DNS-сервер

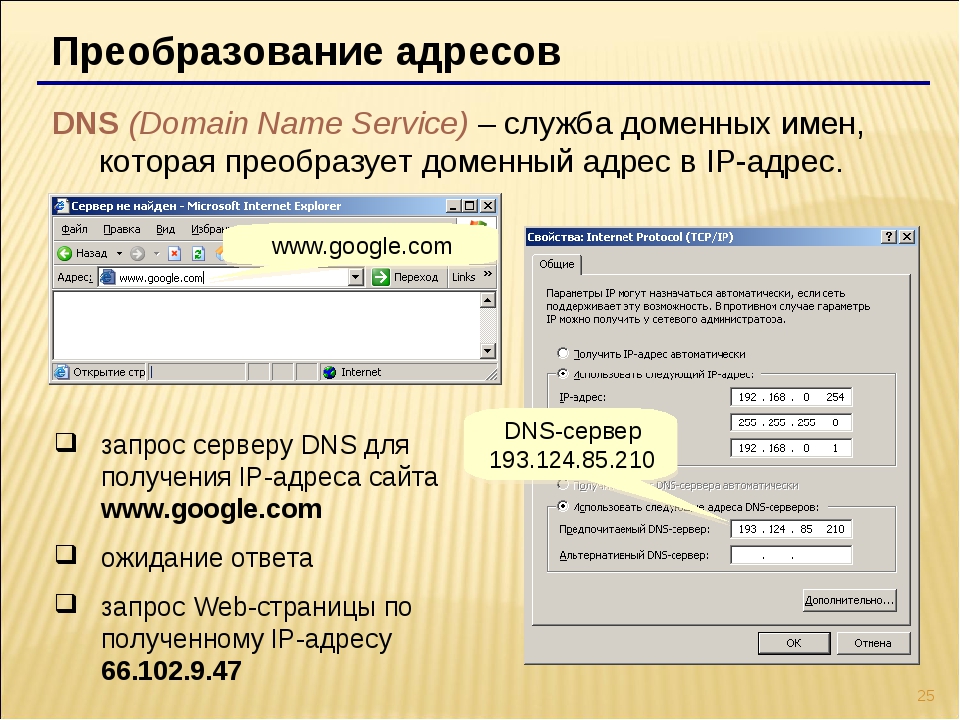

DNS-сервер (Domain name server) — это протокол, который принимает от пользователей сети интернет запросы на доступ к сайтам в форме доменного имени www.site.com. Эти запросы требуют расшифровки доменных имен, которые легко воспринимаются и понимаются человеком. Однако для того, чтобы компьютер произвел соединение с веб-страницей c IP-адресом, соответствующим этому имени, требуется его преобразование в цифровой вид, поскольку компьютер может работать только с IP-адресами сайтов в двоичном представлении. Таким преобразованием и занимается DNS-сервер.

Если DNS-сервер установлен на выделенном хосте (физическом сервере), то им может также называться физический компьютер, на котором работает приложение протокола DNS.

DNS-сервер в общих чертах

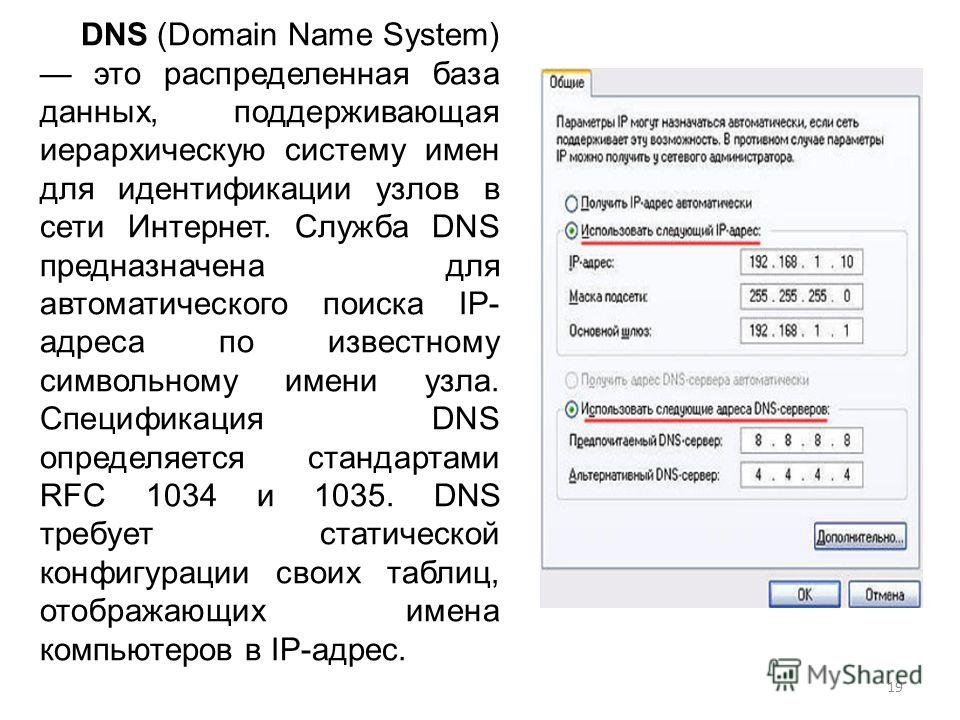

В самых общих чертах DNS-сервер – это не только протокол, но база данных, в которой «прописаны» соответствия между именами хостов в буквенном виде, например,http://www.microsoft.com, и их IP-адресами в цифровом виде 192.

Однако, внутреннее устройство DNS сложнее, чем телефонная книга.

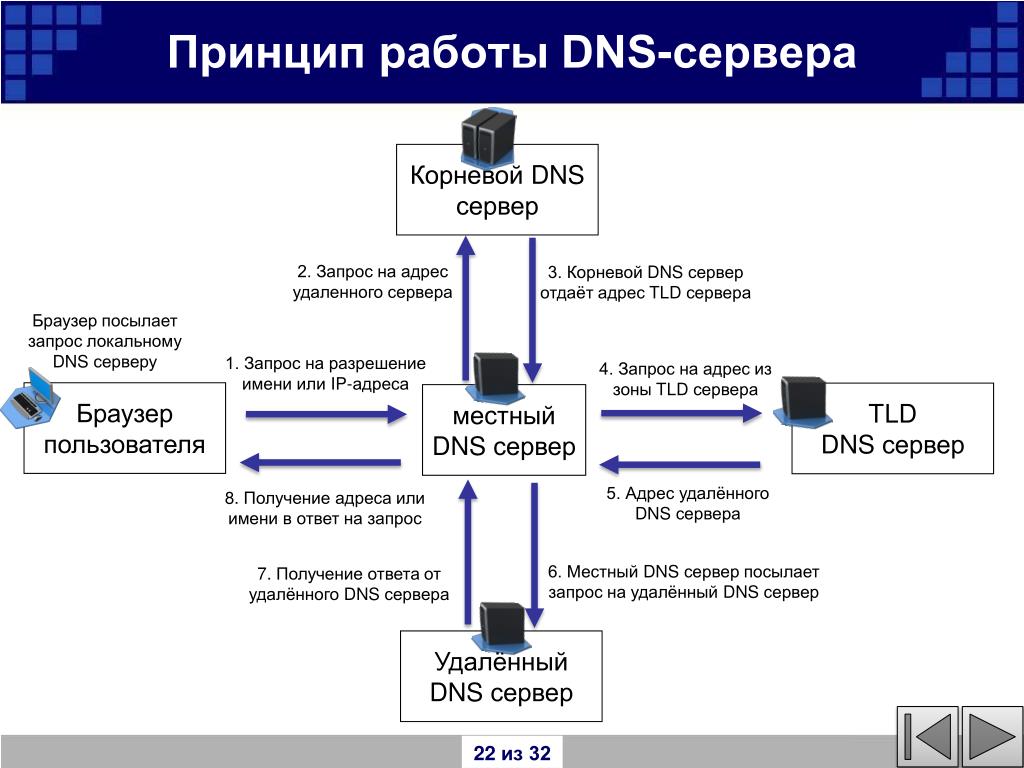

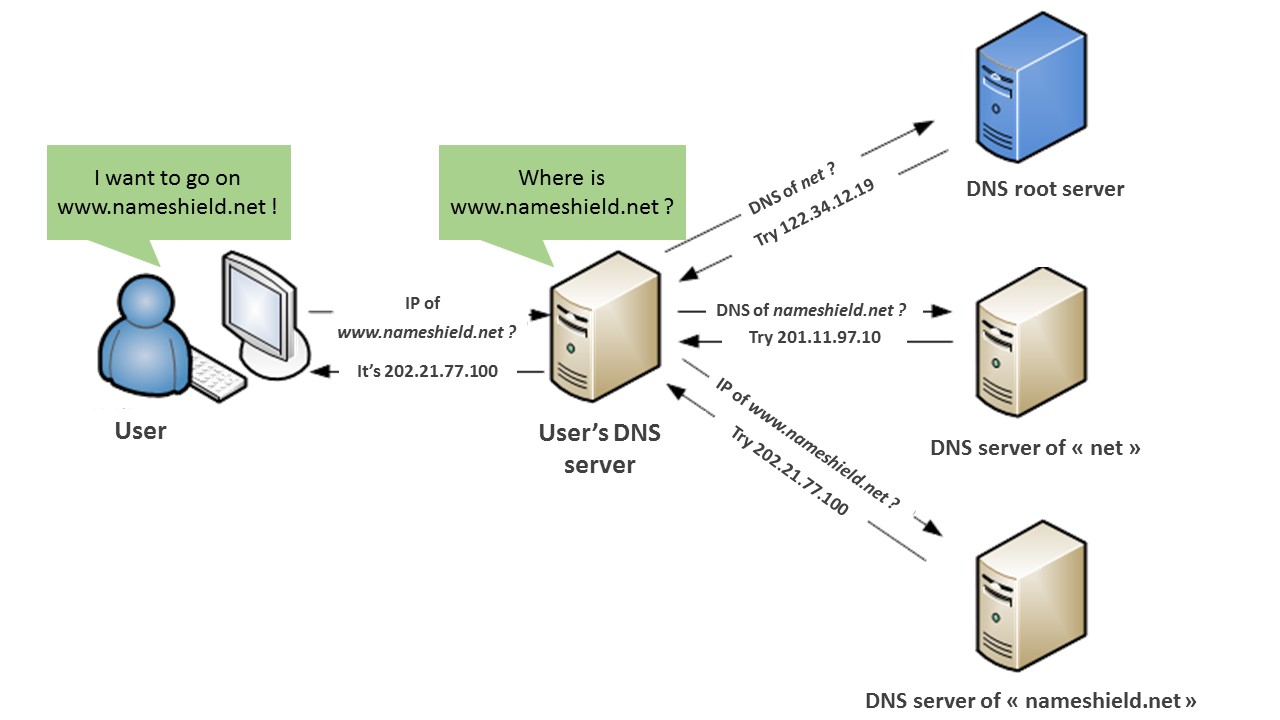

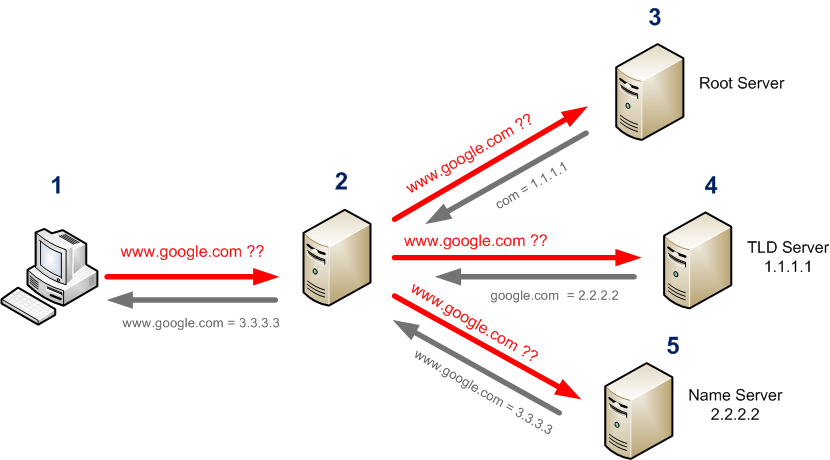

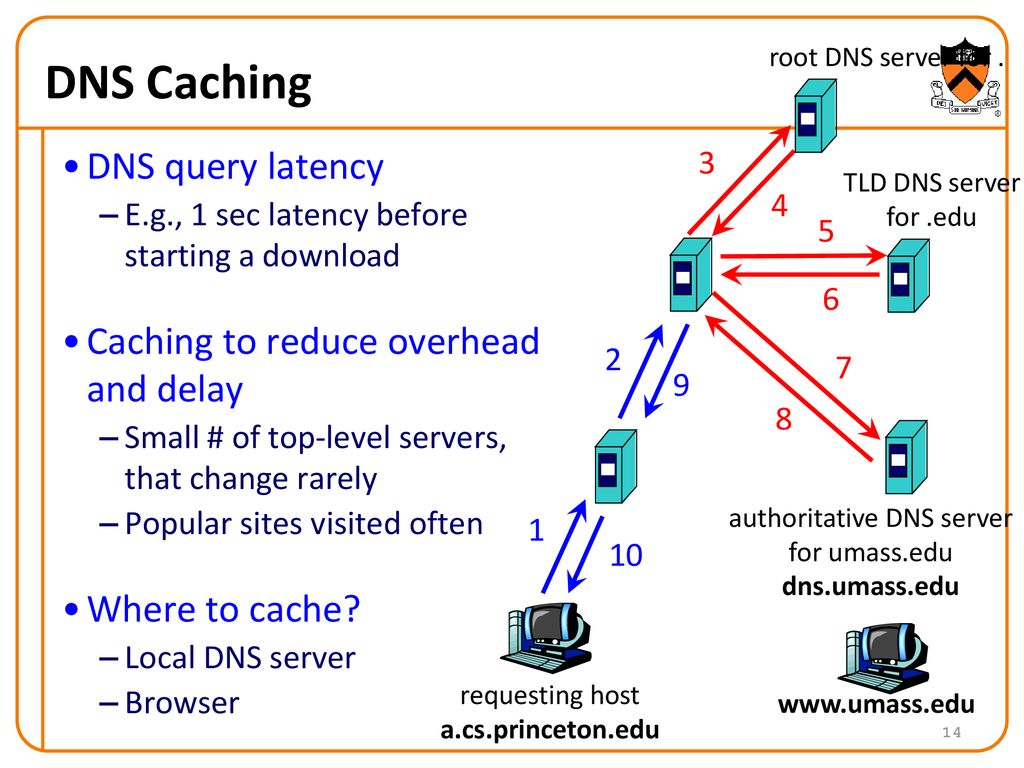

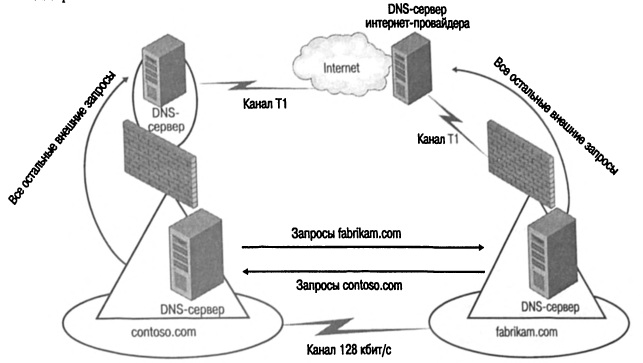

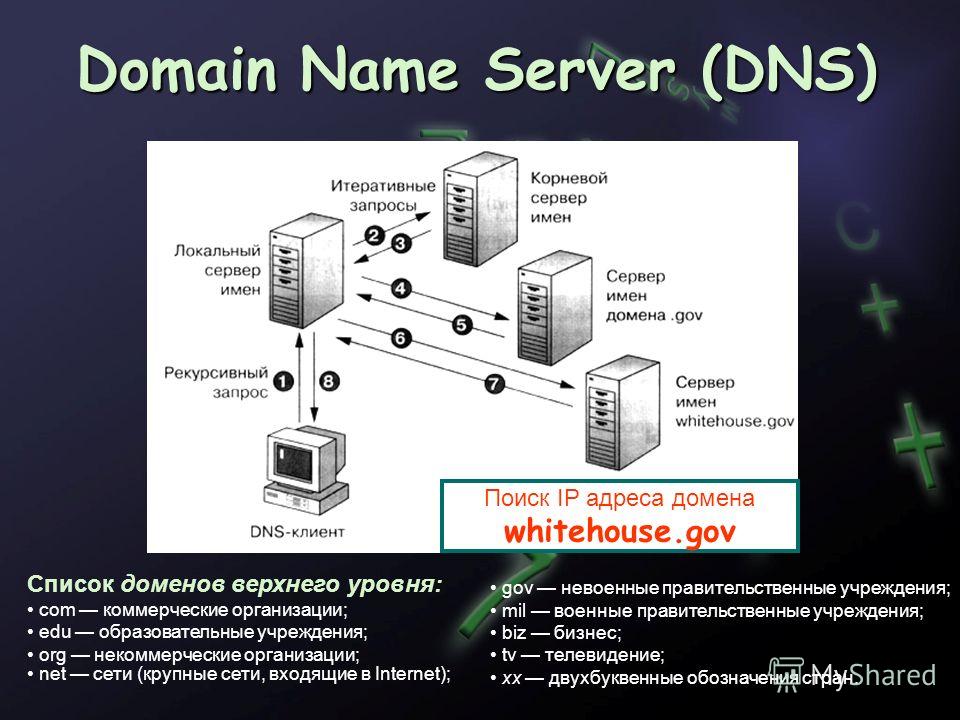

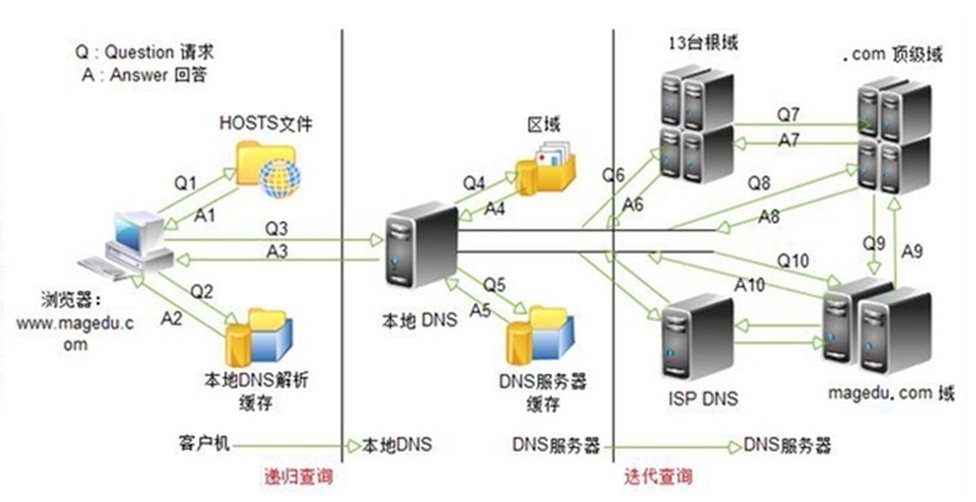

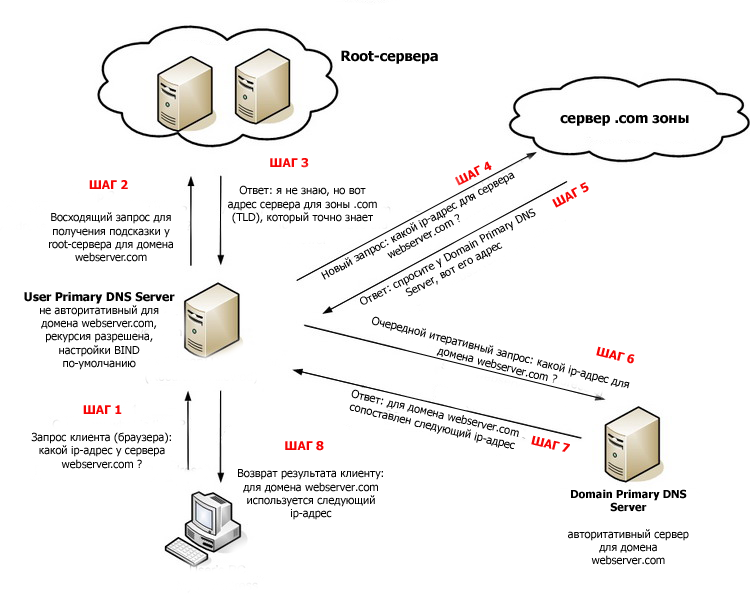

Во-первых, база данных DNS является распределенной. Каждый отдельный DNS-сервер содержит лишь относительно небольшую часть всех записей в сети интернет об именах хостов и их соответствий IP-адресам. В случае, если запрос клиента относится к доменному имени, записи о котором нет в базе данных DNS-сервера, он производит поиск другого сервера, где есть такая запись. Иногда такой поиск занимает несколько поочередных запросов с одного DNS-сервера на другой. Набор записей соответствия имен хостов IP-адресам называется «пространство имен» (namespace).

Во-вторых, процесс поиска и передачи запроса на нижележащие уровни пространства имен продолжается до тех пор, пока не будет найдет DNS-сервер, который содержит искомую запись соответствия DNS-имени точному IP-адресу. Если доменное имя по запросу не найдено, то пользователю возвращается сообщение о неудачном поиске.

В-третьих, в базе данных DNS-сервера содержатся и другие типы записей, кроме записей соответствия доменного имени IP-адресу. Например, это могут быть записи почтовой службы MX (Mail Exchanger), которые обеспечивают почтовые серверы (e-mail server) информацией, необходимой для пересылки электронных писем.

Для чего нужен сервис DNS

DNS используется для следующих целей:

- Разрешение имен сайтов WWW (World Wide Web).

- Маршрутизация сообщений на почтовые серверы и службы webmail.

- Соединение серверов приложений, баз данных и промежуточных программ (middleware) внутри веб-приложения.

- Создание виртуальных частных сетей VPN (Virtual Private Networks).

- Предоставление доступа к программным средствам (Peer-to-peer).

- Работа совместных онлайн-игр (Multiplayer games).

- Работа служб мгновенных сообщений и онлайн-конференций.

- Связь между устройствами, шлюзами и серверами интернета вещей.

Это все, что нужно знать о DNS-серверах в самых общих чертах. Если нужно поподробнее, но тоже не слишком детально, можно читать дальше.

Как работает DNS-сервер

Хотя считается, что DNS означает Domain Name Server, однако, более правильным будет название Domain Name System (система доменных имен). Это одна из основополагающих систем интернета, которая позволяет находить в сети нужную информацию или предоставлять информацию в сеть для общего или ограниченного доступа.

DNS – это протокол, входящий в набор протоколов (платформу) по обмену информацией в сети интернет, TCP/IP (Transfer Control Protocol / Internet Protocol).

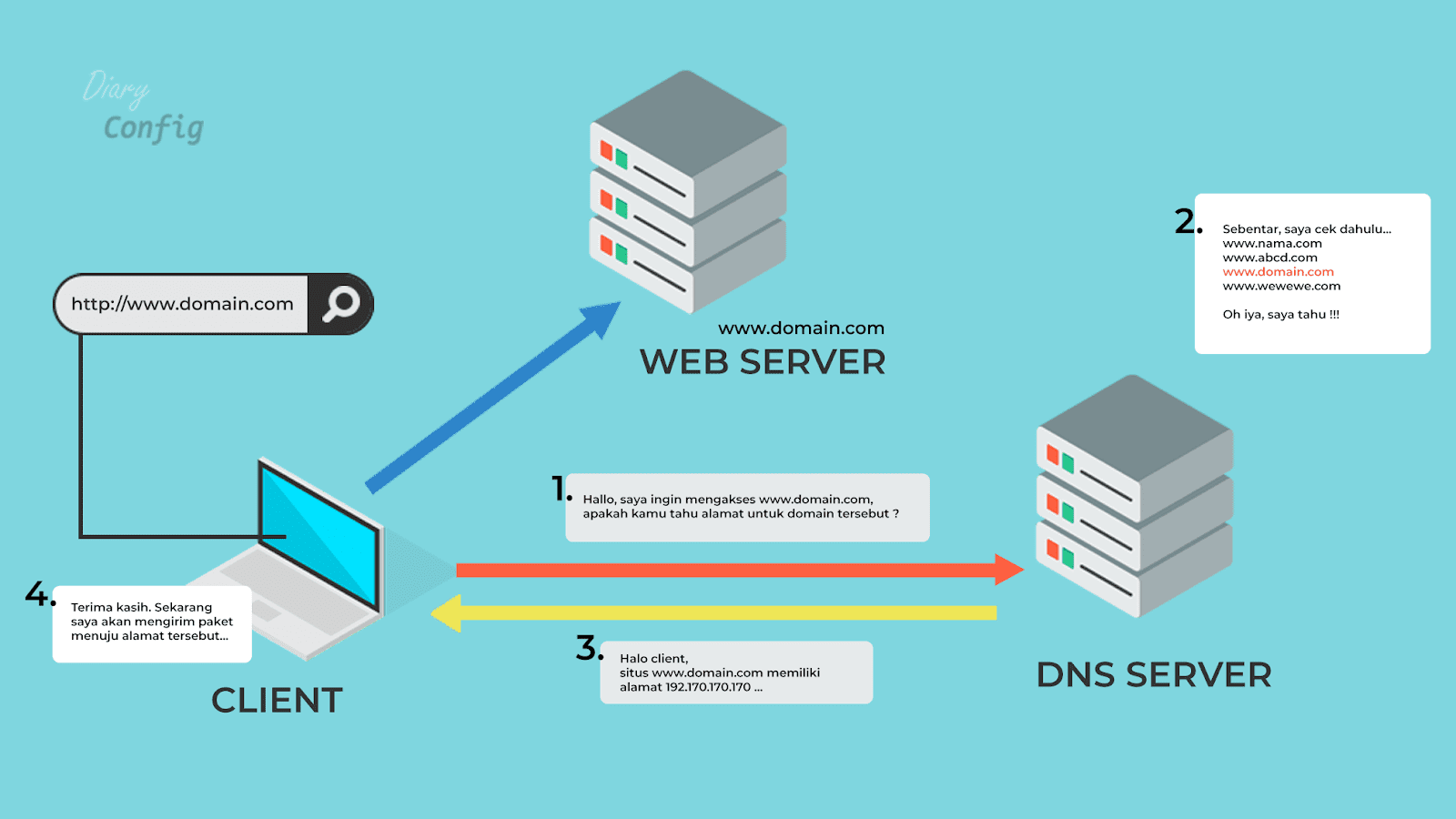

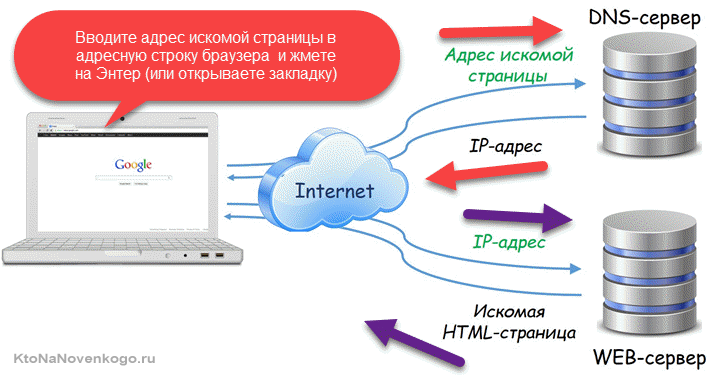

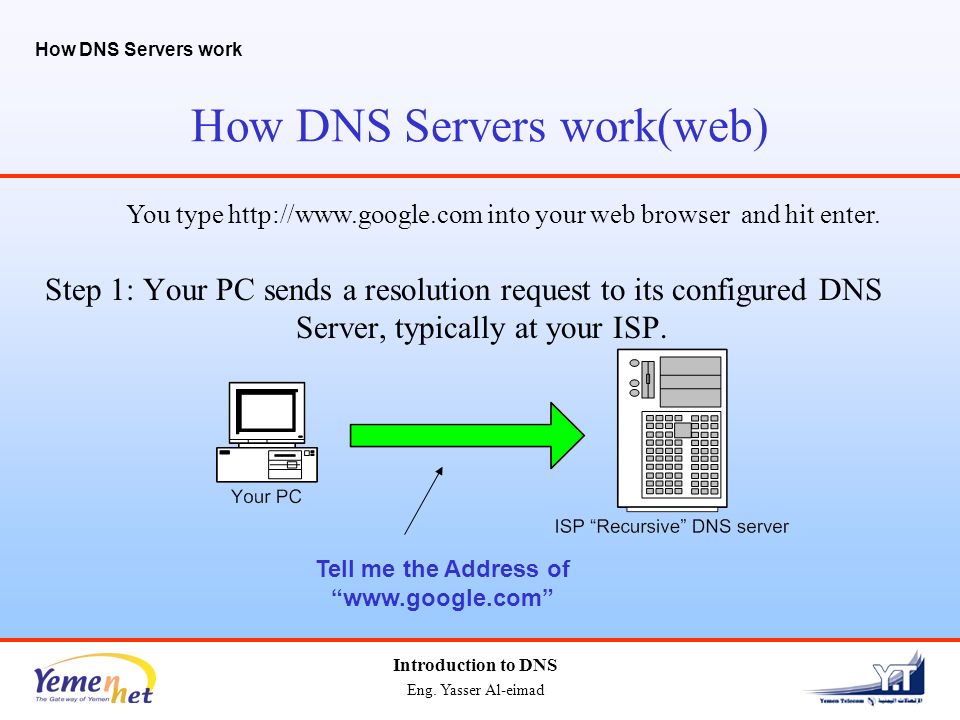

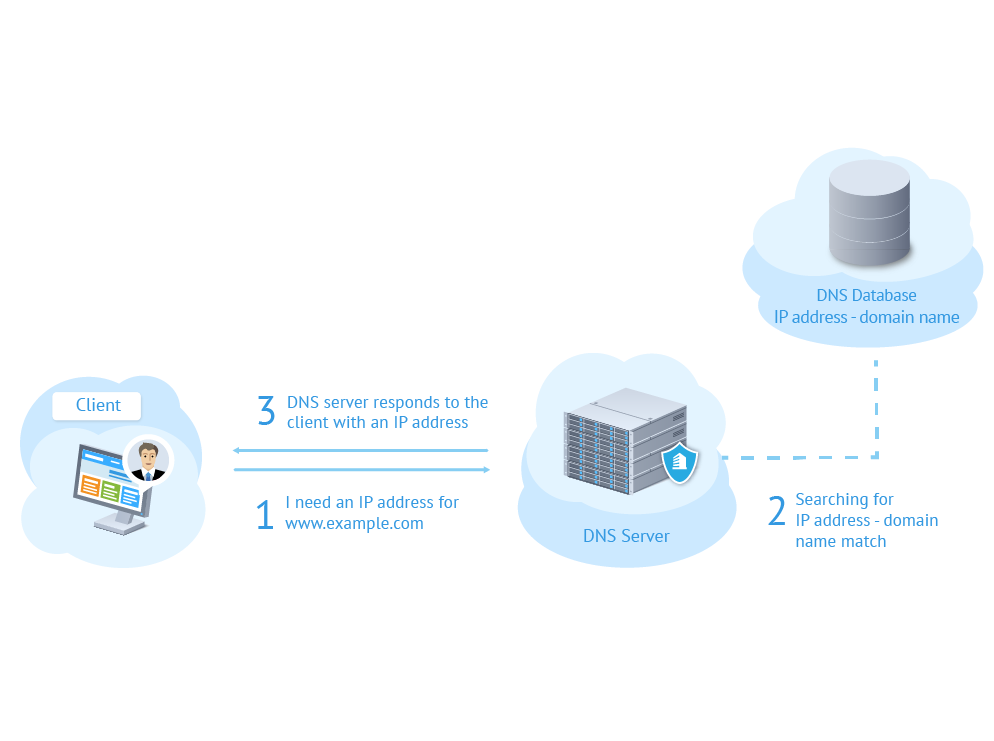

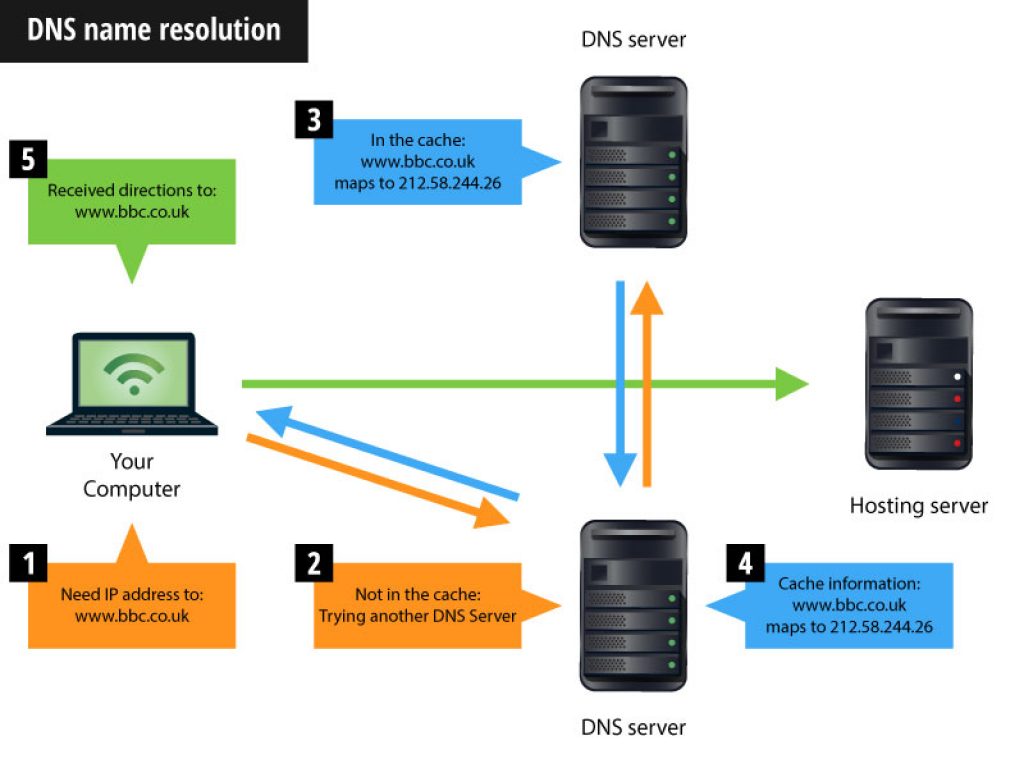

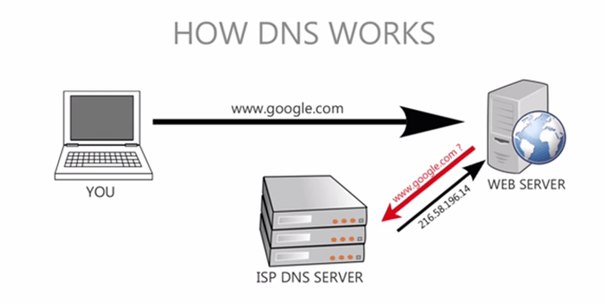

При доступе к веб-сайту, отправке электронной почты, сообщений в мессенджере и пр., компьютер использует DNS-сервер для поиска домена, к которому нужно получить доступ. Этот процесс называется разрешением доменного имени (DNS name resolution) и представляет собой трансляцию имени нужного домена в цифровой IP-адрес, который может быть воспринят компьютером.

Это кажется довольно простой задачей. Однако это не так, если иметь в виду следующее:

- В сети интернет используются миллиарды IP-адресов, а многие компьютеры, кроме IP-адреса, имеют также и читабельное для людей имя.

- DNS-серверы всего мира обрабатывают в секунду миллиарды запросов в сети интернет.

- Миллионы людей добавляют и изменяют доменные имена и IP-адреса ежедневно и ежечасно.

Чтобы справиться с такими масштабными задачами, DNS-сервер использует в работе эффективные средства построения сети, а также нижележащие интернет-протоколы (IP). Каждый компьютер (или устройство на базе компьютерного процессора), подключенный к интернету, имеет уникальный IP-адрес, причем часто в двух стандартах – IPv4 и IPv6. Различие между ними в том, что адрес IPv4 состоит из 32 двоичных разрядов, а IPv6 – из 128 разрядов. Понятно, что в адресном пространстве IPv6 можно разместить во много раз (даже порядков) больше устройств с уникальными IP-адресами.

Распределением IP-адресов занимается орган под названием IANA (Internet Assigned Numbers Authority).

Адрес IPv4 внешне выглядит как четыре десятичных числа, разделенных точками, например, 70.74.251.42. Для человека (если только он не профессионал в ИТ), такой вид IP-адреса мало о чем говорит, а для компьютера он точно описывает местоположение сервера (хоста), на котором находится нужная веб-страница или сайт.

Адрес IPv6 содержит восемь шестнадцатеричных чисел, разделенных двоеточиями, например 2001:0cb8:85a3:0000:0000:8a2e:0370:7334.

Некоторые адреса и диапазоны адресов помечены в IANA как зарезервированные для специальных функций. Например, адрес 127.0.0.1 используется для идентификации компьютера, на котором в данный момент работает пользователь.

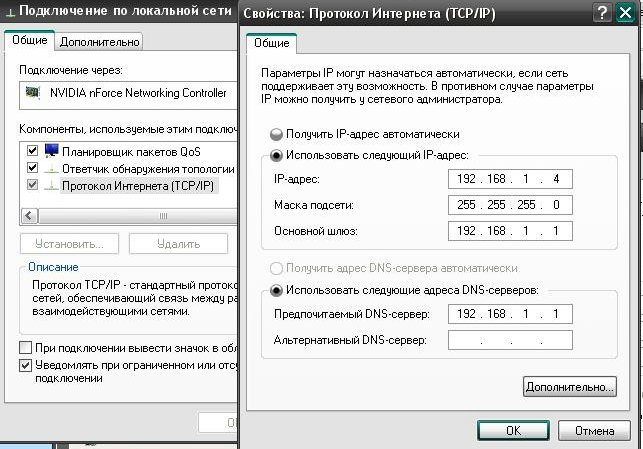

Как генерируются и распределяются IP-адреса? Если говорить о персональном компьютере, то скорее всего IP-адрес для него будет получен от специального сервера в сети, который называется DHCP-сервер (Dynamic Host Configuration Protocol, протокол динамической конфигурации хоста). Термин «динамическая конфигурация» означает, что IP-адрес компьютера будет время от времени меняться. Например, если не включать компьютер в течение нескольких дней, то при новом включении он, скорее всего, получит новый IP-адрес. Пользователю данная операция заметна не будет. Но при желании можно выяснить свой текущий IP-адрес при помощи специальных команд операционной системы.

Термин «динамическая конфигурация» означает, что IP-адрес компьютера будет время от времени меняться. Например, если не включать компьютер в течение нескольких дней, то при новом включении он, скорее всего, получит новый IP-адрес. Пользователю данная операция заметна не будет. Но при желании можно выяснить свой текущий IP-адрес при помощи специальных команд операционной системы.

Есть, однако, компьютеры, на которых размещены веб-сайты и веб-страницы с общедоступной информацией (хостинг). Понятно, что таким серверам нужен постоянный, статический IP-адрес. Для закрепления статического IP-адреса за определенным сервером, его IP-адрес привязывается к уникальному MAC-адресу (Media Access Control) устройства, который присваивается при производстве.

Доменное имя

На рисунке показано доменное имя Amazon.co.uk, британского отделения американского интернет-магазина Amazon.

Пример доменного имени

Компания Amazon в качестве логотипа избрала свое зарегистрированное доменное имя, которое указывается на упаковках всех товаров, полученных из интернет-магазина Amazon.

Доменные имена представляют собой последовательность букв, разделенных точками. Последний в последовательности набор букв (в примере — «.uk») представляет собой т. н. «домен высшего уровня» (TLD, Top-Level Domain). Эти домены контролируются IANA и содержатся в «базе данных корневой зоны» (Root Zone Database).

В этой базе содержатся около 1000 доменных имен высшего уровня. Наиболее часто используемые из них следующие:

- COM — коммерческие компании, для общего доступа.

- NET — сетевые вебсайты, для общего доступа.

- ORG — некоммерческие организации, для общего доступа.

- EDU — школы и образовательные учреждения.

- MIL — выделенное доменное имя для армии США.

- GOV — выделенное доменное имя для правительства США.

- US, UK, RU и другие двухбуквенные коды стран — имена присваиваются национальными регуляторами отдельных стран.

Перед точкой в доменном имени высшего уровня обычно идет имя сайта, сервиса или наименование организации, на которую зарегистрирован домен, например itelon. ru. Либо это может быть другое слово, каким-то образом обозначающее эту организацию. Чаще всего это точное совпадение с названием компании, но так бывает не всегда.

ru. Либо это может быть другое слово, каким-то образом обозначающее эту организацию. Чаще всего это точное совпадение с названием компании, но так бывает не всегда.

Известна деятельность т. н. киберсквоттеров, которые регистрируют коммерческие названия известных компаний в национальных доменах на себя в надежде продать доменное имя этой компании, когда она придет в ту или иную страну. Например, некоторое время назад, компания Nokia не могла зарегистрировать сайт в России вида nokia.ru. Это имя уже было зарегистрировано каким-то киберсквоттером и на главной (и единственной) странице этого сайта было написано, что это —клуб по обсуждению недостатков корейских автомобилей No KIA. Никакого клуба там, конечно, не было. Компания Nokia не пошла на поводу у вымогателей и зарегистрировала другое доменное имя, с дополнительными буквами перед .ru. В настоящее время этот вид вымогательства уже практически исчез, т. к. национальные суб-домены стало можно делать внутри главных доменов в сегменте .

Буквы с левого края имени домена, например, www или mail, — это имя хоста (host name). Оно определяет имя сервера, выполняющего определенные функции в домене.

Наконец, протокольная часть имени http означает Hypertext Transfer Protocol («протокол передачи гипертекста»), при помощи которого происходит обмен информацией пользователя с веб-сайтом. В настоящее время более часто используется https, то есть протокол обмена с функциями безопасности (security), который передает данные в зашифрованном виде. Например, если вы хотите ввести номер кредитной карты на сайте интернет-магазина, а в адресной строке сайта магазина стоит http (а не https), то от такой операции лучше воздержаться, т. к. номер карты и ее трехзначный номер CVV могут быть перехвачены злоумышленниками.

Поскольку все имена в домене должны быть уникальными, то должны быть и средства проверки отсутствия совпадающих имен. Этим занимаются т. н. регистраторы доменных имен (registrar). Регистратор – это орган, который может выдавать доменные имена в одном или нескольких доменах высшего уровня и регистрировать их при помощи сервиса InterNIC — корпорации по управлению доменными именами и IP-адресами ICANN (Internet Corporation for Assigned Names and Numbers), которая следит за уникальностью доменных имен на просторах интернета. После регистрации доменное имя заносится в базу данных, которая называется Whois («кто это»).

Распределенная система

Три буквы WWW в доменном имени расшифровываются как World Wide Web («всемирная паутина»). Их наличие в доменном имени означает, что при запросе через службу www пользователь ищет что-то в сети. Сейчас эти буквы в доменном имени часто отсутствуют, поскольку если их нет, то по умолчанию подразумевается запрос DNS в домене высшего уровня WWW.

Сейчас эти буквы в доменном имени часто отсутствуют, поскольку если их нет, то по умолчанию подразумевается запрос DNS в домене высшего уровня WWW.

В эпоху раннего интернета, когда пропускная способность сети была невысокой и DNS-серверов было не так много, аббревиатура WWW иногда расшифровывалась как World Wide Waiting («всемирное ожидание»). Пока открывался сайт, иногда можно было сходить на кухню и заварить чай, а вернувшись, увидеть, что сайт еще не открылся.

Если вместо www в адресной строке браузера указано, например, mail, то это домен почтовой службы, где клиент может получить и отправить почту на почтовом сервере (mail server).

Здесь также могут быть буквы ftp (File Transfer Protocol), означающие протокол передачи файлов. При вводе имени, начинающегося с букв ftp в браузере не будет открываться никакой сайт, но отобразится некое дерево папок, в которых хранятся файлы, похожее на проводник в ОС Windows. Это, наверное, самый древний протокол, который использовался еще до возникновения интернета как такового.

Никакая другая база данных в мире не получает столько запросов в единицу времени и не модифицируется так часто, как база доменных имен в сети WWW из DNS-серверов. Эта база распределена по всему миру на миллионах компьютеров, ею пользуются и ее модифицируют миллионы людей, и тем не менее, она работает как единая интегрированная база данных! И ни одна подобная база данных не работает столь продолжительное время, как DNS. Это поразительный факт.

Задачи DNS-сервера

Основные задачи сервера DNS – следующие:

Работа DNS-сервера

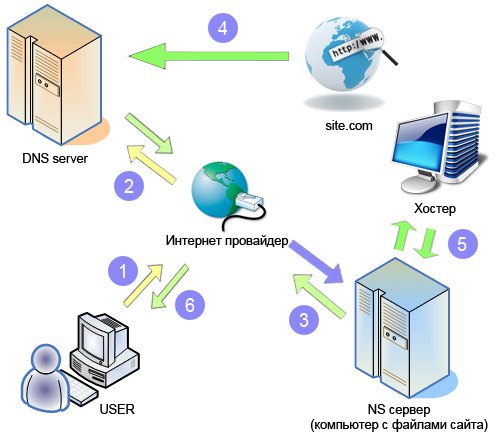

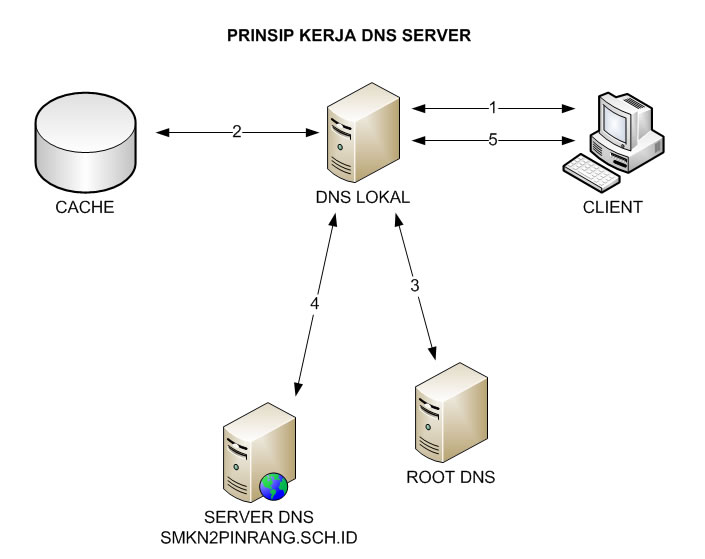

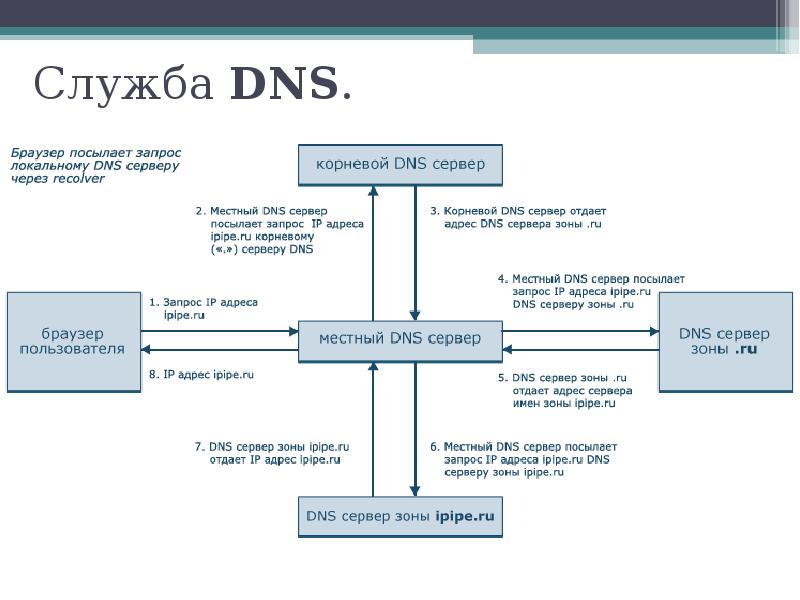

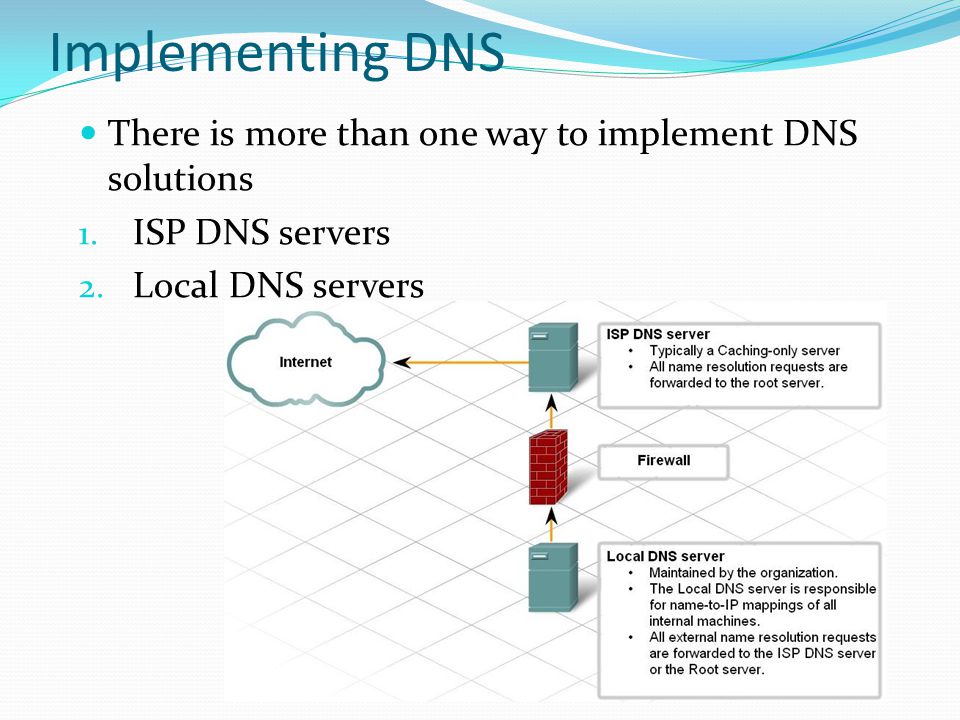

DNS-сервер, к которому обращается клиент (шаг 1 на рис. 1), обычно управляется интернет-провайдером клиента ISP (Internet Service Provider). Как указывалось ранее, DNS-сервер провайдера ISP является частью сетевой конфигурации, которую клиент при подключении к сети получает от протокола DHCP. DNS-сервер провайдера обрабатывает запросы следующим образом:

- Если запрошенное клиентом доменное имя и соответствующий ему IP-адрес содержатся в базе данных DNS-сервера провайдера, то он выполняет разрешение доменного имени (перевод его в IP-адрес) самостоятельно.

- Если запрошенного доменного имени нет в базе данных DNS-сервера провайдера, он связывается с другим DNS-сервером. Таких операций может быть несколько (задача 2).

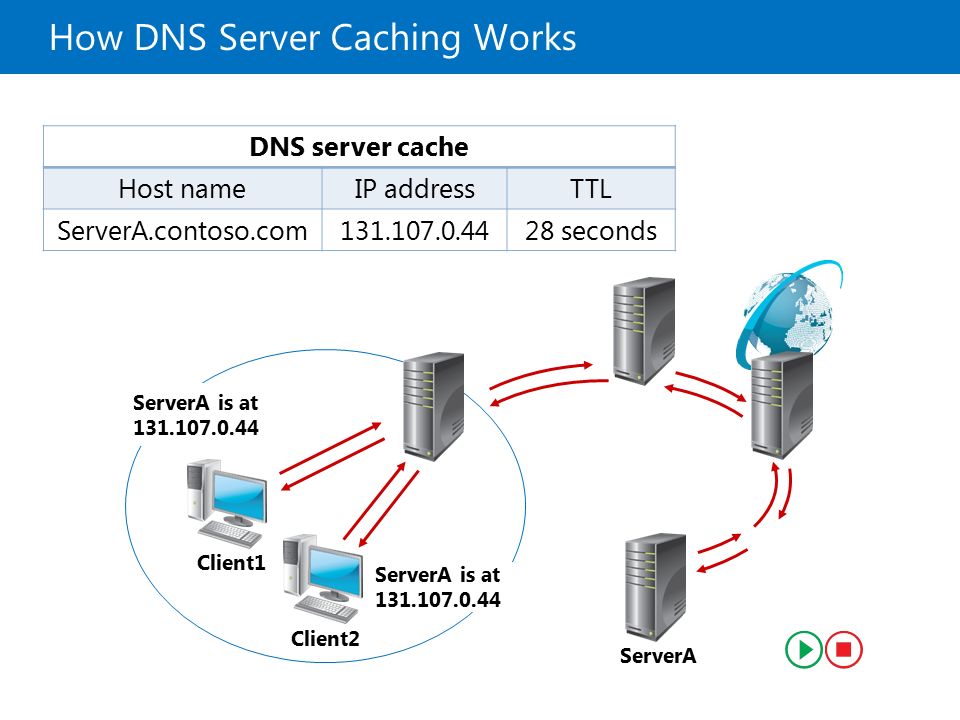

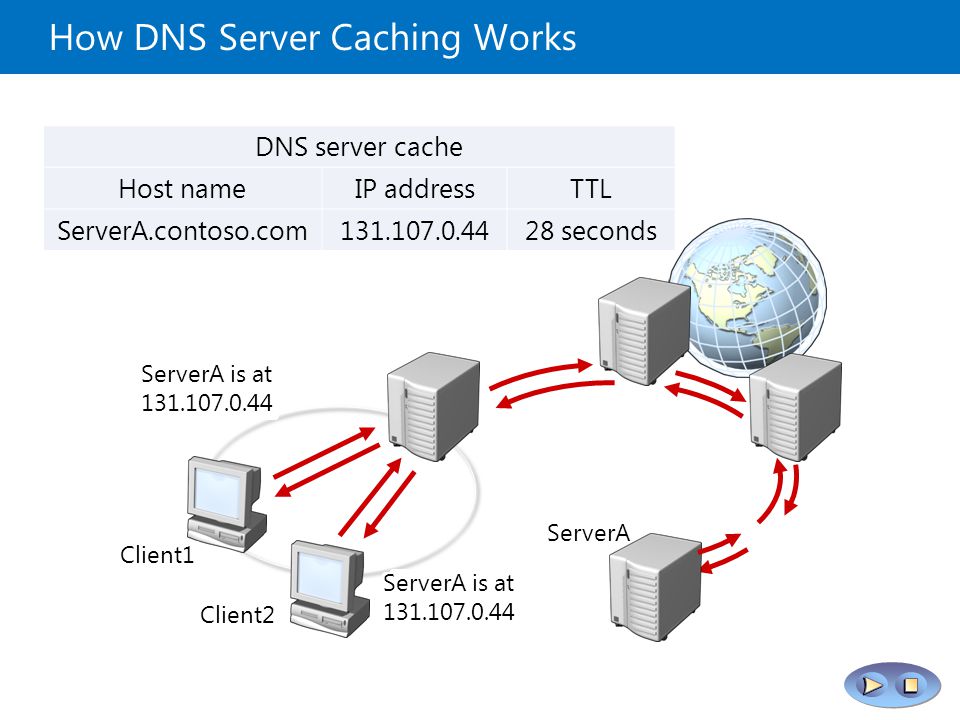

- Если DNS-сервер получает ответ от другого DNS-сервера об успешном нахождении доменного имени и соответствующего ему IP-адреса, то он сообщает об этом клиенту и заносит эти данные в свой кэш на определенное время, чтобы при поступлении повторных запросов того же домена отправлять их без задержки клиенту, без опроса других DNS-серверов (задачи 3 и 4).

- Если попытка поиска нужного доменного имени на других серверах не увенчалась успехом, то DNS-сервер провайдера возвращает клиенту (обычно в пределах минуты) сообщение о том, что такого имени не существует или оно введено неверно.

DNS-сервер, который управляет определенным доменом, называется «началом власти» (да, именно так) для этого домена — SOA (Start Of Authority). Постепенно, результаты запросов имен хостов на SOA распространяются на другие DNS-серверы, которые распространяют их на следующие DNS-серверы и так далее по всему интернету.

Такое распространение – результат того, что каждый DNS-сервер кэширует (сохраняет на определенное время во временном буфере) результаты поиска. Это время называется TTL (Time To Live), и оно может быть от нескольких минут до нескольких дней. Продолжительность TTL устанавливают администраторы серверов, поэтому этот показатель может варьироваться по сети интернет.

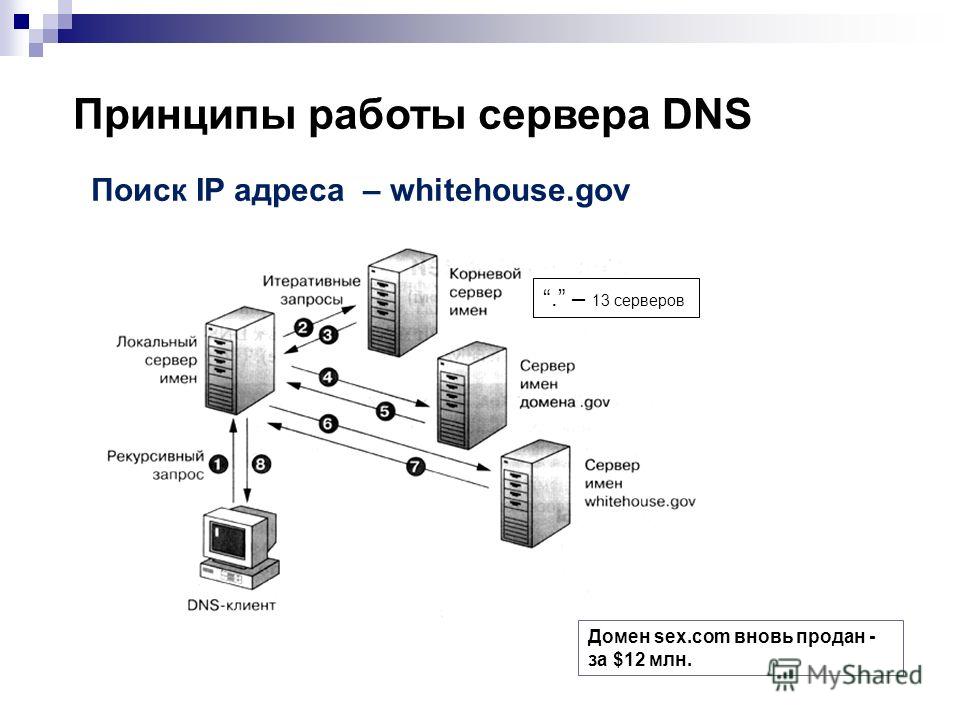

В эту паутину DNS-серверов входят также серверы корневых имен (root name servers), которые стоят во главе иерархии определенного домена. В каждом домене высшего уровня их может быть несколько сот. Хотя поиск доменного имени не обязательно должен начинаться с корневого сервера, к нему может быть обращение в качестве последней инстанции при неудачном поиске доменного имени.

Вот, например, как организована иерархия системы DNS такого известного ресурса, как Википедия:

На август 2020 года в мире существует 13 корневых серверов, которые управляются 12 организациями. Интерактивную карту корневых серверов и их реплик можно найти на сайте https://root-servers. org/. На этом сайте есть интерактивная карта, где можно получить более подробное расположение корневых серверов и их реплик.

org/. На этом сайте есть интерактивная карта, где можно получить более подробное расположение корневых серверов и их реплик.

Карта корневых серверов и их реплик (источник: root-servers.org)

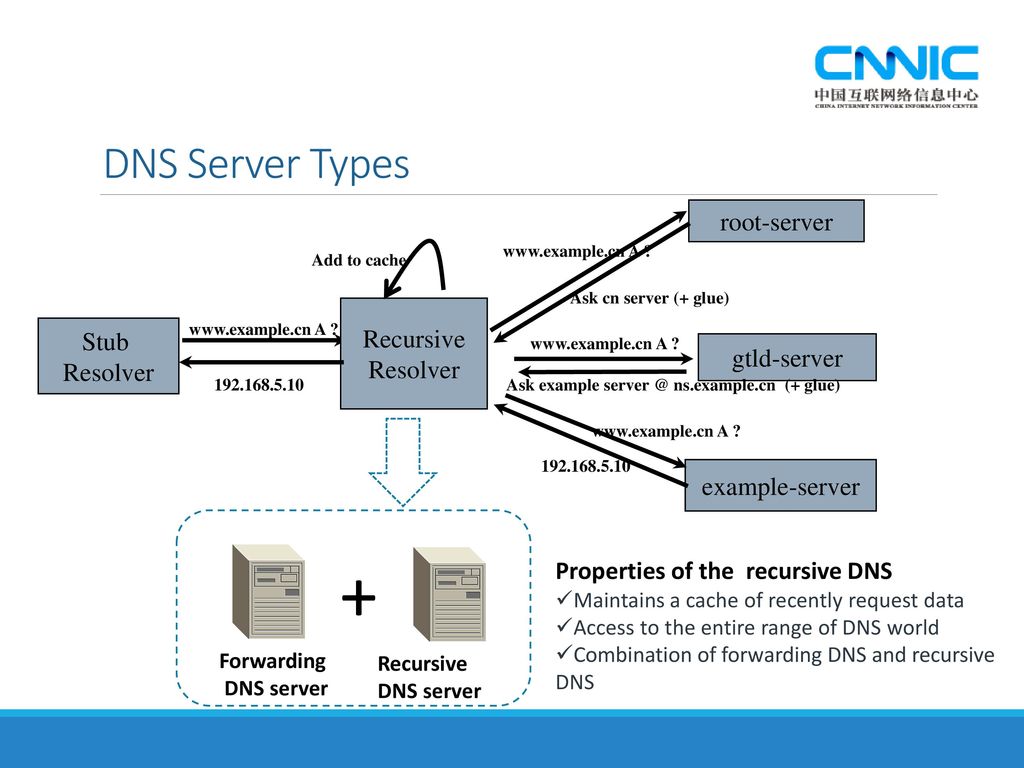

Типы DNS-серверов

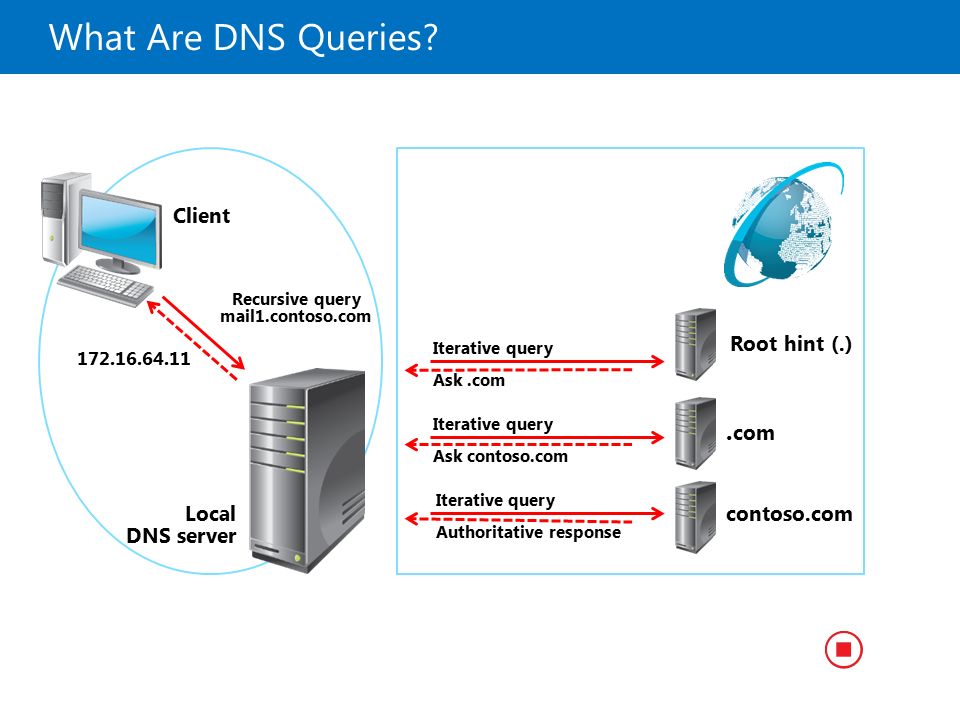

- Авторитативный DNS-сервер. Авторитативный DNS-сервер дает возможность управления публичными именами DNS и предоставляет информацию об IP-адресах в ответ на запросы рекурсивных DNS-серверов.

- Рекурсивный DNS-сервер. Если рекурсивный DNS-сервер хранит информацию в кэше или хранилище в течение определенного времени, тогда он сам отвечает на DNS-запрос, предоставляя клиенту нужный ему IP-адрес. Если он не хранит эту информацию, он передает запрос в один или несколько авторитативных DNS-серверов, которые выдают ему информацию для клиента.

Создание нового доменного имени

Чтобы создать доменное имя нужно сделать следующее:

- Найти уникальное незарегистрированное доменное имя, которое можно проверить по базе данных Whois.

Есть ряд сайтов, которые предлагают услугу бесплатного поиска по Whois.

Есть ряд сайтов, которые предлагают услугу бесплатного поиска по Whois. - Зарегистрировать имя у одного из многочисленных регистраторов. Цена регистрации обычно зависит от домена: COM, NET, INFO, ORG, либо национальный домен (RU).

- Можно также воспользоваться услугами сторонней компании, оказывающей услуги хостинга (хостер), которая от имени клиента произведет регистрацию у регистратора и даже выберет для него уникальное имя в соответствии с его пожеланиями.

Аренда DNS-сервера у регистратора или компании, оказывающей услуги хостинга, называется «парковкой домена» (parked domain). В этом случае физический DNS-сервер будет частью большой конфигурации DNS в компании-хостере.

Можно также самостоятельно установить у себя свой собственный DNS-сервер, который может быть как физической, так и виртуальной машиной. В последнем случае этот сервер будет физически находиться у провайдера, но это будет не провайдер интернет, а провайдер услуг дата-центра. Этот сервер становится SOA (Start Of Authority) для собственного домена.

Этот сервер становится SOA (Start Of Authority) для собственного домена.

В любом случае далее можно расширять и модифицировать установки DNS и добавлять суб-домены, получать и отправлять электронную почту в домене и управлять другими сервисами. Установки хранятся в «зоновом файле» (zone file) на DNS-сервере. Если DNS-сервер у клиента собственный, то, возможно, ему понадобится самостоятельно редактировать этот файл в текстовом редакторе. Многие регистраторы предоставляют специальный веб-интерфейс для администрирования установок зонового файла DNS клиента. Эти установки называются записями (records). Вот примеры этих записей:

- Host (A) — основная запись о соответствии IP-адреса имени хоста.

- Canonical Name (CNAME, каноническое имя) — это название домена. При вводе CNAME в адресную строку браузера происходит переадресация на IP-адрес Host (A).

- Mail Exchanger (MX, почтовый обменник) — сервис, перенаправляющий электронную почту на специальный почтовый сервер, IP-адрес которого указан в записи MX.

Например, если владелец домена использует почту Google в качестве службы e-mail, то в записи MX будет направление вида ghs.google.com.

Например, если владелец домена использует почту Google в качестве службы e-mail, то в записи MX будет направление вида ghs.google.com. - Name Server (NS, сервер имен) — конфигурация этой записи информирует другие DNS-серверы о том, что данный DNS-сервер является SOA для данного домена.

- Start of Authority (SOA) — это запись в начале каждого зонового файла на первичном сервере зоны и некоторая другая информация. В случае использования хостинга DNS-сервера у регистратора или хостера клиент не может самостоятельно управлять этой записью.

Рис. 5. Пример веб-интерфейса для редактирования записей DNS (источник: presslabs.com).

Для обычных пользователей наибольший интерес представляют записи MX и CNAME. MX позволяет направлять почту в другой почтовый сервис. CNAME дает возможность указывать для домена пользователя имена хостов в других местоположениях. Например, это может быть запись google.example.com для перенаправления на google. com.

com.

Эволюция DNS

DNS – это не неизменная концепция. В ней постоянно появляются новые службы и функции. Например, в конце 2018 года корпорация ICANN ввела новые функции безопасности для системы DNS, включающие изменения криптографических ключей в протоколе безопасности DNSSEC (Domain Name System Security Extensions), такие как основной ключ входа KSK (Key Signing Key) для корневой зоны (root zone). Поскольку интернет постоянно развивается и разрастается, в частности, в области интернета вещей, поэтому и понадобились новые функции безопасности.

Меры безопасности очень важны, поскольку хакеры-криминалы находят все новые возможности взлома DNS-систем с целью похищения персональной информации или нарушения нормальной работы системы.

Однако ставки здесь могут быть и выше. Изощренные ИТ-профессионалы, организации и даже авторитарные политические режимы могут отслеживать трафик DNS. Эта информация может быть использована для разного рода злонамеренных действий, атак на государственные и корпоративные информационные системы, причем, обнаружение таких атак либо сильно затруднено, либо требует большего времени.

В 2018 году регулятор IETF (Internet Engineering Task Force) утвердил стандарт протокола DNS-over-HTTPS, который использует шифрование трафика между DNS-серверами, и, таким образом, обеспечивает более высокий уровень защиты персональных данных.

Аппаратные требования к DNS-серверу

Аппаратные требования к DNS-серверам, в общем, невысоки и для них можно использовать серверы начального и среднего уровня. Часто в качестве DNS-серверов используют списанные серверы, которые раньше обрабатывали активную нагрузку в дата-центрах. Однако конфигурация DNS-сервера требует достаточного опыта ИТ-профессионала, чтобы правильно установить записи на нем, например, размер и время хранения информации для кэша.

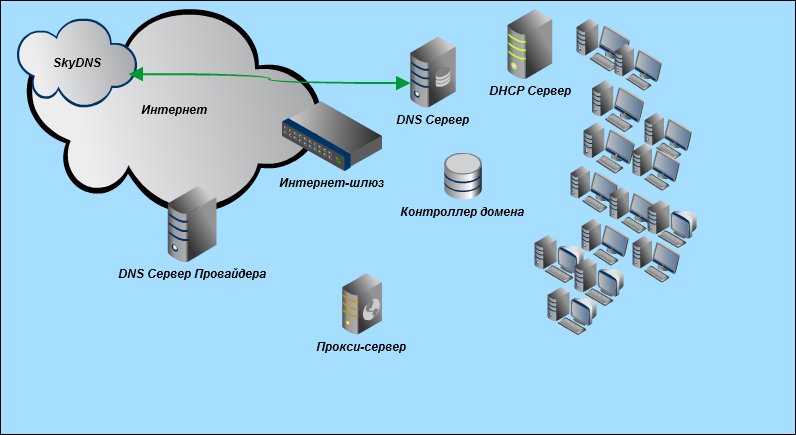

Совместное использование служб Active Directory и фильтрации DNS-запросов SkyDNS SkyDNS

Совместное использование служб Active Directory и фильтрации DNS-запросов SkyDNS

Из справки к «Службе доменных имен» Windows Server 2008:

Функциональные возможности сервера

Поддержка доменных служб Active Directory

Служба DNS необходима для поддержки доменных служб при предоставлении компьютерам в сети возможности находить контроллеры домена, а также для поддержки репликации доменных служб Active Directory. При установке роли сервера доменных служб Active Directory вместе с этим необходимо установить и настроить службу DNS-сервера на новом контроллере домена. Таким образом, будет достигнута наилучшая интеграция и поддержка доменных служб, а также улучшение функциональных возможностей DNS-сервера. Однако можно использовать и другой тип DNS-сервера для поддержки развертывания доменных служб Active Directory. При использовании других типов DNS-серверов учтите дополнительные вопросы, связанные с взаимодействием DNS.

При установке роли сервера доменных служб Active Directory вместе с этим необходимо установить и настроить службу DNS-сервера на новом контроллере домена. Таким образом, будет достигнута наилучшая интеграция и поддержка доменных служб, а также улучшение функциональных возможностей DNS-сервера. Однако можно использовать и другой тип DNS-сервера для поддержки развертывания доменных служб Active Directory. При использовании других типов DNS-серверов учтите дополнительные вопросы, связанные с взаимодействием DNS.

Таким образом, если у вас в организации развернуты службы Active Directory, то это означает, что также существует внутренний для вашей организации DNS сервер.

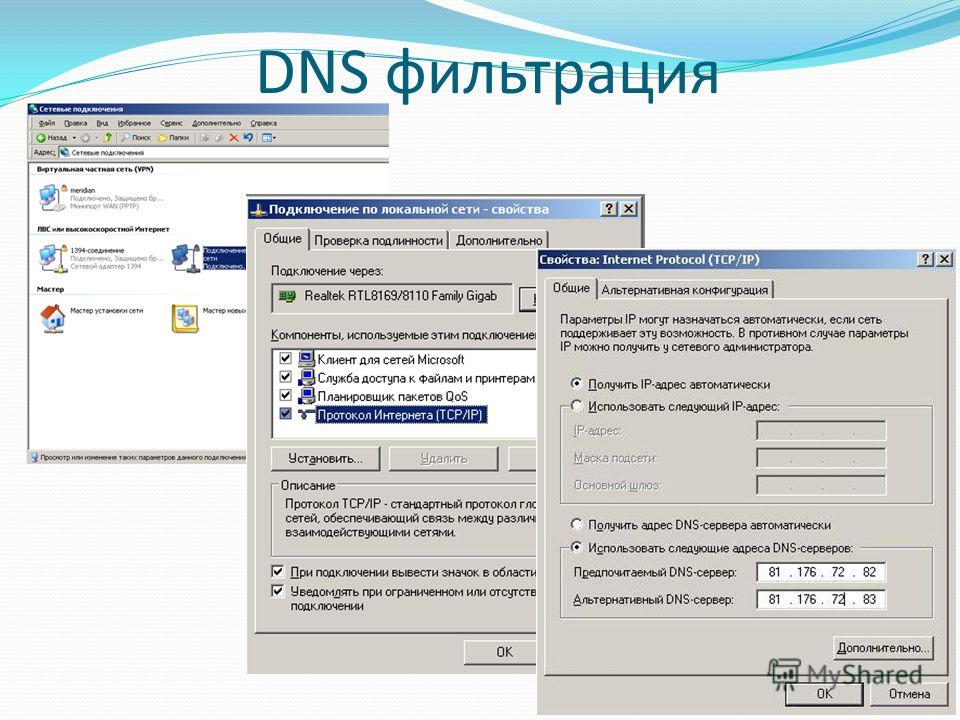

В этом документе рассмотрена настройка Службы DNS Windows Server 2008 для фильтрации DNS-запросов через сервис SkyDNS. Если в вашей организации используется другой тип DNS сервера, то обратитесь к документации к этому DNS серверу. Для работы с SkyDNS вы должны иметь регистрацию в нашей системе.

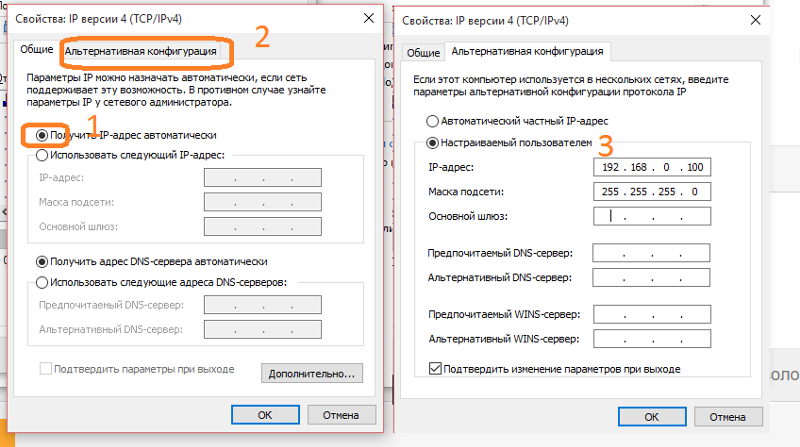

Для правильной работы сервиса фильтрации вам нужно настроить Службу DNS для пересылки запросов внешних DNS-имен на DNS-сервер SkyDNS с IP адресом 193. 58.251.251.

58.251.251.

Настройка DNS-сервера для использования пересылки с помощью интерфейса Windows

- Откройте диспетчер DNS (чтобы открыть диспетчер DNS, нажмите кнопку Пуск, выберите Администрирование, затем щелкните DNS).

- В дереве консоли щелкните необходимый DNS-сервер.

- В меню Действие выберите команду Свойства.

- На вкладке Серверы пересылки нажмите кнопку Изменить….

- В поле IP-адреса серверов пересылки введите IP-адрес 193.58.251.251, а затем нажмите кнопку ОК.

Для окончания настройки, чтобы сервис SkyDNS мог идентифицировать ваш сервер и применять к нему выбранные вами настройки фильтрации, вам необходимо войти в личный кабинет SkyDNS и в разделе Настройки — Сети привязать ваш внешний IP адрес.

Учтите, что сервер DNS осуществляет кэширование ответов DNS. Чтобы сократить время, через которое вступают в действие изменения в настройках SkyDNS, может потребоваться очистить кеш DNS на вашем сервере.

Если в вашей организации используется Windows Server 2003, то порядок настройки аналогичен с минимальными отличиями в интерфейсе от версии 2008.

Что такое DNS: гайд по технологии

Чтобы попасть на нужный сайт в интернете, мы вбиваем в строку браузера его доменное имя. Например, если набрать mcs.mail.ru, вы попадете на сайт нашей облачной платформы. Но доменное имя сайта — не его настоящий адрес. На самом деле адрес сайта состоит из чисел и называется IP-адресом.

Вам не нужно знать его, чтобы открыть нужную интернет-страницу, потому что работает DNS. Давайте разберем принцип работы DNS и посмотрим, что это за технология.

DNS — что это такое?

Служба доменных имен (DNS, domain name system) — это стандартный протокол, который позволяет пользователям получать доступ к веб-сайтам, используя удобочитаемые адреса. Как телефонная книга позволяет найти имя контакта и узнать его телефонный номер, так и DNS позволяет ввести адрес веб-сайта и автоматически определить его IP-адрес, то есть уникальный идентификатор конкретного устройства (сервера) в компьютерной сети.

Без DNS рухнул бы интернет — люди не могли бы получить доступ к интернет-серверам через понятные URL-адреса, то есть ссылки. Чтобы попасть на конкретный сайт, пришлось бы запоминать и вводить последовательность чисел IP-адреса, которая, к тому же, иногда меняется, в отличие от URL. То есть служба Domain Name System необходима для сопоставления понятных людям имен сайтов с числами, понятными компьютерам.

Например, доменное имя сайта mcs.mail.ru преобразуется в IP-адрес 95.163.254.192 — это 32-битный формат IPv4. Также IP-адреса могут быть в другом формате, например: 2002: 6814: 30b6: 0: 0: 0: 0: 0 — это более новый 128-битный формат IPv6.

Протокол DNS позволяет нескольким доменным именам соответствовать одному IP-адресу — это можно использовать для виртуального хостинга, когда несколько сайтов обслуживаются с одного хоста. Также одному доменному имени может соответствовать множество IP-адресов, чтобы распределить нагрузку на несколько серверов.

Каждый раз когда вы подключаетесь к локальной сети, интернет-провайдеру или Wi-Fi, модем или роутер шлет конфигурацию сети на ваше устройство, включая адреса одного или нескольких DNS-серверов.

Что такое DNS-серверы

Это серверы, которые хранят информацию о том, какому IP-адресу какое доменное имя соответствует — что-то вроде физической телефонной книги, только вместо имени и номера телефона там записаны доменные имена и IP-адреса. В интернете таких серверов много.

Предположим, что вы или кто-то другой захотели разместить свой сайт в интернете. Сначала надо придумать и зарегистрировать доменное имя (коротко — домен). Но для работы сайта этого недостаточно: регистратору также нужно доменное имя DNS-сервера, на котором будет храниться информация о вашем домене и его IP-адресе. Этот DNS-сервер станет полномочным сервером имен для вашего сайта и первичным источником данных о его адресе для DNS-системы, где «записывается» путь к нему.

Часто регистраторы доменных имен и интернет-провайдеры предлагают использовать свои DNS-серверы за определенную плату (услуга DNS-хостинга). Также эту услугу можно получить в облаке, если разместить там свой сайт, приложение или другой сервис.

Из чего состоит служба DNS и какова роль DNS-серверов

Назначение DNS-серверов не только в хранении информации о соответствии IP-адресов и доменных имен. Они также могут кэшировать (то есть сохранять) IP-адреса, запрошенные пользователем ранее.

Например: сайт, который вы посещаете, географически расположен далеко от вас. И где-то есть такой же удаленный от вас DNS-сервер, на котором хранится информация о доменном имени и IP-адресе этого сайта, его полномочный сервер имен. Если все время обращаться за этим IP-адресом к удаленному DNS-серверу, загрузка сайта будет занимать много времени. Чтобы решить такую проблему, информацию о часто посещаемых сайтах сохраняет ближайший к вашему компьютеру DNS-сервер, как правило, он находится у вашего интернет-провайдера. В результате другие пользователи, которые обращаются к этому же адресу через этот же DNS-сервер, будут получать IP-адрес уже из его кэша, это гораздо быстрее.

То есть запрос, который вы вводите в строку браузера, сначала отправляется на ближайший DNS-сервер. Если в кэше нужного IP-адреса нет, он перенаправляет запрос дальше — к вышестоящим DNS-серверам. Они передают запрос, пока он не попадет на первичный DNS-сервер сайта, где хранится нужный IP-адрес.

Если в кэше нужного IP-адреса нет, он перенаправляет запрос дальше — к вышестоящим DNS-серверам. Они передают запрос, пока он не попадет на первичный DNS-сервер сайта, где хранится нужный IP-адрес.

Возврат IP-адреса хоста в ответ на запрос доменного имени называют преобразованием его доменного имени в IP-адрес. Когда все работает хорошо, этот процесс происходит менее чем за секунду.

Информация об IP-адресах тех сайтов, куда вы заходили, может храниться не только на ближайшем DNS-сервере, но и в кэше вашего браузера или операционной системы. Это позволяет быстрее получать ответ на запрос.

По мере роста интернета первоначальный стандарт IP-адресов — протокол IPv4, который допускает только до 4,3 миллиарда IP-адресов, заменяется на протокол IPv6, который поддерживает до 3.4×1038 IP-адресов. DNS-серверы все чаще возвращают IP-адреса в формате IPv6.

Как работает DNS: посмотрим, что происходит с вашим запросом

Дальше мы немного углубимся в детали. Давайте представим, что вы ввели в браузер запрос mcs.mail.ru/cloud-servers. Этот адрес состоит из нескольких частей, с каждой из которых происходит отдельная история:

Давайте представим, что вы ввели в браузер запрос mcs.mail.ru/cloud-servers. Этот адрес состоит из нескольких частей, с каждой из которых происходит отдельная история:

- .ru — имя домена верхнего уровня;

- mail.ru — доменное имя;

- mcs.mail.ru — поддомен;

- /cloud-servers — страница на поддомене.

Посмотрим, какой путь этот запрос может пройти.

- Сначала браузер смотрит, нет ли нужного соответствия в его кэше. Если нет — смотрится кэш операционной системы. Если нет и там — придется обращаться к DNS-серверу.

- Сначала запрос попадает на ближайший DNS-сервер. Если в его кэше также нет нужной информации, этот DNS-сервер последовательно обращается к вышестоящим DNS-серверам.

- Первым ближайший DNS-сервер обращается на корневой сервер DNS — это сервер, который знает, где хранятся данные для имен доменов верхнего уровня: ru, com и других. У него он узнает адрес сервера имен домена верхнего уровня, на котором хранятся данные о .

ru.

ru. - Теперь наш ближайший DNS-сервер запрашивает у сервера имен домена верхнего уровня .ru информацию о том, где искать данные о доменном имени сайта — в нашем случае mail.ru: то есть получает адрес его полномочного сервера имен.

- Наконец, наш ближайший DNS-сервер узнает у первичного сервера адрес домена и поддомена сайта, в нашем случае mcs.mail.ru. Этот первичный DNS-сервер знает нужный IP-адрес и отдает его.

- Наконец, страницу на поддомене (в нашем случае …/cloud-servers) можно найти уже на самом сервере, который нашелся по IP-адресу, соответствующему доменному имени.

В итоге браузер получил ответ, пользователь видит веб-страницу. Теперь основная задача DNS-сервера выполнена.

Поддержка | Synology Incorporated

Служба ремонта Synology

Synology предоставляет гарантийное обслуживание всех аппаратных продуктов. Восстановительный ремонт выполняется специалистами Synology, и мы тщательно отслеживаем все детали процесса, гарантируя, что компонент будет отремонтирован надлежащим образом. Для некоторых моделей профессионального уровня доступно продление срока ограниченной гарантии на оборудование.

Для некоторых моделей профессионального уровня доступно продление срока ограниченной гарантии на оборудование.

Служба ремонта

Указанные компоненты будут отремонтированы или восстановлены в течение гарантийного срока в соответствии со стандартом Synology (с новыми или восстановленными компонентами), чтобы гарантировать правильную работу компонентов после ремонта.

Прочитайте это перед тем, как обращаться в службу ремонта.

- Прочитайте и примите Warranty agreement.

- Гарантия может отличаться для разных моделей, поэтому убедитесь, что гарантия распространяется на указанный компонент. Learn more

- Убедитесь, что вы выполнили checklist и определили, что причина неисправности в оборудовании.

Примечание. В обычных условиях гарантия активируется с даты, указанной в счете, выставленном компанией Synology, ее уполномоченными дистрибьюторами или реселлерами.

Процедура ремонта

- Обратитесь в офис продаж, в котором вы приобретали продукт — сначала обратитесь в офис продаж, в котором вы приобрели продукт, или к местному представителю (реселлеры или дистрибьюторы) для получения услуг по ремонту.

- Свяжитесь с Synology — обратитесь в компанию Synology для получения дополнительной помощи, только если офис, в котором вы приобрели продукт, по какой-либо причине не может предоставить услуги ремонта.

Чтобы подать заявку на услуги ремонта от Synology, войдите в учетную запись Synology Account.

Примечание.

- Перед отправкой NAS в службу ремонта необходимо выполнить резервное копирование личных данных и конфигураций. Компания Synology и ее авторизованные партнеры не несут ответственности за сохранение вашей конфиденциальности.

- Устройство и система будут восстановлены до заводских настроек по умолчанию, и исходные данные нельзя будет восстановить. Компания Synology не несет ответственность за потерю данных во время ремонта.

- Гарантия распространяется только на продукты Synology. На жесткие диски и другие совместимые устройства гарантия не распространяется.

- Компания Synology сохраняет за собой все права на окончательное решение, и оно будет принято исключительно компанией Synology.

Настройка сервера имен (DNS-сервер) на сервере без ISPmanager

Статья давно не обновлялась, поэтому информация могла устареть.

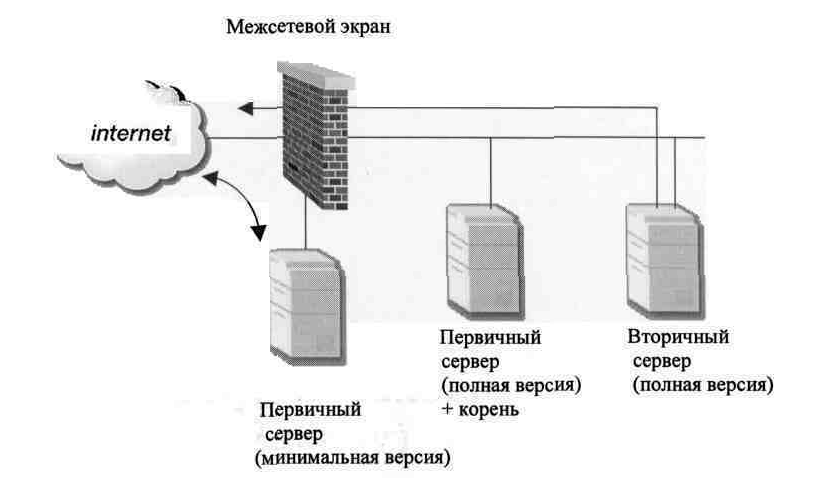

Иногда для каких-либо проектов необходимо обеспечить работу серверов имен на своем VDS, используя минимальный вариант операционной системы. В этой статье рассказано, как настроить эту конфигурацию. При установке использовались шаблоны ПО на VDS с шаблонами -minimal.

Для работы серверов имен требуется два IP-адреса (это требование регистраторов доменов) и, следовательно, необходимо заказать второй адрес в биллинге для вашего сервера. Заказ выполняется в разделе Виртуальные серверы кнопка IP-адреса.

Настройка DNS в системе Debian

В шаблоне debian следует установить пакет bind

# apt-get install bind9

Отредактируйте файл /etc/bind/named.conf добавив в него описание вашей зоны (предположим, что домен называется example.com)

zone "example.com" {

type master;

file "/etc/bind/example. com";

};

com";

};

Отредактируйте файл /etc/bind/example.com добавив в него строки

$TTL 3600 @ IN SOA ns1.example.com. root.example.com. (2012000001 10800 3600 604800 86400) @ IN NS ns1 @ IN NS ns2 ns1 IN A 10.10.10.10 ns2 IN A 192.168.1.1

@ IN A 10.10.10.10 www IN A 10.10.10.10

После чего можно перечитать конфигурацию DNS-сервера

# rndc reload

После приведенной настройки можно указывать сервера имен ns1.example.com/10.10.10.10 и ns2.example.com/192.168.1.1 у регистратора. В биллинге BILLmanager следует указывать записи через символ /, у регистраторов может быть меню Child Nameservers где указывается данное соответствие

Настройка DNS в системе Ubuntu

Пакет bind9 уже установлен в шаблоне ubuntu, его необходимо запустить и добавить в автозапуск

# /etc/init.d/bind9 start # update-rc.d bind9 start 15 2 3 4 5 .stop 70 0 1 6 .

Дальнейшая настройка выполняется точно также как в случае настройки на Debian

Настройка DNS в системе CentOS

DNS сервер уже предустановлен в шаблоне ПО centos. Его следует настроить и запустить.

Отредактируйте /etc/named.conf и удалите или закоментируйте символами // строки

listen-on port 53 { 127.0.0.1; };

allow-query { localhost; };

Следующий шаг (создание и настройка использование rndc.key) можно пропустить если не будете пользоваться командой rndc — в таком случае перезапускайте DNS-сервер командой /etc/init.d/named restart

Создайте ключ /etc/rndc.key командой

# rndc-confgen -a

Добавьте в /etc/named.conf

key "rndc-key" {

algorithm hmac-md5;

secret "sUUony71pdPDHSZjNrkDFQ==";

};

controls {

inet 127.0.0.1 port 953

allow { 127.0.0.1; } keys { "rndc-key"; };

};

Строку secret

secret "sUUony71pdPDHSZjNrkDFQ==";

следует брать из файла /etc/rndc. key

key

Запустите named и добавьте его в автозапуск

/etc/init.d/named start # chkconfig named --level 2345 on

Настройка зоны производится аналогично настройке на Debian / Ubuntu со следующими отличиями:

Файл конфигурации DNS-сервера /etc/named.conf

Зоны расположены в каталоге /var/named/

Настройка DNS в Windows 2008

Зайдите в Server manager — Roles и добавьте там (Add roles) DNS-сервер.

Далее в Start — Administrative Tools — DNS Manager — Forward Lookup Zones добавьте зону и в мастере создания зоны выберите Primary zone — Do not allow dynamic updates

После чего в том же приложении настраивается зона — создаются записи NS (вначале добавляется в форме IP-адрес, затем запись) и создаются записи типа A ns1 и ns2 на соответствующие IP-адреса

Проверка работоспособности DNS-сервера

Проверить работоспособность полученной конфигурации можно используя команду dig. В Debian/Ubuntu устанавливается через apt-get пакет dnsutils

# apt-get install dnsutils

В CentOS Linux установка dig производится через менеджер пакетов yum — пакет bind-utils

# yum install bind-utils

# dig @10.10.10.10 example.com

; <<>> DiG 9.7.3 <<>> @10.10.10.10 example.com ; (1 server found) ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 60489 ;; flags: qr aa rd; QUERY: 1, ANSWER: 1, AUTHORITY: 2, ADDITIONAL: 2 ;; WARNING: recursion requested but not available ;; QUESTION SECTION: ;example.com. IN A ;; ANSWER SECTION: example.com. 3600 IN A 10.10.10.10 ;; AUTHORITY SECTION: example.com. 3600 IN NS ns2.example.com. example.com. 3600 IN NS ns1.example.com. ;; ADDITIONAL SECTION: ns1.example.com. 3600 IN A 10.10.10.10 ns2.example.com. 3600 IN A 192.168.1.1 ;; Query time: 2 msec ;; SERVER: 10.10.10.10#53(10.10.10.10) ;; WHEN: Sat May 19 16:08:05 2012 ;; MSG SIZE rcvd: 113

Данной утилитой проверяется ответ сервера, то что ему известно про существование зоны и записи в ней.

DNS — Документация Ideco UTM

Сервер DNS играет одну из важнейших ролей в работе сети Интернет: он преобразует человеко-читаемые имена серверов в IP-адреса. В состав Ideco UTM входит полнофункциональный DNS-сервер, не требующий дополнительной настройки для работы базовой функциональности. В частности, если провайдер не выдал DNS-серверы вашему шлюзу, или они не работают, или вас не устраивает их работа, то разрешение доменных имен в сети Интернет будет возможно даже в случае, если DNS-сервера не указаны в настройках Ideco UTM.

Служба DNS на сервере Ideco UTM служит для нескольких целей и настраивается в одном разделе веб-интерфейса: «Сервер > DNS-сервер». Помимо основного своего назначения — создания и обслуживания DNS-зон доменов (Вкладка «Master-зоны»), служба DNS позволяет указать DNS-серверы во внешних сетях, через которые принудительно будут разрешаться все имена в сети Интернет (Вкладка «Внешние DNS-серверы»), запрашиваемые клиентами локальных сетей, обслуживаемых Ideco UTM. Также функциональность DNS-сервера была расширена возможностью указывать сторонние DNS-серверы (в локальных или внешних сетях относительно UTM) с указанием конкретных DNS-зон, которые эти сервера обслуживают (Вкладка «Forward-зоны»). Перечисленные возможности DNS-сервера не являются взаимоисключающими, дополняют друг друга и могут использоваться совместно, в зависимости от поставленных перед Вами задач. Рассмотрим все возможные стороны конфигурации службы DNS подробнее.

Также функциональность DNS-сервера была расширена возможностью указывать сторонние DNS-серверы (в локальных или внешних сетях относительно UTM) с указанием конкретных DNS-зон, которые эти сервера обслуживают (Вкладка «Forward-зоны»). Перечисленные возможности DNS-сервера не являются взаимоисключающими, дополняют друг друга и могут использоваться совместно, в зависимости от поставленных перед Вами задач. Рассмотрим все возможные стороны конфигурации службы DNS подробнее.

Внешние DNS-серверы

Для нормальной работы резолвинга имен в сети Интернет через Ideco UTM указывать DNS-серверы в этом разделе не требуется. Сервер будет разрешать имена в сети Интернет, используя корневые DNS-серверы при наличии подключения к Интернет. Также администратор может указать DNS-серверы провайдера в этом разделе. DNS-серверы, полученные от провайдера, автоматически отображаются в подразделе «DNS-серверы, выданные подключению». DNS-серверы, требующие явного указания, можно прописать в подразделе «DNS-серверы, заданные вручную». Однако иногда, вне зависимости от полученных от провайдера DNS-серверов, возникает необходимость использовать для разрешения имен ресурсов сети Интернет только определенные DNS-серверы, игнорируя все остальные. Это может быть полезным при использовании фильтрации контента в сети Интернет на основе безопасных DNS-сервисов, например, SkyDNS.

В продукте имеется также возможность перехвата DNS-запросов на сторонние серверы, указанные пользователями на рабочих станциях с целью обхода блокировок web-ресурсов. Для её задействования необходимо включить признак «Перехватывать DNS запросы на серверы в Интернет» (см. окончание данной статьи).

Master-зоны DNS

С помощью DNS-сервера Ideco UTM вы можете создавать master-зоны для вашей внутренней инфраструктуры. Master-зоны с настроенными в них DNS-записями позволят вам использовать Ideco UTM как сервер имен внутри вашей сетевой инфраструктуры для обращения к IP-адресам хостов в сети по доменным именам. Создавая, например, зону .office на сервере Ideco UTM и наполняя ее DNS-записями соответствия имен хостов в зоне .local их IP-адресам, вы получите полнофункциональный DNS-сервер, разрешающий имена (например printer.office) в IP-адресах сетевых устройств в локальной сети (например: 172.16.15.10).

Master-зоны с настроенными в них DNS-записями позволят вам использовать Ideco UTM как сервер имен внутри вашей сетевой инфраструктуры для обращения к IP-адресам хостов в сети по доменным именам. Создавая, например, зону .office на сервере Ideco UTM и наполняя ее DNS-записями соответствия имен хостов в зоне .local их IP-адресам, вы получите полнофункциональный DNS-сервер, разрешающий имена (например printer.office) в IP-адресах сетевых устройств в локальной сети (например: 172.16.15.10).

DNS-сервер в Ideco UTM не доступен из вне, по соображениям безопасности. Для поддержки внешних DNS-зон мы рекомендуем использовать сторонние DNS-хостинги.

Формат записей для настройки Master-зоны соответствует формату записей DNS-сервера BIND.

Текст для вставки:

Forward-зоны

В этом разделе можно явно задать DNS-сервер для разрешения имен конкретной DNS-зоны. Указав DNS-сервер, доступный в сети и зону, которую он обслуживает, клиенты сети Ideco UTM получают возможность обращаться к ресурсам этой зоны по именам домена, обслуживаемого ей. Например, IT-отдел предприятия предоставляет ресурсы для сотрудников в зоне «.in.metacortex.com» под именами realm1.in.metacortex.com, sandbox.metacortex.com и использует для этого DNS-сервер 10.10.10.10. Для возможности доступа к этим ресурсам по доменным именам укажите forward-зону провайдера как isp и далее задайте DNS-сервер 10.10.10.10 в подразделе «DNS-серверы, заданные вручную».

Например, IT-отдел предприятия предоставляет ресурсы для сотрудников в зоне «.in.metacortex.com» под именами realm1.in.metacortex.com, sandbox.metacortex.com и использует для этого DNS-сервер 10.10.10.10. Для возможности доступа к этим ресурсам по доменным именам укажите forward-зону провайдера как isp и далее задайте DNS-сервер 10.10.10.10 в подразделе «DNS-серверы, заданные вручную».

Перехват DNS-запросов

В разделе «Внешние DNS-серверы» вы можете включить опцию перехвата сервером UTM пользовательских DNS-запросов в Интернет на сторонние DNS-серверы. Опция включается глобально для всех хостов в локальной сети, выходящих в Интернет через сервер UTM. Это позволяет избежать возможной подмены адреса ресурса при резолвинге его домена в целях обхода блокировок ресурсов в Интернет. Также перехват всех DNS-запросов пользователей позволит контролировать процесс резолвинга доменных имен в Интернет исключительно средствами UTM.

Перехваченный запрос будет направлен на DNS-сервер UTM, и хосту в локальной сети будет отдан IP-адрес запрашиваемого ресурса DNS-сервером UTM, а не сторонним DNS-сервером в Интернет. Также перехват DNS-запросов блокирует возможность туннелирования через DNS (DNS-tunneling).

Вы можете использовать следующие сторонние DNS-сервера, для дополнительной фильтрации трафика и ускорения работы интернет-ресурсов:

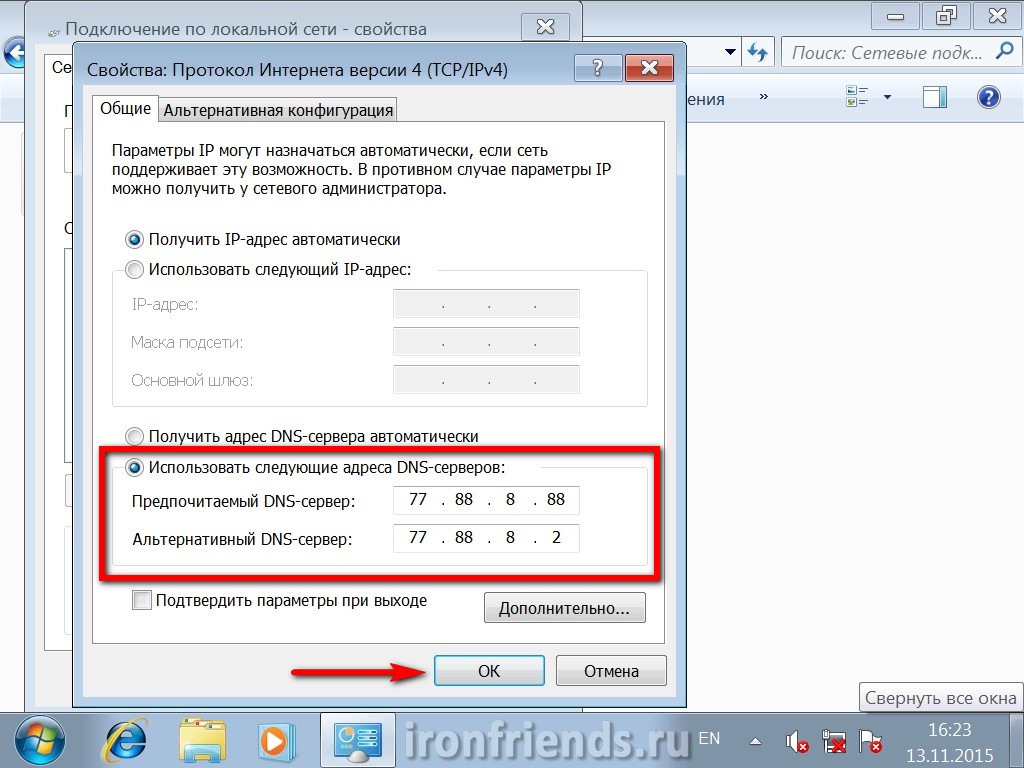

- SkyDNS 193.58.251.251 — подробнее.

- Yandex DNS 77.88.8.88, 77.88.8.2

- Google DNS 8.8.8.8, 8.8.4.4

- Open DNS 208.67.222.222, 208.67.220.220, 208.67.222.220, 208.67.220.222

- Cloudflare DNS 1.1.1.1, 1.0.0.1

Установка и настройка службы DNS-сервер (DNS Server)

В роли DNS-сервера могут выступать все контроллеры домена, и вам было предложено установить и настроить DNS в ходе установки контроллера домена. Если вы ответили положительно, DNS у вас уже установлена с автоматически заданной стандартной конфигурацией. Переустановки не требуется.

Переустановки не требуется.

Если вы работаете не с контроллером домена, а с рядовым сервером, или если служба DNS не установлена, выполните следующие действия:

1. В консоли Диспетчер сервера (Server Manager) выберите узел Роли (Roles) и щелкните ссылку Добавить роли (Add Roles). Откроется Мастер добавления ролей (Add Roles Wizard). Если работа мастера начинается с вводной страницы, ознакомьтесь с ее содержанием и щелкните Далее (Next).

2. На странице Выбор ролей сервера (Select Server Roles) выберите DNS-сервер (DNS Server) и два раза щелкните Далее (Next).

3. Щелкните Установить (Install). По окончанию установки служба DNS-сервер (DNS Server) будет запускаться автоматически при каждой перезагрузке сервера. Если служба не запускается, выполните запуск вручную.

4. Откройте консоль Диспетчер DNS (DNS Manager), выберите команду DNS в меню Администрирование (Administrative Tools).

5. Если настраиваемый сервер отсутствует в дереве консоли, к нему нужно подключиться. Щелкните правой кнопкой элемент DNS и выберите команду Подключение к DNS-серверу (Connect То DNS Server). Затем выполните одно из следующих действий:

• Если вы подключаетесь к локальному серверу, установите переключатель Этот компьютер (This Computer) и щелкните ОК.

• Чтобы подключиться к удаленному серверу, установите переключатель Другой компьютер (The Following Computer) и введите имя или ІР-адрес сервера. Затем щелкните ОК.

6. Запись DNS-сервера будет включена в дерево консоли Диспетчер DNS (DNS Manager). Щелкните правой кнопкой запись сервера и выберите в контекстном меню команду Настроить DNS-сервер (Configure A DNS Server). Откроется Мастер настройки DNS-сервера (Configure A DNS Server Wizard). Щелкните Далее (Next).

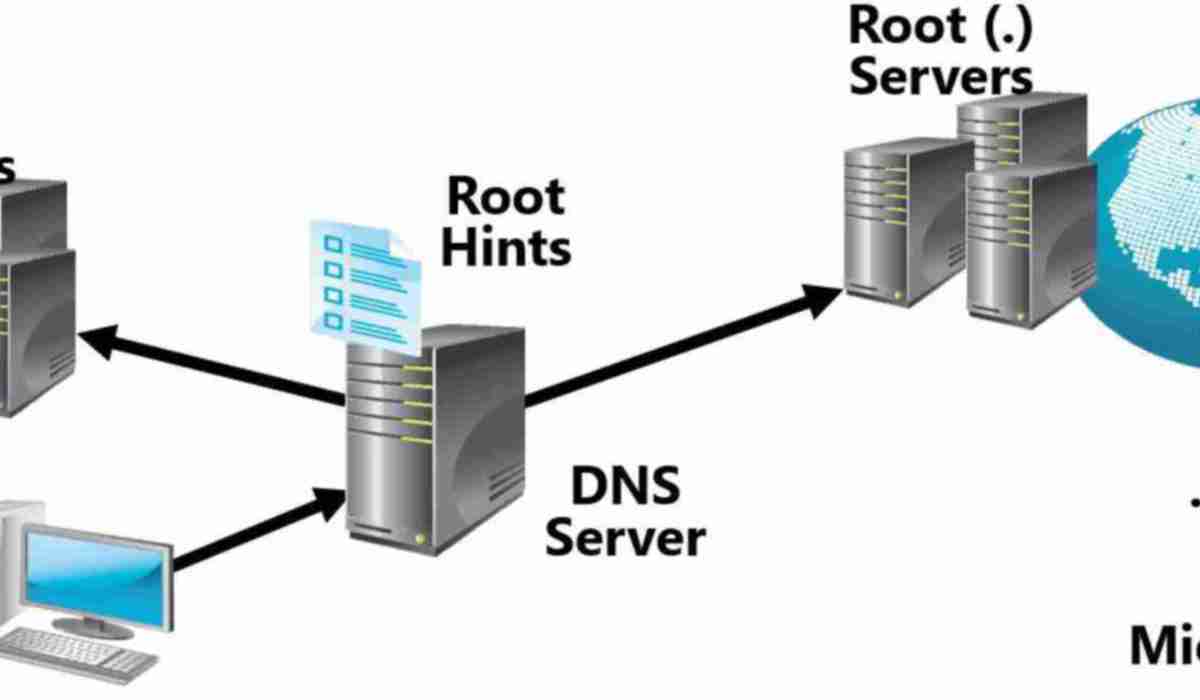

7. На странице Выбор действия по настройке (Select Configuration Action), установите переключатель Настроить только корневые ссылки (Configure Root Hints Only). Этим вы укажете, что в данный момент следует создать только основу структуры DNS.

Этим вы укажете, что в данный момент следует создать только основу структуры DNS.

8. Щелкните Далее (Next). Мастер проведет поиск существующих корневых ссылок DNS и при необходимости настроит их.

9. Щелкните Готово (Finish).

Google Public DNS обзор | TechRadar

Раньше Интернет был намного проще. Но все изменилось около десяти лет назад. Веб-сайты стали более сложными, и DNS-сервер вашего интернет-провайдера начал выдыхать, справляясь с многочисленными запросами на поиск с веб-страниц.

DNS-запросы могут существенно повлиять на ваш опыт просмотра веб-страниц, учитывая, что вы запрашиваете их несколько десятков, если не сотни, раз в день. Растущая сложность Интернета открыла пространство для выделенных сторонних DNS-серверов, которые обещали быть быстрее, чем вариант по умолчанию, установленный вашими поставщиками услуг Интернета.

Неудивительно, что у Google тоже есть одна такая служба DNS. Сканеры поисковой системы уже бродят по сети, собирая и кэшируя информацию DNS. Поэтому Google решил использовать эту информацию, уже находящуюся в ее центрах обработки данных, чтобы предложить службу DNS, ориентированную на производительность и безопасность.

Поэтому Google решил использовать эту информацию, уже находящуюся в ее центрах обработки данных, чтобы предложить службу DNS, ориентированную на производительность и безопасность.

- Варианты подписки на Google Public DNS:

- План на 1 месяц — 0 долларов в месяц (общая стоимость 0 долларов)

Функции

Одной из самых привлекательных особенностей общедоступного DNS Google является его доступность бесплатно.Как и многие другие общедоступные службы DNS, Google также является рекурсивным преобразователем DNS, который связывается с несколькими другими DNS-серверами, прежде чем вернуться к клиенту.

Другим подобным службам, включая DNS по умолчанию вашего интернет-провайдера, не хватает ресурсов для поддержки большого объема запросов. В отличие от этого, Google использует большие кеши и балансирует нагрузку входящего трафика запросов, чтобы гарантировать, что он может быстро ответить на большинство запросов из кеша.

Кроме того, в отличие от многих своих недобросовестных коллег, Google Public DNS никогда не будет перенаправлять вам рекламу; если введенного вами URL не существует, Google сообщит вам об этом вместо того, чтобы перенаправить вас на страницу, заполненную рекламой, или на страницу с ближайшим соответствием.

DNS Google также ориентирован на будущее и полностью оборудован для обработки запросов из сетей, поддерживающих только IPv6. Служба поддерживает механизм DNS64, который возвращает адреса IPv6, даже если ваш пункт назначения — только IPv4.

(Изображение предоставлено Google)Конфиденциальность и безопасность

Распространенность эксплойтов DNS означает, что провайдеры должны часто применять обновления и исправления серверов. Отравление кеша сервера имен для направления его пользователей на вредоносные сайты — довольно распространенный тип атаки.Кроме того, преобразователи DNS также часто используются для запуска атак типа «отказ в обслуживании» (DoS).

Google утверждает, что предпринимает несколько шагов для защиты от таких атак и гарантирует подлинность ответов, которые он получает от других серверов имен. Стандартным решением для устранения уязвимостей DNS является DNSSEC, который служба Google полностью поддерживает с 2013 года. DNSSEC может похвастаться такими функциями безопасности, как добавление энтропии для запросов сообщений для снижения вероятности сложных атак с отравлением кеша, ограничение скорости клиентского трафика для предотвращения DoS-атак, удаление повторяющихся запросов и многое другое.

Google DNS также может разрешать адреса через зашифрованное соединение HTTPS для дальнейшего повышения конфиденциальности и безопасности между клиентами и DNS-серверами Google.

Google также утверждает, что не использует личную информацию, собранную через службу Public DNS, для таргетинга рекламы. Он добавляет, что он также не связывает личную информацию из журналов DNS с вашей учетной записью Google, если только это не требуется для решения проблемы безопасности или злоупотребления.

Согласно политике конфиденциальности службы, собранная информация хранится в двух типах журналов.Во временных журналах хранятся как ваш IP-адрес, так и DNS-запрос. Google использует эту информацию для выявления и устранения угроз безопасности или злонамеренных действий и обычно удаляет журналы в течение 24–48 часов. Постоянные журналы — это обезличенная выборка временных журналов, которые сохраняются после удаления вашего IP-адреса и замены его местоположением на уровне города или региона.

Но вам придется поверить на слово Google, поскольку эта служба не является открытым исходным кодом и фактически основана на собственной реализации стандартов DNS в Google.

(Изображение предоставлено Google)Использование и производительность

Google Public DNS имеет легко запоминающиеся адреса, а именно 8.8.8.8 и 8.8.4.4. Регистрация отсутствует, и вы можете использовать их, просто заменив DNS по умолчанию на эти значения в вашем маршрутизаторе, а также в сетевых настройках вашего компьютера. Последний обеспечит перенаправление ваших запросов на DNS Google, даже если вы подключены к ненадежной сети в киберкафе или библиотеке.

Последний обеспечит перенаправление ваших запросов на DNS Google, даже если вы подключены к ненадежной сети в киберкафе или библиотеке.

DNS-серверы Google доступны по всему миру, а адреса сопоставляются с ближайшим работающим сервером с помощью произвольной маршрутизации.Когда ваш компьютер отправляет запросы на DNS-серверы Google, они направляются в ближайшее место, где указан произвольный адрес.

Согласно DNSPerf.com, который сравнивает общедоступные и коммерческие службы DNS, средняя мировая скорость запросов Google в июле 2020 года составила 22,17 мс. В Северной Америке производительность за тот же месяц была лучше — 15,49 мс.

Но вы должны рассматривать эти цифры в контексте. Например, несмотря на то, что в этом месяце он был самым медленным в Азии (28).62 мс, это было быстрее, чем у любой другой общедоступной службы DNS. И хотя его производительность в Европе была намного лучше — 18,49 мс, он все еще оставался только третьим по скорости.

Для получения наиболее точных результатов мы рекомендуем использовать инструмент тестирования производительности Namebench. Кросс-платформенный инструмент проведет стресс-тестирование многих популярных общедоступных служб DNS с вашего компьютера, а также будет включать некоторые из популярных и быстрых локально доступных опций для получения наиболее точных результатов.

Кросс-платформенный инструмент проведет стресс-тестирование многих популярных общедоступных служб DNS с вашего компьютера, а также будет включать некоторые из популярных и быстрых локально доступных опций для получения наиболее точных результатов.

Окончательный вердикт

Google Public DNS предлагает только разрешение DNS.Если вы ищете сервис, который позволяет вам контролировать трафик и применять блокировку, вам придется поискать в другом месте. Фактически, он даже не блокирует вредоносные сайты. По собственному признанию, Google Public DNS редко выполняет блокировку или фильтрацию.

Кроме того, в отличие от многих своих коммерческих аналогов, Google Public DNS не является DNS-хостингом или службой аварийного переключения. Он также не хранит авторитетные записи для других доменов. Однако его коммерческий сервис Google Cloud DNS делает именно это.

Наконец, несмотря на то, что его нельзя превзойти по цене, это не самый быстрый преобразователь DNS, как мы видели в предыдущем разделе. Тем не менее, его точная производительность будет варьироваться в зависимости от региона и интернет-провайдера, и это вполне может быть самым быстрым вариантом, доступным для вас.

Тем не менее, его точная производительность будет варьироваться в зависимости от региона и интернет-провайдера, и это вполне может быть самым быстрым вариантом, доступным для вас.

Цены — Google Public DNS: ▼

ОбзорCloudflare | TechRadar

Cloudflare — чрезвычайно успешный американский сервис CDN, который сочетает в себе обратный прокси-сервер с сетью доставки контента и добавляет множество дополнительных инструментов безопасности и оптимизации в технический микс.

Услуга не является обычной CDN. Вам не нужно выбирать конкретный контент, который вы хотите кэшировать, и нет необходимости редактировать код вашего сайта.Вместо этого вы обновляете свои DNS-серверы имен для использования Cloudflare, и как только изменения распространяются по Интернету (это может занять 24 часа, обычно намного меньше), служба запускается автоматически.

Некоторые преимущества аналогичны другим сетям CDN. Cloudflare определяет местонахождение посетителей и направляет их в ближайший дата-центр. По возможности это обслуживает ваш контент из собственного кеша, что сокращает время отклика.

По возможности это обслуживает ваш контент из собственного кеша, что сокращает время отклика.

- Варианты подписки Cloudflare:

- План на 1 месяц — 0 долларов США в месяц (общая стоимость 0 долларов США)

Другие преимущества более низкого уровня.Поскольку Cloudflare знает все о вашем веб-трафике, он может фильтровать его различными способами. Сервис блокирует угрозы на основе репутации, HTTP-заголовков, черных списков и т. Д. Он может останавливать или ограничивать оскорбительные боты, ограничивать спам в комментариях, защищать ключевые порты (SSH, telnet, FTP) от хакеров или обнаруживать и смягчать DDoS-атаки различными способами.

Дополнительные качества включают некоторые эффективные оптимизации изображения. «Польская» технология Cloudflare позволяет уменьшить размер файлов изображений в среднем на 35%, в то время как «Mirage» использует несколько методов для оптимизации отображения изображений на мобильных устройствах.Одни только эти функции могут иметь огромное значение для некоторых сайтов в скорости.

В то время как Cloudflare уделяет большое внимание простоте использования и удобству для потребителя функций, сервис также предлагает множество возможностей для более требовательных и технических пользователей. Вы получаете поддержку IPv6, HTTP / 3, WebSockets, правила страниц для управления трафиком, REST API, выделенные сертификаты SSL и многое другое.

Стоимость

Ассортимент продуктов Cloudflare начинается с базового бесплатного плана. Это накладывает строгие ограничения на некоторые функции (только базовую защиту от DDoS-атак, включены только правила для трех страниц) и полностью отбрасывает другие (без оптимизации изображений), но нет никаких глупых ограничений, которые могли бы заставить вас выполнить обновление.Вы получаете такой же доступ к некоторым расширенным функциям, как REST API, что и к коммерческим учетным записям. План также бесплатный навсегда, без ограничений по пропускной способности.

Cloudflare Pro — это учетная запись стоимостью 20 долларов в месяц, предназначенная для профессиональных пользователей. Это расширяет бесплатный план с помощью брандмауэра веб-приложений Cloudflare, добавляет инструменты оптимизации изображений и разрешает до 20 правил страницы. Служба поддержки по электронной почте получает в среднем два часа ответа. Есть больше правил пользовательского агента и брандмауэра, а также предупреждения о DDoS-атаках в реальном времени.В целом, здесь, вероятно, достаточно функциональности, чтобы оправдать стоимость, особенно для сайтов с высоким трафиком, которые могут столкнуться с дополнительной платой за пропускную способность на других CDN.

Это расширяет бесплатный план с помощью брандмауэра веб-приложений Cloudflare, добавляет инструменты оптимизации изображений и разрешает до 20 правил страницы. Служба поддержки по электронной почте получает в среднем два часа ответа. Есть больше правил пользовательского агента и брандмауэра, а также предупреждения о DDoS-атаках в реальном времени.В целом, здесь, вероятно, достаточно функциональности, чтобы оправдать стоимость, особенно для сайтов с высоким трафиком, которые могут столкнуться с дополнительной платой за пропускную способность на других CDN.

Cloudflare Business расширяет возможности высшего класса за счет расширенной защиты от DDoS-атак, загрузки настраиваемых сертификатов SSL, оптимизированной доставки динамического контента, соответствия требованиям PCI, приоритетной поддержки и правил до 50 страниц. Все это звучит для нас хорошо, хотя нас меньше убеждает ценник в 200 долларов в месяц.

Вы можете расширить эти планы с помощью ряда надстроек.Выделенный сертификат SSL стоит всего 5 долларов в месяц; 5 дополнительных правил страницы стоят 5 долларов; Интеллектуальная маршрутизация и балансировка нагрузки также начинаются с 5 долларов в месяц, а ограничение скорости защищает от атак типа «отказ в обслуживании», попыток подбора пароля и многого другого по цене 0,05 доллара за 10 000 хороших запросов.

Неудивительно, что Cloudflare Free — выдающийся продукт здесь. Он достаточно прост в использовании для новичков, но при этом обладает достаточной мощностью, чтобы быть полезным для сайтов с тяжелыми условиями эксплуатации. Отсутствие правил страницы и брандмауэра означает, что он не такой настраиваемый, как коммерческие продукты, а отсутствие поддержки может стать проблемой, если вы используете его с чем-то критически важным для бизнеса.

Настройка

Создание учетной записи Cloudflare работает так же, как и любой другой веб-сервис. Введите свой адрес электронной почты, выберите пароль, и на этом все.

(Изображение предоставлено Cloudflare) Вы начинаете процесс ускорения своего первого веб-сайта, вводя его домен. Cloudflare захватил все записи DNS, о существовании которых мы знали, а некоторые — нет, затем он предоставляет возможность добавить больше и позволяет пользователю решать, какие настройки он возьмет на себя, а какими они будут управлять сами. (Если вы не знаете, просто примите настройки по умолчанию — при необходимости их можно будет изменить позже).

(Если вы не знаете, просто примите настройки по умолчанию — при необходимости их можно будет изменить позже).

После этого остается единственный шаг — настроить серверы доменных имен так, чтобы они указывали на Cloudflare. Это почти такой же простой процесс, как настройка DNS, и сайт Cloudflare даже сообщает вам, какие записи нужно изменить (например, замените ns1.yourhost.com и ns2.yourhost.com на bayan.ns.cloudflare.com и megan.ns .cloudflare.com.)

Хотя это выглядит на удивление простым, есть загвоздка.Cloudflare проксирует только HTTP-трафик, и простое переключение серверов имен может нарушить работу других служб. Компания объясняет здесь одну из возможных опасностей: «Конфигурация Cloudflare по умолчанию разрешает только проксирование HTTP-трафика и нарушает почтовый трафик». Ой.

Прочтите эту статью, чтобы понять любые потенциальные проблемы с электронной почтой, и имейте в виду, что включение Cloudflare может иметь некоторые неожиданные последствия. Выберите тихое время для экспериментов, например, выходные, когда вероятность возникновения каких-либо проблем невысока.

Время установки запланировано, отправляйтесь к регистратору домена, внесите изменения в его панель управления, и Cloudflare должен быть включен довольно быстро. (Регистраторы доменов любят указывать время в 24-48 часов, но это наихудший случай — наш был готов за считанные минуты.)

(Изображение предоставлено Cloudflare)Веб-консоль Cloudflare открывается с быстрым просмотром некоторых полезных настроек безопасности . Включение автоматической перезаписи HTTPS перенаправляет запросы HTTP на HTTPS, когда это возможно; Auto Minify уменьшает размер файлов HTML, CSS и JavaScript вашего сайта, а Brotli — это умный алгоритм сжатия, разработанный Google, который обычно сжимает текстовые файлы на 10-20% больше, чем Gzip.

Это хорошие новости, особенно для бесплатного продукта. Некоторые коммерческие планы CDN по-прежнему не поддерживают сжатие Brotli, например, и даже гигантский Amazon CloudFront не получил его до сентября 2020 года.

(Изображение предоставлено Cloudflare)Features

Веб-консоль Cloudflare открывается с обзором страница, которая отображает текущий статус вашего сайта, который должен измениться на «Отличные новости! Cloudflare теперь защищает ваш сайт после распространения ваших новых настроек DNS.

На консоли отображаются маленькие значки для еще 15 функциональных областей, включая аналитику, DNS, брандмауэр, скорость, кэширование, правила страниц, сеть, трафик и настройку. Даже эксперты будут гадать, что может быть в некоторых из них, но щелчок по каждому из них, в свою очередь, открывает больше.

(Изображение предоставлено Cloudflare)В области аналитики есть набор подробных отчетов, охватывающих использование полосы пропускания, запросы, трафик DNS, эффективность кеша, уникальных посетителей, заблокированные угрозы и многое другое.Даже бесплатный план получает большинство из них, хотя есть некоторые существенные временные ограничения (отчет DNS охватывает только последние 6 часов; учетная запись Pro поддерживает до одного дня; план Enterprise хранит данные за 30 дней).

Нажмите кнопку «Скорость», и Cloudflare запустит несколько тестов производительности на вашем сайте, сообщая обо всех улучшениях, которые вы заметили после включения CDN и его начальных настроек оптимизации (Auto Minify, Brotli и т. Д.). В них утверждалось, что время загрузки нашего тестового сайта составляет 62 % Быстрее. При нажатии на вкладку «Оптимизация» отображается список настроек ускорения, которые вы можете применить, но большинство из них доступны только с платными планами.

Д.). В них утверждалось, что время загрузки нашего тестового сайта составляет 62 % Быстрее. При нажатии на вкладку «Оптимизация» отображается список настроек ускорения, которые вы можете применить, но большинство из них доступны только с платными планами.

Область кэширования дает хороший уровень контроля над настройками кэша, особенно для бесплатных услуг. Вы можете очистить кеш полностью или удалить отдельные объекты; установить время кэширования файлов браузером посетителя по умолчанию (минимум 30 минут) или решить, как обрабатывать строки запроса. (Когда есть URL-адрес вида example.com/pic.jpg?with=query, игнорируете ли вы текст после ‘?’ И кешируете только один файл pic.jpg, или вы кешируете отдельный файл pic.jpg для каждого изменения в строку запроса?)

Функция «Всегда в сети» обслуживает контент для вашего веб-сайта, даже если исходный сервер недоступен, что снижает влияние любого простоя.Обслуживание устаревшего контента — стандартная функция многих хороших CDN, но Cloudflare может при желании интегрироваться с Wayback Machine Internet Archive для обслуживания более полной версии сайта. Это не сработает для всех, но идея интересная.

Это не сработает для всех, но идея интересная.

Доступно множество дополнительных настроек, включая DNS, правила страниц, низкоуровневую конфигурацию сети и множество «приложений» для улучшения вашего веб-сайта: Google Analytics, кнопки PayPal, встроенные видео YouTube, чат, блокировка рекламы NoAdBlock. обнаружение, кнопки социальных сетей и многое другое.

Cloudflare обладает впечатляющим набором функций, и даже бесплатная версия содержит много возможностей. Если у нас есть одна проблема, так это то, что критически важные параметры часто находятся рядом с более стандартными настройками, а не скрываются на панели «Только для экспертов». Один щелчок в неправильном месте может легко сломать ваш сайт, поэтому разумно хорошо подумать, прежде чем что-либо менять.

(Изображение предоставлено CDNperf)Производительность

Определение самого быстрого CDN для вас — сложный бизнес.У каждой службы есть своя собственная сеть, которая может быть лучше в одной стране, но разочаровывать в другой. CDN также должен соответствовать посетителям вашего веб-сайта. Максимальная производительность в Европе вообще бесполезна, если ваши посетители в основном из Северной Америки.

CDN также должен соответствовать посетителям вашего веб-сайта. Максимальная производительность в Европе вообще бесполезна, если ваши посетители в основном из Северной Америки.

CDNPerf может указать вам правильное направление, перечислив самых быстрых провайдеров по странам, континентам или миру.

На момент написания этой статьи Cloudflare занимает в среднем 11-е место (из 20) по мировым запросам со средним временем ответа 36 мс.Это не удивительно, но и неплохо: компания обошла несколько громких имен (CDN77, StackPath и CacheFly заняли 13, 14 и 15 места) и всего на миллисекунды отстают от многих других (G-Core, Fastly, JsDelivr и Akamai не более чем На 5 миллисекунд вперед.)

Средние мировые показатели, тем не менее, немного вводят в заблуждение, поскольку результаты Cloudflare значительно различаются в зависимости от региона. Например, компания заняла относительно неутешительное 14-е место в Северной Америке и 17-е в Европе. Но он занял отличное 2-е место в Азии и 4-е в Африке, по-видимому, потому, что Cloudflare имеет настолько широко распространенную сеть, что может достигать областей, которые другие упускают.

Имейте в виду, что это еще не все, и сайты увидят различный прирост производительности в зависимости от своих настроек, какие функции Cloudflare они используют и как они их используют. Но в целом здесь есть большой потенциал повышения производительности, более чем достаточно, чтобы оправдать подписку на бесплатный план и попробовать его на себе.

Окончательный вердикт

Cloudflare прост в использовании и предоставляет множество функций, высокую безопасность и эффективную оптимизацию веб-сайтов, не говоря уже об огромной глобальной сети, которая достигает тех областей, которые часто отсутствуют в других CDN.Это делает его обязательным для вашего шорт-листа по повышению производительности.

система доменных имен (DNS) | Документы Microsoft

- 2 минуты на чтение

В этой статье

Система доменных именПрименимо к: Windows Server (полугодовой канал), Windows Server 2016

(DNS) — это один из стандартных наборов протоколов, которые составляют TCP / IP, и вместе DNS-клиент и DNS-сервер предоставляют компьютерам и пользователям услуги преобразования имен по преобразованию имен компьютеров в IP-адреса.

Примечание

Помимо этого раздела доступно следующее содержимое DNS.

В Windows Server 2016 DNS — это роль сервера, которую можно установить с помощью диспетчера сервера или команд Windows PowerShell. Если вы устанавливаете новый лес и домен Active Directory, DNS автоматически устанавливается вместе с Active Directory в качестве сервера глобального каталога для леса и домена.

Доменные службы Active Directory (AD DS) используют DNS в качестве механизма определения местоположения контроллера домена.Когда выполняется какая-либо из основных операций Active Directory, например проверка подлинности, обновление или поиск, компьютеры используют DNS для обнаружения контроллеров домена Active Directory. Кроме того, контроллеры домена используют DNS для поиска друг друга.

Служба DNS-клиента включена во все клиентские и серверные версии операционной системы Windows и запускается по умолчанию при установке операционной системы. Когда вы настраиваете сетевое соединение TCP / IP с IP-адресом DNS-сервера, DNS-клиент запрашивает DNS-сервер, чтобы обнаружить контроллеры домена и преобразовать имена компьютеров в IP-адреса. Например, когда сетевой пользователь с учетной записью пользователя Active Directory входит в домен Active Directory, служба DNS-клиента запрашивает DNS-сервер, чтобы найти контроллер домена для домена Active Directory. Когда DNS-сервер отвечает на запрос и предоставляет клиенту IP-адрес контроллера домена, клиент связывается с контроллером домена, и может начаться процесс аутентификации.

Например, когда сетевой пользователь с учетной записью пользователя Active Directory входит в домен Active Directory, служба DNS-клиента запрашивает DNS-сервер, чтобы найти контроллер домена для домена Active Directory. Когда DNS-сервер отвечает на запрос и предоставляет клиенту IP-адрес контроллера домена, клиент связывается с контроллером домена, и может начаться процесс аутентификации.

Службы DNS-сервера и DNS-клиента Windows Server 2016 используют протокол DNS, включенный в набор протоколов TCP / IP.DNS является частью прикладного уровня эталонной модели TCP / IP, как показано на следующем рисунке.

Что нового в DNS-сервере в Windows Server

- 8 минут на чтение

В этой статье

Применимо к: Windows Server (полугодовой канал), Windows Server 2016

В этом разделе описываются новые или измененные функции сервера системы доменных имен (DNS) в Windows Server 2016.

В Windows Server 2016 DNS-сервер предлагает расширенную поддержку в следующих областях.

| Функциональность | Новое или улучшенное | Описание |

|---|---|---|

| Политики DNS | Новый | Вы можете настроить политики DNS, чтобы указать, как DNS-сервер отвечает на DNS-запросы. Ответы DNS могут быть основаны на IP-адресе клиента (местоположении), времени суток и некоторых других параметрах. Политики DNS позволяют использовать DNS с учетом местоположения, управление трафиком, балансировку нагрузки, раздельный DNS и другие сценарии. |

| Ограничение скорости ответа (RRL) | Новый | Вы можете включить ограничение скорости ответа на своих DNS-серверах. Делая это, вы избегаете возможности использования вредоносными системами ваших DNS-серверов для инициирования атаки типа «отказ в обслуживании» на DNS-клиенте. |

| Аутентификация именованных объектов на основе DNS (DANE) | Новый | Вы можете использовать записи TLSA (аутентификация на транспортном уровне) для предоставления информации клиентам DNS, в которых указывается, от какого центра сертификации им следует ожидать сертификат для вашего доменного имени. Это предотвращает атаки типа «злоумышленник в середине», когда кто-то может повредить кеш DNS, чтобы указать на свой собственный веб-сайт и предоставить сертификат, выпущенный другим центром сертификации. Это предотвращает атаки типа «злоумышленник в середине», когда кто-то может повредить кеш DNS, чтобы указать на свой собственный веб-сайт и предоставить сертификат, выпущенный другим центром сертификации. |

| Неизвестная поддержка записи | Новый | Вы можете добавить записи, которые явно не поддерживаются DNS-сервером Windows, используя функцию неизвестной записи. |

| корневые ссылки IPv6 | Новый | Вы можете использовать встроенную поддержку корневых ссылок IPV6 для выполнения разрешения имен в Интернете с помощью корневых серверов IPV6. |

| Поддержка Windows PowerShell | Улучшено | Новые командлеты Windows PowerShell доступны для DNS-сервера. |

Политики DNS

Вы можете использовать политику DNS для управления трафиком на основе географического местоположения, интеллектуальные ответы DNS в зависимости от времени суток, для управления одним DNS-сервером, настроенным для раздельного развертывания, применения фильтров к запросам DNS и т. Д. Следующие элементы предоставляют более подробную информацию об этих возможностях.

Д. Следующие элементы предоставляют более подробную информацию об этих возможностях.

Балансировка нагрузки приложений. Когда вы развернули несколько экземпляров приложения в разных местах, вы можете использовать политику DNS для балансировки нагрузки трафика между различными экземплярами приложения, динамически распределяя нагрузку трафика для приложения.

Управление трафиком на основе геолокации. Вы можете использовать политику DNS, чтобы разрешить первичным и вторичным DNS-серверам отвечать на запросы DNS-клиентов в зависимости от географического положения как клиента, так и ресурса, к которому клиент пытается подключиться, предоставляя клиенту IP-адрес ближайшего ресурс.

DNS с разделенным мозгом. При использовании DNS с разделенным мозгом записи DNS разделяются на разные области зоны на одном и том же DNS-сервере, и клиенты DNS получают ответ в зависимости от того, являются ли они внутренними или внешними клиентами.

Вы можете настроить разделенный DNS для интегрированных зон Active Directory или для зон на автономных DNS-серверах.

Вы можете настроить разделенный DNS для интегрированных зон Active Directory или для зон на автономных DNS-серверах.Фильтрация. Вы можете настроить политику DNS для создания фильтров запросов, основанных на заданных вами критериях.Фильтры запросов в политике DNS позволяют настроить DNS-сервер для ответа на запрос в соответствии с запросом DNS и клиентом DNS, который отправляет запрос DNS.

Криминалистика. Вы можете использовать политику DNS для перенаправления вредоносных DNS-клиентов на несуществующий IP-адрес вместо того, чтобы направлять их на компьютер, к которому они пытаются подключиться.

Перенаправление на основе времени суток. Политику DNS можно использовать для распределения трафика приложения по разным географически распределенным экземплярам приложения с помощью политик DNS, основанных на времени суток.

Вы также можете использовать политики DNS для зон DNS, интегрированных в Active Directory.

Для получения дополнительной информации см. Руководство по сценариям политики DNS.

Ограничение скорости отклика

Вы можете настроить параметры RRL, чтобы контролировать, как отвечать на запросы к DNS-клиенту, когда ваш сервер получает несколько запросов, направленных на одного и того же клиента. Таким образом вы можете предотвратить отправку атак типа «отказ в обслуживании» (Dos) с использованием ваших DNS-серверов. Например, бот-сеть может отправлять запросы на ваш DNS-сервер, используя IP-адрес третьего компьютера в качестве отправителя.Без RRL ваши DNS-серверы могут отвечать на все запросы, затопляя третий компьютер. При использовании RRL вы можете настроить следующие параметры:

Ответов в секунду . Это максимальное количество раз, когда один и тот же ответ будет дан клиенту в течение одной секунды.

Ошибок в секунду . Это максимальное количество раз, когда ответ об ошибке будет отправлен одному и тому же клиенту в течение одной секунды.

Окно .Это количество секунд, на которое ответы клиенту будут приостановлены, если будет сделано слишком много запросов.