Repadmin и проверка репликации Active Directory

Обновлено 04.05.2022

Добрый день! Уважаемые читатели и гости одного из лучших IT блогов Pyatilistnik.org. Не так давно я вам подробно рассказывал из каких компонентов и служб состоит Active Directory. Сегодня я хочу дополнить данную публикацию и подробно рассказать про утилиту командной строки Repadmin, благодаря ей я вас научу диагностировать репликацию между контроллерами домена, покажу как находить и решать проблемы в вашей доменной инфраструктуре. Каждый системный администратор, просто обязан ее знать и уметь ей пользоваться, если вы еще не из их числа, то давайте это исправлять.

Что такое Repadmin?

Если вы работаете с несколькими доменами Active Directory или сайтами AD, то вы обязательно столкнетесь с проблемами в какой-то момент, особенно в процессе репликации. Репликация, это самый важный жизненный цикл в доменных службах. Эта репликация важна, так как ее отсутствие может вызвать проблемы с аутентификацией. В свою очередь, это может создать проблемы с доступом к ресурсам в сети. Компания Microsoft это понимает, как никто другой и создала для этих задач отдельную утилиту Repadmin.

В свою очередь, это может создать проблемы с доступом к ресурсам в сети. Компания Microsoft это понимает, как никто другой и создала для этих задач отдельную утилиту Repadmin.

Repadmin — это инструмент командной строки, для диагностики и устранения проблем репликации Active Directory. Repadmin можно использовать для просмотра топологии репликации с точки зрения каждого контроллера домена. Кроме того, вы можете использовать Repadmin, чтобы вручную создать топологию репликации, инициировать события репликации между контроллерами домена и просматривать метаданные репликации и векторы актуальности (UTDVEC). Вы также можете использовать Repadmin.exe для мониторинга относительной работоспособности леса доменных служб Active Directory (AD DS).

Как установить Repadmin?

Repadmin.exe встроен в Windows Server 2008 и выше, вы легко найдете его и на Windows Server 2019. Он доступен, если у вас установлена роль AD DS или сервера AD LDS. Он также доступен в клиентских ОС, таких как Windows 10, если вы устанавливаете инструменты доменных служб Active Directory, которые являются частью средств удаленного администрирования сервера (RSAT).

Требования для использования Repadmin

использование Repadmin требует учетных данных администратора на каждом контроллере домена, на который нацелена команда. Члены группы «Администраторы домена» имеют достаточные разрешения для запуска repadmin на контроллерах домена в этом домене. Члены группы «Администраторы предприятия» по умолчанию имеют права в каждом домене леса. Если вы запустите утилиту без необходимых прав, то вы получите сообщение:

Ошибка функции DsBindWithCred для компьютера, состояние ошибки 1753 (0x6d9):

В системе отображения конечных точек не осталось доступных конечных точек.

Вы также можете делегировать конкретные разрешения, необходимые для просмотра и управления состоянием репликации.

Основные ключи Repadmin

Запустите командную строку от имени администратора или откройте PowerShell в режиме администратора и выполните команду:

repadmin

В результате вы получите справку по утилите.

Теперь опишу вам за что отвечает каждый ключ:

- /kcc — Принудительно проверяет согласованность (Knowledge Consistency Checker (KCC)) на целевых контроллерах домена, чтобы немедленно пересчитать топологию входящей репликации.

- /prp — Можно просматривать и изменять политику репликации паролей (PRP) для контроллеров домена только для чтения (RODC).

- /queue — Отображает запросы входящей репликации, которые необходимо обработать контроллеру домена, чтобы получить последние данные от партнеров по репликации, у которых более свежие данные.

- /replicate — Запускает немедленную репликацию указанного раздела каталога на целевой контроллер домена с исходного контроллера домена.

- /replsingleobj — Реплицирует один (отдельный) объект между любыми двумя контроллерами домена, которые имеют общие разделы каталога.

- /replsummary — Операция replsummary быстро и кратко обобщает состояние репликации и относительную работоспособность леса.

Определяет контроллеры домена, которые не выполняют входящую или исходящую репликацию, и суммирует результаты в отчете.

Определяет контроллеры домена, которые не выполняют входящую или исходящую репликацию, и суммирует результаты в отчете. - /rodcpwdrepl — Запускает репликацию паролей для заданных пользователей с источника (контроллера домена концентратора) на один или более доступных только для чтения контроллер домена.

- /showattr — Отображает атрибуты объекта.

- /showobjmeta — Отображает метаданные репликации для указанного объекта, хранящиеся в Active Directory, например, идентификатор атрибута, номер версии, исходящий и локальный USN, а также глобальный уникальный идентификатор GUID исходящего сервера (сервера-отправителя) и метку даты и времени.

- /showrepl — Отображает состояние репликации, когда указанный контроллер домена последний раз пытался выполнить входящую репликацию разделов Active Directory.

- /showutdvec — Отображает наибольший поддерживаемый последовательный номер обновления (USN), который в указанной копии контроллера домена Active Directory показан как поддерживаемый для этой копии и транзитивных партнеров.

- /syncall Синхронизирует указанный контроллер домена со всеми партнерами репликации.

Дополнительные параметры

- /u: — Указание домена и имени пользователя с обратной косой чертой в качестве разделителя {домен\пользователь}, у которого имеются разрешения на выполнение операций Active Directory. UPN-вход не поддерживается.

- /pw:— Задание пароля для пользователя, указанного в параметре /u.

- /retry — Этот параметр вызывает повтор попытки создать привязку к конечному контроллеру домена, когда при первой попытке произошел сбой с одним из следующих состояний ошибки ( 1722 0x6ba : «Сервер RPC недоступен» или 1753 / 0x6d9 : «Отсутствуют конечные точки, доступные из сопоставителя конечных точек»)

- /csv — Применяется с параметром /showrepl для вывода результатов в формате значений, разделенных запятыми (CSV).

Просмотр общего состояния репликации

Эта команда быстро покажет вам общее состояние репликации.

repadmin /replsummary

В результате вы увидите присутствуют ли у вас сбои при репликации. временные дельты, количество ошибок. Вы можете заметите, что отчет разделен на два основных раздела — DSA-источник и DSA-адресат.

Обратите внимание, что одни и те же серверы перечислены в обоих разделах. Причина этого заключается в том, что Active Directory использует модель с несколькими основными доменами. Другими словами, обновления Active Directory могут быть записаны на любой контроллер домена (с заметными исключениями контроллеры домена только для чтения). Эти обновления затем реплицируются на другие контроллеры домена в домене. По этой причине вы видите одинаковые контроллеры домена в списке как DSA-источника, так и получателя. Если бы мой домен содержал какие-либо контроллеры домена только для чтения, они были бы перечислены только в разделе DSA назначения.

Сводный отчет о репликации не просто перечисляет контроллеры домена, в нем также перечислены самые большие дельты репликации. Вы также можете просмотреть общее количество попыток репликации, которые были недавно предприняты, а также количество неудачных попыток и увидеть процент попыток, которые привели к ошибке.

Вы также можете просмотреть общее количество попыток репликации, которые были недавно предприняты, а также количество неудачных попыток и увидеть процент попыток, которые привели к ошибке.

repadmin /replsummary /bysrc

Ключ /bysrc — Суммирует состояние репликации для всех контроллеров домена, на которые реплицирует данный исходный контроллер домена. В отчете вы получите данные только по исходному DSA.

repadmin /replsummary /bydest

Ключ /bydest — Суммирует состояние репликации для всех контроллеров домена, с которых реплицирует данный целевой контроллер домена. Отображает только конечный DSA.

Ключ /sort — Сортирует выходные данные по столбцам.

- delta: сортирует результаты в соответствии с наименьшим значением дельта для каждого контроллера домена источника или назначения.

- partners: сортирует список результатов по количеству партнеров по репликации для каждого контроллера домена.

- failures: сортирует список результатов по количеству сбоев репликации партнеров для каждого контроллера домена.

- error: сортирует список результатов по последнему результату репликации (коду ошибки), который блокирует репликацию для каждого контроллера домена. Это поможет вам устранить причину сбоя для контроллеров домена, которые выходят из строя с общими ошибками.

- percent: сортирует список результатов по проценту ошибок репликации партнера для каждого контроллера домена. (Это рассчитывается путем деления количества отказов на общее количество попыток, а затем умножения на 100; то есть отказы/общее число попыток *100.) Это поможет вам расставить приоритеты в работе по устранению неполадок путем определения контроллеров домена, которые испытывают самую высокую частота ошибок репликации.

- unresponsive: сортирует список результатов по именам партнеров, которые не отвечают на запросы репликации для каждого контроллера домена.

Пример применения дополнительных ключей

repadmin /replsummary /bysrc /bydest /sort:delta

Вы можете указать параметры /bysrc и /bydest одновременно. В этом случае Repadmin сначала отображает таблицу параметров /bysrc, а затем таблицу параметров /bydest. Если оба параметра / bysrc и /bydest отсутствуют, то Repadmin отображает параметр с наименьшим количеством ошибок партнеров.

В этом случае Repadmin сначала отображает таблицу параметров /bysrc, а затем таблицу параметров /bydest. Если оба параметра / bysrc и /bydest отсутствуют, то Repadmin отображает параметр с наименьшим количеством ошибок партнеров.

Вот пример ошибки «1722: The RPC server is unavailable», которую может показать repadmin с ключом replsummary.

Просмотр топологии репликации и ошибки

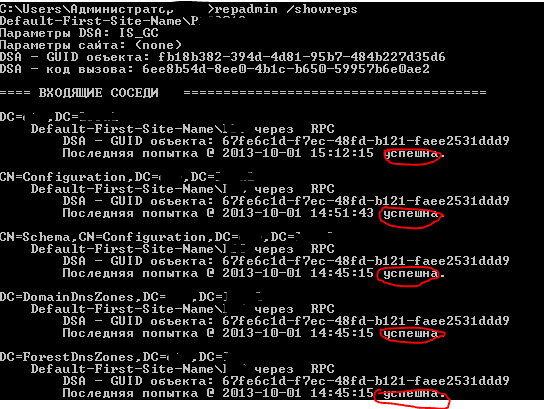

Команда repadmin /showrepl помогает понять топологию и ошибки репликации. Он сообщает, о состоянии каждого исходного контроллера домена, с которого у получателя есть объект входящего соединения. Отчет о состоянии делится на разделы каталога.

repadmin /showrepl

Административная рабочая станция, на которой вы запускаете Repadmin, должна иметь сетевое подключение удаленного вызова процедур (RPC) ко всем контроллерам домена, на которые нацелен параметр DSA_LIST. Ошибки репликации могут быть вызваны исходным контроллером домена, контроллером домена назначения или любым компонентом процесса репликации, включая базовую сеть.

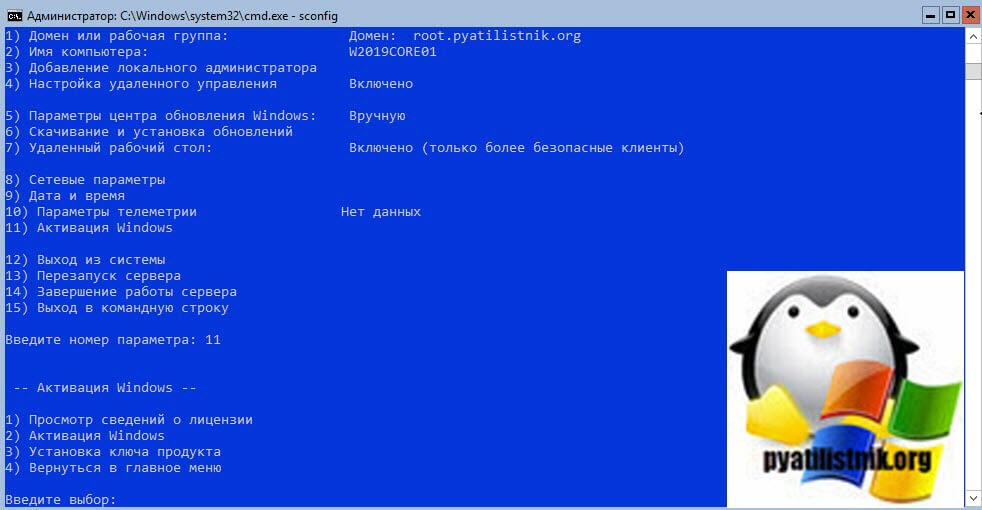

Команда отображает GUID каждого объекта, который был первоначально реплицирован, а также результат репликации. Это полезно, чтобы обнаружить возможные проблемы. Как видите в моем примере, все репликации успешно пройдены. Если хотите получить максимально подробную информацию, о топологии репликации, то добавьте ключ «*».

repadmin /showrepl *

В моем примере вы можете увидеть ошибку:

Repadmin: выполнение команды /Showrepl контроллере домена dc03.child.root.pyatilistnik.org с полным доступом

Ошибка LDAP: 82 (Локальная ошибка) ошибка Win32: 8341. (The target principal name is incorrect)

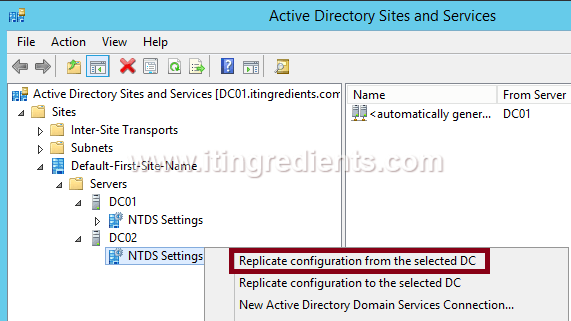

В приведенном выше примере решение проблемы заключается в остановке службы «Центр распространения ключей Kerberos (Kerberos key distribution center)«. Запустите ее. В редких случаях может потребоваться перезапустить службу «Доменные службы Active Directory«. Затем перезапустите процесс репликации через сайты и службы Active Directory. Проверьте свои журналы, и репликация должна быть успешной. Так же вы можете использовать и дополнительные ключи:

Проверьте свои журналы, и репликация должна быть успешной. Так же вы можете использовать и дополнительные ключи:

- DSA_LIST — Задает имя хоста контроллера домена или списка контроллеров домена, разделенных в списке одним пробелом.

- Source DSA object GUID — GUID исходного объекта DSA. Указывает уникальное шестнадцатеричное число, которое идентифицирует объект, чьи события репликации перечислены.

- Naming Context (Контекст именования) — Определяет отличительное имя раздела каталога для репликации.

- /verbose — Отображает дополнительную информацию об исходных партнерах, от которых контроллер домена назначения выполняет входящую репликацию. Информация включает в себя полностью уточненное CNAME, идентификатор вызова, флаги репликации и значения порядкового номера обновления (USN) для исходных обновлений и реплицированных обновлений.

- /NoCache — Указывает, что глобально уникальные идентификаторы (GUID) остаются в шестнадцатеричной форме.

По умолчанию GUID переводятся в строки.

По умолчанию GUID переводятся в строки. - /repsto — Перечисляет контроллеры домена-партнера, с которыми целевые контроллеры домена используют уведомление об изменении для выполнения исходящей репликации. (Контроллеры домена-партнера в этом случае являются контроллерами домена на том же сайте Active Directory, что и исходный контроллер домена, и контроллеры домена, которые находятся на удаленных сайтах, на которых включено уведомление об изменениях.) Этот список добавляется в разделе СОБСТВЕННЫЕ СОСЕДИ ДЛЯ УВЕДОМЛЕНИЙ ОБ ИЗМЕНЕНИЯХ (OUTBOUND NEIGHBORS FOR CHANGE NOTIFICATIONS ).

- /conn — Добавляет раздел KCC CONNECTION OBJECTS в Repadmin, в котором перечислены все соединения и причины их создания.

- /all — Запускается как /repsto и Conn параметры.

- /errorsonly — Отображает состояние репликации только для исходных контроллеров домена, с которыми конечный контроллер домена сталкивается с ошибками репликации.

- /intersite — Отображает состояние репликации для подключений от контроллеров домена на удаленных сайтах, с которых контроллер домена, указан в параметре DSA_LIST, выполняет входящую репликацию.

- /CSV — Экспорт или вывод результатов в формате с разделителями-запятыми (CSV).

Просмотр очереди репликации

Бывают ситуации при которых у вас может возникать очередь на входящие запросы репликации. Основными причинами могут выступать:

- Слишком много одновременных партнеров по репликации

- Высокая скорость изменения объектов в доменных службах Active Directory (AD DS), предположим что у вас одновременно с помощью скрипта было сформировано 1000 новых групп или создано 1000 пользователей.

- Недостаточная пропускная способность CPU или сети, которые реплицирует контроллер домена

Чтобы посмотреть очередь репликации на контроллере домена, вам нужно воспользоваться ключом /Queue:

Repadmin /Queue

Чаще всего у вас количество объектов в очереди будет нулевым, но если сайтов много, то могут быть небольшие очереди. Если вы заметили элементы, стоящие в очереди, и они никак не очищаются, у вас есть проблема. Вот пример сообщения, где очередь репликации не равна нулю.

Если вы заметили элементы, стоящие в очереди, и они никак не очищаются, у вас есть проблема. Вот пример сообщения, где очередь репликации не равна нулю.

Repadmin: выполнение команды /queue контроллере домена localhost с полным доступом

Очередь содержит 1 элементов.

Текущая задача начала выполняться в 2020-02-18 11:41:07.

Задача выполняется 0 мин 0 сек.

[[412] Поставлено в очередь 2020-02-18 11:41:07 с приоритетом 250

SYNC FROM SOURCE

NC DC=root,DC=pyatilistnik,DC=org

DSA Default-First-Site-Name\DC01

GUID объекта DSA 92925497-671b-44f0-8d13-420fc4d5bbd1

адр. транспорта DSA 92925497-671b-44f0-8d13-420fc4d5bbd1._msdcs.root.pyatilistnik.org

ASYNCHRONOUS_OPERATION WRITEABLE NOTIFICATION

Принудительная проверка топологии репликации

Repadmin умеет принудительно проверять топологию репликации на каждом целевом контроллере домена, чтобы немедленно пересчитать топологию входящей репликации.

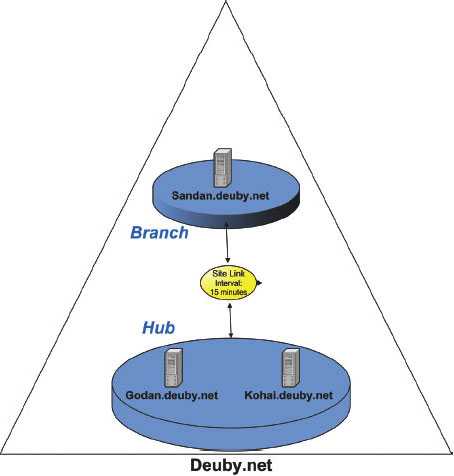

По умолчанию каждый контроллер домена выполняет этот пересчет каждые 15 минут и если есть проблемы вы можете видеть в логах Windows событие с кодом 1311.

Выполните эту команду для устранения ошибок KCC или для повторной оценки необходимости создания новых объектов подключения от имени целевых контроллеров домена.

repadmin /kcc

так же можно запустить для определенного сайта для этого используется параметр site:

repadmin /kcc site:Root

Repadmin: выполнение команды /kcc контроллере домена dc01.root.pyatilistnik.org с полным доступом

Root

Текущий Параметры сайта: (none)

Проверка согласованности на dc01.root.pyatilistnik.org выполнена успешно.

Repadmin: выполнение команды /kcc контроллере домена dc03.child.root.pyatilistnik.org с полным доступом

Default-First-Site-Name

Текущий Параметры сайта: (none)

Проверка согласованности на dc03.child.root.pyatilistnik.org выполнена успешно.

Repadmin: выполнение команды /kcc контроллере домена dc02.root.pyatilistnik.org с полным доступом

Root

Текущий Параметры сайта: (none)

Проверка согласованности на dc02. root.pyatilistnik.org выполнена успешно.

root.pyatilistnik.org выполнена успешно.

Repadmin: выполнение команды /kcc контроллере домена dc04.child.root.pyatilistnik.org с полным доступом

Default-First-Site-Name

Текущий Параметры сайта: (none)

Проверка согласованности на dc04.child.root.pyatilistnik.org выполнена успешно.

У /kcc есть дополнительный ключ /async — Указывает, что репликация является асинхронной. То есть Repadmin запускает событие репликации, но не ожидает немедленного ответа от контроллера домена назначения. Используйте этот параметр для запуска KCC, если вы не хотите ждать окончания работы KCC. Repadmin /kcc обычно запускается без параметра /async.

Как принудительно запустить репликацию Active Directory

Бывают ситуации, когда вам необходимо произвести форсированное обновление на контроллере домена. Для этого есть специальный ключ /syncall. Для того, чтобы выполнить синхронизацию нужного контроллера домена со всеми его партнерами по репликации, вам необходимо на нем выполнить команду:

repadmin /syncall

На выходе вы получите статус репликации и количество ошибок, выглядит это вот так:

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Сейчас выполняется следующая репликация:

От: 007a5ee4-a454-4029-bc9b-0c4a8b4efbd1. _msdcs.root.pyatilistnik.org

_msdcs.root.pyatilistnik.org

Кому: 5fc9cc16-b994-426d-81c8-c9ff27f29976._msdcs.root.pyatilistnik.org

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Следующая репликация успешно завершена:

От: 007a5ee4-a454-4029-bc9b-0c4a8b4efbd1._msdcs.root.pyatilistnik.org

Кому: 5fc9cc16-b994-426d-81c8-c9ff27f29976._msdcs.root.pyatilistnik.org

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Сейчас выполняется следующая репликация:

От: a76336ac-2fe6-4dc8-b9d3-23a5b0d22b77._msdcs.root.pyatilistnik.org

Кому: 92925497-671b-44f0-8d13-420fc4d5bbd1._msdcs.root.pyatilistnik.org

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Следующая репликация успешно завершена:

От: a76336ac-2fe6-4dc8-b9d3-23a5b0d22b77._msdcs.root.pyatilistnik.org

Кому: 92925497-671b-44f0-8d13-420fc4d5bbd1._msdcs.root.pyatilistnik.org

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Сейчас выполняется следующая репликация:

От: 5fc9cc16-b994-426d-81c8-c9ff27f29976._msdcs.root.pyatilistnik.org

Кому: 92925497-671b-44f0-8d13-420fc4d5bbd1._msdcs.root.pyatilistnik.org

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Следующая репликация успешно завершена:

От: 5fc9cc16-b994-426d-81c8-c9ff27f29976. _msdcs.root.pyatilistnik.org

_msdcs.root.pyatilistnik.org

Кому: 92925497-671b-44f0-8d13-420fc4d5bbd1._msdcs.root.pyatilistnik.org

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Завершена операция SyncAll.

Команда SyncAll завершена без ошибок.

Если имеются какие-то проблемы, то вы можете увидеть подобного рода ошибки:

Функция SyncAll сообщает о следующих ошибках:

Ошибка обращения к серверу 5fc9cc16-b994-426d-81c8-c9ff27f29976._msdcs.root.pyatilistnik.org (сетевая ошибка): 17

ba):

Сервер RPC недоступен.

так же repadmin /syncall имеет ряд флагов:

- /a — прерывается, если какой-либо сервер недоступен.

- /A — Синхронизирует все контексты именования, хранящиеся на домашнем сервере

- /d — Идентифицирует серверы по отличительным именам в сообщениях.

- /e — Синхронизирует контроллеры домена на всех сайтах предприятия. По умолчанию эта команда не синхронизирует контроллеры домена на других сайтах.

- /h — Отображение справки.

- /i — запускает бесконечный цикл синхронизации

- /I — Запускает команду repadmin /showrepl на каждой паре серверов вместо синхронизации.

- /j — Синхронизирует только соседние серверы.

- /p — Пауза после каждого сообщения, чтобы пользователь мог прервать выполнение команды.

- /P — Выдвигает изменения наружу от указанного контроллера домена.

- /q — Работает в тихом режиме, который подавляет сообщения обратного вызова.

- /Q — Работает в очень тихом режиме, который сообщает только о фатальных ошибках.

- /s — не синхронизируется.

- /S — Пропускает начальную проверку ответа сервера.

Предположим, что вы внесли важное изменение в AD и хотите его максимально быстро распространить. для этого запустите на актуальном контроллере:

repadmin /syncall /APed

Экспорт результатов в текстовый файл

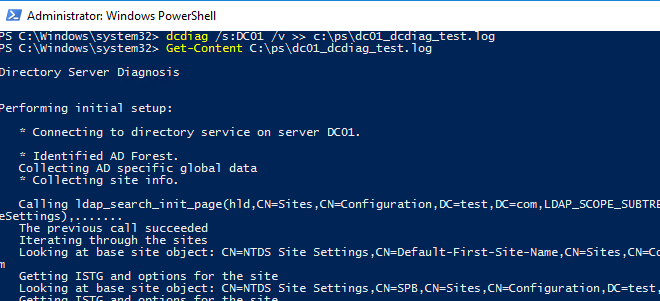

Иногда Repadmin отображает много информации. Вы можете экспортировать любой из приведенных выше примеров в текстовый файл, это немного упрощает последующее рассмотрение или сохранение для документации. Для этого используется инструкция «> путь до файла». Вот пример команд:

Вот пример команд:

@echo off

chcp 855

repadmin /replsummary > c:\temp\replsummary.log

repadmin /syncall > c:\temp\syncall.txt

repadmin /Queue > c:\temp\Queue.txt

repadmin /istg * /verbose > c:\temp\istg.txt

repadmin /bridgeheads * /verbose > c:\temp\bridgeheads.txt

chcp 855 используется, чтобы у вас не было кракозябр вместо русского текста.

Как посмотреть количество изменений атрибутов

Хотя команда repadmin /showobjmeta отображает количество изменений атрибутов объекта и контроллер домена, которые вносили эти изменения, команда repadmin /showattr отображает фактические значения для объекта. Команда repadmin /showattr также может отображать значения для объектов, которые возвращаются запросом LDAP-протокола.

На объект может ссылаться его distinguished name или глобальный уникальный идентификатор объекта (GUID).

По умолчанию repadmin /showattr использует порт 389 LDAP для запроса доступных для записи разделов каталога. Однако repadmin /showattr может дополнительно использовать порт 3268 LDAP для запроса разделов, доступных только для чтения, на сервере глобального каталога. (Советую освежить в памяти какие порты использует Active Directory).

Однако repadmin /showattr может дополнительно использовать порт 3268 LDAP для запроса разделов, доступных только для чтения, на сервере глобального каталога. (Советую освежить в памяти какие порты использует Active Directory).

Основные параметры команды:

- <DSA_LIST> — Задает имя хоста контроллера домена или списка контроллеров домена, разделенных в списке одним пробелом.

- <OBJ_LIST> — Определяет различающееся имя или GUID объекта для объекта, атрибуты которого вы хотите перечислить. Когда вы выполняете запрос LDAP из командной строки, этот параметр формирует базовый путь различаемого имени для поиска. Заключите в кавычки отличительные имена, содержащие пробелы.

- /atts — Возвращает значения только для указанных атрибутов. Вы можете отображать значения для нескольких атрибутов, разделяя их запятыми.

- /allvalues — Отображает все значения атрибутов. По умолчанию этот параметр отображает только 20 значений атрибута для атрибута.

- /gc — Указывает использование TCP-порта 3268 для запроса разделов глобального каталога только для чтения.

- /long — Отображает одну строку для каждого значения атрибута.

- /dumpallblob — Отображает все двоичные значения атрибута. Эта команда похожа на /allvalues, но отображает двоичные значения атрибутов.

В следующем примере выполняется запрос к конкретному контроллеру домена.

repadmin /showattr dc01 «dc=root,dc=pyatilistnik,dc=org»

В следующем примере запрашиваются все контроллеры домена, имена компьютеров которых начинаются с dc, и показывает значение для определенного атрибута msDS-Behavior-Version, который обозначает функциональный уровень домена.

Repadmin /showattr dc* «dc=root,dc=pyatilistnik,dc=org» /atts:msDS-Behavior-Version

В следующем примере запрашивается один контроллер домена с именем dc01 и возвращается версия операционной системы и версия пакета обновления для всех компьютеров с целевым идентификатором основной группы = 516.

repadmin /showattr dc01 ncobj:domain: /filter:»(&(objectCategory=computer)(primaryGroupID=516))» /subtree /atts:

operatingSystem,operatingSystemVersion,operatingSystemServicePack

Как посмотреть время последней резервной копирования Active Directory

Repadmin /showbackup *

Как посмотреть RPC-вызовы, на которые еще не ответили

repadmin /showoutcalls *

Как посмотреть топологию репликации

repadmin /bridgeheads * /verbose

Если есть проблемы с репликацией, то можете получать ошибку «The remote system is not available. For information about network troubleshooting, see Windows Help.»

For information about network troubleshooting, see Windows Help.»

Как сгенерировать топологию сайтов Active Directory

repadmin /istg * /verbose

Если есть проблемы с репликацией, то тут вы можете видеть ошибки: LDAP error 81 (Server Down) Win32 Err 58.

На этом у меня все, мы с вами разобрали очень полезную утилиту, которая позволит вам быть в курсе статуса репликации вашей Active Directory. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Устранение ошибки репликации AD —2146893022 — Windows Server

- Статья

- Чтение занимает 14 мин

В этой статье описывается, как устранить проблему, при которой репликация Active Directory завершается сбоем и создает ошибку (-2146893022: неправильное имя целевого субъекта).

Применяется к: Windows Server 2012 R2

Исходный номер базы знаний: 2090913

Примечание.

Домашние пользователи: Эта статья предназначена только для агентов технической поддержки и ИТ-специалистов. Если вам нужна помощь в устранении проблемы, обратитесь к сообществу Майкрософт.

Аннотация

Эта ошибка возникает, когда исходный контроллер домена не расшифровывается билет службы, предоставленный конечным (целевым) контроллером домена.

Первопричина

Конечный контроллер домена получает билет службы из центра распространения ключей Kerberos (KDC). А в KDC есть старая версия пароля для исходного контроллера домена.

Верхнее разрешение

Остановите службу KDC на конечном контроллере домена. Для этого выполните следующую команду в командной строке:

net stop KDC

Запустите репликацию на конечном контроллере домена с исходного контроллера домена. Используйте сайты и службы AD или

Repadmin.

Использование

repadmin:Repadmin /replicate destinationDC sourceDC DN_of_Domain_NC

Например, если репликация завершается сбоем

ContosoDC2.contoso.com, выполните следующую команду:ContosoDC1.contoso.comRepadmin /replicate ContosoDC2.contoso.com ContosoDC1.contoso.com "DC=contoso,DC=com"

Запустите службу KDC Kerberos на конечном контроллере домена, выполнив следующую команду:

net start KDC

Если проблема не устранена, netdom resetpwd

Симптомы

При возникновении этой проблемы возникает один или несколько из следующих симптомов:

DCDIAG сообщает, что тест репликации Active Directory завершился сбоем и вернул ошибку -2146893022: неверное имя целевого субъекта.

[Проверка репликацией,< Имя контроллера> домена] Не удалось выполнить последнюю попытку репликации:

Из исходного <контроллера домена> в конечный <контроллер домена>

Контекст именования: <путь к DN раздела каталога>

При репликации произошла ошибка (-2146893022):

Главное конечное имя неверно.

Сбой произошел во время <даты>><.

<Сбои X> произошли с момента последнего успешного выполнения.Repadmin.exe сообщает о сбое попытки репликации и сообщает о состоянии -2146893022 (0x80090322).

Repadminкоманды, которые обычно указывают состояние -2146893022 (0x80090322) включают, но не ограничиваются следующими:DMIN /REPLSUMREPAREPADMIN /SHOWREPLREPADMIN /SHOWREPLREPADMIN /SYNCALLПример выходных данных

REPADMIN /SHOWREPS, указывающийREPADMIN /SYNCALLна неверное имя целевого субъекта, выглядит следующим образом:c:\> repadmin /showreps <site name>\<destination DC> DC Options: IS_GC Site Options: (none) DC object GUID: <NTDS settings object object GUID> DChttp://bemis/13/Pages/2090913_en-US.

aspx invocationID: <invocation ID string>

==== INBOUND NEIGHBORS ======================================

DC=<DN path for directory partition>

<site name>\<source DC via RPC

DC object GUID: <source DCs ntds settings object object guid>

Last attempt @ <date> <time> failed, result -2146893022 (0x80090322):

The target principal name is incorrect.

<X #> consecutive failure(s).

Last success @ <date> <time>.

c:\> repadmin /syncall /Ade

Syncing all NC's held on localhost.

Syncing partition: DC=<Directory DN path>

CALLBACK MESSAGE: Error contacting server CN=NTDS Settings,CN=<server name>,CN=Servers,CN=<site name>,CN=Sites,CN=Configuration,DC=<forest root domain> (network error): -2146893022 (0x80090322):

aspx invocationID: <invocation ID string>

==== INBOUND NEIGHBORS ======================================

DC=<DN path for directory partition>

<site name>\<source DC via RPC

DC object GUID: <source DCs ntds settings object object guid>

Last attempt @ <date> <time> failed, result -2146893022 (0x80090322):

The target principal name is incorrect.

<X #> consecutive failure(s).

Last success @ <date> <time>.

c:\> repadmin /syncall /Ade

Syncing all NC's held on localhost.

Syncing partition: DC=<Directory DN path>

CALLBACK MESSAGE: Error contacting server CN=NTDS Settings,CN=<server name>,CN=Servers,CN=<site name>,CN=Sites,CN=Configuration,DC=<forest root domain> (network error): -2146893022 (0x80090322):

Команда replicate now in Active Directory Sites and Services возвращает следующее сообщение об ошибке:

Неверное имя целевого субъектаЩелчок правой кнопкой мыши по объекту подключения из исходного контроллера домена и выбор репликации завершается сбоем.

Сообщение об ошибке на экране выглядит следующим образом:

Сообщение об ошибке на экране выглядит следующим образом:Текст заголовка диалогового окна: Replicate Now

Текст сообщения диалогового окна: во <время попытки связаться с именем контроллера домена с исходным контроллером домена произошла следующую ошибку>:

Неверное имя целевого субъекта

Кнопки в диалоговом окне: ОКСобытия проверки согласованности знаний NTDS (KCC), NTDS General или Microsoft-Windows-ActiveDirectory_DomainService

с состоянием -2146893022 регистрируются в журнале событий службы каталогов.События Active Directory, которые обычно ссылаются на состояние -2146893022 , включают, но не ограничиваются следующими:

Источник событий Код события Строка события Репликация NTDS 1586 Не удалось Windows NT 4.0 или более ранней версии репликации с главным узлом эмулятора PDC.

Полная синхронизация базы данных диспетчера учетных записей безопасности (SAM) с контроллерами домена под управлением Windows NT 4.0 и более ранних версий может произойти, если роль главного контроллера эмулятора PDC передается локальному контроллеру домена перед следующей успешной контрольной точкой.

NTDS KCC 1925 Не удалось установить ссылку репликации для следующего раздела каталога, доступного для записи. NTDS KCC 1308 Средство проверки согласованности знаний (KCC) обнаружило, что последовательные попытки репликации со следующим контроллером домена постоянно завершались сбоем. Microsoft-Windows-ActiveDirectory_DomainService 1926 Не удалось установить ссылку репликации на раздел каталога только для чтения со следующими параметрами. Обмен сообщениями между сайтами NTDS 1373 Службе межсайтовых сообщений не удалось получить сообщения для следующей службы через следующий транспорт.  Сбой запроса сообщений.

Сбой запроса сообщений.

Причина

Код ошибки\ -21468930220x80090322\SEC_E_WRONG_PRINCIPAL

не является ошибкой Active Directory. Он может быть возвращен следующими компонентами нижнего слоя для различных первопричин:- RPC

- Kerberos;

- SSL

- Lsa

- NTLM;

Ошибки Kerberos, сопоставленные кодом Windows с -2146893022\0x80090322\SEC_E_WRONG_PRINCIPAL :

- KRB_AP_ERR_MODIFIED (0x29/41 десятичное/KRB_APP_ERR_MODIFIED)

- KRB_AP_ERR_BADMATCH (0x24h/36 decimal/«Ticket and authenticator don’t match»)

- KRB_AP_ERR_NOT_US (0x23h/35 decimal/«The ticket isn’t for us»)

Ниже перечислены некоторые конкретные основные причины для -2146893022\0x80090322\SEC_E_WRONG_PRINCIPAL .

Неправильное сопоставление имени с IP-адресом в файле DNS, WINS, HOST или LMHOST. Это привело к подключению конечного контроллера домена к неправильному исходному контроллеру домена в другой области Kerberos.

KDC и исходный контроллер домена имеют разные версии пароля учетной записи компьютера исходного контроллера домена. Поэтому целевому компьютеру Kerberos (исходному контроллеру домена) не удалось расшифровать данные проверки подлинности Kerberos, отправленные клиентом Kerberos (конечным контроллером домена).

KDC не удалось найти домен для поиска имени субъекта-службы исходного контроллера домена.

Данные проверки подлинности в зашифрованных кадрах Kerberos были изменены оборудованием (включая сетевые устройства), программным обеспечением или злоумышленником.

Решение

Выполнение

на исходном контроллере доменаdcdiag /test:checksecurityerrorИмена субъектов-служб могут отсутствовать, быть недопустимыми или дублироваться из-за простой задержки репликации, особенно после повышения роли или сбоев репликации.

Повторяющиеся имена субъектов-служб могут привести к неправильному имени субъекта-службы для сопоставлений имен.

DCDIAG /TEST:CheckSecurityErrorможет проверять наличие отсутствующих или повторяющихся имен субъектов-служб и других ошибок.Выполните эту команду на консоли всех исходных контроллеров домена, которые завершались сбоем исходящей репликации с SEC_E_WRONG_PRINCIPAL ошибкой.

Регистрацию имени субъекта-службы можно проверить в определенном расположении, используя следующий синтаксис:

dcdiag /test:checksecurityerror replsource:<remote dc>

Убедитесь, что зашифрованный сетевой трафик Kerberos достиг предполагаемого целевого объекта Kerberos (сопоставление имен и IP-адресов)

Рассмотрим следующий сценарий.

Входящие реплицируемые контроллеры домена Active Directory выполняют поиск в локальной копии каталога идентификатора objectGUID исходных контроллеров домена объектов NTDS Settings .

Контроллеры домена запрашивают у активного DNS-сервера соответствующую интерактивную запись CNAME контроллера домена. Затем он сопоставляется с записью узла A/AAAA, содержащую IP-адрес исходного контроллера домена.

В этом сценарии Active Directory выполняет откат разрешения имен. Он включает запросы полных имен компьютеров в DNS или имена узлов с одной меткой в WINS.

Примечание.

DNS-серверы также могут выполнять поиск WINS в резервных сценариях.

В следующих ситуациях конечный контроллер домена может отправлять трафик, зашифрованный Kerberos, в неправильный целевой объект Kerberos:

- Устаревшие объекты параметров NTDS

- Неправильные сопоставления имен и IP-адресов в записях узла DNS и WINS

- Устаревшие записи в HOST-файлах

Чтобы проверить это условие, выполните трассировку сети или вручную убедитесь, что запросы имен DNS/NetBIOS разрешаются на целевой компьютер.

Метод 1. Метод трассировки сети (проанализированный сетевым монитором 3.

3.1641 путем включения полных средств синтаксического анализа по умолчанию)

3.1641 путем включения полных средств синтаксического анализа по умолчанию)В следующей таблице показан синопс сетевого трафика, который происходит, когда входящий трафик DC1 назначения реплицирует каталог Active Directory из исходного контроллера домена DC2.

| F # | SRC | DEST | Протокол | Frame | Comment |

|---|---|---|---|---|---|

| 1 | DC1; | DC2 | MSRPC | MSRPC:c/o Request: unknown Call=0x5 Opnum=0x3 Context=0x1 Hint=0x90 | Dest DC RPC call to EPM on source DC over 135 |

| 2 | DC2 | DC1; | MSRPC | MSRPC:c/o Response: unknown Call=0x5 Context=0x1 Hint=0xF4 Cancels=0x0 | Ответ EPM вызываемой стороне RPC |

| 3 | DC1; | DC2 | MSRPC | MSRPC:c/o Bind: UUID{E3514235-4B06-11D1-AB04-00C04FC2DCD2} DRSR(DRSR) Call=0x2 Assoc Grp=0x0 Xmit=0x16D0 Recv=0x16D0 | Запрос на привязку RPC к E351… UUID службы |

| 4 | DC2 | DC1; | MSRPC | MSRPC:c/o Bind Ack: Call=0x2 Assoc Grp=0x9E62 Xmit=0x16D0 Recv=0x16D0 | Ответ привязки RPC |

| 5 | DC1; | Kdc | KerberosV5 | Область запроса KerberosV5:TGS: CONTOSO.Sname: E3514235-4B06-11D1-AB04-00C04FC2DCD2/6f3f96d3-dfbf-4daf-9236-4d6da6909dd2/contoso.com | Запрос TGS на репликацию имени субъекта-службы исходного контроллера домена. Эта операция не будет отображаться в сети конечного контроллера домена, использующей самостояние в качестве KDC. |

| 6 | Kdc | DC1; | KerberosV5 | KerberosV5:TGS Response Cname: CONTOSO-DC1$ | Ответ TGS на целевой контроллер домена contoso-dc1. Эта операция не будет отображаться в сети конечного контроллера домена, использующей самостояние в качестве KDC. |

| 7 | DC1; | DC2 | MSRPC | MSRPC:c/o Alter Cont: UUID{E3514235-4B06-11D1-AB04-00C04FC2DCD2} DRSR(DRSR) Call=0x2 | Запрос AP |

| 8 | DC2 | DC1; | MSRPC | MSRPC:c/o Alter Cont Resp: Call=0x2 Assoc Grp=0x9E62 Xmit=0x16D0 Recv=0x16D0 | Ответ AP. |

| Детализация кадра 7 | Детализация кадра 8 | Comments |

|---|---|---|

MSRPC MSRPC:c/o Alter Cont: UUID{E3514235-4B06-11D1-AB04-00C04FC2DCD2} DRSR(DRSR) Call=0x2 | MSRPC:c/o Alter Cont Resp: Call=0x2 Assoc Grp=0xC3EA43 Xmit=0x16D0 Recv=0x16D0 | DC1 подключается к службе репликации AD на DC2 через порт, возвращенный EPM на DC2. |

| Ipv4: Src = x.x.x.245, Dest = x.x.x.35, next Protocol = TCP, Packet ID =, Total IP Length = 0 | Ipv4: Src = x.x.x.35, Dest = x.x.x.245, next Protocol = TCP, Packet ID = 31546, Total IP Length = 278 | Убедитесь, что исходный контроллер домена репликации Active Directory ( Dest который называется компьютером в первом столбце и компьютером Src в столбце 2) владеет IP-адресом, указанным в трассировке. Это показано x.x.x.35 в этом примере. |

Билет: область: CONTOSO.COM: SnameE3514235-4B06-11D1-AB04-00C04FC2DCD2/6f3f96d3-dfbf-4daf-9236-4d6da6909dd2/contoso.com | Код ошибки: KRB_AP_ERR_MODIFIED (41) Область: <убедитесь, что область, возвращаемая исходным контроллером домена, соответствует области Kerberos, предназначенной целевому контроллеру домена>.

| В столбце 1 обратите внимание на область целевой области Kerberos contoso.com , за которой следует имя субъекта-службы репликации исходных контроллеров домена (Sname), состоящее из UUID службы репликации Active Directory (E351…), объединенного с GUID объекта исходного контроллера домена NTDS. Интерактивное значение 6f3f96d3-dfbf-4daf-9236-4d6da6909dd2 справа от E351… UUID службы репликации — это GUID объекта для исходного объекта параметров NTDS контроллеров домена. В настоящее время он определен в целевой копии Active Directory на контроллерах домена назначения. Убедитесь, что этот GUID объекта соответствует значению в поле GUID Либо

В ответе, показанном в столбце 2, сосредоточьте внимание на поле и убедитесь, Неправильное сопоставление имен и IP-адресов может привести к подключению конечного контроллера домена к контроллеру домена в недопустимой целевой области, что приведет к недопустимому значению области, как показано в этом случае. Неправильное сопоставление узла с IP-адресом может привести к подключению DC1 к DC3 в том же домене. Он по-прежнему KRB_AP_ERR_MODIFIED, но имя области в кадре 8 будет соответствовать области в кадре 7. |

Метод 2. Проверка сопоставления имени и IP-адреса (без использования сетевой трассировки)

В консоли исходного контроллера домена:

| Команда | Comment |

|---|---|

IPCONFIG /ALL |MORE | Запишите IP-адрес сетевой карты, используемой конечными контроллерами домена |

REPADMIN /SHOWREPS |MORE | Запишите значение GUID объекта DSA. Он обозначает GUID объекта для исходного объекта параметров NTDS контроллеров домена в исходной копии active Directory контроллеров домена. |

В консоли целевого контроллера домена:

| Команда | Comment |

|---|---|

IPCONFIG /ALL |MORE | Обратите внимание на то, что основной, вторичный и все дополнительные DNS-серверы настроены так, что конечный контроллер домена может запрашивать запросы во время поиска DNS. |

REPADMIN /SHOWREPS |MORE | В разделе «Входящие repadmin соседи» выходных данных найдите состояние репликации, в которой конечный контроллер домена реплицирует общую секцию из исходного контроллера домена.GUID объекта DSA, указанный для исходного контроллера домена в разделе состояния репликации отчета, должен соответствовать GUID |

IPCONFIG /FLUSHDNS | Очистка кэша DNS-клиента |

Начать>Запустить>Блокнот %systemroot%\system32\drivers\etc\hosts | Проверьте наличие сопоставлений между узлами и IP-адресами, ссылаясь на одну метку или полное DNS-имя исходного контроллера домена. Удалите при наличии. Сохраните изменения в HOST-файле. Удалите при наличии. Сохраните изменения в HOST-файле.Выполните |

NSLOOKUP -type=CNAME <object guid of source DCs NTDS Settings object>._msdcs.<forest root DNS name> <primary DNS Server IP>Повторите это действие для каждого дополнительного IP-адреса DNS-сервера, настроенного на целевом контроллере домена. Примере: | Убедитесь, что возвращенный IP-адрес соответствует IP-адресу целевого контроллера домена, указанному выше, записанного из консоли исходного контроллера домена. Повторите это действие для всех IP-адресов DNS-серверов, настроенных на целевом контроллере домена. |

nslookup -type=A+AAAA <FQDN of source DC> <DNS Server IP> | Проверьте наличие повторяющихся записей узла A на всех IP-адресах DNS-сервера, настроенных на целевом контроллере домена. |

nbtstat -A <IP address of DNS Server IP returned by nslookup> | Должен возвращать имя исходного контроллера домена. |

Примечание.

Запрос на репликацию, направленный на контроллер, отличный от домена (из-за неправильного сопоставления имени с IP-адресом) или контроллер домена, который в настоящее время не имеет E351… UUID службы, зарегистрированный с помощью модуля сопоставления конечных точек, возвращает ошибку 1753: больше нет конечных точек, доступных с помощью модуля сопоставления конечных точек.

Целевой объект Kerberos не может расшифровать данные, прошедшие проверку подлинности Kerberos, из-за несоответствия пароля.

Эта проблема может возникнуть, если пароль для исходного контроллера домена отличается между KDC и копией исходного контроллера домена каталога Active Directory. Копия исходного пароля учетной записи компьютера контроллера домена конечного контроллера домена может быть устаревшей, если она не использует себя в качестве KDC.

Сбои репликации могут помешать контроллерам домена иметь текущее значение пароля для контроллеров домена в указанном домене.

Каждый контроллер домена запускает службу KDC для своей области домена. Для тех же транзакций области конечный контроллер домена предпочтит получать билеты Kerberos от себя. Однако он может получить запрос от удаленного контроллера домена. Рефералы используются для получения билетов Kerberos из других областей.

Команду NLTEST /DSGETDC:<DNS domain of target domain> /kdc , которая выполняется в командной строке с повышенными привилегиями в непосредственной близости от ошибки SEC_E_WRONG_PRINCIPAL, можно использовать для быстрого определения KDC, на который нацелен клиент Kerberos.

Чтобы определить, из каких контроллеров домена клиент Kerberos получил билет, необходимо выполнить трассировку сети. Отсутствие трафика Kerberos в сетевой трассировке может указывать на следующее:

- Клиент Kerberos уже приобрел билеты.

- Он получает билеты от себя по сети.

- Приложение сетевой трассировки неправильно анализирует трафик Kerberos.

Билеты Kerberos для учетной записи пользователя, выполнив вход в систему, можно очистить в командной строке с повышенными привилегиями с помощью команды KLIST purge .

Билеты Kerberos для системной учетной записи, используемой репликацией Active Directory, можно очистить без перезапуска с помощью KLIST -li 0x3e7 purge.

Контроллеры домена можно настроить для использования других контроллеров домена, остановив службу KDC на локальном или удаленном контроллере домена.

REPADMIN /SHOWOBJMETA Используется для проверки очевидных различий номеров версий в атрибутах, связанных с паролем (dBCSPwd, UnicodePWD, NtPwdHistory, PwdLastSet, lmPwdHistory) для исходного контроллера домена в копии исходного контроллера домена и конечного контроллера домена каталога Active Directory.

C:\>repadmin /showobjmeta <source DC> <DN path of source DC computer account>

C:\>repadmin /showobjmeta <KDC selected by destination DC> <DN path of source DC computer account>

Команду netdom resetpwd /server:<DC to direct password change to> /userd:<user name> /passwordd:<password> , которая выполняется в командной строке с повышенными привилегиями на консоли контроллера домена, для которого требуется сброс пароля, можно использовать для сброса паролей учетной записи компьютера контроллера домена.

Устранение неполадок в определенных сценариях

Повторите шаги для неправильного сопоставления узла с IP-адресом, которое приводит к извлечению целевого контроллера домена из неправильного источника.

Повышение уровня \\dc1 + \\DC2 + \\DC3 в домене

contoso.com. Сквозная репликация выполняется без ошибок.Остановите KDC в \\DC1 и \\DC2, чтобы принудительно использовать исходящий трафик Kerberos, который может наблюдаться в трассировке сети. Сквозная репликация выполняется без ошибок.

Создайте запись файла узла для \\DC2, которая указывает на IP-адрес контроллера домена в удаленном лесу. Это имитация неправильного сопоставления узла с IP-адресом в записи A/AAAA узла или, возможно, устаревший объект NTDS Settings в копии каталога Active Directory конечного контроллера домена.

Запустите сайты и службы Active Directory в консоли \\DC1. Щелкните правой кнопкой мыши объект входящего подключения \\DC1 из \\DC2 и обратите внимание, что имя целевой учетной записи является неправильной ошибкой репликации.

Повторите действия по устранению несоответствия паролей исходного контроллера домена между KDC и исходным контроллером домена.

Повышение уровня \\dc1 + \\DC2 + \\DC3 в домене

contoso.com. Сквозная репликация выполняется без ошибок.Остановите KDC в \\DC1 и \\DC2, чтобы принудительно использовать исходящий трафик Kerberos, который может наблюдаться в трассировке сети. Сквозная репликация выполняется без ошибок.

Отключение входящего трафика репликации в KDC \\DC3 для имитации сбоя репликации в KDC.

Сбросьте пароль учетной записи компьютера в \\DC2 три или более раза, чтобы у \\DC1 и \\DC2 был текущий пароль для \\DC2.

Запустите сайты и службы Active Directory в консоли \\DC1. Щелкните правой кнопкой мыши объект входящего подключения \\DC1 из \\DC2 и обратите внимание, что имя целевой учетной записи является неправильной ошибкой репликации.

Ведение журнала клиента DS RPC

Задайте NTDS\Diagnostics Loggings\DS RPC Client = 3. Активация репликации. Найдите событие категории задач 1962 + 1963. Обратите внимание на полный список

cname, указанный в поле службы каталогов . Конечный контроллер домена должен иметь возможность проверить связь с этой записью и иметь возвращенную карту адресов с текущим IP-адресом исходного контроллера домена.Рабочий процесс Kerberos

Рабочий процесс Kerberos включает в себя следующие действия:

Клиентский компьютер вызывает функцию IntializeSecurityContext и указывает поставщик поддержки безопасности Negotiate (SSP).

Клиент обращается к KDC с помощью TGT и запрашивает билет TGS для целевого контроллера домена.

KDC выполняет поиск источника (e351 или имени узла) в глобальном каталоге в области контроллера домена назначения.

Если целевой контроллер домена находится в области конечного контроллера домена, KDC предоставляет клиенту билет на службу.

Если целевой контроллер домена находится в другой области, KDC предоставляет клиенту запрос на реферальную ссылку.

Клиент обращается к KDC в домене целевого контроллера домена и запрашивает билет службы.

Если имя субъекта-службы исходного контроллера домена не существует в области, вы получите KDC_ERR_S_PRINCIPAL_UNKNOWN ошибку .

Конечный контроллер домена обращается к целевому объекту и представляет его билет.

Если целевой контроллер домена владеет именем в билете и может расшифровать его, проверка подлинности работает.

Если на целевом контроллере домена размещается UUID службы сервера RPC, то ошибка подключения Kerberos KRB_AP_ERR_NOT_US или KRB_AP_ERR_MODIFIED сопоставимся со следующим:

-2146893022 / 0x80090322 / SEC_E_WRONG_PRINCIPAL / «Неправильное имя целевого участника»

Repadmin -syncall | Microsoft Узнайте

Твиттер LinkedIn Фейсбук Эл. адрес

адрес

- Статья

- 2 минуты на чтение

Применяется к: Windows Server 2003, Windows Server 2008, Windows Server 2003 с пакетом обновления 2 (SP2), Windows Server 2003 R2, Windows Server 2008 R2, Windows Server 2012, Windows Server 2003 с пакетом обновления 1 (SP1), Windows 8

Синхронизирует указанный контроллер домена со всеми его партнерами по репликации.

По умолчанию, если в параметре <Контекст именования> не указан раздел каталога, команда выполняет свои операции над разделом каталога конфигурации.

Примеры использования этой команды см. в разделе Примеры.

Синтаксис

repadmin /syncall[<Контекст именования>] [<флаги>]

Параметры

ДСА | Указывает имя хоста контроллера домена. |

<Контекст именования> | Задает различающееся имя раздела каталога. |

<флаги> | Поддерживаются флаги из следующего списка.

|

Примеры

В следующем примере целевой контроллер домена синхронизируется со всеми его партнерами, включая контроллеры домена на других сайтах. В выходных данных партнеры отображаются по их различающимся именам, а не по их глобальным уникальным идентификаторам (GUID). В этом примере команда прерывается, если какой-либо из партнеров недоступен:

repadmin /syncall dst-dc01 dc=contoso,dc=com /d /e /a

Дополнительные ссылки

Ключ синтаксиса командной строки

Repadmin

RepAdmin SyncAll Domain Controller Synchronization

Во многих случаях требуется принудительная репликация Active Directory:

- Вы добавили пользователю новый почтовый псевдоним (proxyAddress) и хотите, чтобы он был виден в Office 365

- Изменение должно быть реплицировано на контроллер домена, который ваш сервер Azure AD Connect использует в качестве партнера по репликации

- Вы обновили членство в группе пользователя

- Изменение должно реплицироваться на контроллер домена, аутентифицирующий следующий вход вашего пользователя в систему

- Вы внесли изменение объекта групповой политики

- Изменение должно быть реплицировано на контроллер домена, аутентифицирующий ваши компьютеры при следующей перезагрузке

может иметь место немедленно.

В некоторых случаях вы можете знать, на каком контроллере домена было внесено изменение и на какой контроллер домена необходимо реплицировать изменение. Но в большинстве случаев нужно реплицировать все .

Чтобы обеспечить полную репликацию контроллера домена, самым быстрым решением является использование команды RepAdmin.

Команда RepAdmin является частью инструментов AD DS, доступных через RSAT. Поэтому, если вы работаете с контроллера домена, инструменты AD DS уже установлены.

Выполните следующие две команды для каждого имеющегося у вас контроллера домена:

RepAdmin /SyncAll /e [имя контроллера домена] RepAdmin /SyncAll /e /P [имя контроллера домена]

Команды используют следующие три переключателя:

- /SyncAll обеспечит включение всех соединений партнеров по репликации

- /e будет включать межсайтовую репликацию

- /P будет выполнить push-репликацию (вместо «push-репликации» по умолчанию)

После выполнения этих двух команд для всех контроллеров домена недавнее изменение вскоре станет видимым во всей вашей среде.

Обязательно запустите RepAdmin с учетными данными администратора домена; в противном случае вы увидите следующее сообщение об ошибке:

SyncAll сообщил о следующих ошибках:

Ошибка репликации: 8453 (0x2105):

Отказано в доступе к репликации.

От: 15acd82d-3716-42dd-aa27-7715d3ca47b5._msdcs.gigacorp.local

Кому: 0d62e2de-ad35-449b-878c-608406abc44d._msdcs.gigacorp.local Реплицировать контроллеры домена очень просто с помощью команды RepAdmin. Но более эффективным решением, безусловно, является внесение изменений непосредственно на контроллере домена, где вам нужны изменения.

Если, например, вы хотите, чтобы изменения конфигурации пользователя немедленно реплицировались в Office 365, убедитесь, что инструмент «Пользователи и компьютеры AD» подключен к контроллеру домена, с которого выполняется репликация Azure AD Connect.

В этом случае вы можете сразу же синхронизировать Azure AD Connect после внесения изменений (без предварительной репликации AD).

COM

COM

Подробный синтаксис см. в разделе Repadmin.

Подробный синтаксис см. в разделе Repadmin.