GPUPDATE –применение обновления групповых политик.

Команда GPUPDATE используется для обновления групповых политик для пользователя и/или компьютера .

Формат командной строки:

GPUpdate [/Target:{Computer | User}] [/Force] [/Wait:значение] [/Logoff] [/Boot] [/Sync]

Параметры командной строки:

/Target:{Computer | User} — Обновление параметров политики только пользователя (User) или только компьютера (Computer). Если не указано, обновляются параметры обеих политик.

/Force — Применение всех параметров политики. Если не указано, применяются только изменившиеся параметры политики.

/Wait:значение — Время ожидания (в секундах) завершения обработки политики. По умолчанию — ожидание 600 секунд. Значение ‘0’ — без ожидания. Значение ‘-1’ — ожидание не ограничено.

В случае превышения времени ожидания вновь активизируется окно командной строки, но обработка политики продолжается.

/Logoff — Выполнение выхода после обновления параметров групповой политики. Требуется для тех клиентских расширений групповой политики, которые не обрабатывают политику в фоновом режиме, а обрабатывают ее только при входе пользователя, таких, например, как установка программ для пользователя или перенаправление папок. Этот параметр не оказывает влияния, если не вызываются расширения, требующие выхода пользователя.

/Boot — Выполнение перезагрузки после применения параметров групповой политики. Требуется для тех клиентских расширений групповой политики, которые не обрабатывают политику в фоновом режиме, а обрабатывают ее только при запуске, таких, например, как установка программ для компьютера. Этот параметр не оказывает влияния, если не вызываются расширения, требующие перезапуска системы.

/Sync — Следующее активное применение политики должно выполняться синхронно. Активные применения политики происходят при перезагрузке компьютера или при входе пользователя в систему.

Примеры использования:

gpupdate /? — отобразить подсказку по использования команды.

gpupdate — выполняется обновление политик компьютера и политик пользователя. Применяются только изменившиеся политики.

gpupdate /Target:computer — выполняется обновление политик только для компьютера.

gpupdate /Force — выполняется обновление всех политик.

gpupdate /Boot — обновление групповых политик с перезагрузкой компьютера.

Весь список команд CMD Windows | На главную страницуИнструкция по работе с групповыми политиками Active Directory

В статье описана краткая информация о групповых политиках Active Directory и пример работы с ними на виртуальном сервере с операционной системой Windows Server.

Что такое групповые политики и зачем они нужны?

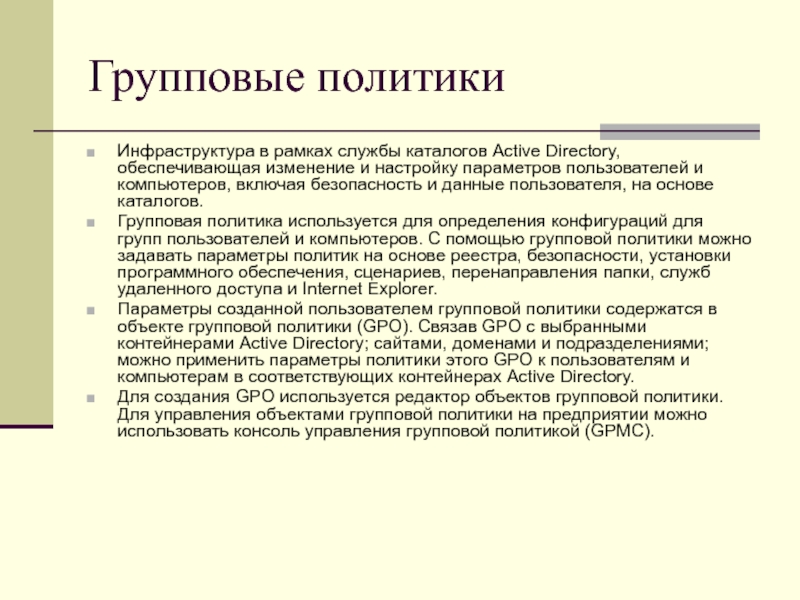

Групповая политика — это инструмент, доступный для администраторов, работающих с архитектурой Active Directory. Он позволяет централизованно управлять настройками на клиентских компьютерах и серверах, подключенных к домену, а также обеспечивает простой способ распространения программного обеспечения.

Групповые политики позволяют настраивать параметры для определенного набора пользователей или компьютеров внутри домена Active Directory. Также позволяют указать политики в одном месте для группы и применить к целевому набору пользователей.

Например, можно обеспечить применение стандартного набора настроек и конфигураций для групп пользователей или компьютеров в домене или по запросу. Во всех компаниях как правило есть различные отделы, например отдел системных администраторов, разработчиков, дизайнеров, каждому из отдела необходим свой стандартный набор программного обеспечения, их рабочие компьютеры должны быть сконфигурированы под специальные задачи и нужды.

Конфигурации для компьютеров или пользователей проще и эффективнее, т.к. расположены в одном месте и не требуют повтора на каждом компьютере.

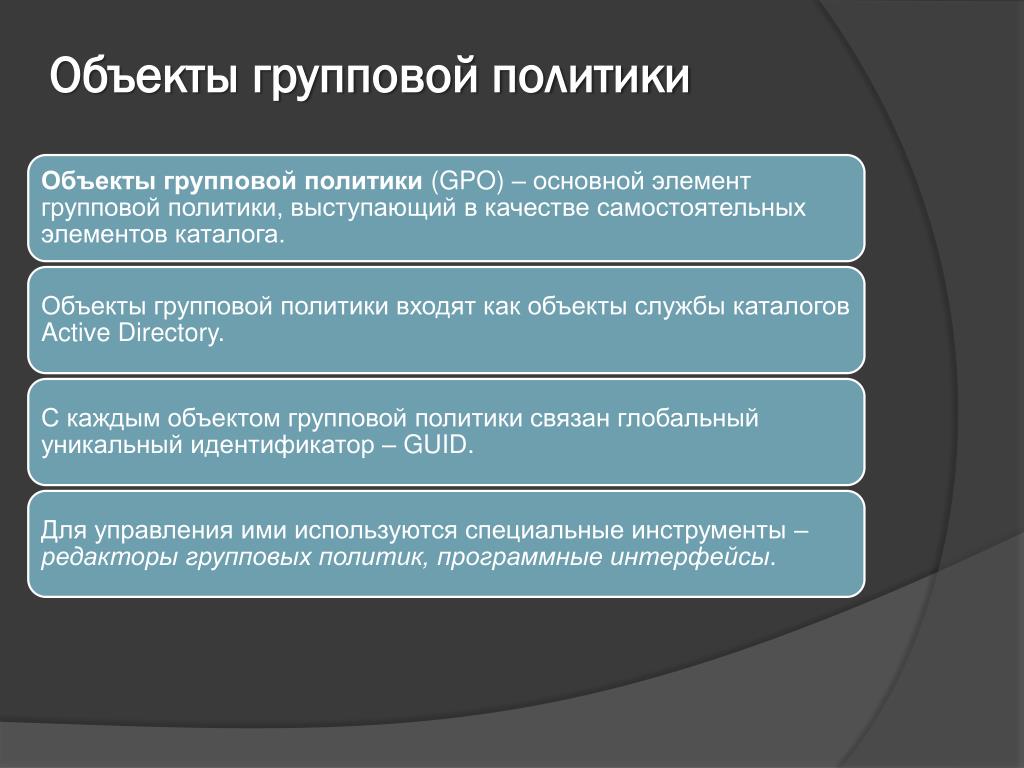

Компоненты GPO

Существует два компонента групповых политик — серверный компонент и клиентский, т.е. данная структура относится к архитектуре “клиент-сервер”.

Серверный компонент — оснастка Microsoft Management Console (MMC), которая используется для указания настроек групповой политики. MMC может быть использована для создания политик для контроля и управления административными шаблонами и настройками безопасности (скрипты, установка ПО и прочее). Каждый из них называется расширением и в свою очередь каждый из них имеет дочернее расширение, которое разрешает добавление новых компонентов или обновление существующих без возможности затронуть или подвергнуть риску всю политику.

Клиентский компонент интерпретирует и применяет настройки групповой политики для компьютеров пользователей или целевым пользователям. Клиентские расширения — это компоненты, которые запущены на пользовательской системе и несут ответственность за интерпретацию обработки и применения в объекты групповой политики.

Для администрирования GPO используют Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

.png)

Оснастка Управление групповыми политиками

После установки роли Active Directory Domain Service (AD DS) на контроллер домена на сервере появится оснастка Group Policy Management. Для того, чтобы ее открыть нажмите комбинацию клавиш Win+R и в открывшемся окне введите:

gpmc.mscНажмите OK.

Если оснастку не удается открыть, то возможно по определенным причинам она не установлена. Установить ее можно через стандартное меню Add roles and features в диспетчере сервера, выбрав компонент Group Policy Management.

Оснастка выглядит следующим образом:

Создание объектов групповой политики

Для создания объекта групповой политики перейдите во вкладку Forest -> Domains -> <Ваш домен> -> Group Policy Objects. С помощью правой кнопки мыши откройте меню и выберете New.

В открывшемся окне в поле Name введите удобное для вас имя групповой политики.

После этого вы увидите созданный объект в списке.

Теперь необходимо настроить созданный объект под конкретные задачи. в качестве примера удалим ссылку Games из меню Start. Для это с помощью правой кнопки мыши откройте меню объекта и выберете пункт Edit.

В редакторе групповых политик перейдите по иерархии User Configuration -> Policies -> Administrative Templates -> Start Menu and Taskbar. Найдите опцию Remove Games link from Start Menu и в контекстном меню выберете пункт Edit.

В открывшемся окне отметьте Enable для включения правила и при необходимости напишите комментарий. Нажмите OK для сохранения изменений.

На этом создание объекта групповой политики закончено.

Поиск объектов групповой политики

Как правило в корпоративных средах большое количество объектов GPO, чтобы было проще найти нужный, оснастка обладает встроенным поиском. Для этого выберете ваш лес и в контекстном меню кликните Search.

Для этого выберете ваш лес и в контекстном меню кликните Search.

Открывшееся окно поиска интуитивно понятно для работы. В первую очередь выберете конкретный домен для поиска, также можно производить поиск во всех доменах сразу. Далее выберете нужный пункт поиска, задайте условие и значение. В примере ниже производился поиск объектов групповой политики, в которых встречается слово Default.

Удаление объекта групповой политики

Если экземпляр GPO больше не нужен, его можно удалить. Выберете объект для удаления и с помощью правой кнопки мыши выберете опцию Delete.

P. S. Другие инструкции:

Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

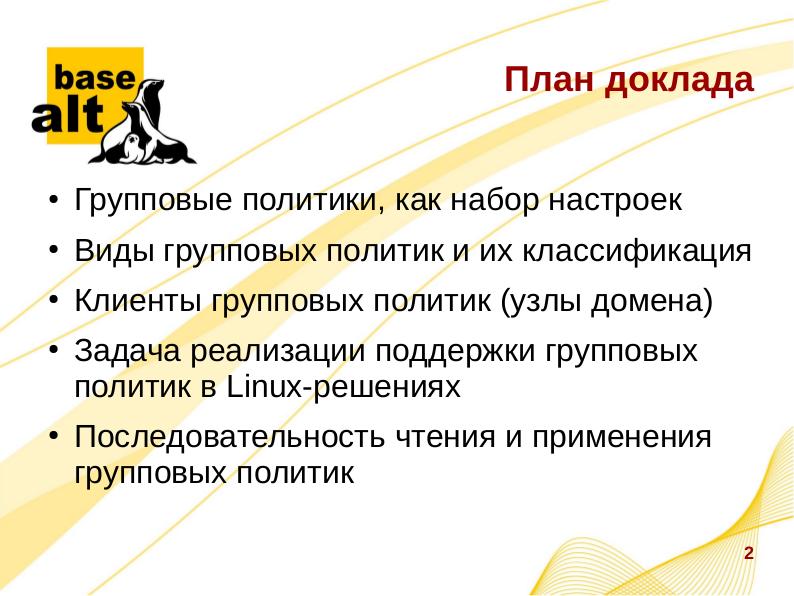

В каком порядке и когда применяются групповые политики?

Если задействовано несколько групповых политик, они применяются в следующем порядке:

1. Локальные групповые политики.

Локальные групповые политики.

2. Групповые политики сайта.

3. Групповые политики домена.

4. Групповые политики подразделения.

5. Групповые политики дочернего подразделения.

Если параметры различных политик конфликтуют друг с другом, приоритет отдается параметрам, примененным позже. Скажем, политики подразделения обладают более высоким приоритетом, чем политики домена. Разумеется, у этого правила есть исключения.

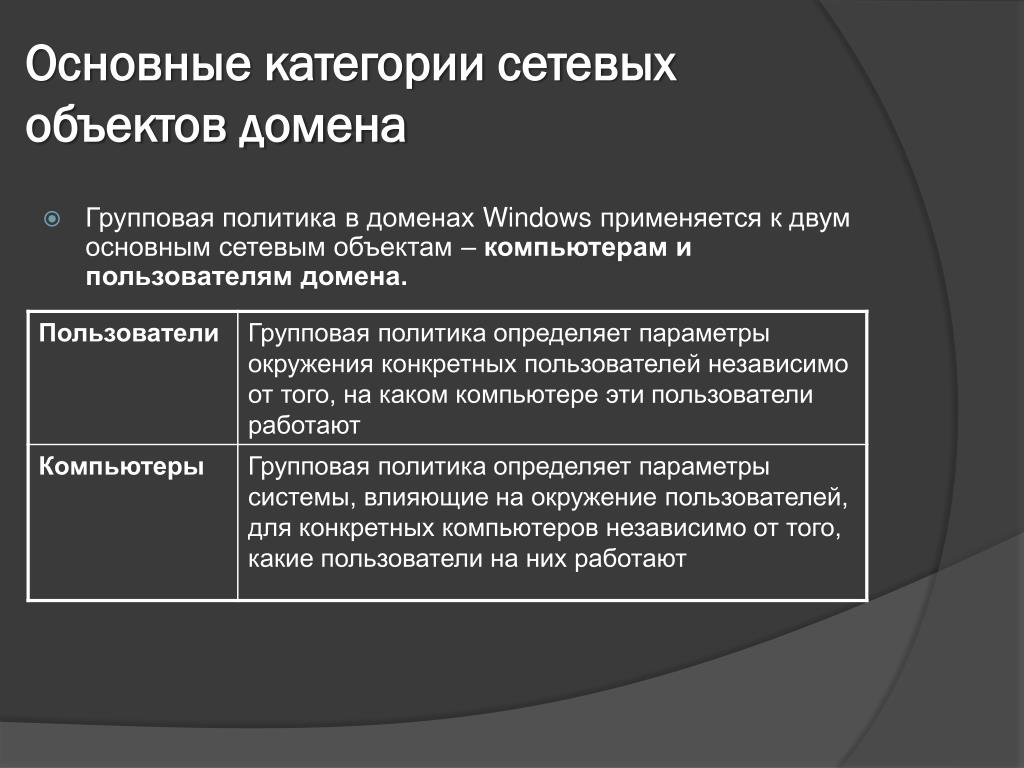

Начав работать с групповыми политиками, вы сразу же обнаружите, что они разделены на две большие категории:

• политики компьютеров;

• политики пользователей.

Политики компьютера обычно применяются при загрузке системы, политики пользователя – во время его входа в систему. Часто для устранения неполадок бывает валено знать точную последовательность событий. В целом, выглядит она так:

1. После запуска сети Windows Server 2008 применяет политики компьютера. По умолчанию они применяются по одной за раз в заранее заданном порядке. В процессе обработки Политик компьютера пользовательский интерфейс не отображается.

В процессе обработки Политик компьютера пользовательский интерфейс не отображается.

2. Windows Server 2008 выполняет сценарии запуска. По умолчанию они выполняются по одному за раз, причем очередной сценарий запускается по завершению или истечению срока действия предыдущего. Выполнение сценариев не показывается пользователю, если это не задано явным образом.

3. Пользователь нажимает Ctrl+Alt+Del, чтобы войти в систему. Проверив подлинность пользователя, Windows Server 2008 загружает его профиль.

4. Windows Server 2008 применяет политики пользователя. По умолчанию они применяются по одной за раз в заранее заданном, порядке. Процесс обработки политик пользователя отображается на экране.

5. Windows Server 2008 выполняет сценарии входа. По умолчанию сцеиари и входа для групповой политики выполняются одновременно. Выполнение сценариев не показывается пользователю, если это не задано явным образом. Последними в обычном окне командной строки выполняются сценарии из общего ресурса Netlogon.

Последними в обычном окне командной строки выполняются сценарии из общего ресурса Netlogon.

6. Windows Server 2008 отображает интерфейс оболочки, заданной в групповой политике.

7. По умолчанию групповая политика обновляется только при выходе пользователя из системы или перезапуске компьютера. Вы вольны отменить это правило, задав интервал обновления групповой политики, введя в командной строке команду gpupdate.

Обновление групповой политики удаленно и локально

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в рунете Pyatilistnik.org. В прошлый раз мы с вами мы с вами разбирали процедуру создания центрального хранилища административных шаблонов GPO. Движемся дальше и сегодня мы рассмотрим, самую распространенную задачу связанную с групповыми политиками, а именно научимся ее обновлять локально и удаленно, я расскажу в каких ситуациях данная информация вам можете помочь. Мы рассмотрим, какие инструменты у вас есть в арсенале, и я уверяю вас, что вы явно знали не обо всех.

Для чего нужно уметь обновлять групповую политику?

Перед тем, как перейти к практической части я бы хотел описать ряд ситуаций, которые вы можете встретить в своей практике, где вам можете потребоваться ручное обновление GPO. Еще хочу напомнить, что по умолчанию, любая операционная система Windows, являющаяся членом домена AD сама, автоматически производит обновление групповых политик каждые 90-120 минут, это позволяет не генерировать много сетевого трафика и сделать балансировку при обращении к мастеру PDC, но бывают и другие ситуации.

Предположим, что вы внесли важные обновления настроек для ваших серверов, например для авторизации CredSSP, или закрываете какую-то дыру безопасности, логично, что в Active Directory, это делается через групповые политики. Когда у вас 5-10 серверов, то нет проблем чтобы зайти на каждый из них через удаленный рабочий стол и выполнить команду, а когда серверов сотни, тут уже нужна массовость. Еще не нужно сбрасывать со счетов ситуации, когда вы по RDP не можете зайти, через редактор политик обновить не получается, что делать, тут можно сделать все удаленно через PowerShell или командную строку, об этом то же поговорим.

Вы всегда должны уметь и иметь возможность вносить массовые изменения на ваших серверах, и применять их как можно скорее

Методы обновления GPO

Давайте составим список способов и инструментов, которые вы можете использовать:

- Командная строка Windows — позволяет быстро выполнить обновление, работает локально

- Оболочка PowerShell — так же, как и cmd позволяет сделать обновление, как локально, так и удаленно

- Оснастка «Управление групповой политикой» — удаленное обновление GPO, есть возможность выбрать отдельные объекты

- Утилита PsExec — позволяет удаленно выполнить задачу

Давайте теперь опробуем каждый из этих методов.

Как обновить GPO через командную строку

Для выполнения этого метода, вы должны зайти локально на компьютер или сервер, открыть командную строку и ввести вот такую, небольшую команду:

Ключ /force произведет принудительное обновление групповой политики. Хочу отметить, что некоторые настройки могут применяться, только после выхода из системы. Если политика показала, что успешно обновилась, но эффекта не произошло, то смотрите мою статью «Почему не применяются GPO», придется делать траблшутинг.

Если политика показала, что успешно обновилась, но эффекта не произошло, то смотрите мою статью «Почему не применяются GPO», придется делать траблшутинг.

Как вы можете обратить внимание, что команда выше производит обновление политик, как для пользователя, так и для компьютера, но при желании вы можете этим манипулировать и явным образом указать, что подлежит апдейту. Для этого есть ключ /Target:{Computer | User}. Предположим, что мне нужно выполнить только для пользователя, для этого пишем:

gpupdate /force /target:User

Еще интересный ключик, это выполнить задержку /Wait:{ваше значение}.По умолчанию значение 600 секунд.

Как обновить GPO через PowerShell

Оболочка PowerShell так же имеет отдельный командлет, который легко может инициировать запрос на обновление групповой политики, называется он Invoke-GPUpdate.

Invoke-GPUpdate — это командлет обновляющий параметры групповой политики, включая настройки безопасности, которые установлены на удаленных компьютерах с помощью планирования хода выполнения команды Gpupdate. Вы можете комбинировать этот командлет по сценарию, чтобы запланировать команду Gpupdate на группе компьютеров. Обновление может быть запланировано для немедленного запуска параметров политики или ожидания в течение определенного периода времени, максимум до 31 дня. Чтобы избежать нагрузки на сеть, время обновления будет смещено на случайную задержку.

Вы можете комбинировать этот командлет по сценарию, чтобы запланировать команду Gpupdate на группе компьютеров. Обновление может быть запланировано для немедленного запуска параметров политики или ожидания в течение определенного периода времени, максимум до 31 дня. Чтобы избежать нагрузки на сеть, время обновления будет смещено на случайную задержку.

Давайте запросим обновление политик GPO на моем тестовом сервере с Windows Server 2019, для этого запускаем оболочку PowerShell и вводим команду:

Invoke-GPUpdate –RandomDelayInMinutes 0

Ключ –RandomDelayInMinutes 0 установит задержку в выполнении на ноль секунд, в противном случае обновление будет выполнено рандомно, через некоторое время.

Обратите внимание, что командлет не выдает никаких результатов, если все работает нормально. В некоторых случаях ваши пользователи могут увидеть всплывающее окно командной строки с заголовком taskeng.exe, которое отображает сообщение «Политика обновления». Через секунду окно исчезает.

Если нужно произвести обновление на удаленном компьютере, то нужно воспользоваться ключом -Computer, команда примет вот такой вид:

Invoke-GPUpdate -Computer dc01.root.pyatilistnik.org –RandomDelayInMinutes 0

Если нужно выполнить принудительно без запроса подтверждения пользователя, то укажите ключ -Force.

Если нужно указать явно, что необходимо запросить политики только для пользователя или компьютера, то можно использовать ключ -Target, который имеет значения User или Computer. Кстати если удаленный компьютер не отвечает, то вы получите ошибку:

Invoke-GPUpdate : Компьютер «dc01.root.pyatilistnik.org» не отвечает. Целевой компьютер выключен или отключены правила брандмауэра удаленного управления запланированными задачами (Invoke-GPUpdate : Computer «dc01.root.pyatilistnik.org» is not responding. The target computer is either turned off or Remote Scheduled Tasks Management Firewall rules are disabled.).

Имя параметра: computer

строка:1 знак:1

+ Invoke-GPUpdate -Computer dc01. root.pyatilistnik.org -Target User –Ra …

root.pyatilistnik.org -Target User –Ra …

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : OperationTimeout: (:) [Invoke-GPUpdate], ArgumentException

+ FullyQualifiedErrorId : COMException,Microsoft.GroupPolicy.Commands .InvokeGPUpdateCommand

Еще одним преимуществом командлета PowerShell является то, что у вас есть больше возможностей в выборе машин, которые вы хотите обновить. Например, с помощью приведенной ниже команды вы должны выбрать все компьютеры, которые начинаются с «Note*«.

Get-ADComputer –Filter ‘Name -like «Note*»‘ | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

Если нужно выбрать все компьютеры, то ставим звездочку «*»

Get-ADComputer –Filter * | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

При желании вы можете найти все компьютеры по версиям операционных систем и сделать обновление групповых политик по данному критерию.

Не забываем, что можно ограничить поиск отдельным организационным подразделением, для этого есть ключ -Searchbase и команда примет вот такой вид:

Get-ADComputer –Filter * -Searchbase «OU=Windows10,OU=Компьютеры,OU=Оргструктура,DC=root, DC=pyatilistnik,DC=org» | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

Еще вы можете подготовить текстовый файл со списком серверов, который так же можно через цикл обработать, вот по такому принципу:

$comps = Get-Content «C:\temp\comps.txt»

foreach ($comp in $comps)

{

Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0

}

Я также добавил здесь параметр -Force, чтобы обеспечить повторное применение параметров групповой политики, даже если клиент замечает, что новые версии GPO недоступны. Таким образом, когда мы говорим о принудительном обновлении групповой политики, мы на самом деле имеем в виду две разные вещи. Без параметра Force мы просто незамедлительно инициируем обновление; если мы добавим параметр Force, мы форсируем обновление, даже если обновлять нечего. Параметр Force вступает в игру, если вы считаете, что что-то пошло не так в предыдущем обновлении объекта групповой политики.

Параметр Force вступает в игру, если вы считаете, что что-то пошло не так в предыдущем обновлении объекта групповой политики.

Обновление групповой политики через оснастку GPMC

Начиная с операционной системы Windows Server 2012 R2, компания Microsoft расширила функционал оснастки по управлению политиками. Разработчики внедрили механизм, массового и точечного инициирования применения политик GPO к нужным объектам и заметьте через графический интерфейс. Откройте оснастку «Управление групповой политикой«, проще всего, это сделать через окно «Выполнить«, введя там там команду gpmc.msc.

Далее, что вы делаете. Находите нужную вам OU, щелкнуть правым кликом и из контекстного меню выбрать пункт «Обновление групповой политики«.

У вас появится окно «Принудительное обновление групповой политики», в котором вы увидите количество объектов, к которым будет применено действие

На следующем экране вы увидите результат отработки команды, в первом моем примере политики успешно применилась.

При желании все результаты команды можно сохранить в CSV файле

Вот пример содержимого такого файла

на компьютерах, где таким методом была запущена процедура принудительного применения GPO, вы в логах Windows можете обнаружить событие с кодом 1704:

Политика безопасности в объектах групповой политики успешно применена.

То же самое можно посмотреть и в Windows Admin Center, где нужно зайти в раздел события.

Ошибка 8007071a «Удаленный вызов процедуры был отменен»

Иногда в консоли GPMC вы можете получать ошибку:

8007071a «Удаленный вызов процедуры был отменен»

Связана она с тем, что на удаленных компьютерах у вас брандмауэр Windows блокирует эти вызовы, чтобы это поправить я вам советую сделать разрешающую политику, подробнее читайте, как исправить ошибку 8007071a.

Обновление GPO через PSexec

Я вам очень часто рассказываю в своих примерах из моей практики, об утилите PSexec и сборнике SysInternals от Марка Руссиновича. Суть метода в том, что с помощью специальной утилиты вы сможете выполнить удаленную команду, ранее я так удаленно включал RDP на сервере или клиентской машинке.

Суть метода в том, что с помощью специальной утилиты вы сможете выполнить удаленную команду, ранее я так удаленно включал RDP на сервере или клиентской машинке.

Далее вы распаковываете архив, если он в таком виде и открываете папку с утилитами SysInternals в командной строке, напомню сделать, это можно через команду cd или через правый клик с зажатым Shift по нужной папке, выбрав пункт «Открыть окно команд».

Обращаю внимание, что у вас должны быть соблюдены несколько требований:

- Как и в случае Invoke-GPUpdate, вы должны изменить настройки брандмауэра на своих клиентах. Поскольку PsExec использует протокол SMB, вам нужно открыть TCP-порт 445. Как открыть порт я уже подробно рассказывал, можете посмотреть, советую использовать для этого групповую политику.

- Второе, это наличие прав на удаленном компьютере, чтобы запустить там Gpupdate

Теперь выполните команду:

psexec \\имя компьютера –i gpupdate

Обратите внимание, что параметр -i здесь важен. Это гарантирует, что PsExec взаимодействует с удаленным рабочим столом, что необходимо для обновления пользовательских политик. Если этот параметр не указан, будут обновлены только конфигурации компьютера, хотя ни PsExec, ни gpupdate не выдадут сообщение об ошибке. Без параметра –i gpupdate обновит пользовательские настройки, только если вы вошли в систему с одинаковой учетной записью на исходном и целевом компьютере.

Это гарантирует, что PsExec взаимодействует с удаленным рабочим столом, что необходимо для обновления пользовательских политик. Если этот параметр не указан, будут обновлены только конфигурации компьютера, хотя ни PsExec, ни gpupdate не выдадут сообщение об ошибке. Без параметра –i gpupdate обновит пользовательские настройки, только если вы вошли в систему с одинаковой учетной записью на исходном и целевом компьютере.

В результате будет удаленный запуск утилиты gpupdate, если все хорошо, то вы получите сообщение «gpupdate exited on svt2019s01.root.pyatilistnik.org with error code 0«.

на удаленном компьютере в журналах системы вы увидите два события 1500 и 1501.

Событие 1500: Параметры групповой политики для этого компьютера обработаны успешно. Не обнаружено изменений со времени последней успешной обработки групповой политики.

Событие 1501: Параметры групповой политики для этого пользователя обработаны успешно. Не обнаружено изменений со времени последней успешной обработки групповой политики.

Так же вы можете подключиться вообще к удаленной командной строке, через команду:

psexec \\имя компьютера –i cmd

Далее просто пишите gpupdate /force, обратите внимание я через команду hostname показал, что подключение идет с одного компьютера на другой.

Если компьютер не подключен к сети, вы получите следующее сообщение об ошибке:

Couldn’t access ComputerName:The network name cannot be found.

Make sure that the default admin$ share is enabled on ComputerName

Чтобы массово обновить групповую политику на всех компьютерах домена, воспользуйтесь знаком звездочки «*»:

Если это не помогло и выскочила ошибка, то может воспользоваться через PowerShell. В оболочке перейдите в каталог с утилитами PSTools и выполните:

Get-ADComputer –filter ‘Name -like «*»‘ | Select-Object -ExpandProperty Name | foreach{ Invoke-Expression –Command «.\psexec.exe \\$_ -i gpupdate.exe»}

Или можно из конкретного OU добавив

Get-ADComputer –filter ‘Name -like «*»‘-Searchbase «OU=Windows10,OU=Компьютеры,OU=Оргструктура,DC=root, DC=pyatilistnik,DC=org» | Select-Object -ExpandProperty Name | foreach{ Invoke-Expression –Command «. \psexec.exe \\$_ -i gpupdate.exe»}

\psexec.exe \\$_ -i gpupdate.exe»}

Другой вариант — сначала экспортировать все имена компьютеров из контейнера Active Directory в текстовый файл с помощью командлета Get-ADComputer:

Get-ADComputer –filter ‘Name -like «win*»‘ -Searchbase «OU=Windows10,OU=Компьютеры,OU=Оргструктура,DC=root, DC=pyatilistnik,DC=org» | Select-Object -ExpandProperty Name | Out-File -Encoding ascii c:\tmp\ComputerList.txt

Обратите внимание, что мы должны кодировать выходной файл с помощью ASCII, чтобы мы могли прочитать его содержимое из пакетного файла следующим образом:

For /f «tokens=*» %%a in (c:\tmp\ComputerList.txt) Do psexec \\%%a -i gpupdate

PsExec против Invoke-GPUpdate

Основным недостатком метода PsExec является то, что он относительно медленный. Это может занять от 3 до 4 секунд на компьютер, а для компьютеров, которые не подключены к сети, это может занять еще больше времени. PsExec иногда даже зависал во время моих тестов.

Разрешение входящих подключений через порт 445 является угрозой безопасности. Компьютерные черви могут использовать этот порт, а хакеры могут делать много неприятных вещей с помощью PsExec. Открытие порта планировщика заданий для Invoke-GPUpdate также проблематично, но я думаю, что порт 445 более популярен среди программистов вредоносных программ.

Компьютерные черви могут использовать этот порт, а хакеры могут делать много неприятных вещей с помощью PsExec. Открытие порта планировщика заданий для Invoke-GPUpdate также проблематично, но я думаю, что порт 445 более популярен среди программистов вредоносных программ.

Таким образом, в большинстве сценариев Invoke-GPUpdate является лучшим вариантом. Однако, если вы все равно открыли порт 445 по другим причинам и не хотите открывать порты Invoke-GPUpdate, вы можете предпочесть PsExec для принудительного обновления групповой политики.

Удаленное обновление GPO через Enter-PSSession

Еще в PowerShell есть командлет для удаленного подключения к компьютеру, называется он Enter-PSSession, его принцип работ, как у PsExec. Откройте оснастку PowerShell и введите:

Enter-PSSession -ComputerName svt2019s01

Далее вы подключитесь к удаленному компьютеру, где потом просто введите gpupdate /force.

Удаленное обновление GPO через Windows Admin Center

Если вы в своей практике используете утилиту удаленного администрирования Windows Admin Center, то вы легко можете подключиться к удаленному серверу и обновить политики GPO все через тот же gpupdate /force.

На этом у меня все. Я вам постарался подробно рассказать, о всех методах локального и дистанционного обновления групповых политик пользователя и компьютера на ваших компьютерах домена. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Почему не применяется групповая политика, решаем за минуту

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз я вам показал, как я делал досрочное погашение ипотеки Сбербанка, поделился свои жизненным опытом. Сегодня я хочу вас научить, как находить и диагностировать причины, по которым у вас может не применяться назначенная вами групповая политика к компьютеру или пользователю или целому организационному подразделению. Мы рассмотрим все этапы, через которые проходит происходит взаимодействие с GPO. Разберем утилиты, которыми должен владеть системный администратор в задачи которого входит создание и назначение политик. Уверен, что данный пост будет вам полезен и интересен.

За, что Active Directory от Microsoft получила такую популярность? Одним из ответов на данный вопрос, будет функционал групповой политики. Все администраторы, как и большинство современных людей, существа очень ленивые и любят, когда все централизованно управляется и по возможности автоматизированно. Именно объекты GPO, позволяют производить настройки десятков, сотен и тысяч компьютеров, из одного места и практически по всем направлениям, например добавление принтеров, скриптов входа, профилей WiFi и многое другое.

Очень частые ситуации, что системный администратор создал новую групповую политику, применил ее на нужный ему объект, но эффекта это не дало и нужно понять почему она не применилась и вот тут начинающие системные администраторы попадают в просак, не понимая, где и что нужно искать. Ниже мы с вами разберем алгоритм действий, который поможет вам найти причину и восстановить работу применения групповой политики на нужный объект.

К чему применяется групповая политика (GPO)

Первое, на что я хочу обратить внимание, это ответить, что делает групповая политика. Все мы прекрасно знаем, что операционная система Windows, это набор служб и ключей реестра. Все настройки, которые вы видите и меняете в графическом режиме, по сути меняют ключи реестра. Понимая, это сразу можно сделать вывод:

- что реестр есть как для объекта компьютер

- и реестр есть для объекта пользователь

Именно эту две сущности являются конечными объектами в политике GPO. В Active Directory объекты пользователей и компьютеров не лежат просто так, а располагаются в двух видах папок:

- Это контейнер — по сути простая папка, важно, что к ней нельзя применять объекты групповой политики.

- Второй тип, это организационные подразделения (OU) — это специальные папки для объединения объектов AD по принципам. Именно с OU связываются объекты групповой политики, для применения их к компьютерам и пользователям. Внешне контейнер отличается от организационной утилитой, тем что у OU, есть дополнительная лычка на значке, это показано на скриншоте.

Алгоритм устранения проблем с GPO

Предположим, что у меня есть групповая политика, которая применяется на организационное подразделение «Client Computers«. Политика называется «Управление UIPI». По какой-то причине пользователь жалуется, что она у него не применилась.

Из информации, об области действия групповой политики, первое на что нужно обратить свое внимание, это находится ли объект пользователя или компьютера по нужному пути. Сделать, это просто в оснастке «Управление групповой политикой» найдите вашу политику и посмотрите к каким OU она применяется, это видно на вкладке «Область (Scope)», ее еще называют областью действия политики. В моем случае, это путь root.pyatilistnik.org/Client Computers.

Так как Active Directory, это иерархическая структура, то одна OU можете быть часть дерева из других и сама включать в себя большое количество организационных подразделений. Поэтому если у вас есть вложенность, то просто зайдя в нужную OU вы можете сразу не найти нужный объект. В таком случае воспользуйтесь поиском по Active Directory. Например у меня есть рабочая станция с которой идут жалобы на применение объекта GPO. В поиске выбираем в поле «Найти» компьютеры и в имени указываем w10-cl01, после чего нажимаем «Найти». В результатах поиска вы получите выдачу. Щелкаем по нужному объекту и переходим в нем на вкладку «Объект», где смотрим «Каноническое имя объекта«, по сути это его путь расположения в Active Directory. Сравниваем его с тем, что получили из области применения групповой политики и делаем вывод, попадает объект под действие или нет.

Далее убедитесь, что у вас элементарно включена связь объекта групповой политики с нужным организационным подразделением. Для этого в оснастке управления GPO, щелкните правым кликом по нужной политике и в контекстном меню проверьте, что установлена галка «Связь включена«, ее так же можно проверить на вкладке «Область» в столбце «Связь задействована», должно стоять значение «да».

Следующим моментом необходимо проверить, что политика не отключена на определенный объект. Для этого перейдите на вкладку «Сведения» на нужной GPO. Нас интересует строка «Состояние GPO». По умолчанию там стоит значение «Включено«, означающее, что политика будет пытаться примениться заданные в ней настройки к обоим типам объектов (Пользователю и компьютеру). Но может быть выставлено значение:

- Параметры конфигурации компьютера отключены (Computer configuration settings disabled)

- Параметры конфигурации пользователя отключены (User configuration settings disabled)

- Все параметры отключены (All setting disabled) — запретит применение политики для любого объекта

Сделано, это для ускорения применения политики к объекты. Согласитесь, что если у вас в GPO настроены изменения только для пользователя, то нет смысла проверять политику для компьютера. Поэтому системные администраторы могут отключать это, но могут и ошибиться, выключив не тот объект

Выше я вам писал, что структура OU иерархическая, а это означает, что политика прилинкованная с вышестоящего организационного подразделения применяется на нижестоящее. Но вот если у нижестоящей OU отключено наследование сверху, то он не сможет применить данную политику. Проверяется очень просто, найдите нужную вам OU, щелкните по ней правым кликом и удостоверьтесь, что не стоит пункт «Блокировать наследование».

Он кстати будет иметь характерный значок с восклицательным знаком. Данный механизм создан специально, чтобы изолировать данную OU от ненужных политик GPO.

Проверка прав на политику

Объекты групповой политики, так же имеют свой ACL (лист доступа), это означает, что вы можете более тонко настраивать к каким объектам применяется данная политика. В редакторе «Управление групповой политикой» выберите ваш GPO. На вкладке «Область» найдите раздел «Фильтры безопасности«, он отображает к каким объектам применяется политика. Данный фильтр безопасности может включать объекты:

- Пользователь

- Компьютер

- Группа безопасности

По умолчанию тут прописана группа безопасности «Прошедшие проверку (Authenticated Users)». По умолчанию в данную группу входят все доменные пользователи и доменные компьютеры

Если у вас тут выставлена другая группа или отдельные записи, то убедитесь, что нужный объект состоит в данном ACL. Хочу отметить, что если даже нужный объект присутствует в списке фильтра безопасности, то это не означает, что политика к нему применяется и тут дело все в том, что в 2014 году Microsoft изменила принцип чтения политики, таким образом, что у вас в делегированном фильтре безопасности обязательно должна присутствовать группа «Компьютеры домена» или «Прошедшие проверку» у которой должны быть прав на чтение политики. Вся соль в том, что когда вы удаляете группу «Прошедшие проверку» из фильтра безопасности, она удаляется и из вкладки делегирование.

Чтобы параметры групповой политики для пользователя успешно применялись, она требует наличия у каждой учетной записи компьютера разрешения на считывание данных GPO из контроллера домена. Удаление группы «Прошедшие проверку» может предотвратить обработку групповых политик для пользователя. добавьте группу безопасности «Пользователи, прошедшие проверку подлинности» или «Компьютеры домена», у которой есть по крайней мере разрешение только для чтения (https://support.microsoft.com/en-us/kb/316622)

Поэтому перейдите на вкладку «Делегирование» и проверьте наличие любой из групп «Прошедшие проверку» или «Компьютеры домена» и, что есть права на чтение. Если групп нет, то добавьте любую из них. Для этого нажмите кнопку «Дополнительно», далее добавить и выберите «Прошедшие проверку».

Удостоверьтесь, что выставлена галка «Чтение».

Тут же убедитесь, что нет запретов на нужный вам объект, в моем примере, это W10-CL03. Если есть снимите.

Обратите внимание на группу «КОНТРОЛЛЕРЫ ДОМЕНА ПРЕДПРИЯТИЯ (Enterprise Domain Controllers)» данная группа определяет, будет ли происходить репликация данной политики на другие контроллеры или нет, так что если политика отсутствует в папке SYSVOL на других контроллерах, то проверьте права у данной группы.

Еще одним механизмом фильтрации групповой политики, может выступать WMI фильтры. Если они есть и ваш объект не соответствует его требованиям, то вы не сможете применить политику. Посмотреть, это можно в соответствующем разделе. В моем примере есть WMI фильтр для ноутбуков, который не даст применения политики на стационарные компьютеры. Подробнее, о создании WMI фильтров и механизме проверки WMI фильтров, читайте по ссылкам. Ниже я покажу, как на конечном компьютере увидеть, что он не подошел из-за фильтрации GPO по WMI.

Инструменты диагностики групповой политики

Выше мы разобрали возможные места, где могла быть проблема, но по мимо них еще есть несколько инструментов, которые могут дать системному администратору информацию, о причинах, которые мешают применению GPO к нужному объекту.

Существуют три инструмента, которые вам покажут информацию, о применяемых политиках на объекты:

- Утилита командной строки gpresult

- Утилита rsop

- Моделирование групповой политики в оснастке gpmc.msc

- Результаты групповой политики

Диагностика GPO через gpresult

Gpresult первое средство, которое позволит системному администратору определить на каком этапе есть проблемы с выполнением GPO. Откройте на клиентском компьютере или ноутбуке командную строку от имени администратора и введите команду:

gpresult /r /scope:user (Для пользователя)

gpresult /r /scope:computer (Для компьютера)

Gpresult /r /z (Полный отчет)

Gpresult /r /z > c:\gpresult.txt (Экспорт в файл)

В моем примере у меня есть политика для компьютера «Управление UIPI», поэтому я воспользуюсь gpresult для компьютера. Выполнив gpresult /r /scope:computer я вижу, что моя политика не применилась и числится в списке «Следующие политики GPO не были применены, так как они отфильтрованы». Фильтрация отказано в доступе (Безопасность). Из этого видно, что у компьютера просто нет прав на чтение политики.

Так же в логах Windows вы можете обнаружить событие с кодом ID 5313:

Код 5313: Следующие объекты групповой политики не были применены, так как они были отфильтрованы:Local Group Policy

Не применяется (пусто)

Управление UIPI

Отказано (безопасность)

А вот пример 5313, но с уже WMI фильтром:

Следующие объекты групповой политики не были применены, так как они были отфильтрованы:Local Group Policy

Не применяется (пусто)

Управление UIPI

Отказано (фильтр WMI)

Я для исключаю его из запрета применения и пробую новую попытку применения политики. Я делаю для начала обновление групповой политики через gpupdate /force и затем снова выполняю команду gpresult /r /scope:computer, где теперь вижу, что политика не применилась из-за WMI фильтра. Теперь уже понятно куда копать.

Получение данных GPResult с удаленного компьютера GPResult /s server01 /r, поможет администратору или технической поддержке собрать диагностические данные. Аналогичные действия вы можете выполнять и для пользователя, тут все аналогично. Теперь воспользуемся утилитой RSOP. Откройте окно выполнить и введите rsop.msc.

Начнется сбор применяемых политик.

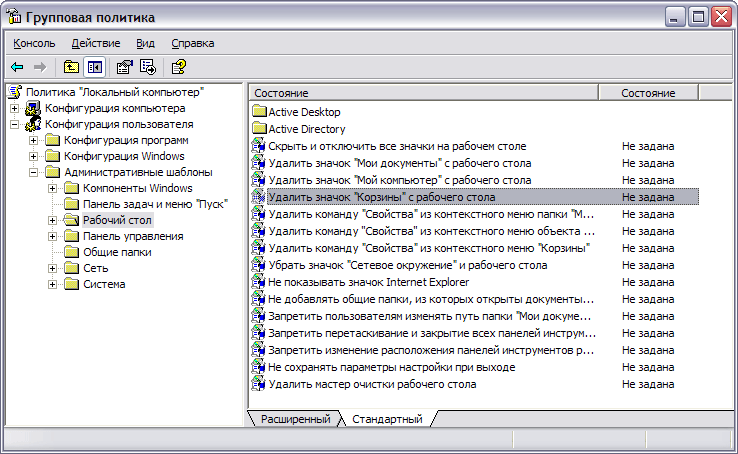

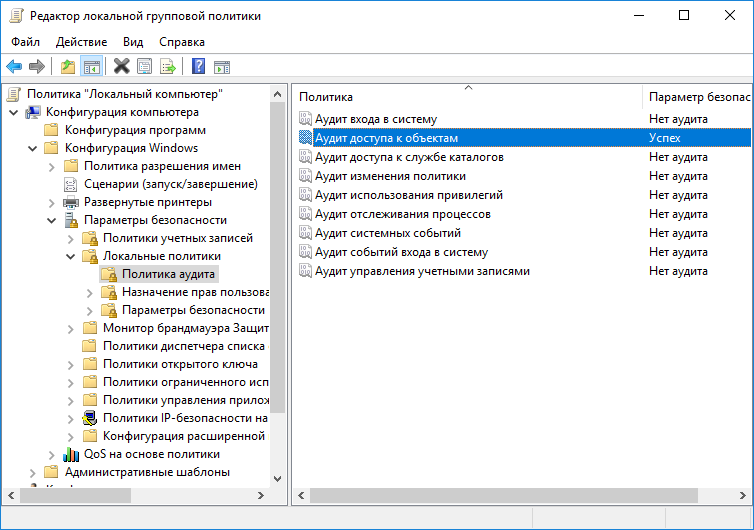

По результатам, у вас откроется окно результирующей политики. Похожее на то, где вы редактируете политику GPO. Тут вы можете перемещаться по веткам и смотреть текущие значения.

Но это не удобно и мы можем совместить две утилиты gpresult и Resultant Set of Policies (RSoP), получив выгодный симбиоз. В командной строке введите:

GPResult /h c:\report.html /f

На выходе вы получите удобный html отчет, о всех примененных или отфильтрованных политиках. Открыв отчет, вы легко поймете ,какие политики были применены, а какие нет и можете сразу посмотреть значения настроек.

Результаты групповой политики

В оснастке GPMC есть возможность посмотреть какие политики применяются к нужному объекту групповой политики. Данный мастер называется «Результат моделирования групповой политики». Щелкаем по нему правым кликом и открываем мастер.

Выбираем нужный компьютер, к которому мы хотим проверить применение политики.

Если в момент добавления компьютера у вас выскочит ошибка «Сервер RPC-недоступен», то проверьте, что у вас запущена на нем служба WMI и в брандмауэре открыты порты для подключения к ней.

Так как я проверяю GPO для компьютера, то мне нет смысла отображать политику для пользователей.

Нажимаем далее. У вас появится отчет. Раскрыв его на вкладке «Сведения» вы увидите, какие политики применены, а какие нет.

Раскрыв подробнее политику, которая не смогла примениться, я вижу, что причиной всему был WMI фильтр.

Последним удобным инструментом диагностики и моделирования групповой политики, выступает функционал GPMC, под названием «Моделирование групповой политики«. В задачи которого входит проверка применения политики в существующей ситуации, так и просто тест без реальной прилинковки к OU, указав нужный объект. В оснастке GPMC выберите пункт «Моделирование групповой политикой» и щелкните по нему правым кликом, выбрав «Мастер моделирования групповой политики».

На первом шаге мастера моделирования групповой политики, будет простое уведомление, что к чему, нажимаем далее.

Далее вам будет предложен выбор, дабы указать нужный контроллер домена.

Теперь выбираем нужную OU, для которой мы будем тестировать групповую политику. Делается все через кнопку «Обзор». Я выбрал «Client Computers»

Нажимаем далее.

На следующем шаге мастера моделирования групповой политики, вам предоставят сэмулировать таки параметры:

- Медленное сетевое подключение, меньше 500 кб/с

- Обработка петлевого адреса (Замыкание групповой политики — loopbacl policy) — это опция когда вы применяете для OU в которой находятся компьютеры, например терминальные сервера, политики для пользователя. Делается это для того, чтобы политики применяемые к пользователю на его рабочей станции или другом сервере от тех, что в данной OU. Можете подробно почитать, что такое замыкание групповой политики.

- Выбор сайта.

Указываем в какой группе находится наш объект, к которому будет применяться политика.

далее вы можете применить любой из фильтров WMI, который вы хотите тестировать.

Нажимаем далее.

В итоге мы получаем результат моделирования групповой политики, тут можно посмотреть, что применилось, что нет.

На этом у меня все. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org. Надеюсь, что статья оказалась полезной.

Курс: Практическое применение групповых политик в Windows

Курс: Практическое применение групповых политик в Windows

Продолжительность курса: 40 ак. ч.

Формат обучения:

• Очно — на территории нашего учебного центра или на территории Заказчика (для корпоративных клиентов)

• Онлайн обучение с помощью вебинаров в режиме «здесь и сейчас»

• Дистанционно с помощью системы СДО в любое удобное для вас время

Описание курса:

Групповые политики – самый мощный и универсальный инструмент администратора Windows-сетей. Системный администратор, в совершенстве владеющий групповыми политиками, многократно повышает эффективность своей работы и снижает временные и ресурсные затраты на решение типовых административных задач.

Аудитория:

Этот курс предназначен для IT-специалистов, желающих расширить свои знания и технические навыки по развертыванию служб и инфраструктуры Windows Server 2012, управлению и обслуживанию домена на базе Windows Server 2012, включая управление пользователями и группами, доступ к сети и безопасность данных.

Необходимая подготовка:

• Опыт администрирования Windows Server

• Знакомство с Active Directory

Результат обучения:

Окончив данный курс, вы научитесь использовать групповые политики для управления компьютерами, учетными записями и настройками Windows, а также проектировать инфраструктуру для применения групповых политик.

После изучения курса слушатель будет уметь:

• Управлять клиентами и серверами в среде Windows

• Обновлять ОС и ПО

• Добавлять новые профили, пользователей, структурные подразделения

• Устранять сбои, осуществлять техническую поддержку

• Выполнять резервное копирование, восстановление, импорт и копирование объектов групповой политики

• Обеспечивать периметр безопасности, настраивать права доступа

• Проектировать архитектуру корпоративных сетей

• Использовать и создавать шаблоны

Программа курса:

Модуль 1. Введение в групповые политики

• Введение в централизованное управление настройками

• Управление конфигурацией с помощью групповых политик

• Групповые политики в Windows Server 2016 и Windows 10

• PowerShell как средство управления настройками

Модуль 2. Использование инструментов управления групповыми политиками

• Локальные и доменные политики

• Использование консоли управления групповыми политиками

• Механизм обновления групповых политик

Модуль 3. Проектирование инфраструктуры групповых политик

• Обзор Active Directory

• Системный подход к внедрению групповых политик

• Планирование системы политик

• Разработка

• Внедрение

• Управление политиками

Модуль 4. Механизм обработки групповых политик

• Компоненты Active Directory для групповых политик

• Порядок применения групповых политик

• Изменение порядка применения политик

Модуль 5. Устранение неисправностей и резервное копирование

• Диагностические инструменты

• RSoP

• Журналирование

• Резервное копирование и восстановление политик

• Таблицы миграций

Модуль 6. Возможности PowerShell для работы с групповыми политиками

• Введение в PowerShell

• Библиотека для работы с групповыми политиками

• Командлеты PowerShell для работы с групповыми политиками

• Сценарии входа на PowerShell

Модуль 7. Управление безопасностью при помощи групповых политик

• Инструменты обеспечения безопасности

• Защита учётных записей

• Локальные политики

• Защита компьютерных учётных записей

• Усиление безопасности в домене

Модуль 8. Настройка рабочего стола при помощи групповых политик

• Типы сценариев и управление исполнением сценария

• Конфигурирование настроек рабочего стола, стартового меню и панели задач

• Задание настроек панели управления

• Настройка компонентов Windows

• Управление настройками печати

• Задание сетевых настроек

• Новые настройки для Windows Server 2016 и Windows 10

Модуль 9. Перемещаемые профили и перенаправление папок

• Управление пользовательскими профилями

• Перенаправление папок

• Совместное использование перемещаемых профилей и перенаправления папок

Модуль 10. Установка ПО

• Использование пакетов MSI для установки программ

• Развёртывание ПО при помощи групповых политик

• Развёртывание ПО

• Настройка точек распространения

• Использование SCCM

Модуль 11. Ограничение запуска программ

• Политики ограничения запуска программ

• Задание политики ограничения запуска программ

• Использование дополнительных правил

• Эффективное использование политик ограничения запуска программ

• Использование механизма AppLocker

Модуль 12. Административные шаблоны

• Введение в ADM-шаблоны

• Стандартные ADM-шаблоны

• Настраиваемые ADM-шаблоны

• Формат ADMX

• Преобразование ADMX-шаблонов

• Использование централизованного хранилища ADMX-шаблонов

Модуль 13. Настройка предпочтений групповой политики

• Введение в предпочтения групповой политики

• Сравнение предпочтений и настроек политики

• Конфигурирование параметров предпочтения

GPUpdate: команда обновления параметров групповых политик

После изменения любых настроек групповых политик с помощью локального редактора GPO (gpedit.msc) или доменного редактора политик (gpmc.msc), новые настройки политик применяются к пользователю (или компьютеру) не сразу. Вы можете дождаться автоматического обновления политик (придётся ждать до 90 минут), либо можете обновить и применить политики вручную с помощью команды GPUpdate. Команда GPUpdate используется для принудительного обновления групповых политик компьютера и/или пользователя.

Совет. В Windows 2000 для ручного обновления групповых политик использовалась команда secedit /refreshpolicy. В следующих версиях Windows она была заменена утилитой GPUpdate.

Полный синтаксис команда gpupdate выглядит так:

Gpupdate [/Target:{Computer | User}] [/Force] [/Wait:<value>] [/Logoff] [/Boot] [/Sync]

При запуске команды gpupdate без параметров выполняется обновление только новыех и изменённых настроек политик пользователя и компьютера

Updating policy…

Computer Policy update has completed successfully.

User Policy update has completed successfully.

Вы можете обновить только политики пользователя или только политики компьютера с помощью параметра /target. Например:

Gpudate /target:user

или

Gpupdate /target:computer

Для принудительного обновления настроек групповых политик используется команда GPUpdate /force. В чем разница между GPUpdate и GPUpdate /force?

Команда gpupdate применяет только измененные политики, а команда GPUpdate /force заново переприменяет все политики клиента — и новые и старые (вне зависимости от того, были ли они изменены).

В большинстве случаев для обновления политик на компьютере нужно использовать gpupdate. В больших доменах Active Directory частое использование ключа /force при обновлении GPO вызывает большую нагрузку на контроллеры домена (т.к. компьютеры запрашивают заново все нацеленные на них или на пользователей политики).

Как мы уже говорили ранее групповые политики обновляются автоматически каждые 90 минут или во время загрузки компьютера. Поэтому в большинстве случае использование опции gpupdate /force не оправдано (особенно в различных скриптах) из-за высокой нагрузки на клиентские компьютеры, контроллеры домена и каналы передачи данных. Не стоит часто использовать параметр /force для принудительного обновления натсроек политик у клиентов, подключенных по медленным и нестабильным каналам передачи.

Вы можете добавить задержку (до 600 секунд) при обновлении политик с помощью параметра /wait:

Gpupdate /wait:30

Т.к. некоторые политики пользователя нельзя обновить в фоновом режиме, а только при входе пользователя в систему (установка программ, перенаправление папок и т.д.), вы можете выполнить logoff для текущего пользователя командой:

gpupdate /logoff

Некоторые настройки политик компьютера могут применится только при загрузке Windows, поэтому вы можете инициировать перезагрузку компьютера с помощью параметра /Boot:

gpupdate /Boot

Параметр /Sync указывает, что следующее применение политики должно выполняться синхронно. Активные применения политики происходят при перезагрузке компьютера или при входе пользователя в систему.

В PowerShell 3.0 был добавлен командлет Invoke-GPUpdate, который можно использовать для обновления политик на удаленных компьютерах. Например, следующая команда запустит удаленное обновление групповых политик на компьютере msk-PC-1-22:

Invoke-GPUpdate -Computer msk-PC-1-22 -Force

Вы можете удаленно запустить принудительное обновление политик на всех компьютерах в указанном OU Active Directory с помощью команд:

$Comps = Get-AdComputer -SearchBase "OU=Computers,OU=MSK,DC=vmblog,DC=ru" -Filter *

Foreach ($Comp in $Comps) {invoke-gpupdate -Computer $Comp.Name}

Как применить GPO к группе компьютеров в Active Directory

Групповая политика или GPO может применяться к компьютеру. Наиболее распространенный способ сделать это — связать GPO компьютера с OU компьютера . По умолчанию политика будет применяться ко всем компьютерам, входящим в эту OU. Если существует определенная политика только для нескольких конкретных компьютеров, то эти компьютеры должны быть сгруппированы в группу компьютеров Active Directory .В этой статье подробно рассказывается о , как применить GPO к группе компьютеров в Active Directory . Этот способ более эффективен, чем создание новых организационных единиц для этих компьютеров каждый раз, когда возникает такая необходимость.

Как применить GPO к группе компьютеров в Active Directory

В этом примере все компьютеры присоединены к домену с именем asaputra.com , а контроллер домена установлен на Windows Server 2012 R2 . Все клиентские компьютеры работают под управлением Windows 10 и расположены на Prod OU.

Объект групповой политики с именем « Политика защищенного компьютера » был создан и связан с Prod OU . По умолчанию объект групповой политики применяется ко всем компьютерам в этом подразделении.

В этой пошаговой инструкции ниже объясняется, как отфильтровать объект групповой политики « Политика безопасности компьютера », который будет применяться только к WKS002 и WKS003 .

1. Создайте группу

Группа должна быть создана в подразделении, к которому привязана политика.Откройте подразделение на консоли Active Directory Users and Computers , щелкните правой кнопкой мыши в пустой области, затем выберите New> Group

Укажите имя группы , затем выберите область действия группы Global и тип группы Security .

Щелкните OK , чтобы сохранить параметры и убедиться, что группа создана.

2. Добавьте целевые компьютеры в качестве члена группы

Дважды щелкните имя группы, чтобы открыть ее свойства.Выберите вкладку Members и нажмите кнопку Добавить .

Появится всплывающее окно. Нажмите кнопку Object Types и убедитесь, что установлен флажок Computers .

Теперь введите имена целевых компьютеров , разделенные точкой с запятой, затем нажмите кнопку Проверить имена . Если он набран правильно, имена будут подчеркнуты, как показано на рисунке ниже.

Убедитесь, что все целевые компьютеры теперь добавлены к члену группы, затем щелкните OK для подтверждения.После добавления компьютеров в группу перезагрузите компьютер, чтобы членство в группе вступило в силу.

3. Измените GPO Security Filtering

Переключитесь на консоль управления Group Policy Management Console . Выберите объект политики, который нужно изменить, и перейдите на вкладку Scope .

В разделе Security Filtering выберите группу Authenticated Users и нажмите кнопку Remove .

Затем, все еще находясь на Security Filtering , нажмите кнопку Add .

Введите имя группы, созданной на предыдущем шаге. Убедитесь, что он набран правильно, нажав кнопку Check Names , затем нажмите OK для подтверждения.

Убедитесь, что группа добавлена в список.

Наконец, для обеспечения работы политики прошедших проверку пользователей по-прежнему должны иметь как минимум доступ для чтения к политике . В том же объекте политики перейдите на вкладку Delegations и нажмите кнопку Add .

Добавьте группу Authenticated Users с разрешением Read , как показано на рисунке ниже.

Проверка

Мы можем проверить правильность применения политики. На клиентском компьютере откройте командную строку с повышенными привилегиями и используйте команду gpresult / r / SCOPE COMPUTER . На компьютерах, которые входят в группу SECURED_COMPUTER , то есть WKS002 и WKS003 , результат покажет, что политика применяется как правило .

Но на компьютере, который не входит в группу, результат покажет, что политика отфильтрована .

Имейте в виду, что применение GPO к группе компьютеров может быть немного сложным . Если вы видите, что объект групповой политики фильтруется на компьютере, который является членом целевой группы, то есть вероятность, что компьютер еще не осознал, что он был членом группы. В этом случае, , необходима перезагрузка компьютера, чтобы обновить свое членство в группе .Чтобы проверить членство в группе компьютеров, используйте ту же команду, что и выше, и прокрутите вниз до нижнего раздела, где вы увидите эту информацию.

Вот как применить GPO к группе компьютеров в Active Directory .

Следующие две вкладки изменяют содержимое ниже.Я практикующий ИТ-специалист со специализацией в сетевой и серверной инфраструктуре. У меня есть многолетний опыт проектирования, анализа, эксплуатации и оптимизации инфраструктурных решений для сетей масштаба предприятия.Вы можете отправить мне сообщение в LinkedIn или электронное письмо по адресу [email protected], чтобы узнать подробнее о материалах, которые я написал, или о возможности сотрудничества в проекте.

Применение групповой политики | Документы Microsoft

- 2 минуты на чтение

В этой статье

Политикаприменяется при запуске компьютера и при входе пользователя в систему.Когда пользователь включает компьютер, система применяет компьютерную политику. Когда пользователь входит в систему в интерактивном режиме, система загружает профиль пользователя, а затем применяет политику пользователя.

Примечание

Это обзорная тема для разработчиков, которые пишут код, взаимодействующий с групповой политикой. Дополнительные сведения о групповых политиках и о том, как применять их от имени администратора, см. В разделе Групповая политика для начинающих.

При желании полисможно повторно применять на периодической основе. По умолчанию политика повторно применяется каждые 90 минут.Чтобы установить интервал, с которым политика будет применяться повторно, используйте редактор объектов групповой политики. Политика также может быть применена повторно по запросу. Чтобы немедленно обновить текущие параметры политики, приложения могут вызвать функцию RefreshPolicy ; администраторы могут вызвать утилиту командной строки Gpupdate.exe.

При применении политики система запрашивает у службы каталогов список объектов групповой политики для обработки. Каждый объект групповой политики связан с контейнером Active Directory, к которому принадлежит компьютер или пользователь.По умолчанию система обрабатывает объекты групповой политики в следующем порядке: локальный, сайт, домен, затем организационная единица. Таким образом, компьютер или пользователь получает параметры политики последнего обработанного контейнера Active Directory.

При обработке GPO система проверяет список управления доступом (ACL), связанный с GPO. Если запись управления доступом (ACE) запрещает компьютеру или пользователю доступ к GPO, система не применяет параметры политики, указанные в GPO. Если ACE разрешает доступ к GPO, система применяет параметры политики, указанные в GPO.

Имейте в виду, что развертывание приложения происходит только во время запуска системы или интерактивного входа пользователя в систему, а не на периодической основе. Это предотвращает нежелательные результаты, такие как удаление или обновление используемого приложения. Однако параметры политики на основе реестра и параметры политики безопасности применяются периодически.

Для получения дополнительной информации см. Обработка политики. Дополнительные сведения о программном взаимодействии с параметрами групповой политики с помощью этого поставщика см. В разделах «Использование API групповой политики».

AEG: Как создать и связать GPO в Active Directory :: AEG: Как создать и связать GPO в Active Directory :: GlobalSign Support

AEG: как создать и связать объект групповой политики в Active Directory

AEG: как создать и связать объект групповой политики в Active Directory

Введение

Эта статья расскажет, как создать и связать групповую политику в Active Directory.Если это не то решение, которое вы ищете, поищите его в строке поиска выше.

Руководящие принципы

Создание объекта групповой политики — довольно простая задача, если вы знаете, какие параметры нужно изменить и как применить их к конечным точкам, на которые вы пытаетесь воздействовать. Эти инструкции должны быть выполнены пользователем, который является членом группы владельцев-создателей групповой политики, на контроллере домена с управлением групповой политикой.

Откройте Управление групповой политикой, перейдя в меню Пуск > Инструменты администрирования Windows , затем выберите Управление групповой политикой .

Щелкните правой кнопкой мыши Объекты групповой политики , затем выберите Новый , чтобы создать новый объект групповой политики.

Введите имя нового объекта групповой политики, по которому вы сможете легко определить, для чего он нужен, затем щелкните OK .

Выберите GPO из списка Объекты групповой политики , затем в разделе Security Filtering добавьте и удалите пользователей, группы и компьютеры, к которым должен применяться GPO.

Щелкните правой кнопкой мыши объект групповой политики и выберите Edit .Измените любую политику, которую вы хотите применить, в Конфигурации компьютера и \ или пользователя. По завершении закройте редактор GPO.

Примечание. Проверьте раздел «Политики открытого ключа», чтобы узнать, как настроить политики для AEG.Теперь объект групповой политики создан, но вам все еще нужно связать его. Найдите подразделение или домен, к которому вы хотите применить GPO, затем щелкните его правой кнопкой мыши и выберите Link an Existing GPO …, затем выберите свой GPO из списка и нажмите OK .

Примечание. Наследование определяет, какой объект групповой политики будет иметь приоритет над настройками другого. Уровни, к которым могут применяться объекты групповой политики, от самого низкого до самого высокого приоритета:

- Локальный — это политики, применяемые локально к системе и пользователю.

- Сайт — Политики, применяемые ко всему, что является членом сайта, переопределят параметры, настроенные на локальном уровне.

- Домен — параметры в объектах групповой политики, связанных с доменом, переопределят параметры, настроенные в объекте групповой политики, который связан на локальном уровне и на уровне сайта.

- Организационная единица — связанные здесь объекты групповой политики имеют приоритет над любыми другими объектами групповой политики, кроме тех, которые связаны с подчиненным подразделением или объектом групповой политики, помеченным как принудительно.

- Принудительный — Принудительный объект групповой политики переопределит настройки всех других объектов групповой политики, если он не заблокирован наследованием блока.

Как применить параметры локальной групповой политики Windows 10 к определенным пользователям

В Windows 10 редактор локальной групповой политики представляет собой полезную консоль, которая предоставляет системным администраторам и технически подкованным пользователям центральный узел для настройки расширенных параметров системы, что в противном случае было бы невозможно с помощью приложения «Параметры» или устаревшей панели управления.

Единственное предостережение при использовании этой оснастки консоли Microsoft Management Console (MMC) заключается в том, что любая изменяемая вами политика повлияет на каждого пользователя, настроенного на устройстве, поскольку встроенный редактор не позволяет применять изменения только для определенных пользователей.

Однако, если вы используете компьютер с Windows 10 совместно с другими пользователями, можно создать оснастку локальной групповой политики для конкретного пользователя (LGPO) (которую можно сохранить в виде файла), которая позволит вам применять параметры групповой политики к конкретного пользователя или группы пользователей, не меняя возможности вашей учетной записи.

VPN-предложения: пожизненная лицензия за 16 долларов, ежемесячные планы за 1 доллар и более

В этом руководстве по Windows 10 мы расскажем, как изменить дополнительные параметры системы для конкретного пользователя или группы.

Как применить параметры групповой политики к конкретному пользователю в Windows 10

Чтобы настроить дополнительные параметры для определенных пользователей в Windows 10, выполните следующие действия:

- Открыть Старт .

- Найдите MMC и щелкните верхний результат, чтобы открыть консоль управления Microsoft.

- Щелкните меню Файл .

Выберите опцию Добавить / удалить оснастку .

Источник: Windows Central- В разделе «Доступные оснастки» выберите оснастку Редактор объектов групповой политики .

Нажмите кнопку Добавить .

Источник: Windows CentralНажмите кнопку Обзор .

Источник: Windows Central- Щелкните вкладку Пользователи .

Выберите пользователя или группу, для которых необходимо применить определенный набор конфигураций.

Источник: Windows CentralПодсказка: Если вы пытаетесь изменить настройки для пользователей с учетной записью Стандартный пользователь , выберите из списка Non-Administrators .

- Нажмите кнопку ОК .

- Щелкните кнопку Finish .

- Нажмите кнопку ОК .

- Щелкните меню Файл .

Выберите опцию Сохранить как .

Источник: Windows Central- Подтвердите имя оснастки.

- Выберите место для хранения консоли.

- Нажмите кнопку Сохранить .

Выполнив эти шаги, вы можете использовать новую консоль для установки пользовательских политик, которые будут применяться только к этому конкретному пользователю или группе пользователей.

Например, если вы используете устройство совместно с другими пользователями, вы можете отключить доступ к приложению «Настройки» и панели управления, чтобы пользователи не могли вносить изменения в систему, или вы можете настроить взаимодействие, включив и отключив определенные функции, не затрагивая вашу учетную запись.

В данном руководстве мы сосредоточили внимание на Windows 10, но, поскольку редактор локальной групповой политики существует уже давно, те же инструкции применимы и для Windows 8.1 и Windows 7.

Дополнительные ресурсы по Windows 10

Дополнительные полезные статьи, статьи и ответы на распространенные вопросы о Windows 10 см. На следующих ресурсах:

будущее сейчасВам нравится название Windows 11?

Мы на пороге самого большого за долгое время падения новостей о Windows.Может ли это быть презентация Windows 11, и если да, то это название ОС вас волнует?

Как применить объект групповой политики к отдельным пользователям или компьютеру

На прошлой неделе я показал вам, как исключить отдельных пользователей из применения объекта групповой политики (GPO), и на этот раз я покажу вам, как правильно применить GPO к отдельному пользователю или компьютеру. Как я уже упоминал ранее, всегда лучше использовать группы безопасности с фильтрацией GPO, даже если вы собираетесь применять ее только к одному пользователю или компьютеру.Это позволяет избежать необходимости возвращаться и изменять фильтрацию безопасности GPO, если вам понадобится добавить в политику дополнительные объекты в будущем.

Примечание. Прежде чем я начну, я должен указать на распространенную здесь ошибку — удаление каталога «Прошедшие проверку» из раздела «Фильтрация безопасности» объекта групповой политики.

НЕ ДЕЛАЙТЕ ЭТОГО !!!

Вы никогда не должны делать это, поскольку это может вызвать сообщения об ошибках «Недоступен» (см. Изображение ниже) для объектов групповой политики в консоли управления групповой политикой для всех, кто не является администратором домена.Это происходит из-за того, что вы удалили для пользователя возможность читать содержимое GPO, но не волнуйтесь, это не означает, что политика будет применена к этому пользователю.

Шаг 1. Выберите объект групповой политики в консоли управления групповой политикой (GPMC) и щелкните вкладку «Делегирование», а затем нажмите кнопку «Дополнительно».

Шаг 2. Выберите группу безопасности «Прошедшие проверку», затем прокрутите вниз до разрешения «Применить групповую политику» и снимите флажок «Разрешить».

Примечание. Разрешение «Разрешить» для «Чтения» по-прежнему должно оставаться отмеченным, поскольку это предотвращает появление сообщения о недоступности, как упомянуто выше.

Шаг 3. Теперь нажмите кнопку «Добавить» и выберите группу (рекомендуется), к которой вы хотите применить эту политику. Затем выберите группу (например, «Учетные пользователи») и прокрутите список разрешений до опции «Применить групповую политику», а затем отметьте разрешение «Разрешить».

Эта групповая политика теперь будет применяться только к пользователям или компьютерам, которые входят в группу безопасности «Пользователи учета».Однако вам все равно нужно помнить, что пользователь и / или компьютер по-прежнему должны находиться в области действия объекта групповой политики для применения этой политики.

Правильный приоритет объектов групповой политики

Group Policy — это технология управления конфигурацией, включенная в Microsoft Windows Server Active Directory. Если вам нужно включить детальный контроль параметров Windows и Windows Server, то лучшим решением будет групповая политика. Но групповая политика может быстро усложняться, потому что каждый объект групповой политики (GPO) может иметь сотни настроек как для пользователей, так и для компьютеров, а несколько GPO с возможно конфликтующими настройками могут быть связаны с данным сайтом Active Directory, доменом или организационной единицей (OU). .В этой статье я объясню, как определить приоритет групповой политики, чтобы вы могли правильно применить групповую политику и обеспечить соблюдение необходимых политик безопасности.

Местная политика

Прежде чем мы начнем говорить о групповой политике, которая дает системным администраторам возможность централизованно управлять настройками Windows, стоит знать, что все устройства Windows имеют локальную политику. Локальная политика всегда заменяется параметрами в объектах групповой политики. Поэтому, как правило, локальную политику следует использовать только для настройки параметров для устройств, которые не присоединены к домену Active Directory.

Групповая политика Active Directory

Объекты групповой политикидолжны быть связаны с сайтом, доменом или подразделением Active Directory, прежде чем они будут применены к компьютерам и пользователям. Объекты групповой политики применяются к объекту, с которым они связаны, и ко всем его дочерним объектам. Например, объект групповой политики, связанный с сайтом, также будет применяться к объектам в доменах и подразделениях этого сайта. Объекты групповой политики, связанные с организационным подразделением, будут применяться ко всем объектам в этом подразделении и любых дочерних подразделениях.

Для просмотра или редактирования объектов групповой политики используйте консоль управления групповой политикой (GPMC) в меню «Инструменты» диспетчера сервера.Параметры объекта групповой политики организованы так же, как и локальная политика, но дополнительная категория, называемая предпочтениями групповой политики, предоставляет дополнительные параметры, которые позволяют администраторам настраивать среды пользователей.

Применение групповой политики к сайтам

Если вы свяжете объект групповой политики с сайтом, его настройки будут применяться ко всем объектам на этом сайте; считается, что объекты попадают в сферу управления GPO. С одним сайтом можно связать более одного объекта групповой политики, и эти объекты групповой политики могут иметь конфликтующие настройки.В этом случае нужно понимать, какие настройки будут применены. Например, если один и тот же параметр настроен по-разному в двух или более объектах групповой политики, которые все связаны с данным сайтом, какой объект групповой политики будет иметь приоритет? Ответ — объект групповой политики с наименьшим порядковым номером ссылки. Номера порядка связывания показывают приоритет групповой политики и определяют порядок обработки групповой политики.

Чтобы увидеть порядковый номер связывания объектов групповой политики для сайта, откройте консоль управления групповыми политиками и разверните свой домен Active Directory. Затем выполните следующие действия:

Шаг №1.Щелкните правой кнопкой мыши Sites и выберите Show Sites…

Шаг №2. В диалоговом окне Показать сайты отметьте сайты, которые вы хотите видеть в консоли управления групповыми политиками, и нажмите ОК .

Шаг №3. Разверните сайты в GPMC. Вы увидите все сайты, которые вы настроили в Active Directory. Сайт по умолчанию называется Default-First-Site-Name, хотя его можно переименовать.

Шаг №4. Щелкните на одном из сайтов.

Рисунок 1. Проверка порядка ссылок.

Шаг №5. На вкладке Связанные объекты групповой политики вы увидите список объектов групповой политики, связанных с сайтом. Возможно, нет связанных объектов групповой политики. Если есть какие-либо связанные объекты групповой политики, вы увидите их порядковые номера ссылок, которые показывают порядок приоритета. Чем выше число, тем меньше приоритет у объекта групповой политики. Например, настройки в объекте групповой политики с порядковым номером 2 всегда имеют приоритет над настройками в объекте групповой политики с порядковым номером 3.

Шаг №6.Чтобы изменить номер порядка связывания объекта групповой политики, щелкните объект групповой политики и с помощью стрелок вверх и вниз слева переместите его в нужное место в списке.

Применение групповой политики к доменам и организационным единицам

Объекты групповой политикимогут быть связаны с доменами и подразделениями так же, как они могут быть связаны с сайтами. Политика домена по умолчанию связана с каждым доменом по умолчанию. Наивысший приоритет имеют объекты групповой политики, связанные с организационными подразделениями, за ними следуют объекты, связанные с доменами. Объекты групповой политики, связанные с сайтами, всегда имеют наименьший приоритет.

Чтобы понять, какие GPO связаны с доменом или OU, щелкните домен или OU в GPMC и выберите вкладку Linked Group Policy Objects . Для более широкого обзора выберите вкладку Group Policy Inheritance , на которой также будут показаны объекты групповой политики, связанные с родительскими доменами и подразделениями. Объекты групповой политики с меньшим номером приоритета обрабатываются последними и имеют приоритет над объектами групповой политики с более высоким номером.

Рисунок 2. Проверка приоритета GPO для GPO, связанных с доменом или OU.

Не забывайте, что объекты групповой политики, связанные с сайтами, также применяются к дочерним объектам сайта и применяются как часть порядка обработки. Однако объекты групповой политики, связанные с сайтами, не отображаются на вкладке «Наследование групповой политики», поскольку GPMC не знает, какие пользователи и объекты компьютеров находятся на данном сайте AD в конкретное время.

ИТ-консультант и автор, специализирующийся на технологиях управления и безопасности.Рассел имеет более чем 15-летний опыт работы в ИТ, он написал книгу по безопасности Windows и стал соавтором текста для серии официальных академических курсов Microsoft (MOAC).

Как проверить, какие объекты групповой политики применены

В этом руководстве вы узнаете, как использовать инструмент командной строки GPResult для проверки того, какие объекты групповой политики применяются к пользователю или компьютеру.

GPResult — это инструмент командной строки, который отображает информацию о результирующем наборе политик (RsoP) для пользователя и компьютера. Другими словами, он создает отчет, в котором отображаются объекты групповой политики, применяемые к пользователю и компьютеру.

Если вы используете групповую политику в своей среде, вам определенно следует знать, как использовать этот инструмент.

Видеоурок по GPResult

Если вам не нравятся видеоуроки или вам нужна дополнительная информация, продолжайте читать инструкции ниже.

Рекомендуемый инструмент: SolarWinds Server & Application Monitor

Групповая политика— это эффективный способ для администраторов контролировать параметры политики, развертывать программное обеспечение, применять разрешения и т. Д. Во всем домене.

Когда у вас есть несколько объектов групповой политики, вам нужен способ проверить, применяются ли эти объекты к пользователю или компьютеру.

Именно для этого был создан GPresult.

Давайте посмотрим на приведенный ниже пример. У меня есть 4 объекта групповой политики, применяемые на разных уровнях домена.Один в корневом каталоге, два в ADPro Computers и один в пользовательском OU ADPRo.

Как узнать, работают ли они?

Как я могу проверить, правильно ли применяются эти GPO?

В следующем разделе я покажу вам, как именно использовать gpresult для проверки применения этих объектов групповой политики.

Команда GPResult включена в Windows Server версии 2008 и выше. Он также включен в клиентскую версию Windows 7 и выше.

Примеры результатов GPR

Совет: Запустите командную строку от имени администратора, иначе у вас могут возникнуть проблемы с командой, возвращающей настройки компьютера.

Показать все примененные объекты групповой политики, примененные к (пользователю и компьютеру)

gpresult / r

Это наиболее частое использование команды gpresult, быстрый способ отобразить все объекты групповой политики для пользователя и компьютера.

Он будет отображать порядок GPO, отображает такие детали, как последний раз, когда была применена групповая политика, с какого контроллера домена она запущена, членами каких групп безопасности являются пользователь и компьютер.

На снимке экрана моей консоли управления групповой политикой должно быть 3 объекта групповой политики, которые применяются к компьютеру, и один — к пользователю.Давайте посмотрим на результаты команды, чтобы убедиться, что это происходит.

Я вижу под применяемыми объектами групповой политики, что применяются все три объекта групповой политики.

Теперь давайте проверим пользовательские GPO. Да, я вижу, что применяется объект групповой политики «Пользователи — настройки браузера».

Показать объекты групповой политики, примененные к конкретному пользователю

Если вы не хотите видеть объекты групповой политики пользователя и компьютера, вы можете использовать параметр области, чтобы указать пользователя или компьютер.

gpresult / r / scope: пользователь

Показать объекты групповой политики, примененные к определенному компьютеру

gpresult / r / scope: компьютер

Показать объекты групповой политики, примененные на удаленном компьютере

gpresult / s pc2 / r

Создать отчет в формате HTML

Создает отчет в формате html о примененных объектах групповой политики.