«Вконтакте» — «Одноклассники» — 1:0 | Публикации

На минувшей неделе численность пользователей «Вконтакте» перевалила за 30 млн. Как и предсказывал ранее «Частный корреспондент», его соперник — сеть «Одноклассники» — продолжает сдавать позиции. И если раньше «Вконтакте» брал качеством — глубиной просмотра и посещаемостью, но уступал по количеству регистраций, то сейчас социальная сеть Павла Дурова сравняла счет пользователей с «Одноклассниками» и, похоже, скоро оставит их далеко позади. В чем же секрет ее успеха?

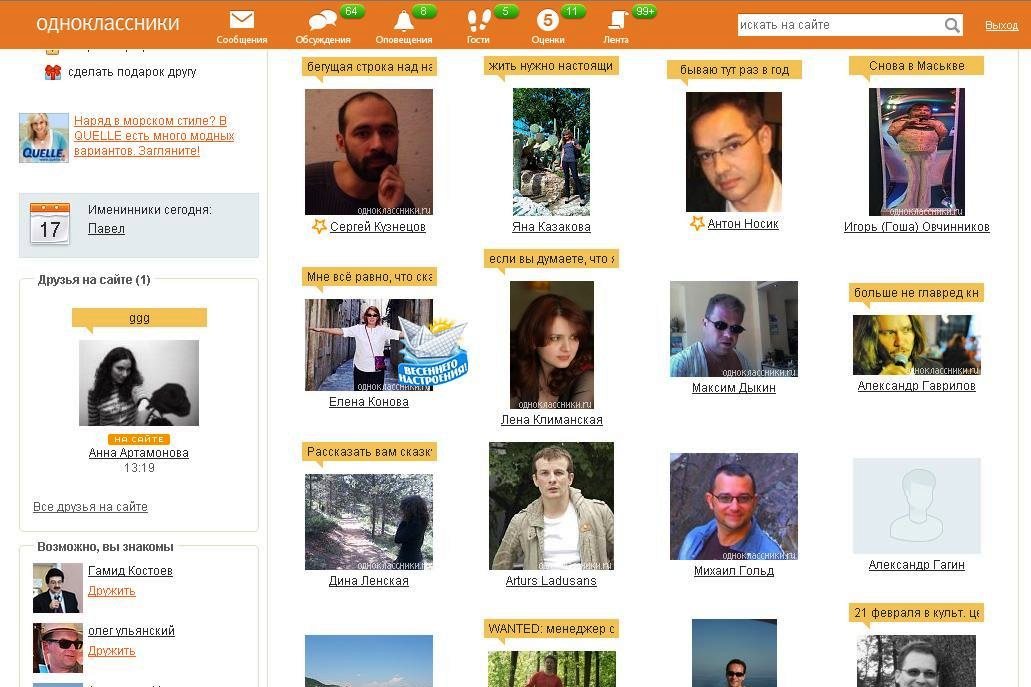

Поначалу «Одноклассники» выстрелили по многочисленным, но не слишком опытным пользователям 25—50 лет, которые мучились ностальгией. Каждый по-своему. В «Одноклассниках» им помогли найти друг друга, посмотреть, как «годы не пощадили», и вновь почувствовать себя не одинокими. Особенно благодаря разделу «Гости». Кто-то ведь заходил, значит, я кому-то еще нужен.

На смену сервису для ностальгирующих пришел сервис для коммуницирующих. То есть для молодых и продвинутых. Удивительно, но огромную часть пользователей «Вконтакте» составляют подростки. В графе «Возраст» можно выбрать год начиная с 1996-го. Этим пользователям сейчас 12—13 лет, и их «Вконтакте» — полмиллиона!

То есть для молодых и продвинутых. Удивительно, но огромную часть пользователей «Вконтакте» составляют подростки. В графе «Возраст» можно выбрать год начиная с 1996-го. Этим пользователям сейчас 12—13 лет, и их «Вконтакте» — полмиллиона!

Молодую аудиторию невозможно удержать только функцией обмена сообщениями (у них для этого есть ICQ, Skype, Google Talk) и возможностью выкладывать фотографии (у них есть блог и свои альбомы в Сети). Нужно что-то большее. И «Вконтакте» об этом знают.

Кроме того, пользователи «Одноклассников», которые раньше боялись всплывающих окон и не хотели даже пробовать учиться пользоваться интернетом, за последние годы осмелели и благодаря детям/необходимости/любопытству освоились в Мировой паутине гораздо лучше. Теперь они могут перейти на «Вконтакте», где собираются их дети. Вот, например, моя мама в 45 лет освоила не только «Контакт», но и Skype, YouTube, Intv.ru и теперь забрасывает меня ссылками! Скоро я собираюсь научить ее пользоваться торрентами.

Ничего удивительного. Аудитория интернета растет не только вширь, но и вглубь. За три года с момента возникновения в России социальных сетей аудитория изменилась очень существенно. Отныне пользователь хочет всё и сразу в одном сервисе. Для этого Google сделал свой браузер Chrome, позволяющий самостоятельно формировать домашнюю страницу из превью самых нужных сайтов, в почте Gmail есть удобный редактор для самодельных сайтов. Идя навстречу людям, интернет-газета Guardian открыла раздел с объявлениями о поиске работы. Вот и «Вконтакте» тоже сделали ставку на много полезных и бесполезных сервисов. И ставка сыграла!

С самого начала соцсети была музыка и видео, которое можно залить себе самостоятельно или найти по поиску у других участников сети. Функция, призванная помочь юзерам выразить свои музыкальные и прочие пристрастия, вылилась в итоге в массу более широких возможностей для пользователей.

Во-первых, сегодня в «Вконтакте» можно найти практически любую музыку и добавить в свой плей-лист. Кстати, на днях добавлять стало удобнее: после нажатия кнопки «Добавить» вас больше не перебрасывает в ваш лист, а оставляет в поиске, так что добавлять музыку можно быстрее и проще.

Кстати, на днях добавлять стало удобнее: после нажатия кнопки «Добавить» вас больше не перебрасывает в ваш лист, а оставляет в поиске, так что добавлять музыку можно быстрее и проще.

Во-вторых, это музыкальные клипы. Их, конечно, не так много, как на YouTube, зато на порядок меньше самодеятельных домашних видео под заголовками с именами известных исполнителей, под которыми прячется короткометражка в духе «мы за столом чего только не пили и не пели».

Но главное — «Вконтакте» можно посмотреть фильмы целиком, чего нет на YouTube и RuTube, да еще чаще всего в гораздо лучшем качестве, чем на Intv.ru. Многие энтузиасты заливают фильмы сами к себе, но проще найти всё это в соответствующих группах: «Коллекция мультфильмов В Контакте», «Коллекция аниме В Контакте», «Коллекция сериалов в Контакте» и т.д.

Группы «Вконтакте» — отдельная история. Именно они сочетают в себе всё лучшее из комьюнити в блогах и почти забытых чатов, одновременно являясь инструментом привлечения пользователей. На данный момент «Вконтакте» существует 5,4 млн групп. Большинство из них — группы людей с общим признаком: выпускники одного класса, школы, вуза; любители отдыхать дикарем, спускаться по реке на байдарке; носители одного имени или одной фамилии. Также существует бесчисленное множество, откровенно говоря, дурацких групп, например «Мы запиваем водку пивом!!!» или «Клуб любителей потыкать в кнопку, чтобы лифт быстрее ехал, и повозить мышь, чтобы страница быстрее загружалась». Ссылки на группы не даем осознанно, дабы не размножать глупость.

На данный момент «Вконтакте» существует 5,4 млн групп. Большинство из них — группы людей с общим признаком: выпускники одного класса, школы, вуза; любители отдыхать дикарем, спускаться по реке на байдарке; носители одного имени или одной фамилии. Также существует бесчисленное множество, откровенно говоря, дурацких групп, например «Мы запиваем водку пивом!!!» или «Клуб любителей потыкать в кнопку, чтобы лифт быстрее ехал, и повозить мышь, чтобы страница быстрее загружалась». Ссылки на группы не даем осознанно, дабы не размножать глупость.

Есть «Вконтакте» и куда более полезные группы: фан-клубы музыкантов, например группа, посвященная творчеству самородка Севы, группа любителей журнала Esquire и, наконец, созданная на днях группа «Частного корреспондента», где мы советуемся с нашими читателями, устраиваем опросы по самым волнующим темам и ищем новых частных корреспондентов.

Группы «Вконтакте» используются и в коммерческих целях. Компании создают специальные приложения именно под «Вконтакте», а дальше пользователь за более широкими возможностями идет на сайт разработчика. Эти приложения чаще всего имеют развлекательный характер. Среди более чем 76 500 приложений можно найти всё что угодно: всегда востребованный конкурс красоты, симулятор «Научись играть на гитаре™» или неожиданная игра «Бухой Спайдермен».

Эти приложения чаще всего имеют развлекательный характер. Среди более чем 76 500 приложений можно найти всё что угодно: всегда востребованный конкурс красоты, симулятор «Научись играть на гитаре™» или неожиданная игра «Бухой Спайдермен».

На некоторых приложениях «Вконтакте» зарабатывает деньги. Но не на пользователях, а на производителях. Например, есть приложение с забавной флеш-игрой «Почувствуй себя врачом!», спонсором которой выступает виртуальный оператор «Звони бесплатно», или приложение «Телевидение — Онлайн ТВ», «любезно предоставленное сервисами «Акадо» и RuTube», как написано на странице.

Из всего этого получается, что «Вконтакте» вышел за пределы понятия «социальная сеть» в куда более широкое — «социальное пространство», где можно не только налаживать связи, но и развлекаться и получать новую информацию не с помощью френдов, а с помощью сервисов. Мы считаем, что «Вконтакте» сделал «Одноклассников» 1:0.

| import os | |

| import random | |

| def talk(text): | |

| print(text) | |

| os.system(‘pause’) | |

| os.system(‘cls’) | |

| talk(»’Ты проснулся на ебаной свалке. | |

| Какого хуя ты вообще здесь забыл ?»’) | |

| talk(‘Энивей, ты встал и отряхнулся.’) | |

| talk(‘Внезапно выскакивает бомж! Ебаный в рот , он хочет твоей смерти!!!’) | |

| talk(‘*Бомж напал на вас*’) | |

| hero_hp=100 | |

| enemy_hp=100 | |

| hero_contr=0 | |

| while enemy_hp>0 : | |

os. system(‘cls’) system(‘cls’) | |

| print(‘Бомж hp:’+str(enemy_hp)) | |

| print(‘Ты hp:’+str(hero_hp)) | |

| print(‘Что будешь делать ?’) | |

| print(‘ебнуть палкой — 1’) | |

| print(‘дефнуть — 2’) | |

| hero_action=0 | |

| hero_action=input() | |

| hero_crit=random.choice([0, 1]) | |

| if hero_action==(‘1’): | |

| os.system(‘cls’) | |

| hero_attack=3+3*hero_crit+3*hero_contr | |

| enemy_attack=3 | |

| enemy_hp=enemy_hp-hero_attack | |

| hero_hp=hero_hp-enemy_attack | |

| print(‘Ты хуяришь бомжа палкой! А он хуярит в ответ!’) | |

| if hero_crit>0: | |

| print(‘ЕБАТЬ ЕГО В СРАКУ , КРИТ!!’) | |

| if hero_contr==1: | |

| print(‘Так как ты защищлся в прошлом ходу , ты контратакуешь и хуяришь сильнее!’) | |

| hero_contr=0 | |

os. system(‘pause’) system(‘pause’) | |

| elif hero_action==(‘2’): | |

| os.system(‘cls’) | |

| hero_attack=0 | |

| enemy_attack=2 | |

| hero_contr=1 | |

| hero_hp=hero_hp-enemy_attack | |

| talk(‘Ты пытаешься защитится!’) | |

| else: | |

| os.system(‘cls’) | |

| talk(‘ХУЛИ ТЫ СТОИШЬ! ХУЯРЬ ЕГО! ОН тебя ПИЗДИТ’) | |

| enemy_attack=10 | |

| hero_hp=hero_hp-enemy_attack | |

| if hero_hp<=0: | |

| enemy_hp=0 | |

| if hero_hp>0: | |

os. | |

| print(‘Забеись, ты выжил.Бомж уже на пути к своей мамаше.’) | |

| os.system(‘pause’) | |

| if hero_hp<=0: | |

| os.system(‘cls’) | |

| print(‘Ты проебал свою жизнь и анальную девтсвенность’) | |

| os.system(‘pause’) |

пиодноклассники · PyPI

Оболочка REST API Одноклассников.

Описание проекта

Эта библиотека состоит из интерфейса API для Одноклассников и Промежуточное ПО Django, которое помогает его настроить.

Пример использования:

импортировать пиодноклассники pyodnoklassniki.app_pub_key = 'CBAJ...BABA' pyodnoklassniki.app_secret_key = '123...XYZ' ok_api = pyodnoklassniki.ОдноклассникиAPI( access_token='kjdhfldjfhgldsjhfglkdjfg9ds8fg0sdf8gsd8fg') пытаться: распечатать ok_api.users.getCurrentUser() кроме pyodnoklassniki.OdnoklassnikiError as exc: распечатать отл

Вы можете обнаружить, что настройка библиотеки с помощью Django Middleware более удобный.

MIDDLEWARE_CLASSES = (

# ...

'pyodnoklassniki.contrib.django.middleware.PyOdnoklassnikiMiddleware',

# ...

)

ПЕДНОКЛАССНИКИ = {

'app_pub_key': 'CBAJ...BABA',

'app_secret_key': '123...XYZ',

} Использовать точечную нотацию для вызова метода API. Параметры запроса передаются как аргументы ключевых слов. Коды ошибок Одноклассников сгруппированы по смыслу в exceptions.py, но OdnoklassnikiError может быть достаточно. Полный список методов API и коды ошибок смотрите в документации API Одноклассников.

попробовать:

ответ = ok_api.group.getUserGroupsV2()

кроме pyodnoklassniki.OdnoklassnikiError as exc:

печатать отл.

еще:

для группы в ответе ['группы']:

распечатать ok_api.group.getInfo(uids=group['groupId'],

fields='name, description') Вы также можете обработать определенный код ошибки, такой как PARAM_SESSION_EXPIRED.

из пиодноклассников ошибки импорта

пытаться:

ответ = ok_api.users.getCurrentUser()

кроме pyodnoklassniki.AuthError as exc:

если exc.code == errors.PARAM_SESSION_EXPIRED:

# Продлить сеанс...

пройти Детали проекта

Эта версия

1.0.0

0,12

0,11

0.2.1

0,2

0,1

Загрузить файлы

Загрузить файл для вашей платформы. Если вы не уверены, что выбрать, узнайте больше об установке пакетов.

Исходный дистрибутив

pyodnoklassniki-1.0.0.tar.gz (5,3 КБ посмотреть хеши)

Загружено источник

Закрывать

Хэши для pyodnoklassniki-1.

0.0.tar.gz

0.0.tar.gz| Алгоритм | Дайджест хэша | |

|---|---|---|

| SHA256 | b44272d2fced159a8a128da6a5ab33a8ac03a50a5b00b77f36d31e5e4395edf9 | |

| МД5 | 102b350f37b91ac98729a7825c2ba231 | |

| БЛЕЙК2-256 | 03e25f954c7c0d06a579ae5d3003a60622b932bb284e560965d2df80e89f3da9 |

Защита клиентов от злоумышленников из частного сектора с использованием эксплойтов нулевого дня и вредоносных программ DevilsTongue

Центр Microsoft Threat Intelligence Center (MSTIC) вместе с Microsoft Security Response Center (MSRC) обнаружил злоумышленника из частного сектора, или PSOA, которого мы называем SOURGUM, у которого уже исправлены эксплойты Windows 0-day (CVE -2021-31979 и CVE-2021-33771).

Частные участники наступательных операций — это частные компании, которые производят и продают кибероружие в пакетах «взлом как услуга», часто правительственным учреждениям по всему миру, для взлома компьютеров, телефонов, сетевой инфраструктуры и других устройств своих целей. С помощью этих хакерских пакетов правительственные учреждения обычно выбирают цели и сами проводят фактические операции. Инструменты, тактика и процедуры, используемые этими компаниями, только усложняют, масштабируют и изощренны атаки. Мы серьезно относимся к этим угрозам и вместе с нашими партнерами быстро предприняли шаги по внедрению новейших средств защиты для наших клиентов.

MSTIC считает SOURGUM базирующейся в Израиле частной наступательной группировкой. Мы хотели бы поблагодарить Citizen Lab в школе Munk при Университете Торонто за предоставление образца вредоносного ПО, которое инициировало эту работу, и их сотрудничество в ходе расследования. В своем блоге Citizen Lab с большой уверенностью утверждает, что SOURGUM — израильская компания, широко известная как Candiru. В отчетах третьих сторон указывается, что Candiru производит «инструменты для взлома, [которые] используются для взлома компьютеров и серверов» 9.0136 .

В отчетах третьих сторон указывается, что Candiru производит «инструменты для взлома, [которые] используются для взлома компьютеров и серверов» 9.0136 .

Как мы сообщали в блоге Microsoft on the Issues, Microsoft и Citizen Lab работали вместе, чтобы обезвредить вредоносное ПО, используемое SOURGUM, которое нацелено на более чем 100 жертв по всему миру, включая политиков, правозащитников, журналистов, ученых, посольство рабочих и политических диссидентов. Чтобы ограничить эти атаки, Microsoft создала и встроила в свои продукты средства защиты от этой уникальной вредоносной программы, которую мы назвали DevilsTongue . Мы поделились этими средствами защиты с сообществом безопасности, чтобы мы могли коллективно бороться с этой угрозой и смягчать ее. Мы также выпустили обновление программного обеспечения, которое защитит пользователей Windows от соответствующих эксплойтов, которые злоумышленник использовал для доставки своего сложного вредоносного ПО.

SOURGUM виктимология

В сообщениях СМИ (1, 2, 3) указывается, что PSOA часто продают эксплойты Windows и вредоносное ПО в пакетах «взлом как услуга» государственным учреждениям. Агентства в Узбекистане, Объединенных Арабских Эмиратах и Саудовской Аравии входят в список предполагаемых предыдущих клиентов Candiru. Таким образом, эти агентства, вероятно, сами выбирают, на кого ориентироваться, и сами проводят кибероперации.

Агентства в Узбекистане, Объединенных Арабских Эмиратах и Саудовской Аравии входят в список предполагаемых предыдущих клиентов Candiru. Таким образом, эти агентства, вероятно, сами выбирают, на кого ориентироваться, и сами проводят кибероперации.

Корпорация Майкрософт выявила более 100 жертв вредоносного ПО SOURGUM, и эти жертвы настолько разнообразны по географическому признаку, насколько можно было бы ожидать, когда считается, что различные правительственные учреждения выбирают цели. Примерно половина жертв была обнаружена в Палестинской автономии, при этом большинство оставшихся жертв находятся в Израиле, Иране, Ливане, Йемене, Испании (Каталония), Великобритании, Турции, Армении и Сингапуре. Чтобы было ясно, идентификация жертв вредоносного ПО в стране не обязательно означает, что агентство в этой стране является клиентом SOURGUM, поскольку международный таргетинг является обычным явлением.

Любые предупреждения Microsoft 365 Defender и Microsoft Defender для конечной точки, содержащие имена обнаружения вредоносной программы DevilsTongue, являются признаками компрометации вредоносной программой SOURGUM. Мы включили полный список имен обнаружения ниже, чтобы клиенты могли выполнять дополнительный поиск в своей среде.

Мы включили полный список имен обнаружения ниже, чтобы клиенты могли выполнять дополнительный поиск в своей среде.

Эксплойты

SOURGUM, по-видимому, использует цепочку эксплойтов браузера и Windows, включая 0-day, для установки вредоносных программ на компьютеры-жертвы. Эксплойты браузера, по-видимому, обслуживаются через одноразовые URL-адреса, отправляемые целям в приложениях для обмена сообщениями, таких как WhatsApp.

В ходе расследования Microsoft обнаружила два эксплойта Windows 0-day для уязвимостей, отслеживаемых как CVE-2021-31979 и CVE-2021-33771, оба из которых были исправлены в обновлениях безопасности за июль 2021 года. Эти уязвимости позволяют повысить привилегии, давая злоумышленнику возможность выйти из изолированных программных сред браузера и получить доступ к выполнению кода ядра. Если клиенты установили обновление для системы безопасности за июль 2021 г., они защищены от этих эксплойтов.

CVE-2021-31979 исправляет целочисленное переполнение в операционной системе Windows NT (NTOS). Это переполнение приводит к вычислению неправильного размера буфера, который затем используется для выделения буфера в пуле ядра. Впоследствии происходит переполнение буфера при копировании памяти в меньший, чем ожидалось, целевой буфер. Эту уязвимость можно использовать для повреждения объекта в смежном выделении памяти. Используя API-интерфейсы из пользовательского режима, структуру памяти пула ядра можно настроить с помощью контролируемых выделений, в результате чего объект будет помещен в соседнюю область памяти. После повреждения из-за переполнения буфера этот объект может быть преобразован в примитив чтения/записи из режима пользователя в режим ядра. Имея эти примитивы, злоумышленник может повысить свои привилегии.

Это переполнение приводит к вычислению неправильного размера буфера, который затем используется для выделения буфера в пуле ядра. Впоследствии происходит переполнение буфера при копировании памяти в меньший, чем ожидалось, целевой буфер. Эту уязвимость можно использовать для повреждения объекта в смежном выделении памяти. Используя API-интерфейсы из пользовательского режима, структуру памяти пула ядра можно настроить с помощью контролируемых выделений, в результате чего объект будет помещен в соседнюю область памяти. После повреждения из-за переполнения буфера этот объект может быть преобразован в примитив чтения/записи из режима пользователя в режим ядра. Имея эти примитивы, злоумышленник может повысить свои привилегии.

CVE-2021-33771 устраняет состояние гонки в NTOS, приводящее к использованию после освобождения объекта ядра. Используя несколько мчащихся потоков, объект ядра может быть освобожден, а освобожденная память возвращена управляемому объекту. Как и предыдущая уязвимость, память пула ядра может быть распылена выделениями с использованием API-интерфейсов пользовательского режима в надежде разместить выделение объекта в недавно освобожденной памяти.![]() В случае успеха управляемый объект может быть использован для формирования примитива чтения/записи из пользовательского режима в режим ядра и повышения привилегий.

В случае успеха управляемый объект может быть использован для формирования примитива чтения/записи из пользовательского режима в режим ядра и повышения привилегий.

Обзор вредоносных программ DevilsTongue

DevilsTongue — сложная модульная многопоточная вредоносная программа, написанная на C и C++ с несколькими новыми возможностями. Анализ некоторых компонентов и возможностей все еще продолжается, но мы делимся нашим текущим пониманием вредоносного ПО, чтобы защитники могли использовать эти данные для защиты сетей, а другие исследователи могли опираться на наш анализ.

Для файлов на диске пути PDB и временные метки PE очищаются, строки и конфигурации шифруются, и каждый файл имеет уникальный хэш. Основная функциональность находится в библиотеках DLL, которые зашифрованы на диске и расшифрованы только в памяти, что затрудняет обнаружение. Данные о конфигурации и задачах отделены от вредоносного ПО, что усложняет анализ. DevilsTongue имеет возможности как пользовательского режима, так и режима ядра. Существует несколько встроенных новых механизмов уклонения от обнаружения. Все эти функции свидетельствуют о том, что разработчики SOURGUM очень профессиональны, имеют большой опыт написания вредоносных программ для Windows и хорошо разбираются в операционной безопасности.

Существует несколько встроенных новых механизмов уклонения от обнаружения. Все эти функции свидетельствуют о том, что разработчики SOURGUM очень профессиональны, имеют большой опыт написания вредоносных программ для Windows и хорошо разбираются в операционной безопасности.

При установке вредоносной программы первая стадия «захвата» вредоносной библиотеки DLL помещается во вложенную папку C:\Windows\system32\IME\ ; папки и имена захваченных библиотек DLL смешиваются с законными именами в каталогах \IME\ . Зашифрованные вредоносные программы второго уровня и файлы конфигурации помещаются в подпапки C:\Windows\system32\config\ с расширением файла .dat . Сторонний легитимный подписанный драйвер physmem.sys удален на папка system32\drivers . Также удаляется файл с именем WimBootConfigurations.ini ; в этом файле есть команда для отслеживания захвата COM. Наконец, вредоносная программа добавляет захватывающую DLL в раздел реестра класса COM, перезаписывая существующий законный путь к COM-библиотеке DLL, обеспечивая устойчивость за счет перехвата COM.

Из-за захвата COM DLL-библиотека первого этапа захвата DevilsTongue загружается в процесс svchost.exe для запуска с системными разрешениями. Техника захвата COM означает, что исходная DLL, которая находилась в разделе реестра COM, не загружена. Это может нарушить функциональность системы и вызвать расследование, которое может привести к обнаружению вредоносного ПО, но DevilsTongue использует интересный метод, чтобы избежать этого. В его Функция DllMain вызывает функцию LoadLibrary в исходной COM-библиотеке DLL, чтобы она правильно загружалась в процесс. Затем DevilsTongue просматривает стек вызовов, чтобы найти обратный адрес LoadLibraryExW (т. е. функция, загружающая в данный момент DLL-библиотеку DevilsTongue), которая обычно возвращает базовый адрес DLL-библиотеки DevilsTongue.

Как только адрес возврата LoadLibraryExW найден, DevilsTongue выделяет небольшой буфер с шелл-кодом, который помещает базовый адрес COM DLL ( imecfmup. 7FFE4

7FFE4

Рисунок 1. DevilsTongue модификация адреса возврата шеллкод

DevilsTongue затем меняет исходный адрес возврата LoadLibraryExW в стеке на адрес шелл-кода, так что когда LoadLibraryExW возвращается, он делает это в шелл-коде (рис. 2 и 3). Шелл-код заменяет базовый адрес DevilsTongue в rax базовым адресом COM-библиотеки, создавая впечатление, что LoadLibraryExW вернул адрес COM-библиотеки. Хост-процесс svchost.exe теперь использует возвращенный базовый адрес COM DLL, как обычно.

Рисунок 2. Стек вызовов перед подкачкой стека, LoadLibraryExW в kernelbase возвращается к svchost. exe (0x7FF78E903BFB) из рисунка 1)

exe (0x7FF78E903BFB) из рисунка 1)

Этот метод гарантирует, что DLL-библиотека DevilsTongue загружается процессом svchost.exe , что обеспечивает устойчивость вредоносного ПО, но что законная DLL-библиотека COM также загружается правильно, поэтому нет заметных изменений в функциональности на компьютере-жертве. системы.

После этого hijack-DLL расшифровывает и загружает вредоносный DLL второго этапа из одного из зашифрованных файлов .dat . Вредоносная программа второго уровня расшифровывает другой файл .dat , содержащий несколько вспомогательных библиотек DLL, на которые он опирается в плане функциональности.

DevilsTongue обладает стандартными возможностями вредоносных программ, включая сбор файлов, запросы к реестру, выполнение команд WMI и запросы к базам данных SQLite. Он способен украсть учетные данные жертвы как из LSASS, так и из браузеров, таких как Chrome и Firefox. Он также имеет специальные функции для расшифровки и извлечения разговоров из приложения обмена сообщениями Signal.

Он может получать файлы cookie из различных веб-браузеров. Эти украденные файлы cookie могут впоследствии использоваться злоумышленником для входа в качестве жертвы на веб-сайты, чтобы обеспечить дальнейший сбор информации. Файлы cookie можно собирать по этим путям ( * является подстановочным знаком для соответствия любым папкам ):

- %LOCALAPPDATA%\Chromium\User Data\*\Cookies

- %LOCALAPPDATA%\Google\Chrome\User Data\*\Cookies

- %LOCALAPPDATA%\Microsoft\Windows\INetCookies

- %LOCALAPPDATA%\Пакеты\*\AC\*\MicrosoftEdge\Cookies

- %LOCALAPPDATA%\UCBrowser\User Data_i18n\*\Cookies.9

- %LOCALAPPDATA%\Яндекс\ЯндексБраузер\Данные пользователя\*\Cookies

- %APPDATA%\Apple Computer\Safari\Cookies\Cookies.binarycookies

- %APPDATA%\Microsoft\Windows\Cookies

- %APPDATA%\Mozilla\Firefox\Profiles\*\cookies.

sqlite

sqlite - %APPDATA%\Opera Software\Opera Stable\Cookies

Интересно, что DevilsTongue, похоже, может использовать файлы cookie непосредственно с компьютера жертвы на таких сайтах, как Facebook, Twitter, Gmail, Yahoo, Mail.ru, Одноклассники и Вконтакте, для сбора информации, чтения сообщений жертвы и получения фотографий. DevilsTongue также может отправлять сообщения в качестве жертвы на некоторых из этих веб-сайтов, показывая любому получателю, что жертва отправила эти сообщения. Возможность отправки сообщений может быть использована для отправки вредоносных ссылок большему количеству жертв.

Наряду с DevilsTongue сторонний подписанный драйвер удален по адресу C:\Windows\system32\drivers\physmem.sys . Драйвер описан как «Драйвер доступа к физической памяти», и, похоже, он предлагает «предназначенную» ядром возможность чтения/записи. Похоже, что DevilsTongue злоупотребляет этим, чтобы проксировать определенные вызовы API через ядро, чтобы затруднить обнаружение, включая возможность появления некоторых вызовов из других процессов. Функции, которые можно проксировать, включают CreateProcessW, VirtualAllocEx, VirtualProtectEx, WriteProcessMemory, ReadProcessMemory, CreateFileW и RegSetKeyValueW .

Функции, которые можно проксировать, включают CreateProcessW, VirtualAllocEx, VirtualProtectEx, WriteProcessMemory, ReadProcessMemory, CreateFileW и RegSetKeyValueW .

Предотвращение и обнаружение

Чтобы предотвратить компрометацию с помощью эксплойтов браузера, рекомендуется использовать изолированную среду, например виртуальную машину, при открытии ссылок от ненадежных сторон. Использование современной версии Windows 10 с средствами защиты на основе виртуализации, такими как Credential Guard, предотвращает возможности кражи учетных данных DevilsTongue LSASS. Включение правила уменьшения направления атаки «Блокировать злоупотребление эксплуатируемыми уязвимыми подписанными драйверами» в Защитнике Microsoft для конечной точки блокирует драйвер, который использует DevilsTongue. Защита сети блокирует известные домены SOURGUM.

Возможности обнаружения

Этот раздел предназначен для использования в качестве неисчерпывающего руководства, которое поможет клиентам и коллегам в отрасли кибербезопасности обнаружить вредоносное ПО DevilsTongue. Мы предоставляем это руководство, ожидая, что SOURGUM, вероятно, изменит характеристики, которые мы идентифицируем для обнаружения, в их следующей итерации вредоносного ПО. Однако, учитывая уровень искушенности актера, мы считаем, что результат, скорее всего, произойдет независимо от нашего публичного руководства.

Мы предоставляем это руководство, ожидая, что SOURGUM, вероятно, изменит характеристики, которые мы идентифицируем для обнаружения, в их следующей итерации вредоносного ПО. Однако, учитывая уровень искушенности актера, мы считаем, что результат, скорее всего, произойдет независимо от нашего публичного руководства.

Местоположение файлов

Библиотеки hijack находятся в подпапках \system32\ime\ с именами, начинающимися с « im». Однако в этих папках они смешиваются с законными библиотеками DLL. Чтобы различать вредоносные и безопасные файлы, законные библиотеки DLL подписаны (в Windows 10), тогда как файлы DevilsTongue не имеют . Примеры путей:

- C:\Windows\System32\IME\IMEJP\imjpueact.dll

- C:\Windows\system32\ime\IMETC\IMTCPROT.DLL

- C:\Windows\system32\ime\SHARED\imecpmeid.dll

Файлы конфигурации DevilsTongue, зашифрованные с помощью AES, находятся в подпапках C:\Windows\system32\config\ и имеют расширение . dat . Точные пути зависят от конкретной жертвы, хотя имена некоторых папок являются общими для всех жертв. Поскольку файлы зашифрованы с помощью AES, любые файлы, размер которых по модулю 16 равен 0, могут рассматриваться как возможный файл конфигурации вредоносного ПО. Файлы конфигурации всегда находятся в новых папках, а не в законных существующих папках (например, в Windows 10, никогда в \Journal, \systemprofile, \TxR и т. д.). Примеры путей:

dat . Точные пути зависят от конкретной жертвы, хотя имена некоторых папок являются общими для всех жертв. Поскольку файлы зашифрованы с помощью AES, любые файлы, размер которых по модулю 16 равен 0, могут рассматриваться как возможный файл конфигурации вредоносного ПО. Файлы конфигурации всегда находятся в новых папках, а не в законных существующих папках (например, в Windows 10, никогда в \Journal, \systemprofile, \TxR и т. д.). Примеры путей:

- C:\Windows\system32\config\spp\ServiceState\Recovery\pac.dat

- C:\Windows\system32\config\cy-GB\Setup\SKB\InputMethod\TupTask.dat

- C:\Windows\system32\config\config\startwus.dat

Часто повторно используемые имена папок в путях к файлам конфигурации:

- spp

- СКБ

- кривая

- список сетей

- Лицензии

- Метод ввода

- Восстановление

Регистрационный файл . ini имеет уникальное имя WimBootConfigurations.ini и находится в подпапке system32\ime\ . Примеры путей:

ini имеет уникальное имя WimBootConfigurations.ini и находится в подпапке system32\ime\ . Примеры путей:

- C:\Windows\system32\ime\SHARED\WimBootConfigurations.ini

- C:\Windows\system32\ime\IMEJP\WimBootConfigurations.ini

- C:\Windows\system32\ime\IMETC\WimBootConfigurations.ini

Драйвер Physmem установлен в system32:

- C:\Windows\system32\drivers\physmem.sys

Поведение

Два COM-ключа, которые, как было замечено, перехватываются для сохранения, перечислены ниже с их чистыми значениями по умолчанию. Если их DLL со значением по умолчанию находится в папке \system32\ime\, скорее всего, это DLL DevilsTongue.

- HKLM\ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ\Классы\CLSID\{CF4CC405-E2C5-4DDD-B3CE-5E7582D8C9FA}\InprocServer32 = %systemroot%\system32\wbem\wmiutils.dll (чистое значение по умолчанию )

- HKLM\SOFTWARE\Classes\CLSID\{7C857801-7381-11CF-884D-00AA004B2E24}\InProcServer32 = %systemroot%\system32\wbem\wbemsvc.

dll (чистое значение по умолчанию )

dll (чистое значение по умолчанию )

Содержимое и характеристики файла

Это правило Yara можно использовать для поиска DLL-библиотеки взлома DevilsTongue:

import "pe"

rule DevilsTongue_HijackDll

{

meta:

description = "Обнаружена DLL SOURGUM's DevilsTongue hijack"

author = "Microsoft Threat Intelligence Center (MSTIC)"

date = "2021-07-15"

strings:

$str1 = "windows.old\\windows" wide

$ str2 = "NtQueryInformationThread"

$str3 = "dbgHelp.dll" широкий

$str4 = "StackWalk64"

$str5 = "ConvertSidToStringSidW"

$str6 = "S-1-5-18" широкий

$str7 = "SMNew. dll" // Исходное имя DLL

// Проверка вызова при манипулировании стеком

// B8 FF 15 00 00 mov eax, 15FFh

// 66 39 41 FA cmp [rcx-6], ax

// 74 06 jz short loc_1800042B9

// 80 79 FB E8 cmp byte ptr [rcx-5], 0E8h ; 'è'

$code1 = {B8 FF 15 00 00 66 39 41 FA 74 06 80 79 FB E8}

// PRNG для генерации количества переходов в спящий режим на 1 с перед выходом

// 44 8B C0 mov r8d, eax

/ / B8 B5 81 4E 1B mov eax, 1B4E81B5h

// 41 F7 E8 imul r8d

// C1 FA 05 sar edx, 5

// 8B CA mov ecx, edx

// C1 E9 1F shr ecx, 1Fh

// 03 D1 добавить edx, ecx

// 69 CA 2C 01 00 00 imul ecx, edx, 12Ch

// 44 2B C1 sub r8d, ecx

// 45 85 C0 test r8d, r8d

// 7E 19 jle short loc_1800014D0 $code8 = { C0 B8 B5 81 4E 1B 41 F7 E8 C1 FA 05 8B CA C1 E9 1F 03 D1 69 CA 2C 01 00 00 44 2B C1 45 85 C0 7E 19}

условие:

размер файла < 800 КБ и

uint16(0) == 0x5A и

(pe. characteristics & pe.DLL) и

characteristics & pe.DLL) и

(

4 из них или

($code1 и $code2) или

(pe.imphash() == "9a964e810949704ff7b4a393d9adda60")

)

}

Обнаружения антивирусной программы Microsoft Defender

Антивирусная программа Microsoft Defender обнаруживает вредоносное ПО DevilsTongue со следующими обнаружениями:

- Trojan:Win32/DevilsTongue.A!dha 77

- Trojan:Win32/DevilsTongue.B!dha

- Trojan:Script/DevilsTongueIni.A!dha

- VirTool:Win32/DevilsTongueConfig.A!dha

- HackTool :Win32/DevilsTongueDriver.A!dha

Оповещения Microsoft Defender для конечных точек

Оповещения со следующими заголовками в центре безопасности могут указывать на активность вредоносных программ DevilsTongue в вашей сети:

- COM Hijacking

- Возможная кража конфиденциальной информации веб-браузера

- Украденные файлы cookie SSO

Запрос Azure Sentinel

Чтобы обнаружить возможную активность SOURGUM с помощью Azure Sentinel, клиенты могут найти запрос Sentinel, содержащий эти индикаторы, в этом репозитории GitHub.

Индикаторы компрометации (IOC)

Никакие хэши вредоносного ПО не передаются, поскольку все файлы DevilsTongue, за исключением третьей части драйвера ниже, имеют уникальные хэши и, следовательно, не являются полезным индикатором компрометации.

Драйвер Physmem

Обратите внимание, что этот драйвер может использоваться законно, но если он виден по пути C:\Windows\system32\drivers\physmem.sys , то это высокодостоверный индикатор активности DevilsTongue. Приведенные ниже хэши предоставлены для одного наблюдаемого драйвера.

- MD5: a0e2223868b6133c5712ba5ed20c3e8a

- SHA-1: 17614fdee3b89272e99758983b99111cbb1b312c

- SHA-256: c299063e3eae8ddc15839767e83b9808fd43418dc5a1af7e4f44b97ba53fbd3d

Домены

- noc-service-streamer[.]com

- fbcdnads[.]live

- хайлокейк[.]информация

- упражнения на спину[.]com

- winmslaf[.]xyz

- сервис-демон[.

Я смог. · GitHub

Я смог. · GitHub