Общие сведения о службах домен Active Directory

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 2 мин

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

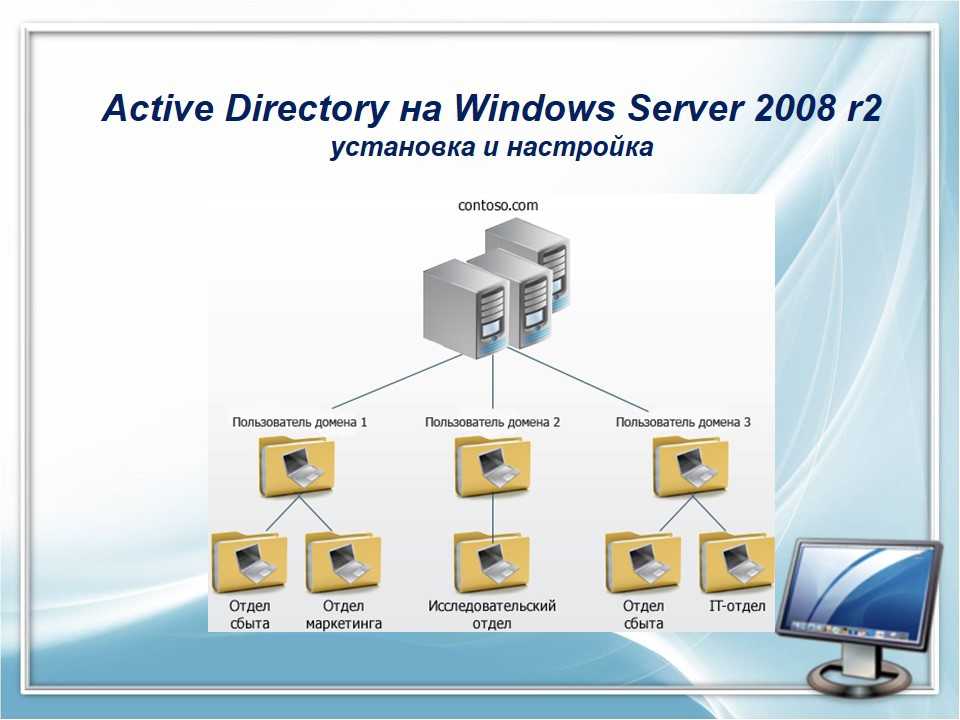

Каталог — это иерархическая структура, в которой хранятся сведения об объектах в сети. Служба каталогов, например домен Active Directory Services (AD DS), предоставляет методы для хранения данных каталога и предоставления доступа к этим данным сетевым пользователям и администраторам. Например, AD DS хранит сведения об учетных записях пользователей, таких как имена, пароли, Номера телефонов и т. д., а также позволяет другим полномочным пользователям в той же сети получить доступ к этим сведениям.

Служба каталогов, например домен Active Directory Services (AD DS), предоставляет методы для хранения данных каталога и предоставления доступа к этим данным сетевым пользователям и администраторам. Например, AD DS хранит сведения об учетных записях пользователей, таких как имена, пароли, Номера телефонов и т. д., а также позволяет другим полномочным пользователям в той же сети получить доступ к этим сведениям.

Active Directory хранит сведения об объектах в сети и предоставляет эту информацию администраторам и пользователям, которые могут легко найти и использовать ее. Active Directory использует структурированное хранилище данных в качестве основы для логической иерархической организации сведений в каталоге.

Это хранилище данных, также называемое каталогом, содержит сведения об Active Directoryных объектах. Обычно эти объекты включают в себя общие ресурсы, такие как серверы, тома, принтеры, учетные записи пользователей и компьютеров сети. Дополнительные сведения о Active Directory хранилище данных см. в разделе хранилище данных каталога.

в разделе хранилище данных каталога.

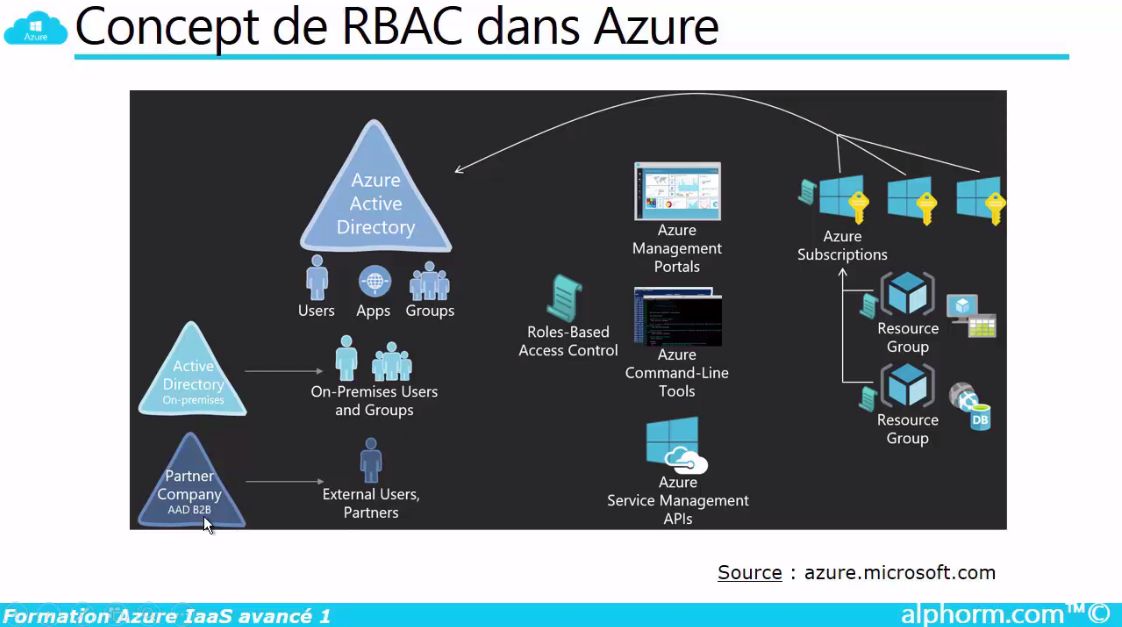

Безопасность интегрирована с Active Directory путем проверки подлинности входа и управления доступом к объектам в каталоге. С помощью одного входа в сеть администраторы могут управлять данными каталога и организацией по всей сети, а авторизованные пользователи сети могут получать доступ к ресурсам в любой точке сети. Администрирование на основе политики облегчает управление даже очень сложной сетью. Дополнительные сведения о Active Directory безопасности см. в разделе Общие сведения о безопасности.

Active Directory также включает:

Набор правил, схема, определяющая классы объектов и атрибутов, содержащихся в каталоге, ограничения и ограничения для экземпляров этих объектов и формат их имен. Дополнительные сведения о схеме см. в разделе Schema.

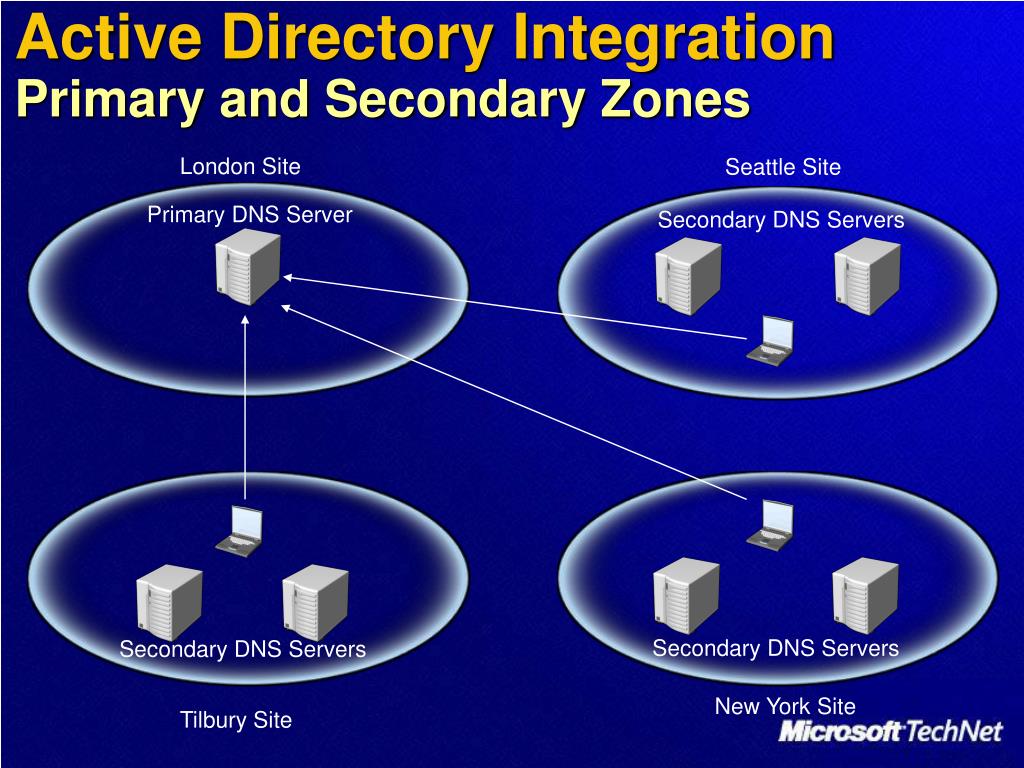

Глобальный каталог , содержащий сведения о каждом объекте в каталоге. Это позволяет пользователям и администраторам находить данные каталога независимо от того, какой домен в каталоге действительно содержит данные.

Дополнительные сведения о глобальном каталоге см. в статье роль глобального каталога.

Дополнительные сведения о глобальном каталоге см. в статье роль глобального каталога.Механизм запросов и индексов, чтобы объекты и их свойства могли быть опубликованы и найдены сетевыми пользователями или приложениями. Дополнительные сведения о запросах к каталогу см. в разделе Поиск сведений о каталоге.

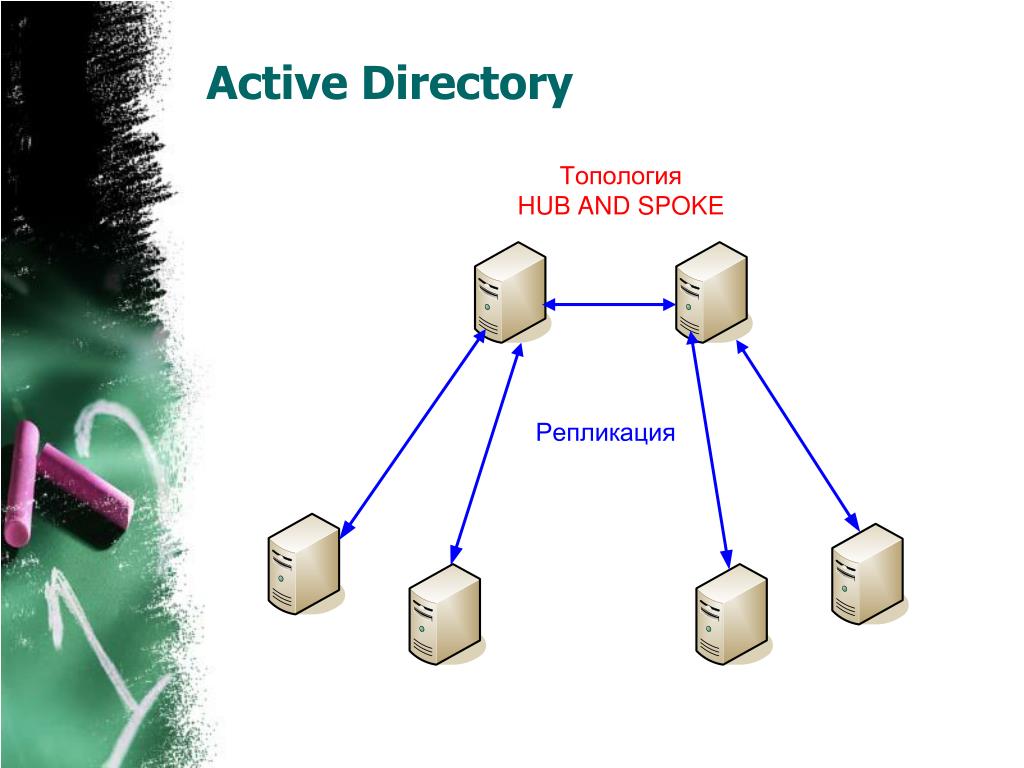

Служба репликации , которая распределяет данные каталога по сети. Все контроллеры домена в домене участвуют в репликации и содержат полную копию всех данных каталога для своего домена. Любые изменения данных каталога реплицируются в домене на все контроллеры домена. Дополнительные сведения о репликации Active Directory см. в разделе Общие сведения о репликации.

В этом разделе приводятся ссылки на основные понятия Active Directory:

- технологии Active Directory структуры и служба хранилища

- Роли контроллера доменов

- Схема Active Directory

- Представление о довериях

- Технологии репликации Active Directory

- Технологии поиска и публикации Active Directory

- Взаимодействие с DNS и групповая политика

- Основные сведения о схеме

Подробный список концепций Active Directory см.

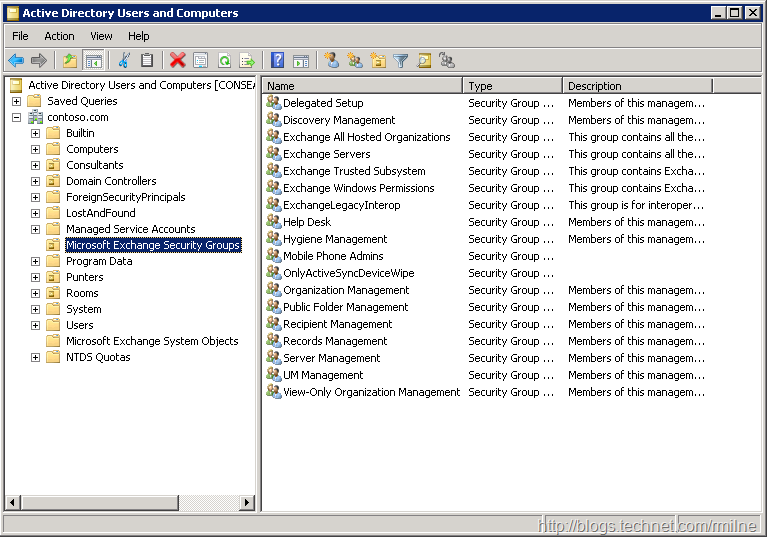

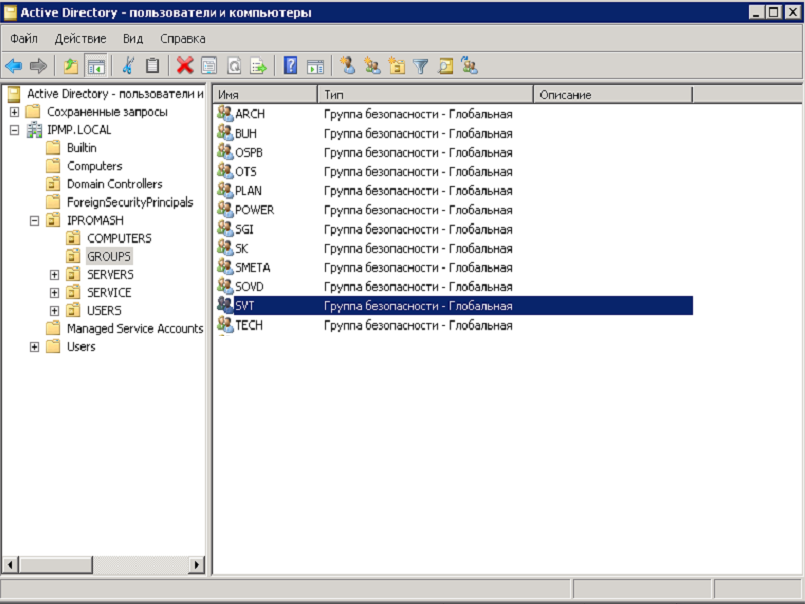

Иван Коробко Управляем объектами в Active Directory Часть 1 Управление объектами в Active Directory осуществляется с помощью соответствующих мастеров. Какие поля при этом изменяются в каталоге Active Directory – покрыто тайной. Внутренняя структура каталога Active Directory гораздо сложнее, чем кажется на первый взгляд. Всем известно, что управление объектами в Active Directory осуществляется с помощью графической оболочки, встроенного мастера или с помощью сценария. Существует множество литературы, в которой рассказано, как написать сценарий, создающий учетную запись пользователя, прописана пошаговая работа мастера. Однако мне не удалось найти статью, в которой четко была бы описана взаимосвязь полей мастера и полей объекта Active Directory. Создание каждого сценария для начинающего программиста или системного администратора – это битва. Чтобы ее выиграть, необходимо проявить смекалку и сообразительность, перерыть множество источников. Не проще ли, как говорят, поставить все точки над «i»? Типы объектов в Active Directory Каталог Active Directory поддерживает 8 основных типов объектов (см. таблицу 1), каждый из которых описывается набором свойств. Часть из них повторяется, часть – индивидуальна. Тип объекта определяется набором параметров, которые хранятся в Active Directory в массиве objectClass. Некоторые значения присутствуют везде, например Top, другие строго идентифицируют объект. Избыточность значений необходима для совместимости доменов, построенных на основе Windows 2К и Windows NT. При составлении поисковых запросов в качестве фильтра используют только индивидуальные значения массива objectClass для однозначной идентификации. Значения многих элементов объектов разных типов пересекаются. Таблица 1. Взаимосвязь типов объектов Active Directory и значений параметра objectClass

Механизм поиска объектов рассмотрим после того, как вы получите представление об объектной модели Active Directory. Параметры объектов в Active Directory Все параметры объектов можно разделить на три группы:

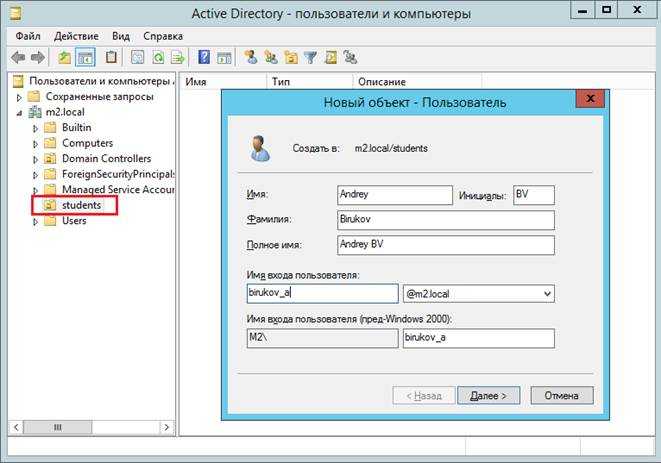

Объектная модель Active Directory Не так давно на сайте Microsoft появилось описание полей Active Directory (http://msdn2.microsoft.com/en-us/library/ms675090(VS.85).aspx). Описание сделано в стиле Microsoft, т.е. использовать эту информацию по принципу «как есть» невозможно. В ней приведена вся схема каталога в ужасно сокращенном виде, без примеров. Чтобы посмотреть «начинку» объекта, рекомендуется использовать утилиту (см. рис. 1), недавно созданную сотрудниками Microsoft – Active Directory Explorer 1.01 (http://technet.microsoft.com/en-us/sysinternals/bb963907.aspx), однако она не так удобна в использовании, как хотелось бы. Рисунок 1. Внешний вид программы Active Directory Explorer 1.01 Существует более удачный вариант – утилита Softerra LDAP Browser (http://www.ldapbrowser.com), о которой я неоднократно упоминал ранее в своих статьях. Безусловно, эта утилита удобнее, но несколько сложнее в использовании. Управление объектами в Active Directory Рассмотрим процессы управления объектами с точки зрения взаимосвязей стандартных инструментов, прилагаемых Microsoft, и объектной модели LDAP. Из ранее перечисленных объектов чаще всего используются следующие: учетная запись пользователя, группа безопасности и папка. С объектами в Active Directory можно проделывать следующие манипуляции: создавать, читать, изменять (если возможно), удалять и, наконец, искать. Рассмотрим подробнее каждое из этих действий на примере работы мастера. Начнем с учетной записи пользователя. Учетная запись пользователя Рассмотрим процесс создания учетной записи пользователя с помощью мастера и программным способом. Сопоставление этих двух методов позволит читателю понять взаимосвязь полей Active в каталоге Directory и полей в мастере. Сначала рассмотрим основные принципы создания учетной записи. Создание учетной записи пользователя. Основные принципы Для инициализации процесса создания учетной записи необходимо запустить соответствующий мастер в ММС-оснастке Active Directory. Для этого установите курсор на папку, в которой будет создана учетная запись, и, вызвав контекстное меню папки, выберите в нем пункт «New -> User» (см. рис. 2). Выполнив эти действия, системный администратор неявным образом определил местоположение учетной записи будущего пользователя, а именно часть параметра distinguishedName: CN=User,DC=msk, DC=ru и тип объекта – параметра objectClass. Рисунок 2. Создание учетной записи пользователя Замечение: если папка является встроенной, то ее имя определяется параметром CN. Все остальные параметры идентифицируются параметром OU (Organizational Unit), например OU=Test,CN=User,DC=msk, DC=ru. Работа мастера состоит из трех частей. Рассмотрим последовательно каждую из них. Во время создания учетной записи пользователя на первом шаге необходимо указать фамилию, имя и отчество пользователя. Необязательно задавать все три параметра: достаточно задать один из них. Полное имя (поле 4) формируется на основе Ф.И.О., заданных с помощью первых трех полей. Его значение формируется автоматически, однако администратор может изменить его на любое другое. Первые четыре параметра могут быть позже изменены (см. рис. 3). Для этого необходимо войти в свойства пользователя во вкладку «General» (отображается по умолчанию). Рисунок 3. Работа мастера «Создание учетной записи пользователя». Шаг 1 Вторая группа параметров – имя пользователя в сети и дополнительное имя, требуемое для связи доменов, построенных на основе Windows NT и Windows 2K. Таблица 2. Параметры учетной записи пользователя. Шаг 1

На втором этапе работы мастера администратор задает пароль пользователя, длина которого определяется доменной политикой безопасности «Minimum Password Length», расположенной в «Computer Configuration -> Windows Settings -> Security Settings -> Account Policies -> Password Policy» оснастки групповых политик. На рис. 4 показано, какими параметрами Active Directory может управлять системный администратор на этапе создания учетной записи пользователя. Рисунок 4. Работа мастера «Создание учетной записи пользователя». Шаг 2 К этим параметрам относятся:

Все перечисленные параметры, кроме setPassword, можно изменить во вкладке «Account» учетной записи пользователя. После завершения второго шага работы мастера перейдем к третьему – завершающему этапу, на котором осуществляется проверка ранее заданных параметров (см. рис. 5). Рисунок 5. Работа мастера «Создание учетной записи пользователя». Шаг 3 В диалоговом окне приводится следующая информация:

На этом этапе невозможно напрямую изменить какие-либо данные. Для корректировки параметров необходимо вернуться на шаг или два шага назад (см. рис. 5). Создание учетной записи пользователя. Работа мастера Создадим учетную запись пользователя с помощью мастера. Исходные данные приведены в таблице 3. Таблица 3. Исходные данные для создания учетной записи пользователя

Рассмотрим пошагово создание учетной записи. В появившемся диалоговом окне заполните поля в соответствии с данными, приведенными в колонке «Значение» таблицы 3. Обратите внимание, что после заполнения первых трех полей при переходе на четвертое оно заполняется автоматически (см. рис. 6). Рисунок 6. Работа мастера. Шаг 1 Имя пользователя для регистрации в сети задается системным администратором. На основе введенных данных автоматически создается имя для поддержки доверительных отношений с доменом Windows NT, которое может быть изменено. На втором шаге необходимо ввести пароль и подтвердить его. По назначению пароля существуют следующие рекомендации:

Контроль за выполнением некоторых из перечисленных требований может быть возложен на доменные групповые политики. Рисунок 7. Работа мастера. Шаг 2 На последнем, завершающем этапе, осуществляется контроль установленных параметров (см. рис. 8). Рисунок 8. Работа мастера. Шаг 3 Программное создание учетной записи пользователя Во время создания учетной записи пользователя программным способом (VBScript), как при работе мастера, должны быть обязательно заданы несколько параметров. В листинге 1 приведен сценарий, позволяющий создать учетную запись пользователя. Результат действия сценария идентичен работе мастера, который был рассмотрен в предыдущем разделе. В таблице 4 приведены параметры и соответствующие им значения, которые необходимо задать в Active Directory. Таблица 4. Параметры сценария для создания учетной записи пользователя

Сценарий работает по следующему алгоритму: сначала определяется имя текущего домена с помощью обращения к виртуальному объекту RootDSE и трансформируется с помощью функции DetectDNSName в короткое имя домена. В сценарии используется составное и сокращенное имя домена. Составное имя домена участвует в формировании пути к создаваемому объекту, сокращенное – для назначения имени объекта, совместимого с доменами Windows NT. Далее создается объект с помощью функции Create. В качестве ее параметров задается имя объекта и его тип. Листинг 1. Создание учетной записи пользователя set RootDSE = GetObject(«LDAP://RootDSE») Domain = rootDSE.Get(«defaultNamingContext») Set objUsers = GetObject(«LDAP://CN=Users,» & Domain) Set objNewUser = objUsers.Create(«user», «cn=Ivan\, Petrov») objNewUser.Put «sAMAccountName», «IPetrov» objNewUser.Put «sn», «Petrov» objNewUser.Put «givenName», «Ivan» objNewUser.Put «Initials», «V» objNewUser.Put «userPrincipalName», «IPetrov@» & DetectDNSName(Domain) objNewUser.SetInfo objNewUser.AccountDisabled=False objNewUser.SetPassword(«1234567890») objNewUser.SetInfo Function DetectDNSName(Domain) ‘ Определение DNS-имени домена LDAPArray = Split(Domain,»,») For Each el In LDAPArray DNSName = DNSName + right(el,Len(el)-3) + «. Next DetectDNSName = left(DNSName, Len(DNSName)-1) End Function В приведенном сценарии есть несколько особенностей, на которые необходимо обратить внимание: Рисунок 9. VBScript. Ошибка работы сценария

В результате работы мастера или рассмотренного сценария в Active Directory создается учетная запись пользователя. Уверен, что все администраторы сети видели ее в стандартной оснастке Active Directory, однако мало кто видел, как на самом деле выглядит самая обыкновенная учетная запись пользователя, созданная обычным мастером. На рис. 10 представлены все поля созданной учетной записи. Рисунок 10. Параметры учетной записи пользователя, созданной с помощью мастера Создание объектов. Общий случай После подробного рассмотрения процесса создания учетной записи пользователя, пришло время подвести своеобразный итог и создать шаблон (см. листинг 2), позволяющий создавать учетные записи объектов различного типа. Для создания какого-либо объекта необходимо задать минимум три параметра и еще несколько параметров, присущих объекту данного типа. К обязательным параметрам относят путь к объекту, его имя и тип. Листинг 2. Шаблон создания объектов в Active Directory set RootDSE = GetObject(«LDAP://RootDSE») Domain = rootDSE.Get(«defaultNamingContext») Set objs = GetObject(«LDAP:// » + ПУТЬ К ПАПКЕ + » & Domain) Set obj = objs. obj.Put «ПОЛЕ ТИПА СТРОКА В ACTIVE DIRECTORY», «ЗНАЧЕНИЕ» obj.Put «ПОЛЕ ТИПА МАССИВ В ACTIVE DIRECTORY», Array(«ЗНАЧЕНИЕ1», «ЗНАЧЕНИЕ2», «ЗНАЧЕНИЕ3″…) obj.SetInfo В первых двух строках шаблона с помощью виртуального объекта RootDSE определяют LDAP-имя текущего домена. С помощью функции GetObject() получают доступ к папке, в которой будет создан объект. На четвертой строке с помощью функции Create(), имеющей два параметра, создается объект. Первый параметр функции – тип создаваемого объекта, второй – его имя в домене. Далее, с помощью функции Put(), осуществляется присваивание значений характерным параметрам. И, наконец, запись присвоенных данных в каталог с помощью функции SetInfo(). Обратите внимание на последние две строки шаблона. В них осуществляется присваивание значений параметру, который имеет строковый тип данных, и массиву из строк. При задании значений массиву обязательно используется ключевое слово Array, с помощью которого объявляют и сразу же определяют значения элементов массива. Листинг 3. Создание учетной записи группы безопасности set RootDSE = GetObject(«LDAP://RootDSE») Domain = rootDSE.Get(«defaultNamingContext») Set objGroups = GetObject(«LDAP:// CN=Test,CN=Groups,» & Domain) Set objGrous = objGroups.Create(«group», «cn=Print Manage») objGroup.Put «sAMAccountName», «Print Manage» objGroup.SetInfo Листинг 4. Создание учетной записи папки set RootDSE = GetObject(«LDAP://RootDSE») Domain = rootDSE.Get(«defaultNamingContext») Set objOUs= GetObject(«LDAP://CN=Users,» & Domain) Set objOU = objOUs.Create(«organizationalUnit», «ou=Test») objOU.SetInfo В следующий раз будет подробно рассмотрена методика чтения различных параметров учетной записи пользователя, различных типов данных. | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Active Directory — Windows Active Directory

Что такое объекты в Active Directory ? Объекты в Active Directory (AD) — это сущности, представляющие ресурсы, присутствующие в сети AD. Этими ресурсами могут быть пользователи, компьютеры, принтеры, контактные лица, которые могут быть поставщиками для организации, и многое другое. Объекты AD характеризуются набором информации. Каждая часть информации называется атрибутом объекта AD. Например, объект пользователя в AD содержит такие атрибуты, как имя, отчество, руководитель, которому они подчиняются, и другие. Атрибуты, которые содержит объект AD, определяются схемой AD. Схема содержит классы объектов, которые определяют типы объектов AD и обязательные атрибуты, которые они должны иметь. Вы можете узнать больше о классах объектов AD здесь.

Этими ресурсами могут быть пользователи, компьютеры, принтеры, контактные лица, которые могут быть поставщиками для организации, и многое другое. Объекты AD характеризуются набором информации. Каждая часть информации называется атрибутом объекта AD. Например, объект пользователя в AD содержит такие атрибуты, как имя, отчество, руководитель, которому они подчиняются, и другие. Атрибуты, которые содержит объект AD, определяются схемой AD. Схема содержит классы объектов, которые определяют типы объектов AD и обязательные атрибуты, которые они должны иметь. Вы можете узнать больше о классах объектов AD здесь.

В сети AD присутствуют два типа объектов:

- объекты-контейнеры

- конечные объекты

объекты AD внутри них. Организационные единицы (OU) и группы классифицируются как объекты-контейнеры.

Конечные объекты: Конечные объекты — это объекты AD, которые не могут содержать в себе другие объекты. Компьютеры, пользователи и принтеры — все это примеры листовых объектов.

Компьютеры, пользователи и принтеры — все это примеры листовых объектов.

Часто задают вопрос: «Сколько объектов в Active Directory?» Это неоднозначный вопрос, поскольку может быть два возможных значения:

Сколько типов объектов существует в Active Directory?

Сколько объектов AD может быть в сети AD?

Итак, правильный вопрос: сколько типов объектов в AD?

Ответ на этот вопрос заключается в том, что в Active Directory существует 12 типов объектов. Вот полный список объектов AD и характеристики этих объектов AD.

List of AD objects:Following is a list of objects in Active Directory

- User object

- Contact object

- Printer object

- Computer object

- Shared folder

- Group

- Organizational Unit

- Домен

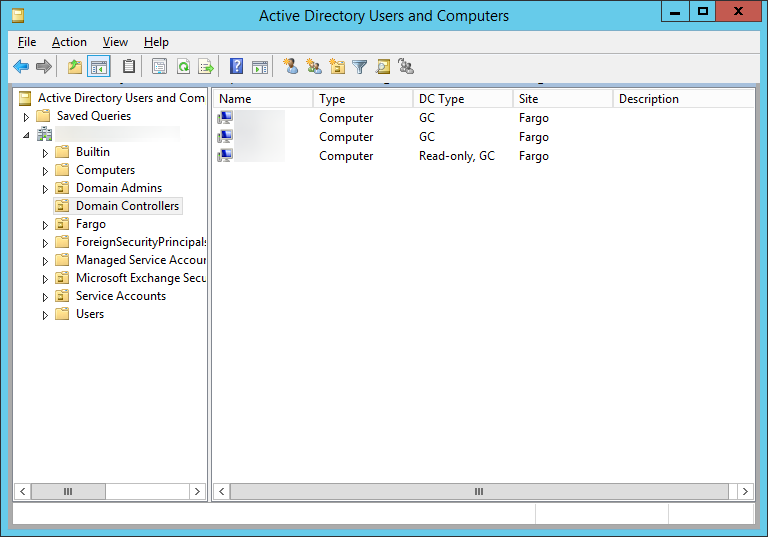

- Контроллер домена

- Объекты сайта

- Бюллетень

- Внешние участники безопасности

Пользовательский объект в AD представляет реального пользователя, который является частью сети AD организации. Это листовой объект, что означает, что он не может содержать внутри себя другие объекты AD. Пользователь может быть сотрудником организации, например менеджером, сотрудником отдела кадров или ИТ-администратором, который обычно имеет более высокие разрешения по сравнению с другими пользователями. Пользовательский объект является участником безопасности, что означает, что он будет иметь идентификатор безопасности (SID) помимо глобального уникального идентификатора (GUID). Пользовательский объект в AD имеет атрибуты, содержащие такую информацию, как канонические имена. имя, отчество, фамилия, учетные данные для входа в систему, номер телефона, руководитель, которому он или она подчиняется, адрес, кто его подчиненные и многое другое.

Это листовой объект, что означает, что он не может содержать внутри себя другие объекты AD. Пользователь может быть сотрудником организации, например менеджером, сотрудником отдела кадров или ИТ-администратором, который обычно имеет более высокие разрешения по сравнению с другими пользователями. Пользовательский объект является участником безопасности, что означает, что он будет иметь идентификатор безопасности (SID) помимо глобального уникального идентификатора (GUID). Пользовательский объект в AD имеет атрибуты, содержащие такую информацию, как канонические имена. имя, отчество, фамилия, учетные данные для входа в систему, номер телефона, руководитель, которому он или она подчиняется, адрес, кто его подчиненные и многое другое.

Контактный объект в AD представляет реальное контактное лицо, которое не является частью организации, но связано с ней. Например, поставщик или поставщик организации не является частью организации, но по-прежнему является контактным лицом. Это листовой объект, что означает, что он не может содержать внутри себя другие объекты AD. Контактный объект в AD не является участником безопасности, поэтому у него есть только GUID. Объект контакта в AD имеет атрибуты, содержащие такую информацию, как имя, адрес электронной почты, номер телефона и т. д. Эти контактные объекты обычно не требуют доступа к рекламной сети. Это просто тип объекта AD, который используется для ссылки на информацию о контактном лице в виде карточки контакта.

Это листовой объект, что означает, что он не может содержать внутри себя другие объекты AD. Контактный объект в AD не является участником безопасности, поэтому у него есть только GUID. Объект контакта в AD имеет атрибуты, содержащие такую информацию, как имя, адрес электронной почты, номер телефона и т. д. Эти контактные объекты обычно не требуют доступа к рекламной сети. Это просто тип объекта AD, который используется для ссылки на информацию о контактном лице в виде карточки контакта.

Объект принтера в AD — это указатель, указывающий на реальный принтер в сети AD. Это листовой объект, что означает, что он не может содержать внутри себя другие объекты AD. Объект принтера не является участником безопасности, поэтому он имеет только GUID. Объект принтера в AD имеет атрибуты, содержащие такую информацию, как имя принтера, имя драйвера, цветовой режим, номер порта и многое другое.

Объект-компьютер Объект-компьютер в AD представляет собой компьютер, который является частью сети AD организации. Пользователь может принадлежать любому из сотрудников организации. Это листовой объект, что означает, что он не может содержать внутри себя другие объекты AD. Объект-компьютер в AD также является участником безопасности, подобно объекту-пользователю. Таким образом, помимо GUID у компьютеров также есть SID. Объект компьютера в AD имеет атрибуты, которые содержат такую информацию, как имя компьютера, имя компьютера (до Windows 2000), его уникальный идентификатор, DNS-имя, роль, описание, местоположение, кем управляется компьютер, версия операционной системы. бег и многое другое.

Пользователь может принадлежать любому из сотрудников организации. Это листовой объект, что означает, что он не может содержать внутри себя другие объекты AD. Объект-компьютер в AD также является участником безопасности, подобно объекту-пользователю. Таким образом, помимо GUID у компьютеров также есть SID. Объект компьютера в AD имеет атрибуты, которые содержат такую информацию, как имя компьютера, имя компьютера (до Windows 2000), его уникальный идентификатор, DNS-имя, роль, описание, местоположение, кем управляется компьютер, версия операционной системы. бег и многое другое.

Объект общей папки в AD — это указатель, указывающий на общую папку на компьютере, где хранится папка. Общая папка — это папка, совместно используемая участниками сети AD, и только эти участники могут просматривать содержимое папки, в то время как другим членам будет отказано в доступе. Это листовой объект, что означает, что он не может содержать внутри себя другие объекты AD. Объект общей папки в AD не является участником безопасности, поэтому у него есть только GUID. Объект общей папки в AD имеет атрибуты, содержащие такую информацию, как имя папки, расположение, права доступа и т. д.

Объект общей папки в AD не является участником безопасности, поэтому у него есть только GUID. Объект общей папки в AD имеет атрибуты, содержащие такую информацию, как имя папки, расположение, права доступа и т. д.

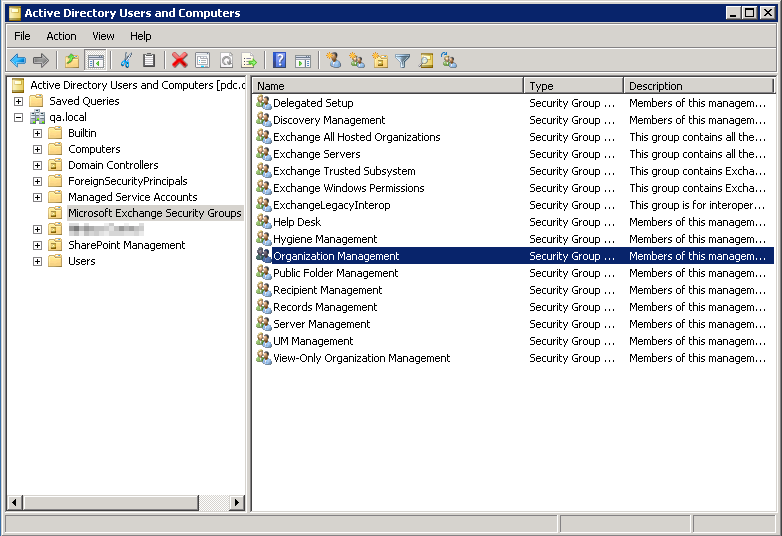

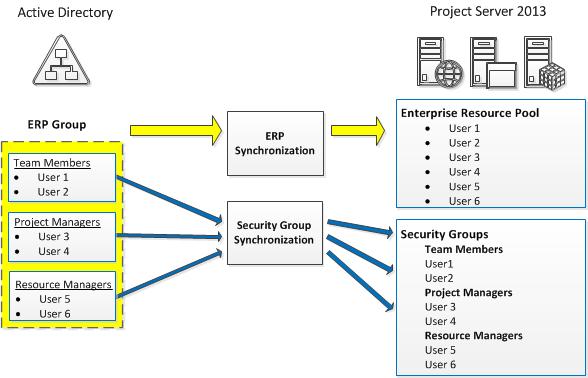

Групповой объект в AD — это объект, который может содержать другие объекты AD, такие как другие группы, пользователи и компьютеры. Следовательно, групповой объект — это объект-контейнер. Групповой объект в AD также является участником безопасности, подобно объектам пользователя и компьютера. Таким образом, групповые объекты также имеют SID помимо GUID. Групповой объект используется для совместного использования разрешений для объектов AD-членов в группе. Объект группы в AD имеет атрибуты, содержащие такую информацию, как имя группы, объекты-члены в группе и т. д.

Организационная единица Организационная единица (OU) в AD — это объект, который может содержать другие объекты AD, такие как другие группы, пользователи и компьютеры. Следовательно, OU также является объектом-контейнером, таким как группы. OU в AD также является участником безопасности, подобно объектам пользователя, компьютера и группы. Таким образом, OU также имеют SID помимо GUID. Подразделение используется для делегирования ролей членам AD-объектов в группе. Подразделение в AD имеет атрибуты, содержащие такую информацию, как его имя, объекты-члены в подразделении и многое другое.

Следовательно, OU также является объектом-контейнером, таким как группы. OU в AD также является участником безопасности, подобно объектам пользователя, компьютера и группы. Таким образом, OU также имеют SID помимо GUID. Подразделение используется для делегирования ролей членам AD-объектов в группе. Подразделение в AD имеет атрибуты, содержащие такую информацию, как его имя, объекты-члены в подразделении и многое другое.

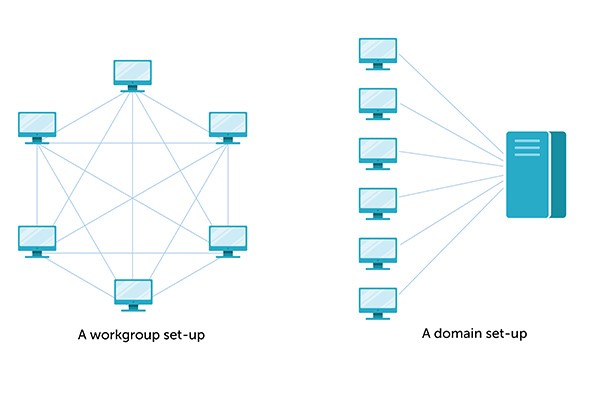

Домен в AD является структурным компонентом сети AD. Домены содержат объекты AD, такие как пользователи, принтеры, компьютеры и контакты, которые могут быть организованы в подразделения и группы. Каждый домен имеет свою собственную базу данных, а также собственный набор определенных политик, которые применяются ко всем объектам AD в домене.

Контроллер домена Объект контроллера домена (DC) в AD ссылается на сервер, который действует как контроллер домена для домена, в котором он размещен. Контроллер домена поддерживает политики, аутентифицирует пользователей AD, а также заботится о ролях, которые должны выполнять все контроллеры домена в домене.

Контроллер домена поддерживает политики, аутентифицирует пользователей AD, а также заботится о ролях, которые должны выполнять все контроллеры домена в домене.

Объекты сайта в AD — это объекты, реализованные в сети Active Directory для управления и облегчения процесса репликации.

БюллетеньВстроенные объекты, такие как группы и подразделения, являются автономными объектами. Встроенный содержит локальные группы, предварительно определенные при создании сети AD.

Внешние участники безопасностиОбъекты внешних участников безопасности являются контейнерными объектами. Эти объекты показывают доверительные отношения, которые домен имеет с другими доменами в конкретной сети AD.

Все, что вам нужно знать

Что вы узнаете: Active Directory (AD) — это служба каталогов, представленная Microsoft как централизованная система управления сетевыми ресурсами. Эта сеть состоит из сущностей, которые представляют реальных пользователей или сетевые ресурсы, и эти сущности называются объектами Active Directory. Объекты AD могут быть нескольких типов в зависимости от того, что они представляют, и их функции. В этой статье мы поймем, что такое объекты AD, узнаем о различных типах объектов в AD и посмотрим, как объекты получают свои свойства.

Эта сеть состоит из сущностей, которые представляют реальных пользователей или сетевые ресурсы, и эти сущности называются объектами Active Directory. Объекты AD могут быть нескольких типов в зависимости от того, что они представляют, и их функции. В этой статье мы поймем, что такое объекты AD, узнаем о различных типах объектов в AD и посмотрим, как объекты получают свои свойства.

Объекты Active Directory (AD) — это строительные блоки сети Active Directory. Объекты AD — это сущности, представляющие ресурсы, такие как пользователи, компьютеры или принтеры, которые являются частью сети AD. Каждый объект определяется набором информации о нем. Эти части информации называются атрибутами объекта. Например, атрибуты объекта пользователя будут содержать его полное имя, номер телефона, адрес и т. д. Эти атрибуты используются для идентификации или поиска объектов в сети AD с помощью запросов LDAP. Каждый тип объекта имеет заранее определенный набор связанных с ним атрибутов. Эти атрибуты определяются так называемыми объектными классами. Вы можете узнать больше об атрибутах объекта здесь.

Эти атрибуты определяются так называемыми объектными классами. Вы можете узнать больше об атрибутах объекта здесь.

Каждая сеть Active Directory будет иметь так называемую схему. Схема — это, по сути, база данных о том, какие атрибуты должен иметь каждый тип объекта в лесу AD. Это план, который дает скелетную структуру для объектов, на основе которой будут создаваться объекты. Классы объектов являются частью схемы. Думайте об этом как о шаблоне для объектов. Классы объектов определяют атрибуты, которыми должен обладать каждый объект. Существует три типа классов объектов, построенных в иерархическом порядке: абстрактные, структурные и вспомогательные.

- Абстрактный класс: Абстрактный класс — это класс верхнего уровня, который содержит другие абстрактные или структурные классы. Он определяет только основные атрибуты объекта.

- Структурный класс: Структурный класс — это основной компонент, определяющий объект и атрибуты, которые он должен иметь.

Структурный класс всегда относится к абстрактному классу или другому структурному классу.

Структурный класс всегда относится к абстрактному классу или другому структурному классу. - Вспомогательный класс: Вспомогательный класс содержит дополнительные атрибуты, от которых могут наследоваться другие классы. Обычно это те атрибуты, которые другие классы не хотят определять, но могут наследовать при необходимости. Вспомогательные классы могут быть подклассами абстрактного класса или других вспомогательных классов.

Здесь вы можете узнать больше о классах объектов и о том, как работает их иерархия.

Как можно идентифицировать объекты в Active Directory? Когда объекты создаются в Active Directory, каждому из них присваивается 128-битное уникальное значение. Это значение называется глобальным уникальным идентификатором (GUID). Объекты в сети можно идентифицировать с помощью их GUID. Среди всех объектов существует особая категория объектов, называемая принципами безопасности. Эти объекты могут быть аутентифицированы операционной системой. Пользователи, компьютеры и группы являются принципами безопасности. Этим субъектам безопасности, помимо идентификатора GUID, также назначается другой уникальный идентификатор, называемый идентификатором безопасности (SID). Этот уникальный идентификатор не присваивается никакому другому объекту, кроме пользователей, групп или компьютеров. SID действуют как сертификаты безопасности для принципов безопасности в сети. Объекты также можно идентифицировать, используя их различающееся имя или относительное различающееся имя.

Пользователи, компьютеры и группы являются принципами безопасности. Этим субъектам безопасности, помимо идентификатора GUID, также назначается другой уникальный идентификатор, называемый идентификатором безопасности (SID). Этот уникальный идентификатор не присваивается никакому другому объекту, кроме пользователей, групп или компьютеров. SID действуют как сертификаты безопасности для принципов безопасности в сети. Объекты также можно идентифицировать, используя их различающееся имя или относительное различающееся имя.

Вы можете назначать разрешения объектам с помощью Active Directory Users and Computers, оснастки для Microsoft Management Console (MMC) .

На объекты можно ссылаться по имени, используя:

- Отличительные имена: Аналогично абсолютным путям объектов в файловой системе. Отличительное имя объекта содержит полную информацию о расположении объекта в Active Directory и включает имя домена, имена подразделений, которым он принадлежит, и имя самого объекта. Каждый объект в Active Directory должен иметь уникальное отличительное имя.

- Относительные отличительные имена: Аналогично относительным путям объектов в текущем каталоге файловой системы. Относительное отличительное имя объекта — это часть отличительного имени, которая уникальна для объекта. Любые два объекта в одном подразделении должны иметь уникальные, различающиеся относительные отличительные имена.

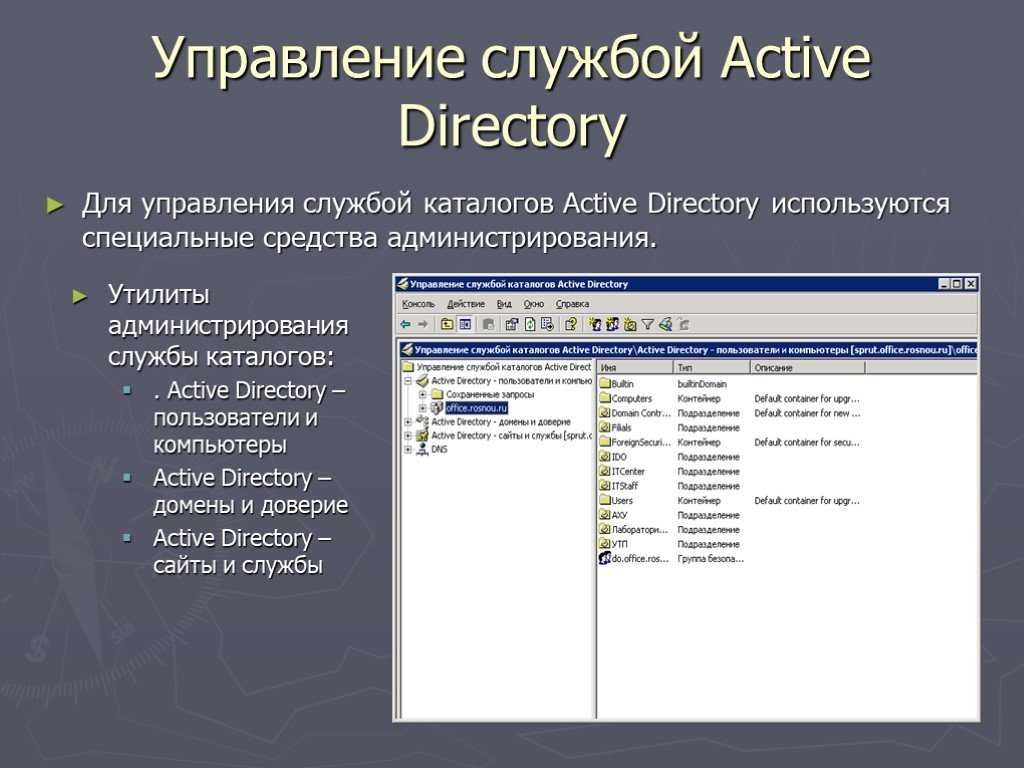

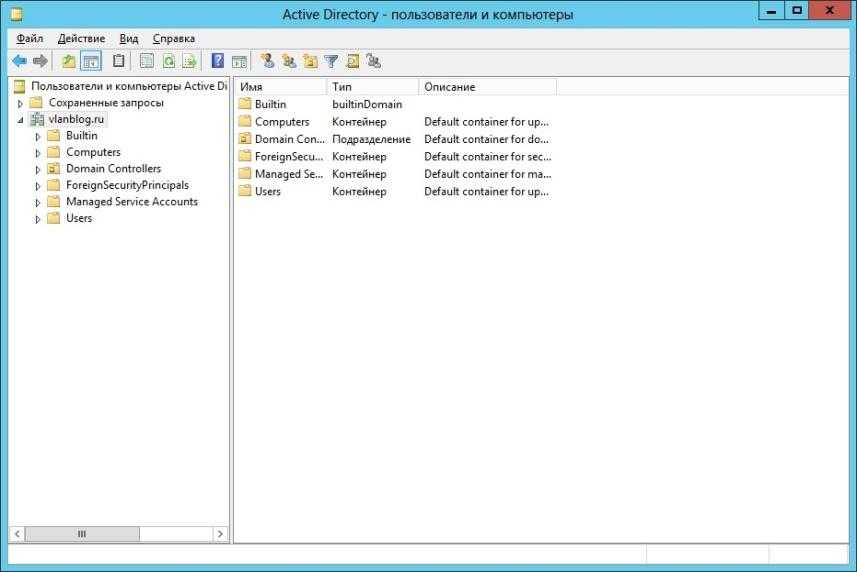

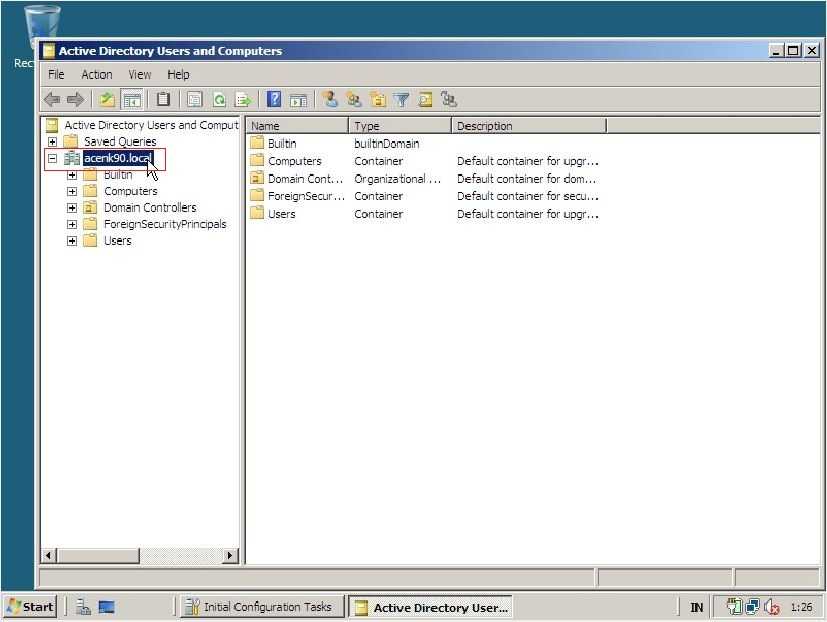

Объекты Active Directory можно создавать, удалять и изменять с помощью консоли «Пользователи и компьютеры Active Directory» (ADUC). Вы можете получить доступ к ADUC, используя следующий метод:

Вы можете получить доступ к ADUC, используя следующий метод:

- Перейти к Пуск → Инструменты администрирования .

- В списке доступных инструментов выберите Пользователи и компьютеры Active Directory .

Откроется консоль ADUC. Чтобы узнать больше о консоли ADUC, вы можете прочитать эту статью.

Создание объекта Active DirectoryОткрыв консоль ADUC, вы можете выполнить следующие шаги для создания объекта Active Directory. Вот как вы можете создать пользовательский объект

- В консоли Active Directory Users and Computers щелкните правой кнопкой мыши контейнер, в котором вы хотите создать объект.

- В появившемся меню нажмите New , а затем User .

- В появившемся окне добавьте необходимые атрибуты для объекта пользователя, такие как имя пользователя для входа в систему, имя и фамилию, а также пароль.

- После завершения нажмите Готово .

Вы создали новый пользовательский объект. Для проверки разверните контейнер, в котором вы решили создать пользователя, и вы его найдете.

Типы объектов в Active DirectoryСуществует два типа объектов AD:

- Объекты-контейнеры: Эти объекты могут содержать внутри себя другие объекты. Группы и организационные единицы (OU) являются примерами объектов-контейнеров.

- Конечные объекты: Конечные объекты не могут содержать другие объекты. Эти объекты являются только представлениями ресурсов в сети AD. Пользователи, компьютеры и принтеры являются примерами конечных объектов.

Ниже приведены некоторые из распространенных типов объектов в сети AD:

- Пользователь: сеть AD.

Учетная запись пользователя имеет имя пользователя и аутентифицируется с помощью пароля, чтобы предотвратить доступ неавторизованных лиц к ресурсам сети. Active Directory имеет два типа учетных записей пользователей, а именно:

Учетная запись пользователя имеет имя пользователя и аутентифицируется с помощью пароля, чтобы предотвратить доступ неавторизованных лиц к ресурсам сети. Active Directory имеет два типа учетных записей пользователей, а именно:- Учетная запись администратора: полноценная постоянная учетная запись с более высокими привилегиями для административных целей

- Учетная запись гостя: временная учетная запись с ограниченным доступом к ресурсам и ограниченными разрешениями

4 Компьютер: A

4 Объект компьютера представляет собой рабочую станцию или серверный компьютер в сети AD.

- Контакт: Контактный объект содержит контактную информацию людей, которые связаны с организацией, но не являются ее частью. Например, поставщики, специалисты по обслуживанию и т. д.

- Группа: Групповой объект — это объект-контейнер, содержащий пользователей, компьютеры и другие группы.

Группы используются для управления разрешениями AD, при этом все объекты в группе наследуют разрешения, назначенные группе.

Группы используются для управления разрешениями AD, при этом все объекты в группе наследуют разрешения, назначенные группе. - Организационная единица (OU): Организационная единица также является объектом-контейнером, который может содержать пользователей, компьютеры, группы или общие папки. OU используются для организационных целей, управления ресурсами внутри организации и делегирования контроля между объектами внутри OU.

- Принтер: Объект принтера представляет ресурс принтера в сети AD

- Общая папка: Объект общей папки — это указатель на конкретную общую папку, указывающий на то, где находится рассматриваемая папка. Указатель не содержит никаких данных из папки.

Различие между группами и организационными подразделениями может привести к путанице, поскольку на поверхностном уровне они являются объектами-контейнерами. Однако есть ключевые различия в назначении этих двух объектов.

Однако есть ключевые различия в назначении этих двух объектов.

Группы используются для назначения и управления разрешениями для объектов внутри групп. Группы также могут быть добавлены в списки управления доступом (ACL), которые определяют разрешения для добавляемых к ним объектов.

Организационные единицы, как следует из названия, используются для организации объектов AD. Эта организация с использованием подразделений используется для таких действий, как развертывание изменений конфигурации или делегирование ролей. Подразделения удобны, когда администратор хочет делегировать административные роли нескольким объектам, но не предоставлять полный административный доступ.

Следует отметить, что OU могут содержать группы и другие OU. Однако, несмотря на то, что группы могут содержать другие группы в качестве подгрупп, они не могут содержать внутри себя OU

Другое ключевое отличие состоит в том, что группы имеют идентификаторы безопасности (SID), а OU не имеют SID.

С другой стороны значения некоторых полей можно просмотреть и изменить с помощью встроенного в Active Directory мастера, а часть – только с помощью специализированного программного обеспечения или сценария.

С другой стороны значения некоторых полей можно просмотреть и изменить с помощью встроенного в Active Directory мастера, а часть – только с помощью специализированного программного обеспечения или сценария.

В Active Directory им соответствуют параметры userPrincipal Name и sAMAccountname. Каждое из этих имен состоит из двух частей: имени пользователя и текущего домена. Имя текущего домена определяется автоматически и не может быть изменено. В таблице 2 приведено описание полей, задействованных на первом шаге работы мастера.

В Active Directory им соответствуют параметры userPrincipal Name и sAMAccountname. Каждое из этих имен состоит из двух частей: имени пользователя и текущего домена. Имя текущего домена определяется автоматически и не может быть изменено. В таблице 2 приведено описание полей, задействованных на первом шаге работы мастера. Определяется политика безопасности учетной записи.

Определяется политика безопасности учетной записи.

Остальные четыре параметра безопасности оставим без изменений (см. рис. 7).

Остальные четыре параметра безопасности оставим без изменений (см. рис. 7). ru

ru Задаются значения параметров с помощью функции Put и их запись в каталог Active Directory с помощью метода SetInfo.

Задаются значения параметров с помощью функции Put и их запись в каталог Active Directory с помощью метода SetInfo. «

« Как видно, одни атрибуты были заданы напрямую, другие – косвенным образом, третьи были созданы системой автоматически. О том, какие бывают атрибуты, как считывать их значения, речь пойдет в следующей статье.

Как видно, одни атрибуты были заданы напрямую, другие – косвенным образом, третьи были созданы системой автоматически. О том, какие бывают атрибуты, как считывать их значения, речь пойдет в следующей статье. Create(«ТИП ОБЪЕКА», «ИМЯ ОБЪЕКТА»)

Create(«ТИП ОБЪЕКА», «ИМЯ ОБЪЕКТА») На основе созданного шаблона приведу примеры создания учетной записи группы (см. листинг 3) и папки (см. листинг 4).

На основе созданного шаблона приведу примеры создания учетной записи группы (см. листинг 3) и папки (см. листинг 4).