Инструкция по работе с групповыми политиками Active Directory

В статье описана краткая информация о групповых политиках Active Directory и пример работы с ними на виртуальном сервере с операционной системой Windows Server.

Что такое групповые политики и зачем они нужны?

Групповая политика — это инструмент, доступный для администраторов, работающих с архитектурой Active Directory. Он позволяет централизованно управлять настройками на клиентских компьютерах и серверах, подключенных к домену, а также обеспечивает простой способ распространения программного обеспечения.

Групповые политики позволяют настраивать параметры для определенного набора пользователей или компьютеров внутри домена Active Directory. Также позволяют указать политики в одном месте для группы и применить к целевому набору пользователей.

Например, можно обеспечить применение стандартного набора настроек и конфигураций для групп пользователей или компьютеров в домене или по запросу.

Конфигурации для компьютеров или пользователей проще и эффективнее, т.к. расположены в одном месте и не требуют повтора на каждом компьютере.

Компоненты GPO

Существует два компонента групповых политик — серверный компонент и клиентский, т.е. данная структура относится к архитектуре “клиент-сервер”.

Серверный компонент — оснастка Microsoft Management Console (MMC), которая используется для указания настроек групповой политики. MMC может быть использована для создания политик для контроля и управления административными шаблонами и настройками безопасности (скрипты, установка ПО и прочее).

Клиентский компонент интерпретирует и применяет настройки групповой политики для компьютеров пользователей или целевым пользователям. Клиентские расширения — это компоненты, которые запущены на пользовательской системе и несут ответственность за интерпретацию обработки и применения в объекты групповой политики.

Для администрирования GPO используют Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Оснастка Управление групповыми политиками

После установки роли Active Directory Domain Service (AD DS) на контроллер домена на сервере появится оснастка Group Policy Management. Для того, чтобы ее открыть нажмите комбинацию клавиш Win+R и в открывшемся окне введите:

gpmc.mscНажмите OK.

Если оснастку не удается открыть, то возможно по определенным причинам она не установлена. Установить ее можно через стандартное меню Add roles and features в диспетчере сервера, выбрав компонент Group Policy Management.

Оснастка выглядит следующим образом:

Создание объектов групповой политики

Для создания объекта групповой политики перейдите во вкладку Forest -> Domains -> <Ваш домен> -> Group Policy Objects. С помощью правой кнопки мыши откройте меню и выберете New.

С помощью правой кнопки мыши откройте меню и выберете New.

В открывшемся окне в поле Name введите удобное для вас имя групповой политики.

После этого вы увидите созданный объект в списке.

Теперь необходимо настроить созданный объект под конкретные задачи. в качестве примера удалим ссылку

В редакторе групповых политик перейдите по иерархии User Configuration -> Policies -> Administrative Templates -> Start Menu and Taskbar. Найдите опцию Remove Games link from Start Menu и в контекстном меню выберете пункт Edit.

В открывшемся окне отметьте Enable для включения правила и при необходимости напишите комментарий. Нажмите OK для сохранения изменений.

На этом создание объекта групповой политики закончено.

Поиск объектов групповой политики

Как правило в корпоративных средах большое количество объектов GPO, чтобы было проще найти нужный, оснастка обладает встроенным поиском. Для этого выберете ваш лес и в контекстном меню кликните Search.

Открывшееся окно поиска интуитивно понятно для работы. В первую очередь выберете конкретный домен для поиска, также можно производить поиск во всех доменах сразу. Далее выберете нужный пункт поиска, задайте условие и значение. В примере ниже производился поиск объектов групповой политики, в которых встречается слово Default.

Удаление объекта групповой политики

Если экземпляр GPO больше не нужен, его можно удалить. Выберете объект для удаления и с помощью правой кнопки мыши выберете опцию Delete.

P. S. Другие инструкции:

Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

Как настраивать групповые политики Windows Server 2016

Групповые политики являются одним из самых эффективных способов управления компьютерной сетью, построенной на базе Windows-сетей.

При помощи политики возможно:

- назначать сценарии пользователя и сценарии компьютера, запускающиеся в конкретно указанное время;

- определять политики параметров пароля учетных записей, блокировку пользователей;

- распространять программное обеспечение на компьютеры сети при помощи публикации или назначения;

- выполнять набор настроек безопасности для удаленных машин;

- ввести контроль над доступом к windows-компонентам, системным ресурсам, сетевым ресурсам, утилитам панели управления, рабочему столу и экрану;

- проводить настройку по распределению прав на доступ к файлам и папкам;

- настраивать перенаправление определенных папок из профиля пользователя.

Групповые политики возможно применять сразу на нескольких доменах, на отдельных доменах, на подгруппах в домене, на отдельных системах.

Политики, применяемые к отдельным системам, называются локальными групповыми политиками. Такие политики хранятся только на локальном компьютере. Остальные групповые политики соединены в объекты и хранятся в хранилище данных Active Directory.

Управление групповых политик имеется только в профессиональных и серверных версиях Windows.

Для каждой новой версии Windows вносились новые изменения в групповую политику. В некоторых случаях старые политики не применяются на новые версии Windows.

Обычно большинство политик прямо совместимы. Это означает, что, как правило, политики, предоставленные в Windows Server 2003, могут использоваться на Windows 7 и более поздних, а также на Windows Server 2008 и более поздних. Однако, политики для Windows 8/10 и Windows Server 2012/2016 обычно не применимы к более ранним версиям Windows.

Редактирование групповых политик

Консоль редактирования групповой политики входит в состав сервера, ее требуется установить в диспетчере сервера как дополнительный компонент управления групповыми политиками:

После этого в составе программ меню Администрирование появляется задача Управление групповыми политиками.

В оснастке Управление групповой политикой назначаются политики к подразделениям, а благодаря иерархической структуре можно визуально понять к какой группе относятся какая-либо политика:

Групповая политика изменяется в редакторе управления групповыми политиками – для этого требуется выбрать команду Изменить в меню Действия.

Чтобы применить созданную политику, требуется установить для нее связь с соответствующим объектом службы каталогов в оснастке Управление групповой политикой:

Примененную политику можно настроить по фильтру безопасности. Таким способом параметры данного объекта групповой политики возможно разделить только для заданных групп, пользователей и компьютеров, входящих в домен:

Рекомендации по применению политик

Главное заключается в том, чтобы не изменять политику по умолчанию. Потому как если в политике возникнет какая-либо серьезная ошибка, то возврат к начальному состоянию приведет к удалению не только последних настроек, но и всех других параметров. Поэтому для административных действий по управлению системой создавайте новые политики, тогда для изменения настроек вам потребуется только отключать/включать привязку политик к организационной структуре.

Потому как если в политике возникнет какая-либо серьезная ошибка, то возврат к начальному состоянию приведет к удалению не только последних настроек, но и всех других параметров. Поэтому для административных действий по управлению системой создавайте новые политики, тогда для изменения настроек вам потребуется только отключать/включать привязку политик к организационной структуре.

Обработка одной политики с наибольшим числом назначенных параметров, не отличается по времени от обработки нескольких политик, в каждой из которых назначается только часть этих параметров. Поэтому удобнее создавать несколько политик, чем включать все изменения в одну.

Не стоит удалять ранее созданные групповые политики – желательно просто отключить привязку их от объекта службы каталогов. Они могут потребоваться в дальнейшем для анализа в случае каких-либо проблем.

В рамках нашей услуги ИТ-обслуживание мы не только настраиваем групповые политики, но и берем на себя обслуживание всей ИТ-структуры клиента, включая все настройки, обновления ПО и поддержку в режиме 24/7.

Групповые политики для настройки Windows Server 2016

Цель данной статьи — тонкая настройка терминального сервера. Все скриншоты будут соответствовать версии Windows Server 2016. В результате такой настройки вы сможете повысить безопасность сервера и ограничить права терминальных пользователей.

Удаляем лишние команды из Проводника

Откройте редактор групповой политики (команда gpedit.msc) и перейдите в раздел Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Проводник (рис. 1.).

Рис. 1. Параметры Проводника

Как видите, есть много полезных и не очень групповых политик в Windows Server 2016. Рассмотрим несколько полезных. Так, Скрыть выбранные диски из окна Мой компьютер (рис. 2) позволяет удалить значки выбранных дисков из окна Этот компьютер (в последних версиях Windows это окно называется именно так).

Рис. 2. Ограничиваем доступ пользователей в Windows Server 2016 к определенным дискам

2. Ограничиваем доступ пользователей в Windows Server 2016 к определенным дискам

Впрочем, если пользователь окажется умным и введет путь диска (например, D:\) в окне Проводника, он сможет получить доступ к нему. Для таких умных пользователей предназначена групповая политика Запретить доступ к дискам через «Мой компьютер» (рис. 3).

Рис. 3. Запретить доступ к дискам

Неплохо было бы еще и запретить пользователю использовать окно Выполнить (открывается при нажатии Win + R). Для этого нужно включить групповую политику Отключить сочетания клавиш Windows + X. Правда, такая настройка «убьет» все сочетания, в том числе и Win + R, но отдельной групповой политики, которая бы отключала отдельные команды, в современных версиях Windows Server нет (хотя раньше была опция, скрывающая команду Выполнить)

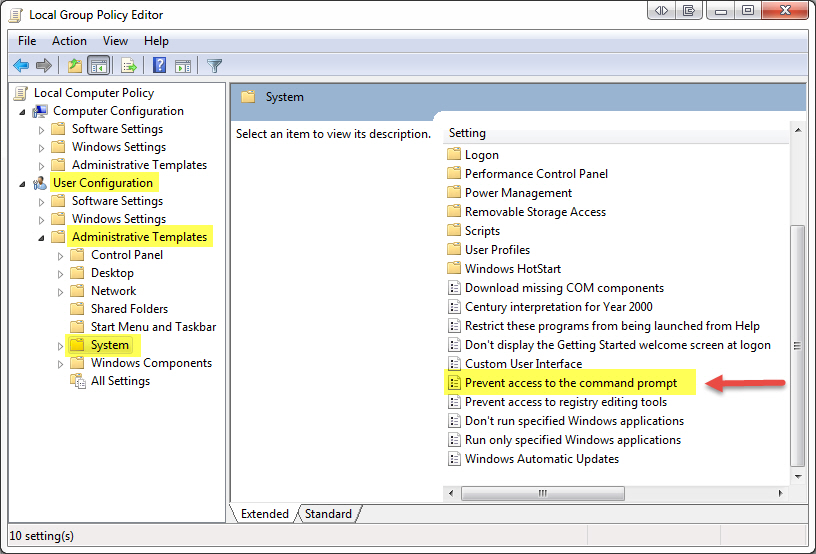

Запрещаем доступ к командной строке и PowerShell

Окно Выполнить используют самые начинающие пользователи. Продвинутые пользователи используют или командную строку, или PowerShell. Запретить пользователям использовать командную строку можно, проведя настройку групповой политики Конфигурация пользователя, Административные шаблоны, Система, Запретить использование командной строки (рис. 4). Также включите опцию Запретить также обработку сценариев в командной строке, чтобы нельзя было запускать сценарии командной строки.

Продвинутые пользователи используют или командную строку, или PowerShell. Запретить пользователям использовать командную строку можно, проведя настройку групповой политики Конфигурация пользователя, Административные шаблоны, Система, Запретить использование командной строки (рис. 4). Также включите опцию Запретить также обработку сценариев в командной строке, чтобы нельзя было запускать сценарии командной строки.

Рис. 4. Запрещаем использование командной строки в Windows Server

Если облака для вас

не просто теория

Широкий спектр услуг

по выделенным северам

и мультиклауд-решениям

Конфигурация VPS и бесплатный тест уже через 2 минуты

Организация вашей IT-инфраструктуры на основе мультиклауд-решения

Отдельной групповой политики, запрещающей запуск PowerShell, нет, но есть групповая политика, запрещающая запуск определенных приложений. Она называется Не запускать указанные приложения Windows и находится все в том же разделе Система. Включите ее и запретите запуск powershell.exe and powershell_ise.exe (рис. 5).

Она называется Не запускать указанные приложения Windows и находится все в том же разделе Система. Включите ее и запретите запуск powershell.exe and powershell_ise.exe (рис. 5).

Рис. 5. Запрет запуска PowerShell

Также, пока вы еще не «ушли» из раздела Система, неплохо было бы запретить запуск редактора реестра. Для этого включите Запретить доступ к средствам редактирования реестра.

Максимальное время работы пользователя

Групповая политика Конфигурация пользователя, Административные шаблоны, Компоненты Windows, Службы удаленных рабочих столов, Узел сеансов удаленных рабочих столов, Ограничение сеансов по времени, Задать ограничение по времени для активных сеансов служб удаленных рабочих столов позволяет задать максимальную продолжительность сеанса. Ее можно установить, например, в 8 часов.

Рис. 6. Ограничиваем время сеанса

К сожалению, эта настройка не помешает пользователю снова залогиниться на сервере. Ограничить время входа на сервер можно только с помощью оснастки Пользователи и компьютеры Active Directory, но далеко не все терминальные серверы являются контроллерами домена, к сожалению. Разворачивать контроллер домена только ради этой функции не хочется (например, если терминальный сервер у вас используется только ради совместного доступа к 1С, нет смысла проводить настройку контроллера домена).

Ограничить время входа на сервер можно только с помощью оснастки Пользователи и компьютеры Active Directory, но далеко не все терминальные серверы являются контроллерами домена, к сожалению. Разворачивать контроллер домена только ради этой функции не хочется (например, если терминальный сервер у вас используется только ради совместного доступа к 1С, нет смысла проводить настройку контроллера домена).

Рис. 7. Установка времени входа учетной записи в Windows Server

Отключение элементов панели управления

С помощью групповых политик можно отключить некоторые элементы панели управления. В разделе Конфигурация пользователя, Административные шаблоны, Панель управления находятся две замечательных групповые политики — Скрыть указанные элементы панели управления и Запретить доступ к панели управления и параметрам компьютера. Первая позволяет запретить выбранные элементы панели управления, а вторая вообще запрещает доступ к панели управления и к параметрам компьютера.

Надеюсь, прочитав эту статью, администратору будет немного спокойнее — ведь теперь пользователи смогут сделать гораздо меньше, чего стоит только отключение командной строки и PowerShell.

Популярные услуги

Windows Server 2019. Квоты, Групповые политики, Создание ярлыков и сетевых дисков.

Продолжаем изучать WIndows Server. И сегодня мы поговорим о том как настраивать доменные компьютеры с помощью групповых политик.

В предыдущей статье мы создали сетевую папку для пользователей. Хотелось бы теперь автоматически создать ярлык или сетевой диск на всех компьютерах которые входят в домен. Собственно Active Directory и предназначен для администрирования этих компьютеров и обеспечения единообразия настройки пользовательской рабочей среды, разворачивать программное обеспечение на множестве компьютеров через групповые политики и т.д.

Создания ярлыка.

Создавать ярлык на сетевую папку мы будем через групповую политику домена. Тут есть два варианта : Мы изменяем Default Domain Policy, и правело будет действовать для всего домена.

Тут есть два варианта : Мы изменяем Default Domain Policy, и правело будет действовать для всего домена.

Или создать новую групповую политику в нашем Тестовом подразделение.

Переходим в Конфигурацию пользователя — Кон. WIndows и выбираем Ярлыки и создаем новый.

Давайте немного поговорим о настройках.

Действие :

- Создать — Создание нового ярлыка для компьютеров или пользователей.

- Заменить — Удаление и повторное создание ярлыков для пользователей и компьютеров. Конечным результатом действия Заменить является перезапись существующего ярлыка. Если ярлык не существует, то действие Заменить создает новый ярлык.

- Обновить — Изменение параметров существующего ярлыка для пользователей или компьютеров. Это действие отличается от Заменить тем, что оно обновляет только параметры ярлыка, определенные в элементе настройки. Все остальные параметры ярлыка остаются прежними.

Если ярлык не существует, то действие Обновить создает новый ярлык.

Если ярлык не существует, то действие Обновить создает новый ярлык. - Удалить — Удаление ярлыка для компьютеров или пользователей.

Расположение :

Здесь мы указываем точно расположение созданного Ярлыка.

Выполнение:

Здесь мы выбираем размер окна при открытие созданного Ярлыка.

Сетевые диски.

Можно для удобства вместо папки смонтировать сетевой диск. И опять же это не сложно сделать с помощью групповых политик. Собственно тут все очень похоже на создание Ярлыков.

Выбираем Сопоставление дисков , задаем путь к сетевой папке и букву диска.

Если по какой-то причине политики не применяются, можно на локальной машине в ручную обновить групповые политики из консоли.

gpupdate

Квоты.

Как говориться : Места много не бывает ) Логично что мы захотим ограничить размер сетевых ресурсов (папки). В Windows Server это сделать достаточно легко с помощью Квот.

В Windows Server это сделать достаточно легко с помощью Квот.

Первым делом нам потребуется Роль «Файловые службы и службы хранилища» . А если точнее то конкретный компонент «Диспетчер ресурсов файлового сервера»

Заходим в Диспетчер ресурсов — Создаем новый шаблон квот. Квоты могут быть Жёсткими( превысить объем нельзя) или мягкими (вас просто уведомят о приведение квоты)

Так же вы можете настроить всякие сценарии для уведомления о превышение квоты. Теперь выбираем наш Шаблон, кликаем правой кнопкой мыши и создаем Квоту на основе шаблона.

Вот и все хитрости . Успехов.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Развертывание перенаправления папок и функции автономных файлов

- Чтение занимает 6 мин

В этой статье

Применяется к: Windows 10, Windows 7, Windows 8, Windows 8.1, Windows Vista, Windows Server 2019, Windows Server 2016, Windows Server 2012, Windows Server 2012 R2, Windows Server 2008 R2, Windows Server (Semi-annual Channel).

В этой статье приведены требования по развертыванию перенаправления папок вместе с функцией автономных файлов, в том числе инструкции по управлению доступом к перенаправляемым файлам.

Список последних изменений в этой статье см. в Журнале изменений.

Предварительные требования

Требования по администрированию

- Для администрирования перенаправления папок вам потребуется войти в систему в качестве члена группы безопасности «Администраторы домена», «Администраторы предприятия» или «Владельцы-создатели групповой политики».

- Необходим компьютер с установленными инструментами «Управление групповыми политиками» и «Центр администрирования Active Directory».

Требования к файловому серверу

Файловый сервер — это компьютер, на котором размещены перенаправляемые папки.

Взаимодействие со службами удаленных рабочих столов

От вашей конфигурации удаленного доступа зависит настройка файлового сервера, общих файловых ресурсов и политик. Если на файловом сервере также размещаются службы удаленных рабочих столов, некоторые этапы развертывания будут отличаться.

- Нет необходимости создавать группу безопасности для пользователей перенаправления папок.

- Для общего файлового ресурса, в котором размещаются перенаправляемые папки, необходимо настроить другие разрешения.

- Требуется заранее создать папки для новых пользователей и задать для этих папок определенные разрешения.

Важно!

Большинство процедур, описанных в этом разделе далее, относятся к обеим конфигурациям. Если действие относится строго к какой-то одной из них, это будет специально оговорено.

Ограничение доступа

Внесите на файловом сервере следующие изменения в соответствии с вашей конфигурацией.

- Все конфигурации. Предоставьте административный доступ к файловому серверу только ИТ-администраторам, которые должны иметь соответствующие полномочия. Процедура на следующем шаге описывает настройку доступа для отдельных общих ресурсов.

- Серверы без дополнительного размещения служб удаленных рабочих столов. Если на вашем файловом сервере дополнительно не размещаются службы удаленных рабочих столов, отключите на нем соответствующую службу termserv.

Взаимодействие с другими функциями хранилища

Чтобы перенаправление папок и автономные файлы корректно взаимодействовали с другими функциями хранилища, проверьте следующие настройки.

- Если общая папка использует пространства имен DFS, у папок DFS (ссылок) должен быть один целевой объект, чтобы избежать конфликтов серверов при изменении настроек пользователем.

- Если общая папка использует репликацию DFS для копирования данных на другой сервер, пользователи должны иметь доступ лишь к исходному серверу, чтобы избежать конфликтов при изменении параметров серверов.

- При использовании кластеризованной общей папки устраните непрерывную доступность в общей папке, чтобы избежать проблем с производительностью при перенаправлении папок и использовании автономных файлов. Кроме того, когда пользователь теряет доступ к постоянно доступному общему файловому ресурсу, может пройти 3–6 минут, прежде чем автономные файлы перейдут в автономный режим. Это может вызвать недовольство их пользователей, еще не переключенных на постоянный автономный режим.

Требования к клиенту

- Клиентские компьютеры должны работать под управлением Windows 10, Windows 8.1, Windows 8, Windows 7, Windows Server 2019, Windows Server 2016, Windows Server (Semi-annual Channel), Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2 или Windows Server 2008.

- Компьютеры клиентов должны быть присоединены к управляемому вами домену для доменных служб Active Directory (AD DS).

- На клиентских компьютерах должны быть процессоры x64 или x86. Перенаправление папок не поддерживается на компьютерах с процессорами ARM.

Примечание

Некоторые новые возможности перенаправления папок предусматривают дополнительные требования к клиентскому компьютеру и Active Directory. Дополнительные сведения см. в статьях Deploy primary computers (Развертывание основных компьютеров), Disable Offline Files on folders (Отключение функции «Автономные файлы» в папках), Enable Always Offline mode (Включение постоянного автономного режима) и Enable optimized folder moving (Включение оптимизированного перемещения папок).

Шаг 1. Создание группы безопасности перенаправления папок

Если на файловом сервере используются службы удаленных рабочих столов, пропустите этот шаг и назначайте разрешения, когда будете создавать заранее папки для новых пользователей.

Эта процедура создает группу безопасности, содержащую всех пользователей, для которых будут действовать параметры политики перенаправления папок.

На компьютере с установленным центром администрирования Active Directory откройте «Диспетчер сервера».

Выберите Сервис > Центр администрирования Active Directory. Отобразится центр администрирования Active Directory.

Щелкните правой кнопкой мыши нужный домен или подразделение и выберите Создать > Группа.

В окне Создание группы в разделе Группа укажите следующие параметры.

- В поле Имя группы введите имя группы безопасности, например Пользователи перенаправления папок.

- Для области группы выберите Безопасность > Глобальная.

В разделе Участники щелкните элемент Добавить. Откроется диалоговое окно Выбор пользователей, контактов, компьютеров, учетных записей служб или групп.

Введите имена пользователей или групп, для которых хотите развернуть перенаправление папок, нажмите кнопку ОК, после чего нажмите ОК еще раз.

Шаг 2. Создание общей папки для перенаправляемых папок

Если у вас еще нет общего файлового ресурса для перенаправляемых папок, выполните следующую процедуру, чтобы создать его на сервере под управлением Windows Server 2012 или более поздней версии.

Примечание

Если вы создаете общий ресурс на сервере под управлением другой версии Windows Server, некоторые функции могут отличаться или быть недоступны.

В области навигации Диспетчера сервера выберите Файловые службы и службы хранилища > Общие ресурсы. Откроется страница Общие ресурсы.

На странице Общие ресурсы выберите Задачи > Новый общий ресурс. Откроется мастер создания общих ресурсов.

На странице Выбор профиля выполните одно из следующих действий.

- Если установлен диспетчер ресурсов файлового сервера и вы используете свойства управления папками, выберите Общий ресурс SMB — дополнительные.

- Если диспетчер ресурсов файлового сервера не установлен и вы не используете свойства управления папками, выберите Общий ресурс SMB — быстрый профиль.

На странице Расположение общего ресурса выберите сервер и том, в котором хотите создать общий ресурс.

На странице Имя общей папки укажите имя (например, Users$ ) в поле Имя общей папки.

Совет

При создании общего ресурса необходимо скрыть его, добавив после его имени символ

$. Это закроет возможность его просмотра пользователям без соответствующих полномочий.На странице Другие параметры снимите флажок Включить постоянную доступность, если он установлен. При необходимости установите флажки Включить перечисление на основе доступа и Шифрование доступа к данным.

На странице Разрешения выберите Настройка разрешений доступа. Откроется диалоговое окно Дополнительные параметры безопасности.

Нажмите кнопку Отключение наследования, а затем щелкните элемент Convert inherited permissions into explicit permission on this object (Преобразовать наследуемые разрешения для объекта в явные).

Задайте разрешения, приведенные в следующих таблицах и рисунках.

Важно!

Выбор разрешений зависит от вашей конфигурации удаленного доступа, поэтому используйте подходящую вам таблицу.

Разрешения для файловых серверов без служб удаленных рабочих столов:

Учетная запись пользователя Разрешение Применяется к Система Полный доступ Текущая папка, подпапки и файлы Администраторы Полный доступ Только эта папка Создатель/владелец Полный доступ Только вложенные папки и файлы Группа безопасности с пользователями, которым необходимо размещать данные в общем ресурсе («Пользователи перенаправления папок») Вывод содержимого папки/чтение данных 1

Создание папок/добавление данных 1

Чтение атрибутов 1

Чтение дополнительных атрибутов 1

Чтение 1

Обзор папок/выполнение файлов 1Только текущая папка Прочие группы и учетные записи Нет (удалите все учетные записи, не перечисленные в этой таблице) 1 Дополнительные разрешения.

Разрешения для файловых серверов со службами удаленных рабочих столов:

Пользовательская учетная запись или роль Разрешение Применяется к Система Полный доступ Текущая папка, подпапки и файлы Администраторы Полный доступ Текущая папка, подпапки и файлы Создатель/владелец Полный доступ Только вложенные папки и файлы Прочие группы и учетные записи Нет (удалите все прочие учетные записи из списка управления доступом)

Если ранее в этой процедуре вы выбрали профиль Общий ресурс SMB — дополнительные, также выполните следующие действия.

- На странице Свойства управления выберите для «Использования папки» значение Файлы пользователя.

- При необходимости выберите квоту, которая будет действовать для пользователей ресурса.

На странице Подтверждение щелкните элемент Создать.

Шаг 3. Предварительное создание папок для новых пользователей на серверах, где также размещаются службы удаленных рабочих столов

Если на файловом сервере также размещаются службы удаленных рабочих столов, выполните следующую процедуру, чтобы заранее создать папки для новых пользователей и назначить этим папкам необходимые разрешения.

Перейдите в корневую папку общего файлового ресурса, созданного в предыдущей процедуре.

Создайте новую папку. Можно использовать один из следующих методов:

Щелкните корневую папку правой кнопкой мыши и выберите Создать > Папка. В качестве имени папки введите имя нового пользователя.

Если же вы хотите создать новую папку с помощью Windows PowerShell, откройте окно командной строки PowerShell и выполните следующий командлет:

New-Item -Path 'c:\shares\frdeploy\<newuser>' -ItemType DirectoryПримечание

В этой команде <newuser> соответствует имени нового пользователя.

Щелкните правой кнопкой мыши новую папку и выберите Свойства > Безопасность > Дополнительно > Владелец. Владельцем папки должна быть группа «Администраторы».

Задайте разрешения, приведенные в следующей таблице и на рисунке. Разрешения для всех не перечисленных здесь групп и учетных записей необходимо удалить.

Учетная запись пользователя Разрешение Применяется к Система Полный доступ Текущая папка, подпапки и файлы Администраторы Полный доступ Текущая папка, подпапки и файлы Создатель/владелец Полный доступ Только подпапки и файлы newuser1 Полный доступ Текущая папка, подпапки и файлы Прочие группы и учетные записи Нет (удалите все прочие учетные записи из списка управления доступом) 1 newuser соответствует имени учетной записи нового пользователя.

Шаг 4. Создание объекта групповой политики для перенаправления папок

Если у вас еще нет объекта групповой политики (Group Policy Object, GPO), который управляет перенаправлением папок и функциями автономных файлов, создайте его, выполнив следующую процедуру.

На компьютере с установленным инструментом «Управление групповыми политиками» откройте «Диспетчер сервера».

Выберите Сервис > Управление групповыми политиками.

Правой кнопкой мыши щелкните домен или подразделение, в котором нужно настроить перенаправление папок, а затем выберите Создать объект GPO в этом домене и связать его.

В диалоговом окне Новый объект групповой политики введите имя объекта (например, Параметры перенаправления папок) и нажмите кнопку OК.

Щелкните созданный объект GPO правой кнопкой мыши и уберите флажок Связь включена. Это гарантирует, что объект не будет применяться, пока вы не завершите его настройку.

Выберите GPO. Выберите Область > Фильтры безопасности > Прошедшие проверку, а затем выберите Удалить, чтобы объект GPO не применялся ко всем пользователям.

В разделе Фильтрация ограничений безопасности щелкните элемент Добавить.

В диалоговом окне Выбор пользователя, компьютера или группы выполните одно из следующих действий в зависимости от вашей конфигурации.

Выберите Делегирование > Добавить и укажите Прошедшие проверку. Нажмите кнопку OK, а затем нажмите OK еще раз, чтобы принять разрешения на Чтение по умолчанию.

Важно!

Этот шаг является обязательным из-за изменений, внесенных в обновление системы безопасности MS16-072. Теперь вам требуется предоставить группе «Прошедшие проверку» делегированные разрешения на чтение GPO перенаправления папок. В противном случае объект GPO не будет применен к пользователям или, если он уже применен, он будет удален, а папки будут вновь направляться на локальный компьютер. Дополнительные сведения об изменениях в развертывании GPO, внесенных в MS16-072, см. здесь.

Шаг 5. Настройка параметров групповой политики для перенаправления папок и для автономных файлов

Создав объект GPO для параметров перенаправления папок, измените параметры групповой политики для активации и настройки перенаправления папок, выполнив следующие действия.

Примечание

По умолчанию функция автономных файлов включена для перенаправления папок на клиентских компьютерах с Windows и отключена на компьютерах с Windows Server. Эта функция может быть включена пользователями, либо вы можете контролировать ее через групповую политику. Политика называется Разрешить или запретить использование автономных файлов.

Дополнительные сведения о некоторых других параметрах групповой политики для автономных файлов см. в статьях Enable Advanced Offline Files Functionality (Включение расширенных функциональных возможностей автономных файлов) и Configuring Group Policy for Offline Files (Настройка групповой политики для автономных файлов).

В компоненте «Управление групповыми политиками» щелкните правой кнопкой мыши GPO, который вы создали (например, Настройки перенаправления папок), затем выберите команду Изменить.

В окне редактора «Управление групповыми политиками» выберите Конфигурация пользователя > Политики > Параметры Windows > Перенаправление папок.

Щелкните правой кнопкой мыши папку, которую требуется перенаправить (например, Документы), а затем выберите пункт Свойства.

В диалоговом окне Свойства в поле Параметры выберите Перенаправлять папки всех пользователей в одно расположение (простая) .

Примечание

Чтобы применить перенаправление папок к клиентским компьютерам под управлением Windows XP или Windows Server 2003, перейдите на вкладку Параметры и установите флажок Также применить политику перенаправления для операционных систем Windows 2000, Windows 2000 Server, Windows XP и Windows Server 2003.

В разделе Расположение целевой папки выберите Создать папку для каждого пользователя на корневом пути, а затем в поле Корневой путь введите путь к общему файловому ресурсу, в котором хранятся перенаправляемые папки, например: \\

fs1.corp.contoso.com\users$.(Необязательно.) Перейдите на вкладку Параметры и в разделе Удаление политики выберите После удаления политики перенаправить папку обратно в локальный профиль пользователя (это может сделать перенаправление папок более предсказуемым для администраторов и пользователей).

Нажмите кнопку OК, а затем выберите Да в диалоговом окне Предупреждение.

Шаг 6. Активация объекта групповой политики для перенаправления папок

После завершения настройки параметров групповой политики для перенаправления папок необходимо включить объект групповой политики (GPO). Это изменение позволит применить объект GPO к затронутым пользователям.

Совет

Если вы планируете задействовать поддержку основного компьютера или другие настройки политики, это следует сделать до включения GPO, чтобы предотвратить копирование данных пользователя на неосновные компьютеры до включения поддержки основного компьютера.

- Откройте «Управление групповой политикой».

- Щелкните правой кнопкой мыши созданный вами GPO и выберите пункт Связь включена. Рядом с соответствующим пунктом меню появится флажок.

Шаг 7. Проверка перенаправления папок

Чтобы проверить работу перенаправления папок, необходимо войти на компьютер под учетной записью пользователя, для которого настроено перенаправление. После этого убедитесь, что папки и профили перенаправляются.

Войдите в систему на основном компьютере (если его поддержка включена) под учетной записью пользователя, для которого вы включили перенаправление папок.

Если пользователь уже вошел в систему, откройте командную строку с повышенными привилегиями и введите нижеприведенную команду, чтобы убедиться, что на компьютере используются последние настройки групповой политики.

gpupdate /forceОткройте проводник.

Щелкните правой кнопкой мыши перенаправленную папку (например, «Мои документы» в библиотеке документов) и выберите пункт Свойства.

Перейдите на вкладку Расположение и убедитесь, что отображается путь к указанному вами общему файловому ресурсу, а не локальный путь.

Приложение A. Контрольный список для развертывания перенаправления папок

| Завершить | Задача или элемент |

|---|---|

| Подготовка домена и другие предварительные требования | |

| — Присоедините компьютеры к домену | |

| — Создайте учетные записи пользователей | |

| — Проверьте выполнение требований к файловому серверу и совместимость с другими службами | |

| — Размещаются ли на файловом сервере также службы удаленных рабочих столов? | |

| — Ограничьте доступ к файловому серверу | |

| Шаг 1. Создание группы безопасности перенаправления папок | |

| — Имя группы: | |

| — Члены: | |

| Шаг 2. Создание общей папки для перенаправляемых папок | |

| — Имя общей папки: | |

| Шаг 3. Предварительное создание папок для новых пользователей на серверах, где также размещаются службы удаленных рабочих столов | |

| Шаг 4. Создание объекта групповой политики для перенаправления папок | |

| — Имя GPO: | |

| Шаг 5. Настройка параметров групповой политики для перенаправления папок и для автономных файлов | |

| — Перенаправленные папки: | |

| — Включена ли поддержка Windows 2000, Windows XP и Windows Server 2003? | |

| — Включена ли функция «Автономные файлы»? (по умолчанию включена на клиентских компьютерах Windows) | |

| — Включен ли постоянный автономный режим? | |

| — Включена ли фоновая синхронизация файлов? | |

| — Включено ли оптимизированное перемещение перенаправленных папок? | |

| Включение поддержки основного компьютера (необязательно): | |

| — На основе компьютеров или на основе пользователей? | |

| — Назначение основных компьютеров для пользователей | |

| — Расположение сопоставлений пользователей и основных компьютеров: | |

| — Включение поддержки основного компьютера для переназначения папок (необязательно) | |

| — Включение поддержки основного компьютера для перемещаемых профилей пользователей (необязательно) | |

| Шаг 6. Активация объекта групповой политики для перенаправления папок | |

| Шаг 7. Проверка перенаправления папок |

Журнал изменений

В следующей таблице представлены наиболее важные изменения этого раздела.

| Дата | Описание | Причина |

|---|---|---|

| 9 марта 2021 г. | Добавлены инструкции для разных конфигураций. | Необходимость изменений для улучшения контроля доступа в различных конфигурациях. |

| 18 января 2017 г. | На шаге Создание объекта групповой политики для перенаправления папок добавлено действие по делегации разрешений на чтение пользователям, прошедшим проверку подлинности, что стало обязательным из-за обновления системы безопасности для групповой политики. | Отзывы клиентов. |

Дополнительные сведения

Использование групповой политики для удаленной установки программного обеспечения — Windows Server

- Чтение занимает 5 мин

В этой статье

В этой статье описывается использование групповой политики для автоматического распространения программ на клиентские компьютеры или пользователей.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 816102

Сводка

Для распространения компьютерных программ с помощью групповой политики можно использовать следующие методы:

Назначение программного обеспечения

Вы можете назначить рассылку программы пользователям или компьютерам. Если назначить программу пользователю, она устанавливается при входе пользователя на компьютер. Когда пользователь впервые запускает программу, установка выполняется. Если назначить программу компьютеру, она устанавливается после его начала, и она доступна всем пользователям, входивших на компьютер. Когда пользователь впервые запускает программу, установка выполняется.

Программное обеспечение для публикации

Вы можете опубликовать распространение программы для пользователей. Когда пользователь входит в компьютер, опубликованная программа отображается в диалоговом окне Добавить или Удалить программы, и ее можно установить оттуда.

Примечание

Windows Автоматическая установка групповой политики Server 2003 требует клиентских компьютеров с Windows microsoft 2000 или более поздней версии.

Создание точки рассылки

Чтобы опубликовать или назначить компьютерную программу, создайте точку распространения на сервере публикации, следуя следующим шагам:

- Войдите на сервер в качестве администратора.

- Создайте общую папку сети, в которую вы Windows пакет установки (.msi файл), который необходимо распространить.

- Установите разрешения на долю, чтобы разрешить доступ к пакету рассылки.

- Скопируйте или установите пакет в точку распространения. Например, чтобы распространить файл .msi, запустите административную установку () для копирования файлов

setup.exe /aв точку распространения.

Создание объекта групповой политики

Чтобы создать объект групповой политики (GPO) для распространения пакета программного обеспечения, выполните следующие действия:

- Запустите оснастку пользователей и компьютеров Active Directory, нажав кнопку Начните, указав на административные средства, а затем нажав кнопку Active Directory Users and Computers.

- В дереве консоли щелкните правой кнопкой мыши домен и нажмите кнопку Свойства.

- Щелкните вкладку Групповой политики и нажмите кнопку New.

- Введите имя для этой новой политики и нажмите кнопку Ввод.

- Щелкните Свойства, а затем нажмите вкладку Безопасность.

- Зачистка контрольного окна Apply Group Policy для групп безопасности, к которые не нужно применять эту политику.

- Выберите поле Применить групповую политику для групп, к которые необходимо применить эту политику.

- После этого нажмите кнопку ОК.

Назначение пакета

Чтобы назначить программу компьютерам с Windows Server 2003, Windows 2000 или Windows XP Professional или пользователям, входивших на одну из этих рабочих станций, выполните следующие действия:

Запустите оснастку пользователей и компьютеров Active Directory, нажав кнопку Начните, указав на административные средства, а затем нажав кнопку Active Directory Users and Computers.

В дереве консоли щелкните правой кнопкой мыши домен и нажмите кнопку Свойства.

Щелкните вкладку Групповой политики, выберите политику, которую вы хотите, и нажмите кнопку Изменить.

В соответствии с конфигурацией компьютера расширим Параметры.

Правой кнопкой мыши установка программного обеспечения, указать на Новый, а затем нажмите пакет.

В диалоговом окне Open введите полный путь универсальной конвенции имен (UNC) общего пакета установщика, который вам нужен. Например,

\\<file server>\<share>\<file name>.msi.Важно!

Не используйте кнопку Просмотр для доступа к расположению. Убедитесь, что вы используете путь UNC общего пакета установщика.

Нажмите кнопку Open (Открыть).

Щелкните назначенное, а затем нажмите кнопку ОК. Пакет указан в правой области окна групповой политики.

Закрой привязку групповой политики, нажмите кнопку ОК, а затем закрой привязку пользователей и компьютеров Active Directory.

Когда клиентский компьютер запускается, управляемый пакет программного обеспечения устанавливается автоматически.

Публикация пакета

Чтобы опубликовать пакет для пользователей компьютеров и сделать его доступным для установки из списка Добавить или Удалить программы в панели управления, выполните следующие действия:

Запустите оснастку пользователей и компьютеров Active Directory, нажав кнопку Начните, указав на административные средства, а затем нажав кнопку Active Directory Users and Computers.

В дереве консоли щелкните правой кнопкой мыши домен и нажмите кнопку Свойства.

Щелкните вкладку Групповой политики, щелкните политику, которую вы хотите, и нажмите кнопку Изменить.

В соответствии с конфигурацией пользователей расширяем Параметры.

Правой кнопкой мыши установка программного обеспечения, указать на Новый, а затем нажмите пакет.

В диалоговом окне Open введите полный путь UNC общего пакета установщика, который вам нужен. Например,

\\file server\share\file name.msi.Важно!

Не используйте кнопку Просмотр для доступа к расположению. Убедитесь, что вы используете путь UNC общего пакета установщика.

Нажмите кнопку Open (Открыть).

Нажмите кнопку Опубликовать, а затем нажмите кнопку ОК.

Пакет указан в правой области окна групповой политики.

Закрой привязку групповой политики, нажмите кнопку ОК, а затем закрой привязку пользователей и компьютеров Active Directory.

Проверьте пакет.

Примечание

Поскольку существует несколько версий Windows, на вашем компьютере могут быть другие действия. Если они есть, см. документацию по продуктам для выполнения этих действий.

- Войдите на работу на Windows 2000 Professional или Windows XP Professional с помощью учетной записи, на которую вы опубликовали пакет.

- В Windows XP нажмите кнопку Начните, а затем нажмите панель управления.

- Дважды щелкните Добавить или Удалить программы, а затем нажмите кнопку Добавить новые программы.

- В списке Добавить программы из списка сети щелкните опубликованную программу и нажмите кнопку Добавить. Установлена программа.

- Нажмите кнопку ОК, а затем нажмите кнопку Закрыть.

Переделока пакета

В некоторых случаях может потребоваться передиплоять пакет программного обеспечения (например, при обновлении или изменении пакета). Чтобы перенаполнить пакет, выполните следующие действия:

Запустите оснастку пользователей и компьютеров Active Directory, нажав кнопку Начните, указав на административные средства, а затем нажав кнопку Active Directory Users and Computers.

В дереве консоли щелкните правой кнопкой мыши домен и нажмите кнопку Свойства.

Щелкните вкладку Групповой политики, щелкните объект групповой политики, который использовался для развертывания пакета, а затем нажмите кнопку Изменить.

Разместим контейнер Параметры программного обеспечения, содержащий элемент установки программного обеспечения, который использовался для развертывания пакета.

Щелкните контейнер установки программного обеспечения, содержащий пакет.

В правой области окна групповой политики щелкните правой кнопкой мыши программу, указать все задачи, а затем нажмите приложение Redeploy. Вы получите следующее сообщение:

Повторное удаление этого приложения будет переустановить приложение везде, где оно уже установлено. Вы хотите продолжить?

Нажмите кнопку Да.

Выйти из оснастки групповой политики, нажмите кнопку ОК, а затем закроем привязку пользователей и компьютеров Active Directory.

Удаление пакета

Чтобы удалить опубликованный или заданный пакет, выполните следующие действия:

- Запустите оснастку пользователей и компьютеров Active Directory, нажав кнопку Начните, указав на административные средства, а затем нажав кнопку Active Directory Users and Computers.

- В дереве консоли щелкните правой кнопкой мыши домен и нажмите кнопку Свойства.

- Щелкните вкладку Групповой политики, щелкните объект групповой политики, который использовался для развертывания пакета, а затем нажмите кнопку Изменить.

- Разместим контейнер Параметры программного обеспечения, содержащий элемент установки программного обеспечения, который использовался для развертывания пакета.

- Щелкните контейнер установки программного обеспечения, содержащий пакет.

- В правой области окна групповой политики щелкните правой кнопкой мыши программу, указать все задачи, а затем нажмите кнопку Удалить.

- Выполните одно из следующих действий:

- Нажмите кнопку Немедленно удалить программное обеспечение с пользователей и компьютеров, а затем нажмите кнопку ОК.

- Нажмите Кнопку Разрешить пользователям продолжать использовать программное обеспечение, но предотвратить новые установки, а затем нажмите кнопку ОК.

- Закрой привязку групповой политики, нажмите кнопку ОК, а затем закрой привязку пользователей и компьютеров Active Directory.

Устранение неполадок

Опубликованные пакеты отображаются на клиентских компьютерах после их удаления с помощью групповой политики.

Такая ситуация может возникнуть, когда пользователь установил программу, но не использовал ее. Когда пользователь впервые запускает опубликованную программу, установка завершается. После этого group Policy удаляет программу.

Глава 9. Групповая политика — Windows Server 2016 Книга рецептов.

В данной книге мы уже обсуждали несколько рецептов, которые обращались за изменениями к GPO (Group Policy Objects, Объектам групповой политики), однако у нас не был времени для обсуждения того, почему Групповая политика так важна в первую очередь. Для тех, кто работал какое-то время с Active Directory, Групповая политика может быть знакомой территорией. Однако я всё ещё обнаруживаю, что большая часть ИТ народа работающего с ролью Администратора сервера не настолько близки с Групповой политикой и тем как можно извлекать из неё преимущества. В частности, в не очень крупных компаниях это невероятно мощное средство Windows, как правило, упускается из виду. Достаточно просто представлять себе Active Directory как контейнерное хранилище для учётных записей ваших пользователей и компьютеров, так как это является ключевой необходимой задачей, которую он выполняет. Однако, как только вы установили родь Служб домена для настройки своего первого Контроллера домена (DC, Domain Controller), вы автоматически включаете в этот домен возможности Групповой политики.

Давайте пройдёмся вместе по некоторым рецептам, чтобы убедиться что вы способны комфортно взаимодействовать с Групповой политикой и начнём исследовать лежащие в её основе возможности:

-

Создание и назначение новых объектов Групповой политики

-

Установка соответствия сетевых дисков при помощи Групповой политики

-

Перенаправление папки Мои документы на сетевое совместно используемое устройство

-

Создание VPN соединений при помощи Групповой политики

-

Создание подключений к принтерам при помощи Групповой политики

-

Применение Групповой политики для усиления мощности прокси сервера Интернета

-

Просомотр и настройка текущих включённых настроек внутри GPO

-

Просмотр всех назначенных некоторому компьтеру в настоящее время GPO

-

Резервное копирование и восстановление GPO

-

Подключение к шаблонам ADMX и ADML

Групповая политика (Group Policy) является централизованным инструментом администрирования для ваших подключённых к домену систем. Для суммирования её возможностей вы можете создавать политики в Active Directory, назначая эти политики определённым пользователям или компьютерам и в рамках этих политик изменять любое число установок или настроек, которые располагаются внутри операционной системы Windows. Сам элемент внутри Active Directory, который содержит эти установки называется GPO (Group Policy Object, объектом Групповой политики), поэтому мы сосредоточимся на создании и манипуляции им для принятия некоторых централизованных решений по управлению, которые окажут воздействие на большое число компьютеров в нашей среде. GPO могут применяться для учётных записей пользователей, установок компьютеров клиентов, или для размещения настроек на ваши серверы. Любая подключённая к домену система может управляться через GPO, а обычные настройки размещаемые на своих местах посредством GPO не могут изменяться пользователями, что делает их неотъемлемой частью системы безопасности для компаний, освоивших применение Групповой политики на постоянной основе.

Мы разместим ряд различных установок настроек внутри конкретных GPO которые мы создадим на протяжении данной главы, однако мы не будем приближаться к охвату даже и части всех доступных установок, с которыми можно обращаться. Для полного рассмотрения доступных настроек групповой политики ознакомьтесь, пожалуйста со следующей ссылкой: http://www.microsoft.com/en-us/download/details.aspx?id=25250.

Создание и назначение нового GPO

Чтобы начать применение Групповой политики, нам вначале необходимо создать объект Групповой политики. Обычно мы будем называть его GPO и этот объект содержит все настройки которые мы хотим развёртывать. Он также содержит информацию, необходимую для присоединённых к домену систем чтобы знать какие машины и пользователи получат эти установки, а какие нет. Критически важно тщательное планирование назначений GPO. Легко создать политику, которая будет применена ко всем подключённым к домену системам во всей вашей сетевой среде, однако, в зависимости от того какие установки вы настраиваете в данной политике, они могут оказаться пагубными для ваших серверов. Я часто обнаруживаю, что администраторы, которые только- только начали знакомиться с Групповой политикой применяют встроенную GPO именуемую Политикой домена по умолчанию (Default Domain Policy). Она по умолчанию применяется ко всему в вашей сетевой среде. Иногда это в действительности то что вы хотите осуществить. Но в подавляющем большинстве случаев это не так!

Мы намереваемся воспользоваться данным разделом для детализации самого процесса создания новой GPO и применить ряд секций назначений, называемых Links (Ссылками) и Security Filters (Фильтрами безопасности), которые предоставят нам полный контроль над тем, какие системы получат эти объекты и, что более существенно, какие нет.

Наша текущая работа будет выполняться в сервере контроллера домена Server 2016. Если у вас исполняется роль Служб домена (Domain Services), у вас уже имеются установленными определённые элементы, которые необходимы для управления Групповой политикой.

Как это сделать…

-

Откройте диспетчер сервера (Server Manager), кликните по меню Tools (Средства) и выберите для открытия Консоль Group Policy Management.

-

Раскройте имя своего домена и кликните по папке с наименованием Group Policy Objects. Она отобразит вам перечень ваших текущих GPO.

-

Кликните правой кнопкой по папке Group Policy Objects, а теперь кликните по New.

-

Введите имя для своего нового GPO. Я собираюсь назвать его у себя

Map Network Drives. Мы завершим применение этого GPO в следующем рецепте. -

Кликните OK, а затем раскройте свою папку Group Policy Objects, если она пока ещё не раскрыта. Вы должны видеть в этом перечне новый GPO. Далее кликните на этот новый GPO чтобы просмотреть его настройки.

-

Мы хотим применять этот GPO только к определённой группе пользователей, которую мы хотим установить. Это назначение данного GPO обрабатывается на самом нижнем уровне в разделе Security Filtering (Фильтрация безопасности), который вы можете увидеть на снимке экрана ниже. На нём вы можете обнаружить что, по умолчанию, в данном списке находятся Authenticated Users. Это означает, что если мы создадим ссылку между этим GPO и OU (Organizational Unit, Подразделением) в своём домене, данные установки политики немедленно будут применены ко всем учётным записям пользователей.

-

Так как мы хотим быть абсолютно уверенными, что только определённые учётные записи пользователей получат такие соответствия дисков, мы собираемся изменить свой раздел Security Filtering и внести в список только пользователей той группы, которую мы должны создать для получения таких учётных записей пользователей. В разделе Security Filtering кликните по кнопке Remove чтобы удалить из данного перечня Authenticated Users. он теперь должен быть пустым.

-

Теперь кликните по кнопке Add… также приводимой в разделе Security Filtering.

-

Введите название своей группы для которой вы желаете осуществлять фильтрацию данного GPO. Моя группа имеет название

Sales Group. Кликните OK. -

Теперь данный GPO будет применяться только к пользователям, которых мы поместим в свою группу с названием

Sales Group, однако на данный момент времени данный GPO не собирается никуда применяться, так как мы пока не установили никакие ссылки. Существует верхний раздел вашей закладки Scope (Область действия), и он в настоящее время пустой. -

Нам необходима связать этот GPO с некоторым местом в структуре нашего домена. Это на самом деле сообщит ему применить данную политику отсюда и далее к нашему Подразделению (OU). Создав некую ссылку без какой бы то ни было фильтрации безопасности, такой GPO будет применён ко всему относящемуся к данной ссылке. Однако, так как у нас включена фильтрация безопасности и ниже определена конкретная группа, имеющаяся фильтрация безопасности будет завершаться авторизацией, применяющей данные установки GPO только к членам нашей

Sales Group. Для данной политикиMap Network Drivesмы хотим применить её к Подразделению (OU) с названиемUS Laptops. -

Кликните правой кнопкой по Подразделению с именем

US Laptops, а затем кликните по параметру Link an Existing GPO…. -

Выберите имя своей новой GPO,

Map Network Drives, а затем кликните OK.

Наш новый GPO теперь привязан к Подразделению (OU) US

Laptops, поэтому, на данном уровне, все помещаемые в данное Подразделение системы

будут получать данные установки, если только мы не спарим их со следующим шагом в своём разделе Фильтрации

безопасности. Так как мы наполнили его только одним именем своей конкретной группы

Sales Group, это означает, что такая

новая политика соответствия дисков будет применяться только к тем пользователям, которые добавляются в данную

группу.

Как это работает…

В примере нашего рецепта мы создали новый объект Групповой политики и выполнили необходимые шаги чтобы

ограничить этот GPO на те компьютеры и тех пользователей, которых мы полагаем находящимися внутри нашего

домена. Каждая сетевая среда имеет свои отличия, и вы можете найти для себя достаточным только определённых

Links чтобы сохранять GPO отсортированным для соответствия своим потребностям, либо же вам может

потребоваться выполнить усиление такой фильтрации некоторой комбинацией Links и Security Filtering. В

любом случае, сколь ни тщательно бы вы выполнили эту работу, убедитесь ещё раз с настройками данных полей,

что у вас нет и тени сомнения в том, к кому будет применён этот GPO. Вы можете заметить в данном рецепте,

что мы на самом деле не настраивали никакие установки внутри самого GPO, поэтому на данный момент он всё

ещё ничего не выполняет ничего с членами Sales

Group. Продолжайте чтение для перемещения к реальной части установок Групповой

политики.

Установка соответствия сетевых дисков Групповой политикой

Почти все применяют соответствия дисков для некоторого удобства в своих средах. Создание соответствий дисков вручную как часть начальной настройки нового пользователя громоздко и необходимо. Оно также работает таким образом, что возможно будет дублироваться, так как пользователи в дальнейшем перемещаются с одного компьютера на другой. Если мы воспользуемся групповой политикой для централизации создания таких соответствий дисков, мы сможем гарантировать, что одни и те же пользователи будут получать одни и те же дисковые соответствия где бы в сети они не находились. Если выполнить планирование аккуратно, вы можете включить такое соответствие чтобы оно возникало повсеместно в вашей сетевой среде для любой подключаемой к домену системы при простой регистрации пользователя, причём в точности так, как он всегда это делает. Это хороший, несложный пример первой задачи для её выполнения в рамках Групповой политики с тем, чтобы окунуть наши ноги и научиться чему- то что может быть полезным для вашей организации.

Мы применяем некий контроллер домена Server 2016 в своей среде чтобы создать и настроить такой объект Групповой политики. Мы также предполагаем, что у вас для данной задачи уже создан новый GPO, который был настроен для Links и Security Filtering.

Как это сделать…

Чтобы создать некоторое сопоставление дисков в Групповой политике:

-

Откройте консоль Group Policy Management в меню Tools (Средства) Диспетчера сервера.

-

Раскройте имя своего домена, а затем зайдите в папку Group Policy Objects. В ней мы видим свой новый GPO с именем

Map Network Drives. -

Кликните правой кнопкой по своему GPO

Map Network Drives, а затем кликните Edit…. -

Переместитесь в User Configuration | Preferences | Windows Settings | Drive Maps.

-

Кликните правой кнопкой по Drive Maps и выберите New | Mapped Drive.

-

Настройте Location в качестве получателя создаваемого соответствия диска и воспользуйтесь полем Label as если вам нужно дополнительное описание имени для отображения пользователям.

-

Выберите Drive Letter для применения такого нового соответствия из приведённого на данном экране ниспадающего меню.

-

Кликните OK.

-

Мы предполагаем, что вы уже создали соответствующие Links и Security Filtering к которым вы хотите применять данный GPO. Если так, то вы можете зарегистрироваться на некотором компьютере в своём домене с учётной записью пользователя, к которому применяется данная политика. После регистрации на данном компьютере откройте ile Explorer и вы должны обнаружить новый сетевой диск, автоматический поставленный вам в соответствие в процессе вашей регистрации.

Как это работает…

Существует ряд различных способов которым можно автоматически осуществлять выполнения соотнесения дисков, которое будет автоматически выполняться в среде Windows, и данный рецепт сейчас отобразил один из самых простых вариантов исполнения данной задачи. Применяя Групповую политику для автоматизации создания нашего соответствия сетевых дисков, мы можем административно централизовать данную задачу и удалить создание загрузки такого соответствия дисков из нашего процесса службы технической поддержки.

Перенаправление папки Мои документы в общий сетевой ресурс

Пользователи приучены сохранять документы, фотографии и прочее в их папке

Documents или My Documents, так

как это то место где они чувствуют себя дома. При работе в офисном компьютере над своими заданиями, также

естественна тенденция сохранять это в локальной папке Documents.

Обычно это нежелательное поведение, так как резервное копирование папок документов всего персонала

индивидуальным образом было бы ночным кошмаром администраторов. Поэтому более распространённым решением такой

проблемы является предоставление каждому соответствующего сетевого диска и обучение пользователей сохранению

документов в таких перенаправляемых устройствах. Это хорошо в теории, но сложно осуществлять на практике.

Поскольку пользователи всё ещё имеют возможность сохранять документы в своей локальной папке

My Documents, имеется хорошая возможность того, чтобы они сохраняли там

по крайней мере некотороые вещи, вероятно, не осознавая этого.

Данный рецепт является быстрым изменением Групповой политикой, которое можно выполнить для папки

My Documents на подключённых к вашему домену компьютерах с тем, чтобы

перенаправить их на совместно используемые сетевые ресурсы. Таким образом, если все пользователи выполняют

сохранение в My Documents, эти документы будут записываться в файловый

сервер, куда вы их перенаправили.

Мы настроим свою новую GPO в контроллере домена Server 2016.

Как это сделать…

Выполните следующие шаги чтобы перенаправить папку My Documents

при помощи Групповой политики:

-

Запустите Консоль Group Policy Management из меню Tools (Средства) Диспетчера сервера.

-

Кликните правой кнопкой по имени своего домена и выберите Create a GPO in this domain, and Link it here….

-

Введите что- нибудь в поле Name для своего нового GPO. Я собираюсь назвать свой

Redirect My Documents. Затем кликните OK. -

Просмотрите папку Group Policy Objects, которая приводится под именем вашего домена.

-

Кликните правой кнопкой по данному имени нашего нового GPO перенаправления и кликните Edit….

-

Переместитесь в User Configuration | Policies | Windows Settings | Folder Redirection | Documents.

-

Кликните правой кнопкой по Documents и перейдите в Properties.

-

раскройте ниспадающее меню Setting и выберите Basic — Redirect everyone’s folder to the same location.

-

Введите в отобразившемся поле Root Path куда вы желаете перенаправлять все папки

Documents. Я собираюсь применять совместный ресурс, который я создал в своём файловом сервере . У меня это выглядит так:\\file1\users\. -

Кликните OK.

-

Ваши настройки должны немедленно поместиться на место в данном GPO. Теперь пройдите вперёд и зарегистрируйтесь на пробной машине клиента и откройте папку

Documents. -

Создайте внутри папки

Documentsновый текстовый документ. Мы только что создали что- то в локальной папкеDocumentsчтобы могли обнаружить где в действительности оно сохранится. -

Теперь зарегистрируйтесь на своём файловом сервере и проверьте внутри своего каталога

Usersчто мы определили. теперь у нас там имеется папка с именем моего пользоваателя, а внутри этой папки присутствует папкаDocuments, которая содержит новый текстовый документ, который я только что создал и сохранил внутри своейMy Documentsна моём компьютере клиента!

Как это работает…

Перенаправление My Documents всех пользователей для автоматического

сохранения на централизованном файловом сервере легко изменяется при помощи Групповой политики. Вы можете даже

объединять эту настройку с другой, которая приводит соответствие сетевых дисков, затем просто определять буквенный

диск в своей настройке перенаправления документов вместо того, чтобы набирать некоторого

UNC, который может потенциально

измениться в дальнейшем. Однако, раз вы решили настроить его в своей среде, я гарантирую, что применение этой

настройки будет иметь результатом более централизованное администрирование ваших данных и меньше потерь файлов

вашими пользователями.

Создание VPN соединения Групповой политикой

Если у вас ранее административная или техническая поддержка решения связи VPN, вы скорее всего не насловах знакомы с настройкой профилей соединений VPN на компьютерах клиентов. В некоторой среде, в которой VPN применяется в качестве решения удалённого доступа, то что я зачастую наблюдаю, так это то, что такой процесс создания профиля VPN обычно проходится вручную, что требует человеческих рук с последующей первой регистрацией в данном компьютере пользователя. Это не эффективно и легко забывается. При наличии присутствующих в вашем Windows Server 2016 инструментах, вы можете автоматизировать создание таких соединений VPN на клиентских компьютерах. Давайте применим Групповую политику для создания таких профилей для нас в процессе регистрации пользователя.

Мы воспользуемся контроллером домена Server 2016 для настройки своего нового объекта Групповой политики. После завершения мы также воспользуемся компьютером клиента с WIndows 10 для регистрации и проверки успешности создания своего профиля VPN. Для данного рецепта мы собираемся сделать предположение, что создали требуемый GPO и настроили связи, а также выполнили фильтрацию в соответствии со своими потребностями прежде чем приступить к реальной настройке такого GPO.

Как это сделать…

Выполните следующие шаги настройки GPO который будет автоматически создавать некий профиль соединения VPN на ваших компьютерах удалённого клиента:

-

Внутри своей Консоли Group Policy Management кликните правой кнопкой по своему новому применяемому к этой задаче GPO, и кликните Edit….

-

Переместитесь в User Configuration | Preferences | Control Panel Settings.

-

Кликните правой кнопкой по Network Options и выберите New | VPN Connection.

-

Введите что- нибудь в своём поле Connection name для данного нового соединения VPN; это имя будет отображаться на компьютерах клиентов, а поле общедоступного IP address таких клиентских компьютеров нужно для соединения при удалённой работе. В зависимости от имеющихся потребностей для вашего определённого соединения VPN, вам также может понадобиться посещение дополнительных закладок доступных в этом экране для завершения ваших конкретных настроек. Затем кликните OK.

-

Теперь зарегистрируйтесь на своём клиентском компьютере и кликните по иконке Network в лотке systray, в том самом месте, в которое вы кликаете при беспроводном подключении к сети. Вы можете отметить, что в процессе нашей регистрации на данном компьютере было добавлено новое VPN соединение с названием

MyCompany VPNи оно теперь доступно для применения.

Как это работает…

В данном рецепте мы воспользовались Групповой политикой для автоматизации создания некоторого нового VPN соединения для нашего удалённого ноутбука. Применение GPO для чего- то подобного этому сохраняет время и усилия, так как вам больше не нужно настраивать эти соединения вручную в процессе построения нового ПК. Вы можете также использовать эту функцию для обновления существующих настроек VPN в дальнейшем если вам понадобится изменить IP адреса или что- нибудь подобное. Как вы можете начать понимать по ходу данного рецепта, существует множество различных вещей, которые можно осуществлять при помощи Групповой политики.

Создание соединения принтера Групповой политикой

Давайте предположим, что вы только что установили новый сетевой принтер в своём офисе. Вы выполнили настройку на нескольких компьютерах чтобы убедиться в том, что он работает надлежащим образом, однако теперь вы запускаете ряд за рядом компьютеры, которые хотели бы по возможности также печатать на этом принтере. Перспектива регистрации на каждом компьютере для запуска и прохода мастера создания принтера целиком не выглядит как тот способ, которым вы желаете провести свою ночь пятницы. Давайте снова рассмотрим что мы можем сделать при помощи Групповой политики для сохранения своего времени. Мы воспользуемся некоторым новым GPO который будет настроен на автоматическую установку такого нового принтера на всех рабочих местах клиентов.

Мы предполагаем, что вы уже создали свой новый GPO и подключили его соответственно с тем, чтобы только те компьютеры, которым требуется такой новый принтер, могли получать такие новые настройки GPO. Теперь мы собираемся воспользоваться Консолью управления Групповой политикой в своём первичном контроллере домена, который работает под управлением Windows Server 2016.

Как это сделать…

Чтобы настроить ваш новый GPO на создание нового принтера выполните следующие шаги:

-

Внутри своей Консоли Group Policy Management кликните правой кнопкой по своему новому применяемому к этой задаче GPO, и кликните Edit….

-

Переместитесь в User Configuration | Preferences | Control Panel Settings.

-

Кликните правой кнопкой по Network Options и выберите New | TCP/IP Printer.

-

Введите информацию, которая необходима для подключения данного принтера. Так как мы выбрали установку нового принтера TCP/IP, нам необходимо ввести что- то в его поля IP Address и Local Name для того, чтобы пользователи были в состоянии увидеть этот принтер в своём перечне. Я также собираюсь воспользоваться Set this printer as the default printer… only if a local printer is not present (Настроить этот принтер в качестве принтера по умолчанию… только в случае если отсутствует локальный принтер).

-

Кликните OK и данный принтер будет распределён тем пользователям, которых вы отфильтровали под данный GPO.

Как это работает…

Применение Групповой политики для автоматизации регулярных задач ИТ имеет большой смысл для любых видов технологий. В данном рецепте мы построили простое подключение принтера чтобы вам не приходилось выполнять это вручную десятки раз на компьютерах, которым необходима возможность печатать на нём.

Применение групповой политики для усиления сервера Прокси интернет

Большинство сетевых сред значительного размера применяют прямой прокси сервер (сервер посредник) для фильтрации своего обмена в Интернете. Это существенный ящик, который расположен рядом с передним краем всей корпоративной сетевой среды; всякий раз, когда компьютеры клиентов в сетевой среде пытаются получить доступ во всемирный Интернет, их запросы пересылаются через этот сервер. Выполнение этого позволяет компаниям отслеживать использование Интернета, ограничивать возможности просмотра и ставить в тупик большую часть вредоносного программного обеспечения. При реализации сервера прокси один из основных вопросов всегда это «Как мы можем заставить пользоваться данным прокси?» Некоторые решения делают маршрутом по умолчанию такой прокси сервер с тем, чтобы весь обмен осуществлялся таким образом на сетевом уровне. Более часто, однако, бывает желательным для подобного прокси сервера настраиваться только на уровне браузера, так как может оказаться невозможным всему обмену протекать через такой прокси; только веб обмен имеющихся браузеров должен делать это.

Применяя Групповую политику для настройки прокси вашего Internet Explorer, эта задача будет автоматической и не требовать обслуживания персоналом. Это также обеспечит то, чтобы пользователи не имели возможности манипулировать данными полями в дальнейшем и вы сможете быть уверенными, что ваш веб обмен протекает через имеющийся прокси сервер как вы это предопределили.

Наш GPO уже был создан; теперь мы применяем Консоль управления Групповой политикой в своём Контроллере домена Server 2016 для установки настроек внутри данного GPO. Компьютер клиента Windows 10 также ожидает своего применения, так как мы хотим проверить этот GPO по окончанию настройки.

Как это сделать…

Выполните следующие шаги для повсеместной настройки прокси Интернета через Групповую политику:

-

Внутри своей Консоли Group Policy Management кликните правой кнопкой по своему новому применяемому к этой задаче GPO, и кликните Edit….

-

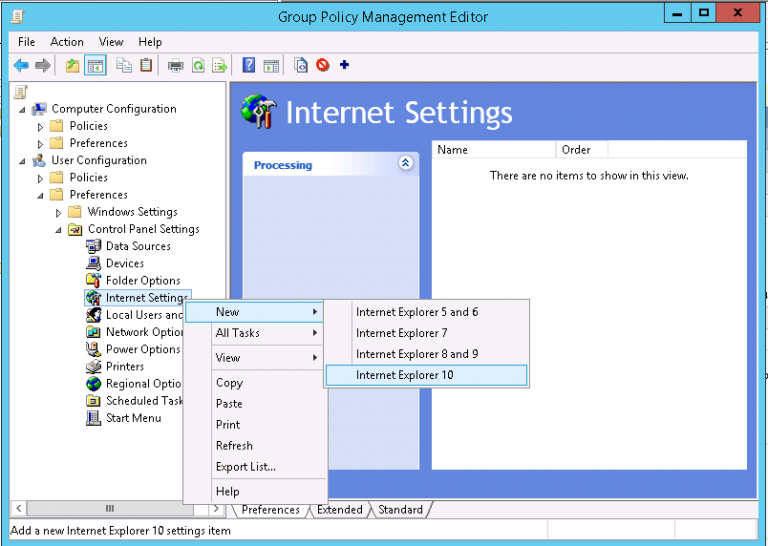

Переместитесь в User Configuration | Preferences | Control Panel Settings | Internet Settings.

-

Кликните правой кнопкой по Network Options и выберите New | Internet Explorer 10.

Совет Вам может понадобиться создание множества политик здесь если вы применяете на своих рабочих местах множество версий Internet Explorer.

-

Вы обнаружите блок диалога, который выглядит в точности так же как обычные доступные в IE опции Internet. У вас здесь имеется возможность изменять многие из них, однако для наших текущих целей мы проследуем в закладку Connections.

-

Кликните по кнопке LAN settings.

-

Проверьте данный блок относительно Proxy server. Затем введите в поля Address Port значения для вашего конкретного сервера прокси.

-

Кликните OK и ваши настройки будут помещены на своё место.

-

Теперь зарегистрируйтесь на своём компьютере клиента и давайте посмотрим была ли успешно реализована информация данного прокси сервера. Запустим nternet Explorer и откроем Internet options.

-

переместитесь в закладку Connections и кликните по кнопке LAN settings чтобы убедиться что настройки вашего прокси сервера были подключены надлежащим образом. Также отметьте что они теперь затенены серым, что показывает вам что они были осуществлены Групповой политикой и не могут изменяться вручную.

Как это работает…

Применение Групповой политики для назначения настроек Internet сервера прокси всем вашим клиентским компьютерам одним простым созданием GPO является другим примером лежащей в основе Групповой политики мощности. Такие возможности для централизованного администрирования присоединённых к вашему домену машин практически не имеют границ; вам только необходимо слегка углубиться и найти верное место внутри GPO для внесения изменений в свои настройки. Может быть у вас нет прокси сервера в сетевой среде и вам не требуется данный рецепт. Однако я призываю проделать обсуждавшиеся шаги и применить их к какой- либо используемой вами технологии. Я гарантирую, что любой работающий в ИТ найдёт внутри Групповой политики настройки, которые дадут ему преимущества! Пройдитесь по ним и отыщите то, что поможет вам сохранить время и средства!

Просмотр включённых в настоящий момент внутри GPO настроек

До сих пор мы создавали GPO и помещали в них настройки, поэтому мы достаточно осведомлены о том, что происходит с каждой из наших политик. Во многих случаях, однако, вы входите в новую среду, которая содержит массу существующих политик и вам может понадобиться определить что происходит в этих политиках. У меня имеется множество случаев, когда я устанавливал новый сервер, подключал его, а он падал. Это не обязательно было крутое пике, однако некоторые компоненты не работали как следует, либо я не мог направлять к нему сетевой обмен по какой- либо из причин. Иногда подобное этому могло быть очень трудно отслеживаемым. Так как проблемы обнаруживались в процессе присоединения к домену, я делал предположение, что некоторый вид существующих GPO применялся к моему новому серверу и это имело для него отрицательное влияние. Давайте заглянем вовнутрь Групповой политики простейшим способом отображения настроек, которые содержатся в каждом GPO.

Для данного рецепта нам необходим только доступ к Консоли управления Групповой политикой, которую я планирую запустить на своём сервере контроллера домена Server 2016.

Как это сделать…

Для быстрого просмотра содержащихся внутри некоторого GPO настроек выполните следующие шаги:

-

В Контроллере домена откройте Диспетчер сервера и запустите Консоль Group Policy Management изнутри меню Tools (Средства).

-

Раскройте имя своего домена, затем зайдите в его папку Group Policy Objects. Она отобразит все настроенные на текущий момент в вашем домене GPO.

-

Кликните по одному из GPO чтобы вы могли наблюдать его разделы Links и Security Filtering в правой панели своего окна.

-

Теперь кликните по закладке Settings рядом с верхней частью.

-

Когда закладка Settings открыта, кликните по ссылке show all рядом с верхним краем. Это отобразит все имеющиеся настройки, установленные в данный момент внутри этого GPO.

Как это работает…

В данном очень простом примере мы воспользовались Консолью управления Групповой политикой чтобы просмотреть текущие установки, настроенные внутри нашей GPO. Это может быть очень полезным для проверки в уже существующих настройках и для сравнения их с тем, что в действительности настроено на компьютерах клиентов. Просмотр этой информации также может помочь вам определить потенциальные проблемы, такие как двойные настройки разделённые на несколько GPO.

Также ознакомьтесь…

Просмотр содержащихся в GPO настроек может быть полезен в процессе поиска неисправностей, однако существует множество других инструментов, которые могут дополнительно применяться при обнаружении неисправностей Групповой политики. Вот пара ссылок чтобы помочь вам понять рекомендуемые процедуры поиска неисправностей Групповой политики: