Создание групповой политики и управление ею в доменных службах Azure AD

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 5 мин

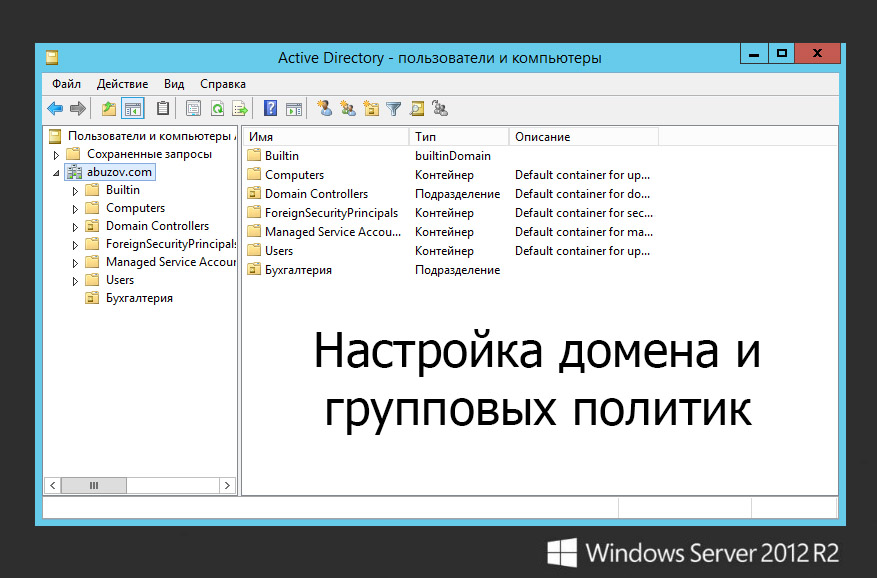

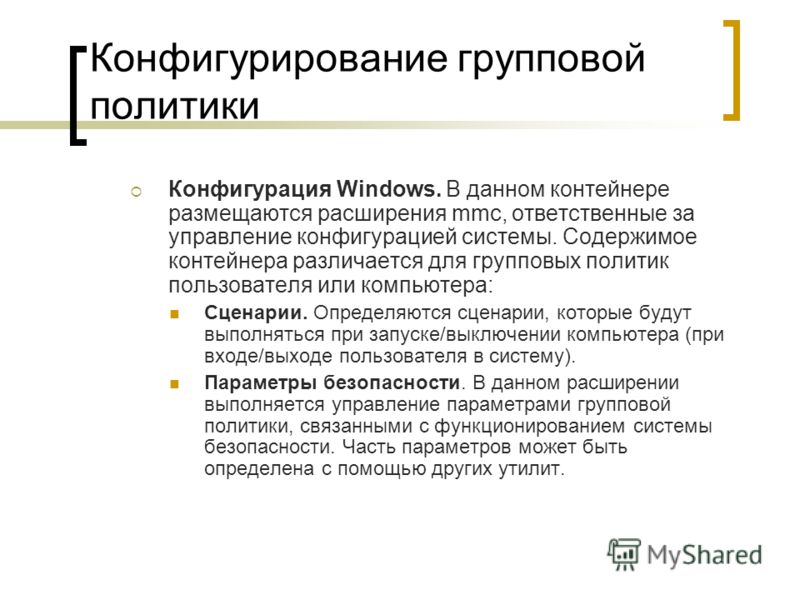

Параметры для объектов пользователей и компьютеров в доменных службах Azure Active Directory (Azure AD DS) часто управляются с помощью объектов групповой политики (GPO). AD DS Azure включает встроенные объекты групповой политики для контейнеров Пользователи AADDC и Компьютеры AADDC. С помощью этих встроенных объектов групповой политики можно настроить групповую политику в соответствии с потребностями среды. Члены группы администраторов контроллера домена Azure AD имеют разрешения администрирования групповой политики в домене Azure AD DS, а также могут создавать пользовательские объекты групповой политики и подразделения (OU). Дополнительные сведения о том, что такое групповая политика и как она работает, см. в статье Общие сведения о групповой политике.

AD DS Azure включает встроенные объекты групповой политики для контейнеров Пользователи AADDC и Компьютеры AADDC. С помощью этих встроенных объектов групповой политики можно настроить групповую политику в соответствии с потребностями среды. Члены группы администраторов контроллера домена Azure AD имеют разрешения администрирования групповой политики в домене Azure AD DS, а также могут создавать пользовательские объекты групповой политики и подразделения (OU). Дополнительные сведения о том, что такое групповая политика и как она работает, см. в статье Общие сведения о групповой политике.

В гибридной среде групповые политики, настроенные в локальной среде AD DS, не синхронизируются с Azure AD DS. Чтобы определить параметры конфигурации для пользователей или компьютеров в AD DS Azure, измените один из объектов групповой политики по умолчанию или создайте пользовательский объект групповой политики.

В этой статье показано, как установить средства управления групповыми политиками, а затем изменить встроенные объекты групповой политики и создать пользовательские объекты групповой политики.

Если вы заинтересованы в стратегии управления сервером, включая компьютеры в Azure и гибридные подключения, ознакомьтесь со сведениями о функции гостевой конфигурации в Политике Azure.

Перед началом

Для работы с этой статьей требуются следующие ресурсы и разрешения:

- Активная подписка Azure.

- Если у вас еще нет подписки Azure, создайте учетную запись.

- Связанный с вашей подпиской клиент Azure Active Directory, синхронизированный с локальным или облачным каталогом.

- Если потребуется, создайте клиент Azure Active Directory или свяжите подписку Azure со своей учетной записью.

- Управляемый домен доменных служб Azure Active Directory, включенный и настроенный в клиенте Azure AD.

- Если потребуется, выполните инструкции из руководства по созданию и настройке управляемого домена доменных служб Azure Active Directory.

- Виртуальная машина управления на базе Windows Server, присоединенная к управляемому домену Azure AD DS.

- Если потребуется, выполните инструкции из руководства по созданию виртуальной машины Windows Server и ее присоединению к управляемому домену.

- Учетная запись пользователя, входящая в группу администраторов Azure AD DC в клиенте Azure AD.

Примечание

Вы можете использовать административные шаблоны групповой политики, скопировав новые шаблоны на рабочую станцию управления. Скопируйте файлы ADMX в %SYSTEMROOT%\PolicyDefinitions и скопируйте файлы ADML для конкретного языкового стандарта в %SYSTEMROOT%\PolicyDefinitions\[Language-CountryRegion], где Language-CountryRegion соответствует языку и региону файлов ADML.

Например, скопируйте версии файлов ADML для английского языка (США) в папку \en-us.

Установка средств управления групповыми политиками

Для создания и настройки объекта групповой политики (GPO) необходимо установить средства управления групповыми политиками. Их можно установить как компонент Windows Server. Подробнее об установке средств администрирования на клиенте Windows см. в статье об установке средств удаленного администрирования сервера (RSAT).

Их можно установить как компонент Windows Server. Подробнее об установке средств администрирования на клиенте Windows см. в статье об установке средств удаленного администрирования сервера (RSAT).

Войдите на виртуальную машину управления. Инструкции по подключению с помощью портала Azure см. в статье Подключение к виртуальной машине Windows Server.

При входе в виртуальную машину по умолчанию должен открываться диспетчер сервера. Если это не произойдет, откройте меню Пуск и выберите Диспетчер сервера.

На панели управления в окне диспетчера серверов щелкните Добавить роли и компоненты.

На странице Перед началом работы в мастере добавления ролей и компонентов щелкните Далее.

В разделе Тип установки оставьте флажок Установка ролей или компонентов и щелкните Далее.

На странице Выбор сервера выберите из пула серверов текущую виртуальную машину, например myvm.aaddscontoso.com, и щелкните Далее.

На странице Роли сервера нажмите кнопку Далее.

На странице Функции выберите Управление групповой политикой.

На странице Подтверждение щелкните Установить. Установка средств управления групповыми политиками может занять одну-две минуты.

Когда установка компонента завершится, нажмите кнопку Закрыть, чтобы выйти из мастера добавления ролей и компонентов.

Открытие консоли управления групповыми политиками и изменение объекта

Объекты групповой политики (GPO) по умолчанию существуют для пользователей и компьютеров в управляемом домене. Компонент управления групповыми политиками, установленный в предыдущем разделе, позволяет просматривать и редактировать существующий объект групповой политики.

Примечание

Для администрирования групповой политики в управляемом домене необходимо войти в учетную запись пользователя, принадлежащую к группе Администраторы контроллера домена AAD.

На начальном экране выберите Администрирование. Отобразится список доступных средств управления, включая функцию Управление групповыми политиками, установленную в предыдущем разделе.

Чтобы открыть консоль управления групповыми политиками (GPMC), выберите Управление групповыми политиками.

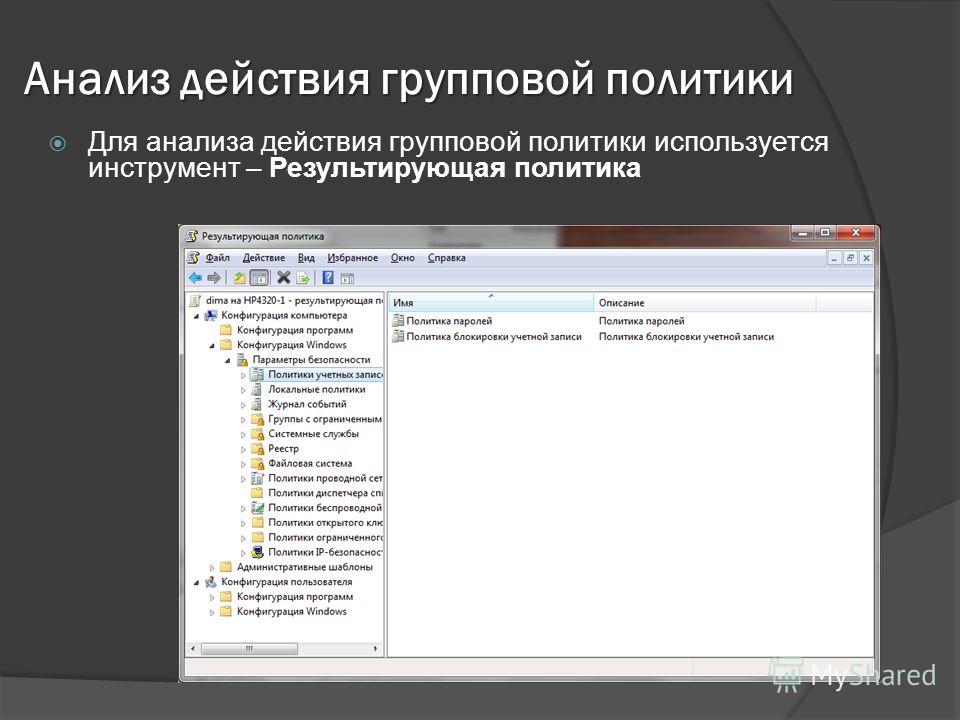

В управляемом домене есть два встроенных объекта групповой политики (GPO) — один для контейнера Компьютеры AADDC, а другой — для контейнера Пользователи AADDC. Вы можете изменять эти объекты групповой политики, чтобы настраивать групповую политику необходимым образом в управляемом домене.

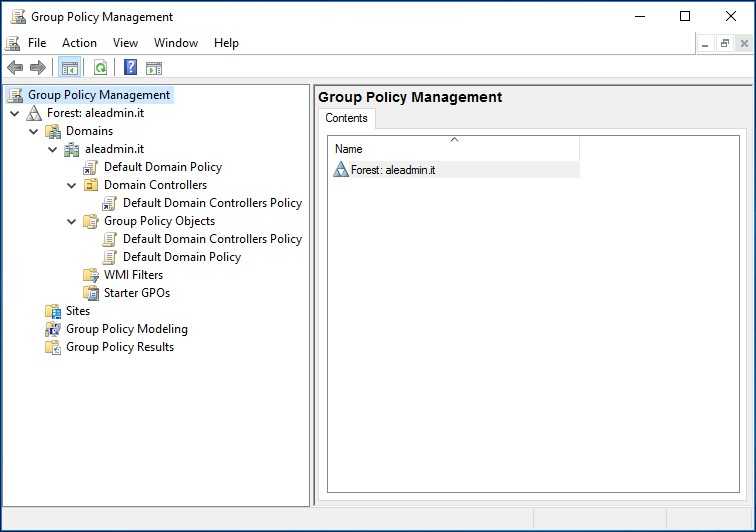

В консоли Управления групповыми политиками разверните узел Лес: aaddscontoso.

com. Затем разверните узлы Домены.

com. Затем разверните узлы Домены.Существует два встроенных контейнера для Компьютеры AADDC и Пользователи AADDC. К каждому из этих контейнеров применен объект групповой политики по умолчанию.

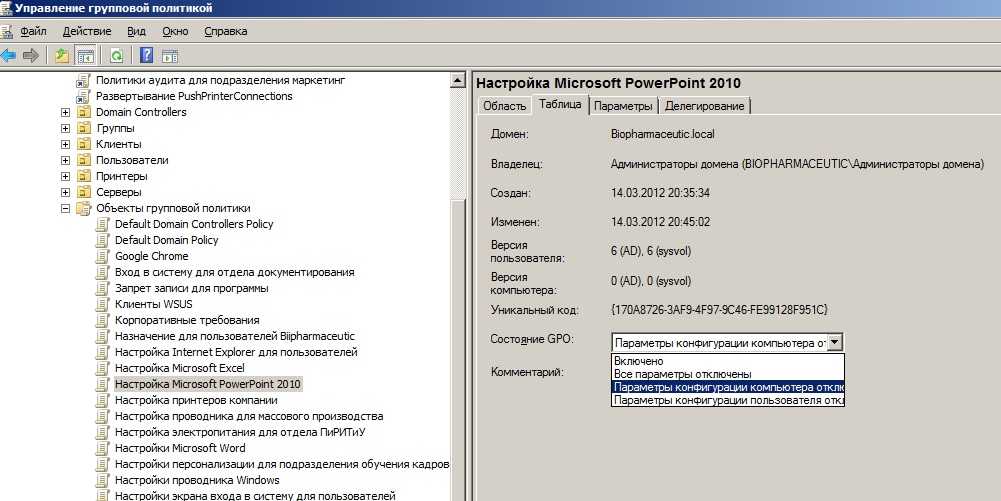

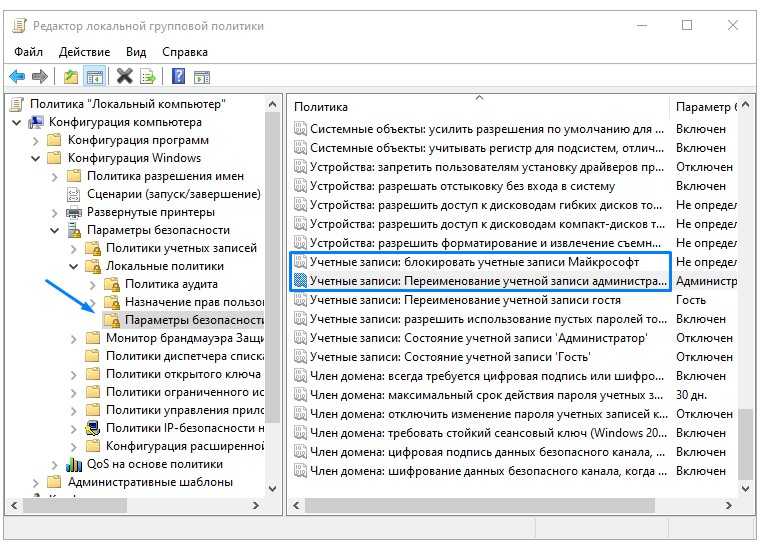

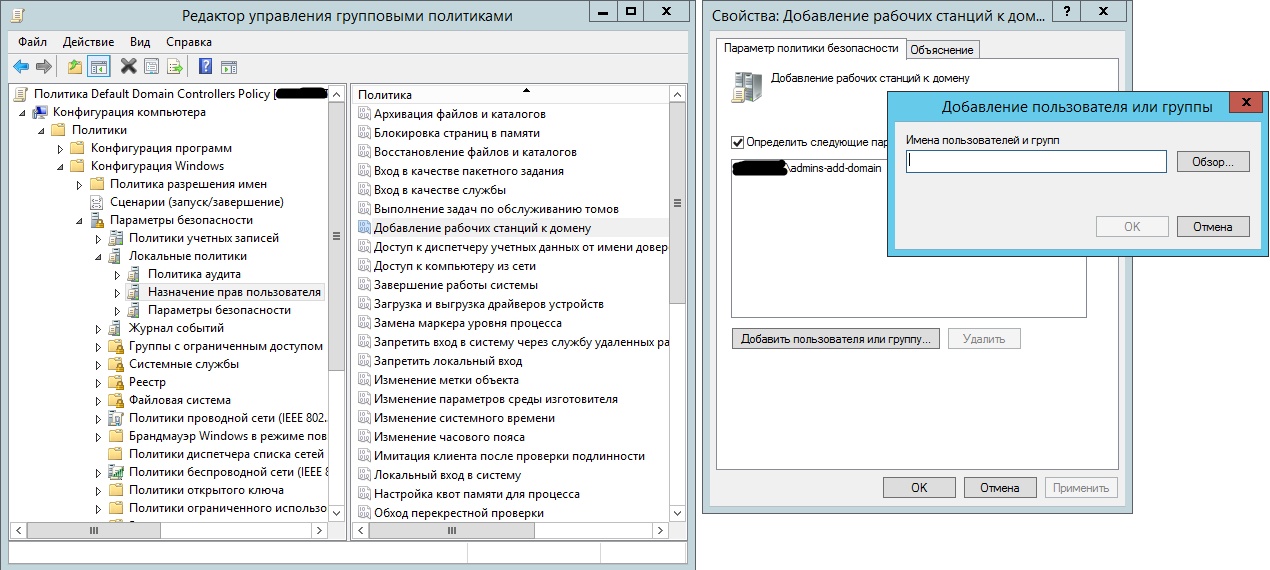

С помощью этих встроенных объектов групповой политики можно настроить определенные групповые политики в вашем управляемом домене. Щелкните правой кнопкой мыши один из объектов групповой политики, например Объект групповой политики «Компьютеры AADDC» , а затем выберите Правка… .

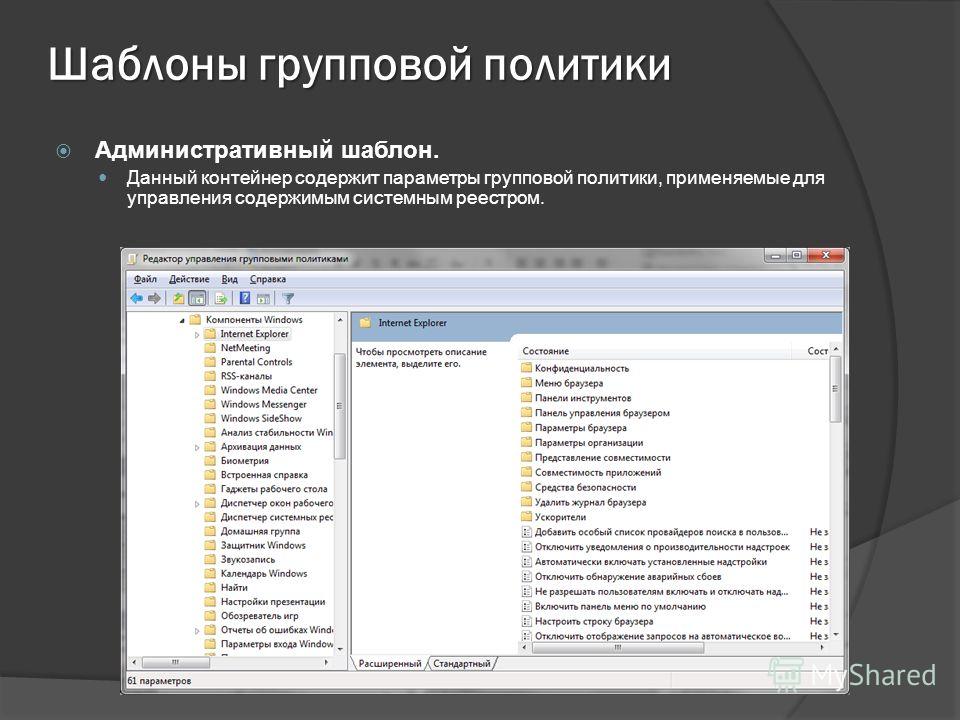

Откроется средство «Редактор управления групповыми политиками», позволяющее настроить объект групповой политики, например

По завершении выберите Файл > Сохранить, чтобы сохранить политику. По умолчанию компьютеры обновляют групповую политику каждые 90 минут и применяют внесенные изменения.

Создание пользовательского объекта групповой политики

Для группирования аналогичных параметров политики часто имеет смысл создавать дополнительные объекты групповой политики, а не применять все необходимые параметры в одном объекте групповой политики по умолчанию. С помощью Azure AD DS можно создавать или импортировать собственные объекты групповой политики и связывать их с пользовательским подразделением. Если необходимо сначала создать пользовательское подразделение, см. статью о создании пользовательского подразделения в управляемом домене.

С помощью Azure AD DS можно создавать или импортировать собственные объекты групповой политики и связывать их с пользовательским подразделением. Если необходимо сначала создать пользовательское подразделение, см. статью о создании пользовательского подразделения в управляемом домене.

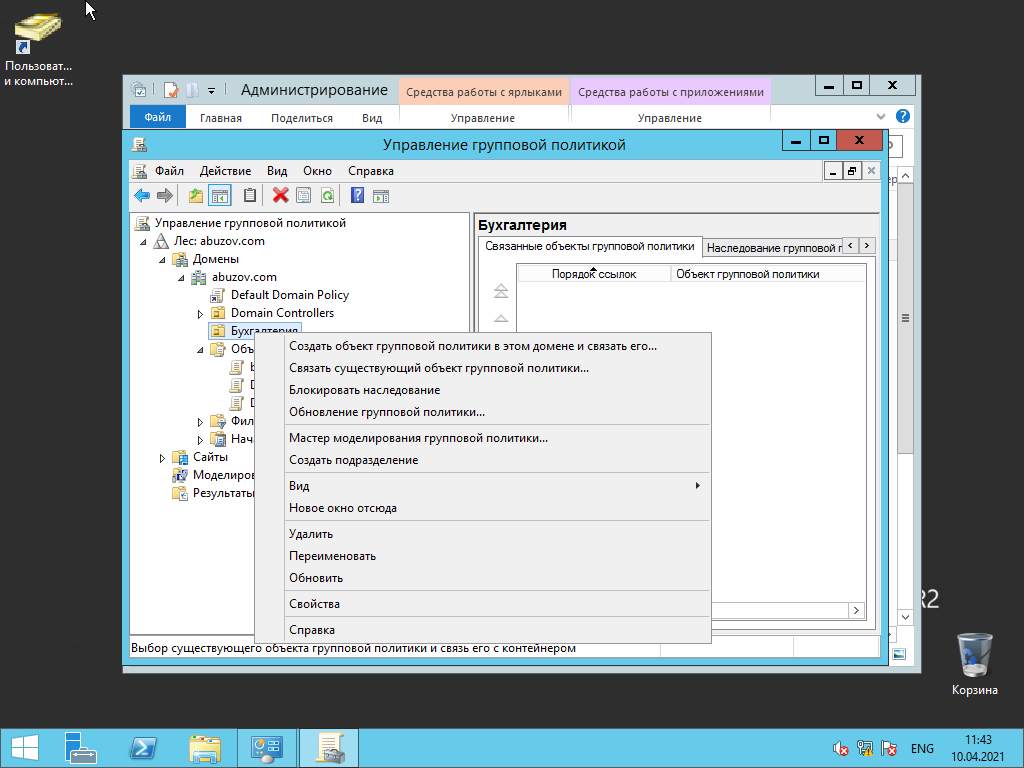

В консоли Управление групповыми политиками

выберите пользовательские подразделение, например MyCustomOU. Щелкните подразделение правой кнопкой мыши и выберите пункт Создать объект групповой политики в этом домене и связать его…Укажите имя для нового объекта групповой политики, например Мой пользовательский объект групповой политики, а затем нажмите кнопку ОК. Можно также создать этот пользовательский объект групповой политики на основе существующего объекта групповой политики и набора параметров политики.

Пользовательский объект групповой политики создается и связывается с пользовательским подразделением.

Чтобы настроить параметры политики, щелкните правой кнопкой мыши пользовательский объект групповой политики и выберите пункт Правка… :

Чтобы настроить параметры политики, щелкните правой кнопкой мыши пользовательский объект групповой политики и выберите пункт Правка… :Откроется

По завершении выберите Файл > Сохранить, чтобы сохранить политику. По умолчанию компьютеры обновляют групповую политику каждые 90 минут и применяют внесенные изменения.

Дальнейшие действия

Дополнительные сведения о доступных параметрах групповой политики, которые можно настроить с помощью консоли «Управление групповыми политиками», см. в разделе Работа с параметрами групповой политики.

Использование групповая политика для настройки клиентских компьютеров членов домена

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 4 мин

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

в этом разделе вы создадите объект групповая политика для всех компьютеров в организации, настроили клиентские компьютеры-члены домена с режимом распределенного кэша или режимом кэширования, а также настроим Windows брандмауэр в режиме повышенной безопасности, чтобы разрешить трафик BranchCache.

Этот раздел содержит следующие процедуры.

Создание объекта групповая политика и настройка режимов BranchCache

настройка брандмауэра Windows с помощью правил для входящего трафика с повышенной безопасностью

настройка брандмауэра Windows в правилах исходящего трафика с повышенной безопасностью

Совет

В следующей процедуре показано, как создать объект групповая политика в политике домена по умолчанию. Однако можно создать объект в подразделении (OU) или другом контейнере, подходящем для вашего развертывания.

Для выполнения этих процедур необходимо быть членом группы «Администраторы домена»или эквивалентными.

Создание объекта групповая политика и настройка режимов BranchCache

На компьютере, на котором установлена роль сервера домен Active Directory Services, в диспетчер сервера выберите Сервис, а затем щелкните Управление Групповая политика.

Откроется консоль управления групповая политика.

Откроется консоль управления групповая политика.В консоли управления групповая политика разверните следующий путь: лес:example.com, домены, example.com, Групповая политика объекты, где example.com — это имя домена, в котором находятся учетные записи клиентского компьютера BranchCache, которые требуется настроить.

Щелкните правой кнопкой мыши Объекты групповой политики, а затем выберите команду Создать. Откроется диалоговое окно Создание объекта групповой политики . В поле имявведите имя нового объекта Групповая политика (GPO). Например, если вы хотите присвоить имя объекту клиентские компьютеры BranchCache, введите » клиентские компьютеры BranchCache«. Нажмите кнопку ОК.

В консоли управления групповая политика убедитесь, что выбран параметр Групповая политика объекты , и в области сведений щелкните правой кнопкой мыши только что созданный объект групповой политики.

Например, если вы наназвали клиентские компьютеры BranchCache объекта групповой политики, щелкните правой кнопкой мыши клиентские компьютеры BranchCache. Нажмите кнопку Изменить. Откроется консоль редактор «Управление групповыми политиками».

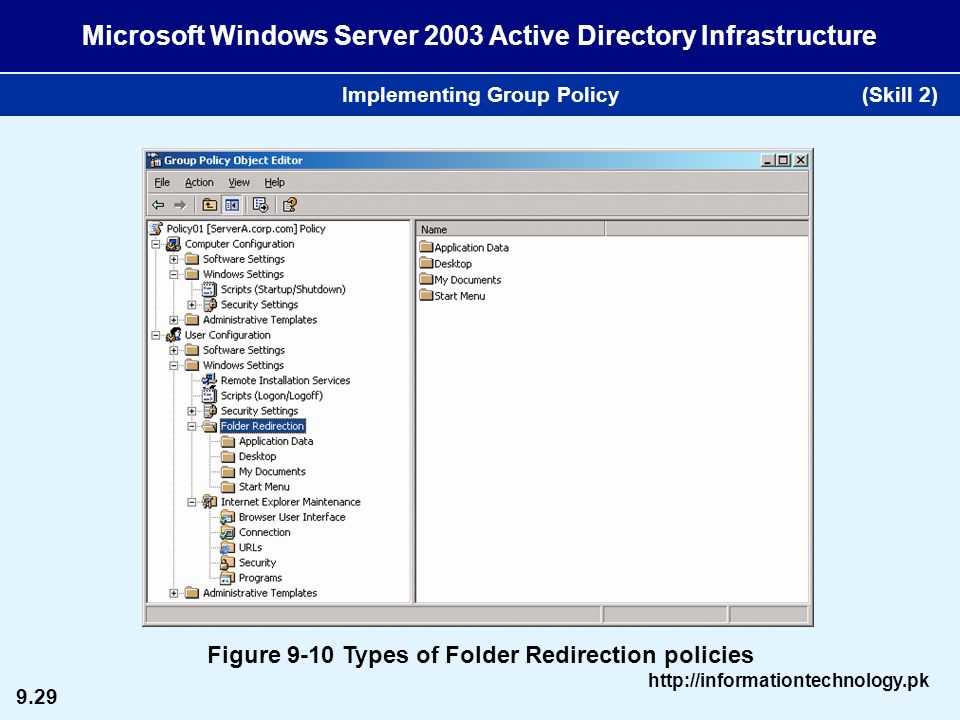

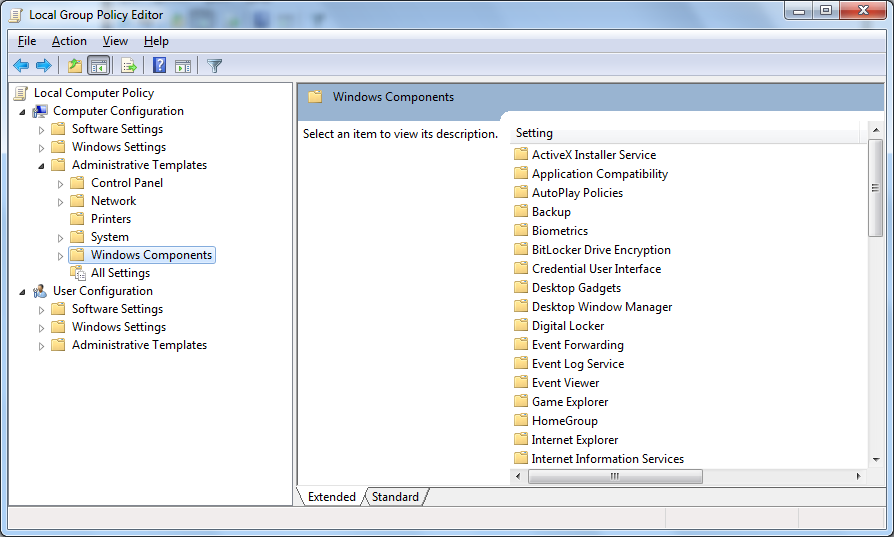

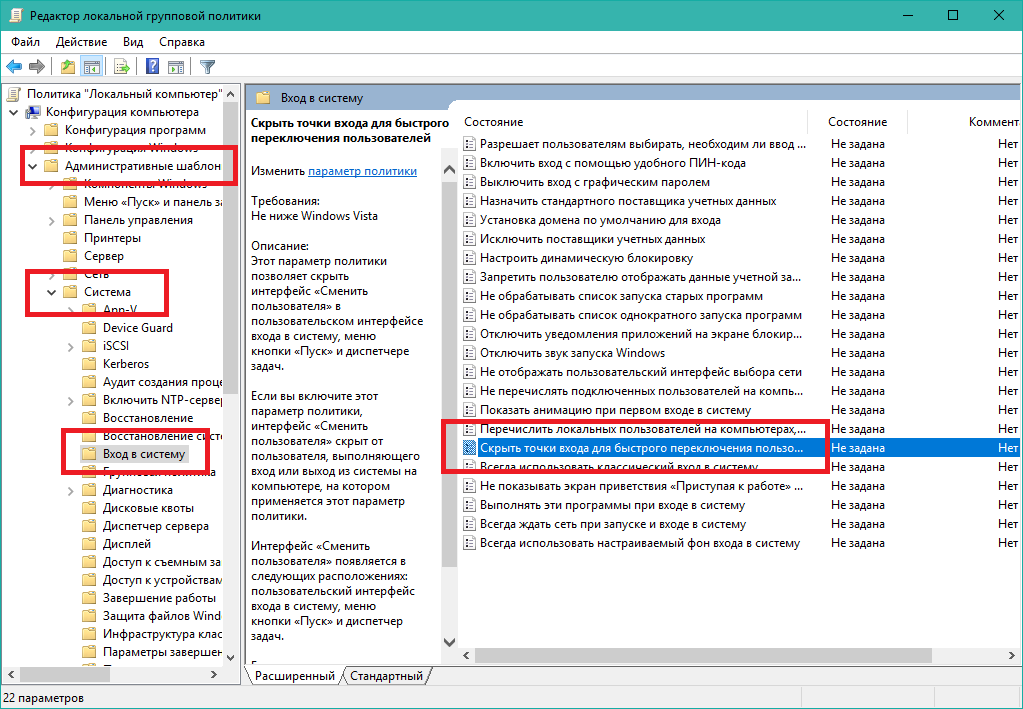

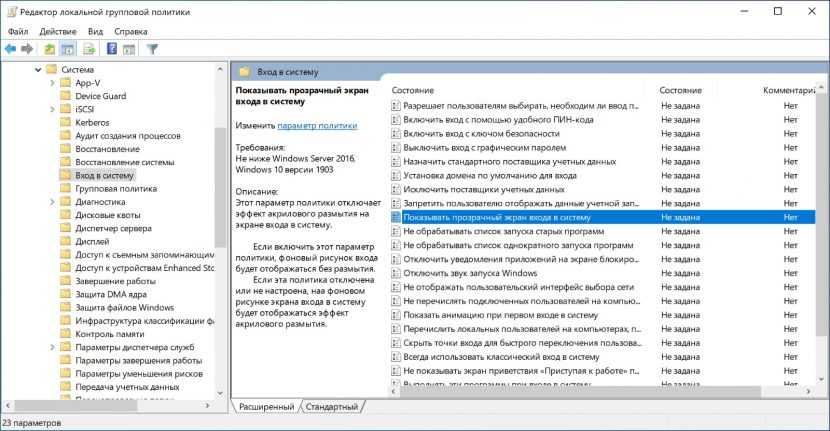

Например, если вы наназвали клиентские компьютеры BranchCache объекта групповой политики, щелкните правой кнопкой мыши клиентские компьютеры BranchCache. Нажмите кнопку Изменить. Откроется консоль редактор «Управление групповыми политиками».В консоли редактор «Управление групповыми политиками» разверните следующий путь: Конфигурация компьютера, политики, Административные шаблоны: определения политик (ADMX-файлы), полученные с локального компьютера, сети, BranchCache.

Щелкните BranchCache, а затем в области сведений дважды щелкните включить BranchCache. Откроется диалоговое окно «параметр политики».

В диалоговом окне Включение BranchCache щелкните включено, а затем нажмите кнопку ОК.

Чтобы включить режим распределенного кэша BranchCache, в области сведений дважды щелкните установить режим распределенного кэша BranchCache.

Откроется диалоговое окно «параметр политики».

Откроется диалоговое окно «параметр политики».В диалоговом окне Установка режима распределенного кэша BranchCache установите флажок включенои нажмите кнопку ОК.

При наличии одного или нескольких филиалов, где вы развертываете BranchCache в режиме размещенного кэша и развернули серверы размещенного кэша в этих офисах, дважды щелкните включить автоматическое обнаружение размещенного кэша по точке подключения службы. Откроется диалоговое окно «параметр политики».

В диалоговом окне Включение автоматического обнаружения размещенного кэша по точке подключения службы щелкните включено, а затем нажмите кнопку ОК.

Примечание

Если включить режим распределенного кэша BranchCache и включить автоматическое обнаружение размещенного кэша по параметрам политики точки подключения службы , клиентские компьютеры работают в режиме распределенного кэша BranchCache, если только они не находят сервер размещенного кэша в офисе филиала, и на этом этапе они работают в режиме размещенного кэша.

Используйте приведенные ниже процедуры для настройки параметров брандмауэра на клиентских компьютерах с помощью групповая политика.

настройка брандмауэра Windows с помощью правил для входящего трафика с повышенной безопасностью

В консоли управления групповая политика разверните следующий путь: лес:example.com, домены, example.com, Групповая политика объекты, где example.com — это имя домена, в котором находятся учетные записи клиентского компьютера BranchCache, которые требуется настроить.

В консоли управления групповая политика убедитесь, что выбран параметр Групповая политика объекты , и в области сведений щелкните правой кнопкой мыши объект групповой политики «клиентские компьютеры BranchCache», созданный ранее. Например, если вы наназвали клиентские компьютеры BranchCache объекта групповой политики, щелкните правой кнопкой мыши клиентские компьютеры BranchCache.

Нажмите кнопку Изменить. Откроется консоль редактор «Управление групповыми политиками».

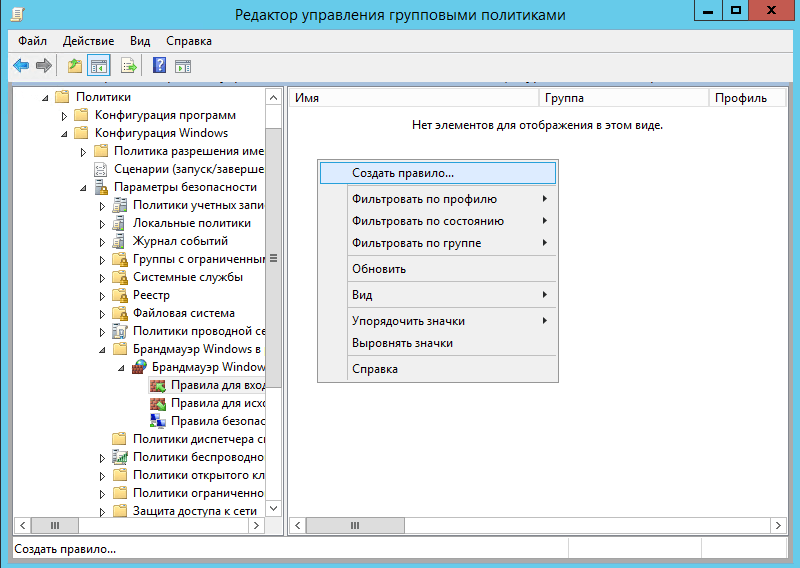

Нажмите кнопку Изменить. Откроется консоль редактор «Управление групповыми политиками».в консоли редактор «Управление групповыми политиками» разверните следующий путь: конфигурация компьютера, политики, Windows Параметры, Параметры безопасности, Windows брандмауэр сповышенной безопасностью, Windows брандмауэр с расширенной безопасностью — LDAP, правила для входящих подключений.

Щелкните правой кнопкой мыши элемент Правила для входящих подключений и выберите команду Новое правило. Откроется мастер создания правила для нового входящего подключения.

В поле тип правилащелкните предопределенный, разверните список вариантов, а затем щелкните BranchCache — получение содержимого (используется HTTP). Нажмите кнопку Далее.

В окне предопределенные правиланажмите кнопку Далее.

В поле действиеубедитесь, что выбран параметр Разрешить подключение , а затем нажмите кнопку Готово.

Важно!

Необходимо выбрать параметр Разрешить клиенту BranchCache подключение к этому порту получать трафик.

Чтобы создать исключение WS-Discovery брандмауэра, снова щелкните правой кнопкой мыши правила для входящих подключенийи выберите команду создать правило. Откроется мастер создания правила для нового входящего подключения.

В поле тип правилащелкните предопределенный, разверните список вариантов, а затем щелкните BranchCache — обнаружение кэширующих узлов (использует WSD). Нажмите кнопку Далее.

В окне предопределенные правиланажмите кнопку Далее.

В поле действиеубедитесь, что выбран параметр Разрешить подключение , а затем нажмите кнопку Готово.

Важно!

Необходимо выбрать параметр Разрешить клиенту BranchCache подключение к этому порту получать трафик.

настройка брандмауэра Windows в правилах исходящего трафика с повышенной безопасностью

В консоли редактор «Управление групповыми политиками» щелкните правой кнопкой мыши правила исходящих подключенийи выберите команду создать правило. Откроется мастер создания правила для исходящего трафика.

В поле тип правилащелкните предопределенный, разверните список вариантов, а затем щелкните BranchCache — получение содержимого (используется HTTP). Нажмите кнопку Далее.

В окне предопределенные правиланажмите кнопку Далее.

В поле действиеубедитесь, что выбран параметр Разрешить подключение , а затем нажмите кнопку Готово.

Важно!

Необходимо выбрать параметр Разрешить клиенту BranchCache подключение для отправки трафика через этот порт.

Чтобы создать исключение WS-Discovery брандмауэра, щелкните правой кнопкой мыши правила исходящих подключенийи выберите команду создать правило. Откроется мастер создания правила для исходящего трафика.

В поле тип правилащелкните предопределенный, разверните список вариантов, а затем щелкните BranchCache — обнаружение кэширующих узлов (использует WSD). Нажмите кнопку Далее.

В окне предопределенные правиланажмите кнопку Далее.

В поле действиеубедитесь, что выбран параметр Разрешить подключение , а затем нажмите кнопку Готово.

Важно!

Необходимо выбрать параметр Разрешить клиенту BranchCache подключение для отправки трафика через этот порт.

Использование групповой политики для настройки клиентских компьютеров-членов домена

Редактировать

Твиттер LinkedIn Фейсбук Электронная почта

- Статья

- 4 минуты на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016

В этом разделе вы создаете объект групповой политики для всех компьютеров в вашей организации, настраиваете клиентские компьютеры-члены домена с режимом распределенного кэша или режимом размещенного кэша, а также настраиваете брандмауэр Windows в режиме повышенной безопасности для разрешения трафика BranchCache.

Этот раздел содержит следующие процедуры.

Для создания объекта групповой политики и настройки режимов BranchCache

Настройка брандмауэра Windows с правилами входящего трафика повышенной безопасности

Чтобы настроить брандмауэр Windows с правилами для исходящего трафика повышенной безопасности

Совет

В следующей процедуре вам предлагается создать объект групповой политики в политике домена по умолчанию, однако вы можете создать объект в организационном подразделении (OU) или другом контейнере, который подходит для вашего развертывания.

Для выполнения этих процедур вы должны быть членом группы администраторов домена или аналогичной группы.

Чтобы создать объект групповой политики и настроить режимы BranchCache

На компьютере, на котором установлена роль сервера доменных служб Active Directory, в диспетчере сервера щелкните Инструменты , а затем щелкните Управление групповой политикой .

Откроется консоль управления групповыми политиками.

Откроется консоль управления групповыми политиками.В консоли управления групповыми политиками разверните следующий путь: Лес: example.com , Домены , example.com , Объекты групповой политики , где example.com — это имя домена, в котором находятся учетные записи клиентских компьютеров BranchCache, которые вы хотите настроить. располагается.

Щелкните правой кнопкой мыши Объекты групповой политики и выберите Создать . Откроется диалоговое окно New GPO . В поле Имя введите имя нового объекта групповой политики (GPO). Например, если вы хотите назвать объект «Клиентские компьютеры BranchCache», введите Клиентские компьютеры BranchCache . Нажмите OK .

В консоли управления групповыми политиками убедитесь, что выбран параметр Объекты групповой политики , и в области сведений щелкните правой кнопкой мыши только что созданный объект групповой политики.

Например, если вы назвали свой объект групповой политики «Клиентские компьютеры BranchCache», щелкните правой кнопкой мыши «Клиентские компьютеры BranchCache» . Нажмите Редактировать . Откроется консоль редактора управления групповыми политиками.

Например, если вы назвали свой объект групповой политики «Клиентские компьютеры BranchCache», щелкните правой кнопкой мыши «Клиентские компьютеры BranchCache» . Нажмите Редактировать . Откроется консоль редактора управления групповыми политиками.В консоли редактора управления групповыми политиками разверните следующий путь: Конфигурация компьютера , Политики , Административные шаблоны: определения политик (файлы ADMX), полученные с локального компьютера , Сеть , BranchCache .

Щелкните BranchCache , а затем в области сведений дважды щелкните Включить BranchCache . Откроется диалоговое окно настройки политики.

В диалоговом окне Включить BranchCache щелкните Включено , а затем щелкните ОК .

Чтобы включить режим распределенного кэша BranchCache, в области сведений дважды щелкните Установить режим распределенного кэша BranchCache .

Откроется диалоговое окно настройки политики.

Откроется диалоговое окно настройки политики.В диалоговом окне Задать режим распределенного кэша BranchCache щелкните Включено , а затем щелкните OK .

Если у вас есть один или несколько филиалов, в которых вы развертываете BranchCache в режиме размещенного кэша, и вы развернули серверы размещенного кэша в этих офисах, дважды щелкните Включить автоматическое обнаружение размещенного кэша с помощью точки подключения службы . Откроется диалоговое окно настройки политики.

В диалоговом окне Включить автоматическое обнаружение размещенного кэша с помощью точки подключения службы щелкните Включено , а затем щелкните OK .

Примечание

При включении режима Set BranchCache Distributed Cache и Enable Automatic Hosted Cache Discovery by Service Connection Point , клиентские компьютеры работают в режиме распределенного кэша BranchCache, если только они не находят сервер размещенного кэша в филиале, после чего они работают в режиме размещенного кэша.

Используйте приведенные ниже процедуры для настройки параметров брандмауэра на клиентских компьютерах с помощью групповой политики.

Настройка брандмауэра Windows с правилами входящего трафика повышенной безопасности

В консоли управления групповыми политиками разверните следующий путь: Лес: example.com , Домены , example.com , Объекты групповой политики , где example.com — это имя домена, в котором находятся учетные записи клиентских компьютеров BranchCache, которые вы хотите настроить. располагается.

В консоли управления групповыми политиками убедитесь, что выбран параметр Объекты групповой политики , и в области сведений щелкните правой кнопкой мыши объект групповой политики клиентских компьютеров BranchCache, созданный ранее. Например, если вы назвали свои клиентские компьютеры GPO BranchCache, щелкните правой кнопкой мыши Клиентские компьютеры BranchCache .

Нажмите Редактировать . Откроется консоль редактора управления групповыми политиками.

Нажмите Редактировать . Откроется консоль редактора управления групповыми политиками.В консоли редактора управления групповыми политиками разверните следующий путь: Конфигурация компьютера , Политики , Параметры Windows , Параметры безопасности , Брандмауэр Windows в режиме повышенной безопасности , Брандмауэр Windows в режиме повышенной безопасности — LDAP , Входящие правила .

Щелкните правой кнопкой мыши Правила для входящих подключений и выберите Новое правило . Откроется мастер создания нового правила для входящих подключений.

В правиле введите , щелкните Предопределенный , разверните список вариантов и щелкните BranchCache — Получение содержимого (использует HTTP) . Щелкните Далее .

В разделе Предопределенные правила нажмите Далее .

В Действие убедитесь, что Разрешить подключение выбрано, а затем нажмите Готово .

Важно

Необходимо выбрать Разрешить подключение , чтобы клиент BranchCache мог получать трафик через этот порт.

Чтобы создать исключение брандмауэра WS-Discovery, снова щелкните правой кнопкой мыши Inbound Rules и выберите New Rule . Откроется мастер создания нового правила для входящих подключений.

В правиле введите , нажмите Предопределенный , разверните список вариантов и щелкните BranchCache — Peer Discovery (использует WSD) . Щелкните Далее .

В разделе Предопределенные правила нажмите Далее .

В Действие убедитесь, что выбрано Разрешить подключение , а затем нажмите Готово .

Важно

Необходимо выбрать Разрешить подключение , чтобы клиент BranchCache мог получать трафик через этот порт.

Чтобы настроить брандмауэр Windows в режиме повышенной безопасности, правила исходящего трафика

В консоли редактора управления групповыми политиками щелкните правой кнопкой мыши Исходящие правила и выберите Новое правило . Откроется мастер создания нового исходящего правила.

В правиле введите , щелкните Предопределенный , разверните список вариантов и щелкните BranchCache — Получение содержимого (использует HTTP) . Нажмите Далее .

В разделе Предопределенные правила нажмите Далее .

В Действие убедитесь, что выбрано Разрешить подключение , а затем нажмите Готово .

Важно

Необходимо выбрать Разрешить подключение , чтобы клиент BranchCache мог отправлять трафик на этот порт.

Чтобы создать исключение брандмауэра WS-Discovery, снова щелкните правой кнопкой мыши Outbound Rules , а затем щелкните Новое правило . Откроется мастер создания нового исходящего правила.

В правиле введите , щелкните Predefined , разверните список вариантов, а затем щелкните BranchCache — обнаружение одноранговых узлов (использует WSD) . Щелкните Далее .

В разделе Предопределенные правила нажмите Далее .

В Действие убедитесь, что выбрано Разрешить подключение , а затем нажмите Готово .

Важно

Необходимо выбрать Разрешить подключение , чтобы клиент BranchCache мог отправлять трафик на этот порт.

Обратная связь

Просмотреть все отзывы о странице

Групповая политика Active Directory в двух словах

Что вы узнаете: Управление сетью Active Directory (AD) может стать немного громоздким, когда количество ресурсов в сети станет больше. Существует множество вещей, которые необходимо контролировать, таких как разрешения безопасности, установка программного обеспечения, настройки рабочего стола для пользователей и компьютеров, права администратора и многое другое. Групповые политики упрощают управление всеми этими параметрами в сети AD. В этой статье мы рассмотрим, что такое групповые политики AD, каковы их типы и как вы можете реализовать групповые политики. Мы также коснемся резервного копирования групповых политик или принудительного обновления групповой политики.

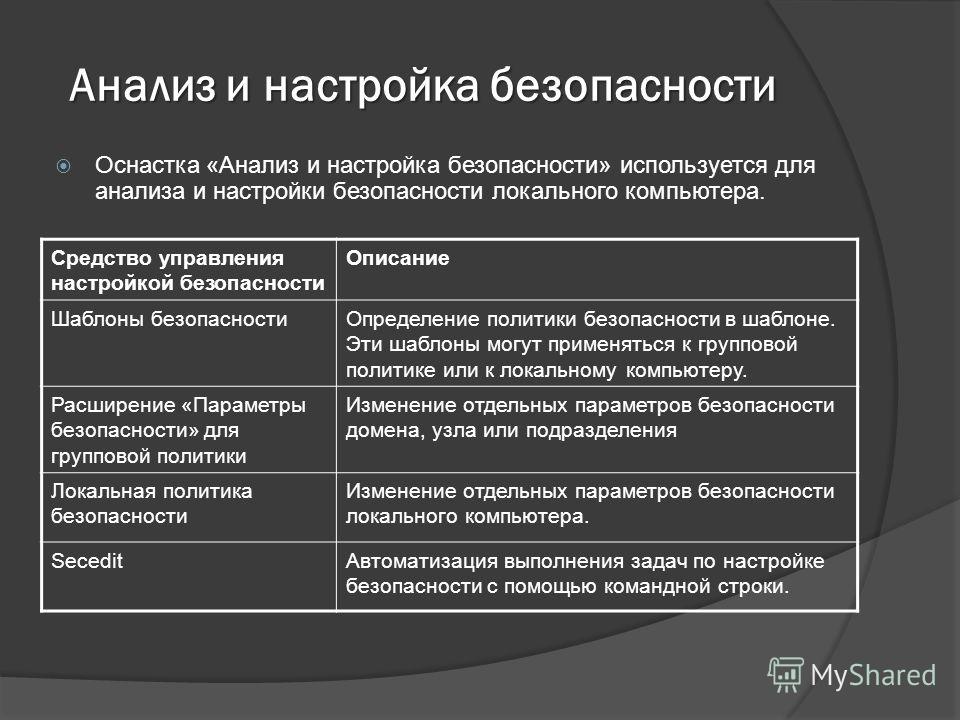

Групповые политики AD — это важные части инструкций в среде AD, которые может настраивать ИТ-администратор. Групповые политики AD будут определять поведение и привилегии для пользователей и компьютеров. Групповые политики — это прежде всего решение для обеспечения безопасности сети AD. Администраторы могут настраивать эти параметры, а затем применять наборы этих параметров на сайтах, доменах или организационных единицах, содержащих пользователей и компьютеры.

Что такое объект групповой политики? Несколько параметров групповой политики объединены в набор, называемый объектом групповой политики (GPO). После того как администратор настроит групповые политики в объекте групповой политики по мере необходимости, он сможет связать объект групповой политики с объектами-контейнерами. После этого объекты в рассматриваемых контейнерах будут действовать в рамках границ и правил, установленных политиками в назначенном объекте групповой политики. Объекты групповой политики можно создавать и управлять ими с помощью консоли управления групповыми политиками (GPMC).

Объекты групповой политики можно создавать и управлять ими с помощью консоли управления групповыми политиками (GPMC).

Когда объекты помещаются в другие объекты, дочерние объекты могут наследовать конфигурации групповой политики своего родительского контейнера. Это также может привести к тому, что объект будет связан с несколькими групповыми политиками. В таких случаях приоритет групповой политики следующий:

- Объект групповой политики, связанный с OU, имеет наивысший приоритет и обрабатывается первым

- За ним следует объект групповой политики, связанный с доменом

- Объект групповой политики, связанный с сайтом, занимает третье место наивысший приоритет

- Наконец, локальная групповая политика обрабатывается и имеет приоритет перед арендой.

Существует несколько причин, по которым организации необходимы групповые политики. Вот некоторые из них:

Вот некоторые из них:

Пользователи больше не привязаны к одному компьютеру на своем рабочем месте. Они используют разные компьютеры для разных задач. Таким образом, все их файлы и папки вместе с их персональными настройками, такими как расположение панели задач, настройки обоев, значки рабочего стола и многое другое, должны быть доступны на всех машинах, на которых пользователь входит в систему.

БезопасностьДаже со всеми протоколами аутентификации и методами авторизации, используемыми в AD, злоумышленник все равно может получить доступ к сетевым ресурсам, если он узнает пароль пользователя. Поэтому чрезвычайно важно установить надежный пароль для всех пользователей в организации. Также важно записывать определенные события, такие как вход пользователя в систему, доступ к определенной папке и т. д., в целях аудита.

Общеорганизационные политики Большинство организаций используют обои, экранные заставки, интерактивные сообщения при входе в систему и многое другое, чтобы установить стандарты для всех своих сотрудников. В организациях также есть интернет-политики, которых должны придерживаться все пользователи в организации.

В организациях также есть интернет-политики, которых должны придерживаться все пользователи в организации.

Такие задачи, как установка программного обеспечения, требуют много времени. Установка и обновление программного обеспечения на всех компьютерах для всех пользователей не только потребует времени, но и повлияет на производительность, поскольку сотрудники не будут иметь доступа к своим компьютерам во время установки.

Групповые политики играют решающую роль в обеспечении того, чтобы сотрудники организации могли беспрепятственно использовать ИТ-ресурсы для выполнения своих задач.

Типы групповых политик в ADВ AD существует два типа групповых политик:

- Локальная групповая политика

- Нелокальная групповая политика

Он доступен только конкретному компьютеру, на котором он находится, и пользователям, вошедшим в систему на этом компьютере. Объекты локальной групповой политики находятся в Папка %systemroot%\System32\Group Policy . Параметры локальной групповой политики содержат только часть всех параметров, доступных в централизованных параметрах групповой политики. Централизованная групповая политика

Он доступен только конкретному компьютеру, на котором он находится, и пользователям, вошедшим в систему на этом компьютере. Объекты локальной групповой политики находятся в Папка %systemroot%\System32\Group Policy . Параметры локальной групповой политики содержат только часть всех параметров, доступных в централизованных параметрах групповой политики. Централизованная групповая политика Каждый контроллер домена имеет одну или несколько централизованных групповых политик. Они доступны для всех машин и пользователей в среде AD. Централизованная групповая политика может применяться ко всем пользователям и компьютерам в домене или к определенному подразделению в зависимости от того, где связана групповая политика.

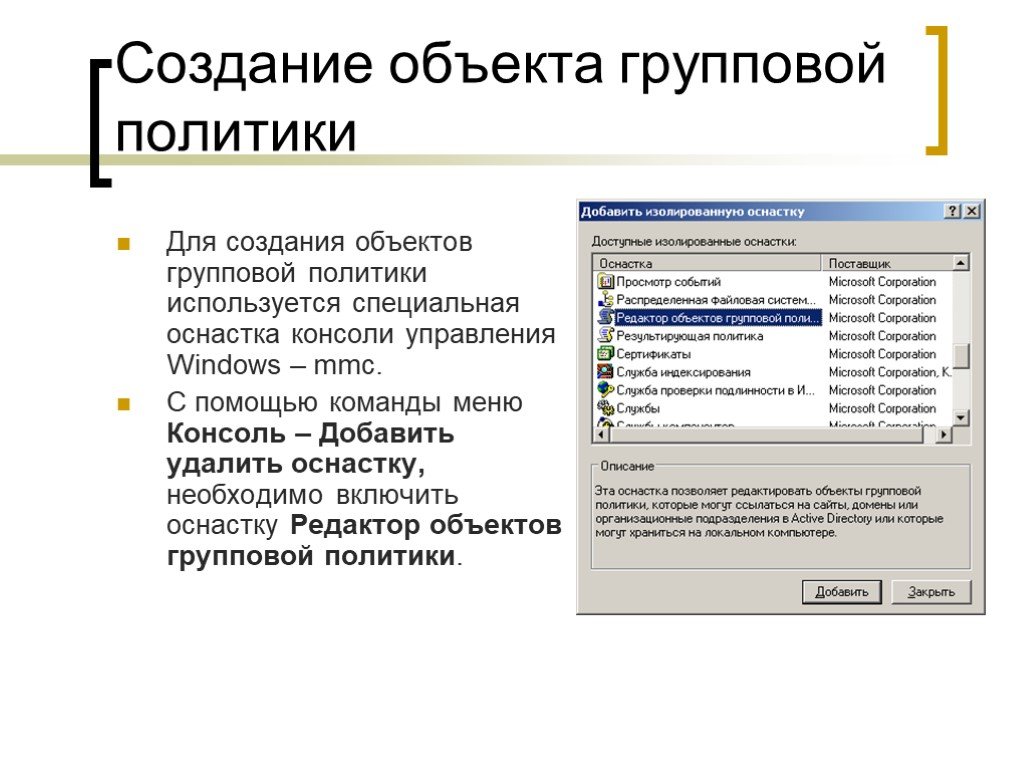

Как создать, изменить и связать объект групповой политики Как управлять групповыми политиками в AD AD Групповые политики управляются с помощью консоли управления групповыми политиками (GPMC). Это оснастка, встроенная в Windows Server 2008. Консоль управления групповыми политиками позволяет создавать объекты групповой политики и при необходимости связывать их с доменами, сайтами или подразделениями. Например, если вы хотите связать объект групповой политики с OU или доменом, вот как вы можете это сделать:

Это оснастка, встроенная в Windows Server 2008. Консоль управления групповыми политиками позволяет создавать объекты групповой политики и при необходимости связывать их с доменами, сайтами или подразделениями. Например, если вы хотите связать объект групповой политики с OU или доменом, вот как вы можете это сделать:

- Перейти к Start и перейдите к Инструменты администрирования . Затем перейдите к Управление групповой политикой и щелкните по нему.

- Щелкните домен или подразделение, которое вы хотите просмотреть.

- На вкладках, доступных в правой части консоли, щелкните вкладку Linked Group Policy Objects .

Вы сможете увидеть все объекты групповой политики, связанные с выбранным доменом или подразделением. Отсюда вы можете управлять объектами групповой политики, связанными с доменом или подразделением.

Поскольку объекты групповой политики очень важны для обеспечения безопасности организации, возникает необходимость в резервном копировании объектов групповой политики на случай, если произойдет что-то непредвиденное. Могут быть случаи, когда два разных администратора могут реализовать два разных объекта групповой политики для одной и той же группы, и это потенциально может привести к тому, что члены этой конкретной группы получат доступ к ресурсам, которые им не нужны, или не получат доступ к критически важным ресурсам, которые им нужны. В таких случаях один администратор может восстановить объекты групповой политики из резервных копий, созданных ранее. Также могут быть случаи, когда объекты групповой политики могут быть случайно удалены или повреждены. В таких случаях также наличие резервной копии объекта групповой политики может гарантировать, что объекты групповой политики могут быть восстановлены до исходного рабочего состояния. Вы можете узнать больше о резервном копировании групповой политики AD в этой статье.

Вы можете узнать больше о резервном копировании групповой политики AD в этой статье.

Active Directory имеет расписание по умолчанию, которое запускается при обновлении группы. По умолчанию обновление групповой политики занимает от 90 до 120 минут с момента обновления групповой политики. Однако, если вы не можете ждать так долго по какой-либо указанной причине, вам придется прибегнуть к процессу обновления «принудительно к GPO».

Принудительное обновление групповой политики может быть вызвано различными причинами. Возможно, был упущен критический параметр политики, и обновление политики необходимо выполнить как можно скорее. Возможно, в организации происходил процесс реструктуризации, в результате чего политики были обновлены, и, возможно, эти политики должны вступить в силу немедленно.

Групповые политики также обновляются, когда пользователи выходят из системы и снова входят в нее, но вы не можете попросить каждого пользователя выйти из системы и снова войти в нее.