Настройка параметров политики безопасности (Windows 10) — Windows security

Обратная связь

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 2 мин

Относится к:

- Windows 10

Приведено описание действий по настройке параметра политики безопасности на локальном устройстве, на устройстве, которое присоединяется к домену, и на контроллере домена.

Для выполнения этих процедур необходимо иметь права администратора на локальном устройстве или соответствующие разрешения на обновление объекта групповой политики (GPO) на контроллере домена.

Если локальный параметр недоступен, это означает, что этот параметр в настоящее время контролируется объектом групповой политики.

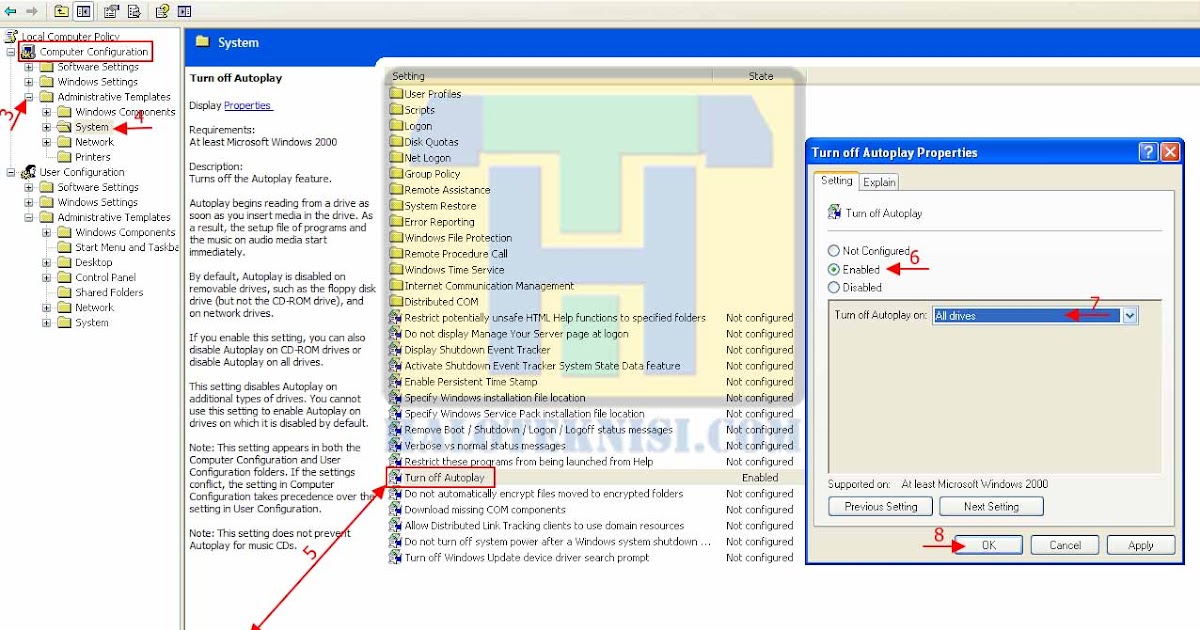

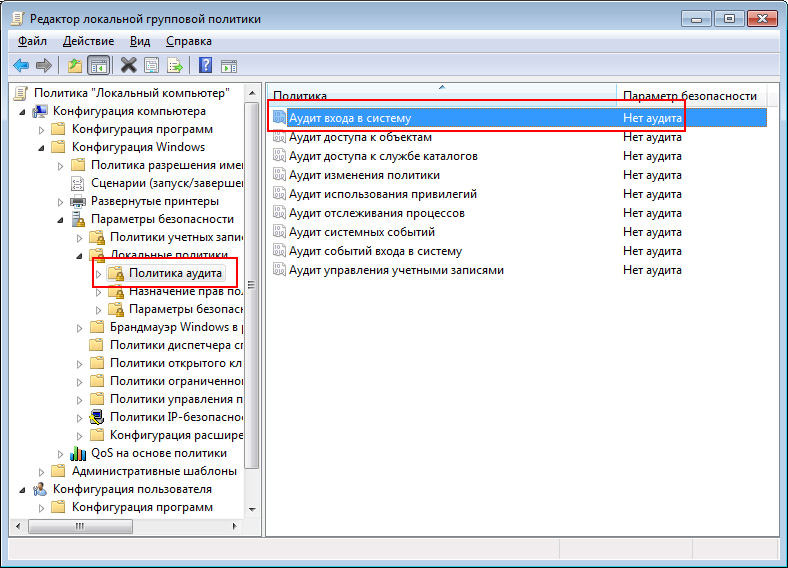

Настройка параметра с помощью консоли локальной политики безопасности

Чтобы открыть локальную политику безопасности, на экране Пуск введите secpol.msc и нажмите клавишу ВВОД.

В разделе Параметры безопасности дерева консоли, выполните одно из следующих действий.

- Нажмите Политики учетной записи, чтобы изменить Политику паролей или Политику блокировки учетной записи.

- Нажмите Локальные политики, чтобы изменить параметры Политика аудита, Назначение прав пользователя или Параметры безопасности.

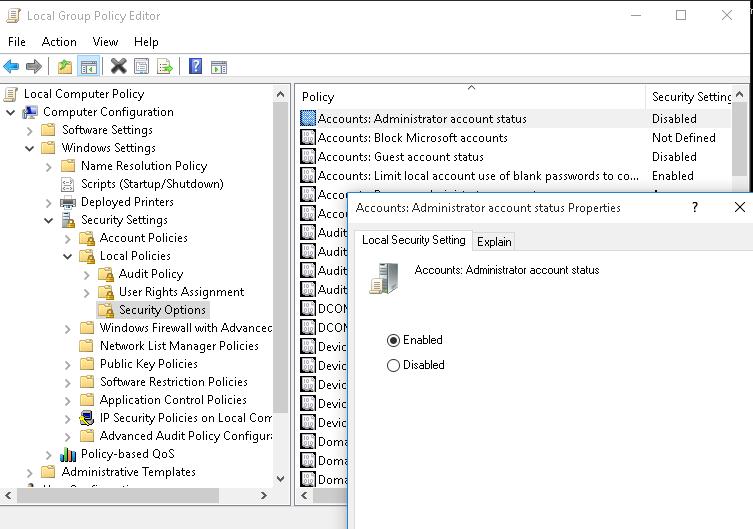

Когда вы найдете параметр политики в области сведений, дважды щелкните политику безопасности, которую вы хотите изменить.

Измените параметр политики безопасности и нажмите ОК.

Примечание

- Некоторые параметры политики безопасности требуют перезапуска устройства для того, чтобы параметр вступил в силу.

- Изменения прав пользователя вступают в силу при его следующем входе в учетную запись.

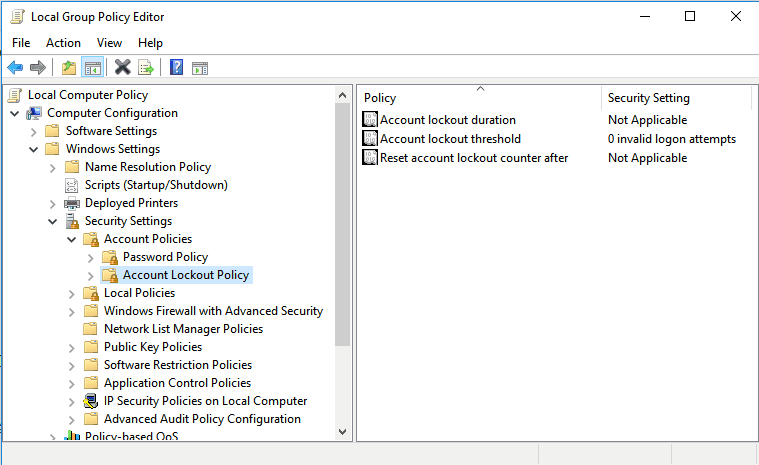

Настройка параметра политики безопасности с помощью консоли редактора локальных групповых политик

Для установки и использования консоли управления (MMC) и обновления объекта групповой политики (GPO) на контроллере домена требуются соответствующие разрешения.

Откройте редактор локальных групповых политик (gpedit.msc).

В дереве консоли щелкните Конфигурация компьютера, затем Параметры Windows, а затем выберите Параметры безопасности.

Выполните одно из следующих действий.

- Нажмите Политики учетной записи, чтобы изменить Политику паролей или Политику блокировки учетной записи.

- Нажмите Локальные политики, чтобы изменить параметры Политика аудита, Назначение прав пользователя или Параметры безопасности.

В области сведений, дважды щелкните параметр политики безопасности, который вы хотите изменить.

Примечание

Если эта политика безопасности еще не определена, выберите флажок Определить параметры политики.

Измените параметр политики безопасности и нажмите ОК.

Примечание

Если вы хотите настроить параметры безопасности для многих устройств в сети, можно использовать консоль управления групповыми политиками.

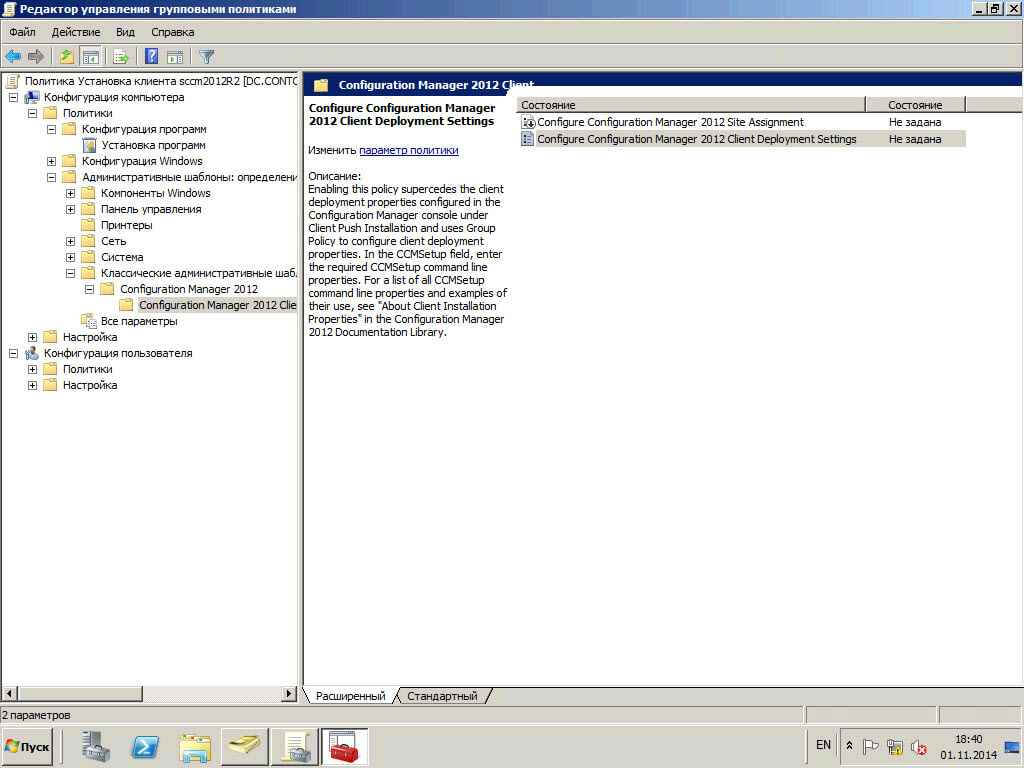

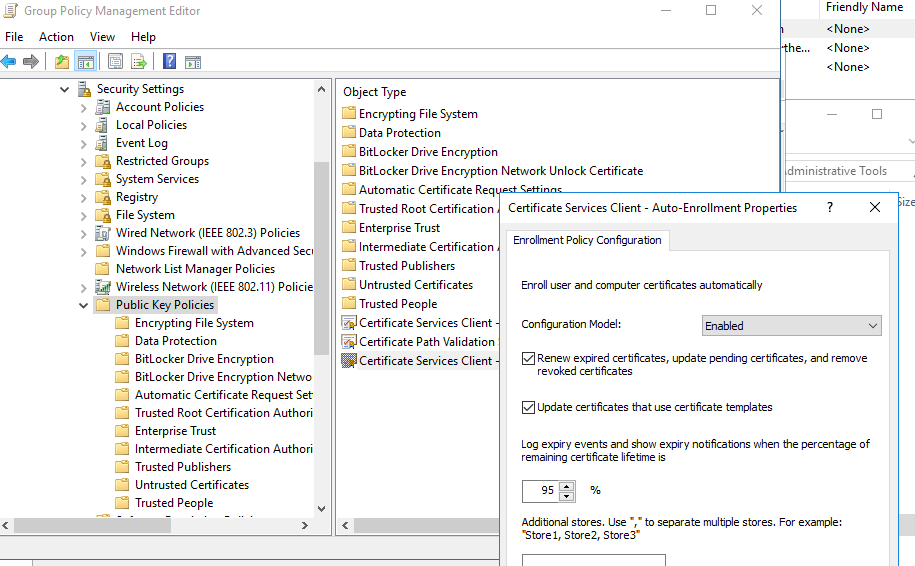

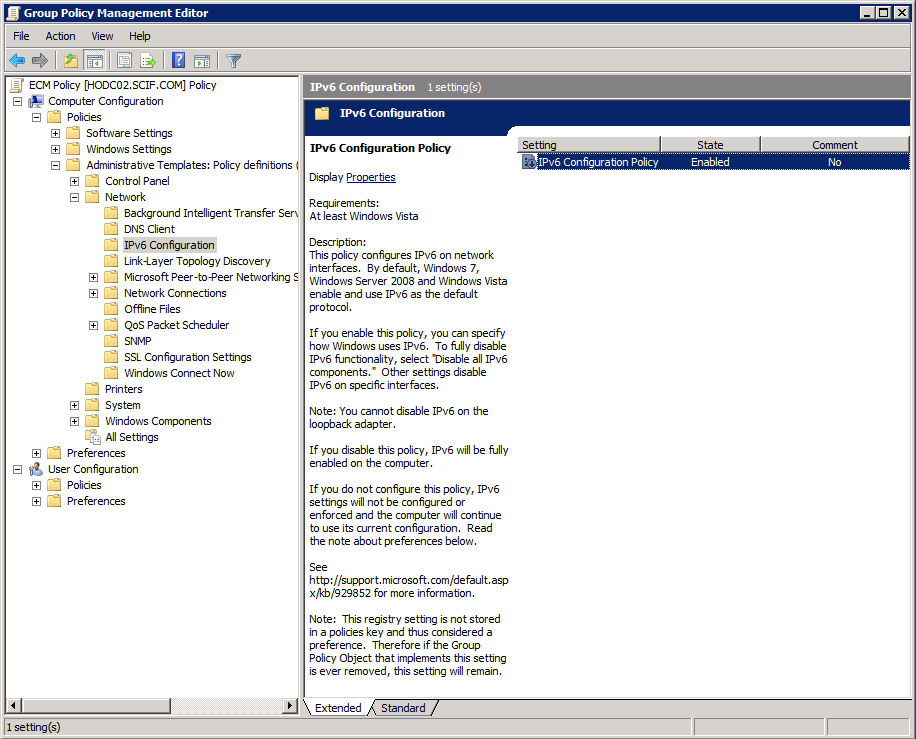

Настройка параметра для контроллера домена

В следующей процедуре описывается настройка параметра политики безопасности только для контроллера домена (из контроллера домена).

Чтобы открыть политику безопасности контроллера домена, в дереве консоли найдите политику

Выполните одно из следующих действий.

- Дважды щелкните Политики учетной записи, чтобы изменить Пароль политики, Политику блокировки учетных записей или Политику Kerberos.

- Нажмите Локальные политики, чтобы изменить параметры Политика аудита, Назначение прав пользователя или Параметры безопасности.

В области сведений, дважды щелкните политику безопасности, которую вы хотите изменить.

Примечание

Если эта политика безопасности еще не определена, выберите флажок Определить параметры политики.

Измените параметр политики безопасности и нажмите ОК.

Важно!

- Всегда проверяйте только что созданную политику в тестовом подразделении перед ее применением к сети.

- Когда вы измените параметр безопасности с помощью объекта групповой политики и нажмете ОК, этот параметр вступит в силу при следующем обновлении параметров.

- Справочник по параметрам политики безопасности

Обратная связь

Отправить и просмотреть отзыв по

Этот продукт Эта страница

Просмотреть все отзывы по странице

Доступ к этому компьютеру из сети — параметр политики безопасности (Windows 10) — Windows security

- Статья

- Чтение занимает 5 мин

Область применения

- Windows 10, Azure Stack HCI, Windows Server 2022, Windows Server 2019, Windows Server 2016

В этой статье описываются рекомендации, расположение, значения, управление политиками и вопросы безопасности для доступа к этому **** компьютеру из параметра политики безопасности сети.

Предупреждение

Если выполняется отказоустойчивая кластеризация Windows Server или Azure Stack HCI, не удаляйте прошедших проверку подлинности пользователей с компьютера Access из параметра политики сети. Это может вызвать непредвиденный сбой рабочей среды. Это связано с локальной учетной записью пользователя CLIUSR, которая используется для запуска службы кластера. CLIUSR не является членом локальной группы администраторов, и если группа «Прошедшие проверку подлинности пользователи» удалена, служба кластера не будет иметь достаточных прав для правильной работы или запуска.

Справочные материалы

Доступ к этому компьютеру из параметра политики сети определяет, какие пользователи могут подключаться к устройству из сети. Эта возможность требуется для многих сетевых протоколов, включая протоколы на основе блока сообщений сервера (SMB), NetBIOS, common Internet File System (CIFS) и компонентной объектной модели Плюс (COM+).

Пользователи, устройства и учетные записи служб получают или теряют **** доступ к этому компьютеру от сетевого пользователя путем явного или неявного добавления или удаления из группы безопасности, которой предоставлено это право пользователя.

Константа: SeNetworkLogonRight

Возможные значения

- Определяемый пользователей список учетных записей

- Не определено

Рекомендации

- На настольных устройствах или серверах-членах предоставьте это право только пользователям и администраторам.

- На контроллерах домена предоставьте это право только прошедшим проверку подлинности пользователям, корпоративным контроллерам домена и администраторам.

- В отказоустойчивых кластерах убедитесь, что это право предоставлено пользователям, прошедшим проверку подлинности.

- Этот параметр включает группу «Все «, чтобы обеспечить обратную совместимость. После обновления Windows после проверки правильности переноса всех пользователей и групп следует удалить группу « Все» и использовать группу «Пользователи, прошедшие проверку подлинности «.

Location

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Значения по умолчанию

В следующей таблице перечислены фактические и действующие значения политики по умолчанию для последних поддерживаемых версий Windows. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера объекта групповой политики | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | Не определено |

| Политика контроллера домена по умолчанию | Все пользователи, администраторы, прошедшие проверку подлинности пользователи, корпоративные контроллеры домена, совместимый с Windows 2000 |

| Параметры по умолчанию для автономного сервера | Все, администраторы, пользователи, операторы резервного копирования |

| Действующие параметры по умолчанию для контроллера домена | Все пользователи, администраторы, прошедшие проверку подлинности пользователи, корпоративные контроллеры домена, совместимый с Windows 2000 |

| Действующие параметры по умолчанию для рядового сервера | Все, администраторы, пользователи, операторы резервного копирования |

| Параметры по умолчанию, действующие на клиентском компьютере | Все, администраторы, пользователи, операторы резервного копирования |

Управление политикой

При изменении этого права пользователя следующие действия могут привести к возникновению проблем с сетевым доступом для пользователей и служб:

- Удаление группы безопасности корпоративных контроллеров домена

- Удаление группы «Пользователи, прошедшие проверку подлинности» или явной группы, которая позволяет пользователям, компьютерам и учетным записям служб подключаться к компьютерам по сети.

- Удаление всех учетных записей пользователей и компьютеров

Чтобы этот параметр политики был эффективным, перезапуск устройства не требуется.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись.

Групповая политика

Параметры применяются в следующем порядке с помощью объекта групповая политика (GPO), который перезапишет параметры на локальном компьютере в следующем групповая политика обновления:

- Параметры локальной политики

- Параметры политики сайта

- Параметры политики домена

- Параметры политики подразделения

Если локальный параметр неактивен, он указывает, что этот параметр в настоящее время контролируется объектом групповой политики.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Пользователи, которые могут подключаться с устройства к сети, могут получать доступ к ресурсам на целевых устройствах, на которые у них есть разрешение. Например, для подключения пользователей к общим принтерам и папкам требуется доступ к этому компьютеру из прав пользователя сети. Если это право пользователя назначено группе » Все», любой пользователь в группе может прочитать файлы в этих общих папках. Такая ситуация маловероятна, так как группы, созданные при установке по умолчанию windows Server 2008 R2 или Windows 7, не включают группу «Все «. Однако если устройство обновлено, а исходное устройство включает группу «Все****» в составе определенных пользователей и групп, эта группа переходит в рамках процесса обновления и присутствует на устройстве.

Противодействие

Ограничить доступ к этому компьютеру только пользователям сети и группам, которым требуется доступ к компьютеру. Например, если этот параметр политики настроен для групп «Администраторы****» и «**** Пользователи», пользователи, которые входят в домен, могут получать доступ к ресурсам, общим с серверов в домене, если участники **** группы «Пользователи домена» включены в локальную группу «Пользователи». ****

****

Заметка Если вы используете IPsec для защиты сетевых подключений в организации, убедитесь, что группе, которая включает учетные записи компьютеров, предоставлено это право. Это право требуется для успешной проверки подлинности компьютера. Это требование соответствует назначению **** этого права прошедшим проверку подлинности пользователям или компьютерам домена.

Возможное влияние

Если удалить компьютер Access из сетевого пользователя прямо на контроллерах домена для всех пользователей, никто не сможет войти в домен или использовать сетевые ресурсы. Если удалить этого пользователя прямо на серверах-членах, пользователи не смогут подключаться к этим серверам через сеть. Если вы установили дополнительные компоненты, такие как ASP.NET или службы IIS, может потребоваться назначить это право пользователю другим учетным записям, необходимым этим компонентам. Важно убедиться, что авторизованные пользователи назначены этому пользователю право для устройств, которым необходим доступ к сети.

Если выполняется отказоустойчивая кластеризация Windows Server или Azure Stack HCI, не удаляйте прошедших проверку подлинности пользователей с компьютера Access из параметра политики сети. Это может вызвать непредвиденный сбой рабочей среды. Этот сбой вызван локальной учетной записью пользователя CLIUSR, которая используется для запуска службы кластера. CLIUSR не является членом локальной группы администраторов, и если группа «Прошедшие проверку подлинности пользователи» удалена, служба кластера не будет иметь достаточных прав для правильной работы или запуска.

Статьи по теме

Назначение прав пользователя

Редактор групповых политик gpedit.msc в Windows 10 Home Edition

Консоль редактора локальных групповых политик в Windows (gpedit.msc) используется для тонкой настройки параметров Windows. Gpedit.msc – это стандартная mmc оснастка, доступная во всех версиях Windows (Pro/Enterprise/Education), кроме домашних редакций (Home/Single Language). В этой статье мы рассмотрим особенности использования локального редактора GPO, а также способы установить и запустить gpedit.msc в домашних редакциях Windows 10 и Windows 11 Home.

В этой статье мы рассмотрим особенности использования локального редактора GPO, а также способы установить и запустить gpedit.msc в домашних редакциях Windows 10 и Windows 11 Home.

Содержание:

- Настройка Windows с помощью редактора локальных групповых политик gpedit.msc

- Не удается найти gpedit.msc в Windows 10 и 11

- Установка редактора политик gpedit.msc в Windows 10/11 Домашняя

- Утилита Policy Plus – универсальный редактор локальной политик для всех версий Windows

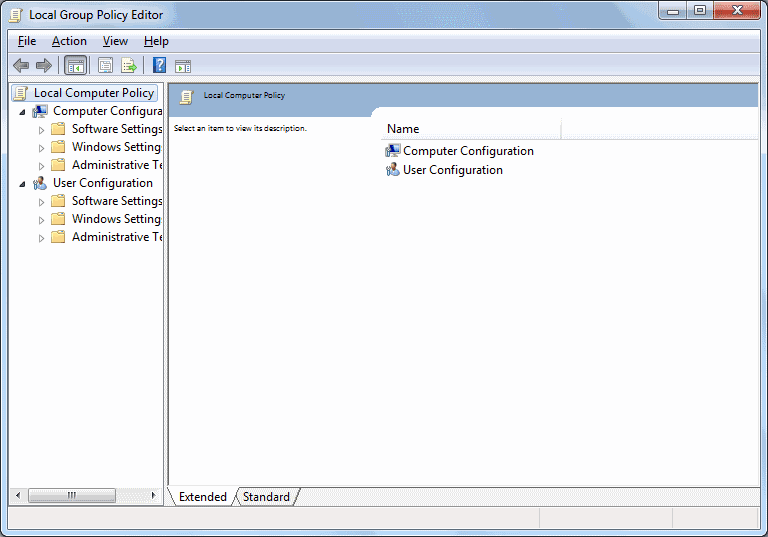

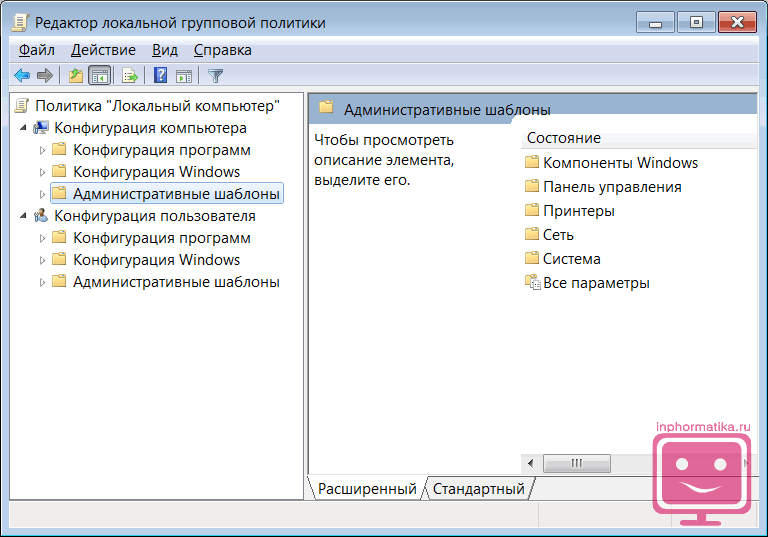

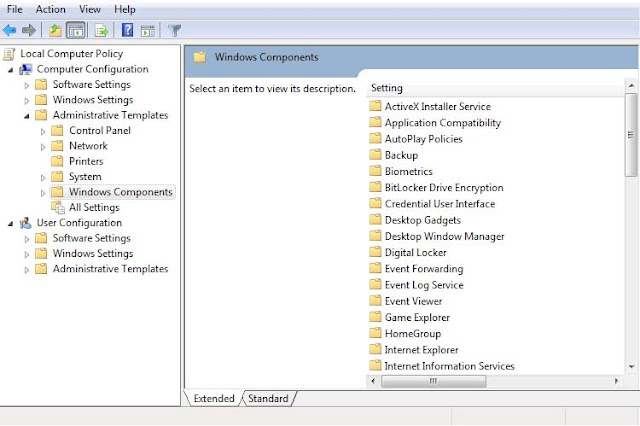

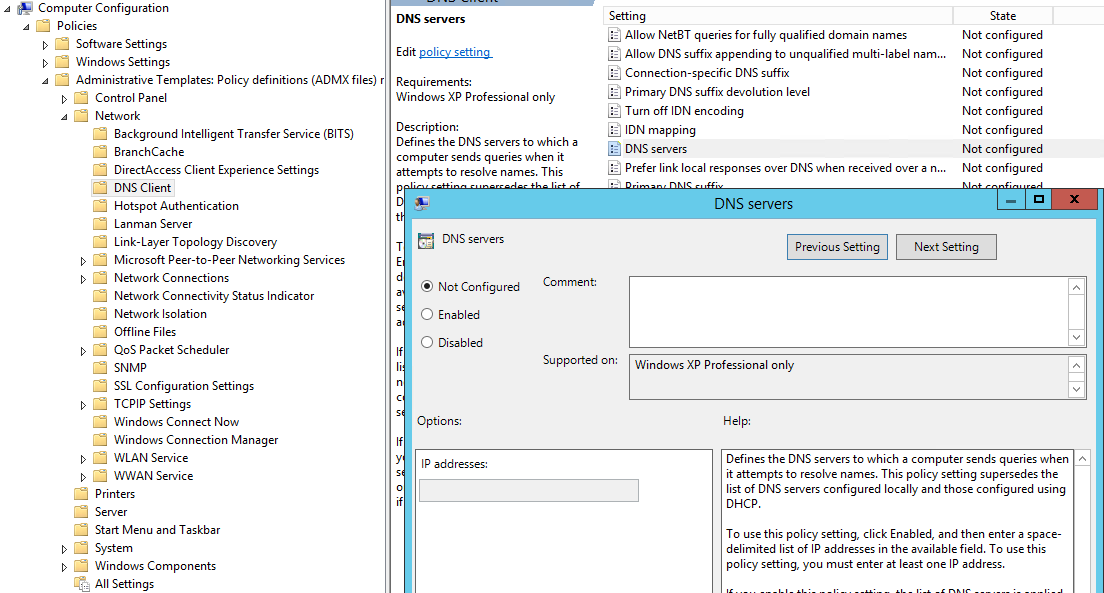

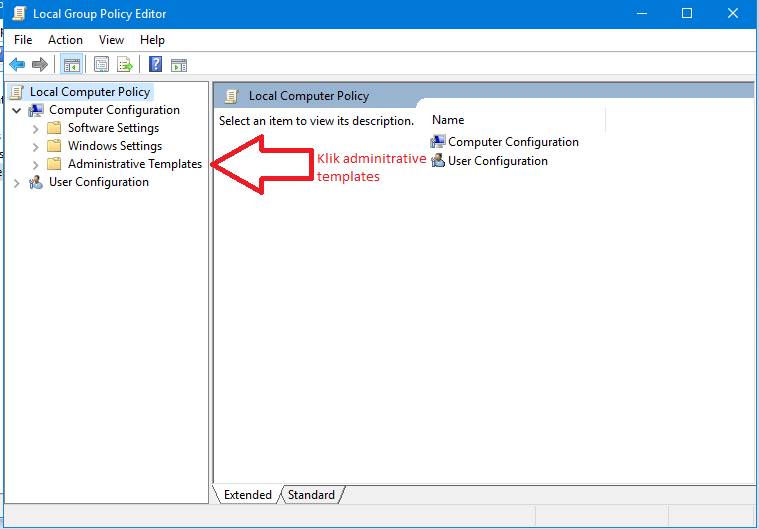

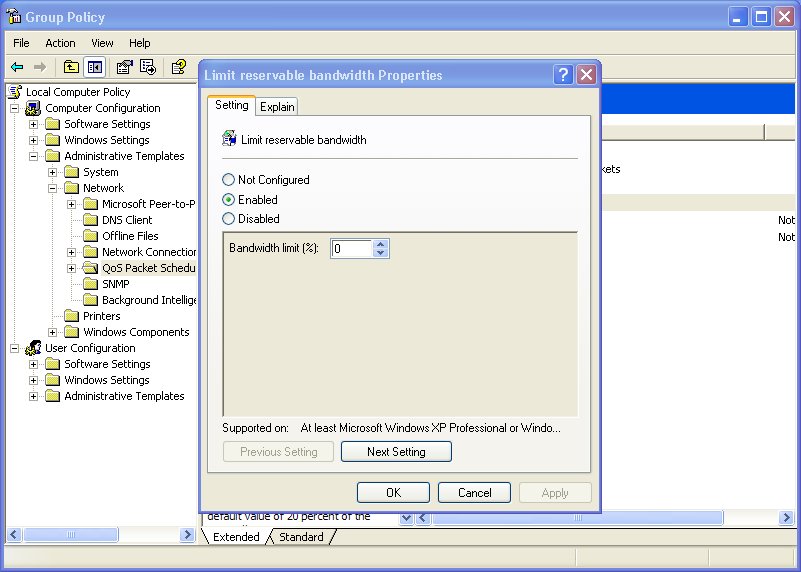

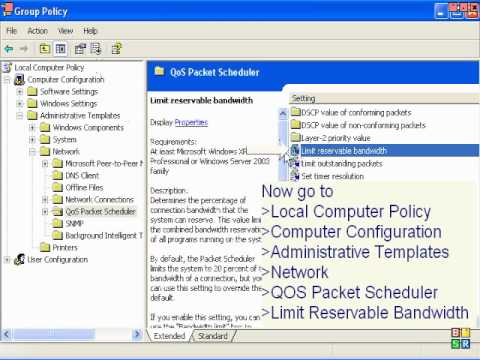

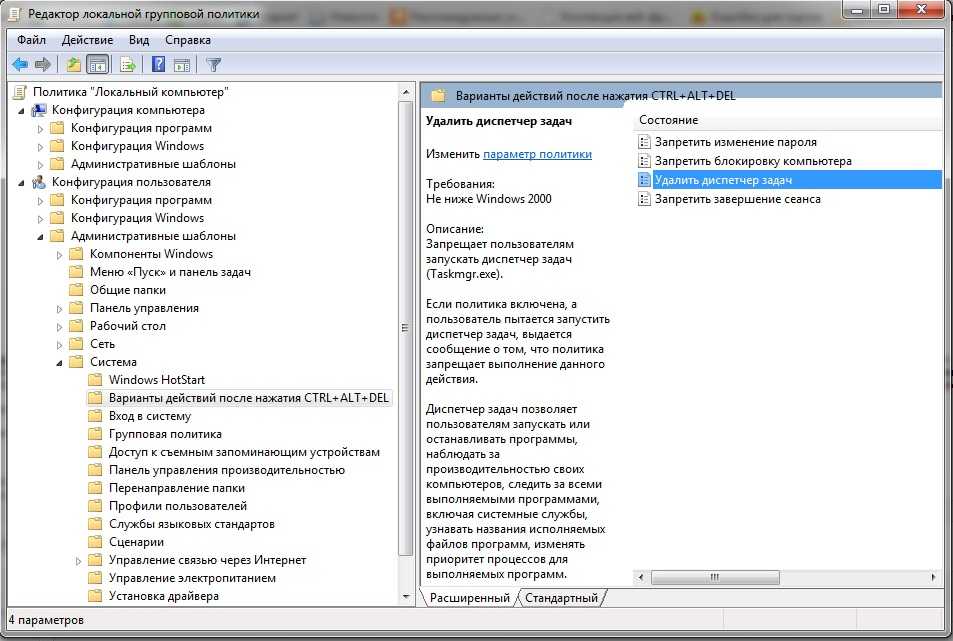

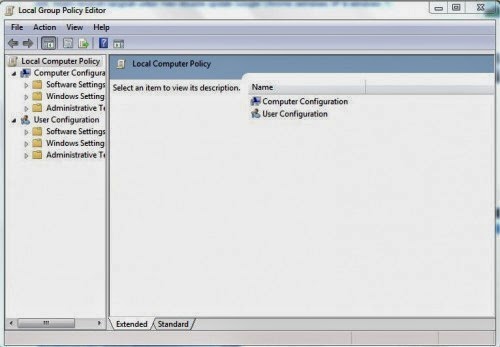

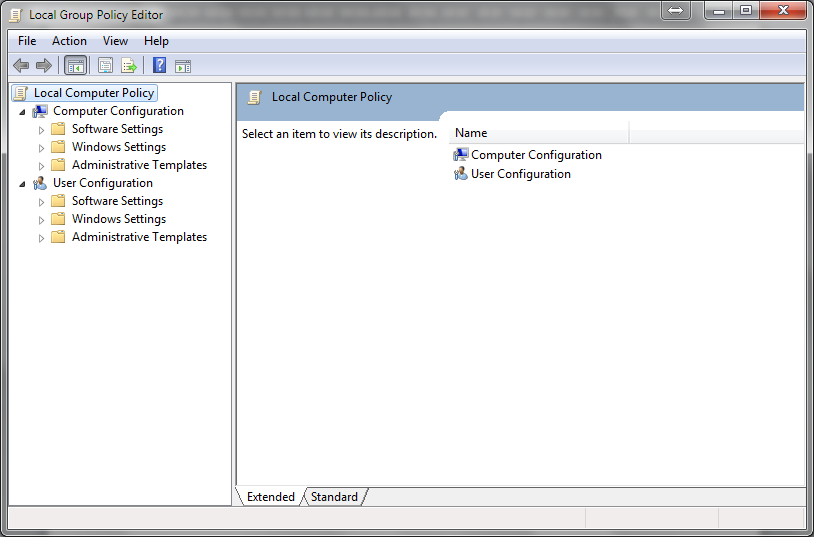

Настройка Windows с помощью редактора локальных групповых политик gpedit.msc

Редактор локальной групповой политики это отдельная MMC оснастка, которая по сути представляет собой графическую надстройку для удобного управления параметрами Windows в реестре. При изменении настроек какой-то политики, редактор сразу вносит изменения в связанный параметр реестра. Вместо того, чтобы искать необходимый ключ и вручную править параметр реестра, администратору гораздо проще найти и отредактировать нужный параметр в редакторе gpedit. msc. В редакторе GPO содержится болеетрех тысяч настроек Windows, которые расположены в стройной иерархии, имеют подробное описание и предлагают для выбора предопределенные опции настройки.

msc. В редакторе GPO содержится болеетрех тысяч настроек Windows, которые расположены в стройной иерархии, имеют подробное описание и предлагают для выбора предопределенные опции настройки.

Совет. Соответствие между политиками и ключами реестра можно найти в XLSX документе Microsoft Group Policy Settings Reference Spreadsheet Windows. Версию документа Windows10andWindowsServer2019PolicySettings—20H2.xlsx для Windows Server 2019 и Windows 10 20h3 можно скачать по ссылке: https://www.microsoft.com/en-us/download/details.aspx?id=102158. В этом таблице вы можете найти какой ключ реестра правиться той или иной настройкой конкретной политики.

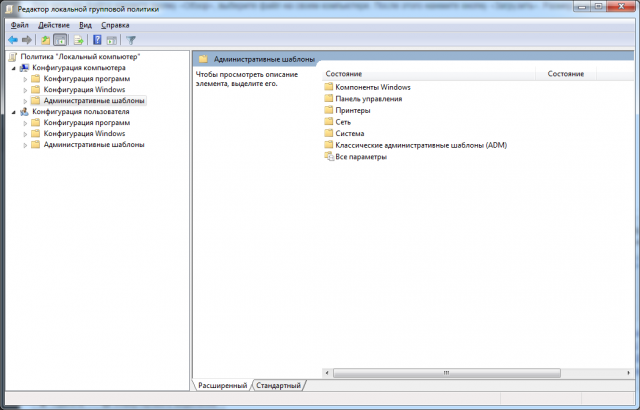

Для запуска редактора локальных групповых политик в Windows достаточно выполнить команду gpedit.msc в командной строке, cmd или окне “Выполнить” ( Win+R ).

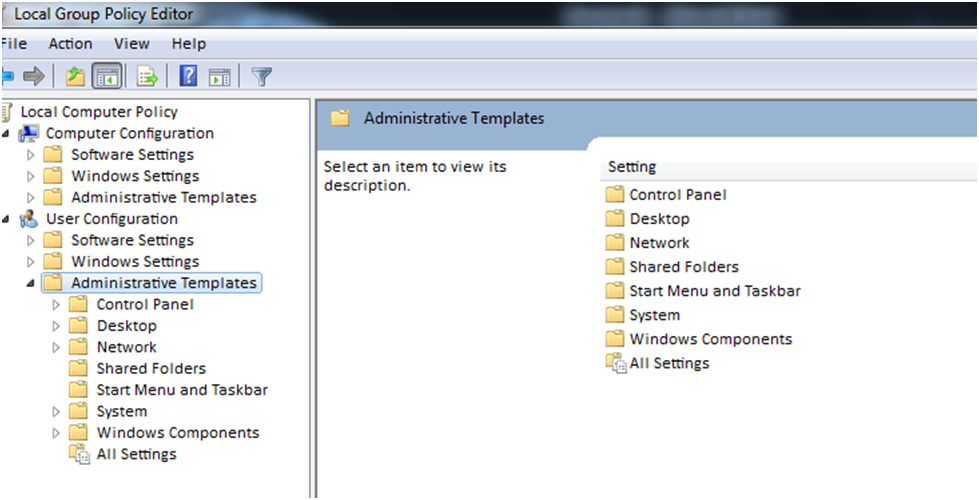

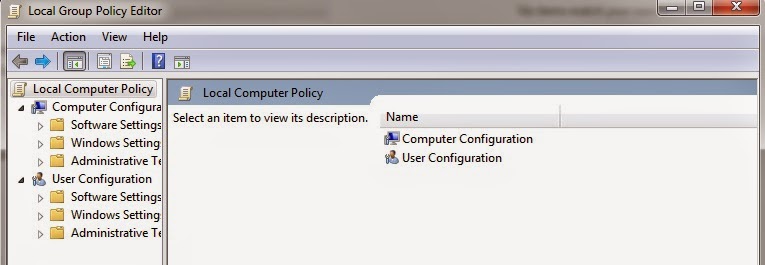

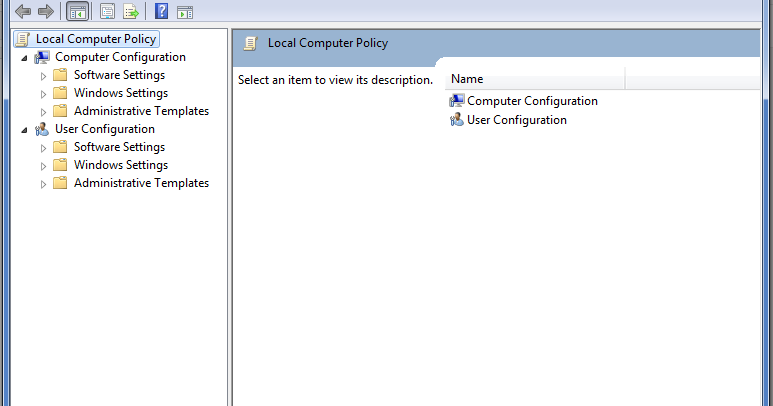

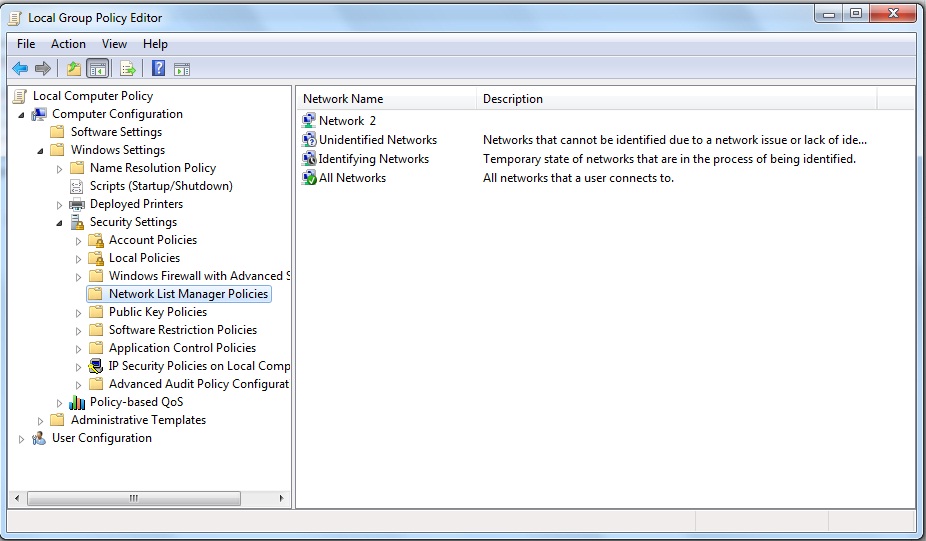

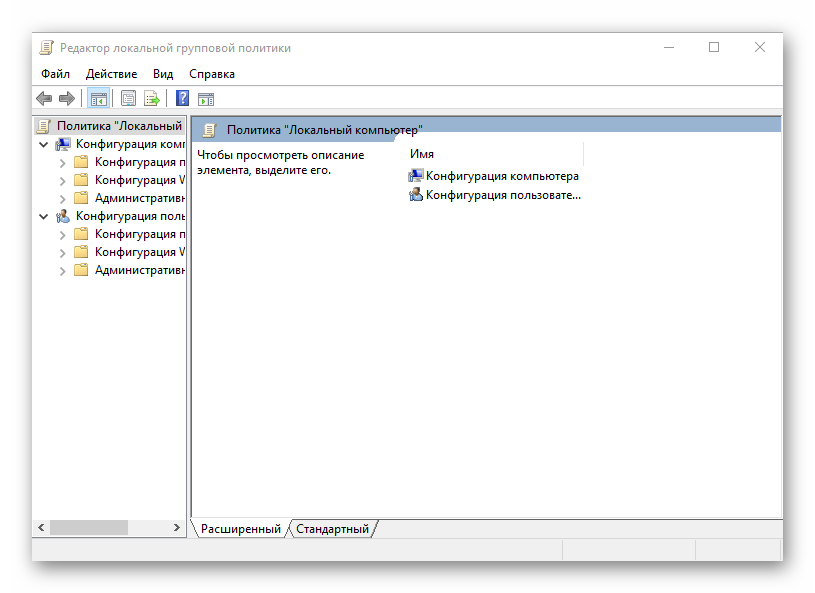

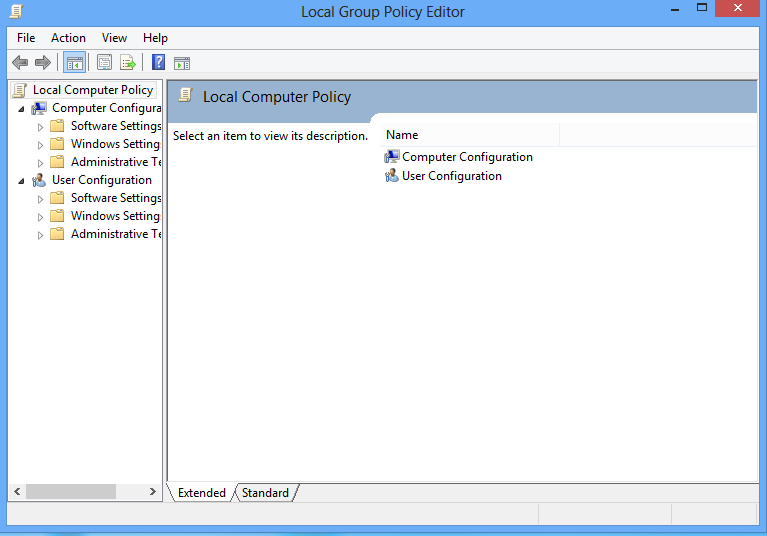

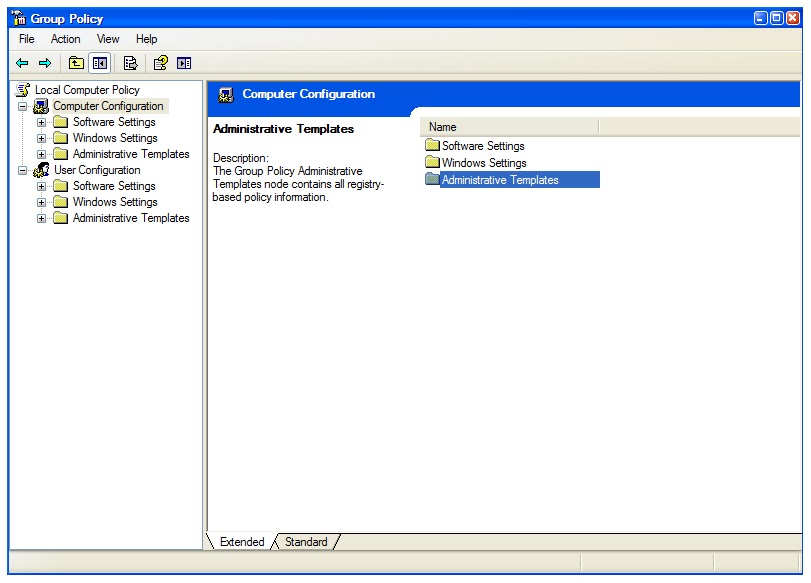

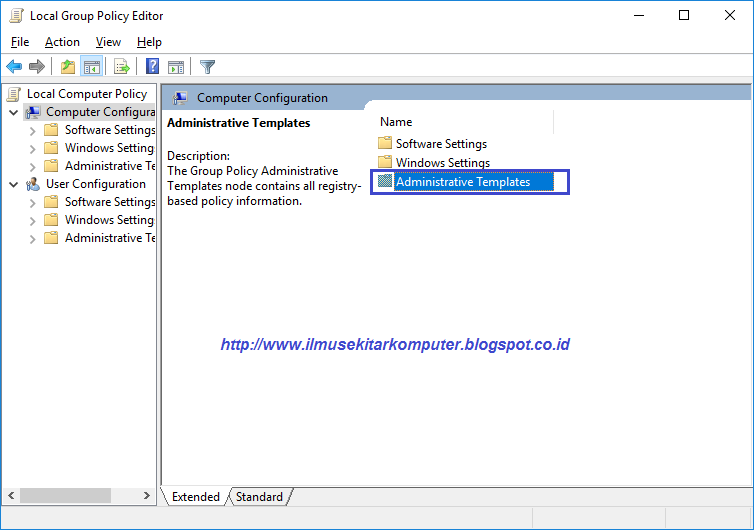

Консоль редактора локальной GPO представляет собой древовидную структуру с разделами. Все настройки в консоли gpedit. msc разделены на две большие секции:

msc разделены на две большие секции:

- Секция с настройками параметров компьютера (Computer Configuration)

- Секция с настройками параметров пользователей (User configuration)

В каждой секции есть по три подраздела:

- Software Settings

- Windows Settings — здесь расположены основные настройки безопасности Windows (в том числе настройки политики паролей, блокировки аккаунтов, политики аудита, назначения прав пользователей)

- Administrative Templates – настройки различных компонентов и подсистем Windows. Здесь доступны как стандартные административные шаблоны Windows, так и дополнительно установленные admx шаблоны (например, admx шаблоны для управления программами из пакета MS Office или шаблоны для Google Chrome)

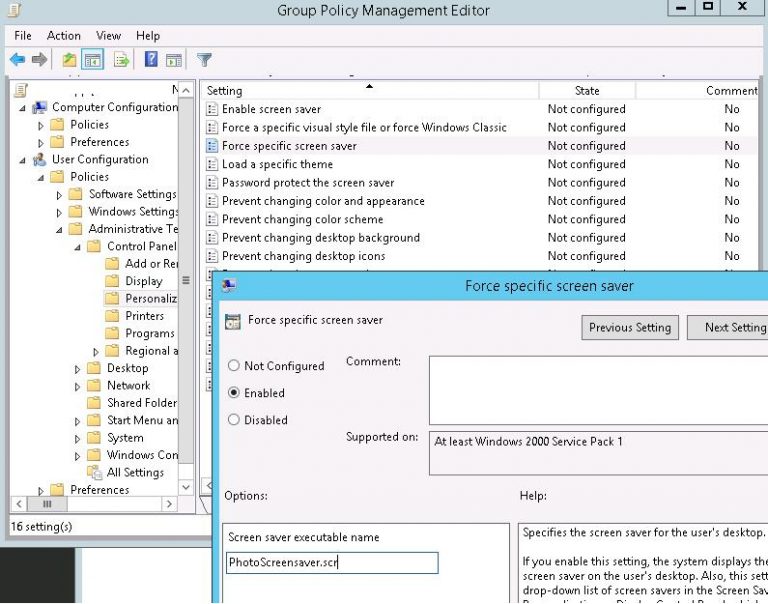

Чтобы изменить любой параметр GPO в консоли, нужно найти раздел, в котором он находится и открыть его настройки в правой панели.

По умолчанию все параметры в разделе административных шаблонов не настроены (Not configured). У большинства настроек GPO доступно есть всего три параметра: Enabled/Disabled/Not configured.

Чтобы изменить настройку параметра групповой политики достаточно выбрать новое значение и нажать Ok. В данном примере мы установили данный параметр в Enabled – значит данная настройка Windows включена. Если вы выбрали Disabled, значит вы отключили в Windows настраиваемый параметр.

У некоторых настроек GPO можно задать дополнительные параметры, которые можно настроить в секции Options. Например, чтобы задать файл обоев рабочего стола через GPO, нужно включить политику (Enabled), указать путь к файлу с рисунков в поле и выбрать стиль рисунка.

Описание каждого параметра групповой политики доступно в поле Help. А в поле Supported on указаны версий Windows, для которых данная политика применяется. Например, At least Windows 10 означает, что политика применима только к Windows 10/11 и Windows Server 2016/2019/2022. Данный параметр не будет работать на Windows 8.1 или 7.

Данный параметр не будет работать на Windows 8.1 или 7.

Настройки, заданные в редакторе gpedit.msc имеют высокий приоритет и перезаписывают любые настройки, заданные пользователем или администратором в графическом интерфейсе Windows или в панели управления.

Все примененные настройки локальных политик хранятся в registry.pol файлах в каталогах (вы можете преобразовать данные pol файлы в удобный текстовый формат с помощью утилиты lgpo.exe):

-

%SystemRoot%\System32\GroupPolicy -

%SystemRoot%\System32\GroupPolicyUsers

Если вы удалите файлы из этих папок, вы сбросите все настройки локальных политик (это бывает полезно, когда после изменения каких-то настроек Windows в политиках компьютер перестал пускать пользователя или не загружается).

Не удается найти gpedit.msc в Windows 10 и 11

При попытке выполнить команду запуска Group Policy Editor в Windows 10 Домашняя и Домашняя для одного языка или в Windows 11 Home: Win+R -> gpedit. , появляется ошибка: msc

msc

Не удается найти «gpedit.msc». Проверьте, правильно ли указано имя и повторите попытку.

Вероятно, что по логике Microsoft домашнему пользователя не нужно править локальные настройки через графический интерфейс gpedit.msc. Соответственно, пользователям домашней редакции Windows 10 приходится вносить изменения через редактор реестра, что не так наглядно и более рискованно с точки зрения возможности ошибиться и что-нибудь сломать в системе.

К счастью, в Windows 10 Home есть недокументированная возможность установки редактора gpedit.msc из хранилища пакетов и манифестов образа Windows (\Windows\servicing\packages).

Установка редактора политик gpedit.msc в Windows 10/11 Домашняя

Для установки редактора локальных групповых политик в Windows 10 редакции Домашняя, откройте командную строку с правами администратора и последовательно выполните две однострочные команды:

FOR %F IN ("%SystemRoot%\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientTools-Package~*. mum") DO (DISM /Online /NoRestart /Add-Package:"%F")

mum") DO (DISM /Online /NoRestart /Add-Package:"%F")

FOR %F IN ("%SystemRoot%\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientExtensions-Package~*.mum") DO (DISM /Online /NoRestart /Add-Package:"%F")

Также эти команды можно использовать для установки консоли gpedit.msc в Windows 11 Home.

Для удобства данный код можно сохранить в текстовый файл gpedit-install.bat и запустить с правами администратора. Подождите какое-то время, пока DISM производит установку пакетов из внутреннего хранилища пакетов Windows.

В моем случае в английской редакции Windows 10 Home были установлены пакеты ClientTools и ClientExtensions. Если у вас установлен другой язык, например русский, также будут установлены пакеты с ru-RU:

Microsoft-Windows-GroupPolicy-ClientTools-Package~…~amd64~~….mum

Microsoft-Windows-GroupPolicy-ClientTools-Package~…~amd64~en-US~….mum

Microsoft-Windows-GroupPolicy-ClientExtensions-Package~…~amd64~~….mum

Microsoft-Windows-GroupPolicy-ClientExtensions-Package~…~amd64~en-US~…. mum

mum

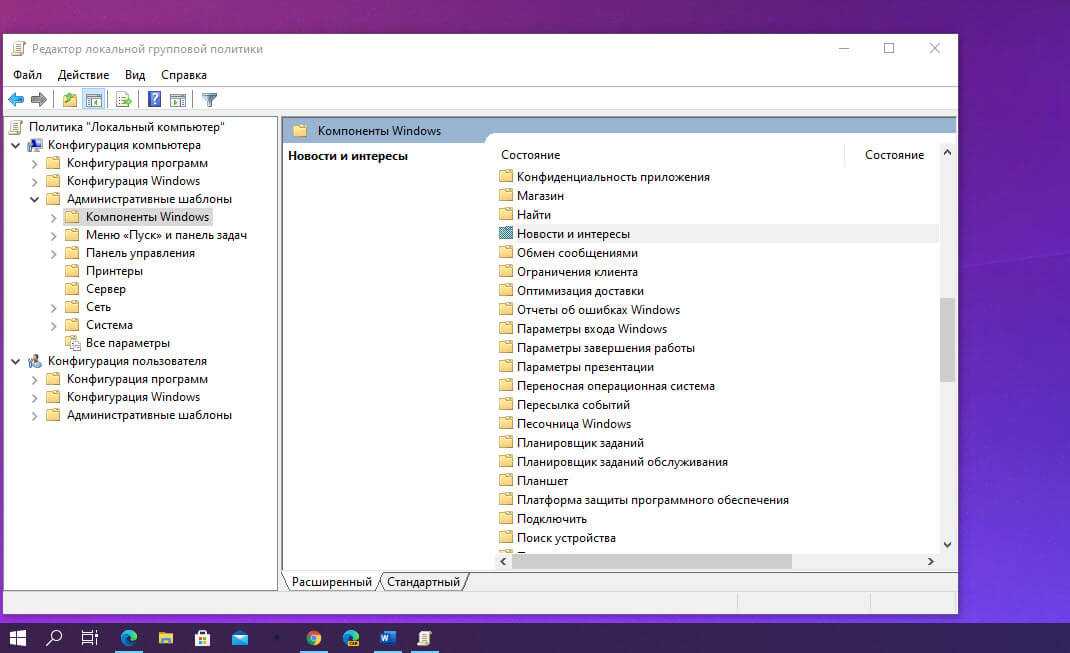

Теперь попробуйте запустить консоль gpedit.msc. Должен открыться интерфейс редактора локальной групповой политики (перезагрузка не требуется). Редактор GPO полностью работоспособен даже в домашней версии Windows 10 и содержит все необходимые разделы политик, которые доступны в старших редакциях Windows.

Утилита Policy Plus – универсальный редактор локальной политик для всех версий Windows

Для редактирования настроек локальной групповой политики в Windows вы также можете использовать стороннюю бесплатную утилиту Policy Plus. Данная утилита — это неплохая альтернатива встроенному редактору групповых политик gpedit.msc для всех версий Windows. Скачать утилиту можно по ссылке из репозитория на GitHub: https://github.com/Fleex255/PolicyPlus. Скачайте и запустите Policy Plus с правами администратора (программа портабельная, установки не требует).

Консоль Policy Plus очень похожа на редактор gpedit. msc: дерево с разделами в левом окне и политики в правом.

msc: дерево с разделами в левом окне и политики в правом.

Функционал Policy Plus существенно превосходит возможности редактора политик gpedit.msc. Утилита позволяет подключать файлы административных шаблонов (admx), а при необходимости сама может скачать последние версии шаблонов с сайта Microsoft (Help -> Acquire AMDX Files). Это обязательно нужно сделать пользователям домашних редакций Windows 10, т.к. в системе отсутствует большинство файлов административных шаблонов.

В Policy Plus имеется удобный встроенного поиска политик. Можно искать по тексту, описанию политики, связанным веткам реестра.

Можно редактировать реестр офлайн образа Windows, загружать POL файлы политик и экспортировать настройки групповых политик в файл для переноса на другие компьютеры (Импорт / Экспорт reg и pol файлов).

Довольно удобно, что с помощью встроенного инспектора (Element Inspector) можно посмотреть какие ключи реестра включает та или иная политика и возможные значения параметра.

Для централизованного управления групповыми политиками в доменной среде Active Directory используется консоль Group Policy Management Console ( gpmc.msc ).

Сброс настроек локальной групповой политики в Windows

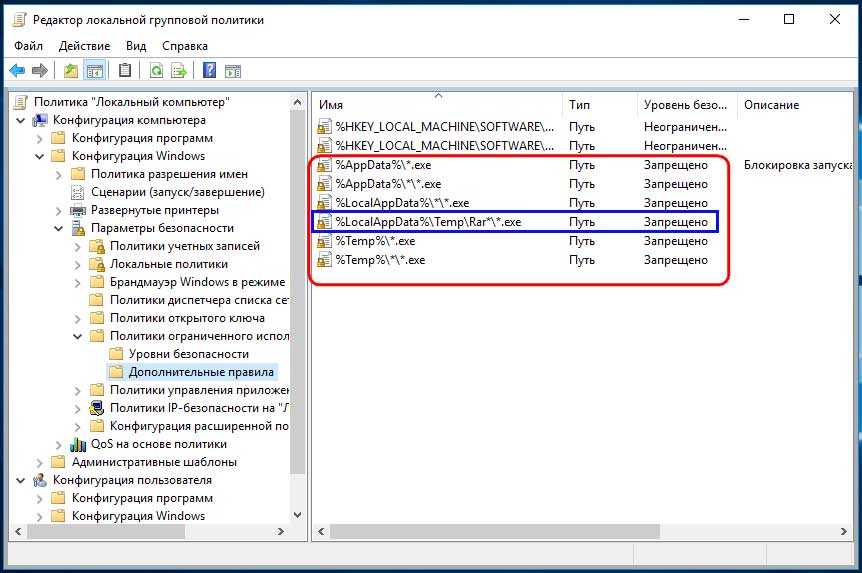

rОдним из основных инструментов тонкой настройки параметров пользователя и среды Windows являются групповые политики — GPO (Group Policy Object). На сам компьютер и его пользователей могут действовать доменные групповые политики (если компьютер состоит в домене Active Directory) и локальные (эти политики настраиваются локально на компьютере). Однако некорректная настройка некоторых параметров GPO может привести к различным проблемам: невозможность подключить принтер, запрет на подключение USB накопителей, ограничение сетевого доступа некорректными настройками брандмауэра Windows, запрета на установку или запуск любых приложений (через политики SPR или AppLocker) или на локальный или удаленный вход на компьютеры.

Если администратор не может локально войти в систему, или не знает точно какая из примененных им настроек GPO вызывает проблему, приходится прибегать к аварийному сценарию сброса настроек групповых политик на настройки по-умолчанию. В “чистом” состоянии ни один из параметров групповых политик не задан.

В этой статье мы покажем несколько методов сброса настроек параметров локальных и доменных групповых политик к значениям по умолчанию. Эта инструкция является универсальной и может быть использована для сброса настроек GPO на всех поддерживаемых версиях Windows: начиная с Windows 7 и заканчивая Windows 10, а также для всех версий Windows Server 2008/R2, 2012/R2 / 2016 и 2019.

Содержание:

- Сброс параметров локальной групповой политики с помощью редактора gpedit.msc

- Файлы групповых политик Registry.pol

- Сброс настроек локальной GPO из командной строки

- Сброс локальных политик безопасности Windows

- Как сбросить настройки локальных GPO, если невозможно войти в Windows?

- Сброс примененных настроек доменных GPO

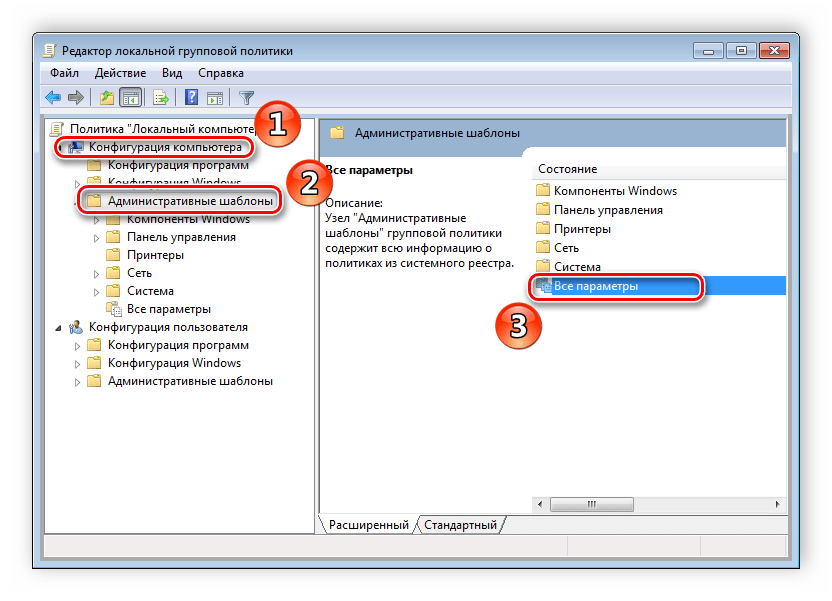

Сброс параметров локальной групповой политики с помощью редактора gpedit.

msc

mscЭтот способ предполагает использование графической консоли редактора локальной групповой политики gpedit.msc для отключения всех настроенных политик. Графический редактор локальной GPO доступен только в Pro, Enterprise и Education редакциях Windows 10.

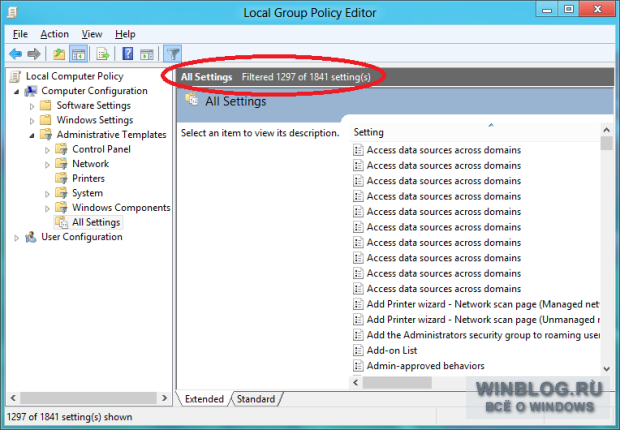

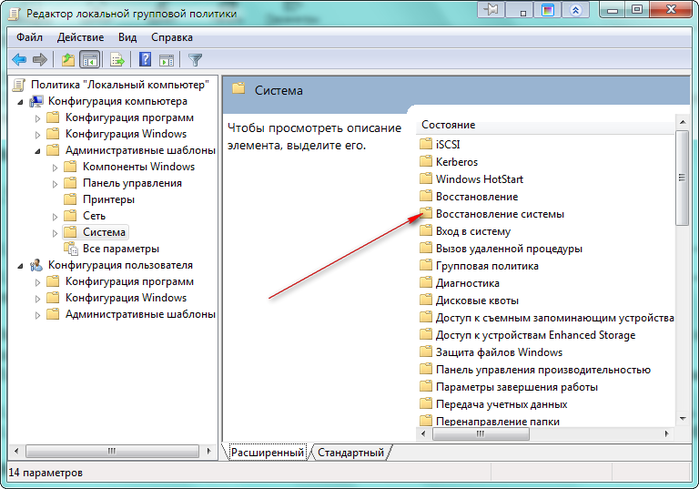

Запустите оснастку gpedit.msc и перейдите в раздел All Settings локальных политик компьютера (Local Computer Policy -> Computer Configuration — > Administrative templates / Политика “Локальный компьютер” -> Конфигурация компьютера -> Административные шаблоны). В этом разделе содержится список всех политик, доступных к настройке в административных шаблонах. Отсортируйте политики по столбцу State (Состояние) и найдите все активные политики (находятся в состоянии Disabled / Отключено или Enabled / Включено). Отключите действие все (или только определенные настройки GPO), переведя их в состояние Not configured (Не задана).

Чтобы создать резервную копию текущих настроек локальной GPO можно использовать утилиту LGPO.exe из Security Compliance Manager.

Аналогично измените настройки параметров в пользовательском разделе локальных политик (User Configuration/ Конфигурация пользователя). Так можно отключить действие всех настроек административных шаблонов GPO.

Совет. Список всех примененных настроек локальных и доменных политик в удобном html отчете можно получить с помощью встроенной утилиты GPResult командой:gpresult /h c:\distr\gpreport2.html

Указанный выше способ сброса групповых политик в Windows подойдет для самых “простых” случаев. Некорректные настройки групповых политик могут привести к более серьезным проблемам. Например, невозможность запустить оснастку gpedit.msc или вообще любых программ, потери административных прав на компьютере, или запрета на локальный вход в систему. В таких случаях приходится сбрасывать сохраненные настройки GPO в локальных файлах на компьютере.

В таких случаях приходится сбрасывать сохраненные настройки GPO в локальных файлах на компьютере.

Файлы групповых политик Registry.pol

Архитектура групповых политик Windows основана на специальных файлах Registry.pol. Данные файлы хранят параметры реестра, которые соответствуют тем или иным настройкам GPO. Пользовательские и компьютерные настройки политик хранятся в разных файлах Registry.pol.

- Настройки конфигурации компьютера (раздел Computer Configuration) хранятся в %SystemRoot%\System32\GroupPolicy\Machine\registry.pol

- Пользовательские политики (раздел User Configuration) — %SystemRoot%\System32\GroupPolicy\User\registry.pol

При загрузке компьютера Windows загружает содержимое файла \Machine\Registry.pol в ветку системного реестра HKEY_LOCAL_MACHINE (HKLM). Содержимое файла \User\Registry.pol импортируется в ветку HKEY_CURRENT_USER (HKCU) при входе пользователя в систему.

Когда вы открываете консоль редактора GPO, она загружает содержимое registry.pol файлов и предоставляет их в удобном графическом виде. При закрытии редактора GPO внесенные изменения сохраняются в файлы Registry.pol. После обновления групповых политик (командой gpupdate /force или по-расписанию), новые настройки попадают в реестр и применяются к компьютеру.

Чтобы удалить все текущие настройки локальной групповой политики, нужно удалить файлы Registry.pol в каталоге GroupPolicy.

Сброс настроек локальной GPO из командной строки

Для принудительного сброса всех текущих настроек групповых политик в Windows вам нужно удалить файлы Registry.pol. Допустимо целиком удалить каталоги с файлами настройки политик. Сделать это можно следующими командами, запущенными в командной строке с правами администратора:RMDIR /S /Q "%WinDir%\System32\GroupPolicyUsers"

RMDIR /S /Q «%WinDir%\System32\GroupPolicy»

В Windows 10 2004 команда rd. была удалена из образа, поэтому для удаления каталогов нужно использовать команду  exe

exermdir.exe .

После этого нужно сбросить старые настройки политик в реестре, применив GPO с чистыми настройками:

gpupdate /forceДанные команды сбросят все настройки локальной GPO в секциях Computer Configuration и User Configuration.

Откройте консоль редактора gpedit.msc и убедитесь, что все политики перешли в состояние “Не задано”/”Not configured”. После запуска консоли gpedit.msc удаленные папки GroupPolicyUsers и GroupPolicy будут пересозданы автоматически с пустыми файлами Registry.pol.

Сброс локальных политик безопасности Windows

Локальные политик безопасности (local security policies) настраиваются с помощью отдельной консоли управления secpol.msc . Если проблемы с компьютером вызваны “закручиванием гаек” в локальных политиках безопасности, и, если у вас остался доступ к системе и административные права, сначала стоит попробовать сбросить настройки локальных политик безопасности Windows к значениям по-умолчанию. Для этого в командной строке с правами администратора выполните:

Для этого в командной строке с правами администратора выполните:

- Для Windows 10, Windows 8.1/8 и Windows 7:

secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose - Для Windows XP:

secedit /configure /cfg %windir%\repair\secsetup.inf /db secsetup.sdb /verbose

Перезагрузите компьютер.

Если у вас сохранятся проблемы с политиками безопасности, попробуйте вручную переименовать файл контрольной точки базы локальных политик безопасности %windir%\security\database\edb.chk.

ren %windir%\security\database\edb.chk edb_old.chk

Выполните команду:

gpupdate /force

Перезагрузите Windows с помощью команды shutdown:Shutdown –f –r –t 0

Как сбросить настройки локальных GPO, если невозможно войти в Windows?

Если локальный вход в Windows невозможен или не удается запустить командную строку (например, при блокировке ее и других программ с помощью Applocker), вы можете удалить файлы Registry. pol, загрузившись с установочного диска Windows (загрузочной USB флешки) или любого LiveCD.

pol, загрузившись с установочного диска Windows (загрузочной USB флешки) или любого LiveCD.

- Загрузитес компьютер с любого установочного диска/флешки с Windows и запустите командную строку (

Shift+F10). - Выполните команду:

diskpart

- Затем выведите список подключенных к компьютеру дисков:

list volume

В данном примере буква, присвоенная системному диску, соответствует букве в системе – C:\. В некоторых случаях она может не соответствовать. Поэтому следующие команды необходимо выполнять в контексте вашего системного диска (например, D:\ или C:\)

- Завершите работу с diskpart,, набрав:

exit

- Последовательно выполните следующие команды:

rd /S /Q C:\Windows\System32\GroupPolicy

rd /S /Q C:\Windows\System32\GroupPolicyUsers

- Перезагрузите компьютер в обычном режиме и проверьте, что все параметры локальной групповой политики сброшены в состояние по-умолчанию.

Сброс примененных настроек доменных GPO

Несколько слов о доменных групповых политиках. Если компьютер включен в домен Active Directory, некоторые его настройки задаются доменными GPO.

Совет. Если вам нужно совсем заблокировать применение доменных политик на конкретном компьютере, рекомендуем статью Отключаем применение доменных GPO в Windows.

Файлы registry.pol всех применённых доменных групповых политик хранятся в каталоге %windir%\System32\GroupPolicy\DataStore\0\SysVol\ contoso.com\Policies. Каждая политика хранится в отдельном каталоге с GUID доменной политики. При исключении компьютера из домена файлы registry.pol доменных политик на компьютере удаляются и соответственно, не загружаются в реестр. Но иногда несмотря на исключения компьютера из домена, настройки политик могут все ещё применяться к компьютеру.

Этим файлам registry.pol соответствуют следующие ветки реестра:

- HKLM\Software\Policies\Microsoft

- HKCU\Software\Policies\Microsoft

- HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy Objects

- HKCU\Software\Microsoft\Windows\CurrentVersion\Policies

История примененных версий доменных политик, которые сохранились на клиенте, находится в ветках:

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Group Policy\History\

- HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy\History\

Локальный кэш примененных доменных GPO хранится в каталоге C:\ProgramData\Microsoft\Group Policy\History. Удалите файлы в этом каталоге командой:

Удалите файлы в этом каталоге командой:

DEL /S /F /Q “%PROGRAMDATA%\Microsoft\Group Policy\History\*.*”

Также для удаления доменных GPO, нужно очистить каталог %windir%\System32\GroupPolicy\DataStore\0\SysVol\contoso.com\Policies и удалить указанные ветки реестра (настоятельно рекомендуется создать резервную копию удаляемых файлов и веток реестра !!!).

Затем выполните команду:

gpupdate /force /boot

Совет. Рассмотренные выше методики позволяют сбросить все настройки групповых политик во всех версиях Windows. Сбрасываются все настройки, внесенные с помощью редактора групповой политики, однако не сбрасываются все изменения, внесенные в реестре напрямую через regedit.exe, REG- файлы, через доменные GPP или любым другим способом.

Как зайти в BIOS на ноутбуках и стационарных ПК

18 июня 2018ЛикбезWindows

Сохраняйте в закладки. Этот список клавиш пригодится не раз.

Поделиться

0Современные версии BIOS выглядят по-разному, но задача у них одна — начальная настройка и проверка работоспособности компьютера. Получить доступ к ним также можно одними и теми же способами. Даже если перед вами интерфейс UEFI, часто отличающийся не только внешним видом, но и поддержкой мыши и русского языка.

Получить доступ к ним также можно одними и теми же способами. Даже если перед вами интерфейс UEFI, часто отличающийся не только внешним видом, но и поддержкой мыши и русского языка.

Как зайти в BIOS при включении стационарного ПК

Чтобы перейти к меню BIOS на стационарном компьютере, при загрузке нужно нажать клавишу Del, в редких случаях — F2. Обычно нужная клавиша указывается на экране до вывода информации об операционной системе. Сообщение выглядит примерно так: «Press F1 to continue, DEL to enter setup», «Press DEL to run setup» или «Please press DEL or F2 to enter UEFI BIOS settings».

Нажать указанную клавишу нужно именно в момент вывода такого сообщения. Для верности нажимать можно несколько раз. Но если вы всё же не успеете, подождите, пока Windows запустится, и перезагрузите ПК, чтобы попытаться снова.

При каждой загрузке пробуйте только одну клавишу. Проверить несколько вариантов вы может просто не успеть.

Как зайти в BIOS при включении ноутбука

В зависимости от производителя, года выпуска и серии ноутбука войти в BIOS можно по-разному. Используются различные клавиши или даже комбинации, причём сообщения на экране с указанием нужных может и не быть.

Используются различные клавиши или даже комбинации, причём сообщения на экране с указанием нужных может и не быть.

Лучше проверять только один из возможных вариантов за раз. Если он не подойдёт, дождитесь запуска Windows, перезагрузите ПК и попробуйте другую клавишу или сочетание. Проверять сразу несколько вариантов не стоит, так как вы можете просто не попасть в нужный промежуток времени.

Ноутбуки Asus

Чаще всего для перехода в BIOS во время включения ноутбука используется клавиша F2. Менее распространённые варианты — Del и F9.

Если это не сработает, выключите ноутбук, зажмите Esc, а затем нажмите кнопку включения. Не отпускайте Esc до тех пор, пока на экране не появится меню Boot. В нём вам нужно перейти в Enter Setup и нажать Enter.

Ноутбуки Acer

В ноутбуках Acer чаще всего используются клавиши F1 и F2, а также комбинация Ctrl+Alt+Esc. В серии Acer Aspire может потребоваться Ctrl+F2. В линейках TravelMate и Extensa для входа в BIOS обычно нужно нажать F2 или Del. В старых моделях ноутбуков Acer могут встречаться комбинации Ctrl+Alt+Del и Ctrl+Alt+Esc.

В старых моделях ноутбуков Acer могут встречаться комбинации Ctrl+Alt+Del и Ctrl+Alt+Esc.

Ноутбуки Lenovo

Для входа в BIOS на ноутбуках Lenovo чаще всего требуется нажатие клавиши F2. На многих ультрабуках и гибридных лэптопах ряд F-клавиш может активироваться только с помощью Fn, а значит, нажать нужно будет Fn+F2. Куда реже встречаются клавиши F8 и Del.

superuser.comНа многих ноутбуках компании на боковой панели или же рядом с кнопкой питания есть специальная клавиша для входа в BIOS. Нажимать на неё можно, только когда ноутбук выключен.

Ноутбуки HP

Чтобы зайти в BIOS на ноутбуках HP, обычно надо нажать клавишу F10 или Esc. Но на старых моделях может потребоваться Del, F1, F11 или F8.

Ноутбуки Samsung

В устройствах Samsung чаще всего для входа в BIOS нужно нажать F2, F8, F12 или Del. В случае доступа к F-ряду только через кнопку Fn потребуется соответствующая комбинация: Fn+F2, Fn+F8 или Fn+F12.

Ноутбуки Sony

videoadept.comМодели серии Vaio могут иметь специальную кнопку ASSIST. Если нажать на неё во время загрузки ноутбука, появится меню с возможностью выбора Start BIOS Setup.

Если нажать на неё во время загрузки ноутбука, появится меню с возможностью выбора Start BIOS Setup.

В устаревших ноутбуках могут использоваться клавиши F1, F2, F3 и Del.

Ноутбуки Dell

В случае с ноутбуками Dell самый распространённый вариант перехода в BIOS — клавиша F2. Чуть реже встречается F1, F10, Del, Esc и Insert.

Как зайти в UEFI из Windows 8, 8.1 и Windows 10

В последних версиях Windows на ноутбуках с UEFI зайти в подсистему ввода-вывода можно и при уже загруженной системе. Для этого нужно перейти в «Параметры» и действовать в зависимости от версии операционной системы.

Для Windows 8

«Изменение параметров компьютера» → «Общее» → «Особые варианты загрузки» → «Перезагрузить сейчас» → «Диагностика» → «Дополнительные параметры» → «Параметры встроенного ПО UEFI» → «Перезагрузить».

Для Windows 8.1

«Изменение параметров компьютера» → «Обновление и восстановление» → «Восстановление» → «Особые варианты загрузки» → «Перезагрузить сейчас» → «Диагностика» → «Дополнительные параметры» → «Параметры встроенного ПО UEFI» → «Перезагрузить».

Для Windows 10

«Обновление и безопасность» → «Восстановление» → «Особые варианты загрузки» → «Перезагрузить сейчас» → «Поиск и устранение неисправностей» → «Дополнительные параметры» → «Параметры встроенного ПО UEFI» → «Перезагрузить».

Для Windows 10 существует и альтернативный способ перехода к UEFI из экрана входа в систему или через меню «Пуск». В обоих случаях нужно нажать на иконку «Выключение» и, удерживая клавишу Shift, запустить перезагрузку. Это действие позволит открыть раздел особых вариантов загрузки системы.

После этого нужно будет выполнить те же шаги, что и в предыдущем способе. То есть нужно будет перейти к пункту «Поиск и устранение неисправностей», выбрать «Дополнительные параметры» и «Параметры встроенного ПО UEFI», а далее нажать «Перезагрузить».

Читайте также 🧐

- Как сбросить BIOS и реанимировать компьютер

- Что делать, если не включается компьютер

- Как поставить пароль на BIOS, чтобы защитить компьютер

Точная регулировка групповой политики | Windows IT Pro/RE

В предыдущей статье я объяснил, как операционная система Windows 2000 использует объекты групповой политики Group Policy Objects (GPOs) и определяет последовательность их применения. Но невозможно правильно контролировать Group Policy до тех пор, пока не будет до конца ясен процесс обработки политики, позволяющий точно регулировать ее. Поскольку GPO можно связать с сайтами, доменами или организационными единицами, имеется возможность контролировать применение системой Windows 2000 групповой политики на отдельных уровнях. Можно использовать варианты обработки на уровне GPO для контроля применения GPO системой Windows 2000, не обращая внимания на сайты, домены или OU, с которыми этот объект связан. Можно использовать варианты обработки на уровне привязок для осуществления контроля применения GPO операционной системой Windows 2000 в пределах отдельного сайта, домена или OU, с которым связаны GPO. Другие настройки позволяют приспособить систему Windows 2000 для использования Group Policy на уровне компьютера или пользователя.

Но невозможно правильно контролировать Group Policy до тех пор, пока не будет до конца ясен процесс обработки политики, позволяющий точно регулировать ее. Поскольку GPO можно связать с сайтами, доменами или организационными единицами, имеется возможность контролировать применение системой Windows 2000 групповой политики на отдельных уровнях. Можно использовать варианты обработки на уровне GPO для контроля применения GPO системой Windows 2000, не обращая внимания на сайты, домены или OU, с которыми этот объект связан. Можно использовать варианты обработки на уровне привязок для осуществления контроля применения GPO операционной системой Windows 2000 в пределах отдельного сайта, домена или OU, с которым связаны GPO. Другие настройки позволяют приспособить систему Windows 2000 для использования Group Policy на уровне компьютера или пользователя.

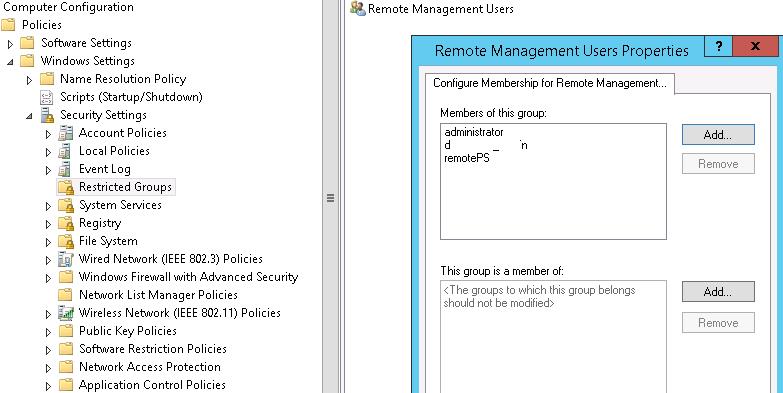

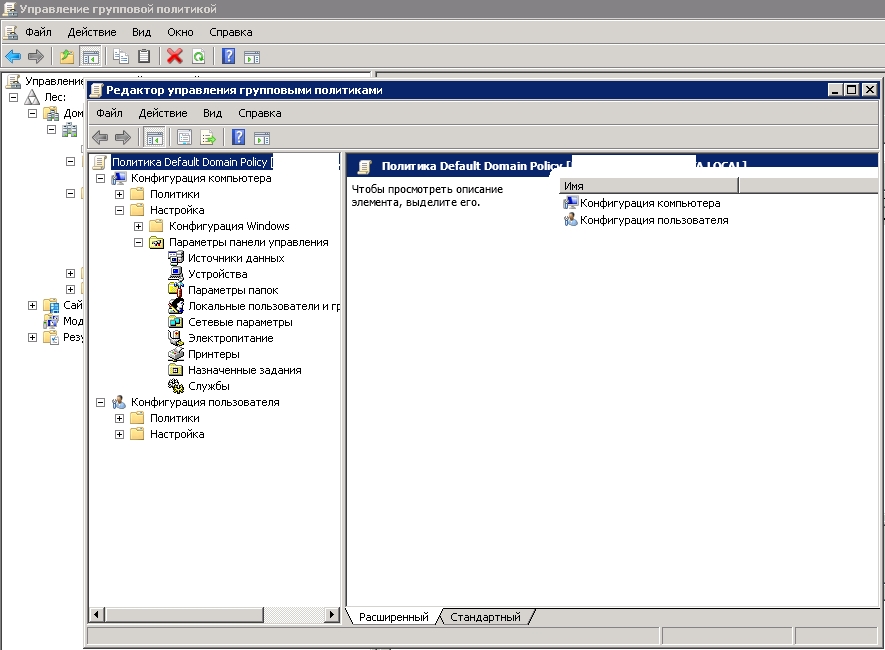

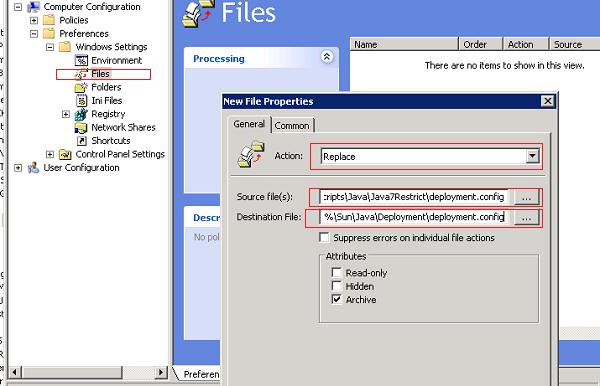

Обработка на уровне GPO

Как я объяснял ранее, GPO имеет параметры настройки, относящиеся к конфигурации компьютера и профилю пользователя Widows 2000. Объект GPO хранит компьютерные установки в папке Computer Configuration, а установки пользователя — в User Configuration нижележащего уровня. Если создать GPO, который содержит только компьютерные установки, можно отключить блок User Configuration для сокращения времени регистрации пользователя в системе. Кроме того, если определить только установки пользователя, то можно отключить блок Computer Configuration для сокращения времени запуска системы. Для отключения любого блока GPO нужно перейти к Administrative Tools, Active Directory Users and Computers. Затем следует щелкнуть правой кнопкой мыши на домене или OU, с которым связан GPO, указать на Properties и выбрать закладку Group Policy. Далее нужно выбрать соответствующий GPO и указать на Properties. Зайдите на закладку General, которая показана на Экране 1, и установите флажок Disable Computer Configuration settings или Disable User Configuration settings. Эти настройки соответствуют двум уровням GPO.

Объект GPO хранит компьютерные установки в папке Computer Configuration, а установки пользователя — в User Configuration нижележащего уровня. Если создать GPO, который содержит только компьютерные установки, можно отключить блок User Configuration для сокращения времени регистрации пользователя в системе. Кроме того, если определить только установки пользователя, то можно отключить блок Computer Configuration для сокращения времени запуска системы. Для отключения любого блока GPO нужно перейти к Administrative Tools, Active Directory Users and Computers. Затем следует щелкнуть правой кнопкой мыши на домене или OU, с которым связан GPO, указать на Properties и выбрать закладку Group Policy. Далее нужно выбрать соответствующий GPO и указать на Properties. Зайдите на закладку General, которая показана на Экране 1, и установите флажок Disable Computer Configuration settings или Disable User Configuration settings. Эти настройки соответствуют двум уровням GPO.

При отключении блоков Computer Configuration или User Configuration в GPO система Windows 2000 выключает эти блоки на каждом сайте, домене или OU, с которым связан GPO. Следовательно, перед тем как изменить уровень GPO, необходимо определить, как изменения будут затрагивать эти сайты, домены и OU. Для просмотра полного списка связанных элементов необходимо открыть Properties диалогового окна GPO и зайти на закладку Links, которая показана на Экране 2. Выберите домен из списка Domain и укажите Find Now. Система Windows 2000 будет искать заданный домен и отобразит каждый сайт и OU, с которым связан GPO (привязка домена будет также показана в списке, если GPO применена на уровне домена). Поскольку GPO можно связать c различными доменами, необходимо найти все домены, которые появятся в списке.

Следовательно, перед тем как изменить уровень GPO, необходимо определить, как изменения будут затрагивать эти сайты, домены и OU. Для просмотра полного списка связанных элементов необходимо открыть Properties диалогового окна GPO и зайти на закладку Links, которая показана на Экране 2. Выберите домен из списка Domain и укажите Find Now. Система Windows 2000 будет искать заданный домен и отобразит каждый сайт и OU, с которым связан GPO (привязка домена будет также показана в списке, если GPO применена на уровне домена). Поскольку GPO можно связать c различными доменами, необходимо найти все домены, которые появятся в списке.

Точно регулировать область действия GPO можно через список управления доступом ACL к GPO, в котором указано, кто имеет право на доступ к GPO, и к каким компьютерам и пользователям Windows 2000 применяет GPO. Для доступа к ACL нужно открыть диалоговое окно Properties данного GPO и зайти на закладку Security, которая показана на Экране 3. Когда запускается компьютер с Windows 2000, являющийся членом домена Windows 2000, он регистрируется в Active Directory (AD) и использует соответствующую учетную запись в AD для просмотра своего домена, сайтов и OU, определяя, какой GPO необходимо использовать. Когда Group Policy применяется к компьютеру, система Windows 2000 выясняет, имеет ли право учетная запись компьютера на доступ, и применяет Group Policy для каждого GPO. Если такого права нет, то операционная система Windows 2000 игнорирует GPO для этого компьютера. Учетные записи пользователя требуют прав доступа как Read, так и Apply Group Policy; Windows 2000 проводит идентичный процесс определения во время регистрации пользователя в сети и всякий раз, когда система Windows 2000 снова применяет Group Policy.

Когда Group Policy применяется к компьютеру, система Windows 2000 выясняет, имеет ли право учетная запись компьютера на доступ, и применяет Group Policy для каждого GPO. Если такого права нет, то операционная система Windows 2000 игнорирует GPO для этого компьютера. Учетные записи пользователя требуют прав доступа как Read, так и Apply Group Policy; Windows 2000 проводит идентичный процесс определения во время регистрации пользователя в сети и всякий раз, когда система Windows 2000 снова применяет Group Policy.

Как показано на Экране 3, Authenticated Users (т.е. все учетные записи компьютера и пользователя) имеют оба нужных полномочия по умолчанию. Когда требуется отключить применение GPO на определенный компьютер или пользователя в OU, можно открыть список ACL данного объекта GPO и добавить элемент контроля доступа, запрещающий использовать право Apply Group Policy, для групп или учетных записей, которые нужно исключить. Для просмотра GPO необходимо иметь право Read; для редактирования GPO требуется право Write.

Обработка на уровне привязки

Существует важное отличие между обработкой на уровне GPO и на уровне привязок GPO. Несмотря на то, что обработка на уровне GPO используется во всех сайтах, доменах или OU, с которыми связан GPO, обработка на уровне привязки применяется только на сайте, в домене или OU, с которыми непосредственно связан GPO. Также существуют различия между удалением GPO и удалением связи с GPO. Если при выборе GPO на закладке Group Policy нажать Delete, Windows 2000 спросит, что вы хотите удалить: весь GPO или только привязку. Когда удаляется объект GPO, он исчезает из каждого сайта, домена или OU, с которым был связан. Когда удаляется только связь, то другие сайты, домены или OU, с которыми связан GPO, остаются незатронутыми. Можно выбрать один из трех вариантов канального уровня обработки опций.

Блокировка наследования политики. Администраторы используют этот вариант для изолирования доменов или OU от групповых политик, определенных для сайта или OU более высокого уровня. При выборе флажка Block Policy inheritance в закладке Group Policy, устанавливается запрет на использование объектов GPO, применяемых выше на уровне домена или OU. При блокировании наследования политики на уровне домена, система Windows 2000 не применяет любой GPO, связанный с сайтом. Когда блокируется политика наследования на уровне OU, система Windows 2000 не применяет GPO домена или высокоуровневого OU на компьютеры или пользователей в этом OU. Тем не менее, нужно иметь в виду, что Windows 2000 всегда применяет локальный GPO компьютера, не обращая внимания на установку Block Policy inheritance.

При выборе флажка Block Policy inheritance в закладке Group Policy, устанавливается запрет на использование объектов GPO, применяемых выше на уровне домена или OU. При блокировании наследования политики на уровне домена, система Windows 2000 не применяет любой GPO, связанный с сайтом. Когда блокируется политика наследования на уровне OU, система Windows 2000 не применяет GPO домена или высокоуровневого OU на компьютеры или пользователей в этом OU. Тем не менее, нужно иметь в виду, что Windows 2000 всегда применяет локальный GPO компьютера, не обращая внимания на установку Block Policy inheritance.

Не переписывать. Администраторы обычно включают эту установку на уровне домена для наложения политики корпоративного пароля и учетных записей. Установка No Override аннулирует все низкоуровневые установки Block Policy inheritance. Например, когда вы включаете No Override при привязке GPO на уровне сайта, Windows 2000 применяет этот GPO ко всем компьютерам в этом сайте, не обращая внимания на установку Block Policy inheritance домена или OU. Когда включается No Override при привязке GPO на уровне домена или OU, система Windows 2000 применяет это GPO ко всем компьютерам и пользователям, не обращая внимания на установки Block Policy inheritance любого низкоуровневого OU. Для включения или отключения установки No Override необходимо выбрать соответствующий GPO из закладки Group Policy и указать Options. Затем поставьте флажок No Override, как показано на Экране 4.

Когда включается No Override при привязке GPO на уровне домена или OU, система Windows 2000 применяет это GPO ко всем компьютерам и пользователям, не обращая внимания на установки Block Policy inheritance любого низкоуровневого OU. Для включения или отключения установки No Override необходимо выбрать соответствующий GPO из закладки Group Policy и указать Options. Затем поставьте флажок No Override, как показано на Экране 4.

Отключать. Отключение привязки к GPO полезно, когда необходимо временно исключить воздействие GPO на конфигурацию (например, во время отладки политики или в случае приостановки ограничения). Когда отключается привязка GPO к сайту, домену или OU, система Windows 2000 не применяет GPO к этому сайту, домену или OU. Отключение предпочтительнее, чем удаление привязки, поскольку потом GPO проще восстановить. Для изменения установки Disabled для GPO нужно выбрать соответствующий GPO из закладки Group Policy и указать Options. Затем нужно выставить флажок Disabled, как показано на Экране 4.

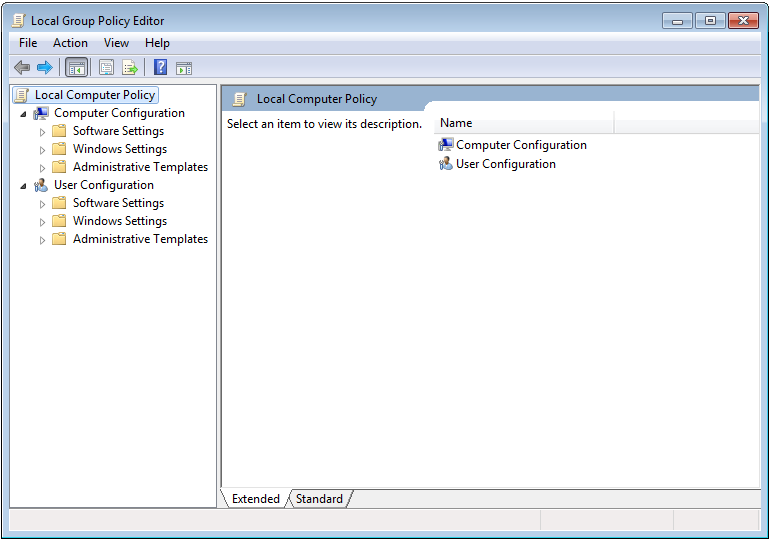

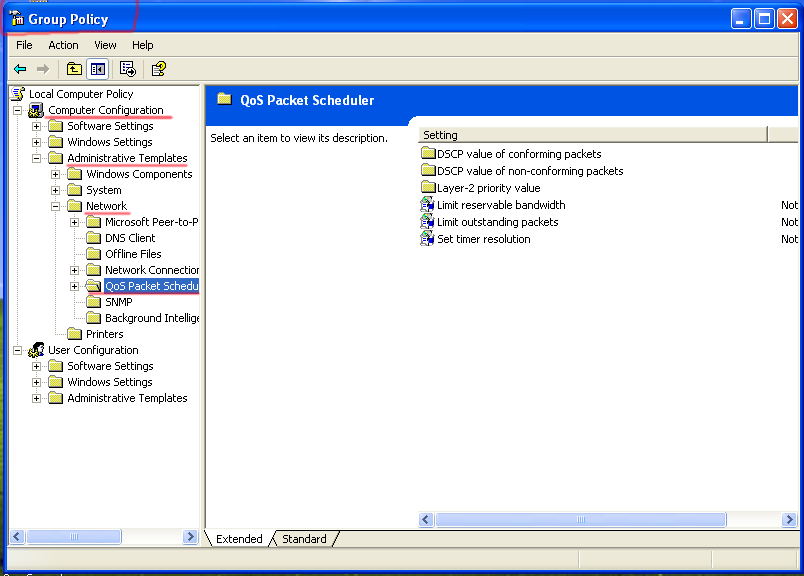

Обработка на уровне системы и пользователя

Существует и другой набор параметров обработки, такой как установки внутри каждого GPO; определяются эти установки на системном или пользовательском уровне. Напомню, что каждый GPO содержит папки нижележащего уровня Computer Configuration и User Configuration; другими словами, каждый GPO имеет папку Group Policy ниже

\computer configuration\administrative templates\ system

и другую папку ниже

\user configuration\administrative templates\ system

как показано на Экране 5. Эти папки содержат установки, контролирующие применение системой Windows 2000 Group Policy к каждому компьютеру и пользователю, которые связаны с этим GPO.

Изменение установок Computer Configuration для одного GPO может затронуть применение всех GPO. Например, предположим, вы зашли в Marketing OU, создали новый GPO и выбрали установку на уровне системы Disable background refresh of Group Policy. Далее, при запуске компьютера или обновлении политики в этом OU система столкнется с новым GPO и изменит установку локальной конфигурации системы. После внесения изменений система отключит фоновое обновление любого GPO, а не только GPO, для которого была включена установка.

Далее, при запуске компьютера или обновлении политики в этом OU система столкнется с новым GPO и изменит установку локальной конфигурации системы. После внесения изменений система отключит фоновое обновление любого GPO, а не только GPO, для которого была включена установка.

Отключение фонового обновления Group Policy. Система Windows 2000 периодически применяет Group Policy после начального запуска системы или при регистрации пользователя. Установка Disable background refresh of Group Policy отключает повторное применение при регистрации пользователя в системе. Установка применяется к обоим ветвям в GPO, как к Computer Configuration, так и к User Configuration.

Интервал обновления Group Policy для компьютеров. Эта установка контролирует частоту, на которой система Windows 2000 обновляет Group Policy для рабочих станций с установленной операционной системой Windows 2000 Professional и автономных серверов с системой Windows 2000 (не контроллеров домена). Можно использовать эту установку для указания двух величин: количества минут между обновлениями и смещения, которое система Windows 2000 использует для защиты от одновременного повторного считывания Group Policy с контроллера домена каждым компьютером. Система Windows 2000 вычисляет произвольное значение между нулевой точкой и смещением, а затем добавляет это значение в первую величину после каждого обновления, чтобы определить промежуток времени, через который произойдет следующее обновление. По умолчанию, Windows 2000 обновляет политики каждые 90 минут и выставляет максимальное смещение от 30 минут. Установка применяется в политиках в ветви Computer Configuration каждого GPO.

Можно использовать эту установку для указания двух величин: количества минут между обновлениями и смещения, которое система Windows 2000 использует для защиты от одновременного повторного считывания Group Policy с контроллера домена каждым компьютером. Система Windows 2000 вычисляет произвольное значение между нулевой точкой и смещением, а затем добавляет это значение в первую величину после каждого обновления, чтобы определить промежуток времени, через который произойдет следующее обновление. По умолчанию, Windows 2000 обновляет политики каждые 90 минут и выставляет максимальное смещение от 30 минут. Установка применяется в политиках в ветви Computer Configuration каждого GPO.

Интервал обновления Group Policy для пользователей. Подобно установке Group Policy refresh interval for computers, установка Group Policy refresh interval for users контролирует частоту обновления User Configuration системой Windows 2000. Установка воздействует на ветвь политик User Configuration каждого GPO.

Асинхронное применение Group Policy для компьютеров во время запуска. По умолчанию, система Windows 2000 не предоставляет доступа к системе до тех пор, пока Windows 2000 не закончит применение Group Policy. Когда включается установка Apply Group Policy for computers asynchronously during startup, система Windows 2000 позволяет пользователям выполнить регистрацию до окончания применения Group Policy. Система выводит на экран сообщение Applying computer settings until application is complete. Хотя обычно при включении этой установки проблем не возникает, некоторые политики не срабатывают до тех пор, пока не будет проведена повторная регистрация или система Windows 2000 повторно не применит Group Policy. Эта установка воздействует на блок политик Computer Configuration каждого GPO.

Асинхронное применение Group Policy для пользователей во время запуска. По умолчанию, после ввода пользователем имени и пароля, система Windows 2000 не выводит на экран рабочий стол пользователя до тех пор, пока не завершит выполнение ветви User Configuration установок Group Policy. Когда включается установка Apply Group Policy for users asynchronously during logon, пользователи получают доступ к меню Start и рабочему столу до окончания выполнения приложения. Некоторые политики не срабатывают до следующей регистрации в системе или до тех пор, пока система Windows 2000 не обновит Group Policy. Эта установка применяется к блоку политик под User Configuration каждого объекта GPO.

Когда включается установка Apply Group Policy for users asynchronously during logon, пользователи получают доступ к меню Start и рабочему столу до окончания выполнения приложения. Некоторые политики не срабатывают до следующей регистрации в системе или до тех пор, пока система Windows 2000 не обновит Group Policy. Эта установка применяется к блоку политик под User Configuration каждого объекта GPO.

Пока пользователи не заявят, что им не нравится длительное время запуска или регистрации в системе, я рекомендую оставить обе применяемые установки отключенными для того, чтобы можно было гарантировать использование Group Policy.

Обратный способ обработки Group Policy пользователя. Когда система Windows 2000 применяет блок User Configuration любой Group Policy, она определяет подходящий GPO, основываясь на домене пользователя и его OU, и применяет установки из блока User Configuration этого GPO. Другими словами, система Windows 2000 применяет установки User Configuration, основываясь на учетной записи пользователя в AD (т. е. кем является пользователь) и не обращая внимания на расположение учетной записи компьютера (т.е. с какого компьютера пользователь входит в сеть).

е. кем является пользователь) и не обращая внимания на расположение учетной записи компьютера (т.е. с какого компьютера пользователь входит в сеть).

Однако из этого правила есть исключение. Например, возможно, у вас имеются общедоступные компьютеры, для которых требуется определить особые установки User Configuration, независимо от того, кто входит в сеть. В такой ситуации необходимо создать OU, включающую в себя такие компьютеры, затем создать GPO, связанный с этой OU, и включить GPO-установку User Group Policy loopback processing mode. Когда включается эта установка, необходимо выбрать один из двух способов. Способ Replace предписывает системе Windows 2000 игнорировать установки пользователя User Configuration (т.е. установки User Configuration, основанные на учетной записи пользователя в AD) и вместо них применить системные установки User Configuration (т.е. установки User Configuration, основанные на принадлежности системы в AD). Способ Merge предписывает системе Windows 2000 сначала применить установки User Configuration пользователя, затем задействовать системные установки User Configuration. Всякий раз, когда возникает конфликтная ситуация, системные установки имеют приоритет.

Всякий раз, когда возникает конфликтная ситуация, системные установки имеют приоритет.

Обнаружение медленного канала связи Group Policy. Эта установка позволяет установить порог (в килобитах) для связей в медленной сети. Порог по умолчанию устанавливается в 500 килобит. Система Windows 2000 использует этот порог для того, чтобы определить момент, когда нужно задержать применение Group Policy.

Задержка применения Group Policy

Система Windows 2000 разделяет политики Group Policy на девять категорий обработки: Registry, Internet Explorer (IE) Maintenance, Software Installation, Folder Redirection, Scripts, Security, IP Security (IPSec), Encrypting File System (EFS) recovery и Disk Quota. Каждая категория соответствует тому или иному параметру Group Policy (например, политика обработки реестра Registry), который находится в папке

\computer configuration\administrative templates\ system\group policy

как показано на Экране 5.

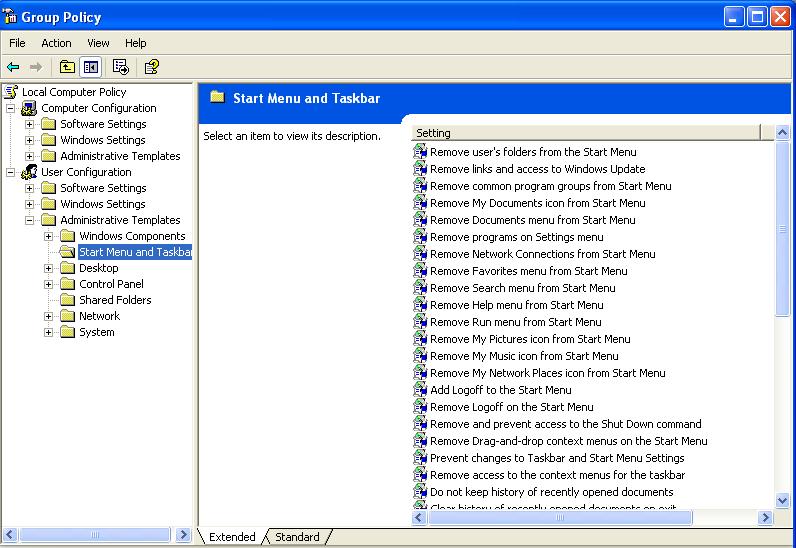

Можно задержать применение категории Group Policy для предотвращения снижения производительности рабочей станции, пока операционная система Windows 2000 применяет Group Policy. Также можно задержать применение для предотвращения непредвиденных изменений, которые могут происходить на рабочем столе пользователя в тот момент, когда создается ограничение для Desktop или Start Menu & Taskbar (например, отключается закладка Screen Saver на Control Panel, Display; удаляется сетевой диск в Windows Explorer), в то время как пользователь регистрируется в сети (эти ограничения находятся в \user configuration\administrative templates). Для управления категорией нужно нажать правую кнопку мыши на соответствующей установке под

\computer configuration\administrative templates\ system\group policy

и выбрать Properties. Отметьте Enabled, затем выберите один или несколько флажков для запуска следующих сценариев.

Разрешить обработку через медленное сетевое соединение. Выберите эту установку для разрешения обработки, пока компьютер подключен к контроллеру домена через медленное сетевое соединение (в соответствии с описанием, которое установили для использования установки Group Policy slow link detection). Обратите внимание, что для задержки обработки необходимо убрать флажки.

Выберите эту установку для разрешения обработки, пока компьютер подключен к контроллеру домена через медленное сетевое соединение (в соответствии с описанием, которое установили для использования установки Group Policy slow link detection). Обратите внимание, что для задержки обработки необходимо убрать флажки.

Не применять при обработке в фоновом режиме. Эту установку следует выбрать для задержки обработки в течение фоновых обновлений, пока пользователь входит в систему. Эта установка задерживает обновления в отдельных категориях, тогда как установка Disable background refresh of Group Policy обновляется во всех категориях.

Выполнять, даже если объекты Group Policy не изменились. Эта установка позволяет отслеживать, какая из двух определенных категорий системы Windows 2000 применяется, даже если политики не были изменены. Например, с помощью этой установки можно предписывать системе Windows 2000 постоянно применять категорию на тот случай, если пользователи отключат ограничения, которые выполнены через Group Policy. Для задержки применения нужно снять флажок.

Для задержки применения нужно снять флажок.

В Таблице 1 перечислены все категории и соответствующие установки Group Policy, показывающие расположение политик, для которых категория контролирует применение; также идентифицирована каждая из трех ситуаций обработки, которая может задержать любую категорию.

Все и сразу

Group Policy обеспечивает полный набор установок для конфигураций компьютера и пользователя. Во избежание осложнений в Group Policy необходимо минимизировать использование таких установок как No Override и Block Policy inheritance и изменять список ACL доступа к GPO только тогда, когда это необходимо. Чтобы Group Policy были понятными, лучше использовать варианты, которые предлагаются в окне GPO Properties, закладке Group Policy. Чтобы отслеживать, кто какие политики получит, рекомендуется использовать OU, а не ограничения с помощью разрешений на доступ к GPO, и прибегать к ограничениям только в исключительных случаях, которые требуют полного изменения иерархии существующих OU.

Рэнди Франклин Смит — президент компании Monterey Technology Group, занимающейся обучением и консалтингом в области защиты Windows NT. Связаться с ним можно по адресу: [email protected].

Настройка параметров политики безопасности (Windows 10) — безопасность Windows

Обратная связь Редактировать

Твиттер LinkedIn Фейсбук Эл. адрес

- Статья

- 2 минуты на чтение

Применимо к

- Windows 10

Описывает шаги по настройке параметра политики безопасности на локальном устройстве, на устройстве, присоединенном к домену, и на контроллере домена.

Для выполнения этих процедур у вас должны быть права администратора на локальном устройстве или соответствующие разрешения на обновление объекта групповой политики (GPO) на контроллере домена.

Если локальный параметр недоступен, это указывает на то, что объект групповой политики в настоящее время управляет этим параметром.

Чтобы настроить параметр с помощью консоли локальной политики безопасности

Чтобы открыть локальную политику безопасности, на экране Пуск введите secpol.msc , а затем нажмите клавишу ВВОД.

В разделе Параметры безопасности дерева консоли выполните одно из следующих действий:

- Щелкните Политики учетных записей , чтобы изменить Политику паролей или Политику блокировки учетной записи .

- Щелкните Локальные политики , чтобы изменить Политику аудита , Назначение прав пользователя или Параметры безопасности .

Когда вы найдете параметр политики в области сведений, дважды щелкните политику безопасности, которую вы хотите изменить.

Измените параметр политики безопасности и нажмите OK .

Примечание

- Некоторые параметры политики безопасности требуют перезапуска устройства, прежде чем параметр вступит в силу.

- Любое изменение назначения прав пользователя для учетной записи вступает в силу при следующем входе владельца учетной записи.

Для настройки параметра политики безопасности с помощью консоли редактора локальной групповой политики

У вас должны быть соответствующие разрешения для установки и использования консоли управления Microsoft (MMC) и для обновления объекта групповой политики (GPO) на контроллере домена, чтобы выполнить эти процедуры.

Откройте редактор локальной групповой политики (gpedit.msc).

В дереве консоли щелкните Конфигурация компьютера , щелкните Параметры Windows , а затем щелкните Параметры безопасности .

Выполните одно из следующих действий:

- Щелкните Политики учетных записей , чтобы изменить Политику паролей или Политику блокировки учетной записи .

- Щелкните Локальные политики , чтобы изменить Политика аудита , Назначение прав пользователя или Параметры безопасности .

В области сведений дважды щелкните параметр политики безопасности, который требуется изменить.

Примечание

Если эта политика безопасности еще не определена, установите флажок Определить эти параметры политики .

Измените параметр политики безопасности и нажмите OK .

Примечание

Если вы хотите настроить параметры безопасности для многих устройств в вашей сети, вы можете использовать Консоль управления групповыми политиками.

Чтобы настроить параметр для контроллера домена

Следующая процедура описывает, как настроить параметр политики безопасности только для контроллера домена (с контроллера домена).

Чтобы открыть политику безопасности контроллера домена, в дереве консоли найдите GroupPolicyObject [ComputerName] Policy, нажмите Конфигурация компьютера , щелкните Параметры Windows , а затем щелкните Параметры безопасности .

Выполните одно из следующих действий:

- Дважды щелкните Политики учетных записей , чтобы изменить Политику паролей , Политику блокировки учетной записи или Политику Kerberos .

- Щелкните Локальные политики , чтобы изменить Политику аудита , Назначение прав пользователя или Параметры безопасности .

В области сведений дважды щелкните политику безопасности, которую требуется изменить.

Примечание

Если эта политика безопасности еще не определена, установите флажок Определить эти параметры политики .

Измените параметр политики безопасности и нажмите OK .

Важно

- Всегда проверяйте вновь созданную политику в тестовом организационном подразделении, прежде чем применять ее в сети.

- Если вы измените параметр безопасности с помощью объекта групповой политики и нажмете OK , этот параметр вступит в силу при следующем обновлении параметров.

- Ссылка на параметры политики безопасности

Обратная связь

Отправить и просмотреть отзыв для

Этот продукт Эта страница

Просмотреть все отзывы о странице

Настройка общего или гостевого ПК с Windows 10/11 — Настройка Windows

- Статья

- 18 минут на чтение

Относится к

- Windows 10

- Windows 11

Клиент Windows имеет режим общего ПК , который оптимизирует клиент Windows для сценариев совместного использования, таких как зоны приземления на предприятии и временное использование клиентами в розничной торговле. Вы можете применить режим общего ПК к клиентам Windows Pro, Pro Education, Education и Enterprise.

Примечание

Если вы заинтересованы в использовании клиента Windows для общих компьютеров в школе, см. раздел Использование приложения «Настройка школьных компьютеров», которое предоставляет простой способ настройки компьютеров с режимом общего компьютера, а также дополнительные настройки для образовательных учреждений.

Концепции режима общего ПК

Клиентский ПК с Windows в режиме общего ПК не требует управления и обслуживания и отличается высокой надежностью. В режиме общего ПК одновременно может быть зарегистрирован только один пользователь. Когда компьютер заблокирован, текущий пользователь всегда может выйти из системы на экране блокировки.

Когда компьютер заблокирован, текущий пользователь всегда может выйти из системы на экране блокировки.

Модели учетных записей

Предполагается, что общие ПК присоединяются к домену Active Directory или Azure Active Directory пользователем с необходимыми правами для выполнения присоединения к домену в рамках процесса установки. Это позволяет любому пользователю, который является частью каталога, войти в систему на ПК. При использовании Azure Active Directory Premium любой пользователь домена также может быть настроен на вход с правами администратора. Кроме того, режим общего ПК можно настроить для включения Гость на экране входа, который не требует никаких учетных данных пользователя или аутентификации и создает новую локальную учетную запись каждый раз, когда она используется. Клиент Windows имеет учетную запись в режиме киоска . Режим общего ПК можно настроить для включения параметра Kiosk на экране входа, который не требует учетных данных пользователя или аутентификации и создает новую локальную учетную запись каждый раз, когда она используется для запуска указанного приложения в назначенном доступе. (киоск) режиме.

(киоск) режиме.

Управление учетными записями

При включении службы управления учетными записями в режиме общего ПК учетные записи автоматически удаляются. Удаление учетной записи применяется к Active Directory, Azure Active Directory и локальным учетным записям, созданным с помощью параметров Guest и Kiosk . Управление учетными записями выполняется как во время выхода из системы (чтобы убедиться, что на диске достаточно места для следующего пользователя), так и в периоды обслуживания системы. Режим общего ПК можно настроить на удаление учетных записей сразу после выхода из системы или при нехватке места на диске. В клиенте для Windows добавлена неактивная опция, которая удаляет учетные записи, если они не вошли в систему в течение заданного количества дней.

Техническое обслуживание и спящий режим

Режим общего ПК настроен на использование периодов обслуживания, которые выполняются, когда ПК не используется. Поэтому настоятельно рекомендуется переход в спящий режим, чтобы компьютер мог выходить из спящего режима, когда он не используется для обслуживания, очистки учетных записей и запуска Центра обновления Windows. Рекомендуемые параметры можно установить, выбрав SetPowerPolicies в списке параметров общего ПК. Кроме того, на устройствах без сигналов пробуждения Advanced Configuration and Power Interface (ACPI) режим общего ПК всегда имеет приоритет над сигналами пробуждения часов реального времени (RTC), что позволяет вывести ПК из спящего режима (по умолчанию сигналы пробуждения RTC отключены). . Это гарантирует, что периоды технического обслуживания будут доступны для самого широкого спектра оборудования.

Рекомендуемые параметры можно установить, выбрав SetPowerPolicies в списке параметров общего ПК. Кроме того, на устройствах без сигналов пробуждения Advanced Configuration and Power Interface (ACPI) режим общего ПК всегда имеет приоритет над сигналами пробуждения часов реального времени (RTC), что позволяет вывести ПК из спящего режима (по умолчанию сигналы пробуждения RTC отключены). . Это гарантирует, что периоды технического обслуживания будут доступны для самого широкого спектра оборудования.

Хотя режим общего ПК не настраивает сам Центр обновления Windows, настоятельно рекомендуется настроить Центр обновления Windows для автоматической установки обновлений и перезагрузки (при необходимости) в часы обслуживания. Это поможет обеспечить постоянное обновление ПК и не прерывать пользователей обновлениями.

Используйте один из следующих методов для настройки Центра обновления Windows:

- Групповая политика: Установите Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Центр обновления Windows > Настройка автоматических обновлений до

4и проверка Установить во время автоматического обслуживания .

- MDM: установите для Update/AllowAutoUpdate значение

4. - Подготовка: в конструкторе образов и конфигураций Windows (ICD) установите для параметра Policies/Update/AllowAutoUpdate значение

4.

Узнайте больше о параметрах AllowAutoUpdate

Поведение приложений

Приложения могут использовать преимущества режима общего ПК со следующими тремя API:

- IsEnabled — информирует приложения о том, что ПК настроен для совместного использования. Например, приложение может загружать содержимое только по запросу на устройство в режиме общего ПК или может пропускать первый запуск.

- ShouldAvoidLocalStorage — информирует приложения, когда ПК настроен так, чтобы пользователь не мог сохранять данные в локальном хранилище ПК. Вместо этого приложение должно предлагать только места для сохранения в облаке или автоматически сохраняться приложением.

- IsEducationEnvironment — сообщает приложениям, когда ПК используется в образовательной среде.

Приложения могут по-разному обрабатывать диагностические данные или скрывать рекламные функции.

Приложения могут по-разному обрабатывать диагностические данные или скрывать рекламные функции.

Индивидуальная настройка

Режим общего ПК предоставляет набор настроек, позволяющих адаптировать поведение к вашим требованиям. Эти настройки — это параметры, которые вы задаете либо с помощью MDM, либо с помощью пакета подготовки, как описано в разделе Настройка режима общего компьютера для Windows. Параметры перечислены в следующей таблице.

| Настройка | Значение |

|---|---|

| Енаблешаредпкмоде | Установить как True . Если это не установлено на True , режим общего ПК не включен и никакие другие настройки не применяются. Этот параметр управляет этим API: IsEnabled Некоторые из оставшихся параметров в SharedPC являются необязательными, но мы настоятельно рекомендуем вам также установить для EnableAccountManager значение True . |

| AccountManagement: AccountModel | Этот параметр определяет способ входа пользователей на ПК. Выбор «присоединен к домену» позволит любому пользователю в домене войти в систему. Указание гостевой опции добавит опцию Гость на экран входа и активирует анонимный гостевой доступ к ПК. — Только гость позволяет любому использовать ПК в качестве локальной стандартной учетной записи (без прав администратора). |

| Управление учетной записью: DeletionPolicy | — Удалить немедленно удалит учетную запись при выходе. — Удалить при достижении порогового значения дискового пространства начнет удаление учетных записей, когда доступное дисковое пространство упадет ниже порогового значения, установленного для DiskLevelDeletion , и остановит удаление учетных записей, когда доступное дисковое пространство достигнет порогового значения, установленного для DiskLevelCaching . Пример: номер кэширования — 50, а номер удаления — 25. Учетные записи будут кэшироваться, пока свободное место на диске превышает 25%. Когда свободное место на диске составляет менее 25 % (число удаления) в период обслуживания, учетные записи будут удаляться (самая старая использовалась последней) до тех пор, пока свободное место на диске не превысит 50 % (число кэширования). Учетные записи будут удалены сразу же после выхода из учетной записи, если свободное место ниже порога удаления и места на диске очень мало, независимо от того, активно используется ПК или нет. |

| AccountManagement: DiskLevelCaching | Если для параметра DeletionPolicy задано значение Удалить при пороге дискового пространства , установите процент от общего дискового пространства, который будет использоваться в качестве порогового значения дискового пространства для кэширования учетной записи. 903:50 903:50 |

| Управление учетной записью: DiskLevelDeletion | Если для параметра DeletionPolicy задано значение Удалить при пороге дискового пространства , задайте процент от общего дискового пространства, который будет использоваться в качестве порогового значения дискового пространства для удаления учетной записи. |

| AccountManagement: InactiveThreshold | Если вы установите для DeletionPolicy значение Удалить при пороге дискового пространства и неактивном пороге , установите количество дней, по истечении которых учетная запись, которая не выполнила вход, будет удалена. 903:50 |

| Управление учетной записью: EnableAccountManager | Установите как True , чтобы включить автоматическое управление учетными записями. Если для этого параметра не установлено значение true, автоматическое управление учетными записями выполняться не будет. |

| AccountManagement: KioskModeAUMID | Задайте идентификатор модели пользователя приложения (AUMID), чтобы активировать учетную запись киоска на экране входа. Будет создана новая учетная запись, которая будет использовать назначенный доступ только для запуска приложения, указанного AUMID. Обратите внимание, что приложение должно быть установлено на ПК. Установите имя учетной записи с помощью KioskModeUserTileDisplayText или будет использоваться имя по умолчанию. Найдите идентификатор пользовательской модели приложения установленного приложения |

| AccountManagement: KioskModeUserTileDisplayText | Устанавливает отображаемый текст в учетной записи киоска, если был установлен KioskModeAUMID . |

| Настройка: MaintenanceStartTime | По умолчанию время начала обслуживания (когда запускаются автоматические задачи обслуживания, такие как Центр обновления Windows) — полночь. Вы можете настроить время начала в этом параметре, введя новое время начала в минутах от полуночи. Например, если вы хотите, чтобы техническое обслуживание начиналось в 2 часа ночи, введите 9.0302 120 в качестве значения. Вы можете настроить время начала в этом параметре, введя новое время начала в минутах от полуночи. Например, если вы хотите, чтобы техническое обслуживание начиналось в 2 часа ночи, введите 9.0302 120 в качестве значения. |

| Настройка: MaxPageFileSizeMB | Устанавливает максимальный размер файла подкачки в МБ. Это можно использовать для точной настройки поведения файла подкачки, особенно на слабых ПК. |

| Настройка: RestrictLocalStorage | Установите как True , чтобы запретить пользователю сохранять или просматривать локальное хранилище при использовании Проводника. Этот параметр управляет этим API: ShouldAvoidLocalStorage | .