Обзор устройств аппаратного шифрования данных Текст научной статьи по специальности «Компьютерные и информационные науки»

ОБЗОР УСТРОЙСТВ АППАРАТНОГО ШИФРОВАНИЯ ДАННЫХ Попова А.А. Email: [email protected]

Попова Алёна Андреевна — студент, кафедра защиты информации, факультет информатики и управления, Калужский филиал

Московский государственный технический университет им. Н.Э. Баумана, г. Калуга

Аннотация: информация — это одна из самых ценных вещей в современной жизни. Появление глобальных компьютерных сетей сделало простым получение доступа к информации. Легкость и скорость доступа к данным с помощью компьютерных сетей, таких как интернет, сделали значительными следующие угрозы безопасности данных: неавторизованный доступ к информации, неавторизованное изменение информации, неавторизованный доступ к сетям и другим сервисам.

Шифрование — это метод, используемый для преобразования данных в шифрованный текст для того, чтобы они были прочитаны только пользователем, обладающим соответствующим ключом шифрования для расшифровки содержимого. Для защиты информации от несанкционированного доступа применяются программные, аппаратные и программно-аппаратные средства.

Ключевые слова: шифрование, аппаратное шифрование, безопасность, конфиденциальность, целостность, доступность, устройства шифрования.

OVERVIEW OF HARDWARE DATA ENCRYPTION DEVICES

Popova A.A.

Popova Alyona Andreevna — Student, DEPARTMENT OF INFORMATION PROTECTION, FACULTY OF INFORMATICS AND MANAGEMENT, KALUGA BRANCH OF MOSCOW STATE TECHNICAL UNIVERSITY NAMED AFTER N.

KALUGA

Abstract: information is one of the most valuable things in modern life. The advent of global computer networks has made it easy to access information. The ease and speed of accessing data through computer networks such as the Internet has made the following data security threats significant: unauthorized access to information, unauthorized modification of information, unauthorized access to networks and other services.

Encryption is a method used to convert data to ciphertext so that it can only be read by the user who has the appropriate encryption key to decrypt the content. To protect information from unauthorized access, software, hardware and software-hardware are used.

Keywords: encryption, hardware encryption, security, privacy, integrity, availability, encryption devices.

УДК 004.056.5

Шифрование — это метод, используемый для преобразования данных в шифрованный текст для того, чтобы они были прочитаны только пользователем, обладающим соответствующим ключом шифрования для расшифровки содержимого. Шифрование используется тогда, когда требуется повышенный уровень защиты данных при хранении данных в ненадежных источниках или передачи данных по незащищенным каналам связи [1].

Сегодня для шифрования данных наиболее широко применяют три вида шифраторов: аппаратные, программно-аппаратные и программные. Их основное различие заключается не только в способе реализации шифрования и степени надёжности защиты данных, но и в цене, что часто становится для пользователей определяющим фактором. Самые дешёвые устройства шифрования — программные, затем идут программно-аппаратные средства и, наконец, самые дорогостоящие — аппаратные.

шифраторов существенно выше программных, разница в цене не сравнима с значительным повышением качества защиты информации [2, 143].

Устройства аппаратного шифрования данных:

USB-шифратор ruToken — российское средство аутентификации и защиты информации, использующее сертифицированные алгоритмы шифрования и аутентификации и объединяющее в себе российские и международные стандарты безопасности.

ruToken представляет собой небольшое электронное устройство, подключаемое к USB-порту компьютера (USB-брелок). Он является аналогом смарт-карты, но для работы с ним не требуется дополнительное оборудование (считыватель). ruToken обладает встроенной файловой системой, отвечающей стандарту ISO/IEC 7816. Обеспечивается прозрачное шифрование всей файловой системы по ГОСТ 28147-89 на основе данных, уникальных для каждого экземпляра ruToken.

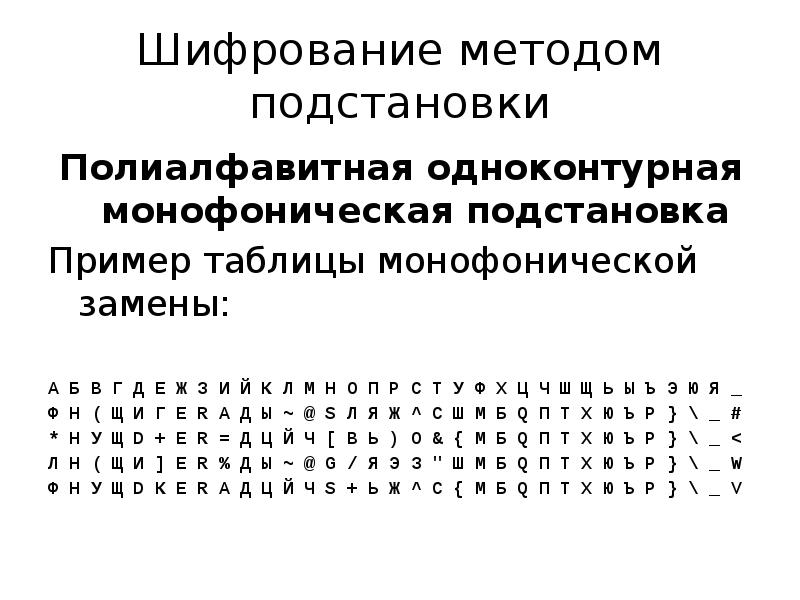

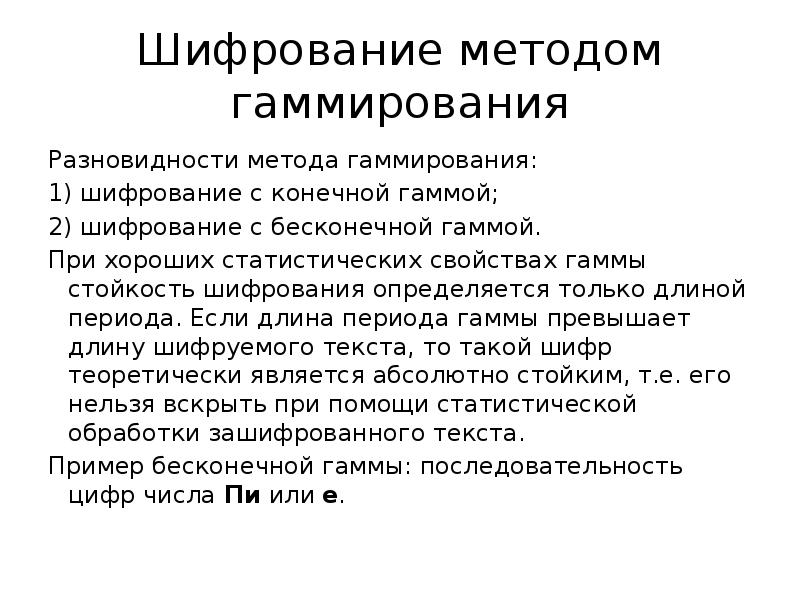

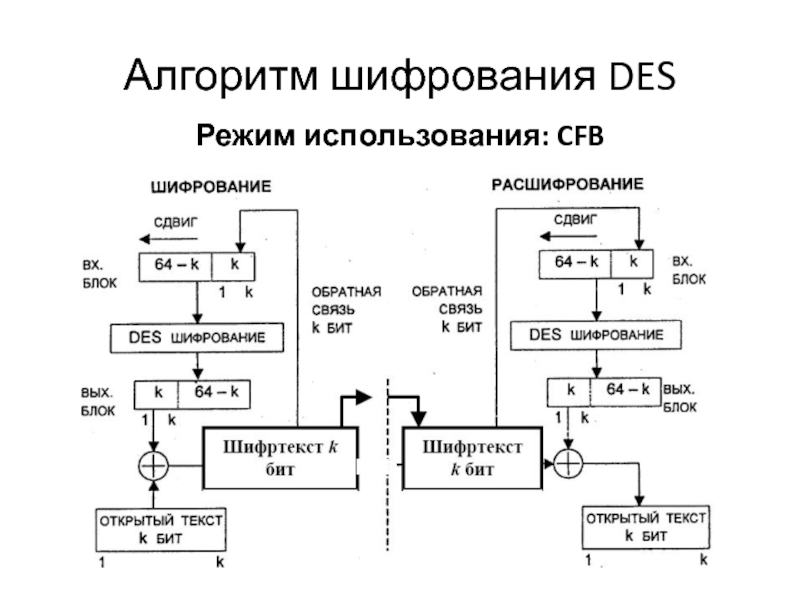

Встроенный алгоритм шифрования ГОСТ 28147-89 позволяет шифровать данные в режимах простой замены, гаммирования и гаммирования с обратной связью. ruToken производит выработку 32-битовой имитовставки по ГОСТ 28147-89 и генерацию 256-битовых случайных чисел. Ключи шифрования хранятся в ruToken в защищённом виде, без возможности их экспорта из ruToken. Поддерживается импорт ключей шифрования ГОСТ 28147-89.

ПСКЗИ ШИПКА представляет собой специализированное мобильное устройство, позволяющее надежно выполнять криптографические преобразования и хранить ключи.

Семейство включает в себя серию USB-устройств: ШИПКА-1.5, ШИПКА-1.6 и ШИПКА-1.7, а также устройства в конструктиве CF Type II, PC CARD Type II, ExpressCard 34 и устройство ШИПКА-Модуль.

Криптографическая функциональность всех этих устройств одинакова — это шифрование, ЭЦП, хэш-функция, генерация ключей, долговременное хранение ключей и сертификатов. Реализация криптографических операций во всех случаях аппаратная (по отношению к ПК). Для хранения ключевой информации во всех устройствах есть энергонезависимая защищённая память объёмом 4 Кбайт, расположенная непосредственно в процессоре. Все устройства снабжены дополнительной энергонезависимой памятью типа DataFlash с файловой системой, подобной ISO/IEC 7816; имеют в своём составе аппаратные ДСЧ. Все модификации ПСКЗИ ШИПКА работают под ОС семейства Win32, имея для этого программные интерфейсы -Криптопровайдер Microsoft CryptoAPI, библиотека API PKCS#11.

Реализация криптографических операций во всех случаях аппаратная (по отношению к ПК). Для хранения ключевой информации во всех устройствах есть энергонезависимая защищённая память объёмом 4 Кбайт, расположенная непосредственно в процессоре. Все устройства снабжены дополнительной энергонезависимой памятью типа DataFlash с файловой системой, подобной ISO/IEC 7816; имеют в своём составе аппаратные ДСЧ. Все модификации ПСКЗИ ШИПКА работают под ОС семейства Win32, имея для этого программные интерфейсы -Криптопровайдер Microsoft CryptoAPI, библиотека API PKCS#11.

Во всех устройствах семейства ШИПКА реализованы все российские криптографические алгоритмы. В них также реализована возможность поддержки зарубежных криптографических алгоритмов. Набор зарубежных алгоритмов для всех устройств одинаков: Шифрование: RC2, DES, DESX, TripleDES; Хеширование: MD5, SHA-1; ЭЦП: RSA (ШИПКА-1.5 — 512-бит, остальные — 2048-бит), DSA (ШИПКА-1.5 — 1024-бит, остальные — 2048-бит). Все устройства являются полностью перепрограммируемыми -firmware может обновляться непосредственно пользователем. Это даёт возможность расширения его функциональности и создания индивидуальных решений для тех или иных задач заказчика, поскольку в целом ряде случаев эксклюзивное решение существенно предпочтительнее стандартного.

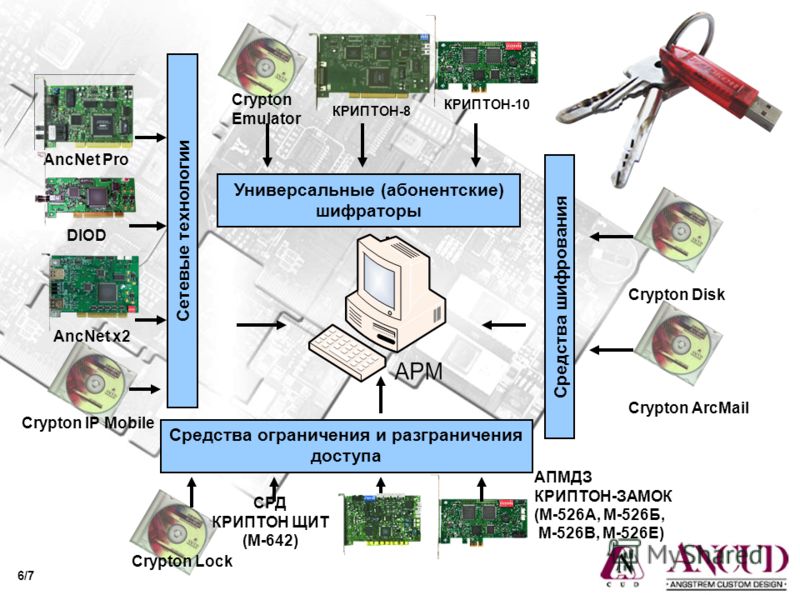

УКЗД КРИПТОН — это аппаратные шифраторы для IBM PC-совместимых компьютеров. Устройства применяются в составе средств и систем криптографической защиты данных для обеспечения информационной безопасности (в том числе защиты с высоким уровнем секретности) в государственных и коммерческих структурах [3].

КРИПТОН — серия аппаратных шифраторов для IBM PC-совместимых компьютеров, выполнены в виде плат расширения ISA и PCI персонального компьютера с процессором i386 и выше.

Программное обеспечение устройств КРИПТОН позволяет: шифровать компьютерную информацию (файлы, группы файлов и разделы дисков), обеспечивая их конфиденциальность; осуществлять электронную цифровую подпись файлов, проверяя

32

их целостность и авторство; создавать прозрачно шифруемые логические диски, максимально облегчая и упрощая работу пользователя с конфиденциальной информацией; формировать криптографически защищённые виртуальные сети, шифровать IP-трафик и обеспечивать защищённый доступ к ресурсам сети мобильных и удаленных пользователей; создавать системы защиты информации от несанкционированного доступа и разграничения доступа к компьютеру.

eToken PRO (Java) представляет собой защищённое устройство, предназначенное для строгой аутентификации, безопасного хранения секретных данных, выполнения криптографических вычислений и работы с асимметричными ключами и цифровыми сертификатами.

IronKey — флеш-диск с прозрачным аппаратным шифрованием данных. Предназначен для безопасного хранения секретных данных [4, 235].

Большинство средств криптографической защиты данных реализовано в виде специализированных аппаратных устройств. Эти устройства встраиваются в линию связи и осуществляют шифрование всей передаваемой по ней информации. Преобладание аппаратного шифрования над программным обусловлено несколькими причинами.

Во-первых, аппаратное шифрование обладает большей скоростью. Во-вторых, аппаратуру легче физически защитить от проникновения извне. И в-третьих, аппаратура шифрования более проста в установке.

Список литературы /References

1. Баричев С.Г. Криптография без секретов [Электронный ресурс]: учебное пособие, Санкт-Петербург, 2004. 43 с. Режим доступа: http://bookre.org/reader?file=555610/ (дата обращения: 22.11.2019).

2. Панасенко С.П. Алгоритмы шифрования [Электронный ресурс]: учебное пособие, Санкт-Петербург: БХВ, 2009. 578 с. Режим доступа: http://bookre.org/reader?file=650600/ (дата обращения: 22.11.2019).

3. Панасенко С.П., Ракитин В.В. Аппаратные шифраторы. [Электронный ресурс]: журнал Мир ПК № 8. М.: Открытые системы, 2002. URL: https://www.osp.ru/pcworld/2002/08/163808/ (дата обращения: 22.11.2019).

4. Петров А.А. Компьютерная безопасность. Криптографические методы защиты. [Электронный ресурс]: учебное пособие, М.: ДМК Пресс, 2000. 446 с. Режим доступа: http://bookre.org/reader?file=629402 (дата обращения: 22.11.2019).

Криптографические методы защиты. [Электронный ресурс]: учебное пособие, М.: ДМК Пресс, 2000. 446 с. Режим доступа: http://bookre.org/reader?file=629402 (дата обращения: 22.11.2019).

Модули аппаратного шифрования STARDOM для SATA-дисков

В качестве устройств шифрования широко используют три вида шифраторов: программные, аппаратные и программно-аппаратные. Чаще всего, наиболее дешевое решение — программное, далее — программно-аппаратные средства, а наиболее дорогостоящие — аппаратные. Но хотя стоимость аппаратных шифраторов существенно выше программных, она нередко окупается за счет более высокого качества защиты информации, и в определенных случаях пользователи выбирают именно аппаратную защиту. Из основных её преимуществ отметим, что аппаратный шифратор исключает какое-либо вмешательство в процесс шифрования, использование аппаратного датчика случайных чисел гарантирует абсолютную случайность генерации ключей шифрования, разгружается процессор ПК. Компания RAIDON Technologies под брендом STARDOM представила новую серию модулей аппаратного шифрования данных SE1000/1100, реализующих широко известный алгоритм DES. С виду новинки напоминают обычный «карман» для жестких дисков и выполнены из алюминия. Всего предлагается 6 моделей: 2 внутренние и 4 внешние. Внешние модули представлены четырьмя моделями, которые отличаются длиной ключа шифрования: SE1164-ES-WBS1 и SE1164-ES-SB2 с чипом шифрования Enova XO 64 – 64 бита, SE1128-ES-WBS1 и SE1128-ES-SB2 – 128 бит (Enova XO 128). Все модели поддерживают винчестеры с интерфейсами SATA I/SATA II. SE1164-ES-SB2 и SE1128-ES-SB2 подсоединяются к ПК через USB 2.0, а в SE1164-ES-WBS1 и SE1128-ES-WBS1 также реализован интерфейс FireWire. Также 2-килограммовые карманы оснащены 4-см вентилятором, потребляемая мощность всей этой системы – 30 Вт. Внутренние модули представлены SE1064-ES-S1 с чипом шифрования Enova XO 64 и SE1028-ES-S1 (Enova XO 128). Они также поддерживают SATA-диски, оснащены 4-см вентилятором, но весят меньше – 1 кг. По вопросам приобретения обращайтесь на сайт производителя. Материалы по теме: — BestCrypt 7.20.2: шифрование данных;

По вопросам приобретения обращайтесь на сайт производителя. Материалы по теме: — BestCrypt 7.20.2: шифрование данных;— Шифрование и флэш-память в 2,5″ жестких дисках Hitachi;

— Шифрование: секреты «под шумок».

Программно-аппаратные средства защиты информации

МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РФ

ФГБОУ ВПО «ПЯТИГОРСКИЙ ГОСУДАРСТВЕННЫЙ ЛИНГВИСТИЧЕСКИЙ УНИВЕРСИТЕТ»

ОТЧЕТ

ПО УЧЕБНОЙ ПРАКТИКЕ

в ФГБОУ ВПО «Пятигорский государственный

лингвистический университет»

наименование организации/предприятия

Выполнил студент(ка)

3 курса, группы 301-ЗИ

курс, группа

Дашко Артём Викторович

Руководитель от университета

ст. пр. каф. ИТМСДО

должность, уч. степень, звание

Павленко И.И.

Пятигорск 2012г.

ВВЕДЕНИЕ

Во все времена информация являлась важным ресурсом, и владение достоверной и актуальной информацией всегда давало преимущество одной из сторон. Проблема защиты информации возникла на заре зарождения человеческого общества, и актуальность этой проблемы с каждым днём всё возрастала. Уже сегодня человечество ступило на новый этап своего развития – переход к новому типу постиндустриального общества, где главную роль играет информация. Параллельно с прогрессом в области информационных технологий постоянно увеличивается и количество возможных угроз, начиная от технических неисправностей и заканчивая действиями злоумышленников. Постоянное увеличение объема конфиденциальной информации, широкое использование различных технических средств для ее обработки, хранения и передачи, появление новых методов и средств несанкционированного доступа к информации требуют подготовки высококвалифицированных специалистов по защите информации. Целью учебной практики является ознакомление с программно аппаратными комплексами в сфере криптографической защиты информации и написание эссе, посвящённого одной из актуальнейших на сегодняшний день специальностей.

Задачами учебной практики являются:

· ознакомление с программно-аппаратными средствами криптографической защиты информации;

· изучение отечественных и зарубежных стандартов шифрования;

· ознакомление с базовыми принципами стеганографии;

· ознакомление с методами защиты информации от несанкционированного доступа.

Отчёт состоит из введения, двух глав: «моя специальность» и «программно-аппаратные средства защиты информации», заключения и библиографического списка.

1. МОЯ СПЕЦИАЛЬНОСТЬ

Характерной чертой современного общества является тот факт, что информация представляет собой один из важнейших ресурсов, а средства её обработки и хранения используются практически во всех сферах нашей деятельности – от обеспечения национальной безопасности и здравоохранения до покупок через интернет и межличностного общения. Постоянно увеличивается количество людей, занятых производством и потреблением информации, всё больше возрастает значимость знаний и доля умственного труда. Самые последние достижения человечества в области IT активно используются в нашей повседневной жизни, и с каждым днём увеличивается доля информационных технологий в жизни общества. Данный социальный и технологический процесс, который является основной движущей силой современного общества, называется «информатизация», а тип общества – информационным.

Таким образом, человечество уже на данном этапе своего развития зависит от информации и информационных технологий, обеспечивающих её хранение, обработку и распространение. Поэтому проблема обеспечения защищённости информации и информационных систем является одной из важнейших проблем современности.

Есть ряд причин, которыми обусловлена возрастающая актуальность проблемы обеспечения информационной безопасности:

· постоянное возрастание мощности компьютеров при одновременном упрощении их эксплуатации;

· усложнение технических средств обработки и передачи информации;

· всё большая интеграция информационных технологий в самые различные сферы деятельности;

· расширение круга пользователей, имеющих доступ к вычислительным ресурсам и массивам данных;

· развитие глобальных сетей передачи данных.

Важные проблемы информационной безопасности напрямую зависят от развития информационных технологий и от степени их проникновения в различные сферы деятельности общества. Поэтому специалист по защите информации не должен отставать от темпа развития информационного общества и всегда быть в курсе последних событий и инноваций в IT-сфере.

Одной из главных проблем сегодня является увеличение числа компьютерных преступлений. Согласно данным компании Group-IB, за 2011 год только в России было заработано около 4.5 миллиардов долларов с помощью компьютерных преступлений. Финансовые показатели мирового рынка компьютерной преступности в 2011 году составили 12.5 миллиардов долларов. Получается, что на долю нашей страны приходится почти треть всех преступных доходов, что почти в два раза превосходит прошлогодние показатели. Причём большую часть преступного рынка составляет интернет-мошенничество и спам. Так, интернет-мошенники за 2011 год заработали около 942 миллионов долларов. Спамеры – около 830 миллионов. Причём большая часть киберпреступлений остаётся нераскрытой и не регистрируется правоохранительными органами, а около 19 процентов нарушений было обнаружено случайно. Проблема состоит в том, что законодательство отстаёт от потребностей практики, и это особенно сказывается на обеспечении защиты от преднамеренных действий преступников.

Важным элементом развития информационного общества является информационная культура в узком её смысле – набор знаний об информационной среде, законах её функционирования и умение ориентироваться в информационных потоках. Эти знания будут способствовать общему снижению уровня компьютерной преступности. Также необходимо своевременно информировать общество о способах противодействия компьютерным преступлениям, о новых видах мошенничества. Можно с уверенностью сказать, что теоретические исследования проблем современного общества в IT-среде, нахождение решений и реализация их на практике лежит в области деятельности специалистов в сфере защиты информации. Таким образом, это одна из важнейших и актуальнейших профессий на сегодняшний день.

Таким образом, это одна из важнейших и актуальнейших профессий на сегодняшний день.

К области деятельности специалиста по защите информации также относится корпоративный сектор в рамках государственных учреждений либо коммерческих организаций, где необходимо выполнять одни из следующих видов деятельности: экспериментально-исследовательскую, проектную, организационно-управленческую либо эксплуатационную. Специалист по защите информации выполняет сложные работы, связанные с обеспечением комплексной защиты информации, разрабатывает и подготавливает к утверждению проекты нормативных и методических материалов, регламентирующих работу по защите информации, а также положений, инструкций и других организационно-распорядительных документов. Он организует разработку и своевременное представление предложений для включения в соответствующие разделы перспективных и текущих планов работ и программ мер по контролю и защите информации, проводит сбор и анализ материалов учреждений, организаций и предприятий отрасли для выработки мер и принятия решений. Так же он анализирует существующие методы и средства, применяемые для защиты информации, и разрабатывает предложения по их совершенствованию. Специалист по защите информации должен знать основные виды угроз, а также принимать комплексные меры по противодействию им.

Таким образом, специалист по защите информации на предприятии должен выполнять следующие задачи:

Во-первых, это анализ и исследование, построение модели безопасности. Для этого необходимо знать основные направления экономического и социального развития отрасли, специализацию и особенности предприятия, специфику работы конкурентов, кадровые проблемы и т.д. Во-вторых – разработка организационно-правовых документов. Здесь необходимы знания законодательства и права, основ организации, планирования и управления предприятием.

В-третьих, специалист по защите информации руководит приобретением, установкой и настройкой программных и технических средств защиты.

В-четвертых – поддержка, обновление и модернизация созданной системы безопасности, управление персоналом и предприятием в контексте информационной безопасности, слежение за тенденциями в области ИБ и своевременное внедрение новых технологий и решений.

Кроме этого, специалист должен постоянно развиваться и совершенствоваться, чтобы не отставать от темпа развития современных информационных технологий.

2. ПРОГРАММНО-АППАРАТНЫЕ СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ

2.1 Программно – аппаратные средства криптографической защиты информации с закрытым ключом

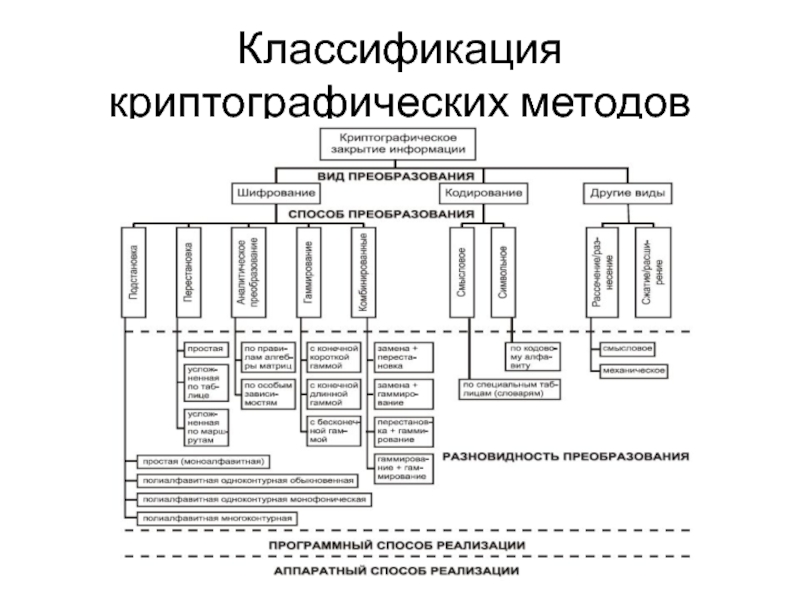

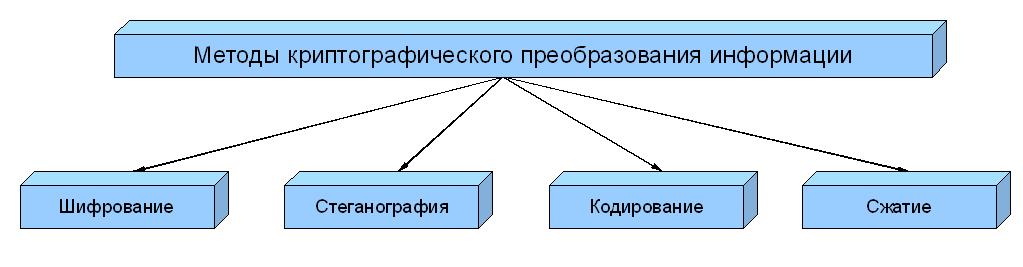

На сегодняшний день шифрование широко применяются в компьютерной технике для сокрытия конфиденциальной информации от несанкционированного использования и для защищенной передачи информации между различными элементами информационной системы. Наука, изучающая алгоритмы и способы шифрования, называется криптография. На сегодняшний день криптография включает в себя четыре раздела:

· симметричные криптосистемы;

· ассиметричные криптосистемы;

· электронная подпись;

· управление ключами.

Существует два основных типа алгоритмов, основанных на ключах.

Это алгоритмы симметричные и ассиметричные. Также они называются алгоритмами с закрытым и алгоритмами с открытым ключом. Рассмотрим алгоритмы с закрытым ключом.

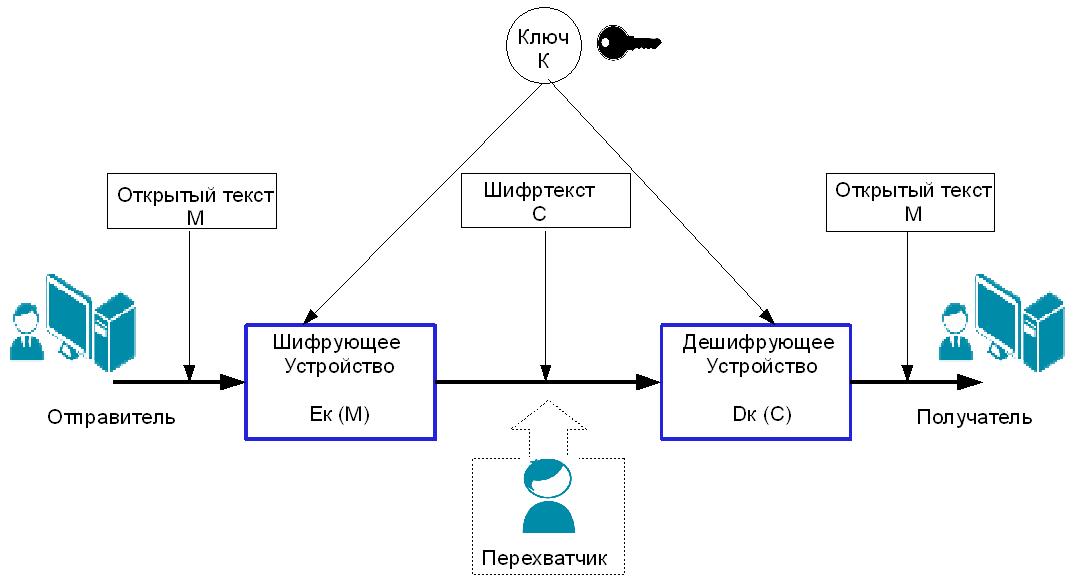

Симметричные алгоритмы представляют собой криптографические алгоритмы, в которых ключ шифрования может быть рассчитан по ключу дешифрования и наоборот. В большинстве симметричных алгоритмов ключи шифрования и дешифрования одни и те же. Такие алгоритмы требуют, чтобы отправитель и получатель согласовали используемый ключ перед началом зашифрованной передачи сообщений. Безопасность симметричного алгоритма определяется ключом, раскрытие которого означает, что кто угодно сможет прочитать зашифрованные сообщения.

Симметричные алгоритмы делятся на две категории. Одни обрабатывают открытый текст побитно. Они называются потоковыми алгоритмами, или потоковыми шифрами. Другие работают с группами битов открытого текста. Группы битов называются блоками, а алгоритмы – блочными алгоритмами, или блочными шифрами.

Другие работают с группами битов открытого текста. Группы битов называются блоками, а алгоритмы – блочными алгоритмами, или блочными шифрами.

Для современных систем криптографической защиты информации сформулированы следующие общепринятые требования:

· зашифрованное сообщение должно поддаваться чтению только при наличии ключа;

· число операций, необходимых для расшифровывания информации путём перебора всевозможных ключей, должно выходить за пределы возможностей современных компьютеров;

· знание алгоритма шифрования не должно влиять на надёжность защиты;

· незначительное изменение ключа должно приводить к существенному изменению вида зашифрованного сообщения;

· структурные элементы алгоритма шифрования должны быть неизменными;

· длина шифрованного текста должна быть равной длине исходного текста;

· не должно быть простых и легко устанавливаемых зависимостей между ключом и открытым текстом;

· любой ключ из множества возможных ключей должен обеспечивать надёжное шифрование;

· алгоритм должен допускать как программную, так и аппаратную реализацию.

Ключи, используемые в криптосистемах, в идеале должны быть случайными. Недопустимо использовать словарные слова и другие легко запоминающиеся ключи. Часто криптографические средства включают в себя средства генерации случайных последовательностей, что также обеспечивает дополнительную защиту.

Достоинства симметричных криптосистем:

· скорость вычислений;

· простота реализации;

· меньшая требуемая длина ключа;

· изученность.

Недостатки симметричных криптосистем:

· сложность управления ключами в большой сети;

· сложность обмена ключами.

2.1.1 Требования к используемым криптографическим средствам за рубежом и в России

Симметричный алгоритм блочного шифрования AES (Advanced Encryption Standard) принят в качестве стандарта шифрования правительством США. Спецификации алгоритма были опубликованы Национальным институтом стандартов и технологий США 26 ноября 2001 года. AES является самым распространённым алгоритмом симметричного шифрования в настоящее время. Поддержка данного алгоритма введена фирмой Intel в семейство процессоров, начиная с микроархитектуры Sandy Bridge. Алгоритм принят в качестве государственного стандарта шифрования, так как он соответствует определённым требованиям:

AES является самым распространённым алгоритмом симметричного шифрования в настоящее время. Поддержка данного алгоритма введена фирмой Intel в семейство процессоров, начиная с микроархитектуры Sandy Bridge. Алгоритм принят в качестве государственного стандарта шифрования, так как он соответствует определённым требованиям:

· 128-битный размер блока шифруемых данных;

· поддержка алгоритмом размеров ключей шифрования в 128, 192 и 256 бит;

· стойкость против известных атак;

· ясная, простая и обоснованная структура алгоритма;

· отсутствие коллизий;

· высокая скорость шифрования данных на всех потенциальных шифровальных платформах – от 8 битных до 64-битных;

· возможность параллельного выполнения операций в многопроцессорных системах.

Стандарт шифрования в Российской Федерации ГОСТ 28147-89 также относится к симметричным криптографическим алгоритмам. Он введён в действие с июля 1990 года и устанавливает единый алгоритм криптографических преобразований для систем обмена информацией в вычислительных сетях, а также определяет правила шифрования и расшифровки данных. ГОСТ 28147-89 является 64-битовым алгоритмом шифрования с 256-битовым ключом. Алгоритм удовлетворяет современным криптографическим требованиям и не накладывает ограничений на степень секретности защищаемой информации. При использовании метода гаммирования алгоритм может выполнять функции поточного шифрования.

Данный стандарт удобен как для аппаратной, так и для программной реализации. При размере блока данных 64 бита основная работа ведется с половинами этого блока, что позволяет эффективно реализовать указанный стандарт шифрования на большинстве современных компьютеров.

Достоинства ГОСТ 28147-89:

· бесперспективность силовой атаки;

· эффективность реализации;

· высокое быстродействие;

· наличие защиты от навязывания ложных данных.

Недостатки ГОСТ 28147-89:

· невозможность определения криптостойкости алгоритма, не зная таблицы замен;

· возможная несовместимость реализаций алгоритмов от различных производителей, так как могут использоваться разные таблицы замен;

· возможность преднамеренного предоставления слабых таблиц замены;

· отсутствие в стандарте запрета на использование таблиц замены, в которых узлы не являются перестановками, что может привести к снижению криптостойкости шифра.

2.1.2 Российские и зарубежные системы криптографической защиты информации с закрытым ключом

На сегодняшний день существует достаточно много различных программно – аппаратных систем криптографической защиты информации, которые разрабатываются и производятся как в России, так и за рубежом.

Среди зарубежных средств криптографической защиты информации наиболее распространёнными являются:

· Crypton CSP;

· SecretDisk;

· Trusted TLS;

· File PRO;

· TrueCrypt;

· Secret Net.

Одним из известнейших зарубежных продуктов является программный комплекс TrueCrypt. Разрабатывается группой True Crypt Foundation под собственной лицензией TrueCrypt Collective Licence. Программа является бесплатной и предоставляется «как есть». Существуют версии под Windows, Mac OS X и Linux. Последней стабильной версией программы на сегодня является версия 7.1а.

Назначение программы – создание виртуального зашифрованного логического диска, который хранится в виде файла. Смонтированный том TrueCrypt определяется системой как обычный логический диск.

Основные функции программы:

· создание виртуального зашифрованного диска в виде файла-контейнера, который монтируется в системе как обычный диск;

· шифрование разделов жесткого диска с возможностью шифровать системный раздел;

· шифрование содержимого flash-накопителей;

· шифрование «на лету» с возможностью предзагрузочной аутентификации.

Возможности программы:

· поддержка скрытых томов;

· создание неидентифицируемых томов;

· возможность создания динамического криптоконтейнера, размер которого увеличивается по мере накопления данных;

· поддержка трёх основных алгоритмов шифрования – AES, Serpent и Twofish;

· поддержка каскадного шифрования несколькими алгоритмами

· встроенная функция удаления данных;

· поддержка нескольких хэш-функций.

Из массы других программных комплексов TrueCrypt выделяется скоростью работы. Благодаря многопоточной архитектуре приложение хорошо работает с многоядерными системами. Также несомненным плюсом является открытость исходного кода, что практически исключает возможность встроенных бэкдоров и программных закладок.

Благодаря многопоточной архитектуре приложение хорошо работает с многоядерными системами. Также несомненным плюсом является открытость исходного кода, что практически исключает возможность встроенных бэкдоров и программных закладок.

Среди средств шифрования отечественного производства себя зарекомендовали такие системы, как:

· Беркут;

· Домен-К;

· КриптоАрм;

· КриптоПро CSP.

Подробней рассмотрим средство криптографической защиты информации отечественного производства под названием КриптоПро CSP.

Данный продукт разработан ООО «Крипто-Про». Последняя версия продукта – КриптоПро CSP 3.6 R2. Год выпуска – 2010. Имеется сертификат соответствия, выданный ФСБ России.

Данный продукт может использоваться для:

· авторизации и обеспечения юридической значимости электронных документов посредством формирования и проверки электронной цифровой подписи;

· обеспечения конфиденциальности и контроля целостности информации посредством её шифрования и имитозащиты;

· контроля системного и прикладного программного обеспечения для его защиты от несанкционированного изменения или нарушения правильности функционирования.

Основные характеристики продукта:

· длина закрытого ключа электронной цифровой подписи – 256 бит;

· длина открытого ключа электронной цифровой подписи – 512 или 1024 бита;

· длина закрытого ключа, используемого при шифровании – 256 бит;

· длина открытого ключа – 512 или 1024 бит.

Типы ключевых носителей:

· дискета 3,5″;

· процессорные карты MPCOS-EMV и российские интеллектуальные карты Оскар, Рик;

· таблетки Touch-Memory DS1993 – DS1996 с использованием устройств Аккорд 4+;

· электронный ключ с интерфейсом USB;

· сменный носитель с интерфейсом USB;

· реестр ОС Windows;

· файлы ос Solaris/Linux/FreeBSD.

Таким образом, данный продукт соответствует всем стандартам и требованиям, предъявляемым к средствам криптографической защиты информации. Также он содержит все компоненты, необходимые для обеспечения комплексной криптографической защиты информации.

Также он содержит все компоненты, необходимые для обеспечения комплексной криптографической защиты информации.

Преимуществом продукта является поддержка всех современных типов ключевых носителей, а также возможность работы как на Windows, так и на *nix платформах.

2.2 Программно-аппаратные средства криптографической защиты информации с открытым ключом

Криптографическая система с открытым ключом – система шифрования, при которой ключ, используемый для шифрования, отличается от ключа, используемого для дешифрования, причём ключ дешифрования не может быть рассчитан по ключу шифрования и наоборот. Также криптографическая система с открытым ключом называется ассиметричной криптосистемой, а алгоритмы шифрования – ассиметричными алгоритмами. Данная система называется системой с открытым ключом потому, что ключ шифрования может быть открыт для всех пользователей. Кто угодно может использовать этот ключ для шифрования сообщения, но только обладатель ключа дешифрования сможет расшифровать это сообщение. Ключ дешифрования также называют закрытым ключом. Поэтому при обмене информацией с помощью ассиметричных криптосистем каждый пользователь должен иметь в своём распоряжении пару взаимосвязанных ключей.

Криптографические системы с открытым ключом можно использовать:

· в качестве средства шифрования передаваемой и хранимой информации;

· в качестве средства распределения ключей;

· в качестве средства аутентификации пользователей.

Важным преимуществом ассиметричных алгоритмов перед симметричными является отсутствие необходимости предварительной передачи секретного ключа. Основным недостатком является вычислительная сложность, а следовательно, большие затраты ресурсов по сравнению с симметричными алгоритмами. Поэтому на практике ассиметричные криптосистемы используются для передачи секретного ключа, а дальнейший обмен информацией производится уже с помощью симметричных криптосистем.

Преимущества ассиметричных криптосистем:

· отсутствие необходимости предварительной передачи секретного ключа;

· закрытый ключ уникален для каждого пользователя, в то время как в симметричных криптосистемах один ключ известен множеству пользователей;

· в больших сетях число ключей при использовании ассиметричной криптосистемы значительно меньше, чем при использовании симметричной.

Недостатки ассиметричных криптосистем:

· необходимость использования более длинных ключей;

· сложность и ресурсоёмкость вычислений.

В настоящее время существует множество различных алгоритмов ассиметричного шифрования. Самыми распространёнными на сегодняшний день являются:

· RSA;

· DSA;

· Elgamal;

· Diffie-Hellman;

· ECDSA;

· Rabin;

· ГОСТ Р 34.10-2001;

· McEliece.

стеганография шифрование открытый ключ

2.2.1 Зарубежные системы шифрования с открытым ключом

В настоящее время наиболее развитым методом криптографической защиты информации с известным ключом является RSA, названный так по начальным буквам фамилий его изобретателей (Rivest, Shamir и Adleman). Криптостойкость данного алгоритма основывается на предположении, что исключительно трудно определить секретный ключ по известному, поскольку для этого необходимо решить задачу о существовании делителей целого числа. Данная задача является NP – полной. Известные точные алгоритмы для решения данной задачи имеют экспоненциальную оценку вычислительной сложности, следствием чего является невозможность получения точных решений для задач большой и даже средней размерности.

Таким образом, единственным способом атаки на данный алгоритм является метод грубой силы. Поэтому для обеспечения эквивалентного уровня защиты ключ асимметричной криптосистемы должен быть гораздо длиннее ключа симметричной криптосистемы. Это сразу же сказывается на вычислительных ресурсах, требуемых для шифрования. Для того чтобы избежать низкой скорости алгоритмов асимметричного шифрования, генерируется временный симметричный ключ для каждого сообщения и только он шифруется асимметричными алгоритмами.

Само сообщение шифруется с использованием этого временного сеансового ключа. Затем этот сеансовый ключ шифруется с помощью открытого асимметричного ключа получателя и асимметричного алгоритма шифрования.

После этого этот зашифрованный сеансовый ключ вместе с зашифрованным сообщением передается получателю. Получатель использует тот же самый асимметричный алгоритм шифрования и свой секретный ключ для расшифровки сеансового ключа, а полученный сеансовый ключ используется для расшифровки самого сообщения.

Получатель использует тот же самый асимметричный алгоритм шифрования и свой секретный ключ для расшифровки сеансового ключа, а полученный сеансовый ключ используется для расшифровки самого сообщения.

В асимметричных криптосистемах важно, чтобы сеансовые и асимметричные ключи были сопоставимы в отношении уровня безопасности, который они обеспечивают.

В 1991 году в США был опубликован проект федерального стандарта цифровой подписи DSS (Digital Signature Standard), описывающий систему цифровой подписи DSA. Одним из основных критериев при создании проекта была его патентная чистота. Предлагаемый алгоритм DSA, имеет, как и RSA, теоретико-числовой характер, и основан на криптографической системе Эль-Гамаля в варианте Шнорра. Его надежность основана на практической неразрешимости определенного частного случая задачи вычисления дискретного логарифма. Современные методы решения этой задачи имеют приблизительно ту же эффективность, что и методы решения задачи факторизации; в связи с этим предлагается использовать ключи длиной от 512 до 1024 бит с теми же характеристиками надежности, что и в системе RSA. Длина подписи в системе DSA меньше, чем в RSA, и составляет 320 бит. С момента опубликования проект получил много критических отзывов, многие из которых были учтены при его доработке. Одним из главных аргументов против DSA является то, что, в отличие от общей задачи вычисления дискретного логарифма, ее частный случай, использованный в данной схеме, мало изучен и, возможно, имеет существенно меньшую сложность вскрытия. Функции DSA ограничены только цифровой подписью, система принципиально не предназначена для шифрования данных.

Один из стандартов, позволяющих выполнять операции ассиметричного шифрования и цифровой подписи, называется OpenPGP. Основан данный стандарт на библиотеках функций PGP (Pretty Good Privacy). Ввиду проблем с лицензированием некоторых алгоритмов, использующихся в программе PGP, силами Free Software Foundation и был создан этот стандарт. Свободной реализацией нового стандарта стала программа GNU Privacy Guard. Существуют версии программы под Linux и Windows.

Свободной реализацией нового стандарта стала программа GNU Privacy Guard. Существуют версии программы под Linux и Windows.

Особенности GNUPG:

· полная альтернатива PGP;

· не использует коммерческие алгоритмы;

· распространяется под лицензией GNU GPL;

· совместимость с PGP 5, 6, 7.

· поддержка электронной подписи с помощью алгоритмов ElGamal, DSA, RSA и хэш-функций MD5, SHA-1, SHA-2.

· поддержка ассиметричных алгоритмов ElGamal и RSA с длиной ключа от 1024 до 4096 бит;

· поддержка блочных алгоритмов симметричного шифрования AES, 3DES, Blowfish, Twofish.

· возможность расширения за счёт дополнительных модулей

Преимущества данной программы заключаются в совместимости с такими почтовыми клиентами, как Mozilla Thunderbird, The Bat!. Также функцию шифрования и цифровой подписи можно использовать с другими почтовыми клиентами при помощи программы GPGrelay.

2.2.2 Отечественные системы шифрования с открытым ключом

Программно-аппаратный комплекс «Удостоверяющий Центр «КриптоПро УЦ» является первым в Российской Федерации специализированным программно-аппаратным комплексом, успешно прошедшим сертификационные испытания и получившим сертификат соответствия ФСБ России. С момента получения первого сертификата соответствия данный комплекс неоднократно модернизировался, качество новых версий комплекса подтверждалось новыми сертификатами соответствия ФСБ России. Свидетельством отличных эксплуатационных характеристик является его широкое применение как органами государственной власти и местного самоуправления, так и субъектами малого, среднего и крупного бизнеса всех отраслей.

Программно-аппаратный комплекс «КриптоПро УЦ» предназначен для выполнения организационно-технических мероприятий по обеспечению участников автоматизированных информационных систем средствами применения электронной подписи в целях:

· контроля целостности и авторства электронных документов, передаваемых в АИС;

· проверки подлинности взаимодействующих программных компонентов и конфиденциальности передаваемых данных при информационном взаимодействии;

· создания системы юридически значимой электронной цифровой подписи в системах электронного документооборота;

· обеспечения безопасности и разграничения доступа при взаимодействии субъектов АИС.

Таким образом, мы выяснили, что в настоящее время средства криптографической защиты информации достаточно развиты как за рубежом, так и в нашей стране. Наиболее перспективным нам видится использование комплексных систем защиты информации, которые могут использовать преимущества различных алгоритмов шифрования и электронной подписи. Также важной составляющей программно-аппаратных средств криптографической защиты информации являются алгоритмы генерации ключевых последовательностей и надёжные способы хранения и передачи полученных ключей.

3. Стеганография

Стеганография – наука о скрытой передаче информации путём сохранения в тайне самого факта передачи сообщения.

Слово “стеганография” в переводе с греческого буквально означает “тайнопись” (steganos – секрет, тайна; graphy – запись). К ней относится огромное множество секретных средств связи, таких как невидимые чернила, микрофотоснимки, условное расположение знаков, тайные каналы и средства связи на плавающих частотах и т. д.

В отличие от криптографии, которая скрывает содержимое сообщения, стеганография скрывает сам факт его существования. Как правило, сообщение будет выглядеть как что-либо иное, например, как изображение, статья, список покупок или письмо. Стеганографию обычно используют совместно с криптографией.

Преимущество стеганографии над чистой криптографией состоит в том, что сообщения не привлекают к себе внимания. Сообщения, факт шифрования и передачи которых не скрыт, могут вызывать подозрения. Таким образом, криптография защищает содержание сообщения, а стеганография защищает сам факт наличия каких-либо скрытых посланий.

В наше время существует три типа стеганографии – классическая, компьютерная и цифровая.

3.1 Основные программы стеганографии

S-Tools 4.0 – Программа для скрытия данных от посторонних глаз. Работает без инсталляции. Использует метод стеганографии – данные прячутся в файлах графики (BMP или GIF) или музыкальном WAV-файле, которые внешне не отличаются от аналогичных файлов, не несущих спрятанной информации (картинку можно посмотреть, музыку можно послушать). Дело в том, что оцифрованные файлы (те же *.bmp или *.wav) могут быть в определенной степени изменены, и это не повлияет на качество звука или изображения (вернее, эти изменения будут практически не заметны). Кроме этого, программа позволяет не только спрятать информацию во внешне ничем не примечательном файле, но и зашифровать ее Softsearch. URL: http://softsearch.ru/programs/133-068-s-tools-download.shtml..

Дело в том, что оцифрованные файлы (те же *.bmp или *.wav) могут быть в определенной степени изменены, и это не повлияет на качество звука или изображения (вернее, эти изменения будут практически не заметны). Кроме этого, программа позволяет не только спрятать информацию во внешне ничем не примечательном файле, но и зашифровать ее Softsearch. URL: http://softsearch.ru/programs/133-068-s-tools-download.shtml..

Steganos Privacy Suite – (раньше называлась Security Suite) – cамая известная из программ, использующих стеганографию – способ шифрования данных, который скрывает сам факт шифрования. Для этого зашифрованные данные “прячутся” в файлах графики, или музыкальном файле, которые внешне ничем не отличаются от аналогичных файлов, не несущих зашифрованной информации – картинку можно посмотреть, музыку можно послушать.

Дело в том, что оцифрованные файлы (те же *.bmp или *.wav) могут быть в определенной степени изменены, и это не повлияет на качество звука или изображения (вернее, эти изменения будут практически не заметны).

От аналогичных программ Steganos Security Suite выгодно отличается способностью скрывать данные не только в файлах форматов wav и bmp, но и в html и даже в обычных текстовых. Не будет лишней и имеющаяся функция удаления файлов без возможности их восстановить. Кроме этого, программа поддерживает 256-битное шифрование по стандарту AES, удаление всех следов нахождения в Интернете, имеет модуль шифрования почты, позволяющий вести шифрованную переписку, а также менеджер паролей. Имеется и такая полезная опция, как блокирование компьютера от посторонних Softodrom. URL: http://soft.softodrom.ru/ap/Steganos-Privacy-Suite-p901..

3.2 Компьютерная стеганография

Компьютерная стеганография – направление стеганографии, основанное на особенностях компьютерной платформы. Основные положения современной компьютерной стеганографии следующие:

· методы скрытия должны обеспечивать аутентичность и целостность файла;

· безопасность методов основывается на сохранении стеганографическим преобразованием основных свойств открыто передаваемого файла при внесении в него секретного сообщения;

· извлечение секретного сообщения представляет сложную вычислительную задачу для противника.

Примеры компьютерной стеганографии:

· использование зарезервированных полей компьютерных форматов файлов;

· скрытие информации в неиспользуемых местах носителей информации;

· использование особых свойств полей форматов, которые не отображаются на экране;

· использование особенностей файловых систем.

3.3 Цифровая стенография

Цифровая стеганография – направление стеганографии, основанное на сокрытии или внедрении дополнительной информации в цифровые объекты. Чаще всего данный метод основывается на избыточности аудиовизуальной информации. Как правило, внесение искажений, которые находятся ниже порога чувствительности человека, не приводит к заметным изменениям этой информации.

Все алгоритмы встраивания скрытой информации можно разделить на несколько подгрупп:

· алгоритмы, использующие особенности цифрового сигнала;

· алгоритмы, использующие встраивание скрытой информации;

· алгоритмы, использующие особенности форматов файлов.

Существует несколько основных методов стеганографии – метод суррогатной, метод селективной и метод конструирующей стеганографии.

В методах суррогатной стеганографии отсутствует возможность выбора контейнера и для сокрытия сообщения выбирается первый попавшийся контейнер, зачастую не совсем подходящий к встраиваемому сообщению. В этом случае, биты контейнера заменяются битами скрываемого сообщения таким образом, чтобы это изменение не было заметным. Основным недостатком метода является то, он позволяет скрывать лишь незначительное количество данных.

В методах селективной стеганографии предполагается, что спрятанное сообщение должно воспроизводить специальные статистические характеристики шума контейнера. Для этого генерируют большое число альтернативных контейнеров, чтобы затем выбрать наиболее подходящий из них для конкретного сообщения. Частным случаем такого подхода является вычисление некоторой хеш-функция для каждого контейнера. При этом для сокрытия сообщения выбирается тот контейнер, хеш-функции которого совпадает со значением хеш-функции сообщения.

В методах конструирующей стеганографии контейнер генерируется самой стегосистемой. Здесь может быть несколько вариантов реализации. Так, например, шум контейнера может моделироваться скрываемым сообщением. Это реализуется с помощью процедур, которые не только кодируют скрываемое сообщение под шум, но и сохраняют модель первоначального шума. В предельном случае по модели шума может строиться целое сообщение.

Основные задачи, для решения которых можно использовать компьютерную и цифровую стеганографию:

· защита конфиденциальной информации от несанкционированного доступа;

· преодоление систем мониторинга и управления сетевыми ресурсами;

· камуфлирование программного обеспечения;

· защита авторского права на некоторые виды интеллектуальной собственности.

Защита конфиденциальной информации от несанкционированного доступа – это область, в которой использование компьютерной стеганографии является наиболее эффективным. Например, одна секунда оцифрованного звука с частотой дискретизации 44100 Гц и разрядностью 8 бит позволяет скрыть за счет замены наименее значимых разрядов около 10 килобайт информации. При этом изменение звука практически не обнаруживается при прослушивании файла человеком.

Стеганографические методы, направленные на противодействие системам мониторинга и управления сетевыми ресурсами позволяют противостоять попыткам промышленного шпионажа.

Другой важной задачей стеганографии является камуфлирование программного обеспечения. При необходимости нужное ПО может быть закамуфлировано под стандартные программные продукты или скрыто в файлах мультимедиа. Довольно часто этот метод стеганографии используют создатели компьютерных вирусов и другого нежелательного ПО.

Ещё одной областью использования стеганографии является защита авторского права. На графические изображения может наноситься специальная метка, которая остаётся невидимой для глаз, но распознаётся специальным ПО и позволяет однозначно идентифицировать файл.

Таким образом, современная стеганография наряду с криптографией представляет множество средств защиты информации, и лучшим решением будет комбинирование как криптографических, так и стеганографических методов.

Основные программы стеганографии.

S-Tools 4.0 – Программа для скрытия данных от посторонних глаз. Работает без инсталляции. Использует метод стеганографии – данные прячутся в файлах графики (BMP или GIF) или музыкальном WAV-файле, которые внешне не отличаются от аналогичных файлов, не несущих спрятанной информации (картинку можно посмотреть, музыку можно послушать). Дело в том, что оцифрованные файлы (те же *.bmp или *.wav) могут быть в определенной степени изменены, и это не повлияет на качество звука или изображения (вернее, эти изменения будут практически не заметны). Кроме этого, программа позволяет не только спрятать информацию во внешне ничем не примечательном файле, но и зашифровать ее Softsearch. URL: http://softsearch.ru/programs/133-068-s-tools-download.shtml..

Steganos Privacy Suite – (раньше называлась Security Suite) – cамая известная из программ, использующих стеганографию – способ шифрования данных, который скрывает сам факт шифрования. Для этого зашифрованные данные “прячутся” в файлах графики, или музыкальном файле, которые внешне ничем не отличаются от аналогичных файлов, не несущих зашифрованной информации – картинку можно посмотреть, музыку можно послушать.

Дело в том, что оцифрованные файлы (те же *.bmp или *.wav) могут быть в определенной степени изменены, и это не повлияет на качество звука или изображения (вернее, эти изменения будут практически не заметны).

От аналогичных программ Steganos Security Suite выгодно отличается способностью скрывать данные не только в файлах форматов wav и bmp, но и в html и даже в обычных текстовых. Не будет лишней и имеющаяся функция удаления файлов без возможности их восстановить. Кроме этого, программа поддерживает 256-битное шифрование по стандарту AES, удаление всех следов нахождения в Интернете, имеет модуль шифрования почты, позволяющий вести шифрованную переписку, а также менеджер паролей. Имеется и такая полезная опция, как блокирование компьютера от посторонних.

Имеется и такая полезная опция, как блокирование компьютера от посторонних.

3.4 Защита информации от несанкционированного доступа

Несанкционированный доступ – доступ к информации со стороны лиц, не имеющих разрешение на получение этой информации. Также несанкционированным доступом называется получение доступа к информации в объёме, превышающем необходимый для выполнения служебных обязанностей. Риски, которые несут современные предприятия в связи с НСД, сделали этот фактор одной из наиболее опасных угроз при работе с информацией. Таким образом, в системе защиты информации на первом месте находится защита от несанкционированного доступа.

Наиболее частыми причинами несанкционированного доступа к информации являются:

· ошибки конфигурации;

· слабая защищённость средств авторизации;

· физический доступ к плохо охраняемому оборудованию;

· ошибки в программном обеспечении;

· злоупотребление служебными полномочиями;

· прослушивание каналов связи при использовании незащищённых соединений;

· проникновение клавиатурных шпионов, вирусов и троянов на компьютеры сотрудников.

Средства защиты информации от несанкционированного доступа можно условно разделить на следующие категории:

· средства, затрудняющие физический доступ к объектам

· аппаратные и программные средства защиты информации

· организационные средства защиты информации

Программные и аппаратные средства в свою очередь можно разделить на:

· средства управления доступом;

· средства регистрации и учёта;

· криптографические средства;

· средства обеспечения целостности;

· средства антивирусной защиты;

· средства обнаружения вторжений.

Важным моментом является то, что о надёжной защите объекта можно говорить только при реализации системного подхода, то есть при комплексном применении программных и аппаратных средств вместе с организационными мерами.

ЗАКЛЮЧЕНИЕ

Во время прохождения учебной практики мы ознакомились с актуальными проблемами защиты информации в современном информационном обществе. Также мы ознакомились с отечественными и зарубежными разработками в области программно-аппаратных средств криптографической защиты информации, выяснили используемые алгоритмы шифрования, а также узнали различные способы стеганографической защиты информации.

Также мы ознакомились с отечественными и зарубежными разработками в области программно-аппаратных средств криптографической защиты информации, выяснили используемые алгоритмы шифрования, а также узнали различные способы стеганографической защиты информации.

После изучения материалов по теме мы сделали вывод, что наиболее перспективным направлением в сфере программно-аппаратной защиты информации является создание комплексных систем, решающих широкий круг задач. Примерами таких систем являются изученные нами два программно-аппаратных комплекса Российского производства: Крипто-Про УЦ и Крипто-Про CSP.

С другой стороны, существует набор узкоспециализированных инструментов, с помощью которых можно решать локальные задачи, не требующие комплексного подхода. Такими инструментами являются свободные программные продукты TrueCrypt и GNU Privacy Guard.

Можно сказать, что современные программно-аппаратные системы защиты информации находятся на достаточно высоком уровне, который практически всегда соответствует требованиям общества и государства. Однако, невозможно обойтись без своевременного внедрения и последующей грамотной эксплуатации данных систем. Также всегда стоит учитывать тот факт, что человечество постоянно развивается, и для решения новых задач потребуются все знания и умения специалиста по информационной безопасности, который должен всё время следить за изменяющимися потребностями общества в данной сфере.

Все задачи, поставленные в ходе учебной практики, успешно выполнены.

Библиографический список

1. Алексенцев А.И. История и современные системы защиты информации в России: учеб.-метод. комплекс / А.И. Алексенцев, В.И. Еремеева, И.А.Комочкова. – М.:РГГУ, 2002. -102 с.

2. Бузов Г.А. Практическое руководство по выявлению специальных технических средств несанкционированного получения информации / Г.А. Бузов. – М.: Горячая линия-Телеком, 2010. – 237 с.

3. Варакута С.А. Связи с общественностью: учеб. пособие / С.А. Варакута, Ю. Н. Егоров. – М.: ИНФРА-М, 2003. – 246 с.

Н. Егоров. – М.: ИНФРА-М, 2003. – 246 с.

4. Гашков С.Б. Криптографические методы защиты информации: учеб. пособие для студентов вузов / С.Б. Гашков, Э.А. Применко, М.А. Черепнев. – М.: Академия, 2010. – 297 с.

5. Грибунин В.Г. Комплексная система защиты информации на предприятии: учеб. пособие для студентов вузов / В.Г. Грибунин, В.В. Чудовский. – М.: Академия, 2009. – 411 с.

6. Гришина Н.В. Комплексная система защиты информации на предприятии: учеб. пособие для студентов вузов / Н.В. Гришина. – М.: ФОРУМ, 2011. – 238 с.

7. Грушо А.А. Теоретические основы компьютерной безопасности: учеб. пособие для студентов вузов / А.А. Грушо, Э.А. Применко, Е.Е. Тимонина. – М.: Академия, 2009. – 267 с.

8. Девянин П.Н. Модели безопасности компьютерных систем. Управление доступом и информационными потоками: учеб. пособие для студентов вузов / П.Н. Девянин. – М.: Горячая линия-Телеком, 2011. – 319 с.

9. Домарев В.К Безопасность информационных технологий. Методология создания систем защиты / Домарев В.К.: ООО “ТИД “ДС” 2002 – 666 c.

10. Дорошенко В.Б. Учебно-методический комплекс по дисциплине Безопасность распределенных систем”: для специальности 090103.65. – Организация и технология защиты информации” / В.Б. Дорошенко – Пятигорск: ПГЛУ, 2011. – 27 с.

11. Дорошенко В.Б. Учебно-методический комплекс по дисциплине Комплексная система защиты информации на предприятии”: для специальности 090103.65. – “Организация и технология защиты информации” В.Б. Дорошенко – Пятигорск: ПГЛУ, 2011. – 32 с.

12. Коноплева И.А. Информационные технологии: учеб. пособие / И.А. Коноплева, О.А. Хохлова, А.В. Денисов . – М.: Проспект, 2007. – 294 с.

13. Лисавол Л.А. Учебно-методический комплекс по дисциплине “Средства обепечения корпоративных информационных систем”: для специальности 090103.65 “Организация и технология защиты информации” / Л.А. Лисавол – Пятигорск: ПГЛУ, 2011. – 38 с.

14. Минаев. В.В. Организация и технология защиты информации государственный образовательный стандарт высшего профессионального образования и примерные программы дисциплин федерального компонента / отв. ред. В.В. Минаев. – М.: РГГУ, 2001. – 358 с.

ред. В.В. Минаев. – М.: РГГУ, 2001. – 358 с.

15. Михайлов А.В. Компьютерные вирусы и борьба с ними / А.В. Михайлов . – М.: Диалог-МИФИ, 2011. – 103 с.

16. Очаков А.К. Учебно-методический комплекс по дисциплине “Инженерно-техническая защита информации”: для специальности 090103.65. – “Организация и технология защиты информации” / А. К. Очаков Пятигорск: ПГЛУ, 2011. – 44 с.

17. Петренко С.А. Политики информационной безопасности / С.А. Петренко, В. А. Курбатов. – М.: Академия АйТи, 2006. – 394 с.

18. Писаренко Е.А. Учебно-методический комплекс по дисциплине “Базы данных”: для специальности 090103.65 “Организация и технология защиты информации” / Е.А. Писаренко – Пятигорск: ПГЛУ, 2011. – 45 с.

19. Рындюк В.А. Учебно-методический комплекс по дисциплине “История и современная система защиты информации в России”: для специальности 090103.65 “Организация и технология защиты информации” / В. А. Рындюк ; Пятиг. гос. лингвист. ун-т. – Пятигорск: ПГЛУ, 2011. – 47 с.

20. Рындюк В.А. Учебно-методический комплекс по дисциплине “Основы информационной безопасности”: для направления подготовки 090900.62 “Информационная безопасность”. Профиль. – “Организация и технология защиты информации” / В.А. Рындюк – Пятигорск: ПГЛУ, 2011. – 66 с.

21. Рындюк В.А. Учебно-методический комплекс по дисциплине “Системы защиты информации в ведущих зарубежных странах”: для специальности 090103.65 “Организация и технология защиты информации” очная форма обучения / В.А. Рындюк – Пятигорск: ПГЛУ, 2011. – 35 с.

22. Соловьев Э.Я. Коммерческая тайна и ее защита / Э.Я. Соловьев. – М.: ИВФ Антал, 1996. – 57 с.

23. Трофимова В.В. Информационные технологии в экономике и управлении учебник / под ред. В.В. Трофимова. – М.: Юрайт, 2011. – 478 с.

24. Черников Б.В. Информационные технологии управления: учебник / Б.В. Черников. – М.: ФОРУМ, 2008. – 351 с.

25. Ярочкин В.И. Информационная безопасность: учебник для вузов / В.И. Ярочкин . – М.: Академический Проект, 2008. – 542 с.

– 542 с.

Средства защиты информации [Справочно-правовая система по информационной безопасности]

К средствам защиты конфиденциальной информации относятся, в том числе:

К шифровальным (криптографическим) средствам (средствам криптографической защиты информации), включая документацию на эти средства, относятся:

средства шифрования — аппаратные, программные и программно-аппаратные шифровальные (криптографические) средства, реализующие алгоритмы криптографического преобразования информации для ограничения доступа к ней, в том числе при ее хранении, обработке и передаче;

средства имитозащиты — аппаратные, программные и программно-аппаратные шифровальные (криптографические) средства (за исключением средств шифрования), реализующие алгоритмы криптографического преобразования информации для ее защиты от навязывания ложной информации, в том числе защиты от модифицирования, для обеспечения ее достоверности и некорректируемости, а также обеспечения возможности выявления изменений, имитации, фальсификации или модифицирования информации;

средства электронной подписи;

средства кодирования — средства шифрования, в которых часть криптографических преобразований информации осуществляется с использованием ручных операций или с использованием автоматизированных средств, предназначенных для выполнения таких операций;

средства изготовления ключевых документов — аппаратные, программные, программно-аппаратные шифровальные (криптографические) средства, обеспечивающие возможность изготовления ключевых документов для шифровальных (криптографических) средств, не входящие в состав этих шифровальных (криптографических) средств;

ключевые документы — электронные документы на любых носителях информации, а также документы на бумажных носителях, содержащие ключевую информацию ограниченного доступа для криптографического преобразования информации с использованием алгоритмов криптографического преобразования информации (криптографический ключ) в шифровальных (криптографических) средствах;

аппаратные шифровальные (криптографические) средства — устройства и их компоненты, в том числе содержащие ключевую информацию, обеспечивающие возможность преобразования информации в соответствии с алгоритмами криптографического преобразования информации без использования программ для электронных вычислительных машин;

программные шифровальные (криптографические) средства — программы для электронных вычислительных машин и их части, в том числе содержащие ключевую информацию, обеспечивающие возможность преобразования информации в соответствии с алгоритмами криптографического преобразования информации в программно-аппаратных шифровальных (криптографических) средствах, информационных системах и телекоммуникационных системах, защищенных с использованием шифровальных (криптографических) средств;

программно-аппаратные шифровальные (криптографические) средства — устройства и их компоненты (за исключением информационных систем и телекоммуникационных систем), в том числе содержащие ключевую информацию, обеспечивающие возможность преобразования информации в соответствии с алгоритмами криптографического преобразования информации с использованием программ для электронных вычислительных машин, предназначенных для осуществления этих преобразований информации или их части.

Российские устройства шифрования на L2 для сетей Ethernet

Что такое шифрование на L2 и зачем оно нужно, какие бывают категории устройств для шифрования в сетях Ethernet и в чём состоят их особенности, какие модели специализированных шифраторов доступны отечественным заказчикам? Мы собрали ответы на эти вопросы, а также рассмотрели российский рынок такой техники.

- Введение

- Шифрование на L2

- Российский рынок устройств шифрования для сетей L2

- Dcrypt XG (ТСС)

- ViPNet L2-10G («ИнфоТеКС»)

- «Палиндром» («СИС крипто»)

- Выводы

Введение

Облачные вычисления, объединённые коммуникации, виртуализация, синхронная репликация баз данных, сети хранения информации (Storage Area Network, SAN) — всё это требует, с одной стороны, максимальной пропускной способности сети, а с другой стороны — минимальных задержек. Когда эти задачи вышли за пределы одного ЦОДа или кампуса, традиционные технологии распределённых сетей, такие как маршрутизация IP на синхронных оптических каналах, перестали справляться. Вот почему растёт интерес к распределённым коммутируемым сетям Ethernet со связностью на L2 (уровне звена данных эталонной модели OSI) — как операторским (их ещё называют L2 VPN), так и частным.

Вместе с тем всё серьёзнее становятся угрозы перехвата данных в таких сетях: с одной стороны — из-за роста объёма передаваемых через них конфиденциальных данных, с другой стороны — из-за уязвимости каналов (в том числе оптических) этих сетей для перехвата. Ведь общепринятая защита от этой угрозы — шифрование каналов, но при этом нет единого, принятого всеми стандарта шифрования на L2 для распределённых сетей Ethernet.

Тем не менее уже давно на мировом и российском рынке есть устройства для межсайтового шифрования в сетях L2. Эти устройства разнообразны, но их можно отнести к нескольким категориям. Хотя криптошлюзы (о них на Anti-Malware.ru уже писали) шифруют трафик на уровне L3 или выше (и поэтому не попали в этот обзор), с их помощью можно объединять сегменты на L2 через зашифрованную IP-сеть. А в прошлом году на российском рынке появился новый класс устройств — шифраторы L2. Введение в шифрование на L2 и обзор высокоскоростных шифраторов Ethernet — в нашей статье.

А в прошлом году на российском рынке появился новый класс устройств — шифраторы L2. Введение в шифрование на L2 и обзор высокоскоростных шифраторов Ethernet — в нашей статье.

Шифрование на L2

Хотя термин «шифрование на L2» используется повсеместно (и не только в жаргоне «сетевиков» и «безопасников», но и в официальных брошюрах, технических описаниях, руководствах производителей), почти никто не объясняет, что это такое. Фактически это — шифрование поля данных кадра Ethernet с сохранением (в зашифрованном или открытом виде) исходной адресной информации (EtherType и MAC-адресов отправителя и получателя). Иногда, вспоминая о том, что L2 ещё называют канальным уровнем, шифрование L2 тоже именуют канальным, но нужно помнить, что этот же термин используют и для обозначения разновидности межпортового (позвенного) шифрования, при которой кадр шифруется целиком.

Шифрование на L2 может быть реализовано в разных режимах передачи. В транспортном режиме защищается только поле данных, а заголовки остаются незашифрованными, поэтому кадры можно передавать через коммутируемую сеть (с некоторыми ухищрениями — и через сеть MPLS), а накладные расходы (избыточность) из-за шифрования остаются умеренными. В туннельном режиме кадр целиком шифруется и инкапсулируется в блок данных другого пакета, в том числе и более высокого уровня (например, UDP), благодаря чему можно маршрутизировать зашифрованный на L2 трафик через IP-сеть (правда, и накладные расходы из-за дублирования заголовков здесь велики, и особенно это заметно на коротких кадрах).

Рисунок 1. Транспортный и туннельный режимы шифрования на L2

У шифрования на L2 есть два основных преимущества. Во-первых, так как полностью шифруются не только собственно пользовательские данные, но и вся адресная и служебная информация протоколов L3 и выше (а иногда и самого L2), злоумышленникам сложнее вскрыть структуру сети и реализовать атаки типа спуфинга. Во-вторых, его можно применять там, где оконечным узлам (станциям) сети нужна связность на L2, по MAC-адресам и EtherType — например, для инфраструктуры виртуальных машин или для «растягивания» VLAN между площадками. Вот почему для всех основных сценариев межсайтового шифрования (защита каналов между ЦОДами, подключение к коммерческому ЦОДу, связь между филиалами) есть большая потребность в шифровании на L2, но до последнего времени предложение отставало от спроса.

Вот почему для всех основных сценариев межсайтового шифрования (защита каналов между ЦОДами, подключение к коммерческому ЦОДу, связь между филиалами) есть большая потребность в шифровании на L2, но до последнего времени предложение отставало от спроса.

Российский рынок устройств шифрования для сетей L2

Межсайтовое шифрование на L2 можно реализовать с помощью программных пакетов в среде одной из операционных систем общего назначения (обычно — Linux), установленной на универсальном (чаще — серверном) оборудовании; такой подход ещё называют «программным». Однако в обзоре речь пойдёт только о так называемых «аппаратных» решениях — специализированных устройствах, фактически программно-аппаратных комплексах (ПАК), состоящих из оборудования и встроенного ПО, которые функционируют только совместно и только для выполнения заранее определённых задач. У каждого из подходов есть свои «плюсы» и «минусы», но в среде крупных предприятий распространение получил второй.

Долгое время на российском рынке не было специализированных устройств для шифрования каналов сетей Ethernet на L2, поэтому приходилось выбирать из следующих вариантов.

Во-первых, доступны отечественные гибридные устройства. Они могут называться комплексами безопасности, шлюзами безопасности, криптошлюзами. Обычно они объединяют в себе возможности межсетевого экранирования, удалённого доступа VPN-клиентов и межсайтового шифрования. Как известно, в России для большинства сценариев сетевой криптозащиты требуются средства, удовлетворяющие требованиям технических регламентов (то есть имеющие сертификаты ФСБ России), и выбирать обычно приходится среди решений, допускающих применение российского набора алгоритмов шифрования семейства ГОСТ. Именно это обстоятельство и породило подобные устройства: зарубежной техники такого типа с сертификатами ФСБ России на соответствие требованиям к шифровальным (криптографическим) средствам нет, поэтому российские разработки образуют по факту отдельную рыночную категорию. Для межсайтового шифрования используются протоколы IPsec (это L3) или собственные, фирменные протоколы шифрования L3 или L4. Через зашифрованную с их помощью IP-сеть можно безопасно связать на L2 несколько сетевых сегментов (L2 over L3), получив таким образом защищенную виртуальную сеть L2. За шифрование отвечает криптомодуль с алгоритмами семейства ГОСТ в среде ОС Linux или FreeBSD. Обычно используется «программное» (средствами центрального процессора) шифрование с ограниченной пропускной способностью, существенными накладными расходами (десятки байт на пакет) и большой задержкой (порядка миллисекунд). В некоторых верхних моделях (10 Гбит/с и больше) применяются аппаратные криптоускорители на базе FPGA (программируемых логических интегральных схем, ПЛИС). Используются специализированные компактные (настольные) или 19-дюймовые корпуса, некоторые производители предлагают установку криптомодуля на стандартные серверы (при этом требуется отдельная платная сертификация).

Для межсайтового шифрования используются протоколы IPsec (это L3) или собственные, фирменные протоколы шифрования L3 или L4. Через зашифрованную с их помощью IP-сеть можно безопасно связать на L2 несколько сетевых сегментов (L2 over L3), получив таким образом защищенную виртуальную сеть L2. За шифрование отвечает криптомодуль с алгоритмами семейства ГОСТ в среде ОС Linux или FreeBSD. Обычно используется «программное» (средствами центрального процессора) шифрование с ограниченной пропускной способностью, существенными накладными расходами (десятки байт на пакет) и большой задержкой (порядка миллисекунд). В некоторых верхних моделях (10 Гбит/с и больше) применяются аппаратные криптоускорители на базе FPGA (программируемых логических интегральных схем, ПЛИС). Используются специализированные компактные (настольные) или 19-дюймовые корпуса, некоторые производители предлагают установку криптомодуля на стандартные серверы (при этом требуется отдельная платная сертификация).

Во-вторых, канал между коммутаторами или маршрутизаторами Ethernet можно защитить с помощью шифрования на L2 по стандарту MACsec. Модели с поддержкой этой технологии сейчас есть у большинства ведущих производителей сетевого оборудования. MACsec — это попытка стандартизировать шифрование в сетях Ethernet. MACsec шифрует весь трафик, проходящий между смежными устройствами, с помощью специализированной микросхемы (ASIC) сетевого интерфейса. Есть фирменные адаптации MACsec для использования в операторских сетях. Для активации шифрования чаще всего требуется дополнительная платная лицензия. Используется алгоритм шифрования AES с ограниченным набором криптографических протоколов. Так как шифрование ГОСТ не поддерживается, то использовать MACsec можно только там, где не нужна сертификация средств криптозащиты.

В-третьих, существуют гибридные устройства ведущих зарубежных производителей сетевого оборудования и межсетевых экранов, объединяющие в себе функции межсайтового шифрования L3 / L4, маршрутизатора, брандмауэра, балансировщика нагрузки, антивируса и VPN-шлюза. Такие универсальные устройства обычно называются маршрутизаторами или межсетевыми экранами следующего поколения. Они построены на базе сложного высокопроизводительного оборудования и фирменной ОС, предоставляют широкий набор функций и развитые средства управления. Многие из этих устройств также могут шифровать трафик Ethernet на L2 с помощью протокола MACsec. Ахиллесовой пятой таких устройств, которая ограничивает возможность их использования для сетевого шифрования в России только отдельными нишевыми сценариями, является отсутствие сертификатов ФСБ России.

Такие универсальные устройства обычно называются маршрутизаторами или межсетевыми экранами следующего поколения. Они построены на базе сложного высокопроизводительного оборудования и фирменной ОС, предоставляют широкий набор функций и развитые средства управления. Многие из этих устройств также могут шифровать трафик Ethernet на L2 с помощью протокола MACsec. Ахиллесовой пятой таких устройств, которая ограничивает возможность их использования для сетевого шифрования в России только отдельными нишевыми сценариями, является отсутствие сертификатов ФСБ России.

Наконец, есть так называемые высокоскоростные шифраторы Ethernet (сейчас появились устройства с поддержкой набора алгоритмов ГОСТ, а ранее были доступны только зарубежные модели с алгоритмами AES). Они предназначены для шифрования трафика в распределённых сетях Ethernet. Отличительные особенности этих устройств — фирменные протоколы со сквозным шифрованием на L2 и специализированная аппаратная платформа со встроенным криптоускорителем на FPGA. Высокоскоростными они называются потому, что работают на полной скорости линии во всём диапазоне длин кадров (то есть не теряют их даже при полной загрузке канала) и, кроме того, отличаются низкими накладными расходами пропускной способности и очень малой вносимой задержкой (единицы микросекунд). Как правило, высокоскоростные шифраторы имеют централизованные средства управления ключами, являются специализированными устройствами и работают по принципу «узел на проводе», то есть после добавления их в сеть не нужно менять никаких сетевых настроек (политик, маршрутов и так далее), поэтому работу с ними можно полностью поручить службе ИБ.

Рисунок 2. Пропускная способность устройств шифрования разных классов

В 2019 году были объявлены три семейства отечественных специализированных устройств шифрования на L2 для сетей Ethernet. Их объединяет использование протоколов семейства ГОСТ в сочетании с высокой пропускной способностью и микросекундными задержками. Устройства существенно отличаются по своей архитектуре и находятся в разной степени готовности к массовому применению. Имеет смысл рассмотреть эти три семейства подробнее.

Устройства существенно отличаются по своей архитектуре и находятся в разной степени готовности к массовому применению. Имеет смысл рассмотреть эти три семейства подробнее.

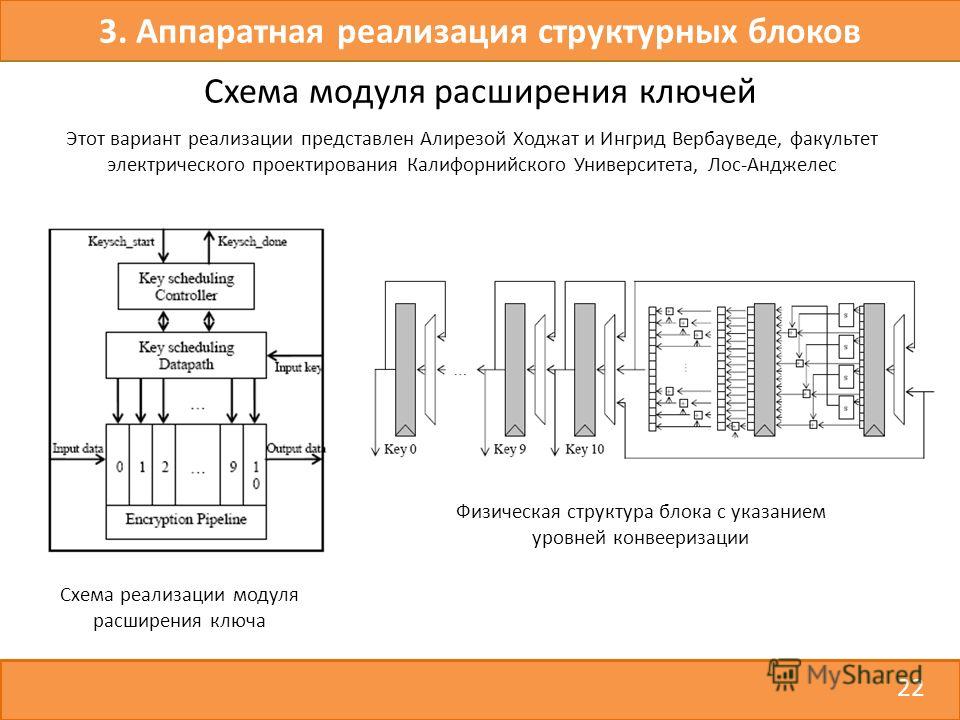

Dcrypt XG (ТСС)

Российский вендор, специализирующийся на разработке программных и аппаратных средств защиты информации, недавно представил новый продукт — Dcrypt XG. Устройство названо высокопроизводительным шифровальным средством, и основная его функция — защита информации в высокоскоростных каналах связи на канальном (L2) уровне Ethernet и Fibre Channel с помощью криптографии и имитозащиты. Основные сценарии применения — шифрование каналов между ЦОДами, магистральных каналов сервис-провайдеров и крупных предприятий, а также (в будущем) подключение филиалов на скоростях до 10 Гбит/с. Для устройства получены сертификаты на СКЗИ по классам КС1, КС2 и КС3.

Технически Dcrypt XG представляет собой программно-аппаратный комплекс на базе сервера стандартной архитектуры с криптоускорителями на ПЛИС (до 2-х в корпусе 1U и до 8-ми в шасси 3U) и ПО Dcrypt собственной разработки. В качестве блочного шифра используется ГОСТ 28147-89 в режиме гаммирования.

Рисунок 3. Высокопроизводительное шифровальное средство Dcrypt XG (одно из исполнений)

Устройство шифрует трафик Ethernet в туннельном режиме: кадр, который приходит из защищённого сегмента сети, зашифровывается со всеми полями и заголовками, а затем к нему добавляется новый заголовок L2, с которым он идёт через незащищённую сеть к другому шифратору. Выборочного шифрования нет, накладные расходы составляют около 25 байт на кадр. Пока реализован только линейный режим, но в будущем планируется реализовать и многоточечный (настраиваемый вручную через консоль управления).

Шифратор работает на скоростях канала до 100 Гбит/c, причём в одном устройстве можно использовать несколько двухпортовых модулей, и суммарная скорость зашифрованного канала может достигать 200, 400 или 800 Гбит/с (в зависимости от модели аппаратной платформы). Таким образом, для построения агрегированного канала есть два варианта: установить либо несколько модулей в одно устройство, либо несколько устройств параллельно. Однако для балансировки сетевого трафика на таких скоростях известные протоколы LACP и PAGP не подходят, поэтому целесообразно использовать либо технологию VxLAN, либо аппаратный балансировщик в виде внешнего программируемого коммутатора Ethernet, который позволяет объединять устройства в кластеры (фермы), перенаправлять трафик при отказе и так далее.

Таким образом, для построения агрегированного канала есть два варианта: установить либо несколько модулей в одно устройство, либо несколько устройств параллельно. Однако для балансировки сетевого трафика на таких скоростях известные протоколы LACP и PAGP не подходят, поэтому целесообразно использовать либо технологию VxLAN, либо аппаратный балансировщик в виде внешнего программируемого коммутатора Ethernet, который позволяет объединять устройства в кластеры (фермы), перенаправлять трафик при отказе и так далее.

Судя по проведённым в тестовой лаборатории и на реальном канале замерам, при полнодуплексной передаче через одиночный 100-гигабитный порт устройство поддерживает шифрование на полной скорости линии во всём диапазоне длин кадров (до 9 000 байт) со средней вносимой задержкой 20 мкс.

Для генерации и распределения ключей (сгенерированных на АПМДЗ или из случайной последовательности) используется выделенная станция управления. Также для генерации ключей могут использоваться сторонние криптопровайдеры. В дополнение к локальному контролю устройств можно использовать фирменную среду централизованного управления.