Установка и настройка Active Directory в Windows Server 2019

22.01.2019 Active directory, GPO, CA, Windows Server 2016, Windows Server 2019, Windows Server 2022 7 комментариев

Обновлено 22.01.2019

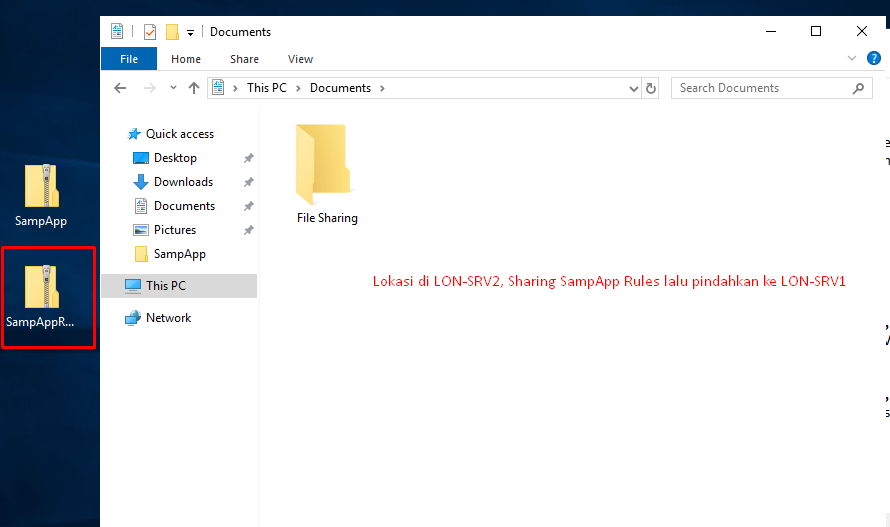

Добрый день! Уважаемый читатель, рад что ты вновь на страницах компьютерного блога Pyatilistnik.org. Несколько лет назад я выкладывал у себя на сайте пост, о том как развернуть у себя домен на Windows Server 2008 R2. Идет время и на дворе уже 2019 год со своим флагманским серверным продуктом. В сегодняшней статье я бы хотел рассмотреть вопрос установки Active Directory на Windows Server 2019. Мы рассмотрим все методы и нюанса, а так же проведем настройку.

Перед тем как я покажу процесс установки AD в Windows Server 2019, я бы хотел вам напомнить, что ASctive Directory — это по сути создание централизованной базы данных в которой будут хранится и управляться компьютеры, пользователи, принтеры. Более подробно, что такое Active Directory читайте по ссылке слева.

Подготовительный этап

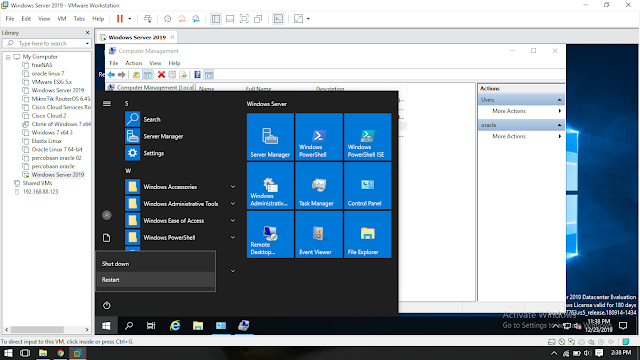

Что я сделал на начальном этапе, произвел установку Windows Server 2019 Standard на виртуальной машине VMware ESXI 6.5. Сделал начальную настройку сервера, так сказать оптимизировал, это включаем настройку IP-адреса, имени и еще некоторых моментов. Когда вы все это произвели, то можете приступать.

Установка и настройка Active Directory на 2019 сервере

Существует два метода выполнения нашей задачи:

- Классический метод с использованием оснастки «Диспетчер серверов»

- Использование утилиты Windows Admin Center

- Второй метод, это использование Power Shell

Установка AD через сервер менеджеров

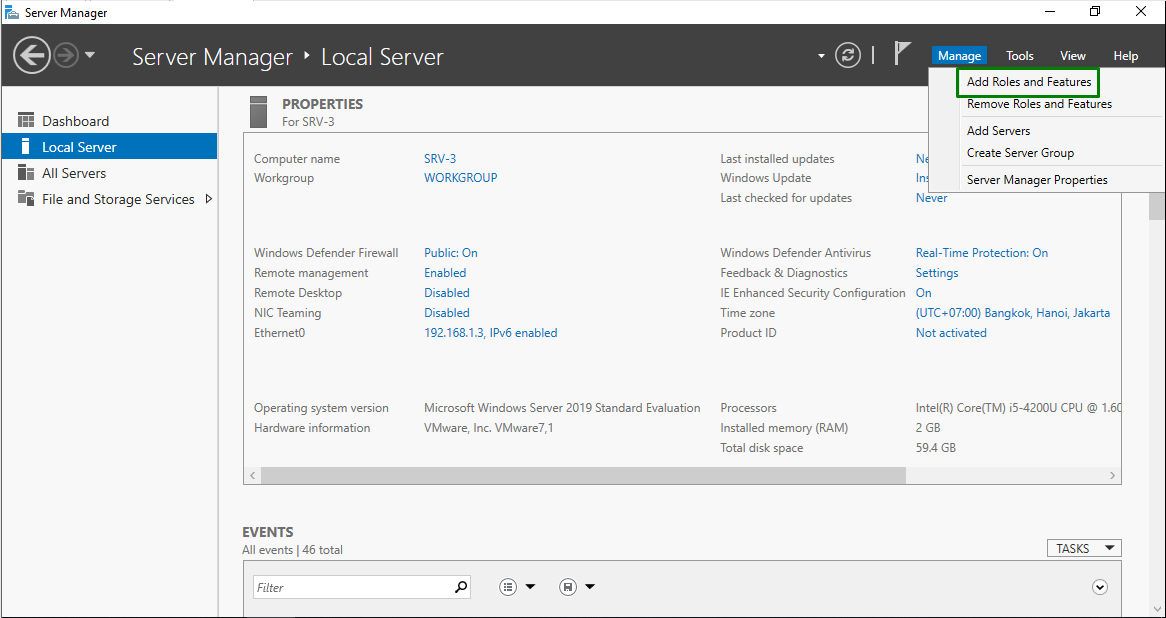

Разберу для начала классический метод установки службы Active Directory. Открываем диспетчер серверов и в пункте «Управление» нажмите «Добавить роли и компоненты».

Тип установки оставьте «Установка ролей и компонентов».

Далее если у вас в пуле более одного сервера, то вы их можете добавить на этом шаге.

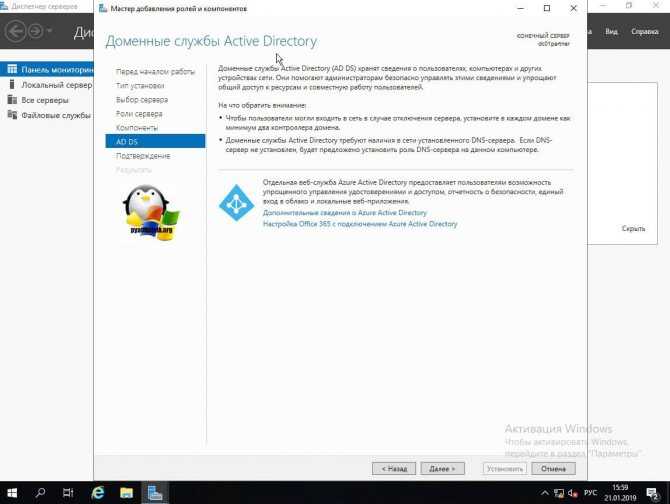

Находим в списке ролей «Доменные службы Active Directory» и нажимаем далее.

Дополнительных компонентов вам не потребуется, так что данное окно вы можете смело пропускать.

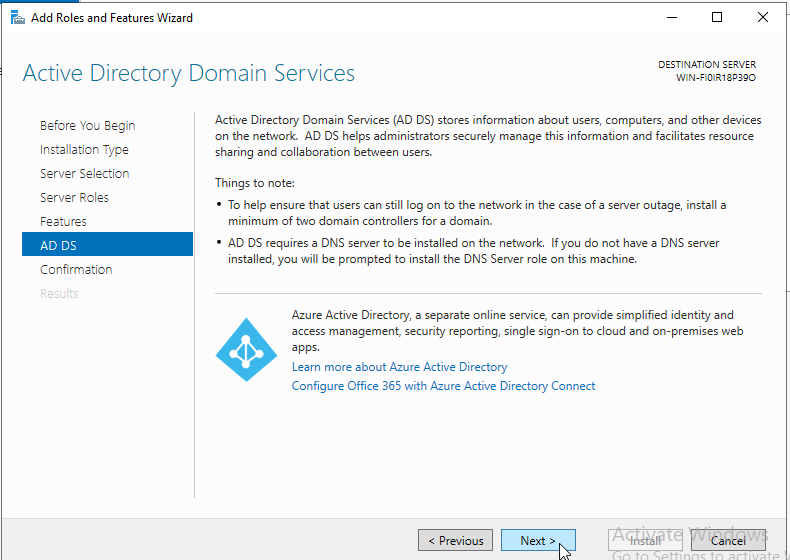

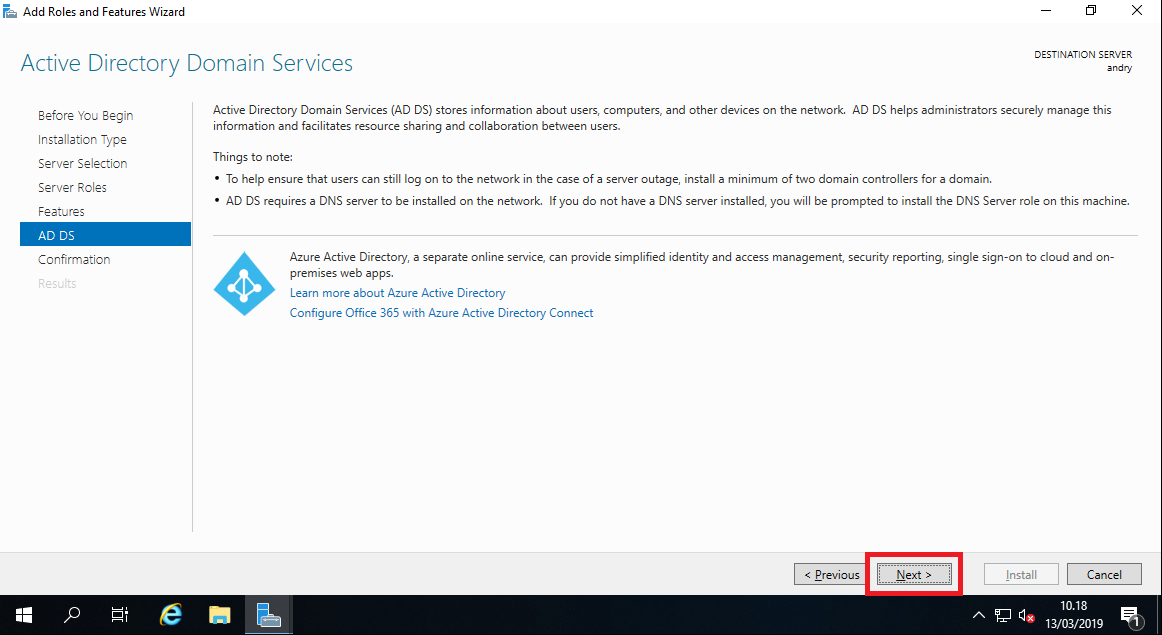

Теперь у вас откроется окно мастера установки AD DS. Тут вам напомнят, что в каждом домене желательно иметь, как минимум два контроллера домена, рабочий DNS-сервер. Тут же вы можете произвести синхронизацию с Azure Active Directory.

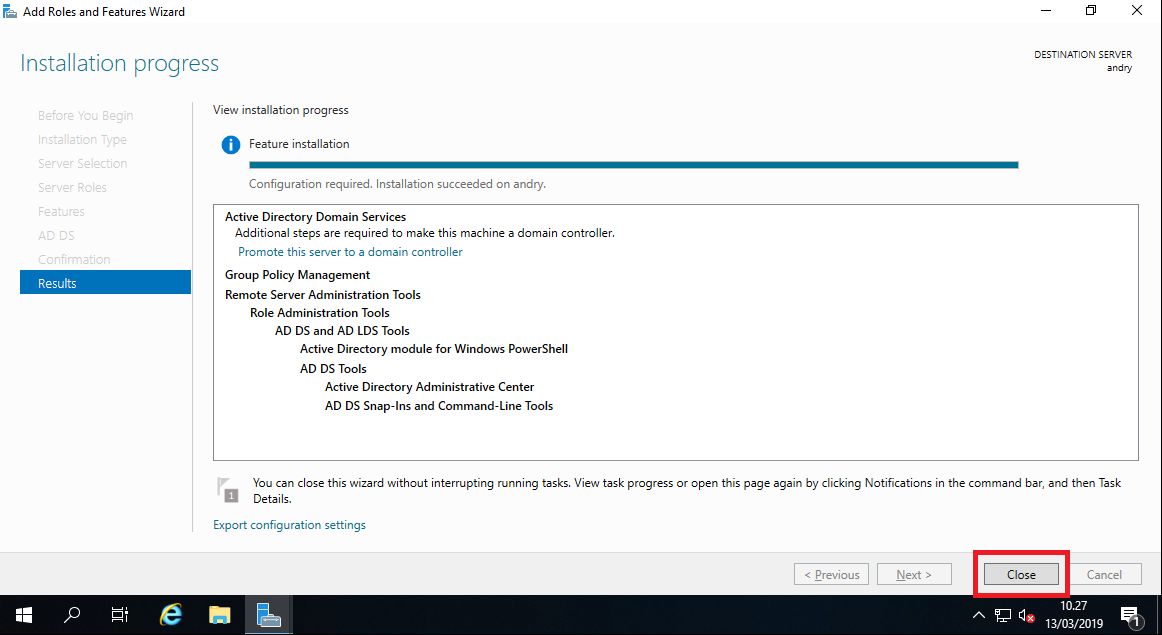

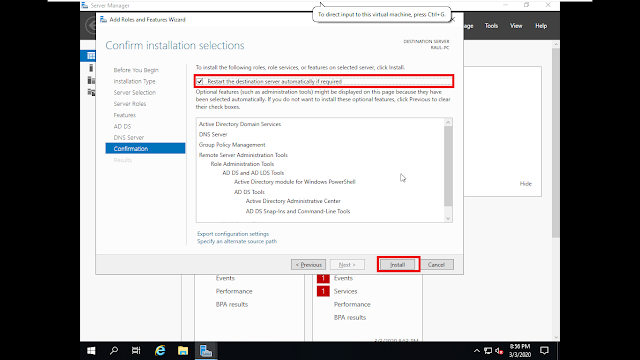

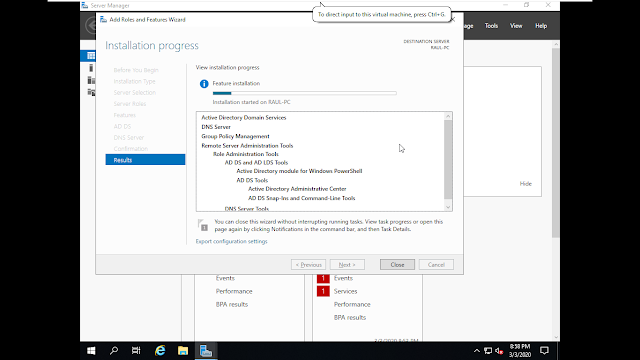

Подтверждаем установку компонентов AD DS. Вы списке вы увидите все устанавливаемые модули:

- Средства удаленного администрирования сервера

- Средства администрирования ролей

- Средства AD DS и AD LDS

- Модуль Active Directory для PowerShell

- Центр администрирования Active Directory

- Оснастки и программы командной строки AD DS

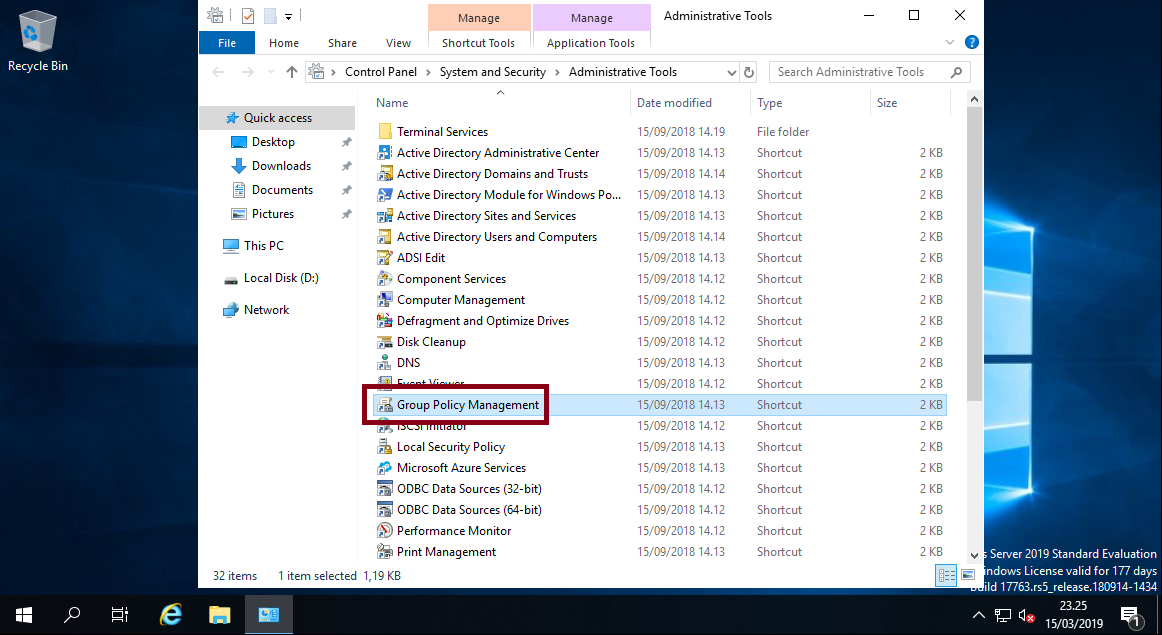

- Управление групповой политикой

Нажимаем «Установить». Обратите внимание, что тут можно выгрузить конфигурацию установки службы Active Directory.

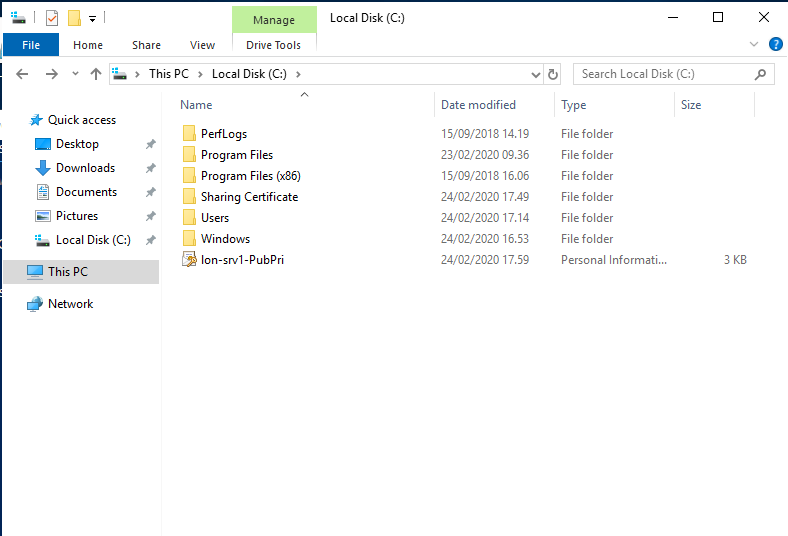

Выгруженная конфигурация, это XML файл с таким вот содержанием.

Нужный каркас AD DS установлен, можно приступать к настройке домена Active Directory.

Тут у вас в окне сразу будет ссылка «Повысить роль этого сервера до уровня контроллера домена».

То же самое есть в самом верху уведомлений «Диспетчера серверов», у вас тут будет предупреждающий знак.

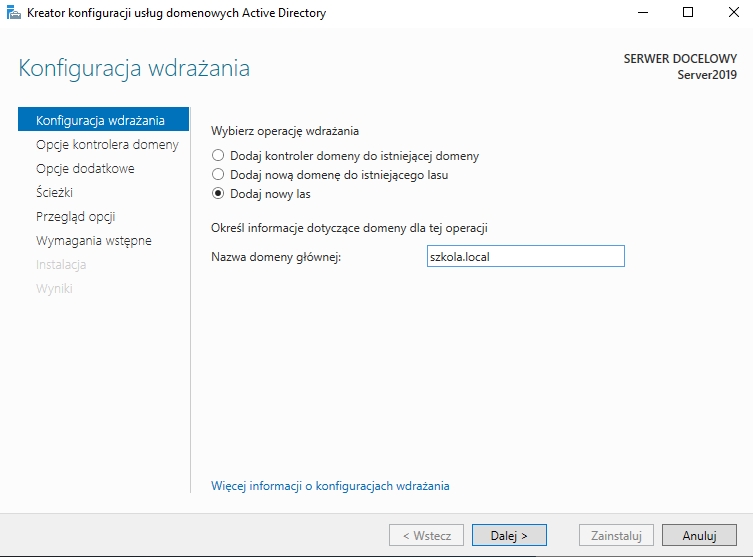

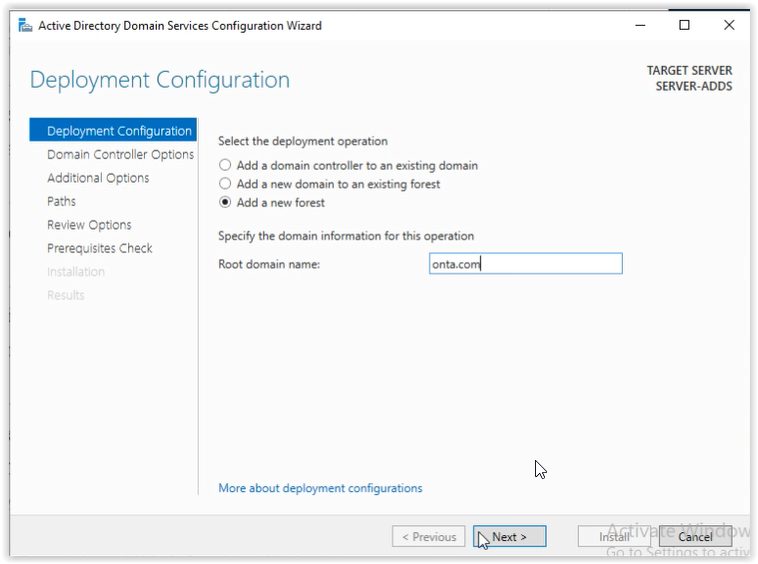

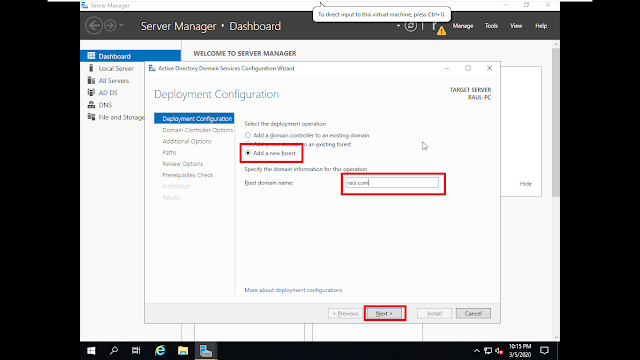

Вот теперь по сути и начинается установка и настройка службы Active Directory. Так как у нас, еще нет окружения AD, то мы выбираем пункт «Добавить новый лес», если у вас он уже есть, то вам нужно либо добавлять контроллер домена в существующий лес или добавить новый домен в существующий лес. В соответствующем поле указываем имя корневого домена, в моем примере, это partner.pyatilistnik.info.

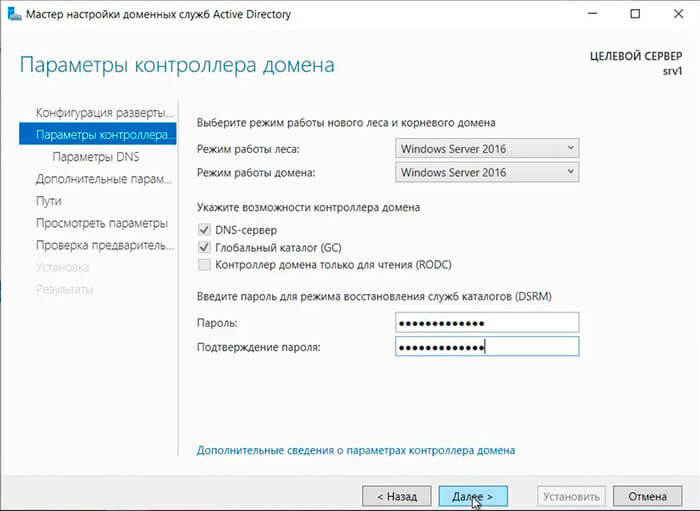

На следующем окне вы должны выбрать параметры:

- Режим работы леса Active Directory, определяет какие функции и возможности есть на уровне леса.

- Режим работы домена, так же определяет какие функции будут доступны на уровне домена.

Хочу обратить внимание, что режимы работы леса и домена напрямую влияют на то, какие операционные системы могут быть на контроллерах домена, простой пример, если у вас режим работы домена Windows Server 2016, то вы в него уже не добавите контроллеры на ОС Windows Server 2012 R2

- DNS-сервер, лучше всегда совмещать эти роли

- Глобальный каталог, на начальной установке доменных служб Active Directory обязателен, когда вы ставите второй контроллер домена, то вы можете не выставлять, но я вам не советую.

- Контроллер домена только для чтения (RODC), активна не будет при первой установке. Подробнее про использование RODC читайте по ссылке.

- Далее вы задаете пароль восстановления DSRM (Режим восстановления служб каталогов), он может потребоваться, когда у вас будут проблемы с активным каталогом или вам нужно будет сбросить пароль доменного администратора

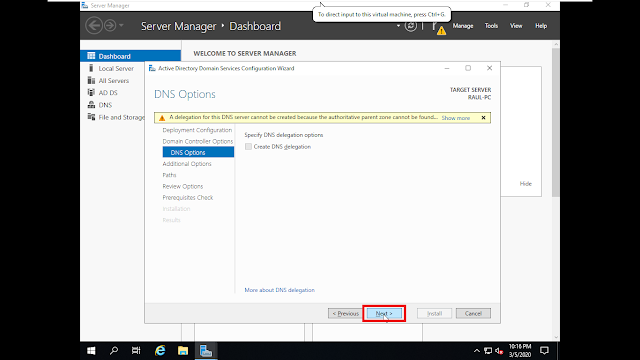

Далее будет момент с делегированием DNS, но так как, это у нас новый лес и домен, то мы этот пункт просто пропускаем, если интересно то читайте про делегирование DNS зон по ссылке слева.

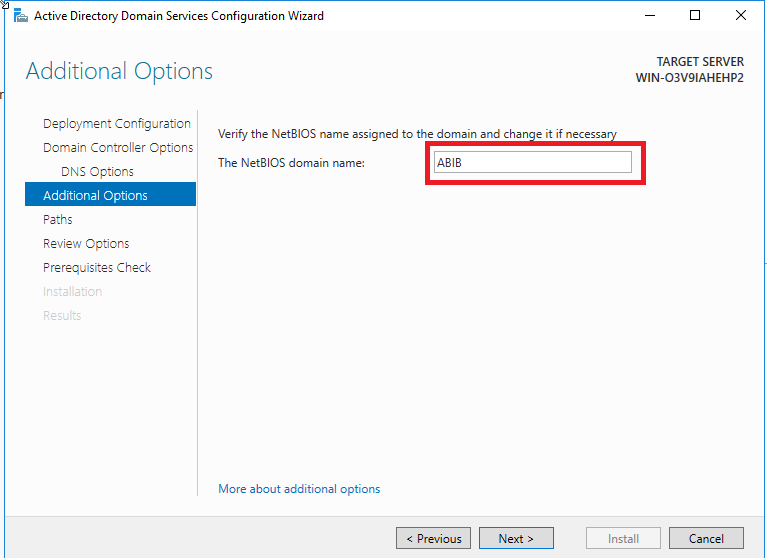

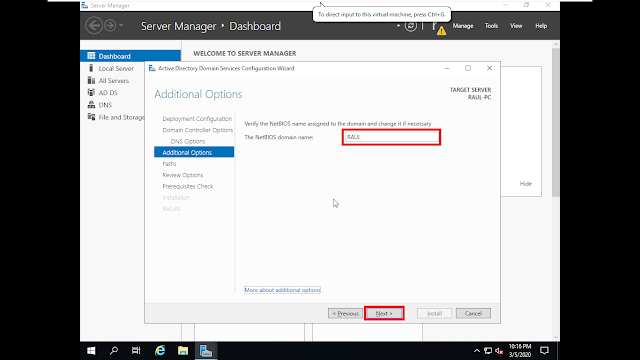

Задаем короткое имя (NetBIOS), обычно оставляют то, что предлагается мастером установки домена Active Directory.

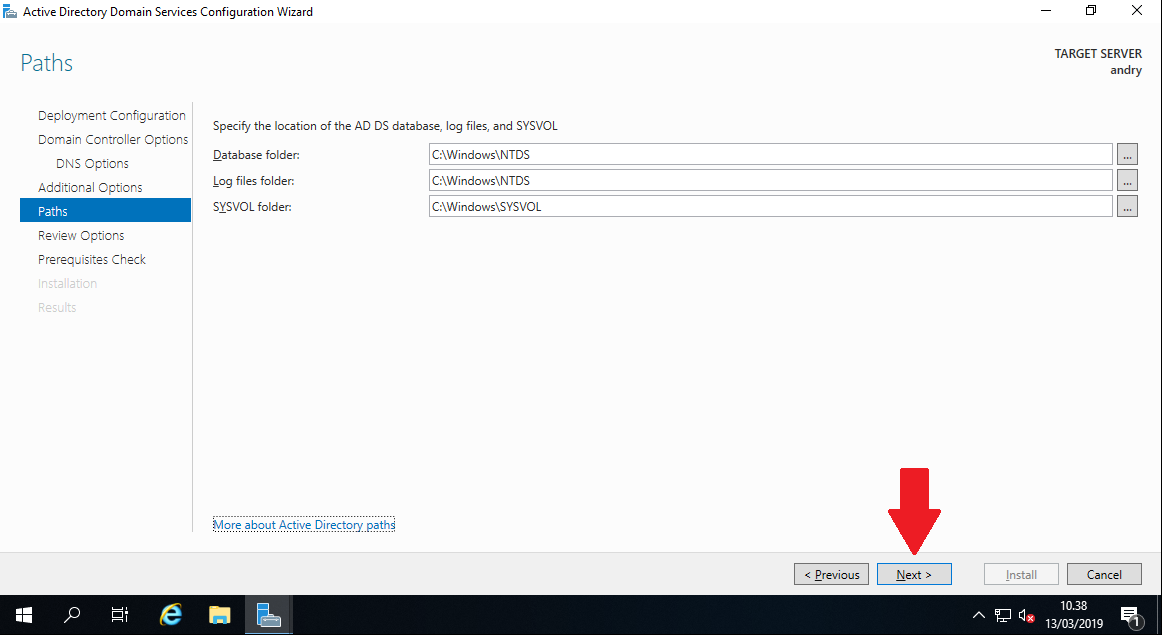

Далее вы должны указать расположение базы данных AD DS, файлов журналов и папки SYSVOL.По умолчанию все будет лежать по пути:

- Папка базы данных — C:\Windows\NTDS

- Папка файлов журналов — C:\Windows\NTDS

- Папка SYSVOL — C:\Windows\SYSVOL

Если у вас контроллер домена на виртуальной машине и ее виртуальные диски лежат на одном СХД, то смысл переносить на разные диски базу и папку SYSVOL нет

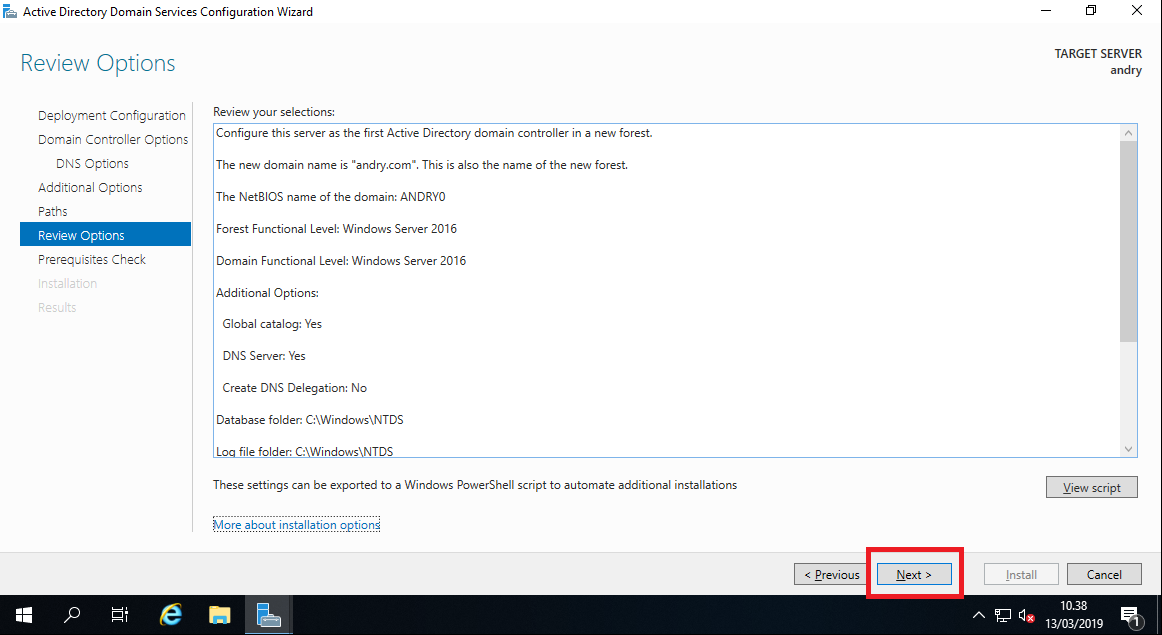

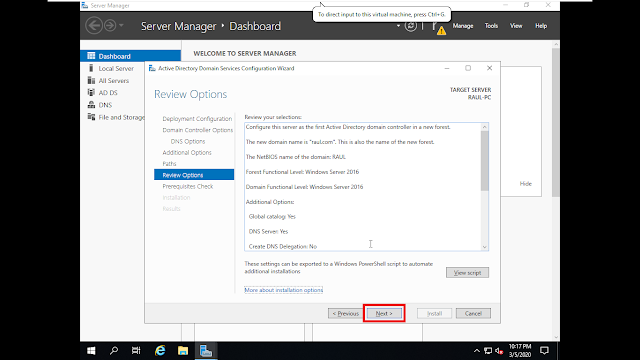

Теперь вам мастер AD DS покажет сводные параметры, которые вы кстати можете выгрузить в сценарий PowerShell.

Выглядит сценарий вот так:

Import-Module ADDSDeployment

Install-ADDSForest `

-CreateDnsDelegation:$false `

-DatabasePath «C:\Windows\NTDS» `

-DomainMode «WinThreshold» `

-DomainName «partner.pyatilistnik.info» `

-DomainNetbiosName «PARTNER» `

-ForestMode «WinThreshold» `

-InstallDns:$true `

-LogPath «C:\Windows\NTDS» `

-NoRebootOnCompletion:$false `

-SysvolPath «C:\Windows\SYSVOL» `

-Force:$true

Еще одна проверка предварительных требования, по результатам которой вам сообщат, можно ли на данную систему произвести инсталляцию роли AD DS и поднять ее до контроллера домена.

В момент установки будут созданы соответствующие разделы, такие как конфигурация и др.

После установки вам сообщат:

Ваш сеанс будет завершен. Выполняется перезагрузка этого компьютера, так как были установлены или удалены доменные службы Active Directory

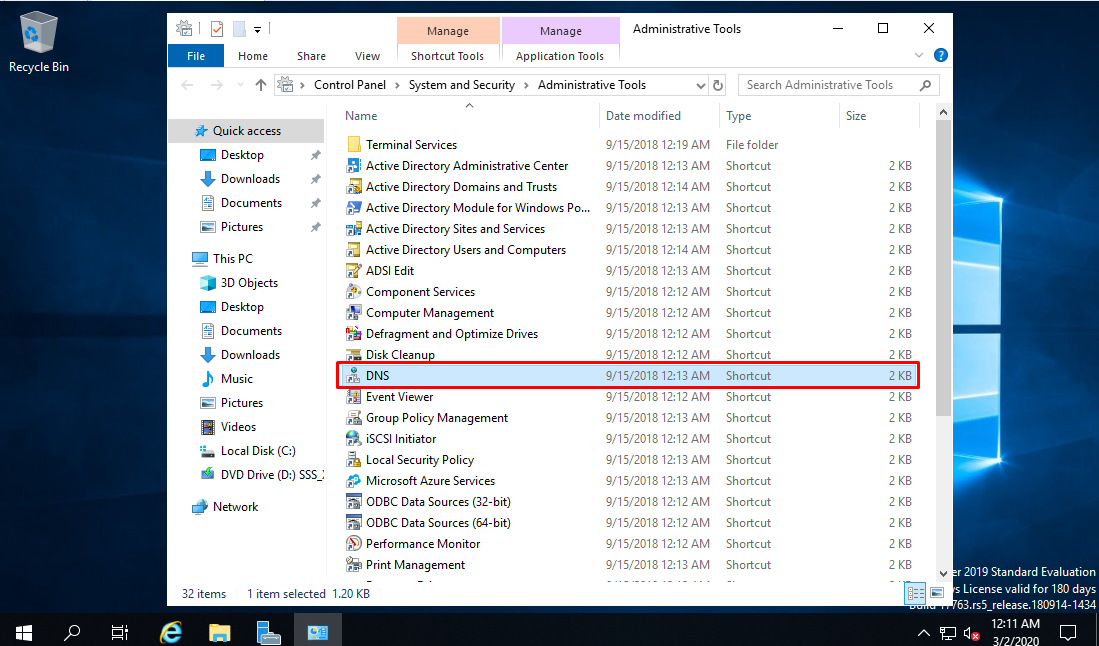

Просматриваем логи Windows на предмет ошибок, так их можно посмотреть в диспетчере сервером, откуда можно запустить оснастку ADUC.

Еще маленький нюанс, когда вы загрузитесь, то обратите внимание, что у вас сетевой интерфейс может быть обозначен, как неизвестный, это проблема связана с тем, что в DNS-адрес подставился адрес петлевого интерфейса 127.0.0.1. Советую его поменять на основной ip адрес сервера DNS,

В итоге выключите и заново включите сетевой интерфейс или перезагрузитесь, после чего получите правильное отображение.

Установка контроллера домена Windows Server 2019 с помощью Powershell

Для начала я приведу вам пример работы скрипта PowerShell, который буквально за несколько минут установит доменные службы Active Directory, вам в нем лишь нужно будет вбить свои данные.

# Импорт модуля ServerManager

Import-Module ServerManager

# Установка роли AD DS со всеми зависимыми компонентами

Add-WindowsFeature –Name AD-Domain-Services –IncludeAllSubFeature –IncludeManagementTools

# Импорт модуля ADDSDeployment

Import-Module ADDSDeployment

# Установка нового леса

Install-ADDSForest `

# Не включать делегирование

-CreateDnsDelegation:$false `

# Путь к базе данных AD

-DatabasePath «C:\Windows\NTDS» `

# Режим работы домена

-DomainMode «WinThreshold» `

# Задаем имя домена

-DomainName «partner. pyatilistnik.info» `

pyatilistnik.info» `

# Задаем короткое NetBIOS имя

-DomainNetbiosName «PARTNER» `

# Задаем режим работы леса

-ForestMode «WinThreshold» `

# Указываем, что будем устанавливать DNS-сервер

-InstallDns:$true `

# Задаем путь к NTDS

-LogPath «C:\Windows\NTDS» `

# Если требуется перезагрузка, то перезагружаемся

-NoRebootOnCompletion:$false `

# Задаем путь до папки SYSVOL

-SysvolPath «C:\Windows\SYSVOL» `

-Force:$true

Скачать скрипт установки доменных служб Active Directory

Когда вы в скрипте подставите все свои данные, то запускаете его. У вас начнется сбор данных и установка AD DS.

Единственное, что у вас будет запрошено, так это задание пароля восстановления SafeModeAdministratorPassword, указываем его дважды, с точки зрения безопасности он должен быть отличный от пароля для доменного администратора.

Предварительная проверка.

Создание нового леса Active Directory. Далее последует перезагрузка. Не забываем поправить сетевой интерфейс и DNS на нем.

Не забываем поправить сетевой интерфейс и DNS на нем.

Полезные команды при установке доменных служб

- Переименовать сайт AD по умолчанию (Default-First-Site-Name) — Get-ADReplicationSite | Rename-ADObject -NewName “Новое имя сайта

- Добавление новой подсети в сайт AD — New-ADReplicationSubnet -Name “100.100.100.0/24″ -Site «Имя сайта»

- Просмотр подсетей — Get-ADReplicationSubnet -Filter *

- Включение корзины Active Directory — Enable-ADOptionalFeature “Recycle Bin Feature” -Scope Forest -Target ‘partner.pyatilistnik.info’-confirm:$false

- Для удаления леса и домена можно использовать — Uninstall-ADDSDomainController–LastDoaminControllerInDomain –RemoveApplicationPartitions

Полезные командлеты в модуле ADDSDeployment

- Установка RODC — Add-ADDSReadOnlyDomainControllerAccount

- Установка контроллера в дочернем домене или дереве — Install-ADDSDomain

- Установка дополнительного контроллера домена — Install-ADDSDomainController

- Необходимые условия для установки дополнительного контроллера домена — Test-ADDSDomainControllerInstallation Verify

- Проверка необходимых условий для установки контроллера только для чтения — Test-ADDSReadOnlyDomainControllerAccountCreation

Установка и настройка Active Directory Windows Admin Center

Windows Admin Center так же может помочь в установке роли AD DS, для этого в веб интерфейсе зайдите в пункт «Роли и компоненты», выбираем роль и нажимаем установить.

Появится мастер установки, если все верно, то нажмите да.

В правом верхнем углу у вас будет область уведомления, где вы увидите, что запустилось ваше задание.

Процесс установки доменных служб.

Все роль установлена, к сожалению далее вы не сможете из интерфейса Windows Admin Center в виде графического мастера настроить домен, но тут есть слева от колокольчика окно PowerShell, где можно закончить начатое.

На этом у меня все, если остались вопросы, то пишите их в комментариях, а с вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

Установка домена Active Directory на Windows Server 2019

Vasiliy Ponomarenko

23 июня 2021

Обновлено 30 июля 2022

AD DNS Windows

В этой статье мы рассмотрим процесс установки нового домена для среды Active Directory с помощью Windows Server 2019. Это будет реализовано путем установки соответствующей роли, а затем путем повышения роли сервера до главного контроллера домена (DC). В то же время мы установим роль DNS, чтобы использовать возможности зон, интегрированных в Active Directory.

Это будет реализовано путем установки соответствующей роли, а затем путем повышения роли сервера до главного контроллера домена (DC). В то же время мы установим роль DNS, чтобы использовать возможности зон, интегрированных в Active Directory.

По сути, процесс выполняется в два этапа: установка роли Active Directory Domain Services и повышение статуса сервера до главного контроллера домена.

Установка роли Active Directory Domain Services

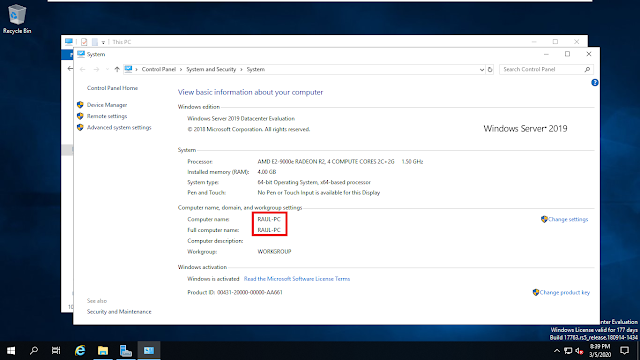

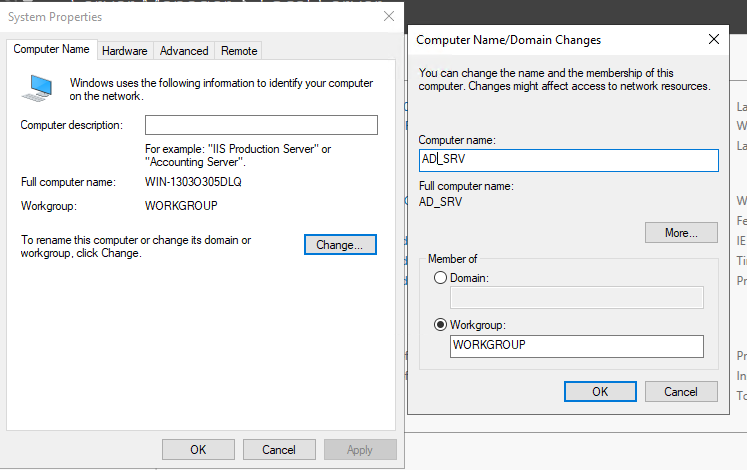

Прежде чем приступить к выполнению этого шага, необходимо настроить на сервере статический IP-адрес, а также изменить имя Windows Server в соответствии со стандартами именования вашей компании. После того как сделаете это, приступайте к установке ADDS.

Откройте управление сервером (Server Manager), нажмите Управление (Manage), а затем «Добавить роли и компоненты» (Add Roles and Features).

Сразу после этого откроется окно мастера. В разделе “Before You Begin” нажмите “Next”, чтобы продолжить.

В разделе «Тип установки» (Installation Type) выберите установку на основе ролей сервера или на основе функции виртуальной инфраструктуры и нажмите Next, чтобы продолжить. В нашем случае используем первый вариант.

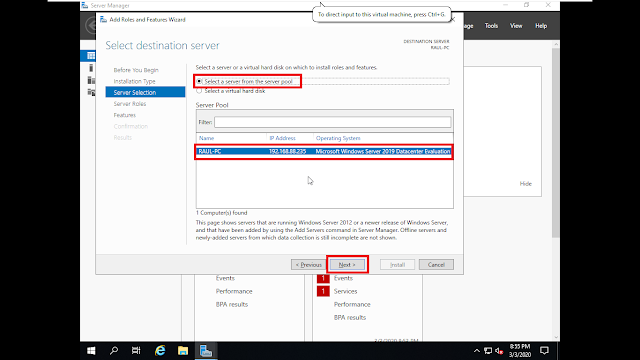

В разделе «Выбор сервера» (Server selection) убедитесь, что выбран нужный сервер, обычно он выделен по умолчанию и нажмите Next.

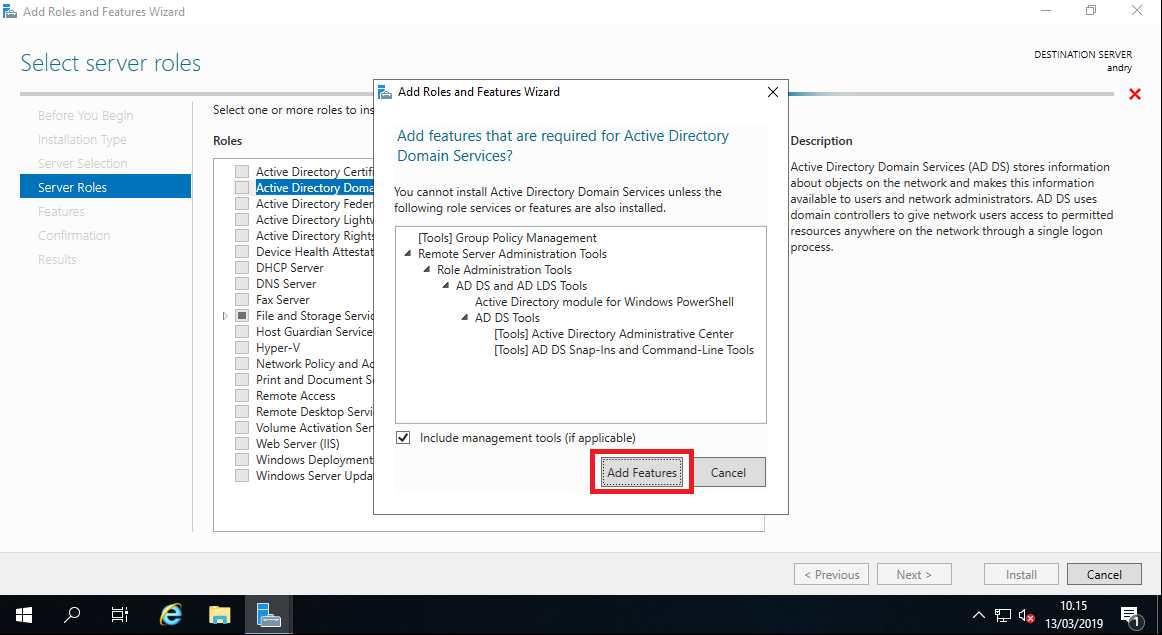

В разделе «Роли сервера» (Server Roles) выберите Доменные службы Active Directory (Active Directory Domain Services). После этого вам будет предложено добавить некоторые дополнительные функции. Нажмите кнопку Add Features, а затем нажмите Next, чтобы продолжить.

В разделе «Компоненты» (“Features”) вам не нужно ничего выбирать, просто нажмите Next для продолжения.

В разделе AD DS отображается некоторая информация о AD DS, просто нажмите Next.

Наконец, в разделе «Подтверждение» (“Confirmation”) нажмите кнопку Install, чтобы перейти к установке роли.

Повышение сервера до контроллера домена

После завершения установки роли, если вы не закроете окно, вам будет предложено повысить сервер до контроллера домена (DC). Ссылка будет выделена синим текстом.

В качестве альтернативы можно открыть то же окно через сервер менеджер, как показано на рисунке ниже.

Нажмите на «Повысить роль этого сервера до уровня контроллера домена» (Promote server to domain controller). По сути, это мастер конфигурации развертывания Active Directory, который поможет вам создать первый лес в Active Directory.

В разделе «Конфигурация развертывания» (Deployment Configuration), включите опцию «Добавить новый лес» “Add a new forest”, а затем введите желаемое имя домена. В моем случае это office.local, и нажмите Next.

В разделе «Параметры контроллера домена» (Domain Controller Options) выберите функциональный уровень леса и домена.

Включите опцию сервера системы доменных имен (DNS), чтобы также установить роль DNS на том же сервере, если вы не сделали этого раньше.

Также введите (дважды) пароль Directory Services Restore Mode (DSRM), обязательно запишите его в документации и нажмите Next, чтобы продолжить.

В подразделе «Параметры DNS» (DNS Options) вы увидите предупреждающее сообщение, но в данный момент оно не должно вас беспокоить. Просто нажмите “Next”, чтобы продолжить.

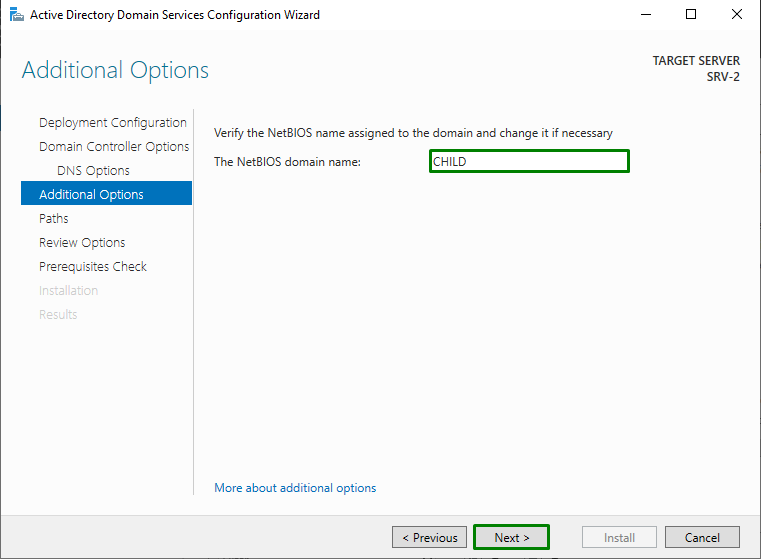

В разделе «Дополнительные параметры» (Additional Options) оставьте имя NetBIOS по умолчанию и нажмите Next, чтобы продолжить.

В разделе «Пути» (Paths) выберите, где на вашем сервере будут располагаться папки NTDS, SYSVOL и LOG. В моем случае я оставлю значения по умолчанию, вы можете выбрать другой диск в зависимости от ваших предпочтений и настроек.

В моем случае я оставлю значения по умолчанию, вы можете выбрать другой диск в зависимости от ваших предпочтений и настроек.

В разделе «Просмотреть параметры» (Review Options) вы увидите сводку выбранных вами параметров. Убедившись, что вы не допустили ошибок, нажмите Next.

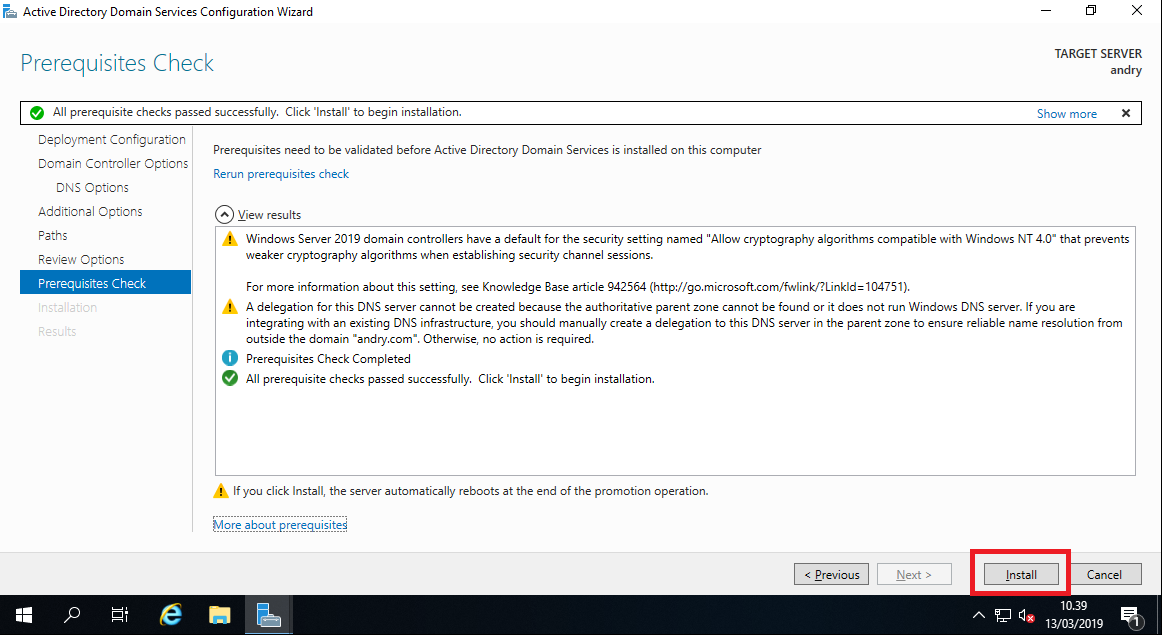

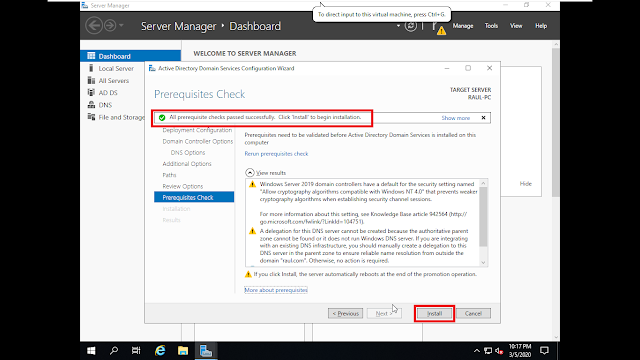

В разделе «Проверка предварительных требований» “Prerequisites Check” будут проверены предварительные условия. Здесь, если возникнет хотя бы одна ошибка, вы не сможете продолжить, и вам нужно будет ее исправить. В противном случае, если отображаются только предупреждающие сообщения (которые являются наиболее распространенными), но проверка прошла успешно, как показано на рисунке, нажмите кнопку Install, чтобы продолжить.

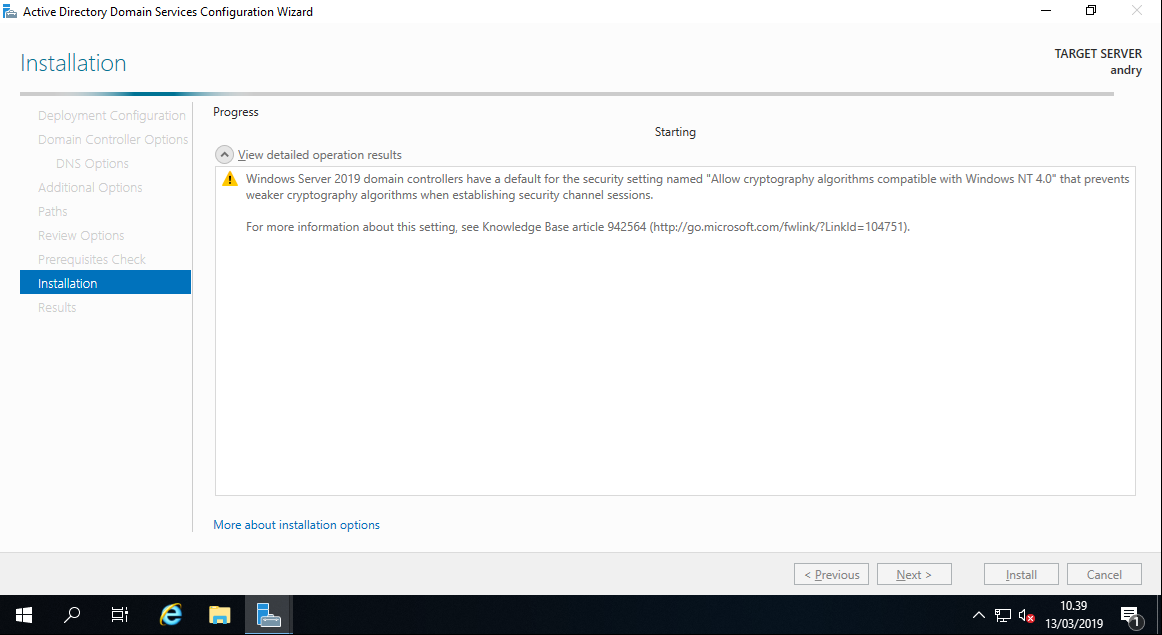

На этом этапе вам нужно будет подождать несколько минут, пока завершится процесс установки. Сразу после этого сервер автоматически перезагрузится.

После перезагрузки ваш первый контроллер домена будет готов и вы можете пользоваться всеми функциональностями, таким как например ADUC и ADAC.

Оценка:

5 из 5

Аverage rating : 5.0

Оценок: 2

191028 Санкт-Петербург Литейный пр., д. 26, Лит. А

700 300

ООО «ИТГЛОБАЛКОМ ЛАБС»

191028 Санкт-Петербург Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700 300

ООО «ИТГЛОБАЛКОМ ЛАБС»

700 300

Windows Server 2019 — установка контроллера домена

- 13 октября 2020

Установим роль контроллера домена на Windows Server 2019. На контроллере домена работает служба Active Directory (AD DS). С Active Directory связано множество задач системного администрирования.

На контроллере домена работает служба Active Directory (AD DS). С Active Directory связано множество задач системного администрирования.

AD DS в Windows Server 2019 предоставляет службу каталогов для централизованного хранения и управления пользователями, группами, компьютерами, а также для безопасного доступ к сетевым ресурсам с проверкой подлинности и авторизацией.

Подготовительные работы

Нам понадобится компьютер с операционной системой Windows Server 2019. У меня контроллер домена будет находиться на виртуальной машине:

Установка Windows Server 2019 на виртуальную машину VMware

После установки операционной системы нужно выполнить первоначальную настройку Windows Server 2019:

Первоначальная настройка Windows Server 2019

Хочется отметить обязательные пункты, которые нужно выполнить.

Выполните настройку сети. Укажите статический IP адрес. DNS сервер указывать не обязательно, при установке контроллера домена вместе с ним установится служба DNS. В настройках сети DNS сменится автоматически. Отключите IPv6, сделать это можно и после установки контроллера домена.

В настройках сети DNS сменится автоматически. Отключите IPv6, сделать это можно и после установки контроллера домена.

Укажите имя сервера.

Было бы неплохо установить последние обновления, драйвера. Указать региональные настройки, время. На этом подготовка завершена.

Установка роли Active Directory Domain Services

Работаем под учётной записью локального администратора Administrator (или Администратор), данный пользователь станет администратором домена.

Дополнительно будет установлена роль DNS.

Следующий шаг — установка роли AD DS. Открываем Sever Manager. Manage > Add Roles and Features.

Запускается мастер добавления ролей.

Раздел Before You Begin нас не интересует. Next.

В разделе Installation Type выбираем Role-based or feature-based installation. Next.

В разделе Server Selection выделяем текущий сервер. Next.

В разделе Server Roles находим роль Active Directory Domain Services

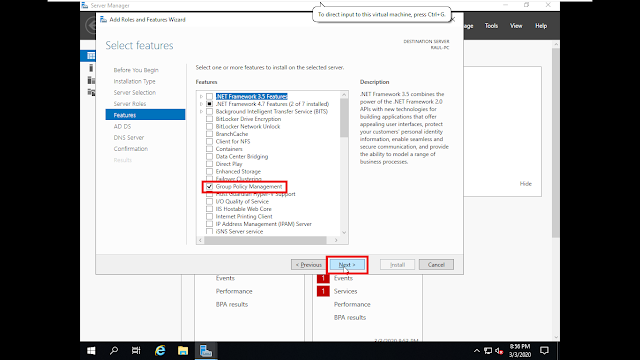

Для роли контроллера домена нам предлагают установить дополнительные опции:

- [Tools] Group Policy Management

- Active Directory module for Windows PowerShell

- [Tools] Active Directory Administrative Center

- [Tools] AD DS Snap-Ins and Command-Line Tools

Всё это не помешает. Add Features.

Теперь роль Active Directory Domain Services отмечена галкой. Next.

В разделе Features нам не нужно отмечать дополнительные опции. Next.

У нас появился раздел AD DS. Здесь есть пара ссылок про Azure Active Directory, они нам не нужны. Next.

Раздел Confirmation. Подтверждаем установку компонентов кнопкой Install.

Начинается установка компонентов, ждём.

Configuration required. Installation succeeded on servername. Установка компонентов завершена, переходим к основной части, повышаем роль текущего сервера до контроллера домена. В разделе Results есть ссылка Promote this server to domain controller.

В разделе Results есть ссылка Promote this server to domain controller.

Она же доступна в предупреждении основного окна Server Manager. Нажимаем на эту ссылку, чтобы повысить роль сервера до контроллера домена.

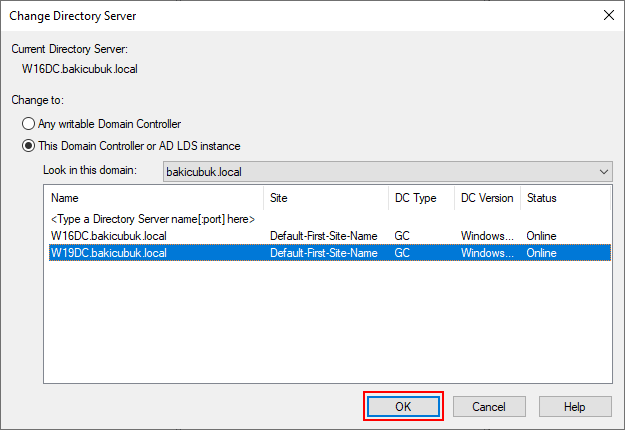

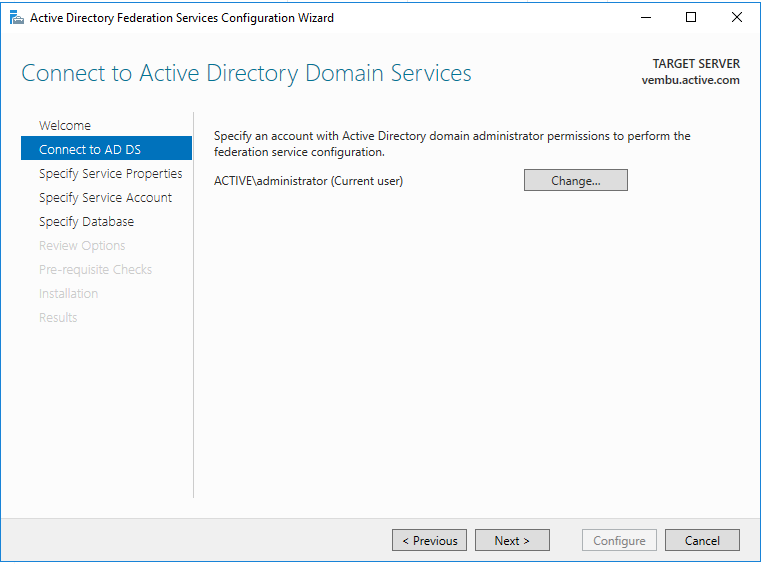

Запускается мастер конфигурации AD DS — Active Directory Domain Service Configuration Wizard. В разделе Deployment Configuration нужно выбрать один из трёх вариантов:

- Add a domain controller to an existing domain

- Add a new domain to an existing forest

- Add a new forest

Первый вариант нам не подходит, у нас нет текущего домена, мы создаём новый. По той же причине второй вариант тоже не подходит. Выбираем

Укажем в Root domain name корневое имя домена. Я пишу ilab.local, это будет мой домен. Next.

Попадаем в раздел Doman Controller Options.

В Forest functional level и Domain functional level нужно указать минимальную версию серверной операционной системы, которая будет поддерживаться доменом.

У меня в домене планируются сервера с Windows Server 2019, Windows Server 2016 и Windows Server 2012, более ранних версий ОС не будет. Выбираю уровень совместимости Windows Server 2012.

В Domain functional level также выбираю Windows Server 2012.

Оставляю галку Domain Name System (DNS) server, она установит роль DNS сервера.

Укажем пароль для Directory Services Restore Mode (DSRM), желательно, чтобы пароль не совпадал с паролем локального администратора. Он может пригодиться для восстановления службы каталогов в случае сбоя.

Next.

Не обращаем внимание на предупреждение «A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found…». Нам не нужно делать делегирование, у нас DNS сервер будет на контроллере домена. Next.

Next.

В разделе Additional Options нужно указать NetBIOS name для нашего домена, я указываю «ILAB». Next.

В разделе Paths можно изменить пути к базе данных AD DS, файлам журналов и папке SYSVOL. Без нужды менять их не рекомендуется. По умолчанию:

- Database folder: C:\Windows\NTDS

- Log files folder: C:\Windows\NTDS

- SYSVOL folder: C:\Windows\SYSVOL

Next.

В разделе Review Options проверяем параметры установки. Обратите внимание на кнопку View script. Если её нажать, то сгенерируется tmp файл с PowerShell скриптом для установки контроллера домена.

Сейчас нам этот скрипт не нужен, но он может быть полезен системным администраторам для автоматизации установки роли контроллера домена с помощью PowerShell.

Next.

Попадаем в раздел Prerequisites Check, начинаются проверки предварительных требований.

Проверки прошли успешно, есть два незначительных предупреждения про DNS, которое мы игнорируем и про безопасность, тож игнорируем. Пытался пройти по предложенной ссылке, она оказалась нерабочей.

Для начала установки роли контроллера домена нажимаем Install.

Начинается процесс установки.

Сервер будет перезагружен, о чём нас и предупреждают. Close.

Дожидаемся загрузки сервера.

Первоначальная настройка контроллера домена

Наша учётная запись Administrator теперь стала доменной — ILAB\Administrator. Выполняем вход.

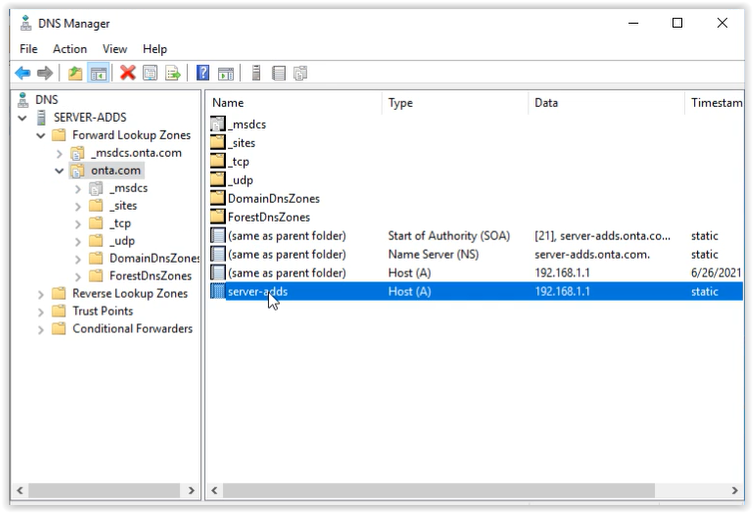

Видим, что на сервере автоматически поднялась служба DNS, добавилась и настроилась доменная зона ilab.local, созданы A-записи для контроллера домена, прописан NS сервер.

На значке сети отображается предупреждение, по сетевому адаптеру видно, что он не подключен к домену. Дело в том, что после установки роли контроллера домена DNS сервер в настройках адаптера сменился на 127. 0.0.1, а данный адрес не обслуживается DNS сервисом.

0.0.1, а данный адрес не обслуживается DNS сервисом.

Сменим 127.0.0.1 на статический IP адрес контроллера домена, у меня 192.168.1.14. OK.

Теперь сетевой адаптер правильно отображает домен, предупреждение в трее на значке сети скоро пропадёт.

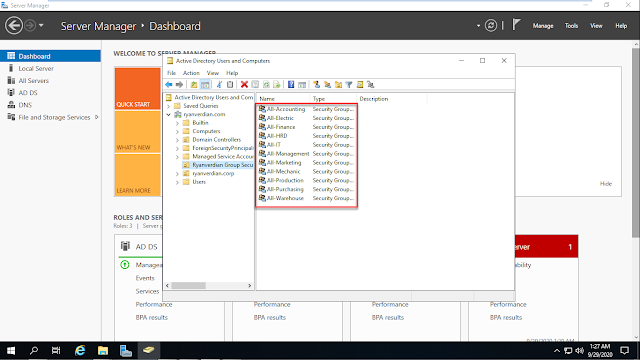

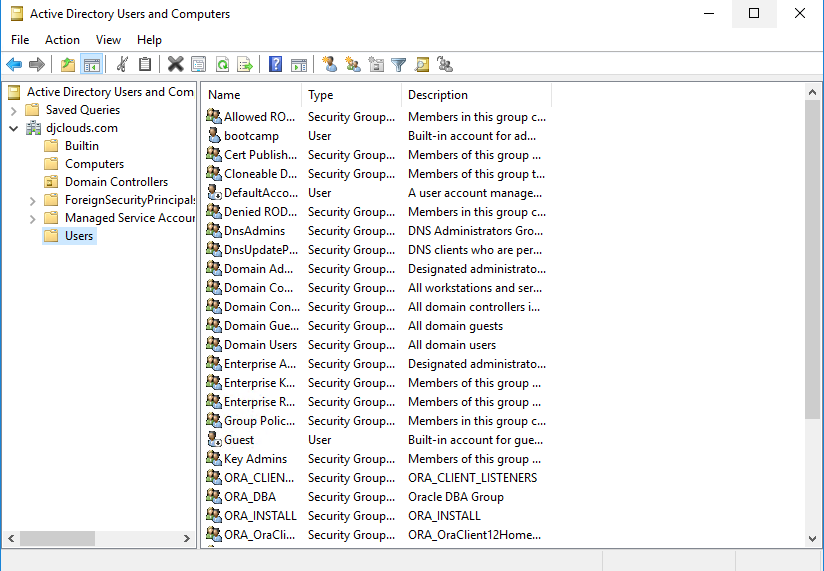

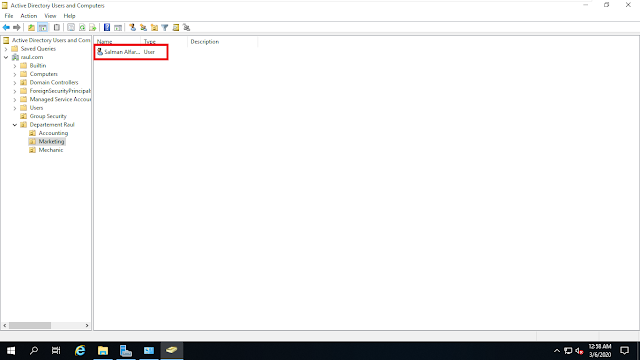

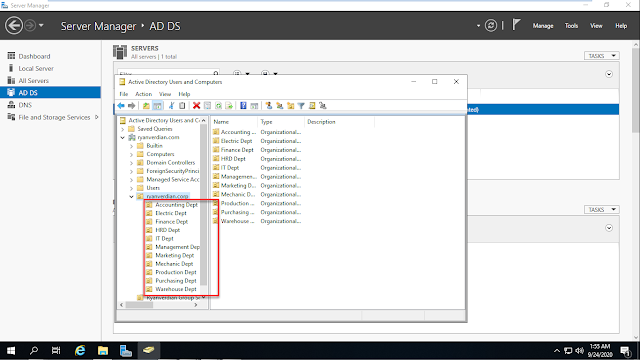

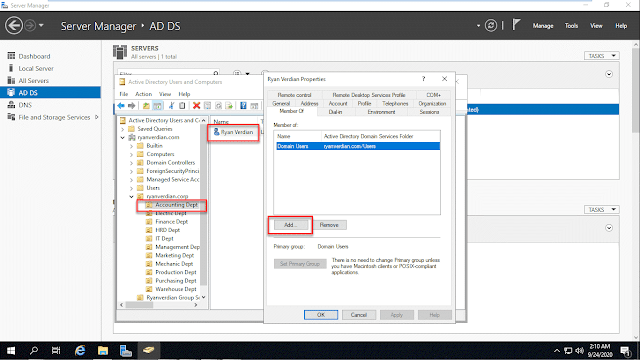

Запускаем оснастку Active Directory Users and Computers. Наш контроллер домена отображается в разделе Domain Controllers. В папкe Computers будут попадать компьютеры и сервера, введённые в домен. В папке Users — учётные записи.

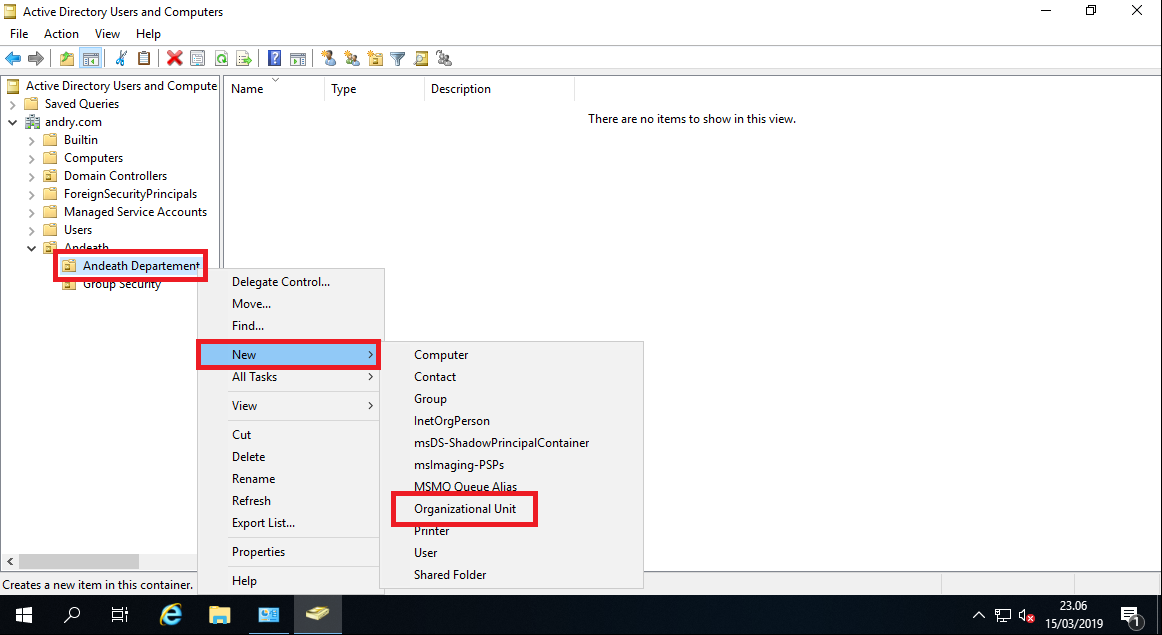

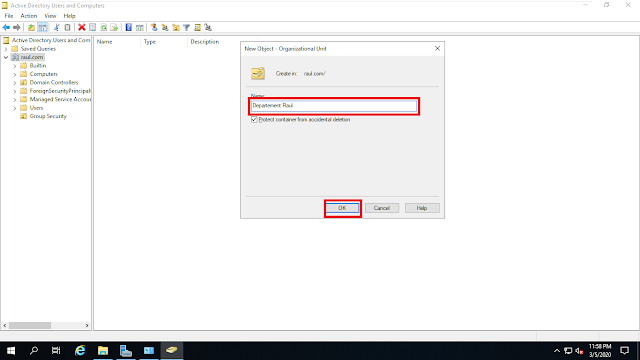

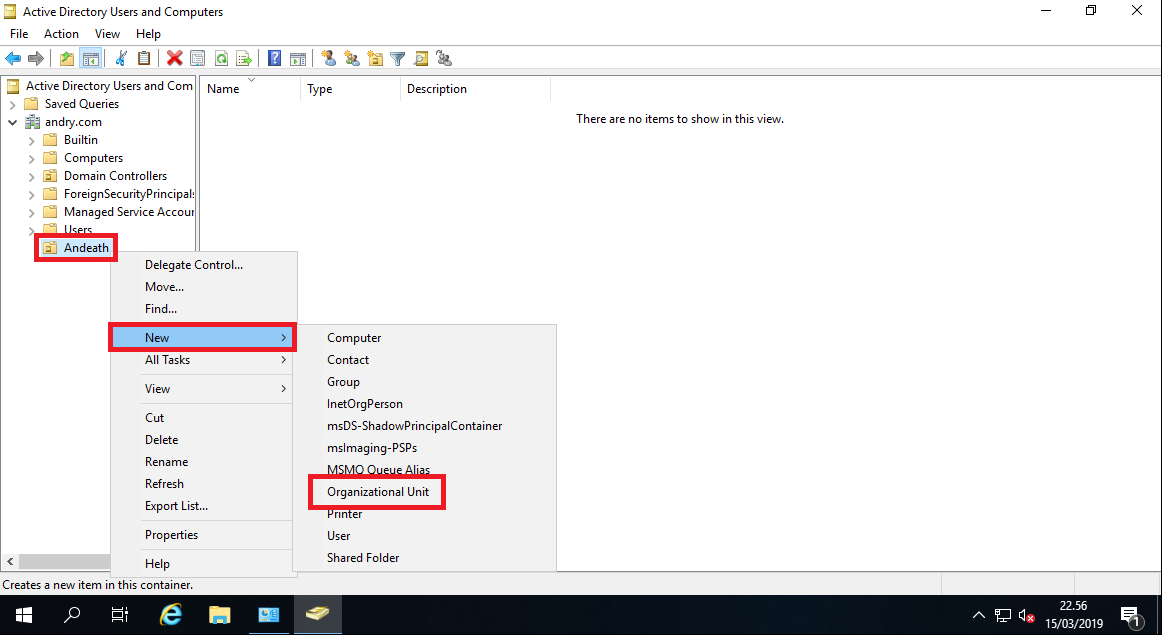

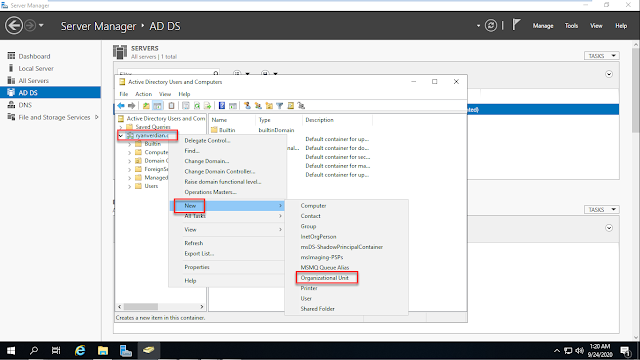

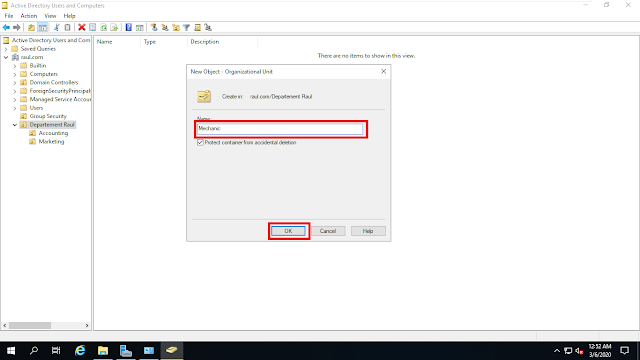

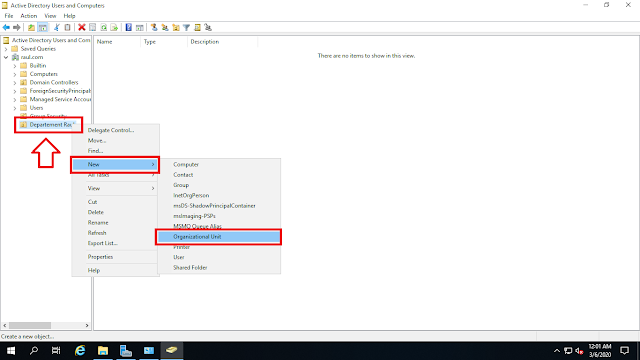

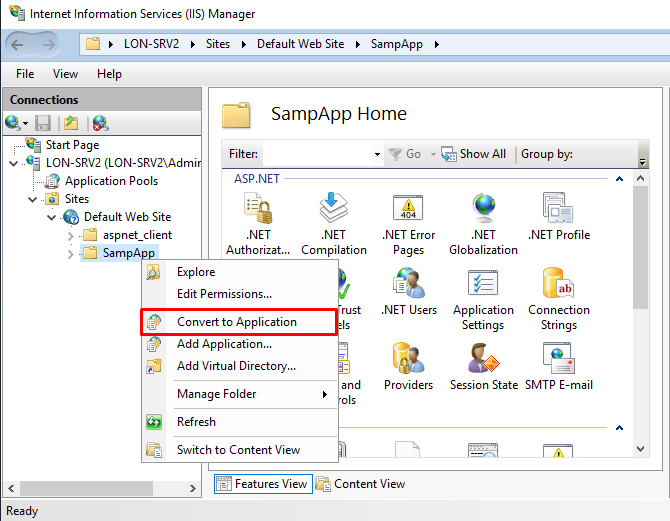

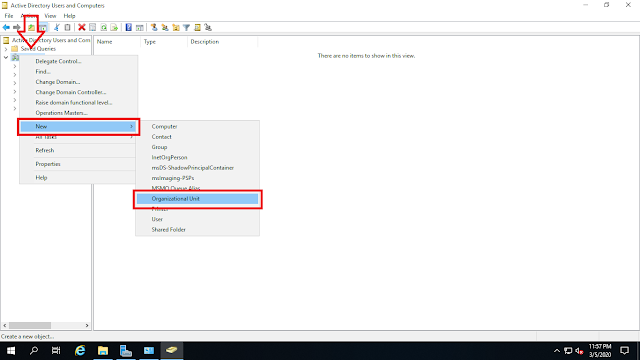

Правой кнопкой на корень каталога, New > Organizational Unit.

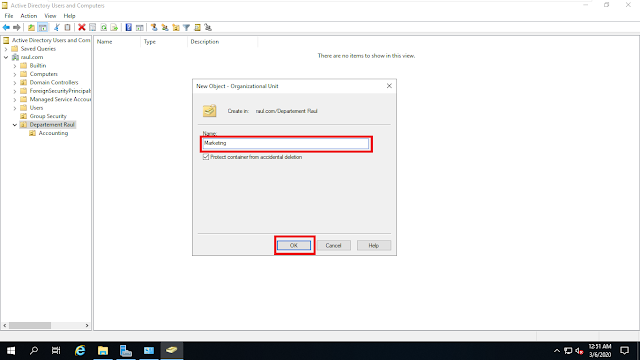

Создаём корневую папку для нашей компании. При создании можно установить галку, которая защищает от случайного удаления.

Внутри создаём структуру нашей компании. Можно создавать учётные записи и группы доступа. Создайте учётную запись для себя и добавьте её в группу Domain Admins.

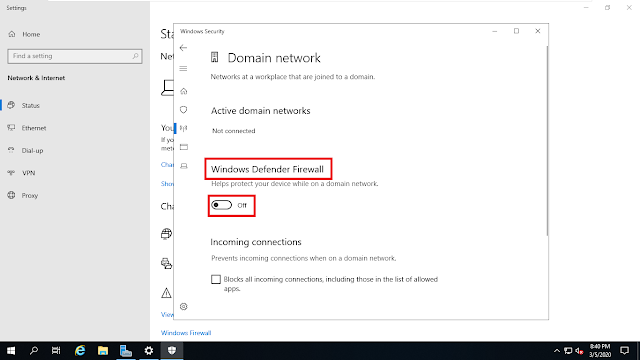

Рекомендуется убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной и частной сетей — отключен.

Теги

- Windows

Установка Active Directory Domain Services на Windows Server 2019 | ИТ от Вальдемарыча

Данная статья предназначена для тех, кто искал подробное и понятное руководство о том, как установить роль Active Directory Domain Services на Windows Server 2019.

В этом руководстве мы будем рассматривать тот случай, когда у вас уже есть сервер с установленной на нем операционной системой Windows Server 2019.

Подробно о том, как установить Windows Server 2019, вы можете прочитать в моем руководстве “Установка Windows Server 2019”. Узнать о том, как установить Active Directory Domain Services на Windows Server 2019 Server Core без GUI, вы можете, прочитав “Установка Active Directory Domain Services на Windows Server 2019 Server Core”.

Рекомендую всегда использовать англоязычные издания Windows Server. Как показывает практика, оригинальные (английские) версии Windows работают стабильнее, к тому же вам будет проще общаться на одном языке с профессионалами в случае возникновения проблем или при желании обменяться опытом.

Как показывает практика, оригинальные (английские) версии Windows работают стабильнее, к тому же вам будет проще общаться на одном языке с профессионалами в случае возникновения проблем или при желании обменяться опытом.

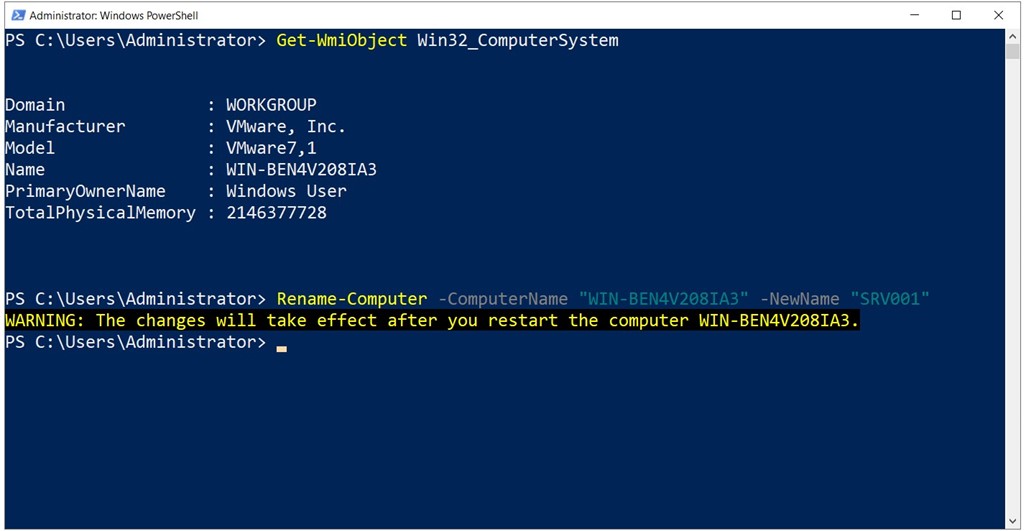

Перед началом установки роли Active Directory Domain Services необходимо присвоить серверу корректное имя в соответствии со стандартами вашей организации, а затем указать статический IP-адрес, маску подсети, шлюз и адрес сервера DNS.

Заходим в систему под учетной записью с правами администратора и на клавиатуре нажимаем сочетание клавиш “Win” и “X”, затем в открывшемся меню выбираем “System”.

Выбираем “Rename this PC”.

Настоятельно рекомендую заранее продумать, как будут называться сервера в вашей организации.

Далее указываем новое имя сервера и нажимаем на кнопку “Next”.

Теперь система предложит перезагрузить сервер для того чтобы новые настройки вступили в силу.

Нажимаем на кнопку “Restart now”.

Выбираем “Operating System: Reconfiguration (Planned)”, как причину перезагрузки сервера, и нажимаем на кнопку “Continue”.

Далее сервер начнет перезагружаться.

Теперь необходимо прописать статический IP-адрес в настройках сетевого подключения.

Заходим в систему под учетной записью с правами администратора и на клавиатуре нажимаем сочетание клавиш “Win” и “X”, затем в открывшемся меню выбираем “Network Connections”.

Далее выбираем “Change adapter options”.

Теперь нажимаем правой кнопкой мыши на сетевом подключении “Ethernet” и выбираем пункт “Properties”.

Выбираем “Internet Protocol Version 4” и нажимаем на кнопку “Properties”.

Далее выбираем пункт “Use the following IP address” и указываем свободный IP-адрес, маску подсети и шлюз. Обратите внимание, вы должны заранее понимать, как устроена ваша сеть и знать какие IP-адреса свободны.

В поле “Preferred DNS server” указываем IP-адрес этого сервера, так как на вашем сервере будет присутствовать роль “DNS Server”, которая устанавливается вместе с ролью “Active Directory Domain Services”.

Нажимаем на кнопку “OK”.

В окне “Ethernet Properties” нажимаем на кнопку “Close”.

Теперь можно приступить к установке роли “Active Directory Domain Services”.

Открываем “Server Manager”, нажимаем на кнопку “Manage” в правом верхнем углу экрана и выбираем “Add Roles and Features”.

Нажимаем на кнопку “Next”.

Выбираем тип установки “Role-based or feature-based installation” и нажимаем на кнопку “Next”.

Далее выбираем сервер, на который будет производиться установка роли.

Нажимаем на кнопку “Next”.

Выбираем роль “Active Directory Domain Services”.

На следующем этапе “Мастер установки ролей” предупредит, что для установки роли “Active Directory Domain Services” нужно установить несколько компонентов.

Нажимаем на кнопку “Add Features”.

На этом этапе выбирать роль DNS Server не обязательно. Она будет установлена позже.

Нажимаем на кнопку “Next”.

На этапе добавления компонентов оставляем все значения по умолчанию.

Нажимаем на кнопку “Next”.

Далее “Мастер установки ролей” предлагает ознакомиться с дополнительной информацией касательно роли “Active Directory Domain Services”.

Нажимаем на кнопку “Next”.

Для того чтобы начать установку выбранной роли, нажимаем на кнопку “Install”.

Началась установка выбранной роли и необходимых для нее компонентов.

Установка роли “Active Directory Domain Services” завершена.

Теперь нажимаем на кнопку “Promote this server to a domain controller”, для того чтобы повысить роль вашего сервера до уровня контроллера домена.

Настоятельно рекомендую заранее продумать какое доменное имя вы будете использовать при добавлении нового леса.

В данном руководстве рассматривается добавление нового леса, поэтому в окне “Active Directory Domain Services Configuration Wizard” выбираем пункт “Add a new forest” и в поле “Root domain name” указываем желаемое имя для корневого домена.

Нажимаем на кнопку “Next”.

На следующем шаге предлагается выбрать функциональный уровень нового леса и корневого домена. Если вы добавляете новый лес и планируете в дальнейшем использовать сервера на базе операционной системы Windows Server 2019, то можете не менять функциональный уровень леса и корневого домена.

Указываем пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога) и нажимаем на кнопку “Next”.

На данном этапе “Мастер настройки AD DS” предупредит, что делегирование для этого DNS-сервера не может быть создано.

Нажимаем на кнопку “Next”.

Далее можно изменить NetBIOS имя которое было присвоено вашему домену. Рекомендую оставить значение NetBIOS по умолчанию.

Нажимаем на кнопку “Next”.

Теперь можно изменить пути к каталогам базы данных AD DS, файлам журнала и папке SYSVOL. Рекомендую оставить эти значения по умолчанию.

Нажимаем на кнопку “Next”.

На следующем шаге отображается сводная информация по настройке сервера.

Нажимаем на кнопку “Next”.

Далее “Мастер настройки AD DS” проверит все ли предварительные требования соблюдены и выведет отчет.

Сообщение “All prerequisite checks are passed successfully” означает, что все требования соблюдены.

Нажимаем на кнопку “Install”.

Начался процесс повышения роли сервера до уровня контроллера домена.

После того как роль вашего сервера будет повышена до уровня контроллера домена, сервер автоматически перезагрузится.

Перед тем как сервер начнет перезагружаться вы увидите предупреждение.

Повышение роли сервера до уровня контроллера домена завершено.

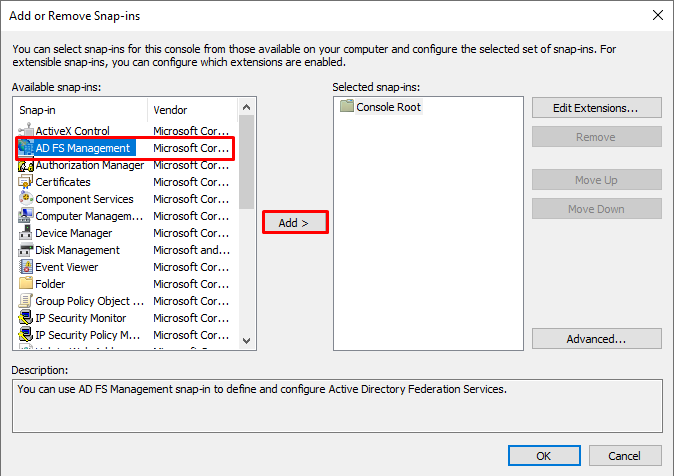

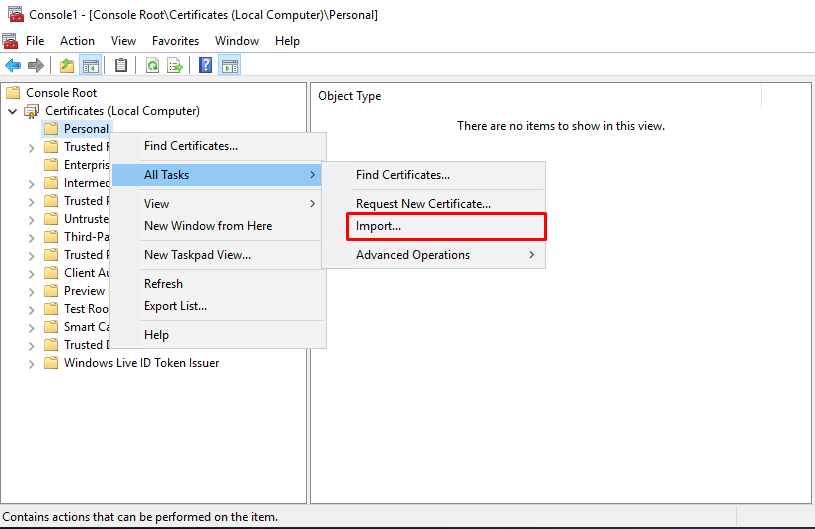

Для управления пользователями, группами и другими объектами каталога Active Directory можно использовать Active Directory Administrative Center или оснастку Active Directory Users and Computers.

Заходим в систему под учетной записью с правами администратора домена.

Открываем Server Manager, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Active Directory Administrative Center”.

Откроется Active Directory Administrative Center.

Также для управления пользователями, группами и другими объектами каталога Active Directory можно использовать привычную многим оснастку Active Directory Users and Computers.

В Server Manager, нажимаем на кнопку “Tools” в правом верхнем углу экрана и выбираем “Active Directory Users and Computers”.

Откроется оснастка Active Directory Users and Computers.

Как установить и настроить Active Directory

Инструкции

ИТ

ИТ-поддержка

ИТ-поддержка

Active Directory («Активный каталог», AD) — службы каталогов корпорации Microsoft для операционных систем Windows Server. Первоначально создавалась как LDAP-совместимая реализация службы каталогов, однако, начиная с Windows Server 2008, включает возможности интеграции с другими службами авторизации, выполняя для них интегрирующую и объединяющую роль. Позволяет администраторам использовать групповые политики для обеспечения единообразия настройки пользовательской рабочей среды, разворачивать программное обеспечение на множестве компьютеров через групповые политики или посредством System Center Configuration Manager (ранее — Microsoft Systems Management Server), устанавливать обновления операционной системы, прикладного и серверного программного обеспечения на всех компьютерах в сети, используя Службу обновления Windows Server. Хранит данные и настройки среды в централизованной базе данных. Сети Active Directory могут быть различного размера: от нескольких десятков до нескольких миллионов объектов.

Позволяет администраторам использовать групповые политики для обеспечения единообразия настройки пользовательской рабочей среды, разворачивать программное обеспечение на множестве компьютеров через групповые политики или посредством System Center Configuration Manager (ранее — Microsoft Systems Management Server), устанавливать обновления операционной системы, прикладного и серверного программного обеспечения на всех компьютерах в сети, используя Службу обновления Windows Server. Хранит данные и настройки среды в централизованной базе данных. Сети Active Directory могут быть различного размера: от нескольких десятков до нескольких миллионов объектов.

Задача: Развернуть сервер с ролью контроллера домена на виртуальной машине.

Шаг 1 — Подготовка и требования к оборудованию

Основные минимальные требования к аппаратному и программному обеспечению:

- Наличие хотя бы одного узла (аппаратного или виртуального) под управлением MS Windows Server

- 64-битный процессор с тактовой частотой не менее 1.

4 Ггц

4 Ггц - ОЗУ не менее 512 МБ

- Системный диск не менее 40 ГБ

Тестовый стенд представляет из себя виртуальную машину под управлением MS Windows Server 2016 Standard, развернутую на сервере с ролью Hyper-V.

Шаг 2 — Установка и настройка контроллера домена

- Необходимо зайти на сервер под учетной записью локального администратора. В связи с тем, что на сервер помимо роли Active Directory Domain Services будет установлена служба DNS, нам нужно изменить настройки сетевого интерфейса на ВМ, указав в поле первичного DNS сервера ip-адрес нашего шлюза по умолчанию.

Рисунок 1 — Настройка сетевого интерфейса

- Далее нам необходимо открыть консоль Диспетчера серверов и нажать на пункт Добавить роли и компоненты.

Рисунок 2 — Главная страница консоли диспетчера серверов

- В следующем окне нам необходимо выбрать пункт Установка ролей или компонентов и нажать на Далее.

Рисунок 3 — Мастер добавления ролей и компонентов. Выбор типа установки

- В данном окне выбираем наш сервер, на котором будет поднята роль Контроллера Домена и нажимаем Далее.

Рисунок 4 — Мастер добавления ролей и компонентов. Выбор целевого сервера

- На данном этапе кликаем по чекбоксу с наименованием Доменные службы Active Directory.

Рисунок 5 — Мастер добавления ролей и компонентов. Выбор ролей сервера

- В появившемся окне нажимаем на кнопку Добавить компоненты и пропускаем окна выбора компонентов и описания AD DS по нажатию кнопки Далее.

Рисунок 6 — Мастер добавления ролей и компонентов. Выбор служб ролей или компонентов

- Прожимаем чекбокс в котором написано Автоматический перезапуск сервера, если потребуется и нажимаем на кнопку установить.

Рисунок 7 — Мастер добавления ролей и компонентов. Подтверждение установки компонентов

- На экране будет отображен ход установки выбранных нами ролей. По завершению установки нажимаем на ссылку Повысить роль этого сервера до контроллера домена.

Рисунок 8 — Мастер добавления ролей и компонентов. Ход установки

- В окне Мастер настройки доменных служб Active Directory Выбираем опцию Добавить новый лес и указываем имя корневого домена.

Рисунок 9 — Мастер настройки доменных служб Active Directory. Конфигурация

- В пункте Параметры контроллера домена необходимо указать функциональный уровень домена и леса AD. Выбираем схему соответствующую редакции нашего сервера. Так как на данном сервере будет поднята роль DNS сервера нужно прожать следующие чекбоксы и указать пароль администратора для входа в DSRN режим.

Рисунок 10 — Мастер настройки доменных служб Active Directory. Параметры контроллера домена

- Наш сервер будет первым DNS сервером в лесу, поэтому мы не настраиваем делегацию DNS. Нажимаем Далее.

Рисунок 11 — Мастер настройки доменных служб Active Directory. Параметры DNS

- В следующем окне оставляем NETBIOS имя домена без изменений и нажимаем Далее.

- Указываем расположение баз данных AD DS, файлов журналов и папки SYSVOL. После выбора нажимаем Далее.

Рисунок 12 — Мастер настройки доменных служб Active Directory. Пути

- На экране просмотра параметров будет отображен список всех выбранных нами настроек. Нажимаем Далее, проходим предварительную проверку и нажимаем Установить.

Рисунок 13 — Мастер настройки доменных служб Active Directory. Проверка предварительных требований

Проверка предварительных требований

- После завершения процесса установки сервер автоматически перезагрузится. Теперь мы можем войти на сервер под учетной записью домена.

Базовая установка и настройка контроллера домена завершена. Если вам нужна помощь по настройке Active Directory и любым ИТ-задачам, свяжитесь с нами любым удобным способом. Возможно, вашей компании требуется ИТ-обслуживание.

Не нашли ответа на свой вопрос?

Смотрите также

Инструкции:

- Настройка терминального сервера Windows Server 2016

- Базовая настройка Unifi контроллера

Содержание

Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

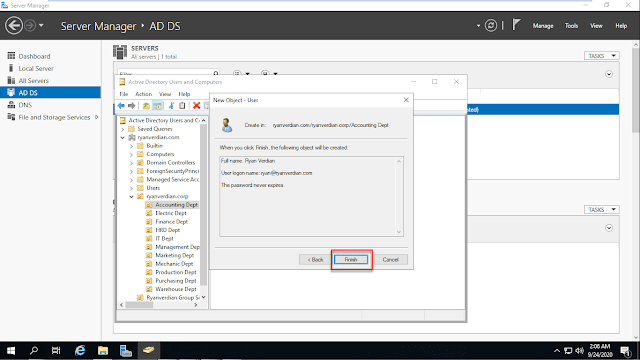

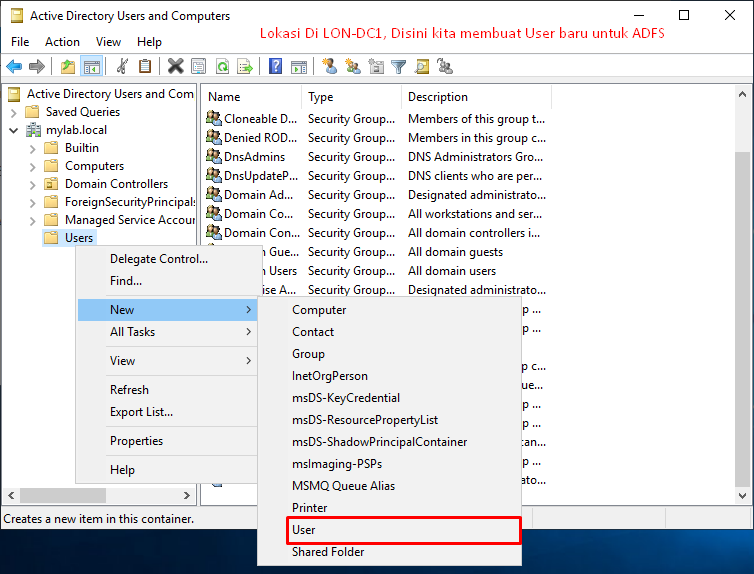

После того, как установлена роль Active Directory в домене windows server 2019, появляется возможность управления доменом. Далее необходимо создать пользователей, которые будут входить под учетными записями, группы и подразделения.

Далее необходимо создать пользователей, которые будут входить под учетными записями, группы и подразделения.

- Создание пользователя в домене

- Создание группы в домене

- Создание объекта в домене

- Удаление пользователя в домене

- Удаление группы в домене

- Удаление подразделения в домене

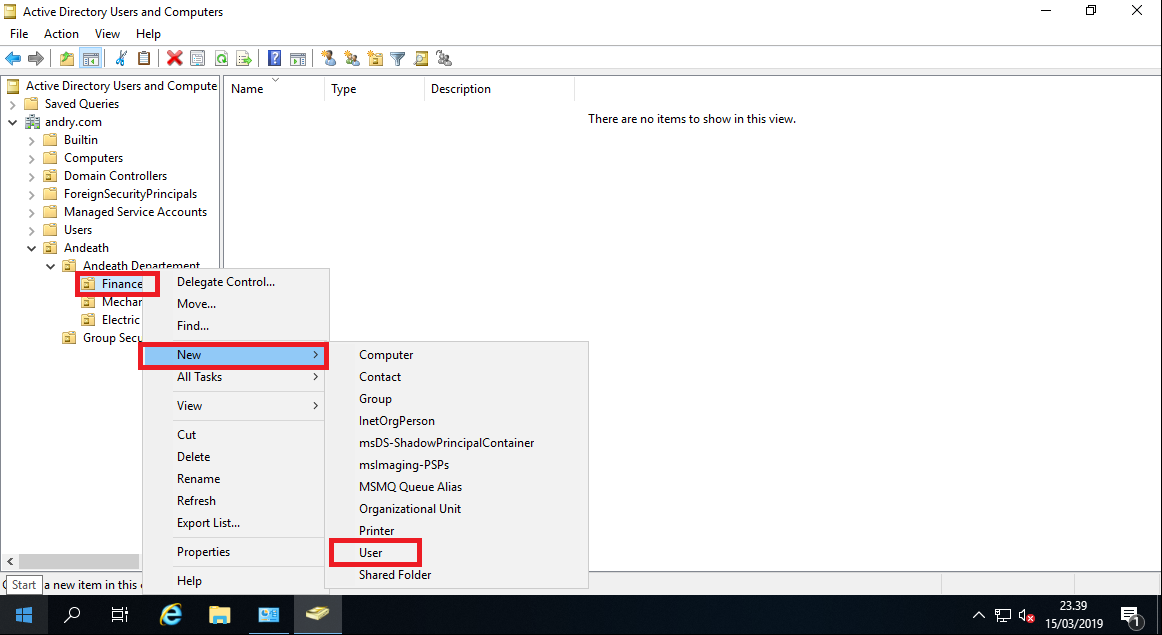

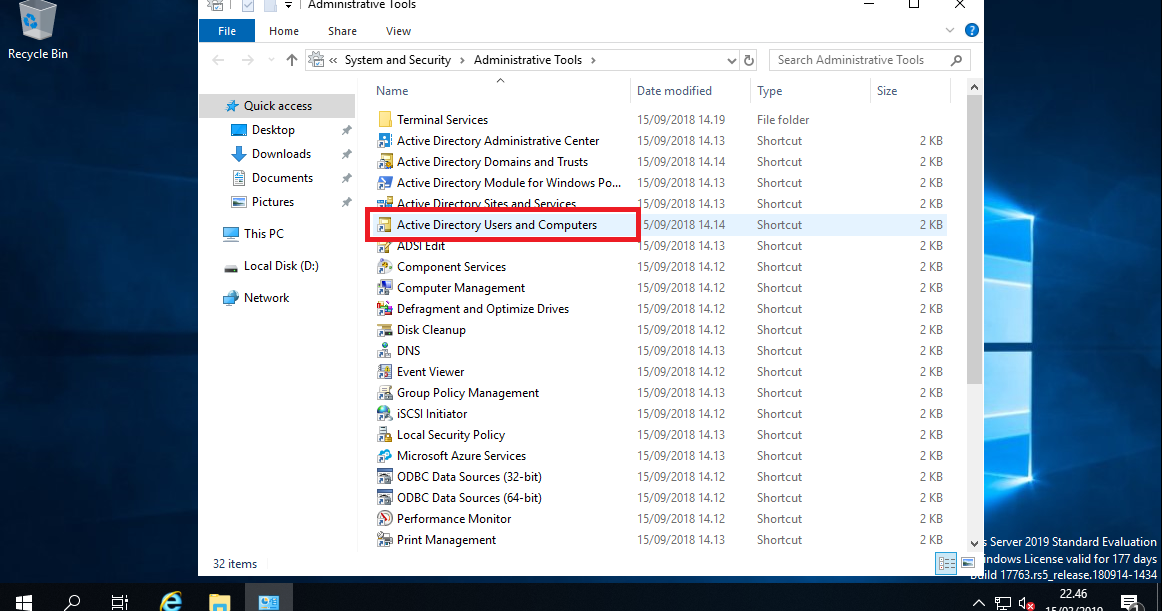

Для создания и удаления пользователя, группы и подразделения воспользуемся средством централизованного управления сервером — Диспетчер серверов. Далее выбираем «Пользователи и компьютеры Active Directory».

1. Нажимаем «Пуск«, далее выбираем «Диспетчер серверов«.

2. В новом окне нажимаем «Средства«, в открывшемся списке выбираем «Пользователи и компьютеры Active Directory«.

3. Далее нажимаем правой клавишей на «User«, далее «Создать» — «Пользователь«.

4. Заполняем необходимые поля для создания пользователя (Имя, Фамилия, Имя входа пользователя). «Полное имя» заполнится автоматически. Затем нажимаем «Далее«.

Заполняем необходимые поля для создания пользователя (Имя, Фамилия, Имя входа пользователя). «Полное имя» заполнится автоматически. Затем нажимаем «Далее«.

5. В следующем окне дважды набираем пароль для пользователя. Затем устанавливаем чекбокс на «Требовать смены пароля при следующем входе в систему«. Тогда при входе в систему пользователю будет предложено заменить текущий пароль. Нажимаем «Далее«.

6. В новом окне смотрим сводную информацию по вновь созданному пользователю и нажимаем «Готово«. Будет создан новый пользователь.

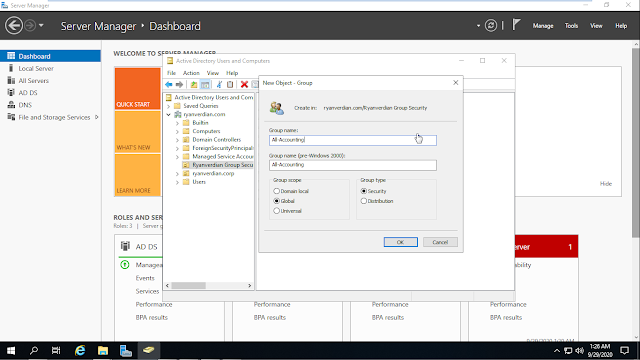

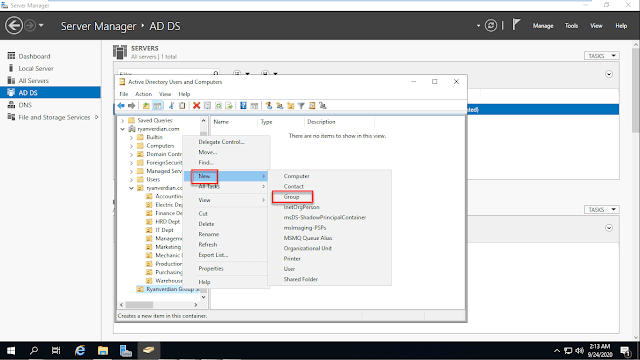

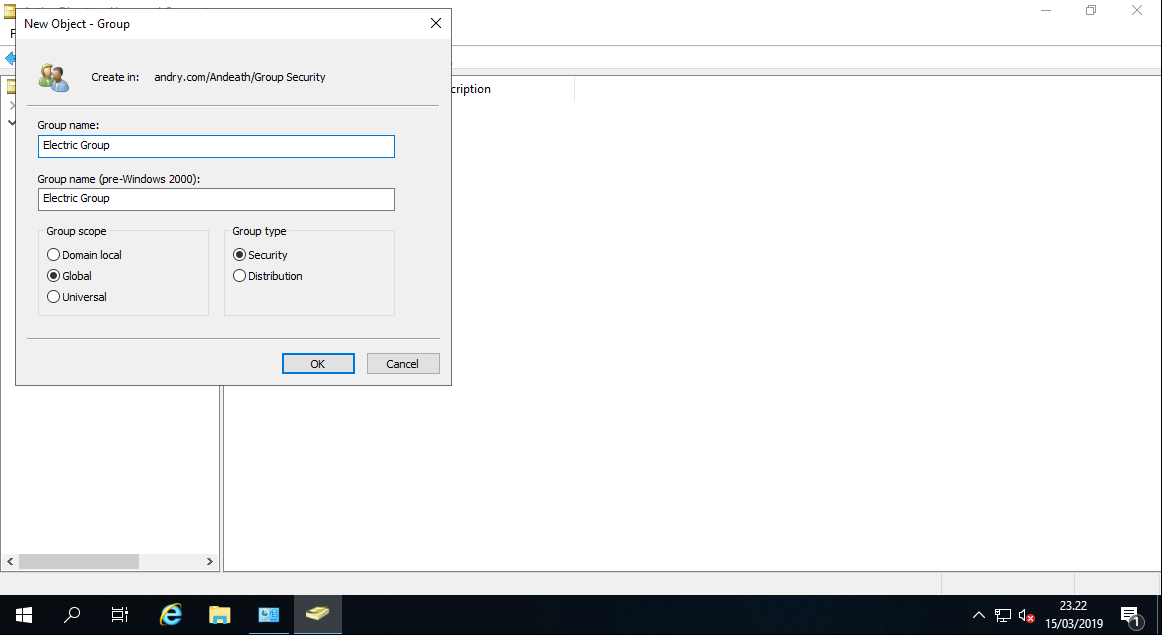

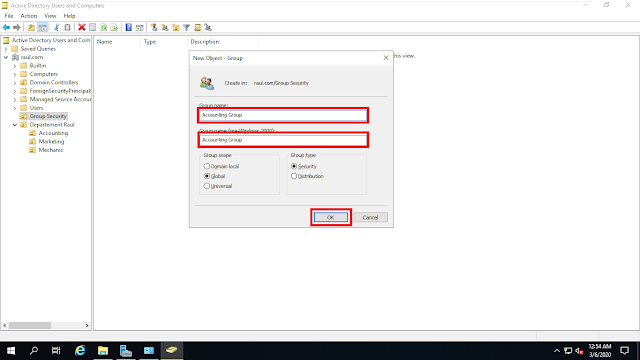

1. Для создания группы в домене, нажимаем правой клавишей мыши на «Users«, далее «Создать» — «Группа«.

2. Задаем «Имя группы«, «Область действия группы» и «Тип группы«, далее нажимаем «ОК«. Будет создана группа.

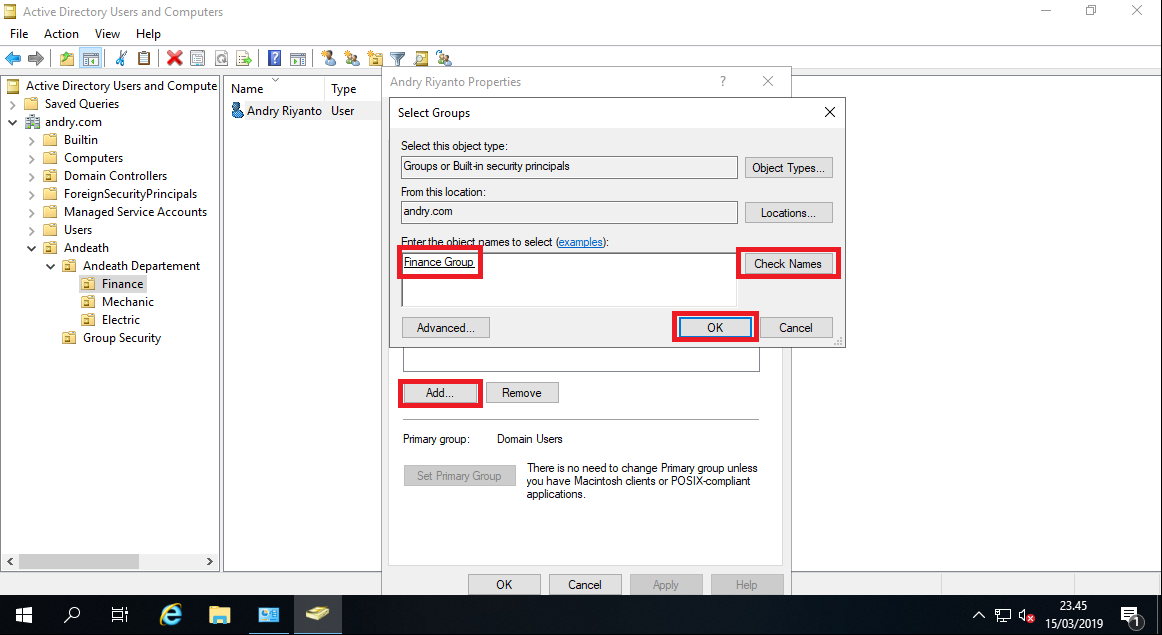

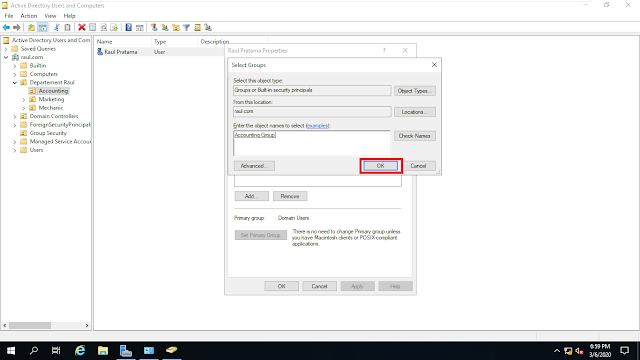

3. Для добавления пользователей в группу, открываем пользователя, выбираем вкладку «Член групп«, нажимаем кнопку «Добавить«.

4. В новом окне вводим имя группы, в которую будет добавлен пользователь. Проверяем нажав кнопку «Проверить имена«, далее «ОК«.

5. Также возможно добавить пользователя в группу, открыв нужную группу. Далее выбираем вкладку «Члены группы«. Нажимаем «Добавить«.

6. В новом окне вводим имена пользователей, которые будут добавлены в группу. Проверяем нажав клавишу «Проверить имена«, далее «ОК«.

1. Для добавления подразделения в домене нажимаем правой клавишей мыши на домен, в появившемся меню «Создать» — «Подразделение«.

2. Задаём имя подразделения, далее «ОК«.

3. Если необходимо, в созданном подразделении создаём вложенные подразделения. Далее в созданные подразделения можно перенести или создать различные объекты (пользователи, компьютеры, группы).

Далее в созданные подразделения можно перенести или создать различные объекты (пользователи, компьютеры, группы).

1. Обычно сначала пользователя отключают и по истечении определенного промежутка времени удаляют. Для этого выбираем пользователя, правой клавишей мыши — «Отключить учетную запись«.

2. Для удаления выбирают необходимого пользователя, далее правой клавишей мыши — «Удалить«.

3. Появится предупреждение о том, что «Вы действительно хотите удалить Пользователь с именем…«. Нажимаем «Да» и выбранный пользователь будет удален из домена.

1. Для удаления группы в домене выбираем нужную группу, нажимаем правой клавишей — «Удалить«.

2. Появится предупреждение о том, что «Вы действительно хотите удалить Группу безопасности….«. Нажимаем «Да«. Выбранная группа будет удалена из домена.

1. Перед тем, как удалять подразделение, необходимо снять защиту, которая не дает удалить объект от случайного удаления. Если попробовать просто удалить подразделение, то появится предупреждение — «Недостаточные привилегии для удаления Departmnet1, или объект защищен от случайного удаления«.

Перед тем, как удалять подразделение, необходимо снять защиту, которая не дает удалить объект от случайного удаления. Если попробовать просто удалить подразделение, то появится предупреждение — «Недостаточные привилегии для удаления Departmnet1, или объект защищен от случайного удаления«.

2. Для снятия защиты в меню «Вид» выбираем «Дополнительные компоненты«.

3. Далее выбираем подразделение (объект), которое хотим удалить. Правой клавишей мыши — «Свойства«.

4. Выбираем вкладку «Объект«. Убираем чекбокс «Защитить объект от случайного удаления«, далее «ОК«.

5. Далее нажимаем правой клавишей мыши на выбранное подразделение — «Удалить«.

6. Появится предупреждение о том, что «Вы действительно хотите удалить Подразделение с именем….?«. Нажимаем «Да«. Если в выбранном объекте не будет других вложенных объектов, то подразделение будет удалено.

7. Если объект содержит другие объекты, то появится предупреждение «Объект Department1 содержит другие объекты. Вы действительно хотите удалить объект Department1 и все содержащиеся в нем объекты?«. Нажимаем «Да» и выбранный объект будет удален с вложенными объектами.

8. Далее в окне «Active Directory — пользователи и компьютеры» в меню «Вид» возвращаем галочку напротив «Дополнительные компоненты«.

Посмотреть видео о том, как создать или удалить пользователя, группу, объект в домене можно здесь:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

{/source}

Обзор доменных служб Active Directory

Обратная связь Редактировать

Твиттер LinkedIn Фейсбук Эл. адрес

адрес

- Статья

- 2 минуты на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Каталог — это иерархическая структура, в которой хранится информация об объектах в сети. Служба каталогов, такая как доменные службы Active Directory (AD DS), предоставляет методы для хранения данных каталога и предоставления доступа к этим данным пользователям сети и администраторам. Например, AD DS хранит информацию об учетных записях пользователей, такую как имена, пароли, номера телефонов и т. д., и позволяет другим авторизованным пользователям в той же сети получать доступ к этой информации.

Active Directory хранит информацию об объектах в сети и упрощает поиск и использование этой информации администраторами и пользователями. Active Directory использует структурированное хранилище данных в качестве основы для логической иерархической организации информации каталога.

Active Directory использует структурированное хранилище данных в качестве основы для логической иерархической организации информации каталога.

Это хранилище данных, также известное как каталог, содержит информацию об объектах Active Directory. Эти объекты обычно включают общие ресурсы, такие как серверы, тома, принтеры, а также сетевые учетные записи пользователей и компьютеров. Дополнительные сведения о хранилище данных Active Directory см. в разделе Хранилище данных каталога.

Безопасность интегрирована с Active Directory посредством аутентификации при входе в систему и управления доступом к объектам в каталоге. При едином входе в сеть администраторы могут управлять данными каталога и организацией всей своей сети, а авторизованные пользователи сети могут получать доступ к ресурсам из любой точки сети. Администрирование на основе политик упрощает управление даже самой сложной сетью. Дополнительные сведения о безопасности Active Directory см. в разделе Обзор безопасности.

Active Directory также включает:

Набор правил, схему , которая определяет классы объектов и атрибутов, содержащихся в каталоге, ограничения и ограничения на экземпляры этих объектов, а также формат их имен . Дополнительные сведения о схеме см. в разделе Схема.

Глобальный каталог , который содержит информацию о каждом объекте в каталоге. Это позволяет пользователям и администраторам находить информацию каталога независимо от того, какой домен в каталоге фактически содержит данные. Дополнительные сведения о глобальном каталоге см. в разделе Глобальный каталог.

Механизм запросов и индексов , чтобы объекты и их свойства могли быть опубликованы и найдены сетевыми пользователями или приложениями. Дополнительные сведения о запросе каталога см. в разделе Поиск в доменных службах Active Directory.

Служба репликации , которая распространяет данные каталога по сети.

Все контроллеры домена в домене участвуют в репликации и содержат полную копию всей информации каталога для своего домена. Любое изменение данных каталога реплицируется на все контроллеры домена в домене. Дополнительные сведения о репликации Active Directory см. в разделе Принципы репликации Active Directory.

Все контроллеры домена в домене участвуют в репликации и содержат полную копию всей информации каталога для своего домена. Любое изменение данных каталога реплицируется на все контроллеры домена в домене. Дополнительные сведения о репликации Active Directory см. в разделе Принципы репликации Active Directory.

Общие сведения об Active Directory

В этом разделе приведены ссылки на основные концепции Active Directory:

- Структура Active Directory и технологии хранения

- Роли контроллера домена

- Схема Active Directory

- Понимание трастов

- Технологии репликации Active Directory

- Технологии поиска и публикации Active Directory

- Взаимодействие с DNS и групповой политикой

- Понимание схемы

Подробный список концепций Active Directory см. в разделе Общие сведения об Active Directory.

Обратная связь

Отправить и просмотреть отзыв для

Этот продукт Эта страница

Просмотреть все отзывы о странице

Руководство: Как установить Active Directory в Windows Server 2019 (Диспетчер серверов)

В этой статье я покажу вам, как установить ваш первый контроллер домена Active Directory (DC) Windows Server 2019 (AD). Мы будем использовать диспетчер серверов для установки и настройки AD, поэтому вам потребуется версия Windows Server 2019, которая включает роль сервера Desktop Experience. Кроме того, вы можете настроить AD в Windows Server 2019 Server Core с помощью диспетчера серверов, работающего на удаленном устройстве.

Мы будем использовать диспетчер серверов для установки и настройки AD, поэтому вам потребуется версия Windows Server 2019, которая включает роль сервера Desktop Experience. Кроме того, вы можете настроить AD в Windows Server 2019 Server Core с помощью диспетчера серверов, работающего на удаленном устройстве.

Установка AD в Windows Server 2019 состоит из двух шагов. Первый — установить роль сервера доменных служб Active Directory (AD DS). Второй шаг — настроить сервер в качестве контроллера домена. Домен AD должен иметь хотя бы один контроллер домена. Ваш сервер будет первым контроллером домена в новом лесу и домене AD.

Для выполнения приведенных ниже инструкций вам потребуется учетная запись с правами администратора в Windows Server 2019.

Настройка статического IP-адреса

Прежде чем настраивать AD на своем сервере, убедитесь, что сетевому адаптеру сервера назначен действительный статический IP-адрес в вашей локальной сети.

- Войдите в Windows Server 2019 с учетной записью локального администратора.

- Щелкните правой кнопкой мыши значок сети на панели задач в правом нижнем углу панели задач и выберите Открыть настройки сети и Интернета .

- На левой панели приложения «Настройки» щелкните Ethernet в разделе «Сеть и Интернет».

- На правой панели в разделе Связанные параметры щелкните Изменить параметры адаптера .

- В окне «Сетевые подключения» щелкните правой кнопкой мыши сетевой адаптер вашего сервера и выберите «Свойства» в меню.

- В диалоговом окне свойств Ethernet нажмите Интернет-протокол версии 4 (TCP/IPv4) , а затем щелкните Свойства .

- В диалоговом окне свойств интернет-протокола версии 4 (TCP/IPv4) установите флажок Использовать следующий IP-адрес .

Вам нужно будет заполнить следующие три поля: IP-адрес, Маска подсети, Шлюз по умолчанию.

Вам нужно будет заполнить следующие три поля: IP-адрес, Маска подсети, Шлюз по умолчанию.

Вашему контроллеру домена потребуется взаимодействовать с другими устройствами в локальной сети, поэтому важно поговорить с теми, кто наблюдает за вашей сетью, и попросить их предоставить вам статический IP-адрес, который еще не используется. В моей сети я назначу статический IP-адрес 192.168.1.10, маска подсети 255.255.255.0 и шлюз по умолчанию 192.168.1.1.

Как установить Active Directory в Windows Server 2019 (Изображение предоставлено Расселом Смитом)- Проверить Использовать следующие адреса DNS-серверов . Задайте для предпочитаемого DNS-сервера тот же IP-адрес, который вы назначаете Windows Server. Итак, в моем примере я буду использовать 192.168.1.10. Нажмите OK , когда закончите.

Первый контроллер домена в вашем домене также будет DNS-сервером. Мастер настройки доменных служб Active Directory автоматически настроит для вас DNS-сервер.

- Закройте диалоговое окно «Свойства Ethernet», окно «Сетевые подключения» и приложение «Настройки».

Назовите свой сервер

Убедитесь, что вы присвоили своему серверу имя, отражающее его новую роль. Что-то вроде DC1 может быть хорошим.

- В диспетчере серверов щелкните Локальный сервер на левой панели.

- В разделе «Свойства» справа щелкните имя компьютера вашего сервера справа от Имя компьютера

- В диалоговом окне «Свойства системы» нажмите кнопку «Изменить » на вкладке «Имя компьютера».

- В диалоговом окне Изменение имени компьютера/домена введите имя своего сервера в поле Имя компьютера и нажмите OK .

- Вам будет предложено перезапустить сервер.

Щелкните OK , а затем щелкните 9.0035 Закройте в диалоговом окне «Свойства системы».

Щелкните OK , а затем щелкните 9.0035 Закройте в диалоговом окне «Свойства системы». - Нажмите Перезагрузить сейчас во всплывающем диалоговом окне.

Установка роли доменных служб Active Directory

Приступим к установке и настройке AD.

- Войдите в Windows Server 2019 с учетной записью локального администратора.

- Диспетчер серверов должен открываться по умолчанию. Если это не так, щелкните меню Start , найдите Server Manager в списке установленных приложений и щелкните его.

- В диспетчере серверов щелкните меню Управление в правом верхнем углу и выберите Добавить роли и функции в меню.

- В мастере добавления ролей и компонентов нажмите Далее на экране «Перед началом работы».

- На экране Тип установки убедитесь, что Установка на основе ролей или функций выбрана , и нажмите Далее .

- На экране выбора сервера убедитесь, что ваш сервер Windows выбран в списке, и нажмите Далее .

- На экране «Роли сервера» отметьте Доменные службы Active Directory в списке ролей.

- Во всплывающем диалоговом окне мастера добавления ролей и компонентов убедитесь, что установлен флажок Включить инструменты управления (если применимо) , а затем нажмите 9.0035 Добавить функции .

- Нажмите Далее на экране ролей сервера, чтобы продолжить.

- Нажмите Далее на экране «Функции».

- Прочтите информацию на экране AD DS и нажмите Далее .

- Теперь нажмите Установить на экране подтверждения.

- По завершении установки щелкните Закрыть в мастере добавления ролей и компонентов.

Настройка Active Directory в Windows Server 2019

Теперь, когда роль AD DS установлена в Windows Server 2019, вы можете настроить свой первый контроллер домена AD. Вернемся к диспетчеру серверов и начнем настройку.

- Вернувшись в Диспетчер серверов, вы должны увидеть желтый восклицательный знак рядом с флажком уведомлений в правом верхнем углу. Нажмите на нее, а затем нажмите Повысьте уровень этого сервера до контроллера домена .

- В диалоговом окне мастера настройки доменных служб Active Directory отметьте Добавить новый лес под Выберите операцию развертывания .

- В поле Имя корневого домена введите полное доменное имя (FQDN) для нового леса AD. Я буду использовать contoso.com в качестве доменного имени AD. Нажмите Далее для продолжения.

Убедитесь, что вы являетесь владельцем общедоступного доменного имени верхнего уровня (TLD). В этом примере я должен владеть доменным именем contoso.com. AD в полном доменном имени определяет мое внутреннее пространство имен DNS для Active Directory.

Как установить Active Directory в Windows Server 2019 (Изображение предоставлено Расселом Смитом)- На экране «Параметры контроллера домена» введите и подтвердите пароль режима восстановления служб каталогов (DSRM). Это понадобится вам, если вы хотите восстановить AD из резервной копии. Нажмите Далее для продолжения.

- На экране «Параметры DNS» можно спокойно игнорировать предупреждение о делегировании и нажать «Далее» .

- На экране «Дополнительные параметры» нажмите «Далее », чтобы принять назначенное имя NetBIOS.

- Щелкните Далее еще раз на экране Пути, чтобы принять базу данных по умолчанию, файлы журналов и папки SYSVOL.

- Теперь нажмите Далее на экране параметров просмотра.

Мастер выполнит некоторые предварительные проверки, чтобы убедиться, что AD можно установить на сервере. Надеюсь, ваш сервер пройдет проверку и вы сможете продолжить установку AD. Это нормально получать несколько предупреждений, как вы можете видеть на изображении ниже. Вы не сможете продолжить установку, если сервер не пройдет предварительные проверки.

Как установить Active Directory в Windows Server 2019 (Изображение предоставлено Расселом Смитом)- Теперь нажмите Установить , чтобы настроить AD на сервере. Сервер автоматически перезагрузится для завершения процесса установки.

После перезагрузки Windows Server вам потребуется войти в систему с учетной записью администратора домена. Учетной записи администратора домена назначается тот же пароль, что и встроенной учетной записи администратора.

Учетной записи администратора домена назначается тот же пароль, что и встроенной учетной записи администратора.

- На странице входа введите администратор в поле Имя пользователя Введите пароль для учетной записи администратора, который совпадает с паролем для предыдущей встроенной учетной записи администратора, и нажмите ВВЕДИТЕ .

Вот и все! Теперь вы вошли в систему на первом контроллере домена вашего домена AD. В диспетчере серверов вы можете щелкнуть меню Инструменты , а затем выбрать Пользователи и компьютеры Active Directory , чтобы начать управлять своим доменом.

Подробнее в Windows Server 2019

Microsoft признает новые проблемы с входом в сеть на компьютерах с Windows Server

25 февраля 2022 г. | Rabia Noureen

Microsoft выпускает внешнее обновление Windows Server 2019 для решения проблем Hyper-V, ReFS и VPN

19 января 2022 г. | Rabia Noureen

| Rabia Noureen

Полное руководство по установке OpenSSH в Windows

12 ноября 2021 г. | Майкл Рейндерс

Как полностью исправить уязвимость PrintNightmare

9 июля 2021 г. | Брэд Сэмс

Руководство: Как установить Windows Server 2019

24 июня 2021 г. | Рассел Смит

Как создать загрузочный USB-накопитель для установки Windows Server 2019

16 июня 2021 г. | Рассел Смит

Самый популярный на Петри

Как настроить Active Directory на Windows Server 2019

В этом посте мы узнаем, как настроить активный каталог на Windows Server 2019.

Первый шаг — установить Windows Server 2019 на сервер. Это очень похоже на установку сервера 2012 R2 / 2016, и в одном из моих предыдущих постов я описал, как это сделать на сервере Windows 2019.установка и настройка IP в деталях.

Test Lab Setup:

- Machine Name: WS2K19-DC01

- IP Address: 172.

18.72.5/24

18.72.5/24 - DNS Server Address: 127.0.0.1

Note: Since the server будет действовать как DNS-сервер, в поле DNS-сервера вы можете использовать адрес локального хоста или 127.0.0.1

Процесс установки Active Directory разделен на две основные части:

- Установить доменную службу Active Directory

- Продвинуть сервер в качестве контроллера домена

Давайте рассмотрим методы установки Active Directory на Windows Server 2019 и добавления домена в новый лес.

Шаг 1: Установка роли доменных служб Active Directory (ADDS)

1. Войдите на сервер, используя учетную запись администратора.

2. Откройте панель мониторинга диспетчера серверов .

3. Щелкните Инструменты и выберите Добавить роли и функции .

4. Нажмите Далее , чтобы продолжить.

5. Выберите вариант Установка на основе ролей или функций и нажмите Далее .

6. Поскольку я устанавливаю роль сервера AD DS локально, я выберу «Выбрать сервер из пула серверов» . Выберите сервер, на который вы хотите установить роль сервера AD DS, в моем случае это WS2019-DC01. Щелкните Далее .

7. Теперь выберите доменные службы Active Directory 9.0036 на странице ролей сервера.

8. После того, как вы нажмете AD DS, появится другое всплывающее окно с объяснением дополнительных функций, необходимых для установки доменных служб Active Directory. Щелкните Добавить функции .

9. Теперь выберите роль DNS-сервера и щелкните Добавить функции , чтобы добавить необходимые дополнительные функции. Щелкните Далее.

10. Просмотрите функции и выберите их. Сделав , нажмите «Далее».

9. Нажмите «Далее» в консоли «Выбор компонентов». 11. На странице доменных служб Active Directory просмотрите информацию о доменных службах Active Directory. Щелкните Далее.

Щелкните Далее.

12. На странице DNS просмотрите информацию о роли DNS-сервера. Щелкните Далее.

13. Нажмите Установить , чтобы начать процесс установки.

Процесс установки займет некоторое время.

Шаг 2. Продвиньте Windows Server 2019 в качестве контроллера домена:

14. После установки служб Active Directory щелкните ссылку Повысить статус сервера до контроллера домена .

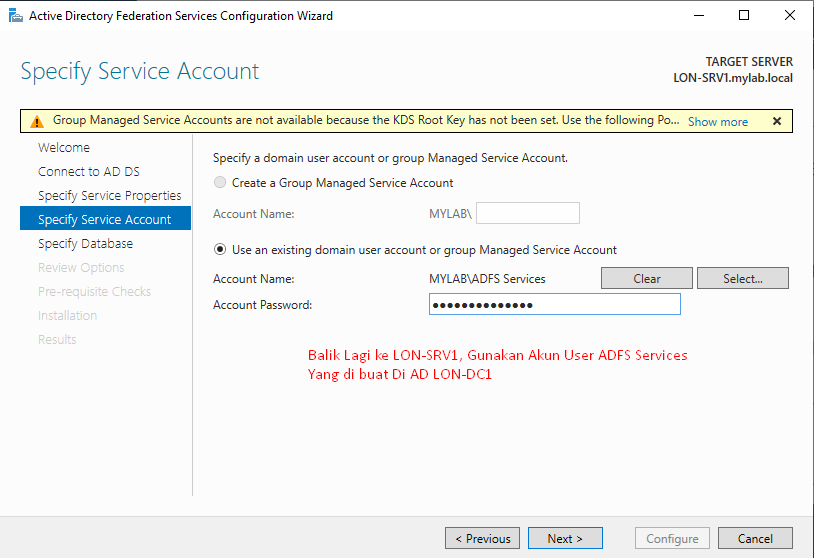

15. Выберите вариант развертывания в соответствии с вашими требованиями. Здесь я устанавливаю первый Active Directory в своей сети, поэтому я выбираю Добавить новый лес . Теперь укажите имя вашего корневого домена в поле Имя корневого домена. (Здесь я использовал mylab.local) .

16. Выберите режим работы леса и домена . Я установлю функциональный уровень на самый высокий уровень, который равен Windows Server 2016 на момент написания этого поста. Вам также понадобится , установите здесь пароль DSRM . Щелкните Далее.

Вам также понадобится , установите здесь пароль DSRM . Щелкните Далее.

17. В следующем окне появится предупреждение о делегировании DNS, но его можно игнорировать. Нажмите Далее , чтобы продолжить.

18. В следующем окне запрашивается NetBIOS-имя для домена. Мы можем оставить его по умолчанию и нажать Next , чтобы продолжить.

19. В следующем окне дает нам возможность изменить пути к файлам для базы данных AD, файлов журнала и файлов SYSVOL . Мы можем изменить пути или оставить их по умолчанию. После внесения изменений нажмите Далее , чтобы продолжить.

20. На странице параметров просмотра просмотрите параметры , которые вы выбрали. Когда вы будете готовы, Нажмите Далее , чтобы продолжить.

21. В следующем окне запустится проверка системы и убедитесь, что система совместима с выбранной установкой. Если он выдает какие-либо критические ошибки, их необходимо устранить до начала установки. После успешного завершения теста нажмите кнопку установки, чтобы начать установку.

Если он выдает какие-либо критические ошибки, их необходимо устранить до начала установки. После успешного завершения теста нажмите кнопку установки, чтобы начать установку.

22. Затем начнется процесс установки, и нам нужно дождаться его завершения. После завершения установки сервер автоматически перезагрузится.

Проверка нового домена Active Directory:

23. После перезагрузки сервера войдите на сервер, используя учетные данные администратора домена .

24. Откройте «Пользователи и компьютеры Active Directory», щелкнув «Инструменты».

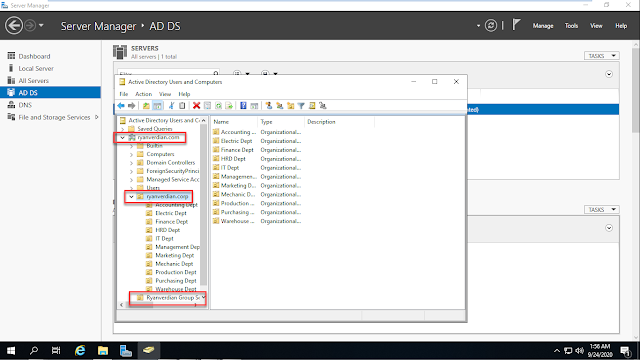

25. Убедитесь, что сервер WS2K19-DC01 теперь назначен контроллером домена для домена mylab.local с помощью оснастки «Пользователи и компьютеры Active Directory».

Поздравляем!! Мы успешно настроили доменную службу Active Directory на Windows Server 2019.

Статьи по теме:

- Как установить Windows Server 2019 в Virtual Box.

- Конфигурация Windows Server 2019 после установки.

Просмотров сообщений: 4 455

Связанные сообщения

пошаговые иллюстрированные инструкции по созданию НОВОГО леса AD, служб DNS и DHCP. Кроме того, я буду ссылаться на рекомендации по безопасности от Microsoft и StigViewer для новых контроллеров домена, которые можно использовать для усиления безопасности сервера. Конечно, вы можете использовать Hydration Kit или другие инструменты для автоматического создания домена, DNS, DHCP и сервера SCCM ConfigMgr. Однако обучение с нуля помогает укрепить концепции Microsoft и является отличным способом обучения и устранения неполадок в отдельной среде. Создание среды разработки AD также полезно для тестирования параметров групповой политики Windows 10, новых выпусков Windows 10, экранного меню SCCM, облачных служб Azure и многого другого.

Этот пост в блоге также можно использовать для Server 2016, поскольку функциональные уровни леса и домена совпадают.

Для среды лаборатории тестирования или разработки рекомендуется применять последние обновления Windows Server и настраивать рекомендуемые параметры безопасности. Не ослабляйте свои стандарты безопасности, используя слабый пароль администратора домена и не применяйте рекомендуемые базовые уровни безопасности Microsoft для контроллеров домена. Надеюсь, вам понравится этот пост в блоге!

Не ослабляйте свои стандарты безопасности, используя слабый пароль администратора домена и не применяйте рекомендуемые базовые уровни безопасности Microsoft для контроллеров домена. Надеюсь, вам понравится этот пост в блоге!

ВАЖНОЕ ПРИМЕЧАНИЕ: Для производственного использования всегда консультируйтесь с командой безопасности вашей организации для соблюдения требований и следуйте рекомендациям по безопасности. Этот пост в блоге предназначен для среды разработки тестовой лаборатории.

Содержание

Необходимый опыт (уровень 200)- Понимание общих сетевых концепций, таких как DNS (пространство доменных имен), IP-адрес, IP-сети и устранение неполадок в сетевых средах

- Опыт работы с Virtual Машины, использующие Hyper-V, Virtual Box или VMware Workstation

- Опыт работы с основными передовыми методами обеспечения безопасности

- Опыт работы с серверными и клиентскими операционными системами Windows 10/7.

- Установка и настройка нового леса AD, домена AD и контроллера домена

- Установка и настройка зоны обратного поиска DNS

- Включение/установка очистки DNS на 3–7 дней (очистка записей DNS)

- Установка и настройка сервера DHCP, включая авторизацию AD, область действия DHCP и создание аренды DHCP

- Базовые рекомендации по безопасности Windows Server

- Проверка присоединения к домену Windows 10 вручную для нового леса/домена

- ПК или устройство с двухъядерным процессором Intel i5 или i7 (или AMD) и поддержкой виртуализации

- Windows 10 Pro x64 или Enterprise x64 (выпуск Windows 10 HOME не поддерживает Hyper-V или другие технологии виртуализации)

- Вы можете купить и скачать Windows 10 Pro OEM за 149 долларов США от Newegg.

com здесь.

com здесь.

- Вы можете купить и скачать Windows 10 Pro OEM за 149 долларов США от Newegg.

- Не менее 8 ГБ СВОБОДНОЙ памяти (лучше всего 16 ГБ или 32 ГБ) в операционной системе хоста

- Включить 2 виртуальных процессора в диспетчере Hyper-V или другом программном обеспечении для клиента виртуальной машины

- Включить технологию виртуализации Intel® в BIOS/прошивке (В противном случае программное обеспечение для виртуализации не будет работать). Используйте инструмент Intel для проверки.

- ISO-носитель с корпоративной лицензией Windows Server 2019 или 180-дневный оценочный носитель (вы можете скачать ознакомительную версию ISO-носителя Windows Server здесь).

- Включите диспетчер Hyper-V в Windows 10 или установите другой продукт, например Oracle Virtual Box или Vmware Workstation

Установить функцию диспетчера Hyper-V — Win10 x64

Убедитесь, что технология виртуализации Intel включена для вашей системы используются в настройках BIOS/прошивки. У каждого производителя разные настройки конфигурации BIOS, поэтому ниже приведен пример. Обратитесь к производителю или документации по материнской плате, если применимо.

Обратитесь к производителю или документации по материнской плате, если применимо.

Убедитесь, что операционные системы Windows 10 показывают, что гипервизор обнаружен, включен в BIOS/прошивке, и включите Hyper-V в «Программы и компоненты».

В хост-системе установите Hyper-V, щелкнув правой кнопкой мыши в меню «Пуск» Windows 10, выберите «Приложения и компоненты» > «Программы и компоненты» . Включите параметры Hyper-V и Hyper-V Platform , как показано здесь. Перезагрузитесь после включения функции.

Установите гостевую виртуальную машину Hyper-V и настройте параметры

Загрузите требуемый ISO-файл Windows Server 2019, поскольку он будет использоваться в настройках Hyper-V на виртуальной гостевой машине.

Запустите диспетчер Hyper-V, создайте НОВУЮ гостевую виртуальную машину и настройте следующие параметры.

- Включить гостевую ВМ поколения 2 во время создания ВМ

- Включить 2 виртуальных процессора

- Выделить 4 ГБ ОЗУ

- Отключить TPM и безопасную загрузку

- Добавить DVD-привод (необходим для монтирования ISO-носителя Windows Server 2019)

- Включить гостевые службы (для расширенного использования сеанса)

Установить операционную систему Windows Server 2019

Из диспетчера Hyper-V в Windows 10 make убедитесь, что DVD-диск установлен в качестве первого загрузочного устройства и что файл образа ISO настроен в настройках.

Подключитесь к новой виртуальной машине и будьте готовы быстро щелкнуть клавишу на клавиатуре, чтобы загрузиться в Windows Server 2019.ИСО. Нажмите « Start », чтобы начать.

Выберите язык, пропустите или введите соответствующий ключ продукта, выберите « Windows Server 2019 Standard (Desktop Experience)», отформатируйте раздел диска, и начнется установка ОС.

Включите только что созданную гостевую виртуальную машину и будьте готовы быстро нажать клавишу для загрузки с ISO. Нажмите клавишу для загрузки с подключенного компакт-диска ISO. Сбросьте виртуальную машину, если вы пропустили изменение, чтобы нажать клавишу.Введите начальный пароль администратора, и установка Windows Server будет завершена. Перейдите к следующим шагам, чтобы переименовать компьютер, установить обновления, активировать Windows, установить часовой пояс и установить статический IP-адрес на внутренней сетевой карте виртуальной машины.

Настройка Windows Server 2019 (после установки ОС)

Выполните следующие задачи на только что установленной ОС Windows Server 2019 и перезагрузите сервер.

- Переименование сервера

- Установите часовой пояс в соответствии с применимым часовым поясом

- Установите статический IP-адрес на TCP/IP V4 ВНУТРЕННИЙ Виртуальная машина, сетевая карта, настройки ОС

- Установите обновления Windows Server 2019

- ОТКЛЮЧИТЕ внешний сетевой адаптер на виртуальной машине, если вы настроили второй сетевой адаптер для доступа в Интернет в рамках обновлений Windows Server и активации лицензии.

- 31313131313

- Twiet

- Подробнее

Как проверить конфигурацию объединения с включенным коммутатором

по Джамиль Парвез

Как обновить Active Directory 2019 до 2022

от Джамиль Парвез

Как подключить Windows к контроллеру домена 2022

от Джамиль Парвез

Как включить сетевое обнаружение в Server 2022

по Джамиль Парвез

Как сделать резервную копию DNS-сервера 2022

от Джамиль Парвез

Как понизить роль сервера контроллера домена 2019

от Джамиль Парвез

В тренде Горячий Popular

Как запланировать автоматическую перезагрузку Windows Server

по Джамиль Парвез

В тренде Hot

Как добавить игры в эмулятор Dolphin

от Джамиль Парвез

Hot

Как выполнить миграцию сервера Active Directory 2012 на 2022

от Джамиль Парвез

7 9 ВАЖНОЕ ПРИМЕЧАНИЕ: Перед запуском мастера установки и настройки служб Active Directory обязательно установите СТАТИЧЕСКИЙ IP-адрес на внутренней сетевой карте виртуальной машины. Для Active Directory, DHCP и DNS требуется статический IP-адрес. Мастера установки Active Directory и DHCP будут отображать ошибки, если вы не установите статический IP-адрес на внутренней сетевой карте виртуальной машины для IPv4.

Установите статический IP-адрес для виртуальной машины TCP/IPv4 ВНУТРЕННЯЯ Сетевая карта, как показано здесь в примере ниже. Используйте свой собственный диапазон подсети частных IP-адресов. используйте 10.x.x.x или 172.16.x.x или 192.168.x.x Диапазон IP-адресов. Для получения более подробной информации о частных сетях ознакомьтесь со статьей здесь.

Для получения более подробной информации о частных сетях ознакомьтесь со статьей здесь.

ВАЖНОЕ ЗАМЕЧАНИЕ: Обязательно установите IP-адрес предпочтительного DNS-сервера на 127.0.0.1 , как показано ниже, поскольку мы будем использовать локальный сервер для использования DNS и Active Directory.

Установите последние обновления Windows Server 2019 из меню «Пуск» > Настройки > Обновление и безопасность апплета настроек и перезагрузите компьютер, если применимо.

Установка служб Active Directory, ролей DHCP и DNS

Выполните следующие действия, чтобы установить службы Active Directory для нового леса, DNS и DHCP-сервера на виртуальной машине.

Предварительные условия

Запустите « Server Manager » из меню «Пуск» и выберите « Добавить роли и функции “.

Нажмите Далее на экране « Перед началом работы » и « Далее » на экране « Выберите тип установки ». Убедитесь, что для типа установки установлено значение по умолчанию « Установка на основе ролей или функций ».

В поле « Выберите целевой сервер » нажмите Далее , чтобы выбрать локальный сервер.

На экране « ролей сервера » обязательно выберите « Доменные службы Active Directory », « DHCP » и « DNS ». Выберите « Добавить функции » для каждого и нажмите «Далее».

Нажмите Далее на экране « Select Features ».

Щелкните Далее на экранах « Доменные службы Active Directory », « DHCP-сервер » и « DNS-сервер ». Нажмите « Установить », чтобы подтвердить и начать установку ролей.

Нажмите « Установить », чтобы подтвердить и начать установку ролей.

После начала установки функций роли не закрыть окно. Через несколько минут мы выберем шаг « Повысить уровень этого сервера до контроллера домена» .

Повышение роли сервера до контроллера доменаВ мастере « Добавить роли » выберите параметр « Повысить роль этого сервера до контроллера домена ».

Выберите переключатель « Добавить новый лес », укажите немаршрутизируемое доменное имя DNS, используя приведенный ниже пример, например 1234.local или xxx.local. Прочтите эту статью здесь, чтобы узнать больше о доменах .local DNS.

На экране « Параметры контроллеров домена » оставьте функциональные уровни леса и домена по умолчанию « Windows Server 2016 ». Кроме того, оставьте отмеченными параметры сервера системы доменных имен (DNS) и глобального каталога (GC) и введите пароль администратора для режима восстановления служб каталогов (DSRM). Щелкните Далее .

Щелкните Далее .

Нажмите «Далее» на экране «Параметры DNS» и НЕ установите флажок, чтобы создать делегирование DNS.

Щелкните Далее на экранах Дополнительные параметры , Пути , Параметры просмотра и Предварительные условия Проверка . Нажмите « Установить », чтобы продолжить.

После завершения установки ролей сервер автоматически перезагрузится, и вы увидите экран входа в НОВЫЙ домен.

Установка и настройка зоны обратного просмотра DNS Теперь, когда установлен контроллер домена служб Active Directory, установлены службы DHCP, давайте создадим зону обратного просмотра DNS для IP-подсети IPv4, которую мы планируем использовать для этой сети и домена. Зона обратного поиска DNS помогает с преобразованием имени для IP-адреса в имя хоста записи A. Некоторые приложения и службы сначала будут пытаться искать DNS на основе IP-адреса.

Запустите инструмент DNS Manager из « Административные инструменты Windows »> разверните свой сервер> щелкните правой кнопкой мыши « Зоны обратного просмотра » и выберите « Новая зона ». Нажмите «Далее» на экране приветствия.

На экране « Zone Type » оставьте выбранным параметр по умолчанию и нажмите Next .

Нажмите «Далее» на экране «Область репликации AD» и выберите « Всем DNS-серверам, работающим на контроллерах домена в этом домене… «.

Выберите « Зона обратного просмотра IPv4 » и нажмите «Далее».

Имя зоны обратного просмотра Идентификатор сети должен быть ваша среда сеть подсети. В моем случае это 10.240.10.

На экране «Динамическое обновление» нажмите «Далее», затем нажмите «Готово», чтобы завершить работу мастера. Будет указана новая зона обратного просмотра DNS, и клиенты будут автоматически регистрировать свои IP-адреса в этой зоне.

Выполните следующие действия в диспетчере DNS, чтобы включить DNS.

Запустите диспетчер DNS, щелкните правой кнопкой мыши свой DNS-сервер, выберите « Установить старение/очистку для всех зон ». Установите флажок « Очистить устаревшие записи ресурсов » и нажмите «ОК», чтобы сохранить изменения.

Настройка параметров DHCP-сервера и авторизация сервера

Последним шагом, который необходимо выполнить, является авторизация DHCP-сервера и создание/включение области DHCP-клиента.

Запустите DHCP Manager из меню «Пуск» > «Администрирование Windows». Exp[и ваш DHCP-сервер, щелкните правой кнопкой мыши имя сервера и выберите « Авторизация ». Щелкните правой кнопкой мыши сервер еще раз и выберите «Обновить». Теперь вы должны увидеть все зеленые флажки.

Наконец, мы можем создать область клиента DHCP. Щелкните правой кнопкой мыши параметр « IPv4 », выберите «Новая область», нажмите «Далее» на экране приветствия, укажите имя области DHCP и нажмите « Далее ».

Щелкните правой кнопкой мыши параметр « IPv4 », выберите «Новая область», нажмите «Далее» на экране приветствия, укажите имя области DHCP и нажмите « Далее ».

Введите диапазон IP-адресов DHCP, используя соответствующие данные IP-подсети, которые вы решили использовать. Нажмите «Далее» на экране «Исключение и задержка», выберите 8 дней по умолчанию для продолжительности аренды и нажмите «Далее».

Щелкните Да, я хочу настроить эти параметры сейчас на экране параметров DHCP.

Щелкните Далее на оставшихся экранах области действия DHCP, чтобы активировать область действия DHCP-клиента.

Поздравляем! Контроллер домена AD завершен, существует обратная зона DNS DNS, и у вас есть область клиента DHCP.

Для проверки создайте клиентскую виртуальную машину для Windows 10 и убедитесь, что сетевая карта использует подключение к локальной сети « INTERNAL », и вручную добавьте ПК в новый домен AD.

Если вы хотите создать НОВУЮ организационную единицу и протестировать автоматическое присоединение к домену, обратитесь к моему сообщению в блоге здесь.

В этом руководстве для начинающих по установке Windows Server 2019 Active Directory рассмотрены все требования для создания нового леса, контроллера домена, DHCP-сервера с областью действия и т. д. ниже приведены ссылки на базовые показатели безопасности StigViewer и Microsoft для доменов и контроллеров домена AD.

СсылкиНабор средств Microsoft Security Compliance Toolkit 1.0 — Базовые отчеты и шаблоны групповой политики безопасности для Windows Server и Windows 10. Ссылка здесь.

Техническое руководство по внедрению безопасности Windows Server 2016 (или Server 2019) (STIG) . Это техническое руководство по внедрению безопасности опубликовано как инструмент для повышения безопасности информационных систем Министерства обороны (DoD). Связано здесь.

Натан (модератор) / / Рубрики: Active Directory, инфраструктура, безопасность, Windows Server 2016, Windows Server 2019/

Обновление Windows Server 2019 Active Directory до Windows Server 2022

Windows Server 2022

brandon. lee11 мая 2021 г.

lee11 мая 2021 г.

Чтение через 6 минут