Функция «Защищенный режим» для просмотра документов PDF (только в ОС Windows)

Руководство пользователя Отмена

Поиск

Последнее обновление Sep 30, 2022 10:51:32 AM GMT | Также применяется к Adobe Acrobat 2017, Adobe Acrobat 2020

- Руководство пользователя Acrobat

- Введение в Acrobat

- Доступ к Acrobat с настольных компьютеров, мобильных устройств и интернета

- Новые возможности Acrobat

- Комбинации клавиш

- Системные требования

- Рабочее пространство

- Основные сведения о рабочем пространстве

- Открытие и просмотр файлов PDF

- Открытие документов PDF

- Навигация по страницам документа PDF

- Просмотр установок PDF

- Настройка режимов просмотра PDF

- Включение предварительного просмотра эскизов файлов PDF

- Отображать PDF в браузере

- Работа с учетными записями облачного хранилища в Интернете

- Доступ к файлам из Box

- Доступ к файлам из Dropbox

- Доступ к файлам из OneDrive

- Доступ к файлам из SharePoint

- Доступ к файлам из Google Диска

- Acrobat и macOS

- Уведомления Acrobat

- Сетки, направляющие и измерения в PDF

- Использование азиатского текста, кириллицы и текста слева направо в документах PDF

- Основные сведения о рабочем пространстве

- Создание документов PDF

- Обзор процедуры создания документов PDF

- Создание файлов PDF в Acrobat

- Создание документов PDF с помощью PDFMaker

- Использование принтера Adobe PDF

- Преобразование веб-страниц в PDF

- Создание файлов PDF с помощью Acrobat Distiller

- Настройки преобразования Adobe PDF

- Шрифты PDF

- Редактирование документов PDF

- Редактирование текста в документах PDF

- Редактирование изображений и объектов в документе PDF

- Поворот, перемещение, удаление и изменение нумерации страниц PDF

- Редактирование отсканированных документов PDF

- Улучшение фотографий документов, снятых на камеру мобильного устройства

- Оптимизация документов PDF

- Свойства документов PDF и метаданные

- Ссылки и вложенные файлы в PDF

- Слои документов PDF

- Миниатюры страниц и закладки в документах PDF

- Мастер операций (Acrobat Pro)

- Файлы PDF, преобразованные в веб-страницы

- Настройка документов PDF для использования в презентации

- Статьи PDF

- Геопространственные файлы PDF

- Применение операций и сценариев к файлам PDF

- Изменение шрифта по умолчанию для добавления текста

- Удаление страниц из документов PDF

- Сканирование и распознавание текста

- Сканирование документов в формат PDF

- Улучшение фотографий документов

- Устранение неполадок сканера при использовании Acrobat для сканирования

- Формы

- Основные положения для работы с формами PDF

- Создание форм с нуля в Acrobat

- Создание и рассылка форм PDF

- Заполнение форм PDF

- Свойства полей форм PDF

- Заполнение и подписание форм PDF

- Настройка кнопок для выполнения действий в формах PDF

- Публикация интерактивных веб-форм PDF

- Основные положения для работы с полями форм PDF

- Поля форм PDF для штрих-кода

- Сбор данных формы PDF и управление ими

- Инспектор форм

- Помощь с формами PDF

- Отправка форм PDF получателям с использованием эл.

почты или внутреннего сервера

почты или внутреннего сервера

- Объединение файлов

- Объединение или слияние файлов в один файл PDF

- Поворот, перемещение, удаление и перенумерация страниц PDF

- Добавление верхних и нижних колонтитулов, а также нумерации Бейтса в документы PDF

- Обрезка страниц PDF

- Добавление водяных знаков в документы PDF

- Добавление фона в документы PDF

- Работа с файлами, входящими в портфолио PDF

- Публикация портфолио PDF и предоставление совместного доступа

- Обзор портфолио PDF

- Создание и настройка портфолио PDF

- Общий доступ, редактирование и комментирование

- Предоставление общего доступа к документам PDF и их отслеживание онлайн

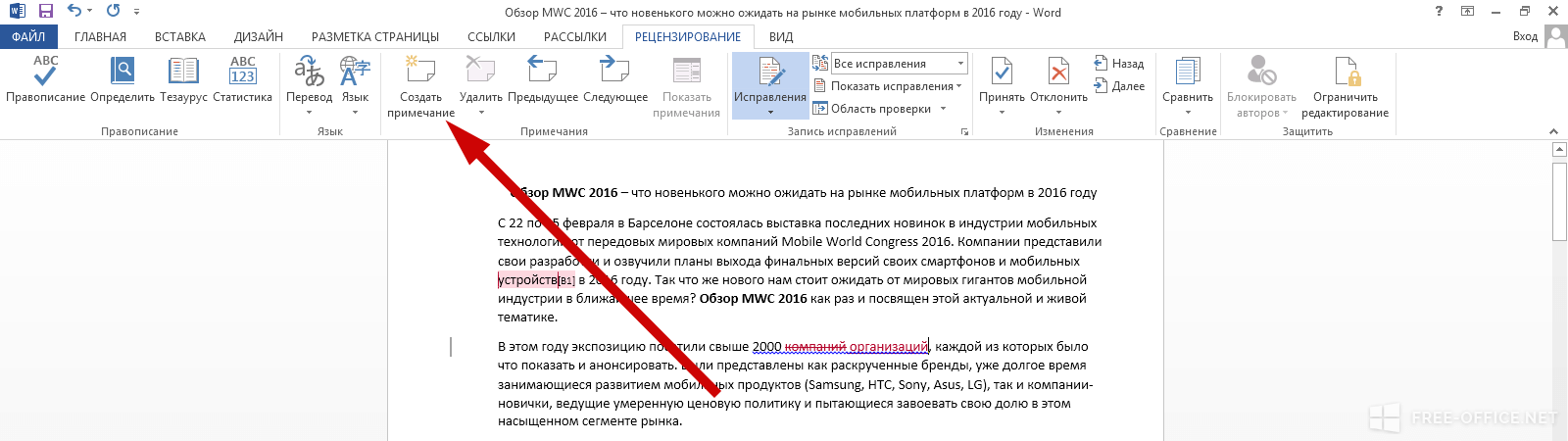

- Пометка текста при редактировании

- Подготовка к редактированию документа PDF

- Запуск процесса редактирования файлов PDF

- Размещение совместных рецензий на сайтах SharePoint или Office 365

- Участие в редактировании документа PDF

- Добавление комментариев в документы PDF

- Добавление штампа в файл PDF

- Процессы утверждения

- Управление комментариями | просмотр, добавление ответа, печать

- Импорт и экспорт комментариев

- Отслеживание редактирования PDF и управление им

- Сохранение и экспорт документов PDF

- Сохранение PDF

- Преобразование документа PDF в файл JPG

- Преобразование и экспорт документов PDF в файлы других форматов

- Параметры форматирования файлов для экспорта в PDF

- Повторное использование содержимого PDF

- Защита

- Повышенный уровень защиты документов PDF

- Защита документов PDF с помощью паролей

- Управление цифровыми удостоверениями

- Защита документов PDF с помощью сертификатов

- Открытие защищенных документов PDF

- Удаление конфиденциальных данных из документов PDF

- Установка политик безопасности файлов PDF

- Выбор метода защиты для документов PDF

- Предупреждения безопасности при открытии документов PDF

- Защита файлов PDF с Adobe Experience Manager

- Функция защищенного просмотра PDF-документов

- Обзор функций защиты в программе Acrobat и файлах PDF

- Язык JavaScript в файлах PDF, представляющий угрозу безопасности

- Вложения как угроза безопасности

- Разрешить или заблокировать ссылки в PDF-файлах

- Электронные подписи

- Подписание документов PDF

- Съемка подписи на мобильное устройство и использование ее в любых приложениях

- Отправка документов на электронные подписи

- О подписях сертификатов

- Подписи на основе сертификата

- Подтверждение цифровых подписей

- Доверенный список, утвержденный Adobe

- Управление доверенными лицами

- Печать

- Основные задачи печати файлов PDF

- Печать брошюр и портфолио в формате PDF

- Дополнительные настройки печати PDF

- Печать в PDF

- Печать цветных документов PDF (Acrobat Pro)

- Печать файлов PDF с помощью заказных размеров

- Расширенный доступ, теги и перекомпоновка

- Создание и проверка средств расширенного доступа к документам PDF

- Возможности расширенного доступа в файлах PDF

- Инструмент «Порядок чтения» в PDF

- Чтение документов PDF при помощи возможностей расширенного доступа и перекомпоновки

- Редактирование структуры документа на панелях «Содержимое» и «Теги»

- Создание документов PDF с расширенным доступом

- Поиск и индексация

- Индексирование файлов PDF

- Поиск в документах PDF

- 3D-модели и мультимедиа

- Добавление аудио, видео и интерактивных объектов в файлы PDF

- Добавление 3D-моделей в файлы PDF (Acrobat Pro)

- Отображение 3D-моделей в файлах PDF

- Взаимодействие с 3D-моделями

- Измерение 3D-объектов в файлах PDF

- Настройка 3D-видов в файлах PDF

- Включение 3D-содержимого в документе PDF

- Добавление мультимедийного контента в документы PDF

- Добавление комментариев для 3D-макетов в файлах PDF

- Воспроизведение видео-, аудио- и мультимедийных форматов в файлах PDF

- Добавление комментариев в видеоролики

- Инструменты для допечатной подготовки (Acrobat Pro)

- Обзор инструментов для допечатной подготовки

- Типографские метки и тонкие линии

- Просмотр цветоделения

- Обработка прозрачности

- Преобразование цветов и управление красками

- Цветовой треппинг

- Предпечатная проверка (Acrobat Pro)

- Файлы, совместимые с PDF/X-, PDF/A- и PDF/E

- Профили предпечатной проверки

- Расширенная предпечатная проверка

- Отчеты предпечатной проверки

- Просмотр результатов предпечатной проверки, объектов и ресурсов

- Методы вывода в PDF

- Исправление проблемных областей с помощью инструмента «Предпечатная проверка»

- Автоматизация процедуры анализа документов с помощью дроплетов или операций предпечатной проверки

- Анализ документов с помощью инструмента «Предпечатная проверка»

- Дополнительная проверка с помощью инструмента «Предпечатная проверка»

- Библиотеки предпечатной проверки

- Предпечатные переменные

- Управление цветом

- Обеспечение согласованности цветов

- Настройки цветов

- Управление цветом документов

- Работа с цветовыми профилями

- Основы управления цветом

Полный список статей, посвященных теме безопасности, см. в разделе Обзор функций обеспечения безопасности приложения Acrobat и содержимого PDF.

в разделе Обзор функций обеспечения безопасности приложения Acrobat и содержимого PDF.

Защищенный режим обеспечивает дополнительный уровень системы защиты. Когда защищенный режим включен, PDF-файлы выводятся на экран в ограниченной среде, называемой изолированная программная среда. Эта изоляция PDF-файлов уменьшает риск нарушения системы безопасности в областях вне изолированной программной среды. Adobe настоятельно рекомендует открывать файлы в Acrobat в защищенном режиме, если требуется обеспечить защиту файлов или если вы часто работаете с файлами PDF через сеть Интернет.

Adobe Acrobat Reader включает в себя аналогичную ограниченную среду под названием Защищенный режим. Для информации о защищенном режиме Reader см. Справку Reader.

Когда включен защищенный режим, разрешена только основная навигация. Например, вы можете открывать PDF, просматривать страницы и нажимать на ссылки. Можно включить защищенный режим в просматриваемом PDF, а также в автономном Acrobat или в веб-браузере.

PDF в автономном Acrobat

В защищенном режиме Acrobat отображает предупреждения о PDF-файлах, источник происхождения которых не относится к доверенным ресурсам. Предупреждение позволяет решить, доверять ли документу.

Можно узнать, открыт ли PDF в браузере в защищенном режиме.Нажмите правой кнопкой мыши по документу в браузере и выберите Свойства документа.Откройте вкладку «Дополнительные». Если защищенный режим включен, то для параметра Защищенный режим будет установлено значение «Вкл.».

Включение или отключение защищенного режима

В отличие от защищенного режима в Acrobat Reader, защищенный режим в Acrobat по умолчанию отключен.

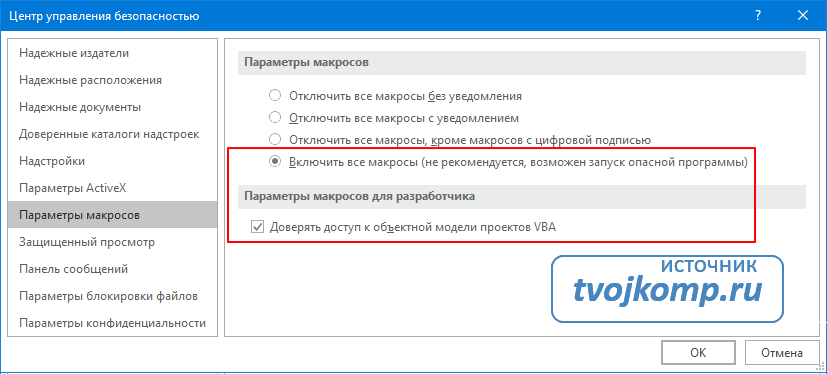

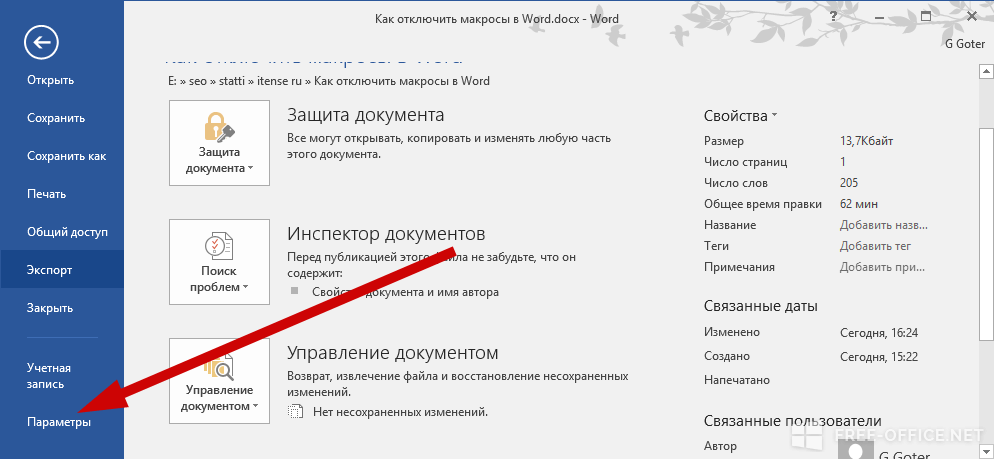

Выберите Установки.

В списке Категории слева выберите Защита (повышенный уровень).

Установите флажок в поле Включить повышенный уровень защиты.

Выберите один из следующих вариантов:

Нет

Отключение защищенного режима, если он был включен. По умолчанию защищенный режим отключен.

Файлы из потенциально небезопасных местоположений

Включение защищенного режима и отображение предупреждающего сообщения для всех файлов, поступивших из ненадежных ресурсов. Для файлов и ресурсов, которые добавляются в список Привилегированные места панели Повышенный уровень защиты, защищенный режим отключен.

Все файлы

Включает защищенный режим во всех файлах PDF, которые открываются в автономном Acrobat или в браузере.

Обход ограничений, связанных с защищенным режимом

Выберите любой из этих вариантов:

Выберите «Отключен» на панели Повышенный уровень защиты в разделе установок Защита (повышенный уровень).

Добавьте файлы, папки и ресурсы в список Привилегированные места на панели Повышенный уровень защиты (см. Указание привилегированных ресурсов для доверенного содержимого).

Дополнительные ресурсы

Дополнительную информацию о защищенном режиме см. на следующих ресурсах:

Устранение неисправностей при использовании защищенного режима: Устранение неисправностей при использовании защищенного режима.

Руководство по защите приложений: www.adobe.com/go/learn_acr_appsecurity_en.

Связанные материалы

- Повышенный уровень защиты

- Обход ограничений повышенного уровня защиты

- Указание привилегированных ресурсов для доверенного содержимого

- Функция: защита паролем файлов PDF с помощью Acrobat

Вход в учетную запись

Войти

Управление учетной записью

Microsoft выпустила патч для Windows 10 и 11 против критической уязвимости нулевого дня в MS Office / Хабр

В рамках июньского вторника патчей безопасности Microsoft выпустила обновления для Windows 10 и 11 против критической уязвимости нулевого дня в MS Office CVE-2022-30190.

Microsoft настоятельно советует всем корпоративным пользователям установить накопительные обновления безопасности для Windows за июнь 2022 года, в которых есть патч против CVE-2022-30190. Июньские обновления также советуют сразу же ставить, как только станет возможно, эксперты Microsoft Security Response Center (MSRC), которые еще в середине апреля получили первые отчёты от независимых исследователей по этой уязвимости, но тогда в Microsoft ответили отпиской, что эта проблема не критична.

Данной уязвимости подвержены все версии Microsoft Office с 2016 по 2021 и Office 365. С её помощью злоумышленник может удалённо запустить произвольный код. В сети уже есть несколько подтверждений, что данная уязвимость использовалась при атаках.

Эксперты даже приводили пример эксплойта для этой уязвимости, когда проанализировали вредоносный документ Word 05-2022-0438.doc, загруженный недавно на VirusTotal.

12 апреля исследователь Shadowchasing1 сообщил Microsoft о проблеме и прислал в Microsoft Security Response Center (MSRC) пример эксплойта.

21 апреля MSRC закрыла тикет, заявив, что проблема не связана с безопасностью, проигнорировав, что в эксплойте происходит выполнение msdt с отключёнными макросами.

В мае Microsoft, вероятно, пыталась исправить эту уязвимость в новой тестовой версии Office 365. Компания не задокументировала CVE по этому инциденту.

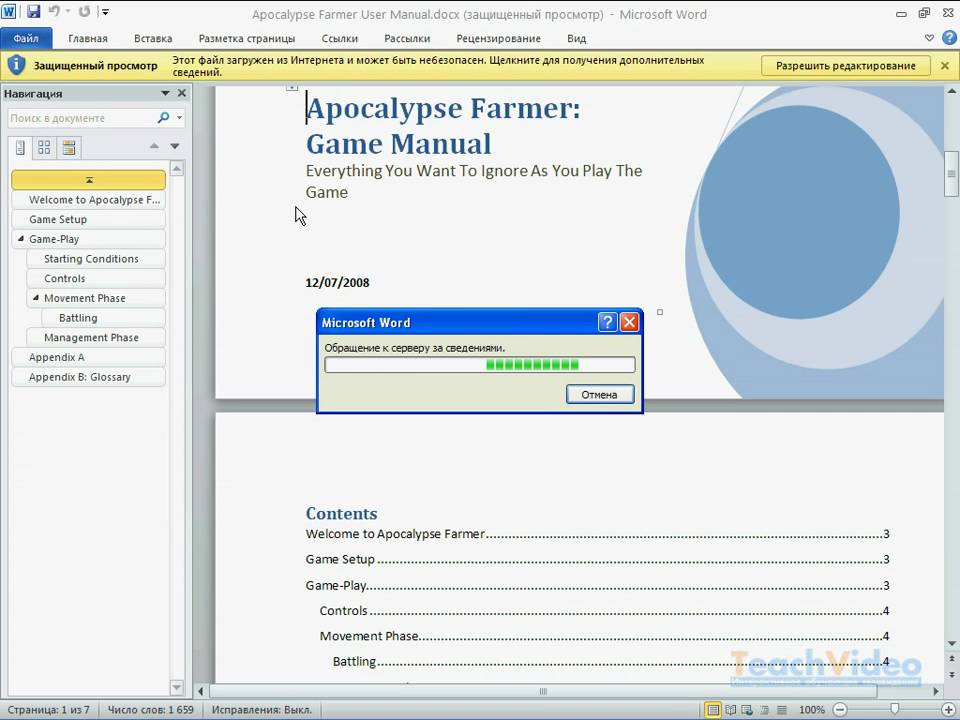

27 мая эксперты обнаружили факты применения злоумышленниками данной уязвимости и снова сообщили в MSRC. Зараженный документ использует функцию удаленного шаблона Word для извлечения HTML-файла с удаленного сервера, который использует URI схему ms-msdt MSProtocol для загрузки кода и выполнения скриптов PowerShell. Microsoft Word выполняет код через инструмент поддержки ms-msdt даже при отключённых макросах. Защищенный просмотр запускается, но, если изменить документ на формат RTF, защищенный просмотр включается даже без открытия документа, например, через вкладку предварительного просмотра в Проводнике.

Пример исполняемого кода при запуске специально зараженного документа.

В итоге Microsoft согласилась, что уязвимость действительно является критичной и опубликовала дополнительные рекомендации по безопасности клиентов офисного пакета.

В начале июня Microsoft пообещала выпустить в скором времени необходимые обновления для всех версия MS Office против новой уязвимости. Microsoft рекомендовала системным администраторам отключить протокол MSDT URL с помощью команды «reg delete HKEY_CLASSES_ROOT\ms-msdt /f», предварительно сделав резервную копию этого ключа реестра («reg export HKEY_CLASSES_ROOT\ms-msdt filename»). Также для блокировки использования уязвимости можно включить в настройках Microsoft Defender правило для отражения направлений атаки BlockOfficeCreateProcessRule, которое запрещает приложениям Office создавать дочерние процессы.

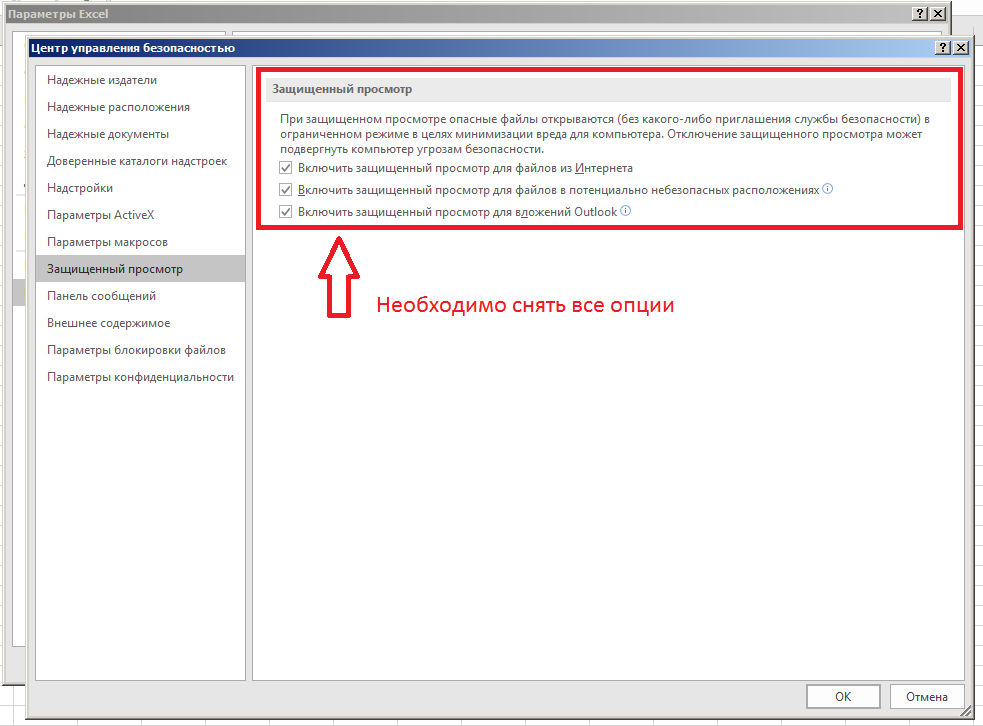

Microsoft советовала в офисных пакетах не отключать в настройках защиты опции по умолчанию Protected View и Application Guard, которые также предотвращают возможность использования уязвимости нулевого дня CVE-2022-30190, но не для всех версий MS Office.

Функция защищенного просмотра для PDF-файлов (только для Windows)

Руководство пользователя Отмена

Поиск

Последнее обновление: 07 сентября 2022 г., 04:22:13 по Гринвичу | Также относится к Adobe Acrobat 2017, Adobe Acrobat 2020

- Руководство пользователя Acrobat

- Знакомство с Acrobat

- Доступ к Acrobat с рабочего стола, мобильного устройства, Интернета

- Что нового в Acrobat

- Сочетания клавиш

- Системные требования

- Рабочее пространство

- Основы рабочего пространства

- Открытие и просмотр PDF-файлов

- Открытие PDF-файлов

- Навигация по страницам PDF

- Просмотр настроек PDF

- Настройка просмотра PDF

- Включить предварительный просмотр эскизов PDF-файлов

- Отображение PDF в браузере

- Работа с учетными записями онлайн-хранилища

- Доступ к файлам из ящика

- Доступ к файлам из Dropbox

- Доступ к файлам из OneDrive

- Доступ к файлам из SharePoint

- Доступ к файлам с Google Диска

- Acrobat и macOS

- Уведомления Acrobat

- Сетки, направляющие и измерения в PDF-файлах

- Азиатский текст, кириллица и текст с письмом справа налево в PDF-файлах

- Основы рабочего пространства

- Создание PDF-файлов

- Обзор создания PDF-файлов

- Создание PDF-файлов с помощью Acrobat

- Создавайте PDF-файлы с помощью PDFMaker

- Использование принтера Adobe PDF

- Преобразование веб-страниц в PDF

- Создание PDF-файлов с помощью Acrobat Distiller

- Настройки преобразования Adobe PDF

- PDF-шрифты

- Редактирование PDF-файлов

- Редактирование текста в PDF-файлах

- Редактирование изображений или объектов в PDF

- Поворот, перемещение, удаление и перенумерация страниц PDF

- Редактировать отсканированные файлы PDF

- Улучшение фотографий документов, снятых с помощью мобильной камеры

- Оптимизация PDF-файлов

- Свойства PDF и метаданные

- Ссылки и вложения в PDF-файлах

- слоев PDF

- Миниатюры страниц и закладки в PDF-файлах

- Мастер действий (Acrobat Pro)

- PDF-файлы, преобразованные в веб-страницы

- Настройка PDF для презентации

- Статьи в формате PDF

- Геопространственные файлы PDF

- Применение действий и сценариев к файлам PDF

- Изменить шрифт по умолчанию для добавления текста

- Удалить страницы из PDF

- Сканирование и распознавание символов

- Сканирование документов в PDF

- Улучшение фотографий документов

- Устранение неполадок сканера при сканировании с помощью Acrobat

- Формы

- Основы форм PDF

- Создание формы с нуля в Acrobat

- Создание и распространение PDF-форм

- Заполнение PDF-форм

- Свойства поля формы PDF

- Заполнение и подписание PDF-форм

- Настройка кнопок действий в формах PDF

- Публикация интерактивных веб-форм PDF

- Основные сведения о полях формы PDF

- Поля формы штрих-кода PDF

- Сбор данных форм PDF и управление ими

- О трекере форм

- Справка по PDF-формам

- Отправка PDF-форм получателям по электронной почте или на внутренний сервер

- Объединение файлов

- Объединение или объединение файлов в один PDF-файл

- Поворот, перемещение, удаление и перенумерация страниц PDF

- Добавление верхних и нижних колонтитулов и нумерации Бейтса в PDF-файлы

- Обрезать страницы PDF

- Добавление водяных знаков в PDF-файлы

- Добавление фона в PDF-файлы

- Работа с файлами компонентов в портфолио PDF

- Публикация и совместное использование портфолио PDF

- Обзор портфолио PDF

- Создание и настройка портфолио PDF

- Публикация, рецензирование и комментирование

- Публикация и отслеживание PDF-файлов в Интернете

- Разметка текста с правками

- Подготовка к просмотру PDF

- Запуск обзора PDF

- Размещение общих обзоров на сайтах SharePoint или Office 365

- Участие в обзоре PDF

- Добавление комментариев к PDF-файлам

- Добавление штампа в PDF

- Рабочие процессы утверждения

- Управление комментариями | посмотреть, ответить, распечатать

- Импорт и экспорт комментариев

- Отслеживание и управление обзорами PDF

- Сохранение и экспорт PDF-файлов

- Сохранение PDF-файлов

- Преобразование PDF в Word

- Преобразование PDF в JPG

- Преобразование или экспорт PDF-файлов в файлы других форматов

- Параметры формата файла для экспорта PDF

- Повторное использование содержимого PDF

- Безопасность

- Расширенный параметр безопасности для PDF-файлов

- Защита PDF-файлов с помощью паролей

- Управление цифровыми идентификаторами

- Защита PDF-файлов с помощью сертификатов

- Открытие защищенных PDF-файлов

- Удаление конфиденциального содержимого из PDF-файлов

- Настройка политик безопасности для PDF-файлов

- Выбор метода защиты для PDF-файлов

- Предупреждения системы безопасности при открытии PDF-файла

- Защита PDF-файлов с помощью Adobe Experience Manager

- Функция защищенного просмотра для PDF-файлов

- Обзор безопасности в Acrobat и PDF-файлах

- JavaScripts в PDF-файлах как угроза безопасности

- Вложения как угроза безопасности

- Разрешить или заблокировать ссылки в PDF-файлах

- Электронные подписи

- Подписание PDF-документов

- Сохраните свою подпись на мобильном телефоне и используйте ее везде

- Отправка документов на электронные подписи

- Создать веб-форму

- Массовый запрос электронной подписи

- Прием онлайн-платежей

- Бренд вашей учетной записи

- О подписях сертификатов

- Подписи на основе сертификата

- Проверка цифровых подписей

- Утвержденный список доверия Adobe

- Управление доверенными удостоверениями

- Печать

- Основные задачи печати PDF

- Печатные буклеты и портфолио в формате PDF

- Расширенные настройки печати PDF

- Печать в PDF

- Печать цветных PDF-файлов (Acrobat Pro)

- Печать PDF-файлов нестандартных размеров

- Специальные возможности, теги и переформатирование

- Создание и проверка доступности PDF

- Специальные возможности в PDF-файлах

- Инструмент порядка чтения для PDF-файлов

- Чтение PDF-файлов с функциями перекомпоновки и специальных возможностей

- Редактирование структуры документа с помощью панелей «Содержимое» и «Теги»

- Создание доступных PDF-файлов

- Поиск и индексирование

- Создание указателей PDF

- Поиск PDF-файлов

- Мультимедийные и 3D-модели

- Добавление аудио-, видео- и интерактивных объектов в PDF-файлы

- Добавление 3D-моделей в файлы PDF (Acrobat Pro)

- Отображение 3D-моделей в PDF-файлах

- Взаимодействие с 3D-моделями

- Измерение 3D-объектов в PDF-файлах

- Настройка 3D-видов в PDF-файлах

- Включить 3D-контент в PDF

- Добавление мультимедиа в PDF-файлы

- Комментирование 3D-проектов в PDF-файлах

- Воспроизведение видео, аудио и мультимедийных форматов в PDF-файлах

- Добавить комментарий к видео

- Инструменты для печати (Acrobat Pro)

- Обзор инструментов для печати

- Принтеры и визирные линии

- Предварительный просмотр вывода

- Сведение прозрачности

- Преобразование цвета и управление чернилами

- Цвет захвата

- Предпечатная проверка (Acrobat Pro)

- Файлы, совместимые с PDF/X, PDF/A и PDF/E

- Предполетные профили

- Расширенный предполетный осмотр

- Предполетные отчеты

- Просмотр результатов предварительной проверки, объектов и ресурсов

- Цели вывода в PDF-файлах

- Исправление проблемных областей с помощью инструмента Preflight

- Автоматизация анализа документов с помощью дроплетов или предпечатных действий

- Анализ документов с помощью инструмента Preflight

- Дополнительные проверки в Preflight tool

- Предполетные библиотеки

- Переменные предварительной проверки

- Управление цветом

- Поддержание согласованности цветов

- Настройки цвета

- Документы с управлением цветом

- Работа с цветовыми профилями

- Понимание управления цветом

Полный список статей о безопасности см. в разделе Обзор

безопасности в Acrobat и PDF-контенте.

в разделе Обзор

безопасности в Acrobat и PDF-контенте.

Protected View обеспечивает дополнительный уровень безопасности. Когда защищенный просмотр включен, PDF-файлы отображаются в ограниченной среде, называемой песочницей . Эта изоляция PDF-файлов снижает риск нарушений безопасности в областях за пределами песочницы. Adobe настоятельно рекомендует использовать Acrobat в режиме защищенного просмотра, если вы беспокоитесь о безопасности или часто взаимодействуете с PDF-файлами в Интернете.

Adobe Acrobat Reader включает аналогичную ограниченную среду, называемую защищенным режимом. Информацию о защищенном режиме Reader см. в справке Reader.

Когда защищенный просмотр включен, разрешена только базовая навигация. Например, вы можете открывать PDF-файлы, прокручивать страницы и щелкать ссылки. Вы можете включить защищенный просмотр в PDF-файле, который вы просматриваете в автономном приложении Acrobat или в веб-браузере.

PDF в автономном Acrobat

В режиме защищенного просмотра Acrobat отображает предупреждение для PDF-файла, полученного из ненадежного расположения. Предупреждение позволяет вам решить, доверять ли документу.

Предупреждение позволяет вам решить, доверять ли документу.

Вы можете узнать, находится ли PDF-файл, открытый в браузере, в режиме защищенного просмотра. Щелкните правой кнопкой мыши документ в браузере и выберите «Свойства документа». Перейдите на вкладку «Дополнительно». Когда защищенный просмотр включен, статус говорит: «Защищенный режим: включен».

Если вы доверяете PDF-файлу и его источнику, нажмите «Включить». Все функции. PDF-файл добавлен в ваш список привилегированных местоположений. и с тех пор ему доверяют.Включение или отключение защищенного просмотра

В отличие от защищенного режима в Acrobat Reader, защищенный просмотр в Acrobat по умолчанию отключен.

Выберите «Настройки».

В разделе «Категории» слева выберите «Безопасность». (Повышенная).

Выберите параметр «Включить усиленную безопасность».

Выберите один из следующих вариантов:

Выключенный

Отключает защищенный просмотр, если у вас есть включил его.

Защищенный просмотр отключен по умолчанию.

Защищенный просмотр отключен по умолчанию.Файлы из потенциально небезопасных мест

Включает защищенный просмотр и отображает предупреждение для всех файлов, происходящих из ненадежного местоположения. Файлы и расположения, которые вы добавляете в область «Привилегированные расположения» панели Enhanced Security исключены из защищенного просмотра.

Все файлы

Включает защищенный просмотр во всех файлах PDF которые вы открываете либо в автономном Acrobat, либо в браузере.

Обход ограничений защищенного просмотра

Выберите любой из следующих параметров:

Выберите «Выкл.» на панели «Улучшенная безопасность». настроек безопасности (расширенная).

Добавление файлов, папок и местоположений в привилегированный Область Locations панели Enhanced Security. (См. Указать привилегированные расположения для надежного содержимого.

)

)

Дополнительные ресурсы

Дополнительные сведения в режиме защищенного просмотра см. следующие ресурсы:

Устранение неполадок с защищенным просмотром: Устранение неполадок с защищенным просмотром.

Руководство по безопасности приложений : www.adobe.com/go/learn_acr_appsecurity_en.

Больше подобных

- Повышенная безопасность

- Обход усиленных ограничений безопасности

- Указание привилегированных расположений для надежного содержимого

- Функция продукта: Защита PDF-файлов паролем с помощью Acrobat

Войдите в свою учетную запись

Войти

Управление учетной записью

Как Microsoft Word «Защищенный просмотр» предотвращает утечку информации / блоги / Perficient

Microsoft Word уже давно предлагает поддержку загрузки изображений и шаблонов по сети. Это отличная функция в корпоративной среде, поскольку она облегчает повторное использование ресурсов, таких как логотипы и шаблоны корпоративных документов. К сожалению, злоумышленники могут злоупотреблять этими функциями для получения оперативной информации о лицах или даже для кражи учетных данных. Кто-то, кто занимается целевым фишингом, может использовать веб-трекеры на основе Word, чтобы узнать больше о типе настольного компьютера и операционной системе, которую использует цель, помогая целевому фишеру настроить свою стратегию для дальнейшей атаки. Чтобы снизить риск такого воздействия, приложения Microsoft Office, такие как Outlook, Word и Excel, используют модель доверия, чтобы определить, как обрабатывать документы, загруженные из Интернета или полученные по электронной почте. Например, Microsoft Word открывает ненадежные вложения электронной почты в режиме «Защищенный просмотр». В этом сообщении блога я продемонстрирую три различные атаки, которые останавливаются с помощью защищенного просмотра.

Это отличная функция в корпоративной среде, поскольку она облегчает повторное использование ресурсов, таких как логотипы и шаблоны корпоративных документов. К сожалению, злоумышленники могут злоупотреблять этими функциями для получения оперативной информации о лицах или даже для кражи учетных данных. Кто-то, кто занимается целевым фишингом, может использовать веб-трекеры на основе Word, чтобы узнать больше о типе настольного компьютера и операционной системе, которую использует цель, помогая целевому фишеру настроить свою стратегию для дальнейшей атаки. Чтобы снизить риск такого воздействия, приложения Microsoft Office, такие как Outlook, Word и Excel, используют модель доверия, чтобы определить, как обрабатывать документы, загруженные из Интернета или полученные по электронной почте. Например, Microsoft Word открывает ненадежные вложения электронной почты в режиме «Защищенный просмотр». В этом сообщении блога я продемонстрирую три различные атаки, которые останавливаются с помощью защищенного просмотра.

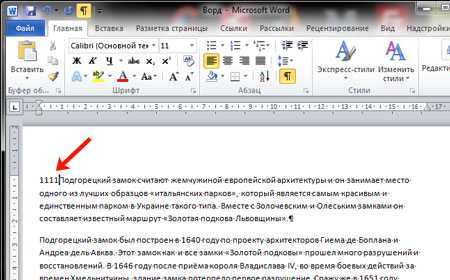

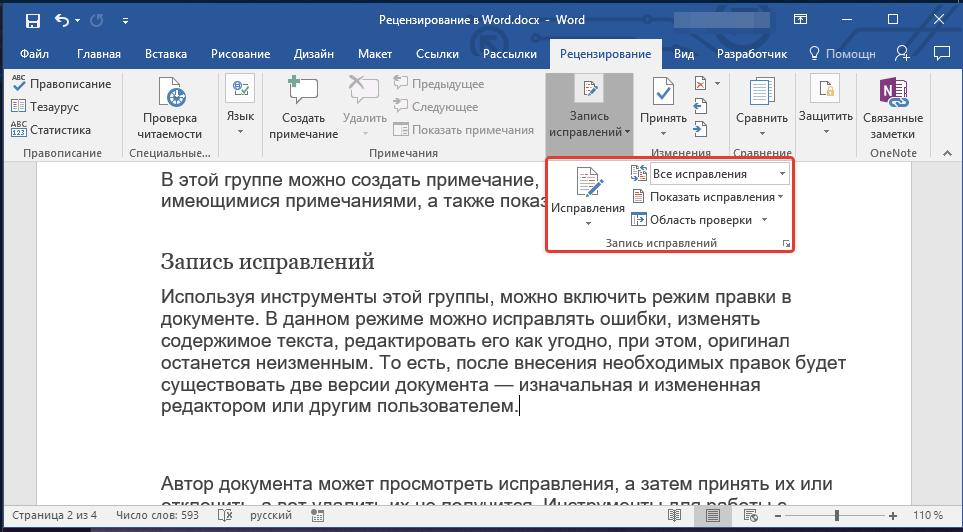

Когда Word открывает документ в режиме защищенного просмотра, он отображает документ только для чтения, используя только данные, содержащиеся в самом документе, — он не пытается загрузить какие-либо ресурсы, которых нет в файле. Это часто означает, что документ будет выглядеть неполным, потому что пользователь может видеть только предварительный просмотр документа без какого-либо содержимого, связанного с сетевым расположением. Например, на следующем снимке экрана показано, как выглядит документ, если внешнее изображение не выбрано:

Когда пользователь нажимает кнопку «Включить редактирование», Word предполагает, что пользователь доверяет документу, и загружает все внешние ресурсы, необходимые для отображения документа в «нормальном» режиме редактирования. К сожалению, это также приучает пользователя нажимать кнопку «Включить редактирование», если он или она просто хочет просмотреть весь документ, и именно в этот момент потенциальная атака может быть успешной. Теперь давайте продемонстрируем, как Word защищает пользователя в трех разных сценариях атаки, и по ассоциации мы увидим, что может произойти, когда пользователь преждевременно нажимает кнопку «Включить редактирование». Мы начнем с создания простого веб-трекера — наиболее распространенного злоупотребления функцией сетевых ресурсов.

Теперь давайте продемонстрируем, как Word защищает пользователя в трех разных сценариях атаки, и по ассоциации мы увидим, что может произойти, когда пользователь преждевременно нажимает кнопку «Включить редактирование». Мы начнем с создания простого веб-трекера — наиболее распространенного злоупотребления функцией сетевых ресурсов.

Пример атаки #1

Веб-трекер обычно используется, когда автор хочет знать, открывается ли документ Word конкретным человеком или организацией. Автор встроит небольшое изображение (обычно один пиксель), которое будет удаленно загружено с веб-сайта автора. URL-адрес, используемый для извлечения изображения, будет иметь определенный идентификатор, который автор использует для сопоставления извлечения изображения с конкретной целью. Например, URL-адрес, используемый для ссылки на удаленное изображение, может быть «http://authors-website.com/logo.png?trackerID=12345». Ключевой частью URL является «trackerID=12345». Автор мог использовать «12345» для одной цели и, может быть, «23456» для другой цели. По сути, это тот же механизм, который используется в персонализированной рекламе на веб-сайтах. Когда вы нажимаете на объявление, рекламный сервер узнает, кто вы, по информации, добавленной к URL-адресу объявления. В нашем примере с веб-трекером мы увидим, что ничего не происходит, пока пользователь не нажмет кнопку «Включить редактирование» в Microsoft Word, и в это время изображение для отслеживания будет загружено с информацией о трекере, встроенной в URL-адрес.

По сути, это тот же механизм, который используется в персонализированной рекламе на веб-сайтах. Когда вы нажимаете на объявление, рекламный сервер узнает, кто вы, по информации, добавленной к URL-адресу объявления. В нашем примере с веб-трекером мы увидим, что ничего не происходит, пока пользователь не нажмет кнопку «Включить редактирование» в Microsoft Word, и в это время изображение для отслеживания будет загружено с информацией о трекере, встроенной в URL-адрес.

Сначала я настрою очень простой веб-сервер для обслуживания моих тестовых изображений. На виртуальной машине Linux я помещу изображение (указанное ниже как «skull-crossbones.png») в каталог файлов, а затем использую встроенный HTTP-сервер Python для его обслуживания:

Теперь в Microsoft Word вставьте отслеживающее изображение, используя параметр «Ссылка на файл». Вместо обычного имени файла укажите URL-адрес HTTP, по которому будет загружено изображение, включая добавленную к нему информацию отслеживания (т. е. именно здесь вы «персонализируете» ссылку на изображение). На следующем снимке экрана показан параметр «Ссылка на файл» и URL-адрес загрузки, который нам нужен.

е. именно здесь вы «персонализируете» ссылку на изображение). На следующем снимке экрана показан параметр «Ссылка на файл» и URL-адрес загрузки, который нам нужен.

После нажатия «Ссылка на файл» Word получает его с веб-сервера, как показано на нашем HTTP-сервере linux python:

После того, как изображение будет извлечено с веб-сайта, оно отобразится в документе Word:

Теперь я перезапущу свой веб-сервер Python, чтобы мы могли увидеть новую активность, затем я смоделирую нашу первую атаку. Я начну с отправки нашего нового документа Word по электронной почте из личной учетной записи на адрес электронной почты моей компании. Поскольку документ поступает из внешнего источника (моя личная учетная запись), Microsoft Word классифицирует его как «ненадежный».

Давайте откроем документ, чтобы узнать:

Конечно, мы видим, что Word открыл документ в «Защищенном просмотре», и мы видим заполнитель там, где должно быть фактическое изображение. Глядя на HTTP-сервер (см. ниже), мы также отмечаем, что еще не было никаких действий, что означает, что Word не пытался загрузить какие-либо сетевые ресурсы.

Глядя на HTTP-сервер (см. ниже), мы также отмечаем, что еще не было никаких действий, что означает, что Word не пытался загрузить какие-либо сетевые ресурсы.

Теперь давайте нажмем кнопку «Включить редактирование» в Word, чтобы посмотреть, что произойдет.

Как видно выше, Word получил и загрузил изображение. Мы можем подтвердить это, посмотрев на вывод HTTP-сервера (см. ниже). Даже с помощью этого простого HTTP-сервера я могу видеть исходный IP-адрес (который может быть связан с корпоративным IP-адресом или даже с домашним IP-адресом), а также я могу видеть указанный мной персональный идентификатор трекера.

Но какая еще информация просочилась? Поскольку мой HTTP-сервер на основе Python не показывает мне всю утечку информации напрямую (как это делает Apache в своем файле журнала), я использовал wireshark для сбора и анализа сетевого трафика, генерируемого Microsoft Word.

Как показано выше, wireshark записывает входящий HTTP-запрос от Word вместе с исходящим HTTP-ответом от сервера (показан синим цветом). На приведенном ниже снимке экрана показан анализ трафика Wireshark, четко отображающий все данные HTTP, как входящие, так и исходящие.

На приведенном ниже снимке экрана показан анализ трафика Wireshark, четко отображающий все данные HTTP, как входящие, так и исходящие.

Как видно выше, просочившиеся данные включают параметры URL-трекера, IP-адрес пользователя и строку «пользовательский агент», содержащую «Mozilla/4.0 (совместимый; MSIE 7.0; windows nt 10.0; WOW64; Trident /8.0; .NET4.0C; .NET4.0E; Tablet PC 2.0; Zoom 3.6.0; wbx 1.0.0; ms-office; MSOffice 16)».

Строка пользовательского агента сообщает нам следующее:

- Пользователь работает под управлением 64-разрядной версии Windows 10

- Пользователь использует MS Office 16

- Сведения о версии Internet Explorer, который использует Word

Конечно, само существование запроса изображения подразумевает, что документ достиг цели, был открыт и прочитан. Эта информация ценна для целевого фишера, потому что она обеспечивает ясность поверхности атаки для цели, что поможет злоумышленнику усовершенствовать свою стратегию атаки.

Пример атаки #2

Во второй атаке мы будем использовать вариант атаки веб-трекера, в которой мы будем использовать удаленный шаблон Word вместо изображения. Это приводит к идентичному набору утечек данных, но это не так очевидно визуально в защищенном режиме, потому что нет изображений-заполнителей, чтобы предупредить пользователя.

Влияние Закона Калифорнии о конфиденциальности потребителей на автопроизводителей

CCPA требует, чтобы автомобильные компании, ведущие бизнес в Калифорнии, соблюдали и защищали конфиденциальность всех потребителей. Узнайте больше о влиянии CCPA на автомобильную промышленность, ожидаемых препятствиях для соблюдения и о том, как решать проблемы конфиденциальности данных.

Получить руководство

Наш первый шаг — создать шаблон документа Word, который мы будем обслуживать удаленно с нашего HTTP-сервера. Начните с создания любого пустого документа Word, как показано ниже.

Теперь сохраните документ как тип «Шаблон Word». Я выбрал имя «Evil.dotx», чтобы нам было легче увидеть, что происходит, но настоящий целевой фишер, вероятно, назвал бы его «Normal.dotx», чтобы сделать атаку менее очевидной.

Я выбрал имя «Evil.dotx», чтобы нам было легче увидеть, что происходит, но настоящий целевой фишер, вероятно, назвал бы его «Normal.dotx», чтобы сделать атаку менее очевидной.

После сохранения нового файла шаблона я переместил его в ту же папку, из которой мой HTTP-сервер python обслуживает файлы. На изображении ниже вы можете видеть, что файл «Evil.dotx» присутствует, и я перезапустил HTTP-сервер.

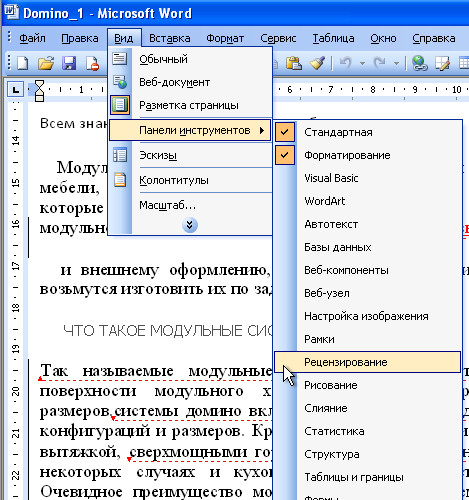

Теперь давайте создадим документ Word, который мы отправим жертве. В этом документе переопределите шаблон документа по умолчанию, нажав кнопку «Шаблон документа», отображаемую на вкладке «Разработчик» (примечание: вам может потребоваться включить вкладку «Разработчик» в Microsoft Word, если вы ее еще не видите).

После нажатия кнопки «Шаблон документа» появится диалоговое окно «Шаблоны и надстройки», как показано ниже. В поле Имя файла шаблона документа введите URL-адрес, который приведет к загрузке нашего файла шаблона Evil. dotx с сервера. Обратите внимание, как я снова добавил параметр идентификатора трекера в URL.

dotx с сервера. Обратите внимание, как я снова добавил параметр идентификатора трекера в URL.

После нажатия кнопки OK в диалоговом окне (выше) мы видим, что Word загружает наш файл шаблона (см. ниже).

Теперь наш документ Word готов к сохранению и отправке жертве.

После отправки документа по электронной почте мы видим ниже, что Word открывает документ в режиме защищенного просмотра, как и раньше, но обратите внимание, что мы не видим явных предупреждающих знаков, таких как изображения-заполнители.

Как и прежде, ниже мы видим, что Word еще не обратился к нашему серверу для загрузки каких-либо файлов.

Теперь давайте нажмем кнопку «Включить редактирование». Как видно ниже, документ открывается нормально, как и любой другой документ Word.

Но, взглянув на наш HTTP-сервер (ниже), мы снова видим, что Word запросил наш удаленный шаблон документа, включая всю ту же информацию, которая ранее была сгенерирована изображением веб-трекера.

Там есть хотя бы один способ увидеть, что с этим конкретным документом что-то не так. Если мы перейдем на вкладку «Дизайн» и нажмем кнопку «Темы», мы увидим ссылку на шаблон «Зло». Если бы мы просто использовали «Normal.dotx» в качестве имени файла нашего шаблона, даже это казалось бы нормальным.

Пример атаки №3

Самую опасную атаку я оставил напоследок. В этой атаке я фактически украду ваши сетевые учетные данные и взломаю ваш пароль. На данный момент вы заблокированы, и я потенциально могу выдать себя за вас в вашей собственной сети и закрепиться в сетевой инфраструктуре вашей компании. Для этого мы будем использовать SMB-инъекцию. Вот как работает эта атака:

- Начните с атаки с помощью образа веб-трекера, но измените ссылку на файл HTTP на спецификацию пути к файлу UNC. Это тип пути к файлу, который используется в общем доступе к файлам Windows SMB. По сути, мы сообщаем Microsoft Word, что изображение находится на общем файловом сервере на сервере нашего злоумышленника.

- На машине злоумышленника (наша виртуальная машина Linux) используйте инструмент респондента, чтобы замаскироваться под законный файловый сервер. Когда Microsoft Word пытается инициировать аутентифицированное соединение с тем, что он считает законным файловым сервером, наш инструмент респондента просто украдет учетные данные жертвы, которые состоят из хэша имени пользователя и пароля.

- В этот момент произойдет сбой подключения к файловому ресурсу, но у нас будут учетные данные жертвы. После этого я смогу использовать john-the-ripper или другую программу для взлома пароля.

Давайте начнем с ручного взлома URL-адреса удаленного изображения, встроенного в наш документ Word, чтобы указать желаемый путь UNC. Этого можно легко добиться, выполнив следующие действия:

- Измените тип файла документа Word с «docx» на «zip». Затем Windows будет рассматривать документ как стандартный zip-файл (каким фактически являются документы Word).

- Дважды щелкните ZIP-файл, чтобы открыть его и просмотреть внутреннюю структуру папок.

Перейдите вниз в структуру, чтобы найти файл document.xml.rels. Если ваше имя файла Word было «testfile», то вы найдете файл по пути «testfile.zip\word\_rels\document.xml.rels»

Перейдите вниз в структуру, чтобы найти файл document.xml.rels. Если ваше имя файла Word было «testfile», то вы найдете файл по пути «testfile.zip\word\_rels\document.xml.rels» - Поскольку файл «document.xml.rels» находится в архиве, он доступен только для чтения. Скопируйте файл вне структуры zip в другое удобное место.

- , используя Блокнот, отредактируйте файл, чтобы изменить целевое изображение на путь UNC, как показано на изображении ниже. Сохраните файл.

- Перетащите файл обратно в ZIP-папку, где вы его впервые нашли. Когда Windows спросит, что делать, выберите «заменить», чтобы обновить файл в ZIP-папке.

- Теперь измените тип zip-файла с «zip» на «docx». На этом этапе ваш документ Word готов к отправке по электронной почте жертве.

Отправьте документ по электронной почте, как и раньше.

Когда мы открываем документ Word, он открывается в «Защищенном просмотре», как и ожидалось. Как и прежде, мы также видим изображение-заполнитель. На данный момент нет никакого способа визуально узнать, что мы собираемся попытаться использовать аутентифицированное подключение к общему ресурсу для загрузки нашего файла изображения.

На данный момент нет никакого способа визуально узнать, что мы собираемся попытаться использовать аутентифицированное подключение к общему ресурсу для загрузки нашего файла изображения.

На нашей машине злоумышленника запустите инструмент ответа, указав, что он прослушивает входящие SMB-соединения на нашем основном сетевом интерфейсе (см. ниже).

Когда жертва нажимает кнопку «Включить редактирование» в Word, Word пытается подключиться к тому, что, по его мнению, является сервером обмена файлами. Как показано ниже, ответчик регистрирует попытку подключения SMB и отображает фактический хэш пароля NTLMv2 для пользователя (я скрыл хэш пароля на изображении ниже). Обратите внимание, как он также регистрирует имя пользователя, которое включает домен жертвы.

Поскольку наш инструмент респондента не является настоящим файловым сервером, попытка получить изображение не удастся. Это видно на скриншоте ниже. Это должно быть предупреждающим флагом для пользователя, но большинство людей могут проигнорировать это.

Тем временем на моем компьютере злоумышленника я скопировал хэш пароля в текстовый файл, использовал john-the-ripper для взлома пароля, и теперь я потенциально могу войти в корпоративные сетевые ресурсы жертвы.

Эту атаку можно смягчить в корпоративной среде, заблокировав исходящие SMB-соединения для ресурсов за пределами корпоративного брандмауэра. Другими словами, разрешите сотрудникам использовать общие файловые ресурсы внутренней сети, но заблокируйте попытки подключения к внешним общим файловым ресурсам. Вы также можете смягчить это дома, запретив исходящие соединения на вашем маршрутизаторе для портов UDP 137 и 138 и портов TCP 139.и 445.

Заключительные мысли

Итак, что вы можете сделать, чтобы защитить себя? Самое важное действие, которое вы можете предпринять, — это поддерживать осведомленность и скептически просматривать все входящие электронные письма и вложенные файлы, чтобы избежать фишинга.

почты или внутреннего сервера

почты или внутреннего сервера