Тонкая настройка политики управления паролями в среде Windows | blog.eaglenn.ru

В одной из статей (Настройка политики паролей в Active Directory используя GPO) мы уже рассматривали вариант управления политикой паролей на основе использования Default Domain Policy, но как уже отмечалось ранее у данного способа есть некоторые минусы, которые могут привести к полной блокировке работы каталога Active Directory. Для того чтобы с минимизировать вероятность остановки работы AD, можно использовать тонкую настройку политики управления паролями. Рассмотрим ее в этой статье.

Что такое тонкая настройка политики управления паролями в среде Windows

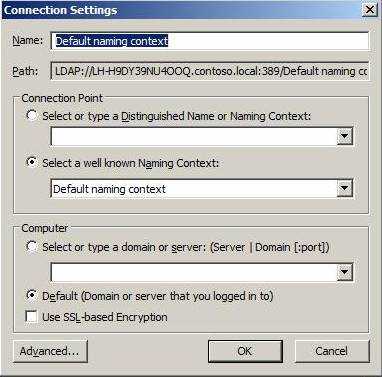

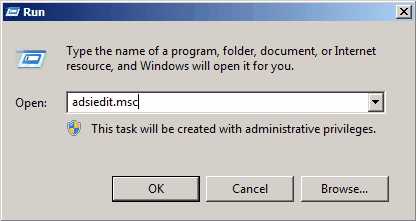

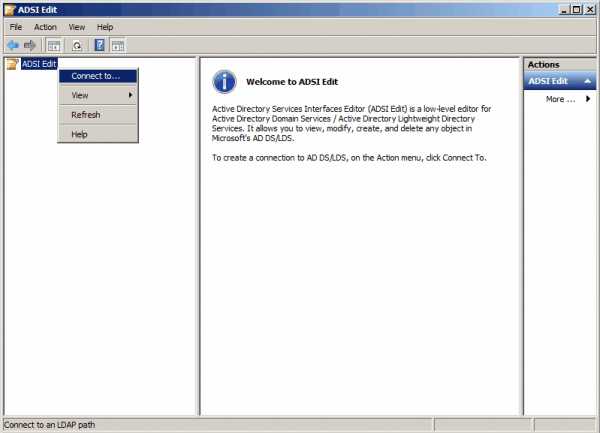

Тонкой политикой управления паролями в среде Windows называется возможность назначить на каждый объект в Active Directory свою политику, в отличии от Default Domain Policy. Иными словами мы можем управлять политикой паролей исходя их группы или конкретного пользователя. Для настройки политики нам придется использовать утилиту «Редактирование ADSI». Для этого нажмем:

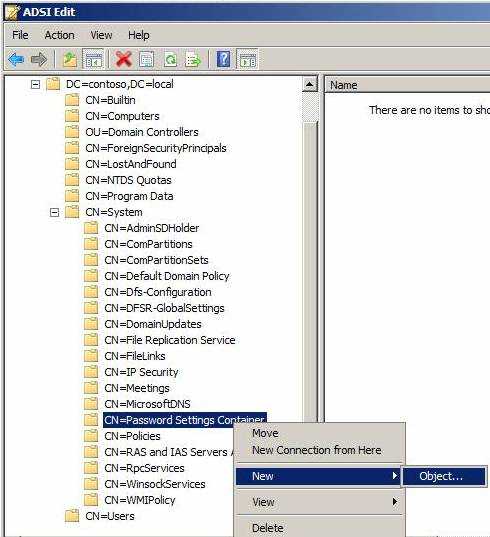

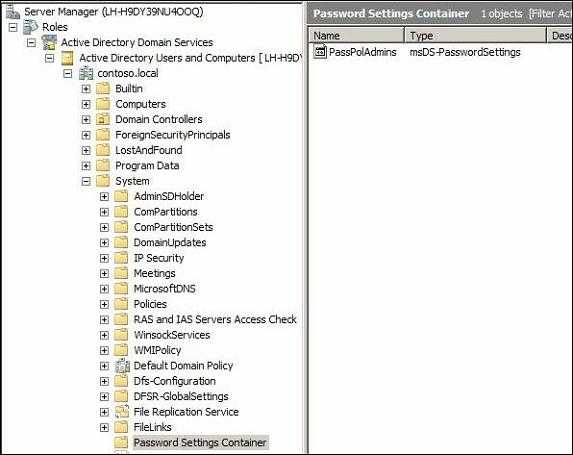

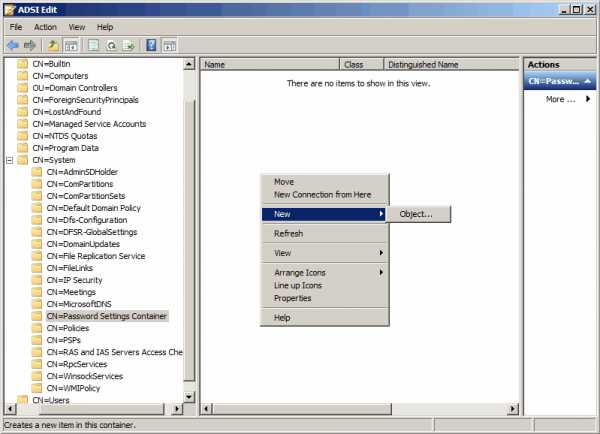

Далее необходимо открыть: Контекст именования по умолчанию\DC=Ваш,Dc=домен\CN=System\CN=Password Settings Container и в право окне создать объект нашей будущей политики. Для этого на пустом месте (в пределах правого окна) нажать правой кнопкой мыши и из выпадающего меню выбрать Создать\Объект

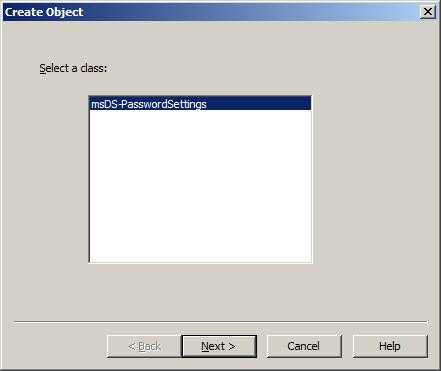

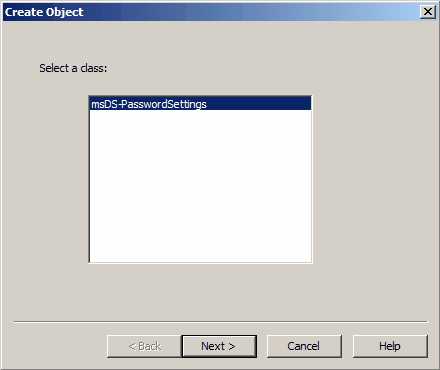

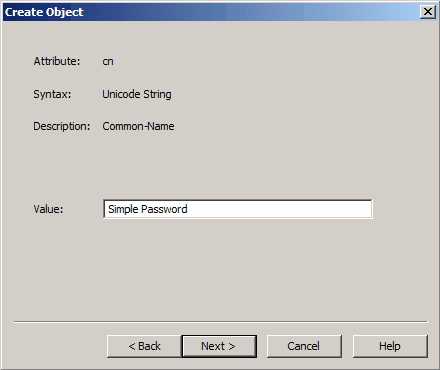

В следующем окне выбрать msDS-PasswordSettings

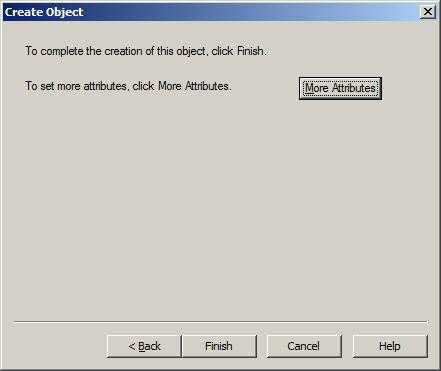

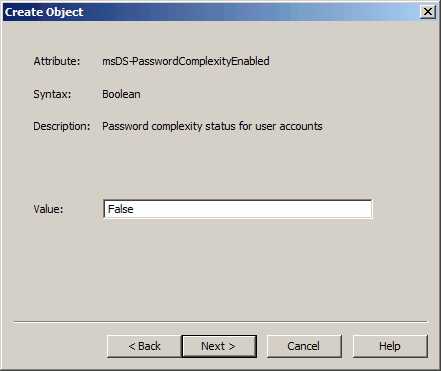

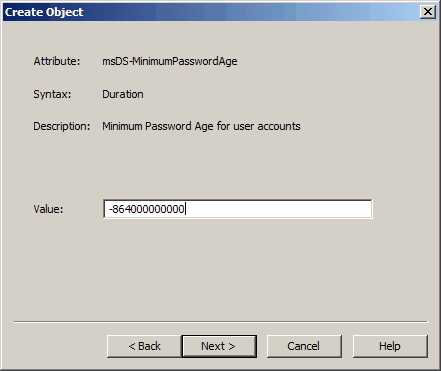

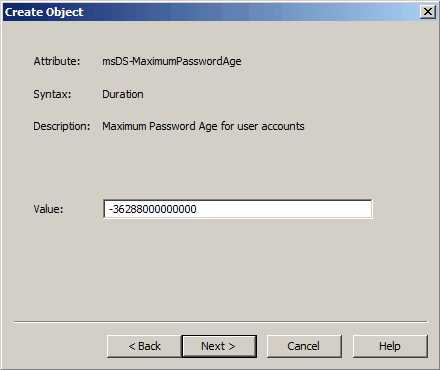

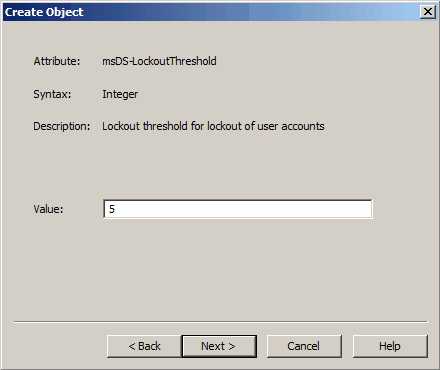

Далее следуем указаниям мастера и заполняем обязательные поля.

В таблице ниже приведены атрибуты, описания полей, значение и рекомендуемые параметры.

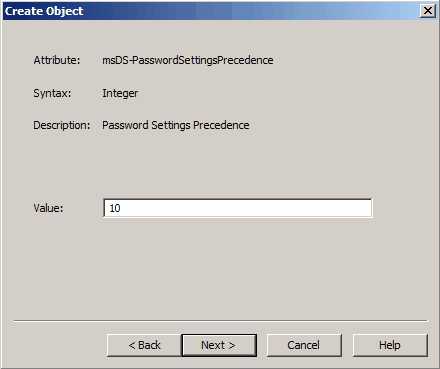

- msDS-PasswordSettingsPrecedence

Приоритет параметров пароля. Диапазон допустимого значения должен быть больше 0, например 10.

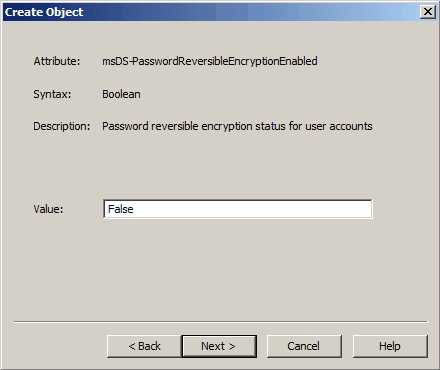

- msDS-PasswordReversibleEncryptionEnabled

Статус обратимого шифрования пароля для учетных записей пользователей. Допустимое значение FALSE / TRUE (рекомендуемое значение – FALSE).

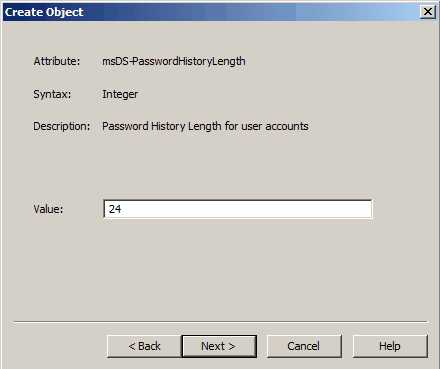

- msDS-PasswordHistoryLength

Длина журнала пароля для учетных записей пользователей. Диапазон допустимых значений от 0 до 1024. Рекомендуемое значение 24.

- msDS-PasswordComplexityEnabled

Состояние сложности паролей учетных записей пользователей. FALSE / TRUE (рекомендуемое значение – TRUE).

- msDS-MinimumPasswordLength

Минимальная длина паролей учетных записей пользователей. По умолчанию от 0 до 255. Дефолтовое значение 8.

Минимальный срок действия паролей учетных записей пользователей. Может быть Не установлен либо от 00:00:00:00 до значения атрибута msDS-MaximumPasswordAge. Пример: 1:00:00:00 (1 день)

Максимальный срок действия паролей учетных записей пользователей. Может быть Никогда, От значения атрибута msDS-MinimumPasswordAge до (Никогда), Значение msDS-MaximumPasswordAge не может быть равным 0. Пример: 42:00:00:00 (42 дня).

Порог блокировки учетных записей пользователей. Может быть от 0 до 65535. По умолчанию 10.

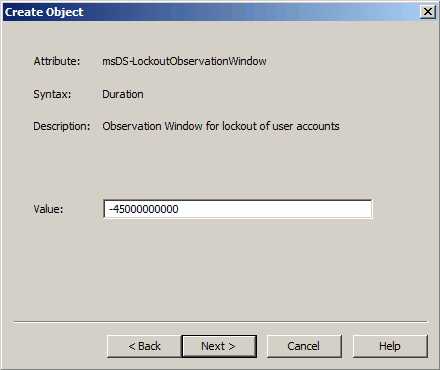

- msDS-LockoutObservationWindow

Период сброса счетчика блокировок учетных записей пользователей. Может быть Не установлен либо От 00:00:00:01 до значения атрибута msDS-LockoutDuration. Пример: 0:00:30:00 (30 минут).

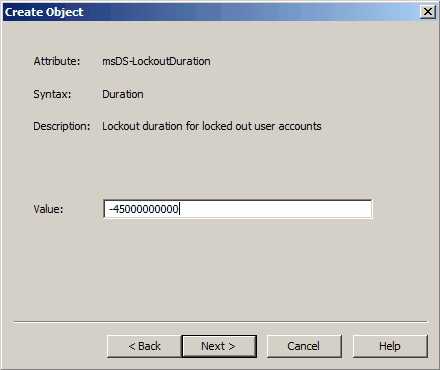

Продолжительность блокировки заблокированных учетных записей пользователей. Может быть Не установлен, Никогда, От значения атрибута msDS-LockoutObservationWindowдо (Никогда). Пример: 0:00:30:00 (30 минут).

Ссылки на объекты, на которые распространяется действие объекта параметров пароля. Включает себя 0 либо большее различающееся количество имен пользователей или глобальных групп безопасности. Пример: CN=user,CN=Users,DC=DC1,DC=contoso,DC=com

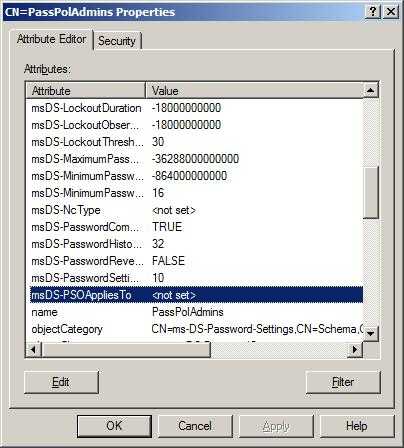

И так у нас есть вновь созданный объект: CN=User Password Policy. Откроем политику, установим фильтр «Отображать только атрибуты, доступные для записи»

Найдем параметр msDS-PSOAppliesTo:

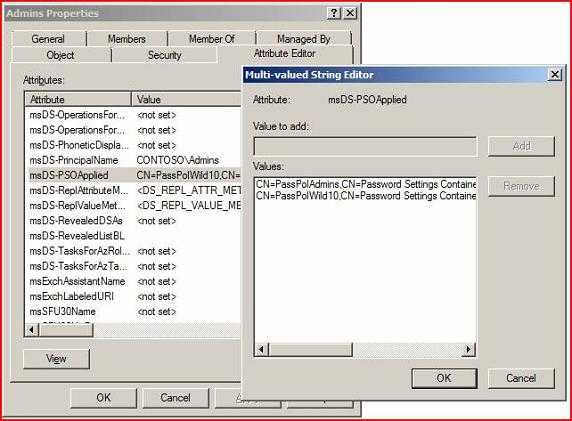

Нажмем Добавить учетную запись Windows.

Назначим политику на всех пользователей домена.

Надеюсь статья будет вам полезна. Комментарии, вопросы приветствуются.

blog.eaglenn.ru

Настройка политики паролей в Active Directory используя GPO | blog.eaglenn.ru

Самым простым способом настроить требования к политике паролей в Active Directory является использование оснастки mmc «Управление групповой политикой». Для этого нам необходимо на контроллере домена выполнить следующую последовательность действий: Пуск — Администрирование — Управление групповой политикой

Настроить политику паролей в Active Directory можно только в Default Domain Policy. Такова особенность, использование других специально созданных для этого политик вам не поможет, имейте это ввиду.

Выделим Default Domain Policy и нажмем правую кнопку мыши Изменить.

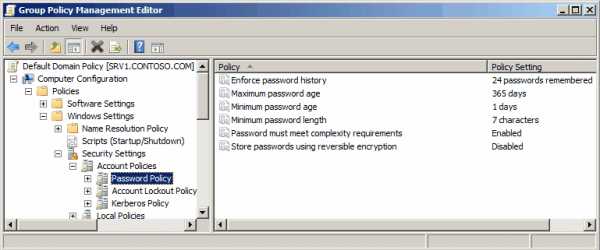

Откроется окно редактора групповой политики по умолчанию. Для внесения изменений в политику паролей необходимо открыть ветку: Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Политики учетных записей

в окне слева вы можете изменить:

- Политику паролей

- Политику блокировки учетной записи

Настройка политики паролей

В данной секции вы можете настроить:

- Журнал паролей

- Максимальный срок действия пароля

- Минимальную длину пароля

- Минимальный срок действия пароля

- Требование к сложности пароля

- Хранить пароли, используя обратное шифрование

Настройка политики блокировки учетной записи

Доступно три варианта настройки блокировки учетной записи и время до сброса блокировки:

- Время до сброса счетчика блокировки

- Пороговое значение блокировки

- Продолжительность блокировки учетной записи

В этой политике есть один скользкий момент. Следует понимать, что если вы используете блокировку учетной записи при ошибке входа в сеть, злоумышленник, используя метод подбора паролей к вашим учетным записям, может заблокировать все аккаунты пользователей и блокировать работу ЛВС. Эту политику нужно использовать осторожно и помнить что она действует на все учетные записи в том числе и системные. Поэтому лучше использовать метод тонкой настройки политики управления паролями, описанный в статье: «Тонкая настройка политики управления паролями в среде Windows»

После внесения изменений в GPO, политики Default Domain Policy, необходимо подождать некоторое время, пока на клиенте произойдет применение изменений GPO. Как правило на клиента политики транслируются раз в четыре часа, на сервера сразу же. Для ускорения применения политик рекомендуется на клиенте используя интерфейс командной строки выполнить gpupdate /force и перезагрузиться.

blog.eaglenn.ru

Настройка политики паролей в Active Directory используя GPO | Записки Web-разработчика

Самым простым способом настроить требования к политике паролей в Active Directory является использование оснастки mmc «Управление групповой политикой». Для этого нам необходимо на контроллере домена выполнить следующую последовательность действий:

Настроить политику паролей в Active Directory можно только в Default Domain Policy. Такова особенность, использование других специально созданных для этого политик вам не поможет, имейте это ввиду.

Выделим Default Domain Policy и нажмем правую кнопку мыши Изменить.

Откроется окно редактора групповой политики по умолчанию. Для внесения изменений в политику паролей необходимо открыть ветку: Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Политики учетных записей.

в окне слева вы можете изменить:

- Политику паролей

- Политику блокировки учетной записи

Настройка политики паролей

В данной секции вы можете настроить:

- Журнал паролей

- Максимальный срок действия пароля

- Минимальную длину пароля

- Минимальный срок действия пароля

- Требование к сложности пароля

- Хранить пароли, используя обратное шифрование

| Политика | Краткое пояснение | Возможные значения |

| Вести журнал паролей/ Enforce password history | Определяет число новых уникальных паролей | 0-24 |

| Максимальный срок действия пароля/ Maximum password age | Определяет период времени (в днях), в течении которого можно использовать пароль, пока система не потребует сменить его. | 1-999 |

| Минимальная длина пароля / Minimum password lenght | Параметр определяет минимальное количество знаков, которое должно содержаться в пароле | 0- без пароля 1-14 |

| Минимальный срок действия пароля/ Minimum password age | Параметр определяет период времени (в днях)?в течении которого пользователь должен использовать пароль, прежде чем его можно будет изменить. | 0-998 |

| Пароль должен отвечать требованиям сложности / Password must meet complexity requirements | Параметр определяет должен ли пароль отвечать сложности: -не содержать имени учетной записи — длина не менее 6 знаков — содержать заглавные буквы (F, G,R) — содержать строчные буквы (f,y,x) — содержать цифры — содержать спец знаки (#,@,$) | Включена/ Отключена |

| Хранить пароли, используя обратимое шифрование / Store passwords using reversible encryption | Параметр указывает использовать ли операционной системой для хранения паролей обратимое шифрование. | Включена/ Отключена |

Настройка политики блокировки учетной записи

Доступно три варианта настройки блокировки учетной записи и время до сброса блокировки:

- Время до сброса счетчика блокировки

- Пороговое значение блокировки

- Продолжительность блокировки учетной записи

В этой политике есть один скользкий момент. Следует понимать, что если вы используете блокировку учетной записи при ошибке входа в сеть, злоумышленник, используя метод подбора паролей к вашим учетным записям, может заблокировать все аккаунты пользователей и блокировать работу ЛВС. Эту политику нужно использовать осторожно и помнить что она действует на все учетные записи в том числе и системные.

После внесения изменений в GPO, политики Default Domain Policy, необходимо подождать некоторое время, пока на клиенте произойдет применение изменений GPO. Как правило на клиента политики транслируются раз в четыре часа, на сервера сразу же. Для ускорения применения политик рекомендуется на клиенте используя интерфейс командной строки выполнить gpupdate /force и перезагрузиться.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

web-profi.by

Настройка политики паролей Fine-Grained Password Policy в Windows 2012 R2

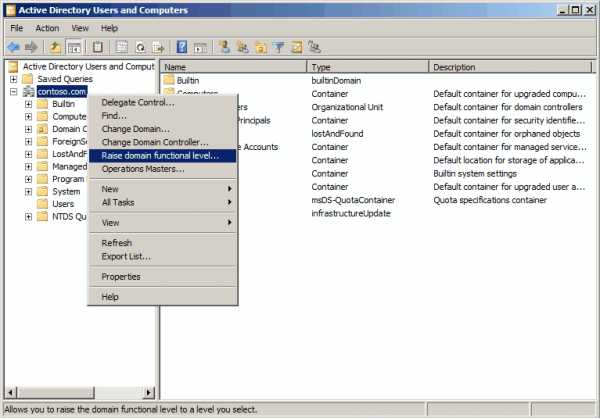

В версии Active Directory, представленной в Windows Server 2000 можно было создать только одну политику паролей на весь домен. Данная политика настраивалась в рамках стандартной политики Default Domain Policy. В том случае, если администратор назначает новую GPO с иными настройками паролей на OU, клиентские CSE (Client Side Extensions), игнорировали такие политики. Естественно, такой подход не всегда удобен, и чтобы обойти такое ограничение, администраторам приходилось идти на различные ухищрения (дочерние домены и леса, фильтры и т.д.), что создавало дополнительные трудности.

В этой статье мы покажем особенности настройки и управления гранулированных политик управления паролями на базе Windows Server 2012 R2.

Политики управления паролями Fine-Grained Password Policies

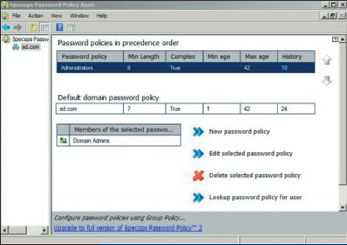

В Windows Server 2008, разработчики добавили новый отдельную от GPO возможность управления настройками паролей Fine-Grained Password Policies (FGPP – гранулированные / раздельные политики обеспечения парольной защиты). Fine-Grained Password Policies позволяют администратору создать в одном домене множество специальных политик управления паролями (Password Settings Policy — PSO), определяющих требования к паролям (длина, сложность, история) и блокировки учетных записей. Политики PSO могут быть назначены на конкретных пользователей или группы, но не на контейнеры (OU) Active Directory. Причем, если к пользователю привязана политика PSO, настройки парольной политики из GPO Default Domain Policy к нему более не применяются.

К примеру, с помощью FGPP, можно наложить более высокие требования на длину и сложность пароля для учетных записей администраторов, сервисных учетных записей или пользователей, имеющих внешний доступ к ресурсам домена (через VPN или DirectAccess).

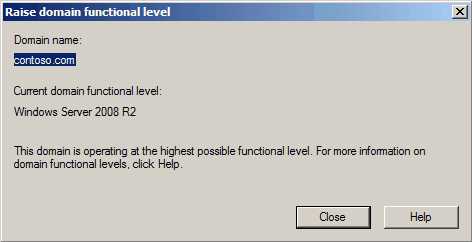

Основные требования для использования множественных политик паролей FGPP в домене:

- функциональный уровень домена Windows Server 2008 или выше

- парольные политики можно назначить на пользователей или глобальные группы безопасности (global security)

- FGPP политика применяется целиком (нельзя часть настроек описать в GPO, а часть в FGPP)

Главный недостаток новшества в Windows Server 2008– отсутствие удобных инструментов управления политиками паролей, настройку которых можно было выполнить только из низкоуровневых утилит по работе с AD, например ADSIEdit, ldp.exe, LDIFDE.exe.

Настройка Fine-Grained Password Policies в Windows Server 2012 R2

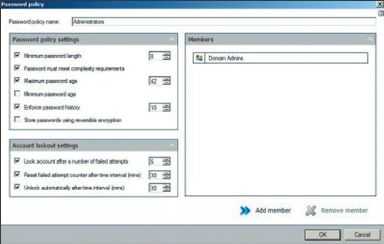

В Windows Server 2012 в консоли ADAC (Active Directory Administration Center) появился новый графический интерфейс для управления парольными политиками Fine-Grained Password Policies. В данном примере мы покажи, как назначить отдельную парольную политику на доменную группу Domain Admins.

Итак, на контроллере домена с правами администратора запустите консоль Active Directory Administrative Center (ADAC), переключитесь в древовидный вид и разверните контейнер System. Найдите контейнер Password Settings Container, щелкните по нему ПКМ и выберите New -> Password Settings

В открывшемся окне нужно указать имя политики паролей (в нашем примере Password Policy for Domain Admin) и задать ее настройки. Все поля стандартные: минимальная длина и сложность пароля, количество хранимых паролей в истории, параметры блокировки при неправильном введении пароля и т.д. Обратите внимание на атрибут Precedence. Данный атрибут определяет приоритет данной политики паролей. Если на объект действую несколько политик FGPP, к объекту будет применена политика с меньшим значением в поле Precedence.

Примечание.

- Если на пользователя действуют две политики с одинаковыми значениями Precedence, будет применена политика с меньшим GUID.

- Если на пользователя назначены несколько политик, причем одна из них действет через группу безопасности AD, а вторая – напрямую на учетную запись, то будет применена политика, назначенная на учетку.

Затем в секции Direct Applies To нужно добавить группы/пользователей, на которых должна действовать политика (в этом примере Domain Admin). Сохраните политику.

С этого момента данная парольная политика будет применяться на всех членов группы Domain Admin. Запустим консоль Active Directory Users and Computers (с установленной опцией Advanced Features) и откроем свойства любого пользователя из группы Domain Admin. Перейдите на вкладку Attribute Editor и в поле Filter выберите опцию Constructed.

Найдите атрибут пользователя msDS-ResultantPSO. В этом атрибуте указывается действующая на пользователя парольная политика FGPP (CN=Password Policy for Domain Admin,CN=Password Settings Container,CN=System,DC=winitpro,DC=ru).

Также действующую политику PSO для пользователя можно получить с помощью dsget:

Также действующую политику PSO для пользователя можно получить с помощью dsget:

dsget user "CN=Dmitriy,OU=Admins,DC=winitpro,DC=ru" –effectivepso

Настройка политики Fine-Grained Password Policy с помощью PowerShell

Естественно, в Windows Server 2012 R2 политики PSO можно создать и назначить на пользователей с помощью PowerShell:

Создадим политику:

New-ADFineGrainedPasswordPolicy -Name “Admin PSO Policy” -Precedence 10 -ComplexityEnabled $true -Description “Domain password policy for admins”-DisplayName “Admin PSO Policy” -LockoutDuration “0.10:00:00” -LockoutObservationWindow “0.00:20:00” -LockoutThreshold 5 -MaxPasswordAge “12.00:00:00” -MinPasswordAge “1.00:00:00” -MinPasswordLength 10 -PasswordHistoryCount 4 -ReversibleEncryptionEnabled $false

Назначим политику на группу пользователей:

Add-ADFineGrainedPasswordPolicySubject “Admin PSO Policy” -Subjects “Domain Admins”

winitpro.ru

Политика паролей учетных записей в Active Directory

Для обеспечения высокого уровня безопасности учетных записей в домене Active Directory администратору необходимо настроить и внедрить политику паролей, обеспечивающей достаточную сложность, длину пароля и частоту смены пароля пользователей и сервисных учетных записей. Тем самым можно усложнить злоумышленнику возможность подбора или перехвата паролей пользователей.

По-умолчанию в домене AD настройка единых требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy.

- Чтобы настроить политику паролей, откройте консоль управления доменными GPO (Group Policy Management console – gpmc.msc).

- Разверните ваш домен и найдите политику Default Domain Policy. Щелкните по ней ПКМ и выберите Edit.

- Политики паролей находятся в следующем разделе редактора GPO: Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политика паролей (Computer configuration-> Windows Settings->Security Settings -> Account Policies -> Password Policy).

- Чтобы отредактировать настройки нужной политики, дважды щелкните по ней. Чтобы включить политику, отметьте галку Define this policy settings и укажите необходимую настройку (в примере на скриншоте я задал минимальную длину пароля пользователя 8 символов). Сохраните изменения.

- Новые настройки парольной политики будут применены ко все компьютерам домена в фоновом режиме в течении некоторого времени (90 минут), при загрузке компьютера, либо можно применить параметры немедленно, выполнив команду gpupdate /force.

Теперь рассмотрим все доступные для настройки параметров управления паролями. Всего имеются шесть политик паролей:

- Вести журнал паролей (Enforce password history) – определяет количество старых паролей, которые хранятся в AD, запрещая пользователю повторно использовать старый пароль.

- Максимальный срок действия пароля (Maximum password age) – определяет срок действия пароля в днях. После истечения этого срока система потребует у пользователя сменить пароль. Обеспечивает регулярность смены пароля пользователями.

- Минимальный длина пароля (Minimum password age) – не рекомендуется делать пароль короче, чем 8 символов (если указать тут 0 – значит пароль не требуется).

- Минимальный срок действия паролей (Minimum password length) – как часто пользователи могут менять пароль. Этот параметр не позволит пользователю несколько раз подряд сменить пароль, чтобы вернуться к любимому старому паролю, перезатерев пароли в журнале Password History. Как правило тут стоит оставить 1 день, чтобы предоставить пользователю самому сменить пароль в случае его компрометации (иначе менять пароль пользователю придется администратору).

- Пароль должен отвечать требование сложности (Password must meet complexity requirements) – при включении этой политики пользователю запрещено использовать имя своей учетной записи в пароле (не более чем два символа подряд из username или Firstname), также в пароле должны использоваться 3 типа символов из следующего списка: цифры (0 – 9), символы в верхнем регистре, символы в нижнем регистре, спец символы ($, #, % и т.д.). Кроме того, для исключения использования простых паролей (из словаря популярных паролей) рекомендуется периодически выполнять аудит паролей учетных записей домена.

- Хранить пароли, использую обратимое шифрование (Store passwords using reversible encryption) – пароли пользователей в базе AD хранятся в зашифрованном виде, но в некоторых случаях некоторым приложениям нужно предоставить доступ к паролям в домене. При включении этой политики пароли хранятся в менее защищенной виде (по сути открытом виде), что небезопасно (можно получить доступ к базе паролей при компрометации DC, в качестве одной из мер защиты можно использовать RODC).

Кроме того, нужно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

- Пороговое значение блокировки (Account Lockout Threshold) – как много попыток набрать неверный пароль может сделать пользователь перед тем, как его учетная запись будет заблокирована.

- Продолжительность блокировки учетной записи (Account Lockout Duration) – на какое время нужно блокировать учетную запись (запретить вход), если пользователь ввел несколько раз неверный пароль.

- Время до сброса счетчика блокировки (Reset account lockout counter after) – через сколько минут после последнего ввода неверного пароля счетчик неверных паролей (Account Lockout Threshold) будет сброшен.Если учетные записи блокируются слишком часто, вы можете найти источник блокировки так.

Настройки парольных политик домена AD по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | 0 |

| Reset account lockout counter after | Не определено |

В домене может быть только одна подобная политика паролей, которая применяется на корень домена (есть, конечно, нюансы, но о них ниже). Если применить политику паролей на OU, ее настройки будут игнорированы. За управление доменной парольной политики отвечает контроллер домена, владелец FSMO роли PDC Emulator. Политика применяется к компьютерам домена, а не пользователям. Для редактирования настроек Default Domain Policy необходимы права администратора домена.

Параметры групповой политики управления паролями действуют на всех пользователей и компьютеры домена. Если нужно создать отдельные политики паролей для различных групп пользователей, вам нужно использовать функционал раздельных политик паролей Fine-Grained Password Policies, которые появились в версии AD Windows Server 2008. Гранулированные политики паролей позволяют, например, указать повышенную длину или сложность паролей для учетных записей администраторов (см. статью о защите административных учетных записей в AD), или наоборот упростить (отключить) пароль для каких-то учетных записей.

В рабочей группе политики паролей придется настроить на каждом компьютере отдельно помощью редактора локальной GPO – gpedit.msc, либо вы можете перенести настройки локальных GPO между компьютерами так.winitpro.ru

Политика паролей Server 2012 — инструкция с фото

Здравствуйте, в данной статье я расскажу вам как произвести изменения в политике паролей Server 2012. Я не буду вдаваться в глубокую теорию и перейду непосредственно к практическому выполнению.

Итак для того что бы зайдите на ваш контроллер домена под учетной записью администратора, для начала вам нужно создать пользователя!

Такого пользователя у уже создал и назвал его admin если вы не имеете представление, как создавать пользователя и вводить компьютер в домен, прочитайте эту статью.

Настройка политики паролей Server:

Что бы изменить политику паролей для пользователей находящихся в домене заходим в «Диспетчер серверо»в далее в верхнем меню жмем «Средства» и переходим в раздел «Управления групповой политикой»

Для того что бы изменить политику паролей необходимо изменить политику по умолчанию домена (Default Domain Police) для этого нажмите ПКМ по данной политике и нажмите на пункт «Изменить»

В открывшимся окне открылся редактор, теперь необходимо найти где же изменять саму политику паролей, редактирование происходит в разделе «Конфигурации компьютера» далее разворачиваем папку «Конфигурация Windows» дальше открываем «Параметры безопасности и политики учетных записей»

Начнем настройку с первого раздела под названием «Политика паролей» открываем его

В открывшимся окошке над доступно для изменения 6 пунктов, каждый из них мы можем изменить, достаточно просто кликнуть на него.

Итак открываем вкладку «Вести журнал паролей» с помощью нее определятся числовое значение новых паролей которые применяются к пользователем прежде чем он сможет снова использовать предыдущий пароль, здесь я оставляю все по умолчанию

Следующая вкладка «Максимальный срок действия пароля» по умолчанию это 42 дня, с помощью этой политике определяется временной интервал в котором используется пароль прежде чем система вновь потребует от пользователя этот пароль поменять, убираем чекбокс и жмем «Применить»

Плавно переходим на раздел «Минимальная длина пароля» тут я не думаю, что требуются какие-либо объяснения по умолчанию это 7 символов, я выставляю как минимум 4 символа

Далее «Минимальный срок действия пароля» с помощью него определяется время с помощью которого пользователь не может изменить пароль по умолчанию значение ноль дней. Убираем галочку и применяем настройки

Самый интересный параметр на мой взгляд «Пароль должен отвечать требованиям сложности» это те требования когда в пароле обязательно должны присутствовать английские буквы, верхнего и нижнего регистра, цифры, не алфавитные символы и т.д Ставим «Отключен» и кликаем «Применить»

Последняя политика «Хранить пароли» используя обратимое шифрование политика не базового уровня и углубляться в пояснения я не буду, скажу лишь то что если в ее включите пароли ваших пользователей в системе будут храниться в открытом виде и если негодяй доберется к вашей сети то он легко может получить доступ к файлам!

Ну а сейчас мы рассмотрим «Политику блокировки учетной записи». В данной политике доступны 3 блока это:

«Время до сброса счетчика блокировки» выставляете время блокировки аккаунта, в качестве примера поставим значение равное 30 мин

«Пороговое значение блокировки» прежде чем аккаунт будет заблокирован, грубо говоря выставляете попытки ввода неверного пароля, после чего наступит блокировка аккаунта пользователя, выставим в качестве примера 3 раза

«Продолжительность блокировки учетной записи» означает что если вы ввели скажем 2 раза неверный пароль и вы не хотите при такой настройке можете подождать 30 мин, и у вас снова будет доступно 3 попытки ввода пароля

Теперь что бы изменить пароль у пользователя заходим в «Пользователи и компьютеры Active Directory»

Ищем учётную запись на которой мы хотим изменить пароль, в моем примере как было описано выше созданная учетная запись «Admin» жмем по ней ПКМ и выбираем пункт «Смена пароля»

В появившимся окне заполняем требуемые поля, в качестве примера я введу пароль из 4-х цифр, после ввода нажимаем «Ок»

Теперь попробуем войти на сервер с новой учетной записью и новым паролем, для этого выполните «Выход из системы»

Осуществляем вход с новой учетной записью

Если у вас возникли небольшие трудности с настройкой делитесь ими в комментариях и не забудьте подписаться на рассылку! Всем спасибо за прочтение и удачи.

mixprise.ru

Политики паролей Windows

Как настроить политики паролей в Windows?

Политики паролей операционной системы Windows позволяют довольно гибко настроить возможность выбора паролей для пользователей данной системы. А если выразиться точнее, то данные политики позволяют довольно гибко настроить ограничения по выбору паролей для пользователей Windows. Политики паролей Windows позволяют настроить минимальную длину паролей, их сложность и многие другие параметры. В данной статье мы попробуем разобраться с данными политиками.

Где найти политики паролей Windows?

Все политики, которые позволяют настроить использование паролей в операционной системе от Microsoft хранятся в одном месте, которое гордо носит имя Редактор локальной групповой политики. Стоит отметить, что данный инструмент имеется только в трех самых развитых изданиях Windows. Чтобы открыть данный инструмент Вы можете воспользоваться командной быстрого вызова — gpedit.msc, которую необходимо ввести в окно меню Выполнить. После того как Редактор откроется, необходимо последовательно перейти по узлам

- Конфигурация компьютера

- Конфигурация Windows

- Параметры безопасности

- Политики учетных записей

- Политика паролей

Тут Вы найдете несколько политик. Их количество может отличаться в зависимости от версии операционной системы. Я ознакомлю Вас с 6 политиками паролей Windows, которые имеются в операционной системы Windows 7.

Политики паролей Windows

- Вести журнал паролей. Самая первая политика позволяет настроить количество паролей, которые будут храниться в памяти компьютера. Нужно это для того чтобы пользователь не использовал один и тот же пароль несколько раз. Журнал паролей может хранить от 0 до 24 паролей. И чисто теоретически, пользователь может один и тот же пароль выставить только через несколько лет. В этом ему может помощь следующая политика.

- Максимальный срок действия пароля. Думаю что объяснять на пальцах суть данной политики не нужно. Скажу только то, что по умолчанию в данном параметре пароли должны меняться раз в 42 дня. И попрошу никого не бояться — система автоматически будет предупреждать пользователей о том, что необходимо поменять пароль. Предупреждения выходят на протяжении 7 дней.

- Минимальная длина пароля. Название данной политики так же предельно ясно описывает назначение самой политики: тут Вам необходимо задать минимальное количество символов, которое должно быть в пароле. Чтобы понять всю важность этой политики необходимо прочитать статью Время перебора паролей.

- Минимальный срок действия пароля. Использование данной политики оправдано только в связке с первой политикой. Данная политика не позволит особенно умным «хакерам» прокрутить журнал паролей за несколько минут и снова поставить свой старый пароль.

- Пароль должен отвечать требованиям сложности.5-ая политика паролей позволяет одним действием выставить сразу несколько ограничений для выбираемых паролей:

- Пароль не будет содержать в себе имени учетной записи или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Пароли должны будут иметь минимальную длину в 6 символов.

- Содержать в себе 3 из 4 ниже перечисленных категорий символов.

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр символы (например, !, $, #, %)

- Хранить пароли используя обратимое шифрование. Включать данную политику следует только для совместимости со старыми приложениями. Если у Вас нет в этом надобности, то настоятельно прошу не включать данную политику, так как это отрицательным образом скажется на безопасности компьютера.

Настройка политик выбора паролей для отдельных пользователей

Все вышеперечисленные политики паролей Windows скажутся на жизни всех пользователей данного компьютера. Но кроме вышеперечисленных способов настройки есть еще один инструмент, который позволяет настроить ограничения в выборе пароля для отдельных пользователей или групп пользователей Windows — оснастка Управление компьютером. Если открыть данный инструмент и перейти в узел Локальные пользователи и группы, а после чего открыть Свойства какой-либо группы или пользователя, то мы сможем выбрать следующие параметры:

- Запретить смену пароля пользователем. Данный параметр особенно полезен для общедоступных учетных данных. Другими словами, если под одной и той же учетной записью сидят сразу несколько человек, то вся эта тема может накрыться сразу после того, как один умник сменит пароль. Чтобы избежать такой радости необходимо активировать данный пункт.

- Срок действия пароля неограничен. Что делает данный пункт, думаю, всем понятно. Особенной честью его обделяют администраторы, которым глубоко по-барабану на корпоративную политику.

Вот такими способами можно настроить политики паролей в операционной системе Windows.

about-windows.ru