Применение групповых политик (часть 1)

Групповые политики являются одним из наиболее мощных инструментов управления пользователями и компьютерами в домене Active Directory. Однако, как и любой сложный инструмент, они требуют четкого понимания принципов своей работы и тщательного планирования. Без этого применение групповых политик может выдать не совсем тот результат, который требуется.

Вот собственно о них, основных принципах, и пойдет речь в этой статье. И начнем мы с самого основного — области действия.

Область действия групповых политик

Все групповые политики имеют свою область действия (scope), которая определяет границы влияния политики. Области действия групповых политик условно можно разделить на четыре типа.

Локальные групповые политики

Групповые политики, применяемые к локальному компьютеру, или локальные групповые политики. Эти политики настраиваются в оснастке «Редактор локальных групповых политик» и применяются только к тому компьютеру, на котором они были настроены. Они не имеют механизма централизованного развертывания и управления и, по сути, не являются групповыми политиками.

Групповые политики доменов

Объекты групповых политик, применяемые к домену Active Directory (AD) и оказывающие влияние на все объекты, имеющие отношение к данному домену. Поскольку в рамках домена работает механизм наследования, то все политики, назначенные на домен, последовательно применяются и ко всем нижестоящим контейнерам.

Групповые политики подразделения

Политики, применяемые к подразделению (OU) и оказывающие влияние на все содержимое данного OU и дочерних OU (при их наличии).

Групповые политики сайтов

Напомню, что в отличие от доменов, которые представляют из себя логическую структуру организации, сайты в AD используются для представления ее физической структуры. Границы сайта определяются одной или несколькими IP-подсетями, которые объединены высокоскоростными каналами связи. В один сайт может входить несколько доменов и наоборот, один домен может содержать несколько сайтов.

Объекты групповой политики, примененные к сайту AD, оказывают влияние на все содержимое этого сайта. Следовательно, групповая политика, связанная с сайтом, применяется ко всем пользователям и компьютерам сайта независимо от того, к какому домену они принадлежат.

Порядок применения групповых политик

Порядок применения групповых политик напрямую зависит от их области действия. Первыми применяются локальные политики, затем политики, назначенные на сайт, затем отрабатывают доменные политики и затем политики, назначенные на OU.

Так в нашем примере (на рисунке ниже) сначала отработает локальная политика (условно назовем ее GPO0), затем политика сайта GPO1, затем политика домена GPO2, ну а затем применятся политики, назначенные на OU. При этом политики применяются в соответствии с иерархией — сначала политика GPO3, назначенная на вышестоящее OU, затем нижестоящие политики GPO4 и GPO5.

Если на одну OU назначено несколько GPO, то они обрабатываются в том порядке, в котором были назначены. Например, к подразделению TechSupport относятся GPO4 и GPO5, которые обрабатываются согласно порядку назначения (Link Order).

Политики обрабатываются в обратном порядке (снизу вверх), т.е. политика с номером 1 отработает последней. При необходимости этот порядок можно изменить, выделив политику и передвинув ее вверх или вниз с помощью соответствующих стрелок.

Приоритет групповых политик

Приоритет GPO напрямую зависит от порядка их применения — чем позднее применяется политика, тем выше ее приоритет. При этом нижестоящие политики могут переопределять вышестоящие — например локальная политика GPO0 будет переопределена доменной политикой сайта GPO1, доменая политика GPO2 — политикой GPO3, а политика вышестоящего GPO3 — нижестоящими политиками GPO4 и GPO5.

Для большей наглядности проведем эксперимент. Для проверки действия политик будем заходить на рабочую станцию WKS1 под учетной записью пользователя Kirill, находящегося в OU TechSupport.

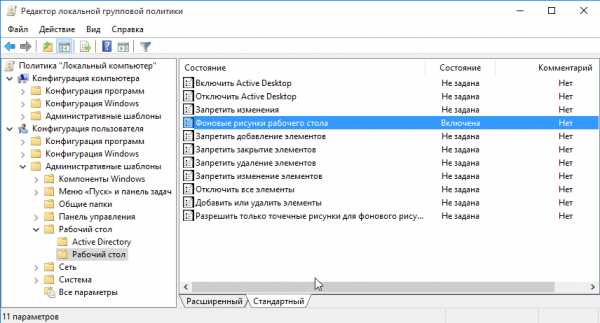

На рабочей станции WKS1 открываем редактор локальных групповых политик (gpedit.msc) и переходим в раздел Конфигурация пользователя\Административные шаблоны\Рабочий стол\Рабочий стол (User Configuration\Administrative Template\Desktop\Desktop).

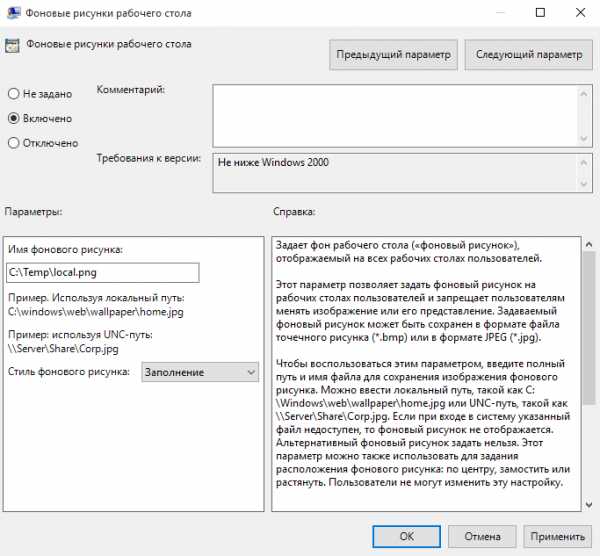

Откроем политику Фоновые рисунки рабочего стола (Desktop Wallpaper) и укажем использовать в качестве обоев изображение local.png.

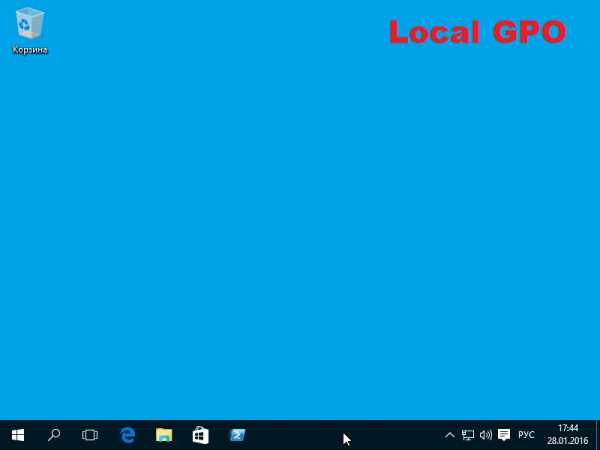

Затем перелогиниваемся и проверяем, что политика отработала и обои изменены.

Следующим шагом будет настройка доменной политики. Для этого в оснастке «Group Policy Management» выбираем политику GPO2 и открываем ее для редактирования.

Находим политику, отвечающую за смену обоев и устанавливаем в качестве рисунка рабочего стола изображение domain.png.

Дополнительно переходим в раздел выше и включаем политику «Remove Recycle Bin icon from desktop», удаляющую корзину с рабочего стола.

Еще раз заходим на WKS1 и удостоверяемся в том, что обои рабочего стола изменены и корзины не видно. Это значит, что доменные политики успешно применились и переопределили настройки, задаваемые локальными политиками.

Ну и в качестве завершаюшего шага открываем на редактирование политику GPO4 и устанавливаем политику «Remove Recycle Bin icon from desktop» в положение Disabled.

А также меняем рисунок рабочего стола на изображение с именем ou.png.

Теперь, зайдя на WKS1 мы видим, что обои опять изменены и на рабочий стол вернулась корзина. Из этого следует, что доменная политика GPO2 переопределена политикой GPO4, назначенной на OU.

Отключение наследования

Как я уже говорил, на все политики в домене распространяется наследование, т.е. политики, назначенные на родительский контейнер (домен или OU), последовательно применяются ко всем дочерним контейнерам. Это поведение по умолчанию, но при необходимости его можно изменить, отключив наследование для отдельно взятого OU.

Отключение наследования производится достаточно просто, надо только в оснастке «Group Policy Management» выбрать нужное OU, кликнуть на нем правой клавишей мыши и в контекстном меню отметить пункт «Block Inheritance». После этого для данного OU и его дочерних OU (при их наличии) отменяется воздействие всех вышестоящих политик.

Примечание. Политика Default Domain Policy содержит настройки, определяющие политику паролей и учетных записей в домене. Эти настройки не могут быть заблокированы.

В нашем примере отменим наследование для OU TechSupport, чтобы на него воздействовали только те политики, которые назначены непосредственно на данное OU.

Форсирование применения групповых политик

Форсирование применения групповых политик применяется тогда, когда данная политика должна отработать независимо от остальных политик. Если политика форсирована, то, вне зависимости от своей области действия она получает наивысший приоритет. Это значит, что ее настройки не могут быть переопределены нижестоящими политиками, а также на нее не действует отмена наследования.

Чтобы форсировать политику, надо выбрать ее в оснастке управления групповыми политиками, кликнуть на ней правой клавишей мыши и в контекстном меню отметить пункт «Enforced». Для примера форсируем политику GPO2, назначенную на домен.

Затем зайдем на WKS1 еще раз и увидим знакомую картину. Как видите, политика GPO2 отработала не смотря на блокировку наследования и перебила настройки нижестоящей политики GPO4.

Для одной статьи информации, я думаю, достаточно. А в следующей части разговор пойдет об особенностях применения групповых политик к пользователям и компьютерам.

windowsnotes.ru

Применение групповых политик без перезагрузки Windows Server

Многие системные администраторы часто сталкиваются с проблемой применения групповых политик на пользователей домена.

Каждый раз, когда вы вносите изменения в GPO то, к сожалению политики, применяются не сразу на пользователей, должно пройти определенный промежуток времени либо требуется перезагружать сам сервер, это совсем неудобно.

Поэтому ниже будет рассмотрен способ, как с помощью командной строки произвести применение групповых политик

Применение GPO

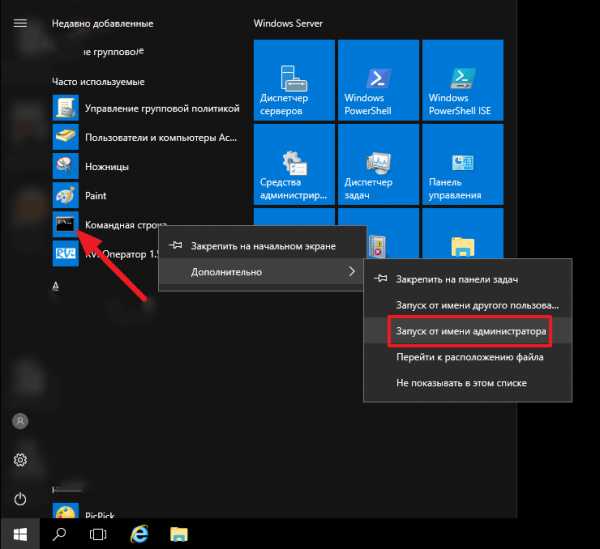

Первым этапом запускаем командную строку от имени администратора

Затем вводим команду следующего типа: gpupdate/force – данная команда позволит нам применить внесенные изменения в групповую политику, затем соответственно жмем Enter

После того как поступит системное сообщение об успешной операции групповые политики будут применены

Этой несложной процедурой мы применяем групповые политики без перезагрузки Windows Server, если у вас остались вопросы по теме – пишите в комментарии и не забываем подписываться на рассылку, всем спасибо и удачи!

mixprise.ru

Применение групповых политик (часть 3)

Обычно объекты групповой политики назначаются на контейнер (домен, сайт или OU) и применяются ко всем объектам в этом контейнере. При грамотно организованной структуре домена этого вполне достаточно, однако иногда требуется дополнительно ограничить применение политик определенной группой объектов. Для этого можно использовать два типа фильтров.

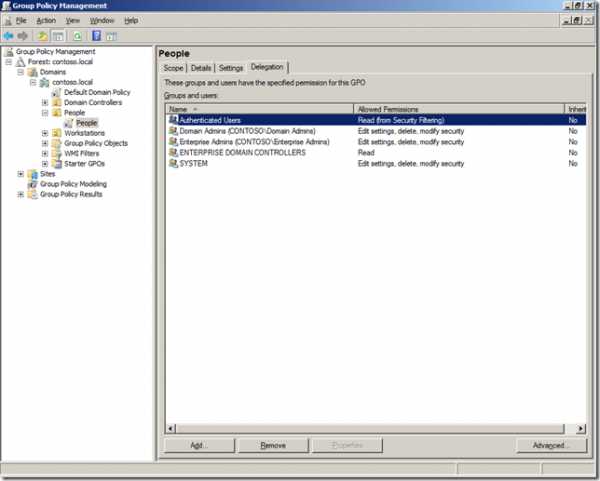

Фильтры безопасности

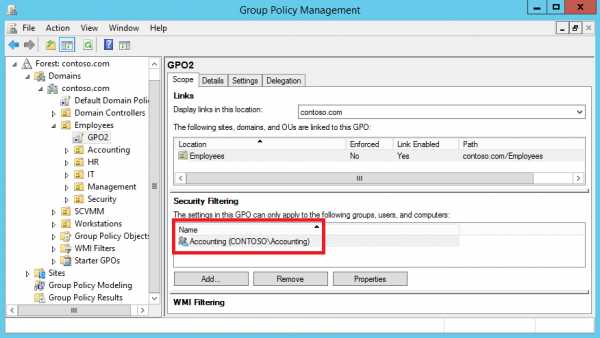

Фильтры безопасности позволяют ограничить применение политик определенной группой безопасности. Для примера возьмем GPO2, с помощью которого производится централизованная настройка меню Пуск на рабочих станциях с Windows 8.1\Windows 10. GPO2 назначен на OU Employees и применяется ко всем без исключения пользователям.

Теперь перейдем на вкладку «Scope», где в разделе «Security Filtering» указаны группы, к которым может быть применен данный GPO. По умолчанию здесь указывается группа Authenticated Users. Это означает, что политика может быть применена к любому пользователю или компьютеру, успешно прошедшему аутентификацию в домене.

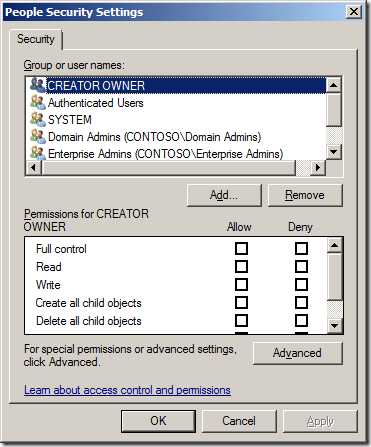

На самом деле каждый GPO имеет свой список доступа, который можно увидеть на вкладке «Delegation».

Для применения политики объект должен иметь права на ее чтение (Read) и применение (Apply group policy), которые и есть у группы Authenticated Users. Соответственно для того, чтобы политика применялась не ко всем, а только к определенной группе, необходимо удалить из списка Authenticated Users, затем добавить нужную группу и выдать ей соответствующие права.

Так в нашем примере политика может применяться только к группе Accounting.

WMI фильтры

Windows Management Instrumentation (WMI) — один из наиболее мощных инструментов для управления операционной системой Windows. WMI содержит огромное количество классов, с помощью которых можно описать практически любые параметры пользователя и компьютера. Посмотреть все имеющиеся классы WMI в виде списка можно с помощью PowerShell, выполнив команду:

Get-WmiObject -List

Для примера возьмем класс Win32_OperatingSystem, который отвечает за свойства операционной системы. Предположим, что требуется отфильтровать все операционные системы кроме Windows 10. Заходим на компьютер с установленной Window 10, открываем консоль PowerShell и выводим имя, версию и тип операционной системы с помощью команды:

Get-WmiObject -Class Win32_OperatingSystem | fl Name, Version, ProductType

Для фильтра используем версию и тип ОС. Версия одинакова для клиентских и серверных ОС и определяется так:

• Window Server 2016\Windows 10 — 10.0

• Window Server 2012 R2\Windows 8.1 — 6.3

• Window Server 2012\Windows 8 — 6.2

• Window Server 2008 R2\Windows 7 — 6.1

• Window Server 2008\Windows Vista — 6.0

Тип продукта отвечает за назначение компьютера и может иметь 3 значения:

• 1 — рабочая станция;

• 2 — контроллер домена;

• 3 — сервер.

Теперь переходим непосредственно к созданию фильтра. Для этого открываем оснастку «Group Policy Management» и переходим к разделу «WMI Filters». Кликаем на нем правой клавишей мыши и в контекстном меню выбираем пункт «New».

В открывшемся окне даем фильтру имя и описание. Затем жмем кнопку «Add» и поле «Query» вводим WQL запрос, который и является основой WMI фильтра. Нам необходимо отобрать ОС версии 10.0 с типом 1, соответственно запрос будет выглядеть так:

SELECT * FROM Win32_OperatingSystem WHERE Version LIKE ″10.0%″ AND ProductType = ″1″

Примечание. Windows Query Language (WQL) — язык запросов WMI. Подробнее о нем можно узнать на MSDN.

Сохраняем получившийся фильтр.

Теперь осталось только назначить WMI фильтр на объект групповой политики, например на GPO3. Переходим к свойствам GPO, открываем вкладку «Scope» и в поле «WMI Filtering» выбираем из списка нужный фильтр.

Анализ применения групповых политик

При таком количестве способов фильтрации GPO необходимо иметь возможность диагностики и анализа их применения. Проще всего проверить действие групповых политик на компьютере можно с помощью утилиты командной строки gpresult.

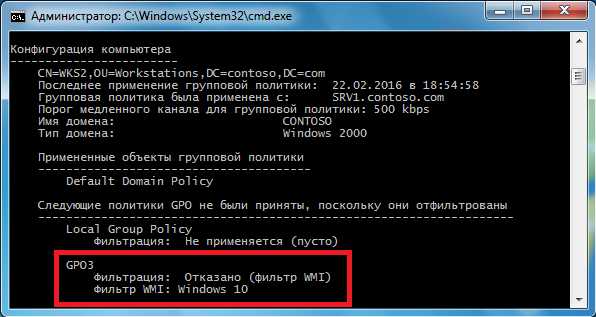

Для примера зайдем на компьютер wks2, на котором установлена ОС Windows 7, и проверим, сработал ли WMI фильтр. Для этого открываем консоль cmd с правами администратора и выполняем команду gpresult /r, которая выводит суммарную информацию о групповых политиках, примененных к пользователю и компьютеру.

Примечание. Утилита gpresult имеет множество настроек, посмотреть которые можно командой gpresult /?.

Как видно из полученных данных, к компьютеру не применилась политика GPO3, поскольку она была отфильтрована с помощью фильтра WMI.

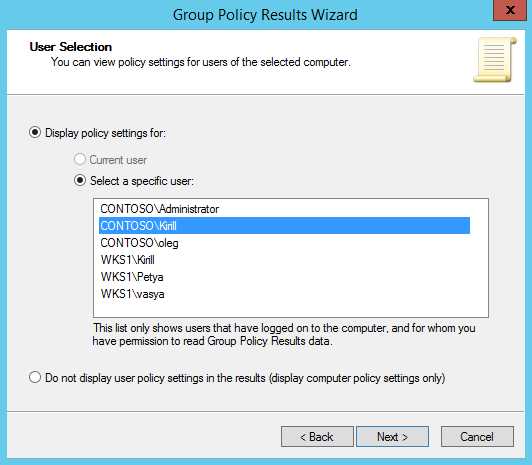

Также проверить действие GPO можно из оснастки «Group Policy Management», с помощью специального мастера. Для запуска мастера кликаем правой клавишей мыши на разделе «Group Policy Results» и в открывшемся меню выбираем пункт «Group Policy Results Wizard».

Указываем имя компьютера, для которого будет составлен отчет. Если требуется просмотреть только пользовательские настройки групповой политики, то настройки для компьютера можно не собирать. Для этого необходимо поставить галочку снизу (display user policy settings only).

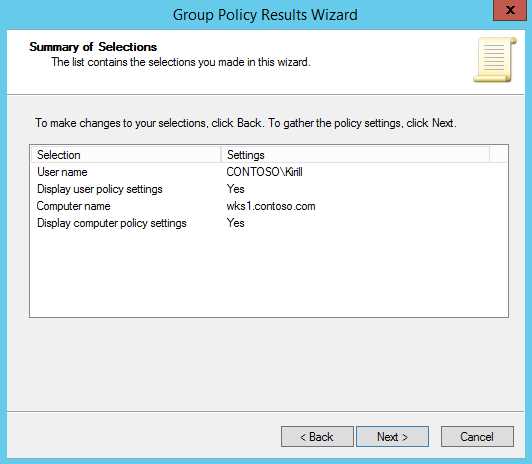

Затем выбираем имя пользователя, для которого будут собираться данные, либо можно указать не включать в отчет настройки групповой политики для пользователя (display computer policy settings only).

Проверяем выбранные настройки, жмем «Next» и ждем, пока собираются данные и генерируется отчет.

Отчет содержит исчерпывающие данные об объектах групповых политик, примененных (или не примененных) к пользователю и компьютеру, а также об используемых фильтрах.

Для примера составим отчеты для двух разных пользователей и сравним их. Первым откроем отчет для пользователя Kirill и перейдем в раздел настроек пользователя. Как видите, к этому пользователю не применилась политика GPO2, поскольку у него нет прав на ее применение (Reason Denied — Inaсcessible).

А теперь откроем отчет для пользователя Oleg. Этот пользователь является членом группы Accounting, поэтому к нему политика была успешно применена. Это означает, что фильтр безопасности успешно отработал.

На этом, пожалуй, я закончу ″увлекательное″ повествование о применении групповых политик. Надеюсь эта информация будет полезной и поможет вам в нелегком деле системного администрирования 🙂

windowsnotes.ru

Применение групповых политик (часть 2)

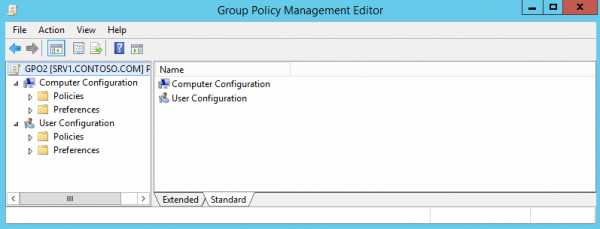

Продолжая тему применения групповых политик, начатую в предыдущей статье, поговорим об особенностях применения политик в зависимости от объекта применения. Как вам наверняка известно, объект групповой политики (GPO) может быть применен как к пользователю, так и к компьютеру. Поэтому у каждого GPO имеются два независимых раздела:

раздел User Configuration содержит параметры, применяемые к пользователю, а раздел Computer Configuration — параметры, применяемые к компьютеру.

Каждый из разделов не зависит друг от друга и при необходимости может быть отключен в свойствах GPO. Отключение неиспользуемого раздела позволяет уменьшить трафик, что может быть актуально при большом количестве применяемых политик.

Приоритет и порядок применения

Применение политик для пользователя и компьютера несколько отличаются. Политики компьютера применяются при загрузке операционной системы и влияют на всех пользователей данного компьютера. Политики пользователя применяются при входе пользователя в систему и, соответственно, влияют только на этого пользователя.

Набор настроек для пользователя и для компьютера достаточно сильно отличается, но все же можно найти одинаковые настройки, встречающиеся в обоих разделах. И если говорить о приоритете, то политики компьютера являются более глобальными и имеют больший приоритет, чем политики пользователя.

Чтобы убедиться в этом, проведем небольшой эксперимент. В качестве подопытных будут рабочая станция wks1 и пользователь Kirill, к которым и будут применяться соответствующие политики.

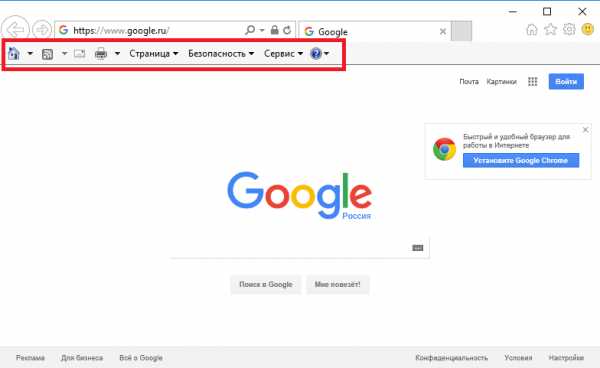

Для начала зайдем на wks1, запустим Internet Explorer и проверим, что у него присутствует так называемая Панель команд (Command bar).

Теперь берем объект групповой политики GPO2, назначенный на домен, и в разделе User Configuration\Administrative Templates\Windows Components\Internet Explorer\Toolbars переводим параметр «Hide the Command bar» в состояние «Disabled». Это означает, что панель команд должна быть видна в окне IE.

Снова заходим в систему, запускаем IE и убеждаемся в том, что панель на месте, а в свойствах IE пункт меню, отвечающий за скрытие панели команд, неактивен. Это значит, что данный параметр управляется с помощью групповых политик.

Итак, политика пользователя отработала, время применить политику компьютера. Снова берем GPO2 и в разделе Computer Configuration\Administrative Templates\Windows Components\Internet Explorer\Toolbars устанавливаем параметр «Hide the Command bar» в состояние «Enabled». Эта настройка имеет противоположный эффект и означает, что панель команд в IE должна быть скрыта.

Еще раз заходим на wks1, форсируем применение групповых политик и открываем окно IE. Как видите, теперь панель команд скрыта, при этом в свойствах IE соответствующий пункт меню по прежнему неактивен. Это говорит о том, что политика компьютера успешно отработала и переопределила настройки политики пользователя.

Замыкание групповой политики

Понятно, что GPO, содержащие настройки пользователя, должны применяться к OU, в которых находятся пользователи. И наоборот, GPO с настройками для компьютеров должны быть назначены на OU, эти самые компьютеры содержащие. И если взять GPO, в котором находятся параметры пользователя, и попытаться применить его к OU, в котором находятся компьютеры, то ничего не произойдет, т.к. у настроек просто не будет объекта применения.

Однако иногда бывают ситуации, к пользователю необходимо применить настройки, зависящие от расположения компьютера. К примеру, у вас имеется группа терминальных серверов, для которых определены особые настройки безопасности. Соответственно пользователи, работающие на этих серверах, должны получить настройки, отличные от своих обычных настроек.

В данной ситуации требуется применить настройки пользователя к группе компьютеров. И поможет в этом режим замыкания групповой политики (Loopback Processing mode).

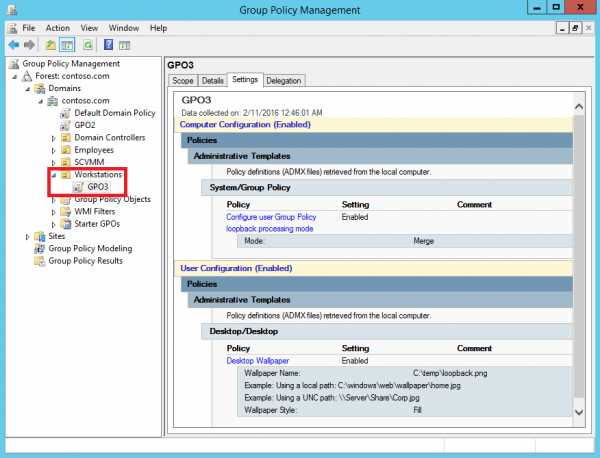

Для включения этого режима надо открыть нужный GPO, перейти в раздел Computer Configuration\Administrative Template\System\Group Policy, активировать параметр «Configure user Group Policy Loopback Processing mode» и выбрать нужный режим работы:

• Merge (слияние) — настройки пользователя объединяются с настройками компьютера, при этом список настроек компьютера добавляется в конец списка настроек пользователя. Если происходит конфликт настроек, то настройки компьютера имеют больший приоритет и переопределяют настройки пользователя;

• Replace (замена) — в этом режиме настройки пользователя не используются, к пользователю применяется только список настроек для компьютера.

Примечание. При использовании Loopback Processing mode в режиме Merge политика отрабатывает дважды. Об этом надо помнить, особенно при использовании logon-скриптов.

Для наглядности возьмем GPO3, назначенный на OU Workstations. Как следует из названия, в данном OU находятся только рабочие станции, пользователей там нет. Откроем GPO3 на редактирование и в разделе User Configuration установим для пользователя в качестве рисунка рабочего стола изображение loopback.png. Затем перейдем в раздел Computer Configuration\Administrative Template\System\Group Policy и включим «Configure user Group Policy Loopback Processing mode» в режиме «Merge».

Теперь заходим на рабочую станцию wks1, находящуюся в OU Workstations и видим, что обои рабочего стола сменились, т.е. к пользователю применилась политика GPO3, назначенная на компьютеры.

На этом вторую часть статьи можно считать законченной. А в третьей, заключительной части разговор пойдет о различных способах фильтрации групповых политик.

windowsnotes.ru

Исключения групповой политики | Windows для системных администраторов

Один из распространенных вопросов о групповых политиках, который часто всплывает на специализированных форумах и в дискуссиях системных администраторов: каким образом можно исключить пользователя и/или компьютер от применения настроек групповой политики (Group Policy). Существует несколько способов, позволяющих запретить применение политики к конкретному объекту домена Active Directory,однако для себя я выбрал и использую лишь одну методику. В принципе это достаточно простая процедура, но следует отметить, что нужно пользоваться ей внимательно, предпочтительнее через членство в группе (вы включаете в группу AD тех пользователей и компьютеры, к которым не должна применяться политика).

1. Откройте консоль управления политиками (Group Policy Management Console — gpmc.msc) и найдите в ней ту политику, в которой вы хотите сделать исключения, перейдите на вкладку делегирования (“Delegation”) и нажмите кнопку “Advanced”.

2. Нажмите кнопку “Add” и выберите группу (рекомендуется использовать именно группу, а не конкретного пользователя или компьютер), которую вы хотите исключить из-под действия групповой политики.

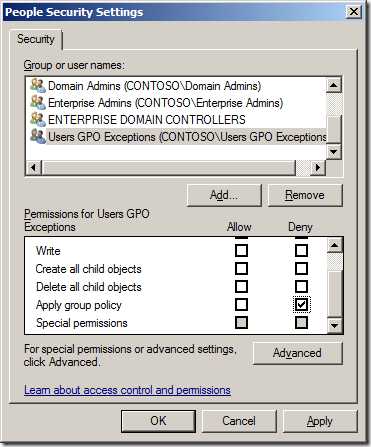

3. В данном примере я исключу группу “Users GPO Exceptions”. Укажите имя группы и в разделе разрешений для “Apply Group Policy” укажите “Deny”.

Теперь к членам группы “User GPO Exceptions” перестанет применяться групповая политика. Использование группы безопасности для контроля исключений из групповой политики – является оптимальным решением, ведь чтобы заблокировать применение политики, нужно просто добавить нужного пользователя или компьютер в группу. Кроме того, это удобно для служб техподдержки, которые самостоятельно могут диагностировать работу исключений из групповой политики, просто просмотрев состав этой группы.

winitpro.ru

Групповые политики Active Directory » Статьи о Microsoft Windows. Установка, администрирование, ускорение и оптимизация Microsoft Windows 7, Windows 8, Windows XP, и Windows 10

ВведениеС увеличением парка компьютеров на предприятии все более остро встаёт вопрос о стоимости его управления и содержания. Ручная настройка компьютеров отнимает немало времени у персонала и заставляет, с увеличением количества компьютеров, увеличивать штат обслуживающего их персонала. К тому же при большом количестве машин следить за соблюдением принятых на предприятии стандартов настройки становится всё труднее. Групповые политики (Group Policy) являются комплексным инструментом централизованного управления компьютерами с ОС Windows 2000 и выше в домене Active Directory. К компьютерам под управлением ОС Windows NT4/9x групповые политики не применяются: они управляются системными политиками (System Policy), которые в данной статье рассматриваться не будут.

Объекты групповых политик

Все настройки, которые вы создадите в рамках групповых политик, будут храниться в объектах групповой политики (Group Policy Object, GPO). Объекты групповых политик бывают двух типов: локальный объект групповой политики и объекты групповых политик Active Directory. Локальный объект групповой политики есть на компьютерах под управлением Windows 2000 и выше. Он может быть только один, и это единственный GPO, который может быть на компьютере, не входящем в домен.

Объект групповой политики — это общее название набора файлов, директорий и записей в базе Active Directory (если это не локальный объект), которые хранят ваши настройки и определяют, какие ещё параметры вы можете изменить с помощью групповых политик. Создавая политику, вы фактически создаёте и изменяете объект групповой политики. Локальный объект групповой политики хранится в %SystemRoot%\System32\GroupPolicy. GPO Active Directory хранятся на контроллере домена и могут быть связаны с сайтом, доменом или OU (Organizational Unit, подразделение или организационная единица). Привязка объекта определяет его область действия. По умолчанию в домене создается два объекта групповой политики: Default Domain Policy и Default Domain Controller Policy. В первом определяется политика по умолчанию для паролей и учетных записей в домене. Второй связывается с OU Domain Controllers и повышает настройки безопасности для контроллеров домена.

Создание объекта групповой политики

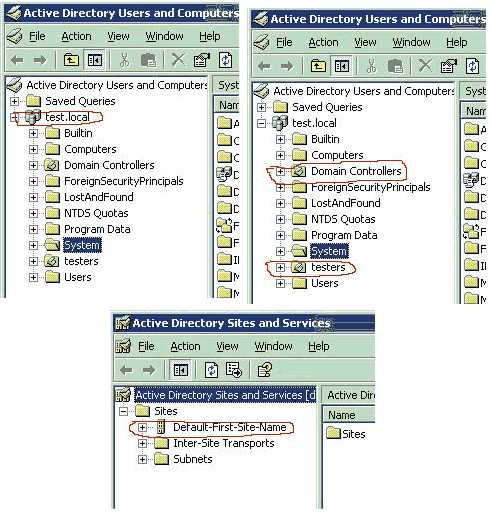

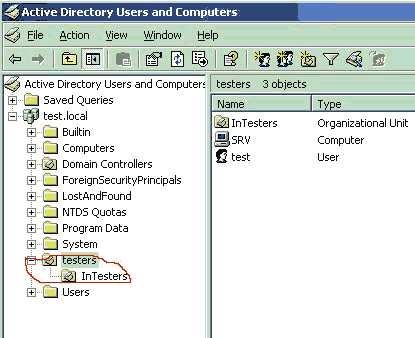

Для того чтобы создать политику (то есть фактически создать новый объект групповой политики), открываем Active Directory Users & Computers и выбираем, где создать новый объект. Создавать и привязывать объект групповой политики можно только к объекту сайта, домена или OU.

Рис. 1. Создание объекта групповой политики.[/center]

Чтобы создать GPO и связать его, например, с OU testers щёлкаем правой кнопкой мыши на этом OU и в контекстном меню выбираем properties. В открывшемся окне свойств открываем вкладку Group Policy и нажимаем New.

Рис. 2. Создание объекта групповой политики.

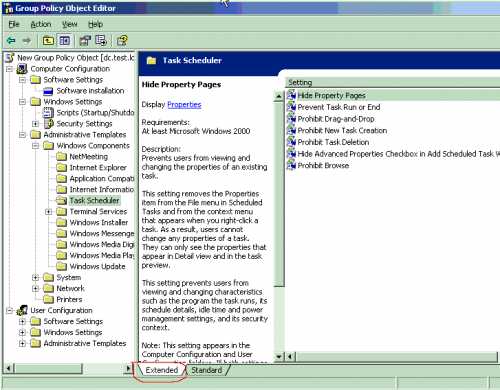

Даём название объекту GP, после чего объект создан, и можно приступать к конфигурированию политики. Дважды щёлкаем на созданном объекте или нажимаем кнопку Edit, откроется окно редактора GPO, где вы можете настроить конкретные параметры объекта.

Рис. 3. Описание настроек во вкладке Extended. (нажмите, чтобы увеличить)

Большинство основных настроек интуитивно понятны (к тому же имеют описание, если открыть вкладку Extended), и мы не будем подробно останавливаться на каждой. Как видно из рис. 3, GPO состоит из двух разделов: Computer Configuration и User Configuration. Настройки первого раздела применяются во время загрузки Windows к компьютерам, находящимся в этом контейнере и ниже (если не отменено наследование), и не зависят от того, какой пользователь вошел в систему. Настройки второго раздела применяются во время входа пользователя в систему.

Порядок применения объектов групповой политики

Когда компьютер запускается, происходят следующие действия:

1. Читается реестр и определяется, к какому сайту принадлежит компьютер. Делается запрос серверу DNS с целью получения IP адресов контроллеров домена, расположенных в этом сайте.

2. Получив адреса, компьютер соединяется с контроллером домена.

3. Клиент запрашивает список объектов GP у контроллера домена и применяет их. Последний присылает список объектов GP в том порядке, в котором они должны применяться.

4. Когда пользователь входит в систему, компьютер снова запрашивает список объектов GP, которые необходимо применить к пользователю, извлекает и применяет их.

Групповые политики применяются при загрузке OC и при входе пользователя в систему. Затем они применяются каждые 90 минут, с вариацией в 30 минут для исключения перегрузки контроллера домена в случае одновременного запроса большого количества клиентов. Для контроллеров домена интервал обновления составляет 5 минут. Изменить это поведение можно в разделе Computer Configuration\Administrative Templates\System\Group Policy. Объект групповой политики может действовать только на объекты «компьютер» и «пользователь». Политика действует только на объекты, находящиеся в объекте каталога (сайт, домен, подразделение), с которым связан GPO и ниже по «дереву» (если не запрещено наследование). Например: Объект GPO создан в OU testers (как мы сделали выше).

Рис. 4. Наследование настроек.

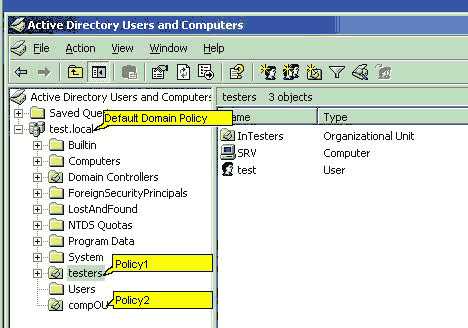

Все настройки, сделанные в этом GPO, будут действовать только на пользователей и компьютеры, находящиеся в OU testers и OU InTesters. Рассмотрим порядок применения политик на примере. Пользователь test, расположенный в OU testers, входит на компьютер comp, находящийся в OU compOU (см. рис. 5).

Рис. 5. Порядок применения политик.

В домене существуют четыре GPO:

1. SitePolicy, связанный с контейнером сайта;

2. Default Domain Policy, связанный с контейнером домена;

3. Policy1, связанный с OU testers;

4. Policy2, связанный с OU compOU.

При загрузке Windows на рабочей станции comp, параметры, определённые в разделах Computer Configuration, применяются в таком порядке:

1. Параметры локального GPO;

2. Параметры GPO SitePolicy;

3. Параметры GPO Default Domain Policy;

4. Параметры GPO Policy2.

При входе пользователя test на компьютер comp — параметры, определенные в разделах User Configuration:

1. Параметры локального GPO;

2. Параметры GPO SitePolicy;

3. Параметры GPO Default Domain Policy;

4. Параметры GPO Policy1.

То есть GPO применяются в таком порядке: локальные политики, политики уровня сайта, политики уровня домена, политики уровня OU.

Групповые политики применяются к клиентам с ОС Windows XP асинхронно, а с ОС Windows 2000 — синхронно, то есть пользовательский экран входа появляется только после применения всех политик компьютера, а политики пользователя применяются до того, как появился рабочий стол. Асинхронное применение политик означает, что пользовательский экран входа появляется раньше, чем успевают примениться все политики компьютера, а рабочий стол — раньше, чем применятся все пользовательские политики, что приводит к ускорению загрузки и входа пользователя.

Описанное выше поведение изменяется в двух случаях. Первый — компьютер клиента обнаружил медленное сетевое подключение. По умолчанию в этом случае применяются только параметры настройки защиты и административные шаблоны. Медленным считается подключение с пропускной способностью менее 500 Кб/сек. Изменить это значение можно в Computer Configuration\Administrative Templates\System\Group Policy\Group Policy slow link detection. Также в разделе Computer Configuration\Administrative Templates\System\Group Policy можно настроить некоторые другие параметры политик так, чтобы и они обрабатывались по медленному соединению. Второй способ изменения порядка применения политик — опция User Group policy loopback processing. Эта опция изменяет порядок применения политик по умолчанию, при котором пользовательские политики применяются после компьютерных и перезаписывают последние. Вы можете установить опцию loopback, чтобы политики компьютера применялись после пользовательских политик и перезаписывали все пользовательские политики, противоречащие политикам компьютера. У параметра loopback есть 2 режима:

1. Merge (соединить) — сначала применяется компьютерная политика, затем пользовательская и снова компьютерная. При этом компьютерная политика заменяет противоречащие ей параметры пользовательской политики своими.

2. Replace (заменить) — пользовательская политика не обрабатывается.

Проиллюстрировать применение параметра User Group policy loopback processing можно, например, на общедоступном компьютере, на котором необходимо иметь одни и те же ограниченные настройки, независимо от того, какой пользователь им пользуется.

Приоритетность, наследование и разрешение конфликтов

Как вы уже заметили, на всех уровнях объекты групповой политики содержат одинаковые параметры настройки, и один и тот же параметр может быть определён на нескольких уровнях по-разному. В таком случае действующим значением будет применившееся последним (о порядке применения объектов групповой политики говорилось выше). Это правило распространяется на все параметры, кроме определённых как not configured. Для этих параметров Windows не предпринимает никаких действий. Но есть одно исключение: все параметры настройки учётных записей и паролей могут быть определены только на уровне домена, на остальных уровнях эти настройки будут проигнорированы.

Рис. 6. Active Directory Users and Computers.

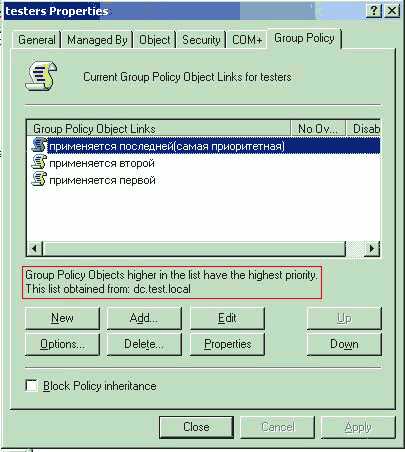

Если на одном уровне расположены несколько GPO, то они применяются «снизу вверх». Изменяя положение объекта политик в списке (кнопками Up и Down), можно выбрать необходимый порядок применения.

Рис. 7. Порядок применения политик.

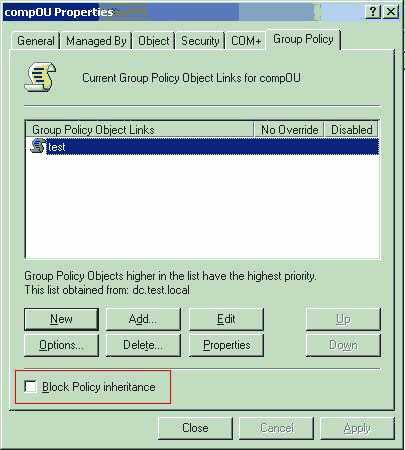

Иногда нужно, чтобы определённая OU не получала параметры политик от GPO, связанных с вышестоящими контейнерами. В этом случае нужно запретить наследование политик, поставив флажок Block Policy inheritance (Блокировать наследование политик). Блокируются все наследуемые параметры политик, и нет способа блокировать отдельные параметры. Параметры настройки уровня домена, определяющие политику паролей и политику учетных записей, не могут быть заблокированы.

Рис. 9. Блокирование наследования политик.

В случае если требуется, чтобы определённые настройки в данном GPO не перезаписывались, следует выбрать нужный GPO, нажать кнопку Options и выбрать No Override. Эта опция предписывает применять параметры GPO там, где заблокировано наследование политик. No Override устанавливается в том месте, где GPO связывается с объектом каталога, а не в самом GPO. Если GPO связан с несколькими контейнерами в домене, то для остальных связей этот параметр не будет сконфигурирован автоматически. В случае если параметр No Override сконфигурирован для нескольких связей на одном уровне, приоритетными (и действующими) будут параметры GPO, находящегося вверху списка. Если же параметры No Override сконфигурированы для нескольких GPO, находящихся на разных уровнях, действующими будут параметры GPO, находящегося выше в иерархии каталога. То есть, если параметры No override сконфигурированы для связи GPO с объектом домена и для связи с GPO объектом OU, действующими будут параметры, определённые на уровне домена. Галочка Disabled отменяет действие этого GPO на данный контейнер.

Рис. 10. Опции No Override и Disabled.

Как уже было сказано выше, политики действуют только на пользователей и компьютеры. Часто возникает вопрос: «как сделать так, чтобы определенная политика действовала на всех пользователей, входящих в определенную группу безопасности?». Для этого GPO привязывается к объекту домена (или любому контейнеру, находящемуся выше контейнеров или OU, в которых находятся все объекты пользователей из нужной группы) и настраиваются параметры доступа. Нажимаем Properties, на вкладке Security удаляем группу Authenticated Users и добавляем требуемую группу с правами Read и Apply Group Policy.

Определение настроек, действующих на компьютер пользователя

Для определения конечной конфигурации и выявления проблем вам потребуется знать, какие настройки политик действуют на данного пользователя или компьютер в данный момент. Для этого существует инструмент Resultant Set of Policy (результирующий набор политик, RSoP). RSoP может работать как в режиме регистрации, так и в режиме планирования. Для того чтобы вызвать RSoP, следует нажать правой кнопкой на объекте «пользователь» или «компьютер» и выбрать All Tasks.

Рис. 11. Вызов инструмента Resultant Set of Policy.

После запуска (в режиме регистрации, logging) вас попросят выбрать, для какого компьютера и пользователя определить результирующий набор, и появится окно результирующих настроек с указанием, из какого GPO какой параметр применился.

Рис. 12. Resultant Set of Policy. (нажмите, чтобы увеличить)

Другие инструменты управления групповыми политиками

GPResult — это инструмент командной строки, обеспечивающий часть функционала RSoP. GPResult есть по умолчанию на всех компьютерах с Windows XP и Windows Server 2003.

GPUpdate принудительно запускает применение групповых политик — как локальных, так и основанных на Active Directory. В Windows XP/2003 пришла на смену параметру /refreshpolicy в инструменте secedit для Windows 2000.

Описание синтаксиса команд доступно при запуске их с ключом /?

Вместо заключения

Данная статья не преследует цели объяснить все аспекты работы с групповыми политиками, она не ориентирована на опытных системных администраторов. Все вышеизложенное, по моему мнению, лишь должно как-то помочь понять основные принципы работы с политиками тем, кто никогда не работал с ними, либо только начинает осваивать.

Автор выражает благодарность lynx за поддержку и понимание, а также всем тем, кто помогал в написании этой статьи. Отдельное спасибо kibkalo и dg за помощь и ценные советы.

Источник: ru-board.com

Оцените статью: Голосов 17

www.winblog.ru

Долгое применение групповых политик в Windows — диагностика

Медленная загрузка компьютера, вызванная долгим применением групповых политик, является одной из частых проблем в домене, на которые жалуются пользователи. С точки зрения пользователя компьютер загружается очень долго, и как будто зависает на несколько минут на этапе «Применение параметров компьютера / пользователя». В этой статье я попробую собрать полезные диагностические инструменты и приемы, позволяющие администратору выявить причины медленного применения GPO на компьютерах домена.

На самом деле причин, из-за которых на компьютере долго применяются групповые политики может быть множество: это и проблемы с DNS, доступностью и скоростью подключения к DC, неправильной настройкой сайтов AD или проблемы с репликацией, неверно настроенные групповых политики и кривые скрипты и т.п. Проблематично описать универсальный алгоритм по диагностике всех этих проблем. При решении таких проблем, как правило, большую роль имеет опыт и навыки специалиста, производящего диагностику. В этой статье мы остановимся только на диагностики проблем, связанных с самими механизмами работы GPO и клиента GPClient.

Блокирование наследования групповой политик

Чтобы убедиться, что проблема связана именно с доменными GPO, создайте в домене отдельную OU, перенесите в нее проблемный компьютер и с помощью консоли Group Policy Management Console (GPMC.msc) включите блокирование наследование политик для данного контейнера (Block Inheritance). Таким образом на компьютер перестанут действовать все доменные политики (исключение — политики, для которых включен режим Enforced) .

Перезагрузите компьютер и проверьте, сохранилась ли проблема с долгим применением GPO. Если сохранилась, вероятнее всего проблема с самим компьютером или локальными политиками (попробуйте их сбросить на дефолтные).

Перезагрузите компьютер и проверьте, сохранилась ли проблема с долгим применением GPO. Если сохранилась, вероятнее всего проблема с самим компьютером или локальными политиками (попробуйте их сбросить на дефолтные).

Вывод подробных сообщений на экране загрузки

В Windows на экране загрузки системы можно включить отображение расширенной статусной информации, позволяющей пользователям и администратору визуально понять на каком этапе загрузки компьютера наблюдается наибольшая задержка. При включении данной политики, в том числе, начинает отображаться информация о применяемых компонентах GPO.

Включить эту политику можно в следующем разделе GPO:

- в Windows 7 / Vista : Computer Configuration -> Policies -> System -> Verbose vs normal status messages = Enabled

- в Windows 8/10 : Computer Configuration -> Policies -> System -> Display highly detailed status messages = Enabled

Этот же параметр можно активировать через реестр, создав в ветке HKEY_LOCAL_MACHINE\SOFTWARE Microsoft \Windows \CurrentVersion\ Policies\System параметр типа DWORD с именем verbosestatus и значением 1.

В результате на экране в процессе загрузки будут отображаться такие сообщения:

Отчет GPResult

Результирующую политику, которая была применена к компьютеру, стоит проанализировать с помощью HTML отчета gpresult, создать который можно такой командой, запущенной с правами администратора:

gpresult /h c:\ps\gpreport.html

Этот отчет достаточно удобен для анализа и может содержать ссылки на различные ошибки при применении GPO.

Кроме того, в разделе отчета Computer Details -> Component Status присутствуют полезные данные о времени (в мс) применения различных компонентов GPO в виде:

Group Policy Files (N/A) 453 Millisecond(s) 18.01.2017 14:10:01 View Log

Group Policy Folders (N/A) 188 Millisecond(s) 18.01.2017 14:10:00 View Log

Group Policy Local Users and Groups (N/A) 328 Millisecond(s) 18.01.2017 14:10:00 View Log

Group Policy Registry (N/A) 171 Millisecond(s) 18.01.2017 14:10:01 View Log

Group Policy Scheduled Tasks (N/A) 343 Millisecond(s) 18.01.2017 14:10:01 View Log

Scripts (N/A) 156 Millisecond(s) 18.01.2017 14:09:04 View Log

Security (N/A) 3 Second(s) 495 Millisecond(s) 18.01.2017 14:09:08 View Log

Реестр (N/A) 18 Second(s) 814 Millisecond(s) 18.01.2017 14:10:00 View Log

Анализ событий от Group Policy в системных журналах Windows

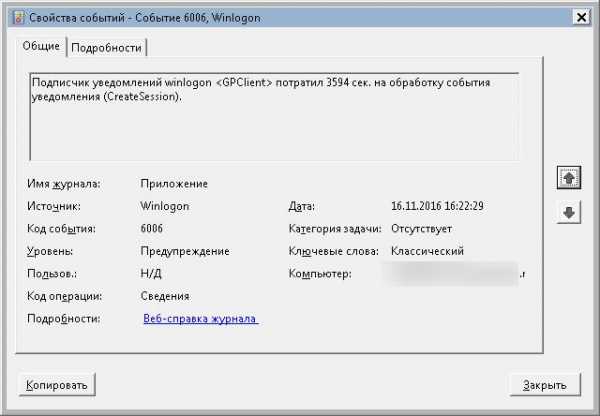

В журнале приложений о медленном применении политик может свидетельствовать событие с EventID 6006 от источника Winlogon с текстом:

Подписчик уведомлений winlogon <GPClient> потратил 3594 сек. на обработку события уведомления (CreateSession).

The winlogon notification subscriber <GPClient> took 3594 seconds to handle the notification event (CreateSession).

Судя по данному событию, пользователю пришлось ждать применения групповых политик при загрузке компьютера в течении почти часа…

В Windows 7 / Windows 2008 R2 и выше все события, касающиеся процесса применения групповых политик на клиенте доступны в журнале событий Event Viewer (eventvwr.msc) в разделе Applications and Services Logs –> Microsoft -> Windows -> Applications and Services Logs -> Group Policy -> Operational.

Примечание. В журнале System остались только события, относящиеся к функционирования самой службы Group Policy Client (gpsvc).Для анализа времени применения политик будут полезны следующие EventID:

При анализе журнала стоит также обращать на время, прошедшее между двумя соседними событиями, это может помочь обнаружить проблемный компонент.

Отладочный журнал службы GPSVC

В некоторых ситуациях бывает полезным включить ведение отладочного журнала обработки GPO — gpsvc.log. С помощью временных меток в файле gpsvc.log можно найти компоненты GPO, которые долго отрабатывали.

Отладочные журналы Group Policy Preferences

Расширения Group Policy Preferences также могут вести подробные лог загрузки каждого компоненте CSE (Client-Side Extensions). Отладочные журналы CSE можно включить в разделе GPO: Computer Configuration -> Policies -> Administrative Templates->System->Group Policy -> Logging and tracing

Как вы видите, доступные индивидуальные настройки для каждого CSE. В настройках политики можно указать тип событий, записываемых в журнал (Informational, Errors, Warnings или все), максимальный размер журнала и местоположение лога:

Как вы видите, доступные индивидуальные настройки для каждого CSE. В настройках политики можно указать тип событий, записываемых в журнал (Informational, Errors, Warnings или все), максимальный размер журнала и местоположение лога:

- Трейс файл пользовательских политик %SYSTEMDRIVE%\ProgramData\GroupPolicy\Preference\Trace\User.log

- Трейс файл политик компьютера %SYSTEMDRIVE%\ProgramData\GroupPolicy\Preference\Trace\Computer.log

После сбора логов нужно проанализировать их на ошибки, а также попытаться найти соседние события, время между которыми отличается на несколько минут.

Итак, в этой статье мы рассмотрели основные способы диагностики проблем долгого применения групповых политик на компьютерах домена. Надеюсь, статья будет полезной.

Итак, в этой статье мы рассмотрели основные способы диагностики проблем долгого применения групповых политик на компьютерах домена. Надеюсь, статья будет полезной.

winitpro.ru