Локальные политики безопасности

Выполняя настройку компьютеров, системные администраторы в первую очередь должны обращать внимание на их безопасность. Что же это такое? Это совокупность функций, регулирующих безопасную работу ПК и управляющихся посредством локального объекта GPO.

Настройка политики безопасности на компьютерах с Windows XP, «Семёрка»

Настройку данных функций осуществляют (в Windows XP, «Семёрка») пользователи вручную через через специальную консоль «Local Group Politics Editor» (редактор локальных политик безопасности) или «Local Security Politics». Окно «Local Group Politics Editor» используют при необходимости внести изменения в политику учётной записи домена, управляемой посредством Active Directory. Через консоль «Local Group Politics Editor» производится настройка параметров учётных записей и регулируется безопасность на локальных хостах. Для открытия окна настроек Local Security Policy (в Windows XP, «Семёрка») нужно сделать следующее.

Нажимаем кнопку «Start» и в поисковом поле открывающемся меню вводим название окна Local Security Policy (см. рисунок ниже).

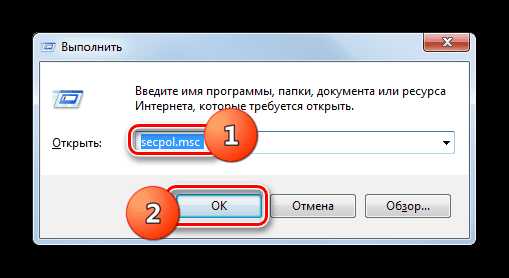

Нажав комбинацию кнопок +R, открываем пункт «Run», в поле ввода которого вводим sесpol.msc и нажимаем на ОК.

Сначала необходимо проверить, что учётный пользовательский аккаунт находится в администраторской группе (Windows XP, «Семёрка»). Для открытия консольного приложения ММС (в Windows XP, «Семёрка» ) нажимаем кнопку «Start» и в поисковом поле вводим mmс, после чего нажимаем на «Enter». В пустом консольном окне ММС нажимаем на надпись «Console» и выбираем «Add or Remove». В открывшемся окне выбираем консоль «Local Group Politics Editor» и нажимаем на Add. В открывшемся диалоговом окне нужно найти и нажать на «Обзор», указать необходимые компьютеры и нажать на «Ready». В окне «Add or Remove» нажимаем на ОК. Находим открытую консоль «Local Group Politics Editor» и переходим на пункт «Computer Configuration», а после этого открываем «Security Parameters».

При подсоединении вашего рабочего места к сети с доменом (Windows Сервер 2008), безопасность определяется политикой Active Directory или политика того подразделения, к которому относится компьютер.

Как применить Security Policy к компьютерам, являющимися локальными (с системой Windows XP и так далее), или подсоединённому к домену

Сейчас мы подробно рассмотрим последовательность настроек Local Security Policy и увидим различия между особенностями политики безопасности на локальном компе с Windows (XP, «Семёрка» и так далее) и на компе, подсоединённом к доменной сети через Windows Сервер 2008 R2.

Особенности настроек Security Policy на локальном компьютере

Следует напомнить, что все действия, проводимые здесь, выполнялись под учётным аккаунтом, входящим в администраторскую группу (Windows XP, «Семёрка») на локальном компьютере или в группу «Domen Administrators» (Windows Сервер 2008), в подсоединённом к доменной сети узле.

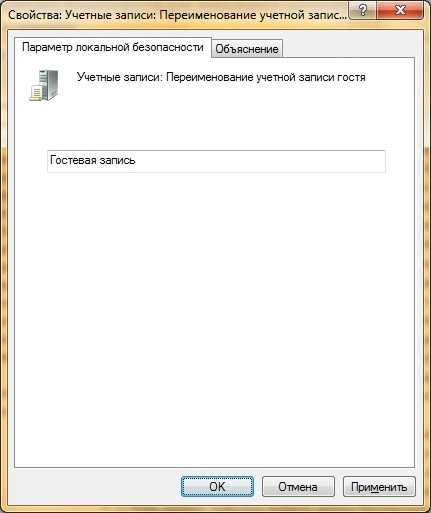

Чтобы выполнить этот пример необходимо сначала присвоить гостевому учётному аккаунту другое имя. Для этого выполняем следующие действия.

- Открывается консольное приложение «Local Security Politics» или выполняется переход в узел «Security Parameters» консоли «Local Group Politics Editor»;

- Переходим в раздел «Local Politics», а потом — в «Security Parameters»;

- Двойным нажатием на кнопку мышки открываем «User’s accounts: Rename guest user account»;

- В поле ввода прописываем Гостевая запись и нажимаем ОК.

- Компьютер нужно перезагрузить. (В Windows XP для этого нужно нажать на Завершение работы и нажать на Restart).

Заново включив комп, проверяем использование Security Policy к вашей ЭВМ. Для этого открывается Control Panel и в окне «User’s Accounts» переходим по ссылке «Другой учётный аккаунт. Управление». В открытом окне можно будет увидеть список всех учётных записей вашей локальной машины, куда входит и переименованный гостевой пользовательский учётный аккаунт.

Применяем Security Policy для компьютеров, подключенных к доменной сети через Windows Сервер 2008 R2

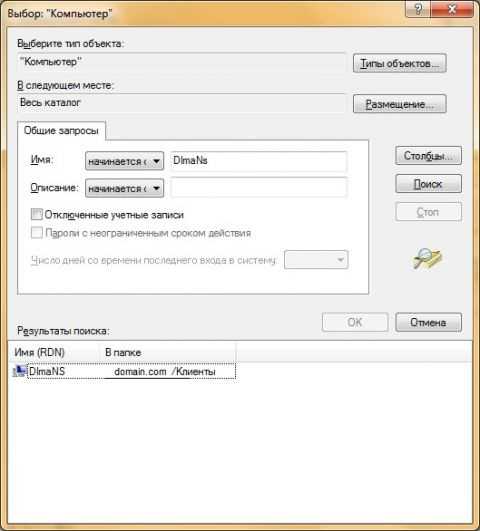

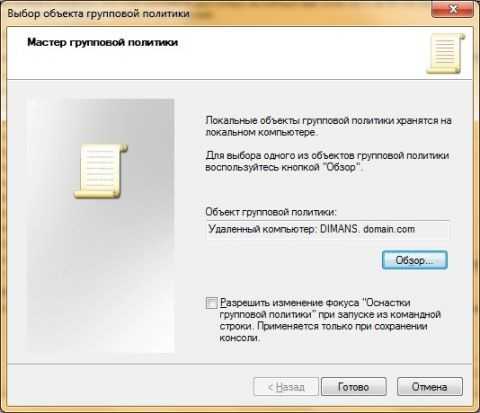

Этот пример показывает последовательность операций для запрета изменения пользовательского пароля для учётной записи Test_ADUser. Напомним, что изменять параметры Security Policy возможно только будучи в группе «Domen’s administrators». Делаем следующее.

Нажимаем на «Start» и в поисковом поле вводим ММС и нажимаем «Enter». Нажимаем на надпись «Console» и выбираем строку «Add or Remove». На экране сразу появится диалоговое окно. В нём нужно выбрать оснастку «Local Group Politics Editor» и там нажать на «Обзор», чтобы выбрать компьютер.

В появившемся окне выбираем нужные компьютеры и нажимаем Done.

- В окне «Add or Remove» нажимаем ОК.

- Находим открывшуюся консоль «Local Group Politics Editor» и переходим на узел «Computer Configuration» и там открываем узел «Security Parameters\Local Computer/Security Parameters»

- Находим параметр «Доменный контроллер: запретить изменения пароля учётных аккаунтов» и нажимаем на него два раза мышкой.

- В появившемся окне выбираем «Включить» и нажимаем ОК.

- Перезагружаемся.

После включения компьютеров проверяем изменения в Security Policy, перейдя на консоль ММС. В открывшейся консоли добавляем составляющую «Local users and computers» и пробуем поменять пароль своего учётного аккаунта.

Вывод

Прочитав эту статью, мы разобрались с особенностями методов использования Local Security Policy (на компах с Windows XP, «Семёркой», Windows Сервер 2008). В вышеприведенных примерах показаны иллюстрации c настройками Local Security Policy на компьютерах, которые являются локальными, и компьютерах, которые подключёны к доменной сети.

Похожие записи:

windowstune.ru

Локальная политика безопасности Windows 7

Локальная политика безопасности Windows 7

Чтобы использовать эту программу, вам нужно узнать, что такое политики. К счастью, к политическому миру политики Windows никакого отношения не имеют.

Политика — набор параметров конфигурации, которые применяются к одному или нескольким объектам одного класса. Скорее всего, прочитав такое определение, вы так и не поняли, что такое политика. Придется объяснять, как говорится, «на пальцах». Предположим, что у нас есть некий объект, пусть это будет рабочий стол Windows. У него есть свойства: фоновый рисунок, экранная заставка и т.д. Вы можете изменить любое свойство этого объекта, например, поменять фоновый рисунок.

Политика — это то же свойство объекта, но обладающее более высоким приоритетом и устанавливаемое администратором системы. Если установлена политика, то вы уже не можете сами изменить свойство объекта — будет использовано значение политики. То есть, если администратор создал политику, задающую фон рабочего стола, и активировал (включил) ее, то вы уже не сможете изменить соответствующее свойство объекта (в нашем случае — фон рабочего стола).

Окно Локальная политика безопасности (команда Пуск => Администрирование => Локальная политика безопасности) позволяет изменить политики, относящиеся к безопасности. Для обычного пользователя политики безопасности не представляют никакого интереса.

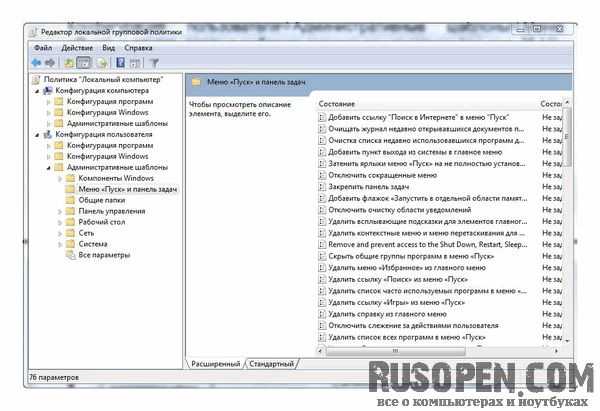

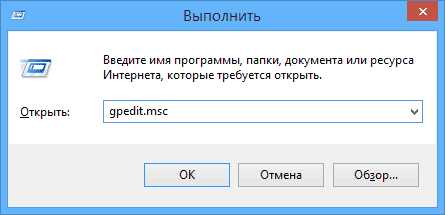

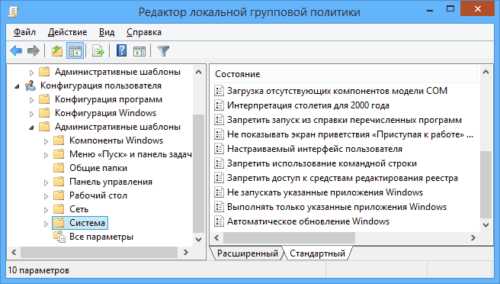

Лично мне намного больше нравится редактор локальной групповой политики. Для его вызова щелкните на кнопке Пуск, введите gpedit.msc и нажмите клавишу . В появившемся окне вы можете изменять локальные политики.

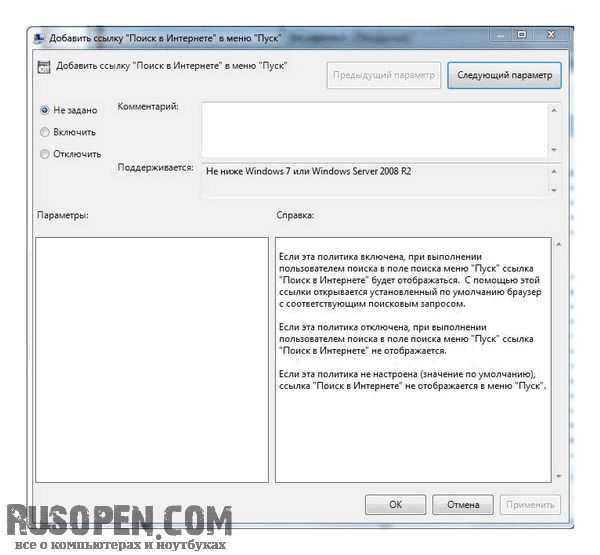

Хотите добавить ссылку Поиск в Интернете в меню Пуск? А может, вам нужно очищать журнал недавно открывавшихся документов при выходе из системы? Или же вы хотите скрыть область уведомления? Зайдите в окно Конфигурация пользователя => Административные шаблоны => Меню «Пуск» и панель задач и выберите нужную вам политику. Дважды щелкните на политике. В появившемся окне вы можете подробно ознакомиться с политикой. Если политика вам подходит, выберите команду Включить и щелкните на кнопке Применить.

Для вступления в силу пользовательских политик (Конфигурация пользователя) нужно выйти из системы и снова зайти, а чтобы вступили в силу политики из раздела Конфигурация компьютера, нужно перезагрузить компьютер.

Опубликовано: 18.04.2015

rusopen.com

что это, где находится и как открыть, почему может отсутствовать или не открываться

Июль 28th, 2017 Георгий Кулешовский

Если вы посчитали, что, настроив на своём сервере антивирусы, вы на 100% обезопасили себя и своих клиентов от каких бы то ни было инцидентов, то это ещё не всё. Вам не помешают групповые настройки, исключающие любые ошибки.

Зачем в Windows нужна локальная политика безопасности

Групповая (локальная) политика безопасности (ГПБ/ЛПБ) — это программные средства, обеспечивающие согласованную и максимально эффективную работу компьютеров компании или учреждения. Иметь высокую производительность труда, экономя время и ресурсы — это о вас, если на ПК и ноутбуках под управлением Windows работают настройки группового соединения: вместе эти компьютеры образуют единое целое, помогающее вашей конторе расти и развиваться дальше. Для этого требуется их подключение к одному домену.

Какая версия Windows 10 подходит для настроек групповой политики

Вам нужна Professional/Enterprise — её используют работники частных фирм и госслужащие. Дело в том, что в версии Home/Starter, предназначенной для обычных пользователей, нет компонента gpedit.exe (англ. Group Politics Editor) — нужна его принудительная установка.

Почему в Windows Home/Starter нет инструмента GPEdit

В Home/Starter ГПБ представлена лишь службой «Клиент групповой политики», которую можно отключить совсем. Да и зачем она, если доступ к расширенным настройкам закрыт? Сделано это для предотвращения изменений, вносимых в настройки ОС вредоносным ПО под именем администратора.

Где находится и как работает локальная политика безопасности

Локальные средства безопасности «десятки» управляются службой «Клиент групповой политики». Если эта служба отключена, средство Group Politics Editor не запустится или будет давать сбои в настройке.

Запуск редактора локальной политики безопасности Windows 10

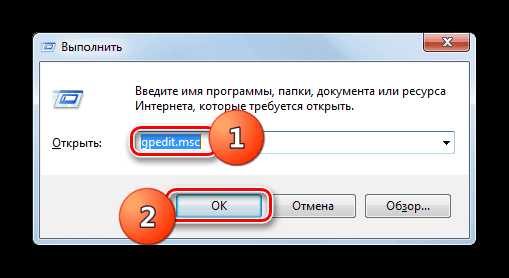

Дайте команду «Пуск — Выполнить» и введите в открывшейся строке команду gpedit.msc.

Подтвердите ввод, нажав OK

Запустить редактор также можно, введя «gpedit» в поиске главного меню Windows 8/10.

Функционал редактора групповой политики

Настройка сервиса ГПБ включает в себя:

- конфигурацию программ — управляет сторонними приложениями;

- конфигурацию «десятки» — управляет настройками безопасности системы;

- административные шаблоны — фактически это замена утомительного редактирования настроек из реестра.

Основное окно редактора показывает все настройки групповой политики

Как выключить локальную политику безопасности

Необходимо выключить службу «Клиент групповой политики». Но она «вшита» в Windows 7/8/10 настолько прочно, что остановить и деактивировать её с помощью встроенного мастера настройки служб, вызываемого из диспетчера задач, нельзя.

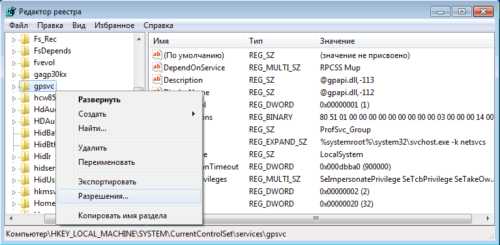

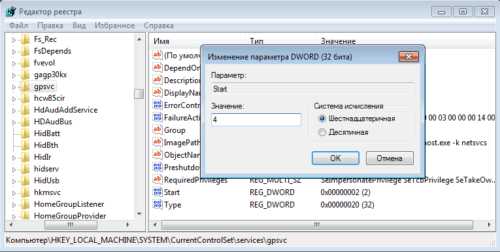

Самый действенный способ — вмешаться в реестр системы. Сделайте следующее:

- Войдите в уже знакомую строку запуска программ «Выполнить» и введите команду «regedit». Откроется редактор реестра.

- Перейдите в директорию \HKLM\SYSTEM\CurrentControlSet\Services\gpsvc (процесс gpsvc.exe, видимый в диспетчере задач при работе «Клиента групповой политики», запускается реестром Windows из этого места).

- Правый щелчок мышью откроет меню папки «gpsvc» — выберите «Разрешения».

В редакторе реестра находим папку «gpsvc», нажимаем «Разрешения»

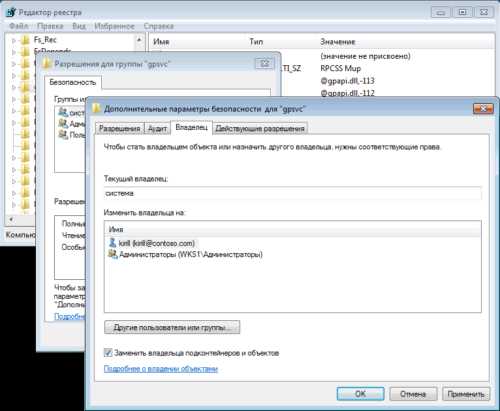

- Выберите другого владельца, зайдя в дополнительные параметры безопасности.

Без изменения имени вы не сможете добраться до полного доступа к процессу gpsvc

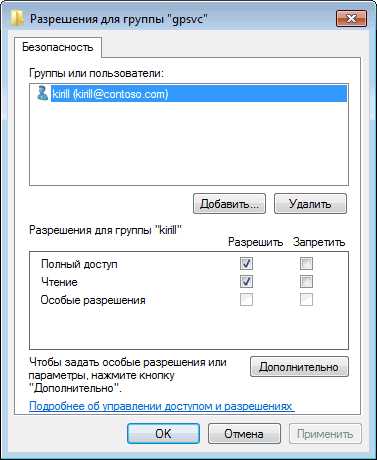

- Отметьте все разрешения. Желательно удалить лишних пользователей из настройки неограниченного доступа к службе.

Отметьте все разрешения, удалите лишних пользователей из настройки дополнительного доступа в графе «Группы или пользователи»

- Вернитесь к папке gpsvc в данной директории реестра и измените ключ Start, введя значение 4 («Отключено»).

В папке gpsvc измените ключ Start, введя значение 4, и система отключится

- Закройте все окна, нажав OK, перезапустите компьютер.

Это ещё не всё! Вам будет мешать сообщение в трее о неработе службы «Клиент групповой политики».

Оно будет появляться каждый раз, уберите его

Чтобы его убрать, сделайте следующее:

- Запустите уже знакомый редактор реестра.

- Удалите из него папку HKLM\SYSTEM\CurrentControlSet\Control\Winlogon\Notifications\Components\GPClient.

Запустите редактор реестра и удалите из него папку GPClient

Предварительно сохраните эту папку в отдельный файл реестра. Это делается на случай, если работу службы нужно быстро восстановить, не переустанавливая Windows. После удаления папки перезапустите компьютер — уведомление больше не появится.

Локальная политика безопасности Windows 10 не включается

Причины, по которым не включается служба, следующие:

- вы скачали сборку ОС, в которой этот компонент отключён. Вам поможет код реестра (можно сохранить и запустить как отдельный reg-файл): Windows [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System] «EnableInstallerDetection»=dword:00000001. Перезапустите компьютер после запуска созданного твика;

- вы используете Win 10 Home. Поставьте сервис «Локальная политика безопасности самостоятельно, если у вас нет сборки Professional или Enterprise. Воспользуйтесь инструкциями для Windows 7 и выполните похожее для Windows 10;

- недостаточно прав, нужны «админские» права. Чтобы включить учётную запись администратора, воспользуйтесь командой «net user администратор /active:yes» в командной строке и зайдите в систему под именем администратора. Попытайтесь запустить редактор ГПБ заново известными выше способами. Как только надобность в GPEditor отпадёт и службу вы отключите, выйдите из учётной записи администратора и выключите его командой «net user администратор /active:no».

Видео: как установить редактор групповой политики в Windows

Службы и процессы групповой безопасности Windows — полезный инструмент, здорово выручающий в работе. Когда он не нужен, его легко выключить.

Блоггер, копирайтер (в т. ч. и рерайтер) Оцените статью: Поделитесь с друзьями!kompkimi.ru

Настройка локальной политики безопасности в Windows 7

Политика безопасности представляет собой набор параметров для регулирования безопасности ПК, путем их применения к конкретному объекту или к группе объектов одного класса. Большинство пользователей редко производят изменения данных настроек, но бывают ситуации, когда это нужно сделать. Давайте разберемся, как выполнить данные действия на компьютерах с Виндовс 7.

Варианты настройки политики безопасности

Прежде всего, нужно отметить, что по умолчанию политика безопасности настроена оптимально для выполнения повседневных задач рядового юзера. Производить манипуляции в ней нужно только в случае возникновения необходимости решить конкретный вопрос, требующий корректировки данных параметров.

Изучаемые нами настройки безопасности регулируются с помощью GPO. В Виндовс 7 сделать это можно, используя инструменты «Локальная политика безопасности» либо «Редактор локальных групповых политик». Обязательным условием является вход в профиль системы с полномочиями администратора. Далее мы рассмотрим оба этих варианта действий.

Способ 1: Применение инструмента «Локальная политика безопасности»

Прежде всего, изучим, как решить поставленную задачу с помощью инструмента «Локальная политика безопасности».

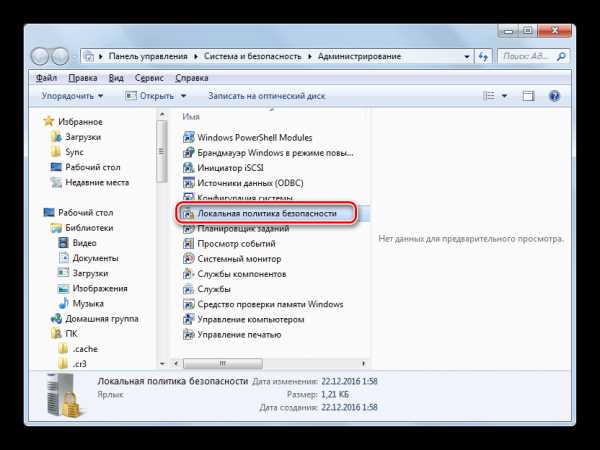

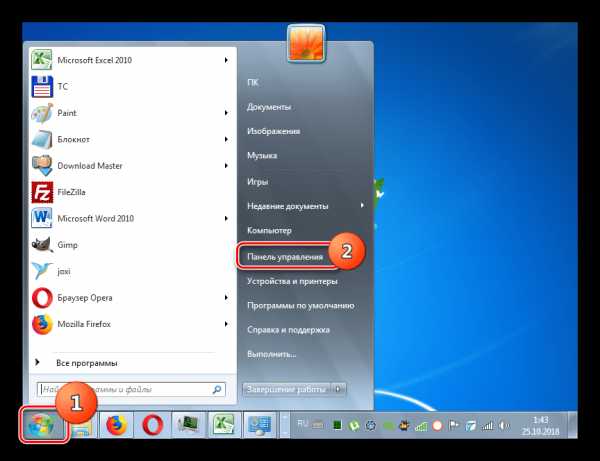

- Чтобы запустить указанную оснастку, щелкните «Пуск» и перейдите в «Панель управления».

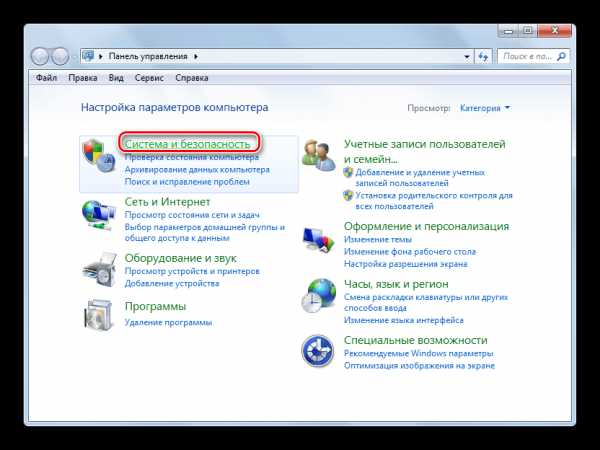

- Далее откройте раздел «Система и безопасности».

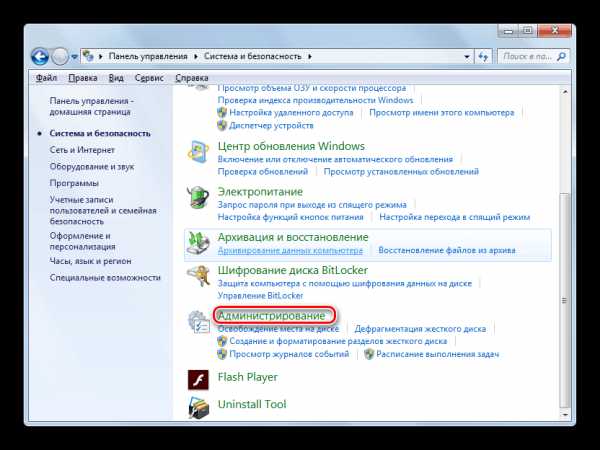

- Щелкните «Администрирование».

- Из предложенного набора системных инструментов выберите вариант «Локальная политика безопасности».

Также оснастку можно запустить и через окно «Выполнить». Для этого наберите Win+R и введите следующую команду:

secpol.mscЗатем щелкните «OK».

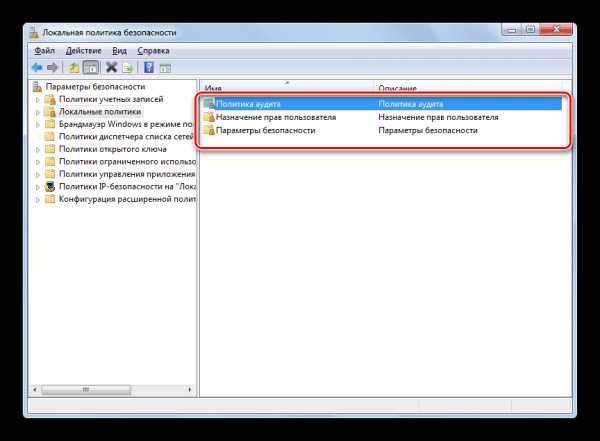

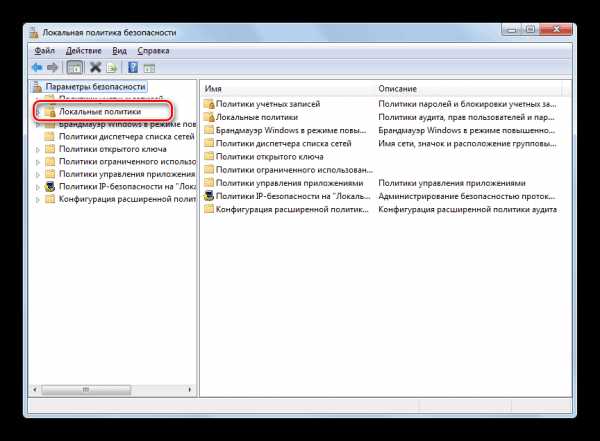

- Указанные выше действия приведут к запуску графического интерфейса искомого инструмента. В подавляющем большинстве случаев возникает необходимость откорректировать параметры в папке «Локальные политики». Тогда нужно щелкнуть по элементу с этим наименованием.

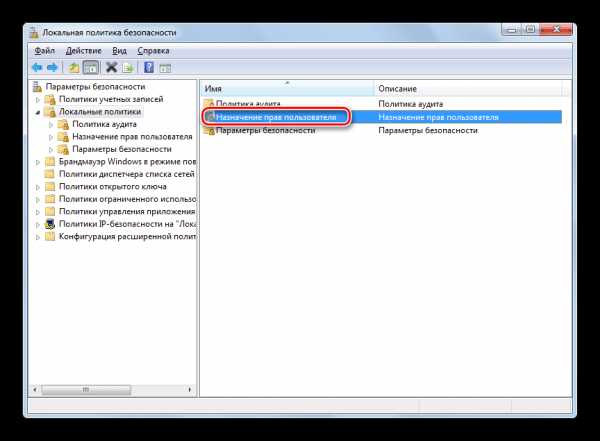

- В данном каталоге располагается три папки.

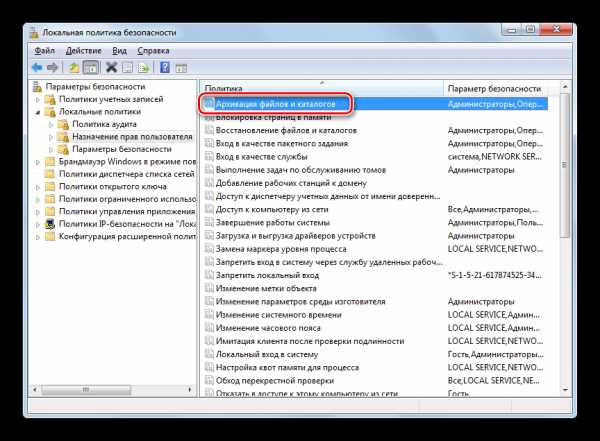

В директории «Назначение прав пользователя» определяются полномочия отдельных пользователей или групп юзеров. Например, можно указать, запрет или разрешение для отдельных лиц или категорий пользователей на выполнение конкретных задач; определить, кому разрешен локальный доступ к ПК, а кому только по сети и т.д.

В каталоге «Политика аудита» указываются события, предназначенные для записи в журнале безопасности.

В папке «Параметры безопасности» указываются разнообразные административные настройки, которые определяют поведение ОС при входе в неё как локально, так и через сеть, а также взаимодействие с различными устройствами. Без особой необходимости данные параметры изменять не стоит, так как большинство соответствующих задач можно решить через стандартную настройку учетных записей, родительский контроль и разрешения NTFS.

Читайте также: Родительский контроль в Windows 7

- Для дальнейших действий по решаемой нами задаче щелкните по наименованию одного из указанных выше каталогов.

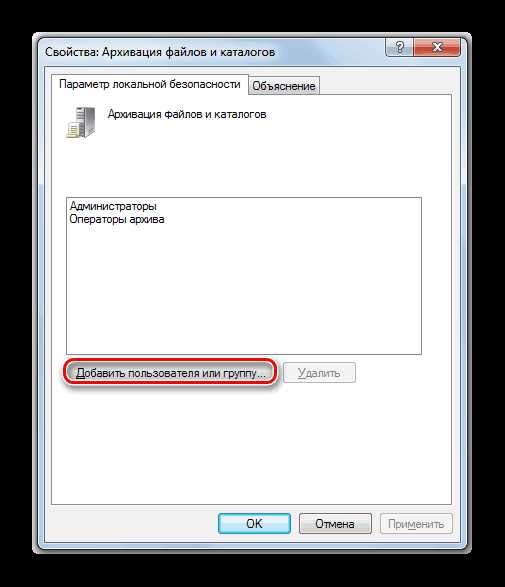

- Откроется перечень политик выбранного каталога. Кликните по той из них, которую желаете изменить.

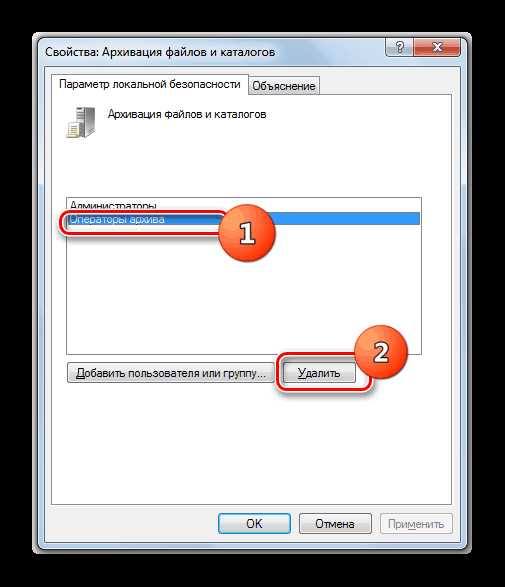

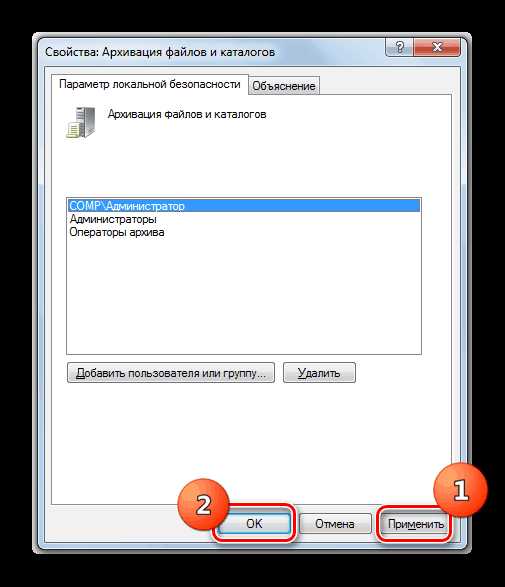

- После этого откроется окошко редактирования политики. Его вид и действия, которые необходимо произвести, существенно отличаются от того, к какой именно категории она принадлежит. Например, для объектов из папки «Назначение прав пользователя» в открывшемся окне необходимо добавить или удалить имя конкретного пользователя либо группы юзеров. Добавление производится путем нажатия кнопки «Добавить пользователя или группу…».

Если же необходимо произвести удаление элемента из выбранной политики, то выделите его и нажмите «Удалить».

- После завершения манипуляций в окне редактирования политики для сохранения внесенных корректировок не забудьте нажать кнопки «Применить» и «OK», а иначе изменения не вступят в силу.

Мы описали изменение настроек безопасности на примере действий в папке «Локальные политики», но по такой же аналогии можно производить действия и в других каталогах оснастки, например в директории «Политики учетных записей».

Способ 2: Использование инструмента «Редактор локальной групповой политики»

Настроить локальную политику можно также при помощи оснастки «Редактор локальной групповой политики». Правда, данный вариант доступен не во всех редакциях Windows 7, а только в Ultimate, Professional и Enterprise.

- В отличие от предыдущей оснастки, данный инструмент нельзя запустить через «Панель управления». Его можно активировать только путем введения команды в окно «Выполнить» или в «Командную строку». Наберите Win+R и введите в поле такое выражение:

gpedit.mscЗатем щелкните «OK».

Читайте также: Как исправить ошибку «gpedit.msc не найден» в Windows 7

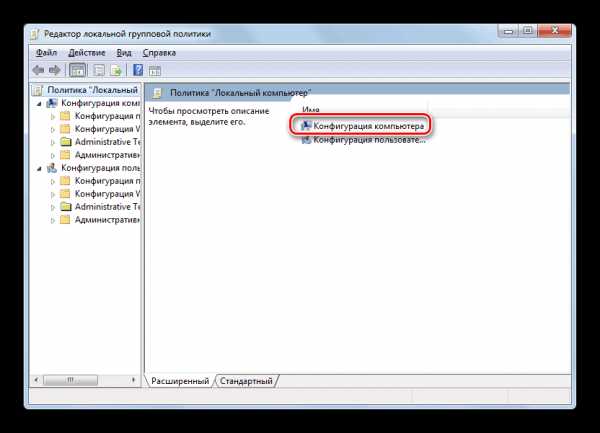

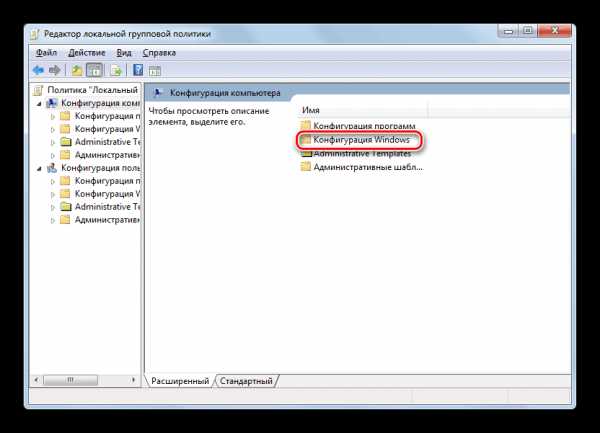

- Откроется интерфейс оснастки. Перейдите в раздел «Конфигурация компьютера».

- Далее щелкните по папке «Конфигурация Windows».

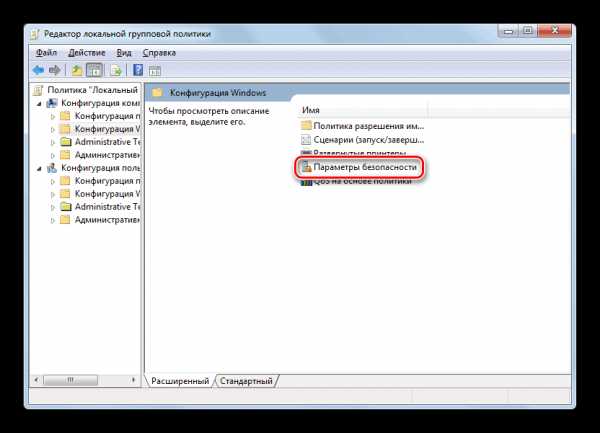

- Теперь щелкните по элементу «Параметры безопасности».

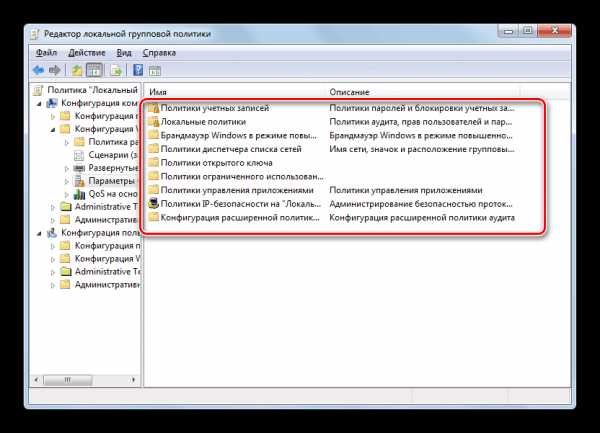

- Откроется директория с уже знакомыми нам по предыдущему методу папками: «Политики учетных записей», «Локальные политики» и т.д. Все дальнейшие действия проводятся по точно такому же алгоритму, который указан при описании Способа 1, начиная с пункта 5. Единственное отличие состоит в том, что манипуляции будут выполняться в оболочке другого инструмента.

Урок: Групповые политики в Windows 7

Настроить локальную политику в Виндовс 7 можно путем использования одной из двух системных оснасток. Порядок действий в них довольно схожий, отличие заключается в алгоритме доступа к открытию данных инструментов. Но изменять указанные настройки рекомендуем только тогда, когда вы полностью уверены, что это нужно сделать для выполнения определенной задачи. Если же таковой нет, эти параметры лучше не корректировать, так как они отрегулированы на оптимальный вариант повседневного использования.

Мы рады, что смогли помочь Вам в решении проблемы.Задайте свой вопрос в комментариях, подробно расписав суть проблемы. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

Да Нетlumpics.ru

Администрирование параметров политики безопасности (Windows)

- Время чтения: 16 мин

В этой статье

В этой статье рассматриваются различные методы администрирования параметров политики безопасности на локальном устройстве или в небольшой либо средней организации.

Параметры политики безопасности следует использовать в ходе процесса реализации системы безопасности для защиты контроллеров домена, серверов, клиентских устройств и других ресурсов в вашей организации.

Политики параметров безопасности представляют собой правила, настраиваемые на одном или нескольких устройствах, для защиты ресурсов устройства или сети. Расширение «Параметры безопасности» оснастки редактора локальной групповой политики (Gpedit.msc) позволяет определять конфигурации безопасности в составе объекта групповой политики (GPO). Объекты групповой политики связаны с контейнерами Active Directory, такими как сайты, домены и подразделения, и позволяют администраторам управлять параметрами безопасности для нескольких компьютеров с любого устройства, присоединенного к домену.

Параметры безопасности могут управлять:

проверкой подлинности пользователей в сети или на устройстве;

ресурсами, права доступа к которым есть у пользователей;

регистрацией действий пользователя или группы в журнале событий;

членством в группе.

Сведения о каждом параметре, включая описания, параметры по умолчанию и информацию, связанную с управлением и обеспечением безопасности, см. в справочнике по параметрам политики безопасности.

Для управления конфигурациями безопасности для нескольких компьютеров можно использовать один из следующих способов.

изменить конкретные параметры безопасности в GPO;

использовать оснастку «Шаблоны безопасности» для создания шаблона безопасности, содержащего политики безопасности, которые необходимо применить, а затем импортировать шаблон безопасности в объект групповой политики. Шаблон безопасности — это файл, который представляет конфигурацию безопасности. Его можно импортировать в объект групповой политики, применить к локальному устройству или использовать для анализа защищенности.

Что изменилось в администрировании параметров?

Со временем были введены новые способы управления параметрами политики безопасности, которые включают в себя новые возможности операционной системы и добавление новых параметров. В следующей таблице перечислены различные инструменты для администрирования параметров политики безопасности.

| Инструмент или функция | Описание и использование |

|---|---|

Оснастка «Политика безопасности» | Secpol.msc Оснастка консоли MMC предназначена для управления только параметрами политики безопасности. |

Программа командной строки «Редактор безопасности» | Secedit.exe Настраивает и анализирует систему безопасности системы, сравнивая текущую конфигурацию с заданными шаблонами безопасности. |

Диспетчер соответствия требованиям безопасности (Security Compliance Manager) | Средство скачивания Акселератор решений, который помогает планировать, развертывать, использовать и контролировать базовые параметры безопасности для клиентских и серверных ОС Windows и приложений от Майкрософт. |

Мастер настройки безопасности | Scw.exe SCW — это инструмент на основе ролей, доступный только на серверах. Его можно использовать для создания политики, которая включает службы, правила брандмауэра и параметры, необходимые для выполнения конкретных ролей выбранным сервером. |

Диспетчер настройки безопасности | Этот набор средств позволяет создавать, применять и изменять политику безопасности для локального устройства, подразделения или домена. |

Групповая политика | Gpmc.msc и Gpedit.msc Консоль управления групповыми политиками использует редактор объектов групповой политики для предоставления локальных параметров безопасности, которые затем можно включить в объекты групповой политики для распространения по всему домену. Редактор локальной групповой политики выполняет схожие функции на локальном устройстве. |

Политики ограниченного использования программ См. статью Администрирование политик ограниченного использования программ. | Gpedit.msc Политики ограниченного использования программ (SRP) — это функция на основе групповой политики, которая находит программы, работающие на компьютерах в домене, и управляет возможностью запуска этих программ. |

AppLocker См. статью Администрирование AppLocker. | Gpedit.msc Предотвращает влияние вредоносных программ и неподдерживаемых приложений на компьютеры в вашей среде и запрещает пользователям в организации устанавливать и использовать неразрешенные приложения. |

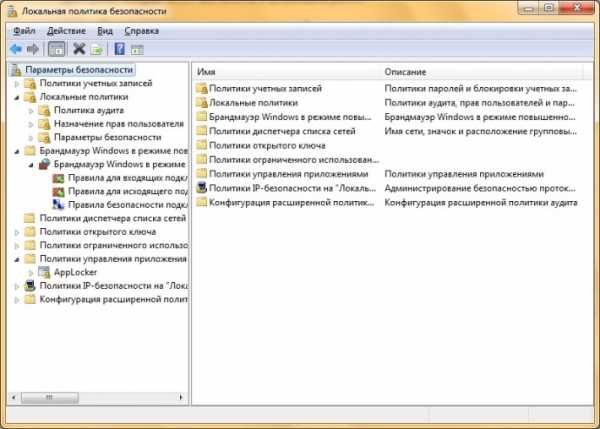

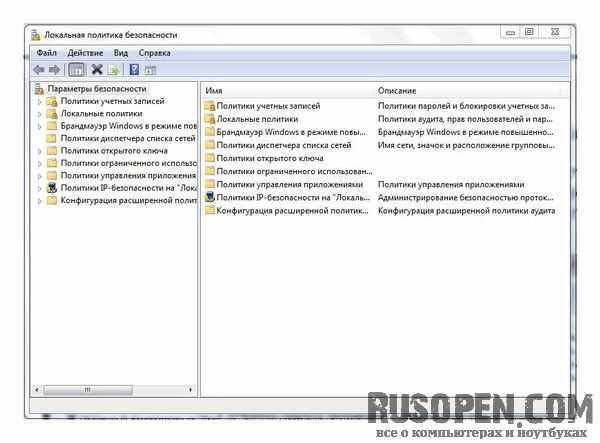

Использование оснастки «Локальная политика безопасности»

Оснастка «Локальная политика безопасности» (Secpol.msc) ограничивает представление объектов локальной политики следующими политиками и компонентами.

Политики учетных записей.

Локальные политики.

Брандмауэр Windows в режиме повышенной безопасности.

Политики диспетчера списка сетей.

Политики открытого ключа.

Политики ограниченного использования программ.

Политики управления приложениями.

Политики IP-безопасности на локальном компьютере.

Конфигурация расширенной политики аудита.

Если компьютер присоединен к домену, политики, заданные локально, могут быть перезаписаны.

Оснастка «Локальная политика безопасности» является частью набора средств диспетчера настройки безопасности. Сведения о других средствах из этого набора см. в разделе Работа с диспетчером настройки безопасности этой статьи.

Использование программы командной строки secedit

Программа командной строки secedit работает с шаблонами безопасности и предоставляет шесть основных функций.

Параметр Configure помогает устранять несоответствия в системах безопасности между устройствами путем применения правильного шаблона безопасности к несоответствующему требованиям серверу.

Параметр Analyze сравнивает конфигурацию системы безопасности сервера с выбранным шаблоном.

Параметр Import позволяет создавать базу данных на основе существующего шаблона. Это действие также выполняется в инструменте «Анализ и настройка безопасности».

Параметр Export позволяет экспортировать параметры из базы данных в шаблон параметров безопасности.

Параметр Validate позволяет проверять синтаксис каждой или любой из строк текста, созданных в шаблоне безопасности или добавленных в него. Это гарантирует, что если шаблону не удастся применить синтаксис, шаблон не будет проблемой.

Параметр Generate Rollback сохраняет текущие параметры безопасности сервера в шаблон безопасности, чтобы использовать его для восстановления большинства параметров безопасности сервера до известного состояния. При этом следует учитывать, что примененный шаблон отката не изменит записи списка управления доступом для файлов или записи реестра, которые были изменены самым последним примененным шаблоном.

Использование диспетчера соответствия требованиям безопасности (Security Compliance Manager)

Диспетчер соответствия требованиям безопасности (Security Compliance Manager) является скачиваемым средством, которое помогает планировать, развертывать, использовать и контролировать базовые параметры безопасности для клиентских и серверных ОС Windows и приложений от Майкрософт. Он содержит полную базу данных рекомендуемых параметров безопасности, методов для настройки базовых параметров и предоставляет возможность реализовать эти параметры в нескольких форматах, включая XLS, объекты GPO, пакеты управления требуемой конфигурацией (DCM) или протокол SCAP. Диспетчер соответствия требованиям безопасности (Security Compliance Manager) используется для экспорта базовых параметров в среду с целью автоматизации процесса развертывания и проверки на соответствие базовым параметрам безопасности.

Администрирование политик безопасности с использованием диспетчера соответствия требованиям безопасности (Security Compliance Manager)

Скачайте последнюю версию. Дополнительные сведения см. в блоге Руководство Майкрософт по безопасности.

Прочтите соответствующую документацию по базовым параметрам безопасности, входящую в состав этого средства.

Скачайте и импортируйте нужные вам базовые параметры безопасности. Выбор базовых параметров осуществляется в ходе процесса установки.

Перед развертыванием базовых параметров безопасности откройте справку и следуйте инструкциям по их настройке, сравнению и объединению.

Использование мастера настройки безопасности

Мастер настройки безопасности (SCW) служит для пошагового создания, изменения, применения или отката политики безопасности. Политика безопасности, созданная с помощью этого мастера, представляет собой XML-файл, который после применения позволяет настраивать службы, сетевую безопасность, определенные значения реестра и политику аудита. SCW — это инструмент на основе ролей. Его можно использовать для создания политики, которая включает службы, правила брандмауэра и параметры, необходимые для выполнения конкретных ролей выбранным сервером. Например, сервер может быть файловым сервером, сервером печати или контроллером домена.

Ниже приведены аспекты использования мастера.

Мастер настройки безопасности отключает ненужные службы и обеспечивает поддержку брандмауэра Windows в режиме повышенной безопасности.

Политики безопасности, создаваемые с помощью этого мастера, отличаются от шаблонов безопасности, которые представляют собой файлы с расширением INF. Шаблоны безопасности содержат больше параметров безопасности, чем можно настроить с помощью мастера настройки безопасности. Однако шаблон безопасности можно добавить в файл политики безопасности мастера.

Политики безопасности, создаваемые в мастере настройки безопасности, можно развернуть с помощью групповой политики.

Мастер настройки безопасности не устанавливает и не удаляет компоненты, необходимые серверу для выполнения своих функций. Установить относящиеся к ролям серверные компоненты можно с помощью диспетчера серверов.

Мастер настройки безопасности определяет зависимости ролей сервера. При выборе роли сервера все зависимые роли сервера выбираются автоматически.

При запуске мастера все приложения, которые используют протокол IP и порты, должны выполняться на сервере.

В некоторых случаях может потребоваться подключение к Интернету, чтобы использовать ссылки в справке мастера настройки безопасности.

Примечание

Мастер настройки безопасности доступен только в Windows Server и применим только к серверным установкам.

Доступ к мастеру настройки безопасности можно получить с помощью диспетчера серверов или путем запуска scw.exe. Мастер позволяет выполнять настройку системы безопасности сервера для реализации следующих задач.

Создание политики безопасности, которую можно применять к любому серверу в сети.

Изменение существующей политики безопасности.

Применение существующей политики безопасности.

Откат последней примененной политики безопасности.

Мастер настройки политики безопасности используется для настройки служб и сетевой безопасности на основе роли сервера, а также настраивает параметры аудита и реестра.

Дополнительные сведения о мастере настройки безопасности, включая процедуры, см. в статье Мастер настройки безопасности.

Работа с диспетчером настройки безопасности

Набор средств диспетчера настройки безопасности позволяет создавать, применять и изменять политику безопасности для локального устройства, подразделения или домена.

Процедуры по использованию диспетчера настройки безопасности см. в статье Диспетчер настройки безопасности.

В следующей таблице перечислены возможности диспетчера настройки безопасности.

| Инструменты диспетчера настройки безопасности | Описание |

|---|---|

Анализ и настройка безопасности | Определяет политику безопасности в шаблоне. Эти шаблоны могут применяться к групповой политике или локальному компьютеру. |

Шаблоны безопасности | Определяет политику безопасности в шаблоне. Эти шаблоны могут применяться к групповой политике или локальному компьютеру. |

Расширение «Параметры безопасности» для групповой политики | Используется для изменения отдельных параметров безопасности домена, сайта или подразделения. |

Локальная политика безопасности | Используется для изменения отдельных параметров безопасности на локальном компьютере. |

Secedit | Автоматизирует настройку безопасности через командную строку. |

Анализ и настройка безопасности

«Анализ и настройка безопасности» — это оснастка консоли MMC для анализа и настройки системы безопасности локальной системы.

Анализ безопасности

Состояние операционной системы и приложений на устройстве является динамическим. Например, может потребоваться временно изменить уровни безопасности для немедленного решения административного вопроса или сетевой проблемы. Однако такие изменения часто остаются неотмененными. Это означает, что компьютер больше не соответствует требованиям к безопасности предприятия.

Благодаря регулярному анализу вы можете отслеживать и поддерживать нужный уровень безопасности на каждом компьютере в рамках программы управления рисками предприятия. Вы можете настраивать уровни безопасности и, что более важно, обнаруживать все уязвимости, которые могут со временем возникнуть в системе.

Инструмент «Анализ и настройка безопасности» позволяет быстро просматривать результаты анализа безопасности. Оно представляет рекомендации вместе с текущими параметрами системы и использует визуальные значки или отметки для выделения областей, в которых текущие параметры не совпадают с предложенным уровнем безопасности. Этот инструмент также позволяет устранять несоответствия, выявляемые в ходе анализа.

Конфигурация безопасности

Оснастка «Анализ и настройка безопасности» может также использоваться для непосредственной настройки безопасности локальной системы. Используя личные базы данных, можно импортировать шаблоны безопасности, которые были созданы с помощью оснастки «Шаблоны безопасности», и применять эти шаблоны к локальному компьютеру. Безопасность системы будет немедленно настроена с помощью уровней, указанных в шаблоне.

Шаблоны безопасности

С помощью оснастки «Шаблоны безопасности» консоли управления (MMC) можно создать политику безопасности для устройства или сети. Она является тем инструментом, в котором можно проанализировать всю структуру безопасности системы. Оснастка «Шаблоны безопасности» не предоставляет новые параметры безопасности, а просто централизованно упорядочивает все существующие атрибуты безопасности для упрощения администрирования безопасности.

При импорте шаблона безопасности в объект групповой политики облегчается администрирование домена за счет настройки безопасности для всего домена или подразделения.

Чтобы применить шаблон безопасности к локальному устройству, можно использовать оснастку «Анализ и настройка безопасности» или программу командной строки secedit.

Шаблоны безопасности можно использовать для определения следующих политик и компонентов.

Политики учетных записей.

Политика паролей.

Политика блокировки учетных записей.

Политика Kerberos.

Локальные политики.

Политика аудита.

Назначение прав пользователя.

Параметры безопасности.

Журнал событий: параметры приложений, системы и журнала событий безопасности.

Группы с ограниченным доступом: членство в группах, влияющих на безопасность.

Системные службы: параметры запуска и разрешения для системных служб.

Реестр: разрешения для разделов реестра.

Файловая система: разрешения для папок и файлов.

Каждый шаблон сохраняется как текстовый INF-файл. Это позволяет копировать, вставлять, импортировать и экспортировать некоторые или все атрибуты шаблона. В шаблоне безопасности могут содержаться все атрибуты безопасности, кроме политики IP-безопасности и политики открытого ключа.

Расширение «Параметры безопасности» для групповой политики

Подразделения, домены и сайты связаны с объектами групповой политики. Инструмент «Параметры безопасности» позволяет изменять конфигурацию безопасности объекта групповой политики, что, в свою очередь, влияет на несколько компьютеров. С помощью инструмента «Параметры безопасности» можно изменить параметры безопасности на нескольких устройствах (в зависимости от изменяемого объекта групповой политики) всего лишь с одного устройства, присоединенного к домену.

Параметры безопасности или политики безопасности — это правила, настроенные на одном или нескольких устройствах для защиты ресурсов на устройстве или в сети. Параметры безопасности могут управлять:

способом проверки подлинности пользователей в сети или на устройстве;

ресурсами, права на использование которых имеют пользователи;

регистрацией действий пользователя или группы в журнале событий;

членством в группах.

Изменить конфигурацию безопасности на нескольких компьютерах можно двумя способами.

Создать политику безопасности с помощью шаблона безопасности в инструменте «Шаблоны безопасности», а затем импортировать шаблон с помощью расширения «Параметры безопасности» в объект групповой политики.

Изменить несколько нужных параметров с помощью расширения «Параметры безопасности».

Локальная политика безопасности

Политика безопасности представляет собой сочетание параметров безопасности, которые влияют на защищенность устройства. Локальную политику безопасности можно использовать для изменения политик учетных записей и локальных политик на локальном устройстве.

С помощью локальной политики безопасности можно управлять:

тем, кто имеет доступ к устройству;

ресурсами, права на использование которых имеют пользователи;

регистрацией действий пользователя или группы в журнале событий.

Если ваше локальное устройство присоединено к домену, вы можете получить политику безопасности из политики домена или политики подразделения, членом которого вы являетесь. Если вы получаете политики из нескольких источников, конфликты разрешаются в следующем порядке приоритета.

Политика подразделения.

Политика домена.

Политика сайта.

Политика локального компьютера.

Если изменить параметры безопасности на локальном устройстве с помощью локальной политики безопасности, то изменения вносятся непосредственно в параметры на устройстве. Таким образом, параметры вступают в силу немедленно, но это может носить временный характер. Параметры фактически будут работать на локальном устройстве до следующего обновления параметров групповой политики безопасности; параметры безопасности, получаемые из групповой политики, переопределят локальные параметры при возникновении конфликтов.

Использование диспетчера настройки безопасности

Процедуры по использованию диспетчера настройки безопасности см. в статье Использование диспетчера настройки безопасности. Содержание этого раздела.

Применение параметров безопасности

Импорт и экспорт шаблонов безопасности

Анализ безопасности и просмотр результатов

Устранение несоответствий в параметрах безопасности

Автоматизация настройки безопасности

Применение параметров безопасности

После изменения параметры безопасности обновляются на компьютерах в подразделении, связанном с вашим объектом групповой политики.

После перезагрузки устройства параметры на нем будут обновлены.

Чтобы принудительно обновить параметры безопасности устройства, а также все параметры групповой политики, используйте gpupdate.exe.

Приоритет политик в случае применения к компьютеру нескольких политик

Для параметров безопасности, которые определены несколькими политиками, используется следующий порядок приоритета.

Политика подразделения.

Политика домена.

Политика сайта.

Политика локального компьютера.

Например, при возникновении конфликта локальные параметры безопасности рабочей станции, присоединенной к домену, будут переопределены политикой домена. Аналогичным образом, если эта же рабочая станция является членом подразделения, параметры, примененные из политики подразделения, переопределят параметры домена и локальные параметры. Если рабочая станция входит в несколько подразделений, наивысший приоритет получает подразделение, которое непосредственно содержит рабочую станцию.

Примечание

Используйте gpresult.exe, чтобы узнать, какие политики применяются к устройству и в каком порядке.

Для учетных записей домена может существовать только одна политика учетных записей, включающая политики паролей, политики блокировки учетных записей и политики Kerberos.

Сохранение параметров безопасности

Параметры безопасности могут продолжать действовать, даже если параметр больше не определен в политике, первоначально его применившей.

Сохранение параметров безопасности происходит в следующих случаях.

Параметр не был ранее определен для этого устройства.

Параметр предназначен для объекта реестра.

Параметр предназначен для объекта файловой системы.

Все параметры, примененные с помощью локальной политики или объекта групповой политики, хранятся в локальной базе данных на устройства. При изменении параметра безопасности компьютер сохраняет значение параметра безопасности в локальную базу данных, где хранится журнал всех параметров, примененных к устройству. Если политика сначала определяет параметр безопасности и затем больше не определяет его, параметр принимает предыдущее значение в базе данных. Если предыдущее значение не существует в базе данных, параметр не возвращается ни к каким значениям, а сохраняет текущее значение. Это поведение иногда называют «татуированием».

Параметры реестра и файлов сохраняют значения, примененные с помощью политики, до тех пор, пока для этих параметров не будут заданы другие значения.

Фильтрация параметров безопасности на основе членства в группах

Можно также решить, к каким пользователям и группам будет или не будет применен объект групповой политики независимо от того, в систему какого компьютера выполнен вход. Для этого им отказывается в разрешении на применение групповой политики или на чтение этого объекта групповой политики. Оба эти разрешения необходимы для применения групповой политики.

Импорт и экспорт шаблонов безопасности

Инструмент «Анализ и настройка безопасности» позволяет импортировать шаблоны безопасности в базу данных или экспортировать их из нее.

Если были внесены изменения в базу данных анализа, можно сохранить эти параметры путем их экспорта в шаблон. Функция экспорта позволяет сохранять параметры базы данных анализа в виде нового файла шаблона. Этот файл шаблона может затем использоваться для анализа или настройки системы либо может быть импортирован в объект групповой политики.

Анализ безопасности и просмотр результатов

Оснастка «Анализ и настройка безопасности» выполняет анализ безопасности путем сравнения текущего состояния системы безопасности и базы данных анализа. Во время создания база данных анализа использует как минимум один шаблон безопасности. Если вы решили импортировать несколько шаблонов безопасности, база данных объединит различные шаблоны и создаст один составной шаблон. Конфликты разрешаются в порядке импорта — приоритет имеет последний импортированный шаблон.

Оснастка «Анализ и настройка безопасности» отображает результаты анализа по областям безопасности с помощью визуальных значков для указания проблем. Она отображает текущие параметры системы и базовые параметры конфигурации для каждого атрибута безопасности в областях безопасности. Чтобы изменить параметры базы данных анализа, щелкните правой кнопкой мыши запись, а затем выберите пункт Свойства.

| Визуальный значок | Значение |

|---|---|

Красный значок X | Запись определена в базе данных анализа и в системе, но значения параметров безопасности не совпадают. |

Зеленый флажок | Запись определена в базе данных анализа и в системе и значения параметров совпадают. |

Вопросительный знак | Запись не определена в базе данных анализа и, следовательно, не была проанализирована. Если запись не проанализирована, возможно, она не была определена в базе данных анализа, или пользователь, выполняющий анализ, может не иметь достаточных разрешений на анализ конкретного объекта или области. |

Восклицательный знак | Этот элемент определен в базе данных анализа, но не существует в фактической системе. Например, может существовать группа с ограниченным доступом, которая определена в базе данных анализа, но фактически не существует в анализируемой системе. |

Нет значка | Элемент не определен в базе данных анализа или в системе. |

Если вы решили принять текущие параметры, соответствующие значения в базовой конфигурации изменятся для соответствия им. При изменении параметра системы для соответствия базовой конфигурации изменение будет отражено при настройке системы с помощью оснастки «Анализ и настройка безопасности».

Во избежание дальнейшей отметки параметров, которые были изучены и определены как подходящие, можно изменить базовую конфигурацию. Изменения вносятся в копию шаблона.

Устранение несоответствий в параметрах безопасности

Можно устранить несоответствия в параметрах базы данных анализа и системы, выполнив следующие действия.

Приняв или изменив некоторые или все отмеченные или не включенные в конфигурацию значения, если определено, что уровни безопасности локальной системы являются допустимыми для контекста (или роли) этого компьютера. Затем эти значения атрибутов обновляются в базе данных и применяются к системе при нажатии кнопки Настроить компьютер.

Настроить для системы значения из базы данных анализа, если установлено, что система не соответствует допустимым уровням безопасности.

Импортировав более подходящий шаблон для этой роли компьютера в базу данных в виде новой базовой конфигурации и применив его к системе.

Изменения в базу данных анализа вносятся в шаблон, хранящийся в базе данных, а не в файл шаблона безопасности. Файл шаблона безопасности будет изменен только в том случае, если вернуться в оснастку «Шаблоны безопасности» и изменить этот шаблон или экспортировать сохраненную конфигурацию в тот же файл шаблона.

Параметр Настроить компьютер следует использовать только для изменения областей безопасности, которые не затронуты параметрами групповой политики, таких как безопасность для локальных файлов и папок, разделов реестра и системных служб. В противном случае при применении параметров групповой политики ее параметры получат приоритет над локальными параметрами, такими как политики учетных записей. В целом не используйте параметр Настроить компьютер при анализе безопасности для клиентов на основе домена, так как каждый клиент придется настраивать отдельно. В этом случае следует вернуться к шаблонам безопасности, изменить шаблон и повторно применить его к соответствующему объекту групповой политики.

Автоматизация настройки безопасности

Вызвав программу secedit.exe в командной строке из пакетного файла или автоматического планировщика заданий, ее можно использовать для автоматического создания и применения шаблонов и анализа безопасности системы. Ее также можно запускать динамически из командной строки.

Программа secedit.exe полезна при наличии нескольких устройств, на которых необходимо выполнить анализ или настройку безопасности и сделать это нужно во внерабочее время.

Работа с инструментами групповой политики

Групповая политика — это инфраструктура, которая позволяет задавать управляемые конфигурации для пользователей и компьютеров с помощью параметров и предпочтений групповой политики. Для управления параметрами групповой политики, которые влияют только на локальные устройства и локальных пользователей, используйте редактор локальной групповой политики. Параметрами и предпочтениями групповой политики в среде доменных служб Active Directory (AD DS) можно управлять с помощью консоли управления групповыми политиками (GPMC). С помощью инструментов управления групповыми политиками, которые входят в пакет средств удаленного администрирования сервера, можно управлять параметрами групповой политики с рабочего стола.

technet.microsoft.com

Что представляет собой локальная политика безопасности?

Поговорим о том, что такое локальная политика безопасности. К политической деятельности это никакого отношения не имеет. Политика – эта набор конфигурационных параметров, которые используются для одного или нескольких объектов определенного класса. Если вы до сих пор не понимаете, о чем идет речь, сейчас я расскажу об этом поподробнее.

Итак, представьте себе, что у нас с вами имеется какой-либо объект. Для примера возьмем рабочий стол операционной системы Виндовс. Он имеет определенные свойства. К ним относится и фоновый рисунок, и заставка для экрана, и тому подобное. У вас есть возможность изменения любого из всех этих перечисленных свойств. Вы ведь периодически меняете фон для своего рабочего стола или заставку? Именно об этом и речь.

Теперь вернемся к теме статьи. Политика – это точно такие же свойства какого-нибудь объекта. Только приоритет гораздо выше, оно задается администратором конкретной системы. Если она будет определена, то у вас уже не будет возможности самостоятельно изменить свойства этого объекта, поскольку в этом случае будет постоянно использоваться значение политики. Чтоб вы до конца это поняли, приведу пример на том же рабочем столе. Если администратором была создана политика, которая задает определенный фон для вашего рабочего стола, и она будет активна, то у вас уже не будет возможности поменять данные свойства. Другими словами, вы уже не сможете сменить этот фон.

Локальная политика безопасности Windows 7 позволяет менять политики, которые относятся к безопасности. Запуск данной функции производится через стартовое меню. Зайдя в него, вам будет необходимо перейти в администрирование, где и будет находиться локальная политика безопасности. Windows XP позволяет точно так же изменять свойства, относящиеся к безопасности. Стоит отметить, что обычным пользователям совсем неинтересны такие настройки.

Также можно вызвать (через стартовое меню и функцию «Выполнить») определенный редактор. Для этого необходимо ввести команду gpedit.msc и нажать клавишу ввода. Локальная политика безопасности может быть отредактирована данным интерфейсом. Появившееся окно даст вам такую возможность.

Возникало ли у вас когда-нибудь желание добавить ссылку поиска в интернете в стартовое меню? Или у вас есть необходимость периодически очищать свой журнал документов, которые вы недавно открывали? А может, вам хочется спрятать область уведомлений? Все это можно сделать. За данный вопрос и отвечает локальная политика безопасности. Для этого заходите в окно конфигурации пользователя, оттуда перейдите к административным шаблонам и выберите настройку стартового меню с панелью задач, а также определите для себя необходимую политику.

Теперь делаем двойной щелчок на политике и в появившемся окне имеем возможность детально ознакомиться с установками. Если они нас устраивают, эта локальная политика безопасности включается, после чего нажимается кнопка «Применить». Для того чтобы это все вступило в силу, вы должны выйти из системы, после чего снова в нее зайти. Для некоторых случаев требуется перезагрузка компьютера.

fb.ru

Пошаговое руководство по использованию диспетчера настройки безопасности. Начало.

Введение

Диспетчер настройки безопасности позволяет конфигурировать следующие области безопасности:

|

Область безопасности |

Настраиваемые параметры |

|

Политики учетных записей |

Политика паролей, блокировки учетной записи и политика Kerberos. |

|

Локальные политики |

Политика аудита, назначения прав пользователя и параметры безопасности. (Параметры безопасности главным образом содержат ключи реестра, связанные с безопасностью) |

|

Журнал событий |

Параметры журналов событий приложений, системных событий, событий безопасности и событий службы каталогов. |

|

Группы с ограниченным доступом |

Состав групп с особыми требованиями к безопасности. |

|

Системные службы |

Параметры запуска и разрешений для системных служб. |

|

Реестр |

Разрешения для разделов реестра. |

|

Файловая система |

Разрешения для файлов и папок. |

Администраторы могут использовать перечисленные ниже компоненты диспетчера настройки безопасности для конфигурирования некоторых или всех областей безопасности.

• Оснастка Шаблоны безопасности (Security Templates). Изолированная оснастка консоли управления Microsoft (MMC) Шаблоны безопасности позволяет создавать текстовые файлы шаблонов, содержащие настройки для всех областей безопасности.

• Оснастка Анализ и настройка безопасности (Security Configuration and Analysis). Изолированная оснастка MMC, позволяющая конфигурировать и анализировать безопасность операционной системы Windows® 2000. Она функционирует на основе содержания шаблонов безопасности, созданных при помощи оснастки Шаблоны безопасности.

• Secedit.exe. Версия оснастки Анализ и настройка безопасности для командной строки. Позволяет выполнять анализ и настройку безопасности без использования графического интерфейса пользователя (GUI).

• Расширение Параметры безопасности (Security Settings) для групповой политики. Диспетчер настройки безопасности также включает в себя расширяющую редактор групповых политик оснастку, предназначенную для настройки локальных политик безопасности, а также политик безопасности доменов и подразделений. Локальные политики безопасности включают в себя только описанные ниже Политики учетных записей (Account Policy) и Локальные политики безопасности (Local Policy). Политики безопасности, определенные для доменов и подразделений (OU), могут включать в себя все области безопасности.

В данном руководстве описано, как использовать оснастки, утилиту командной строки и расширение Параметры безопасности (Security Settings) для просмотра, настройки и анализа локальной политики безопасности и локальных параметров безопасности.

Предварительные требования и условия

Настоящее руководство предполагает, что Вы выполнили процедуры, описанные в состоящем из двух частей Пошаговом руководстве по развертыванию базовой инфраструктуры Windows 2000 Server Step by Step Guide to A Common Infrastructure for Windows 2000 Server Deployment (EN). Описывающие базовую инфраструктуру документы предъявляют определенные требования к конфигурации аппаратного и программного обеспечения. Если Вы не используете базовую инфраструктуру, необходимо внести соответствующие изменения в этот документ. Текущая информация об аппаратных требованиях и совместимости для серверов, клиентов и периферийных устройств доступна на веб-узле Product Compatibility Web site .

Просмотр и изменение локальной политики безопасности

Локальная политика безопасности применяется с помощью расширения параметры безопасности для групповой политики. Локальная политика безопасности включает в себя только две области: политики учетных записей и локальные политики. Политика учетных записей содержит информацию о политике паролей и политике блокировки учетных записей. Область локальные политики содержит информацию о политике аудита, назначении прав пользователей и параметрах безопасности.

Для просмотра локальной политики безопасности:

1. Войдите на компьютер под управлением операционной системы Windows 2000 в качестве пользователя с административными привилегиями. В нашем примере, мы вошли как Администратор на сервер HQ-RES-SRV-01.

2. Чтобы открыть консоль Групповая политика (Group Policy) щелкните Пуск ( Start), выберите команду Выполнить ( Run), введите Gpedit.msc и нажмите кнопку OK.

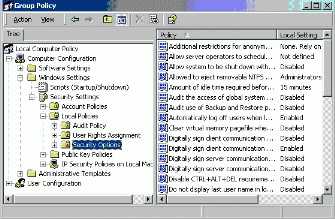

3. В дереве консоли раскройте раздел Конфигурация компьютера ( Computer Configuration), затем Конфигурация Windows ( Windows Settings), далее Параметры безопасности ( Security Settings), после чего Локальные политики ( Local Policies).

4. В ветке Локальные политики ( Local Policies) щелкните папку Параметры безопасности ( Security Options). Окно, которое Вы увидите, должно выглядеть приблизительно так, как показано ниже на Рисунке 1.

Рисунок 1 — Параметры безопасности

Обратите внимание, что для каждой настройки безопасности расширение Параметры безопасности (Security Settings) отображает локальную и результирующую политики. Локальная политика описывает настройки, определенные на локальном компьютере. Эффективная политика показывает результирующую локальную, доменную, и политику подразделения для каждого параметра. Такое разделение вызвано тем, что параметры локальной политики могут быть перезаписаны политиками домена или подразделения. Порядок применения политик в порядке возрастания приоритета:

• Локальная политика

• Политика сайта

• Политика домена

• Политика подразделения

Локальная политика имеет низший приоритет, наивысший – политика Подразделения, к которому относится данный компьютер. Колонка с результирующей политикой отображает политику безопасности, соответственно данному порядку их применения.

Изменение Локальной политики безопасности

Чтобы изменить параметры Локальной политики безопасности, дважды щелкните интересующий Вас параметр безопасности и просмотрите политику. Так, чтобы изменить минимальный срок действия пароля, определенный локальной политикой, следуйте шагам, описанным ниже:

1. В дереве консоли щелкните узел Политики учетных записей ( Account Policies) на панели слева (в ветке Параметры безопасности (Security Settings)), чтобы раскрыть его.

2. Щелкните узел Политика паролей ( Password Policy).

3. Дважды щелкните Мин. срок действия пароля ( Minimum Password Age) на панели справа.

4. Установите Мин. срок действия пароля ( Minimum Password Age) равным одному дню и нажмите OK.

После того, как Вы нажмете OK, политика изменится. Это приведет к вычислению результирующей политики (на основе любых, имеющих более высокий приоритет, политиках домена или подразделений) и применению ее к системе. Статус применения данной политики можно просмотреть в журнале событий приложений.

5. Щелкните правой кнопкой мыши узел Параметры безопасности ( Security Settings) в левой панели, а затем нажмите кнопку Обновить ( Reload).

Данное действие обновит результирующую политику в пользовательском интерфейсе. Политика, применяемая к Вашему компьютеру, может измениться или остаться прежней в зависимости от действующих политик пароля домена или подразделения.

6. Закройте консоль групповой политики.

Использование шаблонов безопасности

Оснастка Шаблоны безопасности (Security Templates) позволяет Вам создавать текстовые файлы шаблонов, содержащие настройки для всех областей безопасности, поддерживаемых диспетчером настройки безопасности. В дальнейшем Вы можете использовать эти шаблоны для анализа и конфигурирования безопасности систем при помощи других инструментов.

• Вы можете импортировать файл шаблона в расширение Настройка безопасности (Security Settings), чтобы сконфигурировать политики безопасности локального компьютера, домена или подразделения.

• Вы можете использовать оснастку Анализ и настройка безопасности (Security Configuration and Analysis) для конфигурации или анализа безопасности системы, основанной на текстовом шаблоне безопасности.

• Используйте утилиту командной строки Secedit.exe отдельно или в связке с другими системами управления, такими, как Microsoft Systems Management Server или Планировщик заданий (Task Scheduler), для выполнения развертывания шаблона безопасности или инициирования выполнения анализа безопасности.

Чтобы загрузить оснастку Шаблоны безопасности:

1. Щелкните Пуск ( Start), выберите Выполнить ( Run) и затем в текстовой строке введите MMC /s. Нажмите OK. ( Примечание. Между символами C и /s присутствует пробел).

2. Щелкните Консоль ( Console) (под заголовком Консоль1 в левой верхней части окна), выберите Добавить или Удалить оснастку ( Add\Remove Snap-in), и нажмите кнопку Добавить ( Add).

3. Из списка доступных изолированных оснасток выберите Шаблоны безопасности ( Security Templates), как показано ниже на Рисунке 2.

Рисунок 2 — Добавление оснастки Шаблоны безопасности

4. Нажмите кнопку Добавить ( Add), после чего нажмите Закрыть ( Close).

5. Нажмите OK.

6. На панели слева щелкните + рядом с разделом Шаблоны безопасности ( Security Templates), чтобы раскрыть его.

7. Щелкните + рядом с разделом C:\WINNT\security\templates чтобы раскрыть его. (Примечание: если Windows 2000 установлена на другой диск или каталог, отображаемый путь будет отличаться от C:\WINNT).

Windows 2000 поставляется с некоторыми готовыми шаблонами безопасности. Для получения дополнительной информации обратитесь к разделу «Готовые Шаблоны безопасности» далее в этой статье.

Изменение шаблона безопасности

Вы можете создать Ваш собственный шаблон безопасности. Для этого правой кнопкой мыши щелкните папку с предустановленными шаблонами (C:\WINNT\security\templates) в ветке Шаблоны безопасности и выберете пункт Новый шаблон ( New Template). (Примечание: Если Windows 2000 установлена на другой диск или в другой каталог, отображаемый путь будет отличаться от C:\WINNT). Тем не менее, в этом руководстве будет показано, как изменить включенный в поставку Windows 2000 шаблон безопасной рабочей станции или сервера (Securews.inf).

Чтобы отобразить параметры, определенные в шаблоне Securews.inf:

1. Воспользуйтесь полосой прокрутки в левой панели, а затем щелкните + рядом с пунктом Securews чтобы раскрыть его. Обратите внимание, что ниже на Рисунке 3 (в отличие от локальной политики безопасности, рассмотренной в предыдущих двух параграфах) все области безопасности становятся настраиваемыми после того, как Вы определите шаблон безопасности.

Рисунок 3 — Просмотр настроек, определенных в шаблоне Securews.inf

2. Просмотрите Политики учетных записей ( Account Policies) и Локальные политики ( Local Policies), определенные в шаблоне Securews, раскрывая эти папки, выбирая различные области, и просматривая параметры Сохраненного шаблона ( Stored Template) в панели справа.

Сообщение для пользователей при входе в систему

Вы можете изменить Securews, чтобы отобразить определенное сообщение для всех пользователей, осуществляющих вход в систему.

1. Щелкните элемент Параметры безопасности ( Security Options) под пунктом Локальные политики ( Local Policies).

2. Прокрутите вниз панель справа и дважды щелкните Заголовок сообщения для пользователей при входе в систему ( Message Text for Users Attempting to log on).

3. Введите сообщение, которое будет отображаться для всех пользователей осуществляющих вход в систему, и нажмите OK.

Создание ограниченной групповой политики

Ограниченная групповая политика (Restricted Group Policy) позволяет Вам определить, кто будет принадлежать к определенной группе безопасности. Когда шаблон (или политика), определяющая ограниченные группы применена к системе, Диспетчер настройки безопасности добавит членов в группу и удалит членов из нее, что гарантирует актуальное членство в группах согласно параметрам, определенным в шаблоне безопасности или политике. В этом упражнении Вы определите ограниченную групповую политику для локальной группы Администраторы в дополнение к ограниченной Групповой политике, которая уже определена для локальной группы Опытные пользователи ( Power Users) в Securews.inf.

Для создания ограниченной Групповой политики

1. На панели слева щелкните правой кнопкой мыши элемент Группы с ограниченным доступом ( Restricted Groups) и выберите Добавить группу ( Add Group).

2. В качестве имени группы введите NewAdmins и нажмите OK. Теперь локальная группа Администраторы (Administrators) добавлена в ограниченную группу в правой панели оснастки Шаблоны безопасности.

3. Дважды щелкните NewAdmins на панели справа.

Теперь вы можете определить, кто будет членом локальной группы Администраторы, а также определить другие группы, членом которых может быть группа Администраторы.

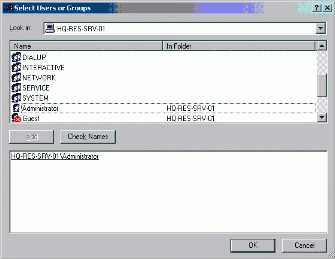

4. Щелкните Добавить ( Add), а затем щелкните Обзор ( Browse). Появится диалоговое окно Выбор: Пользователи или Группы ( Select Users or Groups), показанное ниже на Рисунке 4.

5. Выберите пользователя Администратор ( Administrator) в диалоговом окне Выбор: Пользователи или Группы ( Select Users or Groups). Щелкните кнопку Добавить ( Add) .

Рисунок 4 — Выбор Администратора

6. Щелкните OK и затем еще дважды щелкните OK.

Когда шаблон безопасности Securews будет использован для настройки системы Windows 2000, ограниченная групповая политика установит, что только локальный пользователь Администратор может принадлежать к локальной группе Администраторы. В процессе конфигурирования диспетчер настройки безопасности удалит всех прочих пользователей, принадлежащих к группе Администраторы на момент конфигурирования. Подобным образом, если на момент настройки пользователь Администратор не является участником группы Администраторы, Диспетчер настройки безопасности добавит пользователя Администратор в группу Администраторы.

• Список » Члены этой группы» пуст ( If the Members list is empty) – Если в качестве членов определенной ограниченной группы никакие пользователи не определены (верхнее окно пустое), то когда шаблон будет использован для настройки систем, Диспетчер настройки безопасности удалит всех текущих членов этой группы.

• Список » Эта группа является членом в» пуст ( If the Member of list is empty) – если в качестве члена ограниченной группы никакая группа не определена (нижнее окно пустое), действия для регулирования членства в других группах выполняться не будут.

Настройка разрешений для файловой системы

Securews также можно использовать для настройки разрешений доступа к каталогам файловой системы.

1. Щелкните правой кнопкой мыши элемент Файловая система ( File System) в панели слева и нажмите Добавить файл ( Add File).

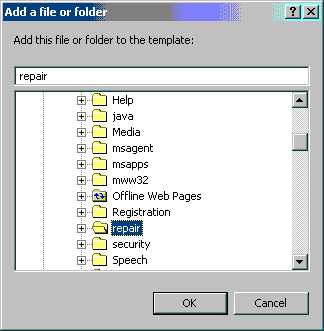

2. Выберите каталог %systemroot%\repair, как показано ниже на Рисунке 5. Нажмите OK.

Рисунок 5 — Настройка разрешений файловой системы (Выбор каталога repair)

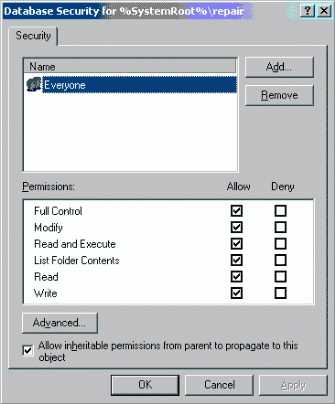

Появится редактор Списка контроля доступа (Access Control List, ACL), показанный ниже на Рисунке 6. Это позволит Вам в шаблоне Securews.inf задать разрешения для каталога %systemroot%\repair.

Рисунок 6 — Использование Редактора ACL для определения разрешений

3. Выберите группу Все ( Everyone) в верхней панели и нажмите клавишу Удалить ( Remove).

4. Щелкните клавишу Добавить ( Add) и выберите группу Администраторы ( Administrators). Щелкните Добавить ( Add), затем OK.

5. Установите флажок Полный доступ ( Full Control) в нижней панели, чтобы дать группе Администраторы разрешения полного доступа.

6. Снимите флажок Переносить наследуемые от родительского объекта разрешения на этот объект ( Allow inheritable permissions from parent to propagate to this object).

7. Щелкните OK, чтобы разрешить доступ к каталогу только членам группы Администраторы.

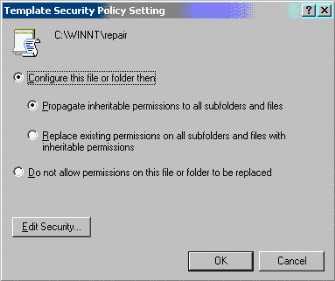

Рисунок 7 — Параметр шаблона политики безопасности

8. Выберите Заменять существующие разрешения для всех подпапок и файлов на наследуемые разрешения ( Replace existing permission on all subfolders and file with inheritable permissions) и щелкните OK.

Наследование, замещение и отклонение изменений политики

После того, как Вы определили права доступа к объектам файловой системы или реестра, Диспетчер настройки безопасности спросит Вас, каким образом должны быть сконфигурированы дочерние объекты.

Если Вы выберите Распространить наследуемые разрешения на все подпапки и файлы ( Propagate inheritable permissions to all subfolders and files), стандартный список ACL в Windows 2000 наследует действующие разрешения. То есть, любые наследуемые разрешения для дочерних объектов будут приведены в соответствие с новыми разрешениями, определенными для родительского объекта. Любые явно заданные элементы списка контроля доступа (ACE), определенные для дочерних объектов, останутся неизменными.

Если Вы выберите Заменять существующие разрешения для всех подпапок и файлов на наследуемые разрешения ( Replace existing permission on all subfolders and files with inheritable permissions), все явно заданные в ACE разрешения для всех дочерних объектов (кроме перечисленных в шаблоне) будут удалены, и к ним будут применены процедуры наследования разрешений, определенных для родительского объекта.

Чтобы предотвратить перезапись разрешений дочернего объекта родительским, дочерний объект должен быть добавлен в шаблон и проигнорирован. В этом случае явно заданные в записях ACE разрешения дочернего объекта останутся неизменными. Выбор в шаблоне опции Запретить замену разрешений для этого файла или папки ( Do not allow permissions on this file or folder to be replaced) для определенного объекта имеет смысл лишь в том случае, если разрешения родительского объекта настроены на перезапись разрешений для всех дочерних объектов. Если в шаблоне родительский объект отсутствует, игнорирование объекта в этом случае влияния не окажет. Если родительский объект существует, но не настроен на наследование разрешений для дочерних объектов, игнорирование дочернего объекта влияния не окажет.

В этом примере в шаблоне Securews.inf настройки ACL для каталога %systemroot%\repair определены, как описано ниже:

• Администраторам предоставлен полный контроль над каталогом %systemroot%\repair. По умолчанию эти разрешения применены к данному каталогу, всем его подкаталогам и файлам. Вы определили это, задав разрешения администратора в редакторе ACL. (Степень, с которой ACE наследует разрешения, определена на вкладке Дополнительно ( Advanced) редактора ACL в столбце Применять ( Apply to). В настоящем руководстве при определении разрешений для Администратора вкладку Дополнительно ( Advanced) мы не рассматривали.

• Каталог %systemroot%\repair не наследует никакие разрешения от родительского объекта. Вы определили это, сняв флажок Переносить наследуемые от родительского объекта разрешения на этот объект ( Allow inheritable permissions from parent to propagate to this object) в редакторе ACL.

• Для подкаталогов и файлов каталога repair, все списки ACL Администраторов настроены на наследование разрешений полного контроля от своего родительского объекта. При этом текущие настройки значения не имеют. Вы определили это, когда выбрали режим Заменять существующие разрешения для всех подпапок и файлов на наследуемые разрешения ( Replace existing permission on all subfolders and files with inheritable permissions).

Чтобы сохранить Ваш измененный файл Securews.inf:

1. Щелкните правой кнопкой мыши по шаблону Securews.inf, выберите Сохранить как ( Save As) и введите Mysecurews. Нажмите Сохранить ( Save).

2. Нажмите кнопку Закрыть ( Close) в правом верхнем углу окна, чтобы выйти из оснастки Шаблоны безопасности.

3. Нажмите Да ( Yes), чтобы сохранить параметры консоли.

4. Чтобы при следующем запуске оснастки не добавлять шаблоны, сохраните ее под названием Шаблоны безопасности ( Security Templates).

Продолжение ->

Автор: Станислав Павелко aka Yampo

Иcточник: (переведено с англ.)

Microsoft Technet

Взято с:

oszone.ru

Внимание!

Читайте другие интересные статьи на эту тему в разделе ‘Статьи и Книги’.

Так же в разделе ‘Полезное’ много интересной информации

Оцените статью: Голосов 5

www.winblog.ru