Как включить маршрутизация и удаленный доступ windows 7

Содержание

- Настройка маршрутизации и удаленного доступа для интрасети

- Аннотация

- Установка службы маршрутов и удаленного доступа

- Чтобы включить службу маршрутов и удаленного доступа

- Настройка клиента для телефонного доступа

- Настройка клиента для VPN-доступа

- Предоставление пользователям доступа к серверам удаленного доступа

- Предоставление прав удаленного доступа отдельным учетным записям пользователей

- Настройка прав удаленного доступа на основе членства в группах

- Создание удаленного подключения

- Устранение неполадок

- Доступны не все параметры конфигурации для телефонного номера пользователя

- Пользователи могут связываться с сервером, но без проверки подлинности

- Записки IT специалиста

- Настраиваем PPTP или L2TP VPN-сервер при помощи RRAS в Windows Server

- Установка и настройка службы маршрутизации и удаленного доступа

- Настройка PPTP и/или L2TP сервера удаленного доступа

- Proxy ARP

- VPN-сервер за NAT

- Настройка VPN-подключения в Windows

- Настройка VPN-подключения в Linux

- Дополнительные материалы:

- Маршрутизация и удаленный доступ windows 7 что это

- Если маршрутизация и удаленный доступ Windows 7 не запускается

- Установка адаптера “Microsoft замыкания на себя”

- Энциклопедия Windows

- Оснастка Маршрутизация и удаленный доступ

- Настройка маршрутизации между подсетями.

- Маршрутизация между нашими подсетями в Windows

- Доступность узлов в сети

- Прописываем маршруты Route

- Маршрутизация и удалённый доступ в Windows Server 2003

- Видео

Настройка маршрутизации и удаленного доступа для интрасети

В этой статье описывается настройка маршрутизации и удаленного доступа для интрасети.

Исходная версия продукта: Windows Server 2012 R2

Исходный номер КБ: 323415

Аннотация

В этом пошаговом руководстве описывается настройка службы маршрутизации и удаленного доступа в Windows Server 2003 Standard Edition или Windows Server 2003 Enterprise Edition, чтобы разрешить пользователям, для проверки подлинности, удаленно подключаться к другой сети через Интернет. Это безопасное подключение обеспечивает доступ ко всем внутренним сетевым ресурсам, таким как обмен сообщениями, общий доступ к файлам и печати, а также доступ к веб-серверам. Удаленный символ этого подключения является прозрачным для пользователя, поэтому общий интерфейс использования удаленного доступа аналогичен работе на рабочей станции в локальной сети.

Установка службы маршрутов и удаленного доступа

По умолчанию служба маршрутов и удаленного доступа устанавливается автоматически во время установки Windows Server 2003, но она отключена.

Чтобы включить службу маршрутов и удаленного доступа

Нажмите кнопку «Пуск», найдите пункт «Администрирование», а затем выберите пункты «Маршруты» и «Удаленный доступ».

В левой области консоли щелкните сервер, который соответствует имени локального сервера.

Если значок имеет красная стрелка в правом нижнем углу, служба маршрутов и удаленного доступа не включена. Перейдите к шагу 3.

Для зеленой стрелки, указываной вверх в правом нижнем углу, служба включена. В этом случае может потребоваться перенастроить сервер. Чтобы перенастроить сервер, необходимо сначала отключить маршрутику и удаленный доступ. Можно щелкнуть сервер правой кнопкой мыши, а затем нажать кнопку «Отключить маршрутику и удаленный доступ». Нажмите кнопку «Да», когда от него отображат информационное сообщение.

Щелкните сервер правой кнопкой мыши и выберите «Настройка и включить маршрутику и удаленный доступ», чтобы запустить мастер настройки сервера маршрутов и удаленного доступа. Нажмите кнопку «Далее».

Щелкните удаленный доступ (подключение или VPN), чтобы разрешить удаленным компьютерам набирать номера или подключаться к этой сети через Интернет. Нажмите кнопку «Далее».

Щелкните VPN для виртуального частного доступа или выберите «Dial-up» для телефонного доступа в зависимости от роли, которую вы хотите назначить этому серверу.

На странице VPN-подключения щелкните сетевой интерфейс, подключенный к Интернету, и нажмите кнопку «Далее».

На странице «Назначение IP-адреса» сделайте одно из следующих задач:

В большинстве случаев параметр DHCP проще администрировать. Однако если DHCP не доступен, необходимо указать диапазон статических адресов. Нажмите кнопку «Далее».

Мастер открывает страницу назначения диапазона адресов.

Windows вычисляет количество адресов автоматически. 4. Нажмите кнопку «ОК», чтобы вернуться на страницу назначения диапазона адресов. 5. Нажмите кнопку «Далее».

4. Нажмите кнопку «ОК», чтобы вернуться на страницу назначения диапазона адресов. 5. Нажмите кнопку «Далее».

Примите значение по умолчанию «Нет», используйте маршрутику и удаленный доступ для проверки подлинности запросов на подключение, а затем нажмите кнопку «Далее».

Нажмите кнопку «Готово», чтобы включить службу маршрутов и удаленного доступа, а также настроить сервер удаленного доступа.

После того как вы настроите сервер для получения подключений с подключением к телефонной связи, настроите клиентские подключения удаленного доступа на клиентской рабочей станции.

Настройка клиента для телефонного доступа

Чтобы настроить клиент для телефонного доступа, выполните следующие действия на клиентской рабочей станции.

Так как существует несколько версий Microsoft Windows, на вашем компьютере могут быть разные действия. Если да, см. документацию по продукту для выполнения этих действий.

Настройка клиента для VPN-доступа

Чтобы настроить клиент для доступа к виртуальной частной сети (VPN), выполните следующие действия на клиентской рабочей станции.

Так как существует несколько версий Microsoft Windows, на вашем компьютере могут быть разные действия. Если да, см. документацию по продукту для выполнения этих действий.

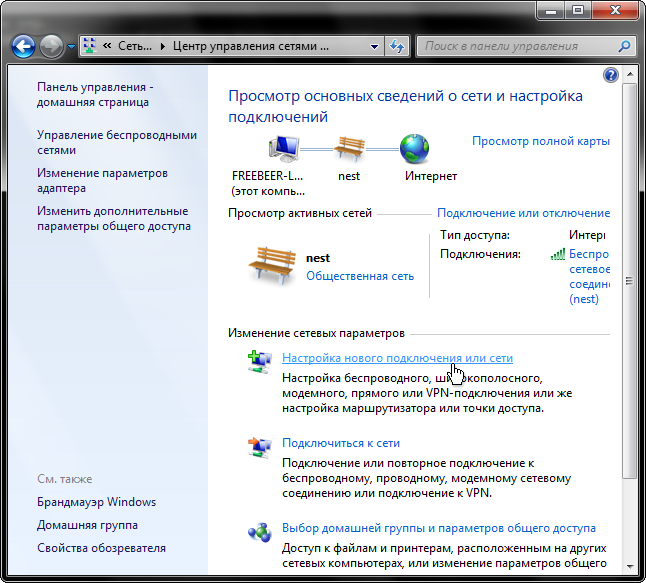

Нажмите кнопку «Начните», выберите «Панель управления», а затем дважды щелкните «Сетевые подключения».

В области «Сетевые задачи» щелкните «Создать новое подключение» и нажмите кнопку «Далее».

Нажмите кнопку «Подключиться к сети» на рабочем месте, чтобы создать подключение для телефонного подключения, а затем нажмите кнопку «Далее».

Щелкните подключение к виртуальной частной сети и нажмите кнопку «Далее».

На странице «Имя подключения» введите описательное имя для этого подключения и нажмите кнопку «Далее».

Сделайте одно из следующих и нажмите кнопку «Далее».

Введите IP-адрес или имя сервера VPN (например, VPNServer.SampleDomain.com).

Сделайте одно из следующих следующую кнопку и нажмите кнопку «Далее».

Нажмите кнопку «Готово», чтобы сохранить подключение.

Предоставление пользователям доступа к серверам удаленного доступа

Политики удаленного доступа можно использовать для предоставления или запрета авторизации на основе таких критериев, как время дня, день недели, членство пользователя в группах безопасности на основе Windows Server 2003 или тип запрашиваемого подключения. Если сервер удаленного доступа является членом домена, эти параметры можно настроить с помощью учетной записи домена пользователя.

Если сервер является автономным сервером или членом группы, пользователь должен иметь локализованную учетную запись на сервере удаленного доступа.

Предоставление прав удаленного доступа отдельным учетным записям пользователей

Если вы управляете удаленным доступом на основе учетной записи пользователя, выполните следующие действия, чтобы предоставить права удаленного доступа:

Настройка прав удаленного доступа на основе членства в группах

Если вы управляете удаленным доступом на уровне группы, выполните следующие действия, чтобы предоставить права удаленного доступа:

Если VPN-сервер уже разрешает службы удаленного доступа к сети телефонного доступа, не удаляйте политику по умолчанию; вместо этого переместим его так, чтобы она была последней оцениваемой политикой.

Создание удаленного подключения

Так как существует несколько версий Microsoft Windows, на вашем компьютере могут быть разные действия. Если да, см. документацию по продукту для выполнения этих действий.

На клиентской рабочей станции нажмите кнопку «Начните», выберите «Сетевые подключения», а затем щелкните созданное новое подключение.

В поле «Имя пользователя» введите имя пользователя.

Если сеть, к которой нужно подключиться, имеет несколько доменов, может потребоваться указать имя домена. Используйте формат domain_name \ в поле «Имя пользователя».

В поле «Пароль» введите пароль.

Если используется подключение с телефонным подключением, проверьте номер телефона, указанный в диалоговом окне, чтобы убедиться, что он правильный. Убедитесь, что указаны дополнительные номера, необходимые для получения внешней линии или для набора большого расстояния.

Click Dial or Connect (for VPN connections).

Компьютер устанавливает подключение к серверу удаленного доступа. Сервер аутентификация пользователя и регистрация компьютера в сети.

Сервер аутентификация пользователя и регистрация компьютера в сети.

Устранение неполадок

В этом разделе описывается, как устранить некоторые проблемы, которые могут возникнуть при попытке настроить удаленный доступ.

Доступны не все параметры конфигурации для телефонного номера пользователя

Если домен на основе Windows Server 2003 использует смешанный режим, доступны не все параметры конфигурации. Администраторы могут предоставлять или запретить доступ только пользователю, а также указывать параметры ответа на вызовы, которые являются настройками разрешений доступа, доступными в Microsoft Windows NT 4.0. Оставшиеся параметры становятся доступными после переключения домена в режим native.

Пользователи могут связываться с сервером, но без проверки подлинности

Убедитесь, что учетной записи пользователя предоставлено разрешение на удаленное подключение и проверку подлинности с помощью Active Directory, как описано в разделе 2. Сервер удаленного доступа также должен быть членом группы «Серверы RAS и IAS».

Для получения дополнительных сведений щелкните следующие номера статей, чтобы просмотреть статьи в базе знаний Майкрософт:

323381 Как разрешить удаленным пользователям доступ к сети в Windows Server 2003

Источник

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Настраиваем PPTP или L2TP VPN-сервер при помощи RRAS в Windows Server

Платформа Windows Server остается одной из наиболее популярных серверных платформ, в том числе и для реализации решений удаленного доступа. Служба маршрутизации и удаленного доступа (RRAS) позволяет быстро и достаточно просто развернуть VPN-сервер практически для любых нужд. Сегодня мы еще раз вернемся к этому вопросу и рассмотрим, как создать на базе Windows Server PPTP или L2TP сервер для удаленного доступа, как наиболее востребованный сценарий на сегодняшний день.

Почему именно эти типы подключения? Потому что они наиболее просты в реализации и поддерживаются широким спектром клиентов что называется «из коробки». Однако следует помнить, что PPTP не является на сегодняшний день безопасным и имеет слабые алгоритмы шифрования, но при этом он наиболее производительный из VPN-протоколов и имеет минимальные накладные расходы. Кроме того, его поддержка исключена из операционных систем Apple.

Однако следует помнить, что PPTP не является на сегодняшний день безопасным и имеет слабые алгоритмы шифрования, но при этом он наиболее производительный из VPN-протоколов и имеет минимальные накладные расходы. Кроме того, его поддержка исключена из операционных систем Apple.

Оптимальным вариантом будет использование L2TP/IPsec подключения, которое сочетает в себе простоту, поддержку практически любыми клиентскими ОС и устройствами вместе с неплохим уровнем безопасности, обеспечиваемым IPsec. А так как настройка сервера для этих видов подключений практически идентична, то мы решили объединить их в одну статью.

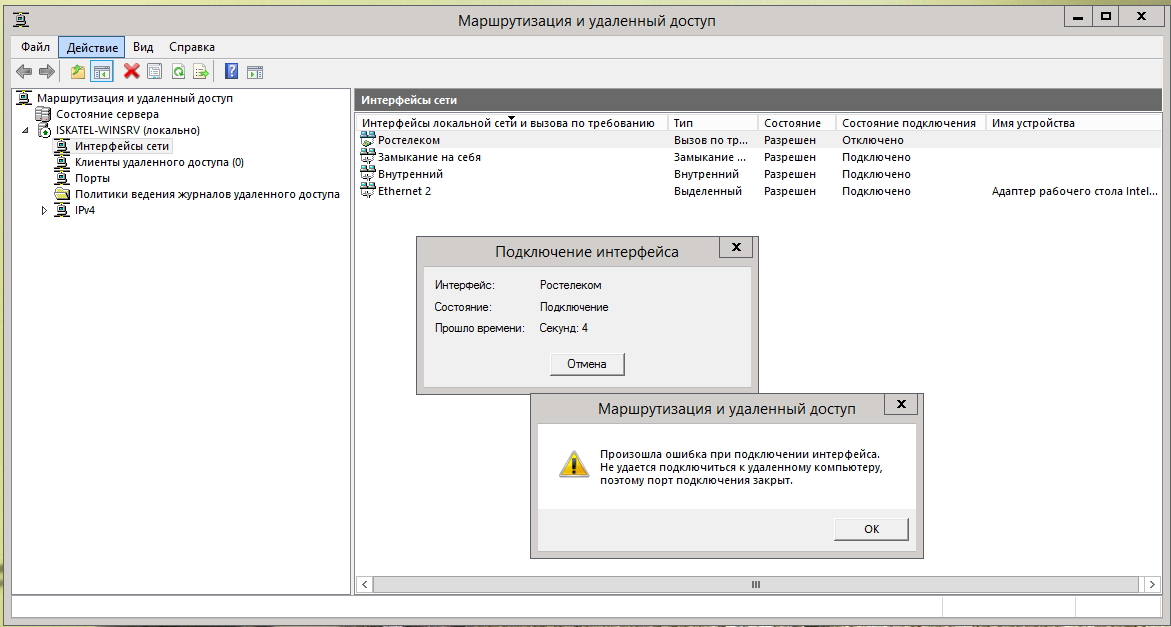

Установка и настройка службы маршрутизации и удаленного доступа

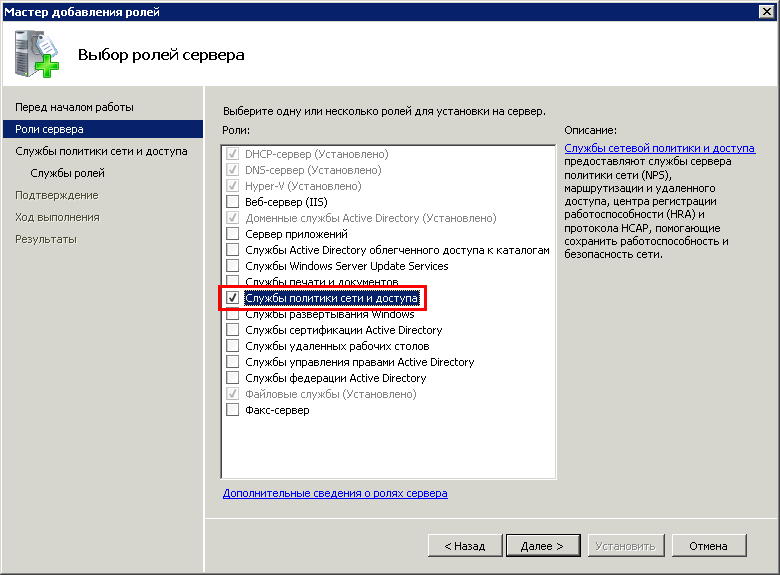

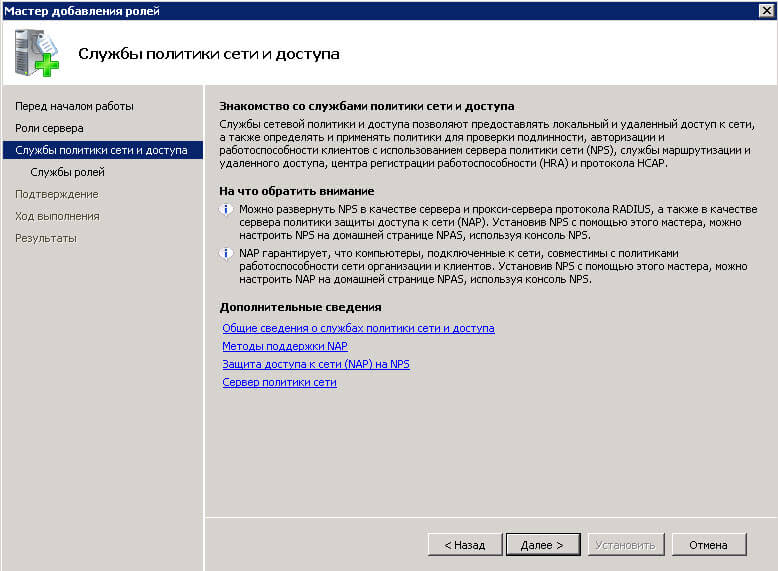

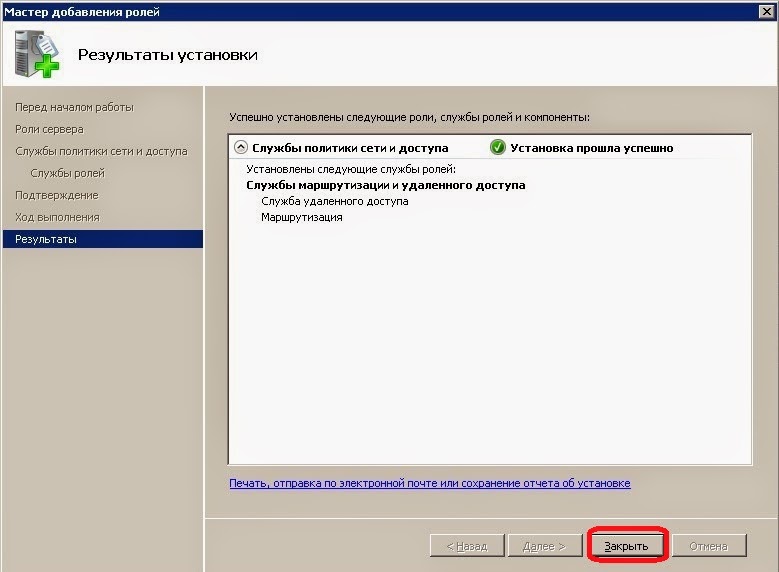

Для начала работы с VPN в среде Windows Server вам потребуется установить роль Удаленный доступ, это делается стандартными средствами и не должно вызвать затруднений.

В Службах ролей выбираем Маршрутизация, роль DirectAccess и VPN (RAS) будет добавлена автоматически.

После установки роли Удаленный доступ ее следует настроить, проще всего это сделать, нажав на значок с желтым треугольником в Диспетчере серверов и выбрать в появившемся списке пункт Запуск мастера начальной настройки.

В появившемся окне выбираем пункт Развернуть только VPN.

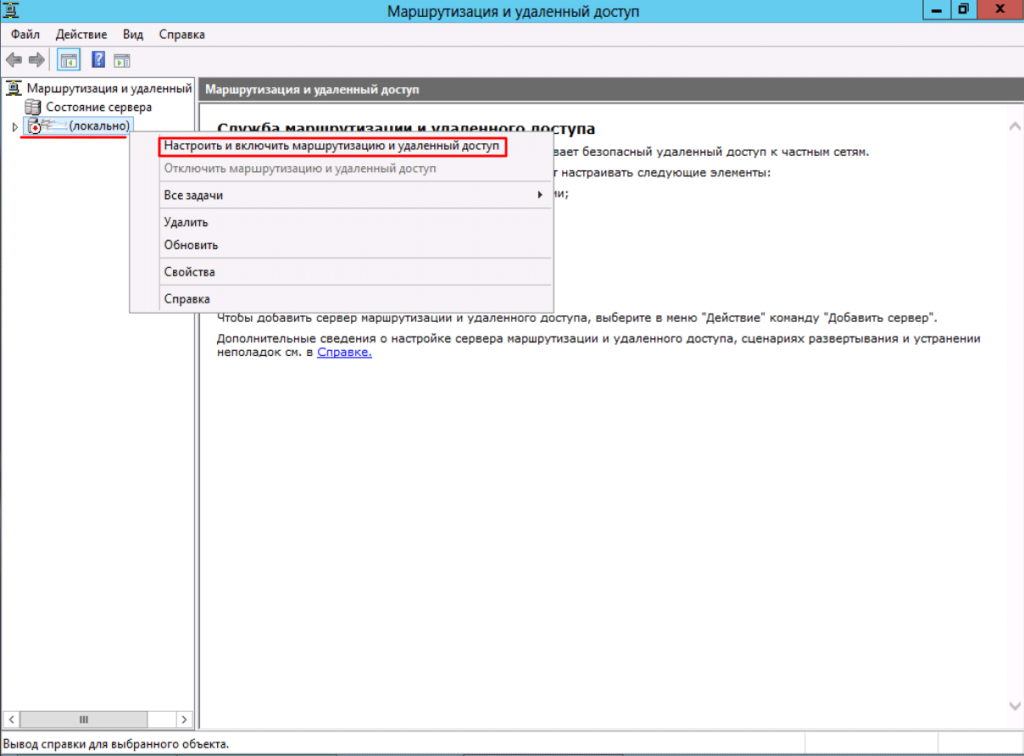

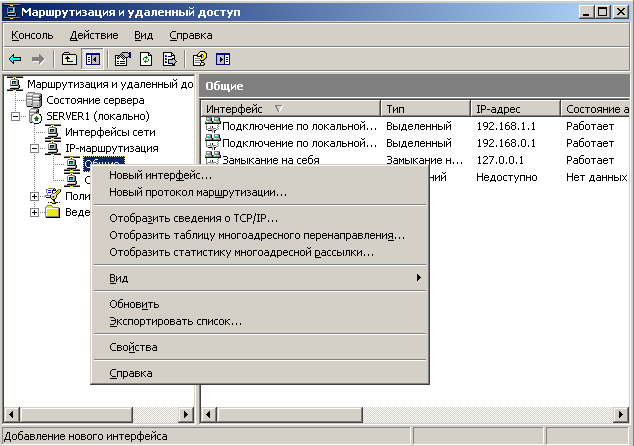

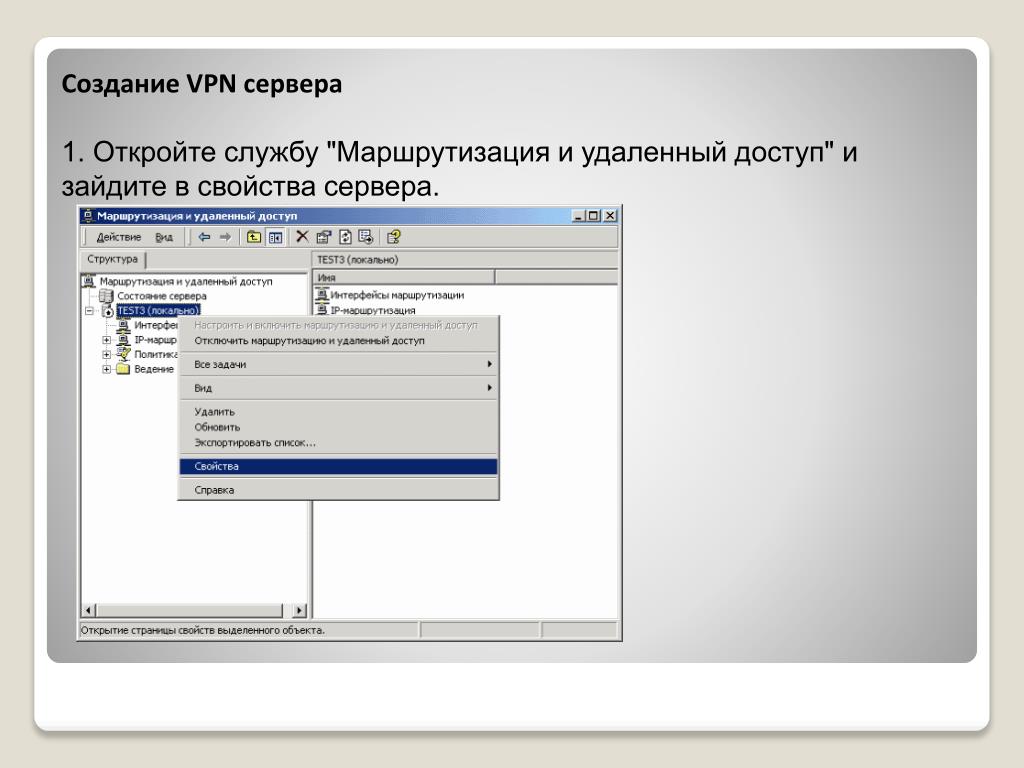

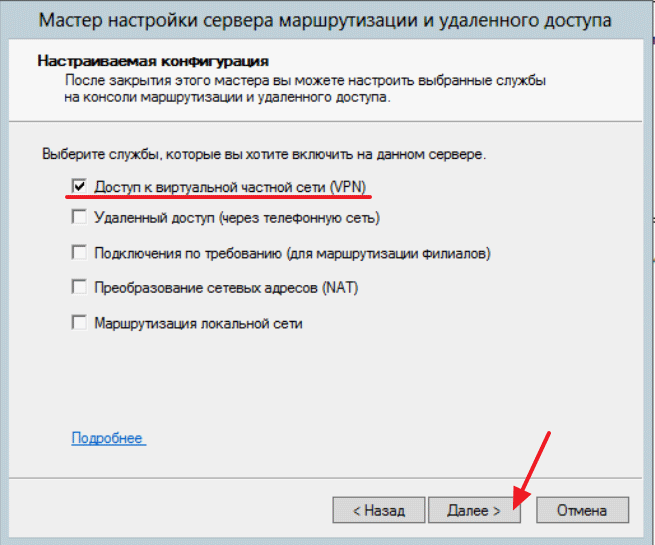

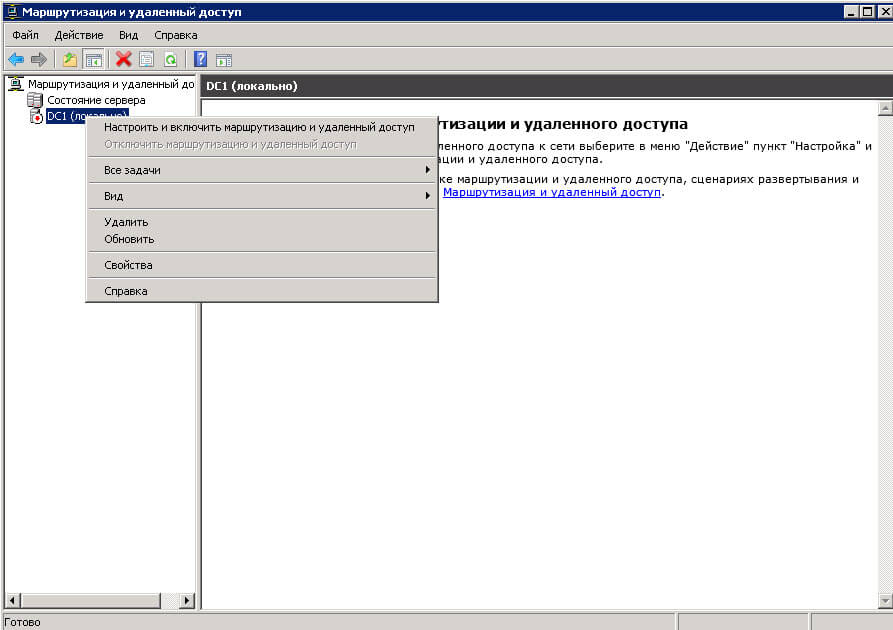

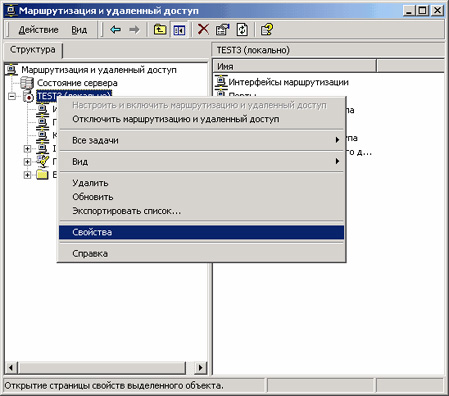

Затем в оснастке Маршрутизация и удаленный доступ щелкаем правой кнопкой мыши по строке с сервером и выбираем в выпадающем меню Настроить и включить маршрутизацию и удаленный доступ.

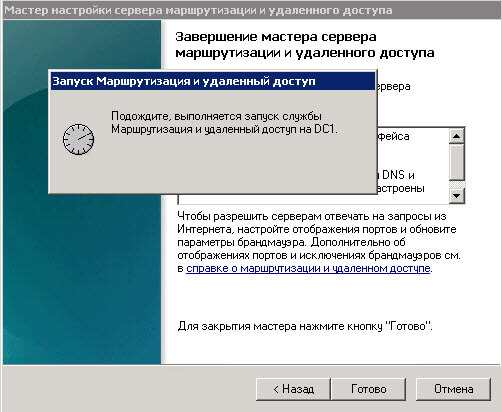

В следующем окне достаточно поставить галочку Доступ к виртуальной частной сети (VPN) и завершить работу мастера.

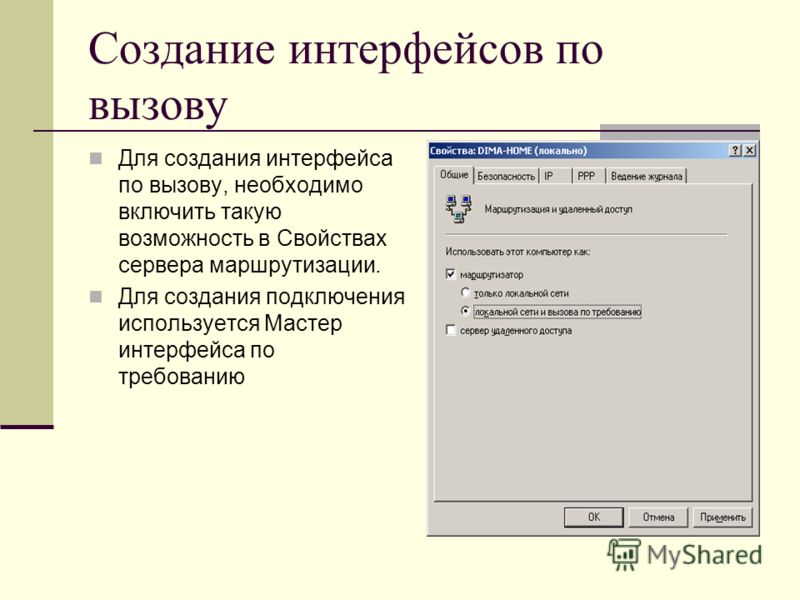

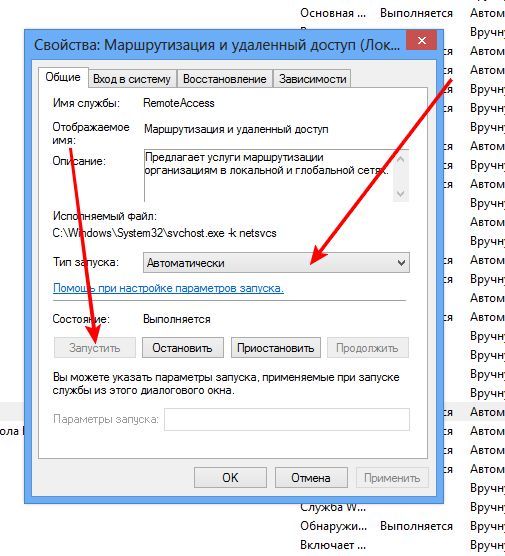

После завершения работы мастера служба Маршрутизации и удаленного доступа будет запущена и можно приступить к настройке сервера удаленного доступа. Если же данная служба у вас уже установлена и настроена в иной конфигурации, то щелкните правой кнопкой по строке сервера и выберите Свойства, в открывшемся окне на закладке Общие установите опции: IPv4-маршрутизатор локальной сети и вызова по требованию и IPv4-сервер удаленного доступа.

Если же данная служба у вас уже установлена и настроена в иной конфигурации, то щелкните правой кнопкой по строке сервера и выберите Свойства, в открывшемся окне на закладке Общие установите опции: IPv4-маршрутизатор локальной сети и вызова по требованию и IPv4-сервер удаленного доступа.

Настройка PPTP и/или L2TP сервера удаленного доступа

Нажав на кнопку Методы проверки подлинности откроем окно, в котором выберем только Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2), остальные протоколы не являются безопасными и должны быть отключены.

На этом настройка сервера может считаться законченной, следующим шагом следует разрешить подключения нужным пользователям, для этого в свойствах пользователя перейдем на закладку Входящие звонки и в блоке Права доступа к сети укажем Разрешить доступ. Теперь указанный пользователь может подключаться к нашему серверу используя свои учетные данные.

Теперь указанный пользователь может подключаться к нашему серверу используя свои учетные данные.

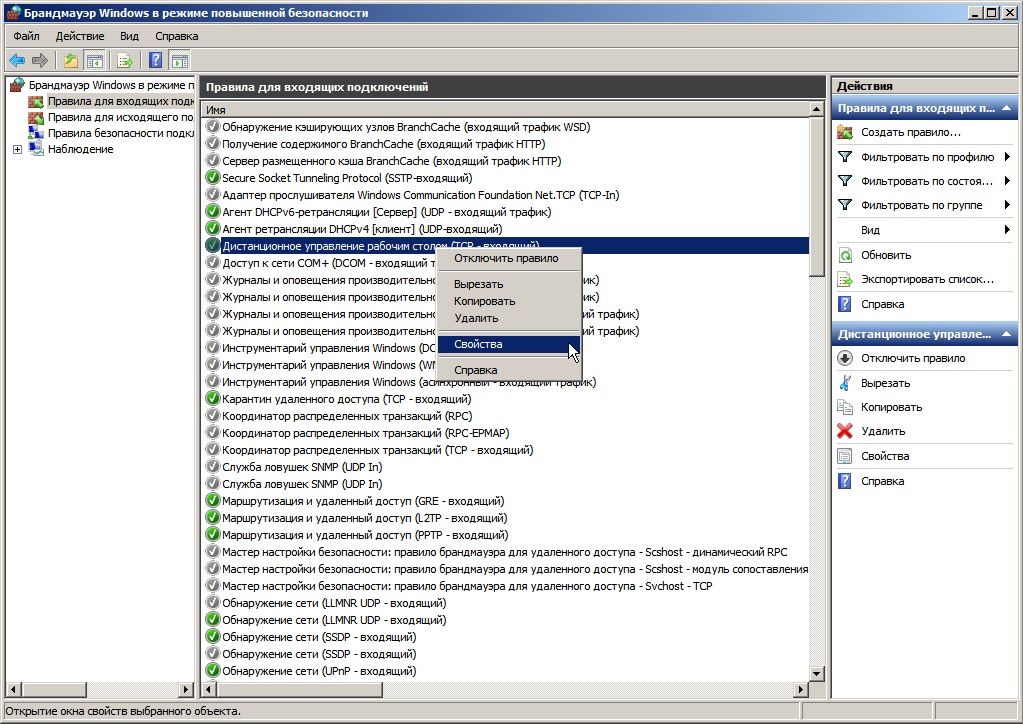

Также не забудьте проверить настройки брандмауэра, чтобы убедиться, что правила Маршрутизация и удаленный доступ GRE-входящий,PPTP-входящий (для PPTP) и L2TP-входящий (для L2TP) включены.

Proxy ARP

Для решения данной проблемы используется технология Proxy ARP, которая, как понятно из названия, представляет прокси-сервер для ARP-запросов, позволяя удаленным клиентам работать так, как будто бы они действительно находились в одной сети, без каких-либо дополнительных настроек. При использовании RRAS никаких дополнительных действий делать не нужно, Proxy ARP работает по умолчанию.

VPN-сервер за NAT

Так как мы используем Windows Server, то с большой долей вероятности он будет находиться внутри сетевого периметра и нам понадобится настроить проброс портов на маршрутизаторе. Для этого нужно четко понимать, как работает VPN-соединение и какие порты и протоколы следует передавать.

Для этого нужно четко понимать, как работает VPN-соединение и какие порты и протоколы следует передавать.

Начнем с PPTP, прежде всего клиент устанавливает управляющее TCP-соединение на порт 1723, затем, после успешной аутентификации создается соединение для передачи данных с использованием протокола GRE.

Таким образом для работы PPTP-сервера за NAT нужно:

С первым понятно, а вот с GRE могут возникнуть затруднения. Если вы используете маршрутизатор на базе Linux, то обратитесь к следующей нашей статье, если оборудование Mikrotik, настроенное по нашей инструкции, то достаточно пробросить только 1723 TCP, прохождение GRE будет разрешено конфигурацией брандмауэра, в остальных случаях следует обратиться к документации на свою модель маршрутизатора.

С L2TP сложнее, точнее не с ним самим, а с IPsec, который не поддерживает NAT. Для обхода этих ограничений используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP, позволяя успешно проходить через NAT. Поддержка данного протокола включена по умолчанию практически во всех ОС, кроме Windows. Для включения поддержки NAT-T следует внести изменения в реестр, найдите ветку:

Поддержка данного протокола включена по умолчанию практически во всех ОС, кроме Windows. Для включения поддержки NAT-T следует внести изменения в реестр, найдите ветку:

И создайте в ней параметр DWORD c именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

Это можно быстро сделать при помощи PowerShell:

После чего систему следует перезагрузить. Данные изменения нужно внести как на сервере, так и на клиенте.

При установлении L2TP/IPsec соединения между узлами прежде всего создается зашифрованный IPsec-канал, для этого используется протокол обмена ключами IKE (порт 500 UDP) и протокол NAT-T (порт 4500 UDP), затем уже внутри безопасного IPsec-соединения поднимается L2TP-туннель на порт 1701 UDP и происходит аутентификация пользователя.

Обратите внимание, аутентификация пользователя в L2TP, в отличии от PPTP, происходит внутри защищенного IPsec-канала, что делает данный тип соединения более безопасным.

Таким образом для работы L2TP/IPsec сервера за NAT нужно:

Вопреки распространенному заблуждению порт 1701 UDP пробрасывать не нужно.

Настройка VPN-подключения в Windows

И наконец на закладке Сеть перейдите в свойства протокола IP версии 4 (TCP/IP 4) и нажмите Дополнительно, в открывшемся окне снимите флаг Использовать основной шлюз в удаленной сети, в противном случае весь исходящий трафик будет направлен в туннель.

После чего можем подключаться и пробовать получить доступ к ресурсам удаленной сети, если вы все сделали правильно, то проблем возникнуть не должно.

Настройка VPN-подключения в Linux

Заполняем основные настройки: адрес сервера, имя и пароль пользователя.

Затем нажимаем кнопку Дополнительно и в открывшемся окне в разделе Аутентификация оставляем только MSCHAPv2, обязательно включаем Использовать шифрование MPPE и выбираем ниже 128 бит (наиболее защищенное), также устанавливаем флаг Включить Stateful Encryption для уменьшения накладных расходов на шифрование. Флаги сжатия оставляем включенными.

Флаги сжатия оставляем включенными.

Закрываем данное окно с сохранением данных и переходим на закладку IPv4, где в разделе Маршрутизация устанавливаем флаг Использовать это подключение только для ресурсов этой сети, в противном случае в туннель пойдет весь трафик узла.

На этом настройка подключения завершена, можно подключаться.

Для работы с L2TP потребуется установить дополнительные пакеты:

После чего в доступных типах подключения появится L2TP. Основные настройки ничем не отличаются от PPTP, также адрес сервера, имя и пароль пользователя.

Затем откроем Настройки PPP, в разделе Аутентификация также выберем только MSCHAPv2, а вот опции шифрования оставляем выключенными, так как чистый L2TP шифрования не использует, для защиты канала здесь применяется IPsec. Флаги сжатия также оставляем установленными по умолчанию.

Также имеет смысл установка флага Enforce UDP Encapsulation, который принудительно включает NAT-T, в случае если вы точно знаете, что ваш сервер находится за NAT, без этой опции протокол включается автоматически при обнаружении первого устройства с NAT.

Сохраняем настройки и переходим на вкладку IPv4, где также в разделе Маршрутизация ставим флаг Использовать это подключение только для ресурсов этой сети, чтобы направить в туннель только трафик для сети офиса.

На этом настройка закончена, можно подключаться.

Дополнительные материалы:

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Источник

Маршрутизация и удаленный доступ windows 7 что это

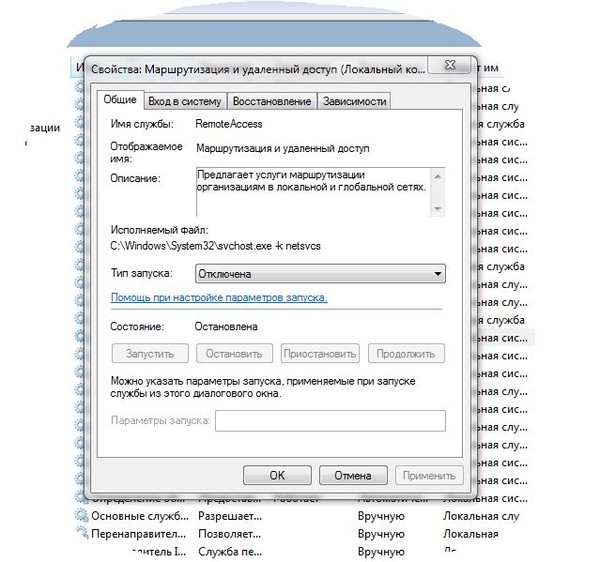

Если маршрутизация и удаленный доступ Windows 7 не запускается

С этим может быть связана неприятная проблема. Если на компьютере под управлением Windows 7 организована раздача Интернет в локальную сеть, то при некоторых условиях, после запуска Windows 7, фактически этой раздачи не будет.

Если на компьютере под управлением Windows 7 организована раздача Интернет в локальную сеть, то при некоторых условиях, после запуска Windows 7, фактически этой раздачи не будет.

В какой ситуации это возможно?

Причина как раз в том, что служба “Маршрутизация и удаленный доступ” остановлена.

Если вы ее принудительно (вручную) запустите – Интернет появится.

Нормального решения этой проблемы пока нет. Нужно либо внимательно следить за очередностью включения оборудования. Либо устанавливать Microsoft loopback adapter.

Установка адаптера “Microsoft замыкания на себя”

Нажимаете клавиши Win + R, затем, в окошке, пишите hdwwiz и нажимаете Enter.

Запустится мастер установки оборудования:

В списке оборудования выбираете сетевые адаптеры, затем выбираете Изготовителя Microsoft и “адаптер Microsoft замыкания на себя”:

Устанавливаете драйвер, перезагружаете Windows 7 и проверяете автозапуск службы “Маршрутизация и удаленный доступ”.

Если вам оказалась полезна или просто понравилась эта статья, тогда не стесняйтесь – поддержите материально автора. Это легко сделать закинув денежек на Яндекс Кошелек № 410011416229354. Или на телефон +7 918-16-26-331.

Даже небольшая сумма может помочь написанию новых статей 🙂

Или поделитесь ссылкой на эту статью со своими друзьями.

Энциклопедия Windows

Все об использовании и настройке Windows

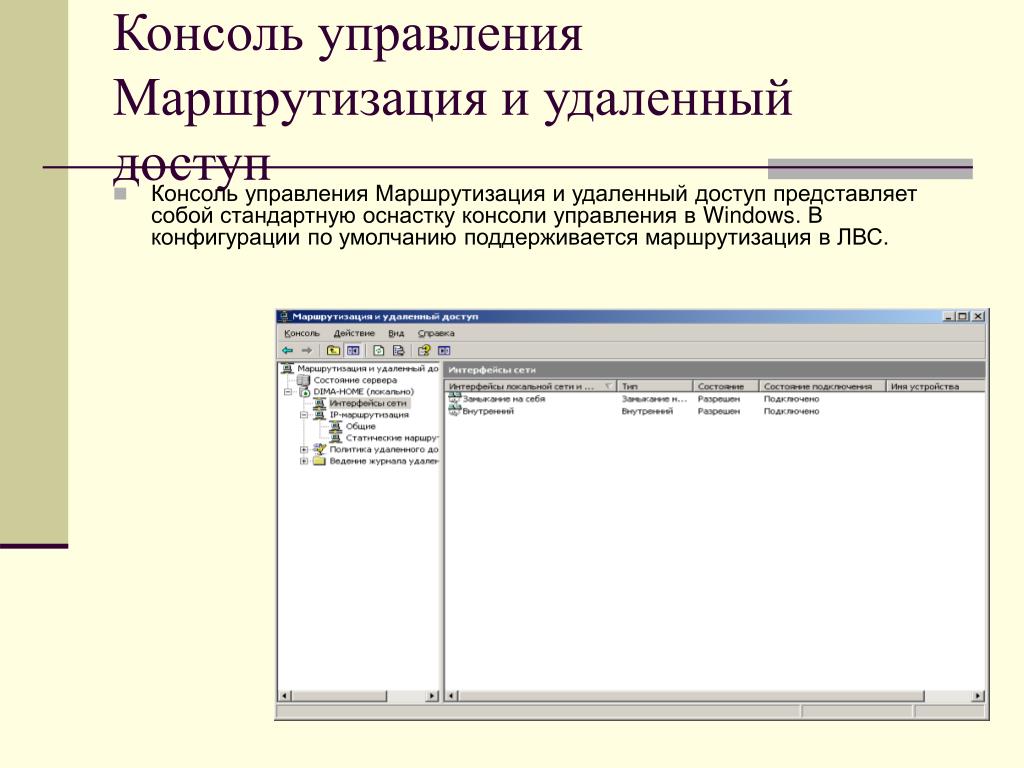

Оснастка Маршрутизация и удаленный доступ

Оснастка Маршрутизация и удаленный доступ используется чаще всех остальных инструментов, описанных в этом разделе. Эта программа позволяет контролировать состояние конфигурации маршрутизации и удаленного доступа (сервер удаленного доступа, VPN, NAT и т.д.) и вносить в конфигурацию необходимые изменения.

Для получения доступа к этой утилите выберите Пуск > Администрирование > Маршрутизация и удаленный доступ (Start > Administrative Tools > Routing and Remote Access). После этого будет открыта оснастка MMC.

После этого будет открыта оснастка MMC.

После первого запуска оснастки Маршрутизация и удаленный доступ предлагается настроить и включить службу маршрутизации и удаленного доступа. Мастер конфигурации маршрутизации и удаленного доступа оказывается очень полезным, так как позволяет быстро настроить сервер маршрутизации и удаленного доступа для выполнения распространенных задач.

Например, если необходимо настроить сервер NAT, выберите переключатель NAT в мастере, укажите внешний (подключенный к сети Интернет) и внутренний (подключенный к локальной сети) сетевой интерфейсы, ответьте еще на пару вопросов и клиенты в локальной сети смогут получать доступ к Интернет с помощью сервера NAT.

Использование оснастки Маршрутизация и удаленный доступ (Routing and Remote Access Service) позволяет просматривать информацию, касающуюся активных сеансов клиентов, и даже отключенных клиентов.

На уровне свойств сервера можно настроить параметры безопасности сервера и протоколирование ошибок работы сервера. Это делается с помощью вкладки Журнал (Logging) в диалоговом окне свойств сервера. По умолчанию журнал сервера получает все сообщения об ошибках и предупреждения. Журнал находится в каталоге %windir%\tracing.

Это делается с помощью вкладки Журнал (Logging) в диалоговом окне свойств сервера. По умолчанию журнал сервера получает все сообщения об ошибках и предупреждения. Журнал находится в каталоге %windir%\tracing.

Вот возможности настройки службы маршрутизации и удаленного доступа на уровне других объектов.

Хотя для обнаружения источника проблемы можно использовать остальные утилиты, описанные в этом разделе, для исправления проблемы наиболее вероятно будет использоваться оснастка Маршрутизация и удаленный доступ (Routing and Remote Access).

Настройка маршрутизации между подсетями.

Маршрутизация между нашими подсетями в Windows

С чем обязательно придётся столкнуться при сопряжении разных подсетей – это маршрутизация. Ох, сколько раз я задумчиво чесал затылок не понимая, почему узел назначения оставался недоступным. Ну чтож, попробуем это чётко спланировать, чтобы не ошибиться.

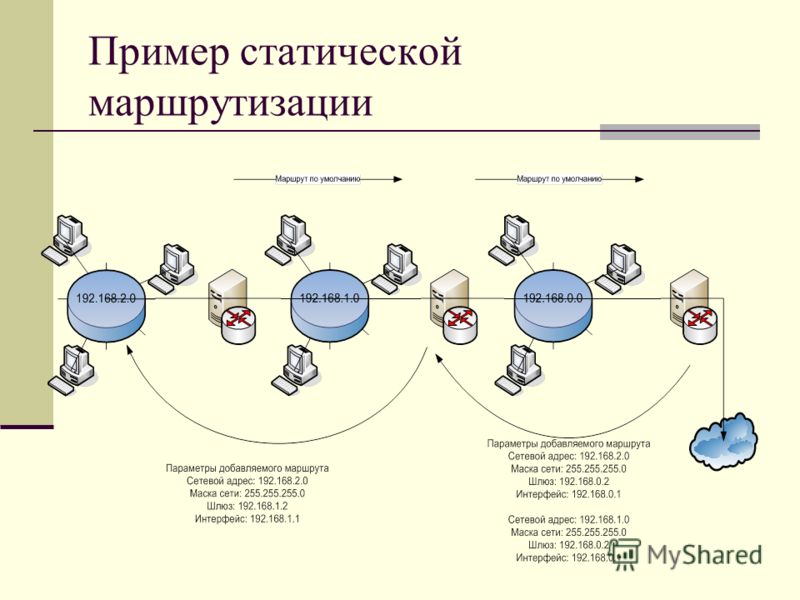

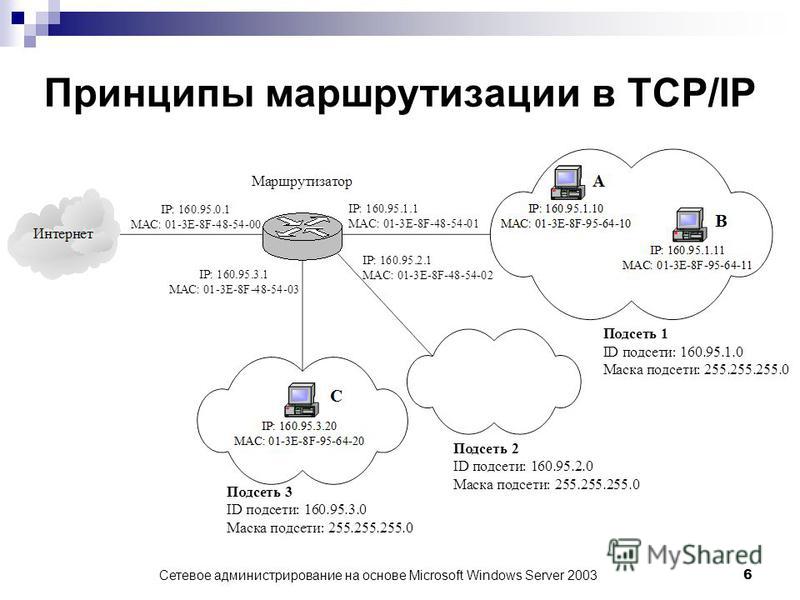

Я немного перерисовал исходную схему, чтобы было понятно, как будет проходить маршрутизация и какой интерфейс с каким адресом. Вот план нашей задачи (немного преобразованый):

Вот план нашей задачи (немного преобразованый):

Подпишу сетевые интерфейсы:

Доступность узлов в сети

Как мы видим, доступность есть только у узлов, непосредственно связанных виртуальным сетевым кабелем. Будем это исправлять!

Маршруты будем добавлять с помощью команды ROUTE командной строки. Что нам нужно добавить? Смотрим в табличку и добавляем те назначения, которые мы НЕ видим. И прописываем тот узел, который является следующим шагом для пакета на этом пути. Вот подробности:

Прописываем маршруты Route

Как добавляются маршруты для рабочих станций? Утилита route

Синтаксис примерно такой:

route add MASK

Задача маршрутизации – обеспечить передачу пакетов в другие сети. Если бы у нас был установлен основной шлюз (default gateway), то все пакеты с неизвестным адресом сети назначения передавались бы именно на него “Пусть сами разбираются”, но такой параметр у нас не указан.

Итак, настраиваем узел host.

route add 10.0.0.0 mask 255.0.0.0 192.168.10.1

Вот такая занимательная маршрутизация. Итак, маршрут до 10.0.0.10 у нас есть. Сделаем аналогичным образом маршруты до подсети 192.168.20.0/24. Всё-всё-всё посылаем на 192.168.10.1 (так как – это наш единственный “выход” с узла host).

Идём в управление сервером и смотрим, чтобы была установлена роль “Маршрутизация и удалённый доступ” (Routing and remote access). Если всё ОК, входим в “Администрирование” в эту оснастку.

Маршрутизация и удалённый доступ в Windows Server 2003

Или устанавливаем её. Для этого отключаем службу Windows Firewall

После добавления роли “Маршрутизация и удалённый доступ” мы видим следующую оснастку. Открываем конфигурирование.

Начинаем конфигурирование. Настраивать будем всё вручную, чтобы лучше разобраться в маршрутизации.

А в этом окне мастера настройки маршрутизации и удалённого доступа выбираем “маршрутизацию между сетями”. Как раз то, что нужно.

Как раз то, что нужно.

И у нас появилось вот такое дерево в консоли MMC. Интересует нас “статические маршруты”.

И добавим вот такой маршрут. В общем-то это похоже на графическую оболочку утилиты route, поэтому объясню лишь то, что мы сделали. Для сети 192.168.10.0/24 мы указали адрес следующего прыжка 192.168.10.1 для пакетов, пришедших с интерфейса 10.0.0.10 (т.е. те пакеты, которые идут извне к нам, например от узла MAIN.COM или ADMIN.MAIN.COM

Подобную ситуцию сделаем и на MAIN.COM

В общем виде – то же самое. Указываем “ОТКУДА”, “КУДА” и “КУДА ПОСЫЛАТЬ”. На метрику внимания не обращаем, это для приоретизации одних маршрутов перед другими, когда из одной точки можно добраться в другую разными путями.

Маршруты настроили. Простая проверка PING доказывает. Все узлы доступны друг для друга!

Друзья! Вступайте в нашу группу Вконтакте, чтобы не пропустить новые статьи! Хотите сказать спасибо? Ставьте Like, делайте репост! Это лучшая награда для меня от вас! Так я узнаю о том, что статьи подобного рода вам интересны и пишу чаще и с большим энтузиазмом!

Также, подписывайтесь на наш канал в YouTube! Видео выкладываются весьма регулярно и будет здорово увидеть что-то одним из первых!

Источник

Видео

Удаленный рабочий стол RDP. Подробная настройка. Windows 7, 8, 10

Подробная настройка. Windows 7, 8, 10

Как настроить удаленный рабочий стол на windows 7

Удаленный помощник windows 7

Удаленный доступ к компьютеру, как подключить удаленный рабочий стол Windows | Заработок в интернете

Как настроить удалённый рабочий стол?

Настройка удаленного рабочего стола

Как отключить удаленный рабочий стол Windows

Traffic Inspector: добавление роли «маршрутизация и удалённый доступ для серверных ОС»

Настройка удаленного рабочего стола по RDP

Как отключить сетевой доступ к реестру Windows 7

Настройка маршрутизации и удаленного доступа — Windows Server

- Статья

- Чтение занимает 7 мин

В этой статье описывается настройка маршрутизации и удаленного доступа для интрасети.

Применяется к: Windows Server 2012 R2

Исходный номер базы знаний: 323415

В этом пошаговом руководстве описывается, как настроить службу маршрутизации и удаленного доступа в Windows Server 2003 Standard Edition или Windows Server 2003 выпуск Enterprise, чтобы пользователи, прошедшие проверку подлинности, могли удаленно подключаться к другой сети через Интернет. Это безопасное подключение предоставляет доступ ко всем внутренним сетевым ресурсам, таким как обмен сообщениями, общий доступ к файлам и печати, а также доступ к веб-серверу. Удаленный символ этого подключения является прозрачным для пользователя, поэтому общий интерфейс использования удаленного доступа аналогичен работе на рабочей станции в локальной сети.

Установка службы маршрутизации и удаленного доступа

По умолчанию служба маршрутизации и удаленного доступа устанавливается автоматически во время установки Windows Server 2003, но она отключена.

Включение службы маршрутизации и удаленного доступа

Нажмите кнопку «Пуск», выберите пункт «Администрирование», а затем пункт «Маршрутизация и удаленный доступ».

В левой области консоли щелкните сервер, соответствующий имени локального сервера.

Если значок содержит красную стрелку в правом нижнем углу, служба маршрутизации и удаленного доступа не включена. Перейдите к шагу 3.

Для зеленой стрелки, указывающей вверх в правом нижнем углу, служба включена. В этом случае может потребоваться перенастроить сервер. Чтобы перенастроить сервер, необходимо сначала отключить маршрутизацию и удаленный доступ. Можно щелкнуть сервер правой кнопкой мыши и выбрать команду «Отключить маршрутизацию и удаленный доступ». Нажмите кнопку «Да» при появлении запроса с информационным сообщением.

Щелкните правой кнопкой мыши сервер, а затем выберите «Настройка и включение маршрутизации и удаленного доступа», чтобы запустить мастер настройки сервера маршрутизации и удаленного доступа. Нажмите кнопку «Далее».

Щелкните «Удаленный доступ» (подключение или VPN), чтобы разрешить удаленным компьютерам подключаться или подключаться к этой сети через Интернет.

Нажмите кнопку «Далее».

Нажмите кнопку «Далее».В зависимости от роли, которую вы хотите назначить этому серверу, щелкните VPN для виртуального частного доступа или нажмите кнопку «Dial-up» для доступа с помощью dial-up.

На странице VPN-подключения щелкните сетевой интерфейс, подключенный к Интернету, и нажмите кнопку «Далее».

На странице назначения IP-адресов выполните одно из следующих действий:

- Если DHCP-сервер будет использоваться для назначения адресов удаленным клиентам, нажмите кнопку «Автоматически» и нажмите кнопку «Далее». Перейдите к шагу 8.

- Чтобы предоставить удаленным клиентам адреса только из предварительно определенного пула, щелкните «Из указанного диапазона адресов».

Примечание.

В большинстве случаев параметр DHCP проще администрировать. Однако если DHCP недоступен, необходимо указать диапазон статических адресов. Нажмите кнопку «Далее».

Мастер открывает страницу назначения диапазона адресов.

- Нажмите кнопку Создать.

- В поле «Начальный IP-адрес » введите первый IP-адрес в диапазоне адресов, которые вы хотите использовать.

- В поле «Конечный IP-адрес » введите последний IP-адрес в диапазоне.

Windows автоматически вычисляет количество адресов. 4. Нажмите кнопку «ОК», чтобы вернуться на страницу назначения диапазона адресов. 5. Нажмите кнопку «Далее».

Примите значение по умолчанию «Нет», используйте маршрутизацию и удаленный доступ для проверки подлинности запросов на подключение, а затем нажмите кнопку «Далее».

Нажмите кнопку «Готово», чтобы включить службу маршрутизации и удаленного доступа, а также настроить сервер удаленного доступа.

После настройки сервера для получения подключений с подключением с подключением к удаленному доступу на клиентской рабочей станции.

Настройка клиента для доступа с помощью dial-up

Чтобы настроить клиент для доступа с подключением, выполните следующие действия на клиентской рабочей станции.

Примечание.

Приведенные ниже действия могут отличаться в зависимости от установленной на компьютере версии операционной системы Windows. В этом случае для выполнения таких действий следует обратиться к документации к продукту.

- Нажмите кнопку «Панель управления», а затем дважды щелкните «Сетевые подключения».

- В разделе «Сетевые задачи» нажмите кнопку «Создать новое подключение» и нажмите кнопку «Далее».

- Нажмите кнопку «Подключиться к сети» на рабочем месте , чтобы создать подключение с подключением, а затем нажмите кнопку «Далее».

- Щелкните «Подключение с подключением вверх» и нажмите кнопку «Далее».

- На странице «Имя подключения » введите описательное имя для этого подключения и нажмите кнопку «Далее».

- На странице «Номер телефона для набора» в диалоговом окне «Номер телефона» введите номер телефона сервера удаленного доступа.

- Выполните одно из следующих действий и нажмите кнопку «Далее».

- Если вы хотите разрешить любому пользователю, войдите на рабочую станцию, получить доступ к этому подключению с подключением, нажмите кнопку «Все пользователи».

- Если вы хотите, чтобы это подключение было доступно только для текущего пользователя, выполнив вход, нажмите кнопку «Использовать только».

- Нажмите кнопку «Готово», чтобы сохранить подключение.

Настройка клиента для vpn-доступа

Чтобы настроить клиент для доступа к виртуальной частной сети (VPN), выполните следующие действия на клиентской рабочей станции.

Примечание.

Приведенные ниже действия могут отличаться в зависимости от установленной на компьютере версии операционной системы Windows. В этом случае для выполнения таких действий следует обратиться к документации к продукту.

Нажмите кнопку «Панель управления», а затем дважды щелкните «Сетевые подключения».

В разделе «Сетевые задачи» нажмите кнопку «Создать новое подключение» и нажмите кнопку «Далее».

Нажмите кнопку «Подключиться к сети» на рабочем месте , чтобы создать подключение с подключением, а затем нажмите кнопку «Далее».

Щелкните подключение к виртуальной частной сети

и нажмите кнопку «Далее».На странице «Имя подключения» введите описательное имя для этого подключения и нажмите кнопку «Далее».

Выполните одно из следующих действий и нажмите кнопку «Далее».

- Если компьютер постоянно подключен к Интернету, нажмите кнопку «Не нажимая начальное подключение».

- Если компьютер подключается к Интернету с помощью поставщика услуг Интернета (ISP), нажмите кнопку «Автоматически нажать это начальное подключение». Затем щелкните имя подключения к isP.

Введите IP-адрес или имя узла компьютера VPN-сервера (например, VPNServer.

SampleDomain.com).

SampleDomain.com).Выполните одно из следующих действий и нажмите кнопку «Далее».

- Если вы хотите разрешить любому пользователю, войдите на рабочую станцию, получить доступ к этому подключению с подключением, нажмите кнопку

- Если вы хотите, чтобы это подключение было доступно только для текущего пользователя, выполнив вход, нажмите кнопку «Использовать только».

- Если вы хотите разрешить любому пользователю, войдите на рабочую станцию, получить доступ к этому подключению с подключением, нажмите кнопку

Нажмите кнопку «Готово», чтобы сохранить подключение.

Предоставление пользователям доступа к серверам удаленного доступа

Политики удаленного доступа можно использовать для предоставления или запрета авторизации на основе таких критериев, как время дня, день недели, членство пользователя в группах безопасности на основе Windows Server 2003 или тип запрашиваемого подключения. Если сервер удаленного доступа является членом домена, эти параметры можно настроить с помощью учетной записи домена пользователя.

Если сервер является автономным сервером или членом рабочей группы, пользователь должен иметь локальную учетную запись на сервере удаленного доступа.

Предоставление прав удаленного доступа отдельным учетным записям пользователей

Если вы управляете удаленным доступом на основе учетной записи пользователя, выполните следующие действия, чтобы предоставить права удаленного доступа:

- Нажмите кнопку «Пуск», наведите указатель на пункт «Все программы», выберите пункт «Администрирование» и нажмите кнопку Пользователи и компьютеры Active Directory.

- Щелкните правой кнопкой мыши учетную запись пользователя, к которой вы хотите предоставить права удаленного доступа, выберите пункт «Свойства» и перейдите на вкладку «Dial-in «.

- Нажмите кнопку «Разрешить доступ «, чтобы предоставить пользователю разрешение на вход, и нажмите кнопку «ОК».

Настройка прав удаленного доступа на основе членства в группах

Если вы управляете удаленным доступом на основе группы, выполните следующие действия, чтобы предоставить права удаленного доступа:

- Создайте группу, содержащую участников, которым разрешено создавать VPN-подключения.

- Нажмите кнопку «Пуск», выберите пункт «Администрирование», а затем пункт «Маршрутизация и удаленный доступ».

- В дереве консоли разверните маршрутизацию и удаленный доступ, разверните имя сервера и щелкните «Политики удаленного доступа».

- Щелкните правой кнопкой мыши правую панель, наведите указатель мыши на пункт «Создать» и выберите пункт «Политика удаленного доступа».

- Нажмите кнопку «Далее», введите имя политики и нажмите кнопку «Далее».

- Щелкните VPN для виртуального частного доступа или нажмите кнопку «Dial-up» для доступа к коммутируемой сети, а затем нажмите кнопку «Далее».

- Нажмите кнопку «Добавить», введите имя группы, созданной на шаге 1, и нажмите кнопку «Далее».

- Следуйте инструкциям на экране, чтобы завершить работу мастера.

Если VPN-сервер уже разрешает службы удаленного доступа с подключением к сети, не удаляйте политику по умолчанию. вместо этого переместите его так, чтобы она была последней оцениваемой политикой.

Установка удаленного подключения

Приведенные ниже действия могут отличаться в зависимости от установленной на компьютере версии операционной системы Windows. В этом случае для выполнения таких действий следует обратиться к документации к продукту.

На клиентской рабочей станции нажмите кнопку «Пуск», щелкните «Сетевые подключения», а затем выберите созданное подключение.

В поле «Имя пользователя» введите имя пользователя.

Если сеть, к которой требуется подключиться, имеет несколько доменов, может потребоваться указать доменное имя. Используйте формат domain_name \ имени пользователя в поле «Имя пользователя».

В поле «Пароль» введите пароль.

Если вы используете подключение с телефонным подключением, проверьте номер телефона, указанный в диалоговом окне, чтобы убедиться, что он правильный. Убедитесь, что вы указали дополнительные номера, необходимые для получения внешней строки или для набора большого расстояния.

Нажмите кнопку «Нажать или подключиться» (для VPN-подключений).

Компьютер устанавливает подключение к серверу удаленного доступа. Сервер выполняет проверку подлинности пользователя и регистрирует компьютер в сети.

Устранение неполадок

В этом разделе описывается, как устранить некоторые проблемы, которые могут возникнуть при попытке настроить удаленный доступ.

Доступны не все параметры конфигурации для абонента пользователя

Если домен под управлением Windows Server 2003 использует смешанный режим, доступны не все параметры конфигурации. Администраторы могут предоставлять или запрещать доступ только пользователю и указывать параметры обратного вызова, которые являются параметрами разрешений доступа, доступными в Microsoft Windows NT 4.0. Оставшиеся параметры становятся доступными после переключения домена в собственный режим.

Пользователи могут связаться с сервером, но не прошедшими проверку подлинности

Убедитесь, что учетной записи пользователя предоставлено разрешение на удаленное подключение и аутентификацию в Active Directory, как описано в разделе 2. Сервер удаленного доступа также должен быть членом группы «Серверы RAS и IAS».

Сервер удаленного доступа также должен быть членом группы «Серверы RAS и IAS».

Для получения дополнительных сведений щелкните следующие номера статей, чтобы просмотреть статьи в базе знаний Майкрософт:

323381 как разрешить удаленный доступ пользователей к сети в Windows Server 2003

Как настроить маршрутизацию и удаленный доступ — Windows Server

- Статья

- 8 минут на чтение

В этой статье описывается, как настроить маршрутизацию и удаленный доступ для интрасети.

Применяется к: Windows Server 2012 R2

Исходный номер базы знаний: 323415

В этом пошаговом руководстве описывается, как настроить службу маршрутизации и удаленного доступа в Windows Server 2003 Standard Edition или Windows Server 2003 Enterprise Edition, чтобы позволить пользователям, прошедшим проверку подлинности, удаленно подключаться к другой сети с помощью способ Интернета. Это безопасное соединение обеспечивает доступ ко всем внутренним сетевым ресурсам, таким как обмен сообщениями, общий доступ к файлам и принтерам, а также доступ к веб-серверу. Удаленный характер этого подключения прозрачен для пользователя, поэтому общий опыт использования удаленного доступа аналогичен работе на рабочей станции в локальной сети.

Это безопасное соединение обеспечивает доступ ко всем внутренним сетевым ресурсам, таким как обмен сообщениями, общий доступ к файлам и принтерам, а также доступ к веб-серверу. Удаленный характер этого подключения прозрачен для пользователя, поэтому общий опыт использования удаленного доступа аналогичен работе на рабочей станции в локальной сети.

Установка службы маршрутизации и удаленного доступа

По умолчанию служба маршрутизации и удаленного доступа устанавливается автоматически во время установки Windows Server 2003, но она отключена.

Чтобы включить службу маршрутизации и удаленного доступа

Нажмите «Пуск», выберите «Администрирование», а затем щелкните «Маршрутизация и удаленный доступ» .

В левой панели консоли щелкните сервер, имя которого совпадает с именем локального сервера.

Если значок имеет красную стрелку в правом нижнем углу, служба маршрутизации и удаленного доступа не включена.

Перейдите к шагу 3.

Перейдите к шагу 3.Зеленая стрелка вверх в правом нижнем углу означает, что служба включена. Если это так, вы можете перенастроить сервер. Чтобы перенастроить сервер, необходимо сначала отключить маршрутизацию и удаленный доступ. Вы можете щелкнуть сервер правой кнопкой мыши и выбрать Отключить маршрутизацию и удаленный доступ . Нажмите «Да», когда появится информационное сообщение.

Щелкните сервер правой кнопкой мыши и выберите Настройка и включение маршрутизации и удаленного доступа , чтобы запустить мастер настройки сервера маршрутизации и удаленного доступа. Нажмите «Далее.

Щелкните Удаленный доступ (коммутируемый доступ или VPN) , чтобы разрешить удаленным компьютерам подключаться к этой сети через Интернет. Нажмите «Далее.

Щелкните VPN для виртуального частного доступа или щелкните Коммутируемый доступ для коммутируемого доступа, в зависимости от роли, которую вы хотите назначить этому серверу.

На странице VPN-подключения щелкните сетевой интерфейс, подключенный к Интернету, и нажмите кнопку Далее.

На странице Назначение IP-адреса выполните одно из следующих действий:

- Если DHCP-сервер будет использоваться для назначения адресов удаленным клиентам, щелкните Автоматически, а затем нажмите кнопку Далее. Перейти к шагу 8.

- Чтобы дать удаленным клиентам адреса только из предварительно определенного пула, нажмите Из указанного диапазона адресов .

Примечание

В большинстве случаев параметр DHCP проще в администрировании. Однако если DHCP недоступен, необходимо указать диапазон статических адресов. Нажмите «Далее .

Мастер открывает страницу Назначение диапазона адресов.

- Нажмите «Создать».

- В поле Начальный IP-адрес введите первый IP-адрес в диапазоне адресов, который вы хотите использовать.

- В поле Конечный IP-адрес введите последний IP-адрес в диапазоне.

Windows автоматически вычисляет количество адресов. 4. Нажмите OK, чтобы вернуться на страницу Назначение диапазона адресов. 5. Щелкните Далее.

Примите настройку по умолчанию Нет, используйте маршрутизацию и удаленный доступ для проверки подлинности запросов на подключение , а затем нажмите кнопку Далее.

Нажмите Готово, чтобы включить службу маршрутизации и удаленного доступа и настроить сервер удаленного доступа.

После того, как вы настроили сервер для получения коммутируемых соединений, настройте клиентское соединение удаленного доступа на клиентской рабочей станции.

Чтобы настроить клиент для удаленного доступа

Чтобы настроить клиент для удаленного доступа, выполните следующие действия на клиентской рабочей станции.

Примечание

Поскольку существует несколько версий Microsoft Windows, следующие шаги могут отличаться на вашем компьютере. Если да, см. документацию по продукту, чтобы выполнить эти действия.

документацию по продукту, чтобы выполнить эти действия.

- Нажмите кнопку Пуск, выберите Панель управления, а затем дважды щелкните Сетевые подключения .

- В разделе «Сетевые задачи» нажмите Создайте новое подключение и нажмите кнопку Далее.

- Щелкните Подключиться к сети на моем рабочем месте , чтобы создать коммутируемое соединение, а затем щелкните Далее.

- Щелкните Коммутируемое соединение и нажмите кнопку Далее.

- На странице Имя подключения введите описательное имя для этого подключения и нажмите кнопку Далее.

- На странице Номер телефона для набора введите номер телефона для сервера удаленного доступа в диалоговом окне Номер телефона.

- Выполните одно из следующих действий и нажмите кнопку Далее.

- Если вы хотите разрешить любому пользователю, вошедшему на рабочую станцию, доступ к этому коммутируемому соединению, щелкните Любой пользователь .

- Если вы хотите, чтобы это соединение было доступно только текущему пользователю, вошедшему в систему, щелкните Только мое использование .

- Если вы хотите разрешить любому пользователю, вошедшему на рабочую станцию, доступ к этому коммутируемому соединению, щелкните Любой пользователь .

- Нажмите Готово, чтобы сохранить соединение.

Настройка клиента для доступа к VPN

Чтобы настроить клиент для доступа к виртуальной частной сети (VPN), выполните следующие действия на клиентской рабочей станции.

Примечание

Поскольку существует несколько версий Microsoft Windows, следующие шаги могут отличаться на вашем компьютере. Если да, см. документацию по продукту, чтобы выполнить эти действия.

Нажмите кнопку Пуск, выберите Панель управления, а затем дважды щелкните Сетевые подключения .

В разделе «Сетевые задачи» нажмите «Создать новое подключение» и нажмите «Далее».

Нажмите Подключиться к сети на моем рабочем месте , чтобы создать коммутируемое соединение, а затем нажмите кнопку Далее.

Щелкните Подключение к виртуальной частной сети и нажмите кнопку Далее.

На странице Имя подключения введите описательное имя для этого подключения, а затем щелкните Следующий.

Выполните одно из следующих действий и нажмите кнопку Далее.

- Если компьютер постоянно подключен к Интернету, нажмите Не набирать начальное подключение .

- Если компьютер подключается к Интернету через поставщика услуг Интернета (ISP), нажмите Автоматически набирать это начальное соединение . А затем щелкните имя подключения к провайдеру.

Введите IP-адрес или имя хоста компьютера-сервера VPN (например, VPNServer.SampleDomain.com).

Выполните одно из следующих действий и нажмите кнопку Далее:

- Если вы хотите разрешить любому пользователю, вошедшему в систему на рабочей станции, доступ к этому коммутируемому соединению, нажмите Любой может использовать .

- Если вы хотите, чтобы это соединение было доступно только текущему пользователю, вошедшему в систему, щелкните Только мое использование .

- Если вы хотите разрешить любому пользователю, вошедшему в систему на рабочей станции, доступ к этому коммутируемому соединению, нажмите Любой может использовать .

Нажмите Готово, чтобы сохранить соединение.

Предоставление пользователям доступа к серверам удаленного доступа

Политики удаленного доступа можно использовать для предоставления или отказа в авторизации на основе таких критериев, как время суток, день недели, членство пользователя в группах безопасности на базе Windows Server 2003, или тип запрашиваемого соединения. Если сервер удаленного доступа является членом домена, вы можете настроить эти параметры с помощью учетной записи пользователя в домене.

Если сервер является автономным сервером или членом рабочей группы, пользователь должен иметь локальную учетную запись на сервере удаленного доступа.

Предоставление прав удаленного доступа отдельным учетным записям пользователей

Если вы управляете удаленным доступом на основе учетных записей пользователей, выполните следующие действия, чтобы предоставить права удаленного доступа:

- Нажмите кнопку Пуск, выберите Все программы, выберите Администрирование, а затем щелкните Пользователи и компьютеры Active Directory .

- Щелкните правой кнопкой мыши учетную запись пользователя, которой вы хотите предоставить права удаленного доступа, щелкните Свойства, а затем щелкните значок Дозвон вкладка.

- Нажмите Разрешить доступ , чтобы предоставить пользователю разрешение на входящие звонки, а затем нажмите OK.

Настройка прав удаленного доступа на основе членства в группе

Если вы управляете удаленным доступом на основе группы, выполните следующие действия, чтобы предоставить права удаленного доступа:

- Создайте группу, в которую входят участники, которым разрешено создавать VPN-подключения.

- Нажмите «Пуск», выберите «Администрирование», а затем нажмите « Маршрутизация и удаленный доступ» .

- В дереве консоли разверните Маршрутизация и удаленный доступ , разверните имя сервера и щелкните Политики удаленного доступа.

- Щелкните правой кнопкой мыши правую панель, выберите «Создать», а затем щелкните «Политика удаленного доступа».

- Нажмите кнопку Далее, введите имя политики и нажмите кнопку Далее.

- Щелкните VPN для виртуального частного доступа или щелкните Коммутируемый доступ для коммутируемого доступа, а затем щелкните Далее.

- Нажмите «Добавить», введите имя группы, созданной на шаге 1, и нажмите «Далее».

- Следуйте инструкциям на экране, чтобы завершить работу мастера.

Если сервер VPN уже разрешает службы удаленного доступа к коммутируемым сетям, не удаляйте политику по умолчанию; вместо этого переместите ее так, чтобы она оценивалась последней.

Чтобы установить удаленное соединение

Поскольку существует несколько версий Microsoft Windows, следующие шаги могут отличаться на вашем компьютере. Если да, см. документацию по продукту, чтобы выполнить эти действия.

На клиентской рабочей станции щелкните Пуск, щелкните Сетевые подключения, а затем щелкните новое созданное соединение.

В поле Имя пользователя введите свое имя пользователя.

Если сеть, к которой вы хотите подключиться, имеет несколько доменов, вам может потребоваться указать имя домена. Использовать имя_домена \ имя пользователя Формат в поле Имя пользователя.

В поле Пароль введите свой пароль.

Если вы используете коммутируемое соединение, проверьте правильность номера телефона, указанного в поле Набор номера. Убедитесь, что вы указали все дополнительные номера, необходимые для подключения к внешней линии или для междугородних звонков.

Нажмите «Набрать номер» или «Подключиться» (для VPN-соединений).

Ваш компьютер устанавливает соединение с сервером удаленного доступа. Сервер аутентифицирует пользователя и регистрирует ваш компьютер в сети.

Устранение неполадок

В этом разделе описывается устранение некоторых проблем, которые могут возникнуть при попытке настроить удаленный доступ.

Доступны не все параметры конфигурации пользователя с телефонным подключением

Если домен на основе Windows Server 2003 использует смешанный режим, не все параметры конфигурации доступны. Администраторы могут только предоставлять или запрещать доступ пользователю и указывать параметры обратного вызова, которые представляют собой параметры разрешений на доступ, доступные в Microsoft Windows NT 4.0. Остальные опции становятся доступными после перевода домена в нативный режим.

Администраторы могут только предоставлять или запрещать доступ пользователю и указывать параметры обратного вызова, которые представляют собой параметры разрешений на доступ, доступные в Microsoft Windows NT 4.0. Остальные опции становятся доступными после перевода домена в нативный режим.

Пользователи могут подключаться к серверу, но не аутентифицироваться

Убедитесь, что учетной записи пользователя предоставлено разрешение на удаленное подключение и аутентификацию в Active Directory, как описано в разделе 2. Сервер удаленного доступа также должен быть членом «RAS». и IAS-серверы».

Для получения дополнительной информации щелкните следующие номера статей, чтобы просмотреть статьи базы знаний Майкрософт:

323381 Как разрешить удаленный доступ пользователей к вашей сети в Windows Server 2003

Маршрутизация и удаленный доступ — служба Windows 7

Службы Windows 7

Маршрутизация и удаленный доступ — служба Windows 7

Предлагает услуги маршрутизации для предприятий в локальных и глобальных сетевых средах.

Эта служба также существует в Windows 10, 8, Vista и XP.

Тип запуска

| Стартер | Отключено | Отключено |

| Домашний базовый | Отключено | Отключено |

| Домашний премиум | Отключено | Отключено |

| Профессиональный | Отключено | Отключено |

| Максимальная | Отключено | Отключено |

| Предприятие | Отключено | Отключено |

Свойства по умолчанию

| Отображаемое имя: | Маршрутизация и удаленный доступ |

| Имя службы: | RemoteAccess |

| Type: | share |

| Path: | %WinDir%\System32\svchost. exe -k netsvcs exe -k netsvcs |

| File: | %WinDir%\System32\mprdim.dll |

| Контроль ошибок: | обычный |

| Объект: | локальная система |

| Привилегии: |

|

Поведение по умолчанию

Служба маршрутизации и удаленного доступа работает как локальная система в общем процессе. Он использует исполняемый файл совместно с другими службами. Если маршрутизация и удаленный доступ не загружаются или не инициализируются, ошибка записывается в журнал событий. Запуск Windows 7 должен продолжиться, но отображается окно с сообщением о том, что не удалось запустить службу RemoteAccess.

Зависимости

Маршрутизация и удаленный доступ не запустятся, если следующие службы остановлены или отключены:

- Базовый механизм фильтрации

- HTTP

- Диспетчер подключений удаленного доступа

- Удаленный вызов процедур (RPC)

- Интерфейс NetBIOS

Восстановить тип запуска по умолчанию для маршрутизации и удаленного доступа

Автоматическое восстановление

1.