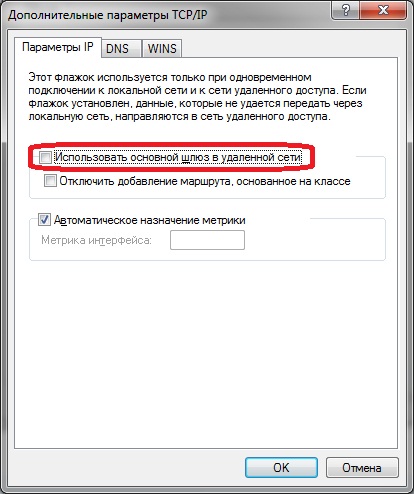

Использовать основной шлюз в удаленной сети

В Windows 10 был баг, который не позволял снять чекбокс Использовать основной шлюз в удаленной сети в VPN, а именно кнопка Свойства есть, она активна, но при щелчке на ней — ничего не происходит…

Лечилось через скрипт в командной строке:

powershell Set-VpnConnection -Name "Название VPN подключения" -SplitTunneling 1

Эта заметка была написано давненько. Тогда она могла кому-то помочь, сейчас уже неактуальна. К тому же тут всего пару предложений текста. Основной вывод, что кроме стандартного графического интерфейса Windows полезно пользовать Powershell.

Но что самое интересное, заходы на эту страничку из поисковиков есть. Поэтому решил не удалять её, а наоборот расширить.

Для чего вообще этот чекбокс нужен?

Split Tunneling

Когда VPN соединение установлено, то есть две возможности, первая:

- Использовать шлюз по умолчанию на своём (локальном) компьютере

Такой режим называется Split Tunneling (split — расщеплять, разделять). Трафик тут делится на две части. Этот режим более интересный и сложный. В случае Split Tunneling в VPN туннель будет уходить только предназначенный ему трафик.

Трафик тут делится на две части. Этот режим более интересный и сложный. В случае Split Tunneling в VPN туннель будет уходить только предназначенный ему трафик.

Остальной трафик ходит как и раньше мимо туннеля, через домашнего провайдера интернета. Если за VPN туннелем есть ещё подсети, кроме подсети самого туннеля, то они окажутся недоступными с локального компьютера.

Чтобы эти подсети были доступны, нужно на локальном компьютере руками прописывать дополнительные маршруты. Эти маршруты будут указывать, что пакеты для данных подсетей должны быть смаршрутизированы в туннель. В этом минус.

На самом деле, маршруты могут прилетать вместе с другими настройками при установлении туннеля. И вариантов развёртывания самого туннеля тут множество, но в самом простом случае будет как подсветил выше.

Плюс в том, что туннель никак не повлияет на остальной трафик с локального компьютера. Будет работать интернет и будут доступны удалённые сетевые ресурсы, которые были доступны до подключения туннеля.

Force Tunneling

Вторая возможность это:

- Использовать шлюз в удалённой сети

Такой режим называется Force Tunneling и он более простой. При этом методе подключения бОльшая часть пакетов будет отправляться в туннель. Не через туннель отправляются только пакеты в локальной сети компьютера.

Соответственно все сетевые ресурсы (кроме локальных) отвалятся (или опять прописывать маршруты, теперь уже для них). Здесь уже точно прописывать, настройками туннеля тут не скорректировать.

Если на удалённом VPN шлюзе нет интернета для компьютеров подключенных через туннель, то на локальном компьютере отвалится и интернет. Такая ситуация может быть из-за разных причин: отсутствие нужной настройки или неправильная настройка со стороны VPN шлюза, сознательный запрет.

Если на удалённом шлюзе все же настроен интернет для компьютеров из туннеля, то выход в интернет на локальном компьютере будет работать полностью через туннель. Это минус.

Плюс: все подсети за удалённым VPN шлюзом, которые доступны с этого VPN шлюза, доступны и на локальном компьютере.

Какой метод выбрать.. кому как проще и удобнее. Тут надо сказать: сразу после создания VPN туннеля чекбокс Использовать шлюз в удалённой сети отмечен. То есть будет работать по второму варианту.

Отдельным интересным моментом остаётся работа DNS уже после того как туннель был инициализирован и поднялся. Возможно как-нибудь расскажу и про это.

Пример

Чтобы было понятнее поясню на примере. Максимально подробно, максимально простым языком.

Допустим, есть домашняя сеть: компьютер 192.168.0.2, роутер 192.168.0.1, SmartTV 192.168.0.3 и NAS с фильмами 192.168.0.4. И ещё есть ресурс от провайдера интернета (к примеру, FTP с фильмами, играми и программами) с адресом 212.15.X.X. Но доступ к этому ресурсу открыт только из сети провайдера, а из интернета закрыт.

Подсоединение VPN происходит на какой-то интернет адрес, к примеру 185.82.X.X. После установки VPN соединения локальный компьютер получает адрес, связанный с туннелем 172., а удалённый шлюз в туннеле имеет адрес  16.1.2

16.1.2172.16.1.1. Здесь подсеть 172.16.1.X как раз и есть подсеть самого туннеля.

Предположим что за подсетью 172.16.1.X есть ещё сеть 10.X.X.X, на 172.16.1.1 существует маршрут в эту сеть.

Соответственно при первом варианте Split Tunneling в удалённой сети будут доступны только адреса 172.16.1.X, при этом все адреса локальной сети 192.168.0.X так же доступны. Будет доступен и FTP-сервер провайдера. Будет работать интернет с той скоростью, какая заявлена домашним провайдером, например 200Mbit.

При втором варианте Force Tunneling будут доступны удалённые адреса и 172.16.1.X, и 10.X.X.X. Локальные адреса 192.168.0.X доступны, но вот провайдерский FTP отвалится и интернет заработает со скоростью всего 20Mbit. Почему? Потому что такая скорость интернета подключена для 185.82.X.X.

Как набросить маршрут?

Допустим, хотим подключаться по первому варианту, но чтобы сеть 10. была доступна. Надо запустить cmd.exe, выбрать Запуск от Администратора.

Затем вбить команду:

C:WINDOWSsystem32>route add 10.0.0.0 mask 255.0.0.0 172.16.1.1 -p ОК

Первый параметр 10.0.0.0 это сеть назначения, второй 255.0.0.0 маска подсети, третий 172.16.1.1 шлюз в удалённую сеть. Если есть трудности с подсетями и масками, то вот статья. Параметр -p укажет компьютеру, что маршрут постоянный и его надо сохранить после перезагрузки. Удалить маршрут:

C:WINDOWSsystem32>route delete 10.0.0.0 ОК

Как до этого чекбокса добраться?

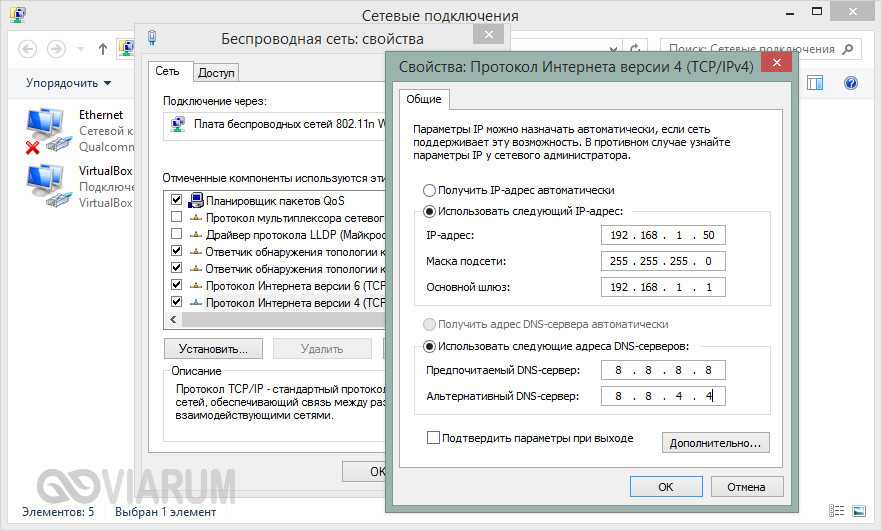

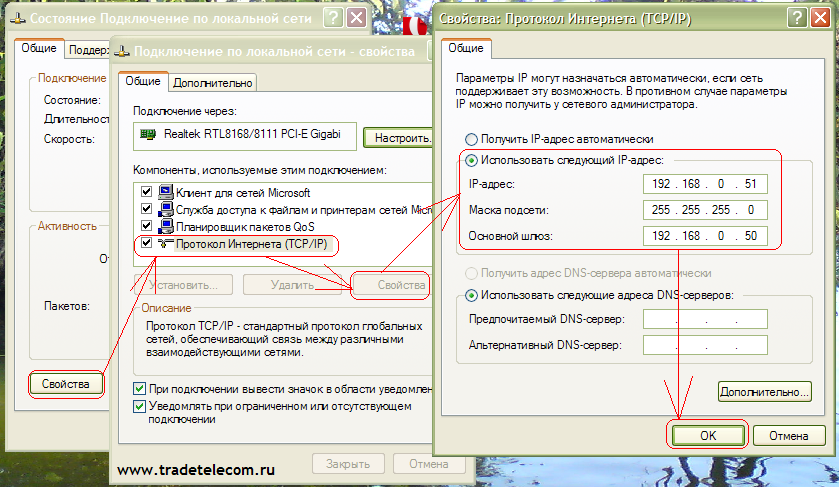

Возвращаемся к чекбоксу. Предположим что VPN туннель уже создан. Тогда идем: Панель управления (просмотр: Категория) — Сеть и интернет

Центр управления сетями и общим доступом — Изменение параметров адаптера. Откроется страница с адаптерами на локальном компьютере. Ищем там наш VPN, нажимаем на нём правой кнопкой, выбираем Свойства

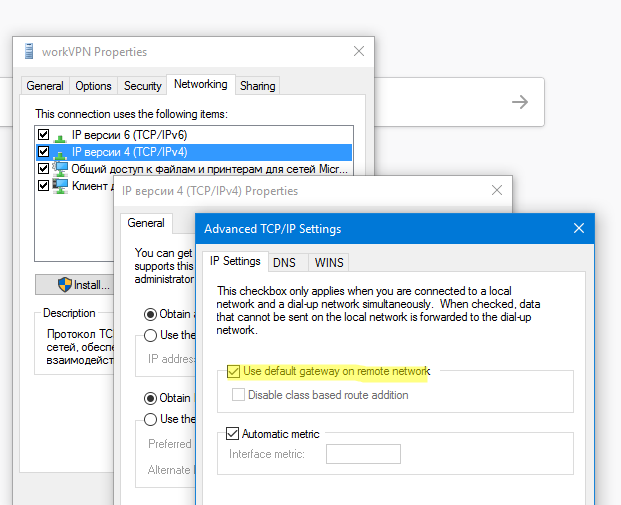

Переходим на закладку Сеть — IP версии 4 (TCP/IPv4) — Свойства

Там нажимаем кнопку Дополнительно. Открывается новое окошко и (Ура!) наш чекбокс. У меня он, как видите, отмечен, потому что когда я играю в Q3 на удалённом серваке, мне не нужны ни сетевые ресурсы, ни сёрф в интернете.

Открывается новое окошко и (Ура!) наш чекбокс. У меня он, как видите, отмечен, потому что когда я играю в Q3 на удалённом серваке, мне не нужны ни сетевые ресурсы, ни сёрф в интернете.

Если нужна инструкция как создать VPN подключение в Windows 10, то вот ссылка на сайт Microsoft.

Понравилось это:

Нравится Загрузка…

После подключения к VPN серверу пропадает Интернет в Windows 10

Пользователи при подключении из дома к корпоративному VPN серверу (будь то AlwaysOnVPN, стандартный VPN сервер на Windows Server RRAS, или OpenVPN) жалуются, что у них не работает доступ в Интернет со своего компьютера при активном VPN подключении. В этой статье мы разберемся, почему пропадает доступ в Интернет в Windows 10 при подключении к VPN и как исправить эту проблему.

При создании нового VPN подключения в Windows (всех версий) в его настройках по-умолчанию включена опция “Использовать основной шлюз удаленной сети” (Use default gateway on remote network). Это означает, что весь трафик с вашего компьютера отправляется через VPN туннель. Если на VPN сервере для удаленных клиентов разрешен доступ только к локальным ресурсам предприятия, и запрещен доступ в Интернет, то у пользователя на компьютере не будут открываться внешние веб-сайты и другие Интернет ресурсы. Соответственно, после отключения от VPN, весь трафик пользователя пойдет через обычную сеть и у него появится Интернет-доступ.

Это означает, что весь трафик с вашего компьютера отправляется через VPN туннель. Если на VPN сервере для удаленных клиентов разрешен доступ только к локальным ресурсам предприятия, и запрещен доступ в Интернет, то у пользователя на компьютере не будут открываться внешние веб-сайты и другие Интернет ресурсы. Соответственно, после отключения от VPN, весь трафик пользователя пойдет через обычную сеть и у него появится Интернет-доступ.

Режим, когда часть трафика (доступ к корпоративным ресурсам) отправляется через VPN туннель, а другая часть (доступ в Интернет) через локальное сетевое подключение называется

В Windows 10 можно включить split tunneling (отключить маршрутизацию Интернет трафика через VPN туннель) тремя способами:

- В настройках параметров TCP/IP VPN подключения;

- С помощью фала rasphone.pbk;

- При помощи PowerShell командлета Set-VpnConnection с параметром SplitTunneling

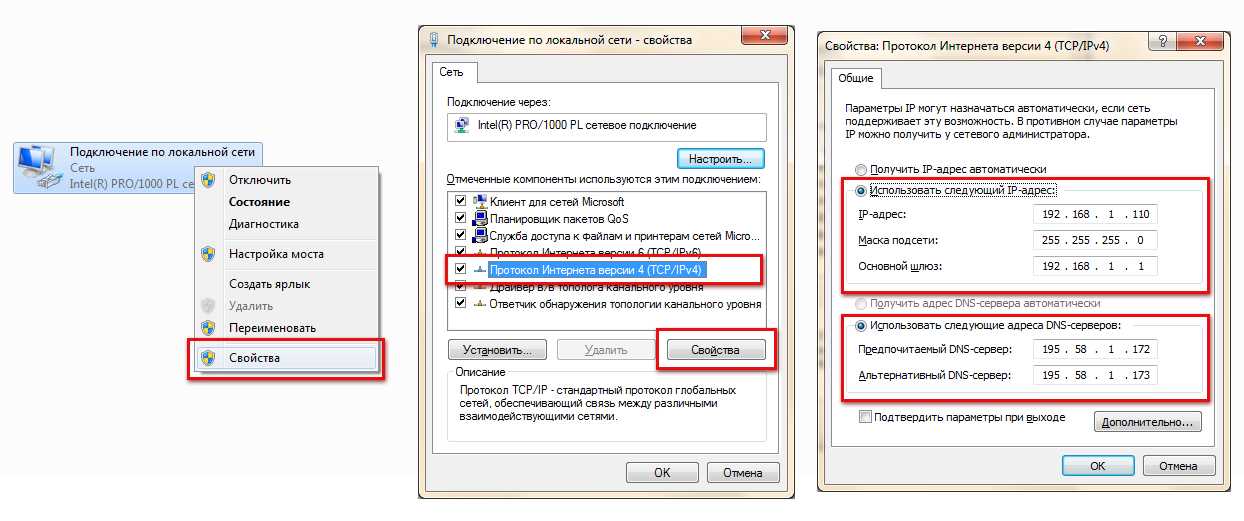

Самый простой способ – изменить настройки TCP/IP для вашего VPN подключения через Панель управления.

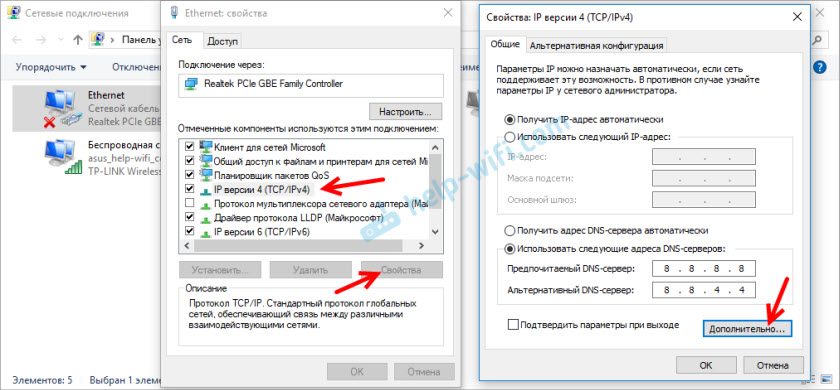

- Откройте список сетевых подключений в Панели управления (Control Panel\Network and Internet\Network Connections) и откройте свойства вашего VPN подключения;

- Перейдите на вкладку Networking, выберите Internet Protocol Version 4 (TCP/IPv4) и нажмите кнопку Properties;

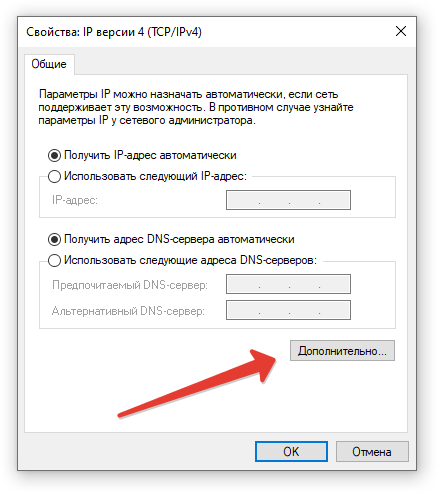

- Нажмите кнопку Advanced ;

- Убедитесь, что на вкладке IP Settings включена опция “Use default gateway on remote network’.

После отключения опции “Использовать основной шлюз в удаленной сети” и переподключения к VPN шлюзу на компьютере появится доступ в Интернет через вашего провайдера. Но в некоторых билдах Windows 10 по какой-то причине эта опция теперь не работает (втречались разные проблемы: поле недоступно для редактирования, или настройка не сохраняется, или же не открываются настройки при нажатии на кнопку свойств TCP/IPv4), поэтому нужно рассмотреть и другие способы.

Файл rasphone. pbk находится в каталоге (

pbk находится в каталоге ( C:\ProgramData\Microsoft\Network\Connections\pbk\ ) – если вы создали VPN подключение для всех пользователей компьютера, или в каталоге профиля пользователя C:\Users\username\AppData\Roaming\Microsoft\Network\Connections\Pbk

Откройте файл rasphone.pbk с помощью любого тактового редактора (подойдет даже notepad.exe). В этом файле хранятся параметры всех настроенных VPN подключений. Найдите параметр IpPrioritizeRemote. По умолчанию его значение равно 1. Измените его на 0, сохраните файл rasphone.pbk и перезапустите VPN подключение.

Файл rasphone.pbk можно использовать для передачи правильно сконфигурированного VPN подключения пользователям на личные компьютере.

Также вы можете настроить разделение VPN трафика с помощью PowerShell. Выведите список доступных VPN подключений:

Get-VpnConnection

Убедитесь, что опция SplitTunneling для данного подключения отключена ( SplitTunneling: False ).

Чтобы включить SplitTunneling, нужно указать имя вашего VPN подключения:

Set-VpnConnection –name “vpn.winitpro.ru” -SplitTunneling $true

Переподключитесь к своему VPN серверу и проверьте, что у вас на компьютере появился доступ в Интернет и сохранился доступ к корпоративным ресурсам за VPN шлюзом. Включение опции SplitTunneling аналогично отключению (Use default gateway on remote network) в настройка TCP/IPv4 для VPN подключения (после выполнения предыдущей команды галка на этой опции снимается).

Еще одна довольно частая проблема при активном VPN подключении – проблема с разрешением DNS имен. Перестают резолвится ресурсы в локальной сети, т.к. по-умолчанию используются DNS сервера VPN подключения. Проблема описана здесь: https://winitpro.ru/index.php/2019/06/05/ne-rabotaet-dns-pri-aktivnom-vpn/

Не удается подключиться к Интернету на сервере виртуальной частной сети (VPN) — Windows Server

Редактировать

Твиттер LinkedIn Фейсбук Эл.

- Статья

- 4 минуты на чтение

В этой статье устранена проблема, из-за которой вы не можете подключиться к Интернету после входа на сервер, на котором запущена служба маршрутизации и удаленного доступа, с помощью VPN.

Применяется к: Windows Server 2012 R2

Исходный номер базы знаний: 317025

Симптомы

в Интернет.

Причина

Эта проблема может возникнуть, если вы настроили VPN-подключение для использования шлюза по умолчанию в удаленной сети. Этот параметр переопределяет параметры шлюза по умолчанию, которые вы указываете в настройках протокола управления передачей/протокола Интернета (TCP/IP).

Решение

Чтобы устранить эту проблему, настройте клиентские компьютеры на использование параметра шлюза по умолчанию в локальной сети для интернет-трафика и статического маршрута в удаленной сети для трафика на основе VPN.

Примечание

Поскольку существует несколько версий Windows, следующие шаги могут отличаться на вашем компьютере. Если да, см. документацию по продукту, чтобы выполнить эти действия.

Шаг 1. Настройте сервер, на котором запущена служба маршрутизации и удаленного доступа, для использования пула статических IP-адресов

Сервер Windows 2000

Выберите Пуск , выберите Программы , выберите Администрирование , а затем выберите Маршрутизация и удаленный доступ .

- Щелкните правой кнопкой мыши сервер, на котором запущена служба маршрутизации и удаленного доступа, и выберите Свойства .

Выберите вкладку IP , выберите Пул статических адресов , а затем выберите Добавить .

Введите начало диапазона IP-адресов в поле Начальный IP-адрес , введите конец диапазона IP-адресов в поле Конечный IP-адрес , а затем выберите OK .

Примечание

Настройте пул статических IP-адресов в сегменте сети, отличном от сегмента сети, в котором существует внутренняя локальная сеть (LAN).

Установите флажок Включить IP-маршрутизацию , если он еще не установлен.

Выберите OK .

Включить переадресацию TCP/IP.

Windows NT Сервер 4.0

Выберите Пуск , выберите Настройки , выберите Панель управления , а затем дважды щелкните Сеть .

Выберите вкладку Службы , выберите Служба удаленного доступа в списке Сетевые службы , а затем выберите Свойства .

Выберите Сеть , установите флажок TCP/IP, если он еще не установлен. Затем выберите Настроить рядом с TCP/IP.

Выберите Использовать статический пул адресов .

Введите начало диапазона IP-адресов в поле Начало , введите конец диапазона IP-адресов в поле Конец .

Примечание

Настройте пул статических IP-адресов в сегменте сети, отличном от сегмента сети, в котором существует внутренняя локальная сеть.

Чтобы исключить диапазон IP-адресов из пула статических адресов, введите начальный IP-адрес диапазона, который вы хотите исключить, в поле Из , введите конечный IP-адрес диапазона, который вы хотите исключить, в поле В поле , а затем выберите Добавить .

Выберите OK , выберите OK , а затем выберите Продолжить .

Выберите вкладку Протоколы , выберите Протокол TCP/IP > Свойства .

Выберите вкладку Routing

Выберите вкладку Routing Выберите OK , а затем выберите Закрыть .

Выберите Да , чтобы перезагрузить компьютер.

Шаг 2. Настройте свойства TCP/IP VPN-клиента

Чтобы отключить Использовать шлюз по умолчанию в удаленной сети в элементе удаленного доступа VPN на клиентском компьютере:

- Дважды щелкните Мой компьютер , а затем выберите ссылку Сеть и удаленный доступ .

- Щелкните правой кнопкой мыши VPN-подключение, которое вы хотите изменить, и выберите Свойства .

- Выберите вкладку Сеть , выберите Интернет-протокол (TCP/IP) в списке Проверяемые компоненты используются этим соединением , а затем выберите Свойства .

- Выберите Дополнительно и снимите флажок Использовать шлюз по умолчанию в удаленной сети .

- Выберите OK , выберите OK , а затем выберите OK .

Шаг 3. Подключитесь к серверу, на котором запущена служба маршрутизации и удаленного доступа

На клиентском компьютере подключитесь к Интернету, а затем установите VPN-подключение к серверу, на котором запущена служба маршрутизации и удаленного доступа.

Примечание

Вы не можете подключиться к ресурсам в удаленной сети, поскольку вы отключили параметр Использовать шлюз по умолчанию в удаленной сети в конфигурации VPN TCP/IP.

Шаг 4. Добавьте статический маршрут на клиентский компьютер

Добавьте статический маршрут на клиентский компьютер со следующей конфигурацией:

- Удаленная сеть является местом назначения.

- Для удаленной сети используется правильная маска подсети.

- Первый IP-адрес из пула статических IP-адресов, который вы настроили в шаге 1. Настройка сервера, на котором выполняется маршрутизация и удаленный доступ, для использования пула статических IP-адресов в этой статье, является шлюзом.

Примечание

Сервер маршрутизации и удаленного доступа назначает этот первый IP-адрес своему драйверу минипорта глобальной сети (WAN).

Например, чтобы добавить статический маршрут к сети с IP-адресом 192.168.10.0, маской подсети 255.255.255.0 и шлюзом (первый IP-адрес диапазона, назначенного пулу статических IP-адресов) 192.168.1.1 выполните следующую команду:

route -p add 192.168.10.0 маска 255.255.255.0 192.168.1.1

Примечание

Если вы используете ключ -p с Windows 2000 или Windows NT 4.0, маршрут делается постоянным . Используйте этот переключатель, чтобы обеспечить сохранение записи маршрутизации при перезапуске компьютера.

Примечание

Переключатель -p не поддерживается на компьютерах с Microsoft Windows Millennium Edition, Microsoft Windows 98 или Microsoft Windows 95.

Обходной путь

Чтобы обойти эту проблему, создайте пакетный файл, содержащий необходимую команду добавления маршрута. А затем настройте его для запуска каждый раз, когда клиент подключается к VPN-серверу.

Маршрутизация— Windows 10 не перестанет использовать удаленный шлюз с VPN

Надеюсь, это подходящее место для вопроса. На моем домашнем ПК с Windows 10 настроено VPN-подключение, которое позволяет мне подключаться к сети в моем офисе. В какой-то момент я заметил, что мое интернет-соединение кажется очень медленным, и после небольшого расследования обнаружил, что Windows направляет весь нелокальный трафик через VPN.

Я узнал о флажке «Использовать шлюз по умолчанию в удаленной сети» в свойствах IPv4 VPN-подключения и снял его. Это решает проблему, но только временно. Через «некоторое время» (не знаю точно, когда это происходит, я обычно замечаю это в течение нескольких дней) мое интернет-соединение снова становится медленным, и, конечно же, весь трафик направляется через VPN.

Используя маршрут , напечатайте , пока трафик проходит через VPN, показывает:

============================== ============================================

Активные маршруты:

Сетевое назначение Сетевая маска Шлюз Метрика интерфейса

0.0.0.0 0.0.0.0 192.168.0.1 192.168.0.10 4506

0.0.0.0 0.0.0.0 В сети 192.168.12.200 26

82.4.223.31 255.255.255.255 192.168.0.1 192.168.0.10 4251

127.0.0.0 255.0.0.0 По ссылке 127.0.0.1 4556

127.0.0.1 255.255.255.255 По ссылке 127.0.0.1 4556

127.255.255.255 255.255.255.255 В сети 127.0.0.1 4556

192.168.0.0 255.255.255.0 В сети 192.168.0.10 4506

192.168.0.10 255.255.255.255 По ссылке 192.168.0.10 4506

192.168.0.255 255.255.255.255 По ссылке 192.168.0.10 4506

192.168.12.200 255.255.255.255 В сети 192.168.12.200 281

224.0.0.0 240.0.0.0 По ссылке 127.0.0.1 4556

224.0.0.0 240.0.0.0 По ссылке 192.168.0.10 4506

224.0.0.0 240.0.0.0 По ссылке 192.168.12. 200 26

255.255.255.255 255.255.255.255 В сети 127.0.0.1 4556

255.255.255.255 255.255.255.255 В сети 192.168.0.10 4506

255.255.255.255 255.255.255.255 В сети 192.168.12.200 281

================================================== ==========================

Постоянные маршруты:

Сетевой адрес Сетевая маска Адрес шлюза Метрика

0.0.0.0 0.0.0.0 192.168.0.1 По умолчанию

================================================== ==========================

200 26

255.255.255.255 255.255.255.255 В сети 127.0.0.1 4556

255.255.255.255 255.255.255.255 В сети 192.168.0.10 4506

255.255.255.255 255.255.255.255 В сети 192.168.12.200 281

================================================== ==========================

Постоянные маршруты:

Сетевой адрес Сетевая маска Адрес шлюза Метрика

0.0.0.0 0.0.0.0 192.168.0.1 По умолчанию

================================================== ==========================

Мой домашний компьютер (статически назначенный) 192.168.0.10, где 192.168.0.1 является моим домашним маршрутизатором. Сеть, к которой я присоединяюсь через VPN, — 192.168.12.0, IP-адрес которой задан DHCP.

Я вижу, что добавлен маршрут для использования VPN и задана самая низкая метрика. Я не знаю, что означает «в сети» в данном контексте.

Флажок по-прежнему не установлен. Если я отключу, а затем снова подключу VPN-соединение, все будет исправлено:

Таблица маршрутизации IPv4

================================================== ==========================

Активные маршруты:

Сетевое назначение Сетевая маска Шлюз Метрика интерфейса

0. 0.0.0 0.0.0.0 192.168.0.1 192.168.0.10 281

82.4.223.31 255.255.255.255 192.168.0.1 192.168.0.10 26

127.0.0.0 255.0.0.0 По ссылке 127.0.0.1 331

127.0.0.1 255.255.255.255 По ссылке 127.0.0.1 331

127.255.255.255 255.255.255.255 По ссылке 127.0.0.1 331

192.168.0.0 255.255.255.0 По ссылке 192.168.0.10 281

192.168.0.10 255.255.255.255 По ссылке 192.168.0.10 281

192.168.0.255 255.255.255.255 По ссылке 192.168.0.10 281

192.168.12.0 255.255.255.0 192.168.12.1 192.168.12.200 26

192.168.12.200 255.255.255.255 В сети 192.168.12.200 281

224.0.0.0 240.0.0.0 По ссылке 127.0.0.1 331

224.0.0.0 240.0.0.0 По ссылке 192.168.0.10 281

224.0.0.0 240.0.0.0 По ссылке 192.168.12.200 281

255.255.255.255 255.255.255.255 По ссылке 127.0.0.1 331

255.255.255.255 255.255.255.255 По ссылке 192.168.0.10 281

255.255.255.255 255.255.255.255 В сети 192.168.12.200 281

================================================== ==========================

Постоянные маршруты:

Сетевой адрес Сетевая маска Адрес шлюза Метрика

0.

0.0.0 0.0.0.0 192.168.0.1 192.168.0.10 281

82.4.223.31 255.255.255.255 192.168.0.1 192.168.0.10 26

127.0.0.0 255.0.0.0 По ссылке 127.0.0.1 331

127.0.0.1 255.255.255.255 По ссылке 127.0.0.1 331

127.255.255.255 255.255.255.255 По ссылке 127.0.0.1 331

192.168.0.0 255.255.255.0 По ссылке 192.168.0.10 281

192.168.0.10 255.255.255.255 По ссылке 192.168.0.10 281

192.168.0.255 255.255.255.255 По ссылке 192.168.0.10 281

192.168.12.0 255.255.255.0 192.168.12.1 192.168.12.200 26

192.168.12.200 255.255.255.255 В сети 192.168.12.200 281

224.0.0.0 240.0.0.0 По ссылке 127.0.0.1 331

224.0.0.0 240.0.0.0 По ссылке 192.168.0.10 281

224.0.0.0 240.0.0.0 По ссылке 192.168.12.200 281

255.255.255.255 255.255.255.255 По ссылке 127.0.0.1 331

255.255.255.255 255.255.255.255 По ссылке 192.168.0.10 281

255.255.255.255 255.255.255.255 В сети 192.168.12.200 281

================================================== ==========================

Постоянные маршруты:

Сетевой адрес Сетевая маска Адрес шлюза Метрика

0. 0.0.0 0.0.0.0 192.168.0.1 По умолчанию

================================================== ==========================

0.0.0 0.0.0.0 192.168.0.1 По умолчанию

================================================== ==========================

Через VPN отправляется только трафик для 192.168.12.0, чего я и хочу.

Кто-нибудь знает, что может привести к тому, что Windows внезапно решит игнорировать параметр «Не использовать удаленный шлюз …» и все равно добавить маршрут?

Можно ли добавить какой-нибудь «негативный маршрут» на постоянной основе, который эффективно блокирует любой нежелательный трафик, идущий в VPN?

Изменить, чтобы добавить : я также попытался вручную установить очень высокий показатель на той же странице свойств VPN IPv4, но это, похоже, не имеет никакого эффекта и не отражается в выводе route print .

Изменить, чтобы добавить : я также заметил еще одно странное поведение при подключении к VPN. Это все с помощью встроенного клиента Windows 10:

Если инициировать подключение, щелкнув значок сети в трее, выбрав VPN и нажав встроенную кнопку «Подключиться», оно часто зависает на этапе «Подключение. ..» на некоторое время, а затем завершается сбоем.

..» на некоторое время, а затем завершается сбоем.

Если я зайду в раздел «Netowrk & Internet Settings -> VPN» панели управления и оттуда инициирую подключение, оно будет успешным в 100% случаев и очень быстро.

Я также использовал стороннюю утилиту под названием AutoVPNConnect, которая периодически проверяет, активна ли VPN, и «перенабирает» ее, если нет. Я не смог найти надежного способа получить такое поведение в самой Windows. Теперь я подозреваю, что нежелательный маршрут добавляется, когда утилита переустанавливает соединение. Я не верю, что он делает это намеренно.

Возможно, в Windows есть несколько API-интерфейсов для «набора номера» VPN, и они работают немного по-разному?

Изменить, чтобы добавить : Ручное назначение метрики 1 локальному сетевому интерфейсу, как это было предложено harrymc, по-видимому, устранило проблему, по крайней мере, на несколько дней, хотя route print показывает, что Windows вообще не использует это значение.