Как восстановить компьютер после очистки от вирусов

Читайте, какие действия предпринять после очистки компьютера от вирусов. Как определить и устранить способы попадания вирусов на ПК.Если компьютер заражен вирусами или другим вредоносным программным обеспечением, очистка его – это только первый шаг. Чтобы обеспечить дальнейшую безопасность компьютера необходимо осуществить дополнительные действия.

Имейте ввиду, что не каждое предупреждение антивирусной программы об опасности, означает заражение компьютера. Так, как и не каждое сканирование компьютера антивирусной программой означает его полную очистку от них. Если вирус обнаружен до того момента, когда он успел запуститься на компьютере, то всё в порядке. Если после – у вас проблема.

Содержание:

Поменяйте пароли

Пользователи с помощью компьютера пользуются электронной почтой, сайтами онлайн банкинга, социальными сетями, другими важными аккаунтами. Если предположить, что на компьютере есть вирусы, то они могут скопировать ваши пароли и распространить их по другим вредоносным программам. С помощью вашего e-mail аккаунта такие программы могут сбросить ваши пароли на других сайтах и таким образом получить доступ к вашим аккаунтам на них.

С помощью вашего e-mail аккаунта такие программы могут сбросить ваши пароли на других сайтах и таким образом получить доступ к вашим аккаунтам на них.

Чтобы предотвратить это, после очистки компьютера от вирусов лучше поменять пароли аккаунтов, которыми вы пользуетесь: электронной почты, онлайн банкинга, и прочих, в которые вы логинитесь с раннее инфицированного компьютера. Поэтому даже менять пароли лучше с другого, достоверно чистого компьютера.

Некоторые пользователи, для которых безопасность их аккаунтов превыше всего, используют специальные программы менеджеры паролей, для создания максимально безопасных и уникальных паролей.

Убедитесь в том, что вирусы действительно удалены

Если вредоносное ПО попало к вам на компьютер и начало работать, оно может сделать много неприятных вещей. Например, некоторые вирусы устанавливают на компьютере Rootkit программы и с их помощью маскируют себя в системе. Многие виды Троянов также «открывают ворота» после запуска, загружая множество других типов вредоносного ПО с удалённых серверов.

Другими словами, если ваш компьютер был инфицирован, то лучше перестраховаться. Не нужно считать, что компьютер уже чист, так как антивирус удалил все вирусы. Лучше просканировать его несколько раз с помощью разных антивирусов, в том числе с помощью онлайн или загружаемых версий. Таким способом вы сможете обнаружить замаскированные вирусы с помощью Rootkit программ.

Также, может понадобиться переустановить Windows или воспользоваться функцией сброса системы к исходному состоянию. Это более затратно по времени, особенно если отсутствует бэкап системы, но только в таком случае вы сможете быть на сто процентов уверены в том, что ваша система не инфицирована.

Определите то, каким способом вирусы попали в компьютер

Если в компьютер попали вирусы, значит вредоносное программное обеспечение может попасть в него опять. Поэтому, необходимо проверить защиту вашего компьютера и предотвратить попадание вирусов к вам в компьютер снова.

Windows – это сложная операционная система. Например, существует более 50 разных типов потенциально опасных расширений файлов, которые могут содержать в себе вирус. Вот наиболее важные вопросы, на которые должен ответить себе пользователь, чтобы понимать в какой мере безопасности находится его компьютер.

Например, существует более 50 разных типов потенциально опасных расширений файлов, которые могут содержать в себе вирус. Вот наиболее важные вопросы, на которые должен ответить себе пользователь, чтобы понимать в какой мере безопасности находится его компьютер.

- Используете ли вы антивирусную программу? – Если на вашем компьютере не установлена антивирусная программа. То её обязательно необходимо установить.

- Установлены ли на вашем компьютере Java приложения? – Java это источник проблем с безопасностью. Большинство компьютеров в интернете имеют устарелую и уязвимую версию Java, которая даёт возможность вредоносным сайтам устанавливать вирусные программы на компьютер пользователя. Если на вашем компьютере установлено Java-приложение – удалите его. Если данное приложение вам необходимо на компьютере, по крайней мере отключите в браузере Java-плагин.

- Есть ли в браузере вашего ПК ненужные плагины? – обратите внимание на установленные плагины браузера, которым вы пользуетесь на компьютере.

Часто вредоносные программы сами устанавливают нужные им плагины и с их помощью загружают на компьютер другие программы, без ведома пользователя. Лучше удалить с браузера все плагины, которыми вы не пользуетесь.

Часто вредоносные программы сами устанавливают нужные им плагины и с их помощью загружают на компьютер другие программы, без ведома пользователя. Лучше удалить с браузера все плагины, которыми вы не пользуетесь. - Настроено ли в вашей ОС автоматическое обновление? – Лучше настроить в Windows автоматическую загрузку и установку обновлений. Использование неактуальных версий программ и операционных систем опасно. Каждый день в сети появляется большое количество новых вирусов, и операционная система вашего компьютера должна быть готова к этому.

- Насколько вы внимательны с теми программами, которые запускаете? – Будьте внимательны, когда загружаете и устанавливаете программы на компьютер. Старайтесь не кликнуть случайно по всплывающей рекламе и не устанавливать предложенные мелким шрифтом приложения и плагины. Не запускайте программы и не открывайте файлы, присланные из неизвестного адреса по почте.

Несоблюдение элементарных правил безопасности при использовании компьютера, в конечном счёте приводит к выходу из строя операционной системы и утере данных зараженного компьютера. Забывая использовать антивирусные программы и техники, пользователь рискует не только утерять данные своего компьютера, но и доступ к своим онлайн аккаунтам.

Забывая использовать антивирусные программы и техники, пользователь рискует не только утерять данные своего компьютера, но и доступ к своим онлайн аккаунтам.

Восстановление данных удаленных или заблокированых вирусом, антивирусом

Читайте о том, где и как искать файлы, которые удалены вирусом или заблокированы антивирусной программой.Проверка компьютера на вирусы поставила Вас в сложную ситуацию? Антивирусная программа удалила с компьютера или ноутбука зараженные файлы и Вам необходимо вернуть важные документы?

Содержание:

В числе утерянных файлов могут быть офисные документы Word, презентации PowerPoint, электронные таблицы Excel, а также мультимедийные файлы изображений, музыкальных композиций, видео и т.д. Как же восстановить удаленные данные? Прежде всего, не стоит волноваться. Практически в 100% случаев можно вернуть доступ к файлам, удаленным или заблокированным вирусом или антивирусом.

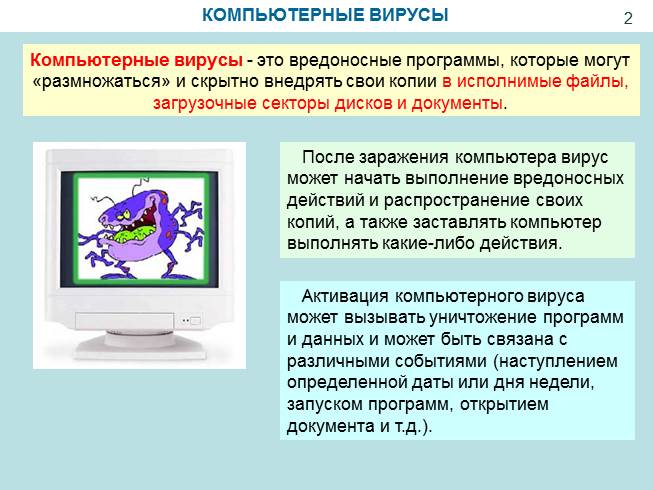

Сотни приложений разработаны для управления пространством дисков, оперативной памятью и защиты системных данных. Еще больше разработано программного обеспечения для нанесения вреда системе или получения несанкционированного доступа к чужому компьютеру. Такие утилиты разрабатываются недобросовестными экспертами-хакерами и обычно называются компьютерными “вирусами”.

Еще больше разработано программного обеспечения для нанесения вреда системе или получения несанкционированного доступа к чужому компьютеру. Такие утилиты разрабатываются недобросовестными экспертами-хакерами и обычно называются компьютерными “вирусами”.

Сегодня существует много различных типов вирусов, таких как, например, вирус загрузочного сектора, макровирус, резидентный вирус, и т.д.

Для защиты пользователей инженеры разработали программы, которые находят и устраняют “вирусы” из системы, а также защищает компьютер и его данные от несанкционированного использования. Наиболее популярными сегодня можно назвать следующие продукты: Kasperskiy, DrWeb и т.д.

Как антивирус удаляет файл?

Антивирусы нацелены обнаруживать и удалять части кода зараженных программ, которые несут вред Вашему компьютеру. В ходе сканирования, антивирус может классифицировать некоторые файлы как подозрительные и стереть их по окончанию сканирования. Такие файлы не обязательно инфицированы, чаще причиной удаления становится ошибка системы или реестра.

Если вы потеряли файл или приложение, без которого не сможете работать, или это крайне важный документ, прежде всего не волнуйтесь. Существует несколько способов по предупреждению такой ситуации.

Предупреждение удаления файлов

Будьте бдительны

Это лучший способ предупреждения удаления важных файлов. Как правило, по завершению сканирования антивирус предложит указать, какие меры должны быть приняты по отношению к найденным угрозам. Среди предлагаемых опций будут: помещение файла в карантин, попытка «вылечить» или полностью удалить файл. Тщательно проверяйте, какой именно файл попал под подозрение.

Таким файлом может быть программа, которая безопасна для компьютера, но распознается как подозрительная из-за рекламы, появляющейся в ней. Даже если вы не узнаете название файла, всегда лучше отправить его в карантин, чем удалить навсегда. В таком случае файл будет огражден от взаимодействия с другими программами, что обезопасит систему от проникновения в неё опасных вирусов, если он заражен. Позднее, если обнаружится, что файл был удален, всегда можно проверить папку карантина и вернуть их обратно.

Позднее, если обнаружится, что файл был удален, всегда можно проверить папку карантина и вернуть их обратно.

Поиск объекта

Иногда выйти из проблемной ситуации, гораздо проще, чем можно было ожидать. Если файл был утерян, выполните поиск. Любая версия Windows имеет встроенную функцию поиска. Введите название объекта в строку поиска, которую можно найти вверху окна “Проводника” или через меню “Пуск”. Вы удивитесь, обнаружив, что файл вовсе не был удален, а просто перемещен с его предыдущего места нахождения.

Проверьте карантин

Антивирусное программное обеспечение обычно не удаляет что-либо без разрешения. Даже если в диалоговом окне программы сообщается, что угроза устранена, это часто означает, что угроза была снята с потока системных операций. При восстановлении удаленных файлов, карантин можно назвать наиболее вероятным местом, где можно найти недостающие файлы, которые внезапно исчезли.

Каждый антивирус будет работать с подозрительными файлами по-разному. Многие просто создают в системе папку с именем “Карантин”, к которой у Вас есть прямой доступ. Некоторые создают папку карантина с другим названием, а также защищают доступ к такой папке. Для того, чтобы открыть эту папку придется пройти несколько необходимых шагов по безопасности.

Многие просто создают в системе папку с именем “Карантин”, к которой у Вас есть прямой доступ. Некоторые создают папку карантина с другим названием, а также защищают доступ к такой папке. Для того, чтобы открыть эту папку придется пройти несколько необходимых шагов по безопасности.

Проконсультируйтесь с профессионалом

Специалисты в области информационных технологий могут проверить компьютер несколькими способами. У многих специалистов есть лицензии на извлечение данных и использование передовых аппаратных и программных методов. Стоит отметить, что этот способ восстановления данных обойдется Вам дороже всего, поскольку услуги такого специалиста очень высоко ценятся. Для того, чтобы воспользоваться помощью профессионала, стоит также тщательно подбирать компанию, или если это частный специалист, посмотреть отзывы о его работе, прежде чем можно было доверить ему данные и компьютер. Также не стоит забывать о гарантии восстановления данных, поскольку это достаточно затратная процедура.

Восстановление данных

Данные почти никогда полностью не удаляются с Вашего компьютера. Они могут быть частично перезаписаны, но даже тогда запись о них не пропадает, что дает надежду на восстановление необходимой информации. Если ни один из предыдущих шагов не помог вернуть файлы, необходимо немного углубиться в мир программного обеспечения компьютера. Ряд превосходных программ, таких как Hetman Partition Recovery, инициируя быстрое или глубокое сканирование, отобразит все возможные для восстановления файлы. Это не займет много времени и не требует диплома о высшем техническом образовании. Все эти программы просты в использовании и имеют пошаговый мастер работы, который поможет восстановить информацию.

Восстановление работы ОС после вируса-вымогателя / Хабр

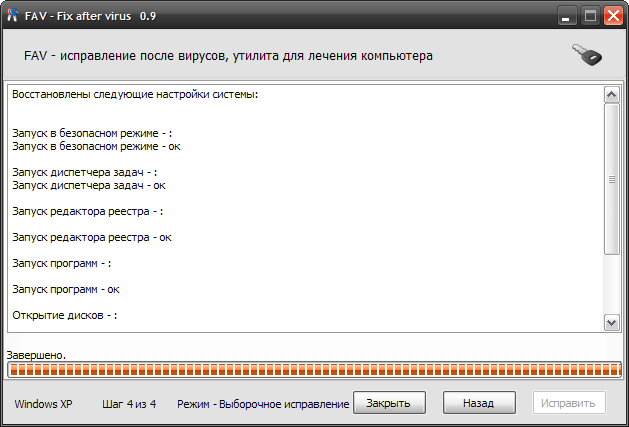

Мой лучший друг принёс мне посмотреть нетбук, на котором сурово погуляли вирусы, и попросил помочь почистить систему от зоопарка. Впервые увидел воочию забавную ветку в развитии вредоносного ПО: «вымогатели». Такие программы блокируют часть функций операционной системы и требуют отправить SMS сообщение для получения кода разблокировки. Лечение вышло не совсем тривиальным, и я подумал, что возможно эта история сбережёт кому-нибудь немного нервных клеток. Я постарался приводить ссылки на все сайты и утилиты, которые понадобились в ходе лечения.

Такие программы блокируют часть функций операционной системы и требуют отправить SMS сообщение для получения кода разблокировки. Лечение вышло не совсем тривиальным, и я подумал, что возможно эта история сбережёт кому-нибудь немного нервных клеток. Я постарался приводить ссылки на все сайты и утилиты, которые понадобились в ходе лечения.В данном случае, вирус изображал из себя антивирусную программу Internet Security и требовал отправки SMS K207815200 на номер 4460. На сайте Лаборатории Касперского есть страница позволяющая сгенерировать коды ответа «вымогателям»: support.kaspersky.ru/viruses/deblocker

Страница с подробными рекомендациями по борьбе с вымогателями есть у DrWeb: www.drweb.com/unlocker/index/?lng=ru

Тем не менее, после введения кода, функции ОС оставались заблокированными, а запуск любой антивирусной программы приводил к мгновенному открытию окна вируса, старательно эмулировавшего работу антивируса:

Попытки загрузиться в безопасных режимах приводили точно к такому же результату. Также дело осложняло то, что пароли на все учётные записи администраторов были пустые, а вход на компьютер по сети для администраторов с пустым паролем по умолчанию закрыт политикой.

Также дело осложняло то, что пароли на все учётные записи администраторов были пустые, а вход на компьютер по сети для администраторов с пустым паролем по умолчанию закрыт политикой.

Пришлось загружаться с USB Flash диска (в нетбуке по определению отсутствует привод для дисков). Самый простой способ сделать загрузочный USB-диск:

1. Форматируем диск в NTFS

2. Делаем раздел активным (diskpart -> select disk x -> select partition x -> active)

4. Копируем все файлы дистрибутива (у меня под рукой был дистрибутив Windows 2008) на usb диск. Всё, можно грузиться.

Так как нам надо не устанавливать ОС, а лечить вирусы, копируем на диск набор бесплатных лечилок (AVZ, CureIt) и вспомогательных утилит (забегая вперёд, мне потребовалась Streams от Марка Руссиновича) и Far. Перезагружаем нетбук, в BIOS выставляем загрузку с USB.

Загружается программа установки Windows 2008, соглашаемся с выбором языка, Install now и после этого нажимаем Shift+F10. Появляется окно командной строки, из которого мы можем запускать наши антивирусные средства и искать заразу на системном диске. Тут я столкнулся с трудностью, CureIt ронял систему в синий экран смерти с руганью на ошибку работы с NTFS, а AVZ, хотя и отрабатывал, ничего не мог найти. Видимо вирус очень и очень свежий. Единственная зацепка — сообщение AVZ о том что обнаружен исполняемый код в дополнительном NTSF-потоке для одного из файлов в каталоге Windows. Мне это показалось странным и подозрительным, поскольку дополнительные потоки NTFS используются в очень специфических случаях и ничего исполняемого там храниться на нормальных машинах не должно.

Поэтому пришлось скачать утилиту Streams (http://technet.microsoft.com/en-us/sysinternals/bb897440.aspx) от Марка и удалить этот поток. Размер его составлял 126464 байта, точно также как и dll-файлы которые вирус раскладывал на флеш-диски вставленные в систему.

После этого я при помощи Far проискал весь системный диск на предмет файлов такого же размера и обнаружил ещё 5 или 6 подозрительных файлов, созданных за последние 2-3 дня. Они точно так же были удалены. После этого CureIt смог отработать (видимо он спотыкался на дополнительных потоках) и успешно вычистил ещё два трояна 🙂

После перезагрузки всё заработало, дополнительные прогоны антивирусных сканеров ничего не обнаружили. При помощи AVZ были восстановлены политики, ограничивающие функции ОС. Другу было сделано строгое внушение о том, как важно пользоваться антивирусами, тем более что, есть много бесплатных (Security Essentials, которым я пользуюсь сам на домашних машинах, Avast Home Edition, который мне тоже очень симпатичен.

Upd: наконец-то дошли руки перенести в тематический блог.

Как проверить компьютер на вирусы Windows?

Сегодня мы приведем основные способы выявления вредоносных программ, а также расскажем про симптомы заражения системы.

Содержание:

- Как вирусы попадают на компьютер?

- Определение заражения вирусами.

- Странное поведение компьютера.

- Обилие рекламы.

- Неадекватное поведение установленных программ.

- Система испытывает нагрузку в состоянии простоя.

- Удаление, шифрование или проблемы с доступом к файлам.

- Проблемы с интернет-банкингом и доступом в аккаунты.

Вредоносные программы — серьезная проблема и большая угроза для безопасности любого компьютера. Основная задача вирусов состоит в нанесении вреда системе, воровстве и передаче третьим лицам важных данных, позволяющих получить злоумышленникам материальную выгоду, порче, удалению или шифрованию отдельно взятых данных, демонстрации сомнительной рекламы, вымогательству и другим негативным воздействиям, способным навредить компьютеру и хранящейся на нем информации.

Стоит отметить, что даже самые передовые антивирусные программы не способны гарантировать стопроцентной защиты от заражения. Это обусловлено тем, что разработчики нелегального вирусного ПО постоянно модифицируют вредоносный софт для обхода защиты.

Как вирусы попадают на компьютер?

Вредоносные программы, в зависимости от их типа и предназначения, имеют множество способов проникновения на компьютер пользователя. Чаще всего заражение происходит из-за скачивания сомнительных файлов с сети, установке пиратских сборок игр, куда могут быть защиты скрытные майнеры, черви, трояны, вирусы вымогатели и т.д. Также популярным способом распространения вирусов является использование зараженного съемного накопителя, флешки или карты памяти, через которые вредоносное ПО попадает в систему после подключения устройства.

Поскольку пассивная защита антивирусного ПО не гарантирует абсолютную защиту, мы рекомендуем:

- Не качать данные и файлы с сомнительных ресурсов, торрентов и других мест.

- Не открывать вложения в электронных письмах от незнакомцев.

- Всегда иметь установленное и обновленное антивирусное программное обеспечение.

- Регулярно проводить сканирование компьютера на наличие вирусов.

- Вовремя обновлять операционную систему.

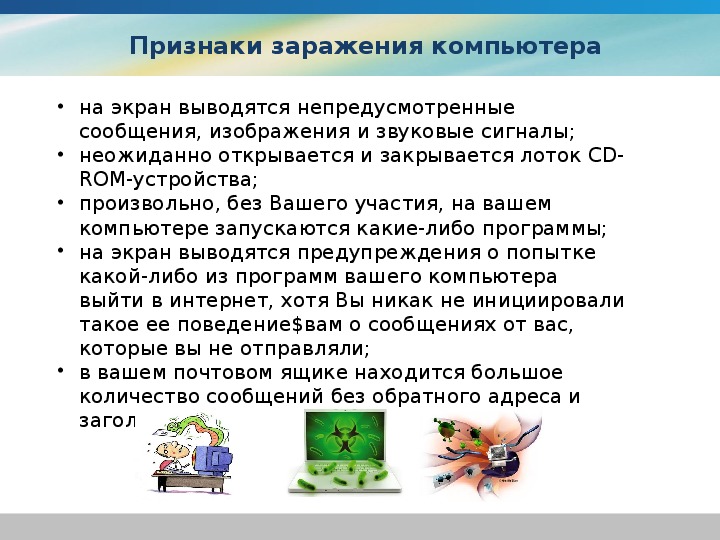

Определение заражения вирусами

Если Вы подозреваете, что на компьютере могли оказаться вирусы, следует использовать комплексный подход к поиску и выявлению вредоносного воздействия вирусов, поскольку некоторые программы могут явно проявлять свою работу, в то же время другие – маскируются и практически ничем себя не выдают. Ниже мы разберем основные виды проявления вирусов, при помощи которых можно определить заражение ПК.

Странное поведение компьютера

Сбои в работе, замедленное быстродействие системы, непонятные подтормаживания без видимых на то причин, внезапные перезагрузки и выключения и т.д. – явное свидетельство того, что ПК заражен вирусами, на проделки которых компьютер реагирует замедленной работой и непонятным поведением.

Обилие рекламы

Реклама в интернете распространена повсеместно, но как правило, она не мешает комфорту использования браузером. При этом её всегда можно убрать при помощи дополнительных плагинов браузеров, убирающих рекламные сообщения. Если пользователь стал замечать появление рекламных баннеров в тех местах, где их раньше не было или реклама стала обходить блокировщик – это является явным признаком заражения рекламными вирусами. Они могут проявлять себя в виде баннеров

Также явным признаком заражения является реклама на зарубежном языке, рассылка спама от имени пользователя через мессенджеры, социальные сети и электронную почту. Если хоть что-то из вышеперечисленного было найдено, рекомендуем ознакомиться с темой «Как удалить вирус показывающий рекламу в браузере».

Неадекватное поведение установленных программ

Явным признаком заражения является неадекватное поведение программ. Внезапные отключения, работа со сбоями или «тормозами», закрытие без ошибок, переход в автозагрузку или самостоятельный запуск – все это может свидетельствовать о наличии вирусов.

В данной ситуации следует также обратить внимание на работу антивирусного софта, поскольку вредоносное ПО часто отключает защитник, оставляя систему один на один с вирусами. Помимо этого, следует внимательно ознакомиться со списком недавно установленных программ и приложений, поскольку вирусное ПО часто может устанавливать программы непонятного назначения.

Проверить список установленных программ можно следующим образом:

Шаг 1. Нажимаем левой кнопкой мыши по иконке «Поиск» (изображение лупы возле кнопки «Пуск») и вводим в строку фразу «Панель управления», после чего переходим в непосредственно сам пункт «Панель управления».

Шаг 2. В открывшемся окне переходим в «Удаление программы».

Шаг 3. В открывшемся окне достаточно нажать по графе «Установлено» и отсортировать программы по дате установки, где можно найти все установленные программы.

В некоторых случаях вирусы могут создавать ярлыки и папки, засоряя систему ненужным мусором. Решение такой проблемы можно узнать в статье «Как удалить вирус, создающий ярлыки файлов и папок».

Система испытывает нагрузку в состоянии простоя

Если пользователь не запускает никаких утилит, а компьютер испытывает нагрузку – это явный признак проникновения на компьютер скрытых майнеров, которые являются вредоносными утилитами для заработка криптовалют, используя ресурсы ПК.

Быстро определить загруженность системы позволит «Диспетчер задач». Для его вызова достаточно нажать сочетание клавиш Ctrl+Alt+Delete и выбрать пункт «Диспетчер задач». Если в спокойном состоянии на вкладке «Процессы» было обнаружено что некий неизвестный процесс использует слишком много ресурсов – это явный признак вредоносной деятельности вирусов.

Также находясь в диспетчере задач рекомендуем посетить вкладку «Автозагрузка», где часто можно встретить рекламные вирусы, запускающиеся вместе с системой.

Удаление, шифрование или проблемы с доступом к файлам

Вирусы, направленные на повреждение личных данных, проявляются в виде проблем с доступом к личным данным пользователя. Как правило, это выглядит следующим образом: фотографии, документы, музыка, видеозаписи и другие файлы попросту перестают открываться или находятся помещенными в архивы с паролями, препятствующими доступу.

В некоторых случаях пользователь может просто не обнаружить части или всех личных данных определенного типа. Если такая неприятность случилась с Вами, рекомендуем воспользоваться специализированной утилитой для восстановления файлов RS Partition Recovery.

Данная программа позволит быстро вернуть удаленную вирусами информацию и восстановить документы, фотографии, видеозаписи и другие файлы с жестких дисков, твердотельных накопителей, флешек, карт памяти и другим запоминающих устройств. Также рекомендуем ознакомиться со статьей «Восстановление данных, удаленных вирусами и антивирусами».

Проблемы с интернет-банкингом и доступом в аккаунты

Вирусы ворующие логины и пароли являются одними из самых опасных и непредсказуемых, поскольку личные данные позволяют воровать деньги с онлайн-счетов, отбирать игровые аккаунты, попадать в учетные записи социальных сетей третьим лицам и т.д. Если к Вам на телефон стали приходить коды изменения логина, электронной почты и другие данные для входа в учетные записи, присланные технической поддержкой, или со счетов начали пропадать деньги – это явный признак заражения вирусным ПО. В таком случае лучшим выходом станет немедленное изменение паролей для входа, а также очистка системы от вредоносных программ.

В таком случае лучшим выходом станет немедленное изменение паролей для входа, а также очистка системы от вредоносных программ.

Была ли эта статья полезной?

ДАНЕТ

Это сильно зависит от емкости вашего жесткого диска и производительности вашего компьютера. В основном, большинство операций восстановления жесткого диска можно выполнить примерно за 3-12 часов для жесткого диска объемом 1 ТБ в обычных условиях.

Если файл не открывается, это означает, что файл был поврежден или испорчен до восстановления.

Используйте функцию «Предварительного просмотра» для оценки качества восстанавливаемого файла.

Когда вы пытаетесь получить доступ к диску, то получаете сообщение диск «X: \ не доступен». или «Вам нужно отформатировать раздел на диске X:», структура каталога вашего диска может быть повреждена. В большинстве случаев данные, вероятно, все еще остаются доступными. Просто запустите программу для восстановления данных и отсканируйте нужный раздел, чтобы вернуть их.

Пожалуйста, используйте бесплатные версии программ, с которыми вы можете проанализировать носитель и просмотреть файлы, доступные для восстановления.

Сохранить их можно после регистрации программы – повторное сканирование для этого не потребуется.

Десять способов избавиться от троянов-вымогателей и разблокировать Windows

С помощью троянов семейства Winlock, известных как «блокировщики Windows», у рядовых пользователей вымогают деньги уже более пяти лет. К настоящему времени представители этого класса вредоносных программ серьёзно эволюционировали и стали одной из самых частых проблем. Ниже предлагаются способы самостоятельной борьбы с ними и даются рекомендации по предотвращению заражения.

Появление трояна в системе обычно происходит быстро и незаметно для пользователя. Человек выполняет привычный набор действий, просматривает веб-страницы и не делает чего-то особенного. В какой-то момент просто появляется полноэкранный баннер, который не удаётся убрать обычным способом.

Картинка может быть откровенно порнографической, или наоборот – оформлена максимально строго и грозно. Итог один: в сообщении, расположенном поверх других окон, требуется перечислить указанную сумму на такой-то номер или отправить платное SMS-сообщение. Часто оно дополняется угрозами уголовного преследования или уничтожения всех данных, если пользователь не поторопится с оплатой.

Разумеется, платить вымогателям не стоит. Вместо этого можно выяснить, какому оператору сотовой связи принадлежит указанный номер, и сообщить его службе безопасности. В отдельных случаях вам даже могут сказать код разблокировки по телефону, но очень рассчитывать на это не приходится.

Методики лечения основаны на понимании тех изменений, которые троян вносит в систему. Остаётся выявить их и отменить любым удобным способом.

Голыми руками

Для некоторых троянов действительно существует код разблокировки. В редких случаях они даже честно удаляют себя полностью после ввода верного кода. Узнать его можно на соответствующих разделах сайтов антивирусных компаний – смотрите примеры ниже.

Узнать его можно на соответствующих разделах сайтов антивирусных компаний – смотрите примеры ниже.

Зайти в специализированные разделы сайтов «Доктор Веб», «Лаборатории Касперского» и других разработчиков антивирусного ПО можно с другого компьютера или телефона.

После разблокировки не радуйтесь преждевременно и не выключайте компьютер. Скачайте любой бесплатный антивирус и выполните полную проверку системы. Для этого воспользуйтесь, например, утилитой Dr.Web CureIt! или Kaspersky Virus Removal Tool.

Простым коням — простые меры

Прежде чем использовать сложные методы и спецсофт, попробуйте обойтись имеющимися средствами. Вызовите диспетчер задач комбинацией клавиш {CTRL}+{ALT}+{DEL} или {CTRL}+{SHIFT}+{ESC}. Если получилось, то мы имеем дело с примитивным трояном, борьба с которым не доставит проблем. Найдите его в списке процессов и принудительно завершите.

Посторонний процесс выдаёт невнятное имя и отсутствие описания. Если сомневаетесь, просто поочерёдно выгружайте все подозрительные до исчезновения баннера.

Если диспетчер задач не вызывается, попробуйте использовать сторонний менеджер процессов через команду «Выполнить», запускаемую нажатием клавиш {Win}+{R}. Вот как выглядит подозрительный процесс в System Explorer.

Скачать программу можно с другого компьютера или даже с телефона. Она занимает всего пару мегабайт. По ссылке «проверить» происходит поиск информации о процессе в онлайновой базе данных, но обычно и так всё понятно. После закрытия баннера часто требуется перезапустить «Проводник» (процесс explorer.exe). В диспетчере задач нажмите: Файл -> Новая задача (выполнить) -> c:Windowsexplorer.exe.

Когда троян деактивирован на время сеанса, осталось найти его файлы и удалить их. Это можно сделать вручную или воспользоваться бесплатным антивирусом.

Типичное место локализации трояна – каталоги временных файлов пользователя, системы и браузера. Целесообразно всё же выполнять полную проверку, так как копии могут находиться где угодно, а беда не приходит одна. Посмотреть полный список объектов автозапуска поможет бесплатная утилита Autoruns.

Посмотреть полный список объектов автозапуска поможет бесплатная утилита Autoruns.

Военная хитрость

Справиться с трояном на первом этапе поможет особенность в поведении некоторых стандартных программ. При виде баннера попробуйте запустить «вслепую» Блокнот или WordPad. Нажмите {WIN}+{R}, напишите notepad и нажмите {ENTER}. Под баннером откроется новый текстовый документ. Наберите любую абракадабру и затем коротко нажмите кнопку выключения питания на системном блоке. Все процессы, включая троянский, начнут завершаться, но выключения компьютера не произойдёт.

Останется диалоговое окно «Сохранить изменения в файле?». С этого момента на время сеанса мы избавились от баннера и можем добить трояна до перезагрузки.

Старая школа

Более продвинутые версии троянов имеют средства противодействия попыткам избавиться от них. Они блокируют запуск диспетчера задач, подменяют другие системные компоненты.

В этом случае перезагрузите компьютер и удерживайте клавишу {F8} в момент загрузки Windows. Появится окно выбора способа загрузки. Нам требуется «Безопасный режим с поддержкой командной строки» (Safe Mode with Command Prompt). После появления консоли пишем explorer и нажимаем {ENTER} – запустится проводник. Далее пишем regedit, нажимаем {ENTER} и видим редактор реестра. Здесь можно найти созданные трояном записи и обнаружить место, откуда происходит его автозапуск.

Появится окно выбора способа загрузки. Нам требуется «Безопасный режим с поддержкой командной строки» (Safe Mode with Command Prompt). После появления консоли пишем explorer и нажимаем {ENTER} – запустится проводник. Далее пишем regedit, нажимаем {ENTER} и видим редактор реестра. Здесь можно найти созданные трояном записи и обнаружить место, откуда происходит его автозапуск.

Чаще всего вы увидите полные пути к файлам трояна в ключах Shell и Userinit в ветке

HKLMSoftwareMicrosoftWindows NTCurrentVersionWinlogon

В «Shell» троян записывается вместо explorer.exe, а в «Userinit» указывается после запятой. Копируем полное имя троянского файла в буфер обмена из первой обнаруженной записи. В командной строке пишем del, делаем пробел и вызываем правой клавишей мыши контекстное меню.

В нём выбираем команду «вставить» и нажимаем {ENTER}. Один файл трояна удалён, делаем тоже самое для второго и последующих.

Затем выполняем в реестре поиск по имени файла трояна, внимательно просматриваем все найденные записи и удаляем подозрительные. Очищаем все временные папки и корзину. Даже если всё прошло идеально, не поленитесь затем выполнить полную проверку любым антивирусом.

Очищаем все временные папки и корзину. Даже если всё прошло идеально, не поленитесь затем выполнить полную проверку любым антивирусом.

Если из-за трояна перестали работать сетевые подключения, попробуйте восстановить настройки Windows Sockets API утилитой AVZ.

Операция под наркозом

Со случаями серьёзного заражения бесполезно бороться из-под инфицированной системы. Логичнее загрузиться с заведомо чистой и спокойно вылечить основную. Существуют десятки способов сделать это, но один из самых простых – воспользоваться бесплатной утилитой Kaspersky WindowsUnlocker, входящей в состав Kaspersky Rescue Disk. Как и DrWeb LiveCD, он основан на Gentoo Linux. Файл-образ можно записать на болванку или сделать из него загрузочную флэшку утилитой Kaspersky USB Rescue Disk Maker.

Предусмотрительные пользователи делают это заблаговременно, а остальные обращаются к друзьям или идут в ближайшее интернет-кафе уже во время заражения.

При включении заражённого компьютера удерживайте клавишу для входа в BIOS. Обычно это {DEL} или {F2}, а соответствующее приглашение отображается внизу экрана. Вставьте Kaspersky Rescue Disk или загрузочную флэшку. В настройках загрузки (Boot options) выберите первым загрузочным устройством привод оптических дисков или флэшку (иногда она может отображаться в раскрываемом списке HDD). Сохраните изменения {F10} и выйдите из BIOS.

Обычно это {DEL} или {F2}, а соответствующее приглашение отображается внизу экрана. Вставьте Kaspersky Rescue Disk или загрузочную флэшку. В настройках загрузки (Boot options) выберите первым загрузочным устройством привод оптических дисков или флэшку (иногда она может отображаться в раскрываемом списке HDD). Сохраните изменения {F10} и выйдите из BIOS.

Современные версии BIOS позволяют выбирать загрузочное устройство на лету, без входа в основные настройки. Для этого требуется нажать {F12}, {F11} либо сочетание клавиш – подробнее смотрите в сообщении на экране, в инструкции к материнской плате или ноутбуку. После перезагрузки начнётся запуск Kaspersky Rescue Disk.

Доступен русский язык, а лечение можно выполнить в автоматическом или ручном режиме – смотрите пошаговую инструкцию на сайте разработчика.

Борьба на раннем этапе

Отдельный подкласс составляют трояны, поражающие главную загрузочную запись (MBR). Они появляются до загрузки Windows, и в секциях автозапуска вы их не найдёте.

Первый этап борьбы с ними заключается в восстановлении исходного кода MBR. В случае XP для этого загружаемся с установочного диска Windows, нажатием клавиши {R} вызываем консоль восстановления и пишем в ней команду fixmbr. Подтверждаем её клавишей {Y} и выполняем перезагрузку. Для Windows 7 аналогичная утилита называется BOOTREC.EXE, а команда fixmbr передаётся в виде параметра:

Bootrec.exe/FixMbr

После этих манипуляций система вновь загружается. Можно приступать к поиску копий трояна и средств его доставки любым антивирусом.

В крестовый поход с крестовой отвёрткой

На маломощных компьютерах и особенно ноутбуках борьба с троянами может затянуться, так как загрузка с внешних устройств затруднена, а проверка выполняется очень долго. В таких случаях просто извлеките заражённый винчестер и подключите его для лечения к другому компьютеру. Для этого удобнее воспользоваться боксами с интерфейсом eSATA или USB 3.0/2.0.

Чтобы не разносить заразу, предварительно отключаем на «лечащем» компьютере автозапуск с HDD (да и с других типов носителей не мешало бы). Сделать это удобнее всего бесплатной утилитой AVZ, но саму проверку лучше выполнять чем-то другим. Зайдите в меню «Файл», выберите «Мастер поиска и устранения проблем». Отметьте «Системные проблемы», «Все» и нажмите «Пуск». После этого отметьте пункт «Разрешён автозапуск с HDD» и нажмите «Исправить отмеченные проблемы».

Сделать это удобнее всего бесплатной утилитой AVZ, но саму проверку лучше выполнять чем-то другим. Зайдите в меню «Файл», выберите «Мастер поиска и устранения проблем». Отметьте «Системные проблемы», «Все» и нажмите «Пуск». После этого отметьте пункт «Разрешён автозапуск с HDD» и нажмите «Исправить отмеченные проблемы».

Также перед подключением заражённого винчестера стоит убедиться, что на компьютере запущен резидентный антивирусный мониторинг с адекватными настройками и есть свежие базы.

Если разделы внешнего жёсткого диска не видны, зайдите в «Управление дисками». Для этого в окне «Пуск» -> «Выполнить» напишите diskmgmt.msc и затем нажмите {ENTER}. Разделам внешнего жёсткого диска должны быть назначены буквы. Их можно добавить вручную командой «изменить букву диска…». После этого проверьте внешний винчестер целиком.

Для предотвращения повторного заражения следует установить любой антивирус с компонентом мониторинга в режиме реального времени и придерживаться общих правил безопасности:

- старайтесь работать из-под учётной записи с ограниченными правами;

- пользуйтесь альтернативными браузерами – большинство заражений происходит через Internet Explorer;

- отключайте Java-скрипты на неизвестных сайтах;

- отключите автозапуск со сменных носителей;

- устанавливайте программы, дополнения и обновления только с официальных сайтов разработчиков;

- всегда обращайте внимание на то, куда на самом деле ведёт предлагаемая ссылка;

- блокируйте нежелательные всплывающие окна с помощью дополнений для браузера или отдельных программ;

- своевременно устанавливайте обновления браузеров, общих и системных компонентов;

- выделите под систему отдельный дисковый раздел, а пользовательские файлы храните на другом.

Следование последней рекомендации даёт возможность делать небольшие образы системного раздела (программами Symantec Ghost, Acronis True Image, Paragon Backup and Recovery или хотя бы стандартным средством Windows «Архивация и восстановление»). Они помогут гарантированно восстановить работу компьютера за считанные минуты независимо от того, чем он заражён и могут ли антивирусы определить трояна.

В статье приведены лишь основные методы и общие сведения. Если вас заинтересовала тема, посетите сайт проекта GreenFlash. На страницах форума вы найдёте множество интересных решений и советы по созданию мультизагрузочной флэшки на все случаи жизни.

Распространение троянов Winlock не ограничено Россией и ближним зарубежьем. Их модификации существуют практически на всех языках, включая арабский. Помимо Windows, заражать подобными троянами пытаются и Mac OS X. Пользователям Linux не дано испытать радость от победы над коварным врагом. Архитектура данного семейства операционных систем не позволяет написать сколь-нибудь эффективный и универсальный X-lock. Впрочем, «поиграть в доктора» можно и на виртуальной машине с гостевой ОС Windows.

Впрочем, «поиграть в доктора» можно и на виртуальной машине с гостевой ОС Windows.

Как оживить зараженный компьютер

Как оживить зараженный компьютер

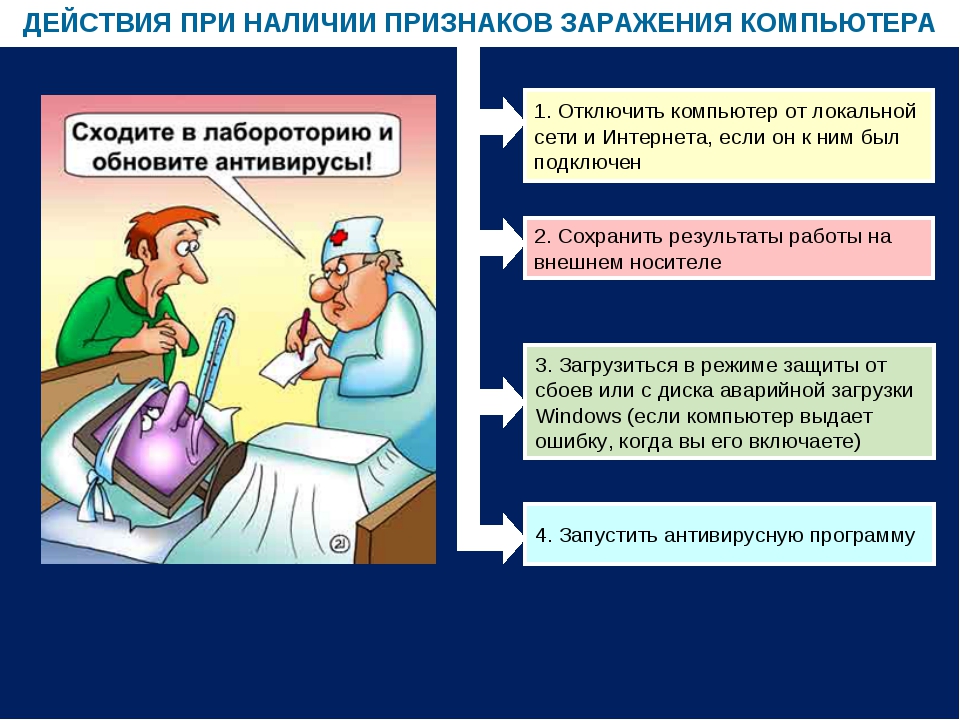

Несмотря на многообразие антивирусных средств и достаточно высокую степень их надежности, все равно ни один антивирус не гарантирует стопроцентной защиты компьютера от инфицирования. Рассмотрим, как можно восстановить работу зараженного компьютера.

Внимание

Если выяснилось, что компьютер поражен вирусом, то самое главное — не паниковать и не предпринимать никаких необдуманных действий и «резких движений» (удалять файлы, перезагружать компьютер и т.п.). Помните, что в большинстве случаев удается выйти из подобных ситуаций без особых потерь, но только тогда, когда все действия были четко продуманы. В любом случае заражение вирусом — не самое страшное, что может случиться с компьютером.

Одна из самых неприятных ситуаций — когда отказывается загружаться компьютер или операционная система. Причиной того, что компьютер не загружается вообще, может быть повреждение вирусом BIOS. Новичкам рекомендуется самостоятельно не экспериментировать, а обратиться за помощью к профессионалам. В подобных случаях часто приходится выполнять перезапись микросхемы BIOS, а это действие требует немалого опыта и умения.

Причиной того, что компьютер не загружается вообще, может быть повреждение вирусом BIOS. Новичкам рекомендуется самостоятельно не экспериментировать, а обратиться за помощью к профессионалам. В подобных случаях часто приходится выполнять перезапись микросхемы BIOS, а это действие требует немалого опыта и умения.

Если вирус не вывел из строя BIOS, а лишь несколько подкорректировал параметры его настройки, что стало причиной появления проблем с загрузкой компьютера, то лучше всего восстановить настройки BIOS, используемые по умолчанию. Для этого нужно войти в BIOS (в большинстве случаев сразу после включения компьютера следует нажать и удерживать клавишу Delete, но на ноутбуках могут использоваться другие клавиши, например F2) и выполнить соответствующую команду. Название команды зависит от версии BIOS, но в любом случае найти ее несложно (она может называться, например, Fail-Safe Defaults или Load BIOS Defaults).

Чаще случается, что компьютер загружается нормально, а Windows — нет. Первое, что нужно попробовать в такой ситуации, — загрузить систему в одном из дополнительных режимов (для выбора режима нужно, находясь в интерфейсе загрузочного меню, нажать клавишу F8) — откроется меню выбора режима загрузки.

Первое, что нужно попробовать в такой ситуации, — загрузить систему в одном из дополнительных режимов (для выбора режима нужно, находясь в интерфейсе загрузочного меню, нажать клавишу F8) — откроется меню выбора режима загрузки.

Первый режим, который рекомендуется выбрать, — режим загрузки последней удачной конфигурации. Суть его в том, что при загрузке Windows будут задействованы те ее параметры и настройки, которые применялись при последнем удачном запуске.

Если эта попытка оказалась безуспешной, то следует выбрать для загрузки режим отладки или безопасный режим. Эти режимы позволяют загрузить Windows с определенными ограничениями ее функциональности.

Примечание

Если все попытки запустить Windows оказались неудачными, нужно искать неисправность в аппаратной части компьютера или переустанавливать систему. И в первом, и во втором случае новичкам рекомендуется не действовать самостоятельно, а обратиться за помощью к специалистам.

- Если Windows все же удалось запустить в одном из нестандартных режимов, то следует попробовать выполнить следующие перечисленные действия:

- Просканировать компьютер хорошей антивирусной программой с актуальными сигнатурными базами.

- Выполнить восстановление Windows — команда Пуск => Все программы => Стандартные => Служебные => Восстановление системы). Эта функциональность предназначена для возврата Windows к одному из предыдущих состояний. Иногда это устраняет последствия деятельности вирусов и прочего вредоносного ПО (подробнее об этом смотри главу — Как восстановить работоспособность Windows 7 после сбоев).

- Выполнить резервное копирование хранящейся в компьютере информации на внешний носитель или на сетевой диск (особенно если сканирование антивирусом не принесло результатов), ведь неизвестно, как поведет себя Windows при следующей загрузке.

Обычно при заражении вирусами проблема устраняется после проверки компьютера хорошей антивирусной программой. Некоторые антивирусы умеют откатывать Windows к «довирусному» состоянию.

Если Windows категорически не желает загружаться ни в одном из режимов и очевидно, что без ее переустановки (а возможно, и без форматирования жесткого диска) не обойтись, то нужно постараться сохранить имеющиеся в компьютере данные. Попробуйте загрузиться в режиме MS-DOS с загрузочного диска и перенести информацию на внешние носители (flash-накопитель, компакт-диск, сетевой диск и др.).

Попробуйте загрузиться в режиме MS-DOS с загрузочного диска и перенести информацию на внешние носители (flash-накопитель, компакт-диск, сетевой диск и др.).

Опубликовано: 21.06.2015

университетов Тафтса. COMP116 Введение в компьютерную безопасность. Восстановление после потери физического устройства

10 советов по мобильной безопасности

10 советов по безопасности для мобильных устройств 10 советов по обеспечению безопасности для мобильных устройств 03 Введение 05 Угрозы и последствия для мобильных устройств 06 Важная статистика для мобильных устройств 07 10 основных советов по обеспечению безопасности для мобильных устройств 19 Ресурсы 22

Дополнительная информацияУчебник по безопасности смартфона

Учебное пособие по безопасности смартфонов Вэньлян (Кевин) Ду Профессор wedu @ syr. edu Использование смартфона Обзор приложений для смартфона »Встроенные средства защиты (ios и Android)» Взлом и рутирование »Безопасность

edu Использование смартфона Обзор приложений для смартфона »Встроенные средства защиты (ios и Android)» Взлом и рутирование »Безопасность

Руководство по безопасному управлению BYOD

CMSGu2014-01 Маврикийская группа реагирования на компьютерные чрезвычайные ситуации CERT-MU SECURITY GUIDELINE 2011-02 Повышение кибербезопасности на Маврикии Руководство по безопасному управлению BYOD Национальный компьютерный совет Маврикия, версия

Дополнительная информацияШифрование.Из реального мира

HIPAA Safe Harbor Уроки шифрования, извлеченные из реального мира [email protected] [email protected] Уведомление о нарушении 45 CFR, Части 160 и 164, Уведомление о нарушении для незащищенного

Дополнительная информацияУправление мобильными устройствами

1. Введение. Управление мобильными устройствами В этом документе представлены риски безопасности мобильных устройств, рекомендации по управлению безопасностью мобильных устройств на предприятии, стратегии по снижению рисков

Введение. Управление мобильными устройствами В этом документе представлены риски безопасности мобильных устройств, рекомендации по управлению безопасностью мобильных устройств на предприятии, стратегии по снижению рисков

Руководство пользователя приложения Pryvate

Руководство пользователя приложения Pryvate 2.0 на базе Criptyque Pryvate — это самое безопасное приложение для голосовой связи, электронной почты и чата для деловых людей и частных лиц, которым требуется высокий уровень шифрования связи для защиты своих

Дополнительная информацияПолучение безопасной интрасети

61-04-69 Обеспечение безопасности интранета Стюарт С. Миллер Интернет и всемирная паутина являются хранилищами информации для многих новых и законных целей. К сожалению, они также нравятся людям, которым нравится

Дополнительная информация BYOD: ПРИНЯТЬ СВОЕ УСТРОЙСТВО.

white paper BYOD: ПРИОБРЕСТИ СОБСТВЕННОЕ УСТРОЙСТВО. Включение и обеспечение безопасности устройств в вашей корпоративной сети Подготовка вашей сети к удовлетворению спроса на устройства Распространение смартфонов и планшетов приводит к увеличению

Дополнительная информацияОбзор безопасности SENSE 2014

Обзор безопасности SENSE 2014 Краткое содержание … 3 Обзор … 4 Установка … 6 Контроль устройств … 7 Процесс регистрации… 8 Аутентификация … 9 Защита сети … 12 Локальное хранилище … 13 Заключение … 15 2

Дополнительная информацияВОЗМОЖНОСТЬ WIND RIVER SECURE ANDROID

WIND RIVER SECURE ВОЗМОЖНОСТЬ ANDROID Кибервойна быстро перешла от взлома корпоративных сетей и Интернета к нацеливанию и запуску с мобильных устройств. С недавним взрывом

Дополнительная информацияKaspersky Security для мобильных

Kaspersky Security для мобильных устройств См. Контроль. Защитить. ПЕРЕХОДЯЩИЕ ЦЕЛИ Мобильные устройства играют ключевую роль в обеспечении связи и производительности. Но они также представляют новые риски для бизнеса: за последние 12 месяцев

Контроль. Защитить. ПЕРЕХОДЯЩИЕ ЦЕЛИ Мобильные устройства играют ключевую роль в обеспечении связи и производительности. Но они также представляют новые риски для бизнеса: за последние 12 месяцев

1. Системные требования

BounceBack Data Transfer 14.2 Руководство пользователя В этом руководстве представлена информация о том, как использовать BounceBack Data Transfer 14.2. Содержание 1. Системные требования 2. Подключение нового жесткого диска к данным

Дополнительная информацияСлужба шифрования ScoMIS

Введение В этом руководстве объясняется, как установить программное обеспечение службы шифрования ScoMIS на портативный компьютер.Установка состоит из трех этапов, которые необходимо выполнить по порядку. Установка

Дополнительная информацияКак работает шифрование диска

БЕЛАЯ СТАТЬЯ: КАК РАБОТАЕТ ШИФРОВАНИЕ ДИСКА . ………………………………… Как шифрование диска Работает Кому следует прочитать этот документ. Безопасность и ИТ-администраторы. Введение в Drive Encryption. ………………………………………………

………………………………… Как шифрование диска Работает Кому следует прочитать этот документ. Безопасность и ИТ-администраторы. Введение в Drive Encryption. ………………………………………………

РУКОВОДСТВО ПОЛЬЗОВАТЕЛЯ МОБИЛЬНОГО БАНКА

МОБИЛЬНЫЙ БАНК РУКОВОДСТВО ПОЛЬЗОВАТЕЛЯ CentricBank.com DrCentricBank.com 717.657.7727 Centric Bank в настоящее время не взимает комиссию за мобильный банкинг. Однако ваш оператор мобильной связи может взимать плату за использование данных

Дополнительная информацияДАННЫЕ XTREMIO ПРИ ШИФРОВАНИИ НЕОБХОДИМОСТИ

Официальный документ XTREMIO DATA AT REST ENCRYPTION Абстрактные данные в состоянии покоя Шифрование является обязательным требованием в различных отраслях, где хранятся частные или конфиденциальные данные.Этот технический документ представляет и объясняет

Дополнительная информацияAegis Padlock для бизнеса

Aegis Padlock для бизнеса Проблема: защита частной информации критически важна для частных лиц и обязательна для бизнеса. Мобильным пользователям необходимо защитить свою личную информацию от кражи личных данных. Предприятия

Мобильным пользователям необходимо защитить свою личную информацию от кражи личных данных. Предприятия

Информационный документ: Шифрование всего диска

Как работает шифрование всего диска Технический документ: Шифрование всего диска Как работает шифрование всего диска Содержание Введение в шифрование всего диска…………………………………………… ………………

Дополнительная информацияСкрытые опасности публичного Wi-Fi

БЕЛАЯ БУМАГА: ОКТЯБРЬ 2014 Скрытые опасности общедоступного Wi-Fi 2 ОБЗОР 4 ДИНАМИКА РЫНКА 4 Перспективы общедоступного Wi-Fi 5 Проблема общедоступного Wi-Fi 6 ПОВЕДЕНИЕ НА РЫНКЕ 6 Большинство людей не защищают

Дополнительная информацияМногофакторная аутентификация

Максимальное использование многофакторной аутентификации Введение Новости являются обычным делом: хакеры воруют или взламывают пароли и получают доступ к данным компании, что часто приводит к огромным финансовым потерям до

. Дополнительная информация Программа для восстановления

Дополнительная информация Программа для восстановленияJPEG — легко восстанавливайте или восстанавливайте файлы JPEG

Jpeg recovery — одно из лучших решений для восстановления удаленного изображения из файлов jpeg из-за некоторых особенностей, которые нельзя игнорировать: —

- Автоматическое определение и обработка изображений jpeg, закодированных цифровой камерой

- Восстанавливает все изображение в папке и, возможно, изображение в подпапке

- Восстанавливает все данные, включая метаданные

- Простой в использовании и удобный интерфейс

- Никаких технических знаний не требуется

- Обеспечьте правильное восстановление изображения с помощью пробной версии

- Может использоваться во всех камерах

Особенности программы восстановления Jpeg: —

- Программа для восстановления Jpeg может восстанавливать изображения из файлов всех типов, таких как jpg, jpeg, doc, giff, excel, mp3, mp4, dat и т.

Д. Программа восстановления

Д. Программа восстановления - Jpeg поддерживает все типы цифровых камер, и большая часть оптимизатора jpeg — это программа, которая сжимает файлы изображений в формат jpeg в реальном времени.

- Он поддерживает Sony, Samsung, Kingston, Toshiba, Hitachi и SanDisk и т. Д., Поскольку бренд поддерживает и внешние жесткие диски, такие как SATA, ATA, SCSI, DEI, жесткий диск, карту памяти, карту памяти, карту памяти, SD-карту, мультимедийную карту и микродиск в качестве медиа-поддержки. Программа для восстановления

- Jpeg разработана таким образом, что может восстанавливать файлы цифровых фотографий даже с тех носителей, которые были повреждены и повреждены, а также случайно удаленные изображения с носителей. Программа для восстановления Jpeg

- легко работает со всеми типами устройств чтения цифровых карт и успешно восстанавливает удаленные, отформатированные и даже потерянные цифровые фотографии на съемных носителях.

Процессор: Процессоры класса Pentium или выше

Операционная система: Windows (Windows 2000, XP, Vista, 2003) и Macintosh (Mac 10. 4 x tiger, 10.3.9 Panther и 10.5 x leopard)

4 x tiger, 10.3.9 Panther и 10.5 x leopard)

Память: Не менее 256 МБ ОЗУ (рекомендуется)

Жесткий диск: 30 МБ свободного места на диске

Существует несколько шагов руководства пользователя для операционной системы Windows, которые помогут с легкостью восстановить все поврежденные фотографии: —

Шаг 1 : -Установите программное обеспечение и запустите его.На экране появится первый экран. Вам нужно нажать на опцию «Восстановить фото, аудио и видео».

Шаг 1 : Выберите желаемое место или диск для восстановления потерянных файлов.

Шаг 3 : Выберите конкретный формат файла в дополнительных настройках и нажмите кнопку «Сканировать сейчас», чтобы начать процесс сканирования.

Шаг 4 : Вы также можете выбрать конкретный регион, то есть начальный и конечный сектор.

Шаг 5 : Программа обнаружит все медиафайлы, и вы сможете увидеть их во время сканирования.

Шаг 6 : На экране появится список всех обнаруженных файлов.

Шаг 7 : Вы также можете изменить вид файла, чтобы он был четким.

Шаг 8 : Наконец, нажмите кнопку «Восстановить» после выбора файлов.

Следующее руководство пользователя для Mac поможет вам восстановить потерянные фотографии и видео за несколько шагов:

Шаг 1 : -Загрузите и установите программное обеспечение.Теперь вам нужно запустить приложение. На первом экране вам нужно нажать кнопку «Восстановить фото, аудио и видео».

Шаг 2 : Выберите желаемый диск или место, откуда вы хотите восстановить изображения, и нажмите «Сканировать сейчас».

Шаг 3 : Вы можете видеть ход сканирования на экране.

Шаг 4 : Появится список файлов, которые можно восстановить. Вам нужно выбрать файл и нажать кнопку «Восстановить».

Восстановление удаленных данных на Android после заводских / аппаратного сброса (телефоны Samsung)

Аппаратный сброс (или возврат к заводским настройкам) возвращает исходные настройки мобильного устройства. Сброс до заводских настроек решает некоторые проблемы операционной системы на вашем телефоне, но имейте в виду, что сброс до заводских настроек удаляет все данные с телефона: фото, видео и аудио файлы, а также приложения — все, что вы сохранили в памяти телефона; тем не менее, файлы на SD-карте в безопасности.

Насколько реально восстановить данные после сброса к заводским настройкам, когда внутренняя память телефона была очищена? Мы постарались осветить важные аспекты восстановления.

Содержание :

- Восстановление фото и видео после аппаратного сброса

- Как восстановить контакты после заводского сброса

- Как восстановить приложения после заводского сброса

- Что делать, если после аппаратного сброса мой телефон не работает

- После аппаратного сброса доступ к учетной записи утерян

- Восстановление имени файла

- Хранилище заполнено

- Интернет не работает при настройке телефона

- После аппаратного сброса заметки были удалены на телефоне

- Ответы и вопросы о заводских настройках

- FAQ

Это руководство лучше всего подходит для следующих мобильных телефонов:

| Samsung | Galaxy, J5, A3, Grand 2 + |

| Телефоны Lenovo | |

| Alcatel | One Touch + |

| HTC | 9028 One V + 9028 One V можете отправлять свои вопросы через обратную связь.

Часто вредоносные программы сами устанавливают нужные им плагины и с их помощью загружают на компьютер другие программы, без ведома пользователя. Лучше удалить с браузера все плагины, которыми вы не пользуетесь.

Часто вредоносные программы сами устанавливают нужные им плагины и с их помощью загружают на компьютер другие программы, без ведома пользователя. Лучше удалить с браузера все плагины, которыми вы не пользуетесь.

Д.

Д. Единственное, о чем я хочу попросить, это, пожалуйста, подробно и правильно изложите свой вопрос.

Единственное, о чем я хочу попросить, это, пожалуйста, подробно и правильно изложите свой вопрос.

Пробовали, но безуспешно.

Пробовали, но безуспешно.