Установка и настройка DNS-сервера

ISPmanager работает с реализациями DNS-сервера: BIND (Berkeley Internet Name Domain) и PowerDNS. Они обеспечивают преобразование DNS-имени в IP-адрес и наоборот. Основное преимущество BIND в том, что он реализован в полном соответствии с официальной документацией, которая регламентирует работу DNS-сервера. Согласно этому документу DNS-сервер хранит сведения о доменных зонах в виде файлов. PowerDNS по скорости работы превосходит BIND, т. к. сведения о доменных зонах хранит в базе данных. Поэтому если планируете работать с большим количеством IP-адресов в ISPmanager, то рекомендуем использовать PowerDNS.

ISPmanager выступает в роли первичного (master) DNS-сервера. Первичный DNS-сервер хранит главную копию файла доменной зоны, которую сопровождает администратор системы. Информацию о доменной зоне первичный сервер получает из её конфигурационных файлов зоны. Вторичные серверы (slave) получают настройки доменной зоны с первичного сервера.

Настройки DNS-сервера записываются в его конфигурационный файл. Используются при создании доменных зон. Подробнее см. в статье Создание доменного имени.

Установка сервера доменных имён

Чтобы установить сервер доменных имён:

Перейдите в Настройки → Возможности → выберите Сервер имён (DNS) → Изменить.

Выберите нужный DNS-сервер.

Нажмите Применить изменения и дождитесь окончания установки.

Настройка сервера доменных имён

Чтобы настроить DNS-сервер:

Перейдите в Домены → Доменные имена → Настройки.

Укажите Серверы имён, которые управляют создаваемыми доменными зонами. Указываются в ресурсных NS-записях создаваемых доменных зон.

Укажите Email администратора DNS. Указывается в ресурсной SOA-записи создаваемых доменных зон.

Подробнее о доменных зонах и ресурсных записях см. в статье Создание ресурсных записей доменной зоны.

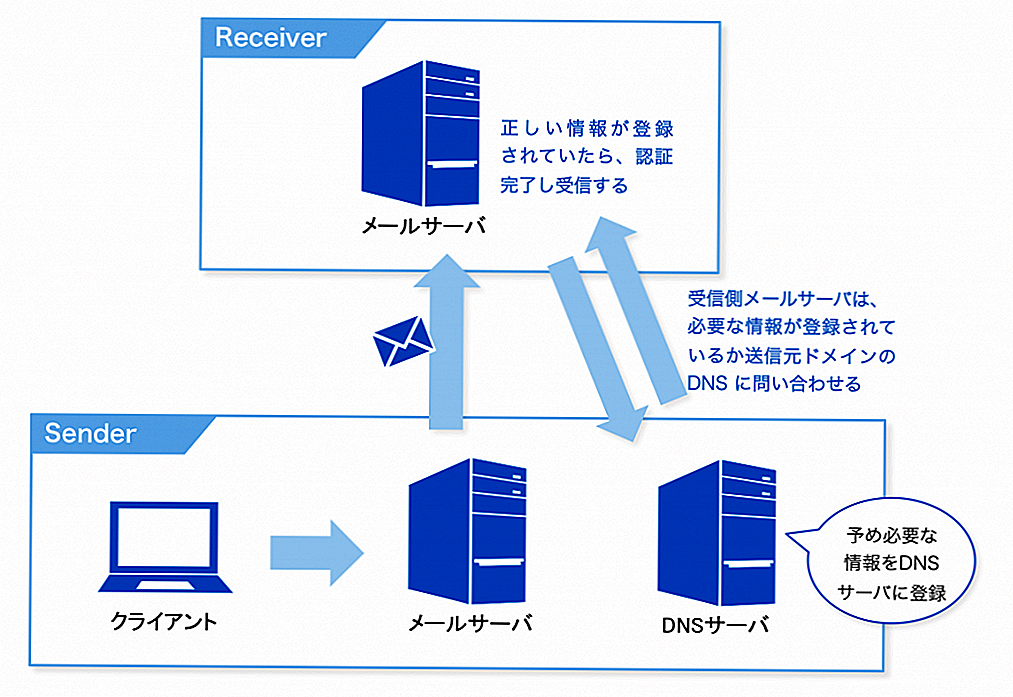

Подробнее о доменных зонах и ресурсных записях см. в статье Создание ресурсных записей доменной зоны.Укажите Запись DMARC — шаблон, в соответствии с которым создаётся ресурсная TXT-запись доменной зоны. Используется для настройки механизма DMARC. Этот механизм задаёт политику проверки входящей почты в домене.

Укажите Запись SPF — шаблон, в соответствии с которым создаётся ресурсная TXT-запись доменной зоны. Используется для настройки механизма SPF. Этот механизм задаёт политику проверки входящей почты в домене. Используйте в шаблоне макрос «_ip_» для подставления IP-адресов. Адреса указываются в параметре SPFRelayIP конфигурационного файла ISPmanager (по умолчанию /usr/local/mgr5/etc/ispmgr.conf) через пробел. Подробнее см. в статье Конфигурационный файл ISPmanager.

Укажите Поддомены, которые будут автоматически создаваться при создании домена. Указываются в ресурсных A-записях создаваемых доменных зон.

Укажите Почтовые серверы, на которые будет поступать электронная почта домена. Указываются в ресурсных MX-записях создаваемых доменных зон. Если указываете полное доменное имя, поставьте точку «.» на конце (например, «mail1.mydomain.com.» «mail2.mydomain.com.»). Если указываете запись в текущем домене, точку ставить не нужно (например «mail» «mail»).

Если NS-запись лежит в пределах создаваемой доменной зоны, для NS-серверов автоматически создаются ресурсные A и AAAA записи. Укажите IP-адреса для серверов имён, которые будут использоваться при создании записей. Если поле не указано, то для первой NS-записи используется IP-адрес первичной доменной зоны, а для всех остальных — адрес вторичной. Если вторичные серверы имён не настроены или указано недостаточное количество IP-адресов, будет получена ошибка.

При создании домена в ресурсной SOA-записи доменной зоны в качестве первичного DNS-сервера (master) указывается сервер с ISPmanager.

Чтобы изменить значение по умолчанию, укажите Имя сервера для SOA-записей.

Чтобы изменить значение по умолчанию, укажите Имя сервера для SOA-записей.Если нужно применить изменения настроек к уже созданным доменным зонам, включите опцию Применить к существующим.

Нажмите Ok.

Поддержка технологии DNSSEC

Чтобы настроить DNSSEC:

Перейдите в Домены → Доменные имена → Настройки.

Включите опцию Поддержка DNSSEC.

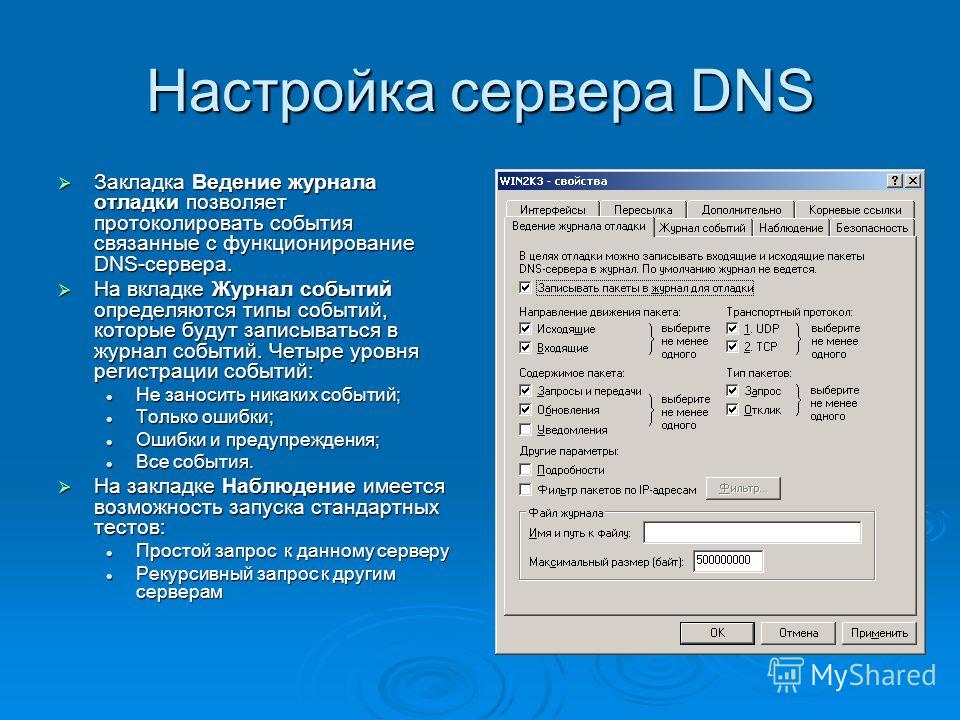

Укажите настройки ключей. DNSSEC использует 2 типа ключей: ZSK и KSK. ZSK (Zone Signing Key) — ключ для подписи ресурсных записей доменной зоны. KSK (Key Signing Key) — ключ для подписи ключей. Укажите параметры каждого типа ключа. Они будут учитываться при генерации новых ключей:

Алгоритм — метод генерации ключей. Устаревшие алгоритмы: «5 — RSA/SHA-1», «7 — RSASHA1-NSEC3-SHA1». Современные алгоритмы: «8 — RSA/SHA-256», «10 — RSA/SHA-512».

Новейшие алгоритмы: «13 — ECDSA Curve P-256 with SHA-256», «14 — ECDSA Curve P-384 with SHA-384».

Новейшие алгоритмы: «13 — ECDSA Curve P-256 with SHA-256», «14 — ECDSA Curve P-384 with SHA-384».Длина ключа — указывается в битах.

Период обновления, по истечении которого будет сгенерирован новый ключ. Указывается в месяцах.

Подробнее о технологии см. в статье Настройка DNSSEC.

Установка и настройка DNS-сервера

Ispmanager работает с реализациями DNS-сервера: BIND (Berkeley Internet Name Domain) и PowerDNS. Они обеспечивают преобразование DNS-имени в IP-адрес и наоборот. Основное преимущество BIND в том, что он реализован в полном соответствии с официальной документацией, которая регламентирует работу DNS-сервера. Согласно этому документу DNS-сервер хранит сведения о доменных зонах в виде файлов. PowerDNS по скорости работы превосходит BIND, т. к. сведения о доменных зонах хранит в базе данных. Поэтому если планируете работать с большим количеством IP-адресов в ispmanager, то рекомендуем использовать PowerDNS.

ispmanager выступает в роли первичного (master) DNS-сервера. Первичный DNS-сервер хранит главную копию файла доменной зоны, которую сопровождает администратор системы. Информацию о доменной зоне первичный сервер получает из её конфигурационных файлов зоны. Вторичные серверы (slave) получают настройки доменной зоны с первичного сервера.

Настройки DNS-сервера записываются в его конфигурационный файл. Используются при создании доменных зон. Подробнее см. в статье Создание доменного имени.

Установка сервера доменных имён

Настройка сервера доменных имён

Поддержка технологии DNSSEC

Установка сервера доменных имён

Чтобы установить сервер доменных имён:

В Основном меню выберите Настройки.

В раскрывшемся списке выберете Конфигурация ПО.

В списке выберите Сервер имён (DNS) и нажмите на кнопку контекстного меню “…“.

В раскрывшемся списке выберите Изменить.

Пример Конфигурации ПО

Выберите нужный DNS-сервер.

Нажмите на кнопку Сохранить.

В фоновом режиме будет выполнена установка DNS-сервера.

Настройка сервера доменных имён

Чтобы настроить DNS-сервер:

В Основном меню выберите Управление DNS.

В открывшейся форме нажмите на кнопку Настройки по умолчанию.

Поля настроек:

Серверы имён – управляют создаваемыми доменными зонами. Указываются в ресурсных NS-записях создаваемых доменных зон;

Email администратора – электронная почта администратора. Указывается в ресурсной SOA-записи создаваемых доменных зон. Подробнее о доменных зонах и ресурсных записях см. в статье Создание ресурсных записей доменной зоны;

Запись DMARC – шаблон, в соответствии с которым создаётся ресурсная TXT-запись доменной зоны.

Используется для настройки механизма DMARC. Этот механизм задаёт политику проверки входящей почты в домене;

Используется для настройки механизма DMARC. Этот механизм задаёт политику проверки входящей почты в домене;Запись SPF — шаблон, в соответствии с которым создаётся ресурсная TXT-запись доменной зоны. Используется для настройки механизма SPF. Этот механизм задаёт политику проверки входящей почты в домене. Используйте в шаблоне макрос «_ip_» для подставления IP-адресов. Адреса указываются в параметре SPFRelayIP конфигурационного файла ispmanager (по умолчанию /usr/local/mgr5/etc/ispmgr.conf) через пробел. Подробнее см. в статье Конфигурационный файл ispmanager;

чекбокс Применить к существующим – отметьте, если хотите применить изменения серверов имён, email администратора, SPF, DMARC и имени сервера для SOA-записей ко всем существующим доменным именам. В противном случае указанные параметры будут применяться только для вновь создаваемых доменных имён;

Поддомены – список поддоменов, которые будут автоматически создаваться при создании нового доменного имени.

Указываются в ресурсных A-записях создаваемых доменных зон;

Указываются в ресурсных A-записях создаваемых доменных зон;Почтовые серверы – серверы, на которые будет поступать электронная почта домена. Указываются в ресурсных MX-записях создаваемых доменных зон. Если указываете полное доменное имя, поставьте точку «.» в конце (например, «mail1.mydomain.com.» «mail2.mydomain.com.»). Если указываете запись в текущем домене, точку ставить не нужно;

IP-адреса для серверов имён – используються при создании записей. Если NS-запись лежит в пределах создаваемой доменной зоны, для NS-серверов автоматически создаются ресурсные A и AAAA записи. Если поле не указано, то для первой NS-записи используется IP-адрес первичной доменной зоны, а для всех остальных — адрес вторичной. Если вторичные серверы имён не настроены или указано недостаточное количество IP-адресов, будет получена ошибка;

Имя сервера для SOA-записей – eсли необходимо, чтобы имя сервера, определяемое в SOA-записях (MNAME), отличалось от имени хоста сервера, обслуживающего запросы DNS, данный параметр позволит задать необходимое значение для SOA-записей;

чекбокс Поддержка DNSSEC – включает поддержку DNSSEC.

Пример настроек

Нажмите на кнопку Сохранить.

Поддержка технологии DNSSEC

Чтобы настроить DNSSEC:

Включите поддержку DNSSEC в настройках отметив соответсвующий чекбокс.

Выполните настройку появившихся разделов Ключ подписания ключа (KSK)

и Ключ подписания зоны (ZSK):Пример настроек для DNSSEC

Алгоритм – метод генерации ключей;

Длина ключа – указывается в битах;

Период обновления – время (в месяцах) обновления ключа, по истечении которого будет сгенерирован новый ключ.

Нажмите на кнопку Сохранить.

Подробнее о технологии см. в статье Настройка DNSSEC.

Установка и настройка DNS-сервера

Редактировать

Твиттер LinkedIn Фейсбук Электронная почта

- Статья

- 7 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016

В этом кратком руководстве показано, как установить и настроить DNS-сервер на Windows Server. Вы будете установить роль DNS-сервера для размещения данных зоны DNS, переадресации DNS-запросов на серверы имен корневых подсказок DNS или, при необходимости, на вышестоящий сервер имен.

Предварительные условия

Перед установкой и настройкой DNS-сервера ваш компьютер должен соответствовать следующим требованиям. предварительные условия:

- Компьютер с установленной версией Windows Server.

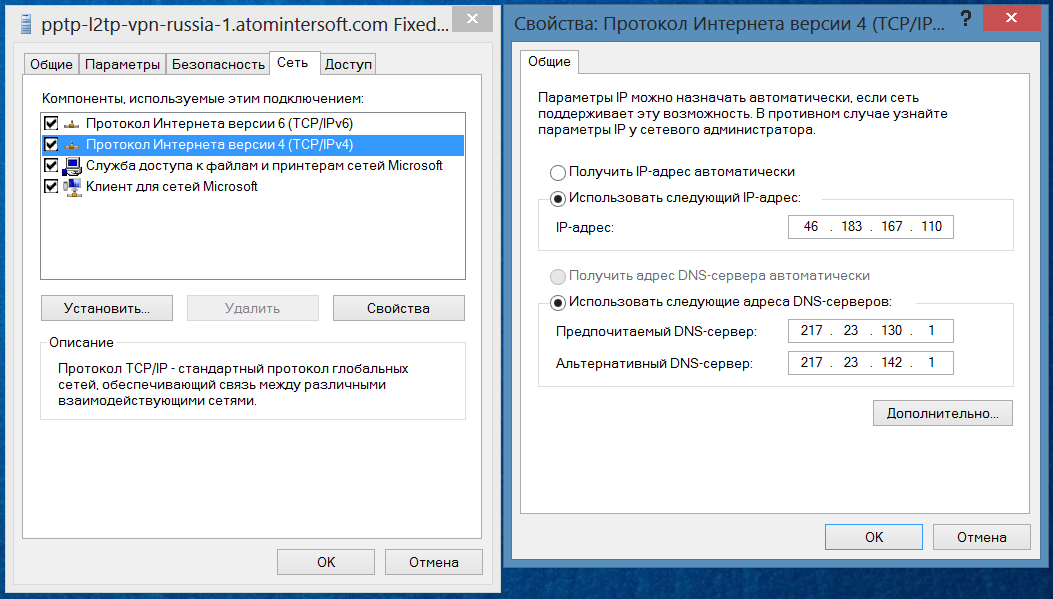

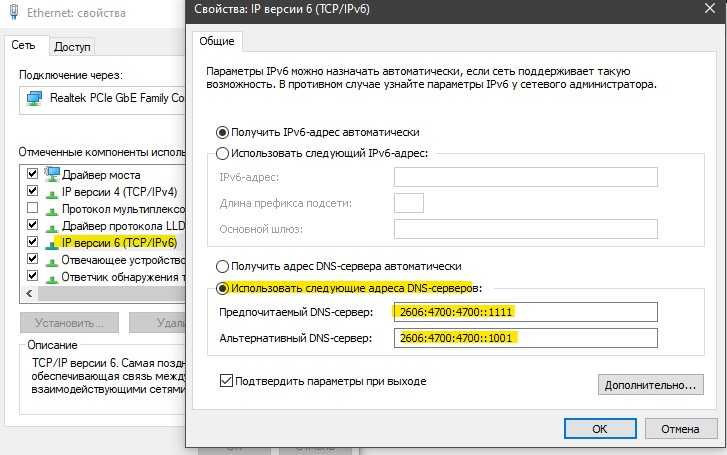

- Статический IP.

- Учетная запись, входящая в группу администраторов или эквивалентную ей.

Установка DNS-сервера

Установка сервера системы доменных имен (DNS) включает добавление роли DNS-сервера к существующему Сервер Windows Server.

Совет

При установке доменных служб Active Directory (AD DS) с доменом Active Directory

Мастер установки служб, мастер дает возможность автоматически устанавливать и

настроить DNS-сервер. Полученная зона DNS интегрируется с пространством имен домена AD DS. К

узнать больше, см.

Понимание интеграции доменных служб Active Directory.

Полученная зона DNS интегрируется с пространством имен домена AD DS. К

узнать больше, см.

Понимание интеграции доменных служб Active Directory.

Чтобы установить роль DNS-сервера в качестве отдельного сервера, выполните следующие действия:

- PowerShell

- графический интерфейс

Вот как установить роль DNS-сервера с помощью Команда Install-WindowsFeature.

Запустите PowerShell на своем компьютере в сеансе с повышенными привилегиями.

Чтобы установить роль DNS, выполните следующую команду. Установка не требует перезагрузки.

Install-WindowsFeature -Name DNS

Настройка DNS-сервера

Теперь, когда вы установили роль DNS-сервера, вы можете настроить сервер.

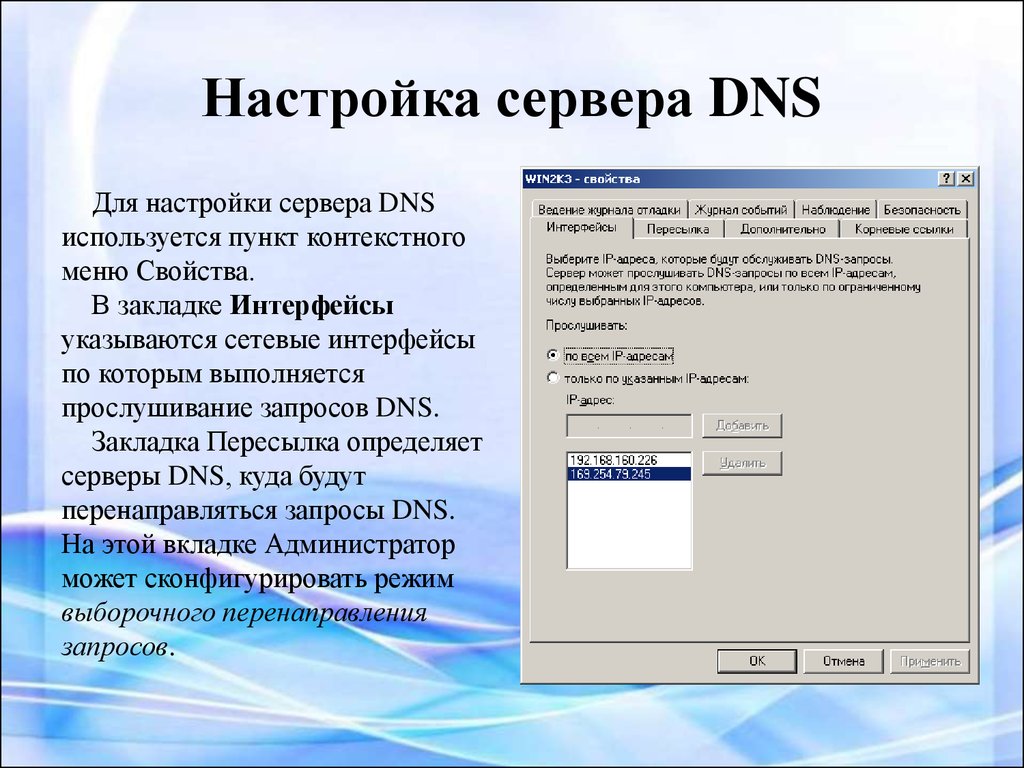

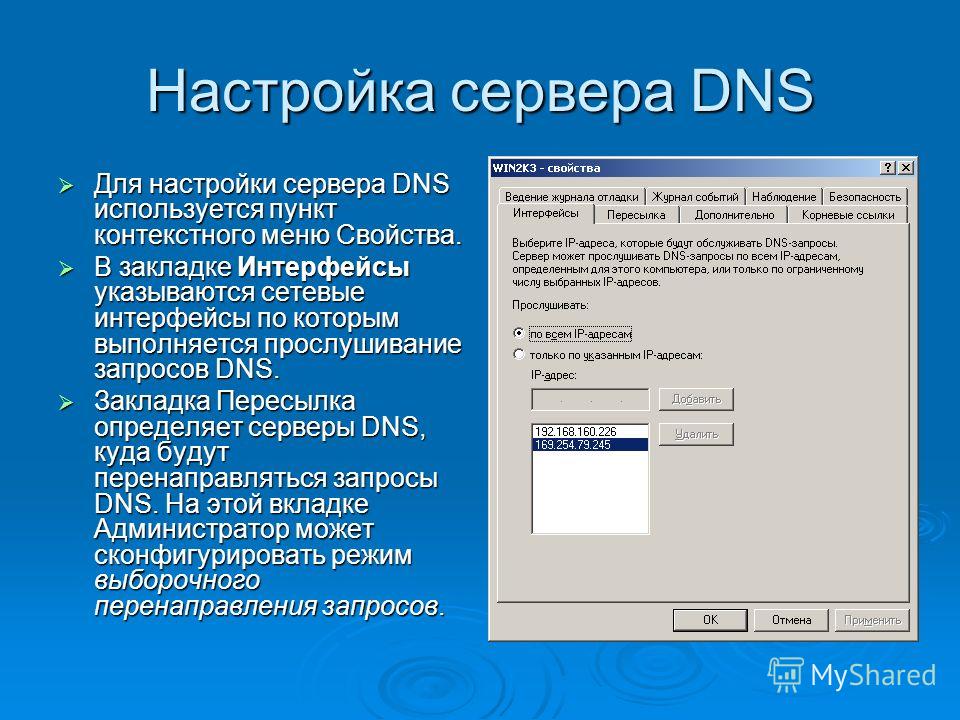

Настройка интерфейсов

По умолчанию DNS-сервер будет прослушивать запросы на всех интерфейсах IP-адресов. Вы можете настроить DNS

сервер для прослушивания на указанном интерфейсе с помощью графического интерфейса или с помощью PowerShell.

- PowerShell

- графический интерфейс

Вот как настроить интерфейс, используемый для прослушивания DNS-запросов с помощью Команда Set-DNSServerSetting.

Запустите PowerShell на своем компьютере в сеансе с повышенными привилегиями.

Найдите существующий IP-адрес вашего компьютера, запустив Командлет Get-NetIPAddress. Запишите IP адрес, который вы хотите использовать для своего DNS-сервера.

Get-NetIPAddress | fl IP-адрес, псевдоним интерфейса

Сохранить текущую настройку DNS-сервера во временной переменной, установить ListeningIpAddress свойство и примените новые настройки, выполнив следующие команды. Заменить заполнитель

$DnsServerSettings = Get-DnsServerSetting-ALL $DnsServerSettings.ListeningIpAddress = @("") Set-DNSServerSetting $DnsServerSettings

Настройка корневых ссылок

Серверы корневых ссылок используются для облегчения разрешения информации об адресах DNS, когда DNS-сервер

не удалось разрешить запрос локально из размещенной зоны или кэша DNS-сервера. Серверы имен корневых ссылок заполняются по умолчанию в новых установках.

Серверы имен корневых ссылок заполняются по умолчанию в новых установках.

При необходимости вы можете отредактировать список корневых серверов имен, перейдя к

Удаление всех серверов корневых ссылок не поддерживается. Вместо этого настройте свой DNS-сервер так, чтобы он не использовал корневую подсказку. сервер имен, выбрав параметр Disable recursion server в консоли диспетчера DNS. Вкладка «Дополнительно» . Отключение рекурсии также отключает все настроенные серверы пересылки. В качестве альтернативы, очистить Использовать корневые подсказки, если нет доступных серверов пересылки в серверах пересылки таб.

- PowerShell

- графический интерфейс

Вот как обновить сервер имен корневых подсказок DNS с помощью

Команда Set-DnsServerRootHint.

Запустите PowerShell на своем компьютере в сеансе с повышенными привилегиями.

Найдите существующий IP-адрес вашего компьютера, запустив Командлет Get-DnsServerRootHint. Записать сервера имен, который вы хотите обновить.

Get-DnsServerRootHint

Сохраните текущую настройку DNS-сервера в переменной, выполнив следующие команды. Заменить заполнитель

$RootHintServer = (Get-DnsServerRootHint | Where-Object {$_.NameServer.RecordData.NameServer -match ""}) Задайте свойство Ipv4address во временной переменной, выполнив следующие команды. Замените заполнитель

$RootHintServer.IPAddress[0].RecordData.Ipv4address = "

" Примените обновленную запись, выполнив следующие команды.

Set-DnsServerRootHint $RootHintServer

Чтобы проверить обновленные корневые ссылки, выполните следующую команду. Вы заметите, что сервер имен имеет конечная точка (.).

Get-DnsServerRootHint

Настройка серверов пересылки

При необходимости можно настроить сервер пересылки для разрешения информации об адресах DNS, а не для пересылки

трафик на корневые серверы DNS. Вы можете добавить серверы пересылки с помощью графического интерфейса или с помощью Set-DNSServerForwarder Командлет PowerShell.

Примечание

Корневые подсказки DNS не будут использоваться, если только ваши серверы пересылки не ответят.

- PowerShell

- графический интерфейс

Вот как установить роль DNS-сервера с помощью Команда Install-WindowsFeature.

Запустите PowerShell на своем компьютере в сеансе с повышенными привилегиями.

Чтобы настроить серверы пересылки DNS, замените заполнители

$Forwarders = "

"," " Set-DnsServerForwarder -IP-адрес $Forwarders

Удаление роли DNS-сервера

Чтобы удалить роль DNS-сервера, выполните следующие действия.

- PowerShell

- графический интерфейс

Вот как удалить роль DNS-сервера с помощью Команда Uninstall-WindowsFeature.

В командной строке PowerShell с повышенными привилегиями выполните следующую команду:

Uninstall-WindowsFeature -Name DNS

Важно

При удалении службы роли DNS-сервера с компьютера под управлением Windows Server имейте в виду:

- Для DNS-сервера, на котором размещены зоны, интегрированные с доменными службами Active Directory, эти зоны сохраняются или удаляются.

в зависимости от типа их хранения. Данные зоны не удаляются, если DNS-сервер, который вы

uninstall — это последний DNS-сервер, на котором размещена эта зона.

в зависимости от типа их хранения. Данные зоны не удаляются, если DNS-сервер, который вы

uninstall — это последний DNS-сервер, на котором размещена эта зона. - Для DNS-сервера, на котором размещены стандартные зоны DNS, файлы зон остаются в %systemroot%\System32\Dns , но они не перезагружаются при переустановке DNS-сервера. Если вы создаете новую зону с тем же именем, что и старая зона, старый файл зоны заменяется на новый файл зоны.

Следующие шаги

Теперь вы установили и настроили DNS-сервер, вот несколько статей, которые могут вам помочь более.

- Обзор политик DNS

- Обзор Anycast DNS

Обратная связь

Просмотреть все отзывы о странице

Создайте свой собственный DNS-сервер в Linux

В предыдущей статье этой серии, состоящей из двух частей, «Введение в DNS (систему доменных имен)» я описал, как структурирована база данных DNS и как настроить службы имен на клиенте. Я также перечислил и описал некоторые из наиболее распространенных записей DNS, с которыми вы, вероятно, столкнетесь при создании сервера имен или просто при попытке интерпретировать результаты 9Команда 0095 копать .

Я также перечислил и описал некоторые из наиболее распространенных записей DNS, с которыми вы, вероятно, столкнетесь при создании сервера имен или просто при попытке интерпретировать результаты 9Команда 0095 копать .

В этой статье я покажу вам, как создать свой собственный сервер имен, используя BIND (домен имен в Интернете Беркли). Это не так сложно, как вы думаете, особенно потому, что вы можете сделать это в два этапа.

В этой статье вы начнете с изучения того, как создать кэширующий сервер имен, а затем перейдете к изучению того, как обновить его до полноценного основного (главного) сервера доменных имен для вашей сети с прямой и обратной зонами. файлы.

Настройка DNS-сервера с помощью BIND

Настройка DNS-сервера с помощью BIND довольно проста, поэтому я покажу вам, как это сделать на любом компьютере, доступном для экспериментов. Этот небольшой лабораторный проект покажет вам, как установить и настроить BIND на вашем компьютере в качестве кэширующего сервера имен, протестировать его, а затем настроить как первичный сервер имен с файлом зоны, который вы можете использовать в качестве преобразователя имен для вашей сети или просто для тестирования.

Настройка сервера имен на любом имеющемся у вас компьютере GNU/Linux технически возможна, поскольку он не будет мешать другим хостам в сети или их работе. Однако вам, вероятно, не следует делать это на компьютере, которым вы не владеете или не имеете права изменять, если у вас нет явного разрешения на это.

Моя установка

Вам нужен только один компьютер для выполнения всех задач в этом лабораторном проекте, кроме одной. Я использую эту настройку на своем гораздо более мощном ThinkPad, потому что серверы имен, предоставляемые DHCP (протокол динамической конфигурации хоста), когда я подключаюсь к не домашним сетям с использованием проводных или беспроводных подключений, иногда могут быть ненадежными. Чтобы показать, что почти любой хост может хорошо работать в качестве сервера имен, я протестировал этот проект на старом нетбуке ASUS EeePC 900.

Я буду использовать частный IP-адрес моего ASUS для этого проекта, но вы должны использовать IP-адрес хоста, который вы используете.

Файл hosts

Сначала давайте взглянем на файл /etc/hosts . В состоянии по умолчанию в файле hosts должно быть только две строки, первые две строки показаны в листинге 1 ниже.

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

# Хозяева лаборатории

сервер 192.168.25.1

192.168.25.21 хост1

192.168.25.22 хост2

192.168.25.23 хост3

192.168.25.24 хост4

Листинг 1. Вы можете поддерживать простой файл hosts для выполнения функции преобразователя в небольших сетях.

Хотя вы можете добавлять имена хостов и их соответствующие IP-адреса, как показано в листинге 1, это не оптимальное решение для служб имен, особенно во время путешествий. Если в вашем файле hosts есть другие записи, вам может потребоваться закомментировать их на время этого проекта, если они мешают именованию или IP-адресам. У большинства из вас не будет никаких записей, кроме двух строк по умолчанию.

У большинства из вас не будет никаких записей, кроме двух строк по умолчанию.

Подготовка

Кэширующий сервер имен не может заменить использование вами /etc/hosts для разрешения имен хостов во внутренней сети; однако по сравнению с использованием ISP или другого общедоступного сервера имен кэширующий сервер имен может повысить производительность при разрешении часто используемых внешних имен, таких как www.cnn.com. Самое приятное то, что настроить кэширующий сервер имен довольно просто.

Перед запуском следует подготовиться, выполнив следующие действия.

Сначала сделайте резервные копии файлов /etc/hosts , /etc/named.conf , resolv.conf и /etc/sysconfig/iptables .

Если они еще не установлены, используйте диспетчер пакетов вашего дистрибутива для установки следующих RPM-пакетов BIND: bind , bind-chroot и bind-utils . Чтобы ваш лабораторный хост мог использовать кэширующий сервер имен, вы должны добавить строку сервера имен, указывающую на ваш собственный хост, в /etc/resolv.conf . Например, если IP-адрес хоста вашей лаборатории равен 192.168.0.203, как и мой epc , добавьте следующую строку в начало списка серверов имен в /etc/resolv.conf :

Чтобы ваш лабораторный хост мог использовать кэширующий сервер имен, вы должны добавить строку сервера имен, указывающую на ваш собственный хост, в /etc/resolv.conf . Например, если IP-адрес хоста вашей лаборатории равен 192.168.0.203, как и мой epc , добавьте следующую строку в начало списка серверов имен в /etc/resolv.conf :

сервер имен 192.168.0.20393 обязательно используйте IP-адрес хоста, на котором вы делаете этот проект.Вы можете использовать IP-адрес вашего локального хоста, 127.0.0.1, вместо внешнего IP-адреса. Вы также должны закомментировать все строки, указывающие на другие хосты в качестве серверов имен. Обязательно сохраните исправленное файл resolv.conf .

Эти изменения вступят в силу немедленно и не требуют перезагрузки или перезапуска службы. Теперь попробуйте пропинговать общий общедоступный хост, который не блокирует пакеты ICMP (Internet Control Message Protocol); не стесняйтесь использовать мой брандмауэр, который является Raspberry Pi.

ping wally2.both.orgВы должны получить сообщение об ошибке «неизвестный хост» или «имя или служба неизвестны», поскольку в настоящее время у вас нет работающей службы DNS или преобразователя, определенного в файле resolv.conf. Теперь используйте 9Команда 0095 dig , чтобы проверить, работают ли службы имен.

dig wally2.both.comВы должны получить сообщение об ошибке «Время ожидания подключения истекло; нет доступа к серверам».

Настройка кэширующего сервера имен

Кэширующий сервер имен не является авторитетным источником для какого-либо домена. Он просто кэширует результаты всех запросов преобразователя имен из сети, которую он обслуживает, чтобы ускорить ответы на будущие запросы для того же удаленного хоста.

Примечание. В файле named.conf особое внимание уделяется синтаксису и особенно пунктуации. Точки с запятой используются для обозначения конца записи и конца строфы, а также конца строки.

Обязательно добавьте их правильно, как показано в примерах.

Для первоначальной настройки кэширующего сервера имен необходимо внести пару изменений в файл по умолчанию /etc/named.conf, поэтому отредактируйте этот файл в своем любимом редакторе. Сначала добавьте IP-адрес вашего локального тестового хоста в строку «прослушивание порта 53», как показано в листинге 2 ниже. Это позволяет с именем для прослушивания внешнего IP-адреса вашего хоста, чтобы другие компьютеры также могли использовать его в качестве сервера имен.

По умолчанию BIND обращается к корневым серверам имен Интернета, чтобы найти полномочные серверы имен для домена. Можно указать другие серверы, называемые «переадресаторами», на которые локальный экземпляр BIND будет отправлять запросы вместо корневых серверов. Это увеличивает вероятность перехвата DNS.

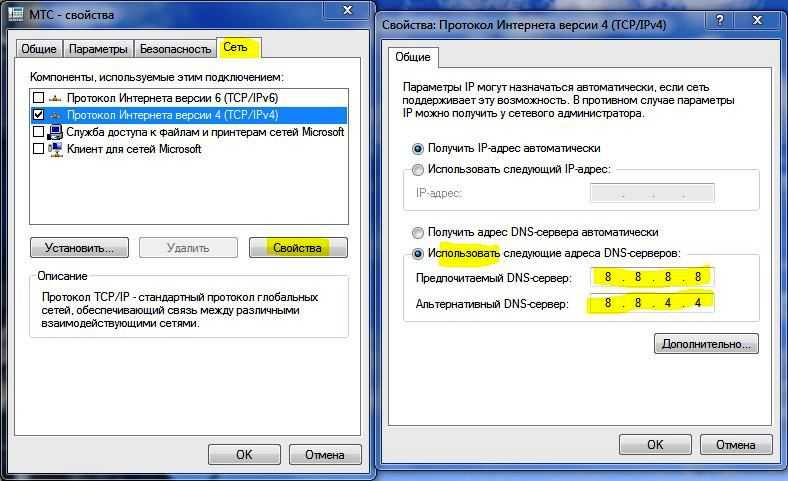

Добавьте строку «экспедиторы», как показано ниже. Это сообщает вашему кэширующему DNS-серверу, где получить IP-адреса, если они еще не кэшированы локально.

IP-адреса в приведенном ниже списке предназначены для общедоступных DNS-серверов Google. Вы можете использовать своего местного интернет-провайдера, OpenDNS или какой-либо другой общедоступный сервер имен в качестве переадресации. Нет необходимости определять какие-либо серверы пересылки, и в этом случае BIND будет использовать корневые серверы Интернета, как указано в файле 9.0095 /var/named/named.ca , чтобы найти авторитетные серверы имен для доменов, если не определены серверы пересылки. Но для этого упражнения определите серверы пересылки, как показано в листинге 2.

Закомментируйте строку IPV6, поскольку мы не используем IPV6 в тестовой среде. Обратите внимание, что две косые черты "//" обозначают комментарии в файле named.conf .

// // именованный.conf // Предоставляется пакетом привязки Red Hat для настройки ISC BIND named(8) DNS // сервер как кэширующий сервер имен (только как локальный DNS-преобразователь). // См. /usr/share/doc/bind*/sample/ примеры именованных файлов конфигурации.// // параметры { порт прослушивания 53 { 127.0.0.1; 192.168.0.203; }; // прослушивание v6, порт 53 { ::1; }; экспедиторы { 8.8.8.8; 8.8.4.4; }; директория "/var/named"; дамп-файл "/var/named/data/cache_dump.db"; файл статистики "/var/named/data/named_stats.txt"; memstatistics-file "/var/named/data/named_mem_stats.txt"; разрешить запрос { локальный; 192.168.0.0/24; }; рекурсия да; dnssec-включить да; dnssec-валидация да; dnssec-lookaside авто; /* Путь к ключу ISC DLV */ bindkeys-file "/etc/named.iscdlv.key"; каталог управляемых ключей "/var/named/dynamic"; }; Ведение журнала { канал default_debug { файл "data/named.run"; динамика тяжести; }; }; зона "." В { тип подсказки; файл "named.ca"; }; включить "/etc/named.rfc1912.зоны"; включить "/etc/named.root.key";

Листинг 2. Файл /etc/named.

conf содержит простую конфигурацию, необходимую для настройки кэширующего сервера имен. Строки, которые необходимо добавить или изменить, выделены жирным шрифтом.

Добавьте локальный сетевой адрес 192.168.0.0/24 в строку allow-query . В этой строке указываются сети, из которых DNS-запросы будут приниматься этим DNS-сервером.

Запуск службы имен

Теперь запустите названную службу и настройте ее так, чтобы она запускалась при каждой загрузке. Я использую команду systemctl на моем хосте Fedora, но команда может отличаться на вашем хосте, в зависимости от используемого вами дистрибутива. Обратите внимание, что имя службы распознавателя BIND носит имя.

systemctl включить имя systemctl start namedПервый тест, который вы можете выполнить, чтобы убедиться, что ваш кэширующий сервер имен работает, это использовать копать , чтобы найти информацию базы данных DNS для wally2.

both.org. Для дальнейшего тестирования кэширующего сервера имен используйте команду dig , чтобы получить IP-адрес(а) некоторых распространенных интернет-сайтов, таких как www.opensource.com, CNN, Wired и любых других, которые вам нравятся. Теперь результаты должны показывать ваш хост в качестве отвечающего сервера.

На этом этапе ваш кеширующий сервер имен будет правильно разрешать хосты в Интернете, потому что эти DNS-запросы для общедоступных хостов перенаправляются на общедоступные серверы имен Google — см. строку «форвардеры» в именованный.conf . Однако вы по-прежнему зависите от файла /etc/hosts для внутренних служб имен. Создание первичного сервера имен может решить эту проблему.

Создание первичного сервера имен

После создания кэширующего сервера имен преобразовать его в полноценный первичный сервер имен не так уж сложно. Первичный сервер имен является авторитетным источником для домена, который он представляет.

Вам нужно снова изменить named.conf и создать пару новых файлов. Вы создадите домен с именем Example.com, который является доменным именем, зарезервированным для примера в документах, подобных этому. У домена Example.com есть IP-адрес в Интернете и очень редкий веб-сайт, но вы можете использовать это имя в остальной части своего лабораторного проекта, не создавая проблем ни для кого. В оставшейся части этого упражнения вы будете использовать домен Example.com в качестве внутреннего доменного имени.

Два новых файла, которые вы создадите, — это файлы прямой и обратной зон, которые вы поместите в каталог /var/named . Это расположение указывается директивой «каталог» в файле конфигурации named.conf .

Создайте файл зоны переадресации

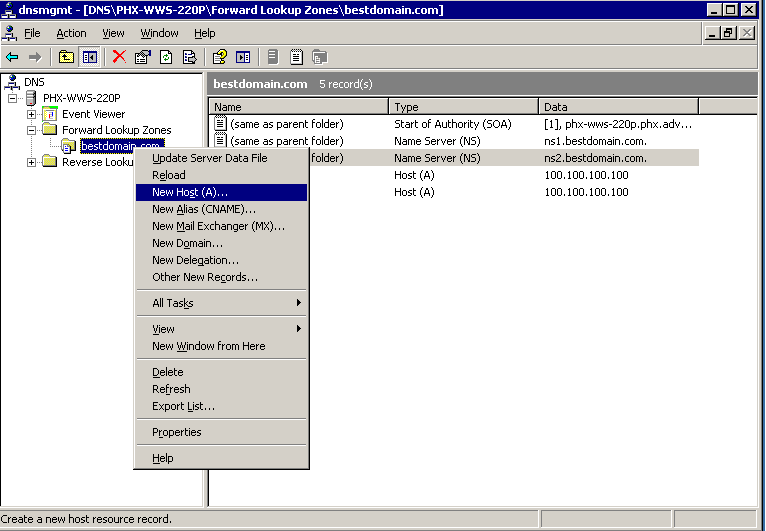

Файл зоны переадресации содержит записи «A», которые связывают имена хостов в зоне, также называемых доменом, с их соответствующими IP-адресами. Он также может содержать записи CNAME, которые являются псевдонимами реальных имен хостов в записях A, и записи MX для почтовых серверов.

Создайте базовый файл зоны переадресации, /var/named/example.com.zone , и добавьте в него следующие строки. Когда вы закончите, ваш файл зоны должен выглядеть как пример файла зоны в листинге 3 ниже.

; Достоверные данные для зоны example.com ; $TTL 1D @ В SOA epc.example.com root.epc.example.com. ( 2017031301 ; сериал 1D ; обновить 1Н; повторить попытку 1 Вт ; истекает 3Н); минимум $ORIGIN пример.com. пример.com. В NS epc.example.com. epc В А 127.0.0.1 сервер ИН А 192.168.25.1 www на сервере CNAME почта НА CNAME сервере тест1 В А 192.168.25.21 t1 В CNAME test1 test2 В А 192.168.25.22 test3 В А 192.168.25.23 test4 В А 192.168.25.24 ; MX-запись почтового сервера пример.com. В МХ 10 mail.example.com.Листинг 3: Файл зоны пересылки для домена Example.

com содержит имена хостов и их IP-адреса для этого домена.

Первая строка без комментариев в листинге 3 — это спецификатор Time to Live, который в данном случае равен одному дню для всех записей, для которых не указано иное. Д означает день. Спецификаторы в строке SOA (Start of Authority) столь же очевидны. Детали параметров в записи SOA подробно описаны здесь.

Запись NS должна иметь полное доменное имя (полное доменное имя) хоста, на котором вы выполняете этот лабораторный проект. Также в файле должна быть запись A с действительным IP-адресом хоста. В этом случае вы должны использовать IP-адрес локального хоста 127.0.0.1.

Записи, показанные выше, дадут вам несколько имен хостов, с которыми можно поэкспериментировать.

Обязательно используйте сегодняшнюю дату и добавьте счетчик, начинающийся с 01, для серийного номера. Приведенный выше серийный номер является первым изменением от 4 марта 2017 г. Серийный номер увеличивается при каждом изменении файла зоны.

Если бы существовали вторичные серверы имен, которые использовали этот сервер в качестве основного, они бы не обновлялись, пока серийный номер не будет увеличен.

Добавить файлы зоны переадресации в named.conf

Прежде чем ваш DNS-сервер заработает, вам необходимо создать запись в /etc/named.conf , которая будет указывать на ваш новый файл зоны. Добавьте следующие строки под записью для зоны подсказок верхнего уровня, но перед строками «включить».

зона "example.com" В { тип мастер; файл "example.com.zone"; };Листинг 4. Добавьте эти строки в файл named.conf, чтобы добавить файл зоны Example.com в конфигурацию преобразователя.

Теперь перезапустите с именем , чтобы эти изменения вступили в силу. Протестируйте свой сервер имен, используя команды dig и nslookup , чтобы получить IP-адреса для хостов, которые вы настроили в файле зоны переадресации.

Обратите внимание, что хост не обязательно должен существовать в сети, чтобы команды dig и nslookup возвращали IP-адрес.

копать test1.example.com копать t1.example.com копать mx example.com копать mail.example.com nslookup test3.example.com копать www.amazon.comИмейте в виду, что использование полного доменного имени для этих команд необходимо, за исключением команды nslookup , если домен и записи поиска Example.com указаны в файле /etc/resolv.conf . В данном случае это, вероятно, не так, поэтому просто используйте полные доменные имена для всех тестов в этом проекте.

Использование корневых серверов имен

Обратите внимание, что корневые серверы имен указаны как полномочные серверы для поиска Amazon.com. Но помните, что вы используете общедоступные серверы имен Google в качестве серверов пересылки. Теперь закомментируйте строку forwarders в named.

conf и перезапустить с именем . Запустите приведенные выше команды еще раз, чтобы сравнить возвращаемые результаты. Результаты должны выглядеть примерно так, как показано в листинге 5.

# dig www.amazon.com ; <<>> DiG 9.10.4-P6-RedHat-9.10.4-4.P6.fc25 <<>> www.amazon.com ;; глобальные параметры: +cmd ;; Получил ответ: ;; ->>HEADER<<- код операции: QUERY, статус: NOERROR, id: 65004 ;; флаги: qr rd ra; ЗАПРОС: 1, ОТВЕТ: 6, АВТОРИЗАЦИЯ: 4, ДОПОЛНИТЕЛЬНО: 1 ;; ДОПОЛНИТЕЛЬНЫЙ ПСЕВДОРАЗДЕЛ: ; ЭДНС: версия: 0, флаги:; UDP: 4096 ;; РАЗДЕЛ ВОПРОСОВ: ;www.amazon.com. В ;; РАЗДЕЛ ОТВЕТОВ: www.amazon.com. 1800 В CNAME www.cdn.amazon.com. www.cdn.amazon.com. 300 В CNAME d3ag4hukkh62yn.cloudfront.net. d3ag4hukkh62yn.cloudfront.net. 60 В А 52.85.147.120 d3ag4hukkh62yn.cloudfront.net. 60 В А 52.85.147.50 d3ag4hukkh62yn.cloudfront.net. 60 В А 52.85.147.92 d3ag4hukkh62yn.cloudfront.net. 60 В А 52.85.147.109 ;; ОТДЕЛ ПОЛНОМОЧИЙ: d3ag4hukkh62yn.cloudfront.net. 1831 В NS ns-1144.awsdns-15.org. d3ag4hukkh62yn.cloudfront.net. 1831 В NS ns-130.awsdns-16.com. d3ag4hukkh62yn.cloudfront.net. 1831 В NS ns-2021.awsdns-60.co.uk. d3ag4hukkh62yn.cloudfront.net. 1831 В NS ns-824.awsdns-39.сеть. ;; Время запроса: 3857 мс ;; СЕРВЕР: 192.168.0.203#53(192.168.0.203) ;; КОГДА: Пн, 13 марта, 09:18:30 по восточному поясному времени 2017 г. ;; РАЗМЕР MSG rcvd: 306

Листинг 5. Результаты поиска на сайте www.amazon.com содержат некоторую интересную информацию, включая время жизни для различных типов записей.

Когда я сделал это, первый вызов для разрешения внешнего адреса для Amazon занял 3857 мс, пока данные были найдены и возвращены. Последующие результаты выполнения того же запроса составили 1 мс, что показывает преимущество локального кэширования результатов преобразователя. Обратите внимание на числа 1800, 300 и 60 в строках раздела ответов и 1831 в строках раздела полномочий — это TTL (время жизни) в секундах.

Если вы выполните поиск несколько раз, эти числа изменятся, показывая количество времени, которое осталось для записи в локальном кэше.

Создание файла обратной зоны

Обратная зона для вашего домена предоставит возможность выполнять обратный поиск. Многие организации не делают этого внутри компании, но обратный поиск может быть полезен при определении проблемы. Многие конфигурации борьбы со спамом, такие как SpamAssassin, используют обратный поиск для проверки действующих почтовых серверов.

Создайте файл обратной зоны, /var/named/example.com.rev и добавьте следующее содержимое. Обязательно используйте соответствующий серийный номер.

; Достоверные данные для обратной зоны example.com ; $TTL 1D @ В SOA test1.example.com root.test1.example.com. ( 2017031501 ; сериал 1D ; обновить 1Н; повторить попытку 1 Вт ; истекает 3Н); минимум @ В NS epc.example.com. пример.com. В NS epc.example.com. 1 В PTR mail.example.com. 1 В PTR server.example.com. 21 В PTR test1.example.com. 22 В PTR test2.example.com. 23 В PTR test3.example.com. 24 В PTR test4.example.com.

Листинг 6. Используйте этот файл обратной зоны, example.com.rev, для своего сервера имен.

Вы также можете назвать файл обратной зоны /var/named/25.168.192.in-addr.arpa , что соответствует старым соглашениям. На самом деле вы можете назвать его как угодно, потому что вы явно укажете на него в файле named.conf , но использование одного из двух соглашений облегчит другим следить за вашей работой.

Добавить зону реверса к named.conf :

зона "25.168.192.in-addr.arpa" IN { тип мастер; файл "example.com.rev"; };Листинг 7. Добавление этого раздела в файл named.conf позволяет выполнять обратный поиск.

Добавьте раздел из листинга 7 в файл /etc/named.conf , чтобы указать на новую обратную зону. Теперь перезагрузите с именем и протестируйте обратную зону, используя команды из листинга 8. Ваши результаты должны выглядеть примерно так, как показано ниже.

имя перезагрузки systemctl # копать -x 192.168.25.23 ; <<>> DiG 9.10.4-P6-RedHat-9.10.4-4.P6.fc25 <<>> -x 192.168.25.23 ;; глобальные параметры: +cmd ;; Получил ответ: ;; ->>HEADER<<- код операции: QUERY, статус: NOERROR, id: 48607 ;; флаги: qr aa rd ra; ЗАПРОС: 1, ОТВЕТ: 1, ВЛАСТЬ: 1, ДОПОЛНИТЕЛЬНО: 1 ;; ДОПОЛНИТЕЛЬНЫЙ ПСЕВДОРАЗДЕЛ: ; ЭДНС: версия: 0, флаги:; UDP: 4096 ;; РАЗДЕЛ ВОПРОСОВ: ;23.25.168.192.in-addr.arpa. В ПТР ;; РАЗДЕЛ ОТВЕТОВ: 23.25.168.192.in-addr.arpa. 86400 В PTR test3.example.com. ;; ОТДЕЛ ПОЛНОМОЧИЙ: 25.168.192.in-addr.arpa. 86400 В NS epc.example.com. ;; Время запроса: 21 мс ;; СЕРВЕР: 192.168.0.203#53(192.168.0.203) ;; КОГДА: среда, 15 марта, 16:18:59 по восточному поясному времени 2017 г.;; РАЗМЕР MSG rcvd: 112

Листинг 8: После перезапуска named вы должны увидеть результаты, подобные этим, когда вы выполняете обратный просмотр IP-адреса в обратной зоне.

Обязательно протестируйте некоторые другие обратные записи в вашей сети, а также попробуйте следующие и другие обратные запросы, с которыми вы хотите поэкспериментировать. -x опция означает обратный поиск.

копировать -x 192.168.25.23 dig -x 192.168.25.1Обратите внимание, что не все хосты, имеющие записи в прямой зоне, должны иметь записи в обратной зоне, но если они это сделают, результаты будут более согласованными.

На данный момент у вас есть работающий сервер имен, использующий BIND. Однако внешние хосты еще не могут использовать этот сервер имен, поскольку брандмауэр еще не должен быть настроен для разрешения запросов DNS.

Настройка IPTables для DNS

Вы можете выполнить этот шаг, если хотите, чтобы другие хосты в вашей локальной сети использовали ваш хост в качестве своего сервера имен.

Брандмауэр на тестовом хосте, вероятно, блокирует доступ к вашему хосту для служб имен. IPTables должен быть настроен для разрешения входящих пакетов UDP (протокол пользовательских дейтаграмм) на ваш сервер имен, чтобы другие хосты могли использовать его для разрешения имен. Используйте следующие команды, чтобы добавить необходимые записи и сохранить их.

Добавьте в брандмауэр правило с помощью firewalld или IPTables, которое разрешает входящие пакеты через порт 53 (домен) для UDP, и сохраните новый набор правил. Не забудьте вставить новое правило после -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT строка, поэтому для этого вам придется подсчитать количество строк INPUT в таблице фильтров. Число 7 в следующей команде означает, что это правило будет вставлено в позицию номер 7 в существующих правилах INPUT.

iptables -t filter -I INPUT 7 -p udp -m conntrack --ctstate NEW -m udp --dport 53 -j ACCEPTЕсли хотите, вы можете сохранить новые правила брандмауэра.

если бы это была постоянная установка, а не лабораторный проект. Затем проверьте это на одном из других ваших хостов, используя команду из листинга 9., ниже. Аргумент @epc указывает команде dig использовать указанный сервер имен с именем хоста epc . Вы должны заменить либо IP-адрес только что созданного DNS-сервера, либо разрешимое имя хоста в вашей сети, указывающее на ваш новый сервер имен. Конечно, вы всегда можете добавить это имя хоста с его IP-адресом в файл /etc/hosts хоста, который вы используете для удаленного тестирования.

# dig @epc test1.example.com ; <<>> ДиГ 9.10.4-P6-RedHat-9.10.4-4.P6.fc25 <<>> @epc test1.example.com ; (найден 1 сервер) ;; глобальные параметры: +cmd ;; Получил ответ: ;; ->>HEADER<<- код операции: QUERY, статус: NOERROR, id: 27957 ;; флаги: qr aa rd ra; ЗАПРОС: 1, ОТВЕТ: 1, ВЛАСТЬ: 1, ДОПОЛНИТЕЛЬНО: 1 ;; ДОПОЛНИТЕЛЬНЫЙ ПСЕВДОРАЗДЕЛ: ; ЭДНС: версия: 0, флаги:; UDP: 4096 ;; РАЗДЕЛ ВОПРОСОВ: ;test1.example.com. В ;; РАЗДЕЛ ОТВЕТОВ: test1.example.com. 86400 В А 192.168.25.21 ;; ОТДЕЛ ПОЛНОМОЧИЙ: пример.com. 86400 В NS epc.both.org. ;; Время запроса: 0 мс ;; СЕРВЕР: 192.168.0.203#53(192.168.0.203) ;; КОГДА: Пн, 13 марта, 08:45:34 по восточному поясному времени 2017 г. ;; РАЗМЕР MSG rcvd: 92

Листинг 9: Тестирование преобразователя имен, созданного вами на другом хосте в той же сети.

Очистка

Для очистки вы должны выполнить следующие задачи, используя инструменты, подходящие для вашего дистрибутива. Вы можете просто сохранить этот сервер имен для своей сети, если у вас его еще нет.

- Восстановить оригинал /etc/hosts файл.

- Имя остановки на узле распознавателя, используемом для этого лабораторного проекта.

- Отключить указанную службу.

- Удалить файлы зоны.

- Восстановите исходный файл named.conf .

- Восстановите исходный файл resolv.