Хорошие Лекции — Manual Ae Adobe

Skip to contentManual Ae Adobe

Результат поиска:

Наш Telegram канал

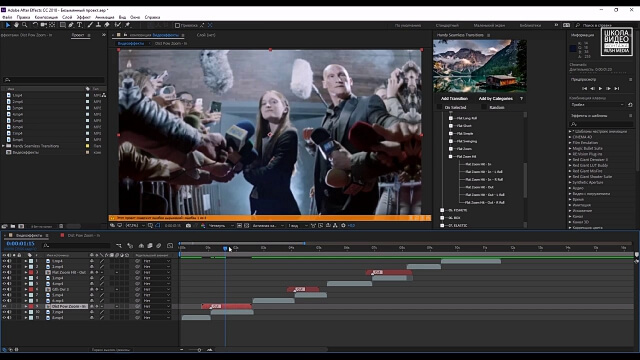

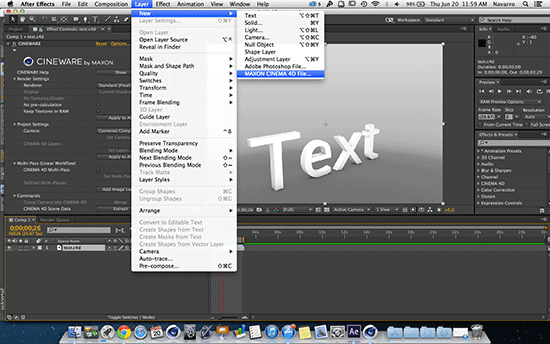

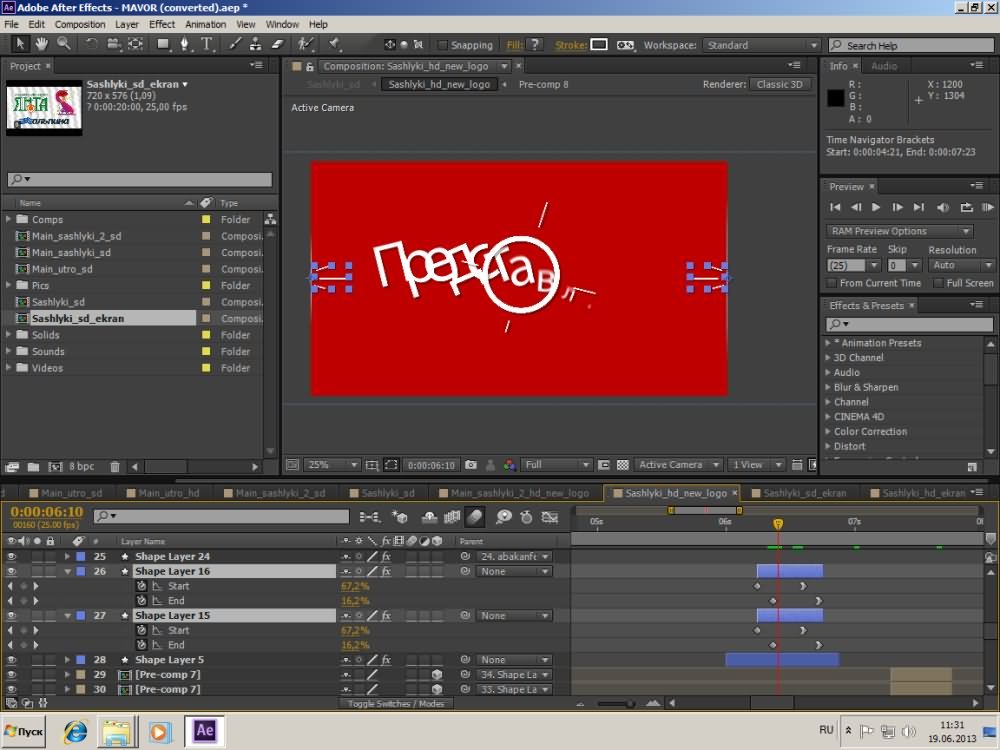

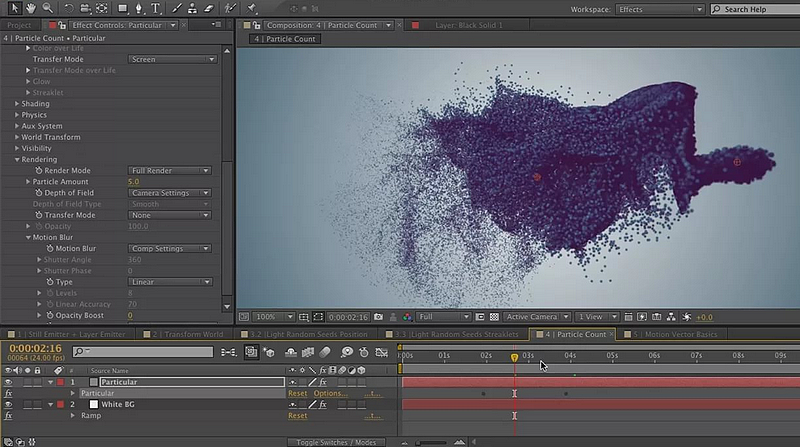

Полный список эффектов. В After Effects огромное количество эффектов. Имеется возможность установки дополнительных в виде плагинов.

Для каждого эффекта , достаточно перейти по ссылке, дана текстовая и видео инструкция

Adobe After Effects , Premiere Pro , Media Encoder , Windows

Manual effects AE ,Уроки советы и многое другое

Учебник. Создание выражений в Adobe After Effects

Элементы управления выражениями

Элемент управления 3D точками

Элемент управления Ползунок

Элемент управления Флажок

Элемент управления слоя

Элемент управления точкой

Элемент управления угла

Элемент управления цветом

Канал 3D

3D туман

EXtractoR

IDentifier

Глубина поля

Извлечение канала 3D

Подложка глубины

Подложка идентификатора

CINEMA 4D

Режимы смешивания Normal, Dissolve, Dancing Dissolve After Effects

Режимы наложения Add, Lighten, Screen, Color Dodge After Effects

Режим наложения Overlay After Effects

Режимы наложения Soft Light, Hard Light, Linear Light, Vivid Light, Pin Light, Hard Mix After Effect

Режимы наложения Difference, Classic Difference, Exclusion, Subtract, Separation After Effects

Режимы наложения Hue, Saturation, Color, Luminosity After Effects

Режимы наложения Matte category Немного практики

Режим наложения Alpha Add After Effects

Выражения в After Effects

Список эффектов

В AE огромное количество эффектов. Имеется возможность установки дополнительных в виде плагинов. Наиболее используемые выделены жирным:

Имеется возможность установки дополнительных в виде плагинов. Наиболее используемые выделены жирным:

Advanced 3D — как ясно из названия, ваше видео будет расположено на определенной плоскости, которой вы сможете манипулировать в виртуальном 3D-пространстве. Эффект похож на стандартный эффект Adobe After Effects, но имеет дополнительные параметры для более тонкого манипулирования эффектом.

Ball Action — эффект «натягивает» видео на ряд шариков.

Bend It — видео изгибается, как стальная лента или как флаг на ветру (в зависимости от настроек эффекта).

Bender — усложненная версия эффекта FE Bend It.

Blobbylize — эффект типа экструзии на базе сколько угодно сложного альфа-канала. А объект, создающийся на базе экструзии, получается как бы стеклянным.

Bubbles — эффект, создающий пузыри, двигающиеся перед слоем, к которому применен эффект.

Burn Film — эффект, иммитирующий прожиганее пленки. Прожигание типа того, что происходит, когда кинопленка застревает в кинопроекторе. Пленка горит и плавится начиная от центра.

Color Offset — эффект, позволяющий сдвигать спектр изображения. То, что называется «вращать RGB-каналы».

Composite — эффект, позволяющий комбинировать два изображения в одном слое.

Cylinder — эффект «натягивающий» видео на циллиндр, а дальше в виртуальном 3D-пространстве вы можете манипулировать этим циллиндром. Только будте осторожны с альфа-каналом и границами «натягиваемого» слоя — все обрабатывается не совсем интуитивно.

Drizzle — эффект, дающий на изображении концентрические волны, по типу волн от упавшего в воду предмета. Отражения и засветки по типу «солнечных зачиков» поддерживаются.

Flo Motion — эффект, дающий искажения по типу «черной дыры» или vortex’a. Пользователям должна быть знакома действующая точно по этому принципу программа Kai Power Goo.

Force Motion Blur — эффект генерации Motion Blur, создаваемый на базе информации из нескольких соседних кадров. Обработка этим эффектом анимации, заключающейся в движении слоя даст более плавное движение, иммитацию видео, снятого камерой.

Glass — эффект выглядит так, что слой как бы ложится на стеклянную, достаточно хаотичную поверхность. Вы сможете управлять физическими параметрами этой стеклянной поверхности.

Glass Wipe — эффект, являющийся как бы развитием предыдущего эффекта. Это своего рода фигурная «шторка». Изображения сменяются так, как бы они менялись, если бы верхний слой плавился и исчезал, будучи нанесенным на стекло.

Glue Gun — эффект, с помощью которого видео как бы выдавливается из тюбика с зубной пастой. Отрабатываются отражение и засветки. Этой «зубной пастой» вы можете даже писать.

Grid Wipe — фигурная «шторка», сменяющая изображения путем увеличения ячеек, параметрами движения-увеличения которых вы можете управлять.

Griddler — эффект, в результате которго изображение разбивается на квадратики, которыми вы и можете манипулировать. При желании эти эффектом вы сможете пользоваться для иммитации FE Grid Wipe.

Hair — эффект, в результате которого видео ложится на очень реалистично двигающийся мех, траву или волосы. В зависимости от ваших настроек эффекта.

Image Wipe — фигурная «шторка», аналог стандартного Gradient Wipe.

Jaws — фигурная «шторка», верхний слой разделяется на две части, разделенные зигзагообразной (очень похожей на челюсти Jaws) линией. В конце-концов две части слоя разъезжаются вовсе и открывают нижнее изображение.

Kaleida — эффект «калейдоскопа».

Lens — эффект симуляции линзовых искажений.

Light Burst — эффект, генерирующий исключительно яркий свет, дающий искажения по типу линзовых.

Light Rays — эффект, генерирующий источник «объемного света».

Light Sweep — эффект, генерирующий засветку по типу вытянутого «солнечного зайчика».

Light Wipe — очень оригинальная фигурная «шторка», генерирующая световые лучи, идущие от края проявляющегося изображения.

Mr.Mercury — уже упомянутый выше эффект, иммитирующий отражение видео от системы ртутных шариков. Вообще говоря, имея навык работы с эти эффектом можно достаточно реалистично моделировать любые жидкие среды — расплавленный пластик, водопад, ту же ртуть.

Mr.Smmothie — эффект, генерирующие совершенно психоделические изображения на базе заданного. Делается это простым «вращением RGB-каналов».

Page Turn — популярная фигурная «шторка», реализующая залистывание верхнего слоя.

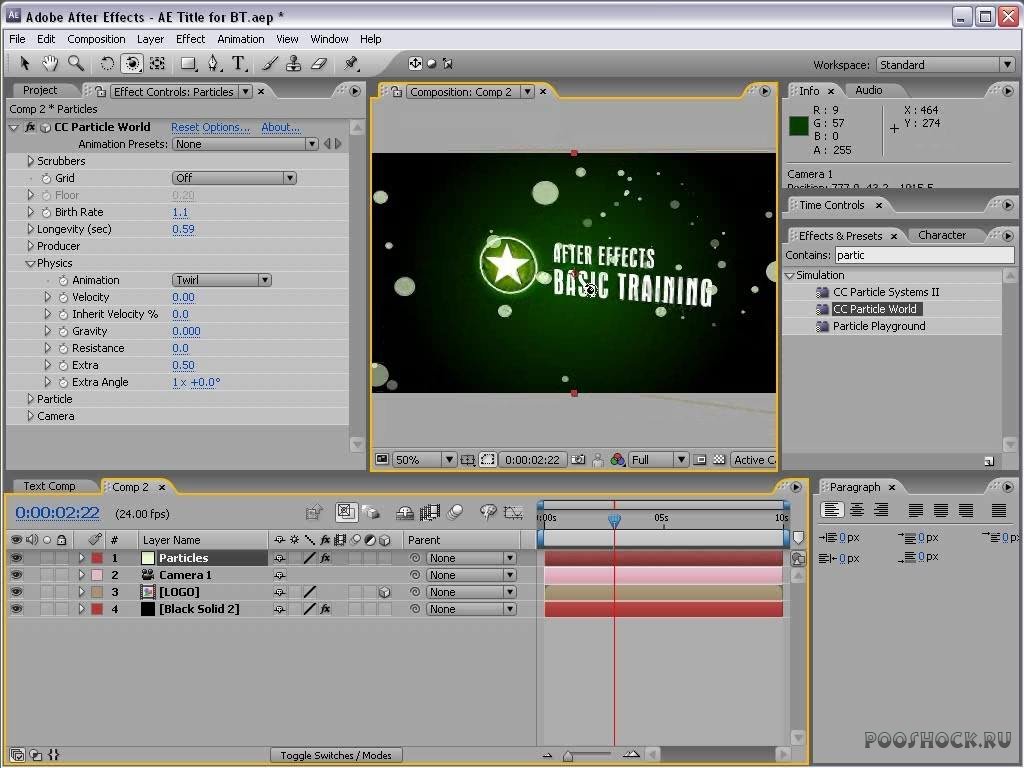

Particle Systems — система частиц, позволяющая реализовать эффекты в диапазоне от обычного взрыва до облаков дыма.

Particle Systems II — усложненный вариант предыдущего эффекта, позволяющий манипулировать еще и прозрачностью частиц.

Particle Systems LE — упрощенный вариант FE Particle Systems II.

Particle World — вариант системы частиц, в которой частицы не просто двигаются по двухмерной плоскости, а «вы можете крутить эту плоскость». Это действительно трехмерная среда для каждой из частиц.

Pixel Polly — популярный эффект «разбивающегося стекла».

Power Pin — эффект, в котором вы задавая углы виртуальной плоскости в 3D-пространстве, «натяните» видео на эту поверхность.

Radial Scale Wipe — фигурная «шторка», с помощью которой нижний слой видео проявляется масштабируясь в круге, увеличивающегося/уменьшающегося из/в произвольной точки слоя.

Rain — эффект симуляции дождя. Вы можете управлять наклоном падения капель, скоростью их падения, их величиной и многим другим.

RepeTile — эффект, при котором изображение, повторяется заданное количество раз по горизонтали, вертикали.

Ripple Pulse — эффект, генерирующий слабые волны, идущие по изображению. Амплитуда волн, их частота и центральная точка легко управляемы.

Scale Wipe — оригинальная фигурная «шторка», верхний слой, вытягивается, масштабируется и в конце концов исчезает на манер Flo Motion.

Scatterize — эффект, при которм изображение как бы «рассыпается», отчасти иммитируя взрыв.

Simple Wire Removal — эффект, иммитирующий сложный вид искажений, характеризующися как «излом изображения» вдоль заданного отрезка. Строго говоря, этот эффект делает возможным маскировку длинных «запилов» и хорош именно этим.

Slant — эффект, генерирующий наклонные искажения изображения, что имитирует некоторую иммитацию манипуляции с плоскостью в 3-мерном виртуальном пространстве.

Slant Matte — эффект, сродни предыдущему, но работающий с «информацией о прозрачности» (matte). Имея некоторый навык работы с этим эффектом можно достаточно верно имитировать плоские тени.

Smear — эффект «вытягивания» видео вдоль определенного вектора. Многократно применяя этот эффект, как «элементарный», можно реализовать оригинальные и сколь угодно сложные искажения изображения.

Snow — эффект иммитации снега. Вы можете управлять интенсивностью снегопада, размером снежинок, их скоростью и еще многими параметрами падения снежных хлопьев.

Sphere — эффект, сродни эффекту FE Cylinder. За исключением того, что изображение натягивается не на циллиндр, а на сферу, на шар.

Split — эффект, при котором изображение раздвигается вдоль указанного отрезка. По типу того, как раздвигаются театральные занавеси.

Spotlight — эффект, при котором изображение «выхватывается» из темноты лучем прожектора. Причем при этом прожектор абсолютно управляем.

Star Burst — эффект, генерирующий полет в космосе среди звезд.

Thereshold — эффект, реализующий популярный «пороговый» алгоритм, применяемый чаще всего для генерации недостающей «информации о прозрачности» (Matte).

Thereshold RGB — эффект FE Thereshold работает с яркостной составляющей изображения и в результате дает черно-белое (2х-цветное) изображение. Эффект же FE Thereshold RGB работает индивидуально с RGB-каналами и в результате дает цветное изображение. В некоторых случаях при генерации Matte этот эффект дает лучшие результаты.

Tiler — простейший эффект, генерирующий многократное повторение на плоскости заданного изображения.

Time Blend — Эффект, ориентированный на работу с изменяющимся во времени изображением. При его применении в каждом кадре получаются полупрозрачные, затухающие копии предыдущих кадров.

Time Blend FX — эффект, действующий сродни предыдущему, но он построен так, что вы сможете применять две его копии. Одна из них будет помещать содержимое кадра в виртуальный буфер, а другая — помещать в кадр полупрозрачную копию содержимого виртуального буфера.

Toner — эффект, тонирующий изображения в указанные цвета, опираясь на яркость. В Adobe Photoshop это называется Duotone. С помощью этого эффекта вы сможете иммитировать столь популярную сепию.

Twister — фигурная «шторка». Строго гворя это и не шторка, а просто эффект, перекручивающий плоскость изображения. А вот на этом перекручивании и можно создать оригинальную «шторку».

Wide Time — эффект, иммитирующий избрательно действующий Motion Blur, действующий только на движущиеся объекты. Надо отметить, движущиеся объекты эффект локализует очень точно.

Radial Blur — эффект реализующий «смазывание» изображения вдоль радиуса окружности, вписанной в изображение. Реализуется несколько весьма оригинальных и зрелищных алгоритмов.

Split 2 — эффект, являющийся развитием эффекта FE Split. В этой версии каждая половинка «раздвигающегося занавеса» управляется отдельно.

Vector Blur — эффект, реализующий «смазывание» по ряду сложных и достаточно интересных алгоритмов

Страницы

Рубрики

Go to Top

|

Каталог Поиск книг Электронные приложения Авторизация Подписка на рассылку Стихи о нас Богатство Трудности эти уже превратились в смыслы. Тивикова С.К., зав. каф. начального образования НИРО Обратная связь Отправить сообщение с сайта Партнёры |

Введение Презентация «Введение в курс информатики» Презентация «Введение в курс информатики» (Open Document Format) Техника безопасности Ссылки на ресурсы ЕК ЦОР

Глава 1. § 1.1. Информация и её свойства Презентация «Информация и её свойства» Презентация «Информация и её свойства» (Open Document Format) Интерактивные тесты

Ссылки на ресурсы ЕК ЦОР

§ 1. Презентация «Информационные процессы» Презентация «Информационные процессы» (Open Document Format) Интерактивные тесты

Ссылки на ресурсы ЕК ЦОР

§ 1. Презентация «Всемирная паутина» Презентация «Всемирная паутина» (Open Document Format) Интерактивные тесты

Ссылки на ресурсы ЕК ЦОР

§ 1.4. Представление информации Презентация «Представление информации» Презентация «Представление информации» (Open Document Format) Интерактивные тесты

Ссылки на ресурсы ЕК ЦОР

§ 1.5. Двоичное кодирование Презентация «Двоичное кодирование» Презентация «Двоичное кодирование» (Open Document Format) Интерактивные тесты

Ссылки на ресурсы ЕК ЦОР

§ 1. Презентация «Измерение информации» Презентация «Измерение информации» (Open Document Format) Интерактивные тесты

Ссылки на ресурсы ЕК ЦОР

Интерактивный тест по теме «Информация и информационные процессы» Тест 1 Глава 2. Компьютер как универсальное устройство для работы с информацией § 2.1. Основные компоненты компьютера и их функции Презентация «Основные компоненты компьютера и их функции» Презентация «Основные компоненты компьютера и их функции» (Open Document Format) Интерактивные тесты

Ссылки на ресурсы ЕК ЦОР

§ 2.2. Персональный компьютер Презентация «Персональный компьютер» Презентация «Персональный компьютер» (Open Document Format) Интерактивные тесты

Ссылки на ресурсы ЕК ЦОР

Ссылки на ресурсы ФЦИОР:

§ 2.3. Программное обеспечение компьютера Презентация «Программное обеспечение компьютера» Презентация «Программное обеспечение компьютера» (Open Document Format) Интерактивные тесты

Ссылки на ресурсы ЕК ЦОР

Ссылки на ресурсы ФЦИОР:

§ 2. Презентация «Файлы и файловые структуры» Презентация «Файлы и файловые структуры» (Open Document Format) Интерактивные тесты

Ссылки на ресурсы ЕК ЦОР

§ 2.5. Пользовательский интерфейс Презентация «Пользовательский интерфейс» Презентация «Пользовательский интерфейс» (Open Document Format) Интерактивные тесты

Ссылки на ресурсы ФЦИОР:

Интерактивный тест по теме «Компьютер как универсальное устройство для работы с информацией» Тест 2 Глава 3. § 3.1. Формирование изображения на экране монитора Презентация «Формирование изображения на экране монитора» Презентация «Формирование изображения на экране монитора» (Open Document Format) Интерактивные тесты

Ссылки на ресурсы ЕК ЦОР

§ 3.2. Компьютерная графика Презентация «Компьютерная графика» Презентация «Компьютерная графика» (Open Document Format) Интерактивные тесты

Ссылки на ресурсы ЕК ЦОР

§ 3.3. Создание графических изображений Презентация «Создание графических изображений» Презентация «Создание графических изображений» (Open Document Format) Интерактивные тесты

Ссылки на ресурсы ЕК ЦОР

Ссылки на ресурсы ФЦИОР:

Задания для практических работ Задание 3.

Задание 3.3.

Задание 3.4.

Задание 3.6.

Оперативная память.jpeg Винчестер.jpeg Диск.jpeg Дискета.jpeg Флэшка.jpeg Схема.jpeg Задание 3.10.

Задание 3.11.

Интерактивный тест по теме «Обработка графической информации» Тест 3 Глава 4. Обработка текстовой информации § 4.1. Текстовые документы и технологии их создания Презентация «Текстовые документы и технологии их создания» Презентация «Текстовые документы и технологии их создания» (Open Document Format) Интерактивные тесты

Ссылки на ресурсы ЕК ЦОР

§ 4. Презентация «Создание текстовых документов на компьютере» Презентация «Создание текстовых документов на компьютере» (Open Document Format) Интерактивные тесты

§ 4.3. Форматирование текста Презентация «Форматирование текста» Презентация «Форматирование текста» (Open Document Format) Интерактивные тесты

§ 4.4. Визуализация информации в текстовых документах Презентация «Визуализация информации в текстовых документах» Презентация «Визуализация информации в текстовых документах» (Open Document Format) Интерактивные тесты

§ 4.5. Инструменты распознавания текстов и компьютерного перевода Презентация «Инструменты распознавания текстов и компьютерного перевода» Презентация «Инструменты распознавания текстов и компьютерного перевода» (Open Document Format) Интерактивные тесты

Ссылки на ресурсы ФЦИОР

§ 4.6. Оценка количественных параметров текстовых документов Презентация «Оценка количественных параметров текстовых документов» Презентация «Оценка количественных параметров текстовых документов» (Open Document Format) Интерактивные тесты

Ссылки на ресурсы ЕК ЦОР

Ссылки на ресурсы ФЦИОР

Задания для практических работ Задание 4.3.

Задание 4.4.

Задание 4.5.

Задание 4.6.

Задание 4.7.

Задание 4.9.

Задание 4.10.

Задание 4.12.

Задание 4.20.

Итоговая работа. Введение.rtf Начало эпохи ЭВМ.rtf Первое поколение ЭВМ.rtf Второе поколение ЭВМ.rtf Третье поколение ЭВМ.rtf Четвёртое поколение ЭВМ.rtf Заключение.rtf Интерактивный тест по теме «Обработка текстовой информации» Тест 4 Глава 5. Мультимедиа § 5.1. Технология мультимедиа Презентация «Технология мультимедиа» Интерактивные тесты

Ссылки на ресурсы ЕК ЦОР

§ 5. Презентация «Компьютерные презентации» Интерактивные тесты

|

Уроки российской кибервойны в Украине

Наука и технологии | Кибервойна

Она была интенсивной, но не всегда эффективной. Почему?

| Киев и Лондон

S на поле боя . Дарий, царь Персии, сделал это в 331 9011 г. до н.э. г. до н.э., разбросав шипы там, где, по его мнению, должен был наступить его враг Александр Македонский. Союзники сделали это в 1944 году, используя макеты самолетов и десантных кораблей, чтобы обмануть высшее командование Германии, заставив его думать, что их вторжение во Францию произойдет в Па-де-Кале, а не в Нормандии. И Россия попыталась это сделать 24 февраля, когда менее чем за час до того, как ее танки начали въезжать в Украину — по пути, как они думали, в Киев, — ее компьютерные хакеры вывели из строя систему спутниковой связи американской фирмы Viasat. на что рассчитывали его противники.

на что рассчитывали его противники.

Послушайте эту историю. Наслаждайтесь аудио и подкастами на iOS или Android.

Ваш браузер не поддерживает элемент

Послушайте эту историю

Экономьте время, слушая наши аудио статьи, одновременно работая в режиме многозадачности

Виктор Жора, глава Агентства оборонной кибербезопасности Украины, заявил в марте, что результатом стали «действительно огромные потери связи в самом начало войны». Бывший сотрудник службы безопасности Запада подсчитал, что на это ушло «год или два действительно серьезной подготовки и усилий».

Что-то выиграешь, что-то проиграешь. Союзники победили. D -дневные посадки прошли успешно. Дарий проиграл и потерял свой трон. Точно так же было отражено наступление России на Киев. Его силы вторжения на этом театре военных действий потерпели поражение. Несмотря на усилия, затраченные на попытки, Россия не смогла создать достаточно густой туман войны с помощью кибервойны. И это интересно. Хотя кибервойна была напряженной и важной частью конфликта, который послужил испытательным полигоном для этой все еще новой формы битвы, похоже, что это не было убийственным приложением, как некоторые ожидали.

И это интересно. Хотя кибервойна была напряженной и важной частью конфликта, который послужил испытательным полигоном для этой все еще новой формы битвы, похоже, что это не было убийственным приложением, как некоторые ожидали.

Кусочки на кусочки

Атака России на Viasat была не единственным программным смягчением, которое она направила на Украину в преддверии вторжения. В январе и снова 23 февраля на сотнях украинских систем были замечены так называемые программы-«вайперы», предназначенные для удаления данных. Затем, в апреле, когда силы, угрожавшие Киеву, бежали, хакеры, работавшие на Sandworm (предположительно, прикрывающую ГРУ , российскую военно-разведывательную службу), использовали вредоносное ПО под названием Industroyer2 для атаки на электросеть страны.

Подобные нападения на гражданскую инфраструктуру трудно умолчать. Другое дело, что происходит с военным снаряжением. Вооруженные силы Украины поддерживали строгую оперативную безопасность на протяжении всей войны, ничего не сообщая о том, как их собственные сети были взломаны или нарушены (что они и были). Но даже в этом случае видимые эффекты российской кампании оказались на удивление ограниченными. «Я думаю, что мы ожидали гораздо более значительных последствий, чем то, что мы видели», — сказал Мике Эоян, высокопоставленный сотрудник Пентагона по кибербезопасности, 16 ноября. «Российские киберсилы, а также их традиционные вооруженные силы не оправдали ожиданий».

Но даже в этом случае видимые эффекты российской кампании оказались на удивление ограниченными. «Я думаю, что мы ожидали гораздо более значительных последствий, чем то, что мы видели», — сказал Мике Эоян, высокопоставленный сотрудник Пентагона по кибербезопасности, 16 ноября. «Российские киберсилы, а также их традиционные вооруженные силы не оправдали ожиданий».

В первые дни войны Украина в основном оставалась онлайн. Свет продолжал гореть, даже когда вокруг столицы бушевали бои. Банки были открыты. В отличие от 2015 и 2016 годов, когда кибератаки вызывали отключения электроэнергии, электричество продолжало поступать. Как и информация. Никогда не было серьезной угрозы ночным президентским эфирам Владимира Зеленского для украинского народа. Если целью России было подорвать доверие украинцев к своему правительству и сделать страну неуправляемой, она потерпела неудачу.

Важнейшей причиной этого была оборона Украины. Линди Кэмерон, глава Национального центра кибербезопасности Великобритании ( NCSC ), считает, что нападение России было «вероятно, самой продолжительной и интенсивной киберкампанией за всю историю». Но, как заметил сэр Джереми Флеминг, ее начальник в GCHQ , британском агентстве радиотехнической разведки (частью которого является NCSC ), в августовском эссе для The Economist , реакция Украины была «возможно… киберактивность в истории». Украина годами была испытательным полигоном для российских киберопераций. Предшественник Industroyer2, Industroyer, например, был причиной отключений электроэнергии в 2016 году. Это дало правительству возможность получить представление о российских операциях и время для укрепления своей инфраструктуры.

Но, как заметил сэр Джереми Флеминг, ее начальник в GCHQ , британском агентстве радиотехнической разведки (частью которого является NCSC ), в августовском эссе для The Economist , реакция Украины была «возможно… киберактивность в истории». Украина годами была испытательным полигоном для российских киберопераций. Предшественник Industroyer2, Industroyer, например, был причиной отключений электроэнергии в 2016 году. Это дало правительству возможность получить представление о российских операциях и время для укрепления своей инфраструктуры.

Это означало, что, когда началось вторжение, у киберкомандования Украины был готов план на случай непредвиденных обстоятельств. Некоторые чиновники разъехались из Киева в более безопасные районы страны. Другие переместились на командные пункты вблизи линии фронта. Важнейшие сервисы были перенесены в дата-центры в других странах Европы, вне досягаемости российских ракет. Вооруженные силы Украины, зная, что спутники могут выйти из строя, подготовили альтернативные средства связи. Атака на Viasat в конечном итоге «не оказала тактического влияния на украинские военные связи и операции», настаивал г-н Жора в сентябре, уточняя свое предыдущее заявление.

Атака на Viasat в конечном итоге «не оказала тактического влияния на украинские военные связи и операции», настаивал г-н Жора в сентябре, уточняя свое предыдущее заявление.

Что такое друзья для

Западная помощь тоже имела решающее значение. В преддверии войны одним из способов, которым НАТО укрепил свое сотрудничество с Украиной, было предоставление доступа к ее библиотеке киберугроз, хранилищу известных вредоносных программ. Великобритания предоставила поддержку в размере 6 млн фунтов стерлингов (7,3 млн долларов США), включая брандмауэры для блокировки атак и возможности судебной экспертизы для анализа вторжений. Сотрудничество было взаимным. «Вполне вероятно, что украинцы научили US и UK больше о российской кибер-тактике, чем они узнали от них», — отмечает Маркус Уиллетт, бывший глава отдела кибербезопасности для ГЧК .

Устойчивости Украины, как это ни парадоксально, помогла примитивная природа многих ее промышленных систем управления, унаследованных с советских времен и еще не модернизированных. Когда, например, «Индустрой» нанес удар по электрическим подстанциям в Киеве в 2016 году, инженеры смогли перезапустить системы с помощью ручного дублирования в течение нескольких часов. Когда в апреле «Индустрой-2» отключил часть сети, она снова включилась через четыре часа.

Когда, например, «Индустрой» нанес удар по электрическим подстанциям в Киеве в 2016 году, инженеры смогли перезапустить системы с помощью ручного дублирования в течение нескольких часов. Когда в апреле «Индустрой-2» отключил часть сети, она снова включилась через четыре часа.

Частные компании по кибербезопасности также сыграли заметную роль. Г-н Жора выделяет Microsoft и ESET , словацкая фирма, как особенно важная из-за их большого присутствия в украинских сетях и «телеметрии» или сетевых данных, которые они собирают в результате. ESET предоставил разведданные, которые помогли украинским киберкомандам парировать Industroyer2. Microsoft говорит, что искусственный интеллект, который может сканировать код быстрее, чем человек, упростил обнаружение атак. 3 ноября Брэд Смит, президент Microsoft, объявил, что его фирма продлит техподдержку Украине бесплатно до конца 2023 года. Это обещание увеличило стоимость поддержки Microsoft Украине с февраля до более чем 400 миллионов долларов.

Нет сомнений, что Украина была сложной мишенью. Но есть и те, кто задается вопросом, не переоценили ли кибер-мощь России. Российские шпионы имеют многолетний опыт кибершпионажа, но военные киберсилы страны «очень молоды» по сравнению с западными соперниками, отмечает Гэвин Уайлд, бывший директор по политике России в Совете национальной безопасности Америки. Америка начала внедрять киберпланы в военные операции во время войн на Гаити и в Косово в 1990-х годах. По словам г-на Уайльда, Россия думала об этом всего около шести лет.

Американские, европейские и украинские официальные лица говорят, что есть много примеров российских кибератак, синхронизированных с физическими атаками, что предполагает определенную степень координации между двумя ветвями. Но были и неуклюжие ошибки. Сэр Джереми говорит, что в некоторых случаях российские военные удары выводили из строя те же самые сети, которые российские киберсилы пытались заразить, что, по иронии судьбы, вынуждало украинцев вернуться к более безопасным средствам связи.

Другие изображают Россию неряшливой кибердержавой, умеющей ломать вещи, но громкой и неточной. В апреле Дэвид Каттлер, 9 лет.0011 Высокопоставленный сотрудник разведки НАТО заметил, что Россия применила более разрушительное вредоносное ПО против Украины, «чем остальные кибердержавы мира вместе взятые обычно используют в данном году». Но судить о кибер-кампании по количеству вредоносного ПО — все равно, что оценивать пехоту по количеству выпущенных пуль. Дэниел Мур, автор недавно вышедшей книги на эту тему «Наступательные кибероперации», говорит, что каждая известная атака России на критическую инфраструктуру в Украине и за ее пределами была преждевременно разоблачена, изобиловала ошибками или вышла за ее пределы. предполагаемая цель — как это было в случае с NotPetya, самораспространяющейся атакой программы-вымогателя в 2017 году, которая ускользнула из Украины и нанесла ущерб в размере 10 миллиардов долларов по всему миру.

«Практически в каждой атаке, которую они когда-либо проводили в киберпространстве, были серьезные операционные сбои, — говорит г-н Мур. Напротив, он указывает на Stuxnet, израильско-американскую кибератаку на иранский ядерный объект, впервые идентифицированную 12 лет назад — технологически древняя история. «Это было гораздо сложнее, чем многое из того, что мы видим сегодня в России».

Напротив, он указывает на Stuxnet, израильско-американскую кибератаку на иранский ядерный объект, впервые идентифицированную 12 лет назад — технологически древняя история. «Это было гораздо сложнее, чем многое из того, что мы видим сегодня в России».

Физическое и виртуальное

Таким образом, некоторые западные шпионы говорят, что война демонстрирует пропасть между американцами и русскими в высокотехнологичных кибероперациях против военной техники. Но другие предупреждают, что пока рано делать радикальные выводы. Киберкампания России, возможно, сдерживалась не столько недееспособностью, сколько высокомерием, от которого также страдают ее обычные вооруженные силы.

Западные официальные лица заявляют, что Россия не смогла спланировать и осуществить крайне разрушительные кибератаки на энергетику, энергетику и транспорт не потому, что не могла этого сделать, а потому, что предполагала, что вскоре оккупирует Украину и унаследует эту инфраструктуру. Зачем уничтожать то, что вам скоро понадобится? Вместо этого, когда война затянулась, ему пришлось адаптироваться. Но кибероружие не похоже на физическое оружие, которое можно просто вращать, чтобы навести на другую цель и пополнить запасы боеприпасов. Скорее, они должны быть специально адаптированы к конкретным целям.

Но кибероружие не похоже на физическое оружие, которое можно просто вращать, чтобы навести на другую цель и пополнить запасы боеприпасов. Скорее, они должны быть специально адаптированы к конкретным целям.

Изощренные атаки, подобные атаке на Viasat, требуют серьезной подготовки, включая тщательную разведку целевых сетей. В статье, опубликованной в прошлом году, Леннарт Машмайер из ETH Цюрих показал, что атака ГРУ на энергосистему Украины в 2015 году планировалась 19 месяцев, а в 2016 году — два с половиной года. Запуск таких атак также раскрывает противнику используемые инструменты (например, код) и инфраструктуру (серверы), что приводит к снижению их эффективности.

Таким образом, после первой недели войны, когда были израсходованы наборы, подобные Viasat, российские кибератаки стали более тактическими и оппортунистическими. Затем, в апреле, когда Россия перешла от Киева к Донбассу, количество вайпер-атак резко сократилось. В ноябре исследователи из Mandiant, фирмы по кибербезопасности, принадлежащей Alphabet, описали, как GRU теперь атакует «пограничные» устройства, такие как маршрутизаторы, брандмауэры и почтовые серверы, чтобы ускорить атаки, даже за счет скрытности.

«То, что вы видите здесь, — это граница производства», — говорит Джон Вольфрам из Mandiant, имея в виду график в экономической теории, показывающий различные комбинации двух товаров, которые можно произвести с заданными ресурсами. «У вас есть определенный опыт и капитал, и вы должны решить, потратите ли вы их на одну или две изысканные специальные операции — или на 50 по более низкой цене». Выбор последнего не означает, что первое выше ваших возможностей. «Россия почти наверняка способна на кибератаки большего масштаба и последствий, чем можно было бы предположить, исходя из событий на Украине», — отмечает г-н Каттлер. В войне «еще не участвовали обе стороны, использующие новейшие наступательные кибервозможности друг против друга», соглашается г-н Уиллетт.

Если все это правда, эти возможности еще могут быть раскрыты. Саботаж газопроводов «Северный поток-1» и «Северный поток-2» в сентябре и ракетные удары по энергосистеме Украины говорят о том, что склонность Кремля к риску растет. Признаки этого есть и в киберпространстве. Один британский чиновник говорит, что Россия, помня об инциденте с NotPetya, сначала стремилась ограничить свои атаки Украиной, чтобы избежать конфликта с НАТО . Но это может измениться. В конце сентября Песчаный червь начал первую преднамеренную атаку целей за 9 лет.0011 NATO -страна с «Престижем», подрывной вредоносной программой, которая была направлена на транспорт и логистику в Польше, центре поставок оружия в Украину.

Признаки этого есть и в киберпространстве. Один британский чиновник говорит, что Россия, помня об инциденте с NotPetya, сначала стремилась ограничить свои атаки Украиной, чтобы избежать конфликта с НАТО . Но это может измениться. В конце сентября Песчаный червь начал первую преднамеренную атаку целей за 9 лет.0011 NATO -страна с «Престижем», подрывной вредоносной программой, которая была направлена на транспорт и логистику в Польше, центре поставок оружия в Украину.

Есть также те, кто считает, что сила кибервойны была неправильно понята. Кибероперации были «интенсивными и важными», признает Киаран Мартин, предшественник г-жи Кэмерон на NCSC . Но война продемонстрировала «серьезные ограничения киберпространства как возможности военного времени», — говорит он. Stuxnet, который заразил иранские системы, которые были «воздушным зазором» (то есть физически отключены от Интернета), механически повредил оборудование, но оставался незамеченным в течение нескольких месяцев. Его успех породил искаженное представление о кибератаках как о чудо-оружии, способном заменить бомбы и ракеты. По правде говоря, утверждает г-н Мартин, Stuxnet был «высадкой на Луну» наступательной кибербезопасности, изысканным одноразовым продуктом, для выполнения которого требовались сверхмощные ресурсы, а не основной элемент кибервойн.

Его успех породил искаженное представление о кибератаках как о чудо-оружии, способном заменить бомбы и ракеты. По правде говоря, утверждает г-н Мартин, Stuxnet был «высадкой на Луну» наступательной кибербезопасности, изысканным одноразовым продуктом, для выполнения которого требовались сверхмощные ресурсы, а не основной элемент кибервойн.

Кибернетическое пространство также не является «каким-то волшебным невидимым полем битвы, где вы можете делать то, что обычно вам не сойдет с рук», — говорит г-н Мартин. Мало того, что трудно нанести серьезный вред хорошо защищенным компьютерным сетям, такие атаки, вопреки общепринятому мнению, будут «легко атрибутированы». Кибернаступления не проходят без последствий. «Несмотря на всю шумиху, — отмечает г-н Мартин, — Путин вообще не беспокоил Запад в киберпространстве серьезно после вторжения».

Решение этих споров и уроки рисования потребуют времени и перспективы. Многие вторжения могли остаться незамеченными. Атака на Львовскую региональную военную организацию была обнаружена, например, только на позднем этапе, а российский набор инструментов остался практически незамеченным коммерческим программным обеспечением для обеспечения безопасности. Обнаружение атак не является надежной наукой, говорит один из украинских чиновников по кибербезопасности. Часто происходит легитимный вход в систему, когда чей-то пароль скомпрометирован. Вы видите только симптомы, а не причину. «Как будто у кого-то кашель или низкий уровень кислорода в крови. Мы только сейчас знаем, что это может быть covid. Вредоносное ПО аналогично. Мы редко обнаруживаем его при проникновении в сеть, только когда видим аномалии. В большинстве случаев мы улавливаем что-то только посередине».

Обнаружение атак не является надежной наукой, говорит один из украинских чиновников по кибербезопасности. Часто происходит легитимный вход в систему, когда чей-то пароль скомпрометирован. Вы видите только симптомы, а не причину. «Как будто у кого-то кашель или низкий уровень кислорода в крови. Мы только сейчас знаем, что это может быть covid. Вредоносное ПО аналогично. Мы редко обнаруживаем его при проникновении в сеть, только когда видим аномалии. В большинстве случаев мы улавливаем что-то только посередине».

Еще один момент заключается в том, что самые разрушительные кибероперации, такие как Stuxnet, на самом деле наиболее полезны в мирное время, когда ракеты не обсуждаются. На войне боеприпасы часто могут выполнять эту работу проще и дешевле. Вероятно, самая важная киберактивность военного времени с обеих сторон направлена на сбор разведданных или психологическую войну, а не на уничтожение.

Бывший украинский политик, имеющий право знать, подтверждает, что наиболее ценным вкладом кибер-сил страны является извлечение секретов, таких как сведения о европейских компаниях, которые нарушают американские санкции в отношении России. «Есть некоторые другие вещи, о которых я не могу говорить, но это довольно впечатляющая работа», — говорит он. О расшифровке союзниками немецких шифровальных машин «Энигма» во время Второй мировой войны стало известно только в 19 веке.70-е годы. Конечные последствия киберопераций в Украине могут оставаться неясными в течение многих лет. ■

«Есть некоторые другие вещи, о которых я не могу говорить, но это довольно впечатляющая работа», — говорит он. О расшифровке союзниками немецких шифровальных машин «Энигма» во время Второй мировой войны стало известно только в 19 веке.70-е годы. Конечные последствия киберопераций в Украине могут оставаться неясными в течение многих лет. ■

Узнайте больше из наших недавних репортажей об украинском кризисе. Или, чтобы насладиться нашим расширяющим кругозор научным освещением, подпишитесь на Simply Science, наш еженедельный информационный бюллетень только для подписчиков.

Эта статья появилась в разделе «Наука и технологии» печатного издания под заголовком «Гнездо дворников».

Наука и технологии 3 декабря 2022 г.0128

Откройте для себя истории из этого раздела и многое другое в списке содержания

Ознакомьтесь с изданиемПовторно используйте этот контент

Уроки российских ракетных операций в Украине | Труды

Российское вторжение в Украину в 2022 году повлекло за собой самое масштабное в истории применение ракет наземного базирования с запуском из всех режимов базирования. 21 марта Пентагон заявил, что «русские запустили более 1100 ракет» и что «они также потерпели значительное количество отказов этих боеприпасов». Четыре дня спустя Пентагон добавил, что «они все еще запускают много ракет», но Россия столкнулась со «значительным количеством [ракетных] отказов», включая «неспособность запустить или не поразить цель».

21 марта Пентагон заявил, что «русские запустили более 1100 ракет» и что «они также потерпели значительное количество отказов этих боеприпасов». Четыре дня спустя Пентагон добавил, что «они все еще запускают много ракет», но Россия столкнулась со «значительным количеством [ракетных] отказов», включая «неспособность запустить или не поразить цель».

4 апреля Пентагон заявил, что Россия запустила более 1400 ракет и что ее остаточный запас крылатых ракет является самым низким. В конце мая президент Украины Владимир Зеленский заявил, что Россия запустила 2154 ракеты, и Украина считает, что Россия исчерпала 60 процентов своего арсенала высокоточных ракет. С апреля пополнение запасов затруднено, и запасы продолжают истощаться.

Такой очень большой расход ракет явно не планировался, т.к. Россия рассчитывала на быструю победу. Усилия России по замене своих ракет будут очень трудными из-за стоимости, производственных ограничений и влияния санкций. Еще хуже, с точки зрения России, то, что атаки продемонстрировали наличие серьезных проблем с характеристиками российских крылатых ракет.

25 марта Пентагон подтвердил сообщения прессы о том, что процент отказов различных российских ракет составляет от 20 до 60 процентов (отказ определялся как неспособность запустить или поразить цель) с «крылатыми ракетами, особенно крылатые ракеты воздушного базирования», имеющие самый низкий коэффициент поражения. Сообщается, что некоторые ракеты не взорвались даже при попадании в цель. Таким образом, помимо проблем с надежностью и контролем качества ракет, у них, по-видимому, есть проблема со взрывателем.

10 мая Пентагон подтвердил, что Россия истощила свой ракетный арсенал и что она «довольно быстро израсходовала свои высокоточные ракеты» и «наименьшее количество крылатых ракет, особенно крылатых ракет воздушного базирования». », но в Москве все еще оставалось более 50 процентов довоенных запасов. С тех пор использование ракет продолжалось, но в значительно меньших масштабах.

Завышенные ожидания В течение долгого времени российские военные заявляли, что их нестратегические баллистические и крылатые ракеты, а также стратегические крылатые ракеты большой дальности имеют точность, измеряемую несколькими метрами. Бывший вице-премьер Юрий Борисов (ныне глава Космического агентства России), который занимался оборонными закупками, заявил, что Х-101, Бастион, Бал, Калибр, Искандер (гиперзвуковые на больших дальностях) и гиперзвуковые ракеты Кинжал были высокоточными ракетами. и что «высокоточные боеприпасы имеют вероятность ошибки всего в несколько метров. Они могут преодолевать сотни километров и иметь почти нулевой CEP». Еще до войны были некоторые свидетельства того, что это не так.

Бывший вице-премьер Юрий Борисов (ныне глава Космического агентства России), который занимался оборонными закупками, заявил, что Х-101, Бастион, Бал, Калибр, Искандер (гиперзвуковые на больших дальностях) и гиперзвуковые ракеты Кинжал были высокоточными ракетами. и что «высокоточные боеприпасы имеют вероятность ошибки всего в несколько метров. Они могут преодолевать сотни километров и иметь почти нулевой CEP». Еще до войны были некоторые свидетельства того, что это не так.

В 2017 году известный российский военный журналист указал в государственных СМИ, что морская крылатая ракета «Калибр» имеет точность 30 метров, а крылатая ракета воздушного базирования Х-101 имеет «точность от пяти до 50 метров», что совсем другое, чем «несколько метров» или почти нулевой CEP. Хотя разница в точности не объясняется, 50 метров даже близко не соответствуют точности. В январе 2022 года начальник штаба армии США генерал Джеймс МакКонвилл заявил, что российские гиперзвуковые ракеты не меняют правила игры, потому что «я не видел, чтобы они действительно поражали цель этой системой». 1 Командующий Северным командованием США генерал Глен ВанХерк заявил, что у России есть «проблемы» в отношении точности ее гиперзвуковых ракет. Он добавил, что российские ракеты по-прежнему «на одном уровне» с ракетами США. Очевидно, это ссылка на возможности, которыми обладают российские ракеты, но которых нет у американских, — сверхзвуковая и гиперзвуковая скорость, очень большая дальность, двойная способность и, во многих случаях, противокорабельные возможности (до недавнего времени, когда Соединенные Штаты начали внедрять ракеты большей дальности). противокорабельные ракеты). Это важные характеристики, которые не играют большой роли в войне России с Украиной, но будут иметь гораздо большее значение в войне против НАТО или против Соединенных Штатов и их тихоокеанских союзников.

1 Командующий Северным командованием США генерал Глен ВанХерк заявил, что у России есть «проблемы» в отношении точности ее гиперзвуковых ракет. Он добавил, что российские ракеты по-прежнему «на одном уровне» с ракетами США. Очевидно, это ссылка на возможности, которыми обладают российские ракеты, но которых нет у американских, — сверхзвуковая и гиперзвуковая скорость, очень большая дальность, двойная способность и, во многих случаях, противокорабельные возможности (до недавнего времени, когда Соединенные Штаты начали внедрять ракеты большей дальности). противокорабельные ракеты). Это важные характеристики, которые не играют большой роли в войне России с Украиной, но будут иметь гораздо большее значение в войне против НАТО или против Соединенных Штатов и их тихоокеанских союзников.

В последней войне между Арменией и Азербайджаном Армения использовала поставленный Россией Искандер-Э. Премьер-министр Армении Никол Пашинян заявил, что 90 процентов ракет «Искандер» «не взорвались, или, может быть, 10 процентов из них взорвались», хотя позже он отказался от этого заявления. Проблема, вероятно, заключалась не в основном в неразорвавшихся снарядах, а в точности. Мотив России для нападок на его заявление очевиден. Россия хочет напугать Запад и продать ракеты Искандер. Хотя российская версия «Искандера» более точна, вполне вероятно, что заявления России о точности «Искандера-М» также преувеличены. Первоначальное заявление Пашиняна могло отражать низкую точность «Искандера-Э», у которого, как сообщается, КВО составляет от 30 до 70 метров.

Проблема, вероятно, заключалась не в основном в неразорвавшихся снарядах, а в точности. Мотив России для нападок на его заявление очевиден. Россия хочет напугать Запад и продать ракеты Искандер. Хотя российская версия «Искандера» более точна, вполне вероятно, что заявления России о точности «Искандера-М» также преувеличены. Первоначальное заявление Пашиняна могло отражать низкую точность «Искандера-Э», у которого, как сообщается, КВО составляет от 30 до 70 метров.

Известный российский журналист Павел Фельгенгауэр заметил: «Искандеры, как и другие российские нестратегические ракеты, могут быть по-настоящему эффективны только с ядерной боеголовкой — очевидно, так, как она предназначена в первую очередь для использования в любом конфликте равных. ” Хотя техническая неполноценность России также играет роль, г-н Фельгенгауэр, вероятно, прав.

Из-за нехватки современных ракет в июне Россия начала использовать старые ракеты Х-22 (обозначение НАТО: AS-4). Министерство обороны Великобритании заявило: «Эти 5,5-тонные ракеты были в первую очередь предназначены для уничтожения авианосцев с использованием ядерной боеголовки. При использовании в качестве штурмовика с обычной боеголовкой они крайне неточны и поэтому могут нанести значительный побочный ущерб и жертвы среди гражданского населения».

При использовании в качестве штурмовика с обычной боеголовкой они крайне неточны и поэтому могут нанести значительный побочный ущерб и жертвы среди гражданского населения».

Если предположить, что Россия не применит ядерное оружие против Украины (не факт), плохие характеристики российских ракет — это хорошая новость. Предположительно, это решит проблемы с точностью, но это потребует времени, как и восстановление инвентаря. Это дает Соединенным Штатам больше времени для модернизации своих сил для сдерживания и потенциального конфликта с Россией или Китаем.

Однако российские ракеты не только обычные, как американские крылатые ракеты, но и двойного назначения. 2018 9Отчет 0183 Nuclear Posture Review подтвердил, что Россия «также строит большой, разнообразный и современный набор нестратегических систем двойного назначения (могут быть вооружены ядерным или обычным оружием)». Дейв Джонсон, штабной офицер Отдела оборонной политики и планирования Международного штаба НАТО, заметил, что в отношении российских систем высокоточного ударного оружия «все . . . имеют двойную способность или имеют ядерные аналоги». Различие между обычными ракетами и ракетами двойного назначения очень важно.

. . имеют двойную способность или имеют ядерные аналоги». Различие между обычными ракетами и ракетами двойного назначения очень важно.

Предположительно ядерные версии будут страдать от тех же проблем с надежностью и контролем качества, что и их обычные версии во время войны против Украины. Однако проблемы с точностью и взрывателем, вероятно, мало или совсем не повлияют на ядерные версии. В то время как более высокая точность всегда лучше, чем более низкая точность, для большинства целей удары ядерным оружием не требуют точности и точности или даже близкой к точности и точности. Это в значительной степени верно даже для ядерного оружия малой мощности. Разница в мощности между обычным ядерным оружием и ядерным оружием малой мощности огромна, и при очень низкой мощности быстрое радиационное воздействие ядерных взрывов часто важнее взрыва. Кроме того, российская проблема взрывателя, приводящая к неразорвавшимся снарядам, вряд ли повлияет на ядерные версии, потому что они являются продуктами разных конструкторских бюро с разными критериями проектирования, и взрыватели также в целом разные. Например, высота взрыва «без радиоактивных осадков» применима только к ядерному оружию. Прямого удара о землю часто избегают, чтобы ограничить побочный ущерб. Следует отметить, что единственной крылатой ракете с ядерным вооружением в США, AGM-86B, уже 40 лет, она не является малозаметной, имеет преточную/почти точную точность и серьезно подорвала надежность — и это будет иметь место для почти десятилетие впереди.

Например, высота взрыва «без радиоактивных осадков» применима только к ядерному оружию. Прямого удара о землю часто избегают, чтобы ограничить побочный ущерб. Следует отметить, что единственной крылатой ракете с ядерным вооружением в США, AGM-86B, уже 40 лет, она не является малозаметной, имеет преточную/почти точную точность и серьезно подорвала надежность — и это будет иметь место для почти десятилетие впереди.

За исключением российской стратегической крылатой ракеты воздушного базирования Х-101, все ракеты, упомянутые вице-премьером Борисовым, имеют основную или второстепенную противокорабельную роль. Во время вторжения России в Украину в 2014 году Россия захватила большую часть украинского флота. В начале войны 2022 года Украина потопила свой единственный фрегат, чтобы не допустить его захвата Россией. В то время как русские использовали противокорабельные ракеты против наземных целей, они явно не использовали их для противокорабельных атак. Однако, поскольку ракеты имеют оконечные датчики для противокорабельного применения, проблемы с точностью, продемонстрированные в ходе российских наземных атак, вероятно, не применимы к корабельной цели.

По разным причинам уроки, которые русские извлекают из Украины, могут сильно отличаться от того, что извлекает Запад. (Уроки Сирии, которые Россия постоянно упоминает, кажется, игнорируют тот факт, что Сирия была конфликтом низкой интенсивности). В результате своего боевого опыта на Украине некоторые в российских вооруженных силах, вероятно, будут выступать за дальнейшее увеличение ядерного потенциала и уверенности. Действительно, российское государственное телевидение настаивает на усилении акцента на тактическом ядерном оружии. Заместитель главы Совета национальной безопасности России (и бывший президент) Дмитрий Медведев заявил, что Россия будет защищать аннексированные украинские территории (Донбасс и Луганск) с помощью «стратегического ядерного оружия, и для такой защиты может быть использовано оружие, основанное на новых принципах».

Путин продемонстрировал готовность к массированным разрушительным атакам, живет в фантастическом мире, в котором он сражается с нацистами, и во многом играет в генерала, как это делал Гитлер во время Второй мировой войны.

Информация и информационные процессы

Информация и информационные процессы 2. Информационные процессы

2. Информационные процессы 3. Всемирная паутина

3. Всемирная паутина Пиктограммы» (N 135159)

Пиктограммы» (N 135159) 6. Измерение информации

6. Измерение информации Вариант 1

Вариант 1 Вариант 1

Вариант 1 Выбор конфигурации в зависимости от решаемых задач»

Выбор конфигурации в зависимости от решаемых задач» 4. Файлы и файловые структуры

4. Файлы и файловые структуры Обработка графической информации

Обработка графической информации Вариант 2

Вариант 2 2.

2. 2. Создание текстовых документов на компьютере

2. Создание текстовых документов на компьютере Вариант 1

Вариант 1 Вариант 1

Вариант 1 rtf

rtf 2. Компьютерные презентации

2. Компьютерные презентации