Удаленная установка (переустановка) Windows 7, 8, 10

Одним из основных недостатков удаленного обслуживания является то, что вы не можете удаленно установить операционную систему Windows. Вам необходимо присутствовать за компьютером физически, чтобы подключить мультизагрузочную флешку и прописать все необходимые настройки в базовой системе ввода вывода.

Но, есть один интересный инструмент, который все же позволяет выполнить переустановку Windows удаленно, однако, для корректного выполнения данной операции стоит учесть определенные нюансы, о которых я расскажу в данном видеоуроке.

Хотите получать свежие новости через ВК? Не вопрос, жми по ссылке: IT-Skills | Запишись в ИТ качалку

Для начала давайте рассмотрим из каких этапов будет состоять процесс удаленной переустановки Windows и какие инструменты нам понадобятся:

- Установить TeamViewer – для удаленного выполнения предварительных настроек системы

- Настройки сетевого подключения – посмотреть настройки сетевого подключения, чтобы понять, поднимется ли сеть автоматически после переустановки Windows.

- Скачать драйвера для сетевой карты – на случай, если драйвера не установятся автоматически.

- Разбиение диска на два раздела – для выполнения процедуры форматирования раздела с текущей операционной системой.

- Перенос пользовательских документов на второй раздел

- Скачать программу по удаленной установке WinToHDD

- Скачать образ Windows, в данном случае это будет Windows 10

- Установить ОС

- Установить TeamViewer на новую систему

- Настроить систему до конца.

- Для чистоты эксперимента, я буду все выполнять так же через TeamViewer, но переустанавливать я буду операционную систему на виртуальной машине, но это не меняет сути, весь процесс будет аналогичен, как при использовании реальной физической машины.

Здесь мы должны пользователя попросить скачать и установить программу по удаленному управлению рабочим столом TeamViewer, можно кинуть ему ссылку на почту, но как правило с этой не сложной задачей справляется пользователь любого уровня.

Просим у него ID и пароль и подключаемся к машине.

Настройки сетевого подключения.Теперь нам нужно понять, как компьютер получает доступ в сеть интернет, для этого нужно зайти в свойства сетевого подключения.

1) Основной нюанс, который нас интересует, так это использование службы DHCP, если сетевые настройки выдаются через DHCP, то после переустановки операционной системы сетевые настройки будут автоматически получены и все будет работать как надо.

Если нет, то нужно переписать сетевые настройки, чтобы потом их восстановить.

2) Если компьютер подключен к Интернет через WiFi, нужно убедиться, что пользователь помнит пароль от него или может его узнать. В 7 пароль можно посмотреть в свойствах подключения к сети WiFi.

3) Стоит скачать драйвер для сетевой карты, на случай, если автоматически драйвера на неё не встанут. Понятно, что процесс установки драйвера придется выполнять уже конечному пользователю, так как мы не сможем подключиться удаленно, но эта задача не настолько сложная и можно через тот же WatsApp по видеосвязи сказать куда нажать и как установить.

Чтобы точно определить, что за сетевая карта установлена в системе нужно узнать ID оборудования (Мой компьютер \ ПКМ \ Управление \ Диспетчер устройств \ Сетевые адаптеры \ Сетевая карта \ Свойства \ Сведения \ ИД оборудования \ Скопировать значение VEN_10EC&DEV_8168, найти его через интернет и скачать).

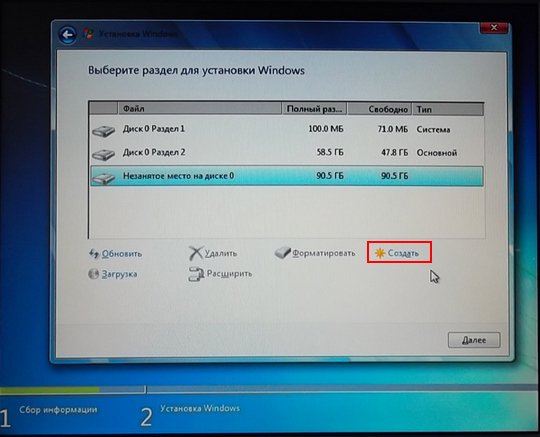

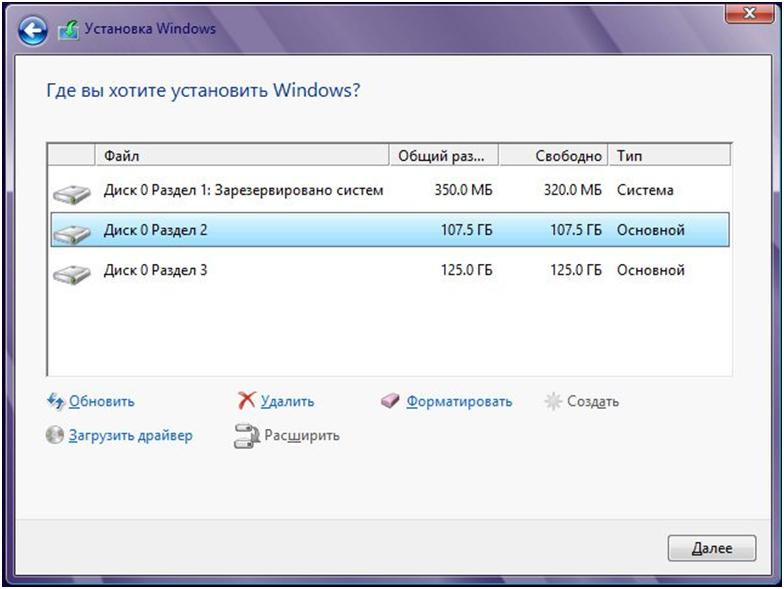

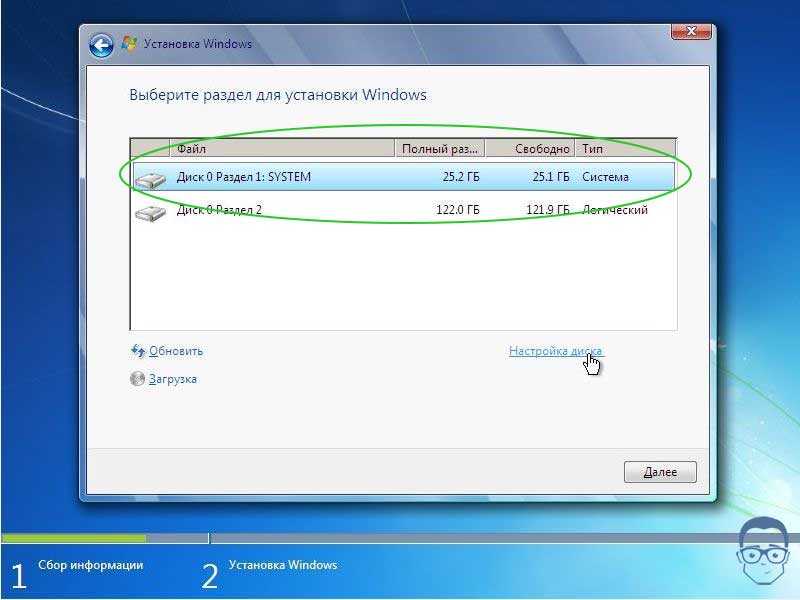

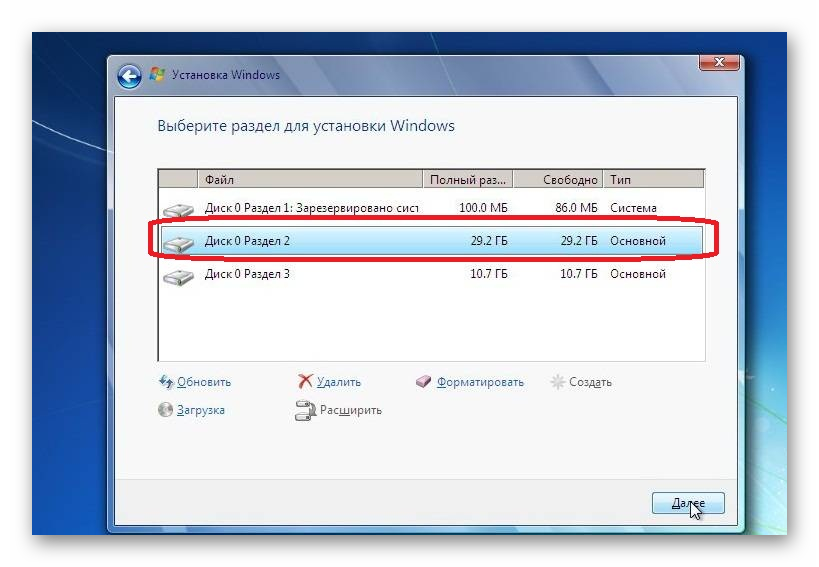

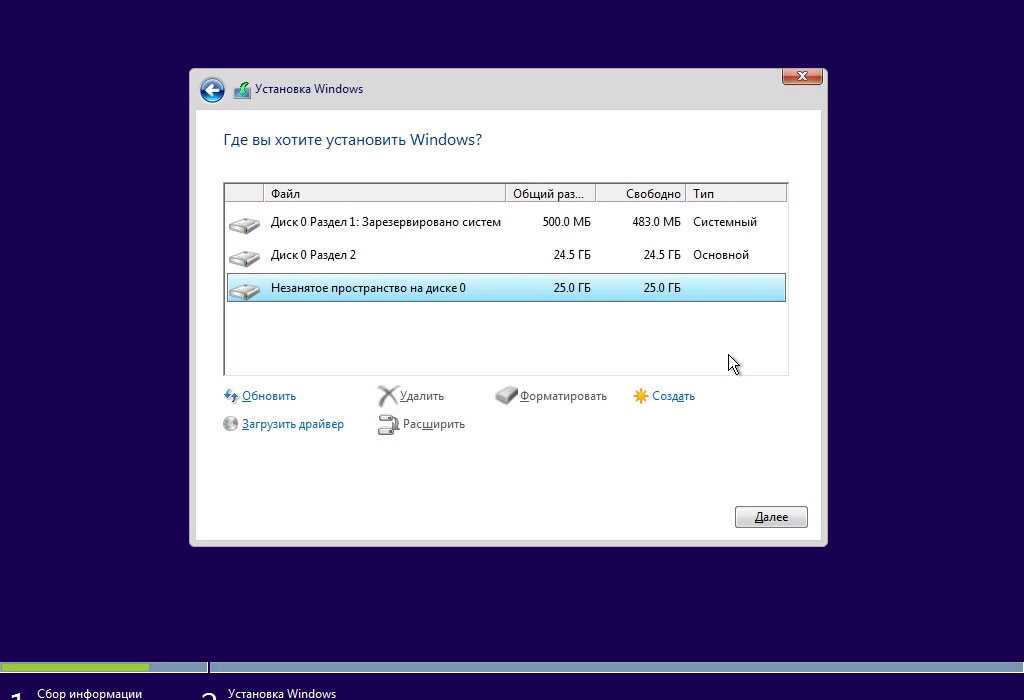

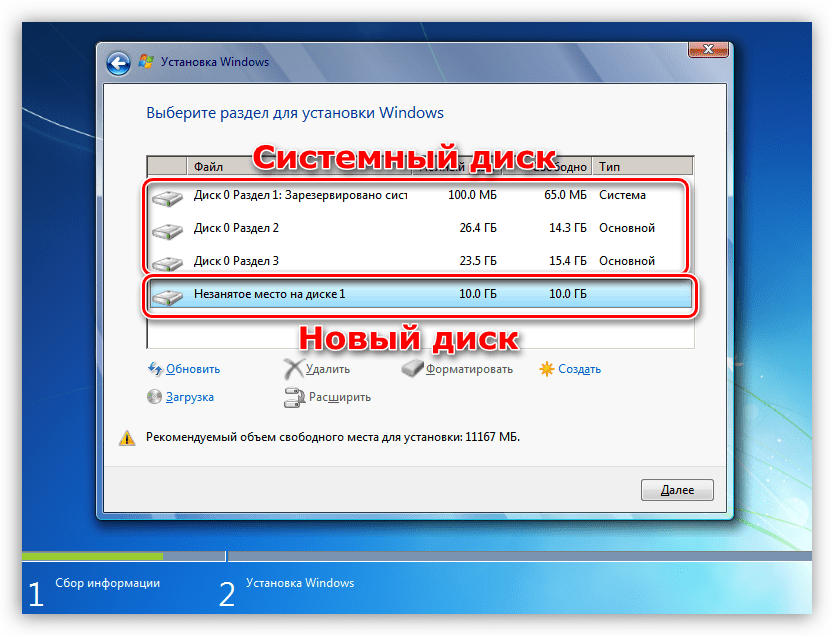

Разбиение диска на разделыОпять же возвращаясь к теме нужно ли разбивать диск на разделы, вот в нашем случае, переустановить операционную систему удаленно просто не получится, если у вас имеется только системный раздел, так как все файлы устанавливаемой операционной системы будут браться из другого раздела, а системный будет отформатирован автоматически.

На тему разбиения жесткого диска на разделы у меня есть отдельное подробное видео, ссылку на него я оставлю в описании. https://sys-team-admin.ru/videouroki/raznoe/211-razbivaem-zhestkij-disk-na-razdely-v-windows-i-acronis-disk-director.html

Мой компьютер \ Управление \ Управление дисками \ Сжать том \ Создать простой том

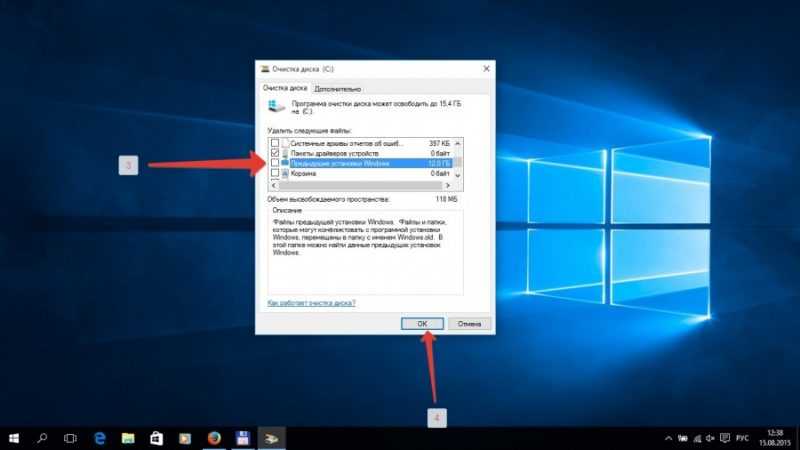

Перенос пользовательских документовТак как системный раздела мы отформатируем, а пользователи практически всегда оставляют часть документов на рабочем столе и в папках профиля пользователя, то перенесем все эти документы на второй раздел.

Если честно, я бы на всякий случай сделал образ системы, на случай если человек что-то забыл перенести или какие-то данные хранятся в файлах в директории с программой. Да и на случай, если что-то пойдет не так и нужно вернуть все обратно. (Панель управления \ Мелкие значки \ Архивация и восстановление \ Создание образа системы \ Выбор раздела на котором будет образ \ Архивация)

Более подробно на эту тему у меня так же есть видео — https://sys-team-admin.ru/videouroki/raznoe/65-arkhivatsiya-i-vosstanovlenie-sistemy-sredstvami-windows-7.html

Скачивание и установка программы WinToHDDСкачиваем по ссылке – https://www.easyuefi.com/wintohdd/index.html \ Download 4.2

Установка (Далее \ Далее \ Далее \ Установить \ Завершить)

Скачивание образа системы Windows 10Скачиваем по проверенной ссылке или через свое облако

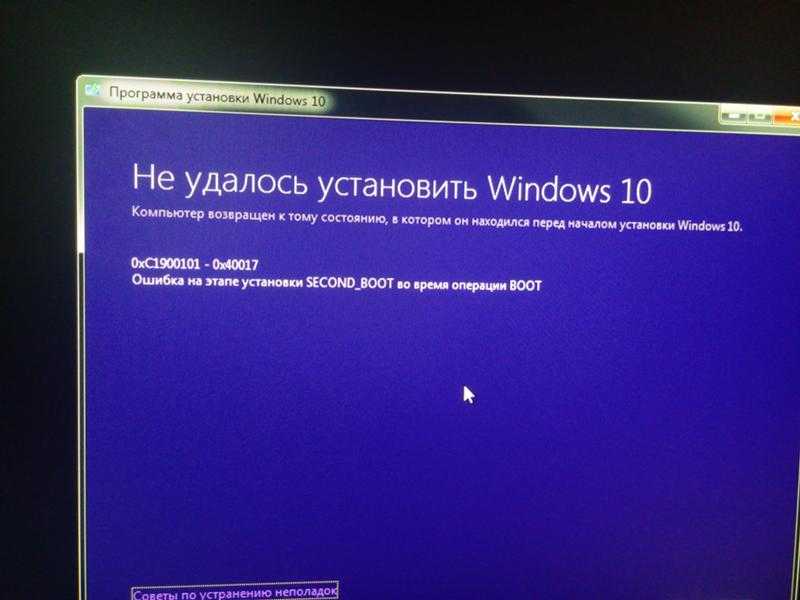

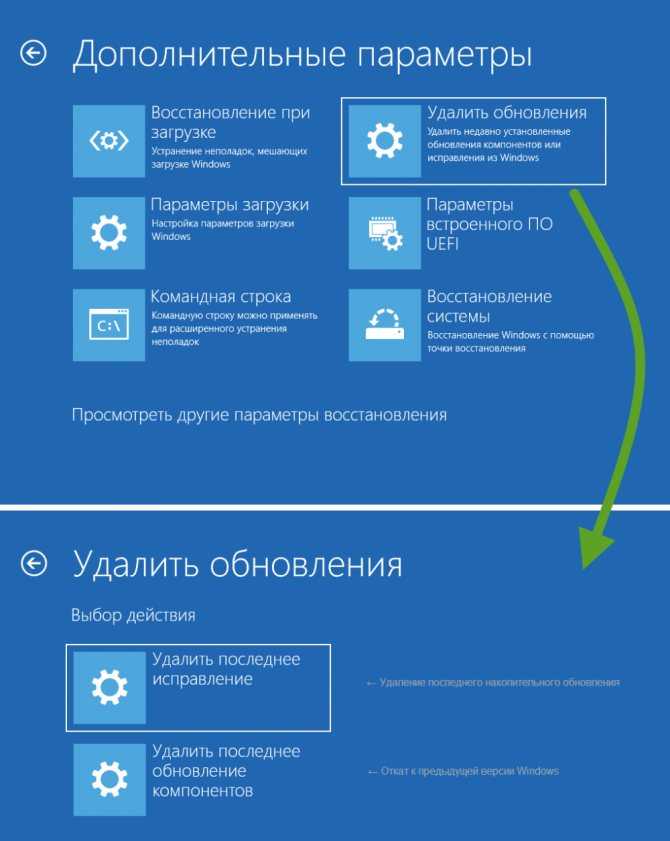

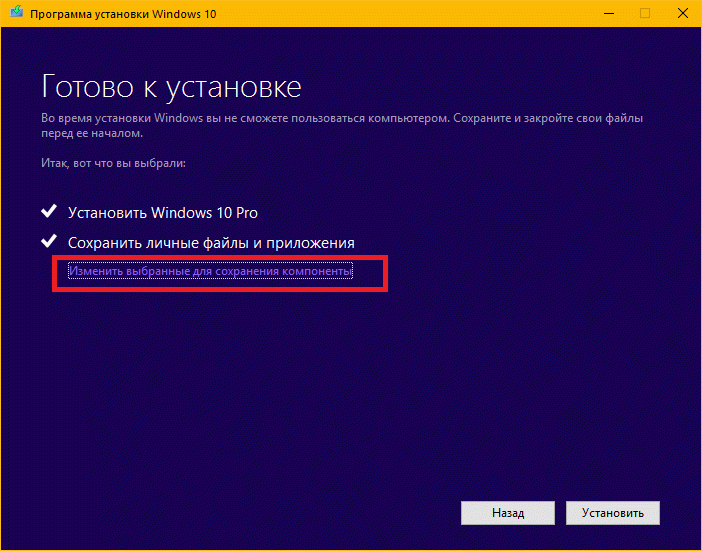

Установка операционной системы Windows 10Hasleo WinToHDD \ Переустановка \ Выбираем файл образа \ Выбираем редакцию \ Выбираем системный и загрузочный раздел \ Далее \ Требуется создать образ WinPE \ Да \ Вся информация на выбранных разделах будет уничтожена \ Да \ Перезагрузка \ Да

Далее, мы уже не сможем видеть, что происходит с компьютером удаленно, а на нем происходит следующее. Выполняется загрузка с созданного WinPE и устанавливается указанная нами операционная система.

Выполняется загрузка с созданного WinPE и устанавливается указанная нами операционная система.

Но, тут есть еще один нюанс, так как установка операционной системы не выполняется полностью в автоматическом режиме, то нам понадобится помощь конечного пользователя, чтобы указать часовой пояс, имя пользователя и т.д. Но все это можно так же легко выполнить через WatsApp, так как все довольно легко и просто.

Конечно, чтобы этот процесс автоматизировать лучше использовать сборку с файлом ответов, но это другая тема для видео. Возможно, в ближайшем будущем я освещу и эту тему.

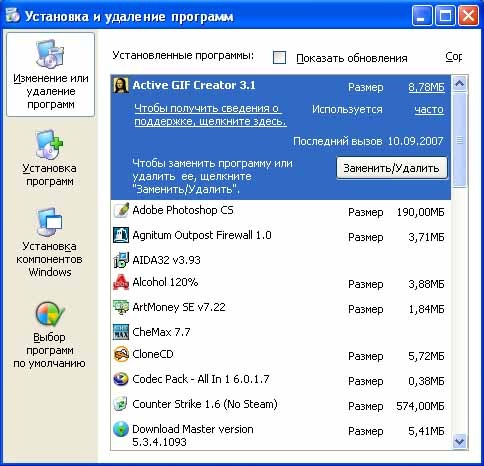

Установить TeamViewer на новую системуЕсли драйвера на сетевую карту встали благополучно, а в 10 я не сталкивался с тем, чтобы они не установились автоматически, то просим пользователя установить TeamViewer и завершаем процесс настройки (перенос пользовательских данных обратно на рабочий стол, установка программ и т.д.)

Если дрова не встали, то через туже видеосвязь помогаем установить скачанные драйвера или помогаем прописать сетевые настройки.

Если все-таки вы не перенесли все что нужно, то можно подключить файл образа старой операционной системы и вытащить все необходимые данные из него (Мой компьютер \ Управление \ Управление дисками \ Действие \ Присоединить виртуальный жесткий диск \ Обзор \ Папка с образом \ Выбрать виртуальный диск \ ОК \ Вытаскиваем все нужные файлы)

0

Как удаленно переустановить ОС — Cryptoworld

В этой статье я покажу вам, как удаленно установить Windows. Как правило, переустановка Windows производится с физическим доступом. Сегодня я покажу вам, как сделать эту процедуру полностью удаленной, без каких-либо инструкций пользователя о том, как войти в меню загрузки и выбрать загрузку с USB-накопителя.

1 Подготовка

Особых требований к удаленному подключению нет — оно должно поддерживать только графику, т.е. Telnet и подобные пережитки прошлого здесь не подходят. И, конечно же, целевая машина должна иметь права администратора. Хотя даже в 2020 году пользователи не научились пользоваться компьютером без прав администратора, так что особо не беспокойся об этом.

Если совесть позволяет, ты можеш скачать образ прямо на компьютер клиента. Но ты можеш немного уменьшить размер загрузки и одновременно настроить сборку, вытащив только один файл из образа ISO — install.wim / install.esd, расположенный в папке sources в корне образа (если хочешь , можешь исправить это заодно). Для установки ничего не нужно, кроме него. Имя файла может немного отличаться, но это не повод для путаницы — он имеет размер более гигабайта и занимает большую часть образа. Форматы WIM и ESD — это просто разные версии этого формата.

Для переустановки была взята программа С Ее задача — развернуть систему из образов WIM / ESD, минуя обычный установщик и WinPE. Конечно, программа умеет не только применять образ, но и оптимизировать установленную систему и имеет множество настроек. В общем, эту утилиту по любому нужно скачать каждому системному администратору.

Ну тут ясно, что суть этого метода в том, что мы не выходим из установленной системы, пока не перезагрузимся в уже установленную новую. Это может быть единственный вариант в случае переустановки системы на VPS, когда приехать и переустановить просто невозможно физически, а потеря удаленного доступа приведет к потере самого сервера. Для этого, был придуман и реализован способ переустановки Windows на сервере, к панели которого был утерян доступ.

Главное окно программы WinNTSetup

При первом запуске вам будет предложено загрузить компоненты Windows ADK, без которых программа не запустится. Они занимают очень мало места, но, к сожалению, не идут в комплекте с программой. Просто имейте это в виду.

Просто имейте это в виду.

Еще нам понадобится Bootice — чрезвычайно полезная программа для работы с загрузчиками, которая, помимо прочего, поддерживает редактирование BCD (Boot Configuration Data). Он нам понадобится, чтобы заставить загрузчик Windows загружать нашу только что установленную систему вместо существующей.

Bootice

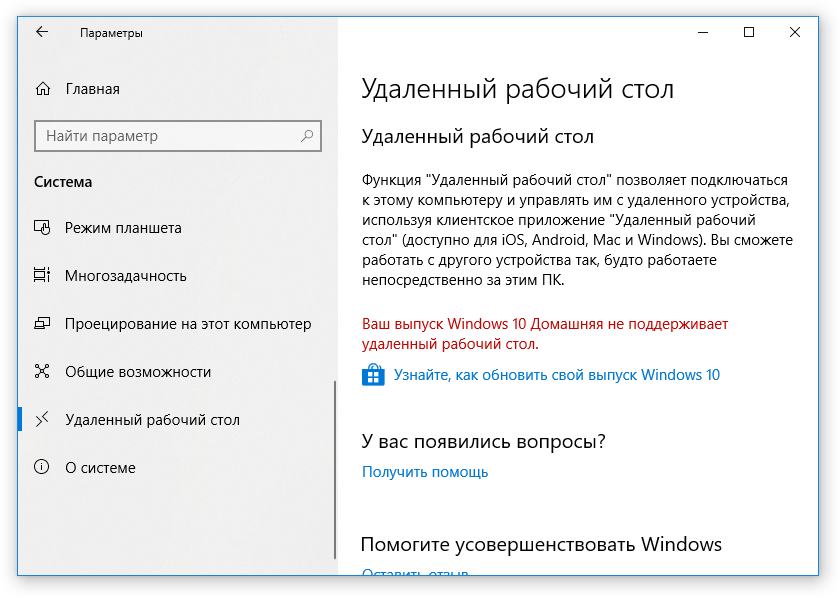

Для нас важно не потерять удаленный доступ после переустановки, ведь новую систему еще нужно настроить. Поскольку процедура изначально была необходима на VPS, в качестве удаленного доступа использовался RDP, для чего я и применил этот метод. Если вы используете другое средство, я расскажу вам, как с ним быть позже. В случае RDP доступ сохраняется путем редактирования реестра после установки, хотя и автоматически.

Важно, чтобы мы не потеряли удаленный доступ после переустановки, так как новую систему еще нужно настроить. Поскольку процедура изначально была необходима на VPS, в качестве удаленного доступа использовался RDP, для которого я применил этот метод. Если вы используете другое средство, я расскажу вам, как быть с ним позже. Если же используется RDP, то в таком случае сохранение доступа обеспечивается редактированием реестра после установки пусть и автоматическим.

Если вы используете другое средство, я расскажу вам, как быть с ним позже. Если же используется RDP, то в таком случае сохранение доступа обеспечивается редактированием реестра после установки пусть и автоматическим.

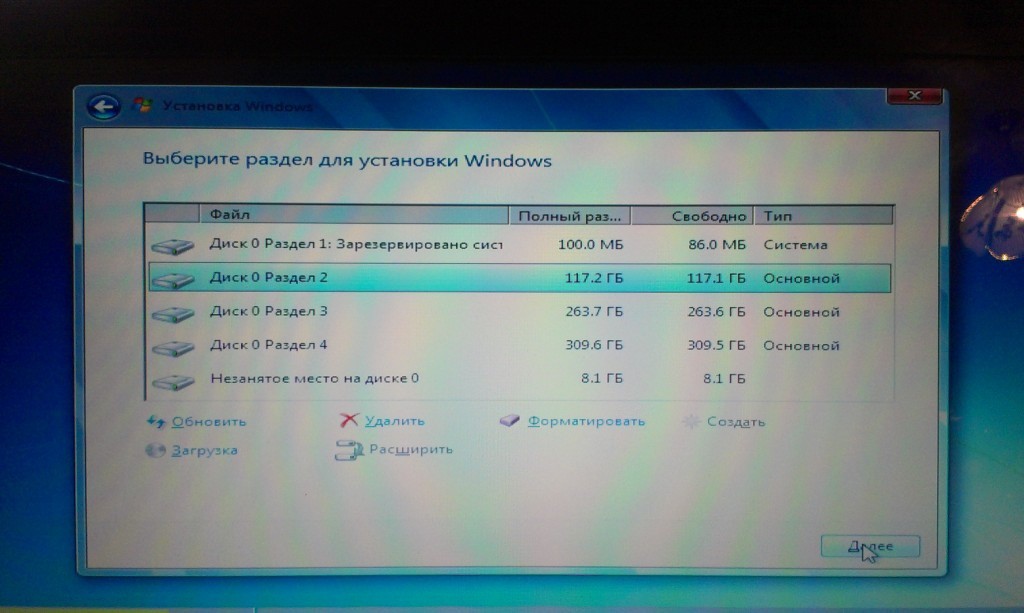

Разметка диска

Прежде всего, тебе нужно выделить место для новой операционной системы. Независимо от того, сколько ты хочешь, ты не сможешь установить его на раздел с существующей. Поэтому открывай диспетчер дисков и создавай новый раздел в NTFS. Меньше 10 Гб устанавливать не стоит.

Я создал около 60 Гб.Приступаем к установке

WinNTSetup

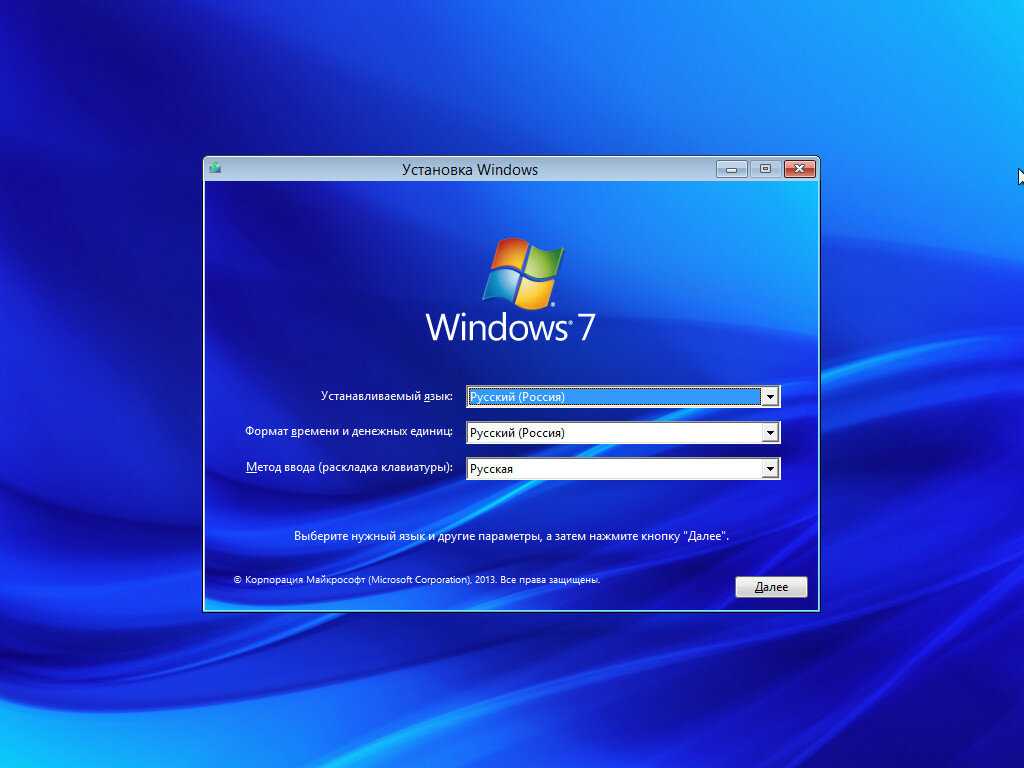

Открываем программу WinNTSetup, запоминаем, какую версию Windows собираемся установить, выбираем соответствующую вкладку вверху окна. Я искренне верю, что вы не устанавливаете ни Windows XP, ни Windows 2000, поэтому я опущу описание их установки. Кроме того, процесс не сильно отличается, и программа дает много советов.

Теперь разберемся с настройками программы.Для удобства сделаю разметку красными цифрами

1. На этих двух вкладках можно выбрать версию устанавливаемой Windows. Изначально открыта вторая вкладка (на изображении), которая позволяет выбрать все современные версии Windows. Первая вкладка имеет немного другой набор настроек и вариантов настройки системы перед установкой.

На этих двух вкладках можно выбрать версию устанавливаемой Windows. Изначально открыта вторая вкладка (на изображении), которая позволяет выбрать все современные версии Windows. Первая вкладка имеет немного другой набор настроек и вариантов настройки системы перед установкой.

2. Здесь требуется указать путь к файлу WIM / ESD из Windows. ISO работать не будет.Выйти из данной ситуации можно извлекая нужный файл из ISO любым современным архиватором или смонтировать его с помощью UltraISO или DaemonTools. Если уже установлена ОС Windows 10, вы можете смонтировать образ напрямую с помощью проводника Windows.

3. Здесь выбирается загрузочный диск. Но конечно не тот, на который установлена текущая ОС, а именно загрузочный. По умолчанию он не виден, но при запуске он монтируется в Z:, как на скриншоте. Там есть загрузчик EFI и его обвязка, так что с корявыми руками туда лучше не соваться. На обоих дисках MBR и GPT этот раздел называется System Reserved, но EFI (GPT) отформатировал его в FAT32, а BIOS (MBR) отформатировал его в NTFS. Как видите, для скриншотов я использую два компьютера: основной на MBR (здесь, увы, нормальной поддержки UEFI не принесли) и тестовый на GPT. Разницу на скриншотах игнорируйте.

Как видите, для скриншотов я использую два компьютера: основной на MBR (здесь, увы, нормальной поддержки UEFI не принесли) и тестовый на GPT. Разницу на скриншотах игнорируйте.

4.Это очень просто. Вам просто нужно выбрать только что созданный раздел. Больше ничего трогать не нужно. В нем могут быть и другие файлы, установке это не помешает. Но лучше, конечно, на чистый диск поставить.

5.В данном списке отображаются версии системы, которые можно установить. Как вы помните, ISO может содержать несколько редакций Windows: например, Enterprise и Pro; и они также могут быть разной разрядности. С помощью WinNTSetup можно выбрать редакцию которую устанавливаете.

6.Здесь у нас сразу две настройки, похожие по назначению. Unattend позволяет указать для установки кастомный файл Unattend.xml. Мы будем использовать эту функцию для поддержки удаленного доступа. Add drivers позволяет интегрировать драйверы в установленную систему. Если у вас есть компакт-диск с определенными драйверами для оборудования клиента, вы можете установить их сразу, не дожидаясь перезагрузки.

Если у вас есть компакт-диск с определенными драйверами для оборудования клиента, вы можете установить их сразу, не дожидаясь перезагрузки.

7.Эта функция позволяет переназначить букву системного диска в новой Windows. Даже если вы поместите систему на диск D :, как это сделал я в демонстрации, эта функция прикажет монтировать раздел, как диск C: (или что-то еще) в новой системе.

8.Последние три функции дают возможность управлять режимом установки и твиками новой системы.

Сначала рассмотрим Mode: он позволяет включить сжатие Compact OS. Или оставить WIMBOOT. На современных SSD опция не очень востребована, но на старых моделях все еще актуальна. Это позволяет невероятно сэкономить место на диске и еще немного ускорить загрузку.

Кнопка Tweaks позволяет изменять новую систему, включая отключение ненужных компонентов Windows, таких как Защитник Windows и гибернация, мощный проводник и настройки реестра. Если чего-то не хватает, вы можете добавить это самостоятельно.

Доступные твики

Методы, представленные в этой статье, могут необратимо повредить целевую систему. Попытка проникнуть в чужие машины наказуема. Редакция не несет ответственности за какие-либо последствия использования информации, содержащейся в этой статье.

VHD помогает установить Windows на VHD или VHDX, который затем можно использовать в средах виртуализации или для создания готового к развертыванию образа с уже установленной ОС.

Ну вот, функции программы понятны, теперь можно приступить к установке. Смонтируй ISO (или как-то иначе извлекай из него установку WIM / ESD), вставь в программу, выбери разделы, редактирование системы и патчи.

Сохранение удаленного доступа к машине

Перед нажатием кнопки «Setup» не забудь сохранить удаленный доступ к машине. Сделаем это с помощью файла Unattend.xml. В нем, помимо настроек, которые появляются на экране при первом запуске, можно определить команды, которые будут выполняться после установки. Вот что мы собираемся использовать: сервер RDP включен в реестр, который можно редактировать с помощью командной строки. После выполнения команд в файле произойдет перезагрузка, поэтому сервер обязательно включится.

Вот что мы собираемся использовать: сервер RDP включен в реестр, который можно редактировать с помощью командной строки. После выполнения команд в файле произойдет перезагрузка, поэтому сервер обязательно включится.

И еще одно: на реальном сервере обычно есть не сразу «белый» адрес, а «серый» адрес, полученный по DHCP с виртуального коммутатора, с которого настроен проброс на наш настроенный сервер. Если доступность всех портов из Интернета не была включена заранее и настроенный порт RDP отличается от стандартного (3389), после переустановки и включения RDP мы не сможем подключиться, потому что запрошенный порт не был перенаправлен . Поэтому перед переустановкой вам нужно будет посмотреть, какой порт назначен RDP, и переписать его в Unattend.xml.

Unattend.xml

Обычно я создавал файл Unattend.xml с помощью онлайн-службы Windows AFG. Но в создаваемом им файле много мусора, поэтому я правил его вручную.

Оригинальный Unattend.xml, генерируемый сервисом

Из тех проходов которые нас интересуют (а они указаны в контейнерах типа <settings pass=»…»>) нас интересуют только два последних: specialize и oobeSystem. Именно они задают поведение программы начальной настройки системы и хранят ответы на вопросы, возникающие при первой загрузке. Короче, удалите строки с 13 по 164, они нам не понадобятся. Также удалите комментарий в начале файла — он не несет полезной нагрузки, он просто представляет собой рекламу.

Именно они задают поведение программы начальной настройки системы и хранят ответы на вопросы, возникающие при первой загрузке. Короче, удалите строки с 13 по 164, они нам не понадобятся. Также удалите комментарий в начале файла — он не несет полезной нагрузки, он просто представляет собой рекламу.

Наша задача: автоматически отвечать на все вопросы при установке, создать пользователя и добавить его в группу администраторов и пользователей удаленного рабочего стола, включить и настроить RDP и перезагрузить компьютер.

Любые изменения в загрузочном коде, включая переустановку операционной системы (и особенно ее неправильную переустановку), могут привести к появлению «кирпичей», которые трудно восстановить. Делайте все это только в том случае, если вы создаете резервную копию своих данных или знаете, как их восстановить!

У нас уже есть ответы на вопросы — благодаря сервису генерации файлов. Также есть создание пользователя, но оно почему-то не позволяет добавить его сразу в несколько групп. RDP включается и настраивается из командной строки, которая также может быть записана в файл. Что ж, перезагрузка будет произведена автоматически после окончания обработки нашего файла.

RDP включается и настраивается из командной строки, которая также может быть записана в файл. Что ж, перезагрузка будет произведена автоматически после окончания обработки нашего файла.

Давайте внимательно посмотрим на проход oobeSystem. Во-первых, у нас есть автоматический вход пользователя (компонент / подконтейнер AutoLogon). Далее — отключение лишних вопросов при установке (OOBE). После этого начинается самое вкусное — создание учетных записей пользователей, где логин и пароль новой учетной записи указываются открытым текстом, задается учетная запись владельца устройства, а также команды которые должны выполняется при установке. Мы будем их использовать.

По умолчанию уже назначено три команды: настройка типа отображения панели управления, настройка размера значков и отключение протухания и пароля пользователя. Мы можем добавить и свои команды по образцу, но, чтобы ты не путался, я приведу код, который нужно вставить после существующих команд.

<SynchronousCommand wcm:action="add">

<Order>4</Order>

<CommandLine>reg add "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d 0x00000d3d /f</CommandLine>

<RequiresUserInput>false</RequiresUserInput>

<Description>Set RDP port</Description>

</SynchronousCommand>

<SynchronousCommand wcm:action="add">

<Order>5</Order>

<CommandLine>reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f</CommandLine>

<RequiresUserInput>false</RequiresUserInput>

<Description>Enable RDP</Description>

</SynchronousCommand>

<SynchronousCommand wcm:action="add">

<Order>6</Order>

<CommandLine>netsh advfirewall firewall set rule group="remote desktop" new enable=Yes</CommandLine>

<RequiresUserInput>false</RequiresUserInput>

<Description>Enable RDP on firewall</Description>

</SynchronousCommand>

<SynchronousCommand wcm:action="add">

<Order>7</Order>

<CommandLine>net localgroup "Remote Desktop Users" cryptoworld_su/add</CommandLine>

<RequiresUserInput>false</RequiresUserInput>

<Description>Allow login via RDP</Description>

</SynchronousCommand>

<SynchronousCommand wcm:action="add">

<Order>8</Order>

<CommandLine>shutdown -r -f -t 120</CommandLine>

<RequiresUserInput>false</RequiresUserInput>

<Description>Schedule a reboot</Description>

</SynchronousCommand> В строке 2 мы видим параметр Order: он задает, какой по порядку выполнится команда. Номера не должны повторяться. Параметр

Номера не должны повторяться. Параметр CommandLine и задает выполняемую команду. Остальное не особо важно.

В первой команде мы устанавливаем порт RDP перед включением. Значения передаются только в шестнадцатеричном формате, поэтому при необходимости исправьте это значение. По умолчанию я оставил 0x00000d3d — 3389 в десятичном формате. Вторая команда включает RDP, разрешая подключения к указанному выше порту.

С помощью третьей команды мы явно разрешаем подключения к RDP на брандмауэре, если по какой-то причине вы не исключили его из системы во время установки.

Затем мы добавляем нашего нового пользователя (у меня cryptoworld_su) в группу пользователей удаленного рабочего стола и последней командой планируем перезагрузку через две минуты (120 секунд), если это не произойдет само по себе.

Установка

Ну вот и все. Ставь флажок Unattend и устанавливай! После запуска программа снова попросит вас подтвердить установку. Если ничего не хочешь устанавливать, то еще есть время отказаться…

Как видно процесс не особо затруднительный.

Способ № 2

Как я позже вспомнил, можно не парить себе мозг с файлами ответов и командной строкой, если доступна виртуализация. Можно пробросить в виртуалку реальный диск, установить ОС на другой раздел и настроить ее по своему вкусу прямо в виртуалке, что значительно удобнее. В равной мере это относится и к Linux-based-дистрибутивам. Одно плохо, что на VPS в подавляющем большинстве случаев виртуализация недоступна, так что описанный выше метод забывать не желательно.

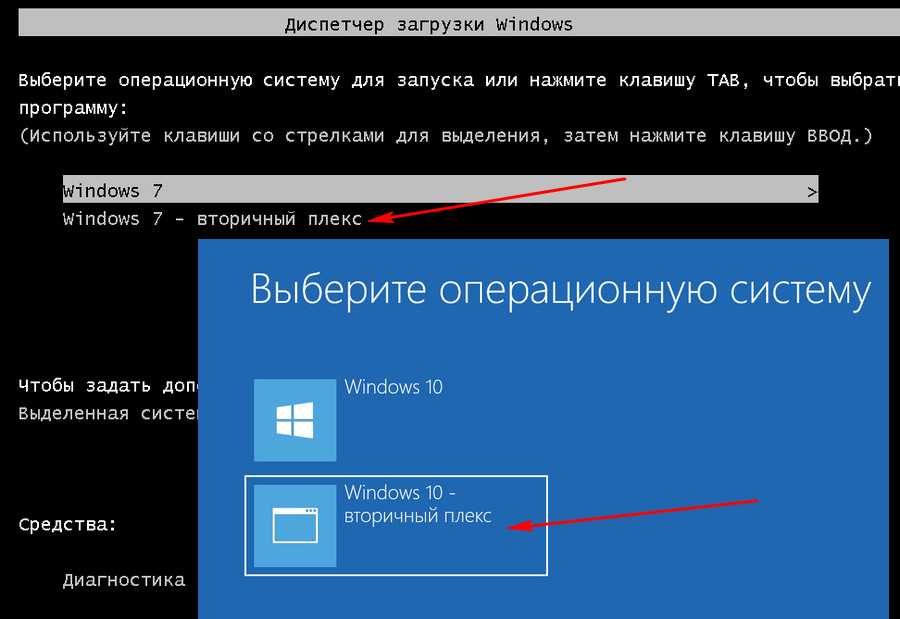

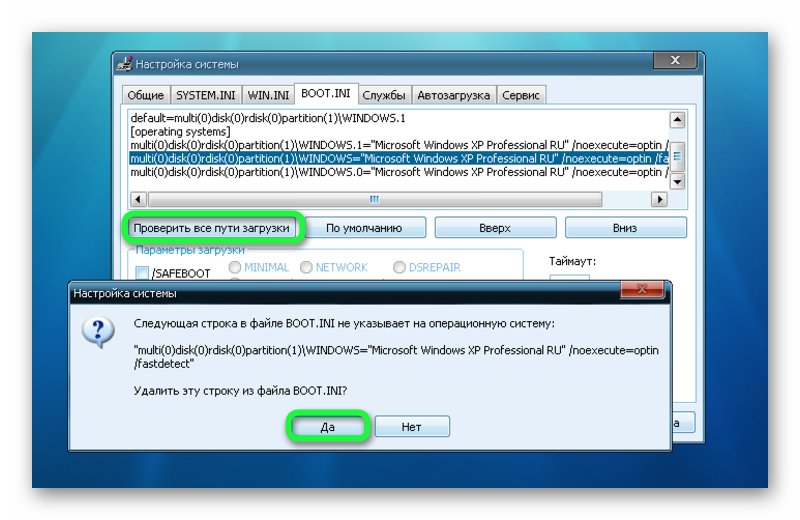

Bootice

Если на запрос об обновлении загрузочного кода вы ответили, что хотите видеть все установленные версии Windows в меню загрузки, будьте предельно осторожны.

Откройте Bootice, перейдите на вкладку BCD, выберите BCD текущей системы, нажмите Easy Mode и удалите ненужную загрузочную запись. Остальное должно выглядеть как на скриншоте.

На системах с BIOS (MBR) проверить, чтобы в MBR был прописан нужный загрузчик. Для полной уверенности его можно принудительно переписать загрузчиком винды. Делается это по нажатию Process MBR в главном окне программы, при этом не забудь выбрать нужный диск.

Делается это по нажатию Process MBR в главном окне программы, при этом не забудь выбрать нужный диск.

Ну что ж вданной статье мне кажется мы довольно в таких простых и понятных для человека у которого присутствует хоть немного серого вещества примерах показали как переустановить винду на расстоянии и при этом не ударить в грязь лицом и без зазрения совести положить гонорар в карман)

Click to rate this post!

[Total: 0 Average: 0]

Удаленная установка Windows

В этом разделе объясняется, как выполнять автоматическую удаленную установку. установка винды через с помощью адаптера RSA II, интегрированного модуля управления (IMM), модуля управления BladeCenter, или расширенный BladeCenter Модуль управления.

Прежде чем начать

Для выполнения этой задачи вам потребуется:

- Образ ISO или физический CD или DVD, созданный в соответствии с

инструкции в предыдущих разделах для локальных и сетевых автоматических

сценарии установки для Windows.

- Сетевое подключение к Remote Supervisor Adapter II, интегрированное Модуль управления, управление BladeCenter Модуль или BladeCenter Advanced Модуль управления из исходной системы.

- Правильно настроенный браузер в исходной системе:

- Убедитесь, что подключаемый модуль Java™ установлен. Панель управления будет отражать значок панели управления Java, если правильный подключаемый модуль установлен. Кроме того, подключаемый модуль Java может потребоваться отключить кеширование браузера для удаленного интерфейса работать должным образом.

- Отключить блокировку всплывающих окон в веб-браузере на исходном сервере.

- Для сценариев сетевого развертывания необходимо иметь:

- Исходную систему, содержащую правильно настроенное исходное дерево. (См. Настройка исходного сервера.)

- Сетевое подключение целевого сервера к исходной системе общий каталог.

Примечание:

- Для установок Windows Server 2008:

ISO-образы не поддерживаются.

Вы должны использовать физический CD или DVD.

Вы должны использовать физический CD или DVD. - Сценарии развертывания сети занимают значительно меньше времени, чем локальные развертывания.

- Убедитесь, что в приводе компакт-дисков или DVD-дисков нет диска. ваш целевой сервер.

- При возникновении проблем попробуйте обновить RSA II, IMM, MM или Прошивка АММ до последней версии.

Об этой задаче

Чтобы развернуть установочный образ с помощью RSA II, MM или AMM, используйте следующие шаги:

Процедура

- Откройте веб-браузер в исходной системе.

- Войдите в адаптер, используя свой идентификатор пользователя и пароль, и выберите значение тайм-аута для вашего сеанса. Если вы не выберете нет тайм-аут, время вашего удаленного сеанса может истечь до того, как вы развертывание завершено.

- Нажмите «Продолжить», чтобы перейти к меню задач.

- В меню задач выберите Удаленный

Контроль.

- Щелкните соответствующую ссылку или кнопку, чтобы запустить удаленный контрольный сеанс. Ваш сеанс удаленного управления откроется в новом окне. Если новое окно не открывается, убедитесь, что все блокировщики всплывающих окон отключены, и повторите попытку. Если разделы Remote Disk и Remote Console не появляются в окне в течение нескольких минут, попробуйте нажать окно. Если они по-прежнему не загружаются, проверьте, установлен ли подключаемый модуль Java.

- Для MM и AMM выберите нужный целевой блейд в оба списка Media Tray и KVM Owner.

- Выберите носитель развертывания в Доступных

Коробка ресурсов.

- Для компакт-диска или DVD выберите дисковод, содержащий ваш диск, затем добавьте список ресурсов, щелкнув поле >>.

- Для изображения щелкните Выбрать изображение, щелкните поле >>, затем перейдите к файлу изображения. Выберите файл изображения и нажмите «Открыть».

- Снова выберите носитель для развертывания в списке Selected

Коробка ресурсов.

- Выберите защиту от записи.

- Нажмите кнопку «Подключить», чтобы смонтировать диск или образ.

- Перезагрузите целевую систему.

- Когда целевая система перезагрузится, она загрузит развертывание СМИ. Используйте интерактивное видео удаленной консоли окно для ответа на любые запросы. Если вы выполняете конфигурация RAID только часть развертывания Windows Server 2008 x64, целевой сервер перезапустится автоматически. Когда это произойдет, дождитесь полного выхода Windows PE. а затем отключите диск, чтобы «извлечь» носитель для развертывания. Затем выберите ваш носитель снова, как указано выше, и продолжите установку.

- Установка сетевой операционной системы Инструкции будут отображаться и объяснять, как чтобы перейти к автоматической части установки операционной системы.

- Нажмите клавишу, чтобы перезагрузить систему.

- AfterWindows PE имеет

завершен полностью, и целевой сервер загружается, размонтируйте диск

для извлечения носителя развертывания.

Целевой сервер

загружается с жесткого диска, чтобы продолжить развертывание операционной системы.

Вы можете отслеживать ход выполнения через удаленную консоль.

Целевой сервер

загружается с жесткого диска, чтобы продолжить развертывание операционной системы.

Вы можете отслеживать ход выполнения через удаленную консоль.

Установка и настройка для удаленного управления Windows — приложения Win32

- Статья

- 14 минут на чтение

Для запуска сценариев удаленного управления Windows (WinRM) и для средства командной строки Winrm для выполнения операций с данными необходимо установить и настроить удаленное управление Windows (WinRM).

Эти элементы также зависят от конфигурации WinRM.

- Средство командной строки Windows Remote Shell ( Winrs ).

- Пересылка событий.

- Удаленное взаимодействие Windows PowerShell 2.

0.

0.

Место установки WinRM

WinRM автоматически устанавливается со всеми поддерживаемыми в настоящее время версиями операционной системы Windows.

Конфигурация WinRM и IPMI

Эти компоненты поставщика WMI WinRM и интеллектуального интерфейса управления платформой (IPMI) устанавливаются вместе с операционной системой.

- Служба WinRM запускается автоматически в Windows Server 2008 и более поздних версиях (в Windows Vista вам необходимо запустить службу вручную).

- По умолчанию прослушиватель WinRM не настроен. Даже если служба WinRM запущена, сообщения протокола WS-Management, запрашивающие данные, не могут быть получены или отправлены.

- Брандмауэр подключения к Интернету (ICF) блокирует доступ к портам.

Используйте команду Winrm для поиска прослушивателей и адресов, введя следующую команду в командной строке.

winrm e winrm/config/listener

Чтобы проверить состояние параметров конфигурации, введите следующую команду.

winrm получить winrm/config

Быстрая конфигурация по умолчанию

Вы можете включить протокол WS-Management на локальном компьютере и настроить конфигурацию по умолчанию для удаленного управления с помощью команды winrm quickconfig .

Эти операции выполняет команда winrm quickconfig (или сокращенная версия winrm qc ).

- Запуск службы WinRM и установка типа запуска службы на автоматический запуск.

- Настраивает прослушиватель для портов, которые отправляют и получают сообщения протокола WS-Management с использованием HTTP или HTTPS на любом IP-адресе.

- Определяет исключения ICF для службы WinRM и открывает порты для HTTP и HTTPS.

Примечание

Команда winrm quickconfig создает исключение брандмауэра только для текущего профиля пользователя. Если профиль брандмауэра по какой-либо причине изменен, то следует запустить winrm quickconfig , чтобы включить исключение брандмауэра для нового профиля; в противном случае исключение может быть не включено.

Чтобы получить информацию о настройке конфигурации, введите winrm help config в командной строке.

Чтобы настроить WinRM с параметрами по умолчанию

Введите

winrm quickconfigв командной строке.Если вы не работаете под учетной записью администратора локального компьютера, вы должны либо выбрать Запустите от имени администратора из меню Пуск или используйте команду Runas в командной строке.

Когда инструмент отображает Внести эти изменения [да/нет]? , тип и .

Если конфигурация выполнена успешно, отображается следующий вывод.

WinRM обновлен для удаленного управления. Тип службы WinRM изменен на отложенный автоматический запуск. Служба WinRM запущена. Создан прослушиватель WinRM на https://* для приема запросов WS-Man к любому IP-адресу на этом компьютере.

Оставьте параметры по умолчанию для клиентских и серверных компонентов WinRM или настройте их.

Например, может потребоваться добавить определенные удаленные компьютеры в список TrustedHosts конфигурации клиента.

Например, может потребоваться добавить определенные удаленные компьютеры в список TrustedHosts конфигурации клиента.Если не удается установить взаимную аутентификацию, следует настроить список доверенных хостов. Kerberos допускает взаимную аутентификацию, но его нельзя использовать в рабочих группах — только в доменах. Наилучшей практикой при настройке доверенных хостов для рабочей группы является максимально ограниченный список.

Создайте прослушиватель HTTPS, введя команду

winrm quickconfig -transport:https. Имейте в виду, что для работы транспорта HTTPS необходимо открыть порт 5986.

Настройки прослушивателя и протокола WS-Management по умолчанию

Чтобы получить конфигурацию прослушивателя, введите winrm enumerate winrm/config/listener в командной строке. Прослушиватели определяются транспортом (HTTP или HTTPS) и адресом IPv4 или IPv6.

winrm quickconfig создает следующие настройки по умолчанию для прослушивателя. Вы можете создать более одного слушателя. Для получения дополнительных сведений введите

Вы можете создать более одного слушателя. Для получения дополнительных сведений введите winrm help config в командной строке.

Адрес

Указывает адрес, для которого был создан этот прослушиватель.

Транспорт

Указывает транспорт, используемый для отправки и получения запросов и ответов протокола WS-Management. Значение должно быть либо HTTP , либо HTTPS . По умолчанию HTTP 9.0244 .

Порт

Указывает порт TCP, для которого создается этот прослушиватель.

WinRM 2.0: Порт HTTP по умолчанию — 5985.

Имя хоста

Указывает имя хоста компьютера, на котором запущена служба WinRM. Значение должно быть полным доменным именем, литеральной строкой IPv4 или IPv6, либо подстановочным знаком.

Включено

Указывает, включен или отключен прослушиватель. Значение по умолчанию – 9.0243 Правда .

URLPrefix

Указывает префикс URL-адреса, по которому принимаются запросы HTTP или HTTPS. Это строка, содержащая только символы a–z, A–Z, 9–0, подчеркивание (_) и косую черту (/). Строка не должна начинаться или заканчиваться косой чертой (/). Например, если имя компьютера SampleMachine , клиент WinRM укажет

Это строка, содержащая только символы a–z, A–Z, 9–0, подчеркивание (_) и косую черту (/). Строка не должна начинаться или заканчиваться косой чертой (/). Например, если имя компьютера SampleMachine , клиент WinRM укажет https://SampleMachine/<*URLPrefix*> в адресе назначения. Префикс URL-адреса по умолчанию — «wsman».

Отпечаток сертификата

Указывает отпечаток сертификата службы. Это значение представляет собой строку двузначных шестнадцатеричных значений, найденных в поле Thumbprint сертификата. Эта строка содержит хэш SHA-1 сертификата. Сертификаты используются для проверки подлинности на основе сертификатов клиентов. Сертификаты могут быть сопоставлены только с локальными учетными записями пользователей и не работают с учетными записями домена.

ListeningOn

Указывает адреса IPv4 и IPv6, которые использует прослушиватель. Например: «111.0.0.1, 111.222.333.444, ::1, 1000:2000:2c:3:c19:9ec8:a715:5e24, 3ffe:8311:ffff:f70f:0:5efe:111. 222.333.444, fe80::5efe:111.222.333.444%8, fe80::c19:9ec8:a715:5e24%6″.

222.333.444, fe80::5efe:111.222.333.444%8, fe80::c19:9ec8:a715:5e24%6″.

Параметры протокола по умолчанию

Многие параметры конфигурации, такие как MaxEnvelopeSizekb или SoapTraceEnabled , определяют, как компоненты клиента и сервера WinRM взаимодействуют с протоколом WS-Management.В следующем списке описаны доступные параметры конфигурации.

Указывает максимальный объем данных протокола SOAP в килобайтах.По умолчанию 150 килобайт.

Примечание

Поведение не поддерживается, если для MaxEnvelopeSizekb установлено значение больше 1039440.

MaxTimeoutms

Указывает максимальное время ожидания в миллисекундах, которое может использоваться для любого запроса, кроме запросов на вытягивание. Значение по умолчанию — 60000.

MaxBatchItems

Задает максимальное количество элементов, которые можно использовать в ответе на запрос запроса. Значение по умолчанию — 32000.

MaxProviderRequests

Указывает максимальное количество одновременных запросов, разрешенных службой. По умолчанию 25.

По умолчанию 25.

WinRM 2.0: Этот параметр устарел и доступен только для чтения.

Параметры конфигурации клиента WinRM по умолчанию

Клиентская версия WinRM имеет следующие параметры конфигурации по умолчанию.

NetworkDelayms

Указывает дополнительное время в миллисекундах, которое клиентский компьютер ожидает для учета времени сетевой задержки. По умолчанию 5000 миллисекунд.

URLPrefix

Указывает префикс URL-адреса, по которому принимаются запросы HTTP или HTTPS. Префикс URL-адреса по умолчанию — «wsman».

AllowUnencrypted

Позволяет клиентскому компьютеру запрашивать незашифрованный трафик. По умолчанию клиентскому компьютеру требуется зашифрованный сетевой трафик, и этот параметр равен False .

Basic

Позволяет клиентскому компьютеру использовать обычную аутентификацию. Обычная аутентификация — это схема, в которой имя пользователя и пароль отправляются в виде открытого текста на сервер или прокси. Этот метод является наименее безопасным методом аутентификации. По умолчанию True .

Этот метод является наименее безопасным методом аутентификации. По умолчанию True .

Дайджест

Позволяет клиенту использовать Дайджест-аутентификацию. Дайджест-аутентификация — это схема «вызов-ответ», в которой для запроса используется указанная сервером строка данных. Только клиентский компьютер может инициировать запрос дайджест-аутентификации. Клиентский компьютер отправляет серверу запрос на аутентификацию и получает от сервера строку токена. Затем клиентский компьютер отправляет запрос ресурсов, включая имя пользователя и криптографический хэш пароля в сочетании со строкой токена. Дайджест-аутентификация поддерживается для HTTP и HTTPS. Клиентские сценарии и приложения WinRM Shell могут указывать дайджест-аутентификацию, но служба WinRM не принимает дайджест-аутентификацию. По умолчанию Правда .

Примечание

Дайджест-аутентификация через HTTP не считается безопасной.

Сертификат

Позволяет клиенту использовать проверку подлинности на основе сертификата клиента. Аутентификация на основе сертификата — это схема, в которой сервер аутентифицирует клиента, идентифицированного сертификатом X509. По умолчанию True .

Аутентификация на основе сертификата — это схема, в которой сервер аутентифицирует клиента, идентифицированного сертификатом X509. По умолчанию True .

Kerberos

Позволяет клиенту использовать проверку подлинности Kerberos. Аутентификация Kerberos — это схема, в которой клиент и сервер взаимно аутентифицируются с помощью сертификатов Kerberos. По умолчанию Правда .

Negotiate

Позволяет клиенту использовать аутентификацию Negotiate. Согласованная аутентификация — это схема, в которой клиент отправляет запрос на сервер для аутентификации. Сервер определяет, использовать ли протокол Kerberos или NTLM. Протокол Kerberos выбирается для проверки подлинности учетной записи домена, а NTLM — для учетных записей локального компьютера. Имя пользователя должно быть указано в формате домен\имя_пользователя для пользователя домена. Имя пользователя должно быть указано в формате «имя_сервера\имя_пользователя» для локального пользователя на сервере. По умолчанию Правда .

По умолчанию Правда .

CredSSP

Позволяет клиенту использовать аутентификацию Credential Security Support Provider (CredSSP). CredSSP позволяет приложению делегировать учетные данные пользователя с клиентского компьютера на целевой сервер. По умолчанию False .

DefaultPorts

Указывает порты, которые клиент будет использовать для HTTP или HTTPS.

WinRM 2.0: Порт HTTP по умолчанию — 5985, порт HTTPS по умолчанию — 5986.

TrustedHosts

Указывает список доверенных удаленных компьютеров. В этот список следует добавить другие компьютеры в рабочей группе или компьютеры в другом домене.

Примечание

Компьютеры в списке TrustedHosts не аутентифицированы. Клиент может отправлять учетные данные на эти компьютеры.

Если для TrustedHost указан IPv6-адрес, адрес должен быть заключен в квадратные скобки, как показано с помощью следующей команды утилиты winrm: winrm set winrm/config/client '@{TrustedHosts ="[0:0:0:0:0:0:0:0]"}' .

Для получения дополнительных сведений о том, как добавить компьютеры в список TrustedHosts, введите winrm help config .

Параметры конфигурации службы WinRM по умолчанию

Служебная версия WinRM имеет следующие параметры конфигурации по умолчанию.

RootSDDL

Задает дескриптор безопасности, управляющий удаленным доступом к прослушивателю. По умолчанию используется «O:NSG:BAD:P(A;;GA;;;BA)(A;;GR;;;ER)S:P(AU;FA;GA;;;WD)(AU;SA; GWGX;;;WD)».

MaxConcurrentOperations

Максимальное количество одновременных операций. Значение по умолчанию — 100.

WinRM 2.0: Параметр MaxConcurrentOperations устарел и доступен только для чтения. Этот параметр был заменен параметром MaxConcurrentOperationsPerUser.

MaxConcurrentOperationsPerUser

Указывает максимальное количество одновременных операций, которые любой пользователь может удаленно открыть в одной системе. Значение по умолчанию — 1500.

EnumerationTimeoutms

Указывает время простоя в миллисекундах между сообщениями Pull. Значение по умолчанию — 60000.

MaxConnections

Указывает максимальное количество активных запросов, которые служба может обрабатывать одновременно. Значение по умолчанию — 300.

WinRM 2.0: Значение по умолчанию — 25.

MaxPacketRetrievalTimeSeconds

Указывает максимальное время в секундах, которое требуется службе WinRM для извлечения пакета. По умолчанию 120 секунд.

Разрешить незашифрованное

Позволяет клиентскому компьютеру запрашивать незашифрованный трафик. По умолчанию False .

Basic

Позволяет службе WinRM использовать обычную проверку подлинности. По умолчанию False .

Сертификат

Позволяет службе WinRM использовать проверку подлинности на основе сертификата клиента. По умолчанию False .

Kerberos

Позволяет службе WinRM использовать проверку подлинности Kerberos. По умолчанию True .

По умолчанию True .

Negotiate

Позволяет службе WinRM использовать аутентификацию Negotiate. По умолчанию True .

CredSSP

Позволяет службе WinRM использовать проверку подлинности Credential Security Support Provider (CredSSP). По умолчанию False .

CbtHardeningLevel

Задает политику требований к токену привязки канала в запросах аутентификации. По умолчанию используется Relaxed .

DefaultPorts

Указывает порты, которые служба WinRM будет использовать для HTTP или HTTPS.

WinRM 2.0: Порт HTTP по умолчанию — 5985, порт HTTPS по умолчанию — 5986.

IPv4Filter и IPv6Filter

Указывает адреса IPv4 или IPv6, которые могут использовать слушатели. По умолчанию IPv4Filter = * и IPv6Filter = *.

IPv4: Литеральная строка IPv4 состоит из четырех десятичных чисел с точками, каждое из которых находится в диапазоне от 0 до 255. Например: 192.168.0.0.

Например: 192.168.0.0.

IPv6: Литеральная строка IPv6 заключена в квадратные скобки и содержит шестнадцатеричные числа, разделенные двоеточиями. Например: [::1] или [3ffe:ffff::6ECB:0101].

EnableCompatibilityHttpListener

Указывает, включен ли прослушиватель совместимости HTTP. Если этот параметр равен True , прослушиватель будет прослушивать порт 80 в дополнение к порту 5985. Значение по умолчанию — False .

EnableCompatibilityHttpsListener

Указывает, включен ли прослушиватель совместимости HTTPS. Если этот параметр равен True , прослушиватель будет прослушивать порт 443 в дополнение к порту 5986. Значение по умолчанию — 9.0243 Ложь .

Параметры конфигурации Winrs по умолчанию

winrm quickconfig также настраивает параметры Winrs по умолчанию.

AllowRemoteShellAccess

Разрешает доступ к удаленным оболочкам. Если вы установите для этого параметра значение False , то новые подключения к удаленной оболочке будут отклонены сервером. По умолчанию True .

По умолчанию True .

IdleTimeout

Указывает максимальное время в миллисекундах, в течение которого удаленная оболочка остается открытой, когда в удаленной оболочке нет активности пользователя. Удаленная оболочка автоматически удаляется по истечении указанного времени.

WinRM 2.0: Значение по умолчанию — 180000. Минимальное значение — 60000. Установка этого значения ниже 60000 не повлияет на время ожидания.

MaxConcurrentUsers

Указывает максимальное количество пользователей, которые могут одновременно выполнять удаленные операции на одном компьютере через удаленную оболочку. Новые подключения к удаленной оболочке будут отклонены, если они превышают указанный лимит. Значение по умолчанию — 5.

MaxShellRunTime

Указывает максимальное время в миллисекундах, в течение которого разрешено выполнение удаленной команды или сценария. По умолчанию 28800000.

WinRM 2.0: Параметр MaxShellRunTime доступен только для чтения. Изменение значения MaxShellRunTime не повлияет на удаленные оболочки.

Изменение значения MaxShellRunTime не повлияет на удаленные оболочки.

MaxProcessesPerShell

Указывает максимальное количество процессов, которые разрешено запускать любой операции оболочки. Значение 0 разрешает неограниченное количество процессов. Значение по умолчанию — 15.

MaxMemoryPerShellMB

Задает максимальный объем памяти, выделяемый для каждой оболочки, включая дочерние процессы оболочки. По умолчанию 150 МБ.

MaxShellsPerUser

Задает максимальное количество одновременных оболочек, которые любой пользователь может удаленно открывать на одном компьютере. Если этот параметр политики включен, пользователь не сможет открывать новые удаленные оболочки, если количество превышает указанный предел. Если этот параметр политики отключен или не настроен, ограничение по умолчанию будет установлено на 5 удаленных оболочек на пользователя.

Настройка WinRM с помощью групповой политики

Используйте редактор групповой политики для настройки Windows Remote Shell и WinRM для компьютеров на вашем предприятии.

Настройка с помощью групповой политики

- Откройте окно командной строки от имени администратора.

- В командной строке введите

gpedit.msc. Откроется окно редактора объектов групповой политики . - Найдите Windows Remote Management и Windows Remote Shell Объекты групповой политики (GPO) в разделе Computer Configuration\Administrative Templates\Windows Components .

- На вкладке Расширенный выберите параметр, чтобы просмотреть его описание. Дважды щелкните параметр, чтобы изменить его.

Порты брандмауэра Windows и WinRM 2.0

Начиная с WinRM 2.0, порты прослушивателя по умолчанию, настроенные с помощью Winrm quickconfig , — это порт 5985 для транспорта HTTP и порт 5986 для HTTPS. Прослушиватели WinRM можно настроить на любой произвольный порт.

Если компьютер обновляется до WinRM 2.0, ранее настроенные прослушиватели переносятся и продолжают получать трафик.

Примечания по установке и настройке WinRM

WinRM не зависит ни от какой другой службы, кроме WinHttp. Если служба администрирования IIS установлена на том же компьютере, вы можете увидеть сообщения, указывающие на то, что WinRM не может быть загружен до служб IIS. Однако на самом деле WinRM не зависит от IIS — эти сообщения появляются, потому что порядок загрузки гарантирует, что служба IIS запускается до службы HTTP. WinRM требует, чтобы WinHTTP.dll быть зарегистрированным.

Если на компьютере установлен клиент брандмауэра ISA2004, это может привести к тому, что клиент Web Services for Management (WS-Management) перестанет отвечать на запросы. Чтобы избежать этой проблемы, установите ISA2004 Firewall SP1.

Если две службы прослушивателя с разными IP-адресами настроены с одинаковым номером порта и именем компьютера, то WinRM прослушивает или получает сообщения только по одному адресу. Это связано с тем, что префиксы URL-адресов, используемые протоколом WS-Management, одинаковы.

Примечания по установке драйвера IPMI и поставщика

Драйвер может не обнаруживать наличие драйверов IPMI, произведенных не Microsoft. Если драйвер не запускается, возможно, вам придется отключить его.

Если ресурсы контроллера управления основной платой (BMC) отображаются в BIOS системы, то ACPI (Plug and Play) обнаруживает оборудование BMC и автоматически устанавливает драйвер IPMI. Поддержка Plug and Play может быть не во всех BMC. Если BMC обнаруживается с помощью Plug and Play, в диспетчере устройств появляется Неизвестное устройство до того, как будет установлен компонент «Управление оборудованием». После установки драйвера в диспетчере устройств появляется новый компонент — устройство, совместимое с Microsoft ACPI Generic IPMI.

Если ваша система не обнаруживает BMC автоматически и не устанавливает драйвер, но BMC был обнаружен в процессе установки, необходимо создать устройство BMC. Для этого введите в командной строке следующую команду: Rundll32 ipmisetp. . После выполнения этой команды устройство IPMI будет создано и появится в диспетчере устройств. Если вы удалите компонент «Управление оборудованием», то устройство будет удалено. dll, AddTheDevice

dll, AddTheDevice

Дополнительные сведения см. в разделе Введение в управление оборудованием.

Поставщик IPMI помещает классы оборудования в пространство имен root\hardware WMI. Дополнительные сведения о классах оборудования см. в разделе Поставщик IPMI. Дополнительные сведения о пространствах имен WMI см. в разделе Архитектура WMI.

Примечания по настройке подключаемого модуля WMI

Начиная с Windows 8 и Windows Server 2012, подключаемые модули WMI имеют собственные настройки безопасности. Чтобы обычный или опытный пользователь (не администратор) мог использовать подключаемый модуль WMI , вам необходимо разрешить доступ для этого пользователя после настройки прослушивателя. Во-первых, вы должны настроить пользователя для удаленного доступа к WMI с помощью одного из этих шагов.