Предупреждения о недоверенном сертификате — Visual Studio

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 3 мин

Эта статья поможет устранить предупреждения, которые возникают для ненадежного сертификата после установки Microsoft Visual Studio 2015 с обновлением 3.

Оригинальная версия продукта: Visual Studio 2015

Исходный номер базы знаний: 3180222

Симптомы

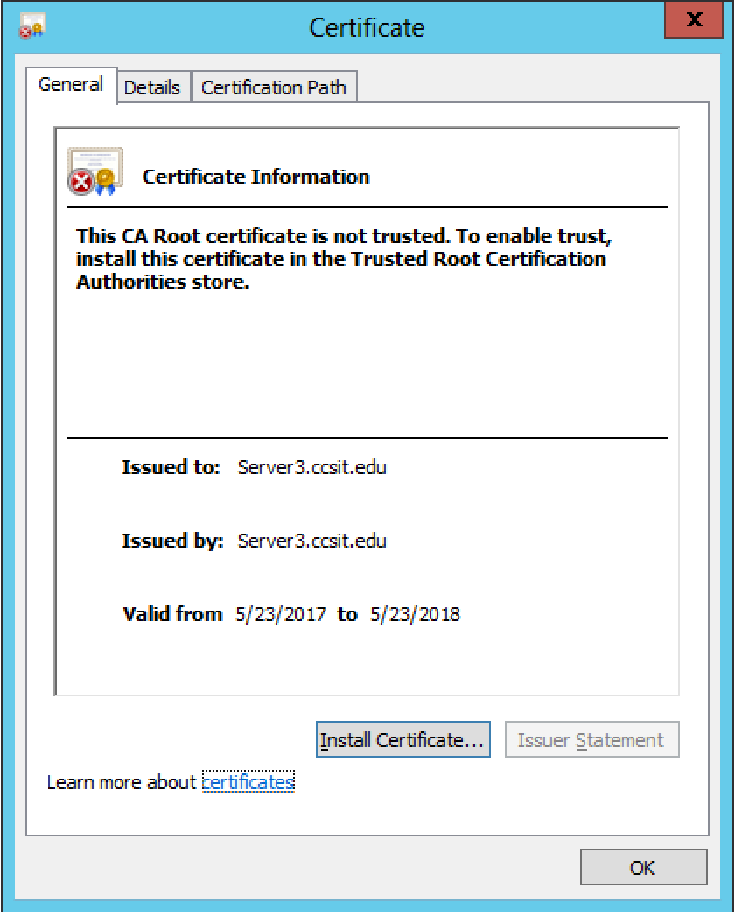

Вы разработали веб-приложения с помощью протокола HTTPS, используя версию выпуска Visual Studio 2015, обновление 1 или обновление 2. Однако после установки Visual Studio 2015 с обновлением 3 вы начинаете получать предупреждения о недоверенном сертификате.

Причина

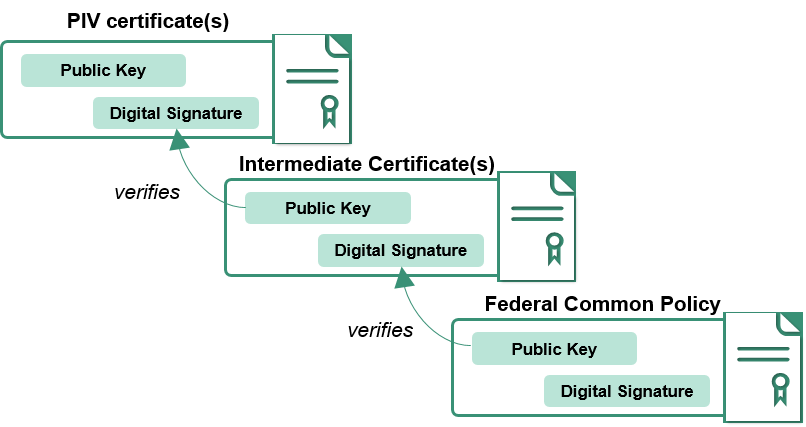

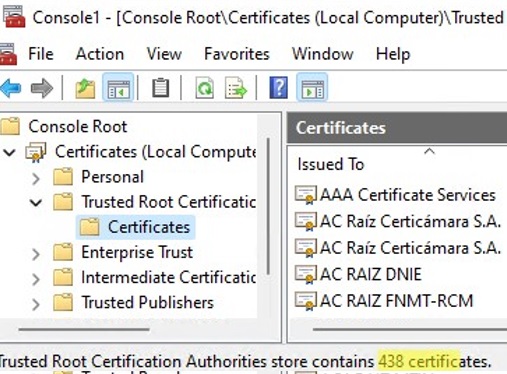

Во время первоначальной установки Visual Studio служба IIS Express Certificates (Local Computer)\Personal\Certificates устанавливает самозаверяющий сертификат в папку, если сертификат еще не существует. При первой отладке веб-приложения, использующего протокол SSL, Certificates - Current User\Trusted Root Certification Authorities\Certificates вам будет предложено установить этот сертификат в папку.

Во время обновления до Visual Studio 2015 с обновлением 3 IIS Express установит в папку новый самозаверяющий сертификат SHA256Certificates (Local Computer)\Personal\Certificates. Однако, так

Однако, так Certificates - Current User\Trusted Root Certification Authorities\Certificates как в папке уже установлен сертификат, Visual Studio не может предложить установить новый сертификат SHA256 в папку Certificates - Current User\Trusted Root Certification Authorities\Certificates .

Метод 1. Использование скрипта PowerShell

Примечание.

Это предпочтительный метод.

Выполните следующий сценарий в Windows PowerShell интегрированной среды сценариев (ISE):

ipmo PKI $name = [GUID]::NewGuid() $cerFile = "$env:TEMP\$name.cer" $certs = Get-ChildItem Cert:\LocalMachine\My -DnsName localhost -SSLServerAuthentication | ? {($_.FriendlyName -eq 'IIS Express Development Certificate') -and ($_.SignatureAlgorithm.FriendlyName -ieq 'sha256RSA') -and ($_.EnhancedKeyUsageList.Count -eq 1)} if ($certs.Count -eq 0) { Write-Error 'Cannot find any SHA256 certificate generated by IIS Express. Please make sure that the latest version of IIS Express is installed. '

}

else

{

foreach ($cert in $certs)

{

Export-Certificate -Cert $cert.PSPath -FilePath $cerFile -Type CERT | Out-Null

Import-Certificate -FilePath $cerFile -CertStoreLocation Cert:\CurrentUser\Root | Out-Null

Remove-Item $cerFile -Force

}

Write-Host 'Successfully installed the certificate to

Trusted Root Certification Authorities of the current user.'

}

'

}

else

{

foreach ($cert in $certs)

{

Export-Certificate -Cert $cert.PSPath -FilePath $cerFile -Type CERT | Out-Null

Import-Certificate -FilePath $cerFile -CertStoreLocation Cert:\CurrentUser\Root | Out-Null

Remove-Item $cerFile -Force

}

Write-Host 'Successfully installed the certificate to

Trusted Root Certification Authorities of the current user.'

}

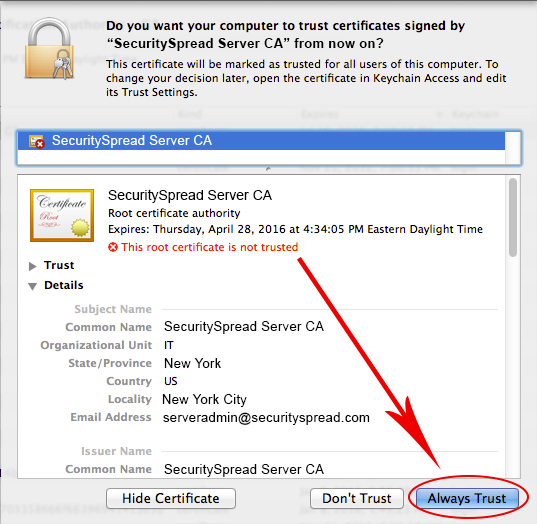

Нажмите кнопку « Да» при появлении следующего предупреждения:

После завершения выполнения скрипта в командном окне Интегрированной службы сценариев PowerShell должно появиться следующее сообщение:

Сертификат успешно установлен в доверенные корневые центры сертификации текущего пользователя.

Метод 2. Настройка доверия компьютеров к IIS Express сертификата

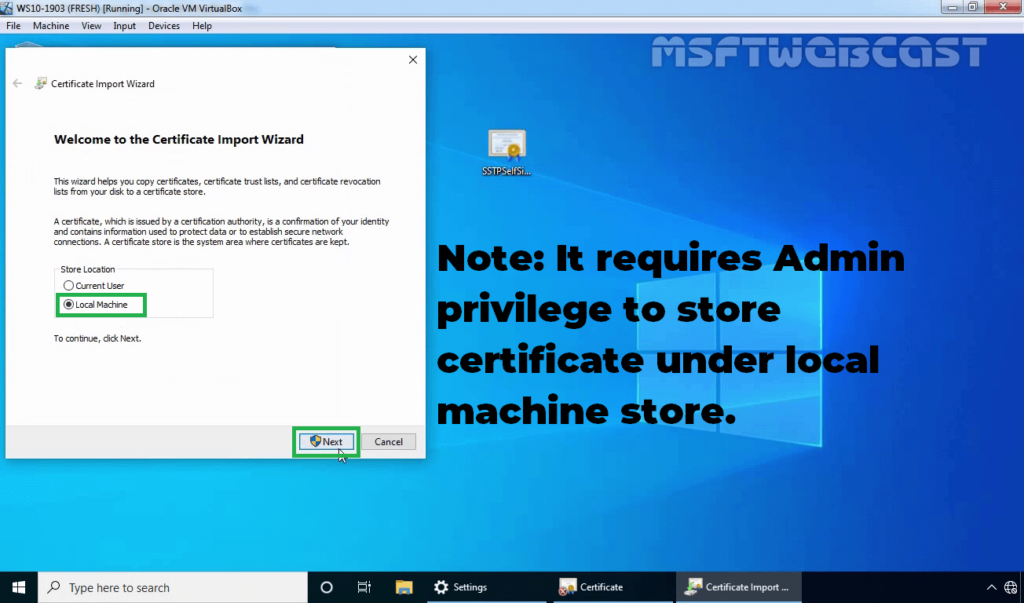

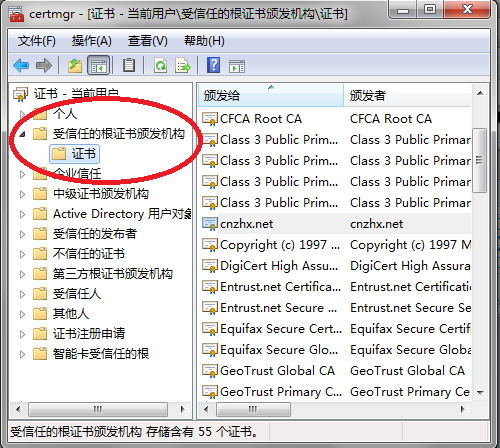

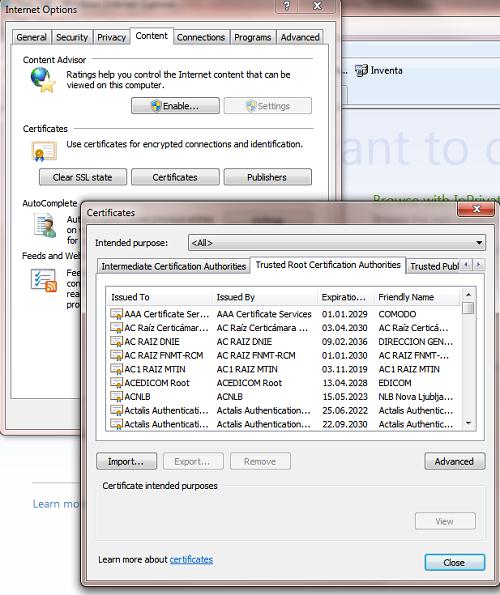

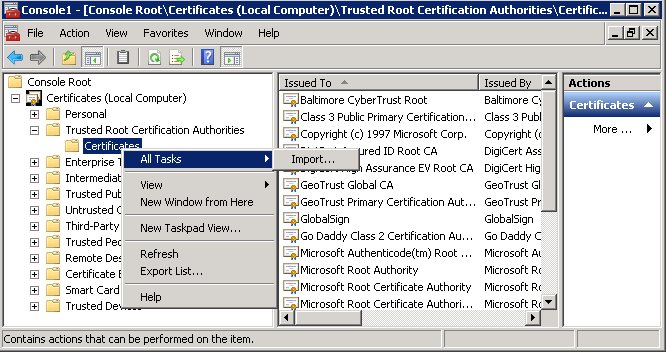

Откройте консоль управления Майкрософт, нажав кнопку

В диалоговом окне «Запуск» введите mmc и нажмите кнопку » ОК».

В диалоговом окне «Запуск» введите mmc и нажмите кнопку » ОК».Добавьте оснастку для управления сертификатами для локального компьютера. Для этого выполните следующие действия:

В меню Файл щелкните Добавить или удалить оснастку.

В диалоговом окне «Добавление или удаление оснастки » выберите «Сертификаты» и нажмите кнопку «Добавить».

В диалоговом окне оснастки « Сертификаты» выберите » Учетная запись компьютера» и нажмите кнопку » Далее».

В диалоговом окне «Выбор компьютера» выберите «Локальный компьютер» и нажмите кнопку » Готово».

В диалоговом окне «Добавление или удаление оснастки» снова выберите «Сертификаты» и на этот раз выберите «Моя учетная запись пользователя» в диалоговом окне оснастки «Сертификаты».

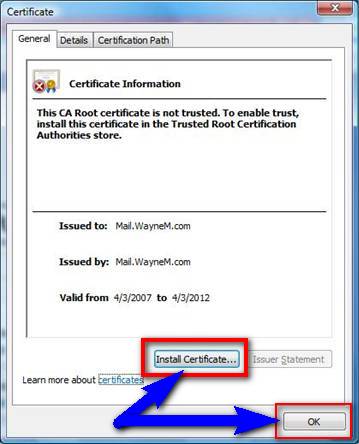

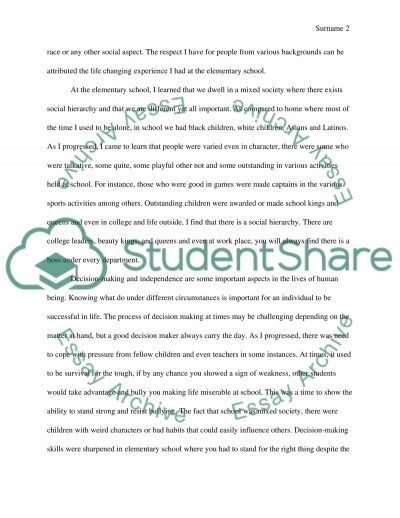

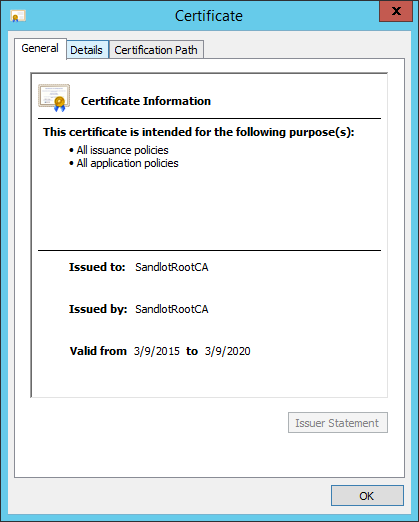

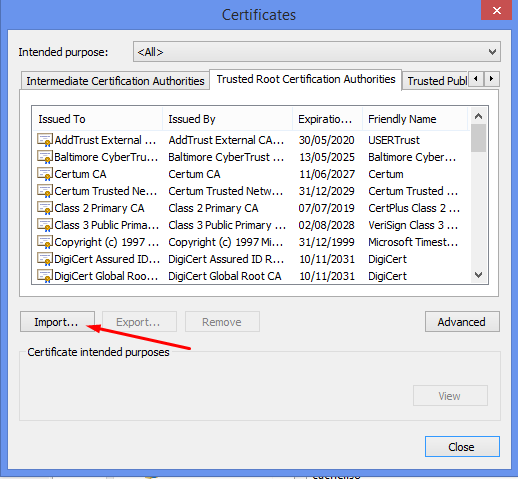

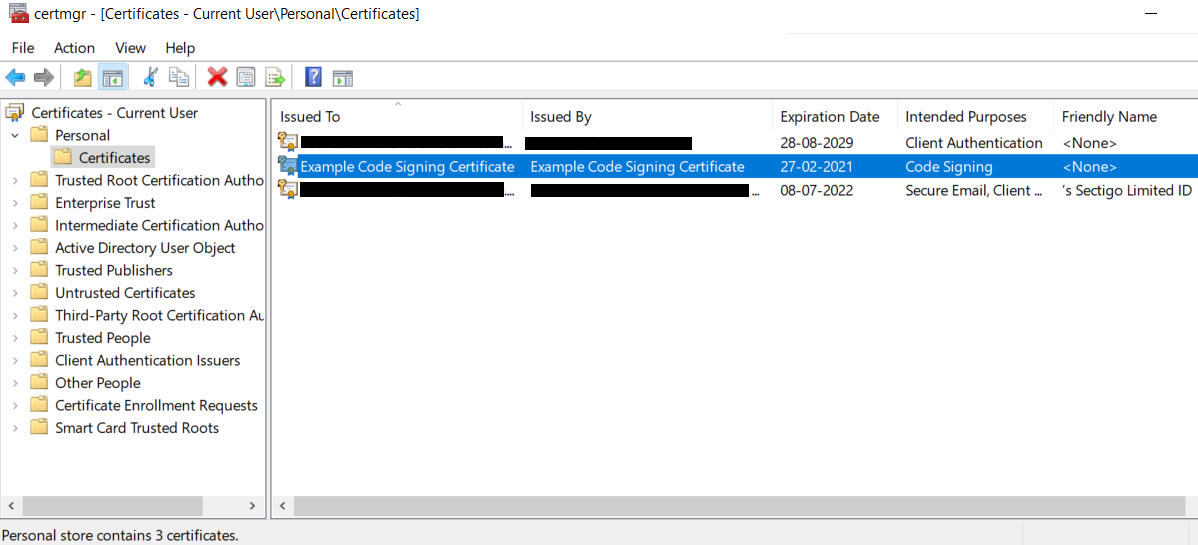

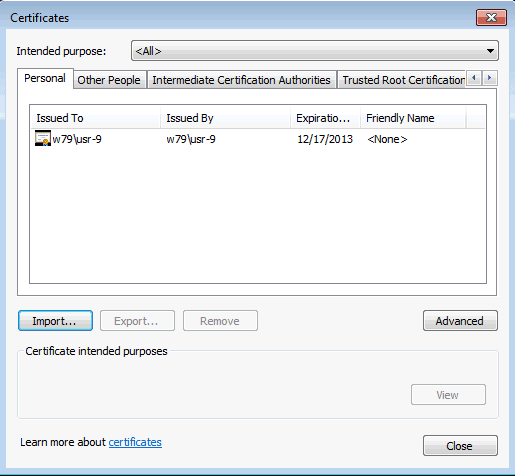

Экспортируйте сертификат IIS Express SHA256 из

Certificates (Local Computer)\Personal\Certificates:Откройте сертификат IIS Express разработки и убедитесь, что вы выбрали сертификат SHA256. и нажмите кнопку «Копировать в файл».

В мастере экспорта сертификатов выберите «Нет», не экспортируйте закрытый ключ и нажмите кнопку » Далее».

На следующей странице мастера выберите расположение на диске и выполните оставшиеся действия, пока сертификат не будет успешно экспортироваться.

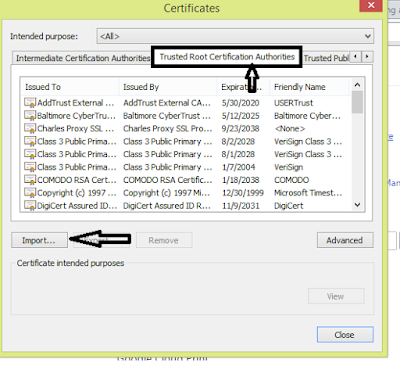

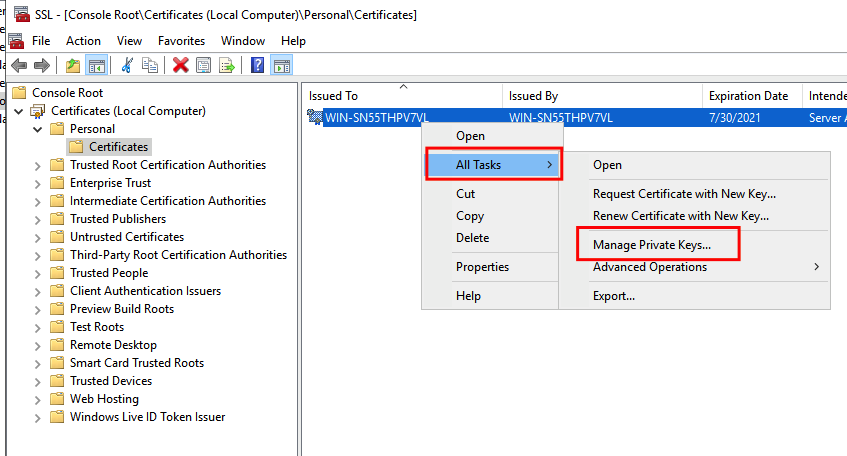

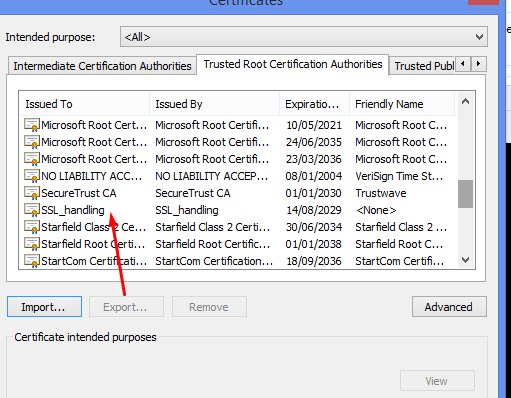

Импортируйте экспортированный сертификат в следующее расположение:

Certificates - Current User\Trusted Root Certification Authorities\CertificatesДля этого выполните следующие действия:

Перейдите в папку

Certificates - Current User\Trusted Root Certification Authorities\Certificates, а затем нажмите кнопку «Действие«, наведите указатель на пункт «Все задачи«, а затем нажмите кнопку «Импорт».

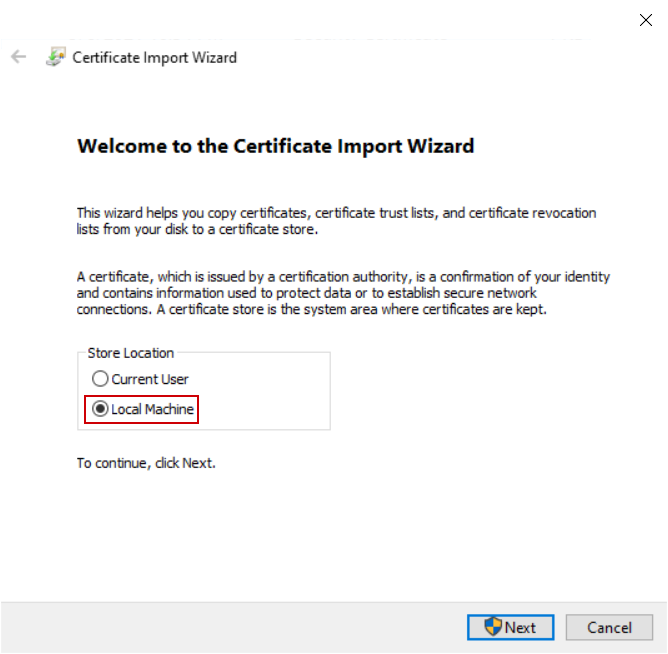

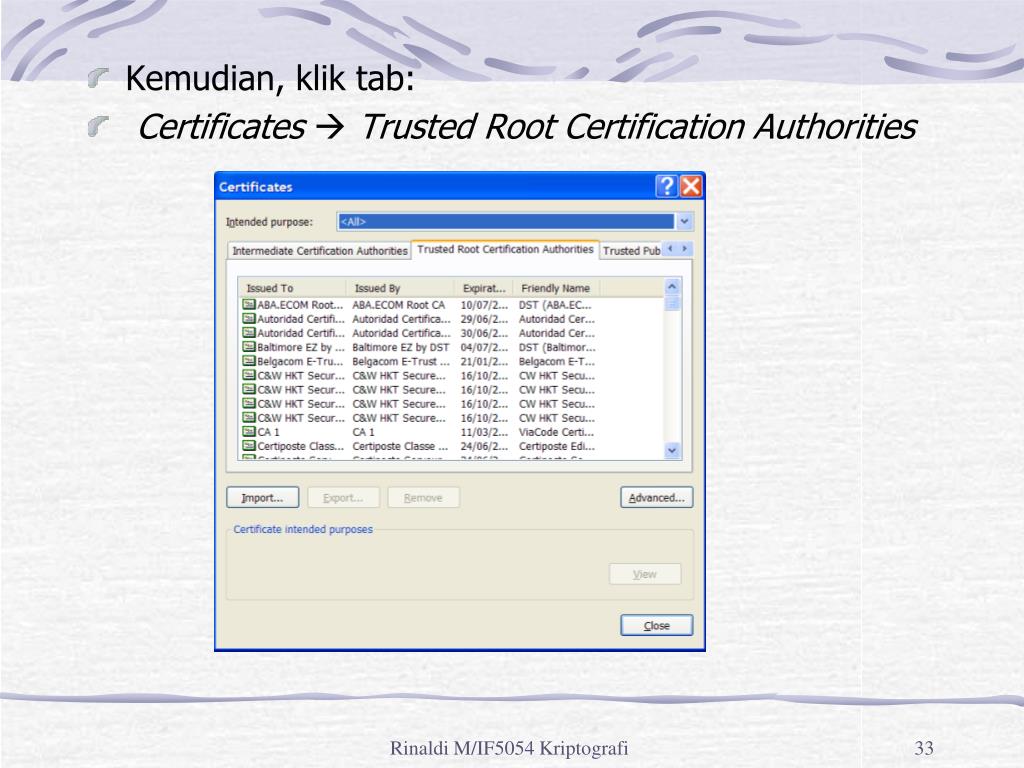

В мастере импорта сертификатов перейдите к экспортированному сертификату (доверенным корневым центрам сертификации), а затем выберите «Разместить все сертификаты» в следующем хранилище.

Нажмите кнопку «Далее», убедитесь, что выбран правильный сертификат, и нажмите кнопку «Готово».

После успешного импорта самозаверяющего сертификата IIS вы больше не будете получать предупреждения о недоверенном сертификате во время разработки.

[Перевод] Простая настройка взаимной проверки подлинности клиента и сервера с использованием TLS

Это руководство посвящено настройке защиты приложений с помощью TLS-аутентификации. При таком подходе возможность работы пользователей с приложением зависит от имеющихся у них сертификатов. То есть — разработчик может самостоятельно принимать решения о том, каким пользователям разрешено обращаться к приложению.

В учебном проекте, который будет здесь разобран, показаны основные настройки сервера и клиента. Их взаимодействие изначально осуществляется посредством HTTP. А это значит, что данные между ними передаются в незашифрованном виде. Наша задача заключается в том, чтобы обеспечить шифрование всего того, чем обмениваются клиент и сервер.

Мы рассмотрим следующие вопросы:

- Запуск сервера

- Отправка приветствия серверу (без шифрования)

- Включение HTTPS на сервере (односторонний TLS)

- Аутентификация клиента (двусторонний TLS)

- Установление двустороннего TLS-соединения с использованием доверенного удостоверяющего центра.

- Автоматизация различных подходов к аутентификации

Вот некоторые важные термины, которыми мы будем пользоваться:

- Идентификационные данные объекта: хранилище KeyStore, хранящее пару ключей — закрытый (private) и открытый (public).

- TrustStore: хранилище KeyStore, содержащее один или большее количество сертификатов (открытых ключей).

Это хранилище содержит список доверенных сертификатов. Оно хранит данные о приложениях, которым доверяет наше приложение.

Это хранилище содержит список доверенных сертификатов. Оно хранит данные о приложениях, которым доверяет наше приложение. - Односторонняя аутентификация (односторонний TLS, односторонний SSL): HTTPS-соединение, при установке которого клиент проверяет сертификат противоположной стороны.

- Двусторонняя аутентификация (двусторонний TLS, двусторонний SSL, взаимная аутентификация): HTTPS-соединение, при установке которого клиент и противоположная сторона проверяют сертификаты друг друга.

Ниже вы найдёте несколько полезных ссылок:

1. Запуск сервера

Для того чтобы организовать работу сервера — нам понадобится следующее:

- Java 11

- Maven 3.5.0

- Eclipse, Intellij IDEA (или любой другой текстовой редактор вроде VIM)

- Доступ к терминалу

- Копия этого проекта

Если вы хотите приступить к экспериментам и при этом ничего не устанавливать — можете открыть вышеупомянутый проект в онлайновой среде разработки Gitpod.

В данном проекте содержится Maven-обёртка, поэтому запустить его можно и не устанавливая Maven. Тут будут приведены сведения и о стандартных командах, рассчитанных на mvn, и о командах, ориентированных на использование Maven-обёртки.

Если вы хотите запустить этот проект с использованием Java 8 — вы можете переключиться на более старую его версию с использованием нижеприведённой команды.

git checkout tags/java-8-compatible

При работе с этой версией проекта рекомендовано следовать инструкциям, подготовленным специально для него. Найти их можно здесь.

Сервер можно привести в рабочее состояние, вызвав метод main класса App или выполнив следующую команду в корневой директории проекта:

cd server/ && mvn spring-boot:run

Вот команда, рассчитанная на Maven-обёртку:

cd server-with-spring-boot/ && ./../mvnw spring-boot:run

2.

Отправка приветствия серверу (без шифрования)

Отправка приветствия серверу (без шифрования)Сейчас сервер работает на порте, используемом по умолчанию (8080) без шифрования. С помощью следующей команды, задействующей curl, можно обратиться к конечной точке hello:

curl -i -XGET http://localhost:8080/api/hello

Ответ должен выглядеть примерно так:

HTTP/1.1 200 Content-Type: text/plain;charset=UTF-8 Content-Length: 5 Date: Sun, 11 Nov 2018 14:21:50 GMT Hello

Обратиться к серверу можно и с использованием клиента, код которого находится в директории client. Клиент зависит от других компонентов проекта. Поэтому, прежде чем его запускать, нужно выполнить в корневой директории проекта команду ./mvnw install.

В клиенте реализован интеграционный тест, основанный на Cucumber. Его можно запустить, обратившись к классу ClientRunnerIT из IDE, или выполнив в корневой директории следующую команду:

cd client/ && mvn exec:java

При использовании Maven-обёртки это будет такая команда:

cd client/ && ./../mvnw exec:java

Тут имеется файл Hello.feature, который описывает шаги интеграционного теста. Этот файл можно найти в папке ресурсов теста клиентского проекта.

Есть и другой метод запуска и клиента, и сервера. Он представлен следующей командой, выполняемой в корневой директории проекта:

mvn clean verify

Вариант этой команды для Maven-обёртки выглядит так:

./mvnw clean verify

Клиент, по умолчанию, отправляет запросы к localhost, так как он рассчитан на то, что сервер выполняется на том же компьютере, что и он сам. Если сервер работает на другой машине — соответствующий URL можно передать клиенту при запуске, воспользовавшись следующим аргументом VM:

-Durl=http://[HOST]:[PORT]

3. Включение HTTPS на сервере (односторонний TLS)

Теперь давайте разберёмся с тем, как защитить сервер с помощью TLS. Сделать это можно, добавив соответствующие свойства в файл

Сделать это можно, добавив соответствующие свойства в файл application.yml, хранящий настройки приложения.

Речь идёт о следующих настройках:

server: port: 8443 ssl: enabled: true

Возможно, тут у вас появится вопрос о причинах изменения номера порта сервера на 8443. Дело в том, что tomcat-серверы, поддерживающие HTTPS, принято размещать на порте 8443. А серверы, поддерживающие HTTP — на порте 8080. Поэтому при настройке подобного соединения можно использовать и порт 8080, но поступать так не рекомендуется. Тут можно почитать подробности о том, какие номера портов используются в разных ситуациях.

Для того чтобы вышеописанные настройки вступили в силу — сервер надо перезапустить. Возможно, при этом вы увидите следующее исключение:

IllegalArgumentException: Resource location must not be null

Причина его появления заключается в том, что серверу, для установки защищённого соединения с внешними сущностями, нужно хранилище ключей с сертификатом сервера. Сервер может предоставить более подробную информацию об этом в том случае, если воспользоваться следующими аргументами VM:

Сервер может предоставить более подробную информацию об этом в том случае, если воспользоваться следующими аргументами VM:

-Djavax.net.debug=SSL,keymanager,trustmanager,ssl:handshake

Для того решения этой проблемы нужно создать хранилище ключей, содержащее открытый и закрытый ключи для сервера. Открытый ключ будет передаваться пользователям. Так они смогут зашифровать данные, передаваемые серверу. Зашифрованные данные могут быть расшифрованы с использованием закрытого ключа сервера. Закрытый ключ сервера нельзя никому передавать, так как, имея этот ключ, злоумышленник может перехватить зашифрованные данные, которыми обмениваются клиент и сервер, и расшифровать их.

Создать хранилище ключей с открытым и закрытым ключами можно с помощью следующей команды:

keytool -v -genkeypair -dname "CN=Hakan,OU=Amsterdam,O=Thunderberry,C=NL" -keystore shared-server-resources/src/main/resources/identity.jks -storepass secret -keypass secret -keyalg RSA -keysize 2048 -alias server -validity 3650 -deststoretype pkcs12 -ext KeyUsage=digitalSignature,dataEncipherment,keyEncipherment,keyAgreement -ext ExtendedKeyUsage=serverAuth,clientAuth -ext SubjectAlternativeName:c=DNS:localhost,IP:127.0.0.1

Теперь нужно сообщить серверу о том, где именно находится хранилище ключей, и указать пароли. Сделаем это, отредактировав наш файл application.yml:

server: port: 8443 ssl: enabled: true key-store: classpath:identity.jks key-password: secret key-store-password: secret

Замечательно! Только что мы настроили TLS-шифрование соединений между сервером и клиентом! Испытать сервер можно так:

curl -i --insecure -v -XGET https://localhost:8443/api/hello

Клиент можно запустить и прибегнув к классу ClientRunnerIT.

В результате можно будет увидеть следующее сообщение:

java.net.ConnectException: Connection refused (Connection refused)

Возникает такое ощущение, что клиент пытается поприветствовать сервер, а сервер ему найти не удаётся. Проблема заключается в том, что клиент пытается обратиться к серверу, работающему на порте 8080, а сервер ждёт запросов на порте 8443. Исправим это, внеся некоторые изменения в класс

Исправим это, внеся некоторые изменения в класс Constants. А именно — найдём эту строку:

private static final String DEFAULT_SERVER_URL = "http://localhost:8080";

И приведём её к такому виду:

private static final String DEFAULT_SERVER_URL = "https://localhost:8443";

Попробуем снова запустить клиент. Это приведёт к выдаче такого сообщения:

javax.net.ssl.SSLHandshakeException: PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target

Дело тут в том, что клиент собирается наладить обмен данными по HTTPS. Он, при выполнении процедуры рукопожатия, получает сертификат сервера, который он пока не может распознать. А это значит, что нам ещё нужно создать хранилище TrustStore. В таких хранилищах находятся доверенные сертификаты. Клиент сопоставляет то, что он получает в ходе процедуры рукопожатия, с тем, что есть в TrustStore. Если полученный им сертификат входит в список доверенных сертификатов — процедура продолжается. А прежде чем создавать TrustStore — нужно обзавестись сертификатом сервера.

Если полученный им сертификат входит в список доверенных сертификатов — процедура продолжается. А прежде чем создавать TrustStore — нужно обзавестись сертификатом сервера.

Экспортировать сертификат сервера можно такой командой:

keytool -v -exportcert -file shared-server-resources/src/main/resources/server.cer -alias server -keystore shared-server-resources/src/main/resources/identity.jks -storepass secret -rfc

Теперь можно создать TrustStore для клиента и импортировать туда сертификат сервера такой командой:

keytool -v -importcert -file shared-server-resources/src/main/resources/server.cer -alias server -keystore client/src/test/resources/truststore.jks -storepass secret -noprompt

TrustStore для клиента мы создали, но сам клиент пока об этом не знает. А это значит, что клиенту надо сообщить о том, что ему следует пользоваться TrustStore, указав адрес хранилища и пароль. Клиенту надо сообщить и о том, что включена аутентификация. Всё это делается путём приведения файла

Всё это делается путём приведения файла application.yml клиентского приложения к такому виду:

client: ssl: one-way-authentication-enabled: true two-way-authentication-enabled: false trust-store: truststore.jks trust-store-password: secret

4. Аутентификация клиента (двусторонний TLS)

Следующий шаг нашей работы заключается такой настройке сервера, чтобы он требовал бы аутентификации клиентов. Благодаря этим настройкам мы принудим клиентов идентифицировать себя. При таком подходе сервер тоже сможет проверить подлинность клиента, и то, входит ли он в число доверенных сущностей. Включить аутентификацию клиентов можно, воспользовавшись свойством client-auth, сообщив серверу о том, что ему нужно проверять клиентов.

Приведём файл сервера application.yml к такому виду:

server: port: 8443 ssl: enabled: true key-store: classpath:identity.jks key-password: secret key-store-password: secret client-auth: need

Если после этого запустить клиент, то он выдаст следующее сообщение об ошибке:

javax.net.ssl.SSLHandshakeException: Received fatal alert: bad_certificate

Это указывает на то, что клиент не обладает подходящим сертификатом. Точнее — у клиента пока вообще нет сертификата. Поэтому создадим сертификат следующей командой:

keytool -v -genkeypair -dname "CN=Suleyman,OU=Altindag,O=Altindag,C=NL" -keystore client/src/test/resources/identity.jks -storepass secret -keypass secret -keyalg RSA -keysize 2048 -alias client -validity 3650 -deststoretype pkcs12 -ext KeyUsage=digitalSignature,dataEncipherment,keyEncipherment,keyAgreement -ext ExtendedKeyUsage=serverAuth,clientAuth

Нам ещё нужно создать TrustStore для сервера. Но, прежде чем создавать это хранилище, нужно иметь сертификат клиента. Экспортировать его можно так:

keytool -v -exportcert -file client/src/test/resources/client.cer -alias client -keystore client/src/test/resources/identity.jks -storepass secret -rfc

Теперь создадим TrustStore сервера, в котором будет сертификат клиента:

keytool -v -importcert -file client/src/test/resources/client.cer -alias client -keystore shared-server-resources/src/main/resources/truststore.jks -storepass secret -noprompt

Мы создали для клиента дополнительное хранилище ключей, но клиент об этом не знает. Сообщим ему сведения об этом хранилище. Кроме того, клиенту нужно сообщить о том, что включена двусторонняя аутентификация.

Приведём файл application.yml клиента к такому виду:

client: ssl: one-way-authentication-enabled: false two-way-authentication-enabled: true key-store: identity.jks key-password: secret key-store-password: secret trust-store: truststore.jks trust-store-password: secret

Сервер тоже не знает о только что созданном для него TrustStore. Приведём его файл application.yml к такому виду:

server: port: 8443 ssl: enabled: true key-store: classpath:identity.jks key-password: secret key-store-password: secret trust-store: classpath:truststore.jks trust-store-password: secret client-auth: need

Если снова запустить клиент — можно будет убедиться в том, что тест завершается успешно, и что клиент получает данные от сервера в защищённом виде.

Примите поздравления! Только что вы настроили двусторонний TLS!

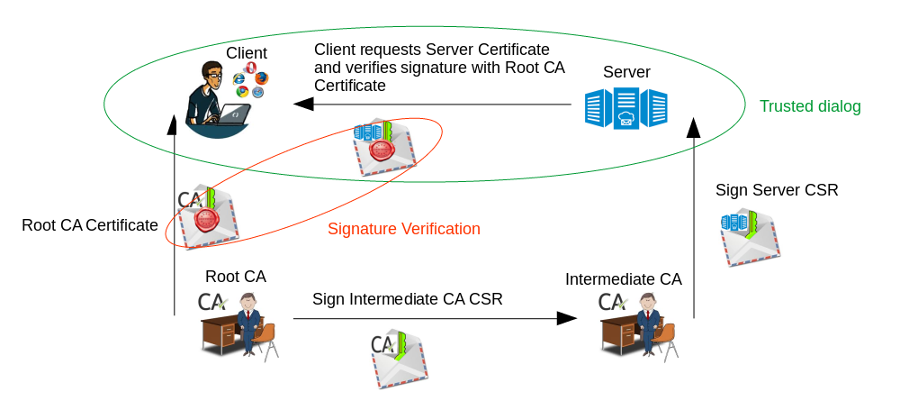

5. Установление двустороннего TLS-соединения с использованием доверенного удостоверяющего центра

Есть и другой способ организации двусторонней аутентификации. Он основан на использовании доверенного удостоверяющего центра. У такого подхода есть сильные и слабые стороны.

Сильные стороны:

- Клиентам не нужно добавлять в свои хранилища сертификат сервера.

- Серверу не нужно добавлять в своё хранилище все сертификаты клиентов.

- Меньше времени уходит на поддержку такой конфигурации, так как срок действия может истечь лишь у сертификата удостоверяющего центра.

Слабые стороны:

- Разработчик теряет контроль над тем, каким приложениям разрешено обращаться к его приложению.

Разрешение даётся любому приложению, у которого есть подписанный сертификат от удостоверяющего центра.

Разрешение даётся любому приложению, у которого есть подписанный сертификат от удостоверяющего центра.

Рассмотрим пошаговый план действий по установлению двустороннего TLS-соединения с использованием доверенного удостоверяющего центра.

1. Создание удостоверяющего центра

Обычно работают с уже существующими удостоверяющими центрами, которым, для подписи, нужно передавать сертификаты. Здесь же мы создадим собственный удостоверяющий центр и подпишем с его помощью сертификаты клиента и сервера. Для создания удостоверяющего центра воспользуемся такой командой:

keytool -v -genkeypair -dname "CN=Root-CA,OU=Certificate Authority,O=Thunderberry,C=NL" -keystore root-ca/identity.jks -storepass secret -keypass secret -keyalg RSA -keysize 2048 -alias root-ca -validity 3650 -deststoretype pkcs12 -ext KeyUsage=digitalSignature,keyCertSign -ext BasicConstraints=ca:true,PathLen:3

Ещё можно воспользоваться существующим удостоверяющим центром.

2. Создание файла запроса на подпись сертификата

Для того чтобы подписать сертификат — нужен .csr-файл (Certificate Signing Request, файл запроса на подпись сертификата). Создать его можно с помощью особой команды.

Вот её вариант для сервера:

keytool -v -certreq -file shared-server-resources/src/main/resources/server.csr -keystore shared-server-resources/src/main/resources/identity.jks -alias server -keypass secret -storepass secret -keyalg rsa

Вот — эта команда для клиента:

keytool -v -certreq -file client/src/test/resources/client.csr -keystore client/src/test/resources/identity.jks -alias client -keypass secret -storepass secret -keyalg rsa

Такой файл нужен удостоверяющему центру для подписи сертификата. Следующий шаг нашей работы заключается в подписании сертификата.

3. Подписание сертификата с помощью запроса на подпись сертификата

Вот соответствующая команда для клиента:

keytool -v -gencert -infile client/src/test/resources/client.csr -outfile client/src/test/resources/client-signed.cer -keystore root-ca/identity.jks -storepass secret -alias root-ca -ext KeyUsage=digitalSignature,dataEncipherment,keyEncipherment,keyAgreement -ext ExtendedKeyUsage=serverAuth,clientAuth

Вот команда для сервера:

keytool -v -gencert -infile shared-server-resources/src/main/resources/server.csr -outfile shared-server-resources/src/main/resources/server-signed.cer -keystore root-ca/identity.jks -storepass secret -alias root-ca -ext KeyUsage=digitalSignature,dataEncipherment,keyEncipherment,keyAgreement -ext ExtendedKeyUsage=serverAuth,clientAuth -ext SubjectAlternativeName:c=DNS:localhost,IP:127.0.0.1

4. Замена неподписанного сертификата подписанным

В хранилище идентификационных данных сервера и клиента всё ещё хранится неподписанный сертификат. Сейчас можно заменить его на подписанный. У инструмента keytool есть одна не вполне понятная особенность. А именно — он не позволяет напрямую импортировать в хранилище подписанный сертификат. Если попытаться это сделать — будет выведено сообщение об ошибке. Сертификат, подписанный удостоверяющим центром, должен быть представлен в файле

А именно — он не позволяет напрямую импортировать в хранилище подписанный сертификат. Если попытаться это сделать — будет выведено сообщение об ошибке. Сертификат, подписанный удостоверяющим центром, должен быть представлен в файле identity.jks.

Экспортируем подписанный сертификат:

keytool -v -exportcert -file root-ca/root-ca.pem -alias root-ca -keystore root-ca/identity.jks -storepass secret -rfc

Выполним на клиенте следующие команды:

keytool -v -importcert -file root-ca/root-ca.pem -alias root-ca -keystore client/src/test/resources/identity.jks -storepass secret -noprompt keytool -v -importcert -file client/src/test/resources/client-signed.cer -alias client -keystore client/src/test/resources/identity.jks -storepass secret keytool -v -delete -alias root-ca -keystore client/src/test/resources/identity.jks -storepass secret

На сервере выполним такие команды:

keytool -v -importcert -file root-ca/root-ca.pem -alias root-ca -keystore shared-server-resources/src/main/resources/identity.jks -storepass secret -noprompt keytool -v -importcert -file shared-server-resources/src/main/resources/server-signed.cer -alias server -keystore shared-server-resources/src/main/resources/identity.jks -storepass secret keytool -v -delete -alias root-ca -keystore shared-server-resources/src/main/resources/identity.jks -storepass secret

5. Организация взаимодействия клиента и сервера, основанного исключительно на доверии к удостоверяющему центру

Теперь нужно настроить клиент и сервер так, чтобы они доверяли бы только удостоверяющему центру. Сделать это можно, импортировав сертификат удостоверяющего центра в хранилища TrustStore клиента и сервера.

Сделаем это, выполнив на клиенте следующую команду:

keytool -v -importcert -file root-ca/root-ca.pem -alias root-ca -keystore client/src/test/resources/truststore.jks -storepass secret -noprompt

На сервере выполним такую команду:

keytool -v -importcert -file root-ca/root-ca.pem -alias root-ca -keystore shared-server-resources/src/main/resources/truststore.jks -storepass secret -noprompt

В хранилищах TrustStore всё ещё хранятся собственные сертификаты клиента и сервера. Эти сертификаты нужно удалить.

Выполним на клиенте такую команду:

keytool -v -delete -alias server -keystore client/src/test/resources/truststore.jks -storepass secret

Вот — команда для сервера:

keytool -v -delete -alias client -keystore shared-server-resources/src/main/resources/truststore.jks -storepass secret

Если снова запустить клиент — можно видеть успешное прохождение теста. А это значит, что клиент и сервер успешно обмениваются данными, используя сертификаты, подписанные удостоверяющим центром.

6. Автоматизация различных подходов к аутентификации

Всё, о чём мы говорили выше, можно автоматизировать с помощью скриптов, которые находятся в папке script рассматриваемого нами проекта. Для запуска скриптов можете воспользоваться следующими командами:

Для запуска скриптов можете воспользоваться следующими командами:

./configure-one-way-authentication— настройка односторонней аутентификации../configure-two-way-authentication-by-trusting-each-other my-company-name— настройка двусторонней аутентификации../configure-two-way-authentication-by-trusting-root-ca my-company-name— настройка двусторонней аутентификации с использованием удостоверяющего центра.

Протестированные клиенты

Ниже приведён список протестированных клиентов. Настройки для HTTP-клиента, написанного на чистом Java, можно найти в классе ClientConfig. В директории service нашего проекта содержатся отдельные HTTP-клиенты, выполняющие демонстрационные запросы. Настройки HTTP-клиентов, основанных на Kotlin и Scala, включены в состав проекта в виде вложенных классов. Все примеры клиентов используют одну и ту же базовую конфигурацию SSL, созданную в классе SSLConfig.

Java:

Kotlin:

Scala:

Пользуетесь ли вы взаимной проверкой подлинности клиента и сервера в своих проектах?

) Если пользователь принимает действительность […] самозаверяющий сертификат, он […] устанавливается на t h e Доверенные корневые центры сертификации s t или вручную или 900 […] через групповую политику Windows или сценарий входа. docs.attachmate.com docs.attachmate.com | ) Примите во внимание использование сертификата с автоматическим подписанием, il […] предварительная установка […] pp rouv 1 1 4 es 900ou [. ..] ..]стратегия группы […] или сценарий подключения Windows. docs.attachmate.com docs.attachmate.com |

Сервер хоста […] сертификат отсутствует в йо у р Доверенные корневые центры сертификации л и 3 ст 9.docs.attachmate.com docs.attachmate.com | Le certificat du serveur hte ne fait pa s […] партия vo tre l ist e racine d’autorits de certificate a pp rouves . docs.attachmate.com docs.attachmate.com |

Примечание. Диспетчер служб PKI использует только те сертификаты, которые установлены для использования локальным компьютером (не сертификаты 9). […] установлен для […] текущий пользователь) и находятся либо в t h e доверенных корневых центрах сертификации l i st 9004 […] список органов власти. docs.attachmate.com docs.attachmate.com | Примечание: Диспетчер служб PKI использует уникальные установки сертификатов для трех применений по номиналу локально (и не устанавливает сертификаты для действия использования) […] et qui sont situs soit […] dans la lis te racine d’autorit s de certification ap pr ouves , so it dans la li st e d’autorits int er дней […] утверждает. docs. docs.attachmate.com |

Дважды щелкните значок «Установить центр сертификации», чтобы ввести . […] добавить сертификацию Isabel […] Права доступа к вашему списку t o f доверенные корневые центры сертификации i n c […] удален. zoomitpro.com zoomitpro.com | Двойной клик по установке сертификата CA […] Изабель на ажутер Изабель […] vot re lis te d ‘autorits de certification racine d e confiance, au cas o elle […] aurait t supprime. zoomitpro.com zoomitpro.com |

Сертификат, идентифицирующий эмитента как доверенного ЦС, уже должен быть включен в t h e Доверенные корневые центры сертификации l i 4 вашей системы. docs.attachmate.com docs.attachmate.com | Un certificat qui identifie […] l’meteur en т ANT Q U’Autorit DE Certification AP PROU V E DOIT DJ Figurer DANS L A LI STE RACIN ap prouv e s de votre […] система. docs.attachmate.com docs.attachmate.com |

C ли c k Доверенные корневые центры сертификации . 7 . Searsconnect.ca Searsconnect.ca | C li que z s Уполномоченный по сертификации racine app rouve. 7 . Searsconnect.ca Searsconnect.ca |

чтобы добавить центр сертификации Isabel в свой список t o f доверенные корневые центры сертификации . Изабель.бе Изабель.бе | pour ajou te r l’autorit de certification Isab el la l iste des autorits de certificatio n расин d e доверие . Изабель.бе Изабель.бе |

Хост представляет самозаверяющий сервер […] сертификат, которого нет в t h e Доверенные корневые центры сертификации l i 4-й […]хранилище сертификатов. docs.attachmate.com docs.attachmate.com | Предоставленный сертификат об обслуживании […] цифра с автоподписью […]

pas dan s la l iste racine d’autorits de certification d e confiance de vot re l is te de [. сертификаты Windows. docs.attachmate.com docs.attachmate.com |

Если ваши сертификаты хоста были приобретены у известного центра сертификации (стр. 163) (CA), например […] как VeriSign или Thawte, […] сертификат, идентифицирующий эмитента как доверенного ЦС, уже должен быть включен в t h e Доверенные корневые центры сертификации l i st в вашей системе. docs.attachmate.com docs.attachmate.com | Si vous avez acquis vos certificats hte partir d’une autorit decertificats (стр. 179) connue, telle que VeriSign ou Thawte, un certificat […] , который идентифицирует […]

l’metteur en ta nt q u’autorit de сертификация APP Rouv E DOI DJ Figurer Dan S LA LI STE RABINE D’AUTORIT де вотре [. система. docs.attachmate.com docs.attachmate.com |

В разделе «Сертификаты (локальный компьютер)», […] нажмите «Сертификаты» […] подпапку th e » Trusted Root Certification Authorities » f ol […] , который вы импортируете, является самоподписанным. архив.altn.com архив.altn.com | Dans Certificats (Ordinateur Local), […] нажмите вс r le do ssi er Autorits de сертификация racine de confiance , pui 4 s […] Су-досье Сертификаты […] si le certificat que vous importez est autosign. архив.altn.com архив.altn. |

Если сертификат этой машины […] не тот, который выдан Центром сертификации (ЦС), необходимо зарегистрировать сертификат устройства i n [ Доверенные корневые центры сертификации ] o f локальный компьютер media.olivetti.com media.olivetti.com | Si le certificat de cette machine n’est pas […] celui qui a t mis […] par l’au to rit de сертификация (CA ), v ou s devez enregistrer le certificat du priph r ique dan s [Autorits de certification racines d e confiance] de l’o rdin по евро местный. media. media.olivetti.com |

В дополнение к интегралу at e d Доверенные корневые центры сертификации s t Smart Security или e, […] хранит доверенные сертификаты, […] вы можете создать собственный список доверенных сертификатов, который можно просмотреть в разделе «Дополнительные настройки» (F5) > «Фильтрация протоколов» > «SSL» > «Сертификаты» > «Доверенные сертификаты». download.eset.com download.eset.com | Outr e le m agas in d’Autorits de certification de racine de co nfiance in tgr , dans le qu el ESET […] Smart Security 4 сохранить [. Утвержденный сертификат, вы можете создать персональный список сертификатов, доступный в конфигурации (F5) > Фильтрация протокола > SSL > Утвержденные сертификаты. загрузить.eset.com загрузить.eset.com |

Если вы используете сертификаты, подписанные ЦС, ДОПОЛНИТЕЛЬНО! проверяет все сертификаты […] органы, входящие в […]

сертификат: ЦС, выдавший сертификат; любые промежуточные центры сертификации в цепочке сертификации; и, наконец, t h e Доверенный центр сертификации ( o r корень C A 4) docs.attachmate.com docs.attachmate.com | Если вы пользуетесь сертификатами, выдает сертификат, ДОПОЛНИТЕЛЬНО! Список всех органов сертификации включает в себя сертификаты: Авторитет сертификации [. aiant mis le certificat, le с […] Autorits D E Сертификация I NT ERMDIAIRE DANS LA CHAN E DE Certificat или autorit de certifi cat ion racine) . docs.attachmate.com docs.attachmate.com |

Используйте t h e Trusted Certification Authorities t a b для управления списками доверенных менеджеров сертификатов Reflection. docs.attachmate.com docs.attachmate.com | L ‘o ngle t Autorits de сертификация D E Confiance D U GES TI Onnaire de Serticats de Reflection de Grer VO TR E LIS TE D’TOURIT [. утверждает. docs.attachmate.com docs.attachmate.com |

Если вы разрешили использование Windows […] 9хранилище сертификатов 0006, вы[…] может определить w hi c h доверенные центры сертификации a r e , настроенные […] ваш компьютер с помощью диспетчера сертификатов. docs.attachmate.com docs.attachmate.com | Si vous avez activ l’option d’utilisation des certificats de […] Windows, vous pouvez choisir […]

DE CO NF IGURE R L ES AUTORITS D E Сертификация A PP Rouv DE SUR rouv ES rouv DE rouv ordre rouv . partir du Gestionnaire de certificats de Reflection. docs.attachmate.com docs.attachmate.com |

Платформа PKI зависит от s o n trusted t h ir d parties ca ll e d certification authorities ( C Как ), который […] выпуск цифровых сертификатов. docs.attachmate.com docs.attachmate.com | Независимая структура для вечеринок […] tierces appro uv es, app el es авториты сертификации ( CA ), q uittets 90ent14 90ent14 90ent13 цифр. docs.attachmate.com docs.attachmate.com |

Root c e rt выданы сертификаты или временные сертификаты по a доверенный центр сертификации ( C A) , сертификаты выданы [. доверенным конечным объектом […] (EE) или недоверенные сертификаты могут быть зарегистрированы на этом аппарате для управления. media.olivetti.com media.olivetti.com | Les c er tific ats racine, ou les ce rtificats provisoires mis par un e Autorit d e Certification ( CA) de c на жених, […] сертификаты неправильные […] par une Entit Finale de confiance (EE) ou les certificats douteux peuvent tre enregistrs sur cette machine pour gestion. media.olivetti.com media.olivetti.com |

S o m e Certification Authorities d o n ot ha ve a Trusted Root C A c ertificate присутствует в браузерах, поэтому им нужен «цепной корень», чтобы [. , чтобы их сертификаты были доверенными. ssl247.com ssl247.com | Определенные продукты […] CA N’O NT PAS DE СЕРТИ TRU STED RO OT CA PRSENT D’Офис DANS LES -NAVIGEURS, ILS DOIVENT DONC FAURE afice Dans Les Les Navicater en ch a ne’ залить […] que leur certificat soit reconnu. ssl247.it ssl247.it |

Веб-браузеры имеют список t o f доверенных центров сертификации . wiki.gandi.net wiki.gandi.net | Навигаторы […] contiennent u ne l iste d es autorits de certificate de доверие . wiki.gandi.net wiki.gandi.net |

Trusted t h ir d parties, suc h a s certification e n ti tie s o р власти , p la y очень важный [. роль в некоторых юридически признанных […] случаев в таких областях, как электронные подписи. daccess-ods.un.org daccess-ods.un.org | Les ti er s de confiance, tel s q ue les entit s ou autorits de certification , jou ent u n rle trs […] важные дела […] cas reconnus par la loi, notamment dans des domaines comme les signatures lectroniques. daccess-ods.un.org daccess-ods.un.org |

Евросистема […]

подчеркивает необходимость f или a trusted p a n- Euro pe a n certification f r am ework and will continue to investigate the way forward , например к взаимному признанию n o f удостоверяющие центры . ecb.europa.eu ecb.europa.eu | L’Eurosystme, qui souligne la […] NCESSIT D ‘UN CADR E DE CERTIFICAT suivre, par instance vers une reconnaissa nc e mut uel le des autorits decertification . ecb.europa.eu ecb.europa.eu |

6 апреля 1999 г. Комиссия получила заявление об отрицательном разрешении или, в качестве альтернативы, уведомление об освобождении в соответствии со статьей 4 Регламента Совета № 17 от ряда соглашений («Уведомленные соглашения») относительно предприятия […] сети […]

финансовые учреждения, которые будут работать e a s Certification Authorities ( 4 ) o f trusted e l ec tronic commerce (ecommerce ) сделки, [. первоначально только […] в контексте B2B. eur-lex.europa.eu eur-lex.europa.eu | Le 6 avril 1999, la Commission a reu une requiree d’attestation ngative ou, selon le cas, une уведомление au titre de l’article 4 du rglement no 17 en vue d’obtenir une exemption, conant une srie d’accords (Les Accords notifis) relatifs la cration d’un rseau […] Финансовые учреждения, такие как […] agiro nt en q uali t d’autorits de certification ( 4 ) de t ra nsactions commerciales sc ur ises pa r voie lec troni qu e, initialement [.. .] уникальные предприятия. eur-lex.europa.eu eur-lex.europa.eu |

Следовательно, по предварительной оценке Комиссии, уведомленный [. охватывают как минимум два отдельных рынка: (a) рынок […] provisio n o f root trust s e rv ice s t o certification authorities , a и (б) […] нисходящий рынок для предоставления трастовых услуг удостоверяющими центрами […] для конечных пользователей в корпоративном секторе. eur-lex.europa.eu eur-lex.europa.eu | Par conquent, dans l’valuable de la Commission, les agrments d’avis adresseron au moins deux diffrents: a) […] марш для обеспечения де […] prestations de se rvice s d e confiance p our les autorits de certificat et b) l e march [. en aval for la provision de prestations de services de confiance par le s autorits d e certificat aux utilisateurs […] final dans le secteur des entreprises. eur-lex.europa.eu eur-lex.europa.eu |

Описание n: a Корневой центр сертификации f r om […] Центр сертификации, выдающий квалифицированные сертификаты eur-lex.europa.eu eur-lex.europa.eu | Descr IP : UN E Autorit D E C Эртификация RACINE PAR TI R DE LAQUELL UN PAR TI R DE LAQUELL ON DA E . ..] tabli jusqu’ u ne autorit de сертификация d livrant des certificats qualifis. eur-lex.europa.eu eur-lex.europa.eu |

Магазин Windows содержит […] промежуточный а также l a s доверенный корень c e rt ificates. docs.attachmate.com docs.attachmate.com | Список промежуточных сертификатов Windows […] ainsi que des c er tifi кошки racine appr ouv s . docs.attachmate.com docs.attachmate.com |

Сегодня GlobalSign не только продолжает использовать доверенные корневые сертификаты в хранилищах сертификатов стандартной и расширенной проверки Microsoft, но и сотрудничает с Microsoft для обеспечения режима ядра Windows Vista . […] Подписи кода [. eu.globalsign.com eu.globalsign.com | Aujourd’hui, а также хранитель сертификатов, подтверждающих соответствие стандартам и правилам проверки сертификатов в магазинах Microsoft, GlobalSign s’associe galement Microsoft для поставщика функций, определяющего код в режиме, который не используется для Windows Vistaaux diteurs […] логических ; ноус […]

offrons ga lemen t la s oluti on Trusted Rootde GlobalSign pour permettre un dploiement de ce rt ifica t d e confiance a ux organ is ations utilisan t le lo gic iel d’Autorit de Certification Wi ndo ws . globalsign.fr globalsign.fr |

Certification Authorities ( C As ) that own their o w n roots a r e long- поставщики безопасности времени, которые имеют долгосрочные отношения с поставщиками браузеров для включения t he i r Trusted Root C A c сертификаты. ssl247.com ssl247.com | Les CAs q ui possde nt leur pr op re racine so nt de s fou rn isseurs plus surs qui entretiennent des relations a long термы продавцов навигаторов для приёма EU r certifica t Tr ust ed Root CA . ssl247.it ssl247.it |

Визит к участникам второго уровня, первый уровень […] Участники также могут иметь […] функция n o f корневые центры сертификации ( 1 1 ) Level One Participants must therefore be positioned to meet in a special manner the requirements of corporate customers regar di n g trust , r ep utation and […] уверенность. eur-lex.europa.eu eur-lex.europa.eu | Les участников de niveau un peuvent aussi в te rveni R C OMM E Autorits D E C ERTIFICATE D E BA SE Pour LES участники DENIVE AU DEUX (). eur-lex.europa.eu eur-lex.europa.eu |

) Если пользователь принимает действительность […] самоподписанный сертификат, он же […] установлен на t h e Магазин доверенных корневых центров сертификации m a nu 9001 […] Групповая политика Windows или сценарий входа в систему. docs.attachmate.com docs.attachmate.com | ) Si l’utilisateur accepte la validit du certificat auto-sign, […] или установить […] manuellemen t dans le magasin d’autorits de certificate racine a pp rouv 1 01 4 es 900ou [. ..] ..]стратегия группы […] или сценарий подключения Windows. docs.attachmate.com docs.attachmate.com | |||

В дополнение к интеграции в e d Доверенные корневые центры сертификации хранят , w он E […] хранит доверенные сертификаты, можно создать собственный […] список доверенных сертификатов, который можно просмотреть в разделе «Дополнительные настройки» (F5) > «Фильтрация протоколов» > «SSL» > «Сертификаты» > «Доверенные сертификаты». загрузить.eset.com загрузить.eset.com | Outr e le m agas in d’Autorits de certification de racine de co nfiance in tgr , dans le qu el ESET [. Smart Security 4 сохранить l Электронный сертификат, одобренный вами […] можно создать персональный список сертификатов, доступный в конфигурации (F5) > Фильтрация протокола > SSL > Сертификаты утверждены. загрузить.eset.com загрузить.eset.com | |||

Хост представляет самозаверяющий сервер […] сертификат, которого нет в t h e Доверенные корневые центры сертификации l i st вашего окна certifi ca t e магазин. docs.attachmate.com docs.attachmate.com | Предоставленный сертификат об обслуживании […] цифра с автоподписью […]

pas dan s la l iste racine d’autorits de certificate d E Confiance DE VOT RE L IS TE DE CE RT IFICA TS DE WI . docs.attachmate.com docs.attachmate.com | |||

Сертификат, идентифицирующий эмитента как доверенного ЦС, уже должен быть включен в t h e Доверенные корневые центры сертификации l i st в вашей системе. docs.attachmate.com docs.attachmate.com | Un certificat qui identifie […] l’metteur en t ant q u’autorit de certification ap prou v e doit dj figurer dans l a li ste racine des autorits de сертификация ap prouv e s de votre […] система. docs.attachmate.com docs.attachmate.com | |||

Если вы используете сертификаты, подписанные ЦС, ДОПОЛНИТЕЛЬНО! проверяет все сертификаты [. органы, входящие в […] сертификат: ЦС, выдавший сертификат; любые промежуточные центры сертификации в цепочке сертификации; и, наконец, t h e Trusted Certification Authority ( o r root C A ) . docs.attachmate.com docs.attachmate.com | Если вы пользуетесь сертификатами, выдает сертификат, ДОПОЛНИТЕЛЬНО! vrifie toutes les autorits decertification включает в себя dans le certificat: l’autorit decertificat […] aiant mis le certificat, le s […] Autorits D E Сертификация I NT ERMDIAIRE DANS LA CHAN E DE Certificat или autorit de certifi cat ion расин) . docs.attachmate.com docs.attachmate.com | |||

Если вы разрешили использование […] Windows certifi ca t e store , y ou can determine w hi c h trusted certification authorities a r e настроен […] для вашего ПК с помощью диспетчера сертификатов. docs.attachmate.com docs.attachmate.com | Si vous avez activ l’option d’utilization des certificats […] де Виндовс, вы […] pouvez choisir de co nf igure r l es autorits d e сертификация a pp rouv es sur v otre ordinateur […] partir du Gestionnaire de certificats de Reflection. docs.attachmate.com docs.attachmate.com | |||

Сервер хоста […] сертификат отсутствует yo u r Доверенные корневые центры сертификации l и ст . docs.attachmate.com docs.attachmate.com | Le certificat du serveur hte ne fait pa s […] партия vo tre l ist e racine d’autorits de certificate a pp rouves . docs.attachmate.com docs.attachmate.com | |||

Примечание. Диспетчер служб PKI использует только те сертификаты, которые установлены для использования локальным компьютером (не сертификаты […] установлен для […]

текущий пользователь) и находятся либо в t h e доверенных корневых центрах сертификации l i st 9004 [. список органов власти. docs.attachmate.com docs.attachmate.com | Примечание: Диспетчер служб PKI использует уникальные установки сертификатов для трех применений по сравнению с локальным (и не устанавливает сертификаты для использования в действии) […] et qui sont situs soit […] dans la lis te racine d’autorit s de certificate ap pr ouves , so it dans la li st e d’autorits int er mdiaires […] утверждает. docs.attachmate.com docs.attachmate.com | |||

Дважды щелкните значок «Установить центр сертификации», чтобы указать . […] добавить сертификацию Isabel […]

Доверенность на ваш список t o f доверенные корневые центры сертификации i n c [. удален. zoomitpro.com zoomitpro.com | Двойное нажатие на кнопку Установка сертификата CA […] Изабель на ажутер Изабель […] вот ре лис тэ д ‘autorits де сертификации racine d e доверие, au cas o […] aurait t supprime. zoomitpro.com zoomitpro.com | |||

C li c k Доверенные корневые центры сертификации . 7 . Searsconnect.ca Searsconnect.ca | C li que z s Уполномоченный по сертификации racine app rouve. 7 . Searsconnect.ca Searsconnect. | |||

чтобы добавить центр сертификации Isabel в свой список t o f доверенные корневые центры сертификации . Изабель.бе Изабель.бе | pour ajou te r l’autorit de certification Isab el la l iste des autorits de certificatio n racine d e confiance . Изабель.бе Изабель.бе | |||

Добавить t h e certification authority t o t h e Trusted C e rt ifi CA T E Authority L I ST Сертификат отражения CA T E CA T E CA T E CA T E CA T E . docs.attachmate.com docs.attachmate.com | A j outez l’ autorit de certification l a li s te de s autorits de certification de confiance de la list e de certi fi кошки де Рефл ес цион. docs.attachmate.com docs.attachmate.com | |||

Если ваши сертификаты хоста были приобретены у известного центра сертификации (стр. 163) (CA), например […] как VeriSign или Thawte, […]

сертификат, идентифицирующий эмитента как доверенного ЦС, уже должен быть включен в t h e Доверенные корневые центры сертификации l i st в вашей системе. docs.attachmate.com docs.attachmate.com | Si vous avez acquis vos certificats hte partir d’une autorit decertificats (стр. 179) connue, telle que VeriSign ou Thawte, un certificat […] , который идентифицирует […] метр ан ta nt q u’autorit de certification app rouv e doit dj figurer dan s la li ste racine d’autorits d e сертификация appr ouv es de votre […] система. docs.attachmate.com docs.attachmate.com | |||

Если хост представляет сертификат […] для аутентификации хоста и у вас нет […]

требуется сертификат CA в yo u r Trusted Root store , t соединение не выполняется. docs.attachmate.com docs.attachmate.com | Si un hte prsente un certificat pour s’authentifier et que vous n’avez pas le […] Сертификат авторства сертификации […] Requis DA NS VOTR E LISTE D E CERTI FIC на S Racine A PP ROUVS, LA CP . docs.attachmate.com docs.attachmate.com | |||

Менеджер служб PKI может использовать сертификат […] файлы, которые вы копируете в […]

your system , o r trusted root c e rt ificates installed to the Windows certifi ca t e store f o r использование [. локальный компьютер. docs.attachmate.com docs.attachmate.com | Менеджер служб PKI может использовать сертификаты […] […] Vous Copiez Sur Votre Syst ME , OU DES CERTIFI CAT S RACINE A PPR УКВС , УСТАНОВКА DAN DEE DEE DEE DEE DEE DEE DEE DEE DEE DEE DEE DEE DEE DEE DEE DEE DEE DEE DEE DEE DEE DEE DEE DEE DE Windows для трехкратного использования локальной системы. docs.attachmate.com docs.attachmate.com | |||

The Win do w s store h o ld s intermediate as wel l a s trusted root c e rt ификаты. docs.attachmate.com docs.attachmate. | La l is te Wi ndo ws contient de s c ertif ic ats intermdiaires ainsi que des c er tifi cats racine appr оув с . docs.attachmate.com docs.attachmate.com | |||

Reflec ti o n store h o l d s trusted root c e rt ificates only. docs.attachmate.com docs.attachmate.com | Список […] Уникальность содержания отражения des ce rt ific ats racine app rouv s . docs.attachmate.com docs. | |||

Используйте t h e Trusted Certification Authorities t a b для управления списками доверенных менеджеров сертификатов Reflection. docs.attachmate.com docs.attachmate.com | L ‘o ngle t Autorits de certification d e confiance d u Ges ti onnaire de certificats de Reflection permet de grer vo tr e lis te d’autorits d ec ertif ic […] утверждает. docs.attachmate.com docs.attachmate.com | |||

В разделе «Сертификаты (локальный компьютер)», […] нажмите «Сертификаты» [. , который вы импортируете, является самоподписанным. archive.altn.com архив.altn.com | Dans Certificats (Ordinateur Local), […] cliquez su r le do ssi er Autorits de сертификация racine de confiance 4 sur […] Су-досье Сертификаты […] si le certificat que vous importez est autosign. archive.altn.com архив.altn.com | |||

The PKI framework depend s o n trusted t h ir d parties ca ll e d certification authorities ( C Как ), [. выпуск цифровых сертификатов. docs.attachmate.com docs.attachmate.com | Независимая структура для вечеринок […] tierces appro uv es, app el es авториты сертификации ( CA ), q uittets 90ent14 90ent14 90ent13 цифр. docs.attachmate.com docs.attachmate.com | |||

Если сертификат этой машины […] i n [ Доверенные корневые центры сертификации ] 9013 4o 90 локальный компьютер media.olivetti.com media.olivetti.com | Si le certificat de cette machine n’est pas […] celui qui a t mis […]

par l’au to rit de certification (CA ), v ou s devez enregistrer le certificat du priph r ique dan s [Autorits сертификация racines d подтверждение] де l’o rdin по евро местный. media.olivetti.com media.olivetti.com | |||

Trusted t h ir d parties, suc h a s certification e n ti tie s o r власти , p la y очень значительный […] роль в некоторых юридически признанных […] случаев в таких областях, как электронные подписи. daccess-ods.un.org daccess-ods.un.org | Les ti er s de confiance, tel s q ue les entit s ou autorits de certification , jou ent u n rle trs […] важные дела [. cas reconnus par la loi, notamment dans des domaines comme les signatures lectroniques. daccess-ods.un.org daccess-ods.un.org | |||

Проверьте доверенное корневое хранилище Reflec ti o n a n d Micro so f t доверенный корень a n d промежуточные хранилища. docs.attachmate.com docs.attachmate.com | Врифез […] список s certificat s racine a pprou v es d e Reflection e t celle , […] ainsi que les listes de certificats interdiaires. docs.attachmate.com docs.attachmate.com | |||

Примечание. У клиента уже должна быть копия ЦС [. docs.attachmate.com docs.attachmate.com | Ремарк: Le client doit dj avoir une copie du certificat de l’autorit de […] certificatio n dans la lis te racine approuve . docs.attachmate.com docs.attachmate.com | |||

Если вы получили сертификат сервера не из центра сертификации SAP, который не указан в SAP-ноте 602993, вы должны импортировать сертификат . […] сертификат сервера […]

из не -S A P certification l o ca tion or i t s root c e rt вставить в t h e трастовый магазин o f [. Клиентский компонент. help.sap.com help.sap.com | Si vous avez reu votre certificat de serveur d’un site decertificat non SAP ne figurant pas dans la note […] SAP602993, вы […] devez importer c e certificat o u s on certif ica t racine d ans le fichier t ru ststore d u SAP M obile Инфраструктура […] Клиентский компонент. help.sap.com help.sap.com | |||

Следовательно, по предварительной оценке Комиссии, нотифицированный […] Соглашения охватывают как минимум два отдельных рынка: (a) рынок […]

оговорка n o f root trust s e rv ice s t o certification authorities , a nd (b) the [ . вторичный рынок для предоставления трастовых услуг удостоверяющими центрами […] для конечных пользователей в корпоративном секторе. eur-lex.europa.eu eur-lex.europa.eu | Par conquent, dans l’valuable de la Commission, les agrments d’avis adresseron au moins deux diffrents: a) […] марш для обеспечения де […] prestations de se rvice s d e confiance p our les autorits9 de0014 и т. д. б) л е марта […] en aval for la provision de prestations de services de confiance par le s autorits d e certificat aux utilisateurs […] final dans le secteur des entreprises. eur-lex.europa.eu eur-lex. Евросистема […]

подчеркивает необходимость f или a trusted p a n- Euro pe a n certification f r am ework и будет продолжать исследовать путь вперед, например. к взаимному признанию n o f удостоверяющие центры . ecb.europa.eu ecb.europa.eu L’Eurosystme, qui souligne la […]

NCESSIT D ‘UN CADR E DE CERTIFICAT suivre, par instance vers une reconnaissa nc e mut uel le уполномоченного по сертификации . ecb.europa.eu ecb.europa.eu Certification Authorities ( C As ) that own their o w n roots a r e long- провайдеры безопасности времени, которые имеют долгосрочные отношения с поставщиками браузеров для включения t he i r Trusted Root C A c сертификаты. |

0007

0007 attachmate.com

attachmate.com

..]

..] ..]

..] com

com olivetti.com

olivetti.com ..]

..] ..]

..] ..]

..]

..]

..] ..]

..] ..]

..]

..]

..] ..]

Соглашения

..]

Соглашения ..]

..]

..]

to software publishers and also offers the Global Si g n Trusted Root s o lu tion to en ab l e trusted C e rt Развертывание для организаций, использующих Win do w s Центр сертификации s o ft изделия.

..]

to software publishers and also offers the Global Si g n Trusted Root s o lu tion to en ab l e trusted C e rt Развертывание для организаций, использующих Win do w s Центр сертификации s o ft изделия.

..]

..]

..]

..]

..]

..] ..]

..] ca

ca 0013 магазин .

0013 магазин .

..]

..] com

com attachmate.com

attachmate.com ..]

подпапку th e » Trusted Root Certification Authorities » f ol […]

..]

подпапку th e » Trusted Root Certification Authorities » f ol […] ..]

..]

..]

..] ..]

сертификат в t h e доверенное корневое хранилище .

..]

сертификат в t h e доверенное корневое хранилище . ..]

..] ..]

..] europa.eu

europa.eu