Что такое порт SMB? Для чего используются порты 445 и порт 139? 📀

NetBIOS означает Сетевая базовая система ввода-вывода, Это программный протокол, который позволяет приложениям, ПК и настольным компьютерам в локальной сети (LAN) взаимодействовать с сетевым оборудованием и передавать данные по сети. Программные приложения, работающие в сети NetBIOS, обнаруживают и идентифицируют друг друга через их имена NetBIOS. Имя NetBIOS может содержать до 16 символов и обычно, отдельно от имени компьютера. Два приложения запускают сеанс NetBIOS, когда один (клиент) отправляет команду для «вызова» другого клиента (сервера) поверх Порт TCP 139.

Что такое порт 139, используемый для

NetBIOS на вашей глобальной сети или через Интернет, однако, представляет собой огромный риск для безопасности. Все виды информации, такие как ваш домен, имена рабочих групп и систем, а также информация об учетной записи могут быть получены через NetBIOS. Поэтому важно поддерживать NetBIOS в предпочтительной сети и гарантировать, что она никогда не покинет вашу сеть.

Все виды информации, такие как ваш домен, имена рабочих групп и систем, а также информация об учетной записи могут быть получены через NetBIOS. Поэтому важно поддерживать NetBIOS в предпочтительной сети и гарантировать, что она никогда не покинет вашу сеть.

Брандмауэры, как мера безопасности, всегда блокируют этот порт, если вы его открыли. Порт 139 используется для Общий доступ к файлам и принтерам но, оказывается, самый опасный Порт в Интернете. Это происходит потому, что он оставляет жесткий диск пользователя, подверженного хакерам.

Как только злоумышленник обнаружил активный порт 139 на устройстве, он может запускать NBSTAT диагностический инструмент для NetBIOS через TCP / IP, в первую очередь разработанный для устранения неполадок, связанных с разрешением имен NetBIOS. Это знаменует собой важный первый шаг атаки — Footprinting.

Используя команду NBSTAT, злоумышленник может получить некоторую или всю критическую информацию, связанную с

- Список локальных имен NetBIOS

- Имя компьютера

- Список имен, разрешенных WINS

- IP-адреса

- Содержание таблицы сеанса с целевыми IP-адресами

Имея вышеуказанные данные, злоумышленник имеет всю важную информацию об ОС, службах и основных приложениях, работающих в системе. Помимо этого, у него также есть частные IP-адреса, которые LAN / WAN и инженеры по безопасности пытались спрятаться за NAT. Кроме того, идентификаторы пользователей также включены в списки, предоставляемые при запуске NBSTAT.

Помимо этого, у него также есть частные IP-адреса, которые LAN / WAN и инженеры по безопасности пытались спрятаться за NAT. Кроме того, идентификаторы пользователей также включены в списки, предоставляемые при запуске NBSTAT.

Это позволяет хакерам получить удаленный доступ к содержимому каталогов или дисков жесткого диска. Затем они могут без проблем загружать и запускать любые программы по своему выбору с помощью некоторых бесплатных инструментов, без ведома владельца компьютера.

Если вы используете многопользовательскую машину, отключите NetBIOS на каждой сетевой карте или Dial-Up Connection под свойствами TCP / IP, которые не являются частью вашей локальной сети.

Что такое порт SMB

Хотя порт 139 известен как «NBT over IP», порт 445 «SMB over IP». SMB означает «Блоки сообщений сервера». Серверный блок сообщений на современном языке также известен как Общая файловая система Интернета, Система работает как сетевой протокол уровня приложения, в основном используемый для предоставления совместного доступа к файлам, принтерам, последовательным портам и другим видам связи между узлами в сети.

В большинстве случаев использование SMB связано с запущенными компьютерами Майкрософт Виндоус, где он был известен как «Microsoft Windows Network» перед последующим внедрением Active Directory. Он может работать поверх сессионных (и более низких) сетевых уровней несколькими способами.

Например, в Windows SMB может работать непосредственно через TCP / IP без необходимости использования NetBIOS через TCP / IP. Это будет использовать, как вы укажете, порт 445. В других системах вы найдете службы и приложения, используя порт 139. Это означает, что SMB работает с NetBIOS через TCP / IP.

Вредоносные хакеры признают, что Port 445 уязвим и имеет много неуверенности. Одним из опасных примеров неправильного использования порта 445 является относительно тихий внешний вид Черви NetBIOS, Эти черви медленно, но четко определенным образом просматривают Интернет для экземпляров порта 445, используют такие инструменты, как PsExec чтобы перейти на новый компьютер-жертву, а затем удвоить усилия сканирования. Именно благодаря этому малоизвестному методу,Bot армии», Содержащий десятки тысяч червей, зараженных червей NetBIOS, собраны и теперь находятся в Интернете.

Именно благодаря этому малоизвестному методу,Bot армии», Содержащий десятки тысяч червей, зараженных червей NetBIOS, собраны и теперь находятся в Интернете.

Как работать с портом 445

Учитывая вышеперечисленные риски, в наших интересах не выставлять порт 445 в Интернет, а как порт Windows 135, порт 445 глубоко встроен в Windows, и его трудно закрыть безопасно. Тем не менее, его закрытие возможно, однако, другие зависимые службы, такие как DHCP (Протокол динамической конфигурации хоста), который часто используется для автоматического получения IP-адреса с серверов DHCP, используемых многими корпорациями и интернет-провайдерами, прекратит функционировать.

Учитывая все причины безопасности, описанные выше, многие интернет-провайдеры считают необходимым блокировать этот порт от имени своих пользователей. Это происходит только тогда, когда порт 445 не найден защищенным NAT-маршрутизатором или персональным межсетевым экраном. В такой ситуации ваш интернет-провайдер может, вероятно, не допустить доступа к порту 445 трафика.

Tweet

Share

Link

Plus

Send

Send

Pin

Основы сетевых портов | Windows IT Pro/RE

Исследуем сетевые порты

Сетевые порты могут дать важнейшую информацию о приложениях, которые обращаются к компьютерам по сети. Зная приложения, которые используют сеть, и соответствующие сетевые порты, можно составить точные правила для брандмауэра, и настроить хост-компьютеры таким образом, чтобы они пропускали только полезный трафик. Построив профиль сети и разместив инструменты для распознавания сетевого трафика, можно более эффективно обнаруживать взломщиков — иногда просто анализируя генерируемый ими сетевой трафик. Эту тему мы начали рассматривать в первой части статьи, опубликованной в предыдущем номере журнала. Там приводились основные сведения о портах TCP/IP как фундаменте сетевой безопасности. Во второй части будут описаны некоторые методы для сетей и хост-компьютеров, с помощью которых можно определить приложения, прослушивающие сеть.

Блокирование сетевых приложений

Поверхность атаки по сети — общепринятый термин для описания уязвимости сети. Многие сетевые нападения проходят через уязвимые приложения, и можно существенно уменьшить площадь атаки, сократив число активных приложений в сети. Другими словами, следует отключить неиспользуемые службы, установить брандмауэр на выделенной системе для проверки законности трафика и составить исчерпывающий список управления доступом (access control list — ACL) для брандмауэра на периметре сети.

Каждый открытый сетевой порт представляет приложение, прослушивающее сеть. Поверхность атаки каждого сервера, подключенного к сети, можно уменьшить, отключив все необязательные сетевые службы и приложения. Версия Windows Server 2003 превосходит предшествующие версии операционной системы, так как в ней по умолчанию активизируется меньше сетевых служб. Однако аудит все же необходим, чтобы обнаружить вновь установленные приложения и изменения в конфигурации, которые открывают лишние сетевые порты.

Каждый открытый порт — потенциальная лазейка для взломщиков, которые используют пробелы в хост-приложении или тайком обращаются к приложению с именем и паролем другого пользователя (либо применяют другой законный метод аутентификации). В любом случае, важный первый шаг для защиты сети — просто отключить неиспользуемые сетевые приложения.

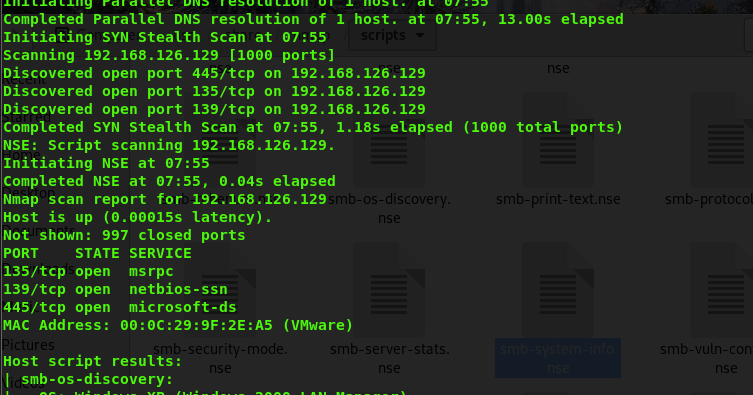

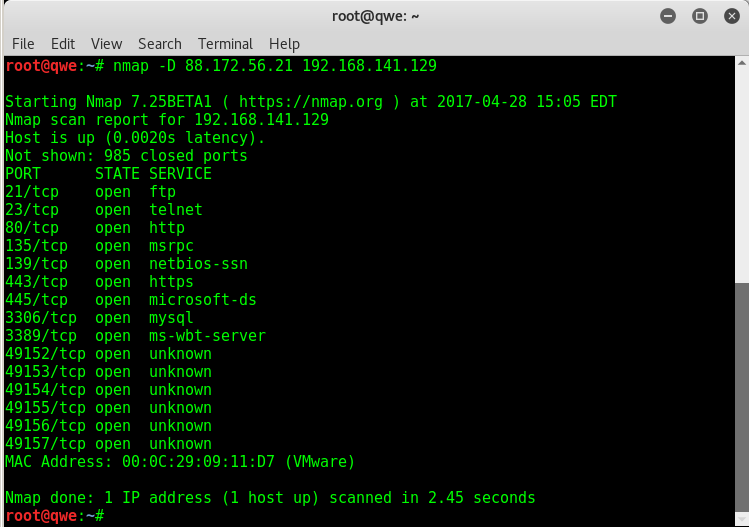

Сканирование портов

Сканирование портов — процесс обнаружения прослушивающих приложений путем активного опроса сетевых портов компьютера или другого сетевого устройства. Умение читать результаты сканирования и сравнивать сетевые отчеты с результатами хост-опроса портов позволяет составить ясную картину трафика, проходящего через сеть. Знание сетевой топологии — важное условие подготовки стратегического плана сканирования конкретных областей. Например, сканируя диапазон внешних IP-адресов, можно собрать ценные данные о взломщике, проникшем из Internet. Поэтому следует чаще сканировать сеть и закрыть все необязательные сетевые порты.

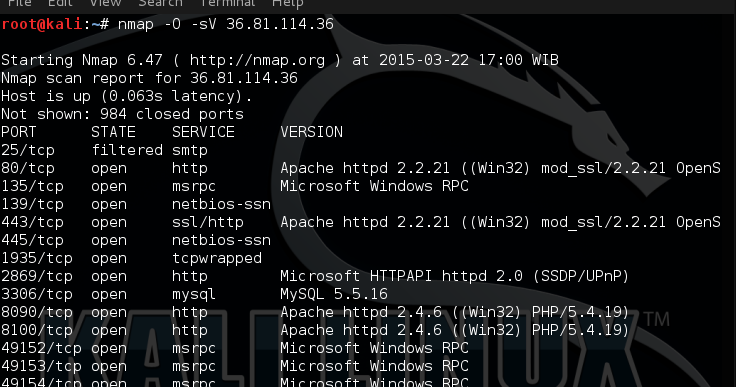

Внешнее сканирование портов брандмауэра позволяет обнаружить все откликающиеся службы (например, Web или электронная почта), размещенные на внутренних серверах. Эти серверы также следует защитить. Настройте привычный сканер портов (например, Network Mapper — Nmap) на проверку нужной группы портов UDP или TCP. Как правило, сканирование портов TCP — процедура более надежная, чем сканирование UDP, благодаря более глубокой обратной связи с ориентированными на соединения протоколами TCP. Существуют версии Nmap как для Windows, так и для Unix. Запустить базовую процедуру сканирования просто, хотя в программе реализованы и гораздо более сложные функции. Для поиска открытых портов на тестовом компьютере я запустил команду

nmap 192.168.0.161

На экране 1 показаны результаты сеанса сканирования — в данном случае компьютера Windows 2003 в стандартной конфигурации. Данные, собранные в результате сканирования портов, показывают наличие шести открытых портов TCP.

Экран 1. Базовый сеанс сканирования Nmap Базовый сеанс сканирования Nmap |

- Порт 135 используется функцией отображения конечных точек RPC, реализованной во многих технологиях Windows — например, приложениях COM/DCOM, DFS, журналах событий, механизмах репликации файлов, формирования очередей сообщений и Microsoft Outlook. Данный порт должен быть блокирован в брандмауэре на периметре сети, но трудно закрыть его и одновременно сохранить функциональность Windows.

- Порт 139 используется сеансовой службой NetBIOS, которая активизирует браузер поиска других компьютеров, службы совместного использования файлов, Net Logon и службу сервера. Его трудно закрыть, как и порт 135.

- Порт 445 используется Windows для совместной работы с файлами. Чтобы закрыть этот порт, следует блокировать File and Printer Sharing for Microsoft Networks. Закрытие этого порта не мешает соединению компьютера с другими удаленными ресурсами; однако другие компьютеры не смогут подключиться к данной системе.

- Порты 1025 и 1026 открываются динамически и используются другими системными процессами Windows, в частности различными службами.

- Порт 3389 используется Remote Desktop, которая не активизирована по умолчанию, но на моем тестовом компьютере активна. Чтобы закрыть порт, следует перейти к вкладке Remote в диалоговом окне System Properties и сбросить флажок Allow users to connect remotely to this computer.

Обязательно следует выполнить поиск открытых портов UDP и закрыть лишние. Программа сканирования показывает открытые порты компьютера, которые видны из сети. Аналогичные результаты можно получить с помощью инструментов, расположенных на хост-системе.

Хост-сканирование

Помимо использования сетевого сканера портов, открытые порты на хост-системе можно обнаружить с помощью следующей команды (запускается на хост-системе):

netstat -an

Эта команда работает как в Windows, так и в UNIX. Netstat выдает список активных портов компьютера.

| Экран 2. Список открытых портов, полученный с помощью Netstat |

Аудит журнала брандмауэра

Еще один полезный способ обнаружения сетевых приложений, которые отправляют или получают данные по сети, — собирать и анализировать больше данных в журнале брандмауэра. Записи Deny, в которых приводится информация с внешнего интерфейса брандмауэра, вряд ли будут полезны из-за «шумового трафика» (например, от червей, сканеров, тестирования по ping), засоряющего Internet. Но если записывать в журнал разрешенные пакеты с внутреннего интерфейса, то можно увидеть весь входящий и исходящий сетевой трафик.

Чтобы увидеть «сырые» данные трафика в сети, можно установить сетевой анализатор, который подключается к сети и записывает все обнаруженные сетевые пакеты. Самый широко распространенный бесплатный сетевой анализатор — Tcpdump для UNIX (версия для Windows называется Windump), который легко устанавливается на компьютере. После установки программы следует настроить ее для работы в режиме приема всех сетевых пакетов, чтобы регистрировать весь трафик, а затем подключить к монитору порта на сетевом коммутаторе и отслеживать весь трафик, проходящий через сеть. О настройке монитора порта будет рассказано ниже. Tcpdump — чрезвычайно гибкая программа, с помощью которой можно просматривать сетевой трафик с использованием специализированных фильтров и показывать только информацию об IP-адресах и портах либо все пакеты. Трудно просмотреть сетевые дампы в больших сетях без помощи соответствующих фильтров, но следует соблюдать осторожность, чтобы не потерять важные данные.

Объединение компонентов

До сих пор мы рассматривали различные методы и инструменты, с помощью которых можно обнаружить приложения, использующие сеть. Пришло время объединить их и показать, как определить открытые сетевые порты. Поразительно, как «болтливы» компьютеры в сети! Во-первых, рекомендуется познакомиться с документом Microsoft «Service overview and network port requirements for the Windows Server system» (http://support.microsoft.com/default.aspx?scid=kb;en-us;832017), в котором перечислены протоколы (TCP и UDP) и номера портов, используемые приложениями и большинством основных служб Windows Server. В документе описаны эти службы и используемые ими ассоциированные сетевые порты. Рекомендуется загрузить и распечатать это полезное для администраторов сетей Windows справочное руководство.

Пришло время объединить их и показать, как определить открытые сетевые порты. Поразительно, как «болтливы» компьютеры в сети! Во-первых, рекомендуется познакомиться с документом Microsoft «Service overview and network port requirements for the Windows Server system» (http://support.microsoft.com/default.aspx?scid=kb;en-us;832017), в котором перечислены протоколы (TCP и UDP) и номера портов, используемые приложениями и большинством основных служб Windows Server. В документе описаны эти службы и используемые ими ассоциированные сетевые порты. Рекомендуется загрузить и распечатать это полезное для администраторов сетей Windows справочное руководство.

Настройка сетевого анализатора

Ранее отмечалось, что один из способов определить порты, используемые приложениями, — отслеживать трафик между компьютерами с помощью сетевого анализатора. Чтобы увидеть весь трафик, необходимо подключить сетевой анализатор к концентратору или монитору портов в коммутаторе. Каждому порту концентратора виден весь трафик каждого компьютера, подключенного к этому концентратору, но концентраторы — устаревшая технология, и большинство компаний заменяют их коммутаторами, которые обеспечивают хорошую производительность, но неудобны для анализа: каждый порт коммутатора принимает только трафик, направляемый одному компьютеру, подключенному к данному порту. Чтобы анализировать всю сеть, нужно отслеживать трафик, направляемый в каждый порт коммутатора.

Чтобы анализировать всю сеть, нужно отслеживать трафик, направляемый в каждый порт коммутатора.

Для этого требуется настроить монитор порта (разные поставщики называют его span port или mirrored port) в коммутаторе. Установить монитор порта в коммутаторе Cisco Catalyst компании Cisco Systems не составляет труда. Нужно зарегистрироваться на коммутаторе и активизировать режим Enable, затем перейти в режим configure terminal и ввести номер интерфейса порта коммутатора, на который следует посылать весь контролируемый трафик. Наконец, необходимо указать все отслеживаемые порты. Например, следующие команды обеспечивают мониторинг трех портов Fast Ethernet и пересылку копии трафика в порт 24.

interface FastEthernet0/24 port monitor FastEthernet0/1 port monitor FastEthernet0/2 port monitor FastEthernet0/3 end

В данном примере сетевой анализатор, подключенный к порту 24, будет просматривать весь исходящий и входящий трафик компьютеров, подключенных к первым трем портам коммутатора. Для просмотра созданной конфигурации следует ввести команду

Для просмотра созданной конфигурации следует ввести команду

show run

Чтобы сохранить новую конфигурацию, нужно использовать команду

write memory

Первоначальный анализ

Рассмотрим пример анализа данных, проходящих через сеть. Если для сетевого анализа используется компьютер Linux, то можно получить исчерпывающее представление о типе и частоте пакетов в сети с помощью такой программы, как IPTraf в режиме Statistical. Детали трафика можно выяснить с использованием программы Tcpdump.

В таблице приведены статистические выходные данные, собранные с помощью IPTraf в небольшой сети с Active Directory (AD) в течение 15 минут. Для краткости, тестирование проводилось вечером, когда никто из пользователей не обращался в сеть. В примере не показаны все порты Windows, но продемонстрированы приемы оценки портов и их привязки к службам и приложениям.

TCP 22. Наиболее активно работающий сетевой порт. Известно, что он используется программой Secure Shell (SSH), которую я применяю для подключения компьютера Linux с утилитой IPTraf.

UDP 138. Второй по частоте использования — UDP-порт 138, задействованный службой NetBIOS Datagram Service. В упомянутом выше документе Microsoft указывается, что данный порт используется несколькими службами Windows, в том числе Computer Browser, DFS, License, Messenger, Net Logon и Server. В группу портов TCP и UDP 135-139 входит несколько специфических портов, используемых многими приложениями Windows. По всей вероятности, некоторые из этих портов придется держать открытыми, что, к сожалению, открывает доступ к другим приложениям Windows.

TCP 80. Третий порт в списке — TCP-порт 80, который используется для незашифрованного трафика HTTP (Web). Но в режиме Statistics программы IPTraf нельзя определить, указывает ли данный трафик на попытки клиента обратиться к Web-серверу внутри сети или внутренний компьютер просто обращается к Web-серверу в Internet (более подробно о таком сценарии будет рассказано в следующем разделе).

UDP 137 и UDP 53. Эти порты используются службами преобразования имен Windows — в данном случае, NetBIOS и DNS.

UDP 67 и UDP 68. UDP-порты 67 и 68 используются DHCP-сервером для назначения динамических IP-адресов.

UDP 123. Данный порт зарезервирован для протокола Network Time Protocol (NTP) или, в случае Windows, Simple Network Time Protocol (SNTP). Этот протокол синхронизирует время между компьютером и NTP-сервером, например контроллером домена (DC).

Остальные порты получили лишь по одному пакету. Чтобы исследовать их, можно собирать статистику в течение более длительного времени и выявить закономерности, либо параллельно запустить Tcpdump и собрать больше данных, в частности, IP-адреса источника и назначения. Даже из приведенного общего вида можно извлечь информацию об этих пакетах. Например, каждый пакет имеет размер 229 байт; можно предположить, что одно приложение перескакивает между разными портами, но, чтобы утверждать это, требуется дополнительная информация.

Tcpdump

Tcpdump — превосходный инструмент командной строки для анализа сетей, который собирает детальные данные о пакетах в сети. Для того чтобы выяснить, где зарождается HTTP-трафик, можно воспользоваться командой

Для того чтобы выяснить, где зарождается HTTP-трафик, можно воспользоваться командой

tcpdump -i eth2 -nq proto TCP port 80

В данном простом примере требуется лишь узнать IP-адреса компьютеров, использующих HTTP, поэтому были задействованы параметры, которые показывают только данные TCP-порта 80. Параметр -i eth2 указывает анализируемый интерфейс. В нашей тестовой сети eth2 — это сетевой адаптер, подключенный к монитору порта в коммутаторе.

Параметр -nq представляет собой два отдельных параметра: -n предписывает Tcpdump не преобразовывать хост-имен и имен служб, а -q переводит Tcpdump в быстрый (скрытый) режим. Наконец, нужно просматривать только данные трафика TCP-порта 80, поэтому добавлена команда

proto TCP port 80

которая ограничивает объем рассматриваемых данных.

На экране 3 показаны выходные данные команды. Через порт 80 работают только два компьютера в сети 192.168.0.0. Отсюда можно сделать вывод, что компьютер по адресу 192. 168.0.112 пытается обратиться к Web-серверу по адресу 192.168.0.7. Теперь можно проверить, находится ли по этому адресу законный Web-сервер, или классифицировать находку иным образом. Список всех параметров приведен на главной странице Tcpdump. Возможности этой программы широки.

168.0.112 пытается обратиться к Web-серверу по адресу 192.168.0.7. Теперь можно проверить, находится ли по этому адресу законный Web-сервер, или классифицировать находку иным образом. Список всех параметров приведен на главной странице Tcpdump. Возможности этой программы широки.

Используя справочную таблицу сетевых портов в сочетании с результатами нескольких сеансов сканирования портов, можно составить карту сигнатур полезного трафика в сети. Затем можно будет отмечать отклонения от нормы.

Подготовка набора правил брандмауэра

Чтобы составить набор правил брандмауэра — особенно в сложных ситуациях, например в демилитаризованной зоне (DMZ), — следует применять все перечисленные выше методы оценки сетевого трафика. С их помощью можно точно установить задействованные сетевые порты. На основе этих данных строится набор правил брандмауэра. В DMZ изолируются компьютеры, которые принимают прямые соединения с Internet (например, внешние почтовые серверы, Web-серверы) от других серверов во внутренней сети. Компьютеры в DMZ также должны устанавливать соединения с некоторыми компьютерами во внутренней сети, поэтому необходимо создать набор правил брандмауэра, который разрешает такое соединение.

Компьютеры в DMZ также должны устанавливать соединения с некоторыми компьютерами во внутренней сети, поэтому необходимо создать набор правил брандмауэра, который разрешает такое соединение.

Рассмотрим два метода, с помощью которых можно определить списки ACL для правил брандмауэра в тестовой DMZ. Предположим, что Web-серверу в DMZ требуется извлечь данные из системы Microsoft SQL Server во внутренней сети. Вместо туманного правила, которое разрешает соединение между IP-адресом Web-сервера и IP-адресом системы SQL Server, следует составить списки ACL, которые разрешают только обращения к SQL Server.

Один из способов подготовки такого ACL — контролировать монитор порта и составить ACL на основе анализа обнаруженного трафика. Для этого нужно установить монитор порта на DMZ-интерфейсе брандмауэра и активизировать анализатор сети. На данном этапе следует убедиться, что между DMZ и внутренней подсетью правила брандмауэра не действуют. Затем требуется сгенерировать типичный сетевой трафик с помощью Web-приложения, как это делали бы пользователи. После просмотра данных сетевого анализатора нужно записать все уникальные IP-адреса и соединения сетевого порта. Наконец, на основе собранной информации следует составить и разместить списки ACL брандмауэра. В данном примере требуется, чтобы Web-сервер инициировал соединения с SQL Server. SQL Server использует TCP-порт 1433, поэтому в результатах сетевого анализатора должны быть пакеты, направляемые в этот порт. Однако, если Web-сервер является членом домена, DC которого находятся во внутренней сети, можно ожидать интенсивного сетевого трафика от Web-сервера к DC. После анализа результатов анализатора следует разрешить в ACL брандмауэра весь необходимый сетевой трафик.

После просмотра данных сетевого анализатора нужно записать все уникальные IP-адреса и соединения сетевого порта. Наконец, на основе собранной информации следует составить и разместить списки ACL брандмауэра. В данном примере требуется, чтобы Web-сервер инициировал соединения с SQL Server. SQL Server использует TCP-порт 1433, поэтому в результатах сетевого анализатора должны быть пакеты, направляемые в этот порт. Однако, если Web-сервер является членом домена, DC которого находятся во внутренней сети, можно ожидать интенсивного сетевого трафика от Web-сервера к DC. После анализа результатов анализатора следует разрешить в ACL брандмауэра весь необходимый сетевой трафик.

Второй метод обнаружения портов, необходимых Web-серверу для связи с машиной SQL Server, — метод проб и ошибок, который заключается в создании и развертывании ACL, запрещающего трафик между DMZ и внутренней сетью.

Начав использовать Web-сервер, следует отыскать в журналах брандмауэра блокированные пакеты (вероятно, их будет много). Для каждого блокированного пакета необходимо исследовать и оценить адреса источника и назначения, а также информацию о сетевом порте. Затем составляются списки ACL, которые разрешают полезный трафик. Эту процедуру следует повторять до тех пор, пока из журнала не исчезнут записи Deny для пакетов, пересылаемых между DMZ и внутренней сетью.

Для каждого блокированного пакета необходимо исследовать и оценить адреса источника и назначения, а также информацию о сетевом порте. Затем составляются списки ACL, которые разрешают полезный трафик. Эту процедуру следует повторять до тех пор, пока из журнала не исчезнут записи Deny для пакетов, пересылаемых между DMZ и внутренней сетью.

Знание — лучшая защита

Итак, в этой и предыдущей статьях было рассказано о месте сетевых портов в общей сетевой модели, а также о средствах обнаружения и мониторинга сетевых приложений. Вооружившись этой информацией, любой ИТ-специалист сможет приступить к изучению сети, чтобы лучше понять и защитить свой участок Internet.

Джеф Феллинг — Директор по информационной безопасности компании Quantive. Автор книги IT Administrator?s Top 10 Introductory Scripts for Windows (издательство Charles River Media). [email protected]

Что такое порт SMB? Для чего используются порты 445 и 139?

NetBIOS расшифровывается как сетевая базовая система ввода-вывода(Network Basic Input Output System) . Это программный протокол, который позволяет приложениям, ПК и настольным компьютерам(Desktops) в локальной сети ( LAN ) взаимодействовать с сетевым оборудованием и передавать данные по сети. Программные приложения, работающие в сети NetBIOS , находят и идентифицируют друг друга по именам (names)NetBIOS . Имя NetBIOS имеет длину до 16 символов и обычно отделено от имени компьютера. Два приложения начинают сеанс NetBIOS , когда одно (клиент) отправляет команду «позвонить» другому клиенту (серверу) через TCP-порт 139(TCP Port 139) .

Это программный протокол, который позволяет приложениям, ПК и настольным компьютерам(Desktops) в локальной сети ( LAN ) взаимодействовать с сетевым оборудованием и передавать данные по сети. Программные приложения, работающие в сети NetBIOS , находят и идентифицируют друг друга по именам (names)NetBIOS . Имя NetBIOS имеет длину до 16 символов и обычно отделено от имени компьютера. Два приложения начинают сеанс NetBIOS , когда одно (клиент) отправляет команду «позвонить» другому клиенту (серверу) через TCP-порт 139(TCP Port 139) .

Для чего используется порт 139

Однако NetBIOS(NetBIOS) в вашей глобальной сети(WAN) или через Интернет(Internet) представляет огромную угрозу безопасности. Через NetBIOS(NetBIOS) можно получить любую информацию, такую как ваш домен, имя рабочей группы и системы, а также информацию об учетной записи . Таким образом, важно поддерживать ваш NetBIOS в предпочтительной сети и следить за тем, чтобы он никогда не покидал вашу сеть.

Через NetBIOS(NetBIOS) можно получить любую информацию, такую как ваш домен, имя рабочей группы и системы, а также информацию об учетной записи . Таким образом, важно поддерживать ваш NetBIOS в предпочтительной сети и следить за тем, чтобы он никогда не покидал вашу сеть.

Брандмауэры(Firewalls) в качестве меры безопасности всегда сначала блокируют этот порт, если он у вас открыт. Порт 139(Port 139) используется для общего доступа к файлам и принтерам(File and Printer Sharing) , но это самый опасный порт в Интернете(Internet) . Это так, потому что он оставляет жесткий диск пользователя уязвимым для хакеров.

Как только злоумышленник обнаружит активный порт 139(Port 139) на устройстве, он может запустить NBSTAT , диагностический инструмент для NetBIOS через TCP/IP , в первую очередь предназначенный для устранения проблем с разрешением имен NetBIOS . Это знаменует собой важный первый шаг атаки — Footprinting .

Это знаменует собой важный первый шаг атаки — Footprinting .

Используя команду NBSTAT , злоумышленник может получить часть или всю важную информацию, относящуюся к:

- Список локальных имен NetBIOS

- Имя компьютера

- Список имен, разрешенных WINS

- IP-адреса

- Содержимое таблицы сеансов с IP-адресами назначения

Имея под рукой вышеуказанные детали, злоумышленник имеет всю важную информацию об ОС, службах и основных приложениях, работающих в системе. Помимо этого, у него также есть частные IP-адреса, которые инженеры LAN/WAN и безопасности изо всех сил пытались скрыть за NAT . Кроме того, идентификаторы пользователей(User IDs) также включаются в списки, предоставляемые запуском NBSTAT .

Это облегчает хакерам удаленный доступ к содержимому каталогов или дисков жесткого диска. Затем они могут незаметно загружать и запускать любые программы по своему выбору с помощью некоторых бесплатных инструментов, даже если владелец компьютера даже не узнает об этом.

Если вы используете многосетевую машину, отключите NetBIOS на каждой сетевой карте или Dial-Up Connection в свойствах TCP/IP , которые не являются частью вашей локальной сети.

Читать(Read) : Как отключить NetBIOS(disable NetBIOS) через TCP/IP.

Что такое порт SMB

В то время как порт 139(Port 139) технически известен как « NBT через IP», порт 445(Port 445) — это « SMB через IP». SMB означает « блоки сообщений сервера(Server Message Blocks) ». Блок сообщений сервера(Server Message Block) на современном языке также известен как Common Internet File System . Система работает как сетевой протокол прикладного уровня, который в основном используется для предоставления общего доступа к файлам, принтерам, последовательным портам и другим видам связи между узлами в сети.

В большинстве случаев SMB используется на компьютерах под управлением Microsoft Windows , где он был известен как «сеть Microsoft Windows» до последующего появления Active Directory . Он может работать поверх сеансовых(Session) (и более низких) сетевых уровней несколькими способами.

Например, в Windows SMB (Windows)может(SMB) работать напрямую через TCP/IP без необходимости использования NetBIOS через TCP/IP . Это будет использовать, как вы указываете, порт 445. В других системах вы найдете службы и приложения, использующие порт 139. Это означает, что SMB работает с NetBIOS через TCP/IP.

Хакеры-злоумышленники признают, что порт 445(Port 445) уязвим и имеет много небезопасных мест. Одним из пугающих примеров неправильного использования порта 445(Port 445) является относительно бесшумное появление червей NetBIOS(NetBIOS worms) . Эти черви медленно, но четко сканируют Интернет(Internet) в поисках экземпляров порта 445, используют такие инструменты, как PsExec , для переноса себя на новый компьютер-жертву, а затем удваивают свои усилия по сканированию. Именно с помощью этого малоизвестного метода собираются огромные « армии ботов(Bot Armies) », содержащие десятки тысяч зараженных червем NetBIOS машин, которые теперь населяют Интернет(Internet) .

Эти черви медленно, но четко сканируют Интернет(Internet) в поисках экземпляров порта 445, используют такие инструменты, как PsExec , для переноса себя на новый компьютер-жертву, а затем удваивают свои усилия по сканированию. Именно с помощью этого малоизвестного метода собираются огромные « армии ботов(Bot Armies) », содержащие десятки тысяч зараженных червем NetBIOS машин, которые теперь населяют Интернет(Internet) .

Читайте(Read) : Как переадресовать порты(How to forward Ports) ?

Как проверить , открыт ли порт

SMB в (SMB)Windows 10Вам нужно использовать эту команду PowerShell . Если вы собираетесь включить протокол передачи файлов SMBv2 на своем компьютере, вам сначала нужно проверить, может ли ваша система установить его или нет. Как только вы узнаете статус , вы можете включить или отключить SMBv2(enable or disable SMBv2) .

Как только вы узнаете статус , вы можете включить или отключить SMBv2(enable or disable SMBv2) .

Безопасен ли SMB-порт 445?

Учитывая вышеперечисленные опасности, в наших интересах не открывать порт 445(Port 445) для Интернета(Internet) , но, как и порт 135 Windows(Windows Port 135) , порт 445(Port 445) глубоко встроен в Windows , и его трудно безопасно закрыть. Тем не менее, его закрытие возможно, однако другие зависимые службы, такие как DHCP ( протокол динамической конфигурации хоста(Dynamic Host Configuration Protocol) ), который часто используется для автоматического получения IP-адреса с DHCP — серверов, используемых многими корпорациями и интернет- провайдерами(ISPs) , перестанут функционировать. В этих сообщениях показано, как отключить SMBv1 и SMBv2.

Учитывая все описанные выше соображения безопасности, многие интернет- провайдеры(ISPs) считают необходимым блокировать этот порт(Port) от имени своих пользователей. Это происходит только тогда, когда порт 445 не защищен маршрутизатором NAT или персональным брандмауэром. В такой ситуации ваш интернет- провайдер(ISP) , вероятно, может препятствовать доступу к вам трафика через порт 445.

Related posts

Как использовать и добавить учетные записи Work/School на Microsoft Authenticator app

Как отключить съемные классы хранения и доступ в Windows 10

Delete Files Permanently Использование бесплатного File Shredder software для Windows

Tiny Security Suite помогает вам зашифровать, измельчать и защищать файлы на вашем компьютере

Как сбросить Windows Security app в Windows 10

Отключить Security Questions в Windows 10 с использованием PowerShell Script

Как защитить ваш WiFi — Know Кто связан

10 лучших настроек увеличения для Security and Privacy

Rogue Security Software or Scareware: Как проверить, предотвратить, удалить?

Best бесплатно Internet Security Suite Software для Windows 10

Windows Security Настройки в Windows 10

Windows Security Center service не может быть запущен

Изменить настройки Windows Security мгновенно с ConfigureDefender

Internet Security article and tips для Windows 10 пользователей

Convert Потенциально опасный PDFs, документы и изображения в безопасные файлы

NetCam Studio: All-In-One surveillance system для Windows

Windows 10 отключает поддержку RemoteFX vGPU; Вы можете повторно включить это?

Безопасность на glance page в Windows Security пустой в Windows 10

Как открыть Windows Security Center в Windows 10

Browser Security Test Чтобы проверить, надежно ли ваш Browser

Как открыть порт в операционной системе Windows 7

Как открыть порт в операционной системе Windows 7

Содержание

- 1 Как открыть порт в операционной системе Windows 7

- 2 Открываем порты в Windows 7

- 3 Открыть порт в Windows 7 важные замечания

- 4 Как закрыть порты Windows

- 5 Какие порты у Windows 7-10 самые уязвимые?

- 6 Закрываем порты 135-139 и 445 в Виндовс

- 6.

1 Используем командную строку

1 Используем командную строку - 6.2 Закрываем порты сторонними программами

- 6.

- 7 Как работать с программой, закрывающей порты

- 8 Делаем выводы

- 9 Как закрыть 445 порт

- 10 Как закрыть или открыть порты в Windows

- 11 Задача 2 из консоли

- 11.1 Похожие записи

- 12 Комментарии к посту “ Как закрыть или открыть порты в Windows ”

- 13 Настройка оборудования

- 14 Блог о модемах, роутерах и gpon ont терминалах.

- 15 Как открыть порт в Windows 7 и Windows 8

- 16 Как попасть в настройки брандмауэра Windows

- 17 Как открыть порт в брандмауэре Windows.

- 18 Как отключить Брандмауэр Windows 7, Windows 8 и Windows 8.1

- 18.1 Помогло? Посоветуйте друзьям!

- 19 Как открыть порт в Windows 7 и Windows 8 : 72 комментария

Данная статья будет посвящена следующему вопросу: каким образом открыть порт в Windows 7. Стоит отметить, что приведенная инструкция-схема имеет силу только в случае, если на компьютере работает предустановленный штатный брандмауэр (другими словами, FireWall).

Приведем последовательность всех шагов, нужных для непосредственного открытия портов в такой операционной системе, как Windows 7. Инструкция не очень сложная по этому разобраться сможет каждый пользователь даже не самый опытный.

Открываем порты в Windows 7

Шаг 1. Через «Пуск» следует открыть «Панель управления».

Шаг 2. Далее нужно выбрать Брандмауэр Windows. Важно учесть, что данный значок отображается только в режимах просмотра «Мелкие значки» и «Крупные значки».

Шаг 3. Заходим в «Доп. параметры».

Шаг 4. После предыдущего этапа обязательно должно появиться окошко под названием «Брандмауэр Windows в режиме повышенной безопасности». После этого в списке, находящемся слева, нужно кликнуть на «Правила для входящих подключений».

Шаг 5. Обращаем свое внимание на список справа, где, как нетрудно догадаться, следует выбрать категорию «Создать правило». Такая процедура откроет «Мастер создания нового правила».

Шаг 6. Мастер должен спросить Вас о типе создаваемого правила. В данном случае, нужно выбрать «Для порта», продолжив создание кнопкой «Далее».

Мастер должен спросить Вас о типе создаваемого правила. В данном случае, нужно выбрать «Для порта», продолжив создание кнопкой «Далее».

Шаг 7. Следующим вопросом будет, соответственно, номер создаваемого порта (либо диапазон). Нужно вводить номер в ячейке под названием «Определенные локальные порты». Важно, что если нужен именно диапазон, то использовать необходимо дефис. Кликаем «Далее».

Шаг 8. Разрешаем подключение и нажимаем опять «Далее».

Шаг 9. Для каких профилей нужно использовать создаваемый порт? В данном случае, выделяем три: Публичный, Доменный и Частный.

Шаг 10. Нужно задать имя нового порта и, по желанию, определенное описание. В заключение, подтверждаем создание правила кнопкой «Готово». Увидеть только что созданное правило можно в самом начале всего списка.

Открыть порт в Windows 7 важные замечания

1. В том случае, если на компьютере поставлен внешний FireWall (отдельно), то, соответственно, настройку проброса портов нужно находить именно в нем. Отметим, что в некоторых случаях антивирусные программы по умолчанию заменяют функции стандартного FireWall.

Отметим, что в некоторых случаях антивирусные программы по умолчанию заменяют функции стандартного FireWall.

2. Если подключение к Интернету происходит через модем/роутер, то открытие портов нужно проводить непосредственно на устройстве.

3. Учитывать также необходимо следующее: есть случаи, когда создание новых портов закрыто непосредственно самим провайдером. Тогда любые действия не приведут к успеху, и следует обратиться к провайдеру.

www.softo-mir.ru

Как закрыть порты Windows

Каждый день владельцы ПК сталкиваются с огромным количеством опасных программ и вирусов, которые так или иначе попадают на жесткий диск и становятся причиной утечки важных данных, поломки компьютера, кражи важной информации и других неприятных ситуаций.

Чаще всего заражаются компьютеры, работающие на ОС Windows любых версий, будь то 7, 8, 10 или любая другая. Главная причина такой статистики – входящие подключения к ПК или «порты», которые являются слабым местом любой системы из-за своей доступности по умолчанию.

Слово «порт» – это термин, подразумевающий порядковый номер входящих подключений, которые направляются на ваш ПК от внешнего программного обеспечения. Часто бывает так, что эти порты используют вирусы, запросто проникающие на ваш компьютер при помощи IP-сети.

Вирусное программное обеспечение, попав в компьютер через такие входящие подключения, быстро заражает все важные файлы, причём не только пользовательские, но и системные. Чтобы этого избежать, мы рекомендуем закрыть все стандартные порты, которые могут стать вашим уязвимым местом при атаке хакеров.

Какие порты у Windows 7-10 самые уязвимые?

Многочисленные исследования и опросы специалистов показывают, что до 80% вредоносных атак и взломов происходили при помощи четырех основных портов, использующихся для быстрого обмена файлами между разными версиями Windows:

- TCP порт 139, необходимый для удаленного подключения и управления ПК;

- TCP порт 135, предназначенный для выполнения команд;

- TCP порт 445, позволяющий быстро передавать файлы;

- UDP порт 137, с помощью которого проводится быстрый поиск на ПК.

Закрываем порты 135-139 и 445 в Виндовс

Мы предлагаем вам ознакомиться с самыми простыми способами закрытия портов Виндовс, которые не требуют дополнительных знаний и профессиональных навыков.

Используем командную строку

Командная строка Windows – это программная оболочка, которая используется для задания определенных функций и параметров софту, не имеющему собственной графической оболочки.

Для того чтобы запустить командную строку, необходимо:

- Одновременно нажать сочетание клавиш Win+R

- В появившейся командной строке ввести CMD

- Нажать на кнопку «ОК»

Появится рабочее окно с чёрным фоном, в котором необходимо поочередно вводить нижеприведенные команды. После каждой введенной строчки нажимайте клавишу Enter для подтверждения действия.

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=135 name=»Block1_TCP-135″ (команда для закрытия порта 135)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=137 name=»Block1_TCP-137″ (команда для закрытия порта 137)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=138 name=»Block1_TCP-138″ (команда для закрытия порта 138)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=139 name=»Block_TCP-139″ (команда для закрытия порта 139)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445″ (команда для закрытия порта 445)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=5000 name=»Block_TCP-5000″

Шесть приведенных нами команд необходимы для: закрытия 4х уязвимых TCP-портов Windows (открытых по умолчанию), закрытия UDP-порта 138, а также закрытия порта 5000, который отвечает за выведение списка доступных сервисов.

Закрываем порты сторонними программами

Если вы не хотите тратить время на работу с командной строкой, мы предлагаем вам ознакомиться со сторонними приложениями. Суть такого софта заключается в правке реестра в автоматическом режиме с графическим интерфейсом, без необходимости в ручном введении команд.

По мнению наших пользователей, самой популярной программой для этих целей является Windows Doors Cleaner. Она поможет с лёгкостью закрыть порты на компьютере с ОС Windows 7/8/8.1/10. Более старые версии операционных систем, к сожалению, не поддерживаются.

Как работать с программой, закрывающей порты

Для того чтобы воспользоваться Windows Doors Cleaner, необходимо:

1. Скачать софт и установить его

2. Запустить программу, нажав на ярлык правой кнопкой мыши и выбрав «запустить от имени администратора»

3. В появившемся рабочем окне будет список портов и кнопки «Сlose» или «Disable», которые закрывают уязвимые порты Windows, а также любые другие по желанию

4. После того, как необходимые изменения были внесены, необходимо перезагрузить систему

После того, как необходимые изменения были внесены, необходимо перезагрузить систему

Ещё одним преимуществом программы является тот факт, что порты с её помощью можно не только закрывать, но и открывать.

Делаем выводы

Закрытие уязвимых сетевых портов в Виндовс – это не панацея от всех бед. Важно помнить, что сетевая безопасность может быть достигнута только комплексными действиями, нацеленными на закрытие всех уязвимостей вашего ПК.

Для безопасности Windows пользователь в обязательном порядке должен устанавливать критические обновления от Microsoft, иметь лицензированных антивирусный софт и включенный файервол, использовать исключительно безопасное программное обеспечение и регулярно читать наши статьи, в которых рассказываем обо всех существующих способах достижения анонимности и безопасности ваших данных.

Вы знаете более удобные способы закрыть сетевые порты? Поделитесь своими знаниями в комментариях и не забывайте репостить статью к себе на страничку. Делитесь полезной информацией со своими друзьями и не дайте хакерам шанса навредить вашим близким!

Делитесь полезной информацией со своими друзьями и не дайте хакерам шанса навредить вашим близким!

vpnhook.com

Как закрыть 445 порт

- Как закрыть 445 порт

- Как определить, что компьютер заражен

- Как проверить работу порта

Откройте главное меню Windows «Пуск» и нажмите правой кнопкой мыши на значке «Мой компьютер», в выпадающем контекстном меню выберите пункт «Свойства».

Закрыть порт 445 можно и через редактор реестра.

Откройте меню «Пуск», выберите пункт «Выполнить…», в открывшемся окне введите команду Regedit и нажмите кнопку OK.

Закрытие порта 135.

Запустите утилиту «Редактор реестра» и найдите в нем параметр с именем EnableDCOM. Откройте свойства найденного параметра и присвойте ему значение «N».

Отключить порт 135 можно через «Службу компонентов». Для этого, в меню «Пуск» выберите пункт «Выполнить…» и введите строку Dcomcnfg.exe.

В левой части окна выберите строку «Службы компонентов». В правой части окна выделите значок «Компьютеры», на панели инструментов нажмите кнопку «Настройка моего компьютера».

В правой части окна выделите значок «Компьютеры», на панели инструментов нажмите кнопку «Настройка моего компьютера».

www.kakprosto.ru

Как закрыть или открыть порты в Windows

Проблема Брандмауэра Windows (Windows Firewall) заключается не в том как закрыть все порты, а в том, как открыть только необходимые. И главное, что сходу хрен поймешь, каким образом ограничить подключение к некоторым портам по IP адресам клиентов. По отдельности решить эти задачи не сложно, но чтобы было вместе — не встретил ни одного толкового руководства, поэтому и написана данная заметка. Так же, найденное решение не предполагает установки стороннего фаервола.

Недостатки Брандмауэра Windows:

— Если создать запрещающее правило для всех портов, а потом разрешающие для необходимых, то они не попадают в белый список, т.к. запрещающие правила приоритетнее разрешающих. Т.е. если запрет на подключение по порту существует, то разрешение на этот порт работать уже не будет.

— Нет приоритетов правил, как в нормальных фаерволах, чтобы сначала указать открытые порты, а последним задать запрещающее правило для всех остальных.

Допустим, есть VPS на винде, но у хостера нет внешнего фаервола, которым можно прикрыться. Свежеустановленная винда торчит наружу как минимум 135/tcp, 445/tcp, 49154/tcp и 3389/tcp (если включен RDP) портами даже в публичной сети (Public network), что требует исправления.

Есть три типа портов, это:

— Общедоступные порты, которые должны быть открыты для всего интернета. Пусть будут 80 и 443 (http и https)

— Фильтруемые порты, доступные только с определенных IP адресов. Возьмем 3389 (RDP)

— Все остальные, должны быть закрыты

Требуется:

1. Создать правило, запрещающее всё, кроме трех вышеобозначенных портов.

2. Для общедоступных больше делать ни чего не требуется.

3. Для фильтруемого создать разрешающее правило, указав белые адреса.

Секрет в том, что при запрещении всех портов надо явно указать разрешенные. Иначе, как было сказано выше, не получится открыть нужные.

Задача 1: оставить открытыми для всего интернета 80, 443 и 3389 порты. Все остальные закрыть.

Все остальные закрыть.

1. Создать новое правило для входящих подключений

2. Тип правила (Rule Type). Настраиваемые (Custom)

3. Программа (Program). Все программы (All programs)

4. Протокол и порты (Protocol and Ports). Тип протокола (Protocol type) — TCP. Локальный порт (Local port) — Специальные порты (Specific Ports). В поле вписать диапазон портов, за исключением 80, 443 и 3389. Должно выглядеть так — 1-79, 81-442, 444-3388, 3390-65535

5. Область (Scope). Локальный (local) — Любой IP-адрес (Any IP address). Удаленный (remote) — Любой IP-адрес (Any IP address).

6. Действие (Action). Блокировать подключение (Block the connection).

7. Профиль (Profile). Выбрать на свое усмотрение. Если не уверен, то выбрать все.

8. Имя (Name). Назвать его, например, Block_TCP.

Теперь указанные порты открыты для всего интернета, но, как минимум, не безопасно открывать всем порт RDP и желательно ограничить подключение только со своих IP адресов.

Задача 2: оставить открытыми для всего интернета 80 и 443 порты. Ограничить подключение на порт 3389 только с разрешенных IP адресов. Все остальные закрыть.

Ограничить подключение на порт 3389 только с разрешенных IP адресов. Все остальные закрыть.

Шаги 1-8 аналогичны предыдущей задаче, т.е. создается правило, разрешающее коннект по трем указанным портам.

Для фильтрации по IP надо создать второе правило:

9. Создать новое правило для входящих подключений

10. Тип правила. Настраиваемые

11. Программа. Все программы

12. Протокол и порты. Тип протокола — TCP. Локальный порт — специальные порты. Вписать порт 3389

13. Область. Локальный — Любой IP-адрес. Удаленный — Указанные IP-адреса. Сюда вписать белый список IPшников или подсетей, которым разрешен коннект по данному порту

14. Действие. Разрешить подключение.

15. Профиль. Выбрать на свое усмотрение. Если не уверен, то выбрать все.

16. Имя. Назвать его, например, RDP.

Если фильтруемых портов несколько, то создается по одному правилу на каждый порт.

Ну и чтобы стать совсем защищенным — создать правило, блокирующее все UDP соединения.

Задача 2 из консоли

Для хард core щиков приведу вторую задачу в виде консольных команд:

В конечном итоге, в гуёвине должно выглядеть так:

Для правила RDP:

Для правила Block_TCP:

Выяснилось, что приведенный выше синтаксис командной строки не работает на WS2008R2, а конкретно — перечисления в любом параметре, поэтому пришлось разбивать два правила на восемь:

Похожие записи

Комментарии к посту “ Как закрыть или открыть порты в Windows ”

…да-а-а-а-с… Все це цікаво… Але в мене «4 класи» компьютерної освіти, а пояснення розраховано мабуть на вищу к.о…. Тому скористатись цими поясненнями можна тільки за допомогою спеціаліста… А прочитати варто, щоб мати загальне уявлення яким чином все це робиться…

тут же розписано, що куди вписувати, навіть на скрінах показано, що вибирати і вписувати. Можна просто:

1) натиснути winkey + R (або пуск-выполнить)

2) ввести «cmd» і натиснути enter, з’явиться консоль

3) в консоль по черзі береш з блоку, обведеного пунктиром кожен рядок, копіюєш або вводиш сам і тиснеш enter, потім слідуючий. І так всі, крім останнього (там де «remoteip=x.x.x.x» — туди просто треба вписати ip, з якого ти хочеш мати можливість підключатись віддалено до даного ПК)

І так всі, крім останнього (там де «remoteip=x.x.x.x» — туди просто треба вписати ip, з якого ти хочеш мати можливість підключатись віддалено до даного ПК)

правда там ще й пропущено:

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=444-3388 name=»Block_TCP_444-3388″

- admin Автор записи 28.06.2017

Действительно, пойду добавлю. Спасибо!

Але как же порты 25 110 для почты?

а как открыть порт только для конкретной программы?

- admin Автор записи 30.06.2017

Для этого есть вкладка «Программы и службы», там указывайте путь к исполняемому файлу

Возможно я некорректно выразился… Вопрос был в рамках статьи: создаем общее запрещающее правило для всех портов кроме http(s) и нужно для одной из программ открыть еще один порт (к примеру порт 45678, который должен быть открыт только для этой одной программы)

Для того чтобы открыть порт надо обязательно выполнить в брэндмауэре две вещи:

— открыть нужный порт (протокол, номер)

— перестать блокировать вашу конкретную программу (путь, имя) от доступа к любым портам (и открытым, и закрытым)

!важно, что открытие нужного порта не включает в себя разблокирование приложений, как может показаться на первый взгляд, оба типа блокировки работаю независимо.

notessysadmin.com

Настройка оборудования

Блог о модемах, роутерах и gpon ont терминалах.

Как открыть порт в Windows 7 и Windows 8

О том, как открыть порт на роутерах различных моделей я написал уже немало статей. Но в комментариях почти к каждой из таких инструкций я сталкиваюсь с такой ситуацией, что пользователь открывает порт на роутере, но при проверке его из-вне — оказывается что он закрыт. В это многие упираются и не знают что делать дальше. Одной из частых причин является система безопасности компьютера. Дело тут в том, что открыть порт на роутере часто оказывается половиной дела — нужно ещё открыть его и в правилах брандмауэра (фаервола) на компьютере. В этой статье я подробно расскажу как открыть порт в Windows 7, Windows 8 и Windows 8.1 при использовании встроенного брандмауэра Windows.

Как попасть в настройки брандмауэра Windows

Настройка встроенного брандмауэра находится в «Панели управления», раздел «Система и безопасность».

В Windows 8 и 8.1 можно воспользоваться элементом рабочего стола — Поиск. Нужно начать вводить слово «Брандмауэр» и система выдаст ссылку в результатах.

Ещё один быстрый и удобный способ быстро попасть в настройки Брандмауэра — нажать комбинацию клавиш Win+R:

В строке открыть пишем firewall.cpl , нажимаем кнопку ОК.

Как открыть порт в брандмауэре Windows.

В настройках встроенного брандмауэра перейдите по ссылке «Дополнительные параметры»:

Вам откроется раздел настройки Брандмауэра в режиме повышенной безопасности. В поле слева кликаем на раздел «Правила для входящих соединений»:

Откроется список всех правил для входящих соединений. Теперь надо создать правило. Для этого справа, в окне «Действия», кликаем на ссылку «Создать правило».

Откроется Мастер создания правила для нового входящего подключения:

Выбираем тип правила — «Для порта». Нажимаем кнопку Далее.

Теперь нужно выбрать тип протокола и указать порт. «Тип протокола» для игр, как правило, «Протокол TCP». В некоторых случаях, например для файлообменных программ или игр, нужно ещё открыть и порт UDP. Поэтому, если нужно открыть и TCP-порт и UDP-порт в Windows — Вам придется создавать два правила. В поле Определенные порты нужно указать номер нужного порта. Например, для Minecraft нужно открывать порт 25565 и TCP и UDP. Нажимаем кнопку Далее.

«Тип протокола» для игр, как правило, «Протокол TCP». В некоторых случаях, например для файлообменных программ или игр, нужно ещё открыть и порт UDP. Поэтому, если нужно открыть и TCP-порт и UDP-порт в Windows — Вам придется создавать два правила. В поле Определенные порты нужно указать номер нужного порта. Например, для Minecraft нужно открывать порт 25565 и TCP и UDP. Нажимаем кнопку Далее.

Ставим галку «Разрешить подключение». Нажимаем кнопку Далее.

Здесь ничего не меняем. Нажимаем кнопку Далее.

В поле Имя прописываем название для создаваемого правила — например DC++ или Minecraft . Нажимаем кнопку Готово.

Правило создано и порт в брандмауэре Windows 7 и Windows 8 открыт. Проверить доступность порта из-вне можно с помощью программы PFPortChecker.

Если при проверке — порт закрыт, то можно попробовать такой вариант: разрешить приложению любую сетевую активность. Для этого, опять в настройках создаем правило:

Только теперь не для порта — а «Для программы». Нажимаем кнопку Далее.

Нажимаем кнопку Далее.

Выбираем пункт «Путь программы» и нажимаем кнопку Обзор. В открывшемся окне нужно выбрать программы, к которой нужен доступ из внешней сети — например, UTorrent, DC++ или Minecraft. Нажимаем кнопку Далее.

Ставим галочку «Разрешить подключение». Нажимаем кнопку Далее.

В этом окне ничего не меняя, нажимаем кнопку Далее.

В поле имя вводим название правила — например, dc++, utorrnet или minecraft и нажимаем кнопку Готово.

Правило для программы создано.

Если и это не помогло — можно попробовать для чистоты эксперимента вообще отключить встроенных в систему фаервол.

Как отключить Брандмауэр Windows 7, Windows 8 и Windows 8.1

Для того, чтобы отключить встроенный в систему фаервол нужно в настройках Брандмауэра выбрать пункт «Включение и отключение брандмауэра Windows»:

Вам откроется вот такое окно «Настройки параметров для каждого типа сети»:

Для всех типов сетей ставим галку «Отключить брандмауэр Windows». Нажимаем кнопку ОК. После этого брандмауэр станет неактивен и Ваша операционная система будет полностью открыта угрозам из внешней сети. Поэтому я рекомендую отключать брандмауэр либо только кратковременно, для диагностики проблем с доступностью порта из-вне, либо если Вы переходите на другой, сторонний пакетный фильтр (фаервол). Постоянная работа в сети Интернет с отключенным брандмауэром (фаерволом) крайне нежелательна.

Нажимаем кнопку ОК. После этого брандмауэр станет неактивен и Ваша операционная система будет полностью открыта угрозам из внешней сети. Поэтому я рекомендую отключать брандмауэр либо только кратковременно, для диагностики проблем с доступностью порта из-вне, либо если Вы переходите на другой, сторонний пакетный фильтр (фаервол). Постоянная работа в сети Интернет с отключенным брандмауэром (фаерволом) крайне нежелательна.

Помогло? Посоветуйте друзьям!

Как открыть порт в Windows 7 и Windows 8 : 72 комментария

Артур — А на модеме Вы порт открыли? Сервер в момент проверки доступности порта запущен?

Да, на модеме открыл порт. Сервер был запущен.

Тогда трясите систему безопасности — брандмауэр, файрволл. В антивирусе мешать может сетевой экран.

Привет, я сам как-то я решил сделать свой сервер в майнкрафт, но долго не мог открыть порты, мучился 2 недели без всякого результата, испробовал все методы, в итоге на одном форуме нашёл программу PortOpenerExpress, её создал один американский программист, но из-за нехватки финансирования он забросил разработку данной программы, но всё же она неплохо робит, в итоге я наконец-то открыл порты! Некоторые антивирусники на неё ругаются, но это из-за того что она открывает порты, честно тебе говорю, программа нормальная, также в папку будет не только сама программа, но и инструкция, удачи тебе и добра!

ребята плиииз раскажите как создать сервер в unternet

Хочу открыть порт 48888 для Garry’s Mod сервера,но не могу. В роутере открыл,в брандмауэре,в программе для открытия портов которую здесь писали. Но в 2ip закрыт,а через telnet тоже… помогите!

В роутере открыл,в брандмауэре,в программе для открытия портов которую здесь писали. Но в 2ip закрыт,а через telnet тоже… помогите!

На момент проверки сервер запущен?

Все тех кто открыл порты на роутере, в брандмауэре и антивирусе, и все равно порты закрыты подключите услугу внешний ip-адрес у вашего провайдера. У меня она стоит 150 р в месяц.

Для того чтобы открыть порт надо обязательно выполнить в брэндмауэре две вещи:

— открыть нужный порт (протокол, номер)

— перестать блокировать вашу конкретную программу (путь, имя) от доступа к любым портам (и открытым, и закрытым)

!важно, что открытие нужного порта не включает в себя разблокирование приложений, как может показаться на первый взгляд, оба типа блокировки работаю независимо.

У меня не работает порт 80 в программе

брэндмауэр отключен

В роутере порт открыт

И сам порт тоже открыт на пк

Анти вируса нету

В host все впорядке

Пишет Сделана попытка доступа к сокету методом, запрещенным правами доступа

Вирус мог заблокировать ?

А Вам провайдер точно белый IP-адрес выдаёт?

nastroisam. ru

ru

Поделиться:

- Предыдущая записьWindows 7: как отключить гибернацию

- Следующая записьШаг 3: Установка Windows 7

×

Рекомендуем посмотреть

Adblock

detector

Закрыть порт 445 в windows 7. Как закрыть уязвимые порты в Windows

Каждый день владельцы ПК сталкиваются с огромным количеством опасных программ и вирусов, которые так или иначе попадают на жесткий диск и становятся причиной утечки важных данных, поломки компьютера, кражи важной информации и других неприятных ситуаций.

Чаще всего заражаются компьютеры, работающие на ОС Windows любых версий, будь то 7, 8, 10 или любая другая. Главная причина такой статистики – входящие подключения к ПК или «порты», которые являются слабым местом любой системы из-за своей доступности по умолчанию.

Слово «порт» – это термин, подразумевающий порядковый номер входящих подключений, которые направляются на ваш ПК от внешнего программного обеспечения. Часто бывает так, что эти порты используют вирусы, запросто проникающие на ваш компьютер при помощи IP-сети.

Вирусное программное обеспечение, попав в компьютер через такие входящие подключения, быстро заражает все важные файлы, причём не только пользовательские, но и системные. Чтобы этого избежать, мы рекомендуем закрыть все стандартные порты, которые могут стать вашим уязвимым местом при атаке хакеров.

Какие порты у Windows 7-10 самые уязвимые?

Многочисленные исследования и опросы специалистов показывают, что до 80% вредоносных атак и взломов происходили при помощи четырех основных портов, использующихся для быстрого обмена файлами между разными версиями Windows:

- TCP порт 139, необходимый для удаленного подключения и управления ПК;

- TCP порт 135, предназначенный для выполнения команд;

- TCP порт 445, позволяющий быстро передавать файлы;

- UDP порт 137, с помощью которого проводится быстрый поиск на ПК.

Закрываем порты 135-139 и 445 в Виндовс

Мы предлагаем вам ознакомиться с самыми простыми способами закрытия портов Виндовс, которые не требуют дополнительных знаний и профессиональных навыков.

Используем командную строку

Командная строка Windows – это программная оболочка, которая используется для задания определенных функций и параметров софту, не имеющему собственной графической оболочки.

Для того чтобы запустить командную строку, необходимо:

- Одновременно нажать сочетание клавиш Win+R

- В появившейся командной строке ввести CMD

- Нажать на кнопку «ОК»

Появится рабочее окно с чёрным фоном, в котором необходимо поочередно вводить нижеприведенные команды. После каждой введенной строчки нажимайте клавишу Enter для подтверждения действия.

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=135 name=»Block1_TCP-135″ (команда для закрытия порта 135)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=137 name=»Block1_TCP-137″ (команда для закрытия порта 137)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=138 name=»Block1_TCP-138″ (команда для закрытия порта 138)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=139 name=»Block_TCP-139″ (команда для закрытия порта 139)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445″ (команда для закрытия порта 445)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=5000 name=»Block_TCP-5000″

Шесть приведенных нами команд необходимы для: закрытия 4х уязвимых TCP-портов Windows (открытых по умолчанию), закрытия UDP-порта 138, а также закрытия порта 5000, который отвечает за выведение списка доступных сервисов.

Закрываем порты сторонними программами

Если вы не хотите тратить время на работу с командной строкой, мы предлагаем вам ознакомиться со сторонними приложениями. Суть такого софта заключается в правке реестра в автоматическом режиме с графическим интерфейсом, без необходимости в ручном введении команд.

По мнению наших пользователей, самой популярной программой для этих целей является Windows Doors Cleaner. Она поможет с лёгкостью закрыть порты на компьютере с ОС Windows 7/8/8.1/10. Более старые версии операционных систем, к сожалению, не поддерживаются.

Как работать с программой, закрывающей порты

Для того чтобы воспользоваться Windows Doors Cleaner, необходимо:

1. Скачать софт и установить его

2. Запустить программу, нажав на ярлык правой кнопкой мыши и выбрав «запустить от имени администратора»

3. В появившемся рабочем окне будет список портов и кнопки «Сlose» или «Disable», которые закрывают уязвимые порты Windows, а также любые другие по желанию

4. После того, как необходимые изменения были внесены, необходимо перезагрузить систему

После того, как необходимые изменения были внесены, необходимо перезагрузить систему

Ещё одним преимуществом программы является тот факт, что порты с её помощью можно не только закрывать, но и открывать.

Делаем выводы

Закрытие уязвимых сетевых портов в Виндовс – это не панацея от всех бед. Важно помнить, что сетевая безопасность может быть достигнута только комплексными действиями, нацеленными на закрытие всех уязвимостей вашего ПК.

Для безопасности Windows пользователь в обязательном порядке должен устанавливать критические обновления от Microsoft, иметь лицензированных антивирусный софт и включенный файервол, использовать исключительно безопасное программное обеспечение и регулярно читать наши статьи, в которых рассказываем обо всех существующих способах достижения анонимности и безопасности ваших данных.

Вы знаете более удобные способы закрыть сетевые порты? Поделитесь своими знаниями в комментариях и не забывайте репостить статью к себе на страничку. Делитесь полезной информацией со своими друзьями и не дайте хакерам шанса навредить вашим близким!

Делитесь полезной информацией со своими друзьями и не дайте хакерам шанса навредить вашим близким!

Вчера неизвестные устроили очередную массовую атаку с помощью вируса-шифровальщика. Эксперты заявили, что пострадали десятки крупных компаний на Украине и в России. Вирус-шифровальщик носит название Petya.A (вероятно, вирус назван в честь Петра Порошенко). Пишут, что если создать файл perfc (без расширения) и разместить его по адресу C:\Windows\, вирус обойдет вас стороной. Если ваш компьютер ушел в перезагрузку и начал «проверку диска», нужно его немедленно выключить. Загрузка с с LiveCD или USB-диска даст доступ к файлам. Еще один способ защиты: закрыть порты 1024–1035, 135 и 445. Как это сделать мы сейчас разберемся на примере Windows 10.

Шаг 1

Переходим в Брандмауэр Windows (лучше выбрать режим повышенной безопасности), выбираем вкладку «Дополнительные параметры ».

Выбираем вкладку «Правила для входящих подключений », потом действие «Создать правило » (в правой колонке).

Шаг 2

Выбираем тип правила — «для Порта ». В следующем окне выбираем пункт «Протокол TCP », указываем порты, которые хотите закрыть. В нашем случае это «135, 445, 1024-1035 » (без кавычек).

Шаг 3

Выбираем пункт «Блокировать подключение », в следующем окне отмечаем все профили: Доменный, Частный, Публичный.

Шаг 4

Осталось придумать название для правила (чтобы в будущем его было легко найти). Можно указать описание правила.

Если какие-то программы перестанут работать или станут работать неправильно, возможно, вы перекрыли порт, которые они используют. Нужно будет добавить для них исключение в брандмауэре.

135 TCP-порт используется службами удалённого обслуживания (DHCP, DNS, WINS и т.д.) и в приложениях «клиент-сервер» Microsoft (например, Exchange).

445 TCP-порт используется в Microsoft Windows 2000 и поздних версий для прямого TCP/IP-доступа без использования NetBIOS (например, в Active Directory).

Публикация

Вирус WannaCry, он же WannaCrypt или Wanna Decryptor, поразил виртуальный мир в мае 2017 года. Вредоносная программа проникала в локальные сети, заражая один компьютер за другим, шифровала файлы на дисках и требовала от пользователя перевести вымогателям от $300 до $600 за их разблокировку. Аналогичным образом действовал вирус Petya, получивший едва ли не политическую известность летом 2017 года.

Оба сетевых вредителя проникали в операционную систему компьютера-жертвы через одну и ту же дверь — сетевые порты 445 или 139. Вслед за двумя крупными вирусами и более мелкие виды компьютерной заразы начали эксплуатировать Что же это за порты, которые сканируют все, кому не лень?

За что отвечают порты 445 и 139 в ОС Windows

Данные порты используются в системе Windows для совместной работы с файлами и принтерами. Первый порт отвечает за работу протокола Server Message Blocks (SMB), а через второй работает протокол Network Basic Input-Output System (NetBIOS). Оба протокола позволяют компьютерам под управлением Windows подключаться по сети к «расшаренным» папкам и принтерам поверх основных протоколов TCP и UDP.

Оба протокола позволяют компьютерам под управлением Windows подключаться по сети к «расшаренным» папкам и принтерам поверх основных протоколов TCP и UDP.

Начиная с Windows 2000, совместная работа с файлами и принтерами по сети осуществляется в основном через порт 445 по прикладному протоколу SMB. Протокол NetBIOS использовался в более ранних версиях системы, работая через порты 137, 138 и 139, и данная возможность сохранилась в более поздних версиях системы в качестве атавизма.

Чем опасны открытые порты

445 и 139 представляет собой незаметную, но значимую уязвимость в Windows. Оставляя данные порты незащищенными, вы широко распахиваете дверь на свой жесткий диск для непрошеных гостей вроде вирусов, троянов, червей, а также для хакерских атак. А если ваш компьютер включен в локальную сеть, то риску заражения вредоносным программным обеспечением подвергаются все ее пользователи.

Фактически, вы открываете совместный доступ к своему жесткому диску любому, кто сумеет получить доступ к данным портам. При желании и умении злоумышленники могут просмотреть содержимое жесткого диска, а то и удалить данные, форматировать сам диск или зашифровать файлы. Именно это и делали вирусы WannaCry и Petya, эпидемия которых прокатилась по миру этим летом.

При желании и умении злоумышленники могут просмотреть содержимое жесткого диска, а то и удалить данные, форматировать сам диск или зашифровать файлы. Именно это и делали вирусы WannaCry и Petya, эпидемия которых прокатилась по миру этим летом.

Таким образом, если вы заботитесь о безопасности своих данных, будет не лишним узнать, как закрыть порты 139 и 445 в Windows.

Выясняем, открыты ли порты

В большинстве случаев порт 445 в Windows открыт, так как возможности совместного доступа к принтерам и файлам автоматически включаются еще при установке Windows. Это можно легко проверить на своей машине. Нажмите сочетание клавиш Win + R , чтобы открыть окно быстрого запуска. В нем введите “ cmd” для запуска командной строки. В командной строке наберите “netstat — na ” и нажмите Enter . Данная команда позволяет просканировать все активные сетевые порты и вывести данные об их статусе и текущих входящих подключениях.

Через несколько секунд появится таблица статистики по портам. В самом верху таблицы будет указан IP-адрес порта 445. Если в последнем столбце таблицы будет стоять статус “LISTENING” , то это означает, что порт открыт. Аналогичным образом можно найти в таблице порт 139 и выяснить его статус.

В самом верху таблицы будет указан IP-адрес порта 445. Если в последнем столбце таблицы будет стоять статус “LISTENING” , то это означает, что порт открыт. Аналогичным образом можно найти в таблице порт 139 и выяснить его статус.

Как закрыть порты в Windows 10/8/7

Существует три основных метода, позволяющих закрыть порт 445 в Windows 10, 7 или 8. Они не сильно отличаются друг от друга в зависимости от версии системы и достаточно просты. Можно попробовать любой из них на выбор. Этими же способами можно закрыть и порт 139.

Закрываем порты через брандмауэр

Первый метод, позволяющий закрыть 445 порт в Windows, является наиболее простым и доступен практически любому пользователю.

- Перейдите в Пуск > Панель управления > Брандмауэр Windows и нажмите на ссылку Дополнительные параметры .

- Нажмите Правила для входящих исключений > Новое правило . В отобразившемся окне выберите Для порта > Далее > Протокол TCP > Определенные локальные порты , в поле рядом введите 445 и нажмите Далее.

- Далее выберите Блокировать подключение и опять нажмите Далее . Установите три галочки, снова Далее . Укажите название и, при желании, описание нового правила и нажмите Готово .

Теперь возможность входящего соединения на порт 445 будет закрыта. Если необходимо, аналогичное правило можно создать и для порта 139.

Закрываем порты через командную строку

Второй метод включает в себя операции с командной строкой и больше подходит для продвинутых пользователей Windows.

- Нажмите Пуск и в строке поиска в нижней части меню наберите “cmd” . В отобразившемся списке кликните правой кнопкой мыши на cmd и выберите Запуск от имени администратора .

- В окно командной строки скопируйте команду netsh advfirewall set allprofile state on. Нажмите Enter.

- Затем скопируйте следующую команду: netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name=»Block_TCP-445″.

Нажмите Enter еще раз.

Нажмите Enter еще раз.

В результате выполнения процедуры так же будет создано правило брандмауэра Windows для закрытия порта 445. Некоторые пользователи, впрочем, сообщают, что данный метод не работает на их машинах: при проверке порт остается в статусе “LISTENING”. В этом случае следует попробовать третий способ, который также достаточно прост.

Закрываем порты через реестр Windows

Блокировать соединения на порт 445 можно также путем внесения изменений в системный реестр. Использовать данный метод следует с осторожностью: реестр Windows является основной базой данных всей системы, и случайно допущенная ошибка может привести к непредсказуемым последствиям. Перед работой с реестром рекомендуется сделать резервную копию, например, с помощью программы CCleaner.

- Нажмите Пуск и в строке поиска введите “regedit” . Нажмите Enter .

- В дереве реестра перейдите в следующий каталог: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\NetBT\Parameters.

- В правой части окна отобразится список параметров. Нажмите правой кнопкой мыши в свободной области списка и выберите Создать . В раскрывающемся меню выберите Параметр DWORD (32-bit) или Параметр DWORD (64-bit) в зависимости от типа вашей системы (32-битная или 64-битная).

- Переименуйте новый параметр в SMBDeviceEnabled , а затем дважды кликните по нему. В отобразившемся окне Изменение параметра в поле Значение замените 1 на 0 и нажмите OK для подтверждения.

Этот способ является наиболее эффективным, если точно следовать приведенной выше инструкции. Следует отметить, что он относится только к порту 445.

Для того чтобы защита была эффективнее, после внесения изменений в реестр можно также отключить службу Windows Server. Для этого выполните следующее:

- Нажмите Пуск и в строке поиска введите «services.msc». Откроется список системных служб Windows.

- Найдите службу Server и дважды кликлите по ней.

Как правило, она располагается где-то в середине списка.

Как правило, она располагается где-то в середине списка. - В отобразившемся окне в раскрывающемся списке Тип запуска выберите Отключена и нажмите ОК .

Приведенные выше методы (за исключением третьего) позволяют закрыть не только порт 445, но и порты 135, 137, 138, 139. Для этого при выполнении процедуры просто заменяйте номер порта на нужный.

Если вам впоследствии понадобится открыть порты, просто удалите созданное правило в брандмауэре Windows или измените значение созданного в реестре параметра с 0 на 1, а потом включите обратно службу Windows Server, выбрав в списке Тип запуска значение Автоматически вместо Отключена .

Важно! Необходимо помнить, что порт 445 в Windows отвечает за совместный доступ к файлам, папкам и принтерам. Таким образом, если вы закроете данный порт, вы больше не сможете «расшарить» общую папку для других пользователей или распечатать документ по сети.

Если ваш компьютер включен в локальную сеть и данные функции необходимы вам для работы, следует воспользоваться сторонними средствами защиты. К примеру, активируйте сетевой экран вашего антивируса, который возьмет под контроль все порты и будет осуществлять их мониторинг на предмет несанкционированного доступа.

К примеру, активируйте сетевой экран вашего антивируса, который возьмет под контроль все порты и будет осуществлять их мониторинг на предмет несанкционированного доступа.

Выполняя приведенные выше рекомендации, можно обезопасить себя от незаметной, но серьезной уязвимости в Windows и защитить свои данные от многочисленных видов зловредного программного обеспечения, которое способно проникнуть в систему через порты 139 и 445.

→ Как закрыть уязвимые порты в Windows?

В мире чуть ли не каждый день десятки компьютеров заражаются опасными вирусами, и всё больше пользователей начинают искать способы повышения безопасности своего персонального компьютера.

Наиболее часто заражаются ПК под управлением операционной системы Windows. Связано это с тем, что большинство вирусов проникают в ОС через определенные входящие подключения, так называемые «порты», которые, к сожалению, являются включёнными по умолчанию.

Несколько упрощая, понятие «порт» можно определить как номер входящего подключения внешних программ (в том числе и вирусов) к вашему компьютеру через IP-сеть. Каждому порту присваивается уникальный номер для определения единственно возможного получателя данных в операционной системе.

Каждому порту присваивается уникальный номер для определения единственно возможного получателя данных в операционной системе.