Сервер политики сети | Microsoft Learn

- Статья

Область применения: Windows Server 2022, Windows Server 2016, Windows Server 2019

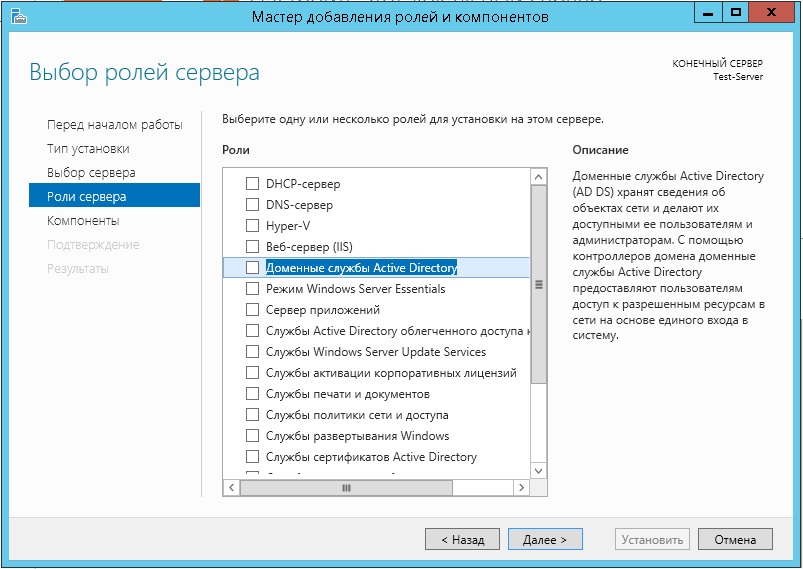

Этот раздел можно использовать для обзора сервера политики сети в Windows Server 2016 и Windows Server 2019. NPS устанавливается при установке компонента служб политики сети и доступа (NPAS) в Windows Server 2016 и Server 2019.

Примечание

В дополнение к этому разделу доступна следующая документация по NPS.

- Передовые практики по работе с сервером политики сети

- Начало работы с сервером политики сети

- Планирование сервера политики сети

- Развертывание сервера политики сети

- Управление сервером политики сети

- Командлеты сервера политики сети (NPS) в Windows PowerShell для Windows Server 2016 и Windows 10

- Командлеты сервера политики сети (NPS) в Windows PowerShell для Windows Server 2012 R2 и Windows 8.

1

1 - Командлеты NPS в Windows PowerShell для Windows Server 2012 и Windows 8

Сервер сетевых политик (NPS) позволяет создавать и применять политики доступа к сети на уровне организации для проверки подлинности и авторизации сетевых подключений.

Вы также можете настроить NPS в качестве прокси-сервера radius для удаленной проверки подлинности, чтобы перенаправлять запросы на подключение к удаленному серверу NPS или другому серверу RADIUS, чтобы можно было сбалансировать запросы на подключение и перенаправлять их в правильный домен для проверки подлинности и авторизации.

NPS позволяет централизованно настраивать проверку подлинности, авторизацию и учет сетевого доступа и управлять ими со следующими функциями:

- СЕРВЕР RADIUS. NPS выполняет централизованную проверку подлинности, авторизацию и учет беспроводных подключений, коммутаторов проверки подлинности, удаленного доступа и VPN. Если сервер политики сети используется в качестве RADIUS-сервера, серверы доступа к сети, например точки беспроводного доступа и VPN-серверы, настраиваются как RADIUS-клиенты на сервере политики сети.

Кроме того, можно настроить политики сети, используемые сервером политики сети для авторизации запросов на подключение. Также можно настроить RADIUS-учет, чтобы сервер политики сети сохранял информацию в файлах журнала, хранящихся на локальном жестком диске или в базе данных Microsoft SQL Server. Дополнительные сведения см. в разделе СЕРВЕР RADIUS.

Кроме того, можно настроить политики сети, используемые сервером политики сети для авторизации запросов на подключение. Также можно настроить RADIUS-учет, чтобы сервер политики сети сохранял информацию в файлах журнала, хранящихся на локальном жестком диске или в базе данных Microsoft SQL Server. Дополнительные сведения см. в разделе СЕРВЕР RADIUS. - Прокси-сервер RADIUS. При использовании NPS в качестве прокси-сервера RADIUS настраивается политика запросов на подключение, которая сообщает NPS, какие запросы на подключение следует перенаправить на другие серверы RADIUS и на какие серверы RADIUS вы хотите перенаправить запросы на подключение. На сервере политики сети можно также настроить переадресацию данных учета для их хранения на одном или нескольких компьютерах в группе удаленных RADIUS-серверов. Сведения о настройке NPS в качестве прокси-сервера RADIUS см. в следующих разделах. Дополнительные сведения см. в разделе ПРОКСИ-сервер RADIUS.

- Настройка политик запросов на подключение

- Учет RADIUS.

Вы можете настроить NPS для записи событий в локальный файл журнала или в локальный или удаленный экземпляр Microsoft SQL Server. Дополнительные сведения см. в разделе Ведение журнала NPS.

Вы можете настроить NPS для записи событий в локальный файл журнала или в локальный или удаленный экземпляр Microsoft SQL Server. Дополнительные сведения см. в разделе Ведение журнала NPS.

Важно!

Защита доступа к сети (NAP), центр регистрации работоспособности (HRA) и протокол авторизации учетных данных узла (HCAP) являются устаревшими в Windows Server 2012 R2 и недоступны в Windows Server 2016. Если у вас есть развертывание NAP с использованием операционных систем, предшествующих Windows Server 2016, вы не сможете перенести развертывание NAP в Windows Server 2016.

Вы можете настроить NPS с любым сочетанием этих функций. Например, можно настроить одну NPS в качестве сервера RADIUS для VPN-подключений, а также в качестве прокси-сервера RADIUS для пересылки некоторых запросов на подключение членам удаленной группы серверов RADIUS для проверки подлинности и авторизации в другом домене.

Выпуски Windows Server и NPS

NPS предоставляет различные функции в зависимости от устанавливаемого выпуска Windows Server.

Windows Server 2016 или Windows Server 2019 Standard/Datacenter Edition

С помощью NPS в Windows Server 2016 Standard или Datacenter можно настроить неограниченное количество клиентов RADIUS и удаленных групп серверов RADIUS. Кроме того, можно настроить клиенты RADIUS, указав диапазон IP-адресов.

Примечание

Компонент политики сети И служб доступа WIndows недоступен в системах, установленных с параметром установки Основных серверных компонентов.

В следующих разделах содержатся более подробные сведения о NPS в качестве сервера RADIUS и прокси-сервера.

СЕРВЕР RADIUS и прокси-сервер

NPS можно использовать в качестве сервера RADIUS, прокси-сервера RADIUS или и того, и другого.

сервер RADIUS;

NPS — это реализация майкрософт стандарта RADIUS, определенного целевой группой по разработке в Интернете (IETF) в RFCs 2865 и 2866. Как сервер RADIUS, NPS выполняет централизованную проверку подлинности, авторизацию и учет многих типов сетевого доступа, включая беспроводной, коммутатор проверки подлинности, удаленный доступ к удаленному подключению и виртуальной частной сети (VPN), а также подключения между маршрутизаторами.

Примечание

Сведения о развертывании NPS в качестве СЕРВЕРА RADIUS см. в разделе Развертывание сервера политики сети.

NPS позволяет использовать разнородный набор беспроводных устройств, коммутаторов, оборудования для удаленного доступа или VPN. NPS можно использовать со службой удаленного доступа, которая доступна в Windows Server 2016.

NPS использует домен доменные службы Active Directory (AD DS) или базу данных учетных записей пользователей диспетчера учетных записей безопасности (SAM) для проверки подлинности учетных данных пользователя при попытках подключения. Если сервер, на котором выполняется NPS, является членом домена AD DS, служба NPS использует службу каталогов в качестве базы данных учетной записи пользователя и является частью решения единого входа. Тот же набор учетных данных используется для управления доступом к сети (проверка подлинности и авторизация доступа к сети) и для входа в домен AD DS.

Примечание

NPS использует свойства телефонного подключения учетной записи пользователя и сетевых политик для авторизации подключения.

Поставщики услуг Интернета (ISP) и организации, поддерживающие сетевой доступ, сталкиваются с повышенной проблемой управления всеми типами сетевого доступа из одной точки администрирования, независимо от типа используемого оборудования для доступа к сети. Стандарт RADIUS поддерживает эту функцию как в однородных, так и в разнородных средах. RADIUS — это протокол клиента и сервера, который позволяет оборудованию сетевого доступа (используемому в качестве клиентов RADIUS) отправлять запросы проверки подлинности и учета на сервер RADIUS.

СЕРВЕР RADIUS имеет доступ к сведениям учетной записи пользователя и может проверка учетные данные проверки подлинности сетевого доступа. Если учетные данные пользователя прошли проверку подлинности и попытка подключения авторизована, сервер RADIUS авторизует доступ пользователей на основе указанных условий, а затем регистрирует подключение к сетевому доступу в журнале учета. Использование RADIUS позволяет собирать и хранить данные проверки подлинности, авторизации и учета пользователей сетевого доступа в централизованном расположении, а не на каждом сервере доступа.

Использование NPS в качестве сервера RADIUS

NPS можно использовать в качестве сервера RADIUS, если:

- Вы используете домен AD DS или локальную базу данных учетных записей пользователей SAM в качестве базы данных учетных записей пользователей для клиентов доступа.

- Вы используете удаленный доступ на нескольких серверах удаленного доступа, VPN-серверах или маршрутизаторах с телефонным подключением по запросу и хотите централизовать как конфигурацию сетевых политик, так и ведение журнала подключений и учет.

- Вы передаете поставщику услуг коммутируемый доступ, VPN или беспроводной доступ. Серверы доступа используют RADIUS для проверки подлинности и авторизации подключений, созданных членами вашей организации.

- Вы хотите централизовать проверку подлинности, авторизацию и учет разнородного набора серверов доступа.

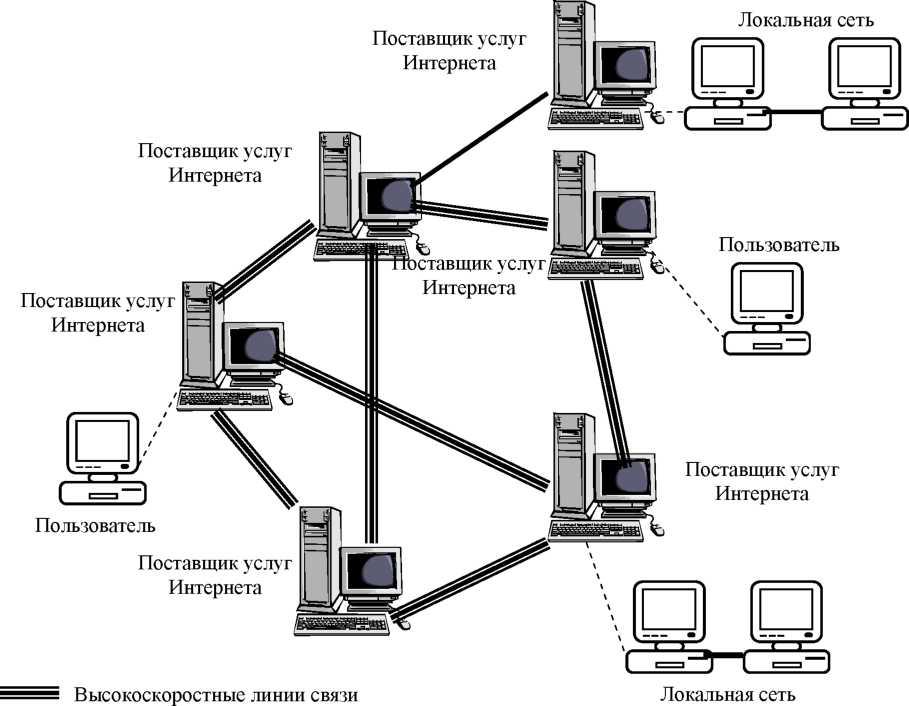

На следующем рисунке показан сервер NPS в качестве сервера RADIUS для различных клиентов доступа.

RADIUS-прокси

В качестве прокси-сервера RADIUS NPS пересылает сообщения проверки подлинности и учета на NPS и другие radius-серверы. NPS можно использовать в качестве прокси-сервера RADIUS для обеспечения маршрутизации сообщений RADIUS между клиентами RADIUS (также называемыми серверами доступа к сети) и серверами RADIUS, которые выполняют проверку подлинности, авторизацию и учет попытки подключения.

NPS можно использовать в качестве прокси-сервера RADIUS для обеспечения маршрутизации сообщений RADIUS между клиентами RADIUS (также называемыми серверами доступа к сети) и серверами RADIUS, которые выполняют проверку подлинности, авторизацию и учет попытки подключения.

При использовании в качестве прокси-сервера RADIUS NPS представляет собой центральную точку переключения или маршрутизации, через которую передаются сообщения о доступе и учете radius. NPS записывает в журнал учета сведения о пересылаемых сообщениях.

Использование NPS в качестве прокси-сервера RADIUS

NPS можно использовать в качестве прокси-сервера RADIUS, если:

- Вы являетесь поставщиком услуг, который предлагает аутсорсинговые службы коммутируемого подключения, VPN или беспроводной сети для нескольких клиентов. NaSs отправляет запросы на подключение к прокси-серверу RADIUS NPS. В зависимости от области имени пользователя в запросе на подключение прокси-сервер RADIUS NPS перенаправит запрос подключения на сервер RADIUS, поддерживаемый клиентом, и может пройти проверку подлинности и авторизовать попытку подключения.

- Вы хотите обеспечить проверку подлинности и авторизацию для учетных записей пользователей, которые не являются членами домена, членом которого является NPS, или другого домена, имеющего двустороннее доверие с доменом, членом которого является NPS. Сюда входят учетные записи в недоверенных доменах, односторонних доверенных доменах и других лесах. Вместо того чтобы настраивать серверы доступа для отправки запросов на подключение к серверу RADIUS NPS, можно настроить их для отправки запросов на подключение к прокси-серверу RADIUS NPS. Прокси-сервер RADIUS NPS использует часть имени области в имени пользователя и перенаправляет запрос в NPS в правильном домене или лесу. Попытки подключения для учетных записей пользователей в одном домене или лесу могут проходить проверку подлинности для NAS в другом домене или лесу.

- Вы хотите выполнить проверку подлинности и авторизацию с помощью базы данных, которая не является базой данных учетной записи Windows. В этом случае запросы на подключение, соответствующие указанному имени области, перенаправляются на сервер RADIUS, который имеет доступ к другой базе данных учетных записей пользователей и данных авторизации.

Примерами других пользовательских баз данных являются базы данных Novell Directory Services (NDS) и язык SQL (SQL).

Примерами других пользовательских баз данных являются базы данных Novell Directory Services (NDS) и язык SQL (SQL). - Вы хотите обработать большое количество запросов на подключение. В этом случае вместо того, чтобы клиенты RADIUS пытались сбалансировать свои запросы на подключение и учет между несколькими radius-серверами, можно настроить их для отправки запросов на подключение и учет на прокси-сервер RADIUS NPS. Прокси-сервер RADIUS NPS динамически распределяет нагрузку запросов подключения и учета на нескольких серверах RADIUS и увеличивает обработку большого количества клиентов RADIUS и проверки подлинности в секунду.

- Вы хотите обеспечить проверку подлинности RADIUS и авторизацию для внешних поставщиков услуг и свести к минимуму конфигурацию брандмауэра интрасети. Брандмауэр интрасети находится между сетью периметра (сетью между интрасетью и Интернетом) и интрасетью. Размещая NPS в сети периметра, брандмауэр между сетью периметра и интрасетью должен разрешать трафик между NPS и несколькими контроллерами домена.

Заменив NPS прокси-сервером NPS, брандмауэр должен разрешить передачу только трафика RADIUS между прокси-сервером NPS и одним или несколькими NPS в интрасети.

Заменив NPS прокси-сервером NPS, брандмауэр должен разрешить передачу только трафика RADIUS между прокси-сервером NPS и одним или несколькими NPS в интрасети.

Важно!

NPS поддерживает проверку подлинности в лесах без прокси-сервера RADIUS, если режим работы леса — Windows Server 2003 или выше и между лесами существует двустороннее отношение доверия. Но если вы используете EAP-TLS или PEAP-TLS с сертификатами в качестве метода проверки подлинности, необходимо использовать прокси-сервер RADIUS для проверки подлинности в лесах.

На следующем рисунке показан сервер NPS в качестве прокси-сервера RADIUS между клиентами RADIUS и серверами RADIUS.

С помощью NPS организации также могут передать инфраструктуру удаленного доступа поставщику услуг, сохраняя при этом контроль над проверкой подлинности, авторизацией и учетом пользователей.

Конфигурации NPS можно создать для следующих сценариев:

- Беспроводной доступ

- Удаленный доступ к удаленному подключению организации или виртуальной частной сети (VPN)

- Внешний коммутируемый или беспроводной доступ

- Доступ к Интернету

- Прошедший проверку подлинности доступ к ресурсам экстрасети для бизнес-партнеров

Примеры конфигурации сервера RADIUS и прокси-сервера RADIUS

В следующих примерах конфигурации показано, как настроить NPS в качестве сервера RADIUS и прокси-сервера RADIUS.

NPS в качестве сервера RADIUS. В этом примере NPS настраивается в качестве сервера RADIUS, политика запросов на подключение по умолчанию является единственной настроенной политикой, а все запросы на подключение обрабатываются локальной службой NPS. NPS может проверять подлинность и авторизовать пользователей, учетные записи которых находятся в домене NPS и в доверенных доменах.

NPS в качестве прокси-сервера RADIUS. В этом примере NPS настраивается в качестве прокси-сервера RADIUS, который пересылает запросы на подключение к удаленным группам серверов RADIUS в двух недоверенных доменах. Политика запросов на подключение по умолчанию удаляется, и создаются две новые политики запросов на подключение для пересылки запросов в каждый из двух недоверенных доменов. В этом примере NPS не обрабатывает запросы на подключение на локальном сервере.

NPS в качестве сервера RADIUS и прокси-сервера RADIUS. В дополнение к политике запросов на подключение по умолчанию, которая указывает, что запросы на подключение обрабатываются локально, создается новая политика запросов на подключение, которая перенаправляет запросы на подключение на NPS или другой сервер RADIUS в недоверенном домене. Эта вторая политика называется политикой прокси-сервера. В этом примере политика прокси-сервера отображается первым в упорядоченном списке политик. Если запрос на подключение соответствует политике прокси-сервера, запрос на подключение пересылается на сервер RADIUS в удаленной группе серверов RADIUS. Если запрос на подключение не соответствует политике прокси-сервера, но соответствует политике запроса на подключение по умолчанию, NPS обрабатывает запрос на подключение на локальном сервере. Если запрос на подключение не соответствует ни той из политик, он отклоняется.

Эта вторая политика называется политикой прокси-сервера. В этом примере политика прокси-сервера отображается первым в упорядоченном списке политик. Если запрос на подключение соответствует политике прокси-сервера, запрос на подключение пересылается на сервер RADIUS в удаленной группе серверов RADIUS. Если запрос на подключение не соответствует политике прокси-сервера, но соответствует политике запроса на подключение по умолчанию, NPS обрабатывает запрос на подключение на локальном сервере. Если запрос на подключение не соответствует ни той из политик, он отклоняется.

NPS в качестве сервера RADIUS с удаленными серверами учета. В этом примере локальная служба NPS не настроена для учета, и политика запросов на подключение по умолчанию изменена, чтобы сообщения учета RADIUS перенаправлялись на NPS или другой сервер RADIUS в удаленной группе серверов RADIUS. Хотя учетные сообщения пересылаются, сообщения проверки подлинности и авторизации не пересылаются, и локальная NPS выполняет эти функции для локального домена и всех доверенных доменов.

NPS с удаленным сопоставлением пользователей RADIUS и Windows. В этом примере NPS выступает как сервер RADIUS и прокси-сервер RADIUS для каждого отдельного запроса на подключение, перенаправляя запрос проверки подлинности на удаленный СЕРВЕР RADIUS, используя локальную учетную запись пользователя Windows для авторизации. Эта конфигурация реализуется путем настройки атрибута Сопоставления удаленных пользователей RADIUS для Windows в качестве условия политики запроса подключения. (Кроме того, учетная запись пользователя должна быть создана локально на сервере RADIUS с тем же именем, что и учетная запись удаленного пользователя, для которой выполняется проверка подлинности с помощью удаленного radius-сервера.)

Параметр Configuration

Чтобы настроить NPS в качестве сервера RADIUS, можно использовать стандартную конфигурацию или расширенную конфигурацию в консоли NPS или в диспетчер сервера. Чтобы настроить NPS в качестве прокси-сервера RADIUS, необходимо использовать расширенную конфигурацию.

Стандартная конфигурация

В стандартной конфигурации предоставляются мастера, которые помогут вам настроить NPS для следующих сценариев:

- Сервер RADIUS для коммутируемых или VPN-подключений

- RADIUS-сервер для беспроводных или проводных подключений 802.1 X

Чтобы настроить NPS с помощью мастера, откройте консоль NPS, выберите один из предыдущих сценариев и щелкните ссылку, которая открывает мастер.

Расширенная конфигурация

При использовании расширенной конфигурации вы вручную настраиваете NPS в качестве сервера RADIUS или прокси-сервера RADIUS.

Чтобы настроить NPS с помощью расширенной конфигурации, откройте консоль NPS и щелкните стрелку рядом с пунктом Расширенная конфигурация , чтобы развернуть этот раздел.

Предоставляются следующие расширенные элементы конфигурации.

Настройка сервера RADIUS

Чтобы настроить NPS в качестве сервера RADIUS, необходимо настроить клиенты RADIUS, сетевую политику и учет RADIUS.

Инструкции по созданию этих конфигураций см. в следующих разделах.

- Настройка клиентов RADIUS

- Настройка политик сети

- Настройка учета сервера политики сети

Настройка прокси-сервера RADIUS

Чтобы настроить NPS в качестве прокси-сервера RADIUS, необходимо настроить клиенты RADIUS, удаленные группы серверов RADIUS и политики запросов на подключение.

Инструкции по созданию этих конфигураций см. в следующих разделах.

- Настройка клиентов RADIUS

- Настройка групп удаленных серверов RADIUS

- Настройка политик запросов на подключение

Ведение журнала NPS также называется учетом RADIUS. Настройте ведение журнала NPS в соответствии со своими требованиями, независимо от того, используется ли NPS в качестве сервера RADIUS, прокси-сервера или любого сочетания этих конфигураций.

Чтобы настроить ведение журнала NPS, необходимо указать, какие события нужно регистрировать и просматривать с помощью Просмотр событий, а затем определить, какие другие сведения требуется регистрировать. Кроме того, необходимо решить, следует ли записывать данные проверки подлинности и учета пользователей в текстовые файлы журнала, хранящиеся на локальном компьютере, или в базу данных SQL Server на локальном или удаленном компьютере.

Кроме того, необходимо решить, следует ли записывать данные проверки подлинности и учета пользователей в текстовые файлы журнала, хранящиеся на локальном компьютере, или в базу данных SQL Server на локальном или удаленном компьютере.

Дополнительные сведения см. в разделе Настройка учета сервера политики сети.

Политики сети | Microsoft Learn

- Статья

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

Этот раздел содержит общие сведения о сетевых политиках в NPS.

Примечание

Помимо этого раздела, доступна следующая документация по сетевой политике.

- Разрешение на доступ

- Настройка сетевых политик

Сетевые политики — это наборы условий, ограничений и параметров, которые позволяют назначить пользователей, которым разрешено подключаться к сети, и обстоятельства, при которых они могут или не могут подключаться.

При обработке запросов на подключение в качестве сервера протокол RADIUS (RADIUS) сервер политики сети выполняет проверку подлинности и авторизацию для запроса на подключение. В процессе проверки подлинности NPS проверяет удостоверение пользователя или компьютера, который подключается к сети. В процессе авторизации сервер политики сети определяет, разрешен ли пользователю или компьютеру доступ к сети.

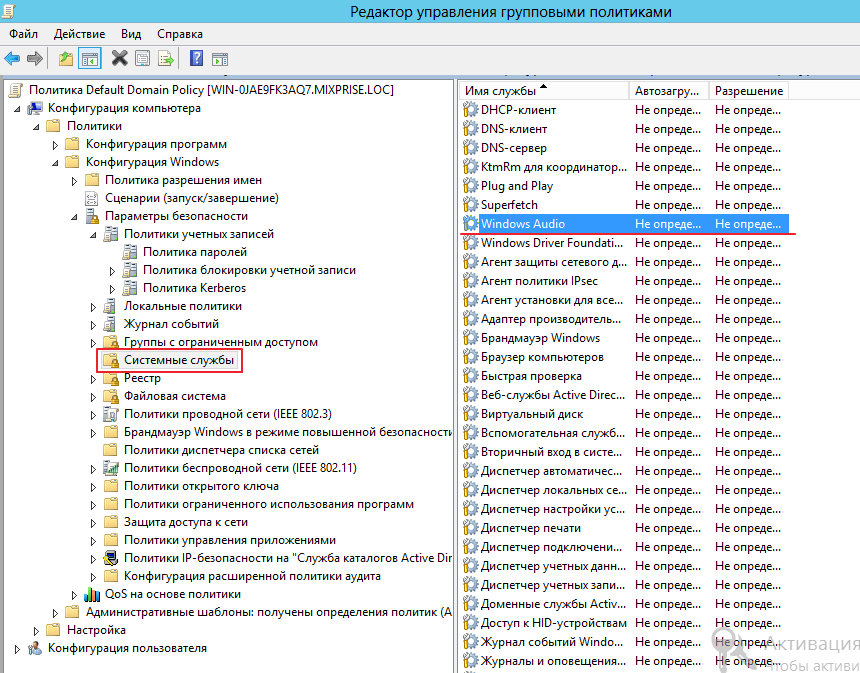

Чтобы эти определения были определены, NPS использует политики сети, настроенные в консоли NPS. NPS также проверяет свойства удаленного доступа учетной записи пользователя в Active Directory® доменных служб (AD DS) для выполнения авторизации.

Политики сети — упорядоченный набор правил

Сетевые политики можно просмотреть как правила. Каждое правило имеет набор условий и параметров. NPS сравнивает условия правила со свойствами запросов на соединение. Если между правилом и запросом на соединение возникает совпадение, параметры, определенные в правиле, применяются к соединению.

Каждое правило имеет набор условий и параметров. NPS сравнивает условия правила со свойствами запросов на соединение. Если между правилом и запросом на соединение возникает совпадение, параметры, определенные в правиле, применяются к соединению.

Если в NPS настроено несколько сетевых политик, они являются упорядоченным набором правил. Сервер политики сети проверяет каждый запрос на подключение к первому правилу в списке, затем ко второму и т. д., пока не будет найдено соответствие.

Каждая политика сети имеет параметр состояния политики , позволяющий включать или отключать политику. При отключении сетевой политики NPS не оценивает политику при авторизации запросов на подключение.

Примечание

Если требуется, чтобы NPS вычисляют политику сети при выполнении авторизации для запросов на подключение, необходимо настроить параметр состояния политики , установив флажок политика включена.

Свойства политики сети

Существует четыре категории свойств для каждой сетевой политики.

Общие сведения

Эти свойства позволяют указать, включена ли политика, предоставлена ли политика для предоставления или запрета доступа, а также требуется ли для запросов на подключение конкретный метод сетевого подключения или тип сервера доступа к сети (NAS). Общие свойства также позволяют указать, будут ли игнорироваться свойства входящих звонков учетных записей пользователей в AD DS. Если выбран этот параметр, NPS будет использовать только параметры сетевой политики, чтобы определить, разрешено ли подключение.

Условия

Эти свойства позволяют указать условия, которые должен иметь запрос на подключение, чтобы соответствовать политике сети. Если условия, настроенные в политике, соответствуют запросу на подключение, NPS применяет параметры, указанные в политике сети к подключению. Например, если указать IPv4-адрес NAS в качестве условия сетевой политики, а сервер политики сети получит запрос на подключение от NAS, имеющего указанный IP адрес, условие в политике будет соответствовать запросу на соединение.

Ограничения

Ограничения — это дополнительные параметры сетевой политики, необходимые для сопоставления запроса на подключение. Если запрос на подключение не соответствует ограничению, NPS автоматически отклоняет запрос. В отличие от ответа NPS на несовпадающие условия в сетевой политике, если ограничение не соответствует, NPS отклоняет запрос на подключение без оценки дополнительных политик сети.

Параметры

Эти свойства позволяют указать параметры, применяемые NPS к запросу на подключение, если все условия сетевой политики для политики совпадают.

При добавлении новой политики сети с помощью консоли NPS необходимо использовать мастер создания политики сети. После создания сетевой политики с помощью мастера можно настроить политику, дважды щелкнув политику в консоли NPS, чтобы получить свойства политики.

Примеры синтаксиса сопоставления шаблонов для указания атрибутов сетевой политики см. в разделе Использование регулярных выражений в NPS.

Дополнительные сведения о NPS см. в разделе сервер политики сети (NPS).

в разделе сервер политики сети (NPS).

Обзор сетевой политики и служб доступа

- Статья

Применяется к: Windows Server 2012 R2, Windows Server 2012

В этом разделе представлен обзор сетевых политик и служб доступа в Windows Server® 2012, в том числе конкретных ролевых служб Network Policy Server (NPS), центра регистрации работоспособности. (HRA) и протокол авторизации учетных данных хоста (HCAP). Используйте роль сервера сетевых политик и служб доступа для развертывания и настройки защиты доступа к сети (NAP), защиты проводных и беспроводных точек доступа, а также серверов и прокси-серверов RADIUS.

Вы имели в виду…

Обзор конфигурации клиента NAP

Обзор сетевой политики и служб доступа для Windows Server 2008 R2

Описание роли

Службы сетевой политики и доступа предоставляют следующие решения для подключения к сети:

NAP — это технология создания, применения и исправления политики работоспособности клиента. С помощью NAP системные администраторы могут устанавливать и автоматически применять политики работоспособности, которые могут включать требования к программному обеспечению, требования к обновлениям безопасности и другие параметры. Клиентским компьютерам, не соответствующим политике работоспособности, может быть предоставлен ограниченный доступ к сети до тех пор, пока их конфигурация не будет обновлена и приведена в соответствие с политикой.

С помощью NAP системные администраторы могут устанавливать и автоматически применять политики работоспособности, которые могут включать требования к программному обеспечению, требования к обновлениям безопасности и другие параметры. Клиентским компьютерам, не соответствующим политике работоспособности, может быть предоставлен ограниченный доступ к сети до тех пор, пока их конфигурация не будет обновлена и приведена в соответствие с политикой.

Проводной и беспроводной доступ с проверкой подлинности 802.1X

При развертывании точек беспроводного доступа и коммутаторов Ethernet с поддержкой 802.1X можно использовать сервер политики сети (NPS) для развертывания методов проверки подлинности на основе сертификатов, которые являются более безопасными, чем проверка подлинности на основе пароля. Развертывание оборудования с поддержкой 802.1X с NPS позволяет гарантировать, что пользователи интрасети проходят проверку подлинности, прежде чем они смогут подключиться к сети или получить IP-адрес с DHCP-сервера.

Централизованное управление сетевыми политиками с сервером RADIUS и прокси-сервером

Вместо того, чтобы настраивать политику доступа к сети на каждом сервере доступа к сети, вы можете создавать политики в одном месте, которые определяют все аспекты запросов на подключение к сети, в том числе, кому разрешено подключение, когда они могут подключаться и уровень безопасности, который они должны использовать для подключения к вашей сети.

Примечание

Службы сетевой политики и доступа можно запускать на виртуальных машинах Windows Azure.

Новые и измененные функции

В следующей таблице перечислены основные различия между ролью сервера сетевых политик и служб доступа в зависимости от операционной системы:

Нет

Х

Поддержка Windows PowerShell

Теперь вы можете использовать Windows PowerShell для автоматизации установки роли сервера сетевых политик и служб доступа. Вы также можете развернуть и настроить некоторые аспекты Network Policy Server с помощью Windows PowerShell. Дополнительные сведения см. в разделе Windows PowerShell для сетевых политик и служб доступа.

Вы также можете развернуть и настроить некоторые аспекты Network Policy Server с помощью Windows PowerShell. Дополнительные сведения см. в разделе Windows PowerShell для сетевых политик и служб доступа.

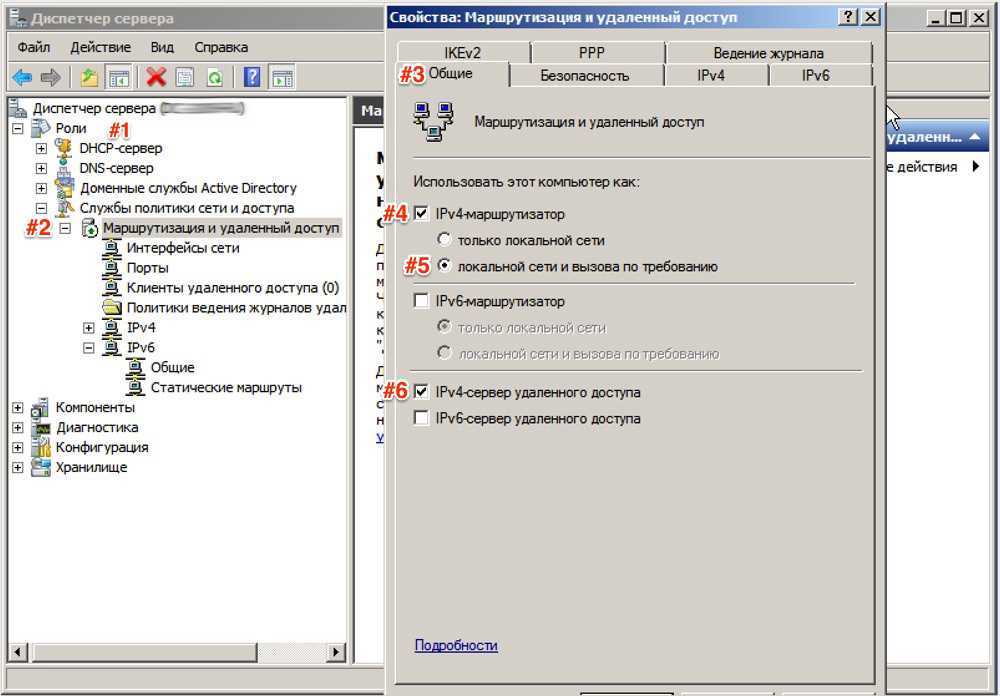

Удаленная функциональность

В Windows Server® 2008 R2 и Windows Server® 2008 службы сетевой политики и доступа включали службу роли службы маршрутизации и удаленного доступа (RRAS). В Windows Server 2012 RRAS теперь является ролевой службой в роли сервера удаленного доступа.

Устаревшая функциональность

В выпуске Windows Server 2012 R2 функция NAP устарела. NAP полностью поддерживается в Windows Server 2012 R2 и Windows 8.1. Дополнительные сведения о жизненных циклах поддержки см. в разделе Жизненный цикл поддержки Microsoft.

Примечание

Централизованное управление сетевыми политиками с сервером RADIUS и прокси-сервером, а также проводной и беспроводной доступ с проверкой подлинности 802.1X не устарели

использование System Center Configuration Manager для замены и расширения функций мониторинга NAP:

Состояние обновления Windows — System Center Configuration Manager интегрируется со службами Windows Server Update Services (WSUS) и имеет собственную функцию обновления программного обеспечения.

См. Обновления программного обеспечения в Configuration Manager, в частности Отслеживание обновлений программного обеспечения.

См. Обновления программного обеспечения в Configuration Manager, в частности Отслеживание обновлений программного обеспечения.Параметры брандмауэра Windows — System Center Endpoint Protection можно использовать для управления брандмауэром Windows, см. раздел Endpoint Protection в Configuration Manager, в частности, Создание и развертывание политик брандмауэра Windows для Endpoint Protection в Configuration Manager.

Параметры компьютера: параметры реестра, файлы, пользовательские сценарии — System Center Configuration Manager может помочь оценить, отследить и исправить соответствие конфигурации клиентских компьютеров на предприятии, см. раздел Параметры соответствия в Configuration Manager.

Отчетность — System Center Configuration Manager также предоставляет набор инструментов и ресурсов, помогающих использовать расширенные возможности создания отчетов служб Microsoft SQL Server Reporting Services в консоли Configuration Manager.

См. Отчеты в Configuration Manager.

См. Отчеты в Configuration Manager.Bitlocker — Администрирование и мониторинг Microsoft BitLocker (MBAM) позволяет управлять шифрованием диска BitLocker на вашем предприятии, см. Руководство администратора по администрированию и мониторингу Microsoft BitLocker 2.

Управление мобильными устройствами. См. разделы Управление мобильными устройствами с помощью Configuration Manager и Windows Intune и Управление мобильными устройствами с помощью Configuration Manager и Exchange.

Чтобы обеспечить постоянное управление и постоянное соответствие требованиям для удаленных устройств, вы можете использовать удаленный доступ, см. Удаленное управление клиентами DirectAccess. Таким образом, вы можете быть уверены, что клиенты всегда исправны, а не только тогда, когда они пытаются получить доступ к ресурсам в корпоративной сети.

NAP позволяет предоставить пользователям полный доступ к внутренней сети. Однако если вам требуется только возможность предоставления доступа к определенным приложениям и службам во внутренней сети, вы можете использовать прокси веб-приложения. Прокси-служба веб-приложения позволяет предоставлять этот тип специального доступа конечным пользователям с ноутбуками, присоединенными к домену, или использующими их собственные устройства; домашние компьютеры, планшеты или персональные смартфоны. См. Пошаговое руководство по прокси-серверу веб-приложения.

Прокси-служба веб-приложения позволяет предоставлять этот тип специального доступа конечным пользователям с ноутбуками, присоединенными к домену, или использующими их собственные устройства; домашние компьютеры, планшеты или персональные смартфоны. См. Пошаговое руководство по прокси-серверу веб-приложения.

С этой ролью можно установить следующие службы ролей.

Сервер политики сети (NPS) | NPS можно использовать для централизованного управления доступом к сети через различные серверы доступа к сети, включая точки беспроводного доступа с поддержкой 802.1X, совместимые с RADIUS, VPN-серверы, серверы коммутируемого доступа и Ethernet-коммутаторы с поддержкой 802.1X. Кроме того, вы можете использовать NPS для развертывания безопасной проверки подлинности по паролю с помощью защищенного расширяемого протокола проверки подлинности (PEAP) — MS-CHAP v2 для беспроводных подключений. NPS также содержит ключевые компоненты для развертывания NAP в вашей сети. |

Управление медицинской регистрации (HRA) | HRA — это компонент NAP, который выдает сертификаты работоспособности клиентам, прошедшим проверку политики работоспособности, выполняемую сервером политики сети с использованием SoH клиента. HRA используется только с методом принудительного применения NAP IPsec. |

Протокол авторизации учетных данных хоста (HCAP) | HCAP позволяет интегрировать решение Microsoft NAP с сервером управления доступом к сети Cisco. При развертывании HCAP с NPS и NAP NPS может выполнять оценку работоспособности клиентов и авторизацию клиентов доступа Cisco 802.1X. |

Запуск сетевых политик и служб доступа

Как развернуть и настроить сетевые политики и службы доступа с помощью Windows PowerShell?

Можно использовать для развертывания и настройки некоторых аспектов сетевых политик и служб доступа. Дополнительные сведения о командлетах и сценариях Windows PowerShell®, которые можно использовать для развертывания сетевых политик и служб доступа и управления ими, см. в разделе Windows PowerShell для сетевых политик и служб доступа.

в разделе Windows PowerShell для сетевых политик и служб доступа.

Как развернуть и настроить эту роль в многосерверной среде?

Вы можете развернуть серверы NPS для различных функций. Например, вы можете развернуть один NPS-сервер в качестве сервера RADIUS для проверки подлинности, другой — в качестве прокси-сервера RADIUS, чтобы распределить оценку политики между серверами с разными ролями, а еще один — в качестве сервера политики NAP. Дополнительные сведения о многосерверном управлении сетевой политикой и службами доступа см. в разделе Обзор сервера сетевой политики.

Могу ли я запустить эту роль на виртуальных машинах?

Да, вы можете запускать службы сетевой политики и доступа на виртуальных машинах Hyper-V.

Могу ли я запустить эту роль в кластерной среде?

Нет, службы сетевой политики и доступа нельзя запускать в кластере серверов.

Особенности удаленного управления этой ролью

Вы можете удаленно управлять сетевой политикой и службами доступа. Дополнительные сведения о запуске сетевых политик и служб доступа с удаленного компьютера см. в разделе Администрирование NPS с помощью инструментов.

Дополнительные сведения о запуске сетевых политик и служб доступа с удаленного компьютера см. в разделе Администрирование NPS с помощью инструментов.

Особые замечания по управлению ролью в варианте установки Server Core

Вы не можете установить или запустить службы сетевой политики и доступа в варианте установки Server Core Windows Server 2012.

См. также

В следующей таблице приведены ссылки на дополнительные сведения. контент о сетевой политике и службах доступа.

Оценка продукта | Преимущества защиты доступа к сети |

Планирование | Руководство по проектированию защиты доступа к сети |

Развертывание | Развертывание NPS | Контрольный список для развертывания сервера HRA | Руководство по развертыванию NAP |

Операции | Руководство по эксплуатации NPS |

Поиск и устранение неисправностей | Анализатор передового опыта для сетевых политик и служб доступа | Инфраструктура сервера политики сети (ошибки и события) | Инфраструктура NAP (ошибки и события) | Руководство по устранению неполадок защиты доступа к сети | Инструменты для устранения неполадок NAP | Руководство по устранению неполадок HRA |

Инструменты и настройки | Windows PowerShell для сетевых политик и служб доступа | Команды Netsh для сервера политики сети | Команды Netsh для центра регистрации работоспособности | Команды Netsh для клиента защиты доступа к сети (NAP) |

Ресурсы сообщества | Блог группы NAP | Форум NAP TechNet | Технет Вики |

404: Страница не найдена

ПоискWindowsServer Страница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы извиняемся за любые неудобства.

Обычно это результат плохой или устаревшей ссылки. Мы извиняемся за любые неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск- Узнайте последние новости.

- Наша домашняя страница содержит последнюю информацию о Windows Server.

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, SearchWindowsServer.

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Поиск по категории

Облачные вычисления

- Преимущества и ограничения Google Cloud Recommender

Расходы на облако могут выйти из-под контроля, но такие службы, как Google Cloud Recommender, предоставляют информацию для оптимизации ваших рабочих нагрузок. Но…

- Zadara выбирает нового генерального директора, поскольку основатель переходит на роль технического директора

Йорам Новик, второй генеральный директор облачного стартапа Zadara, привносит в эту должность многолетний опыт руководства ИТ и рассказывает о .

..

.. - Как работает маршрутизация на основе задержки в Amazon Route 53

Если вы рассматриваете Amazon Route 53 как способ уменьшить задержку, вот как работает этот сервис.

Корпоративный настольный компьютер

- 6 вариантов антивируса Mac для повышения безопасности в Интернете

Организации, в управлении которых находятся настольные компьютеры с macOS, должны убедиться, что их продукты для обеспечения безопасности могут поддерживать компьютеры Mac. Обзор этих …

- Должны ли организации включать собственный брандмауэр на Mac?

Собственный брандмауэр macOS по умолчанию отключен, поэтому ИТ-специалисты могут задаться вопросом, стоит ли настраивать функцию безопасности. Узнайте, как …

- Как использовать обновления Apple Rapid Security Response

Типичные обновления Apple OS являются большими и нечастыми, но функция Rapid Security Response помогает администраторам сохранять устройства Apple .