Сквозное шифрование — что это такое? Расшифровка, определение, перевод

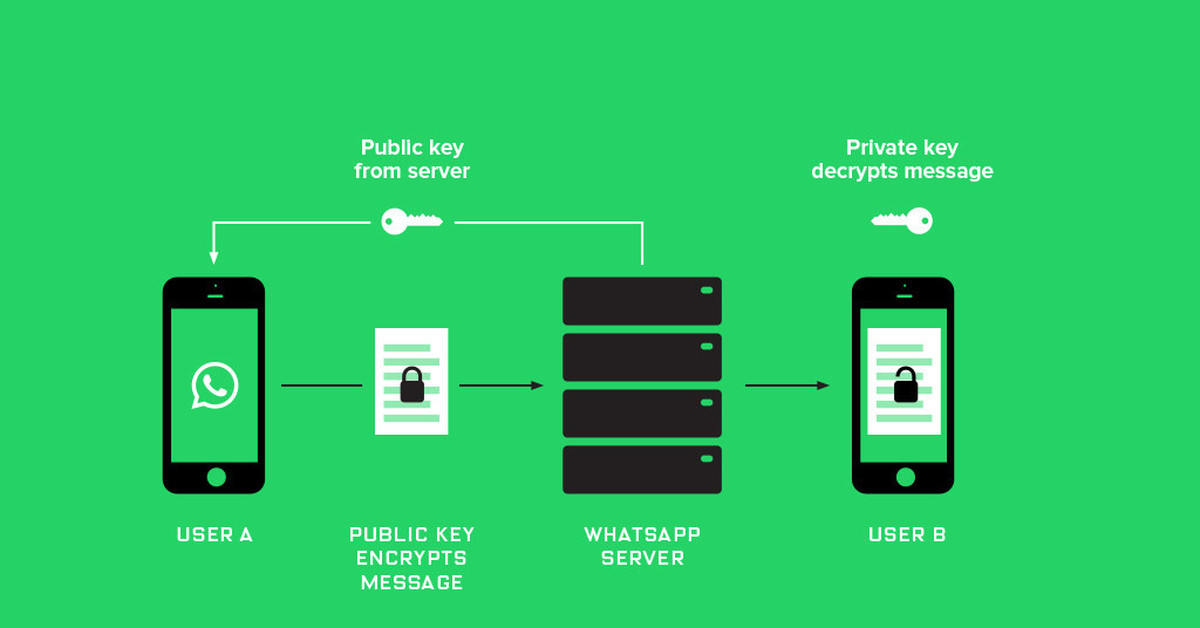

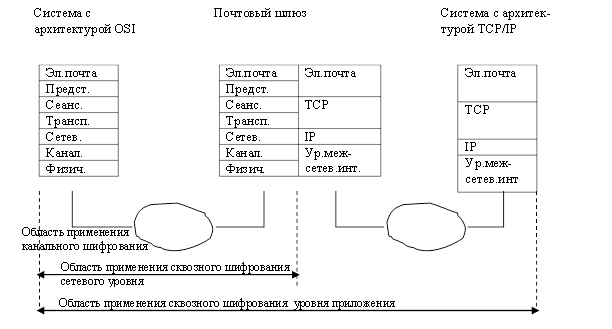

Сквозное шифрование это система, позволяющая Алисе и Бобу обмениваться шифрованными сообщениями по открытому каналу связи, при том, что третьи лица не могут получить доступ к их переписке. Сквозное шифрование используется в большинстве современных мессенджеров, таких как WhatsApp и Telegram.Идея сквозного шифрования основана на асимметричном алгоритме, в котором у каждой стороны есть два ключа: публичный и частный. Алиса сообщает Бобу и всему миру свой публичный ключ (public key), который используется для того, чтобы зашифровать сообщения, адресованные Алисе. При этом у Алисы есть секретный ключ (private key), который известен только ей, и с помощью которого можно расшифровать сообщения, зашифрованные публичным ключом.

Сквозное шифрование находится в списке: Компьютеры

Вы узнали, откуда произошло слово Сквозное шифрование, его объяснение простыми словами, перевод, происхождение и смысл.

Пожалуйста, поделитесь ссылкой «Что такое Сквозное шифрование?» с друзьями:

И не забудьте подписаться на самый интересный паблик ВКонтакте!

Сквозное шифрование это система, позволяющая Алисе и Бобу обмениваться шифрованными сообщениями по открытому каналу связи, при том, что третьи лица не могут получить доступ к их переписке. Сквозное шифрование используется в большинстве современных мессенджеров, таких как WhatsApp и Telegram.

Идея сквозного шифрования основана на асимметричном алгоритме, в котором у каждой стороны есть два ключа: публичный и частный. Алиса сообщает Бобу и всему миру свой публичный ключ (public key), который используется для того, чтобы зашифровать сообщения, адресованные Алисе. При этом у Алисы есть секретный ключ (private key), который известен только ей, и с помощью которого можно расшифровать сообщения, зашифрованные публичным ключом.

4 признака того, что ваш WhatsApp или Telegram взломали. Проверьте эти настройки

Проверьте эти настройки

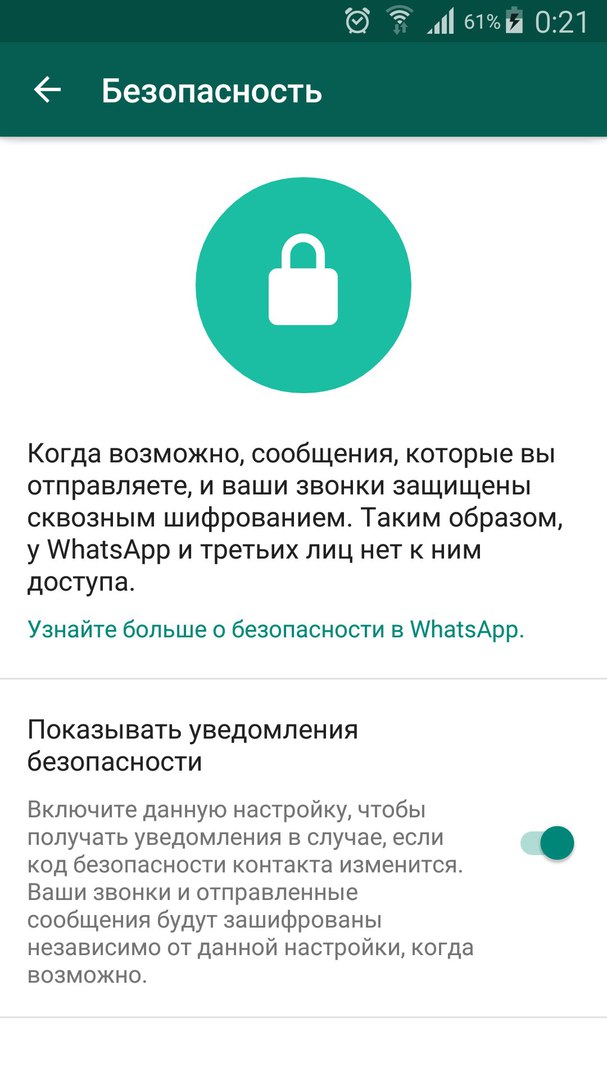

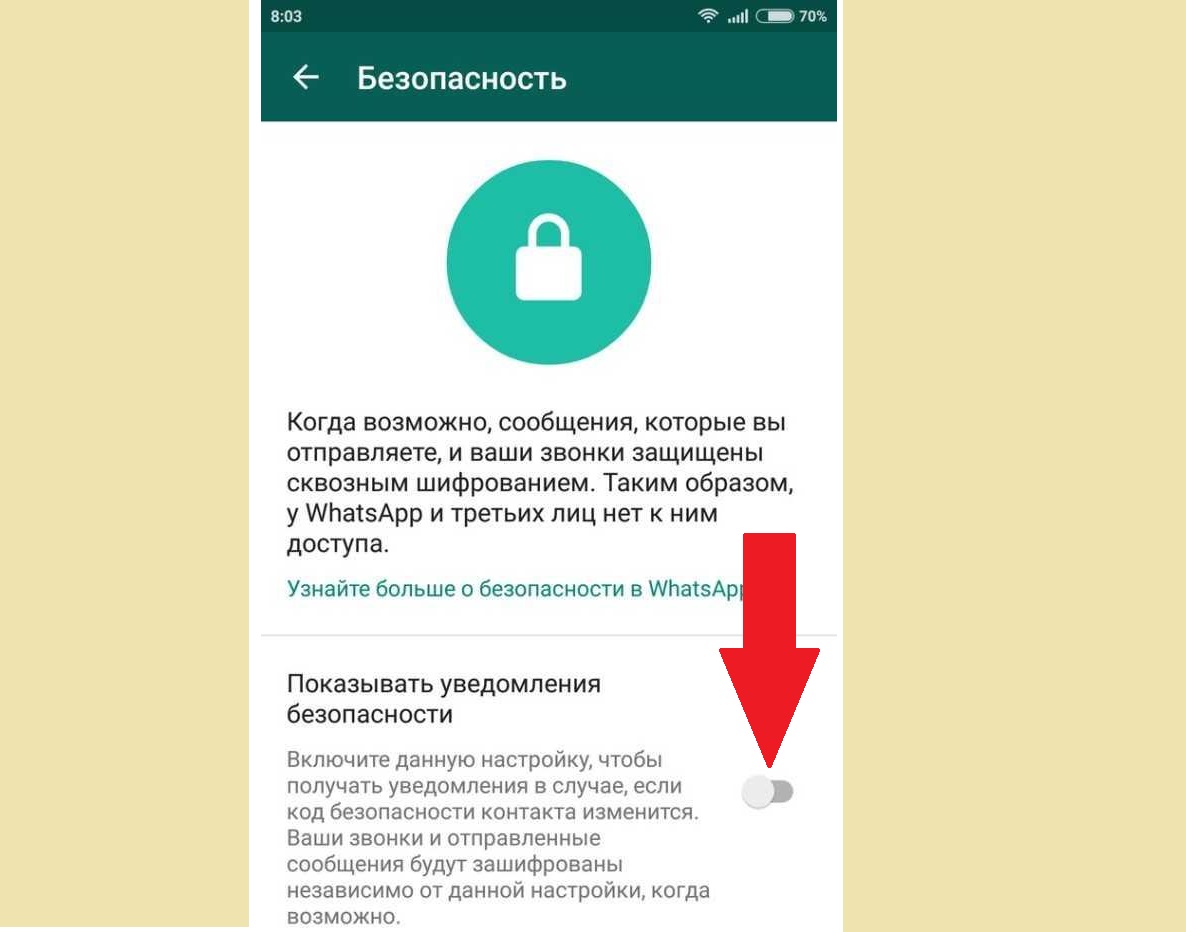

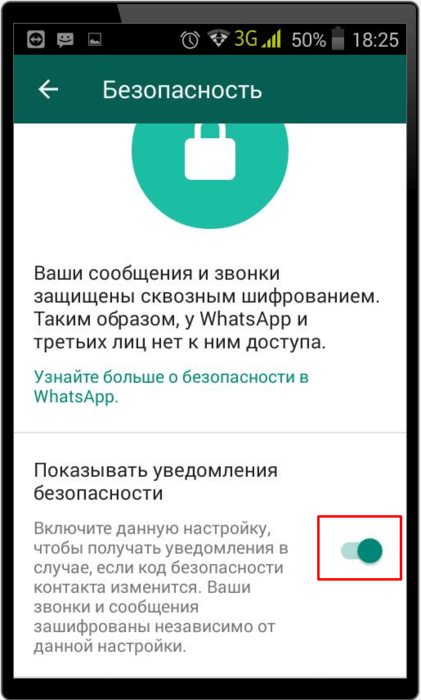

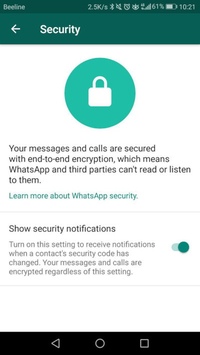

Тренд этой весны — использование сервисов видеоконференций. Они напомнили нам, что в Сети ваши данные могут утечь в открытый доступ. Мессенджеры взломать сложнее. Они защищены сквозным шифрованием. Но есть другие способы. Мы собрали признаки того, что вам стоит задуматься о приватности. Иначе злоумышленники получат доступ к переписке или файлам на смартфоне.

Вы разговариваете по видеосвязи

Видеосервисы — тренд среди мессенджеров в 2020 году на фоне пандемии коронавируса. Учебные занятия, рабочие совещания, встречи с друзьями — всё это происходит по видеосвязи.

И у видеосвязи есть проблемы: она либо работает с низким качеством, либо становится уязвимой для взлома. Свежий пример — утечка данных в Zoom. Из-за уязвимости в системе утилиты в открытый доступ попали тысячи видеозвонков пользователей Zoom. На YouTube, Vimeo и других сайтах были размещены школьные занятия, сеансы у психотерапевтов, совещания и другие видеовстречи.

Видеозвонки в Zoom не защищены сквозным шифрованием, когда доступ к беседе имеют только участники. Шифруются только диалоги на сайте, в технических документах и интерфейсе приложений, но не видеосвязь.

На пальцах: сквозное шифрование (end-to-end, E2E) — это когда система превращает текст или файлы в набор символов, а расшифровать их могут только собеседники (система сделает это автоматически). Сервис при этом может иметь доступ к этим данным, его также могут получить злоумышленники. Но, если ключа нет, значит, и возможности разобраться в них не будет.

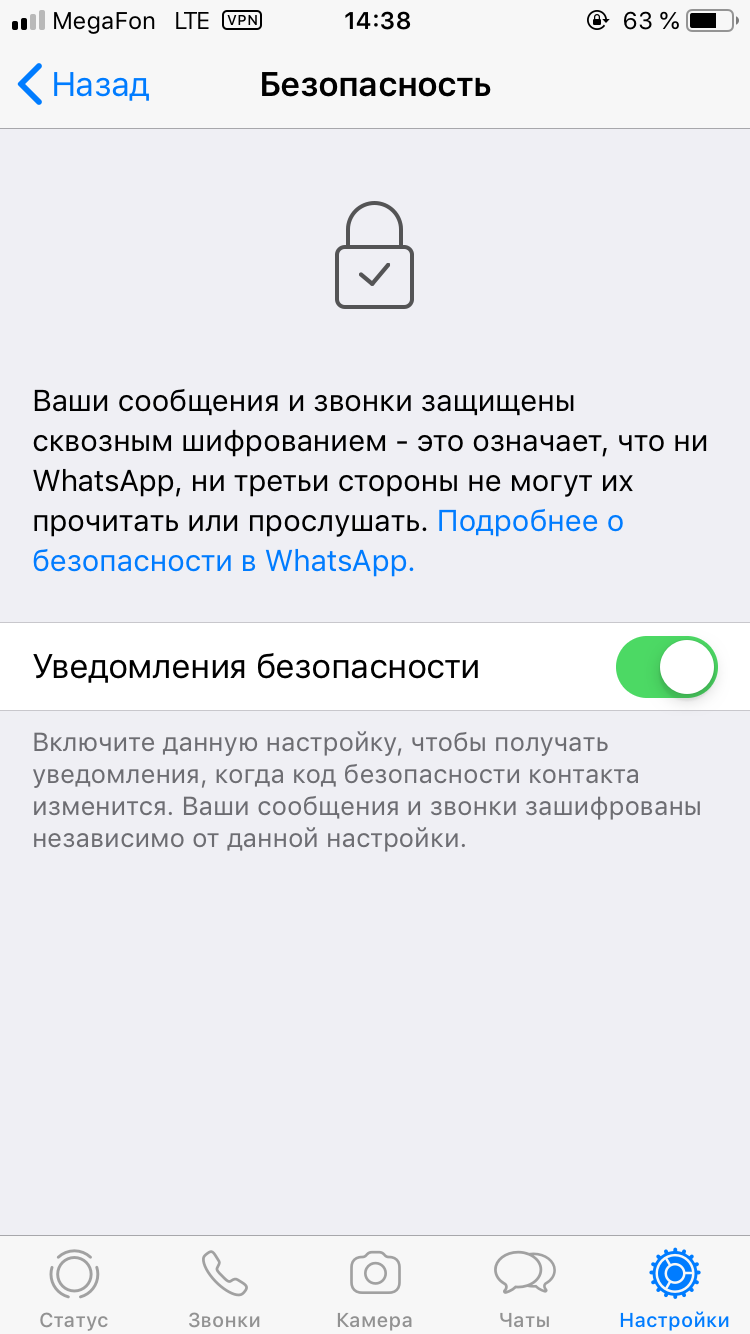

Решение: пользуйтесь мессенджерами, в которых видеосвязь защищена сквозным шифрованием. Приложения, где его официально нет или разработчик не указывает, игнорируйте. Заявлено сквозное шифрование видео у WhatsApp и FaceTime.

Вам прислали сообщение со странным файлом

Ещё один способ для вредоносного софта пробраться в ваш телефон и получить доступ к данным и приложениям, в частности мобильным банкам. Смартфон основателя Amazon Джеффа Безоса был взломан с помощью сообщения в мессенджере WhatsApp от принца Саудовской Аравии Мухаммеда ибн Салмана. По словам издания The Guardian, принц отправил ему вредоносный файл, который позволил злоумышленникам проникнуть в смартфон и получить доступ к данным.

Смартфон основателя Amazon Джеффа Безоса был взломан с помощью сообщения в мессенджере WhatsApp от принца Саудовской Аравии Мухаммеда ибн Салмана. По словам издания The Guardian, принц отправил ему вредоносный файл, который позволил злоумышленникам проникнуть в смартфон и получить доступ к данным.

Получить вирус и лишиться данных через мессенджер ещё проще. Таким приложениям по умолчанию предоставляется доступ к хранилищу, а файлы загружаются автоматически. Так на ваш телефон проберётся вирус, который будет копировать данные или записывать происходящее на экране.

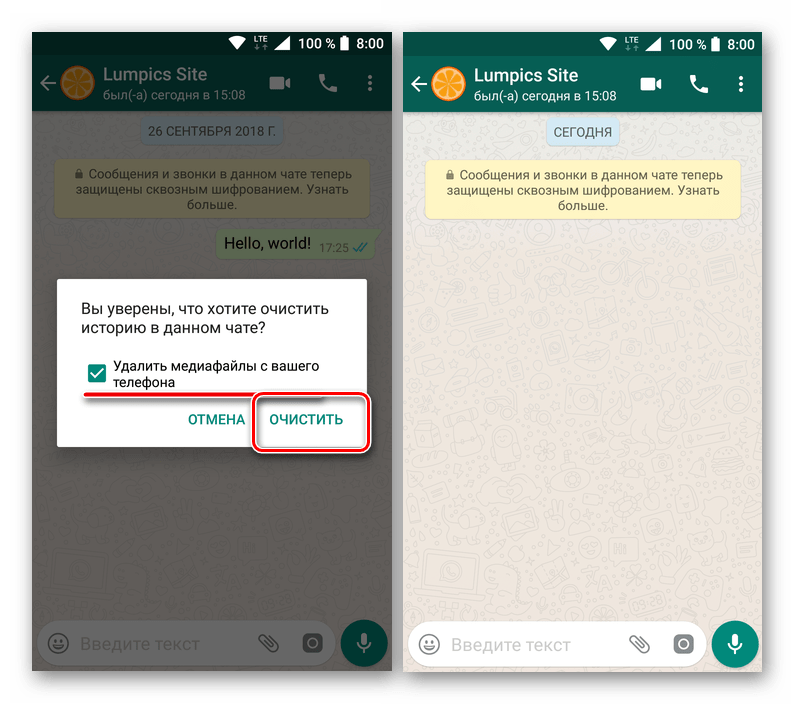

Решение: придерживайтесь двух правил — не скачивайте документы от неизвестных адресатов и ограничьте автоматическую загрузку файлов.

Вот как это делается на WhatsApp для Android: пройдите в «Настройки» —> «Данные и хранилище» —> «Автозагрузка медиа». Мессенджер может самостоятельно загружать четыре вида файлов: фото, видео, аудио и документы. Чтобы обезопасить себя от взлома, отключите автоматическую загрузку последних.

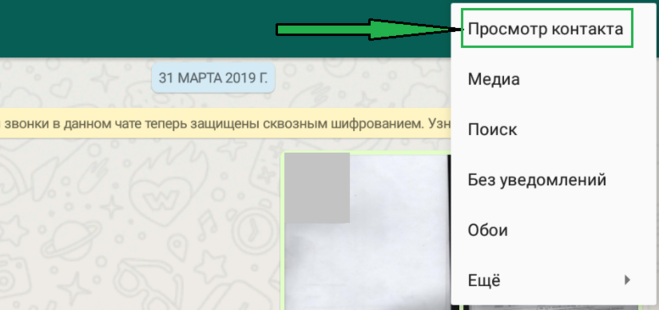

В ваш аккаунт входили с неизвестных устройств

В соцсетях, мессенджерах и ряде других сервисов есть две важные функции: просмотр, с каких устройств был произведён вход в учётную запись, и возможность выхода из аккаунта со всех устройств.

Бывает, сайты показывают, на каких конкретно устройствах наблюдается активность. Например, «ВКонтакте» отображает, с каких аппаратов вы авторизованы. Если вы видите в списке не принадлежащее вам устройство, значит, в ваш аккаунт вошёл посторонний.

Решение: выйдите со всех устройств. Вы останетесь авторизованы только на одном своём, на котором выполняете операцию, для входа с остальных нужно будет снова авторизоваться.

- Как это сделать во «ВКонтакте»: зайдите в «Настройки» —> «Безопасность» —> «История активности». Вам будут показаны устройства, их местоположение и IP-адреса. Это позволяет точно идентифицировать взлом учётной записи.

- Как это сделать в «Фейсбуке»: пройдите по «Настройки» —> «Безопасность и вход».

Вы увидите список устройств, с которых заходили в соцсеть. Нажмите «Дополнительно» (три вертикально стоящие точки) и выберите «Выход». Эта соцсеть позволяет выходить с конкретного устройства, а не со всех сразу.

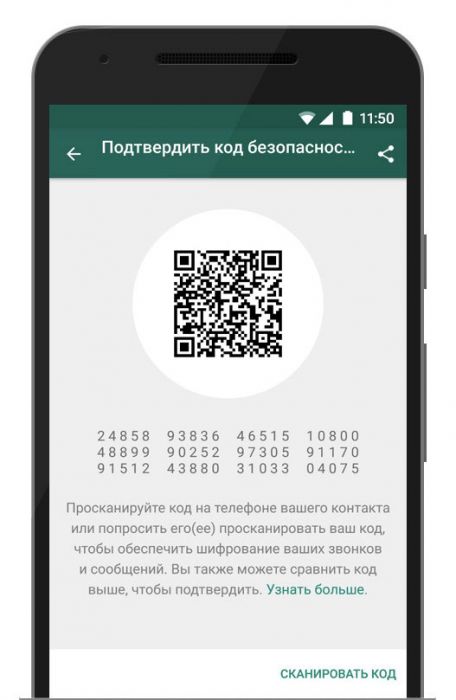

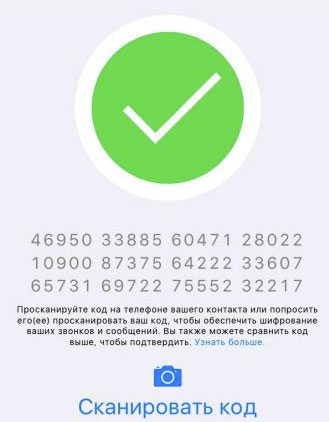

- Как это сделать в WhatsApp: здесь этого не требуется, на WhatsApp можно авторизоваться только с одного мобильного устройства, а с десктопа — по QR-коду.

После выхода со всех устройств смените пароль, чтобы злоумышленник не зашёл в аккаунт снова.

Вам прислали код аутентификации, который вы не запрашивали

Эксперты Group-IB выяснили, как хакеры могут получить доступ к переписке в «Телеграме» на устройствах iOS и Android. Они авторизуются в аккаунте жертвы через СМС. Это перехват сообщения с кодом для авторизации.

В конце 2019 года некоторые российские предприниматели столкнулись со взломом своих аккаунтов в «Телеграме». Все кибератаки происходили по одному сценарию: пользователю приходило сообщение от сервисного канала «Телеграма» с кодом подтверждения, который он не запрашивал. После этого на телефон жертвы приходило сообщение с кодом активации — и почти сразу в сервисный канал «Телеграма» приходило уведомление о том, что в аккаунт был произведён вход с нового устройства. То есть в него вошли злоумышленники.

После этого на телефон жертвы приходило сообщение с кодом активации — и почти сразу в сервисный канал «Телеграма» приходило уведомление о том, что в аккаунт был произведён вход с нового устройства. То есть в него вошли злоумышленники.

Устройства жертв не были заражены, учётные записи не были взломаны, а сим-карты не были подменены. Во всех случаях злоумышленники получали доступ к мессенджеру с помощью СМС-кодов, которые приходят при авторизации с нового устройства. Для этого достаточно перехватить сообщение.

Причём «Телеграм» — одно из уязвимых приложений. Ещё это могут быть другие мессенджеры, соцсети, электронная почта и приложения мобильных банков.

Решение: установите двухфакторную аутентификацию там, где это возможно. Вход в учётную запись будет производиться в два этапа: введение пароля и кода из СМС. Таким образом, если хакер перехватит сообщение и получит код, у него не будет достаточного количества данных для авторизации с вашего аккаунта. Ему нужно будет знать пароль.

последние мессенджеры с надёжным шифрованием — Ferra.ru

После европейских терактов в начале ноября, Совет Министров Европейского Союза принял решение, которое обязывает операторов мобильных сервисов WhatsApp, Signal и других создавать мастер-ключи для мониторинга чатов и сообщений с форматом шифрования E2E. Об этом говорится во внутреннем документе, датированном 6 ноября президентом Германии и направленном делегациям стран-членов в Совете, копию которого удалось получить австрийскому новостному изданию ORF.at.

Политики заговорили о запрете на безопасное шифрование этих мессенджеров под предлогом борьбы против «дальнейших шагов терроризма». Президент Франции Эммануэль Макрон обсудил это с канцлером Австрии, а само решение уже согласовано настолько, что его можно будет принять в видеоконференции министров внутренних дел и юстиции в начале декабря без дальнейшего обсуждения.

Впрочем, речь в этом документе идёт далеко не о полном запрете сквозного шифрования, как заявляли журналисты и пользователи социальных сетей, а только о доступе к сообщениям в отдельных случаях, но эти случаи описаны не очень точно. Предельно ясно, что утекший в сеть черновой вариант предложения пока что не имеет никакой юридической силы. Несмотря на это, в нем в первую очередь излагается политическая позиция стран-членов Европейского Союза.

Предельно ясно, что утекший в сеть черновой вариант предложения пока что не имеет никакой юридической силы. Несмотря на это, в нем в первую очередь излагается политическая позиция стран-членов Европейского Союза.

Вообще, запросы на появление различных лазеек для правоохранительных органов нередки. Spiegel пишет, что в начале октября этого года министры внутренних дел пяти стран — Великобритании, США, Австралии, Новой Зеландии и Канады уже обращались к крупнейшим интернет-компаниям с просьбами предоставить доступ к перепискам пользователей.

Неудивительно, что ряд экспертов и простых пользователей социальных сетей высказали свое недовольство в отношение предлагаемых изменениях. По словам представителя федерального министерства внутренних дел Германии, «в текущем проекте нет предлагаемых решений или требований по ослаблению систем шифрования». Проект скорее предназначен для того, чтобы стать первым шагом к повышению уровня доверия, более широкому обсуждению этой проблемы и тесному сотрудничеству между политиками, бизнесом и наукой. В некотором плане это вопрос достижения баланса между защитой секретов компании и личных данных и потребностями органов безопасности.

В некотором плане это вопрос достижения баланса между защитой секретов компании и личных данных и потребностями органов безопасности.

Запретят ли шифрование формата E2EE, и знает ли Евросоюз, что он делает?

Казалось бы, вроде все предельно понятно: пообещать неприкосновенность переписок, а потом разрешить силовикам читать их и запретить “несогласные” мессенджеры на территории Европейского Союза. Но что же говорят независимые эксперты? Европейский исследователь Лукаш Олейник, занимающийся кибербезопасностью, считает, что предлагаемый проект начинается с утверждения полной поддержки ЕС «разработки, внедрения и использования надежного шифрования» — что было бы очень странно, если бы речь шла о полном запрете E2EE.

Кроме того, в проекте обсуждаются «проблемы» общественной безопасности, которые могут исходить от преступников, имеющих легкий доступ к тем же технологиям, которые используются обеспечения безопасности инфраструктуры операторов. Предполагается, что преступники не могут использовать формат шифрования E2EE, чтобы получить доступ к данным пользователей.

Получается, что гипотетический закон ждет широкое публичное обсуждение и множество дискуссий среди политиков, активистов, правозащитных активистов и экспертов из области информационной безопасности.

А в каком защищенном мессенджере общаться сейчас?

Думаю, большая часть из читателей уже давно перешла из крупных социальных сетей в Telegram, оставив ВКонтакте для переписок с бывшими одноклассниками или просмотра мемов, а WhatsApp используется для общения с родственниками и получения открыток на праздники, о которых вы даже не знали. Но помимо привычной нам “Телеги” есть еще несколько неплохих, а, главное, безопасных мессенджеров, которыми можно и нужно пользоваться.

Но помимо привычной нам “Телеги” есть еще несколько неплохих, а, главное, безопасных мессенджеров, которыми можно и нужно пользоваться.

Для начала повторим основные требования к “безопасному” мессенджеру:

- Анонимность. Возможность зарегистрировать анонимный аккаунт и использовать его без ограничений

- End-to-end шифрование (E2ЕE). Технология шифрования, при которой ключи шифрования хранятся только на устройстве пользователя и не отправляются на сервер

- Наличие основного надежного протокола шифрования

Threema

Зачем самый популярный в мире мессенджер ввёл сквозное шифрование?

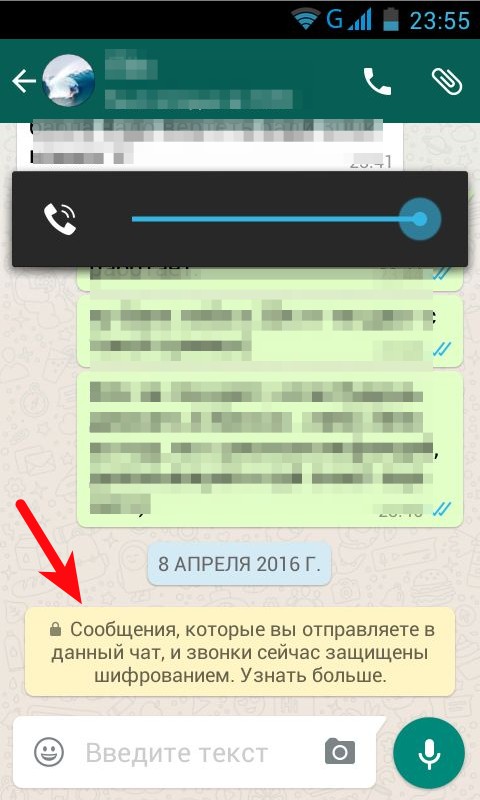

5 апреля создатели самого популярного в мире мессенджера WhatsApp объявили о введении сквозного шифрования, цель которого сделать невозможным перехват никаких сообщений, в том числе по запросу властей.

Читать далее

Сквозное или как его ещё называют полное «оконечное» шифрование (end-to-end encryption, E2EE) предполагает, что любая информация, которая передаётся от одного пользователя мессенджера к другому в зашифрованном виде, может быть прочитана только отправителем и получателем.

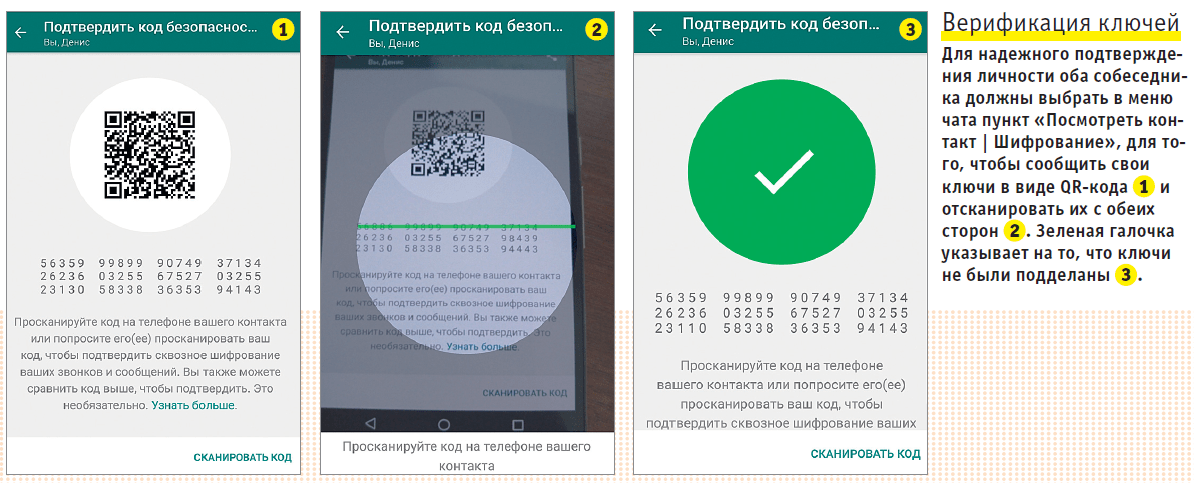

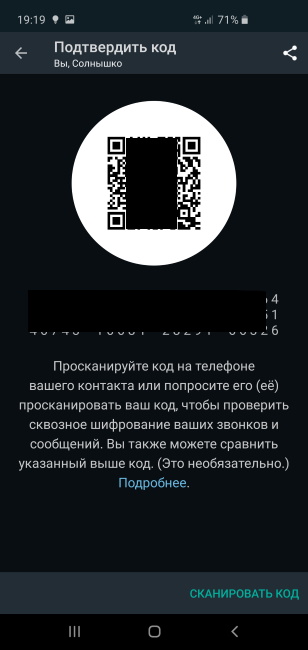

Механизм шифрования, внедрённый в WhatsApp, означает:

- Очень быстрый процесс установки защищённого подключения между сторонами и старта после паузы.

- Шифрованию подвергаются метаданные подключения, что скрывает такую служебную информацию от посторонних глаз. При передаче не раскрывается никакой информации о сторонах подключения.

- На сервере WhatsApp не хранятся данные аутентификации клиента. Стороны аутентифицируют себя с использованием пары ключей (key pair) Curve25519. Сервер хранит только публичные ключи сторон. Даже в случае компрометации одного из серверов мессенджера, это никак не отразится на конфиденциальности переписки.

Отмечается, что решение об усилении безопасности мессенджера было принято после появления сообщений об интересе властей США к переписке пользователей WhatsApp.

«Идея очень проста: ваше сообщение может прочитать только один человек или группа людей из чата, которым вы его отправили. Никому другому его содержимое не доступно. Ни киберпреступникам, ни хакерам, ни репрессивным режимам, ни даже нам. С помощью сквозного шифрования общение через WhatsApp становится полностью конфиденциальным, как разговор с глазу на глаз», — сообщается в блоге компании.

По словам основателей WhatsApp Яна Кума и Брайана Эктона, в век цифровых технологий шифрование должно поддерживаться частным и государственным сектором.

Wired сравнивает шаг WhatsApp с отказом Apple помочь ФБР разблокировать iPhone «стрелка из Сан-Бернардино», который в декабре 2015 года напал на местный центр помощи инвалидам и убил 14 человек. В феврале 2016 года глава корпорации Тим Кук заявил, что власти США хотят получить инструмент для обхода защиты на любом мобильном устройстве Apple, что позволит им следить за большим количеством людей.

Ян Кум и лидеры других ведущих ИТ-компаний тогда выступили в поддержку Apple. Основатель WhatsApp заявил, что «мы не должны допустить появления такого опасного прецедента, так как на кону наша свобода и наши права». В марте 2016 года издание The New York Times сообщило, что власти США в закрытом режиме обсуждают, как решить проблему с доступом к переписке в WhatsApp подозреваемых в совершении некоего уголовного преступления.

Внедрение новой системы шифрования в WhatsApp началось в 2013 году, а в 2014-м технология была реализована только в приложении для Android и использовалась исключительно для личных бесед.

Новая функция будет доступна для пользователей устройств под управлением всех мобильных операционных систем (iOS, Android, Windows Phone, S60, S40, BlackBerry OS). Для этого необходимо установить последнюю версию приложения.

По данным Wired, в работе над системой шифрования принимал участие специалист по криптографии, известный под псевдонимом Мокси Марлинспайк и его компания Open Whisper Systems. Именно они являются создателями мессенджера Signal, рекомендованного к использованию бывшим сотрудником американских спецслужб Эдвардом Сноуденом.

Именно они являются создателями мессенджера Signal, рекомендованного к использованию бывшим сотрудником американских спецслужб Эдвардом Сноуденом.

Для реализации механизма шифрования в WhatsApp используется библиотека мессенджера Signal, который считается одним из самых безопасных на сегодняшний день и получивший максимальные оценки по безопасности организации EFF. Использование вышеупомянутой библиотеки для end-to-end шифрования гарантирует, что на промежуточном сервере данные не только не расшифровываются, но там также не хранится какая-либо информация метаданных, по которой можно идентифицировать собеседников.

Аналогичная по сути технология шифрования доступна в настоящее время пользователям мессенджера Telegram, основанного Павлом Дуровым, однако в Telegram сквозное шифрование работает только в режиме секретных чатов и не затрагивает групповую переписку.

Первая версия мессенджера WhatsApp была выпущена в 2009 году.

В феврале 2014 года соцсеть Facebook объявила о покупке сервиса за $19 млрд. В январе 2016 года создатели самого популярного в мире сервиса мгновенных сообщений объявили о полной отмене абонентской платы. В начале февраля число активных пользователей WhatsApp превысило миллиард человек.

Общие сведения о функции шифровании устройств BitLocker в Windows 10 — Microsoft 365 Security

- Чтение занимает 12 мин

В этой статье

Относится к:Applies to

В этой статье объясняется, как шифрование устройства BitLocker помогает защитить данные на устройствах под управлением Windows 10.This topic explains how BitLocker Device Encryption can help protect data on devices running Windows 10. Общие сведения и список разделов о BitLocker можно найти в разделе BitLocker.For a general overview and list of topics about BitLocker, see BitLocker.

Общие сведения и список разделов о BitLocker можно найти в разделе BitLocker.For a general overview and list of topics about BitLocker, see BitLocker.

Когда пользователи путешествуют, конфиденциальные данные их организации путешествуют вместе с ними.When users travel, their organization’s confidential data goes with them. Где бы ни хранились конфиденциальные данные, их необходимо защитить от несанкционированного доступа.Wherever confidential data is stored, it must be protected against unauthorized access. В Windows давно успешно реализуются механизмы защиты данных на хранении, позволяющие оградить информацию от атак злоумышленников, начиная с файловой системы шифрования файлов в ОС Windows 2000.Windows has a long history of providing at-rest data-protection solutions that guard against nefarious attackers, beginning with the Encrypting File System in the Windows 2000 operating system. Недавно BitLocker предоставил вам шифрование для всех дисков и переносных дисков.More recently, BitLocker has provided encryption for full drives and portable drives.

В таблице 2 перечислены определенные проблемы с защитой данных и способы их решения в Windows10 и Windows7.Table 2 lists specific data-protection concerns and how they are addressed in Windows10 and Windows7.

Таблица2.Table 2. Защита данных в Windows10 и Windows7Data Protection in Windows10 and Windows7

| Windows7Windows7 | Windows 10Windows10 |

|---|---|

| Если BitLocker используется вместе с ПИН-кодом для обеспечения безопасности в ходе загрузки, перезагрузить ПК (например, киоски) удаленно невозможно.When BitLocker is used with a PIN to protect startup, PCs such as kiosks cannot be restarted remotely. | Современные устройства с Windows полностью защищаются с помощью шифрования устройства BitLocker из этого ящика и поддерживают службу единого входа для эффективного обеспечения защиты ключей шифрования BitLocker от атак с помощью холодного запуска. Modern Windows devices are increasingly protected with BitLocker Device Encryption out of the box and support SSO to seamlessly protect the BitLocker encryption keys from cold boot attacks. Modern Windows devices are increasingly protected with BitLocker Device Encryption out of the box and support SSO to seamlessly protect the BitLocker encryption keys from cold boot attacks.Сетевая разблокировка позволяет выполнять автоматический запуск ПК при наличии подключения к внутренней сети.Network Unlock allows PCs to start automatically when connected to the internal network. |

| Если BitLocker включен, процедура подготовки может занять несколько часов.When BitLocker is enabled, the provisioning process can take several hours. | Предварительная подготовка BitLocker, шифрование жестких дисков и шифрование только используемого пространства позволяет администраторам быстро включать BitLocker на новых компьютерах.BitLocker pre-provisioning, encrypting hard drives, and Used Space Only encryption allow administrators to enable BitLocker quickly on new computers. |

Отсутствует поддержка использования BitLocker с самошифрующимися дисками (SED). There is no support for using BitLocker with self-encrypting drives (SEDs). There is no support for using BitLocker with self-encrypting drives (SEDs). | BitLocker поддерживает разгрузку шифрования на зашифрованные жесткие диски.BitLocker supports offloading encryption to encrypted hard drives. |

| Администраторы должны использовать для управления зашифрованными жесткими дисками специальные средства.Administrators have to use separate tools to manage encrypted hard drives. | BitLocker поддерживает зашифрованные жесткие диски благодаря встроенному оборудованию для шифрования, что позволяет администраторам использовать знакомые инструменты администрирования BitLocker для управления ими.BitLocker supports encrypted hard drives with onboard encryption hardware built in, which allows administrators to use the familiar BitLocker administrative tools to manage them. |

| Шифрование нового флеш-диска может занять более 20 минут.Encrypting a new flash drive can take more than 20 minutes. | Шифрование «только использование места» в BitLocker To Go позволяет пользователям шифровать съемные носители с данными в секундах. Used Space Only encryption in BitLocker To Go allows users to encrypt removable data drives in seconds. Used Space Only encryption in BitLocker To Go allows users to encrypt removable data drives in seconds. |

| BitLocker может потребовать от пользователей ввода ключа восстановления при внесении изменений в конфигурацию системы.BitLocker could require users to enter a recovery key when system configuration changes occur. | BitLocker требует ввода ключа восстановления только в случае повреждения диска или утери ПИН-кода или пароля пользователем.BitLocker requires the user to enter a recovery key only when disk corruption occurs or when he or she loses the PIN or password. |

| Пользователи должны ввести ПИН-код для запуска ПК, а затем пароль для входа в Windows.Users need to enter a PIN to start the PC, and then their password to sign in to Windows. | Современные устройства с Windows все чаще защищаются с помощью шифрования устройства BitLocker из этого ящика и поддерживают службу единого входа, чтобы защитить ключи шифрования BitLocker от атак с помощью холодного запуска. Modern Windows devices are increasingly protected with BitLocker Device Encryption out of the box and support SSO to help protect the BitLocker encryption keys from cold boot attacks. Modern Windows devices are increasingly protected with BitLocker Device Encryption out of the box and support SSO to help protect the BitLocker encryption keys from cold boot attacks. |

Подготовка к шифрованию дисков и файловPrepare for drive and file encryption

Самые лучшие меры безопасности прозрачны для пользователя на этапах внедрения и использования.The best type of security measures are transparent to the user during implementation and use. Всякий раз при возникновении задержки или сложности, вызванной использованием функции безопасности, велика вероятность того, что пользователи попытаются обойти систему безопасности.Every time there is a possible delay or difficulty because of a security feature, there is strong likelihood that users will try to bypass security. Это особенно актуально, если речь идет о защите данных, и организациям нужно всеми способами обезопасить себя от этого.This situation is especially true for data protection, and that’s a scenario that organizations need to avoid. Если вы планируете зашифровать целые тома, съемные устройства или отдельные файлы, Windows10 отвечает вашим требованиям, предоставляя оптимальные и пригодные для использования решения.Whether you’re planning to encrypt entire volumes, removable devices, or individual files, Windows10 meets your needs by providing streamlined, usable solutions. Можно предпринять определенные меры заранее, чтобы подготовиться к шифрованию данных и сделать развертывание максимально простым и быстрым.In fact, you can take several steps in advance to prepare for data encryption and make the deployment quick and smooth.

Если вы планируете зашифровать целые тома, съемные устройства или отдельные файлы, Windows10 отвечает вашим требованиям, предоставляя оптимальные и пригодные для использования решения.Whether you’re planning to encrypt entire volumes, removable devices, or individual files, Windows10 meets your needs by providing streamlined, usable solutions. Можно предпринять определенные меры заранее, чтобы подготовиться к шифрованию данных и сделать развертывание максимально простым и быстрым.In fact, you can take several steps in advance to prepare for data encryption and make the deployment quick and smooth.

Предварительная подготовка TPMTPM pre-provisioning

В Windows7 подготовка доверенного платформенного модуля для использования предлагает несколько проблем.In Windows7, preparing the TPM for use offered a couple of challenges:

- Можно включить TPM в BIOS. Для этого нужно перейти в настройки BIOS для включения TPM или установить драйвер для включения TPM из Windows.You can turn on the TPM in the BIOS, which requires someone to either go into the BIOS settings to turn it on or to install a driver to turn it on from within Windows.

- При включении TPM может потребоваться выполнить одну или несколько перезагрузок.When you enable the TPM, it may require one or more restarts.

Как правило, все это было сопряжено с большими сложностями.Basically, it was a big hassle. Если ИТ-специалисты занимаются подготовкой новых ПК, они могут выполнить все вышеперечисленное, но если требуется добавить BitLocker на устройства, с которыми уже работают пользователи, последним придется справляться с техническими сложностями и либо обращаться к ИТ-специалистам за поддержкой, либо не включать BitLocker.If IT staff were provisioning new PCs, they could handle all of this, but if you wanted to add BitLocker to devices that were already in users’ hands, those users would have struggled with the technical challenges and would either call IT for support or simply leave BitLocker disabled.

Корпорация Майкрософт включает в себя инструментарий в Windows10, который позволяет операционной системе полностью управлять TPM. Microsoft includes instrumentation in Windows10 that enables the operating system to fully manage the TPM. Не требуется заходить в BIOS, устранены также все ситуации, требующие перезагрузки компьютера.There is no need to go into the BIOS, and all scenarios that required a restart have been eliminated.

Microsoft includes instrumentation in Windows10 that enables the operating system to fully manage the TPM. Не требуется заходить в BIOS, устранены также все ситуации, требующие перезагрузки компьютера.There is no need to go into the BIOS, and all scenarios that required a restart have been eliminated.

Шифрование жесткого дискаDeploy hard drive encryption

BitLocker может шифровать жесткие диски полностью, включая системные диски и диски с данными.BitLocker is capable of encrypting entire hard drives, including both system and data drives. Предварительная подготовка BitLocker позволяет существенно сократить время, необходимое для включения BitLocker на новых ПК.BitLocker pre-provisioning can drastically reduce the time required to provision new PCs with BitLocker enabled. С помощью Windows10 администраторы могут включить BitLocker и доверенный платформенный модуль в среде предварительной установки Windows, прежде чем устанавливать Windows или как часть последовательности задач автоматического развертывания без вмешательства пользователя. With Windows10, administrators can turn on BitLocker and the TPM from within the Windows Preinstallation Environment before they install Windows or as part of an automated deployment task sequence without any user interaction. В сочетании с шифрованием только используемого места на диске и учитывая, что диск практически пуст (поскольку Windows еще не установлена), для включения BitLocker потребуется всего несколько секунд.Combined with Used Disk Space Only encryption and a mostly empty drive (because Windows is not yet installed), it takes only a few seconds to enable BitLocker.

В предыдущих версиях Windows администраторам приходилось включать BitLocker после установки Windows.With earlier versions of Windows, administrators had to enable BitLocker after Windows had been installed. Несмотря на то что этот процесс можно автоматизировать, BitLocker потребовалось бы шифровать целый диск (на что ушло бы от нескольких часов до более одного дня в зависимости от размера диска и производительности), что существенно бы увеличило время развертывания.

With Windows10, administrators can turn on BitLocker and the TPM from within the Windows Preinstallation Environment before they install Windows or as part of an automated deployment task sequence without any user interaction. В сочетании с шифрованием только используемого места на диске и учитывая, что диск практически пуст (поскольку Windows еще не установлена), для включения BitLocker потребуется всего несколько секунд.Combined with Used Disk Space Only encryption and a mostly empty drive (because Windows is not yet installed), it takes only a few seconds to enable BitLocker.

В предыдущих версиях Windows администраторам приходилось включать BitLocker после установки Windows.With earlier versions of Windows, administrators had to enable BitLocker after Windows had been installed. Несмотря на то что этот процесс можно автоматизировать, BitLocker потребовалось бы шифровать целый диск (на что ушло бы от нескольких часов до более одного дня в зависимости от размера диска и производительности), что существенно бы увеличило время развертывания. Although this process could be automated, BitLocker would need to encrypt the entire drive, a process that could take anywhere from several hours to more than a day depending on drive size and performance, which significantly delayed deployment. Корпорация Майкрософт поулучшила этот процесс с помощью нескольких функций в Windows10.Microsoft has improved this process through multiple features in Windows10.

Although this process could be automated, BitLocker would need to encrypt the entire drive, a process that could take anywhere from several hours to more than a day depending on drive size and performance, which significantly delayed deployment. Корпорация Майкрософт поулучшила этот процесс с помощью нескольких функций в Windows10.Microsoft has improved this process through multiple features in Windows10.

Шифрование устройства BitLockerBitLocker Device Encryption

Начиная с Windows 8.1, Windows автоматически включает шифрование устройств BitLocker на устройствах, поддерживающих современные режимы ожидания.Beginning in Windows8.1, Windows automatically enables BitLocker Device Encryption on devices that support Modern Standby. Благодаря Windows10 Корпорация Майкрософт поддерживает шифрование устройств BitLocker на более широком диапазоне устройств, в том числе в современных режимах, а также на устройствах под управлением Windows 10 Home Edition.With Windows10, Microsoft offers BitLocker Device Encryption support on a much broader range of devices, including those that are Modern Standby, and devices that run Windows 10 Home edition.

Корпорация Майкрософт считает, что большинство устройств в будущем пройдет требования к тестированию, что делает шифрование устройства BitLocker более современными устройствами для Windows.Microsoft expects that most devices in the future will pass the testing requirements, which makes BitLocker Device Encryption pervasive across modern Windows devices. Шифрование устройства BitLocker обеспечивает дополнительную защиту системы, прозрачно реализовав шифрование данных на уровне устройства.BitLocker Device Encryption further protects the system by transparently implementing device-wide data encryption.

В отличие от стандартной реализации BitLocker, шифрование устройства BitLocker включается автоматически, чтобы устройство всегда было защищено.Unlike a standard BitLocker implementation, BitLocker Device Encryption is enabled automatically so that the device is always protected. В следующем списке изложено, как это происходит.The following list outlines how this happens:

- После завершения чистой установки Windows10 и завершения первоначальной работы компьютер готовится к первому использованию.

When a clean installation of Windows10 is completed and the out-of-box experience is finished, the computer is prepared for first use. В рамках этой подготовки шифрование устройства BitLocker инициализируется на диске операционной системы и фиксированных дисках данных на компьютере с помощью ключа Clear (это эквивалентно стандартному состоянию приостановки BitLocker).As part of this preparation, BitLocker Device Encryption is initialized on the operating system drive and fixed data drives on the computer with a clear key (this is the equivalent of standard BitLocker suspended state). В этом состоянии диск отображается со значком предупреждения в проводнике Windows.In this state, the drive is shown with a warning icon in Windows Explorer. Значок желтого предупреждения удаляется после создания предохранителя TPM и резервного копирования ключа восстановления, как описано ниже.The yellow warning icon is removed after the TPM protector is created and the recovery key is backed up, as explained in the following bullet points.

When a clean installation of Windows10 is completed and the out-of-box experience is finished, the computer is prepared for first use. В рамках этой подготовки шифрование устройства BitLocker инициализируется на диске операционной системы и фиксированных дисках данных на компьютере с помощью ключа Clear (это эквивалентно стандартному состоянию приостановки BitLocker).As part of this preparation, BitLocker Device Encryption is initialized on the operating system drive and fixed data drives on the computer with a clear key (this is the equivalent of standard BitLocker suspended state). В этом состоянии диск отображается со значком предупреждения в проводнике Windows.In this state, the drive is shown with a warning icon in Windows Explorer. Значок желтого предупреждения удаляется после создания предохранителя TPM и резервного копирования ключа восстановления, как описано ниже.The yellow warning icon is removed after the TPM protector is created and the recovery key is backed up, as explained in the following bullet points.

- Если устройство не подсоединено к домену, требуется использовать учетную запись Майкрософт, которой были предоставлены права администратора на устройстве.If the device is not domain joined, a Microsoft account that has been granted administrative privileges on the device is required. Когда администратор использует учетную запись Майкрософт для входа, незащищенный ключ удаляется, а ключ восстановления отправляется в учетную запись Майкрософт в Интернете, создается механизм защиты TPM.When the administrator uses a Microsoft account to sign in, the clear key is removed, a recovery key is uploaded to the online Microsoft account, and a TPM protector is created. Если устройству требуется ключ восстановления, пользователю порекомендуют использовать другое устройство и перейти по URL-адресу доступа к ключу восстановления, чтобы извлечь его с использованием учетных данных своей учетной записи Майкрософт.Should a device require the recovery key, the user will be guided to use an alternate device and navigate to a recovery key access URL to retrieve the recovery key by using his or her Microsoft account credentials.

- Если пользователь использует для входа учетную запись домена, незащищенный ключ не удаляется до тех пор, пока пользователь не подсоединит устройство к домену и не выполнит успешное резервное копирование ключа восстановления в доменные службы Active Directory (AD DS).If the user uses a domain account to sign in, the clear key is not removed until the user joins the device to a domain and the recovery key is successfully backed up to Active Directory Domain Services (AD DS). Необходимо включить параметр групповой политики Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Шифрование диска BitLocker\Диски операционной системы и выбрать вариант Не включать BitLocker до сохранения данных восстановления в AD DS для дисков операционной системы.You must enable the Computer Configuration\Administrative Templates\Windows Components\BitLocker Drive Encryption\Operating System Drives Group Policy setting, and select the Do not enable BitLocker until recovery information is stored in AD DS for operating system drives option.

При такой конфигурации пароль восстановления создается автоматически, когда компьютер подключается к домену, а в AD DS создается резервная копия ключа восстановления. Затем создается механизм защиты TPM, незащищенный ключ удаляется.With this configuration, the recovery password is created automatically when the computer joins the domain, and then the recovery key is backed up to AD DS, the TPM protector is created, and the clear key is removed.

При такой конфигурации пароль восстановления создается автоматически, когда компьютер подключается к домену, а в AD DS создается резервная копия ключа восстановления. Затем создается механизм защиты TPM, незащищенный ключ удаляется.With this configuration, the recovery password is created automatically when the computer joins the domain, and then the recovery key is backed up to AD DS, the TPM protector is created, and the clear key is removed. - Аналогично входу по учетной записи домена незащищенный ключ удаляется, когда пользователь входит на устройство с использованием учетной записи Azure AD.Similar to signing in with a domain account, the clear key is removed when the user logs on to an Azure AD account on the device. Как описано в пункте выше, пароль восстановления создается автоматически, когда пользователь проходит проверку подлинности в Azure AD.As described in the bullet point above, the recovery password is created automatically when the user authenticates to Azure AD.

Затем выполняется резервное копирование ключа восстановления в Azure AD, создается механизм защиты TPM, незащищенный ключ удаляется.Then, the recovery key is backed up to Azure AD, the TPM protector is created, and the clear key is removed.

Затем выполняется резервное копирование ключа восстановления в Azure AD, создается механизм защиты TPM, незащищенный ключ удаляется.Then, the recovery key is backed up to Azure AD, the TPM protector is created, and the clear key is removed.

Корпорация Microsoft рекомендует включить шифрование устройства BitLocker на всех системах, поддерживающих данную функцию, но процесс шифрования устройства BitLocker можно предотвратить, изменив следующий параметр реестра:Microsoft recommends that BitLocker Device Encryption be enabled on any systems that support it, but the automatic BitLocker Device Encryption process can be prevented by changing the following registry setting:

- Подраздел: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLockerSubkey: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker

- Значение: PreventDeviceEncryption равно True (1)Value: PreventDeviceEncryption equal to True (1)

- Тип: REG_DWORDType: REG_DWORD

Администраторы могут управлять устройствами, подключенными к домену, для которых включено шифрование устройства BitLocker, с помощью средства администрирования и мониторинга Microsoft BitLocker (MBAM). Administrators can manage domain-joined devices that have BitLocker Device Encryption enabled through Microsoft BitLocker Administration and Monitoring (MBAM). В этом случае шифрование устройства BitLocker автоматически делает доступными дополнительные параметры BitLocker.In this case, BitLocker Device Encryption automatically makes additional BitLocker options available. Преобразование или шифрование не требуется, и если нужно внести какие-либо изменения в конфигурацию, MBAM может осуществлять управление всем набором политик BitLocker.No conversion or encryption is required, and MBAM can manage the full BitLocker policy set if any configuration changes are required.

Administrators can manage domain-joined devices that have BitLocker Device Encryption enabled through Microsoft BitLocker Administration and Monitoring (MBAM). В этом случае шифрование устройства BitLocker автоматически делает доступными дополнительные параметры BitLocker.In this case, BitLocker Device Encryption automatically makes additional BitLocker options available. Преобразование или шифрование не требуется, и если нужно внести какие-либо изменения в конфигурацию, MBAM может осуществлять управление всем набором политик BitLocker.No conversion or encryption is required, and MBAM can manage the full BitLocker policy set if any configuration changes are required.

Шифрование только занятого места на дискеUsed Disk Space Only encryption

На шифрование диска с помощью BitLocker в предыдущих версиях Windows могло уходить много времени, потому что шифровался каждый байт тома (включая части, не содержащие данных).BitLocker in earlier Windows versions could take a long time to encrypt a drive, because it encrypted every byte on the volume (including parts that did not have data). Это самый безопасный способ зашифровать диск, особенно если на диске ранее хранились конфиденциальные данные, которые были после перемещения или удаления.That is still the most secure way to encrypt a drive, especially if a drive has previously contained confidential data that has since been moved or deleted. В этом случае отслеживающие конфиденциальные данные могут оставаться на части диска, помеченные как неиспользуемые.In that case, traces of the confidential data could remain on portions of the drive marked as unused.

Зачем шифровать новый диск, если можно просто шифровать данные по мере записи?But why encrypt a new drive when you can simply encrypt the data as it is being written? Чтобы уменьшить время шифрования, BitLocker в Windows10 позволяет пользователям выбирать шифрование только своих данных.To reduce encryption time, BitLocker in Windows10 lets users choose to encrypt just their data. В зависимости от объема данных на диске это позволяет сократить время шифрования более, чем на 99 процентов.

Это самый безопасный способ зашифровать диск, особенно если на диске ранее хранились конфиденциальные данные, которые были после перемещения или удаления.That is still the most secure way to encrypt a drive, especially if a drive has previously contained confidential data that has since been moved or deleted. В этом случае отслеживающие конфиденциальные данные могут оставаться на части диска, помеченные как неиспользуемые.In that case, traces of the confidential data could remain on portions of the drive marked as unused.

Зачем шифровать новый диск, если можно просто шифровать данные по мере записи?But why encrypt a new drive when you can simply encrypt the data as it is being written? Чтобы уменьшить время шифрования, BitLocker в Windows10 позволяет пользователям выбирать шифрование только своих данных.To reduce encryption time, BitLocker in Windows10 lets users choose to encrypt just their data. В зависимости от объема данных на диске это позволяет сократить время шифрования более, чем на 99 процентов. Depending on the amount of data on the drive, this option can reduce encryption time by more than 99 percent.

Соблюдайте осторожность, шифруя только используемое пространство в существующем томе, где уже могут храниться конфиденциальные данные в незашифрованном состоянии, потому что пока сюда не будут записаны новые зашифрованные данные, эти секторы можно восстановить с помощью средств восстановления диска.Exercise caution when encrypting only used space on an existing volume on which confidential data may have already been stored in an unencrypted state, however, because those sectors can be recovered through disk-recovery tools until they are overwritten by new encrypted data. Напротив, шифрование только используемого пространства в совершенно новом томе может существенно сократить продолжительность развертывания без рисков безопасности, потому что все новые данные будут зашифрованы по мере записи на диск.In contrast, encrypting only used space on a brand-new volume can significantly decrease deployment time without the security risk because all new data will be encrypted as it is written to the disk.

Depending on the amount of data on the drive, this option can reduce encryption time by more than 99 percent.

Соблюдайте осторожность, шифруя только используемое пространство в существующем томе, где уже могут храниться конфиденциальные данные в незашифрованном состоянии, потому что пока сюда не будут записаны новые зашифрованные данные, эти секторы можно восстановить с помощью средств восстановления диска.Exercise caution when encrypting only used space on an existing volume on which confidential data may have already been stored in an unencrypted state, however, because those sectors can be recovered through disk-recovery tools until they are overwritten by new encrypted data. Напротив, шифрование только используемого пространства в совершенно новом томе может существенно сократить продолжительность развертывания без рисков безопасности, потому что все новые данные будут зашифрованы по мере записи на диск.In contrast, encrypting only used space on a brand-new volume can significantly decrease deployment time without the security risk because all new data will be encrypted as it is written to the disk.

Поддержка шифрования жесткого дискаEncrypted hard drive support

SED доступны уже многие годы, однако Майкрософт не удавалось обеспечить поддержку этой технологии в более ранних версиях Windows, потому что на дисках отсутствовали важные функции управления ключами.SEDs have been available for years, but Microsoft couldn’t support their use with some earlier versions of Windows because the drives lacked important key management features. Корпорация Майкрософт совместно с поставщиками ресурсов хранения сделала многое для совершенствования аппаратных возможностей, и теперь BitLocker поддерживает SED нового поколения, которые называются зашифрованными жесткими дисками.Microsoft worked with storage vendors to improve the hardware capabilities, and now BitLocker supports the next generation of SEDs, which are called encrypted hard drives.

Зашифрованные жесткие диски имеют встроенные криптографические возможности, что позволяет шифровать данные на дисках, повышает производительность дисков и системы благодаря переносу криптографических вычислений с процессора ПК на сам диск и быстрому шифрованию диска с использованием специального выделенного оборудования. Encrypted hard drives provide onboard cryptographic capabilities to encrypt data on drives, which improves both drive and system performance by offloading cryptographic calculations from the PC’s processor to the drive itself and rapidly encrypting the drive by using dedicated, purpose-built hardware. Если вы планируете использовать шифрование целиком с помощью Windows10, корпорация Майкрософт рекомендует проанализировать производители и модели жестких дисков, чтобы убедиться в том, что какой-либо из них не соответствует требованиям к безопасности и бюджетам.If you plan to use whole-drive encryption with Windows10, Microsoft recommends that you investigate hard drive manufacturers and models to determine whether any of their encrypted hard drives meet your security and budget requirements.

Дополнительные сведения о зашифрованных жестких дисках см. в статье Зашифрованный жесткий диск.For more information about encrypted hard drives, see Encrypted Hard Drive.

Encrypted hard drives provide onboard cryptographic capabilities to encrypt data on drives, which improves both drive and system performance by offloading cryptographic calculations from the PC’s processor to the drive itself and rapidly encrypting the drive by using dedicated, purpose-built hardware. Если вы планируете использовать шифрование целиком с помощью Windows10, корпорация Майкрософт рекомендует проанализировать производители и модели жестких дисков, чтобы убедиться в том, что какой-либо из них не соответствует требованиям к безопасности и бюджетам.If you plan to use whole-drive encryption with Windows10, Microsoft recommends that you investigate hard drive manufacturers and models to determine whether any of their encrypted hard drives meet your security and budget requirements.

Дополнительные сведения о зашифрованных жестких дисках см. в статье Зашифрованный жесткий диск.For more information about encrypted hard drives, see Encrypted Hard Drive.

Защита информации на этапе предварительной загрузкиPreboot information protection

Эффективная реализация защиты информации, как и большинство средств безопасности, предполагает использование удобства и безопасности. An effective implementation of information protection, like most security controls, considers usability as well as security. Как правило, пользователи предпочитают простые системы безопасности.Users typically prefer a simple security experience. По сути, чем более прозрачным является решение безопасности, тем охотнее пользователи будут его применять.In fact, the more transparent a security solution becomes, the more likely users are to conform to it.

Для организаций очень важно защитить информацию на своих ПК независимо от состояния компьютеров и намерений пользователей.It is crucial that organizations protect information on their PCs regardless of the state of the computer or the intent of users. Такая защита не должна обременять пользователей.This protection should not be cumbersome to users. Одним из неудобных (однако очень распространенных ранее) сценариев является ситуация, когда пользователю нужно вводить определенные данные во время предварительной загрузки, а затем снова при входе в Windows.

An effective implementation of information protection, like most security controls, considers usability as well as security. Как правило, пользователи предпочитают простые системы безопасности.Users typically prefer a simple security experience. По сути, чем более прозрачным является решение безопасности, тем охотнее пользователи будут его применять.In fact, the more transparent a security solution becomes, the more likely users are to conform to it.

Для организаций очень важно защитить информацию на своих ПК независимо от состояния компьютеров и намерений пользователей.It is crucial that organizations protect information on their PCs regardless of the state of the computer or the intent of users. Такая защита не должна обременять пользователей.This protection should not be cumbersome to users. Одним из неудобных (однако очень распространенных ранее) сценариев является ситуация, когда пользователю нужно вводить определенные данные во время предварительной загрузки, а затем снова при входе в Windows. One undesirable and previously commonplace situation is when the user is prompted for input during preboot, and then again during Windows logon. Следует избегать такой ситуации, когда пользователю приходится несколько раз вводить данные, чтобы войти в систему.Challenging users for input more than once should be avoided.

Windows10 может активировать возможности единого входа из среды предзагрузки на современных устройствах, а также в некоторых случаях даже на старых устройствах, где установлены надежные конфигурации защиты информации.Windows10 can enable a true SSO experience from the preboot environment on modern devices and in some cases even on older devices when robust information protection configurations are in place. TPM в изоляции способен обеспечить надежную защиту ключа шифрования BitLocker в состоянии покоя и безопасно разблокировать диск операционной системы.The TPM in isolation is able to securely protect the BitLocker encryption key while it is at rest, and it can securely unlock the operating system drive.

One undesirable and previously commonplace situation is when the user is prompted for input during preboot, and then again during Windows logon. Следует избегать такой ситуации, когда пользователю приходится несколько раз вводить данные, чтобы войти в систему.Challenging users for input more than once should be avoided.

Windows10 может активировать возможности единого входа из среды предзагрузки на современных устройствах, а также в некоторых случаях даже на старых устройствах, где установлены надежные конфигурации защиты информации.Windows10 can enable a true SSO experience from the preboot environment on modern devices and in some cases even on older devices when robust information protection configurations are in place. TPM в изоляции способен обеспечить надежную защиту ключа шифрования BitLocker в состоянии покоя и безопасно разблокировать диск операционной системы.The TPM in isolation is able to securely protect the BitLocker encryption key while it is at rest, and it can securely unlock the operating system drive. Если ключ используется и, следовательно, находится в памяти, аппаратные функции в сочетании с возможностями Windows обеспечивают безопасность ключа и защищают от несанкционированного доступа в результате атак методом холодной загрузки.When the key is in use and thus in memory, a combination of hardware and Windows capabilities can secure the key and prevent unauthorized access through cold-boot attacks. Несмотря на доступность других мер противодействия (разблокировка с использованием ПИН-кода), они неудобны; в зависимости от конфигурации устройства при использовании этих мер может не обеспечиваться дополнительная защита ключа.Although other countermeasures like PIN-based unlock are available, they are not as user-friendly; depending on the devices’ configuration they may not offer additional security when it comes to key protection. Дополнительные сведения можно найти в разделе контрмеры BitLocker.For more information, see BitLocker Countermeasures.

Если ключ используется и, следовательно, находится в памяти, аппаратные функции в сочетании с возможностями Windows обеспечивают безопасность ключа и защищают от несанкционированного доступа в результате атак методом холодной загрузки.When the key is in use and thus in memory, a combination of hardware and Windows capabilities can secure the key and prevent unauthorized access through cold-boot attacks. Несмотря на доступность других мер противодействия (разблокировка с использованием ПИН-кода), они неудобны; в зависимости от конфигурации устройства при использовании этих мер может не обеспечиваться дополнительная защита ключа.Although other countermeasures like PIN-based unlock are available, they are not as user-friendly; depending on the devices’ configuration they may not offer additional security when it comes to key protection. Дополнительные сведения можно найти в разделе контрмеры BitLocker.For more information, see BitLocker Countermeasures.

Управление паролями и ПИН-кодамиManage passwords and PINs

Если BitLoслук включен на системном диске и ПК оснащен модулем TPM, можно потребовать от пользователей ввода ПИН-кода, прежде чем BitLocker разблокирует диск. When BitLocker is enabled on a system drive and the PC has a TPM, you can choose to require that users type a PIN before BitLocker will unlock the drive. Это требование защищает от злоумышленников, получивших физический доступ к ПК, и не позволяет им даже дойти до входа в систему Windows. В результате получить доступ к данным пользователя или системным файлам или изменить их практически невозможно.Such a PIN requirement can prevent an attacker who has physical access to a PC from even getting to the Windows logon, which makes it virtually impossible for the attacker to access or modify user data and system files.

When BitLocker is enabled on a system drive and the PC has a TPM, you can choose to require that users type a PIN before BitLocker will unlock the drive. Это требование защищает от злоумышленников, получивших физический доступ к ПК, и не позволяет им даже дойти до входа в систему Windows. В результате получить доступ к данным пользователя или системным файлам или изменить их практически невозможно.Such a PIN requirement can prevent an attacker who has physical access to a PC from even getting to the Windows logon, which makes it virtually impossible for the attacker to access or modify user data and system files.

Требование ввода ПИН-кода при запуске — полезный механизм обеспечения безопасности, потому что он выступает в качестве второго фактора проверки подлинности («что-то, что вы знаете»).Requiring a PIN at startup is a useful security feature because it acts as a second authentication factor (a second “something you know”). Тем не менее, есть и другая сторона медали.This configuration comes with some costs, however. Во-первых, необходимо регулярно менять ПИН-код.One of the most significant is the need to change the PIN regularly. В организациях, в которых использовался BitLocker с Windows7 и операционной системой WindowsVista, пользователям пришлось обращаться к системным администраторам для обновления PIN-кода или пароля BitLocker.In enterprises that used BitLocker with Windows7 and the WindowsVista operating system, users had to contact systems administrators to update their BitLocker PIN or password. В результате не только росли затраты на управление, но и пользователи не желали менять ПИН-код или пароль BitLocker достаточно часто.This requirement not only increased management costs but made users less willing to change their BitLocker PIN or password on a regular basis.

Пользователи Windows10 могут обновлять свои ПИН-коды и пароли BitLocker без учетных данных администратора.Windows10 users can update their BitLocker PINs and passwords themselves, without administrator credentials. Это не только позволяет снизить затраты на поддержку, но и повысить безопасность, потому что поощряется регулярная смена ПИН-кодов и паролей пользователями.

Во-первых, необходимо регулярно менять ПИН-код.One of the most significant is the need to change the PIN regularly. В организациях, в которых использовался BitLocker с Windows7 и операционной системой WindowsVista, пользователям пришлось обращаться к системным администраторам для обновления PIN-кода или пароля BitLocker.In enterprises that used BitLocker with Windows7 and the WindowsVista operating system, users had to contact systems administrators to update their BitLocker PIN or password. В результате не только росли затраты на управление, но и пользователи не желали менять ПИН-код или пароль BitLocker достаточно часто.This requirement not only increased management costs but made users less willing to change their BitLocker PIN or password on a regular basis.

Пользователи Windows10 могут обновлять свои ПИН-коды и пароли BitLocker без учетных данных администратора.Windows10 users can update their BitLocker PINs and passwords themselves, without administrator credentials. Это не только позволяет снизить затраты на поддержку, но и повысить безопасность, потому что поощряется регулярная смена ПИН-кодов и паролей пользователями. Not only will this feature reduce support costs, but it could improve security, too, because it encourages users to change their PINs and passwords more often. Кроме того, современные устройства с резервным заполнением не требуют ПИН-кода для запуска: они предназначены для нечастого запуска и имеют другие меры по их уменьшению, которые еще более уменьшают область для атак системы.In addition, Modern Standby devices do not require a PIN for startup: They are designed to start infrequently and have other mitigations in place that further reduce the attack surface of the system.

Дополнительные сведения о том, как работает безопасность запуска и контрмеры, предоставляемые Windows10, приведены в разделе Защита BitLocker от атак с предварительной загрузкой.For more information about how startup security works and the countermeasures that Windows10 provides, see Protect BitLocker from pre-boot attacks.

Not only will this feature reduce support costs, but it could improve security, too, because it encourages users to change their PINs and passwords more often. Кроме того, современные устройства с резервным заполнением не требуют ПИН-кода для запуска: они предназначены для нечастого запуска и имеют другие меры по их уменьшению, которые еще более уменьшают область для атак системы.In addition, Modern Standby devices do not require a PIN for startup: They are designed to start infrequently and have other mitigations in place that further reduce the attack surface of the system.

Дополнительные сведения о том, как работает безопасность запуска и контрмеры, предоставляемые Windows10, приведены в разделе Защита BitLocker от атак с предварительной загрузкой.For more information about how startup security works and the countermeasures that Windows10 provides, see Protect BitLocker from pre-boot attacks.

Настройка сетевой разблокировкиConfigure Network Unlock

В некоторых организациях действуют требования к безопасности данных в зависимости от расположения. Some organizations have location-specific data security requirements. Это наиболее распространено в средах, где на ПК хранятся очень ценные данные.This is most common in environments where high-value data is stored on PCs. Сетевая среда может обеспечить важную защиту данных и принудительно реализовать обязательную проверку подлинности; следовательно, согласно политике организации, такие ПК не должны покидать здание или отключаться от сети организации.The network environment may provide crucial data protection and enforce mandatory authentication; therefore, policy states that those PCs should not leave the building or be disconnected from the corporate network.

Some organizations have location-specific data security requirements. Это наиболее распространено в средах, где на ПК хранятся очень ценные данные.This is most common in environments where high-value data is stored on PCs. Сетевая среда может обеспечить важную защиту данных и принудительно реализовать обязательную проверку подлинности; следовательно, согласно политике организации, такие ПК не должны покидать здание или отключаться от сети организации.The network environment may provide crucial data protection and enforce mandatory authentication; therefore, policy states that those PCs should not leave the building or be disconnected from the corporate network.

5 лучших мессенджеров с сквозным шифрованием для Android и iOS

Лучшие программы с защитой от прослушки и шифрованием трафика текстовых и голосовых сообщений на смартфонах Android и IOS

Безопасность и конфиденциальность являются двумя основными проблемами в современном мире.

И хотя многие компании относятся к этому серьезно и делают все возможное, чтобы обеспечить безопасность своих пользователей при использовании их платформ и сервисов, в некоторые приложения до сих пор не задействованы необходимые меры безопасности.

Поскольку количество устройств и число пользователей, их использующих, растет в геометрической прогрессии, важно убедиться, что приложение или платформа обмена сообщениями, которые вы используете, безопасны и не нарушают конфиденциальность.

Приложения обмена сообщениями в настоящее время являются наиболее популярной формой общения, и миллиарды людей во всем мире предпочитают отправлять текстовые сообщения с помощью приложения, а не просто позвонить.

Поэтому, естественно, более важно использовать приложение для обмена сообщениями, которое поставляется с опциями сквозного шифрования и другими параметрами конфиденциальности или безопасности.

Сквозное шифрование означает, что независимо от того, что вы отправляете или получаете, будь то текстовое сообщение, изображение или даже видео, оно будет зашифровано случайной информацией, пока не достигнет получателя.

Это сделано для того, чтобы никто посередине не пытался подслушать ваше сообщение.

1. Signal

Signal для iOSEdward Snowden, Осведомитель и защитник конфиденциальности, рекомендует Signal.

Обычно приложения для обмена сообщениями отправляют ваше сообщение предполагаемому человеку после его передачи через сервер.

Иногда они также хранят ваши изображения или видео в течение короткого периода времени для быстрого доступа.

Хотя некоторые люди не обращают на это внимания, на самом деле это касается конфиденциальности пользователя.

Если вы одна из заинтересованных сторон, то теперь вы должны использовать приложение Signal для всех ваших коммуникационных потребностей.

Программа является частным приложением для обмена сообщениями и разработана с целью обеспечения конфиденциальности и безопасности.

Лучшая особенность Signal — исчезающие сообщения, которые в некоторой степени похожи на исчезающие статусы в Whatsapp и Instagram.

Приложение также имеет открытый исходный код, поэтому даже если вы не доверяете их политике конфиденциальности, вы можете напрямую изучить исходный код.

Сайт разработчика Signal

Скачать Signal из Google Play для Android

Скачать Signal из App Store для iOS устройств

2. Silent Phone Secure Calling Messaging

Silent Phone Secure Calling Messaging

Silent Phone Secure Calling MessagingПомимо сквозного зашифрованного обмена сообщениями и передачи файлов, Slient представляет собой приложение для Android, которое также поддерживает одноранговое шифрование как для голосовых, так и для видеозвонков, выполняемых через приложение.

Таким образом, пока вы и человек, с которым вы связываетесь, используете приложение, все общение будет зашифровано и не может быть перехвачено никаким внешним источником.

Самое лучшее в Silent phone — то, что вы также можете делать зашифрованные конференц-звонки, включающие до 6 участников в вашем списке, и это действительно здорово, если вы хотите обсудить некоторые конфиденциальные вопросы, связанные с бизнесом.

В приложении также есть функция автоматического самоуничтожения, которая удалит ваши важные сообщения или весь разговор через определенное время.

Вы также можете использовать это приложение для отправки важных документов, поскольку такая отправка будет более безопасной, чем отправка по электронной почте.

Сайт разработчика Silent Phone

Скачать Silent из Google Play для Android

Скачать Silent из App Store для iOS устройств

3. Dust: Privacy Security Suite

Dust: Privacy Security SuiteDust — это защищенное приложение для обмена сообщениями (включает в себя и другие функции для приватности в сети Интернет), которое лучше всего подходит для людей, которые не хотят оставлять следы как в сети, так и в автономном режиме.

Приложение буквально вытирает все улики как с их серверов, так и с локального хранилища на вашем устройстве. Вы можете либо самостоятельно уничтожить ваши сообщения, как только получатель прочитает их, либо по истечении заданного времени.

Разработчики приложения обещают, что даже они не имеют доступ к вашим разговорам или вашим данным. Лучшая особенность в приложении Dust — это то, что оно даже не позволяет людям получить свидетельство вашего разговора, даже сделав снимок экрана.

Потому что приложение не будет отображать имя человека в приватной беседе, когда кто-то делает снимок экрана. Даже если снимок экрана будет сделан, вы будете немедленно уведомлены, как в Snapchat.

Даже если снимок экрана будет сделан, вы будете немедленно уведомлены, как в Snapchat.

Сайт разработчика Dust

Скачать Dust из Google Play для Android

Скачать Dust из App Store для iOS устройств

4. Telegram

TelegramTelegram — одно из самых первых приложений для обмена сообщениями, которое было разработано с учетом безопасности и конфиденциальности, а также одно из самых загружаемых приложений для обмена сообщениями на основе шифрования.

Хотя первоначальная цель Telegram состояла в том, чтобы конкурировать с Whatsapp, позже она полностью сосредоточилась на безопасности.

В отличие от других приложений в списке, Telegram поставляется с поддержкой нескольких устройств, поэтому вы можете использовать его одновременно на своем телефоне и на ПК.

Помимо безопасности, Telegram поставляется с множеством дополнительных интересных функций. Таких как неограниченные возможности обмена файлами, групповые чаты с числом участников до 20 000, что является одним из самых высоких ограничений в приложениях для обмена текстовыми сообщениями.

Но самое главное, приложение совершенно бесплатно для использования и полностью без рекламы.

Вы также можете использовать Telegram для обычных чатов, так как он также поддерживает GIF-файлы, инструменты для редактирования видео и изображений.

Официальный сайт разработчика Telegram

Скачать Telegram из Google Play для Android

Скачать Telegram из App Store для iOS устройств

5. Pryvate Now – Secure Comms App

Pryvate Now – Secure Comms AppРазработчики Pryvate Now обещают шифрование военного уровня для ваших разговоров. Также они гарантируют, что все ваши соединения с другими участниками Pryvate являются прямыми, и между ними нет промежуточного уровня или каких-либо других удаленных серверов.

Они даже дают вам бесплатную пробную версию на 30 дней, чтобы опробовать все функции.

Самая полезная функция мессенджера заключается в том, что он также обеспечивает встроенную интеграцию со службами Microsoft, такими как Microsoft Exchange.

Это означает, что вы можете выполнять резервное копирование или получать доступ к своей электронной почте с сервера Exchange прямо из приложения Pryvate Now.

Вы даже можете интегрировать ваши личные или профессиональные письма с приложением.

Официальный сайт разработчика Pryvate Now

Скачать Pryvate Now из Google Play для Android

Скачать Pryvate Now из App Store для iOS устройств

Читайте также:

Что такое сквозное шифрование и как оно работает?

Сквозное шифрование — самый безопасный способ конфиденциального и безопасного общения в сети. За счет шифрования сообщений на обоих концах разговора сквозное шифрование предотвращает чтение частных сообщений кем-либо в середине.

До недавнего времени сквозное шифрование (E2EE) было единственной областью технической смекалки из-за сложных операций, необходимых для его использования. Однако последние технологические достижения сделали сквозное шифрование намного более простым в использовании и более доступным. В этой статье мы объясним, что такое сквозное шифрование и какие преимущества оно предлагает по сравнению с обычным шифрованием.

В этой статье мы объясним, что такое сквозное шифрование и какие преимущества оно предлагает по сравнению с обычным шифрованием.

Что такое сквозное шифрование (E2EE)?

Когда вы используете E2EE для отправки кому-то электронного письма или сообщения, никто, наблюдающий за сетью, не может видеть содержимое вашего сообщения — ни хакеры, ни правительство, ни даже компания (например, ProtonMail), которая облегчает ваше общение.

Это отличается от шифрования, которое уже используется большинством компаний, которое защищает только данные, передаваемые между вашим устройством и серверами компании.Например, когда вы отправляете и получаете электронное письмо с помощью службы, не поддерживающей E2EE, такой как Gmail или Hotmail, компания может получить доступ к содержимому ваших сообщений, потому что они также содержат ключи шифрования. E2EE исключает эту возможность, потому что поставщик услуг фактически не обладает ключом дешифрования. Из-за этого E2EE намного надежнее стандартного шифрования.

Из-за этого E2EE намного надежнее стандартного шифрования.

Как работает сквозное шифрование?

Чтобы понять, как работает E2EE, полезно взглянуть на схему.В приведенном ниже примере Боб хочет наедине поздороваться с Алисой. У Алисы есть открытый ключ и закрытый ключ, которые представляют собой два математически связанных ключа шифрования. Открытый ключ может быть передан кому угодно, но закрытый ключ есть только у Алисы.

Во-первых, Боб использует открытый ключ Алисы для шифрования сообщения, превращая «Hello Alice» в нечто, называемое зашифрованным текстом, — зашифрованные, на первый взгляд случайные символы.

Боб отправляет это зашифрованное сообщение через общедоступный Интернет. Попутно он может проходить через несколько серверов, включая те, которые принадлежат почтовой службе, которую они используют, и их интернет-провайдерам.Хотя эти компании могут попытаться прочитать сообщение (или даже поделиться им с третьими сторонами), они не могут преобразовать зашифрованный текст обратно в читаемый открытый текст. Только Алиса может сделать это со своим закрытым ключом, когда он попадает в ее почтовый ящик, поскольку Алиса — единственный человек, имеющий доступ к ее закрытому ключу. Когда Алиса хочет ответить, она просто повторяет процесс, шифруя свое сообщение Бобу с помощью открытого ключа Боба.

Только Алиса может сделать это со своим закрытым ключом, когда он попадает в ее почтовый ящик, поскольку Алиса — единственный человек, имеющий доступ к ее закрытому ключу. Когда Алиса хочет ответить, она просто повторяет процесс, шифруя свое сообщение Бобу с помощью открытого ключа Боба.

Преимущества услуг сквозного шифрования

E2EE имеет несколько преимуществ по сравнению со стандартным шифрованием, используемым большинством сервисов:

- Он защищает ваши данные от взломов. E2EE означает, что меньшее количество сторон будет иметь доступ к вашим незашифрованным данным. Даже если хакеры взломают серверы, на которых хранятся ваши данные (например, взлом почты Yahoo), они не смогут расшифровать ваши данные, потому что у них нет ключей дешифрования.

- Сохраняет конфиденциальность ваших данных. Если вы используете Gmail, Google может знать все подробности, которые вы указываете в своих электронных письмах, и может сохранять их, даже если вы их удалите.

E2EE дает вам контроль над тем, кто читает ваши сообщения.

E2EE дает вам контроль над тем, кто читает ваши сообщения. - Это хорошо для демократии. Каждый имеет право на неприкосновенность частной жизни. E2EE защищает свободу слова и защищает преследуемых активистов, диссидентов и журналистов от запугивания.

Это причины, по которым мы создали ProtonMail. Как первый и самый крупный поставщик услуг безопасной электронной почты, мы ежедневно защищаем миллионы пользователей. Сквозное шифрование — это технологическая основа нашего видения более приватного и безопасного Интернета.

С уважением,

Команда ProtonMail

Вы можете получить бесплатную безопасную учетную запись электронной почты от ProtonMail здесь .

Мы также предоставляем бесплатный VPN-сервис для защиты вашей конфиденциальности.

ProtonMail и ProtonVPN финансируются за счет взносов сообщества. Если вы хотите поддержать наши усилия по развитию, вы можете перейти на платный план или пожертвовать . Спасибо за поддержку!

Если вы хотите поддержать наши усилия по развитию, вы можете перейти на платный план или пожертвовать . Спасибо за поддержку!

Что такое шифрование PGP и как оно работает?

Когда вы отправляете зашифрованное электронное письмо с помощью ProtonMail, ваше сообщение автоматически защищается с помощью шифрования PGP.Что такое PGP? В этой статье объясняется технология, лежащая в основе нашего обещания безопасности.

PGP расшифровывается как «Довольно хорошая конфиденциальность», но название является ироничным. Фактически, PGP — это наиболее широко используемая система шифрования электронной почты в мире. Когда вы отправляете сообщения с использованием шифрования PGP, никто не может перехватить и прочитать ваше сообщение в пути. PGP был тщательно протестирован в полевых условиях за десятилетия использования, его немногочисленные уязвимости хорошо изучены, и он имеет широкую совместимость с другими клиентами шифрования. По этим причинам мы используем PGP как основу нашей архитектуры безопасности.

По этим причинам мы используем PGP как основу нашей архитектуры безопасности.

Эта статья является частью серии, в которой объясняются некоторые технологии, лежащие в основе ProtonMail. Мы уже рассмотрели сквозное шифрование и шифрование с нулевым доступом. Здесь мы рассмотрим, что такое PGP, как он работает и как вы можете использовать его для защиты своих сообщений.

Что такое PGP?

PGP — это криптографический метод, который позволяет людям конфиденциально общаться в Интернете. Когда вы отправляете сообщение с помощью PGP, сообщение преобразуется в нечитаемый зашифрованный текст на вашем устройстве перед передачей через Интернет.Только у получателя есть ключ для преобразования текста обратно в читаемое сообщение на своем устройстве. PGP также проверяет подлинность отправителя и проверяет, что сообщение не было подделано при передаче.

До PGP ваш интернет-провайдер, ваш провайдер электронной почты, хакеры или правительство теоретически могли читать ваши сообщения. PGP был разработан в 1990-х годах, чтобы разрешить конфиденциальный обмен электронной почтой и другими типами сообщений. Сегодня PGP стандартизирован в OpenPGP, что позволяет любому писать программное обеспечение PGP, совместимое и взаимодействующее с другими реализациями.Было создано несколько OpenPGP-совместимых библиотек для разработчиков, чтобы помочь программистам реализовать шифрование PGP в своих приложениях. ProtonMail поддерживает две из этих библиотек: OpenPGP.js для языка программирования Javascript (используется в нашем веб-приложении) и GopenPGP для языка Go (используется в наших мобильных и настольных приложениях). В частности, OpenPGP.js — одна из наиболее широко используемых в мире библиотек OpenPGP, которая была тщательно проверена экспертами по безопасности.