Шифрование устройств в Windows — Служба поддержки Майкрософт

Windows 11 Windows 10 Еще…Меньше

Шифрование устройства помогает защитить ваши данные. Оно доступно на широком спектре устройств с Windows.

Обычно, когда вы обращаетесь к своим данным, они проходят через Windows и к ним применяются стандартные меры защиты, связанные со входом в Windows. Однако если кто-то хочет обойти эти средства защиты Windows, он может открыть дело компьютера и удалить физический жесткий диск. После этого путем добавления вашего жесткого диска в качестве второго диска на компьютер, которым он управляет, этот человек сможет получить доступ к вашим данным, не нуждаясь в ваших учетных сведениях.

Однако если диск зашифрован, при попытке использовать этот метод для доступа к диску ему потребуется предоставить ключ расшифровки (которого у них не должно быть) для доступа к любым данным на диске. Без ключа расшифровки данные на диске будут выглядеть как бессмысленный текст.

Возникли проблемы при воспроизведении видео? Посмотрите его на YouTube.

Запрашивает ли BitLocker ключ восстановления? См. раздел «Поиск ключа восстановления BitLocker».

Доступно ли это на моем устройстве?

Шифрование BitLocker доступно на поддерживаемых устройствах с Windows 10 или 11 Pro, Корпоративная или для образовательных учреждений.

На поддерживаемых устройствах с Windows 10 или более поздней версии BitLocker будет автоматически включен при вашем первом входе в личную учетную запись Майкрософт (например, @outlook.com или @hotmail.com) либо рабочую или учебную учетную запись.

BitLocker не включается автоматически с локальными учетными записями, однако его можно включить вручную в средстве управления BitLocker .

Управление шифрованием BitLocker

Нажмите Пуск и в поле поиска введите Управление BitLocker, а затем выберите необходимый результат из списка.

Примечание: Вы сможете увидеть этот параметр, только если функция BitLocker доступна на вашем устройстве. Она не поддерживается в выпуске Windows Домашняя.

Если для устройства включен BitLocker, важно убедиться, что у вас есть резервная копию ключа восстановления. Если BitLocker считает, что неавторизованный пользователь пытается получить доступ к диску, система блокируется и запрашивается ключ восстановления BitLocker. Если у вас нет этого ключа, вы не сможете получить доступ к диску, а служба поддержки Майкрософт не имеет доступа к ключам восстановления, чтобы они не могли предоставить его вам, или создать новый, если он потерян.

Резервное копирование ключа восстановления занимает всего несколько секунд. Дополнительные сведения см. в разделе «Резервное копирование ключа восстановления BitLocker».

Если устройство не поддерживает BitLocker, вместо него можно использовать шифрование устройств Windows .

Чтобы узнать, можно ли использовать шифрование устройств Windows

-

В поле поиска на панели задач введите Сведения о системе, щелкните правой кнопкой мыши Сведения о системе в списке результатов, а затем выберите Запуск от имени администратора. Также можно нажать кнопку Пуск и затем в разделе Средства администрирования Windows

выбрать Сведения о системе. -

В нижней части окна Сведения о системе найдите параметр Поддержка шифрования устройства. Если указано значение Соответствует требованиям, то шифрование устройства доступно на вашем устройстве.

Включение шифрования устройств Windows

-

Войдите в Windows под учетной записью администратора (возможно, потребуется выйти из системы и снова войти в нее для переключения учетных записей). Дополнительные сведения см. в разделе Создание локальной учетной записи или учетной записи администратора в Windows 10.

-

Нажмите кнопку Пуск и выберите Параметры > Обновление и безопасность > Шифрование устройства. Если пункт Шифрование устройства отсутствует, эта функция недоступна.

- org/ListItem»>

Если шифрование устройства отключено, выберите Включить.

Дополнительные ресурсы

Резервное копирование ключа восстановления BitLocker

Поиск ключа восстановления BitLocker в Windows

Шифрование устройства Android — Microsoft Intune

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 2 мин

Шифрование устройства защищает файлы и папки от несанкционированного доступа в случае потери или кражи устройства. Это делает данные недоступными и нечитаемыми для пользователей, у которых нет секретного кода.

Это делает данные недоступными и нечитаемыми для пользователей, у которых нет секретного кода.

Прежде чем получить доступ к учебным или рабочим ресурсам, вашей организации может потребоваться:

- Шифрование устройства

- Включение безопасного запуска

- Установка секретного кода запуска, ПИН-кода или другого метода проверки подлинности

Примечание.

Некоторые устройства Android от Huawei, Vivo и OPPO не могут быть зашифрованы. Дополнительные сведения см. в разделе Устройство зашифровано, но приложение говорит об обратном.

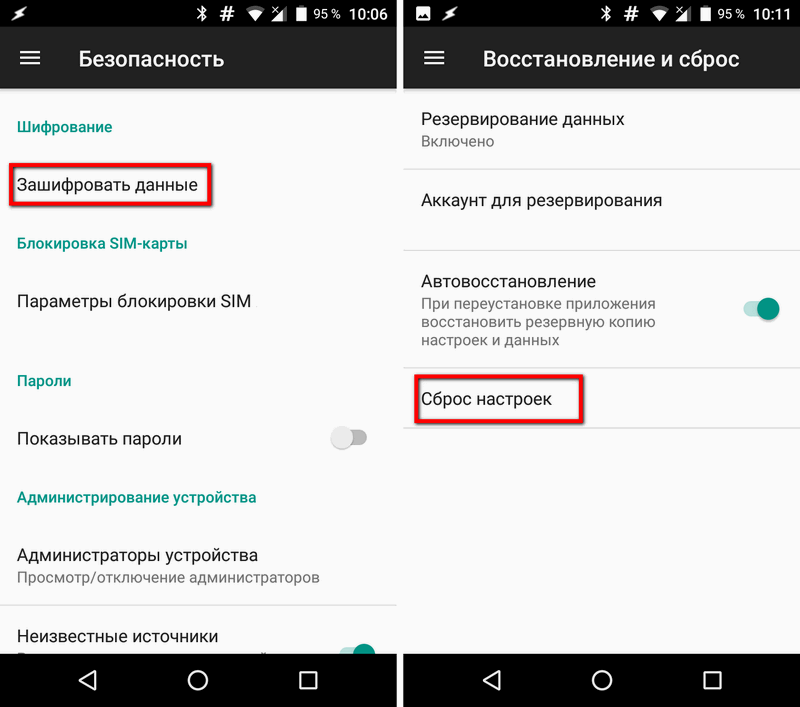

Шифрование устройства

Выполните следующие действия, чтобы зашифровать устройство. Устройство может перезапустить несколько раз. Имя и расположение параметра шифрования зависит от производителя устройства и версии Android.

- Откройте приложение «Параметры».

- Введите security или encrypt в строке поиска, чтобы найти связанные параметры.

- Коснитесь параметра, чтобы зашифровать устройство.

Следуйте инструкциям на экране.

Следуйте инструкциям на экране. - При появлении запроса задайте пароль на экране блокировки, ПИН-код или другой метод проверки подлинности (если это разрешено вашей организацией).

- Чтобы повторно проверить параметры, откройте приложение Корпоративный портал или Microsoft Intune.

- Корпоративный портал пользователей. Выберите свое устройство и коснитесь пункта Проверить параметры устройства.

- Microsoft Intune пользователей. Вам придется подождать, пока страница не обновится, но в этом случае состояние шифрования должно измениться на соответствующее.

Включение безопасного запуска

Безопасный запуск защищает устройство, запрашивая пароль или ПИН-код при каждом включении устройства.

Имя и расположение параметра безопасного запуска может отличаться в зависимости от производителя устройства и версии Android.

- Откройте приложение «Параметры».

- Введите безопасный запуск в строке поиска приложения.

А. Если результат не соответствует, попробуйте выполнить поиск по запросу Сильная защита.

А. Если результат не соответствует, попробуйте выполнить поиск по запросу Сильная защита. - Выберите Безопасный запуск>Требовать ПИН-код при включении устройства.

- При появлении запроса введите ПИН-код устройства.

- Если вы выполняете настройку или регистрацию устройства, вернитесь в приложение и нажмите кнопку ПРОДОЛЖИТЬ . Если вы получили это сообщение вне или после регистрации:

- Корпоративный портал пользователей приложения: откройте приложение, выберите свое устройство и нажмите Проверить параметры устройства.

- Microsoft Intune пользователей приложения: откройте приложение, подождите, пока экран не загрузит, а затем состояние шифрования изменится на соответствующее.

Установка секретного кода запуска

После шифрования устройства и включения безопасного запуска вам будет предложено задать ПИН-код устройства, пароль или другой метод проверки подлинности (если это разрешено вашей организацией). Конкурирующий этот шаг будет соответствовать требованию секретного кода запуска.

Конкурирующий этот шаг будет соответствовать требованию секретного кода запуска.

Чтобы задать экран блокировки на устройстве или изменить тип, который вы используете в данный момент, выполните следующие действия:

- Откройте приложение

- Введите блокировку экрана в строке поиска приложения.

- Выберите Тип блокировки экрана.

- Коснитесь нужного типа блокировки экрана и следуйте инструкциям на экране для подтверждения.

Устранение неполадок

Проблема. Кнопка шифрования отключена.

Что нужно попробовать:

- Убедитесь, что устройство полностью заряжается и подключено. Шифрование может занять некоторое время и требует полной батареи.

Проблема. Вы увидите сообщение о том, что вам по-прежнему нужно зашифровать устройство.

Что следует попробовать:

- Установите экран блокировки на устройстве.

- Включите безопасный запуск.

Требуется дополнительная помощь? Обратитесь в службу поддержки вашей компании (проверьте контактные данные на веб-сайте Корпоративный портал) или напишите команду Майкрософт Android.

Шифрование устройства в Windows — служба поддержки Майкрософт

Windows 11 Windows 10 Больше…Меньше

Шифрование устройствапомогает защитить ваши данные и доступно на широком спектре устройств Windows.

Обычно доступ к данным осуществляется через Windows и имеет обычные средства защиты, связанные с входом в Windows. Однако, если кто-то хочет обойти эту защиту Windows, он может открыть корпус компьютера и извлечь физический жесткий диск. Затем, добавив ваш жесткий диск в качестве второго диска на машине, которую они контролируют, они смогут получить доступ к вашим данным, не требуя ваших учетных данных.

Однако, если ваш диск зашифрован, когда они попытаются использовать этот метод для доступа к диску, им придется предоставить ключ дешифрования (которого им не следует иметь), чтобы получить доступ к чему-либо на диске. Без ключа расшифровки данные на диске будут казаться им тарабарщиной.

Без ключа расшифровки данные на диске будут казаться им тарабарщиной.

Проблемы с воспроизведением видео? Смотрите на YouTube.

BitLocker запрашивает ключ восстановления? См. Как найти ключ восстановления BitLocker.

Доступно ли это на моем устройстве?

ШифрованиеBitLocker доступно на поддерживаемых устройствах под управлением Windows 10 или 11 Pro, Enterprise или Education.

На поддерживаемых устройствах под управлением Windows 10 или более поздней версии BitLocker автоматически включается при первом входе в личную учетную запись Microsoft (например, @outlook.com или @hotmail.com) или в рабочую или учебную учетную запись.

BitLocker не включается автоматически с локальными учетными записями, однако вы можете включить его вручную в средстве Manage BitLocker .

Для управления шифрованием BitLocker

Нажмите Пуск и в поле поиска введите Управление BitLocker , а затем выберите его из списка результатов.

Примечание. Этот параметр отображается только в том случае, если для вашего устройства доступен BitLocker. Он недоступен в версии Windows Home.

Если на вашем устройстве включен BitLocker, важно убедиться, что у вас где-то есть резервная копия ключа восстановления. Если BitLocker считает, что неавторизованный пользователь пытается получить доступ к диску, он заблокирует систему и запросит ключ восстановления BitLocker. Если у вас нет этого ключа, вы не сможете получить доступ к диску, а служба поддержки Майкрософт не имеет доступа к ключам восстановления, поэтому они не могут предоставить вам его или создать новый, если это было потеряно.

Создание резервной копии ключа восстановления занимает всего несколько минут. Дополнительные сведения см. в статье Резервное копирование ключа восстановления BitLocker.

Если ваше устройство не поддерживает BitLocker, вы можете вместо этого использовать Windows Device Encryption .

Чтобы узнать, можете ли вы использовать шифрование устройства Windows

В поле поиска на панели задач введите Информация о системе , щелкните правой кнопкой мыши Информация о системе в списке результатов, затем выберите Запуск от имени администратора . Или вы можете нажать кнопку Пуск , а затем в разделе Средства администрирования Windows выбрать Информация о системе .

В нижней части окна Информация о системе найдите Поддержка шифрования устройства . Если значение говорит Соответствует предварительным требованиям , тогда на вашем устройстве доступно шифрование устройства.

Чтобы включить шифрование устройства Windows

Войдите в Windows с учетной записью администратора (возможно, вам придется выйти и снова войти, чтобы сменить учетную запись). Дополнительные сведения см. в статье Создание локальной учетной записи или учетной записи администратора в Windows 10.

Нажмите кнопку Пуск , затем выберите Настройки > Обновление и безопасность > Шифрование устройства . Если Шифрование устройства не отображается, оно недоступно.

- org/ListItem»>

Если шифрование устройства отключено, выберите Включить .

Дополнительные ресурсы

Создайте резервную копию ключа восстановления BitLocker

Поиск ключа восстановления BitLocker в Windows

Что такое шифрование устройства и зачем оно вам? | by Hexnode

При хранении и доступе к конфиденциальной информации на ноутбуках и мобильных устройствах необходимо ее шифровать. С появлением пандемии Covid и введением удаленной работы шансы на корпоративный шпионаж резко возросли. Согласно отчету RiskBased Security об утечке данных за 2020 год, в первой половине 2020 года было взломано почти 36 миллиардов корпоративных записей. Кроме того, согласно отчету Varonis о рисках финансовых данных за 2021 год, официальные лица обнаружили, что почти две трети всех организаций более 1000 конфиденциальных файлов открыты для каждого сотрудника. Эти цифры подчеркивают необходимость внедрения политик шифрования устройств в вашей организации.

Эти цифры подчеркивают необходимость внедрения политик шифрования устройств в вашей организации.

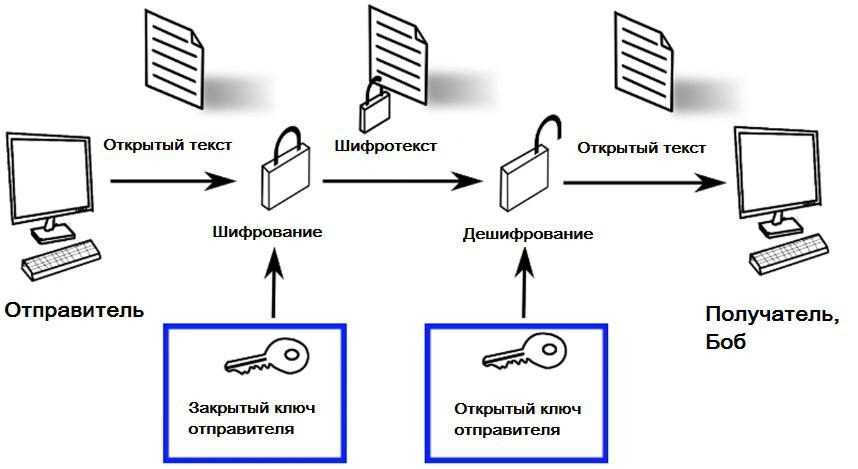

Шифрование устройства — это процесс скремблирования данных в неразборчивый код, который делает их неразборчивыми для всех без пароля или ключа восстановления. Данные (называемые «открытым текстом») кодируются с использованием алгоритма шифрования, чтобы преобразовать их в нечитаемый формат (называемый «зашифрованный текст»). Эти бессвязные данные могут быть расшифрованы только пользователями, имеющими доступ к ключу восстановления или паролю.

Ноутбук с шифрованиемНесмотря на то, что существует множество доступных методов шифрования, здесь мы рассмотрим наиболее распространенные формы шифрования, которые большинство предприятий и компаний используют для защиты и кодирования своих данных.

Методы симметричного и асимметричного шифрования

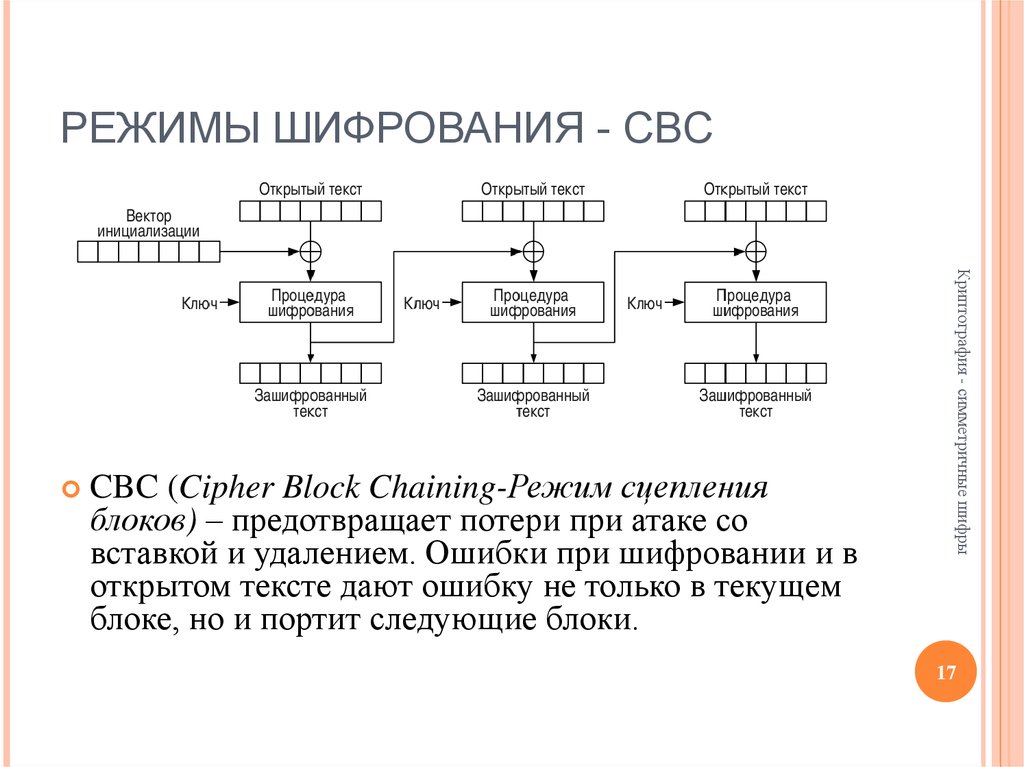

Симметричное шифрование — популярный метод шифрования, использующий один и тот же ключ для процесса шифрования и дешифрования. Здесь открытый текст шифруется с помощью ключа, и тот же ключ используется для расшифровки зашифрованного текста на принимающей стороне. Поскольку алгоритм, лежащий в основе симметричного шифрования, прост и работает быстрее, он широко используется в алгоритмах шифрования, таких как AES-128 и AES-256, для передачи больших объемов данных.

Здесь открытый текст шифруется с помощью ключа, и тот же ключ используется для расшифровки зашифрованного текста на принимающей стороне. Поскольку алгоритм, лежащий в основе симметричного шифрования, прост и работает быстрее, он широко используется в алгоритмах шифрования, таких как AES-128 и AES-256, для передачи больших объемов данных.

Асимметричное шифрование более безопасно, так как использует два ключа (открытый ключ и закрытый ключ) для процесса шифрования. Открытый ключ доступен всем, но закрытый ключ остается нераскрытым. Когда данные зашифрованы с помощью открытого ключа, получатель может расшифровать их только с помощью закрытого ключа. Напротив, когда сообщение зашифровано с помощью закрытого ключа, пользователь может расшифровать его с помощью открытого ключа. Главный недостаток этого метода шифрования заключается в том, что процесс шифрования является довольно длительным. Алгоритмы шифрования, включая RSA и DSA, используют этот метод шифрования.

Алгоритмы шифрования AES и RSA

Advanced Encryption Standard (AES) — это блочный шифр, который использует симметричное шифрование для кодирования данных. Он используется правительствами и повседневными предприятиями и является универсальным методом, который рекомендуется использовать в большинстве программ шифрования. AES шифрует данные в одном блоке, а не отдельными битами данных. AES-128 (шифрует блоки размером 128 бит), AES-256 (шифрует блоки размером 256 бит) являются примерами блочного шифрования AES.

Rivest-Shamir-Adleman (RSA) — еще один популярный алгоритм шифрования. Он использует метод асимметричного шифрования, при котором отправляющая и принимающая стороны будут иметь открытый и закрытый ключ для шифрования/дешифрования данных. RSA — это безопасный метод шифрования для передачи информации между людьми, которые могут не знать друг друга и которым необходимо передавать данные, не раскрывая свою личную информацию. Однако шифрование данных занимает много времени и не является практичным решением для большого количества файлов.

Однако шифрование данных занимает много времени и не является практичным решением для большого количества файлов.

Процессы шифрования на уровне файлов и жесткого диска

Шифрование на уровне файлов (FLE) кодирует данные в определенных файлах и папках на диске, делая выбранную информацию неразборчивой для неавторизованных лиц. Это чаще всего используется в файлах личных данных, таких как текстовые документы и электронные таблицы. FLE не шифрует всю информацию на жестком диске. Он не может шифровать операционную систему и важные файлы. Однако он позволяет ИТ-администраторам точно выбирать, какая информация должна быть зашифрована. Поскольку FLE расшифровывает один файл за раз, влияние на производительность устройства незначительно.

Шифрование жесткого диска (HDE) — это процесс использования программного обеспечения для шифрования для преобразования всех данных на вашем диске в нечитаемый код. Доступ к этому коду и его чтение может получить только пользователь, у которого есть ключ дешифрования или пароль. В отличие от шифрования на уровне файлов, шифрование жесткого диска шифрует все данные на вашем диске, включая ОС и ее важные файлы. Следовательно, система загружается только после предоставления пароля для расшифровки или ключа восстановления. Поскольку все новые файлы автоматически шифруются при создании, HDE устраняет необходимость кодировать ваши корпоративные файлы вручную. BitLocker от Microsoft и FileVault от Apple — два примера программного обеспечения для шифрования жесткого диска.

В отличие от шифрования на уровне файлов, шифрование жесткого диска шифрует все данные на вашем диске, включая ОС и ее важные файлы. Следовательно, система загружается только после предоставления пароля для расшифровки или ключа восстановления. Поскольку все новые файлы автоматически шифруются при создании, HDE устраняет необходимость кодировать ваши корпоративные файлы вручную. BitLocker от Microsoft и FileVault от Apple — два примера программного обеспечения для шифрования жесткого диска.

Представленный 30 января 2007 года BitLocker представляет собой программное обеспечение для шифрования жесткого диска, разработанное Microsoft. Он использует 128/256-битный алгоритм шифрования AES для шифрования всех данных на вашем диске и защиты от несанкционированного доступа. BitLocker доступен для компьютеров под управлением Windows Vista или 7 (Enterprise/Ultimate), Windows 8.1 (Pro/Enterprise) или Windows 10 Pro. При использовании вместе с доверенным платформенным модулем (TPM) можно выполнять проверки подлинности на аппаратном, программном и микропрограммном обеспечении вашего ПК. Если модуль TPM обнаруживает несанкционированные изменения, он загружает систему в безопасном режиме. BitLocker может использоваться отдельными лицами и предприятиями, которым требуется полное шифрование их устройств.

Если модуль TPM обнаруживает несанкционированные изменения, он загружает систему в безопасном режиме. BitLocker может использоваться отдельными лицами и предприятиями, которым требуется полное шифрование их устройств.

Hexnode предоставляет централизованный способ массовой настройки политик BitLocker для ваших корпоративных устройств. Вы можете обязать шифрование для дисков ОС, фиксированных дисков с данными или съемных дисков с помощью алгоритмов шифрования AES-CBC 128/256-бит или XTS-AES 128/256-бит. Вы также можете хранить свой пароль восстановления BitLocker и управлять им в корпоративной Azure Active Directory. С Hexnode также можно отслеживать устройства с поддержкой BitLocker, используя отчеты о соответствии.

Пароль BitLocker при запуске системы FileVault — это программа шифрования жесткого диска, доступная для macOS 10.3 и более поздних версий, которая защищает жесткий диск вашего Mac с помощью алгоритма шифрования XTS-AES 128. Все вновь созданные файлы автоматически шифруются в FileVault. После того как устройство зашифровано, пользователям требуется пароль при запуске для расшифровки данных и загрузки устройства. FileVault также предоставляет ключ восстановления, который ИТ-администраторы могут использовать для расшифровки ваших данных в случае забытого пароля.

После того как устройство зашифровано, пользователям требуется пароль при запуске для расшифровки данных и загрузки устройства. FileVault также предоставляет ключ восстановления, который ИТ-администраторы могут использовать для расшифровки ваших данных в случае забытого пароля.

Hexnode UEM упрощает массовую настройку политик FileVault на корпоративных устройствах. Вы можете принудительно использовать шифрование с помощью личного ключа восстановления, корпоративного ключа восстановления или того и другого. Это позволяет ИТ-администраторам хранить и управлять ключами восстановления ваших корпоративных устройств на портале Hexnode. Вы также можете отслеживать состояние своего устройства с помощью отчетов о соответствии требованиям.

Хотя настройка шифрования для корпоративных устройств может показаться легкой задачей, реализация полного шифрования диска имеет определенные недостатки.

HDE защищает систему только в выключенном состоянии. Как только вы расшифруете свой диск с помощью пароля или ключа восстановления, запрашиваемого во время загрузки, вся система будет разблокирована. Это оставляет ваши данные открытыми для всех, кто пытается получить доступ к вашему устройству, когда оно остается включенным.

Это оставляет ваши данные открытыми для всех, кто пытается получить доступ к вашему устройству, когда оно остается включенным.

HDE шифрует весь диск и защищает его паролем или ключом восстановления. В случае утери этого ключа восстановления или пароля нет другого способа восстановить ваши данные.

Использование шифрования жесткого диска может привести к увеличению времени, необходимого для доступа к вашим данным. При обработке данных могут возникать небольшие задержки, особенно при работе с большими файлами. Однако на современных компьютерах с Windows и Mac заметных изменений не ощущается.

Прежде чем внедрять политику шифрования жесткого диска, может быть хорошей идеей прислушаться к этому совету — вы бы предпочли потерять свои данные, чем сделать их открытыми? — Если ответ отрицательный, то вам, вероятно, следует дважды подумать, прежде чем настраивать HDE для своих корпоративных устройств.

Организации, которые хранят личную или конфиденциальную информацию на своих устройствах, могут извлечь большую выгоду из шифрования своих жестких дисков. Компании, которым необходимо поддерживать соответствие GDPR, HIPAA, CJIS, должны будут использовать политики HDE для своих устройств.

Компании, которым необходимо поддерживать соответствие GDPR, HIPAA, CJIS, должны будут использовать политики HDE для своих устройств.

Если у вашей организации есть выбор: использовать шифрование жесткого диска или шифрование на уровне файлов, ответ — используйте оба!

Шифрование жесткого диска защищает данные в состоянии покоя. Это означает, что он защищает систему, когда она не используется. Как только ваше устройство загружается, все ваши данные расшифровываются.

Шифрование на уровне файлов, напротив, защищает как хранящиеся, так и используемые данные. Вы можете зашифровать определенные файлы и папки с помощью FLE.

Используя как шифрование жесткого диска, так и шифрование на уровне файлов для ваших корпоративных устройств, ИТ-администраторы могут защитить важные файлы от посторонних глаз и защитить корпоративные диски от взлома. HDE и FLE вместе позволяют вашей компании использовать лучшее из обоих миров для шифрования устройств.

Помимо массовой настройки политик BitLocker и FileVault, Hexnode предоставляет вам целый набор функций безопасности для управления корпоративными устройствами и их шифрования с центральной консоли.

Попробуйте Hexnode для управления и шифрования ваших устройств

Настройка Wi-Fi

Открытые сети Wi-Fi могут представлять серьезную угрозу для данных на вашем устройстве. С помощью Hexnode устройства могут быть предварительно настроены на корпоративные подключения Wi-Fi и ограничены от взаимодействия с любой другой сетью. Вы можете создать политику с настройками Wi-Fi вашей организации и связать их с зарегистрированными устройствами. Вы также можете добавлять или удалять дополнительные конфигурации Wi-Fi и управлять подключениями вашего устройства.

Настройка VPN

Чтобы уменьшить угрозу, создаваемую незащищенными сетями Wi-Fi, Hexnode может помочь вашей компании управлять потоком данных с помощью корпоративной VPN. VPN открывают безопасный канал связи для передачи и шифрования корпоративных данных. Создав политику с идентификатором аутентификации и сведениями о вашем провайдере VPN, все ваши корпоративные устройства могут быть безопасно подключены к VPN.

Создав политику с идентификатором аутентификации и сведениями о вашем провайдере VPN, все ваши корпоративные устройства могут быть безопасно подключены к VPN.

Применить политику паролей

Для устройств Android полное шифрование диска поддерживается для ОС 5.0–9.0, а шифрование на уровне файлов поддерживается для ОС 7.0 и выше.

Устройства iOS зашифрованы, если на них установлен Touch ID или пароль.

С помощью Hexnode политики надежных паролей могут быть назначены всем корпоративным устройствам. Вы можете установить ограничения на длину, сложность, срок действия пароля, историю, количество попыток перед очисткой устройства и автоблокировку экрана.

Отчеты о соответствии

С помощью Hexnode ваша организация может создавать отчеты о соответствии для всех зарегистрированных устройств. Сюда входят отчеты о соответствии паролей, шифровании, неактивности устройства и многом другом. Эти отчеты позволяют отслеживать состояние устройства и всю вашу активность.

Настройка режима потери

Для сотрудников естественно терять устройства. В этих ситуациях корпоративные данные в них должны быть защищены любой ценой. Hexnode позволяет ИТ-администраторам удаленно блокировать и шифровать корпоративные устройства с помощью политики режима потери данных.

При настройке политики шифрования устройств для корпоративных устройств рекомендуется следовать определенным правилам, чтобы максимально защитить данные.

Рекомендуется регулярно создавать резервные копии данных через определенные промежутки времени. Это позволит вам восстановить ваши данные в случае сбоя устройства, повреждения жесткого диска или потери устройства.

Резервное копирование данных на жесткий диск Политика шифрования вашего устройства настолько надежна, насколько надежен пароль, который вы используете для его защиты. Применение политики надежных паролей имеет первостепенное значение после настройки шифрования. Вы можете использовать Hexnode UEM для реализации строгих политик паролей на вашем предприятии.