Шифр амортизации что это

Единые нормы амортизационных отчислений на полное восстановление основных фондов (ЕНАОФ) — классификатор, действовавший до 1 января 2002 года, которым были определены единые нормы амортизационных отчислений основных фондов (документ был утвержден Постановлением Совмина СССР от 22.10.1990 N 1072).

Разъяснение

Классификатор ЕНАОФ (Единые нормы амортизации основных фодов) применялся до 1 января 2002 года для определения нормы амортизации основных средств.

Официальное название этого документа — Единые нормы амортизационных отчислений на полное восстановление основных фондов народного хозяйства СССР. ЕНАОФ был утвержден Постановлением Совмина СССР от 22.10.1990 N 1072. Несмотря на присутствие СССР в названии документа, он использовался для определения сумм амортизации основных средств вплоть до 2002 года.

В настоящее время, применяется Классификация основных средств, включаемых в амортизационные группы — нормативный документ, утвержденный Постановлением Правительства РФ от 01. 01.2002 N 1.

01.2002 N 1.

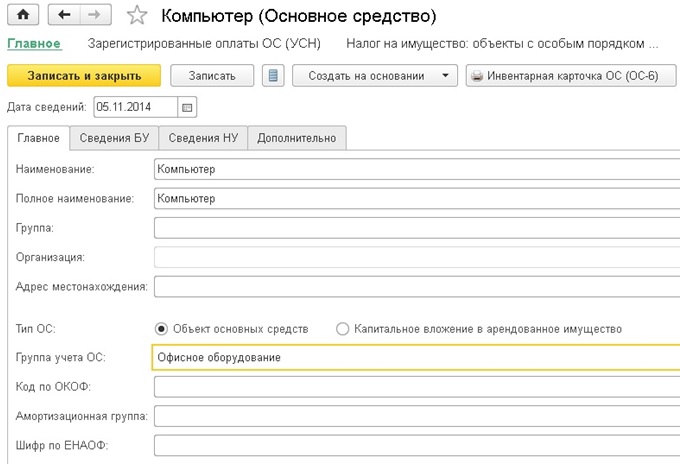

Какая норма и шифр амортизационных отчислений персональных компьютеров и принтеров?

По нашему мнению, в данном случае следует использовать шифр 48000 «Единых норм амортизационных отчислений на полное восстановление основных фондов народного хозяйства СССР», утвержденных постановлением Совмина СССР 22 октября 1990 г. N 1072:

Машины и комплексы электронные цифровые вычислительные с программным управлением общего назначения, специализированные и управляющие на базе всех типов процессоров.

Норма амортизации для данного вида основных средств — 12,5 процентов (то есть срок полезного использования — 8 лет).

Кроме того, можно использовать шифр 48005: ЭВМ (ДВК) персональные компьютеры ВК 0010 «Агат» с той же нормой амортизации.

Что же касается принтеров, то здесь следует учитывать два положения ПБУ 6/97:

с одной стороны, в соответствии с пунктом 2.3 ПБУ 6/97 «единицей бухгалтерского учета основных средств является инвентарный объект. Инвентарным объектом основных средств является объект со всеми приспособлениями и принадлежностями или отдельный конструктивно обособленный предмет, предназначенный для выполнения определенных самостоятельных функций, или же обособленный комплекс конструктивно-сочлененных предметов, представляющих собой единое целое, и предназначенный для выполнения определенной работы.

Комплекс конструктивно-сочлененных предметов — это один или несколько предметов одного или разного назначения, имеющие общие приспособления и принадлежности, общее управление, смонтированные на одном фундаменте, в результате чего каждый входящий в комплекс предмет может выполнять свои функции только в составе комплекса, а не самостоятельно».

Так как принтер, как правило, не может самостоятельно выполнять свои функции, то он должен учитываться в составе комплекса ЭВМ и периферийных устройств.

С другой стороны, в том же пункте ПБУ 6/97 указано, что «в случае наличия у одного объекта нескольких частей, имеющих разный срок полезного использования, каждая такая часть учитывается как самостоятельный инвентарный объект».

То есть, если сроки полезного использования компьютера и принтера различны, то они должны учитываться обособленно и амортизация по ним должна начисляться раздельно. Кроме того, некоторые принтеры могут выполнять отдельные функции самостоятельно (например, ксерокопирование и т. п.). В этом случае такой принтер также должен учитываться, как обособленный объект основных средств. В данном случае при начислении амортизации (по нормам амортизационных отчислений) следует использовать шифр 48003 «Устройства периферийные вычислительных комплексов и электронных машин». Норма амортизации — 11,1 процентов (срок полезного использования — 9 лет).

п.). В этом случае такой принтер также должен учитываться, как обособленный объект основных средств. В данном случае при начислении амортизации (по нормам амортизационных отчислений) следует использовать шифр 48003 «Устройства периферийные вычислительных комплексов и электронных машин». Норма амортизации — 11,1 процентов (срок полезного использования — 9 лет).

Применение шифра 48004 «Микро-ЭВМ и процессоры унифицированные» (норма амортизации 10 процентов) при начислении амортизации на такие компьютеры неправомерно, так как микро-ЭВМ относится к другому классу вычислительной техники.

1 декабря 2000 г.

Актуальная версия заинтересовавшего Вас документа доступна только в коммерческой версии системы ГАРАНТ. Вы можете приобрести документ за 54 рубля или получить полный доступ к системе ГАРАНТ бесплатно на 3 дня.

Купить документ Получить доступ к системе ГАРАНТ

Если вы являетесь пользователем интернет-версии системы ГАРАНТ, вы можете открыть этот документ прямо сейчас или запросить по Горячей линии в системе.

Журнал «Консультант бухгалтера»

Свидетельство о регистрации средства массовой информации ПИ N ФС77-24863 от 30.06.2006 г.

Актуально на: 1 августа 2017 г.

В настоящее время при установлении сроков полезного использования объектов основных средств организации-плательщики налога на прибыль руководствуются Классификацией основных средств, включаемых в амортизационные группы (п. 1 ст. 258 НК РФ, Постановление Правительства от 01.01.2002 № 1). А в бухгалтерском учете организации основываются на требованиях ПБУ 6/01. О Классификаторе ЕНАОФ, который применялся ранее для определения величины амортизационных отчислений, расскажем в нашей консультации.

Что такое ЕНАО?

Это Постановление, введенное в действие с 01.01.1991, до введения гл. 25 НК РФ было обязательно к применению всеми хозрасчетными организациями независимо от ведомственной подчиненности и форм собственности (п. 1 Постановления Совмина от 22.10.1990 № 1072).

В этом Постановлении приведены группы и виды основных фондов, соответствующий им шифр и годовые нормы амортизационных отчислений в процентах к балансовой стоимости.

К примеру, шифры ЕНАОФ легковых автомобилей такие:

- автомобили особо малого класса (с рабочим объемом двигателя до 1,2 л) – 50415;

- автомобили малого класса (с рабочим объемом двигателя более 1,2 до 1,8 л):

- общего назначения – 50416;

- такси — 50417;

- автомобили среднего класса (с рабочим объемом двигателя более 1,8 до 3,5 л):

- общего назначения – 50418;

- такси 50419.

При этом годовая норма амортизационных отчислений для автомобилей особо малого класса (с рабочим объемом двигателя до 1,2 л) составляет 18,2% балансовой стоимости. Это означает, что по ЕНАО срок службы для таких автомобилей рассчитан почти на 5,5 лет (100%/18,2%).

Несмотря на то, что ЕНАОФ в настоящее время не признан утратившим силу, использовать его в бухгалтерском и тем более налоговом учете не стоит. ЕНАОФ-классификатор в 2017 году может применяться лишь как своего рода ориентир при установлении сроков полезного использования по тем объектам основных средств, которые не поименованы в Классификации основных средств, утв. Постановлением Правительства от 01.01.2002 № 1. И были случаи, когда суды соглашались с возможностью определения срока полезного использования для целей налогового учета на основании ЕНАОФ (Постановления АС УО от 12.11.2014 № Ф09-7290/14 , ФАС ЗСО от 05.05.2012 № А27-10607/2011 ). Учитывать ЕНАО безопаснее тогда, когда организация не может подтвердить срок полезного использования основных средств ни на основании налогового Классификатора, ни на основании технических условий или рекомендаций изготовителей (п. 6 ст. 258 НК РФ). И в бухгалтерском учете, полагаем, ЕНАО можно руководствоваться в тех случаях, когда ожидаемые сроки использования или физического износа основных средств не могут быть достоверно определены.

Постановлением Правительства от 01.01.2002 № 1. И были случаи, когда суды соглашались с возможностью определения срока полезного использования для целей налогового учета на основании ЕНАОФ (Постановления АС УО от 12.11.2014 № Ф09-7290/14 , ФАС ЗСО от 05.05.2012 № А27-10607/2011 ). Учитывать ЕНАО безопаснее тогда, когда организация не может подтвердить срок полезного использования основных средств ни на основании налогового Классификатора, ни на основании технических условий или рекомендаций изготовителей (п. 6 ст. 258 НК РФ). И в бухгалтерском учете, полагаем, ЕНАО можно руководствоваться в тех случаях, когда ожидаемые сроки использования или физического износа основных средств не могут быть достоверно определены.

Классификатор кодов ОКОФ 2022 с расшифровкой и амортизационными группами

Оглавление Скрыть

- Структура классификатора ОКОФ

- Структура кодов ОКОФ

- Список ОКОФ в 2022 году с расшифровкой и группами

- Амортизационные группы ОКОФ с расшифровкой

- Как определить код ОКОФ и амортизационную группу при отнесении объекта к нескольким кодам классификатора

Зарегистрируйтесь в интернет-бухгалтерии «Моё дело»

И получите бесплатную круглосуточную экспертную поддержку по всем вопросам бухгалтерского учёта и налогообложения.

Структура классификатора ОКОФ

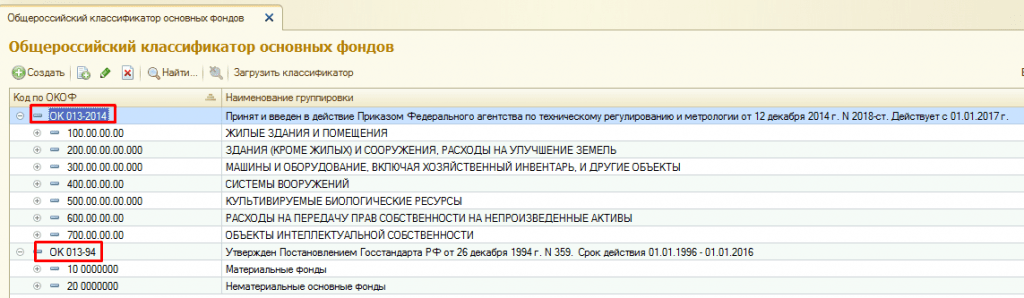

Общероссийский классификатор основных фондов (ОК 013-2014) утверждён Приказом Росстандарта от 12.12.2014 г. № 2018-ст. Классификатор ОКОФ имеет строгую структуру. Укрупнённо она выглядит таким образом:

Таблица 1 — Структура справочника ОКОФ

Данная структура — обобщённая группировка объектов основных средств. В каждую группу входят конкретные активы, к примеру, в группу 100 «Жилые здания и помещения» включены жилые объекты, входящие и не входящие в жилищный фонд, а также исторические памятники, определяемые как жилые дома.

Новый и старый ОКОФ

hidden>До применения ныне действующего ОКОФ (с 2017 года) применялся другой ОКОФ (ОК 013-94), который на данный момент отменён. Структура кодировки и группировка в классификаторах существенно различается.

При внедрении нового классификатора требовалось внести изменения в бухучёт в части кодов объектов основных средств. Если компания этого не сделала, ей требуется в обязательном порядке изменить коды с учётом переходных таблиц на основании Приказа Росстандарта от 21.04.2016 г. № 458.

Если компания этого не сделала, ей требуется в обязательном порядке изменить коды с учётом переходных таблиц на основании Приказа Росстандарта от 21.04.2016 г. № 458.

При этом используются прямой и обратный переходные ключи:

- Прямой — это таблица, в которой в первых 2-х колонках указана информация из старого ОКОФ, а в 2-х последних — из нового классификатора;

- Обратный — это таблица, в которой в первых 2-х колонках указана информация из нового ОКОФ, а в 2-х последних — из старого классификатора.

Приведение кодов ОКОФ в соответствие с действующим законодательством защитит компанию от претензий со стороны ИФНС, а также от штрафов за неверно рассчитанный налог на прибыль.

Структура кодов ОКОФ

Коды ОКОФ применяются для классификации объектов основных средств на определённые группы. Структура кода ОКОФ предусматривает 12 знаков и выглядит так — ХХХ.ХХ.ХХ.ХХ.ХХХ. Конкретные знаки имеют определённое значение:

- первые 3 цифры — это вид основных средств, показывающий укрупнённую группировку объектов.

К примеру, 210 — здания (кроме жилых), 310 — транспортные средства, 730 — программное обеспечение и базы данных и др.;

К примеру, 210 — здания (кроме жилых), 310 — транспортные средства, 730 — программное обеспечение и базы данных и др.; - следующие 9 знаков (с четвёртого по двенадцатый) — это обозначение кода согласно Общероссийскому классификатору продукции по видам экономической деятельности (ОКПД2 ОК 034-2014). Этих знаков может быть от 2-х до 9-ти в зависимости от того, сколько знаков конкретного кода в ОКПД2.

Образец кода ОКОФ

hidden>Например, нам надо установить код ОКОФ в 2022 году для респиратора, используемого как средство индивидуальной защиты работников.

По ОКОФ респиратор относится к группе — 330 «Прочие машины и оборудования, включая хозяйственный инвентарь, и другие объекты».

По ОКПД2 респиратор относится к группе — 32.99.11.120 «Респираторы».

Соответственно, код ОКОФ для респиратора будет — 330.32.99.11.120.

Однако нужно учитывать, что не всегда код ОКОФ включает 12 знаков. Количество напрямую зависит от того, сколько знаков используется для объекта в ОКПД2.

К примеру, если подбирать код ОКОФ для компьютера, то он будет включать 9 знаков — 330.28.23.23, поскольку в ОКПД2 для компьютеров предусмотрен код — 28.23.23 «Машины офисные прочие».

Список ОКОФ в 2022 году с расшифровкой и группами

Пример кодов ОКОФ в 2022 году, используемых компаниями:

Таблица 2 — Коды ОКОФ, используемые в 2022 году

Полный перечень кодов ОКОФ в 2022 году на конкретные объекты основных средств вы можете увидеть у нас на сайте в разделе «Моё дело Бюро».

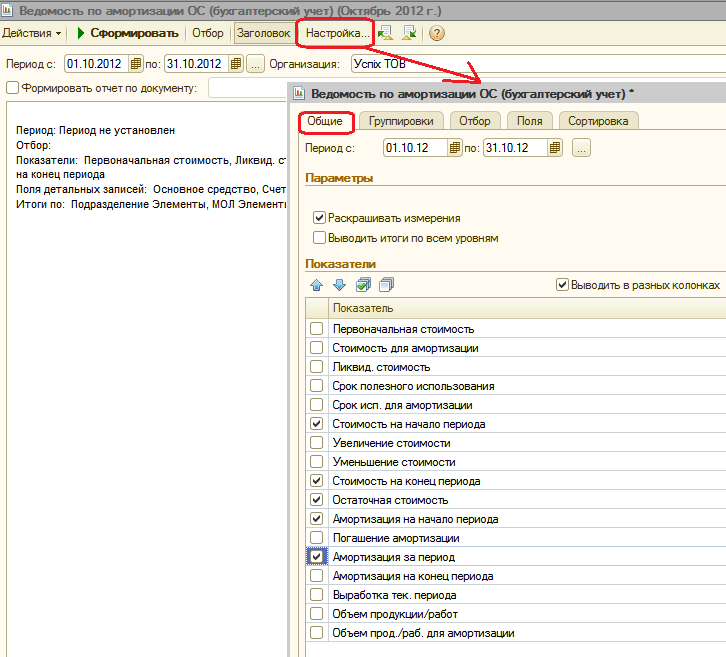

Амортизационные группы ОКОФ с расшифровкой

В классификаторе ОКОФ не указаны амортизационные группы по каждому объекту основных средств. Каким образом тогда их определять?

Для этих целей применяется классификатор основных средств, регламентированный Постановлением Правительства от 01.01.2002 г. № 1. В нём детально прописано, какие именно активы включаются в ту или иную амортизационную группу согласно коду ОКОФ. Кроме того, здесь же указаны и сроки полезного использования объектов с учётом выбранной группы.

Для уточнения амортизационной группы сначала устанавливается код объекта согласно ОКОФ, а затем на его основании выбирается группа.

Полный список амортизационных групп с учётом кодов ОКОФ в 2022 году на конкретные объекты основных фондов вы можете увидеть у нас на сайте в разделе «Моё дело Бюро».

Пример разделения объектов основных средств по группам:

Таблица 3 — Разделение объектов основных средств по амортизационным группам

Важно! Компания может сама выбрать срок полезного использования в пределах значений, установленных для конкретной амортизационной группы. К примеру, для шестой группы (срок от 10 до 15 лет) срок может быть и 132, и 168 месяцев. Если объекта нет в классификаторе, то срок полезного использования устанавливается на основании технической документации или рекомендаций изготовителя.

Как определить код ОКОФ и амортизационную группу при отнесении объекта к нескольким кодам классификатора

Некоторые объекты основных фондов можно отнести к нескольким кодам ОКОФ.

Если бухгалтер неверно определит амортизационную группу, это в конечном итоге повлияет на неверный расчёт амортизации, а, значит, и налога на прибыль. При неправильном исчислении этого налога ИФНС применит к налогоплательщику штраф по ст. 122 НК РФ — 20% от суммы неуплаченного налога. А если будет доказано умышленное совершение противоправного деяния, то штраф увеличится вдвое — 40% от суммы неуплаченного налога.

К примеру, много вопросов возникает при определении кодов ОКОФ и амортизационных групп относительно офисной техники. Такое оборудование быстро совершенствуется, а законодатели не успевают вносить необходимые корректировки в классификатор.

В частности, данный момент касается многофункциональных устройств, поэтому рассмотрим на примере, как в данном случае выбрать код ОКОФ 2022 и амортизационную группу для этого оборудования.

Многофункциональное устройство используется в нескольких направлениях — как копировальное устройство, принтер и факс.

По коду 330.28.23.22 установлена третья группа амортизации (срок использования 3-5 лет).

По коду 330.28.23.23 установлена вторая группа амортизации (срок использования до 3 лет).

Соответственно, многофункциональное устройство относится к двум амортизационным группам, по которым установлены разные сроки полезного использования. Этот момент существенно влияет на расчёт амортизационных отчислений, которые напрямую зависят от срока использования объекта.

Чтобы подобрать код ОКОФ в 2022 году к многофункциональному устройству, требуется:

- оценить каждую составную часть МФУ;

- по итогам оценки выбрать максимальный срок полезного использования для расчёта амортизации;

- выбрать ту амортизационную группу, по которой срок полезного использования в конкретном случае будет максимальный.

Таким образом, получается, что для МФУ максимальный срок полезного использования по третьей амортизационной группе — от 3 до 5 лет. Следовательно код ОКОФ для оборудования будет 330.28.23.22.

Сэкономьте время и деньги

Полный функционал бухгалтерского обслуживания в «Моё дело» — первые 3 дня бесплатно!

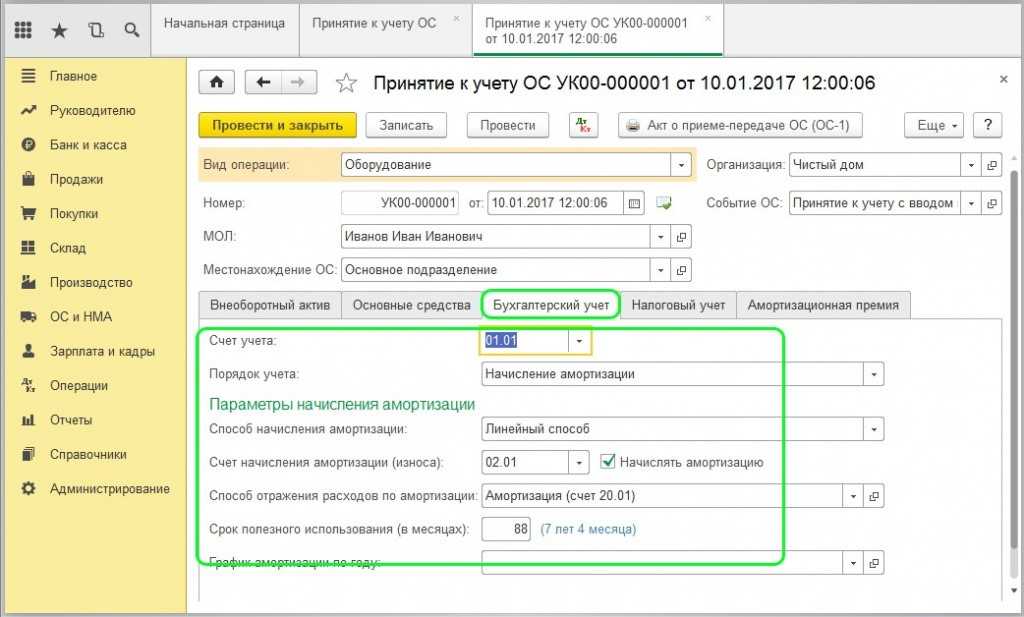

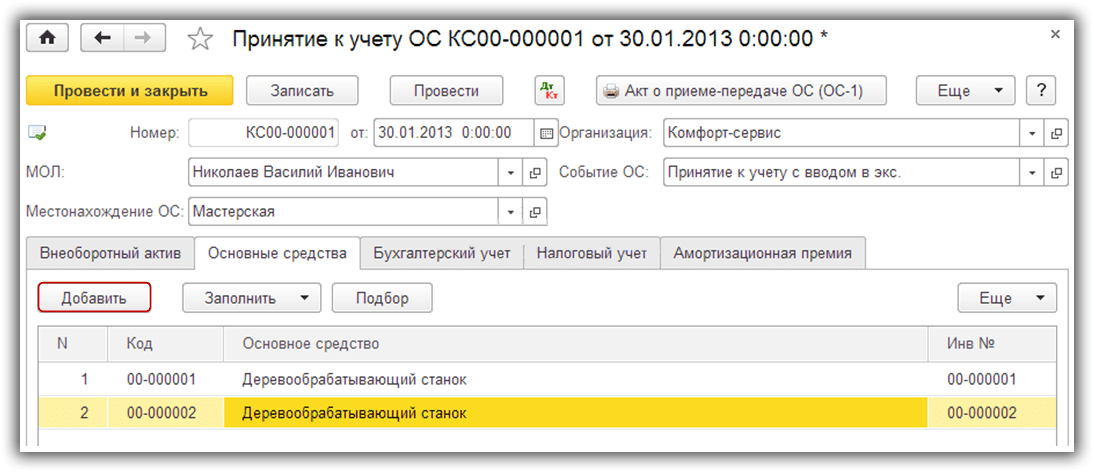

ПодробнееНовые коды окоф в 1с. О интересных вещах из мира IT, инструкции и рецензии. Основные коды окоф

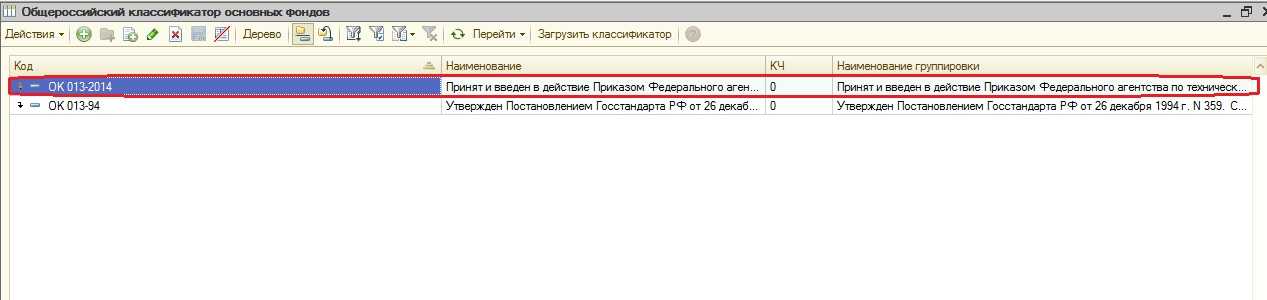

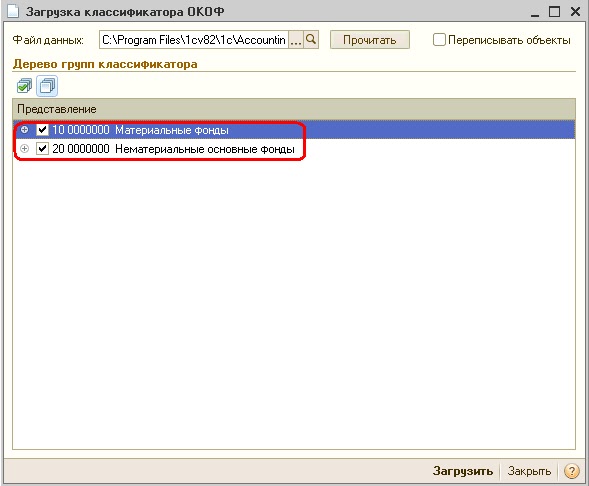

В 1С Бухгалтерии 8 некоторые справочники не заполняются вручную через нажатие кнопки Добавить . Как правило это справочники со стандартными данными, утверждаемые на государственном уровне. Про особенности работы с такими справочниками с уже писал на сайт ранее.

Данные таких справочников либо добавляются поштучно через подбор из встроенного в конфигурацию классификатора, либо загружаются из внешнего файла. Примером первого случая может служить справочник «Единицы измерения» , а второго — КЛАДР. Сейчас я рассмотрю ещё один случай, когда необходимо загрузить справочник в базу из внешнего файла, а именно — загрузку классификатора основных фондов (ОКОФ).

Сейчас я рассмотрю ещё один случай, когда необходимо загрузить справочник в базу из внешнего файла, а именно — загрузку классификатора основных фондов (ОКОФ).

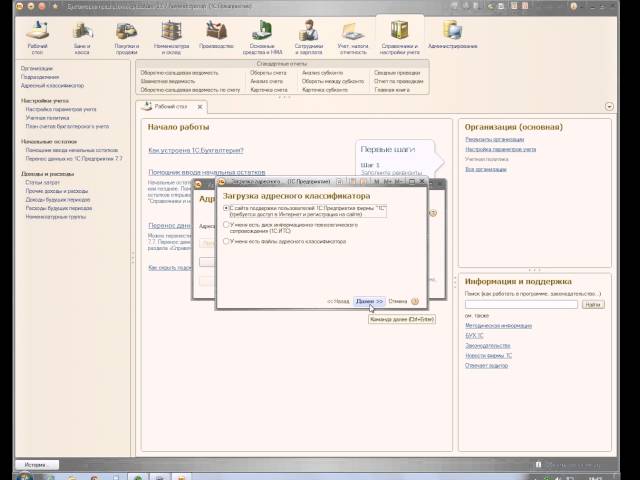

Загрузка ОКОФ в 1С Бухгалтерии 8.2 производится из файла okof.xml , который по умолчанию находится в каталоге с шаблонами информационных баз 1С Предприятие. Данный файл также можно легко скачать из интернета — ищется легко и места занимает совсем немного. Правда при из сети, стоит удостовериться, что он подходит к вашей версии конфигурации, в противном случае при загрузке появится сообщение об ошибке.

Тут была важная часть статьи, но без JavaScript её не видно!

Особенности загрузки ОКОФ в 1С Бухгалтерии 8.2

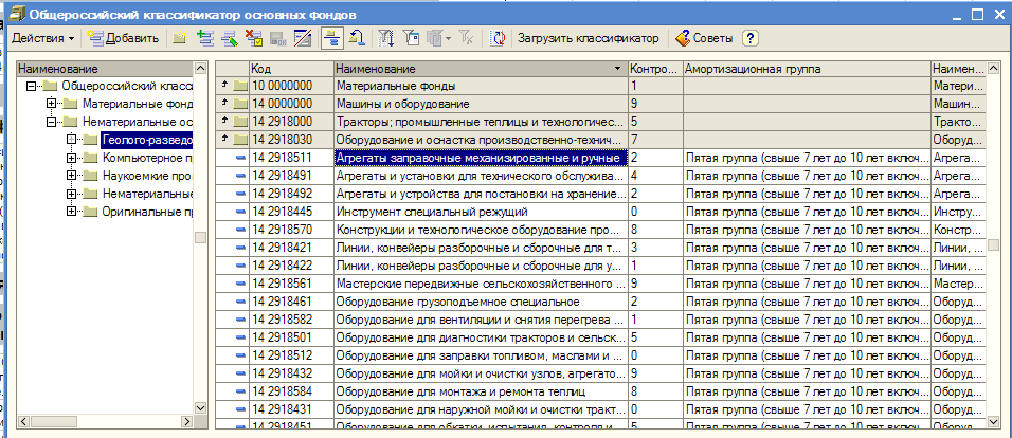

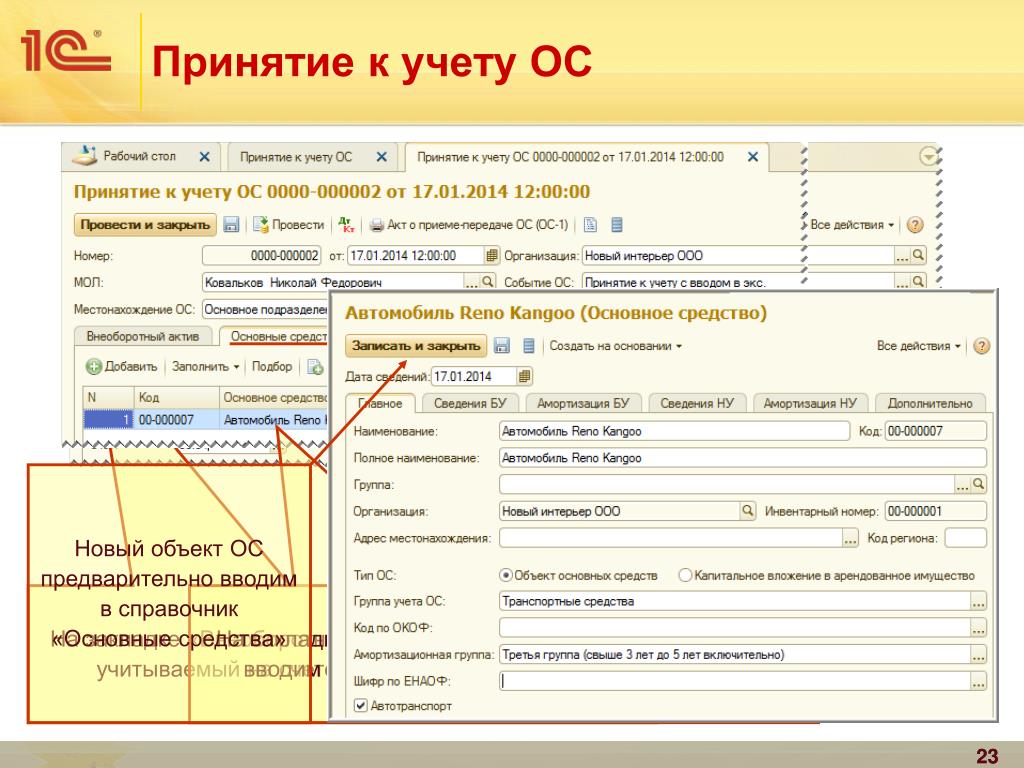

Справочник ОКОФ требуется при указании кода по ОКОФ основного средства . Также из этого справочника берётся амортизационная группа. На рисунке ниже показан ОКОФ, открытый в режиме выбора .

Если ОКОФ открыт в режиме выбора, то в нём отсутствует кнопка загрузки классификатора! Чтобы загрузить справочник ОКОФ в базу 1С Бухгалтерия 8. 2, нужно открыть его «просто так». Для этого нужно зайти в меню «Операции / Справочники» и найти классификатор основных фондов там. В этом случае, как вы можете видеть на картинке ниже, в окне справочника появляется кнопка «Загрузить классификатор» .

2, нужно открыть его «просто так». Для этого нужно зайти в меню «Операции / Справочники» и найти классификатор основных фондов там. В этом случае, как вы можете видеть на картинке ниже, в окне справочника появляется кнопка «Загрузить классификатор» .

сайт_

сайт_

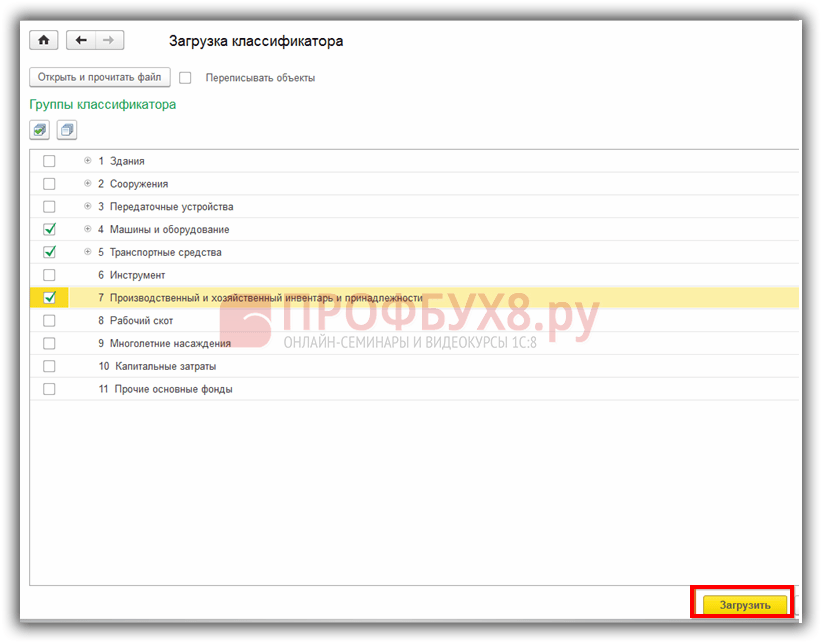

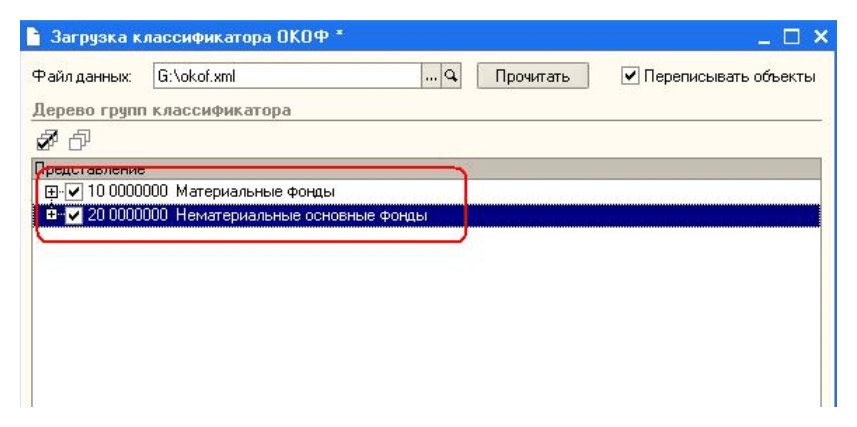

По окончании чтения классификатора в окне появится его древовидная структура, в которой галочками отмечаются нужные для загрузки разделы. Можно отметить все пункты или выбрать только нужные — особой разницы нет. Далее нажимаете кнопку Загрузить в нижней части окна и ждёте окончания загрузки, после чего окно загрузки можно закрыть.

Замечание: в версии 8.3 классификатор фондов загружается сразу полностью и окно выбора не появляется. Это не проблема, поскольку, в отличие о классификатора адресов, данные ОКОФ не занимают много места в базе.

Видеоурок по загрузке классификатора основных фондов (ОКОФ) в базу 1С

Чтобы загрузить ОКОФ в новую базу, вам понадобится файл справочника в формате XML (okof. xml). Скачать его можно на нашем сайте. Пример приводим для версии 1С Бухгалтерии 8.2.

xml). Скачать его можно на нашем сайте. Пример приводим для версии 1С Бухгалтерии 8.2.

Подведём итоги

Как видите, основная проблема заключается в том, что кнопка загрузки классификатора ОКОФ отсутствует в его окне, если оно открыто в режиме выбора, то есть по кнопке с троеточием. Нужно просто открыть классификатор из списка справочников и кнопка появится. Так уж устроена программа.

С этой и другими подобными хитростями вы можете ознакомиться на моих дистанционных курсах 1С Бухгалтерии 8 , проводимых по Skype. Дополнительно про преимущества современного метода дистанционного обучения по Skype через интернет вы можете прочитать .

С 01.01.2017 действует новый ОКОФ ОК 013-2014 (СНС 2008), утв. приказом Росстандарта от 12.12.2014 № 2018-ст.

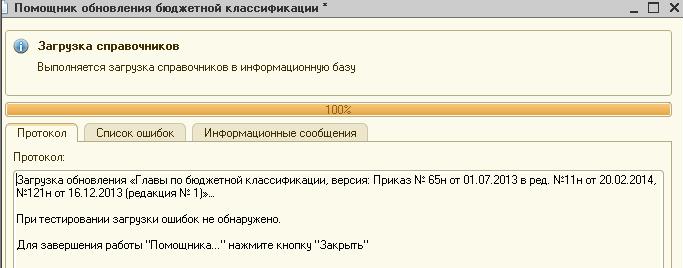

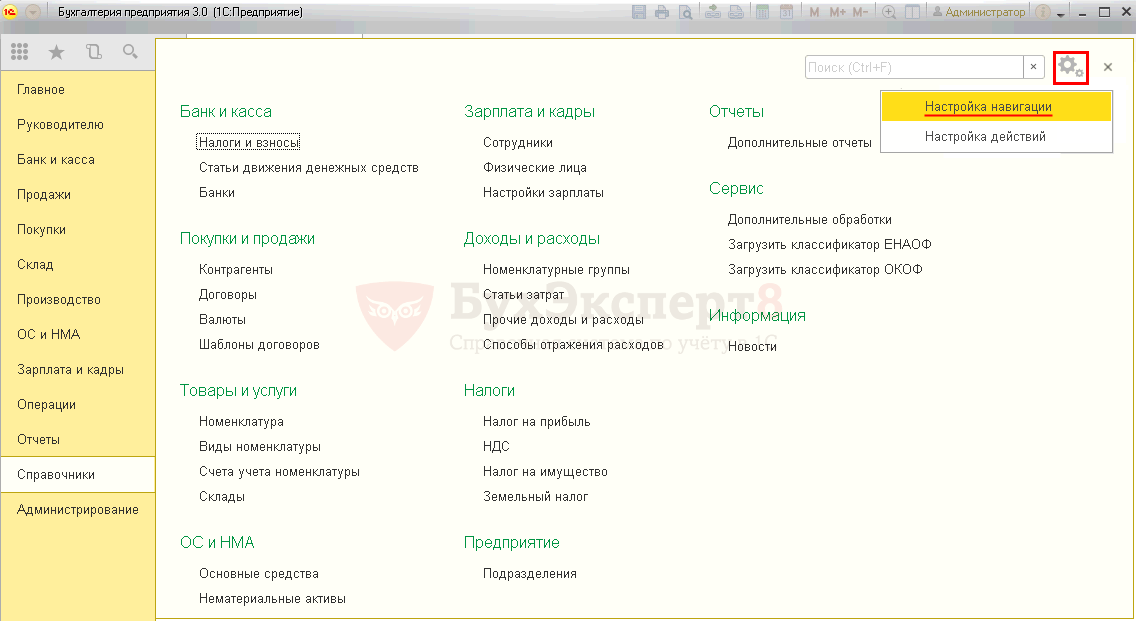

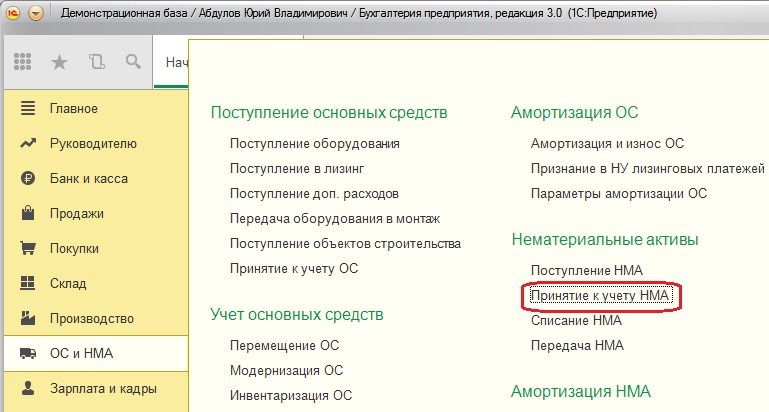

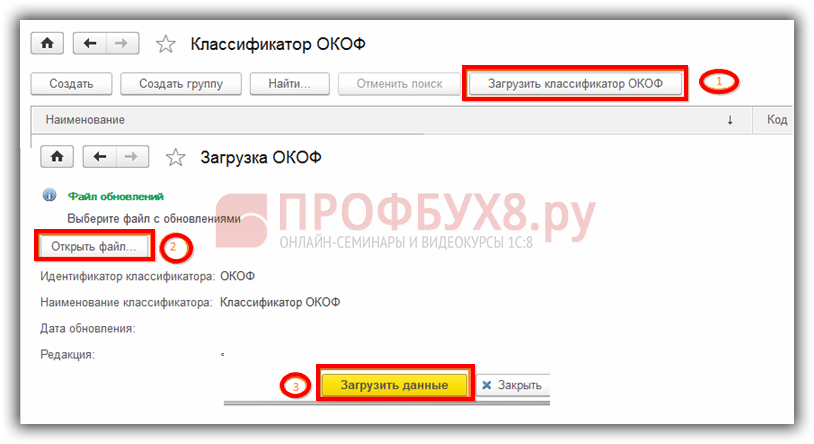

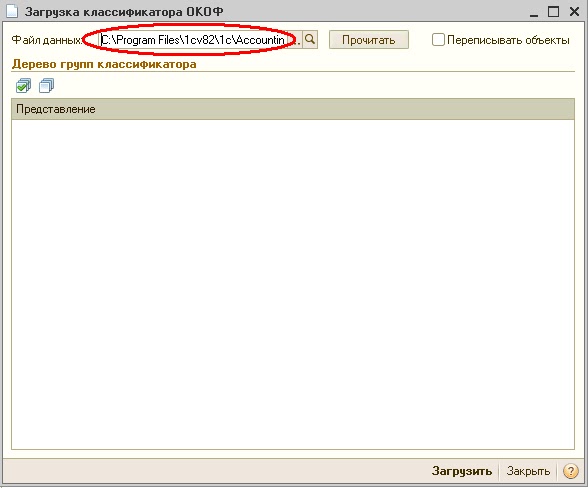

Для загрузки справочника «Общероссийский классификатор основных фондов» (ОКОФ) выполните следующие действия:

1.Меню: Справочники – ОС и НМА – Классификатор ОКОФ.Кнопка Загрузить классификатор ОКОФ.(рис.1)

(рис. 1)

1)

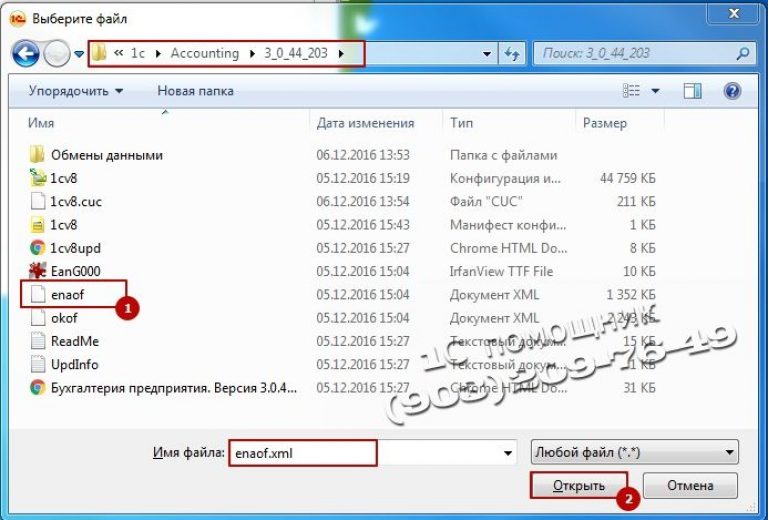

2.В появившемся окне «Загрузка ОКОФ» щелкните по кнопке Выбрать файл. Файл (okof.xml) входит в комплект дистрибутива поставки конфигурации (или обновления). Путь к файлу находится в каталоге шаблонов. Узнать путь можно из окна настроек в программе запуска (рис. 2) или при установке дистрибутива (рис. 3). В этом каталоге нужно выбрать папку с названием конфигурации, например «С:\1СBases\обновления\новые релизы\3.0.48.22\1c\Accounting\3.0.48.22\okof.xml» (рис. 4). Дважды щелкните по файлу «okof.xml» (или кнопка «Открыть») (рис. 4).

3.Кнопка Загрузить данные.

(рис.2)

(рис.3)

(рис.4)

Обратите внимание! Общероссийский классификатор основных фондов ОК 013-94 утратил силу. С 01.01.2017 действует новый ОКОФ ОК 013-2014 (СНС 2008), утв. приказом Росстандарта от 12.12.2014 № 2018-ст.

С 1 января 2017 года вступил в силу новый ОКОФ (общероссийский классификатор основных фондов) ОК 013-2014 (СНС 2008).Важно его использовать для вновь приобретенных основных средств с 1 января 2017 года. В программе 1С: Бухгалтерия государственного учреждения 8 ред.1.0 классификатор включен в поставку с обновлением. Чтобы поверить, загружен он у вас или нет, нужно зайти в раздел «Основные средства» и перейти в справочник «ОКОФ».

В программе 1С: Бухгалтерия государственного учреждения 8 ред.1.0 классификатор включен в поставку с обновлением. Чтобы поверить, загружен он у вас или нет, нужно зайти в раздел «Основные средства» и перейти в справочник «ОКОФ».

В справочнике должно быть два классификатора – старый и новый.

Новый классификатор выглядит немного иначе,в отличие от старого. Добавилось больше группировок.

Все основные средства, приобретенные после 1 января 2017 года,нужно ставить на учет, согласно новому ОКОФ. Если вы при принятии к учету не нашли нужной группировки для вашего основного средства, то выбирайте позицию из старого справочника.

А как же быть с основными средствами, поставленными на учет до 1 января 2017 года?

Тут вы поступаете на усмотрение вашего учредителя. Четкой позиции по этому поводу нет, т.е. вы уточняете у учредителя и, если он отвечает, что все основные средства нужно переводить на новый ОКОФ. То переводите, если же нет – то оставляете все как есть.

Рассмотрим пример, когда нужно переходить на новый ОКОФ. Для этого в программе есть специальная обработка перевода основных средств – «Помощник замены ОКОФ». Находится помощник в разделе «Сервис»

Обращаю ваше внимание на то, что обработка является необратимой. Обратный переход на старый ОКОФ невозможен!

Перед выполнением операции обязательно создайте резервную копию базы! О том, как это сделать, рассказано в нашей статье Создание копии базы — для чего это нужно и как это сделать

Выбираете группу объектов из справочника основных средств (папку) или выполняете обработку по всему справочнику и нажимаете кнопку «Заполнить». В список выводятся основные средства.И те, по которым возможен переход, помечены галочкой. Нажимаете «Выполнить переход».

После того, как операция выполнена, вы можете зайти в справочник «Основные средства» и проверить, выполнился ли переход. При этом срок полезного использования измениться не должен.

Это все, что я хотела рассказать в данной статье. Если остались вопросы, вы можете задать их в комментариях.

Если остались вопросы, вы можете задать их в комментариях.

А если вам нужно больше информации о работе в 1С: БГУ 8, то вы можете бесплатно получить наш сборник статей по

.

С 2017 года изменится срок службы основных средств, предназначенных для начисления амортизации. Так как с этого года будет актуальным новый классификатор ОКОФ (Общероссийский классификатор основных фондов) 2017, в связи с чем, бухгалтеру необходимо внести определённые коррективы. Данные изменения были приняты в соответствии с приказом Росстандарта от декабря месяца 2014 года. В связи с этим, прежний классификатор прекращает действовать. Как и раньше, в новой версии присутствует десять амортизационных групп, но при этом некоторые из активов были перенесены в другие группы. При этом работы с новыми кодами ОКОФ в 1С вовсе несложные.

Напомним, что такое ОКОФ и ЕНАОФ с точки зрения терминологии 1С.

Справочник «ОКОФ»

Справочник содержит общероссийский классификатор основных фондов. Справочник используется для классификации основных средств при принятии к учету для определения амортизационной группы. Код ОКОФ указывается для основного средства в поле ОКОФ.

Код ОКОФ указывается для основного средства в поле ОКОФ.

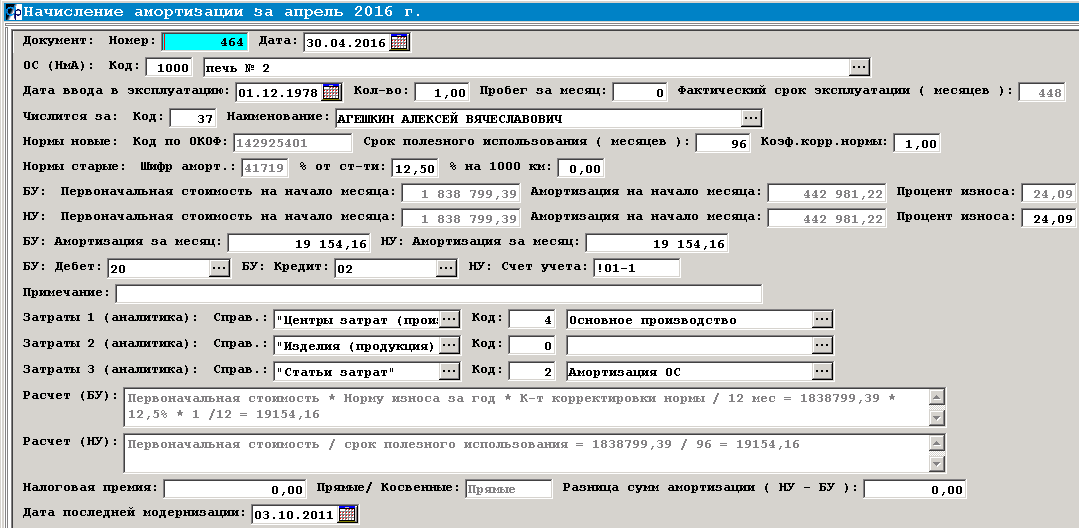

Справочник «ЕНАОФ»

Справочник содержит классификатор основных средств, по которым установлены стандартные шифры и годовые нормы амортизационных отчислений. По этому справочнику классифицируются основные средства, для которых рассчитывается износ по ЕНАОФ. Для автотранспорта используются нормы амортизационных отчислений в процентах от стоимости автомобиля в расчете на 1000 км пробега. Шифр по ЕНАОФ указывается для основные средствав поле Шифр по ЕНАОФ.

Скачать ОКОФ и ЕНАОФ

Итак, в папке с обновлениями, после установки очередного релиза 1С должно появиться два файла: enaof и okof.

Также вы можете скачать файлы okof.xml и enaof.xml непосредственно у нас на сайте. Файлы подходят для любой конфигурации 1С: Бухгалтерия, Комплексная автоматизация, УПП, ERP.

- Скачать ОКОФ 2017 для 1С — файл

- Скачать ЕНАОФ — файл

- Скачать ОКОФ в word — файл

Если вы скачали файл с нашего сайта, то перед установкой требуется его разархивировать.

Установить и загрузить новый ОКОФ и ЕНАОФ

Для обновления, либо непосредственной установки, следует зайти в раздел под названием «Справочники», затем выбрать «Классификатор ОКОФ» в разделе «ОС и НМА».

На форме нажимаем кнопку «Загрузить классификатор ОКОФ»

После того как перед вами появилось окно, нажимаем здесь «Выбрать файл», находим каталог в котором располагаются файлы классификатора, и выбираем непосредственно файл okof.xml или enaof.xml.

Новый классификатор реализован в виде справочника с иерархией элементов, поэтому в качестве значения можно выбрать любой пункт.

Для основных средств, которые начали функционировать в 2017 году и позже, доступен классификатор ОК 013-2014, он определяет соответствующую позицию данных средств в налоговой декларации. Что касается старых основных средств, которые были введены до 2017 года, тут сохраняются следующие параметры – норма и срок. Меняются лишь коды. Конкретного соответствия между новыми и старыми вариантами кодов нет. Для перехода необходимы специальные ключи, которые перечислены в приказе Росстандарта. Таблицу перехода со старого на новый ОКОФ можно посмотреть .

Для перехода необходимы специальные ключи, которые перечислены в приказе Росстандарта. Таблицу перехода со старого на новый ОКОФ можно посмотреть .

Классификатор ЕНАОФ не изменялся в 2017 году, но проверить его актуальность все равно имеет смысл.

Для загрузки классификатора ЕНАОФ необходимо сначала нажать кнопку «Открыть и прочитать файл», при необходимости установить флаг» Переписывать объекты». После того, как файл будет прочитан нажать на кнопку «Загрузить».

Общероссийский классификатор основных фондов (ОКОФ) создан для классификации основных средств в организациях, предприятиях и учреждениях всех форм собственности. По умолчанию в 1С:Бухгалтерия 8.3 справочник ОКОФ не заполнен. Для его загрузки необходимо выполнить инструкции, описанные ниже.

1. Скачайте архив с классификатором ОКОФ по следующей на рабочий стол.

2. Внутри этого архива – файл okof.xml. Распакуйте (вытащите) этот файл на рабочий стол.

3. Откройте меню “Все функции”. Если у вас отсутствует данный пункт – вам .

4. В открывшемся окне раскройте список справочников (плюсик слева).

5. Среди справочников выберите “Классификатор ОКОФ” и нажмите кнопку “Открыть”.

6. Открылся классификатор ОКОФ. Как видите он пуст. Нажмите кнопку “Загрузить классификатор ОКОФ”.

7. Открылось окно загрузки. Нажмите кнопку “Открыть файл..” и выберите скачанный на первом шаге файл okof.xml на рабочем столе.

8. Нажмите кнопку “Загрузить данные”.

Криптография

Криптография имеет дело с шифрованием открытого текста с использованием шифр , также известный как алгоритм шифрования , создать зашифрованный текст , который никому не понятен если они не могут расшифровать зашифрованный текст.

Криптография — это инструмент, помогает создавать протоколы с адресом:

- Конфиденциальность:

- Скрытие содержимого сообщения.

- Аутентификация

- Показывает, что пользователь действительно является этим пользователем.

- Целостность:

- Проверка того, что сообщение не было изменено.

- Безотказность:

- Привязка источника сообщения к пользователю, чтобы он не мог отрицать его создание.

Ограниченный алгоритм — это алгоритм, в котором работа шифра должна храниться в секрете. Нет никакой зависимости от какого-либо ключа, и секретность шифра имеет решающее значение для ценности алгоритма. У этого есть очевидные недостатки: знающие люди раскрывают секрет, дизайнеры придумывают плохой алгоритм и реверс-инжиниринг.

Для любого серьезного использования шифрования мы используем хорошо протестированные несекретные алгоритмы , основанные на секретных ключах. Ключ — это параметр шифра, который изменяет результирующий зашифрованный текст. Знание ключа необходимо для расшифровки зашифрованного текста. Принцип Керкхоффа утверждает, что криптосистема должна быть безопасной, даже если все о системе, кроме ключа, является общеизвестным. Мы ожидаем, что алгоритмы будут общеизвестны, а вся безопасность будет полностью зависеть от секретности ключа.

Мы ожидаем, что алгоритмы будут общеизвестны, а вся безопасность будет полностью зависеть от секретности ключа.

Алгоритм симметричного шифрования использует один и тот же секретный ключ для шифрования и дешифрования.

Свойства хороших шифров

Чтобы шифр считался хорошим:

- Зашифрованный текст должен быть неотличим от случайных значений.

- При заданном зашифрованном тексте не должно быть никакого способа извлечь исходный открытый текст или ключ, который использовался для его создания, кроме как путем перебора всех возможных ключей. Это называется атакой грубой силы .

- Ключи, используемые для шифрования, должны быть достаточно большими, чтобы атака полным перебором была невозможна. Каждый дополнительный бит в ключе удваивает количество возможных ключей и, следовательно, удваивает время поиска.

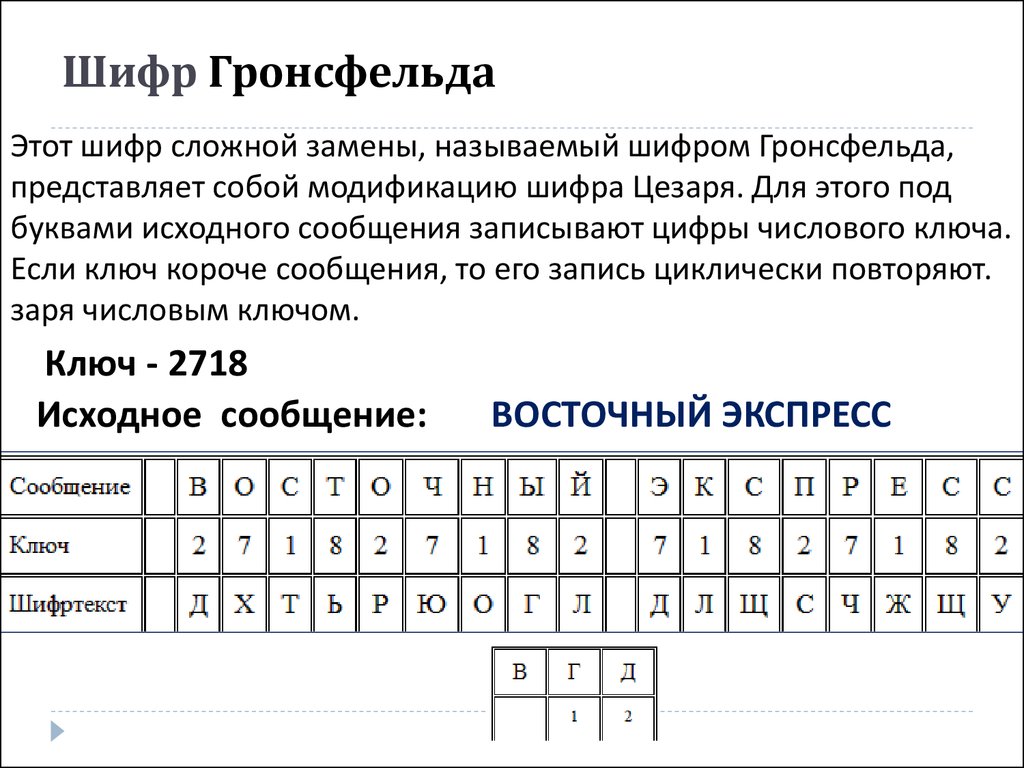

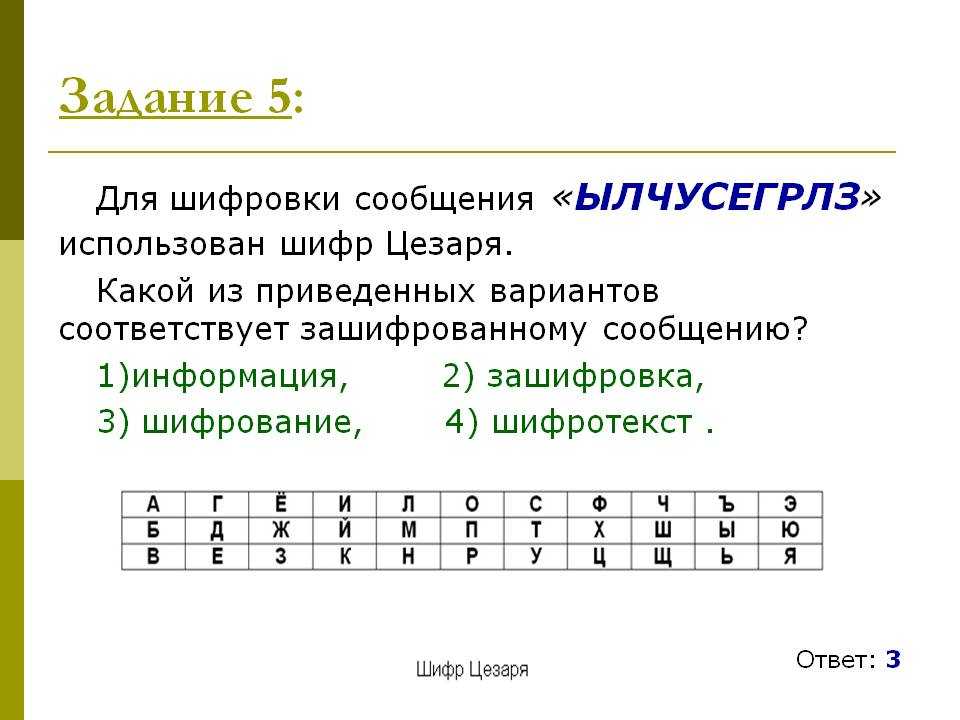

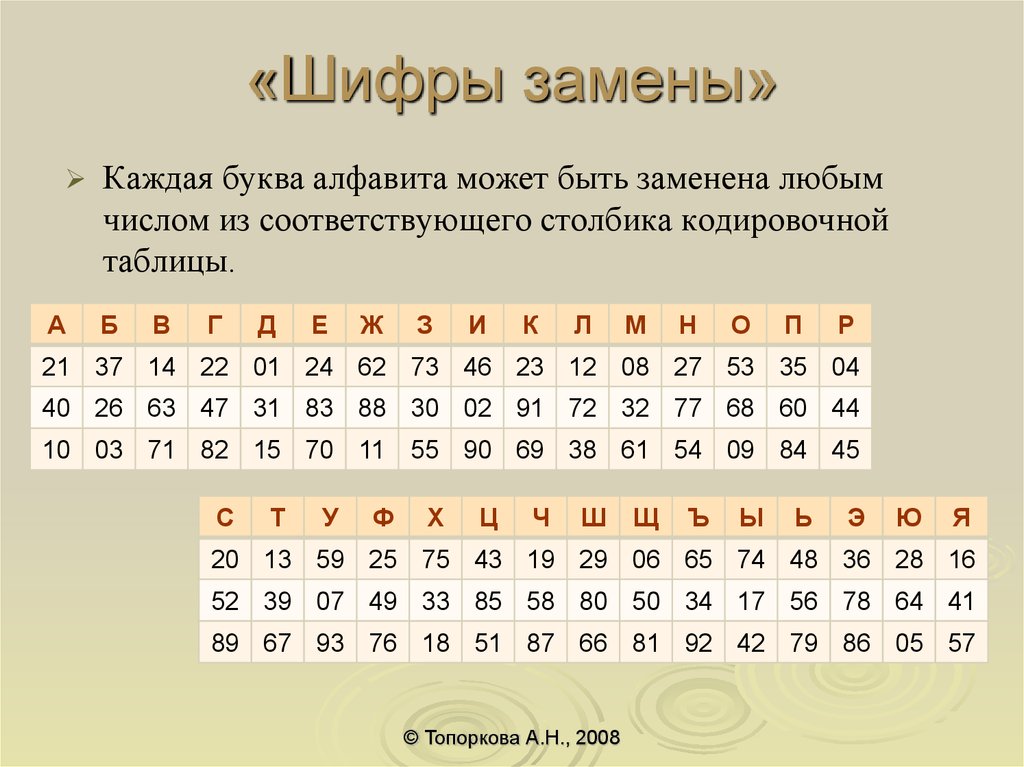

Моноалфавитные шифры замены

Самый ранний практический; формой криптографии был моноалфавитный шифр замены . В этом шифре каждый символ открытого текста заменяется символом зашифрованного текста на основе алфавита замещения (таблицы поиска). Самый простой из них 9.0003 Шифр Цезаря , известный как шифр сдвига , в котором символ открытого текста заменяется символом, который находится на расстоянии n позиций в алфавите. Ключ — это просто значение сдвига: число n . В общем случае моноалфавитного шифра замены используется случайно скремблированный алфавит замены, но это затрудняет обмен знаниями об алфавите замены.

В этом шифре каждый символ открытого текста заменяется символом зашифрованного текста на основе алфавита замещения (таблицы поиска). Самый простой из них 9.0003 Шифр Цезаря , известный как шифр сдвига , в котором символ открытого текста заменяется символом, который находится на расстоянии n позиций в алфавите. Ключ — это просто значение сдвига: число n . В общем случае моноалфавитного шифра замены используется случайно скремблированный алфавит замены, но это затрудняет обмен знаниями об алфавите замены.

Подстановочные шифры

уязвимы для атак частотного анализа , в котором аналитик

анализирует частоты букв в зашифрованном тексте и заменяет символы

с теми, которые встречаются с той же частотой в естественном языке

текст (например, если «x» встречается в 12% случаев, это, вероятно, действительно

быть «е», так как «е» встречается в английском тексте примерно в 12% случаев.

время, в то время как «x» встречается только в 0,1% случаев).

Полиалфавитные шифры замены

Полиалфавитные шифры замены были разработаны для повышения устойчивости к атаки с частотным анализом. Вместо использования одного сопоставление открытого текста с зашифрованным текстом для всего сообщения, алфавит подстановки может периодически меняться.

Леону Баттисте Альберти приписывают создание первого многоалфавитного шифра замены. В шифре Альберти (по сути, секретном кольце декодера) алфавит подстановки меняется каждые n символов. при повороте кольца на одну позицию каждые n символов.

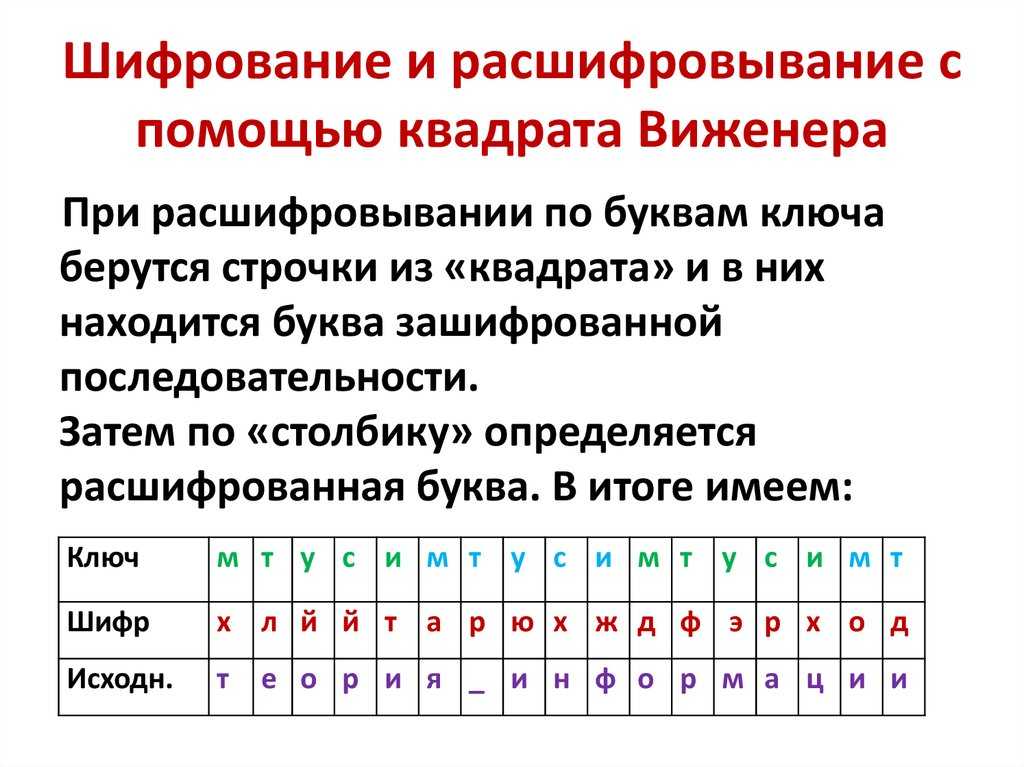

Шифр Виженера представляет собой сетку шифров Цезаря, в которой используется повторяющийся ключ .

Повторяющийся ключ создается путем взятия ключа и его повторения для создания строки, длина которой равна длине сообщения.

Каждый персонаж

ключа определяет, какой шифр Цезаря (какая строка сетки)

будет использоваться для следующего символа открытого текста. Положение

символ открытого текста идентифицирует столбец сетки.

Положение

символ открытого текста идентифицирует столбец сетки.

Эти алгоритмы по-прежнему уязвимы для атак с частотным анализом, но требуют значительно больше открытого текста, так как нужно вывести длину ключа (или частота, с которой меняется алфавит замещения), а затем эффективно декодировать несколько моноалфавитных шифров замены.

Одноразовые прокладки

Одноразовый блокнот — единственный доказуемо безопасный шифр . Он использует случайный ключ такой же длины, как и открытый текст. Каждый персонаж открытого текста заменяется символом зашифрованного текста (например, добавить символы по модулю размера алфавита или, в случай двоичных данных, исключающий или следующий байт текста с следующий байт ключа).

Позиция в клавише (пэде) должна быть

синхронизированы все время. Исправление ошибок с несинхронизированных ключей

это невозможно. Чтобы шифр был безопасным, ключ должен

состоять из действительно случайных символов, а не полученных

алгоритмический генератор псевдослучайных чисел. Также ключ может

никогда не использоваться повторно (отсюда и название «одноразовый»).

Также ключ может

никогда не использоваться повторно (отсюда и название «одноразовый»).

Одноразовый блокнот обеспечивает полную секретность (не путать с прямой секретностью , также называемой полной прямой секретностью , о котором пойдет речь в следующей лекции). Совершенная секретность обладает следующими свойствами:

- Зашифрованный текст не содержит информации о содержании открытого текста или ключа. Конечно, это не скрывает того факта, что сообщение существует.

- Имея несколько открытых текстов, вы не сможете определить, какой из них создал зашифрованный текст (это свойство неразличимости).

- Вы всегда можете создать ключ, который преобразует любой зашифрованный текст в любой возможный открытый текст.

Полная секретность может быть достигнута только , если существует столько же возможных ключей, сколько и открытый текст, то есть ключ должен быть такой же длины, как и сообщение. По этой причине на практике он не особенно полезен, поскольку безопасная транспортировка ключа становится проблемой. Задача

безопасная отправка сообщения теперь заменена вызовом

надежно отправить ключ.

По этой причине на практике он не особенно полезен, поскольку безопасная транспортировка ключа становится проблемой. Задача

безопасная отправка сообщения теперь заменена вызовом

надежно отправить ключ.

Смотрите это видео для объяснения совершенной секретности.

Потоковые шифры

Поточный шифр имитирует одноразовый блокнот с помощью генератора ключевого потока для создать набор ключевых байтов такой же длины, как сообщение. Генератор ключевого потока — это генератор псевдослучайных чисел , который содержит начальных чисел , или инициализируется ключом, управляющим выводом всех байтов, генератор вылетает.

Генератор ключевого потока полностью детерминирован: тот же

key каждый раз будет создавать один и тот же поток выходных байтов. Из-за этого,

получателям нужен только ключ, чтобы расшифровать сообщение. При этом они могут генерировать один и тот же ключевой поток.

Однако, поскольку генератор ключевого потока не генерирует настоящие случайные числа,

поточный шифр не является настоящей заменой одноразового блокнота. Его сила

упирается в силу ключа. Генератор ключевого потока в какой-то момент

достигнет внутреннего состояния, идентичного некоторому предыдущему внутреннему

состояния и производить вывод, который является повторением предыдущего вывода. Это также

ограничивает безопасность потокового шифра. Поскольку повторение ключа может не происходить для

долгое время поточные шифры все еще могут быть полезны в некоторых приложениях.

Его сила

упирается в силу ключа. Генератор ключевого потока в какой-то момент

достигнет внутреннего состояния, идентичного некоторому предыдущему внутреннему

состояния и производить вывод, который является повторением предыдущего вывода. Это также

ограничивает безопасность потокового шифра. Поскольку повторение ключа может не происходить для

долгое время поточные шифры все еще могут быть полезны в некоторых приложениях.

Роторные машины

Роторная машина представляет собой электромеханическое устройство, реализующее

полиалфавитный шифр замены. В нем используется набор дисков (роторов),

каждый из которых реализует шифр замены.

Ротор вращается на одну позицию с каждым символом. После

полный оборот одного ротора, следующий ротор продвигается на одну позицию.

К каждому последующему символу применяется новый алфавит замены.

Мультироторный механизм позволяет использовать огромное количество алфавитов замещения.

используются до того, как они начнут повторяться, когда все роторы достигнут своего

Начальная позиция. Количество алфавитов c р , где c — это количество символов в алфавите, а r — это

количество роторов.

Количество алфавитов c р , где c — это количество символов в алфавите, а r — это

количество роторов.

Шифры перестановки

Вместо того, чтобы заменять один символ открытого текста на один символ зашифрованного текста, шифр перестановки скремблирует положение символов открытого текста. Расшифровка — это знание того, как их расшифровать.

Скитейл (рифмуется с Италия ), также известный как штатный шифр , представляет собой древнюю реализацию транспозиционного шифра, в котором текст, написанный на узкой полоске бумаги, наматывается на стержень, и в результате получаются последовательности текста. читаются горизонтально. Это эквивалентно вводу символов в двумерную матрицу по горизонтали и считыванию их по вертикали. Поскольку количество символов может не кратно ширине матрицы, в конце может потребоваться добавить дополнительные символы. это называется заполняет и необходим для блочных шифров , которые шифруют фрагменты данных за раз.

Блочные шифры

За исключением потоковых шифров, современные шифры представляют собой блочные шифры , что означает, что они шифруют порцию байтов или блока открытого текста за раз. Тот же ключ используется для шифрования каждого последующего блока открытого текста. AES и DES — два самых популярных симметричных блочных шифра. Общие размеры блоков: 64 бита (8 байтов, используемых DES) и 128 битов (16 байтов, используемых AES).

Симметричные блочные шифры обычно реализуются как итеративные шифры .

Шифрование каждого блока открытого текста повторяется в течение нескольких раундов . Каждый раунд

использует подраздел , который является ключом, сгенерированным из основного ключа через

определенный набор битовых репликаций, инверсий и транспозиций.

Подключ также известен как ключ раунда , поскольку он применяется только к одному раунду или итерации.

Этот подраздел определяет, какое шифрование выполняется в каждом раунде. Результат этого шифрования передается в следующий раунд. Последний раунд создает выходной зашифрованный текст.

Результат этого шифрования передается в следующий раунд. Последний раунд создает выходной зашифрованный текст.

Итерация через несколько раундов создает путаницу и распространение . Клод Шеннон, отец теории информации, который также проделал фундаментальную работу по криптографии и криптоанализу, описал эти два свойства, которые сделают использование статистического анализа неэффективным при взломе кодов.

Путаница означает, что это крайне трудно найти какую-либо корреляцию между битом зашифрованного текста с любая часть ключа или открытого текста.

Диффузионные средства что любые изменения в открытом тексте распределяются (рассеиваются) по всему зашифрованный текст, так что в среднем половина битов зашифрованного текста изменяться, если изменяется хотя бы один бит открытого текста. Ни один бит открытого текста не отвечает за значение бита в зашифрованном тексте.

Итерации шифрования блока данных могут принимать одну из двух форм: сеть Фейстеля (шифр Фейстеля) или сеть замены-перестановки (СПН).

Сеть Фейстеля

Шифрование должно быть обратимой операцией. То есть вы должны быть в состоянии расшифровать то, что вы зашифровали (конечно, при условии, что у вас есть ключ). Сеть Фейстеля была разработана для обеспечения механизма, который может использовать любую функцию , даже необратимую, в пределах раунда и при этом создавать обратимый шифр.

В шифре, использующем сеть Фейстеля, блок открытого текста делится на две равные части: левая часть (L 0 ) и правой части (R 0 ). Каждый раунд создает новый левый и правый блоки, которые передаются в следующий раунд.

В каждом раунде только половина блока данных шифруется функцией раунда , которая принимает в качестве входных данных подключа для этого раунда и правую часть блока. Затем результат подвергается операции XOR с левой половиной данных (L 0 ⊕ R 0 ). Затем этот результат становится новой правой частью, а исходная правая часть становится левой частью для нового раунда:

R 1 = L 0 ⊕ Р 0

Л 1 = Р 0

Часть, которая не была зашифрована в предыдущем раунде, зашифровывается в следующем раунде.

Сеть замены-перестановки (SPN)

Сеть SP шифрует блок открытого текста за несколько раундов (итераций). В каждом раунде биты проходят через блок замещения ( s-блок ) и блок перестановки ( р-ящик ).

S-блок — это обратимая операция, которая заменяет (подставляет) один набор битов другим набором. Обычно он применяется к небольшому набору битов (например, обычно четыре бита) и может быть реализован с помощью таблицы поиска. Преобразование битов не является перестановкой, но обладает тем свойством, что изменение одного входного бита повлияет в среднем на половину выходных битов и что каждый выходной бит зависит от каждого входного бита.

p-box берет все биты в блоке и перемешивает или переставляет их. Результат этого подается в следующий раунд замен и перестановок.

Каждая замена и перестановка управляются метрополитеном, полученным из основного ключа. Это означает, что набор замен и перестановок будет различаться в каждом раунде в зависимости от подземки этого раунда.

Это означает, что набор замен и перестановок будет различаться в каждом раунде в зависимости от подземки этого раунда.

ДЕС

DES, стандарт шифрования данных, был принят в качестве федерального стандарта шифрования США в 1976 году и представляет собой блочный шифр. основан на шифре Фейстеля, который шифрует 64-битные блоки с помощью 56-битного ключа.

Отличается от чистой сети Фейстеля добавлением начальной перестановки, которая скремблирует 64 бита блока перед прохождением 16 раундов сети Фейстеля. В конце к блоку применяется другая перестановка, обратная исходной перестановке.

В каждом раунде функция шифрования каждого полублока выполняет следующие действия:

- Правая половина блока проходит перестановку расширения, при которой 32 бита данных переставляются и расширяются до 48 бит.

- 48 бит генерируются из ключа путем перестановки, инверсии и выбора

- Эти два значения объединены XOR вместе

- Каждый набор из 6 бит проходит через s-блок, который преобразует 6 бит ввода в 4 бит вывода.

Обычно это означало бы, что данные будут потеряны, но обратите внимание, что в конце восемь s-блоков производят 32 бита данных, таких же, как и входные данные.

Обычно это означало бы, что данные будут потеряны, но обратите внимание, что в конце восемь s-блоков производят 32 бита данных, таких же, как и входные данные. - Полученные 32 бита данных проходят перестановку и подвергаются операции XOR с левой половиной блока (который не был затронут в этом раунде).

Перестановки и замены управляются подразделом для этого раунда. Основным компонентом безопасности DES является его конструкция s-box , которая преобразует 6 входных битов в 4 выходных бита и добавляет путаницы , изменяя взаимосвязь между входными и выходными битами.

Рисунок 2. DES Round Было показано, что DES имеет некоторые незначительные недостатки в отношении криптоанализа. Ключ можно восстановить с помощью 2 47 выбранных открытых текстов или 2 43 известных открытых текстов. Учтите, что это не тот объем данных, который можно получить для реальной атаки. Настоящая слабость DES заключается не в алгоритме, а в его 56-битном ключе. Полный поиск требует в среднем 2 55 итераций (мы предполагаем, что в среднем открытый текст восстанавливается на полпути поиска). Это было много для компьютеров 1970-х годов, но не так много для сегодняшнего дня. Специальное оборудование (взломщики DES на основе FPGA) или распределенные усилия могут выполнить исчерпывающий поиск для взлома ключа DES в течение дня.

Полный поиск требует в среднем 2 55 итераций (мы предполагаем, что в среднем открытый текст восстанавливается на полпути поиска). Это было много для компьютеров 1970-х годов, но не так много для сегодняшнего дня. Специальное оборудование (взломщики DES на основе FPGA) или распределенные усилия могут выполнить исчерпывающий поиск для взлома ключа DES в течение дня.

Тройной DES

Тройной DES ( 3DES ) решает проблему размера ключа DES и позволяет DES использовать ключи длиной до 168 бит. Он делает это, применяя три уровня шифрования:

- C’ = Зашифровать M ключом K 1

- C» = расшифровать C’ ключом K 2

- C = Зашифровать C» ключом K 3

Если K 1 , K 2 и K 3 идентичны, мы имеем исходный алгоритм DES.

поскольку расшифровка на втором этапе отменяет шифрование на первом этапе.

Если К 1 и K 3 одинаковы, у нас фактически есть 112-битный ключ, и если все три

ключи разные, у нас 168-битный ключ.

Криптоанализ неэффективен против 3DES: три уровня шифрования использовать 48 раундов вместо 16, что делает невозможным восстановление происходящих замен и перестановок. DES относительно медленный по сравнению с другими симметричными шифрами, такими как AES. Он был разработан с учетом аппаратного шифрования. При этом 3DES, конечно, в три раза медленнее DES.

АЕС

AES, Advanced Encryption Standard, был выбран в качестве преемника DES. и стал стандартом федерального правительства в 2002 году.

Шифр AES основан на сети SP с 10–14 раундами на блок. Он использует больший размер блока, чем DES: 128 бит (16 байтов) по сравнению с 64 битами DES (8 байтов) и поддерживает большие размеры ключей: 128, 192 и 256 бит. Обратите внимание, что даже 128 битов достаточно, чтобы предотвратить поиск методом грубой силы.

В каждом раунде используется подраздел, полученный из ключа шифрования. Блок проходит через s-блоки, которые заменяют один набор битов другим посредством поиска в таблице, при этом таблица выбирается подключом для раунда. Результирующий блок скремблируется посредством перестановки, которая также управляется подключаемым ключом.

Результирующий блок скремблируется посредством перестановки, которая также управляется подключаемым ключом.

До сих пор не было обнаружено никаких значительных академических атак на AES, кроме поиска методом грубой силы. AES также обычно в 5–10 раз быстрее в программном обеспечении, чем 3DES.

Режимы блочного шифрования

Электронная кодовая книга (ECB)

Когда данные зашифрованы блочным шифром, они разбиваются на блоки и каждый блок шифруется отдельно. Это приводит к двум проблемам.

Если разные зашифрованные сообщения содержат одинаковые подстроки и использовать один и тот же ключ, злоумышленник может сделать вывод, что это одни и те же данные.

Во-вторых, злоумышленник может удалить, добавить или заменить блоки (возможно, с блоками, которые были взято из предыдущих сообщений).

Эта базовая форма блочного шифра

называется электронной кодовой книгой ( ECB ). Думайте о кодовой книге как о базе данных зашифрованного содержимого. Вы можете

искать блок открытого текста и найти соответствующий зашифрованный текст. Этот

невозможно реализовать для произвольных сообщений, но относится к историческому использованию

кодовые книги для преобразования сообщений открытого текста в зашифрованный текст.

Думайте о кодовой книге как о базе данных зашифрованного содержимого. Вы можете

искать блок открытого текста и найти соответствующий зашифрованный текст. Этот

невозможно реализовать для произвольных сообщений, но относится к историческому использованию

кодовые книги для преобразования сообщений открытого текста в зашифрованный текст.

Цепочка шифровальных блоков (CBC)

Блок шифра цепочка ( CBC ) решает эти проблемы. Каждый блок данных по-прежнему зашифрован тем же ключом. Однако, прежде чем быть зашифрован, блок данных объединяется с предыдущим блоком исключающим ИЛИ. блок зашифрованного текста. Получатель выполняет процесс в обратном порядке: блок полученных данных расшифровывается, а затем эксклюзивно полученный ранее блок зашифрованного текста для получения исходных данных. Очень первый блок является эксклюзивным со случайным вектор инициализации , которые должны быть переданы на удаленную сторону.

Обратите внимание, что CBC делает

не делать шифрование более безопасным; это просто делает результат

каждый блок данных зависит от всех предыдущих предыдущих блоков, так что данные

не может быть осмысленно вставлен или удален в

поток сообщений.

Режим счетчика (CTR)

Режим счетчика ( CTR ) также решает эти проблемы. но по-другому. Зашифрованный текст каждого блока представляет собой функцию своей позиции в сообщении. Шифрование начинается с счетчик сообщений. Счетчик увеличивается для каждого блока ввода. Зашифрован только счетчик. В результате зашифрованный текст затем с соответствующим блоком открытого текста выполняется операция исключающее ИЛИ, в результате чего блок зашифрованного текста сообщения. Для расшифровки получатель делает то же самое и нужно знать начальное значение счетчика а также ключ.

Преимущество режима CTR в том, что каждый блок имеет отсутствие зависимости от других блоков и шифрование на нескольких блоки можно делать параллельно.

Криптоанализ

Целью криптоанализа является взлом кодов.

Чаще всего это выявление некоторого неслучайного поведения

алгоритма, который даст аналитику преимущество перед

полный перебор ключевого пространства.

Дифференциальный криптоанализ стремится идентифицировать неслучайное поведение с помощью изучение того, как изменения во входном открытом тексте влияют на изменения в выходном зашифрованном тексте. Он пытается выяснить, маловероятны ли определенные битовые комбинации для определенных ключей. или приводит ли изменение открытого текста к вероятным изменениям в выводе.

Линейный криптоанализ пытается создать уравнения, которые пытаются предсказать отношения между шифрованный текст, открытый текст и ключ. Уравнение никогда не будет эквивалентно шифр, но любая корреляция битовых комбинаций дает аналитику преимущество.

Ни один из этих методов не взломает код напрямую, но может помочь найти ключи или данные, которые более вероятны, маловероятны. Это уменьшает ключи, которые нужно искать.

Фред Коэн, 2.1 — Краткая история криптографии, 1995.

Диск с шифром Альберти, Википедия.

Даниэль Родригес-Кларк, Caesar Shift Cipher, Crypto Corner, 2019 г. — ** включает интерактивные примеры **

— ** включает интерактивные примеры **

Саймон Сингх, Взлом шифра Виженера, Черная палата, 2000. Даниэль Родригес-Кларк, Vigenère Cipher, Crypto Corner, 2019 г. — ** включает интерактивные примеры **

Одноразовый блокнот

Википедия, одноразовый блокнот

Стандарт шифрования данных, Википедия.

Санчита Мал-Саркар и Чансу Ю, Стандарт шифрования данных, Практический опыт обеспечения безопасности компьютерных систем.

ПроцессAdvanced Encryption Standard, Википедия.

Джош Лейк, Что такое шифрование AES и как оно работает?, Comparitech, 2020.

шифр | Microsoft Узнайте

Обратная связь Редактировать

Твиттер LinkedIn Фейсбук Эл. адрес

- Статья

- 3 минуты на чтение

Отображает или изменяет шифрование каталогов и файлов на томах NTFS. При использовании без параметров шифр отображает состояние шифрования текущего каталога и всех содержащихся в нем файлов.

Синтаксис

шифр[/e | / д | /c] [/s:<каталог>] [/b] [/h] [путь [...]] шифр / к шифр /r:<имя файла> [/смарт-карта] шифр / u [/ n] шифр /w:<каталог> шифр /x[:efsfile] [имя файла] шифр / у шифр /adduser [/certhash:<хэш> | /certfile:<имя файла>] [/s:каталог] [/b] [/h] [путь [...]] cipher /removeuser /certhash:<хэш> [/s:<каталог>] [/b] [/h] [<путь> [...]] шифр /rekey [путь [...]]

Параметры

| Параметры | Описание |

|---|---|

| /б | Прерывает работу при обнаружении ошибки. По умолчанию шифр продолжает работать, даже если возникают ошибки. |

| /с | Отображает информацию о зашифрованном файле. |

| /д | Расшифровывает указанные файлы или каталоги. |

| /е | Шифрует указанные файлы или каталоги. Каталоги отмечены так, что файлы, добавляемые позже, будут зашифрованы. |

| /ч | Отображает файлы со скрытыми или системными атрибутами. По умолчанию эти файлы не шифруются и не расшифровываются. |

| /к | Создает новый сертификат и ключ для использования с файлами шифрованной файловой системы (EFS). Если указан параметр /k , все остальные параметры игнорируются. |

/r: <имя файла> [/смарт-карта] | Создает ключ и сертификат агента восстановления EFS, а затем записывает их в файл .pfx (содержащий сертификат и закрытый ключ) и файл .cer (содержащий только сертификат). Если /smartcard , он записывает ключ восстановления и сертификат на смарт-карту, и файл .pfx не создается. |

/s: <каталог> | Выполняет указанную операцию для всех подкаталогов в указанном каталоге . |

| /у [/п] | Находит все зашифрованные файлы на локальных дисках. При использовании с параметром /n обновления не выполняются. При использовании без /n , /u сравнивает ключ шифрования файла пользователя или ключ агента восстановления с текущими и обновляет их, если они изменились. Этот параметр работает только с /n . |

/w: <каталог> | Удаляет данные из доступного неиспользуемого дискового пространства на всем томе. Если вы используете параметр /w , все остальные параметры игнорируются. Указанный каталог может находиться в любом месте локального тома. Если это точка подключения или указывает на каталог в другом томе, данные на этом томе удаляются. |

/x[:efsfile] [ ] | Создает резервную копию сертификата EFS и ключей в файле с указанным именем. При использовании с :efsfile , /x создает резервную копию сертификатов пользователя, которые использовались для шифрования файла. В противном случае создается резервная копия текущего сертификата и ключей EFS пользователя. В противном случае создается резервная копия текущего сертификата и ключей EFS пользователя. |

| /г | Отображает эскиз текущего сертификата EFS на локальном компьютере. |

/adduser [/certhash: <хэш> | /certfile: <имя файла> ] |

| /повторный ключ | Обновляет указанные зашифрованные файлы для использования текущего настроенного ключа EFS. |

/removeuser /certhash: <хэш> | Удаляет пользователя из указанных файлов. Хеш , предоставленный для /certhash , должен быть хэшем SHA1 удаляемого сертификата. |

| /? | Отображает справку в командной строке. |

Если родительский каталог не зашифрован, зашифрованный файл может быть расшифрован при изменении. Поэтому, когда вы шифруете файл, вы также должны шифровать родительский каталог.

Администратор может добавить содержимое файла .

cer в политику восстановления EFS, чтобы создать агент восстановления для пользователей, а затем импортировать файл .pfx для восстановления отдельных файлов.

cer в политику восстановления EFS, чтобы создать агент восстановления для пользователей, а затем импортировать файл .pfx для восстановления отдельных файлов.Можно использовать несколько имен каталогов и подстановочных знаков.

Вы должны ставить пробелы между несколькими параметрами.

Примеры

Чтобы отобразить статус шифрования каждого из файлов и подкаталогов в текущем каталоге, введите:

шифр

Зашифрованные файлы и каталоги помечаются E . Незашифрованные файлы и каталоги помечаются U . Например, следующий вывод указывает, что текущий каталог и все его содержимое в настоящее время не зашифрованы:

Листинг C:\Users\MainUser\Documents\ Новые файлы, добавленные в этот каталог, не будут зашифрованы. Частный Привет.doc привет.txt

Чтобы включить шифрование в каталоге Private, используемом в предыдущем примере, введите:

cipher /e private

Отображается следующий вывод:

Шифрование файлов в C:\Users\MainUser\Documents\ Частный [ОК] 1 файл(ы) [или каталог(и)] в 1 каталоге(ах) были зашифрованы.

Команда cipher отображает следующие выходные данные:

Листинг C:\Users\MainUser\Documents\ Новые файлы, добавленные в этот каталог, не будут зашифрованы. E Частный Привет.doc привет.txt

Где каталог Private теперь помечен как зашифрованный.

Дополнительные ссылки

- Ключ синтаксиса командной строки

Обратная связь

Отправить и просмотреть отзыв для

Этот продукт Эта страница

Просмотреть все отзывы о странице

Что такое шифр? Определение, типы и примеры

Обновлено 27 сентября 22 г. 45 Views

В этом мире существует два вида криптографии: криптография, которая не позволит вашей младшей сестре прочитать ваши файлы, и криптография, которая не позволит крупным правительствам прочитать ваши файлы. – Брюс Шнайер

– Брюс Шнайер

Как правило, шифры классифицируются в зависимости от того, как они работают и как их ключ используется для шифрования и дешифрования. В то время как поточные шифры используют постоянный поток символов, блочные шифры группируют символы в сообщение фиксированного размера (блок).

При использовании метода симметричного ключа или шифрования и шифрование, и дешифрование используют один и тот же ключ. Алгоритмы или шифры с асимметричным ключом используют отдельный ключ для шифрования и дешифрования.

Вы изучаете шифры…! то вы попали в нужное место. В этом блоге мы расскажем о работе Cipher, его типах и использовании.

Вы рады узнать о CyberSecurity…! Вот видео для вас. Вот наше определение шифра. Шифр — это часто используемый алгоритм в криптологии, предмет, связанный с изучением криптографических алгоритмов. Это метод шифрования и дешифрования данных.

Шифр — это часто используемый алгоритм в криптологии, предмет, связанный с изучением криптографических алгоритмов. Это метод шифрования и дешифрования данных.

- Принятие симметричного шифра определит секретный или симметричный ключ шифрования.

- Симметричный алгоритм таким же образом применяет к данным один и тот же ключ шифрования и шифр.

- Симметричные шифры являются основой шифрования с симметричным ключом, широко называемого шифрованием с секретным ключом.

- Целью может быть преобразование обычного текста в зашифрованный или наоборот.

- Путем преобразования букв открытого текста или другой информации в зашифрованный текст шифровщики преобразуют данные. Лучше всего представлять зашифрованный текст в виде случайной информации.

- Шифр анализирует исходные данные и данные открытого текста для создания зашифрованного текста, который кажется случайным.

- Один и тот же ключ шифрования применяется к данным одинаковым образом с использованием методов симметричного шифрования, независимо от того, является ли целью преобразование открытого текста в зашифрованный текст или зашифрованного текста в открытый текст.

Шифры традиционно использовали две основные формы преобразования:

- Транспозиционные шифры сохраняют все исходные биты данных в байте, но меняют их порядок.

- Подстановочные шифры заменяют указанные последовательности данных альтернативными последовательностями данных. Например, одним из типов замены может быть преобразование всех битов со значением 1 в биты со значением 0 и наоборот.

Данные, сгенерированные любым методом, называются зашифрованным текстом.

- Во многих сетевых протоколах, таких как TLS или безопасность транспортного уровня, которые позволяют шифровать сетевой трафик, современные методы шифрования используют частную связь.

- Крипты используются многими коммуникационными технологиями, включая цифровое телевидение, телефоны и банкоматы, чтобы гарантировать защиту и конфиденциальность.

Узнайте больше об учебнике по кибербезопасности!

Получите 100% повышение!

Осваивайте самые востребованные навыки прямо сейчас!

Как работает шифр? Шифровщики используют метод шифрования для преобразования открытого текста, представляющего собой разборчивое сообщение, в зашифрованный текст, который выглядит как случайная последовательность букв.

- Чтобы зашифровать или декодировать биты в потоке, шифры иногда называют потоковыми шифрами.

- В качестве альтернативы они могут использовать блочные шифры, которые обрабатывают зашифрованный текст в однородных блоках заранее определенного количества битов.

- Алгоритм шифрования используется современными реализациями шифрования вместе с секретным ключом для изменения данных во время их шифрования.

- Более длинные ключи (измеряемые в битах) делают шифры более устойчивыми к атакам грубой силы.

- Чем больше атак грубой силы необходимо использовать для раскрытия открытого текста, тем длиннее ключ.

- Хотя длина ключа не всегда коррелирует со стойкостью шифра, эксперты советуют строить современные шифры с ключами не менее 128 бит или более, в зависимости от алгоритма и варианта использования.

- В реальном шифровании ключ хранится в секрете, а не метод, потому что ключ является очень важным компонентом процесса шифрования.

- Надежные методы шифрования разработаны таким образом, что даже если кто-то знаком с этим процессом, расшифровка зашифрованного текста без требуемого ключа должна быть сложной задачей.

- Это означает, что для работы шифра и отправитель, и получатель должны иметь ключ или набор ключей.

В подходах с симметричным ключом один и тот же ключ используется как для шифрования данных, так и для дешифрования.

Алгоритмы с асимметричным ключом используют как открытый, так и закрытый ключи для шифрования и расшифровки данных.

Использование огромного числа пар, но не равных, асимметричное шифрование, также известное как криптография с открытым ключом (асимметричное).

Ниже показана пара ключей:

- Каждый имеет доступ к открытому ключу.

- Закрытый ключ, часто называемый секретным ключом, хранится в тайне.

Для шифрования сообщения можно использовать любой ключ; противоположный ключ, используемый для шифрования сообщения, используется для его декодирования.

Когда кто-то хочет зашифровать сообщение, которое может быть расшифровано только автором закрытого ключа, он использует открытый ключ, хотя автор пары ключей использует закрытый или секретный ключ для шифрования или дешифрования данных.

Итак, вы решили заняться кибербезопасностью? Для получения дополнительной информации см. наш курс Intellipaat Cybersecurity .

Курсы, которые могут вам понравиться

Каково назначение шифров?Симметричные шифры, наиболее часто используемые для защиты интернет-коммуникаций. Они также включены в несколько сетевых протоколов обмена данными.

Например, Secure Sockets Layer и TLS используют шифры для шифрования данных на уровне приложений, особенно в сочетании с HTTP Secure (HTTPS).

Виртуальные частные сети, которые связывают удаленных сотрудников или филиалы с корпоративными сетями, используют протоколы, использующие методы симметричного ключа для защиты передачи данных.

Симметричные шифры обычно используются в сетях Wi-Fi, онлайн-банкинге и покупках, а также в услугах мобильной связи для защиты конфиденциальности пользовательских данных.

Некоторые протоколы используют асимметричную криптографию для аутентификации и шифрования конечных точек.

С его помощью также защищен обмен симметричными ключами для шифрования данных сеанса. Эти стандарты включают следующее:

- HTTP

- TLS

- Secure Shell

- Защищенные/многоцелевые расширения почты Интернета

- Open Pretty Good Privacy

Симметричное шифрование менее безопасно, чем шифрование с открытым ключом, но оно также требует большей мощности компьютера.

Для повышения производительности протоколы обычно шифруют данные сеанса с использованием методов симметричного ключа.

Хотите знать об инструментах кибербезопасности…! Вот видео для вас

Типы шифровШифры можно классифицировать различными способами, включая следующие:

- Блочные шифры шифруют данные блоками одинакового размера.

- Потоковые шифры можно использовать для потоков данных, которые часто принимаются и передаются по сети.

Два варианта шифров: криптография на эллиптических кривых или обычные ключи, которые непосредственно используются для ключа зашифрованного текста

- как тот, который используется в криптосистеме RSA (Rivest-Shamir-Adleman), которая использует 1024-битный ключ.

- Усовершенствованные алгоритмы шифрования предназначены для того, чтобы выдерживать нападения, даже если преступник знает об использовании шифра.

- Поскольку открытый текст шифровался вручную с помощью шифров, они традиционно были менее защищены от атак, поскольку их можно было быстро проверить и взломать с помощью вычислительной мощности.

Хотите взломать Следующее интервью по кибербезопасности с ACE…! у вас есть возможность Основные вопросы интервью по кибербезопасности !

Примеры шифраНиже приведены некоторые хорошо известные исторические шифры:

- Цезарь: Считается, что этот шифр использовался Юлием Цезарем для безопасного транзита со своим народом.

- В этом простом шифре подстановки каждая буква открытого текста перемещается на определенное количество позиций вниз по алфавиту.

- Предполагается, что Цезарь работал в три смены.

- Шифры замены часто реализуются путем записи алфавита открытого текста, за которым следует алфавит зашифрованного текста, сдвинутый на число, согласованное говорящими.

- Сдвиг на три буквы помещает букву D над открытым текстом A, E над B и так далее. Базовая форма ключа — это количество перемещаемых символов.

- Atbash : Это шифрование представляет собой замещающий шифр, который проецирует алфавит открытого текста обратно на себя.

- Иными словами, буква открытого текста A преобразуется в зашифрованный текст Z, буква открытого текста B в зашифрованный текст Y, буква открытого текста C в зашифрованный текст X и так далее.

- Атбаш назван в честь первой и последней букв еврейского алфавита. Считается, что он использовался на протяжении сотен лет.

- Простая замена : Этот номер также использовался сотни лет. Он заменяет каждую букву открытого текста новым символом зашифрованного текста, в результате чего получается 26-символьный ключ.

- Он отличается от шифра Цезаря тем, что шифровальный алфавит полностью зашифрован, а не просто перемещен на определенное количество позиций.

- Vigenère: В этом шифре используется множество замещающих алфавитов, и он является полиалфавитным шифром замены, что означает, что он основан на замене.

- Шифрование Виженера использует ряд переплетенных шифров Цезаря, основанных на буквах ключевого слова.

- Исходный текст зашифрован с использованием квадрата или таблицы Виженера.

Карьерный переход

ЗаключениеШифр представляет собой метод шифрования коммуникаций. Он переводит сообщение путем преобразования данных, представляющих слова и символы сообщения, с использованием алгоритма шифрования. Алгоритм шифра легко автоматизировать и запрограммировать, а шифры можно создавать быстро.

У вас есть вопросы, связанные с кибербезопасностью..! Вы всего в одном клике от нашей страницы сообщества кибербезопасности !

Расписание курсов

Свяжитесь с нашим консультантом по курсам прямо сейчас!

Что такое кибербезопасность? Определение и типы Объяснение.

..

..Обновлено: 9 сентября 2022 г.

Заработная плата кибербезопасности в Индии в 2022 году

Обновлено: 9 августа, 2022

Как стать этичным хакером?

Обновлено: 30 августа 2022 г.

Что такое этичный взлом? Определение, основы, типы…

Обновлено: 29 августа 2022 г.

Ассоциированные курсы

Учебник по Python

Обновлено: 19 июля 2022 г.

Учебник по программированию на R для начинающих — Изучите R

Обновлено: 01 июля 2022 г.

Учебное пособие по AWS для начинающих — изучите веб-сайт Amazon…

Обновлено: 29 июля, 2022

Учебное пособие по SAS — изучите программирование SAS от экспертов

Обновлено: 22 апреля 2022 г.

Учебное пособие по науке о данных для начинающих

Обновлено: 5 октября 2022 г.

Учебное пособие по Apache Spark — изучите Spark у экспертов

Обновлено: 20 апреля 2022 г.

Учебное пособие по Hadoop — изучите Hadoop у экспертов

Обновлено: 20 апреля 2022 г.