Пошаговое руководство. Просмотр сертификатов с помощью оснастки MMC — WCF

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 2 мин

При создании защищенного клиента или службы можно использовать сертификат в качестве учетных данных. Например, общий тип учетных данных — это сертификат X. 509, который создается с помощью X509CertificateInitiatorClientCredential.SetCertificate метода.

Например, общий тип учетных данных — это сертификат X. 509, который создается с помощью X509CertificateInitiatorClientCredential.SetCertificate метода.

существует три разных типа хранилищ сертификатов, которые можно проверить с помощью консоли управления (mmc) в Windows systems:

Локальный компьютер. хранилище является локальным для устройства и является глобальным для всех пользователей на устройстве.

Текущий пользователь: хранилище является локальным по отношению к текущей учетной записи пользователя на устройстве.

Учетная запись службы. хранилище является локальным для определенной службы на устройстве.

Просмотр сертификатов в оснастке MMC

В следующей процедуре показано, как проверить магазины на локальном устройстве, чтобы найти соответствующий сертификат:

В меню Пуск выберите пункт выполнить и введите MMC.

Откроется консоль MMC.

В меню файл выберите команду Добавить или удалить оснастку.

Откроется окно Добавление или удаление оснасток .

В списке Доступные оснастки выберите Сертификаты, а затем щелкните добавить.

В окне оснастки «сертификаты » выберите учетная запись компьютера, а затем нажмите кнопку Далее.

При необходимости можно выбрать учетную запись пользователя для текущего пользователя или учетной записи службы для конкретной службы.

Примечание

Если вы не являетесь администратором устройства, вы можете управлять сертификатами только для учетной записи пользователя.

В окне Выбор компьютера оставьте выбранным параметр локальный компьютер и нажмите кнопку Готово.

В окне Добавление или удаление оснастки нажмите кнопку ОК.

Необязательно.

в меню файл выберите сохранить или Сохранить как , чтобы сохранить файл консоли MMC для последующего использования.

в меню файл выберите сохранить или Сохранить как , чтобы сохранить файл консоли MMC для последующего использования.Чтобы просмотреть сертификаты в оснастке MMC, выберите корень консоли в левой области, а затем разверните узел Сертификаты (локальный компьютер).

Появится список каталогов для каждого типа сертификатов. Из каждого каталога сертификатов можно просматривать, экспортировать, импортировать и удалять свои сертификаты.

Просмотр сертификатов с помощью средства диспетчера сертификатов

Вы также можете просматривать, экспортировать, импортировать и удалять сертификаты с помощью средства диспетчера сертификатов.

Просмотр сертификатов для локального устройства

В меню Пуск выберите пункт выполнить , а затем введите certlm. msc.

Откроется средство диспетчера сертификатов для локального устройства.

Для просмотра сертификатов в разделе Сертификаты — локальный компьютер в левой области разверните каталог для типа сертификата, который нужно просмотреть.

Просмотр сертификатов для текущего пользователя

Выберите параметр Выполнить в меню Пуск, а затем введите certmgr.msc.

Отобразится инструмент диспетчера сертификатов для текущего пользователя.

Чтобы просмотреть сертификаты, в разделе Сертификаты — текущий пользователь в левой области разверните каталог для типа сертификата, который нужно просмотреть.

См. также

- Работа с сертификатами

- Как получить отпечаток сертификата

Сертификаты (Windows 10) — Configure Windows

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 2 мин

Использование для развертывания сертификатов доверенного центра корневой сертификации на устройствах. Следующий список описывает назначение каждой группы параметров.

Следующий список описывает назначение каждой группы параметров.

- В CACertificates указывается сертификат, который будет добавлен в хранилище промежуточного ЦС на целевом устройстве.

- В ClientCertificates указывается сертификат, который будет добавлен в личное хранилище на целевом устройстве и предоставляется (пароль, keylocation) (а также указывается, можно ли экспортировать сертификат).

- В RootCertificates указывается сертификат, который будет добавлен в хранилище доверенного корневого ЦС на целевом устройстве.

- В TrustedPeopleCertificates указывается сертификат, который будет добавлен в хранилище «Доверенные лица» на целевом устройстве.

- В TrustedProvisioners укажите сертификат, который позволяет устройствам автоматически доверять пакетам от указанного издателя.

Область применения

| Группы параметров | Клиент Windows | Surface Hub | HoloLens | IoT Базовая |

|---|---|---|---|---|

| Все группы параметров | ✔️ | ✔️ | ✔️ | ✔️ |

CACertificates

- В разделе Доступные настройки выберите пункт CACertificates, введите понятное имя для сертификата и нажмите кнопку Добавить.

- В разделе «Доступные настройки» выберите имя, которое вы создали.

- В CertificatePath найдите этот сертификат или введите путь к нему.

ClientCertificates

- В разделе Доступные настройки выберите пункт ClientCertificates, введите понятное имя для сертификата и нажмите кнопку Добавить.

- В разделе «Доступные настройки» выберите имя, которое вы создали. В следующей таблице приведено описание параметров, которые можно настроить. Параметры, выделенные жирным шрифтом, являются обязательными.

| Параметр | Значение | Описание |

|---|---|---|

| CertificatePassword | ||

| CertificatePath | Добавляет выбранный сертификат в личное хранилище на целевом устройстве. | |

| ExportCertificate | True или false | Установите значение True чтобы разрешить экспорт сертификата. |

| KeyLocation | — Только TPM— TPM с исправлением программных ошибок— Только программное обеспечение |

RootCertificates

- В разделе Доступные настройки выберите пункт RootCertificates, введите понятное имя для сертификата и нажмите кнопку Добавить.

- В разделе «Доступные настройки» выберите имя, которое вы создали.

- В CertificatePath найдите этот сертификат или введите путь к нему.

TrustedPeopleCertificates

- В разделе Доступные настройки выберите пункт TrustedPeopleCertificates, введите понятное имя для сертификата и нажмите кнопку Добавить.

- В разделе «Доступные настройки» выберите имя, которое вы создали.

- В TrustedCertificate найдите этот сертификат или введите путь к нему.

TrustedProvisioners

- В разделе Доступные настройки выберите пункт TrustedPprovisioners, введите CertificateHash и нажмите кнопку Добавить.

- В разделе «Доступные настройки» выберите имя, которое вы создали.

- В TrustedProvisioner найдите этот сертификат или введите путь к нему.

- Поставщик службы конфигурации (CSP) для RootCATrustedCertficates

где находятся и как открыть, 4 способа просмотра

Система цифровых сертификатов используется аналогично паролям, для подтверждения личности пользователя или ПК, обмена электронной информацией в виртуальной сети. Легковесные файлы содержат личные данные, которые применяются при идентификации личности. Хранилище сертификатов в ОС Windows 10 находится в секретном месте. Иногда фирмам приходится настраивать личные сертификаты, поэтому им важно знать местоположение файлов.

СОДЕРЖАНИЕ СТАТЬИ:

Для чего знать, где хранятся сертификаты?

Каждый файл в хранилище предусмотрен для защиты операционки цифрового устройства. Они препятствуют проникновению вредоносных программ в систему. Отдельная цифровая подпись отвечает за определенный скачанный софт.

Отдельная цифровая подпись отвечает за определенный скачанный софт.

Знание о том, где хранятся такие файлы, требуется в случае просмотра или установки корневых, личных сертификатов. В «десятке» инструменты находятся в контейнере двух типов:

- Certificate store локального ПК – включают список файлов для проверки оригинальности сервера.

- Certificate store для пользователя – хранят сертификаты утилит, которые запускает юзер.

Сертификаты представляют собой корневые и личные файлы. Первые являются составным элементом секретного ключа. Вторые предназначены для идентификации юзеров при обмене электронных данных. Поменять настройки в «десятке» можно через mmc оснастки, в том числе через хранилище.

Просмотр установленных сертификатов Windows 10

Список важных объектов: сертификаты для оборудования, персональные файлы – находят несколькими способами с помощью встроенных инструментов, сторонних утилит.

Через «КриптоПро»

Криптопровайдер предназначен для организации защиты программных обеспечений методом шифрования. Менеджер защищает конфиденциальную информацию при обмене данными через сеть интернет, обеспечивает юридическую достоверность электронных документов.

Менеджер защищает конфиденциальную информацию при обмене данными через сеть интернет, обеспечивает юридическую достоверность электронных документов.

Для включения программы ее требуется скачать с официального сайта разработчика, инсталлировать на компьютер. Все действия выполняются с правами Администратора. Во время установки ПО можно выполнять настройки через панель свойств. После инсталляции потребуется перезагрузить устройство.

Просмотр проверочных ключей ЭЦП происходит по следующему алгоритму:

- Зайти в меню Пуск.

- Открыть «Все программы».

- Выбрать «КриптоПро».

- Щелкнуть по пункту «Сертификаты».

В открывшемся окне пользователь увидит все актуальные корневые, личные файлы. Обладая администраторскими правами, можно управлять файлами в «десятке»: выполнять копирование, редактирование, деинсталлировать файлы.

Через Certmgr

Диспетчер разрешает проводить различные действия с цифровыми документами. Консоль является частью операционной системы, включает инструменты для функций управления.

Консоль является частью операционной системы, включает инструменты для функций управления.

Для просмотра данных нужно следовать инструкции:

- Зайти в Пуск.

- Открыть Командную строку, набрать: c Нажать «Enter».

- В меню появившегося окна выбрать «Личное» и «Корневые сертификаты…». Зайдя в разделы, можно развернуть реестры с полным списком ключей.

Без прав Администратора утилита не заработает. Софт имеет ограничение в шифровании данных, где происходит специальное кодирование файлов.

Через Internet Explorer

Браузер интегрирован в ОС Виндовс 10, включает набор инструментов, позволяющих искать и просматривать информацию в виртуальной сети. Если веб-проводник отсутствует в «десятке», его легко можно скачать с официального источника.

С помощью браузера можно найти ЭЦП, следуя инструкции:

- Запустить Интернет Эксплорер.

- Выбрать «Свойства браузера».

- Тапнуть по разделу «Содержание».

- Нажать на подраздел «Сертификаты».

В результате откроется содержимое с полным списком искомых файлов. В веб-сервисе существует возможность их добавления. Юзеру стоит помнить, что корневые ЭЦП удостоверяющих центров деактивировать запрещено.

Аналогичный способ поиска документов выполняется через Центр управления сетями или общим доступом:

- Открыть Панель управления.

- Войти в «Свойства браузера».

- Зайти в меню «Содержание» и «Сертификаты».

Преимущество метода заключается в том, что посмотреть список ЭЦП можно без администраторских прав. Для обычных людей доступен только просмотр, вносить изменения запрещено.

Через контроль управления

Представляет собой один из важнейших компонентов ОС Виндовс 10. С помощью встроенного средства осуществляется управление, запуск, настройка большинства системных функций. Также можно найти, где лежат сертифицированные файлы ЭЦП для их редактирования.

Пошаговая инструкция:

- Нажать: «Win + R».

- Ввести в строку запроса: cmd. Нажать «Enter».

- после этого перейти по команде mmc в терминал;

- Щелкнуть по вкладке «Файл».

- В открывшемся списке тапнуть «Добавить изолированную оснастку».

- Нажать на раздел «Сертификаты».

Все действия пользователь может выполнять только с правами Администратора. Такой вариант подходит не каждому человеку, так как некоторые запросы вводятся через Командную строку. Сервисом обычно пользуются системные администраторы или люди, хорошо разбирающиеся в теме.

Существует целый список сторонних ресурсов, позволяющих управлять сертификатами, инсталлированными в ОС Виндовс 10. Но пользоваться такими утилитами не рекомендуется, так как нет гарантии, что в них присутствует команда отправки сертификата на внешний сервер. Надежное сертифицированное приложение – это «КриптоПро», которое дает гарантию защиты от несанкционированного доступа посторонних лиц к ЭЦП.

Также в последних версиях Винды зашифрованные файлы просматривают, перейдя по пути: C:Users\ПОЛЬЗОВАТЕЛЬ\AppData\Roaming\Microsoft\System\Certificates. Словосочетание «Пользователь» меняется на название учетной записи. В результате откроется полный список засекреченных данных.

Сертификаты созданы для безопасной работы цифровой техники. Их достоверность гарантирована сертификационным центром. Управление ЭЦП требует определенных знаний, поэтому работу должен выполнять специалист или продвинутый пользователь.

Вам помогло? Поделитесь с друзьями — помогите и нам!

Твитнуть

Поделиться

Поделиться

Отправить

Класснуть

Линкануть

Вотсапнуть

Запинить

Читайте нас в Яндекс Дзен

Наш Youtube-канал

Канал Telegram

Adblock

detector

сертификатов Майкрософт | Microsoft Узнайте

MICROSOFT LEARN

Получите сертификаты, подтверждающие, что вы соответствуете современным техническим ролям и требованиям. У Microsoft есть пути сертификации для многих технических должностей. Каждый из этих сертификатов состоит из сдачи серии экзаменов для получения сертификата.

У Microsoft есть пути сертификации для многих технических должностей. Каждый из этих сертификатов состоит из сдачи серии экзаменов для получения сертификата.

Просмотр сертификатов по ролям

Администратор

Администраторы внедряют, отслеживают и обслуживают решения Microsoft.

Инженер ИИ

Инженеры ИИ используют Cognitive Services, машинное обучение и интеллектуальный анализ знаний для разработки и внедрения решений Microsoft AI.

Создатель приложений

Разработчики приложений создают приложения с использованием методов low-code, чтобы упростить, автоматизировать и преобразовать бизнес-задачи и процессы.

Бизнес-пользователь

Используйте приложения Microsoft, чтобы продвигать свой бизнес вперед. Узнайте, как такие инструменты, как Microsoft 365, Dynamics 365 и AI, могут помочь вашей команде и развить ваш бизнес.

Аналитик данных

Аналитики данных упрощают понимание данных, разрабатывая и создавая модели данных для обеспечения значимой ценности для бизнеса.

Инженер данных

Инженеры данных разрабатывают и реализуют управление, мониторинг, безопасность и конфиденциальность данных, используя полный набор служб данных.

Специалист по данным

Специалисты по данным применяют методы машинного обучения для обучения, оценки и развертывания моделей, решающих бизнес-задачи.

Разработчик

Разработчики проектируют, создают, тестируют и поддерживают облачные решения.

DevOps-инженер

Инженеры DevOps объединяют людей, процессы и технологии для непрерывного предоставления ценных продуктов и услуг, отвечающих потребностям конечных пользователей и бизнес-целям.

Функциональный консультант

Функциональные консультанты используют Microsoft Dynamics 365 и Microsoft Power Platform для прогнозирования и планирования потребностей клиентов.

Инженер по безопасности

Инженеры по безопасности внедряют элементы управления безопасностью и защиту от угроз, управляют идентификацией и доступом, а также защищают данные, приложения и сети.

Архитектор решений

Архитекторы решений обладают опытом в области вычислений, сетей, хранения и безопасности.

Или, если вы ищете другой: Просмотреть все сертификаты

Популярные сертификаты

Сертифицировано Microsoft: основы Azure

Экзамен АЗ-900

Сертификация Microsoft 365: основы

Экзамен МС-900

Сертифицировано Microsoft: основы Power Platform

Экзамен ПЛ-900

Сертифицировано Microsoft: основы безопасности, соответствия требованиям и идентификации

Экзамен СК-900

Сертифицировано Microsoft: помощник разработчика Azure

Экзамен АЗ-204

Сертификация Microsoft 365: помощник администратора безопасности

Экзамен МС-500

Сертифицировано Microsoft: младший консультант по продажам Dynamics 365

Экзамен МБ-210

Сертифицировано Microsoft: помощник инженера по искусственному интеллекту Azure

Экзамен АИ-102

Сертифицировано Microsoft: специальность Azure для рабочих нагрузок SAP

Экзамен АЗ-120

Сертифицированный преподаватель Майкрософт

Экзамен 62-193

Специалист по Microsoft Office: эксперт по Microsoft Word (Word и Word 2019)

Экзамен МО-101

Сертификация Microsoft 365: специальность инженера службы поддержки Exchange Online

Экзамен МС-220

Или, если вы ищете другой: Просмотрите все сертификаты

Продлите свой сертификат Microsoft бесплатно

Знаете ли вы, что ролевые и специальные сертификаты Microsoft истекают, если они не продлены? Узнайте о последних обновлениях технологии для своей должности и бесплатно обновите сертификацию, пройдя онлайн-оценку в Microsoft Learn.

Узнать больше

Как подготовиться к сертификации

Microsoft понимает, что у всех разные предпочтения в обучении, поэтому мы предоставляем сертификаты и варианты обучения на протяжении всего пути сертификации.

Учебные ресурсы

Начните с сертификации

Новое в сертификации? Ознакомьтесь с процессом и ресурсами, которые помогут вам добиться успеха.

Читать руководство

Найти партнера Microsoft по обучению

Наша всемирная партнерская сеть предлагает гибкое, индивидуальное обучение технологиям Microsoft на основе решений.

Найти партнера по обучению

Поддержка сертификаций и экзаменов

Получите помощь через форумы поддержки. Модератор форума ответит в течение одного рабочего дня, с понедельника по пятницу.

Получить поддержку

Сертификаты Microsoft

Сертификаты Microsoft дают профессиональные преимущества, предоставляя всемирно признанные и одобренные в отрасли доказательства владения навыками в цифровом и облачном бизнесе.

Преимущества сертификатов

Получив сертификат, 61 % технических специалистов говорят, что они получили повышение по службе, 73 % повысили квалификацию, чтобы идти в ногу с меняющимися технологиями, а 76 % стали более удовлетворены работой — 2021 Pearson VUE Value of IT Certification.

Управление сертификатами с помощью диспетчера сертификатов Windows и PowerShell

Если вы системный администратор Windows, возможно, вам приходилось работать с сертификатами Windows. Работа с сертификатами в Windows, как правило, является одной из дополнительных обязанностей системного администратора. Используя диспетчер сертификатов Windows в качестве инструмента, вы можете это сделать!

Сертификаты, как известно, сложны и трудны для понимания, но в этой статье вы узнаете, что сертификаты не так страшны в Windows!

В этой статье в основном будет рассмотрена работа с сертификатами в Windows. Если вы хотите узнать больше о том, как работают сертификаты в целом, ознакомьтесь с сопутствующей статьей Учебное пособие по сертификатам X. 509.

509.

Содержание

Общие сведения о хранилищах сертификатов

В диспетчере сертификатов Windows все сертификаты находятся в логических местах хранения, обозначенных как 9Сертификат 0227 хранит . Хранилища сертификатов — это «сегменты», в которых Windows хранит все установленные сертификаты, и сертификат может находиться более чем в одном хранилище.

К сожалению, хранилища сертификатов — не самая интуитивная концепция для работы. О том, как дифференцировать эти магазины и как с ними работать, вы прочтете ниже.

Каждое хранилище находится в реестре Windows и в файловой системе. Подробнее см. в таблице ниже. При работе с сертификатом в хранилище вы взаимодействуете с логическим хранилищем; без прямого изменения реестра или файловой системы. Этот более простой способ позволяет вам работать с одним объектом, в то время как Windows заботится о том, как представить этот объект на диске.

Иногда хранилища сертификатов называются физическими или логическими хранилищами.

Физические хранилища ссылаются на фактическую файловую систему или место в реестре, где хранятся разделы реестра и/или файлы. Логические хранилища — это динамические ссылки, которые ссылаются на одно или несколько физических хранилищ. С логическими хранилищами гораздо проще работать, чем с физическими хранилищами для большинства распространенных случаев использования.

Windows хранит сертификаты в двух разных областях — в контексте пользователя и компьютера. Сертификат помещается в один из этих двух контекстов в зависимости от того, должен ли сертификат использоваться одним пользователем, несколькими пользователями или самим компьютером. В оставшейся части этой статьи сертификат в контексте пользователя и компьютера будет неофициально называться сертификатами пользователя и сертификатами компьютера.

Пользовательские сертификаты

Если вы хотите, чтобы сертификат использовался одним пользователем, то хранилище пользовательских сертификатов в диспетчере сертификатов Windows идеально подходит. Это обычный вариант использования для процессов аутентификации на основе сертификатов, таких как проводной IEEE 802.1x.

Это обычный вариант использования для процессов аутентификации на основе сертификатов, таких как проводной IEEE 802.1x.

Пользовательские сертификаты находятся в профиле текущего пользователя и логически сопоставляются только в контексте этого пользователя. Пользовательские сертификаты «сопоставляются» и уникальны для каждого пользователя, даже в одних и тех же системах.

Сертификаты компьютеров

Если сертификат будет использоваться всеми пользователями компьютера или системного процесса, его следует поместить в хранилище в контексте компьютера. Например, если сертификат будет использоваться на веб-сервере для шифрования связи для всех клиентов, размещение сертификата в хранилище в контексте компьютера было бы идеальным.

Вы увидите, что хранилище сертификатов компьютера логически сопоставлено для всех пользовательских контекстов. Это позволяет всем пользователям использовать сертификаты в хранилище сертификатов компьютера в зависимости от разрешений, настроенных для закрытого ключа.

Дополнительные сведения о закрытых ключах см. в статье Учебное пособие по сертификатам X.509: руководство для системного администратора.

Сертификаты компьютеров находятся в кустах локального реестра компьютеров и в папке Program Data. Пользовательские сертификаты находятся в кустах Current User Registry и в папке App Data. Ниже вы можете увидеть разбивку того, где каждый тип хранилища находится в реестре и файловой системе.

| Контекст | Registry Path | Explanation | |

|---|---|---|---|

| User | HKCU:\SOFTWARE\Microsoft\SystemCertificates\ | Physical store for user-specific public keys | |

| User | HKCU:\SOFTWARE\Policies\Microsoft\SystemCertificates \ | Физическое хранилище пользовательских открытых ключей, установленных Active Directory (AD) Объекты групповой политики (GPO) | |

| Компьютер | HKLM:\SOFTWARE\Microsoft\SystemCertificates\ | Физическое хранилище общемашинных открытых ключей | |

| Компьютер | HKLM:\SOFTWARE\Microsoft\Cryptography\Services\ | Физическое хранилище ключей, связанных с определенной службой \Policies\Microsoft\SystemCertificates\ | Физическое хранилище общемашинных общедоступных ключей, установленных объектами групповой политики |

| Компьютер | HKLM:\SOFTWARE\Microsoft\EnterpriseCertificates\ | Физический магазин для общедоступных общедоступных ключей, установленных контейнерами PKI Enterprise в рамках AD домена |

| Контекст | Место файла | . SystemCertificates\ SystemCertificates\ | Физическое хранилище для пользовательских открытых ключей и указателей на закрытые ключи | |||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Пользователь | $env:APPDATA\Microsoft\Crypto\ | Физическое хранилище для пользовательских контейнеров закрытых ключей | ||||||||||||||||||||||||||||||||||||

| Компьютер | $env:ProgramData\Microsoft\Crypto\ | Физическое хранилище для общемашинных контейнеров закрытых ключей Хранилища сертификатов Windows. Чтобы воспроизвести эти примеры, убедитесь, что выполнены следующие условия:

Управление сертификатами в WindowsВ Windows существует три основных способа управления сертификатами:

В этой статье вы узнаете, как управлять сертификатами с помощью оснастки MMC «Сертификаты» и PowerShell. Если вы хотите узнать больше о том, как использовать PowerShell и Диспетчер сертификатов безопасности WindowsПоскольку в Windows сертификатами можно управлять несколькими способами, какой из них выбрать? Следует ли вам использовать графический интерфейс (MMC) или командную строку с PowerShell?

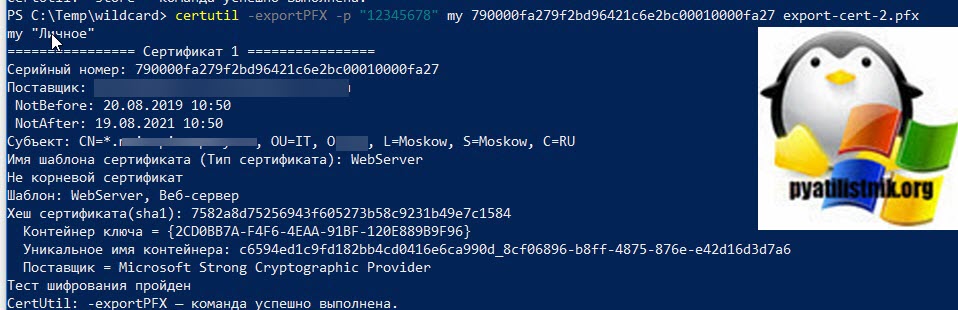

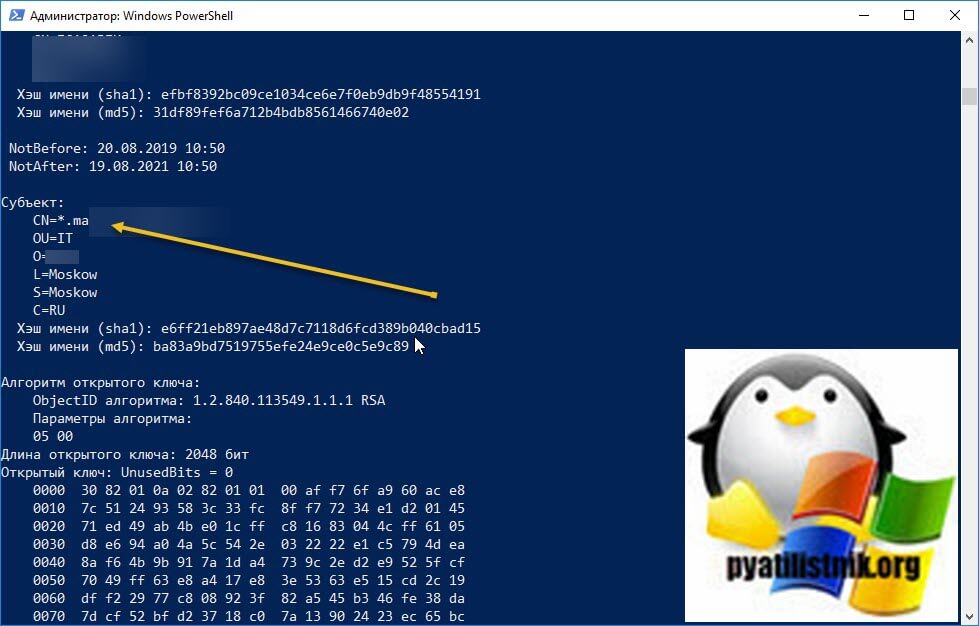

Во-первых, рассмотрим жизненный цикл сертификата. Давайте сначала посмотрим, как обнаружить сертификаты, установленные в Windows, с помощью Диспетчера сертификатов и PowerShell. Использование диспетчера сертификатов Windows (certmgr.msc)Чтобы просмотреть сертификаты с MMC, откройте диспетчер сертификатов, откройте меню «Пуск» и введите certmgr.msc . Это вызовет MMC сертификатов Windows. Этот начальный вид предоставит обзор всех логических хранилищ, отображаемых в левом окне. Как видно на снимке экрана ниже, выбрано логическое хранилище Trusted Root Certification Authorities . Просмотр физических хранилищПо умолчанию диспетчер сертификатов Windows не отображает фактические физические хранилища. Чтобы показать магазины, нажмите View , а затем Options . Затем вы увидите варианты выбора отображения физических хранилищ сертификатов. Включение этого параметра упрощает определение конкретных путей в Windows. Рисунок 2. Параметры просмотра MMC сертификатов с выбранными физическими хранилищами сертификатов.Теперь вы можете видеть дополнительные контейнеры, показанные в примере Trusted Root Certification Authorities логического хранилища, показанном ранее. Сертификаты по-прежнему сгруппированы относительно их логических хранилищ, но теперь вы можете видеть физическое хранилище «Реестр». Проверка физических хранилищ сертификатовПроверка атрибутов в Диспетчере сертификатов Windows Существует множество атрибутов сертификата, которые можно увидеть при просмотре их с помощью MMC. Самый простой способ сделать это — указать значение расширения сертификата Serial Number или Thumbprint . Если сертификат был подписан центром сертификации (ЦС), при выпуске он будет иметь серийный номер. Thumbprint вычисляется каждый раз при просмотре сертификата. Вы можете увидеть некоторые атрибуты сертификата, открыв его в MMC, как показано ниже. Проверка сертификата WindowsСледует отметить одну важную особенность — встроенные закрытые ключи. Сертификаты в Windows также могут иметь соответствующий закрытый ключ. Эти закрытые ключи хранятся в соответствующих физических хранилищах в виде зашифрованных файлов. Чтобы быстро отличить сертификат с соответствующим секретным ключом и без него, посмотрите на значок сертификата. В диспетчере сертификатов Windows, если значок просто выглядит как лист бумаги с лентой, соответствующего закрытого ключа нет. Если у сертификата есть закрытый ключ, вы увидите ключ на значке MMC, и вы увидите ключ в нижней части вкладки «Общие» при открытии сертификата. Использование PowerShellКак и в случае с MMC, вы также можете просматривать сертификаты и управлять ими с помощью PowerShell. Давайте сначала проверим сертификаты в их физических хранилищах (реестр и файловая система). По физическому хранилищу С помощью командлета PowerShell Приведенная ниже команда перечислит все сертификаты текущего пользователя, вошедшего в систему, в Промежуточные центры сертификации логическое хранилище. Get-ChildItem -Path HKCU:\Software\Microsoft\SystemCertificates\CA\Certificates\ Каждая запись в кусте реестра, которую вы видите, будет соответствовать отпечатку сертификата доверенного ЦС и его сертификату в соответствующем свойстве. Вы можете увидеть пример вывода ниже. Другим распространенным магазином является Личный магазин. Ваши сертификаты для этого хранилища расположены в файловой системе, а не в реестре. В следующих командах мы покажем эти различные физические пути и их назначение. Каждый файл в каталоге, возвращенный приведенной ниже командой, соответствует сертификату, установленному в личном хранилище текущего пользователя. Get-ChildItem -Path $env:APPDATA\Microsoft\SystemCertificates\My\Certificates\ Каждый файл, возвращаемый приведенной ниже командой, является ссылкой на объект для закрытого ключа, созданный поставщиком хранилища ключей (KSP). Имя файла соответствует идентификатору ключа субъекта сертификата. К каждому установленному закрытому ключу будет добавлен соответствующий файл. Get-ChildItem -Path $env:APPDATA\Microsoft\SystemCertificates\My\Keys\ Каждый файл в каталоге, возвращаемый приведенной ниже командой, является уникальным контейнером для зашифрованного закрытого ключа, созданного KSP. Get-ChildItem -Path $env:APPDATA\Microsoft\Crypto\Keys По логическому хранилищуПоскольку работа с сертификатами по их физическим путям встречается редко, в остальных примерах вы будете работать с логическими хранилищами. PowerShell может получить доступ к логическим хранилищам Windows с помощью К сожалению, MMC и

Выбор сертификатов При работе с сертификатами вам понадобится способ фильтрации и выбора сертификатов для выполнения определенных операций. В следующих примерах необходимо начать с перечисления всех установленных сертификатов в хранилище корневого ЦС. Get-ChildItem -Path Cert:\CurrentUser\Root\ Возвращаемые объекты будут объектами сертификатов, которые вы можете использовать в следующих примерах. Общие расширения уже доступны в качестве свойств объектов сертификата. В приведенном ниже примере вы используете Get-ChildItem -Path Cert:\CurrentUser\Root\ | Свойства Get-Member -MemberType Рисунок 9. Свойства, доступные для возвращенных объектов сертификата. Как видно на рис. 9, некоторые из этих расширений, например Issuer, помогают найти нужный сертификат. Расширения предоставляют информацию о сертификате, например, кому он выдан, для чего его можно использовать и любые ограничения на него. В более сложных случаях использования вам может потребоваться найти сертификаты по другим расширениям, например по используемому шаблону сертификата. Сложность заключается в том, что значения этих расширений возвращаются в виде массива целых чисел. Эти целые числа соответствуют закодированному содержимому ASN.1. Существующие ScriptProperties, доступные для объекта, показывают примеры взаимодействия с ними. В приведенной ниже команде вы вручную извлечете использование ключей, чтобы увидеть эту взаимосвязь. ((Get-ChildItem -Path Cert:\CurrentUser\Root\ | select -First 1).Extensions | Where-Object {$_.Oid.FriendlyName -eq "Использование ключа"}).format($true) Новая часть, которую мы вводим в приведенную выше команду, — это метод форматирования, который выполняет декодирование ASN.1. Вы передаете ему логическое значение (например, $true) выше, чтобы определить, хотим ли мы, чтобы возвращаемый объект был однострочным или многострочным. Вы будете использовать значение Thumbprint из сертификата на рис. 7 в приведенной ниже команде. Значение Thumbprint задается как переменная PowerShell и используется для выбора конкретного сертификата в приведенных ниже командах. $thumb = "cdd4eeae6000ac7f40c3802c171e30148030c072"

Get-ChildItem -Path Cert:\CurrentUser\Root\ | Where-Object {$_.Thumbprint -eq $thumb} Создание самозаверяющих сертификатов с помощью PowerShell PowerShell может создавать самозаверяющие сертификаты с помощью Теперь давайте создадим самозаверяющий сертификат в хранилищах текущего пользователя и локального компьютера, чтобы использовать его в примерах для следующих шагов. В приведенном ниже примере PowerShell создает пару открытого и закрытого ключей, самозаверяющий сертификат и устанавливает их все в соответствующие хранилища сертификатов. PS51> New-SelfSignedCertificate -Subject 'User-Test' -CertStoreLocation 'Cert:\CurrentUser\My'

PS51> New-SelfSignedCertificate -Subject 'Computer-Test' -CertStoreLocation 'Cert:\LocalMachine\My'

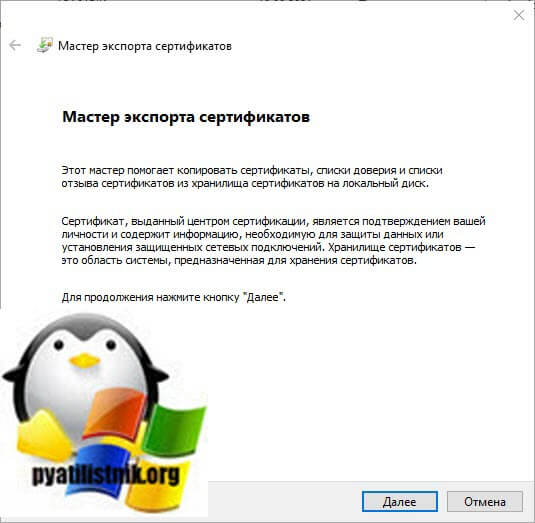

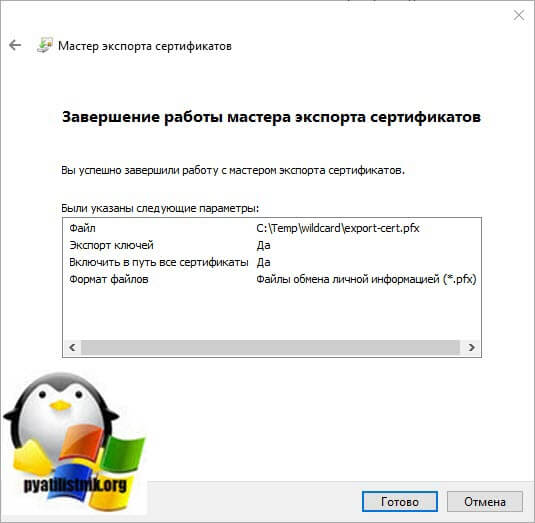

Импорт/экспорт сертификатовКриптография с открытым ключом принципиально основана на широкой доступности открытого ключа. Учитывая этот многоквартирный дом, вам нужны стандартные способы эффективного обмена сертификатами. Не менее важна безопасность ваших личных ключей. Хранение закрытых ключей на недоступных носителях или вместе с материалами для аварийного восстановления является обычной практикой для определенных закрытых ключей. Для обоих из них требуются способы хранения этих криптографических объектов в стандартных форматах. Экспорт предоставляет функции для сохранения этих объектов и обеспечения того, чтобы они использовали широко распространенные стандартные форматы файлов. Использование Диспетчера сертификатов Windows (certmgr.msc)Экспорт сертификатов из MMC относительно прост. Экспорт сертификата без закрытый ключ, щелкните сертификат в MMC, щелкните меню All Tasks , а затем Export . Во время экспорта вам будет предложено указать формат файла, как показано ниже. Наиболее распространены варианты DER или Base-64 с кодировкой . Рисунок 10. Экспорт сертификата без закрытого ключа или сертификата, помеченного как не подлежащий экспорту.Экспорт закрытых ключейЧтобы экспортировать сертификат с соответствующим закрытым ключом, необходимо выполнить два условия; учетная запись, вошедшая в систему, должна иметь разрешение на закрытый ключ (только для компьютерных сертификатов), а закрытый ключ должен быть помечен как экспортируемый. Чтобы проверить разрешения для закрытых ключей локального компьютера, вы можете выбрать сертификат с закрытым ключом, выбрать Все задачи и Управление закрытыми ключами в MMC сертификатов. Когда эти два или три условия выполнены, вы можете выбрать сертификат, нажмите Все задачи , а затем Экспорт точно так же, как если бы вы использовали сертификат только с открытым ключом. При экспорте теперь у вас должна быть возможность выбрать Да, экспортировать закрытый ключ , как показано ниже. Мастер экспорта сертификатов с экспортируемым закрытым ключом.

Для остальных параметров, отображаемых в мастере экспорта, можно использовать значения по умолчанию. В таблице ниже представлен краткий обзор каждого из них.

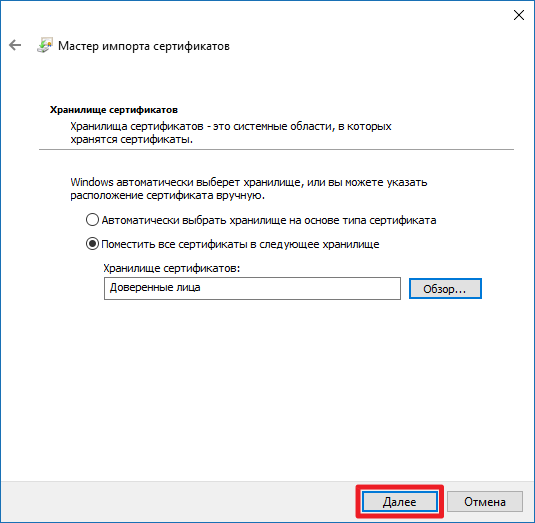

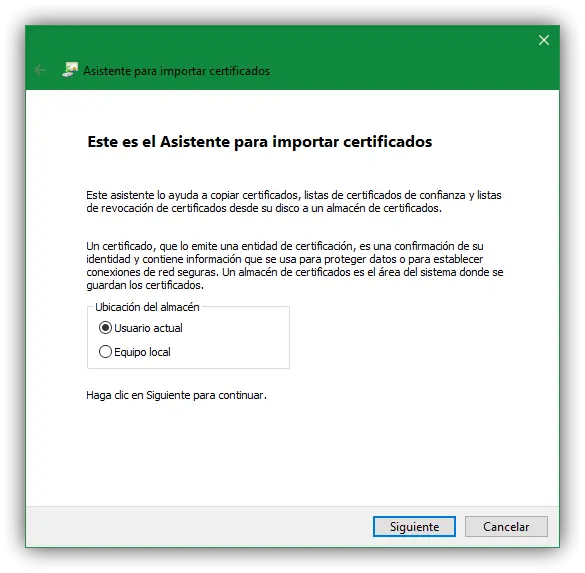

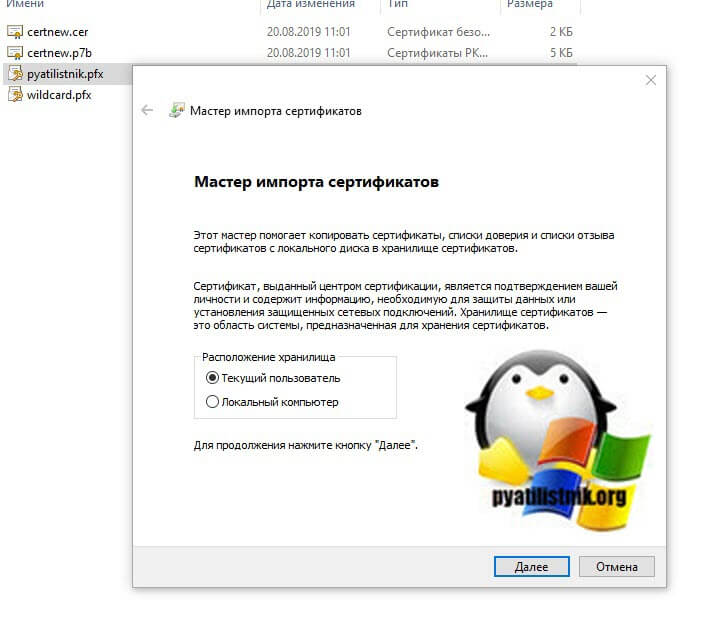

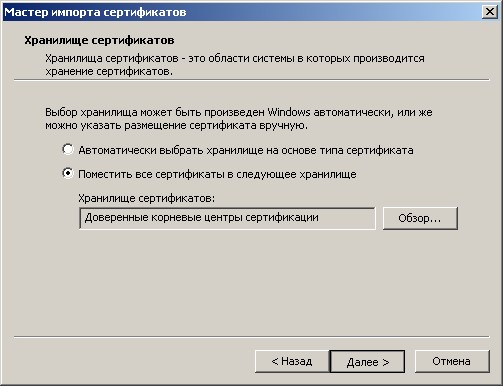

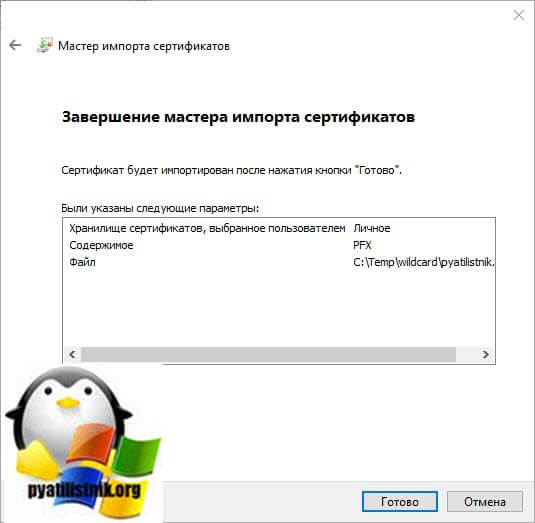

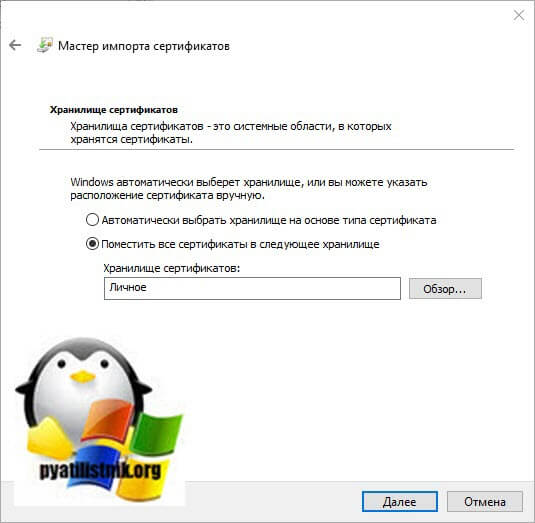

Импорт сертификатов Функция импорта одинакова для всех поддерживаемых типов файлов сертификатов. При использовании мастера импорта сертификатов для PFX необходимо указать пароль, используемый для шифрования закрытого ключа. Вот еще один обзор параметров импорта.

|

Если вы собираетесь установить или удалить один сертификат только один раз, рассмотрите возможность использования MMC. Но если вы управляете несколькими сертификатами или выполняете одну и ту же задачу снова и снова, маршрут командной строки может быть подходящим способом. Даже если вы не знаете, как писать сценарии PowerShell, стоит научиться, если у вас есть много разных сертификатов для управления.

Если вы собираетесь установить или удалить один сертификат только один раз, рассмотрите возможность использования MMC. Но если вы управляете несколькими сертификатами или выполняете одну и ту же задачу снова и снова, маршрут командной строки может быть подходящим способом. Даже если вы не знаете, как писать сценарии PowerShell, стоит научиться, если у вас есть много разных сертификатов для управления.

Например, вы, вероятно, захотите выбрать определенные сертификаты.

Например, вы, вероятно, захотите выбрать определенные сертификаты.

Прямой связи между именем файла и сертификатом нет, но файл является целью указателя в предыдущей команде.

Прямой связи между именем файла и сертификатом нет, но файл является целью указателя в предыдущей команде. В большинстве случаев вы будете фильтровать и выбирать сертификаты на основе значения определенного расширения.

В большинстве случаев вы будете фильтровать и выбирать сертификаты на основе значения определенного расширения.

Импорт позволяет перенести криптографические объекты в операционные системы Windows.

Импорт позволяет перенести криптографические объекты в операционные системы Windows. В открывшемся диалоговом окне показаны записи управления доступом для закрытых ключей.

В открывшемся диалоговом окне показаны записи управления доступом для закрытых ключей. Единственная разница в том, что если файл содержит закрытый ключ, вы можете «Пометить этот ключ как экспортируемый», о чем вы узнаете подробнее ниже. Windows будет использовать мастер импорта сертификатов.

Единственная разница в том, что если файл содержит закрытый ключ, вы можете «Пометить этот ключ как экспортируемый», о чем вы узнаете подробнее ниже. Windows будет использовать мастер импорта сертификатов.

серийный номер

$certificate.Subject

серийный номер

$certificate.Subject  10.2021 791 человек считают эту статью полезной 249 365 просмотров

10.2021 791 человек считают эту статью полезной 249 365 просмотров

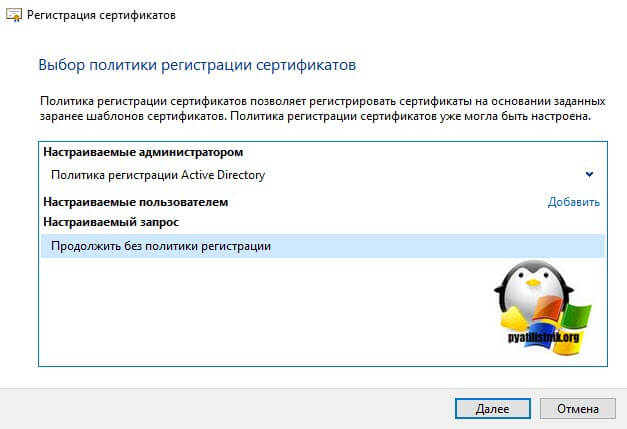

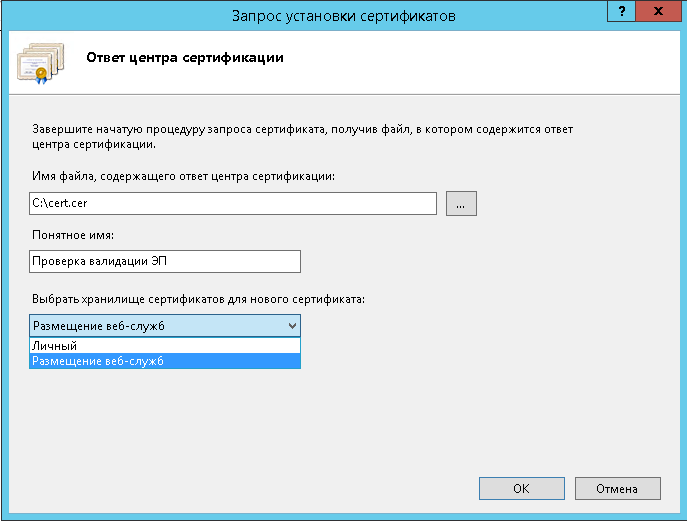

Чтобы установить импортированный сертификат в качестве сертификата управления, выполните следующие действия:

Чтобы установить импортированный сертификат в качестве сертификата управления, выполните следующие действия: