Аутентификация и шифрование

Аутентификация и шифрование

В большинстве беспроводных сетей используются определенные настройки защиты. Эти настройки защиты определяют аутентификацию (порядок идентификации устройства сетью) и шифрование (порядок шифрования данных при передаче по сети). Если при настройке беспроводного устройства Brother эти параметры заданы неправильно, устройство не сможет подключиться к беспроводной сети. Поэтому настраивать эти параметры следует внимательно. Ниже приведена информация о способах аутентификации и шифрования, поддерживаемых беспроводным устройством Brother.

Способы аутентификации

Принтер Brother поддерживает следующие способы:

| • | Открытая система Беспроводным устройствам разрешен доступ к сети без выполнения аутентификации. | ||||||

| • | Общий ключ Все устройства используют для доступа к беспроводной сети общий предварительно заданный секретный ключ. Беспроводной аппарат Brother использует ключи WEP в качестве предварительно заданных. | ||||||

| • | WPA-PSK/WPA2-PSK Использует ключ Wi-Fi Protected Access Pre-shared key (WPA-PSK/WPA2-PSK), с помощью которого беспроводной аппарат Brother связывается с точками доступа, используя шифрование TKIP для WPA-PSK или AES для WPA-PSK и WPA2-PSK (WPA-Personal). | ||||||

| • | LEAP Протокол Cisco LEAP (Light Extensible Authentication Protocol — легкий расширяемый протокол проверки подлинности) был разработан компанией Cisco Systems, Inc. Для выполнения аутентификации этот протокол использует идентификатор пользователя и пароль. | ||||||

| • | EAP-FAST Протокол EAP-FAST (Extensible Authentication Protocol-Flexible Authentication via Secured Tunnel – расширяемый протокол проверки подлинности-гибкая аутентификация через защищенное туннелирование) разработан компанией Cisco Systems, Inc. Этот протокол использует идентификатор пользователя и пароль для аутентификации и алгоритм ключа зашифрования-расшифрования для выполнения процесса туннельной аутентификации. Аппарат Brother поддерживает следующие способы внутренней аутентификации.

|

Наверх страницы

Способы шифрования

Шифрование служит для защиты данных, передаваемых по беспроводной сети. Беспроводное устройство Brother поддерживает следующие способы шифрования:

| • | Нет Шифрование не используется. |

| • | WEP При использовании способа WEP (Wired Equivalent Privacy) данные передаются и принимаются с ключом защиты. |

| • | TKIP Протокол TKIP (Temporal Key Integrity Protocol) обеспечивает попакетное шифрование, включающее проверку целостности сообщения и механизм повторного шифрования. |

| • | AES Стандарт AES (Advanced Encryption Standard) представляет собой надежный стандарт шифрования для Wi-Fi®. |

| • | CKIP Оригинальный протокол обеспечения целостности ключа для протокола LEAP, разработанного корпорацией Cisco Systems, Inc. |

Наверх страницы

Сетевой ключ

Для каждого способа защиты существуют некоторые правила:

| • | Открытая система/общий ключ с WEP Этот ключ представляет собой 64- или 128-битное число, которое требуется вводить в формате ASCII или в шестнадцатеричном формате.

| ||||||||

| • | WPA-PSK/WPA2-PSK и TKIP или AES Использует ключ Pre-Shared Key (PSK) длиной от 8 до 63 символов. | ||||||||

| • | LEAP Используется идентификатор пользователя и пароль.

| ||||||||

| • | EAP-FAST Используется идентификатор пользователя и пароль.

|

Наверх страницы

теория и практика (часть первая)

Тема безопасности беспроводных сетей по-прежнему остается актуальной, хотя уже достаточно давно существуют надежные (на сегодняшний момент, конечно же) методы защиты этих сетей. Разумеется, речь идет о технологии WPA (Wi-Fi Protected Access).

Большинство существующего на данный момент Wi-Fi оборудования имеет поддержку данной технологии, но, к сожалению, до сих пор в нашей лаборатории попадаются экземпляры, не знающие о WPA. Это более чем странно — заканчивается 2005 год, а некоторые производители до сих пор считают, что технология WEP спасет пользователей беспроводной сети от утечки информации. WEP уже давно устарела. На смену этой технологии пришел WPA, а также на горизонте виднеется новый стандарт 802. 11i (некоторые производители преподносят его, как WPA2).

11i (некоторые производители преподносят его, как WPA2).

Технология WPA, призванная временно (в ожидании перехода к 802.11i) закрыть бреши WEP, состоит из нескольких компонентов:

- протокол 802.1x — универсальный протокол для аутентификации, авторизации и учета (AAA)

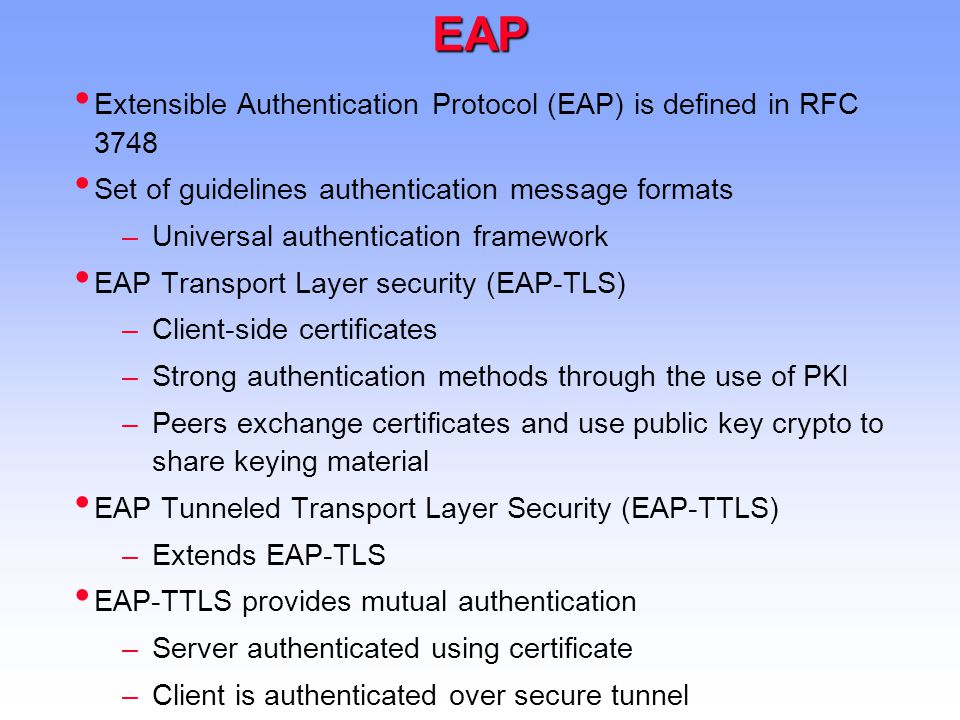

- протокол EAP — расширяемый протокол аутентификации (Extensible Authentication Protocol)

- протокол TKIP — протокол временнОй целостности ключей, другой вариант перевода — протокол целостности ключей во времени (Temporal Key Integrity Protocol)

- MIC — криптографическая проверка целостности пакетов (Message Integrity Code)

- протокол RADIUS

За шифрование данных в WPA отвечает протокол TKIP, который, хотя и использует тот же алгоритм шифрования — RC4 — что и в WEP, но в отличие от последнего, использует динамические ключи (то есть ключи часто меняются). Он применяет более длинный вектор инициализации и использует криптографическую контрольную сумму (MIC) для подтверждения целостности пакетов (последняя является функцией от адреса источника и назначения, а также поля данных).

RADIUS-протокол предназначен для работы в связке с сервером аутентификации, в качестве которого обычно выступает RADIUS-сервер. В этом случае беспроводные точки доступа работают в enterprise-режиме.

Если в сети отсутствует RADIUS-сервер, то роль сервера аутентификации выполняет сама точка доступа — так называемый режим WPA-PSK (pre-shared key, общий ключ). В этом режиме в настройках всех точек доступа заранее прописывается общий ключ. Он же прописывается и на клиентских беспроводных устройствах. Такой метод защиты тоже довольно секьюрен (относительно WEP), очень не удобен с точки зрения управления. PSK-ключ требуется прописывать на всех беспроводных устройствах, пользователи беспроводных устройств его могут видеть. Если потребуется заблокировать доступ какому-то клиенту в сеть, придется заново прописывать новый PSK на всех устройствах сети и так далее. Другими словами, режим WPA-PSK подходит для домашней сети и, возможно, небольшого офиса, но не более того.

В этой серии статей будет рассмотрена работа WPA совместно с внешним RADIUS-сервером. Но прежде чем перейти к ней, немного подробнее остановимся на механизмах работы WPA. А перед этим рассмотрим технологию WPA2.

Но прежде чем перейти к ней, немного подробнее остановимся на механизмах работы WPA. А перед этим рассмотрим технологию WPA2.

Технология WPA являлась временной мерой до ввода в эксплуатацию стандарта 802.11i. Часть производителей до официального принятия этого стандарта ввели в обращение технологию WPA2, в которой в той или иной степени используются технологии из 802.11i. Такие как использование протокола CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol), взамен TKIP, в качестве алгоритма шифрования там применяется усовершенствованный стандарт шифрования AES (Advanced Encryption Standard). А для управления и распределения ключей по-прежнему применяется протокол 802.1x.

Как уже было сказано выше, протокол 802.1x может выполнять несколько функций. В данном случае нас интересуют функции аутентификации пользователя и распределение ключей шифрования. Необходимо отметить, что аутентификация происходит «на уровне порта» — то есть пока пользователь не будет аутентифицирован, ему разрешено посылать/принимать пакеты, касающиеся только процесса его аутентификации (учетных данных) и не более того. И только после успешной аутентификации порт устройства (будь то точка доступа или умный коммутатор) будет открыт и пользователь получит доступ к ресурсам сети.

И только после успешной аутентификации порт устройства (будь то точка доступа или умный коммутатор) будет открыт и пользователь получит доступ к ресурсам сети.

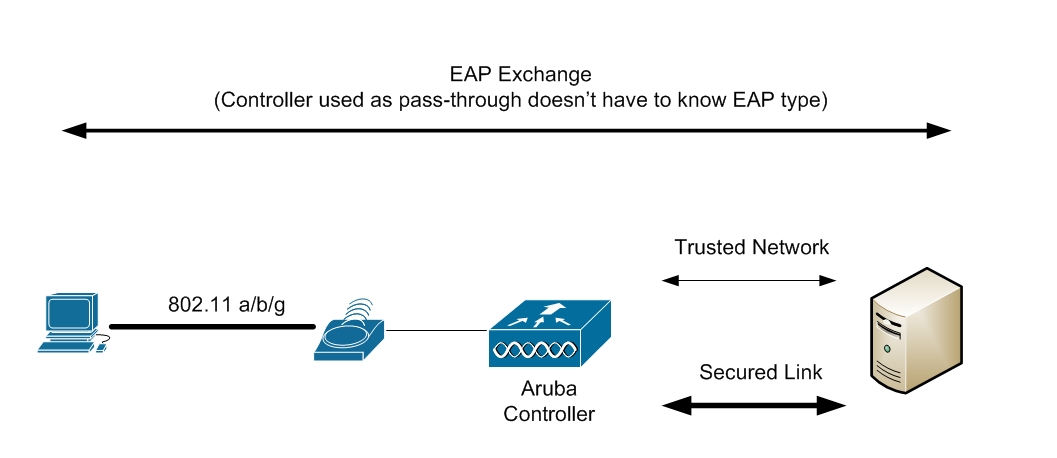

Функции аутентификации возлагаются на протокол EAP, который сам по себе является лишь каркасом для методов аутентификации. Вся прелесть протокола в том, что его очень просто реализовать на аутентификаторе (точке доступа), так как ей не требуется знать никаких специфичных особенностей различных методов аутентификации. Аутентификатор служит лишь передаточным звеном между клиентом и сервером аутентификации. Методов же аутентификации, которых существует довольно много:

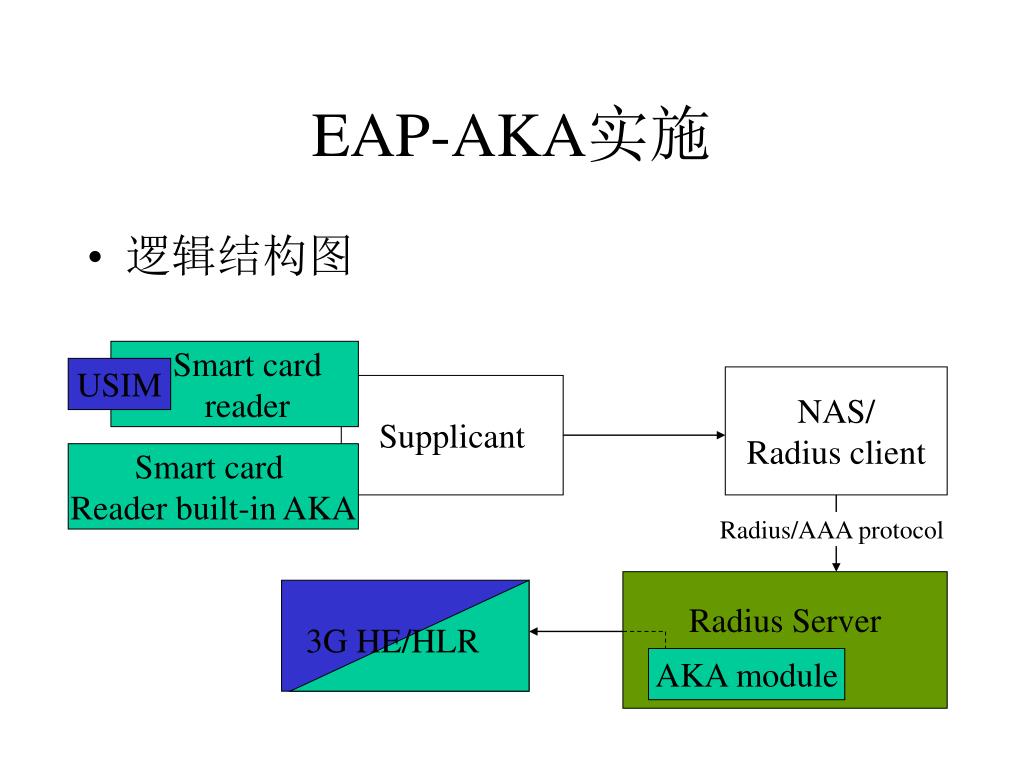

- EAP-SIM, EAP-AKA — используются в сетях GSM мобильной связи

- LEAP — пропреоретарный метод от Cisco systems

- EAP-MD5 — простейший метод, аналогичный CHAP (не стойкий)

- EAP-MSCHAP V2 — метод аутентификации на основе логина/пароля пользователя в MS-сетях

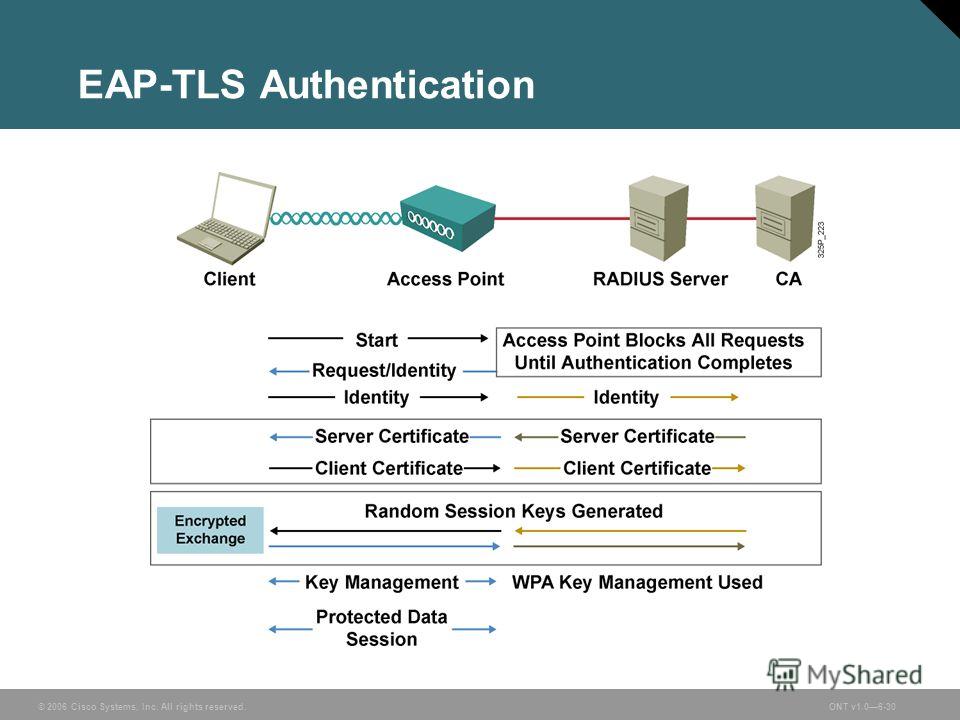

- EAP-TLS — аутентификация на основе цифровых сертификатов

- EAP-SecureID — метод на основе однократных паролей

рис. 1, структура EAP-кадра

1, структура EAP-кадра

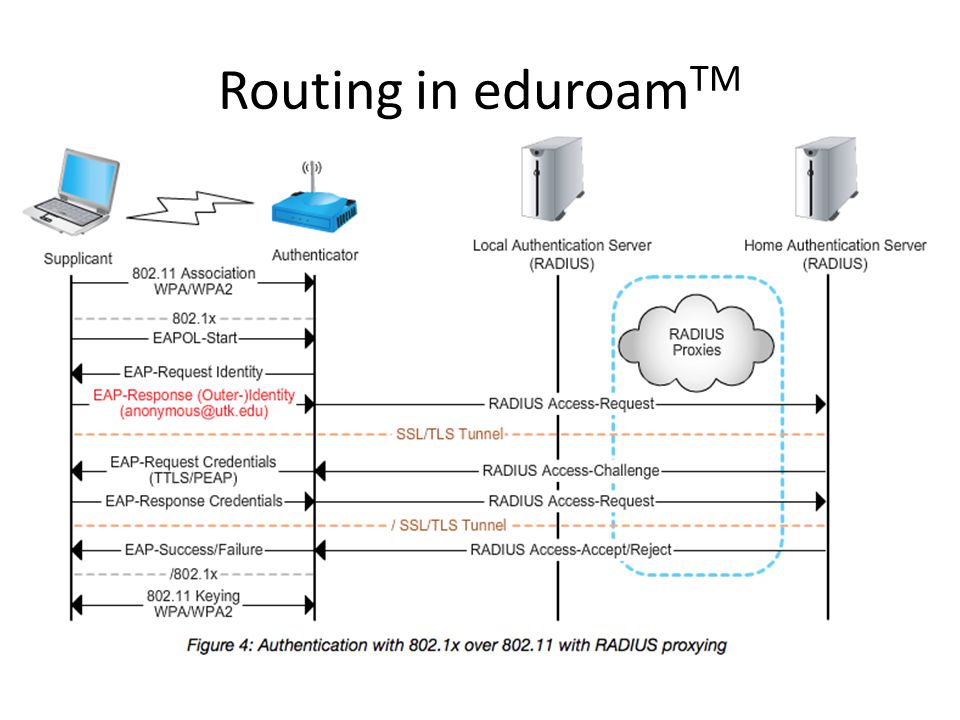

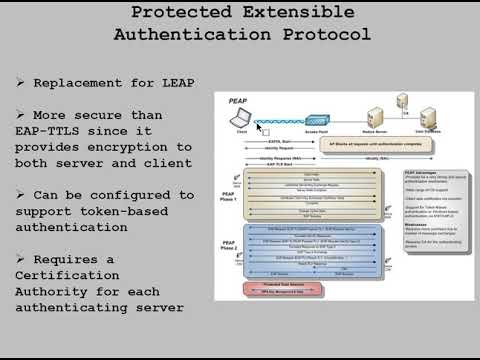

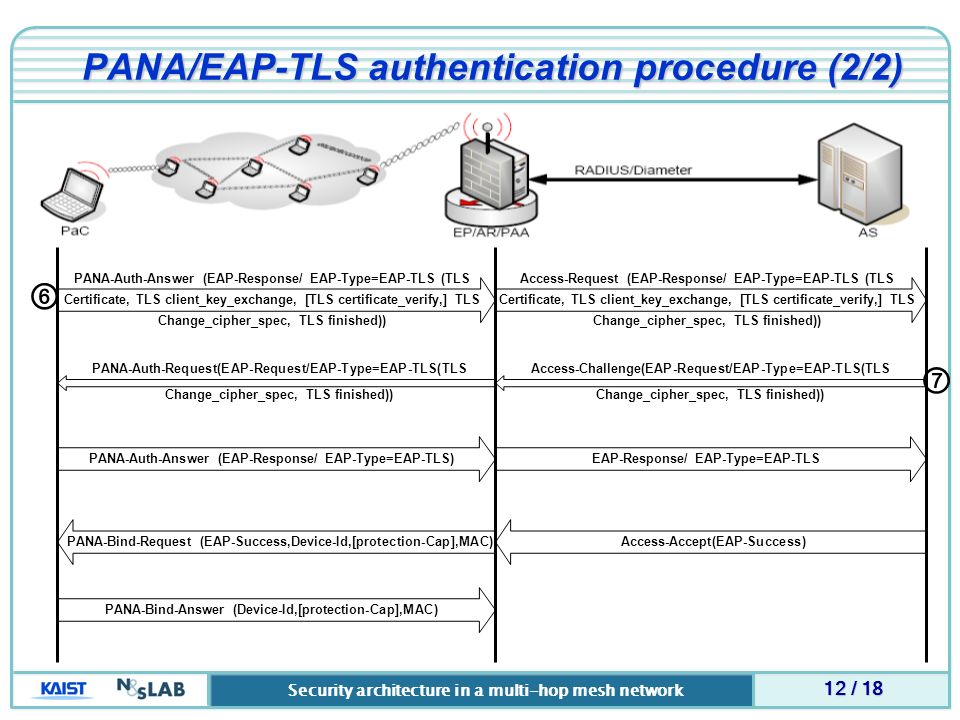

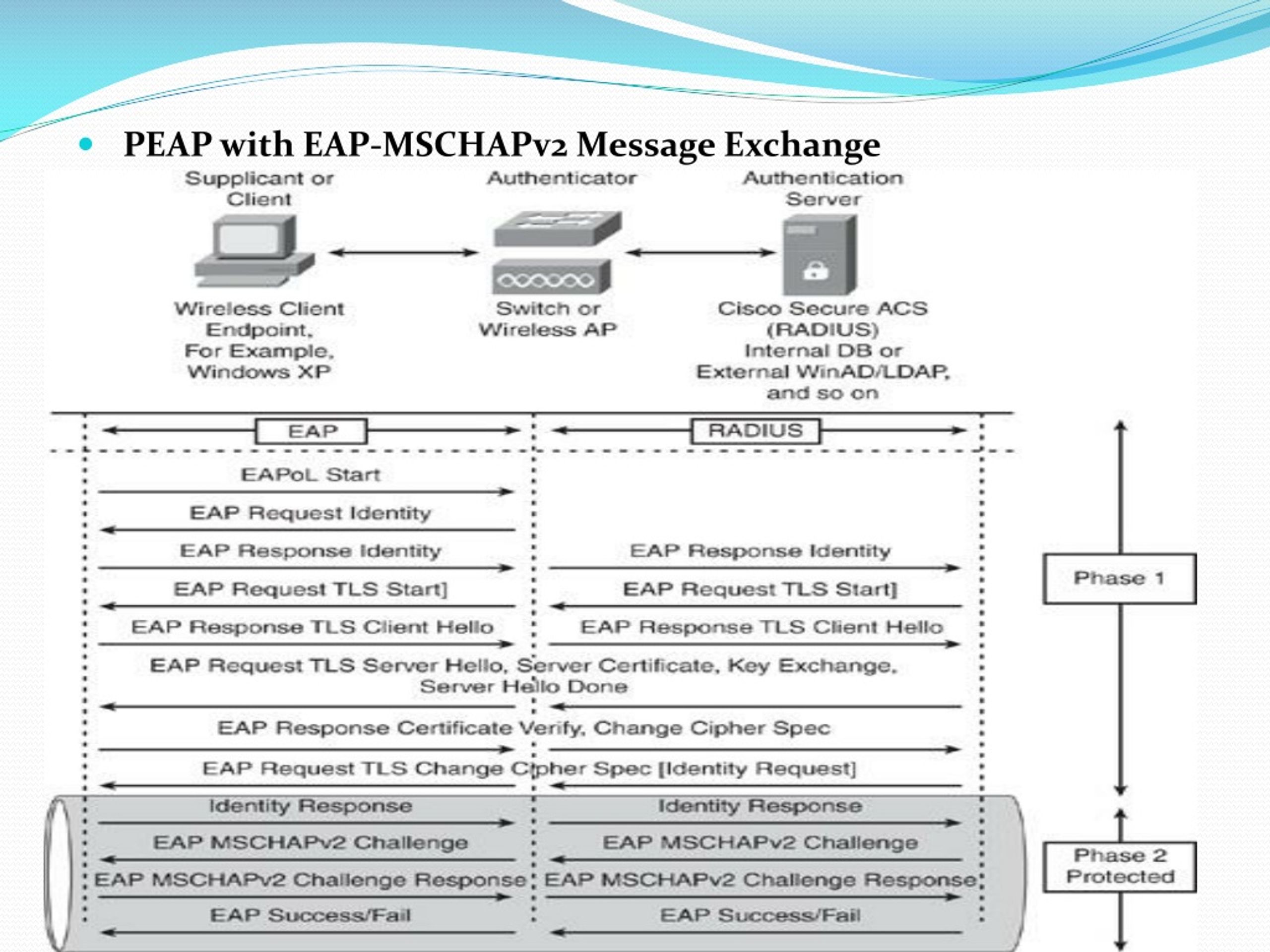

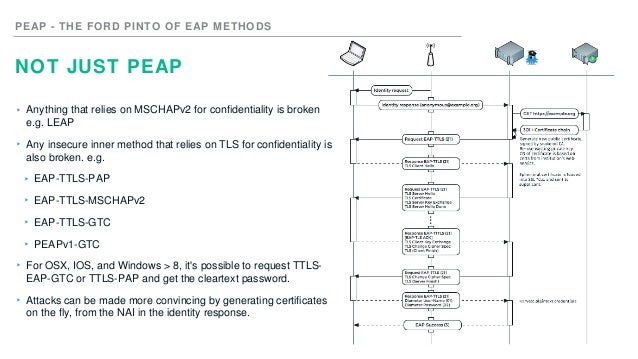

Кроме вышеперечисленных, следует отметить следующие два метода, EAP-TTLS и EAP-PEAP. В отличие от предыдущих, эти два метода перед непосредственной аутентификацией пользователя сначала образуют TLS-туннель между клиентом и сервером аутентификации. А уже внутри этого туннеля осуществляется сама аутентификация, с использованием как стандартного EAP (MD5, TLS), или старых не-EAP методов (PAP, CHAP, MS-CHAP, MS-CHAP v2), последние работают только с EAP-TTLS (PEAP используется только совместно с EAP методами). Предварительное туннелирование повышает безопасность аутентификации, защищая от атак типа «man-in-middle», «session hihacking» или атаки по словарю.

На рис.1 показана структура EAP кадра. Протокол PPP засветился там потому, что изначально EAP планировался к использованию поверх PPP туннелей. Но так как использование этого протокола только для аутентификации по локальной сети — излишняя избыточность, EAP-сообщения упаковываются в «EAP over LAN» (EAPOL) пакеты, которые и используются для обмена информацией между клиентом и аутентификатором (точкой доступа).

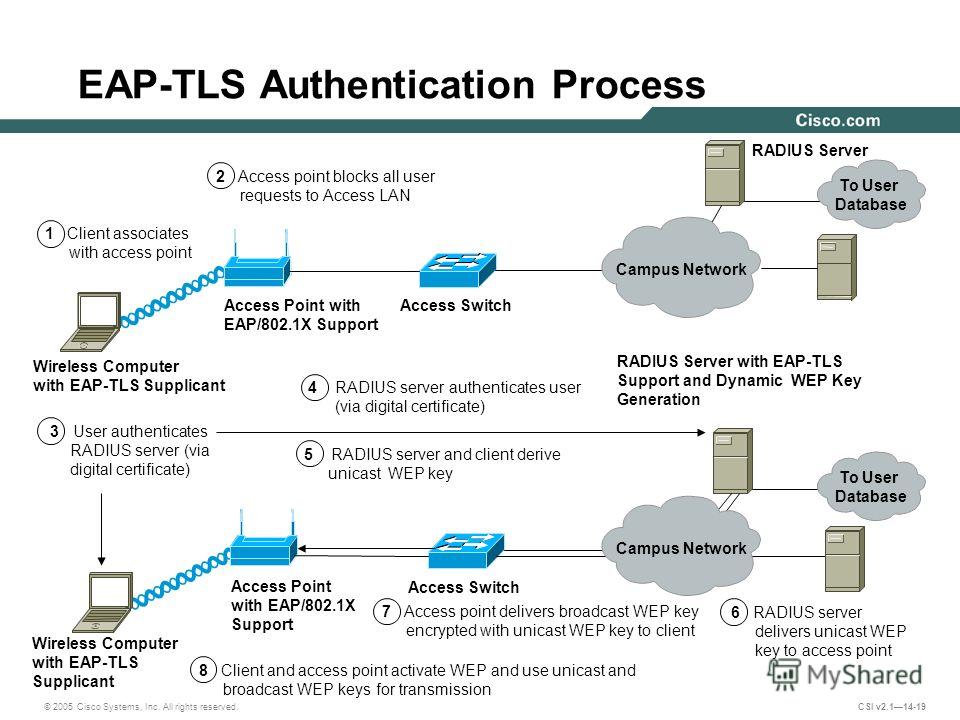

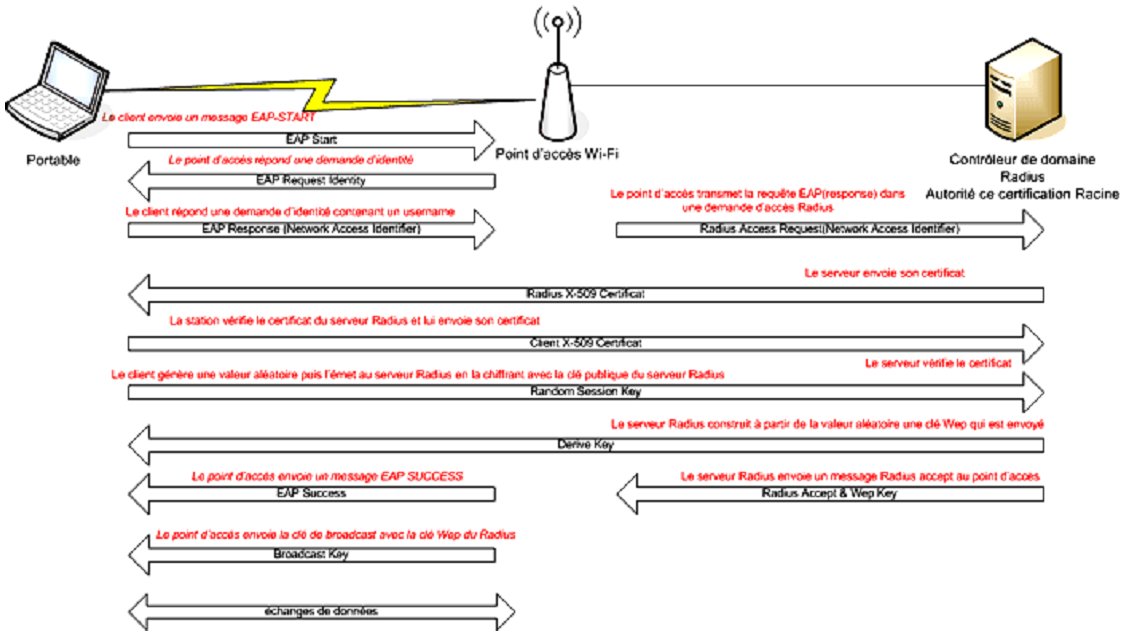

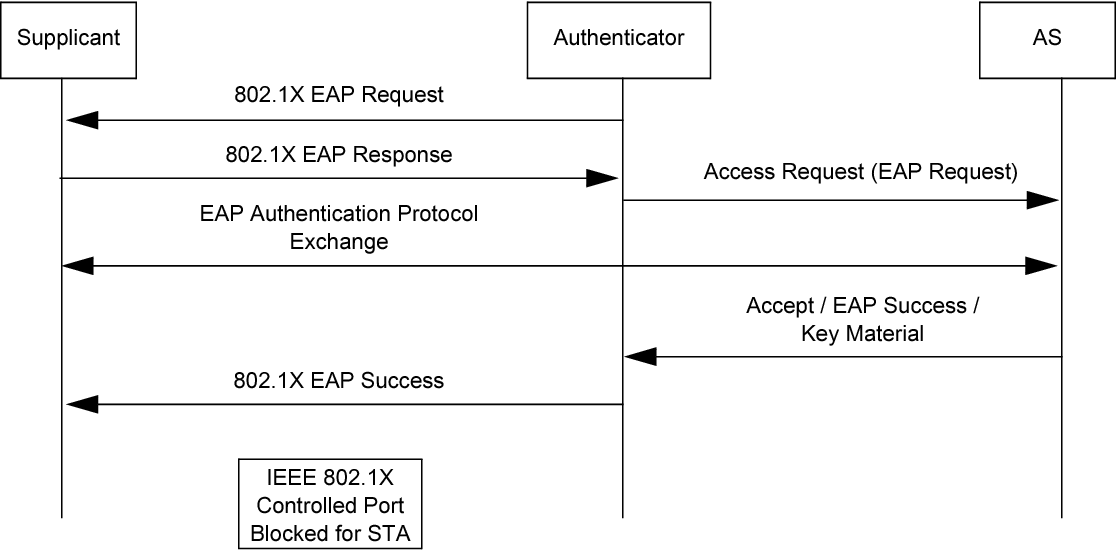

рис.2, 802.1x в действии

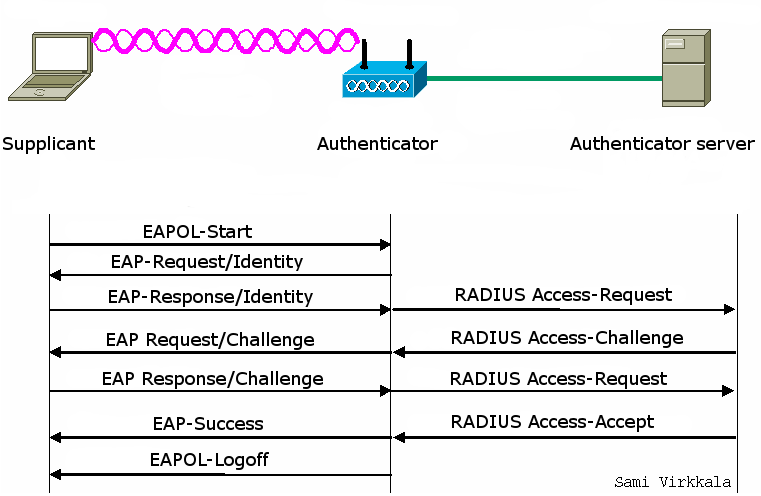

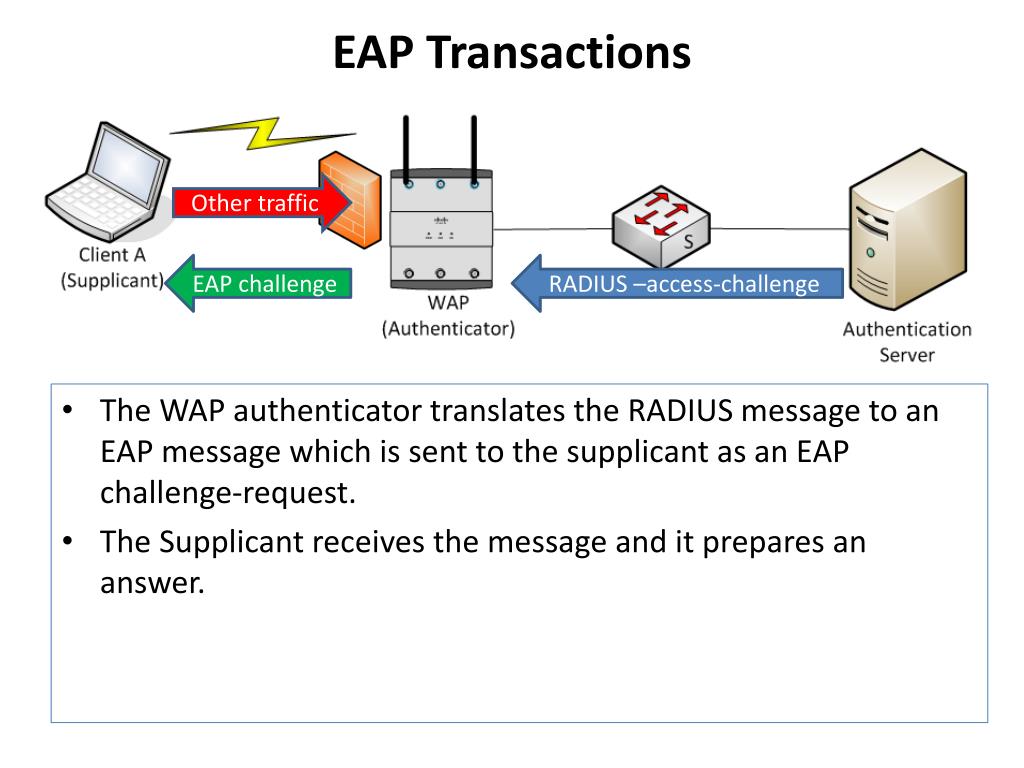

Схема аутентификации состоит из трех компонентов:

- Supplicant — софт, запущенный на клиентской машине, пытающейся подключиться к сети

- Authenticator — узел доступа, аутентификатор (беспроводная точка доступа или проводной коммутатор с поддержкой протокола 802.1x)

- Authentication Server — сервер аутентификации (обычно это RADIUS-сервер)

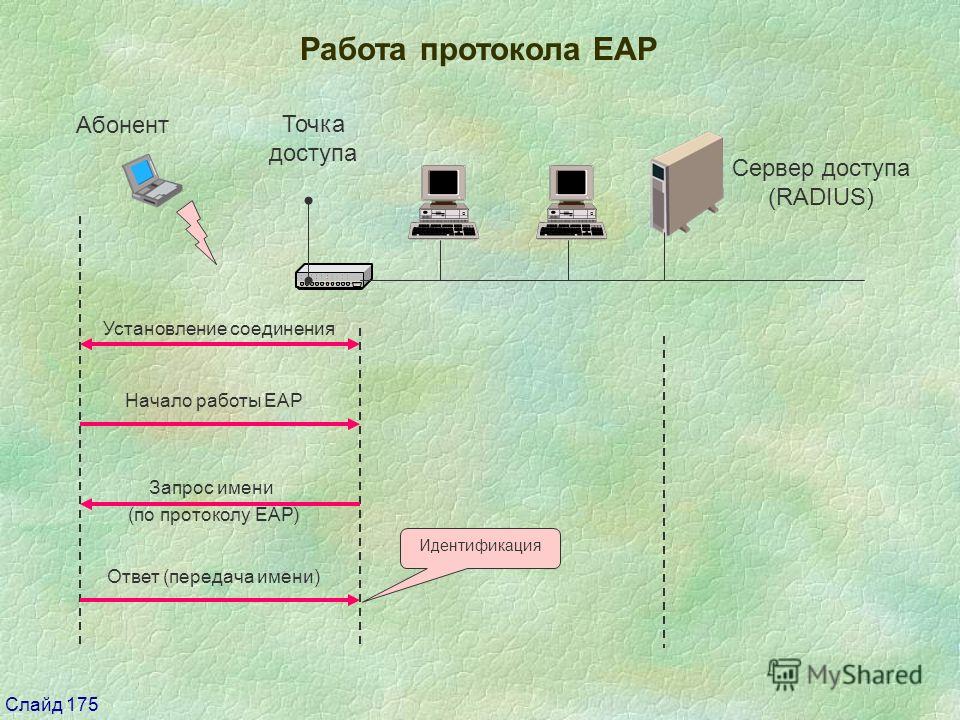

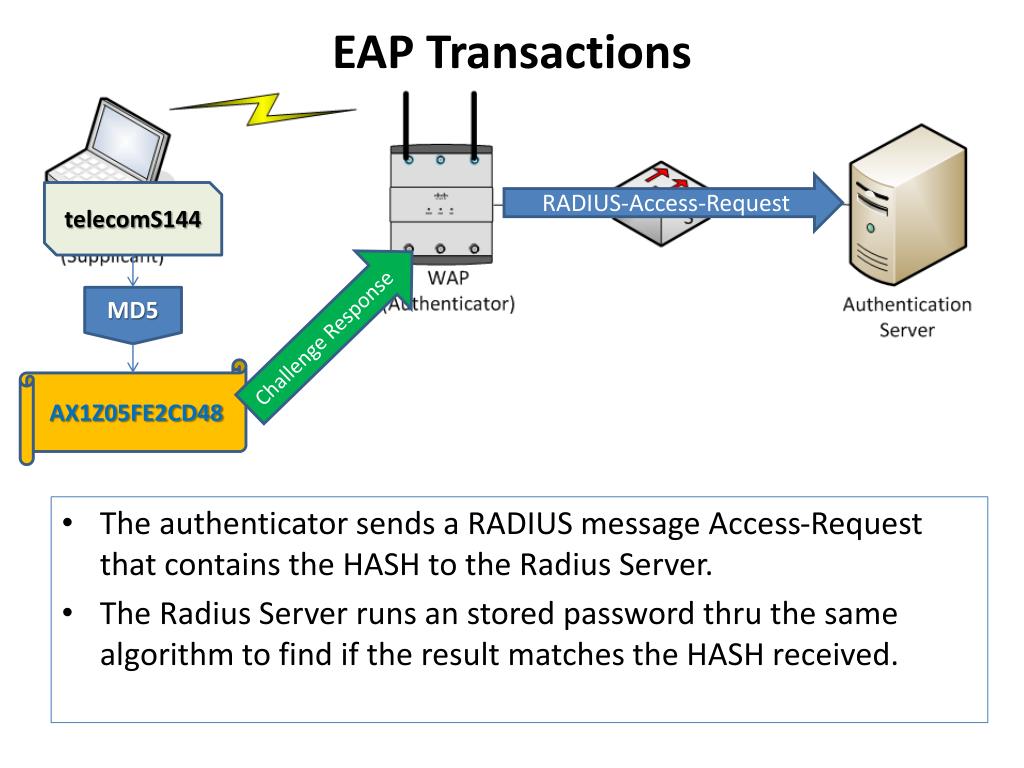

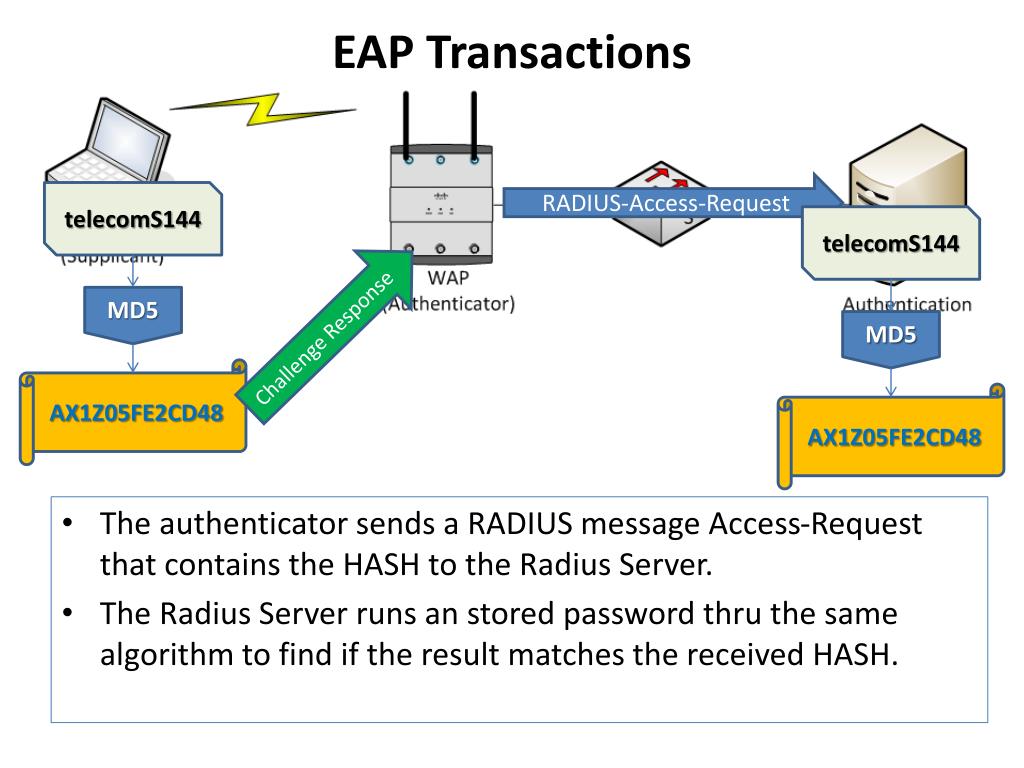

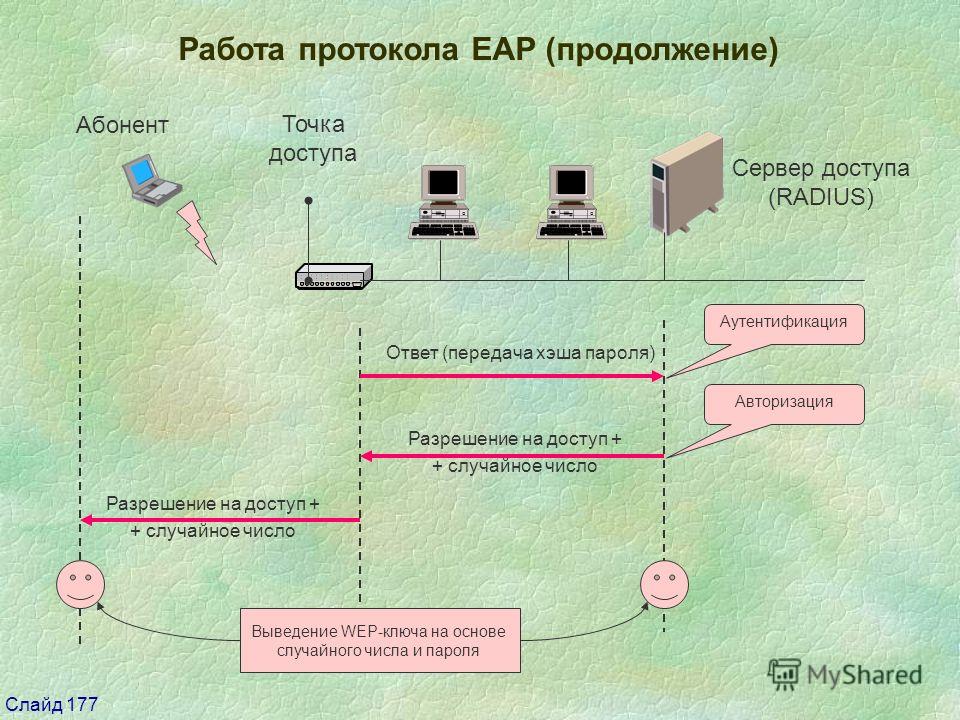

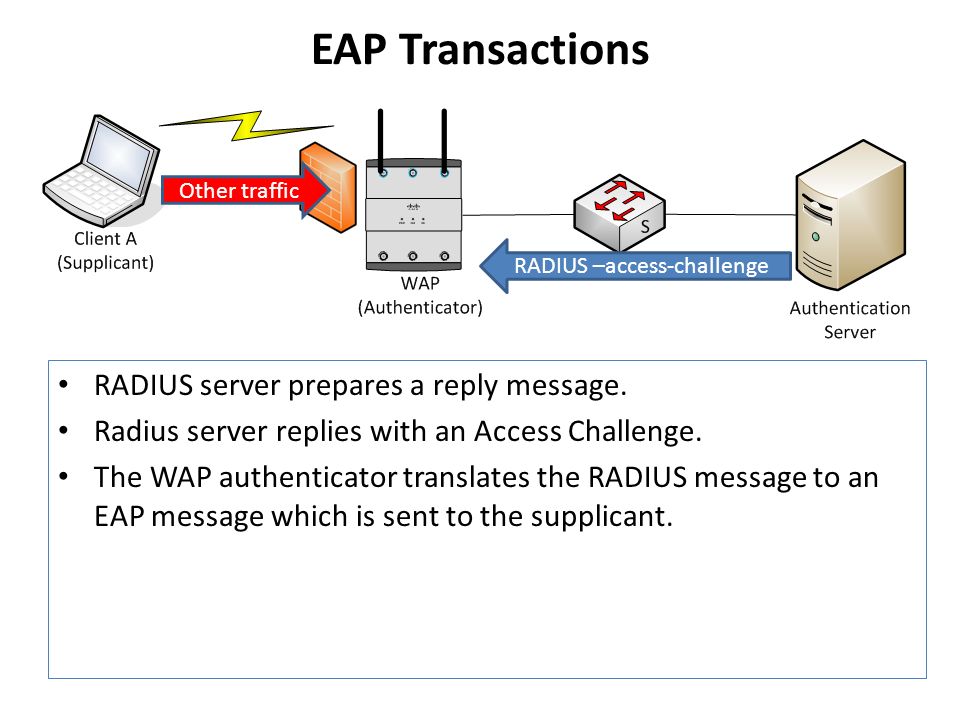

Теперь рассмотрим сам процесс аутентификации. Он состоит из следующих стадий:

- Клиент может послать запрос на аутентификацию (EAP-start message) в сторону точки доступа

- Точка доступа (Аутентификатор) в ответ посылает клиенту запрос на идентификацию клиента (EAP-request/identity message). Аутентификатор может послать EAP-request самостоятельно, если увидит, что какой-либо из его портов перешел в активное состояние.

- Клиент в ответ высылает EAP-response packet с нужными данными, который точка доступа (аутентификатор) перенаправляет в сторону Radius-сервера (сервера аутентификации).

- Сервер аутентификации посылает аутентификатору (точке доступа) challenge-пакет (запрос информации о подлинности клиента). Аутентификатор пересылает его клиенту.

- Далее происходит процесс взаимной идентификации сервера и клиента. Количество стадий пересылки пакетов туда-сюда варьируется в зависимости от метода EAP, но для беспроводных сетей приемлема лишь «strong» аутентификация с взаимной аутентификацией клиента и сервера (EAP-TLS, EAP-TTLS, EAP-PEAP) и предварительным шифрованием канала связи.

- На следующий стадии, сервер аутентификации, получив от клиента необходимую информацию, разрешает (accept) или запрещает (reject) тому доступ, с пересылкой данного сообщения аутентификатору. Аутентификатор (точка доступа) открывает порт для Supplicant-а, если со стороны RADIUS-сервера пришел положительный ответ (Accept).

- Порт открывается, аутентификатор пересылает клиенту сообщение об успешном завершении процесса, и клиент получает доступ в сеть.

- После отключения клиента, порт на точке доступа опять переходит в состояние «закрыт».

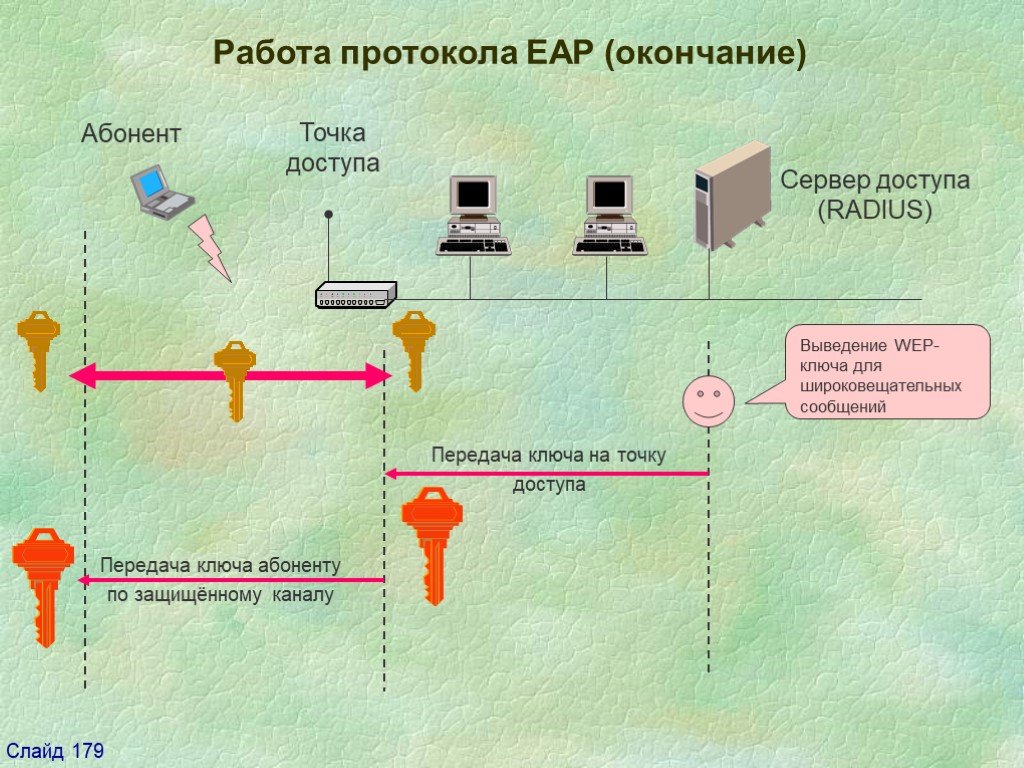

Описанный процесс проиллюстрирован на рис.3 (там показан один из простейших методов EAP):

рис.3, процесс аутентификации

Как видно из рисунка, для коммуникации между клиентом (supplicant) и точкой доступа (authenticator) используются пакеты EAPOL. Протокол RADIUS используется для обмена информацией между аутентификатором (точкой доступа) и RADIUS-сервером (сервером аутентификации). При транзитной пересылке информации между клиентом и сервером аутентификации пакеты EAP переупаковываются из одного формата в другой на аутентификаторе.

Детальное рассмотрение алгоритмов шифрования, а также методы генерации сессионных ключей шифрования, пожалуй, выходят за рамки данного материала, поэтому рассмотрю их лишь вкратце.

Первоначальная аутентификация производится на основе общих данных, о которых знают и клиент, и сервер аутентификации (как то логин/пароль, сертификат и т.д.) — на этом этапе генерируется Master Key. Используя Master Key, сервер аутентификации и клиент генерируют Pairwise Master Key (парный мастер ключ), который передается аутентификатору со стороны сервера аутентификации. А уже на основе Pairwise Master Key и генерируются все остальные динамические ключи, которым и закрывается передаваемый трафик. Необходимо отметить, что сам Pairwise Master Key тоже подлежит динамической смене.

Используя Master Key, сервер аутентификации и клиент генерируют Pairwise Master Key (парный мастер ключ), который передается аутентификатору со стороны сервера аутентификации. А уже на основе Pairwise Master Key и генерируются все остальные динамические ключи, которым и закрывается передаваемый трафик. Необходимо отметить, что сам Pairwise Master Key тоже подлежит динамической смене.

Теперь перейдем от сухой теории к реальности, а именно реализации WPA в Windows XP. Нормальная поддержка WPA (с поддержкой AES) появилась, только начиная с windows service pack 2.

рис.4

В закладке аутентификация доступны методы

- MD5-Challenge — самый примитивный и слабый, рассматривать не будем;

- PEAP (Protected EAP) позволяет производить аутентификацию на основе сертификатов или логина/пароля. Он нам интересен в первую очередь возможностью аутентификации пользователя, используя логин/пароль. При этом нам не требуется настраивать инфраструктуру открытых ключей (PKI).

Достаточно подключить RADIUS-сервер к какой-либо базе (обычный файл, mysql, ldap) с хранящимися пользователями и производить аутентификацию пользователей по ней.

Достаточно подключить RADIUS-сервер к какой-либо базе (обычный файл, mysql, ldap) с хранящимися пользователями и производить аутентификацию пользователей по ней. - Smart Card or Other Certificate — обычный EAP-TLS. Требует настроенной PKI, использует сертификаты для аутентификации клиентов. Более гибок (разумеется, после настройки PKI), чем аутентификация по логину/паролю. А также является единственным способом получить работающую связку беспроводных пользователей, работающих в Windows-домене.

Во второй части статьи будет рассмотрена настройка Windows-клиентов (Windows XP SP2), RADIUS-сервера (FreeRadius), и PKI на основе OpenSSL. Последние два компонента работают в операционной системе Gentoo Linux.

Навигация

- Часть первая — теоретически аспекты протокола WPA

- Часть вторая — WPA в режиме EAP-PEAP

- Часть третья — WPA в режиме EAP-TLS, создание сертификатов и настройка FreeRadius

- Часть четвертая — WPA в режиме EAP-TLS, настройка клиентов

- Часть пятая — EAP-TLS аутентификация компьютеров в доменных сетях Windows

29 ноября 2005 Г.

Евгений Зайцев

Новости

Представлен первый российский сервер с уникальной дисковой подсистемой и отечественной БСВВ Numa BIOS — «Аквариус» T50 D108FW

6 апреля 2023

В России показали «летающую базовую станцию» — она может обеспечить доступ к мобильной сети в радиусе до 100 км

23 марта 2023

Всего 29 долларов. Маршрутизатор Redmi AX3000 с поддержкой Wi-Fi 6 подешевел до минимума в Китае

19 марта 2023

Раздел новостей >

404: Страница не найдена

БезопасностьСтраница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы извиняемся за любые неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск- Узнайте последние новости.

- Наша домашняя страница содержит последнюю информацию об информационной безопасности.

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, «Безопасность».

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Просмотр по категории

Сеть

- SD-WAN и VPN: как они сравниваются?

При сравнении SD-WAN и VPN предприятия, выбирающие между двумя технологиями, должны учитывать такие факторы, как стоимость, управление …

- Подходит ли облачное управление сетью для вашего бизнеса?

Многие предприятия используют локальное управление сетью, но для некоторых может быть более целесообразным перенос управления сетью в облако. …

- Операторы мобильной связи должны устранить путаницу с 5G, чтобы максимизировать доход 5G может принести миллиардные доходы, но операторы мобильной связи должны сначала разобраться с приложениями и технологиями 5G, такими как .

..

..

ИТ-директор

- Приоритеты расходов на ИТ указывают на кибербезопасность, облачные технологии и данные

Опрос ИТ-специалистов, проведенный TechTarget, подчеркивает сохраняющуюся важность инициатив в области безопасности и облачных технологий, а также …

- Доступ меньшинств к федеральным контрактам нуждается в улучшении

Расширение географического распределения федеральных контрактов является одним из способов помочь доступу меньшинств и малого бизнеса, считают эксперты …

- RESTRICT Act нацелен на ИТ-продукты, выходящие за рамки запрета TikTok в США.

Корпоративный настольный компьютер

- Продажи ПК снижаются, поскольку пользователи ищут причины для покупки

Продажи ПК продолжают падать, так как бизнес-пользователи и потребители сохраняют консервативность в расходах и ждут, когда макроэкономические .

..

.. - Сравнение включенной и принудительной многофакторной идентификации в Microsoft 365

При управлении проверкой подлинности Microsoft 365 ИТ-администраторы могут столкнуться с различием между включенной и принудительной MFA. Узнать…

- Как настроить MFA для Microsoft 365 организации Чтобы развернуть MFA во всей среде Microsoft, в частности в Microsoft 365, ИТ-администраторам необходимо настроить …

Облачные вычисления

- Как работает маршрутизация на основе задержки в Amazon Route 53

Если вы рассматриваете Amazon Route 53 как способ уменьшить задержку, вот как работает этот сервис.

- 4 рекомендации, чтобы избежать привязки к поставщику облачных услуг

Без надлежащего планирования организация может оказаться в ловушке отношений с облачным провайдером. Следуйте этим …

- Подходит ли вам облачная стратегия?

Стратегия, ориентированная на облачные технологии, имеет свои преимущества и недостатки.

Узнайте, как избежать рисков и построить стратегию, которая …

Узнайте, как избежать рисков и построить стратегию, которая …

ComputerWeekly.com

- AMRC демонстрирует первую в Великобритании полностью действующую автономную фабрику 5G будущего

Центр исследований передовых производственных технологий, используемых в аэрокосмической, автомобильной, медицинской и других дорогостоящих отраслях …

- Far North Fiber прокладывает маршрут для панарктического соединения

Начинается исследование маршрута для определения самого быстрого и безопасного маршрута для подводной кабельной системы, напрямую соединяющей Японию, Север…

- NatWest поддерживает техническое обучение украинских женщин из числа перемещенных лиц

Банк NatWest присоединяется к схеме технического обучения украинских женщин из числа перемещенных лиц в Шотландии

Расширяемый протокол аутентификации (EAP) Объяснение

Расширяемый протокол аутентификации (EAP) — это более гибкая, расширяемая и масштабируемая структура аутентификации. Он не включает какой-либо метод аутентификации, но определяет набор стандартных функций, которые методы аутентификации могут использовать для аутентификации пользователей.

Он не включает какой-либо метод аутентификации, но определяет набор стандартных функций, которые методы аутентификации могут использовать для аутентификации пользователей.

EAP поддерживает стандарт IEEE 802.1x. Если на устройстве включен стандарт 802.1x, он ограничивает доступ к сети до тех пор, пока клиент не пройдет аутентификацию. Беспроводной клиент по-прежнему может подключаться к точке доступа даже без аутентификации. Тем не менее, он не может отправлять данные в другие части сети, пока не пройдет успешную аутентификацию.

Корпоративные режимы WPA, WPA2 и WPA3 поддерживают многочисленные методы EAP и используются для реализации аутентификации на основе EAP с 802.1x. Методы EAP должны поддерживаться на беспроводных клиентских устройствах и настраиваться на сервере аутентификации.

Контроллер беспроводной локальной сети (WLC) действует как посредник EAP между клиентами и сервером аутентификации. WLC Cisco могут использовать локальный сервер EAP в WLC или внешний сервер RADIUS в проводной сети.

Платформа аутентификации Extensible Authentication Protocol (EAP) имеет различные доступные методы аутентификации, и большинство из них основаны на безопасности транспортного уровня (TLS). Выбор метода зависит от требований безопасности и от того, поддерживается ли метод EAP запрашивающими сторонами и сервером проверки подлинности. Ниже перечислены методы аутентификации протокола EAP.

Метод аутентификации на основе запроса EAP

Расширяемый протокол аутентификации — дайджест сообщения 5 (EAP-MD5)

Этот метод использует алгоритм дайджеста сообщения MD5 для сокрытия учетных данных в хэше. Хэш передается на сервер аутентификации, где он сопоставляется с локальным хешем, чтобы гарантировать точность учетных данных. К сожалению, в EEAP-MD5 отсутствует механизм взаимной аутентификации. Сервер аутентификации проверяет соискателя, но соискатель не выполняет аутентификацию сервера, чтобы определить, заслуживает ли он доверия. Из-за отсутствия взаимной аутентификации это плохой вариант в качестве метода аутентификации.

Метод аутентификации EAP TLS

Расширяемый протокол аутентификации — безопасность транспортного уровня (EAP-TLS) запросчик к серверу аутентификации и наоборот. EAP-TLS требует, чтобы запрашивающая сторона и сервер проверки подлинности выдали цифровой сертификат, подписанный центром сертификации (ЦС), которому они оба доверяют.

Поскольку запрашивающему также требуется сертификат для аутентификации, EAP-TLS считается наиболее безопасным методом аутентификации. Однако это также самый сложный метод для реализации из-за административных издержек, связанных с необходимостью установки сертификата на запрашивающей стороне.

Методы туннелированной аутентификации EAP TLS

Методы внешней или туннельной аутентификации EAP TLS, такие как EAP-FAST, EAP-TTLS и PEAP, используются внутренними методами аутентификации EAP для туннелирования внутри. Методы туннельной аутентификации TLS создают внешний туннель TLS между запрашивающей стороной и сервером аутентификации. После установки зашифрованного туннеля учетные данные для аутентификации клиента согласовываются внутри внешнего туннеля TLS с использованием одного из внутренних методов EAP.

После установки зашифрованного туннеля учетные данные для аутентификации клиента согласовываются внутри внешнего туннеля TLS с использованием одного из внутренних методов EAP.

Этот метод туннельной аутентификации очень похож на то, как устанавливается сеанс HTTPS между веб-браузером и безопасным веб-сайтом. Туннель HTTPS TLS создается после того, как веб-браузер подтвердит легитимность сертификата веб-сайта (одностороннее доверие). После того, как туннель TLS установлен, пользователь может ввести учетные данные для входа на веб-сайт через безопасный туннель TLS.

Гибкая аутентификация EAP через безопасное туннелирование (EAP-FAST)

Компания Cisco Systems создала EAP-FAST в качестве альтернативы PEAP, чтобы обеспечить более быструю повторную аутентификацию и поддержку высокоскоростного беспроводного роуминга. EAP-FAST, как и PEAP, устанавливает внешний туннель TLS, а затем отправляет учетные данные проверки подлинности клиента через этот внешний туннель TLS. EAP-FAST также может выполнять повторную аутентификацию быстрее, используя учетные данные защищенного доступа (PAC). PAC идентичен безопасному файлу cookie, хранящемуся локально на хосте в качестве доказательства успешной аутентификации.

EAP-FAST также может выполнять повторную аутентификацию быстрее, используя учетные данные защищенного доступа (PAC). PAC идентичен безопасному файлу cookie, хранящемуся локально на хосте в качестве доказательства успешной аутентификации.

Безопасность туннелированного транспортного уровня EAP (EAP-TTLS)

EAP-TTLS функционально сопоставим с PEAP, но не так широко поддерживается. PEAP поддерживает внутренние методы проверки подлинности EAP, в то время как EAP-TTLS может поддерживать дополнительные внутренние методы, такие как протокол проверки подлинности по вызову (CHAP), устаревший протокол проверки подлинности по паролю (PAP) и протокол проверки подлинности по запросу Microsoft (MS-CHAP).

Защищенный расширяемый протокол аутентификации (PEAP)

В защищенном EAP (PEAP) сертификат требуется только серверу аутентификации. Это снижает административные затраты на развертывание EAP. PEAP создаст зашифрованный туннель TLS между запрашивающей стороной и сервером аутентификации. После установления туннеля PEAP использует один из следующих внутренних методов аутентификации EAP для аутентификации запрашивающей стороны через внешний туннель PEAP TLS:

После установления туннеля PEAP использует один из следующих внутренних методов аутентификации EAP для аутентификации запрашивающей стороны через внешний туннель PEAP TLS:

Универсальная карта токена EAP (EAP-GTC) (PEAPv1)

Cisco разработала внутренний метод EAP EAP-GTC (PEAPv1) в качестве альтернативы MSCHAPv2. Он направлен на предоставление универсальной аутентификации практически любому хранилищу удостоверений, включая LDAP, NetIQ eDirectory, серверы токенов OTP и другие.

EAP Протокол проверки подлинности Microsoft Challenge версии 2 (EAP-MSCHAPv2) (PEAPv0)

При использовании внутреннего метода EAP EAP-MSCHAPv2 (PEAPv0) учетные данные клиента шифруются и доставляются на сервер сеанс MSCHAPv2. Это наиболее часто применяемый внутренний метод EAP, поскольку он позволяет напрямую передавать имя пользователя и пароль на сервер RADIUS, который впоследствии аутентифицирует их с помощью Microsoft Active Directory.