GPRESULT – отображение результирующей политики (RSoP) для указанного пользователя и компьютера.

Команда GPRESULT позволяет отображать результирующую политику для пользователя и компьютера в локальной или удаленной системе. Используется системными администраторами для анализа применяемых групповых политик. Синтаксис и возможности команды в небольшой степени различаются для разных версий ОС Windows. Основное отличие состоит в том, что отчеты в HTML и XML-формате можно получить только при использовании команды GPRESULT в среде Windows 7 и старше.

Формат командной строки:

GPRESULT [/S система [/U пользователь [/P пароль]]] [/USER имя_конечного_пользователя] [/R | /V | /Z] [(/X | /H) имя_файла [/F]]

Параметры командной строки:

/S система — Подключаемый удаленный компьютер.

/U domain\user — Указание пользовательского контекста, в котором следует выполнять эту команду. Нельзя использовать с /X и /H.

/P пароль — Пароль для этого пользовательского контекста. Запрос данных, если они не указаны. Нельзя использовать с /X и /H.

/SCOPE область — Определение области отображения данных — данные пользователя или компьютера. Допустимые значения: «USER», «COMPUTER».

/USER [домен\]пользователь — Пользовательский контекст, для которого следует отображать данные RSOP.

/X имя_файла — Сохранение отчета в XML-формате в расположении и с именем файла, заданным параметром имя_файла. (допустимо в Windows Vista SP1 и выше, а также в Windows Server 2008 и выше)

/H имя_файла — Сохранение отчета в HTML-формате в расположении и с именем файла, заданным параметром имя_файла. (допустимо в Windows Vista SP1 и выше, а также в Windows Server 2008 и выше)

/F — Указание команде gpresult перезаписывать файл с именем, указанным в команде /X или /H.

/R — Отображение сводных данных RSoP.

/V — Отображение подробной информации.

/Z — Отображение сверхподробной информации. Сверхподробная информация содержит сведения о параметрах, примененных с приоритетом 1 и выше. Это позволяет увидеть, не был ли параметр задан одновременно в нескольких местах. Более подробная информация приведена в справке по групповой политике.

/? — Вывод справки по использованию.

Примеры использования:

gpresult /? — отобразить справку по использованию команды.

gpresult — команда без параметров отображает справку по использованию в Windows 7 и старше, или данные результирующей политики для текущего пользователя и текущего компьютера в Windows XP.

GPRESULT /R — отобразить данные результирующей политики для текущего пользователя и компьютера в Windows 7 и старше.

GPRESULT /USER user1 /V

GPRESULT /USER user1 /Z > rsop-user1.txt — то же, что и в предыдущем примере, но с выдачей подробнейших результатов и с записью в текстовый файл rsop-user1.txt.

GPRESULT /H GPReport.html — отобразить данные результирующей политики для текущего пользователя в виде отчета в HTML-формате.

GPRESULT /X GPReport.xml — отобразить данные результирующей политики в виде отчета в XML-формате.

GPRESULT /S Comp1 /USER user1 — отобразить результирующую политику пользователя user1 на компьютере Comp1

GPRESULT /S 192.168.0.1 /USER user1 — отобразить результирующую политику пользователя user1 на компьютере с IP-адресом 192.168.0.1

GPRESULT /S Comp1 /USER user1 /SCOPE COMPUTER /Z

— отобразить результирующую политику пользователя user1 на компьютере Comp1 в области “Конфигурация компьютера” в подробнейшем режиме.GPRESULT /S Comp1 /USER user1 /SCOPE USER /Z — отобразить результирующую политику пользователя user1 на компьютере Comp1 в области “Конфигурация пользователя” в подробнейшем режиме.

GPRESULT /S Comp7 /u Mydom\admin /p Mypass /USER user — отобразить результирующую политику для пользователя user1 на удаленном компьютере Comp7. При подключении к удаленному компьютеру использовать имя пользователя admin в домене Mydom и пароль Mypass.

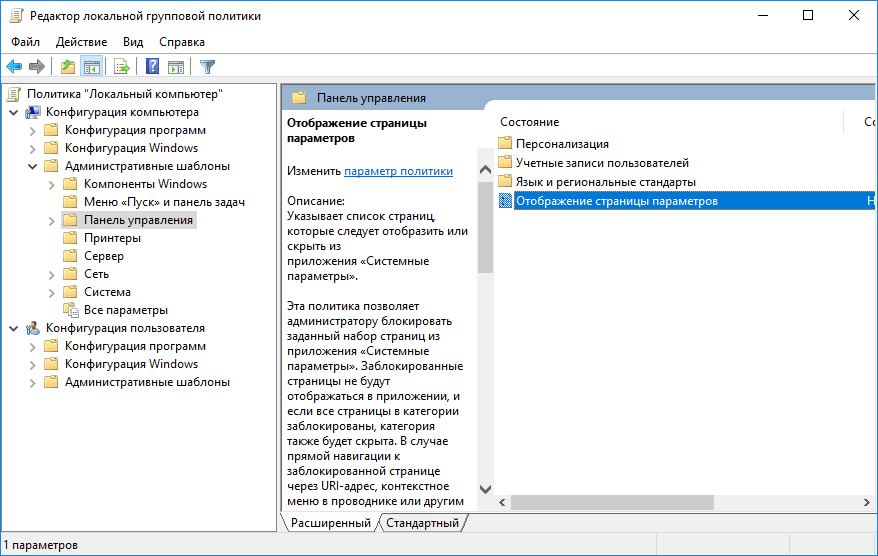

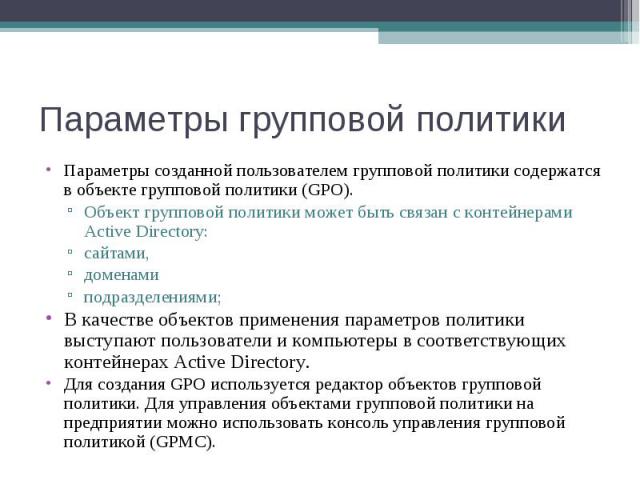

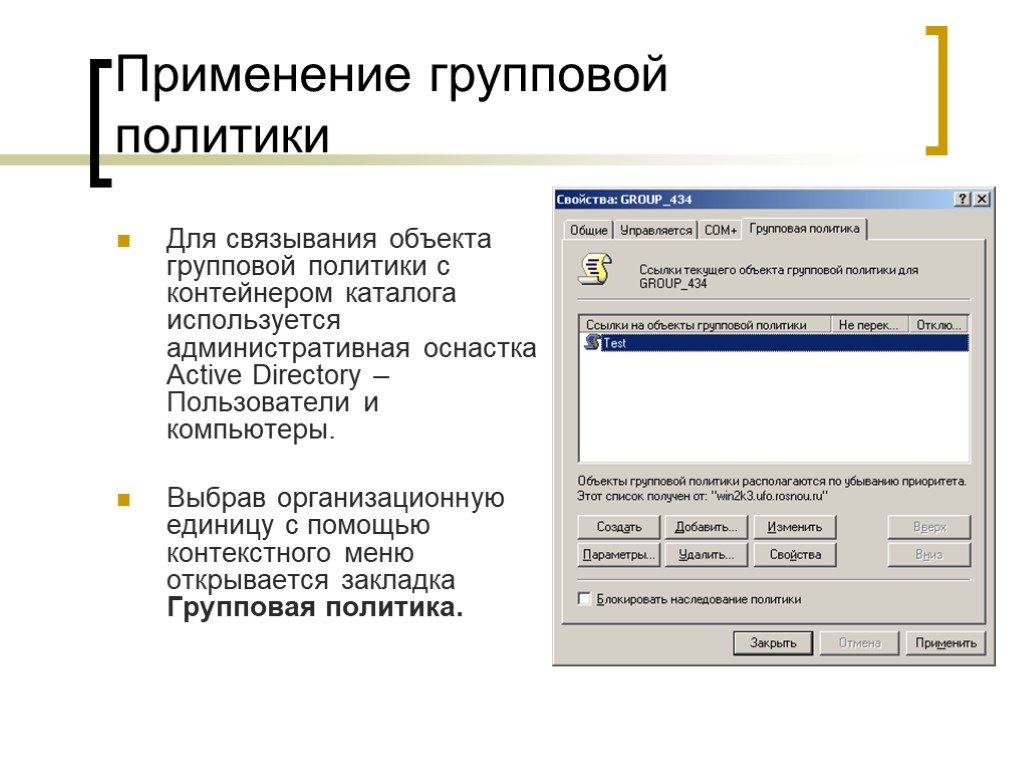

Большая часть возможностей команды GPRESULT доступна при использовании редактора локальной групповой политики (оснастки панели управления gpedit.msc)

Пример отображаемой результирующей политики для подробнейшего режима при выполнении команды GPRESULT в ОС Windows 10:

Программа формирования отчета групповой политики операционной системы

Microsoft (R) Windows (R) версии 2.0

c 2015 Корпорация Майкрософт. Все права защищены.

Создано 16.11.2015 в 12:10:18

Данные RSOP для comp1\user1 на comp1 : Режим ведения журнала

—-

|

Конфигурация ОС: Версия ОС: Имя сайта: Перемещаемый профиль: Локальный профиль: Подкл.  по медленному каналу: по медленному каналу: |

Изолированная рабочая станция 10.0.10240 Н/Д Н/Д C:\Users\user1 Нет |

Конфигурация компьютера

—

Последнее применение групповой политики: 16.11.2015 в 11:44:50

Порог медленного канала для групповой политики: 500 kbps

Имя домена: comp1

Тип домена: Локальный компьютер

Примененные объекты групповой политики

—

Local Group Policy

Компьютер является членом следующих групп безопасности

—

Обязательный уровень системы

Все

Пользователи

СЛУЖБА

КОНСОЛЬНЫЙ ВХОД

Прошедшие проверку

Данная организация

BDESVC

BITS

CertPropSvc

DcpSvc

dmwappushservice

DoSvc

DsmSvc

Eaphost

IKEEXT

iphlpsvc

LanmanServer

lfsvc

MSiSCSI

NcaSvc

NetSetupSvc

RasAuto

RasMan

RemoteAccess

RetailDemo

Schedule

SCPolicySvc

SENS

SessionEnv

SharedAccess

UsoSvc

wercplsupport

Winmgmt

wlidsvc

wuauserv

XboxNetApiSvc

ЛОКАЛЬНЫЕ

Администраторы

Результирующий набор политик для компьютера

—

Установка программ

—

Н/Д

Сценарии запуска

—

Н/Д

Сценарии завершения работы

—

Н/Д

Политики учетных записей

—

Н/Д

Политика аудита

—

Н/Д

Права пользователя

—

Н/Д

Параметры безопасности

—

Н/Д

Параметры журнала событий

—

Н/Д

Группы с ограниченным доступом

—

Н/Д

Системные службы

—

Н/Д

Параметры реестра

—

Н/Д

Параметры файловой системы

—

Н/Д

Политики открытого ключа

Н/Д

Административные шаблоны

—

GPO: Local Group Policy

Идентификатор папки:

Software\ Policies\ Microsoft\ WindowsMediaPlayer\ DesktopShortcut

Значение: 110, 0, 111, 0, 0, 0

Состояние: Включено

GPO: Local Group Policy

Идентификатор папки:

Software\ Policies\ Microsoft\ WindowsMediaPlayer\ DisableAutoUpdate

Значение: 1, 0, 0, 0

Состояние: Включено

Конфигурация пользователя

—

Последнее применение групповой политики: 16. 11.2015 в 11:43:05

11.2015 в 11:43:05

Групповая политика была применена с: Н/Д

Порог медленного канала для групповой политики: 500 kbps

Имя домена: comp1

Тип домена: Локальный компьютер

Примененные объекты групповой политики

Local Group Policy

Пользователь является членом следующих групп безопасности

—

None

Все

Локальная учетная запись и член группы «Администраторы»

Администраторы

Пользователи

ИНТЕРАКТИВНЫЕ

КОНСОЛЬНЫЙ ВХОД

Прошедшие проверку

Данная организация

Локальная учетная запись

ЛОКАЛЬНЫЕ

Проверка подлинности NTLM

Высокий обязательный уровень

Привилегии безопасности данного пользователя

—

Обход перекрестной проверки

Управление аудитом и журналом безопасности

Архивация файлов и каталогов

Восстановление файлов и каталогов

Изменение системного времени

Завершение работы системы

Принудительное удаленное завершение работы

Смена владельцев файлов и других объектов

Отладка программ

Изменение параметров среды изготовителя

Профилирование одного процесса

Увеличение приоритета выполнения

Загрузка и выгрузка драйверов устройств

Создание файла подкачки

Настройка квот памяти для процесса

Отключение компьютера от стыковочного узла

Выполнение задач по обслуживанию томов

Имитация клиента после проверки подлинности

Создание глобальных объектов

Изменение часового пояса

Создание символических ссылок

Увеличение рабочего набора процесса

Результирующий набор политик для пользователя

—

Установка программ

—

Н/Д

Сценарии входа

—

Н/Д

Сценарии выхода

—

Н/Д

Политики открытого ключа

—

Н/Д

Административные шаблоны

—

GPO: Local Group Policy

Идентификатор папки:

Software\ Microsoft\ Windows\ CurrentVersion\ Policies\ Explorer\ NoDriveTypeAutoRun

Состояние: Включено

GPO: Local Group Policy

Идентификатор папки:

Software\ Microsoft\ Windows\ CurrentVersion\ Policies\ Explorer\ NoAutorun

Значение: 1, 0, 0, 0

Состояние: Включено

Перенаправление папок

—

Н/Д

Пользовательский интерфейс браузера Internet Explorer

—

Н/Д

Подключения Internet Explorer

—

Н/Д

URL-адреса Internet Explorer

—

Н/Д

Безопасность Internet Explorer

—

Н/Д

Программы Internet Explorer

—

Н/Д

Пример отчета в HTML-формате

Если вы желаете поделиться ссылкой на эту страницу в своей социальной сети, пользуйтесь кнопкой «Поделиться»

Руководство по групповая политика устранению неполадок — Windows Server

- Статья

- Чтение занимает 14 мин

Попробуйте использовать виртуальный агент. Он поможет быстро выявить и устранить распространенные проблемы с репликацией Active Directory.

Он поможет быстро выявить и устранить распространенные проблемы с репликацией Active Directory.

В этом руководстве приведены основные понятия, используемые для устранения неполадок групповая политика. Вы узнаете, как:

- Как найти новые сведения об устранении неполадок.

- Как использовать Просмотр событий для фильтрации определенных групповая политика данных.

- Чтение и интерпретация данных событий.

- Правильные методы для поиска точки сбоя.

Контрольный список по устранению неполадок

Начните с чтения групповая политика событий, записанных в системном журнале событий.

- События предупреждений предоставляют дополнительные сведения, чтобы убедиться, что групповая политика остается работоспособной.

- События ошибок предоставляют сведения, описывая сбой и возможные причины.

- Используйте ссылку «Дополнительные сведения», включенную в сообщение о событии.

- Используйте вкладку «Сведения » для просмотра кодов ошибок и описаний.

Используйте групповая политика журнал операций.

- Определите идентификатор действия экземпляра групповая политика обработки, которую вы устраняете.

- Создайте пользовательское представление операционного журнала.

- Разделите журнал на этапы: предварительная обработка, обработка и пост-обработка.

- Консолидировать каждое начальное событие с соответствующим конечным событием. Изучите все события предупреждений и ошибок.

- Изолировать и устранить неполадки зависимого компонента.

- Используйте команду групповая политика обновления (GPUPDATE) для обновления групповая политика. Повторите эти действия, чтобы определить, существует ли предупреждение или ошибка.

Важно!

Обновление групповая политика изменяет идентификатор действия в пользовательском представлении. При устранении неполадок обязательно обновите пользовательское представление с помощью текущего идентификатора действия.

Определение экземпляра групповая политика обработки

Перед просмотром групповая политика операционного журнала необходимо сначала определить экземпляр групповая политика обработки, который завершился сбоем.

Чтобы определить экземпляр групповая политика обработки, выполните следующие действия.

- Откройте Просмотр событий.

- В Просмотр событий (локальный) выберите систему журналов>Windows.

- Дважды щелкните групповая политика предупреждения или ошибки, которые требуется устранить.

- Перейдите на вкладку «Сведения» и установите флажок » Понятное представление». Выберите «Система «, чтобы развернуть системный узел.

- Найдите ActivityID всведениях о системных узлах. Это значение (без открывающих и закрывающих фигурных скобок) используется в запросе. Скопируйте это значение в Блокнот, чтобы оно было доступно позже, и нажмите кнопку «Закрыть».

Создание пользовательского представления экземпляра групповая политика экземпляра

На компьютере часто имеется несколько экземпляров групповая политика обработки. Компьютеры, выделенные для запуска служб терминалов, обычно имеют несколько экземпляров групповая политика и работают одновременно. Поэтому важно отфильтровать журнал групповая политика событий, чтобы отобразить только события для экземпляра, для устранения неполадок.

Компьютеры, выделенные для запуска служб терминалов, обычно имеют несколько экземпляров групповая политика и работают одновременно. Поэтому важно отфильтровать журнал групповая политика событий, чтобы отобразить только события для экземпляра, для устранения неполадок.

Используйте следующую процедуру, чтобы создать пользовательское представление групповая политика экземпляра. Это можно сделать с помощью Просмотр событий запроса. Этот запрос создает отфильтрованное представление рабочего групповая политика для определенного экземпляра групповая политика обработки.

Чтобы создать пользовательское представление экземпляра групповая политика, выполните следующие действия.

Откройте Просмотр событий.

Щелкните правой кнопкой мыши пользовательские представления и выберите команду «Создать настраиваемое представление».

Выберите вкладку XML и установите флажок «Изменить запрос вручную «.

В Просмотр событий отображается диалоговое окно с объяснением того, что изменение запроса вручную не позволяет изменить запрос с помощью вкладки «Фильтр». Выберите «Да».

В Просмотр событий отображается диалоговое окно с объяснением того, что изменение запроса вручную не позволяет изменить запрос с помощью вкладки «Фильтр». Выберите «Да».Скопируйте Просмотр событий запрос (указанный в конце этого шага) в буфер обмена. Вставьте запрос в поле запроса .

<QueryList><Query Path="Application"><Select Path="Microsoft-Windows-GroupPolicy/Operational">*[System/Correlation/@ActivityID='{INSERT ACTIVITY ID HERE}']</Select></Query></QueryList>Скопируйте идентификатор activityID, сохраненный ранее из раздела определения экземпляра групповая политика обработки, в буфер обмена. В поле запроса выделите «INSERT ACTIVITY ID HERE» и нажмите клавиши CTRL+V, чтобы вставить activityID над текстом.

Примечание.

Не вставляйте фигурные скобки в начале и в конечных скобках ({ }).

Для правильной работы запроса необходимо включить эти фигурные скобки.

Для правильной работы запроса необходимо включить эти фигурные скобки.В диалоговом окне «Сохранение фильтра в пользовательском представлении» введите имя и описание, осмысленные для созданного представления. Нажмите кнопку ОК.

Имя сохраненного представления отображается в разделе » Пользовательские представления». Выберите имя сохраненного представления, чтобы отобразить его события в Просмотр событий.

Важно!

Служба групповая политика назначает уникальный идентификатор activityID для каждого экземпляра обработки политики. Например, групповая политика назначает уникальный идентификатор activityID при обработке пользовательской политики во время входа пользователя. При групповая политика обновления служба групповая политика назначает другой уникальный идентификатор activityID экземпляру групповая политика, ответственному за обновление политики пользователя.

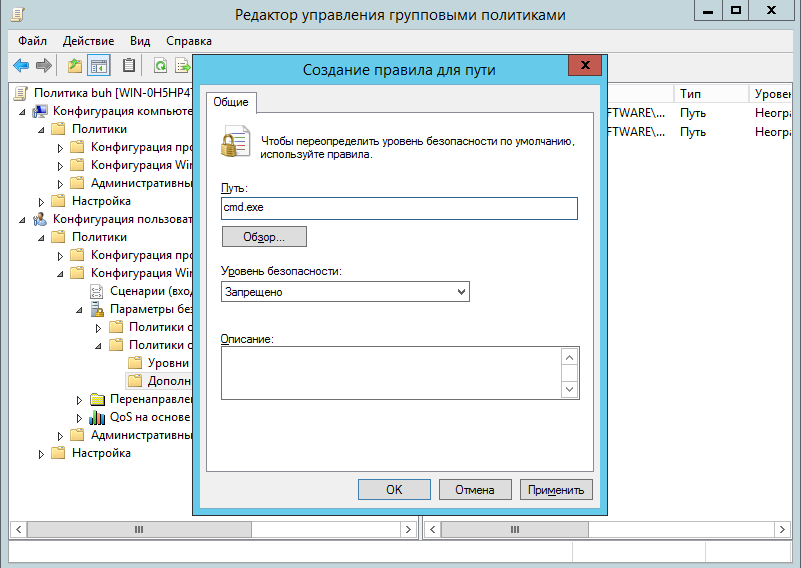

Убедитесь, что в групповой политике есть все необходимые параметры и она правильно связана. Ниже приведены вкладки, которые необходимо пройти. Если все они выглядят хорошо, перейдите на проблемный клиентский компьютер.

Откройте командную строку с повышенными привилегиями и выполните следующую команду.

gpresult /h gp.html

Проверьте полученные

gpresultвыходные данные и найдите объект групповой политики, с которым у вас возникли проблемы. Это приведет к ошибке о том, почему объект групповой политики не применяется.Если в выходных данных возникает

gpresultошибка, мы можем устранить проблему на ее основе. В противном случае перейдите к следующему шагу.Откройте страницу Просмотр событий и перейдите к журналам событий приложения и системы. В журнале событий приложения содержатся сведения о том, почему обновление групповой политики завершается сбоем.

Откройте журнал операционных событий, чтобы получить более подробные сведения.

Существуют события со списком примененных объектов групповой политики и списком запрещенных объектов групповой политики с причиной.

Существуют события со списком примененных объектов групповой политики и списком запрещенных объектов групповой политики с причиной.

Большинство проблем с объектом групповой политики можно устранить с помощью этих базовых журналов.

групповая политика журналов

Вы можете включить подробное ведение журнала и изучить полученные файлы журналов. Подробное ведение журнала может снизить производительность и занимать значительное место на диске, поэтому рекомендуется включить подробное ведение журнала только при необходимости.

Включение групповая политика службы (GPSvc)

На клиенте, где возникает проблема с объектом групповой политики, выполните следующие действия, чтобы включить ведение журнала групповая политика отладки службы.

Откройте редактор реестра.

Найдите и выделите следующий подраздел реестра:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersionВ меню «Правка » выберите » Новый>ключ».

Введите «Диагностика» и нажмите клавишу ВВОД.

Щелкните правой кнопкой мыши подраздел диагностики и выберите «Новое>значение DWORD (32-разрядная версия)».

Введите GPSvcDebugLevel и нажмите клавишу ВВОД.

Щелкните правой кнопкой мыши GPSvcDebugLevel и выберите » Изменить».

В поле «Значение» введите 30002 (шестнадцатеричное) и нажмите кнопку «ОК».

Закройте редактор реестра.

В окне командной строки выполните команду

gpupdate /forceи нажмите клавишу ВВОД.

Затем просмотрите файл Gpsvc.log в следующей папке: %windir%\debug\usermode

Примечание.

Если папка usermode не существует, создайте ее в папке %windir%\debug.

Если папка usermode не существует в папке %WINDIR%\debug\, файл gpsvc. log не создается.

log не создается.

Распространенные проблемы и решения

Идентификатор события 1129

Событие с идентификатором 1129 регистрируется, когда групповая политика не удается применить из-за проблем с сетевым подключением.

В этом случае подключение к порту 389 протокола LDAP на контроллере домена заблокировано. Команда gpupdate завершается ошибкой со следующей ошибкой:

При проверке журнала событий может появиться следующее описание события:

The processing of Group Policy failed because of lack of network connectivity to a domain controller. This may be a transient condition. A success message would be generated once the machine gets connected to the domain controller and Group Policy has successfully processed. If you do not see a success Message for several hours, then contact your administrator.

В этом случае включите журнал отладки GPSVC. В журнале gpsvc можно найти выходные данные «GetLdapHandle: Failed to connect DC with 81» (GetLdapHandle: Failed to connect <DC> with 81).

Включите трассировку сети для проверки:

- Запрос ldap выполняется на уровне сайта.

- Запрос возвращает две записи для этого сайта, на котором содержится роль службы ldap.

- Для одного из них мы видим, что разрешение имен выполняется.

- Так как разрешение имен выполнено успешно, он пытается выполнить привязку ldap, но при подтверждении TCP завершается сбоем, так как порт 389 заблокирован.

- Если от контроллера домена нет ответа на подтверждение TCP на порту 389, следующими шагами являются вовлечение группы клиентов в сеть и предоставление им этих сведений.

- Убедитесь, что в таких сценариях вы используете все журналы, указанные в указанном выше плане действий, сопоставляете их, и они приведут к первопричине или по крайней мере сузите проблему.

Код события 1002

Ниже приведено описание события с идентификатором 1002:

The processing of Group Policy failed because of a system allocation failure. Please ensure the computer is not running low on resources (memory, available disk space).Group Policy processing will be attempted at the next refresh cycle.

Это событие ошибки обычно разрешается, когда компьютер возвращается из состояния с низким ресурсом. Возможные решения:

- Убедитесь, что на компьютере недостаточно памяти или свободного места на диске.

- Перезапустите компьютер, если он работает в течение длительного периода.

Идентификатор события 1006

Ниже приведено описание события с идентификатором 1006:

The processing of Group Policy failed. Windows could not authenticate to the Active Directory service on a domain controller. (LDAP Bind function call failed). Look in the Details tab for error code and description.

Это событие ошибки обычно разрешается после исправления привязки к каталогу. Служба групповая политика регистрирует код ошибки, который отображается на вкладке «Сведения» сообщения об ошибке в Просмотр событий. Код ошибки (отображается как десятичное) и поля описания ошибки дополнительно определяют причину сбоя. Оцените код ошибки со списком ниже:

Оцените код ошибки со списком ниже:

Код ошибки 5 (доступ запрещен)

Этот код ошибки может указывать на то, что у пользователя нет разрешения на доступ к Active Directory.

Код ошибки 49 (недопустимые учетные данные)

Этот код ошибки может указывать на то, что срок действия пароля пользователя истек, пока пользователь еще выполнил вход на компьютере. Чтобы исправить недопустимые учетные данные:

- Измените пароль пользователя.

- Заблокируйте или разблокируйте рабочую станцию.

- Проверьте, запущены ли какие-либо системные службы в качестве учетной записи пользователя.

- Убедитесь, что пароль в конфигурации службы правильный для учетной записи пользователя.

Код ошибки : 258 (время ожидания)

Этот код ошибки может указывать на то, что конфигурация DNS неправильная. Чтобы устранить проблемы с временем ожидания,

nslookupиспользуйте средство для подтверждения _ldap._tcp.< Записи доменных имен> регистрируются и указывают на правильные серверы ( <где domain-dns-name> — это полное доменное имя домена Active Directory).

Примечание.

Эти действия могут иметь различные результаты, если сеть ограничивает или блокирует пакеты протокола ICMP.

Идентификатор события 1030

Ниже приведено описание события с идентификатором 1030:

The processing of Group Policy failed. Windows attempted to retrieve new Group Policy settings for this user or computer. Look in the Details tab for error code and description. Windows will automatically retry this operation at the next refresh cycle. Computers joined to the domain must have proper name resolution and network connectivity to a domain controller for discovery of new Group Policy objects and settings. An event will be logged when Group Policy is successful.

Проверьте, открыты ли порты LDAP. В противном случае убедитесь, что порты открыты в брандмауэре и локально на клиенте и контроллере домена.

Определение блока порта

- Используйте средство portqueryUI, чтобы определить, какие порты заблокированы. Дополнительные сведения см.

в статье об использовании PortQry для устранения неполадок с подключением Active Directory.

в статье об использовании PortQry для устранения неполадок с подключением Active Directory. - Используйте telnet для порта 389, чтобы проверить подключение к порту ldap.

- Настройка портов домена и доверия.

- Настройка поведения брандмауэра для исходящего трафика по умолчанию.

- Настройте требования к портам брандмауэра для групповая политика.

Убедитесь, что разрешение DNS-имен, в котором клиент не может разрешить имя узла

- Если клиенту не удается разрешить имя узла, лучше всего проверить указанную выше последовательность разрешения имен узла, которую должен использовать клиент. Если имя не существует ни в каких ресурсах, используемых клиентом, необходимо решить, какой ресурс добавить. Если имя существует в одном из ресурсов, например DNS-сервере или сервере службы windows Internet Name Service (WINS), и клиент не разрешает имя правильно, сосредоточьте внимание на устранении неполадок с этим конкретным ресурсом.

- Кроме того, убедитесь, что клиент пытается разрешить имя узла, а не netBIOS-имя.

Многие приложения имеют несколько методов, которые они могут использовать для разрешения имен. Это особенно актуально для почтовых приложений и приложений баз данных. Приложение может быть настроено для подключения к ресурсам с помощью NetBIOS. В зависимости от конфигурации клиента клиент может обойти разрешение имен узлов. После этого потребуется либо изменить тип подключения на сокеты TCP/IP, либо устранить проблему как проблему NetBIOS.

Многие приложения имеют несколько методов, которые они могут использовать для разрешения имен. Это особенно актуально для почтовых приложений и приложений баз данных. Приложение может быть настроено для подключения к ресурсам с помощью NetBIOS. В зависимости от конфигурации клиента клиент может обойти разрешение имен узлов. После этого потребуется либо изменить тип подключения на сокеты TCP/IP, либо устранить проблему как проблему NetBIOS.

групповая политика контейнера

Используйте следующий командлет Get-GPPermission PowerShell , чтобы получить уровень разрешений для всех субъектов безопасности в указанном объекте групповой политики:

Get-GPPermission -Name "TestGPO" -All

Идентификатор события 1058

Ниже приведено описание события с идентификатором 1058:

The processing of Group Policy failed. Windows attempted to read the file %9 from a domain controller and was not successful. Group Policy settings may not be applied until this event is resolved.This issue may be transient and could be caused by one or more of the following: 1. Name Resolution/Network Connectivity to the current domain controller. 2. File Replication Service Latency (a file created on another domain controller has not replicated to the current domain controller). 3. The Distributed File System (DFS) client has been disabled.

Правильное подключение к групповая политика шаблону. Служба групповая политика регистрирует имя контроллера домена и код ошибки, который отображается на вкладке «Сведения» сообщения об ошибке в Просмотр событий. Код ошибки (отображается как десятичное) и поля описания ошибки дополнительно определяют причину сбоя. Оцените код ошибки со списком ниже:

Код ошибки 3 (системе не удается найти указанный путь)

Этот код ошибки обычно указывает, что клиентский компьютер не может найти путь, указанный в событии. Чтобы проверить подключение клиента к sysvol контроллера домена:

Определите контроллер домена, используемый компьютером.

Имя контроллера домена регистрируется в сведениях о событии ошибки.

Имя контроллера домена регистрируется в сведениях о событии ошибки.Определите, происходит ли сбой во время обработки пользователем или компьютером. Для обработки пользовательской политики в поле пользователя события будет отображаться допустимое имя пользователя. Для обработки политики компьютера в поле пользователя будет отображаться «SYSTEM».

Создайте полный сетевой путь к gpt.iniкак \\<dcName>\SYSVOL\<domain>\Policies\<guid>\gpt.ini<где dcName> — это имя контроллера домена, <> домен — имя домена, <а GUID> — GUID папки политики. Вся информация отображается в событии.

Убедитесь, что выgpt.ini , используя полный сетевой путь, полученный на предыдущем шаге. Для этого откройте окно <>командной строки и введите file_path, <где> file_path путь, сконструированный на предыдущем шаге, и нажмите клавишу ВВОД.

Примечание.

Эту команду необходимо выполнить от имени пользователя или компьютера, учетные данные которого ранее завершались сбоем.

Код ошибки 5 (доступ запрещен)

Этот код ошибки обычно указывает, что у пользователя или компьютера нет соответствующих разрешений на доступ к пути, указанному в событии. Убедитесь, что на контроллере домена у пользователя и компьютера есть соответствующее разрешение на чтение пути, указанного в событии. Чтобы проверить учетные данные компьютера и пользователя, выполните следующее.

- Выйдите из системы и перезапустите компьютер.

- Войдите на компьютер с учетными данными домена, которые использовались ранее.

Код ошибки 53 (сетевой путь не найден)

Этот код ошибки обычно указывает, что компьютер не может разрешить имя в указанном сетевом пути. Чтобы проверить разрешение имен сетевых путей:

- Определите контроллер домена, используемый компьютером. Имя контроллера домена регистрируется в сведениях о событии ошибки.

- Попробуйте подключиться к общей папке netlogon на контроллере домена, используя путь \\<dcName>\netlogon<, где dcName> — это имя контроллера домена в событии ошибки.

- Определите контроллер домена, используемый компьютером. Имя контроллера домена регистрируется в сведениях о событии ошибки.

Идентификатор события 1053

Ниже приведено описание события с идентификатором 1053:

The processing of Group Policy failed. Windows could not resolve the user name. This could be caused by one or more of the following: 1. Name Resolution failure on the current domain controller. 2. Active Directory Replication Latency (an account created on another domain controller has not replicated to the current domain controller).

Служба групповая политика регистрирует имя контроллера домена и код ошибки. Эти сведения отображаются на вкладке «Сведения» сообщения об ошибке в Просмотр событий. Код ошибки (отображается как десятичное) и поля описания ошибки дополнительно определяют причину сбоя. Оцените код ошибки со списком ниже:

Код ошибки 5 (доступ запрещен).

Этот код ошибки может указывать на то, что срок действия пароля пользователя истек, пока пользователь еще вошел в систему на компьютере. Если пользователь недавно изменил пароль, проблема может исчезнуть после того, как репликация Active Directory завершится успешно.

Этот код ошибки может указывать на то, что срок действия пароля пользователя истек, пока пользователь еще вошел в систему на компьютере. Если пользователь недавно изменил пароль, проблема может исчезнуть после того, как репликация Active Directory завершится успешно.- Измените пароль пользователя.

- Заблокируйте или разблокируйте рабочую станцию.

- Проверьте, запущены ли какие-либо системные службы в качестве учетной записи пользователя.

- Убедитесь, что пароль в конфигурации службы правильный для учетной записи пользователя.

Код ошибки 14 (недостаточно места в хранилище для выполнения этой операции)

Этот код ошибки может указывать на то, что в Windows недостаточно памяти для выполнения задачи. Изучите журнал системных событий на любые другие проблемы, связанные с памятью.

Код ошибки 525 (указанный пользователь не существует)

Этот код ошибки может указывать на неправильные разрешения для подразделения.

Пользователю требуется доступ на чтение к подразделению, содержащее объект пользователя. Аналогичным образом компьютерам требуется доступ на чтение к подразделению, содержащее объект компьютера.

Пользователю требуется доступ на чтение к подразделению, содержащее объект пользователя. Аналогичным образом компьютерам требуется доступ на чтение к подразделению, содержащее объект компьютера.Код ошибки 1355 (указанный домен либо не существует, либо не удалось связаться)

Этот код ошибки может указывать на ошибку или неправильная конфигурация с разрешением имен (DNS). Используется

nslookupдля подтверждения разрешения адресов контроллеров домена в домене пользователя.Код ошибки 1727 (сбой удаленного вызова процедуры и не выполнен)

Этот код ошибки может указывать на то, что правила брандмауэра препятствуют обмену данными с контроллером домена. Если у вас установлено стороннее программное обеспечение брандмауэра, проверьте конфигурацию брандмауэра или попробуйте временно отключить его и убедиться, что групповая политика успешно.

Код события 1097

Ниже приведено описание события с идентификатором 1097:

The processing of Group Policy failed.Windows could not determine the computer account to enforce Group Policy settings. This may be transient. Group Policy settings, including computer configuration, will not be enforced for this computer.

Компьютеры домена могут выполнять проверку подлинности в домене, как и пользователи домена. Windows требует, чтобы компьютер вход был включен, прежде чем он сможет применить групповая политика к компьютеру. Возможные решения:

- Убедитесь, что время на компьютере синхронизировано со временем на контроллере домена.

- Укажите неправильные настройки часового пояса, если компьютер настроен в часовом поясе, отличается от контроллера домена.

- Разница во времени между компьютером и контроллером домена может привести к сбою проверки подлинности компьютера в домене. Принудительная синхронизация времени со службой времени с помощью

w32tm /resyncкоманды. - Перезагрузите компьютер.

Перед выполнением запроса на поддержку рекомендуется использовать функцию дампа Windows Live для сохранения моментального снимка памяти ядра на затронутом компьютере. Для этого выполните следующие действия:

Для этого выполните следующие действия:

Запишите групповая политика подробное ведение журнала службы, выполнив следующие команды:

md %windir%\debug\usermode reg add "HKLM\Software\Microsoft\Windows NT\CurrentVersion\Diagnostics" /v GPSvcDebugLevel /t REG_DWORD /d "0x00030002"

Обновите локальные и групповая политика на основе AD с помощью команды

gpupdate /force.Совет

При устранении неполадок, связанных с отсутствием параметров конкретного пользователя или компьютера, используйте одну из приведенных ниже команд.

Gpupdate /force /target:computerGpupdate /force /target:user

Сохраните отчет результирующего набора политик (RSoP) в HTML-файл, выполнив следующую команду:

gpresult /h %Temp%\GPResult.htm

Сохраните сводные данные RSoP в TXT-файл, выполнив следующую команду:

gpresult /r >%Temp%\GPResult.txt

Экспортируйте разделы реестра GPExtensions, выполнив следующую команду:

reg export "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\GPExtensions" %Temp%\GPExtensions.

reg

reg

Экспортируйте журналы системы, приложения и групповая политика средства просмотра операционных событий, выполнив следующие команды:

wevtutil.exe export-log Application %Temp%\Application.evtx /overwrite:true wevtutil.exe export-log System %Temp%\System.evtx /overwrite:true wevtutil.exe export-log Microsoft-Windows-GroupPolicy/Operational %Temp%\GroupPolicy.evtx /overwrite:true

Запишите следующие файлы:

- %Temp%\Application.evtx

- %Temp%\System.evtx

- %Temp%\GroupPolicy.evtx

- %Temp%\GPExtensions.reg

- %Temp%\GPResult.txt

- %Temp%\GPResult.html

- %windir%\debug\usermode\gpsvc.log

По завершении можно остановить ведение групповая политика службы, выполнив следующую команду:

reg add "HKLM\Software\Microsoft\Windows NT\CurrentVersion\Diagnostics" /v GPSvcDebugLevel /t REG_DWORD /d "0x00000000" /f

Инструмент GPResult: как проверить, какие объекты групповой политики применяются

Роберт Аллен

В этом руководстве вы узнаете, как использовать инструмент командной строки GPResult для проверки того, какие объекты групповой политики применяются к пользователю или компьютеру.

GPResult — это инструмент командной строки, который показывает результирующий набор политик для объектов групповой политики. Другими словами, он создает отчет, который показывает, какие объекты групповой политики применяются к пользователю и компьютеру.

Если вы используете групповую политику в своей среде, вам определенно следует знать, как использовать этот инструмент.

Видеоруководство по GPResult

Если вам не нравятся видеоуроки или вы хотите получить дополнительные сведения, продолжайте читать приведенные ниже инструкции.

Групповая политика — это эффективный способ для администраторов контролировать параметры политики, развертывать программное обеспечение, применять разрешения и т. д. во всем домене.

Если у вас есть несколько объектов групповой политики, вам нужен способ проверки того, применяются ли эти объекты к пользователю или компьютеру.

Именно для этого и был создан GPresult.

Давайте посмотрим на пример ниже, у меня есть 4 объекта групповой политики, применяемые на разных уровнях домена. Один в корне, два на компьютерах ADPro и один в OU пользователей ADPro.

Как узнать, работают ли они?

Как проверить правильность применения этих объектов групповой политики?

В следующем разделе я покажу вам, как именно я могу использовать gpresult для проверки применения этих объектов групповой политики.

Команда GPResult включена в версии Windows Server 2008 и выше. Он также включен в клиентскую версию Windows 7 и выше.

Примеры GPResult

Совет: Запустите командную строку от имени администратора, в противном случае вы можете столкнуться с проблемами, когда команда возвращает настройки компьютера.

Показать все применяемые объекты групповой политики, примененные к (пользователю и компьютеру)

gpresult /r

Это наиболее распространенный способ использования команды gpresult. Это быстрый способ отобразить все объекты групповой политики для пользователя и компьютера.

Он будет отображать порядок объектов групповой политики, отображать такие сведения, как время последнего применения групповой политики, контроллер домена, с которого она запускается, членами каких групп безопасности является пользователь и компьютер.

Судя по снимку экрана моей консоли управления групповыми политиками, должно быть 3 объекта групповой политики, которые применяются к компьютеру, и один — к пользователю. Давайте посмотрим на результаты команды, чтобы убедиться, что это происходит.

В разделе примененных объектов групповой политики я вижу, что применяются все три объекта групповой политики.

Теперь давайте проверим пользовательские GPO. Да, я вижу, что GPO «Пользователи — настройки браузера» применяется.

Показать объекты групповой политики, примененные к конкретному пользователю

Если вы не хотите видеть объекты групповой политики пользователя и компьютера, вы можете использовать параметр области, чтобы указать пользователя или компьютер

gpresult /r /scope:user

Показать примененные объекты групповой политики на определенный компьютер

gpresult /r /scope:computer

Показать объекты групповой политики, примененные на удаленном компьютере

gpresult /s pc2 /r

Создать отчет в формате HTML

Создает отчет в формате html о примененных объектах групповой политики. Если вы не укажете путь, он сохранит его в папку system32.

gpresult /h c:\reports.html

Экспорт в текстовый файл

Вы можете перенаправить вывод в текстовый файл с помощью приведенной ниже команды. Это полезно, если результаты дают много информации.

gpresult /r >c:\results.txt

Групповая политика может вызывать затруднения, даже если следовать рекомендациям. Знание того, как использовать эти встроенные инструменты, поможет вам проверять и устранять неполадки групповой политики в вашей среде. Попробуйте и дайте мне знать, если у вас есть какие-либо вопросы.

Знание того, как использовать эти встроенные инструменты, поможет вам проверять и устранять неполадки групповой политики в вашей среде. Попробуйте и дайте мне знать, если у вас есть какие-либо вопросы.

Связанный: Команда GPUpdate: Как принудительно обновить групповую политику

Рекомендуемый инструмент: Анализатор разрешений для Active Directory

Этот БЕСПЛАТНЫЙ инструмент позволяет мгновенно получить представление о разрешениях пользователей и групп и позволяет быстро проверить пользователя или группу разрешения для файлов, сети и общих папок.

Вы можете анализировать разрешения пользователей на основе членства отдельного пользователя или группы.

Это бесплатный инструмент, загрузите свою копию здесь.

[Учебник] Как проверить групповую политику, применяемую на вашем компьютере

В этой статье мы сосредоточимся на том, как проверить групповую политику, применяемую на вашем компьютере. Редактор локальной групповой политики играет важную роль в управлении и настройке различных параметров системы. Неправильные и неправильные изменения параметров политики могут нарушить бесперебойную работу вашего компьютера. Если вы внесли много изменений в настройки в редакторе локальной групповой политики и теперь собираетесь проверить все примененные или включенные параметры групповой политики на вашем компьютере, вы попали в нужное место. Теперь давайте приступим к изучению того, как проверить групповую политику, применяемую на компьютере.

Неправильные и неправильные изменения параметров политики могут нарушить бесперебойную работу вашего компьютера. Если вы внесли много изменений в настройки в редакторе локальной групповой политики и теперь собираетесь проверить все примененные или включенные параметры групповой политики на вашем компьютере, вы попали в нужное место. Теперь давайте приступим к изучению того, как проверить групповую политику, применяемую на компьютере.

- Вариант 1. Щелкните столбец «Состояние» в редакторе локальной групповой политики

- Вариант 2. Используйте параметры фильтра в редакторе локальной групповой политики

- Вариант 3. Используйте средство результирующего набора политик (rsop.msc)

- Вариант 4: используйте командную строку для проверки примененных групповых политик

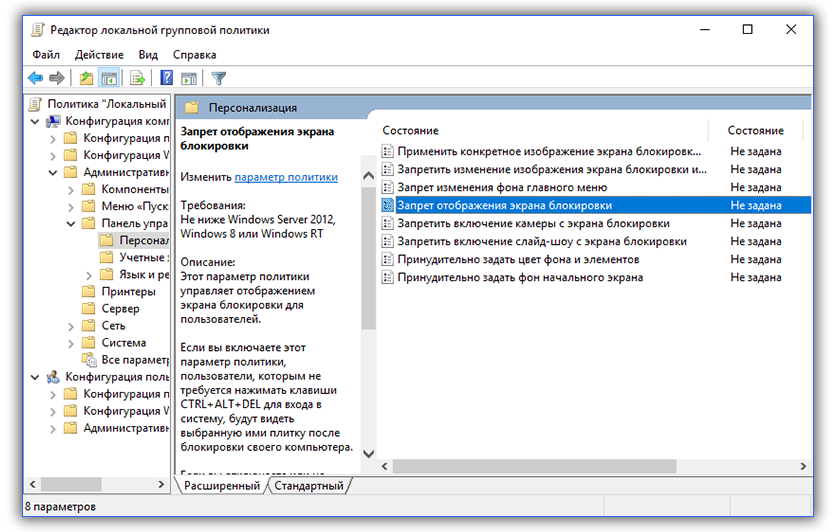

Вариант 1. Щелкните столбец «Состояние» в редакторе локальной групповой политики

» Как проверить групповую политику, применяемую на моем компьютере? » Вас интересует этот вопрос? На самом деле шаги для этого не сложны на вашем компьютере. Вы можете проверить все политики «Включено», «Отключено» и «Не настроено» непосредственно из Столбец состояния в редакторе локальной групповой политики. Вот что вам нужно сделать.

Вы можете проверить все политики «Включено», «Отключено» и «Не настроено» непосредственно из Столбец состояния в редакторе локальной групповой политики. Вот что вам нужно сделать.

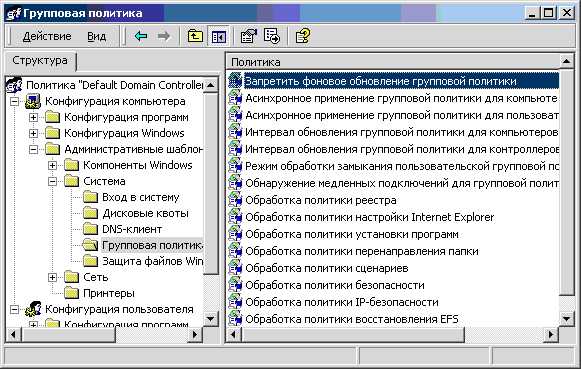

Шаг 1. Нажмите клавишу Windows + R, чтобы вызвать диалоговое окно «Выполнить», введите « gpedit.msc » без кавычек в пустое место и нажмите кнопку OK , чтобы продолжить. Затем Windows откроет для вас окно редактора локальной групповой политики.

Шаг 2. Теперь вы можете выбрать просмотр всех примененных политик конфигурации компьютеров или всех примененных политик конфигурации пользователей. Чтобы просмотреть все примененные политики конфигурации компьютера, на левой боковой панели редактора локальной групповой политики дважды щелкните, чтобы развернуть Административные шаблоны в разделе Конфигурация компьютера . Затем выберите вариант All Settings .

Чтобы просмотреть все примененные политики конфигурации пользователей, дважды щелкните, чтобы развернуть Административные шаблоны под Конфигурация пользователя . Затем выберите вариант All Settings .

Шаг 3. Затем вы увидите, что все настройки отображаются на правой панели, и вы можете видеть все состояния настроек из Столбец состояния . Чтобы проверить групповую политику, примененную или включенную на вашем компьютере, вы можете щелкнуть заголовок столбца Состояние (в данный момент стрелка вверх), чтобы отсортировать параметры политики по состоянию в порядке возрастания.

Затем вы обнаружите, что редактор локальной групповой политики отображает параметр политики, состояние которого равно Включено или Отключено в верхней части столбца и над любым параметром политики, состояние которого равно Не настроено .

Вариант 2. Используйте параметры фильтра в редакторе локальной групповой политики

Вы можете использовать параметры фильтра в редакторе локальной групповой политики, чтобы выбрать тип отображаемых параметров политики, чтобы можно было применить несколько условий для поиска определенный тип параметра политики. Как проверить групповую политику, примененную к компьютеру, с помощью параметров фильтра? Теперь выполните следующие шаги, чтобы узнать, как это сделать.

Шаг 1. Откройте на своем компьютере редактор локальной групповой политики.

Шаг 2. В левой панели редактора локальной групповой политики щелкните правой кнопкой мыши Административные шаблоны в разделе Конфигурация компьютера или Конфигурация пользователя в соответствии с вашими потребностями, а затем выберите параметр Параметры фильтра из выпадающее меню.

Шаг 3. На панели параметров фильтра в разделе выберите тип параметров политики для отображения , щелкните стрелку вниз, чтобы развернуть В раскрывающемся меню Configured выберите вариант Yes , а затем нажмите кнопку OK , чтобы продолжить.

На панели параметров фильтра в разделе выберите тип параметров политики для отображения , щелкните стрелку вниз, чтобы развернуть В раскрывающемся меню Configured выберите вариант Yes , а затем нажмите кнопку OK , чтобы продолжить.

Теперь, когда вы установили тип отображаемых параметров политики, теперь будут отображаться только настроенные параметры политики, другими словами, состояния «Включено» и «Отключено». Затем вы можете проверить все примененные групповые политики из этих отображаемых папок.

Вариант 3. Используйте средство результирующего набора политик (rsop.msc)

Как проверить, применяется ли групповая политика на вашем компьютере, если вы внесли некоторые изменения в настройки политики? Другой вариант для вас — использовать инструмент Resultant Set of Policy (rsop.msc) . Это встроенная в ОС Windows утилита, которая может помочь вам увидеть все параметры групповой политики, примененные к вашему компьютеру. Пользовательский интерфейс очень похож на редактор локальной групповой политики. Теперь попробуйте выполнить следующие инструкции.

Пользовательский интерфейс очень похож на редактор локальной групповой политики. Теперь попробуйте выполнить следующие инструкции.

Шаг 1. Откройте диалоговое окно «Выполнить», нажав одновременно клавиши Win+R, введите rsop.msc , а затем нажмите клавишу Enter , чтобы продолжить.

Шаг 2. На экране компьютера появится окно, показывающее, что Результирующий набор политик обрабатывается . Инструмент «Результирующий набор политик» начнет сканирование вашей системы на наличие примененных групповых политик, поэтому терпеливо подождите немного.

Шаг 3. После завершения сканирования вы попадете в окно Resultant Set of Policy. Только параметры политики «Включено» и «Отключено» будут отображаться в разделе «Конфигурация компьютера» и «Конфигурация пользователя» результирующего набора политик. Теперь вы можете перейти к папкам, чтобы проверить, какие настройки применяются к вашему компьютеру.

Вариант 4. Используйте командную строку для проверки применяемых групповых политик

Последний, но не менее важный способ проверить все включенные или примененные параметры групповой политики на вашем компьютере — ввести команду в командной строке. Затем вам будут показаны все настройки и точный путь, чтобы найти его в редакторе локальной групповой политики.

Шаг 1. Введите командную строку в поле поиска Windows, щелкните правой кнопкой мыши наиболее подходящий результат и выберите Запуск от имени администратора продолжать.

Шаг 2. Чтобы проверить все политики, примененные к вашему компьютеру, введите команду « gpresult /Scope Computer /v » без кавычек в командной строке и нажмите . Введите , чтобы запустить эту команду.

Шаг 3. Подождите некоторое время, а затем вы увидите информацию обо всех настройках и точный путь, чтобы найти его в редакторе локальной групповой политики из командной строки.