Особенности продления, расширения и дозакупки лицензий на корпоративные антивирусы Лаборатории Касперского

Рассмотрим правила лицензирования корпоративных продуктов «Лаборатории Касперского» относительно типов лицензий: Продление, Расширение и Дозакупка.

Содержание:

Продление

— Сроки

— Раннее продление;

— Срок действия новой лицензии;

Продление с расширением;

Дозакупка.

Продление

По окончании срока действия лицензии продукта, например Kaspersky Endpoint Security, пользователь имеет право на возобновление лицензионного использования продукта, путем покупки типа лицензии Продление на льготных условиях, зафиксированных в прайс-листе. При продлении могут быть учтены все непродленные b2b-лицензии заказчика, попадающие в период продления.

Сроки

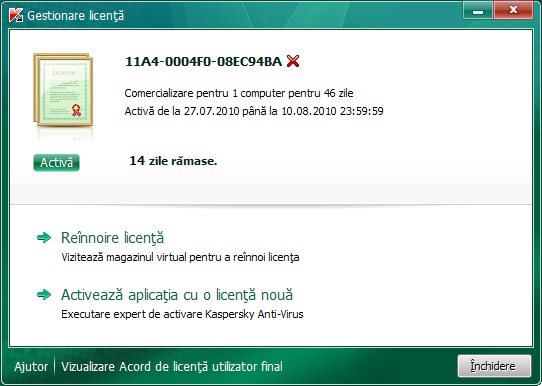

Согласно правилам «Лаборатории Касперского», продление осуществляется не ранее 90 дней до истечения срока действия лицензионного сертификата в течение 1 года.

Вы можете продлить лицензию и после завершения действия текущей. Окончание сроков действия должно быть не позднее 1 года.

Обращаем внимание! Для продуктов: KES Cloud (User, Plus) удаляется рабочая область, в случае если заказчик приобрел и не активировал защиту в течение 6 месяцев с даты окончания лицензии. В таком случае ее потребуется создать заново.

Раннее продление

При необходимости продления лицензии в период от 90 до 180 дней до окончания срока действия лицензии, необходимо согласовать «раннее продление» с «Лабораторий Касперского».

Раннее продление подтверждается только в следующих случаях:

— Особенности бюджетирования заказчика. Например, государственное учреждение, у которых бюджет доступен только сейчас.

— Особенности лицензирования заказчика. Например, несколько лицензий, которые приводятся к единой лицензии или сроку окончания.

Продление лицензии более чем за 180 дней до окончания невозможно.

Срок действия новой лицензии

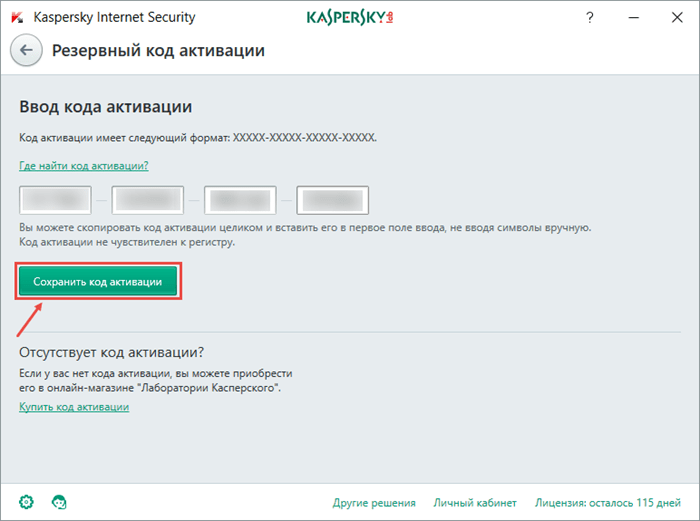

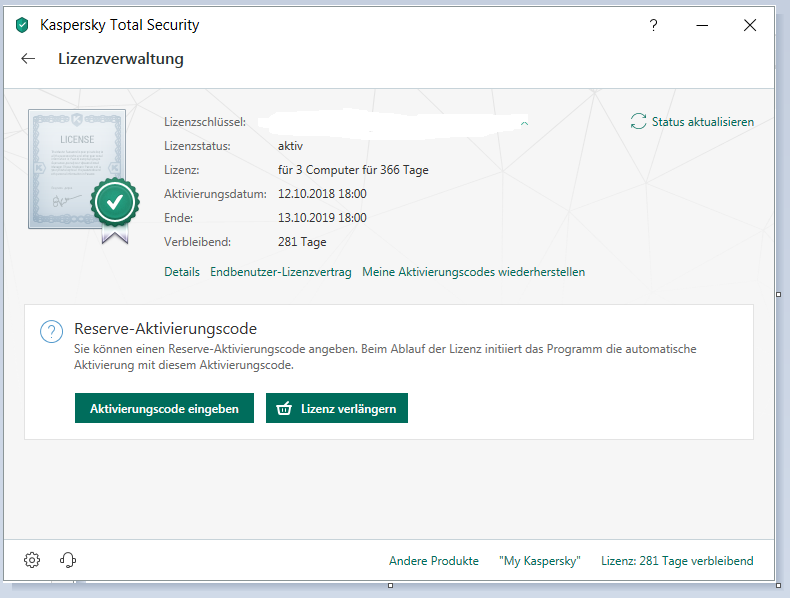

При продлении лицензии до ее окончания неиспользованный период текущей лицензии прибавляется к сроку действия новой лицензии.

Новая лицензия начнет действовать в момент выписки. Поставка продлений с отложенным сроком активации технически невозможна.

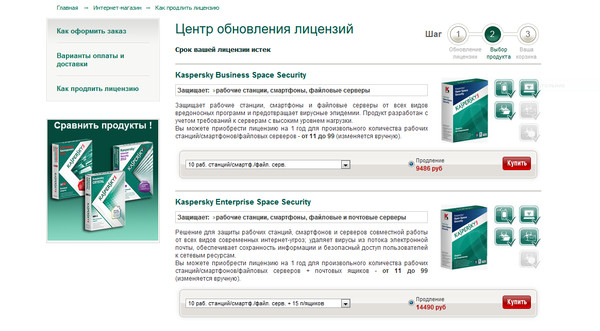

Продление с расширением

Продление с расширением заключает в себе возможность одновременного приобретения лицензии «продление» и покупку дополнительного количества лицензий. При использовании данной схемы, выписывается лицензия на общее число защищаемых устройств внутри сети (с учетом расширения). Цена за одно устройство рассчитывается из диапазона, количеству имевшихся у заказчика b2b-лицензий на тот же продукт на момент продления.

Если Вы используете продукты для малого бизнеса и количество лицензий первичной покупки было менее 10, при расчете стоимости продления с расширением цена за одну лицензию берется из минимально доступного диапазона.

Пример:

Продление нескольких лицензий на KES для бизнеса Стандартный 1 год — на 70 и 25 узлов, в сумме 95, срок действия которых истекает. Есть необходимость при продлении дополнительно приобрести еще 50 лицензий, т.е. необходимо продление с расширением до 145 узлов.

Если у Вас остались вопросы по продлению или расширению текущей лицензии, обращайтесь к нам по бесплатному номеру: 8 (800) 250-16-03 или в окно онлайн-консультанта.

Продлить лицензию «Лаборатории Касперского» можно на нашем сайте со скидкой до 35% и дополнительно принять участие в акциях. Работая с нами, Вы получите:

- 10% от суммы заказа подарочными картами OZON;

-

Стилизованные подарки от «Лаборатории Касперского».

- Подробнее об Акциях на странице.

Дозакупка

Под «Дозакупкой» понимается приобретение дополнительного количества узлов к имеющейся лицензии при соблюдении ряда условий:

- Приобретаться должен продукт для защиты малого/среднего бизнеса и корпоративных заказчиков;

- Дозакупка оформляется не позднее 30 дней до окончания срока действия имеющегося лицензионного сертификата;

- Дозакупка возможна только на тот же продукт, который используется в организации.

Ограничения

- Дозакупка к действующей лицензии KSOS for Personal Computers and Mobiles невозможна.

- При дозакупке к продукту KSOS for Desktop, Mobiles and File Servers, общее число лицензий после дозакупки не должно превышать 24 ПК. Поставка нескольких лицензий такого типа с общим количеством ПК/моб. более 24 и/или файловых серверов более 2 одному заказчику недопустима.

Длительность

Приобретение дополнительного количества лицензий оформляется на количество дней, оставшихся до окончания срока действия основной лицензии, к которой делается дозакупка. Оформить дозакупку со сроком действия менее 30 дней недопустимо.

Для расчета стоимости дозакупки или получения получения коммерческого предложения, настоятельно рекомендуем обращаться к нам напрямую по бесплатному номеру 8 (800) 250-16-03 или в окно онлайн-консультанта. Дополнительно вы можете принять участие в акциях от «Лаборатории Касперского».

Kaspersky Internet Security для всех устройств, 5ПК, продление — Группа компаний «АВИ-Центр»

Kaspersky Internet Security для всех устройств, 5ПК, продление — Группа компаний «АВИ-Центр»Возникли вопросы?

?>

Запрос обратного звонка

×

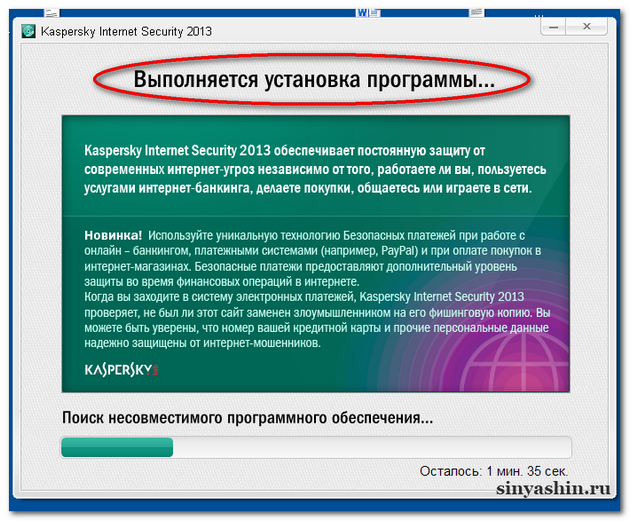

Установка программы, обновление, загрузка необходимых баз

Быстро установим ПК ГРАНД-Смета на ваш компьютер

При выходе обновлений ПК ГРАНД-Смета, сами свяжемся с вами и обновим вашу программу (до последнего релиза текущей версии или до последней версии, при наличии действующей лицензии на обновление)

Загрузим необходимые нормативные базы, территориальные единичные расценки (ТЕР), индексы и ценники (при наличии лицензий на названные продукты)

×

Обучение, помощь в работе с программой, обеспечение нормативной документацией

Проведем вводный курс обучения по работе в ПК ГРАНД-Смета

Проконсультируем, поможем преодолеть трудности, с которыми вы сталкиваетесь при работе с программой ГРАНД-Смета

При выходе обновлений, продемонстрируем новые функции ПК ГРАНД-Смета

Вовремя обеспечим необходимой нормативно-технической документацией по ценообразованию и сметному нормированию в РФ, Республике Крым и в г. Севастополь.

Севастополь.

Пригласим на вебинары, мастер-классы и семинары по новым, эффективным методам работы в ГРАНД-Смете (в собственном оборудованном учебном классе)

×

Исправление ошибок, восстановление работоспособности программы и ключей

При сбое компьютера, восстановим работоспособность ПК ГРАНД-Смета

При выходе из строя ключа ПК ГРАНД-Смета, произведем его замену (в соответствии с регламентом производителя), перенесем данные с одного ключа на другой.

×

Внедрение iiko на предприятии общественного питания под ключ

Установим и настроим программный комплекс iiko под потребности именно вашего предприятия.

Подключим торговое и кассовое оборудование, настроим оптимальный режим работы. Приведем работу предприятия в соответствие с законодательством.

×

Обучение, помощь в работе с программой, обеспечение нормативной документацией

Проведем вводный курс обучения по работе в iikoOffice и iikoFront.

Научим пользоваться системой эффективно.

Расскажем, как начать зарабатывать с iiko еще больше.

Создадим резервные копии и перенос данных в случае необходимости. Настроем регулярное резервное копирование.

×

Исправление ошибок, восстановление работоспособности программы и ключей

При сбое компьютера, сервера или кассы, восстановим работоспособность iiko.

Исправим ошибки в работе персонала.

×

Установка программы, обновление, загрузка необходимых баз

Быстро установим ГОССТРОЙСМЕТА на ваш компьютер

При выходе обновлений ГОССТРОЙСМЕТА, сами свяжемся с вами и обновим вашу программу (до последнего релиза текущей версии или до последней версии, при наличии действующей лицензии на обновление)

Загрузим необходимые нормативные базы, территориальные единичные расценки (ТЕР), индексы и ценники (при наличии лицензий на названные продукты)

×

Обучение, помощь в работе с программой, обеспечение нормативной документацией

Проведем вводный курс обучения по работе в ГОССТРОЙСМЕТА

Проконсультируем, поможем преодолеть трудности, с которыми вы сталкиваетесь при работе с программой ГОССТРОЙСМЕТА

При выходе обновлений, продемонстрируем новые функции ГОССТРОЙСМЕТА

Вовремя обеспечим необходимой нормативно-технической документацией по ценообразованию и сметному нормированию в РФ, Республике Крым и в г. Севастополь.

Севастополь.

Пригласим на вебинары, мастер-классы и семинары по новым, эффективным методам работы в ГОССТРОЙСМЕТА (в собственном оборудованном учебном классе)

×

Исправление ошибок, восстановление работоспособности программы и ключей

При сбое компьютера, восстановим работоспособность ГОССТРОЙСМЕТА

При выходе из строя ключа ГОССТРОЙСМЕТА, произведем его замену (в соответствии с регламентом производителя), перенесем данные с одного ключа на другой.

×

Установка программы, обновление, загрузка необходимых баз

Быстро установим Smeta.RU на ваш компьютер

При выходе обновлений Smeta.RU, сами свяжемся с вами и обновим вашу программу (до последнего релиза текущей версии или до последней версии, при наличии действующей лицензии на обновление)

Загрузим необходимые нормативные базы, территориальные единичные расценки (ТЕР), индексы и ценники (при наличии лицензий на названные продукты)

×

Обучение, помощь в работе с программой, обеспечение нормативной документацией

Проведем вводный курс обучения по работе в Smeta. RU

RU

Проконсультируем, поможем преодолеть трудности, с которыми вы сталкиваетесь при работе с программой Smeta.RU

При выходе обновлений, продемонстрируем новые функции Smeta.RU

Вовремя обеспечим необходимой нормативно-технической документацией по ценообразованию и сметному нормированию в РФ, Республике Крым и в г.Севастополь.

Пригласим на вебинары, мастер-классы и семинары по новым, эффективным методам работы в Smeta.RU (в собственном оборудованном учебном классе)

×

Исправление ошибок, восстановление работоспособности программы и ключей

При сбое компьютера, восстановим работоспособность Smeta.RU

При выходе из строя ключа Smeta.RU, произведем его замену (в соответствии с регламентом производителя), перенесем данные с одного ключа на другой.

×

Установка программы, обновление, загрузка необходимых баз

Внедрим розничный учет предприятия на базе 1С:Розница под ключ как в одном магазине так и в сети магазинов.

Установим и настроим программное обеспечение 1С:Розница под потребности именно вашего предприятия.

Поставим, подключим и обслужим необходимое торговое и кассовое оборудование, настроим оптимальный режим работы. Приведем работу предприятия в соответствие с законодательством. Обучим персонал

×

Обучение, помощь в работе с программой, обеспечение нормативной документацией

Проведем полный курс обучения по работе с 1С:Розница.

Научим пользоваться системой эффективно.

Создадим резервные копии и перенос данных в случае необходимости. Настроим регулярное резервное копирование.

×

Исправление ошибок, восстановление работоспособности программы и ключей

При сбое компьютера, сервера или кассы, восстановим работоспособность рабочего места кассира в 1С:Розница.

Всегда в наличии подменный фонд оборудования

×

×

Kaspersky Internet Security продление в категории «Техника и электроника»

Антивирус Kaspersky Internet Security 1 ПК 1 год ESD продление электронная лицензия используя ВПН

На складе

Доставка по Украине

200 грн

Купить

DIGITALSOFT

Антивирус Kaspersky Internet Security 1 ПК 1 год ESD Базовая электронная лицензия используя ВПН

На складе

Доставка по Украине

200 грн

Купить

DIGITALSOFT

ESET Internet Security 2 ПК 1 год Продление

На складе

Доставка по Украине

678 грн

644. 10 грн

10 грн

Купить

DIGITALSOFT

ESET Internet Security 3 ПК 1 год Продление

На складе

Доставка по Украине

867 грн

823.65 грн

Купить

DIGITALSOFT

ESET Internet Security 4 ПК 1 год Продление

На складе

Доставка по Украине

1 156 грн

1 098.20 грн

Купить

DIGITALSOFT

ESET Internet Security. На 1 год. Продление. Для защиты 2 объектов. (ESET)

Доставка по Украине

678 грн

Купить

«Аллсофт Україна»

ESET Internet Security 5 ПК 1 год Продление

На складе

Доставка по Украине

1 445 грн

1 372.75 грн

Купить

DIGITALSOFT

Антивирус ESET Internet Security 2ПК 12 мес. base/20 мес продление конверт (2012-1-key)

На складе

Доставка по Украине

950 — 1 170 грн

от 4 продавцов

950 грн

Купить

𝕂𝕒𝕣𝕡𝕆𝕝𝕖𝕜

Антивирус ESET Internet Security 4ПК 12 мес. base/20 мес продление конверт (2012-5-key)

base/20 мес продление конверт (2012-5-key)

Доставка по Украине

1 511 — 1 801 грн

от 2 продавцов

2 309 грн

1 801 грн

Купить

МобилХата

Антивирус ESET Internet Security 3ПК 12 мес. base/20 мес продление конверт (2012-3-key)

Доставка по Украине

1 175 — 1 381 грн

от 2 продавцов

1 771 грн

1 381 грн

Купить

МобилХата

Антивирус Kaspersky Internet Security 1 ПК 6 Месяцев электронная лицензия Global

Доставка по Украине

200 грн

Купить

DIGITALSOFT

Новинка Антивирус ESET Internet Security 2ПК 12 мес. base/20 мес продление конверт (2012-1-key) !

Доставка по Украине

1 350 грн

1 080 грн

Купить

Economic — 100 тыс.товаров

Новинка Антивирус ESET Internet Security 3ПК 12 мес. base/20 мес продление конверт (2012-3-key) !

Доставка по Украине

1 658 грн

1 326 грн

Купить

Economic — 100 тыс.товаров

Новинка Антивирус ESET Internet Security 4ПК 12 мес. base/20 мес продление конверт (2012-5-key) !

base/20 мес продление конверт (2012-5-key) !

Доставка по Украине

2 161 грн

1 729 грн

Купить

Economic — 100 тыс.товаров

Антивирус ESET Internet Security 4ПК 12 мес. base/20 мес продление конверт (2012-5-key) (код 1027291)

Доставка по Украине

1 611 грн

Купить

Інтернет-гіпермаркет «Твій Дім»

Смотрите также

Антивирус ESET Internet Security 2ПК 12 мес. base\/20 мес продление конверт (2012-1-key)

Доставка по Украине

928 грн

Купить

«DiaWest – Комп’ютерний світ»

Антивирус ESET Internet Security 3ПК 12 мес. base\/20 мес продление конверт (2012-3-key)

Доставка по Украине

1 091 грн

Купить

«DiaWest – Комп’ютерний світ»

Антивирус ESET Internet Security 4ПК 12 мес. base\/20 мес продление конверт (2012-5-key)

Доставка по Украине

1 429 грн

Купить

«DiaWest – Комп’ютерний світ»

Kaspersky Internet Security 2017 Продление Multi-Device 2-устройства, 1год+3 мес (карточка) KL1941OOBBR17

Недоступен

570. 18 грн

18 грн

Смотреть

Alles Good

Антивирус ESET Internet Security 2ПК 12 мес. base/20 мес продление конверт (2012-1-key)

Недоступен

1 463 грн

1 084 грн

Смотреть

Ларчик UA — магазин трендовых товаров

Антивирус ESET Internet Security 3ПК 12 мес. base/20 мес продление конверт (2012-3-key)

Недоступен

1 797 грн

1 331 грн

Смотреть

Ларчик UA — магазин трендовых товаров

Kaspersky Internet Security 1 устройство на 1 год (Лицензионный ключ)

Недоступен

249 грн

Смотреть

CARDMAG — магазин лицензионных ключей Steam | Origin | Uplay | Sony Playstation | Xbox Live | iTunes

Kaspersky Internet Security 1 устройство на 1 год (Лицензионный ключ)

Недоступен

249 грн

Смотреть

CARDMAG — мультивалютный платежный сервис. Подарочные карты iTunes Gift Card и PlayStation Network

Kaspersky Internet Security 2017 BOX (KL1941OUBBS17) 2ПК 1 год + 3 мес.

Недоступен

1 176 грн

Смотреть

CompSoft-интернет магазин компьютерных комплектующих, сетевого оборудования и лицензионного ПО

Kaspersky Internet Security 2015 2ПК 1год BOX

Недоступен

1 379. 40 грн

40 грн

Смотреть

ПП «Компания «Венец»

Программный продукт Kaspersky Internet Security Multi-Device 5 Device 1 year + 3 mon. Base Box

Недоступен

1 690 грн

Смотреть

Пост-лизинговая техника из Европы. Компьютер. Монитор. Ноутбук. Сервисный центр на Березняках.

Антивирус ESET Internet Security 5ПК 12 мес. base/20 мес продление конверт (2012-7-key)

Недоступен

1 754 грн

Смотреть

𝕂𝕒𝕣𝕡𝕆𝕝𝕖𝕜

Kaspersky Internet Security | Global | 1 год/1 пк

Недоступен

от 349 грн

Смотреть

Funt_ik_store

Антивирус Kaspersky Internet Security 5 ПК 2 year Renewal License Eastern Europe (KL1939OCEDR)

Недоступен

2 429 грн

Смотреть

Devayse

Как включить расширение Kaspersky Protection в Google Chrome, Mozilla Firefox и Microsoft Edge на базе Chromium

Ответы на часто задаваемые вопросы

900 Mozilla Firefox и Microsoft Edge на базе Chromium

Назад к разделу «Приступая к работе»

Последнее обновление: 19 мая 2021 г. ID: 12782

ID: 12782

Эта статья касается:

- Kaspersky Security Cloud

- Касперский Интернет Секьюрити

- Антивирус Касперского

- Касперский Total Security

- Kaspersky Small Office Security

- Касперский Бесплатно

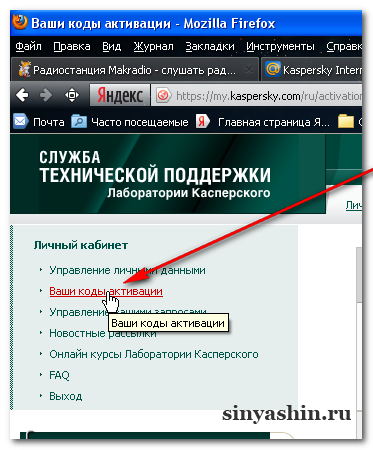

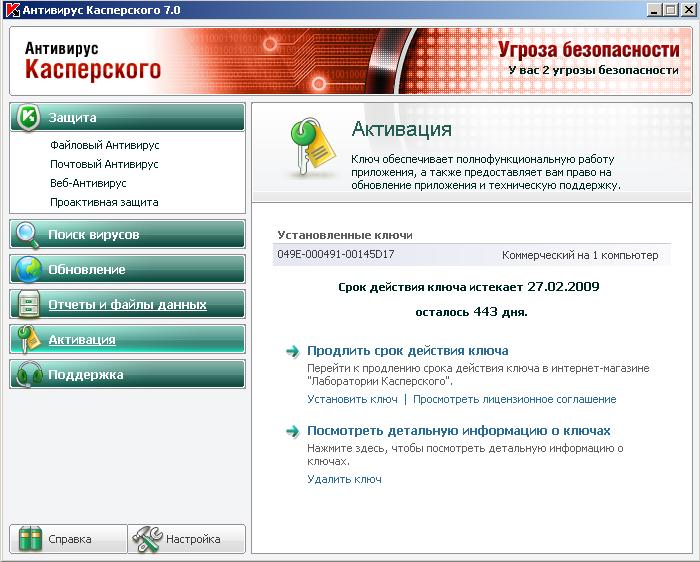

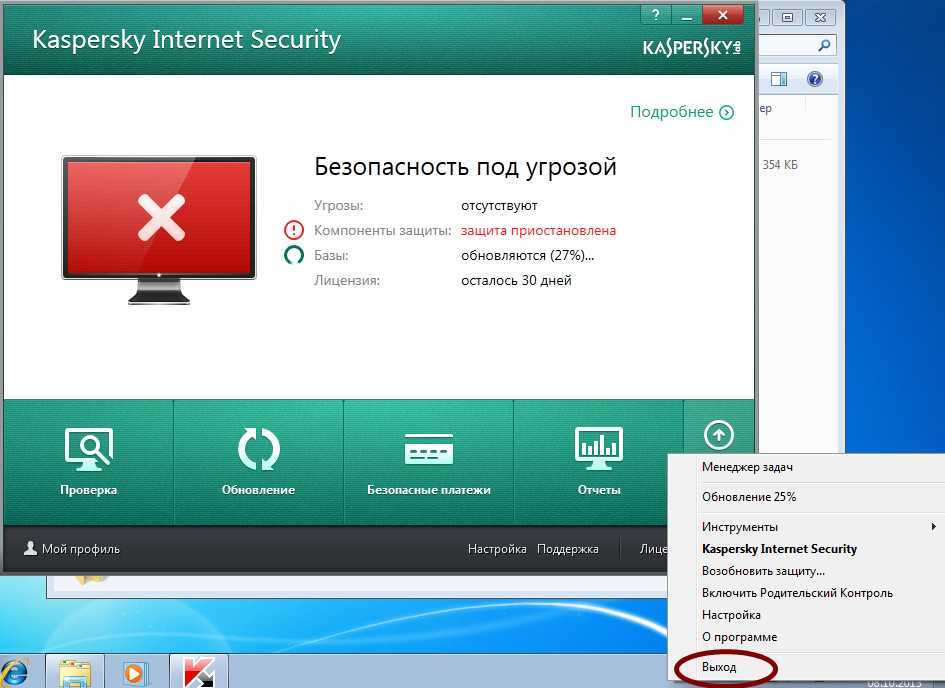

Для корректной работы компонентов Безопасные платежи, Экранная клавиатура, Анти-Баннер и Защита конфиденциальности включите расширение Kaspersky Protection в браузере.

Защита Касперского добавляется в ваш браузер автоматически после установки программы Лаборатории Касперского. При первом открытии браузера после установки программы «Лаборатории Касперского» в браузере появится уведомление с предложением включить расширение «Лаборатория Касперского». Если вы пропустили это уведомление, вы можете включить расширение в настройках браузера. См. руководство для вашего браузера ниже.

Браузеры, поддерживающие расширение Kaspersky Protection:

- Microsoft Edge на базе Chromium 77.

x–80.x и выше*

x–80.x и выше* - Mozilla Firefox версий 52.x–65.x и выше*

- Mozilla Firefox ESR 52.x–60.x и выше*

- Google Chrome версий 48.x–72.x и выше*

*Совместимость с более поздними версиями браузера возможна, но не гарантируется.

Подробнее о том, что такое Kaspersky Protection и для чего он используется, читайте в этой статье.

Как установить расширение в Google Chrome

Если в вашем Google Chrome не установлено расширение Kaspersky Protection, выполните следующие действия:

- Откройте страницу Kaspersky Protection store .

- Нажмите Установить приложение .

- Щелкните Добавить расширение .

- Дождитесь завершения установки.

Kaspersky Protection будет добавлен в список расширений, а в верхней части окна браузера появится значок.

Расширение работает, только если на вашем компьютере установлен Антивирус Касперского, Kaspersky Internet Security, Kaspersky Total Security, Kaspersky Security Cloud, Kaspersky Small Office Security или Kaspersky Free.

Как включить расширение в Google Chrome

Как включить расширение сразу после установки программы «Лаборатории Касперского»

- Откройте браузер.

- Нажмите и выберите Добавлено новое расширение (Kaspersky Protection) .

- Щелкните Включить расширение .

Расширение Kaspersky Protection будет включено.

Как включить расширение через настройки Google Chrome

- Откройте браузер.

- Откройте меню настроек и выберите Дополнительные инструменты → Расширения .

- Установите переключатель в положение «включено» для Kaspersky Protection.

Расширение Kaspersky Protection будет включено.

Если расширение Kaspersky Protection не было добавлено в настройки Google Chrome автоматически, вы можете добавить его вручную. См. руководство ниже.

Как установить расширение в Mozilla Firefoxдля Kaspersky Applications версии 20 или более

, чтобы выяснить, какую версию вы установили.

- Откройте страницу Kaspersky Protection на сайте дополнений браузера Firefox.

- Нажмите Добавить в Firefox .

- Щелкните Добавить .

- Дождитесь завершения процесса установки и нажмите Хорошо, понятно .

Расширение Kaspersky Protection будет установлено в ваш браузер Mozilla Firefox.

Для программ «Лаборатории Касперского» версии 19 и более ранних

Чтобы узнать, какая версия у вас установлена, см. это руководство.

- Откройте браузер.

- Откройте меню настроек и нажмите Дополнения .

- Нажмите кнопку настроек и выберите Установить надстройку из файла .

- Введите путь к папке с установочным файлом расширения:

C:\Program Files (x86)\Kaspersky Lab\<название продукта> 20.0\FFExt\light_plugin_firefox - Дважды щелкните файл addon.xpi.

- Нажмите Добавить .

- Дождитесь завершения процесса установки и нажмите Хорошо, понятно .

Расширение Kaspersky Protection будет установлено в ваш браузер Mozilla Firefox.

Как включить расширение в Mozilla Firefox

- Откройте браузер.

- Откройте меню настроек и нажмите Дополнения .

- Нажмите кнопку Включить для Kaspersky Protection.

Расширение Kaspersky Protection будет включено, а значок появится в строке меню браузера.

Как установить расширение в Edge на базе Chromium

Устаревшая версия Microsoft Edge несовместима с Kaspersky Protection. Приведенное ниже руководство применимо только к Microsoft Edge на основе Chromium. Скачать последнюю версию браузера можно на официальном сайте Microsoft.

Если в вашем Edge не установлено расширение Kaspersky Protection Extension на базе Chromium, выполните следующие действия:

- Open Edge на основе Chromium.

- В магазине Chrome откройте страницу Kaspersky Protection.

- Нажмите Добавить в Chrome .

- Щелкните Добавить расширение .

- Дождитесь завершения установки.

Kaspersky Protection будет добавлен в список расширений, а в верхней части окна браузера появится значок.

Расширение работает, только если на вашем компьютере установлен Антивирус Касперского, Kaspersky Internet Security, Kaspersky Total Security, Kaspersky Security Cloud, Kaspersky Small Office Security или Kaspersky Free. Как включить расширение в Edge на базе Chromium Приведенное ниже руководство применимо только к Microsoft Edge на основе Chromium. Скачать последнюю версию браузера можно на официальном сайте Microsoft.

- Откройте браузер.

- Нажмите → Расширения .

- Установите переключатель Kaspersky Protection во включенное положение.

- Нажмите Включить расширение .

Расширение Kaspersky Protection будет включено, а его значок появится в верхней части окна браузера.

Если у вас возникли проблемы с установкой продуктов

Если у вас возникли проблемы с установкой или включением Kaspersky Protection, обратитесь в службу технической поддержки «Лаборатории Касперского», выбрав тему и заполнив форму.

Техническая поддержка Kaspersky Free через My Kaspersky не предоставляется. Вы можете обратиться за помощью или найти свою проблему среди существующих тем в нашем Сообществе.

Если вам нужна полная техническая поддержка, загрузите решение для дома, например. Kaspersky Internet Security и купить на него лицензию.

Была ли эта информация полезной?

yesno

Вернуться к «Начало работы»

Угроза в браузере: какие опасности невиновные наращивания держат для пользователей

, вы хотите заблокировать объявления, держите невиновные делать список или проверять правописание, расширения браузера позволяют делать все вышеперечисленное и многое другое, улучшая удобство, производительность и эффективность бесплатно, поэтому они так популярны. Chrome, Safari, Mozilla — эти и многие другие основные веб-браузеры — имеют свои собственные интернет-магазины для распространения тысяч расширений, а самые популярные плагины имеют более 10 миллионов пользователей. Однако расширения не всегда так безопасны, как вы думаете — даже безобидные на вид дополнения могут представлять реальную опасность.

Chrome, Safari, Mozilla — эти и многие другие основные веб-браузеры — имеют свои собственные интернет-магазины для распространения тысяч расширений, а самые популярные плагины имеют более 10 миллионов пользователей. Однако расширения не всегда так безопасны, как вы думаете — даже безобидные на вид дополнения могут представлять реальную опасность.

Дополнения для браузера пользуются спросом у людей разного возраста. Например, дети могут добавлять в браузер виртуальных питомцев, а взрослые обычно предпочитают трекеры и таймеры продуктивности

Во-первых, не каждое невинное с виду расширение на самом деле таково. Вредоносные и нежелательные надстройки рекламируют себя как полезные и часто имеют законные функции, реализованные наряду с незаконными. Некоторые из них могут даже выдавать себя за популярное легитимное расширение, а их разработчики заходят так далеко, что набивают ключевые слова так, что их расширение появляется в верхней части магазина расширений браузера.

Вредоносные и нежелательные надстройки часто распространяются через официальные торговые площадки. В 2020 году Google удалил 106 расширений браузера из своего интернет-магазина Chrome. Все они использовались для кражи конфиденциальных пользовательских данных, таких как файлы cookie и пароли, и даже для создания скриншотов; в общей сложности эти вредоносные расширения были загружены 32 миллиона раз. Жертвами этих атак стали не только физические лица, но и предприятия. В целом злоумышленникам подверглись более 100 сетей, что дало злоумышленникам возможность закрепиться в компаниях, предоставляющих финансовые услуги, в нефтегазовых компаниях, в сфере здравоохранения и фармацевтики, в государственных и других организациях. Еще одно вредоносное расширение для Google Chrome, доступное для скачивания даже в официальном магазине, могло распознавать и воровать данные платежных карт, вводимые в веб-формах. Google удалил его из Интернет-магазина Chrome, но вредоносное ПО уже заразило более 400 пользователей Chrome, подвергнув их данные огромному риску.

Иногда пользователь может оценить риски, посмотрев, какие разрешения запрашивает расширение при установке из магазина. Если вы видите, что надстройка запрашивает гораздо больше разрешений, чем теоретически необходимо, это серьезный повод для беспокойства. Например, если обычный браузерный калькулятор требует доступа к вашей геолокации или истории посещений, или хочет делать скриншоты страниц, лучше его вообще не скачивать.

Однако анализ разрешений расширений не всегда может помочь. Часто формулировка, предоставляемая браузерами, настолько расплывчата, что невозможно точно сказать, насколько безопасно расширение. Например, базовые расширения часто требуют разрешения «читать и изменять все ваши данные на посещаемых вами веб-сайтах». Им может действительно понадобиться это, чтобы функционировать должным образом, но это разрешение потенциально дает им большую власть.

Даже если расширения не имеют вредоносных функций, они все равно могут быть опасны. Опасность возникает из-за того, что многие расширения, получив доступ к «чтению всех данных на всех веб-сайтах», собирают огромные объемы данных с посещаемых пользователями веб-страниц. Чтобы заработать больше денег, некоторые разработчики могут передавать их третьим лицам или продавать рекламодателям. Проблема в том, что иногда эти данные недостаточно анонимны, поэтому даже невредоносные расширения могут навредить пользователям, раскрывая их данные тому, кто не должен видеть, какие сайты они посещают и что там делают.

Чтобы заработать больше денег, некоторые разработчики могут передавать их третьим лицам или продавать рекламодателям. Проблема в том, что иногда эти данные недостаточно анонимны, поэтому даже невредоносные расширения могут навредить пользователям, раскрывая их данные тому, кто не должен видеть, какие сайты они посещают и что там делают.

Обычная программа проверки орфографии запрашивает разрешение на «чтение и изменение всех ваших данных на всех веб-сайтах», что потенциально может представлять риск. конечным пользователем, а это означает, что даже законное расширение может быть впоследствии превращено во вредоносное или нежелательное программное обеспечение. Например, когда аккаунт разработчика популярного дополнения был взломан после фишинговой атаки, миллионы пользователей без их ведома получили на свои устройства рекламное ПО. Иногда разработчики продают расширение для браузера после того, как оно приобрело огромное количество поклонников. После того, как мошенники приобретут расширение, они смогут обновить его, добавив в него вредоносные или нежелательные функции, и это обновление будет отправлено пользователям. Таким образом, более 30 000 пользователей получили рекламное ПО после того, как установленное расширение, получившее название Particle, было продано новым разработчикам, а затем модифицировано для размещения рекламы на веб-сайтах.

Таким образом, более 30 000 пользователей получили рекламное ПО после того, как установленное расширение, получившее название Particle, было продано новым разработчикам, а затем модифицировано для размещения рекламы на веб-сайтах.

Методология

В этом исследовании мы наблюдали различные типы угроз, имитирующих полезные расширения веб-браузера, и количество атакованных ими пользователей. Для этого мы проанализировали статистику угроз из Kaspersky Security Network (KSN), системы обработки обезличенных данных о киберугрозах, добровольно предоставленных пользователями «Лаборатории Касперского», за период с января 2020 г. по июнь 2022 г. Кроме того, мы подготовили подробные характеристики четыре популярные угрозы, скрывающиеся под надстройками браузера, с примерами того, какие приложения они могут имитировать и какую опасность несут для пользователей.

Ключевые выводы

- В течение первой половины этого года 1 311 557 пользователей пытались загрузить вредоносные или нежелательные расширения хотя бы один раз, что составляет более 70 процентов от числа пользователей, пострадавших от той же угрозы за весь прошлый год.

.

. - С января 2020 г. по июнь 2022 г. более 4,3 млн уникальных пользователей подверглись атакам рекламного ПО, скрывающегося в расширениях браузера, что составляет примерно 70% всех пользователей, пострадавших от вредоносных и нежелательных надстроек.

- Наиболее распространенной угрозой в первой половине 2022 года было семейство рекламных расширений WebSearch, способных собирать и анализировать поисковые запросы и перенаправлять пользователей по партнерским ссылкам.

Угрозы браузерных расширений: в цифрах

С начала 2020 года продукты «Лаборатории Касперского» предотвратили загрузку вредоносного, рекламного и потенциально опасного ПО у 6 057 308 пользователей, маскирующихся под браузерные расширения. Наши данные показывают, что за анализируемый период количество таких пользователей достигло пика в 2020 году и достигло 3 660 236 человек. В 2021 году количество затронутых пользователей сократилось вдвое, и мы увидели 1 823 263 уникальных пользователя, пытающихся загрузить вредоносные или нежелательные расширения. В этом году показано, что в h2 1 311 557 пользователей пытались загрузить вредоносные и нежелательные расширения хотя бы один раз. Это более 70 процентов от числа пользователей, пострадавших за весь прошлый год, несмотря на то, что до 2022 года осталось шесть месяцев.

В этом году показано, что в h2 1 311 557 пользователей пытались загрузить вредоносные и нежелательные расширения хотя бы один раз. Это более 70 процентов от числа пользователей, пострадавших за весь прошлый год, несмотря на то, что до 2022 года осталось шесть месяцев.

Количество уникальных пользователей, пострадавших от вредоносных или нежелательных расширений браузера (скачать)

Наша телеметрия показывает, что наиболее распространенной угрозой, распространяемой под видом расширений браузера, является рекламное ПО — нежелательное программное обеспечение, предназначенное для продвижения партнеров, а не для улучшения пользовательского опыта. Такая реклама обычно основана на истории браузера, чтобы выявить интересы пользователей, перенаправить их на партнерские страницы, на которых разработчики рекламного ПО зарабатывают деньги, или встроить партнерские баннеры и ссылки в веб-страницы. С января 2020 года по июнь 2022 года мы наблюдали более 4,3 миллиона уникальных пользователей, атакованных рекламным ПО, скрывающимся в расширениях браузера, что означает, что примерно 70 процентов всех затронутых пользователей столкнулись с этой угрозой. Из них более 1 миллиона пользователей столкнулись с рекламным ПО в первой половине 2022 года9.0003

Из них более 1 миллиона пользователей столкнулись с рекламным ПО в первой половине 2022 года9.0003

Партнерская реклама появляется даже сбоку на странице результатов поиска — все для того, чтобы привлечь к ней внимание пользователя

Второй по распространенности угрозой было компьютер и нанести ему вред несколькими способами). Целью некоторых вредоносных расширений является кража учетных данных для входа и другой конфиденциальной информации. Помимо кражи файлов cookie и данных, скопированных в буфер обмена, они могут функционировать как кейлоггеры — программное обеспечение для мониторинга, способное отслеживать и захватывать все, что вводят пользователи, что делает его огромной угрозой для конфиденциальных данных жертв, таких как учетные данные и данные кредитной карты.

С января 2020 г. по июнь 2022 г. мы наблюдали более 2,6 млн уникальных пользователей, атакованных вредоносными программами под видом расширения для браузера. Это 44 процента всех пользователей, столкнувшихся с вредоносными или нежелательными расширениями за этот период.

Чтобы получить более подробное представление о том, как работают вредоносные и нежелательные расширения, мы также провели углубленный анализ четырех семейств угроз. Мы проанализировали, распространяются ли они в законном интернет-магазине или иным образом, какие полезные функции расширения они могут использовать в качестве маскировки и насколько они были активны в первой половине 2022 года9.0003

WebSearch

Наиболее распространенной угрозой в первой половине 2022 года было семейство рекламного ПО WebSearch, обнаруженное как не-вирус:HEUR:AdWare.Script.WebSearch.gen. В первой половине 2022 года 876 924 уникальных пользователя столкнулись с WebSearch. Как правило, эта угроза имитирует инструменты для работы с документами, такие как конвертеры DOC в PDF, слияние документов и т. д. В первую очередь, расширения WebSearch меняют стартовую страницу браузера так, что вместо привычной страницы Chrome пользователь видит минималистичный сайт. состоящий из поисковой системы и нескольких ссылок на сторонние ресурсы, такие как AliExpress или Farfetch. Переход на эти ресурсы осуществляется по партнерским ссылкам — так злоумышленники зарабатывают на своих расширениях. Чем чаще пользователи переходят по этим ссылкам, тем больше денег зарабатывают разработчики расширения.

состоящий из поисковой системы и нескольких ссылок на сторонние ресурсы, такие как AliExpress или Farfetch. Переход на эти ресурсы осуществляется по партнерским ссылкам — так злоумышленники зарабатывают на своих расширениях. Чем чаще пользователи переходят по этим ссылкам, тем больше денег зарабатывают разработчики расширения.

Новая домашняя страница браузера после попадания в WebSearch

Кроме того, расширение изменяет поисковую систему браузера по умолчанию на search.myway[.]com, которая может захватывать пользовательские запросы, собирать и анализировать их. В зависимости от того, что искал пользователь, наиболее релевантные партнерские сайты будут активно продвигаться в результатах поиска.

Расширения WebSearch отслеживают все, что ищет пользователь, а затем продвигают эти продукты с помощью партнерских объявлений в поисковых системах

Офисные работники, которым часто приходится использовать на работе просмотрщики или конвертеры PDF, могут быть наиболее частыми жертвами этой угрозы, так как WebSearch чаще всего прячется за этой функциональностью. Обычно расширение выполняет свою заявленную полезную функцию, так что пользователь не может его удалить.

Обычно расширение выполняет свою заявленную полезную функцию, так что пользователь не может его удалить.

Примеры этого семейства:

| kpocjpoifmommoiiiamepombpeoaehfh | EasyPDFCombine |

| торговый центрpejgeafdahhflmliiahjdpgbegpk | Средство просмотра и конвертирования PDF от FromDocToPDF |

| fncbkmmlcehhipmmofdhejcggdapcmon | EasyPDFCombine |

| ceopoaldcnmhechacafgagdkklcogkgd | OnlineMapFinder |

| EasyDocMerge |

В настоящее время это расширение больше не доступно в Интернет-магазине Chrome, но его все еще можно загрузить со сторонних файлообменных ресурсов и установить вручную.

Расширения, связанные с DealPly Расширения, связанные с DealPly, являются рекламным ПО, первые варианты которого появились еще в конце 2018 года, но до сих пор пользуются популярностью у киберпреступников. Эти расширения обнаруживаются со следующими вердиктами:

Эти расширения обнаруживаются со следующими вердиктами:

- HEUR:AdWare.Script.Generic

- HEUR:AdWare.Script.Extension.gen.

В период с января по июнь 2022 года 97 515 уникальных пользователей «Лаборатории Касперского» столкнулись с надстройками, связанными с DealPly.

В отличие от семейства WebSearch, эти расширения устанавливаются не пользователем, а исполняемым рекламным ПО DealPly, которое продукты «Лаборатории Касперского» определяют как не-вирус:AdWare.Win32.DealPly. Обычно пользователи заражаются DealPly при попытке загрузить загрузчик какого-либо взломанного ПО с ненадежных ресурсов. Как и предыдущее семейство угроз, расширения, связанные с DealPly, также изменяют стартовую страницу браузера, размещая на ней партнерские ссылки.

Новая стартовая страница браузера состоит в основном из ссылок на партнерские сайты

Для перехвата запросов пользователей поисковая система по умолчанию изменена. Все запросы, которые делают пользователи в этой поисковой системе, анализируются расширением — на основе введенных в запросы ключевых слов пользователь перенаправляется на подходящий партнерский сайт.

Все запросы, которые делают пользователи в этой поисковой системе, анализируются расширением — на основе введенных в запросы ключевых слов пользователь перенаправляется на подходящий партнерский сайт.

Угроза анализирует ключевое слово «iPhone» и на его основе предлагает подходящее предложение на сайте партнера

Чтобы обеспечить постоянство своих расширений, DealPly создает следующие ветки в реестре Windows:

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Google\Chrome\Extensions\bifdhahddjbdbjmiekcnmeiffabcfjgh HKEY_LOCAL_MACHINE\SOFTWARE\Google\Chrome\Extensions\bifdhahddjbdbjmiekcnmeiffabcfjgh HKEY_CURRENT_USER\Software\Google\Chrome\Extensions\bifdhahddjbdbjmiekcnmeiffabcfjgh

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Google\Chrome\Extensions\bifdhahddjbdbjmiekcnmeiffabcfjgh HKEY_LOCAL_MACHINE\SOFTWARE\Google\Chrome\Extensions\bifdhahddjbdbjmiekcnmeiffabcfjgh HKEY_CURRENT_USER\Software\Google\Chrome\Extensions\bifdhahddjbdbjmiekcnmeiffabcfjgh |

со значением « update_url» = «hxxp[:]//juwakaha[. ]com/update ». Это значение предоставляет браузерам путь к обновлениям расширений. Даже если пользователь удалит надстройку, при каждом запуске браузер будет скачивать и переустанавливать ее по этому пути. Обратите внимание, что браузер обновляет расширения, связанные с DealPly, хотя они устанавливаются со сторонних серверов, а не из официального Интернет-магазина Chrome.

]com/update ». Это значение предоставляет браузерам путь к обновлениям расширений. Даже если пользователь удалит надстройку, при каждом запуске браузер будет скачивать и переустанавливать ее по этому пути. Обратите внимание, что браузер обновляет расширения, связанные с DealPly, хотя они устанавливаются со сторонних серверов, а не из официального Интернет-магазина Chrome.

Мы предполагаем, что наиболее частыми жертвами этой угрозы являются те, кто скачивает взломанный софт с сомнительных ресурсов; Типичными примерами программ, которые имитирует DealPly, являются активаторы KMS (программы, которые бесплатно активируют взломанную Windows) или чит-движки, используемые для взлома компьютерных игр. Кроме того, DealPly также может имитировать установщики различного программного обеспечения, в том числе проприетарного.

Примеры расширений, связанных с DealPly:

| bifdhahddjbdbjmiekcnmeiffabcfjgh | Внутреннее расширение Chromium |

| ncjbeingokdeimlmolagjaddccfdlkbd | Внутреннее расширение Chromium |

| nahhmpbckpgdidfnmfkfgiflpjijilce | Диспетчер поиска |

| пилллоабдедфмиалнфчйомджмпйкоэй | Диспетчер поиска |

AddScript

AddScript — еще одно семейство угроз, скрывающихся под видом расширений браузера. Первые образцы этого семейства были замечены в начале 2019 года., и он остается активным. В первой половине 2022 года мы наблюдали 156 698 уникальных пользователей, столкнувшихся с AddScript.

Первые образцы этого семейства были замечены в начале 2019 года., и он остается активным. В первой половине 2022 года мы наблюдали 156 698 уникальных пользователей, столкнувшихся с AddScript.

Как правило, расширения этого семейства имеют полезные функции. Например, это могут быть инструменты для скачивания музыки и видео из социальных сетей или прокси-менеджеры. Однако, кроме полезного функционала, такие расширения несут еще и вредоносную деятельность.

Вредоносный код AddScript

Вредоносный код запутан. Когда расширение запущено, оно связывается с жестко заданным URL-адресом, чтобы получить адрес C&C-сервера. Затем он устанавливает соединение с C&C-сервером, получает от него вредоносный JavaScript и скрытно запускает его. Единственный способ, которым пользователь может заметить выполнение сторонних инструкций, — это повышенное потребление мощности процессора.

Вредоносный скрипт время от времени обновляется и может выполнять различные функции. Например, он может ненавязчиво запускать видео на компьютере жертвы, чтобы его владельцы получали прибыль от «просмотра» видео. Другой вариант вредоносного кода JavaScript выполняет заполнение файлов cookie (также называемое «сбросом файлов cookie»). Традиционно разные бренды продвигают партнерские продукты на своих сайтах. Когда посетитель нажимает партнерскую ссылку, на его устройстве сохраняется партнерский файл cookie. Если пользователь затем совершает покупку на странице партнера, владелец сайта, сохранивший партнерский файл cookie, получает комиссию. AddScript сбрасывает несколько партнерских файлов cookie без нажатия пользователем каких-либо ссылок на каких-либо сайтах, чтобы требовать комиссию за транзакции, которые происходят в браузере. Проще говоря, мошенники обманывают веб-сайты, заставляя их думать, что они направляют им трафик, но на самом деле этого не делают.

Например, он может ненавязчиво запускать видео на компьютере жертвы, чтобы его владельцы получали прибыль от «просмотра» видео. Другой вариант вредоносного кода JavaScript выполняет заполнение файлов cookie (также называемое «сбросом файлов cookie»). Традиционно разные бренды продвигают партнерские продукты на своих сайтах. Когда посетитель нажимает партнерскую ссылку, на его устройстве сохраняется партнерский файл cookie. Если пользователь затем совершает покупку на странице партнера, владелец сайта, сохранивший партнерский файл cookie, получает комиссию. AddScript сбрасывает несколько партнерских файлов cookie без нажатия пользователем каких-либо ссылок на каких-либо сайтах, чтобы требовать комиссию за транзакции, которые происходят в браузере. Проще говоря, мошенники обманывают веб-сайты, заставляя их думать, что они направляют им трафик, но на самом деле этого не делают.

Примеры этого семейства:

| hdbipekpdpggjaipompnomhccfemaljm | Помощник прокси-сервера friGate3 |

| lfedlgnabjompjngkpddclhgcmeklana | Помощник SaveFrom. net net |

| аонедлчкбикмхепимиахфалхидджгбх | Помощник (простой способ найти лучшие цены) |

| oobppndjaabcidladjeehddkgkccfcpn | Y2Mate – загрузчик видео |

Продукты «Лаборатории Касперского» обнаруживают расширения AddScript с вердиктом HEUR:Trojan.Script.Generic.

FB Stealer

Другим вредоносным семейством расширений для браузера является FB Stealer. Это одно из самых опасных семейств, поскольку помимо уже традиционной подмены поисковика, FB Stealer способен красть учетные данные пользователя из Facebook. С января по июнь 2022 года защитные решения «Лаборатории Касперского» обнаружили 3077 уникальных пользователей, столкнувшихся с FB Stealer.

FB Stealer устанавливается вредоносной программой, а не пользователем. После добавления в браузер он имитирует безобидное и стандартное расширение Chrome Google Translate.

| colgdlijdieibnaccfdcdbpdffofkfeb | Google Переводчик |

| fdempkefdmgfcogieifmnadjhohaljcb | Google Переводчик |

Добавлено вредоносное расширение FB Stealer со сторонних ресурсов. Браузер предупреждает, что у него нет информации об этом расширении

Браузер предупреждает, что у него нет информации об этом расширении

Троянец, доставляющий FB Stealer, называется NullMixer. Он маскируется под взломанный установщик программного обеспечения и, таким образом, достигает пользователей.

Nullmixer спреды через взломанные установщики программного обеспечения

Загрузка архива, защищенного паролем с Nullmixer внутри

. , копируются в папку %AppData%\Local\Google\Chrome\User Data\Default\Extensions. Установщик также изменяет файл Secure Preferences, который содержит настройки Chrome, включая информацию о расширениях. Как только это будет сделано, расширение станет активным.

Подобно предыдущим семействам, расширение меняет поисковую систему по умолчанию. В этом случае он устанавливает hxxps[:]//www.ctcodeinfo[.]com. Кроме того, злоумышленники извлекают файлы cookie сеанса Facebook — секреты, хранящиеся в браузере, которые содержат идентификационные данные, позволяющие пользователям оставаться в системе, — и отправляют их на свои собственные серверы. Используя эти файлы cookie, они могут быстро войти в учетную запись Facebook жертвы и взломать ее, изменив данные для входа. Оказавшись внутри аккаунта, злоумышленники могут выпрашивать деньги у друзей жертвы, стараясь получить как можно больше до того, как пользователь восстановит доступ к аккаунту.

Используя эти файлы cookie, они могут быстро войти в учетную запись Facebook жертвы и взломать ее, изменив данные для входа. Оказавшись внутри аккаунта, злоумышленники могут выпрашивать деньги у друзей жертвы, стараясь получить как можно больше до того, как пользователь восстановит доступ к аккаунту.

Злоумышленники используют методы обфускации сценариев, чтобы скрыть вредоносный код

Расширения браузера остаются одним из наиболее распространенных способов получения денег киберпреступниками, будь то перенаправление пользователей на партнерские страницы, заполнение файлов cookie или даже кража учетных данных жертвы. Отсюда у многих пользователей может возникнуть вопрос: а стоит ли вообще скачивать расширения для браузера, если они несут столько угроз? Мы считаем, что расширения только улучшают работу пользователей в Интернете, а некоторые надстройки даже могут сделать устройства намного безопаснее. Тем не менее, важно следить за тем, насколько уважаемым и заслуживающим доверия является разработчик, и какие разрешения запрашивает расширение. При соблюдении рекомендаций по безопасному использованию браузерных расширений риск столкнуться с описанными выше угрозами будет минимальным.

При соблюдении рекомендаций по безопасному использованию браузерных расширений риск столкнуться с описанными выше угрозами будет минимальным.

Для обеспечения безопасности при использовании надстроек браузера:

- Используйте только надежные источники для загрузки программного обеспечения. Вредоносное ПО и нежелательные приложения часто распространяются через сторонние ресурсы, где никто не проверяет их безопасность так, как это делают официальные интернет-магазины. Эти приложения могут устанавливать вредоносные или нежелательные расширения браузера без ведома пользователя и выполнять другие вредоносные или нежелательные действия.

- Поскольку расширения добавляют в браузеры дополнительные функции, они требуют доступа к различным ресурсам и разрешениям — вам следует внимательно изучить запросы на дополнения, прежде чем соглашаться на них.

- Ограничьте количество одновременно используемых расширений и периодически проверяйте установленные расширения.

Удалите расширения, которые вы больше не используете или которые вам незнакомы.

Удалите расширения, которые вы больше не используете или которые вам незнакомы. - Используйте надежное решение для обеспечения безопасности. Приватный просмотр в Kaspersky Internet Security, например, предотвращает онлайн-мониторинг и защищает вас от веб-угроз.

Индикаторы компрометации

Расширение WebSearch MD5

dd7bd821cd4a88e2540a01a9f4b5e209

WebSearch extension ID

kpocjpoifmommoiiiamepombpeoaehfh

fncbkmmlcehhipmmofdhejcggdapcmon

mallpejgeafdahhflmliiahjdpgbegpk

ceopoaldcnmhechacafgagdkklcogkgd

mabloidgodmbnmnhoenmhlcjkfelomgp

DealPly installer MD5

E91538ECBED3228FF5B28EFE070CE587

DealPly-related extension MD5

38a7b26c02de9b35561806ee57d61438

DealPly-related extension ID

bifdhahddjbdbjmiekcnmeiffabcfjgh

ncjbeingokdeimlmolagjaddccfdlkbd

nahhmpbckpgdidfnmfkfgiflpjijilce

pilplloabdedfmialnfchjomjmpjcoej

AddScript extension MD5

28a18438e85aacad71423b044d0f9e3c

AddScript extension ID

hdbipekpdpggjaipompnomhccfemaljm

lfedlgnabjompjngkpddclhgcmeklana

aonedlchkbicmhepimiahfalheedjgbh

oobppndjaabcidladjeehddkgkccfcpn

NullMixer MD5

F94BF1734F34665A65A835CC04A4AD95

FBStealer extension installer MD5

5010c3b42d269cb06e5598a5b1b143a5

FBStealer extension ID

colgdlijdieibnaccfdcdbpdffofkfeb

fdempkefdmgfcogieifmnadjhohaljcb

Kaspersky Protection extension for web browser Google Chrome prior to 30.

112.62.0 was vulnerable to unauthorized access CVE-2019-15684 : Kaspersky Protection extension for веб-браузер Google Chrome до версии 30.112.62.0 был уязвим для несанкционированного доступа

112.62.0 was vulnerable to unauthorized access CVE-2019-15684 : Kaspersky Protection extension for веб-браузер Google Chrome до версии 30.112.62.0 был уязвим для несанкционированного доступа(например: CVE-2009-1234 или 2010-1234 или 20101234)

Переключитесь на https://

Дом Просмотр : |

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

CVE является зарегистрированным товарным знаком корпорации MITRE, а официальным источником содержания CVE является

CVE-сайт MITRE.

112.62.0 было уязвимо для несанкционированного удаленного доступа к его функциям, что могло привести к удалению других установленных расширений.

112.62.0 было уязвимо для несанкционированного удаленного доступа к его функциям, что могло привести к удалению других установленных расширений.  )

) 0.543.1418

0.543.1418