Что такое Ping Sweep?

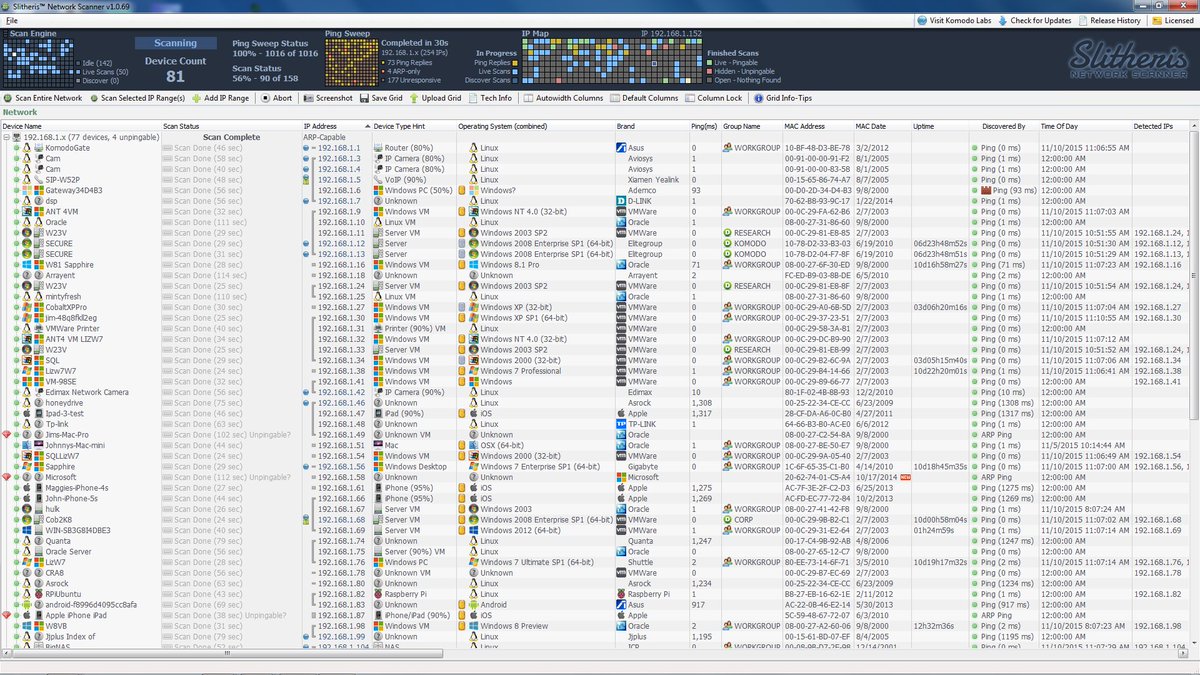

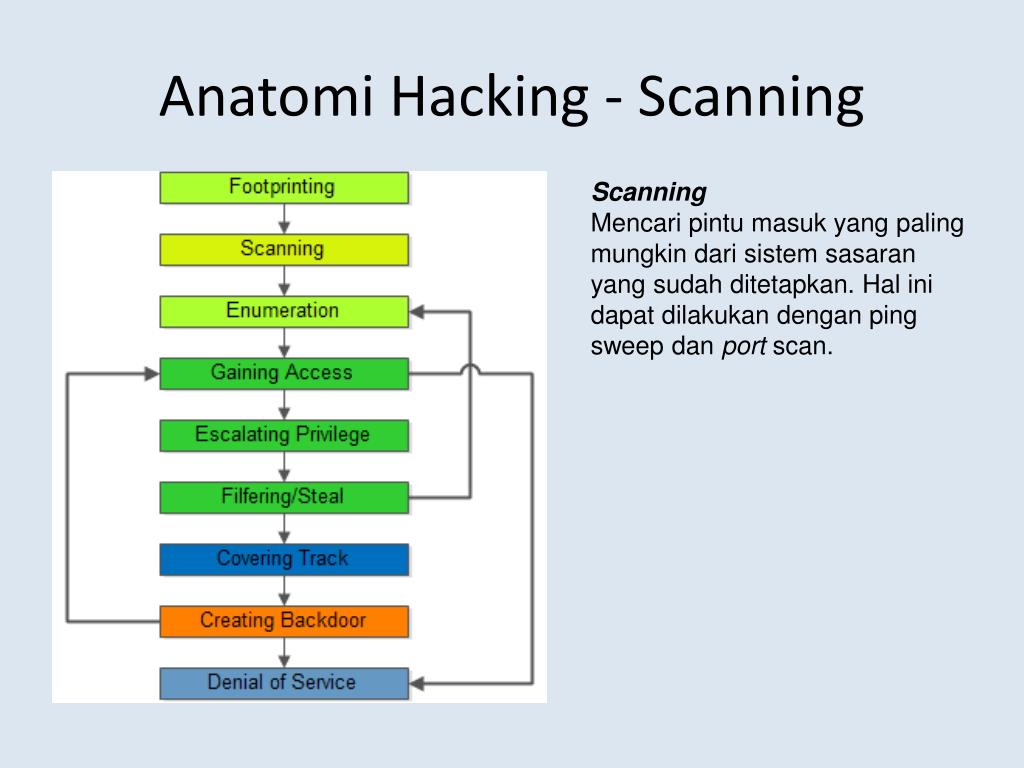

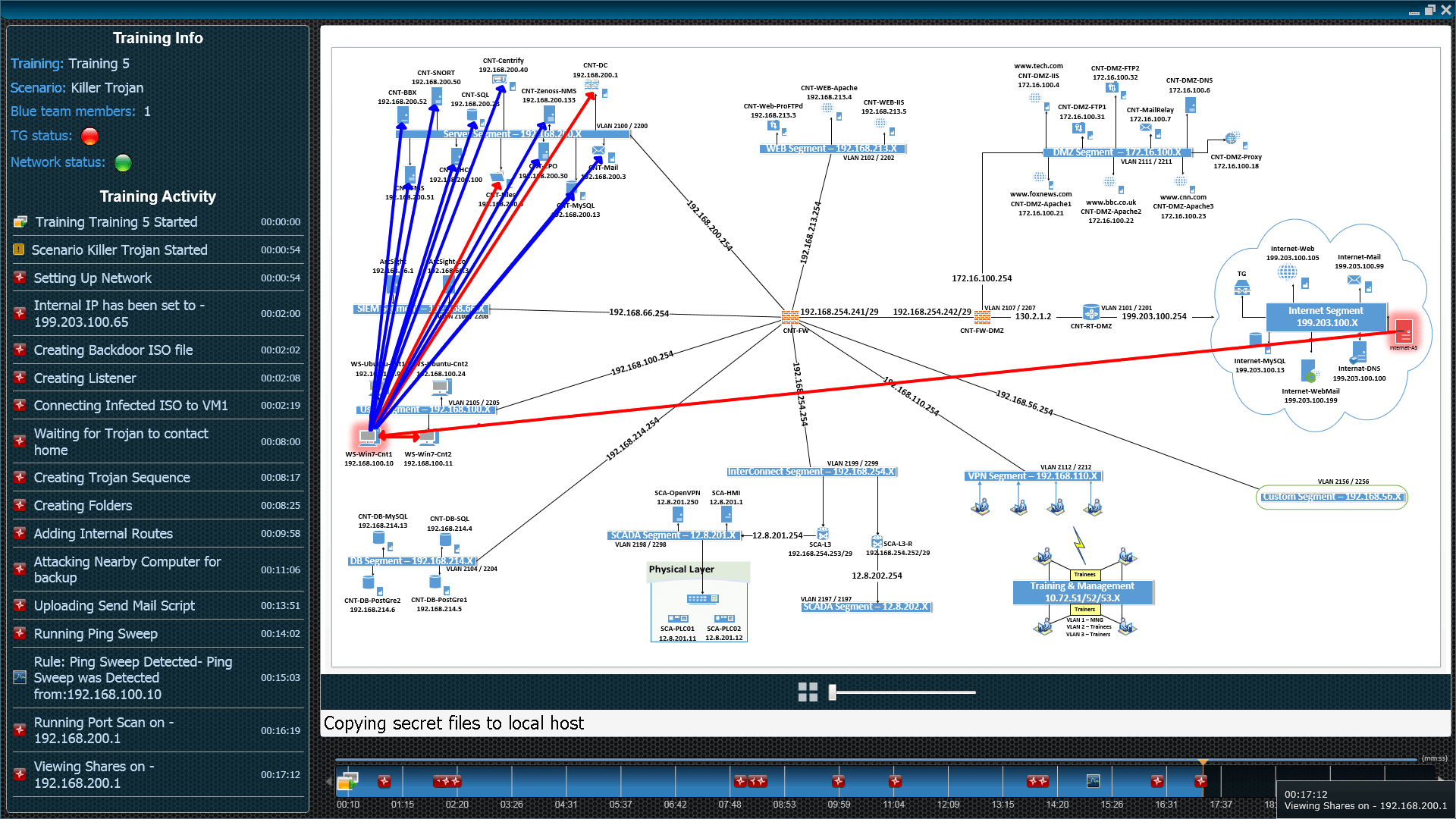

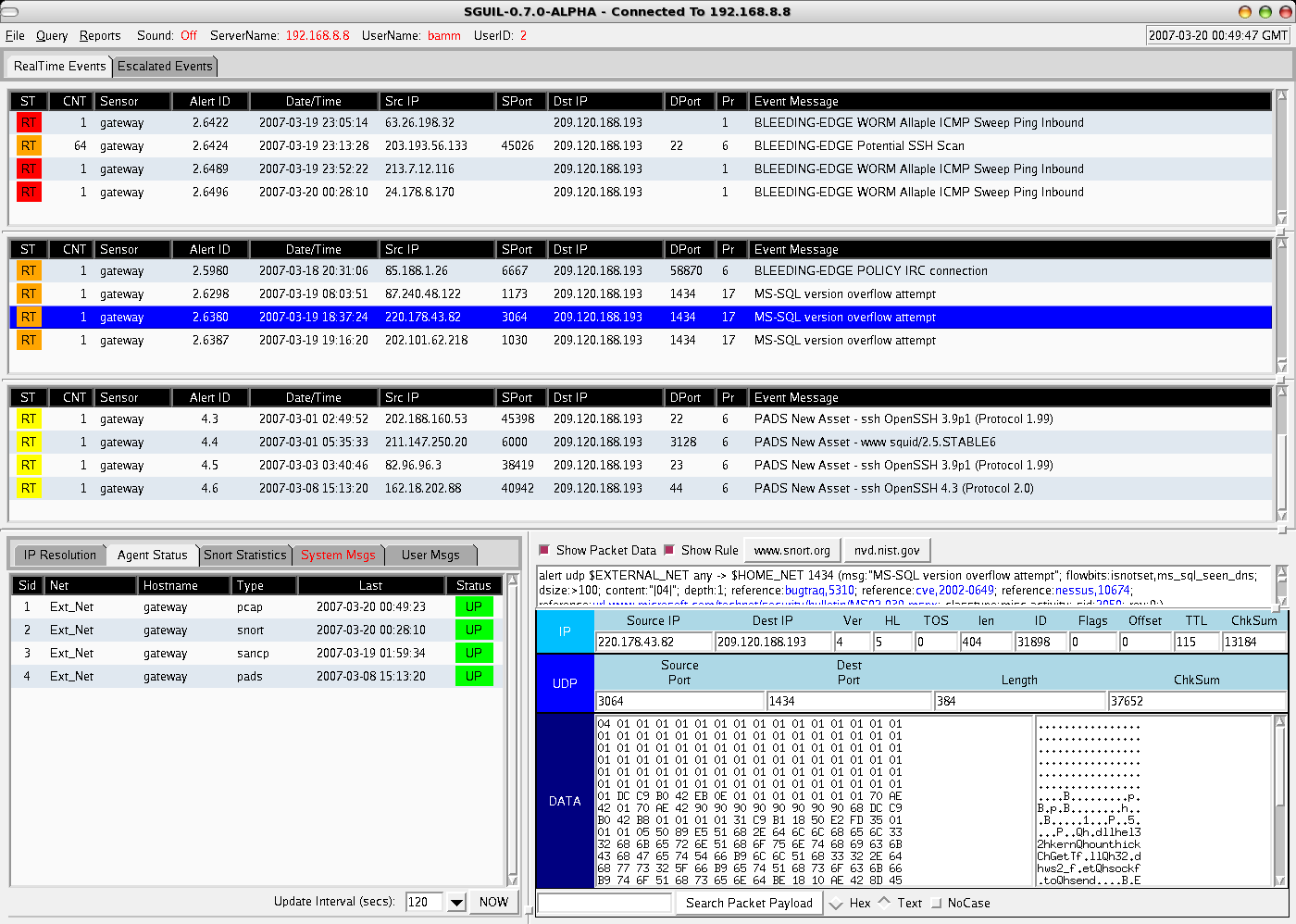

Развертка ping, также называемая разборкой протокола ICMP, является диагностическим методом, используемым в вычислениях, чтобы увидеть, какой диапазон адресов интернет-протокола (IP) используется живыми хостами, которые обычно являются компьютерами. Обычно он используется для определения местоположения активных машин в сети, а иногда используется системным администратором для диагностики проблем в сети. Развертки пинга также используются компьютерными хакерами, которые пытаются проникнуть в сеть, чтобы увидеть, какие компьютеры активны, чтобы они знали, где сконцентрировать свои атаки.

Слово пинг возникло из технологии сонара. Это обычный способ работы подводных лодок для обнаружения тел в воде. Звуковой пакет отправляется, и если на пути есть какой-либо объект, звуковой пакет возвращается и обычно воспринимается как «пингующий» звук при получении.

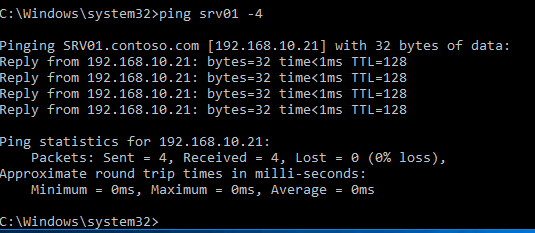

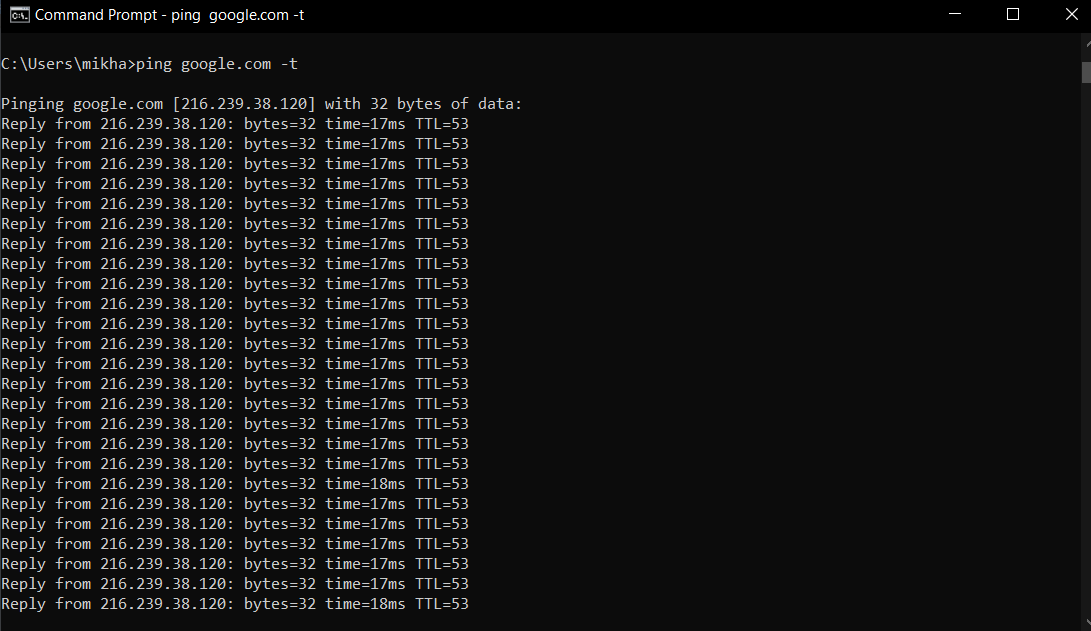

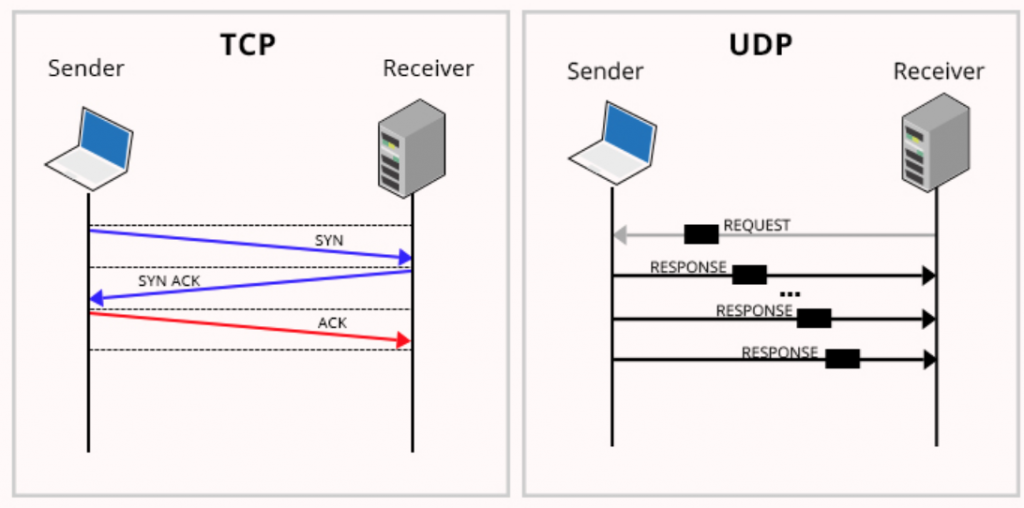

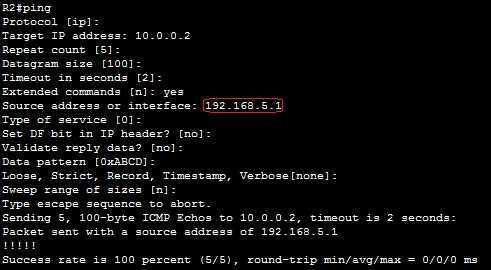

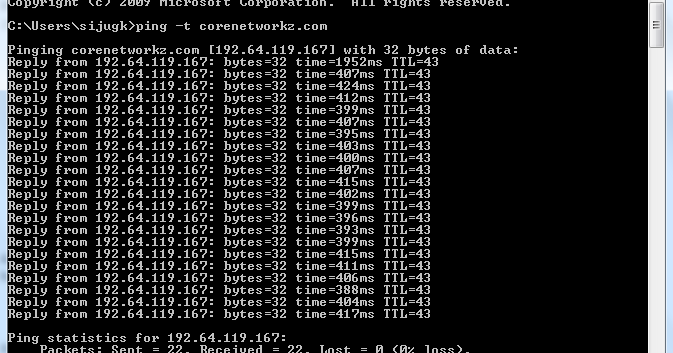

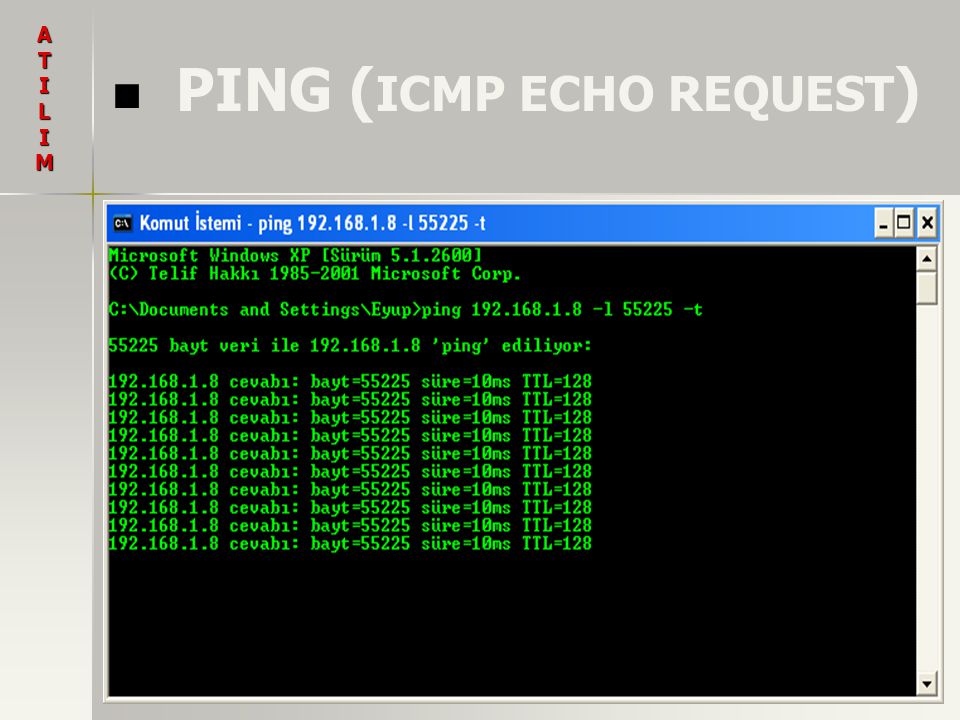

В компьютерных технологиях один пинг отправляется с использованием эхо-запроса ICMP.

Несколько эхо-пакетов ICMP отправляются нескольким хостам во время пинга. Если хост активен, он вернет эхо-запрос ICMP. Запрос немного сложнее, чем один ping, и обычно используются специализированные версии утилиты ping. Одна из самых известных утилит ping sweep называется Fping. Он работает не так, как одна утилита ping, как та, которая встроена во все операционные системы Windows®.

В отличие от одного запроса проверки связи, Fping может использовать список адресов из файла, поэтому пользователю не нужно вручную вводить каждый адрес. Он также работает в режиме циклического перебора, и как только он пингует одного хоста, он переходит к следующему без ожидания.

К сожалению, большая часть тех, кто использует пинг, — это хакеры. Они используют его для проверки больших сетей, чтобы знать, на чем сосредоточить свои усилия. Хакеры также могут замедлять трафик в сети, если они постоянно проверяют адреса. Многие сетевые системы имеют способы блокировать этот тип трафика, но самый простой способ — отключить пакеты ICMP. Если системному администратору необходимо выполнить проверку связи, он может просто временно повторно включить пакеты ICMP. Счеты Ping считаются устаревшей и более медленной технологией, и они не используются так часто, как в прошлом.

ДРУГИЕ ЯЗЫКИ

Обнаружение хостовОдна из первейших задач при исследовании любой сети это сократить (иногда довольно большой) набор IP диапазонов

до списка активных или интересных хостов. Посколько задачи, требующие обнаружения хостов столь различны, Nmap предоставляет большое разнообразие опций

для различных методов. Задачу обнаружения хостов иногда называют пинг сканированием (ping scan), однако она намного

превосходит использование обычных ICMP запросов ассоциирующихся с вездесущими

ping утилитами. Если не задано никаких опций обнаружения хостов, то Nmap посылает TCP ACK пакет на порт 80 и запрос на ICMP

эхо ответ кажодй целевой машине. Исключение составляет ARP сканировании всех целей в сети. Опции По умолчанию после обнаружения хостов Nmap начинает сканирование портов каждой активной машины. Так будет,

даже если вы укажите на использование нестандартных методов обнаружения хостов, например, с использованием

UDP запросов (

|

opensofty | Nmap Ping Sweep

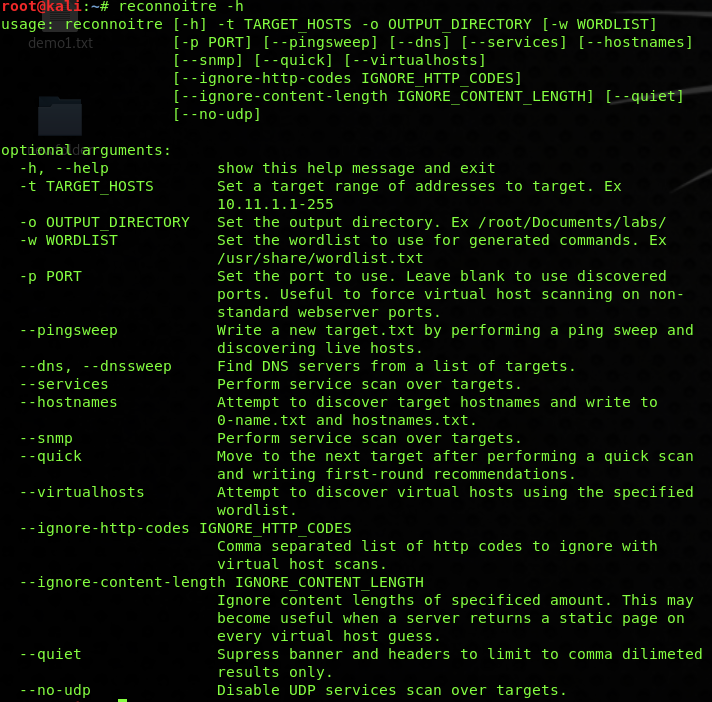

Это руководство является частью серии статей, посвященных изучению функциональных возможностей nmap с самого начала. Первая серия — это флаги Nmap и то, что они делают , если вы не знакомы с Nmap, я рекомендую начать с чтения.Nmap «ping sweep» — это метод обнаружения подключенных устройств в сети с помощью сканера безопасности Nmap. Для обнаружения устройства нам нужно только включить его и подключить к сети. Мы можем указать nmap обнаружить все устройства в сети или определить диапазоны. В отличие от других типов сканирования, ping sweep не является агрессивным сканированием, так как мы ранее объяснили это в LinuxHint для сканирования сервисов и уязвимостей с помощью nmap , для ping sweep мы можем пропустить некоторые обычные этапы nmap, чтобы обнаруживать только узлы и усложнять работу. для цели, чтобы обнаружить сканирование.

В отличие от других типов сканирования, ping sweep не является агрессивным сканированием, так как мы ранее объяснили это в LinuxHint для сканирования сервисов и уязвимостей с помощью nmap , для ping sweep мы можем пропустить некоторые обычные этапы nmap, чтобы обнаруживать только узлы и усложнять работу. для цели, чтобы обнаружить сканирование.

Примечание: замените IP-адреса 172.31.xx, используемые в этом руководстве, на некоторые, принадлежащие вашей сети, и на сетевое устройство enp2s0 на ваше.

Прежде всего, давайте узнаем о нашей сети, набрав ifconfig :

Теперь предположим, что мы хотим обнаружить все хосты, доступные после 172.31.XX, nmap позволяет нам определять диапазоны IP-адресов и определять поддиапазоны в каждом октете. Для этого мы будем использовать старый флаг (параметр) -sP nmap, параметр все еще полезен, но был заменен на -sn, что будет объяснено позже.

nmap -sP 172.31.1-255. 1-255

Где:

Nmap : вызывает программу

-sP : указывает nmap нет выполнять сканирование портов после обнаружения хоста.

Как вы можете видеть, nmap возвращает доступные хосты, их IP и MAC-адреса, но без информации о портах.

Мы также можем попробовать это с последним октетом:

nmap -sP 172.31.1.1-255

Флаг -sn (Нет сканирования портов) заменяет -sP, который вы только что попробовали.

# nmap -sn 172.31.1.1-255

Как вы можете видеть, результат аналогичен предыдущему сканированию, информация о портах отсутствует.

Параметр -Pn (без проверки связи) будет сканировать порты сети или заданного диапазона, не проверяя, подключено ли устройство к сети, оно не будет проверять связь и не будет ждать ответов. Это не должно называться ping sweep, но это полезно для обнаружения хостов, в терминале типа:

# nmap -Pn 172. 31.1.1-255

31.1.1-255

Примечание: если вы хотите, чтобы nmap сканировал весь диапазон октета, вы можете заменить 1-255 на подстановочный знак (*).

Параметр -sL (сканирование списка) является менее оскорбительным, он перечисляет IP-адреса в сети и пытается разрешить с помощью обратного поиска DNS (преобразование из ip в host), чтобы узнать, есть ли там хосты. Эта команда полезна для печати списка хостов. В терминале введите:

nmap -sL 172.31.1.1-255

Теперь давайте предположим, что мы хотим просканировать всю сеть без сканирования портов без определенного устройства, запустите:

nmap -sn 172.31.1.1-255 —exclude 172.31.124.141

В этой сети у нас есть только два устройства с IP 172.31.124.X, nmap сканирует всю сеть, находя только одно и исключая второе в соответствии с переданной инструкцией — исключить . Как вы видите с ответом ping, IP 172.31.124.142 доступен, несмотря на то, что он не обнаружен nmap.

Некоторые из флагов, объясненных выше, могут быть объединены с флагами, объясненными в предыдущем уроке. Поскольку ping sweep — это инструмент обнаружения без оскорблений, не все флаги можно комбинировать, так как флаги, используемые для отпечатка, зависят или больше флагов оскорбительного сканирования.

В следующем руководстве этой серии основное внимание будет уделено сканированию сети, и мы объединим некоторые флаги, чтобы попытаться охватить оскорбительные сканирования, например, отправку фрагментированных пакетов, чтобы избежать брандмауэров с использованием ранее описанного флага -f .

Я надеюсь, что этот учебник был полезен в качестве введения в ping sweep, для получения дополнительной информации о типе Nmap « man nmap », если у вас возникнут какие-либо вопросы, свяжитесь с нами, открыв службу поддержки в LinuxHint Support . Продолжайте следовать LinuxHint для получения дополнительных советов и обновлений для Linux.

12 лучших инструментов и программного обеспечения Ping Sweep

Развертка ping — это простой способ получить список активных IP-адресов в вашей сети. Он возвращает результаты только для тех хостов, которые включены и активны. Итак, это отличный инструмент аудита, который позволяет вам восстанавливать оставленные адреса в среде DHCP.

Он возвращает результаты только для тех хостов, которые включены и активны. Итак, это отличный инструмент аудита, который позволяет вам восстанавливать оставленные адреса в среде DHCP.

Мы собрали на рынке несколько отличных инструментов и программного обеспечения для пинг-свипинга. Вот наш список 12 лучших инструментов для пинг-свинга, доступных сегодня:

- SolarWinds Ping Sweep с набором инструментов инженера (бесплатная пробная версия) — Развертка Ping, работающая на Windows Server и являющаяся частью набора инструментов SolarWinds Engineer..

- Paessler PRTG (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ) — Этот инструмент рекурсивно выполняет проверку Ping в рамках своих процедур обнаружения сети.

- Сканер IP-адресов SolarWinds (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ) — часть диспетчера IP-адресов SolarWinds.

- Nmap — Графический интерфейс для Nmap, который работает в Linux, Mac OS, Unix и Windows.

- Fping — Инструмент командной строки Ping для Linux, который может работать на диапазонах IP-адресов.

- Сеть Пингер — Бесплатный инструмент Ping для Windows, включающий возможности Ping Sweep.

- Hping — Бесплатный инструмент Ping для командной строки для Linux, Unix, Mac OS и Windows.

- Angry IP Scanner — Бесплатный инструмент сетевого анализа для Windows, Linux и Unix.

- Расширенный IP-сканер — Бесплатный сканер сетевых адресов для Windows, который имеет более 30 миллионов пользователей.

- NetScan Tools Basic Edition — Бесплатный набор инструментов для Windows с поддержкой рекламы, включающий проверку Ping.

- пинка — Бесплатный комплект сетевого анализа для Windows, включающий проверку Ping.

- Mitec Сетевой сканер — Бесплатный инструментарий сетевого анализа для Windows и Windows Server, включающий функцию Ping Sweep.

В следующем разделе вы можете прочитать более подробную информацию о каждом инструменте.

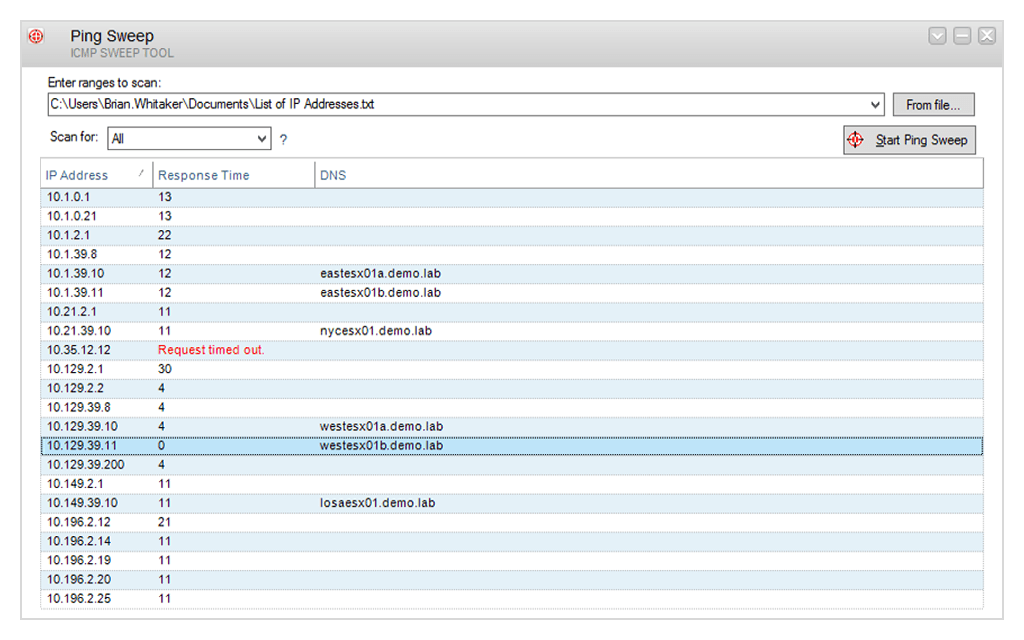

1. SolarWinds Ping Sweep с набором инструментов инженера

(БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)SolarWinds является ведущим производителем сетевого программного обеспечения, а инструмент Ping Sweep является частью одного из пакетов управления сетью компании. Набор инструментов инженера содержит более 60 инструментов для мониторинга и управления сетью, и этот пакет включает в себя Ping Sweep.

Интерфейс очень прост; только введите диапазон IP-адресов для сканирования. Вы можете указать широкий диапазон, если вы не уверены в общем объеме используемых адресов. Заполнив текстовый файл списком IP-адресов, вы можете извлечь список всех IP-адресов, которые были выделены с сервера DHCP.

После запуска поиска инструмент перечисляет все активные IP-адреса, которые он находит в сети. Результаты развертки можно экспортировать как текстовый файл, CSV файл, XML-файл, или HTML стр. При этом вы можете импортировать список в электронную таблицу и сравнить его со списком с сервера DHCP. Вычитание результатов Ping Sweep из ваших результатов DHCP дать вам список заброшенных IP-адресов что вы можете восстановить в пул доступных адресов на вашем DHCP-сервере.

При этом вы можете импортировать список в электронную таблицу и сравнить его со списком с сервера DHCP. Вычитание результатов Ping Sweep из ваших результатов DHCP дать вам список заброшенных IP-адресов что вы можете восстановить в пул доступных адресов на вашем DHCP-сервере.

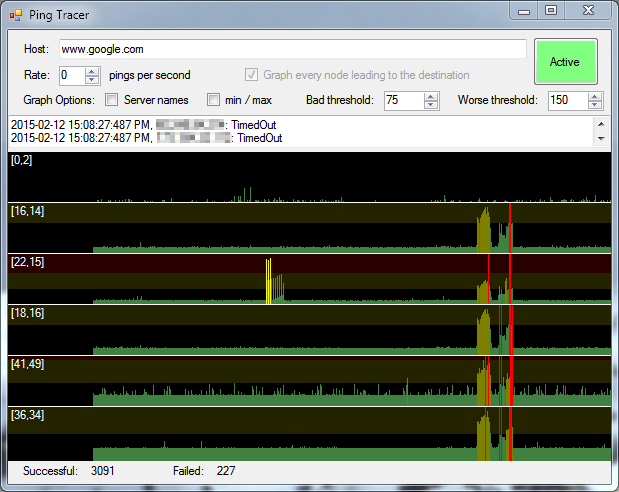

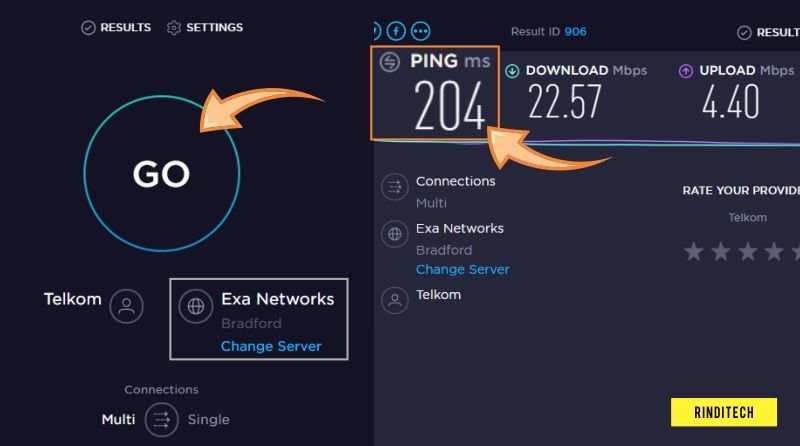

Результаты Ping Sweep показывают время, необходимое каждому хосту для ответа. Время отклика выделяет узкие места трафика в вашей сети или где отдельные части оборудования испытывают проблемы с производительностью. Вы также получите имя хоста каждого обнаруженного устройства. Экспорт IP-адресов и имен хостов позволяет вам сравнить текущий список имен хостов с записями с вашего DNS-сервера и убедитесь, что отчет сервера отражает фактический статус адреса вашей сети.

К сожалению, невозможно купить инструмент Ping Sweep самостоятельно. SolarWinds предлагает 14-дневная бесплатная пробная версия инструмента. SolarWinds Ping Sweep с набором инструментов инженера можно установить на Windows Server.

ВЫБОР РЕДАКТОРА

Простой, но эффективный инструмент, который позволяет сканировать диапазон IP-адресов, экспортировать результаты и выделять узкие места трафика в сети. В составе набора инструментов инженера вы получите 60 обязательных инструментов для устранения неполадок в сети для обнаружения, мониторинга, диагностики, безопасности и настройки сети. Бесплатная пробная версия полностью функциональна без ограничений.

Скачать: БЕСПЛАТНАЯ полнофункциональная 14-дневная пробная версия набора инструментов инженера

Официальный сайт: www.solarwinds.com/engineers-toolset/ping-sweep

ОПЕРАЦИОННЫЕ СИСТЕМЫ: Windows Server

2. Paessler PRTG

(БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)Paessler PRTG — это комплексный инструмент системного мониторинга, который использует ряд методов для отображения сетей и подключенных к ним устройств. PRTG также может контролировать производительность приложений и веб-сервисов. Видимость инструмента распространяется на онлайн-сервисы и удаленные сайты.

Видимость инструмента распространяется на онлайн-сервисы и удаленные сайты.

Среди множества протоколов и систем, которые использует PRTG, Ping является одним из наиболее важных. Установка PRTG заканчивается фазой обнаружения. Это отслеживает каждое устройство, подключенное к сети, и регистрирует их в реестре. Инвентаризация также позволяет программному обеспечению PRTG составлять карту сети, которая показывает соединения между устройствами. Этот системный зонд выполняется с помощью пинга.

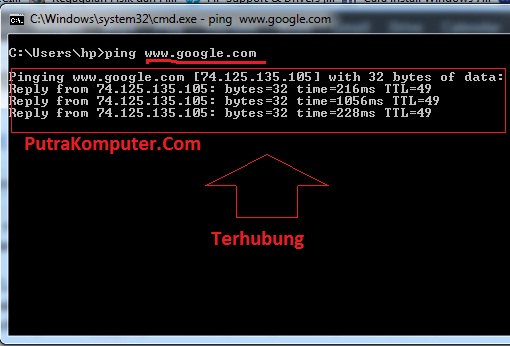

Стандартный пинг связывает один IP-адрес. Это системная команда, которая доступна любой операционной системе, которая включает сетевые службы. Если ваш компьютер подключен к сети, Вы можете перейти в командную строку и выполнить запрос Ping. Техника Ping Sweep — это адаптация этого инструмента. Чтобы связаться с каждым узлом в сети, Paessler поместил команду Ping в зацикленную процедуру. Датчик Ping работает последовательно через каждый возможный сетевой адрес и выдает Ping к этому месту назначения. Если датчик получает ответ, этот адрес используется, и дальнейшие запросы могут получить подробную информацию об устройстве, которое он представляет.

Если датчик получает ответ, этот адрес используется, и дальнейшие запросы могут получить подробную информацию об устройстве, которое он представляет.

Развертка Ping — отправная точка открытия. Другие инструменты добавляют в деталях характеристики каждого устройства. Система SNMP дает много подробностей обо всех устройствах и их текущих статусах. Итак, развертка Paessler Ping работает совместно с другими протоколами и утилитами для отображения вашей сети. Цикл обнаружения продолжается, пока программное обеспечение мониторинга активно. Эта операция поддерживает регистрацию устройства в актуальном состоянии и реорганизует карту сети в случае удаления, добавления, перемещения или изменения любых устройств.

Paessler PRTG может быть установлен на Windows Server или вы можете выбрать его в качестве облачной службы. Система реализована в виде группы датчиков. Одним из них является датчик Ping. Вы можете получить Paessler PRTG бесплатно, если внедрите до 100 датчиков. Вы должны заплатить, если вам нужно больше датчиков. Paessler предлагает 30-дневную бесплатную пробную версию с неограниченным количеством датчиков, поэтому вы можете опробовать систему, прежде чем платить за нее.

Вы должны заплатить, если вам нужно больше датчиков. Paessler предлагает 30-дневную бесплатную пробную версию с неограниченным количеством датчиков, поэтому вы можете опробовать систему, прежде чем платить за нее.

Paessler PRTGСкачать 30-дневную бесплатную пробную версию

3. Сканер IP-адресов SolarWinds

(БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)Сканирование IP-адреса является важным элементом любого Диспетчер IP-адресов (IPAM). Итак, этот инструмент включен в наш список, так что вы можете рассмотреть следующий уровень от простого сканирования Ping для системы управления адресами вашей сети. Если у вас большая сеть, вам нужно подумать об установке полного IPAM, потому что чистая проверка Ping может быть очень медленной в больших сетях..

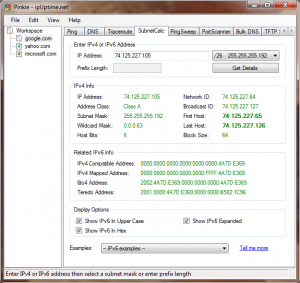

Сканер IP-адресов SolarWinds является частью компании Диспетчер IP-адресов люкс. Инструмент объединяет стратегии ICMP (Ping) и SNMP для поддержания чистого списка доступных IP-адресов. Инструмент может быть настроен на автоматический запуск в фоновом режиме, поэтому вам не придется ждать окончания процесса. Сканер также обновит ваш пул управления адресами доступных IP-адресов без ручного вмешательства. Весь пакет IPAM может работать с адресацией IPv4 и IPv6..

Инструмент может быть настроен на автоматический запуск в фоновом режиме, поэтому вам не придется ждать окончания процесса. Сканер также обновит ваш пул управления адресами доступных IP-адресов без ручного вмешательства. Весь пакет IPAM может работать с адресацией IPv4 и IPv6..

Панель мониторинга IPAM содержит отчеты в реальном времени по всем активным в настоящее время IP-адресам, сопоставляя их с именами хостов, зарегистрированными на вашем DNS-сервере. Эта функция создает полное решение DDI потому что он не позволяет вашему DHCP-серверу переиздавать активные адреса, а также согласовывается с записями DNS, гарантируя, что мертвые адреса не останутся в отображениях имени хоста.

Экраны для диспетчера IP-адресов записаны на общей платформе, используемой SolarWinds, которая называется Orion. Эта объединяющая платформа означает, что вы будете возможность интеграции модуля IPAM с другими продуктами SolarWinds. Инструмент устанавливается в средах Windows Server. Хотя этот IP-сканер не является постоянно бесплатным, вы можете получить его на 30-дневная бесплатная пробная версия.

Хотя этот IP-сканер не является постоянно бесплатным, вы можете получить его на 30-дневная бесплатная пробная версия.

Сканер IP-адресов SolarWindsСкачать 30-дневную бесплатную пробную версию

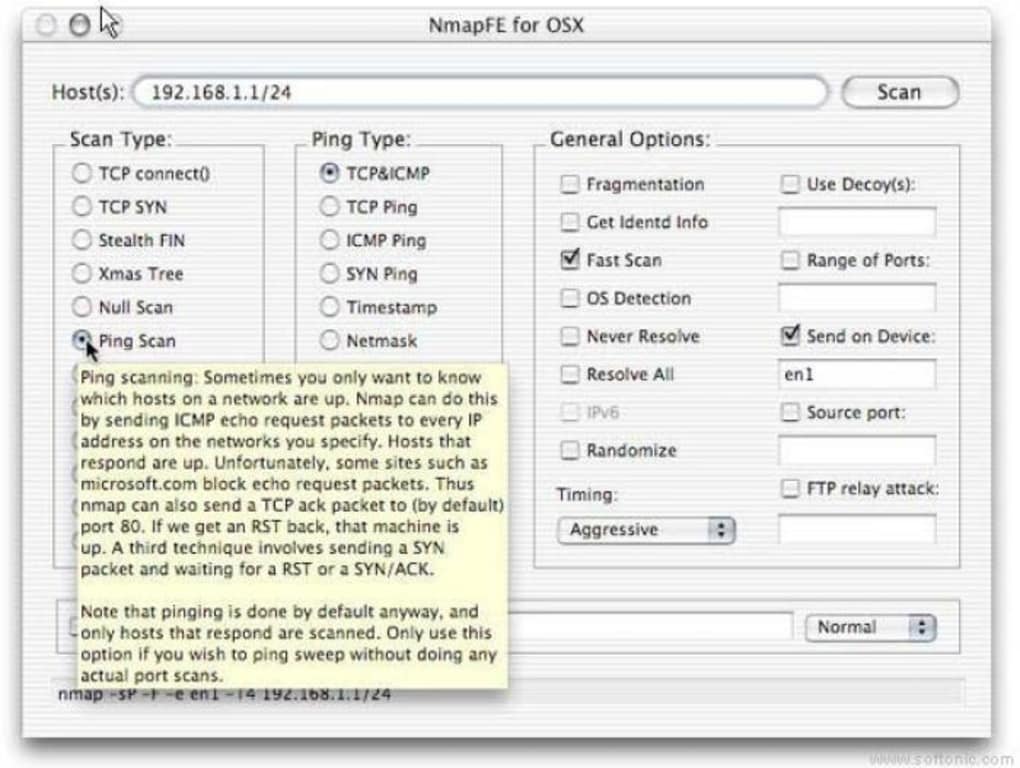

4. Zenmap

Nmap бесплатный набор сетевых системных инструментов которые выполняются из командной строки. Zenmap — это версия Nmap с графическим интерфейсом, поэтому ее проще использовать. Программное обеспечение может быть установлено на Linux, Mac OS, Unix и Windows.

Формат сканирования определяется профилем, который детализирует параметры поиска. Графический интерфейс Zenmap включает несколько заданных профилей, но вы можете создать собственную спецификацию сканирования, отредактировав существующий профиль и сохранив его как новую версию. Zenmap может выполнять сканирование как по протоколу TCP, так и по протоколу Ping. Результат сканирования будет иметь разную компоновку в зависимости от профиля. Вы можете получить IP-адреса активных хостов плюс имя хоста каждого устройства. Сканирование можно изменить на используемый TCP и показать открытые порты на каждом компьютере или маршрутизаторе..

Сканирование можно изменить на используемый TCP и показать открытые порты на каждом компьютере или маршрутизаторе..

Необработанный вывод базового процесса Nmap показан на первой вкладке интерфейса. Эти детали трудно читать, но все последующие вкладки в средстве просмотра интерпретируют данные в легко читаемые записи. Одним из форматов отображения является картограф топологии, который дает графическое представление всех ссылок в вашей сети..

Результаты Zenmap могут быть сохранены как файлы XML.

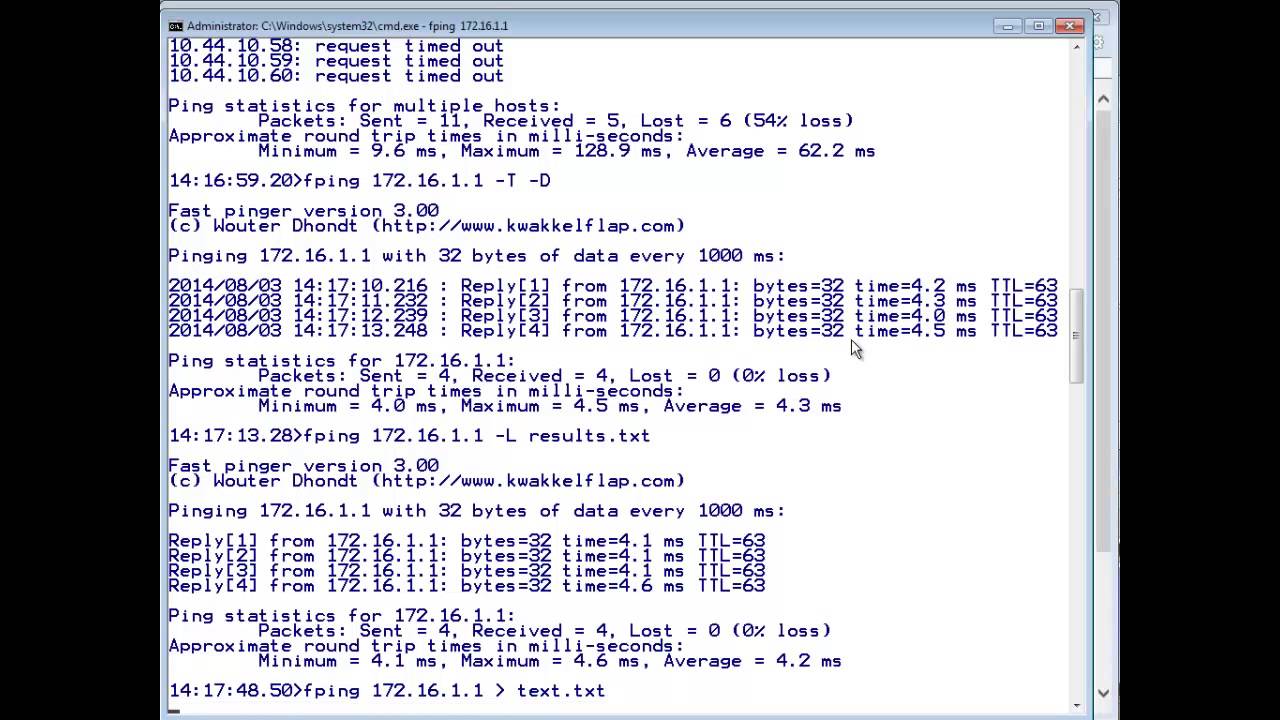

5. Fping

Fping это инструмент командной строки за Linux системы. Эта бесплатно программное обеспечение требует диапазон IP-адресов в качестве параметра для запуска развертки. Можно ввести эту ярость в нотации CIDR с помощью комбинации адреса и длины маски, например, 192.168.1.0/24. В качестве альтернативы вы можете перечислите IP-адреса в файле и передайте его в команду. Вы можете получить отчет о распределении IP-адреса в текстовом формате с вашего DHCP-сервера и передать его в fping. Как и в любом другом инструменте командной строки Linux, вы можете направить вывод в текстовый файл.

Как и в любом другом инструменте командной строки Linux, вы можете направить вывод в текстовый файл.

Переключатели в утилите позволяют ограничить развертку только адресами IPv4 или IPv6. Вы можете указать, что в списке отображаются только активные хосты, или вы можете попросить просмотреть все IP-адреса в диапазоне с неактивными адресами, помеченными как недоступные. Еще одна особенность инструмента возможность связать вывод с записями DNS. Отображает имя хоста для обнаруженных IP-адресов. Если запись DNS выглядит неправильно или в записи отсутствует имя хоста, вы можете обнаружить проблемы с DNS.

Это инструмент по требованию, но вы можете запланировать запуск, поместив команду в командный файл и запустив ее как задание cron..

6. Сеть Пингер

Название этого инструмента говорит о том, что пинг лежит в основе его методологии. Сеть Пингер есть бесплатный инструмент который работает на Windows. Сканер требует ввода диапазона адресов в качестве входного, и это может быть выражено как подсеть в нотации CIDR. Программа проверяет каждый адрес в последовательности и сообщает об ответах..

Программа проверяет каждый адрес в последовательности и сообщает об ответах..

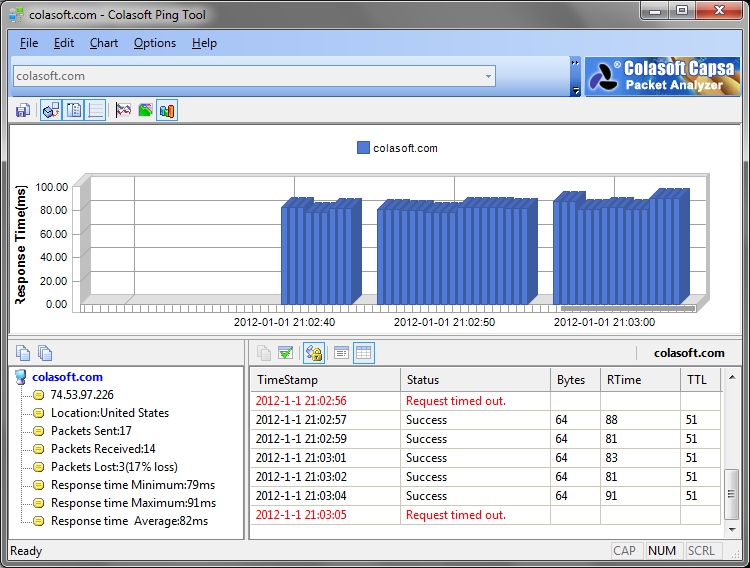

Интерфейс показывает вывод последовательного пинга по мере прохождения через диапазон IP-адресов. Графическое отображение в панели инструментов шоу скорость отклика сталкиваются с каждым выполнением пинга. Круговая диаграмма показывает процент адресов, которые могли быть достигнуты и те, которые не могли. Графика в этом программном обеспечении ping sweep — это действительно приятное прикосновение, благодаря которому очень легко быстро определить состояние сети..

Другие функции Network Pinger позволяют вам пинговать один адрес. Трассировка функция и коммутатор портов встроенный. Функции планирования включают в себя IP калькулятор и отчеты статистического анализа. Network Pinger содержит множество полезных диагностических инструментов, которые помогут вам исследовать состояние вашей сети и находить решения проблем со связью..

7. Хпинг

Hping — это утилита командной строки, поэтому она не обладает изощренными интерфейсами на основе графического интерфейса, которые стали обычным явлением в современных инструментах сетевого управления. Формат этого бесплатного инструмента подойдет для администраторов сети с большим сроком службы, которые привыкли использовать такие команды, как Ping и Traceroute. Последняя версия этого программного обеспечения — Hping3. Инструмент бесплатно использовать. hping3 устанавливается на Linux, Unix и Mac OS и Windows.

Формат этого бесплатного инструмента подойдет для администраторов сети с большим сроком службы, которые привыкли использовать такие команды, как Ping и Traceroute. Последняя версия этого программного обеспечения — Hping3. Инструмент бесплатно использовать. hping3 устанавливается на Linux, Unix и Mac OS и Windows.

Ping — это функция, указанная в протоколе управляющих сообщений Интернета. Он работает на интернет-уровне стека TCP / IP. У него нет видимости порта, система адресации, используемая на более высоком транспортном уровне. Hping отправляет запросы последовательного пинга на каждый IP-адрес в заданном диапазоне. Возможности обмена сообщениями TCP и UDP позволяют тестировать порты на ваших компьютерах и маршрутизаторах. Он также включает в себя реализацию Traceroute.

Как утилита командной строки, вы можете направить вывод в файл для анализа. Многие команды включены в этот инструмент, такие как возможность переводить имена хостов в IP-адреса и тестировать брандмауэры.

Hping представляет интерес для хакеров, потому что он может помочь собрать информацию на целевом компьютере и использоваться для запуска атаки типа «отказ в обслуживании». Итак, у hping репутация плохого парня. Однако это не означает, что вы не должны использовать его для обнаружения информации о вашей собственной сети и устройствах связи..

8. Angry IP Scanner

Angry IP Scanner — это очень популярный инструмент для проверки связи, который часто рекомендуют профессионалы в разделах комментариев и на досках объявлений. Возможно, одной из причин его популярности может быть формат его интерфейса. Панель инструментов дает простые списки результатов, Схоже с безоговорочным представлением утилит командной строки, которые предпочитают опытные технические специалисты, в сочетании с оконными шрифтами систем графического интерфейса, которые облегчают чтение выходных данных..

Эта бесплатный инструмент для анализа сети может быть установлен на Windows, Linux и Unix. Сканер просматривает заданный диапазон IP-адресов, который может быть в формате нотации CIDR. Он может проверять случайные IP-адреса или непоследовательный список, указанный в качестве входного файла. Выход может быть направлен на CSV, текст, XML или IP-порт форматировать файлы.

Сканер просматривает заданный диапазон IP-адресов, который может быть в формате нотации CIDR. Он может проверять случайные IP-адреса или непоследовательный список, указанный в качестве входного файла. Выход может быть направлен на CSV, текст, XML или IP-порт форматировать файлы.

Стандартный вывод пинга показывает каждый айпи адрес в требуемом диапазоне сканирования, были ли они контактными или нет. Недостающие адреса обозначаются отсутствием времени пинга для этой записи.

Функция разрешения DNS показывает имя хоста для запрошенного IP-адреса, если он может его найти. Отсутствие имени хоста для записи должно вызывать тревогу, если с этим IP-адресом можно связаться потому что либо ваши записи DNS устарели, либо у вас есть нарушитель в сети. Результаты проверки пинга показывают, есть ли у каждого хоста открыть порт веб-хостинга, и если да, то вы увидите имя системы веб-сервера. Вы можете получить MAC-адрес каждого хоста, отображаемого для его записи ping IP-адреса.

Наличие разрешения имени хоста и активности порта показывает, что функция проверки связи не просто использует команды проверки связи ICMP. Альтернативные функции этого инструмента включают сканирование портов компьютера и маршрутизатора..

9. Расширенный IP-сканер

Расширенный IP-сканер может быть установлен на Windows 10 и это бесплатно использовать. Вам нужно ввести диапазон IP-адресов сканирования перед запуском развертки. Вы также можете указать список IP-адресов для проверки. Список должен происходить из файла XML, который вы сначала загружаете в список избранного. Список результатов расширяет каждую запись, чтобы показать общие папки, доступные на каждом обнаруженном хосте. Заголовок записи для каждого IP-адреса показывает имя хоста для этого узла его MAC-адрес, и производитель этого устройства.

После того, как утилита идентифицирует каждый живой узел в сети, вы можете получить доступ к этому компьютеру и выполнить команды на нем. Вы также можете включить компьютеры сеть, переведите их в режим ожидания или выключи их. Диапазон адресов для сканирования требуется перед запуском развертки. Вывод результатов сканирования может быть записан в файлы CSV. Импортируйте данные в электронную таблицу и сравните список обнаруженных IP-адресов с записями с вашего DHCP-сервера, чтобы определить оставленный IP-адрес..

Вы также можете включить компьютеры сеть, переведите их в режим ожидания или выключи их. Диапазон адресов для сканирования требуется перед запуском развертки. Вывод результатов сканирования может быть записан в файлы CSV. Импортируйте данные в электронную таблицу и сравните список обнаруженных IP-адресов с записями с вашего DHCP-сервера, чтобы определить оставленный IP-адрес..

Это очень простой инструмент, но его популярность объясняется его акцентом на наиболее важной информации, которая нужна сетевым администраторам при сканировании пинга. На веб-сайте Advanced IP Scanner говорится, что инструмент был загружен 30 миллионами пользователей..

10. NetScan Tools Basic Edition

NetScan Tools поставляется в двух версиях. Одним из них является платная версия под названием NetScan Tools Pro, а другая свободная система называется NetScan Tools Basic. Базовая версия с поддержкой рекламы имеет ограниченный набор функций по сравнению с пакетом Pro. Инструмент Ping Sweep входит в базовую версию.

Инструмент Ping Sweep входит в базовую версию.

Утилита Ping Sweep, называется Пинг Скан, требует диапазон IP-адресов в качестве входных данных для поиска. После запуска развертки инструмент пытается связаться с каждым из адресов в заданном диапазоне. Результаты для каждого IP-адреса показывают время отклика от пинга туда и обратно и комментарий о статусе. Вы можете исключить неотвечающие адреса и включать имя хоста для каждого адреса в результатах.

Отсутствие имени хоста для IP-адреса, с которым был установлен контакт, указывает на возможная проблема с сетевым DNS сервером. Другой инструмент в пакете NetScan Tools Basic специально запрашивает системный DNS на наличие ошибок. Вы можете распечатать или скопировать результаты сканирования и сохранить их в файл.

Профессиональная версия NetScan Tools имеет больше утилит. Вы можете купить его за 249 долларов США за одну лицензию и до 2255 долларов США за пять лицензий. NetScan Tools Basic и NetScan Tools Pro предназначены для работы на Windows 7, 8 и 10.

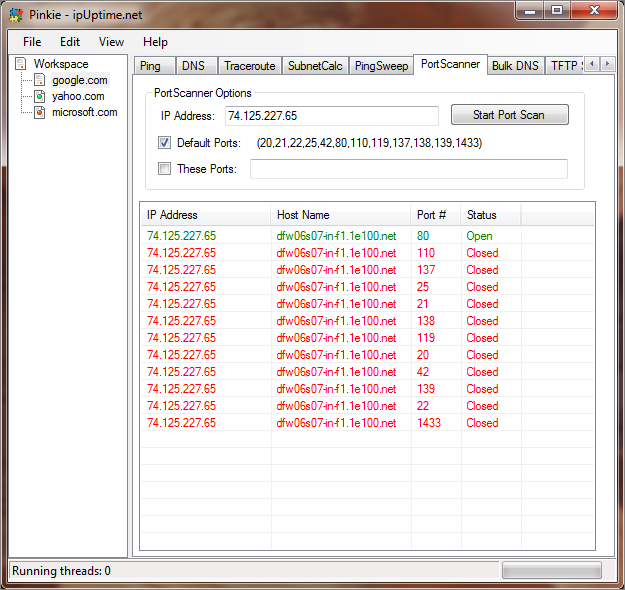

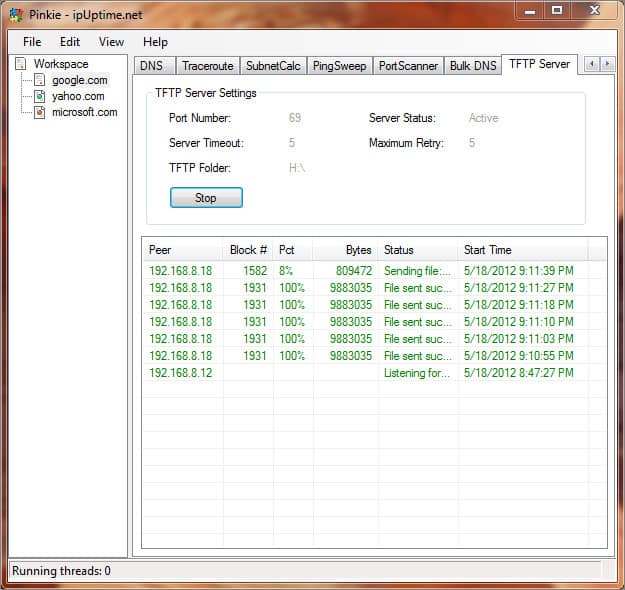

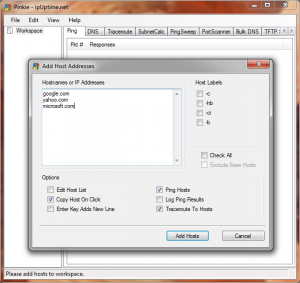

11. Пинки

Пинки — удобный бесплатный инструмент с множеством других утилит в дополнение к Ping Sweep. Этот набор инструментов доступен только для Windows. Вы можете скачать Пинки здесь.

Начните с указания начального адреса и количества хостов, которые должны быть проверены. Вы можете включить в результаты только живые хосты. В этом случае, развертка будет продолжаться либо до тех пор, пока не будет найдено количество активных IP-адресов, либо пока не будет отсканирована вся сеть. Если вы не укажете требования к действующему хосту, инструмент будет включать в список подсчетов хостов заброшенные адреса.

Инструмент работает быстро и перечисляет каждый встреченный действующий IP-адрес или каждый адрес в последовательности, пока не будет достигнуто максимальное количество хостов. Каждая запись содержит имя хоста и время ответа, которое является временем прохождения запроса ping.

Вы можете сохранить результаты в файл скопировав его в буфер обмена. Затем вы вставляете записи из буфера обмена в файл. Это позволяет согласовать результаты с извлечением записи с вашего DHCP-сервера. Комплект Pinkie включает в себя простой пинг, Трассировка, сканер портов, и калькулятор подсети. Утилита также включает в себя TFTP сервер.

Затем вы вставляете записи из буфера обмена в файл. Это позволяет согласовать результаты с извлечением записи с вашего DHCP-сервера. Комплект Pinkie включает в себя простой пинг, Трассировка, сканер портов, и калькулятор подсети. Утилита также включает в себя TFTP сервер.

12. Сетевой сканер Mitec

Mitec Network Scanner — это инструмент системного администрирования, включающий утилиту проверки связи. бесплатный инструмент может быть установлен на Windows 7, 8 и 10 и Windows Server 2008, 2008 R2, 2012, 2012 R2 и 2016.

Функция проверки связи формирует сердце сетевого сканера. Собирает список живых IP-адресов в заданном диапазоне. Для каждого обнаруженного адреса вы видите MAC-адрес, имя хоста и время ответа, который представляет время пинга туда и обратно.

Другие функции инструмента позволяют более детально изучить каждое обнаруженное устройство. Это включает в себя инвентаризация портов на устройстве и производитель этого оборудования.

Сетевой сканер является полезным инструментом, который включает в себя Кто функция и Разрешение DNS.

О пинге

Пинг является функцией Протокол управляющих сообщений Интернета. Он доступен в виде утилиты командной строки на любом компьютере, подключенном к сети, независимо от операционной системы.. Ping настолько универсален, что является основным компонентом инструментария любого сетевого администратора..

Эхо-запрос и ответ

Классическая команда ping использует тип пакета, указанный в определении ICMP. Это «эхо-запрос», на который отвечает «эхо-ответ». Чтобы работать, Ping нужен адрес, на который должен быть отправлен эхо-запрос. Это входное значение может быть выражено как IP-адрес или как имя хоста или домена.

Ввод IP-адреса для получателя дает вам прямой результат RTT. Если вы введете имя хоста для компьютера в локальной сети, процедура Ping сначала должна будет перейти на локальный DNS-сервер, чтобы получить IP-адрес, связанный с этим именем. Если вы тестируете соединение через Интернет, ввод имени домена для получателя заставит программу Ping пойти и получить IP-адрес веб-сервера этого домена, прежде чем он сможет отправить эхо-запрос. Выполнение пинга с IP-адресом, а затем с именем хоста или доменного имени покажет вам задержки, вызванные ссылочным процессом DNS.

Если вы тестируете соединение через Интернет, ввод имени домена для получателя заставит программу Ping пойти и получить IP-адрес веб-сервера этого домена, прежде чем он сможет отправить эхо-запрос. Выполнение пинга с IP-адресом, а затем с именем хоста или доменного имени покажет вам задержки, вызванные ссылочным процессом DNS.

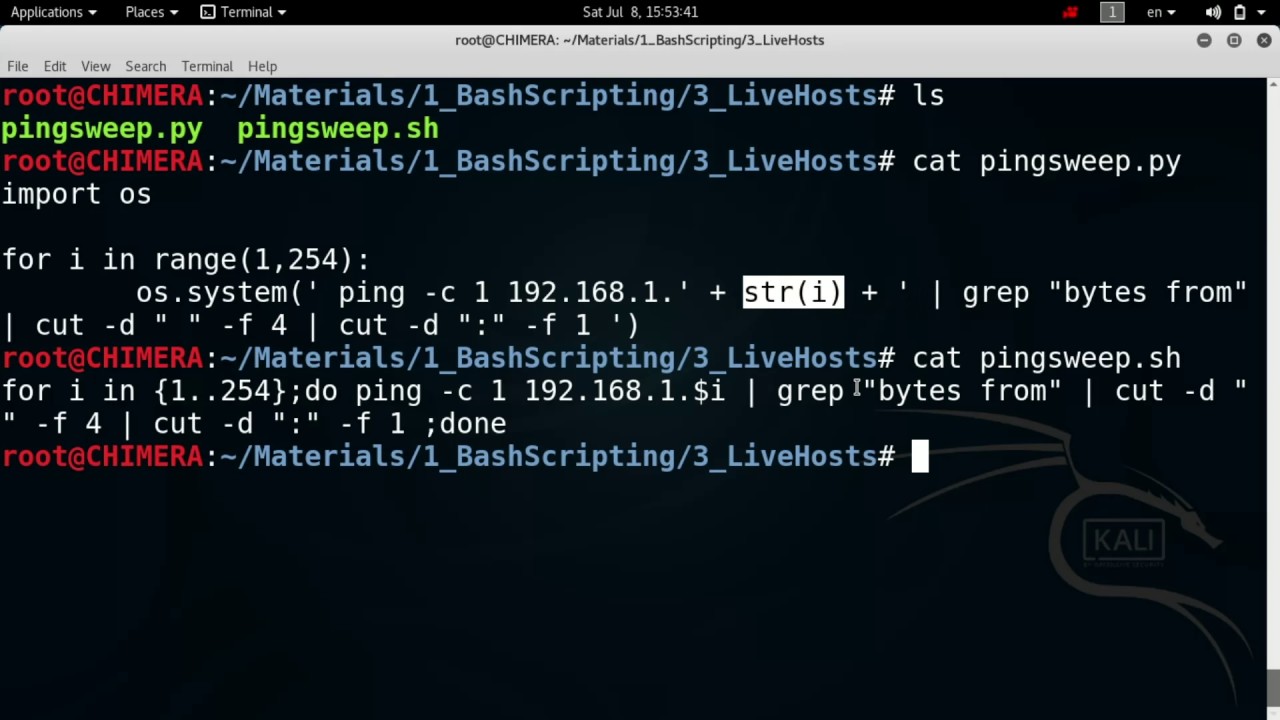

Утилиты командной строки не так популярны в наши дни. Множество GUI-адаптаций ping были созданы как частными лицами, так и разработчиками программного обеспечения. У Ping есть список переключателей, которые изменяют его поведение. Каждый прогон пинга может связываться только с одним адресом. Концепция сканирования ping может быть реализована простым скриптом, который обрабатывает список адресов и выдает команду ping для каждого.

Основными функциями программного обеспечения в этом списке являются все варианты сценария с рекурсивным циклом., звонить пинг снова и снова как он прочесывает адреса в данном списке.

Несмотря на то, что это очень старый и очень простой инструмент, Пинг очень мощный. Например, просто сообщение об ответе с адреса означает, что Пинг можно манипулировать, чтобы обнаружить IP-адреса, которые на самом деле используются в сети. Это является обязательным требованием любой системы управления IP-адресами..

Например, просто сообщение об ответе с адреса означает, что Пинг можно манипулировать, чтобы обнаружить IP-адреса, которые на самом деле используются в сети. Это является обязательным требованием любой системы управления IP-адресами..

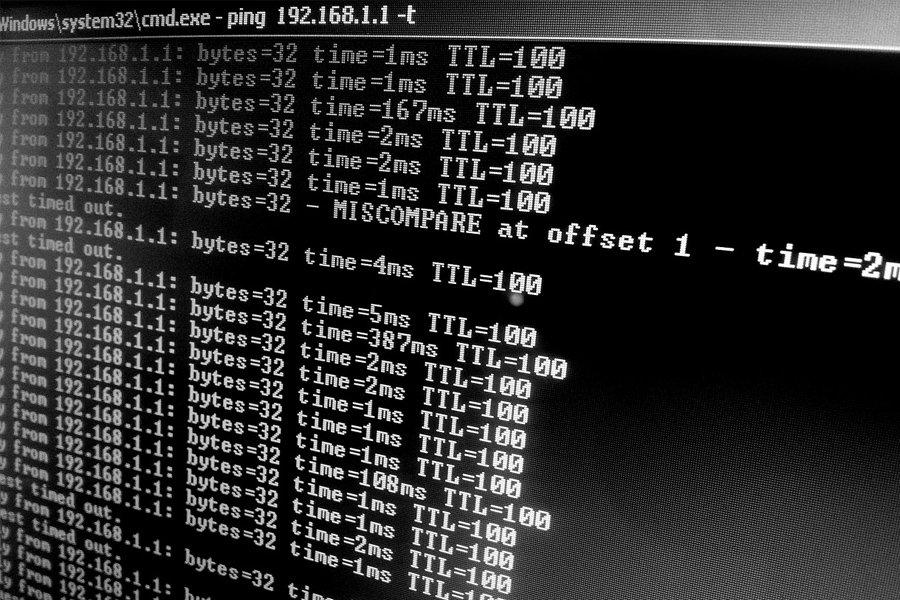

Поле вывода времени отклика ping очень полезно. В пинг развертки, проблемное устройство показывает очень большое время отклика. Если вы протестируете все устройства в вашей сети с помощью проверки связи, большинство устройств будут реагировать в очень короткие промежутки времени. Один или два старших числа в этом Время отклика колонка мгновенно покажет, когда устройство перегружено или повреждено.

Хотя ping — простая и бесплатная утилита, разработчики, создающие такие варианты, как ping sweep, заслуживают уважения. Помимо графических выводов, таких как графики времени отклика, также приятно видеть.

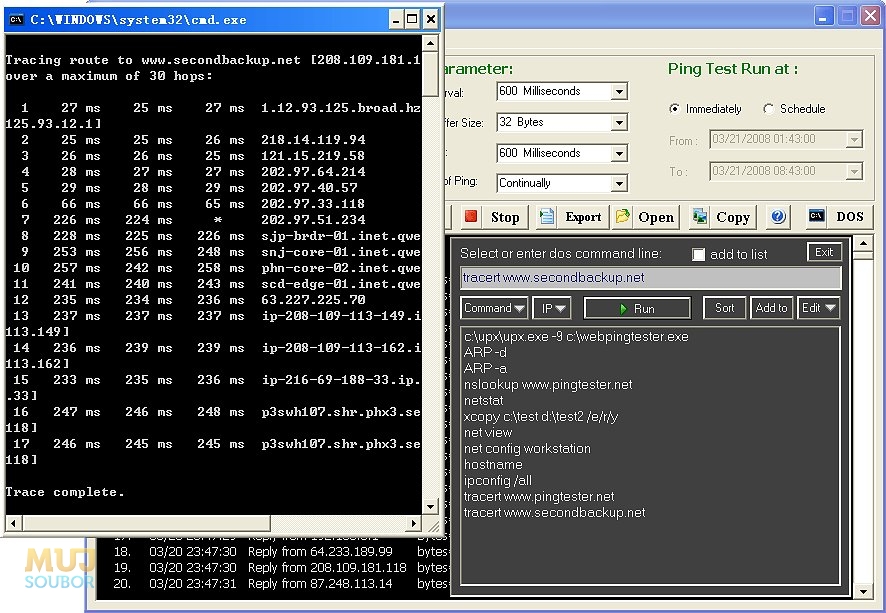

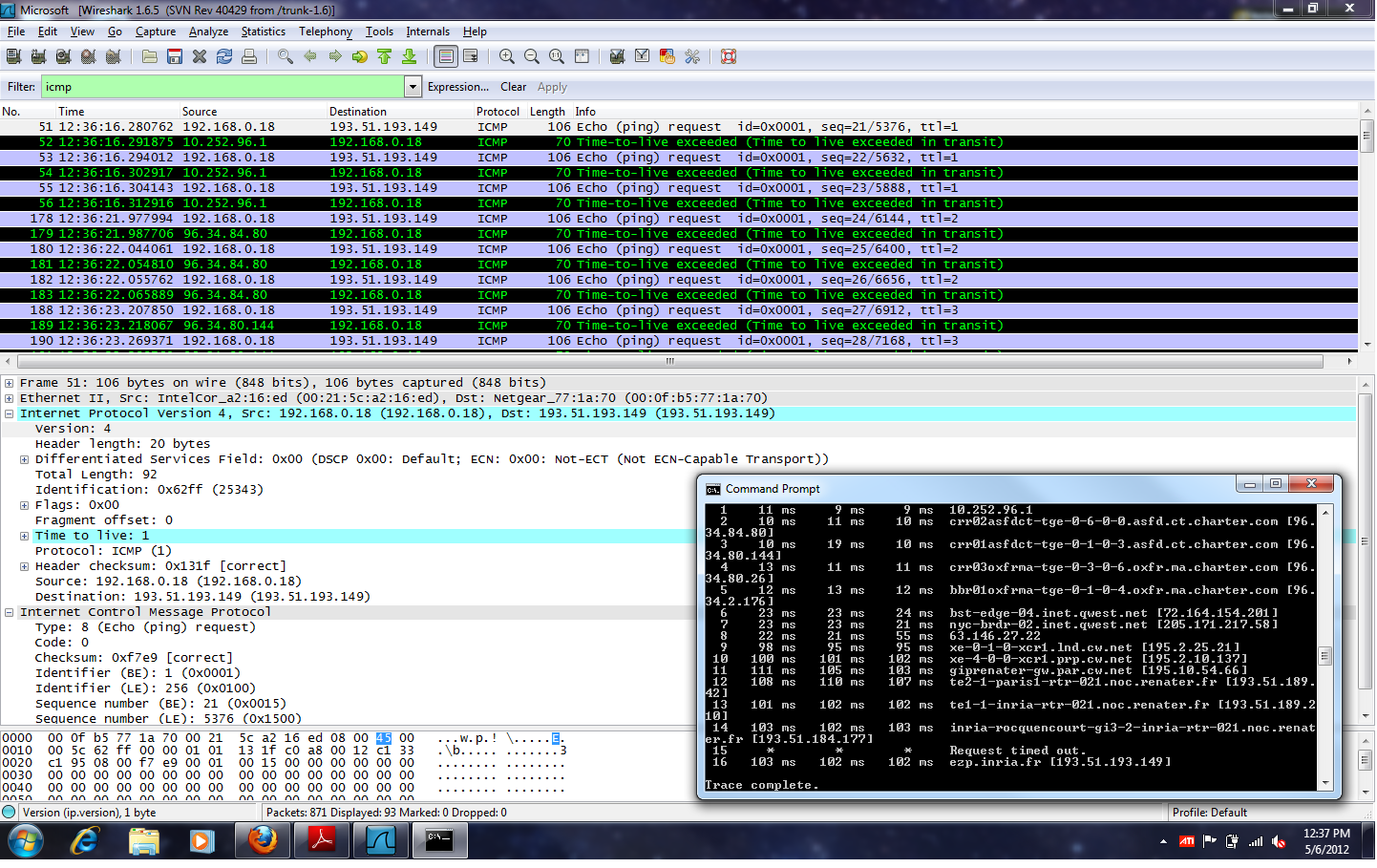

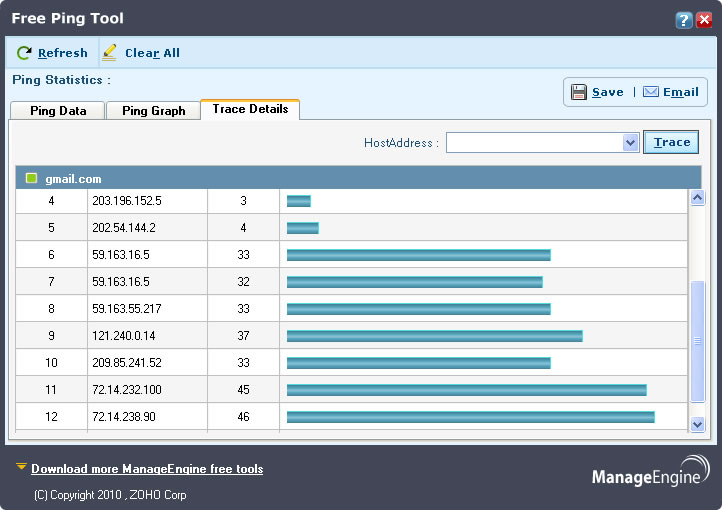

О трассировке

Traceroute очень похож на сетевой инструмент для пинга, но Traceroute использует UDP-пакеты. Traceroute отправляет серию пакетов свремя житьПоле неуклонно растет.

Traceroute отправляет серию пакетов свремя житьПоле неуклонно растет.

Время жизни обычно сокращается до TTL. Он не содержит значения времени. Вместо этого он содержит максимальное количество маршрутизаторов, через которые может пройти пакет. Когда пакет достигает маршрутизатора, это устройство уменьшает TTL на единицу, прежде чем оно передает его на соседний маршрутизатор. Если маршрутизатор получает пакет с нулевым TTL, он не передает его, что означает, что он отбрасывает его.

Протокол ICMP, который использует ping, включает в себя процесс сообщения об ошибках, который сообщает о сбое, давая адрес устройства, сообщившего об ошибке. Traceroute использует эту возможность для регистрации адреса маршрутизатора, который отбросил пакет. Посылая пакеты с все более высокими значениями TTL, утилита может в конечном итоге записать адреса всех маршрутизаторов между компьютером, на котором выполняется команда, и данным пунктом назначения..

При использовании в сети Traceroute может составить карту всех маршрутизаторов в локальной сети и того, как они связаны друг с другом и со всеми другими устройствами в сети.

В Unix-подобных системах, включая Linux и Mac OS, команда для Traceroute трассировка. В Windows команда ЬгасегЬ.

Комбинация Ping и Traceroute позволяет вам построить карту вашей сети. Некоторые из утилит проверки связи, перечисленных в этом руководстве, используют эту точную комбинацию для предоставления графического представления исследуемой сети..

Портовые картостроители

Инструменты картирования портов также очень полезны. Они используют оба TCP и UDP проверить, открыт ли каждый порт на устройстве.

Пинг работает на Интернет-слой стека протоколов TCP / IP, поэтому он не имеет понятия номеров портов. Если у вас есть инструмент проверки связи, который сообщает о портах на устройстве, а также о состоянии устройства, тогда эта проверка была выполнена с комбинация протоколов что добавить к небольшому количеству информации, доступной для пинга.

К сожалению, знание того, какие порты открыты, является недостатком безопасности, и поэтому некоторые системные администраторы блокируют свои шлюзовые устройства от отправки ICMP каждого ответа, чтобы снизить риски, возникающие при сканировании портов..

Многие операционные системы запрещают доступ к функциям ICMP пользователям, которые не имеют прав администратора. В этих случаях обычно используется версия эхо-запроса ICMP более высокого уровня, вместо этого отправляется дейтаграмма UDP. Это то, что часто называют «пингом UDP-пакетов», который работает на транспортном уровне..

Альтернативы Ping Sweep

Утилита ping sweep также может называться средством отслеживания IP-адресов. Оба этих типа программного обеспечения выполняют одну и ту же задачу: идентифицируют все IP-адреса, используемые в сети. Если вам нужна более подробная информация об использовании IP-адреса в вашей сети, перейдите к более сложному инструменту. В этом случае инструмент, который вы ищете, это менеджер IP-адресов. Диспетчер IP-адресов SolarWinds является одним из примеров.

Диспетчер IP-адресов SolarWinds является одним из примеров.

Пинг развертки

Ознакомьтесь с инструментами Ping Sweep в этом списке. Развертка пинга больше подходит для небольшой сети. По мере роста вашей сети вы можете обнаружить, что ручные шаги, необходимые для анализа данных из пинга, занимают слишком много времени. Если это так, то ваша сеть, вероятно, слишком велика для того, чтобы ping-очистка была полезной для экономии времени, и вам следует вместо этого изучить диспетчеры IP-адресов.

Вы выполняете пинг в вашей сети? Какой инструмент вы используете? Вы сравнили проверку ping с полным менеджером IP-адресов? Какой ты предпочитаешь? Оставьте сообщение в разделе комментариев ниже и сообщите нам свой опыт.

Sorry! The Author has not filled his profile.

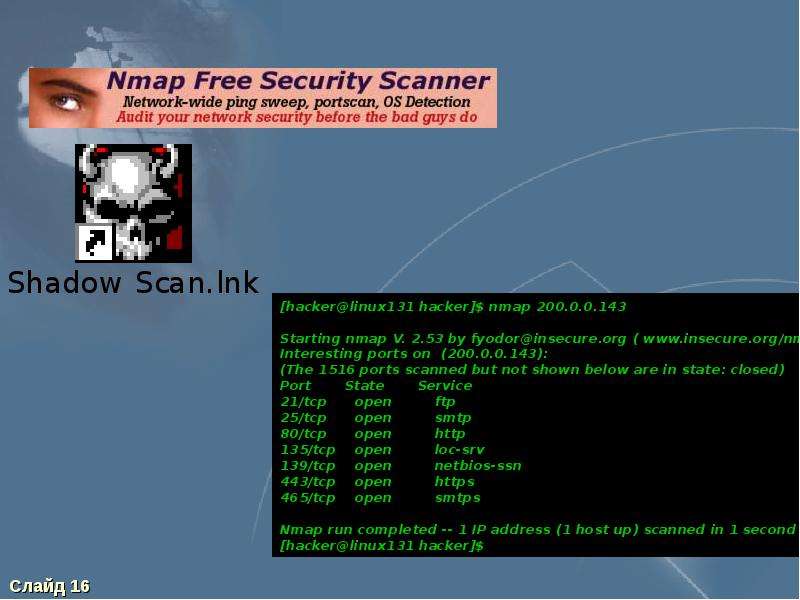

Установка Nmap на Linux с практическими примерами использования программы

.

В этой статье пойдет речь о Nmap, что способен отправлять пакеты и анализировать ответ, который он получает, чтобы обнаружить хосты и службы, находящиеся в компьютерной сети. Это один из наиболее широко используемых сканеров портов, доступных сегодня.

Это один из наиболее широко используемых сканеров портов, доступных сегодня.

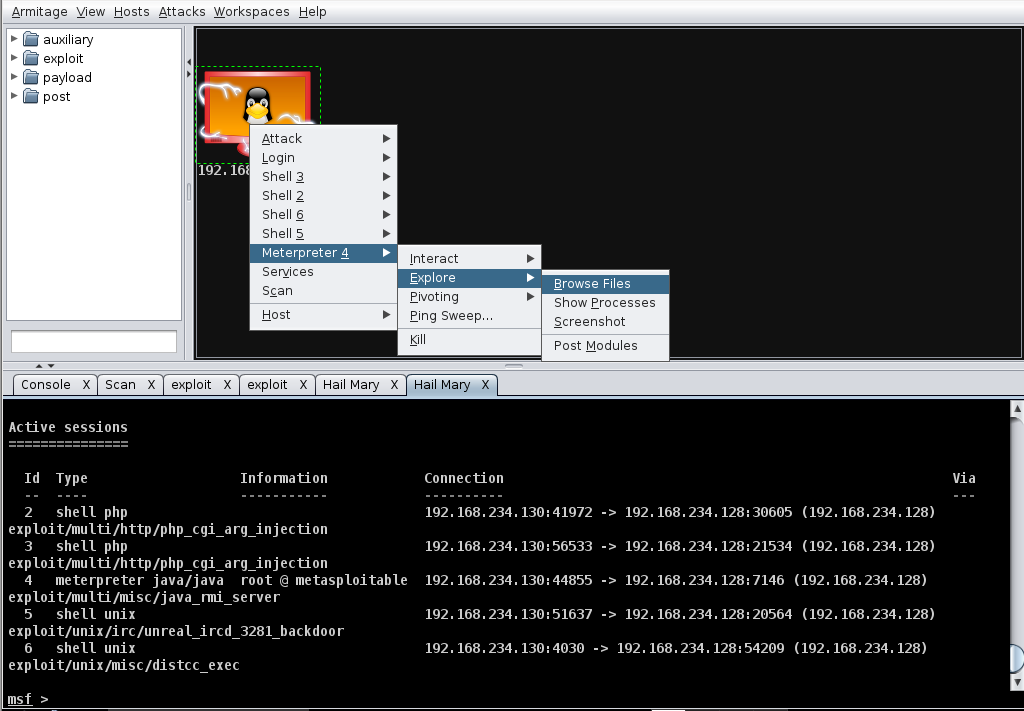

Он также может помочь пользователю найти открытые порты и обнаружить риски для его безопасности в сети. Это первый шаг для злоумышленника, который получит информацию о сети цели и определит потенциальный способ для начала атаки. Мошенник также будет знать о службах, работающих на открытых портах, а также об их версиях, что поможет ему определить уязвимости для них.

Он широко известен как System Administrator’s Swiss Army Knife благодаря своей способности служить нескольким целям: зондированию компьютерных сетей, обнаружению хостов, сканированию портов, нахождению уязвимостей, определению ОС и их версий. Это кросс-платформенная утилита.

Если пользователю не нравится работать в интерфейсе командной строки, инструмент также доступен с графическом интерфейсом (Zenmap), официальном графическом интерфейсом сканера безопасности Nmap.

Установка

Читатели смогут посмотреть на установку Nmap на два широко используемых дистрибутива Linux — CentOS и Ubuntu. Инструмент доступен в виде пакета в репозитории большинства дистрибутивов Linux.

Инструмент доступен в виде пакета в репозитории большинства дистрибутивов Linux.

Установка Nmap на CentOS 6/7.x

Чтобы установить пакет Nmap на CentOS, следует ввести следующую команду:

sudo yum install nmap$sudo yum install nmap

Loaded plugins: fastestmirror, security

Setting up Install Process

Loading mirror speeds from cached hostfile

* base: mirror.vcu.edu

* centos-sclo-rh: mirror.cc.columbia.edu

* centos-sclo-sclo: mirror.rackspace.com

* epel: reflector.westga.edu

* extras: centos5.zswap.net

* updates: mirror.jaleco.com

Resolving Dependencies

--> Running transaction check

---> Package nmap.x86_64 2:5.51-6.el6 will be installed

--> Finished Dependency Resolution

Dependencies Resolved

======================================================================================================================================================================================================================================================

Package Arch Version Repository Size

======================================================================================================================================================================================================================================================

Installing:

nmap x86_64 2:5. 51-6.el6 base 2.8 M

Transaction Summary

======================================================================================================================================================================================================================================================

Install 1 Package(s)

Total download size: 2.8 M

Installed size: 9.7 M

Is this ok [y/N]:

51-6.el6 base 2.8 M

Transaction Summary

======================================================================================================================================================================================================================================================

Install 1 Package(s)

Total download size: 2.8 M

Installed size: 9.7 M

Is this ok [y/N]:Система предложит пользователю подтвердить свои действия и завершить установку. Необходимо ввести «y» и нажать на кнопку Enter.

Is this ok [y/N]: y

Downloading Packages:

nmap-5.51-6.el6.x86_64.rpm | 2.8 MB 00:00

Running rpm_check_debug

Running Transaction Test

Transaction Test Succeeded

Running Transaction

Installing : 2:nmap-5. 51-6.el6.x86_64 1/1

Verifying : 2:nmap-5.51-6.el6.x86_64 1/1

Installed:

nmap.x86_64 2:5.51-6.el6

Complete!

$

51-6.el6.x86_64 1/1

Verifying : 2:nmap-5.51-6.el6.x86_64 1/1

Installed:

nmap.x86_64 2:5.51-6.el6

Complete!

$Теперь пользователь проверит, был ли инструмент успешно установлен и установлена ли нужная версия, выполнив приведенную ниже команду:

$nmap -version

Nmap version 5.51 ( http://nmap.org )Установка Nmap на CentOS 8.x

Человек будет использовать DNF для осуществления установки.

$sudo dnf install nmap -y

Last metadata expiration check: 0:58:54 ago on Fri 18 Sep 2020 07:04:54 PM UTC.

Dependencies resolved.

======================================================================================================================================================================================================================================================

Package Architecture Version Repository Size

======================================================================================================================================================================================================================================================

Installing:

nmap x86_64 2:7. 70-5.el8 AppStream 5.8 M

Installing dependencies:

nmap-ncat x86_64 2:7.70-5.el8 AppStream 237 k

Transaction Summary

======================================================================================================================================================================================================================================================

Install 2 Packages

Total download size: 6.1 M

Installed size: 25 M

Downloading Packages:

(1/2): nmap-ncat-7.70-5.el8.x86_64.rpm 669 kB/s | 237 kB 00:00

(2/2): nmap-7.

70-5.el8 AppStream 5.8 M

Installing dependencies:

nmap-ncat x86_64 2:7.70-5.el8 AppStream 237 k

Transaction Summary

======================================================================================================================================================================================================================================================

Install 2 Packages

Total download size: 6.1 M

Installed size: 25 M

Downloading Packages:

(1/2): nmap-ncat-7.70-5.el8.x86_64.rpm 669 kB/s | 237 kB 00:00

(2/2): nmap-7. 70-5.el8.x86_64.rpm 9.2 MB/s | 5.8 MB 00:00

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Total 8.0 MB/s | 6.1 MB 00:00

Running transaction check

Transaction check succeeded.

Running transaction test

Transaction test succeeded.

Running transaction

Preparing : 1/1

Installing : nmap-ncat-2:7.

70-5.el8.x86_64.rpm 9.2 MB/s | 5.8 MB 00:00

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Total 8.0 MB/s | 6.1 MB 00:00

Running transaction check

Transaction check succeeded.

Running transaction test

Transaction test succeeded.

Running transaction

Preparing : 1/1

Installing : nmap-ncat-2:7. 70-5.el8.x86_64 1/2

Running scriptlet: nmap-ncat-2:7.70-5.el8.x86_64 1/2

Installing : nmap-2:7.70-5.el8.x86_64 2/2

Running scriptlet: nmap-2:7.70-5.el8.x86_64 2/2

Verifying : nmap-2:7.70-5.el8.x86_64 1/2

Verifying : nmap-ncat-2:7.

70-5.el8.x86_64 1/2

Running scriptlet: nmap-ncat-2:7.70-5.el8.x86_64 1/2

Installing : nmap-2:7.70-5.el8.x86_64 2/2

Running scriptlet: nmap-2:7.70-5.el8.x86_64 2/2

Verifying : nmap-2:7.70-5.el8.x86_64 1/2

Verifying : nmap-ncat-2:7. 70-5.el8.x86_64 2/2

Installed:

nmap-2:7.70-5.el8.x86_64 nmap-ncat-2:7.70-5.el8.x86_64

Complete!

$

70-5.el8.x86_64 2/2

Installed:

nmap-2:7.70-5.el8.x86_64 nmap-ncat-2:7.70-5.el8.x86_64

Complete!

$С помощью опции «y» DNF/YUM установит указанный пакет, не запрашивая подтверждения пользователя.

Стоит отметить, что DNF (Dandified Yum) — это новый менеджер пакетов в RHEL/CentOS 8, который можно использовать для установки пакетов. Это версия YUM следующего поколения (модифицированный Yellowdog Updater), предназначенная для замены YUM в системах на базе RPM.

Теперь, нужно проверить успешно ли осуществлена установка.

$nmap -version

Nmap version 7.70 ( https://nmap.org )

Platform: x86_64-redhat-linux-gnu

Compiled with: liblua-5.3. 3 openssl-1.1.1 libpcre-8.42 libpcap-1.9.0-PRE-GIT nmap-libdnet-1.12 ipv6

Compiled without: libssh3 libz

Available nsock engines: epoll poll select

3 openssl-1.1.1 libpcre-8.42 libpcap-1.9.0-PRE-GIT nmap-libdnet-1.12 ipv6

Compiled without: libssh3 libz

Available nsock engines: epoll poll selectUbuntu

Пользователь выполнит приведенную ниже команду, чтобы убедиться, что все пакеты на сервере Ubuntu были обновлены.

sudo apt-get updateПосле этого следует ввести приведенную ниже команду для установки программы:

$sudo apt-get install nmap -y

Reading package lists... Done

Building dependency tree

Reading state information... Done

The following package was automatically installed and is no longer required:

libnuma1

Use 'sudo apt autoremove' to remove it.

The following additional packages will be installed:

libblas3 liblinear4 liblua5.3-0 lua-lpeg nmap-common

Suggested packages:

liblinear-tools liblinear-dev ncat ndiff zenmap

The following NEW packages will be installed:

libblas3 liblinear4 liblua5.3-0 lua-lpeg nmap nmap-common

0 upgraded, 6 newly installed, 0 to remove and 30 not upgraded. Need to get 5669 kB of archives.

After this operation, 26.8 MB of additional disk space will be used.

Get:1 http://us-west1.gce.archive.ubuntu.com/ubuntu focal/main amd64 libblas3 amd64 3.9.0-1build1 [142 kB]

Get:2 http://us-west1.gce.archive.ubuntu.com/ubuntu focal/universe amd64 liblinear4 amd64 2.3.0+dfsg-3build1 [41.7 kB]

Get:3 http://us-west1.gce.archive.ubuntu.com/ubuntu focal/main amd64 liblua5.3-0 amd64 5.3.3-1.1ubuntu2 [116 kB]

Get:4 http://us-west1.gce.archive.ubuntu.com/ubuntu focal/universe amd64 lua-lpeg amd64 1.0.2-1 [31.4 kB]

Get:5 http://us-west1.gce.archive.ubuntu.com/ubuntu focal/universe amd64 nmap-common all 7.80+dfsg1-2build1 [3676 kB]

Get:6 http://us-west1.gce.archive.ubuntu.com/ubuntu focal/universe amd64 nmap amd64 7.80+dfsg1-2build1 [1662 kB]

Fetched 5669 kB in 1s (7683 kB/s)

Selecting previously unselected package libblas3:amd64.

(Reading database ... 62831 files and directories currently installed.)

Preparing to unpack .../0-libblas3_3.9.0-1build1_amd64.deb .

Need to get 5669 kB of archives.

After this operation, 26.8 MB of additional disk space will be used.

Get:1 http://us-west1.gce.archive.ubuntu.com/ubuntu focal/main amd64 libblas3 amd64 3.9.0-1build1 [142 kB]

Get:2 http://us-west1.gce.archive.ubuntu.com/ubuntu focal/universe amd64 liblinear4 amd64 2.3.0+dfsg-3build1 [41.7 kB]

Get:3 http://us-west1.gce.archive.ubuntu.com/ubuntu focal/main amd64 liblua5.3-0 amd64 5.3.3-1.1ubuntu2 [116 kB]

Get:4 http://us-west1.gce.archive.ubuntu.com/ubuntu focal/universe amd64 lua-lpeg amd64 1.0.2-1 [31.4 kB]

Get:5 http://us-west1.gce.archive.ubuntu.com/ubuntu focal/universe amd64 nmap-common all 7.80+dfsg1-2build1 [3676 kB]

Get:6 http://us-west1.gce.archive.ubuntu.com/ubuntu focal/universe amd64 nmap amd64 7.80+dfsg1-2build1 [1662 kB]

Fetched 5669 kB in 1s (7683 kB/s)

Selecting previously unselected package libblas3:amd64.

(Reading database ... 62831 files and directories currently installed.)

Preparing to unpack .../0-libblas3_3.9.0-1build1_amd64.deb . ..

Unpacking libblas3:amd64 (3.9.0-1build1) ...

Selecting previously unselected package liblinear4:amd64.

Preparing to unpack .../1-liblinear4_2.3.0+dfsg-3build1_amd64.deb ...

Unpacking liblinear4:amd64 (2.3.0+dfsg-3build1) ...

Selecting previously unselected package liblua5.3-0:amd64.

Preparing to unpack .../2-liblua5.3-0_5.3.3-1.1ubuntu2_amd64.deb ...

Unpacking liblua5.3-0:amd64 (5.3.3-1.1ubuntu2) ...

Selecting previously unselected package lua-lpeg:amd64.

Preparing to unpack .../3-lua-lpeg_1.0.2-1_amd64.deb ...

Unpacking lua-lpeg:amd64 (1.0.2-1) ...

Selecting previously unselected package nmap-common.

Preparing to unpack .../4-nmap-common_7.80+dfsg1-2build1_all.deb ...

Unpacking nmap-common (7.80+dfsg1-2build1) ...

Selecting previously unselected package nmap.

Preparing to unpack .../5-nmap_7.80+dfsg1-2build1_amd64.deb ...

Unpacking nmap (7.80+dfsg1-2build1) ...

Setting up lua-lpeg:amd64 (1.0.2-1) ...

Setting up libblas3:amd64 (3.9.0-1build1) ...

update-alternatives: using /usr/lib/x86_64-linux-gnu/blas/libblas.

..

Unpacking libblas3:amd64 (3.9.0-1build1) ...

Selecting previously unselected package liblinear4:amd64.

Preparing to unpack .../1-liblinear4_2.3.0+dfsg-3build1_amd64.deb ...

Unpacking liblinear4:amd64 (2.3.0+dfsg-3build1) ...

Selecting previously unselected package liblua5.3-0:amd64.

Preparing to unpack .../2-liblua5.3-0_5.3.3-1.1ubuntu2_amd64.deb ...

Unpacking liblua5.3-0:amd64 (5.3.3-1.1ubuntu2) ...

Selecting previously unselected package lua-lpeg:amd64.

Preparing to unpack .../3-lua-lpeg_1.0.2-1_amd64.deb ...

Unpacking lua-lpeg:amd64 (1.0.2-1) ...

Selecting previously unselected package nmap-common.

Preparing to unpack .../4-nmap-common_7.80+dfsg1-2build1_all.deb ...

Unpacking nmap-common (7.80+dfsg1-2build1) ...

Selecting previously unselected package nmap.

Preparing to unpack .../5-nmap_7.80+dfsg1-2build1_amd64.deb ...

Unpacking nmap (7.80+dfsg1-2build1) ...

Setting up lua-lpeg:amd64 (1.0.2-1) ...

Setting up libblas3:amd64 (3.9.0-1build1) ...

update-alternatives: using /usr/lib/x86_64-linux-gnu/blas/libblas. so.3 to provide /usr/lib/x86_64-linux-gnu/libblas.so.3 (libblas.so.3-x86_64-linux-gnu) in auto mode

Setting up nmap-common (7.80+dfsg1-2build1) ...

Setting up liblua5.3-0:amd64 (5.3.3-1.1ubuntu2) ...

Setting up liblinear4:amd64 (2.3.0+dfsg-3build1) ...

Setting up nmap (7.80+dfsg1-2build1) ...

Processing triggers for man-db (2.9.1-1) ...

Processing triggers for libc-bin (2.31-0ubuntu9) ...

so.3 to provide /usr/lib/x86_64-linux-gnu/libblas.so.3 (libblas.so.3-x86_64-linux-gnu) in auto mode

Setting up nmap-common (7.80+dfsg1-2build1) ...

Setting up liblua5.3-0:amd64 (5.3.3-1.1ubuntu2) ...

Setting up liblinear4:amd64 (2.3.0+dfsg-3build1) ...

Setting up nmap (7.80+dfsg1-2build1) ...

Processing triggers for man-db (2.9.1-1) ...

Processing triggers for libc-bin (2.31-0ubuntu9) ...И воспользоваться параметром «version», чтобы убедиться, что она установлена.

$nmap -version

Nmap version 7.80 ( https://nmap.org )

Platform: x86_64-pc-linux-gnu

Compiled with: liblua-5.3.3 openssl-1.1.1d nmap-libssh3-1.8.2 libz-1.2.11 libpcre-8.39 libpcap-1.9.1 nmap-libdnet-1.12 ipv6

Compiled without:

Available nsock engines: epoll poll selectПример практического использования Nmap

Читатели познакомятся с несколькими примерами, иллюстрирующими использование Nmap.

Сканирование открытых портов

Синтаксис для nmap:

nmap [Scan Type(s)] [Options] {target specification}

Целью может быть имя хоста, IP-адрес, доменное имя, сеть, подсеть и т. д.

д.

Сканирование домена

nmap scanme.nmap.org$nmap scanme.nmap.org

Starting Nmap 7.80 ( https://nmap.org ) at 2020-09-18 20:14 UTC

Nmap scan report for scanme.nmap.org (45.33.32.156)

Host is up (0.025s latency).

Other addresses for scanme.nmap.org (not scanned): 2600:3c01::f03c:91ff:fe18:bb2f

Not shown: 995 closed ports

PORT STATE SERVICE

22/tcp open ssh

25/tcp filtered smtp

80/tcp open http

9929/tcp open nping-echo

31337/tcp open Elite

Nmap done: 1 IP address (1 host up) scanned in 1.73 secondsБез изменения параметров Nmap будет работать по умолчанию:

- Сканирование 1000 наиболее часто используемых портов (список этих портов можно изменить в файле nmap-services)

- Nmap будет пытаться подключиться к портам TCP SYN при работе с привилегированным пользователем

- Инструмент отправляет эхо ICMP, т.е. запросы целевым хостам, чтобы подтвердить, работают они или нет

- Программа выполняет обратный поиск DNS, чтобы получить имя хоста

Читатели могут увидеть четыре открытых порта, один фильтрованный порт и 995 закрытых портов на данных, представленных выше. Порт, который не может быть определен Nmap, если он закрыт или открыт, что может быть связано с его брандмауэром, также фильтруется.

Порт, который не может быть определен Nmap, если он закрыт или открыт, что может быть связано с его брандмауэром, также фильтруется.

Здесь, в примере, показанном выше, человек сканирует scanme.nmap.com, который разрешил это сделать.

nmap -F scanme.nmap.orgПользователь способен использовать опцию быстрого сканирования «F» для сканирования только 100 наиболее часто используемых портов каждого протокола.

Сканирование IP-адреса

nmap 192.168.0.7$nmap 192.168.0.7

Starting Nmap 7.80 ( https://nmap.org ) at 2020-09-18 20:12 UTC

Nmap scan report for server-1.geekflare.com (192.168.0.7)

Host is up (0.034s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

22/tcp open ssh

Nmap done: 1 IP address (1 host up) scanned in 0.62 secondsСканирование подсети

nmap 192.168.0.0/24$nmap 192.168.0.0/24

Starting Nmap 7.80 ( https://nmap. org ) at 2020-09-18 20:15 UTC

Nmap scan report for server-1.geekflare.com (192.168.0.7)

Host is up (0.044s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

22/tcp open ssh

Nmap scan report for server-2.geekflare.com (192.168.0.8)

Host is up (0.046s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

22/tcp open ssh

Nmap scan report for server-3.geekflare.com (192.168.0.9)

Host is up (0.043s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

22/tcp open ssh

Nmap scan report for server-4.geekflare.com (192.168.0.10)

Host is up (0.044s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

22/tcp open ssh

Nmap done: 256 IP addresses (4 hosts up) scanned in 4.67 seconds

org ) at 2020-09-18 20:15 UTC

Nmap scan report for server-1.geekflare.com (192.168.0.7)

Host is up (0.044s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

22/tcp open ssh

Nmap scan report for server-2.geekflare.com (192.168.0.8)

Host is up (0.046s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

22/tcp open ssh

Nmap scan report for server-3.geekflare.com (192.168.0.9)

Host is up (0.043s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

22/tcp open ssh

Nmap scan report for server-4.geekflare.com (192.168.0.10)

Host is up (0.044s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

22/tcp open ssh

Nmap done: 256 IP addresses (4 hosts up) scanned in 4.67 secondsСканирование нескольких хостов

Сканирование нескольких хостов — это очень просто!

Следует добавить имена хостов или IP-адреса, которые человек хочет сканировать один за другим.

nmap 192.168.0.1 192.168.0.3 192.168.0.4Использовать запятую, для того чтобы избежать повторного упоминания IP-адреса.

nmap 192.168.0.1,3,4Использовать дефисы (-) для указания диапазона IP-адресов, как показано ниже.

nmap 192.168.0.1-20Приведенная выше команда будет сканировать первые двадцать узлов подсети.

Необходимо применить подстановочные знаки для сканирования всей подсети:

nmap 192.168.0.*Приведенная выше команда будет сканировать все 256 IP-адресов в подсети.

Пользователь также может указать все хосты, необходимые для сканирования в файле, и использовать следующую команду:

nmap -iL /tmp/hostfileПример хост-файла:

cat /tmp/hostfile

192.168.0.1,2,4

scanme.nmap.org

10.0.0-255.1-254Человек способен исключить несколько хостов из группового поиска, если захочет.

nmap 192.168.0.* --exclude 192.168.0.2

nmap 192.168.0.1-40 --exclude 192.168.0.5,6,7Он также может исключить хосты из поиска, используя флаг «excludefile».

nmap 192.168.0.* --excludefile /tmp/hosts.txtВыбор порта Nmap

Для сканирования определенных портов в системе вместо 1000 наиболее часто используемых по умолчанию можно использовать параметр «p».

nmap -p 22,80,443 192.168.0.2-50$nmap -p 22,80,443 192.168.0.2-50

Starting Nmap 7.70 ( https://nmap.org ) at 2020-09-18 20:18 UTC

Nmap scan report for server-1.geekflare.com (192.168.0.7)

Host is up (0.00018s latency).

PORT STATE SERVICE

22/tcp open ssh

80/tcp closed http

443/tcp closed https

Nmap scan report for server-2.geekflare.com (192.168.0.8)

Host is up (0.00094s latency).

PORT STATE SERVICE

22/tcp open ssh

80/tcp closed http

443/tcp closed https

Nmap scan report for server-3.geekflare.com (192.168.0.9)

Host is up (0.00092s latency).

PORT STATE SERVICE

22/tcp open ssh

80/tcp closed http

443/tcp closed https

Nmap scan report for server-4.geekflare.com (192. 168.0.10)

Host is up (0.00089s latency).

PORT STATE SERVICE

22/tcp open ssh

80/tcp closed http

443/tcp closed https

Nmap done: 49 IP addresses (4 hosts up) scanned in 1.65 seconds

168.0.10)

Host is up (0.00089s latency).

PORT STATE SERVICE

22/tcp open ssh

80/tcp closed http

443/tcp closed https

Nmap done: 49 IP addresses (4 hosts up) scanned in 1.65 secondsПриведенная выше команда будет сканировать только порты 22, 80 и 443 на указанных IP-адресах.

nmap -p 1-500 192.168.0.2Приведенная выше команда будет сканировать порты от 1 до 500 на упомянутом хосте.

nmap -p- 192.168.0.2С помощью опции «p» программа будет сканировать все 65535 портов.

Перенаправление выходных данных в файл

По умолчанию Nmap выводит выходные данные на терминале, но при сканировании большой сети стоит сохранить результаты в файле для лучшего анализа. Человек способен это сделать в различных форматах.

Нормальный выходной формат [-oN]

Нормальный режим представит человеку выходные данные, как читатели видят их на экране.

nmap -oN /tmp/scanResult.txt 192.168.0.0/24Формат вывода данных XML [-oX]

Человек может произвести экспорт результатов в формате XML. Это один из наиболее часто используемых форматов, поскольку большинство языков программирования имеют библиотеки для синтаксического анализа XML.

Это один из наиболее часто используемых форматов, поскольку большинство языков программирования имеют библиотеки для синтаксического анализа XML.

nmap -oX /tmp/scanResult.xml 192.168.0.0/24Формат вывода данных Grepable [-oG]

Человек получает выходные данные в формате, который очень легко использовать с командой grep. Выходные данные позже могут быть переданы в утилиты командной строки, такие как awk, grep, sed, для выполнения дополнительных операций по мере необходимости.

nmap -oG /tmp/scanResult.txt 192.168.0.0/24Вывод данных в виде скрипт-кидди [- oS]

Он использует «leet», заменяя буквы их визуально похожими числовыми представлениями. Этот формат вывода не является полезным для какого-либо конкретного случая и был включен только в качестве шутки.

nmap -oS /tmp/scanResult scanme.nmap.org$nmap -oS /tmp/scanResult scanme.nmap.org

Starting Nmap 7. 70 ( https://nmap.org ) at 2020-09-18 20:34 UTC

Nmap scan report for scanme.nmap.org (45.33.32.156)

Host is up (0.053s latency).

Other addresses for scanme.nmap.org (not scanned): 2600:3c01::f03c:91ff:fe18:bb2f

Not shown: 995 closed ports

PORT STATE SERVICE

22/tcp open ssh

25/tcp filtered smtp

80/tcp open http

9929/tcp open nping-echo

31337/tcp open Elite

Nmap done: 1 IP address (1 host up) scanned in 2.12 seconds

$

$cat /tmp/scanResult

$tart|Ng Nmap 7.70 ( httpz://NmAp.oRg ) aT 2020-09-18 20:34 UTc

Nmap $can rEp0rt f0r Scanm3.nmap.0rg (45.33.32.156)

H0st iS up (0.053s lat3ncy).

Other addreSSes for $canm3.nmap.0Rg (n0t scanN3D): 2600:3c01::f03c:91ff:fE18:bb2f

Not sh0wn: 995 clOs3d p0rtS

P0rT $TAT3 S3RV|C3

22/TCp op3n Ssh

25/tcp f1ltEr3d $mtp

80/tCp op3n http

9929/tcp Open Nping-ech0

31337/tCP 0pen 3litE

Nmap d0n3: 1 Ip addRe$s (1 hO$t up) $CANN3d In 2.12 s3C0nDz

70 ( https://nmap.org ) at 2020-09-18 20:34 UTC

Nmap scan report for scanme.nmap.org (45.33.32.156)

Host is up (0.053s latency).

Other addresses for scanme.nmap.org (not scanned): 2600:3c01::f03c:91ff:fe18:bb2f

Not shown: 995 closed ports

PORT STATE SERVICE

22/tcp open ssh

25/tcp filtered smtp

80/tcp open http

9929/tcp open nping-echo

31337/tcp open Elite

Nmap done: 1 IP address (1 host up) scanned in 2.12 seconds

$

$cat /tmp/scanResult

$tart|Ng Nmap 7.70 ( httpz://NmAp.oRg ) aT 2020-09-18 20:34 UTc

Nmap $can rEp0rt f0r Scanm3.nmap.0rg (45.33.32.156)

H0st iS up (0.053s lat3ncy).

Other addreSSes for $canm3.nmap.0Rg (n0t scanN3D): 2600:3c01::f03c:91ff:fE18:bb2f

Not sh0wn: 995 clOs3d p0rtS

P0rT $TAT3 S3RV|C3

22/TCp op3n Ssh

25/tcp f1ltEr3d $mtp

80/tCp op3n http

9929/tcp Open Nping-ech0

31337/tCP 0pen 3litE

Nmap d0n3: 1 Ip addRe$s (1 hO$t up) $CANN3d In 2.12 s3C0nDzРазличные типы сканирования Nmap

Сканирование подключения TCP [-sT]

Это основная форма сканирования TCP, которая считается самой открытой. Инструмент пытается установить полное соединение с портами диапазона, указанными с помощью трехстороннего обмена рукопожатиями (SYN — > SYN/ACK — > ACK). Успешное соединение указывает на открытый порт.

Инструмент пытается установить полное соединение с портами диапазона, указанными с помощью трехстороннего обмена рукопожатиями (SYN — > SYN/ACK — > ACK). Успешное соединение указывает на открытый порт.

Это тип сканирования по умолчанию используется Nmap при выполнении действий непривилегированным пользователем.

nmap -sT 192.168.0.1$nmap -sT 192.168.0.7

Starting Nmap 7.70 ( https://nmap.org ) at 2020-09-18 19:52 UTC

Nmap scan report for server-1.geekflare.com (192.168.0.7)

Host is up (0.00042s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

22/tcp open ssh

Nmap done: 1 IP address (1 host up) scanned in 0.09 secondsСканирование TCP SYN [-sS]

Его еще называются полуоткрытое сканирование, оно является более скрытным, чем сканирование TCP, поскольку инструмент никогда не устанавливает полное соединение. Сканирование TCP SYN — это тип сканирования по умолчанию, выполняемый от имени привилегированного пользователя. Непривилегированные пользователи не будут иметь разрешения на запуск этого сканирования, поскольку оно требует определенных привилегий для запуска необработанного сокета или необработанного пакета.

Непривилегированные пользователи не будут иметь разрешения на запуск этого сканирования, поскольку оно требует определенных привилегий для запуска необработанного сокета или необработанного пакета.

nmap -sS 192.168.0.1$sudo nmap -sS 192.168.0.7

Starting Nmap 7.70 ( https://nmap.org ) at 2020-09-18 19:51 UTC

Nmap scan report for server-1.geekflare.com (192.168.0.7)

Host is up (0.00022s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

22/tcp open ssh

Nmap done: 1 IP address (1 host up) scanned in 1.50 seconds$nmap -sS 192.168.0.1

You requested a scan type which requires root privileges.

QUITTING!Как можно увидеть в приведенном выше примере, SYNscan не может быть выполнен непривилегированными пользователями.

Сканирование UDP [-sU]

Если флаг не указан, то по умолчанию Nmap сканирует TCP-порты. Для сканирования UDP-порта следует использовать флаг «sU», как показано ниже.

$sudo nmap -sU 192.168.0.8

Starting Nmap 7.70 ( https://nmap.org ) at 2020-09-18 19:44 UTC

Nmap scan report for server-2.geekflare.com (192.168.0.8)

Host is up (0.00036s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

5355/udp open|filtered llmnr

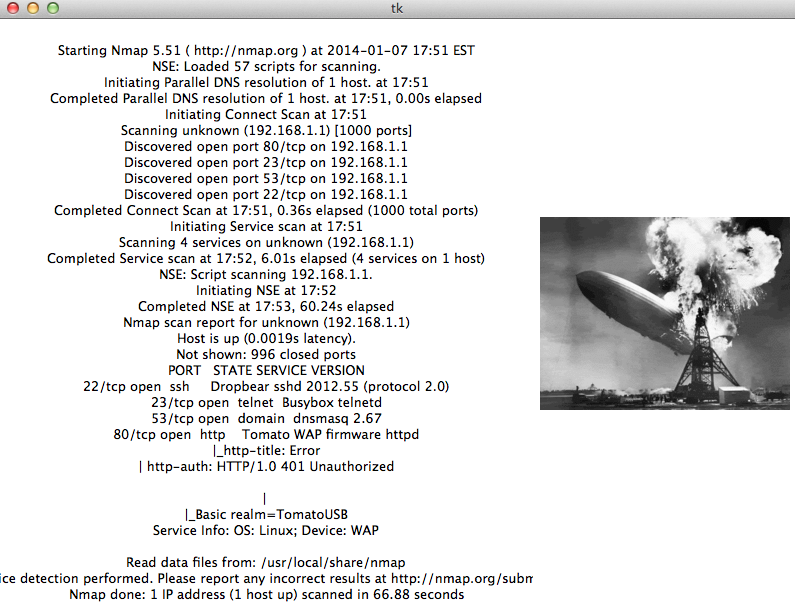

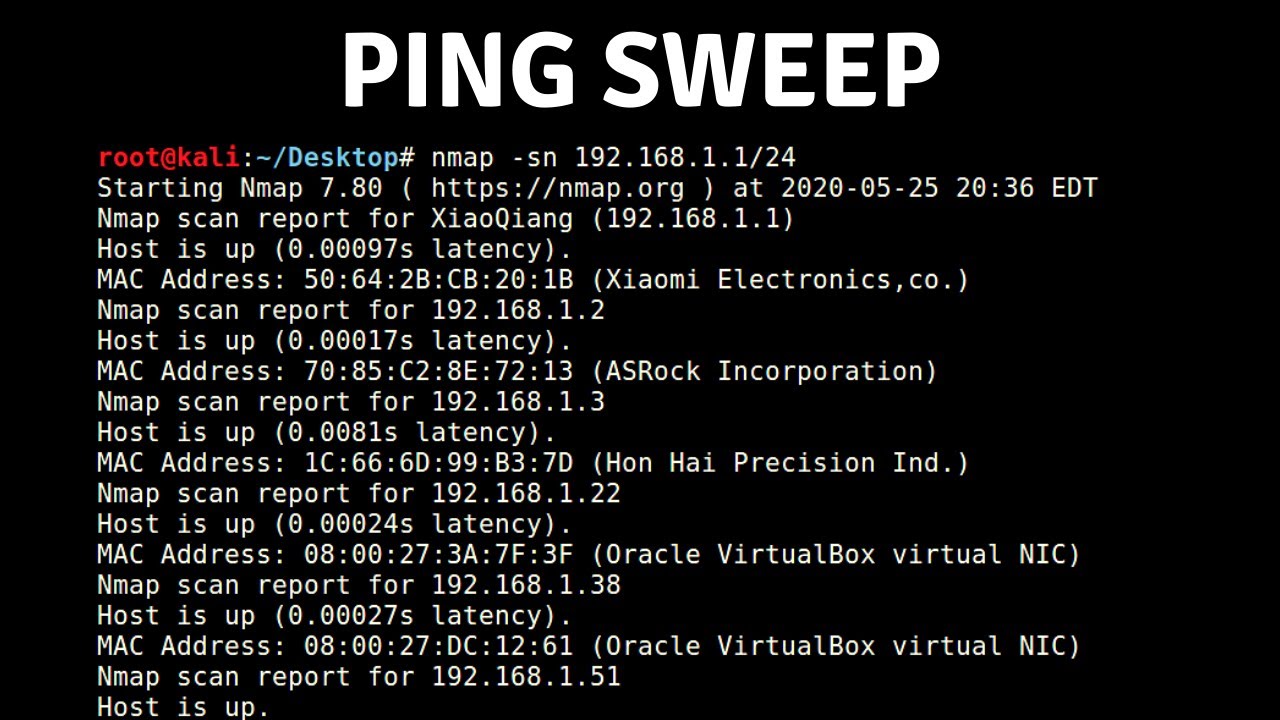

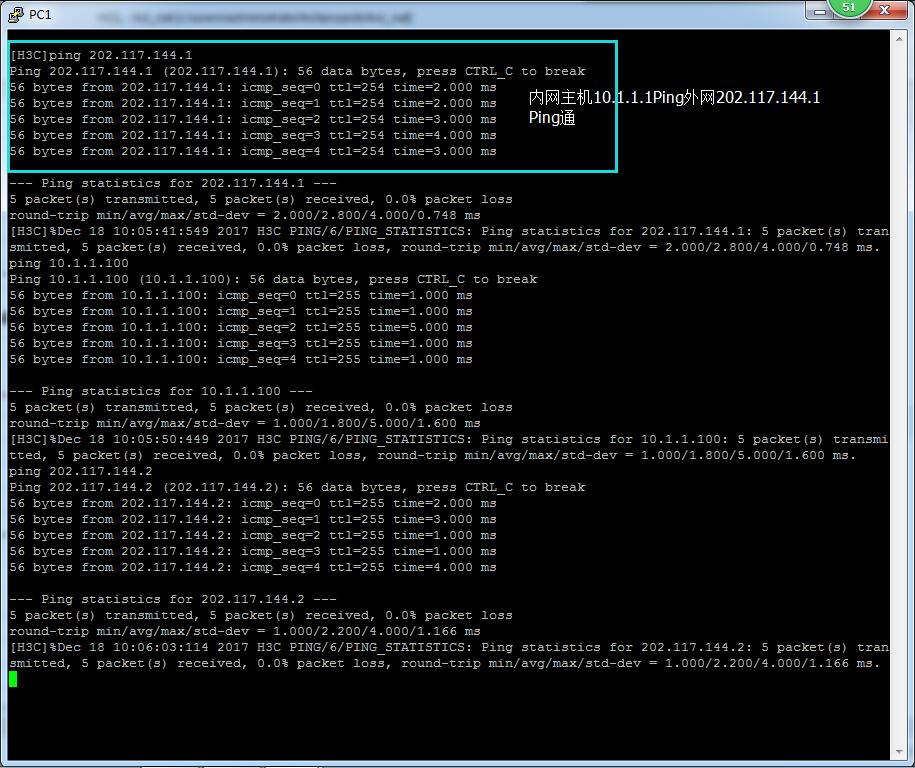

Nmap done: 1 IP address (1 host up) scanned in 999.27 secondsСканирование Ping [-sn]

Это очень полезно, когда пользователю нужно только знать, работает ли хост или нет, и ему не нужна информация об открытых портах.

Этот способ часто называют «Ping sweep». В предыдущих версиях «-sn» был известен как «-sP».

nmap -sn 192.168.1.0/24$nmap -sn 192.168.1.0/24

Starting Nmap 7.70 ( https://nmap.org ) at 2020-09-18 19:39 UTC

Nmap scan report for server-7.geekflare.com (192.168.1.2)

Host is up (0.033s latency).

Nmap scan report for server-10.geekflare.com (192.168.1.3)

Host is up (0. 035s latency).

Nmap scan report for server-13.geekflare.com (192.168.1.4)

Host is up (0.10s latency).

Nmap done: 256 IP addresses (3 hosts up) scanned in 9.85 seconds

035s latency).

Nmap scan report for server-13.geekflare.com (192.168.1.4)

Host is up (0.10s latency).

Nmap done: 256 IP addresses (3 hosts up) scanned in 9.85 secondsВ приведенном выше примере читатели могли увидеть, что в указанной целевой подсети из 256 проверенных IP-адресов работают только три хоста.

nmap -sn -n -v 192.168.0.0/24 -oG - | grep -iv down- -sn -> проверить пинг;

- -n -> игнорировать разрешение DNS и ускорить сканирование;

- -v -> получить дополнительную информацию о сканировании;

- -og -> обеспечить вывод данных в формате grepable;

- — -> дефис перенаправляет вывод grepable на стандартный вывод, который затем передается по конвейеру в grep;

- -iv -> игнорировать строки со словом «down».

$nmap -sn -n -v 192.168.0.0/24 -oG - | grep -iv down

# Nmap 7.70 scan initiated Fri Sep 18 19:40:17 2020 as: nmap -sn -n -v -oG - 192.168.0.0/24

# Ports scanned: TCP(0;) UDP(0;) SCTP(0;) PROTOCOLS(0;)

Host: 192. 168.0.7 () Status: Up

Host: 192.168.0.8 () Status: Up

Host: 192.168.0.9 () Status: Up

Host: 192.168.0.10 () Status: Up

# Nmap done at Fri Sep 18 19:40:20 2020 -- 256 IP addresses (4 hosts up) scanned in 2.91 seconds

168.0.7 () Status: Up

Host: 192.168.0.8 () Status: Up

Host: 192.168.0.9 () Status: Up

Host: 192.168.0.10 () Status: Up

# Nmap done at Fri Sep 18 19:40:20 2020 -- 256 IP addresses (4 hosts up) scanned in 2.91 secondsЧитатели могли увидеть, что только четыре хоста работают из 256 IP-адресов, отсканированных в подсети.

Обнаружение версий ОС и служб

Сканирование операционной системы

Помимо сканирования портов и обнаружения узлов, Nmap может также предоставлять информацию о базовой операционной системе. Nmap имеет одну из крупнейших баз данных отпечатков пальцев операционных систем и может идентифицировать их, анализируя реакцию на зонды TCP/IP.

Этот параметр включается с помощью флага «O». Ниже приведена команда:

nmap -O localhost$sudo nmap -O localhost

Starting Nmap 7.70 ( https://nmap.org ) at 2020-09-18 19:32 UTC

Nmap scan report for localhost (127.0.0.1)

Host is up (0.000012s latency). Other addresses for localhost (not scanned): ::1

Not shown: 999 closed ports

PORT STATE SERVICE

22/tcp open ssh

Device type: general purpose

Running: Linux 3.X

OS CPE: cpe:/o:linux:linux_kernel:3

OS details: Linux 3.7 - 3.10

Network Distance: 0 hops

OS detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 3.89 seconds

Other addresses for localhost (not scanned): ::1

Not shown: 999 closed ports

PORT STATE SERVICE

22/tcp open ssh

Device type: general purpose

Running: Linux 3.X

OS CPE: cpe:/o:linux:linux_kernel:3

OS details: Linux 3.7 - 3.10

Network Distance: 0 hops

OS detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 3.89 secondsСканирование версии

Nmap также помогает сканировать запущенные службы и получить информацию об их версиях из открытых портов. Это полезно при сканировании служб, работающих на уязвимых версиях, и может быть использовано для снижения риска.

Этот параметр может быть включен с помощью флага «sV».

nmap -sV localhost$sudo nmap -sV localhost

Starting Nmap 7.70 ( https://nmap.org ) at 2020-09-18 19:35 UTC

Nmap scan report for localhost (127.0.0.1)

Host is up (0.000010s latency).

Other addresses for localhost (not scanned): ::1

Not shown: 999 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8. 0 (protocol 2.0)

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 1.96 seconds

0 (protocol 2.0)

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 1.96 secondsАгрессивное сканирование

Nmap также выполняет агрессивное и расширенное сканирование, которое включает обнаружение ОС (-O), сканирование сценариев (-sC), сканирование версий (-sV) и Тraceroute (-traceroute).

С помощью параметра «А» можно выполнить агрессивное сканирование.

$sudo nmap -A scanme.nmap.org

Starting Nmap 7.70 ( https://nmap.org ) at 2020-09-18 20:26 UTC

Nmap scan report for scanme.nmap.org (45.33.32.156)

Host is up (0.051s latency).

Other addresses for scanme.nmap.org (not scanned): 2600:3c01::f03c:91ff:fe18:bb2f

Not shown: 995 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.13 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 1024 ac:00:a0:1a:82:ff:cc:55:99:dc:67:2b:34:97:6b:75 (DSA)

| 2048 20:3d:2d:44:62:2a:b0:5a:9d:b5:b3:05:14:c2:a6:b2 (RSA)

| 256 96:02:bb:5e:57:54:1c:4e:45:2f:56:4c:4a:24:b2:57 (ECDSA)

|_ 256 33:fa:91:0f:e0:e1:7b:1f:6d:05:a2:b0:f1:54:41:56 (ED25519)

25/tcp filtered smtp

80/tcp open http Apache httpd 2. 4.7 ((Ubuntu))

|_http-server-header: Apache/2.4.7 (Ubuntu)

|_http-title: Go ahead and ScanMe!

9929/tcp open nping-echo Nping echo

31337/tcp open tcpwrapped

Aggressive OS guesses: Linux 2.6.32 (94%), Linux 3.2 - 4.9 (94%), Linux 2.6.32 - 3.10 (94%), Linux 3.4 - 3.10 (93%), Linux 3.1 (92%), Linux 3.2 (92%), Linux 3.3 (92%), Synology DiskStation Manager 5.2-5644 (92%), Netgear RAIDiator 4.2.28 (92%), AXIS 210A or 211 Network Camera (Linux 2.6.17) (92%)

No exact OS matches for host (test conditions non-ideal).

Network Distance: 7 hops

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

TRACEROUTE (using port 143/tcp)

HOP RTT ADDRESS

1 48.15 ms 72.14.239.197

2 52.74 ms 209.85.253.9

3 49.54 ms 142.250.234.59

4 49.99 ms 108.170.242.251

5 50.70 ms 213.52.131.176

6 50.85 ms 173.230.159.71

7 53.40 ms scanme.nmap.org (45.33.32.156)

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 259.

4.7 ((Ubuntu))

|_http-server-header: Apache/2.4.7 (Ubuntu)

|_http-title: Go ahead and ScanMe!

9929/tcp open nping-echo Nping echo

31337/tcp open tcpwrapped

Aggressive OS guesses: Linux 2.6.32 (94%), Linux 3.2 - 4.9 (94%), Linux 2.6.32 - 3.10 (94%), Linux 3.4 - 3.10 (93%), Linux 3.1 (92%), Linux 3.2 (92%), Linux 3.3 (92%), Synology DiskStation Manager 5.2-5644 (92%), Netgear RAIDiator 4.2.28 (92%), AXIS 210A or 211 Network Camera (Linux 2.6.17) (92%)

No exact OS matches for host (test conditions non-ideal).

Network Distance: 7 hops

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

TRACEROUTE (using port 143/tcp)

HOP RTT ADDRESS

1 48.15 ms 72.14.239.197

2 52.74 ms 209.85.253.9

3 49.54 ms 142.250.234.59

4 49.99 ms 108.170.242.251

5 50.70 ms 213.52.131.176

6 50.85 ms 173.230.159.71

7 53.40 ms scanme.nmap.org (45.33.32.156)

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 259. 05 seconds

$$sudo nmap -A scanme.nmap.org

Starting Nmap 7.70 ( https://nmap.org ) at 2020-09-18 20:33 UTC

Stats: 0:00:00 elapsed; 0 hosts completed (0 up), 0 undergoing Script Pre-Scan

NSE Timing: About 0.00% done

05 seconds

$$sudo nmap -A scanme.nmap.org

Starting Nmap 7.70 ( https://nmap.org ) at 2020-09-18 20:33 UTC

Stats: 0:00:00 elapsed; 0 hosts completed (0 up), 0 undergoing Script Pre-Scan

NSE Timing: About 0.00% doneЮридические проблемы со сканированием портов

Всегда рекомендуется получить письменное разрешение от владельца целевой сети перед началом любого сканирования.

Например – http://scanme.nmap.org разрешил себя сканировать. Подробнее об этом можно почитать на официальном сайте.

Автор переведенной статьи: Vishal Gupta.