НОУ ИНТУИТ | Лекция | Виртуализация сетей

< Лекция 2 || Лекция 3: 12 || Лекция 4 >

Аннотация: В данной лекции будут рассмотрены следующие вопросы: Определение виртуальной частной сети. Цели и задачи построения виртуальных сетей. Защита информации в виртуальных сетях. Классификации виртуальных сетей. Сравнение решения на основе виртуальной сети с решением на основе корпоративной частной сети. Специфика построения VPN. Преимущества VPN. Протоколы построения виртуальных сетей. Список материалов для самостоятельного изучения.

Ключевые слова: Виртуализация, VPN, virtual private network, сеть, криптосистема, потоки данных, локальные сети, туннелирование, IP, туннель, обратный, сервер, виртуальные частные сети, доступ, угроза, перехват данных, proxy, PPTP, IPsec, TLS, качество обслуживания, LAN, Интернет, офис, сценарий использования, intranet, extranet, брандмауэр, сетевые операционные системы, шифрование, переобучение, протокол передачи данных, secure, socket, layer, security, TCP, UDP, группа, инкапсуляция, сетевая модель, OSI, межсетевой экран, контроль

В 1960-х инженерно — технический отдел американской телефонной компании разработал систему автоматического соединения абонентов АТС — Centrex. Данный факт можно считать началом истории виртуализации сетей, поскольку использовались уже существующие каналы связи, т.е. создавались виртуальные каналы передачи сигнала.

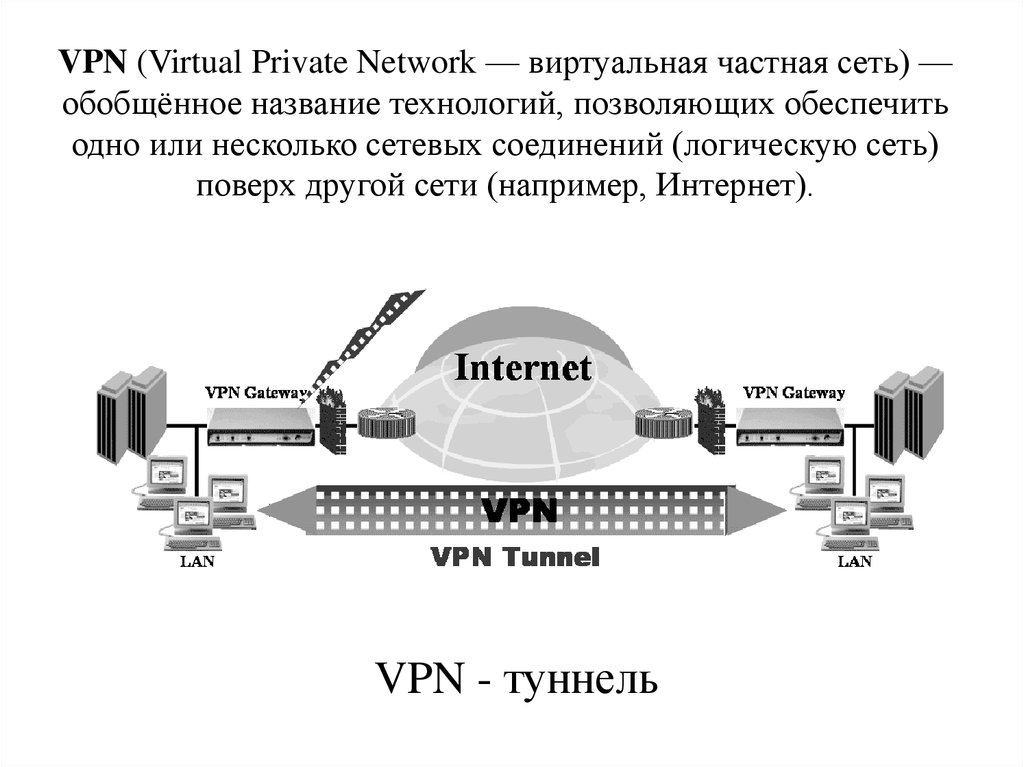

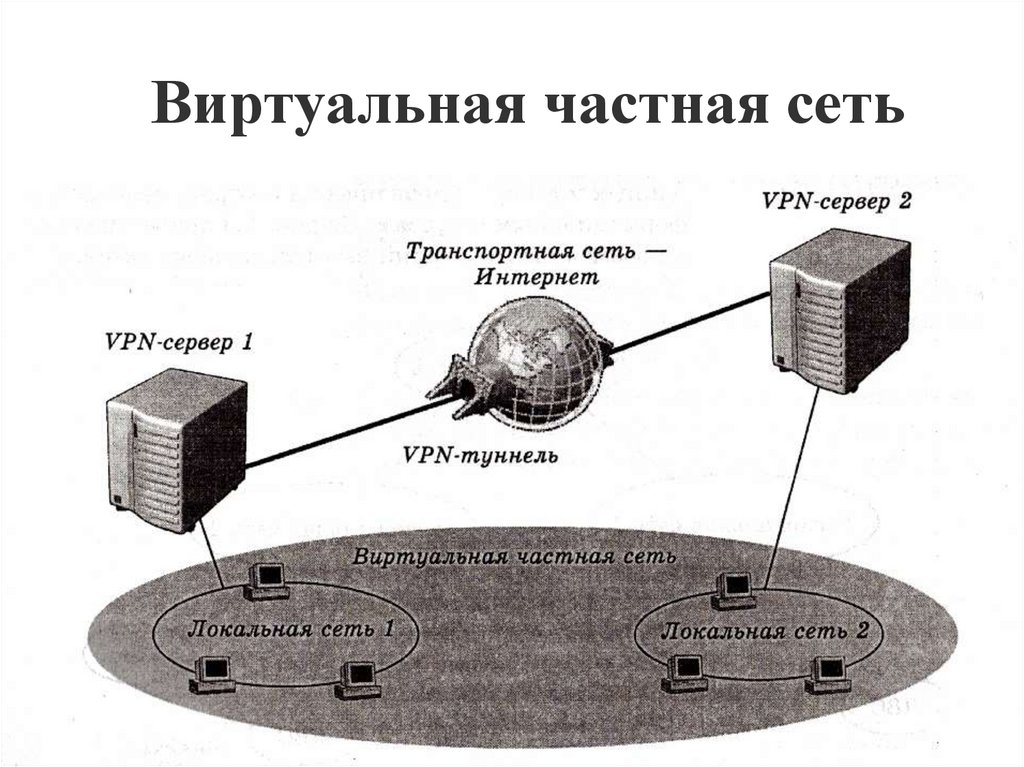

Виртуальной частной сетью (VPN — Virtual Private Network) называют обобщенную группу технологий, обеспечивающих возможность установления сетевых соединений поверх другой сети. Иными словами, VPN можно назвать имитацией сети, построенной на выделенных каналах связи.

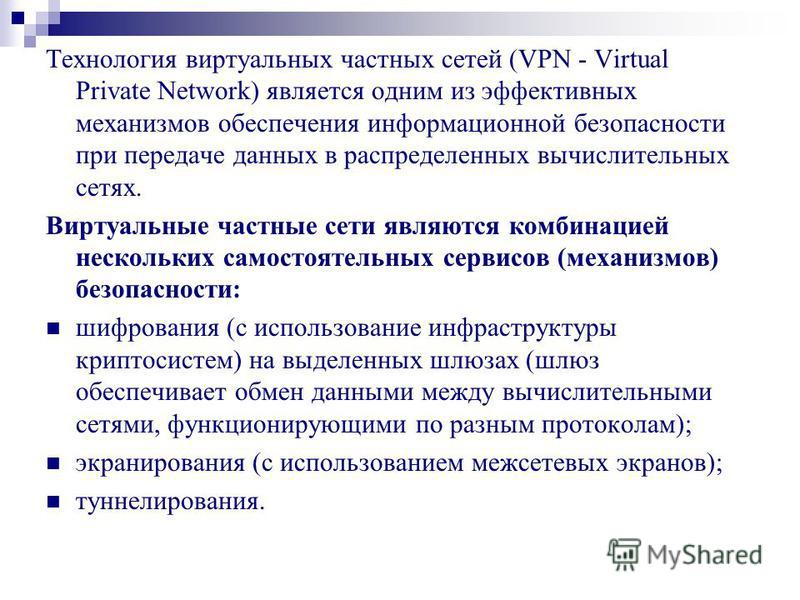

Технически виртуальная сеть — это криптосистема, защищающая данные при передаче их по незащищенной сети. Т.е. потоки данных одной группы пользователей (предприятия), использующих VPN, в рамках одной публичной сети защищены от влияния иных потоков данных.

Т.е. потоки данных одной группы пользователей (предприятия), использующих VPN, в рамках одной публичной сети защищены от влияния иных потоков данных.

На базе одной физической сети может функционировать несколько виртуальных.

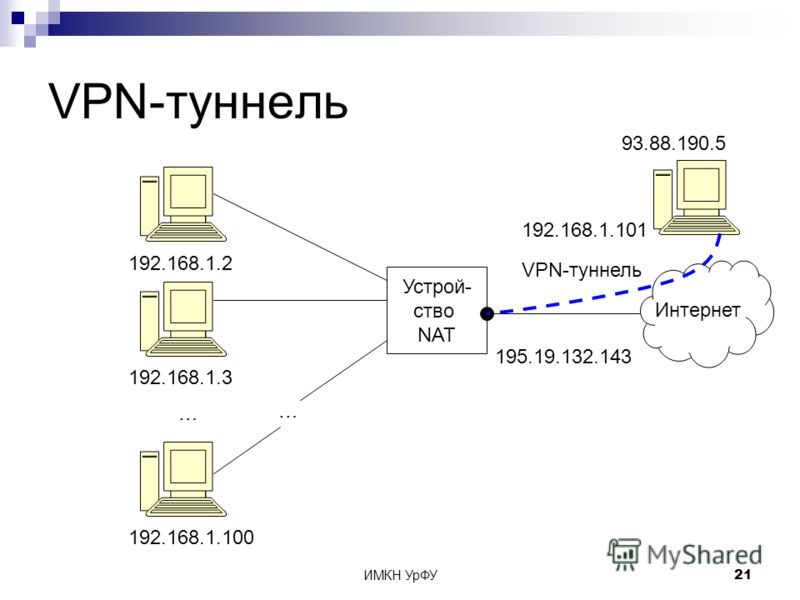

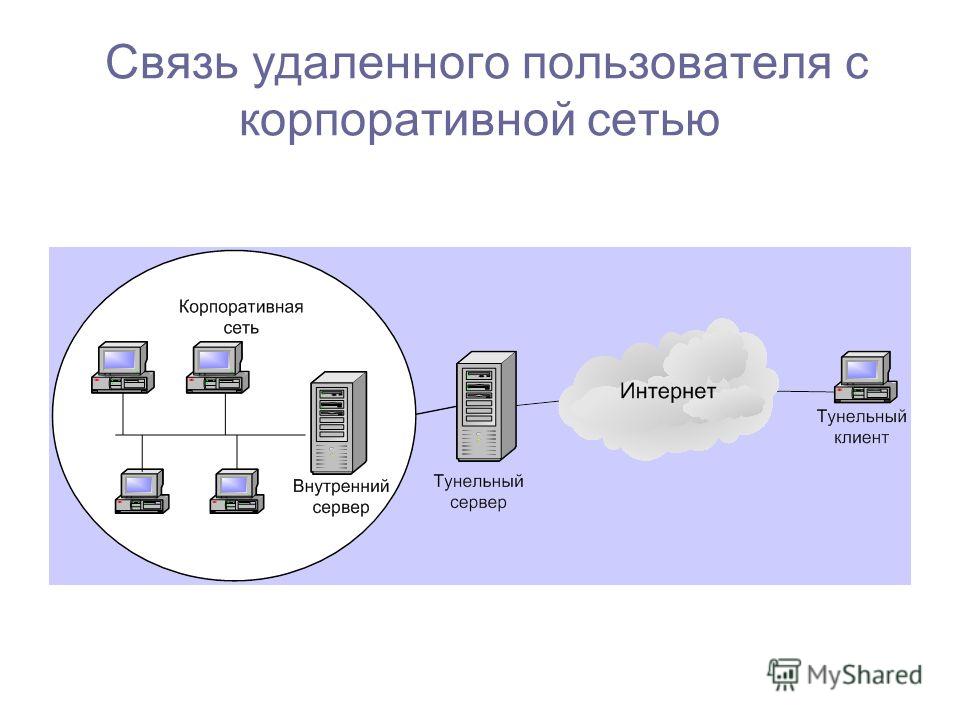

Структура VPN включает в себя: каналы связи, маршрутизаторы и защищенные протоколы. Локальные сети объединяются в виртуальную при помощи «виртуальных выделенных каналов», для создания которых применяется механизм туннелирования (пакеты локальной сети инкапсулируются в новые IP — пакеты инициатором туннеля, на обратном конце «туннеля» происходит обратный процесс).

Подключение нового пользователя к VPN осуществляется через VPN — сервер.

Цели и задачи виртуальных частных сетей

Основной целью виртуальной сети является максимально возможное обособление потока данных компании (определенной группы пользователей) от потока данных других пользователей общей сети.

Соответственно, глобальной задачей виртуальной сети является обеспечение указанной обособленности данных, которую можно разделить на следующие подзадачи, решаемые средствами VPN:

- Конфиденциальность — гарантия того, что данные не будут просмотрены третьими лицами.

- Целостность — обеспечение сохранности передаваемых данных.

- Доступность — санкционированные пользователи должны иметь возможность подключения к VPN постоянно.

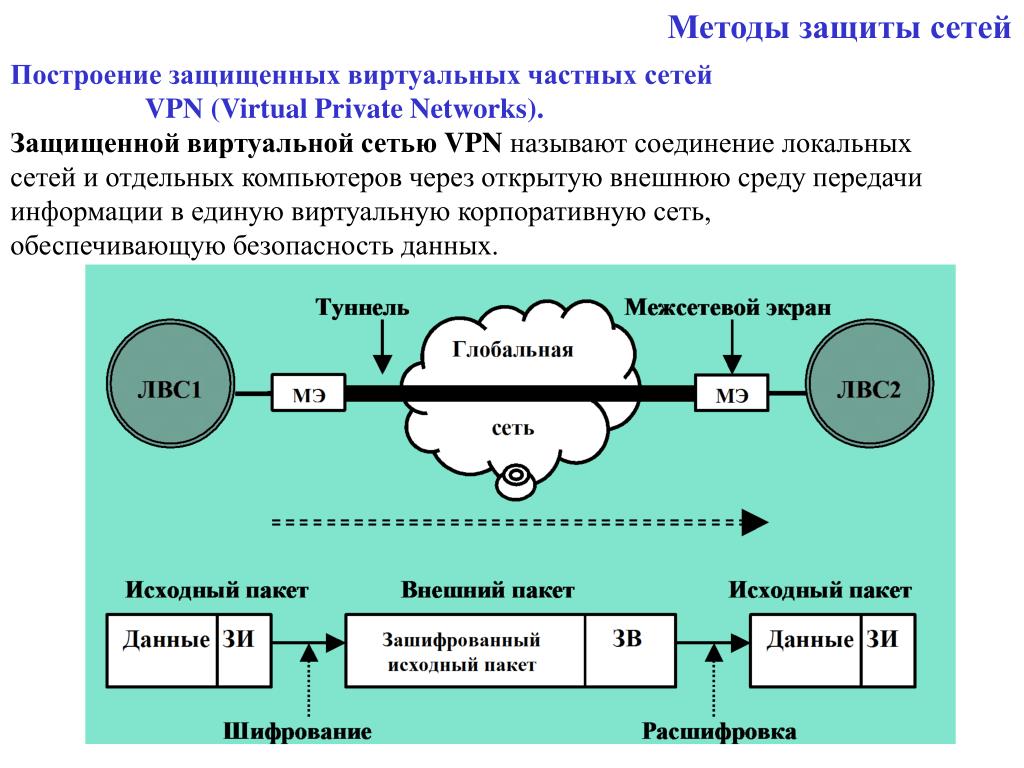

Защита информации в виртуальных частных сетях

Основной угрозой при использовании виртуальных частных сетей, очевидно, является несанкционированный доступ к данным, который можно разделить на два типа:

- несанкционированной доступ в процессе передачи данных по открытой (общей) сети;

- intuit.ru/2010/edi»>несанкционированный доступ к внутренним корпоративным сетям.

Основными функциями защиты информации при передаче данных по виртуальным сетям являются:

- аутентификация;

- шифрование;

- авторизация.

Также отметим, что угрозу по перехвату пакетов по пути следования ряд специалистов считает преувеличенной. Пакеты проходят через маршрутизаторы и коммутаторы провайдеров, т.е. фактически не заходят в сети сторонних лиц и организаций. Таким образом, основная угроза перехвата исходит со стороны самих провайдеров. От входа во внутренние сети организаций и перехвата данных по пути существуют такие способы защиты, как межсетевые экраны, proxy — сервера и средства организации защищенного канала соответственно.

Классификация виртуальных сетей

intuit.ru/2010/edi»>Существует несколько различных вариантов классификации виртуальных сетей. Приведем наиболее распространенные из них.

Классификация по архитектуре:

- VPN с удаленным доступом. Данные сети предназначены для обеспечения защищенного удаленного доступа к корпоративным сетевым информационным ресурсам.

- Внутрикорпоративные VPN.

Предназначены для объединения различных структурных подразделений компании, или групп предприятий в единую защищенную информационную сеть.

- Межкорпоративные VPN.

Данные сети предназначены для обеспечения взаимодействия с поставщиками, клиентами, партнерами и т.д.

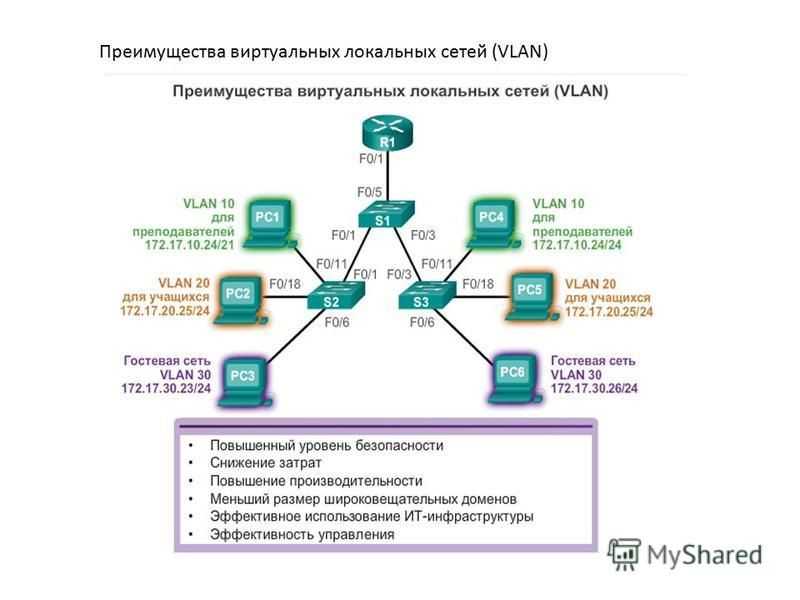

Классификация по уровню ЭМВОС (Эталонная модель взаимодействия открытых систем, Open System Interconnection Basic Reference Model — OSI):

- intuit.ru/2010/edi»>

VPN канального уровня.

- VPN сетевого уровня.

Данный тип осуществляет инкапсуляцию IP в IP. К протоколам данного уровня относят SKIPP и IPSec.

- VPN сеансового уровня.

Данный тип VPN использует подход под названием «посредник каналов» — трафик из защищенной сети ретранслируется в общедоступную для каждого программного интерфейса в отдельности. Часто используется протокол TLS для шифрования информации.

Классификация по способу реализации:

- Программно — аппаратное обеспечение.

Реализация осуществляется на базе аппаратно — программного комплекса, обеспечивающего высокую производительность и защищенность.

- Программное решение.

Обеспечение работы VPN осуществляется специальным ПО, установленным на ПК пользователя.

- Интегрированная реализация.

Функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания.

Сравнение с частными сетями

Для более наглядной иллюстрации основных отличий между виртуальной сетью и частной рассмотрим следующий пример.

Задача: организовать безопасные каналы связи в компании, имеющей несколько удаленных филиалов.

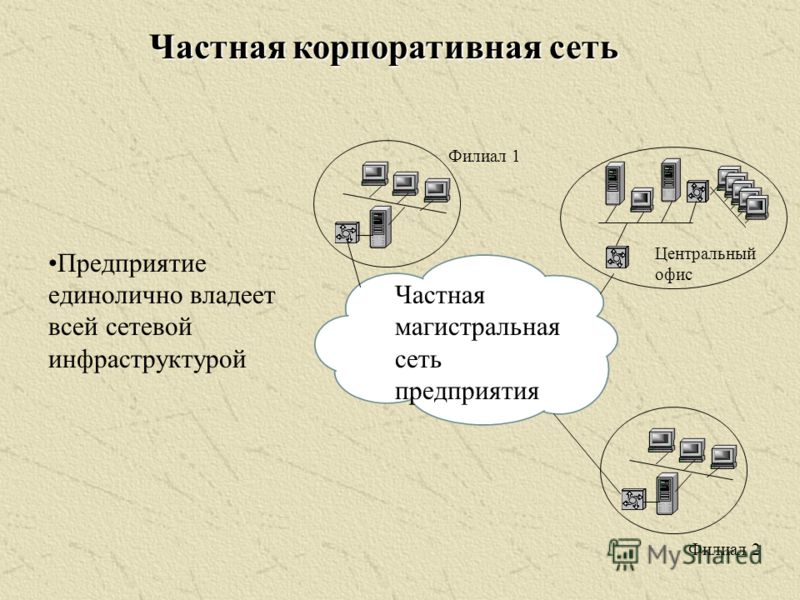

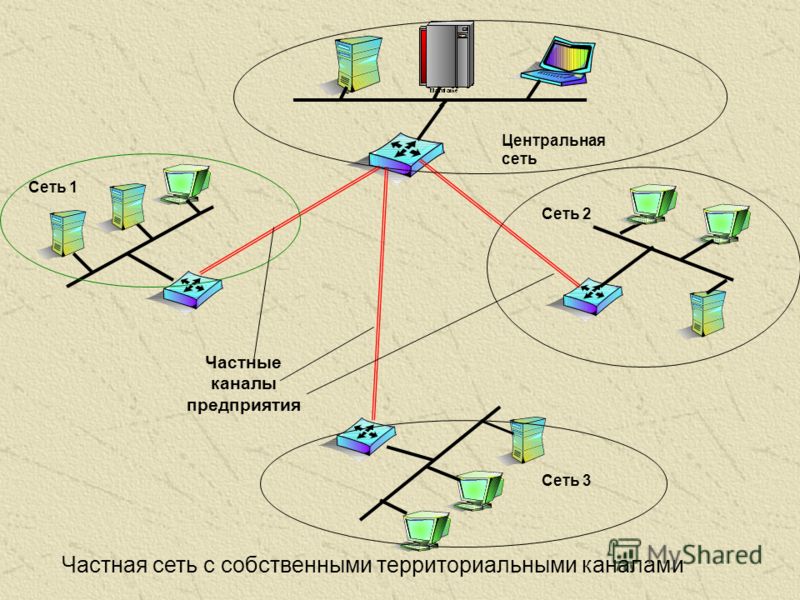

Решение на основе частной корпоративной сети.

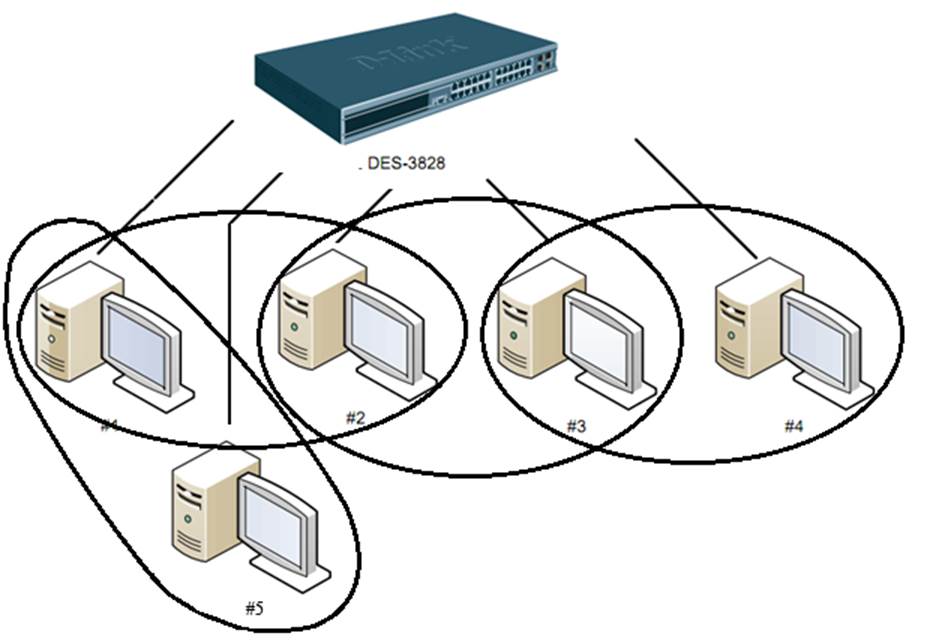

Рис. 3.1. Частная корпоративная сеть

В данном случае, филиалы связаны с центральным офисом посредством LAN, доступ в Интернет может осуществляться как через центральный офис, так и каждым филиалом самостоятельно.

Особенности подхода:

- Скорость передачи данных. Фактически скорость будет ограничена возможностями локальной сети предприятия.

- Безопасность. При должной организации можно минимизировать риск нежелательной утечки данных.

- Стоимость решения. Поскольку предприятие использует собственные каналы передачи данных, нет необходимости в аренде таковых. С другой стороны, стоимость организации корпоративной сети может быть более, чем высока.

intuit.ru/2010/edi»>Решение на основе виртуальной частной сети.

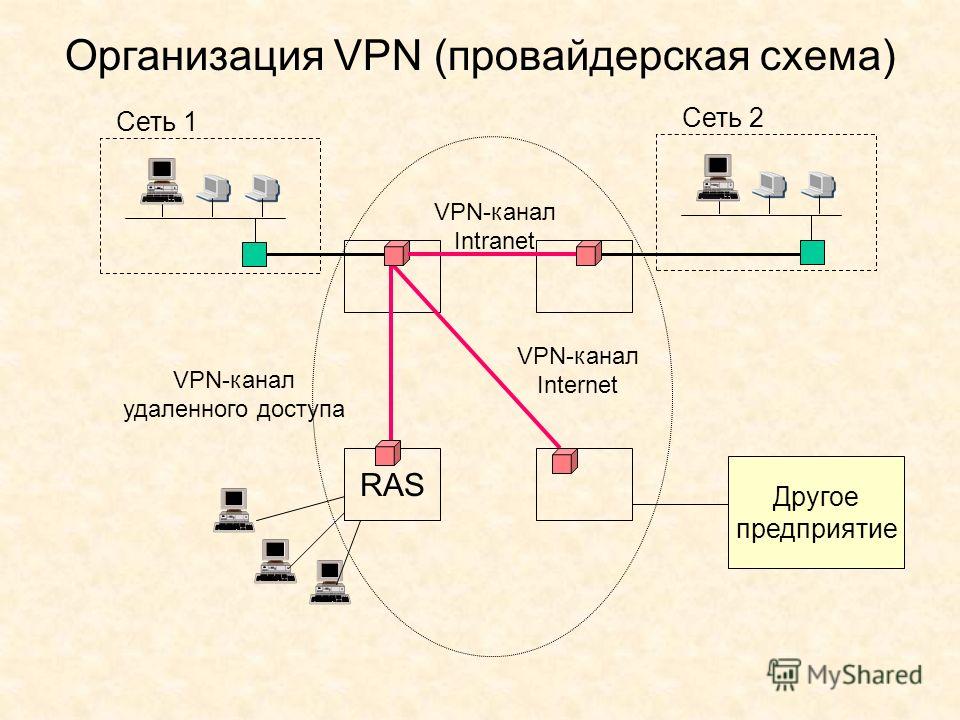

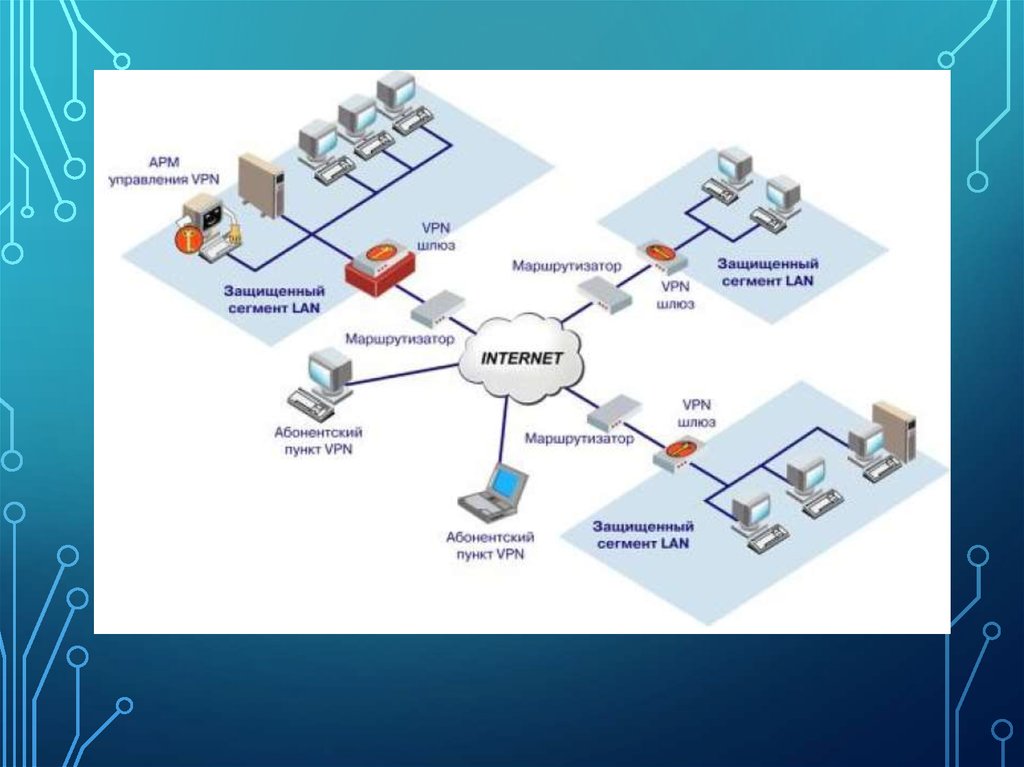

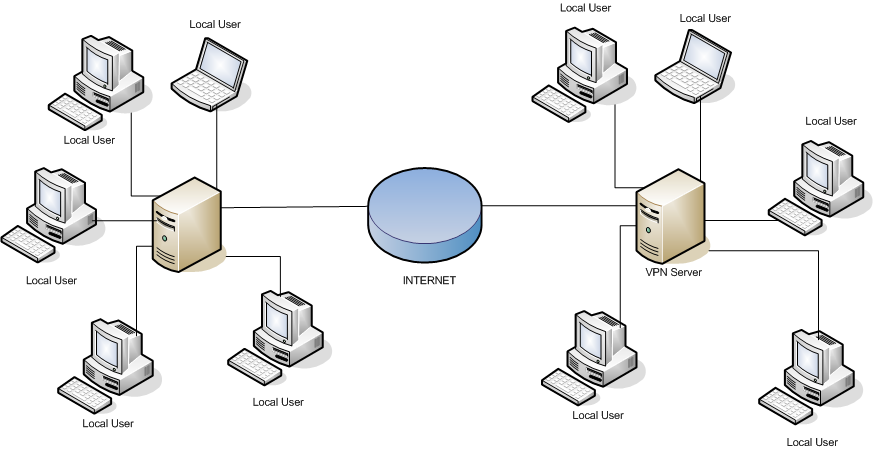

Рис. 3.2. Корпоративная сеть на основе VPN

В данном решении предприятие арендует каналы связи у провайдеров, центральный офис и филиалы объединены в виртуальную частную сеть.

Особенности решения, по сравнению с частной сетью:

- Скорость передачи данных. Зависит от условий, предоставляемых поставщиком услуг связи (провайдером), сильно зависит от региональных особенностей.

- Безопасность. Учитывая, что данные предприятия попадают в общедоступную сеть, то для обеспечения безопасности необходимо использовать различные средства и алгоритмы защиты информации (шифрование).

- Стоимость. Необходимо оплачивать услуги провайдера, но нет затрат связанных с организацией корпоративной локальной сети.

Исходя из сравнения решений по параметрам Скорость/Безопасность/Стоимость, выгода от использования VPN, строго говоря, неочевидна. Но виртуальные сети обладают рядом иных преимуществ:

- Масштабируемость. В случае расширения штата, открытии нового филиала и т.п. не требуется затрат для обеспечения коммуникаций. Новые пользователи просто подключаются к уже организованной виртуальной сети предприятия.

- Гибкость и мобильность. Не имеет значения физическое местоположение пользователя сети. Для подключения к виртуальной сети предприятия достаточно наличия любого канала связи с внешним миром.

Исходя из всего вышеизложенного, можно выделить основные сценарии использования VPN:

- Организация удаленного доступа к корпоративным сетевым ресурсам через любую общедоступную сеть.

Для реализации данного сценария обязательным является только наличие корпоративного VPN — сервера, к которому могут подключаться удаленные клиенты.

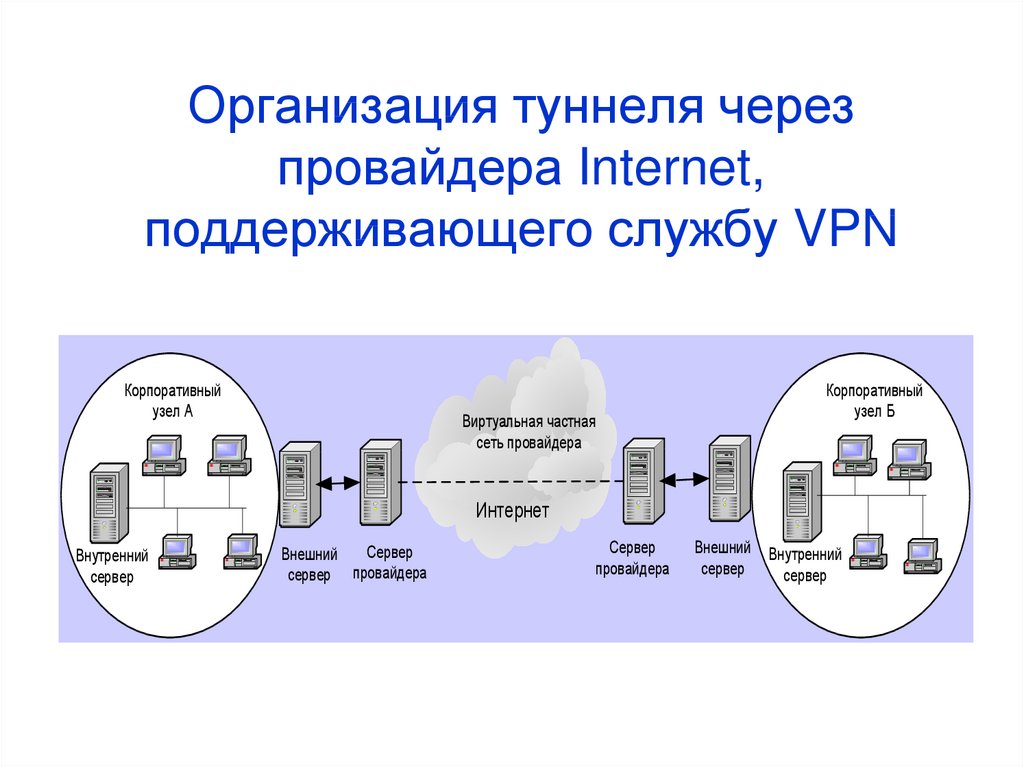

Для реализации данного сценария обязательным является только наличие корпоративного VPN — сервера, к которому могут подключаться удаленные клиенты. - Intranet VPN. Объединение территориально распределенных филиалов компании в единую сеть передачи данных. Для реализации сценария необходимо наличие VPN — сервера в каждом из связываемых организационных объединений.

- Extranet VPN. Предоставление клиентам и партнерам доступа к корпоративным сетевым ресурсам.

Таким образом, несмотря на ряд недостатков, можно утверждать, что виртуальная частная сеть, в ряде случаев, может оказаться более предпочтительной, чем частная корпоративная локальная сеть.

Дальше >>

< Лекция 2 || Лекция 3: 12 || Лекция 4 >

Информационные технологии — Лекция 4 Программное обеспечение виртуальных частных сетей (VPN)

Лекция 4 Программное обеспечение виртуальных частных сетей (VPN): Структура VPN. Классификация VPN.

Классификация VPN.

Введение

В последнее время в мире телекоммуникаций наблюдается повышенный интерес к виртуальным частным сетям (Virtual Private Network — VPN). Это обусловлено необходимостью снижения расходов на содержание корпоративных сетей за счет более дешевого подключения удаленных офисов и удаленных пользователей через сеть Internet. Действительно, при сравнении стоимости услуг по соединению нескольких сетей через Internet, например, с сетями Frame Relay можно заметить существенную разницу в стоимости. Однако необходимо отметить, что при объединении сетей через Internet, сразу же возникает вопрос о безопасности передачи данных, поэтому возникла необходимость создания механизмов позволяющих обеспечить конфиденциальность и целостность передаваемой информации. Сети, построенные на базе таких механизмов, и получили название VPN.

Кроме того, очень часто современному человеку, развивая свой бизнес, приходится много путешествовать. Это могут быть поездки в отдаленные уголки нашей страны или в страны зарубежья. Нередко людям нужен доступ к своей информации, хранящейся на их домашнем компьютере, или на компьютере фирмы. Эту проблему можно решить, организовав удалённый доступ к нему с помощью модема и телефонной линии. Использование телефонной линии имеет свои особенности. Недостатки этого решения в том, что звонок с другой страны стоит немалых денег. Есть и другое решение под названием VPN. Преимущества технологии VPN в том, что организация удалённого доступа делается не через телефонную линию, а через Internet, что намного дешевле и лучше.

Нередко людям нужен доступ к своей информации, хранящейся на их домашнем компьютере, или на компьютере фирмы. Эту проблему можно решить, организовав удалённый доступ к нему с помощью модема и телефонной линии. Использование телефонной линии имеет свои особенности. Недостатки этого решения в том, что звонок с другой страны стоит немалых денег. Есть и другое решение под названием VPN. Преимущества технологии VPN в том, что организация удалённого доступа делается не через телефонную линию, а через Internet, что намного дешевле и лучше.

1. Понятие и классификация VPN сетей, их построение

1.1 Что такое VPN

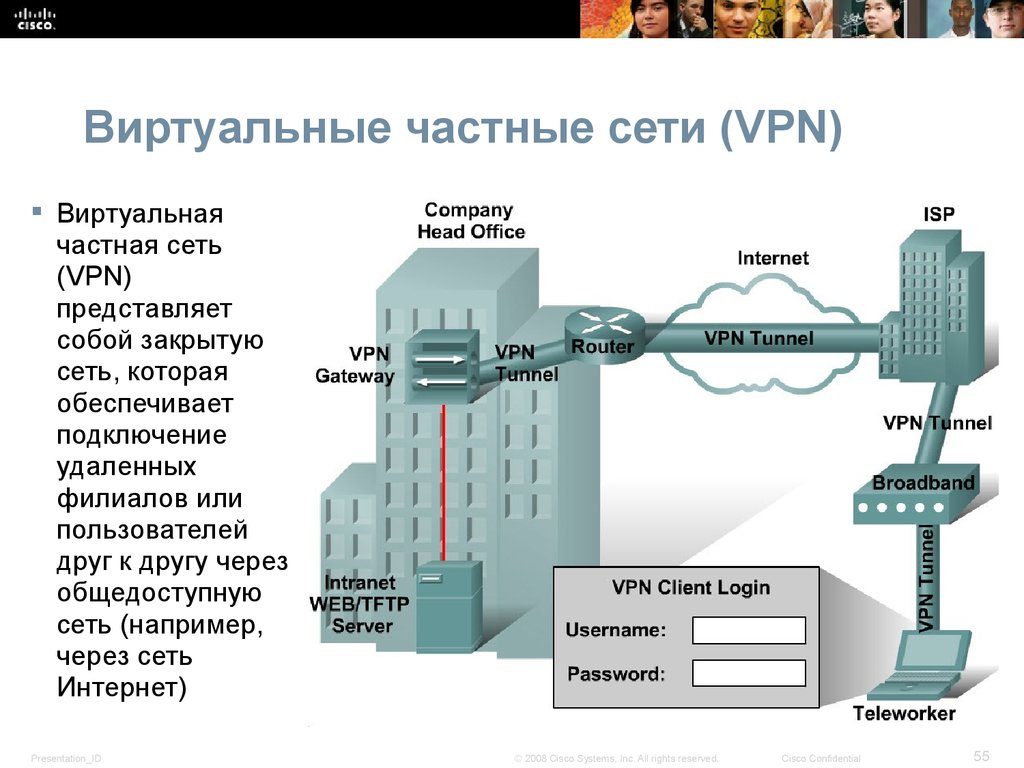

VPN (англ. Virtual Private Network — виртуальная частная сеть) — логическая сеть, создаваемая поверх другой сети, например Internet. Несмотря на то, что коммуникации осуществляются по публичным сетям с использованием небезопасных протоколов, за счёт шифрования создаются закрытые от посторонних каналы обмена информацией. VPN позволяет объединить, например, несколько офисов организации в единую сеть с использованием для связи между ними неподконтрольных каналов.

По своей сути VPN обладает многими свойствами выделенной линии, однако развертывается она в пределах общедоступной сети, например Интернета. С помо-щью методики туннелирования пакеты данных транслируются через общедоступную сеть как по обычному двухточечному соединению. Между каждой парой «отправитель-получатель данных» устанавливается своеобразный туннель — безопасное логическое соединение, позволяющее инкапсулировать данные одного протокола в пакеты другого.

Основными компонентами туннеля являются:

• инициатор

• маршрутизируемая сеть;

• туннельный коммутатор;

• один или несколько туннельных терминаторов.

Сам по себе принцип работы VPN не противоречит основным сетевым технологиям и протоколам. Например, при установлении соединения удаленного доступа клиент посылает серверу поток пакетов стандартного протокола PPP. В случае организации виртуальных выделенных линий между локальными сетями их маршрутизаторы также обмениваются пакетами PPP. Тем не менее, принципиально новым моментом является пересылка пакетов через безопасный туннель, организованный в пределах общедоступной сети.

Тем не менее, принципиально новым моментом является пересылка пакетов через безопасный туннель, организованный в пределах общедоступной сети.

Туннелирование позволяет организовать передачу пакетов одного протокола в логической среде, использующей другой протокол. В результате появляется возможность решить проблемы взаимодействия нескольких разнотипных сетей, начиная с необходимости обеспечения целостности и конфиденциальности передаваемых данных и заканчивая преодолением несоответствий внешних протоколов или схем адресации.

Существующая сетевая инфраструктура корпорации может быть подготовлена к использованию VPN как с помощью программного, так и с помощью аппаратного обеспечения. Организацию виртуальной частной сети можно сравнить с прокладкой кабеля через глобальную сеть. Как правило, непосредственное соединение между удаленным пользователем и оконечным устройством туннеля устанавливается по протоколу PPP.

Наиболее распространенный метод создания туннелей VPN — инкапсуляция сетевых протоколов (IP, IPX, AppleTalk и т. д.) в PPP и последующая инкапсуляция образованных пакетов в протокол туннелирования. Обычно в качестве последнего выступает IP или (гораздо реже) ATM и Frame Relay. Такой подход называется туннелированием второго уровня, поскольку «пассажиром» здесь является протокол именно второго уровня.

д.) в PPP и последующая инкапсуляция образованных пакетов в протокол туннелирования. Обычно в качестве последнего выступает IP или (гораздо реже) ATM и Frame Relay. Такой подход называется туннелированием второго уровня, поскольку «пассажиром» здесь является протокол именно второго уровня.

Альтернативный подход — инкапсуляция пакетов сетевого протокола непосредственно в протокол туннелирования (например, VTP) называется туннелированием третьего уровня.

Независимо от того, какие протоколы используются или какие цели преследуются при организации туннеля, основная методика остается практически неизменной.

Обычно один протокол используется для установления соединения с удаленным узлом, а другой — для инкапсуляции данных и служебной информации с целью передачи через туннель.

1.2 Классификация VPN сетей

Классифицировать VPN решения можно по нескольким основным параметрам:

1. По типу используемой среды:

• Защищённые VPN сети. Наиболее распространённый вариант приватных частных сетей. C его помощью возможно создать надежную и защищенную подсеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec, OpenVPN и PPTP.

C его помощью возможно создать надежную и защищенную подсеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec, OpenVPN и PPTP.

• Доверительные VPN сети. Используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Вопросы обеспечения безопасности становятся неактуальными. Примерами подобных VPN решении являются: MPLS и L2TP. Корректнее сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например L2TP, как правило, используется в паре с IPSec.

2. По способу реализации:

• VPN сети в виде специального программно-аппаратного обеспечения. Реализация VPN сети осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защищённости.

• VPN сети в виде программного решения. Используют персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность VPN.

• VPN сети с интегрированным решением. Функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания.

3. По назначению:

• Intranet VPN. Используют для объединения в единую защищённую сеть нескольких распределённых филиалов одной организации, обменивающихся данными по открытым каналам связи.

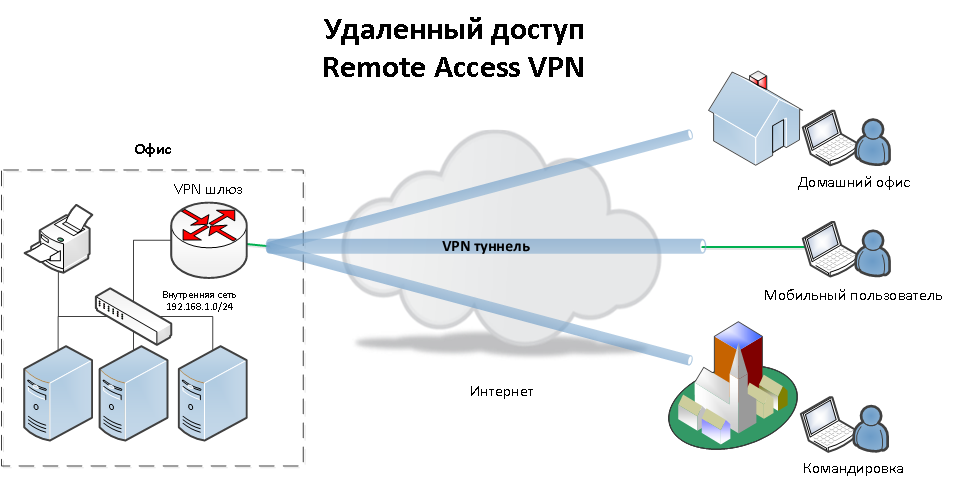

• Remote Access VPN. Используют для создания защищённого канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера или, находясь в командировке, подключается к корпоративным ресурсам при помощи ноутбука.

• Extranet VPN. Используют для сетей, к которым подключаются «внешние» пользователи (например, заказчики или клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется обеспечение специальных «рубежей» защиты, предотвращающих или ограничивающих доступ последних к особо ценной, конфиденциальной информации.

4. По типу протокола:

Существуют реализации виртуальных частных сетей под TCP/IP, IPX и AppleTalk. Но на сегодняшний день наблюдается тенденция к всеобщему переходу на прото-кол TCP/IP, и абсолютное большинство VPN решений поддерживает именно его.

5. По уровню сетевого протокола:

По уровню сетевого протокола на основе сопоставления с уровнями эталонной сетевой модели ISO/OSI.

1.3. Построение VPN

Существуют различные варианты построения VPN. При выборе решения требуется учитывать факторы производительности средств построения VPN. Например, если маршрутизатор и так работает на пределе мощности своего процессора, то добавление туннелей VPN и применение шифрования / дешифрования информации могут остановить работу всей сети из-за того, что этот маршрутизатор не будет справляться с простым трафиком, не говоря уже о VPN. Опыт показывает, что для построения VPN лучше всего использовать специализированное оборудование, однако если имеется ограничение в средствах, то можно обратить внимание на чисто программное решение. Рассмотрим некоторые варианты построения VPN.

Рассмотрим некоторые варианты построения VPN.

• VPN на базе брандмауэров

Брандмауэры большинства производителей поддерживают туннелирование и шифрование данных. Все подобные продукты основаны на том, что трафик, проходящий через брандмауэр шифруется. К программному обеспечению собственно брандмауэра добавляется модуль шифрования. Недостатком этого метода можно назвать зависимость производительности от аппаратного обеспечения, на котором работает брандмауэр. При использовании брандмауэров на базе ПК надо помнить, что подобное решение можно применять только для небольших сетей с небольшим объемом передаваемой информации.

• VPN на базе маршрутизаторов

Другим способом построения VPN является применение для создания защищенных каналов маршрутизаторов. Так как вся информация, исходящая из локальной сети, проходит через маршрутизатор, то целесообразно возложить на этот маршрутизатор и задачи шифрования.

Примером оборудования для построения VPN на маршрутизаторах является оборудование компании Cisco Systems. Начиная с версии программного обеспечения IOS 11.3, маршрутизаторы Cisco поддерживают протоколы L2TP и IPSec. Помимо простого шифрования проходящей информации Cisco поддерживает и другие функции VPN, такие как идентификация при установлении туннельного соединения и обмен ключами.

Начиная с версии программного обеспечения IOS 11.3, маршрутизаторы Cisco поддерживают протоколы L2TP и IPSec. Помимо простого шифрования проходящей информации Cisco поддерживает и другие функции VPN, такие как идентификация при установлении туннельного соединения и обмен ключами.

Для повышения производительности маршрутизатора может быть использован дополнительный модуль шифрования ESA. Кроме того, компания Cisco System выпустила специализированное устройство для VPN, которое так и называется Cisco 1720 VPN Access Router (маршрутизатор доступа к VPN), предназначенное для установки в компаниях малого и среднего размера, а также в отделениях крупных организаций.

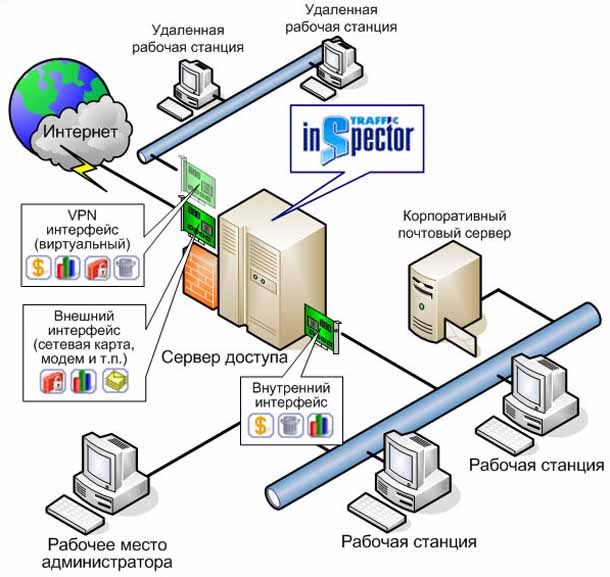

• VPN на базе программного обеспечения

Следующим подходом к построению VPN являются чисто программные решения. При реализации такого решения используется специализированное программное обеспечение, которое работает на выделенном компьютере, и в большинстве случаев выполняет роль proxy-сервера. Компьютер с таким программным обеспечением может быть расположен за брандмауэром.

В качестве примера такого решения можно выступает программное обеспечение AltaVista Tunnel 97 компании Digital. При использовании данного программного обеспечения клиент подключается к серверу Tunnel 97, аутентифицируется на нем и обменивается ключами. Шифрация производится на базе 56 или 128 битных ключей, полученных в процессе установления соединения. Далее, зашифрованные пакеты инкапсулируются в другие IP-пакеты, которые в свою очередь отправляются на сервер. Кроме того, данное программное обеспечение каждые 30 минут генерирует новые ключи, что значительно повышает защищенность соединения.

Положительными качествами AltaVista Tunnel 97 являются простота установки и удобство управления. Минусами данной системы можно считать нестандартную архитектуру (собственный алгоритм обмена ключами) и низкую производительность.

• VPN на базе сетевой ОС

Решения на базе сетевой ОС мы рассмотрим на примере системы Windows компании Microsoft. Для создания VPN Microsoft использует протокол PPTP, который интегрирован в систему Windows. Данное решение очень привлекательно для организаций использующих Windows в качестве корпоративной операционной системы. Необходимо отметить, что стоимость такого решения значительно ниже стоимости прочих решений. В работе VPN на базе Windows используется база пользователей NT, хранящаяся на Primary Domain Controller ( главный контроллер домена) (PDC). При подключении к PPTP-серверу пользователь аутентифицируется по протоколам PAP, CHAP или MS-CHAP. Передаваемые пакеты инкапсулируются в пакеты GRE/PPTP. Для шифрования пакетов используется нестандартный протокол от Microsoft Point-to-Point Encryption c 40 или 128 битным ключом, получаемым в момент установки со-единения. Недостатками данной системы являются отсутствие проверки целостности данных и невозможность смены ключей во время соединения. Положительными моментами являются легкость интеграции с Windows и низкая стоимость.

Данное решение очень привлекательно для организаций использующих Windows в качестве корпоративной операционной системы. Необходимо отметить, что стоимость такого решения значительно ниже стоимости прочих решений. В работе VPN на базе Windows используется база пользователей NT, хранящаяся на Primary Domain Controller ( главный контроллер домена) (PDC). При подключении к PPTP-серверу пользователь аутентифицируется по протоколам PAP, CHAP или MS-CHAP. Передаваемые пакеты инкапсулируются в пакеты GRE/PPTP. Для шифрования пакетов используется нестандартный протокол от Microsoft Point-to-Point Encryption c 40 или 128 битным ключом, получаемым в момент установки со-единения. Недостатками данной системы являются отсутствие проверки целостности данных и невозможность смены ключей во время соединения. Положительными моментами являются легкость интеграции с Windows и низкая стоимость.

• VPN на базе аппаратных средств

Вариант построения VPN на специальных устройствах может быть использован в сетях, требующих высокой производительности. Примером такого решения служит продукт c IPro-VPN компании Radguard. Данный продукт использует аппаратное шифрование передаваемой информации, способное пропускать поток в 100 Мбит/с. IPro-VPN поддерживает протокол IPSec и механизм управления ключами ISAKMP/Oakley. Помимо прочего, данное устройство поддерживает средства трансляции сетевых адресов и может быть дополнено специальной платой, добавляющей функции брандмауэра

Примером такого решения служит продукт c IPro-VPN компании Radguard. Данный продукт использует аппаратное шифрование передаваемой информации, способное пропускать поток в 100 Мбит/с. IPro-VPN поддерживает протокол IPSec и механизм управления ключами ISAKMP/Oakley. Помимо прочего, данное устройство поддерживает средства трансляции сетевых адресов и может быть дополнено специальной платой, добавляющей функции брандмауэра

Что такое VPN? Определение из SearchNetworking

По

- Александр С. Гиллис, Технический писатель и редактор

VPN (виртуальная частная сеть) — это служба, которая создает безопасное зашифрованное онлайн-соединение. Интернет-пользователи могут использовать VPN, чтобы повысить конфиденциальность и анонимность в сети или обойти блокировку и цензуру по географическому признаку. Виртуальные частные сети, по сути, расширяют частную сеть через общедоступную сеть, что должно позволить пользователю безопасно отправлять и получать данные через Интернет.

Виртуальные частные сети, по сути, расширяют частную сеть через общедоступную сеть, что должно позволить пользователю безопасно отправлять и получать данные через Интернет.

Обычно VPN используется в менее защищенной сети, например в общедоступном Интернете. Провайдеры интернет-услуг (ISP), как правило, имеют довольно большой объем информации о действиях клиентов. Кроме того, некоторые незащищенные точки доступа Wi-Fi (AP) могут быть удобной возможностью для злоумышленников получить доступ к личным данным пользователя. Интернет-пользователь может использовать VPN, чтобы избежать этих посягательств на конфиденциальность.

VPN можно использовать, чтобы скрыть историю браузера пользователя, адрес интернет-протокола (IP) и географическое положение, веб-активность или используемые устройства. Никто в той же сети не сможет увидеть, что делает пользователь VPN. Это делает VPN удобным инструментом для обеспечения конфиденциальности в Интернете.

Никто в той же сети не сможет увидеть, что делает пользователь VPN. Это делает VPN удобным инструментом для обеспечения конфиденциальности в Интернете.

VPN использует протоколы туннелирования для шифрования данных на передающей стороне и расшифровки их на принимающей стороне. Исходящий и принимающий сетевые адреса также зашифрованы для обеспечения большей безопасности онлайн-действий.

ПриложенияVPN часто используются для защиты передачи данных на мобильных устройствах. Их также можно использовать для посещения веб-сайтов, которые ограничены по местоположению. Однако безопасный доступ через мобильную VPN не следует путать с приватным просмотром. Частный просмотр не требует шифрования; это просто дополнительная настройка браузера, которая предотвращает сбор идентифицируемых пользовательских данных.

Как работают VPN? На самом базовом уровне VPN-туннелирование создает двухточечное соединение, к которому не могут получить доступ неавторизованные пользователи. Для создания туннеля используется протокол туннелирования по существующим сетям. Различные VPN будут использовать разные протоколы туннелирования, такие как OpenVPN или протокол туннелирования защищенных сокетов (SSTP). Используемый протокол туннелирования может зависеть от платформы, на которой используется VPN, например, SSTP, используемый в ОС Windows, и будет обеспечивать шифрование данных с различной степенью надежности. На конечном устройстве должен быть запущен VPN-клиент (программное приложение) локально или в облаке. Клиент будет работать в фоновом режиме. Клиент VPN незаметен для конечного пользователя, если только он не создает проблем с производительностью.

Для создания туннеля используется протокол туннелирования по существующим сетям. Различные VPN будут использовать разные протоколы туннелирования, такие как OpenVPN или протокол туннелирования защищенных сокетов (SSTP). Используемый протокол туннелирования может зависеть от платформы, на которой используется VPN, например, SSTP, используемый в ОС Windows, и будет обеспечивать шифрование данных с различной степенью надежности. На конечном устройстве должен быть запущен VPN-клиент (программное приложение) локально или в облаке. Клиент будет работать в фоновом режиме. Клиент VPN незаметен для конечного пользователя, если только он не создает проблем с производительностью.

При использовании туннеля VPN устройство пользователя подключается к другой сети, скрывая свой IP-адрес и шифруя данные. Это то, что скроет личную информацию от злоумышленников или других лиц, надеющихся получить доступ к действиям человека. Туннель соединит устройство пользователя с выходным узлом в другом удаленном месте, что создаст впечатление, что пользователь находится в другом месте.

VPN связывают историю поиска пользователя с IP-адресом VPN-сервера. У VPN-сервисов будут серверы, расположенные в разных географических областях, поэтому будет казаться, что пользователь может быть из любой из этих локаций.

VPN могут влиять на производительность разными способами, такими как скорость интернет-соединений пользователей, типы протоколов, которые может использовать провайдер VPN, и тип используемого шифрования. На предприятии на производительность также может повлиять низкое качество обслуживания (QoS), не зависящее от отдела информационных технологий (ИТ) организации.

Функция экстренного отключения от сети — это крайняя мера безопасности в некоторых продуктах VPN. Если VPN-подключение прервется, функция экстренного отключения от сети автоматически отключит устройство от Интернета, чтобы исключить возможность раскрытия IP-адреса.

Есть два типа аварийных выключателей:

- Протоколы Active Kill Switch предотвращают подключение устройств к небезопасным сетям, когда устройство подключено к VPN.

Помимо сбоев сервера, он отключается, когда не подключен к VPN.

Помимо сбоев сервера, он отключается, когда не подключен к VPN. - Протоколы пассивного аварийного отключения более безопасны. Они не позволяют устройству подключаться к подключениям, отличным от VPN, даже если оно отключено от VPN-сервера.

VPN используются для виртуальной конфиденциальности как обычными интернет-пользователями, так и организациями. Организации могут использовать VPN, чтобы убедиться, что внешние пользователи, имеющие доступ к их центру обработки данных, авторизованы и используют зашифрованные каналы. VPN также можно использовать для подключения к базе данных той же организации, расположенной в другой области.

VPN также можно использовать для предоставления удаленным сотрудникам, внештатным работникам гиг-экономики и деловым путешественникам доступа к программным приложениям, размещенным в проприетарных сетях. Чтобы получить доступ к ограниченному ресурсу через VPN, пользователь должен быть авторизован для использования виртуальной частной сети и предоставить один или несколько факторов аутентификации. Это могут быть пароли, токены безопасности или биометрические данные.

Это могут быть пароли, токены безопасности или биометрические данные.

При просмотре веб-страниц злоумышленник может получить доступ к информации пользователя Интернета, в том числе о привычках просмотра или IP-адресе. Если конфиденциальность является проблемой, VPN может обеспечить пользователям душевное спокойствие. Шифрование, анонимность и возможность обойти географически заблокированный контент — вот что большинство пользователей считают ценным в VPN.

Возможность обойти заблокированный контент из другой страны, например, может быть чрезвычайно полезна для журналистов. Например, если страна может блокировать интернет-контент от иностранных организаций, журналисты могут использовать VPN, чтобы выглядеть так, как будто они находятся в этой стране.

VPN-протоколы Протоколы VPN обеспечивают надлежащий уровень безопасности для подключенных систем, когда базовая сетевая инфраструктура сама по себе не может этого обеспечить. Для защиты и шифрования данных можно использовать несколько различных протоколов. Среди них:

Среди них:

- IP-безопасность (IPsec)

- Уровень защищенных сокетов (SSL) и безопасность транспортного уровня (TLS)

- Протокол туннелирования точка-точка (PPTP)

- Протокол туннелирования уровня 2 (L2TP)

- ОпенВПН

Преимущества использования VPN включают следующее:

- возможность скрыть IP-адрес пользователя и историю просмотров;

- защищенных соединения с зашифрованными данными;

- обход геоблокированного контента; и

- , что усложняет для рекламодателей таргетинг объявлений на отдельных лиц.

Однако при использовании VPN возникают следующие проблемы:

- Не все устройства могут поддерживать VPN.

- VPN не защищают от всех угроз.

- Платные VPN являются более надежными и безопасными вариантами.

- VPN может снизить скорость интернета.

- Анонимность через VPN имеет некоторые ограничения — например, по-прежнему можно снимать отпечатки пальцев в браузере.

Любое устройство, которое получает доступ к изолированной сети через VPN, представляет риск переноса вредоносного ПО в эту сетевую среду, если только в процессе VPN-подключения не требуется оценка состояния подключаемого устройства. Без проверки, чтобы определить, соответствует ли подключаемое устройство политикам безопасности организации, злоумышленники с украденными учетными данными могут получить доступ к сетевым ресурсам, включая коммутаторы и маршрутизаторы.

Помимо VPN, эксперты по безопасности рекомендуют сетевым администраторам рассмотреть возможность добавления компонентов программно-определяемого периметра (SDP) в свою инфраструктуру защиты VPN, чтобы уменьшить потенциальные поверхности для атак. Добавление программирования SDP дает средним и крупным организациям возможность использовать модель нулевого доверия для доступа как к локальным, так и к облачным сетевым средам.

У сетевых администраторов есть несколько вариантов развертывания VPN, включая следующие.

VPN удаленного доступа

Клиенты удаленного доступа подключаются к серверу шлюза VPN в сети организации. Шлюз требует, чтобы устройство аутентифицировало свою личность перед предоставлением доступа к внутренним сетевым ресурсам. Этот тип обычно использует IPsec или SSL для защиты соединения.

Сеть VPN

Напротив, VPN типа «сеть-сеть» использует шлюз для подключения всей сети в одном месте к сети в другом месте. Устройствам конечных узлов в удаленном расположении не нужны VPN-клиенты, поскольку соединение обрабатывается шлюзом. Большинство межсайтовых VPN, подключающихся через Интернет, используют IPsec. Они также часто используют соединения с многопротокольной коммутацией по меткам (MPLS), а не общедоступный Интернет в качестве транспорта для VPN между сайтами. Возможно подключение на уровне 3 (MPLS IP VPN) или на уровне 2 (услуга виртуальной частной локальной сети), работающее через базовые транспортные каналы.

Большинство межсайтовых VPN, подключающихся через Интернет, используют IPsec. Они также часто используют соединения с многопротокольной коммутацией по меткам (MPLS), а не общедоступный Интернет в качестве транспорта для VPN между сайтами. Возможно подключение на уровне 3 (MPLS IP VPN) или на уровне 2 (услуга виртуальной частной локальной сети), работающее через базовые транспортные каналы.

Мобильный VPN

В мобильной VPN сервер по-прежнему находится на границе сети организации, что обеспечивает безопасный туннельный доступ для авторизованных клиентов, прошедших проверку подлинности. Однако мобильные VPN-туннели не привязаны к физическим IP-адресам. Вместо этого каждый туннель привязан к логическому IP-адресу. Этот логический IP-адрес остается за мобильным устройством. Эффективная мобильная VPN обеспечивает непрерывное обслуживание пользователей и может переключаться между технологиями доступа и несколькими общедоступными и частными сетями.

Аппаратная VPN

Аппаратные VPN предлагают ряд преимуществ по сравнению с программными VPN. Аппаратные VPN не только обеспечивают повышенную безопасность, но и обеспечивают балансировку нагрузки для больших клиентских нагрузок. Администрирование осуществляется через интерфейс веб-браузера. Аппаратный VPN стоит дороже, чем программный. Из-за стоимости аппаратные VPN более выгодны для крупных предприятий. Несколько поставщиков предлагают устройства, которые могут работать как аппаратные VPN.

Аппаратные VPN не только обеспечивают повышенную безопасность, но и обеспечивают балансировку нагрузки для больших клиентских нагрузок. Администрирование осуществляется через интерфейс веб-браузера. Аппаратный VPN стоит дороже, чем программный. Из-за стоимости аппаратные VPN более выгодны для крупных предприятий. Несколько поставщиков предлагают устройства, которые могут работать как аппаратные VPN.

VPN-устройство

VPN-устройство, также известное как VPN-шлюз , представляет собой сетевое устройство с расширенными функциями безопасности. Также известный как устройство SSL VPN , это маршрутизатор, который обеспечивает защиту, авторизацию, аутентификацию и шифрование для VPN.

Динамическая многоточечная виртуальная частная сеть (DMVPN)

DMVPN обменивается данными между сайтами, не проходя через VPN-сервер или маршрутизатор штаб-квартиры организации. DMVPN создает ячеистую службу VPN, которая работает на VPN-маршрутизаторах и концентраторах брандмауэров. На каждом удаленном сайте есть маршрутизатор, настроенный для подключения к главному устройству (концентратору) компании, обеспечивающему доступ к доступным ресурсам. Когда для обмена данными между собой требуется два луча — например, для телефонного звонка с передачей голоса по IP (VoIP), — луч свяжется с концентратором, получит необходимую информацию о другом конце и создаст динамический туннель IPsec VPN. непосредственно между ними.

На каждом удаленном сайте есть маршрутизатор, настроенный для подключения к главному устройству (концентратору) компании, обеспечивающему доступ к доступным ресурсам. Когда для обмена данными между собой требуется два луча — например, для телефонного звонка с передачей голоса по IP (VoIP), — луч свяжется с концентратором, получит необходимую информацию о другом конце и создаст динамический туннель IPsec VPN. непосредственно между ними.

VPN доступны как бесплатно, так и платно. Однако платные варианты поставщиков, как правило, рекомендуются чаще, чем бесплатные. Некоторые поставщики VPN, среди многих, включают следующее:

- NordVPN содержит мощный набор функций безопасности с большим набором серверов. NordVPN имеет такие функции, как подключение к браузеру Tor для анонимного просмотра веб-страниц, сохраняя при этом строгую позицию в отношении конфиденциальности клиентов.

- Частный доступ в Интернет VPN — это приложение для iOS и Android, поддерживающее до 10 различных одновременных подключений.

Однако он не предлагает слишком много дополнительных функций и инструментов конфиденциальности. Тем не менее, обычно он считается хорошим VPN-сервисом.

Однако он не предлагает слишком много дополнительных функций и инструментов конфиденциальности. Тем не менее, обычно он считается хорошим VPN-сервисом. - ExpressVPN — это служба VPN с большим и разнообразным набором распределенных серверов. Он имеет строгие методы обеспечения конфиденциальности и информации, ориентированные на безопасность, и предлагает дополнительные функции, такие как раздельное туннелирование. Он также использует протокол OpenVPN.

VPN являются законными в Соединенных Штатах, но пользователи и организации должны проверить, являются ли они законными в определенных странах.

Многие VPN предлагают очень похожие технологии, поэтому может быть сложно выбрать, какая VPN будет работать лучше всего. Платные VPN-сервисы, как правило, пользуются большим доверием и включают больше функций безопасности. Уважаемые VPN-сервисы будут открыто сообщать о своей безопасности, своих сильных и слабых сторонах и своей прозрачности, например, публикуя сторонние аудиты. Дополнительные функции VPN включают раздельное туннелирование, доступ к сети Tor или многоскачковые соединения.

Дополнительные функции VPN включают раздельное туннелирование, доступ к сети Tor или многоскачковые соединения.

После того, как пользователи познакомятся с дополнительными функциями и найдут услугу, которая, по их мнению, им подойдет, рекомендуется начать с краткосрочной подписки. Многие поставщики предлагают бесплатные пробные версии своих платных версий. Некоторые бесплатные пробные версии могут включать ограничение на объем используемых данных.

История VPN ТехнологияVPN впервые была использована в 1996 году, когда сотрудник Microsoft разработал протокол PPTP. Протокол создал более безопасное частное соединение между пользовательским устройством и Интернетом. В 1999, спецификация была опубликована.

В начале 2000-х годов виртуальные частные сети в основном ассоциировались с предприятиями и использовались ими. Эта технология не совсем использовалась обычными онлайн-пользователями. В то время виртуальные частные сети использовались предприятиями для доступа к частным бизнес-сетям. В этом случае организации могли получить доступ к данным компании из любого места, выглядя так, как будто они находятся в офисе. Стал возможен безопасный обмен файлами между разными офисами.

В этом случае организации могли получить доступ к данным компании из любого места, выглядя так, как будто они находятся в офисе. Стал возможен безопасный обмен файлами между разными офисами.

После этого стандарты шифрования стали более мощными, и были разработаны новые протоколы туннелирования. Когда люди начали узнавать о потенциальных онлайн-угрозах и проблемах с конфиденциальностью, использование VPN распространилось на отдельных домашних пользователей. Скандалы о конфиденциальности, такие как WikiLeaks или отдельные утечки безопасности Эдвардом Сноуденом, были введены в современный дух времени. Примерно в 2017 году интернет-пользователи в Соединенных Штатах узнали, что интернет-провайдеры могут собирать и продавать их историю просмотров, и сетевой нейтралитет стал концепцией, за которую граждане должны были бороться — и фактически проиграли. Законопроект был принят Палатой представителей США в 2019 году.чтобы вернуть сетевой нейтралитет, но в конечном итоге был заблокирован Сенатом. С тех пор в разных штатах были приняты версии законов о сетевом нейтралитете. Благодаря этому знанию использование VPN стало более законной потребностью для отдельных лиц.

С тех пор в разных штатах были приняты версии законов о сетевом нейтралитете. Благодаря этому знанию использование VPN стало более законной потребностью для отдельных лиц.

Последнее обновление: сентябрь 2021 г.

Продолжить чтение о VPN (виртуальная частная сеть)- Будущее VPN в мире после COVID-19

- Рекомендации по обеспечению безопасности VPN

- Удаленный доступ и VPN типа «сеть-сеть»: в чем разница?

- Взгляните на 6 ведущих поставщиков услуг VPN для удаленной работы

- Что входит в обслуживание и управление VPN?

Как настроить VPN для корпоративного использования

Автор: Эд Титтел

SSL VPN (виртуальная частная сеть Secure Sockets Layer)

Автор: Линда Розенкранс

Удаленный доступ и VPN типа «сеть-сеть»: в чем разница?

Автор: Пол Кирван

Как использовать два VPN-подключения одновременно

Автор: Пол Кирван

ПоискЕдиные Коммуникации

- Cisco добавляет дополнительную интеграцию Webex-Teams для гибридной работы

Пользователи Cisco Webex теперь имеют больше гибридных рабочих функций, включая новую доску и интеграцию с Teams, iPhone и iPad .

..

.. - Как сбалансировать конфиденциальность удаленной работы и мониторинг производительности

Сопоставление мониторинга производительности сотрудников с конфиденциальностью удаленных работников является серьезной проблемой, требующей защиты личных …

- Как бороться с проблемами безопасности голоса на платформах для совместной работы

Совместная работа на предприятии является неотъемлемой частью ведения бизнеса. Но компании должны научиться защищаться от проблем с безопасностью голоса…

SearchMobileComputing

- Вопросы и ответы Jamf: как упрощенная регистрация BYOD помогает ИТ-специалистам и пользователям

Руководители Jamf на JNUC 2022 делятся своим видением будущего с упрощенной регистрацией BYOD и ролью iPhone в …

- Jamf приобретет ZecOps для повышения безопасности iOS

Jamf заплатит нераскрытую сумму за ZecOps, который регистрирует активность на устройствах iOS для выявления потенциальных атак.

Компании ожидают …

Компании ожидают … - Apple преследует растущий премиальный рынок с iPhone 14

Apple переключила свое внимание на смартфоны премиум-класса в последней линейке iPhone 14 с такими функциями, как режим блокировки, который IT …

SearchDataCenter

- Лучшие практики оптимизации сети центра обработки данных

Оптимизация сети центра обработки данных может улучшить влияние на бизнес и обеспечить долгосрочную работоспособность оборудования. Посмотрите, чтобы испытать новое оборудование,…

- Советы по созданию стратегии управления воздушным потоком в центре обработки данных

Воздушный поток в центрах обработки данных имеет решающее значение для исправности оборудования. Несмотря на то, что горячий/холодный проход популярен, рассмотрите другие варианты, такие как …

- Как использовать отчеты файлового сервера в FSRM

Отчеты файлового сервера в диспетчере ресурсов файлового сервера могут помочь администраторам выявлять проблемы, а затем устранять неполадки серверов Windows.

..

..

SearchITChannel

- Объем рынка ИТ-услуг вырастет на 7,9% в 2023 году

ИТ-директора в следующем году, скорее всего, снова призовут поставщиков услуг в брешь, поскольку они надеются преодолеть разрыв в навыках и …

- Консалтинговая компания EY делает ставку на платформу Nexus для быстрой трансформации

Платформа Nexus призвана помочь клиентам модернизировать ИТ и могла бы стать частью консалтинговой компании EY как отдельной организации; прочее …

- Партнеры делают ставку на инструменты для ускоренной цифровой трансформации

Соответствующие инструменты для быстрого отслеживания изменений охватывают отрасль благодаря предложениям таких гигантов профессиональных услуг, как …

VPN или виртуальные частные сети: что нужно знать бизнесу

Перейти к содержимому Перейти к нижнему колонтитулу

IT Pro поддерживается своей аудиторией. Когда вы покупаете по ссылкам на нашем сайте, мы можем получать партнерскую комиссию. Узнать больше

Когда вы покупаете по ссылкам на нашем сайте, мы можем получать партнерскую комиссию. Узнать больше

Подробная информация

- Инфраструктура

- Сеть и Интернет

- виртуальная частная сеть (VPN)

Виртуальная частная сеть (VPN) обеспечивает дополнительную безопасность для всех, кто использует общедоступную сеть, например Интернет

автор: Барклай Баллард

9Декабрь 2016 г.

9 декабря 2016 г.

Getty Images

Виртуальная частная сеть (VPN) обеспечивает дополнительную безопасность для всех, кто использует общедоступную сеть, например Интернет. Используя различные методы безопасности, такие как шифрование, VPN может защитить любые данные, передаваемые по сети, которые могут быть подвержены риску, если она просто использует базовую общедоступную сетевую инфраструктуру. VPN часто используются, когда использование физической частной сети нецелесообразно, как правило, по финансовым причинам. По мере того, как предприятия переходят на мобильную работу и сталкиваются с растущим давлением в отношении защиты конфиденциальной информации, многие используют виртуальные частные сети для повышения своей сетевой безопасности.

По мере того, как предприятия переходят на мобильную работу и сталкиваются с растущим давлением в отношении защиты конфиденциальной информации, многие используют виртуальные частные сети для повышения своей сетевой безопасности.

Удаленный доступ или site-to-site

В настоящее время организации используют два основных типа VPN: удаленный доступ и site-to-site. VPN с удаленным доступом использует базовую общедоступную сеть, чтобы предоставить пользователям доступ к частной сети организации. На практике это, вероятно, будет связано с тем, что пользователя будет приветствовать VPN-шлюз на его мобильном или настольном устройстве, который затем будет аутентифицировать его или ее личность. В случае успешной проверки пользователь получает доступ к ресурсам, хранящимся в виртуальной сети, которые могут включать бизнес-приложения и документы. В конечном итоге это должно позволить сотрудникам получать доступ к своей рабочей сети, включая любые локальные интрасети, где бы они ни находились.

Сеть VPN может использовать то же программное обеспечение и оборудование, что и VPN удаленного доступа, но обычно используется для несколько иной цели. Виртуальные частные сети site-to-site обычно соединяют целые сети, расположенные в одном месте, с другой сетью, расположенной в другом месте. Это может оказаться чрезвычайно полезным для компаний с несколькими филиалами, расположенными в разных местах, или организаций, которые хотят безопасно делиться ресурсами с партнером или клиентом. Компании, использующие межсайтовую VPN, могут извлечь выгоду из расширенного сотрудничества, не беспокоясь о безопасности своих данных.

- Лучший сервис VPN

Преимущества VPN

Безопасность

Основная причина, по которой предприятия выбирают виртуальные частные сети. Наличие зашифрованных данных, особенно если они носят конфиденциальный характер, жизненно важно. Нарушение данных не только приводит к компенсации и штрафам со стороны регулирующих органов, но и может привести к долговременному репутационному ущербу.

Мобильность

Виртуальные частные сети дают компаниям возможность безопасно делиться своими ресурсами с сотрудниками и партнерами, которые постоянно не находятся в офисе. Это может значительно повысить производительность, гарантируя, что сотрудники не будут привязаны к традиционному офисному рабочему времени и местоположению. Организации также начали использовать VPN для аутсорсинга своей работы, что позволяет им снизить внутренние расходы на персонал.

Стоимость

Виртуальные частные сети могут оказаться гораздо более доступными, чем физические частные сети. Вместо того, чтобы арендовать сетевые подключения на большие расстояния для обеспечения безопасной передачи данных, предприятия используют существующую общедоступную сеть для облегчения своей VPN.

Недостатки VPN

Хотя VPN используются многими компаниями и частными лицами, существуют некоторые потенциальные недостатки, о которых вам следует знать.

Сложность

Виртуальные частные сети могут быть сложными в установке и настройке. Компании должны убедиться, что команда, отвечающая за настройку VPN, хорошо разбирается в вопросах сетевой безопасности, чтобы обеспечить достаточную надежность защиты от общедоступной сети.

Компании должны убедиться, что команда, отвечающая за настройку VPN, хорошо разбирается в вопросах сетевой безопасности, чтобы обеспечить достаточную надежность защиты от общедоступной сети.

Контроль

Производительность VPN, размещенной в Интернете, не находится полностью под контролем бизнеса. Им нужно будет полагаться на своего интернет-провайдера, чтобы соответствовать согласованным стандартам производительности.

На что следует обращать внимание при выборе эффективной VPN

Если компании хотят создать эффективную виртуальную частную сеть, им следует всегда помнить о нескольких аспектах. Во-первых, компаниям нужно будет решить, какой протокол безопасности использовать. SSL/TLS, IPSec, PPTP и L2TP являются одними из наиболее распространенных протоколов VPN, при этом SSL и IPSec оказались наиболее популярными среди корпоративных пользователей. Хотя протокол никак не повлияет на конечного пользователя, он повлияет на безопасность вашей VPN. Одни протоколы настроить сложнее, другие проще, но не все VPN обеспечивают целостность данных. ИТ-лидеры сами должны определить, какой протокол безопасности лучше всего подходит для их организации.

ИТ-лидеры сами должны определить, какой протокол безопасности лучше всего подходит для их организации.

Масштабируемость — еще один важный фактор, который следует учитывать при настройке VPN. Предприятия должны учитывать любой потенциальный рост, который может произойти в обозримом будущем. Их виртуальная частная сеть должна быть в состоянии обрабатывать не только текущие уровни трафика, но и любое увеличение, которое может произойти из-за увеличения числа сотрудников или периодов занятости. Организации не захотят полностью заменять свою технологию VPN, поэтому с самого начала необходимо учитывать масштабируемость.

Надежность также важна, особенно при работе с несколькими устройствами. Мобильная работа становится все более важной на рабочем месте, поэтому сотрудники должны получать постоянный опыт работы с VPN, независимо от того, получают ли они доступ через настольный ПК, смартфон или планшет. Также важно отметить, что сотрудники вскоре разочаруются и, следовательно, станут непродуктивными, если виртуальная частная сеть работает медленно, с трудом подключается или ненадежна.

Если компании решают использовать внешнего поставщика услуг VPN, важно учитывать, где расположены их серверы. Сторонний поставщик будет подчиняться своим собственным национальным законам об управлении данными, что может повлиять на данные, которые вы отправляете туда и обратно по сети. Хотя вряд ли это будет серьезной проблемой, компаниям следует подумать, где находится их поставщик VPN, прежде чем выбирать услугу.

В VPN или не в VPN?

Виртуальные частные сети не обеспечивают отказоустойчивую защиту, но в свете недавних громких нарушений многие компании считают, что любые дополнительные шаги, которые можно предпринять для защиты их данных, вероятно, будут оправданными. Хотя настройка VPN не всегда проста, если она поможет предотвратить будущую потерю данных, это, безусловно, станет ценным вложением.

- виртуальная частная сеть (VPN)

Рекомендуемые ресурсы

Содействие финтех

Снижение риска возможного перехвата данных между финтех-решениями облачная и гибридная интеграция ускоряет бизнес-операции

Бесплатная загрузка

Кибербезопасность на производстве

Рост стоимости киберпреступлений означает, что производителям необходимо адаптироваться

Бесплатная загрузка

Настало время облачного MDM

Узнайте о различиях между облачным и облачным MDM

Бесплатная загрузка

Самые популярные

5 вещей, которые следует учитывать при переходе на гибридную рабочую модель

Sponsored

5 моментов, которые следует учитывать при переходе на гибридную рабочую модель

18 октября 2022 г.