Административные шаблоны в Windows 7: основы

“Административные шаблоны” или “Административные политики” в Windows 7 – это специально созданный файл, в котором находятся настройки реестра. Операционная система считывает эти настройки как при запуске, так и при входе пользователя.

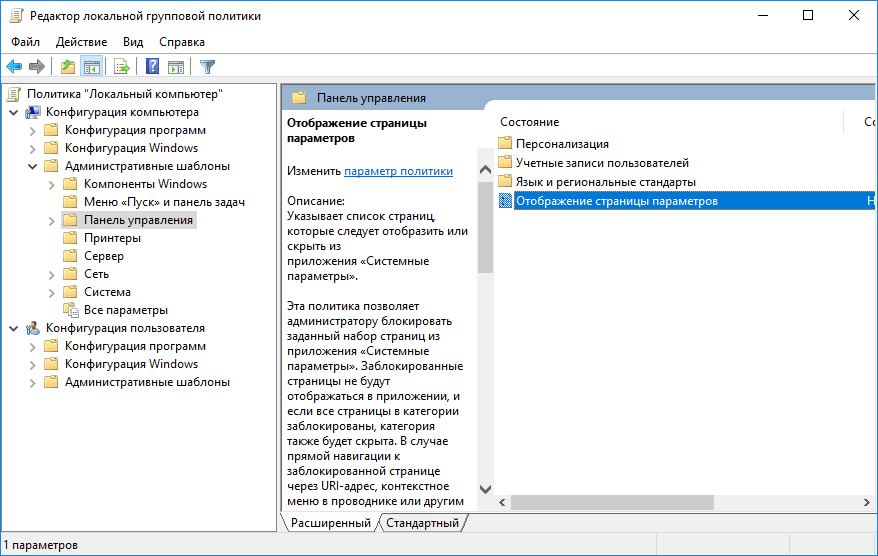

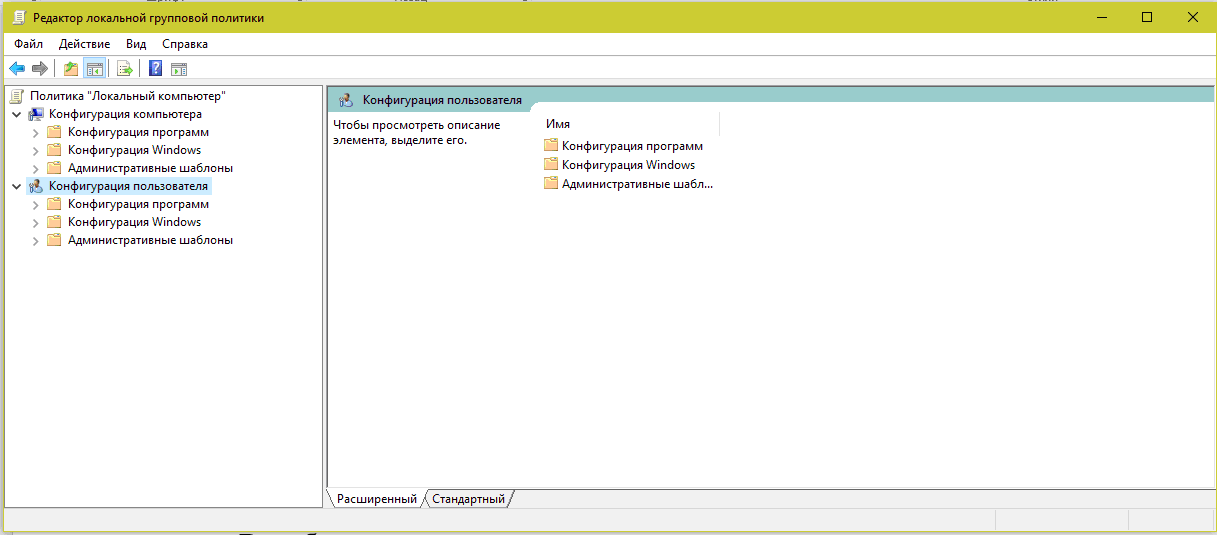

Параметры “Административных шаблонов” находятся в Редакторе локальной групповой политики, и присутствую как в узле “Конфигурация компьютера“, так и в узле “Конфигурации пользователя“.

Так что же такое политика и как ими пользоваться

Рассмотри такое известное свойства рабочего стола Windows 7, как “Обои“. Вы можете поменять обои в любое время, так же и сменить заставку, тему. Все это пользовательские свойства. Политики, устанавливаемые администратором имеют более высокий приоритет, чем свойства пользователя. В системе приоритеты политик и свойств распределяются следующим образом:

- Политика и свойства не установлены – применяются параметры по умолчанию

- Политика не установлена, применено пользовательское свойство – система использует свойство пользователя.

- Политика установлена, свойство не используется – система будет использовать политику.

- Политика установлена и установлено пользовательское свойство – система будет использовать политику, а свойство нет

Вывод прост: если применена политика, установлена администратором, то все попытки пользователя изменить свойства останутся без результата.

Еще одно большое преимущество “

Примечание: чтобы изменять параметры в “Редакторе локальной политики“, необходимо иметь права “Администратора“.

Запуск “Редактора локальной политики”

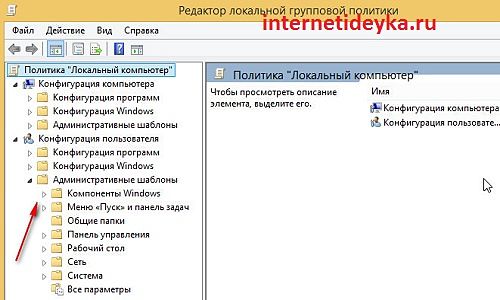

Чтобы открыть “Редактор локальной групповой политики” нажмите кнопку Пуск – Выполнить и введите команду gpedit.msc, и нажмите клавишу ОК. В открывшемся “Редакторе локальной групповой политики” видим “Административные шаблоны” присутствуют как в “Конфигурации компьютера“, так и в “Конфигурации пользователя“. Соответственно параметры “Конфигурации компьютера” находятся в разделе HKEY_LOCAL_MACHINE\Software\Policies, а параметры “Конфигурации пользователя” в разделе HKEY_CURRENT_USER\Software\Policies.Так же параметры могут быть и в разделе SOFTWARE\Microsoft\Windows\CurrentVersion\Policies. Доступ к этим параметрам имеют только администраторы.

Практическое применение политик

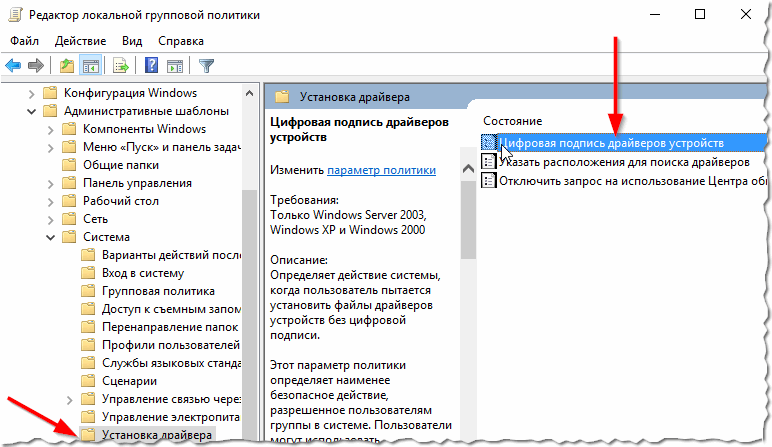

Вернемся к свойству экрана и посмотрим, как можно отключить этот параметр. Запускаем Редактор локальной групповой политики.

- Не задано – применяется свойство пользователя.

- Включить – в этом состоянии в реестре значение параметра меняется на 1 (или 0), что соответствует активному состоянию

- Выключить – соответствующий параметр в реестре имеет значение 0

Если выбрать состояние Включить, то при попытке открыть окно свойств экрана, появится сообщение, что выполнение этого действия запрещено.

Как видим “Административные шаблоны” достаточно мощный инструмент в управление компьютером, тем более, что в Windows 7 эти политики были значительно обновлены и расширены. Применение тех или иных политик требует определенной осторожности, достаточно посмотреть список политик, который находится в Административных шаблонах.

В этой небольшой статье мы затронули лишь малую часть возможностей Административных шаблонов. Более подробно узнать о Редакторе локальной групповой политики можно из справки, которая вызывается из меню редактора. В этой справке есть большой раздел по настройке Internet Explorer.

Информационные технологии — Лекция 20 Конфигурация компьютера и конфигурация пользователя

Схема именования GPO и его структура

При запуске оснастка Групповая политика загружает корневой узел, представляющий собой GPO, присоединенный к определенному контейнеру. Имя этого GPO и имя контейнера, к которому он присоединен, отображаются в окне структуры в следующем формате:

Политика Имя_СРО[.Имя_домена.сот]

Затем пространство имен подразделяется на два узла более низкого уровня —

Конфигурация компьютера (Computer Configuration) и

Конфигурация пользователя (User Configuration).

Используя их, можно создавать и настраивать групповые политики для компьютера и пользователей.

Узел Конфигурация компьютера (Computer Configuration)

Узел Конфигурация компьютера содержит параметры всех политик, определяющих работу компьютера. Они регулируют функционирование операционной системы вид рабочего стола, задают параметры выполняемых приложений определяют работу средств обеспечения безопасности и т. д. Групповая политика применяется к компьютеру на этапе загрузки системы и в дальнейшем при выполнении циклов обновления.

Узел Конфигурация пользователя (User Configuration)

Узел Конфигурация пользователя содержит параметры всех политик, определяющих работу пользователя на компьютере. Они регулируют вид рабочего стола как и в предыдущем случае, задают параметры выполняющихся приложений, определяют работу средств обеспечения безопасности и пользовательских сценариев входа и выхода. Групповая политика применяется к пользователю при его регистрации на компьютере и в дальнейшем при выполнении циклов обновления.

Расширения оснастки Групповая политика

Ниже родительских узлов Конфигурация компьютера и Конфигурация пользователя находятся дочерние узлы, каждый из которых является полноценным расширением оснастки Групповая политика. Они могут находиться в обоих родительских узлах, хотя и с различными параметрами, или индивидуально расширять узлы Конфигурация компьютера или Конфигурация пользователя. Оснастка Групповая политика имеет следующие расширения:

Они могут находиться в обоих родительских узлах, хотя и с различными параметрами, или индивидуально расширять узлы Конфигурация компьютера или Конфигурация пользователя. Оснастка Групповая политика имеет следующие расширения:

- Административные шаблоны. (Administrative Templates). Здесь находится групповая политика, определяющая параметры реестра, задающие работу и внешний вид рабочего стола, компонент операционной системы и приложений.

- Параметры безопасности (Security Settings). Служит для настройки параметров системы безопасности компьютеров, на которые воздействует данный объект групповой политики. С помощью групповых политик можно настроить безопасность локального компьютера, домена и целой сети.

- Установка программ (Software Installation). Служит для централизованного управления программным обеспечением организации. С его помощью можно задавать различные режимы установки новых программ на компьютеры пользователей.

- Сценарии (Scripts). Сценарии используются для автоматического выполнения набора команд при загрузке операционной системы и в процессе завершения ее работы, а также при регистрации и отключении пользователя от сети.

Для выполнения сценариев, написанных на Microsoft JScript и Microsoft Visual Basic Scripting Edition, можно применять сервер сценариев (Windows Scripting Host).

Для выполнения сценариев, написанных на Microsoft JScript и Microsoft Visual Basic Scripting Edition, можно применять сервер сценариев (Windows Scripting Host). - Перенаправление папок (Folder Redirection). Позволяет перенаправлять обращение к специальным папкам в сеть.

протоколов конфигурации пользователя | Документы Matillion ETL

Темный

Свет

Конфигурация пользователя относится к уникальным настройкам, применяемым к приложению для отдельного пользователя. В этой статье рассказывается о протоколах и их использовании, а также об аутентификации через LDAP, единый вход и OpenID.

Что такое прикладной протокол?

Протокол приложения — это набор правил, определяющих, как процессы на клиентах и серверах взаимодействуют друг с другом и как они работают в разных системах. Он определяет тип отправляемого сообщения (запрос и ответ), а также поля сообщения и семантику полей (тема и т. д.). Он также определяет процесс при просмотре веб-страницы.

Он определяет тип отправляемого сообщения (запрос и ответ), а также поля сообщения и семантику полей (тема и т. д.). Он также определяет процесс при просмотре веб-страницы.

Протокол приложения находится на транспортном протоколе; прикладной протокол передает сообщения и ответы, а транспортный протокол «переносит» информацию в правильном порядке. Сетевой протокол используется вместе с этими протоколами, которые взаимодействуют друг с другом.

FTP (протокол передачи файлов) определяет способ отправки файлов друг другу. FTP также действует как программа, обмениваясь файлами между удаленными компьютерами. WAP (протокол беспроводных приложений) предоставляет защищенные веб-сервисы для смартфонов, планшетов и других портативных устройств. Существует несколько протоколов, но в этой статье основное внимание будет уделено настройке пользователя с использованием протоколов.

LDAP

LDAP (Lightweight Directory Access Protocol) — это протокол, который используется для проверки подлинности служб каталогов, включая Active Directory. Active Directory — это сервер, который аутентифицирует и авторизует пользователей и ресурсы в доменной сети, хранит информацию о каждом пользователе и устройстве, а также проверяет учетные данные и права доступа. Он управляет группами и пользователями, а также администрирует политику. Active Directory поддерживается LDAP (использует его протокол).

Active Directory — это сервер, который аутентифицирует и авторизует пользователей и ресурсы в доменной сети, хранит информацию о каждом пользователе и устройстве, а также проверяет учетные данные и права доступа. Он управляет группами и пользователями, а также администрирует политику. Active Directory поддерживается LDAP (использует его протокол).

Аутентификация LDAP использует два метода: простой и SASL (простая аутентификация и уровень безопасности). При простом существует три типа механизмов аутентификации:

- Анонимная аутентификация, которая дает клиенту анонимный статус для LDAP

- Аутентификация без аутентификации для ведения журнала не предоставляет доступ клиенту

- Имя/пароль, которые дают пользователю доступ к серверу на основе его учетных данных (этот метод не является безопасным)

Аутентификация SASL объединяет сервер LDAP с другим методом аутентификации, таким как Kerberos или шлюз API. Сервер LDAP отправляет сообщение LDAP другой службе авторизации, используя протокол LDAP. Это приведет либо к успешной, либо к неудачной аутентификации.

Сервер LDAP отправляет сообщение LDAP другой службе авторизации, используя протокол LDAP. Это приведет либо к успешной, либо к неудачной аутентификации.

LDAP обращается к службам каталогов. Каталог похож на базу данных, но содержит более подробную информацию, основанную на атрибутах. Каждая запись имеет уникальный идентификатор, известный как отличительное имя. Записи организованы в древовидную модель, известную как информационное дерево каталогов. Каталог содержит информацию, которая читается чаще, чем записывается. Они оптимизированы для предоставления быстрых ответов на запросы большого объема, например веб-сайт, который обрабатывает тысячи запросов страниц каждую секунду. LDAP разгружает проверку пользователей, что значительно повышает производительность; по сути, его можно рассматривать как еще один уровень оптимизации за пределами базы данных.

Единый вход аутентифицирует пользователей для входа в службу с одним идентификатором и паролем.

Единый вход использует центральный сервер , которому доверяют все приложения. Файл cookie создается на этом сервере, когда пользователь входит в систему в первый раз. Когда пользователь хочет получить доступ к другому приложению, пользователь перенаправляется на центральный сервер, а при наличии файла cookie пользователь перенаправляется во второе приложение с токеном. У пользователя не запрашивается информация для входа во второй раз.

Преимущества единого входа включают защиту личности, упрощение управления именами пользователей и паролями (пользователям нужно помнить меньше паролей), увеличение скорости между приложениями и снижение рисков безопасности. Недостатками единого входа являются необходимость очень надежных паролей; если одна учетная запись пользователя взломана, все связанные приложения открыты для атаки, и существует риск с многопользовательскими компьютерами.

Когда пользователь выходит из одного приложения, сеанс завершается во всех них.

OpenID

OpenID — это протокол аутентификации, который позволяет пользователям использовать одно имя пользователя и пароль в сторонней службе, известной как поставщик удостоверений . Поставщик удостоверений подтверждает пользователя на веб-сайтах, которые он посещает (известный как проверяющая сторона ). Пользователь также может предоставить данные, такие как биометрические данные или данные смарт-карты, для аутентификации.

OpenID работает следующим образом:

- Конечный пользователь регистрируется в провайдере OpenID, который необходим доверяющей стороне. Пользователь создает учетную запись у поставщика OpenID и предоставляет эти учетные данные для каждого посещаемого веб-сайта или службы.

- Затем проверяющая сторона перенаправляется к провайдеру OpenID.

- Пользователь аутентифицируется у провайдера OpenID.

- Поставщик OpenID перенаправляет проверяющей стороне.

- Проверяющая сторона предоставляет доступ к веб-сайту.

OpenID стал менее популярным с введением OAuth , который обеспечивает авторизацию вместо аутентификации и считается более безопасным.

OpenID Connect отличается от OpenID; это аутентификация поверх OAuth 2.0. Это позволяет клиентам проверять конечного пользователя посредством аутентификации сервером авторизации.

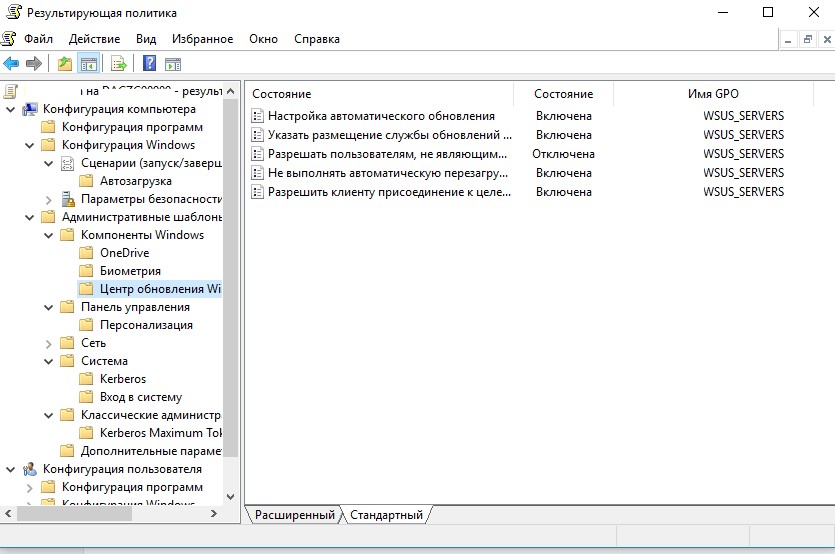

Использование компьютера и конфигурации пользователя

Последнее обновление: четверг, 03 ноября 2022 г. | Active Directory

Существует два существенных различия между настройками конфигурации компьютера и конфигурации пользователя. Первый достаточно очевиден и касается типа объекта, на который воздействует групповая политика (компьютер и пользователь соответственно). Что может быть менее очевидным, так это тот факт, что некоторые настройки существуют только в контексте компьютера или пользователя. Например, не имеет смысла настраивать разрешения для раздела реестра, которые будут меняться в зависимости от того, какой пользователь входит в систему на компьютере. Точно так же конфигурация рабочего стола не имеет значения с точки зрения конфигурации компьютера, поскольку объект-компьютер не запускает никаких интерактивных сеансов и не использует рабочий стол.

Первый достаточно очевиден и касается типа объекта, на который воздействует групповая политика (компьютер и пользователь соответственно). Что может быть менее очевидным, так это тот факт, что некоторые настройки существуют только в контексте компьютера или пользователя. Например, не имеет смысла настраивать разрешения для раздела реестра, которые будут меняться в зависимости от того, какой пользователь входит в систему на компьютере. Точно так же конфигурация рабочего стола не имеет значения с точки зрения конфигурации компьютера, поскольку объект-компьютер не запускает никаких интерактивных сеансов и не использует рабочий стол.

note Могут быть сценарии (например, общие киоски с открытым доступом), в которых вы хотите убедиться, что каждый пользователь, входящий в систему, имеет одинаковую конфигурацию рабочего стола. Это возможно с помощью циклической обработки групповых политик (настройка, расположенная в папке «Конфигурация компьютера»).

Второе различие связано со временем первоначального применения каждого типа политики. Для параметров конфигурации компьютера это происходит во время загрузки операционной системы. С другой стороны, политики конфигурации пользователя применяются при входе пользователя в систему (после инициализации операционной системы). Как я упоминал ранее, некоторые настройки пользователя и компьютера также повторно применяются с настраиваемыми интервалами.

Для параметров конфигурации компьютера это происходит во время загрузки операционной системы. С другой стороны, политики конфигурации пользователя применяются при входе пользователя в систему (после инициализации операционной системы). Как я упоминал ранее, некоторые настройки пользователя и компьютера также повторно применяются с настраиваемыми интервалами.

Каждая из этих папок — «Конфигурация компьютера» и «Конфигурация пользователя» — действует как корень структуры GPO. Внутри каждого вы найдете ряд папок и подпапок. Каждая из этих папок, также называемых узлами GPO, содержит настраиваемые параметры для определенной области вашей среды.

В то время как системные политики на основе NT 4 полностью хранятся в файлах с расширением .pol, расположенных в общей папке NETLOGON (на всех контроллерах домена), содержимое групповых политик разделено между Active Directory и файлами. Часть Active Directory называется контейнером групповой политики (GPC). Оставшаяся часть, известная как шаблон групповой политики (GPT), находится в папке системного тома (SYSVOL) на всех контроллерах домена Windows 2000 и Windows Server 2003. Оба местоположения (Active Directory и файловая система) содержат структуру подпапок с уникальными именами в папке Policies, как показано на рисунках 11.7 и 11.8. Каждой подпапке присваивается имя с глобальным уникальным идентификатором (GUID) объекта групповой политики, который она содержит. GUID однозначно идентифицирует объекты Active Directory. Как вы можете видеть в правой части обоих рисунков, в каждой папке GPO есть две подпапки: MACHINE и USER. Шаблон групповой политики также содержит файл GPT.INI. Одной из его целей является поддержание номера версии, который используется для определения того, была ли изменена политика. Контейнер групповой политики хранит аналогичную информацию в атрибуте Active Directory «Номер версии». Оба номера версии используются для предотвращения ненужной обработки объекта групповой политики (когда не произошло никаких изменений с момента последнего применения объекта групповой политики) и обеспечения синхронизации GPC и GPT. 9я

Оба местоположения (Active Directory и файловая система) содержат структуру подпапок с уникальными именами в папке Policies, как показано на рисунках 11.7 и 11.8. Каждой подпапке присваивается имя с глобальным уникальным идентификатором (GUID) объекта групповой политики, который она содержит. GUID однозначно идентифицирует объекты Active Directory. Как вы можете видеть в правой части обоих рисунков, в каждой папке GPO есть две подпапки: MACHINE и USER. Шаблон групповой политики также содержит файл GPT.INI. Одной из его целей является поддержание номера версии, который используется для определения того, была ли изменена политика. Контейнер групповой политики хранит аналогичную информацию в атрибуте Active Directory «Номер версии». Оба номера версии используются для предотвращения ненужной обработки объекта групповой политики (когда не произошло никаких изменений с момента последнего применения объекта групповой политики) и обеспечения синхронизации GPC и GPT. 9я

1*1

Дж Баде- • ? я . Сир* j | ■ Х. К? | 0ПЖ-

Сир* j | ■ Х. К? | 0ПЖ-

! Адрес I J {6ACI7B6C-016F-1 !D2-915F-DaC[MfB95flF9}

— Компакт-диск Prcietch

E □ Ресурсы E CD SchCache

E ShalNew E lZi srchâss: E O system t Q syst=m32 E Q SYSVOt ffl i_Zj doman ffl Q Sflgrrj ft! раздельные зоны

S L3 системный том

B Ô HQ.Kno7ech.com ffl O DOJJOT_p£HOVE_NtFre_Prelnsto)IJirect»y S Q Политики

• LJ -f3E2FOBAD-ED7B-<1292-3EE5-aB533E4BO;EO}

ffi Q МАШИНА

H {8BC7EW-51EE-4363-A2B2-D02EC27CE34S} — ± CD CLBSFaiO-OlôD’llDE’WSF-aiCtMFBÏiaiFÎ)} l+l CD icrpts E ._J TAPE

LijlJ litrdiiH.

В следующих разделах выделены различные узлы объекта групповой политики и некоторые конкретные параметры конфигурации, которыми можно управлять. Реальность такова, что в групповых политиках доступно так много опций, что никто не может адекватно описать их, если только он не написал книгу о групповых политиках. Мы ограничим наше обсуждение обзором типов параметров, которыми можно управлять, и сосредоточимся на влиянии групповых политик на управление Active Directory.