Касперский удалил нужный файл, что делать?

Одним из самых первых, что существенно повлияло на его последующую популярность совместно с высочайшими функциональными возможностями, обусловленными применением высокотехнологичных электронных элементов, является персональный компьютер. Представленный практически во всех отраслях жизнедеятельности, он позволяет мгновенно получать, обрабатывать, обмениваться и хранить существенный массив информации, и выполнять разнообразные действия с ней на высоком графическом уровне.

Создание новейших компьютерных устройств подразумевает обязательную разработку современного программного обеспечения для контроля и полноценного управления. Наличие универсального многофункционального кроссплатформенного программного обеспечения позволяет значительно упростить конечным потребителям использование компьютерных устройств, а также предоставляет возможность выполнять разнообразные задания на любых устройствах, без непосредственной привязки последних к конкретному месту.

Развитие компьютерной отрасли и направления программного обеспечения привело к практически полному переводу любой информации в цифровой режим. А последующее создание и всеобщее распространение международной информационной компьютерной сети «Интернет» лишь значительно ускорило этот процесс.

Не удивительно, что такой громадный объем данных, содержащий, как информацию для свободного доступа, так и закрытые личные, финансовые или профессиональные данные, не мог не привлечь к себе внимание различных мошенников.

Создавая разнообразные виды инструментов для взлома компьютерных устройств, включая электронные приборы и вредоносные злонамеренные программы (вирусы), злоумышленники стараются любым способом получить доступ к конфиденциальным данным, для последующей их перепродажи или применения с целью получения выгоды. Громадный объем угроз и нападений реализуется через сеть «Интернет», ввиду ее необычайной разветвленности и имеющемуся доступу практически к любому компьютерному устройству, непосредственно или удаленно подключенному к сети.

На борьбу с различными видами угроз, включая вредоносное воздействие вирусных программ, направлены усилия отдельного сегмента программной безопасности, реализуемого в построении комплексной (локальной, удаленной и сетевой) защиты компьютерных устройств от возможного заражения и разнообразных видов уязвимостей.

В основном, защита компьютерных устройств осуществляется через применение специального антивирусного программного обеспечения, содержащего различные программы, направленные на обеспечение безопасности как от строго направленных видов угроз, так и на предоставление полной защиты от любых заражений.

Используя соответствующий поисковый запрос в информационной сети «Интернет» можно отыскать множество компаний, предоставляющих программы для защиты пользовательских данных. Однако стоит обратить свое внимание на производителей, чьи продукты имеют высочайшие показатели по обнаружению вредоносных программ и блокированию их негативного воздействия на компьютерное устройство пользователя, а также обладающие самыми большими базами обнаруженных и изолированных вирусов.

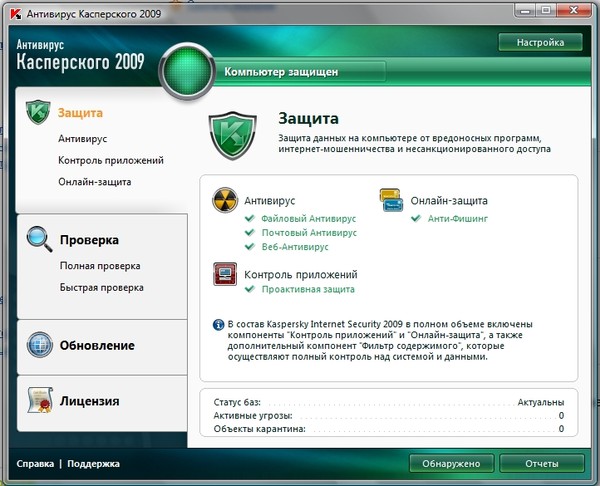

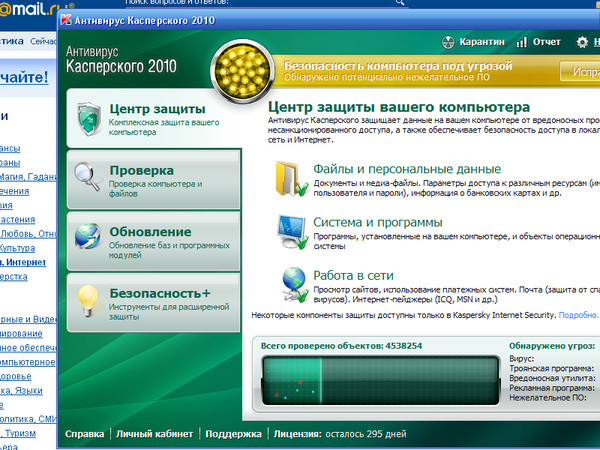

Одним из таких производителей является компания «Лаборатория Касперского» — лидер на рынке услуг по обеспечению информационной безопасности и решений для защиты конечных компьютерных устройств, сетей и других узлов IT-инфраструктуры.

Вредоносное воздействие вирусов может приводить к разнообразным повреждениям информации, ее стиранию, шифрованию, перезаписи, уничтожению системных файлов и таблиц файловой системы и другим последствиям, которые влияют на работу отдельных элементов или компьютерного устройства в целом.

Борьба антивирусного программного обеспечения с вредоносным воздействием вирусных программ может приводить к ситуациям, когда отдельные важные файлы пользователей могут быть удалены при лечении системы или после устранения последствий заражения вирусами. О том, как поступить в ситуации, когда антивирусная программа удалила нужные файлы, что предпринять и как их восстановить, мы расскажем далее в этой статье.

Почему важно использовать антивирусную программу?

Понятие безопасности всегда имело первостепенное значение. В век стремительного развития компьютерных технологий и способов распространения информации, безопасное использование, обработка и хранение информации требуют особого внимания и помощи соответствующих программ.

В век стремительного развития компьютерных технологий и способов распространения информации, безопасное использование, обработка и хранение информации требуют особого внимания и помощи соответствующих программ.

Вирус является наиболее распространенной угрозой для любых персональных компьютеров, и его воздействие может привести к трагическим последствиям, оказывающим влияние на дальнейшие действия пользователей.

Такие вредоносные программы могут быстро само копироваться и лавинообразно инфицировать все подключенные устройства, вызывая, тем самым, серьезные проблемы в компьютерной системе. Вредоносное программное обеспечение может привести к ошибочной работе компьютера и частому сбою данных на разных устройствах, подключенных к нему, что может серьезно помешать ведению работ пользователями и привести к потере важных данных. Поэтому, жизненно необходимо, защищать систему компьютерных устройств от воздействия вредоносных программ и обеспечить сохранность информации от доступа к ней третьих лиц.

Вредоносное воздействие злонамеренных программ

Принцип вредоносного воздействия, реализуемый в вирусах, различен, но главная цель, которую преследуют разработчики-создатели вируса, является удаленный несанкционированный скрытый доступ к компьютерному устройству, для последующего его использования в злонамеренных действиях, или завладения конфиденциальными данными.

Вредоносная программа заражает ваш диск разными способами и в общем случае приводит к потере данных и недоступности системы. Наиболее распространенными последствиями вредоносных действий, вызванных вирусными программами, можно назвать следующие:

- Переименование существующих файлов;

- Вставка дополнительных кодов в здоровые файлы;

- Удаление файлов из своего местоположения;

- Преобразование файлов в ярлыки;

- Блокирование доступа к диску, превращая его в недоступный, и искажение его файловой системы.

Все вирусные программы различаются по способу проникновения в компьютерное устройство пользователя, методам реализации поиска уязвимостей, на которые рассчитан вирус, для последующего заражения системы. К основным, широко распространенным типам вирусов, смело можно отнести следующие:

К основным, широко распространенным типам вирусов, смело можно отнести следующие:

Макро вирусы («Macro viruses»): Макро вирус — это особый тип вредоносной программы, разработанной специально для приложений «Microsoft». Эти программы способны заражать файлы приложений «Microsoft Word» и «Microsoft Excel», принудительно вставляя в них свой собственный код. Таким образом, это приводит к потере файлов и всей, содержащейся в них, информации.

Трояны («Trojans Horses»): Трояны — это обычные компьютерные программы. Этот вирус не копируется и, следовательно, менее вреден, чем другие вредоносные программы. При загрузке на диск он выполняет работу по уничтожению данных путем стирания диска. Вы можете легко обнаружить такие вирусы с помощью установленной антивирусной программы.

Черви: Черви — это общий вирус, обнаруженный в сетях. Он использует сети для распространения и копирования из одной системы в другую. Эти вредоносные программы попадают в компьютерную систему при загрузке вредоносного приложения по электронной почте, и приводят к разрушению системных дисков. Поэтому, заражение червями чревато потерей огромного количества данных.

Поэтому, заражение червями чревато потерей огромного количества данных.

Вирус загрузочного сектора: Это неприятный небольшой вирус, который проникает в главную загрузочную запись «MBR» при загрузке системы. Обычно такой вирус вызывает проблемы при включении компьютера, и делает вашу систему недоступной. Как следствие, заражение приводит к форматированию системы, что может повлечь за собой потерю жизненно важных файлов.

О «Лаборатории Касперского» и предлагаемых антивирусных продуктах

Осознавая важность безопасного использования и хранения любой информации, и влиянием повышения уровня общей безопасности пользовательских компьютерных устройств на защиту от, возможного проникновения и последующего заражения, вирусами, обязательным является условие применения при работе антивирусного программного обеспечения от проверенного производителя. Самым известным, популярным, обеспечивающим высочайший уровень защиты данных, получившим мировое признание, которое выражено в самой большой пользовательской аудитории, является компания «Лаборатория Касперского».

Самым известным, популярным, обеспечивающим высочайший уровень защиты данных, получившим мировое признание, которое выражено в самой большой пользовательской аудитории, является компания «Лаборатория Касперского».

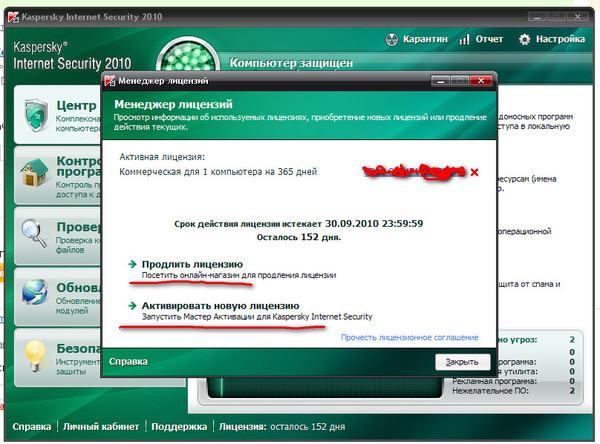

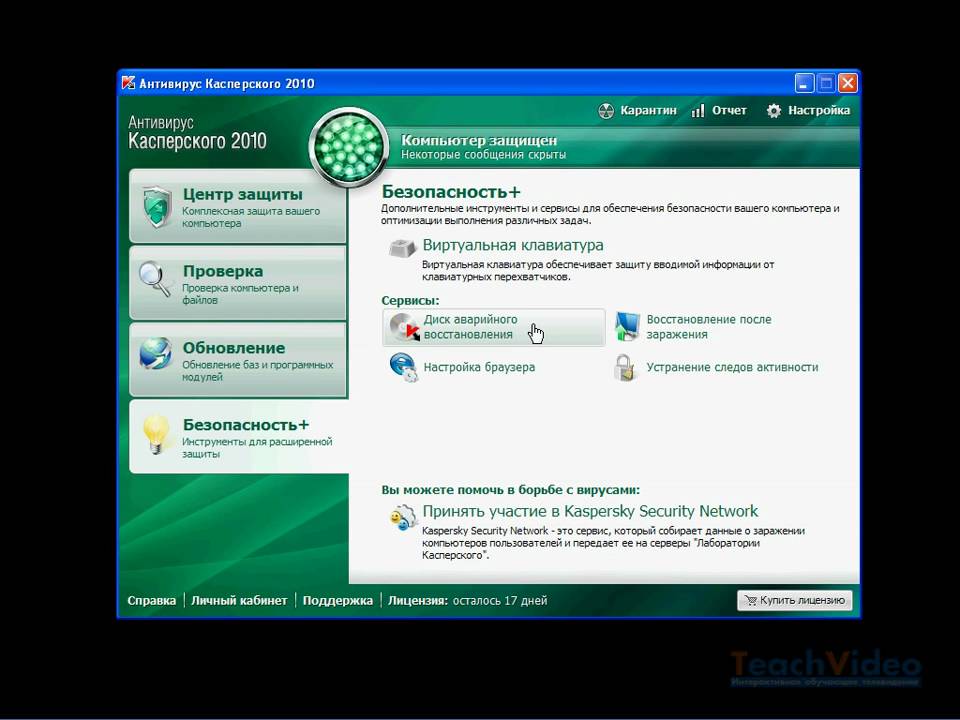

Компания имеет широкий спектр разнообразных продуктов, направленных на удовлетворение различных потребностей пользователей. Все защитные программы компании можно распределить по ряду основных критериев, в соответствии с которыми, каждый пользователь выберет для себя необходимый комплекс антивирусной защиты. В первую очередь, для оптимального выбора, пользователям необходимо определиться с будущей областью применения защитного продукта: для бизнеса или домашнего использования.

Первая категория программ имеет разделение для малого, среднего и крупного бизнеса, в которых представлены различные варианты защитных специализированных решений, в полной мере, обеспечивающие безопасность, как работы офиса в целом, так и отдельных узлов существующих сетей.

При выборе первого варианта, для небольших компаний, пользователи могут воспользоваться простыми и надежными решениями, не требующие определенных специальных навыков, которые выполняют комплексную защиту устройств офиса и поддерживают использование различных операционных систем, в стационарном и мобильном исполнении. Здесь представлены следующие решения:

Здесь представлены следующие решения:

- «Small Office Security»;

- «Cloud Endpoint Security»;

- «Стандартный Endpoint Security»;

- «Расширенный Endpoint Security».

Каждый из них рассчитан на использование для определенного количества устройств, и дополнен или ограничен разнообразными функциями.

При выборе опции для среднего бизнеса, пользователям предлагаются универсальные комплексные продукты, которые, в полной мере, обеспечивают истинную защищенность от любых типов вирусных угроз, а также поддерживают управление системой из облачной и локальной консоли администрирования. Варианты решений имеют расширенный защитный функционал и представлены в следующем списке:

- «Cloud Endpoint Security»;

- «Office 365 Security»;

- «Стандартный Endpoint Security»;

- «Расширенный Endpoint Security».

Простой, интуитивно понятный, интерфейс управления позволяет настраивать защиту рабочих станций и файловых серверов на максимальную степень безопасности и предотвращать заражение системы вредоносными программами.

Защитное решения, относящееся к категории крупного бизнеса, разработано на основе применения передовых технологий машинного обучения, включая экспертный опыт профессиональных разработчиков, и нацелено на обработку большого массива данных в режиме реального времени. Созданный для использования на различных крупных предприятиях (государственные учреждения, промышленные предприятия, транспортные компании, финансовые организации и т.д.) инструмент безопасности направлен на устранение следующих угроз:

- Защита от передовых угроз и целевых атак, мгновенное реагирование на инциденты;

- Безопасность виртуальных и облачных сред, полная защита гибридной облачной инфраструктуры;

- Целостный контроль и единая защита рабочих мест, с применением продвинутых технологий;

- Защита и исключение рисков встраиваемых систем и «Интернета»;

- Совокупная защита критических инфраструктур производственных систем управления;

- Общая универсальная защита критически важных узлов от кибермошенничества и различных перекрестных атак.

Предложения для дома обеспечивают максимальную безопасность, и направлены на защиту разнообразных устройств пользователей (персональных компьютеров, планшетов, смартфонов), работающих под управлением различных операционных систем («Windows», «MacOS» или мобильные платформы «Android»). В зависимости от выполняемых действий, желаемого уровня защиты и необходимости наличия дополнительных функций (например, безопасные платежи, родительский контроль или управление паролями и т.д.) пользователям предлагаются различные решения:

- Базовая защита: «Kaspersky Anti-Virus»;

- Оптимальная защита: «Kaspersky Internet Security»;

- Максимальная защита: «Kaspersky Total Security».

Каждое из решений обеспечивает высочайшую безопасность данных пользователей в дополнение к различным встроенным системным инструментам безопасности.

Помимо описанных решений, компания располагает разнообразными дополнительными предложениями, которые по праву выводят ее в лидеры компаний, предлагающих комплексные решения по безопасности данных и компьютерных систем:

- решения для безопасного общения, защиты интернет соединения и персональных данных;

- облачная технология комплексной защиты;

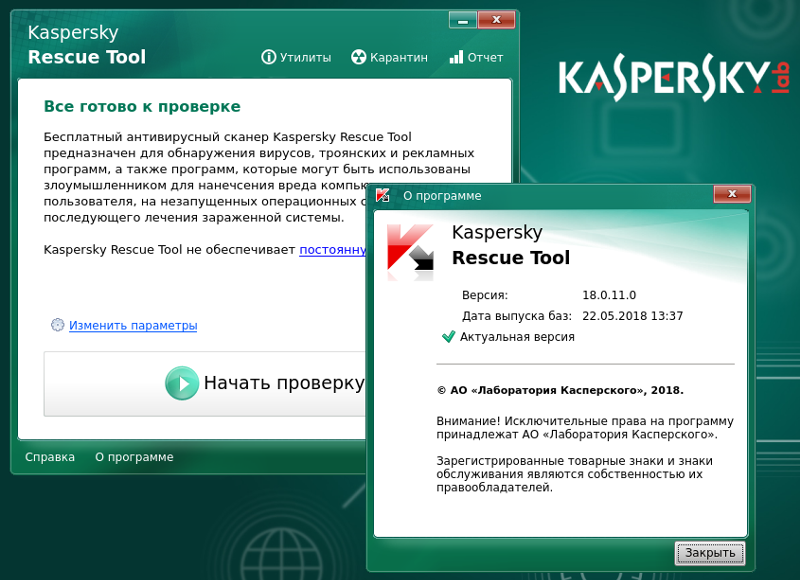

- обширные бесплатные сервисы:бесплатный адаптивный домашний антивирус;определение номера, автоматическая блокировка мошенника и спама;проверка необходимости обновления установленных программ;базовая антивирусная защита и экономия заряда батареи мобильных устройств;родительский контроль;защищенное «Интернет-соединение» для безопасного общения;защита паролей;безопасный просмотр сайтов в «Интернете«;инструменты восстановления систем при отсутствии загрузки и удаление вредоносных программ.

- бесплатный адаптивный домашний антивирус;

- определение номера, автоматическая блокировка мошенника и спама;

- проверка необходимости обновления установленных программ;

- базовая антивирусная защита и экономия заряда батареи мобильных устройств;

- родительский контроль;

- защищенное «Интернет-соединение» для безопасного общения;

- защита паролей;

- безопасный просмотр сайтов в «Интернете»;

- инструменты восстановления систем при отсутствии загрузки и удаление вредоносных программ.

«Лаборатория Касперского» является заслуженным лауреатом различных наград в области обеспечения безопасности информации и защиты систем от вредоносного воздействия злонамеренных угроз, и многократным победителем всевозможных тестовых проверок, подтвержденных сертификатами ведущих компаний. Наличие разнообразных защитных инструментов также позволяет компании занимать лидирующее положение, по количеству пользователей, в мире.

Карантин и настройка исключений в продуктах компании «Лаборатория Касперского»

Большинство разработчиков современных вредоносных вирусных программ хорошо знакомы с методами компаний, направленными на обеспечение безопасности компьютерных устройств и защиту данных пользователей от различных видов угроз. Поэтому они стараются замаскировать действие вирусов под стандартное поведение обычных безопасных программ, или спрятать вредоносный код в теле простого файла.

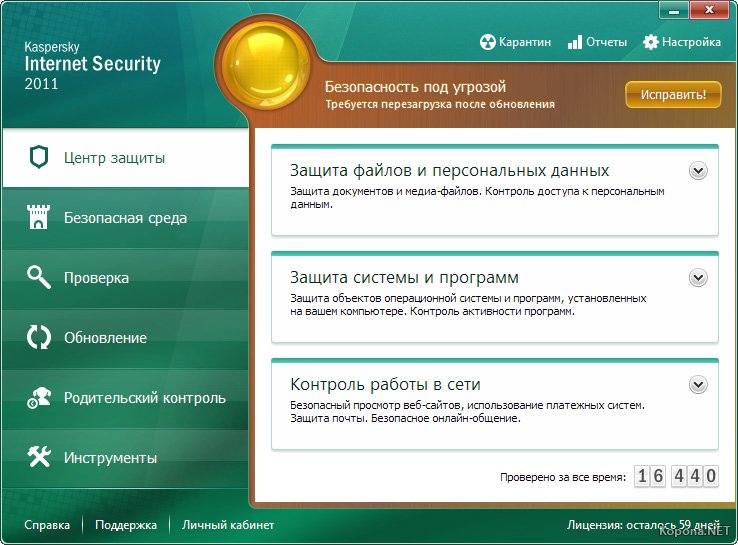

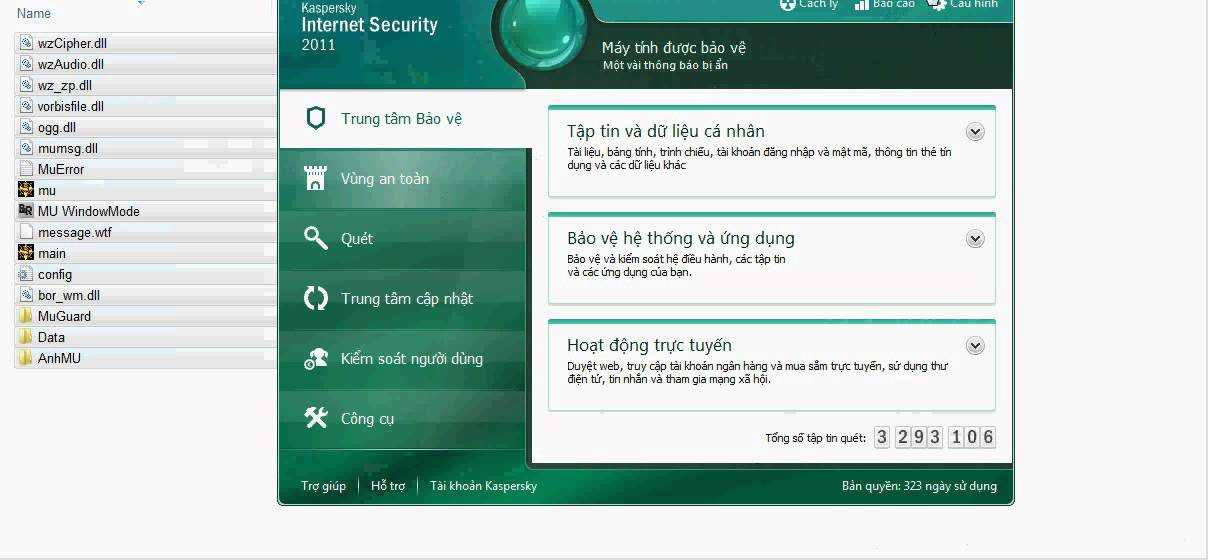

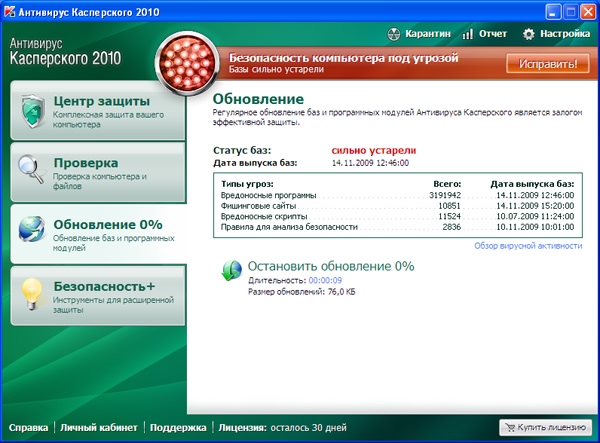

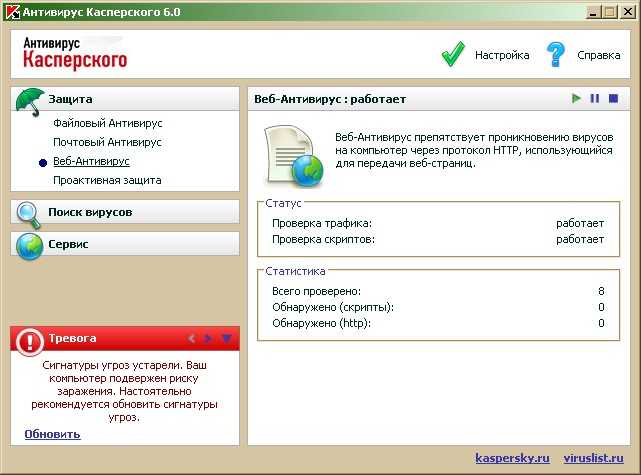

Будучи основным элементом защиты персональных компьютеров и других устройств, «антивирус Касперского» защищает файлы пользователя и операционной системы от хакерских атак и вредоносного программного обеспечения. Следуя собственным внутренним настройкам, «Касперский» удалит зараженные или опасные файлы при их обнаружении, тем самым предотвращая нежелательные воздействие на систему, и оберегая все данные пользователей от катастрофических последствий. Поэтому, многие пользователи вдруг обнаруживают, что «антивирус Касперского» автоматически удаляет файлы без их разрешения.

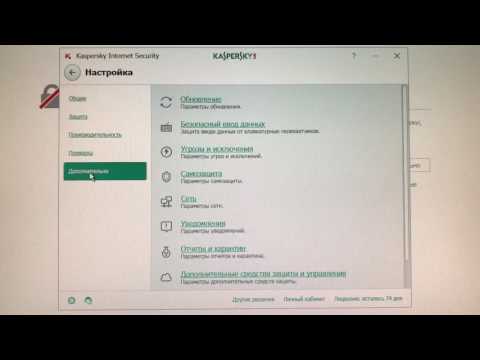

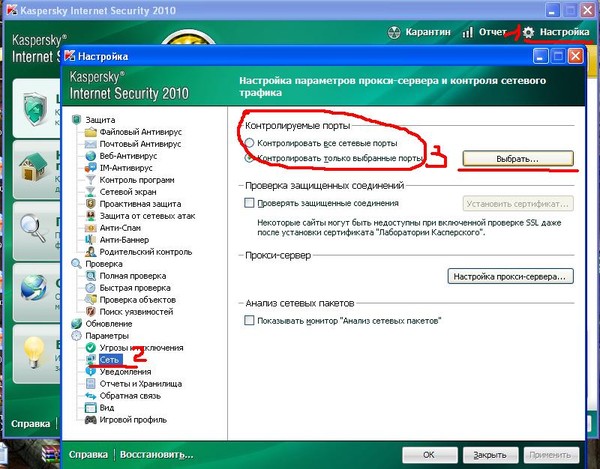

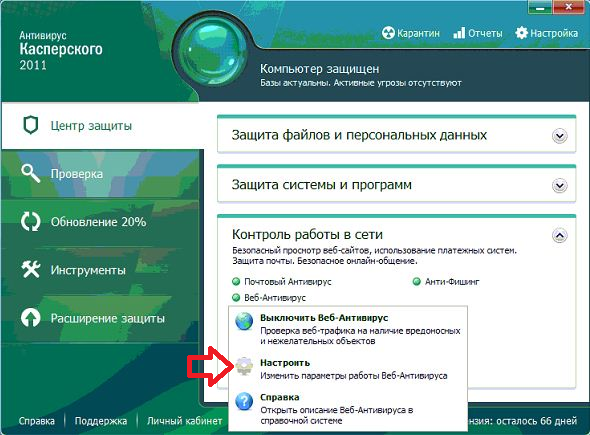

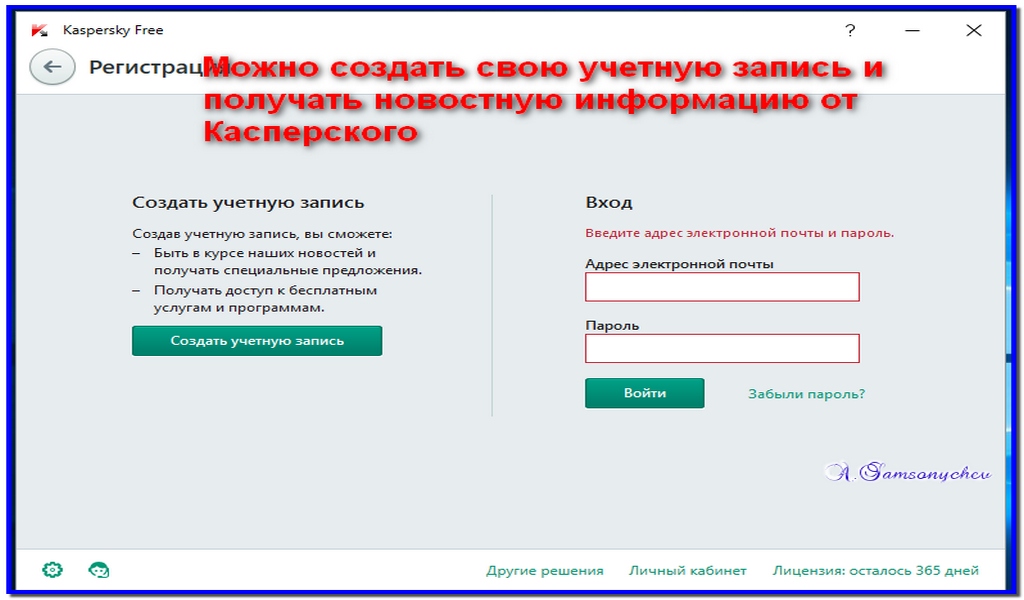

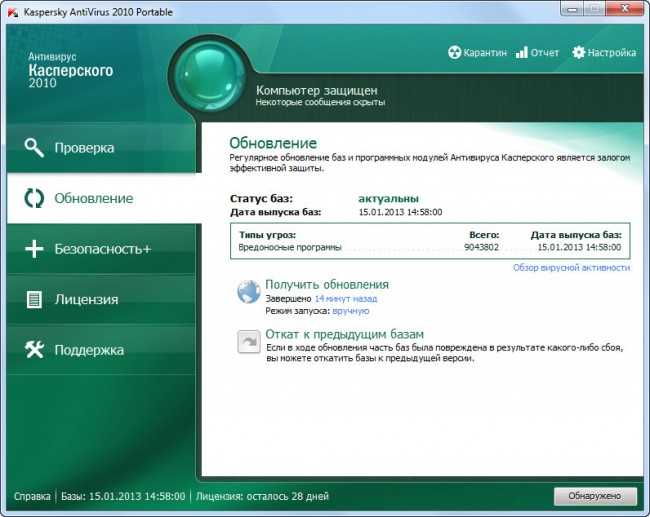

Поэтому, если пользователи, на свой страх и риск, предпочитают самостоятельно принимать дальнейшие решения при обнаружении вредоносных объектов и подозрительных действий в системе, автоматическое удаление файлов можно отключить, выполнив простую дополнительную настройку. Откройте окно «антивируса Касперского» или любого другого продукта компании, и нажмите на кнопку «Настройка» в нижнем левом углу окна, представленную в виде шестеренки. В нашей статье в качестве примера мы рассмотрим приложение «Kaspersky Total Security», но алгоритм отключения подходит для всех продуктов компании.

На открывшейся странице настроек в правой панели окна в разделе «Интерактивная защита» снимите флажок напротив ячейки «Автоматически выполнять рекомендуемые действия».

Теперь автоматическое удаление вредоносных файлов, которые нельзя вылечить, отключено.

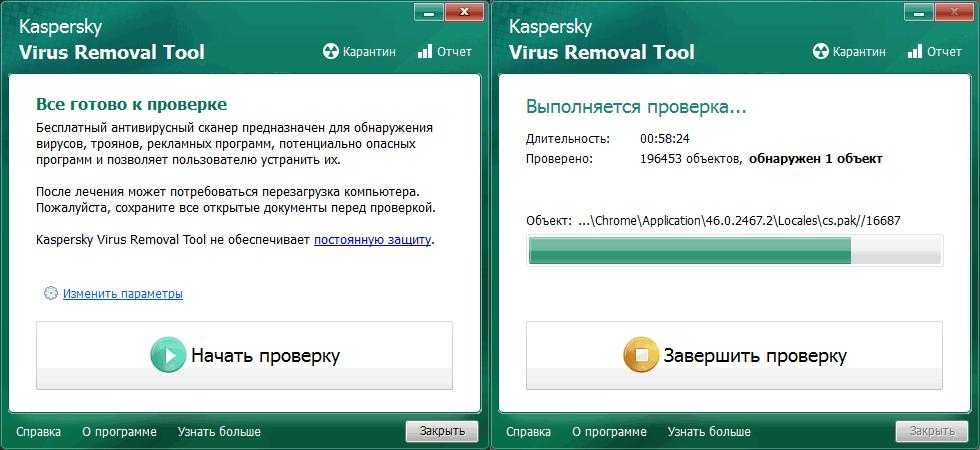

В таком случае, все обнаруженные, вредоносные или подозрительные, файлы будут изолированы антивирусом и перемещены в карантин — специальное хранилище, в котором размещаются объекты, действия которых вызывают обоснованное подозрение или могут нанести вред устройству и сохранности информации. Возможности продуктов «Лаборатории Касперского» позволяют пользователям, в случае удаления важных файлов антивирусной программой, обнаружить их и восстановить, используя для этой цели свойства карантина.

Возможности продуктов «Лаборатории Касперского» позволяют пользователям, в случае удаления важных файлов антивирусной программой, обнаружить их и восстановить, используя для этой цели свойства карантина.

Для доступа к карантину, необходимо в главном окне антивируса в центральной панели нажать на кнопку «Больше функций».

На новой странице в вертикальном списке доступных инструментов выберите текстовую ссылку «Карантин».

В новой странице окна будут отображены все резервные копии файлов, которые были удалены или изменены в процессе лечения. Отметьте искомые файлы и нажмите кнопку

Теперь файлы, удаленные «антивирусом Касперского», будут восстановлены.

Физическое расположение карантина с помещенными там файлами находится на системном диске по следующему адресу:

C:\ProgramData\Kaspersky Lab\AVP17.0.0\QB

Откройте проводник файлов «Windows» и перейдите по указанному пути, или введите его в строку состояния для мгновенного доступа напрямую.

Если пользователи обладают продвинутыми знаниями в области защиты информации и полностью уверены в безопасности отдельных файлов или установленных приложений, то они могут самостоятельно добавить в «защитную программу Касперского» пользовательский список исключений, который не будет контролироваться антивирусом.

В окне настроек антивируса в левой панели перейдите в раздел «Дополнительно», а затем в правой панели нажмите текстовую ссылку «Угрозы и исключения».

На открывшейся странице параметров найдите раздел «Исключения» и нажмите текстовую ссылку «Настроить исключения». По аналогичному принципу пользователи могут задать список доверенных программ, выбрав соответствующую ссылку «Указать доверенные программы», исполнение которых будет проигнорировано антивирусом.

В новом всплывающем окне исключений нажмите кнопку «Добавить».

Затем на следующей странице укажите файл или папку, нажав кнопку «Обзор», которая не будет проверяться антивирусом, задайте имя или маску имени объекта по классификации вирусной энциклопедии и отметьте соответствующие компоненты защиты, а потом нажмите кнопку «Добавить» для внесения заданных изменений.

Статус «Активно» задает список исключений, и программа не проверяет отмеченные файлы и папки, статус

Полную версию статьи со всеми дополнительными видео уроками смотрите в источнике: https://hetmanrecovery.com/ru/recovery_news/kaspersky-delete-file-what-to-do.htm

Преступные группировки не ушли на карантин

Во II квартале 2020 г. группы, занимающиеся проведением кампаний кибершпионажа и сложных целевых атак, как сообщают специалисты «Лаборатории Касперского», не снижали активность и продолжали совершенствовать свои тактики, техники и инструменты. Так, в мае зафиксирован ряд атак на суперкомпьютеры, расположенные в Европе. По некоторым предположениям, они совершались с целью заполучить данные исследований, связанных с коронавирусом. Тема COVID-19 активно используется для совершения вредоносных операций. Например, проведена кибератака, предположительно нацеленная на индийских военных. Злоумышленники распространяли троянские программы под видом приложения для контроля распространения коронавируса, обязательного для установки в Индии. Вскоре после этого специалисты «Лаборатории Касперского» обнаружили аналогичную атаку, нацеленную уже на пакистанских пользователей мобильных устройств.

Тема COVID-19 активно используется для совершения вредоносных операций. Например, проведена кибератака, предположительно нацеленная на индийских военных. Злоумышленники распространяли троянские программы под видом приложения для контроля распространения коронавируса, обязательного для установки в Индии. Вскоре после этого специалисты «Лаборатории Касперского» обнаружили аналогичную атаку, нацеленную уже на пакистанских пользователей мобильных устройств.

По сообщению «Лаборатории Касперского», одним из ключевых событий прошедшего периода стало то, что группа Lazarus начала вести свою деятельность и в России. Кроме того, в ее арсенале появились программы-вымогатели — нетипичный для APT-кампаний инструмент. Также эксперты обнаружили, что целями Lazarus являются не только кибершпионаж и киберсаботаж, но и кража денег. В числе жертв этой группы в прошлом квартале оказались различные банки и финансовые институты по всему миру. Группа Microcin тоже расширила свой инструментарий и использовала необычный троянец. Его внедряли в память системного процесса на устройстве жертвы. Злоумышленники использовали при разработке усовершенствования, которые позволяют затруднить обнаружение и анализ вредоносного ПО. Также в прошедшем квартале обнаружен неизвестный ранее сложный фреймворк, который закреплялся в ядре Windows с помощью уязвимости в драйвере VirtualBox. Эксперты дали ему название MagicScroll (он же AcidBox).

Его внедряли в память системного процесса на устройстве жертвы. Злоумышленники использовали при разработке усовершенствования, которые позволяют затруднить обнаружение и анализ вредоносного ПО. Также в прошедшем квартале обнаружен неизвестный ранее сложный фреймворк, который закреплялся в ядре Windows с помощью уязвимости в драйвере VirtualBox. Эксперты дали ему название MagicScroll (он же AcidBox).

В отчете «Лаборатории Касперского» сообщается, что во II квартале также отмечены атаки зловреда LightSpy, вобравшего в себя функциональность множества общедоступных эксплойтов, на пользователей iOS-устройств. Вредоносное ПО распространялось через Telegram и Instagram.

«Учитывая непростую геополитическую и торговую ситуацию во многих регионах мира, мы ожидаем продолжение роста активности групп, занимающихся целевыми атаками», — предупреждает руководитель российского исследовательского центра «Лаборатории Касперского» Юрий Наместников. По его словам, вектор атак и применяемые инструменты во многом зависят от тех уязвимостей в популярных программах, которые будут обнаружены в будущем. Основной же метод проникновения — целевой фишинг никуда не денется, так как в основе лежит эксплуатация доверия сотрудников компании или организации. Юрий Наместников считает, что в отношении России скорее можно говорить не об увеличении количества атак, а о появлении активности от групп, которые до этого российскими компаниями не интересовались и в основном фокусировались на других регионах. «Основными драйверами целевых атак является геополитика, экономика и кража интеллектуальной собственности. Значительные события в любой из трех перечисленных областей традиционно приводят к росту количества целевых кибератак», — рассказывает Юрий Наместников.

Основной же метод проникновения — целевой фишинг никуда не денется, так как в основе лежит эксплуатация доверия сотрудников компании или организации. Юрий Наместников считает, что в отношении России скорее можно говорить не об увеличении количества атак, а о появлении активности от групп, которые до этого российскими компаниями не интересовались и в основном фокусировались на других регионах. «Основными драйверами целевых атак является геополитика, экономика и кража интеллектуальной собственности. Значительные события в любой из трех перечисленных областей традиционно приводят к росту количества целевых кибератак», — рассказывает Юрий Наместников.

«Действительно, мы фиксируем рост количества сложных целевых атак с начала года. Этот тренд наметился еще в 2019 г.: тогда 45% атак были выявлены с помощью сложных интеллектуальных средств защиты, в то время как годом ранее эта цифра была уровне 28%. По нашим оценкам, с начала этого года количество целевых атак выросло примерно на 15-20%. «, — сообщает пресс-служба «Ростелеком-Солар». По словам представителя кампании, эксперты «Ростелеком-Солар» наблюдают существенную сегментацию профиля киберпреступников. Так, объекты КИИ, промышленность и ТЭК чаще других становятся жертвами кибершпионажа и атак, направленных на внедрение в корпоративную инфраструктуру и получение контроля над ней. «Подобные группировки используют сложные инструменты и специально разработанные хакерские утилиты, по уровню своей квалификации сравнимые с кибервойсками. В то же время атаки на банки нацелены в основном на хищение денежных средств и персональных данных клиентов. Этим занимаются злоумышленники с более типизированным инструментарием, нацеленным на реализацию конкретных векторов атаки и обход средств защиты», — говорит представитель пресс-службы «Ростелеком-Солар». По его словам, росту атак в первом полугодии способствовал массовый переход на удаленный режим работы многих компаний, а также поспешная и иногда вынужденная цифровизация некоторых бизнес-процессов.

«, — сообщает пресс-служба «Ростелеком-Солар». По словам представителя кампании, эксперты «Ростелеком-Солар» наблюдают существенную сегментацию профиля киберпреступников. Так, объекты КИИ, промышленность и ТЭК чаще других становятся жертвами кибершпионажа и атак, направленных на внедрение в корпоративную инфраструктуру и получение контроля над ней. «Подобные группировки используют сложные инструменты и специально разработанные хакерские утилиты, по уровню своей квалификации сравнимые с кибервойсками. В то же время атаки на банки нацелены в основном на хищение денежных средств и персональных данных клиентов. Этим занимаются злоумышленники с более типизированным инструментарием, нацеленным на реализацию конкретных векторов атаки и обход средств защиты», — говорит представитель пресс-службы «Ростелеком-Солар». По его словам, росту атак в первом полугодии способствовал массовый переход на удаленный режим работы многих компаний, а также поспешная и иногда вынужденная цифровизация некоторых бизнес-процессов. «Во втором полугодии мы, скорее всего, также увидим рост кибератак в целом. Впрочем, злоумышленники традиционно активизируются именно во втором полугодии — количество киберинцидентов возрастает в среднем на 30%. Хотя в этом году ситуация осложняется переходом на удаленку и всеобщей цифровизацией: киберграмотность пользователей растет намного медленнее, чем объем активностей, которые они переносят в онлайн», — сообщили корреспонденту ComNews в пресс-службе «Ростелеком-Солар».

«Во втором полугодии мы, скорее всего, также увидим рост кибератак в целом. Впрочем, злоумышленники традиционно активизируются именно во втором полугодии — количество киберинцидентов возрастает в среднем на 30%. Хотя в этом году ситуация осложняется переходом на удаленку и всеобщей цифровизацией: киберграмотность пользователей растет намного медленнее, чем объем активностей, которые они переносят в онлайн», — сообщили корреспонденту ComNews в пресс-службе «Ростелеком-Солар».

Старший специалист группы исследования угроз экспертного центра безопасности Positive Technologies Алексей Вишняков подтверждает, что, по данным Positive Technologies, целенаправленные атаки, действительно, преобладают над массовыми. «Такой тренд мы наблюдаем не первый год. В первом полугодии 2020 г. целевыми оказались порядка 65% всех зафиксированных нами киберкампаний. Шпионские кампании составляют значительную часть атак. Так, например, в I квартале 63% всех атак на юридические лица были направлены на кражу информации, во II квартале этот показатель увеличился до 72%. Результаты тестирований на проникновение подтверждают уязвимость современных компаний к проникновению из интернета: в 93% случаев обследуемые компании подвержены в среднем двум разным способам проникновения, причем атакующему для этого требовалось от 30 минут, а в среднем — четыре дня. В случае реальной целенаправленной атаки такие компании станут жертвами взлома и не смогут уберечь ценную информацию», — говорит Алексей Вишняков. Он утверждает, что активность злоумышленников зачастую напрямую связана с надвигающимися (или уже состоявшимися) событиями в мире, которые могут послужить своего рода поводом: прогнозы о второй волне пандемии, оплата выкупов в результате успешной атаки с применением шифровальщика, ставший известным чуть ли не каждому взлом Twitter и т д. Какие-то из них играют на руку в успешных фишинговых атаках, а другие лишь в очередной раз подтверждают отсутствие непробиваемых систем защиты, привлекая все больше и больше злоумышленников с различными навыками и профилями.

Результаты тестирований на проникновение подтверждают уязвимость современных компаний к проникновению из интернета: в 93% случаев обследуемые компании подвержены в среднем двум разным способам проникновения, причем атакующему для этого требовалось от 30 минут, а в среднем — четыре дня. В случае реальной целенаправленной атаки такие компании станут жертвами взлома и не смогут уберечь ценную информацию», — говорит Алексей Вишняков. Он утверждает, что активность злоумышленников зачастую напрямую связана с надвигающимися (или уже состоявшимися) событиями в мире, которые могут послужить своего рода поводом: прогнозы о второй волне пандемии, оплата выкупов в результате успешной атаки с применением шифровальщика, ставший известным чуть ли не каждому взлом Twitter и т д. Какие-то из них играют на руку в успешных фишинговых атаках, а другие лишь в очередной раз подтверждают отсутствие непробиваемых систем защиты, привлекая все больше и больше злоумышленников с различными навыками и профилями.

«Продвинутые атакующие не ограничиваются какими-то определенными техниками и не следуют традициям. Для них не имеет значения, где окажется подходящая брешь: на периметре в веб-приложении, в слабо защищенной сети филиала или подрядчика, в наличии инсайдера или слабостях отдельно взятого человека. В тех же случаях, когда мы видим неизменность техник и тактик APT-группировок, это скорее признак долгоиграющей успешной стратегии, с сохраняющейся эффективностью атак. Это касается и используемых инструментов: mimikatz, impacket и psexec давно всем известны, но киберпреступники продолжают повсеместно их использовать. С другой стороны, исследователи продолжают обнаруживать новые импланты атакующих — USBCulprit, InvisiMole, новые модификации бэкдора WellMess. Мы прогнозируем использование уже известных недочетов в защите систем, адаптацию к новым находкам и продолжение развития уже имеющихся инструментов и создание новых», — информирует Алексей Вишняков.

Для них не имеет значения, где окажется подходящая брешь: на периметре в веб-приложении, в слабо защищенной сети филиала или подрядчика, в наличии инсайдера или слабостях отдельно взятого человека. В тех же случаях, когда мы видим неизменность техник и тактик APT-группировок, это скорее признак долгоиграющей успешной стратегии, с сохраняющейся эффективностью атак. Это касается и используемых инструментов: mimikatz, impacket и psexec давно всем известны, но киберпреступники продолжают повсеместно их использовать. С другой стороны, исследователи продолжают обнаруживать новые импланты атакующих — USBCulprit, InvisiMole, новые модификации бэкдора WellMess. Мы прогнозируем использование уже известных недочетов в защите систем, адаптацию к новым находкам и продолжение развития уже имеющихся инструментов и создание новых», — информирует Алексей Вишняков.

Технический директор ГК InfoWatch Андрей Бирюков считает, что ожидать снижения активности к концу текущего года не стоит. По его оценке, количество и изощренность кибератак будут только расти, так как они существуют в «живой среде» и подстраиваются под самые резонансные мировые события (пандемия коронавируса и ее развитие во времени, громкие политические эпизоды и т. д.). «Векторы кибератак всегда находятся в прямой зависимости от них и меняются вместе с ними. Так, например, в этом году происходит более чем достаточно геополитических событий во всем мире, которые являются привлекательными для политически мотивированных APT-группировок, и используются для добычи средств и ресурсов, необходимых им для дальнейшей поддержки своей деятельности. Среди особо привлекательных отраслей для таких атак в России стоит отметить финансовый сектор, крупные производственные, энергетические и ИТ-компании. На мой взгляд, для России одним из главных факторов влияния на эти процессы станет возвращение сотрудников в офисы и завершение режима удаленной работы», — рассказал Андрей Бирюков.

д.). «Векторы кибератак всегда находятся в прямой зависимости от них и меняются вместе с ними. Так, например, в этом году происходит более чем достаточно геополитических событий во всем мире, которые являются привлекательными для политически мотивированных APT-группировок, и используются для добычи средств и ресурсов, необходимых им для дальнейшей поддержки своей деятельности. Среди особо привлекательных отраслей для таких атак в России стоит отметить финансовый сектор, крупные производственные, энергетические и ИТ-компании. На мой взгляд, для России одним из главных факторов влияния на эти процессы станет возвращение сотрудников в офисы и завершение режима удаленной работы», — рассказал Андрей Бирюков.

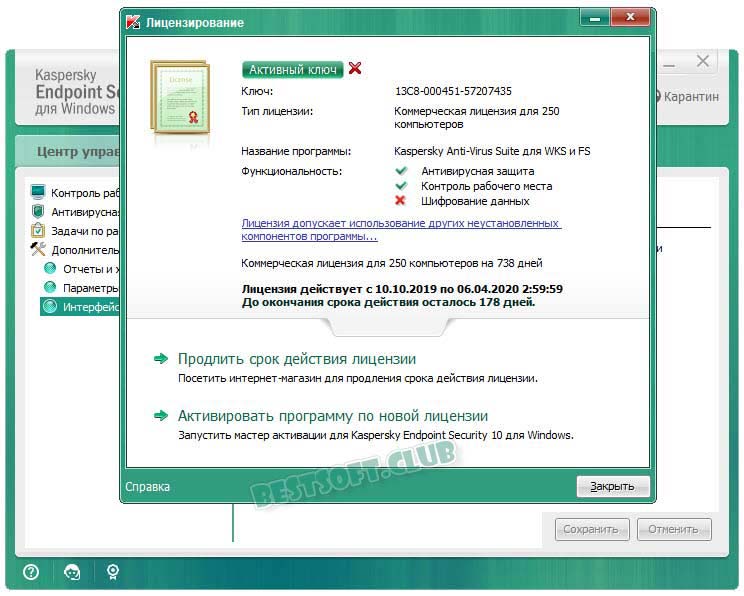

Настройка параметров карантина и восстановление объектов из карантина

Настройка параметров карантина и восстановление объектов из карантина Пожалуйста, включите поддержку джаваскрипта в вашем браузере! Одним из действий, которые Kaspersky Endpoint Security может выполнять в ответ на угрозы, обнаруженные Песочницей Касперского, является отправка угрожающих объектов на карантин.

Карантин — специальное хранилище для хранения файлов, которые могут быть заражены вирусами, и файлов, которые не могут быть вылечены в момент их обнаружения. Файлы на карантине хранятся в зашифрованном виде и не представляют угрозы для безопасности рабочей станции.

Kaspersky Security Center формирует общий список объектов на рабочих станциях, помещенных в карантин Kaspersky Endpoint Security. Агенты администрирования на рабочих станциях передают информацию о файлах, находящихся на карантине, на Сервер администрирования. Вы можете использовать веб-консоль для просмотра свойств объектов в карантине на рабочих станциях, удаления объектов из карантина и восстановления объектов из карантина.

Веб-консоль не копирует файлы из карантина на Сервер администрирования. Все объекты хранятся на рабочих станциях, на которых установлен Kaspersky Endpoint Security. Объекты восстанавливаются из карантина также на рабочих станциях.

Карантин создается под той же учетной записью системного пользователя на рабочей станции, под которой был обнаружен опасный объект.

Объекты на карантине могут быть удалены с помощью командной строки только под учетной записью локального пользователя рабочей станции.

Чтобы настроить Карантин Kaspersky Endpoint Security:

- В главном окне веб-консоли перейдите в раздел Устройства → Политики и профили.

- Нажмите на название политики Kaspersky Endpoint Security.

- Перейти на вкладку Настройки приложения.

- Выберите раздел Общие настройки.

- Щелкните Отчеты и хранилище.

- Если вы хотите настроить максимальный размер карантина, установите флажок Максимальный размер карантина (МБ) и введите максимальный размер карантина в МБ или выберите его из списка.

Если достигнут максимальный размер Карантина, Kaspersky Endpoint Agent больше не может помещать в карантин новые объекты, пока вы не удалите часть существующих объектов.

Например, максимальный размер карантина можно установить равным 200 МБ.

- Если вы хотите настроить пороговое значение для карантина (место в карантине, остающееся до максимального размера карантина), установите флажок Пороговое значение для доступного места (МБ).

Если достигнуто пороговое значение Карантина, Kaspersky Endpoint Agent больше не может помещать в карантин новые объекты, пока вы не удалите часть существующих объектов.

Например, вы можете установить пороговое значение карантина на 50 МБ.

- Если вы хотите настроить максимальный размер карантина, установите флажок Максимальный размер карантина (МБ) и введите максимальный размер карантина в МБ или выберите его из списка.

- В разделе Восстановление объектов из карантина в поле Целевая папка для восстанавливаемых объектов введите путь, по которому вы хотите создать папку для объектов, восстановленных из карантина.

Путь по умолчанию:

%SOYUZAPPDATA%\Restored\. Папка Restored создается на всех рабочих станциях с Kaspersky Endpoint Agent в папке%ALLUSERSPROFILE%\Kaspersky Lab\Endpoint Agent\4.0.Значения

%ALLUSERSPROFILE%зависят от операционной системы рабочей станции, на которой установлена программа Kaspersky Endpoint Agent.Пример:

Если на рабочей станции установлена операционная система Windows 7 и программа Kaspersky Endpoint Agent установлена на диск C, то путь к папке Карантин будет:

C:\ProgramData\Kaspersky Lab\Endpoint Agent\4. 0\Restored

0\Restored - В правом верхнем углу группы настроек переместите тумблер с Не затронуто политикой на Под политикой.

- Нажмите «Применить» и «ОК».

Настроены параметры Карантина и восстановления объектов из Карантина.

Наверх страницы

Карантин

Если Kaspersky Security для Microsoft Office 365 обнаруживает сообщение Exchange Online, файл OneDrive или SharePoint Online, которые должны быть удалены или изменены в соответствии с настроенными политиками безопасности, программа не удаляет исходное сообщение или файл без возможности восстановления. Вместо этого приложение перемещает сообщение или файл в специально настроенную скрытую папку, расположенную в службе Office 365, где было обнаружено сообщение или файл. Это временное хранилище называется Карантин .

Если модуль обнаружения данных обнаруживает угрозу утечки конфиденциальных данных, обнаруженные объекты не помещаются в Карантин, а только отображаются в списке Карантин, чтобы можно было рассмотреть действия по предотвращению возможной утечки.

Хранение сообщения или файла на карантине предотвращает риск немедленного заражения. Кроме того, временное хранилище позволяет администраторам просматривать все обнаружения, сделанные приложением, а также находить и освобождать выбранные элементы, помещенные в карантин.

Каждое сообщение или файл, помещенный в Карантин, регистрируется как отдельный элемент, помещенный в Карантин, и отображается в разделе Карантин Консоли управления.

Вы также можете использовать представление карантина для поиска и управления сообщениями, изначально хранившимися в карантине Exchange Online. Программа запрашивает у Exchange Online сведения о сообщениях, помещенных в карантин, и отображает их вместе с помещенными в карантин элементами Kaspersky Security для Microsoft Office 365.

По умолчанию отображение помещенных в карантин элементов Exchange Online в Консоли управления включено. Вы можете отключить его, настроив представление карантина.

Программа не перемещает сообщения из Exchange Online и файлы из OneDrive или SharePoint Online в инфраструктуру Kaspersky Security для Microsoft Office 365 и не выполняет над ними никаких действий самостоятельно.

Сообщения могут быть временно помещены в карантин из-за проверки на спам и других текущих проверок, включающих проверку адресов на спуфинг, потенциальный спам и защиту от фишинга. Если после дополнительной проверки сообщения признаны чистыми, они автоматически удаляются из карантина в исходные папки. Такие сообщения хранятся в Карантине 50 минут. Вы также можете освободить их вручную.

Вы можете управлять помещенными в карантин элементами следующим образом:

- Просмотр сведений о помещенных в карантин элементах.

- Фильтрация списка элементов, помещенных в карантин.

- Предварительный просмотр содержимого помещенных в карантин сообщений Exchange Online.

- Удалить элементы из карантина.

- Освободить помещенные в карантин элементы в исходные папки.

- Сохранять помещенные в карантин объекты на диск как исходные сообщения или файлы (применимо только к помещенным в карантин объектам Kaspersky Security для Microsoft Office 365).