Премиум-подписка Kaspersky | Безопасность и защита | Услуги | A1 — провайдер телеком-, ИКТ

Kaspersky Internet Security для Android

Kaspersky Internet Security для Android надежно защищает мобильные устройства от вредоносных программ.

Защита от угроз и защита конфиденциальности

Подозрительные сайты, файлы и звонки автоматически блокируются в соответствии с режимом фильтрации, который вы можете настроить вручную. Доступ к определенным приложениям возможно защитить секретным кодом.

Защита от шпионажа

Решение уведомит вас об обнаружении на устройстве программ, отслеживающих ваши звонки, сообщения и местоположение.

Анти-вор

В случае кражи или утери телефона вы сможете удаленно включить сигнал тревоги и сфотографировать человека, который пытается использовать ваше устройство. Также возможно удаленно заблокировать телефон, определить его местоположение или выполнить полный сброс настроек с удалением данных.

Безопасность без замедления работы устройства

Решение работает незаметно и не замедляет работу системы.

Kaspersky Safe Kids

Kaspersky Safe Kids включает в себя приложения для ребенка и родителя, которые взаимодействуют через учетную запись My Kaspersky. Приложение на устройстве ребенка помогает контролировать его онлайн-активность. Приложение на устройстве родителя позволяет просматривать отчеты и менять настройки. Управление настройками детского приложения и просмотр отчетов также доступны на My Kaspersky.

Kaspersky Total Security

Kaspersky Total Security обеспечит максимальную защиту любого вашего устройства.

Постоянная защита от вирусов

Оперативно блокирует как распространенные, так и сложнообнаруживаемые вирусы, черви, трояны, шифровальщики, руткиты и бесфайловые атаки.

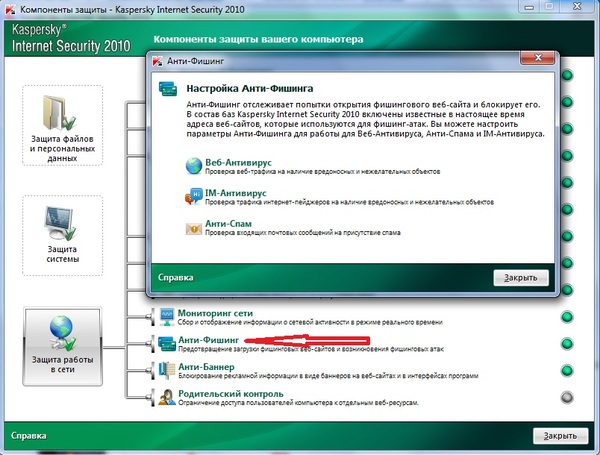

Анти-Фишинг

Защищает от поддельных сайтов и фишинговых сообщений, созданных злоумышленниками для кражи ваших данных и денег.

Оптимизация производительности

Ваши устройства работают быстро и плавно. Так, как они и были для этого созданы.

Защита платежей

Обеспечивает защиту онлайн-транзакций и данных банковских карт благодаря шифрованию высокого уровня на компьютерах с Windows и macOS. Запускает безопасный браузер для защиты онлайн-транзакций.

Windows, Mac и мобильные устройства

Защищает все устройства в любых комбинациях.

Блокировщик рекламы

Отключает показ рекламных баннеров, а также потенциально вредоносных объявлений в Интернете на компьютерах Windows.

Защита от сбора данных

Не позволяет сайтам и соцсетям отслеживать вашу активность и собирать ваши личные данные на компьютерах Windows и macOS.

Защита веб-камеры

Предотвращает несанкционированный доступ к веб-камере, блокируя попытки шпионажа на компьютерах Windows и Mac.

Содержит решение для родительского контроля Kaspersky Safe Kids:

- Ограничивает детям доступ к нежелательному контенту, в том числе на YouTube.

- Контролирует время использования ребенком устройств, приложений и игр

- Позволяет в режиме реального времени точно определить, где находится устройство ребенка на цифровой карте.

Защита файлов

Осуществляет резервное копирование фотографий, музыки и файлов в зашифрованное хранилище на вашем компьютере.

Менеджер паролей

Хранит пароли, данные банковских карт и конфиденциальные документы в надежном зашифрованном хранилище.

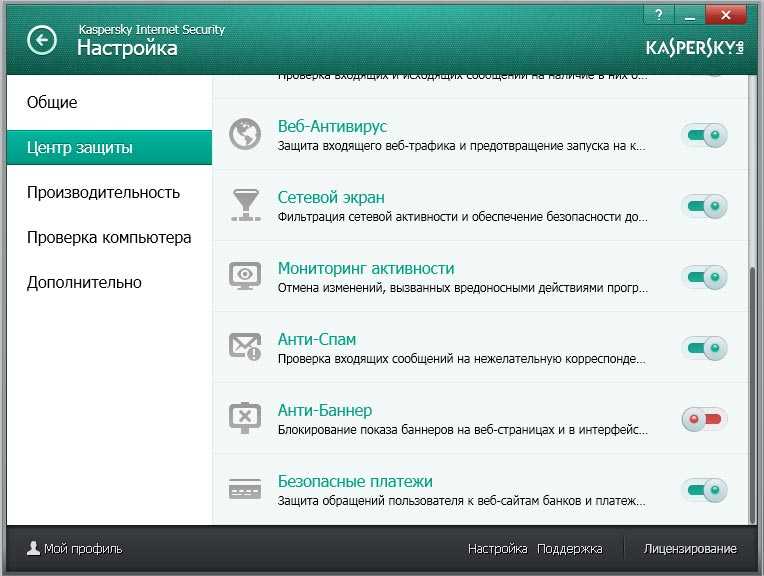

Что означает поиск руткитов в касперском — Dudom

Установка антивирусного ПО — отличный способ обезопасить компьютер от хакерских атак и увеличить скорость работы системы за счёт удаления ненужного мусора. Однако, некоторые функции популярных программ вызывают у пользователей вопросы, особенно если слишком задерживают работу сканирования в целом.

Данный материал расскажет о такой опции, как «Поиск руткитов» в антивирусе Kaspersky. Вы поймете что это за функция и как её отключить.

Что это за функция?

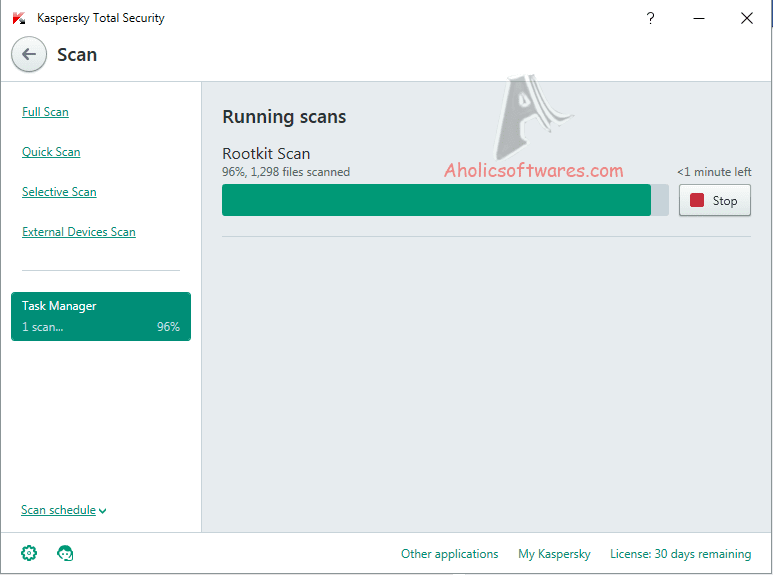

«Поиск руткитов» — одна из многочисленных опций в сканере антивирусной программы Kaspersky. Данная функция отличается повышенной длительностью проверки, а также иногда потребляет слишком много ресурсов и возможностей ПК.

Данная функция отличается повышенной длительностью проверки, а также иногда потребляет слишком много ресурсов и возможностей ПК.

Она включена в план работы изначально, что предусматривается протоколом полной проверки устройства на наличие вредоносного ПО. Перед тем, как переходить к отключению подобной манипуляции, стоит поближе познакомиться с её действием.

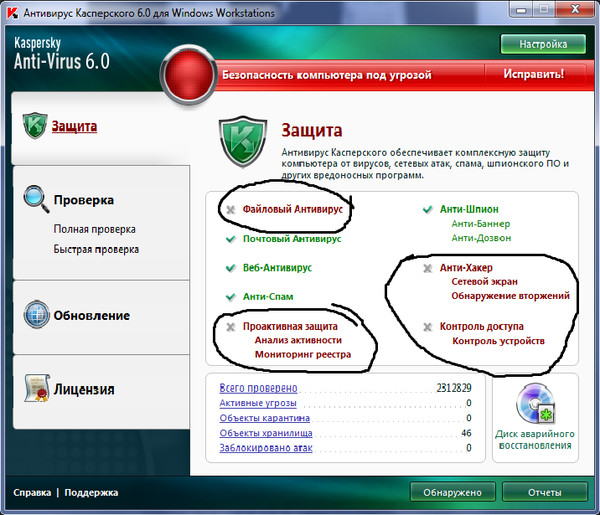

Поиск руткитов в Kaspersky

Что за вирус руткит?

Руткит — это отдельный тип хакерских утилит, которые направлены на скрытие действия вирусов в файлах системы, отдельных папках.

Подобное ПО появилось более 20 лет назад и до сих пор существует благодаря постоянному обновлению. Rootkit может использоваться для сокрытия других вирусов или же выступать в качестве самостоятельного инструмента внедрения.

Основными «функциями» руткитов является:

- Организация несанкционированного доступа к ПК со стороны хакеров и злоумышленников.

- Помощь в сокрытии деятельности программ от антивирусных систем, встроенного сканера Windows.

- Полное отключение деятельности антивируса за счёт проникновения в файлы программы-защитника.

Чаще всего используется злоумышленниками для фишинга (воровства личных данных), заимствования мощности компьютера для майнинга, организации DDOS-атак, сокрытия реального местоположения при проведении незаконных операций в интернете.

Руткит — самый распространенный и опасный тип угроз

Несмотря на постоянную эволюцию и возможность скрытого воздействия, большинство антивирусов уже умеют определять деятельность вируса — благодаря углубленному поиску и умному анализу поведения тех или иных файлов.

Однако, это требует увеличения времени сканирования, а также использование дополнительной мощности, что в купе замедлять работу компьютера, иногда и вовсе отключает некоторые программы.

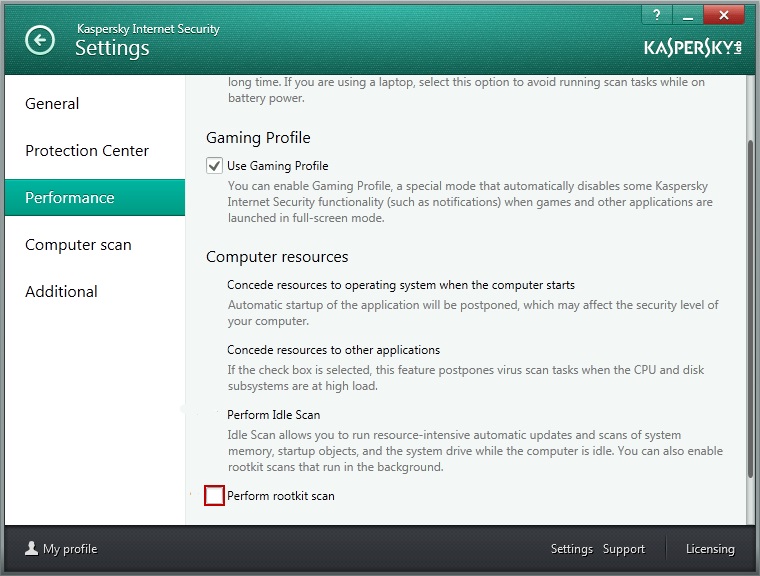

Как отключить поиск руткитов в Kaspersky

Ввиду подобных ограничений некоторые пользователи желают отключить опцию поиска руткитов в Касперском — но стоит ли это делать? На самом деле, без этого аспекта проверка файлов практически бесполезна — поможет найти только открытые заражения, которые уже редко используются продуманными хакерами.

В итоге — пользователь избавляется лишь от элементарных троянов и червей, а устройство продолжает подвергаться атакам в скрытом режиме. Поэтому, отключается функция на свой страх и риск — предлагаем простую инструкцию для этого:

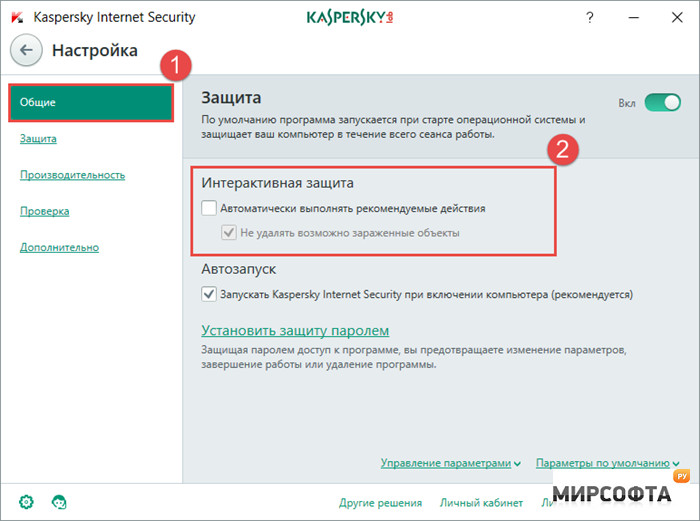

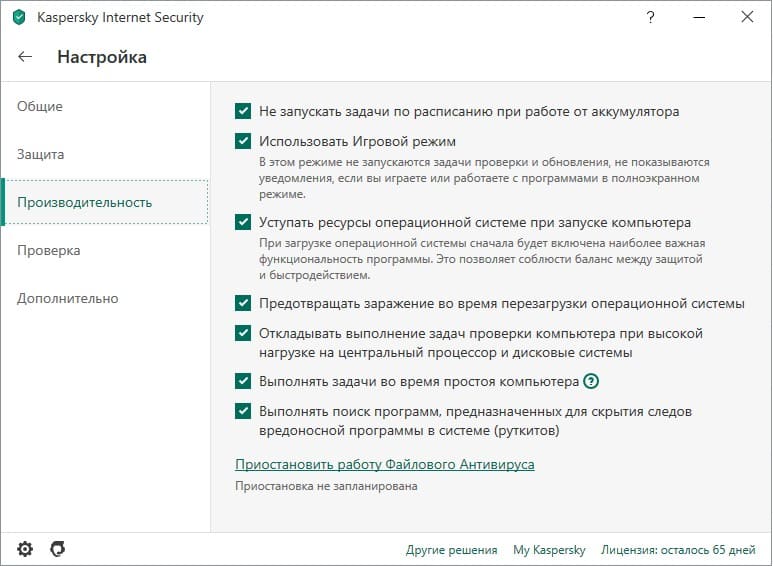

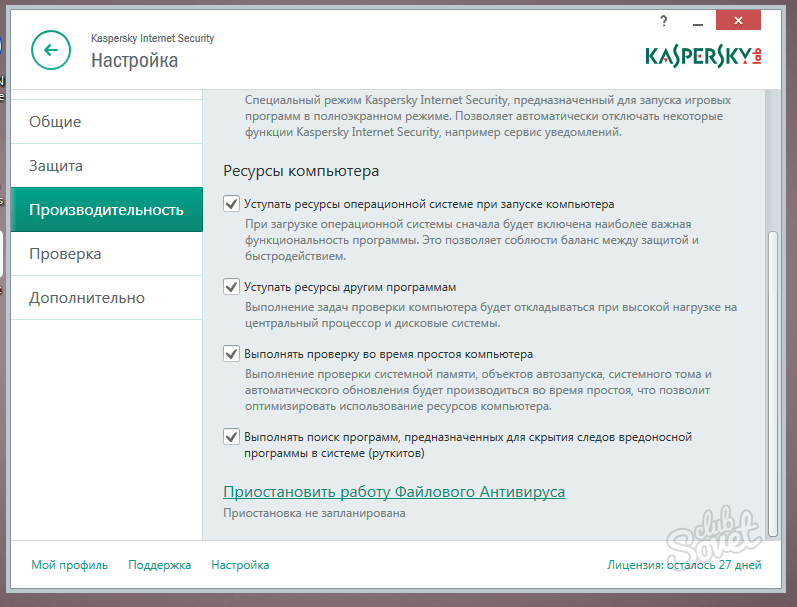

- Открываем клиент Касперского, переходим на главный экран.

- Внизу располагается знакомая каждому шестерёнка — прожимаем и попадаем в настройки работы программы.

- В правом меню находим графу “Производительность”.

- Последний пункт “Поиск программ, предназначенных для скрытия следов вредоносной программы в системе” — то, что нужно.

- Убираем галочку слева, перезагружаем компьютер для повторного сканирования и сохранения данных.

Отключение поиска и проверки руткитов в Касперском

Заключение

Если вам требуется временно ограничить работу программы — просто отключаем функционирование, не обязательно копаться в настройках. Это делается пунктом ниже — “Приостановить работу файлового антивируса”, где можно настроить нужный промежуток времени для отключения защиты.

Важно — после отключения поиска руткитов ваш компьютер станет максимально уязвимым, что касается и скачиваемых файлов из интернета. Не забудьте снова выставить флажок перед новой проверкой.

Надеемся, данный материал разъяснил вам функцию поиска руткитов в программе Kaspersky. Приятного использования и максимальной защиты!

Как известно, существует несколько основных типов вредоносных программ. Многие пользователи не делают различий между ними, объединяя общим названием «вирусы». В итоге необходимый софт для защиты не устанавливается или используется неправильно. Естественно, такой подход может поставить под угрозу безопасность системы.

Понятие и история руткитов

Около 20 лет назад руткиты создавались как своеобразное дополнение к другим типам вредоносных программ — «шпионам» и вирусам. Их главной целью было лишь скрыть такое ПО от пользователя и его защиты.

Первые подобные программы появились в эпоху Unix. Сегодня их деятельность связана в основном с Windows. С течением времени руткиты изменились и сегодня включают полноценный набор функций, присущий вредоносным программам. С их помощью возможно осуществить на устройстве жертвы практически любые действия:

Сегодня их деятельность связана в основном с Windows. С течением времени руткиты изменились и сегодня включают полноценный набор функций, присущий вредоносным программам. С их помощью возможно осуществить на устройстве жертвы практически любые действия:

- похищать информацию: пароли, банковские данные;

- отслеживать поведение в сети;

- устанавливать, удалять программы и др.

То есть, по сути, они позволяют управлять компьютером жертвы на расстоянии. Сейчас руткиты представляют собой уже самостоятельный тип вредоносного софта.

Одна из основных особенностей и одновременно угроз, заключается в том, что такие программы-вредители обычно не распознаются стандартными антивирусами или файерволами. Поиск часто ничего не дает. Поэтому однажды проникнув в системные файлы или память, они могут оставаться незамеченными долгие годы, нанося вред устройству и его хозяину.

Подобные приложения специально созданы таким образом, чтобы скрываться при поиске, проводимом программами-защитниками. Мало того, некоторые из них способны отключать антивирусы и другие средства безопасности. В арсенале могут находиться различные инструменты:

Мало того, некоторые из них способны отключать антивирусы и другие средства безопасности. В арсенале могут находиться различные инструменты:

- бот для совершения DDos-атак;

- «вор» паролей;

- сканер карточек;

- клавиатурный «шпион» и др.

Управлять чужим компьютером позволяет функция бэкдор. С ее помощью происходит подключение и установка необходимых модулей. Далее хакер может делать с устройством практически все что угодно.

Виды руткитов

Руткиты условно можно разделить на две основные категории:

- Уровня пользователя — обладают на компьютере правами наравне с другими приложениями. Они вмешиваются в другие процессы и используют их память. Наиболее распространенный вид.

- Уровня ядра — проникают в систему и получают почти безграничные возможности доступа к любым процессам. Встречаются заметно реже, видимо, потому, что их сложнее создать.

Они хуже обнаруживаются и удаляются.

Они хуже обнаруживаются и удаляются.

Примеры распространенных приложений:

Кроме основных, существуют более редкие формы — буткиты. Они преобразуют загрузчик и перехватывают управление не дожидаясь запуска операционной системы. В связи с возрастающим значением смартфонов, в последние несколько лет можно встретить руткиты, работающие на Android.

Методы заражения

Способы проникновения ничем не отличаются от других классов: вирусов, червей, троянов:

- посещение ненадежных сайтов — используются «слабые места» в браузере;

- через другие устройства, иногда злоумышленники специально оставляют флешки в посещаемых местах;

- подозрительные файлы, рассылаемые по почте и др.

Как правило, для заражения достаточно одного маленького файла, который «спрячется» внутри операционной системы. Затем он находит ее уязвимые места и получает права администратора. Дальше загружается остальное программное обеспечение, необходимое для паразитических целей.

Обнаружение и борьба

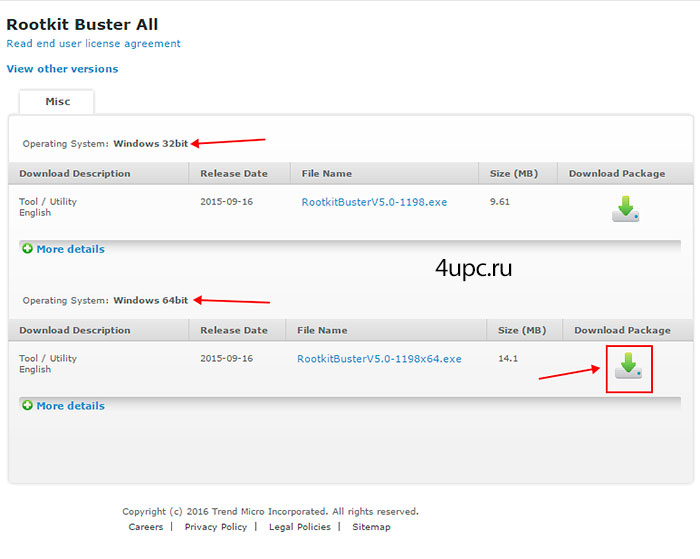

Напрашивается вопрос о том, как удалить руткиты. Сложности в борьбе присутствуют начиная с обнаружения. Поиск обычным средством не даст результата. В арсенале руткитов есть различные методы маскировки: сокрытие файлов, ключей реестра и пр. Как правило, для поиска вредителей необходимы специальные программы. Некоторые из них предназначены для обнаружения и удаления только одного определенного вида руткитов, другие — многих, в том числе — неизвестных. К первым относится, например, TDSSkiller («Касперский»). Поиск обычно производится с помощью:

- сигнатурного анализа;

- поведенческого анализа;

- узконаправленных методов.

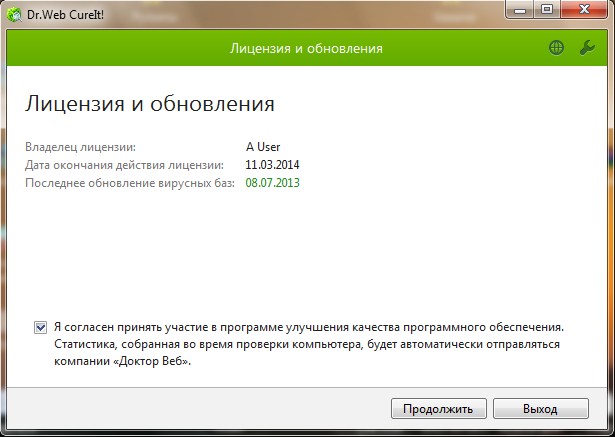

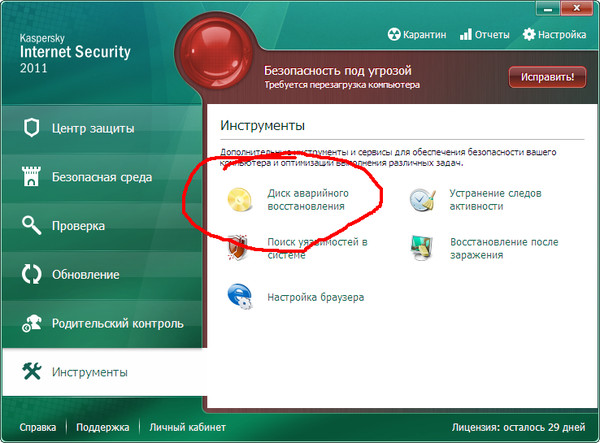

Удалять их также непросто. Нередко процесс включает несколько этапов. В результате, как правило, удаление затрагивает множество файлов. Если системные ресурсы повреждены слишком сильно, иногда приходится переустанавливать операционную систему. Для более простых случаев вполне подойдет, например, стандартная процедура лечения в Kaspersky Internet Security.

Применение TDSSKiller

Одной из программ, способных отыскать руткиты, является утилита TDSSKiller. Выпускается известной «Лабораторией Касперского», поэтому в ее качестве сомневаться не приходится. Как видно из названия, проверка направлена на поиск одного из распространенных видов руткитов — TDSS. Проверить свой компьютер с ее помощью можно бесплатно. Для этого достаточно найти ее на официальном сайте.

Программа не требует установки, после загрузки можно сразу запускать проверку. Перед работой придется принять условия использования. После этого есть возможность изменить параметры проверки соответствующей командой. Если дополнительных пожеланий нет, следует оставить все по умолчанию и нажать кнопку для начала проверки в том же окне.

Дальше потребуется немного подождать, пока программа будет осуществлять проверку заданных элементов системы. При обнаружении опасные приложения отключаются, предусмотрена возможность лечения. Для того чтобы они удалились, перезагружать компьютер необязательно.

Существуют и другие эффективные антируткиты. Главное, не забыть ими воспользоваться. При выборе антивируса желательно сразу обращать внимание на возможность борьбы с таким типом приложений. К сожалению, большинство стандартных программ-защитников не имеют подобной функции либо она недостаточно эффективна. В этом случае желательно заменить антивирус или воспользоваться специализированной программой для удаления. Только так можно обезопасить себя от нежелательных последствий, вызываемых руткитами.

Статья-инструкция для тех, кто использует Касперский. Поиск руткитов — что это? Как отключить эту функцию в антивирусе? Ниже приведен алгоритм отключения этой опции, но для начала узнайте, зачем она нужна. Возможно, вы передумаете.

Возможно, вы передумаете.

Зачему Касперский ищет руткиты?

Антивирусное ПО – это главная защита компьютера от атак хакеров. Также оно способно увеличивать производительность системы путем удаления мусора. Но некоторые возможности данных программ вызывают вопросы у пользователя. Например, иногда сканирование занимает слишком много ресурсов.

Эта статья расскажет об одной из функций в антивирусе Kaspersky, так называемый поиск руткитов. В чем же заключаются возможности данной функции и стоит ли ее отключать?

Поиск руткитов – одна из функций антивирусной программы Kaspersky. Она занимает много времени для обработки данных и иногда снижает общую производительность системы, что сильно мешает основной работе за компьютером. Отсюда и вопрос – можно ли от нее как-то избавиться?

При полной проверке устройства на наличие вредоносного ПО эта опция изначально включена. И, чтобы ее выключить, нужно понять, в чем ее важность.

Руткит – это вид хакерского ПО. Оно предназначено, чтобы скрыть действие вредоносных программ в системе. Первые программы с руткитом появились около 20 лет назад, но существуют и по сей день. Rootkit применяется для скрытия отдельных вирусов или же как самостоятельный инструмент внедрения.

Оно предназначено, чтобы скрыть действие вредоносных программ в системе. Первые программы с руткитом появились около 20 лет назад, но существуют и по сей день. Rootkit применяется для скрытия отдельных вирусов или же как самостоятельный инструмент внедрения.

Действия руткитов можно разделить на следующие пункты:

- скрытие действия вредоносных программ от антивирусов, в том числе сканера Windows;

- несанкционированное подключение к компьютеру со стороны злоумышленников;

- отключение антивируса путем внедрения в файлы программы.

Обычно руткиты нужны при использовании чужого компьютера для майнинга, при создании DDOS-атак и воровстве личных данных. Также они могут скрывать местоположение злоумышленников.

На сегодняшний день множество антивирусов способны вычислить деятельность вируса путем проведения углубленного поиска и умного анализа подозрительных файлов. Данные операции требуют дополнительного времени при сканировании. Применяя больше мощностей ПК, значительно снижается общая производительность системы. Иногда ей приходится закрывать некоторые активные программы.

Иногда ей приходится закрывать некоторые активные программы.

Стоит ли выключать и если да, то как?

Снижение производительности заставляет многих пользователей отключить поиск руткитов в Касперском. Это делает проверку файлов фактически бесполезной, так как антивирус сможет находить только открытые угрозы, а их, в последнее время, хакеры почти не используют.

Отключение этой функции делается на свой страх и риск, так как, отключив ее, антивирус будет удалять только легких троянов и червей, оставляя систему беззащитной перед более мощными скрытыми атаками.

Итак, если вы решились все-таки удалить функцию поиска руткитов, то следуйте следующей инструкции:

- Заходим в клиент Касперского и выбираем главный экран.

- Далее необходимо попасть в Настройки – нажимаем на знакомую всем шестеренку внизу экрана.

- Выбираем пункт «Производительность» в правом разделе.

- Ищем нужный раздел «Поиск программ, предназначенных для скрытия следов вредоносной программы в системе».

- Снимаем галочку с него и перезагружаем систему.

Также может возникнуть необходимость отключить эту функцию на время. Для этого не обязательно заходить в настройки. Просто нужно выбрать раздел «Приостановить работу файлового антивируса». В нем, помимо прочего, можно выбрать интервал времени для отключения защиты.

Стоит помнить, что, отключив поиск руткитов, система становится практически беззащитной. Всегда включайте ее перед новой проверкой, особенно, когда активно скачиваете данные из интернета или переходили на сомнительные ресурсы.

Итак, подведем итог для тех, кто использует Касперский. Что это – поиск руткитов? Как отключить и надо ли? Утилита – одна из функций антивируса, которая справляется со скрытыми угрозами, а значит, выключать ее нет смысла. Однако, если она непосредственно в моменте вам сильно мешает, воспользуетесь лучше отключением антивируса на время. Это более удобный во всех смыслах вариант.

RootkitRevealer — Sysinternals | Microsoft Learn

- Статья

- 10 минут на чтение

Автор: Марк Руссинович

Опубликовано: 1 ноября 2006 г.

Скачать RootkitRevealer (231 КБ)

Запустите сейчас из Sysinternals Live.

Введение

RootkitRevealer — это расширенная утилита для обнаружения руткитов. Он работает на Windows XP (32-разрядная версия) и Windows Server 2003 (32-разрядная версия) и ее выходные данные перечисляет несоответствия API реестра и файловой системы, которые могут указывать на наличие руткита режима пользователя или режима ядра. RootkitRevealer успешно обнаруживает множество стойких руткитов, включая AFX, Vanquish и HackerDefender (примечание: RootkitRevealer не предназначен для обнаружения руткиты, такие как Fu, которые не пытаются скрыть свои файлы или реестр ключи). Если вы используете его для определения присутствия руткита, сообщите нам знать!

Причина, по которой больше нет версии для командной строки, заключается в том, что

авторы вредоносных программ начали нацеливаться на сканирование RootkitRevealer, используя

его исполняемое имя. Поэтому мы обновили RootkitRevealer для выполнения

его сканирование из копии со случайным именем, которая работает как Windows

услуга. Этот тип выполнения не подходит для командной строки.

интерфейс. Обратите внимание, что вы можете использовать параметры командной строки для выполнения

автоматическое сканирование с записью результатов в файл, что эквивалентно

поведение версии командной строки.

Поэтому мы обновили RootkitRevealer для выполнения

его сканирование из копии со случайным именем, которая работает как Windows

услуга. Этот тип выполнения не подходит для командной строки.

интерфейс. Обратите внимание, что вы можете использовать параметры командной строки для выполнения

автоматическое сканирование с записью результатов в файл, что эквивалентно

поведение версии командной строки.

Что такое руткит?

Термин «руткит» используется для описания механизмов и методов посредством чего вредоносное ПО, включая вирусы, шпионское ПО и трояны, пытается скрыть свое присутствие от блокировщиков шпионского ПО, антивируса и системы утилиты управления. Существует несколько классификаций руткитов в зависимости от того, выдержит ли вредоносная программа перезагрузку и запустится ли она в пользовательском режиме или режиме ядра.

Постоянные руткиты

Постоянный руткит — это руткит, связанный с вредоносным ПО, которое активирует каждый

время загрузки системы. Поскольку такие вредоносные программы содержат код, который необходимо

выполняются автоматически при каждом запуске системы или при входе пользователя в систему, они

должен хранить код в постоянном хранилище, таком как реестр или файл

системы и настроить метод, с помощью которого код выполняется без участия пользователя.

вмешательство.

Поскольку такие вредоносные программы содержат код, который необходимо

выполняются автоматически при каждом запуске системы или при входе пользователя в систему, они

должен хранить код в постоянном хранилище, таком как реестр или файл

системы и настроить метод, с помощью которого код выполняется без участия пользователя.

вмешательство.

Руткиты в памяти

Руткиты в памяти — это вредоносное ПО, не имеющее постоянного кода и

поэтому не выдерживает перезагрузки.

Руткиты пользовательского режима

Существует множество методов, с помощью которых руткиты пытаются избежать обнаружения. Для

например, руткит пользовательского режима может перехватывать все обращения к Windows

API FindFirstFile/FindNextFile, используемые файловой системой

утилиты исследования, включая проводник и командную строку, для

перечислить содержимое каталогов файловой системы. Когда приложение

выполняет листинг каталога, который в противном случае возвращал бы результаты, которые

содержат записи, идентифицирующие файлы, связанные с руткитом,

руткит перехватывает и изменяет вывод, чтобы удалить записи.

Собственный API Windows служит интерфейсом между клиентами пользовательского режима. службы режима ядра и более сложные руткиты пользовательского режима. перехватывать файловую систему, реестр и функции перечисления процессов нативный API. Это предотвращает их обнаружение сканерами, которые сравнивают результаты перечисления API Windows с результатами, возвращенными собственным Перечисление API.

Руткиты режима ядра

Руткиты режима ядра могут быть еще более мощными, поскольку они не только могут

перехватывать нативный API в режиме ядра, но могут и напрямую

манипулировать структурами данных режима ядра. Обычный способ сокрытия

наличие вредоносного процесса заключается в удалении процесса из

список активных процессов ядра. Поскольку API управления процессами полагаются на

содержимое списка, вредоносный процесс не будет отображаться в

инструменты управления процессами, такие как диспетчер задач или Process Explorer.

Как работает RootkitRevealer

Поскольку постоянные руткиты работают, изменяя результаты API, чтобы система

представление с использованием API отличается от фактического представления в хранилище, RootkitRevealer

сравнивает результаты сканирования системы на самом высоком уровне с

самый низкий уровень. Самый высокий уровень — это Windows API, а самый низкий —

уровень — это необработанное содержимое тома файловой системы или куста реестра (

hive — это формат хранения реестра на диске). Таким образом, руткиты,

будь то пользовательский режим или режим ядра, которые манипулируют Windows API или

собственный API для удаления их присутствия из списка каталогов, для

например, будет воспринято RootkitRevealer как несоответствие между

информация, возвращаемая Windows API и видимая при необработанном сканировании

структуры файловой системы тома FAT или NTFS.

Самый высокий уровень — это Windows API, а самый низкий —

уровень — это необработанное содержимое тома файловой системы или куста реестра (

hive — это формат хранения реестра на диске). Таким образом, руткиты,

будь то пользовательский режим или режим ядра, которые манипулируют Windows API или

собственный API для удаления их присутствия из списка каталогов, для

например, будет воспринято RootkitRevealer как несоответствие между

информация, возвращаемая Windows API и видимая при необработанном сканировании

структуры файловой системы тома FAT или NTFS.

Может ли руткит скрыться от RootkitRevealer

Теоретически руткит может скрыться от RootkitRevealer.

Для этого потребуется перехватить операции чтения реестра программой RootkitRevealer.

данные куста или данные файловой системы и изменение содержимого данных, таких как

что данные или файлы реестра руткита отсутствуют. Однако это

потребует уровня сложности, невиданного в руткитах на сегодняшний день.

Изменения в данных потребуют как глубокого знания

Форматы NTFS, FAT и реестра, а также возможность изменения данных

структур так, что они скрывают руткит, но не вызывают

несовместимые или недопустимые структуры или расхождения побочных эффектов, которые

будет помечен RootkitRevealer.

Есть ли надежный способ узнать о наличии руткита

Как правило, не из работающей системы. Руткит режима ядра может

контролировать любой аспект поведения системы, чтобы информация, возвращаемая любым

API, включая необработанное чтение куста реестра и данных файловой системы.

в исполнении RootkitRevealer, может быть скомпрометирован. При сравнении

оперативное сканирование системы и автономное сканирование из защищенной среды

например, загрузка операционной системы с компакт-диска.

надежными, руткиты могут нацеливаться на такие инструменты, чтобы избежать обнаружения даже

их.

Суть в том, что универсального сканера руткитов никогда не будет, но самые мощные сканеры будут онлайн/офлайн сравнение сканеры, которые интегрируются с антивирусом.

Использование RootkitRevealer

RootkitRevealer требует, чтобы учетная запись, из которой он запускается, была

назначенные ему резервные файлы и каталоги, загрузка драйверов и

Выполнение задач обслуживания тома (в Windows XP и выше) с правами. Группе администраторов эти привилегии предоставляются по умолчанию. В

Чтобы свести к минимуму ложные срабатывания, запустите RootkitRevealer на бездействующей системе.

Группе администраторов эти привилегии предоставляются по умолчанию. В

Чтобы свести к минимуму ложные срабатывания, запустите RootkitRevealer на бездействующей системе.

Для достижения наилучших результатов закройте все приложения и оставьте систему в противном случае простаивает в процессе сканирования RootkitRevealer.

Если у вас есть вопросы или проблемы, посетите Sysinternals Форум RootkitRevealer.

Сканирование вручную

Чтобы просканировать систему, запустите ее в системе и нажмите кнопку Сканировать. RootkitRevealer сканирует систему, сообщая о своих действиях в области состояния. в нижней части своего окна и отмечая расхождения в выходном списке. Вариантов, которые вы можете настроить:

- Скрыть файлы метаданных NTFS: этот параметр включен по умолчанию и имеет RootkitRevealer не показывает стандартные файлы метаданных NTFS, которые скрыт от Windows API.

- Сканировать реестр: этот параметр включен по умолчанию.

Отмена выбора имеет

RootkitRevealer не выполняет сканирование реестра.

Отмена выбора имеет

RootkitRevealer не выполняет сканирование реестра.

Запуск автоматического сканирования

RootkitRevealer поддерживает несколько вариантов автоматического сканирования систем:

Использование: rootkitrevealer [-a [-c] [-m] [-r] outputfile]

| Параметр | Описание |

|---|---|

| -а | Автоматическое сканирование и выход после завершения. |

| -с | Выходной формат в формате CSV. |

| -м | Показать файлы метаданных NTFS. |

| -р | Не сканировать реестр. |

Обратите внимание, что выходной файл должен находиться на локальном томе.

Если указать параметр -c, он не сообщает о ходе выполнения и

расхождения распечатываются в формате CSV для упрощения импорта в базу данных. Вы можете выполнять сканирование удаленных систем, выполнив его с помощью

Утилита Sysinternals PsExec, использующая командную строку, например:

Вы можете выполнять сканирование удаленных систем, выполнив его с помощью

Утилита Sysinternals PsExec, использующая командную строку, например:

psexec \\remote -c rootkitrevealer.exe -a c:\windows\system32\rootkit.log

Интерпретация вывода

Это снимок экрана RootkitRevealer, обнаруживающий наличие популярный руткит HackerDefender. Расхождения в ключах реестра показывают, что ключи реестра сохранение драйвера устройства HackerDefender и служебных настроек не видимы для Windows API, но присутствуют в необработанном сканировании Данные куста реестра. Точно так же файлы, связанные с HackerDefender, не видны при сканировании каталогов Windows API, но присутствуют в сканировании необработанных данных файловой системы.

Вы должны изучить все несоответствия и определить вероятность того, что

они указывают на наличие руткита. К сожалению, нет

окончательный способ определить, на основе вывода, является ли руткит

присутствуют, но вы должны изучить все заявленные несоответствия, чтобы убедиться,

что они объяснимы. Если вы определили, что у вас есть руткит

установлен, поищите в Интернете инструкции по удалению. Если вы не уверены, как

как удалить руткит, вы должны переформатировать жесткий диск системы

и переустановить винду.

Если вы определили, что у вас есть руткит

установлен, поищите в Интернете инструкции по удалению. Если вы не уверены, как

как удалить руткит, вы должны переформатировать жесткий диск системы

и переустановить винду.

В дополнение к приведенной ниже информации о возможных RootkitRevealer несоответствия, обсуждает форум RootkitRevealer в Sysinternals обнаруженных руткитов и конкретных ложных срабатываний.

Скрыт от Windows API

Эти несоответствия характерны для большинства руткитов; однако, если

вы не проверили файлы метаданных Hide NTFS, которые вы должны ожидать

увидеть ряд таких записей на любом томе NTFS, так как NTFS скрывает свои

файлы метаданных, такие как $MFT и $Secure, из Windows API.

файлы метаданных, присутствующие на томах NTFS, различаются в зависимости от версии NTFS и

Функции NTFS, которые были включены на томе. Это также

антивирусные продукты, такие как Антивирус Касперского, которые используют руткит

способы сокрытия данных, которые они хранят в альтернативных потоках данных NTFS. Если

вы запускаете такой антивирусный сканер, вы увидите Скрытый от Windows

Несоответствие API для альтернативного потока данных в каждом файле NTFS.

RootkitRevealer не поддерживает выходные фильтры, поскольку руткиты могут

воспользоваться любой фильтрацией. Наконец, если файл удаляется во время

сканирование вы также можете увидеть это несоответствие.

Если

вы запускаете такой антивирусный сканер, вы увидите Скрытый от Windows

Несоответствие API для альтернативного потока данных в каждом файле NTFS.

RootkitRevealer не поддерживает выходные фильтры, поскольку руткиты могут

воспользоваться любой фильтрацией. Наконец, если файл удаляется во время

сканирование вы также можете увидеть это несоответствие.

Это список файлов метаданных NTFS, определенных для Windows Server 2003:

- $AttrDef

- $BadClus

- $ПлохойКлус:$Плохой

- $ BitMap

- $ Загрузка

- $Журнал

- $ млн. футов

- $MftMirr

- $ Безопасный

- $UpCase

- $Том

- $Продлить

- $Расширить\$Повторно

- $Расширить\$Объект

- $Extend\$UsnJrnl

- $Extend\$UsnJrnl:$Max

- $Расширить\$Квота

Доступ запрещен.

RootkitRevealer никогда не должен сообщать об этом несоответствии, поскольку он использует

механизмы, которые позволяют ему получить доступ к любому файлу, каталогу или разделу реестра

в системе.

Отображается в Windows API, индексе каталогов, но не отображается в MFT.

Отображается в Windows API, но не отображается в MFT или индексе каталогов.

Отображается в Windows API, MFT, но не отображается в индексе каталога.

Отображается в индексе каталога, но не Windows API или MFT.

Сканирование файловой системы состоит из трех компонентов: Windows API, Основная таблица файлов NTFS (MFT) и индекс каталогов NTFS на диске структуры. Эти несоответствия указывают на то, что файл появляется только в одном или два скана. Распространенной причиной является то, что файл либо создан, либо удаляются во время сканирования. Это пример RootkitRevealer отчет о несоответствии для файла, созданного при сканировании:

C:\newfile.txt

01.03.2005 17:26

8 байт

Отображается в Windows API, но не отображается в MFT или индексе каталогов.

Длина Windows API не соответствует необработанным данным куста.

Руткиты могут пытаться скрыть себя, искажая размер

Значение реестра, чтобы его содержимое не отображалось для Windows API. Вы должны изучить любое такое несоответствие, хотя оно также может показаться

результат значений реестра, которые меняются во время сканирования.

Вы должны изучить любое такое несоответствие, хотя оно также может показаться

результат значений реестра, которые меняются во время сканирования.

Несоответствие типов между Windows API и необработанными данными куста.

Значения реестра имеют тип, например DWORD и REG_SZ, и это

несоответствие отмечает, что тип значения, сообщаемый через

Windows API отличается от необработанных данных куста. Руткит может маскировать

свои данные, сохранив их, например, как значение REG_BINARY, и сделав

Windows API считает, что это значение REG_SZ; если он хранит 0 в

начало данных, к которым Windows API не сможет получить доступ

последующие данные.

Имя ключа содержит встроенные нули.

Windows API обрабатывает имена ключей как строки, заканчивающиеся нулем, в то время как

ядро обрабатывает их как подсчитанные строки. Таким образом, можно создать

Ключи реестра, видимые операционной системе, но только

частично виден инструментам реестра, таким как Regedit. Пример кода

в Sysinternals демонстрирует эту технику, которая используется как

вредоносное ПО и руткиты для сокрытия данных реестра. Используйте Sysinternals

RegDelNull

утилита для удаления ключей со встроенными нулями.

Пример кода

в Sysinternals демонстрирует эту технику, которая используется как

вредоносное ПО и руткиты для сокрытия данных реестра. Используйте Sysinternals

RegDelNull

утилита для удаления ключей со встроенными нулями.

Несоответствие данных между Windows API и необработанными данными куста.

Это несоответствие возникает, если значение реестра обновляется во время

Выполняется сканирование реестра. Ценности, которые часто меняются, включают

метки времени, такие как значение времени безотказной работы Microsoft SQL Server, показанное ниже,

и значения «последнего сканирования» антивирусного сканера. Вы должны исследовать любой

сообщаемое значение, чтобы убедиться, что это допустимое приложение или системный реестр

ценить.

HKLM\ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ\Майкрософт\Майкрософт SQL

Сервер\RECOVERYMANAGER\MSSQLServer\uptime_time_utc

01.03.2005 16:33

8 байт

Ресурсы руткитов

Следующие веб-сайты и книги являются источниками дополнительной информации о руткиты:

Sony, руткиты и управление цифровыми правами тоже ушли в прошлое

Far

Прочтите запись в блоге Марка о его открытии и анализе руткита Sony. на одном из его компьютеров.

на одном из его компьютеров.

Раскрытие руткитов

Статья Марка за июнь Windows IT Pro Magazine содержит обзор

технологии руткитов и как работает RootkitRevealer.

Руткиты: подрыв Windows

Ядро

Эта книга Грега Хоглунда и Джейми Батлера является наиболее полным

Доступно лечение руткитов.

www.phrack.org

На этом сайте хранится архив Phrack , журнала, ориентированного на взломщиков.

где разработчики обсуждают недостатки в продуктах, связанных с безопасностью, руткиты

методы и другие уловки вредоносных программ.

Искусство исследования компьютерных вирусов и Защита, Питер Сзор

Вредоносное ПО: борьба с вредоносным ПО Код, Эд Скудис и Ленни Зельцер

Внутренние компоненты Windows, 4-е издание , Марк Руссинович и Дэйв Соломон (в книге говорится не о руткитах, а о понимании Windows архитектура полезна для понимания руткитов).

Загрузить RootkitRevealer (231 КБ)

Запустите сейчас из Sysinternals Live.

Лучшие сканеры руткитов 2022 года

Руткит — это тип программного обеспечения, которое скрывает вредоносное ПО от стандартных методов обнаружения — фреймворков, программ заражения и ведущих организаций — и предоставляет хакеру привилегированный доступ к вашему компьютеру. Думайте об этом как о взломщике, который тайком проникает в ваш дом под покровом ночи.

Но в отличие от грабителя, который ограбит вас и уйдет, эффективный руткит будет оставаться рядом — иногда годами — и постоянно грабить данные с вашего компьютера или мобильного устройства. Вот почему вам нужен сканер руткитов, который может обнаружить руткит на зараженной машине с помощью поведенческих методов, анализа дампа памяти или сканирования сигнатур.

В этом руководстве мы обсудим семь лучших сканеров руткитов, которые помогают частным лицам и экспертам по безопасности обнаруживать и удалять руткиты со своих устройств и защищать свои данные.

Malwarebytes Anti-Rootkit Beta — это бесплатный инструмент для удаления руткитов, который может сканировать, обнаруживать и блокировать вредоносные руткиты, скрытые на вашем устройстве.

Программное обеспечение имеет технологию обнаружения руткитов, которая обнаруживает глубоко внедренные руткиты, удаляет их из вашей системы, а затем выполняет проверку системы для определения ее функций безопасности. Он имеет удобный интерфейс, похожий на мастер, и обеспечивает быстрое, но тщательное сканирование.

По умолчанию сканирует сектора, драйверы и системную область, которые являются обычными целями руткитов. Более того, Malwarebytes Anti-Rootkit Beta может автоматически обновлять программное обеспечение до последней версии после выполнения сканирования. Поскольку это портативное программное обеспечение, вы также можете запустить его с флэш-накопителя.

Pros

- Умное и быстрое сканирование

- Портативное программное обеспечение

- Создает точку восстановления перед удалением любых файлов компьютера

- Эффективная поддержка клиентов

Минусы

- В настоящее время в стадии бета-тестирования

- Нет гарантии, что все обнаруженные элементы действительно являются вредоносными

Цены

Malwarebytes Anti-Rootkit Beta — это совершенно бесплатный сканер и средство для удаления руткитов.

Sophos Virus Removal Tool — это универсальная программа для удаления вирусов, предназначенная для удаления вирусов и руткитов и имеющая удобный интерфейс.

Чтобы загрузить его, Sophos требует, чтобы вы указали свое имя и адрес электронной почты. После того, как вы установили программное обеспечение, оно начнет сканирование вашего компьютера для обнаружения и удаления руткитов, а также других типов вредоносных программ. Для получения исчерпывающих результатов средство удаления вирусов Sophos выполняет полное сканирование системы, включая системную память, системные файлы и программные файлы. Вы не можете выбрать любой другой вариант сканирования.

Будучи комплексным средством удаления и сканирования вредоносных программ, процесс сканирования и очистки с помощью Sophos занимает больше времени, чем другие специализированные инструменты для удаления руткитов. Однако более длительное время сканирования означает, что инструмент может выполнять глубокое сканирование и более точно обнаруживать руткиты.

Профи

- Простота использования

- Эффективность этой технологии и технологии защиты конфиденциальности для глубокого сканирования

- Предлагает широкий спектр полезных функций

Минусы

- Более длительное время сканирования

- Пользователю всегда придется выполнять полное сканирование системы

Цены

Sophos Virus Removal Tool абсолютно бесплатен.

McAfee Rootkit Remover — это невероятный сканер руткитов, который может легко и эффективно обнаруживать и удалять сложные руткиты, включая ZeroAccess, TDSS и Necurs. Хотя пользовательский интерфейс все еще немного устарел по сравнению с другим программным обеспечением на рынке, результаты сканирования быстрые и точные.

Передовая технология позволяет легко обнаруживать вредоносные руткиты и удалять их, не нагружая вашу систему. Все, что вам нужно сделать, это запустить приложение после его установки на вашем устройстве и на системном сканере. Вы также можете настроить и выбрать для сканирования определенные вирусы или угрозы. После того, как вы получите результаты сканирования, вы можете либо устранить угрозы, либо полностью удалить их.

Вы также можете настроить и выбрать для сканирования определенные вирусы или угрозы. После того, как вы получите результаты сканирования, вы можете либо устранить угрозы, либо полностью удалить их.

Более того, McAfee Labs планирует расширить охват семейств руткитов в будущем поколении этого инструмента, поэтому мы можем ожидать от McAfee Rootkit Remover еще более интересных функций.

Pros

- Удобный и простой в использовании

- Не нагружает систему

- Предлагает отличные инструменты для обнаружения и удаления сложных руткитов

- Шифрование данных с поддержкой VPN для анонимного просмотра

Минусы

- Доступны более быстрые сканеры руткитов

- VPN нуждается в улучшении

Цены

McAfee Rootkit Remover — это бесплатный инструмент, предоставляемый McAfee Labs.

Оснащенный отмеченной наградами технологией удаления вредоносных программ BitDefender, BitDefender Rootkit Remover может легко обнаруживать и удалять известные руткиты и обеспечивать превосходную защиту и производительность, не нарушая другие системные файлы.

Полное раскрытие, это программное обеспечение достигло конца срока службы и больше не поддерживается. Но это не означает, что вы не можете защитить свою машину с помощью BitDefender — он был интегрирован в Rescue Environment, что позволяет сканировать и лечить все существующие аппаратные разделы внутри и вне вашей операционной системы.

Так как же работает BitDefender Rescue Environment? Когда BitDefender обнаруживает угрозу, которую невозможно удалить, он уведомляет вас о необходимости перезагрузки компьютера в Rescue Environment для очистки и восстановления. Он начнет сканирование вашего компьютера на наличие вирусов и всех других типов вредоносных программ, и после завершения сканирования BitDefender удалит заражение.

Однако, что действительно отличает этот инструмент, так это то, что он никогда не снижает производительность машины. Он продолжает работать в фоновом режиме, позволяя вам продолжать работу, не беспокоясь о производительности и безопасности вашего компьютера.

Pros

- Может обнаруживать широкий спектр руткитов, включая загрузочные наборы

- Лучшее в своем классе средство обнаружения вредоносных программ

- Множество дополнительных функций

- Надежная защита от отслеживания

Минусы

- Платные опции могут дорого обойтись

- Поддержка macOS доступна только для платных планов

Цена

BitDefender Rootkit Remover начинается с 23,99 долларов США за одно устройство в течение одного года.

Также доступна 90-дневная бесплатная пробная версия.

Лаборатория Касперского разработала утилиту TDSSKiller для простого обнаружения и удаления руткитов и защиты ваших данных. Он имеет удобный интерфейс, высокую скорость обнаружения руткитов и обеспечивает быстрое сканирование и удаление зараженных файлов.

Единственная проблема с Kaspersky TDSSKiller заключается в том, что он обнаруживает только ограниченный набор типов руткитов.

Видите ли, это программное обеспечение было специально разработано для поиска и удаления руткитов типа TDSS, а это всего лишь один тип руткитов. Но это не является решающим фактором, так как вы по-прежнему можете использовать Kaspersky TDSSKiller для обнаружения и удаления других типов руткитов, таких как ZeroAccess, SST и Pihar, а также других аномалий, подобных руткитам. Также он имеет различные настройки для проверки памяти, драйверов, служб, загрузочных секторов, загружаемых модулей и других дополнительных объектов.

Kaspersky TDSSKiller не требует установки, поэтому вы можете сразу приступить к удалению руткитов с вашего устройства.

Профи

- Простота в использовании и настройке

- Регулярно обновляется и поддерживается

- Не влияет на память и производительность системы

Минусы

- Ограниченный диапазон обнаружения руткитов

Цены

Kaspersky TDSSKiller абсолютно бесплатен.

Как выбрать сканер руткитов

После того, как руткит заражает устройство, он получает привилегии администратора, которые позволяют ему загружать и устанавливать другие вредоносные программы, такие как антивирусные блокираторы, похитители паролей и конфиденциальных учетных данных, кейлоггеры и другие. И это еще не все — руткиты также вербуют устройство в качестве бота и используют его для проведения распределенных атак типа «отказ в обслуживании» (DDoS).

К счастью, вы можете использовать инструмент сканирования руткитов для обнаружения и устранения этих скрытых вирусов. Ниже мы рассмотрим список вопросов, которые помогут вам выбрать лучший сканер руткитов для вашей системы.

1) Защищает ли сканер руткитов от серьезных угроз?

Первый шаг — понять уровень защиты, который предлагает сканер руткитов.

Из всех компьютерных вирусов и вредоносных программ наиболее опасны руткиты. Еще больше усложняет ситуацию то, что существует пять типов руткитов, каждый из которых так же опасен, как и другой, которые могут испортить ваше устройство и украсть данные. Вы хотите убедиться, что ваш предполагаемый сканер может обнаруживать и удалять наиболее распространенные типы руткитов, такие как руткит встроенного ПО, руткит загрузчика, руткит памяти, руткит приложений и руткит режима ядра.

Вы хотите убедиться, что ваш предполагаемый сканер может обнаруживать и удалять наиболее распространенные типы руткитов, такие как руткит встроенного ПО, руткит загрузчика, руткит памяти, руткит приложений и руткит режима ядра.

2) Сканер работает точно и эффективно?

Эффективное обнаружение и устранение руткитов возможно только в том случае, если выбранный вами сканер работает должным образом.

Инструмент должен обеспечивать всестороннее и глубокое сканирование с последующим точным обнаружением и удалением. Ложные срабатывания — обычная проблема с такими инструментами, поэтому обязательно выбирайте сканеры, которые не сообщают о ложных срабатываниях или, по крайней мере, имеют меньше ложноположительных случаев.

Сканер должен тщательно проверять общие цели руткитов, включая такие объекты, как память, загрузочные сектора, службы и драйверы, а также загруженные модули. Имейте в виду, что точное и тщательное сканирование не должно осуществляться за счет скорости и потери ресурсов — вам нужно программное обеспечение, которое не нагружает и не замедляет работу системы и работает в фоновом режиме.

3) Легко ли пользоваться сканером руткитов?

Перед обнулением сканера руткитов всегда убедитесь, что вы можете легко использовать его и перемещаться по нему. Ищите программный инструмент с удобным интерфейсом и простым процессом сканирования.

Вот две функции, которые сделают вашу жизнь проще:

- Автоматические обновления: Ищите сканеры руткитов, которые могут обновлять, обнаруживать и сканировать автоматически после того, как вы закончите настройку в соответствии с вашими предпочтениями и системами.

- Простой пользовательский интерфейс: Как уже упоминалось, вам нужен сканер руткитов, который прост в навигации и понимании. Это означает, что вы сможете быстро определить, был ли обнаружен и устранен руткит или любая другая угроза.

4) Получаете ли вы дополнительные навороты от инструмента?

Обычно это означает просмотр всего программного обеспечения, предлагающего сканер руткитов.