Особенности маршрутизации и организации доступа

Если по VPN необходим доступ только к ресурсам локальной сети

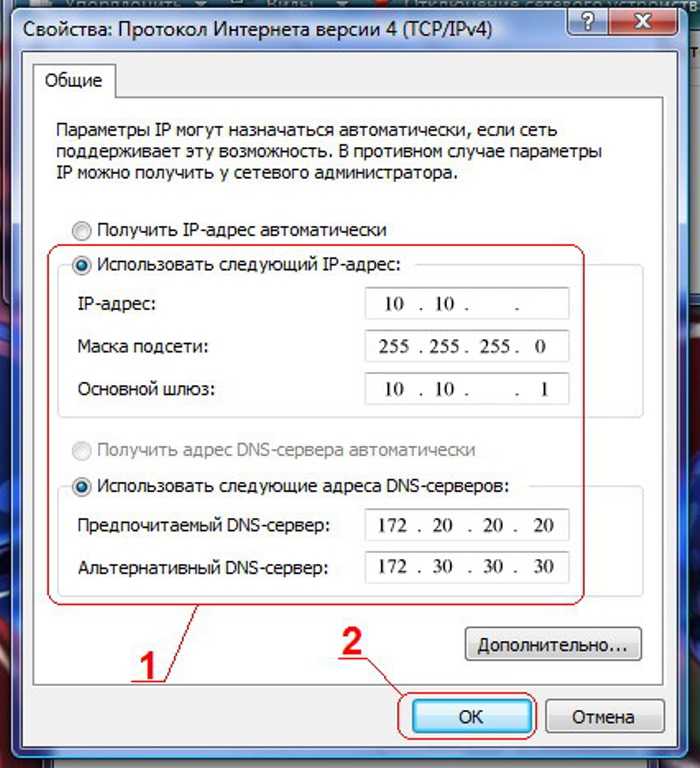

В случае, если в Интернет необходимо выходить напрямую через своего провайдера, а через VPN получать доступ только к ресурсам корпоративной сети на компьютерах, подключающихся по VPN, необходимо выполнить следующие настройки.

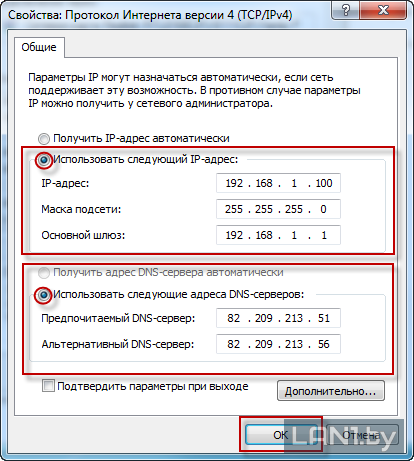

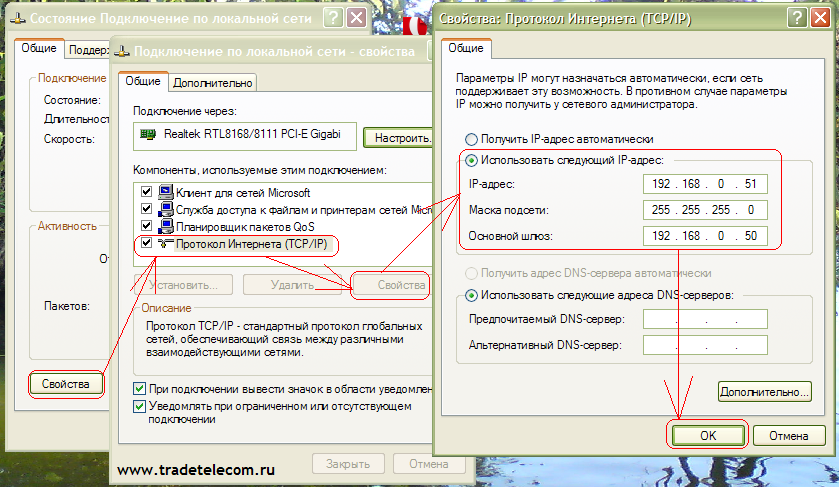

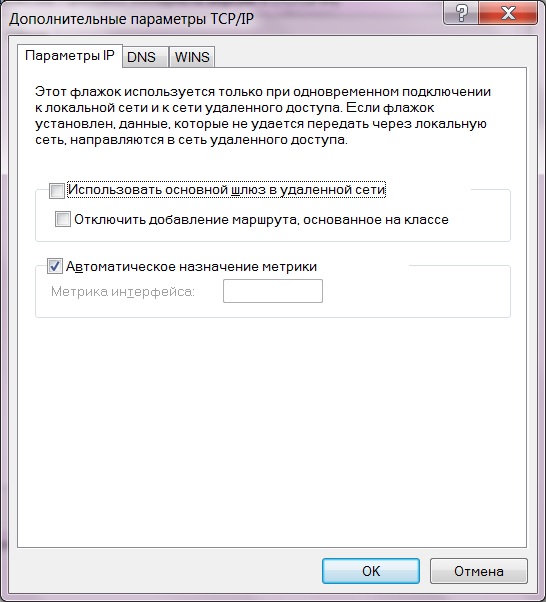

В свойствах VPN-подключения убрать флаг Использовать основной шлюз в удаленной сети. Вкладка Сеть -> IP версии 4 -> Дополнительно -> Параметры IP:

Прописать маршрут до корпоративной сети (в Windows 7, 8, 8.

1, 10 автоматически будут создан маршрут основанный на классе, в зависимости от адреса, который подключение получит по VPN. Например, маршрут будет добавлен для сети 10.0.0.0/8, если по VPN сервер получит адрес из сети 10.128.0.0/16

1, 10 автоматически будут создан маршрут основанный на классе, в зависимости от адреса, который подключение получит по VPN. Например, маршрут будет добавлен для сети 10.0.0.0/8, если по VPN сервер получит адрес из сети 10.128.0.0/16Пример маршрута, если корпоративная сеть

172.16.0.0/16, а сеть для VPN-подключений настроенная на Ideco UTM10.128.0.0/16(и из этой же сети выдается IP-адрес VPN-подключению), то маршрут будет таким:route -p add 172.16.0.0 mask 255.255.0.0 10.128.0.1В некоторых случаях маршрут может не работать, тогда есть пинг до защищённого интерфейса (

10.), но нет пинга до хостов в локальной сети. В этом случае при создании маршрута нужно указать номер интерфейса VPN-подключения. Итоговый маршрут будет таким: 128.0.1

128.0.1route -p add 172.16.0.0 mask 255.255.0.0 10.128.0.1 if nnгде, nn-номер интерфейса VPN-подключения, посмотреть который можно при активном VPN-подключении в выводе в консоли команды route print раздел «Список интерфейсов».

Если не удается получить доступ к компьютерам в локальной сети Ideco UTM

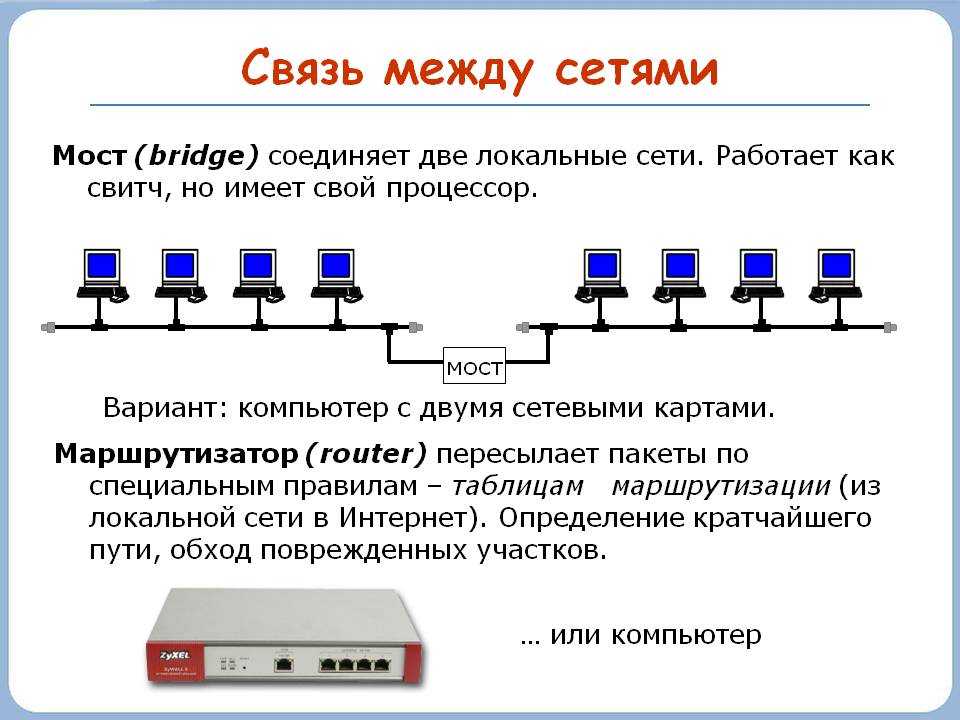

Убедитесь, что локальная сеть (или адрес на сетевой карте) на удалённой машине не пересекается с локальной сетью вашей организации, если пересекается, то доступа к сети вашей организации не будет (трафик по таблице маршрутизации пойдёт в физический интерфейс, а не в VPN).

Адресацию необходимо менять.

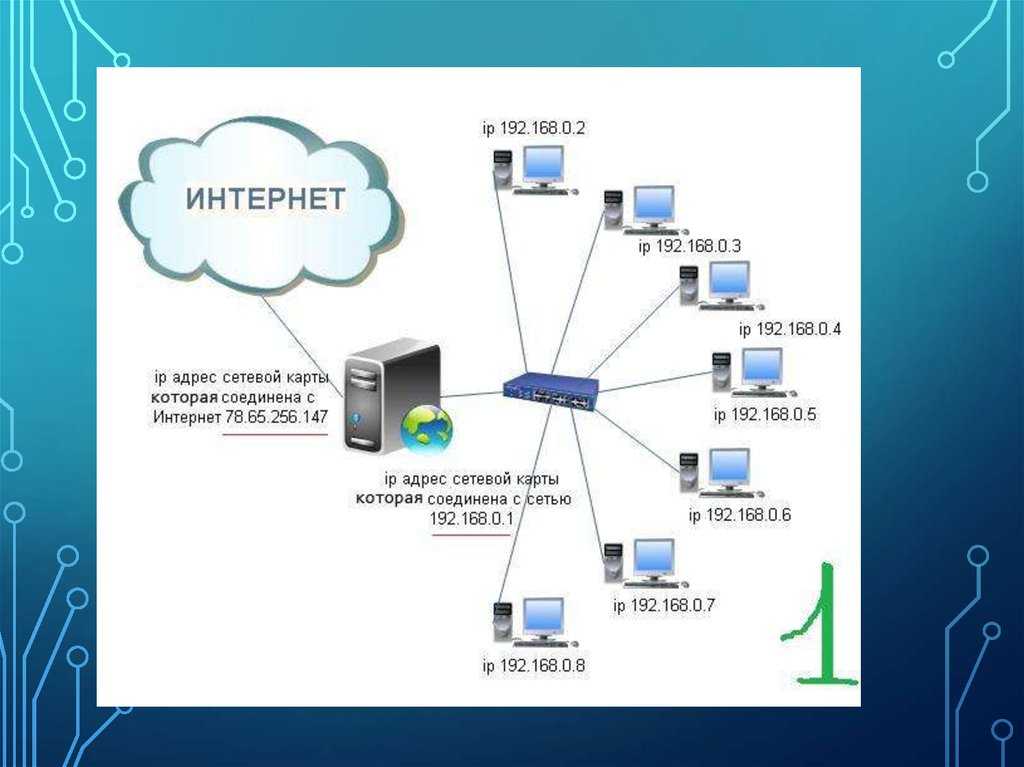

Адресацию необходимо менять.На компьютерах локальной сети в качестве основного шлюза должен быть прописан Ideco UTM. Если это не так, то необходимо прописать соответствующий маршрут вручную на устройствах, чтобы сетевые пакеты шли на Ideco UTM для VPN-сети.

Например:

route -p add 10.128.0.0 mask 255.255.0.0 10.1.1.1где:10.128.0.0/16— адрес VPN-сети Ideco UTM (настраивается в разделе Пользователи -> Авторизация), а10.— IP-адрес локального интерфейса Ideco UTM. 1.1.1

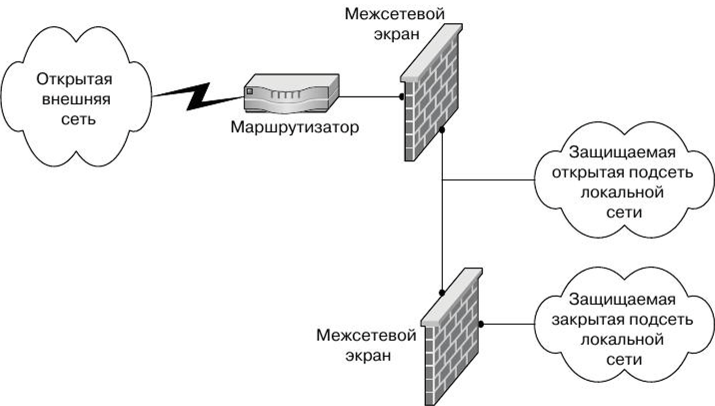

1.1.1Проверьте настройки файрвола (таблица FORWARD) в Ideco UTM на предмет запрещающих правил.

Компьютеры и серверы на ОС Windows могут ограничивать доступ к сетевым папкам с помощью правил настроек профилей сети (причем как на стороне подключающегося по VPN компьютера, так и на стороне компьютеров и серверов локальной сети):

Включите доступ к файлам и принтерам для профиля «Все сети» и «Частных сетей».

Вы можете сделать это с помощью PowerShell (запущенного с повышением прав до администратора), выполнив команду: Enable-NetFirewallRule -Group "@FirewallAPI.. dll,-28502"

dll,-28502"

Брандмауэр Защитника Windows может блокировать доступ определенных программ или сервисов (включая RDP) до внешних сетей.

Проверьте это в настройках входящих и исходящих подключений (необходимо разрешить доступ из частых и локальных сетей):

Антивирусное ПО на компьютере может блокировать доступ к нему из не локальных сетей. Либо блокировать доступ конкретных программ.

Например, для Kaspersky Endpoint Security нужно добавить сеть для VPN-подключений (по умолчанию

10.128.0.0/16) в исключения:

Особенности маршрутизации и организации доступа

Ideco UTM

Search…

В случае, если в Интернет необходимо выходить напрямую через своего провайдера, а через VPN получать доступ только к ресурсам корпоративной сети, на компьютерах, подключающихся по VPN необходимо выполнить следующие настройки.

В свойствах VPN-подключения убрать флажок Использовать основной шлюз в удаленной сети. Вкладка Сеть -> IP версии 4 -> Дополнительно -> Параметры IP.

Прописать маршрут до корпоративной сети (в Windows 7, 8, 8.1, 10 автоматически будут создан маршрут основанный на классе, в зависимости от адреса, который подключение получит по VPN. Например, маршрут будет добавлен для сети 10.0.0.0/8, если по VPN сервер получит адрес из сети 10.128.0.0/16

). Для IKEv2 вы можете настроить автоматическое получение маршрута. Пример маршрута, если корпоративная сеть 172.16.0.0/16, а сеть для VPN-подключений настроенная на Ideco UTM 10.128.0.0/16 (и из этой же сети выдается IP-адрес VPN-подключению), то маршрут будет таким:

Пример маршрута, если корпоративная сеть 172.16.0.0/16, а сеть для VPN-подключений настроенная на Ideco UTM 10.128.0.0/16 (и из этой же сети выдается IP-адрес VPN-подключению), то маршрут будет таким: route -p add 172.16.0.0 mask 255.255.0.0 10.128.0.1В некоторых случаях маршрут может не работать, тогда есть пинг до защищённого интерфейса (10.128.0.1), но нет пинга до хостов в локальной сети. В этом случае при создании маршрута нужно указать номер интерфейса VPN-подключения. Итоговый маршрут будет таким:

где, nn-номер интерфейса VPN-подключения, посмотреть который можно при активном VPN-подключении в выводе в консоли команды

route printраздел Список интерфейсов.

Убедитесь, что локальная сеть (или адрес на сетевой карте) на удалённой машине не пересекается с локальной сетью вашей организации, если пересекается, то доступа к сети вашей организации не будет (трафик по таблице маршрутизации пойдёт в физический интерфейс, а не в VPN). Адресацию надо менять.

На компьютерах локальной сети в качестве основного шлюза должен быть прописан Ideco UTM. Если это не так, то необходимо прописать соответствующий маршрут вручную на устройствах, чтобы сетевые пакеты шли на Ideco UTM для VPN-сети.

Например:

route -p add 10.128.0.0 mask 255.255.0.0 10.1.1.1где: 10.128.0.0/16 — адрес VPN-сети Ideco UTM (настраивается в

Сервисы -> Авторизация пользователей), а 10.

1.1.1 — IP-адрес локального интерфейса Ideco UTM.

1.1.1 — IP-адрес локального интерфейса Ideco UTM.Отключите RP-FILTER: Сервисы -> Дополнительно -> Проверка обратного пути (RP_FILTER).

Проверьте настройки файрвола (таблица FORWARD) на Ideco UTM на предмет запрещающих правил.

Компьютеры и серверы на ОС Windows могут ограничивать доступ к сетевым папкам с помощью правил настроек профилей сети (причем как на стороне подключающегося по VPN компьютера, так и на стороне компьютеров и серверов локальной сети):

Включите доступ к файлам и принтерам для профиля «Все сети» и «Частных сетей». Вы можете сделать это с помощью PowerShell (запущенного с повышением прав до администратора), выполнив команду:

Enable-NetFirewallRule -Group «@FirewallAPI. dll,-28502″

dll,-28502″

Брандмауэр Защитника Windows может блокировать доступ определенных программ или сервисов (включая RDP) до внешних сетей.

Проверьте это в настройках входящих и исходящих подключений

(необходимо разрешить доступ из частых и локальных сетей):

Антивирусное ПО на компьютере может блокировать доступ к нему из не локальных сетей. Либо блокировать доступ конкретных программ

Например, для Kaspersky Endpoint Security нужно добавить сеть для

VPN-подключений (по умолчанию 10.128.0.0/16) в исключения:

Previous

PPTP

Next

Веб-кабинет пользователя

Last modified 1yr ago

Маршрутизация— Linux: Дополнительный шлюз по умолчанию для VPN-подключения для обеспечения доступа в Интернет

Справочная информация:

В изолированной сети есть несколько устройств/компьютеров, к которым у меня есть доступ с помощью SSH, но которые не могут получить доступ к Интернету. Чтобы временно обойти это ограничение для установки обновлений и связанных задач, я создаю обратный туннель SSH, используя свою машину, чтобы дать этим машинам возможность подключаться к серверу OpenVPN, который затем позволяет им получить доступ к Интернету. Это прекрасно работает до тех пор, пока машины не имеют интерфейс tun для VPN.

Чтобы временно обойти это ограничение для установки обновлений и связанных задач, я создаю обратный туннель SSH, используя свою машину, чтобы дать этим машинам возможность подключаться к серверу OpenVPN, который затем позволяет им получить доступ к Интернету. Это прекрасно работает до тех пор, пока машины не имеют интерфейс tun для VPN.

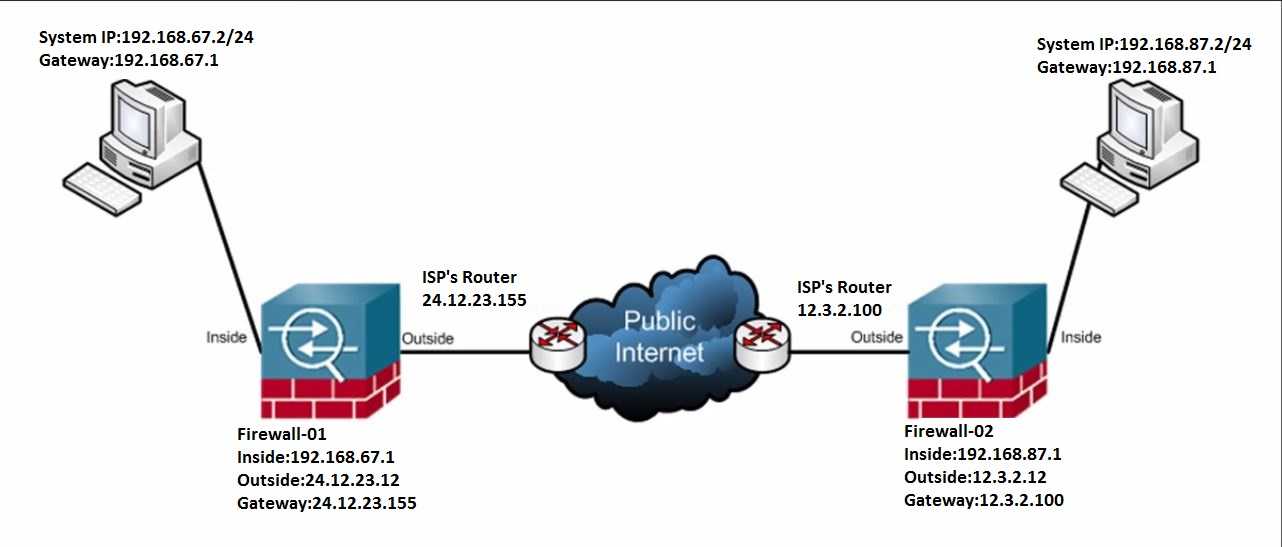

Конфигурация

Удаленный компьютер имеет один физический интерфейс Ethernet со статическим частным IP-адресом. Пример: 192.168.56.101/24. Интерфейс установил маршрутизатор в изолированной сети в качестве шлюза по умолчанию, например. 192.168.56.1. Моя собственная машина также имеет частный IP-адрес, но не в той же подсети. Пример: 192.168.30.30. Когда я открываю VPN-соединение на удаленном компьютере, он получает интерфейс tun0 с IP-адресом, например, 10.88.0.10/16. Доступ к VPN-серверу можно получить по адресу 10.88.0.1, который будет направлять трафик в Интернет.

Challenge

Когда я устанавливаю соединение VPN, удаленная машина должна «знать», что она должна использовать интерфейс VPN для всего трафика, связанного с Интернетом. Однако он по-прежнему должен использовать исходный Ethernet для SSH-подключения к моей машине, иначе я заблокирован.

Однако он по-прежнему должен использовать исходный Ethernet для SSH-подключения к моей машине, иначе я заблокирован.

В основном мне нужно что-то вроде двух шлюзов по умолчанию:

Исходный шлюз по умолчанию, который позволяет подключаться к моей машине, а также ко всему остальному в изолированной сети. Его следует использовать для всех частных адресов назначения, кроме сети VPN (10.88.0.0/16).

Интерфейс VPN, обеспечивающий доступ в Интернет. Это следует использовать для всего трафика, не направленного в частную сеть. Адреса типа 8.8.8.8 (сервер имен Google) должны маршрутизироваться через этот интерфейс/шлюз.

Вопрос

Как мне настроить маршруты на удаленной машине для такого сценария? Есть ли что-то вроде «исключения» для шлюза по умолчанию, чтобы указать компьютеру использовать шлюз для всего, кроме некоторых частных адресов/сетей?

- маршрутизация

- шлюз

- таблица маршрутизации

2

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя адрес электронной почты и пароль

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания, политикой конфиденциальности и политикой использования файлов cookie

.

windows 10 — Подключение к VPN-клиенту, который не использует VPN-шлюз

Пытаюсь «объединить» 2 сети, таким образом мы получаем доступ к файлам друг друга.

Установка состоит из моего компьютера, моего маршрутизатора dd-wrt R7000, удаленного маршрутизатора (дерьмовый tp-link) и удаленного компьютера. Оба компьютера работают под управлением Windows 10 v2004 или более поздней версии.

Для этого я выбрал самый очевидный вариант, который у меня был — я включил PPTP VPN-сервер на своем маршрутизаторе.

Обе сети находятся в разных подсетях. Моя сторона (хост-сеть) находится на 192.168.0.xxx, гостевая сторона находится на 192.168.1.xxx, чтобы избежать конфликтов IP.

У VPN-клиентов нет проблем с доступом к моему компьютеру в хост-сети.

Однако на клиентах существует сетевая настройка, которая, по-видимому, приводит к функциональному конфликту.

В свойствах VPN-подключения -> Сеть -> Свойства IPv4 -> Дополнительно есть параметр Использовать шлюз по умолчанию в удаленной сети .

OFF = Предотвращает туннелирование гостевого интернет-трафика через VPN (производительность VPN довольно низкая). Предотвращает доступ хост-сети к гостевой машине по сети (не может сопоставлять диски).

ON = Туннелирует гостевой интернет-трафик через VPN. Разрешает хост-сети доступ к гостевой машине.

Цель состоит в том, чтобы гостевой интернет-трафик не туннелировал через VPN (из-за низкой производительности) и чтобы хост-сеть могла получить доступ к гостевой машине (причина для этого в первую очередь).

Возможно ли это? Как?

(Некоторые теории относительно того, что происходит, так что я также узнаю немного сетевой магии.)

Другой подход, который достигает цели совместного использования сети через Интернет при указанных аппаратных ограничениях, также является допустимым ответом на этот вопрос.

- windows-10

- сеть

- vpn

- dd-wrt

3

После долгого изучения таблиц маршрутизации (я не сетевой инженер) и множества экспериментов я нашел решение.

- Отключить Использовать шлюз по умолчанию в удаленной сети в свойствах VPN-соединения -> Сеть -> Свойства IPv4 -> Дополнительно

- Запустите в терминале с повышенными привилегиями следующее:

добавить маршрут 0.0.0.0 маска 0.0.0.0 0.0.0.0 если xx

Где xx — это номер (а не адрес) вашего сетевого интерфейса VPN (, если означает интерфейс, а не условное обозначение). Вы можете узнать этот номер через route print .

Что делает:

- Предотвращает маршрутизацию всего трафика через VPN. Windows автоматически добавляет маршрут для тех пунктов назначения, которые доступны только через удаленный шлюз (который является удаленной сетью).

- Добавляет маршрут, способный направлять ВЕСЬ трафик через VPN. Однако (по крайней мере, в моем случае) этому маршруту автоматически присваивается более высокая метрика (также известная как расстояние), что делает его менее предпочтительным (более «дорогим»), чем маршрут без VPN.

1, 10 автоматически будут создан маршрут основанный на классе, в зависимости от адреса, который подключение получит по VPN. Например, маршрут будет добавлен для сети 10.0.0.0/8, если по VPN сервер получит адрес из сети 10.128.0.0/16

1, 10 автоматически будут создан маршрут основанный на классе, в зависимости от адреса, который подключение получит по VPN. Например, маршрут будет добавлен для сети 10.0.0.0/8, если по VPN сервер получит адрес из сети 10.128.0.0/16