Страница не найдена

Получите бесплатную консультацию специалиста 1С:Бухобслуживание в вашем городе

Вопрос по регистрации бизнеса Вопрос по налогообложения Нужен подбор ОКВЭД Хочу месяц бухобслуживания бесплатно

Телефон:*

Ваше имя:*

Адрес E-mail:*

Город:* —Ваш город—АбаканАзовАлапаевскАлейскАлуштаАльметьевскАнгарскАпатитыАрамильАрзамасАрсеньевАртёмАрхангельскАсбестАстраханьБайконурБалаковоБалашихаБарнаулБелгородБелебейБеломорскБелорецкБердскБийскБлаговещенскБоровичиБратскБронницыБрянскВалуйкиВеликие ЛукиВеликий НовгородВеликий УстюгВереяВерхняя ПышмаВидноеВладивостокВладикавказВладимирВолгоградВолгодонскВологдаВоркутаВоронежВоткинскВыборгГеленджикГорно-АлтайскДербентДзержинскДимитровградДолгопрудныйДомодедовоДубнаЕйскЕкатеринбургЕлизовоЕссентукиЗаринскЗеленокумскИвановоИжевскИркутскИшимЙошкар-ОлаКазаньКалининградКалугаКемеровоКингисеппКинешмаКировКисловодскКлинКовровКозьмодемьянскКомсомольск-на-АмуреКоролёвКоряжмаКостомукшаКрасногорскКраснодарКраснознаменскКраснокамскКрасноярскКстовоКурганКурскКызылЛесосибирскЛипецкЛыткариноМагаданМагнитогорскМайкопМалгобекМариинскМахачкалаМиассМирныйМожайскМосальскМоскваМурманскМуромНабережные ЧелныНарьян-МарНаходкаНевинномысскНевьянскНерюнгриНефтеюганскНижневартовскНижнекамскНижний НовгородНижний ТагилНовокузнецкНовокуйбышевскНовороссийскНовосибирскНовоуральскНовочеркасскНовый УренгойОбнинскОдинцовоОзерскОмскОрёлОренбургПавловский ПосадПензаПервоуральскПереславль-ЗалесскийПермьПетрозаводскПетропавловск-КамчатскийПодольскПокровПрокопьевскПротвиноПсковПушкиноПыть-ЯхПятигорскРадужныйРаменскоеРежРославльРостов-на-ДонуРыбинскРязаньСамараСанкт-ПетербургСаранскСаратовСаяногорскСаянскСевастопольСеверскСергиев ПосадСерпуховСимферопольСлавянск-на-КубаниСмоленскСнежинскСолнечногорскСочиСтавропольСтарый ОсколСургутСызраньСыктывкарТамбовТверьТимашевскТихвинТобольскТольяттиТомскТоржокТуапсеТулаТюменьУлан-УдэУльяновскУсинскУсолье-СибирскоеУссурийскУсть-ИлимскУсть-КутУфаУхтаФрязиноХабаровскХанты-МансийскХимкиЧайковскийЧебоксарыЧелябинскЧереповецЧеркесскЧеховЧитаЧусовойЭлектростальЭнгельсЮжно-СахалинскЯкутскЯлтаЯлуторовскЯрославльКирово-ЧепецкКропоткинКудровоМытищиЧунскийШаховскаяБорское—Ваш город—АбаканАрсеньевАрхангельскАстраханьБалашихаБарнаулБелгородБрянскВеликий УстюгВладимирВолгоградВоронежДимитровградДомодедовоЕкатеринбургЕссентукиИжевскИркутскКазаньКалугаКемеровоКировКовровКомсомольск-на-АмуреКоролёвКостомукшаКраснодарКрасноярскКурганКурскЛипецкМагаданМахачкалаМоскваМурманскНаходкаНижний НовгородНовокузнецкНовороссийскНовосибирскНовоуральскОдинцовоОмскОренбургПавловский ПосадПензаПервоуральскПереславль-ЗалесскийПермьПетрозаводскПодольскПятигорскРаменскоеРостов-на-ДонуРязаньСамараСанкт-ПетербургСаранскСаратовСаяногорскСевастопольСимферопольСмоленскСочиСтавропольСургутСызраньТверьТольяттиТомскТоржокТулаТюменьУлан-УдэУльяновскУфаХабаровскХанты-МансийскХимкиЧебоксарыЧелябинскЧусовойЭлектростальЯлтаЯрославльКудровоМытищиШаховская

Нажимая на кнопку «Отправить заявку», вы даете согласие на обработку своих персональных данных.

Ваша заявка принята! Мы перезвоним в ближайшее время.

Личный кабинет hh.ru: вход, регистрация, официальный сайт

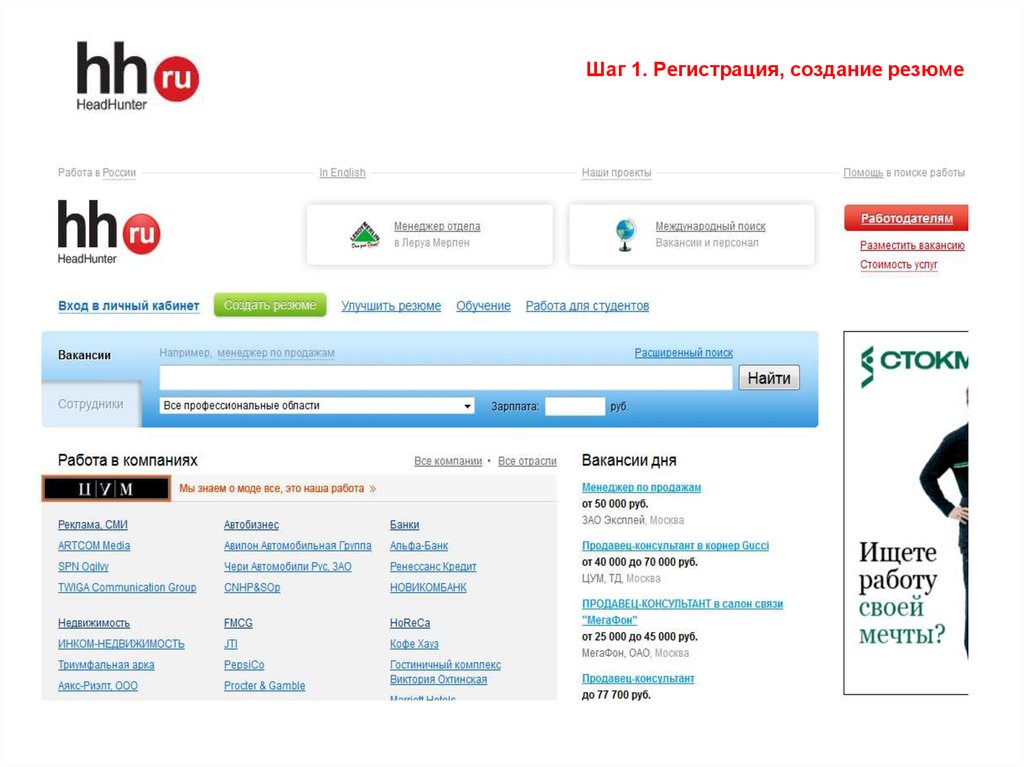

«Head Hunter» — сайт по поиску работы и сотрудников, наиболее популярный в России и ряде стран ближнего зарубежья интернет-ресурс по трудоустройству. Чтобы разместить вакансию или резюме, пользователи заводят личный кабинет HH (Head Hunter), пройдя регистрацию по форме, соответствующей цели работы с сайтом.

Возможности личного кабинета

Соискателям через личный кабинет HH разрешено бесплатно:

- Создавать резюме, видимость которых регулируется настройками приватности. Можно сделать резюме доступным:

- всем посетителям сайта, включая незарегистрированных;

- зарегистрированным пользователям;

- зарегистрированным компаниям, кроме компаний из черного списка;

- никому;

- получившим прямую ссылку;

- компаниям, на вакансии которых откликнулся соискатель.

- Просматривать вакансии и откликаться на них, получать оповещения о просмотре резюме.

- Настроить автопоиск по желаемым параметрам вакансий и подписаться на email-рассылку по ним.

- Посмотреть резюме других соискателей для оценки конкурентности своего резюме.

- Принимать участие в опросах.

- Читать статьи на тему поиска работы.

Платные опции, которые соискатели могут заказать через личный кабинет HH:

- Автообновление даты размещения резюме.

- Выделение резюме.

- Онлайн курсы HH Академии.

- Пометка «Хочу у вас работать».

- Составление готового резюме от экспертов.

- Тест на профориентацию.

- Отправка резюме в кадровые агентства.

- Библиотека профессиональной литературы.

- Услуги карьерного консультанта.

Регистрация и вход в личный кабинет

Для работы с каталогом вакансий и резюме все пользователи выполняют вход в учетную запись через главную страницу сайта.

В правом верхнем углу страницы находится блок с двумя вкладками:

- «Войти с помощью» (эта вкладка активирована по умолчанию).

Форма быстрой авторизации по логину (email / номер мобильного) и паролю или по кнопке соцсети.

Форма быстрой авторизации по логину (email / номер мобильного) и паролю или по кнопке соцсети. - «Регистрация». Здесь расположены 2 кнопки «Для соискателей» и «Для работодателей», ведущие на соответствующие типу пользователя формы регистрации.

Соискатель может зарегистрироваться на сайте через страницу соцсети:

- Мой Мир

- ВКонтакте

- Одноклассники

- Доктор на работе

- Google+

При выборе стандартного процесса получения учетной записи с регистрацией через официальный сайт HH соискатели вводят:

- Имя.

- Фамилию.

- Email.

- Пароль к новой учетной записи.

После отправки формы по кнопке «Зарегистрироваться» нужно зайти в почтовый ящик и активировать ссылку из письма от Head Hunter.

При регистрации компании указывают:

- Тип и название компании.

- Сайт компании.

- Количество сотрудников.

- Город.

- Имя, фамилию и мобильный телефон контактного лица.

- Email.*

- Добавочный номер.

* Если email использовался для создания аккаунта соискателя, зарегистрироваться с ним в качестве работодателя нельзя, нужен новый.

После отправки запроса на регистрацию компании будет рассмотрен модератором, и на почту контактного лица придет пароль доступа, который позже можно сменить, или отказ в регистрации.

Потеряв доступ в личный кабинет hh, можно восстановить пароль через сайт. Для этого потребуется email регистрации или номер мобильного (если он был привязан к аккаунту).

- Официальный сайт: http://hh.ru

- Личный кабинет: https://hh.ru

- Телефон горячей линии: обратиться в службу поддержки можно через форму обратной связи на странице https://hh.ru/feedback

CVE-2021-44228: уязвимость Log4j2 — каталог услуг

CVE-2021-44228: уязвимость Log4j2 — каталог услуг

книга

Код статьи: 230315

calendar_today

Дата обновления:

Продукты

Каталог услуг ЦС CA Service Management — Service Desk Manager

Проблема/Введение

Подвержен ли какой-либо из компонентов CA Service Catalog уязвимости log4j, о которой недавно было объявлено —

CVE-2021-44228 .

Apache Log4j2 <=2.14.1 Функции JNDI, используемые в конфигурации, сообщениях журнала и параметрах, не защищают от контролируемых злоумышленниками LDAP и других конечных точек, связанных с JNDI. Злоумышленник, который может управлять сообщениями журнала или параметрами сообщений журнала, может выполнить произвольный код, загруженный с серверов LDAP, когда включена подстановка поиска сообщений

CVE-2021-45046

Было обнаружено, что исправление для устранения CVE-2021-44228 в Apache Log4j 2.15.0 было неполным в некоторых нестандартных конфигурациях. Это может позволить злоумышленникам контролировать входные данные карты контекста потока (MDC), когда в конфигурации ведения журнала используется макет шаблона не по умолчанию с поиском контекста (например, $${ctx:loginId}) или шаблон карты контекста потока ( %X, %mdc или %MDC) для обработки вредоносных входных данных с использованием шаблона поиска JNDI, что приводит к атаке типа «отказ в обслуживании» (DOS). Log4j 2.15.0 по умолчанию ограничивает поиск JNDI LDAP локальным хостом. Обратите внимание, что предыдущие меры по снижению риска, связанные с настройкой, такие как установка для системного свойства log4j2.noFormatMsgLookup значения true, НЕ устраняют эту конкретную уязвимость. Log4j 2.16.0 устраняет эту проблему, удаляя поддержку шаблонов поиска сообщений и отключая функции JNDI по умолчанию. Эту проблему можно уменьшить в предыдущих выпусках (<2.16.0), удалив класс JndiLookup из пути к классам (пример: zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup .учебный класс).

Log4j 2.15.0 по умолчанию ограничивает поиск JNDI LDAP локальным хостом. Обратите внимание, что предыдущие меры по снижению риска, связанные с настройкой, такие как установка для системного свойства log4j2.noFormatMsgLookup значения true, НЕ устраняют эту конкретную уязвимость. Log4j 2.16.0 устраняет эту проблему, удаляя поддержку шаблонов поиска сообщений и отключая функции JNDI по умолчанию. Эту проблему можно уменьшить в предыдущих выпусках (<2.16.0), удалив класс JndiLookup из пути к классам (пример: zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup .учебный класс).

Окружающая среда

Каталог услуг 17.2 и 17.3

Эта статья базы знаний применима только для:

- CA Service Management версий 17.2 48 RU210–17.

- CA Service Management версии от 17.3 RU1 до 17.3 RU10

Указанные выше версии двух выпусков подвержены этим уязвимостям.

CA Service Management 17. 2 GA — 17.2 RU 9 и 17.3 GA не подвержены этим уязвимостям. Эти версии используют log4j 1.2.x, который не является уязвимым.

2 GA — 17.2 RU 9 и 17.3 GA не подвержены этим уязвимостям. Эти версии используют log4j 1.2.x, который не является уязвимым.

для исправления этих уязвимостей,

для 17,2 RU10 до 17,2 RU 17 RELEASES:

Вы должны следовать по этапам Resolation, предоставленной в этой статье KB.

Для 17,3 RU1 до 17,3 RU 10 Выпусков:

Вы можете следить за этапами Resolution, предоставленной в этой статье KB.

(или)

Вы можете выполнить обновление до CA Service Management 17.3 RU11 с обновленной версией Log4j2 2.16.0, чтобы устранить уязвимости безопасности, влияющие на утилиту Apache Log4j. Дополнительные сведения об установке CA Service Management 17.3 RU11 см. по телефону

https://techdocs.broadcom.com/us/en/ca-enterprise-software/business-management/ca-service-management/17-3/Release. -Information/CA-Service-Management-17-3-0-11-Release-Notes.html

-Information/CA-Service-Management-17-3-0-11-Release-Notes.html

Причина

Эта уязвимость затрагивает все версии log4j от 2.0-beta9 до 2.14.1.

выполните следующие шаги:- Откройте файл USM_HOME\view\conf\viewService.conf в режиме редактирования администратора.

- Найдите « wrapper.java.additional.xx » и добавьте после него следующие записи. xx — это последнее активное значение последовательности в файле viewService.config, которое зависит от вашей среды.

- wrapper.java.additional.xx=-Dlog4j2.formatMsgNoLookups=true

- Например, если строка поиска содержит 24, то есть « wrapper.java.additional.24 «, добавьте после нее следующую запись.

- wrapper.java.additional.25=-Dlog4j2.formatMsgNoLookups=true

- Сохраните файл.

2) Для обновления log4j.xml выполните следующие шаги:

- Откройте файл USM_HOME\view\conf\log4j.

- Заменить все вхождения %m%n на %m {nolookups} %n

- Перезапустить каталог служб ЦС

Примечание в нижнем колонтитуле: (обязательный шаг)

Чтобы избежать уязвимости, выполните следующие шаги, чтобы реализовать обходной путь:

1) Остановите CA Service Catalog и CA Service Accounting Services.

2) С помощью утилиты WinRar/WinZIP или 7-Zip откройте log4j-core.jar , который находится в файле USM_HOME\view\webapps\usm\WEB-INF\lib, и удалите следующий класс:

org/apache/logging/log4j/core/lookup/JndiLookup.class из папки log4j-core.jar

3) С помощью утилиты WinRar/WinZIP или 7-Zip откройте Utility-mergetenants.jar , который находится в USM_HOME\scripts\mergetenants , а затем откройте log4j-core.jar . который находится внутри утилиты-mergetenants. jar , удалите следующий класс: org/apache/logging/log4j/core/lookup/JndiLookup.class из log4j-core.jar .

jar , удалите следующий класс: org/apache/logging/log4j/core/lookup/JndiLookup.class из log4j-core.jar .

4) Запустите CA Service Catalog и CA Service Accounting Services.

Примечание : Компонент CA Service Management Administration не подвержен этой уязвимости log4j CVE-2021-44228.

Для контейнеров : https://knowledge.broadcom.com/external/article?articleId=230314

Дополнительная информация

https://nvd.nist.gov/vuln/detail/CVE-2021-44228

https://logging.apache.org/log4j/2.x/security.html

Обратная связь

Да

thumb_down №

Быстрая настройка защиты MITIGATOR :: Eng

Информация в этой статье предназначена для облегчения понимания основных принципов

организации защиты с помощью MITIGATOR.

Рассматриваемая ситуация:

Имеется сеть X.X.X.0/24 и несколько служб, работающих в этой сети. Из них можно выделить хост Х.Х.Х.100/32, на котором у нас есть сайт (HTTP, HTTPS) и приложение работает по проприетарным протоколам TCP/7777, UDP/8888.

Одной из особенностей MITIGATOR является порядок обработки трафика.

Сначала все пакеты обрабатываются в «Общей защите», затем с помощью 5-кратного правила маршрутизации распределяют трафик в соответствии с политиками защиты. После политик защиты трафик попадает еще на пару контрмер из «Общей защиты».

Поэтому сначала необходимо настроить общую защиту.

Общая защита

Общая защита обрабатывает все пакеты, независимо от того, принадлежат ли они

любая политика защиты. Общая защита полезна, когда нужно отрезать трафик от всего устройства.

Для текущей задачи вам потребуется настроить меры противодействия ACL и DLIM.

ACL

ACL позволяет отбрасывать или передавать пакеты в соответствии с правилами заголовков для IPv4, IPv6, TCP, UDP, ICMP. В ACL нужно прописать отбрасывание всего изначально ненужного трафика. Например:

# Отбрасывание поддельных пакетов с нашими сетевыми адресами дроп src X.X.X.0/24 # Отбрасывание трафика из немаршрутизируемых сетей drop src (0.0.0.0/8 10.0.0.0/8 172.16.0.0/12 192.168.0.0/16 127.0.0.0/8 169.254.0.0/16 192.0.2.0/24 198.51.100.0/24 203.0.113.90/24 1 0.0/15 224.0.0.0/4 240.0.0.0/4) # Сброс пакетов усиления для протоколов, которые мы не используем # Список портов и описание протоколов усиления можно посмотреть здесь https://github.com/Phenomite/AMP-Research. Протоколы амплификации постоянно добавляются, поэтому список необходимо периодически обновлять дроп удп спорт (196881 389 751 11211 1434 5353 137 111 17 27960 520 1900 27015 7001 3283 5683 37810 2362 30718 502 5351 53413 32414 161 37017 177) # Если никто не играет в онлайн игры по сети падение UDP спорта (27015 30120) # Если сети нужен трафик от каких-либо NTP и DNS, то далее будем обрабатывать его в политике защиты.# А вот в корпоративной сети достаточно разрешить трафик NTP и DNS только по списку, например пройти udp sport 53 src (77.88.8.88 77.88.8.2) падение udp спорт 53 пройти udp sport 123 src 194.190.168.1 падение udp спорт 123 # Пропускать только используемые протоколы L4: TCP, UDP, ICMP, IPSEC( протокол прохождения (1 6 17 50 51 ) # Если используются туннели GRE, IP-IP, L2TP протокол прохождения (47 4 115) # Отбрасываем весь остальной трафик уронить

Подсказку по синтаксису правил можно найти в справочной карточке по мерам противодействия. Правила обрабатываются по порядку. Если ACL отбрасывает пакеты вне атаки, карту захвата пакетов можно использовать для захвата отброшенных пакетов ACL и тонкой настройки ACL.

Правильно настроенный ACL устраняет множество проблем. Такой список желательно использовать на границе сети, а еще лучше разобраться с апстримом и прописать такие правила на роутере оператора.

DLIM

Контрмера DLIM ограничивает трафик в pps и bps на IP-адрес назначения. DLIM обрабатывает пакеты непосредственно перед выходом из MITIGATOR, т.е. после всей фильтрации в

общие правила защиты и защиты. DLIM используется для сохранения сети за MITIGATOR.

за счет частичного сброса законного трафика, идущего в сторону жертвы.

DLIM обрабатывает пакеты непосредственно перед выходом из MITIGATOR, т.е. после всей фильтрации в

общие правила защиты и защиты. DLIM используется для сохранения сети за MITIGATOR.

за счет частичного сброса законного трафика, идущего в сторону жертвы.

Пример:

В стойке 40 серверов, каждый сервер подключен по 1GbE к коммутатору ToR, коммутатор ToR подключен по 10GbE к ядру сети. В то же время сеть имеет 100G аплинков. Если один из серверов атакован 25G, и для этого сервера плохо настроена защита, то будет забит ToR link коммутатора и все 40 серверов будут потеряны. Чтобы избежать этого, DLIM устанавливает ограничение в 1,1 Гбит/с для каждого адреса. Таким образом, в момент атаки до коммутатора ToR дойдет только 1.1G, а остальные 39сервера будут сохранены. В этом случае при отсутствии атаки сервер сможет полностью утилизировать свой канал.

Необходим запас свыше 1G, чтобы законный трафик не отключался во время всплесков нагрузки из-за ошибки ограничения.

Ошибка возникает из-за особенностей подсчета и специфики проходящего через сеть трафика.![]() Маржа в 10% обычно избыточна, но в контексте данного примера не стоит задача сбрасывать трафик ровно по границе серверного звена.

Маржа в 10% обычно избыточна, но в контексте данного примера не стоит задача сбрасывать трафик ровно по границе серверного звена.

Для текущей задачи предположим, что каждому адресу в сети требуется 100 Мбит/с, кроме X.X.X.100/32, которые могут иметь до 1 Гбит/с легитимного трафика.

При указании порогов для X.X.X.0/24 DLIM разложит сеть на /32 и введет пороги с теми же указанными значениями. Затем для X.X.X.100/32 устанавливаем порог отдельно.

Если пользователь подписался на уведомления по почте, Весточке или Telegram, он будет получать уведомления о превышении порога для каждого /32, который можно использовать как дополнительный инструмент для мониторинга успешных атак.

Распределение трафика по политикам защиты

Теперь необходимо создать политики защиты и распределить трафик между ними.

Создадим следующие политики:

policy_DNS policy_NTP policy_TCP_sport 80 443 policy_X.X.X.100_HTTP_HTTPS policy_X.X.X.100_TCP_7777 policy_X.X.X.100_UDP_8888 policy_X.X.X.100 policy_net_X.X.X.0/24

Правила маршрутизации политики:

1. udp sport 53 -> policy_DNS 2. udp dport 53 -> policy_DNS 3. udp sport 123 -> policy_NTP 4. tcp sport 80, 443 -> policy_TCP_sport 80 443 5. tcp dst X.X.X.100 dport 80, 443 -> policy_X.X.X.100_HTTP_HTTPS 6. tcp dst X.X.X.100 dport 7777-> policy_X.X.X.100_TCP_7777 7. udp dst X.X.X.100 dport 8888 -> policy_X.X.X.100_UDP_8888 8. dst X.X.X.100 -> policy_X.X.X.100 9. dst X.X.X.0/24 -> policy_net_X.X.X.0/24

Настройка политик защиты

Еще одной функцией MITIGATOR является подсистема автоматического обнаружения в политиках защиты. Автообнаружение изменяет статус контрмеры при выполнении условия (предиката) или при обнаружении аномалии после обучения. После установки MITIGATOR уже содержит набор предикатов. При настройке политики защиты пользователю необходимо указать пороги для необходимых предикатов.

Пороги имеют имена, характеризующие предикат, например:

-

ACL.— порог включения контрмеры ACL при превышении скорости пакетов с TCP-сегментами, включенными в политику защиты, превышает TcpPps.On

TcpPps.On -

GEO.InputBps.Off— Порог деактивации противодействия GEO при скорости в бит/с входящий трафик на политику защиты уменьшен -

TCP.SYNACKFactor— Порог включения контрмер TCP, если соотношение сегментов SYN и ACK больше, чем ожидалось.

При необходимости есть возможность создавать собственные предикаты через конфигурационный файл.

Через веб-интерфейс внутри политики также можно задать «Количество анализируемых интервалов» и

Параметры автоопределения «Количество обнаруженных интервалов», каждый интервал составляет 5 секунд. «Количество анализируемых интервалов»

указывает, в какой период времени просматриваются значения предикатов, и

«Количество обнаруженных интервалов» указывает, через сколько интервалов должны срабатывать предикаты.

перед изменением статуса контрмеры. Изменяя эти параметры, можно управлять скоростью реакции и чувствительностью обнаружения.

Подсистема автоматического обнаружения только включает или отключает контрмеру. Решение о пропуске или отбрасывании пакета принимается самой мерой противодействия на основе ее настроек. В данном случае рассматривается наименее ресурсоемкий вариант, так как мы не хотим углубляться в настройки и проверку трафика. Поэтому настройки будут далеки от идеальных, но в общем случае защиту обеспечат.

policy_DNS

1. udp sport 53 -> policy_DNS 2. udp dport 53 -> policy_DNS

С помощью правил 1 и 2 мы объединили весь DNS-трафик для всей сети в одну политику, включая запросы и ответы. В политике необходимо включить меры противодействия DNS и SORB в режиме автоопределения, и навсегда включить LIM.

В контрмере VAL включите отбрасывание пустых пакетов UDP.

Средство противодействия DNS проверяет формат сообщения DNS и отвечает на запросы DNS.

По порогу DNS.UDP.Rps укажите, после какого количества DNS-запросов включить

контрмера.

Мера противодействия блокирует IP-адреса SORB, которые отправляют трафик, превышающий пороговые значения в

пс, бпс. Укажите пороговое значение SORB.Input.Bps.On , чтобы включить меры противодействия,

и SORB.Input.Bps.Off , чтобы отключить его.

Контрмера LIM устанавливает пороговое значение для трафика, пропущенного политикой, в pps и bps. Укажите пороговые значения трафика DNS в контрмере LIM, выше которой сетевой трафик становится нежелательным.

policy_NTP

3. udp sport 123 -> policy_NTP

Правило 3 собирает все входящие сообщения NTP в одну политику. В политике, вам нужно включить автоматическое определение ACL и постоянно держать LIM включенным.

Включить отбрасывание пустых пакетов UDP в контрмере VAL.

В случае атаки NTP Amplification в ACL можно установить сброс по размеру ответов на getmonlist (440+8+20):

drop udp len 468 пропуск дпорт 123 уронить

Установить пороги автоопределения на ACL. и  Input.Bps.On

Input.Bps.On ACL.Input.Bps.Off до

включать и отключать меры противодействия ACL.

ЛИМ. Установите пороги в pps, bps.

policy_TCP_sport 80 443

4. TCP спорт 80, 443 -> policy_TCP_sport 80 443

Поскольку общедоступные веб-серверы часто используются для TCP SYN-ACK Reflection, а хосты в защищенной сети каким-то образом будет бегать в интернет за обновлениями, такой трафик лучше вынести в отдельную политику с помощью правила 4.

ACL, TCP, SORB должны быть настроены на автоопределение, а LIM должен быть включен постоянно.

Правила в ACL:

drop tcp tcp-flags S/SA сбросить порт tcp 0–1023 .В контрмере TCP:

Действие на пакетах SYN+ACK: «Проверить по дропу с RST+ACK»; Действие на ACK-пакетах: «Проверить по дропу»; Время работы в режиме «Проверка по капле»: 1 минута.

Пороги автоопределения:

TCP.InputPps.On,TCP.InputPps.Off,TCP.,InputBps.On

TCP.InputBps.Off,TCP.AckRate.On, TCP.AckRate.Off, TCP.SynAckRate.On, TCP.SynAckRate.Off,TCP.RstFloodFactor,Низкий.Pps,Низкий.Bps.Поскольку используется предикат, основанный на соотношении количества пакетов (TCP.RstFloodFactor),

соотношение может сильно меняться при низких скоростях. Поэтому во избежание ложных срабатываний рекомендуется устанавливать пороги скорости (.Низкий.), ниже которого автоопределение не изменит статус мер противодействия.Задайте пороговые значения pps и bps в мерах противодействия SORB. Включите «Добавить IP-адреса во временный черный список». .

Установите пороговые значения pps и bps в мерах противодействия LIM.

policy_X.X.X.100_HTTP_HTTPS

5. tcp dst X.X.X.100 dport 80, 443 -> policy_X.X.X.100_HTTP_HTTPSПравило 5 перенаправляет трафик с веб-сервера на X.

X.X.100. В политике автоопределения включены ACL, TCP, CRB, LCON, HTTP, ATLS, SORB, и, если разрешено, ГЕО.

Правила в ACL:

drop tcp tcp-flags SA/SA сбросить tcp спорт 0–1023Пороги автоопределения:

ACL.Input.Bps.On,ACL.Input.Bps.Off,ACL.Input.Pps.On,ACL.Input.Pps.Off.В контрмере TCP:

Действие на SYN-пакетах: «Проверить по сбросу TCP-сессии»; Действие над пакетами ACK: «Проверить».

Пороги автоопределения:

TCP.SYNACKFactor,TCP.InputPps.On,TCP.InputPps.Off,TCP.InputBps.On,TCP.InputBps.Off, TCP.AckRate.On, TCP.AckRate.Off, TCP.RstFloodFactor,TCP.RstRate.On, TCP.RstRate.Off, Низкий.Pps,Низкий.Bps.В контрмере CRB установите порог скорости создания новых TCP-соединений с одного и того же адреса.

Активируйте функцию добавления временного черного списка.

Пороги автоопределения:

CRB.SynPps.On,CRB.SynPps.Off.ЛКОН. Установить порог одновременных подключений с одного адреса. Активируйте блокировку адресов.

Пороги автоопределения:

LCON.InputPps.On,LCON.InputPps.Выкл,LCON.InputBps.Вкл,LCON.InputBps.Выкл.HTTP. Выберите подходящий метод тестирования, например,

HTML Meta Refresh. При включенном автоопределении начинается обучение, дополнительные пороги можно не устанавливать. Если HTTP-запросы редки, то рекомендуется установитьHTTP.Low.Rpsдля предотвращения ложных срабатываний.АТЛС. Выберите режим работы: Активный. Остальные параметры можно изменить, если известны особенности сервера, или для фильтрации конкретной атаки. Когда автоопределение включено, начинается обучение, дополнительные пороги устанавливаются в зависимости от ситуации.

СОРБ. Установите пороговые значения pps и bps. Активировать «Добавить IP-адреса во временный черный список»

Пороги автоопределения:

SORB.Input.Bps.On,SORB.Input.Bps.Off,SORB.Input.Pps.On,SORB. Ввод.Pps.Выкл..ГЕО. Если пользователи сервиса географически локализованы и допустимо пожертвовать трафиком из других регионов на момент атаки, то можно использовать ГЕО с детектированием по пропущенному трафику.

Создать группу стран для пропуска трафика. Например, Россия, Украина, Беларусь.

Создайте одну или несколько групп стран, для которых нужно ограничить трафик. Например, США и Канада — 10 Мбит/с, 10 тыс. пакетов в секунду, Франция и Германия — 50 Мбит/с, 50 тыс. пакетов в секунду.

Для остальных укажите действие по умолчанию:: «Отбросить».

Пороги автоопределения:

GEO.PassBps.On,GEO.PassBps.Off,GEO.PassPps.,On

GEO.PassPps.Off.Обнаружение по отброшенному трафику включит GEO, когда другие меры противодействия не эффективно фильтровать. Включение GEO снизит уровень пропускаемого трафика, что может привести к срабатыванию предиката отключения GEO, что приводит к увеличению пропущенного трафика и повторному включению GEO. Вы можете управлять циклом, указав параметры автоопределения в «Количество анализируемых интервалов» и Политики «Количество обнаруженных интервалов». Чем больше «Количество анализируемых интервалов», чем дольше контрмера не будет отключена после уровня трафика падает ниже порога отключения.

policy_X.X.X.100_TCP_7777

6. TCP DST X.X.X.100 dport 7777-> policy_X.X.X.100_TCP_7777Правило 6 распределяет трафик проприетарного протокола на хосте X.X.X.100. ACL, CRB, LCON, SORB, в режиме автоопределения и если разрешено, то GEO. Требуемые режимы TCP операций сильно зависят от поведения клиентского приложения.

Если есть возможность модифицировать клиентское приложение, необходимо встроить поддержку MCR. Если модификация невозможна, но известен протокол, то можно попробовать создать меры противодействия в рамках БНФ.

ГЕО. То же, что и policy_X.X.X.100_HTTP_HTTPS.

Пороги автоопределения:

GEO.PassBps.On,GEO.PassBps.Off,GEO.PassPps.On,GEO.PassPps.Off.Правила в ACL:

drop tcp tcp-flags SA/SA сбросить tcp спорт 0–1023 .В мере противодействия CRB установите порог скорости создания новых tcp-соединений с одного и того же адреса. Активировать функцию добавления временного черного списка.

Пороги автоопределения:

CRB.SynPps.On,CRB.SynPps.Off.ПТС. Вам необходимо протестировать влияние различных режимов противодействия TCP на клиентский трафик. Допустим, клиентское приложение хорошо проходит режим «Действие над SYN-пакетами»: Проверка по сбросу TCP-сессии, но сервер приложений зависает из-за большого всплеска пакетов на его порту.

Что создает риск того, что во время атаки при обнаружении сервер зависнет. Следовательно, контрмера всегда должна быть включена в режимах:

Действие SYN-пакетов: «Проверка по сбросу TCP-сессии»; Действие над пакетами ACK: «Проверить».

ЛКОН. Установите порог одновременных подключений с одного адреса. Активируйте блокировку адресов.

Пороги автоопределения:

LCON.InputPps.On,LCON.InputPps.Off,LCON.InputBps.On,LCON.InputBps.Off.СОРБ. Установите пороговые значения pps и bps. Активируйте «Добавить IP-адреса во временный черный список».

Пороги автоопределения:

SORB.Input.Bps.On,SORB.Input.Bps.Off,SORB.Input.Pps.On,SORB.Input.Pps.Off.

policy_X.X.X.100_UDP_8888

7. udp dst X.X.X.100 dport 8888 -> policy_X.X.X.100_UDP_8888Трафик другого критического приложения по адресу X.

X.X.100 был направлен в политику по правилу 7. Защита приложения UDP может оказаться очень сложной задачей. Поэтому рекомендуется обратиться в службу поддержки для обсуждения сценария защиты конкретного UDP-приложения. MITIGATOR имеет встроенную специализированную защиту для многих UDP-приложений, но в основном игровых. Если есть возможность модифицировать клиентское приложение, необходимо встроить поддержку MCR. Если модификация невозможна, но известен протокол, то можно попытаться создать контрмеру внутри BPF.

В общем случае:

ГЕО. Аналогично другим политикам.

Пороги автоопределения:

GEO.PassBps.On,GEO.PassBps.Off,GEO.PassPps.On,GEO.PassPps.Off.ACL. Если известно, что клиентское приложение устанавливает соединения только с определенного порта или диапазона, то остальные можно отключить. В противном случае мы должны блокировать только системные порты.

пропуск udp спорт 8877 уронитьили

сбросить UDP-спорт 0–1023ВАЛ.

Включить отбрасывание пустых пакетов.

СОРБ. Установите пороговые значения pps и bps. Поскольку возможна подмена адреса, меры противодействия могут оказаться неэффективными. Добавляйте адреса в TBL по ситуации. .

РЕКС. Если есть возможность шаблонизировать полезную нагрузку udp-пакетов, то установить сигнатуры трафика:

проход (\xDE\xAD\xBE\xEF){3,9}, сбросьте остальные пакеты. В противном случае попробуйте заблокировать трафик конкретной атаки:сбросьте badbotpayload, пропустите другие пакеты.ЛИМ. В этом случае необходимо указать пороги в LIM, так как велика вероятность пропуска трафика атаки, что вызовет DLIM для адреса X.X.X.100 и повлияет на трафик в других политиках с этим адресом. Значение порогов должно быть меньше, чем в DLIM.

policy_X.X.X.100

8. dst X.X.X.100 -> policy_X.X.X.100Правило 8 собирает оставшийся трафик для хоста X.X.X.100. TCP и SORB настроены на автоопределение, ACL и LIM - на постоянную активность.

ACL. Укажите, какие другие пакеты ожидаются на этом узле. Если подключения из Интернета к другим портам не ожидаются, затем сбросьте SYN.

отбросить tcp tcp-flags S/SA сбросить порт tcp 0–1023 удалить UDP-порт 0–1023 передать icmp тип icmp (0 3 8 11)TCP:

Действие на пакетах SYN+ACK: «Проверка по дропу с отправкой RST+ACK»; Действие на ACK-пакетах: «Проверить по дропу»; Время работы в режиме «Проверка по капле»: 1 минута.

Пороги автоопределения:

TCP.InputPps.On,TCP.InputPps.Off,TCP.InputBps.On,TCP.InputBps.Off,TCP.AckRate.On, TCP.AckRate.Off, TCP.SynAckRate.On, TCP.SynAckRate.Off,TCP.RstFloodFactor,Низкий .Pps,Низкий .Bps.Задайте пороговые значения pps и bps в мерах противодействия SORB. Активируйте «Добавить IP-адреса во временный черный список».

.

Установите пороговые значения pps и bps в мерах противодействия LIM.

policy_net_X.X.X.0/24

9. dst X.X.X.0/24 -> policy_net_X.X.X.0/24Последнее правило собирает весь оставшийся сетевой трафик. Нужно попробовать сделать так, чтобы в политике

Defaultне было трафика. При описании следующих сервисов вам нужно будет добавить правила перед этим правилом. Так как мы мало что знаем о трафике в этой политике, то делаем очень грубые настройки. TCP, SORB находятся в режиме автоопределения, а LIM постоянно активен.ВАЛ. Активируйте все дополнительные режимы.

TCP:

Действие на SYN-пакетах: «Проверить по сбросу TCP-сессии»; Действие над пакетами SYN+ACK: «Проверить по дропу»; Время работы в режиме «Проверка по капле»: 1 минута.

Пороги автоопределения:

TCP.AckRate.On,TCP.AckRate.Off,TCP.SynAckRate.On,TCP.SynAckRate.Off,TCP., RstFloodFactor

TCP.SynRate.On, TCP.SynRate.Off, TCP.SYNACKFactor,TCP.Low.Pps, TCP.Low.Bps, TCP.InputPps.On, TCP.InputPps.Off, TCP.InputBps.On,TCP.InputBps.Off.СОРВ. Установите пороговые значения pps и bps. Активируйте «Добавить IP-адреса во временный черный список».

Пороги автоопределения:

SORB.Input.Bps.On,SORB.Input.Bps.Off,SORB.Input.Pps.On,SORB.Input.Pps.Off.ЛИМ. Так как политика плохо настроена, возможна атака сразу на все сетевые адреса, тем не менее, не может быть избытка DLIM для каждого хоста. Это может привести к выходу из строя устройств сзади. Поэтому необходимо ограничить общий исходящий трафик во внутреннюю сеть.

Установка пороговых значений pps и bps в мерах противодействия LIM, граничащих с производительностью Устройства MITIGATOR, расположенные сзади.

Дополнительно рекомендуется изменить

Policy.Status.DropBps,Policy.Status.DropPps,Policy.Status.InputPps,Policy.Status.InputBpsпороговых значений в каждой политике защиты. Затем цветовая индикация статусы политик в списке политик будут более адекватными.Также необходимо настроить автоматический захват пакетов с доставкой электронной почты. Для этого вам необходимо прописать почтовый сервер в настройках системы, а параметры захвата установить в Карту «Захват пакетов» и укажите

PCAP.*пороги.

Это полезно, если атака прошла успешно и вам нужно настроить защиту.Заключение

В этой статье приведен пример, позволяющий выделить основной подход к настройке МИТИГАТОРА.

Подробная информация о работе конкретных контрмер предоставляется во встроенной справке в MITIGATOR.

В любом сетевом сценарии рекомендуется по возможности использовать BGP для маршрутизации трафика на MITIGATOR, даже если вы планируете всегда направлять трафик через него.