Использование учетной записи пользователя домена в качестве учетной записи для входа в службу — Win32 apps

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 2 мин

Примечание

Следующая документация предназначена для разработчиков. Если вы являетесь конечным пользователем, который ищет сведения об ошибке с учетными записями пользователей домена, см. форумы сообщества Майкрософт. Сведения об управлении учетными записями пользователей домена см. в разделе TechNet.

Если вы являетесь конечным пользователем, который ищет сведения об ошибке с учетными записями пользователей домена, см. форумы сообщества Майкрософт. Сведения об управлении учетными записями пользователей домена см. в разделе TechNet.

Учетная запись пользователя домена позволяет службе использовать все преимущества функций безопасности служб Windows и доменных служб Microsoft Active Directory. Служба имеет доступ к учетной записи независимо от локального доступа и доступа к сети или к любым группам, членом которых является учетная запись. Служба может поддерживать взаимную проверку подлинности Kerberos.

Преимущество использования учетной записи пользователя домена заключается в том, что действия службы ограничены правами доступа и привилегиями, связанными с учетной записью. LocalSystem В отличие от службы, ошибки в службе учетных записей пользователей не могут повредить систему. Если служба скомпрометирована атакой безопасности, то ущерб будет изолирован от операций, которые система позволяет учетной записи пользователя выполнять.

Учетная запись пользователя службы не должна быть членом групп администраторов, которые являются локальными, доменными или корпоративными. Если службе требуются права локального администратора, запустите ее под учетной записью LocalSystem . Для операций, требующих прав администратора домена, выполните их, олицетворяя контекст безопасности клиентского приложения.

Экземпляр службы, использующий учетную запись пользователя домена, требует периодического административного действия для сохранения пароля учетной записи. Диспетчер управления службами (SCM) на хост-компьютере экземпляра службы кэширует пароль учетной записи для использования при входе в службу. При изменении пароля учетной записи необходимо также обновить кэшированный пароль на хост-компьютере, на котором установлена служба. Дополнительные сведения и пример кода см.

Учетная запись пользователя домена имеет два формата имен: различающееся имя объекта пользователя в каталоге и формат «<домен>\<имя_пользователя>», используемый локальным диспетчером управления службой. Дополнительные сведения и пример кода, который преобразуется из одного формата в другой, см. в разделе «Преобразование форматов доменных имен учетной записи».

НОУ ИНТУИТ | Лекция | Управление пользователями и данными входа

< Лекция 11 || Лекция 12: 1234567 || Лекция 13 >

Аннотация: Материалы данной лекции посвящены способам идентификации и аутентификации пользователей, приведены примеры и принципы создания учетных записей пользователей

Ключевые слова: операционная система, пользователь, доступ, Windows, server, запись, пароль, компьютер, домен, Active, directory, полное имя, адрес, объект, principal, security, ID, SID, аутентификация, авторизация, safe mode, power user, хозяин схемы, атрибут пользователя, имя пользователя, USER, префикс, суффикс, COM, DNS, suffix, администрирование, computer, management, меню, пункт, Local, AND, контроллер, дополнительная группа, password, log, домен доверия, remote access service, Dial-UP, NTLM, электронная подпись, LAN Manager, определение, злоумышленник, remote control, снятие блокировки, account lockout, профиль пользователя, группа, control, Panel, roam, mandatory, личный ключ, default user, user profile, EFS, network neighborhood, папка, Директория, контейнер, резервное копирование, Full, диалоговое окно, connect, путь, сеанс, сервер, указатель, поле, target, место, folder, setting, список, Basic, ресурс, location, администратор, advanced, group, Add, файл, скрипт, policy

intuit.ru/2010/edi»>В любой защищенной среде вам нужен способ идентификации и аутентификации пользователей. Чтобы защитить локальные компьютеры и сетевые серверы от несанкционированного доступа, операционная система должна требовать, чтобы пользователь имел заранее созданный набор опознавательных данных, прежде чем ему будет разрешен доступ к локальным и сетевым ресурсам. В Windows Server 2003 этой цели отвечают пользовательские учетные записи.

Пользовательские учетные записи

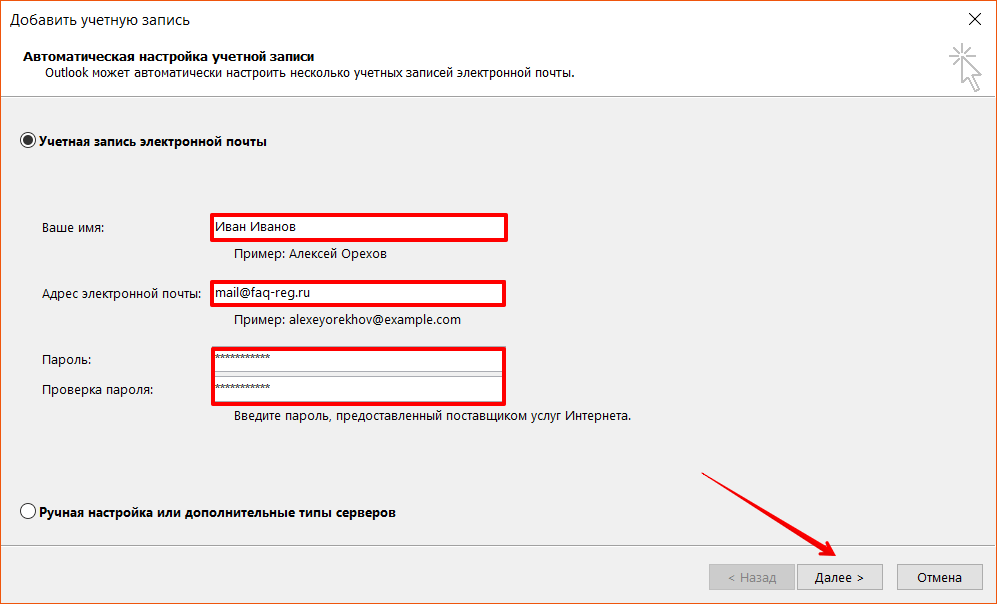

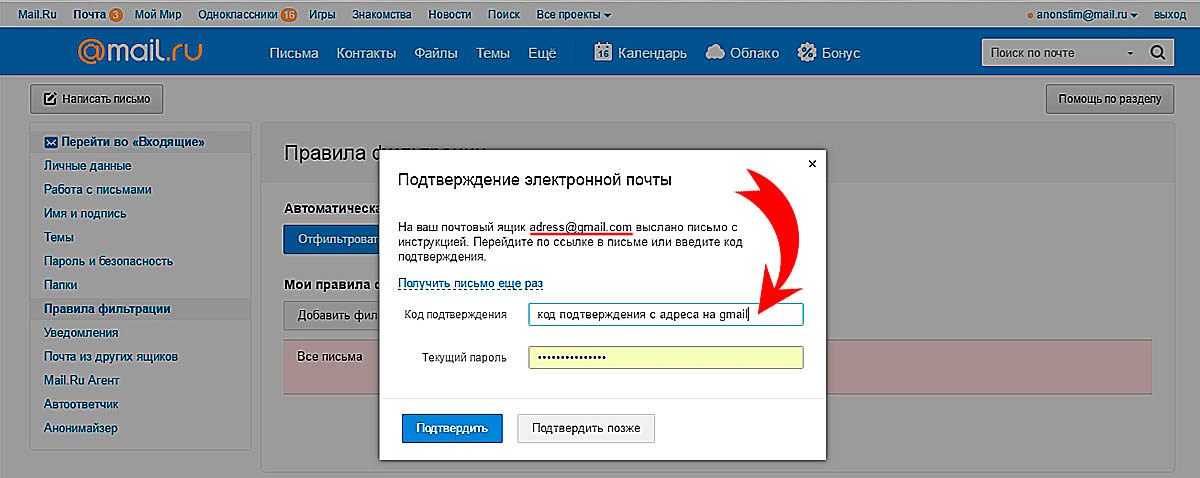

Пользовательская учетная запись содержит пользовательское имя и пароль, которые используются человеком для входа на локальный компьютер или в домен. Кроме того, пользовательская учетная запись, в частности, в Active Directory, используется для идентификации пользователя с помощью таких данных, как полное имя, адрес электронной почты, номер телефона, отдел, адрес и другие поля данных, которые можно использовать по выбору. Пользовательские учетные записи используются также как средство предоставления полномочий пользователю, применения скриптов (сценариев) входа, назначения профилей и домашних папок, а также привязки других свойств рабочей среды для данного пользователя.

Локальные учетные записи

Локальные учетные записи создаются и сохраняются в базе данных безопасности компьютера. Локальные учетные записи используются чаще всего в среде рабочей группы, чтобы обеспечивать возможность входа для пользователей локального компьютера. Однако локальные учетные записи можно также использовать для защиты локальных ресурсов, доступ к которым хотят получать другие пользователи рабочей группы. Эти пользователи подсоединяются к ресурсу через локальную сеть, используя пользовательское имя и пароль, которые хранятся на компьютере, где находится этот ресурс (учетной записи должны быть предоставлены полномочия доступа к этому ресурсу). Но по мере роста числа рабочих станций локальные учетные записи и рабочие группы становятся непрактичны для управления доступом к локальным ресурсам. Решение заключаются в том, чтобы перейти к доменной среде и доменным учетным записям.

В некоторых случаях ваш сервер Windows Server 2003 может использоваться для особой цели, а не как централизованная точка для клиентских служб. Например, вы можете поддерживать базу данных, предназначенную только для локального доступа, или можете держать на этом сервере важную информацию. В таких ситуациях вам нужно создавать пользовательские учетные записи для сотрудников, которым разрешается доступ.

Например, вы можете поддерживать базу данных, предназначенную только для локального доступа, или можете держать на этом сервере важную информацию. В таких ситуациях вам нужно создавать пользовательские учетные записи для сотрудников, которым разрешается доступ.

Доменные учетные записи

Информация доменных учетных записей хранится на контроллерах соответствующего домена. Они дают привилегии доступа во всем домене (то есть не локализуются для какого-либо конкретного компьютера). Пользователь может выполнять вход с любой рабочей станции в домене (если его доменная учетная запись не запрещает этого). После того, как пользователь выполнил вход, доменная учетная запись может предоставлять этому пользователю полномочия как по локальным, так и разделяемым сетевым ресурсам (в зависимости от конкретных полномочий, предоставляемых по каждому ресурсу). В Windows Server 2003 хранение и управление доменными учетными записями происходит в Active Directory. Главным преимуществом доменных учетных записей является то, что они позволяют осуществлять централизованное администрирование и применение средств безопасности.

Главным преимуществом доменных учетных записей является то, что они позволяют осуществлять централизованное администрирование и применение средств безопасности.

Группы

Хотя вы можете предоставлять полномочия на уровне отдельных пользователей, это можно реализовать только при очень небольшом числе пользователей. Вообразите, что вы пытаетесь предоставить полномочия доступа к сетевой папке по отдельности 3000 пользователей.

Группа, как следует из ее названия, это группа пользователей. Вы не помещаете физически пользовательские учетные записи в группы; вместо этого пользовательские учетные записи получают членство в группах, то есть физически группы не содержат ничего. Вам может показаться, что об этом отличии не стоит говорить, но это единственный способ, позволяющий объяснить, что пользователь может принадлежать нескольким группам.

Имеются четыре вида групп в зависимости от типа логической структуры сети, которую вы используете. Подробнее о группах см. в

«Управление группами и организационными единицами»

.

Имеются четыре вида групп в зависимости от типа логической структуры сети, которую вы используете. Подробнее о группах см. в

«Управление группами и организационными единицами»

.Управление доменными учетными записями

В домене учетные записи представляют какой-либо физический объект, такой как компьютер или человек, и пользовательские учетные записи могут также использоваться как выделенные служебные учетные записи для приложений, которым требуется это средство. Пользовательские учетные записи, компьютерные учетные записи и группы — все это так называемые принципалы (principal) безопасности. Принципалы безопасности — это объекты каталога, которым автоматически назначаются идентификаторы безопасности (security ID — SID), используемые для доступа к ресурсам в домене.

Два наиболее важных применения учетной записи — это аутентификация опознавательных данных («личности») пользователя и авторизация (санкционирование) или запрет доступа к ресурсам в домене. Аутентификация позволяет пользователям выполнять вход на компьютеры и в домены с помощью опознавательных данных, которые были аутентифицированы доменом. Доступ к доменным ресурсам санкционируется (или запрещается) в зависимости от полномочий, предоставленных данному пользователю (обычно на основании членства в одной или нескольких группах).

Аутентификация позволяет пользователям выполнять вход на компьютеры и в домены с помощью опознавательных данных, которые были аутентифицированы доменом. Доступ к доменным ресурсам санкционируется (или запрещается) в зависимости от полномочий, предоставленных данному пользователю (обычно на основании членства в одной или нескольких группах).

Встроенные доменные учетные записи

В Active Directory имеется контейнер Users, содержащий три встроенные пользовательские учетные записи: Administrator, Guest и HelpAssistant. Эти учетные записи создаются автоматически, когда вы создаете домен. Каждая из этих встроенных учетных записей имеет свой набор полномочий.

Учетная запись Administrator

Учетная запись Administrator имеет полномочия Full Control (Полный доступ) по всем ресурсам в домене и она позволяет назначать полномочия доменным пользователям. По умолчанию учетная запись Administrator является членом следующих групп:

- intuit.ru/2010/edi»>Administrators

- Domain Admins

- Enterprise Admins

- Group Policy Creator Owners

- Schema Admins

Вы не можете удалить учетную запись Administrator и не можете исключить ее из группы Administrators. Но вы можете переименовывать или отключать эту учетную запись, что делают некоторые администраторы, чтобы затруднить злоумышленникам попытки получения доступа к контроллеру домена (DC) с помощью этой учетной записи. После этого такие администраторы выполняют вход с помощью пользовательских учетных записей, являющихся членами перечисленных выше групп, чтобы выполнять администрирование домена.

Отключив учетную запись Administrator, вы можете все же использовать ее при необходимости для доступа к DC, загрузив этот DC в режиме Safe Mode (Безопасный режим; учетная запись Administrator всегда доступна в режиме Safe Mode).

Учетная запись Guest используется для того, чтобы люди, не имеющие учетной записи в домене, могли выполнять вход в этот домен. Кроме того, пользователь, учетная запись которого отключена (но не удалена), может выполнять вход с помощью учетной запись Guest. Учетная запись Guest не обязательно должна иметь пароль, и вы можете задавать полномочия для учетной запись Guest, как для любой другой пользовательской учетной записи. Учетная запись Guest является членом групп Guests и Domain Guests.

Рассказывая о том, как и когда можно использовать учетную запись Guest, я должен указать, что в Windows Server 2003 учетная запись Guest отключена по умолчанию. Если у вас нет какой-либо особой причины для использования этой учетной запись, имеет смысл оставить ее в этом состоянии.

Эта учетная запись, используемая во время сеанса Remote Assistance (Удаленная поддержка), автоматически создается, когда вы запрашиваете Remote Assistance. Управление этой учетной записью осуществляет служба Remote Desktop Help Session Manager; эта учетная запись имеет ограниченные полномочия на данном компьютере.

Доменные пользовательские учетные записи

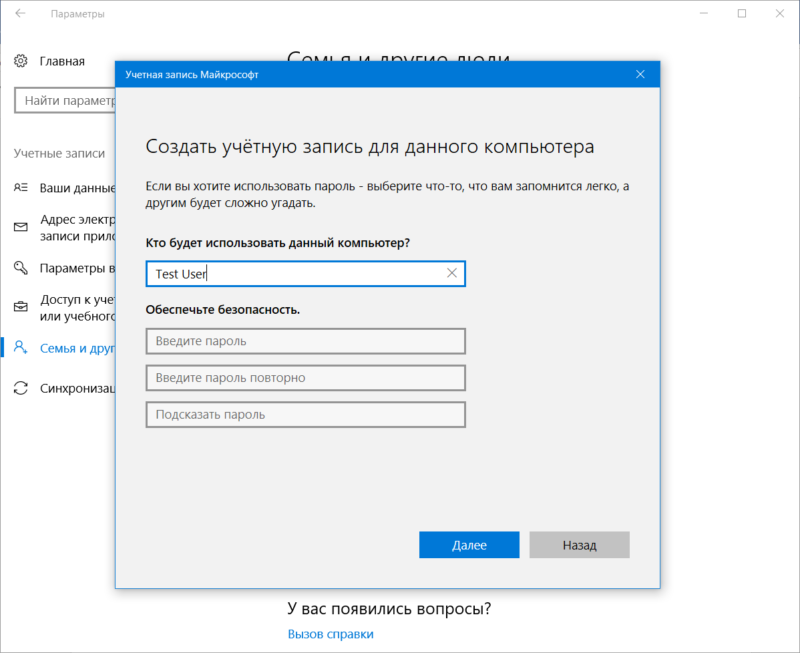

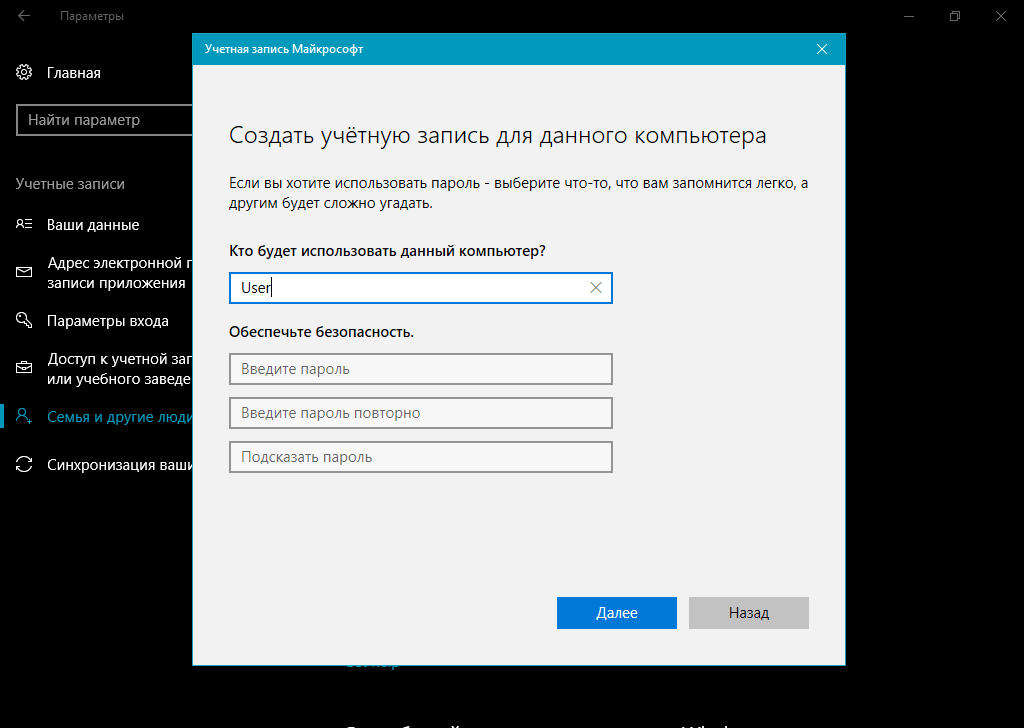

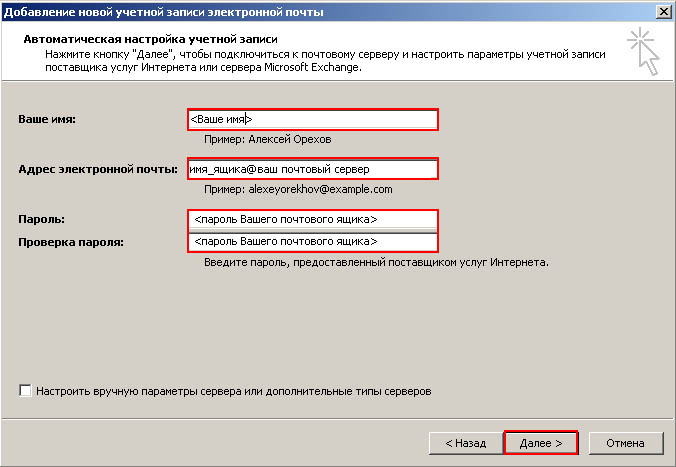

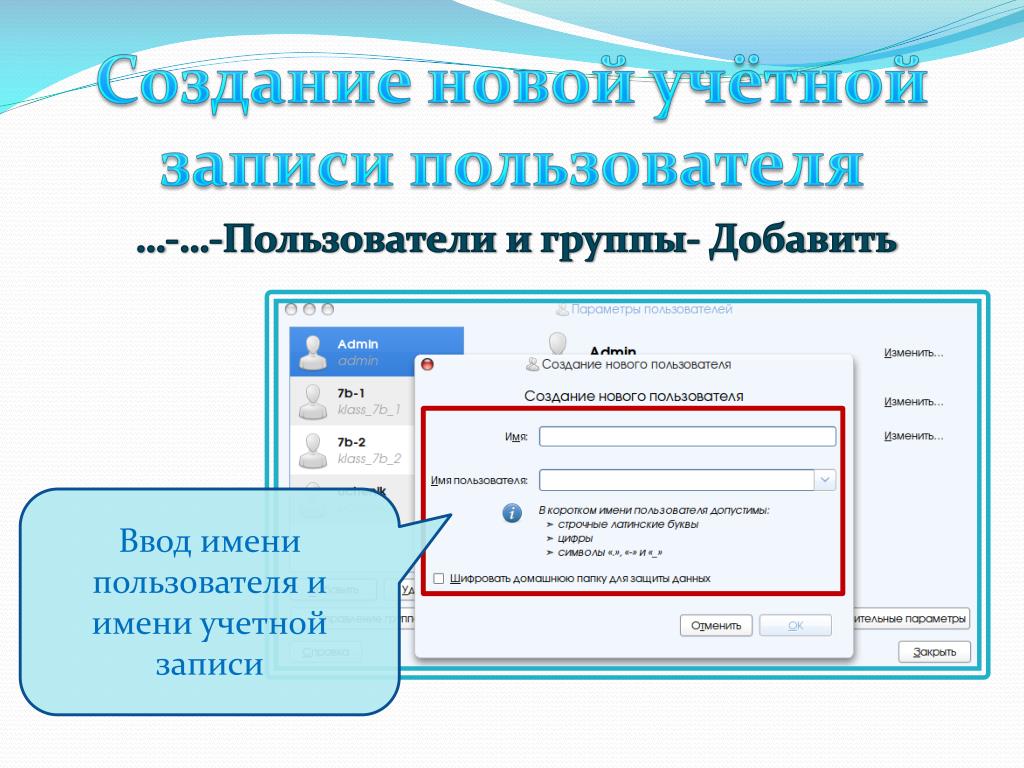

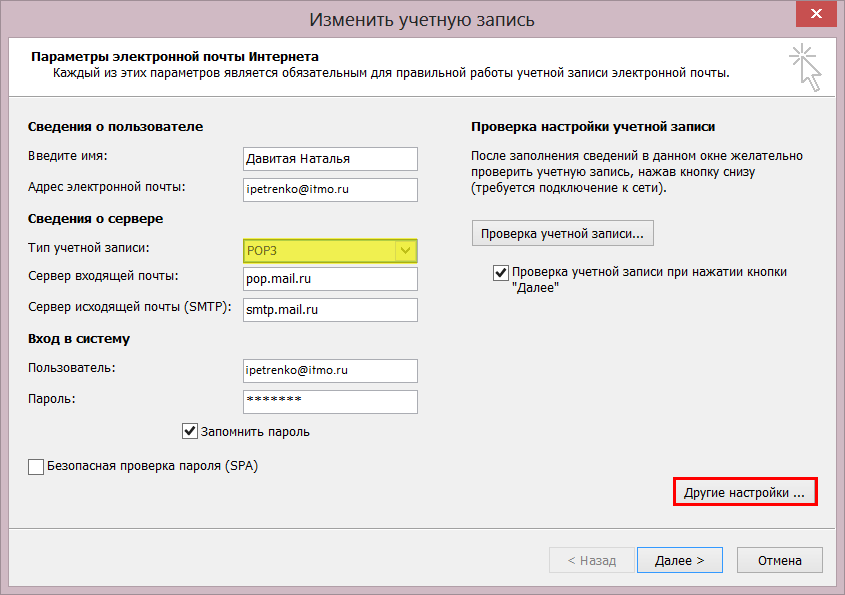

Доменные учетные записи создаются в Active Directory, который работает на контроллере домена (DC). Откройте оснастку Active Directory Users and Computers и раскройте нужный домен (если у вас более одного домена). В отличие от Windows N T, система Windows Server 2003 разделяет процессы, которые участвуют в создании пользователей. Сначала вы создаете пользователя и соответствующий пароль, а затем, в виде отдельного шага, конфигурируете детали для этого пользователя, включая его членство в группах.

Чтобы создать нового доменного пользователя, щелкните правой кнопкой на контейнере Users и выберите New/User (Создать/Пользователь), чтобы открыть диалоговое окно New Object-User (Новый объект — пользователь), см. рис. 12.1. (При вводе имени [first name], инициала [initial] и фамилии [last name] Windows Server 2003 автоматически заполняет поле Full name [Полное имя].)

рис. 12.1. (При вводе имени [first name], инициала [initial] и фамилии [last name] Windows Server 2003 автоматически заполняет поле Full name [Полное имя].)

Рис. 12.1. Создание пользователя начинается с ввода базовой информации

Введите имя входа пользователя (User logon name). У вас должна быть разработана схема именования, которая обеспечивает единообразие во всей организации. Например, вы можете использовать первую букву имени плюс фамилию, полное имя плюс первые несколько букв фамилии пользователя, форму имя.фамилия или какой-то другой принцип, который можно соблюдать на всем предприятии.

Добавьте к имени входа суффикс основного имени пользователя (UPN — user principal name). В раскрывающемся списке выводятся доступные суффиксы UPN. Пока вы не создадите дополнительные UPN, в раскрывающемся списке будет представлен текущий суффикс домена. Более подробную информацию см. ниже в разделе «Управление основными именами пользователей (UPN)».

Более подробную информацию см. ниже в разделе «Управление основными именами пользователей (UPN)».

Вы можете также ввести пользовательское имя для входа в домен с компьютеров, работающих под управлением Windows 9x/NT (pre-Windows 2000). Windows Server 2003 предлагает то же самое имя, что обычно подходит для вас, но вы можете при желании задать другое имя входа.

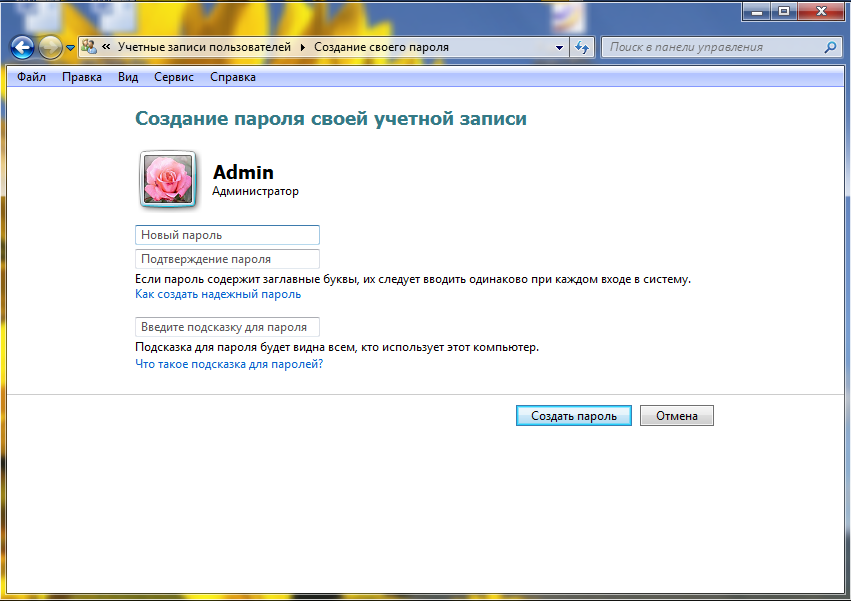

Щелкните на кнопке Next, чтобы задать пароль этого пользователя (рис. 12.2). По умолчанию Windows Server 2003 вынуждает пользователя сменить пароль при его следующем входе. Это означает, что вы можете использовать стандартный пароль компании для каждого нового пользователя и затем позволить этому пользователю создать собственный пароль при его первом входе. Выберите вариант изменения пароля, который хотите задать для этого пользователя.

Рис. 12.2. Создайте пароль и выберите вариант изменения пароля для этого пользователя

intuit.ru/2010/edi»>Щелкните на кнопке Next, чтобы увидеть сводку выбранных параметров, и затем щелкните на кнопке Finish, чтобы создать этого пользователя в Active Directory. (Более подробную информацию по паролям см. ниже в разделе «Пароли».)

Чтобы задать или изменить свойства для доменного пользователя, выберите контейнер Users в дереве консоли, чтобы вывести в правой панели список пользователей. Затем дважды щелкните на записи пользователя, которого хотите конфигурировать. Как видно из рис. 12.3, у вас имеется обширный набор категорий конфигурирования.

Мы не будем рассматривать каждую вкладку диалогового окна Properties, поскольку многие из них самоочевидны. Несколько вкладок описываются в этой и других лекциях, когда приводится описание параметров пользователя для различных средств. Например, информация о домашних папках, профилях, скриптах входа и

опциях паролей приводится ниже в этой лекции. Вкладка Member Of (Член групп), в которой задается участие пользователя в группах, рассматривается в

«Управление группами и организационными единицами»

.

Вкладка Member Of (Член групп), в которой задается участие пользователя в группах, рассматривается в

«Управление группами и организационными единицами»

.

Рис. 12.3. В диалоговом окне Properties вы можете вводить подробную информацию о каждом пользователе

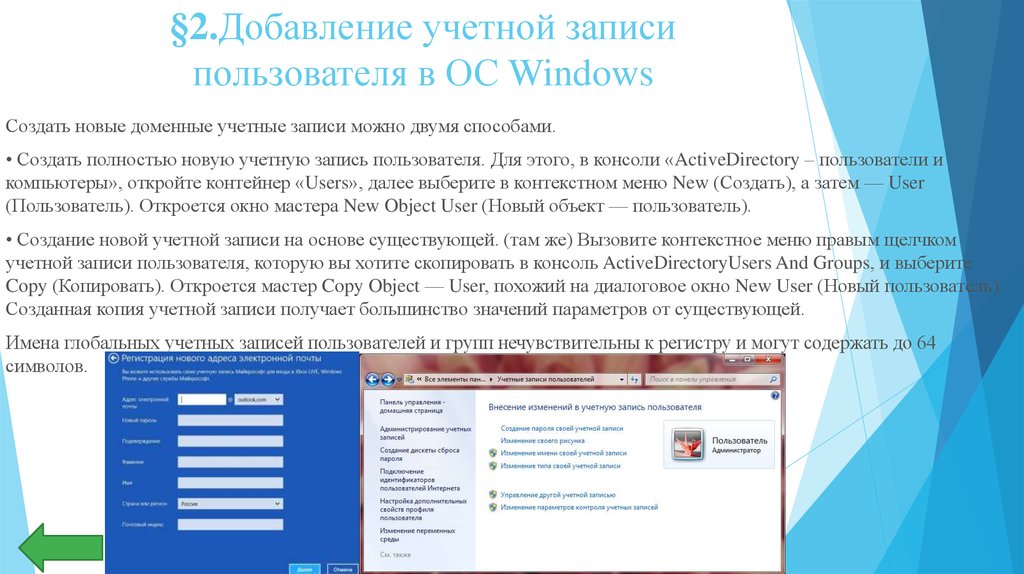

Заполнив поля конфигурирования для какого-либо пользователя, вы можете скопировать параметры этого пользователя в другое, новое пользовательское имя, чтобы избежать конфигурирования с самого начала. В правой панели для контейнера Users щелкните правой кнопкой на пользовательском имени, которое хотите использовать как источник, и выберите пункт Copy (Копировать). Появится диалоговое окно Copy Object-User (Копирование объекта — Пользователь), которое будет пустым окном для нового пользователя. Введите информацию для этого нового пользователя и опции пароля, как это описано в предыдущих разделах.

Чтобы лучше всего использовать средство копирования, создайте набор шаблонных пользовательских учетных записей, охватывающих все варианты применительно к новым пользователям. Например, вы можете создать пользователя с именем Power (Привилегированный), который является членом группы Power Users с любым временем входа и другими атрибутами. Затем создайте другого пользователя с именем Regular (Обычный) с настройками более низкого уровня. Для вашей компании, возможно, подойдет пользователь с именем DialIn (Коммутируемое соединение) с заданными настройками во вкладке Dial In. Затем по мере создания новых пользователей просто выбирайте подходящего шаблонного пользователя, чтобы скопировать его учетную запись.

По умолчанию копируются наиболее используемые атрибуты (часы входа, ограничения по рабочей станции, домашняя папка, ограничения по сроку действия учетной записи и т.д.). Но вы можете добавить и другие атрибуты для автоматического копирования или запретить копирование определенных атрибутов, внеся изменения в схему Active Directory.

Схема — это база данных на уровне леса, содержащая классы объектов и атрибуты для всех объектов, содержащихся в Active Directory. (Подробнее о схеме и контроллере домена, который исполняет роль Хозяина схемы, см. в «Контроллеры доменов» .) Вы можете использовать схему, чтобы модифицировать атрибуты пользователей, которые помечаются для автоматического копирования при копировании пользовательских учетных записей.

В отличие от Windows 2000 система Windows Server 2003 не устанавливает заранее оснастку для работы со схемой, поэтому вы должны сначала установить ее. Чтобы установить оснастку для схемы, откройте окно командной строки и введите regsvr32 schmmgmt.dll, чтобы зарегистрировать эту оснастку. Система выведет сообщение об успешном завершении. Щелкните на кнопке OK, чтобы убрать это сообщение, затем выйдите из окна командной строки. Затем загрузите эту оснастку в консоль MMC, используя следующие шаги.

- Выберите Start/Run (Пуск/Выполнить), введите mmc и щелкните на кнопке OK, чтобы открыть консоль MMC в авторском режиме.

- В консоли MMC выберите File/Add/Remove Snap-In (Файл/Добавить/Удалить оснастку), чтобы открыть диалоговое окно Add/Remove Snap-In.

- Щелкните на кнопке Add, чтобы открыть диалоговое окно Add Standalone Snap-in (Добавление автономной оснастки).

- Выберите Active Directory Schema, щелкните на кнопке Add и затем щелкните на кнопке Close (или дважды щелкните на Active Directory Schema и щелкните на кнопке Close), чтобы вернуться в диалоговое окно Add/Remove Snap-in.

- Щелкните на кнопке OK, чтобы загрузить эту оснастку в дерево консоли.

Имеет смысл сохранить эту консоль (чтобы вам не пришлось повторно выполнять все эти шаги для добавления оснастки), для чего нужно выбрать File/Save (Файл/ Сохранить). Выберите подходящее имя файла (например, schema). Система автоматически добавит расширение .msc. Сохраненная консоль появится после этого в подменю Administrative Tools меню All Programs, поэтому вам не придется открывать окно Run для ее использования.

Выберите подходящее имя файла (например, schema). Система автоматически добавит расширение .msc. Сохраненная консоль появится после этого в подменю Administrative Tools меню All Programs, поэтому вам не придется открывать окно Run для ее использования.

После загрузки этой оснастки в окне консоли будут представлены две папки: Classes (Классы) и Attributes (Атрибуты). Выберите объект Attributes, чтобы представить атрибуты для ваших объектов Active Directory. Не все из них являются атрибутами пользователя и, к сожалению, нет такой колонки, где указывалось бы, что это атрибут пользовательского класса. Однако имена многих атрибутов дают ответ на этот вопрос.

Щелкните правой кнопкой на нужном атрибуте и выберите в контекстном меню пункт Properties, после чего появится диалоговое окно свойств этого атрибута. Флажок Attribute is copied when duplicating a user (Атрибут копируется при дублировании пользователя) определяет, будет ли данный атрибут автоматически копироваться при создании новых пользователей. Например, на рис. 12.4 показаны свойства для атрибута LogonHours (Часы входа), который копируется по умолчанию. Если вы хотите задавать ограничения по времени входа на уровне отдельных пользователей, то отключите эту опцию (сбросьте флажок). С другой стороны, если вы видите атрибут, который еще не помечен для копирования, и хотите сделать его глобальным атрибутом для всех новых пользователей, то установите этот флажок.

Например, на рис. 12.4 показаны свойства для атрибута LogonHours (Часы входа), который копируется по умолчанию. Если вы хотите задавать ограничения по времени входа на уровне отдельных пользователей, то отключите эту опцию (сбросьте флажок). С другой стороны, если вы видите атрибут, который еще не помечен для копирования, и хотите сделать его глобальным атрибутом для всех новых пользователей, то установите этот флажок.

Рис. 12.4. Вы можете указать, нужно или не нужно автоматически копировать пользовательский атрибут для новых пользователей, установив или сбросив этот флажок

Дальше >>

< Лекция 11 || Лекция 12: 1234567 || Лекция 13 >

Использование учетной записи пользователя домена в качестве учетной записи для входа в службу — приложения Win32

Редактировать

Твиттер LinkedIn Фейсбук Электронное письмо

- Статья

- 2 минуты на чтение

Примечание

Следующая документация предназначена для разработчиков. Если вы являетесь конечным пользователем и ищете информацию о сообщении об ошибке, связанном с учетными записями пользователей домена, посетите форумы сообщества Microsoft. Для получения информации об управлении учетными записями пользователей домена см. TechNet.

Учетная запись пользователя домена позволяет службе использовать все преимущества функций безопасности службы Windows и доменных служб Microsoft Active Directory. Служба имеет любой локальный и сетевой доступ, предоставленный учетной записи или любым группам, членом которых является учетная запись. Служба может поддерживать взаимную аутентификацию Kerberos.

Преимущество использования учетной записи пользователя домена заключается в том, что действия службы ограничены правами доступа и привилегиями, связанными с учетной записью. В отличие от Служба LocalSystem , ошибки в службе учетных записей пользователей не могут повредить систему. Если служба скомпрометирована в результате атаки на систему безопасности, ущерб будет нанесен только тем операциям, которые система позволяет выполнять учетной записи пользователя. В то же время клиенты, работающие с разными уровнями привилегий, могут подключаться к службе, что позволяет службе олицетворять клиента для выполнения конфиденциальных операций.

Если служба скомпрометирована в результате атаки на систему безопасности, ущерб будет нанесен только тем операциям, которые система позволяет выполнять учетной записи пользователя. В то же время клиенты, работающие с разными уровнями привилегий, могут подключаться к службе, что позволяет службе олицетворять клиента для выполнения конфиденциальных операций.

Учетная запись пользователя службы не должна быть членом каких-либо групп администраторов, которые являются локальными, доменными или корпоративными. Если вашей службе нужны локальные административные привилегии, запустите ее под Учетная запись LocalSystem . Для операций, требующих прав администратора домена, выполняйте их, олицетворяя контекст безопасности клиентского приложения.

Экземпляр службы, использующий учетную запись пользователя домена, требует периодических административных действий для поддержания пароля учетной записи. Диспетчер управления службами (SCM) на хост-компьютере экземпляра службы кэширует пароль учетной записи для использования при входе в службу. При изменении пароля учетной записи необходимо также обновить кешированный пароль на хост-компьютере, на котором установлена служба. Дополнительные сведения и пример кода см. в разделе Изменение пароля учетной записи пользователя службы. Вы можете избежать регулярного обслуживания, оставив пароль без изменений, но это повысит вероятность атаки с использованием пароля на учетную запись службы. Имейте в виду, что даже если SCM хранит пароль в защищенной части реестра, он, тем не менее, подвергается атаке.

При изменении пароля учетной записи необходимо также обновить кешированный пароль на хост-компьютере, на котором установлена служба. Дополнительные сведения и пример кода см. в разделе Изменение пароля учетной записи пользователя службы. Вы можете избежать регулярного обслуживания, оставив пароль без изменений, но это повысит вероятность атаки с использованием пароля на учетную запись службы. Имейте в виду, что даже если SCM хранит пароль в защищенной части реестра, он, тем не менее, подвергается атаке.

Учетная запись пользователя домена имеет два формата имени: различающееся имя объекта пользователя в каталоге и формат «<домен>\<имя пользователя>», используемый локальным диспетчером управления службами. Дополнительные сведения и пример кода, преобразующего один формат в другой, см. в разделе Преобразование форматов имени учетной записи домена.

Что такое домен Windows и каковы его преимущества?

Если вы используете компьютер на работе или в школе, он почти наверняка является частью домена Windows. Но что это на самом деле означает? Что делает домен и каковы преимущества присоединения компьютера к нему?

Но что это на самом деле означает? Что делает домен и каковы преимущества присоединения компьютера к нему?

Давайте посмотрим, что такое домен Windows, как он работает и почему его используют предприятия.

Что такое домен Windows?

Домен Windows — это, по сути, сеть контролируемых компьютеров, используемых в бизнес-среде. По крайней мере один сервер, называемый контроллером домена , отвечает за другие устройства. Это позволяет сетевым администраторам (обычно ИТ-специалистам) управлять компьютерами в домене с помощью пользователей, настроек и т. д.

https://www.anrdoezrs.net/links/7251228/type/dlg/sid/UUmuoUeUpU41870/https://www.youtube.com/supported_browsers?next_url=https%3A%2F%2Fwww.youtube.com%2Fwatch %3Fv%3Dut_oLhMhJsY

Поскольку домены не предназначены для домашних пользователей, присоединиться к ним могут только профессиональные или корпоративные версии Windows. Вам также понадобится копия Windows Server для контроллера домена, поскольку она включает в себя необходимое программное обеспечение, такое как Active Directory (подробнее об этом позже). Имейте в виду, что Windows Server отличается от Windows.

Имейте в виду, что Windows Server отличается от Windows.

Как узнать, находится ли ваш компьютер в домене?

Если у вас есть домашний компьютер, очень маловероятно, что вы находитесь в домене. Вы можете создать домен в своей домашней сети, но в этом нет особого смысла. Но если вы используете компьютер, предоставленный вашей работой или школой, он почти наверняка находится в домене.

Чтобы проверить, входит ли ваш компьютер в домен, откройте Панель управления и щелкните запись System . Посмотрите в разделе Имя компьютера . Если вы видите запись Workgroup с WORKGROUP (по умолчанию) или другим указанным именем, ваш компьютер не входит в домен. Аналогичным образом, если вы видите здесь Домен , ваш компьютер находится в домене.

Эти действия также позволяют найти доменное имя на вашем компьютере.

Домены и рабочие группы

Прежде чем мы подробнее поговорим о доменах, мы должны кратко упомянуть, как они соотносятся с рабочими группами. Если компьютер не входит в домен, он входит в рабочую группу. Они гораздо менее строгие, чем домены, поскольку у них нет центральной власти. У каждого компьютера свои правила.

Если компьютер не входит в домен, он входит в рабочую группу. Они гораздо менее строгие, чем домены, поскольку у них нет центральной власти. У каждого компьютера свои правила.

В современных версиях Windows рабочие группы на самом деле являются просто формальностью, особенно с учетом того, что Microsoft отказывается от функции HomeGroup. Windows никогда не просит вас настроить его, и они используются только для обмена файлами между устройствами в вашей сети. Microsoft хочет, чтобы вы использовали OneDrive для этого в настоящее время, поэтому, если вы не хотите настраивать свою собственную рабочую группу, вам не нужно об этом беспокоиться.

https://www.anrdoezrs.net/links/7251228/type/dlg/sid/UUmuoUeUpU41870/https://www.youtube.com/supported_browsers?next_url=https%3A%2F%2Fwww.youtube.com%2Fwatch %3Fv%3DGPt8YLUrFlQ

Что такое учетная запись пользователя домена?

В отличие от персонального компьютера, ПК, подключенный к домену, не использует вход в локальную учетную запись. Вместо этого контроллер домена управляет входами в систему. Используя Microsoft Active Directory, программное обеспечение для управления пользователями, сетевые администраторы могут легко создавать новых пользователей и отключать старых. Они также могут добавлять пользователей в определенные группы, чтобы разрешить доступ к личным папкам сервера.

Вместо этого контроллер домена управляет входами в систему. Используя Microsoft Active Directory, программное обеспечение для управления пользователями, сетевые администраторы могут легко создавать новых пользователей и отключать старых. Они также могут добавлять пользователей в определенные группы, чтобы разрешить доступ к личным папкам сервера.

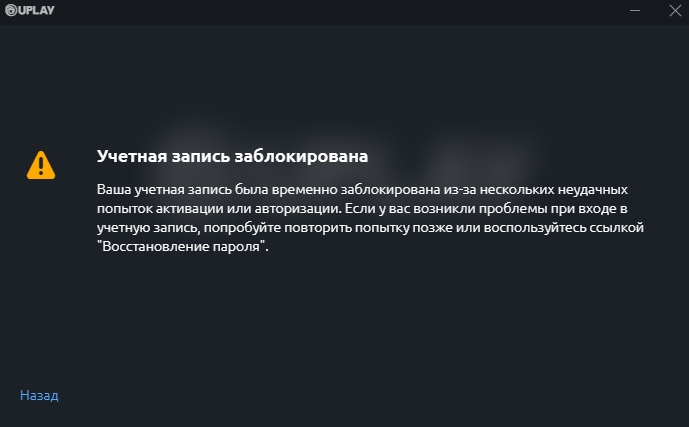

С учетной записью домена вы можете войти на любой компьютер, входящий в домен. Вы начнете с новой учетной записи на этом компьютере, но это позволит вам использовать любой компьютер в вашей компании, когда это необходимо. Благодаря учетным записям домена бывшие сотрудники также не могут войти в систему. Если они попытаются войти со своим старым паролем, они увидят сообщение о том, что им отказано в доступе.

Экран входа в систему Windows выглядит немного иначе, если вы используете компьютер, подключенный к домену. Вместо локального имени пользователя вам нужно будет убедиться, что вы входите в домен со своим доменным именем пользователя. Таким образом, ваш логин будет выглядеть примерно так: Мой Домен\СтегнерB01 .

Таким образом, ваш логин будет выглядеть примерно так: Мой Домен\СтегнерB01 .

Контроль домена и групповая политика в Windows

Самым большим преимуществом доменов является простота управления многими компьютерами одновременно. Без домена ИТ-персоналу пришлось бы индивидуально управлять каждым компьютером в компании. Это означает настройку параметров безопасности, установку программного обеспечения и управление учетными записями пользователей вручную. Хотя это может сработать для небольшой компании, это не масштабируемый подход, и он быстро станет неуправляемым.

Наряду с управлением пользователями Active Directory присоединение компьютеров к домену позволяет использовать групповую политику. Мы обсудили, как групповая политика полезна на вашем ПК, но на самом деле она предназначена для корпоративного использования.

С помощью контроллера домена администраторы могут настраивать все виды безопасности и использовать политики для всех компьютеров. Например, групповая политика упрощает применение всех следующих методов:

Например, групповая политика упрощает применение всех следующих методов:

- Удаление элементов из меню «Пуск»

- Запретить пользователям изменять параметры подключения к Интернету

- Блокировать командную строку

- Перенаправить определенную папку, чтобы использовать вместо нее папку на сервере

- Запретить пользователю изменять звуки

- Автоматическое сопоставление принтера с новыми компьютерами

Это лишь небольшая часть того, что позволяет групповая политика. Администраторы могут настроить эти изменения один раз, чтобы они применялись ко всем компьютерам, даже к новым, которые они настроили позже.

Присоединение или выход из домена в Windows

Обычно добавление компьютера в домен или его отключение не входит в ваши обязанности. ИТ-персонал вашей компании позаботится о присоединении до того, как вы получите компьютер, и заберет ваш компьютер, когда вы уйдете. Однако для завершения мы упомянем здесь, как работает этот процесс.

Снова вернитесь к Панель управления > Система . На странице Имя компьютера, домен и параметры рабочей группы щелкните Изменить параметры . Вы увидите окно Свойства системы . Нажмите кнопку Изменить рядом с полем Чтобы переименовать этот компьютер или изменить его домен .

Здесь вы увидите поле, позволяющее изменить имя вашего ПК (это не единственное место, где можно сделать это в Windows 10). Что еще более важно, вы увидите Элемент ниже. Проверьте всплывающее окно Домен и введите имя домена, чтобы присоединиться к нему. Windows будет аутентифицировать это, поэтому вам действительно понадобится домен для присоединения.

После перезагрузки ПК ваш компьютер будет в домене. Чтобы покинуть домен, повторите этот процесс, но вместо этого выберите всплывающее окно Workgroup . Конечно, для этого вам понадобится пароль администратора домена.