DCDIAG — утилита для тестирования контроллеров домена Active Directory

- 22 июня 2021

Администрирование инфраструктуры Active Directory — это непростой процесс. От правильного взаимодействия серверов зависит работа всей корпоративной сети, даже если у вас всего парочка контроллеров домена и один локальный сайт.

Утилита dcdiag позволяет выполнять различные тесты над инфраструктурой Active Directory и запрашивать диагностическую информацию о контроллерах домена.

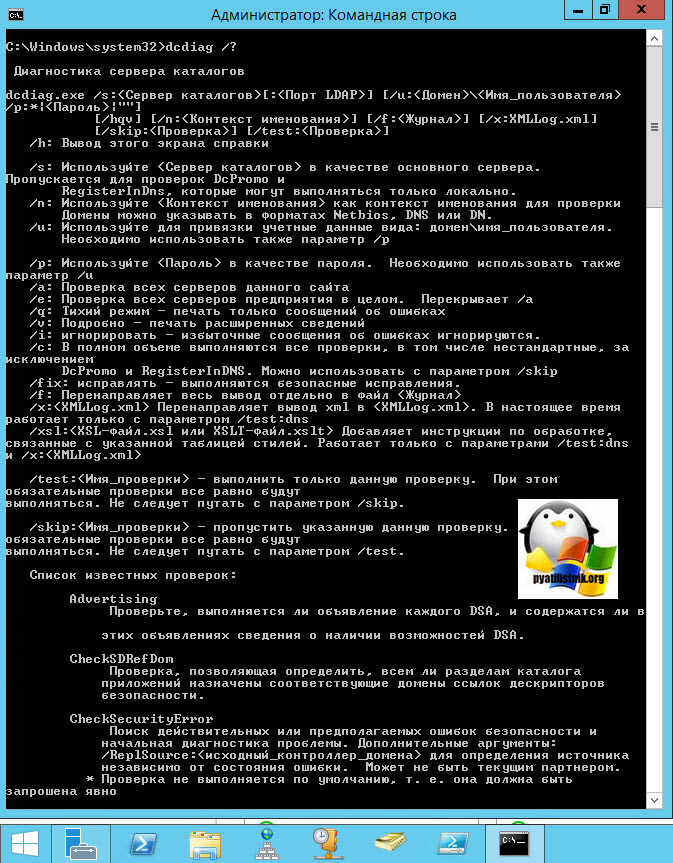

Синтаксис dcdiag

Общий синтаксис

dcdiag [/s:<DomainController>] [/n:<NamingContext>] [/u:<Domain>\<UserName> /p:{* | <Password> | ""}] [{/a | /e}] [{/q | /v}] [/i] [/f:<LogFile>] [/c [/skip:<Test>]] [/test:<Test>] [/fix] [{/h | /?}] [/ReplSource:<SourceDomainController>]

Параметры dcdiag:

- /s:<DomainController>

Указывает контроллер домена.

- /n:<NamingContext>

Контекст именования в форматах NetBIOS, DNS (FQDN), DN. - /u:<Domain>\<UserName> /p:{* | <Password> | «»}

Запускает dcdiag от имени другого пользователя. По умолчанию dcdiag выполняется от имени текущего пользователя. - /a

Тестировать все серверы указанного сайта. - /e

Тестировать все серверы леса, перекрывает /a. - /q

Тихий режим. Выводятся только ошибки. - /v

Подробный режим. Выводится дополнительная информация. - /i

Игнорировать некритичные ошибки. - /fix

Только для теста MachineAccount. Исправление некорректных Service Principal Names (SPNs) на контроллере домена.

- /f:<LogFile>

Вывод результатов в лог. - /c

Выполняет все тесты, кроме DCPromo и RegisterInDNS. Включает тесты не по умолчанию: Topology, CutoffServers, OutboundSecureChannels. Можно использовать совместно со /skip для пропуска определённых тестов. - {/h | /?}

Помощь. - /test:<Test>

Выполнить указанный тест. Дополнительно выполняется тест Connectivity. - /ReplSource:<SourceDomainController>

Только для теста CheckSecurityError. Проверяет соединение между контроллером домена, на котором выполняется команда, и исходным контроллером домена. SourceDomainController — это NetBIOS, DNS (FQDN) или DN имя сервера, который будет исходным контроллером домена для репликации.

Синтаксис для теста DNS

dcdiag /test:DNS [/DnsBasic | /DnsForwarders | /DnsDelegation | /DnsDynamicUpdate | /DnsRecordRegistration | /DnsResolveExtName [/DnsInternetName:<InternetName>] | /DnsAll] [/f:<LogFile>] [/x:<XMLLog.xml>] [/xsl:<XSLFile.xsl> or <XSLTFile.xslt>] [/s:<DomainController>] [/e] [/v]

Параметры dcdiag для теста DNS:

- /test:DNS

Тест DNS. По умолчанию /DnsAll. - /DnsBasic

Основные тесты DNS, соединение, конфигурация DNS клиента, доступность службы, существование зоны. - /DnsForwarders

Тесты DnsBasic и DNS-форвардинг. - /DnsDelegation

Тесты DnsBasic и проверка делегирования. - /DnsDynamicUpdate

Тесты DnsBasic и пределяет, включено ли динамическое обновление в зоне Active Directory. - /DnsRecordRegistration

Тесты DnsBasic tests и также проверяет, зарегистрированы ли записи A, CNAME и службы SRV. Кроме того, создается отчет об инвентаризации на основе результатов тестирования. - /DnsResolveExtName **[/DnsInternetName:<**InternetName>]

Тесты DnsBasic и делает resolve InternetName. Если DnsInternetName не указано, делает resolve www.microsoft.com. Если DnsInternetName указано, делает resolve указанного InternetName.

Если DnsInternetName не указано, делает resolve www.microsoft.com. Если DnsInternetName указано, делает resolve указанного InternetName. - /DnsAll

Все тесты кроме DnsResolveExtName и создает отчет. - **/f:<**LogFile>

Вывод результатов в лог. - **/s:<**DomainController>

Указывает контроллер домена. Если не указано, то используется локальный контроллер домена. - /e

Все тесты DNS для всех контроллеров домена леса. - /v

Подробный режим. Выводится дополнительная информация. - /x:<XMLLog.xml>

Вывод результатов в <XMLLog.xml>. Только вместе с опцией /test:dns. - /xsl:<XSLFile.xsl> или <XSLTFile.xslt>

Добавляем файл стилей. Только вместе с опцией /test:dns /x:<XMLLog.xml>.

Тесты dcdiag

Тесты, которые нельзя пропустить

- Connectivity

Проверяет регистрацию DNS, ping, LDAP RPC для каждого контроллера домена.

Тесты, которые можно пропустить

- Replications

Проверяет возможность репликации между контроллерами домена и сообщает об ошибках репликации. - NCSecDesc

Проверяет, что дескрипторы безопасности в головках контекста именования имеют соответствующие разрешения для репликации. - NetLogons

Проверяет наличие соответствующих привилегий входа в систему для репликации. - Advertising

Проверяет, правильно ли контроллер домена сообщает о себе и о своих ролях, которые он должен выполнять. Этот тест завершиться неудачно, если служба NetLogon не запущена. - KnowsOfRoleHolders

Проверяет доступность контроллеров домена с ролями FSMO. - Intersite

Проверяет наличие ошибок, которые могут помешать нормальной репликации между сайтами. Результаты могут быть неточными. - FSMOCheck

Проверяет, что контроллер домена может подключиться к KDC, NTP, предпочтительному NTP, PDC, серверу глобального каталога.

- RidManager

Проверяет RID мастера. - MachineAccount

Проверяет службы и регистрацию учетной записи целевого компьютера. Если обнаружена ошибка, ее можно исправить, указав параметры /FixMachineAccount или /RecreateMachineAccount. - Services

Проверяет службы контроллера домена. - OutboundSecureChannels

Проверяет наличие безопасных каналов между всеми контроллерами домена. - ObjectsReplicated

Проверяет правильность репликации Machine Account и Directory System Agent (DSA). Можно использовать **/objectdn:**dn и **/n:**nc параметры. - frssysvol

Проверяет FRS и SYSVOL. - frsevent

Проверка ошибок системы репликации. - kccevent

Проверка KCC. - systemlog

Проверка лога на наличие ошибок. - CheckSDRefDom

Проверяет, что все разделы каталога приложений имеют соответствующие домены ссылок на дескрипторы безопасности.

- VerifyReplicas

Проверяет разделы каталога приложения на всех серверах, принимающих участие в репликации. - CrossRefValidation

Проверяет правильность перекрестных ссылок для доменов. - VerifyReferences

Проверяет, что системные ссылки не повреждены для FRS и репликации. - VerifyEnterpriseReferences

Проверяет, что системные ссылки не повреждены для FRS и репликации во всех объектах на каждом контроллере домена. - /skip:<Test>

Пропускает указанный тест. Connectivity выполняется всегда.

Тесты, которые не выполняются по умолчанию

Проверяет, что KCC генерирует правильную топологию для всех контроллеров домена.- CheckSecurityError

Отчет об общем состоянии репликации в отношении безопасности Active Directory на контроллерах домена под управлением Windows Server 2003 SP1. Вы можете выполнить этот тест для одного или всех контроллеров домена на предприятии. По завершении теста dcdiag представляет сводку результатов, а также подробную информацию по каждому протестированному контроллеру домена и диагностику ошибок безопасности, о которых сообщил тест.

Вы можете выполнить этот тест для одного или всех контроллеров домена на предприятии. По завершении теста dcdiag представляет сводку результатов, а также подробную информацию по каждому протестированному контроллеру домена и диагностику ошибок безопасности, о которых сообщил тест.

Cледующий аргумент является необязательным:

**/ReplSource:**SourceDomainController

Этот аргумент проверяет возможность создания связи репликации между реальным или потенциальным контроллером домена-источника (SourceDomainController) и локальным контроллером домена. - CutoffServers

Проверяет есть ли серверы репликации без партнёра. - DNS

Включает шесть дополнительных тестов. Имеет отдельный синтаксис, См. выше.

Тесты не для контроллеров домена

- DcPromo

Проверяет инфраструктуру DNS для любого компьютера, который вы хотите сделать контроллером домена. Если инфраструктура достаточна, вы можете сделать компьютер контроллером домена, указанном в параметре **/DnsDomain:**Active_Directory_Domain_DNS_Name. Этот параметр сообщает, требуются ли какие-либо изменения в существующей инфраструктуре DNS. Обязательным аргументом является **/DnsDomain:**Active_Directory_Domain_DNS_Name. Требуется один из следующих аргументов: /NewForest, /NewTree, /ChildDomain, /ReplicaDC. Если указан аргумент /NewTree, необходимо также указать аргумент **/ForestRoot:**Forest_Root_Domain_DNS_Name.

Этот параметр сообщает, требуются ли какие-либо изменения в существующей инфраструктуре DNS. Обязательным аргументом является **/DnsDomain:**Active_Directory_Domain_DNS_Name. Требуется один из следующих аргументов: /NewForest, /NewTree, /ChildDomain, /ReplicaDC. Если указан аргумент /NewTree, необходимо также указать аргумент **/ForestRoot:**Forest_Root_Domain_DNS_Name. - RegisterInDNS

Проверяет, может ли этот контроллер домена зарегистрировать Domain Controller Locator DNS записи. Эти записи должны присутствовать в DNS для других компьютеров, чтобы найти этот контроллер домена для домена Active_Directory_Domain_DNS_Name. Этот параметр сообщает, требуются ли какие-либо изменения в существующей инфраструктуре DNS. Обязательным аргументом является **/DnsDomain:**Active_Directory_Domain_DNS_Name.

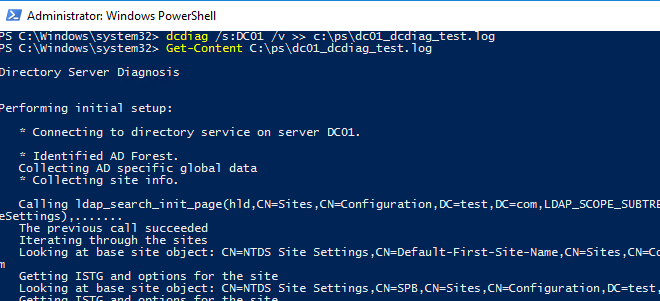

Пример

Давайте продиагностируем какой-нибудь контроллер домена.

Запускаю прямо на контроллере домена выполнение всех тестов по умолчанию:

dcdiag

Проверим корректность работа DNS:

dcdiag /s:ilab-dc /test:dns /e

Все тесты пройдены успешно.

Ссылки

https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2012-r2-and-2012/cc731968(v=ws.11)

Теги

- Windows

- soft

💰 Поддержать проект

Похожие материалы

Олег

- 4 сентября 2018

- Подробнее о 7-Zip — бесплатный архиватор

7-Zip — отличный бесплатный архиватор. Основная платформа Window 32 и 64 бит, поддерживает работу в командной строке. Есть портированные версии для других систем. Главное удобство: встраивает свои контекстные меню в ОС. Дополнительное удобство: софтина бесплатная, её можно использовать дома и в коммерческих организациях.

Теги

- soft

- Windows

Олег

- 21 августа 2018

- Подробнее о Total Commander — двухпанельный файловый менеджер с богатым функционалом

Изначально этот менеджер позволял нам работать в привычном двухпанельном режиме в Windows для копирования, перемещения и удаления файлов. Теперь он позволяет делать больше, чем обычный проводник.

Теперь он позволяет делать больше, чем обычный проводник.

Теги

- soft

- Windows

- Android

Олег

- 23 июля 2018

- Подробнее о PuTTY — telnet и SSH клиент

PuTTY — один из популярных SSH и telnet клиентов изначально разработанный Simon Tatham для Windows. Распространяется свободно с открытыми исходными кодами.

https://www.putty.org/

Возможности:

Теги

- soft

- Linux

- Windows

Почитать

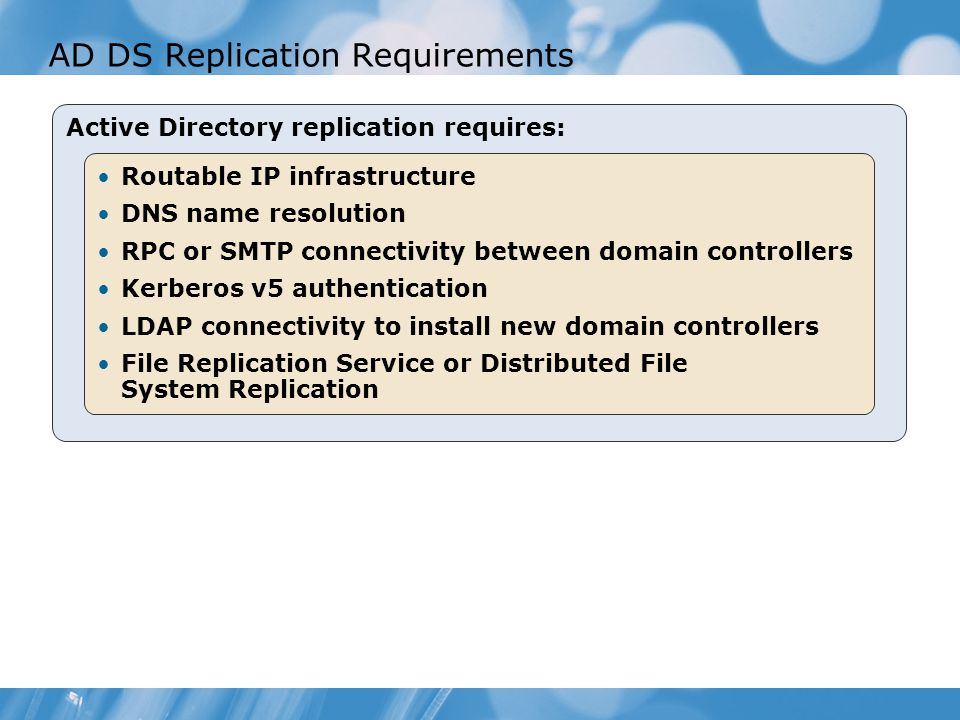

Диагностика проблем DNS | Windows IT Pro/RE

При неполадках в разрешении имен DNS в среде Microsoft Active Directory (AD) нередко возникают проблемы. DNS — краеугольный камень для среды AD, и без корректного разрешения имен операции могут прерваться или застопориться. Вероятно, проблема разрешения имен появилась со временем из-за постепенного отхода от надежной древовидной иерархической схемы. Ниже приводятся основные рекомендации и описываются средства диагностики, позволяющие предотвращать или решать проблемы DNS.

Вероятно, проблема разрешения имен появилась со временем из-за постепенного отхода от надежной древовидной иерархической схемы. Ниже приводятся основные рекомендации и описываются средства диагностики, позволяющие предотвращать или решать проблемы DNS.

Рекомендация 1. Пространство имен DNS должно отражать смежную древовидную иерархию

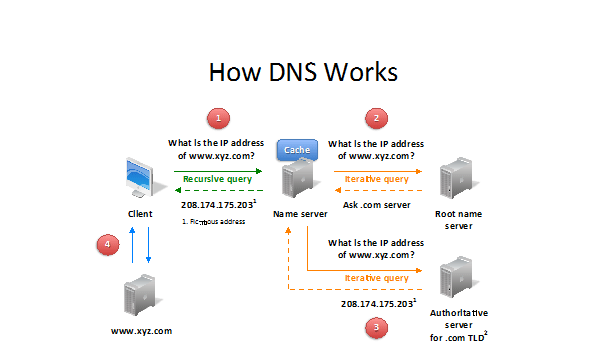

Пространство имен DNS Интернета имеет древовидную иерархическую организацию, управление которой делегировано администраторам службы DNS, отвечающим за различные «ветви» пространства имен DNS (IETF RFC 1034, RFC 1032). Подобно своим собратьям по Интернету, администраторы DNS корпоративных сетей должны следовать иерархической древовидной концепции. Наличие фрагментарности или несвязностей в пространстве имен корпоративной сети порождает сложности в виде добавления серверов пересылки, зон-заглушек и/или дополнительных зон.

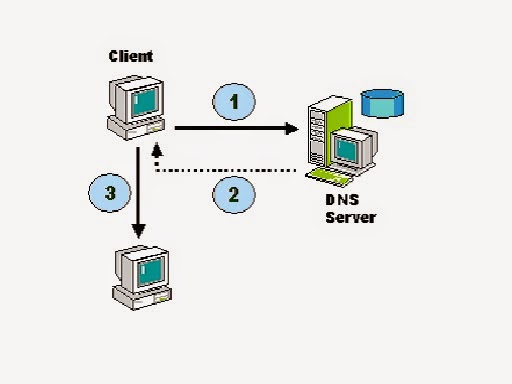

Рассмотрим случай, когда одна компания приобретает другую и каждая из них имеет независимое пространство имен. Эти пространства должны быть функционально объединены с использованием доверительных отношений Windows Server. Предлагаемый подход заключается в создании безопасной виртуальной частной сети (VPN) между средами двух компаний в корне каждого отдельного непрерывного пространства имен. Передача запросов об именах по сети VPN в пространство имен на противоположном конце «VPN-туннеля» осуществляется с использованием серверов пересылки, как показано на рисунке. Любые запросы, не удовлетворяющие критериям условий сервера пересылки, направляются на серверы DNS поставщика услуг Интернета (ISP). Серверы DNS, настроенные на пересылку по условию и расположенные на корневом уровне одного из двух непрерывных пространств имен, направляют запросы на конкретный сервер DNS, расположенный в другом непрерывном пространстве имен. На этом сервере DNS в кэше накапливается информация о пространстве имен, что снижает необходимость в рекурсии.

Эти пространства должны быть функционально объединены с использованием доверительных отношений Windows Server. Предлагаемый подход заключается в создании безопасной виртуальной частной сети (VPN) между средами двух компаний в корне каждого отдельного непрерывного пространства имен. Передача запросов об именах по сети VPN в пространство имен на противоположном конце «VPN-туннеля» осуществляется с использованием серверов пересылки, как показано на рисунке. Любые запросы, не удовлетворяющие критериям условий сервера пересылки, направляются на серверы DNS поставщика услуг Интернета (ISP). Серверы DNS, настроенные на пересылку по условию и расположенные на корневом уровне одного из двух непрерывных пространств имен, направляют запросы на конкретный сервер DNS, расположенный в другом непрерывном пространстве имен. На этом сервере DNS в кэше накапливается информация о пространстве имен, что снижает необходимость в рекурсии.

Рисунок. Использование пересылки по условию между раздельными пространствами имен DNS корпоративной сети Использование пересылки по условию между раздельными пространствами имен DNS корпоративной сети |

Вместо использования серверов пересылки некоторые администраторы предпочитают создавать зоны-заглушки на серверах DNS в доменах верхнего уровня корпоративной сети, например domain1.local и domainA.local. Зоны-заглушки содержат только те записи, которые необходимы для определения доверительных серверов DNS для подчиненной зоны, и имеют значение скорее тогда, когда зоны не хранятся в AD. Зоны-заглушки имеют значение, когда необходимо поддерживать информированность сервера DNS в родительской зоне о доверительных серверах DNS в дочерней зоне. Зоны-заглушки повышают сложность, поскольку ответ службы DNS такой зоны на запрос об имени содержит информацию обо всех заслуживающих доверия серверах DNS в домене. Цель же состоит в организации работоспособной и простой для диагностики инфраструктуры DNS.

Рекомендация 2. Нужно знать, где хранится информация DNS

Данные зоны DNS могут размещаться в хранилище AD или в файловой системе в папке c:\%systemroot%\system32\dns. Настоятельно рекомендуется сохранять информацию зоны в AD, а затем выполнять ее репликацию на каждом сервере DNS в домене (DomainDNSZones) или в лесу (ForestDNSZones). Оптимальный вариант — сохранение данных DNS на каждом сервере DNS домена с последующей передачей этой информации в родительскую зону. Пересылка данных DNS настраивается так, чтобы серверы DNS доменов child1.domain1.local и child2.domain1.local направляли данные на серверы DNS домена domain1.local. В родительском домене осуществляется делегирование для каждого дочернего домена.

Настоятельно рекомендуется сохранять информацию зоны в AD, а затем выполнять ее репликацию на каждом сервере DNS в домене (DomainDNSZones) или в лесу (ForestDNSZones). Оптимальный вариант — сохранение данных DNS на каждом сервере DNS домена с последующей передачей этой информации в родительскую зону. Пересылка данных DNS настраивается так, чтобы серверы DNS доменов child1.domain1.local и child2.domain1.local направляли данные на серверы DNS домена domain1.local. В родительском домене осуществляется делегирование для каждого дочернего домена.

Рекомендация 3. Определить, относится ли проблема DNS к сфере регистрации или к сфере разрешения имен

Для разрешения имени необходимо, чтобы это имя было зарегистрировано в какой-либо зоне на сервере DNS. В среде Windows разные службы регистрируют различные записи. В Windows 7, Windows Vista, Windows Server 2008 R2 и Server 2008 записи A и PTR регистрирует служба клиента DNS. В Windows XP и Windows Server 2003 эти записи регистрирует служба клиента DHCP.

Интервал регистрации — 24 часа, за исключением случаев, когда регистрацию выполняет сервер DHCP; в таких случаях регистрация должна выполняться при обновлении аренды адреса клиента DHCP.

В случае Server 2008 R2, Server 2008 и 2003 за регистрацию некоторых дополнительных записей отвечает служба Netlogon. Журнал записей, регистрируемых службой Netlogon, хранится в папке %SystemRoot%\System32\Config\Netlogon.dns. В случае Server 2008 контроллеры домена (DC) динамически регистрируют от 15 до 30 записей SRV каждый час, а в случае 2003 служба Netlogon выполняет регистрацию каждые 24 часа.

В Server 2008 служба кластеров регистрирует ресурс «сетевое имя» кластера при включении этого ресурса в работу. Запись обновляется как минимум один раз каждые 24 часа. Чтобы определить, все ли IP-адреса ресурса «сетевое имя» зарегистрированы в DNS, можно использовать параметр RegisterAllProvidersIP. Более подробную информацию можно найти в статье Microsoft по адресу support.microsoft. com/kb/947048.

com/kb/947048.

Проблема относится к сфере регистрации DNS. Если в DNS отсутствуют записи DNS, с помощью интерфейса редактора Active Directory (ADSI Edit) выясните, не связано ли это просто c отсутствием их отображения в графическом окне консоли DNS или AD. Убедитесь в существовании записей в AD, следуя шагам, описанным в статье по адресу support.microsoft.com/kb/867464. Если записи отсутствуют, установите сетевой монитор на системе, выполняющей регистрацию записей DNS, и выполните сетевую трассировку при попытке зарегистрировать записи A, PTR или SRV. Чтобы инициировать регистрацию записей A и PTR, введите команду

ipconfig/registerdns

Для регистрации записи SRV введите команду

c:\net stop netlogon && net start netlogon

Остановите сетевую трассировку и выполните фильтрацию трафика DNS. При отсутствии регистрационных данных сетевой трассировки проверьте, запущена ли служба, отвечающая за регистрацию (клиент DHCP, клиент DNS, Netlogon, Cluster), и проанализируйте журналы событий. Если это не поможет, обратитесь в группу технической поддержки Microsoft.

Если это не поможет, обратитесь в группу технической поддержки Microsoft.

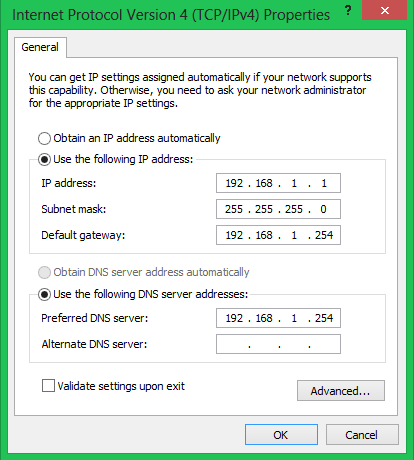

Проблема относится к сфере разрешения DNS. Если техническая проблема не относится к сфере регистрации записей DNS, смените метод диагностики и проанализируйте разрешение имен DNS. Выполните проверку связи с целевым объектом по полному доменному имени (FQDN) на предмет успеха или отказа. В случае отказа связи по имени, но не по IP-адресу, убедитесь в правильности настроек сервера DNS в свойствах протокола TCP/IP системы, инициирующей запрос. Затем запустите сетевую трассировку и очистите кэш распознавателя с помощью команды

c:\ipconfig/flushdns

Вновь проверьте связь с целевым объектом по FQDN (например, ping server.domain1.local), остановите сетевую трассировку и проверьте наличие исходящего запроса DNS и/или входящего ответа DNS. Задача состоит в том, чтобы определить, связана ли проблема с доставкой запроса на сервер DNS, либо, если сервер DNS получает запрос — c отсутствием ответа или же с его доставкой инициатору запроса DNS.

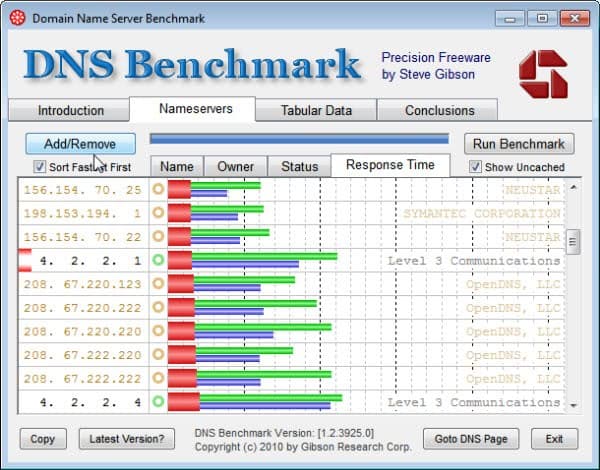

Рекомендация 4. Использование средств диагностики DNS

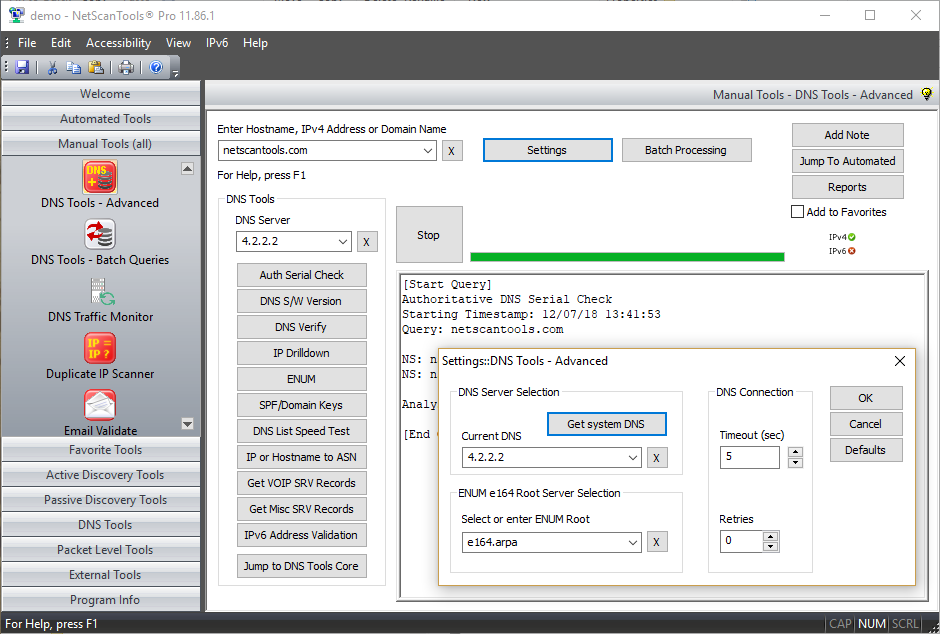

Для анализа проблем в DNS необходимо иметь следующие средства диагностики: DNSLint, DCDiag и NSlookup.

DNSLint. Утилита DNSLint реализует три функциональных теста с выдачей результатов в отчете в формате HTML. Тесты предназначены для выявления проблемы некорректного делегирования зон (lame delegation), проверки записей DNS, необходимых для успешного выполнения репликации AD, и контроля определяемого пользователем набора записей DNS на нескольких серверах DNS. Для тестирования доменных имен и получения результатов для диагностики проблемы некорректного делегирования в команде dnslint укажите параметр /d. Для задания IP-адреса сервера DNS, который является доверительным для данного домена, укажите /s. Для определения возможности разрешения записи DNS, для которой требуется репликация в лесу AD, укажите /ad. Более подробную информацию можно найти в статье «Description of the DNSLint utility» по адресу support. microsoft.com/kb/321045.

microsoft.com/kb/321045.

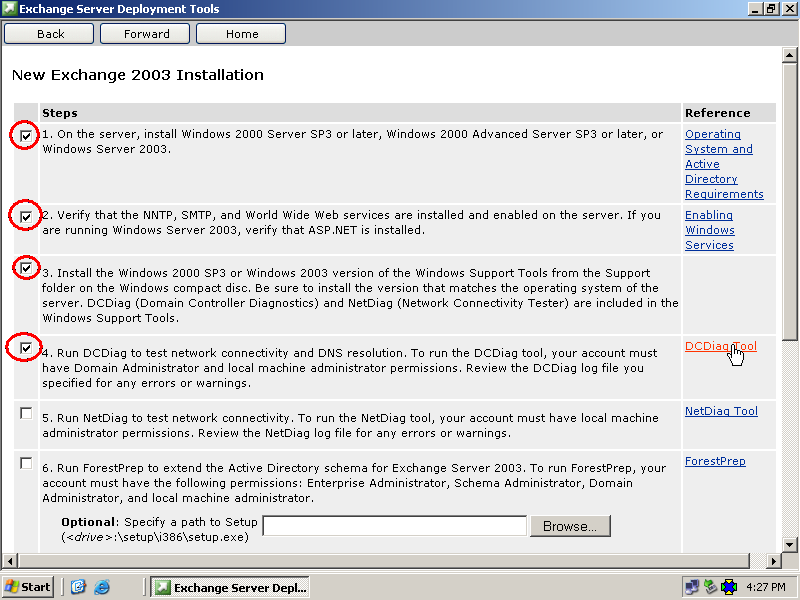

DCDiag. Команду dcdiag можно запустить с использованием параметра /test: DNS. Варианты теста включают основной тест DNS и тесты для серверов пересылки и корневых ссылок, делегирования, динамических обновлений DNS, регистрации записей DNS и имен Интернета.

Проверьте состояние работоспособности контроллера домена:

DCDIAG/TEST: DNS/v/s: /f:

Проверьте состояние работоспособности всех контроллеров домена в лесу:

DCDIAG/TEST: DNS/f/e/f:

Проверьте способность контроллера домена регистрировать записи DNS-локатора DC:

DCDIAG/TEST: RegisterInDNS /DnsDomain: /v/f:

В приведенных выше командах параметр /v задает вывод детальных данных, /s — локальное выполнение, /f — прямой вывод в файл, /e — тестирование всех серверов.

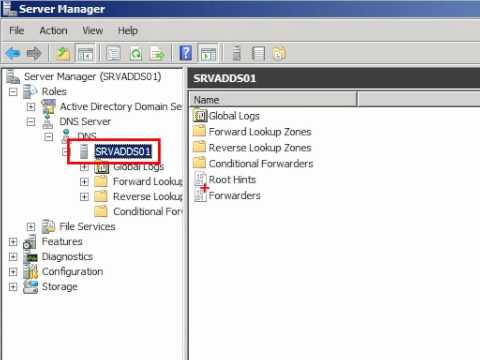

Для Windows Server 2003 SP2 следует пользоваться утилитой DCDiag, включенной в SP2, в соответствии с описанием (support.microsoft.com/kb/926027). Для Server 2008 и Server 2008 R2 выполните установку DCDiag: пройдя по пунктам меню Server Manager, Features, Add Features, Remote Server Administration Tools, Role Administration Tools, Select DNS Server Tools, Next, Install.

Для Server 2008 и Server 2008 R2 выполните установку DCDiag: пройдя по пунктам меню Server Manager, Features, Add Features, Remote Server Administration Tools, Role Administration Tools, Select DNS Server Tools, Next, Install.

NSlookup. Хорошо известная команда диагностики DNS. Для просмотра вариантов синтаксиса NSlookup нужно запустить команду NSlookup из командной строки, а затем ввести help. Следует иметь в виду, что NSlookup имеет собственный встроенный разрешитель имен в исполняемом файле, поэтому не использует разрешитель операционной системы.

Рекомендация 5. Соответствие рекомендациям Microsoft относительно DNS

Контроль состояния работоспособности среды DNS для Server 2008 R2 следует осуществлять с использованием анализатора соответствия рекомендациям Microsoft Best Practices Analyzer (BPA) в составе пакета Server 2008 R2. Этот инструмент представлен в двух вариантах: один для проверки соответствия рекомендациям по конфигурации DNS, второй — для DNS. BPA представляет собой полезный инструмент сканирования среды DNS для Server 2008 R2 и анализа потенциальных проблем конфигурации DNS.

BPA представляет собой полезный инструмент сканирования среды DNS для Server 2008 R2 и анализа потенциальных проблем конфигурации DNS.

Чтобы открыть BPA, выполните следующие действия.

- В меню Start выберите Administrative Tools и далее Server Manager.

- На древовидном представлении откройте Roles и выберите роль, для которой нужно запустить BPA.

- На панели подробностей в разделе Summary откройте область анализатора соответствия рекомендациям Best Practices Analyzer.

Для Windows Server 2008 в анализаторе базовых настроек конфигурации Microsoft (MBCA) существует модель DNS. MBCA сравнивает настройки серверов DNS с рекомендациями для DNS, изложенными в модели DNS из MBCA 2.0.

Загрузку MBCA можно осуществить по ссылке http://www.microsoft.com/downloads/en/details.aspx?displaylang=en&FamilyID=1b6e9026-f505-403e-84c3-a5dea704ec67.

Исправность DNS — работоспособное состояние AD

В случае неполадок в разрешении имен в среде Windows AD могут возникать различные проблемы. Определите источник проблемы: система, подсеть или сеть. Затем установите, относится ли данная проблема к сфере регистрации или к сфере разрешения имен DNS. При необходимости воспользуйтесь средствами Microsoft для диагностики и поддержания работоспособности среды DNS.

Определите источник проблемы: система, подсеть или сеть. Затем установите, относится ли данная проблема к сфере регистрации или к сфере разрешения имен DNS. При необходимости воспользуйтесь средствами Microsoft для диагностики и поддержания работоспособности среды DNS.

Бойд Гербер ([email protected]) — инженер из отдела технической поддержки в Microsoft Networking Escalation. Специализируется на поддержке и настройке DNS

DCDIAG /Test:DNS сообщает о предупреждении

Привет,

Вчера вечером я добавил Win2K R2 в качестве контроллера домена к Win2K8 SBS. Я получаю пару аномалий.

1. когда я запускаю dcdiag /test:dns, я получаю это на исходном SBS:

Выполнение корпоративных тестов на: nblaw.local

Запуск теста: DNS

Результаты тестирования для контроллеров домена:

DC: source.domain.local

Домен: domain.local

ТЕСТ: Базовый (Basc)

Предупреждение. Запись AAAA для этого контроллера домена не найдена

Запись AAAA для этого контроллера домена не найдена

TEST: Records registration (RReg)

Network Adapter [00000006] Broadcom BCM5709C NetXtreme II GigE (NDIS VBD Client):

Warning:

Missing AAAA record at DNS server 192.168.1.4:

source.doamin.local

Error:

Отсутствует запись SRV на DNS-сервере 192.168.1.4:

_ldap._tcp.c5651fc7-ab71-408a-b521-a8e9f4180a10.domains._msdcs9domains._msdcs.domains.0003

Предупреждение:

Отсутствие записи AAAA на DNS Server 192.168.1.4:

gc._msdcs.domain.local

ПРЕДУПРЕЖДЕНИЕ:

Отсутствие записи AAAA на DNS Server 192.168.1.3:

Source.domain.local

:

.1 Запись SRV на DNS-сервере 192.168.1.3:

_ldap._tcp.c5651fc7-ab71-408a-b521-a8e9f4180a10.domains._msdcs.domain.local

Предупреждение:

Отсутствует запись AAAA на DNS Server 192. 168.1.3:

168.1.3:

gc._msdcs.domain.local

Предупреждение: регистрация записи не найдена в некоторых сетевых адаптерах

Source Pass Warn Pass Pass Warn N/A

. ………………….. domain.local прошел тест DNS

и Win2K8 R2 Назначение:

Выполнение корпоративных тестов на: domain.local

Начало теста: DNS

Результаты испытаний для контроллеров домена:

DC: dest.domain.local

Домен: Домен.Local

Тест: Регистрация записей (RRG)

Сетевой адаптер [00000007] intel (r) Гигабит 2P I350-T LOM:

ошибка: ошибка

. :

Отсутствует запись SRV на DNS Server 192.168.1.4:

_ldap._tcp.c5651fc7-AB71-408A-B521-A8E9F4180A10.Domains._MS

DCS.Domain.Local

Ошибка:

Отсутствие записи SRV на DNS Server 192.168.1.3:

_LDAP._TCP.C5651FC7-AB71-408A-B521-A8E9F4180A10.Domains._MS

DC.Domain.Local

Warnging: Запись.

DEST PASS PASS PASS PASS PASS WARN n/a

. …………………… domain.local пройден тест DNS

…………………… domain.local пройден тест DNS

Я подозреваю устаревший старый домен, возможно, SBS 2K3 2005 года с DNS-псевдонимом c5651fc7-ab71-408a-b521-a8e9ф4180а10

Дело в том, что я не смог найти его в ADSS на обоих серверах. ADSS довольно чистый, просто показывает два сервера в сети.

2. 2-я проблема — DCDIAG на целевом сервере выводит это предупреждение:

Запуск теста: FrsEvent

В течение последних 24 часов после того, как

SYSVOL был предоставлен общий доступ, произошли события предупреждений или ошибок. Неудачные проблемы с репликацией SYSVOL могут вызвать

проблемы с групповой политикой.

Кроме этих двух аномалий я побежал

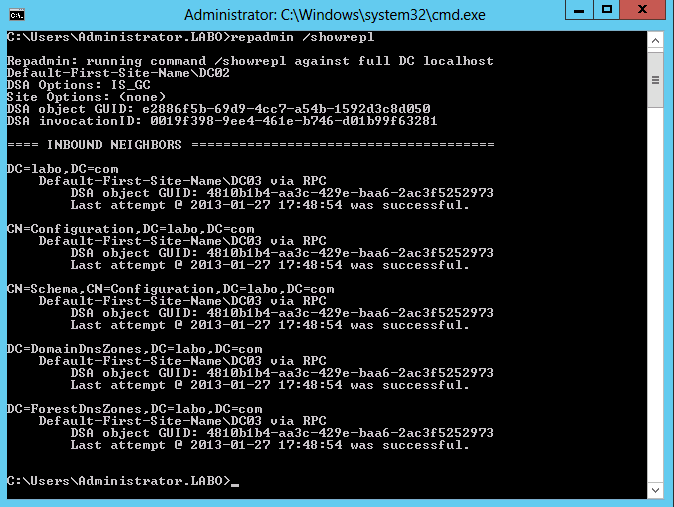

· РЕПАДМИН /REPLSUM

· REPADMIN /SHOWREPS

· REPADMIN /SHOWREPL

И все вернулось нормально, так что хочу сказать репликация работает нормально…

Домен не проходит тест DNS в DCDIAG

Привет всем,

У нас была проблема в нашем центре обработки данных на выходных, и я полагаю, что обе мои виртуальные машины контроллера домена были отключены одновременно. Сегодня утром некоторые серверы потеряли доверительные отношения с доменом. После перезапуска обоих моих контроллеров домена я смог исправить доверительные отношения, но dcdiag все еще говорит, что мой домен не проходит тест DNS. Вот вывод dcdiag /v /c /e /q:

Сегодня утром некоторые серверы потеряли доверительные отношения с доменом. После перезапуска обоих моих контроллеров домена я смог исправить доверительные отношения, но dcdiag все еще говорит, что мой домен не проходит тест DNS. Вот вывод dcdiag /v /c /e /q:

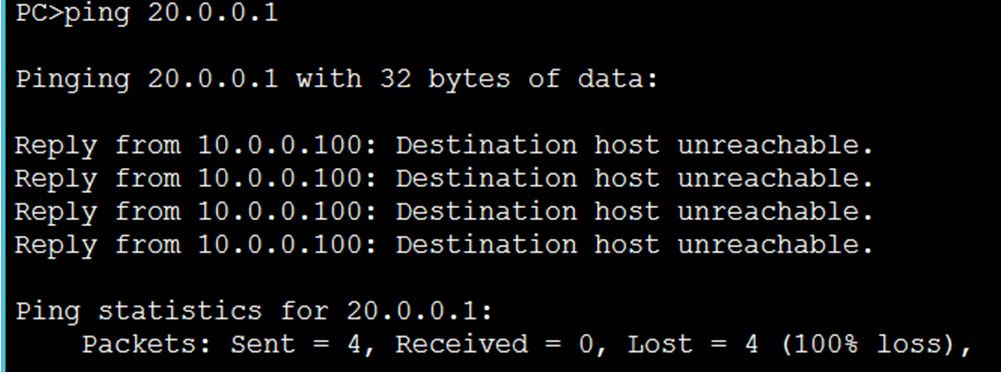

Сервер UNEX-RODC разрешается на следующие IP-адреса: 128.97.106.30, но ни один из адресов недоступен

(пропингован). Пожалуйста, проверьте сеть.

Ошибка: 0x2b02 «Ошибка из-за нехватки ресурсов».

Эта ошибка чаще всего означает, что целевой сервер выключен или отключен от сети.

Ошибка при проверке подключения LDAP и RPC. Пожалуйста, проверьте настройки брандмауэра.

……………………. Неудачный тест UNEX-RODC Подключение

[UNEXDC7] Ошибка DsReplicaGetInfo(KCC_DS_CONNECT_FAILURES) 8453,

[UNEXDC7] На этом контроллере домена не обнаружено ошибок репликации, связанных с безопасностью! Чтобы нацелить соединение на

определенный исходный контроллер домена, используйте /ReplSource:

За последние 24 часа после предоставления общего доступа к SYSVOL произошли предупреждения или ошибки. Сбой репликации SYSVOL

может привести к проблемам с групповой политикой.

……………………. Неудачный тест UNEXDC7 DFSREvent

[UNEXDC7] У учетных данных пользователя нет разрешения на выполнение этой операции.

Учетная запись, используемая для этого теста, должна иметь права входа в сеть

для домена этого компьютера.

……………………. Неудачный тест UNEXDC7 NetLogons

** Тест безопасных исходящих каналов не выполнялся, поскольку /testdomain: не был введен

[Репликации Check,UNEXDC7] DsReplicaGetInfo(PENDING_OPS, NULL) не удалось, ошибка 0x2105

«Отказано в доступе к репликации».

……………………. UNEXDC7 не прошел тест Репликации

Не удалось открыть службу NTDS на UNEXDC7, ошибка 0x5 «Отказано в доступе».

……………………. Неудачный тест UNEXDC7 Службы

Произошла ошибка. EventID: 0x0000272C

Время создания: 10.12.2020 07:59:53

Строка события:

DCOM не удалось связаться с компьютером UNEXDC8.mydomain.com по любому из настроенных протоколов; запрошенный PID 135c (C:\Windows\system32\dcdiag.exe).

Произошла ошибка. EventID: 0x00002720

Время создания: 10.12.2020 08:15:00

Строка события:

EventID: 0x0000271A

Время создания: 10.12.2020 08:15:02

Строка события:

Сервер {9BA05972-F6A8-11CF-A442-00A0C90A8F39} не зарегистрировался в DCOM в течение требуемого времени ожидания.

Произошла ошибка. EventID: 0x0000272C

Время создания: 10.12.2020 08:19:44

Строка события:

DCOM не удалось связаться с компьютером 164.67.128.1 по любому из настроенных протоколов; запрошенный PID a04 (C:\Windows\system32\dcdiag. exe).

exe).

Произошла ошибка. EventID: 0x0000272C

Время создания: 10.12.2020 08:20:05

Строка события:

DCOM не удалось связаться с компьютером 164.67.128.2 по любому из настроенных протоколов; запрошенный PID a04 (C:\Windows\system32\dcdiag.exe).

Произошла ошибка. EventID: 0x0000272C

Время создания: 10.12.2020 08:20:06

Строка события:

DCOM не удалось связаться с компьютером UNEX-RODC.mydomain.com по любому из настроенных протоколов; запрошенный PID a04 (C:\Windows\system32\dcdiag.exe).

Произошла ошибка. EventID: 0x0000272C

Время создания: 10.12.2020 08:20:26

Строка события:

DCOM не удалось связаться с компьютером 164.67.128.3 по любому из настроенных протоколов; запрошенный PID a04 (C:\Windows\system32\dcdiag.exe).

Произошла ошибка. EventID: 0x0000165B

Время создания: 10. 12.2020 08:20:54

12.2020 08:20:54

Строка события:

Настройка сеанса с компьютера ‘AR14-MXL42921HQ» не удалось, так как база данных безопасности не содержит доверенной учетной записи «AR14-MXL42921HQ$», на которую ссылается указанный компьютер.

Произошла ошибка. EventID: 0x000016AD

Время создания: 10.12.2020 08:23:10

Строка события:

При установке сеанса с компьютера AR14-MXL42921HQ не удалось выполнить аутентификацию. Произошла следующая ошибка:

Произошла ошибка. EventID: 0x0000165B

Время создания: 10.12.2020 08:23:44

Строка события:

Не удалось установить сеанс с компьютера BF12-MXL1331DY3, так как база данных безопасности не содержит доверенной учетной записи BF12-MXL1331DY3$, на которую ссылается указанный компьютер.

Произошла ошибка. EventID: 0x000016AD

Время создания: 10.12.2020 08:26:03

Строка события:

При установке сеанса с компьютера BF12-MXL1331DY3 не удалось выполнить аутентификацию. Произошла следующая ошибка:

Произошла следующая ошибка:

Произошло событие ошибки. EventID: 0x0000272C

Время создания: 10.12.2020 08:37:03

Строка события:

DCOM не удалось связаться с компьютером 164.67.128.1 по любому из настроенных протоколов; запрошенный PID e04 (C:\Windows\system32\dcdiag.exe).

Произошла ошибка. EventID: 0x0000272C

Время создания: 10.12.2020 08:37:24

Строка события:

DCOM не удалось связаться с компьютером 164.67.128.2 по любому из настроенных протоколов; запрошенный PID e04 (C:\Windows\system32\dcdiag.exe).

Произошла ошибка. EventID: 0x0000272C

Время создания: 10.12.2020 08:37:25

Строка события:

DCOM не удалось связаться с компьютером UNEX-RODC.mydomain.com по любому из настроенных протоколов; запрошенный PID e04 (C:\Windows\system32\dcdiag.exe).

Произошла ошибка. EventID: 0x0000272C

Время создания: 10. 12.2020 08:37:45

12.2020 08:37:45

Строка события:

DCOM не удалось связаться с компьютером 164.67.128.3 по любому из настроенных протоколов; запрошенный PID e04 (C:\Windows\system32\dcdiag.exe).

……………………. Неудачный тест UNEXDC7 SystemLog

[UNEXDC8] На этом контроллере домена не обнаружено ошибок репликации, связанных с безопасностью! Чтобы нацелить соединение на

определенный исходный контроллер домена, используйте /ReplSource:

За последние 24 часа после предоставления общего доступа к SYSVOL произошли предупреждения или ошибки. Сбой репликации SYSVOL

может привести к проблемам с групповой политикой.

……………………. Неудачный тест UNEXDC8 DFSREvent

** Тест безопасных исходящих каналов не выполнялся, так как /testdomain: не был введен

Произошла ошибка. EventID: 0x00002720

Время создания: 10.12.2020 07:54:09

Строка события:

EventID: 0xC0001B83

Время создания: 10. 12.2020 07:54:59

12.2020 07:54:59

Строка события:

Служба Connected User Experiences and Telemetry не была отключена должным образом после получения команды предварительного отключения.

Произошла ошибка. EventID: 0x00000469

Время создания: 10.12.2020 07:56:43

Строка события:

Ошибка обработки групповой политики из-за отсутствия сетевого подключения к контроллеру домена. Это может быть преходящим состоянием. Сообщение об успехе будет создано после того, как машина подключится к контроллеру домена и групповая политика будет успешно обработана. Если вы не видите сообщение об успешном завершении в течение нескольких часов, обратитесь к администратору.

Произошла ошибка. EventID: 0x0000165B

Время создания: 10.12.2020 07:57:42

Строка события:

Не удалось установить сеанс с компьютера ‘AR14-MXL42921HQ’, поскольку в базе данных безопасности отсутствует учетная запись доверия ’42-MXL2′ указанным компьютером.

Произошла ошибка. EventID: 0x000016AD

Время создания: 10.12.2020 07:59:44

Строка события:

Настройка сеанса с компьютера AR14-MXL42921HQ не удалось пройти аутентификацию. Произошла следующая ошибка:

Произошла ошибка. EventId: 0x0000165B

Сгенерированное время: 10/10/2020 08:05:11

Строка событий:

Настройка сеанса с компьютера «BF12-MXL1331DY3». указанным компьютером.

Произошла ошибка. EventID: 0x000016AD

Время создания: 10.12.2020 08:08:00

Строка события:

При настройке сеанса с компьютера BF12-MXL1331DY3 не удалось выполнить аутентификацию. Произошла следующая ошибка:

Произошла ошибка. EventID: 0x00002720

Время создания: 10.12.2020 08:14:31

Строка события:

Идентификатор события: 0x00002720

Время создания: 10.12.2020 08:47:53 Строка события:

Настройки разрешения для конкретного приложения не предоставляют разрешение на локальную активацию для приложения COM-сервера с CLSID

. ………. ………….. Неудачный тест UNEXDC8 SystemLog

………. ………….. Неудачный тест UNEXDC8 SystemLog

……………………. Неудачный тест UNEXDC7 DNS

. …………………………… UNEX-RODC не прошел тест DNS

Результаты теста для контроллеров домена:

DC: ansor-rodc.mydomain.com

Домен: MyDomain.com

Тест: Аутентификация (AUTH)

ОШИБКА: Аутентификация не удалась с указанными учетными данными

Тест: базовый (BASC)

Ошибка: NO LDAP Связь

Ошибка: ошибка: Нет подключения к WMI

Для этого контроллера домена не найдены записи узлов (A или AAAA)

DC: UNEXDC8.mydomain.com

Домен: mydomain.com

ТЕСТ: Делегации (Del)

Ошибка: DNS-сервер: unexdc7.mydomain.com. IP:172.16.69.57

[Неисправный делегированный домен mydomain.com.mydomain.com.]

Ошибка: DNS-сервер: unexdc8.mydomain.