Cетевой экран Kaspersky Internet Security, разбираемся с настройками по умолчанию

Cетевой экран Kaspersky Internet Security, разбираемся с настройками по умолчанию

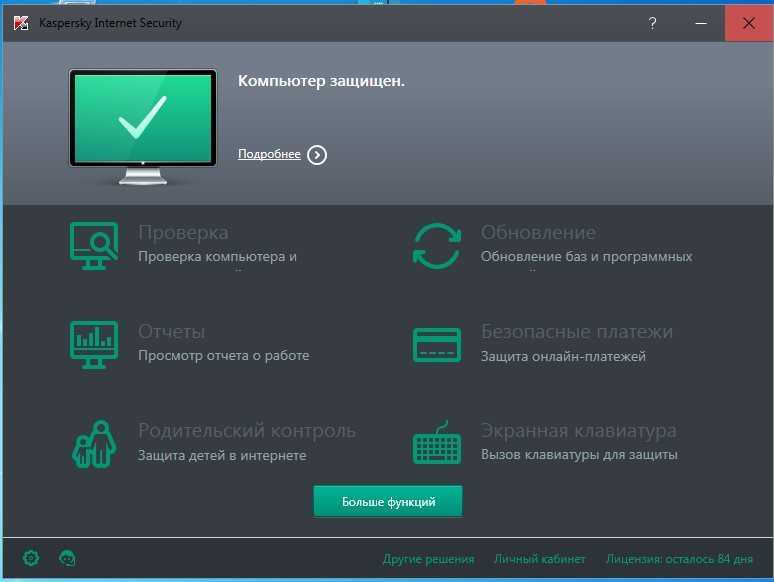

Первый шаг к безопасному путешествию по бескрайним просторам всевозможных сетей это конечно же установка надежного средства защиты. Одним из немногих таких средств является комплексный продукт Kaspersky Internet Security.

Автор: Дмитрий

Источник: www.sinwt.ru

Первый шаг к безопасному путешествию по бескрайним просторам всевозможных сетей это конечно же установка надежного средства защиты. Одним из немногих таких средств является комплексный продукт Kaspersky Internet Security. Несмотря на то, что KIS продукт достаточно сложный, он сразу после установки готов выполнять все возложенные на него обязанности. Необходимость в дополнительных настойках возникает крайне редко, и это очень большой плюс разработчикам. Но необходимо понимать, что эта возможность базируется на острой грани компромиссных решений.

Настройки сетевого экрана состоят из двух частей: правила для программ и пакетные правила. При помощи правил программ можно разрешать или запрещать определенным программам или группам программ посылать или принимать пакеты или устанавливать сетевые соединения. При помощи пакетных правил разрешается или запрещается устанавливать входящие или исходящие соединения, и передача или прием пакетов.

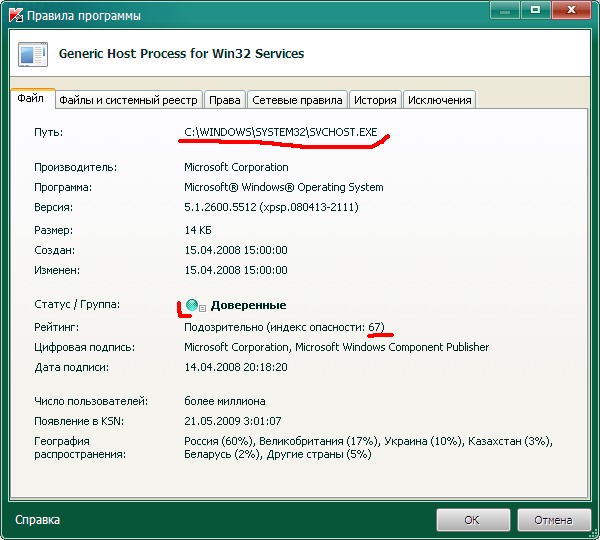

Посмотрим, что представляют собой правила для программ.

Все программы имеется четыре категории:

- Доверенные – им разрешено все без исключения.

- Слабые ограничения – установлено правило “запрос действия”, позволяющее пользователю по самостоятельно принимать решение о целесообразности сетевого общения программ этой группы.

- Сильные ограничения – в части разрешения работы с сетью, то же, что и слабые.

- Не доверенные – по умолчанию этим программам запрещено любое сетевое общение (по человечески очень жаль их).

В группу “доверенные” по умолчанию помещены все программы от Микрософт, собственно сам KIS и другие программы известных производителей. Для настроек по умолчанию выбор хороший, но лично я не стал бы всем программам, пусть даже и именитых производителей, так безраздельно доверять.

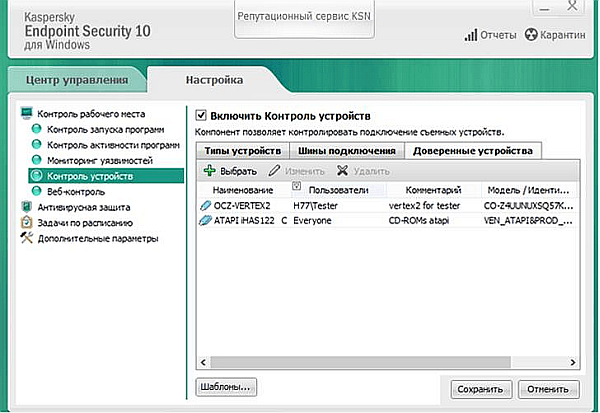

Как же попадают программы в ту или иную группу? Здесь все не так просто. Решение о помещении конкретной программы в одну из четырех групп принимается на основе нескольких критериев:

- Наличие сведений о программе в KSN (Kaspersky Security Network).

- Наличие у программы цифровой подписи (уже проходили).

- Эвристический анализ для неизвестных программ (что то типа гадания).

- Автоматически помещать программу в заранее выбранную пользователем группу.

Все эти опции находится в настройках “Контроль программ”. По умолчанию установлены первые три опции, использование которых и приводит к большому количеству “доверенных” программ. Четвертую опцию можно выбрать самостоятельно как альтернативу первым трем.

Четвертую опцию можно выбрать самостоятельно как альтернативу первым трем.

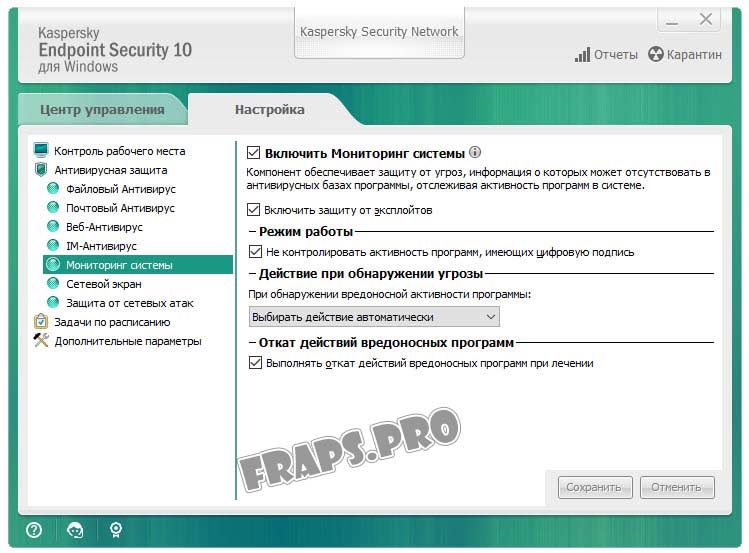

Проведем эксперимент. Поместим какую либо программу (например, браузер “Opera”) в список программ со слабыми ограничениями и посмотрим как работает правило “запрос действия”. Для вступления правил программ в действие нужно закрыть и снова открыть программу, правила для которой были изменены. Если теперь попробовать зайти на любой сайт, то никакого запроса действия не произойдет, а программа спокойно установит сетевое соединение. Как оказалось, правило “запрос действия” работает только если в основных параметрах защиты снят флажок с опции “Выбирать действие автоматически”.

Еще один сюрприз ожидает пользователей сетевых утилит типа ping, tracert (если правило “запрос действия” распространить на доверенные программы), putty (ssh клиент) и, возможно, им подобных. Для них KIS упорно не хочет выводить экран запроса действия. Здесь выход может быть только один – устанавливать разрешения для конкретной программы вручную.

Прежде, чем перейти к пакетным правилам, позволю себе один совет: создавайте для каждой группы программ свои подгруппы. Например: “Сетевые утилиты”, “Офисные программы”, “Программы для Интернета”, и т.д. Во первых, всегда можно будет быстро найти нужную программу, и, во вторых, можно будет устанавливать правила на определенные группы, вместо установки правил для отдельных программ.

Пакетные правила.

В пакетных правилах определяются отдельные признаки пакетов: протокол, направление, локальный или удаленный порт, сетевой адрес. Пакетные правила могут действовать как “разрешающие”, “запрещающие” и “по правилам программ”. Правила просматриваются сверху вниз пока не будет найдено разрешающее или запрещающее правило по совокупности признаков. Если правило для пакета не найдено, то применяется правило по умолчанию (последнее). Обычно в сетевых экранах последним правилом устанавливают запрет на прием и передачу любых пакетов, но для KIS это правило разрешающее.

Действие “по правилу программ” является по своей природе “окном” для собственно действий правил программ. Это удобно, поскольку можно определять очередность выполнения правил. Например, программа пытается отправить пакет на 53 порт DNS сервера. Если есть пакетное правило с действием “по правилам программ”, направлением “исходящее”, удаленный порт 53 (или не определен), и для программы установлено разрешающее правило для отправки пакета на 53 порт, то пакет будет отправлен, если программе запрещено отправлять пакеты на 53 порт, то этот пакет отправлен не будет.

Это удобно, поскольку можно определять очередность выполнения правил. Например, программа пытается отправить пакет на 53 порт DNS сервера. Если есть пакетное правило с действием “по правилам программ”, направлением “исходящее”, удаленный порт 53 (или не определен), и для программы установлено разрешающее правило для отправки пакета на 53 порт, то пакет будет отправлен, если программе запрещено отправлять пакеты на 53 порт, то этот пакет отправлен не будет.

Область действия правил охватывает определенную область: “любой адрес” (все адреса), “адрес подсети” – здесь можно выбрать тип подсети “доверенные”, “локальные” или “публичные”, и “адреса из списка” – указать IP адреса или доменные имена вручную. Отношение конкретной подсети к “доверенной”, “локальной” или “публичной” устанавливается в общих нстройках сетевого экрана.

Пакетные правила KIS, в отличие от большинства сетевых экранов, перегружены большим числом направлений: “входящее”, “входящее (поток)”, “исходящее”, “исходящее (поток)”, и “входящее/исходящее”. Причем, правила с некоторыми сочетаниями протокола и направления не работают. Например, правило запрета ICMP в сочетании с потоковыми направлениями работать не будет, т.е. запрещенные пакеты будут проходить. К UDP пакетам почему то применяются потоковые направления, хотя UDP протокол по своей природе как такового “потока” не создает, в отличии от TCP.

Причем, правила с некоторыми сочетаниями протокола и направления не работают. Например, правило запрета ICMP в сочетании с потоковыми направлениями работать не будет, т.е. запрещенные пакеты будут проходить. К UDP пакетам почему то применяются потоковые направления, хотя UDP протокол по своей природе как такового “потока” не создает, в отличии от TCP.

Еще один, не совсем приятный момент заключается в том, что в пакетных правилах отсутствует возможность указать реакцию на запрет входящего пакета: запретить прием пакета с уведомлением отправившей его стороны или просто отбросить пакет. Это так называемый режим “невидимости”, который раньше в сетевом экране присутствовал.

Теперь обратимся к собственно правилам.

1 и 2 правила разрешают по правилам программ отправлять DNS запросы по протоколам TCP и UDP. Безусловно, оба правила полезны, но в основном такие сетевые программы как почтовые и браузеры запрашивают адреса сайтов через системную службу DNS, за работу которой отвечает системная программа “svchost. exe”. В свою очередь, сама служба использует вполне конкретные адреса DNS серверов, указываемые вручную или через DHCP. Адреса DNS серверов меняются редко, так что вполне хватило бы разрешения отправки DNS запросов для системной службы “svchost.exe” на фиксированные сервера доменных имен.

exe”. В свою очередь, сама служба использует вполне конкретные адреса DNS серверов, указываемые вручную или через DHCP. Адреса DNS серверов меняются редко, так что вполне хватило бы разрешения отправки DNS запросов для системной службы “svchost.exe” на фиксированные сервера доменных имен.

3 правило разрешает программам отправку электронной почты по протоколу TCP. Здесь также, как и для первых двух правил, достаточно было бы создать правило для конкретной программы работы с электронной почтой указав на какой порт и сервер производить отправку.

4 правило разрешает любую сетевую активность для доверенных сетей. Будьте очень внимательны при включении этого правила, не перепутайте случайно тип сети. Это правило фактически отключает функции сетевого экрана в доверенных сетях.

5 правило разрешает любую сетевую активность по правилам программ для локальных сетей. Это правило хоть и не отключает полностью сетевой экран, но в значительной степени ослабляет его контрольные функции.

6 правило запрещает удаленное управление компьютером по протоколу RDP. Хотя область действия правила “все адреса”, но фактически оно действует только в “публичных сетях”.

7 и 8 правило запрещает доступ из сети к сетевым службам компьютера по протоколам TCP и UDP. Фактически правило действует только в “публичных сетях”.

9 и 10 правила разрешают всем без исключения подключаться к компьютеру из любых сетей, конечно исключая службы, запрещенные правилами 6 – 8. Действует правило только для программ с разрешенной сетевой активностью. Но будьте очень внимательны, сетевая активность по умолчанию разрешена практически всем программам за исключением не доверенных.

11 – 13 правила разрешают прием входящих ICMP пакетов для всех программ. Смысла в этих правилах не больше, чем в 1 – 3, потому, что ICMP в подавляющем большинстве случаев использует программа ping и tracert.

14 правилом запрещается прием всех типов ICMP пакетов, разумеется за исключением разрешенных правилами 11 – 13.

16 правило запрещает входящий ICMP v6 эхо запрос. ICMP v6 в подавляющем большинстве случаев не нужен. Можно было бы запретить его полностью.

17 правило разрешает все, что явно не разрешено или запрещено предыдущими правилами. Это правило хотя и не отображается на экране, но помнить о его существовании безусловно необходимо.

Настройки сетевого экрана KIS по умолчанию безусловно хороши и подходят большинству пользователей домашних компьютеров, на которых, собственно, и ориентирован этот продукт. Но гибкость и нетребовательность к дополнительным настройкам, о которой упоминалось в начале статьи, к сожалению достигается за счет безопасности самих же пользователей, делая эту самую безопасность очень сильно зависимой от человеческого фактора: знаний и безошибочных действий самого пользователя.

Цепочка событий: Как «Лаборатория Касперского» потеряла рынок в США из-за «связи с чекистами»

Технологии

Роман Персианинов

История предполагаемой «войны кланов» в компании Евгения Касперского, которая закончилась победой российских силовиков и возможной атакой на США.

Евгений Касперский в офисе своей компании. Фото Reuters

22 января 2018 года «Медуза» опубликовала первое совместное расследование с американским изданием BuzzFeed. Оно посвящено тайному влиянию выходцев из российских спецслужб на внутреннюю политику «Лаборатории Касперского», в результате чего компанию заподозрили в шпионаже против США.

Как выяснило издание, сотрудничество Евгения Касперского с силовиками началось задолго до скандала с российскими хакерами, и ему предшествовало жёсткое соперничество внутри компании.

В 2007 году Наталья Касперская уступила бывшему мужу Евгению пост генерального директора в «Лаборатории», после чего там сформировались три клана.

Один состоял из «технарей», который возглавлял технический директор компании Николай Гребенников. Во втором находились финансисты, желавшие продвигать фирму на мировом рынке. В третий клан входили люди из отдела безопасности и юридических вопросов, в прошлом связанные с российскими силовыми структурами, в том числе бывший сотрудник КГБ Игорь Чекунов (Евгений Касперский заявлял, что Чекунов не работал в КГБ).

В апреле неизвестные похитили сына Евгения и Натальи Касперских Ивана. Они потребовали выкуп в три миллиона евро, после чего Касперский попросил Чекунова помочь. Он возглавил операцию по спасению и через четыре дня отряд спецназа нашёл и освободил Ивана. Один из злоумышленников, Николай Савельев, обвинил в организации похищения сотрудника ФСО Алексея Устимчука. Наталья Касперская же заподозрила в произошедшем Чекунова.

Через полгода после похищения «Лаборатория» заключила контракт с ФСО на поставку своей продукции. Источник «Медузы» утверждает, что это усилило влияние клана силовиков на политику компании. Например, глава организации «вышиб американских инвесторов и большинство иностранных топов».

Спустя два года влияние клана силовиков только усилилось. Его представители открыто спорили и ругались с Касперским на совещаниях. Когда он представил Николая Гребенникова из «технарей» как своего преемника, силовики начали конфликтовать и с ним.

Основная причина была в том, что Гребенников не допускал службу безопасности до системы Kaspersky Security Network (KSN). Она позволяет администратору затребовать с компьютера пользователя любой файл, который может представлять угрозу — это позволяет анализировать и обезвреживать новые вирусы до массового заражения.

Она позволяет администратору затребовать с компьютера пользователя любой файл, который может представлять угрозу — это позволяет анализировать и обезвреживать новые вирусы до массового заражения.

С помощью KSN сотрудник компании может скачать любой файл с компьютера без ведома его владельца, считает источник «Медузы». При этом представитель компании Андрей Булай заявил изданию, что у KSN нет ручного режима, а подобные системы используются повсеместно.

В феврале 2014 года Гребенников и другие «технари» предложили Касперскому новый план работы, предполагающий ослабление клана силовиков. Несколько месяцев спустя основатель компании уволил Гребенникова, заявив, что тот «предал компанию». К осени фирму покинули ещё шесть российских и иностранных топ-менеджеров. С этим якобы закончилась борьба между кланами, и силовики получили доступ к системе KSN.

В августе неизвестные опубликовали код программы FinFisher, разработанной британской фирмой Gamma Group. Собеседник «Медузы» из «Лаборатории» утверждает, что лично присутствовал при взломе компьютеров Gamma Group для демонстрации потенциала KSN.

Представитель «Лаборатории» Андрей Булай заявил, что Gamma Group никогда не была клиентом компании, но в теории она могла купить программное обеспечение «Касперского».

В марте 2015 года издание Bloomberg сообщило, что Касперский с Чекуновым и другими сотрудниками «Лаборатории» регулярно ходили в баню. Тогда же Forbes писал, что иностранные менеджеры жаловались Гребенникову (на тот момент он ещё работал в фирме), якобы их хотят «убрать» из компании.

Бывший топ-менеджер «Лаборатории» рассказал «Медузе», что Евгений Касперский не участвовал в спорах «технарей» с силовиками и боялся последних. Он не опровергал, что ходил в баню с выходцами из силовых структур, но заявил, что в местах отдыха они для него просто друзья.

В мае в США разгорелся скандал вокруг хакеров, которые якобы повлияли на выборы 2016 года и связаны с российскими властями. На заседании сената шесть руководителей американских силовых ведомств признали, что не доверяют «Лаборатории».

Летом Bloomberg опубликовало расследование об активном сотрудничестве ФСБ с компанией Касперского. Куратором объединения называли Чекунова. После этого американских сотрудников «Лаборатории» стали вызывать на допросы, а в сентябре госучреждениям США запретили использовать продукцию компании.

Куратором объединения называли Чекунова. После этого американских сотрудников «Лаборатории» стали вызывать на допросы, а в сентябре госучреждениям США запретили использовать продукцию компании.

10 октября крупные американские СМИ рассказали со ссылкой на израильские спецслужбы о причастности «Лаборатории» к взлому секретных файлов Агентства национальной безопасности США. Израильтяне якобы получили доступ к данным компании ещё в 2015 году и выяснили, что антивирус специально ищет файлы, похожие на секретные.

Предполагаемая утечка такой информации произошла с компьютера сотрудника АНБ. Представители «Лаборатории» признали, что KSN определил файлы с компьютера как потенциально опасные и отправил их во внутреннюю сеть, но отвергли любую причастность ко «взломам».

В середине декабря президент США Дональд Трамп придал статус закона решению министерства внутренней безопасности о запрете госучреждений пользоваться продукцией «Лаборатории Касперского». Это произошло за неделю до Дня чекиста (20 декабря), который регулярно отмечал Касперский.

После этого «Лаборатория» подала на американское правительство в суд. В иске говорится, что наложенный запрет неконституционен, так как основан на неподтверждённых доказательствах.

19 января «Лаборатория» сообщила, что общая выручка за 2017 год увеличилась на 8%, но объем продаж в Северной Америке снизился на 8%. От продаж продукции компании отказались многие крупные торговые сети в США. По словам топ-менеджера фирмы, в Америке от «Касперского» осталась лишь небольшая команда в Бостоне и два-три сотрудника во Флориде и Сиэтле.

#цепочкасобытий #хакеры #технологии

Об участии в Kaspersky Security Network

Об участии в Kaspersky Security Network Пожалуйста, включите JavaScript в вашем веб-браузере!Для более эффективной защиты вашего компьютера Kaspersky Endpoint Security использует данные, полученные от пользователей по всему миру. Kaspersky Security Network предназначен для сбора таких данных.

Kaspersky Security Network (KSN) — инфраструктура облачных сервисов, обеспечивающая доступ к онлайн-базе знаний «Лаборатории Касперского», содержащей информацию о репутации файлов, веб-ресурсов и программного обеспечения. Использование данных Kaspersky Security Network обеспечивает более быструю реакцию Kaspersky Endpoint Security на новые угрозы, повышает производительность некоторых компонентов защиты и снижает вероятность ложных срабатываний.

Использование данных Kaspersky Security Network обеспечивает более быструю реакцию Kaspersky Endpoint Security на новые угрозы, повышает производительность некоторых компонентов защиты и снижает вероятность ложных срабатываний.

В зависимости от расположения инфраструктуры различают службу Global KSN (инфраструктура размещается на серверах «Лаборатории Касперского») и службу Private KSN.

После смены лицензии отправьте информацию о новом ключе поставщику услуг, чтобы иметь возможность использовать Private KSN. В противном случае обмен данными с Private KSN будет невозможен.

Благодаря пользователям, участвующим в KSN, «Лаборатория Касперского» имеет возможность оперативно получать информацию о типах и источниках угроз, разрабатывать решения по их нейтрализации и минимизировать количество ложных срабатываний компонентов программы.

При использовании расширенного режима KSN программа автоматически отправляет результирующую статистику работы в KSN. Программа также может отправлять определенные файлы (или части файлов), которые хакеры могут использовать для нанесения вреда компьютеру или данным, в «Лабораторию Касперского» для дополнительной проверки.

Более подробная информация об отправке статистической информации «Лаборатории Касперского», которая формируется при участии в KSN, а также о хранении и уничтожении такой информации приведена в Положении о Kaspersky Security Network и на сайте «Лаборатории Касперского». Файл ksn_<идентификатор языка>.txt, содержащий текст Положения о Kaspersky Security Network, входит в комплект поставки программы.

Для снижения нагрузки на серверы KSN «Лаборатория Касперского» может выпускать антивирусные базы приложений, которые временно отключают или частично ограничивают запросы к Kaspersky Security Network. В этом случае статус подключения к KSN отображается как Включено с ограничениями .

Пользовательские компьютеры, управляемые Сервером администрирования Kaspersky Security Center, могут взаимодействовать с KSN через службу KSN Proxy.

Служба прокси-сервера KSN предоставляет следующие возможности:

- Компьютер пользователя может запрашивать KSN и отправлять информацию в KSN даже без прямого доступа к Интернету.

- KSN Proxy кэширует обрабатываемые данные, тем самым снижая нагрузку на внешнее сетевое соединение и ускоряя получение информации, которая запрашивается компьютером пользователя.

Подробнее о службе KSN Proxy можно узнать в Справочном руководстве Kaspersky Security Center.

Параметры службы KSN Proxy можно настроить в свойствах Политика Kaspersky Security Center .

Использование Kaspersky Security Network является добровольным. Программа предложит вам использовать KSN при первоначальной настройке программы. Пользователи могут начать или прекратить участие в KSN в любое время.

Наверх страницы

Kaspersky Security Network

Kaspersky Security Network Пожалуйста, включите JavaScript в вашем веб-браузере!Kaspersky Security Network

Для более эффективной защиты вашего компьютера Kaspersky Endpoint Security использует данные, полученные от пользователей по всему миру. Kaspersky Security Network предназначен для получения этих данных.

Kaspersky Security Network предназначен для получения этих данных.

Kaspersky Security Network (KSN) — инфраструктура облачных сервисов, обеспечивающая доступ к онлайн-базе знаний «Лаборатории Касперского», содержащей информацию о репутации файлов, веб-ресурсов и программного обеспечения. Использование данных Kaspersky Security Network обеспечивает более быструю реакцию Kaspersky Endpoint Security на новые угрозы, повышает производительность некоторых компонентов защиты и снижает вероятность ложных срабатываний. Если вы участвуете в Kaspersky Security Network, службы KSN предоставляют Kaspersky Endpoint Security информацию о категории и репутации проверяемых файлов, а также информацию о репутации проверяемых веб-адресов.

Использование Kaspersky Security Network является добровольным. Программа предложит вам использовать KSN при первоначальной настройке программы. Пользователи могут начать или прекратить участие в KSN в любое время.

Более подробная информация об отправке статистической информации «Лаборатории Касперского», которая формируется при участии в KSN, а также о хранении и уничтожении такой информации приведена в Положении о Kaspersky Security Network и на сайте «Лаборатории Касперского». Файл ksn_<идентификатор языка>.txt с текстом Положения о Kaspersky Security Network входит в комплект поставки программы.

Файл ksn_<идентификатор языка>.txt с текстом Положения о Kaspersky Security Network входит в комплект поставки программы.

Для снижения нагрузки на серверы KSN специалисты «Лаборатории Касперского» могут выпускать обновления программы, которые временно отключают или частично ограничивают запросы к Kaspersky Security Network. При этом статус подключения к KSN в локальном интерфейсе приложения — Включено с ограничениями .

Инфраструктура KSN

Kaspersky Endpoint Security поддерживает следующие инфраструктурные решения KSN:

- Глобальный KSN — это решение, которое используется большинством программ «Лаборатории Касперского». Участники KSN получают информацию от Kaspersky Security Network и передают «Лаборатории Касперского» информацию об объектах, обнаруженных на компьютере пользователя, для дополнительного анализа аналитиками «Лаборатории Касперского» и включения в репутационные и статистические базы данных Kaspersky Security Network.

- Private KSN — решение, позволяющее пользователям компьютеров, на которых установлена программа Kaspersky Endpoint Security или другие программы «Лаборатории Касперского», получать доступ к репутационным базам данных Kaspersky Security Network и другим статистическим данным, не отправляя данные в KSN со своих компьютеров. Частный KSN предназначен для корпоративных клиентов, которые не могут участвовать в Kaspersky Security Network по одной из следующих причин:

- Локальные рабочие станции не подключены к Интернету.

- Передача любых данных за пределы страны или за пределы корпоративной локальной сети запрещена законом или ограничена корпоративными политиками безопасности.

По умолчанию Kaspersky Security Center использует Global KSN. Вы можете настроить использование Private KSN в Консоли администрирования (MMC) и Kaspersky Security Center 12 Web Console. В облачной консоли Kaspersky Security Center невозможно настроить использование Private KSN.

Подробнее о приватном KSN см. в разделе 9.0003 документация по Kaspersky Private Security Network .

KSN Proxy

Пользовательские компьютеры, управляемые Сервером администрирования Kaspersky Security Center, могут взаимодействовать с KSN через службу KSN Proxy.

Служба KSN Proxy предоставляет следующие возможности:

- Компьютер пользователя может запрашивать KSN и отправлять информацию в KSN даже без прямого доступа к Интернету.

- Служба KSN Proxy кеширует обрабатываемые данные, тем самым снижая нагрузку на внешний сетевой канал связи и ускоряя получение информации, которая запрашивается компьютером пользователя.

Подробнее о службе KSN Proxy см. в Справочном руководстве Kaspersky Security Center .

Параметры Kaspersky Security Network

Параметр | Описание |

|---|---|

Расширенный режим KSN | Расширенный режим KSN — режим, в котором Kaspersky Endpoint Security отправляет дополнительные данные в «Лабораторию Касперского». |

Облачный режим | Облачный режим — режим работы программы, в котором Kaspersky Endpoint Security использует облегченную версию антивирусных баз. Kaspersky Security Network поддерживает работу программы при использовании легких антивирусных баз. Облегченная версия антивирусных баз позволяет использовать примерно половину оперативной памяти компьютера, которая в противном случае использовалась бы для обычных баз данных. Если вы не участвуете в Kaspersky Security Network или отключен облачный режим, Kaspersky Endpoint Security загружает полную версию антивирусных баз с серверов «Лаборатории Касперского». Если переключатель включен, Kaspersky Endpoint Security использует облегченную версию антивирусных баз, что снижает нагрузку на ресурсы операционной системы. Kaspersky Endpoint Security загружает облегченную версию антивирусных баз при следующем обновлении после установки флажка. |

Kaspersky Endpoint Security использует KSN для обнаружения угроз вне зависимости от положения переключателя.

Kaspersky Endpoint Security использует KSN для обнаружения угроз вне зависимости от положения переключателя.