НОУ ИНТУИТ | Лекция | Введение в криптографию с открытым ключом

< Дополнительный материал || Лекция 10: 123

Аннотация: В этой лекции читатель познакомится с наиболее важным достижением криптографов ХХ века – асимметричной криптографией и узнает, какие математические функции называются односторонними и как они используются для шифрования, формирования секретных ключей и цифровой подписи на электронных документах.

Ключевые слова: безопасность, асимметричные алгоритмы, операции, алгоритм симметричного шифрования, ключ, симметрия, public key, private key, Internet, интеллектуальная карта, алгоритмы шифрования, минимум, односторонняя функция, one-way, function, математическая функция, значение, люк, закрытый ключ, пользователь, секретный ключ, криптография, база данных, открытый ключ, сети передачи данных, Интернет, digital signature, электронная цифровая подпись, ЭЦП, бит, аутентичность, целостность, представление, файл, Дополнение, проверка ЭЦП, тело документа, цифровая подпись, RSA, алгоритм, шифрование, функция, конфиденциальность, метка, ключ сессии, симметричные алгоритмы, доступ, центр распределения ключей, механизм «запрос-ответ», алгоритм Диффи-Хеллмана, односторонняя функция с люком

intuit.ru/2010/edi»>Цель лекции: первоначальное знакомство с принципами шифрования с открытым ключом.Предпосылки создания методов шифрования с открытым ключом и основные определения

При использовании шифрования с закрытым ключом возникают две достаточно серьезные проблемы. Первая проблема заключается в изготовлении секретных ключей и доставке их участникам информационного обмена. При большом количестве и территориальной распределенности участников информационного обмена, использующих каналы связи общего назначения, например, обычную или электронную почту, часто бывает сложно гарантировать безопасность доставки такого ключа и его подлинность. В «Поточные шифры и генераторы псевдослучайных чисел. Часть 2» учебного пособия проблема распределения ключей для симметричного шифрования была подробно рассмотрена.

Второй проблемой является обеспечение подлинности партнеров при электронном общении. Развитие деловой переписки и электронной коммерции требует наличия методов, при использовании которых невозможно было бы подменить кого-либо из участников обмена. Получатель корреспонденции должен иметь возможность удостовериться в подлинности документа, а создатель электронного послания должен быть в состоянии доказать свое авторство получателю или третьей стороне. Следовательно, электронные документы должны иметь аналог обычной подписи.

Развитие деловой переписки и электронной коммерции требует наличия методов, при использовании которых невозможно было бы подменить кого-либо из участников обмена. Получатель корреспонденции должен иметь возможность удостовериться в подлинности документа, а создатель электронного послания должен быть в состоянии доказать свое авторство получателю или третьей стороне. Следовательно, электронные документы должны иметь аналог обычной подписи.

Многие криптографы работали над решением этих проблем, в результате чего во второй половине семидесятых годов ХХ века были разработаны принципиально новые подходы, позволяющие решить перечисленные выше (и некоторые другие) задачи. Основой послужило открытие так называемых асимметричных криптоалгоритмов, или методов, в которых процедуры прямого и обратного криптопреобразования выполняются на различных ключах и не имеют между собой очевидных и легко прослеживаемых связей, которые позволили бы по одному ключу определить другой.

Асимметричные алгоритмы шифрования называются также алгоритмами с открытым ключом. В отличие от алгоритмов симметричного шифрования (алгоритмов шифрования с закрытым ключом), в которых для шифрования и расшифрования используется один и тот же ключ, в ассиметричных алгоритмах один ключ используется для шифрования, а другой, отличный от первого, – для расшифрования. Алгоритмы называются асимметричными, так как ключи шифрования и расшифрования разные, следовательно, отсутствует симметрия основных криптографических процессов.

В настоящее время асимметричные алгоритмы широко применяются на практике, например, для обеспечения информационной безопасности телекоммуникационных сетей, в том числе сетей, имеющих сложную топологию; для обеспечения информационной безопасности в глобальной сети Internet; в различных банковских и платежных системах (в том числе использующих интеллектуальные карты).

Алгоритмы шифрования с открытым ключом можно использовать для решения, как минимум, трех задач:- Для шифрования передаваемых и хранимых данных в целях их защиты от несанкционированного доступа.

- Для формирования цифровой подписи под электронными документами.

- Для распределения секретных ключей, используемых потом при шифровании документов симметричными методами.

Односторонние функции

Все алгоритмы шифрования с открытым ключом основаны на использовании так называемых односторонних функций. Односторонней функцией (one-way function) называется математическая функция, которую относительно легко вычислить, но трудно найти по значению функции соответствующее значение аргумента. То есть, зная х легко вычислить f(x), но по известному f(x) трудно найти подходящее значение x. Под словом «трудно вычислить» понимают, что для этого потребуется не один год расчетов с использованием ЭВМ. Односторонние функции применяются в криптографии также в качестве хеш-функций (см.

«Криптографические хеш-функции»

).

Для односторонней функции с люком f справедливы следующие утверждения:

- зная х, легко вычислить f(x),

- по известному значению f(x) трудно найти x,

- зная дополнительно некоторую секретную информацию, можно легко вычислить x.

Использование асимметричных алгоритмов для шифрования

В 70-х годах ХХ века Диффи и Хеллман предложили принцип шифрования, основанный на использовании двух разных ключей, хотя и связанных между собой, но устроенных так, что вычислить по одному из них (открытому) другой (закрытый) практически невозможно. Этот принцип может быть использован для решения проблемы снабжения пользователей ключами шифрования/расшифрования, а точнее – для устранения этой проблемы. Согласно Диффи и Хеллману предварительно распределяемые закрытые ключи вообще не должны использоваться для шифрования данных (так как секрет, который известен более чем одному человеку, – уже не секрет). Закрытый ключ должен быть известен только одному лицу – его владельцу. Такой принцип использования асимметричных алгоритмов получил название

Этот принцип может быть использован для решения проблемы снабжения пользователей ключами шифрования/расшифрования, а точнее – для устранения этой проблемы. Согласно Диффи и Хеллману предварительно распределяемые закрытые ключи вообще не должны использоваться для шифрования данных (так как секрет, который известен более чем одному человеку, – уже не секрет). Закрытый ключ должен быть известен только одному лицу – его владельцу. Такой принцип использования асимметричных алгоритмов получил название

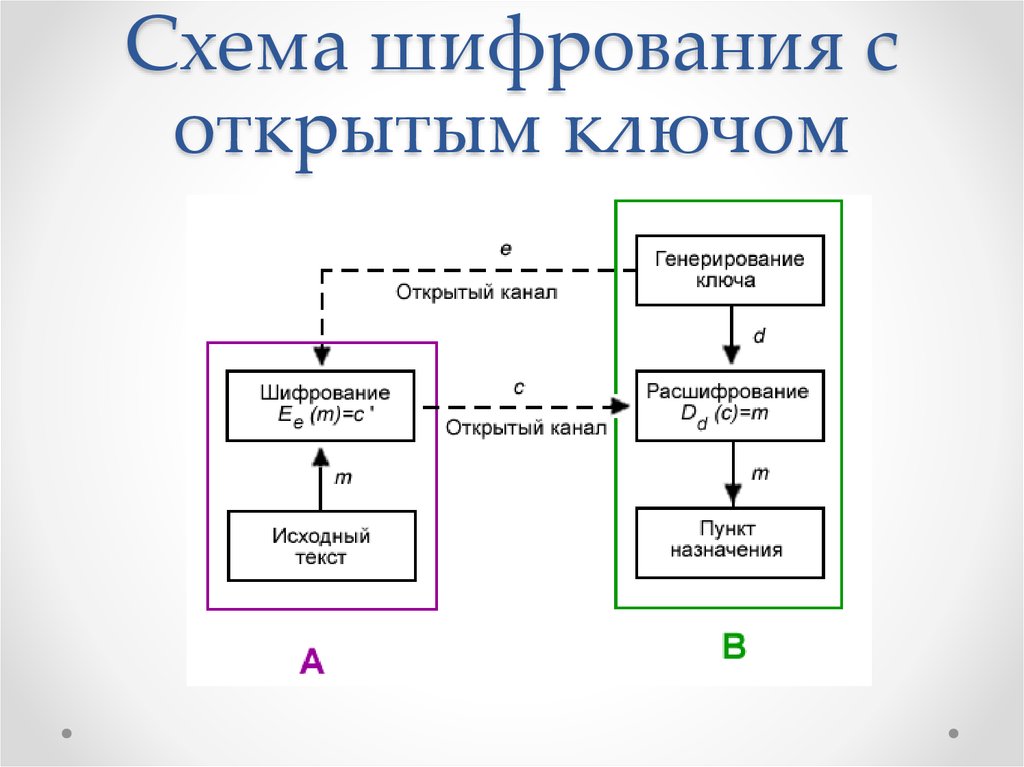

Согласно этому принципу, любой желающий может зашифровать сообщение открытым ключом. Расшифровать сообщение сможет только владелец закрытого ключа. Пусть, например, пользователи А и Б, имеющие возможность обмениваться электронными сообщениями, используют схему открытого шифрования. Предположим, пользователь А должен передать секретное сообщение пользователю Б так, чтобы никто другой не смог его прочитать. Для этого необходимо выполнить следующие действия:

Для этого необходимо выполнить следующие действия:

- Пользователь Б посылает пользователю А свой открытый ключ U по любому каналу связи, например, по электронной почте.

- Пользователь А шифрует свое сообщение М полученным открытым ключом U и получает зашифрованное сообщение С.

- Зашифрованное сообщение С пересылается пользователю Б.

- Пользователь Б расшифровывает полученное сообщение С своим закрытым ключом R.

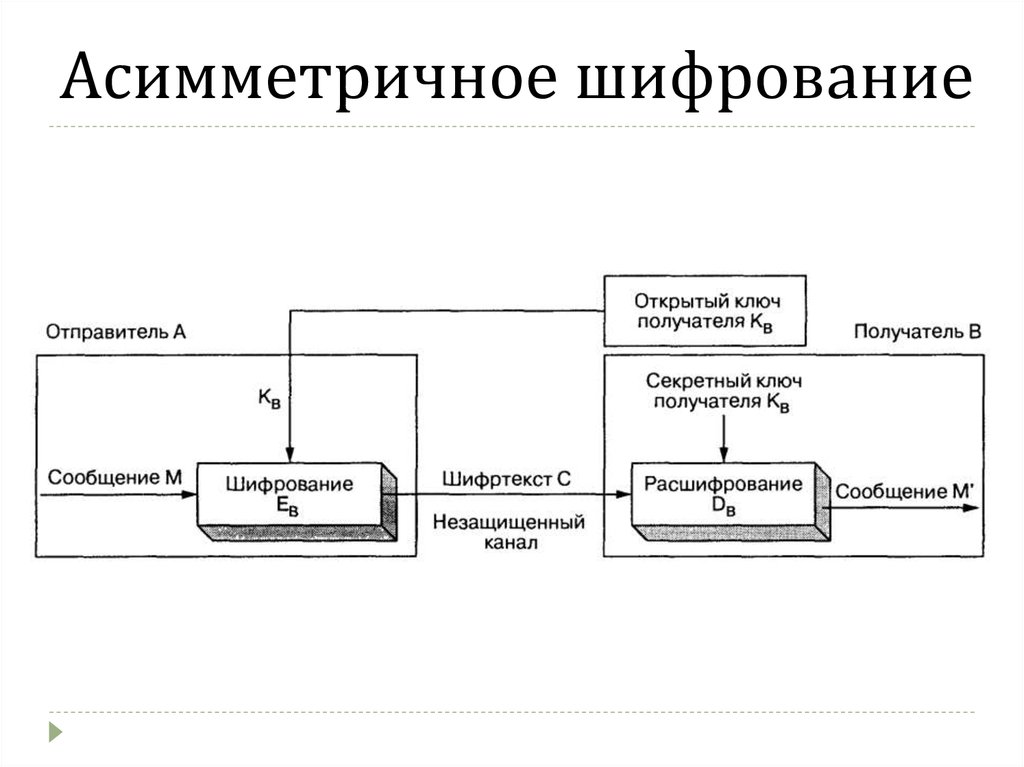

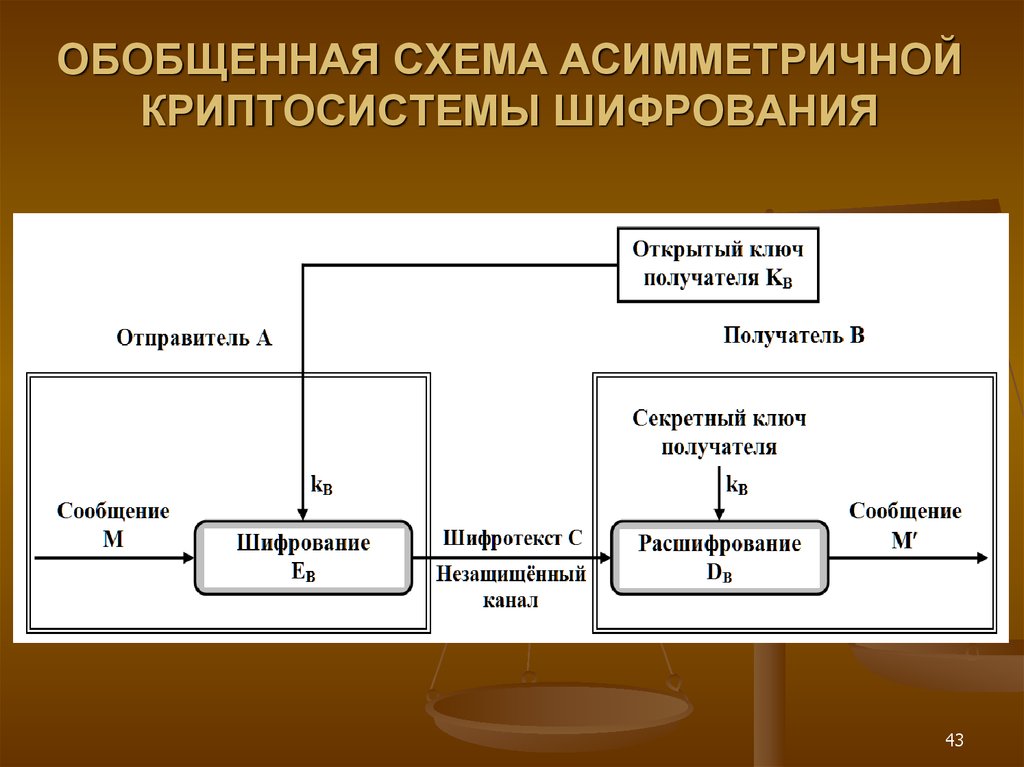

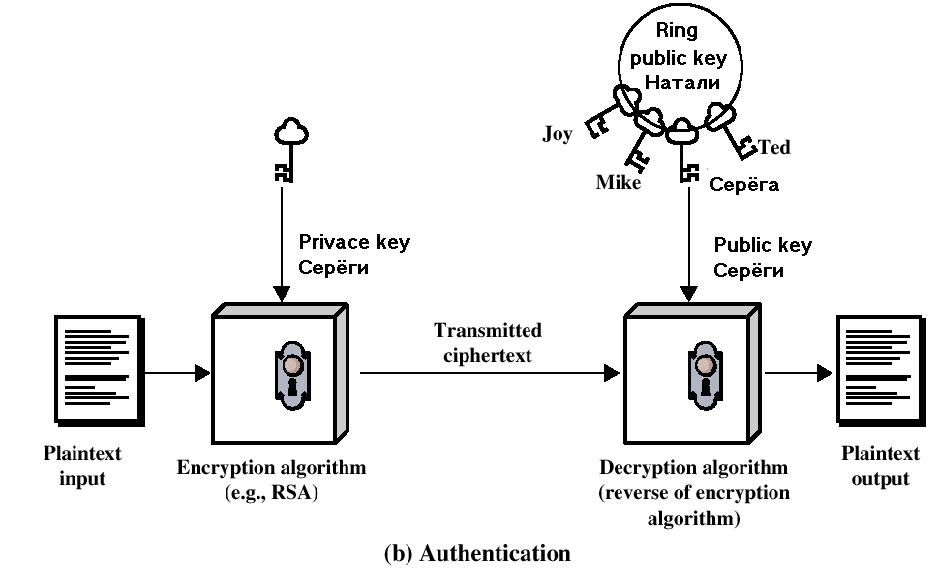

Если операцию шифрования обозначить как F, а операцию расшифрования как F-1, то схему протокола обмена информацией между пользователями можно изобразить, как на рис. 9.1.

Рис. 9.1. Схема открытого шифрования

Для упрощения процедуры обмена в сети передачи сообщений обычно используется база данных (подробнее об этом см. в

«Криптографические алгоритмы с открытым ключом и их использование»

), в которой хранятся открытые ключи всех пользователей.

Дальше >>

< Дополнительный материал || Лекция 10: 123

Криптография с открытым ключом

Криптографическая система с открытым ключом или Асимметричное шифрование, Асимметричный шифр — это система шифрования или электронной цифровой подписи (ЭЦП), при которой открытый ключ передаётся по незащищенному от постороннего наблюдения каналу, и используется для проверки ЭЦП и шифрования сообщения. Генерация и расшифровака сообщения осуществляется посредством секретного ключа.

Основы криптографии с открытым ключом были сформулированы совсем недавно.

Идею создания криптографии с открытым ключом выдвинули Уитфилдом Диффи

(Whitfield Diffie), Мартином Хеллманом (Martin Hellman) и Ральфом Мерклом (Ralph

Merkle). По их убеждению, ключи можно использовать парами — ключ шифрования

и ключ дешифрования, благодаря чему получлить один ключ из другого

не представляется возможным. В 1976 году Диффи и Хеллман впервые представили эту

идею на Национальной компьютерной конференции, а всего через несколько месяцев

была опубликована их основополагающая работа «Новые направления в криптографии»

(«New Directions in Cryptography»).

В 1976 году Диффи и Хеллман впервые представили эту

идею на Национальной компьютерной конференции, а всего через несколько месяцев

была опубликована их основополагающая работа «Новые направления в криптографии»

(«New Directions in Cryptography»).

Схема передачи информации лицом А лицу В

Большая часть безопасных алгоритмов основано на так называемых необратимых функциях. В криптографии под необратимыми функциями подразумевают, невозможность получения обратного значения с помощью современной техники за обозримый интервал времени. Все известные и действующие на настоящий момент системы с открытым ключом базируются на одном из трех типов необратимых преобразований:

- Разложение больших чисел на простые множители (RSA)

- Вычисление логарифма в конечном поле (криптосистема Эль-Гамаля)

- Вычисление корней алгебраических уравнений (на основе эллиптических уравнений)

Криптосистемы с открытым ключом в последнее время широко применяются

в качестве самостоятельных средств защиты передаваемых и хранимых данных, как

средство для распределения ключей и средства аутентификации пользователей.

Все современные криптосистемы с открытым ключом весьма медлительны и практически ни одна из них не может сравниться по быстродействию с симметричными криптосистемами. Быстродействие RSA в тысячи раз ниже, чем у DES или ГОСТ 28147-89. Поэтому эффективнее использовать гибридные криптосистемы.

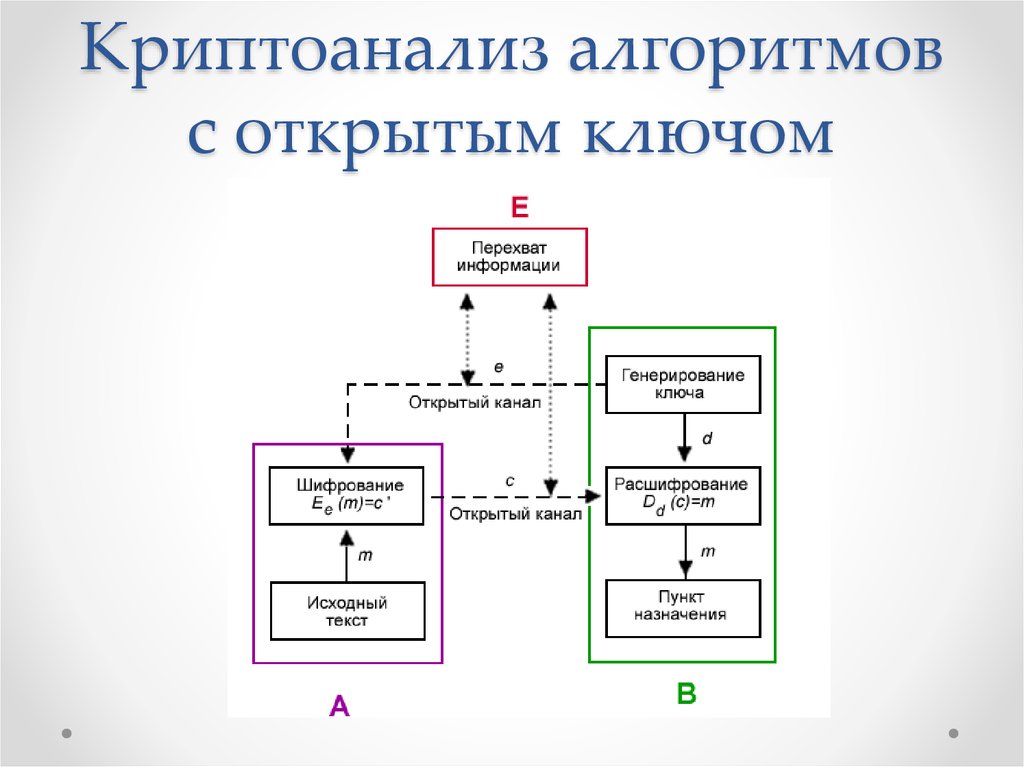

Рисунок иллюстрирует, как кто-то, выполняющий роль активного перехватчика, может захватить систему без взламывания системы шифрования

Существует пять основных принципов построения криптосистем с открытым ключом:

- Начальный этап — решение трудной задачи P. Сложность этой задачи заключается в отсутствие алгоритма, который мог бы подобрать все возможные варианты решения задачи P за полиномиальное время относительно размера задачи.

- Решение легкой подзадачи P’ из P, которое должно быть осуществлено за линейное время.

- «Перетасовываем и взбалтываем» P’. Для того, чтобы получить задачу P’’,

абсолютно отличную от первоначальной, необходима задача P’’ ввиде оригинальной

труднорешаемой задачи P.

- Использование P’’ с описанием в роли ключа шифрования. Процесс получения P’ из P’’ держится в секрете как секретная лазейка.

- В итоге, криптосистема организована таким образом, что алгоритмы расшифрования для легального пользователя и криптоаналитика существенно различны. В то время как первый решает P’’ задачу, второй использует секретную лазейку и решает P’ задачу.

Для того, чтобы понять идеи и методы криптографии с открытым ключом

необходимо привести следующий пример — хранение паролей в компьютере. У каждого

пользователь в сети имеется свой секретный пароль. При входе в сеть,

пользователь указывает свое имя и вводит пароль. Важно отметить, что хранение

пароля на жестком диске компьютера облегчает доступ злоумышленников к секретной

информации. Как уже говорилось, для решения задачи используется односторонняя

или необратимая функция. В процессе создания секретного пароля в компьютере

сохраняется не сам пароль, а результат вычисления функции от этого пароля

и имени пользователя. Приведем наглядный пример, пользователь Маруся

придумала пароль «Баранки». При сохранении этих данных вычисляется

результат функции f(МАРУСЯБАРАНКИ), пусть в результате вычисления будет

выбрана строка Сухари, которая и будет сохранена в системе.

В результате файл паролей будет иметь следующий вид:

Приведем наглядный пример, пользователь Маруся

придумала пароль «Баранки». При сохранении этих данных вычисляется

результат функции f(МАРУСЯБАРАНКИ), пусть в результате вычисления будет

выбрана строка Сухари, которая и будет сохранена в системе.

В результате файл паролей будет иметь следующий вид:

Имя f(имя_пароль)МАРУСЯ СУХАРИ

Вход в систему выглядит так:

Имя: АЛИСАПароль: БАРАНКИ

При введении пользователем Маруся секретного пароля, компьютер проверяет, даёт или нет функция, применяемая к МАРУСЯБАРАНКИ, правильный результат Сухари, хранящийся на диске компьютера. Изменение одной буквы в пароле или имени приведет к совершенно другому результату функции.

В другом примере будет рассмоторена возможность восстановление открытого

сообщения с помощью «секретной лазейки», то есть труднодоступной информации. Для

шифрования текста можно воспользоваться большим абонентским справочником,

который состоит из нескольких толстых томов. Этот справочник позволяет без труда

найти номер любого жителя города, однако найти абонента по известному номеру

практически невозможно. Итак, для каждой буквы шифруемого сообщения подбирвается

имя, начинающееся на ту же букву. В результате, каждой букве соответствует номер

телефона абонента. К примеру, отправляемое сообщение «ВОРОНКА» будет

зашифровано следующим образом:

Для

шифрования текста можно воспользоваться большим абонентским справочником,

который состоит из нескольких толстых томов. Этот справочник позволяет без труда

найти номер любого жителя города, однако найти абонента по известному номеру

практически невозможно. Итак, для каждой буквы шифруемого сообщения подбирвается

имя, начинающееся на ту же букву. В результате, каждой букве соответствует номер

телефона абонента. К примеру, отправляемое сообщение «ВОРОНКА» будет

зашифровано следующим образом:

| Сообщение | Выбранное имя | Криптотекст |

|---|---|---|

| В | Волков | 5643452 |

| О | Орлов | 3572651 |

| Р | Рудакова | 4673956 |

| O | Остапов | 3517289 |

| Н | Наутин | 7755628 |

| К | Киреева | 1235267 |

| А | Артемьева | 8492746 |

Криптотекстом представляет собой цепочку номеров, записанных в порядке

их выбора в справочнике. Для затруднения дешифрации лучше всего подобрать

случайные имена, начинающиеся на нужную букву. Таким образом, исходное сообщение

может быть зашифровано множеством криптотекстов (различных списков номеров).

Для затруднения дешифрации лучше всего подобрать

случайные имена, начинающиеся на нужную букву. Таким образом, исходное сообщение

может быть зашифровано множеством криптотекстов (различных списков номеров).

Еще одна форма атаки — вычисление закрытого ключа, зная открытый

Для успешной дешифрации текста, необходимо иметь справочник, составленный по возрастанию номеров. В таком случае телефонный справочник является секретной лазейкой, которая помогает получить исходный текст, известной только легальным пользователям. Отсутствие справочника или его копии значительно увеличит время криптоаналитика на расшифровку.

К главным достоинствам ассиметричных шифров относятся:

- Отсутствие необходимости предварительной передачи секретного ключа по надёжному каналу.

- В ассиметричной криптосистеме только один ключ держится в секрете.

- В ассиметричных криптосистемах пару секретных ключей можно не менять

на протяжении длительного периода времени.

- Количество ключей в асимметричной криптосистеме значительно меньше, чем в симметричной.

Однако ассиметричная система шифрования имеет и ряд недостатков. Среди них выделяют:

- Сложность внесения изменений в ассиметричный алгоритм шифрования.

- При достаточной надежности шифрования, получатель и отправитель самим фактом пересылки шифрованного сообщения ставят под угрозу безопасность собственной секретной информации.

- Использование длинных ключей в асимметричных алгоритмах.

- Невысокая скорость процесса шифрования-расшифрования с использованием пары ключей.

- Необходимость значительно больших вычислительных ресурсов для ассиметрических криптосистем.

Что такое криптография с открытым ключом?

от Nate Lord в пятницу, 7 сентября 2018 г.

Узнайте, как работает криптография с открытым ключом, а также как часто используется этот криптографический метод.

Определение криптографии с открытым ключом

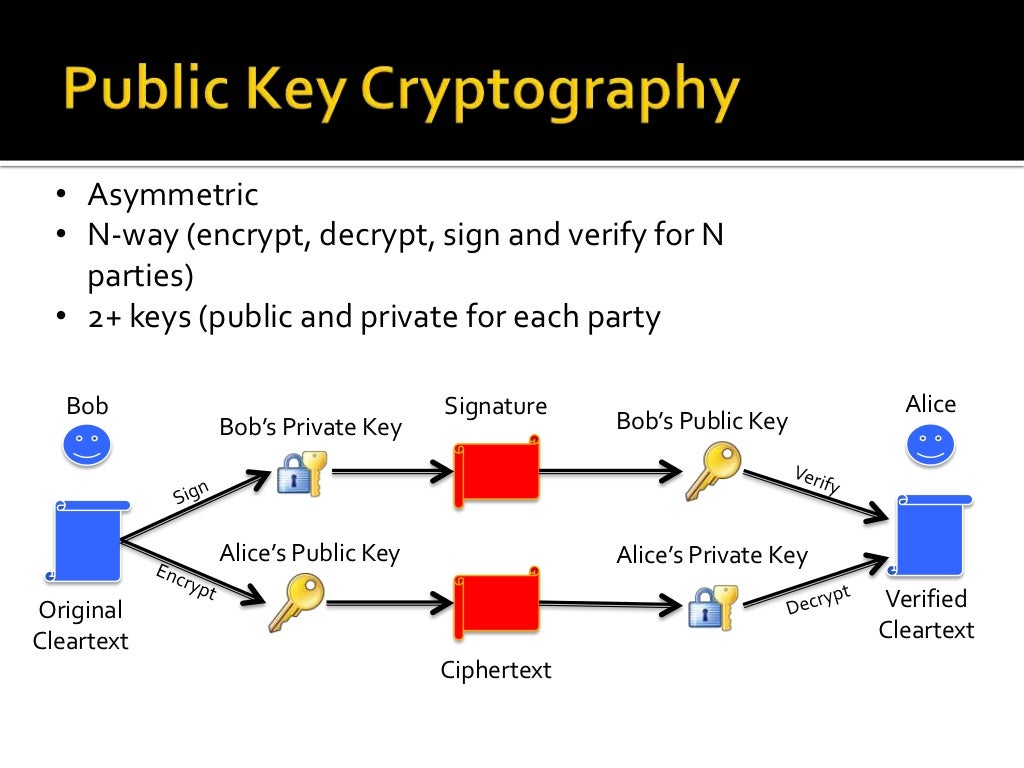

Иногда называемая асимметричной криптографией, криптография с открытым ключом представляет собой класс криптографических протоколов, основанных на алгоритмах. Для этого метода криптографии требуются два отдельных ключа: один закрытый или секретный, а другой открытый. Криптография с открытым ключом использует пару ключей для шифрования и дешифрования данных, чтобы защитить их от несанкционированного доступа или использования. Сетевые пользователи получают от центров сертификации пару открытого и закрытого ключей. Если другие пользователи хотят зашифровать данные, они получают открытый ключ предполагаемого получателя из общедоступного каталога. Этот ключ используется для шифрования сообщения и его отправки получателю. Когда сообщение приходит, получатель расшифровывает его с помощью закрытого ключа, к которому больше никто не имеет доступа.

Алгоритм Rivest-Sharmir-Adleman (RSA) — это криптографическая система, используемая для криптографии с открытым ключом, которая обычно используется при отправке защищенных конфиденциальных данных по незащищенной сети, такой как Интернет. Алгоритм RSA популярен, поскольку он позволяет использовать как открытые, так и закрытые ключи для шифрования сообщений, поэтому их конфиденциальность и подлинность остаются нетронутыми.

Алгоритм RSA популярен, поскольку он позволяет использовать как открытые, так и закрытые ключи для шифрования сообщений, поэтому их конфиденциальность и подлинность остаются нетронутыми.

Проблемы криптографии с открытым ключом

Скорость часто называют самой распространенной проблемой, связанной с криптографией с открытым ключом. Несколько методов шифрования с закрытым ключом намного быстрее, чем метод шифрования с открытым ключом, доступный в настоящее время. Одним из способов преодоления этой проблемы с помощью криптографии с открытым ключом является объединение ее с системами секретных ключей, чтобы обеспечить преимущества безопасности системы с открытым ключом и скорость системы с секретным (частным) ключом.

Другая проблема, связанная с криптографией с открытым ключом, заключается в том, что она подвержена атакам через поддельные или скомпрометированные центры сертификации. Когда происходят эти атаки, киберпреступники выдают себя за кого угодно, выбирая сертификат открытого ключа из скомпрометированного центра. Это позволяет киберпреступникам связать открытый ключ с именем другого пользователя.

Это позволяет киберпреступникам связать открытый ключ с именем другого пользователя.

Сообщение в блоге Криптография в облаке: защита облачных данных с помощью шифрования |

ПРОЧИТАТЬ

Преимущества криптографии с открытым ключом

Повышенная безопасность данных, обеспечиваемая криптографией с открытым ключом, является ее основным преимуществом. Криптография с открытым ключом остается наиболее безопасным протоколом (по сравнению с криптографией с закрытым ключом), поскольку пользователям никогда не нужно передавать или раскрывать свои закрытые ключи кому-либо, что снижает вероятность того, что киберпреступники обнаружат секретный ключ человека во время передачи.

Криптография с открытым ключом также позволяет создавать цифровые подписи, которые невозможно опровергнуть. Криптография с открытым ключом требует, чтобы каждый пользователь отвечал за защиту своего закрытого ключа, тогда как системы с закрытым ключом требуют, чтобы пользователи делились секретными ключами и, возможно, даже доверяли третьим сторонам при передаче. С помощью системы секретных ключей отправители могут заявить, что общий секретный ключ был скомпрометирован одной из сторон, участвующих в процессе.

Криптография с открытым ключом требует, чтобы каждый пользователь отвечал за защиту своего закрытого ключа, тогда как системы с закрытым ключом требуют, чтобы пользователи делились секретными ключами и, возможно, даже доверяли третьим сторонам при передаче. С помощью системы секретных ключей отправители могут заявить, что общий секретный ключ был скомпрометирован одной из сторон, участвующих в процессе.

Криптография с открытым ключом и криптография с закрытым ключом

Криптография с открытым ключом не предназначена для замены криптографии с закрытым ключом; его следует использовать в качестве дополнения к системам секретных ключей. При этом бывают случаи, когда криптография с закрытым ключом не идеальна, и криптография с открытым ключом становится необходимой, особенно в ситуациях с большим количеством пользователей. Как правило, шифрование с открытым ключом является предпочтительным методом криптографии, когда существует многопользовательская среда и необходимо обеспечить конфиденциальность посредством распределения ключей и цифровых подписей для проверки личности пользователя.

Криптология с открытым ключом имеет преимущество перед симметричными системами шифрования с закрытым ключом, поскольку позволяет избежать логистики и рисков, присущих тайной подмене ключей. Из-за своей масштабируемости и повышенной безопасности по сравнению с криптографией с закрытым ключом криптография с открытым ключом остается очень популярной и сегодня широко используется в корпоративных средах.

Метки: Защита данных 101

Похожие сообщения в блоге

Что такое шифрование данных? Определение, лучшие практики и многое другое

Что такое PIPEDA (Закон о защите личной информации и электронных документов)? Понимание и соблюдение Закона о конфиденциальности данных

Что такое программа-вымогатель как услуга? Узнайте о новой бизнес-модели киберпреступности

Рекомендуемые ресурсы

Полное руководство по DLP

- Семь тенденций, которые снова сделали DLP популярным

- Как определить правильный подход для вашей организации

- Предоставление бизнес-обоснования руководителям

Получить руководство

Полное руководство по классификации данных

- Почему классификация данных является основополагающей

- Как классифицировать ваши данные

- Продажа классификации данных бизнесу

Получить руководство

Криптография с открытым ключом(PKC) — Глоссарий

- Проекты

- Публикации Развернуть или свернуть

- Темы Развернуть или свернуть

- Новости и обновления

- События

- Глоссарий

- О CSRC Развернуть или свернуть

Поиск

Сортировать по

Релевантность (наилучшее совпадение)Срок (A-Z)Срок (Z-A)

Пункты на странице 100200500Все

- Глоссарий

А | Б | С | Д | Е | Ф | г | ЧАС | я | Дж | К | л | М | Н | О | п | Вопрос | р | С | Т | U | В | Вт | Икс | Д | Z

криптография с открытым ключом (PKC)

Сокращения и синонимы:

асимметричная криптография

CNSSI 4009-2015

Криптография с асимметричным ключом

НИСТИР 8202

ПКС

ЦНССИ 4009-2015

ПКЕ

NISTIR 8214A

Определения:

Система шифрования, использующая пару открытого и закрытого ключей для шифрования и/или цифровой подписи.

Источник(и):

ЦНССИ 4009-2015

NIST SP 800-12 Ред. 1

в соответствии с криптографией с открытым ключом

от

ЦНССИ 4009

См. криптографию с открытым ключом (PKC).

Источник(и):

ЦНССИ 4009-2015

в условиях асимметричной криптографии

Криптография, использующая отдельные ключи для шифрования и дешифрования; также известный как асимметричная криптография.

Источник(и):

НИСТ СП 1800-16Б

в соответствии с криптографией с открытым ключом

НИСТ СП 1800-16С

в соответствии с криптографией с открытым ключом

НИСТ СП 1800-16D

в соответствии с криптографией с открытым ключом

Форма криптографии, в которой используются два связанных ключа, открытый ключ и закрытый ключ; два ключа обладают тем свойством, что при наличии открытого ключа вычислительно невозможно получить закрытый ключ. Для установления ключа криптография с открытым ключом позволяет различным сторонам безопасно общаться без предварительного доступа к совместно используемому секретному ключу, используя одну или несколько пар (открытый ключ и закрытый ключ) криптографических ключей.

Для установления ключа криптография с открытым ключом позволяет различным сторонам безопасно общаться без предварительного доступа к совместно используемому секретному ключу, используя одну или несколько пар (открытый ключ и закрытый ключ) криптографических ключей.

Источник(и):

NIST SP 800-56B Ред. 2

в рамках криптографии с открытым ключом

Криптографическая система, в которой у пользователей есть закрытый ключ, который хранится в секрете и используется для создания открытого ключа (который бесплатно предоставляется другим). Пользователи могут подписывать данные цифровым способом с помощью своего закрытого ключа, и полученная подпись может быть проверена любым лицом, использующим соответствующий открытый ключ.