Что такое контроллер домена и для чего он нужен?

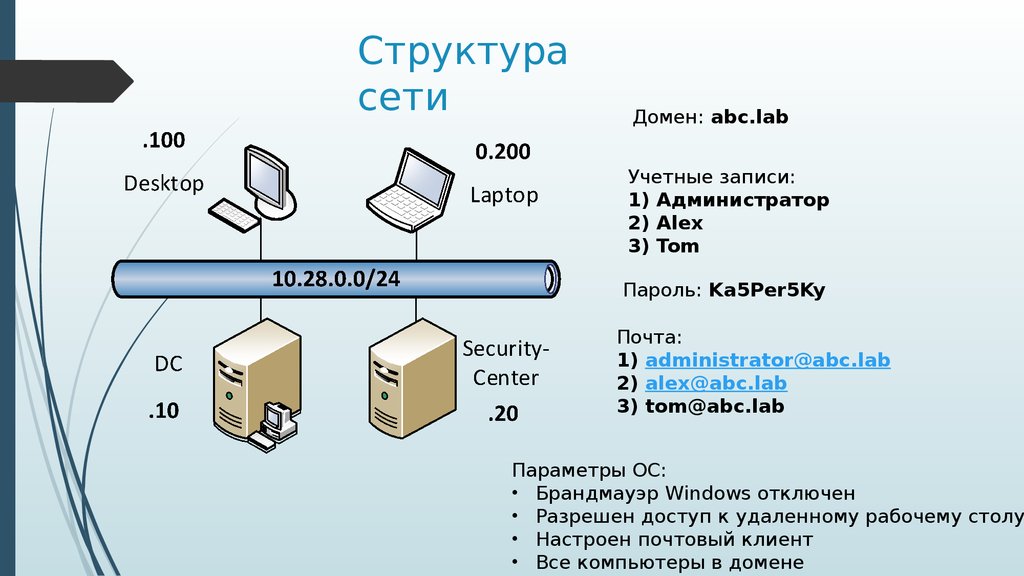

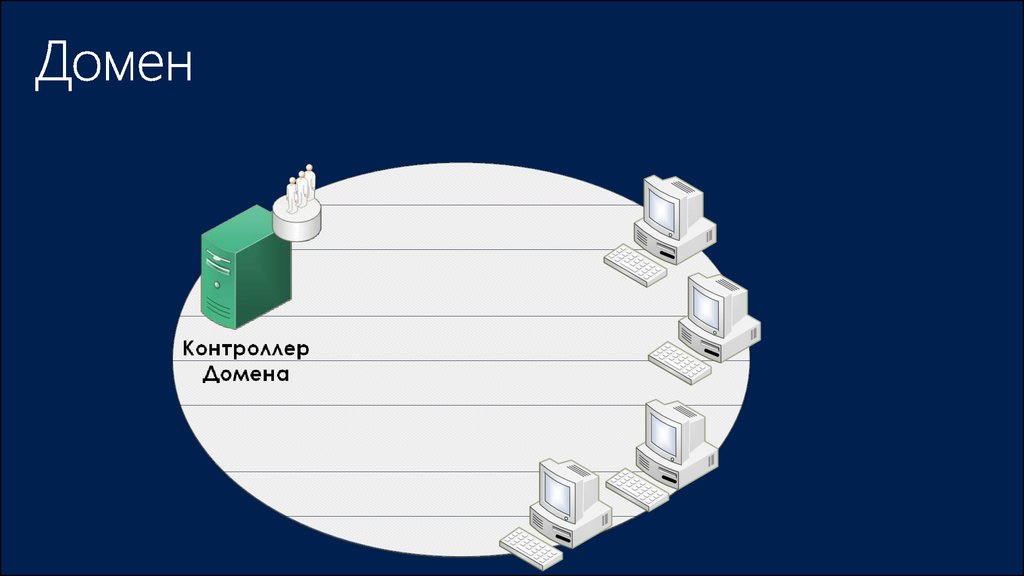

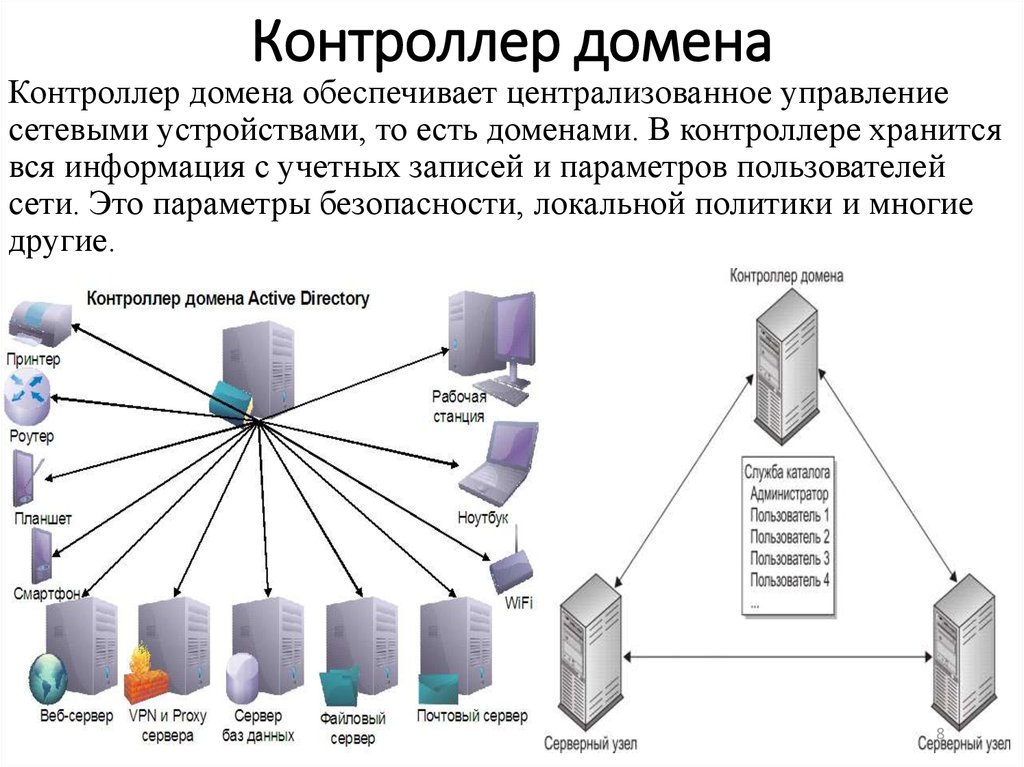

Контроллер домена – это сервер, контролирующий компьютерную сеть Вашей организации. Чтобы разобраться, как он работает, рассмотрим основные способы управления большим количеством компьютеров.

Существует два типа локальных сетей:

- Основанная на рабочей группе (одноранговая).

- Доменная (сеть на основе управляющего сервера).

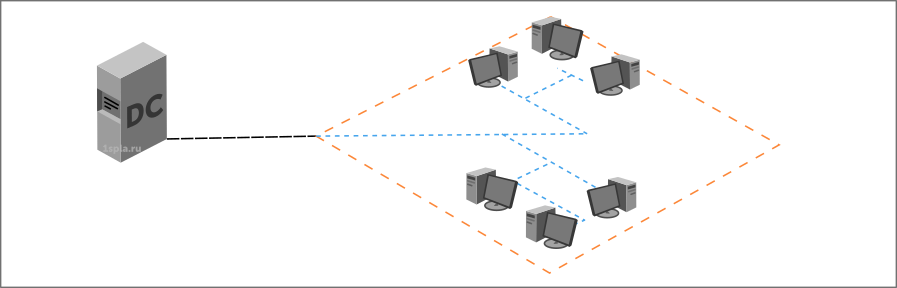

В первом случае каждый компьютер одновременно является и клиентом, и сервером. То есть, каждый пользователь может самостоятельно решать, доступ к каким файлам ему открывать и для кого именно. С одной стороны, эту сеть создать достаточно просто, но с другой, управлять ею (администрировать) бывает достаточно сложно, особенно если в сети 5 компьютеров и больше.

Также, если Вам необходимо выполнить какие-либо изменения в программном обеспечении (установить систему безопасности, создать нового пользователя, инсталлировать программу или приписать сетевой принтер), придется каждый компьютер настраивать по отдельности. Одноранговая сеть может сгодиться для управления не более чем десятью устройствами.

Одноранговая сеть может сгодиться для управления не более чем десятью устройствами.

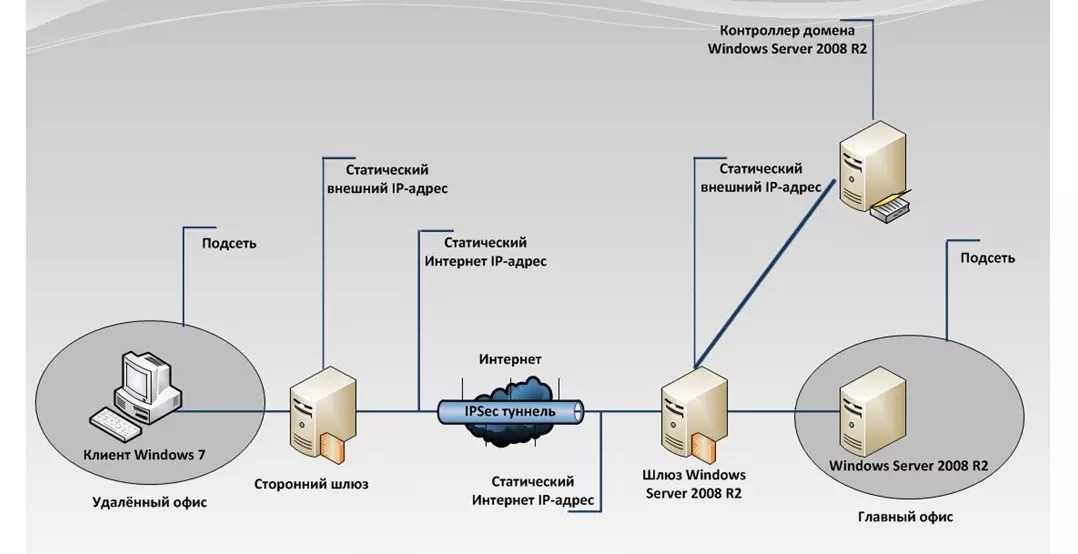

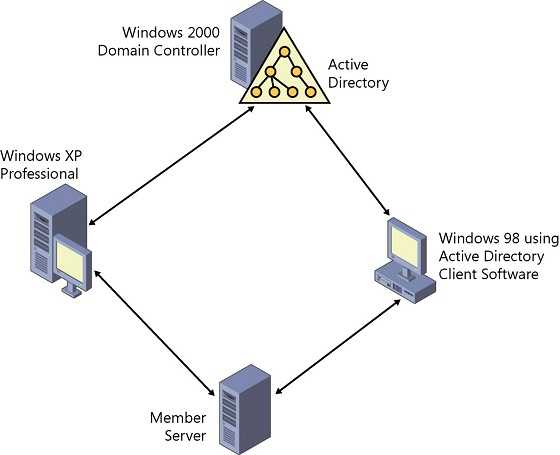

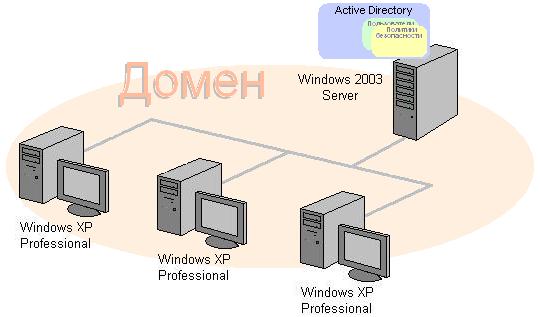

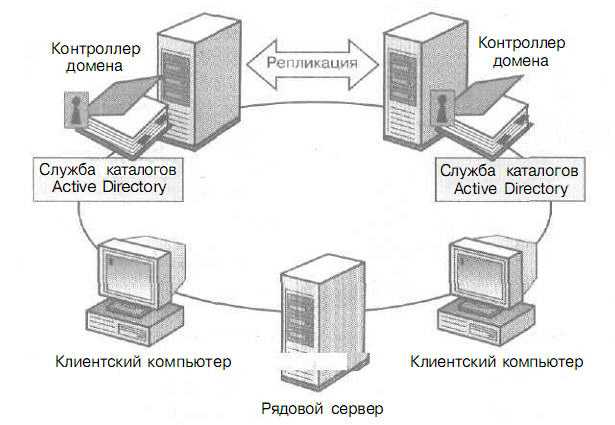

Что касается домена, в этой сети есть единый сервер (единый аппарат, в “руках” которого сосредоточена вся власть), а основные машины являются клиентами. Взаимодействие в сети между компьютерами осуществляется через контроллер домена, то есть он определяет кому, когда и куда давать доступ. Таким образом, имея доступ к одному лишь контроллеру домена, Вы можете выполнять 95% задач в удаленном режиме, так как сервер имеет полные права на любом компьютере в сети.

При помощи групповых политик Вы можете за несколько минут настроить все устройства в сети (установить программы, добавить/заблокировать пользователя и т.д.), не бегая от одного устройства к другому. Число подконтрольных компьютеров неограниченно.

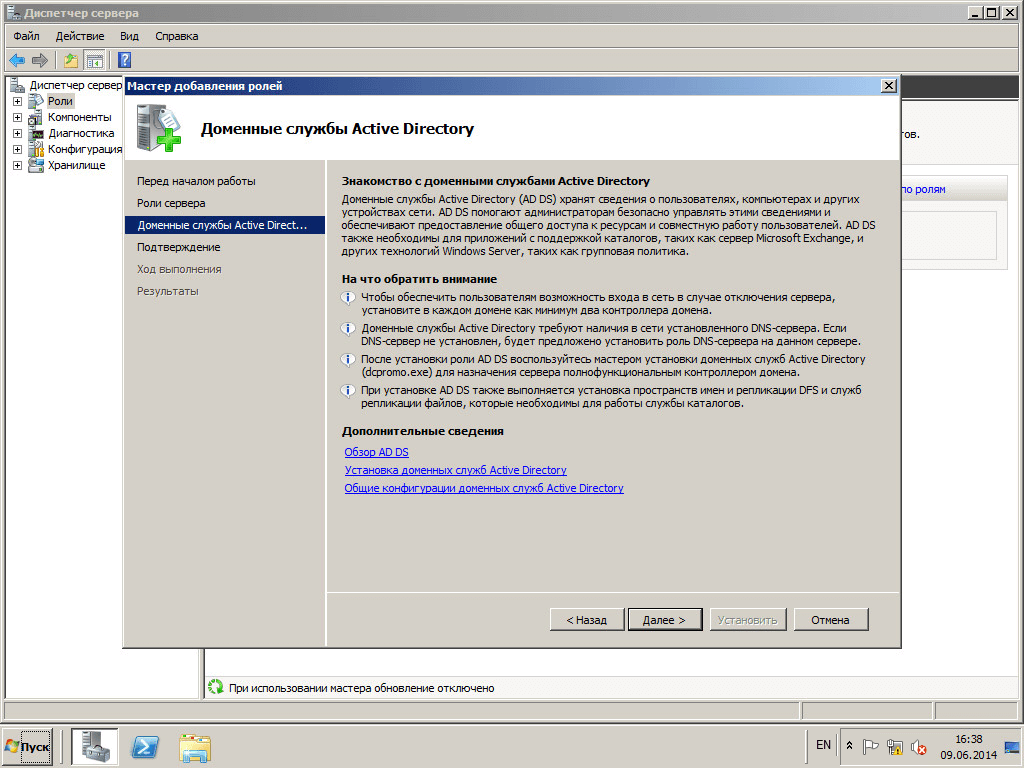

Что нужно для добавления контроллера домена?

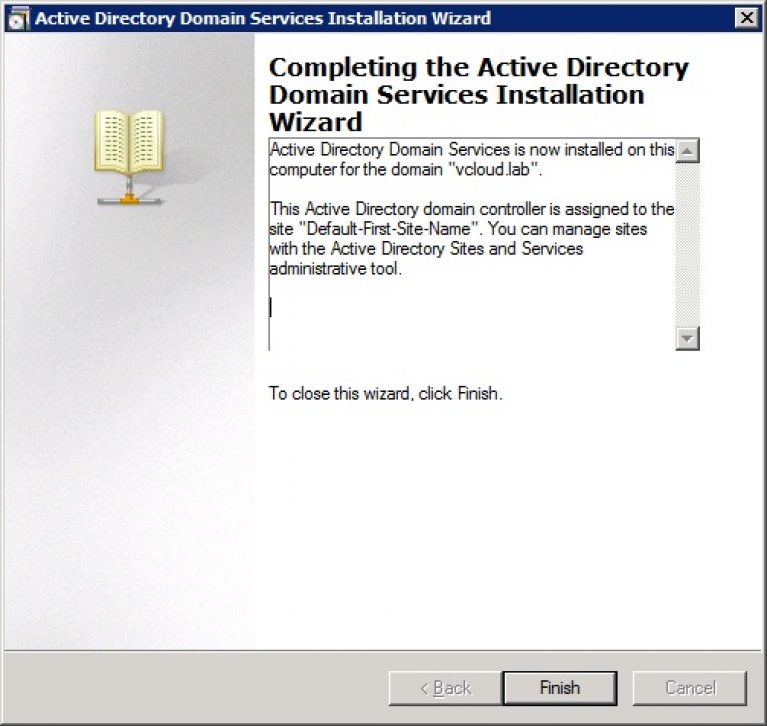

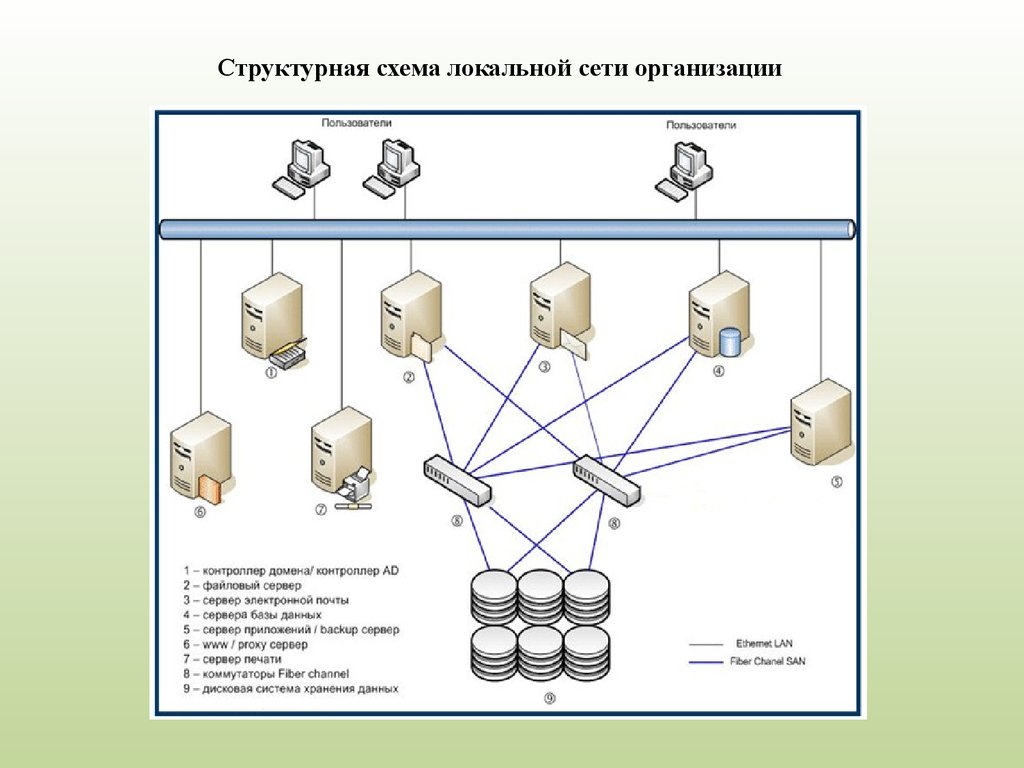

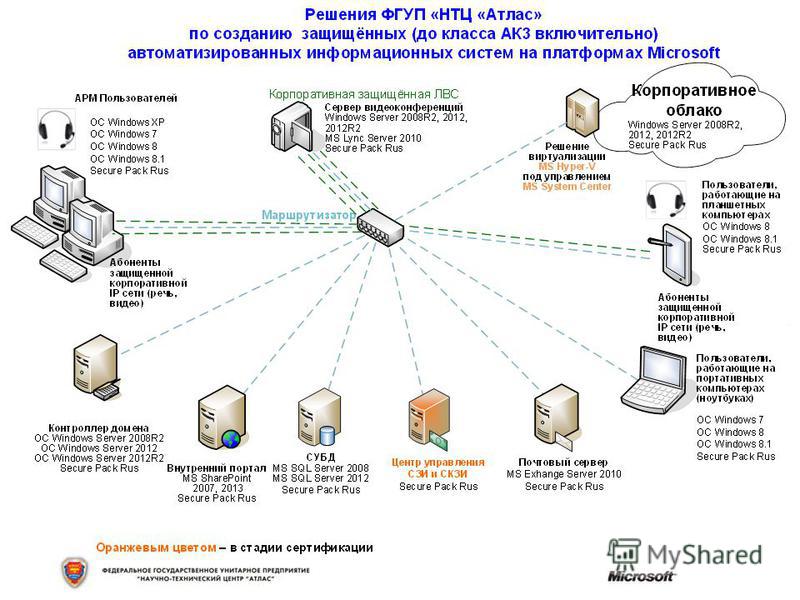

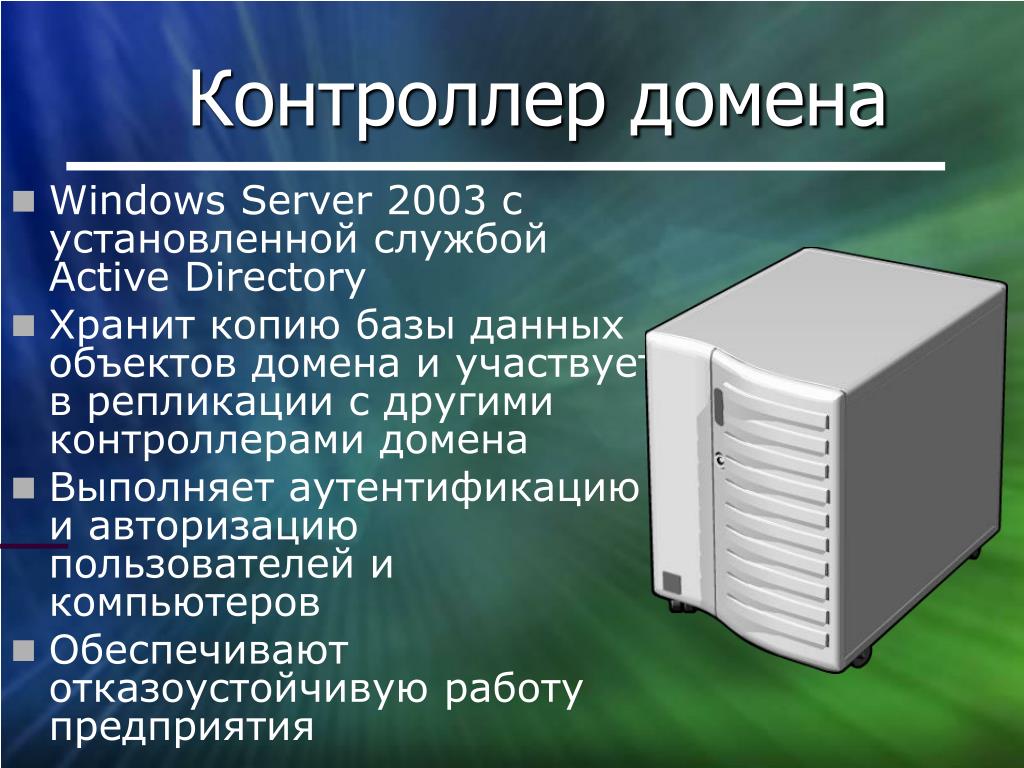

Работа начинается с того, что на функциональное оборудование ставится специальный серверный софт – Windows Server 2008, 2012, 2016, 2019. После установки софта администратор определяет роль сервера — то, за что сервер будет отвечать:

После установки софта администратор определяет роль сервера — то, за что сервер будет отвечать:

- за хранение данных – файловый сервер;

- за открытие и работу программ для сотрудников – терминальный;

- за почту – почтовый;

- за управление доступами и прочим – контроллер домена.

Важно! Понятие «контроллер домена» применимо только для серверов с операционной системой Windows.

Если Ваш текущий домен контроллер устаревший, стоит обновить его до более современной версии, которая предусматривает широкие возможности и оптимизированный функционал. Например, под управлением Server 2003 можно настраивать функции Windows XP, а новые функции, появившиеся в Windows 7 – нет.

Список совместимости:

- Server 2003 – Windows XP и более старые

- Server 2008 – Windows XP, Vista

- Server 2008 R2 – Windows XP, Vista, 7

- Server 2012 – Windows XP, Vista, 7, 8

- Server 2012 R2 – Windows XP, Vista, 7, 8, 8.

1

1 - Server 2016 – Windows XP, Vista, 7, 8, 8.1, 10

Серверный механизм способен выполнять очень широкий спектр ролей. Поэтому после инсталляции серверной ОС, прежде чем она сможет выполнить организационную работу локальной сети, необходимо произвести некоторые настройки.

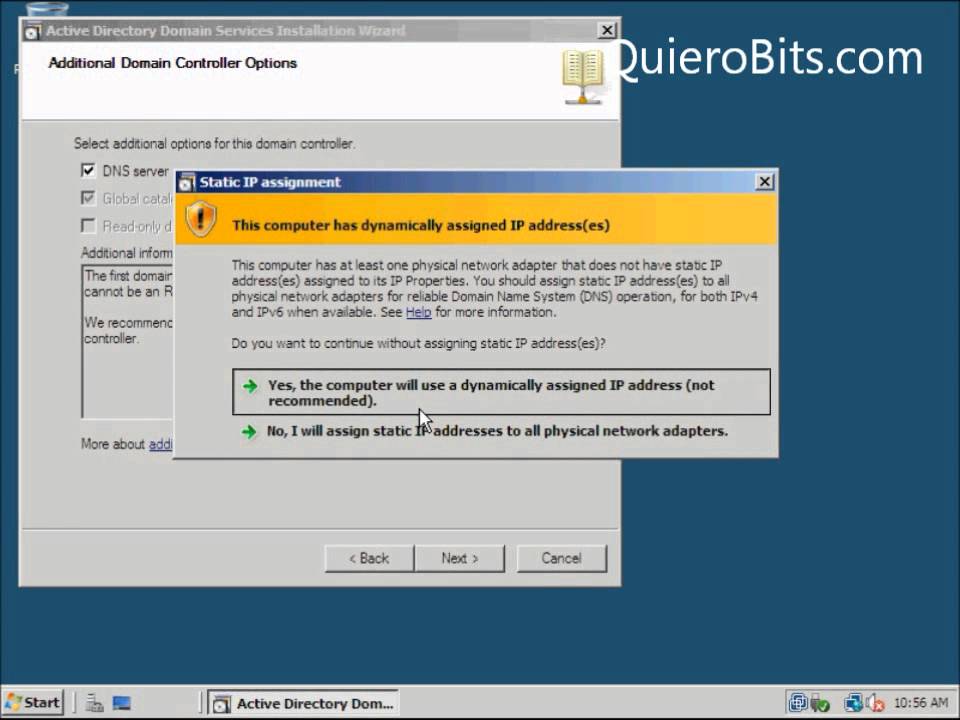

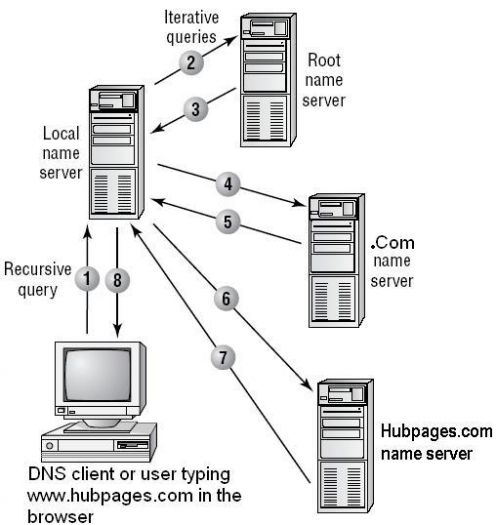

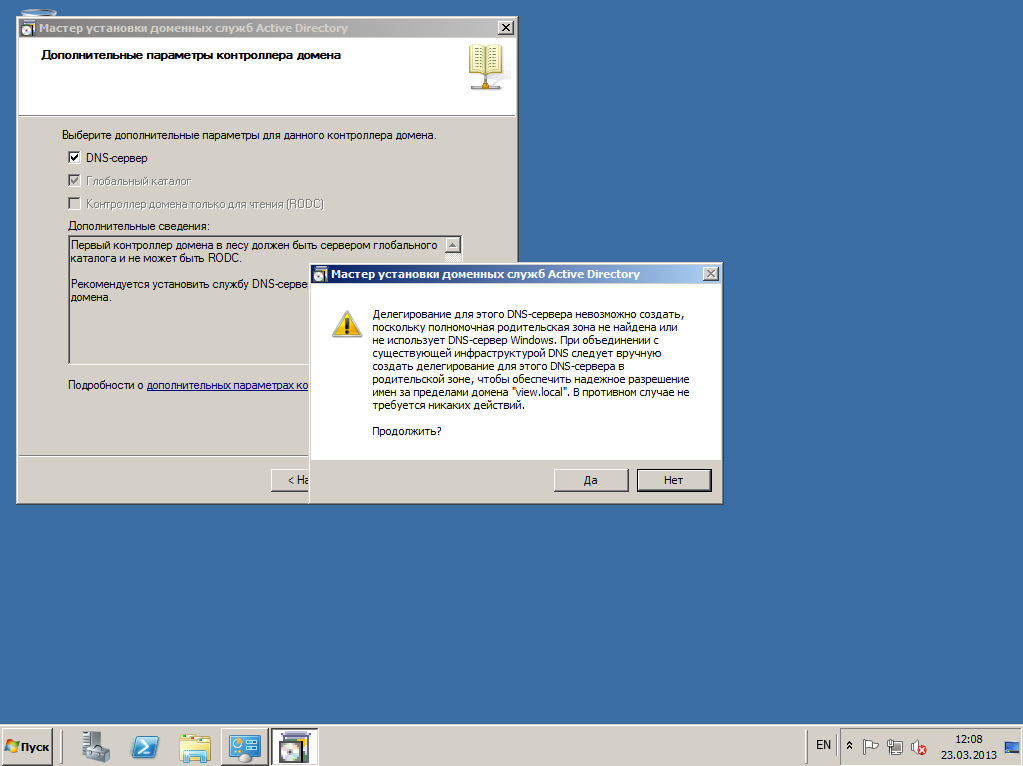

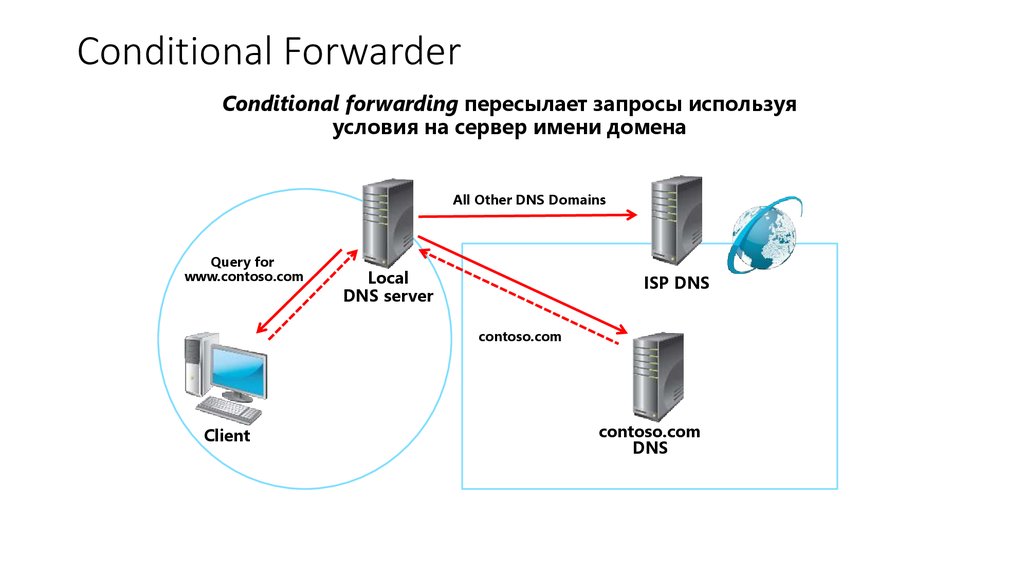

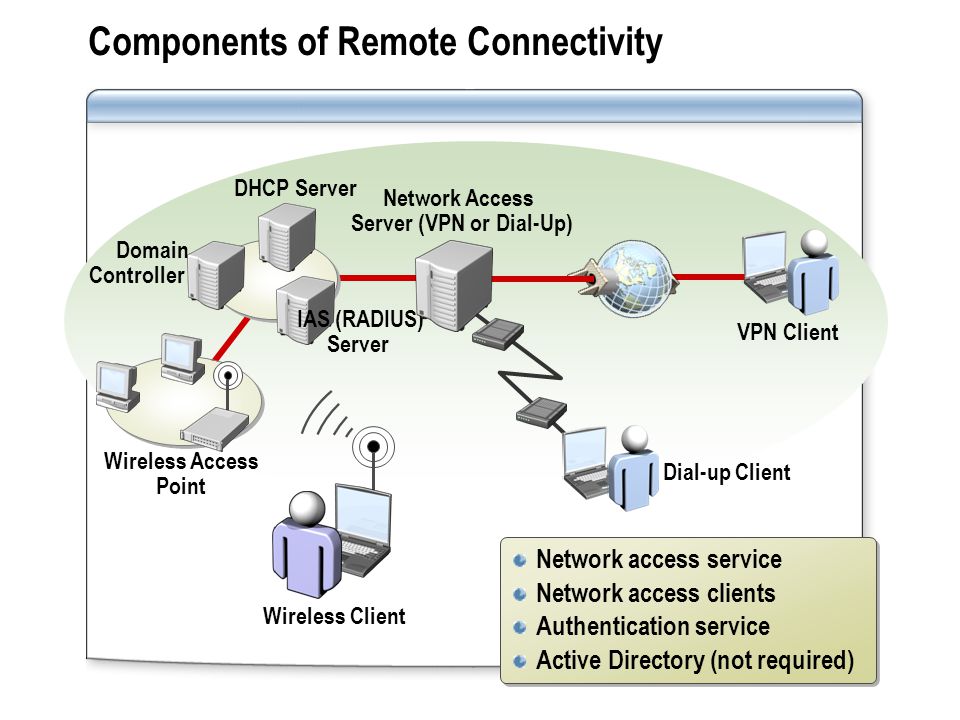

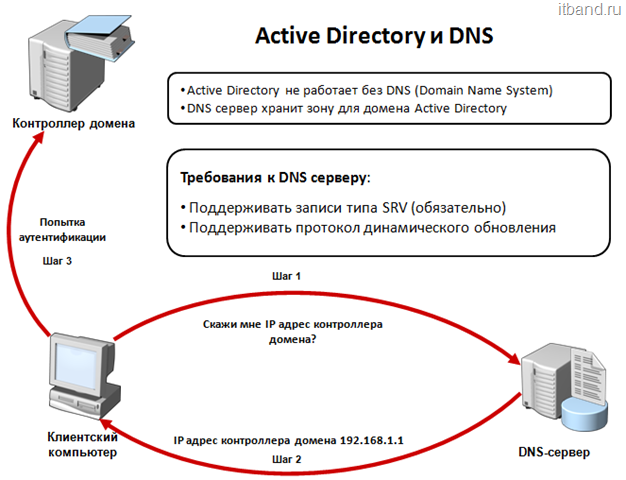

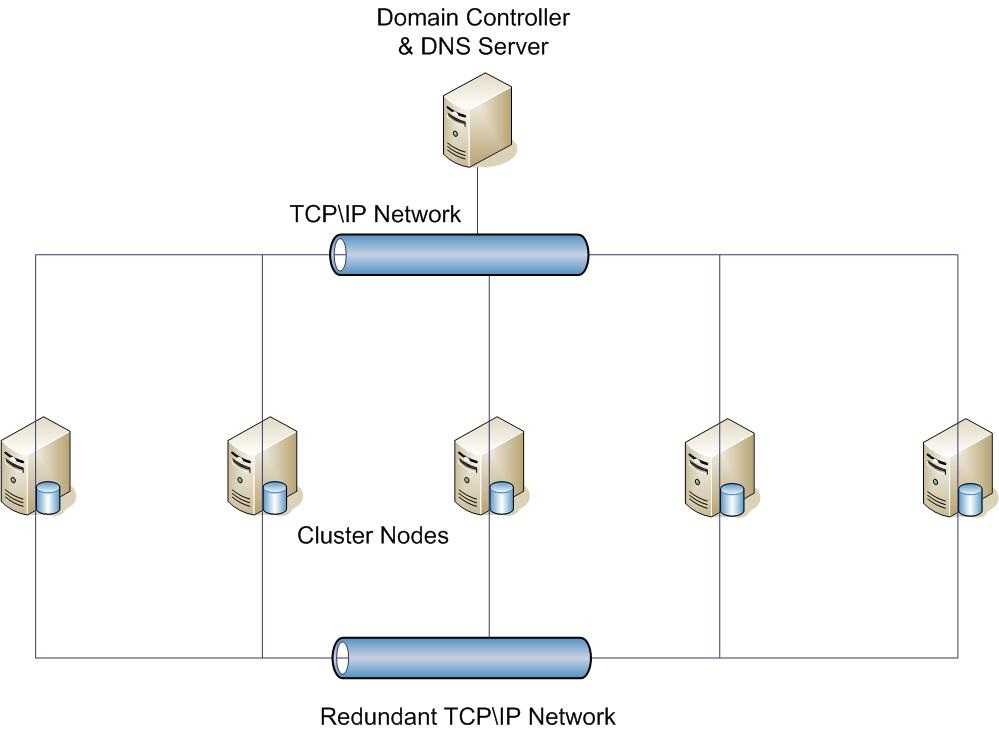

Служба DNS

Для функционирования доменной сети обязательно необходима «DNS» (Domain Name System) служба, а сам контроллер должен видеть устройство, на котором она работает. Эта служба может функционировать как на роутере, так и на другом компьютере. В случае если такой службы нет, то при установке контроллера домена система предложит Вам выбрать роль «DNS». За что же она отвечает?

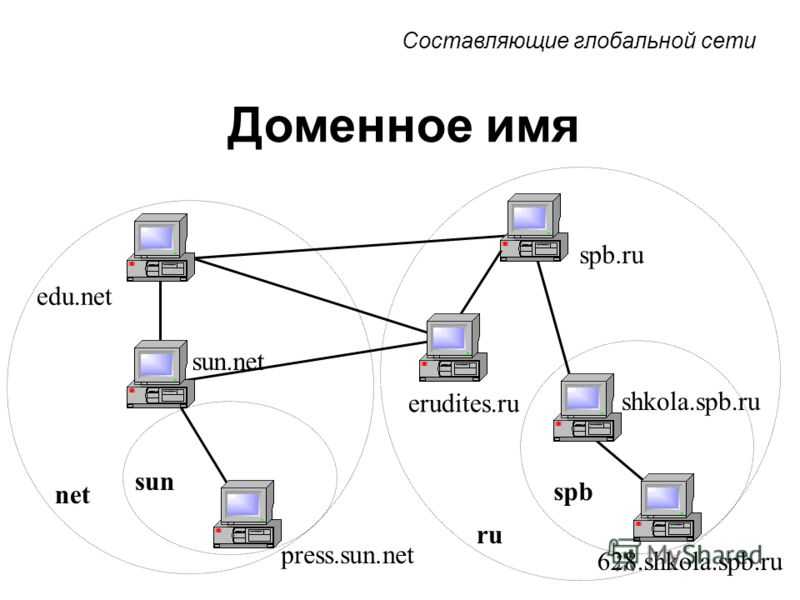

Служба «DNS» считывает и отправляет информацию об именах устройств. По сути, она связывает названия доменов с IP-адресами компьютеров, соответствующих этим доменам. Приведем простой пример:

- www.yandex.ru — это имя, присвоенное серверу Яндекс;

- 213.180.217.10 — это ip адрес Яндекса.

Одно имя соответствует одному IP-адресу устройства. Но ряд крупных компаний, таких как Яндекс или Гугл, в стремлении ускорить работу собственных сервисов создают дополнительные адреса. Также этот ход позволяет повысить надежность, бесперебойность работы. Порядок выдачи IP-адреса непосредственно зависит от настроек DHCP сервера (именно он позволяет сетевым аппаратам получать IP-адреса). В основном перенаправление имя-адрес осуществляется в случайном режиме. Узнать IP-адрес можно, набрав в командной строке «ping yandex.ru» .

Но ряд крупных компаний, таких как Яндекс или Гугл, в стремлении ускорить работу собственных сервисов создают дополнительные адреса. Также этот ход позволяет повысить надежность, бесперебойность работы. Порядок выдачи IP-адреса непосредственно зависит от настроек DHCP сервера (именно он позволяет сетевым аппаратам получать IP-адреса). В основном перенаправление имя-адрес осуществляется в случайном режиме. Узнать IP-адрес можно, набрав в командной строке «ping yandex.ru» .

Важно! Каждый раз при пуске «пинга» до Яндекса Вы можете получать разные или один и тот же IP-адрес. Это объясняется тем, что при большой нагрузки сервера один сервер перенаправляет Вас на другой, у которого другой IP.

IP-адрес

IP-адрес – это уникальный идентификатор устройства, находящегося в сети. Если приводить сторонний пример — это серия и номер паспорта человека, но для любого устройства, «общающегося» в сети – компьютер, роутер, принтер, сканер, МФУ, АТС и так далее. Адрес может присваиваться как в ручном режиме, так и в автоматическом. Для автоматического присвоения адресов устройствам, находящимся в сети необходим DHCP-сервер.

Для автоматического присвоения адресов устройствам, находящимся в сети необходим DHCP-сервер.

Важно! В сети не может быть устройств с одинаковым IP-адресом – точно так же, как нет людей с одинакововыми серией и номером паспорта.

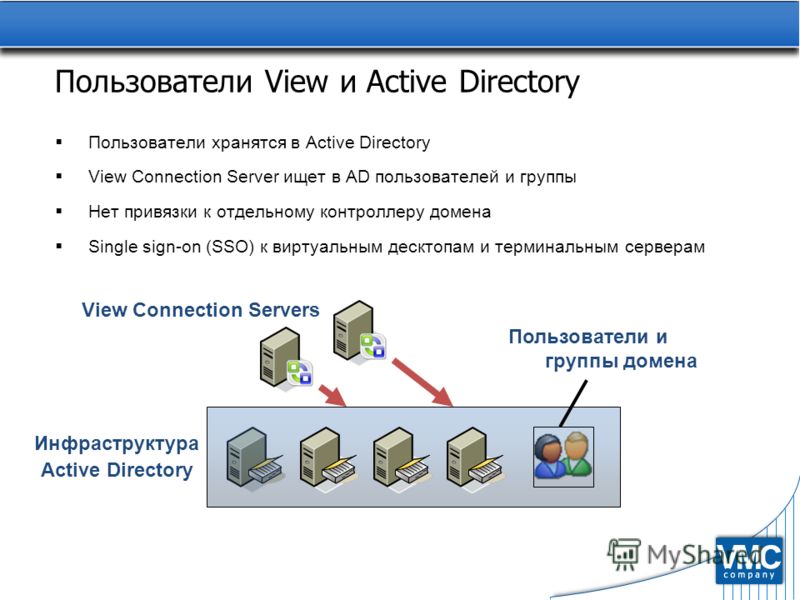

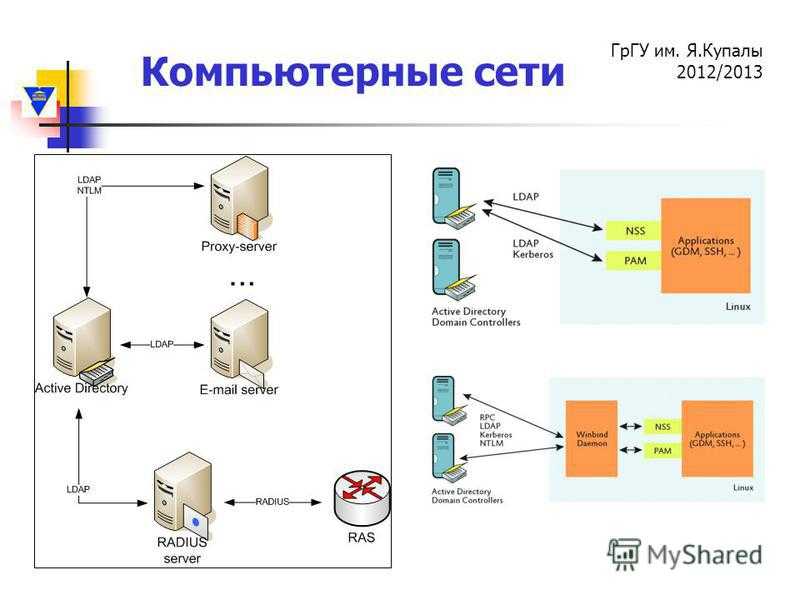

Active Directory

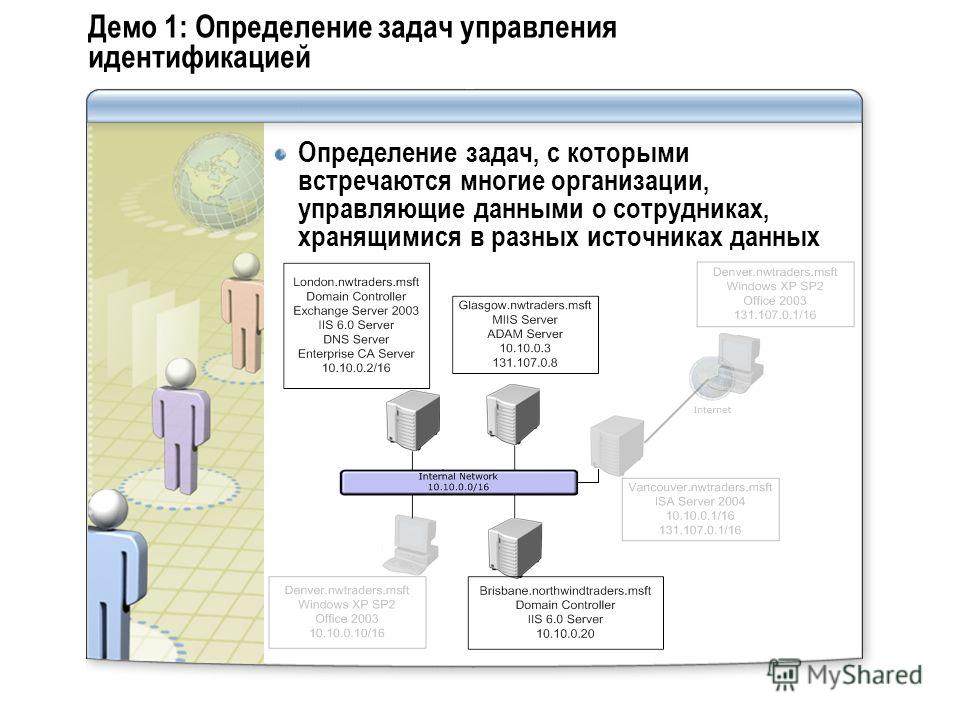

Active Directory («Активный каталог») – это организованный каталог всех данных, необходимых для управления конкретной сетью. Под данными имеются в виду учетные записи, информация об устройствах в сети и многое другое. Active Directory позволяет централизованно управлять всем, что включено в сеть. Приведем простые и важные примеры, которые решаются с помощью этой службы:

1. Ограничение доступа сотрудников к информации. Например, менеджеры не имеют доступа ко всему, что касается бухгалтерской отчетности, а сотрудники бухгалтерии не имеют доступа к данным, которые ведут менеджеры. Это позволяет:

- упростить работу с информацией – сотрудник видит только те материалы, которые необходимы ему для работы;

- создать границы – каждый сотрудник в компании четко знает свою сферу влияния;

- сократить возможность утечки информации – менеджер не может «слить» кому-то Вашу бухгалтерию, или бухгалтер – всех Ваших клиентов.

О безопасности! Когда сфера доступа сотрудника ограничена определенными рамками, он понимает, что ответственность за утерянную информацию с его источника несет именно он! Таким образом, риск быть обнаруженным из-за узкого круга подозреваемых лиц остановит среднестатистического воришку.

2. Ограничения использования некоторых устройств. Добавление контроллера домена позволит Вам защитить конфиденциальную информацию. Например, ограничивайте использования USB-накопителей с целью обезопасить себя от утечки конфиденциальной информации или от проникновения вируса в общую сеть.

3. Ограничения использования программ. Сотрудник не сможет установить игру или другой сторонний софт. Это полезно, потому что:

- сторонний софт может быть пиратским, и компания попадает под риск получить штраф в случае проверки;

- можно установить вирус, который убьет всю информацию на компьютере, либо будет передавать данные с компьютера сторонним лицам;

- можно установить развлекательные игры и таким образом саботировать работу;

- можно открыть шифратор и зашифровать все данные о компании;

- можно наставить столько всего на компьютер, что он будет тормозить и работа станет невозможной и т.

д.

д.

4. Быстрая настройка рабочего стола для нового сотрудника. После приема на работу нового коллеги для него устанавливается индивидуальная учетная запись. После чего он определяется в свою рабочую группу, например, «менеджеры». Далее система автоматически и очень быстро устанавливает все необходимые программы, выводит необходимые значки на рабочий стол, настраивает принтеры и т. д. для работы этого человека. Кроме того, он получает доступ к закрытой информации, которой оперируют его коллеги по специальности.

5. Централизованное управление сетевыми устройствами. Вы можете с легкостью прописать (зафиксировать в системе), что для людей, сидящих в одном кабинете, все документы печатаются на один принтер, который находится в их кабинете, а для людей, сидящих в другом кабинете – на другой, который находится у них, и т.д.

Настройка контроллера домена с «Lan-Star»

Быстро открывать и блокировать доступ к данным, ставить нужной группе необходимый софт и решать широкий спектр управленческих задач с помощью системного администратора позволяет именно настройка контроллера домена. Это необходимый элемент IT-структуры, если Вы действительно беспокоитесь о сохранности корпоративных данных, думаете о централизованности управления, хотите создать рабочую и четкую структуру в своей организации, организовать удобную работу своих сотрудников с максимальным сокращением времени простоев, связанных с компьютерной техникой и сбоями в работе программ.

Это необходимый элемент IT-структуры, если Вы действительно беспокоитесь о сохранности корпоративных данных, думаете о централизованности управления, хотите создать рабочую и четкую структуру в своей организации, организовать удобную работу своих сотрудников с максимальным сокращением времени простоев, связанных с компьютерной техникой и сбоями в работе программ.

Закажите настройку и сопровождение централизованной системы управления рабочей сетью — контроллера домена. Возьмите все процессы, происходящие в компании, в свои руки! «Lan-Star» — надежный IT партнер. Наша специализация: обеспечение безопасности, организация стабильной работы, оптимизация деятельности компании. Чтобы получить более детальную информацию об услуге, обратитесь к нам по телефону (посмотреть) или закажите бесплатную консультацию.

Закажите бесплатную консультацию

Заполните форму и мы свяжемся с Вами!

Защита контроллеров домена от атак

- Статья

- Чтение занимает 8 мин

Область применения: Windows Server 2022 Preview, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Закон Номер 3: Если плохой парень неограниченный физический доступ к вашему компьютеру, это не ваш компьютер больше. — Десять неизменяемых законов о безопасности (версия 2.0)

— Десять неизменяемых законов о безопасности (версия 2.0)

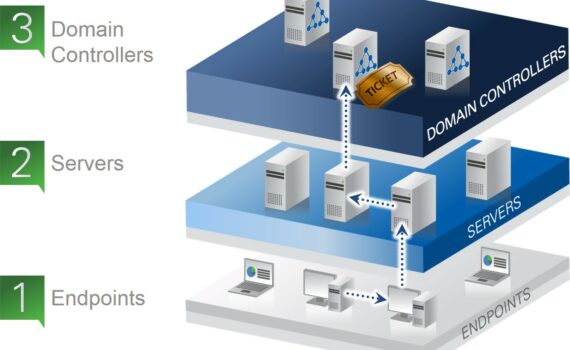

Контроллеры домена предоставляют физическое хранилище для базы данных доменные службы Active Directory (AD DS), а также предоставляют службы и данные, позволяющие предприятиям эффективно управлять серверами, рабочими станциями, пользователями и приложениями. Если привилегированный доступ к контроллеру домена получен вредоносным пользователем, он может изменять, повреждена или уничтожать базу данных AD DS, а также, по расширению, все системы и учетные записи, управляемые Active Directory.

Поскольку контроллеры домена могут считывать и записывать данные в базу данных AD DS, компрометация контроллера домена означает, что лес Active Directory никогда не может считаться надежным снова, если только вы не сможете восстановить с помощью известной хорошей резервной копии и закрыть пробелы, которые позволили компрометации.

В зависимости от подготовки, инструментария и навыка злоумышленника непоправимый ущерб может быть нанесен в минутах до нескольких часов, а не в днях или неделях. Важно не то, как долго злоумышленник имеет привилегированный доступ к Active Directory, но сколько злоумышленник планирует на момент получения привилегированного доступа. Компрометирующий контроллер домена может предоставить самый прямой путь к уничтожению серверов-членов, рабочих станций и Active Directory. Из-за этой угрозы контроллеры домена должны быть защищены отдельно и более строго, чем общая инфраструктура.

Важно не то, как долго злоумышленник имеет привилегированный доступ к Active Directory, но сколько злоумышленник планирует на момент получения привилегированного доступа. Компрометирующий контроллер домена может предоставить самый прямой путь к уничтожению серверов-членов, рабочих станций и Active Directory. Из-за этой угрозы контроллеры домена должны быть защищены отдельно и более строго, чем общая инфраструктура.

Физическая безопасность для контроллеров домена

В этом разделе содержатся сведения о физической защите контроллеров домена. Контроллеры домена могут быть физическими или виртуальными машинами, центрами обработки данных, филиалами или удаленными расположениями.

Контроллеры домена центра обработки данных

Физические контроллеры домена

В центрах обработки данных физические контроллеры домена должны устанавливаться в выделенных безопасных стойках или клетках, которые отделены от остальных серверов. По возможности контроллеры домена должны быть настроены с помощью микросхем доверенного платформенного модуля (TPM), а все тома на серверах контроллеров домена должны быть защищены с помощью шифрования диска BitLocker. BitLocker добавляет небольшие затраты на производительность в процентах с одной цифрой, но защищает каталог от компрометации, даже если диски удаляются с сервера. BitLocker также может помочь защитить системы от атак, например с помощью пакета программ rootkit, так как изменение загрузочных файлов приведет к загрузке сервера в режиме восстановления, чтобы можно было загрузить исходные двоичные файлы. Если контроллер домена настроен для использования программного RAID-массива, последовательно подключенного хранилища SCSI, хранилища SAN/NAS или динамических томов, BitLocker не может быть реализован, поэтому локально подключенное хранилище (с аппаратным RAID или без них) следует использовать в контроллерах домена по возможности.

BitLocker добавляет небольшие затраты на производительность в процентах с одной цифрой, но защищает каталог от компрометации, даже если диски удаляются с сервера. BitLocker также может помочь защитить системы от атак, например с помощью пакета программ rootkit, так как изменение загрузочных файлов приведет к загрузке сервера в режиме восстановления, чтобы можно было загрузить исходные двоичные файлы. Если контроллер домена настроен для использования программного RAID-массива, последовательно подключенного хранилища SCSI, хранилища SAN/NAS или динамических томов, BitLocker не может быть реализован, поэтому локально подключенное хранилище (с аппаратным RAID или без них) следует использовать в контроллерах домена по возможности.

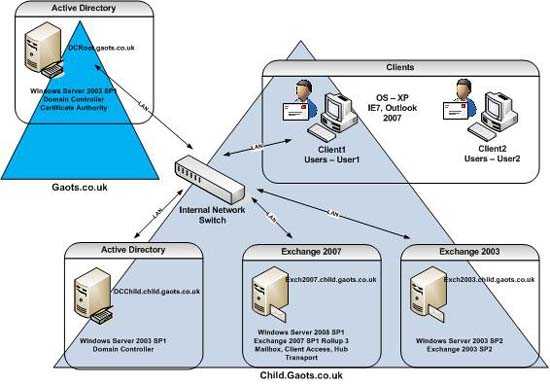

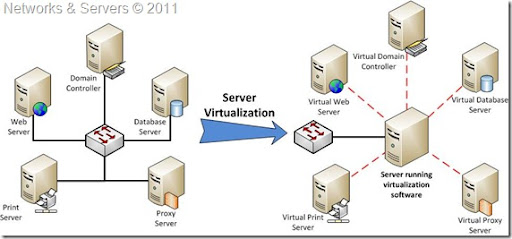

Виртуальные контроллеры домена

При реализации виртуальных контроллеров домена следует убедиться, что контроллеры домена также работают на отдельных физических узлах, чем на других виртуальных машинах в среде. Даже если вы используете стороннюю платформу виртуализации, рассмотрите возможность развертывания виртуальных контроллеров домена в Hyper-V на сервере Windows Server, которая обеспечивает минимальную атаку и может управляться с помощью контроллеров домена, на которых он размещается, а не управлять с остальными узлами виртуализации. Если вы реализуете System Center Virtual Machine Manager (SCVMM) для управления инфраструктурой виртуализации, вы можете делегировать администрирование физических узлов, на которых находятся виртуальные машины контроллера домена, и сами контроллеры домена авторизованным администраторам. Следует также разделить хранилище виртуальных контроллеров домена, чтобы администраторы хранилища не доступ к файлам виртуальной машины.

Если вы реализуете System Center Virtual Machine Manager (SCVMM) для управления инфраструктурой виртуализации, вы можете делегировать администрирование физических узлов, на которых находятся виртуальные машины контроллера домена, и сами контроллеры домена авторизованным администраторам. Следует также разделить хранилище виртуальных контроллеров домена, чтобы администраторы хранилища не доступ к файлам виртуальной машины.

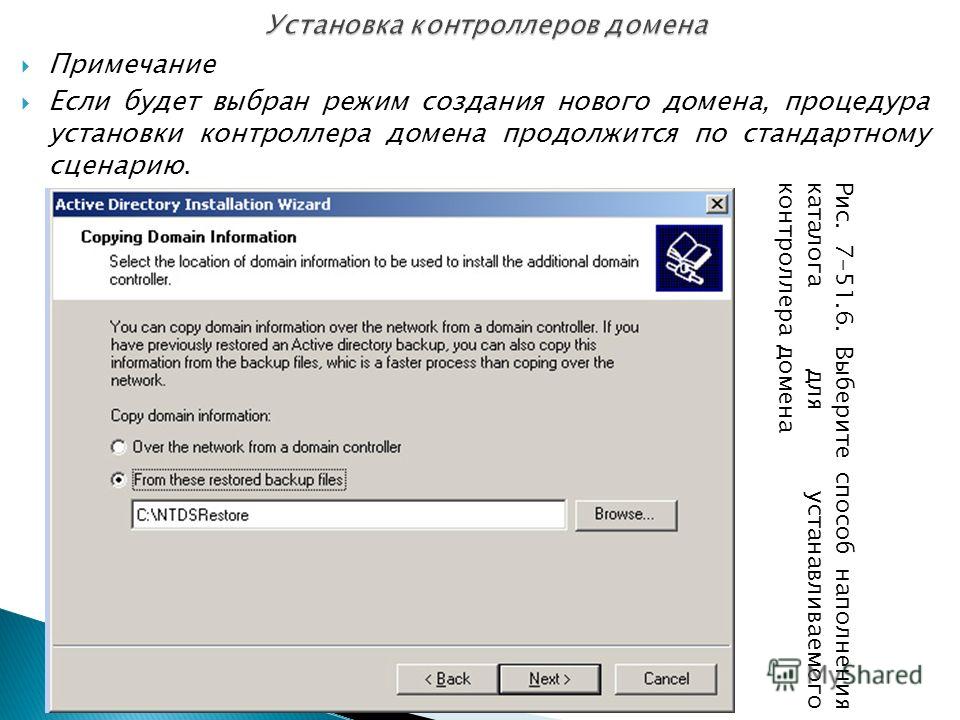

Примечание

Если вы планируете совместно находить виртуализированные контроллеры домена с другими, менее конфиденциальными виртуальными машинами на одних и том же серверах физической виртуализации (узлах), рассмотрите возможность реализации решения, которое обеспечивает разделение обязанностей на основе ролей, таких как экранированные виртуальные машины в Hyper-V. Эта технология обеспечивает комплексную защиту от вредоносных или невежественных администраторов структуры (включая виртуализацию, сеть, хранилище и администраторы резервного копирования).) Он использует физический корень доверия с удаленной аттестацией и безопасной подготовкой виртуальных машин, а также обеспечивает уровень безопасности, который находится на одном уровне с выделенным физическим сервером.

Расположения филиалов

Физические контроллеры домена в ветвях

В расположениях, где находится несколько серверов, но физически не защищены до степени защиты серверов центра обработки данных, физические контроллеры домена должны быть настроены с помощью микросхем TPM и шифрования диска BitLocker для всех томов сервера. Если контроллер домена не может храниться в заблокированной комнате в расположениях филиалов, следует рассмотреть возможность развертывания Read-Only контроллеров домена (RODCs) в этих расположениях.

Виртуальные контроллеры домена в ветвях

По возможности следует запускать виртуальные контроллеры домена в филиалах на отдельных физических узлах, отличных от других виртуальных машин на сайте. В филиалах, где виртуальные контроллеры домена не могут работать на отдельных физических узлах от остальной части заполнения виртуальных серверов, следует реализовать микросхемы TPM и шифрование диска BitLocker на узлах, на которых виртуальные контроллеры домена выполняются как минимум, и все узлы, если это возможно. В зависимости от размера филиала и безопасности физических узлов следует рассмотреть возможность развертывания контроллеров домена в филиалах.

В зависимости от размера филиала и безопасности физических узлов следует рассмотреть возможность развертывания контроллеров домена в филиалах.

Удаленные расположения с ограниченным пространством и безопасностью

Если инфраструктура содержит расположения, в которых можно установить только один физический сервер, необходимо установить сервер, способный выполнять рабочие нагрузки виртуализации, и шифрование диска BitLocker должно быть настроено для защиты всех томов на сервере. Одна виртуальная машина на сервере должна работать как RODC, а другие серверы, работающие в качестве отдельных виртуальных машин на узле. Сведения о планировании развертывания контроллеров контроллеров домена, доступных только для чтения, приведены в руководстве по планированию и развертыванию контроллера домена только для чтения. Дополнительные сведения о развертывании и защите виртуализированных контроллеров домена см. в разделе «Запуск контроллеров домена» в Hyper-V. Более подробные инструкции по защите безопасности Hyper-V, делегированию управления виртуальными машинами и защите виртуальных машин см. в акселераторе решений для обеспечения безопасности Hyper-V на веб-сайте Майкрософт.

в акселераторе решений для обеспечения безопасности Hyper-V на веб-сайте Майкрософт.

Операционные системы контроллера домена

Все контроллеры домена следует запускать на новейшей версии сервера Windows, поддерживаемой в организации. Организации должны определять приоритеты списания устаревших операционных систем в заполнения контроллеров домена. Сохранение текущих контроллеров домена и устранение устаревших контроллеров домена позволяет воспользоваться преимуществами новых функциональных возможностей и безопасности. Эта функция может быть недоступна в доменах или лесах с контроллерами домена, работающими под управлением устаревшей операционной системы.

Примечание

Что касается любой конфигурации с учетом безопасности и одноцелейной конфигурации, рекомендуется развернуть операционную систему в параметре установки Server Core . Это обеспечивает несколько преимуществ, таких как минимизация направлений атак, повышение производительности и снижение вероятности человеческой ошибки. Рекомендуется удаленно выполнять все операции и управление из выделенных высокозащищенных конечных точек, таких как рабочие станции с привилегированным доступом (PAW) или безопасные административные узлы.

Рекомендуется удаленно выполнять все операции и управление из выделенных высокозащищенных конечных точек, таких как рабочие станции с привилегированным доступом (PAW) или безопасные административные узлы.

Безопасная конфигурация контроллеров домена

Средства можно использовать для создания начальной конфигурации безопасности для контроллеров домена, которые позже могут быть применены групповыми политиками. Эти средства описаны в разделе «Администрирование параметров политики безопасности » документации по операционным системам Майкрософт.

Ограничения RDP

групповая политика объекты, которые связываются со всеми подразделениями контроллеров домена в лесу, должны быть настроены таким образом, чтобы разрешить подключения по протоколу RDP только от авторизованных пользователей и систем, таких как переходные серверы. Управление можно реализовать с помощью сочетания параметров прав пользователя и конфигурации WFAS, реализованной с помощью объектов групповой политики, чтобы политика была согласованно применена. Если политика обходить, следующее обновление групповая политика возвращает систему в соответствующую конфигурацию.

Если политика обходить, следующее обновление групповая политика возвращает систему в соответствующую конфигурацию.

Управление исправлениями и конфигурацией для контроллеров домена

Хотя это может показаться нелогичным, возможно, следует устанавливать исправления для контроллеров домена и других критически важных компонентов инфраструктуры отдельно от общей инфраструктуры Windows. Если вы используете программное обеспечение для управления конфигурацией на всех компьютерах в инфраструктуре, то его уязвимость можно использовать для компрометации или уничтожения всех компонентов инфраструктуры, которыми управляет это ПО. Отделяя управление исправлениями и системами для контроллеров домена от остальных компонентов инфраструктуры, можно уменьшить объем программного обеспечения, установленного на контроллерах домена, а также ужесточить контроль над управлением ими.

Блокировка доступа к Интернету для контроллеров домена

Одной из проверок, выполняемых в рамках оценки безопасности Active Directory, является использование и настройка Internet Explorer на контроллерах домена. На контроллерах домена не следует использовать веб-браузер. Анализ тысяч контроллеров домена показал многочисленные случаи, когда привилегированные пользователи использовали Internet Explorer для просмотра интрасети организации или Интернета.

На контроллерах домена не следует использовать веб-браузер. Анализ тысяч контроллеров домена показал многочисленные случаи, когда привилегированные пользователи использовали Internet Explorer для просмотра интрасети организации или Интернета.

Как было описано ранее в разделе «Неправильное настройка» «Авеню для компрометации», просмотр Интернета или зараженной интрасети с одного из самых мощных компьютеров в инфраструктуре Windows с использованием привилегированной учетной записи представляет чрезвычайный риск для безопасности организации. Независимо от того, можно ли скачать или скачать зараженные вредоносными программами служебные программы, злоумышленники могут получить доступ ко всему, что необходимо для полного компрометации или уничтожения среды Active Directory.

Хотя Windows Server и текущие версии Internet Explorer обеспечивают множество средств защиты от вредоносных загрузок, в большинстве случаев, когда контроллеры домена и привилегированные учетные записи использовались для просмотра Интернета, контроллеры домена работали под управлением Windows Server 2003 или защиты, предлагаемые более новыми операционными системами и браузерами, были намеренно отключены.

Запуск веб-браузеров на контроллерах домена должен быть ограничен политикой и техническими элементами управления. Кроме того, следует строго контролировать общий доступ к Интернету к контроллерам домена и из нее.

Корпорация Майкрософт призывает все организации перейти к облачному подходу к управлению удостоверениями и доступом и миграции из Active Directory в Azure Active Directory (Azure AD). Azure AD — это полное облачное решение по управлению удостоверениями и доступом для управления каталогами, предоставление доступа к локальным и облачным приложениям и защита удостоверений от угроз безопасности. Azure AD также предоставляет надежный и детализированный набор элементов управления безопасностью для защиты удостоверений, таких как многофакторная проверка подлинности, политики условного доступа, защита идентификации, управление удостоверениями и управление привилегированными пользователями.

Большинство организаций будут работать в модели гибридной идентификации во время перехода в облако, где некоторый элемент их локальная служба Active Directory будет синхронизирован с помощью Azure AD Подключение. Хотя эта гибридная модель существует в любой организации, корпорация Майкрософт рекомендует облачную защиту локальных удостоверений с помощью Microsoft Defender для удостоверений. Конфигурация датчика Defender для удостоверений на контроллерах домена и серверах AD FS обеспечивает высокозащищенное односторонняя связь с облачной службой через прокси-сервер и определенные конечные точки. Полное описание настройки этого прокси-подключения можно найти в технической документации по Defender для удостоверений. Эта жестко контролируемая конфигурация гарантирует, что риск подключения этих серверов к облачной службе снижается, и организации получают выгоду от увеличения возможностей защиты, предоставляемых Defender для удостоверений. Корпорация Майкрософт также рекомендует защитить эти серверы с помощью обнаружения облачных конечных точек, таких как Microsoft Defender для серверов.

Хотя эта гибридная модель существует в любой организации, корпорация Майкрософт рекомендует облачную защиту локальных удостоверений с помощью Microsoft Defender для удостоверений. Конфигурация датчика Defender для удостоверений на контроллерах домена и серверах AD FS обеспечивает высокозащищенное односторонняя связь с облачной службой через прокси-сервер и определенные конечные точки. Полное описание настройки этого прокси-подключения можно найти в технической документации по Defender для удостоверений. Эта жестко контролируемая конфигурация гарантирует, что риск подключения этих серверов к облачной службе снижается, и организации получают выгоду от увеличения возможностей защиты, предоставляемых Defender для удостоверений. Корпорация Майкрософт также рекомендует защитить эти серверы с помощью обнаружения облачных конечных точек, таких как Microsoft Defender для серверов.

Для тех организаций, у которых есть нормативные или другие требования к политике для поддержания локальной реализации Active Directory, корпорация Майкрософт рекомендует полностью ограничить доступ к Интернету контроллерам домена и от них.

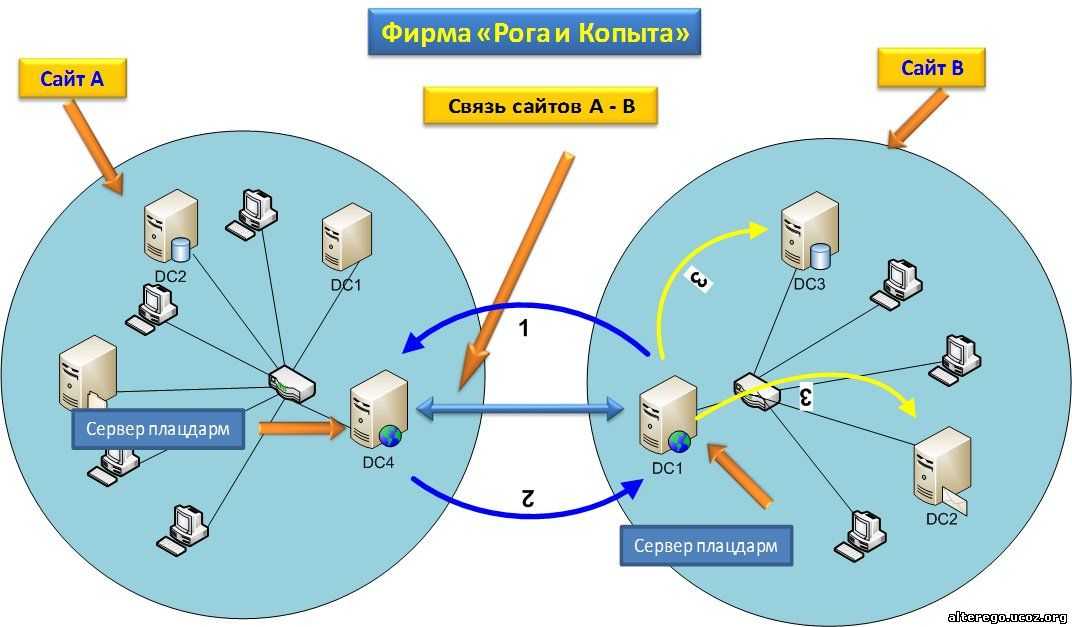

Ограничения брандмауэра периметра

Брандмауэры периметра должны быть настроены для блокировки исходящих подключений с контроллеров домена к Интернету. Хотя контроллерам домена может потребоваться обмен данными через границы сайта, брандмауэры периметра можно настроить таким образом, чтобы разрешить межсайтовое взаимодействие, следуя рекомендациям, приведенным в разделе «Настройка брандмауэра для доменов и доверия Active Directory».

Запрет веб-браузера с контроллеров домена

Вы можете использовать сочетание конфигурации AppLocker, конфигурации прокси-сервера «черной дыры» и конфигурации WFAS, чтобы предотвратить доступ контроллеров домена к Интернету и запретить использование веб-браузеров на контроллерах домена.

Как расположены контроллеры домена — Windows Server

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 5 мин

В этой статье описывается механизм, используемый Windows для обнаружения контроллера домена в Windows домене.

Примечание

Применяется к: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Исходный номер КБ: 247811

Сводка

В этой статье подробно извещен процесс размещения домена в стиле DNS и его имя в плоском стиле (NetBIOS). Имя плоского стиля используется для обратной совместимости. Во всех остальных случаях имена в стиле DNS должны использоваться в качестве политики. В этой статье также решается вопрос устранения неполадок в процессе расположения контроллера домена.

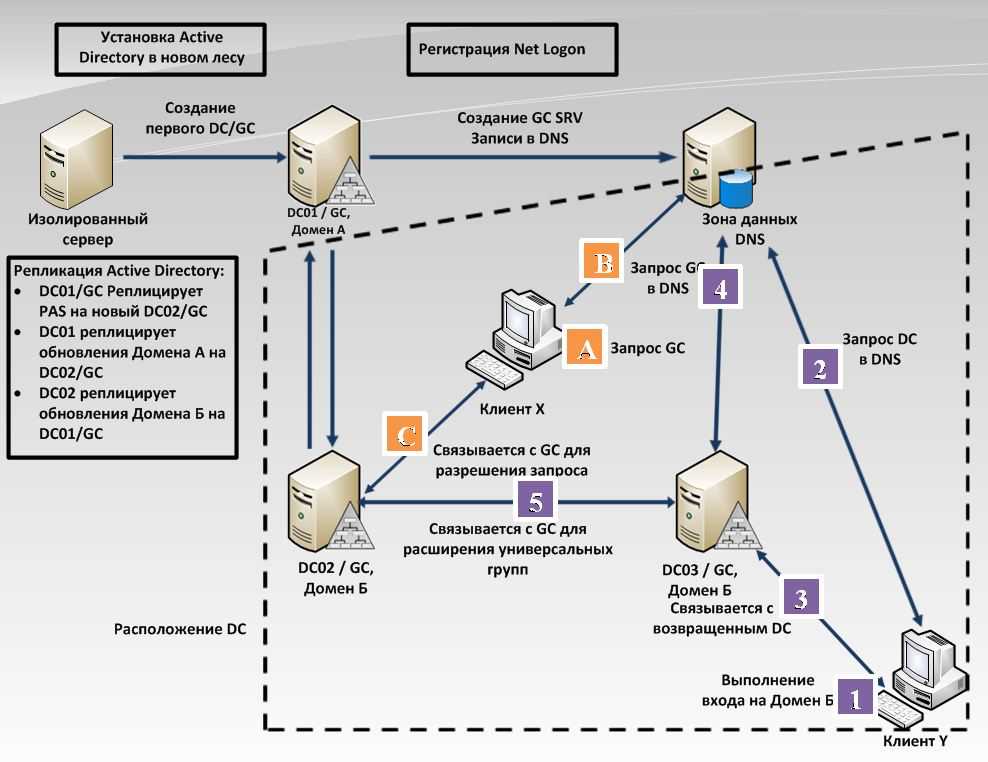

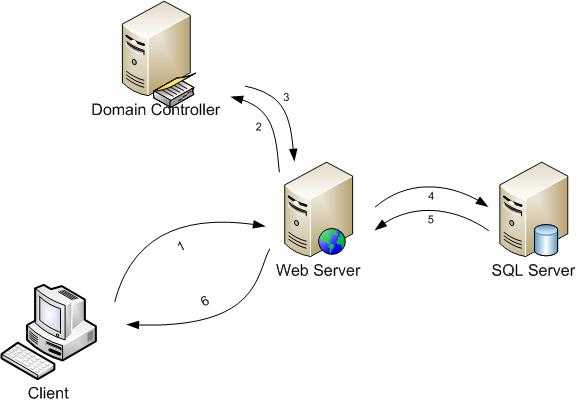

Как локатор находит контроллер домена

В этой последовательности описывается, как локатор находит контроллер домена:

На клиенте (компьютере, на который находится контроллер домена) локатор запущен в качестве удаленного вызова процедуры (RPC) в локализовую службу Netlogon.

Вызов интерфейса программирования приложений Locator DsGetDcName (API) реализуется службой Netlogon.

Вызов интерфейса программирования приложений Locator DsGetDcName (API) реализуется службой Netlogon.Клиент собирает сведения, необходимые для выбора контроллера домена. Затем он передает сведения службе Netlogon с помощью вызова DsGetDcName.

Служба Netlogon для клиента использует собранные сведения для получения контроллера домена для указанного домена одним из двух способов:

Для имени DNS Netlogon запрашивает DNS с помощью локатора, совместимого с IP/DNS. То есть DsGetDcName вызывает вызов DnsQuery для чтения записей ресурса службы (SRV) и записей «A» из DNS после того, как он привносим доменное имя в соответствующую строку, которая указывает записи SRV.

На рабочей станции, входя в Windows доменных запросов DNS для записей SRV в общей форме:

_service._protocol.DnsDomainName

Серверы Active Directory предлагают службу Протокола доступа к облегченным каталогам (LDAP) по протоколу TCP. Таким образом, клиенты находят сервер LDAP, запрашивая DNS для записи формы:

_ldap.

_tcp. DnsDomainName

_tcp. DnsDomainName

Для имени NetBIOS Netlogon выполняет обнаружение контроллера домена с помощью Locator Windows NT версии 4.0. То есть с помощью транспортного механизма, например WINS.

В Windows NT 4.0 и ранее «обнаружение» — это процесс поиска контроллера домена для проверки подлинности в основном домене или доверенного домена.

Служба Netlogon отправляет телеграмму данных на компьютеры, которые зарегистрировали имя. Для доменных имен NetBIOS, datagram реализуется в качестве сообщения mailslot. Для доменных имен DNS, datagram реализуется как LDAP user Datagram Protocol (UDP). (UDP — это протокол транспорта без подключения к данным, который входит в пакет протоколов TCP/IP. TCP — это транспортный протокол, ориентированный на подключение.)

Каждый доступный контроллер домена отвечает на набор данных, чтобы указать, что он в настоящее время работает, и возвращает сведения в DsGetDcName.

UDP позволяет программе на одном компьютере отправлять телеграмму данных в программу на другом компьютере.

- Каждый доступный контроллер домена отвечает на набор данных, чтобы указать, что он в настоящее время работает, и возвращает сведения в DsGetDcName.

- Служба Netlogon запрашивает сведения контроллера домена, чтобы более поздние запросы не повторяли процесс обнаружения. Кэшировка этих сведений способствует последовательному использованию одного и того же контроллера домена и последовательному представлению Active Directory.

Когда клиент входит в сеть или присоединяется к ней, он должен иметь возможность найти контроллер домена. Клиент отправляет запрос DNS Lookup в DNS для поиска контроллеров домена, предпочтительно в собственной подсети клиента. Таким образом, клиенты находят контроллер домена, запрашивая DNS для записи формы:

_LDAP._TCP.dc._msdcs.domainname

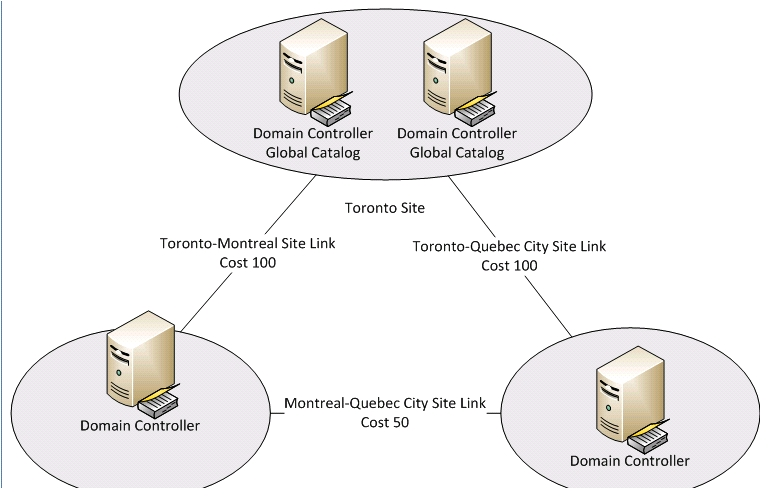

После обнаружения контроллера домена клиент устанавливает связь с помощью LDAP для получения доступа к Active Directory. В рамках этих переговоров контроллер домена определяет, на какой сайт находится клиент, основываясь на подсети IP этого клиента.

В рамках этих переговоров контроллер домена определяет, на какой сайт находится клиент, основываясь на подсети IP этого клиента.

Если клиент общается с контроллером домена, не на самом близком (оптимальном) сайте, контроллер домена возвращает имя сайта клиента. Если клиент уже пытался найти контроллеры домена на этом сайте, клиент использует не оптимальный контроллер домена. Например, клиент отправляет запрос DNS Lookup в DNS, чтобы найти контроллеры домена в подсети клиента.

В противном случае клиент снова будет искать DNS с новым оптимальным именем сайта. Контроллер домена использует некоторые сведения службы каталогов для идентификации сайтов и подсетей.

После обнаружения клиентом контроллера домена запись контроллера домена кэшется. Если контроллер домена не находится на оптимальном сайте, клиент сбрасывает кэш через 15 минут и удаляет запись кэша. Затем он пытается найти оптимальный контроллер домена на том же сайте, что и клиент.

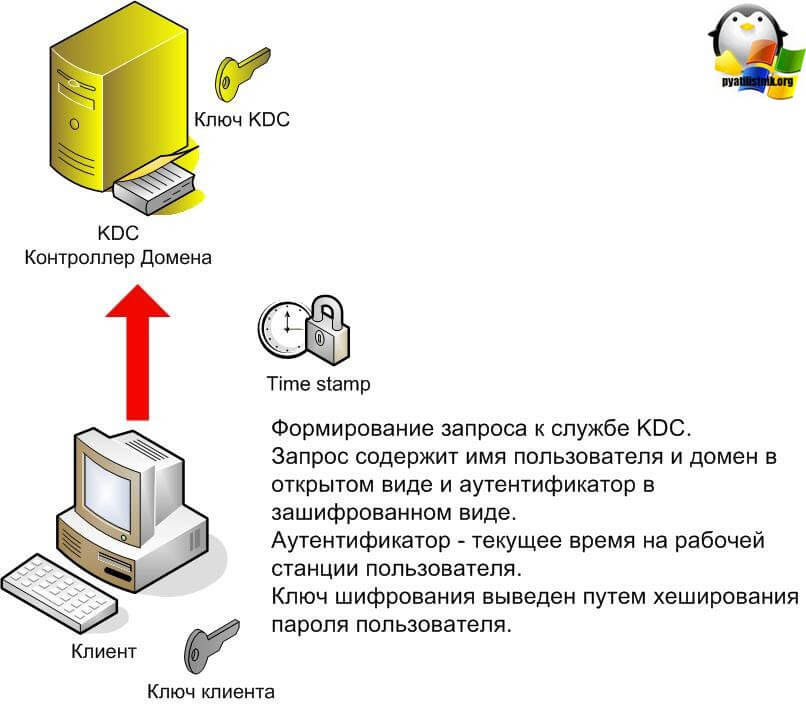

После того как клиент наладил путь к контроллеру домена, он может установить учетные данные для логоса и проверки подлинности. При необходимости для Windows компьютеров можно настроить безопасный канал. После этого клиент готов выполнять обычные запросы и искать информацию в каталоге.

При необходимости для Windows компьютеров можно настроить безопасный канал. После этого клиент готов выполнять обычные запросы и искать информацию в каталоге.

Клиент устанавливает подключение LDAP к контроллеру домена для входа в систему. Процесс логона использует диспетчер учетных записей безопасности. Путь к коммуникациям использует интерфейс LDAP, и клиент аутентификация с помощью контроллера домена. Таким образом, учетная запись клиента проверяется и передается через Диспетчер учетных записей безопасности агенту службы каталогов, затем в уровень базы данных и, наконец, в базу данных в движке Extensible служба хранилища (ESE).

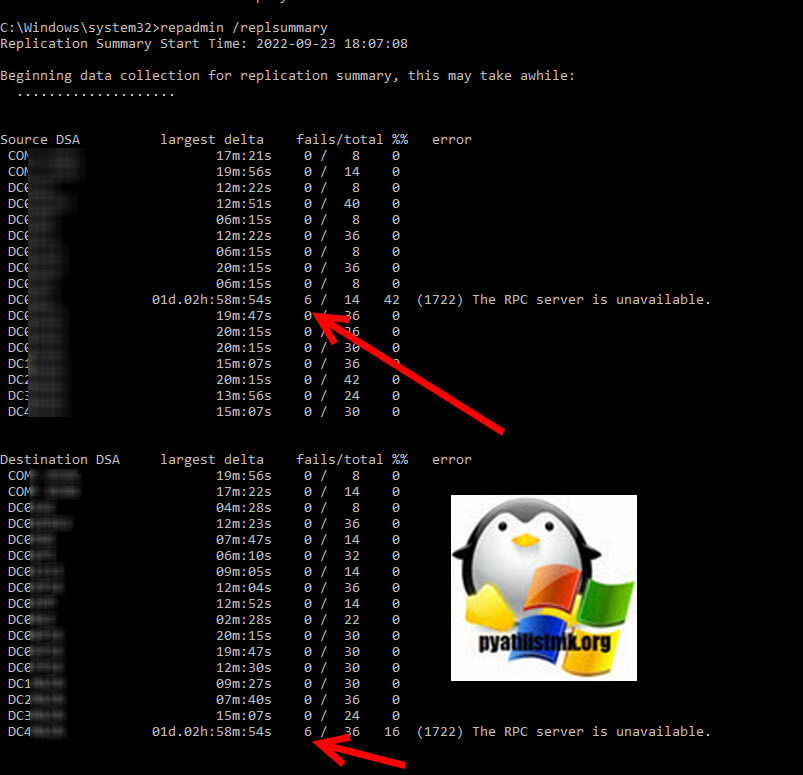

Устранение неполадок процесса локатора домена

Чтобы устранить неполадки в процессе локатора домена:

Проверка просмотра событий как на клиенте, так и на сервере. Журналы событий могут содержать сообщения об ошибках, указывающие на то, что существует проблема. Чтобы просмотреть viewer событий, выберите Начните, указать на программы > административные средства, а затем выберите Viewer событий.

Проверьте журнал System как на клиенте, так и на сервере. Кроме того, проверьте журналы службы каталогов на сервере и журналы DNS на DNS-сервере.

Проверьте журнал System как на клиенте, так и на сервере. Кроме того, проверьте журналы службы каталогов на сервере и журналы DNS на DNS-сервере.Проверьте конфигурацию IP с помощью

ipconfig /allкоманды по командной подсказке.Используйте утилиту Ping для проверки подключения к сети и разрешения имен. Ping как IP-адрес, так и имя сервера. Кроме того, может потребоваться ping доменное имя.

Используйте средство Netdiag, чтобы определить, правильно ли работают сетевые компоненты. Чтобы отправить подробный вывод в текстовый файл, используйте следующую команду:

netdiag /v >test.txt

Просмотрите файл журнала, ищите проблемы и изучите все связанные компоненты. Этот файл также содержит другие сведения о конфигурации сети.Чтобы устранить незначительные проблемы, используйте средство Netdiag со следующим синтаксисом:

netdiag /fix.Используйте команду, чтобы убедиться, что контроллер домена может быть

nltest /dsgetdc:domainnameрасположен для определенного домена.

Используйте этот инструмент, чтобы убедиться, что записи DNS правильно

NSLookupзарегистрированы в DNS. Убедитесь, что можно разрешить записи хост-серверов и записи SRV GUID.Например, чтобы проверить регистрацию записей, используйте следующие команды:

nslookup servername. childofrootdomain. rootdomain.comnslookup guid._msdcs. rootdomain.comЕсли одна из этих команд не удалась, используйте один из следующих методов для перерегистрации записей в DNS:

- Чтобы заставить регистрацию записей хостов, введите ipconfig/registerdns.

- Чтобы заставить регистрацию службы контроллера домена, остановитесь и запустите службу Netlogon.

Чтобы обнаружить проблемы с контроллером домена, запустите утилиту DCdiag из командной подсказки. Утилита выполняет множество тестов, чтобы убедиться, что контроллер домена работает правильно. Используйте эту команду для отправки результатов в текстовый файл:

dcdiag /v >dcdiag. txt

txtИспользуйте средство Ldp.exe для подключения и привязки к контроллеру домена для проверки соответствующего подключения LDAP.

Если вы подозреваете, что у определенного контроллера домена возникли проблемы, может быть полезно включить ведение журнала отключения Netlogon. Используйте утилиту NLTest, введя эту команду:

nltest /dbflag:0x2000ffff. Затем эти сведения регистрируются в папке Debug в файле Netlogon.log.Если вы еще не изолировали проблему, используйте Network Monitor для мониторинга сетевого трафика между клиентом и контроллером домена.

Ссылки

Дополнительные сведения см. в Windows в главе 10 «Диагностика, устранение неполадок и восстановление» (Active Directory Diagnostic, Troubleshooting and Recovery).

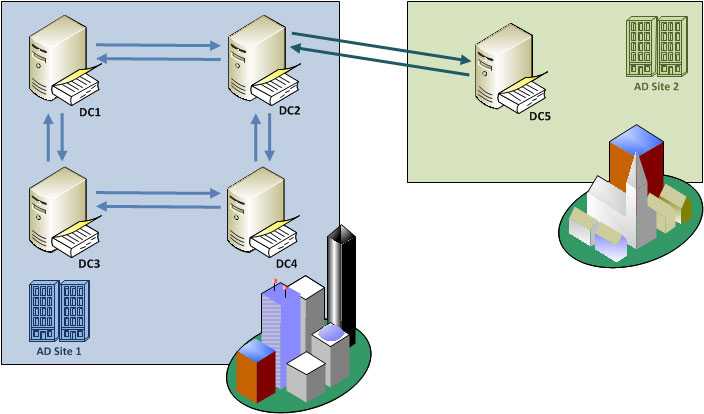

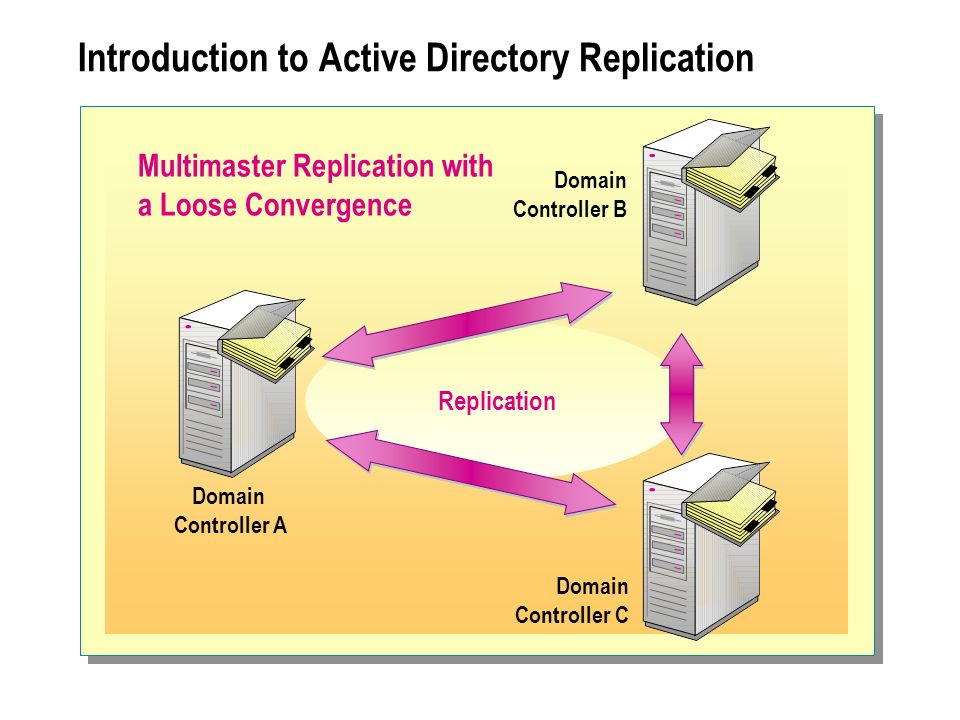

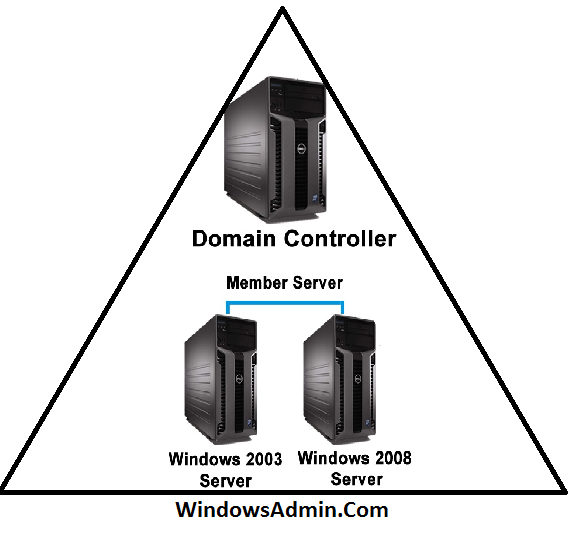

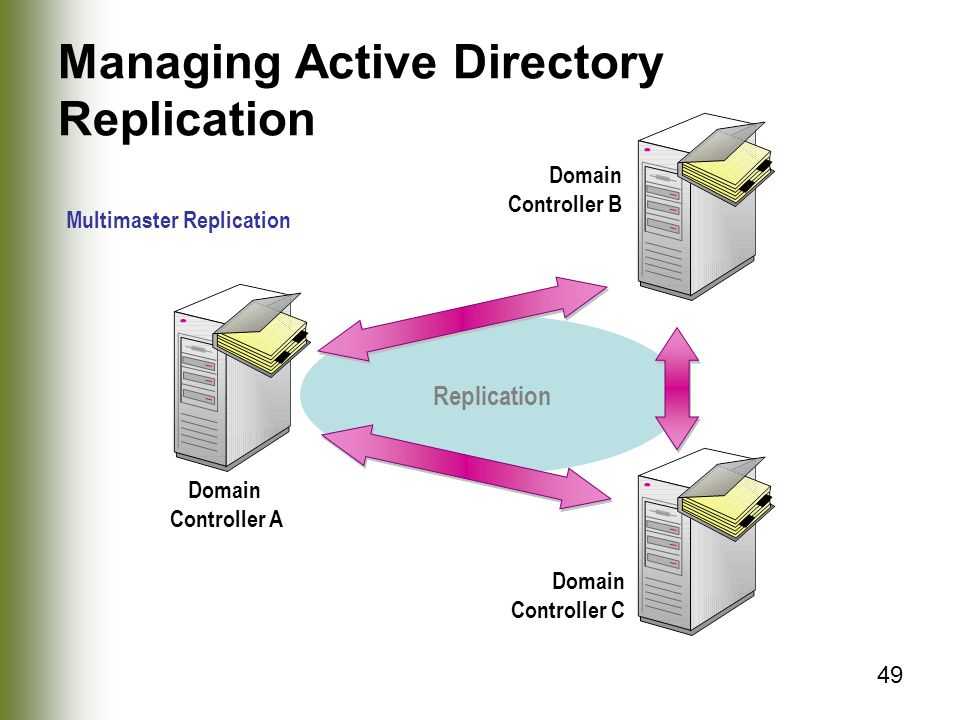

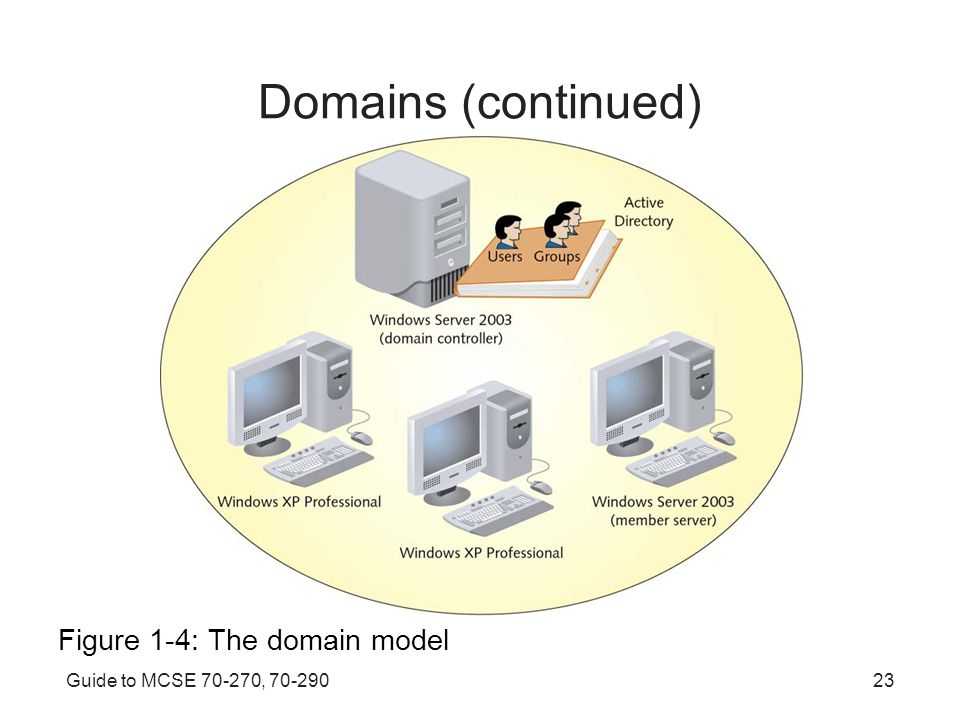

Active Directory: контроллеры доменов

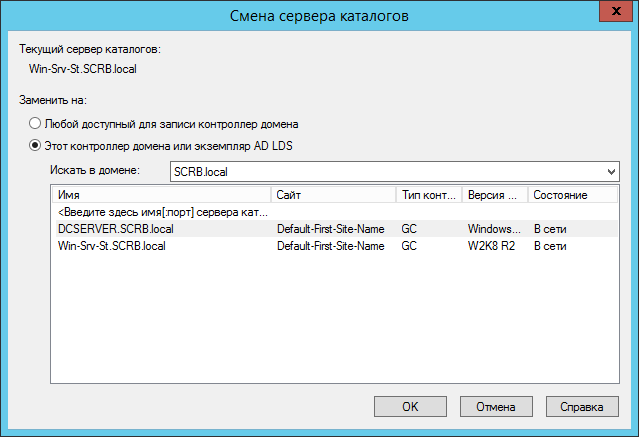

Контроллеры доменов являются серверами, поддерживающими работу Active Directory. Каждый контроллер домена имеет собственную копию базы данных Active Directory, поддерживающую запись. Контроллеры домена выступают в роли центрального компонента безопасности в домене.

Каждый контроллер домена имеет собственную копию базы данных Active Directory, поддерживающую запись. Контроллеры домена выступают в роли центрального компонента безопасности в домене.

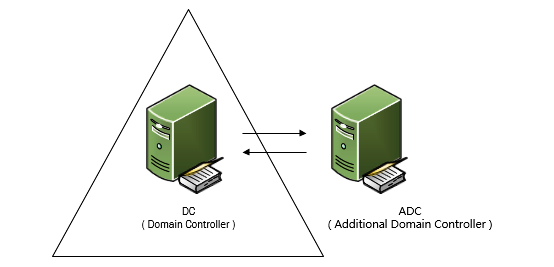

Все операции безопасности и проверки учетных записей выполняются на контроллере домена. Каждый домен должен иметь как минимум один контроллер домена. Для обеспечения устойчивости к ошибкам рекомендуется для каждого домена устанавливать как минимум два контроллера домена.

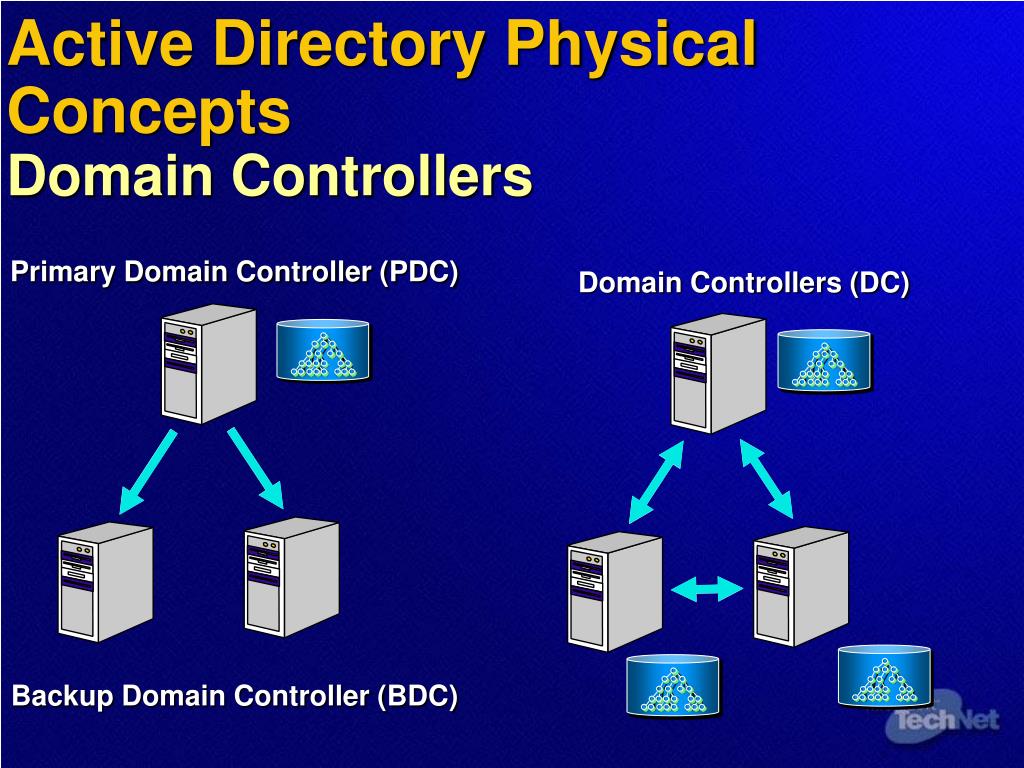

В операционной системе Windows NT запись в базу данных поддерживал только один контроллер домена, то есть для создания и изменения параметров учетных записей пользователей необходимо было подключение к контроллеру домена.

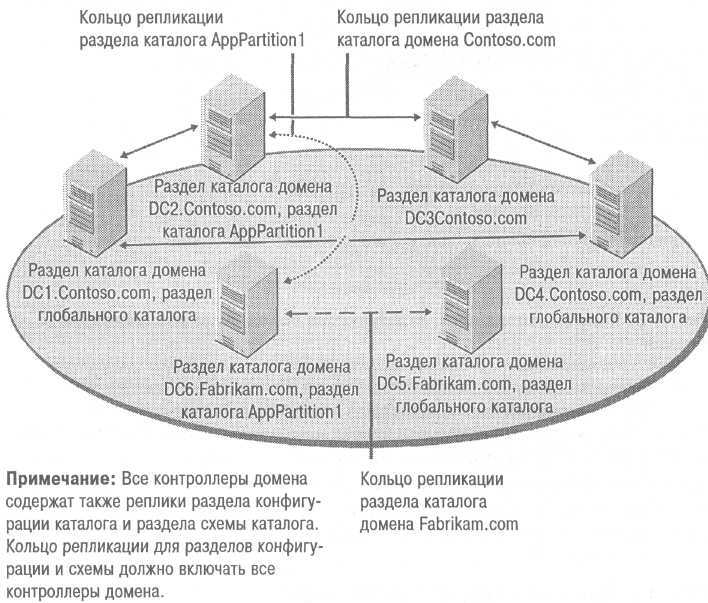

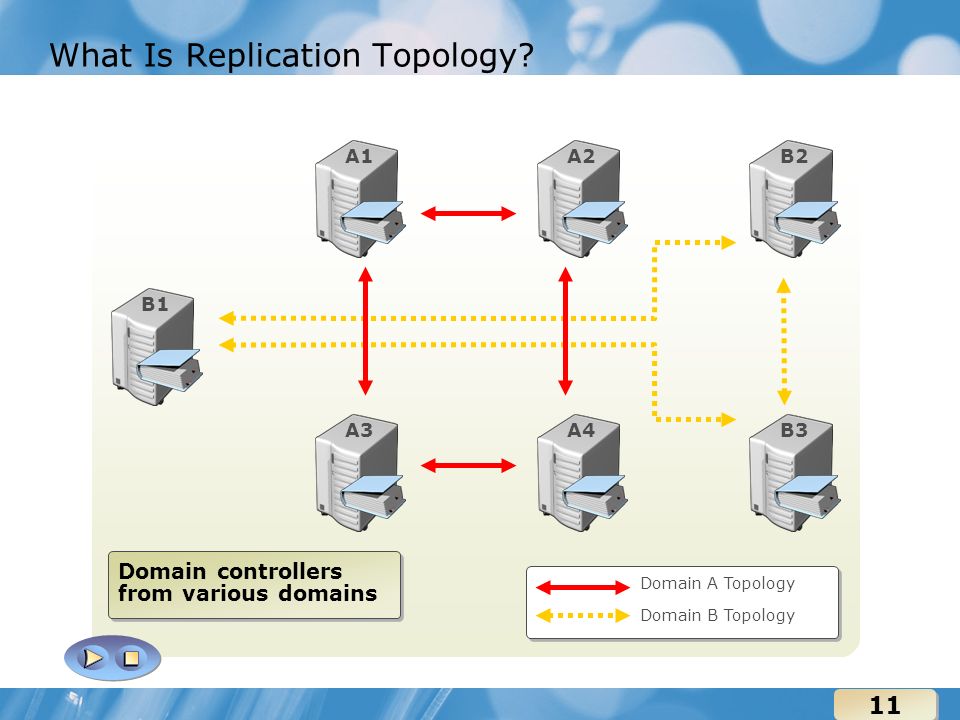

Такой контроллер назывался первичным контроллером домена (Primary Domain Controller — PDC). Начиная с операционной системы Windows 2000 архитектура контроллеров доменов была изменена таким образом, чтобы обеспечить возможность обновления базы данных Active Directory на любом контроллере домена. После обновления базы данных на одном контроллере домена, изменения реплицировались на все остальные контроллеры.

После обновления базы данных на одном контроллере домена, изменения реплицировались на все остальные контроллеры.

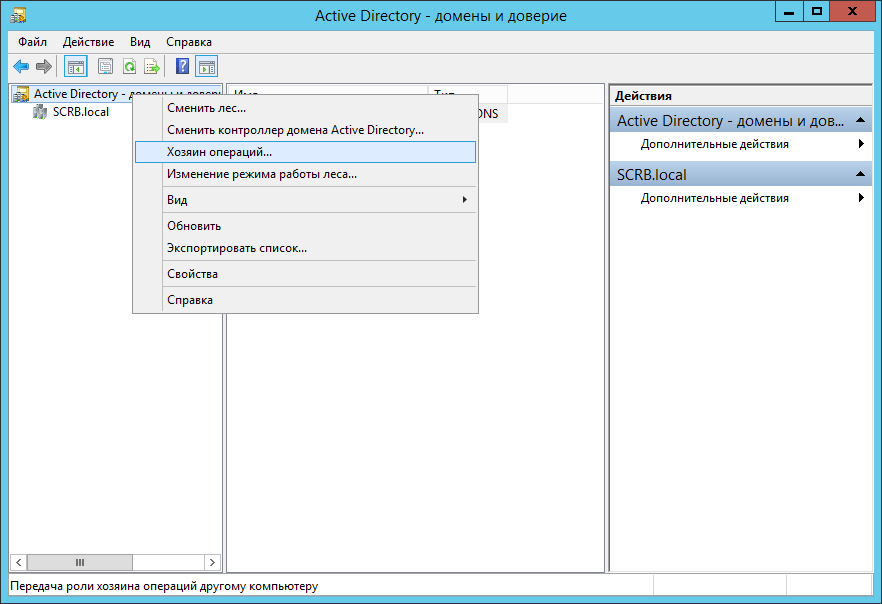

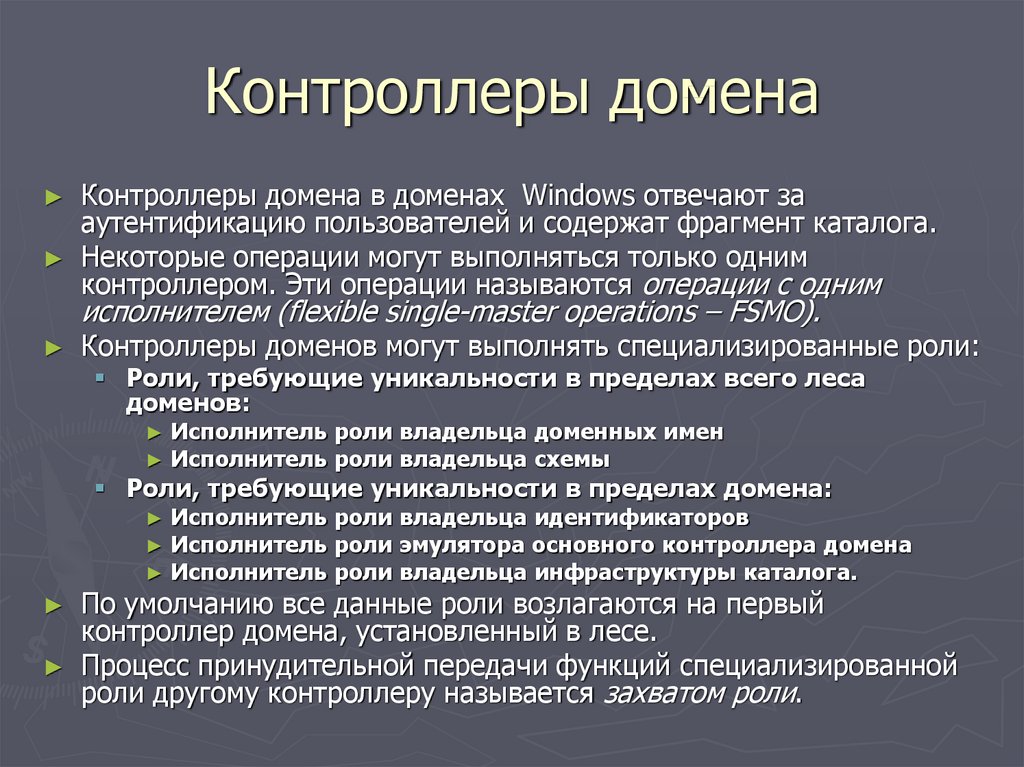

Хотя все контроллеры домена поддерживают запись в базу данных, они не идентичны. В доменах и лесах Active Directory существуют задачи, которые выполняются определенными контроллерами домена. Контроллеры домена с дополнительными обязанностями известны как хозяева операций (operation masters). В некоторых материалах компании Microsoft такие системы называются Flexible Single-Master Operations (FSMO). Многие верят, что термин FSMO использовался так долго только из-за того, что произнесенная аббревиатура звучит очень смешно.

Существует пять ролей хозяев операций. По умолчанию все пять ролей выдаются первому контроллеру домена в лесу Active Directory. Три роли хозяев операций используются на уровне доменов и назначаются первому контроллеру домена в созданном домене. Утилиты Active Directory, которые рассматриваются далее, позволяют передавать роли хозяев операций от одного контроллера другому контроллеру домена. Кроме этого, можно заставить контроллер домена принять на себя определенную роль хозяина операции.

Кроме этого, можно заставить контроллер домена принять на себя определенную роль хозяина операции.

Существует две роли хозяев операций, которые работают на уровне леса.

- Хозяин именования домена (Domain naming master) — к этим хозяевам операций необходимо обращаться каждый раз, когда в пределах иерархии доменов леса вносятся изменения в именование. Задачей хозяина именования домена заключается в обеспечении уникальности имен доменов в пределах леса. Эта роль хозяина операций должна быть доступна при создании новых доменов, удалении доменов или переименовании доменов

- Хозяин схемы (Schema master) — роль хозяина схемы принадлежит единственному контроллеру домена в пределах леса, на котором можно вносить изменения в схему. Как только изменения внесены, они реплицируются на все остальные контроллеры домена в пределах леса. В качестве примера необходимости внесения изменений в схему можно рассмотреть установку программного продукта Microsoft Exchange Server.

При этом в схему вносятся изменения, позволяющие администратору одновременно управлять учетными записями пользователей и почтовыми ящиками

При этом в схему вносятся изменения, позволяющие администратору одновременно управлять учетными записями пользователей и почтовыми ящиками

Каждая из ролей на уровне леса может принадлежать только одному контроллеру домена в пределах леса. То есть, можно использовать один контроллер в роли хозяина именования домена, а второй контроллер в роли хозяина схемы. Кроме этого, обе роли можно назначить одному контроллеру домена. Такое распределение ролей используется по умолчанию.

Каждый домен в пределах леса имеет контроллер домена, выполняющий каждую из ролей уровня домена.

- Хозяин относительных идентификаторов (RID master) — хозяин относительных идентификаторов отвечает за назначение относительных идентификаторов. Относительные идентификаторы являются уникальной частью идентификатора безопасности (Security ID — SID), который используется для определения объекта безопасности (пользователя, компьютера, группы и т.д.) в пределах домена. Одной из главных задач хозяина относительных идентификаторов является удаление объекта из одного домена и добавление объекта в другой домен при перемещении объектов между доменами.

- Хозяин инфраструктуры (Infrastructure master) — задачей хозяина инфраструктуры является синхронизация членства в группах. При внесении изменений в состав групп, хозяин инфраструктуры сообщает об изменениях всем остальным контроллерам домена.

- Эмулятор первичного контроллера домена (PDC Emulator) — эта роль используется для эмуляции первичного контроллера домена Windows NT 4 для поддержки резервных контроллеров домена Windows NT 4. Еще одной задачей эмулятора первичного контроллера домена является предоставление центральной точки администрирования изменений в паролях пользователей, а также политик блокирования пользователей.

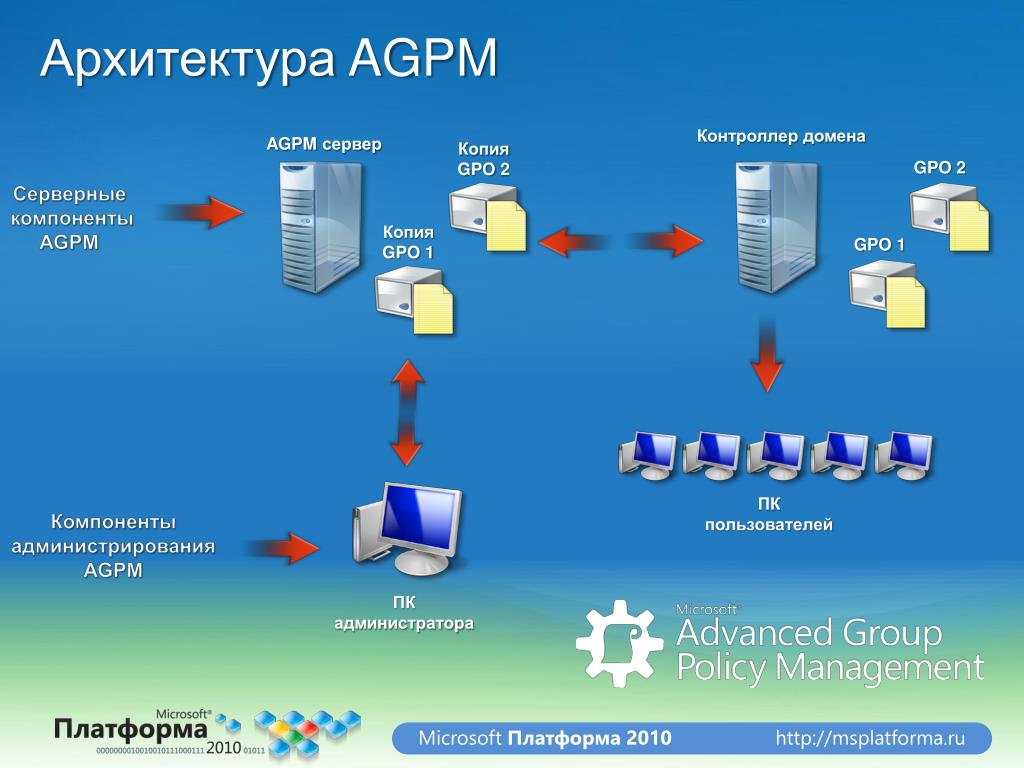

Слово «политики» достаточно часто используется в этом разделе для ссылки на объекты групповых политик (group policy objects — GPO). Объекты групповых политик являются одной из главных полезных особенностей Active Directory и рассматриваются в соответствующей статье, ссылка на которую представлена ниже.

Контроллер домена — что это такое, и в чем его назначение

Опубликовано 13. 10.2021

10.2021

Содержание:

- 1 Преимущества для бизнеса

- 2 Настройка сервера контроллер домена

- 3 Что такое Active Directory?

- 3.1 Что делает Active Directory?

- 3.2 Обзор лесов и деревьев Active Directory

- 4 Роли контроллера домена FSMO

- 4.1 Мастер схемы Schema master

- 4.2 Мастер именования домена Domain naming master

- 4.3 Мастер относительных идентификаторов RID

- 4.4 Эмулятор PDC

- 4.5 Мастер инфраструктуры Infrastructure master

- 5 Для чего необходимы групповые политики

- 6 Заключение

К основным функциям контроллерa домена Windows Server относятся:

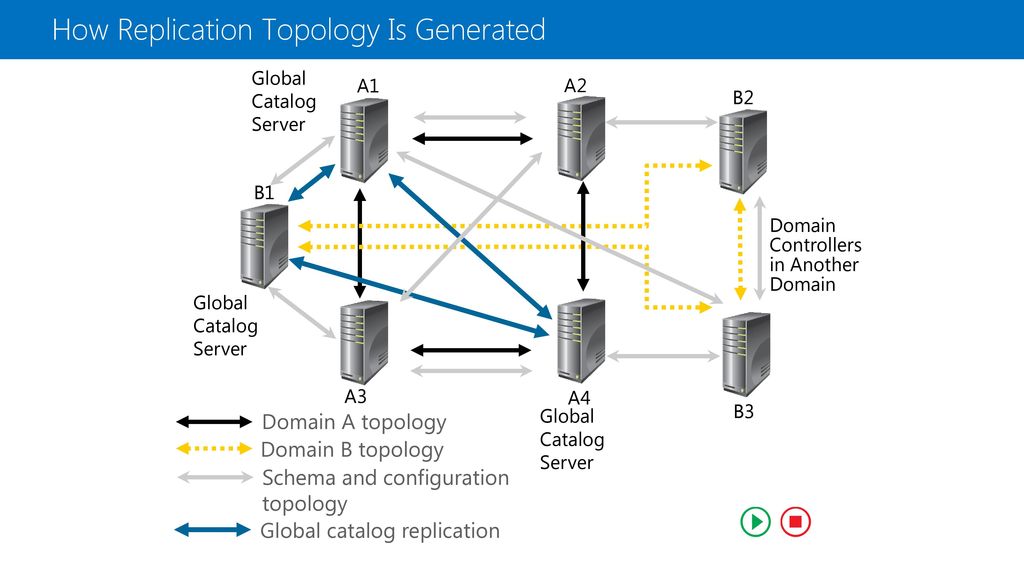

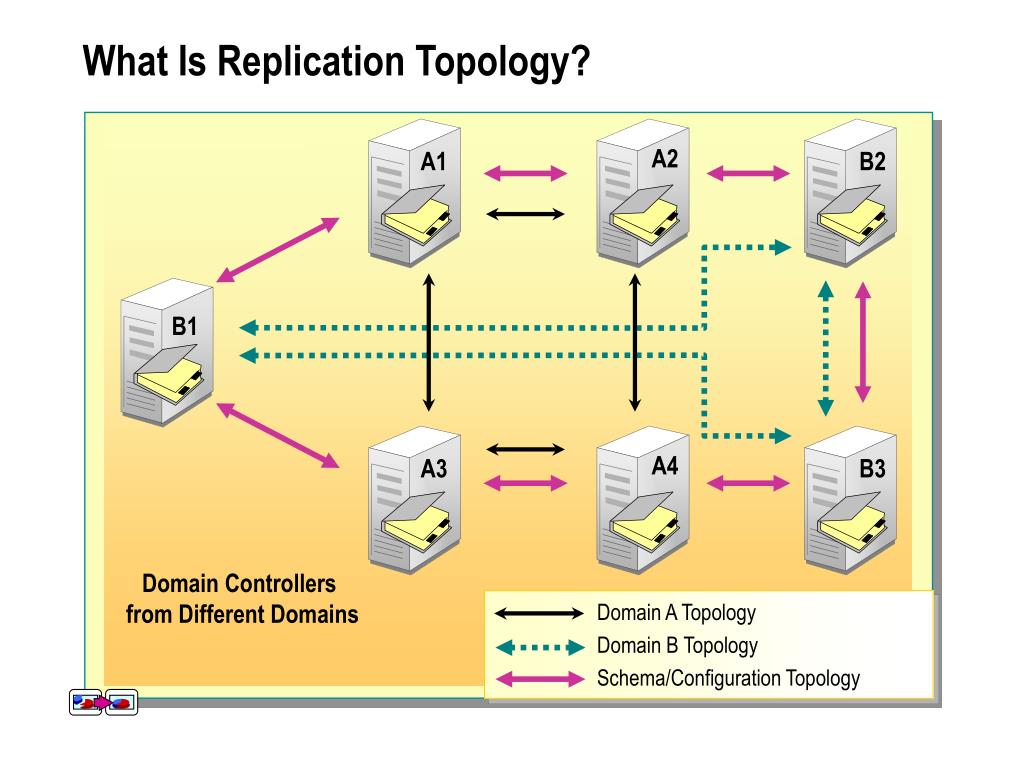

- управление и репликация сведений конкретного домена, хранящихся в полной копии Active Directory, на другие контроллеры этого же домена;

- репликация данных каталога, которые имеют значение для всех объектов домена AD;

- поиск решений конфликта репликации в случае, если конкретный атрибут подвергся несогласованным изменениям на разных контроллерах.

Также контроллер играет роли центрального защитника домена. Это дает возможность гибко настроить политику безопасности в локальной сети и регулировать доступ пользователей к ресурсам.

Преимущества для бизнеса

Компаниям, особенно крупным, необходимо использовать централизованную систему на основе контроллеров домена (DC), чтобы существенно облегчить свою работу. Такой подход имеет неоспоримые преимущества:

- Единая БД позволяет быстро и точно проводить аутентификацию. Пользователи организации разделены по соответствующим отделам. Вновь принятый сотрудник получает аккаунт в своей группе и доступ к нужным устройствам, документам и ресурсам. При увольнении учетная запись блокируется и все права автоматически отзываются.

- Единый пункт управления групповыми политиками. К каждой группе пользователей применяют различные настройки и нормы безопасности (например, доступ к устройствам, настройкам браузера, нужным для работы приложениям). Новый ПК или пользователь, добавленный в домен, автоматически получает в пользование все ресурсы, разрешенные конкретному подразделению.

- Безопасность. Гибкость систем аутентификации и управления групповыми политиками существенно повышают безопасность ИТ-структуры компании. Сам физический сервер устанавливают в помещении, закрытом от несанкционированного доступа.

Также благодаря контроллеру домена пользователи через один аккаунт получают доступ к дополнительным ресурсам: мессенджерам, офисному софту, почтовым программам, прокси-серверам и др.

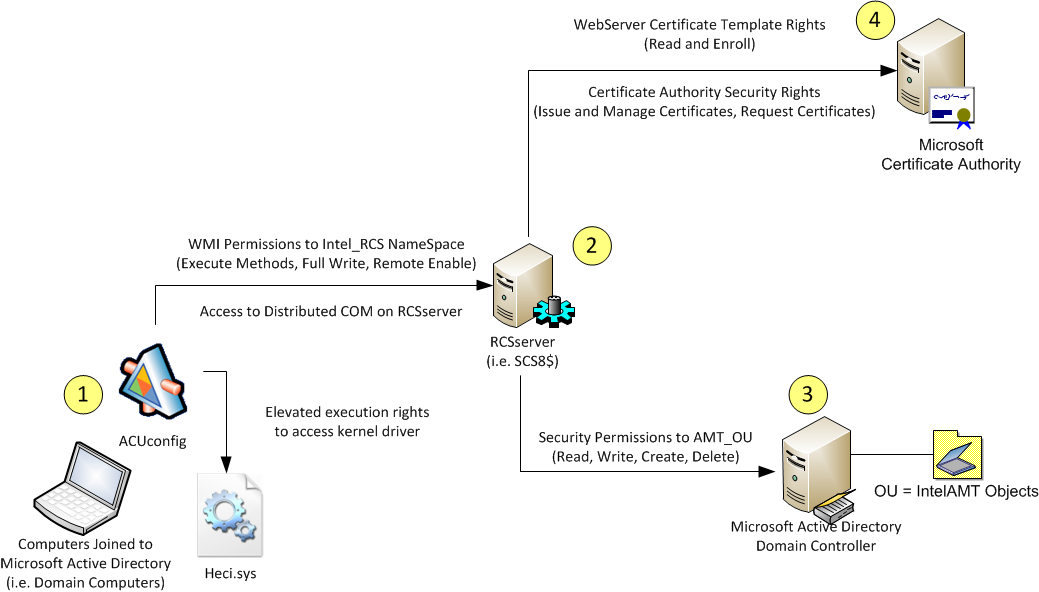

Настройка сервера контроллер домена

Контроллер домена на основе AD играет ключевую роль в контроле доступа и защите информации внутри корпоративной сети. Поэтому, чтобы элементы IT-структуры организации работали без сбоев, необходимо правильно настроить функционал и контроллера домена, и всей Active Directory — установить правила доступа к ресурсам, распространения групповых политик и т. д. Корректно настроенная система позволит предприятию уделять больше времени экономической составляющей, а не отвлекаться на постоянные сбои в ИТ-структуре.

Что такое Active Directory?

Active Directory, или «Активный каталог» — это реестр всех сведений, позволяющих управлять отдельной сетью (учетных записей, данных о сетевых устройствах и т. д.). Служба позволяет легко находить устройства и осуществлять администрирование.

д.). Служба позволяет легко находить устройства и осуществлять администрирование.

Active Directory предоставляет возможность централизованного управления корпоративной сетью, с легкостью решая следующие задачи:

- Разграничение доступа пользователей к рабочим данным. Сотрудники одного отдела видят и применяют только ту информацию, которая им предназначена. Доступ к чужим сведениям запрещен. Такой подход упрощает работу, четко обозначает сферу влияния пользователей и сокращает круг лиц, способных «слить на сторону» важные данные. Последний фактор удерживает сотрудников от необдуманного воровства информации.

- Запрет или ограничение применения некоторых гаджетов. Контроллер домена защищает конфиденциальные сведения. Например, чтобы предотвратить потерю информации вследствие воровства либо вирусной атаки, ограничьте или запретите использование USB-накопителей.

- Запрет на установку стороннего софта. Несанкционированная инсталляция программ грозит организации штрафом за использование пиратских разработок, проникновением вирусов, саботажем сотрудников (играющих в компьютерные игры), замедлением работы ПК и т.

д.

д. - Оперативная конфигурация рабочего стола для нового специалиста. После определения сотрудника в конкретную группу система выводит на экран все программы, необходимые для трудовой деятельности, настраивает нужные устройства, предоставляет доступ к конфиденциальной информации.

Также Active Directory позволяет централизованно налаживать работу сетевых устройств. Например, в системе фиксируют условие, согласно которому сотрудники из одного помещения пользуются первым принтером, из другого — вторым и т. п.

Что делает Active Directory?

Главная причина использования Active Directory — удобное администрирование устройств и аккаунтов корпоративной сети. Каждый пользователь через один профиль управляет несколькими ресурсами, не теряя время на ввод других учетных данных для доступа к отдельным девайсам.

Обзор лесов и деревьев Active Directory

Логическую структуру Active Directory составляют деревья и лес. Дерево — объект с одним доменом или группа объектов с дочерними доменами. Лес состоит из нескольких деревьев. Последние соединены доверительными отношениями, благодаря которым между доменами происходит обмен данными. Логическую структуру можно представить в виде «Лес» — «Деревья» — «Домен». Нередко администраторы стоят перед выбором конструкции. Создать один лес быстро, недорого и просто, но при нарушении правил безопасности пострадает вся сеть. Выбрав многолесный дизайн, администратор повысит безопасность инфраструктуры, но значительно усложнит управление. Поэтому в каждом конкретном случае необходимо действовать в соответствии с приоритетами организации.

Лес состоит из нескольких деревьев. Последние соединены доверительными отношениями, благодаря которым между доменами происходит обмен данными. Логическую структуру можно представить в виде «Лес» — «Деревья» — «Домен». Нередко администраторы стоят перед выбором конструкции. Создать один лес быстро, недорого и просто, но при нарушении правил безопасности пострадает вся сеть. Выбрав многолесный дизайн, администратор повысит безопасность инфраструктуры, но значительно усложнит управление. Поэтому в каждом конкретном случае необходимо действовать в соответствии с приоритетами организации.

Роли контроллера домена FSMO

Для удобного управления каждому контроллеру домена возможно назначить одну или несколько ролей из 5 существующих.

Мастер схемы Schema master

Роль, назначаемая в пределах одного леса. В рамках ответственности мастера находятся все изменения и обновления, происходящие в схеме Active Directory. В лесу может быть только один Schema master — автоматически им назначается первый установленный в инфраструктуре контроллер домена.

Мастер именования домена Domain naming master

Эта роль также назначается в пределах леса. Мастер разрешает добавить в лес домены либо удалить их или отклоняет предложенные пользователем изменения. В лесу используют только один Domain naming master. Но, так как новые домены создают и удаляют быстро и редко, то на контроллер, исполняющий эту роль, возможно возложить и другие обязанности.

Мастер относительных идентификаторов RID

Роль назначается на уровне домена. RID-мастер присваивает каждому вновь созданному на контроллере доменов объекту SID, состоящий из двух типов идентификаторов — общего (относящегося к конкретному домену) и уникального относительного RID (связанного с новым объектом). Мастер не создает объекты, а лишь при необходимости выдает каждому DC наборы по 500 RID. Т. к. исполнение данной функции не требует много ресурсов и времени, то этому контроллеру доменов возможно назначить дополнительную роль или роли.

Эмулятор PDC

Тоже доменная роль. В зоне ответственности эмулятора PDC — изменение паролей и их мгновенная репликация, внесение корректив в групповую политику, синхронизация времени в лесу, обеспечение совместимости с другими версиями Windows. Так как в этом качестве контроллер домена выполняет множество обязанностей, то не стоит его дополнительно «нагружать» другими ролями. Каждый DC может иметь только единственный эмулятор PDC.

В зоне ответственности эмулятора PDC — изменение паролей и их мгновенная репликация, внесение корректив в групповую политику, синхронизация времени в лесу, обеспечение совместимости с другими версиями Windows. Так как в этом качестве контроллер домена выполняет множество обязанностей, то не стоит его дополнительно «нагружать» другими ролями. Каждый DC может иметь только единственный эмулятор PDC.

Мастер инфраструктуры Infrastructure master

Также роль на уровне домена. Infrastructure master предоставляет данные об объектах своего домена остальным DC. Эта хранимая мастером информация называется доменным каталогом.

Для чего необходимы групповые политики

Групповая политика дает возможность централизованно настраивать работу серверов и терминалов, подключенных к конкретному домену, а также распространять ПО. Организации делят своих сотрудников по отделам. Администратор указывает политики для определенной группы в одном месте, после чего применяет их к конкретным подразделениям. Ведь каждому отделу необходим собственный набор программ и оборудование, настроенное под специальные задачи. Active Directory позволяет администратору просто и эффективно управлять работой структурных подразделений, четко и быстро предоставляя доступ каждому сотруднику к нужным ресурсам.

Ведь каждому отделу необходим собственный набор программ и оборудование, настроенное под специальные задачи. Active Directory позволяет администратору просто и эффективно управлять работой структурных подразделений, четко и быстро предоставляя доступ каждому сотруднику к нужным ресурсам.

Заключение

Итак, из статьи вы получили представление о том, что такое контроллер домена (Active Directory). Грамотно настроенный сервер позволяет с легкостью централизованно администрировать работу компьютерной сети предприятия и быстро разрешать все возникающие проблемы. Если вы не смогли справиться с чем-либо, то специалисты «АйТиСпектр» всегда придут на помощь. Выполнят первичную настройку оборудования и окажут регулярную поддержку и администрирование серверов.

Насколько публикация полезна?

Нажмите на звезду, чтобы оценить!

Средняя оценка 1.5 / 5. Количество оценок: 2

Оценок пока нет. Поставьте оценку первым.

Лучший сервер HPE для контроллера домена

Контроллер домена — это сервер, который отвечает на запросы аутентификации безопасности с помощью домена Windows Server. Если вы планируете использовать контроллер домена или хотите выполнить обновление с текущего сервера, данная статья вам пригодится.

Если вы планируете использовать контроллер домена или хотите выполнить обновление с текущего сервера, данная статья вам пригодится.

Контроллер домена является одним из наиболее важных аспектов безопасности вашего сервера, поскольку он может обнаружить и предотвратить кибератаки для защиты вашей сети. В этой статье мы перечислим лучшие серверы HPE для контроллеров домена, чтобы у вас было максимально возможное оборудование для защиты ваших данных от любых кибератак.

1. HPE MicroServer Gen10

HPE MicroServer Gen10 представляет собой недорогой компактный сервер начального уровня, предназначенный для малых предприятий, домашних офисов и других небольших сред. Это сервер Tower, который прост в установке и использовании.

HP MicroServer Gen10 оснащен четырехъядерным процессором AMD Opteron X3421 с Turbo до 3,4 ГГц. Для хранения он поставляется с 2-мя жесткими дисками по 2 ТБ в сочетании с 16 ГБ оперативной памяти. Он также оснащен встроенным контроллером Marvel SATA.

Плюсы:

- Доступный DC сервер для малого бизнеса;

- Мощное оборудование с большим объемом памяти;

- Компактный размер и простой в использовании.

Минусы:

- Не замечено.

2. HPE ProLiant ML30 Gen10

HPE ProLiant ML30 — это сервер Gen10, предлагающий мощное, но доступное решение для малых предприятий, которые растут быстрыми темпами.

HPE ProLiant ML30 Gen10 оснащен четырехъядерным процессором Intel Xeon E-2124 в сочетании с 32 ГБ оперативной памяти и 8 ТБ на жестком диске.

Он также поставляется с обычными вариантами подключения, а также встроенными сетевыми платами, оснащенными двухпортовым сетевым адаптером Ethernet емкостью 1 ГБ.

Плюсы:

- Компактный и недорогой сервер постоянного тока;

- Мощный процессор Intel Xeon с большим объемом памяти;

- Встроенные сетевые карты.

Минусы:

- Не замечено.

3. HPE ProLiant MicroServer

Подобно другим серверам HP в этом списке, HPE ProLiant MicroServer также разработан для удовлетворения потребностей малого бизнеса. Это недорогой компактный сервер начального уровня, который предлагает простой доступ к жестким дискам, памяти и слотам PCIe для модернизации и простого управления.

HPE ProLiant MicroServer оснащен процессором AMD Opteron X3216 в сочетании с 8 ГБ ОЗУ и жестким диском объемом 1 ТБ. Вы можете дополнительно увеличить объем оперативной памяти до 32 ГБ, используя пустые слоты.

Плюсы:

- Доступный сервер HP tower;

- AMD Opteron процессор;

- Простое обновление.

Минусы:

- Привод без CD / DVD;

- Интегрированный процессор.

4. HPE ProLiant MicroServer

HPE ProLiant MicroServer — еще один доступный сервер для дома и офиса, предлагающий оптимальное соотношение цены и качества. Это сервер нижнего уровня с низкими техническими характеристиками для тех, у кого есть максимум два сервера для работы. HPE поставляется с двухъядерным процессором AMD Opteron X3216 в паре с 8 ГБ ОЗУ и поддерживает до 16 ТБ хранилища SATA.

Это сервер нижнего уровня с низкими техническими характеристиками для тех, у кого есть максимум два сервера для работы. HPE поставляется с двухъядерным процессором AMD Opteron X3216 в паре с 8 ГБ ОЗУ и поддерживает до 16 ТБ хранилища SATA.

Плюсы:

- Доступный сервер Tower для контроллера домена;

- Хорошая производительность.

Минусы:

- Только двухъядерный процессор.

5. HPE ProLiant ML350 Gen10

HPE ProLiant ML350 G10 — это надежный сервер, разработанный для предприятий малого бизнеса и удаленных офисов, для обеспечения защищенного сервера с двумя сокетами.

Это многофункциональный компактный сервер с достаточным количеством ресурсов для работы вашей сети.

HPE ProLiant ML350 оснащен процессором Intel Xeon Silver 4110 Octa-Core в сочетании с 16 ГБ оперативной памяти DDR4 и контроллером SAS 12 ГБ/с. Тем не менее, он не поставляется с любыми жесткими дисками.

Плюсы:

- Надежный сервер начального уровня;

- Мощный процессор и много памяти.

Минусы:

- HDD не включен.

В заключении отметим, что контроллер домена обеспечивает безопасность вашей сети и, следовательно, требует одинаково надежного сервера. Все серверы HPE, перечисленные в нашей статье, полностью поддерживают контроллер домена для дома, офиса и удаленной установки.

Более подробную информацию о серверах HPE ProLiant, а также о возможности заказа серверных платформ HPE можно будет получить в нашем интернет-магазине Proliant.ru

Что такое контроллер домена?

По

- Петр Лошин, Старший редактор технологий

Контроллер домена — это тип сервера, который обрабатывает запросы на проверку подлинности от пользователей в компьютерном домене. Контроллеры домена чаще всего используются в доменах Windows Active Directory (AD), но также используются с другими типами систем управления идентификацией.

Контроллеры домена чаще всего используются в доменах Windows Active Directory (AD), но также используются с другими типами систем управления идентификацией.

Контроллеры домена дублируют информацию службы каталогов для своих доменов, включая пользователей, учетные данные для проверки подлинности и политики безопасности предприятия.

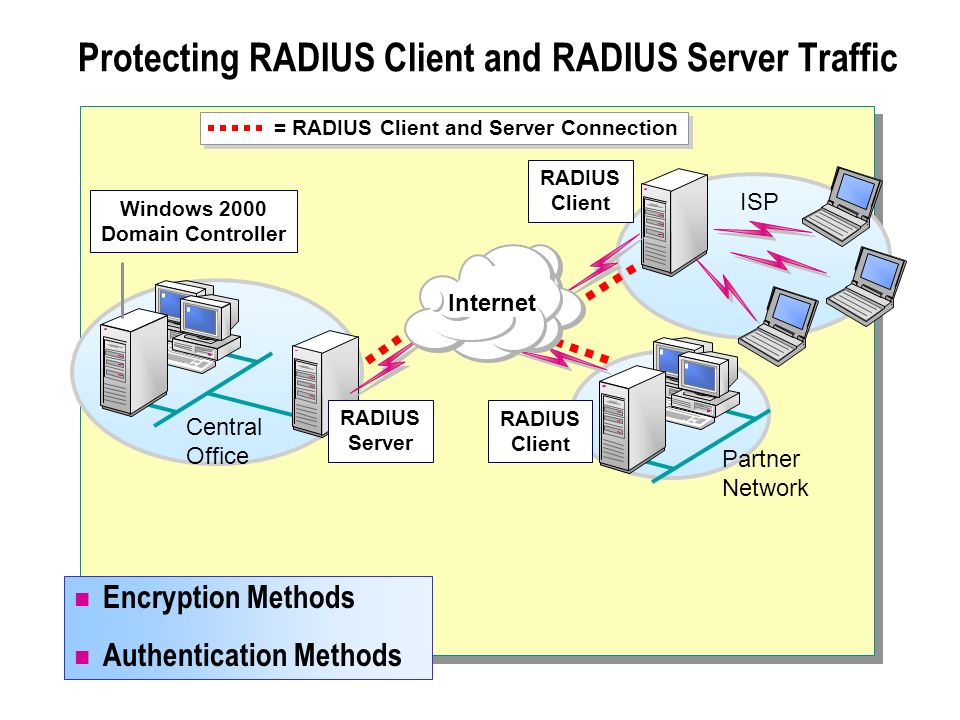

Каковы основные функции контроллера домена?Контроллеры домена ограничивают доступ к ресурсам домена, аутентифицируя пользователя с помощью учетных данных для входа и предотвращая несанкционированный доступ к этим ресурсам.

Контроллеры домена применяют политики безопасности к запросам на доступ к ресурсам домена. Например, в домене Windows AD контроллер домена получает информацию об аутентификации для учетных записей пользователей из AD.

Службы домена, такие как предоставляемые контроллерами домена, являются лишь частью Microsoft Active Directory. Контроллер домена может работать как единая система, но обычно они реализуются в виде кластеров для повышения надежности и доступности. Для контроллеров домена, работающих под управлением Windows AD, каждый кластер состоит из основного контроллера домена (PDC) и одного или нескольких резервных контроллеров домена (BDC). В средах Unix и Linux реплики контроллеров домена копируют базы данных проверки подлинности с основного контроллера домена.

Для контроллеров домена, работающих под управлением Windows AD, каждый кластер состоит из основного контроллера домена (PDC) и одного или нескольких резервных контроллеров домена (BDC). В средах Unix и Linux реплики контроллеров домена копируют базы данных проверки подлинности с основного контроллера домена.

Контроллеры домена контролируют весь доступ к домену, блокируя несанкционированный доступ к сетям домена, но предоставляя пользователям доступ ко всем авторизованным службам каталогов.

Контроллер домена опосредует весь доступ к сети, поэтому важно защитить его с помощью дополнительных механизмов безопасности, таких как:

- межсетевые экраны

- защищенные и изолированные сети Протоколы безопасности

- и шифрование для защиты хранимых данных и данных в полете

- ограничение использования небезопасных протоколов, таких как протокол удаленного рабочего стола, на контроллерах

- развертывание в физически ограниченном месте для обеспечения безопасности

- ускоренное управление исправлениями и конфигурациями

- блокировка доступа в Интернет для контроллеров домена

Контроллеры домена контролируют весь доступ к вычислительным ресурсам в организации, поэтому они должны быть спроектированы таким образом, чтобы противостоять атакам и продолжать функционировать в неблагоприятных условиях.

Управление доменом — это функция Microsoft Active Directory, а контроллеры домена — это серверы, которые могут использовать Active Directory для ответа на запросы проверки подлинности.

Эксперты не рекомендуют полагаться на один контроллер домена даже в небольших организациях. Передовой опыт требует наличия одного основного контроллера домена и как минимум одного резервного контроллера домена, чтобы избежать простоев из-за недоступности системы.

Другой рекомендуемой практикой является развертывание каждого контроллера домена на отдельном физическом сервере. Сюда входят виртуальные контроллеры домена, которые должны запускаться на виртуальных машинах (ВМ), работающих на разных физических хостах.

Контроллеры доменамогут быть развернуты на физических серверах, работающих как виртуальные машины или как часть облачной службы каталогов.

Действия по настройке контроллера домена AD включают:

- Оценка домена.

Первым шагом в настройке контроллера домена является оценка домена, в котором будет установлен контроллер. Эта оценка включает определение того, какие типы контроллеров домена необходимы, где они будут расположены и как они взаимодействуют с существующими системами в домене.

Первым шагом в настройке контроллера домена является оценка домена, в котором будет установлен контроллер. Эта оценка включает определение того, какие типы контроллеров домена необходимы, где они будут расположены и как они взаимодействуют с существующими системами в домене. - Новое развертывание или дополнение. Независимо от того, планируете ли вы новое развертывание контроллеров домена AD или добавляете новый контроллер для существующего домена, определите местоположение контроллера домена и ресурсы, необходимые для запуска централизованного контроллера домена и любых виртуальных контроллеров домена.

- Безопасность по замыслу. Крайне важно защитить контроллер домена от внутренних или внешних атак. Кроме того, спроектируйте архитектуру контроллера домена так, чтобы она была защищена от перебоев в обслуживании из-за потери подключения, отключения питания или системных сбоев.

Особенности установки и настройки контроллеров домена AD зависят от версии Windows Server, используемой в домене.

См. видеоролик ниже о том, как настроить контроллер домена в Windows Server 2019.

Другие варианты реализации контроллера доменаПри настройке контроллера домена с AD доступны следующие параметры:

- Система доменных имен ( DNS ) server: Контроллер домена можно настроить для работы в качестве DNS-сервера. Dell рекомендует настроить как минимум один контроллер домена в качестве DNS-сервера.

- Возможности глобального каталога: Контроллер домена можно настроить для использования глобального каталога, который позволяет контроллеру возвращать информацию AD о любом объекте в организации, независимо от того, находится ли объект в том же домене, что и контроллер домена.

Это полезно для крупных предприятий с несколькими доменами AD.

Это полезно для крупных предприятий с несколькими доменами AD. - Контроллер домена только для чтения ( RODC ): Контроллеры домена, используемые в филиалах или в других условиях, когда подключение к сети ограничено, могут быть настроены как доступные только для чтения.

- Режим восстановления служб каталогов ( DSRM ): DSRM позволяет выполнять аварийное обслуживание, включая восстановление резервных копий, на контроллере домена. Пароль DSRM должен быть настроен заранее.

включают:

- Централизованное управление контроллерами домена позволяет организациям аутентифицировать все запросы к службам каталогов с помощью централизованного контроллера домена.

- Распределенные и реплицированные контроллеры домена применяют политики безопасности и предотвращают несанкционированный доступ в корпоративных сетях и глобальной сети.

- Доступ к файловым серверам и другим сетевым ресурсам через контроллеры домена обеспечивает простую интеграцию со службами каталогов, такими как Microsoft AD.

- Поддержка защищенной проверки подлинности и транспортных протоколов в контроллерах домена повышает безопасность процесса проверки подлинности.

Некоторые ограничения контроллера домена включают:

- Единая точка отказа для управления сетевым доменом.

- Поскольку они контролируют доступ ко всей сети, контроллеры домена являются целью кибератак. Успешный взлом контроллера домена может дать злоумышленнику доступ ко всем сетевым ресурсам домена, а также к учетным данным для проверки подлинности для всех пользователей в домене.

- Сети, использующие контроллеры домена для проверки подлинности и безопасности доступа, зависят от них.

Чтобы снизить риск простоя, контроллеры можно развернуть в кластеры.

Чтобы снизить риск простоя, контроллеры можно развернуть в кластеры. - Контроллеры домена требуют дополнительной инфраструктуры и механизмов безопасности.

Контроллеры домена необходимы для защиты от несанкционированного доступа к доменам организации. Узнайте, как настроить и развернуть контроллер домена Windows Server 2016 надежно.

Последнее обновление: декабрь 2021 г.

Продолжить чтение О контроллере домена- Использовать контроллер домена Windows Server 2019 или перейти в Azure?

- Методы устранения неполадок Active Directory

- Организация Active Directory с помощью этих стратегий

- Поправляйтесь с помощью методов восстановления Active Directory

- Чем AD DS отличается от Microsoft Azure Active Directory?

домен

Автор: Роберт Шелдон

Доменные службы Active Directory (AD DS)

Автор: Бен Луткевич

активный каталог

Автор: Уэсли Чай

Azure AD Premium P1 и P2: что подходит именно вам?

Автор: Адам Фаулер

SearchCloudComputing

- Как настроить оповещения о бюджете Azure

Оповещения о бюджете Azure можно настроить в соответствии с вашими конкретными потребностями с помощью настраиваемых уведомлений по электронной почте о финансовых бюджетах.

…

… - Внедрите эти 6 рекомендаций по оптимизации затрат Azure.

Администраторы облачных вычислений могут оптимизировать расходы на Azure, чтобы оставаться в пределах …

— от тегов ресурсов до бессерверных развертываний. - Инструменты управления затратами Azure для контроля расходов на облако

Благодаря оповещениям, панелям мониторинга затрат и другим функциям инструменты управления затратами Azure могут помочь администраторам более четко видеть свои …

SearchEnterpriseDesktop

- Как работает безопасный режим Windows 11 и когда его использовать

Настольные компьютеры с Windows 11 могут столкнуться с проблемами, причина которых неясна. Безопасный режим запускает урезанную версию ОС, что делает ее…

- Microsoft фокусируется на удаленной безопасности с обновлением Windows 11

Обновление Windows 11 2022 от Microsoft включает функции для защиты конфиденциальных корпоративных данных и помогает удаленным работникам избежать .

..

.. - Как исправить Windows 11, когда она постоянно перезагружается

Если рабочий стол Windows 11 продолжает перезагружаться, причиной проблемы может быть несколько факторов. ИТ-администраторам следует…

SearchVirtualDesktop

- VMware обновляет Horizon Cloud, чтобы сократить потребности в инфраструктуре

Компания VMware улучшила Horizon Cloud и добавила функции в Workspace One UEM. Также планируется запустить управляемый виртуальный рабочий стол…

- 6 шагов, если учетные данные удаленного рабочего стола не работают

Без надежного соединения удаленные рабочие столы просто не могут работать. При возникновении проблем с подключением к удаленному рабочему столу ИТ- …

- Как подойти к устранению неполадок с производительностью Citrix

С проблемами производительности Citrix может быть трудно справиться.

К счастью, есть способы их предотвращения и устранения неполадок с помощью…

К счастью, есть способы их предотвращения и устранения неполадок с помощью…

Что такое контроллер домена? — Глоссарий ИТ

- Определение контроллера домена

Определение контроллера домена

Контроллер домена — это сервер, отвечающий за управление запросами безопасности сети и идентификации. Он действует как привратник и проверяет, имеет ли пользователь право доступа к ИТ-ресурсам в домене. Microsoft Windows Active Directory Server иерархически организует и защищает информацию о пользователях, важные для бизнеса данные и ИТ-устройства, работающие в сети.

- Что делает контроллер домена?

Что делает контроллер домена?

Основной функцией контроллеров домена является аутентификация и проверка пользователей в сети, включая групповые политики, учетные данные пользователей и имена компьютеров, для определения и проверки доступа пользователей.

- Различия между контроллером домена и Active Directory

Различия между контроллером домена и Active Directory

- Контроллер домена: Каждая система имеет свои локальные учетные записи. ИТ-администраторам необходимо централизованно управлять такими учетными записями пользователей и настраивать их. Централизованно управляемые учетные записи также могут получать доступ к сетевым ресурсам. Чтобы убедиться, что учетные записи, прошедшие проверку подлинности, используют сетевые ресурсы, контроллеры домена проверяют и проверяют их. Это помогает защитить вашу сеть от несанкционированного доступа пользователей и гарантирует, что только соответствующие пользователи имеют доступ к сети.

- Active Directory: Active Directory была введена Microsoft для централизованного управления доменом. Эта база данных позволяет пользователям подключаться к сетевым ресурсам для выполнения своей работы. Он может хранить огромные объемы данных в виде объектов, организованных в виде лесов, деревьев и доменов. Он также включает другие службы, такие как управление правами доступа к разрешениям, единый вход (SSO), сертификаты безопасности для шифрования с открытым ключом и облегченный протокол доступа к каталогам (LDAP).

Active Directory — это платформа, которая управляет несколькими доменами серверов Windows. Напротив, контроллер домена — это сервер в Active Directory для аутентификации пользователей на основе централизованно хранимых данных. В каждом лесу Active Directory может быть несколько доменов. Роль контроллеров домена заключается в управлении доверием между доменами путем предоставления доступа пользователям из одного домена в другой посредством надлежащего процесса аутентификации безопасности.

Системные администраторы также могут устанавливать сложные политики безопасности через контроллеры домена.

Системные администраторы также могут устанавливать сложные политики безопасности через контроллеры домена. - Контроллер домена: Каждая система имеет свои локальные учетные записи. ИТ-администраторам необходимо централизованно управлять такими учетными записями пользователей и настраивать их. Централизованно управляемые учетные записи также могут получать доступ к сетевым ресурсам. Чтобы убедиться, что учетные записи, прошедшие проверку подлинности, используют сетевые ресурсы, контроллеры домена проверяют и проверяют их. Это помогает защитить вашу сеть от несанкционированного доступа пользователей и гарантирует, что только соответствующие пользователи имеют доступ к сети.

- Преимущества и недостатки контроллера домена

Преимущества и недостатки контроллера домена

Преимущества:

- Контролирует права администратора Active Directory и ограничивает количество учетных записей пользователей домена: Контроллер домена обеспечивает авторизацию каждого компьютера, подключенного к сети, прежде чем предоставлять права доступа к конфиденциальным файлам. Он тщательно проверяет учетные записи пользователей и предоставляет административные привилегии и доступ только тем, кому они нужны для выполнения своих рабочих функций.

Это также гарантирует, что учетные записи пользователей защищены надежными паролями.

Это также гарантирует, что учетные записи пользователей защищены надежными паролями. - Предотвращает утечку данных по «ошибке оператора»: Ненадежные пароли являются одной из основных причин утечки данных. Контроллер данных предоставляет общесетевые политики безопасности, например те, которые требуют от пользователей установки уникального и надежного пароля.

- Централизованное управление сетью: Индивидуальное управление и настройка устройств требует много времени. Контроллер домена может сэкономить деньги и время, чтобы установить параметры входа и безопасности для устройств с централизованного сервера. Кроме того, контроллеры домена позволяют автоматически устанавливать сетевые принтеры в вашей системе, как только они присоединяются к вашему домену. Вы можете централизованно управлять, приостанавливать, командовать или перезапускать печатающие устройства в вашей сети.

- Разрешает совместное использование ресурсов: Контроллеры домена разрешают совместное использование ресурсов, поскольку все устройства подключены централизованно.

Вы можете установить права доступа для входа в систему и получить доступ к любому компьютеру или устройству. Это помогает снизить затраты на покупку новых принтеров, компьютеров и т. д.

Вы можете установить права доступа для входа в систему и получить доступ к любому компьютеру или устройству. Это помогает снизить затраты на покупку новых принтеров, компьютеров и т. д. - Предотвращает несанкционированный доступ пользователей: Контроллеры домена установили элементы управления безопасностью, чтобы предотвратить доступ учетных записей пользователей к вашей сети при слишком большом количестве неудачных попыток входа в систему. Он может немедленно отключать учетные записи пользователей, когда сотрудник покидает организацию, запрашивать учетные данные для входа в систему для заблокированных экранов и ограничивать доступ USB на основе разрешений пользователя и прав доступа.

Недостатки:

- Контроллеры домена имеют сложную структуру, которую может быть сложно понять одному пользователю

- Для настройки контроллера домена в вашей сети требуется тщательное планирование.

- Требуется регулярный мониторинг и управление для обеспечения актуальности политик безопасности и прав администратора.

- Становится мишенью для кибератак и может быть легко взломан.

- Вся сеть зависит от времени безотказной работы контроллера домена.

- Контролирует права администратора Active Directory и ограничивает количество учетных записей пользователей домена: Контроллер домена обеспечивает авторизацию каждого компьютера, подключенного к сети, прежде чем предоставлять права доступа к конфиденциальным файлам. Он тщательно проверяет учетные записи пользователей и предоставляет административные привилегии и доступ только тем, кому они нужны для выполнения своих рабочих функций.

- Рекомендации по использованию контроллера домена

Рекомендации по использованию контроллера домена

Реализовать принципы минимальных привилегий в ролях и группах AD: Контроллеры домена работают по принципу минимальных привилегий, что означает, что они проверяют все необходимые разрешения, предоставленные ролям сотрудников для доступа к данным и приложениям.

Это также гарантирует, что сотрудники имеют минимальный уровень доступа для выполнения своих обязанностей.

Это также гарантирует, что сотрудники имеют минимальный уровень доступа для выполнения своих обязанностей.Используйте аудит и оповещения в реальном времени: Важно сообщать о необычных или чрезмерных попытках входа в систему. Вы должны предоставить контроллеру домена все возможности аудита и оповещения, чтобы обеспечить безопасный внутренний или внешний доступ. Это также поможет вам продемонстрировать соблюдение требований соответствия, таких как SOX, HIPAA, PCI.

Обеспечение резервного копирования и восстановления данных: Резервное копирование данных имеет решающее значение и должно выполняться регулярно. Практикуйте процессы резервного копирования данных и аварийного восстановления для более быстрого восстановления.

Централизация и автоматизация: Важно собирать отчеты, обзоры и пользовательские элементы управления в одном месте для решения проблем. Вы также можете использовать инструменты с автоматизированными рабочими процессами для согласования проблем и прекращения оповещений.

Стандартизируйте конфигурацию контроллера домена для повторного использования: Установка стабильного контроллера домена не означает, что ваша сеть безопасна. Злоумышленники по-прежнему могут взломать ваш контроллер домена и попытаться повысить привилегии. Используйте инструменты развертывания, инструменты управления конфигурацией, инструменты управления правами доступа и многое другое для сбора информации, связанной с безопасностью, параметров загрузки и конфигураций оборудования.