Чувствительность к регистру | Microsoft Learn

- Статья

Чувствительность к регистру определяет, обрабатываются ли прописные (FOO.txt) и строчные буквы (foo.txt) как уникальные (с учетом регистра) или эквивалентные (без учета регистра) в имени файла или каталога.

- С учетом регистра: FOO.txt ≠ foo.txt ≠ Foo.txt

- Без учета регистра: FOO.txt = foo.txt = Foo.txt

Различия между учетом регистра Windows и Linux

При работе с файлами и каталогами Linux и Windows может потребоваться изменить способ обработки конфиденциальности регистра.

Стандартное поведение:

- Файловая система Windows обрабатывает имена файлов и каталогов как без учета регистра.

- Файловая система Linux обрабатывает имена файлов и каталогов как чувствительные к регистру. FOO.txt и foo.txt будут рассматриваться как отдельные файлы.

Файловая система Windows поддерживает настройку конфиденциальности регистра с флагами атрибутов для каждого каталога. Хотя стандартное поведение не учитывает регистр, можно назначить флаг атрибута для учета регистра каталога, чтобы он распознал файлы и папки Linux, которые могут отличаться только по регистру.

Это может быть особенно верно при подключении дисков к файловой системе подсистема Windows для Linux (WSL). При работе в файловой системе WSL вы используете Linux, поэтому файлы и каталоги обрабатываются как чувствительные к регистру по умолчанию.

Примечание

В прошлом, если у вас были файлы, имена которых отличались только по регистру, эти файлы не могли быть доступны Windows, так как приложения Windows обрабатывают файловую систему как нечувствительные регистры и не могут различать файлы, имена которых различаются только в случае.

Изменение конфиденциальности регистра файлов и каталогов

Ниже описано, как изменить каталог в файловой системе Windows таким образом, чтобы он был чувствительным к регистру и распознал файлы и папки, отличающиеся только по регистру.

Предупреждение

Некоторые приложения Windows, используя предположение, что файловая система не учитывает регистр, не используйте правильный вариант для ссылки на файлы. Например, приложения не редко преобразуют имена файлов для использования всех верхних или нижних регистров. В каталогах, помеченных как конфиденциальные регистры, это означает, что эти приложения больше не могут получить доступ к файлам. Кроме того, если приложения Windows создают новые каталоги в дереве каталогов, где используются файлы с учетом регистра, эти каталоги не учитывает регистр. Это может затруднить работу с инструментами Windows в случае конфиденциальных каталогов, поэтому соблюдайте осторожность при изменении параметров конфиденциальности регистра файловой системы Windows.

Проверка конфиденциальности текущего регистра

Чтобы проверить, учитывает ли каталог регистр в файловой системе Windows, выполните команду:

fsutil.exe file queryCaseSensitiveInfo <path>

Замените <path> путь к файлу. Для каталога в файловой системе Windows (NTFS) будет выглядеть следующим образом: <path>C:\Users\user1\case-test или если вы уже находитесь в каталоге user1 , можно просто запустить: fsutil.exe file setCaseSensitiveInfo case-test

Изменение конфиденциальности регистра

Поддержка конфиденциальности регистра для каждого каталога началась в Windows 10 сборке 17107. В Windows 10 сборке 17692 поддержка была обновлена, чтобы включить проверку и изменение флага конфиденциальности регистра для каталога из WSL. Конфиденциальность регистра предоставляется с помощью расширенного атрибута с именем

Для изменения конфиденциальности регистра каталога требуются повышенные разрешения (запуск от имени администратора). Для изменения флага конфиденциальности регистра также требуются разрешения «Запись атрибутов», «Создание файлов», «Создание папок» и «Удаление вложенных папок и файлов» в каталоге. Дополнительные сведения см. в разделе об устранении неполадок.

Чтобы изменить каталог в файловой системе Windows с учетом регистра (FOO ≠ foo), запустите PowerShell от имени администратора и используйте команду:

fsutil.exe file setCaseSensitiveInfo <path> enable

Чтобы изменить каталог в файловой системе Windows обратно на значение по умолчанию без учета регистра (FOO = foo), запустите PowerShell от имени администратора и используйте команду:

fsutil.exe file setCaseSensitiveInfo <path> disable

Каталог должен быть пустым, чтобы изменить атрибут флага конфиденциальности регистра в этом каталоге. Флаг конфиденциальности регистра нельзя отключить в каталоге, содержашем папки и файлы, имена которых отличаются только по регистру.

Наследование конфиденциальности регистра

При создании новых каталогов эти каталоги наследуют чувствительность регистра от родительского каталога.

Предупреждение

Существует исключение из этой политики наследования при запуске в режиме WSL 1. Если распределение выполняется в режиме WSL 1, флаг конфиденциальности регистра для каждого каталога не наследуется; каталоги, созданные в каталоге с учетом регистра, сами по себе не чувствительны к регистру. Необходимо явно пометить каждый каталог как чувствительный к регистру.

Параметры конфиденциальности регистра для подключения диска в файле конфигурации WSL

Конфиденциальность регистра можно управлять при подключении диска на подсистема Windows для Linux с помощью файла конфигурации WSL. Каждый установленный дистрибутив Linux может иметь собственный файл конфигурации WSL./etc/wsl.conf Дополнительные сведения о подключении диска см. в статье «Приступая к подключению диска Linux» в WSL 2.

Чтобы настроить параметр конфиденциальности регистра wsl. в файле при подключении диска, выполните следующие действия. conf

conf

- Откройте дистрибутив Linux, который вы будете использовать (т. е. Ubuntu).

- Измените каталоги до тех пор, пока не увидите

etcпапку (для этого может потребоваться переходcd ..изhomeкаталога). - Выведите список файлов в каталоге

etc, чтобы узнать, существует лиwsl.confфайл (используйтеlsкоманду илиexplorer.exe .просмотрите каталог с помощью Windows проводник). wsl.confЕсли файл еще не существует, его можно создать с помощью:sudo touch wsl.confили путем запускаsudo nano /etc/wsl.conf, который создаст файл при сохранении из редактора Nano.- Для добавления в

wsl.confфайл доступны следующие параметры:

Параметр по умолчанию: dir для включения конфиденциальности регистра для каждого каталога.

[automount] options = case = dir

Конфиденциальность регистра недоступна (все каталоги на подключенных дисках NTFS будут нечувствительными к регистру): off

[automount] options = case = off

Рассматривайте все каталоги на диске NTFS как чувствительные к регистру: force

[automount] options = case = force

Этот параметр поддерживается только для подключенных дисков в дистрибутивах Linux, работающих как WSL 1, и может потребоваться ключ регистрации. Чтобы добавить ключ регистрации, можно использовать эту команду из командной строки с повышенными привилегиями (администратор):

Чтобы добавить ключ регистрации, можно использовать эту команду из командной строки с повышенными привилегиями (администратор):

После внесения изменений wsl.conf в файл необходимо перезапустить WSL, чтобы эти изменения вступили в силу. Вы можете перезапустить WSL с помощью команды: wsl --shutdown

Совет

Чтобы подключить диск (который использует подключаемый модуль файловой системы DrvFs, чтобы сделать диск доступным в разделе /mnt, например /mnt/c, /mnt/d и т. д.) с определенным параметром конфиденциальности регистра для всех дисков, используйте /etc/wsl.conf , как описано выше. Чтобы задать параметры подключения по умолчанию для одного конкретного диска, используйте /etc/fstab файл , чтобы указать эти параметры.

Дополнительные параметры конфигурации WSL см. в разделе «Настройка параметров запуска дистрибутива с помощью wslconf».

Изменение конфиденциальности регистра на диске, подключенном к распределению WSL

Диски в формате NTFS, подключенные к дистрибутиву WSL, по умолчанию не учитывают регистр. Изменение конфиденциальности регистра для каталога на диске, подключенном к дистрибутиву WSL (т. е. Ubuntu) выполните те же действия, что и описано выше для файловой системы Windows. (Диски EXT4 по умолчанию будут учитывать регистр).

Чтобы включить учет регистра в каталоге (FOO ≠ foo), используйте команду:

fsutil.exe file setCaseSensitiveInfo <path> enable

Чтобы отключить учет регистра в каталоге и вернуться к значению по умолчанию без учета регистра (FOO = foo), используйте команду:

fsutil.exe file setCaseSensitiveInfo <path> disable

Примечание

Если вы изменяете флаг конфиденциальности регистра в существующем каталоге для подключенного диска во время работы WSL, убедитесь, что WSL не имеет ссылок на этот каталог или в противном случае изменение не будет эффективным.

Настройка конфиденциальности регистра с помощью Git

Система управления версиями Git также имеет параметр конфигурации, который можно использовать для настройки конфиденциальности регистра для файлов, с которыми вы работаете. Если вы используете Git, возможно, потребуется изменить git config core.ignorecase этот параметр.

Чтобы задать Git для учета регистра (FOO.txt ≠ foo.txt), введите:

git config core.ignorecase false

Чтобы задать Git без учета регистра (FOO.txt = foo.txt), введите:

git config core.ignorecase true

Если этот параметр имеет значение false в файловой системе без учета регистра, это может привести к запутанным ошибкам, ложным конфликтам или дубликатам файлов.

Дополнительные сведения см. в документации по конфигурации Git.

Устранение неполадок

В моем каталоге есть файлы, которые являются смешанными регистрами и требуют конфиденциальности регистра, но средства Windows FS не распознают эти файлы.

Чтобы использовать средства файловой системы Windows для работы в каталоге Linux, содержающем файлы смешанного регистра, необходимо создать новый каталог и задать для него учет регистра, а затем скопировать файлы в этот каталог (с помощью клона Git или untar). Файлы останутся смешанными. (Обратите внимание, что если вы уже попытались переместить файлы в каталог без учета регистра и были конфликты, скорее всего, были перезаписаны некоторые файлы и больше не будут доступны.)

Ошибка: каталог не пуст

Невозможно изменить параметр конфиденциальности регистра в каталоге, содержашем другие файлы или каталоги. Попробуйте создать новый каталог, изменить параметр, а затем скопировать в него файлы смешанного регистра.

Ошибка: отказано в доступе

Убедитесь, что у вас есть разрешения «Запись атрибутов», «Создание файлов», «Создание папок» и «Удаление вложенных папок и файлов» в каталоге, необходимом для изменения конфиденциальности регистра. Чтобы проверить эти параметры, откройте каталог в Windows проводник (из командной строки используйте команду: explorer.). Щелкните каталог правой кнопкой мыши и выберите пункт «Свойства«, чтобы открыть документ окно свойств, а затем выберите «Изменить«, чтобы просмотреть или изменить разрешения для каталога. exe .

exe .

Ошибка: для этой операции требуется локальный том NTFS.

Атрибут конфиденциальности регистра можно задать только для каталогов в файловой системе в формате NTFS. Каталоги в файловой системе WSL (Linux) по умолчанию чувствительны к регистру (и не могут быть нечувствительными к регистру с помощью средства fsutil.exe).

Дополнительные ресурсы

- DevBlog: конфиденциальность регистра для каждого каталога и WSL

- DevBlog: улучшена поддержка конфиденциальности регистра для каждого каталога в WSL

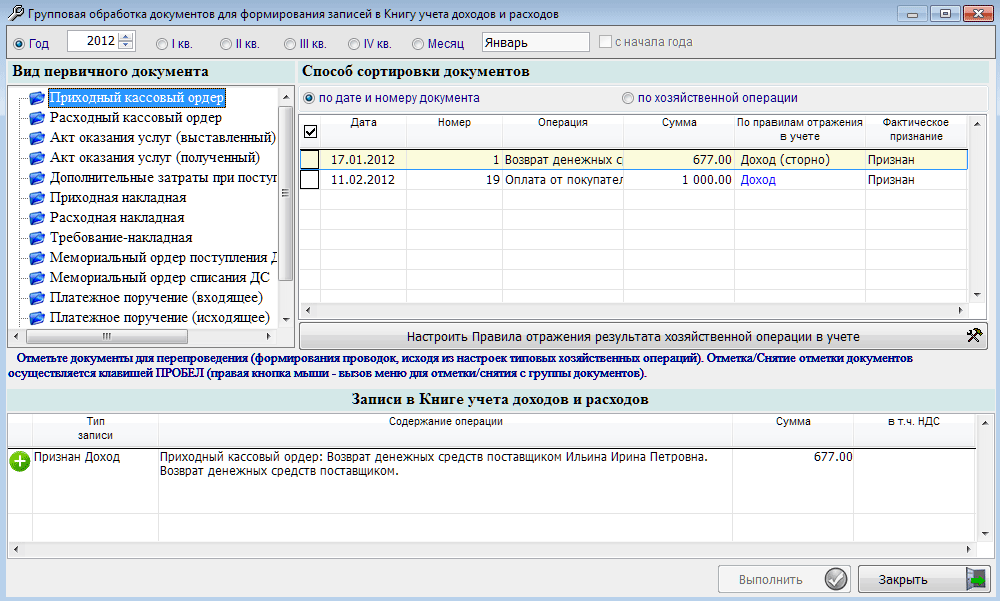

Пароль должен содержать буквы разных регистров — как его придумать и создать?

Пароль должен содержать буквы разных регистров — как его придумать и создать?

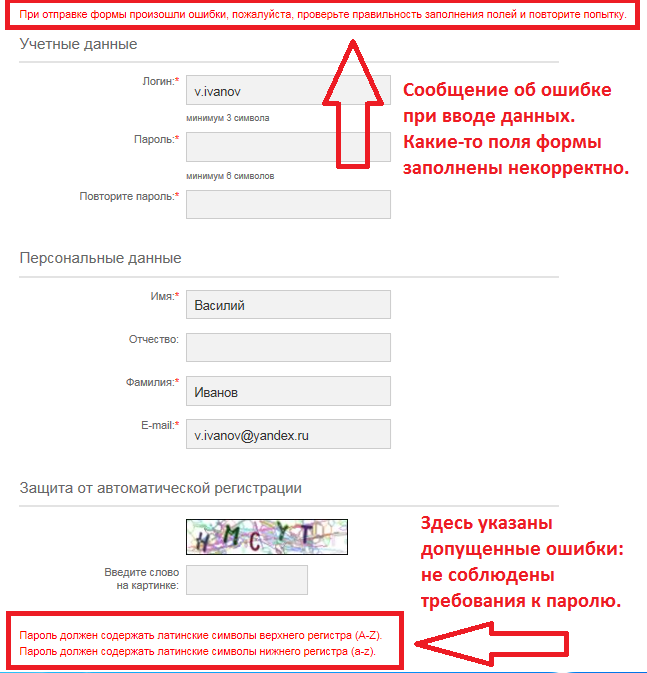

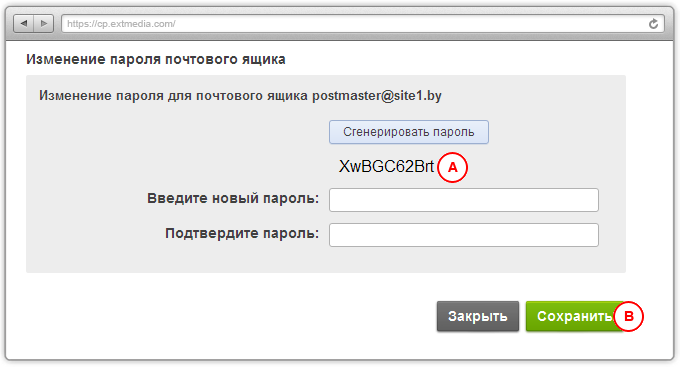

При регистрации на сайтах от пользователей зачастую требуют придумать такой пароль, который бы содержал в себе буквы разных регистров (т. е. не только строчных, но и прописных). Для чего это нужно? Каким должен быть пароль, отвечающий современным требованиям безопасности работы в сети, и как его создать? Ответим на эти вопросы.

е. не только строчных, но и прописных). Для чего это нужно? Каким должен быть пароль, отвечающий современным требованиям безопасности работы в сети, и как его создать? Ответим на эти вопросы.

Зачем в пароле буквы разных регистров?

Компьютерные программы или даже целые операционные системы относятся к буквам по-разному. Например, в Windows в одной и той же папке нельзя хранить файлы (или другие папки) с одинаковыми именами, независимо от того, как они написаны — большими (в верхнем регистре), маленькими (в нижнем регистре) или и большими, и маленькими буквами любого алфавита. К примеру, рядом с файлом «Документ.doc» нельзя создать файл «документ.doc» или «ДОКУМЕНТ.DOC» — системой оба названия являются одинаковыми. А вот в Linux и основанных на ней операционных системах (к примеру, Ubuntu) в одну и ту же папку можно разместить файлы/папки с одинаковыми именами, если в них используются буквы разных регистров. Т.е. для Linux файлы «документ.doc» и «ДОКУМЕНТ.DOC» являются совершенно разными.

Примерно то же самое можно сказать и о паролях. Каждый символ в пароле имеет свой уникальный код. И код этот отличается для большой буквы «А» и для строчной «а». И благодаря этому, как минимум, вдвое увеличивается устойчивость парольной фразы к взлому методом перебора, т.е. к брутфорс-атакам либо атакам по словарю.

Для справки — брутфорс-атака предполагает поочередный перебор всех возможных символов, из которых может быть создан пароль. Если бы защищенная паролем веб-система (файл, программа, сайт и т.д.) одинаково воспринимала бы и большие и маленькие буквы, тогда список возможных символов для перебора сократился бы на 26 единиц (при использовании в пароле английских букв). Кажется, что это немного. Но если пароль состоит из 10 знаков, то в сумме эти 26 больших букв создают дополнительные варианты написания парольной фразы. А чем больше вариантов, тем сложнее пароль взломать.

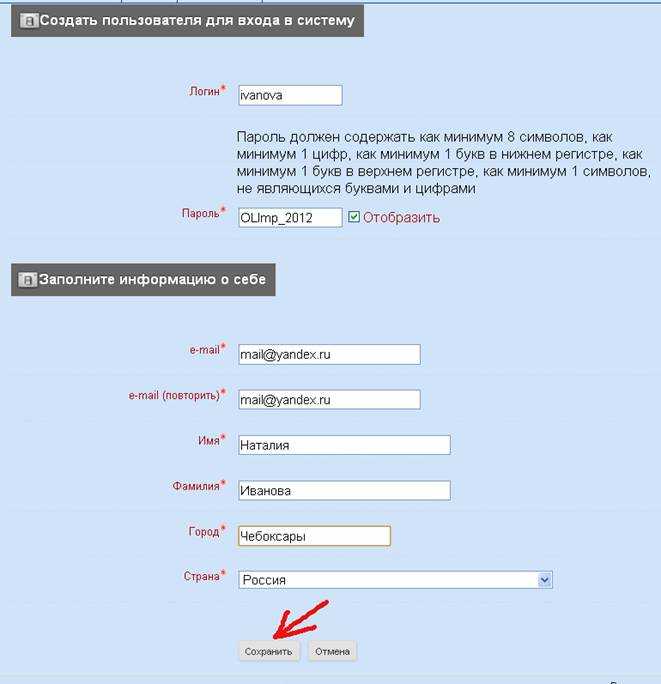

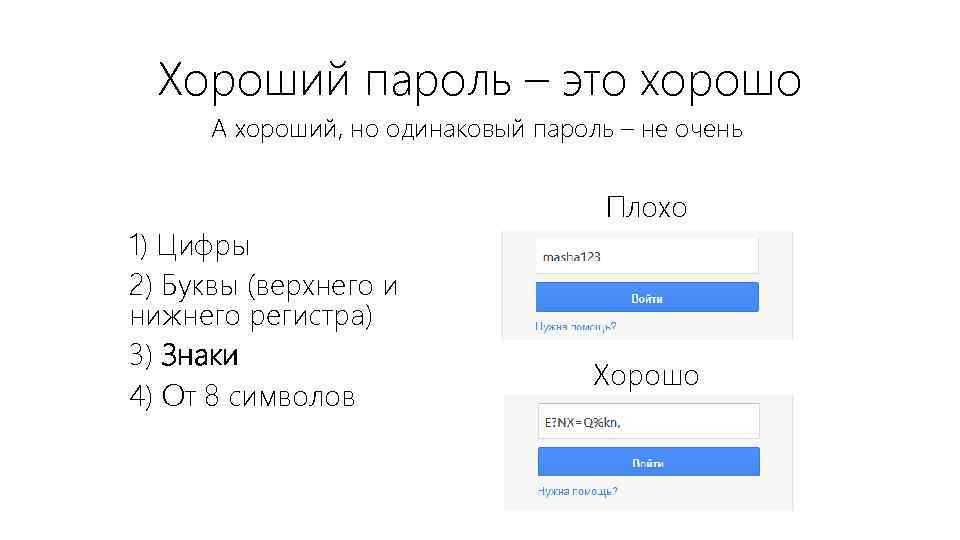

Какой пароль может считаться надежным?

Исходя из вышесказанного, пароль, в котором присутствуют и большие, и маленькие буквы — однозначно, в разы надежнее парольной фразы, состоящей из буквы только в верхнем или только в нижнем регистре. Однако наличие обоих разновидностей букв не делают пароль отвечающим современным требованиям кибербезопасности. Он также должен:

Однако наличие обоих разновидностей букв не делают пароль отвечающим современным требованиям кибербезопасности. Он также должен:

- Содержать, как минимум, 8 (лучше 12-14) знаков.

- Содержать цифры и, если это позволяет форма регистрации, спецсимволы. Например, скобки, математические знаки, знаки препинания, буквы иностранных алфавитов (вплоть до иероглифов) и т.п.

Существуют и другие требования к создаваемым паролям, но приведенные выше — такие, которыми нельзя пренебрегать.

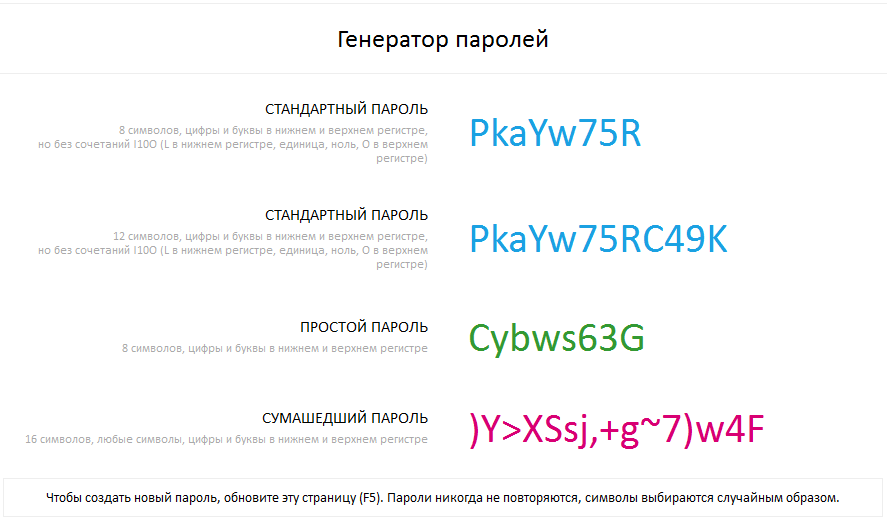

Как создать сложный пароль?

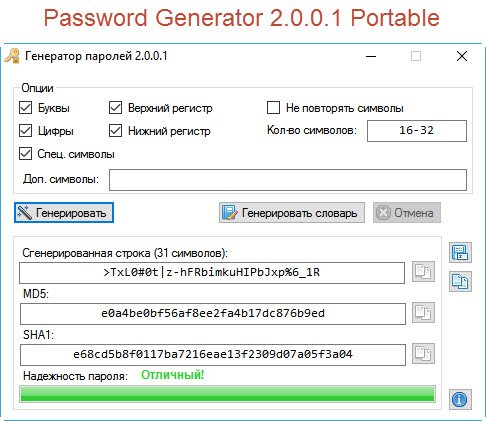

Создать пароль с маленькими и большими буквами можно вручную (вот подробная инструкция) либо при использовании специализированных на этом программ — генераторов сложных паролей. При самостоятельном создании сложного пароля можно, например, использовать такой простой способ:

- Напечатайте несколько английских или русских слов, переключив клавиатуру в английскую раскладку. Для примера это будут слова — «eto moy parol».

- Некоторые из букв переведите в верхний регистр, чтобы получилось что-то вроде — «eTO moY PaRol».

- Если система, в которой осуществляется регистрация, позволяет использовать спецсимволы, не будет лишним использовать и их — «%eTO18$moY12$PaRol1989%».

В нашем случае получился довольно длинный пароль, состоящий из 23 знаков. Если система не позволяет использовать такие длинные парольные фразы, просто удалите некоторые символы.

Гораздо проще создавать надежные пароли, используя для этого генераторы — утилиты для компьютера или скрипты, размещаемые на различных сайтах. Также можно использовать систему хранения паролей MultiPassword, в которую встроен генератор надежных паролей.

В качестве другого примера рассмотрим сервис AZPassword, который предлагает сразу три способа создания сложных паролей:

1. Генерация пароля (или одновременно нескольких — вплоть до 50 штук) по параметрам. Просто задаем желаемую длину (до 30 знаков), затем указываем программе, какие символы использовать в пароле — цифры, спецсимволы, русские/английские буквы в верхнем/нижнем регистре:

Просто задаем желаемую длину (до 30 знаков), затем указываем программе, какие символы использовать в пароле — цифры, спецсимволы, русские/английские буквы в верхнем/нижнем регистре:

2. Создание пароля на основе введенной фразы, закодированной посредством алгоритма шифрования Base64. Довольно интересная функция. Нам нужно ввести в соответствующее поле программы любую фразу (можно даже любые символы, доступные на клавиатуре), после чего утилита, используя алгоритм Base64, сгенерирует надежный пароль.

3. Создание пароля путем кодирования введенной фразы алгоритмом ROT47. Функция, аналогичная предыдущей, но в результате шифрования в парольной фразе будут присутствовать спецсимволы.

Заметим, что шифрование одной и то же фразы алгоритмами Base64 и ROT47 всегда приводит к одному и тому же результату, независимо от того, выполняется ли кодирование в программе AZPassword или где-либо еще (например, на каком-нибудь сайте). Эта особенность метода позволяет быстро генерировать пароль непосредственно перед его вводом в форму авторизации на сайте, в компьютерной системе и т. д. Достаточно лишь точно вписать фразу (последовательность символов), на основе которой был изначально сгенерирован пароль.

д. Достаточно лишь точно вписать фразу (последовательность символов), на основе которой был изначально сгенерирован пароль.

Для надежного хранения паролей рекомендуем использовать систему MultiPassword:

- Современные технологии защиты (AES-256, RSA, PBKDF2, HKDF).

- Оконечное шифрование данных.

- Двойная защита паролей и другие технологии защиты паролей.

РЕГИСТРОЗАВИСИМОЕ определение | Кембриджский словарь английского языка

Примеры с учетом регистра

с учетом регистра

Имена файлов были case — чувствительные и могли содержать до 31 символа, включая двухсимвольное расширение.

From

Wikipedia

Этот пример взят из Википедии и может быть повторно использован под лицензией CC BY-SA.

Доменная часть не case — чувствительный , но локальные части могут быть.

От

Википедия

Этот пример взят из Википедии и может быть повторно использован по лицензии CC BY-SA.

Большинство современных языков регистр — чувствительный ; некоторые старые языки — нет.

Из

Википедия

Этот пример взят из Википедии и может быть повторно использован по лицензии CC BY-SA.

Логотип не регистр — чувствительный , но сохраняет регистр, используемый для форматирования.

From

Wikipedia

Этот пример взят из Википедии и может быть повторно использован под лицензией CC BY-SA.

В отличие от имен функций и классов, имена переменных чувствительны к регистру — .

From

Wikipedia

Этот пример взят из Википедии и может быть повторно использован под лицензией CC BY-SA.

Имена переменных регистр — чувствительная буквенная строка без пробелов.

From

Wikipedia

Этот пример взят из Википедии и может быть повторно использован под лицензией CC BY-SA.

Напротив, имена переменных и метки регистр — чувствительные .

From

Wikipedia

Этот пример взят из Википедии и может быть повторно использован под лицензией CC BY-SA.

Многие языки программирования случай — чувствительный , что делает важным последовательный выбор этикеток.

From

Wikipedia

Этот пример взят из Википедии и может быть повторно использован под лицензией CC BY-SA.

Операция текстового поиска может быть регистр — с учетом регистра или без учета регистра, в зависимости от системы, приложения или контекста.

From

Wikipedia

Этот пример взят из Википедии и может быть повторно использован под лицензией CC BY-SA.

Поскольку они нечувствительны к регистру, при запросе файла по имени можно использовать любую прописную букву, в отличие от 9.0009 case — чувствительные системы , в которых будет работать только одна заглавная буква.

From

Wikipedia

Этот пример взят из Википедии и может быть повторно использован под лицензией CC BY-SA.

Команды и аргументы корпус — чувствительный .

From

Wikipedia

Этот пример взят из Википедии и может быть повторно использован под лицензией CC BY-SA.

Эти примеры взяты из корпусов и из источников в Интернете. Любые мнения в примерах не отражают мнение редакторов Кембриджского словаря, издательства Кембриджского университета или его лицензиаров.

Переводы case-sensitive

на китайский (традиционный)

(電腦程式)區分字母大小寫的…

на Китайский (упрощенный)

Подробнее

на португальском языке

sensível a maiúsculas e minúsculas…

Увидеть больше

Нужен переводчик?

Получите быстрый бесплатный перевод!

Как произносится с учетом регистра ?

Обзор

дело указано

тематическое исследование

случай совместная фраза

От случая к случаю

с учетом регистра

в кожухе

казеин

загруженность

створка

Что такое регистрозависимый? | Вебопедия

Поиск

Обновлено:

Чувствительность к регистру означает способность различать прописные и строчные буквы в компьютерной системе, программном обеспечении или программе. Его также называют для конкретного случая или для сохранения случая . Чувствительность к регистру началась как метод различения написанных слов или шрифта, указывая, где начинаются предложения, или обозначая чье-то имя. Теперь он также играет роль в компьютерных системах и программах.

В этом определении…

Что делают компьютерные программы, чувствительные к регистру?

Программы, чувствительные к регистру, распознают и различают регистр в именах файлов и запросах, но иногда они не возвращают правильный файл или не выполняют предполагаемую функцию без правильного регистра. Это означает, что система, чувствительная к регистру, может отказать в извлечении файла English_1003_Syllabus, если пользователь введет «syllabus» со строчной цифрой 9. 0219 вместо .

0219 вместо .

Напротив, нечувствительность к регистру или слепота к регистру не различает верхний и нижний регистр. Приложения, нечувствительные к регистру или независимые от регистра, не учитывают регистр и могут нормально работать, даже если пользователь вводит неправильный регистр. Электронная почта, пожалуй, лучший пример: если ваш телефон автоматически исправляет первую букву вашего адреса электронной почты, когда вы ее вводите, адрес с заглавной буквы все равно будет работать.

История регистра: прописные, строчные и другие стандарты регистра

Прописные буквы изначально были стандартом для письменных буквенных символов. Прописные буквы различимы, потому что:

- Они обычно имеют одинаковую высоту, за некоторыми исключениями

- Они имеют стандартизированную форму, которая иногда отличается от их аналогов в нижнем регистре

Строчные буквы появились позже, и они различаются по высоте. Например, предыдущее слово , высота — все в нижнем регистре, а h, e и g — разные. h поднимается, g опускается, а e занимает наименьшее вертикальное пространство. Напротив, в верхнем регистре HEIGHT буквы все одинаковые, ну и высота.

h поднимается, g опускается, а e занимает наименьшее вертикальное пространство. Напротив, в верхнем регистре HEIGHT буквы все одинаковые, ну и высота.

Древние документы обычно писались прописными (или majuscule ) буквами. Нижний регистр (минимальный) появился позже, хотя они были найдены в латинском документе, по крайней мере, первого века или ранее. В других документах средневековья, таких как знаменитые каролингские документы, использовались строчные латинские буквы. Прописные и строчные буквы не использовались в официальных документах гораздо позже, в период средневековья. Таким образом, чувствительность к регистру стала действовать гораздо позже в развитии письменного общения.

Языки с письменным письмом теперь имеют стандарты для правил регистра. Заглавная буква, делающая первую букву слова прописной, играет основную роль в большинстве падежных стандартов:

- Регистр предложения следует заглавной буквой предложения — первая буква первого слова пишется с большой буквы, как и любые имена собственные.

Все остальное оставлено в нижнем регистре. Некоторые заголовки и заголовки в печатном и онлайн-контенте также используют регистр предложений: например, в заголовке этого раздела в этой части только первая буква заглавная.

Все остальное оставлено в нижнем регистре. Некоторые заголовки и заголовки в печатном и онлайн-контенте также используют регистр предложений: например, в заголовке этого раздела в этой части только первая буква заглавная. - В заглавном регистре первая буква всех слов, за исключением артиклей и предлогов, делается заглавной ( a, an, the, to, of, for ).

- Нижний регистр включает только слова нижнего регистра. Это характерно для некоторых названий песен в популярной музыке или в современной поэзии.

- Верхний регистр включает все слова в верхнем регистре. Коннотация этого падежа в современных коммуникациях громкая или даже резкая.

- Другие виды регистра/прописных букв используются для компьютерных функций и кодирования. Это может включать отсутствие пробелов между словами, символы подчеркивания и спорадические заглавные буквы.

Чувствительные к регистру и нечувствительные к регистру технологии

Программы, программное обеспечение, базы данных и любые другие технологии по-разному реагируют на регистр. Следующие примеры представляют собой лишь несколько типичных функций, чувствительных к регистру и нечувствительных к регистру, в вычислительных программах и системах.

Следующие примеры представляют собой лишь несколько типичных функций, чувствительных к регистру и нечувствительных к регистру, в вычислительных программах и системах.

Языки программирования

Некоторые языки программирования имеют функции, чувствительные к регистру. Чувствительность к регистру позволяет программе иметь большее разнообразие функций и имен: если int обозначает целое число в программе, INT может обозначать что-то другое.

Однако это может затруднить программирование для разработчиков, особенно если они новички. Одна опечатка может полностью изменить назначение фрагмента кода или означать, что программа не работает должным образом. Разработчикам программ необходимо более детальное знание кода, чтобы они могли вводить все в правильном регистре. Кроме того, программы, не чувствительные к регистру, имеют более узнаваемые функции, объявления и классы, которые программисты могут быстрее понять. Некоторые разработчики считают учет регистра полезным в своих программах, в то время как другие считают, что это ужасная идея. Это также может варьироваться в зависимости от языка (некоторые могут выиграть от чувствительности к регистру, но другие не так сильно).

Это также может варьироваться в зависимости от языка (некоторые могут выиграть от чувствительности к регистру, но другие не так сильно).

Обычно в языках программирования некоторые функции чувствительны к регистру, а другие нет. Это может добавить путаницы программистам.

Языки программирования с учетом регистра включают:

- C

- С#

- С++

- Ява

- Питон

- Рубин

- Свифт

Файловые системы и операционные системы с учетом и без учета регистра

Различные операционные системы более чувствительны к регистру, чем другие; в каждой системе одни функции, как правило, чувствительны к регистру, а другие нечувствительны. Linux и другие операционные системы на основе UNIX в значительной степени чувствительны к регистру. Командные строки Windows, напротив, полностью нечувствительны к регистру.

Файловые системы MacOS и команды поиска, как правило, также нечувствительны; это значение по умолчанию, но пользователи могут вручную включить чувствительность к регистру в своей MacOS, если они хотят. Однако делать это в операционной системе сложно и сложно. Менее опасный метод включения учета регистра — использование образа диска, копии всего жесткого диска компьютера. Многие файловые системы и базы данных имеют либо чувствительность к регистру, либо нечувствительность по умолчанию, но это можно изменить. Точно так же в многоверсионных файловых системах функции, чувствительные или нечувствительные к регистру, должны быть включены или отключены в зависимости от операционной системы, в которой они установлены.

Однако делать это в операционной системе сложно и сложно. Менее опасный метод включения учета регистра — использование образа диска, копии всего жесткого диска компьютера. Многие файловые системы и базы данных имеют либо чувствительность к регистру, либо нечувствительность по умолчанию, но это можно изменить. Точно так же в многоверсионных файловых системах функции, чувствительные или нечувствительные к регистру, должны быть включены или отключены в зависимости от операционной системы, в которой они установлены.

Базы данных

Базы данных имеют сложную связь с чувствительностью к регистру. Некоторое программное обеспечение баз данных автоматически настроено на чтение регистра, что может усложнить запросы. Разработчики могут сбросить программное обеспечение вручную, чтобы игнорировать регистр, чтобы пользователям было легче делать запросы (не беспокоясь о том, написано ли что-то с заглавной буквы или нет).

Часто идентификаторы в некоторых базах данных чувствительны к регистру, как элементы в таблицах и столбцах. В mySQL чувствительность к регистру зависит от того, какую операционную систему использует программное обеспечение. Как упоминалось в предыдущем разделе, разные операционные системы отдают приоритет чувствительности к регистру или не отдают ему приоритет.

В mySQL чувствительность к регистру зависит от того, какую операционную систему использует программное обеспечение. Как упоминалось в предыдущем разделе, разные операционные системы отдают приоритет чувствительности к регистру или не отдают ему приоритет.

Базы данных используют сопоставление, метод организации и определения приоритетов символов. Обычно они устанавливают параметры сортировки для упорядочивания символов, но администраторы могут зайти в базу данных и определить, какие параметры сортировки использовать в различных ситуациях. Лучше всего устанавливать параметры сортировки в начале использования базы данных, потому что их изменение может вызвать проблемы позже. Например, если позже в истории базы данных будет изменено правило сопоставления без учета регистра, это не приведет к автоматическому изменению какого-либо содержимого в уже созданном столбце таблицы.

Вы можете изменить сортировку столбцов вручную, просто это займет время. Однако если вы измените общую сортировку базы данных, вам придется переместить существующие данные в новую таблицу или столбец, в котором есть это новое правило сортировки, чтобы оно применялось к этим данным. В противном случае новая сортировка применяется только к вновь созданным объектам в базе данных. Это одна из причин, по которой легче установить сопоставление для всей базы данных в самом начале.

В противном случае новая сортировка применяется только к вновь созданным объектам в базе данных. Это одна из причин, по которой легче установить сопоставление для всей базы данных в самом начале.

Пароли и безопасность

Системы и соглашения, чувствительные к регистру, влияют на кибербезопасность. При использовании в пароле учет регистра может означать разницу между тем, угадывает ли злоумышленник ваши учетные данные или не может этого сделать. Любое веб-приложение, которое требует пароль для входа, скорее всего, также потребует как прописных, так и строчных букв. Это усложняет пароль.

Нечувствительность к регистру, с другой стороны, может быть уязвимым местом. Если злоумышленники пытаются сделать запрос на доступ к приложению или системе, им будет проще войти, если это приложение или система не требует определенного случая. Нечувствительность к регистру может позволить им обходить определенные элементы управления доступом. Процессы аутентификации без учета регистра также могут упростить злоумышленнику вход в базу данных с конфиденциальной информацией, поскольку для этого требуется меньше усилий по подбору пароля.