Шифрование информации в Linux / Хабр

С зарождением цивилизации появилась необходимость передачи информации между людьми. При чём таким способом, чтобы эта информация не стала доступной третьим лицам.

С течением времени технологии развивались, количество информации увеличивалось, а методы её перехвата усложнялись.

В настоящее время происходит активное внедрение цифровых технологий в различные сферы человеческой жизни, поэтому вопрос защиты информации при её хранении и передаче является особенно актуальным.

Я расскажу о том, как сохранить конфиденциальность своей информации с помощью инструмента GPG.

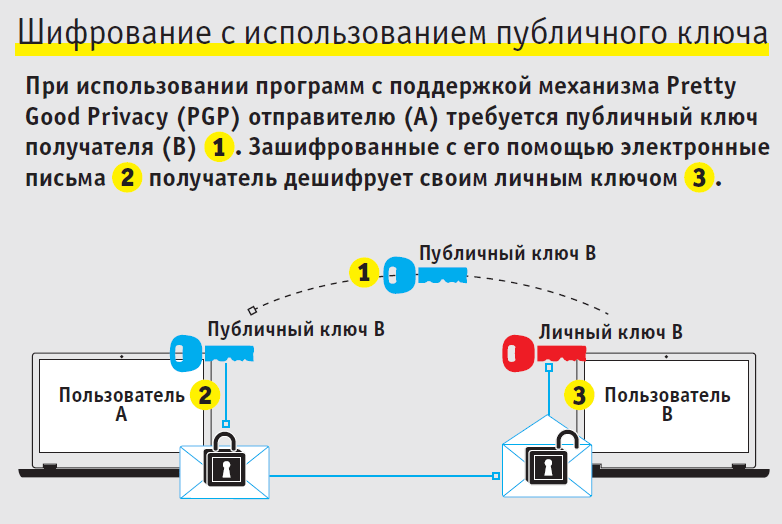

GnuPG (Gnu Privacy Guard) — свободная программа для шифрования информации и создания электронных цифровых подписей. Разработана как альтернатива коммерческой программе PGP. GnuPG полностью совместима со стандартом IETF OpenPGP.

Инструмент командной строки для GnuPG называется GPG. Им я и буду пользоваться. В данной публикации все манипуляции будут выполняться в операционной системе Linux. В ней уже установлено программное обеспечение GnuPG.

В ней уже установлено программное обеспечение GnuPG.

Если вы используете macOS, то вам нужно установить GPG-Suite, или воспользоваться командой brew install gnupg2. Если вы пользователь Windows, то советую вам установить GPG4Win.

Шифрование файла с помощью пароля

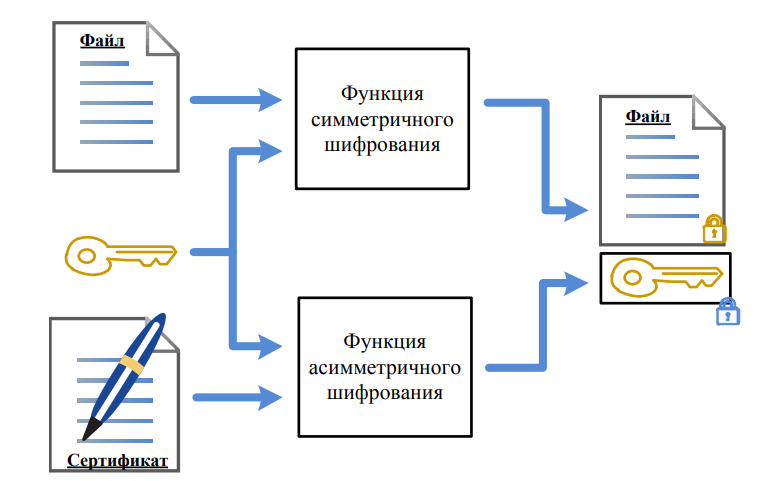

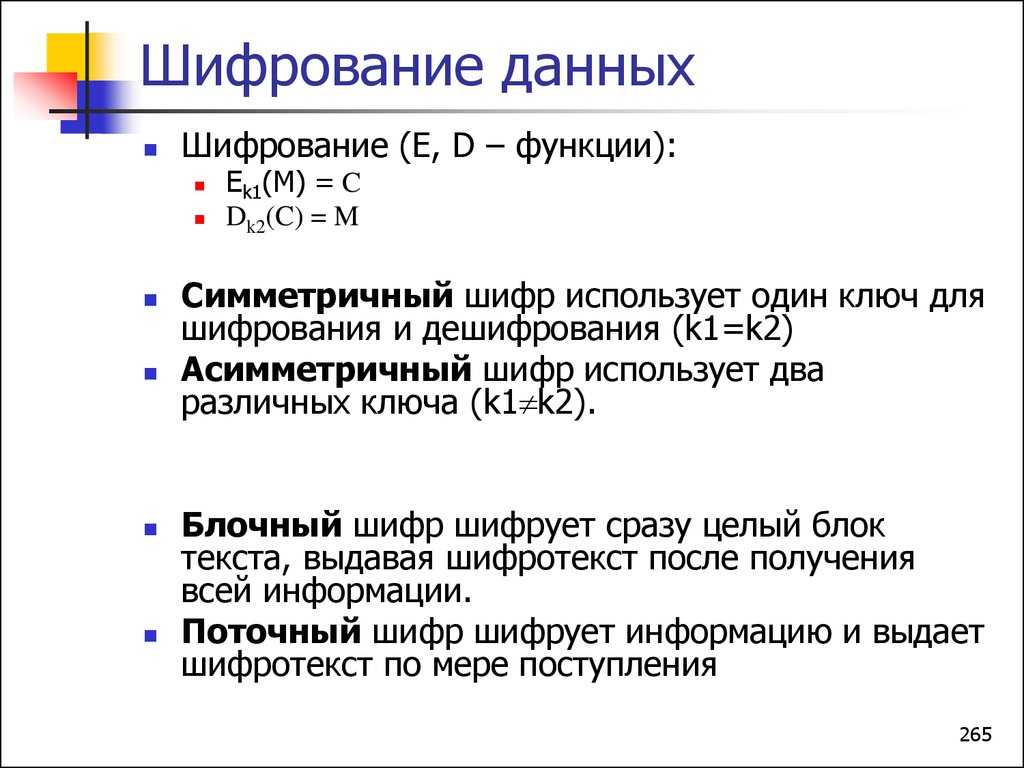

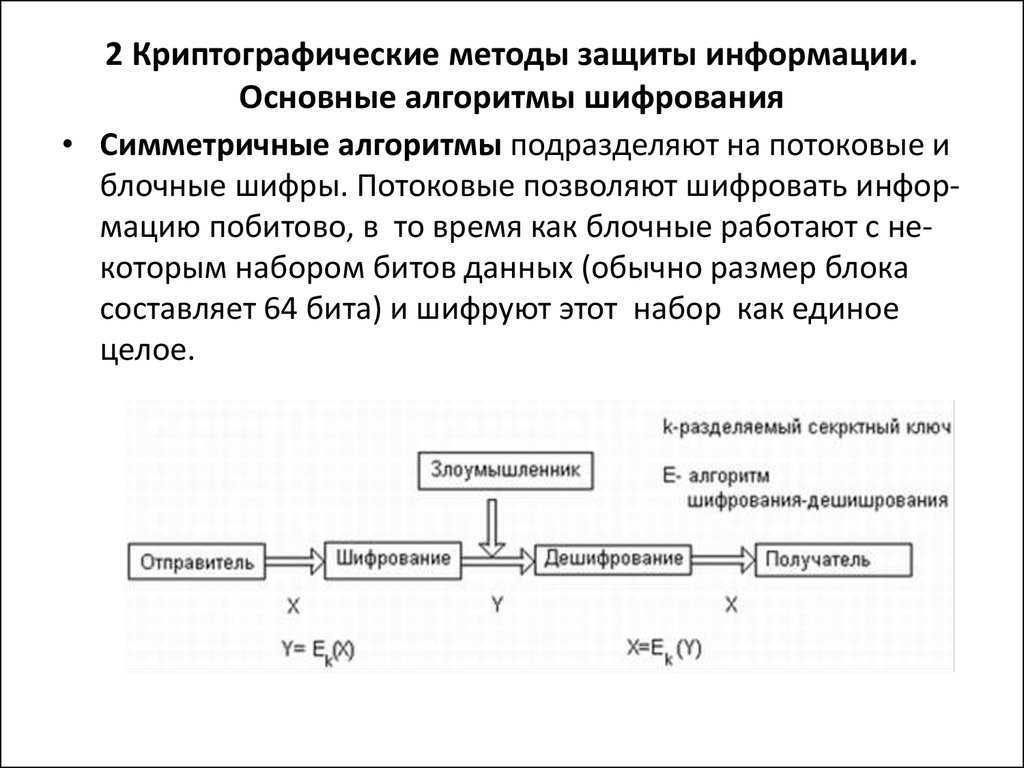

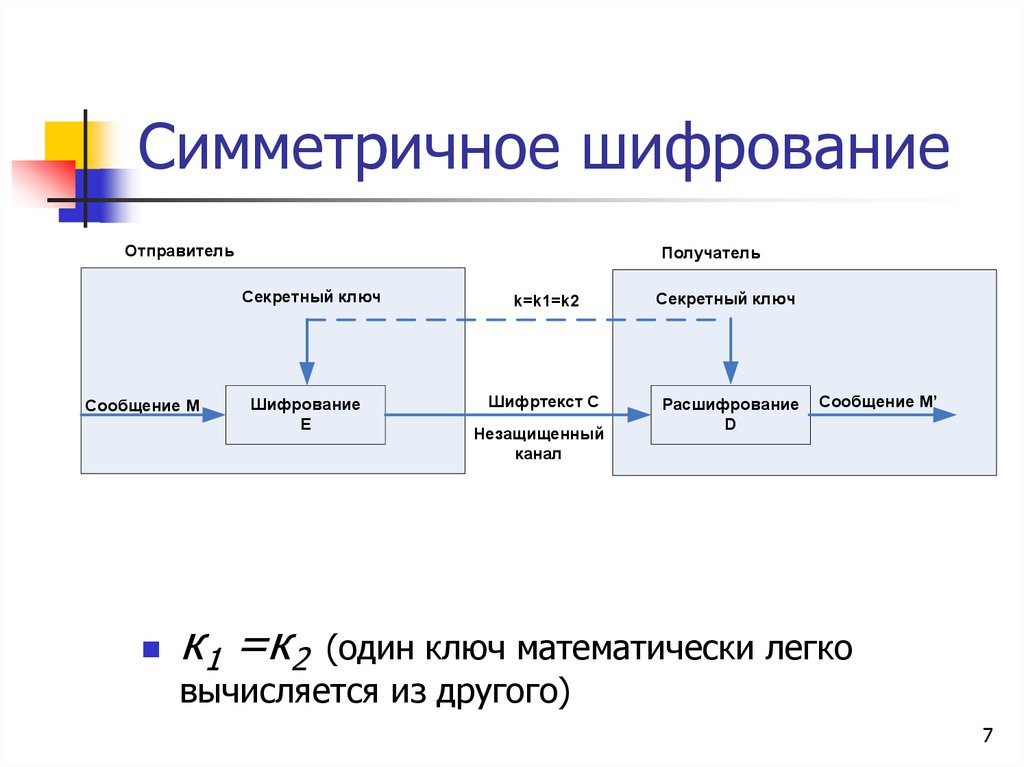

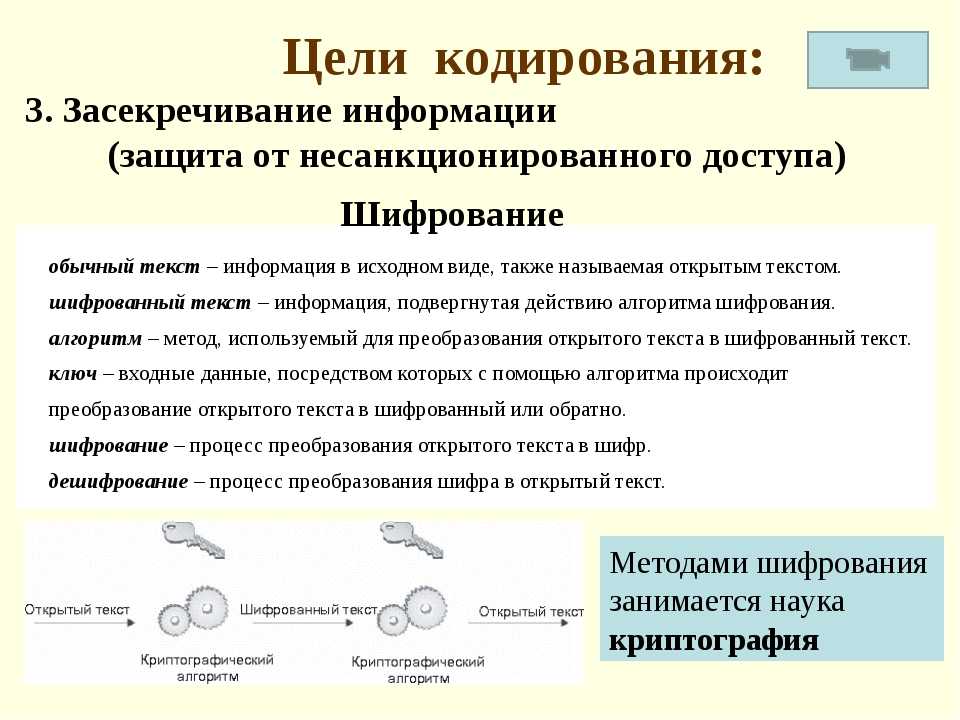

Далее речь пойдёт о симметричном шифровании. Методе шифрования, при котором для шифрования и дешифрования применяется один и тот криптографический ключ.

1. Создание текстового файла для шифрования

Создать пустой файл через терминал можно с помощью команды: cat > имя_файла.

Файл будет создан в вашей домашней папке.

В данном случае:

Запишем в файл стихотворение Евгения Евтушенко.

2. Шифрование файла

Вводим следующую команду: gpg -c message.txt.

Опция -с (или --symmetric) означает шифрование только симметричным шифром. Далее нужно будет ввести фразу-пароль, которая станет ключом.

В итоге в директории с исходным файлом появится файл с расширением gpg. Это зашифрованный файл.

Это зашифрованный файл.

Если попытаетесь его открыть как обычный файл, то увидите примерно следующее:

3. Дешифрование

Для расшифровки этого файла следует ввести в терминале следующую команду: gpg --decrypt message.txt.gpg. Утилита запросит фразу-пароль. Если был введён верный пароль, то на экране отобразится исходный текст.

Для записи дешифрованной информации в отдельный файл добавьте опцию —output и после укажите название файла.

Шифрование файла с помощью ключей

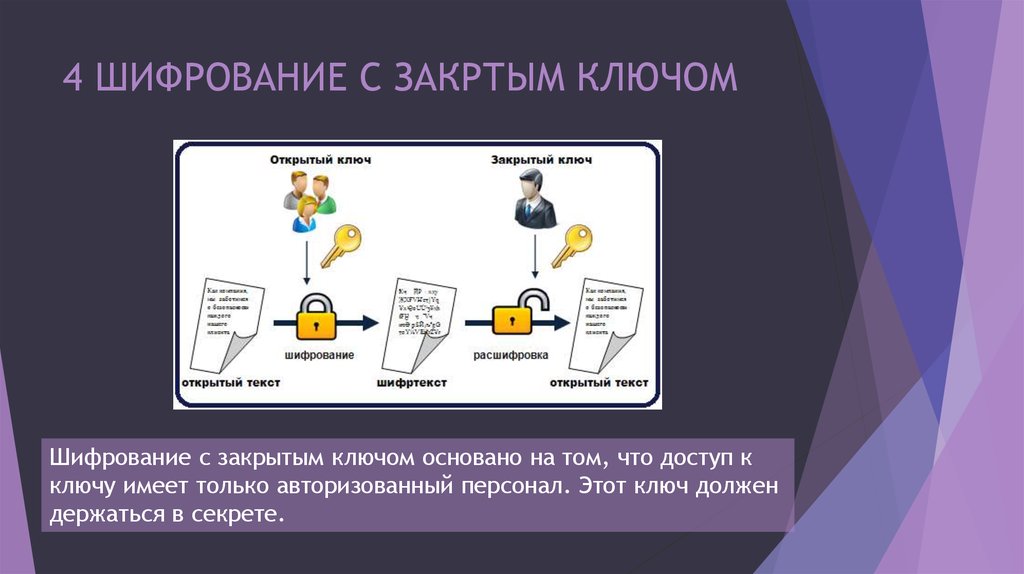

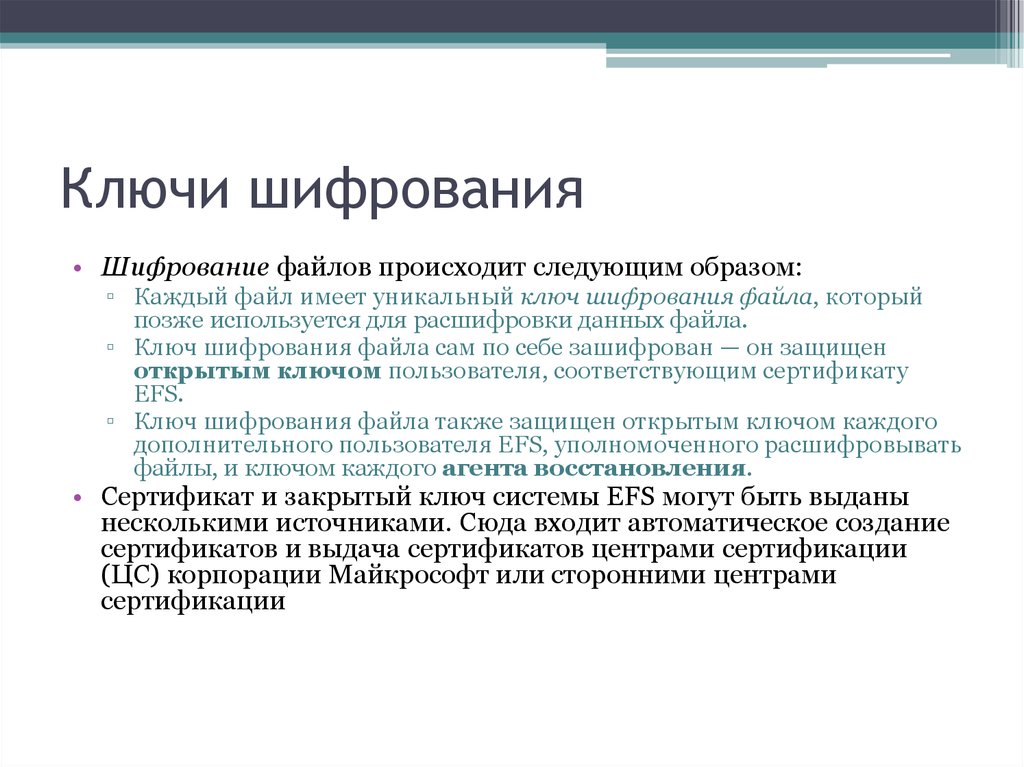

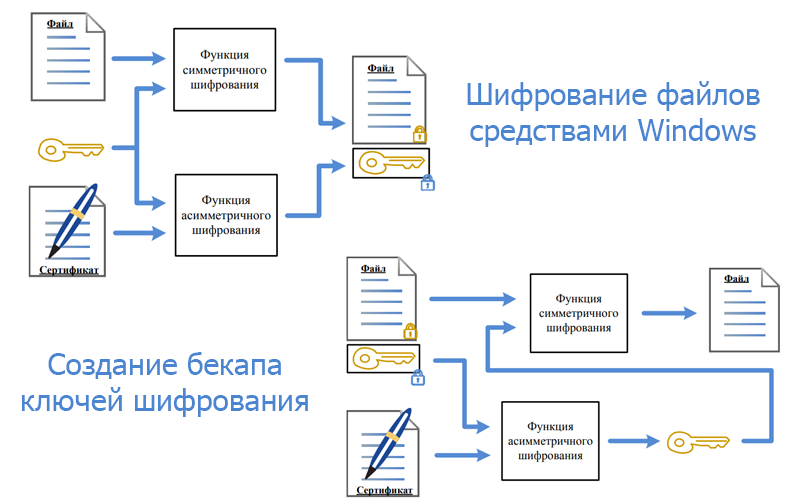

Шифрование с помощью пары ключей – это уже ассиметричное шифрование. Данный метод является более надёжным. Шифрование осуществляется с помощью публичного ключа, а дешифровка — с использованием приватного ключа. Без приватного ключа вы не сможете выяснить что содержалось в исходном файле.

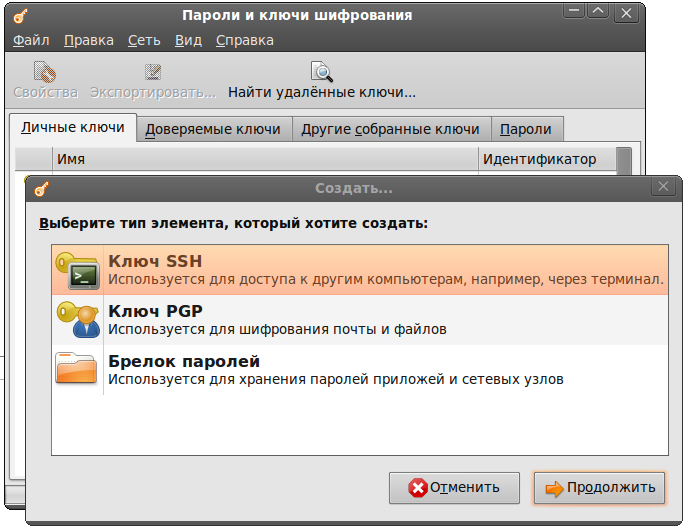

1. Создание ключей

Для создания пары ключей наберите следующую команду в терминале: gpg --full-generate-key.

Необходимо будет ввести тип ключа, размер ключа (по умолчанию 3072 бит), срок действия ключа, идентификатор пользователя (полное имя, адрес электронной почты) и примечание ключа (если нужно).

Идентификатор пользователя будет использован в качестве идентификатора ключа.

В конце нужно будет подтвердить корректность введённой информации и придумать фразу-пароль для защиты нового ключа.

В документации также указана команда gpg –gen-key, но при её использовании ряд параметров такие, как тип, размер ключа будут взяты по умолчанию. Срок действия ключа будет 2 года.

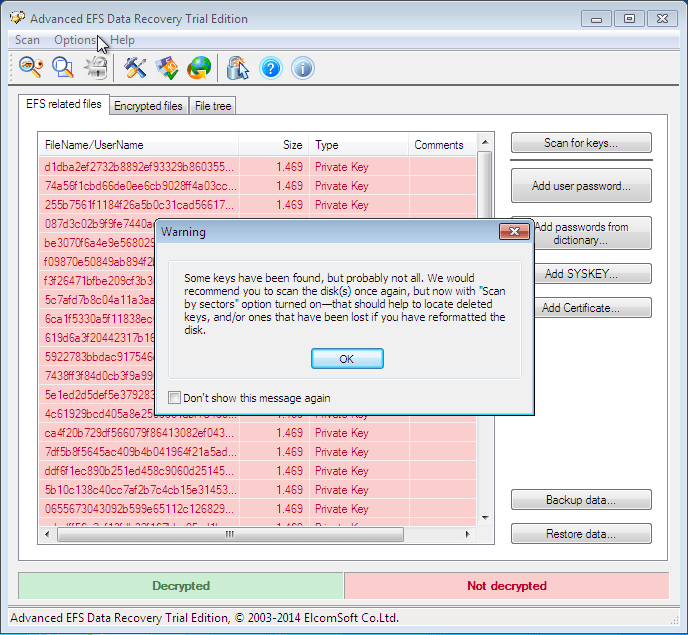

В скрытой директории ~./gnupg появятся файлы с ключами. В файле pubring.gpg публичный ключ, а в secring.gpg — приватный.

Также все свои доступные ключи можно увидеть с помощью команды: gpg –list-keys.

На скриншоте два ключа: первый был создан с помощью команды gpg –gen-key, второй – с помощью gpg –full-generate-key с параметрами, указанными ранее.

3. Шифрование

Для шифрования введите следующую команду: gpg -e -r идентификатор_пользователя имя_файла.

В качестве идентификатора пользователя я указал просто Dmitry, поэтому утилита выбрала первый по порядку ключ. Чтобы зашифровать информацию с помощью второго ключа, нужно было ввести идентификатор однозначно определяющий второй ключ. Например, ‘Dmitry Alekseev (best key)’.

Чтобы зашифровать информацию с помощью второго ключа, нужно было ввести идентификатор однозначно определяющий второй ключ. Например, ‘Dmitry Alekseev (best key)’.

Опять же в директории с исходным файлом будет создан файл с расширением gpg.

3. Дешифрование

Команда для дешифровки: gpg -d имя_файла.gpg.

Необходимо ввести фразу-пароль.

После в терминале отобразится дешифрованная информация.

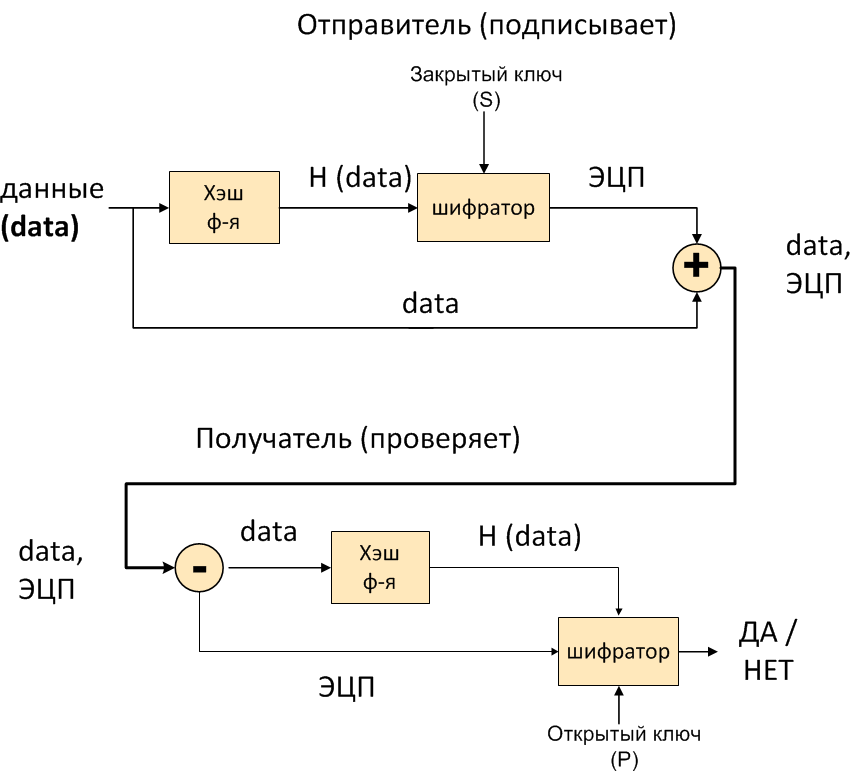

Использование цифровой подписи для файла

Цифровая подпись позволяет подтвердить авторство электронного документа. На основе файла и ключа создаётся отпечаток, который записывается в файл. Если файл будет изменён, то отпечаток уже не совпадёт.

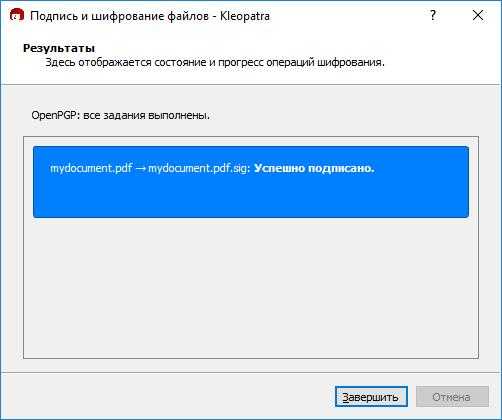

1. Создание цифровой подписи

Вы можете подписать файл с помощью команды: gpg -sign имя_файла.

Для создания подписи будет использован ранее созданный секретный ключ, поэтому нужно будет снова ввести фразу-пароль.

Опять же в директории с исходным файлом появится файл с расширением gpg.

Также вы можете создать подпись в отдельном файле: gpg -b имя_файла.

В директории появится файл с расширением sig.

2. Проверка подлинности файла

Введите следующую команду: gpg --verify имя_файла.sig имя_файла.

Если файл не был изменён, то вы увидите следующее.

Если файл был изменён, то при проверке на экране появится следующее сообщение.

Вывод:

Мы с вами познакомились с таким популярным инструментом шифрования как GPG. Эта утилита обладает большими возможностями по защите информации, мы с вами рассмотрели только часть. Посмотреть документацию по ней можно с помощью команды gpg - h.

Шифрование файлов и директорий с помошью openssl и gpg

Главная › Unix ToolBox › Шифрование файлов

OpenSSL

Шифрование отдельного файла

# openssl aes-128-cbc -salt -in file -out file.aes # зашифровать файл # openssl aes-128-cbc -d -salt -in file.aes -out file # расшифровать файл

Естественно файл может быть и архивом.

Архивирование и шифрование директории

# tar -cf - directory | openssl aes-128-cbc -salt -out directory.tar.aes # заархивировать и зашифровать директории # openssl aes-128-cbc -d -salt -in directory.tar.aes | tar -x -f - # расшифровать директории и распаковать архив

То-же самое, только тип архива tar.gz

# tar -zcf - directory | openssl aes-128-cbc -salt -out directory.tar.gz.aes # заархивировать и зашифровать директории # openssl aes-128-cbc -d -salt -in directory.tar.gz.aes | tar -xz -f - # расшифровать директории и распаковать архив

- Используйте -k mysecretpassword после aes-128-cbc, что-бы не спрашивался пароль, но имейте в виду, это очень не безопасно.

- Используйте aes-256-cbc вместо aes-128-cbc для получения более устойчивого шифра, увеличивается потребление процессора.

GPG шифрование

Альтернатива PGP, распространяемая по лицензии GPL(GNU General Public License). GnuPG очень известный способ шифрования и подписи электронных писем или других данных, кроме того gpg предоставляет расширенную систему управления ключами. В данных примерах рассматривается только шифрование файлов.

Самым простым является симметричный шифр. В этом случае файл шифруется с помощью пароля, соответственно расшифровать его может тот, кто знает этот пароль, никаких ключей не требуется. GPG добавляет расширение «*.gpg» к имени зашифрованного файла.

GnuPG очень известный способ шифрования и подписи электронных писем или других данных, кроме того gpg предоставляет расширенную систему управления ключами. В данных примерах рассматривается только шифрование файлов.

Самым простым является симметричный шифр. В этом случае файл шифруется с помощью пароля, соответственно расшифровать его может тот, кто знает этот пароль, никаких ключей не требуется. GPG добавляет расширение «*.gpg» к имени зашифрованного файла.

# gpg -c file # Зашифровать файл по паролю # gpg file.gpg # Расшифровать файл ( -o другой файл)

Шифрование с использованием пары ключей

Для более полной информации смотрите ]]>GPG Quick Start]]>, ]]>GPG/PGP Basics]]> и ]]>gnupg documentation]]>. Приватный ключ и публичный ключ, основа ассиметричной криптографии. О чем нужно помнить:

- Ваш публичный ключ используется другими для шифрования файлов, которые, как получатель, можете расшифровать только вы (даже не тот, кто его шифровал).

- Ваш приватный ключ зашифрован по паролю и используется для расшифровки файлов, зашифрованных Вашим публичным ключем. Приваиный ключ должен храниться в безопасном месте. Помните, если приватный ключ или пароль от него будут потеряны, вместе с ними пропадут и зашифрованные файлы.

- Ключевой файл, может содержать несколько ключей.

Сперва нужно сгенерировать пару ключей. Значения по-умолчанию вполне подойдут, однако вам нужно будет ввести имя, адрес электронной почты и комментарий (не обязательно). Комментарий полезен при создании более одного ключа для данного имени/e-mail. Так-же вам нужно будет задать ключевую фразу (именно фразу а не слово).

# gpg --gen-key # Это может занять некоторое время

Ключи сохраняются в ~/.gnupg/ в Unix подобных операционных системах и в C:/Documents and Settings/%USERNAME%/Application Data/gnupg/. в Windows.

~/.Некоторые часто используемые опции:gnupg/pubring.gpg # Содержит ваш публичный ключ а так-же импортируемые ключи ~/.gnupg/secring.gpg # Может содержать больше одного ключа

- -e Зашифровать данные

- -d Расшифровать данные

- -r ИМЯ зашифровать для получателя ИМЯ (или ‘полное имя’ или ’email@domain’)

- -a Создать «ascii armored» вывод ключа

- -o Вывести в файл

Шифрование только для персонального использования

Не требует экспорта/импорта какого либо ключа, они у вас уже есть.

# gpg -e -r 'Your Name' file # Зашифровать с помощью публичного ключа # gpg -o file -d file.gpg # Расшифровать. Используется опция -o, иначе пойдкт в stdout

Шифрование — расшифровка с использованием ключей

Для начала вам нужно экспортировать ваш публичный ключ, что-бы им могли пользоваться для расшифровки данных. Так-же вы должны импортировать публичный ключ от Alice, что-бы шифровать файлы для нее. Ключи можно передать в обычном ascii файле.

Например Alice экспортирует ключ, вы его импортируете себе, теперь вы можете шифровать для нее файлы и расшифровать их сможет только она.

Так-же вы должны импортировать публичный ключ от Alice, что-бы шифровать файлы для нее. Ключи можно передать в обычном ascii файле.

Например Alice экспортирует ключ, вы его импортируете себе, теперь вы можете шифровать для нее файлы и расшифровать их сможет только она.

# gpg -a -o alicekey.asc --export 'Alice' # Alice экспортирует ключ в ascii файл. # gpg --send-keys --keyserver subkeys.pgp.net KEYID # Alice кладет ключ на сервер. # gpg --import alicekey.asc # Вы импортируете ключ себе. # gpg --search-keys --keyserver subkeys.pgp.net 'Alice' # Или забираете его на сервере.

# gpg -e -r 'Alice' file # Зашифровать файл для Alice. # gpg -d file.gpg -o file # Расшифровать файл, зашифрованный Alice для вас.

Управление ключами

# gpg --list-keys # Список публичных ключей с KEYIDS KEYID следует за '/' например для: pub 1024D/D12B77CE - KEYID это D12B77CE # gpg --gen-revoke 'Your Name' # Сгенерировать CRL (certificate revocation list) # gpg --list-secret-keys # Список приватных ключей # gpg --delete-keys NAME # Удалмть публичный ключ с локальной "связки ключей" # gpg --delete-secret-key NAME # Удалить приватный ключ с локальной "связки ключей" # gpg --fingerprint KEYID # Показать отпечаток ключа # gpg --edit-key KEYID # Редактировать ключ (например подпись или добавить/удалить email)

« Конвертирование форматов

Вверх

VPN через SSH »

Документация

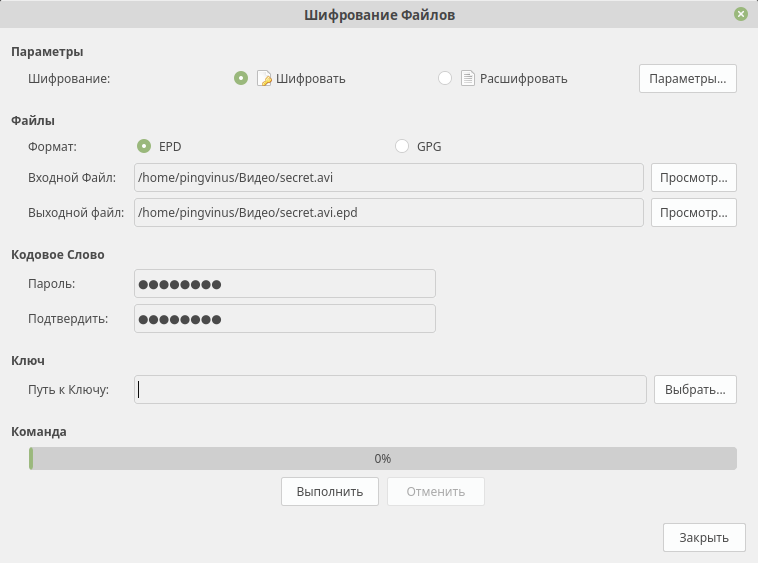

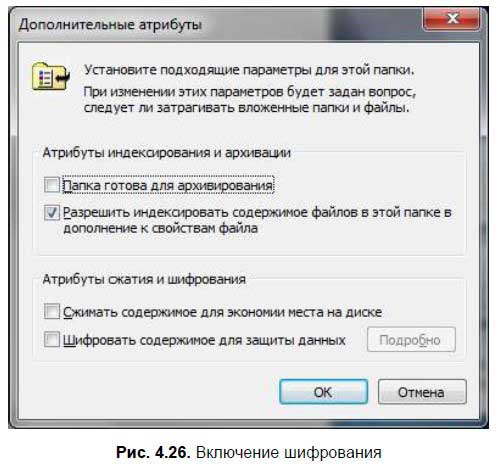

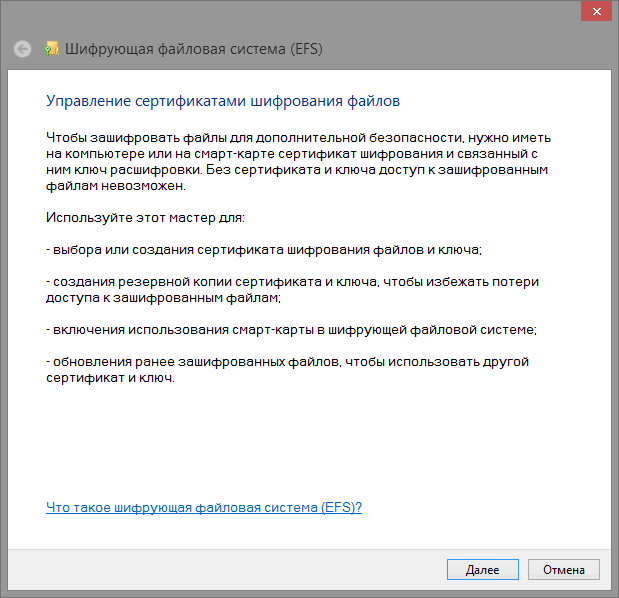

Для шифрования файлов нужно выбрать файлы, установить опцию Шифрование, задать сертификаты получателей и параметры шифрования.

1. Выбор файлов для шифрования.

В приложении доступно шифрования одного или группы выбранных файлов. Файлы для шифрования можно добавить двумя способами: через кнопку

Выбранные файлы заносятся в левую область и представляют собой одноуровневый список.

Для данного списка доступны поиск, фильтрация, управление файлами в списке через контекстное меню и кнопки для каждого файла.

2.Настройка параметров шифрования.

Для доступа к настройке параметров шифрования в разделе Операции необходимо выбрать опцию Шифрование.

В параметрах можно настроить:

-

Кодировка — сохранение зашифрованного файла в одной из двух кодировок BASE64 или DER.

-

Алгоритм шифрования – файл шифруется по одному из алгоритмов: «ГОСТ 28147-89», «ГОСТ Р 34.

12-2015 Магма», «ГОСТ Р 34.12-2015 Кузнечик». Данный параметр доступен для выбора только начиная с версии КриптоПро CSP 5.0.11635.

- Удалить файлы после шифрования ‑ исходные файлы, над которыми выполняется операция шифрования, удаляются из файловой системы в случае успешного завершения операции.

Можно задать каталог для сохранения зашифрованных документов, выбрав в операциях опцию Сохранить результат в каталоге. При установке флага становится доступно поле выбора каталога. Если флаг не установлен, то файлы сохраняются рядом с исходным файлом.

Опция Сохранить копию в Документах служит для сохранения копии полученного после операции файла в специальный каталог Documents, расположенный в папке пользователя в каталоге ./Trusted/CryptoARM GOST/. Документы из данного каталога доступны в пункте меню

Выбранные параметры шифрования можно сохранить и использовать при последующих запусках приложения. Процесс сохранения и изменения параметров описан в пункте Управление параметрами операции.

Процесс сохранения и изменения параметров описан в пункте Управление параметрами операции.

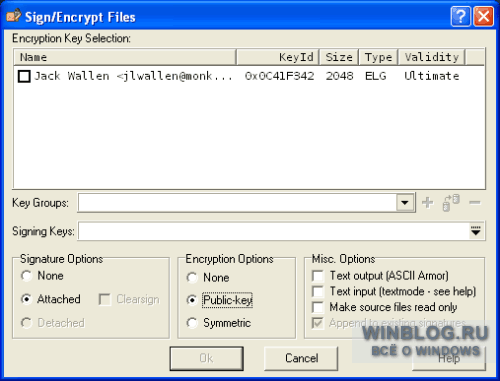

3. Выбор сертификатов шифрования.

Для того, чтобы выполнить шифрование необходимо выбрать сертификаты получателей. Эта операция производится нажатием кнопки Выбрать сертификаты шифрования. В появившемся диалоговом окне отображаются сертификаты категории Личные и категории Сертификаты других пользователей.

В списке сертификатов допускается выбор нескольких сертификатов, так как число получателей может быть различным.

Выбранные сертификаты получателей перемещаются в правый список. Сертификаты в списке можно удалять, по ним можно посмотреть детальную информацию, нажав на интересующий сертификат в правой области.

Если список сертификатов получателей заполнен, то его можно зафиксировать нажатием на кнопку Выбрать.

Изменить список сертификатов шифрования можно с помощью контекстного меню. Удалить сертификаты из сформированного списка можно кнопкой Удалить.

Удалить сертификаты из сформированного списка можно кнопкой Удалить.

Если список сертификатов других пользователей пуст, то можно создать или импортировать сертификат на вкладке Контакты.

4. Шифрование файлов.

При условии выбора файлов, установи опции Шифрование, задания сертификатов получателей становится доступной кнопка Выполнить. Шифровать можно любые файлы, кроме ранее зашифрованных.

Нажатие на кнопку Выполнить запускает процесс шифрования. Исходные и зашифрованные файлы отображаются в отдельном мастере Результаты операций.

Если в параметрах шифрования была выбрана опция Удалить после шифрования, то в Результатах операции будут только полученные зашифрованные файлы.

Документы из результатов операции можно Открыть в мастере Подписи и шифрования для выполнения других операций или Сохранить копию в Документах. Операция Сохранить копию в Документах служит для сохранения копии полученного после операции файла в специальный каталог Documents, расположенный в папке пользователя в каталоге ./Trusted/CryptoARM GOST/. Документы из данного каталога доступны в пункте меню Документы.

Операция Сохранить копию в Документах служит для сохранения копии полученного после операции файла в специальный каталог Documents, расположенный в папке пользователя в каталоге ./Trusted/CryptoARM GOST/. Документы из данного каталога доступны в пункте меню Документы.

После выполнения операции мастер подписи и шифрования очищается от добавленных в него файлов. Результаты операций сохраняются до выполнения следующей операции или до закрытия приложения. Результаты последней операции доступны в меню Подпись и шифрование — Результаты операции.

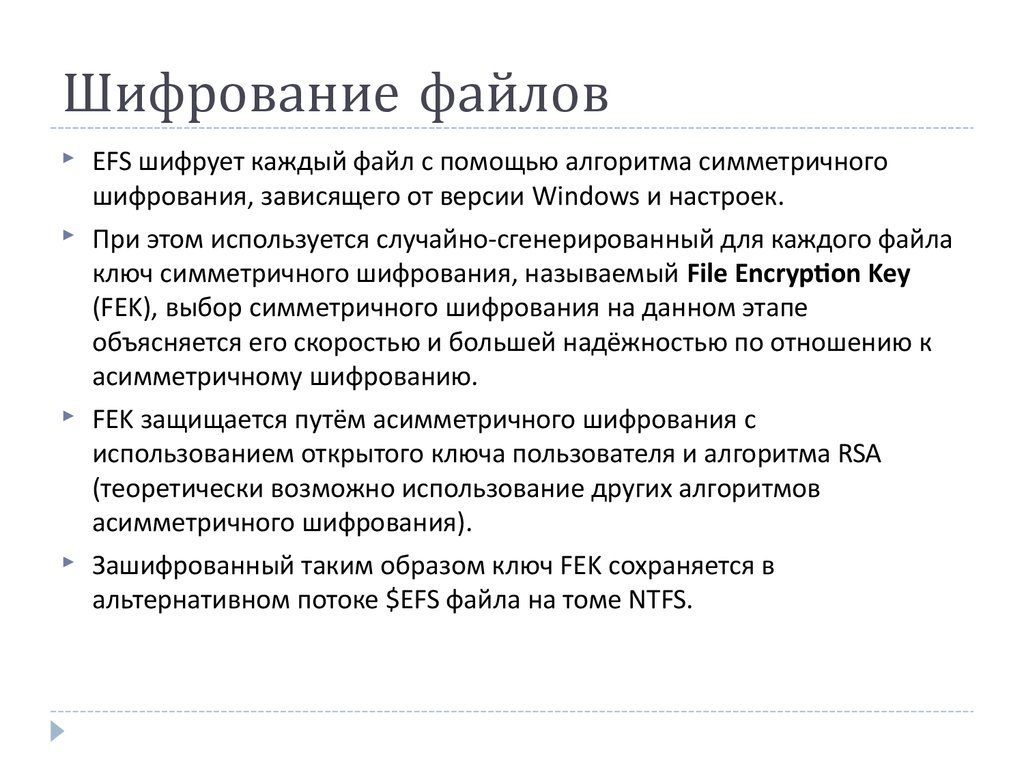

Шифрование файлов

Шифрование файлов Пожалуйста, включите JavaScript в браузере!Шифрование файлов

Вы можете сформировать списки из файлов по расширению или группам расширений и из папок, расположенных на локальных дисках компьютера, а также создать правила шифрования файлов, создаваемых отдельными программами. После применения политики программа Kaspersky Endpoint Security шифрует и расшифровывает следующие файлы:

- файлы, отдельно добавленные в списки для шифрования и расшифровки;

- файлы, хранящиеся в папках, добавленных в списки для шифрования и расшифровки;

- файлы, создаваемые отдельными программами.

Этот компонент доступен, если программа Kaspersky Endpoint Security установлена на компьютере под управлением операционной системы Windows для рабочих станций. Этот компонент недоступен, если программа Kaspersky Endpoint Security установлена на компьютере под управлением операционной системы Windows для серверов.

Шифрование файлов имеет следующие особенности:

- Kaspersky Endpoint Security шифрует / расшифровывает стандартные папки только для локальных профилей пользователей (англ. local user profiles) операционной системы. Kaspersky Endpoint Security не шифрует и не расшифровывает стандартные папки для перемещаемых профилей пользователей (англ. roaming user profiles), обязательных профилей пользователей (англ. mandatory user profiles), временных профилей пользователей (англ. temporary user profiles), а также перенаправленные папки.

- Kaspersky Endpoint Security не выполняет шифрование файлов, изменение которых может повредить работе операционной системы и установленных программ.

Например, в список исключений из шифрования входят следующие файлы и папки со всеми вложенными в них папками:

Например, в список исключений из шифрования входят следующие файлы и папки со всеми вложенными в них папками:- %WINDIR%;

- %PROGRAMFILES% и %PROGRAMFILES(X86)%;

- файлы реестра Windows.

Список исключений из шифрования недоступен для просмотра и изменения. Файлы и папки из списка исключений из шифрования можно добавить в список для шифрования, но при выполнении шифрования файлов они не будут зашифрованы.

Параметры компонента Шифрование файлов

Параметр

Описание

Управление шифрованием

Оставлять без изменений. Если выбран этот элемент, то Kaspersky Endpoint Security оставляет файлы и папки в том же состоянии – не шифрует и не расшифровывает их.

Шифровать согласно правилам. Если выбран этот элемент, то Kaspersky Endpoint Security шифрует файлы и папки согласно правилам шифрования, расшифровывает файлы и папки согласно правилам расшифровки, а также регулирует доступ программ к зашифрованным файлам согласно правилам для программ.

Расшифровывать все. Если выбран этот элемент, то Kaspersky Endpoint Security расшифровывает все зашифрованные файлы и папки.

Правила шифрования

На закладке отображаются правила шифрования файлов, хранящихся на локальных дисках. Вы можете добавить файлы следующим образом:

- Стандартные области. Kaspersky Endpoint Security позволяет добавить следующие области:

Документы. Файлы в стандартной папке операционной системы Документы, а также вложенные папки.

Избранное. Файлы в стандартной папке операционной системы Избранное, а также вложенные папки.

Рабочий стол. Файлы в стандартной папке операционной системы Рабочий стол, а также вложенные папки.

Временные файлы. Временные файлы, связанные с работой установленных на компьютере программ. Например, программы Microsoft Office создают временные файлы с резервными копиями документов.

Файлы Outlook. Файлы, связанные с работой почтового клиента Outlook: файлы данных (PST), автономные файлы данных (OST), файлы автономной адресной книги (OAB) и файлы персональной адресной книги (PAB).

- Папки. Вы можете ввести путь к папке. При добавлении пути к папке следует использовать следующие правила:

Используйте переменную окружения (например,

%FOLDER%\UserFolder\). Вы можете использовать переменную окружения только один раз и только в начале пути.Не используйте относительные пути. Вы можете использовать набор

\..\(например,C:\Users\..\UserFolder\). Набор\..\обозначает переход к родительской папке.Не используйте символы

*и?.Не используйте UNC-пути.

Используйте

;или,в качестве разделительного символа. - Файлы по расширению. Вы можете выбрать группы расширений из списка, например, группу расширений Архивы.

Также вы можете добавить расширение файла вручную.

Также вы можете добавить расширение файла вручную.

Правила расшифровки

На закладке отображаются правила расшифровки файлов, хранящихся на локальных дисках.

Правила для программ

На закладке отображается таблица с правилами доступа программ к зашифрованным файлам и правилами шифрования файлов, создаваемых и изменяемых отдельными программами.

Параметры пароля для зашифрованных архивов

Параметры сложности пароля при создании зашифрованных архивов.

В начало

Шифрование файлов — hidemy.name

Шифрование является самым распространённым и по сути идеи простейшим способом защиты любой информации. Ведь, кажется, что может быть проще – взять текст, взять какой-то алгоритм, известный вам и вашим знакомым и с помощью алгоритма сделать из текста тарабарщину, которую никто кроме вас и ваших знакомых не разберёт. Просто и довольно сердито. На сегодняшний день решение так и остаётся самым разумным.

Просто и довольно сердито. На сегодняшний день решение так и остаётся самым разумным.

Однако, многие могут возразить «а в чём же тогда эффективность и сложность шифрования?» А вот в подборе алгоритма она и заключена. На данный момент существует огромное количество систем шифрования и шифров. И каждый из них необычайно эффективен и сложен в определённой мере. Однако все они классифицируются по двум основным категориям: симметричные и ассиметричные шифры. Дальше речь пойдёт именно о них. И уже разбирая пример, мы покажем, что такое шифрование данных.

Симметричные шифры

С ними всё довольно просто. Оба пользователя, которые используют систему шифрования для обмена данными, согласуют и знают пароль к сообщениям друг друга. То есть одним паролем шифруются и дешифруются сообщения. И этот пароль необходимо хранить в тайне, потому что стоит посторонним людям узнать его, как безопасность системы окажется под угрозой.

Ассиметричные шифры

Это новое поколение шифров, которое пришло на смену Симметричным. В основе этого шифрования лежат два ключа. Ключ, которым сообщение шифруется и который передаётся вместе с ним (его называют открытым). Вторым ключом является ключ, известный только сторонам, которые обмениваются информацией (он называется закрытым). По сути, этот способ можно объяснить, как возможность расшифровать пароль к шифру, который используется в сообщении.

В основе этого шифрования лежат два ключа. Ключ, которым сообщение шифруется и который передаётся вместе с ним (его называют открытым). Вторым ключом является ключ, известный только сторонам, которые обмениваются информацией (он называется закрытым). По сути, этот способ можно объяснить, как возможность расшифровать пароль к шифру, который используется в сообщении.

По сути, ассиметричное шифрование это закрытие ключа от сейфа в другом сейфе, ключ от которого есть у людей, которым нужно содержимое первого сейфа.

Программы, обеспечивающие шифрование и скрытие данных под паролем

Однако кто-то может задаться вопросом, а как же можно использовать шифрование. Ведь почти везде нам либо навязывают какой-то способ, либо вообще делают это без нашего ведома? Ну ладно, уговорили, можно рассказать и о специальных программах, которые позволяют зашифровать данные дополнительно.

Нет, не смейте даже думать, что сейчас речь пойдёт о разных там небольших текстовых редакторах с функцией шифрования, которая уже много лет реализуется в Word. Речь пойдёт о крупных программах, которые позволяют спрятать некоторые папки и файлы, ограничив доступ к ним паролем или вовсе о гигантах, которые шифруют весь жёсткий диск.

Речь пойдёт о крупных программах, которые позволяют спрятать некоторые папки и файлы, ограничив доступ к ним паролем или вовсе о гигантах, которые шифруют весь жёсткий диск.

Hide Folder

Простая программа с многолетней историей. Она позволяет скрывать папки и файлы в них от посторонних глаз. Для доступа к самой программе нужно знать пароль пользователя. Реализовано просто и со вкусом, один из редких случаев, когда краткость сестра таланта. Не обеспечивает шифрования данных, но вот спрятать от ребёнка коллекцию непристойных фото позволит.

Как можно увидеть на изображении, интерфейс программы прост и интуитивно понятен. Добавляем файл, выбираем, что нам нужно – спрятать его или открыть к нему доступ, после чего он пропадает или отображается через проводник или любой файловый менеджер. Можно убрать файл из списка скрываемых файлов или сменить пароль. Важно, что пароль выбирается для входа в программу, что ставит под вопрос её надёжность.

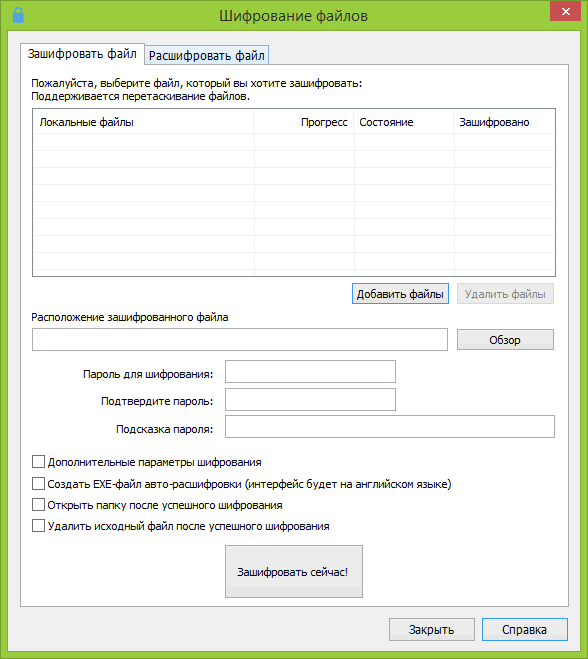

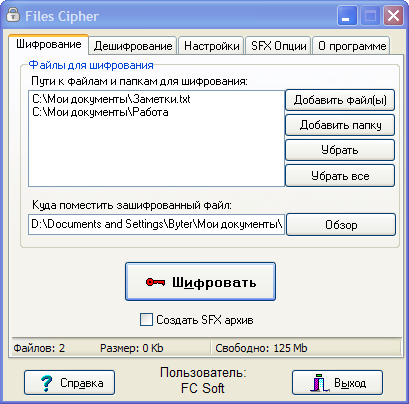

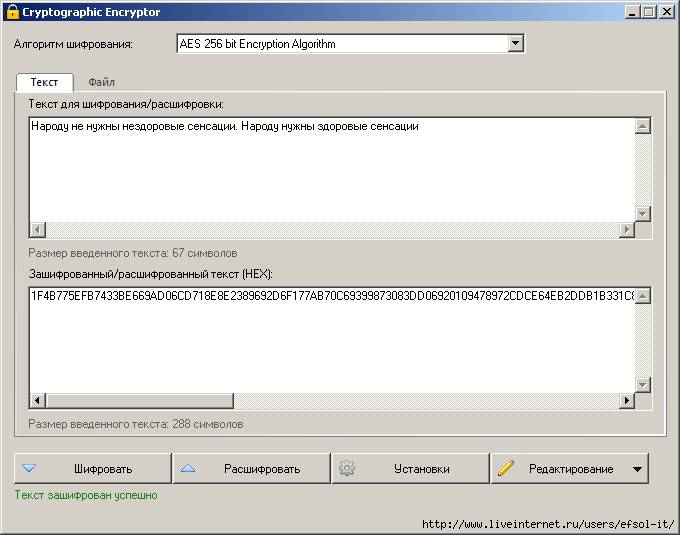

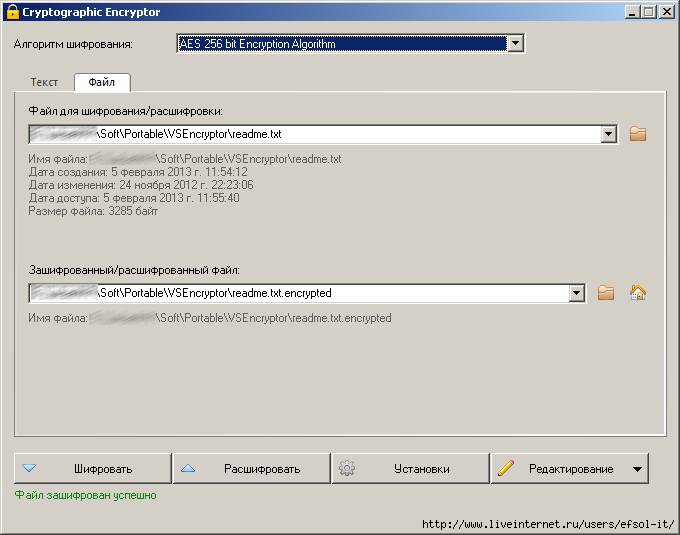

Files Cipher

Более сложная программа, которая уже производит шифрование файла. Выполнена довольно понятно – выбрали файл, ввели ключ к нему и таким образом… а вот тут и первый недостаток. Алгоритм, который использует программа, разработан специально для неё и сложно поверить в то, что он действительно эффективен. Однако на помощь приходит огромный размер ключа (от 4 до 255 символов). Также стоит отметить, что этот ключ не шифруется вместе с файлом, а значит, повышает надёжность шифра. Расшифровать файл можно только при наличии этой программы, и зная пароль, другие способы займут огромное количество времени.

Выполнена довольно понятно – выбрали файл, ввели ключ к нему и таким образом… а вот тут и первый недостаток. Алгоритм, который использует программа, разработан специально для неё и сложно поверить в то, что он действительно эффективен. Однако на помощь приходит огромный размер ключа (от 4 до 255 символов). Также стоит отметить, что этот ключ не шифруется вместе с файлом, а значит, повышает надёжность шифра. Расшифровать файл можно только при наличии этой программы, и зная пароль, другие способы займут огромное количество времени.

Как можно заметить, при взгляде на интерфейс программы в ней также имеется возможность архивирования файлов. Архивирование происходит с всё тем же паролем, и архив остается, защищён им. Несложно понять, что данная программа довольно хороша для работы с файлами и отдельными папками, для повышения безопасности собственного ПК.

TrueCrypt

Еще более сложная программа из числа программ для шифрования данных. Её отличительной чертой является не удобный интерфейс и не бесплатность, а многофункциональность. В пределах этой программы реализована львиная доля существующих на сегодня криптографических систем (методов шифрования). В последних версиях программы можно встретить алгоритмы начиная с банальной Перестановки символов и заканчивая сложнейшими AES и ГОСТ 28147-89.

В пределах этой программы реализована львиная доля существующих на сегодня криптографических систем (методов шифрования). В последних версиях программы можно встретить алгоритмы начиная с банальной Перестановки символов и заканчивая сложнейшими AES и ГОСТ 28147-89.

Вторым достоянием программы является наличие режима Portable, который позволяет установить её на флеш-накопитель и использовать для безопасного переноса данных с одного компьютера на другой. Также эта программа отличается бесплатным пользованием и наличием русскоязычного интерфейса. Помимо прочего позволяет надёжно зашифровывать как отдельные файлы и папки, так и целые локальные диски. Зашифрованным файлам присваивается характерное расширение, после чего попытки открыть их не принесут успеха (блокнот выдаёт жуткую кашу, а WINRar и аналоги не признают файл архивом).

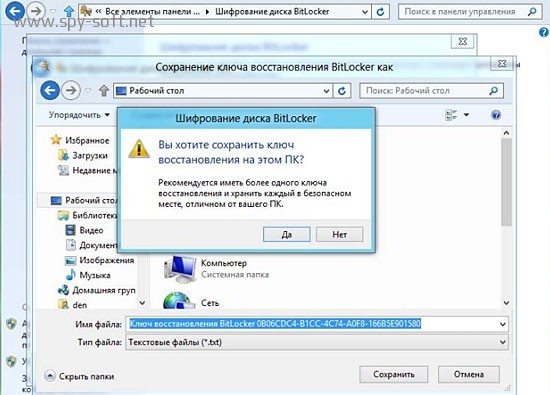

File Vault

Не так давно MAC OS стала дополняться специальным плагином FileVault (с английского – Хранилище файлов), позволяющим зашифровать любую часть жёсткого диска, а то и вовсе весь диск. Работает данная штука довольно просто, интегрирована в ядро ОС и производит шифрование/дешифрование в фоновом режиме, практически не загружая систему и позволяя при этом спокойно заниматься своими делами.

Работает данная штука довольно просто, интегрирована в ядро ОС и производит шифрование/дешифрование в фоновом режиме, практически не загружая систему и позволяя при этом спокойно заниматься своими делами.

Для произведения шифрования данных необходимо, прежде всего включить плагин, что можно сделать зайдя в меню и выбрав пункты Системные настройки –> Безопасность ( System preferences -> Security). После этого нам предлагается ввести мастер-пароль, который позволяет разблокировать любую шифровку (полезно, если вы, например, забыли пароль от зашифрованной информации). Стоит заранее заметить, что если вы не сможете вспомнить мастер-пароль и при этом забыли пароль от шифротекста, то тогда с данными предстоит распрощаться, восстановить их как-то иначе не представляется возможным.

Собственно шифрование и алгоритм работы весьма эффективен и привязан к текущему пользователю. Зайдя под другой учётной записью, даже с правами администратора, невозможно пробиться к нужным файлам – доступа не будет вообще. Да и найти этот диск каким-либо другим хитрым способом тоже невозможно, поэтому на сегодняшний день это лучший способ хранения личных данных на собственном ПК!

Да и найти этот диск каким-либо другим хитрым способом тоже невозможно, поэтому на сегодняшний день это лучший способ хранения личных данных на собственном ПК!

Шифрование в VPN-соединениях

Нельзя не упомянуть, что соединение через Частную виртуальную сеть (VPN) также обеспечивает шифрование данных. Не на всём пути их следования, а только между VPN-сервером и клиентом, но и это является безусловным плюсом и мощным инструментом по защите данных. Шифрование в VPN всецело зависит от поставщика, некоторые предоставляют довольно посредственное шифрование, некоторые хитро сплетают использование разных протоколов (например, VPN и IPSec) получая в таком случае огромнейший уровень защиты данных, а есть и такие, которые просто пренебрегают возможностью шифрования в VPN соединении.

Смысл шифрования в целом

Если рассмотреть комплексно, то само по себе шифрование отличное средство по защите информации, на подбор шифра, ключа и на взлом может уйти время равное то дням, то тысячелетиям. Но важно помнить о важнейшей вещи, которая сопровождает любую криптографическую систему (систему шифрования) – неосторожное обращение с ключами всегда приводит к взлому. Чем меньше людей знают пароль к данным, тем меньше шансы взломать шифротекст (текст, полученный в результате шифрования). Всегда люди являются основным источником при взломе тех или иных паролей, а знание пароля и вида шифрования позволяет произвести взлом быстрее. Но если взять идеальную ситуацию, когда пароль не разглашается, будем честны, такое бывает редко, то сроки взлома шифротекста порой бывают колоссальными, даже на лучшем оборудовании. Даже слегка устаревший AES (без цифр в названии) позволяет зашифровать текст на малом пароле (4 символа) так, что подбор и аналитические методы решения позволят разобрать исходный текст не ранее чем через 10 лет. Стоит ли говорить что-нибудь о более сложных системах. Но в тоже время важно отметить, что взломщик знающий тип шифрования и пароль разберёт текст за считанные минуты и все труды по шифрованию пойдут прахом.

Но важно помнить о важнейшей вещи, которая сопровождает любую криптографическую систему (систему шифрования) – неосторожное обращение с ключами всегда приводит к взлому. Чем меньше людей знают пароль к данным, тем меньше шансы взломать шифротекст (текст, полученный в результате шифрования). Всегда люди являются основным источником при взломе тех или иных паролей, а знание пароля и вида шифрования позволяет произвести взлом быстрее. Но если взять идеальную ситуацию, когда пароль не разглашается, будем честны, такое бывает редко, то сроки взлома шифротекста порой бывают колоссальными, даже на лучшем оборудовании. Даже слегка устаревший AES (без цифр в названии) позволяет зашифровать текст на малом пароле (4 символа) так, что подбор и аналитические методы решения позволят разобрать исходный текст не ранее чем через 10 лет. Стоит ли говорить что-нибудь о более сложных системах. Но в тоже время важно отметить, что взломщик знающий тип шифрования и пароль разберёт текст за считанные минуты и все труды по шифрованию пойдут прахом.

А еще есть довольно хитрый способ, когда поверх одного шифрования происходит другое и замыкается третьим. Такое обычно происходит при работе с защищёнными соединениями через VPN, по самым скромным прикидкам в слабозащищённой сети пароль от учётной записи автора на одном из ресурсов при транспортировке был зашифрован 5 раз. То есть, как мы понимаем, даже при всех наших стараниях сделать что-то не так, порой оборудование и ОС «думают о нас» на всякий случай лишний раз, защищая наши данные, просто не стоит мешать им.

Picocrypt — очень маленькая шифровальная программа

Эволюция шифровальных программ и сервисов до нынешнего времени была непростой. От замечательной командно-строчной PGP первой половины 90-х годов до «защитите свои файлы одним кликом». Спрос на простые утилиты для симметричного шифрования был всегда. Теплица уже рассказывала об одной такой утилите — hat.sh. В этом материале поговорим об альтернативе ей под названием Picocrypt.

Зачем и почему Picocrypt

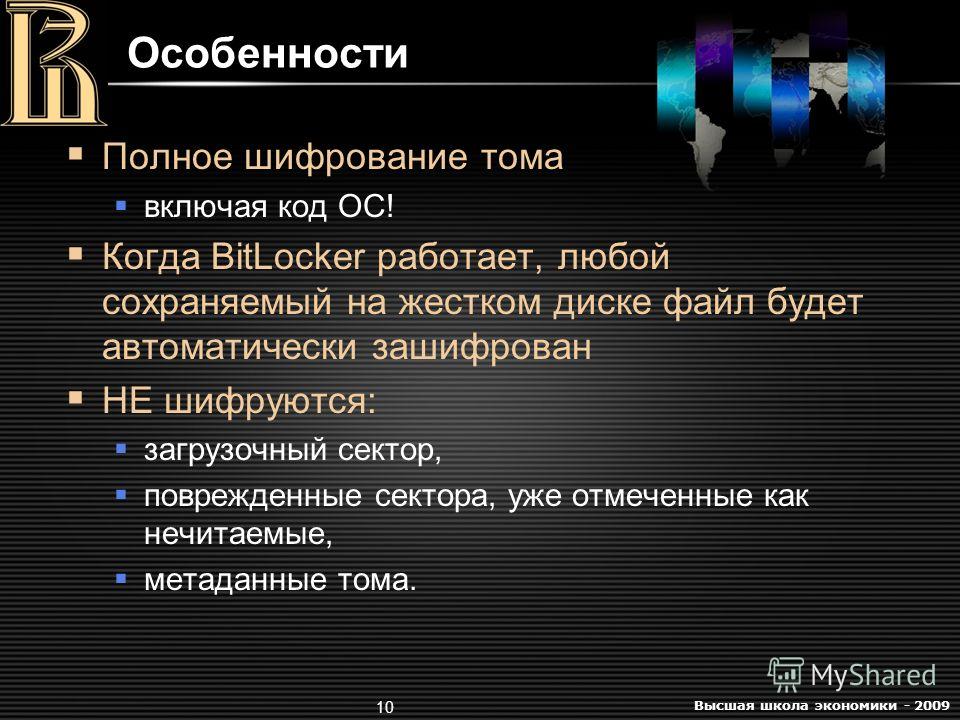

Для полнодискового шифрования Теплица рекомендует BitLocker (Windows), FileVault (macOS), LUKS (Linux) и кросс-платформенную программу VeraCrypt. С помощью некоторых подобных инструментов, включая VeraCrypt, можно шифровать не только системные диски, но и внешние носители вроде USB-флешек. VeraCrypt также позволяет складировать важные файлы в защищенный файловый контейнер. И даже создавать в таком контейнере тщательно скрытое «секретное отделение».

С помощью некоторых подобных инструментов, включая VeraCrypt, можно шифровать не только системные диски, но и внешние носители вроде USB-флешек. VeraCrypt также позволяет складировать важные файлы в защищенный файловый контейнер. И даже создавать в таком контейнере тщательно скрытое «секретное отделение».

Для шифрования электронной почты мы советуем использовать Mailvelope. В некоторых почтовых сервисах (например, Tutanota) есть свои встроенные шифровальные средства. У современных мессенджеров свои протоколы шифрования. BoxCryptor и Cryptomator созданы для рутинной работы с облачными хранилищами.

Кому же тогда пригодится Picocrypt? Тому, кто хочет быстро и несложно зашифровать файл или парочку файлов «для себя». Без многошаговой подготовки, настроек, отдельных ключей и прочих сложностей.

Picocrypt — свободная программа (FOSS). Бесплатная, с открытым кодом, использует современный криптографический алгоритм XChaCha20. Программа очень маленькая: у меня на диске она заняла чуть более 3 Мб.

В Интернете также можно обнаружить утилиту с похожим названием PicoСrypt. Это старая, заброшенная еще в 2005 году программа для Windows, застрявшая на версии 0.1.1. Не перепутайте.

Как зашифровать файл с помощью Picocrypt

Официальный сайт программы здесь. После запуска вы увидите одно маленькое окошко с набором текстовых полей. Никаких значков — плата за крошечный объем Picocrypt.

Чтобы зашифровать файл, выделите его мышью в файловом менеджере и перетащите в окно Picocrypt. Можно перетащить сразу несколько файлов или папку с файлами. Если сделали ошибку, выбрали не тот файл — нажмите кнопку «Clear».

Придумайте надежный пароль и введите его в следующем окне. Здесь есть опции:

- Show — показать пароль;

- Clear — очистить поле;

- Copy, Paste — копировать и вставить;

- Create — создать пароль.

Да-да, в малютке Picocrypt есть встроенный генератор паролей. Можно указать длину (по умолчанию 32 символа) и выбрать подмножества.

Разумеется, пароль нужно повторить в следующем окне. Обратите внимание: как и в большинстве программ шифрования данных, здесь нет функции восстановления забытого пароля.

Keyfiles — не что иное, как двухфакторная аутентификация. Вы можете указать ключевой файл (выбрать любой существующий файл или создать новый) так, чтобы для доступа к шифрованным данным Picocrypt не только требовал пароль, но и проверял наличие ключевого файла. Если ключевой файл отсутствует или изменен — расшифровка не случится. Кстати, Picocrypt позволяет делать шифрование с одним лишь ключевым файлом (файлами), то есть без пароля.

Если хотите, можете указать маленький текстовый комментарий в строке «Comments».

По умолчанию зашифрованный файл носит скучное название «Encrypted.zip.pcv». Верно, файл сначала архивируется, а уже потом шифруется. Это справедливо для шифрования папок и групп файлов. При шифровании одиночного файла Picocrypt сохранит его имя. Если хотите, можете сменить имя итогового файла (кнопка «Change»).

Щелкните «Encrypt», чтобы зашифровать файл(ы) и сохранить результат на диск. После этого окно Picocrypt вернется в исходное состояние, будто ничего не случилось.

Рабочее окно Picocrypt. Скриншот.Как расшифровать файл с помощью Picocrypt

Перетащите зашифрованный файл .pcv в первое поле. Затем введите пароль в поле Password. При необходимости укажите ключевой файл (файлы) и выберите имя для расшифрованного файла. Нажмите кнопку «Decrypt» и введите пароль.

Функционал программы связан с «родным» файловым расширением. Файл .pcv будет восприниматься Picocrypt как зашифрованный. Программа предложит поля для расшифровки. И наоборот — файл с расширением, отличным от .pcv, программа посчитает не зашифрованным.

Picocrypt — предельно честная программа. Она не скрывает, что выбранный файл ранее был создан Picocrypt. Если при шифровании использовался ключевой файл, Picocrypt об этом не забудет. Открывая такой файл, пользователь увидит предупреждение: требуется ключевой файл. Если переименовать любой файл в .pcv и попытаться открыть в Picocrypt, программа отчитается: это не зашифрованный файл. Ошибетесь в пароле — Picocrypt так и напишет.

Если переименовать любой файл в .pcv и попытаться открыть в Picocrypt, программа отчитается: это не зашифрованный файл. Ошибетесь в пароле — Picocrypt так и напишет.

С одной стороны, никаких двойных смыслов, никакой путаницы. С другой стороны, если злоумышленник попытается отыскать зашифрованный файл «методом тыка», вероятно, при должном терпении его ждет успех. Сравните с VeraCrypt, где ошибка в пароле вызывает на экран туманную фразу «неверный пароль или не файл VeraCrypt».

И еще: метаданные комментария (см. выше) и правда сохраняются в результирующем файле, но не шифруются. Он доступен для просмотра не только при открытии через Picocrypt (без ввода пароля), но и при просмотре через обычный текстовый редактор. Не пишите сюда ничего действительно важного.

Расширенные настройки

Их немного.

- Paranoid mode. В этом режиме алгоритм XChaCha20 дополняется шифрованием с алгоритмом Serpent. Это увеличивает время на шифрование. Выигрыш в криптостойкости для большинства наших читателей сомнителен.

- Compress files. Дополнительное сжатие файлов перед шифрованием. Опция, вероятно, имеет смысл для единичных файлов, причем несжатых (таких, как .doc или .docx). С фотографией .jpg сколь-нибудь существенного снижения объема файла добиться нельзя.

- Reed-Solomon. Довольно специфический метод проверки/исправления ошибок. Обычно его рекомендуют, если зашифрованный файл планируется долго-долго хранить на каком-либо носителе, либо сам носитель не очень надежен. Reed-Sоlomon добавляет «лишние» 8 байтов данных к 128 байтам информации. Этот «внутренний частичный автобэкап» увеличивает шансы на восстановление поврежденных данных. Простым языком, если до 3% файла окажется испорчено, Reed-Sоlomon даст вам надежду. Цена за такую страховку — замедление шифрования.

- Delete files. После того как файл был зашифрован, его оригинал удаляется. В окне расшифровки аналогичная опция для удаления зашифрованного файла называется «Delete volume».

Однако мне не удалось найти упоминания о способе удаления — используются ли там какие-либо алгоритмы, препятствующие восстановлению файла.

Однако мне не удалось найти упоминания о способе удаления — используются ли там какие-либо алгоритмы, препятствующие восстановлению файла. - Split into chunks. Делить полученный зашифрованный архив на фрагменты. Вряд ли в этом есть какая-либо практическая ценность для задачи с несколькими файлами.

- Force decrypt (в окне расшифровки). По умолчанию Picocrypt проверяет расшифрованный файл на целостность и удаляет файл ради безопасности пользователя, если обнаруживает ошибку. Эту страховку можно отключить в поле «Force decrypt».

Попробуйте Picocrypt. Возможно, эта программа пополнит ваш арсенал полезных инструментов для шифрования.

Шифрование и дешифрование файлов с помощью ccrypt

Опубликовано: 5 июля 2021 г. | | на Кен Хесс (выпускники, Red Hat)

Изображение

ИзображениеMabel Amber с сайта Pixabay

Утилита ccrypt — это инструмент безопасности, который шифрует и расшифровывает файлы и потоки по запросу. Он использует Advanced Encryption Standard (AES), который считается очень безопасным. На данный момент он считается нерушимым и является государственным стандартом. Когда вы шифруете файл с помощью

Он использует Advanced Encryption Standard (AES), который считается очень безопасным. На данный момент он считается нерушимым и является государственным стандартом. Когда вы шифруете файл с помощью ccrypt , требуется пароль. Будет лучше, если вы продолжите использовать сложные пароли для шифрования ccrypt , потому что кто-то еще может попытаться.

Использование ccrypt достаточно просто для шифрования, дешифрования и просмотра содержимого зашифрованного файла. Я нашел об/мин на Sourceforge. Обязательно получите пакет 1.11 или более позднюю версию. Установите пакет ccrypt-1.11 обычным способом.

$ sudo rpm -i ccrypt-1.11-1.x86_64.rpm

После установки в вашей системе появится несколько новых приложений: ccrypt , ccat , ccencrypt , ccdecrypt и ccguess . Единственными двумя реальными программами являются ccrypt и ccguess . Остальные — это ссылки на

Остальные — это ссылки на ccrypt со встроенными соответствующими параметрами. Например, вы можете использовать ccencrypt или ccdecrypt , не зная никаких параметров ccrypt для шифрования или дешифрования файла. А ccat расшифровывает и отображает содержимое файла без извлечения исходного файла из зашифрованного. 9Приложение 0011 ccguess может помочь восстановить ваш пароль шифрования, если вы помните его часть.

[ Хотите узнать больше о безопасности? Ознакомьтесь с контрольным списком ИТ-безопасности и соответствия требованиям. ]

ccencrypt

Команда ccencrypt шифрует файл с помощью ключа (пароля или парольной фразы).

$ cat файл1.txt Это тест утилиты ccrypt $ ccencrypt файл1.txt Введите ключ шифрования: Введите ключ шифрования: (повторить) $ лс файл1.txt.cpt 9?Ҧл?Эн??? ?2?u??t?=??=??`ʽ??c $ файл файл2.txt file2.txt: Подключ PGP\011Secret —

ccdecrypt

Введите команду ccdecrypt , чтобы расшифровать и извлечь исходный файл из зашифрованного.

$ ccdecrypt файл2.txt Введите ключ дешифрования: $ лс файл1.txt.cpt файл2.txt $ cat файл2.txt Это тест утилиты шифрования

. Обратите внимание, что хотя file2.txt является копией file1.txt.cpt , при расшифровке он остается file2.txt и не возвращается к file1.txt .

ccat

Утилита ccat — одна из моих любимых, поскольку она позволяет проверять содержимое зашифрованного файла, но не извлекает содержимое.

$ ccat файл1.txt.cpt Введите ключ дешифрования: Это тест утилиты ccrypt $ лс file1.txt.cpt file2.txt

Зашифрованный файл file1.txt.cpt остается зашифрованным и неповрежденным.

ccguess

Мне нравится ccguess 9Команда 0012, но я ее тоже ненавижу. Мне это нравится, потому что может помочь восстановить забытый ключ, но я ненавижу его, потому что он может поставить под угрозу безопасность в чужих руках. Вот пример того, как это работает. Когда я зашифровал

Когда я зашифровал file1.txt , я использовал ключ goonygoogoo для его защиты. Да, это не лучший пароль (ключ), но я его запомню. Но если я забуду, я могу вспомнить, что в нем есть слово «липкий».

угадать файл1.txt.cpt Введите примерный ключ: goo Генерация шаблонов...1..2..3..4..5..сортировка...готово. ***г*о 818434604 Возможное совпадение: oLK@gw (5 изменений, найдено после перебора 6313742182 ключей)

Как видите, даже относительно простой ключ нельзя взломать даже с помощью подсказки, содержащей большую часть ключа. Может ли этот ключ противостоять грубой силовой атаке? Вероятно, нет, поэтому используйте длинные сложные ключи или ключевые фразы для дополнительной защиты.

Подведение итогов

Утилита ccrypt "набор" является отличным инструментом для шифрования и дешифрования ваших файлов. Здесь вы получили небольшую выборку того, что утилита может сделать для вас. Есть много других вариантов, которые вы можете изучить с помощью этого, но это те, которые я использовал чаще всего. Вы также получили представление о

Вы также получили представление о ccguess утилита, которая может пригодиться, если она вам понадобится. Будем надеяться, что нет, особенно если вы не помните большую часть ключа.

Ознакомьтесь со статьями по теме Включить системного администратора

Изображение

Безопасность системного администратора: 8 элементов управления блокировкой Linux

Как защитить вашу систему Linux от нежелательного доступа локально и по сети.

Изображение

Безопасность Linux: еще 8 элементов управления блокировкой системы

Заблокировать систему не сложно, но и не интуитивно. Изучите дополнительные элементы управления безопасностью, реализация которых не будет стоить вам ничего, кроме времени.

Изображение

Как проверить меры безопасности

Как вы подтверждаете свои меры безопасности? Вы сканируете все вещи.

Темы: линукс Администрирование Linux Безопасность

Шифрование и дешифрование файлов стало проще благодаря GPG

Опубликовано:

15 июня 2021 г. |

| по Кен Хесс (выпускники, Red Hat)

|

| по Кен Хесс (выпускники, Red Hat)

Изображение

ИзображениеPete Linforth с сайта Pixabay

Инструмент GNU Privacy Guard (GPG или gpg) — это встроенный/базовый инструмент безопасности для шифрования файлов. Согласно справочной странице gpg:

gpg — это часть OpenPGP (Pretty Good Privacy) GNU Privacy Guard (GnuPG). Это инструмент для предоставления услуг цифрового шифрования и подписи с использованием стандарта OpenPGP. gpg предлагает полное управление ключами и все навороты, которые вы ожидаете от полной реализации OpenPGP.

Утилита gpg имеет множество опций, но, к счастью для нас, шифрование и дешифрование выполняются легко и требуют, чтобы вы знали только три опции для быстрого использования: Создать или зашифровать ( -c ), расшифровать ( -d ), а также извлечь и расшифровать (без вариантов).

[ Вам также может понравиться: Как зашифровать одну файловую систему Linux ]

Шифрование файла

Быстрый способ шифрования файла — запустить gpg 9Команда 0012 с опцией -c (создать):

$ echo Это проверка шифрования > file1.txt $ gpg -c файл1.txt lqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqk x Введите кодовую фразу x х х х х x Парольная фраза: *************_____________________________ x х х х <ОК> <Отмена> х mqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqj lqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqk x Пожалуйста, введите пароль еще раз x х х x Парольная фраза: *************_____________________________ x х х х <ОК> <Отмена> х mqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqj $ лс файл1.txt файл1.txt.gpg

Шифрование файла с помощью gpg оставляет исходный файл нетронутым, file1.txt , и добавляет контрольное расширение .gpg к вновь зашифрованному файлу. Вероятно, вам следует удалить исходный файл file1.txt , чтобы зашифрованный файл был единственным источником информации, содержащейся в нем. В качестве альтернативы, если вы собираетесь поделиться зашифрованной версией, вы можете переименовать ее перед отправкой. a??!s?????;??!?v9-3, ???ХА??!?9v?}???

Ž??m??1./fKˡ??R???:j?F?|?AS?O

a??!s?????;??!?v9-3, ???ХА??!?9v?}???

Ž??m??1./fKˡ??R???:j?F?|?AS?O

Обратите внимание, что для расшифровки файла не запрашивалась парольная фраза. Если вы хотите получить запрос на ввод пароля для повторной расшифровки файла, вам придется подождать десять минут, что является значением времени ожидания по умолчанию.

Расшифровка и извлечение файла

Если вы хотите извлечь исходный файл во время его расшифровки, как ни странно, вы вводите команду gpg без параметров.

$ лс cfile.txt.gpg $ gpg cfile.txt.gpg <Подсказка парольной фразы> gpg: ПРЕДУПРЕЖДЕНИЕ: команда не указана. Пытаюсь угадать, что ты имеешь в виду... gpg: зашифрованные данные AES gpg: зашифрован 1 парольной фразой $ лс cfile.txt cfile.txt.gpg

Вы восстановили исходный файл, и существуют как зашифрованная, так и расшифрованная версии.

[ Думаете о безопасности? Ознакомьтесь с этим бесплатным руководством по повышению безопасности гибридного облака и защите вашего бизнеса. ]

]

Завершение

Конечно, gpg имеет намного больше возможностей, чем я показал здесь. Но эти три простых в использовании варианта шифрования и дешифрования помогут вам сразу приступить к защите ваших файлов. Я продемонстрирую некоторые другие варианты в будущей статье, если кто-то из вас не захочет этого и не отправит их в Enable Sysadmin для публикации. Напишите в редакцию по адресу [email protected] и расскажите, как вы используете 9Команда 0011 gpg .

Ознакомьтесь со статьями по теме Включить системного администратора

Изображение

Начало работы с GPG (GnuPG)

Краткое введение в шифрование файлов с помощью GNU Privacy Guard (GPG или GnuPG).

Изображение

Как создать пару ключей GPG

Создание пар ключей GPG в Linux — простой процесс, но понимание того, как он работает, может повысить вашу безопасность.

Изображение

RPM и GPG: как проверить пакеты Linux перед их установкой

Вы уверены, что ваш пакет защищен от повреждения или вредоносной активности? Вот как может помочь проверка подписи.

Темы: линукс Администрирование Linux Безопасность

Шифрование на стороне сервера

Шифрование на стороне сервера защищает ваши данные, шифруя их до того, как они будут хранятся на диске в облачном хранилище Backblaze B2.

Файлы, зашифрованные с помощью шифрования на стороне сервера, могут быть доступ к которым осуществляется с помощью тех же вызовов API, что и к другим файлам B2 (с использованием либо собственный API B2 или совместимый с S3 API).

У вас есть два варианта шифрования данных с помощью Backblaze B2. Шифрование на стороне сервера. Оба варианта используют тщательно протестированные и общепризнанный блочный шифр, 256-битный расширенный стандарт шифрования (AES-256) для шифрования данных в состоянии покоя.

Шифрование на стороне сервера с ключами, управляемыми Backblaze (SSE-B2)

Данные каждого файла, которые хранятся с использованием Server-Side

Шифрование с помощью управляемых ключей Backblaze (SSE-B2) шифруется с использованием уникального ключа шифрования; каждый файл

ключ шифрования дополнительно шифруется глобальным ключом перед

сохраняется для расшифровки данных при доступе к каждому файлу.

Шифрование на стороне сервера с ключами, управляемыми клиентом (SSE-C)

Использование шифрования на стороне сервера с ключами, управляемыми клиентом (SSE-C) с вашими файлами B2 означает данные каждого файла шифруется уникальным ключом шифрования; каждый файл ключ шифрования дополнительно зашифрован с помощью AES-256 ключ шифрования, которым вы управляете. Backblaze B2 управляет процесс шифрования с использованием ключа, который вы предоставляете при загрузке или доступ к каждому файлу.

Сведения о безопасности

Шифрование на стороне сервера Backblaze B2 с SSE-B2 или SSE-C шифрует данные вашего файла в состоянии покоя, но не метаданные файла. После файл был загружен, единственный раз, когда данные расшифровываются, когда клиент получает доступ к файлу (например, загружает или копирует файл через вызовы API).

Если вы используете SSE-C для шифрования файла, вы должны управлять и

защитить свои ключи шифрования самостоятельно. Backblaze не сохраняет

ключи шифрования для файлов SSE-C; вместо этого он хранит безопасный

хеш-значение, которое используется для проверки будущих запросов, но которое

нельзя использовать для получения исходного ключа шифрования или расшифровки

данные вашего файла. В результате, если вы потеряете ключ шифрования для

файл, зашифрованный с помощью SSE-C, Backblaze не сможет

восстановить ключ или расшифровать данные.

Backblaze не сохраняет

ключи шифрования для файлов SSE-C; вместо этого он хранит безопасный

хеш-значение, которое используется для проверки будущих запросов, но которое

нельзя использовать для получения исходного ключа шифрования или расшифровки

данные вашего файла. В результате, если вы потеряете ключ шифрования для

файл, зашифрованный с помощью SSE-C, Backblaze не сможет

восстановить ключ или расшифровать данные.

Для защиты конфиденциальности ваших данных файлы, зашифрованные с помощью шифрование на стороне сервера в настоящее время недоступно для прямого скачать через Backblaze B2 Страница просмотра файлов или включена в снимки, созданные на ее основе. страница.

Обратите внимание, что вы должны использовать API версии v2 или более поздней версии в b2_list_file_names и b2_list_file_versions для просмотра информации о шифровании на стороне сервера.

Шифрование сегмента по умолчанию

Если вы хотите использовать шифрование на стороне сервера для всех файлов,

загружены в корзину, вы можете включить шифрование SSE-B2 в качестве

настройка по умолчанию для корзины. Все загрузки в этот сегмент из

время, когда шифрование по умолчанию включено, будет

шифруется с помощью SSE-B2 по умолчанию, если вы явно не укажете

Шифрование SSE-C для данного файла во время загрузки. Обратите внимание, что

существующие файлы в ведре не затрагиваются ведром по умолчанию

настройки шифрования.

Все загрузки в этот сегмент из

время, когда шифрование по умолчанию включено, будет

шифруется с помощью SSE-B2 по умолчанию, если вы явно не укажете

Шифрование SSE-C для данного файла во время загрузки. Обратите внимание, что

существующие файлы в ведре не затрагиваются ведром по умолчанию

настройки шифрования.

Разрешение на чтение и запись настроек шифрования корзины по умолчанию

определяются readBucketEncryption и writeBucketEncryption возможности ключа приложения,

соответственно. Шифрование корзины по умолчанию может быть включено или

отключено либо через веб-приложение, либо через вызовы API.

Параметры B2 Native API SSE

Шифрование сегмента по умолчанию

Для включить шифрование корзины по умолчанию (SSE-B2) через B2 Native API используйте параметр defaultServerSideEncryption , когда

вызов b2_update_bucket :

"DefaultServerSideEncryption": {

"режим": "SSE-B2",

"алгоритм": "AES256"

}

Чтобы отключить шифрование корзины по умолчанию , используйте

тот же параметр с режимом установлен на null :

"DefaultServerSideEncryption": {

"режим": ноль

}

К доступ к настройкам шифрования корзины по умолчанию ,

клиент должен иметь ключ приложения readBucketEncryption способность. В этом случае ответы вызовов API, которые возвращают

информация о ведре

(например,

В этом случае ответы вызовов API, которые возвращают

информация о ведре

(например, b2_list_buckets )

будет включать поле defaultServerSideEncryption , которое включает isClientAuthorizedToRead логическое значение установлено в true и поле значения , которое содержит фактическое ведро

настройки шифрования, например,

"DefaultServerSideEncryption": {

"isClientAuthorizedToRead": правда,

"ценность": {

«алгоритм»: «AES256»,

"режим": "SSE-B2"

}

}

Если шифрование корзины по умолчанию отключено, то алгоритм и mode оба будут null . Если клиент не

иметь возможность ключа приложения readBucketEncryption ,

тогда isClientAuthorizedToRead будет false и значение будет null .

Загрузка файлов SSE-B2 и доступ к ним

Для запросить шифрование SSE-B2 для обычных файлов с B2

Собственный API, см. документацию для

документацию для b2_upload_file относительно заголовка X-Bz-Server-Side-Encryption .

К запросить шифрование SSE-B2 для больших файлов с

нативный API B2,

вызов b2_start_large_file со следующим JSON

параметры:

"serverSideEncryption": {

"режим": "SSE-B2",

"алгоритм": "AES256"

}

Когда загружает большие части файла для больших файлов, которые

был запущен с шифрованием SSE-B2 , все части будут

шифруется с помощью шифрования SSE-B2. Для больших файлов SSE-B2 нет

дополнительные параметры SSE необходимы при загрузке частей. Сходным образом,

новый Части больших файлов SSE-B2, созданные с использованием b2_copy_part не требуют каких-либо конкретных параметров SSE.

Загрузка файлов, зашифрованных с помощью SSE-B2 прозрачный; параметры SSE не требуются. Сходным образом, копирование исходных файлов, зашифрованных с помощью SSE-B2 используя b2_copy_file или b2_copy_part является прозрачным и не требует дополнительных параметров.

Для запросить шифрование SSE-B2 для копирования (назначение)

файлы при звонке b2_copy_file , используйте параметр JSON destinationServerSideEncryption , т.е.:

"destinationServerSideEncryption": {

"режим": "SSE-B2",

"алгоритм": "AES256"

}

Загрузка файлов SSE-C и доступ к ним

Для запросить шифрование SSE-C для обычных файлов с B2

Собственный API, см. документацию для b2_upload_file относительно X-Bz-Server-Side-Encryption-Customer-Algorithm , X-Bz-Server-Side-Encryption-Customer-Key и Заголовки X-Bz-Server-Side-Encryption-Customer-Key-Md5 .

К запросить шифрование SSE-C для больших файлов с

B2 Native API используйте следующие параметры JSON с b2_start_large_file :

"serverSideEncryption": {

"режим": "SSE-C",

"алгоритм": "AES256",

"customerKey": "<ключ шифрования AES-256 в кодировке base64>",

"customerKeyMd5": "<кодированный в base64 MD5-дайджест ключа>"

}

Когда загружает большие части файла для больших файлов, которые

был запущен с шифрованием SSE-C , шифрование

параметры деталей должны совпадать с указанными при вызове b2_start_large_file . Для получения более подробной информации см.

документация для

Для получения более подробной информации см.

документация для b2_upload_part относительно X-Bz-Server-Side-Encryption-Customer-Algorithm , X-Bz-Server-Side-Encryption-Customer-Key и Заголовки X-Bz-Server-Side-Encryption-Customer-Key-Md5 .

Чтобы использовать B2 Native API для загрузки файлов, которые

зашифровано с помощью SSE-C , вы можете

вызов b2_download_file_by_id или же b2_download_file_by_name с X-Bz-Server-Side-Encryption-Customer-Algorithm , X-Bz-Server-Side-Encryption-Customer-Key и Заголовки X-Bz-Server-Side-Encryption-Customer-Key-Md5 или со следующими параметрами JSON:

"serverSideEncryption": {

"режим": "SSE-C",

"алгоритм": "AES256",

"customerKey": "<ключ шифрования AES-256 в кодировке base64>",

"customerKeyMd5": "<кодированный в base64 MD5-дайджест ключа>"

}

При копировании из исходных файлов/частей, зашифрованных с помощью

SSE-C и/или , запрашивающий шифрование SSE-C для

целевые файлы/части при вызове b2_copy_file или b2_copy_part , используйте JSON

параметры sourceServerSideEncryption и/или destinationServerSideEncryption вместо serverSideEncryption , например:

"sourceServerSideEncryption": {

"режим": "SSE-C",

"алгоритм": "AES256",

"customerKey": "<ключ шифрования AES-256 в кодировке base64>",

"customerKeyMd5": "<кодированный в base64 MD5-дайджест ключа>"

},

"destinationServerSideEncryption": {

"режим": "SSE-C",

"алгоритм": "AES256",

"customerKey": "<ключ шифрования AES-256 в кодировке base64>",

"customerKeyMd5": "<кодированный в base64 MD5-дайджест ключа>"

}

шифр | Kali Linux Tools

ccrypt

ccrypt — это утилита для шифрования и расшифровки файлов и потоков. Это было

разработан как замена стандартной утилите шифрования unix, которая

печально известен использованием очень слабого алгоритма шифрования. шифрование основано на

Шифр Rijndael, выбранный правительством США для

Расширенный стандарт шифрования (AES, см. http://www.nist.gov/aes). Этот шифр

Считается, что они обеспечивают очень надежную защиту.

Это было

разработан как замена стандартной утилите шифрования unix, которая

печально известен использованием очень слабого алгоритма шифрования. шифрование основано на

Шифр Rijndael, выбранный правительством США для

Расширенный стандарт шифрования (AES, см. http://www.nist.gov/aes). Этот шифр

Считается, что они обеспечивают очень надежную защиту.

Установлен размер: 181 KB

Как установить: Sudo Apt Установка CCRYPT

- Libc6

- Libcrypt1

CCAT

eccrypt1

CCAT

eccrypt1

CCAT

eccrypt1

. ~# ccat -h шифр 1.11. Безопасное шифрование и дешифрование файлов и потоков. Использование: ccrypt [режим] [параметры] [файл...] ccencrypt [параметры] [файл...] ccdecrypt [параметры] [файл...] ccat [параметры] файл... Режимы: -e, --encrypt зашифровать -d, --decrypt расшифровать -с, --кошка кошка; расшифровать файлы в стандартный вывод -x, --keychange изменить ключ -u, --unixcrypt расшифровать старые файлы шифрования unix Опции: -h, --help вывести это справочное сообщение и выйти -V, --version вывести информацию о версии и выйти -L, --license вывести информацию о лицензии и выйти -v, --verbose вывести информацию о ходе выполнения в stderr -q, --quiet бежать тихо; подавлять предупреждения -f, --force перезаписать существующие файлы без запроса -m, --mismatch разрешить расшифровку с несовпадающим ключом -E, --envvar var прочитать ключевое слово из переменной окружения (небезопасно) -K, --key ключ дать ключевое слово в командной строке (небезопасно) -k, --keyfile файл читать ключевые слова как первую строку (строки) из файла -P, --prompt prompt использовать это приглашение вместо значения по умолчанию -S, --suffix .

suf использовать суффикс .suf вместо стандартного .cpt

-s, --strictsuffix отказаться от шифрования файлов, которые уже имеют суффикс

-F, --envvar2 var as -E для второго ключевого слова (для режима смены ключей)

Ключ -H, --key2 как -K для второго ключевого слова (для режима смены ключей)

-Q, --prompt2 подсказка как -P для второго ключевого слова (для режима смены ключей)

-t, --timid дважды запрашивать ключи шифрования (по умолчанию)

-b, --brave запрашивать ключи шифрования только один раз

-y, --keyref ключ шифрования файла должен соответствовать этому зашифрованному файлу

-r, --recursive рекурсия по каталогам

-R, --rec-symlinks следуют символическим ссылкам как подкаталогам

-l, --symlinks разыменовывать символические ссылки

-T, --tmpfiles использовать временные файлы вместо перезаписи (небезопасно)

-- конец опций, имена файлов следуют

suf использовать суффикс .suf вместо стандартного .cpt

-s, --strictsuffix отказаться от шифрования файлов, которые уже имеют суффикс

-F, --envvar2 var as -E для второго ключевого слова (для режима смены ключей)

Ключ -H, --key2 как -K для второго ключевого слова (для режима смены ключей)

-Q, --prompt2 подсказка как -P для второго ключевого слова (для режима смены ключей)

-t, --timid дважды запрашивать ключи шифрования (по умолчанию)

-b, --brave запрашивать ключи шифрования только один раз

-y, --keyref ключ шифрования файла должен соответствовать этому зашифрованному файлу

-r, --recursive рекурсия по каталогам

-R, --rec-symlinks следуют символическим ссылкам как подкаталогам

-l, --symlinks разыменовывать символические ссылки

-T, --tmpfiles использовать временные файлы вместо перезаписи (небезопасно)

-- конец опций, имена файлов следуют ccdecrypt

Шифровать и расшифровывать файлы и потоки

[электронная почта защищена]:~# ccdecrypt -h шифр 1.11. Безопасное шифрование и дешифрование файлов и потоков. Использование: ccrypt [режим] [параметры] [файл...] ccencrypt [параметры] [файл...] ccdecrypt [параметры] [файл...] ccat [параметры] файл... Режимы: -e, --encrypt зашифровать -d, --decrypt расшифровать -с, --кошка кошка; расшифровать файлы в стандартный вывод -x, --keychange изменить ключ -u, --unixcrypt расшифровать старые файлы шифрования unix Опции: -h, --help вывести это справочное сообщение и выйти -V, --version вывести информацию о версии и выйти -L, --license вывести информацию о лицензии и выйти -v, --verbose вывести информацию о ходе выполнения в stderr -q, --quiet бежать тихо; подавлять предупреждения -f, --force перезаписать существующие файлы без запроса -m, --mismatch разрешить расшифровку с несовпадающим ключом -E, --envvar var прочитать ключевое слово из переменной окружения (небезопасно) -K, --key ключ дать ключевое слово в командной строке (небезопасно) -k, --keyfile файл читать ключевые слова как первую строку (строки) из файла -P, --prompt prompt использовать это приглашение вместо значения по умолчанию -S, --suffix .

suf использовать суффикс .suf вместо стандартного .cpt -s, --strictsuffix отказаться от шифрования файлов, которые уже имеют суффикс -F, --envvar2 var as -E для второго ключевого слова (для режима смены ключей) Ключ -H, --key2 как -K для второго ключевого слова (для режима смены ключей) -Q, --prompt2 подсказка как -P для второго ключевого слова (для режима смены ключей) -t, --timid дважды запрашивать ключи шифрования (по умолчанию) -b, --brave запрашивать ключи шифрования только один раз -y, --keyref ключ шифрования файла должен соответствовать этому зашифрованному файлу -r, --recursive рекурсия по каталогам -R, --rec-symlinks следуют символическим ссылкам как подкаталогам -l, --symlinks разыменовывать символические ссылки -T, --tmpfiles использовать временные файлы вместо перезаписи (небезопасно) -- конец опций, имена файлов следуют

ccencrypt

Шифровать и расшифровывать файлы и потоки

[электронная почта защищена]:~# ccencrypt -h шифр 1.11. Безопасное шифрование и дешифрование файлов и потоков. Использование: ccrypt [режим] [параметры] [файл...] ccencrypt [параметры] [файл...] ccdecrypt [параметры] [файл...] ccat [параметры] файл... Режимы: -e, --encrypt зашифровать -d, --decrypt расшифровать -с, --кошка кошка; расшифровать файлы в стандартный вывод -x, --keychange изменить ключ -u, --unixcrypt расшифровать старые файлы шифрования unix Опции: -h, --help вывести это справочное сообщение и выйти -V, --version вывести информацию о версии и выйти -L, --license вывести информацию о лицензии и выйти -v, --verbose вывести информацию о ходе выполнения в stderr -q, --quiet бежать тихо; подавлять предупреждения -f, --force перезаписать существующие файлы без запроса -m, --mismatch разрешить расшифровку с несовпадающим ключом -E, --envvar var прочитать ключевое слово из переменной окружения (небезопасно) -K, --key ключ дать ключевое слово в командной строке (небезопасно) -k, --keyfile файл читать ключевые слова как первую строку (строки) из файла -P, --prompt prompt использовать это приглашение вместо значения по умолчанию -S, --suffix .

suf использовать суффикс .suf вместо стандартного .cpt -s, --strictsuffix отказаться от шифрования файлов, которые уже имеют суффикс -F, --envvar2 var as -E для второго ключевого слова (для режима смены ключей) Ключ -H, --key2 как -K для второго ключевого слова (для режима смены ключей) -Q, --prompt2 подсказка как -P для второго ключевого слова (для режима смены ключей) -t, --timid дважды запрашивать ключи шифрования (по умолчанию) -b, --brave запрашивать ключи шифрования только один раз -y, --keyref ключ шифрования файла должен соответствовать этому зашифрованному файлу -r, --recursive рекурсия по каталогам -R, --rec-symlinks следуют символическим ссылкам как подкаталогам -l, --symlinks разыменовывать символические ссылки -T, --tmpfiles использовать временные файлы вместо перезаписи (небезопасно) -- конец опций, имена файлов следуют

ccguess

Поиск ключей шифрования

[электронная почта защищена]:~# ccguess -h 1.11. Найдите ключи шифрования ccrypt. Использование: ccguess [options] файл... Опции: -h, --help вывести это справочное сообщение и выйти -V, --version вывести информацию о версии и выйти -L, --license вывести информацию о лицензии и выйти -K, --key <ключ> указать примерный ключ -d, --depth попытаться внести столько изменений в ключ (по умолчанию: 5) -c, --continue продолжать пробовать другие ключи после первого совпадения -n, --non-printable разрешить непечатаемые символы в ключах -t, --chartable

символы для использования в паролях (по умолчанию: для печати) Аргументы: файл... файлы для чтения зашифрованных данных или '-' для стандартного ввода

ccrypt

Шифровать и расшифровывать файлы и потоки

[электронная почта защищена]:~# ccrypt -h

шифр 1.11. Безопасное шифрование и дешифрование файлов и потоков.

Использование: ccrypt [режим] [параметры] [файл...]

ccencrypt [параметры] [файл...]

ccdecrypt [параметры] [файл. ..]

ccat [параметры] файл...

Режимы:

-e, --encrypt зашифровать

-d, --decrypt расшифровать

-с, --кошка кошка; расшифровать файлы в стандартный вывод

-x, --keychange изменить ключ

-u, --unixcrypt расшифровать старые файлы шифрования unix

Опции:

-h, --help вывести это справочное сообщение и выйти

-V, --version вывести информацию о версии и выйти

-L, --license вывести информацию о лицензии и выйти

-v, --verbose вывести информацию о ходе выполнения в stderr

-q, --quiet бежать тихо; подавлять предупреждения

-f, --force перезаписать существующие файлы без запроса

-m, --mismatch разрешить расшифровку с несовпадающим ключом

-E, --envvar var прочитать ключевое слово из переменной окружения (небезопасно)

-K, --key ключ дать ключевое слово в командной строке (небезопасно)

-k, --keyfile файл читать ключевые слова как первую строку (строки) из файла

-P, --prompt prompt использовать это приглашение вместо значения по умолчанию

-S, --suffix .

..]

ccat [параметры] файл...

Режимы:

-e, --encrypt зашифровать

-d, --decrypt расшифровать

-с, --кошка кошка; расшифровать файлы в стандартный вывод

-x, --keychange изменить ключ

-u, --unixcrypt расшифровать старые файлы шифрования unix

Опции:

-h, --help вывести это справочное сообщение и выйти

-V, --version вывести информацию о версии и выйти

-L, --license вывести информацию о лицензии и выйти

-v, --verbose вывести информацию о ходе выполнения в stderr

-q, --quiet бежать тихо; подавлять предупреждения

-f, --force перезаписать существующие файлы без запроса

-m, --mismatch разрешить расшифровку с несовпадающим ключом

-E, --envvar var прочитать ключевое слово из переменной окружения (небезопасно)

-K, --key ключ дать ключевое слово в командной строке (небезопасно)

-k, --keyfile файл читать ключевые слова как первую строку (строки) из файла

-P, --prompt prompt использовать это приглашение вместо значения по умолчанию

-S, --suffix . suf использовать суффикс .suf вместо стандартного .cpt

-s, --strictsuffix отказаться от шифрования файлов, которые уже имеют суффикс

-F, --envvar2 var as -E для второго ключевого слова (для режима смены ключей)

Ключ -H, --key2 как -K для второго ключевого слова (для режима смены ключей)

-Q, --prompt2 подсказка как -P для второго ключевого слова (для режима смены ключей)

-t, --timid дважды запрашивать ключи шифрования (по умолчанию)

-b, --brave запрашивать ключи шифрования только один раз

-y, --keyref ключ шифрования файла должен соответствовать этому зашифрованному файлу

-r, --recursive рекурсия по каталогам

-R, --rec-symlinks следуют символическим ссылкам как подкаталогам

-l, --symlinks разыменовывать символические ссылки

-T, --tmpfiles использовать временные файлы вместо перезаписи (небезопасно)

-- конец опций, имена файлов следуют

suf использовать суффикс .suf вместо стандартного .cpt

-s, --strictsuffix отказаться от шифрования файлов, которые уже имеют суффикс

-F, --envvar2 var as -E для второго ключевого слова (для режима смены ключей)

Ключ -H, --key2 как -K для второго ключевого слова (для режима смены ключей)

-Q, --prompt2 подсказка как -P для второго ключевого слова (для режима смены ключей)

-t, --timid дважды запрашивать ключи шифрования (по умолчанию)

-b, --brave запрашивать ключи шифрования только один раз

-y, --keyref ключ шифрования файла должен соответствовать этому зашифрованному файлу

-r, --recursive рекурсия по каталогам

-R, --rec-symlinks следуют символическим ссылкам как подкаталогам

-l, --symlinks разыменовывать символические ссылки

-T, --tmpfiles использовать временные файлы вместо перезаписи (небезопасно)

-- конец опций, имена файлов следуют

elpa-ps-ccrypt

elpa-ps-ccrypt обеспечивает низкоуровневую поддержку чтения, записи и

загрузка файлов, зашифрованных с помощью ccrypt. Он подключается к низкоуровневому файловому вводу-выводу.

функции (включая область записи и вставку содержимого файла), чтобы они

автоматически шифровать или расшифровывать файл, если он в этом нуждается

(в зависимости от расширения имени файла). Такие пакеты, как Rmail, VM, GNUS,

и Info должен иметь возможность работать с зашифрованными файлами без модификации.

Он подключается к низкоуровневому файловому вводу-выводу.

функции (включая область записи и вставку содержимого файла), чтобы они

автоматически шифровать или расшифровывать файл, если он в этом нуждается

(в зависимости от расширения имени файла). Такие пакеты, как Rmail, VM, GNUS,

и Info должен иметь возможность работать с зашифрованными файлами без модификации.

Установленный размер: 76 KB

How to install: sudo apt install elpa-ps-ccrypt

- ccrypt

- dh-elpa-helper

- emacsen-common

Updated on: 2022-Aug -05

Что такое шифрование и как оно работает?

По

- Петр Лошин, Старший редактор технологий

- Майкл Кобб

Шифрование — это метод преобразования информации в секретный код, скрывающий истинное значение информации. Наука о шифровании и расшифровке информации называется криптография .

Наука о шифровании и расшифровке информации называется криптография .

В вычислительной технике незашифрованные данные также известны как открытый текст , а зашифрованные данные называются зашифрованным текстом . Формулы, используемые для кодирования и декодирования сообщений, называются алгоритмов шифрования, или шифров .

Чтобы быть эффективным, шифр включает переменную как часть алгоритма. Переменная, называемая ключом , делает вывод шифра уникальным. Когда зашифрованное сообщение перехватывается неавторизованным лицом, злоумышленник должен угадать, какой шифр использовал отправитель для шифрования сообщения, а также какие ключи использовались в качестве переменных. Время и сложность угадывания этой информации — вот что делает шифрование таким ценным инструментом безопасности.

Шифрование уже давно является способом защиты конфиденциальной информации. Исторически он использовался вооруженными силами и правительствами. В наше время шифрование используется для защиты данных, хранящихся на компьютерах и устройствах хранения, а также данных, передаваемых по сетям.

В наше время шифрование используется для защиты данных, хранящихся на компьютерах и устройствах хранения, а также данных, передаваемых по сетям.

Эта статья является частью

Почему важно шифрование?Шифрование играет важную роль в защите множества различных типов информационных технологий (ИТ). Он обеспечивает следующее:

- Конфиденциальность кодирует содержимое сообщения.

- Аутентификация проверяет происхождение сообщения.

- Целостность подтверждает, что содержимое сообщения не изменилось с момента его отправки.

- Неотказуемость не позволяет отправителям отрицать, что они отправили зашифрованное сообщение.

обычно используется для защиты данных при передаче и данных в состоянии покоя. Каждый раз, когда кто-то использует банкомат или покупает что-то в Интернете с помощью смартфона, для защиты передаваемой информации используется шифрование. Предприятия все чаще полагаются на шифрование для защиты приложений и конфиденциальной информации от репутационного ущерба в случае утечки данных.

Предприятия все чаще полагаются на шифрование для защиты приложений и конфиденциальной информации от репутационного ущерба в случае утечки данных.

Любая система шифрования состоит из трех основных компонентов: данных, механизма шифрования и управления ключами. В шифровании ноутбука все три компонента работают или хранятся в одном месте: на ноутбуке.

Однако в прикладных архитектурах три компонента обычно запускаются или хранятся в разных местах, чтобы уменьшить вероятность того, что компрометация любого отдельного компонента может привести к компрометации всей системы.

Как работает шифрование?В начале процесса шифрования отправитель должен решить, какой шифр лучше всего скроет смысл сообщения и какую переменную использовать в качестве ключа, чтобы сделать закодированное сообщение уникальным. Наиболее широко используемые типы шифров делятся на две категории: симметричные и асимметричные.