Загрузка и исправление Afd.sys

| Информация о файле | Описание |

|---|---|

| Размер файла: | 600 kB |

| Дата и время изменения файла: | 2020:03:04 15:24:34+00:00 |

| Тип файла: | Win64 EXE |

| Тип MIME: | application/octet-stream |

| Тип компьютера: | AMD AMD64 |

| Метка времени: | 2066:03:31 15:58:11+00:00 |

| Тип PE: | PE32+ |

| Версия компоновщика: | 14.10 |

| Размер кода: | 433152 |

| Размер инициализированных данных: | 173056 |

| Размер неинициализированных данных: | 0 |

| Точка входа: | 0x80010 |

| Версия ОС: | 10.0 |

| Версия образа: | 10.0 |

| Версия подсистемы: | 10.0 |

| Подсистема: | Native |

| Номер версии файла: | 10. 0.16299.1029 0.16299.1029 |

| Номер версии продукта: | 10.0.16299.1029 |

| Маска флагов файлов: | 0x003f |

| Флаги файлов: | (none) |

| Файловая ОС: | Windows NT 32-bit |

| Тип объектного файла: | Driver |

| Подтип файла: | 7 |

| Код языка: | English (U.S.) |

| Набор символов: | Unicode |

| Наименование компании: | Microsoft Corporation |

| Описание файла: | Ancillary Function Driver for WinSock |

| Версия файла: | 10.0.16299.1029 (WinBuild.160101.0800) |

| Внутреннее имя: | afd.sys |

| Авторское право: | © Microsoft Corporation. All rights reserved. |

| Название продукта: | Microsoft® Windows® Operating System |

| Версия продукта: | 10.0.16299.1029 |

✻ Фрагменты данных файлов предоставлены участником Exiftool (Phil Harvey) и распространяются под лицензией Perl Artistic.

Новшества в Windows Server 2008: стек TCP/IP::Журнал СА 9.2008

Андрей Бирюков

Новшества в Windows Server 2008: стек TCP/IP

В новой версии ОС Windows Server 2008 стек TCP/IP был полностью переработан. Рассмотрим, какие новшества появились в нем.

Windows Server 2008 содержит множество различных нововведений. Такие давно используемые и хорошо всем знакомые вещи, как реализация стека TCP/IP в новой операционной системе, также претерпела весьма существенные изменения.

Основные изменения и структура

Приведу список основных изменений в новом сетевом стеке. Прежде всего это одновременная поддержка как IPv4, так и IPv6. Шестую версию IP сейчас поддерживают практически все выпускаемые операционные системы, так что поддержка в Windows 2008 была вполне ожидаема. Новая технология поддержки IPv4 и IPv6 называется Dual-IP.

Другим нововведением является поддержка так называемой Strong Host Model (усиленной модели хоста).

Более подробно с моделями узлов можно ознакомиться в статье [1].

Более подробно с моделями узлов можно ознакомиться в статье [1].Next Generation TCP/IP стек снижает нагрузку на драйвер Network Driver Interface Specification (NDIS) и сетевые адаптеры при обработке TCP и других видов трафика. Данный функционал весьма полезен при работе в сетях с высокой пропускной способностью. Также в новой версии стека появилась возможность обработки трафика на многопроцессорных машинах с распределением нагрузки. Для высокопроизводительных сетевых приложений, прежде всего различных видеотрансляций, многопроцессорная обработка также будет полезной.

Еще одним важным нововведением в стеке Next Generation является возможность автоматической настройки определенных компонентов стека (например, масштабируемость TCP receive window и других) без ручного внесения изменений в конфигурацию. Тут следует отметить, что в UNIX-системах подобные функции существуют уже давно и существенно упрощают жизнь системным администраторам. Так что реализация данного функционала в Next Generation Stack является несомненным шагом вперед.

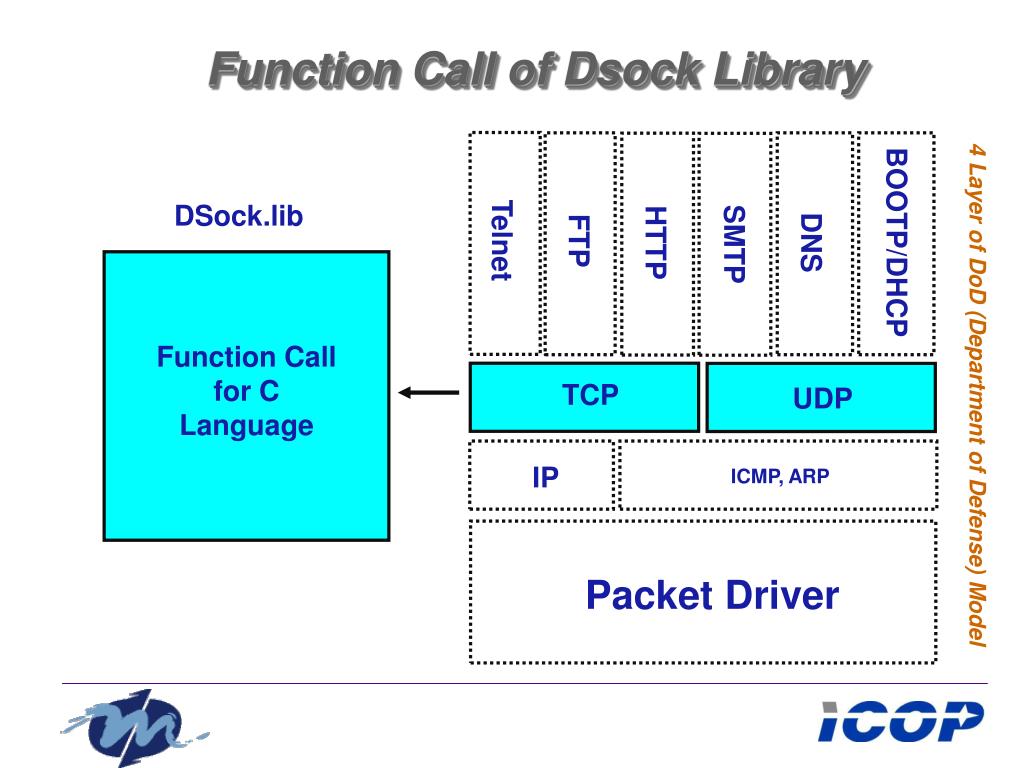

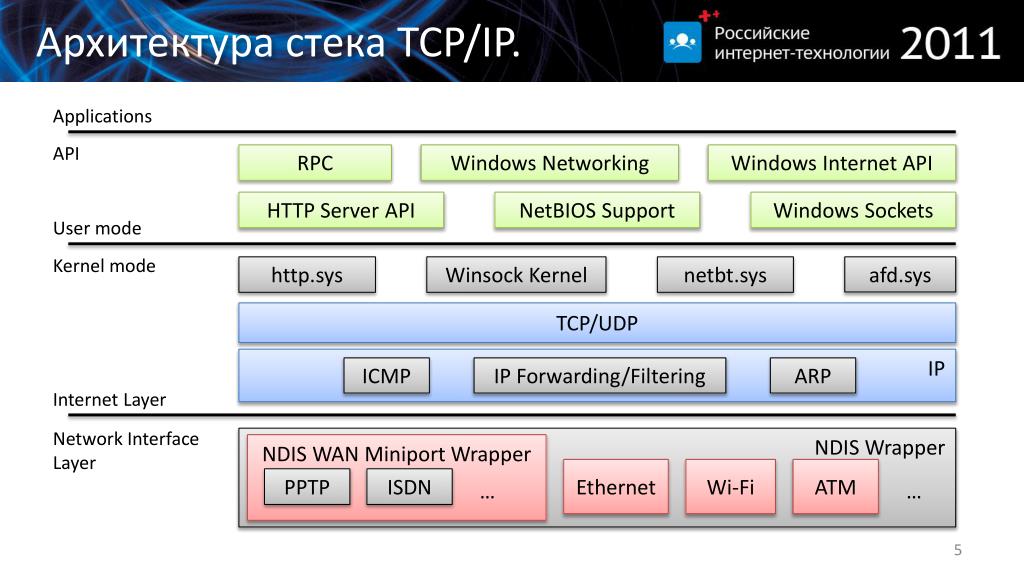

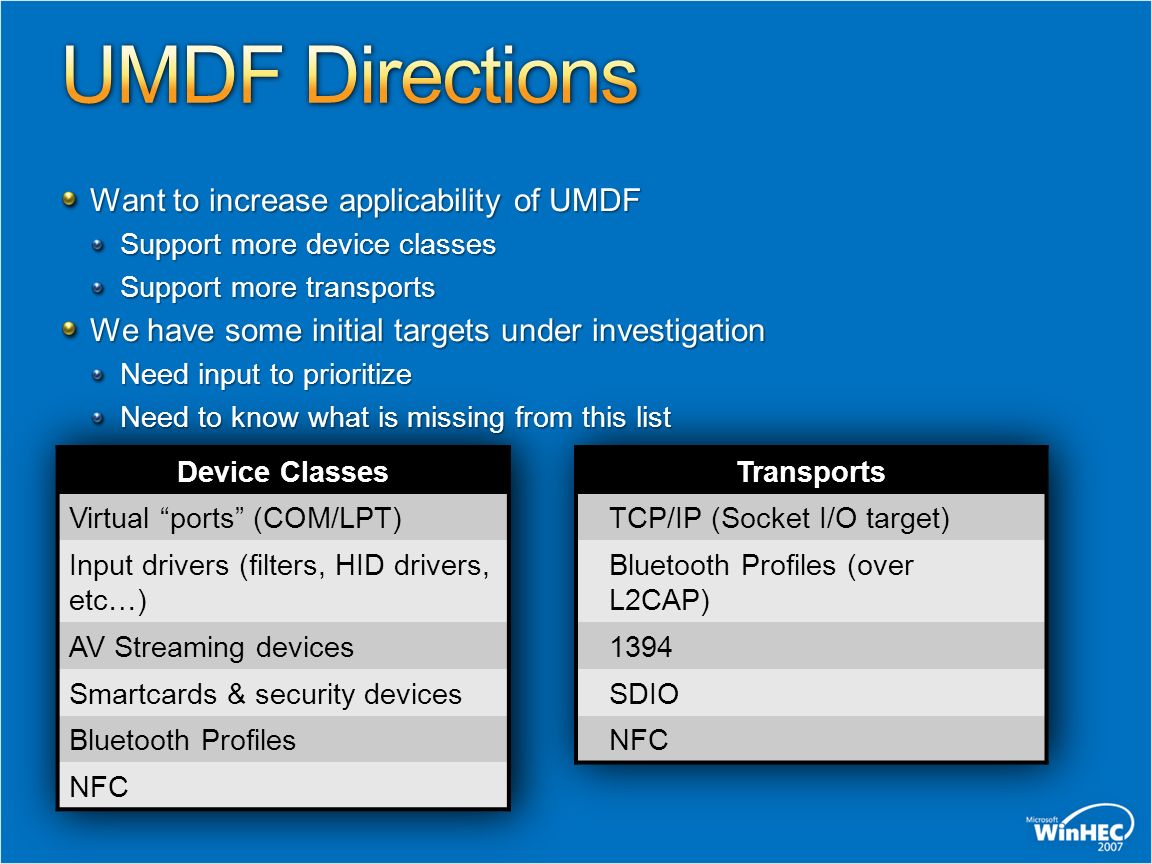

Схематически новую архитектуру можно изобразить с помощью рисунка. Поясню работу стека последовательно, снизу вверх. За отправку и получение пакетов на интерфейс отвечает драйвер NDIS. Затем данные передаются драйверу tcpip.sys.

Архитектура драйвера новой версии стека TCP/IP, реализованного в файле tcpip.sys, состоит из следующих уровней:

- Транспортный уровень – содержит реализации протоколов TCP и UDP, а также механизм для отсылки базовых IP-пакетов, которым не требуется наличие TCP или UDP-заголовков.

- Сетевой уровень – содержит реализации протоколов IPv4 и IPv6 в виде уровня Dual IP layer (о данной технологии я уже писал выше).

- Фреймовый уровень – содержит модули для фрейминга пакетов IPv4 и IPv6. Существуют модули для интерфейсов IEEE 802.3 (Ethernet), IEEE 802.11 и Point-to-Point Protocol (PPP). Помимо этого существуют модули и для логических интерфейсов, таких как Loopback Interface, а также интерфейсов туннелирования на основе IPv4, которые часто используются в технологиях поддержки переключения с IPv4 на IPv6.

После такой обработки полученные данные передаются Winsock Kernel и другим обработчикам уровня ядра. И, наконец, в верхней части архитектуры находятся приложения Windows Socket, которые извлекают непосредственные данные и передают их приложениям.

Новые API

Также, рассказывая о новых функциях сетевого стека, нельзя не упомянуть о новых возможностях для программистов. Прежде всего это появление новых API для безопасности и фильтрации пакетов. Новый набор компонентов для программирования получил название Windows Filtering Platform (WFP). WFP обеспечивает возможность фильтрации на всех уровнях стека протоколов TCP/IP. Также следует отметить, что WFP более тесно интегрирован в реализацию TCP/IP для Windows Server 2008. Это позволяет сторонним разработчикам быстрее и легче разрабатывать сетевые драйверы, службы и приложения для работы с TCP/IP трафиком. Более подробно с Windows Filtering Platform можно ознакомиться в статье [2].

В продолжении темы API хотелось бы упомянуть три основных программных интерфейса, используемых приложениями, сервисами и другими системными компонентами для доступа к новому стеку TCP/IP – это WSK (Winsock Kernel), используемый клиентскими приложениями, Windows Sockets, используемый приложениями и сервисами (программный интерфейс Windows Sockets использует драйвер AFD – Ancillary Function Driver для выполнения функций на уровне сокетов через TCP/IP) и TDI (Transport Driver Interface), используемый NetBIOS over TCP/IP (NetBT) и другими устаревшими клиентами.

Архитектура Next Generation TCP/IP

Новый стек TCP/IP поддерживает программный интерфейс Callout API, который является унифицированным способом для встраивания в стек и модификации данных на уровне пакетов. Программный интерфейс является частью WFP, обеспечивающей доступ к обработке пакетов на сетевом и транспортном уровнях. Новый стек также поддерживает отсылку и получение фреймов (frames), используя NDIS.

Завершая детальное описание нововведений, хочу привести краткий список функций, еще не упомянутых, однако заявленных разработчиком. Это улучшенная поддержка производительности и коррекция ошибок, поддержка аппаратных конфигураций и автонастройки, богатые функции расширяемости на уровне нового программного интерфейса, улучшенная поддержка рабочих станций мобильных пользователей, часто переключающихся из одной сети в другую, взаимодействие с Windows CE, Xbox и Windows Embedded, устойчивость к известным DoS и другим сетевым атакам.

Новые решения старых проблем

Теперь сравним архитектуру Next Generation TCP/IP Stack с предыдущими реализациями TCP/IP. Прежде всего вспомним некоторые особенности работы стека в предыдущей версии операционной системы и их недостатки. В пакетах обновлений (service packs) для Windows Server 2003 были включены дополнительные возможности: в TCP появилось уже упоминавшееся сегодня масштабирование окон (window scaling), определение нерабочих шлюзов (dead gateway detection) и другие тонкие настройки, которые были выполнены лучше и более надежно, по сравнению со стеком в Windows 2000. Справедливости ради следует также отметить, что реализация стека TCP/IP была практически полностью скопирована с ОС FreeBSD.

Однако в стеке не было поддержки IPv6. Поддержка стека была реализована простым добавлением второго драйвера транспортного уровня Tcpip6.sys для существующего драйвера Tcpip.sys для IPv4. Результатом этого явился двойной стек, в котором транспорт для IPv4 и IPv6 поддерживался двумя различными драйверами, и для включения IPv6 администраторы должны были установить компонент протокола IPv6 на своих машинах с Windows XP и Windows Server 2003. Очевидно, что такой подход имеет несколько недостатков. Например, функциональность разделенного фильтра пакета для каждого протокола IP приводит к тому, что сложно настраивать брандмауэр на машинах, на которых работают оба протокола. Также это усложняет жизнь разработчикам сетевых приложений, которые необходимы для поддержки как IPv4, так и IPv6. А это означает дублирование кода и менее эффективный канал для выполнения стека.

Очевидно, что такой подход имеет несколько недостатков. Например, функциональность разделенного фильтра пакета для каждого протокола IP приводит к тому, что сложно настраивать брандмауэр на машинах, на которых работают оба протокола. Также это усложняет жизнь разработчикам сетевых приложений, которые необходимы для поддержки как IPv4, так и IPv6. А это означает дублирование кода и менее эффективный канал для выполнения стека.

Еще одним недостатком прежней реализации стека является механизм определения нерабочих шлюзов (dead gateway detection), который был введен как способ поддержания работоспособности, когда основной шлюз (gateway) или маршрутизатор (router) вышел из строя. В больших компаниях часто есть резервный маршрутизатор, который может работать в случае выхода из строя основного маршрутизатора, а определение нерабочих шлюзов позволяет использовать такие резервные шлюзы. Проблема реализации данного механизма в Windows Server 2003 заключалась в том, что не было возможности отката, другими словами, когда основной шлюз восстанавливал свою работоспособность, система продолжала отправлять пакеты на резервный шлюз до следующей перезагрузки. Так как зачастую резервный маршрутизатор обладает меньшей производительностью, а многие серверы не перезагружаются месяцами, отсутствие возможности возвращения на основной шлюз несколько неприятно. Также данный механизм в Windows Server 2003 может определять аварии только на локальном шлюзе по умолчанию, аварии на удаленных шлюзах определить нельзя.

Так как зачастую резервный маршрутизатор обладает меньшей производительностью, а многие серверы не перезагружаются месяцами, отсутствие возможности возвращения на основной шлюз несколько неприятно. Также данный механизм в Windows Server 2003 может определять аварии только на локальном шлюзе по умолчанию, аварии на удаленных шлюзах определить нельзя.

Также в стеке TCP/IP в Windows Server 2003 иногда происходит медленная обработка пакетов в каналах с высокой пропускной способностью. Это вызвано тем, что стек настраивает TCP с помощью медленного старта (slow start) и устранения перегрузок (congestion avoidance) – два стандартных алгоритма TCP/IP, которые были спроектированы еще до того, как гигабайтные сети стали нормой. Например, при использовании DFS (Distributed File System) вы можете иметь сервер вместо концентратора, который может копировать большое количество данных, проходящих по высокоскоростной WAN через множество маршрутизаторов. Результатом является то, что WAN-соединение перегружается, и копирование занимает больше времени, чем должно, иногда намного больше.

Завершая перечисление недостатков старого стека, хотелось бы упомянуть о проблемах с безопасностью. Дело в том, что одна таблица маршрутов (routing table) используется для разделения трафика для каждой из сетей, к которым подключен сервер, в том числе и VPN-соединения, что в свою очередь означает, что если у пользователя есть права локального администратора на машине, то он имеет возможность для изменения таблицы маршрутов таким образом, чтобы создать угрозу безопасности локальной сети, разрешив доступ из Интернета.

Теперь рассмотрим, каким образом приведенные выше недостатки были устранены в новой версии стека.

Проблема взаимодействия IPv4 и IPv6 решена с помощью уже упоминавшейся выше технологии Dual IP layer, которая существенно упрощает взаимодействие этих двух протоколов.

В Windows Server 2008 полностью решена проблема гарантированной изоляции трафика VPN-соединением сессий входа, таблиц маршрута и сетевых интерфейсов в логическую конструкцию под названием подсистема выбора маршрута (routing compartment). Такое деление означает, что, например, соединение от ноутбука к Интернету и корпоративной сети с помощью VPN полностью изолированы одно от другого, что существенно увеличивает защищенность корпоративной сети.

Такое деление означает, что, например, соединение от ноутбука к Интернету и корпоративной сети с помощью VPN полностью изолированы одно от другого, что существенно увеличивает защищенность корпоративной сети.

Для решения проблемы отката в механизме определения нерабочих шлюзов (dead gateway detection) используется похожий набор методов, которые IPv6 использует для определения недоступных соседей в сетях IPv4, что в основном включает мониторинг сессий TCP и обмен пакетами ARP. Когда система обнаруживает такую ситуацию, стек переключается на следующий шлюз по умолчанию из списка, но стек продолжает мониторинг предыдущего шлюза, и если тот возобновляет работу, то система переключается обратно на этот основной шлюз. Это позволяет обеспечить оптимальную связь с удаленными офисами, гарантируя, что резервные шлюзы будут использоваться, только пока не работает основной шлюз.

В новом стеке проблема низкой производительности в сетях с высокой пропускной способностью решена с помощью нового алгоритма вместо алгоритмов, использовавшихся на других платформах. Этот новый подход называется Compound TCP (CTCP), и он может значительно повысить производительность при использовании в различных сетях.

Этот новый подход называется Compound TCP (CTCP), и он может значительно повысить производительность при использовании в различных сетях.

Надеюсь, что информация о новшествах в стеке протокола TCP/IP будет вам полезна при работе с Windows Server 2008.

- http://technet.microsoft.com/en-us/magazine/cc137807.aspx – описание Weak And Strong Host Models.

- http://www.microsoft.com/whdc/device/network/WFP.mspx – описание Windows Filtering Platform.

- http://technet.microsoft.com/ru-ru/library/bb878108(en-us).aspx – статья на TechNet, посвященная Next Generation TCP/IP.

- http://www.netdocs.ru/articles/TCP-IP-Networking-Windows-Vista.html – сеть TCP/IP в Windows Vista.

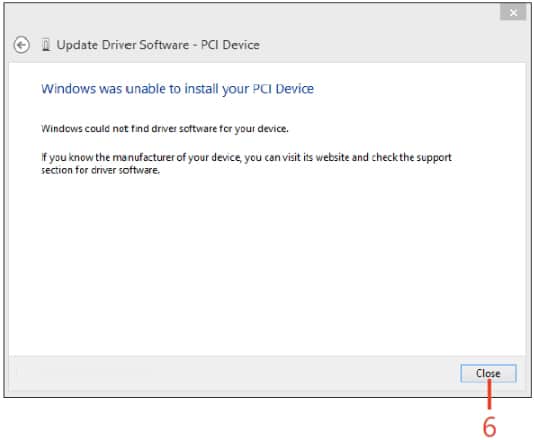

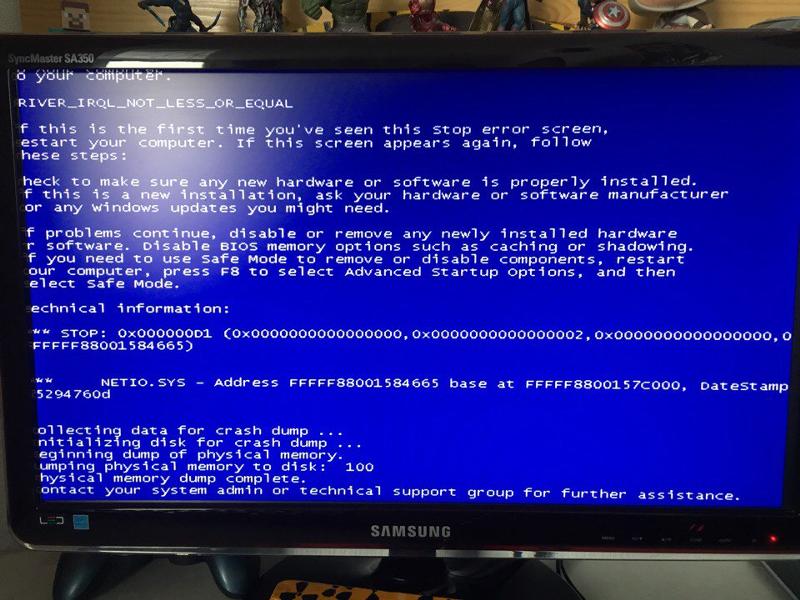

Анализируя еще один Windows 7 minidump

Я пытаюсь исправить ПК WIn7 64B с BOSD-проблемами с помощью удаленного доступа. Поэтому я не могу использовать dirver verifier.

до сих пор я использовал windbg на минидампе, получая это:

2: kd> !analyze -v

*******************************************************************************

* *

* Bugcheck Analysis *

* *

*******************************************************************************

IRQL_NOT_LESS_OR_EQUAL (a)

An attempt was made to access a pageable (or completely invalid) address at an

interrupt request level (IRQL) that is too high. This is usually

caused by drivers using improper addresses.

If a kernel debugger is available get the stack backtrace.

Arguments:

Arg1: 0000000000000000, memory referenced

Arg2: 0000000000000002, IRQL

Arg3: 0000000000000001, bitfield :

bit 0 : value 0 = read operation, 1 = write operation

bit 3 : value 0 = not an execute operation, 1 = execute operation (only on chips which support this level of status)

Arg4: fffff800028e1c3f, address which referenced memory

Debugging Details:

------------------

*** WARNING: Unable to verify timestamp for fwwfp764.sys

*** ERROR: Module load completed but symbols could not be loaded for fwwfp764.sys

WRITE_ADDRESS: 0000000000000000 Nonpaged pool

CURRENT_IRQL: 2

FAULTING_IP:

nt!KeAcquireInStackQueuedSpinLockAtDpcLevel+4f

fffff800`028e1c3f 488713 xchg rdx,qword ptr [rbx]

CUSTOMER_CRASH_COUNT: 1

DEFAULT_BUCKET_ID: WIN7_DRIVER_FAULT

BUGCHECK_STR: 0xA

PROCESS_NAME: System

ANALYSIS_VERSION: 6.3.9600.17237 (debuggers(dbg).140716-0327) amd64fre

TRAP_FRAME: fffff880027674f0 -- (.

This is usually

caused by drivers using improper addresses.

If a kernel debugger is available get the stack backtrace.

Arguments:

Arg1: 0000000000000000, memory referenced

Arg2: 0000000000000002, IRQL

Arg3: 0000000000000001, bitfield :

bit 0 : value 0 = read operation, 1 = write operation

bit 3 : value 0 = not an execute operation, 1 = execute operation (only on chips which support this level of status)

Arg4: fffff800028e1c3f, address which referenced memory

Debugging Details:

------------------

*** WARNING: Unable to verify timestamp for fwwfp764.sys

*** ERROR: Module load completed but symbols could not be loaded for fwwfp764.sys

WRITE_ADDRESS: 0000000000000000 Nonpaged pool

CURRENT_IRQL: 2

FAULTING_IP:

nt!KeAcquireInStackQueuedSpinLockAtDpcLevel+4f

fffff800`028e1c3f 488713 xchg rdx,qword ptr [rbx]

CUSTOMER_CRASH_COUNT: 1

DEFAULT_BUCKET_ID: WIN7_DRIVER_FAULT

BUGCHECK_STR: 0xA

PROCESS_NAME: System

ANALYSIS_VERSION: 6.3.9600.17237 (debuggers(dbg).140716-0327) amd64fre

TRAP_FRAME: fffff880027674f0 -- (. trap 0xfffff880027674f0)

NOTE: The trap frame does not contain all registers.

Some register values may be zeroed or incorrect.

rax=fffffa8004c73510 rbx=0000000000000000 rcx=0000000000000000

rdx=fffff880027676f0 rsi=0000000000000000 rdi=0000000000000000

rip=fffff800028e1c3f rsp=fffff88002767680 rbp=0000000000000004

r8=fffff880027676f0 r9=fffff8800178acb0 r10=0000000000000000

r11=0000000000000040 r12=0000000000000000 r13=0000000000000000

r14=0000000000000000 r15=0000000000000000

iopl=0 nv up ei pl nz na po nc

nt!KeAcquireInStackQueuedSpinLockAtDpcLevel+0x4f:

fffff800`028e1c3f 488713 xchg rdx,qword ptr [rbx] ds:00000000`00000000=????????????????

Resetting default scope

LAST_CONTROL_TRANSFER: from fffff800028d8169 to fffff800028d8bc0

STACK_TEXT:

fffff880`027673a8 fffff800`028d8169 : 00000000`0000000a 00000000`00000000 00000000`00000002 00000000`00000001 : nt!KeBugCheckEx

fffff880`027673b0 fffff800`028d6de0 : 00000000`00000010 fffff880`027676e0 fffff880`00000003 00000000`00000000 : nt!KiBugCheckDispatch+0x69

fffff880`027674f0 fffff800`028e1c3f : 00000000`00000003 00000000`00000002 00000000`00000003 00000000`00000002 : nt!KiPageFault+0x260

fffff880`02767680 fffff880`0152c9c7 : 00000000`00000004 fffff880`02767960 00000000`00008900 fffffa80`0467d7c8 : nt!KeAcquireInStackQueuedSpinLockAtDpcLevel+0x4f

fffff880`027676d0 fffff880`016e608d : fffffa80`06a4ce10 fffffa80`04ee6320 fffff880`02767960 00000000`00008900 : NETIO!WfpExpireEntryLru+0x17

fffff880`02767720 fffff880`016ad7b7 : 00000000`00000004 00000000`00000030 00000000`00000000 00000000`00000001 : tcpip!WfpAleCloseRemoteEndpointConnection+0x2d

fffff880`02767750 fffff880`01725e5b : fffffa80`06a4ce10 fffffa80`03b27baa fffff880`02767b40 fffffa80`06a4ce10 : tcpip! ?? ::FNODOBFM::`string'+0x20f72

fffff880`027678a0 fffff880`017261e2 : 00000000`00000000 fffffa80`03b27ae0 00000000`00000001 fffff880`02767b40 : tcpip!WfpAleHandleSendCompletion+0xeb

fffff880`027679c0 fffff880`017306b2 : fffffa80`040b7ec0 00000000`00000000 00000000`00000002 00000000`00000000 : tcpip!WfpAlepAuthorizeSendCompletion+0x32

fffff880`02767a10 fffff880`01592af2 : fffffa80`0458b820 00000000`00000000 fffffa80`03b27ae0 fffff880`02767b40 : tcpip!WfpAleCompleteOperation+0x162

fffff880`02767ab0 fffff880`02aa41cb : fffffa80`03b27ae0 fffff880`02767b40 00000000`00000000 00000000`00000000 : fwpkclnt!FwpsCompleteOperation0+0x1e

fffff880`02767ae0 fffffa80`03b27ae0 : fffff880`02767b40 00000000`00000000 00000000`00000000 fffffa80`04b99700 : fwwfp764+0x61cb

fffff880`02767ae8 fffff880`02767b40 : 00000000`00000000 00000000`00000000 fffffa80`04b99700 fffff880`02aa1392 : 0xfffffa80`03b27ae0

fffff880`02767af0 00000000`00000000 : 00000000`00000000 fffffa80`04b99700 fffff880`02aa1392 fffffa80`04c79b48 : 0xfffff880`02767b40

STACK_COMMAND: kb

FOLLOWUP_IP:

NETIO!WfpExpireEntryLru+17

fffff880`0152c9c7 488b4310 mov rax,qword ptr [rbx+10h]

SYMBOL_STACK_INDEX: 4

SYMBOL_NAME: NETIO!WfpExpireEntryLru+17

FOLLOWUP_NAME: MachineOwner

MODULE_NAME: NETIO

IMAGE_NAME: NETIO.

trap 0xfffff880027674f0)

NOTE: The trap frame does not contain all registers.

Some register values may be zeroed or incorrect.

rax=fffffa8004c73510 rbx=0000000000000000 rcx=0000000000000000

rdx=fffff880027676f0 rsi=0000000000000000 rdi=0000000000000000

rip=fffff800028e1c3f rsp=fffff88002767680 rbp=0000000000000004

r8=fffff880027676f0 r9=fffff8800178acb0 r10=0000000000000000

r11=0000000000000040 r12=0000000000000000 r13=0000000000000000

r14=0000000000000000 r15=0000000000000000

iopl=0 nv up ei pl nz na po nc

nt!KeAcquireInStackQueuedSpinLockAtDpcLevel+0x4f:

fffff800`028e1c3f 488713 xchg rdx,qword ptr [rbx] ds:00000000`00000000=????????????????

Resetting default scope

LAST_CONTROL_TRANSFER: from fffff800028d8169 to fffff800028d8bc0

STACK_TEXT:

fffff880`027673a8 fffff800`028d8169 : 00000000`0000000a 00000000`00000000 00000000`00000002 00000000`00000001 : nt!KeBugCheckEx

fffff880`027673b0 fffff800`028d6de0 : 00000000`00000010 fffff880`027676e0 fffff880`00000003 00000000`00000000 : nt!KiBugCheckDispatch+0x69

fffff880`027674f0 fffff800`028e1c3f : 00000000`00000003 00000000`00000002 00000000`00000003 00000000`00000002 : nt!KiPageFault+0x260

fffff880`02767680 fffff880`0152c9c7 : 00000000`00000004 fffff880`02767960 00000000`00008900 fffffa80`0467d7c8 : nt!KeAcquireInStackQueuedSpinLockAtDpcLevel+0x4f

fffff880`027676d0 fffff880`016e608d : fffffa80`06a4ce10 fffffa80`04ee6320 fffff880`02767960 00000000`00008900 : NETIO!WfpExpireEntryLru+0x17

fffff880`02767720 fffff880`016ad7b7 : 00000000`00000004 00000000`00000030 00000000`00000000 00000000`00000001 : tcpip!WfpAleCloseRemoteEndpointConnection+0x2d

fffff880`02767750 fffff880`01725e5b : fffffa80`06a4ce10 fffffa80`03b27baa fffff880`02767b40 fffffa80`06a4ce10 : tcpip! ?? ::FNODOBFM::`string'+0x20f72

fffff880`027678a0 fffff880`017261e2 : 00000000`00000000 fffffa80`03b27ae0 00000000`00000001 fffff880`02767b40 : tcpip!WfpAleHandleSendCompletion+0xeb

fffff880`027679c0 fffff880`017306b2 : fffffa80`040b7ec0 00000000`00000000 00000000`00000002 00000000`00000000 : tcpip!WfpAlepAuthorizeSendCompletion+0x32

fffff880`02767a10 fffff880`01592af2 : fffffa80`0458b820 00000000`00000000 fffffa80`03b27ae0 fffff880`02767b40 : tcpip!WfpAleCompleteOperation+0x162

fffff880`02767ab0 fffff880`02aa41cb : fffffa80`03b27ae0 fffff880`02767b40 00000000`00000000 00000000`00000000 : fwpkclnt!FwpsCompleteOperation0+0x1e

fffff880`02767ae0 fffffa80`03b27ae0 : fffff880`02767b40 00000000`00000000 00000000`00000000 fffffa80`04b99700 : fwwfp764+0x61cb

fffff880`02767ae8 fffff880`02767b40 : 00000000`00000000 00000000`00000000 fffffa80`04b99700 fffff880`02aa1392 : 0xfffffa80`03b27ae0

fffff880`02767af0 00000000`00000000 : 00000000`00000000 fffffa80`04b99700 fffff880`02aa1392 fffffa80`04c79b48 : 0xfffff880`02767b40

STACK_COMMAND: kb

FOLLOWUP_IP:

NETIO!WfpExpireEntryLru+17

fffff880`0152c9c7 488b4310 mov rax,qword ptr [rbx+10h]

SYMBOL_STACK_INDEX: 4

SYMBOL_NAME: NETIO!WfpExpireEntryLru+17

FOLLOWUP_NAME: MachineOwner

MODULE_NAME: NETIO

IMAGE_NAME: NETIO. SYS

DEBUG_FLR_IMAGE_TIMESTAMP: 5294760d

IMAGE_VERSION: 6.1.7601.18327

FAILURE_BUCKET_ID: X64_0xA_NETIO!WfpExpireEntryLru+17

BUCKET_ID: X64_0xA_NETIO!WfpExpireEntryLru+17

ANALYSIS_SOURCE: KM

FAILURE_ID_HASH_STRING: km:x64_0xa_netio!wfpexpireentrylru+17

FAILURE_ID_HASH: {fcdee258-ad7b-b100-5f3a-ac9544c5fd1f}

Followup: MachineOwner

---------

SYS

DEBUG_FLR_IMAGE_TIMESTAMP: 5294760d

IMAGE_VERSION: 6.1.7601.18327

FAILURE_BUCKET_ID: X64_0xA_NETIO!WfpExpireEntryLru+17

BUCKET_ID: X64_0xA_NETIO!WfpExpireEntryLru+17

ANALYSIS_SOURCE: KM

FAILURE_ID_HASH_STRING: km:x64_0xa_netio!wfpexpireentrylru+17

FAILURE_ID_HASH: {fcdee258-ad7b-b100-5f3a-ac9544c5fd1f}

Followup: MachineOwner

---------

и я использовал bluescreenview, который помечал только ntoskrnl.exe в красный:

`ntoskrnl.exe ntoskrnl.exe+f20d4 fffff800`02863000 fffff800`02e48000 0x005e5000 0x531590fb 04.03.2014 09:38:19 Microsoft® Windows® Operating System NT Kernel & System 6.1.7601.18409 (win7sp1_gdr.140303-2144) Microsoft Corporation C:Windowssystem32ntoskrnl.exe

hal.dll fffff800`0281a000 fffff800`02863000 0x00049000 0x4ce7c669 20.11.2010 14:00:25 Microsoft® Windows® Operating System Hardware Abstraction Layer DLL 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32hal. dll

kdcom.dll fffff800`03017000 fffff800`03021000 0x0000a000 0x4d4d8061 05.02.2011 17:52:49 Microsoft® Windows® Operating System Serial Kernel Debugger 6.1.7601.17556 (win7sp1_gdr.110204-2120) Microsoft Corporation C:Windowssystem32kdcom.dll

mcupdate_GenuineIntel.dll fffff880`00cbd000 fffff880`00d0c000 0x0004f000 0x4ce7c737 20.11.2010 14:03:51 Microsoft® Windows® Operating System Intel Microcode Update Library 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32mcupdate_GenuineIntel.dll

PSHED.dll fffff880`00d0c000 fffff880`00d20000 0x00014000 0x4a5be027 14.07.2009 02:32:23 Betriebssystem Microsoft® Windows® Plattformspezifischer Hardwarefehlertreiber 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32PSHED.dll

CLFS.SYS fffff880`00d20000 fffff880`00d7e000 0x0005e000 0x4a5bc11d 14.07.2009 00:19:57 Microsoft® Windows® Operating System Common Log File System Driver 6.

dll

kdcom.dll fffff800`03017000 fffff800`03021000 0x0000a000 0x4d4d8061 05.02.2011 17:52:49 Microsoft® Windows® Operating System Serial Kernel Debugger 6.1.7601.17556 (win7sp1_gdr.110204-2120) Microsoft Corporation C:Windowssystem32kdcom.dll

mcupdate_GenuineIntel.dll fffff880`00cbd000 fffff880`00d0c000 0x0004f000 0x4ce7c737 20.11.2010 14:03:51 Microsoft® Windows® Operating System Intel Microcode Update Library 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32mcupdate_GenuineIntel.dll

PSHED.dll fffff880`00d0c000 fffff880`00d20000 0x00014000 0x4a5be027 14.07.2009 02:32:23 Betriebssystem Microsoft® Windows® Plattformspezifischer Hardwarefehlertreiber 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32PSHED.dll

CLFS.SYS fffff880`00d20000 fffff880`00d7e000 0x0005e000 0x4a5bc11d 14.07.2009 00:19:57 Microsoft® Windows® Operating System Common Log File System Driver 6. 1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32CLFS.SYS

CI.dll fffff880`00e30000 fffff880`00ef0000 0x000c0000 0x4ce7c944 20.11.2010 14:12:36 Betriebssystem Microsoft® Windows® Codeintegritätsmodul 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32CI.dll

Wdf01000.sys fffff880`00ef0000 fffff880`00fb2000 0x000c2000 0x51c51641 22.06.2013 04:13:05 Betriebssystem Microsoft® Windows® Kernelmodustreiber-Frameworklaufzeit 1.11.9200.16384 (win8_rtm.120725-1247) Microsoft Corporation C:Windowssystem32driversWdf01000.sys

WDFLDR.SYS fffff880`00fb2000 fffff880`00fc2000 0x00010000 0x5010ab70 26.07.2012 03:29:04 Microsoft® Windows® Operating System Kernel Mode Driver Framework Loader 1.11.9200.16384 (win8_rtm.120725-1247) Microsoft Corporation C:Windowssystem32driversWDFLDR.SYS

ACPI.sys fffff880`00d7e000 fffff880`00dd5000 0x00057000 0x4ce79294 20.11.2010 10:19:16 Betriebssystem Microsoft® Windows® ACPI-Treiber für NT 6.

1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32CLFS.SYS

CI.dll fffff880`00e30000 fffff880`00ef0000 0x000c0000 0x4ce7c944 20.11.2010 14:12:36 Betriebssystem Microsoft® Windows® Codeintegritätsmodul 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32CI.dll

Wdf01000.sys fffff880`00ef0000 fffff880`00fb2000 0x000c2000 0x51c51641 22.06.2013 04:13:05 Betriebssystem Microsoft® Windows® Kernelmodustreiber-Frameworklaufzeit 1.11.9200.16384 (win8_rtm.120725-1247) Microsoft Corporation C:Windowssystem32driversWdf01000.sys

WDFLDR.SYS fffff880`00fb2000 fffff880`00fc2000 0x00010000 0x5010ab70 26.07.2012 03:29:04 Microsoft® Windows® Operating System Kernel Mode Driver Framework Loader 1.11.9200.16384 (win8_rtm.120725-1247) Microsoft Corporation C:Windowssystem32driversWDFLDR.SYS

ACPI.sys fffff880`00d7e000 fffff880`00dd5000 0x00057000 0x4ce79294 20.11.2010 10:19:16 Betriebssystem Microsoft® Windows® ACPI-Treiber für NT 6. 1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversACPI.sys

WMILIB.SYS fffff880`00fc2000 fffff880`00fcb000 0x00009000 0x4a5bc117 14.07.2009 00:19:51 Microsoft® Windows® Operating System WMILIB WMI support library Dll 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversWMILIB.SYS

msisadrv.sys fffff880`00fcb000 fffff880`00fd5000 0x0000a000 0x4a5bc0fe 14.07.2009 00:19:26 Microsoft® Windows® Operating System ISA Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversmsisadrv.sys

pci.sys fffff880`00c00000 fffff880`00c33000 0x00033000 0x4ce7928f 20.11.2010 10:19:11 Betriebssystem Microsoft® Windows® NT-Plug & Play PCI-Enumerator 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driverspci.sys

vdrvroot.sys fffff880`00fd5000 fffff880`00fe2000 0x0000d000 0x4a5bcadb 14.07.2009 01:01:31 Betriebssystem Microsoft® Windows® Stammenumerator für virtuelles Laufwerk 6.

1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversACPI.sys

WMILIB.SYS fffff880`00fc2000 fffff880`00fcb000 0x00009000 0x4a5bc117 14.07.2009 00:19:51 Microsoft® Windows® Operating System WMILIB WMI support library Dll 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversWMILIB.SYS

msisadrv.sys fffff880`00fcb000 fffff880`00fd5000 0x0000a000 0x4a5bc0fe 14.07.2009 00:19:26 Microsoft® Windows® Operating System ISA Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversmsisadrv.sys

pci.sys fffff880`00c00000 fffff880`00c33000 0x00033000 0x4ce7928f 20.11.2010 10:19:11 Betriebssystem Microsoft® Windows® NT-Plug & Play PCI-Enumerator 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driverspci.sys

vdrvroot.sys fffff880`00fd5000 fffff880`00fe2000 0x0000d000 0x4a5bcadb 14.07.2009 01:01:31 Betriebssystem Microsoft® Windows® Stammenumerator für virtuelles Laufwerk 6. 1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversvdrvroot.sys

iusb3hcs.sys fffff880`00fe2000 fffff880`00feb000 0x00009000 0x4f227053 27.01.2012 10:37:23 USB 3.0 Host Controller Switch Driver Intel(R) USB 3.0 Host Controller Switch Driver 1.0.3.214 built by: WinDDK Intel Corporation C:Windowssystem32driversiusb3hcs.sys

partmgr.sys fffff880`00feb000 fffff880`01000000 0x00015000 0x4f641bc1 17.03.2012 06:06:09 Microsoft® Windows® Operating System Partition Management Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driverspartmgr.sys

volmgr.sys fffff880`00e00000 fffff880`00e15000 0x00015000 0x4ce792a0 20.11.2010 10:19:28 Microsoft® Windows® Operating System Volume Manager Driver 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversvolmgr.sys

volmgrx.sys fffff880`00c33000 fffff880`00c8f000 0x0005c000 0x00000000 Betriebssystem Microsoft® Windows® Treiber für Erweiterung des Volume-Managers 6.

1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversvdrvroot.sys

iusb3hcs.sys fffff880`00fe2000 fffff880`00feb000 0x00009000 0x4f227053 27.01.2012 10:37:23 USB 3.0 Host Controller Switch Driver Intel(R) USB 3.0 Host Controller Switch Driver 1.0.3.214 built by: WinDDK Intel Corporation C:Windowssystem32driversiusb3hcs.sys

partmgr.sys fffff880`00feb000 fffff880`01000000 0x00015000 0x4f641bc1 17.03.2012 06:06:09 Microsoft® Windows® Operating System Partition Management Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driverspartmgr.sys

volmgr.sys fffff880`00e00000 fffff880`00e15000 0x00015000 0x4ce792a0 20.11.2010 10:19:28 Microsoft® Windows® Operating System Volume Manager Driver 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversvolmgr.sys

volmgrx.sys fffff880`00c33000 fffff880`00c8f000 0x0005c000 0x00000000 Betriebssystem Microsoft® Windows® Treiber für Erweiterung des Volume-Managers 6. 1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversvolmgrx.sys

mountmgr.sys fffff880`00e15000 fffff880`00e2f000 0x0001a000 0x4ce79299 20.11.2010 10:19:21 Betriebssystem Microsoft® Windows® Bereitstellungspunkt-Manager 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversmountmgr.sys

atapi.sys fffff880`00c8f000 fffff880`00c98000 0x00009000 0x4a5bc113 14.07.2009 00:19:47 Microsoft® Windows® Operating System ATAPI IDE Miniport Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversatapi.sys

ataport.SYS fffff880`00dd5000 fffff880`00dff000 0x0002a000 0x51fef9b5 05.08.2013 02:02:45 Microsoft® Windows® Operating System ATAPI Driver Extension 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversataport.SYS

msahci.sys fffff880`00c98000 fffff880`00ca3000 0x0000b000 0x4ce7a416 20.11.2010 11:33:58 Microsoft® Windows® Operating System MS AHCI 1.

1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversvolmgrx.sys

mountmgr.sys fffff880`00e15000 fffff880`00e2f000 0x0001a000 0x4ce79299 20.11.2010 10:19:21 Betriebssystem Microsoft® Windows® Bereitstellungspunkt-Manager 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversmountmgr.sys

atapi.sys fffff880`00c8f000 fffff880`00c98000 0x00009000 0x4a5bc113 14.07.2009 00:19:47 Microsoft® Windows® Operating System ATAPI IDE Miniport Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversatapi.sys

ataport.SYS fffff880`00dd5000 fffff880`00dff000 0x0002a000 0x51fef9b5 05.08.2013 02:02:45 Microsoft® Windows® Operating System ATAPI Driver Extension 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversataport.SYS

msahci.sys fffff880`00c98000 fffff880`00ca3000 0x0000b000 0x4ce7a416 20.11.2010 11:33:58 Microsoft® Windows® Operating System MS AHCI 1. 0 Standard Driver 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversmsahci.sys

PCIIDEX.SYS fffff880`00ca3000 fffff880`00cb3000 0x00010000 0x4a5bc114 14.07.2009 00:19:48 Microsoft® Windows® Operating System PCI IDE Bus Driver Extension 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversPCIIDEX.SYS

amdxata.sys fffff880`01096000 fffff880`010a1000 0x0000b000 0x4ba3a3ca 19.03.2010 17:18:18 Storage Filter Driver Storage Filter Driver 1.1.2.5 (NT.091202-1659) Advanced Micro Devices C:Windowssystem32driversamdxata.sys

fltmgr.sys fffff880`010a1000 fffff880`010ed000 0x0004c000 0x4ce7929c 20.11.2010 10:19:24 Betriebssystem Microsoft® Windows® Microsoft Dateisystem-Filter-Manager 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversfltmgr.sys

fileinfo.sys fffff880`010ed000 fffff880`01101000 0x00014000 0x4a5bc481 14.07.2009 00:34:25 Microsoft® Windows® Operating System FileInfo Filter Driver 6.

0 Standard Driver 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversmsahci.sys

PCIIDEX.SYS fffff880`00ca3000 fffff880`00cb3000 0x00010000 0x4a5bc114 14.07.2009 00:19:48 Microsoft® Windows® Operating System PCI IDE Bus Driver Extension 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversPCIIDEX.SYS

amdxata.sys fffff880`01096000 fffff880`010a1000 0x0000b000 0x4ba3a3ca 19.03.2010 17:18:18 Storage Filter Driver Storage Filter Driver 1.1.2.5 (NT.091202-1659) Advanced Micro Devices C:Windowssystem32driversamdxata.sys

fltmgr.sys fffff880`010a1000 fffff880`010ed000 0x0004c000 0x4ce7929c 20.11.2010 10:19:24 Betriebssystem Microsoft® Windows® Microsoft Dateisystem-Filter-Manager 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversfltmgr.sys

fileinfo.sys fffff880`010ed000 fffff880`01101000 0x00014000 0x4a5bc481 14.07.2009 00:34:25 Microsoft® Windows® Operating System FileInfo Filter Driver 6. 1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversfileinfo.sys

Ntfs.sys fffff880`0123f000 fffff880`013e8000 0x001a9000 0x52e1be8a 24.01.2014 02:14:50 Betriebssystem Microsoft® Windows® NT-Dateisystemtreiber 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversNtfs.sys

msrpc.sys fffff880`01101000 fffff880`0115f000 0x0005e000 0x4ce79334 20.11.2010 10:21:56 Microsoft® Windows® Operating System Kernel Remote Procedure Call Provider 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversmsrpc.sys

ksecdd.sys fffff880`01200000 fffff880`0121b000 0x0001b000 0x5348920e 12.04.2014 02:08:30 Microsoft® Windows® Operating System Kernel Security Support Provider Interface 6.1.7601.18443 (win7sp1_gdr.140411-1533) Microsoft Corporation C:Windowssystem32driversksecdd.sys

cng.sys fffff880`0115f000 fffff880`011d1000 0x00072000 0x50194fb7 01.

1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversfileinfo.sys

Ntfs.sys fffff880`0123f000 fffff880`013e8000 0x001a9000 0x52e1be8a 24.01.2014 02:14:50 Betriebssystem Microsoft® Windows® NT-Dateisystemtreiber 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversNtfs.sys

msrpc.sys fffff880`01101000 fffff880`0115f000 0x0005e000 0x4ce79334 20.11.2010 10:21:56 Microsoft® Windows® Operating System Kernel Remote Procedure Call Provider 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversmsrpc.sys

ksecdd.sys fffff880`01200000 fffff880`0121b000 0x0001b000 0x5348920e 12.04.2014 02:08:30 Microsoft® Windows® Operating System Kernel Security Support Provider Interface 6.1.7601.18443 (win7sp1_gdr.140411-1533) Microsoft Corporation C:Windowssystem32driversksecdd.sys

cng.sys fffff880`0115f000 fffff880`011d1000 0x00072000 0x50194fb7 01. 08.2012 16:48:07 Microsoft® Windows® Operating System Kernel Cryptography, Next Generation 6.1.7601.17919 (win7sp1_gdr.120801-0333) Microsoft Corporation C:Windowssystem32driverscng.sys

pcw.sys fffff880`0121b000 fffff880`0122c000 0x00011000 0x4a5bc0ff 14.07.2009 00:19:27 Microsoft® Windows® Operating System Performance Counters for Windows Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driverspcw.sys

Fs_Rec.sys fffff880`0122c000 fffff880`01236000 0x0000a000 0x4f4eefd2 01.03.2012 04:41:06 Microsoft® Windows® Operating System File System Recognizer Driver 6.1.7601.17787 (win7sp1_gdr.120229-1502) Microsoft Corporation C:Windowssystem32driversFs_Rec.sys

ndis.sys fffff880`0140f000 fffff880`01501000 0x000f2000 0x5034f6b2 22.08.2012 16:11:46 Betriebssystem Microsoft® Windows® NDIS 6.20-Treiber 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversndis.sys

NETIO.

08.2012 16:48:07 Microsoft® Windows® Operating System Kernel Cryptography, Next Generation 6.1.7601.17919 (win7sp1_gdr.120801-0333) Microsoft Corporation C:Windowssystem32driverscng.sys

pcw.sys fffff880`0121b000 fffff880`0122c000 0x00011000 0x4a5bc0ff 14.07.2009 00:19:27 Microsoft® Windows® Operating System Performance Counters for Windows Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driverspcw.sys

Fs_Rec.sys fffff880`0122c000 fffff880`01236000 0x0000a000 0x4f4eefd2 01.03.2012 04:41:06 Microsoft® Windows® Operating System File System Recognizer Driver 6.1.7601.17787 (win7sp1_gdr.120229-1502) Microsoft Corporation C:Windowssystem32driversFs_Rec.sys

ndis.sys fffff880`0140f000 fffff880`01501000 0x000f2000 0x5034f6b2 22.08.2012 16:11:46 Betriebssystem Microsoft® Windows® NDIS 6.20-Treiber 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversndis.sys

NETIO. SYS fffff880`01501000 fffff880`01561000 0x00060000 0x5294760d 26.11.2013 11:21:01 Microsoft® Windows® Operating System Network I/O Subsystem 6.1.7601.18327 (win7sp1_gdr.131125-2337) Microsoft Corporation C:Windowssystem32driversNETIO.SYS

ksecpkg.sys fffff880`01561000 fffff880`0158d000 0x0002c000 0x543c7790 14.10.2014 02:08:32 Microsoft® Windows® Operating System Kernel Security Support Provider Interface Packages 6.1.7601.18637 (win7sp1_gdr.141013-1517) Microsoft Corporation C:Windowssystem32driversksecpkg.sys

tcpip.sys fffff880`01601000 fffff880`01800000 0x001ff000 0x533f5bd4 05.04.2014 02:26:44 Betriebssystem Microsoft® Windows® TCP/IP-Treiber 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driverstcpip.sys

fwpkclnt.sys fffff880`0158d000 fffff880`015d6000 0x00049000 0x533f5b09 05.04.2014 02:23:21 Microsoft® Windows® Operating System FWP/IPsec Kernel-Mode API 6.1.7601.18438 (win7sp1_gdr.

SYS fffff880`01501000 fffff880`01561000 0x00060000 0x5294760d 26.11.2013 11:21:01 Microsoft® Windows® Operating System Network I/O Subsystem 6.1.7601.18327 (win7sp1_gdr.131125-2337) Microsoft Corporation C:Windowssystem32driversNETIO.SYS

ksecpkg.sys fffff880`01561000 fffff880`0158d000 0x0002c000 0x543c7790 14.10.2014 02:08:32 Microsoft® Windows® Operating System Kernel Security Support Provider Interface Packages 6.1.7601.18637 (win7sp1_gdr.141013-1517) Microsoft Corporation C:Windowssystem32driversksecpkg.sys

tcpip.sys fffff880`01601000 fffff880`01800000 0x001ff000 0x533f5bd4 05.04.2014 02:26:44 Betriebssystem Microsoft® Windows® TCP/IP-Treiber 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driverstcpip.sys

fwpkclnt.sys fffff880`0158d000 fffff880`015d6000 0x00049000 0x533f5b09 05.04.2014 02:23:21 Microsoft® Windows® Operating System FWP/IPsec Kernel-Mode API 6.1.7601.18438 (win7sp1_gdr. 140404-1535) Microsoft Corporation C:Windowssystem32driversfwpkclnt.sys

vmstorfl.sys fffff880`015d6000 fffff880`015e6000 0x00010000 0x4ce79b8a 20.11.2010 10:57:30 Microsoft® Windows® Operating System Virtual Storage Filter Driver 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversvmstorfl.sys

volsnap.sys fffff880`01000000 fffff880`0104c000 0x0004c000 0x4ce792c8 20.11.2010 10:20:08 Betriebssystem Microsoft® Windows® Volumeschattenkopie-Treiber 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversvolsnap.sys

spldr.sys fffff880`015e6000 fffff880`015ee000 0x00008000 0x4a0858bb 11.05.2009 17:56:27 Microsoft® Windows® Operating System loader for security processor 6.1.7127.0 (fbl_security_bugfix(sepbld-s).090511-0943) Microsoft Corporation C:Windowssystem32driversspldr.sys

rdyboost.sys fffff880`0104c000 fffff880`01086000 0x0003a000 0x4ce7982e 20.

140404-1535) Microsoft Corporation C:Windowssystem32driversfwpkclnt.sys

vmstorfl.sys fffff880`015d6000 fffff880`015e6000 0x00010000 0x4ce79b8a 20.11.2010 10:57:30 Microsoft® Windows® Operating System Virtual Storage Filter Driver 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversvmstorfl.sys

volsnap.sys fffff880`01000000 fffff880`0104c000 0x0004c000 0x4ce792c8 20.11.2010 10:20:08 Betriebssystem Microsoft® Windows® Volumeschattenkopie-Treiber 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversvolsnap.sys

spldr.sys fffff880`015e6000 fffff880`015ee000 0x00008000 0x4a0858bb 11.05.2009 17:56:27 Microsoft® Windows® Operating System loader for security processor 6.1.7127.0 (fbl_security_bugfix(sepbld-s).090511-0943) Microsoft Corporation C:Windowssystem32driversspldr.sys

rdyboost.sys fffff880`0104c000 fffff880`01086000 0x0003a000 0x4ce7982e 20. 11.2010 10:43:10 Microsoft® Windows® Operating System ReadyBoost Driver 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversrdyboost.sys

mup.sys fffff880`015ee000 fffff880`01600000 0x00012000 0x4a5bc201 14.07.2009 00:23:45 Microsoft® Windows® Operating System Multiple UNC Provider Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversmup.sys

hwpolicy.sys fffff880`01400000 fffff880`01409000 0x00009000 0x4ce7927e 20.11.2010 10:18:54 Microsoft® Windows® Operating System Hardware Policy Driver 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32drivershwpolicy.sys

fvevol.sys fffff880`018ff000 fffff880`01939000 0x0003a000 0x5100a65c 24.01.2013 04:11:24 Microsoft® Windows® Operating System BitLocker Drive Encryption Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversfvevol.sys

disk.

11.2010 10:43:10 Microsoft® Windows® Operating System ReadyBoost Driver 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversrdyboost.sys

mup.sys fffff880`015ee000 fffff880`01600000 0x00012000 0x4a5bc201 14.07.2009 00:23:45 Microsoft® Windows® Operating System Multiple UNC Provider Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversmup.sys

hwpolicy.sys fffff880`01400000 fffff880`01409000 0x00009000 0x4ce7927e 20.11.2010 10:18:54 Microsoft® Windows® Operating System Hardware Policy Driver 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32drivershwpolicy.sys

fvevol.sys fffff880`018ff000 fffff880`01939000 0x0003a000 0x5100a65c 24.01.2013 04:11:24 Microsoft® Windows® Operating System BitLocker Drive Encryption Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversfvevol.sys

disk. sys fffff880`01939000 fffff880`0194f000 0x00016000 0x4a5bc11d 14.07.2009 00:19:57 Microsoft® Windows® Operating System PnP Disk Driver 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversdisk.sys

CLASSPNP.SYS fffff880`0194f000 fffff880`0197f000 0x00030000 0x4ce7929b 20.11.2010 10:19:23 Microsoft® Windows® Operating System SCSI Class System Dll 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversCLASSPNP.SYS

cdrom.sys fffff880`019b7000 fffff880`019e1000 0x0002a000 0x4ce79298 20.11.2010 10:19:20 Microsoft® Windows® Operating System SCSI CD-ROM Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driverscdrom.sys

a2dix64.sys fffff880`019e1000 fffff880`019f0000 0x0000f000 0x5221c6af 31.08.2013 11:34:23

Null.SYS fffff880`019f0000 fffff880`019f9000 0x00009000 0x4a5bc109 14.07.

sys fffff880`01939000 fffff880`0194f000 0x00016000 0x4a5bc11d 14.07.2009 00:19:57 Microsoft® Windows® Operating System PnP Disk Driver 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversdisk.sys

CLASSPNP.SYS fffff880`0194f000 fffff880`0197f000 0x00030000 0x4ce7929b 20.11.2010 10:19:23 Microsoft® Windows® Operating System SCSI Class System Dll 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversCLASSPNP.SYS

cdrom.sys fffff880`019b7000 fffff880`019e1000 0x0002a000 0x4ce79298 20.11.2010 10:19:20 Microsoft® Windows® Operating System SCSI CD-ROM Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driverscdrom.sys

a2dix64.sys fffff880`019e1000 fffff880`019f0000 0x0000f000 0x5221c6af 31.08.2013 11:34:23

Null.SYS fffff880`019f0000 fffff880`019f9000 0x00009000 0x4a5bc109 14.07. 2009 00:19:37 Microsoft® Windows® Operating System NULL Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversNull.SYS

Beep.SYS fffff880`019f9000 fffff880`01a00000 0x00007000 0x4a5bca8d 14.07.2009 01:00:13 Microsoft® Windows® Operating System BEEP Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversBeep.SYS

vga.sys fffff880`01800000 fffff880`0180e000 0x0000e000 0x4a5bc587 14.07.2009 00:38:47 Microsoft® Windows® Operating System VGA/Super VGA Video Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversvga.sys

VIDEOPRT.SYS fffff880`0180e000 fffff880`01833000 0x00025000 0x4a5bc58b 14.07.2009 00:38:51 Microsoft® Windows® Operating System Video Port Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversVIDEOPRT.SYS

watchdog.sys fffff880`01833000 fffff880`01843000 0x00010000 0x4a5bc53f 14.

2009 00:19:37 Microsoft® Windows® Operating System NULL Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversNull.SYS

Beep.SYS fffff880`019f9000 fffff880`01a00000 0x00007000 0x4a5bca8d 14.07.2009 01:00:13 Microsoft® Windows® Operating System BEEP Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversBeep.SYS

vga.sys fffff880`01800000 fffff880`0180e000 0x0000e000 0x4a5bc587 14.07.2009 00:38:47 Microsoft® Windows® Operating System VGA/Super VGA Video Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversvga.sys

VIDEOPRT.SYS fffff880`0180e000 fffff880`01833000 0x00025000 0x4a5bc58b 14.07.2009 00:38:51 Microsoft® Windows® Operating System Video Port Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversVIDEOPRT.SYS

watchdog.sys fffff880`01833000 fffff880`01843000 0x00010000 0x4a5bc53f 14. 07.2009 00:37:35 Microsoft® Windows® Operating System Watchdog Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driverswatchdog.sys

RDPCDD.sys fffff880`01843000 fffff880`0184c000 0x00009000 0x4a5bce62 14.07.2009 01:16:34 Microsoft® Windows® Operating System RDP Miniport 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversRDPCDD.sys

rdpencdd.sys fffff880`0184c000 fffff880`01855000 0x00009000 0x4a5bce62 14.07.2009 01:16:34 Microsoft® Windows® Operating System RDP Encoder Miniport 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversrdpencdd.sys

rdprefmp.sys fffff880`01855000 fffff880`0185e000 0x00009000 0x4a5bce63 14.07.2009 01:16:35 Microsoft® Windows® Operating System RDP Reflector Driver Miniport 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversrdprefmp.sys

Msfs.SYS fffff880`0185e000 fffff880`01869000 0x0000b000 0x4a5bc113 14.

07.2009 00:37:35 Microsoft® Windows® Operating System Watchdog Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driverswatchdog.sys

RDPCDD.sys fffff880`01843000 fffff880`0184c000 0x00009000 0x4a5bce62 14.07.2009 01:16:34 Microsoft® Windows® Operating System RDP Miniport 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversRDPCDD.sys

rdpencdd.sys fffff880`0184c000 fffff880`01855000 0x00009000 0x4a5bce62 14.07.2009 01:16:34 Microsoft® Windows® Operating System RDP Encoder Miniport 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversrdpencdd.sys

rdprefmp.sys fffff880`01855000 fffff880`0185e000 0x00009000 0x4a5bce63 14.07.2009 01:16:35 Microsoft® Windows® Operating System RDP Reflector Driver Miniport 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversrdprefmp.sys

Msfs.SYS fffff880`0185e000 fffff880`01869000 0x0000b000 0x4a5bc113 14.:max_bytes(150000):strip_icc()/device-manager-windows-7-device-status-5863d40c5f9b586e02e1493d.PNG) 07.2009 00:19:47 Microsoft® Windows® Operating System Mailslot driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversMsfs.SYS

Npfs.SYS fffff880`01869000 fffff880`0187a000 0x00011000 0x4a5bc114 14.07.2009 00:19:48 Microsoft® Windows® Operating System NPFS Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversNpfs.SYS

tdx.sys fffff880`0187a000 fffff880`0189c000 0x00022000 0x54616a72 11.11.2014 02:46:26 Microsoft® Windows® Operating System TDI Translation Driver 6.1.7601.18658 (win7sp1_gdr.141110-1511) Microsoft Corporation C:Windowssystem32driverstdx.sys

TDI.SYS fffff880`0189c000 fffff880`018a9000 0x0000d000 0x4ce7933e 20.11.2010 10:22:06 Microsoft® Windows® Operating System TDI Wrapper 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversTDI.SYS

fwtdi64.sys fffff880`028f0000 fffff880`0299d000 0x000ad000 0x54a5a2a8 01.

07.2009 00:19:47 Microsoft® Windows® Operating System Mailslot driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversMsfs.SYS

Npfs.SYS fffff880`01869000 fffff880`0187a000 0x00011000 0x4a5bc114 14.07.2009 00:19:48 Microsoft® Windows® Operating System NPFS Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversNpfs.SYS

tdx.sys fffff880`0187a000 fffff880`0189c000 0x00022000 0x54616a72 11.11.2014 02:46:26 Microsoft® Windows® Operating System TDI Translation Driver 6.1.7601.18658 (win7sp1_gdr.141110-1511) Microsoft Corporation C:Windowssystem32driverstdx.sys

TDI.SYS fffff880`0189c000 fffff880`018a9000 0x0000d000 0x4ce7933e 20.11.2010 10:22:06 Microsoft® Windows® Operating System TDI Wrapper 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversTDI.SYS

fwtdi64.sys fffff880`028f0000 fffff880`0299d000 0x000ad000 0x54a5a2a8 01. 01.2015 20:40:24

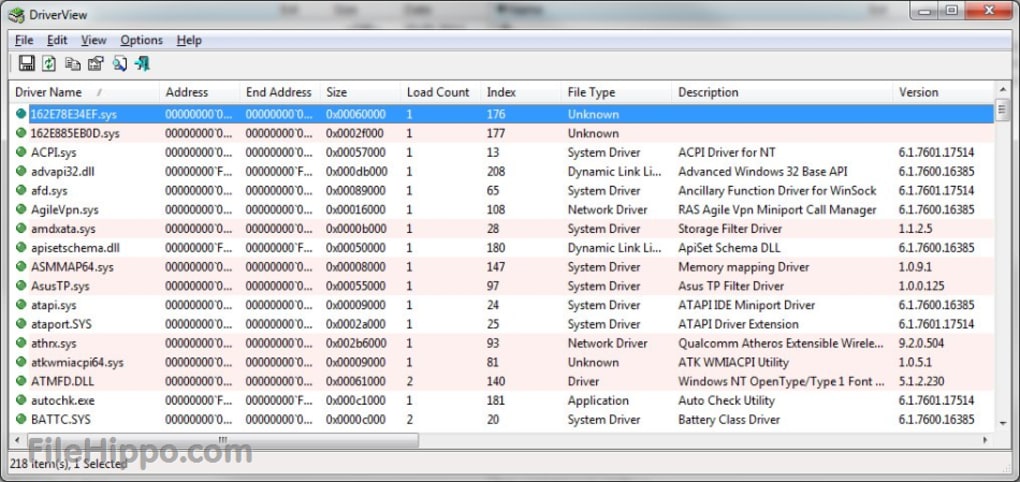

afd.sys fffff880`02800000 fffff880`02889000 0x00089000 0x5388291c 30.05.2014 07:45:48 Betriebssystem Microsoft® Windows® Ancillary Function Driver for WinSock 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversafd.sys

netbt.sys fffff880`02889000 fffff880`028ce000 0x00045000 0x4ce79386 20.11.2010 10:23:18 Microsoft® Windows® Operating System MBT Transport driver 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversnetbt.sys

wfplwf.sys fffff880`028ce000 fffff880`028d7000 0x00009000 0x4a5bccb6 14.07.2009 01:09:26 Microsoft® Windows® Operating System WFP NDIS 6.20 Lightweight Filter Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driverswfplwf.sys

pacer.sys fffff880`0299d000 fffff880`029c3000 0x00026000 0x4ce7a862 20.11.2010 11:52:18 Betriebssystem Microsoft® Windows® QoS-Paketplaner 6.

01.2015 20:40:24

afd.sys fffff880`02800000 fffff880`02889000 0x00089000 0x5388291c 30.05.2014 07:45:48 Betriebssystem Microsoft® Windows® Ancillary Function Driver for WinSock 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversafd.sys

netbt.sys fffff880`02889000 fffff880`028ce000 0x00045000 0x4ce79386 20.11.2010 10:23:18 Microsoft® Windows® Operating System MBT Transport driver 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversnetbt.sys

wfplwf.sys fffff880`028ce000 fffff880`028d7000 0x00009000 0x4a5bccb6 14.07.2009 01:09:26 Microsoft® Windows® Operating System WFP NDIS 6.20 Lightweight Filter Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driverswfplwf.sys

pacer.sys fffff880`0299d000 fffff880`029c3000 0x00026000 0x4ce7a862 20.11.2010 11:52:18 Betriebssystem Microsoft® Windows® QoS-Paketplaner 6. 1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driverspacer.sys

netbios.sys fffff880`029c3000 fffff880`029d2000 0x0000f000 0x4a5bccb6 14.07.2009 01:09:26 Microsoft® Windows® Operating System NetBIOS interface driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversnetbios.sys

serial.sys fffff880`029d2000 fffff880`029ef000 0x0001d000 0x4a5bcaa8 14.07.2009 01:00:40 Betriebssystem Microsoft® Windows® Serieller Gerätetreiber 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversserial.sys

wanarp.sys fffff880`018a9000 fffff880`018c4000 0x0001b000 0x4ce7a874 20.11.2010 11:52:36 Microsoft® Windows® Operating System MS Remote Access and Routing ARP Driver 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driverswanarp.sys

termdd.sys fffff880`028d7000 fffff880`028eb000 0x00014000 0x4ce7ab0c 20.11.2010 12:03:40 Microsoft® Windows® Operating System Remote Desktop Server Driver 6.

1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driverspacer.sys

netbios.sys fffff880`029c3000 fffff880`029d2000 0x0000f000 0x4a5bccb6 14.07.2009 01:09:26 Microsoft® Windows® Operating System NetBIOS interface driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversnetbios.sys

serial.sys fffff880`029d2000 fffff880`029ef000 0x0001d000 0x4a5bcaa8 14.07.2009 01:00:40 Betriebssystem Microsoft® Windows® Serieller Gerätetreiber 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversserial.sys

wanarp.sys fffff880`018a9000 fffff880`018c4000 0x0001b000 0x4ce7a874 20.11.2010 11:52:36 Microsoft® Windows® Operating System MS Remote Access and Routing ARP Driver 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driverswanarp.sys

termdd.sys fffff880`028d7000 fffff880`028eb000 0x00014000 0x4ce7ab0c 20.11.2010 12:03:40 Microsoft® Windows® Operating System Remote Desktop Server Driver 6. 1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driverstermdd.sys

rdbss.sys fffff880`02a36000 fffff880`02a87000 0x00051000 0x4ce79497 20.11.2010 10:27:51 Betriebssystem Microsoft® Windows® Subsystemtreiber für Pufferung des umgeleiteten Laufwerks 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversrdbss.sys

nsiproxy.sys fffff880`02a87000 fffff880`02a93000 0x0000c000 0x4a5bc15e 14.07.2009 00:21:02 Microsoft® Windows® Operating System NSI Proxy 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversnsiproxy.sys

mssmbios.sys fffff880`02a93000 fffff880`02a9e000 0x0000b000 0x4a5bc3be 14.07.2009 00:31:10 Microsoft® Windows® Operating System System Management BIOS Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversmssmbios.sys

fwwfp764.sys fffff880`02a9e000 fffff880`02b06000 0x00068000 0x54a5a2d6 01.

1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driverstermdd.sys

rdbss.sys fffff880`02a36000 fffff880`02a87000 0x00051000 0x4ce79497 20.11.2010 10:27:51 Betriebssystem Microsoft® Windows® Subsystemtreiber für Pufferung des umgeleiteten Laufwerks 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversrdbss.sys

nsiproxy.sys fffff880`02a87000 fffff880`02a93000 0x0000c000 0x4a5bc15e 14.07.2009 00:21:02 Microsoft® Windows® Operating System NSI Proxy 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversnsiproxy.sys

mssmbios.sys fffff880`02a93000 fffff880`02a9e000 0x0000b000 0x4a5bc3be 14.07.2009 00:31:10 Microsoft® Windows® Operating System System Management BIOS Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversmssmbios.sys

fwwfp764.sys fffff880`02a9e000 fffff880`02b06000 0x00068000 0x54a5a2d6 01. 01.2015 20:41:10

discache.sys fffff880`02b06000 fffff880`02b15000 0x0000f000 0x4a5bc52e 14.07.2009 00:37:18 Microsoft® Windows® Operating System System Indexer/Cache Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversdiscache.sys

dfsc.sys fffff880`02b15000 fffff880`02b33000 0x0001e000 0x4ce79447 20.11.2010 10:26:31 Microsoft® Windows® Operating System DFS Namespace Client Driver 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversdfsc.sys

ctxusbm.sys fffff880`02b33000 fffff880`02b47280 0x00014280 0x4dcc9fdc 13.05.2011 04:05:00 Citrix ICA Client Citrix USB Filter Driver 12.1.10.6 Citrix Systems, Inc. C:Windowssystem32driversctxusbm.sys

csc.sys fffff880`02b48000 fffff880`02bcb000 0x00083000 0x4ce79470 20.11.2010 10:27:12 Microsoft® Windows® Operating System Windows Client Side Caching Driver 6.1.7601.17514 (win7sp1_rtm.

01.2015 20:41:10

discache.sys fffff880`02b06000 fffff880`02b15000 0x0000f000 0x4a5bc52e 14.07.2009 00:37:18 Microsoft® Windows® Operating System System Indexer/Cache Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversdiscache.sys

dfsc.sys fffff880`02b15000 fffff880`02b33000 0x0001e000 0x4ce79447 20.11.2010 10:26:31 Microsoft® Windows® Operating System DFS Namespace Client Driver 6.1.7601.17514 (win7sp1_rtm.101119-1850) Microsoft Corporation C:Windowssystem32driversdfsc.sys

ctxusbm.sys fffff880`02b33000 fffff880`02b47280 0x00014280 0x4dcc9fdc 13.05.2011 04:05:00 Citrix ICA Client Citrix USB Filter Driver 12.1.10.6 Citrix Systems, Inc. C:Windowssystem32driversctxusbm.sys

csc.sys fffff880`02b48000 fffff880`02bcb000 0x00083000 0x4ce79470 20.11.2010 10:27:12 Microsoft® Windows® Operating System Windows Client Side Caching Driver 6.1.7601.17514 (win7sp1_rtm. 101119-1850) Microsoft Corporation C:Windowssystem32driverscsc.sys

blbdrive.sys fffff880`02bcb000 fffff880`02bdc000 0x00011000 0x4a5bc4df 14.07.2009 00:35:59 Microsoft® Windows® Operating System BLB Drive Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversblbdrive.sys

a2util64.sys fffff880`02bdc000 fffff880`02be6000 0x0000a000 0x537059be 12.05.2014 06:18:54

a2ddax64.sys fffff880`02be6000 fffff880`02bf0000 0x0000a000 0x51396c04 08.03.2013 05:41:40

tunnel.sys fffff880`02a00000 fffff880`02a26000 0x00026000 0x4ce7a846 20.11.2010 11:51:50 Betriebssystem Microsoft® Windows® Microsoft-Tunnelschnittstellentreiber 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driverstunnel.sys

iusb3xhc.sys fffff880`0305d000 fffff880`03121000 0x000c4000 0x4f226fe0 27.01.2012 10:35:28 USB 3.0 Device Driver Intel(R) USB 3.

101119-1850) Microsoft Corporation C:Windowssystem32driverscsc.sys

blbdrive.sys fffff880`02bcb000 fffff880`02bdc000 0x00011000 0x4a5bc4df 14.07.2009 00:35:59 Microsoft® Windows® Operating System BLB Drive Driver 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversblbdrive.sys

a2util64.sys fffff880`02bdc000 fffff880`02be6000 0x0000a000 0x537059be 12.05.2014 06:18:54

a2ddax64.sys fffff880`02be6000 fffff880`02bf0000 0x0000a000 0x51396c04 08.03.2013 05:41:40

tunnel.sys fffff880`02a00000 fffff880`02a26000 0x00026000 0x4ce7a846 20.11.2010 11:51:50 Betriebssystem Microsoft® Windows® Microsoft-Tunnelschnittstellentreiber 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driverstunnel.sys

iusb3xhc.sys fffff880`0305d000 fffff880`03121000 0x000c4000 0x4f226fe0 27.01.2012 10:35:28 USB 3.0 Device Driver Intel(R) USB 3. 0 eXtensible Host Controller Driver 1.0.3.214 (iusb3drv.20120127-0133) Intel Corporation C:Windowssystem32driversiusb3xhc.sys

USBD.SYS fffff880`03121000 fffff880`03122e80 0x00001e80 0x52954daf 27.11.2013 02:41:03 Microsoft® Windows® Operating System Universal Serial Bus Driver 6.1.7601.18328 (win7sp1_gdr.131126-1436) Microsoft Corporation C:Windowssystem32driversUSBD.SYS

HECIx64.sys fffff880`03123000 fffff880`03136000 0x00013000 0x4ff21d62 02.07.2012 23:14:58 Intel(R) Management Engine Interface Intel(R) Management Engine Interface 8.1.0.1263 built by: WinDDK Intel Corporation C:Windowssystem32driversHECIx64.sys

serenum.sys fffff880`03136000 fffff880`03142000 0x0000c000 0x4a5bcaa1 14.07.2009 01:00:33 Microsoft® Windows® Operating System Serial Port Enumerator 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversserenum.sys

e1c62x64.sys fffff880`03142000 fffff880`031bb000 0x00079000 0x50258ebf 10.

0 eXtensible Host Controller Driver 1.0.3.214 (iusb3drv.20120127-0133) Intel Corporation C:Windowssystem32driversiusb3xhc.sys

USBD.SYS fffff880`03121000 fffff880`03122e80 0x00001e80 0x52954daf 27.11.2013 02:41:03 Microsoft® Windows® Operating System Universal Serial Bus Driver 6.1.7601.18328 (win7sp1_gdr.131126-1436) Microsoft Corporation C:Windowssystem32driversUSBD.SYS

HECIx64.sys fffff880`03123000 fffff880`03136000 0x00013000 0x4ff21d62 02.07.2012 23:14:58 Intel(R) Management Engine Interface Intel(R) Management Engine Interface 8.1.0.1263 built by: WinDDK Intel Corporation C:Windowssystem32driversHECIx64.sys

serenum.sys fffff880`03136000 fffff880`03142000 0x0000c000 0x4a5bcaa1 14.07.2009 01:00:33 Microsoft® Windows® Operating System Serial Port Enumerator 6.1.7600.16385 (win7_rtm.090713-1255) Microsoft Corporation C:Windowssystem32driversserenum.sys

e1c62x64.sys fffff880`03142000 fffff880`031bb000 0x00079000 0x50258ebf 10. 08.2012 23:44:15 Intel(R) Gigabit Adapter Intel(R) Gigabit Adapter NDIS 6.x driver 12.2.45.0 built by: WinDDK Intel Corporation C:Windowssystem32driverse1c62x64.sys

usbehci.sys fffff880`031bb000 fffff880`031cd000 0x00012000 0x52954db7 27.11.2013 02:41:11 Microsoft® Windows® Operating System EHCI eUSB Miniport Driver 6.1.7601.18328 (win7sp1_gdr.131126-1436) Microsoft Corporation C:Windowssystem32driversusbehci.sys

08.2012 23:44:15 Intel(R) Gigabit Adapter Intel(R) Gigabit Adapter NDIS 6.x driver 12.2.45.0 built by: WinDDK Intel Corporation C:Windowssystem32driverse1c62x64.sys

usbehci.sys fffff880`031bb000 fffff880`031cd000 0x00012000 0x52954db7 27.11.2013 02:41:11 Microsoft® Windows® Operating System EHCI eUSB Miniport Driver 6.1.7601.18328 (win7sp1_gdr.131126-1436) Microsoft Corporation C:Windowssystem32driversusbehci.sys

остальная часть списка будет в комментариях, так как он превышает предел одного сообщения.

есть идеи, кто здесь виноват?

Спасибо за ваше время!

источникtransport driver interface — это… Что такое transport driver interface?

- transport cross-section

- transport endpoint

Смотреть что такое «transport driver interface» в других словарях:

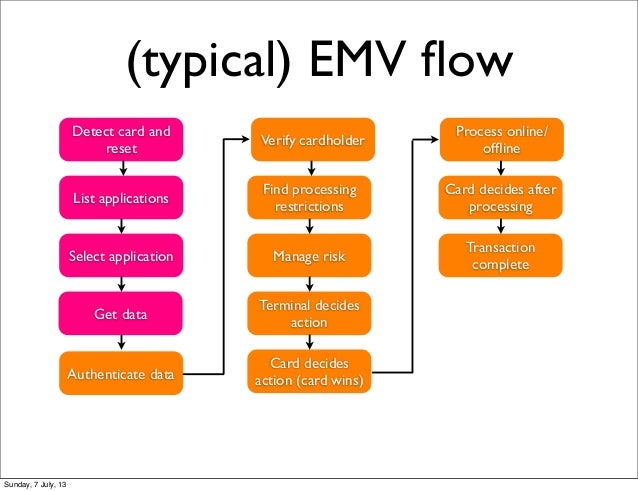

Transport Driver Interface — (TDI) общий интерфейс для драйверов (таких как Windows 2000 redirector и server ) для общения с различными сетевыми транспортными протоколами.

Это позволяет сервисам оставаться независимыми от транспортных протоколов. В отличие от NDIS, нет… … Википедия

Это позволяет сервисам оставаться независимыми от транспортных протоколов. В отличие от NDIS, нет… … ВикипедияTransport Driver Interface — The Transport Driver Interface or TDI is the protocol understood by the upper edge of the Transport layer of the Microsoft Windows kernel network stack.Transport Providers are implementations of network protocols such as TCP/IP, NetBIOS, and… … Wikipedia

Transport Driver Interface — Das Transport Driver Interface (kurz: TDI) ist eine Schnittstelle, die zwischen Dateisystemtreiber und Transportprotokollen eingesetzt wird und einem beliebigen TDI fähigen Protokoll die Kommunikation mit den Dateisystemtreibern ermöglicht.… … Deutsch Wikipedia

Driver — may refer to: Contents 1 Places 2 Surnames of people 2.1 Fiction 3 Occupation and activity 3.1 … Wikipedia

Transport engineering — (alternatively transportation engineering) is the science of safe and efficient movement of people and goods (transport).

It is a sub discipline of civil engineering.The planning aspects of transport engineering relate to urban planning, and… … Wikipedia

It is a sub discipline of civil engineering.The planning aspects of transport engineering relate to urban planning, and… … WikipediaAncillary Function Driver — Pour les articles homonymes, voir AFD. Ancillary Function Driver (AFD) est le pilote de fonction auxiliaire, un service de Microsoft Windows, chargé de faire fonctionner les sockets BSD. Sous Windows (voir Winsock), l application la plus célèbre… … Wikipédia en Français

Messaging Application Programming Interface — (MAPI) is a messaging architecture and a Component Object Model based API for Microsoft Windows. MAPI allows client programmes to become (e mail) messaging enabled, aware, or based by calling MAPI subsystem routines that interface with certain… … Wikipedia

Microsoft Messaging Passing Interface — Microsoft Message Passing Interface (MS MPI) is an implementation of the MPI 2 specification by Microsoft for use in Windows HPC Server 2008 to interconnect and communicate (via messages) between High performance computing nodes.

It is mostly… … Wikipedia

NetBIOS Extended User Interface — Abbreviated NetBEUI, pronounced [netboo ee]. A network device driver for the transport layer supplied with Microsoft s LAN Manager, Windows for Workgroups, and Windows NT. NetBEUI communicates with the network interface card via the NDIS… … Dictionary of networking

Musical Instrument Digital Interface — MIDI (Musical Instrument Digital Interface, IPAEng|ˈmɪdi) is an industry standard protocol that enables electronic musical instruments, computers, and other equipment to communicate, control, and synchronize with each other. MIDI allows computers … Wikipedia

Internet Small Computer System Interface — iSCSI (internet SCSI) est un protocole de la couche application permettant le transport de commandes SCSI sur un réseau TCP/IP. Sommaire 1 Principales caractéristiques 2 Historique 2.1 iSCSI Software initiator … Wikipédia en Français

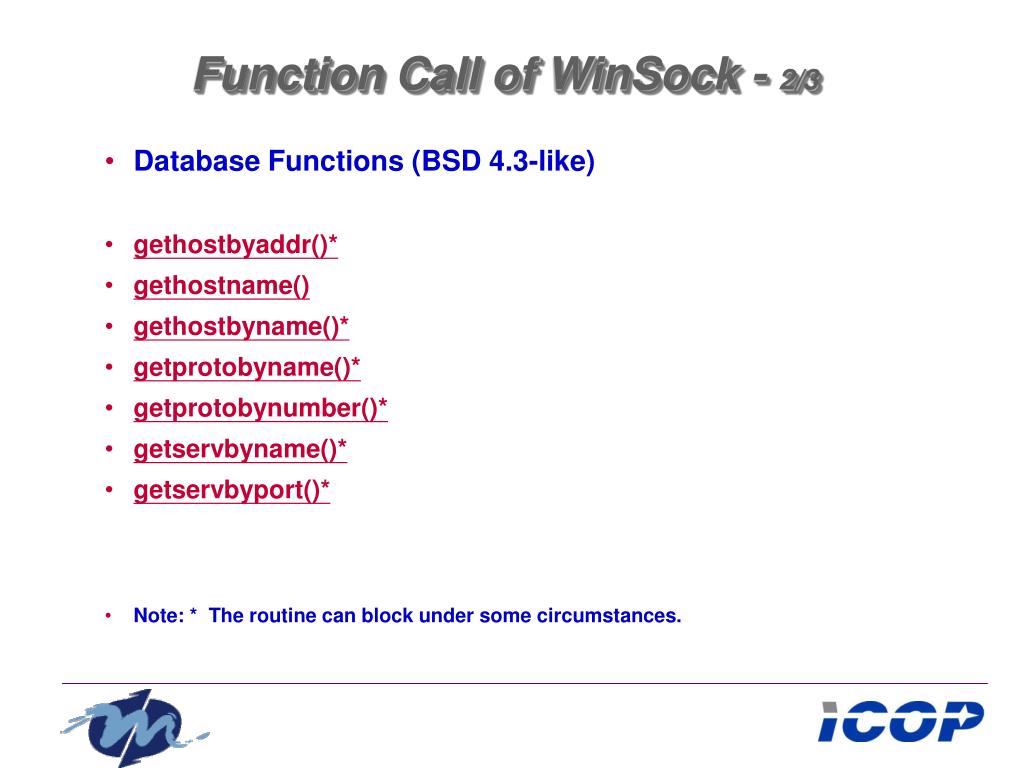

Сетевое программирование с помощью Windows Sockets

Интерфейс прикладного программирования Windows Sockets ( Winsock )

Windows Sockets (Winsock) – это сетевой интерфейс прикладного программирования, а не протокол, основной интерфейс доступа к различным сетевым базовым протоколам, реализованный на всех платформах. Winsock многое унаследовал от реализации BSD Sockets, но также включает Microsoft-specific расширения, постоянно продолжая развиваться и расширяться. Winsock поддерживает надежное, ориентированное на соединение, а также ненадежное, не ориентированное на соединение взаимодействия. Windows 2000 включает Winsock 2.2, который доступен для потребительских версий в виде надстройки.

Winsock обеспечивает:

1. Поддержку по механизму scatter-gather и ассинхронный ввод-вывод I/O;

2. Поддержку Quality of service (QoS) если нижележащая сеть поддерживает QoS, приложения могут согласовывать между собой максимальные задержки и полосы пропускания;

3. Расширяемость — Winsock можно использовать не только с протоколами, поддерживаемыми Windows 2000, но и с другими;

4. Поддержку интегрированных пространств имен, отличных от определенных протоколом, который использует приложение вместе с Winsock. Например, сервер может опубликовать свое имя в Active Directory, а клиент, используя расширения пространства имен найти адрес сервера в Active Directory;

5. Поддержку многоадресных сообщений, передаваемых сразу нескольким адресатам.

Поддержку многоадресных сообщений, передаваемых сразу нескольким адресатам.

Функционирование Winsock

Для создания Winsock-приложения необходимо создать сокет, являющийся конечной точкой коммуникационного соединения. Сокет необходимо привязать к адресу конкретного локального компьютера. Поскольку сокет не зависит от протокола, можно выбрать любой протокол, установленный в системе, где работает сокет. Далее схемы работы различных типов сокетов отличаются. Winsock-сервер, ориентированный на логическое соединение, выполняет на сокете операцию listen, указывая число поддерживаемых соединений. Далее выполняется операция accept, которая при наличии ждущего запроса на соединение завершается немедленно, в противном случае после поступления запроса. После установления соединения accept возвращает новый сокет с серверной стороны. Сервер может выполнять операции передачи и приема данных.

Рис. 3. Коммуникационная связь между клиентом и сервером Winsock, ориентированными на логическое соединение

Клиенты подключаются к серверу с помощью вызова функции connect с указанием адреса удаленного компьютера. После установления соединения клиент может принимать и посылать сообщения через свой сокет. На рис. 3 представлена коммуникационная связь между клиентом и сервером, ориентированными на логическое соединение.

После установления соединения клиент может принимать и посылать сообщения через свой сокет. На рис. 3 представлена коммуникационная связь между клиентом и сервером, ориентированными на логическое соединение.

После привязки к адресу сервер, не требующий логических соединений, ничем не отличается от аналогичного клиента. Сервер посылает и получает сообщение через сокет, просто указывая требуемый адрес. Отправитель получает код ошибки в ходе следующей операции приема, если предыдущее сообщение не было доставлено.

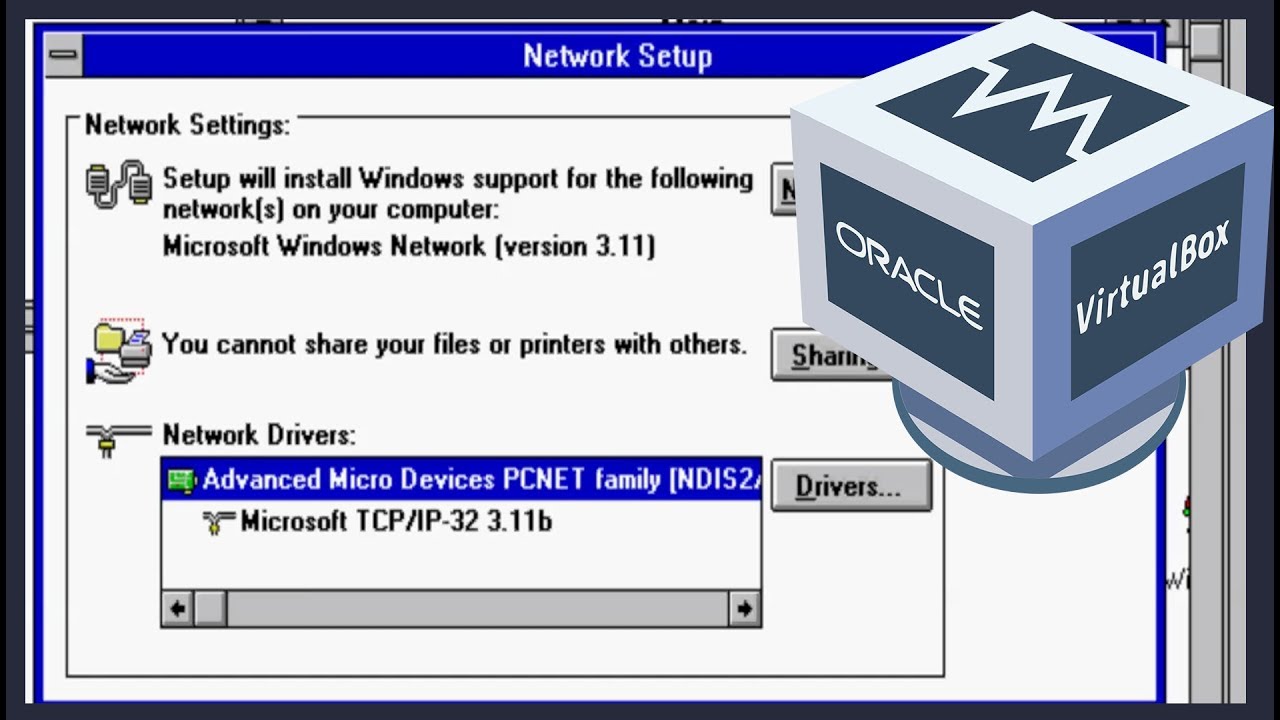

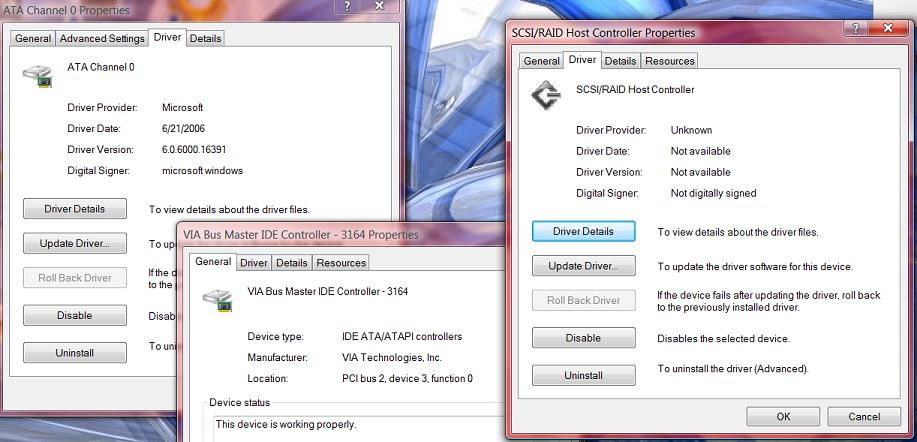

Реализация Winsock

Прикладной интерфейс Windows Sockets состоит из DLL Ws2_32.dll, которая обеспечивает приложениям доступ к Winsock-функциям (рис. 4). Ws2_32.dll вызывает сервисы пространства имен и провайдеров сервисов транспорта для выполнения операций по разрешению имен и передачи сообщений. Библиотека Msafd.dll действует как провайдер сервисов транспорта. Msafd.dll использует библиотеки-помощники для Winsock (которые являются специфичными для протоколов), для взаимодействия с драйверами протоколов уровня ядра. Например, Wshtcpip.dll является помощником для протокола TCP/IP, а Wshnetbs.dll — для протокола NetBEUI. Библиотека Mswsock.dll реализует расширенную функциональность Microsoft Winsock.

Провайдер сетевого транспорта Msafddll использует сервисы драйвера файловой системы AFD.sys (Ancillary Function driver, AFD) для реализации функций сокетов. AFD является TDI-клиентом и исполняет сетевые операции с сокетами, такие как посылка и получение сообщений путем отправки запросов TDI IRP драйверам протоколов. AFD не запрограммирован для использования определенных драйверов протоколов, поэтому Msafd.dll информирует AFD об имени протокола, используемого определенным сокетом так, чтобы AFD мог открыть объект-устройство, представляющее этот протокол.

Рис. 4. Интерфейс WinSockets

Приключения реймана игра — bookaineo.jroelofs.com

Приключения реймана игра — bookaineo.jroelofs.comПриключения реймана игра