Не заходит в аккаунт Гугл на Андроиде, как исправить вход в Google на телефоне

Содержание

- Неверные данные входа

- Неизвестная ошибка

- Нет подключения сети

- Профиль уже добавлен

- Не удалось найти учетную запись

- Не удается установить надежное соединение с сервером

- Альтернативные методы

- Заключение

- Видео по теме

При вводе данных от своей учетной записи Google на смартфонах и планшетах пользователь может столкнуться с проблемой входа. Система попросту не заходит в аккаунт Гугл на Андроиде. Причины разные: неверно введен логин или пароль, профиль уже добавлен на устройство или соединение с сервером не установлено. В статье приведены примеры обхода данных ошибок.

В зависимости от информации об ошибке, выбирайте нужный вам раздел и следуйте советам.

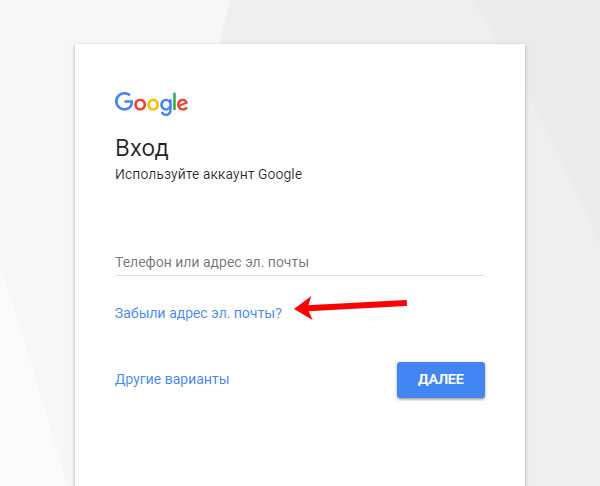

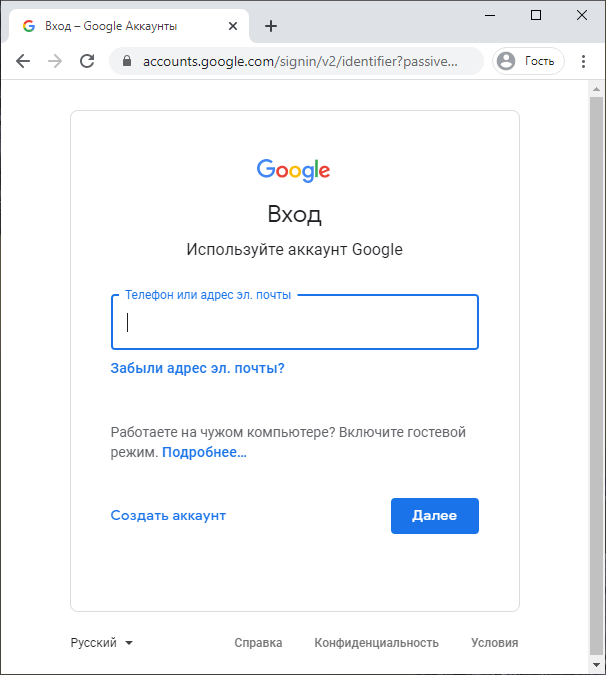

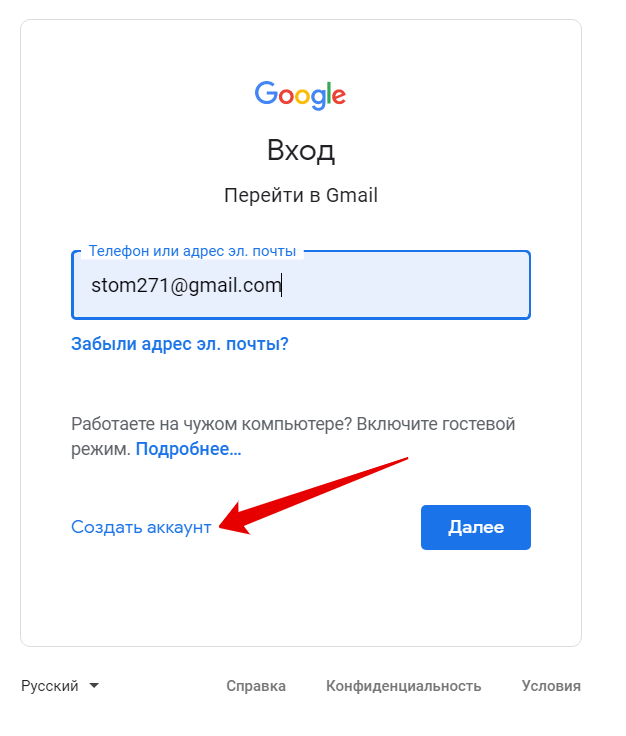

Неверные данные входа

Прописывая логин или пароль вручную, можно увидеть информацию о неверном вводе данных. В данном случае:

1. Проверьте правильность ввода данных через компьютер.

Проверьте правильность ввода данных через компьютер.

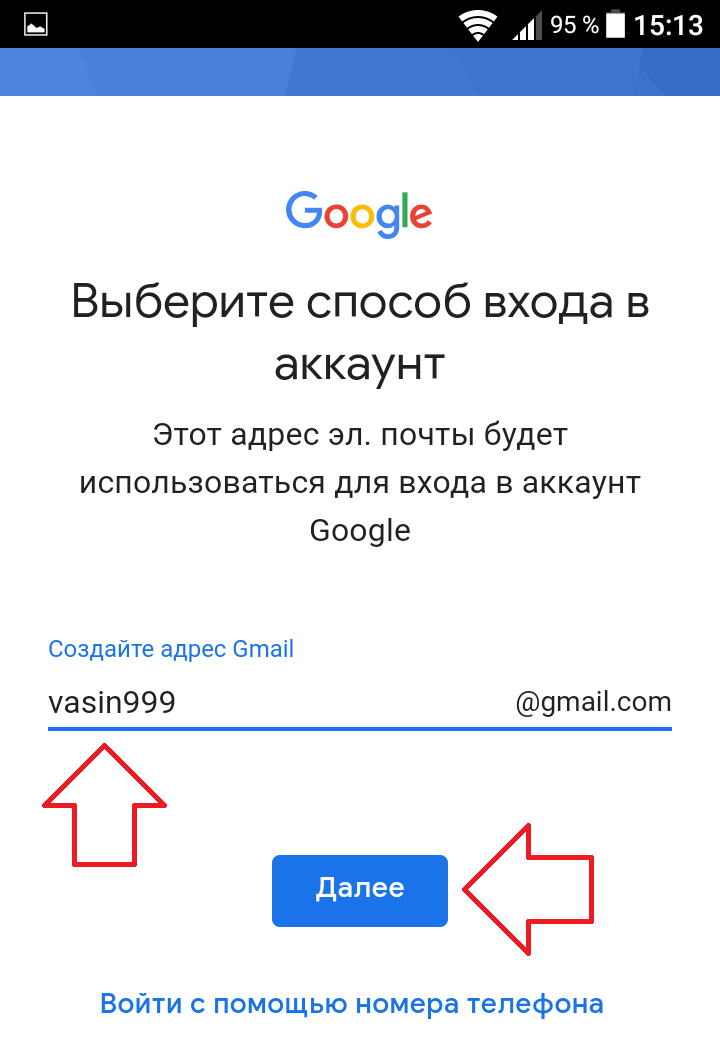

2. Верные данные напишите в текстовой заметке на смартфоне, а затем с помощью функций «копировать /вставить» перенести в поля для заполнения.

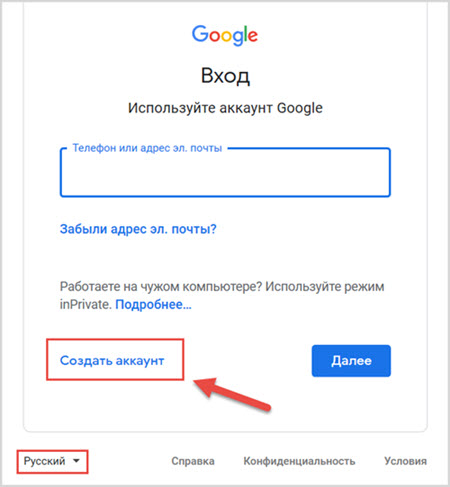

3. Вводите данные через форму «Аккаунты» – «Добавить аккаунт» – «Google».

4. Если не принимает пароль, смените его с авторизированного компьютера или через форму восстановления.

Неизвестная ошибка

Такое поведение смартфона возможно при недавней смене пароля и попытке ввода данных от своего Google профиля. Происходит это, если с учетной записи на смартфоне выход не выполнялся, а был попросту сброшен смартфон до заводского состояния. Это своеобразная антиугонная система Google, именуемая Factory Reset Protection. О способах ее обхода можно почитать в статье сброс аккаунта Google.

В данном случае рекомендуется подождать от 24 часов до 3 суток после смены пароля и ввести свои данные.

Читайте также:

Ошибка «необходимо войти в аккаунт Google»

Нет подключения сети

Проверьте подключение к домашней сети и убедитесь, что интернет работает стабильно:

1. Зайдите в настройки Wi-Fi роутера и проверьте количество отправленных пакетов. Если пакетов 0 или стоят на месте, перезагрузите роутер.

Зайдите в настройки Wi-Fi роутера и проверьте количество отправленных пакетов. Если пакетов 0 или стоят на месте, перезагрузите роутер.

2. Телефон перезагрузите, подключитесь к Wi-Fi вновь и пробуйте войти.

3. Если есть выход в мобильный интернет, отключите Wi-Fi и авторизуйтесь в Google-аккаунте через интернет оператора сотовой связи.

Профиль уже добавлен

Редко, но сообщение «Этот аккаунт уже добавлен на устройство» случается при проблемах доступа со стороны серверов Google или вашего провайдера. В 99% случаев пользователь самостоятельно не выходил из своего профиля, но получил данное уведомление.

Последней весомой причиной такой проблемы была блокировка Роскомнадзором диапазона IP-адресов, которые в том числе использовала и Google для своих сервисов. Рекомендация:

- периодически проверять доступ к серверу;

- попробовать авторизоваться, предварительно подключившись к VPN;

- узнать в СМИ, массовая ли это ошибка или локальная.

Не удалось найти учетную запись

Частая проблема при смене почты для одного из сервисов Google.

Такая ошибка может высвечиваться при попытке повторного входа со старой, открепленной почты в тот же YouTube. Рекомендации:

- Подождать некоторое время и периодически вводить свои новые данные.

- Обратиться в службу поддержки.

Не удается установить надежное соединение с сервером

Редкие, но возможные сбои стабильного подключения к серверам Google могут спровоцировать данную ошибку.

Исключите сразу несколько причин:

- Перезагрузите роутер, смартфон и после подключения попробуйте залогиниться.

- Исключите нестабильный или отсутствующий интернет в качестве фактора появления ошибки. Если есть возможность, подключитесь к сети мобильного оператора и повторите попытку.

- Проведите повторную операцию через минуту, пять, десять. Возможно, проблемы на стороне провайдера, а не смартфона или планшета.

Что делать, если ошибка остается (для опытных пользователей):

1. Получите root-права на устройстве.

2. С помощью файлового менеджера X-plore с правами суперпользователя перейдите в раздел Root/system/etc/

С помощью файлового менеджера X-plore с правами суперпользователя перейдите в раздел Root/system/etc/

3. Откройте файл hosts с помощью текстового редактора.

4. Оставьте единую строку 127.0.0.1 localhost. Сохраните файл.

5. Проверяйте вход в аккаунт Google.

Альтернативные методы

Если проблема не устранена, можно сделать так:

1. Зайдите в «Настройки» – «Приложения», найдите «Сервисы Google Play», отключите и остановите их работу.

2. Аналогичные действия сделайте с Google Services Framework и Сервисы Google Play. Перезагрузите смартфон и повторите попытку входа.

3. Если нет, то выйдите с остальных профилей Гугл (при условии, что они подключены к телефону) и сделайте откат до заводских параметров. Входите в «Настройки» – «Система» – «Сброс» – «Сброс телефона».

Заключение

За время эксплуатации профилей Google появилось много причин, почему войти в собственный аккаунт не удается с первого раза. Это может быть невнимательность пользователя, плохая связь с интернетом, незнание об ограничениях при работе FRP, проблемы на стороне провайдера или серверов корпорации. В статье вы найдете подсказки в решении локальных проблем входа в учетную запись.

В статье вы найдете подсказки в решении локальных проблем входа в учетную запись.

App Store: Google Authenticator

Описание

Если двухэтапная аутентификация включена, для входа в аккаунт потребуется ввести пароль и код подтверждения, сгенерированный в этом приложении. Настроив его, вы сможете получать коды подтверждения без подключения к Интернету или мобильной сети.

Функции:

– автоматическая настройка с помощью QR-кода;

– поддержка нескольких аккаунтов;

– генерация кодов по времени или по счетчику;

– перенос аккаунтов между устройствами с помощью QR-кода.

Чтобы использовать Google Authenticator для входа в аккаунт Google, нужно включить двухэтапную аутентификацию. Для этого перейдите на страницу http://www.google.com/2step.

Версия 3.4.0

– Добавлена поддержка функций многозадачности на устройствах iPad и возможность перетаскивать одноразовые коды.

– Исправлены ошибки.

Оценки и отзывы

Оценок: 33 тыс.

Помогите!!!

Ситуация такая , удалил все с айфон , когда установил все заново , аунтификатор не даёт пароли , как мне в свой аккаунт

Ну наконец-то

Ну наконец-то сделали перенос с одного устройства на другое…

Сохраняйте резервные коды

Будьте готовы к тому, что в один день все ваши коды удалятся.

Вы не сможете войти на биржу, в аккаунты с 2fa и вам придется заводить новый аккаунт в аутентификаторе. Спасибо, гугл, за такую кривоту

Разработчик Google LLC указал, что в соответствии с политикой конфиденциальности приложения данные могут обрабатываться так, как описано ниже. Подробные сведения доступны в политике конфиденциальности разработчика.

Связанные с пользователем данные

Может вестись сбор следующих данных, которые связаны с личностью пользователя:

- Идентификаторы

- Данные об использовании

- Диагностика

- Другие данные

Не связанные с пользователем данные

Может вестись сбор следующих данных, которые не связаны с личностью пользователя:

- Геопозиция

- Пользовательский контент

- Диагностика

Конфиденциальные данные могут использоваться по-разному в зависимости от вашего возраста, задействованных функций или других факторов. Подробнее

Подробнее

Информация

- Провайдер

- Google LLC

- Размер

- 27,5 МБ

- Категория

- Утилиты

- Возраст

- 4+

- Copyright

- © 2014 Google Inc.

- Цена

- Бесплатно

- Сайт разработчика

- Поддержка приложения

- Политика конфиденциальности

Другие приложения этого разработчика

Вам может понравиться

Обзор учетных записей служб| Документация IAM

На этой странице объясняется, что такое учетные записи служб, и описываются важные

рекомендации по управлению вашими сервисными аккаунтами на каждом этапе их

жизненный цикл.

Что такое сервисные аккаунты?

Учетная запись службы — это учетная запись особого типа, обычно используемая приложением. или вычислительная рабочая нагрузка, например экземпляр Compute Engine, а не человек. Учетная запись службы идентифицируется по адресу электронной почты, который уникален для счет.

Приложения используют служебные учетные записи для авторизованные вызовы API путем аутентификации либо как самой учетной записи службы, либо как Google Workspace или пользователей Cloud Identity через делегирование на уровне домена. Когда приложение аутентифицируется как учетная запись службы, оно получает доступ ко всем ресурсы, к которым учетная запись службы имеет разрешение на доступ.

Наиболее распространенный способ разрешить приложению аутентифицироваться в качестве учетной записи службы

заключается в привязке сервисного аккаунта к ресурсу

запуск приложения. Например, вы можете привязать учетную запись службы к

Экземпляр Compute Engine, чтобы приложения, работающие на этом экземпляре, могли

пройти аутентификацию в качестве учетной записи службы.

Существуют и другие способы разрешить приложениям выполнять аутентификацию в качестве учетных записей служб. помимо привязки сервисного аккаунта. Например, вы можете настроить рабочую нагрузку федерация удостоверений для разрешения внешних рабочих нагрузок для аутентификации в качестве служебных учетных записей или создания ключа служебной учетной записи и используйте его в любой среде для получения токенов доступа OAuth 2.0.

Осторожно: Ключи служебных учетных записей представляют угрозу безопасности, если ими неправильно управляют. Если возможно, использовать другой метод аутентификации.Чтобы узнать больше об аутентификации учетной записи службы для приложений, см. Обзор удостоверений для рабочих нагрузок.

Субъекты, такие как пользователи и другие учетные записи служб, также могут аутентифицироваться как

сервисные счета.

Типы учетных записей служб

В Google Cloud существует несколько различных типов учетных записей служб:

Управляемые пользователями учетные записи служб : учетные записи служб, которые вы создаете и управлять. Эти сервисные учетные записи часто используются в качестве удостоверений для рабочие нагрузки.

Учетные записи служб по умолчанию : Учетные записи служб, управляемые пользователями, которые создаются автоматически при включении определенных сервисов Google Cloud. Ты отвечает за управление этими сервисными учетными записями.

Учетные записи служб, управляемых Google : Служба, созданная и управляемая Google. учетные записи, которые позволяют службам получать доступ к ресурсам от вашего имени.

Дополнительные сведения о различных типах учетных записей служб см. в разделе Типы

сервисные счета.

в разделе Типы

сервисные счета.

Учетные данные служебной учетной записи

Приложения и принципалы аутентифицируются как служебная учетная запись, выполнив одно из следующее:

- Получение краткосрочных учетных данных. Во многих случаях, таких как присоединение

служебные учетные записи и команды с помощью интерфейса командной строки gcloud

--impersonate-service-accountфлаг, эти учетные данные получены автоматически — вам не нужно создавать их или управлять ими самостоятельно. - Использование ключа служебной учетной записи для подписи веб-токена JSON (JWT) и обмена им для токена доступа. Ключи служебных учетных записей представляют угрозу безопасности, если ими неправильно управляют. Если возможно, использовать другой метод аутентификации.

Дополнительные сведения об аутентификации учетной записи службы см. в разделе Учетная запись службы

реквизиты для входа.

Олицетворение учетной записи службы

Когда принципал, например пользователь или другая учетная запись службы, использует учетные данные для аутентификации в качестве служебной учетной записи, это называется , выдающим себя за . учетная запись службы. Олицетворение обычно используется для временного предоставления пользователю повышенный доступ, потому что он позволяет пользователям временно брать на себя роли, сервисный аккаунт есть.

Если принципал получает доступ к ресурсам, выдавая себя за учетную запись службы, большинство журналы аудита включают как их удостоверение, так и удостоверение учетной записи службы. они выдают себя за. Дополнительные сведения см. в разделе Интерпретация аудита. журналы.

Ниже приведены примеры олицетворения учетной записи службы:

Пользователь запускает команду gcloud CLI с

--impersonate-service-accountфлаг. Этот флаг заставляет интерфейс командной строки gcloud создавать недолговечные учетные данные для сервисной учетной записи, затем запустите команду с этими учетными данными.

В этой ситуации пользователь олицетворяет учетную запись службы.

Пользователь вручную создает краткосрочные учетные данные, используя API учетных данных учетной записи службы, а затем использует эти учетные данные для аутентифицировать.

В этой ситуации пользователь олицетворяет учетную запись службы.

Ниже приведены , а не примеры олицетворения учетной записи службы:

Пользователь прикрепляет учетную запись службы к ресурсу.

Пользователь не аутентифицируется как учетная запись службы, когда прикрепляет ее к ресурс, поэтому они не выдают себя за учетную запись службы.

Примечание. Для присоединения учетной записи службы к ресурсу требуетсяРазрешение iam.serviceAccounts.actAs, которое также требуется для олицетворять сервисные аккаунты.Код, работающий на ресурсе, выполняет авторизованные вызовы API с использованием ресурса прикрепленный сервисный аккаунт.

Код

не имеет идентификатора, поэтому он не может олицетворять учетную запись службы. Когда код, работающий на ресурсе, аутентифицируется как прикрепленный к ресурсу служебной учетной записи, единственным релевантным идентификатором является служебная учетная запись.

Пользователь или приложение использует ключ учетной записи службы для аутентификации в качестве службы счет.

Использование ключа учетной записи службы для аутентификации в качестве учетной записи службы включает только одно удостоверение: учетная запись службы. Потому что есть только одна личность участие, использование ключа не является олицетворением учетной записи службы.

Чтобы узнать, какие разрешения требуются для олицетворения учетной записи службы, см. Роли для управления и олицетворения службы Счета.

Сервисные аккаунты и домены Google Workspace

Сервисные аккаунты , а не принадлежат вашему домену Google Workspace, в отличие от

учетные записи пользователей. Если вы делитесь активами Google Workspace, такими как документы или

события со всем вашим доменом Google Workspace, они не являются общими

со служебными аккаунтами. Точно так же ресурсы Google Workspace, созданные

сервисный аккаунт не создан в вашем домене Google Workspace. Как

В результате ваши администраторы Google Workspace и Cloud Identity не могут владеть или

управлять этими активами.

Если вы делитесь активами Google Workspace, такими как документы или

события со всем вашим доменом Google Workspace, они не являются общими

со служебными аккаунтами. Точно так же ресурсы Google Workspace, созданные

сервисный аккаунт не создан в вашем домене Google Workspace. Как

В результате ваши администраторы Google Workspace и Cloud Identity не могут владеть или

управлять этими активами.

Разрешения учетной записи службы

Учетные записи служб являются принципалами. Это означает, что вы можете предоставить

сервисным аккаунтам доступ к ресурсам Google Cloud. Например, вы можете

предоставить сервисному аккаунту роль администратора вычислений ( roles/compute. ) на

проект. Затем учетная запись службы сможет управлять Compute Engine.

ресурсов в этом проекте. admin

admin

Однако учетные записи служб также являются ресурсами. Это означает, что вы

может разрешить другим участникам доступ, т. е. создавать, управлять и

олицетворение — учетная запись службы. Например, вы можете предоставить пользователю

Роль пользователя учетной записи службы ( roles/iam.serviceAccountUser ) в учетной записи службы.

Затем пользователь сможет олицетворять учетную запись службы.

В следующих разделах обсуждается, как управлять учетными записями служб в качестве как ресурсы.

Учетные записи служб в качестве участников

Поскольку учетные записи служб являются

ресурсы в вашем проекте, предоставив ему роль, как и для любого

другой принципал. Например, если вы хотите, чтобы служба вашего приложения

объекты доступа к учетной записи в сегменте Cloud Storage, вы можете предоставить услугу

учетной записи роль средства просмотра объектов хранения ( roles/storage. ) на

ведро. objectViewer

objectViewer

Как и для всех типов субъектов, вы должны предоставить учетной записи службы только минимальный набор разрешений, необходимый для достижения своей цели.

Как и в случае с другими субъектами, вы можете добавить сервисные аккаунты в группу Google, а затем назначать роли группе. Однако добавление учетных записей служб в группы не лучшая практика. Сервисные учетные записи используются приложениями и у каждого приложения могут быть свои требования к доступу.

Чтобы узнать, как назначать роли участникам, включая учетные записи служб, см. Управляйте доступом к проектам, папкам и организациям.

Примечание. Учетные записи служб Compute Engine и App Engine по умолчанию получают роль редактора ( роли/редактор ) в проекте, когда они

созданный. Для повышения безопасности мы настоятельно рекомендуем вам отключить это поведение.

отключив автоматическое предоставление ролей для службы по умолчанию

Счета. Дополнительные сведения см. в разделе Служба по умолчанию.

Счета.

Дополнительные сведения см. в разделе Служба по умолчанию.

Счета.Учетные записи служб как ресурсы

Учетные записи служб также являются ресурсами, которые могут иметь собственные разрешающие политики. Как

В результате вы можете разрешить другим субъектам доступ к служебной учетной записи, предоставив им

роль в служебной учетной записи или в одной из родительских служебных учетных записей.

Ресурсы. Например, чтобы позволить пользователю олицетворять службу

учетной записи, вы можете предоставить пользователю роль пользователя учетной записи службы

( roles/iam.serviceAccountUser ) в учетной записи службы.

При назначении роли, позволяющей пользователю олицетворять учетную запись службы, сохраняйте

иметь в виду, что пользователь может получить доступ ко всем ресурсам, которые может использовать учетная запись службы.

доступ. Будьте осторожны, позволяя пользователям олицетворять высокопривилегированную службу

учетных записей, таких как Compute Engine и

Сервисные учетные записи App Engine по умолчанию.

Для получения дополнительной информации о ролях, которые вы можете назначать участникам службы учетных записей см. в разделе Разрешения учетных записей служб.

Чтобы узнать, как предоставить участнику роль в служебной учетной записи, см. раздел Управление доступом. для обслуживания счетов.

Жизненный цикл сервисной учетной записи

Управляя своими проектами, вы, вероятно, будете создавать, управлять и удалять многие различные сервисные аккаунты. В этом разделе описываются основные соображения для управления вашими сервисными аккаунтами на различных этапах их жизненного цикла.

Где создавать учетные записи служб

Каждая учетная запись службы находится в проекте. После создания службы учетную запись, вы не можете переместить ее в другой проект.

Существует несколько способов организации учетных записей служб в проекты:

Создание учетных записей служб и ресурсов в одном проекте.

Этот подход упрощает начало работы с учетными записями служб. Однако, может быть сложно отслеживать ваши учетные записи служб, когда они разбросаны по многим проектам.

Централизуйте учетные записи служб в отдельных проектах.

Этот подход помещает все учетные записи служб вашей организации в небольшое количество проектов, что может упростить обслуживание учетных записей управлять. Однако требуется дополнительная настройка, если вы прикреплять сервисные аккаунты к ресурсам в других проектах, что позволяет этим ресурсам использовать учетную запись службы в качестве своего идентификатора.

Когда учетная запись службы находится в одном проекте и обращается к ресурсу в другой проект, вы обычно должны включить API для этого ресурс в обоих проектах. Например, если у вас есть учетная запись службы в проект

my-service-accountsи экземпляр Cloud SQL в проектеmy-application, вы должны включить Cloud SQL API в обоихмои сервисные аккаунтыимое приложение.

По умолчанию можно создать до 100 учетных записей служб. в проекте. Если вам нужно создать дополнительные сервисные аккаунты, потребовать увеличения квоты.

Чтобы узнать, как создать учетную запись службы, см. раздел Создание службы Счета.

Запрет создания учетных записей служб

Чтобы лучше контролировать создание учетных записей служб, вы можете создание сервисной учетной записи в некоторых проектах вашей организации.

Вы можете предотвратить создание учетных записей служб, принудительно ограничения/iam.disableServiceAccountCreation ограничение политики организации в организации,

проект или папку.

Прежде чем применять это ограничение, рассмотрите следующие ограничения:

Если вы применяете это ограничение в проекте или во всех проектах в организации, то некоторые сервисы Google Cloud не могут создавать учетные записи службы по умолчанию.

В результате, если проект работает

рабочие нагрузки, которые необходимо

аутентифицироваться как сервисный аккаунт, проект

может не содержать учетную запись службы, которую может использовать рабочая нагрузка.

В результате, если проект работает

рабочие нагрузки, которые необходимо

аутентифицироваться как сервисный аккаунт, проект

может не содержать учетную запись службы, которую может использовать рабочая нагрузка.Чтобы решить эту проблему, вы можете включить олицетворение учетной записи службы во всех проекты. При включении этой функции вы можете создать учетные записи службы в централизованном проекте, а затем подключить службу аккаунты к ресурсам в других проектах. Рабочие нагрузки, выполняемые на этих ресурсах может использовать прикрепленные сервисные учетные записи для аутентификации, что делает сервисные аккаунты не нужны.

Некоторые функции, такие как идентификатор рабочей нагрузки федерация, требуют, чтобы вы создали службу Счета.

Если вы не используете федерацию удостоверений рабочей нагрузки, рассмотрите возможность использования организации политические ограничения заблокировать федерацию от всех поставщиков удостоверений.

Следите за учетными записями служб

Со временем, когда вы создаете все больше и больше учетных записей служб, вы можете потерять

какая учетная запись службы используется для какой цели.

Отображаемое имя учетной записи службы — хороший способ получить дополнительные

информация об учетной записи службы, например цель службы

учетная запись или контактное лицо для учетной записи. Для новых сервисных аккаунтов вы можете

заполните отображаемое имя при создании учетной записи службы. Для существующих

сервисные аккаунты используют метод serviceAccounts.update() для

изменить отображаемое имя.

Использовать учетные записи служб с Compute Engine

Экземпляры Compute Engine должны запускаться как учетные записи служб, чтобы иметь доступ к другим ресурсам Google Cloud. Чтобы помочь защитить ваш Экземпляры Compute Engine, учитывайте следующее:

Вы можете создавать экземпляры в одном проекте с разными службами. Счета. Чтобы изменить учетную запись службы экземпляра после его создания, используйте

instances.setServiceAccount 9Метод 0053.

Для настройки авторизации для привязанных сервисных аккаунтов необходимо настроить области доступа в дополнение к настройке роли ИАМ.

Поскольку экземпляры зависят от своих учетных записей служб, чтобы иметь доступ к Ресурсы Google Cloud, не удаляйте сервисные аккаунты, когда они все еще используется запущенными экземплярами.

Чтобы узнать больше об использовании учетных записей служб с Compute Engine, см. Сервисные аккаунты в Compute Engine документация.

Определите неиспользуемые учетные записи служб

Через некоторое время в ваших проектах могут появиться учетные записи служб, которые вы не более длительное использование.

Неиспользуемые учетные записи служб создают ненужную угрозу безопасности, поэтому мы рекомендуем отключив неиспользуемые сервисные аккаунты, затем удаление учетных записей службы, когда вы уверены, что больше не нужно их. Вы можете использовать следующие методы для определения неиспользуемой службы учетные записи:

- Информация об учетных записях служб сообщает вам, какие учетные записи служб в

ваш проект не прошел аутентификацию за последние 90 дней.

- Анализатор активности позволяет проверить, когда услуга последний раз использовалась учетная запись или ключ.

Вы также можете использовать показатели использования учетной записи службы для отслеживания службы использование учетной записи и ключа в целом.

Если вы являетесь клиентом Security Command Center Premium, вы можете использовать [Event Threat Detection][etd], чтобы получать уведомления, когда неактивная учетная запись службы запускает действие. Неактивные учетные записи служб — это учетные записи служб, которые были неактивен более 180 дней. После того, как учетная запись службы используется, он больше не бездействует.

Удалить учетные записи служб

Перед удалением учетной записи службы отключите учетную запись службы, чтобы убедитесь, что это не нужно. Отключенные учетные записи служб можно снова включить, если они все еще используются.

После того, как вы подтвердите, что учетная запись службы не нужна, вы можете удалить

учетная запись службы.

Повторное создание удаленных учетных записей службы

Можно удалить учетную запись службы, а затем создать новую службу учетная запись с таким же именем.

При удалении служебной учетной записи ее привязки ролей не сразу

удален. Вместо этого в привязках ролей указана учетная запись службы с префиксом удалено: . Для примера см.

Политики с удаленными принципалами.

Если вы создаете новую учетную запись службы с тем же именем, что и недавно удаленная

служебная учетная запись, старые привязки могут еще существовать; однако они не будут

применить к новой учетной записи службы , даже если обе учетные записи имеют один и тот же адрес электронной почты

адрес. Такое поведение возникает из-за того, что учетным записям служб присваивается уникальный идентификатор.

в рамках управления идентификацией и доступом (IAM) при создании. Внутри все привязки ролей

предоставляется с использованием этих идентификаторов, а не адреса электронной почты учетной записи службы. Следовательно, любой

привязки ролей, которые существовали для удаленной учетной записи службы, не применяются к новой

сервисный аккаунт, который использует тот же адрес электронной почты.

Следовательно, любой

привязки ролей, которые существовали для удаленной учетной записи службы, не применяются к новой

сервисный аккаунт, который использует тот же адрес электронной почты.

Аналогично, если вы прикрепите учетную запись службы к ресурсу, затем удалить учетную запись службы и создать новую учетную запись службы с тем же именем, новый сервисный аккаунт не будет привязан к ресурсу.

Чтобы предотвратить такое непредвиденное поведение, рассмотрите возможность использования нового уникального имени для каждого сервисный счет. Кроме того, если вы случайно удалили учетную запись службы, вы можете попробовать восстановить учетную запись службы вместо создания новой службы счет.

Если вы не можете восстановить исходную учетную запись службы и вам необходимо создать новую учетную запись службы с тем же именем и теми же ролями, вы должны предоставить роли в новую учетную запись службы. Подробнее см. Политики с удаленными принципалами.

Если вам также нужно, чтобы новая учетная запись службы была привязана к тем же ресурсам в качестве исходной учетной записи службы выполните одно из следующих действий:

- Для экземпляров Compute Engine вы можете

изменить учетную запись службы, прикрепленную к экземпляру

чтобы заменить исходную учетную запись службы новой учетной записью службы.