Управление разными доменами в Центре администрирования Active Directory

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 3 мин

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

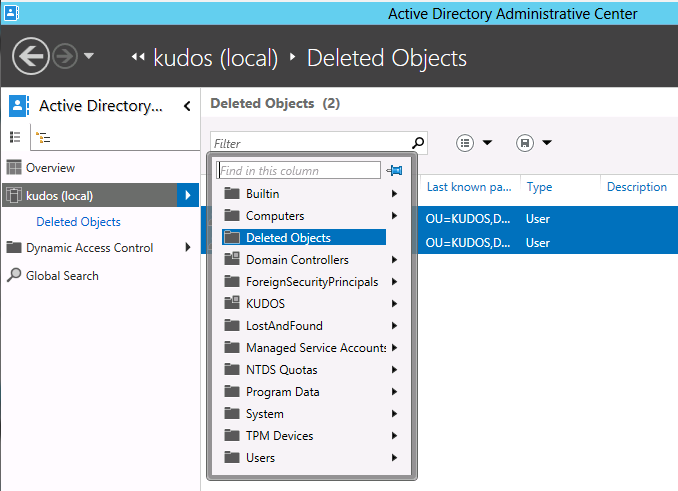

При открытии администратора Active Directory домен, в который вы вошли на этот компьютер (локальный домен), появится в области навигации Центра администрирования Active Directory (слева). В зависимости от прав, предоставленных для текущих учетных данных входа, можно просматривать объекты Active Directory в этом локальном домене или управлять ими.

В зависимости от прав, предоставленных для текущих учетных данных входа, можно просматривать объекты Active Directory в этом локальном домене или управлять ими.

Вы также можете использовать тот же набор учетных данных для входа и тот же экземпляр Центра администрирования Active Directory для просмотра или управления объектами Active Directory в любом другом домене в том же лесу или домене в другом лесу с установленным доверием к локальному домену. Поддерживается одностороннее и двустороннее доверие.

Примечание

Если между доменом А и доменом Б существуют односторонние отношения доверия, при которых пользователи в домене А могут обращаться к ресурсам в домене Б, а пользователи домена Б не могут обращаться к ресурсам домена А, то когда центр администрирования Active Directory запущен на компьютере, для которого домен А является локальным, с помощью текущих учетных данных в том же экземпляре центра можно подключиться к домену Б. В то же время в случае, если центр администрирования Active Directory запущен на компьютере, локальным для которого является домен Б, то подключение к домену А с помощью текущих учетных данных в текущем экземпляре центра невозможно.

Для выполнения этой процедуры отсутствуют минимальные требования к членству в группах.

Windows Server 2012. Управление внешним доменом в выбранном экземпляре Центра администрирования Active Directory с помощью текущего набора учетных данных для входа

Чтобы открыть Центр администрирования Active Directory, в диспетчер сервера щелкните «Сервис» и выберите центр администрирования Active Directory.

Примечание

Еще один способ открыть Центр администрирования Active Directory — нажать кнопку «Пуск«, а затем ввести dsac.exe.

Чтобы открыть «Добавить узлы навигации«, нажмите кнопку «Управление«, а затем нажмите кнопку «Добавить узлы навигации «, как показано на следующем рисунке.

В разделе «Добавление узлов навигации» щелкните Подключение в другие домены, как показано на следующем рисунке.

В Подключение введите имя внешнего домена, которым вы хотите управлять (например, contoso.com), и нажмите кнопку «ОК«.

После успешного подключения к внешнему домену просмотрите столбцы в окне Добавление узлов перехода

, выберите контейнеры для добавления в область навигации центра администрирования Active Directory и нажмите кнопку ОК.

Windows Server 2008 R2. Управление внешним доменом в выбранном экземпляре Центра администрирования Active Directory с помощью текущего набора учетных данных для входа

Чтобы открыть центр администрирования Active Directory, нажмите кнопку Пуск, выберите пункт Администрирование, а затем выберите пункт Центр администрирования Active Directory.

Примечание

Еще один способ открыть Центр администрирования Active Directory — нажать кнопку «Пуск«, нажать кнопку «Выполнить«, а затем ввести dsac.

exe.

exe.Чтобы открыть вкладку «Добавление узлов навигации«, в верхней части окна Центра администрирования Active Directory щелкните «Добавить узлы навигации «, как показано на следующем рисунке.

Примечание

Еще один способ открыть «Добавить узлы навигации » — щелкнуть правой кнопкой мыши в любом месте пустого пространства в области навигации Центра администрирования Active Directory и нажать кнопку «Добавить узлы навигации«.

В разделе «Добавление узлов навигации» щелкните Подключение в другие домены, как показано на следующем рисунке.

В Подключение введите имя внешнего домена, которым вы хотите управлять (например, contoso.com), и нажмите кнопку «ОК«.

После успешного подключения к внешнему домену просмотрите столбцы в окне Добавление узлов перехода, выберите контейнеры для добавления в область навигации центра администрирования Active Directory и нажмите кнопку ОК.

Дополнительные сведения о настройке области навигации Центра администрирования Active Directory см. в разделе «Настройка области навигации центра администрирования Active Directory».

Центр администрирования Active Directory также можно открыть с помощью набора учетных данных входа, отличного от текущего набора. Команда, приведенная в следующей процедуре, полезна в том случае, если выполнен вход на компьютер, где центр администрирования Active Directory работает с обычными учетными данными пользователя, а для управления локальным доменом на этом компьютере необходимы права администратора. (Эта команда также может быть полезна, если вы хотите использовать Центр администрирования Active Directory для удаленного управления внешним доменом, который отличается от локального домена с набором учетных данных, отличных от текущего набора учетных данных для входа. Однако внешний домен должен иметь установленное доверие с локальным доменом.)

Для выполнения этой процедуры отсутствуют минимальные требования к членству в группах.

Управление доменом с использованием учетных данных входа, отличных от текущего набора учетных данных

Чтобы открыть центр администрирования Active Directory, введите в командной строке следующую команду и нажмите клавишу ВВОД:

runas /user:<domain\user> dsacГде

<domain\user>находится набор учетных данных, с которыми вы хотите открыть Центр администрирования Active Directory, иdsacэто имя исполняемого файла Центра администрирования Active Directory (Dsac.exe).Например, введите следующую команду и нажмите клавишу ВВОД:

runas /user:contoso\administrator dsacКогда откроется центр администрирования Active Directory, используйте область навигации для просмотра домена Active Directory и управления доменом.

10 задач администрирования Active Directory, решаемых с помощью PowerShell / Хабр

Джеффери Хикс подготовил статью на Windows IT Pro, посвященную использования PowerShell для администрирования AD. В качестве исходного пункта автор решил взять 10 типичных задач администрирования AD и рассмотреть то, как их можно упростить, используя PowerShell:

В качестве исходного пункта автор решил взять 10 типичных задач администрирования AD и рассмотреть то, как их можно упростить, используя PowerShell:

- Сбросить пароль пользователя

- Активировать и деактивировать учетные записи

- Разблокировать учетную запись пользователя

- Удалить учетную запись

- Найти пустые группы

- Добавить пользователей в группу

- Вывести список членов группы

- Найти устаревшие учетные записи компьютеров

- Деактивировать учетную запись компьютера

- Найти компьютеры по типу

Помимо этого автор ведет блог (по PowerShell, конечно), рекомендуем заглянуть — jdhitsolutions.com/blog. А самое актуальное Вы можете получить из его твиттера twitter.com/jeffhicks.

Управление Active Directory (AD) с помощью Windows PowerShell – это проще, чем Вы думаете, и я хочу доказать Вам это. Вы можете просто взять приведенные ниже скрипты и с их помощью решить ряд задач по управлению AD.

Вы можете просто взять приведенные ниже скрипты и с их помощью решить ряд задач по управлению AD.

Требования

Чтобы использовать PowerShell для управления AD, нужно соблюсти несколько требований. Я собираюсь продемонстрировать, как командлеты для AD работают на примере компьютера на Windows 7.

Чтобы использовать командлеты, контроллер домена у Вас должен быть уровня Windows Server 2008 R2, или же Вы можете скачать и установить Active Directory Management Gateway Service на наследуемых контроллерах домена (legacy DCs). Внимательно прочитайте документацию перед установкой; требуется перезагрузка КД.

Выберите подходящие пункты для AD DS and AD LDS Tools, особенно обратите внимание на то, что должен быть выбран пункт Active Directory Module for Windows PowerShell, как показано на рисунке 1. (В Windows 8 все инструменты выбраны по умолчанию). Теперь мы готовы работать.

Выберите подходящие пункты для AD DS and AD LDS Tools, особенно обратите внимание на то, что должен быть выбран пункт Active Directory Module for Windows PowerShell, как показано на рисунке 1. (В Windows 8 все инструменты выбраны по умолчанию). Теперь мы готовы работать.

Рис.1 Включение AD DS и AD LDS Tools

Я вошел в систему под учетной записью с правами доменного администратора. Большинство командлетов, которые я буду показывать, позволят Вам уточнить альтернативные полномочия (credentials). В любом случае я рекомендую прочитать справку (Get-Help) и примеры, которые я буду демонстрировать ниже.

Начните сессию PowerShell и импортируйте модуль:

PS C:\> Import-Module ActiveDirectory

В результате импорта создается новый PSDrive, но мы не будем использовать его. Однако, Вы можете посмотреть, какие команды имеются в импортированном модуле.

PS C:\> get-command -module ActiveDirectory

Прелесть этих команд в том, что если я могу использовать команду для одного объекта AD, то ее можно использовать для 10, 100 и даже 1000. Посмотрим, как некоторые из этих командлетов работают.

Посмотрим, как некоторые из этих командлетов работают.

Задача 1: Сброс пароля пользователя

Давайте начнем с типичной задачи: сброс пароля пользователя. Сделать это легко и просто можно через командлет Set-ADAccountPassword. Сложная часть заключается в том, что новый пароль должен быть уточнен как защищенная строка: фрагмент текста, который зашифрован и хранится в памяти на протяжении PowerShell сессии. Во-первых, создадим переменную с новым паролем:

PS C:\> $new=Read-Host "Enter the new password" -AsSecureString

Затем, введем новый пароль:

PS C:\>

Теперь мы можем извлечь учетную запись (использование samAccountname – лучший вариант) и задать новый пароль. Вот пример для пользователя Jack Frost:

PS C:\> Set-ADAccountPassword jfrost -NewPassword $new

К сожалению, в случае с этим командлетом наблюдается баг: -Passthru, -Whatif, и –Confirm не работают. Если Вы предпочитаете короткий путь, попробуйте следующее:

PS C:\> Set-ADAccountPassword jfrost -NewPassword (ConvertTo-SecureString -AsPlainText -String "P@ssw0rd1z3" -force)

В итоге мне необходимо, чтобы Jack сменил пароль при следующем входе в систему, и я модифицирую учетную запись используя Set-ADUser.

PS C:\> Set-ADUser jfrost -ChangePasswordAtLogon $True

Результаты выполнения командлета не пишутся в консоль. Если это необходимо сделать, используйте –True. Но я могу узнать, успешно или нет прошла операция, произведя извлечения имени пользователя с помощью командлета Get-ADUser и уточнив свойство PasswordExpired, как показано на рисунке 2.

Рис. 2. Результаты работы командлета Get-ADUser Cmdlet со свойством PasswordExpired

Итог: сбросить пароль пользователя с помощью PowerShell совсем не сложно. Признаюсь, что сбросить пароль также просто через оснастку Active Directory Users and Computers консоли Microsoft Management Console (MMC). Но использование PowerShell подходит в том случае, если Вам необходимо делегировать задачу, Вы не хотите разворачивать вышеупомянутую оснастку или сбрасываете пароль в ходе большого автоматизированного ИТ-процесса.

Задача 2: Активировать и деактивировать учетные записи

А теперь давайте деактивируем учетную запись. Продолжим работать с Jack Frost. Этот код использует параметр –Whatif, который Вы можете встретить в других комадлетах, которые осуществляют изменения, чтобы проверить мою команду не запуская ее.

Продолжим работать с Jack Frost. Этот код использует параметр –Whatif, который Вы можете встретить в других комадлетах, которые осуществляют изменения, чтобы проверить мою команду не запуская ее.

PS C:\> Disable-ADAccount jfrost -whatif What if: Performing operation "Set" on Target "CN=Jack Frost, OU=staff,OU=Testing,DC=GLOBOMANTICS,DC=local".

А теперь деактивируем по-настоящему:

PS C:\> Disable-ADAccount jfrost

А когда настанет время активировать учетную запись, какой командлет нам поможет?

PS C:\> Enable-ADAccount jfrost

Эти командлеты могут быть использованы в конвейерном выражении (pipelined expression), позволяя активировать или деактивировать столько учетных записей, сколько душе угодно. Например, этот код деактивирует все учетные записи в отделе продаж (Sales)

PS C:\> get-aduser -filter "department -eq 'sales'" | disable-adaccount

Конечно, писать фильтр для Get-ADUser довольно-таки сложно, но именно здесь использование параметра –Whatif вместе с командлетом Disable-ADAccount приходит на помощь.

Задача 3: Разблокировать учетную запись пользователя

Рассмотрим ситуацию, когда Jack заблокировал свою учетную запись, пытаясь ввести новый пароль. Вмест того, чтобы пытаться найти его учетную запись через GUI, процедуру разблокировки можно осуществить с помощью простой команды.

PS C:\> Unlock-ADAccount jfrost

Командлет также поддерживает параметры -Whatif и -Confirm.

Задача 4: Удалить учетную запись

Неважно, сколько пользователей Вы удаляете, — это просто осуществить с помощью командлета Remove-ADUser. Мне не хочется удалять Jack Frost, но если бы я захотел, то использовал бы такой код:

PS C:\> Remove-ADUser jfrost -whatif What if: Performing operation "Remove" on Target "CN=Jack Frost,OU=staff,OU=Testing,DC=GLOBOMANTICS,DC=local".

Или я могу ввести несколько пользователей и удалить их с помощью одной простой команды:

PS C:\> get-aduser -filter "enabled -eq 'false'"

-property WhenChanged -SearchBase "OU=Employees,

DC=Globomantics,DC=Local" | where {$_. WhenChanged

-le (Get-Date).AddDays(-180)} | Remove-ADuser -whatif

WhenChanged

-le (Get-Date).AddDays(-180)} | Remove-ADuser -whatif

С помощью этой команды будут найдены и удалены все деактивованные учетные записи подразделения (OU) Employees, которые не менялись в течение 180 и более дней.

Задача 5: Поиск пустых групп

Управление группами – занятие бесконечное и неблагодарное. Существует множество способов найти пустые группы. Некоторые выражения могут работать лучше, чем другие, в зависимости от Вашей организации. Код, приведенный ниже, позволит найти все группы в домене, включая встроенные (built-in).

PS C:\> get-adgroup -filter * | where {-Not

($_ | get-adgroupmember)} | Select Name

Если у Вас есть группы с сотнями членов, тогда использование этой команды может занять много времени; Get-ADGroupMember проверяет каждую группу. Если Вы можете ограничить или настроить, это будет лучше.

Вот еще один подход:

PS C:\> get-adgroup -filter "members -notlike '*' -AND GroupScope -eq 'Universal'" -SearchBase "OU=Groups,OU=Employees,DC=Globomantics, DC=local" | Select Name,Group*

Эта команда находит все универсальные группы (Universal groups), которые не имеют членство в OU Groups и выводит некоторые из свойств. Результат приведен на рисунке 3.

Результат приведен на рисунке 3.

Рис. 3. Поиск и фильтрация универсальных групп

Задача 6: Добавление пользователей в группу

Давайте добавим Jack Frost в группу Chicago IT:

PS C:\> add-adgroupmember "chicago IT" -Members jfrost

Да, все так просто. Вы можете также легко добавлять сотни пользователей в группы, хотя, на мой взгляд, это слегка неудобно:

PS C:\> Add-ADGroupMember "Chicago Employees" -member (get-aduser -filter "city -eq 'Chicago'")

Я использовал вводное конвейерное выражение (parenthetical pipelined expression), чтобы найти всех пользователей, у которых имеется свойство City в Chicago. Код в скобках выполняется, и полученные объекты передаются в параметр –Member. Каждый пользовательский объект добавляется в группу Chicago Employees. Неважно, имеем ли мы дело с 5 или 5000 пользователей, обновление членства в группах занимает всего несколько секунд. Это выражение может также быть написано с использованием ForEach-Object, что может быть удобнее:

PS C:\> Get-ADUser -filter "city -eq 'Chicago'" | foreach

{Add-ADGroupMember "Chicago Employees" -Member $_}

Задача 7: Выводим список членов группы

Вы возможно захотите узнать, кто находится в определенной группе. Например, Вы должны периодически узнавать, кто входит в группу доменных администраторов (Domain Admins):

Например, Вы должны периодически узнавать, кто входит в группу доменных администраторов (Domain Admins):

PS C:\> Get-ADGroupMember "Domain Admins"

На рисунке 4 приведен результат.

Рис. 4. Члены группы Domain Admins

Командлет выводит объект AD для каждого члена группы. А что делать с вложенными группами? Моя группа Chicago All Users является коллекцией вложенных групп. Чтобы получить список всех учетных записей, я всего лишь должен использовать параметр –Recursive.

PS C:\> Get-ADGroupMember "Chicago All Users" -Recursive | Select DistinguishedName

Если Вы хотите пойти другим путем – найти, в каких группах пользователь состоит, — используйте свойство пользователя MemberOf:

PS C:\> get-aduser jfrost -property Memberof | Select -ExpandProperty memberOf CN=NewTest,OU=Groups,OU=Employees, DC=GLOBOMANTICS,DC=local CN=Chicago Test,OU=Groups,OU=Employees, DC=GLOBOMANTICS,DC=local CN=Chicago IT,OU=Groups,OU=Employees, DC=GLOBOMANTICS,DC=local CN=Chicago Sales Users,OU=Groups,OU=Employees, DC=GLOBOMANTICS,DC=local

Я использовал параметр -ExpandProperty, чтобы вывести имена MemberOf как строки.

Задача 8: Найти устаревшие учетные записи компьютеров

Мне часто задают этот вопрос: “Как найти устаревшие учетные записи компьютеров?”. И я всегда отвечаю: “А что для вас является устаревшим?” Компании по-разному определяют то, когда учетная запись компьютера (или пользователя, неважно), признается устаревшей и не подлежит дальнейшему использованию. Что касается меня, то я обращаю внимание на те учетные записи, у которых пароли не менялись в течение определенного периода времени. Этот период для меня составляет 90 дней – если компьютер не сменил пароль вместе с доменом за этот период, скорее всего он находится оффлайн и является устаревшим. Используется командлет Get-ADComputer:

PS C:\> get-adcomputer -filter "Passwordlastset -lt '1/1/2012'" -properties *| Select name,passwordlastset

Фильтр замечательно работает с жестким значением, но этот код будет обновляться для всех учетных записей компьютеров, которые не изменили своих паролей с 1 января 2012 года. Результаты приведены на рисунке 5.

Результаты приведены на рисунке 5.

Рис. 5. Находим устаревшие учетные записи компьютеров

Другой вариант: предположим, вы хотя бы на функциональном уровне домена Windows 2003. Поставьте фильтр по свойству LastLogontimeStamp. Это значение – число 100 наносекундных интервалов с 1 января, 1601 года, и храниться в GMT, поэтому работа с этим значением слегка сложно:

PS C:\> get-adcomputer -filter "LastlogonTimestamp -gt 0"

-properties * | select name,lastlogontimestamp,

@{Name="LastLogon";Expression={[datetime]::FromFileTime

($_.Lastlogontimestamp)}},passwordlastset | Sort

LastLogonTimeStamp

Я взял на себя ответственность и добавил кастомное свойство, которое берет значение LastLogontimeStamp и конвертирует его в привычный формат. На рисунке 6 показан результат.

Рис. 6. Конвертируем значение LastLogonTimeStamp в привычный формат

Чтобы создать фильтр, мне необходимо конвертировать дату, например, 1 января 2012, в корректный формат. Конвертация осуществляется в FileTime:

Конвертация осуществляется в FileTime:

PS C:\> $cutoff=(Get-Date "1/1/2012").ToFileTime() PS C:\> $cutoff 129698676000000000

Теперь я могу использовать эту переменную в фильтре для Get-ADComputer:

PS C:\> Get-ADComputer -Filter "(lastlogontimestamp -lt $cutoff) -or (lastlogontimestamp -notlike '*')" -property * | Select Name,LastlogonTimestamp,PasswordLastSet

Приведённый код находит те же самые компьютеры, что были показаны на рисунке 5.

Задача 9: Деактивировать учетную запись компьютера

Возможно, когда Вы найдете неактивные или устаревшие учетные записи, Вы захотите деактировать их. Сделать это довольно просто. Мы будем использовать тот же командлет, что использовали в работе с учетными записями пользователей. Вы можете уточнить его, использовав samAccountname учетной записи.

PS C:\> Disable-ADAccount -Identity "chi-srv01$" -whatif What if: Performing operation "Set" on Target "CN=CHI-SRV01, CN=Computers,DC=GLOBOMANTICS,DC=local".

Или же использовав конвейерное выражение:

PS C:\> get-adcomputer "chi-srv01" | Disable-ADAccount

Я также могу использовать мой код, чтобы найти устаревшие учетные записи и все их деактивировать:

PS C:\> get-adcomputer -filter "Passwordlastset -lt '1/1/2012'" -properties *| Disable-ADAccount

Задача 10: Найти компьютеры по типу

Мне также часто задают вопрос, как найти учетные записи компьютеров по типу, например, серверы или рабочие станции. С вашей стороны это требует определенной креативности. В AD нет ничего такого, чтобы отличало сервер от клиента, разве что ОС. Если Ваш компьютер работает под Windows Server 2008, придется слегка сделать несколько дополнительных действий.

Для начала необходимо получить список ОС, а затем осуществляем фильтрацию учетных записей по имеющимся ОС.

PS C:\> Get-ADComputer -Filter * -Properties OperatingSystem | Select OperatingSystem -unique | Sort OperatingSystem

Результаты показаны на рисунке 7.

Рис. 7. Извлечение списка ОС

Я хочу найти все компьютеры, на которых стоит серверная ОС:

PS C:\> Get-ADComputer -Filter "OperatingSystem -like '*Server*'" -properties OperatingSystem,OperatingSystem ServicePack | Select Name,Op* | format-list

Результаты приведены на рисунке 8.

Как и другими командлетами AD Get, Вы можете настроить поисковые параметры и ограничить запрос отдельными OU, если это необходимо. Все выражения, которые я показал, могут быть интегрированы в большие PowerShell выражения. Например, Вы можете сортировать, группировать, применять фильтры, экспортировать в CSV или создавать и отправлять на почту HTML отчеты – и все это из PowerShell! При этом Вам не придется писать ни единого скрипа.

Вот Вам бонус: отчет о возрасте пароля пользователя (user password-age report), сохраненный в HTML файле:

PS C:\> Get-ADUser -Filter "Enabled -eq 'True' -AND

PasswordNeverExpires -eq 'False'" -Properties

PasswordLastSet,PasswordNeverExpires,PasswordExpired |

Select DistinguishedName,Name,pass*,@{Name="PasswordAge";

Expression={(Get-Date)-$_. PasswordLastSet}} |sort

PasswordAge -Descending | ConvertTo-Html -Title

"Password Age Report" | Out-File c:\Work\pwage.htm

PasswordLastSet}} |sort

PasswordAge -Descending | ConvertTo-Html -Title

"Password Age Report" | Out-File c:\Work\pwage.htm

Хотя это выражение может выглядеть слегка пугающим, при минимальном знании PowerShell им легко воспользоваться. И остается лишь последний совет: как определить кастомное свойство под названием PasswordAge. Значение представляет собой промежуток между сегодняшним днем и свойством PasswordLastSet. Затем я сортирую результаты для моего нового свойства. На рисунке 9 показан выход для моего небольшого тестового домена.

Upd:

В посте приведен перевод статьи на портале WindowsITPro

Top 10 Active Directory Tasks Solved with PowerShell

Бонус: PowerShell для целей системного администрирования \\ Статьи на Хабре

- Уведомления об истечении срока действия пароля в Active Directory средствами PowerShell

- Аудит удаления и доступа к файлам и запись событий в лог-файл средствами Powershell

- Аудит Active Directory средствами Powershell с оповещением об изменениях.

Часть 1 и Часть 2

Часть 1 и Часть 2 - Потерянная группа. Выясняем назначение «странных» групп в AD

А как вы используете PowerShell для того, чтобы упростить вашу работу?

AD DS Упрощенное администрирование | Microsoft Learn

- Статья

- 12 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В этом разделе объясняются возможности и преимущества развертывания и администрирования контроллера домена Windows Server 2012, а также различия между предыдущим развертыванием контроллера домена операционной системы и новой реализацией Windows Server 2012.

В Windows Server 2012 было представлено следующее поколение упрощенного администрирования доменных служб Active Directory, и это было наиболее радикальное переосмысление домена со времен Windows 2000 Server. Упрощенное администрирование AD DS основано на опыте, полученном за двенадцать лет существования Active Directory, и обеспечивает более удобный, гибкий и интуитивно понятный интерфейс администрирования для архитекторов и администраторов. Это означало создание новых версий существующих технологий, а также расширение возможностей компонентов, выпущенных в Windows Server 2008 R2.

Упрощенное администрирование AD DS основано на опыте, полученном за двенадцать лет существования Active Directory, и обеспечивает более удобный, гибкий и интуитивно понятный интерфейс администрирования для архитекторов и администраторов. Это означало создание новых версий существующих технологий, а также расширение возможностей компонентов, выпущенных в Windows Server 2008 R2.

Упрощенное администрирование AD DS представляет собой переосмысление развертывания домена.

- Развертывание роли AD DS теперь является частью новой архитектуры диспетчера серверов и позволяет выполнять удаленную установку

- Механизмом развертывания и настройки AD DS теперь является Windows PowerShell, даже при использовании нового мастера настройки AD DS

- Расширение схемы, подготовка леса и подготовка домена автоматически являются частью повышения роли контроллера домена и больше не требуют отдельных задач на специальных серверах, таких как мастер схемы 9.0004

- Повышение теперь включает проверку предварительных требований, которая проверяет готовность леса и домена для нового контроллера домена, снижая вероятность неудачных повышений

- Модуль Active Directory для Windows PowerShell теперь включает командлеты для управления топологией репликации, динамического контроля доступа и других операций

- Функциональный уровень леса Windows Server 2012 не реализует новые функции, а функциональный уровень домена требуется только для подмножества новых функций Kerberos, избавляя администраторов от частой потребности в однородной среде контроллера домена

- Добавлена полная поддержка для виртуализированных контроллеров домена, включая автоматическое развертывание и защиту от отката.

- Дополнительные сведения о виртуализированных контроллерах домена см. в разделе Введение в виртуализацию доменных служб Active Directory (AD DS) (уровень 100).

Кроме того, реализовано множество улучшений администрирования и обслуживания:

- Центр администрирования Active Directory включает графическую корзину Active Directory, детальное управление политикой паролей и средство просмотра истории Windows PowerShell

- Новый диспетчер сервера имеет специфичные для AD DS интерфейсы для мониторинга производительности, анализа передового опыта, критически важных служб и журналов событий

- Групповые управляемые учетные записи служб поддерживают несколько компьютеров, использующих одни и те же принципы безопасности

- Улучшения в выдаче и мониторинге относительного идентификатора (RID) для лучшей управляемости в зрелых доменах Active Directory

AD DS выигрывает от других новых функций, включенных в Windows Server 2012, таких как:

- Объединение сетевых карт и мост ЦОД

- Безопасность DNS и более быстрая доступность зоны, интегрированной в AD, после загрузки

- Повышение надежности и масштабируемости Hyper-V

- Сетевая разблокировка BitLocker

- Дополнительные модули администрирования компонентов Windows PowerShell

Интеграция ADPREP

Расширение схемы леса Active Directory и подготовка домена теперь интегрированы в процесс настройки контроллера домена. Если вы продвигаете новый контроллер домена в существующий лес, процесс определяет состояние обновления, и этапы расширения схемы и подготовки домена выполняются автоматически. Пользователь, устанавливающий первый контроллер домена Windows Server 2012, должен по-прежнему быть администратором предприятия и администратором схемы или предоставить действительные альтернативные учетные данные.

Если вы продвигаете новый контроллер домена в существующий лес, процесс определяет состояние обновления, и этапы расширения схемы и подготовки домена выполняются автоматически. Пользователь, устанавливающий первый контроллер домена Windows Server 2012, должен по-прежнему быть администратором предприятия и администратором схемы или предоставить действительные альтернативные учетные данные.

Adprep.exe остается на DVD для отдельной подготовки леса и домена. Версия инструмента, входящая в состав Windows Server 2012, обратно совместима с Windows Server 2008 x64 и Windows Server 2008 R2. Adprep.exe также поддерживает удаленную настройку forestprep и domainprep, как и средства настройки контроллера домена на основе ADDSDeployment.

Сведения о подготовке леса Adprep и предыдущей операционной системы см. в разделе Запуск Adprep (Windows Server 2008 R2).

Диспетчер серверов действует как центр для задач управления сервером. Его внешний вид в стиле приборной панели периодически обновляет представления установленных ролей и групп удаленных серверов. Диспетчер сервера обеспечивает централизованное управление локальными и удаленными серверами без необходимости доступа к консоли.

Диспетчер сервера обеспечивает централизованное управление локальными и удаленными серверами без необходимости доступа к консоли.

Доменные службы Active Directory — одна из таких ролей концентратора; запустив диспетчер сервера на контроллере домена или средства удаленного администрирования сервера на Windows 8, вы увидите важные недавние проблемы на контроллерах домена в вашем лесу.

Эти представления включают:

- Доступность сервера

- Монитор производительности предупреждает о высокой загрузке ЦП и памяти

- Состояние служб Windows, характерных для AD DS

- Предупреждения и ошибки, связанные с недавними службами каталогов, в журнале событий

- Передовой анализ контроллера домена в сравнении с набором правил, рекомендованных Microsoft

Корзина центра администрирования Active Directory

В Windows Server 2008 R2 появилась корзина Active Directory, которая восстанавливает удаленные объекты Active Directory без восстановления из резервной копии, перезапуска службы AD DS или контроллеров домена.

Windows Server 2012 расширяет существующие возможности восстановления на основе Windows PowerShell за счет нового графического интерфейса в центре администрирования Active Directory. Это позволяет администраторам включать корзину и находить или восстанавливать удаленные объекты в доменных контекстах леса без непосредственного запуска командлетов Windows PowerShell. Административный центр Active Directory и корзина Active Directory по-прежнему используют Windows PowerShell скрыто, поэтому предыдущие сценарии и процедуры по-прежнему ценны.

Для получения сведений о корзине Active Directory см. Пошаговое руководство по использованию корзины Active Directory (Windows Server 2008 R2).

Детализированная политика паролей Центра администрирования Active Directory

В Windows Server 2008 появилась детальная политика паролей, которая позволяет администраторам настраивать несколько политик блокировки паролей и учетных записей для каждого домена. Это дает доменам гибкое решение для применения более или менее ограничительных правил паролей в зависимости от пользователей и групп. У него не было административного интерфейса, и администраторы должны были настроить его с помощью Ldp.exe или Adsiedit.msc. В Windows Server 2008 R2 появился модуль Active Directory для Windows PowerShell, который предоставил администраторам интерфейс командной строки для FGPP.

У него не было административного интерфейса, и администраторы должны были настроить его с помощью Ldp.exe или Adsiedit.msc. В Windows Server 2008 R2 появился модуль Active Directory для Windows PowerShell, который предоставил администраторам интерфейс командной строки для FGPP.

Windows Server 2012 предоставляет графический интерфейс для детальной политики паролей. Центр администрирования Active Directory является домом для этого нового диалогового окна, которое обеспечивает упрощенное управление FGPP для всех администраторов.

Сведения о детальной политике паролей см. в разделе Пошаговое руководство по детальной политике паролей и блокировки учетных записей AD DS (Windows Server 2008 R2).

Центр администрирования Active Directory Средство просмотра истории Windows PowerShell

В Windows Server 2008 R2 появился Центр администрирования Active Directory, который заменил старую оснастку «Пользователи и компьютеры Active Directory», созданную в Windows 2000. Центр администрирования Active Directory создает графический административный интерфейс для тогда еще нового модуля Active Directory для Windows. PowerShell.

Центр администрирования Active Directory создает графический административный интерфейс для тогда еще нового модуля Active Directory для Windows. PowerShell.

Хотя модуль Active Directory содержит более сотни командлетов, кривая обучения для администратора может быть крутой. Поскольку Windows PowerShell в значительной степени интегрируется в стратегию администрирования Windows, Центр администрирования Active Directory теперь включает средство просмотра, позволяющее наблюдать за выполнением командлета в графическом интерфейсе. Вы можете искать, копировать, очищать историю и добавлять заметки с помощью простого интерфейса. Цель состоит в том, чтобы администратор использовал графический интерфейс для создания и изменения объектов, а затем просматривал их в средстве просмотра истории, чтобы узнать больше о сценариях Windows PowerShell и изменить примеры.

Windows Server 2012 добавляет дополнительные командлеты репликации Active Directory в модуль Active Directory Windows PowerShell. Они позволяют настраивать новые или существующие сайты, подсети, соединения, ссылки сайтов и мосты. Они также возвращают метаданные репликации Active Directory, статус репликации, очередь и актуальную векторную информацию о версии. Внедрение командлетов репликации в сочетании с развертыванием и другими существующими командлетами AD DS позволяет управлять лесом только с помощью Windows PowerShell. Это создает новые возможности для администраторов, желающих предоставлять и управлять Windows Server 2012 без графического интерфейса, что затем уменьшает поверхность атаки операционной системы и требования к обслуживанию. Это особенно важно при развертывании серверов в сетях с высоким уровнем безопасности, таких как секретный маршрутизатор протокола Интернета (SIPR) и корпоративные демилитаризованные зоны.

Они позволяют настраивать новые или существующие сайты, подсети, соединения, ссылки сайтов и мосты. Они также возвращают метаданные репликации Active Directory, статус репликации, очередь и актуальную векторную информацию о версии. Внедрение командлетов репликации в сочетании с развертыванием и другими существующими командлетами AD DS позволяет управлять лесом только с помощью Windows PowerShell. Это создает новые возможности для администраторов, желающих предоставлять и управлять Windows Server 2012 без графического интерфейса, что затем уменьшает поверхность атаки операционной системы и требования к обслуживанию. Это особенно важно при развертывании серверов в сетях с высоким уровнем безопасности, таких как секретный маршрутизатор протокола Интернета (SIPR) и корпоративные демилитаризованные зоны.

Дополнительные сведения о топологии и репликации сайтов AD DS см. в Техническом справочнике по Windows Server.

Усовершенствования управления и выдачи RID

В Windows 2000 Active Directory появился мастер RID, который выдает пулы относительных идентификаторов контроллерам домена для создания идентификаторов безопасности (SID) доверенных лиц безопасности, таких как пользователи, группы и компьютеры. По умолчанию это глобальное пространство RID ограничено 2 30 (или 1 073 741 823) общим количеством SID, созданных в домене. SID не могут быть возвращены в пул или перевыпущены. Со временем в большом домене могут начать заканчиваться RID, или аварии могут привести к ненужному истощению RID и, в конечном итоге, к истощению.

По умолчанию это глобальное пространство RID ограничено 2 30 (или 1 073 741 823) общим количеством SID, созданных в домене. SID не могут быть возвращены в пул или перевыпущены. Со временем в большом домене могут начать заканчиваться RID, или аварии могут привести к ненужному истощению RID и, в конечном итоге, к истощению.

Windows Server 2012 устраняет ряд проблем с выдачей и управлением RID, обнаруженных клиентами и службой поддержки клиентов Майкрософт по мере развития AD DS с момента создания первых доменов Active Directory в 1999 году. К ним относятся:

- Периодические предупреждения об использовании RID записываются в журнал событий

- Журнал событий, когда администратор делает недействительным пул RID

- Теперь применяется максимальное ограничение размера блока RID политики RID

- Искусственные потолки RID теперь применяются и регистрируются, когда глобальное пространство RID заканчивается, что позволяет администратору принять меры до того, как глобальное пространство будет исчерпано

- Глобальное пространство RID теперь можно увеличить на один бит, удвоив размер до 2 31 (2 147 483 648 SID)

Дополнительные сведения о RID и мастере RID см. в разделе Как работают идентификаторы безопасности.

в разделе Как работают идентификаторы безопасности.

Диспетчер сервера и ADDSDeployment Windows PowerShell использует следующие основные сборки для функциональности при развертывании или управлении ролью AD DS:

- Microsoft.ADroles.Aspects.dll

- Microsoft.ADroles.Instrumentation.dll

- Microsoft.ADRoles.ServerManager.Common.dll

- Microsoft.ADRoles.UI.Common.dll

- Microsoft.DirectoryServices.Deployment.Types.dll

- Microsoft.DirectoryServices.ServerManager.dll

- Addsdeployment.psm1

- Addsdeployment.psd1

Оба полагаются на Windows PowerShell и его команду удаленного вызова для удаленной установки и настройки ролей.

Windows Server 2012 также реорганизует ряд предыдущих операций продвижения из LSASS.EXE, как часть:

- Служба сервера ролей DS (DsRoleSvc)

- DSRoleSvc.dll (загружается службой DsRoleSvc)

Эта служба должна присутствовать и работать, чтобы повышать, понижать или клонировать виртуальные контроллеры домена. Установка роли AD DS добавляет эту службу и задает тип запуска вручную по умолчанию. Не отключайте эту службу.

Установка роли AD DS добавляет эту службу и задает тип запуска вручную по умолчанию. Не отключайте эту службу.

ADPrep и архитектура проверки предварительных требований

Adprep больше не требует выполнения на мастере схемы. Его можно запускать удаленно с компьютера под управлением Windows Server 2008 x64 или более поздней версии.

Примечание

Adprep использует LDAP для импорта файлов Schxx.ldf и не выполняет автоматическое повторное подключение, если соединение с мастером схемы потеряно во время импорта. В рамках процесса импорта мастер схемы устанавливается в определенный режим, а автоматическое повторное подключение отключается, поскольку, если LDAP повторно подключается после разрыва соединения, повторно установленное соединение не будет в определенном режиме. В этом случае схема не будет обновлена правильно.

Предварительная проверка гарантирует выполнение определенных условий. Эти условия необходимы для успешной установки AD DS. Если некоторые требуемые условия не выполняются, их можно устранить перед продолжением установки. Он также обнаруживает, что лес или домен еще не подготовлены, поэтому код развертывания Adprep запускается автоматически.

Он также обнаруживает, что лес или домен еще не подготовлены, поэтому код развертывания Adprep запускается автоматически.

Исполняемые файлы ADPrep, DLL, LDF, файлы

- ADprep.dll

- Ldifde.dll

- Csvde.dll

- Sch24.ldf — Sch56.ldf

- Schupgrade.cat

- *dcpromo.csv

Код подготовки AD, ранее находившийся в ADprep.exe, преобразован в adprep.dll. Это позволяет и ADPrep.exe, и модулю Windows PowerShell ADDSDeployment использовать библиотеку для одних и тех же задач и иметь одинаковые возможности. Adprep.exe включен в установочный носитель, но автоматические процессы не вызывают его напрямую — только администратор запускает его вручную. Он может работать только в операционных системах Windows Server 2008 x64 и более поздних версиях. Ldifde.exe и csvde.exe также имеют обновленные версии как библиотеки DLL, которые загружаются в процессе подготовки. Расширение Schema по-прежнему использует файлы LDF с проверенной подписью, как и в предыдущих версиях операционной системы.

Важно

Для Windows Server 2012 нет 32-разрядного средства Adprep32.exe. У вас должен быть хотя бы один компьютер с Windows Server 2008 x64, Windows Server 2008 R2 или Windows Server 2012, работающий в качестве контроллера домена, рядовом сервере или в рабочей группе для подготовки леса и домена. Adprep.exe не запускается на Windows Server 2003 x64.

Проверка предварительных требований

Система проверки предварительных требований, встроенная в управляемый код ADDSDeployment Windows PowerShell, работает в разных режимах в зависимости от операции. В приведенных ниже таблицах описывается каждый тест, когда он используется, а также поясняется, как и что он проверяет. Эти таблицы могут быть полезны, если есть проблемы, когда проверка не удалась, а ошибки недостаточно для устранения проблемы.

Эти тесты регистрируются в канале журнала операционных событий DirectoryServices-Deployment в категории задач Core , всегда как идентификатор события 103 .

Необходимое условие Windows PowerShell

Для всех командлетов развертывания контроллера домена имеются командлеты ADDSDeployment Windows PowerShell. Они имеют примерно те же аргументы, что и связанные с ними командлеты.

- Test-ADDSDomainControllerInstallation

- Test-ADDSDomainControllerUninstallation

- Тест-ADDSDomainInstallation

- Тест-ADDSForestInstallation

- Test-ADDSReadOnlyDomainControllerAccountCreation

Обычно эти команды запускать не нужно; они уже автоматически выполняются с командлетами развертывания по умолчанию.

Предварительные тесты

| Название теста | Протоколы используемые | Пояснения и примечания |

|---|---|---|

| VerifyAdminTrusted Форделегатионпровидер | LDAP | Проверяет, что у вас есть привилегия «Включить доверенные учетные записи компьютеров и пользователей для делегирования» (SeEnableDelegationPrivilege) на существующем партнерском контроллере домена. Для этого требуется доступ к созданному вами атрибуту tokenGroups. Для этого требуется доступ к созданному вами атрибуту tokenGroups.Не используется при обращении к контроллерам домена Windows Server 2003. Вы должны вручную подтвердить эту привилегию до повышения |

| VerifyADPrep Предварительные условия (лес) | LDAP | Обнаруживает мастер схемы и связывается с ним, используя атрибут rootDSE namingContexts и атрибут fsmoRoleOwner контекста именования схемы. Определяет, какие подготовительные операции (forestprep, domainprep или rodcprep) необходимы для установки AD DS. Проверяет ожидаемую версию схемы objectVersion и необходимость дальнейшего расширения. |

| VerifyADPrep Необходимые условия (домен и RODC) | LDAP | Обнаруживает и связывается с хозяином инфраструктуры, используя атрибут namingContexts rootDSE и атрибут fsmoRoleOwner контейнера инфраструктуры. В случае установки контроллера домена только для чтения этот тест обнаруживает мастер именования доменов и проверяет, находится ли он в сети. |

| Контрольная группа Членство | LDAP, RPC через SMB (LSARPC) | Подтверждение того, что пользователь является членом группы администраторов домена или администраторов предприятия, в зависимости от операции (DA для добавления или понижения роли контроллера домена, EA для добавления или удаления домена) |

| CheckForestPrep Групповое членство | LDAP, RPC через SMB (LSARPC) | Подтвердить, что пользователь является членом групп администраторов схемы и администраторов предприятия и имеет право на управление журналами аудита и безопасности (SesScurityPrivilege) на существующих контроллерах домена |

| CheckDomainPrep Групповое членство | LDAP, RPC через SMB (LSARPC) | Подтвердите, что пользователь является членом группы администраторов домена и имеет право на управление журналами аудита и безопасности (SesScurityPrivilege) на существующих контроллерах домена |

| CheckRODCPrep Групповое членство | LDAP, RPC через SMB (LSARPC) | Подтвердите, что пользователь является членом группы администраторов предприятия и имеет право на управление журналами аудита и безопасности (SesScurityPrivilege) на существующих контроллерах домена |

| VerifyInitSync После перезагрузки | LDAP | Подтвердите, что мастер схемы реплицировался хотя бы один раз с момента его перезапуска, установив фиктивное значение для атрибута rootDSE, ставшегоSchemaMaster |

| VerifySFUHotFix Применено | LDAP | Проверка существующей схемы леса не содержит известной проблемы Расширение SFU2 для атрибута UID с OID 1. 2.840.113556.1.4.7000.187.102 2.840.113556.1.4.7000.187.102(Влияние изменений схемы — приложения Win32) |

| VerifyExchange SchemaFixed | LDAP, WMI, DCOM, RPC | Проверка существующей схемы леса по-прежнему не содержит проблемных расширений Exchange 2000 ms-Exch-Assistant-Name, ms-Exch-LabeledURI и ms-Exch-House-Identifier (о расширениях схемы — Configuration Manager) |

| VerifyWin2KSchema Непротиворечивость | LDAP | Убедитесь, что существующая схема леса имеет согласованные (не измененные неправильно третьей стороной) основные атрибуты и классы. |

| DCPromo | DRSR через RPC, LDAP, DNS RPC через SMB (SAMR) | Проверьте синтаксис командной строки, переданный коду продвижения, и протестируйте продвижение. Убедитесь, что лес или домен еще не существуют при создании нового. |

| VerifyOutbound ReplicationEnabled | LDAP, DRSR через SMB, RPC через SMB (LSARPC) | Убедитесь, что для существующего контроллера домена, указанного в качестве партнера по репликации, включена исходящая репликация, проверив атрибут параметров объекта NTDS Settings для NTDSDSA_OPT_DISABLE_OUTBOUND_REPL (0x00000004) |

| VerifyMachineAdmin Пароль | DRSR через RPC, LDAP, DNS RPC через SMB (SAMR) | Убедитесь, что пароль безопасного режима, установленный для DSRM, соответствует требованиям сложности домена. |

| VerifySafeModePassword | Н/Д | Проверьте, соответствует ли набор паролей локального администратора требованиям сложности политики безопасности компьютера. |

Изучите основы настройки AD

Мы финансируемся нашими читателями и можем получать комиссию, когда вы покупаете по ссылкам на нашем сайте.

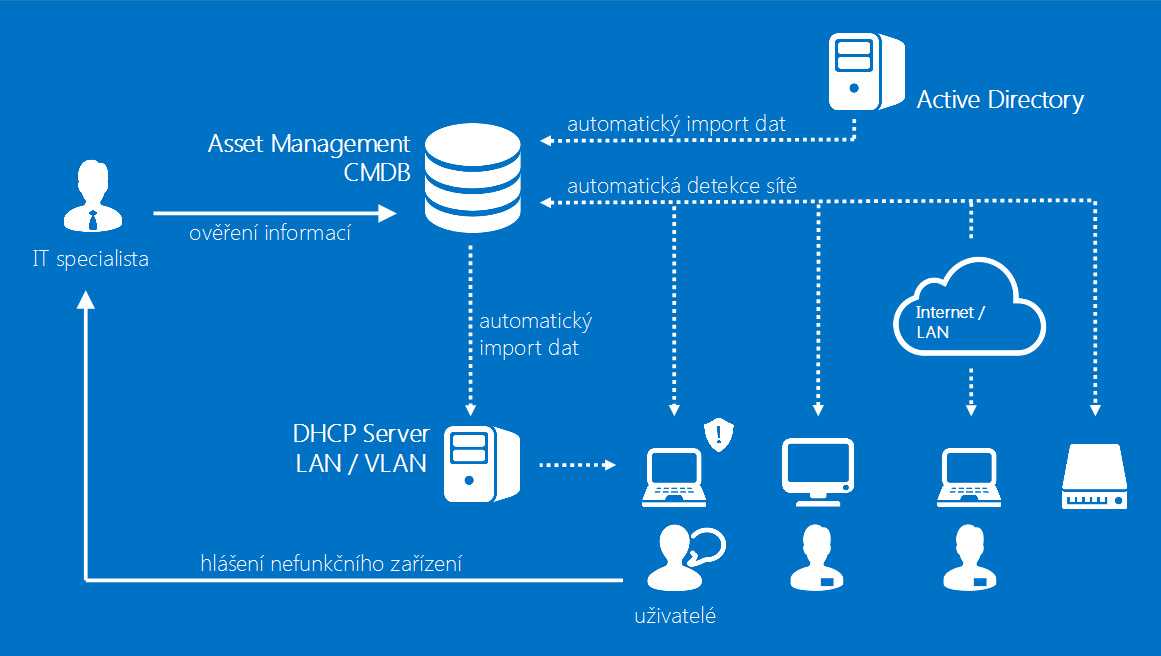

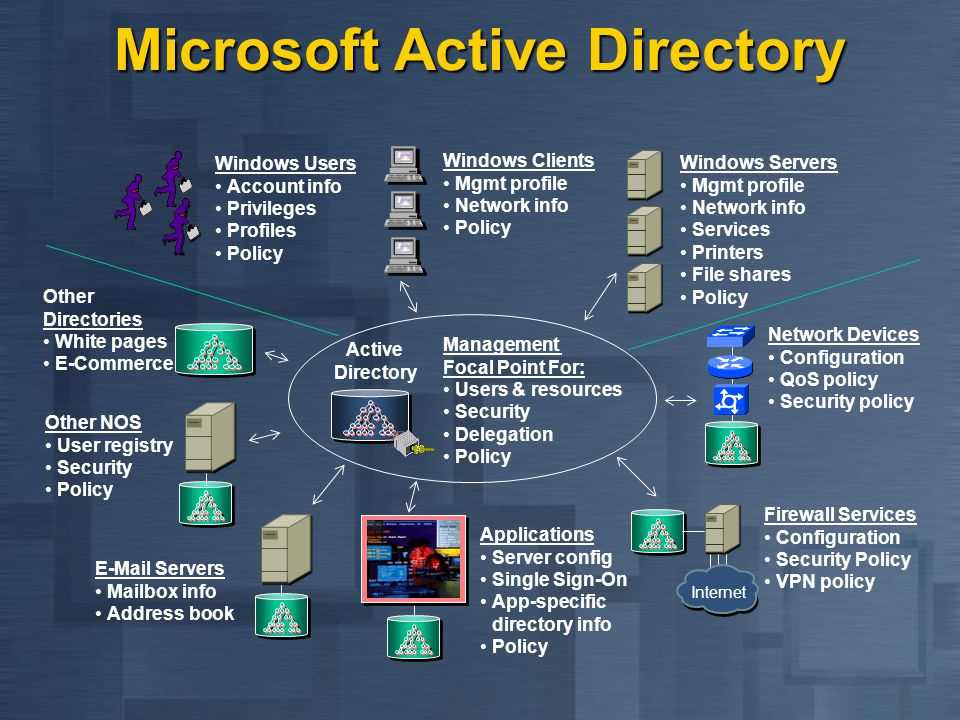

Службы каталогов становятся ключевой частью управления ИТ-инфраструктурой. Служба Microsoft, Active Directory, является одной из самых известных служб каталогов в мире. В этой статье мы рассмотрим основы и объясним, что такое Active Directory и как ее использовать.

Тим Кири Эксперт по сетевому администрированию

ОБНОВЛЕНО: 18 января 2023 г.

По мере роста сложности сетевых ресурсов службы каталогов приобретают все большее значение для управления ИТ-инфраструктурой. Не существует службы каталогов с большим именем, чем Active Directory . Служба каталогов Microsoft зарекомендовала себя как основной инструмент сетевых администраторов. В этом руководстве по Active Directory мы рассмотрим, что такое Active Directory, как ее использовать, а также инструменты Active Directory, такие как 9.0229 Диспетчер прав доступа SolarWinds и ManageEngine AD360 . Темы для изучения включают:

Служба каталогов Microsoft зарекомендовала себя как основной инструмент сетевых администраторов. В этом руководстве по Active Directory мы рассмотрим, что такое Active Directory, как ее использовать, а также инструменты Active Directory, такие как 9.0229 Диспетчер прав доступа SolarWinds и ManageEngine AD360 . Темы для изучения включают:

- Что такое Active Directory?

- Что делает Active Directory?

- Как настроить Active Directory

- Как использовать Active Directory: настройка контроллера домена, создание пользователей каталога

- События Active Directory для мониторинга

- Доверительные отношения (и типы доверия)

- Обзор лесов и деревьев Active Directory

- Отчеты Active Directory (с диспетчером прав доступа SolarWinds)

- Как найти источник блокировки учетной записи в Active Directory

Active Directory — это служба каталогов или контейнер, в котором хранятся объекты данных в локальной сетевой среде. Сервис записывает данные о пользователях , устройствах , приложениях , группах и устройства в иерархической структуре.

Сервис записывает данные о пользователях , устройствах , приложениях , группах и устройства в иерархической структуре.

Структура данных позволяет найти подробную информацию о ресурсах, подключенных к сети, из одного места. По сути, Active Directory действует как телефонная книга для вашей сети, поэтому вы можете легко находить устройства и управлять ими.

Что делает Active Directory?Существует множество причин, по которым предприятия используют службы каталогов, такие как Active Directory. Основная причина — удобство. Active Directory позволяет пользователям входить в систему и управлять различными ресурсами из одного места. Учетные данные для входа унифицированы, что упрощает управление несколькими устройствами без необходимости вводить данные учетной записи для доступа к каждому отдельному компьютеру.

Как настроить Active Directory (с RSAT) Для начала вам нужно сначала убедиться, что у вас установлена Windows Professional или Windows Enterprise , иначе вы не сможете установить Remote Средства администрирования сервера . Затем выполните следующие действия:

Затем выполните следующие действия:

Для Windows 10 версии 1809 и Windows 11:

- Щелкните правой кнопкой мыши кнопку «Пуск » и выберите «Настройки» > «Приложения» > «Управление дополнительными функциями» > «Добавить функцию 9».02:30 .

- Теперь выберите RSAT: доменные службы Active Directory и упрощенные инструменты каталогов .

- Наконец, выберите Установить , затем перейдите в Пуск > Инструменты администрирования Windows , чтобы получить доступ к Active Directory после завершения установки.

Для Windows 8 (и Windows 10 версии 1803)

- Загрузите и установите нужную версию инструментов администратора сервера для своего устройства: Windows 8, Windows 10.

- Затем щелкните правой кнопкой мыши кнопку «Пуск » и выберите Панель управления > Программы > Программы и компоненты > Включение или отключение компонентов Windows .

- Сдвиньте вниз и выберите параметр Remote Server Administration Tools .

- Теперь нажмите Инструменты администрирования ролей .

- Щелкните Инструменты AD DS и AD LDS и убедитесь, что Инструменты AD DS проверены.

- Нажмите Ок .

- Выберите Пуск > Администрирование в меню Пуск , чтобы получить доступ к Active Directory.

Все остальные компьютеры подключаются к контроллеру домена, чтобы пользователь мог аутентифицировать каждое устройство из одного места. Преимущество этого в том, что администратору не придется управлять десятками учетных данных для входа.

Преимущество этого в том, что администратору не придется управлять десятками учетных данных для входа.

Процесс настройки контроллера домена относительно прост. Назначьте статический IP-адрес вашему контроллеру домена и установите доменные службы Active Directory или ДОБАВЛЯЕТ . Теперь следуйте этим инструкциям:

- Откройте Server Manager и нажмите Сводка ролей > Добавить роли и функции .

- Щелкните Далее .

- Выберите Службы удаленных рабочих столов установка , если вы развертываете контроллер домена на виртуальной машине, или выберите установку на основе ролей или функций .

- Выберите сервер из пула серверов .

- Выберите Доменная служба Active Directory s из списка и нажмите Далее .

- Оставьте флажок «Функции» по умолчанию и нажмите «Далее» .

- Щелкните При необходимости автоматически перезапустите целевой сервер и щелкните Установить . Закройте окно после завершения установки.

- После установки роли ADDS рядом с меню «Управление » появится уведомление. Нажмите Повысить уровень этого сервера до контроллера домена 902:30 .

- Теперь нажмите Добавьте новый лес и введите имя корневого домена . Нажмите Далее .

- Выберите желаемый функциональный уровень домена и введите пароль в поле Введите режим восстановления служб каталогов (пароль DSRM) . Щелкните Далее .

- При отображении страницы параметров DNS нажмите Далее еще раз.

- Введите домен в поле Имя домена NetBios (желательно такое же, как имя корневого домена). Нажмите Следующий .

- Выберите папку для хранения базы данных и файлов журналов.

Щелкните Далее .

Щелкните Далее . - Нажмите Установить для завершения. Теперь ваша система перезагрузится.

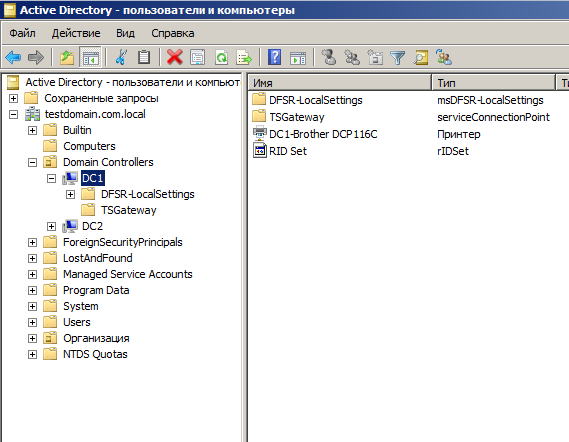

Добавление контроллера домена в существующий домен в Windows Server 2016

Процедуры добавления контроллера домена в существующий домен в Active Directory одинаковы, независимо от того, какая у вас операционная система. Однако эти инструкции были организованы во время учений 9 сентября.0696 Windows Server 2016 . Всегда полезно иметь по крайней мере два контроллера домена в вашем домене AD на случай, если один из них выйдет из строя.

Второй контроллер домена — это отдельный компьютер, отличный от того, который указан для вашего первого контроллера домена. Этот второй компьютер должен быть настроен с Windows Server 2016 . Полностью исправьте его и назначьте ему IP-адрес, прежде чем запускать настройку AD на этом компьютере. Затем выполните следующие действия:

- Открыть Server Manager , нажмите на пункт «Управление » на ленте меню и выберите «Добавить роли и функции» .

- На начальном экране мастера нажмите Далее .

- На экране Тип установки выберите переключатель Установка на основе ролей или функций и нажмите Далее .

- В Выбор сервера оставьте выделенным единственный сервер в списке и нажмите Далее .

- На экране Роли сервера установите флажок Доменные службы Active Directory . Появится диалоговое окно. Нажмите кнопку Добавить функции .

- Вернувшись на главный экран выбора функции, нажмите кнопку Далее .

- Циклический переход к экрану Features . Просто нажмите кнопку Next . На экране AD DS нажмите кнопку Next .

- Наконец, нажмите кнопку Установить кнопку . После завершения процесса установки вы увидите уведомление о том, что требуются дополнительные шаги.

Нажмите на ссылку с надписью Повышение роли этого сервера до контроллера домена . Откроется экран конфигурации развертывания .

Нажмите на ссылку с надписью Повышение роли этого сервера до контроллера домена . Откроется экран конфигурации развертывания . - Оставьте переключатель Добавить контроллер домена в существующий домен активным. В нижней части списка параметров вы увидите <учетные данные не предоставлены> . Нажмите на Изменить кнопку рядом с этим.

- Введите имя пользователя и пароль учетной записи администратора в первом настроенном экземпляре AD. Это имя пользователя должно иметь формат <домен>\Администратор. Нажмите OK .

- По возвращении из всплывающего окна входа в систему вы увидите, что поле Домен заполнено доменом, который вы ввели для учетной записи пользователя. Нажмите кнопку Далее .

- Решите, следует ли сделать этот контроллер домена только для чтения (RODC). Если да, поставьте галочку в 9Экран 0696 Параметры , если нет, установите оба флажка DNS-сервер и Глобальный каталог .

- Введите пароль DSRM и подтвердите его. Нажмите кнопку Далее . Вы увидите предупреждение, но просто нажмите кнопку Next еще раз.

- В дополнительных параметрах выберите исходный контроллер домена для Реплицировать из: поле. Щелкните Далее .

- Оставьте все пути с настройками по умолчанию и нажмите Следующий . На экране Review Options щелкните Next .

- Система выполнит предварительную проверку. Если это завершится удовлетворительно, кнопка Установить станет активной. Нажмите на нее.

- Дождитесь завершения установки. Компьютер перезагрузится. Войдите в систему.

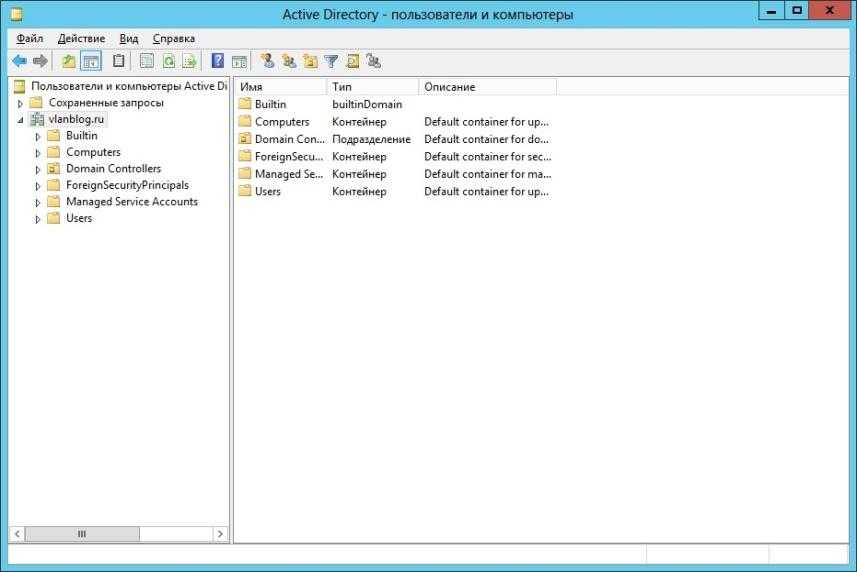

Вернитесь к исходному компьютеру с контроллером домена и откройте Пользователи и компьютеры Active Directory , и вы увидите, что ваш новый контроллер домена указан там в Папка контроллеров домена .

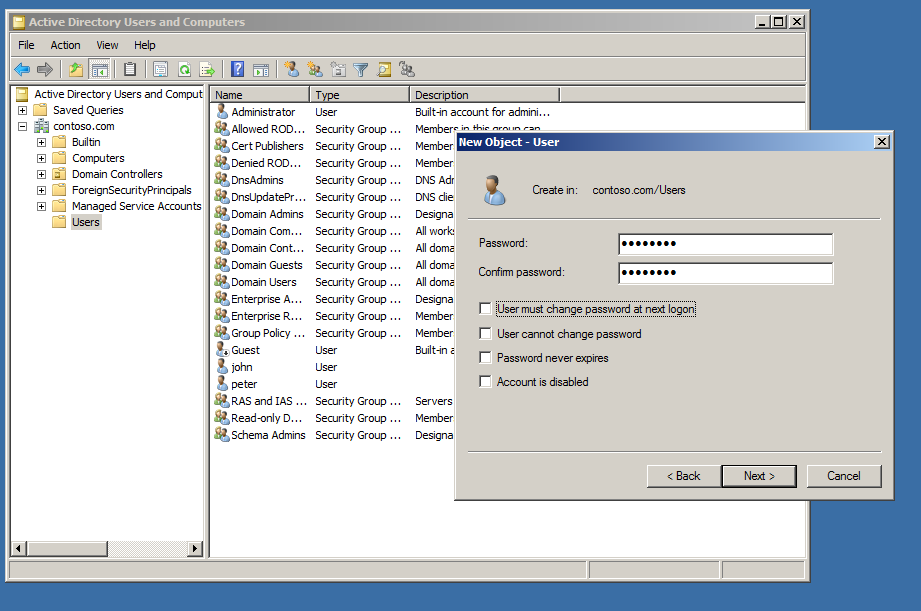

Пользователи и компьютеры — это два основных объекта, которыми вам необходимо управлять при использовании Active Directory. В этом разделе мы рассмотрим, как создавать новые учетные записи пользователей. Этот процесс относительно прост, и самый простой способ управления пользователями — с помощью инструмента Active Directory Users and Computer или ADUC, входящего в состав инструментов удаленного администрирования сервера 9.0230 или RSAT упак. Вы можете установить ADUC, следуя приведенным ниже инструкциям:

Установите ADUC в Windows 10 версии 1809 и выше или Windows 11:

- Щелкните правой кнопкой мыши кнопку Пуск и выберите Настройки > Приложения, затем нажмите Управление дополнительными функциями > Добавить функцию .

- Выберите RSAT: доменные службы Active Directory и упрощенные инструменты каталогов .

- Выберите Установите и дождитесь завершения установки.

- Перейдите к Пуск > Инструменты администрирования Windows , чтобы получить доступ к этой функции.

Установите ADUC в Windows 8 и Windows 10 версии 1803 или ниже:

- Загрузите и установите инструменты удаленного администратора сервера для своей версии Windows. Вы можете сделать это по одной из следующих ссылок здесь:

Инструменты администратора удаленного сервера для Windows 10, Инструменты администратора удаленного сервера для Windows 8 или Инструменты администратора удаленного сервера для Windows 8.1.

- Щелкните правой кнопкой мыши Пуск > Панель управления > Программы > Программы и компоненты > Включение или отключение компонентов Windows .

- Прокрутите вниз и выберите Инструменты удаленного администрирования сервера .

- Развернуть Инструменты администратора ролей > Инструменты AD DS и AD LDS .

- Отметьте Инструменты AD DS и нажмите Ok .

- Перейдите к Пуск > Инструменты администрирования и выберите Пользователи и компьютеры Active Directory 902:30 . .

- Разверните домен и щелкните Пользователи .

- Щелкните правой кнопкой мыши на правой панели и нажмите New > User .

- Когда появится окно «Новый объект-пользователь», введите Имя , Фамилия , Имя пользователя для входа, и нажмите Далее .

- Введите пароль и нажмите Далее .

- Нажмите Готово .

- Новую учетную запись пользователя можно найти в разделе пользователей ADUC.

Как и все формы инфраструктуры, Active Directory необходимо отслеживать, чтобы оставаться защищенной. Мониторинг службы каталогов необходим для предотвращения кибератак и обеспечения наилучшего взаимодействия с конечным пользователем для ваших пользователей.

Мониторинг службы каталогов необходим для предотвращения кибератак и обеспечения наилучшего взаимодействия с конечным пользователем для ваших пользователей.

Ниже мы собираемся перечислить некоторые из наиболее важных сетевых событий, на которые вам следует обратить внимание. Если вы видите какое-либо из этих событий, вам следует как можно скорее провести дальнейшее расследование, чтобы убедиться, что ваша служба не была скомпрометирована.

| Текущий идентификатор события Windows | Устаревший идентификатор события Windows | Описание |

|---|---|---|

| 4618 | Н/Д | Обнаружен шаблон события безопасности. |

| 4649 | Н/Д | Обнаружена повторная атака (возможно ложное срабатывание). |

| 4719 | 612 | Политика аудита системы была изменена. |

| 4765 | Н/Д | История SID добавлена в учетную запись. |

| 4766 | Н/Д | Не удалось добавить историю SID в учетную запись. |

| 4794 | Н/Д | Попытка запустить режим восстановления служб каталогов. |

| 4897 | 801 | Разделение ролей включено. |

| 4964 | Н/Д | Особым группам назначен новый вход в систему. |

| 5124 | Н/Д | Обновлена система безопасности службы ответчика OCSP. |

| Н/Д | 550 | Возможна DoS-атака. |

| 1102 | 517 | Журнал аудита очищен. |

Лес и деревья — два термина, которые вы будете часто слышать при изучении Active Directory. Эти термины относятся к логической структуре Active Directory. Вкратце, дерево — это объект с одним доменом или группой объектов , за которыми следуют дочерние домены. Лес — это группа доменов вместе взятых. Когда несколько деревьев сгруппированы вместе, они становятся лесом .

Лес — это группа доменов вместе взятых. Когда несколько деревьев сгруппированы вместе, они становятся лесом .

Деревья в лесу соединяются друг с другом через отношения доверия , которые позволяют различным доменам обмениваться информацией. Все домены будут автоматически доверять друг другу , поэтому вы можете получить к ним доступ с той же информацией учетной записи, которую вы использовали в корневом домене.

Каждый лес использует одну единую базу данных. Логически, лес находится на самом высоком уровне иерархии, а дерево находится внизу. Одной из проблем, с которой сетевые администраторы сталкиваются при работе с Active Directory, является управление лесами и обеспечение безопасности каталога.

Например, сетевому администратору будет предложено выбрать между схемой с одним лесом или с несколькими лесами . Схема с одним лесом проста, недорога и проста в управлении, так как только один лес включает всю сеть. В отличие от этого, схема с несколькими лесами делит сеть на разные леса, что хорошо для безопасности, но усложняет администрирование.

В отличие от этого, схема с несколькими лесами делит сеть на разные леса, что хорошо для безопасности, но усложняет администрирование.

Как упоминалось выше, доверительные отношения используются для облегчения связи между доменами. Доверительные отношения обеспечивают аутентификацию и доступ к ресурсам между двумя объектами. Трасты могут быть односторонними или двусторонними по своей природе. В рамках доверия два домена делятся на доверительный домен и доверенный домен.

При одностороннем доверии доверительный домен получает доступ к данным аутентификации доверенного домена, чтобы пользователь мог получить доступ к ресурсам из другого домена. При двустороннем доверии оба домена принимают данные аутентификации друг друга. Все домены в лесу автоматически доверяют друг другу , но вы также можете настроить доверительные отношения между доменами в разных лесах для передачи информации.

Вы можете создавать доверительные отношения с помощью мастера создания доверительных отношений 902:30 . Мастер создания новых доверительных отношений — это мастер настройки, позволяющий создавать новые доверительные отношения. Здесь вы можете просмотреть состояние существующих доверительных отношений Доменное имя , Тип доверия и Transitive и выбрать тип доверия, которое вы хотите создать.

Типы доверия

В Active Directory существует ряд типов доверия. Мы перечислили их в таблице ниже:

| Тип доверия | Тип транзита | Направление | По умолчанию? | Описание | Да

|---|---|---|---|---|

| Корень дерева | Транзитивное | Двустороннее | Да | Доверие корня дерева устанавливается в момент создания дерева домена в лесу. |

| Внешний | Непереходный | Односторонний или двусторонний | Нет | Предоставляет доступ к ресурсам в домене Windows NT 4. 0 или домене, расположенном в другом лесу, который не поддерживается лесной траст. 0 или домене, расположенном в другом лесу, который не поддерживается лесной траст. |

| Область | Транзитивная или непереходная | Односторонняя или двусторонняя | Нет | Формирует доверительные отношения между областью Kerberos, отличной от Windows, и доменом Windows Server 2003. |

| Лесной | Переходный | Односторонний или двусторонний | Нет | Разделяет ресурсы между лесами. |

| Ярлык | Переходный | Односторонний или двусторонний | Нет | Сокращает время входа пользователя между двумя доменами в лесу Windows Server 2003. |

Создание отчетов в Active Directory необходимо для оптимизации производительности и соблюдения нормативных требований. Один из лучших инструментов отчетности Active Directory — 9.0229 Диспетчер прав доступа SolarWinds (ARM)

. Инструмент был создан, чтобы повысить наглядность того, как учетные данные каталога используются и управляются. Например, вы можете просматривать учетные записи с небезопасными конфигурациями и злоупотреблением учетными данными, что может указывать на кибератаку.

Инструмент был создан, чтобы повысить наглядность того, как учетные данные каталога используются и управляются. Например, вы можете просматривать учетные записи с небезопасными конфигурациями и злоупотреблением учетными данными, что может указывать на кибератаку.Использование стороннего инструмента, такого как SolarWinds Access Rights Manager , выгодно, поскольку он предоставляет информацию и функции, доступ к которым через Active Directory напрямую затруднен или невозможен.

Плюсы:

- Упрощает управление AD благодаря визуализации и отчетности

- Обеспечивает четкое представление о разрешениях и структурах файлов с помощью автоматического сопоставления и визуализации

- Предварительно настроенные отчеты упрощают демонстрацию соответствия

- Любые проблемы с соответствием выявляются после сканирования и сопровождаются действиями по исправлению

- Системные администраторы могут настраивать права доступа и управления в Windows и других приложениях

Минусы:

- SolarWinds Access Rights Manager — это всесторонняя платформа, разработанная для системного администратора, для полного изучения которой может потребоваться время

Помимо создания отчетов, вы можете автоматически удалять неактивные или просроченные учетные записи, на которые нацелены киберпреступники. Диспетчер прав доступа SolarWinds стоит от 3444 долларов США (2829 фунтов стерлингов). Существует также 30-дневная бесплатная пробная версия , которую вы можете скачать.

Диспетчер прав доступа SolarWinds стоит от 3444 долларов США (2829 фунтов стерлингов). Существует также 30-дневная бесплатная пробная версия , которую вы можете скачать.

Диспетчер прав доступа SolarWinds Скачать 30-дневную БЕСПЛАТНУЮ пробную версию

См. также: Управление правами доступа

Как найти источник блокировки учетной записи в Active DirectoryСамый простой способ найти блокировку учетной записи в Active Directory — использовать средство просмотра событий, встроенное в Windows. Active Directory генерирует сообщения Windows Events для каждого из своих действий, поэтому ваша первая задача — отследить правильный журнал событий.

- Откройте окно PowerShell, одновременно нажав клавиши Windows и R. Во всплывающем окне «Выполнить» введите powershell и нажмите ENTER.

- В командной строке введите (get-addomain).

pdcemulator

pdcemulator - Запишите адрес контроллера домена эмулятора PCD, который будет показан в следующей строке.

- Введите exit , чтобы закрыть окно PowerShell.

- Стандартный просмотрщик журнала событий, встроенный в операционную систему Windows, поможет вам найти блокировку учетной записи.

- Перейдите к контроллеру домена, названному эмулятором PDC.

- Откройте средство просмотра событий, развернув Инструменты администрирования Windows в меню «Пуск» и щелкните запись Event Viewer в этом подменю.

- В средстве просмотра событий разверните узел Журналы Windows в дереве меню слева. Нажмите на Security . Список событий безопасности появится на центральной панели средства просмотра событий.

- На правой панели средства просмотра событий щелкните Фильтр текущего журнала , после чего откроется всплывающее окно.

- В Поле Event ID замените

- Выберите временной горизонт в раскрывающемся списке Logged в верхней части формы.

- При необходимости введите имя пользователя или имя хоста, если вы специально ищете блокировку для определенного пользователя или ресурса.

- Нажмите OK .

- Дважды щелкните запись журнала, относящуюся к интересующему вас пользователю или ресурсу и имеющую отметку времени, соответствующую моменту, когда, по вашему мнению, произошла блокировка. Откроется отчет о событии.

В отчете о событиях будет указан пользователь, который был заблокирован, компьютер, на котором произошло событие, а также источник или причина блокировки.

ManageEngine AD360 — это набор систем управления ManageEngine Active Directory, а также служба резервного копирования и восстановления. Этот пакет представляет собой хороший пример инструментов, доступных для автоматизации задач управления, связанных с использованием Active Directory. Он может взаимодействовать с реализациями AD для SharePoint , Microsoft 365 , Azure и AWS , а также система Active Directory, которая есть в операционной системе Windows Server .

Он может взаимодействовать с реализациями AD для SharePoint , Microsoft 365 , Azure и AWS , а также система Active Directory, которая есть в операционной системе Windows Server .

Плюсы:

- Пакет инструментов AD

- Применяет многофакторную аутентификацию

- Аудит объектов AD для улучшения управления группами

- Обнаруживает неактивные учетные записи

- Аналитика поведения пользователей

Минусы:

- Вам может понадобиться только один из инструментов компонента

ManageEngine AD360 доступен в рамках 30-дневной бесплатной пробной версии .

Управление двигателем AD360 Начать 30-дневную БЕСПЛАТНУЮ пробную версию

Учебное пособие по Active Directory: основы Active Directory — один из лучших инструментов для управления ресурсами в вашей сети. В этой статье мы только коснулись потенциала этого инструмента. Если вы используете Active Directory, помните, что это потенциальная точка входа для кибератак. Записывая ключевые события каталога и используя монитор каталога, вы значительно снизите риск злонамеренной атаки и защитите доступность вашего сервиса.

Если вы используете Active Directory, помните, что это потенциальная точка входа для кибератак. Записывая ключевые события каталога и используя монитор каталога, вы значительно снизите риск злонамеренной атаки и защитите доступность вашего сервиса.

В чем разница между Active Directory и контроллером домена?

Active Directory — это система аутентификации. Домен — это набор объектов, которые являются пользователями, компьютерами и устройствами, все они имеют права доступа, управляемые в одной базе данных Active Directory. Контроллер домена — это система управления аутентификацией, реализующая функции Active Directory для объектов базы данных домена.

Как включить аудит безопасности Active Directory?

Чтобы начать аудит безопасности в Active Directory:

- Войдите в систему Windows Server в качестве администратора.

- Перейдите к Пуск , щелкните Административные инструменты и выберите Консоль управления групповой политикой .

- Перейдите в домен /подразделение для аудита.

- Щелкните правой кнопкой мыши объект групповой политики и выберите 9.0696 Редактировать . Откроется редактор управления групповыми политиками.

- В левом древовидном меню разверните Конфигурация компьютера , затем Политики , разверните Параметры Windows , затем Параметры безопасности и, наконец, Локальные политики . Щелкните Политики аудита.

- В главной панели редактора нажмите Аудит доступа к объекту и выберите оба параметра Успех и Неудача .

- Щелкните Аудит доступа к службе каталогов и выберите параметры Успешно и Неудача .

В чем разница между Active Directory и LDAP?

Облегченный протокол доступа к каталогам ( LDAP ) — это открытый стандарт, описывающий, как можно управлять правами доступа. Active Directory — это система управления правами доступа, написанная Microsoft.