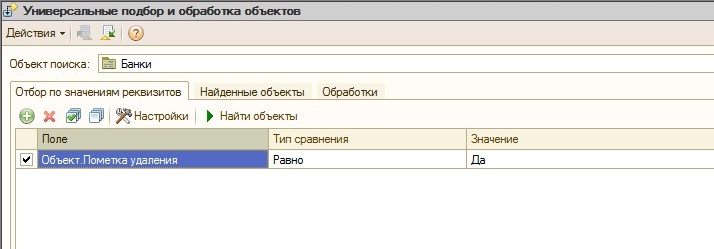

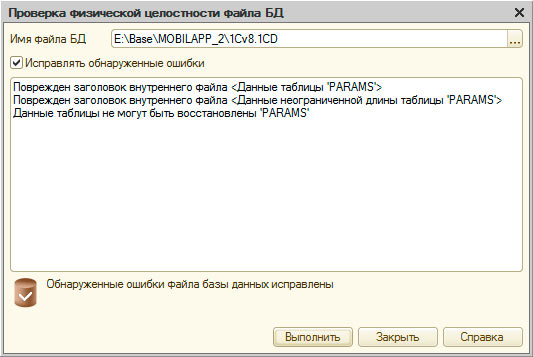

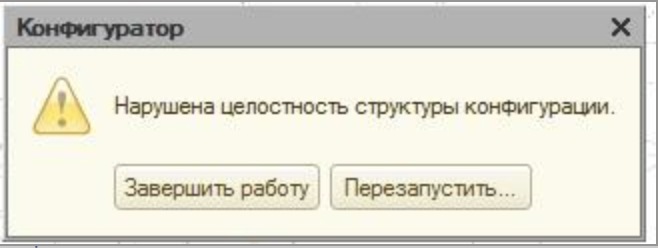

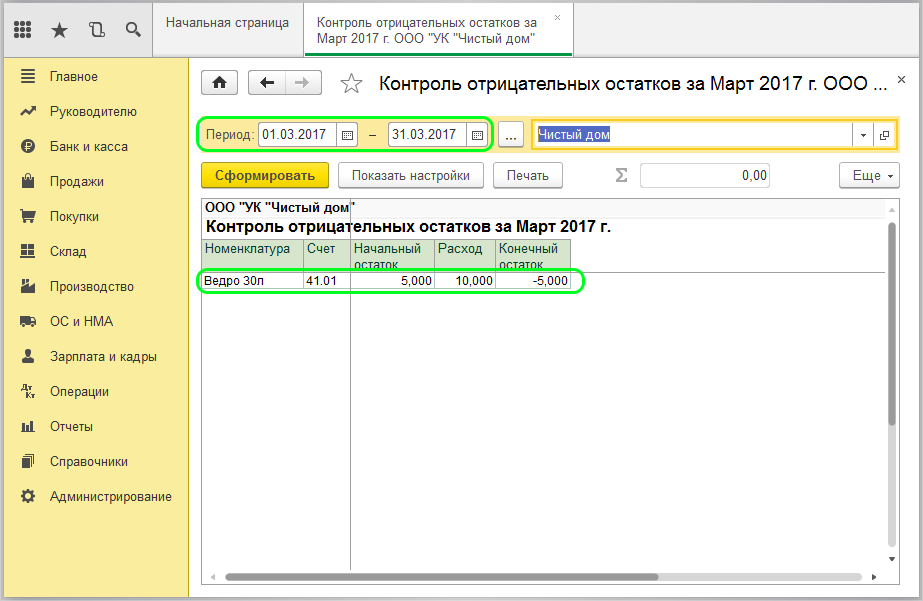

Нарушена целостность структуры конфигурации 1С 8.3 (8.2)

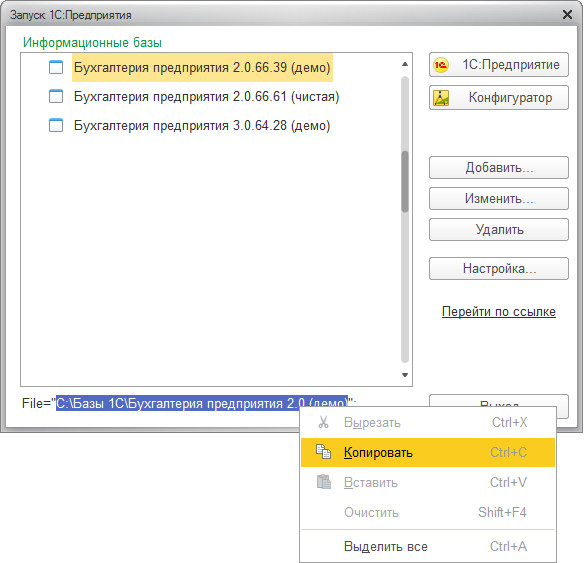

Ошибка «Нарушена целостность структуры конфигурации» является достаточно распространенным случаем ошибки в 1С 8.3 при обновлении или других ситуациях. Рассмотрим причину возникновения и пути решения данной ситуации.

Причины ошибки и её исправление

Данная проблема чаще всего возникает при обновлении конфигурации базы данных (особенно для динамического обновления 1С 8.3), при формировании отчета, при проведении документа и так далее. Бывают случаи, что ошибка появляется «из воздуха». Встречается как в файловых базах, так и в клиент-серверных SQL вариантах.

Вариантов решения несколько (перед любыми действиями сделайте резервную копию базы данных):

- Почистить временные файлы (инструкция по очистке кеша в 1С). Как правило, помогает, если ошибка возникает только у одного пользователя.

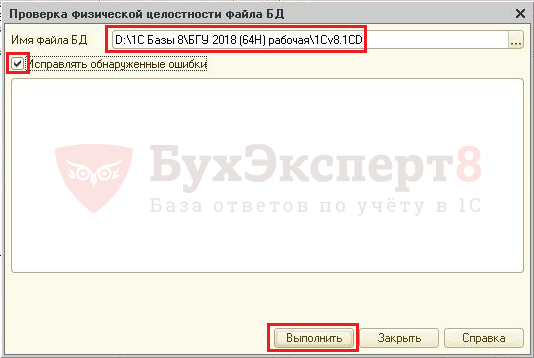

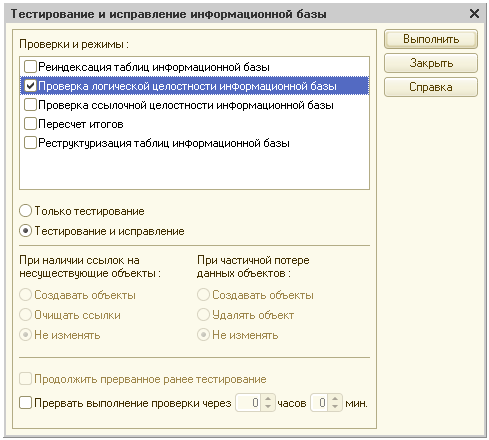

- Если конфигуратор базы открывается, попробуйте совершить тестирование и исправление базы данных.

- Для клиент-серверной базы, которая установлена на SQL сервере, можно попробовать воспользоваться запросом «delete * from configsave».

- Если конфигуратор доступен, попробуйте выгрузить и загрузить базу данных.

- Поставьте новую платформу 1С 8.3: некоторые ошибки могут быть исправлены в более новых выпусках технологической платформы.

- Если вышеперечисленные меры не помогли, скорее всего, случай сложный. Можно прибегнуть к инструкции, описанной на этой странице http://infostart.ru/public/75235/.

P.S. Рекомендую хотя бы раз в неделю делать резервное копирование базы данных.

К сожалению, мы физически не можем проконсультировать бесплатно всех желающих, но наша команда будет рада оказать услуги по внедрению и обслуживанию 1С. Более подробно о наших услугах можно узнать на странице Услуги 1С или просто позвоните по телефону +7 (499) 350 29 00.

Мы работаем в Москве и области.

Континент АП — контроль целостности не пройден

Ошибка в работе Континент АП одна из самый неприятных, так как с помощью этой программы организация осуществляет финансовые операции. Расскажу как я решил эту постоянно появляющуюся проблему после каждого обновления системы Windows.

Введение

Обслуживая государственные конторы всегда получаю больше всего сюрпризов. Только в этих конторах видишь программные продукты которые больше нигде не встретишь.

Решил рассказать о работе с такой замечательной программой как Континент АП. Программа предназначена для создания канала VPN по сертификату.

Работала эта программа без нареканий, но после того проходило обновление Windows программа стала выдавать ошибку.

Когда ошибка стала появляться часто и пользователи стали сильно нервничать задавая вопрос: «Почему раньше работал а теперь постоянные сбои?» решил вникнуть и разобраться в сути проблемы.

Системные требования Континент АП

На одном из компьютеров установлена Windows 10 Домашняя и в одной из контор, прочитав рекомендации на сайте, сказали что проблема в версии Windows.

В свое время я сильно озадачился версиями Windows и пришел к выводу что отличия версий только в доменом управлении, некоторыми функциями и элементами внешнего вида. В организации где не планируется и не будет использован Windows Server покупать профессиональные версии нет смысла. За название «Домашняя» отдельное спасибо маркетологам Windows, так как народ действительно думает что использовать такую версию можно только дома 🙂

На странице разработчика есть системные требования которые вы можете посмотреть. Лично у меня такие требования вызывают улыбку.

Отключение антивируса

Пробовал отключать антивирус и добавлять папку с программой в белый список, но дело это совершенно бесполезное и дальше поймете почему.

Временное решение проблемы

Всегда хочется думать что разработчики продумали программу и она будет работать без сбоев. При проблемах начинаешь искать проблемы в системе, делаешь проверки на вирусы, и только в последнюю очередь ищешь проблему в программе.

При проблемах начинаешь искать проблемы в системе, делаешь проверки на вирусы, и только в последнюю очередь ищешь проблему в программе.

Исправление программы Континент АП

Исправление программы это первое что всегда приходило в голову и помогало решить проблему. Достаточно было запустить файл установки, указать исправление и выполнив требуемые действия программа опять работала до следующего обновления Windows.

Такой вариант решения проблемы мне не подходит, хотя в большинстве случаев народ просто отключал обновления и радовался работе без ошибок дальше. К сожалению в Windows 10 отключить обновления нельзя (по крайней мере все способы что я пробовал не позволяют полностью отключить механизм обновления).

Отключение обновлений излюбленная тема тех кто не хочет разбираться в проблемах возникающих после обновлений. Чаще всего проблема с обновлениями у тех кто не любит ждать и не дождавшись окончания процедуры жестко выключает компьютер.

Никогда не отключаю обновления и никому не советую, так как без обновлений Windows шансов поймать вирус гораздо больше.

Решение проблемы

Решение оказалось немного не обычным и не логичным. Главное что это работает и как мне показалось единственное верное на данный момент решение.

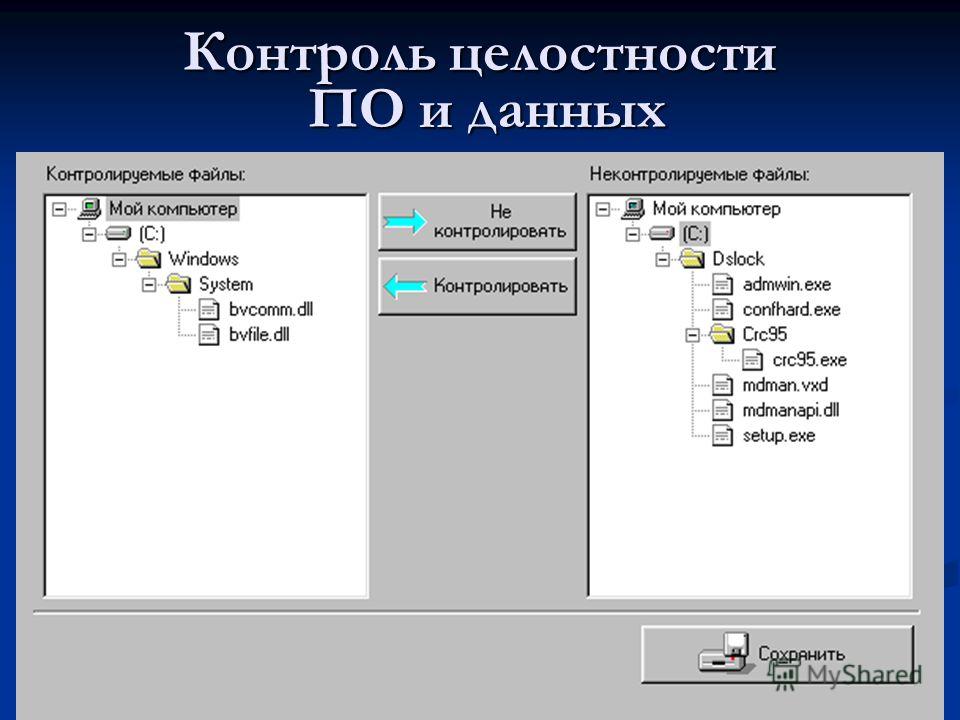

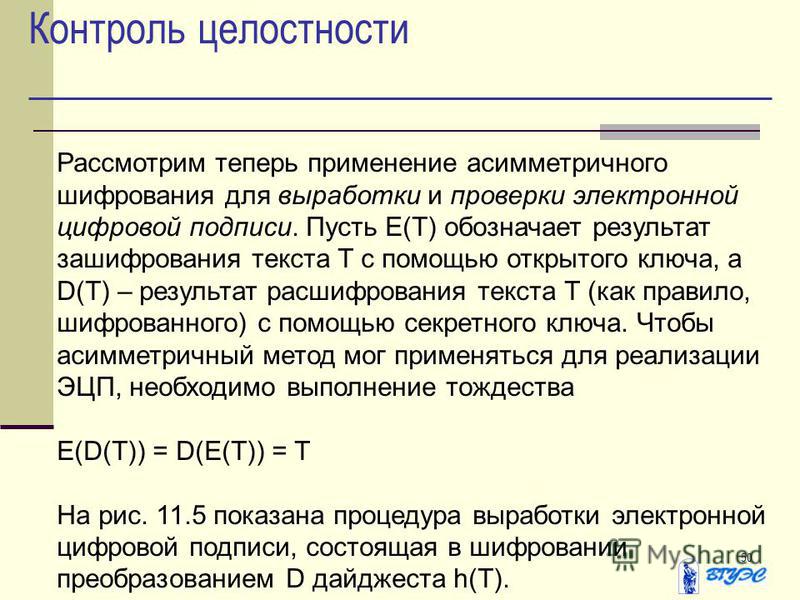

Суть контроля целостности Континент АП

При установке программа в специальном файле запоминает все параметры своих файлов и файлов что использует в системе Windows. При запуске происходит сравнение параметров с этого файла и реальными файлами в системе. В случае отличия выдает грозное предупреждение «Тест контроля целостности не пройден».

Примерно так будет выглядеть контроль целостности:

Вроде все правильно и выглядит как забота о нашей безопасности от разработчиков программы. Программу выдают в отделении ФСБ а значит есть предположение что курируют её именно они.

По факту получается что программа контролирует системные файлы Windows которые система обновляет когда ей необходимо для своего улучшения. Для меня это кажется крайне не логично. Оставим на совести разработчиков такой механизм. Возможно они уже принимают меры а может нет. В любом случае они прекрасно знают что такая проблема есть. Тематические форумы завалены криками о помощи.

Возможно они уже принимают меры а может нет. В любом случае они прекрасно знают что такая проблема есть. Тематические форумы завалены криками о помощи.

Моя задача сделать так чтобы программа работала и не вызывала проблем.

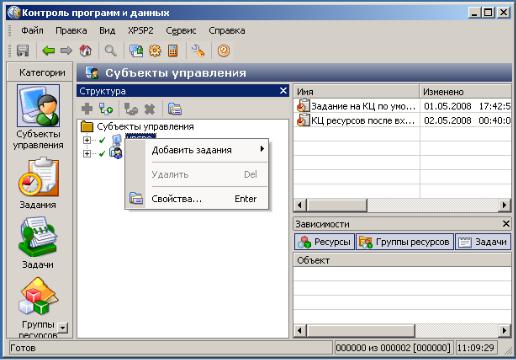

Выключение функции проверки

Необходимо сделать следующее:

- Перейдите на диск С в папку Program Files -> Security Code -> Terminal Station;

- Скопировать файл integrity.xml на рабочий стол;

- Открыть данный файл в текстовым редакторе «Блокнот»;

- Привести файл к такому виду:

<?xml version="1.0″ encoding="UTF-8″ standalone="yes"?> <integrity><catalog name="common"></catalog></integrity>

или убрать все разделы кроме первого —>

catalog name="common"; - Вернуть файл назад с подтверждением замены.

После выполненных действий запускайте программу и радуйтесь возможности совершать финансовые действия в организации.

Заключение

Всегда надо думать и анализировать ситуацию в каждом конкретном случае. Бездумное использование советов что попадаются в интернете частенько не дает результата. Было желание написать разработчикам, но решил не лезть к ним со своими пожеланиями и замечаниями.

Возможно это вообще хохма реального разработчика. Такие конторы иногда являются только заказчиками программного обеспечения и не имеют отношения к разработке. Разработчики не сильно вдаваясь в задание делают так как сказано. Возможно даже видя глупость заказа выполняют его а потом тихонько хихикают.

Интересно увидеть ваши комментарии по этому поводу.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Порядок верификации сертифицированных дистрибутивов, наборов обновлений и неизменных файлов установленных изделий

Перед установкой дистрибутива сертифицированного изделия и наборов сертифицированных обновлений, загруженных с Центра сертифицированных обновлений ЗАО «Профиль Защиты», необходимо провести их контроль целостности (верификацию) одним из следующих способов:

- Проверить контрольные суммы (КС) дистрибутива и наборов обновлений изделия, указанных в Формуляре, с помощью сертифицированных средств контроля эффективности (целостности) средств защиты информации.

Рассчитанная КС дистрибутива должна совпадать с КС, приведенной в Формуляре на изделие. А в случае наборов обновлений изделия – с КС наборов обновлений. КС сертифицированных обновлений изделий доступны для загрузки с Центра сертифицированных обновлений (рекомендуется загружать все файлы с ЦCO), а также в разделе Поддержка / Документация / Контроль соответствия СЗИ.

Рассчитанная КС дистрибутива должна совпадать с КС, приведенной в Формуляре на изделие. А в случае наборов обновлений изделия – с КС наборов обновлений. КС сертифицированных обновлений изделий доступны для загрузки с Центра сертифицированных обновлений (рекомендуется загружать все файлы с ЦCO), а также в разделе Поддержка / Документация / Контроль соответствия СЗИ. - Проверить усиленную квалифицированную электронную подпись (ЭП), которой подписаны дистрибутив изделия или набор сертифицированных обновлений. ЭП должна принадлежать ЗАО «Профиль Защиты», в дистрибутиве и наборах сертифицированных обновлений должны отсутствовать изменения, ЭП не должна быть отозванной на момент подписания.

Рассмотрим варианты проверки (верификации) указанными выше способами.

Проверка контрольной суммы по алгоритму «Уровень-3»

Для расчета КС дистрибутива по алгоритму «Уровень-3» Вам понадобится сертифицированное ПО семейства ФИКС, или другое сертифицированное ПО, реализующее данный алгоритм.

Верификация с использованием программ ФИКС 2.0.1/ФИКС 2.0.2 (ОС Windows)

1. Запустите программу ФИКС 2.0.1 / ФИКС 2.0.2 и откройте вкладку «Задание».

2. В разделе «Режим» выберите «Фиксация версии» и установите флажок «Поиск дублей», в разделе «Алгоритм КС» установите «Уровень-3», в разделе «Код» выберите «Const-1»

3. В дереве дисков выберите диск/каталог с дистрибутивом/набором обновлений изделия (Рис.1).

Рис.1 – Главное окно программы ФИКС 2.0.2

4. Нажмите кнопку «Пуск». Начнется процесс расчета контрольных сумма файлов и директорий выбранного каталога.

5. По завершению расчета контрольных сумм выбранной директории во вкладке «Гл.Отчет» внизу таблицы будет выведена ее контрольная сумма.

Рис.2 – Окно отчета программы ФИКС 2.0.2

Верификация с использованием программы ФИКС Unix 1.0 (ОС Linux)

Предварительные операции

1. Скопируйте файл программы ФИКС-Unix 1.0 ufix на компьютер.

2. Откройте окно терминала. Для этого в директории с программой ufix кликните по свободному пространству правой кнопкой мыши и выберите пункт «Open in terminal».

3. Задайте программе ufix права на выполнение:

chomod 777 ufix

Внимание! При работе с программой ФИКС-Unix 1.0 в 64-х разрядных операционных системах может выдаваться ошибка /lib/ld-linux.so.2: bad ELF interpreter. Для устранения данной ошибки необходимо установить библиотеку glibc.i686.

Контроль целостности файлов, реализующих СЗИ (с использованием *.prj-файла)

1. Загрузите c Центра сертифицированных обновлений (предпочтительно) или из раздела Поддержка / Документация / Контроль соответствия СЗИ prj-файл, содержащий контрольные суммы файлов системы, реализующих средства защиты информации, прошедшие сертификацию.

2. Запустите в командной строке ФИКС Unix 1.0 с параметрами –yi и указанием пути к prj-файлу:

. /ufix –yi /path/msvsphere_63_srv_r0_cs.prj

/ufix –yi /path/msvsphere_63_srv_r0_cs.prj

где

/path – путь к prj-файлу,

msvsphere_63_srv_r0_cs.prj – prj-файл, содержащий информацию контрольные суммы файлов системы, реализующих средств защиты информации.

ВАЖНО! Перед проверкой необходимо убрать связи с библиотеками из исполняемых файлов, добавленные утилитой prelink. Для этого необходимо от имени администратора выполнить команду:

prelink -uaf

Для возврата связей с библиотеками в исполняемые файлы после проверки целостности исполняемых файлов выполните команду:

prelink -amfR

По завершении контроля целостности будет выдано сообщение

ICHECK: OK! (КОНТРОЛЬ ЦЕЛОСТНОСТИ: НОРМА!) — в случае если нарушений целостности не было обнаружено, или

ICHECK: FAILED! (КОНТРОЛЬ ЦЕЛОСТНОСТИ: НЕ НОРМА!) – если были обнаружены нарушения целостности.

Если по результатам контроля было обнаружено нарушения целостности, то окне терминала будут выведены соответствующие сообщения.

Если будет обнаружено отсутствие контролируемого файла, на стандартный вывод сообщений об ошибках будет выведено сообщение

ICHECK FAILURE: file Filename.ext removed!

(НАРУШЕНИЕ ЦЕЛОСТНОСТИ: файл Filename.ext удален!).

При обнаружении в процессе контроля целостности изменения размера файла будет выдано сообщение:

ICHECK FAILURE: SIZE changed in file Filename.ext-25 and 26

(НАРУШЕНИЕ ЦЕЛОСТНОСТИ: изменена длина файла Filename.ext – было: 25 стало: 26).

При обнаружении изменения контрольной суммы будет выдано сообщение:

ICHECK FAILURE: checksum changed in file Filename.ext

(НАРУШЕНИЕ ЦЕЛОСТНОСТИ: изменена контрольная сумма файла Filename.ext)

При изменении режима доступа к файлу будет выдано сообщение:

ICHECK FAILURE: file Filename.ext mode changed: rwxr-xr-x and rwxrwxr-x

(НАРУШЕНИЕ ЦЕЛОСТНОСТИ: файл Filename. ext изменен режим/тип – было: rwxr-xr-x, стало: rwxrwxr-x).

ext изменен режим/тип – было: rwxr-xr-x, стало: rwxrwxr-x).

При изменении владельца или группыфайла будет выдано сообщение:

ICHECK FAILURE: file Filename.extowner/group changed: ROOT/ROOT and ROOT/WHEEL

(НАРУШЕНИЕ ЦЕЛОСТНОСТИ: файл Filename.extизменен владелец/группа – было: ROOT/ROOT стало: ROOT/WEEL).

При изменении времени модификации файла будет выдано сообщение

ICHECK FAILURE: TIME changed in file Filename.ext – 22:12:24 03.02.2000 and 22:12:25 03.02.2000

(НАРУШЕНИЕ ЦЕЛОСТНОСТИ: изменено время файла Filename.ext – было: 22:12:24 03.02.2000 стало: 22:12:25 03.02.2000).

Контроль целостности файлов, реализующих СЗИ (без использования *.prj-файла)

Если prj-файл, содержащий информацию о контрольных суммах компонент СЗИ, отсутствует, для контроля целостности сертифицированных СЗИ необходимо выполнить следующие действия:

1. Создайте текстовый файл со списком файлов, для которых требуется рассчитать КС, в кодировке принятой в используемой операционной системе (например, msvsphere_server_list. txt). Файл со списком может быть подготовлен с использованием любого текстового редактора.

txt). Файл со списком может быть подготовлен с использованием любого текстового редактора.

2. После создания списка введите в командной строке

./ufix –e msvsphere_server_list.txt

После этого будет создан проектный файл msvsphere_server_list.prj

ВАЖНО! Перед созданием проектного файла необходимо убрать связи с библиотеками из исполняемых файлов, добавленные утилитой prelink. Для этого необходимо от имени администратора выполнить команду:

prelink -uaf

Для возврата связей с библиотеками в исполняемые файлы после проверки целостности исполняемых файлов выполните команду:

prelink -amfR

3. Для представления КС файлов в html формате введите команду

./ufix –h msvsphere_server_list.prj

После этого будет создан html файл msvsphere_server_list. html, содержащий КС файлов директории drfolder, КС вложенных директорий и общую КС директории drfolder.

html, содержащий КС файлов директории drfolder, КС вложенных директорий и общую КС директории drfolder.

ФИКС-Unix 1.0 поддерживает и другие формы отчетов. Информацию о них можно найти в описании применения на программу.

4. Сравните общую КС директории с КС дистрибутива/набора обновлений, либо рассчитанные КС неизменных файлов (исполняемых), реализующих средства защиты информации с КС этих же файлов, указанными в формуляре на сертифицированный продукт.

Если КС совпадают, то целостность файлов, указанных в созданном текстовом файле msvsphere_server_list.txt не нарушена. В этом случае созданный файл msvsphere_server_list.prj можно в дальнейшем использовать для проверки целостности файлов, реализующих СЗИ.

Контроль целостности дистрибутива (набора обновлений)

Для контроля целостности дистрибутива, набора обновлений или какой-либо директории выполните следующие действия

1. Создайте список файлов, целостность которых проверяете. Это можно сделать средствами ФИКС-Unix 1.0. Для создания списка файлов средствами ФИКС-Unix 1.0 в окне командной строки введите

Создайте список файлов, целостность которых проверяете. Это можно сделать средствами ФИКС-Unix 1.0. Для создания списка файлов средствами ФИКС-Unix 1.0 в окне командной строки введите

./ufix –jR /path/drfolder >> msvsphere_arm.txt,

где

/path/drfolder – путь к директории, КС который вы рассчитываете

msvsphere_arm.txt – название создаваемого списка файлов.

Замечание!

Если в директории имеются скрытые файлы, для расчета их КС используйте ключ –a

5. После создания списка введите в командной строке

./ufix –e msvsphere_arm.txt

После этого будет создан проектный файл msvsphere_arm.prj

6. Для представления КС файлов в html формате введите команду

./ufix –h msvsphere_arm. prj

prj

После этого будет создан html файл msvsphere_arm.html, содержащий КС файлов директории drfolder, КС вложенных директорий и общую КС директории drfolder.

Сравните общую КС директории с КС дистрибутива/набора обновлений.

Проверка усиленной квалифицированной электронной подписи

Для проверки усиленной квалифицированной подписи (далее ЭП) потребуется:

- Криптопровайдер «КриптоПро CSP», сертифицированный ФСБ России (версия 3.6 и выше). Использование ООО «КРИПТО-ПРО» для проверки ЭП не требует приобретения лицензии.

- Программа «КриптоАРМ» (ее бесплатная версия «КриптоАРМ Старт» или платные – «КриптоАРМ Стандарт» и «КриптоАРМ Стандарт Плюс»), необходимая для проверки электронной подписи с использованием «КриптоПро CSP».

- Интернет-соединение.

Если у вас отсутствуют указанные выше программы, Вы можете загрузить их на странице «Драйверы и программы». В настоящее время для работы «КриптоАРМ» и «КриптоПро CSP» требуется ОС Microsoft Windows.

Проверка ЭП ISO-образа/архива файлов

1. Загрузите с Центра сертифицированных обновлений ISO-образ (или архив файлов) дистрибутива (набора обновлений) и его электронную подпись (файл .sig с таким же названием, как и у проверяемого файла) на компьютер с установленными «КриптоПро CSP» и «КриптоАРМ Старт». Поместите ISO-образ и его ЭП в одну папку.

2. Запустите программу КриптоАРМ. В меню Настройки выберите пункт Управление настройками – Режимы и поставьте галки «Включить режим квалифицированной подписи» и «Автоматически обновлять список аккредитованных УЦ».

Рис. 3. Режим КриптоАРМ 5.1 «Квалифицированная подпись»3. Дождитесь, пока загрузятся сертификаты из «Списка доверенный УЦ».

4. В меню КриптоАРМ нажмите «Проверить ЭП». Откроет мастер проверки ЭП. В выпадающем списке выберите «Новая настройка» и нажмите «Далее».

5. В окне выбора файлов подписи нажмите «Добавить файл» и укажите путь к файлу ЭП ISO-образа дистрибутива. Нажмите «Далее».

Нажмите «Далее».

6. В следующем окне нажмите «Далее».

Если кнопка «Далее» не активна, значит в папке с ЭП ISO-образа отсутствует сам образ, или наименование файла ЭП и ISO-образа различаются. В последнем случае нажмите «Выбрать» и укажите путь к файлу проверяемого ISO-образа.

7. В следующем окне проверьте соответствие ЭП и ISO-образа и нажмите «Готово». Начнется проверка.

8. По результатам проверки должен быть выдан результат «Успех».

Рис. 4. Успешная проверка ЭП программой КриптоАРМ

9. Убедитесь, что файл был подписан компаний ООО «Профиль Защиты».

Для этого в окне результата выполнения операции проверки ЭП выберите проверенный файл и нажмите «Менеджер сообщений».

В дереве подписей поля должны иметь следующие значения:

с 20.02.2017г.

Организация: Общество с ограниченной ответственностью «Профиль Защиты» (ООО «Профиль Защиты»)

ИНН: 5018188610

ОГРН: 1175029005788

до 20.02. 2017г.

2017г.

Организация: Закрытое акционерное общество «Профиль Защиты» (или ЗАО «Профиль Защиты»)

ИНН: 005054089614

ОГРН: 1085018006534

Рис. 5. Статус сертификата, использовавшегося для создания ЭП

Если значения полей отличаются – файл подписан другой компанией, его использование не допускается вне зависимости от полученного результата проверки. В этом случае обратитесь, пожалуйста, в службу сертификационного сопровождения ЗАО «Профиль Защиты» по электронной почте [email protected].

Если у Вас вдруг возникли вопросы или сложности с проверкой электронной подписи Вы также можете задать их по указанной почте службы сертификационного сопровождения.

Ошибка «Обнаружено нарушение целостности системы»

В декабре 2017 года фирма 1С выпустила новые платформы 8.3.10.2699 и 8.3.11.2899 и изменила механизмы проверки легальности программы. После обновления платформы на эти версии стала появляться ошибка «нарушение целостности системы».

После обновления платформы ошибка может появиться, при запуске в пользовательском режиме и говорить о том, что в системе установлена «взломанная» версия предыдущей платформы (изменены файлы backbas.dll, frntend.dll, mngcln.dll) или находятся следы эмуляторов USB-ключей. В случае изменения файлов библиотек *.dll достаточно удалить старую платформу или просто переустановить её, а в случае остатка следов от эмуляторов USB-ключей придётся потрудиться, чтобы восстановить легальное использование программы 1С.

Если Вы вставите USB-ключ или установите программные лицензии, база всё равно не запустится, пока не удалите все следы использования нелегального ПО 1С, т.к. при установке эмулятора происходит создание нового устройства и добавление записей в реестр Windows.

Рассмотрим вариант удаления эмуляторов из системы.

1. Открываем службы (Панель управления -> Администрирование -> Службы) и останавливаем: HASP Loader, Sentinel LDK License Manager, Агент сервера 1С:Предприятие.

2. Открываем Управление компьютером, вкладку Диспетчер устройств (Панель управления -> Администрирование -> Управление компьютером -> вкладка Диспетчер устройств -> раскрывающийся список Системные устройства) и удаляем устройство Virtual Usb Bus Enumerator.

3. Открываем реестр, нажав сочетание клавиш Win+R и написав команду regedit. Понадобятся права администратора.

Удаляем следующие ветки реестра:

Если был использован эмулятор — haspflt

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\haspflt¬\

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Emulato¬r

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Emu

Если был использован эмулятор vusbbus

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\NEWHASP

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet001\NEWHASP

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet002\NEWHASP

Возможно еще понадобиться удалить следующие ветки реестра

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\vusbbus

После удаления данных из реестра, перезагрузите компьютер.

В случае, если вы боитесь удалять эти данные из реестра, то можно сделать бэкап указанных веток реестра, нажав правой кнопкой мыши на нужную ветку, и выбрав пункт меню «Экспортировать».

В случае необходимости, для восстановления сохраненной ветки реестра, на ней можно будет два раза кликнуть и утвердительно ответить на вопрос о добавлении сведений в реестр.

4. Проверьте и удалите из системы файлы vusbbus или haspflt.

5. После этого, желательно переустановить новую платформу, установив в конце драйверы защиты, чтобы перезаписать все файлы драйвера аппаратной защиты.

Eсли данная инструкция вам не помогла, то можно переустановить систему, на которую поставить чистую платформу. Данный вариант является достаточно трудоемким, поэтому рекомендую пользоваться им в самом крайнем случае, тем более, что в моей практике данный метод не приходилось использовать, все следы эмуляторов прекрасно удалялись.

Также, могу посоветовать поискать эмуляторы в сети интернет, в комплекте с ними обычно идут деинсталляционные файлы, позволяющие быстро удалить следы эмуляторов.

Обязательный контроль целостности — Википедия

Информация в этой статье или некоторых её разделах устарела. Вы можете помочь проекту, обновив её и убрав после этого данный шаблон. |

Обязательный контроль целостности (англ. Mandatory Integrity Control, MIC) представляет собой новую функцию безопасности, внедренную в Windows Vista и реализованную в следующей линейке операционных систем Windows, которая добавляет управление доступом с помощью уровней целостности (англ. Integrity Levels, IL). Уровень целостности представляет собой уровень надежности субъекта или объекта доступа. Цель этого механизма заключается в использовании политик управления целостностью и уровнями целостности задействованных субъектов и объектов для ограничения доступа процессам, которые считаются потенциально менее надежными, по сравнению с доверенными процессами, работающими под той же учетной записью пользователя.

Реализация

Обязательный контроль целостности определяется с помощью нового типа записи управления доступом (ACE) для представления уровня целостности объекта в его дескрипторе безопасности. В Windows списки управления доступом (ACL) обычно используются для предоставления прав доступа (разрешения на чтение, запись и выполнение) пользователям или группам. При инициализации маркеру доступа процесса присваивается уровень целостности. Когда поток пытается получить доступ к объекту (например, файлу), монитор ссылок сравнивает уровень целостности в маркере доступа процесса или потока с уровнем целостности в дескрипторе безопасности объекта. Windows ограничивает разрешенные права доступа в зависимости от того, является ли уровень целостности субъекта выше или ниже, чем уровень целостности объекта, в зависимости от заданной политики целостности в записи управления доступом (ACE). Подсистема безопасности использует уровни целостности для мандатного разграничения доступа, в отличие от дискреционного разграничения доступа, который реализован с помощью традиционных DACL.

В Windows Vista и более поздних определены 5 уровней целостности IL[1]:

недоверенный (SID: S-1-16-0),

низкий (SID: S-1-16-4096),

средний (SID: S-1-16-8192),

высокий (SID: S-1-16-12288)

системный (SID: S-1-16-16384).

По умолчанию процессы, запускаемые обычным пользователем (в том числе администратором), получают средний уровень целостности, а процессы запущенные через UAC с правами администратора — высокий.[2] С помощью задания различных уровней целостности, обязательный контроль целостности позволяет изолировать потенциально уязвимые приложения (например, приложения, ориентированные на работу в Интернете, офисные приложения, которые используются для открытия документов, полученных из недоверенных источников и т.д.). Процессы с низким уровнем целостности имеют меньший доступ (ограничены права на запись в объекты системы), чем процессы с более высокими уровнями целостности, т. к. обязательный (мандатный) контроль доступа осуществляется самой ОС Windows.

к. обязательный (мандатный) контроль доступа осуществляется самой ОС Windows.

Объекты с ACL, такие как именованные объекты, включая файлы, ключи реестра или другие процессы и потоки, имеют запись в ACL, которая определяет уровень целостности этого объекта. Она определяет минимальный уровень целостности процесса, который может использовать данный объект. Для объектов Windows по умолчанию задана мандатная политика целостности No-Write-Up (запрет на запись вверх), которая определяет, что процесс может записывать или удалять объект только тогда, когда его уровень целостности равен или превышает уровень целостности объекта.[2] Поэтому, процесс, имеющий уровень целостности Low, не может открыть для записи файл, имеющий уровень целостности Medium, даже если DACL предоставляет процессу право записи.

Кроме того, процессы с низким уровнем целостности не могут открыть для чтения объекты процессов с более высоким уровнем целостности, поскольку для объектов процессов по умолчанию задана мандатная политика целостности No-Read-Up (запрет на чтение вверх). [3] Следовательно, процесс не может взаимодействовать с другим процессом, имеющим более высокий уровнем целостности. Процесс не может выполнять такие функции, как внедрение dll в процесс высшего уровня целостности, используя API-функцию создания удаленного потока[4], или отправить данные в другой процесс, используя функцию записи памяти процесса[5].

[3] Следовательно, процесс не может взаимодействовать с другим процессом, имеющим более высокий уровнем целостности. Процесс не может выполнять такие функции, как внедрение dll в процесс высшего уровня целостности, используя API-функцию создания удаленного потока[4], или отправить данные в другой процесс, используя функцию записи памяти процесса[5].

Применение

Хотя процессы наследуют уровень целостности процесса, создавшего его, уровень целостности можно настроить во время создания процесса. Помимо определения границы оконных сообщений в технологии изоляции пользовательских интерфейсов (UIPI), обязательный контроль целостности используется такими приложениями, как Adobe Reader, Google Chrome, Internet Explorer и« проводник Windows», чтобы изолировать документы от уязвимых объектов в системе.[1]

Internet Explorer 7 применяет параметр «Защищенный режим» на основе обязательного контроля целостности, чтобы контролировать, открыта ли веб-страница как процесс с низким уровнем целостности или нет (при условии, что операционная система поддерживает обязательный контроль целостности) на основе настроек зон безопасности, тем самым предотвращая некоторые классы уязвимостей в безопасности. Поскольку Internet Explorer в этом случае работает как процесс с низким уровнем целостности, он не может изменять объекты системного уровня — файлы и операции реестра вместо этого «виртуализируются». Adobe Reader 10 и Google Chrome — это два других известных приложения, которые внедряют эту технологию, чтобы снизить их уязвимость к вредоносным программам.[6]

Поскольку Internet Explorer в этом случае работает как процесс с низким уровнем целостности, он не может изменять объекты системного уровня — файлы и операции реестра вместо этого «виртуализируются». Adobe Reader 10 и Google Chrome — это два других известных приложения, которые внедряют эту технологию, чтобы снизить их уязвимость к вредоносным программам.[6]

В Microsoft Office 2010 была представлена изолированная среда («песочница») под названием «Защищенный просмотр» для Excel, PowerPoint и Word, которая запрещает потенциально опасным документам изменять компоненты, файлы и другие ресурсы в системе.[7] «Защищенный просмотр» работает как процесс с низким уровнем целостности, а в Windows Vista и более поздних выпусках Windows использует обязательный контроль целостности и технологию изоляции пользовательских интерфейсов (UIPI) для дальнейшего ограничения «песочницы».[8]

Однако в некоторых случаях процесс с более высоким уровнем целостности должен выполнять определенные функции против процесса с более низким уровнем целостности, или для процесса с более низким уровнем целостности требуется доступ к ресурсам, доступ к которым может получить только процесс с более высоким уровнем целостности (например, при просмотре веб-страницы в защищенном режиме, сохранении файла, загруженного из Интернета, в папку, указанную пользователем). [1] Процессы с высоким и низким уровнями целостности все еще могут взаимодействовать друг с другом, используя файлы, Именованные каналы, LPC или другие общие объекты. Общий объект должен иметь низкий уровень целостности и делиться как процессами низкого уровня целостности, так и высокого.[3] Поскольку обязательный контроль целостности не мешает процессу с низким уровнем целостности обмениваться объектами с процессом с более высоким уровнем целостности, он может вызвать недостатки в процессе с более высоким уровнем целостности и заставить его работать от имени низкого уровня целостности, вызывая Squatting-атаку.[3] Тем не менее, «подрывные атаки» могут быть предотвращены за счет использования привилегии пользователя, которая использует преимущества обязательного контроля целостности.

[1] Процессы с высоким и низким уровнями целостности все еще могут взаимодействовать друг с другом, используя файлы, Именованные каналы, LPC или другие общие объекты. Общий объект должен иметь низкий уровень целостности и делиться как процессами низкого уровня целостности, так и высокого.[3] Поскольку обязательный контроль целостности не мешает процессу с низким уровнем целостности обмениваться объектами с процессом с более высоким уровнем целостности, он может вызвать недостатки в процессе с более высоким уровнем целостности и заставить его работать от имени низкого уровня целостности, вызывая Squatting-атаку.[3] Тем не менее, «подрывные атаки» могут быть предотвращены за счет использования привилегии пользователя, которая использует преимущества обязательного контроля целостности.

См. также

Примечания

Ссылки

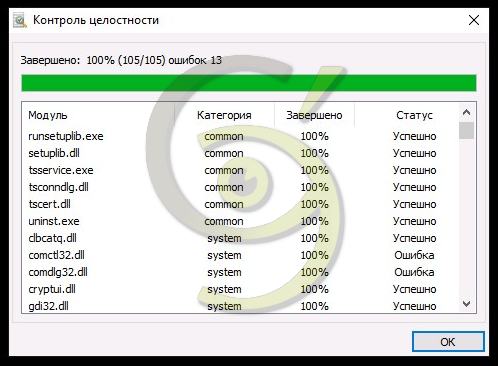

Проверка целостности компонентов программы

Программа Kaspersky Security содержит множество различных бинарных модулей в виде динамически подключаемых библиотек, исполняемых файлов, конфигурационных файлов и файлов интерфейса. Злоумышленник может подменить один или несколько модулей или файлов программы модулями или файлами, содержащими вредоносный код. Чтобы избежать подмены модулей и файлов программы, в Kaspersky Security предусмотрена проверка целостности компонентов программы. Программа проверяет модули и файлы на наличие неавторизованных изменений или повреждений. Если модуль или файл программы имеет некорректную контрольную сумму, то он считается поврежденным.

Проверка целостности выполняется для следующих компонентов:

- Плагины управления Kaspersky Security.

- Сервер интеграции.

- Консоль Сервера интеграции.

- SVM.

Проверка целостности компонентов программы выполняется с помощью утилиты проверки целостности integrity_check_tool, расположенной на сертифицированном компакт-диске. Утилита проверяет целостность файлов, перечисленных в специальных списках, которые называются файлы манифеста. Файл манифеста компонента программы содержит файлы, целостность которых важна для корректной работы компонента программы. Целостность самих файлов манифеста также проверяется.

Целостность самих файлов манифеста также проверяется.

Для запуска утилиты проверки целостности на SVM требуется учетная запись root. Для запуска утилиты проверки целостности остальных компонентов программы требуется учетная запись администратора.

Рекомендуется запускать утилиту проверки целостности с сертифицированного компакт-диска, чтобы гарантировать целостность утилиты. При запуске с компакт-диска требуется указать полный путь к файлу манифеста в папке программы.

Файлы манифеста для компонентов программы расположены по следующим путям:

- для плагинов управления Kaspersky Security – по умолчанию в папках, где расположены исполняемые модули (DLL) плагинов управления:

- для 64-разрядных операционных систем:

- C:\Program Files (x86)\Kaspersky Lab\Kaspersky Security Center\Plugins\KSV5.plg\integrity_check.xml – для основного плагина управления Kaspersky Security;

- C:\Program Files (x86)\Kaspersky Lab\Kaspersky Security Center\Plugins\KSVT5.

plg\integrity_check.xml – для плагина управления Kaspersky Security для клиентов;

plg\integrity_check.xml – для плагина управления Kaspersky Security для клиентов;

- для 32-разрядных операционных систем:

- C:\Program Files\Kaspersky Lab\Kaspersky Security Center\Plugins\KSV5.plg\integrity_check.xml – для основного плагина управления Kaspersky Security;

- C:\Program Files\Kaspersky Lab\Kaspersky Security Center\Plugins\KSVT5.plg\integrity_check.xml – для плагина управления Kaspersky Security для клиентов;

- для 64-разрядных операционных систем:

- для Сервера интеграции – по умолчанию в папке, где расположен исполняемый файл Сервера интеграции:

- C:\Program Files (x86)\Kaspersky Lab\Kaspersky VIIS\integrity_check_manifest.xml – для 64-разрядных операционных систем;

- C:\Program Files\Kaspersky Lab\Kaspersky VIIS\integrity_check_manifest.xml – для 32-разрядных операционных систем;

- для Консоли Сервера интеграции – по умолчанию в папке, где расположен исполняемый файл Консоли Сервера интеграции:

- C:\Program Files (x86)\Kaspersky Lab\Kaspersky VIIS Console\integrity_check_manifest.

xml – для 64-разрядных операционных систем;

xml – для 64-разрядных операционных систем; - C:\Program Files\Kaspersky Lab\Kaspersky VIIS Console\integrity_check_manifest.xml – для 32-разрядных операционных систем;

- C:\Program Files (x86)\Kaspersky Lab\Kaspersky VIIS Console\integrity_check_manifest.

- для SVM:

- /var/opt/kaspersky/ksv/product/integrity_check.xml – для SVM с установленным компонентом Защита от файловых угроз;

- /var/opt/kaspersky/ksvns/product/integrity_check.xml – для SVM с установленным компонентом Защита от сетевых угроз;

Чтобы проверить целостность компонента программы, выполните следующую команду:

integrity_check_tool --verify --manifest <путь к файлу манифеста>

где <путь к файлу манифеста> – полный путь к файлу манифеста.

Вы можете запускать утилиту с необязательными параметрами, список которых приведен в справке о параметрах утилиты. Чтобы посмотреть справку утилиты, запустите утилиту с параметром --help.

Результат проверки каждого файла манифеста выводится рядом с названием файла манифеста в следующем виде:

SUCCEEDED– целостность файлов подтверждена (код возврата0).

FAILED– целостность файлов не подтверждена (код возврата не0).

Обязательный контроль целостности — приложения Win32

- 2 минуты на чтение

В этой статье

Обязательный контроль целостности (MIC) обеспечивает механизм для управления доступом к защищаемым объектам. Этот механизм является дополнением к дискреционному управлению доступом и оценивает доступ перед проверкой доступа по списку дискреционного управления доступом объекта (DACL).

MIC использует уровни целостности и обязательную политику для оценки доступа. Участникам безопасности и защищаемым объектам назначаются уровни целостности, которые определяют их уровни защиты или доступа. Например, принципал с низким уровнем целостности не может писать объекту со средним уровнем целостности, даже если DACL этого объекта разрешает доступ на запись принципалу.

Например, принципал с низким уровнем целостности не может писать объекту со средним уровнем целостности, даже если DACL этого объекта разрешает доступ на запись принципалу.

Windows определяет четыре уровня целостности: низкий, средний, высокий и системный. Стандартные пользователи получают средние, повышенные пользователи получают высокие.Процессы, которые вы запускаете, и объекты, которые вы создаете, получают ваш уровень целостности (средний или высокий) или низкий, если уровень исполняемого файла низкий; системные службы получают целостность системы. Объекты, не имеющие метки целостности, рассматриваются операционной системой как носители; это предотвращает изменение непомеченных объектов в коде с низким уровнем целостности. Кроме того, Windows гарантирует, что процессы, запущенные с низким уровнем целостности, не смогут получить доступ к процессу, связанному с контейнером приложения.

Знаки добросовестности

Метки целостности определяют уровни целостности защищаемых объектов и участников безопасности. Метки целостности представлены идентификаторами безопасности целостности . SID целостности для защищаемого объекта хранится в его системном списке управления доступом (SACL). SACL содержит SYSTEM_MANDATORY_LABEL_ACE запись управления доступом (ACE), которая, в свою очередь, содержит SID целостности. Любой объект без SID целостности обрабатывается так, как если бы он имел среднюю целостность.

Идентификатор безопасности целостности для участника безопасности хранится в его маркере доступа. Маркер доступа может содержать один или несколько идентификаторов безопасности целостности.

Подробные сведения об определенных идентификаторах безопасности целостности см. В разделе Известные идентификаторы безопасности.

Создание процесса

Когда пользователь пытается запустить исполняемый файл, создается новый процесс с минимальным уровнем целостности пользователя и уровнем целостности файла. Это означает, что новый процесс никогда не будет выполняться с более высокой целостностью, чем исполняемый файл. Если пользователь-администратор выполняет программу с низким уровнем целостности, маркер для нового процесса функционирует с низким уровнем целостности.Это помогает защитить пользователя, запускающего ненадежный код, от злонамеренных действий, совершаемых этим кодом. Пользовательские данные, которые находятся на типичном уровне целостности пользователя, защищены от записи от этого нового процесса.

Если пользователь-администратор выполняет программу с низким уровнем целостности, маркер для нового процесса функционирует с низким уровнем целостности.Это помогает защитить пользователя, запускающего ненадежный код, от злонамеренных действий, совершаемых этим кодом. Пользовательские данные, которые находятся на типичном уровне целостности пользователя, защищены от записи от этого нового процесса.

Обязательная политика

SYSTEM_MANDATORY_LABEL_ACE ACE в SACL защищаемого объекта содержит маску доступа, которая определяет доступ, который предоставляется участникам с уровнями целостности ниже, чем у объекта. Значения, определенные для этой маски доступа: SYSTEM_MANDATORY_LABEL_NO_WRITE_UP , SYSTEM_MANDATORY_LABEL_NO_READ_UP и SYSTEM_MANDATORY_LABEL_NO_EXECUTE_UP .По умолчанию система создает каждый объект с маской доступа SYSTEM_MANDATORY_LABEL_NO_WRITE_UP .

Каждый маркер доступа также определяет обязательную политику, которая устанавливается Local Security Authority (LSA) при создании маркера. Эта политика определяется структурой TOKEN_MANDATORY_POLICY , связанной с токеном. Эту структуру можно запросить, вызвав функцию GetTokenInformation со значением параметра TokenInformationClass , установленным на TokenMandatoryPolicy .

Эта политика определяется структурой TOKEN_MANDATORY_POLICY , связанной с токеном. Эту структуру можно запросить, вызвав функцию GetTokenInformation со значением параметра TokenInformationClass , установленным на TokenMandatoryPolicy .

404 — Страница не найдена

Учить большеБыстрые ссылки:

- CIS Controls

- Контрольные показатели в СНГ

- Закаленные образы CIS

- Информация о ISAC

Поиск

ПоискПереключить навигацию

- Лучшие практики кибербезопасности

- Инструменты кибербезопасности

- Угрозы кибербезопасности

Скидки до 20%

Скидки до 20%

Применять Учить больше Обзор. Безопасность базы данных. Основы реляционных баз данных. Контроль семантической целостности. Правила контроля доступа — доступ в зависимости от имени

Безопасность базы данных. Основы реляционных баз данных. Контроль семантической целостности. Правила контроля доступа — доступ в зависимости от имени

Нечеткие множества в управлении персоналом

Acta Polytechnica Hungarica Vol. 8, No. 3, 2011 Нечеткие множества в HR Manageent Blanka Zeková AXIOM SW, s.r.o., 760 01 Злин, Чешская Республика [email protected] Яна Талашова Факультет естественных наук, Палацкий университет,

ПодробнееКвантовое тайное голосование. Аннотация

Тайное количественное голосование Шахар Долев и Итаар Питовски Центр Эдельштейна, здание Леви, Университет Хебрерв, Гиват Ра, Иерусалим, Израиль Боаз Таир arxiv: Quant-ph / 060087v 8 марта 2006 г. Депутат философии

Депутат философии

2.ПОИСК РЕШЕНИЯ

7-я Баланская конференция по операционным исследованиям BACOR 5 Констанца, 5 мая, Роания АЛГОРИТМ ОПТИМАЛЬНОЙ ВРЕМЕННОЙ И ПРОСТРАНСТВЕННОЙ СЛОЖНОСТИ ДЛЯ ПОСТРОЕНИЯ ВСЕХ ДВОИЧНЫХ ДЕРЕВЬЕВ ИЗ ПРЕДВАРИТЕЛЬНЫХ И ПОСЕТИТЕЛЬНЫХ ПУТЕШЕСТВИЙ

ПодробнееИнновационный алгоритм динамической балансировки нагрузки на основе задачи

Инновационный алгоритм динамической балансировки нагрузки, основанный на классификации задач Хун-бин Ван, a, Чжи-и Фан, b, Гуань-нань Цюй, *, c, Сяо-дань Рен, d Колледж компьютерных наук и технологий, Университет Цзилинь, Чанчунь

ПодробнееСекционированные индексы Элиаса-Фано

Разделенные индексы Элиаса-ано Джузеппе Оттавиано ISTI-CNR, Пиза Джузеппе.ottaviano@isti. cnr.it Россано Вентурини, кафедра копьютеров, Пизанский университет [email protected] РЕЗЮМЕ The Elias-ano

Система масс виртуальной пружины

Виртуальная пружинная система масс J. S. Freudenberg EECS 6 Ebedded Control Systes Huan Coputer Interaction Система с силовой обратной связью, такая как тактильная пята, используемая в лаборатории EECS 6, способна демонстрировать

ПодробнееУсилители и превосходная степень

Усилители и превосходная степень. Объяснение Aerican Clais для доказательства линейности и эффективности Д.В недавних статьях T. N. WILLIAMSON и P. J. WALKE, особенно в США, было показано, что

ПодробнееГлава 14 Колебания

Глава 4 Колебания Концептуальные проблемы 3 n объект, прикрепленный к пружине, демонстрирует легкую харизму с вероятностью o 4. c. Когда объект есть. c ro положение равновесия, какой процент от общего количества

Интернет-упаковка и форсирование

Абстрактный бэггинг и бустинг — два из самых известных методов коллективного обучения из-за их теоретической гарантии перфорации и сильных экспериментальных результатов.Однако эти алгоритмы были использованы

ПодробнееНАСТРОЙКА ДЛЯ ИЗМЕНЕНИЯ КАЧЕСТВА

РЕГУЛИРОВКА ИЗМЕНЕНИЯ КАЧЕСТВА 7 Введение 7.1. Изменение уровня потребительских цен сопровождается появлением и исчезновением новых и старых товаров и услуг, а также изменениями

ПодробнееДинамическое размещение для кластерных веб-приложений

Динамический адаптер для кластерных веб-приложений A.Karve, T. Kibrel, G. acifici, M. Spreitzer, M. Steinder, M. Sviridenko, A. Tantawi IBM T.J. Исследовательский центр Уотсона {karve, kibrel, giovanni, spreitz, steinder, sviri, tantawi} @ us.ib.co

Sviridenko, A. Tantawi IBM T.J. Исследовательский центр Уотсона {karve, kibrel, giovanni, spreitz, steinder, sviri, tantawi} @ us.ib.co

Письма об обработке информации

Письма об обработке информации 111 2011) 178 183 Списки содержания доступны на сайте ScienceDirect Письма об обработке информации www.elsevier.co/locate/ipl Автономные назначители файлов для онлайн-балансировки нагрузки Пол

ПодробнееSłupskie Prace Geograficzne 11 2014

Słupskie Prace Geograficzne 4 Университет имени Ивана Кирвела Poeranian in Słupsk kirviel @ yandex.ru Петр Шведовский Александр Волчек Национальный университет Бриеста, Белоруссия ОЦЕНКА ВЕРОЯТНОСТИ ОПТИМАЛЬНОГО

ПодробнееУправление локальной сетью

Руководство по технологиям для школ. Компьютерные технологии. Управление локальной сетью. Управление локальной сетью. Введение. В этом документе обсуждаются задачи, связанные с anageent of Local Area

Компьютерные технологии. Управление локальной сетью. Управление локальной сетью. Введение. В этом документе обсуждаются задачи, связанные с anageent of Local Area

Безопасность базы данных, часть 7

Безопасность базы данных, часть 7 Дискреционный контроль доступа против обязательного контроля доступа Элиза Бертино bertino @ cs.purdue.edu Дискреционный контроль доступа (DAC) Нет точного определения Широко используется в современных операционных

ПодробнееОсновы модального тестирования

Основы модального тестирования, инструкция по применению 243-3 Η (ω) = Σ nr = 1 φ φ ij / 2 2 2 2 (ω n — ω) + (2ξωωn) Предисловие Модальный анализ определяется как изучение динамических характеристик механический

ПодробнееАрхитектура на основе SOA

Фрейворк архитектуры на основе SOA Уил М. П. ван дер Аалст, Майкл Бейсигель 2, Кеес М. ван Хи, Дитер Кениг 3 и Кристиан Шталь, заведующий кафедрой математики и компьютерных наук, Эйндховенский университет

П. ван дер Аалст, Майкл Бейсигель 2, Кеес М. ван Хи, Дитер Кениг 3 и Кристиан Шталь, заведующий кафедрой математики и компьютерных наук, Эйндховенский университет

Инвестиции в корпоративные облигации?

Инвестиции в корпоративные облигации? Это независимое руководство Австралийской комиссии по ценным бумагам и инвестициям (ASIC) может помочь вам не обращать внимания на доходность и оценить риски корпоративных облигаций. Если вы думаете

ПодробнееМатематика откачки воды

Математика водопроводной воды AECOM Design Build Гражданское строительство, машиностроение ВВЕДЕНИЕ Обратите внимание на преобразование единиц в расчетах в этом руководстве.В любой системе обучения роль

ПодробнееСкорости молекул газа.

Скорости молекул газа Флик Коулэн Отделение химии Колледж Уэллсли Веллесли, Массачусетс, Массачусетс, США 8 Авторские права Flick Colean 996 Все права защищены.